Revert "增加Windows提权漏洞CVE-2019-1833"

This commit is contained in:

parent

e4ac9c1d4a

commit

30bb0720a0

@ -1,68 +0,0 @@

|

||||

# CVE-2019-1388

|

||||

|

||||

- ## Ax_Introduction

|

||||

|

||||

> 用windows系统的guest来宾用户提权到system系统用户

|

||||

|

||||

#### 原理

|

||||

|

||||

该Bug可在**UAC(用户帐户控制)**机制中找到。默认情况下,Windows在称为“安全桌面”的单独桌面上显示所有**UAC**提示。提示本身是由名为的可执行文件生成的,该可执行文件以System的完整性级别**consent.exe**运行**NT AUTHORITY\SYSTEM**。由于用户可以与此UI进行交互,因此有必要对UI进行严格限制。否则,低特权用户可能能够通过**UI**操作的**circuit**回路径以**SYSTEM**的身份执行操作。即使是孤立地看起来无害的单独UI功能也可能是导致任意控制的一系列动作的第一步。确实,您会发现UAC对话框已被精简,仅包含最少的可单击选项。

|

||||

|

||||

#### 影响

|

||||

|

||||

```txt

|

||||

cpe:/ o:microsoft:windows_10:-

|

||||

cpe:/ o:microsoft:windows_10:1607

|

||||

cpe:/ o:microsoft:windows_10:1709

|

||||

cpe:/ o:microsoft:windows_10:1803

|

||||

cpe:/ o:microsoft:windows_10:1809

|

||||

cpe:/ o:microsoft:windows_10:1903

|

||||

cpe:/ o:microsoft:windows_7:-:sp1

|

||||

cpe:/ o:microsoft:windows_8.1:-

|

||||

cpe:/ o:microsoft:windows_rt_8.1:-

|

||||

cpe:/ o:microsoft:windows_server_2008:-:sp2

|

||||

cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ itanium〜

|

||||

cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ x64〜

|

||||

cpe:/ o:microsoft:windows_server_2012:-

|

||||

cpe:/ o:microsoft:windows_server_2012:r2

|

||||

cpe:/ o:microsoft:windows_server_2016:-

|

||||

cpe:/ o:microsoft:windows_server_2016:1803

|

||||

cpe:/ o:microsoft:windows_server_2016:1903

|

||||

cpe:/ o:microsoft:windows_server_2019:-

|

||||

```

|

||||

|

||||

#### 利用过程简述

|

||||

|

||||

首先在一个普通用户下安装**HHUPD**工具,然后使用管理员权限打开,点击显示细节内证书的链接,关闭窗口后保存弹出的页面,在保存窗口输入CMD所处的目录,确定后发现以及在该目录下了,使用管理员打开CMD达到系统权限目的。

|

||||

|

||||

## Bx_Preparation

|

||||

|

||||

- windows 7 SP1

|

||||

- VMware Workstation pro 16

|

||||

- **HHUPD** [Download](https://github.com/mai-lang-chai/System-Vulnerability/blob/master/Windows/CVE-2019-1388/hhupd.exe)

|

||||

|

||||

## Cx_Processes

|

||||

|

||||

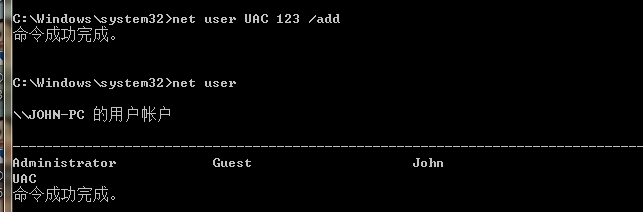

》创建用户`UAC`并切换到该用户。

|

||||

|

||||

|

||||

|

||||

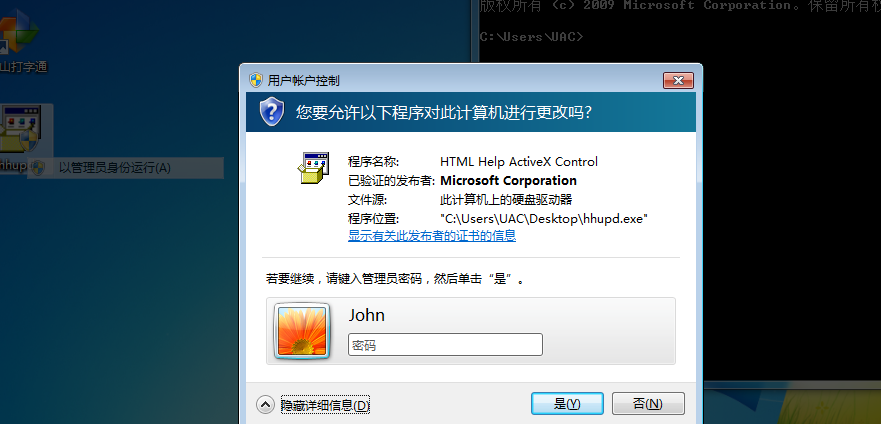

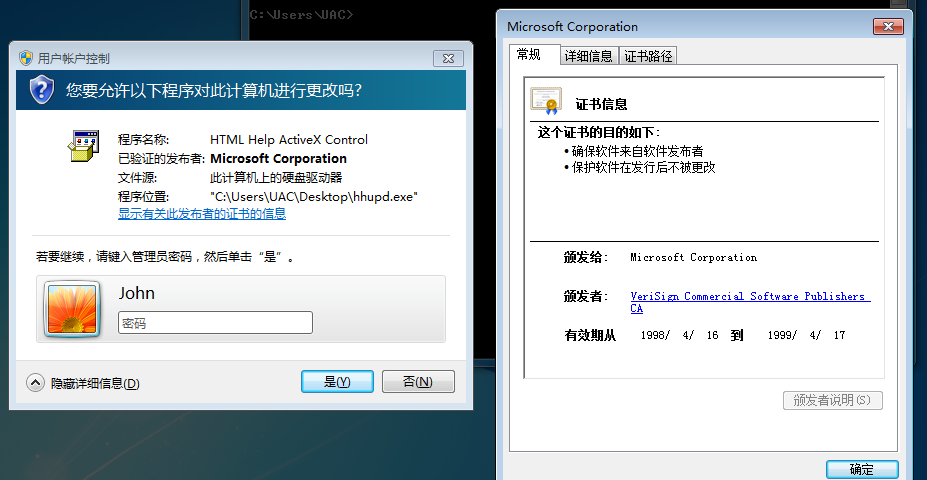

》下载HHUPD工具,右键使用管理员打开。显示详细信息,然后显示证书信息。

|

||||

|

||||

|

||||

|

||||

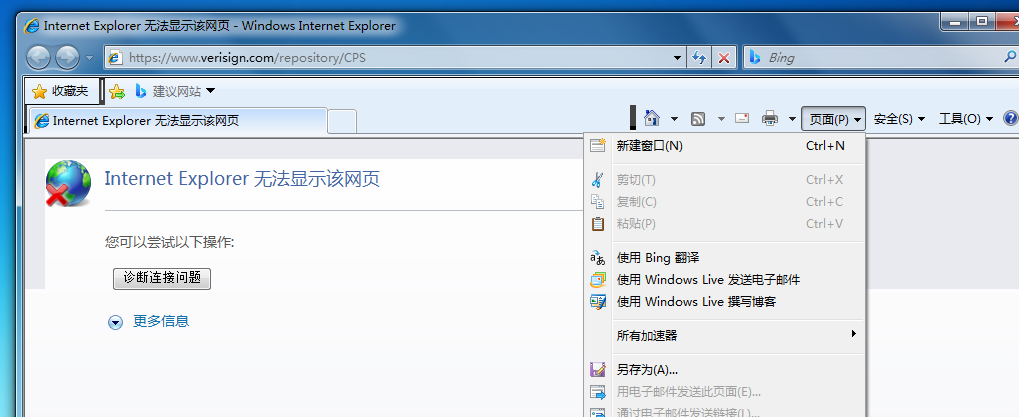

》点击颁发者,关闭窗口,会弹出IE浏览器网页。

|

||||

|

||||

|

||||

|

||||

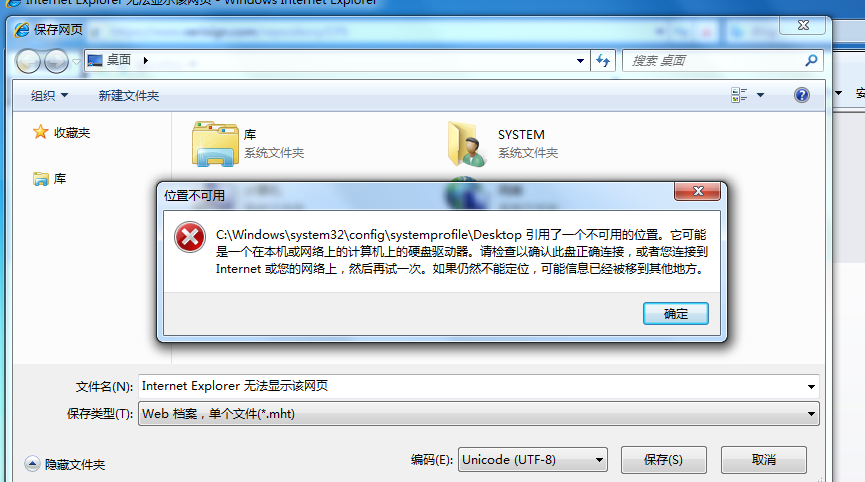

》页面,另存为。

|

||||

|

||||

|

||||

|

||||

》这时会出现报错,确定后在文件名中输入`C:\Windwos\System32\*.*`,保存。

|

||||

|

||||

|

||||

|

||||

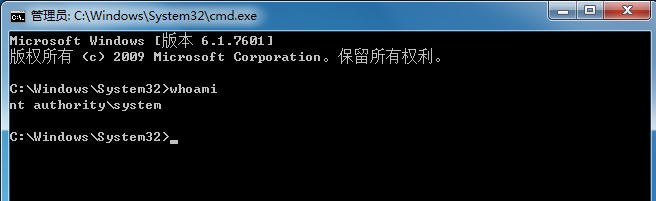

》加入CMD所在目录,使用管理员权限打开CMD,权限提升成功。

|

||||

|

||||

|

||||

Binary file not shown.

@ -15,7 +15,6 @@

|

||||

7. VPS2SUSE [https://github.com/U2FsdGVkX1/vps2suse](https://github.com/U2FsdGVkX1/vps2suse)

|

||||

8. Cassandra 代码注入 [https://github.com/QHpix/CVE-2021-44521](https://github.com/QHpix/CVE-2021-44521)

|

||||

9. Reapoc -- 标准化Poc & 漏洞环境收集盒 [https://github.com/cckuailong/reapoc](https://github.com/cckuailong/reapoc)

|

||||

10. Penetration_Testing_POC [https://github.com/Mr-xn/Penetration_Testing_POC](https://github.com/Mr-xn/Penetration_Testing_POC)

|

||||

|

||||

|

||||

> **_优秀项目收录_**

|

||||

@ -35,4 +34,4 @@

|

||||

5. PR (open pull requests) 到本项目

|

||||

1. 贡献类型可以有很多

|

||||

readme 更新、readme 翻译、bug修复、功能优化、功能新增等等等等

|

||||

2. star、fork 支持本项目的人气也非常感谢

|

||||

2. star、fork 支持本项目的人气也非常感谢

|

||||

Loading…

x

Reference in New Issue

Block a user