mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

CVE-2025-32433 PoC 漏洞利用发布 - Erlang∕OTP 中的严重 SSH 漏洞、

This commit is contained in:

parent

68846fb1a8

commit

0a3e7d8721

@ -13504,5 +13504,6 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522902&idx=2&sn=7fcf319ff464d0f4275a2de94fe854f8&subscene=0": "Planet Technology 工业网络产品中存在多个严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484816&idx=3&sn=b5673d90eadf3ee6f4dc1bf3c39ab44d": "入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第三十三期",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484816&idx=2&sn=24c18051273a89a9237d6fa7343b76c0": "【漏洞处置SOP】PHP CGI代码注入漏洞(CVE-2024-4577)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDgzOTQzNw==&mid=2247503201&idx=1&sn=51cbcde9c3c7543236c2e0da86236628": "【成功复现】XWiki Platform系统远程代码执行漏洞(CVE-2025-24893)"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDgzOTQzNw==&mid=2247503201&idx=1&sn=51cbcde9c3c7543236c2e0da86236628": "【成功复现】XWiki Platform系统远程代码执行漏洞(CVE-2025-24893)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247487402&idx=1&sn=22205dce2081be628b82861bc0db884e": "CVE-2025-32433 PoC 漏洞利用发布 - Erlang∕OTP 中的严重 SSH 漏洞"

|

||||

}

|

||||

@ -0,0 +1,9 @@

|

||||

# CVE-2025-32433 PoC 漏洞利用发布 - Erlang/OTP 中的严重 SSH 漏洞

|

||||

TtTeam 2025-04-30 17:41

|

||||

|

||||

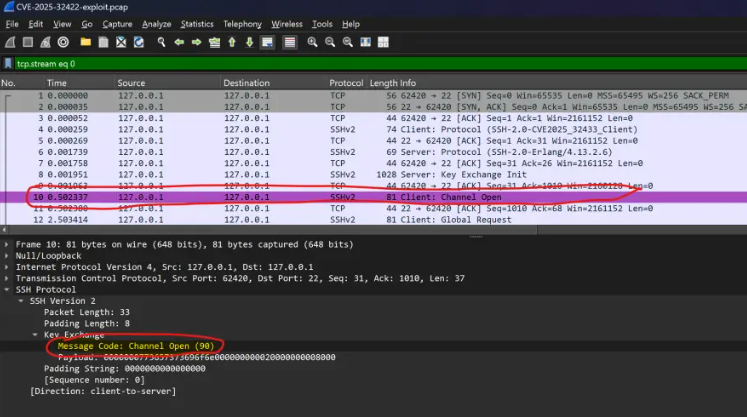

波鸿鲁尔大学专家日前发现 Erlang/OTP 平台 SSH 组件存在高危漏洞(CVE-2025-32433),并于周三通过 OpenWall 邮件列表公开披露。该漏洞因平台处理 SSH 协议消息机制缺陷,导致恶意攻击者在身份验证前即可发送连接建立消息,借此在目标系统上执行任意代码,获取未经授权的访问权限。目前开发团队已针对 25.3.2.10 和 26.2.4 版本发布补丁,但鉴于该平台应用的广泛性和复杂性,实现所有受影响系统的快速更新仍是亟待解决的难题。

|

||||

|

||||

|

||||

|

||||

由于 Erlang/OTP 在电信基础设施、数据库系统及高可用性平台中的广泛应用,对其进行更新面临极大挑战。该平台的更新需精密规划,无法一蹴而就。随着零日倡议的 Peter Girnus、Horizon3 研究团队等多位专家开发出可远程执行代码的漏洞利用程序,事件的紧迫性陡然加剧,众人对该漏洞被轻易武器化深感震惊。此后,ProDefense 公司在 GitHub 公开功能性漏洞,匿名变体也现身 Pastebin,二者在社交媒体迅速扩散,Girnus 证实 ProDefense 漏洞切实可用,而 Pastebin 变体尚无法执行。专家发出警告,随着漏洞广泛传播,威胁行为者极可能迅速对互联网展开大规模扫描,寻找易受攻击的目标。Girnus 强调,SSH 作为最常用的远程管理协议,此次事件的多重因素叠加,已对关键基础设施构成严重威胁。研究人员指出,在国家支持的威胁行为者对电信公司攻击愈发频繁的背景下,情况尤为严峻,特别是中国的 “Volt Typhoon” 和 “Salt Typhoon” 组织,它们曾成功入侵边缘网络设备、渗透多国电信系统。尽管难以准确统计运行 Erlang/OTP SSH 守护程序的设备数量,但 Shodan 搜索引擎显示,超 60 万个 IP 地址活跃着该平台,其中多数关联运行 CouchDB 的服务器,潜在风险规模巨大。因此,系统管理员应即刻更新使用该平台 SSH 组件的设备,任何迟疑都可能引发严重后果。

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user