mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 05:57:24 +00:00

国家安全部:警惕深度伪造技术带来的安全风险、网安巨头Palo Alto全球数千防火墙被攻陷:因开发低级错误造成零日漏洞、上周关注度较高的产品安全漏洞(20241118-20241124)、

This commit is contained in:

parent

cab16f3c15

commit

3b8f9f083f

@ -634,5 +634,8 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458584063&idx=3&sn=5bf1818d9d0e1dff3711c115252597a1": "惊喜开班!系统0day安全-IOT设备漏洞挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzU5MDMxOA==&mid=2247484175&idx=1&sn=429aa490070bfae233ef01e059063fc5": "Feroxbuster-高效发现隐藏路径和漏洞(详细教程)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxODI4NDg3Nw==&mid=2247484737&idx=1&sn=7f597cca81f70fbe397aa00b2c746432": "BoidCMSv.2.0.0 后台文件上传漏洞(CVE-2023-38836)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMjg0MjM5OQ==&mid=2247487888&idx=1&sn=8f0a8c385bc396bff3cd45c9fabe601b": "semcms存在多处漏洞(水一篇文章)"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMjg0MjM5OQ==&mid=2247487888&idx=1&sn=8f0a8c385bc396bff3cd45c9fabe601b": "semcms存在多处漏洞(水一篇文章)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNDUyNzU1MQ==&mid=2247486315&idx=1&sn=ad071ba60323b8d34da7086295e30a18": "国家安全部:警惕深度伪造技术带来的安全风险",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513156&idx=1&sn=4ff7c148a1693c0de1be122e65851155": "网安巨头Palo Alto全球数千防火墙被攻陷:因开发低级错误造成零日漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwNDk0MDgxMw==&mid=2247499503&idx=3&sn=6528a919840c2d4021fa17a6d8572c60": "上周关注度较高的产品安全漏洞(20241118-20241124)"

|

||||

}

|

||||

@ -1,5 +1,5 @@

|

||||

# 上周关注度较高的产品安全漏洞(20241118-20241124)

|

||||

原创 CNVD CNVD漏洞平台 2024-11-25 09:04

|

||||

国家互联网应急中心CNCERT 2024-11-26 07:40

|

||||

|

||||

**一、境外厂商产品漏洞**

|

||||

|

||||

|

||||

14

doc/国家安全部:警惕深度伪造技术带来的安全风险.md

Normal file

14

doc/国家安全部:警惕深度伪造技术带来的安全风险.md

Normal file

@ -0,0 +1,14 @@

|

||||

# 国家安全部:警惕深度伪造技术带来的安全风险

|

||||

长亭安全观察 2024-11-26 09:00

|

||||

|

||||

|

||||

|

||||

来源:国家安全部微信公众号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,17 +1,39 @@

|

||||

# 网安巨头Palo Alto全球数千防火墙被攻陷:因开发低级错误造成零日漏洞

|

||||

网安百色 2024-11-26 11:30

|

||||

安全内参编译 安全内参 2024-11-26 08:36

|

||||

|

||||

|

||||

**关注我们**

|

||||

|

||||

点击上方

|

||||

蓝字

|

||||

关注我们吧~

|

||||

|

||||

|

||||

**带你读懂网络安全**

|

||||

|

||||

安全内参11月26日消息,国际网络安全巨头

|

||||

Palo Alto Networks

|

||||

日前修复了两个被积极利用的漏洞,这些漏洞影响其防火墙及虚拟化安全设备。攻击者可以利用这些漏洞,在安全设备操作系统PAN-OS上以最高权限执行恶意代码,从而完全控制设备。

|

||||

|

||||

|

||||

|

||||

|

||||

**攻击者通过组合利用两个零日漏洞,实现了远程完全控制PAN-OS安全设备;**

|

||||

|

||||

|

||||

**据第三方监测,自攻击活动开始以来,已有约2000台PAN-OS设备被入侵;**

|

||||

|

||||

****

|

||||

**研究人员对官方修复补丁进行逆向工程,发现这些漏洞源于开发中的低级错误。**

|

||||

|

||||

前情回顾·**零日漏洞利用动态**

|

||||

- [苹果官方警告:零日漏洞攻击瞄准Mac电脑用户](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513122&idx=1&sn=2328bb653dc07fdeeef3cf0c73e59668&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [多国警告:零日漏洞攻击暴涨已成为网空新常态](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513066&idx=1&sn=1f1e58c9bfd0c64d48f2d26a4ec2332c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [Telegram零日漏洞被售卖数周:恶意APK文件可伪装成视频消息](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247512239&idx=1&sn=f5d2196eca683bd10d0d4a8f2b7a7312&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [2023年零日漏洞在野利用激增,商业间谍软件是主要使用者](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247511311&idx=2&sn=8b9d344600b36db40c81d164df732d03&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

安全内参11月26日消息,国际网络安全巨头Palo Alto Networks日前修复了两个被积极利用的漏洞,这些漏洞影响其防火墙及虚拟化安全设备。攻击者可以利用这些漏洞,在安全设备操作系统PAN-OS上以最高权限执行恶意代码,从而完全控制设备。

|

||||

|

||||

Palo Alto Networks在18日发布公告,警告客户其正在调查PAN-OS的Web管理界面可能存在远程代码执行漏洞,并建议用户按推荐步骤限制对该界面的访问。

|

||||

|

||||

@ -20,7 +42,7 @@ Palo Alto Networks在18日发布公告,警告客户其正在调查PAN-OS的Web

|

||||

|

||||

Palo Alto Networks表示,此次攻击仅影响“极少数的PAN-OS”防火墙。但威胁监控平台Shadowserver在20日报告称,全球范围内至少有超过2700台易受攻击的PAN-OS设备。Shadowserver还发现,自攻击活动开始以来,已有约2000台设备被入侵。

|

||||

|

||||

|

||||

|

||||

|

||||

图:美印等国的PAN-OS设备受攻击最多

|

||||

|

||||

@ -46,7 +68,7 @@ Palo Alto Networks表示,此次攻击仅影响“极少数的PAN-OS”防火

|

||||

|

||||

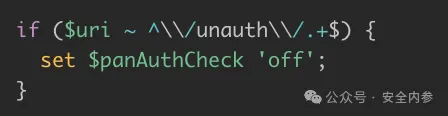

为了验证用户访问某页面是否需要身份验证,PAN-OS管理界面会检查请求中的X-Pan-Authcheck头部值是否设置为on或off。Nginx代理服务器负责将请求转发至托管Web应用的Apache服务器,并根据请求路径自动将X-Pan-Authcheck设置为on。在某些情况下(例如访问/unauth/目录),X-Pan-Authcheck会被设置为off,以允许无需身份验证访问。然而,除了/unauth/之外的所有路径,其头部值均应为on,以确保用户被重定向至登录页面。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但watchTowr的研究人员发现,uiEnvSetup.php的一个重定向脚本期望HTTP_X_PAN_AUTHCHECK值为off。如果请求中主动设置该值,服务器将直接接受。

|

||||

@ -59,13 +81,14 @@ Palo Alto Networks表示,此次攻击仅影响“极少数的PAN-OS”防火

|

||||

|

||||

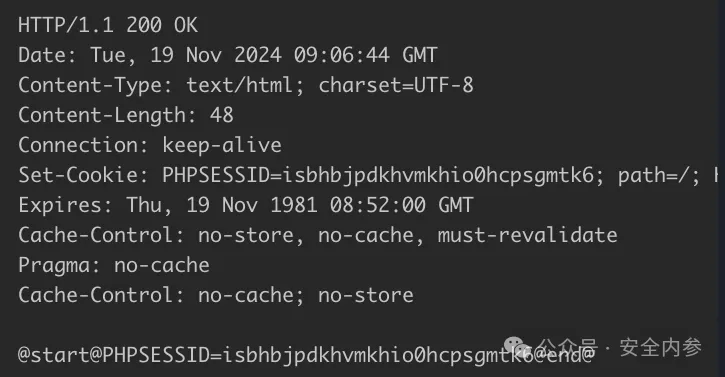

该功能允许Palo Alto Panorama设备指定要模拟的用户和角色,无需提供密码或通过双因素身份验证,即可生成一个完全认证的PHP会话ID。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

综合来看,这一设计使攻击者可以将shell代码作为用户名字段的一部分,模拟特定用户和角色,然后通过AuditLog.write()传递至pexecute(),最终在底层操作系统上执行代码。

|

||||

|

||||

研究人员总结道:“**令人震惊的是,这两个漏洞竟然存在于生产设备中,且通过Palo Alto设备内部复杂的shell脚本拼凑形成。**”

|

||||

|

||||

|

||||

**缓解措施**

|

||||

|

||||

|

||||

@ -78,11 +101,26 @@ Palo Alto Networks的威胁狩猎团队正追踪CVE-2024-0012和CVE-2024-9474的

|

||||

|

||||

该团队指出:“主要攻击流量来自一些已知用于代理/隧道匿名 VPN 服务的 IP 地址。后续利用活动包括交互式命令执行以及在防火墙上部署恶意软件(例如 webshell)。”

|

||||

|

||||

**免责声明**

|

||||

:

|

||||

|

||||

本公众号所载文章为本公众号原创或根据网络搜索下载编辑整理,文章版权归原作者所有,仅供读者学习、参考,禁止用于商业用途。因转载众多,无法找到真正来源,如标错来源,或对于文中所使用的图片、文字、链接中所包含的软件/资料等,如有侵权,请跟我们联系删除,谢谢!

|

||||

|

||||

|

||||

**参考资料:csoonline.com**

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

- [网安智库平台长期招聘兼职研究员](http://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247499450&idx=2&sn=2da3ca2e0b4d4f9f56ea7f7579afc378&chksm=ebfab99adc8d308c3ba6e7a74bd41beadf39f1b0e38a39f7235db4c305c06caa49ff63a0cc1d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [欢迎加入“安全内参热点讨论群”](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247501251&idx=1&sn=8b6ebecbe80c1c72317948494f87b489&chksm=ebfa82e3dc8d0bf595d039e75b446e14ab96bf63cf8ffc5d553b58248dde3424fb18e6947440&token=525430415&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击下方卡片关注我们,

|

||||

|

||||

带你一起读懂网络安全 ↓

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user