mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

基于AWVSapi实现的漏洞扫描网站、Cisco Webex 漏洞可让黑客通过会议链接获取代码执行权限、0day:各种CMS、平台、系统和软件漏洞的EXP和POC合集、【※】一个神一般的linux全架构全漏洞提权傻瓜程序、PenetrationTestingPOC:渗透测试相关工具合集、记某医院APP的一次逻辑漏洞挖掘、Commvault SSRF 致代码执行漏洞 (CVE-2025-34028)、【26届实习】安恒实习生招聘,安全运营、培训、服务别错过!二进制漏洞面试题挑战!、

This commit is contained in:

parent

c789a52a0b

commit

40ccbcbbe9

10

data.json

10

data.json

@ -13601,5 +13601,13 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320090&idx=1&sn=cb1b7e4d9fbfa8c98cf0c378da407981": "vLLM框架曝高危远程代码执行漏洞,威胁AI基础设施安全",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3MDU1MjgwNA==&mid=2247487356&idx=1&sn=14b0eb20b4a633044ce2718398120e8f": "SRC漏洞挖掘天花板!千万赏金大神亲授秘籍——跟随顶尖大师,成就巅峰之路!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069446&idx=2&sn=b093a02905ad8999ac398713a11bd267": "【安全圈】微软Telnet服务器被曝0-Click漏洞:无密码即可控制系统",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0NzE4ODk1Mw==&mid=2652096204&idx=2&sn=36ef86fdfae7678c600231d2565e9eb6": "Apache Parquet Java 远程代码执行漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0NzE4ODk1Mw==&mid=2652096204&idx=2&sn=36ef86fdfae7678c600231d2565e9eb6": "Apache Parquet Java 远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494224&idx=1&sn=109e61592a775b5cf5c8561d1bd316ba": "基于AWVSapi实现的漏洞扫描网站",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODY0NTczMA==&mid=2247492770&idx=1&sn=6a6458b562a3c751fa4a82d27defd2ac": "Cisco Webex 漏洞可让黑客通过会议链接获取代码执行权限",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3NzU1NzIyMg==&mid=2247484981&idx=3&sn=d8be865f9f42ec55e83975f0d6d59e66": "0day:各种CMS、平台、系统和软件漏洞的EXP和POC合集",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMDMyOTA1OA==&mid=2247484474&idx=1&sn=be5f7017ffd8e72f9541a327e40cc65f": "【※】一个神一般的linux全架构全漏洞提权傻瓜程序",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3NzU1NzIyMg==&mid=2247484981&idx=2&sn=f5668b7d8fe3098326e01f0e4eb85390": "PenetrationTestingPOC:渗透测试相关工具合集",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTUxNTU2NQ==&mid=2247490812&idx=1&sn=8520bdd56980ae4d855cc0ae66e9112e": "记某医院APP的一次逻辑漏洞挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491307&idx=1&sn=9716bbe658600defc07b7543db2a46a1": "Commvault SSRF 致代码执行漏洞 (CVE-2025-34028)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247488540&idx=1&sn=2654424553a85b8901765d5e2b5d1958": "【26届实习】安恒实习生招聘,安全运营、培训、服务别错过!二进制漏洞面试题挑战!"

|

||||

}

|

||||

20

doc/2025-05/0day:各种CMS、平台、系统和软件漏洞的EXP和POC合集.md

Normal file

20

doc/2025-05/0day:各种CMS、平台、系统和软件漏洞的EXP和POC合集.md

Normal file

@ -0,0 +1,20 @@

|

||||

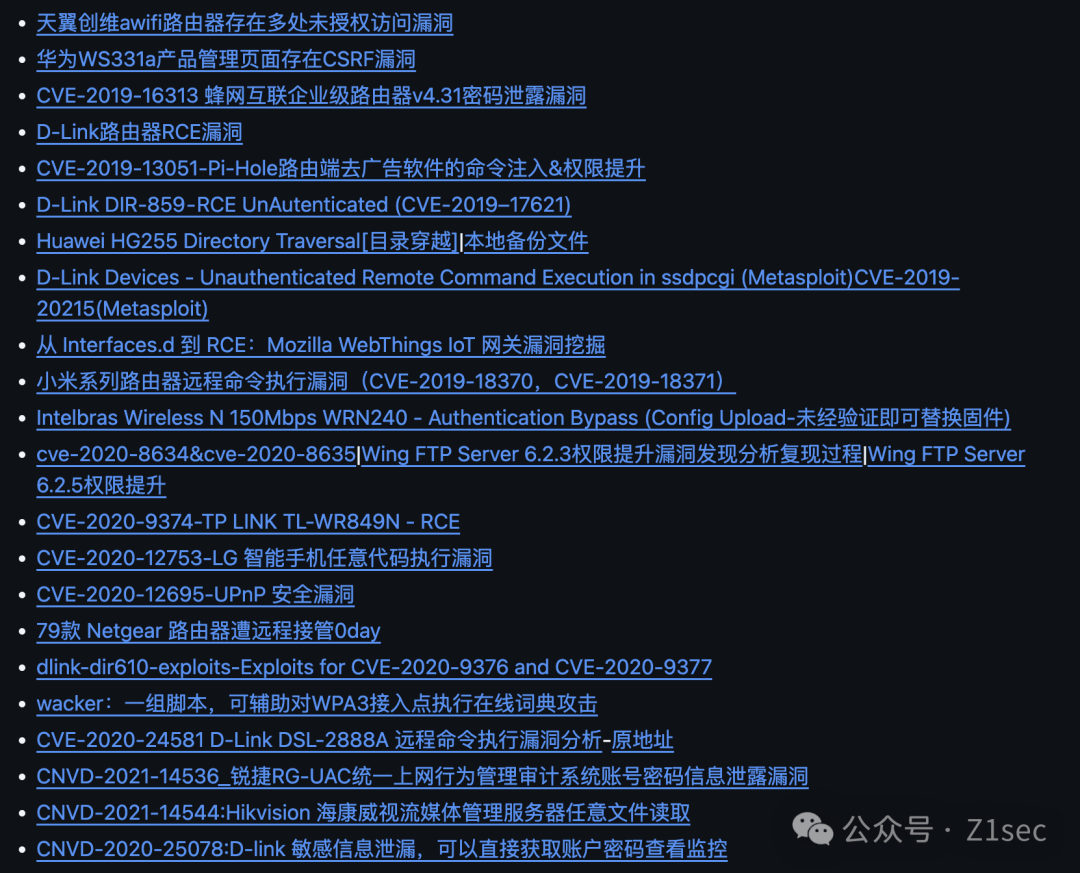

# 0day:各种CMS、平台、系统和软件漏洞的EXP和POC合集

|

||||

z1 Z1sec 2025-05-05 13:28

|

||||

|

||||

|

||||

|

||||

> **免责声明:**

|

||||

|

||||

由于传播、利用本公众号Z1sec所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

|

||||

|

||||

|

||||

各种

|

||||

CMS、各种平台、各种系统和各种软件漏洞的EXP和POC。

|

||||

|

||||

地址:

|

||||

https://github.com/helloexp/0day

|

||||

|

||||

|

||||

|

||||

31

doc/2025-05/Cisco Webex 漏洞可让黑客通过会议链接获取代码执行权限.md

Normal file

31

doc/2025-05/Cisco Webex 漏洞可让黑客通过会议链接获取代码执行权限.md

Normal file

@ -0,0 +1,31 @@

|

||||

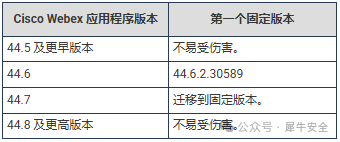

# Cisco Webex 漏洞可让黑客通过会议链接获取代码执行权限

|

||||

Rhinoer 犀牛安全 2025-05-05 16:00

|

||||

|

||||

|

||||

|

||||

思科发布了针对高严重性 Webex 漏洞的安全更新,该漏洞允许未经身份验证的攻击者使用恶意会议邀请链接获取客户端远程代码执行。

|

||||

|

||||

该安全漏洞编号为 CVE-2025-20236,是在 Webex 自定义 URL 解析器中发现的,可通过诱骗用户下载任意文件来利用该漏洞,从而使攻击者能够在低复杂度攻击中在运行未修补软件的系统上执行任意命令。

|

||||

|

||||

思科在本周发布的安全公告中解释道: “此漏洞是由于 Cisco Webex App 处理会议邀请链接时输入验证不足造成的。”

|

||||

|

||||

攻击者可以通过诱骗用户点击精心设计的会议邀请链接并下载任意文件来利用此漏洞。成功利用此漏洞可使攻击者以目标用户的权限执行任意命令。

|

||||

|

||||

无论操作系统或系统配置如何,此安全漏洞都会影响 Cisco Webex App 的安装。目前尚无解决方法,因此需要更新软件来阻止潜在的漏洞利用尝试。

|

||||

|

||||

|

||||

|

||||

本周,思科还发布了针对安全网络分析基于 Web 的管理界面中的权限提升漏洞( CVE-2025-20178 )的安全补丁,该漏洞可以让具有管理员凭据的攻击者以 root 身份运行任意命令。

|

||||

|

||||

思科还解决了 Nexus Dashboard 漏洞(CVE-2025-20150),该漏洞允许未经身份验证的攻击者远程枚举 LDAP 用户帐户并确定哪些用户名有效。

|

||||

|

||||

然而,该公司的产品安全事件响应小组 (PSIRT) 没有发现任何野外概念验证漏洞,也没有发现任何证据表明存在针对未修复本周三安全漏洞的系统进行恶意活动。

|

||||

|

||||

本月初,思科还警告管理员修补一个关键的思科智能许可实用程序 (CSLU) 静态凭证漏洞 (CVE-2024-20439),该漏洞暴露了一个内置的后门管理员帐户,目前正被积极利用进行攻击。

|

||||

|

||||

3 月底,CISA 将 CVE-2024-20439 漏洞添加到其已知被利用漏洞目录中,并命令美国联邦机构在 4 月 21 日之前的三周内保护其网络免受持续攻击。

|

||||

|

||||

|

||||

信息来源:

|

||||

BleepingComputer

|

||||

|

||||

112

doc/2025-05/Commvault SSRF 致代码执行漏洞 (CVE-2025-34028).md

Normal file

112

doc/2025-05/Commvault SSRF 致代码执行漏洞 (CVE-2025-34028).md

Normal file

@ -0,0 +1,112 @@

|

||||

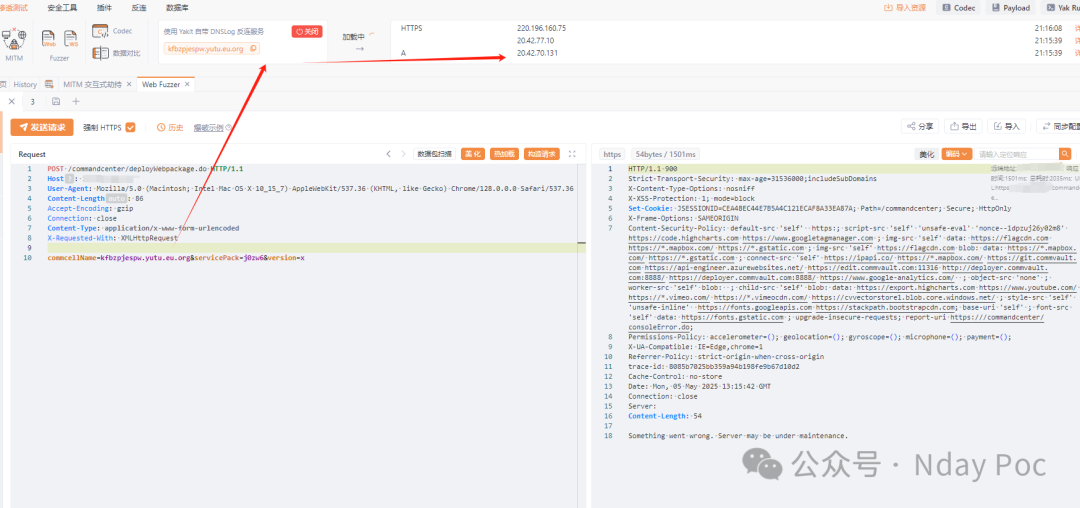

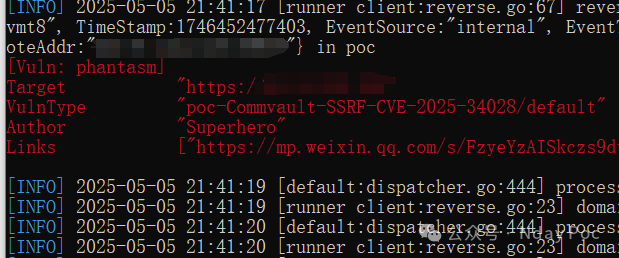

# Commvault SSRF 致代码执行漏洞 (CVE-2025-34028)

|

||||

Superhero Nday Poc 2025-05-05 13:45

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

2025年4月,互联网上披露CVE-2025-34028,攻击者可利用deployWebpackage.do接口的SSRF造成远程代码执行,控制服务器。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

banner="Server: Commvault" || header="Server: Commvault" || body="cvUtil.CONTEXT_PATH = '/webconsole'" || title="Command Center" || (body="url=commandcenter" && title=="Redirecting..")

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

|

||||

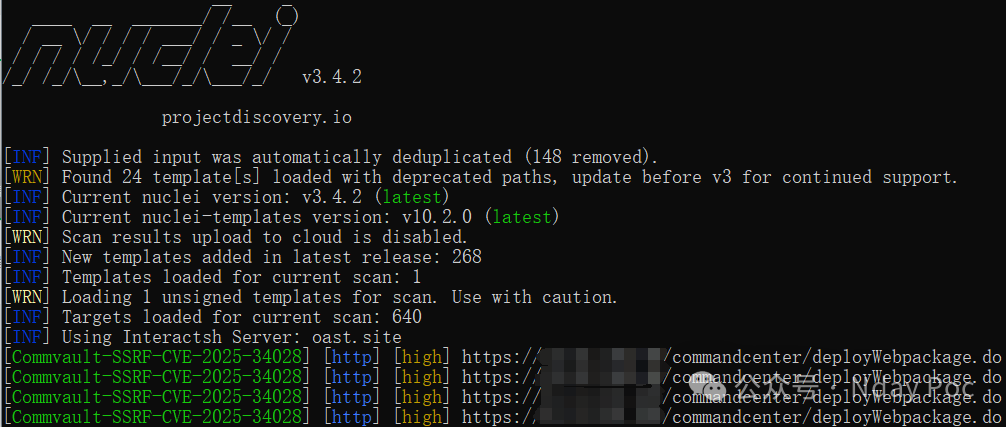

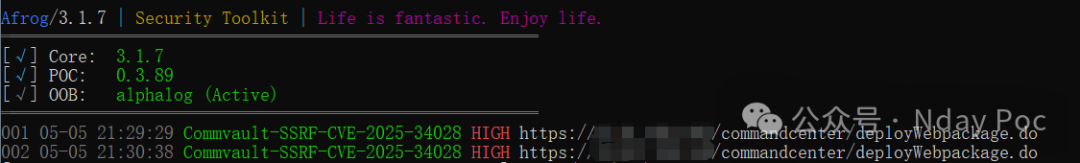

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、

|

||||

升级至安全版本

|

||||

|

||||

https://documentation.commvault.com/securityadvisories/CV_2025_04_1.html

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

20

doc/2025-05/PenetrationTestingPOC:渗透测试相关工具合集.md

Normal file

20

doc/2025-05/PenetrationTestingPOC:渗透测试相关工具合集.md

Normal file

@ -0,0 +1,20 @@

|

||||

# PenetrationTestingPOC:渗透测试相关工具合集

|

||||

z1 Z1sec 2025-05-05 13:28

|

||||

|

||||

|

||||

|

||||

> **免责声明:**

|

||||

|

||||

由于传播、利用本公众号Z1sec所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

|

||||

|

||||

|

||||

渗透测试相关的

|

||||

POC、EXP、脚本、特权升级、小工具合集

|

||||

|

||||

项目地址:

|

||||

https://github.com/Mr-xn/Penetration_Testing_POC

|

||||

|

||||

|

||||

|

||||

188

doc/2025-05/【26届实习】安恒实习生招聘,安全运营、培训、服务别错过!二进制漏洞面试题挑战!.md

Normal file

188

doc/2025-05/【26届实习】安恒实习生招聘,安全运营、培训、服务别错过!二进制漏洞面试题挑战!.md

Normal file

@ -0,0 +1,188 @@

|

||||

# 【26届实习】安恒实习生招聘,安全运营、培训、服务别错过!二进制漏洞面试题挑战!

|

||||

吉祥讲安全 2025-05-05 14:14

|

||||

|

||||

行动起来,网络安全同学们,难得的实习机会要把握住,

|

||||

为即将到来的秋季校招保驾护航!

|

||||

|

||||

推荐公司:杭州安恒信息技术股份有限公司

|

||||

|

||||

实习岗位:安全运营实习生、安全培训实习生、安全服务实习生

|

||||

|

||||

薪资标准:

|

||||

150-200元/天(仅供参考)

|

||||

<table><tbody><tr><td data-colwidth="576"><section><span leaf="" data-pm-slice="1 1 ["para",{"tagName":"section","attributes":{"style":"text-align: justify;"},"namespaceURI":""}]"><span textstyle="" style="font-size: 15px;color: rgb(0, 0, 0);font-weight: bold;">一、安全运营实习生</span></span></section></td></tr></tbody></table>

|

||||

岗位要求:26年毕业,5月中旬能到岗,工作地点在烟台,属于驻场岗位。

|

||||

|

||||

1、工作内容

|

||||

|

||||

(1)对客户网络、系统进行安全评估。通过

|

||||

漏洞扫描、渗透测试、基线检查

|

||||

等方式进行全面评估,并协助客户整改加固。

|

||||

|

||||

(2)针对客户发生的安全事件,进行

|

||||

应急处置

|

||||

,排查入侵方式,进行

|

||||

溯源

|

||||

。

|

||||

|

||||

(3)对客户进行

|

||||

安全培训

|

||||

。

|

||||

|

||||

2、能力要求

|

||||

|

||||

(1)能够进行漏洞挖掘,针对常见系统漏洞、web漏洞,熟悉其原理、利用方法及加固。

|

||||

|

||||

(2)熟悉操作系统、数据库、中间件等,能够进行安全加固。

|

||||

|

||||

(3)在SRC等平台提交过漏洞者优先。

|

||||

<table><tbody><tr><td data-colwidth="576"><section><span leaf="" data-pm-slice="1 1 ["para",{"tagName":"section","attributes":{"style":"text-align: justify;"},"namespaceURI":""}]"><span textstyle="" style="font-size: 15px;color: rgb(0, 0, 0);font-weight: bold;">二、</span></span><span leaf=""><span textstyle="" style="font-size: 15px;color: rgb(0, 0, 0);font-weight: bold;">安全培训实习生</span></span></section></td></tr></tbody></table>

|

||||

工作地点:杭州

|

||||

|

||||

工作职责:

|

||||

|

||||

1、 负责

|

||||

CTF比赛

|

||||

中PWN方向题目开发与交付;

|

||||

|

||||

2.、研发网络安全竞赛题目及知识内容,更新竞赛题库;

|

||||

|

||||

3.、参与网络安全项目工作,包括技术培训、

|

||||

二进制安全研究

|

||||

等;

|

||||

|

||||

4、 协助完成其他网络安全相关的研究任务。

|

||||

|

||||

任职要求:

|

||||

|

||||

1、全日制本科及以上学历,计算机相关专业;对二进制安全技术有强烈兴趣。

|

||||

|

||||

2、熟悉计算机基础原理和数据结构算法,掌握C/C++/汇编语言,熟练使用Linux系统和Docker;

|

||||

|

||||

3、熟练掌握各种二进制分析与调试工具(如:IDA、gdb、pwntools等);

|

||||

|

||||

4、理解并掌握常见二进制漏洞原理与利用(如栈漏洞、堆漏洞、格式化字符串、shellcode等);

|

||||

|

||||

5、有团队协作精神,沟通表达清晰,工作细致负责,学习能力和自我驱动力强;

|

||||

|

||||

加分项:

|

||||

|

||||

- 有逆向基础;

|

||||

|

||||

- 了解PE、ELF结构;

|

||||

|

||||

- 熟悉操作系统机制(如:软件调试、异常处理、消息机制等);

|

||||

|

||||

- 掌握常见代码对抗技术(如:反调试、花指令、指令虚拟化等);

|

||||

|

||||

- 挖过IoT设备或V8引擎漏洞;

|

||||

|

||||

- CTF比赛获奖经历;

|

||||

|

||||

- 组织过赛事或有教学经验;

|

||||

<table><tbody><tr><td data-colwidth="576"><section><span leaf="" data-pm-slice="1 1 ["para",{"tagName":"section","attributes":{"style":"text-align: justify;"},"namespaceURI":""}]"><span textstyle="" style="font-size: 15px;color: rgb(0, 0, 0);font-weight: bold;">三、</span></span><span leaf=""><span textstyle="" style="font-size: 15px;color: rgb(0, 0, 0);font-weight: bold;">安全服务实习生</span></span></section></td></tr></tbody></table>

|

||||

工作地点:深圳

|

||||

|

||||

工作职责:

|

||||

|

||||

1、负责安全服务方案的编写,配合完成安全服务项目的前期技术交流工作;

|

||||

|

||||

2、负责安全服务项目实施工作,安全服务项目包含

|

||||

风险评估、渗透测试、合规咨询、应急响应、安全培训

|

||||

等工作的实施及报告编写;

|

||||

|

||||

3、负责为用户提供相关行业

|

||||

信息安全等级保护

|

||||

咨询服务,针对现状差距分析,设计安全解决方案,并协助用户完成整改、通过测评。

|

||||

|

||||

任职要求:

|

||||

|

||||

1、全日制本科及以上学历,计算机相关专业;

|

||||

|

||||

2、熟悉TCP/IP协议,路由交换的基本概念,了解常见主机漏洞和Web漏洞的原理;

|

||||

|

||||

3、有Linux、Windows服务器系統知识,熟悉基本的操作命令;

|

||||

|

||||

4、熟悉常见渗透测试技术和工具,良好的沟通能力及服务意识;

|

||||

|

||||

5、对网络安全方面具有浓厚兴趣,喜欢学习新知识、乐于接受新事物。

|

||||

|

||||

**【 模拟面试题 】**

|

||||

<table><tbody><tr><td data-colwidth="576"><section><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">题目:某智能车载设备的固件解析网络数据包时存在栈溢出漏洞,攻击者可远程触发漏洞控制设备。</span></span></section><section><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">请从以下维度分析:</span></span></section><ol style="list-style-type: decimal;margin-top: 8px;margin-bottom: 8px;margin-left: 0px;margin-right: 0px;padding-top: 0px;padding-bottom: 0px;padding-left: 25px;padding-right: 0px;color: rgb(0, 0, 0);" class="list-paddingleft-1"><li><section style="margin-top: 5px;margin-bottom: 5px;color: rgb(1, 1, 1);font-size: 16px;line-height: 1.8em;letter-spacing: 0em;text-align: left;font-weight: normal;"><strong style="color: rgb(0, 0, 0);font-weight: bold;background-attachment: scroll;background-clip: border-box;background-color: rgba(0, 0, 0, 0);background-image: none;background-origin: padding-box;background-position-x: 0%;background-position-y: 0%;background-repeat: no-repeat;background-size: auto;width: auto;height: auto;margin-top: 0px;margin-bottom: 0px;margin-left: 0px;margin-right: 0px;padding-top: 0px;padding-bottom: 0px;padding-left: 0px;padding-right: 0px;border-top-style: none;border-bottom-style: none;border-left-style: none;border-right-style: none;border-top-width: 3px;border-bottom-width: 3px;border-left-width: 3px;border-right-width: 3px;border-top-color: rgba(0, 0, 0, 0.4);border-bottom-color: rgba(0, 0, 0, 0.4);border-left-color: rgba(0, 0, 0, 0.4);border-right-color: rgba(0, 0, 0, 0.4);border-top-left-radius: 0px;border-top-right-radius: 0px;border-bottom-right-radius: 0px;border-bottom-left-radius: 0px;"><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">漏洞原理</span></span></strong><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">:结合C语言函数调用栈结构,说明溢出成因及如何覆盖返回地址。</span></span></section></li><li><section style="margin-top: 5px;margin-bottom: 5px;color: rgb(1, 1, 1);font-size: 16px;line-height: 1.8em;letter-spacing: 0em;text-align: left;font-weight: normal;"><strong style="color: rgb(0, 0, 0);font-weight: bold;background-attachment: scroll;background-clip: border-box;background-color: rgba(0, 0, 0, 0);background-image: none;background-origin: padding-box;background-position-x: 0%;background-position-y: 0%;background-repeat: no-repeat;background-size: auto;width: auto;height: auto;margin-top: 0px;margin-bottom: 0px;margin-left: 0px;margin-right: 0px;padding-top: 0px;padding-bottom: 0px;padding-left: 0px;padding-right: 0px;border-top-style: none;border-bottom-style: none;border-left-style: none;border-right-style: none;border-top-width: 3px;border-bottom-width: 3px;border-left-width: 3px;border-right-width: 3px;border-top-color: rgba(0, 0, 0, 0.4);border-bottom-color: rgba(0, 0, 0, 0.4);border-left-color: rgba(0, 0, 0, 0.4);border-right-color: rgba(0, 0, 0, 0.4);border-top-left-radius: 0px;border-top-right-radius: 0px;border-bottom-right-radius: 0px;border-bottom-left-radius: 0px;"><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">漏洞利用</span></span></strong><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">:假设系统未开启任何防护(无ASLR/NX),如何构造Payload跳转执行Shellcode?</span></span></section></li><li><section style="margin-top: 5px;margin-bottom: 5px;color: rgb(1, 1, 1);font-size: 16px;line-height: 1.8em;letter-spacing: 0em;text-align: left;font-weight: normal;"><strong style="color: rgb(0, 0, 0);font-weight: bold;background-attachment: scroll;background-clip: border-box;background-color: rgba(0, 0, 0, 0);background-image: none;background-origin: padding-box;background-position-x: 0%;background-position-y: 0%;background-repeat: no-repeat;background-size: auto;width: auto;height: auto;margin-top: 0px;margin-bottom: 0px;margin-left: 0px;margin-right: 0px;padding-top: 0px;padding-bottom: 0px;padding-left: 0px;padding-right: 0px;border-top-style: none;border-bottom-style: none;border-left-style: none;border-right-style: none;border-top-width: 3px;border-bottom-width: 3px;border-left-width: 3px;border-right-width: 3px;border-top-color: rgba(0, 0, 0, 0.4);border-bottom-color: rgba(0, 0, 0, 0.4);border-left-color: rgba(0, 0, 0, 0.4);border-right-color: rgba(0, 0, 0, 0.4);border-top-left-radius: 0px;border-top-right-radius: 0px;border-bottom-right-radius: 0px;border-bottom-left-radius: 0px;"><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">修复方案</span></span></strong><span leaf=""><span textstyle="" style="font-size: 17px;font-weight: bold;">:从代码层和产品层分别提出修复建议(至少两种)。</span></span></section></li></ol></td></tr></tbody></table>

|

||||

**1. 漏洞原理**

|

||||

|

||||

**参考答案**

|

||||

:

|

||||

- **成因**

|

||||

:代码使用strcpy

|

||||

或memcpy

|

||||

将用户可控的网络数据复制到固定大小的栈缓冲区,未检查长度,导致覆盖栈上的返回地址。

|

||||

|

||||

- **覆盖过程**

|

||||

:

|

||||

|

||||

- 函数调用时,返回地址保存在栈帧顶部(如x86架构的EIP

|

||||

,ARM的LR

|

||||

寄存器对应栈位置)。

|

||||

|

||||

- 攻击者构造超长数据填满缓冲区后,后续字节覆盖返回地址为Shellcode地址(如指向缓冲区的起始地址)。

|

||||

|

||||

<table><tbody><tr><td data-colwidth="576"><strong style="color: rgb(0, 0, 0);font-weight: bold;background: none 0% 0% / auto no-repeat scroll padding-box border-box rgba(0, 0, 0, 0);width: auto;height: auto;margin: 0px;padding: 0px;border-style: none;border-width: 3px;border-color: rgba(0, 0, 0, 0.4);border-radius: 0px;"><span leaf=""><span textstyle="" style="font-size: 15px;color: rgb(61, 167, 66);font-weight: normal;">考察点:栈溢出基础、函数调用过程理解。</span></span></strong></td></tr></tbody></table>

|

||||

2. 漏洞利用

|

||||

|

||||

**参考答案**

|

||||

:

|

||||

- **Payload结构**

|

||||

:[填充字符][覆盖的返回地址][Shellcode]

|

||||

|

||||

- **填充字符**

|

||||

:长度 = 缓冲区起始地址到返回地址的偏移量(可通过动态调试或计算确定)。

|

||||

|

||||

- **返回地址**

|

||||

:指向缓冲区中Shellcode的起始地址(需考虑地址稳定性,如栈地址固定)。

|

||||

|

||||

- **Shellcode**

|

||||

:生成反向Shell或执行系统命令的机器码(需适配目标架构,如ARM/Thumb模式)。

|

||||

|

||||

- **测试步骤**

|

||||

:

|

||||

|

||||

- 使用GDB/IDA确定缓冲区偏移量;

|

||||

|

||||

- 通过pattern_create

|

||||

生成测试字符串定位溢出点;

|

||||

|

||||

- 编写Shellcode并嵌入Payload。

|

||||

|

||||

<table><tbody><tr><td data-colwidth="576"><strong style="color: rgb(0, 0, 0);font-weight: bold;background: none 0% 0% / auto no-repeat scroll padding-box border-box rgba(0, 0, 0, 0);width: auto;height: auto;margin: 0px;padding: 0px;border-style: none;border-width: 3px;border-color: rgba(0, 0, 0, 0.4);border-radius: 0px;"><span leaf=""><span textstyle="" style="font-size: 15px;color: rgb(61, 167, 66);font-weight: normal;">考察点:Shellcode注入、基础漏洞利用流程。</span></span></strong></td></tr></tbody></table>

|

||||

3. 修复方案

|

||||

|

||||

**参考答案**

|

||||

:

|

||||

- **代码层**

|

||||

:

|

||||

|

||||

- 使用安全函数(如strncpy

|

||||

替代strcpy

|

||||

,并限制拷贝长度);

|

||||

|

||||

- 添加长度校验:if (input_len > buffer_size) return error;

|

||||

|

||||

- **产品层**

|

||||

:

|

||||

|

||||

- 在安恒的“风暴中心”漏洞扫描产品中增加该漏洞的特征检测规则(如识别未校验长度的危险函数);

|

||||

|

||||

- 通过固件升级服务推送补丁,并建议用户启用地址随机化(ASLR)。

|

||||

|

||||

<table><tbody><tr><td data-colwidth="576"><strong style="color: rgb(0, 0, 0);font-weight: bold;background: none 0% 0% / auto no-repeat scroll padding-box border-box rgba(0, 0, 0, 0);width: auto;height: auto;margin: 0px;padding: 0px;border-style: none;border-width: 3px;border-color: rgba(0, 0, 0, 0.4);border-radius: 0px;"><span leaf=""><span textstyle="" style="font-size: 15px;color: rgb(61, 167, 66);font-weight: normal;">考察点:安全编码意识、产品思维。</span></span></strong></td></tr></tbody></table>

|

||||

|

||||

此面试题围绕栈溢出核心原理,避免了复杂防护绕过(如ROP/AI对抗),适合实习生水平,并以车联网设备为场景,体现安恒在物联网安全领域的实际需求。

|

||||

|

||||

从理论(原理)到实践(利用),最后落地修复方案,评估候选人完整的问题解决能力。

|

||||

|

||||

**更多的面试相关题目我们在星球里面已经更新了,有兴趣的小伙伴趁着还有优惠,抓紧吧!**

|

||||

|

||||

**网络安面试题库截止目前已更新78篇,近18w字,里面包含了网安的职业规划、面试准备篇幅、学习方向、求职名单、应届生面试题库、应届生笔试题库、国内外安全企业介绍、以及社会背调等16w字的面试经验文末有彩蛋。星球介绍一个人走的很快,但一群人才能地的更远。吉祥同学学安全这个星球🔗成立了1年左右,已经有500+的小伙伴了,如果你是网络安全的学生、想转行网络安全行业、需要网安相关的方案、ppt,戳链接🔗(内有优惠卷)快加入我们吧。系统性的知识库已经有:《Java代码审计》++《Web安全》++《应急响应》++《护网资料库》++《网安面试指南》+《AI+网安》**

|

||||

|

||||

|

||||

165

doc/2025-05/【※】一个神一般的linux全架构全漏洞提权傻瓜程序.md

Normal file

165

doc/2025-05/【※】一个神一般的linux全架构全漏洞提权傻瓜程序.md

Normal file

@ -0,0 +1,165 @@

|

||||

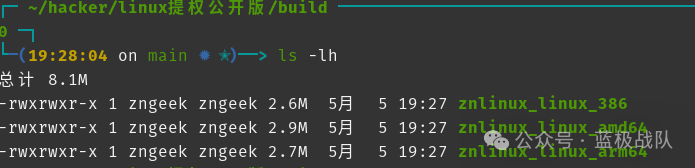

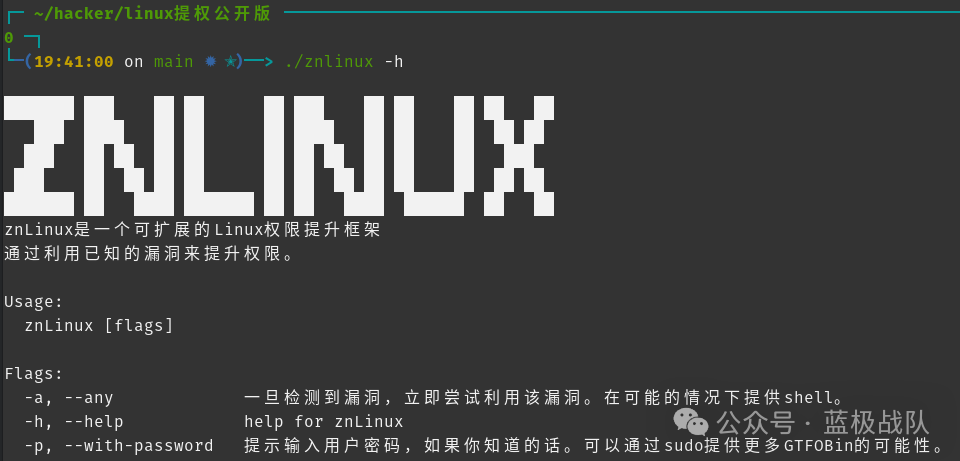

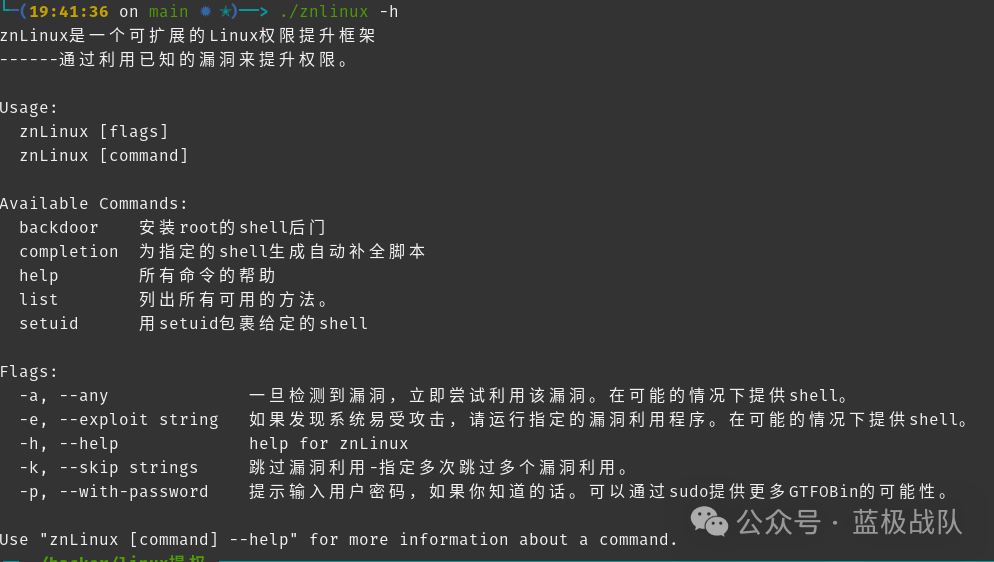

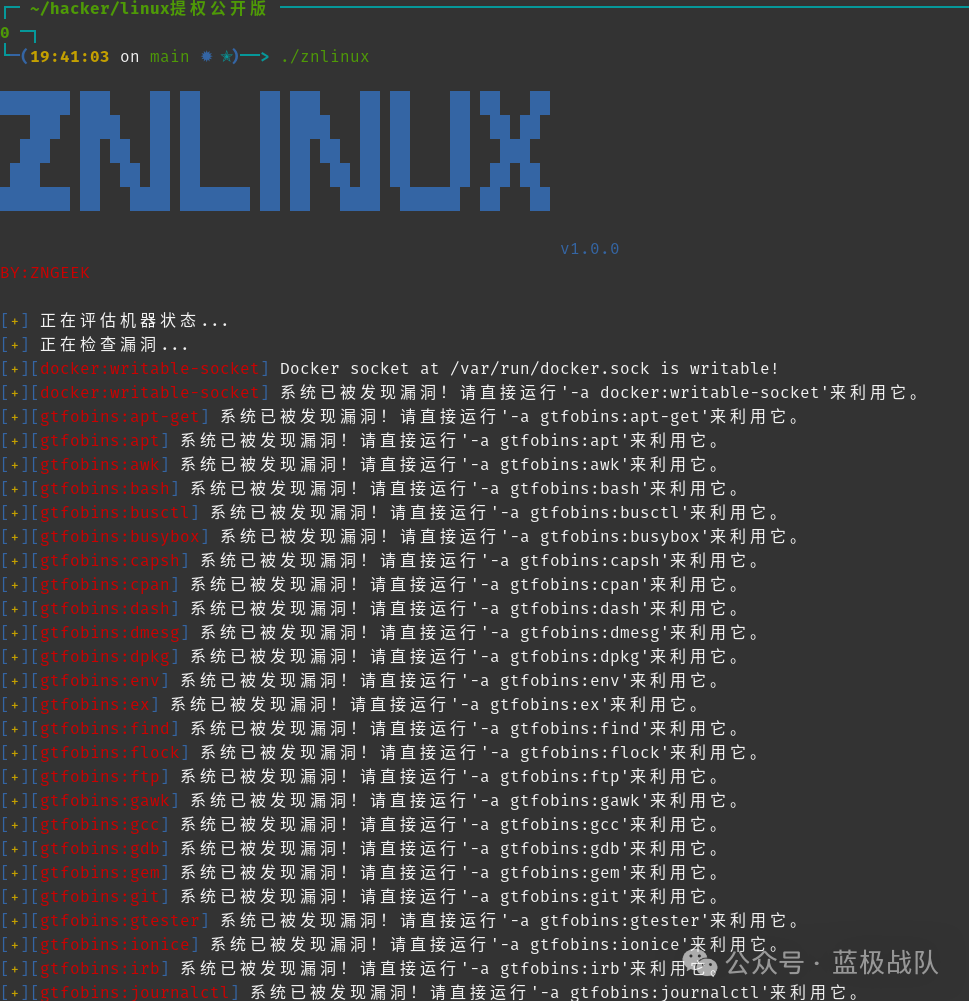

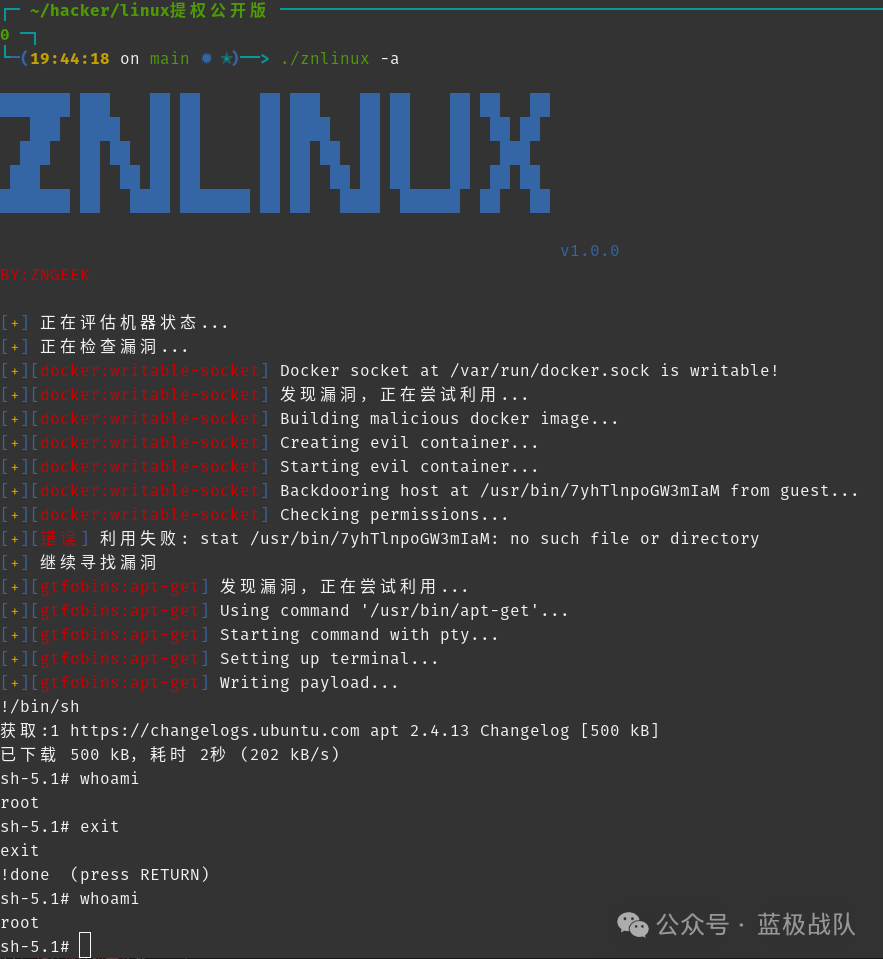

# 【※】一个神一般的linux全架构全漏洞提权傻瓜程序

|

||||

原创 zngeek 蓝极战队 2025-05-05 12:09

|

||||

|

||||

涵盖了所有linux架构目前已知漏洞的提权。

|

||||

|

||||

编译了386、arm64和amd64。

|

||||

|

||||

|

||||

|

||||

因为是公开版,追求的就是一个傻瓜式操作,方便快捷,所有我只保留了一键测试利用以及输入当前用户密码。

|

||||

|

||||

|

||||

|

||||

开发版本我预留了更多的功能

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

其实发布版本完全够用,直接运行程序会检测当前系统存在的所有漏洞

|

||||

|

||||

|

||||

|

||||

支持的漏洞列表如下(这里要非常感谢某大神对于漏洞的支持):

|

||||

```

|

||||

docker:writable-socket

|

||||

polkit:CVE-2021-3560

|

||||

polkit:CVE-2021-4034

|

||||

kernel:CVE-2022-0847

|

||||

gtfobins:apt-get

|

||||

gtfobins:apt

|

||||

gtfobins:ash

|

||||

gtfobins:awk

|

||||

gtfobins:bash

|

||||

gtfobins:bundler

|

||||

gtfobins:busctl

|

||||

gtfobins:busybox

|

||||

gtfobins:byebug

|

||||

gtfobins:capsh

|

||||

gtfobins:check_by_ssh

|

||||

gtfobins:check_cups

|

||||

gtfobins:cowsay

|

||||

gtfobins:cowthink

|

||||

gtfobins:cpan

|

||||

gtfobins:cpulimit

|

||||

gtfobins:crash

|

||||

gtfobins:csh

|

||||

gtfobins:dash

|

||||

gtfobins:dmesg

|

||||

gtfobins:dpkg

|

||||

gtfobins:eb

|

||||

gtfobins:ed

|

||||

gtfobins:emacs

|

||||

gtfobins:env

|

||||

gtfobins:ex

|

||||

gtfobins:expect

|

||||

gtfobins:find

|

||||

gtfobins:flock

|

||||

gtfobins:ftp

|

||||

gtfobins:gawk

|

||||

gtfobins:gcc

|

||||

gtfobins:gdb

|

||||

gtfobins:gem

|

||||

gtfobins:ghc

|

||||

gtfobins:ghci

|

||||

gtfobins:gimp

|

||||

gtfobins:git

|

||||

gtfobins:gtester

|

||||

gtfobins:hping3

|

||||

gtfobins:iftop

|

||||

gtfobins:ionice

|

||||

gtfobins:irb

|

||||

gtfobins:journalctl

|

||||

gtfobins:jrunscript

|

||||

gtfobins:ksh

|

||||

gtfobins:less

|

||||

gtfobins:logsave

|

||||

gtfobins:ltrace

|

||||

gtfobins:lua

|

||||

gtfobins:mail

|

||||

gtfobins:make

|

||||

gtfobins:man

|

||||

gtfobins:mawk

|

||||

gtfobins:more

|

||||

gtfobins:mysql

|

||||

gtfobins:nano

|

||||

gtfobins:nawk

|

||||

gtfobins:nice

|

||||

gtfobins:nmap

|

||||

gtfobins:node

|

||||

gtfobins:nohup

|

||||

gtfobins:nsenter

|

||||

gtfobins:pdb

|

||||

gtfobins:perl

|

||||

gtfobins:pg

|

||||

gtfobins:php

|

||||

gtfobins:pic

|

||||

gtfobins:pico

|

||||

gtfobins:pry

|

||||

gtfobins:psql

|

||||

gtfobins:puppet

|

||||

gtfobins:python

|

||||

gtfobins:rake

|

||||

gtfobins:rlwrap

|

||||

gtfobins:rpm

|

||||

gtfobins:rpmquery

|

||||

gtfobins:rsync

|

||||

gtfobins:ruby

|

||||

gtfobins:run-mailcap

|

||||

gtfobins:run-parts

|

||||

gtfobins:rview

|

||||

gtfobins:rvim

|

||||

gtfobins:scp

|

||||

gtfobins:screen

|

||||

gtfobins:script

|

||||

gtfobins:sed

|

||||

gtfobins:service

|

||||

gtfobins:setarch

|

||||

gtfobins:sftp

|

||||

gtfobins:slsh

|

||||

gtfobins:socat

|

||||

gtfobins:split

|

||||

gtfobins:sqlite3

|

||||

gtfobins:ssh

|

||||

gtfobins:start-stop-daemon

|

||||

gtfobins:stdbuf

|

||||

gtfobins:strace

|

||||

gtfobins:tar

|

||||

gtfobins:taskset

|

||||

gtfobins:tclsh

|

||||

gtfobins:time

|

||||

gtfobins:timeout

|

||||

gtfobins:tmux

|

||||

gtfobins:unshare

|

||||

gtfobins:valgrind

|

||||

gtfobins:vi

|

||||

gtfobins:vim

|

||||

gtfobins:vimdiff

|

||||

gtfobins:watch

|

||||

gtfobins:wish

|

||||

gtfobins:xargs

|

||||

gtfobins:zip

|

||||

gtfobins:zsh

|

||||

```

|

||||

|

||||

直接

|

||||

```

|

||||

./znlinux -a

|

||||

```

|

||||

|

||||

傻瓜式一键利用返回root的shell

|

||||

|

||||

|

||||

|

||||

当然加一个-p输入当前用户的密码(已知情况下)在没办法提权的情况下有一定帮助,但是基本用不上!!!!

|

||||

```

|

||||

./znlinux -a -p

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

关注公众号,回复

|

||||

znlinux 即可下载!!!

|

||||

|

||||

94

doc/2025-05/基于AWVSapi实现的漏洞扫描网站.md

Normal file

94

doc/2025-05/基于AWVSapi实现的漏洞扫描网站.md

Normal file

@ -0,0 +1,94 @@

|

||||

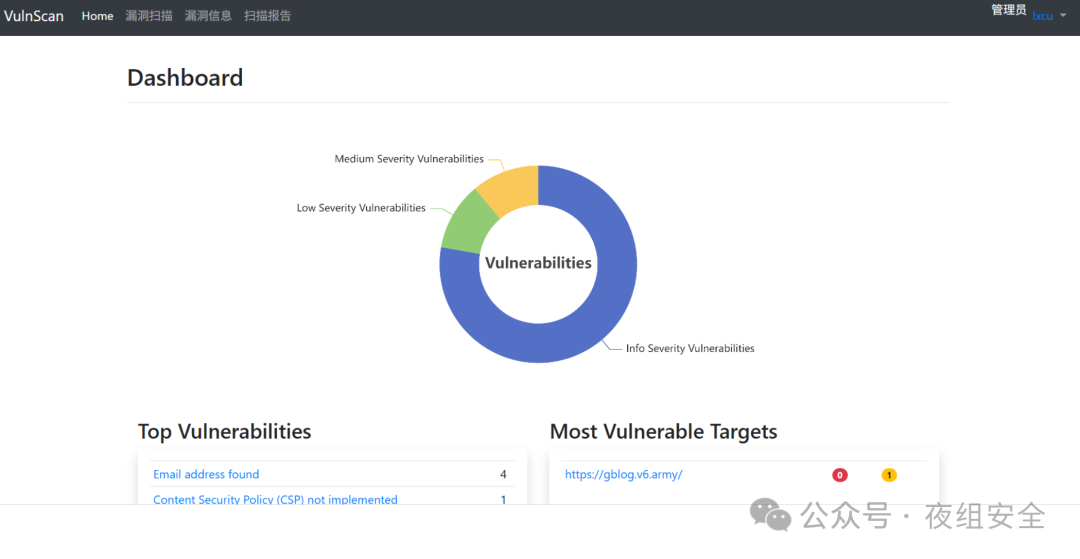

# 基于AWVSapi实现的漏洞扫描网站

|

||||

Kyon-H 夜组安全 2025-05-05 12:00

|

||||

|

||||

免责声明

|

||||

|

||||

由于传播、利用本公众号夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号夜组安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

**所有工具安全性自测!!!VX:**

|

||||

**baobeiaini_ya**

|

||||

|

||||

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把

|

||||

**夜组安全**

|

||||

“**设为星标**

|

||||

”,

|

||||

否则可能就看不到了啦!

|

||||

|

||||

|

||||

|

||||

|

||||

## 工具介绍

|

||||

|

||||

VulnScan,基于AWVSapi实现的漏洞扫描网站。

|

||||

|

||||

|

||||

## 功能介绍

|

||||

|

||||

**登录注册功能**

|

||||

:通过Kaptcha、spring security实现验证码登录,密码加密,用户验证。

|

||||

|

||||

|

||||

|

||||

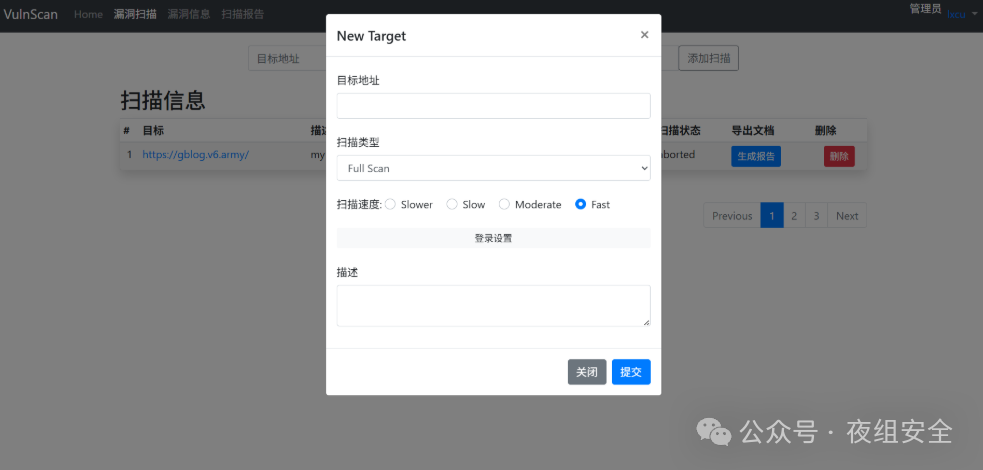

**目标扫描功能**

|

||||

:添加扫描目标地址,并设置扫描速度、扫描类型、登录设置(用户名密码登录、Cookie登录)等信息。添加扫描后利用WebSocket实时监测扫描状态,并将漏洞分布和扫描进度信息显示在前端页面。

|

||||

|

||||

|

||||

|

||||

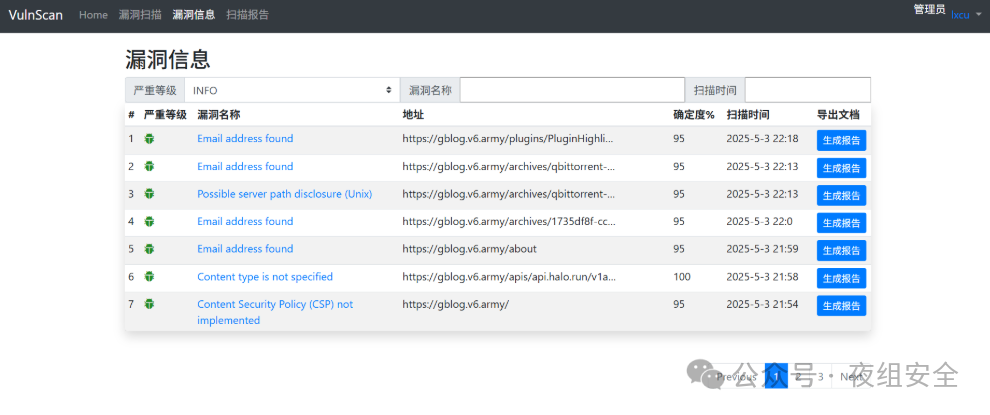

**查看漏洞功能**

|

||||

:列表显示扫描出的全部漏洞。可查看单个扫描目标的漏洞或单个扫描目标的单个漏洞严重程度的漏洞信息。点击漏洞名称可查看漏洞详情。

|

||||

|

||||

|

||||

|

||||

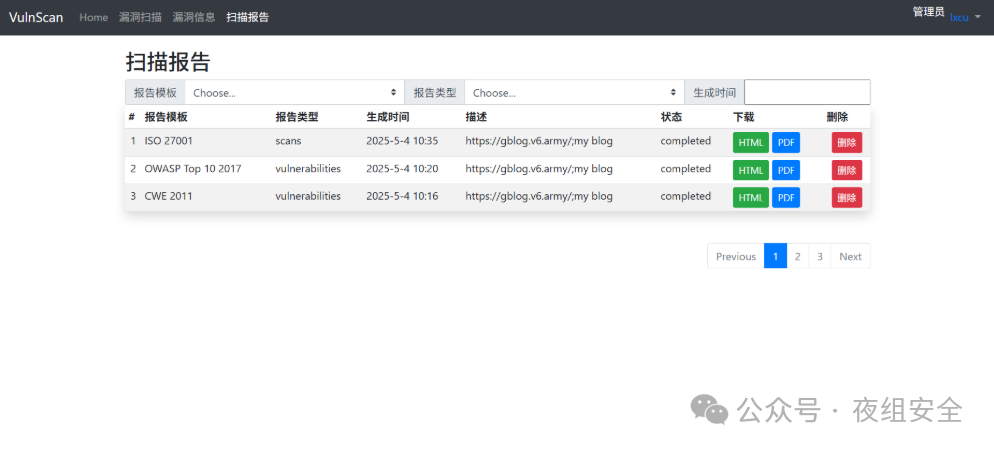

**扫描报告和漏洞报告导出功能**

|

||||

:将扫描结果或漏洞信息导出为html或pdf文件。可选择导出的模板,如CWE 2011、OWASP Top 10 2017、ISO 27001等。

|

||||

|

||||

|

||||

|

||||

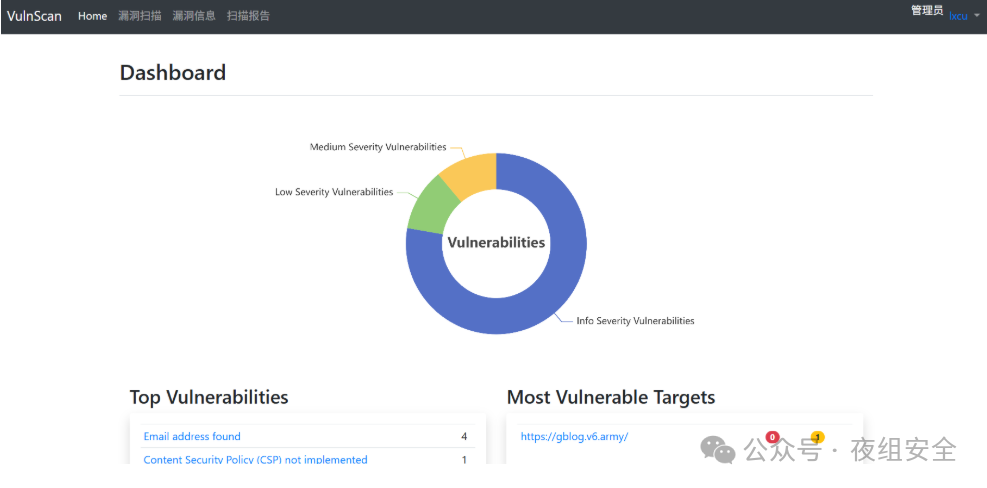

**信息统计功能**

|

||||

:对用户的扫描记录和扫描出的漏洞信息进行统计,使用Echarts插件显示图表信息。

|

||||

|

||||

|

||||

|

||||

**AWVS API相关功能**

|

||||

:通过RestTemplate向AWVS发送和获取数据,包括目标、扫描、漏洞、报告等相关API。

|

||||

|

||||

**WebSocket功能**

|

||||

:1.调用异步线程获取扫描状态信息。2.调用异步线程生成报告链接等信息,结束后返回状态信息。3.回复前端的心跳检测信息。

|

||||

|

||||

**数据校验功能**

|

||||

:对前端的数据进行JSR303数据校验,自定义枚举校验。

|

||||

|

||||

## 工具获取

|

||||

|

||||

|

||||

|

||||

点击关注下方名片

|

||||

进入公众号

|

||||

|

||||

回复关键字【

|

||||

250505

|

||||

】获取

|

||||

下载链接

|

||||

|

||||

|

||||

## 往期精彩

|

||||

|

||||

|

||||

往期推荐

|

||||

|

||||

[外网打点、内网渗透工具箱](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494206&idx=1&sn=5d26c5707c7078490bbc5309e324eccd&chksm=c36baec6f41c27d0cb9ee923db64b65cad90bb694642a92f47220e5c4c6ccbc34f34f4fbba78&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[EasyTools 一个简单方便使用的渗透测试工具箱](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494198&idx=1&sn=f83063f00b50e6d578e546b16035ab13&chksm=c36baecef41c27d8ee011cbb5d1b30537a72c909659206e15e94ccbf0845aed6f42c70e626b0&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Yakit插件-用于转换BurpSuite上无敌的Hae信息收集插件的配置规则为yakit使用](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494197&idx=1&sn=b0cfd1231003385f6b41eec30d1a4fba&chksm=c36baecdf41c27db354a6b943c766cde8fe0a77dafc74730f32cd01d09cf6934abcc165a4c61&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[微信小程序自动化辅助渗透工具e0e1-wx更新!V2.0](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494196&idx=1&sn=81fbe3c0a6e7d96e6cfac0cddcc0e0d4&chksm=c36baeccf41c27da408b162f084ea295efb26fcf9e3e6ea8f0ceca39269f38fef3b376d4bbea&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[自动化漏扫工具、外网打点、内网扫描 更新V1.3.0](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494187&idx=1&sn=d6ba1d8e9cf481795442b81c0c245069&chksm=c36baed3f41c27c534da37fd14d1ee22cc7de35cf13a5f1969c1e873578cfa640b7bd17cb9e2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 记某医院APP的一次逻辑漏洞挖掘

|

||||

原创 chobits02 C4安全团队 2025-05-05 05:58

|

||||

sec0nd安全 2025-05-05 12:07

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user