mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

事关个人,5G基带存在重大安全漏洞!黑客可直接监控手机。、最新Invicti-Professional-V24.11 WEB漏洞扫描器更新|近期漏洞合集更新、oss存储桶遍历漏洞利用脚本(11月18日更新)、

This commit is contained in:

parent

4b26e752c0

commit

51c737db9b

@ -297,5 +297,8 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzA4MTg0MDQ4Nw==&mid=2247576922&idx=1&sn=936ee428e8066709dbf21f8ca640454e": "周鸿祎世界互联网大会谈中国大模型发展:应扬长避短 选择自己的道路",

|

"https://mp.weixin.qq.com/s?__biz=MzA4MTg0MDQ4Nw==&mid=2247576922&idx=1&sn=936ee428e8066709dbf21f8ca640454e": "周鸿祎世界互联网大会谈中国大模型发展:应扬长避短 选择自己的道路",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkyNDY3MTY3MA==&mid=2247486082&idx=1&sn=eb2064a0626c65f33ab73a11a0d5ae30": "「漏洞复现」ArcGIS 地理信息系统 任意文件读取漏洞",

|

"https://mp.weixin.qq.com/s?__biz=MzkyNDY3MTY3MA==&mid=2247486082&idx=1&sn=eb2064a0626c65f33ab73a11a0d5ae30": "「漏洞复现」ArcGIS 地理信息系统 任意文件读取漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521533&idx=1&sn=1ab7c5da3e583e48ee67d6f50fd4d97e": "苹果紧急修复已遭利用的两个0day",

|

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521533&idx=1&sn=1ab7c5da3e583e48ee67d6f50fd4d97e": "苹果紧急修复已遭利用的两个0day",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492578&idx=3&sn=a13cb4917d5870bf3ac1e32ce46bc962": "wget 存在SSRF 0day漏洞 CVE-2024-10524"

|

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492578&idx=3&sn=a13cb4917d5870bf3ac1e32ce46bc962": "wget 存在SSRF 0day漏洞 CVE-2024-10524",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkxMjYxODcyNA==&mid=2247485131&idx=1&sn=9eaffa9133ef0eff7875ac3fe1fd4fc1": "事关个人,5G基带存在重大安全漏洞!黑客可直接监控手机。",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247489065&idx=1&sn=a1eea859e97da404d223f838ee2c8bea": "最新Invicti-Professional-V24.11 WEB漏洞扫描器更新|近期漏洞合集更新",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU3NzY3MzYzMw==&mid=2247498627&idx=1&sn=96c957b13032e647fdbb2e2a2db89a94": "oss存储桶遍历漏洞利用脚本(11月18日更新)"

|

||||||

}

|

}

|

||||||

49

doc/oss存储桶遍历漏洞利用脚本(11月18日更新).md

Normal file

49

doc/oss存储桶遍历漏洞利用脚本(11月18日更新).md

Normal file

@ -0,0 +1,49 @@

|

|||||||

|

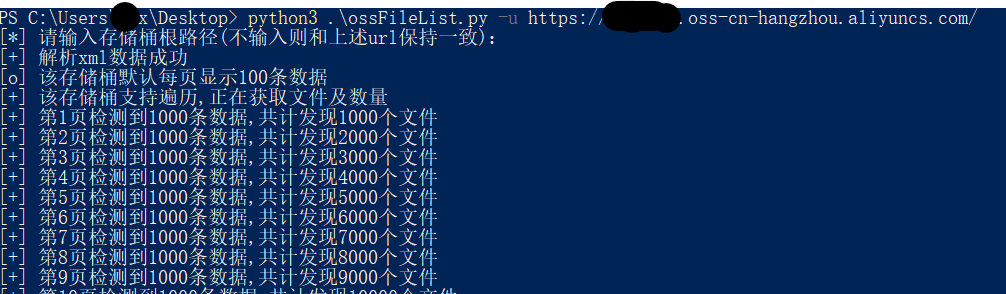

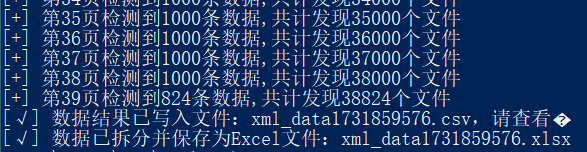

# oss存储桶遍历漏洞利用脚本(11月18日更新)

|

||||||

|

网络安全者 2024-11-20 16:00

|

||||||

|

|

||||||

|

===================================

|

||||||

|

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。

|

||||||

|

0x01 工具介绍

|

||||||

|

存储桶遍历漏洞利用脚本,

|

||||||

|

批量提取未授权的存储桶OSS的文件路径、大小、后缀名称,

|

||||||

|

提取的结果会自动生成到csv和xlsx文件中。

|

||||||

|

0x02 安装与使用

|

||||||

|

|

||||||

|

安装:pip3 install pandas

|

||||||

|

|

||||||

|

使用:python3 ossFileList.py -u https://xxx.oss-cn-xxx.aliyuncs.com/

|

||||||

|

|

||||||

|

|

||||||

|

优化:1.自动生成的csv文件后,通过filetype拆分成不同的工作表,易读。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

2.修复XML解析有误,无法遍历的bug

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

****

|

||||||

|

**0x03 下载链接**

|

||||||

|

|

||||||

|

1、通过阅读原文,到项目地址下载

|

||||||

|

|

||||||

|

2、

|

||||||

|

网盘下载

|

||||||

|

链接:

|

||||||

|

https://pan.quark.cn/s/57ee7dddf0b3

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

61

doc/事关个人,5G基带存在重大安全漏洞!黑客可直接监控手机。.md

Normal file

61

doc/事关个人,5G基带存在重大安全漏洞!黑客可直接监控手机。.md

Normal file

@ -0,0 +1,61 @@

|

|||||||

|

# 事关个人,5G基带存在重大安全漏洞!黑客可直接监控手机。

|

||||||

|

原创 山西哥谭小丑 明暗安全 2024-11-20 16:03

|

||||||

|

|

||||||

|

## 5G基带安全漏洞曝光,黑客可轻松监控手机,华为能否规避?

|

||||||

|

|

||||||

|

2024年初,全球网络安全会议上,宾夕法尼亚大学的研究团队发布了一项惊人的报告:全球5G基带存在重大安全漏洞,黑客可通过这一漏洞悄无声息地监控用户手机。这一发现不仅震惊了全球通信行业,也让普通用户对手机的安全性产生了巨大的疑虑。随着5G的普及,这一漏洞暴露出来,成为了用户信息安全的新隐患。那么,究竟有哪些厂商受到了影响?华为是否能在这场安全风暴中安然无恙?让我们一探究竟。

|

||||||

|

|

||||||

|

|

||||||

|

### 5G技术普及背后的安全隐忧

|

||||||

|

|

||||||

|

自2018年5G正式诞生以来,它迅速在全球范围内铺开,带来了通信技术的跨越式发展。5G不仅意味着更高的网速和更低的延迟,它还在物联网、自动驾驶、智慧城市等领域开辟了新的天地。特别是在中国,5G技术的快速普及和华为的技术突破,使得中国在全球通信产业中占据了主导地位。

|

||||||

|

|

||||||

|

然而,随着这一新兴技术的普及,安全问题也随之而来。5G作为一项庞大的通信技术,其背后的基带芯片在实现网络连接的同时,承载了大量的用户数据。而正是这些基带芯片,成为了黑客攻击的主要目标。5G网络一旦遭遇攻击,用户的私人数据、通话内容、甚至个人位置都可能暴露在黑客面前。

|

||||||

|

### 5G基带漏洞曝光:黑客如何入侵?

|

||||||

|

|

||||||

|

根据宾夕法尼亚大学研究团队的报告,他们通过专门的分析工具——5GBaseChecker,发现全球范围内的几款主流5G基带芯片存在严重的安全漏洞。三星、联发科和高通等芯片制造商的5G基带芯片被指出,存在设计缺陷,允许黑客通过虚假基站接入用户手机。

|

||||||

|

|

||||||

|

黑客通过伪造基站,使手机自动连接到自己的网络。这一过程完全没有用户的干预,因此攻击者能够悄无声息地窃取手机内的所有敏感信息。更可怕的是,黑客还可以通过这一漏洞向手机发送恶意软件,窃取银行账户信息,甚至通过钓鱼网站获取用户的个人数据。黑客的攻击手段隐蔽且高效,给用户的信息安全带来了极大的威胁。

|

||||||

|

|

||||||

|

|

||||||

|

### 华为的巴龙基带:如何规避安全漏洞?

|

||||||

|

|

||||||

|

令人惊讶的是,华为的巴龙5G基带并没有受到这一漏洞的影响。这一消息一经发布,立即引发了全球关注。作为全球领先的通信技术企业,华为不仅在5G网络的建设上占据主导地位,其在网络安全上的技术优势也得到了行业的认可。

|

||||||

|

|

||||||

|

华为的巴龙5G基带采用了与其他厂商不同的安全架构,它在设计时就注重加强了防护措施,特别是在基带芯片和手机之间的通信安全方面做出了创新。通过硬件加密和软件防护相结合的方式,华为成功规避了这一安全漏洞,确保了用户数据的隐私性和安全性。

|

||||||

|

|

||||||

|

从全球范围来看,华为的成功不仅是技术上的突破,更是对用户隐私安全的深度关注。作为一家全球化的企业,华为的每一项技术进步都在推动着通信行业的发展,而安全性始终是其产品设计的核心。

|

||||||

|

### 华为的技术领先:从制裁到全球布局

|

||||||

|

|

||||||

|

尽管近年来,华为面临着来自美国的严厉制裁,但这一切似乎并没有阻止华为的全球扩张。美国政府将华为列入实体清单,限制其与美国企业的合作,并试图联合盟国对华为进行孤立。然而,这一系列的举措并未影响华为在全球范围内的技术布局。

|

||||||

|

|

||||||

|

事实上,华为凭借着自身强大的技术研发能力,不仅在5G基站建设方面取得了显著成就,还通过不断的技术创新,提升了通信网络的安全性。在华为的5G网络中,安全性一直都是优先考虑的问题。从核心网络到终端设备,华为都力求为用户提供一个更加安全、可靠的通信环境。

|

||||||

|

### 5G安全漏洞修复:厂商如何应对挑战?

|

||||||

|

|

||||||

|

尽管华为的5G基带成功规避了漏洞,但其他厂商的产品仍然面临着严重的安全隐患。三星和联发科虽然发布了安全补丁,但修复工作仍然处于初步阶段。尤其是高通,作为全球最大的手机芯片供应商,其处理漏洞的速度较慢,导致大量使用高通芯片的设备依然存在风险。

|

||||||

|

|

||||||

|

面对这一情况,厂商们需要加大技术研发投入,及时修复安全漏洞。5G作为未来的核心技术,其安全性问题必须得到重视。厂商们不仅要在设备性能上取得突破,更要在网络安全层面做好充分的准备,以防止黑客的攻击。

|

||||||

|

|

||||||

|

|

||||||

|

### 全球5G安全格局:未来如何保障用户隐私?

|

||||||

|

|

||||||

|

随着5G技术的不断普及,全球范围内的安全问题也在逐步显现。5G网络不仅是物联网、自动驾驶等新兴技术的基础设施,它还承载了大量的个人隐私信息。如何在保证网络高速和低延迟的同时,确保用户数据的安全,已经成为所有5G厂商必须面对的问题。

|

||||||

|

|

||||||

|

华为在这方面的成功经验为整个行业提供了重要的借鉴。通过加强基带芯片的安全性、优化通信协议、完善网络加密等措施,5G的安全性有望得到大幅提升。未来,厂商们需要更加注重安全技术的研发,同时加强与政府、行业组织的合作,共同应对日益复杂的网络安全挑战。

|

||||||

|

### 结语:5G安全挑战与华为的领导地位

|

||||||

|

|

||||||

|

5G技术的普及给全球通信网络带来了革命性的变化,但随之而来的安全隐患也不容忽视。华为凭借其强大的技术创新能力和对用户隐私安全的深度关注,在5G安全领域取得了领先地位。尽管全球范围内的5G厂商仍面临众多挑战,但华为无疑为行业树立了一个标杆。随着5G技术的不断演进,如何确保全球用户的通信安全,将成为所有厂商和政府机构共同面对的重大课题。

|

||||||

|

|

||||||

|

喜欢这篇文章,记得【点赞+在看】哟

|

||||||

|

|

||||||

|

————————————————————

|

||||||

|

- **往期精彩推荐**

|

||||||

|

|

||||||

|

[为什么中国黑客技术在国际大赛上大幅退步,从冠军团队沦为陪衬?](http://mp.weixin.qq.com/s?__biz=MzkxMjYxODcyNA==&mid=2247484660&idx=1&sn=fc0220ae8c3cfa26cf46d0785761b4d6&chksm=c10b617ff67ce869e32ebaa2b8f441aea3b8fb8d6dd4fad3dac46091e0d724b3d78e95993b35&scene=21#wechat_redirect)

|

||||||

|

[中国年龄最小“黑客”,只因不想写作业,直接黑掉学校网站!](http://mp.weixin.qq.com/s?__biz=MzkxMjYxODcyNA==&mid=2247484652&idx=1&sn=e5bdef2cd8471665a1df7625aacd8251&chksm=c10b6167f67ce871eca92cc16b40796dd12fddabd9e538d3b66066bb5abd319f3d30cb6aab5b&scene=21#wechat_redirect)

|

||||||

|

[动用全市电力挖比特币,还可以这样?](http://mp.weixin.qq.com/s?__biz=MzkxMjYxODcyNA==&mid=2247484492&idx=1&sn=8097e27b489febfe9405494ac1940a6f&chksm=c10b61c7f67ce8d1bd051acb1f22a01c97c633b796074a1ba842fe76461f84298ded539113c5&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

## ❤️爱心三连击

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

178

doc/最新Invicti-Professional-V24.11 WEB漏洞扫描器更新|近期漏洞合集更新.md

Normal file

178

doc/最新Invicti-Professional-V24.11 WEB漏洞扫描器更新|近期漏洞合集更新.md

Normal file

@ -0,0 +1,178 @@

|

|||||||

|

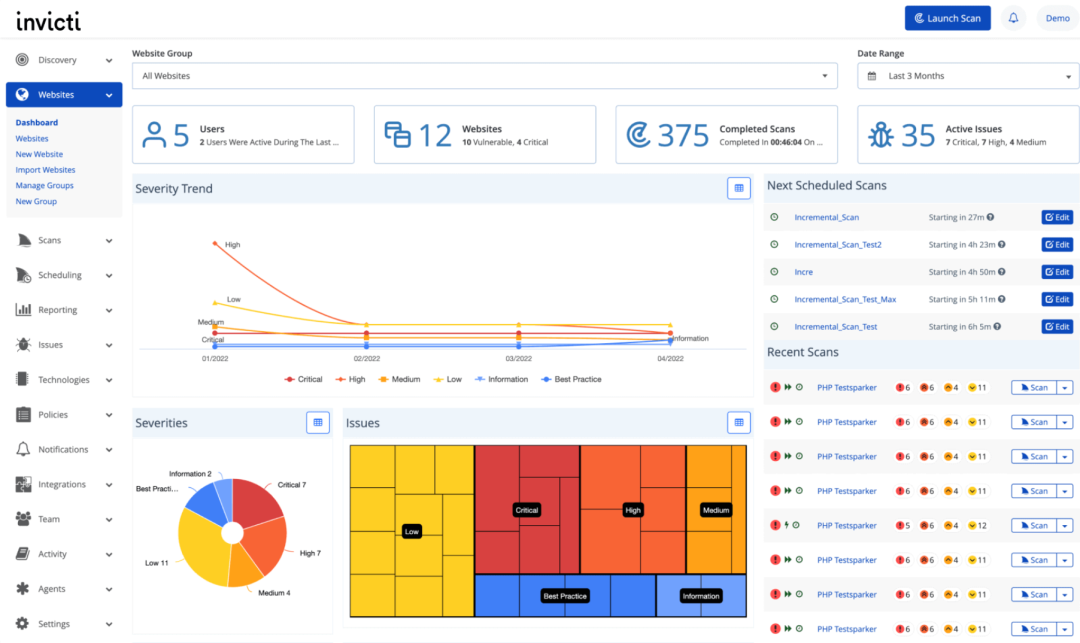

# 最新Invicti-Professional-V24.11 WEB漏洞扫描器更新|近期漏洞合集更新

|

||||||

|

原创 城北 渗透安全HackTwo 2024-11-20 16:00

|

||||||

|

|

||||||

|

前言

|

||||||

|

|

||||||

|

> **内部星球近期漏洞验真合集更新|漏洞威胁情报更新**

|

||||||

|

****

|

||||||

|

> Invicti 专业 Web 应用程序安全扫描器

|

||||||

|

> 自动、极其准确且易于使用的 Web 应用程序安全扫描程序,可自动查找网站、Web 应用程序和 Web 服务中的安全漏洞。

|

||||||

|

> Invicti Professional Edition 是一款商业 Web 应用程序安全扫描器。它旨在自动查找和修复 Web 应用程序中的 SQL 注入、跨站脚本 (XSS) 和跨站请求伪造 (CSRF) 等漏洞。它可以扫描托管在各种平台上的 Web 应用程序,包括 Windows、Linux 和 macOS。它提供了一系列功能来帮助开发人员和安全专业人员识别和修复其 Web 应用程序中的漏洞,包括可以识别各种漏洞的自动扫描程序,以及允许用户手动测试漏洞的手动测试工具。它可以作为独立产品或云服务提供。

|

||||||

|

> **一些基本的安全测试应包括测试:**

|

||||||

|

>

|

||||||

|

> SQL注入XSS(跨站脚本)DOM跨站脚本攻击命令注入盲命令注入本地文件包含和任意文件读取远程文件包含远程代码注入/评估CRLF / HTTP 标头注入 / 响应分割打开重定向帧注入具有管理员权限的数据库用户漏洞 - 数据库(推断的漏洞)ViewState 未签名ViewState 未加密网络后门TRACE / TRACK 方法支持已启用禁用 XSS 保护启用 ASP.NET 调试启用 ASP.NET 跟踪可访问的备份文件可访问的 Apache 服务器状态和 Apache 服务器信息页面可访问的隐藏资源存在漏洞的 Crossdomain.xml 文件易受攻击的 Robots.txt 文件易受攻击的 Google 站点地图应用程序源代码公开Silverlight 客户端访问策略文件存在漏洞CVS、GIT 和 SVN 信息和源代码公开PHPInfo() 页面可访问以及 PHPInfo() 在其他页面中的披露可访问敏感文件重定向响应主体太大重定向响应 BODY 有两个响应通过 HTTP 使用不安全的身份验证方案通过 HTTP 传输的密码通过 HTTP 提供的密码表单暴力破解获取认证通过 HTTP 获取的基本身份验证凭证薄弱电子邮件地址泄露内部IP泄露目录列表版本公开内部路径泄露访问被拒绝的资源MS Office信息披露自动完成已启用MySQL 用户名泄露默认页面安全性Cookie 未标记为安全Cookie 未标记为 HTTPOnly堆栈跟踪披露编程错误信息披露数据库错误信息披露

|

||||||

|

>

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

02

|

||||||

|

|

||||||

|

# 更新介绍

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

新功能

|

||||||

|

与 Mend SAST 集成:在 Invicti Enterprise 中显示 Mend SAST 结果和 DAST 结果,以便您可以在一个列表中优先考虑所有应用程序安全测试修复 →了解更多

|

||||||

|

API 安全性:添加了与 Azure API 管理的集成以获取 Swagger2 和 OpenAPI3 规范文件 →了解更多

|

||||||

|

API Security 现在支持使用 MuleSoft Anypoint Exchange 的 RAML 规范

|

||||||

|

新的安全检查

|

||||||

|

更新了 ActiveMQ 的检测 – 远程代码执行 ( CVE-2023-46604 ) 和 TorchServe 管理 API SSRF ( CVE-2023-43654 )

|

||||||

|

添加了对多个 JavaScript 库的检测

|

||||||

|

添加了对 Masa CMS 的检测( CVE-2022-47002和CVE-2021-42183 )

|

||||||

|

改进

|

||||||

|

数据库优化

|

||||||

|

将无持续时间限制的扫描更改为仅客户支持请求选项

|

||||||

|

报告“推荐人策略中使用的未知选项”漏洞的改进

|

||||||

|

改进了使用移动视图时全局仪表板上“最近扫描”按钮组的行为

|

||||||

|

修复

|

||||||

|

修复了零配置 API 发现中的超时错误

|

||||||

|

修复了一些措辞不一致的问题以及对用户界面的其他细微改进

|

||||||

|

扫描取消、失败或中止时删除站点地图数据

|

||||||

|

解决了常规设置页面配置中的问题

|

||||||

|

解决了用户会话未按照指定配置超时的问题

|

||||||

|

修复了基于布尔的 MongoDB 注入检测的误报问题

|

||||||

|

现在可以正确报告基于布尔的 MongoDB 注入的过时版本

|

||||||

|

设置为隐藏的漏洞配置文件现在仍将在隐藏漏洞之前完成的扫描的扫描报告中报告

|

||||||

|

修复了使用自定义报告策略编辑扫描配置文件时的错误

|

||||||

|

解决了导出选定所有属性的团队成员数据的问题

|

||||||

|

解决了自定义报告策略中缺少漏洞配置文件的问题

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

03

|

||||||

|

|

||||||

|

# 近日星球新增漏洞汇总

|

||||||

|

|

||||||

|

|

||||||

|

POC已在星球公开每日更新中,漏洞在星球获取(每周一至周五推送更新)懂微百择唯·供应链 RankingGoodsList2 SQL注入致RCE漏洞索贝融媒体search存在SQL注入漏洞通达OA qyapp.vote.submit.php存在SQL注入漏洞资产管理运营系统(资产云)存在前台文件上传漏洞任子行网络安全审计系统 log_fw_ips_scan_jsondata SQL注入漏洞PHPCMS演示站index存在SQL注入漏洞SRM智联云采系统statusList存在SQL注入漏洞Palo Alto Networks PAN-OS身份认证绕过导致RCE漏洞信呼oa weak-password弱口令漏洞通达OA前台add.php存在未授权访问漏洞宝兰德BES中间件spark接口远程代码执行漏洞任我行协同CRM普及版 CommonDictEdit SQL注入漏洞 Altenergy电力系统控制软件 status_zigbee SQL注入漏洞(CVE-2024-11305) FortiManager身份认证绕过漏洞(CVE-2024-47575)东胜物流 certupload 存在任意文件上传帕拉迪堡垒机sslvpnservice.php存在SQL注入漏洞SRM智联云采系统inquiry存在SQL注入漏洞通达OA前台submenu.php存在SQL注入漏洞Mlflow create 任意文件读取漏洞九思OA dl.jsp 任意文件读取漏洞WordPress Authentication Bypass via Account Takeover(CVE-2024-50483)盲盒抽奖小程序系统http_request存在任意文件读取漏洞D-Link NAS设备sc_mgr.cgi存在RCE命令执行漏洞微信公众号商家收银台小程序系统存在前台SQL注入漏洞赛普EAP企业适配管理平台Handler Upload.aspx文件上传导致命令执行漏洞全新优客API接口管理系统 doc 存在SQL注入漏洞预警监控平台newLogin存在SQL注入漏洞H3C ER8300G2-X.cfg信息泄露漏洞(CVE-2024-32238)东胜物流软件 GetDataListCA 存在SQL注入漏洞API接口调用多用户管理系统Ajax存在前台SQL注入漏洞珠海市安克电子技术有限公司医疗急救管理系统Service.asmx存在SQL注入漏洞D-Link NAS设备account_mgr.cgi-未授权RCE漏洞Japan太阳能系统DataCube3终端测量系统存在任意文件上传漏洞Xlight FTP Server整数溢出漏洞(CVE-2024-46483)ZKBioSecurity存在shiro反序列漏洞EyouCMS文件包含RCE漏洞

|

||||||

|

|

||||||

|

|

||||||

|

04

|

||||||

|

|

||||||

|

# 使用/安装方法

|

||||||

|

|

||||||

|

|

||||||

|

1.解压打开Netsparkey.exe

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

2.选择URl进行测试即可

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

05

|

||||||

|

|

||||||

|

# 内部星球介绍

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

如果你想学习更多**渗透挖洞技术/技巧**欢迎加入我们**内部星球**

|

||||||

|

可获得内部工具字典和享受内部资源,最新**1day0day漏洞威胁情报,**报包含网上一些**付费工具BurpSuite漏洞检测插件**,Fofa高级会员,Ctfshow等等各种账号会员共享。具体

|

||||||

|

详情直接点击下方链接进入了解,需要加入的直接点击下方链接了解即可,觉得价格高的师傅可后台回复"

|

||||||

|

**星球**

|

||||||

|

"有优惠券名额有限先到先得!

|

||||||

|

内部

|

||||||

|

包含了

|

||||||

|

网上需付费的

|

||||||

|

**0day/1day漏洞库**,后续资源会更丰富在加入还是低价!

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247485481&idx=2&sn=b56317ebe3490c7bce5a889c3643e1cd&chksm=cf16ae99f861278fc9e1a86cb7814fb031c853ecb1e121614504e0709e04be8d46d11073ebca&scene=21#wechat_redirect)

|

||||||

|

[👉](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247485481&idx=2&sn=b56317ebe3490c7bce5a889c3643e1cd&chksm=cf16ae99f861278fc9e1a86cb7814fb031c853ecb1e121614504e0709e04be8d46d11073ebca&scene=21#wechat_redirect)

|

||||||

|

[点击了解加入-->>内部VIP知识星球福利介绍V1.3版本-星球介绍](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247485481&idx=2&sn=b56317ebe3490c7bce5a889c3643e1cd&chksm=cf16ae99f861278fc9e1a86cb7814fb031c853ecb1e121614504e0709e04be8d46d11073ebca&scene=21#wechat_redirect)

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247485481&idx=2&sn=b56317ebe3490c7bce5a889c3643e1cd&chksm=cf16ae99f861278fc9e1a86cb7814fb031c853ecb1e121614504e0709e04be8d46d11073ebca&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

06

|

||||||

|

|

||||||

|

# 免责声明

|

||||||

|

|

||||||

|

|

||||||

|

# 获取方法

|

||||||

|

|

||||||

|

|

||||||

|

**公众号回复20241121获取软件Invicti-Professional**

|

||||||

|

|

||||||

|

**解压密码HackTwo**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

# 最后必看

|

||||||

|

|

||||||

|

|

||||||

|

本工具及文章技巧仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。

|

||||||

|

为

|

||||||

|

避免被恶意使用,本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。

|

||||||

|

|

||||||

|

|

||||||

|

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。

|

||||||

|

如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。

|

||||||

|

本工具来源于网络,请在24小时内删除,请勿用于商业行为,自行查验是否具有后门,切勿相信软件内的广告!

|

||||||

|

|

||||||

|

|

||||||

|

在安装并使用本工具前,请您务必审慎阅读、充分理解各条款内容,限制、免责条款或者其他涉及您重大权益的条款可能会以加粗、加下划线等形式提示您重点注意。除非您已充分阅读、完全理解并接受本协议所有条款,否则,请您不要安装并使用本工具。您的使用行为或者您以其他任何明示或者默示方式表示接受本协议的,即视为您已阅读并同意本协议的约束。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

# 往期推荐

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247483949&idx=1&sn=cae68096be06be4f0ea746ee5908dc79&chksm=cf16a49df8612d8b0b5cc2e49e6367cc91b7fd1f6d71c555d6631dbd3bd883d5242972e506b9&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

**1.**[内部VIP知识星球福利介绍V1.3版本介绍](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247485481&idx=2&sn=b56317ebe3490c7bce5a889c3643e1cd&chksm=cf16ae99f861278fc9e1a86cb7814fb031c853ecb1e121614504e0709e04be8d46d11073ebca&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[2.](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247483899&idx=1&sn=8f428144e749c1f115d39bae69072604&chksm=cf16a74bf8612e5dbc086b8af8a08b195481f367a8904f89ac44e66f06703afe54f1c6c641d6&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

**4.8-CobaltStrike4.8汉化+最新插件集成版发布**

|

||||||

|

|

||||||

|

**3.最新BurpSuite2024.9.2专业版中英文版下载**

|

||||||

|

|

||||||

|

**4.**[最新xray1.9.11高级版下载Windows/Linux](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247483882&idx=1&sn=e1bf597eb73ee7881ae132cc99ac0c8e&chksm=cf16a75af8612e4c73eda9f52218ccfc6de72725eb37aff59e181435de095b71e653b446c521&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

**5.最新Nessus2024.10.7主机漏洞扫描/探测工具下载**

|

||||||

|

|

||||||

|

**6.**[最新HCL AppScan Standard 10.2.128273破解版下载](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247483850&idx=1&sn=8fad4ed1e05443dce28f6ee6d89ab920&chksm=cf16a77af8612e6c688c55f7a899fe123b0f71735eb15988321d0bd4d14363690c96537bc1fb&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247483850&idx=1&sn=8fad4ed1e05443dce28f6ee6d89ab920&chksm=cf16a77af8612e6c688c55f7a899fe123b0f71735eb15988321d0bd4d14363690c96537bc1fb&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

###### 渗透安全HackTwo

|

||||||

|

###### 想了解星球福利回复:星球

|

||||||

|

|

||||||

|

|

||||||

|

微信号:关注公众号获取

|

||||||

|

|

||||||

|

扫码关注 了解更多

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

喜

|

||||||

|

欢的朋友可以点赞转

|

||||||

|

发

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Loading…

x

Reference in New Issue

Block a user