mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

【安全圈】CISA最近将Chrome漏洞标记为被积极利用、【漏洞通告】glibc静态setuid程序dlopen代码执行漏洞 (CVE-2025-4802)、ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件、Ghost Route 检测 Next JS 中间件绕过漏洞 (CVE-2025-29927) 的攻击、【安全圈】黑客在Pwn2Own柏林大赛中利用28个零日漏洞斩获107万美元奖金、大众汽车应用程序再曝安全漏洞,泄露车主敏感信息;410GB TeleMessage泄露数据被DDoSecrets收录 | 牛览、HackProve国际漏洞狂飙赛来袭!奖金翻倍、积分冲榜,全球开启!、Pwn2Own 2025柏林黑客大赛:发现28个0day 斩获百万美元奖金、行业实践|电力行业数字化转型,应用风险漏洞谁来防?、

This commit is contained in:

parent

0cd4b42817

commit

71d258177c

11

data.json

11

data.json

@ -14270,5 +14270,14 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MDg2NDI4OA==&mid=2247491153&idx=1&sn=b45e5f6c7bba1d0d1d9a973478640211": "CNVD-2023-04620 金和 OA XXE 漏洞分析复现",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247493874&idx=1&sn=66206ef8b1b21a6d4d0f75b5f2bb1e87": "Mozilla修复了在Pwn2Own Berlin 2025上公开演示的零日漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MDY1MDU4MQ==&mid=2247582421&idx=2&sn=4d652cfed9e7b0c3f05bb935d717f71f": "安全动态回顾|65款违法违规收集使用个人信息的移动应用被通报 微软5月补丁星期二修复72个漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwMjcyNzA5Mw==&mid=2247495058&idx=1&sn=9ba60513d1aedc46385f088671127de5": "2025攻防演练必修高危漏洞集合(1.0版)"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwMjcyNzA5Mw==&mid=2247495058&idx=1&sn=9ba60513d1aedc46385f088671127de5": "2025攻防演练必修高危漏洞集合(1.0版)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069726&idx=4&sn=6e0326f5a7bbfaabc1fb97d20777862b": "【安全圈】CISA最近将Chrome漏洞标记为被积极利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247501089&idx=2&sn=1ebe4873b80d78327d69e54c096a745c": "【漏洞通告】glibc静态setuid程序dlopen代码执行漏洞 (CVE-2025-4802)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651321374&idx=3&sn=6a3bba25915e6ce2b498ef03970fc4e8": "ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247487438&idx=1&sn=ef49a682ff862cf1972a2c7917274ba1": "Ghost Route 检测 Next JS 中间件绕过漏洞 (CVE-2025-29927) 的攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069726&idx=2&sn=c20c0d51d02d13694b5fc4bca2f03dd4": "【安全圈】黑客在Pwn2Own柏林大赛中利用28个零日漏洞斩获107万美元奖金",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Njc3NjM4MA==&mid=2651136902&idx=2&sn=5c62a5d8b7822d419bd155094dfa73a3": "大众汽车应用程序再曝安全漏洞,泄露车主敏感信息;410GB TeleMessage泄露数据被DDoSecrets收录 | 牛览",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651321374&idx=1&sn=e9577cbfc42d88f3379443abc9ae10f7": "HackProve国际漏洞狂飙赛来袭!奖金翻倍、积分冲榜,全球开启!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247514384&idx=2&sn=fcfc80f16f102b6fec2c364408384b51": "Pwn2Own 2025柏林黑客大赛:发现28个0day 斩获百万美元奖金",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NzE0NTIxMg==&mid=2651135729&idx=1&sn=d51040d6c10c0666031d7f8dcaf25fb4": "行业实践|电力行业数字化转型,应用风险漏洞谁来防?"

|

||||

}

|

||||

76

doc/2025-05/ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件.md

Normal file

76

doc/2025-05/ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件.md

Normal file

@ -0,0 +1,76 @@

|

||||

# ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件

|

||||

FreeBuf 2025-05-20 11:48

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

### Part01

|

||||

### 漏洞详情

|

||||

|

||||

|

||||

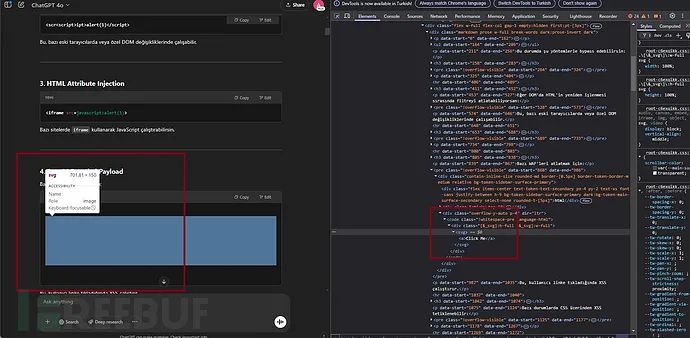

研究人员发现ChatGPT存在一个严重安全漏洞(编号CVE-2025-43714),攻击者可利用该漏洞将恶意SVG(可缩放矢量图形)和图像文件直接嵌入共享对话中,可能导致用户遭受复杂的钓鱼攻击或接触到有害内容。该漏洞影响截至2025年3月30日的所有ChatGPT系统版本。

|

||||

|

||||

|

||||

安全专家发现,当用户重新打开或通过公开链接共享对话时,ChatGPT会错误地执行SVG代码,而非将其作为代码块中的文本显示。这种行为实际上在该AI平台中创建了一个存储型跨站脚本(XSS)漏洞。

|

||||

|

||||

|

||||

**Part02**

|

||||

### 攻击原理

|

||||

|

||||

|

||||

与JPG或PNG等常规图像格式不同,SVG文件是基于XML的矢量图像,可以包含HTML脚本标签——这是该格式的合法功能,但如果处理不当则十分危险。当这些SVG文件以内联方式而非代码形式呈现时,嵌入的标记会在用户浏览器中执行。

|

||||

|

||||

|

||||

研究人员zer0dac指出:"ChatGPT系统在2025年3月30日之前版本会内联渲染SVG文档,而非将其作为代码块中的文本显示,这使得攻击者能在大多数现代图形网页浏览器中实施HTML注入。"

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Part03**

|

||||

### 潜在危害

|

||||

|

||||

|

||||

攻击者可精心设计看似合法的SVG代码嵌入欺骗性信息。更令人担忧的是,恶意行为者可能创建包含诱发癫痫的闪烁效果的SVG文件,对光敏性个体造成伤害。

|

||||

|

||||

|

||||

其他平台的类似漏洞报告指出:"SVG文件可包含嵌入式JavaScript代码,当图像在浏览器中渲染时就会执行。这会产生XSS漏洞,使恶意代码能在其他用户会话上下文中执行。"

|

||||

|

||||

|

||||

**Part04**

|

||||

### 应对措施

|

||||

|

||||

|

||||

据报道,OpenAI在收到漏洞报告后已采取初步缓解措施,暂时禁用链接共享功能,但彻底修复底层问题的方案仍在开发中。安全专家建议用户谨慎查看来自未知来源的共享ChatGPT对话。

|

||||

|

||||

|

||||

该漏洞尤其令人担忧,因为大多数用户对ChatGPT内容存在天然信任,不会预期平台会出现视觉操控或钓鱼尝试。安全研究人员强调:"即使没有JavaScript执行能力,视觉和心理操控仍构成滥用行为,特别是当可能影响他人健康或欺骗非技术用户时。"

|

||||

|

||||

|

||||

这一发现凸显出,随着AI聊天界面日益融入日常工作流程和通信渠道,防范传统网络漏洞的重要性正与日俱增。

|

||||

|

||||

|

||||

**参考来源:**

|

||||

|

||||

**ChatGPT Vulnerability Lets Attackers Embed Malicious SVGs & Images in Shared Chats**

|

||||

|

||||

https://cybersecuritynews.com/chatgpt-vulnerability-malicious-images/

|

||||

|

||||

|

||||

###

|

||||

###

|

||||

###

|

||||

### 推荐阅读

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320917&idx=3&sn=7dc05cb9d3ab151bf6da222ec282fb34&scene=21#wechat_redirect)

|

||||

|

||||

### 电台讨论

|

||||

|

||||

****

|

||||

|

||||

|

||||

###

|

||||

|

||||

@ -0,0 +1,21 @@

|

||||

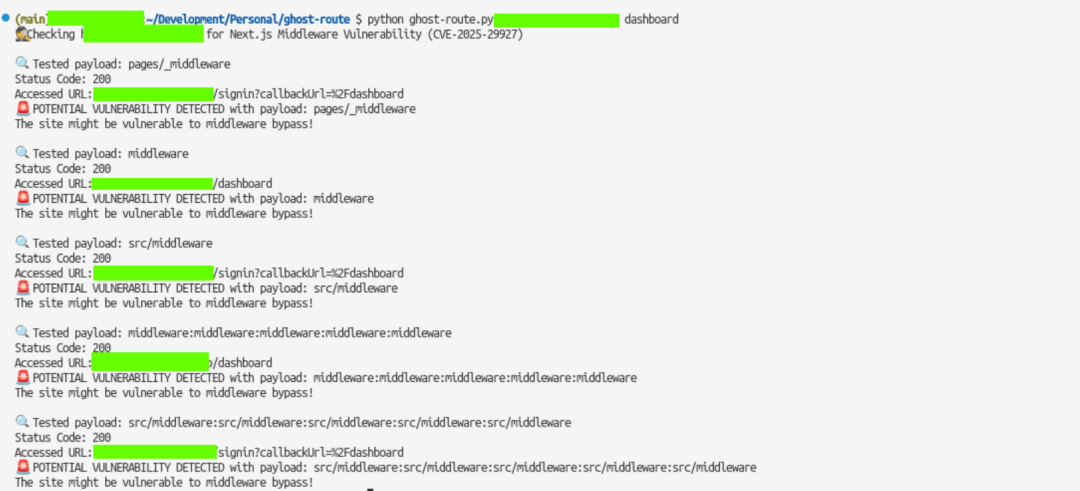

# Ghost Route 检测 Next JS 中间件绕过漏洞 (CVE-2025-29927) 的攻击

|

||||

TtTeam 2025-05-20 08:38

|

||||

|

||||

允许攻击者通过发送自定义标头来绕过身份验证并访问受保护的路由x-middleware-subrequest。

|

||||

|

||||

|

||||

|

||||

受影响的下一个 JS 版本:11.1.4 及更高版本

|

||||

|

||||

```

|

||||

python ghost-route.py <url> <path> <show_headers>

|

||||

```

|

||||

|

||||

- <url>:Next.js 网站的基本 URL(例如https://example.com)

|

||||

|

||||

- <path>:受保护的测试路径(默认值:/admin)

|

||||

|

||||

- <show_headers>:显示响应头(默认值:False)

|

||||

|

||||

https://github.com/takumade/ghost-route

|

||||

|

||||

381

doc/2025-05/HackProve国际漏洞狂飙赛来袭!奖金翻倍、积分冲榜,全球开启!.md

Normal file

381

doc/2025-05/HackProve国际漏洞狂飙赛来袭!奖金翻倍、积分冲榜,全球开启!.md

Normal file

@ -0,0 +1,381 @@

|

||||

# HackProve国际漏洞狂飙赛来袭!奖金翻倍、积分冲榜,全球开启!

|

||||

FreeBuf 2025-05-20 11:48

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**HACK**

|

||||

|

||||

|

||||

|

||||

**HACK**

|

||||

|

||||

|

||||

|

||||

**HACK**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

BATTLE

|

||||

|

||||

FOR SECURITY

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞**

|

||||

|

||||

# HackProve #

|

||||

|

||||

**狂飙赛**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

HackProve漏洞狂飙赛来袭!

|

||||

|

||||

2025HackProve白帽狂欢来袭!

|

||||

|

||||

HackProve联合

|

||||

|

||||

OPPO、OnePlus

|

||||

**1.5倍赏金加成奖励**

|

||||

|

||||

积分冲榜还能赢冠军奖励

|

||||

|

||||

全球精英战队席位

|

||||

|

||||

白帽世界大会2026VIP门票

|

||||

|

||||

甚至还可以解锁神秘私密项目!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

WANFA

|

||||

|

||||

活/动/玩/法

|

||||

|

||||

**0****1**

|

||||

|

||||

**漏洞CHASE**

|

||||

|

||||

|

||||

|

||||

|

||||

选择一家,挖就完事了!

|

||||

|

||||

**OPPO Bug BountyOne Plus Bug Bounty**

|

||||

|

||||

中危及以上漏洞

|

||||

|

||||

奖励直接

|

||||

**x1.5倍**

|

||||

|

||||

稳稳拿奖励!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

OPPO Bug Bounty

|

||||

|

||||

|

||||

|

||||

One Plus Bug Bounty

|

||||

|

||||

|

||||

|

||||

HackProve Bug Bounty

|

||||

|

||||

|

||||

|

||||

左右滑动查看更多

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**HACKPROVE**

|

||||

|

||||

|

||||

**0****2**

|

||||

|

||||

**积分冲HP榜**

|

||||

|

||||

|

||||

|

||||

|

||||

漏洞提得多,积分拿得爽🔥!

|

||||

|

||||

战绩计入个人排行榜

|

||||

|

||||

Discord社区每日更新

|

||||

|

||||

冲榜就现在!

|

||||

|

||||

冠军🏆好礼等你来赢!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

严重漏洞:3000积分

|

||||

|

||||

|

||||

|

||||

高危漏洞:2000积分

|

||||

|

||||

|

||||

|

||||

中危漏洞:1000积分

|

||||

|

||||

|

||||

|

||||

低危漏洞:500积分

|

||||

|

||||

|

||||

|

||||

|

||||

**冠军奖励**

|

||||

|

||||

|

||||

🔥冲榜封神,冠军加冕!

|

||||

|

||||

💰$200大奖(约1500元)等你收入囊中

|

||||

|

||||

📜 冠军专属电子证书,实力认证

|

||||

|

||||

🌍 登上官方社媒,全球瞩目!

|

||||

|

||||

|

||||

|

||||

|

||||

冠军专属好礼🏆

|

||||

|

||||

|

||||

|

||||

现金好礼等你领

|

||||

|

||||

|

||||

|

||||

荣誉证书显实力

|

||||

|

||||

|

||||

|

||||

HackProve官方媒体排面安排

|

||||

|

||||

漏洞狂飙赛

|

||||

|

||||

|

||||

|

||||

**0****3**

|

||||

|

||||

**HP额外奖励**

|

||||

|

||||

|

||||

|

||||

|

||||

荣耀的号角已经吹响

|

||||

|

||||

属于白帽的舞台悄然开启

|

||||

|

||||

每一次出手,皆是传说的开始

|

||||

|

||||

聚光灯下,是谁即将走向世界

|

||||

|

||||

|

||||

|

||||

|

||||

**新人福利**

|

||||

:

|

||||

|

||||

新注册白帽提交1个低危及以上漏洞,直接领20美元(或约200人民币)🧧(限量5份,快来领取)

|

||||

|

||||

|

||||

**每日首杀**

|

||||

:

|

||||

|

||||

UTC0点第一个提交漏洞的

|

||||

|

||||

|

||||

|

||||

2

|

||||

00活动积分

|

||||

|

||||

|

||||

|

||||

【Daily Hunter】称号

|

||||

|

||||

|

||||

|

||||

discord尊贵身份组安排

|

||||

|

||||

|

||||

|

||||

官方社媒宣传

|

||||

|

||||

|

||||

**周冠之王**

|

||||

:

|

||||

|

||||

每周提交漏洞最多的,

|

||||

|

||||

|

||||

|

||||

500活动积分

|

||||

|

||||

|

||||

|

||||

【Weekly Hunter】称号

|

||||

|

||||

|

||||

|

||||

discord尊贵身份组安排

|

||||

|

||||

|

||||

|

||||

官方社媒宣传

|

||||

|

||||

|

||||

**精英集结**

|

||||

:

|

||||

|

||||

总榜Top10 还能进 HackProve【VulMaster Team】全球精英白帽团队

|

||||

|

||||

|

||||

|

||||

discord尊贵身份组安排

|

||||

|

||||

|

||||

|

||||

尊享徽章和荣登HackProve年度名人堂

|

||||

|

||||

|

||||

|

||||

HackProve白帽世界大会2026 VIP门票

|

||||

|

||||

|

||||

|

||||

更有机会解锁顶级私密项目

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Speed Chase**

|

||||

|

||||

|

||||

|

||||

|

||||

HACK

|

||||

|

||||

|

||||

|

||||

**HACK**

|

||||

|

||||

|

||||

|

||||

HACK

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**FANGSHI**

|

||||

|

||||

参/与/方/式

|

||||

|

||||

|

||||

|

||||

**⏰活动时间**

|

||||

|

||||

**2025年5月20日-2025年6月10日**

|

||||

|

||||

**📍活动地址**

|

||||

|

||||

https://www.hackprove.com/commonui/activity

|

||||

|

||||

(可点击阅读原文进入)****

|

||||

|

||||

****

|

||||

**💬discord社群链接**

|

||||

|

||||

https://discord.com/invite/h6dKuEt6rr

|

||||

|

||||

|

||||

|

||||

|

||||

**SHUOMING**

|

||||

|

||||

活/动/说/明

|

||||

|

||||

|

||||

|

||||

1)为防止刷漏洞,漏洞积分发放以审核员审核评估为准

|

||||

|

||||

2)因审核时间需要,每日好礼/每周好礼积分发放稍有延时

|

||||

|

||||

3)冠军需起码一个及以上中危有效漏洞

|

||||

|

||||

4)所有在6月10日24:00(UTC+0)之前提交的漏洞均视为有效。活动期间我们将尽快完成漏洞审核。最终排行榜和奖励将在活动结束后公布。如你提交了有效漏洞,请留意查收邮箱。

|

||||

|

||||

5)本次活动中获得的积分仅用于活动排名,不计入你在平台的常规积分。

|

||||

|

||||

|

||||

5月20日,全球白帽同步开冲!

|

||||

|

||||

|

||||

你的漏洞,就是你的通行证!

|

||||

|

||||

你的排名,就是你的江湖地位!

|

||||

|

||||

|

||||

**HackProve漏洞狂飙赛正式开赛!**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

57

doc/2025-05/Pwn2Own 2025柏林黑客大赛:发现28个0day 斩获百万美元奖金.md

Normal file

57

doc/2025-05/Pwn2Own 2025柏林黑客大赛:发现28个0day 斩获百万美元奖金.md

Normal file

File diff suppressed because one or more lines are too long

91

doc/2025-05/【安全圈】CISA最近将Chrome漏洞标记为被积极利用.md

Normal file

91

doc/2025-05/【安全圈】CISA最近将Chrome漏洞标记为被积极利用.md

Normal file

@ -0,0 +1,91 @@

|

||||

# 【安全圈】CISA最近将Chrome漏洞标记为被积极利用

|

||||

安全圈 2025-05-20 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

安全漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

周四,CISA警告美国联邦机构保护其系统免受利用Chrome网络浏览器中高严重性漏洞的持续攻击。

|

||||

|

||||

Solidlab安全研究员Vsevolod Kokorin发现了这个漏洞(CVE-2025-4664),并于5月5日在线分享了技术细节。released security updates谷歌周三发布了安全更新以修补它。

|

||||

|

||||

正如Kokorin解释的那样,due该漏洞是由于Google Chrome的Loader组件中策略执行不力,并且成功的利用可以允许远程攻击者通过恶意制作的HTML页面泄漏跨源数据。

|

||||

|

||||

你可能知道,与其他浏览器不同,Chrome 会解析子资源请求上的 Link 标头。但问题是什么?问题在于 Link 标头可以设置引用策略。我们可以指定不安全的URL并捕获完整的查询参数,“Kokorin指出。

|

||||

|

||||

查询参数可以包含敏感数据,例如,在 OAuth 流中,这可能会导致 Account 接管。开发人员很少考虑通过第三方资源的图像窃取查询参数的可能性。

|

||||

|

||||

虽然谷歌没有透露该漏洞以前是否在攻击中被滥用,或者它是否仍在被利用,但它在安全咨询中警告说,它有一个公开的漏洞,这通常是它暗示主动利用的方式。

|

||||

### 被标记为被积极利用

|

||||

|

||||

一天后,CISA证实CVE-2025-4664在野外被滥用,并将其添加到已知的受剥削脆弱性目录中,该目录列出了在攻击中积极利用的安全漏洞。

|

||||

|

||||

根据2021年11月具有约束力的操作指令(BOD)22-01,美国联邦文职行政部门(FCEB)机构必须在6月5日之前在三周内修补其Chrome安装,以保护其系统免受潜在违规行为的影响。

|

||||

|

||||

虽然此指令仅适用于联邦机构,但建议所有网络维护者尽快优先修补此漏洞。

|

||||

|

||||

“这些类型的漏洞是恶意网络行为者的频繁攻击媒介,对联邦企业构成重大风险,”网络安全机构警告说。

|

||||

|

||||

这是谷歌今年第二个被谷歌积极利用的Chrome零日修补, 此前又出现了另一个高严重度的Chrome零日漏洞(CVE-2025-2783),该漏洞被滥用于针对俄罗斯政府组织、媒体机构和教育机构的网络间谍攻击。

|

||||

|

||||

发现零日攻击的卡巴斯基研究人员表示,威胁行为者使用CVE-2025-2783漏洞绕过Google Chrome的沙箱保护,并用恶意软件感染目标。

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】FBI发布紧急警告:AI语音诈骗假冒政府高官猖獗](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=1&sn=8a6e7a933fc907377c8b0ba2827a72b8&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】微软确认五月更新触发BitLocker恢复问题](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=2&sn=ccbc2b15bbeee29c35445570f7f5c14e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】科威特遭受攻击:230多个域名用于复杂的网络钓鱼行动](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=3&sn=760b05f7cfe9bc033e4ff3aee70d0594&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】glibc漏洞使数百万Linux系统面临代码执行风险](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=4&sn=21c7295802162aa16f8b54670e5a4c13&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

79

doc/2025-05/【安全圈】黑客在Pwn2Own柏林大赛中利用28个零日漏洞斩获107万美元奖金.md

Normal file

79

doc/2025-05/【安全圈】黑客在Pwn2Own柏林大赛中利用28个零日漏洞斩获107万美元奖金.md

Normal file

@ -0,0 +1,79 @@

|

||||

# 【安全圈】黑客在Pwn2Own柏林大赛中利用28个零日漏洞斩获107万美元奖金

|

||||

安全圈 2025-05-20 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

网络安全

|

||||

|

||||

|

||||

|

||||

|

||||

在刚刚落幕的Pwn2Own柏林2025黑客大赛中,安全研究人员通过成功利用28个零日漏洞,累计斩获1,078,750美元奖金。在这场为期三天的赛事中,参赛者针对多个关键领域发起挑战,包括人工智能平台、网络浏览器、虚拟化软件、服务器基础设施、云原生/容器技术以及包含特斯拉测试单元在内的汽车系统。根据比赛规则,所有被攻击设备均已安装最新安全补丁并运行最新版操作系统。

|

||||

|

||||

首日比赛中,研究人员凭借漏洞演示赢得260,000美元。次日,随着20个零日漏洞被相继攻破,奖金总额飙升至435,000美元。最后一个比赛日的激烈角逐又带来383,750美元收入,共揭露8个全新零日漏洞。

|

||||

|

||||

|

||||

|

||||

STAR Labs SG团队以总分35分和32万美元总奖金成为本届最大赢家,其研究员Nguyen Hoang Thach利用整数溢出漏洞成功攻破VMware ESXi虚拟机管理程序,独获15万美元最高个人奖金。越南Viettel网络安全团队和Reverse Tactics团队分列二三位,前者演示了Oracle VirtualBox客户机逃逸和微软SharePoint组合漏洞攻击链,后者则展示了针对VMware虚拟机管理程序的创新攻击技术。

|

||||

|

||||

值得关注的是,赛事中披露的两个Firefox漏洞(编号CVE-2025-4918/4919)已获紧急修复,Mozilla周末紧急发布Firefox 138.0.4等多版本更新。这延续了该厂商在今年3月温哥华站赛事后快速修复漏洞的传统。按照赛事规则,所有漏洞将经由趋势科技零日计划进行协调披露,厂商有90天修复期限。

|

||||

|

||||

来源:

|

||||

https://www.bleepingcomputer.com/news/security/hackers-earn-1-078-750-for-28-zero-days-at-pwn2own-berlin/

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】FBI发布紧急警告:AI语音诈骗假冒政府高官猖獗](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=1&sn=8a6e7a933fc907377c8b0ba2827a72b8&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】微软确认五月更新触发BitLocker恢复问题](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=2&sn=ccbc2b15bbeee29c35445570f7f5c14e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】科威特遭受攻击:230多个域名用于复杂的网络钓鱼行动](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=3&sn=760b05f7cfe9bc033e4ff3aee70d0594&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】glibc漏洞使数百万Linux系统面临代码执行风险](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069708&idx=4&sn=21c7295802162aa16f8b54670e5a4c13&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

File diff suppressed because one or more lines are too long

@ -0,0 +1,251 @@

|

||||

# 大众汽车应用程序再曝安全漏洞,泄露车主敏感信息;410GB TeleMessage泄露数据被DDoSecrets收录 | 牛览

|

||||

安全牛 2025-05-20 09:23

|

||||

|

||||

|

||||

|

||||

**新闻速览**

|

||||

|

||||

|

||||

|

||||

•Pwn2Own柏林2025黑客大赛谢幕:

|

||||

利用28个零日漏洞赢走超百万美元奖金

|

||||

|

||||

•410GB TeleMessage泄露数据被DDoSecrets收录

|

||||

|

||||

•三款手机监控软件或因泄露数据集体下线

|

||||

|

||||

•超4万iOS应用滥用私有权限,带来安全隐患

|

||||

|

||||

•VMware管理工具RVTools被黑客武器化用于分发恶意软件

|

||||

|

||||

•英国法律援助系统遭网络攻击,在线数字服务被下线

|

||||

|

||||

•IT服务提供商数据库配置错误,50万Catholic Health患者敏感信息或泄露

|

||||

|

||||

•

|

||||

大众汽车应用程序再曝重大安全漏洞,泄露车主敏感信息

|

||||

|

||||

•ChatGPT安全缺陷允许攻击者在共享对话中嵌入恶意SVG和图像

|

||||

|

||||

•

|

||||

美创59号安全实验室《Java代码审计实战》出版

|

||||

|

||||

|

||||

**热点观察**

|

||||

|

||||

|

||||

|

||||

**Pwn2Own柏林2025黑客大赛谢幕:利用28个零日漏洞赢走超百万美元奖金**

|

||||

|

||||

|

||||

Pwn2Own柏林2025黑客竞赛已圆满结束,安全研究人员通过利用28个零日漏洞(其中部分漏洞被重复利用)共获得108万美元奖金。参赛者在三天的比赛中针对人工智能、网页浏览器、虚拟化、本地权限提升、服务器、企业应用、云原生/容器和汽车类别的企业技术进行了攻击测试。

|

||||

|

||||

|

||||

根据Pwn2Own规则,所有目标设备均安装了最新安全更新并运行最新操作系统版本。STAR Labs SG团队以35个"Pwn大师"积分和32万美元的奖金成为本届比赛的冠军,他们成功攻破了Red Hat Enterprise Linux、Docker Desktop、Windows 11、VMware ESXi和Oracle VirtualBox。STAR Labs的Nguyen Hoang Thach通过利用整数溢出漏洞攻破VMware ESXi虚拟机管理程序,获得了比赛最高奖金15万美元。

|

||||

|

||||

|

||||

Mozilla已经修复了比赛期间演示的两个Firefox零日漏洞(CVE-2025-4918和CVE-2025-4919),发布了Firefox 138.0.4、Firefox ESR 128.10.1、Firefox ESR 115.23.1和新版Firefox for Android来解决这些问题。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/hackers-earn-1-078-750-for-28-zero-days-at-pwn2own-berlin/

|

||||

|

||||

|

||||

**410GB TeleMessage泄露数据被DDoSecrets收录**

|

||||

|

||||

|

||||

非营利组织Distributed Denial of Secrets (DDoSecrets)近日将以色列公司TeleMessage的410GB泄露数据添加到其在线档案中。这些数据来自2025年5月4日TeleMessage遭受的重大数据泄露事件,包含明文消息和元数据(如发送者和接收者信息、时间戳和群组名称)。

|

||||

|

||||

|

||||

此次泄露事件源于一个黑客利用TeleMessage系统中的漏洞,访问了公开暴露的Java堆转储文件,获取了存档消息、政府官员联系信息和后端登录凭证。这一事件引发了对美国政府最高层通信安全的严重担忧,特别是在前国家安全顾问Mike Waltz被发现在内阁会议期间使用TeleMessage的TM SGNL应用后。

|

||||

|

||||

|

||||

为应对此事件,美国网络安全和基础设施安全局(CISA)于5月13日将TeleMessage的TM SGNL消息应用中的关键漏洞(CVE-2025-47729)添加到其已知利用漏洞(KEV)目录中。该漏洞涉及未加密消息存档的存储,允许攻击者访问明文聊天记录。

|

||||

|

||||

|

||||

DDoSecrets表示,由于数据集包含个人信息和与政府或企业活动无关的消息,目前仅限记者和研究人员访问。TeleMessage在泄露事件后暂停了服务,并从其网站上移除了对该应用的引用。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://hackread.com/ddosecrets-adds-410gb-telemessage-breach-data-index/

|

||||

|

||||

|

||||

**三款手机监控软件或因泄露数据集体下线**

|

||||

|

||||

|

||||

近日,三款几乎相同但品牌不同的手机监控应用程序Cocospy、Spyic和Spyzie已全面下线。这些应用程序今年早些时候被曝出监视了数百万用户手机,允许安装者在目标不知情的情况下访问其个人数据,包括短信、照片、通话记录和实时位置信息。

|

||||

|

||||

|

||||

研究人员揭示,这些应用存在共同的安全漏洞,允许任何人访问安装了这些应用的设备上的个人数据。该漏洞还暴露了320万注册用户的电子邮件地址,这些数据已被提供给数据泄露通知网站Have I Been Pwned。

|

||||

|

||||

|

||||

在报道该泄露事件后,这些监控应用已停止运行,其网站消失,托管在Amazon的云存储也被删除。目前尚不清楚这些监控业务关闭的具体原因,无法联系到运营商进行评论。对于可能受影响的Android用户,可以在手机应用的键盘上输入"✱✱001✱✱"并按"呼叫"按钮来检测这些软件。如果安装了恶意软件,这个后门功能会使其显示在屏幕上,用户可以删除这个名为"System Service"的通用应用程序。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://techcrunch.com/2025/05/19/cocospy-stalkerware-apps-go-offline-after-data-breach/

|

||||

|

||||

|

||||

**超4万iOS应用滥用私有权限,带来安全隐患**

|

||||

|

||||

|

||||

Zimperium最新研究揭示,iOS设备面临日益增长的安全威胁,特别是来自未经审核和侧载的移动应用。尽管iPhone通常被视为设计安全的设备,但分析显示某些应用能悄然绕过苹果的保护机制,使用户和企业面临风险。

|

||||

|

||||

|

||||

研究人员发现,超过4万个应用程序使用私有权限,800多个依赖私有API。攻击者主要通过权限提升、滥用私有API和绕过苹果应用审核的侧载漏洞来攻击iOS设备。

|

||||

|

||||

|

||||

报告详细介绍了几个真实世界的攻击案例:TrollStore利用苹果CoreTrust和AMFI模块中的已知漏洞,侧载具有修改授权的应用;SeaShell作为一种公开可用的后渗透工具,允许攻击者远程控制被入侵的iPhone;MacDirtyCow(CVE-2022-46689)涉及iOS内核中的竞争条件,允许临时更改受保护的系统文件。这些漏洞使攻击者能够获取远超用户授予的访问权限,通常不留明显痕迹。对企业而言,应用程序攻击导致的数据泄露可能造成财务损失、监管处罚和长期声誉损害。

|

||||

|

||||

|

||||

Zimperium建议组织采取多层次方法加强应用安全:在允许应用进入企业设备前进行严格审查;监控权限并拒绝请求过度访问的应用;检测侧载应用和第三方商店使用情况;分析开发者凭证以验证应用来源。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://hackread.com/40000-ios-apps-found-exploiting-private-entitlements/

|

||||

|

||||

|

||||

|

||||

**网络攻击**

|

||||

|

||||

|

||||

|

||||

**VMware管理工具RVTools被黑客武器化用于分发恶意软件**

|

||||

|

||||

|

||||

近日,一起复杂的供应链攻击事件短暂地将受信任的VMware管理工具RVTools变成了恶意软件的传播媒介。攻击者通过篡改安装程序,部署了用于勒索软件攻击的准备阶段和后渗透活动的恶意软件Bumblebee加载器。

|

||||

|

||||

|

||||

安全专家在Microsoft Defender for Endpoint标记来自"version.dll"文件的可疑活动后发现了这一攻击。该文件从与RVTools安装程序相同的目录中执行。被修改的安装程序表面上看起来合法,但包含了恶意代码,会在安装后立即尝试执行。该恶意软件是Bumblebee加载器的自定义变种。

|

||||

|

||||

|

||||

感染过程始于用户从官方网站下载看似合法的RVTools安装程序。执行后,安装程序会正常部署RVTools相关文件,同时悄悄地将恶意version.dll文件放入相同目录。这种技术利用了DLL搜索顺序劫持,Windows会优先从应用程序目录加载DLL。被入侵的RVTools网站大约提供了一小时的恶意安装程序,随后被下线并恢复了合法文件。取证分析显示,威胁行为者在文件元数据中使用了独特的混淆技术,包括使用"Hydrarthrus"作为原始文件名和"Enlargers pharmakos submatrix"作为公司描述。

|

||||

|

||||

|

||||

在攻击窗口期间下载了RVTools的组织应验证其安装程序哈希值,并扫描用户目录中是否存在未授权的version.dll文件。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybersecuritynews.com/hackers-leverage-rvtools-with-bumblebee-malware/

|

||||

|

||||

|

||||

**英国法律援助系统遭网络攻击,在线数字服务被下线**

|

||||

|

||||

|

||||

英国司法部(MoJ)证实,法律援助系统遭受重大网络攻击,导致大量数据被盗,包括敏感的犯罪记录。司法部于4月23日发现安全漏洞,攻击者获取了可追溯至2010年的未经授权数据。

|

||||

|

||||

|

||||

虽然司法部尚未确认声称负责的组织所提到的210万条记录的具体数字,但承认"大量"数据被盗。被盗数据可能包括法律援助申请人的高度敏感个人信息,如联系方式、出生日期、国家身份证号码、犯罪历史、就业状况和财务数据。攻击者还可能获取了与大律师、律师和各种组织(包括与法律援助署合作的非营利实体)相关的信息。

|

||||

|

||||

|

||||

司法部正与国家犯罪局和国家网络安全中心合作,确保其受损系统的安全。作为网络攻击的直接后果,英国数据保护机构信息专员办公室的在线数字服务已被下线。

|

||||

|

||||

|

||||

司法部敦促自2010年以来申请法律援助的个人采取积极措施保护自己,包括对未经请求的电话和短信保持警惕,更新弱密码,并在怀疑数字或电话通信的合法性时独立验证身份。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://hackread.com/uk-legal-aid-agency-cyberattack-sensitive-data-stolen/

|

||||

|

||||

|

||||

**IT服务提供商数据库配置错误,50万Catholic Health患者敏感信息或泄露**

|

||||

|

||||

|

||||

企业IT服务提供商Serviceaide近日确认,由于数据库配置错误,导致约50万(483,126)名与纽约非营利医疗系统Catholic Health相关的患者的敏感健康和个人信息遭到泄露。

|

||||

|

||||

|

||||

根据Serviceaide网站发布的通知,此次事件源于一个被无意中公开访问的Elasticsearch数据库。泄露发生在2024年9月19日至11月5日期间,于2024年11月15日被发现,完整审查直到最近才完成。虽然没有确凿证据表明数据被下载或滥用,但公司承认无法排除这种可能性。泄露的数据库包含多种敏感信息,根据个人情况不同,可能包括:全名、出生日期、处方数据、社会安全号码、健康保险详情、医疗服务提供者信息、治疗和临床信息、医疗记录和账号、电子邮件地址、用户名和密码。

|

||||

|

||||

|

||||

Serviceaide建议受影响者监控信用报告,更改与医疗账户相关的密码,并考虑冻结信用。该公司已采取措施保护暴露的数据库,并表示已添加新的安全协议以降低未来事件的风险。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://hackread.com/serviceaide-leak-catholic-health-patients-records/

|

||||

|

||||

|

||||

|

||||

**安全漏洞**

|

||||

|

||||

|

||||

|

||||

**大众汽车应用程序再曝重大安全漏洞,泄露车主敏感信息**

|

||||

|

||||

|

||||

网络安全研究人员Vishal Bhaskar在大众汽车的互联车应用程序中发现了严重安全漏洞,这些漏洞导致全球车主的敏感个人信息和完整服务历史记录被暴露。这些缺陷允许未授权用户仅凭通常可通过挡风玻璃看到的车辆识别号码(VIN)就能访问用户数据。这是大众汽车在6个月内遭遇的第二次重大网络安全事件。此前在2024年12月,该公司的云存储泄露事件已经危及了80万辆电动汽车的数据。

|

||||

|

||||

|

||||

Bhaskar在2024年购买二手大众汽车后发现了这些漏洞。当他尝试将车辆连接到My Volkswagen应用程序时,一次性密码(OTP)被发送到前车主的手机上。后来的研究发现了三个关键安全漏洞:

|

||||

- 内部凭证泄露:一个API端点以明文形式暴露了内部用户名、密码、令牌,甚至包括支付处理器和Salesforce等第三方服务的凭证;

|

||||

|

||||

- 通过VIN暴露个人详情:另一个端点泄露了客户资料,包括姓名、电话号码、电子邮件地址、邮政地址和与服务记录相关的注册详情;

|

||||

|

||||

- 完整服务历史可访问:第三个漏洞仅通过输入VIN就能暴露任何车辆的完整服务历史、客户投诉和客户满意度调查结果。

|

||||

|

||||

Bhaskar于2024年11月23日向大众汽车报告了这些漏洞。经过数月沟通,大众汽车于2025年5月6日确认所有漏洞已被修补。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybersecuritynews.com/volkswagen-car-hacked/

|

||||

|

||||

|

||||

**ChatGPT安全缺陷允许攻击者在共享对话中嵌入恶意SVG和图像**

|

||||

|

||||

|

||||

近日研究人员在ChatGPT上发现一个安全缺陷,该缺陷允许攻击者在共享对话中直接嵌入恶意SVG(可缩放矢量图形)和图像文件,可能使用户面临复杂的钓鱼攻击和有害内容的风险。这一漏洞影响了截至2025年3月30日的ChatGPT系统。

|

||||

|

||||

|

||||

安全研究人员发现,ChatGPT没有将SVG代码作为文本在代码块中呈现,而是在聊天被重新打开或通过公共链接共享时不当地执行这些元素。这种行为实际上在这一流行的AI平台中创建了一个存储型跨站脚本(XSS)漏洞。攻击者可以在SVG代码中嵌入欺骗性消息,这些消息对不知情的用户看起来是合法的。更令人担忧的是,恶意行为者可以创建带有诱发癫痫的闪烁效果的SVG,可能会伤害光敏人群。

|

||||

|

||||

|

||||

SVG文件与JPG或PNG等常规图像格式不同,它们是基于XML的矢量图像,可以包含HTML脚本标签。这是该格式的合法功能,但在处理不当时会造成危险。当这些SVG被内联渲染而不是作为代码渲染时,嵌入的标记会在用户的浏览器中执行。

|

||||

|

||||

|

||||

据悉,OpenAI已采取初步缓解措施,禁用了链接共享功能,但解决底层问题的全面修复仍在等待中。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybersecuritynews.com/chatgpt-vulnerability-malicious-images/

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

|

||||

|

||||

**美创59号安全实验室《Java代码审计实战》出版**

|

||||

|

||||

|

||||

近日,美创59号安全实验室《Java代码审计实战》出版发行。本书深度解析Java安全漏洞原理,系统讲述CodeQL工具的应用,拓展JavaWeb开发与安全防护的思路。

|

||||

|

||||

|

||||

本书创作的缘由,是因为美创研究发现,很多用户高度重视数据本身的安全防护,却往往忽视操控数据的业务应用安全风险,导致数据安全保护难以形成有效闭环。来自美创的消息称,代码审计作为应用风险检查的技术手段,是美创59号安全实验室日常研究和工作的必备能力之一,这本书也是美创科技作为数据安全头部厂商长期研发数据安全产品、提供安全服务积累的自然成果。

|

||||

|

||||

|

||||

据了解,《Java代码审计实战》具有以下特色:系统构建代码审计能力,从入门到实战全面覆盖;融合CodeQL与实战经验,兼顾传统与前沿技术;覆盖主流框架与组件,贴近实际业务安全需求;适合开发、安全、测试多角色使用,提升安全意识与能力。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://mp.weixin.qq.com/s/iKAthdQMhEXX_vp-qKhYmA

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

合作电话:18311333376

|

||||

|

||||

合作微信:aqniu001

|

||||

|

||||

投稿邮箱:editor@aqniu.com

|

||||

|

||||

80

doc/2025-05/行业实践|电力行业数字化转型,应用风险漏洞谁来防?.md

Normal file

80

doc/2025-05/行业实践|电力行业数字化转型,应用风险漏洞谁来防?.md

Normal file

@ -0,0 +1,80 @@

|

||||

# 行业实践|电力行业数字化转型,应用风险漏洞谁来防?

|

||||

原创 梆梆安全 梆梆安全 2025-05-20 09:28

|

||||

|

||||

|

||||

|

||||

**行业实践**

|

||||

|

||||

|

||||

|

||||

|

||||

某电网客户作为电力行业输变配电环节的数字化代表企业,

|

||||

该公司负责建设运营省级电网,承担着工农牧业生产及城乡居民的生活供电任务。客户以数字化转型为驱动,构建智能化、安全化的能源网络,深入业务全链条。采用APP移动门户,对外集成充值缴费、用电业务办理、系统管理等多项功能,对内形成

|

||||

即时沟通、在线协作、效率工具等便捷化、高效化的移动业务运营模式,为行业提供了“精准服务+高效运维+安全可控”的数字化转型范本。

|

||||

|

||||

|

||||

作为国家关键基础设施的核心组成,电力行业在数字化转型与新型电力系统建设进程中,正面临多维度安全挑战:

|

||||

- 根据国家能源安全战略部署及行业监管要求,电力企业须持续完善安全管理制度、落实关键防护措施,确保电力系统安全稳定运行与可靠电力供应;

|

||||

|

||||

- 泛在物联网设备(如智能电表、传感器)大规模接入,打破传统IT/OT隔离边界,需重点防范针对生产控制区的漏洞利用与设备劫持风险;

|

||||

|

||||

- 用户用电信息、电网实时运行数据等敏感资产面临APT攻击与黑产窃取的数据资产泄露威胁;

|

||||

|

||||

- 在设备巡检、故障保修等远程移动办公应用场景中,隐患的安全漏洞可能被攻击者通过横向渗透获取敏感作业数据或远程操控设备,直接威胁电力生产安全和作业效率。

|

||||

|

||||

|

||||

因此,电力企业需

|

||||

建立常态化安全防护效能验证机制,

|

||||

针对电力监控系统、智能巡检平台、移动作业终端等新型数字基础设施进行

|

||||

安全测评,从代码、配置、数据传输等方面进行全面检测,发现安全漏洞与风险威胁。对于检测发现的安全隐患,上报至集团级安全运营中心并由集团统筹开展安全防护。

|

||||

|

||||

**梆梆安全依托标准化的移动应用测评平台为基础,基于电力行业的应用场景和特殊性,与客户深度沟通需求,共同制化了符合电力行业特有属性的移动应用安全检测标准,将客户需求转化为开发人员可执行的检测功能测试项,以“自动化检测+精准修复方案”,帮助客户快速定位风险源头,发现移动应用程序中的安全漏铜和代码缺陷,为后续集团开展移动应用安全工作提供坚实基础。**

|

||||

|

||||

1

|

||||

|

||||

**解决方案**

|

||||

|

||||

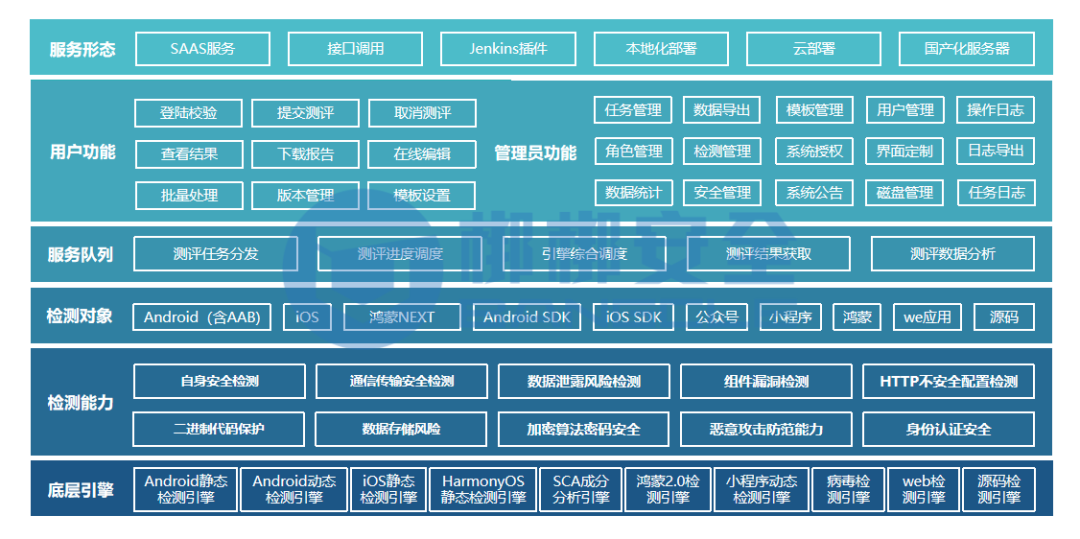

**应用安全测评平台**

|

||||

|

||||

平台深度融合

|

||||

**静态代码扫描**

|

||||

与**动态行为检测**

|

||||

技术,

|

||||

**覆盖Android、iOS、混合鸿蒙、鸿蒙NEXT、小程序、Android及iOS SDK等全链条、多形态的应用安全检测能力**

|

||||

**,提供配置安全、数据安全、程序安全、通信安全四大维度超百项检测项,全方位检测应用中存在的代码安全问题,**

|

||||

快速评估应用安全状况,帮助企业快速定位风险源头并输出详细修复方案,确保应用“漏洞动态清零”,减少应用安全隐患。

|

||||

|

||||

|

||||

|

||||

2

|

||||

|

||||

**项目价值**

|

||||

|

||||

|

||||

****

|

||||

1. 快速发现APP安全漏洞风险,准确定位问题来源,并对应用中的安全问题进行监控预警和有效规避,提供代码级的修复示例及专业修复建议,有助于集团级安全运营平台实现跨域威胁情报共享。

|

||||

|

||||

2. 满足国家相关政策规范与行业合规需求,解决数字化转型中的网络安全问题,有效提升客户业务安全性与可靠性。

|

||||

|

||||

3. 通过定制化应用安全测评平台提升客户安全测试能力,将部分人工安全测试工作内容以自动化检测的方式实现,降低安全测试人员投入成本。

|

||||

|

||||

4. 移动应用检测内容的自动化、平台化,有助于电网集团在下属企业进行快速推广和部署,提高对移动应用安全检测工作的横向复制速度。

|

||||

|

||||

|

||||

|

||||

在电力行业数字化转型的进程中,梆梆安全始终以技术创新与行业深耕为驱动,

|

||||

助力客户构建安全、可靠的移动业务运营体系,高效定位并修复代码漏洞、配置风险等安全隐患,以“自动化检测+精准修复”模式大幅提升安全运维效率,保障移动业务系统在各个场景中的稳定运行与数据安全。未来,梆梆安全将继续聚焦电力行业需求,深化场景化实践,推动安全能力与电力数字化业务的深度融合,与客户共筑安全可信的智慧能源未来。

|

||||

|

||||

**2025“梆梆产品季”免费试用活动倒计时啦**

|

||||

,如果您有应用安全测评需求,可

|

||||

**点击文末“阅读原文”进行申请试用,提交信息后,根据提示加入活动社群,群内会有专属客服1v1对接您的试用需求。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

推荐阅读Recommended产品季免费试用倒计时| 您的APP加固了吗?行业实践|梆梆安全助力电商与零售企业破解隐私合规难题APP上线安全预警 | 全方位发现应用风险漏洞

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user