mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

【漏洞通告】Ivanti Endpoint Manager Mobile身份验证绕过与远程代码执行漏洞、【漏洞通告】Ivanti EPMM 未授权远程代码执行(CVE-2025-4428)、我在马路边,捡到两年前的RCE了、Jenkins 插件漏洞暴露严重风险:CVE-2025-47889 漏洞 CVSS 评分达 9.8,存在身份验证绕过漏洞、多功能BurpSuite漏洞探测插件—TsojanScan、致远互联FE协作办公平台 addUser.jsp SQL注入(CVE-2025-2030)、【高危漏洞预警】Fortinet多款产品缓冲区溢出漏洞(CVE-2025-32756)、【已复现】Ivanti EPMM 认证绕过∕代码执行漏洞 (CVE-2025-4427∕CVE-2025-4428)、聚焦 | 国家信息安全漏洞库(CNNVD)2024年度工作总结暨优秀表彰大会成功举办、【漏洞通告】FortiOS TACACS+身份认证绕过漏洞(CVE-2025-22252)、Windows远程桌面网关漏洞可被攻击者利用触发拒绝服务条件、Apache Roller高危漏洞CVE-2025-24859深度解析:会话劫持威胁企业安全、黑客发起全球间谍行动,政府邮箱被利用XSS漏洞入侵、【安全更新】微软5月安全更新多个产品高危漏洞通告、【漏洞预警】Apache IoTDB 远程代码执行漏洞(CVE-2024-24780)、【安全圈】网络安全事件周报:勒索组织与国家级黑客同时盯上SAP漏洞、【安全圈】新Spectre变种攻击曝光:英特尔CPU存在特权分支注入漏洞,内存数据或遭窃取、发现网络攻击后立即关闭系统?错!| Bitpixie漏洞攻击路径曝光,5分钟即可绕过BitLocker加密、我在马路边,捡到两年前的RCE了、900人选择的SRC漏洞挖掘课程,带你踏上漏洞挖掘之路,共同成长、

This commit is contained in:

parent

bd15ac521e

commit

8a44351361

22

data.json

22

data.json

@ -14107,5 +14107,25 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247503407&idx=1&sn=bc577b527b31ff7b989f2b804f447771": "【已复现】Ivanti Endpoint Manager Mobile 多个漏洞安全风险通告第二次更新",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524590&idx=3&sn=5ce5215f6a03a6bbcbf2bc01760cd628": "利用Bitpixie漏洞(CVE-2023-21563)可在数分钟内绕过BitLocker加密——概念验证揭示高风险攻击路径",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247491697&idx=1&sn=4fc952a1c58793c94def3b994ee657be": "某短视频矩阵营销系统前台RCE漏洞审计",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490339&idx=1&sn=011dccb887d48892ba1c826730b44ec9": "Webpack源码泄露漏洞批量探测"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490339&idx=1&sn=011dccb887d48892ba1c826730b44ec9": "Webpack源码泄露漏洞批量探测",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MjE3ODkxNg==&mid=2247489287&idx=1&sn=8c9f37d9f49eabc32f86c61032e9ce2a": "【漏洞通告】Ivanti Endpoint Manager Mobile身份验证绕过与远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjgzNjA5NQ==&mid=2247524448&idx=1&sn=6217de2f915a55b24e03100e3d3ab00f": "【漏洞通告】Ivanti EPMM 未授权远程代码执行(CVE-2025-4428)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NDcwNjkzNw==&mid=2247487509&idx=1&sn=f96c312faca3501d7b93298b6abafab8": "我在马路边,捡到两年前的RCE了",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247529836&idx=2&sn=aa217719d6409db30c80beeabeb5bdef": "Jenkins 插件漏洞暴露严重风险:CVE-2025-47889 漏洞 CVSS 评分达 9.8,存在身份验证绕过漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU0MzkzOTYzOQ==&mid=2247489834&idx=1&sn=2419e66fdc2faf39c3bcfcf23bd2e729": "多功能BurpSuite漏洞探测插件—TsojanScan",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491469&idx=1&sn=8e20f6c97b44d8d68781eb1ff4a0fae0": "致远互联FE协作办公平台 addUser.jsp SQL注入(CVE-2025-2030)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490089&idx=1&sn=6b1860a17c9b2a8d1ea405b92acaaa03": "【高危漏洞预警】Fortinet多款产品缓冲区溢出漏洞(CVE-2025-32756)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMDc1MTM5Ng==&mid=2247484077&idx=1&sn=17a24bab60b34123c63194e6c89eb39f": "【已复现】Ivanti EPMM 认证绕过∕代码执行漏洞 (CVE-2025-4427∕CVE-2025-4428)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664242670&idx=1&sn=ef65bd56ddce36543499892b52b62bc0": "聚焦 | 国家信息安全漏洞库(CNNVD)2024年度工作总结暨优秀表彰大会成功举办",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247501079&idx=3&sn=c60869994f50fba08d87b4853de6d126": "【漏洞通告】FortiOS TACACS+身份认证绕过漏洞(CVE-2025-22252)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524590&idx=1&sn=975a2bbedabadddaa1a9b1328b6c8886": "Windows远程桌面网关漏洞可被攻击者利用触发拒绝服务条件",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0OTY2ODE1NA==&mid=2247485388&idx=1&sn=41c66e99136de139308d373fae0b8957": "Apache Roller高危漏洞CVE-2025-24859深度解析:会话劫持威胁企业安全",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649788573&idx=1&sn=3cd1ca51bc4ac24f73596c96d8c28484": "黑客发起全球间谍行动,政府邮箱被利用XSS漏洞入侵",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MjE3ODkxNg==&mid=2247489287&idx=2&sn=02ea85647c8292cb4410e35f90b12ff8": "【安全更新】微软5月安全更新多个产品高危漏洞通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486688&idx=1&sn=75f519098b5ec8f6c3615719e2290902": "【漏洞预警】Apache IoTDB 远程代码执行漏洞(CVE-2024-24780)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069664&idx=3&sn=ce9e58eb83ca29b12fe8053876e1d3a4": "【安全圈】网络安全事件周报:勒索组织与国家级黑客同时盯上SAP漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069664&idx=2&sn=80a74a8e1cddf0a974dca42fb8b9cc6e": "【安全圈】新Spectre变种攻击曝光:英特尔CPU存在特权分支注入漏洞,内存数据或遭窃取",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI1OTA1MzQzNA==&mid=2651247987&idx=1&sn=29534ea825a239f625eb903a24f1ae7b": "发现网络攻击后立即关闭系统?错!| Bitpixie漏洞攻击路径曝光,5分钟即可绕过BitLocker加密",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MDg2NDI4OA==&mid=2247491125&idx=1&sn=cc28f1cd5e0286af9d09afab81ab612b": "我在马路边,捡到两年前的RCE了",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5MDcyODIzNg==&mid=2247485064&idx=1&sn=d85845f1286127f8a6f52957bef948be": "900人选择的SRC漏洞挖掘课程,带你踏上漏洞挖掘之路,共同成长"

|

||||

}

|

||||

145

doc/2025-05/900人选择的SRC漏洞挖掘课程,带你踏上漏洞挖掘之路,共同成长.md

Normal file

145

doc/2025-05/900人选择的SRC漏洞挖掘课程,带你踏上漏洞挖掘之路,共同成长.md

Normal file

@ -0,0 +1,145 @@

|

||||

# 900人选择的SRC漏洞挖掘课程,带你踏上漏洞挖掘之路,共同成长

|

||||

原创 地图大师挖漏洞 地图大师的漏洞追踪指南 2025-05-16 09:03

|

||||

|

||||

|

||||

## 有些人已收获回报,有些人刚刚上路,也许你就是下一个?

|

||||

|

||||

一年前的4月1日,我根本不会想到一年后我的学员会突破900人,时间回到一年前,我做了一件很多人都不太看得懂的事:

|

||||

|

||||

做一门 **专注新手SRC 漏洞挖掘**

|

||||

的课程,面向 **完全 0 基础**

|

||||

的新人。课程价格根据人数收费,整体费用不到几个漏洞奖金的一半,性价比非常高。

|

||||

|

||||

不讲攻防演练,不搞 CTF 竞赛,

|

||||

|

||||

而是**手把手教你如何在真实企业SRC中挖洞赚钱**

|

||||

。

|

||||

|

||||

没有运营团队,没有广告投放,

|

||||

|

||||

|

||||

我一个人录课、搭建挖洞环境、制作挖洞知识库、搭建公众号、维护交流群组,研究最新的挖洞技术、剪视频、维护挖洞环境、搭建网站、一对一答疑。

|

||||

|

||||

有人说,教"萌新"学SRC漏洞挖掘太难:1、新手问题太多 2、新手基础太差 3、新手连环境都搭建不好。所以他们更愿意教有基础的,交付不用那么累。答疑不用那么频繁。讲完一期就直接结束。

|

||||

|

||||

但是我不这么认为,因为我也是从萌新阶段过来的。没有人一开始就是榜上有名的大神,事实证明,只要你专注做好内容、做好答疑、做好一对一的服务,结果不会骗人:**所以,一年过去,已有 900 多人口口相传通过口碑报名。**

|

||||

|

||||

****## 他们中,有人从“信息收集都不会”,

|

||||

|

||||

一个月内完成了自己的第一个企业src漏洞提交通报;

|

||||

|

||||

有人连续挖掘到多个信息泄露,一周奖金加起来超 6000 元;

|

||||

|

||||

还有人正在从“普通大学生”变成“会挖企业src漏洞的大学生”。

|

||||

|

||||

他们不是什么“极客”或“黑客天才”,

|

||||

|

||||

只是愿意认真学、肯动手做的普通人。

|

||||

## 为什么我要做这门课?

|

||||

|

||||

因为我自己从 SRC 起步,也踩过很多坑:

|

||||

- 不知道从哪种漏洞类型入门

|

||||

|

||||

- 环境搭不起来,照着网上教程还是出错

|

||||

|

||||

- 提交格式不规范,交了几次src审核还是忽略

|

||||

|

||||

- 找了一堆资产,不知道哪个有洞

|

||||

|

||||

- 挖了漏洞,不知道怎么写报告、怎么拿奖励

|

||||

|

||||

那时候我特别希望有人能把整个过程讲清楚,

|

||||

**不是讲概念,而是带着我从 0 到 1 把第一个洞挖出来。**

|

||||

|

||||

所以后来我决定做这门课,

|

||||

|

||||

把我这些年走过的每一步,

|

||||

**讲透、讲细、讲能用的技巧。说大家都能听懂的语言,而不是拽技术术语**

|

||||

|

||||

****## 这一年,我见过很多真实、踏实的成长故事:

|

||||

|

||||

🧑💻 一位普通在读本科生,靠课程+提交模板+一对一答疑,拿下了多家SRC平台的前十。

|

||||

|

||||

📈 一位自学转行者,连续挖到越权、云漏洞、威胁情报,总奖金超 5 万。

|

||||

|

||||

🔁 有人靠课程讲解的资产收集思路,批量挖掘多家src泄露,靠着自己做的泄露字典,实现了单洞1.5w,多家src前十。

|

||||

## 我想把这门课,郑重地推荐给你:

|

||||

### 🎓 课程名称:

|

||||

|

||||

**地图大师的新手src漏洞挖掘指南**

|

||||

|

||||

**课程介绍网站:https://www.ditusec.com**

|

||||

|

||||

**本次突破900人课程有优惠,联系下方地图大师微信沟通!**

|

||||

### ✅ 适合人群:

|

||||

- 完全 0 基础,想靠漏洞赚第一笔收入的新手

|

||||

|

||||

- 想转行网络安全,缺乏实战渗透测试和挖洞经验的同学

|

||||

|

||||

- 曾经多次冲击企业src失败、不知道怎么提SRC漏洞的人

|

||||

|

||||

- 学过一些技术,但找不到实战方向的人

|

||||

|

||||

## 📚 你能学到的内容:

|

||||

|

||||

详见地图大师的课程介绍网站:

|

||||

|

||||

https://www.ditusec.com

|

||||

## 🎁 这次900人福利局,报名除课程外你将获得:

|

||||

- 永久更新权限(一次付费,终身受益)

|

||||

|

||||

- 地图大师亲自维护的 SRC 学员交流群(已满 900+)

|

||||

|

||||

- 漏洞报告、自研挖洞环境、工具脚本、专属知识大陆

|

||||

|

||||

- 地图大师1v1 疑难答疑支持

|

||||

|

||||

- 每周固定答疑课:漏洞提交模板 + 奖金提升建议 + 平台运营节奏讲解

|

||||

|

||||

- 地图大师本人认识的各大挖洞高手人脉和挖洞技术分享

|

||||

|

||||

- 地图大师本人帮你SRC漏洞battle(和审核沟通,让你的漏洞尽可能过)

|

||||

|

||||

- ✅ 900初最优惠的价格

|

||||

|

||||

-

|

||||

|

||||

## 💬 学员真实反馈:

|

||||

>

|

||||

“我是0基础学员,这门课让我真正懂了信息收集和SRC的实战逻辑,前几天提了第一个洞被接收了。”

|

||||

|

||||

|

||||

>

|

||||

“课程里地图OS和挖洞插件帮我节省了大量时间,不然一个人瞎摸索根本搞不懂。”

|

||||

|

||||

|

||||

>

|

||||

“以前提交都被打回,现在和大师沟通学习如何写报告,真的不一样了,交了好几个都过了。”

|

||||

|

||||

|

||||

|

||||

我不保证你能一夜暴富,

|

||||

|

||||

但我可以保证,只要你认真学、愿意实操,

|

||||

**你就能拥有挖出真实漏洞、拿到奖金的能力。**

|

||||

>

|

||||

今天,已有 900 多人加入了这门课,

|

||||

|

||||

下一个编号 1000 以内的学员,会不会就是你?

|

||||

|

||||

|

||||

|

||||

|

||||

课程链接:https://www.ditusec.com

|

||||

|

||||

|

||||

**参与方式,扫码加我!**

|

||||

|

||||

****

|

||||

****

|

||||

|

||||

|

||||

|

||||

**·END****·******

|

||||

|

||||

|

||||

141

doc/2025-05/Apache Roller高危漏洞CVE-2025-24859深度解析:会话劫持威胁企业安全.md

Normal file

141

doc/2025-05/Apache Roller高危漏洞CVE-2025-24859深度解析:会话劫持威胁企业安全.md

Normal file

@ -0,0 +1,141 @@

|

||||

# Apache Roller高危漏洞CVE-2025-24859深度解析:会话劫持威胁企业安全

|

||||

原创 Z0安全 Z0安全 2025-05-16 07:26

|

||||

|

||||

|

||||

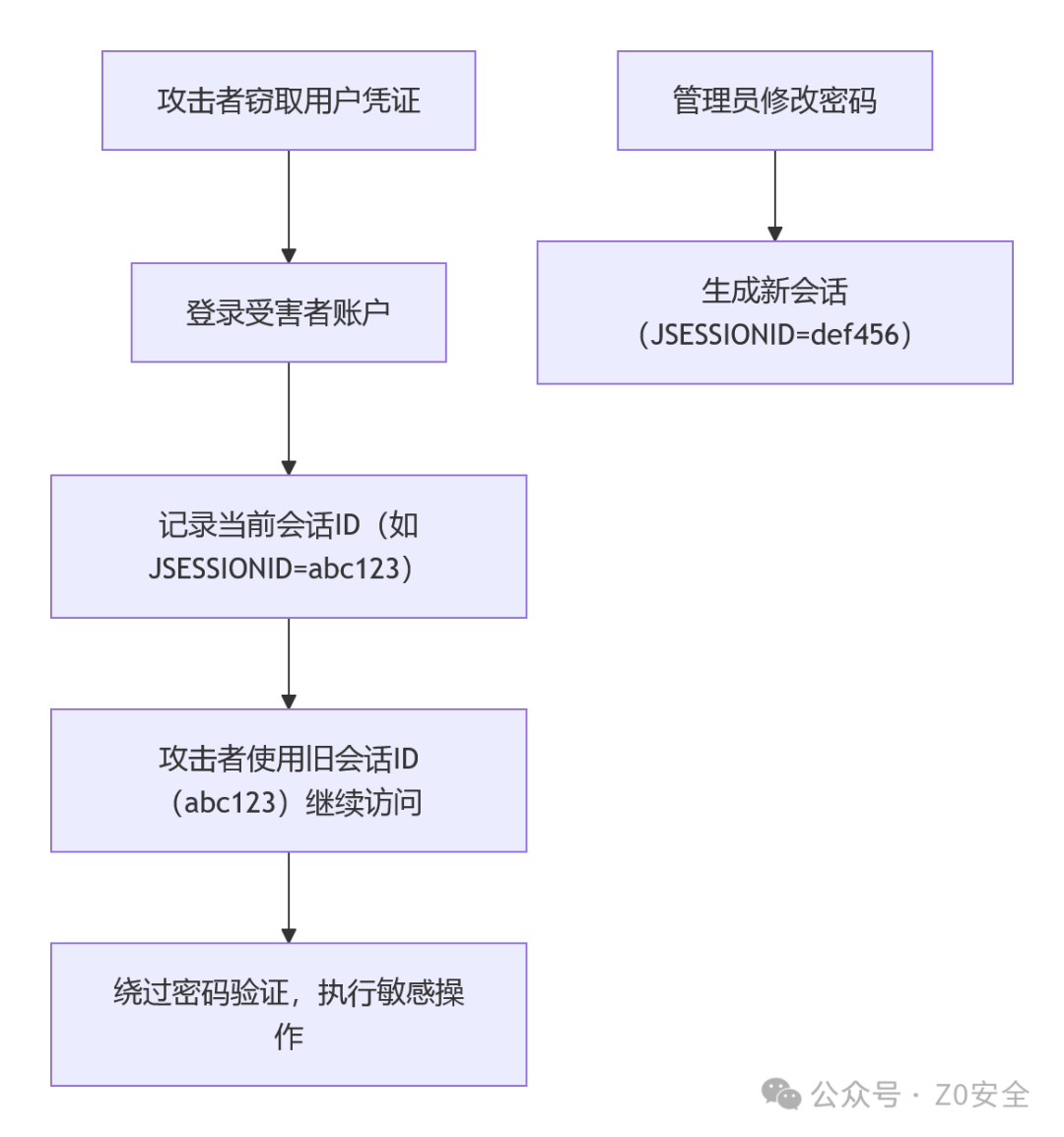

## 一、漏洞概述

|

||||

|

||||

**CVE-2025-24859**

|

||||

是Apache Roller中披露的高危会话管理漏洞,于2025年4月14日被官方通报。该漏洞允许攻击者在用户修改密码后,通过旧会话维持对系统的控制,直接威胁数据安全与服务器权限。

|

||||

- • **漏洞评分**

|

||||

:CVSS v3.1评分10.0(最高严重级别)。

|

||||

|

||||

- • **影响范围**

|

||||

:Apache Roller **1.0.0至6.1.4**

|

||||

版本。

|

||||

|

||||

- • **核心风险**

|

||||

:密码修改后旧会话未失效,攻击者可绕过身份验证,执行未授权操作(如数据窃取、植入后门)。

|

||||

|

||||

- • **行业影响**

|

||||

:全球超5万家使用Apache Roller的企业、教育机构及政府网站面临风险,尤其博客平台与内部系统共用凭据的场景威胁加剧。

|

||||

|

||||

## 二、漏洞技术细节

|

||||

### 1. 漏洞成因

|

||||

|

||||

Apache Roller的会话管理模块存在逻辑缺陷:

|

||||

- • **密码修改逻辑不完整**

|

||||

:当用户或管理员修改密码时,系统仅更新数据库中的密码字段,但未同步终止所有关联的活跃会话。

|

||||

|

||||

- • **会话绑定机制缺失**

|

||||

:未将用户会话与密码哈希值绑定,导致旧会话在密码变更后仍有效。

|

||||

|

||||

### 2. 技术原理

|

||||

- • **会话失效机制失效**

|

||||

:默认配置下,会话超时时间为30分钟,且缺乏动态会话失效策略。

|

||||

|

||||

- • **攻击路径示例**

|

||||

:

|

||||

|

||||

-

|

||||

|

||||

|

||||

### 3. 漏洞复现关键步骤

|

||||

- • **环境搭建**

|

||||

:通过Docker部署Apache Roller 6.1.4。

|

||||

|

||||

```

|

||||

docker run -d --name roller_test -p 8080:8080 apache/roller:6.1.4

|

||||

```

|

||||

- • **会话劫持验证**

|

||||

:

|

||||

|

||||

- • 在浏览器标签页A中登录用户并记录会话ID。

|

||||

|

||||

- • 在标签页B中修改密码,系统生成新会话。

|

||||

|

||||

- • 在标签页A中使用旧会话创建新内容(如发布文章)。

|

||||

|

||||

- • **结果验证**

|

||||

:旧会话仍可成功操作,无需新密码。

|

||||

|

||||

## 三、影响范围与风险场景

|

||||

### 1. 受影响版本

|

||||

|

||||

<table><thead><tr><td style="text-align: left;line-height: 1.75;font-family: -apple-system-font,BlinkMacSystemFont, Helvetica Neue, PingFang SC, Hiragino Sans GB , Microsoft YaHei UI , Microsoft YaHei ,Arial,sans-serif;font-size: 14px;border: 1px solid #dfdfdf;padding: 0.25em 0.5em;color: #3f3f3f;word-break: keep-all;"><section><span leaf="">版本范围</span></section></td><td style="text-align: left;line-height: 1.75;font-family: -apple-system-font,BlinkMacSystemFont, Helvetica Neue, PingFang SC, Hiragino Sans GB , Microsoft YaHei UI , Microsoft YaHei ,Arial,sans-serif;font-size: 14px;border: 1px solid #dfdfdf;padding: 0.25em 0.5em;color: #3f3f3f;word-break: keep-all;"><section><span leaf="">修复版本</span></section></td></tr></thead><tbody><tr><td style="text-align: left;line-height: 1.75;font-family: -apple-system-font,BlinkMacSystemFont, Helvetica Neue, PingFang SC, Hiragino Sans GB , Microsoft YaHei UI , Microsoft YaHei ,Arial,sans-serif;font-size: 14px;border: 1px solid #dfdfdf;padding: 0.25em 0.5em;color: #3f3f3f;word-break: keep-all;"><section><span leaf="">1.0.0 - 6.1.4</span></section></td><td style="text-align: left;line-height: 1.75;font-family: -apple-system-font,BlinkMacSystemFont, Helvetica Neue, PingFang SC, Hiragino Sans GB , Microsoft YaHei UI , Microsoft YaHei ,Arial,sans-serif;font-size: 14px;border: 1px solid #dfdfdf;padding: 0.25em 0.5em;color: #3f3f3f;word-break: keep-all;"><section><span leaf="">6.1.5及以上</span></section></td></tr></tbody></table>

|

||||

### 2. 典型攻击场景

|

||||

- • **场景1:企业内网横向渗透**

|

||||

|

||||

- • 若Apache Roller与内部OA系统共享凭据,攻击者可通过旧会话控制博客系统,进一步利用弱关联账户入侵核心业务。

|

||||

|

||||

- • **场景2:数据泄露与勒索**

|

||||

|

||||

- • 攻击者窃取用户隐私数据(如评论、文章)并加密勒索,造成业务中断与声誉损失。

|

||||

|

||||

- • **场景3:持久化后门植入**

|

||||

|

||||

- • 通过旧会话上传恶意插件,建立长期C2通道,监控服务器流量或发动APT攻击。

|

||||

|

||||

### 3. 已知攻击案例

|

||||

- • **2025年4月事件**

|

||||

:某大型教育机构因使用Apache Roller 6.1.3,导致攻击者劫持管理员会话,篡改官网内容并植入钓鱼链接。

|

||||

|

||||

## 四、紧急应对方案

|

||||

### 1. 立即升级至安全版本

|

||||

- • **官方修复版本**

|

||||

:Apache Roller **6.1.5**

|

||||

(

|

||||

下载

|

||||

)。

|

||||

|

||||

- • **升级步骤**

|

||||

(Docker环境):

|

||||

|

||||

```

|

||||

# 停止并删除旧容器docker stop roller_old; docker rm roller_old# 启动新版本容器docker run -d --name roller_new -p 8080:8080 apache/roller:6.1.5

|

||||

```

|

||||

- • **验证方法**

|

||||

:登录后修改密码,检查旧会话是否自动失效。

|

||||

|

||||

### 2. 强化会话安全管理

|

||||

- • **缩短会话超时**

|

||||

:在Tomcat的web.xml

|

||||

中配置:

|

||||

|

||||

```

|

||||

<session-config> <session-timeout>15</session-timeout> <cookie-config> <http-only>true</http-only> <secure>true</secure> </cookie-config></session-config>

|

||||

```

|

||||

- • **启用多因素认证(MFA)**

|

||||

:通过Google Authenticator或硬件令牌增强登录安全。

|

||||

|

||||

- • **部署会话监控工具**

|

||||

:使用ELK Stack分析日志,检测异常会话(如密码修改后仍活跃的IP)。

|

||||

|

||||

### 3. 临时缓解措施

|

||||

- • **禁用高风险功能**

|

||||

:临时关闭用户自助修改密码权限。

|

||||

|

||||

- • **WAF规则拦截**

|

||||

:配置ModSecurity拦截高频密码修改请求(如1分钟内多次POST /user/changePassword

|

||||

)。

|

||||

|

||||

## 五、长期防护建议

|

||||

### 企业安全响应

|

||||

- • 定期扫描内网资产,确认Apache Roller版本状态。

|

||||

|

||||

- • 启用零信任架构,强制所有会话启用MFA。

|

||||

|

||||

### 用户教育

|

||||

- • 强制密码复杂度策略(12位+大小写+特殊字符)。

|

||||

|

||||

- • 定期进行钓鱼攻击模拟演练,提升安全意识。

|

||||

|

||||

### 技术加固

|

||||

- • 会话ID随机化(避免使用可预测的JSESSIONID)。

|

||||

|

||||

- • 登录失败次数限制(如5次失败后锁定账户1小时)。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,70 @@

|

||||

# Jenkins 插件漏洞暴露严重风险:CVE-2025-47889 漏洞 CVSS 评分达 9.8,存在身份验证绕过漏洞

|

||||

Ots安全 2025-05-16 06:41

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Jenkins 是一款流行的开源自动化服务器,是许多开发和运营团队的关键工具。最近的一份安全公告指出,Jenkins 插件中存在多个严重漏洞,对 Jenkins 安装构成重大风险。

|

||||

|

||||

CVE-2025-47884:通过 OpenID Connect 提供程序插件构建令牌模拟(CVSS 9.1)

|

||||

|

||||

在新披露的漏洞中,最严重的是 CVE-2025-47884,它影响了 OpenID Connect Provider 插件。Jenkins 安全研究人员透露,该插件的构建 ID 令牌生成依赖于可覆盖的环境变量——这是一个重大疏忽。

|

||||

|

||||

咨询报告中指出:“构建 ID 令牌的默认声明模板使用 JOB_URL环境变量作为子(主题)声明。”

|

||||

|

||||

当安装诸如环境注入器插件之类的插件时,具有配置作业能力的攻击者可以制作冒充受信任作业的令牌,从而可能获得对外部服务的未经授权的访问。

|

||||

|

||||

CVE-2025-47885:CloudBees 插件 Health Advisor 中的存储型 XSS(CVSS 8.8)

|

||||

|

||||

CloudBees 插件的 Health Advisor 中还发现了存储型跨站点脚本漏洞。

|

||||

|

||||

报告警告说:“ CloudBees 插件 374.v194b_d4f0c8c8 及更早版本的 Health Advisor 无法逃脱 Jenkins Health Advisor 服务器的响应。”

|

||||

|

||||

控制 Health Advisor 服务器响应的攻击者可以注入恶意 JavaScript,该 JavaScript 随后会在未来用户访问 Jenkins 时持久存储并执行。

|

||||

|

||||

CVE-2025-47889:WSO2 Oauth插件中的身份验证绕过(CVSS 9.8)

|

||||

|

||||

或许更令人担忧的是 CVE-2025-47889,它影响了 WSO2 Oauth 插件。此漏洞允许未经身份验证的攻击者使用任何用户名和密码登录,即使是不存在的用户名和密码。

|

||||

|

||||

该咨询报告解释道:“身份验证声明无需经过‘WSO2 Oauth’安全领域的验证即可被接受。”

|

||||

|

||||

在授权策略允许“登录用户”拥有完全权限的设置中,此漏洞可能会立即将攻击者的权限提升至管理员级别。目前尚无可用修复程序。

|

||||

|

||||

其他值得注意的问题

|

||||

- Cadence vManager 插件(CVE-2025-47886、CVE-2025-47887):无法执行权限检查且不需要 POST 请求,从而导致 CSRF 和权限提升的可能性。

|

||||

|

||||

- DingTalk 插件 (CVE-2025-47888):SSL/TLS 证书验证功能已完全禁用,导致通信面临中间人攻击的风险。目前尚未发布任何补丁。

|

||||

|

||||

缓解措施和补丁建议

|

||||

|

||||

目前已修复以下插件:

|

||||

- OpenID Connect 提供程序插件 → 更新至 111.v29fd614b_3617

|

||||

|

||||

- CloudBees 插件的健康顾问 → 更新至 374.376.v3a_41a_a_142efe

|

||||

|

||||

- Cadence vManager 插件 → 更新至 4.0.1-288.v8804b_ea_a_cb_7f

|

||||

|

||||

对于 WSO2 Oauth 和 DingTalk 插件,请立即卸载或限制其使用,直至官方补丁发布。

|

||||

|

||||

|

||||

|

||||

感谢您抽出

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

来阅读本文

|

||||

|

||||

|

||||

|

||||

**点它,分享点赞在看都在这里**

|

||||

|

||||

|

||||

56

doc/2025-05/Windows远程桌面网关漏洞可被攻击者利用触发拒绝服务条件.md

Normal file

56

doc/2025-05/Windows远程桌面网关漏洞可被攻击者利用触发拒绝服务条件.md

Normal file

File diff suppressed because one or more lines are too long

77

doc/2025-05/【安全圈】新Spectre变种攻击曝光:英特尔CPU存在特权分支注入漏洞,内存数据或遭窃取.md

Normal file

77

doc/2025-05/【安全圈】新Spectre变种攻击曝光:英特尔CPU存在特权分支注入漏洞,内存数据或遭窃取.md

Normal file

@ -0,0 +1,77 @@

|

||||

# 【安全圈】新Spectre变种攻击曝光:英特尔CPU存在特权分支注入漏洞,内存数据或遭窃取

|

||||

安全圈 2025-05-16 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

Intel

|

||||

|

||||

|

||||

|

||||

|

||||

苏黎世联邦理工学院(ETH Zürich)的安全团队近日披露了英特尔处理器中的一个新型侧信道漏洞——**分支特权注入(Branch Privilege Injection, BPI)**

|

||||

。该漏洞允许攻击者利用CPU的预测执行机制窃取内存中的敏感数据,这标志着自2018年首次曝光的Spectre漏洞至今仍持续衍生新变种。

|

||||

|

||||

研究显示,攻击者可通过制造**分支预测器竞争条件(BPRC)**

|

||||

,在处理器为不同权限用户切换预测计算时突破安全隔离。计算机安全组负责人Kaveh Razavi指出:"无特权的攻击者能借此读取其他用户的处理器缓存及工作内存。"英特尔已为此漏洞(CVE-2024-45332,CVSS v4评分5.7)发布微码补丁,但承认其影响了所有现代处理器,可能通过本地访问导致信息泄露。

|

||||

|

||||

与此同时,阿姆斯特丹自由大学VUSec团队揭示了名为**Training Solo**

|

||||

的Spectre v2自训练攻击。与早期攻击不同,此类攻击不再依赖eBPF等沙箱环境,即可实现跨特权层的数据窃取。实验证明,针对英特尔9-11代酷睿及2-3代至强处理器的攻击(CVE-2024-28956/24495)能以17KB/s速度泄漏内核内存,甚至能突破虚拟化隔离重新启用用户-用户、虚拟机-宿主机间的传统Spectre攻击。

|

||||

|

||||

目前英特尔已推送微码更新,而AMD则更新了Spectre/Meltdown防护指南,特别强调传统伯克利数据包过滤器(cBPF)的使用风险。专家建议用户尽快安装补丁,并关注CPU供应商后续发布的缓解措施。

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】Interlock勒索软件因间谍驱动的数据泄露而袭击美国国防承包商AMTEC](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=1&sn=7da38b2af3f6c3d9d008e6e7dbf6a691&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】PyPI恶意软件警报:恶意的“索拉纳令牌”包瞄准索拉纳开发人员](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=2&sn=938d25c710b282a91672b5b04220c9f5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】*Telegram成犯罪温床:"新币担保"黑市涉案84亿美元,牵涉杀猪盘与朝鲜洗钱](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=3&sn=54144bc4949719692769276efdef9cf1&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】OpenPubkey和OPKssh中的关键身份验证绕过使系统面临远程访问风险](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=4&sn=d8cc7ac650197265d67dcbf81f43b31c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

79

doc/2025-05/【安全圈】网络安全事件周报:勒索组织与国家级黑客同时盯上SAP漏洞.md

Normal file

79

doc/2025-05/【安全圈】网络安全事件周报:勒索组织与国家级黑客同时盯上SAP漏洞.md

Normal file

@ -0,0 +1,79 @@

|

||||

# 【安全圈】网络安全事件周报:勒索组织与国家级黑客同时盯上SAP漏洞

|

||||

安全圈 2025-05-16 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

安全漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

本周全球网络安全态势依旧紧张,多个关键漏洞正被黑客组织大规模利用。其中,SAP NetWeaver系统的重大漏洞(CVE-2025-31324)不仅吸引了RansomEXX、BianLian等知名勒索软件团伙,还被与中国有关的黑客组织Chaya_004持续攻击。该漏洞允许攻击者未经认证上传恶意文件并执行任意代码,已导致数百台企业服务器沦陷。虽然SAP已发布紧急补丁,但许多传统行业用户因系统兼容性问题仍未完成更新,导致风险持续蔓延。

|

||||

|

||||

与此同时,Ivanti的终端管理平台又被曝出两个零日漏洞(CVE-2025-4427、CVE-2025-4428),攻击者可组合利用它们绕过身份验证并完全控制设备。Ivanti称问题源于第三方开源组件,但安全专家警告,随着漏洞细节公开,攻击范围可能迅速扩大。这是该公司两年内第七次因供应链安全问题遭遇重大漏洞,暴露企业级设备厂商在依赖管理上的严重缺陷。

|

||||

|

||||

**国家级黑客活动不断升级**

|

||||

朝鲜APT37(又称ScarCruft)近期加强了对韩国目标的钓鱼攻击,假冒"国家安全会议邀请函"或"朝俄军事合作情报"等内容诱骗受害者下载恶意LNK文件。攻击通过Dropbox等云存储分发RoKRAT木马,成功入侵后能窃取敏感信息并远程控制设备。几乎同一时间,俄罗斯APT28(Fancy Bear)则对东欧军事相关企业的邮件服务器发起"RoundPress"行动,利用RoundCube、Horde等软件的已知漏洞窃取账户凭据,目标包括保加利亚、罗马尼亚等国的军工企业,这些公司为乌克兰提供苏联遗留武器的零部件供应。

|

||||

|

||||

**企业安全事件与修复动态**

|

||||

北美最大钢铁生产商Nucor近期因网络攻击一度暂停部分工厂运营,目前仍在恢复中,但具体影响范围尚未披露。微软则在5月补丁日中修复72个安全漏洞,其中5个已被黑客利用,包括Windows DWM核心库的权限提升漏洞,攻击者可借此获得系统级控制权。企业应优先部署这些更新,尤其是涉及远程代码执行的高危漏洞补丁。

|

||||

|

||||

**行业观察与应对建议**

|

||||

近期攻击趋势显示,传统制造业、政府机构及关键基础设施成为黑客的新重点目标,且攻击手法更加依赖社会工程和供应链弱点。安全团队除了加强补丁管理外,还应监测异常认证活动,尤其是云存储平台的可疑文件访问行为。同时,企业需重新评估第三方组件的安全风险,避免因依赖漏洞引发连锁安全事件。

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】Interlock勒索软件因间谍驱动的数据泄露而袭击美国国防承包商AMTEC](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=1&sn=7da38b2af3f6c3d9d008e6e7dbf6a691&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】PyPI恶意软件警报:恶意的“索拉纳令牌”包瞄准索拉纳开发人员](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=2&sn=938d25c710b282a91672b5b04220c9f5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】*Telegram成犯罪温床:"新币担保"黑市涉案84亿美元,牵涉杀猪盘与朝鲜洗钱](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=3&sn=54144bc4949719692769276efdef9cf1&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】OpenPubkey和OPKssh中的关键身份验证绕过使系统面临远程访问风险](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069650&idx=4&sn=d8cc7ac650197265d67dcbf81f43b31c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

168

doc/2025-05/【安全更新】微软5月安全更新多个产品高危漏洞通告.md

Normal file

168

doc/2025-05/【安全更新】微软5月安全更新多个产品高危漏洞通告.md

Normal file

File diff suppressed because one or more lines are too long

@ -0,0 +1,97 @@

|

||||

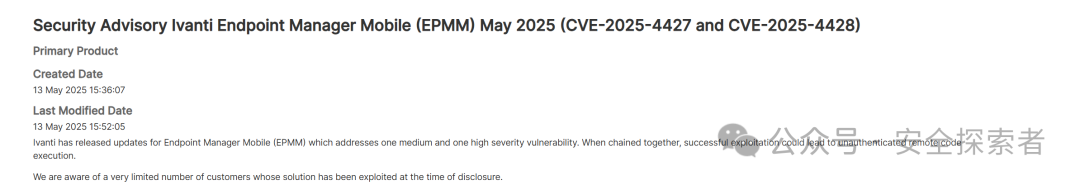

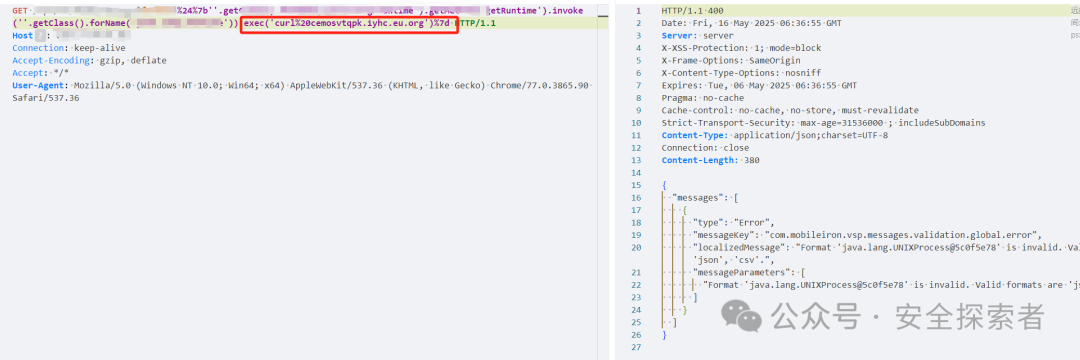

# 【已复现】Ivanti EPMM 认证绕过/代码执行漏洞 (CVE-2025-4427/CVE-2025-4428)

|

||||

原创 安全探索者 安全探索者 2025-05-16 06:42

|

||||

|

||||

↑点击关注,获取更多漏洞预警,技术分享

|

||||

|

||||

0x01 组件介绍

|

||||

|

||||

Ivanti Endpoint Manager Mobile(EPMM)是一款企业级的移动设备管理解决方案,用于集中管理和保护企业中的移动设备,支持设备注册、应用分发、安全策略实施等功能,帮助企业确保移动设备的安全性和合规性。

|

||||

|

||||

|

||||

0x02 漏洞描述

|

||||

|

||||

|

||||

近日,Ivanti官方 修复了Endpoint Manager Mobile身份认证绕过漏洞(CVE-2025-4427),Ivanti Endpoint Manager Mobile代码执行漏洞(CVE-2025-4428)。CVE-2025-4427:Endpoint Manager Mobile中的认证绕过漏洞,允许攻击者在无有效凭证情况下访问受保护资源;CVE-2025-4428:Endpoint Manager Mobile中的远程代码执行漏洞,允许攻击者在目标系统执行任意代码。

|

||||

|

||||

攻击者可以利用这两个漏洞绕过身份认证,并通过受影响的API执行任何代码。

|

||||

|

||||

|

||||

|

||||

<table><tbody><tr><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">漏洞分类</span></section></td><td colspan="3" data-colwidth="143,143,143" width="143,143,143" style="border-color:#0080ff;"><section><span leaf="">认证绕过/代码执行</span></section></td></tr><tr><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="" data-pm-slice="1 1 ["table",{"interlaced":null,"align":null,"class":null,"style":null},"table_body",{},"table_row",{"class":null,"style":null},"table_cell",{"colspan":1,"rowspan":1,"colwidth":[143],"width":null,"valign":null,"align":null,"style":null},"para",null]">CVSS 3.1分数</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">9.8</span></span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">漏洞等级</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">高危</span></span></section></td></tr><tr><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">POC/EXP</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""> </span><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">已公开</span></span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">可利用性</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">高</span></span></section></td></tr></tbody></table>

|

||||

|

||||

0x03 影响版本

|

||||

<table><tbody><tr style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"></tr></tbody></table>

|

||||

11.12.0.4 <= Ivanti Endpoint Manager Mobile <= 11.12.0.4

|

||||

|

||||

12.3.0.1 <= Ivanti Endpoint Manager Mobile <= 12.3.0.1

|

||||

|

||||

12.4.0.1 <= Ivanti Endpoint Manager Mobile <= 12.4.0.1

|

||||

|

||||

12.5.0.0 <= Ivanti Endpoint Manager Mobile <= 12.5.0.0

|

||||

|

||||

0x04 漏洞验证

|

||||

|

||||

目前POC/EXP已经公开(

|

||||

后台留言:

|

||||

CVE-2025-4428

|

||||

,获取测试POC

|

||||

)

|

||||

|

||||

概念性验证:

|

||||

|

||||

发送数据包,出现下面的即可证明漏洞存在

|

||||

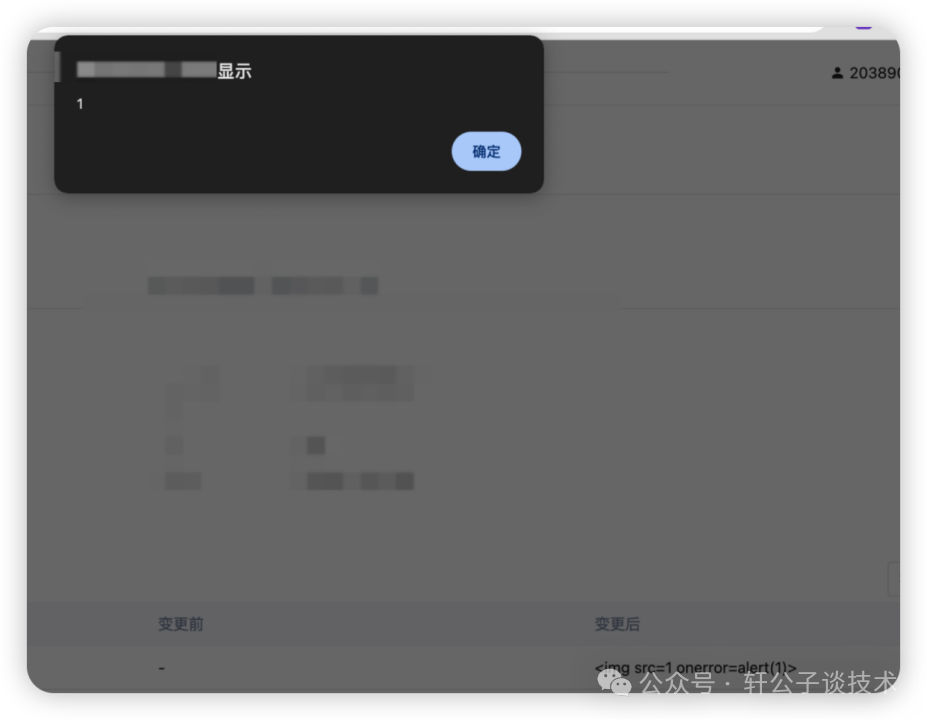

#### 使用Spring SpEL 注入,执行91*91,看响应结果

|

||||

|

||||

|

||||

|

||||

也可以直接使用命令执行,不过经过测试,

|

||||

执行命令时是没有回显的

|

||||

,所以需要使用dnslog的命令执行来验证是否执行成功

|

||||

|

||||

|

||||

|

||||

dnslog模块

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

0x05 漏洞影响

|

||||

|

||||

由于该漏洞影响范围较广,危害较大。通过以上复现过程,我们可以知道该漏洞的利用过程比较简单,

|

||||

且能造成的危害是高危的,可绕过身份验证,执行任意代码。企业应该尽快排查是否有使用该组件,并尽快做出对应措施

|

||||

|

||||

|

||||

0x06 修复建议

|

||||

|

||||

|

||||

目前Ivanti已发布安全更新,用户可按需求更新到修复版本:

|

||||

|

||||

官方补丁链接:https://forums.ivanti.com/s/product-downloads

|

||||

|

||||

Ivanti Endpoint Manager Mobile 11.12.0.5

|

||||

|

||||

Ivanti Endpoint Manager Mobile 12.3.0.2

|

||||

|

||||

Ivanti Endpoint Manager Mobile 12.4.0.2

|

||||

|

||||

Ivanti Endpoint Manager Mobile 12.5.0.1

|

||||

|

||||

|

||||

0X07 参考链接

|

||||

|

||||

https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM

|

||||

|

||||

|

||||

0x08 免责声明

|

||||

|

||||

> 本文所涉及的任何技术、信息或工具,仅供学习和参考之用。

|

||||

|

||||

> 请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。

|

||||

|

||||

> 作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。

|

||||

|

||||

|

||||

|

||||

88

doc/2025-05/【漏洞通告】FortiOS TACACS+身份认证绕过漏洞(CVE-2025-22252).md

Normal file

88

doc/2025-05/【漏洞通告】FortiOS TACACS+身份认证绕过漏洞(CVE-2025-22252).md

Normal file

File diff suppressed because one or more lines are too long

197

doc/2025-05/【漏洞通告】Ivanti EPMM 未授权远程代码执行(CVE-2025-4428).md

Normal file

197

doc/2025-05/【漏洞通告】Ivanti EPMM 未授权远程代码执行(CVE-2025-4428).md

Normal file

@ -0,0 +1,197 @@

|

||||

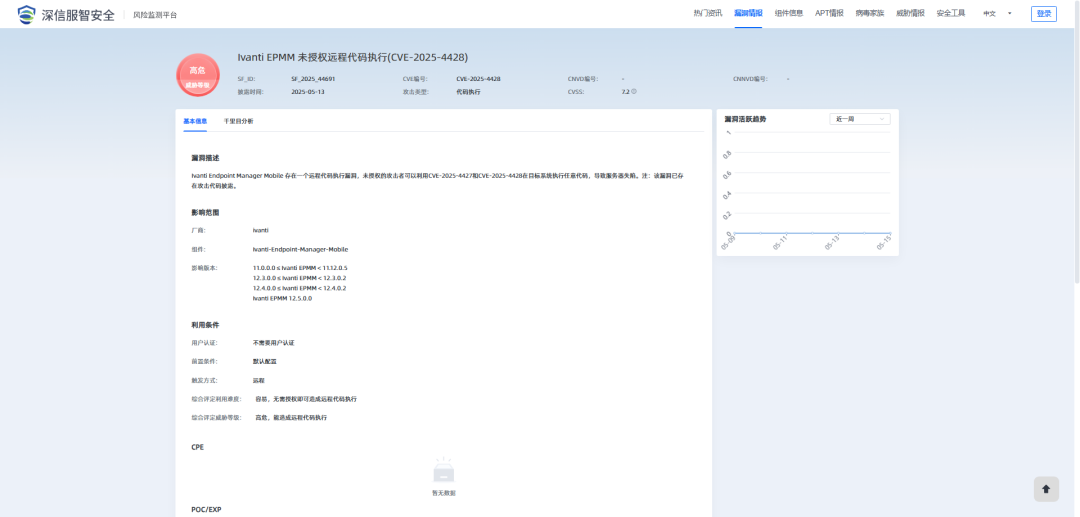

# 【漏洞通告】Ivanti EPMM 未授权远程代码执行(CVE-2025-4428)

|

||||

深瞳漏洞实验室 深信服千里目安全技术中心 2025-05-16 07:02

|

||||

|

||||

|

||||

|

||||

**漏洞名称:**

|

||||

|

||||

Ivanti EPMM 未授权远程代码执行(CVE-2025-4428)

|

||||

**组件名称:**

|

||||

|

||||

Ivanti-Endpoint-Manager-Mobile

|

||||

|

||||

**影响范围:**

|

||||

|

||||

11.0.0.0 ≤ Ivanti EPMM < 11.12.0.5

|

||||

|

||||

12.3.0.0 ≤ Ivanti EPMM < 12.3.0.2

|

||||

|

||||

12.4.0.0 ≤ Ivanti EPMM < 12.4.0.2

|

||||

|

||||

Ivanti EPMM 12.5.0.0

|

||||

|

||||

**漏洞类型:**

|

||||

|

||||

代码执行

|

||||

|

||||

**利用条****件:**

|

||||

|

||||

1、用户认证:不需要用户认证

|

||||

|

||||

2、前置条件:默认配置

|

||||

|

||||

3、触发方式:远程

|

||||

|

||||

**综合评价:**

|

||||

|

||||

<综合评定利用难度>:容易,无需授权即可造成远程代码执行。

|

||||

|

||||

<综合评定威胁等级>:高危,能造成远程代码执行。

|

||||

|

||||

**官方解决方案:**

|

||||

|

||||

已发布

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞分析**

|

||||

|

||||

|

||||

|

||||

组件介绍

|

||||

|

||||

Ivanti Endpoint Manager Mobile 是一款移动设备管理(MDM)软件,旨在帮助企业管理其员工使用的移动设备。它可以帮助企业管理和保护移动设备、应用程序和数据,以确保企业数据的安全性和合规性。Ivanti Endpoint Manager Mobile 可以管理各种移动设备,包括 iOS、Android 和 Windows 设备。它提供了一系列功能,包括设备配置、应用程序管理、数据保护、网络访问控制、远程锁定和擦除等。

|

||||

|

||||

|

||||

|

||||

**漏洞简介**

|

||||

|

||||

|

||||

2025年5月16日,深瞳漏洞实验室监测到一则Ivanti-Endpoint-Manager-Mobile组件存在代码执行漏洞的信息,漏洞编号:CVE-2025-4428,漏洞威胁等级:高危。

|

||||

|

||||

Ivanti Endpoint Manager Mobile 存在一个远程代码执行漏洞,未授权的**攻击者可以利用CVE-2025-4427和CVE-2025-4428在目标系统执行任意代码,导致服务器失陷。注:该漏洞已存在攻击代码披露。**

|

||||

|

||||

****

|

||||

|

||||

|

||||

**影响范围**

|

||||

|

||||

目前受影响的Ivanti-Endpoint-Manager-Mobile版本:

|

||||

|

||||

11.0.0.0 ≤ Ivanti EPMM < 11.12.0.5

|

||||

|

||||

12.3.0.0 ≤ Ivanti EPMM < 12.3.0.2

|

||||

|

||||

12.4.0.0 ≤ Ivanti EPMM < 12.4.0.2

|

||||

|

||||

Ivanti EPMM 12.5.0.0

|

||||

|

||||

|

||||

|

||||

**解决方案**

|

||||

|

||||

|

||||

|

||||

**官方修复建议**

|

||||

|

||||

|

||||

官方已发布最新版本修复该漏洞,建议受影响用户将Ivanti EPMM更新到以下版本:

|

||||

|

||||

Ivanti EPMM 11.12.0.5

|

||||

|

||||

Ivanti EPMM 12.3.0.2

|

||||

|

||||

Ivanti EPMM 12.4.0.2

|

||||

|

||||

Ivanti EPMM 12.5.0.1

|

||||

|

||||

下载链接:https://forums.ivanti.com/s/product-downloads

|

||||

|

||||

|

||||

|

||||

**深信服解决方案**

|

||||

|

||||

****

|

||||

1、漏洞主动检测

|

||||

|

||||

支持对Ivanti EPMM 未授权远程代码执行(CVE-2025-4428)的主动检测,可批量快速检出业务场景中是否存在

|

||||

漏洞风险

|

||||

,相关产品如下:

|

||||

|

||||

【深信服云镜YJ】

|

||||

预计2025年05月19日发布检测方案,规则ID:SF-2025-00478。

|

||||

|

||||

【深信服漏洞评估工具TSS】

|

||||

预计2025年05月19日发布检测方案,规则ID:SF-2025-00987。

|

||||

|

||||

【深信服安全托管服务MSS】

|

||||

预计2025年05月19日发布检测方案(需要具备TSS组件能力),规则ID:SF-2025-00987。

|

||||

|

||||

【深信服安全检测与响应平台XDR】

|

||||

预计2025年05月19日发布检测方案(需要具备云镜组件能力),规则ID:SF-2025-00478。

|

||||

|

||||

|

||||

2、漏洞安全监测

|

||||

|

||||

支持对Ivanti EPMM 未授权远程代码执行(CVE-2025-4428)的监测,可依据流量收集实时监控业务场景中的

|

||||

受影响资产情况,

|

||||

快

|

||||

速检查受影响范围

|

||||

,相关产品及服务如下:

|

||||

|

||||

【深信服安全感知管理平台SIP】

|

||||

预计2025年05月20日发布监测方案,规则ID:11029228。

|

||||

|

||||

【深信

|

||||

服安全

|

||||

托管服务MSS】

|

||||

预计2025年05月20日发布监测方案(需要具备SIP组件能力),规则ID:11029228。

|

||||

|

||||

【深信服安全检测与响应平台XDR】

|

||||

预计2025年05月20日发布监测方案,规则ID:11029228。

|

||||

|

||||

|

||||

3、漏洞安全防护

|

||||

|

||||

支持对Ivanti EPMM 未授权远程代码执行(CVE-2025-4428)的防御,

|

||||

可阻断攻击者针对该事件的入侵行为

|

||||

,相关产品及服务如下:

|

||||

|

||||

【深信服下一代防火墙AF】

|

||||

预计2025年05月20日发布防护方案,规则ID:11029228。

|

||||

|

||||

【深信服Web应用防火墙WAF】

|

||||

预计2025年05月20日发布防护方案,规则ID:11029228。

|

||||

|

||||

【深信服安全托管服务MSS】

|

||||

预计2025年05月20日发布防护方案(需要具备AF组件能力),规则ID:11029228。

|

||||

|

||||

【深信服安全检测与响应平台XDR】

|

||||

预计2025年05月20日发布防护方案(需要具备AF组件能力),规则ID:11029228。

|

||||

|

||||

****

|

||||

|

||||

|

||||

参考链接

|

||||

|

||||

|

||||

|

||||

https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM

|

||||

|

||||

|

||||

|

||||

时间轴

|

||||

|

||||

|

||||

|

||||

**2025/5/16**

|

||||

|

||||

深瞳漏洞实验室监测到

|

||||

Ivanti EPMM 未授权远程代码执行信息。

|

||||

|

||||

|

||||

**2025/5/16**

|

||||

|

||||

深瞳漏洞实验室发布漏洞通告。

|

||||

|

||||

|

||||

点击**阅读原文**

|

||||

,及时关注并登录深信服**智安全平台**

|

||||

,可轻松查询漏洞相关解决方案。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,116 @@

|

||||

# 【漏洞通告】Ivanti Endpoint Manager Mobile身份验证绕过与远程代码执行漏洞

|

||||

原创 NS-CERT 绿盟科技CERT 2025-05-16 10:44

|

||||

|

||||

**通告编号:NS-2025-0029**

|

||||

|

||||

2025-05-16

|

||||

|

||||

<table><tbody><tr style="margin: 0px;padding: 0px;"><td data-colwidth="107" valign="top" style="margin: 5px 10px;border: 1px solid #d8d8d8;word-break: break-all;padding:5px 10px;"><strong style="margin: 0px;padding: 0px;"><span style="margin: 0px;padding: 0px;font-size: 14px;"><span leaf="">TA</span></span></strong><strong style="margin: 0px;padding: 0px;"><span style="margin: 0px;padding: 0px;font-size: 14px;"><span leaf="">G:</span></span></strong></td><td valign="top" style="margin: 5px 10px;border: 1px solid #d8d8d8;word-break: break-all;padding:5px 10px;"><p style="vertical-align: initial;line-height: 1.75em;font-size: 14px;color: #000000;padding-top: 0px;padding-bottom: 0px;font-family:微软雅黑;"><strong style="font-size: 17px;caret-color: red;font-family:微软雅黑, sans-serif;"><span style="font-size: 14px;caret-color: red;font-family:微软雅黑, "Microsoft YaHei";"><span leaf="">Ivanti Endpoint Manager Mobile、CVE-2025-4427、CVE-2025-4428</span></span></strong></p></td></tr><tr style="margin: 0px;padding: 0px;"><td data-colwidth="107" valign="top" style="margin: 5px 10px;border: 1px solid #d8d8d8;word-break: break-all;padding:5px 10px;"><span style="margin: 0px;padding: 0px;color: #000000;"><strong style="margin: 0px;padding: 0px;"><span style="margin: 0px;padding: 0px;font-size: 14px;"><span leaf="">漏洞危害:</span></span></strong></span><span style="margin: 0px;padding: 0px;color: #ff0000;"><strong style="margin: 0px;padding: 0px;"><span style="margin: 0px;padding: 0px;font-size: 14px;"></span></strong></span></td><td valign="top" style="margin: 5px 10px;border: 1px solid #d8d8d8;word-break: break-all;padding:5px 10px;"><p style="vertical-align: initial;"><span style="font-family:微软雅黑, "Microsoft YaHei";"><strong style="caret-color: red;"><span style="font-size: 14px;font-family:微软雅黑, "Microsoft YaHei";"><span leaf="">攻击者利用上述漏洞,可实现未授权远程代码执行。 </span></span></strong></span></p></td></tr><tr style="margin: 0px;padding: 0px;"><td data-colwidth="107" valign="top" style="margin: 5px 10px;border: 1px solid #d8d8d8;word-break: break-all;padding:5px 10px;"><strong style="margin: 0px;padding: 0px;"><span style="margin: 0px;padding: 0px;font-size: 14px;"><span leaf="">版本:</span></span></strong></td><td valign="top" style="margin: 5px 10px;border: 1px solid #d8d8d8;word-break: break-all;padding:5px 10px;"><strong style="margin: 0px;padding: 0px;"><span style="margin: 0px;padding: 0px;font-size: 14px;"><span leaf="">1.0</span><span leaf=""><br/></span></span></strong></td></tr></tbody></table>

|

||||

|

||||

**1**

|

||||

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

近日,绿盟科技CERT监测到Ivanti发布安全公告,修复了Ivanti Endpoint Manager Mobile(EPMM)中的身份验证绕过与远程代码执行漏洞(CVE-2025-4427/CVE-2025-4428)。目前漏洞细节与PoC已公开,且发现在野利用,请相关用户尽快采取措施进行防护。

|

||||

|

||||

CVE-2025-4427 :Ivanti Endpoint Manager Mobile(EPMM)中存在身份验证绕过漏洞,由于Ivanti Endpoint Manager Mobile(EPMM)中的API组件缺少关键功能的身份验证,未经身份验证的攻击者无需有效凭证即可访问受保护的资源。CVSS评分5.3。

|

||||

|

||||

CVE-2025-4428 :Ivanti Endpoint Manager Mobile(EPMM)中存在远程代码执行漏洞,由于Ivanti Endpoint Manager Mobile(EPMM)中的API组件对代码生成的控制不当,经过身份验证的攻击者可通过向目标服务器发送特制的请求,从而实现远程代码执行。CVSS评分7.2。

|

||||

|

||||

Ivanti Endpoint Manager Mobile(前身为MobileIron)是Ivanti Endpoint Manager解决方案的移动设备管理(MDM)组件。它提供了专门针对移动设备的管理和安全性控制,使企业能够安全地管理和保护iOS和Android设备。

|

||||

|

||||

|

||||

参考链接:

|

||||

|

||||

https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM

|

||||

|

||||

|

||||

**SEE MORE →******

|

||||

|

||||

**2****影响范围**

|

||||

|

||||

**受影响版本**

|

||||

|

||||

- Ivanti Endpoint Manager Mobile <= 11.12.0.4

|

||||

|

||||

- Ivanti Endpoint Manager Mobile <= 12.3.0.1

|

||||

|

||||

- Ivanti Endpoint Manager Mobile <= 12.4.0.1

|

||||

|

||||

- Ivanti Endpoint Manager Mobile <= 12.5.0.0

|

||||

|

||||

|

||||

|

||||

|

||||

**不受影响版本**

|

||||

|

||||

- Ivanti Endpoint Manager Mobile = 11.12.0.5

|

||||

|

||||

- Ivanti Endpoint Manager Mobile = 12.3.0.2

|

||||

|

||||

- Ivanti Endpoint Manager Mobile = 12.4.0.2

|

||||

|

||||

- Ivanti Endpoint Manager Mobile = 12.5.0.1

|

||||

|

||||

|

||||

|

||||

|

||||

**3**暴露面风险排查

|

||||

|

||||

绿盟科技自动化渗透测试工具(EZ)即将支持EPMM的指纹识别排查与CVE-2025-4427/CVE-2025-4428漏洞检测(企业版请联系绿盟销售人员获取)

|

||||

|

||||

工具下载链接:https://github.com/m-sec-org/EZ/releases

|

||||

|

||||

新用户请注册M-SEC社区(https://msec.nsfocus.com)申请证书进行使用:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**4****漏洞防护**

|

||||

|

||||

**4.1 官方升级**

|

||||

|

||||

目前官方已发

|

||||

布新版本修复上述漏洞,请受影响的用户尽快升级版本进行防护,下载链接:https://forums.ivanti.com/s/product-downloads。

|

||||

|

||||

|

||||

**4.2 临时防护措施**

|

||||

|

||||

若相关用户暂时无法进行升级操作,可以使用内置的Portal ACLs功能或WAF等安全设备限制对API的访问,参考官方指南:

|

||||

|

||||

http://help.ivanti.com/mi/help/en_us/core/12.x/sys/CoreSystemManager/Access_Control_Lists__Po.htm

|

||||

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**声明**

|

||||

|

||||

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

|

||||

|

||||

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

|

||||

|

||||

|

||||

|

||||

|

||||

**绿盟科技CERT**

|

||||

|

||||

∣

|

||||

微信公众号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

长按识别二维码,关注网络安全威胁信息

|

||||

|

||||

|

||||

137

doc/2025-05/【漏洞预警】Apache IoTDB 远程代码执行漏洞(CVE-2024-24780).md

Normal file

137

doc/2025-05/【漏洞预警】Apache IoTDB 远程代码执行漏洞(CVE-2024-24780).md

Normal file

@ -0,0 +1,137 @@

|

||||

# 【漏洞预警】Apache IoTDB 远程代码执行漏洞(CVE-2024-24780)

|

||||

原创 聚焦网络安全情报 安全聚 2025-05-16 12:01

|

||||

|

||||

|

||||

|

||||

|

||||

**严**

|

||||

|

||||

**重**

|

||||

|

||||

**公**

|

||||

|

||||

**告**

|

||||

|

||||

|

||||

|

||||

近日,安全聚实验室监测到 Apache IoTDB 存在远程代码执行漏洞 ,编号为:CVE-2024-24780,CVSS:9.8 具有创建 UDF 权限的攻击者可以通过提交恶意构造的不可信URI,在系统中注册并加载任意代码逻辑的用户定义函数,从而直接执行操作系统级别的任意命令。

|

||||

|

||||

|

||||

**01 漏洞描述**

|

||||

|

||||

|

||||

|

||||

**VULNERABILITY DESC.**

|

||||

|

||||

|

||||

|

||||

|

||||

Apache IoTDB是一个开源的、高性能的物联网数据管理系统,专门设计用于处理大规模的物联网数据。它提供了高效的时间序列数据存储和查询功能,支持多种数据类型和灵活的查询语言。Apache IoTDB具有优秀的扩展性和可靠性,能够处理来自各种物联网设备的海量数据,并提供实时的数据分析和可视化功能。作为一个Apache顶级项目,IoTDB致力于为物联网应用程序提供稳定、可靠且高性能的数据管理解决方案。该漏洞是由于未经信任的URI注册的用户定义函数导致远程代码执行。攻击者如果拥有创建UDF的权限,就可以从不受信任的URI注册恶意函数,从而执行任意代码。

|

||||

|

||||

|

||||

**02 影响范围**

|

||||

|

||||

|

||||

|

||||

**IMPACT SCOPE**

|

||||

|

||||

|

||||

|

||||

|

||||

1.0.0 <= Apache IoTDB < 1.3.4

|

||||

|

||||

|

||||

**03 安全措施**

|

||||

|

||||

|

||||

|

||||

**SECURITY MEASURES**

|

||||

|

||||

|

||||

|

||||

|

||||

目前厂商已发布可更新版本,建议用户尽快更新至

|

||||

Apache IoTDB 的修复版本或更高的版本:

|

||||

|

||||

|

||||

Apache IoTDB >= 1.3.4

|

||||

|

||||

下载链接:

|

||||

|

||||

https://iotdb.apache.org/Download/

|

||||

|

||||

|

||||

|

||||

**04 参考链接**

|

||||

|

||||

|

||||

|

||||

**REFERENCE LINK**

|

||||

|

||||

|

||||

|

||||

|

||||

1.

|

||||

https://lists.apache.org/thread/xphtm98v3zsk9vlpfh481m1ry2ctxvmj

|

||||

|

||||

|

||||

**05 技术支持**

|

||||

|

||||

|

||||

|

||||

**TECHNICAL SUPPORT**

|

||||

|

||||

|

||||

|

||||

|

||||

长按识别二维码,关注 **"安全聚"**

|

||||

公众号!如有任何问题或需要帮助,随时联系我们的技术支持团队。

|

||||

|

||||

|

||||

|

||||

|

||||

**联系我们**

|

||||

|

||||

微信号:SecGat

|

||||

|

||||

关注安全聚,获取更多精彩文章。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

**HISTORY**

|

||||

|

||||

/

|

||||

|

||||

**往期推荐**

|

||||

|

||||

[【漏洞库支撑单位】成为CNNVD漏洞库支撑单位,助力网络安全!申请全流程解读,专业团队助您高效通过](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486661&idx=1&sn=bde83cb31639f48a4db14ef0d3d49291&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】Vite 任意文件读取漏洞(CVE-2025-31486)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486667&idx=1&sn=0aa6e0b666110b7eb82210b769e8e216&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】Windows TCP/IP 远程执行代码漏洞(CVE-2024-38063)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486614&idx=1&sn=dc1e21747d876cf3bf58ade5a6b64cab&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】FOGPROJECT 文件名命令注入漏洞(CVE-2024-39914)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486405&idx=1&sn=dfa7ce2bc783c81365d21815a76f39c7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】Next.js Middleware权限绕过漏洞(CVE-2025-29927)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486651&idx=1&sn=debd2daa82821a0e5c0217ad2d5bfee2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

54

doc/2025-05/【高危漏洞预警】Fortinet多款产品缓冲区溢出漏洞(CVE-2025-32756).md

Normal file

54

doc/2025-05/【高危漏洞预警】Fortinet多款产品缓冲区溢出漏洞(CVE-2025-32756).md

Normal file

@ -0,0 +1,54 @@

|

||||

# 【高危漏洞预警】Fortinet多款产品缓冲区溢出漏洞(CVE-2025-32756)

|

||||

cexlife 飓风网络安全 2025-05-16 08:15

|

||||

|

||||

|

||||

|

||||

漏洞描述:

|

||||

|

||||

该漏洞是由于对特制的HTTP请求中恶意哈希Cооkiе处理不当导致的堆栈缓冲区溢出,攻击者可以通过发送精心构造的HTTP请求来利用此漏洞,从而在受影响的系统上执行任意代码,从而造成服务器数据泄露甚至接管服务器权限等严重危害。

|

||||

|

||||

攻击场景:

|

||||

|

||||

攻击者可以通过发送精心构造的HTTP请求来利用此漏洞执行任意代码,造成服务器数据泄露甚至接管服务器权限等严重危害。

|

||||

|

||||

影响产品:

|

||||

|

||||

6.4.0 <= FortiVoice <= 6.4.10

|

||||

|

||||

7.0.0<=FortiVoice<=7.0.6

|

||||

|

||||

FortiVoice=7.2.0

|

||||

|

||||

FortiMail<=7.6.2

|

||||

|

||||

FortiNDR<=7.6.1

|

||||

|

||||

FortiRecorder<=7.2.3

|

||||

|

||||

FortiCamera<=2.1.3

|

||||

|

||||

修复建议:

|

||||

|

||||

将受影响的产品尽快更新至如下安全版本:

|

||||

|

||||

FоrtiVоiсе 6.4.11 7.0.7 7.2.1

|

||||

|

||||

FоrtiMаil 7.6.3 7.4.5 7.2.8 7.0.9

|

||||

|

||||

FоrtiNDR 7.6.1 7.4.8 7.2.5 7.0.7

|

||||

|

||||

FоrtiRесоrdеr 7.2.4 7.0.6 6.4.6

|

||||

|

||||

FоrtiCаmеrа 2.1.4

|

||||

|

||||

补丁链接:

|

||||

|

||||

https://fortiguard.fortinet.com/psirt/FG-IR-25-254

|

||||

|

||||

缓解方案:

|

||||

|

||||

禁用 HTTP/HTTPS 管理界面

|

||||

|

||||

加强输入验证和异常处理机制

|

||||

|

||||

|

||||

@ -0,0 +1,186 @@

|

||||

# 发现网络攻击后立即关闭系统?错!| Bitpixie漏洞攻击路径曝光,5分钟即可绕过BitLocker加密

|

||||

e安在线 e安在线 2025-05-16 02:22

|

||||

|

||||

|

||||

# 发现网络攻击后立即关闭系统?错!

|

||||

|

||||

当网络安全攻击发生时,许多组织的本能反应是关闭所有系统,期望如此来抑制攻击,减少损失。

|

||||

|

||||

|

||||

然而,虽然这种反应可以理解,但并非总是最佳行动方案。当代网络攻击已经演变成精心编排的多阶段行动,而非简单的数字入侵。在这个复杂的威胁环境中,在某些情况下,过早关闭系统实际上可能会加剧损害情况,使恢复更加困难,并导致更大范围的运营中断。

|

||||

|

||||

|

||||

**为什么不能立即关闭系统?**

|

||||

|

||||

|

||||

|

||||

在网络攻击后立即关闭系统,可能导致多个严重问题,阻碍有效的响应、调查和恢复工作:

|

||||

|

||||

|

||||

**1. 丢失关键取证证据**

|

||||

|

||||

在网络安全领域,了解"如何"和"为什么"攻击对于缓解当前损害和防止未来入侵至关重要。当系统被突然关闭时,宝贵的取证数据,如系统日志、内存转储和恶意活动痕迹可能被删除或变得无法访问。这些数据对于理解攻击如何发生、攻击者的方法以及他们是否仍在网络中活动至关重要。没有这些信息,安全团队将失去追踪攻击源头和全面评估其影响的能力,使得遏制和预防未来入侵变得更加困难。

|

||||

|

||||

例如,许多现代网络攻击非常复杂,在完全执行前会在系统日志甚至系统内存中留下明显迹象。如果立即关闭机器,取证专家可能没有足够的信息来追踪攻击者在网络中的移动,识别他们利用的漏洞,或确定攻击者是否仍在网络内部。没有这些关键细节,应对和遏制攻击变得更加困难。

|

||||

|

||||

|

||||

**2. 阻碍调查过程**

|

||||

|

||||

网络安全专家依靠活动系统来监控正在进行的活动,分析恶意软件行为,并实时跟踪攻击者的动向。在许多情况下,攻击者可能留下了数字痕迹,如恶意软件文件、被盗用户凭证或网络活动痕迹。这些只有在系统保持活动状态时才能被发现,关闭系统会切断这些实时数据流的访问,阻止调查人员收集关键信息,并可能导致对攻击范围和性质的误判。这可能会延迟或复杂化有效的缓解工作。

|

||||

|

||||

调查人员可能还需要与被入侵的系统交互,以了解攻击是如何展开的。例如,他们可以监控网络流量或实时观察系统进程,以确定攻击者是否仍然存在。过早关闭系统,可能会失去收集这些基本数据的机会,潜在导致对攻击全部范围和性质的误判。

|

||||

|

||||

|

||||

**3. 潜在的数据丢失和系统损坏**

|

||||

|

||||

攻击中关闭系统可能导致重大数据丢失。比如,在勒索软件等攻击中,文件可能被部分加密或正在被修改。突然关机可能会损坏这些文件,不仅增加了恢复的复杂性,还可能导致永久性数据丢失。

|

||||

|

||||

此外,正在被主动修改的数据库如果突然关闭可能会遭受损坏。没有系统的备份和恢复策略,这种损坏可能是不可逆的。不完整或损坏的文件的存在也会阻碍恢复工作,使将系统恢复到功能状态变得更具挑战性。

|

||||

|

||||

|

||||

**4. 恶意软件传播和网络暴露的风险**

|

||||

|

||||

某些恶意软件设计为在关机时加速其在连接系统中的传播。在未先隔离的情况下关闭受感染系统,可能允许恶意软件跳转到其他设备,加剧损害。此外,关闭系统可能会禁用正在积极保护网络的安全工具和监控设备,无意中给攻击者造成更多损害的可能。

|

||||

|

||||

|

||||

**5. 失去实时缓解机会**

|

||||

|

||||

关闭系统会移除应用实时缓解措施的能力,这在实时网络攻击中至关重要。例如,IT团队可能能够隔离受损账户、阻止恶意IP地址或防止恶意软件与外部命令和控制服务器通信,所有这些对于立即阻止攻击都至关重要。

|

||||

|

||||

通过保持系统在线和活动,同时采取措施限制其网络访问,组织有机会部署对策,如入侵防御系统(

|

||||

IPS

|

||||

)、防火墙或防病毒程序来遏制和隔离攻击。在许多情况下,这些步骤可以在调查攻击时减缓甚至阻止恶意软件的传播。

|

||||

|

||||

|

||||

**6. 增加恢复和还原的复杂性**

|

||||

|

||||

过早关闭系统会使攻击向量的识别变得复杂,并可能导致恢复所需的重要系统设置或配置丢失。如果不谨慎进行,恢复工作会变得更加耗时,并有重新引入恶意软件的风险。包括扫描备份中的恶意软件、验证关键文件的完整性和确保在系统重新上线前修补任何系统漏洞在内的明确的恢复计划,以及适当的取证分析至关重要。

|

||||

|

||||

|

||||

**充分的准备是最佳防御**

|

||||

|

||||

|

||||

|

||||

不能立即关闭系统,那么在发现网络攻击后,组织该怎么办呢?

|

||||

|

||||

安全牛认为,不关闭系统而有效遏制网络攻击的最佳策略专注于隔离威胁、限制攻击者移动、保存取证证据和维持运营连续性。关键方法包括:

|

||||

|

||||

|

||||

**隔离和遏制**

|

||||

|

||||

安全牛建议,不要关闭系统,而是迅速将受影响系统与更广泛的网络断开连接,防止恶意软件或攻击者横向传播。同时保持系统运行以进行取证分析和缓解。这种受控的遏制策略最大限度地减少了运营中断,阻止攻击进展,并保留了理解和有效应对攻击所需的关键证据。

|

||||

|

||||

|

||||

**强制重置密码并限制访问**

|

||||

|

||||

立即重置有权访问受感染系统的用户密码,阻止攻击者重复使用被盗凭证。实施强大的用户访问控制并执行最小权限原则,确保用户只拥有其角色所必需的访问权限。

|

||||

|

||||

|

||||

**遵循验证后的事件响应计划**

|

||||

|

||||

在不造成重大运营停机的情况下应对网络攻击的关键是准备。组织需要制定一个详细的事件响应计划,明确说明攻击发生时该怎么做。这不仅仅是IT部门的关注点,还需要法律团队、通信专家和高管领导的投入。这个事件响应计划需要经过测试,优先考虑遏制、调查和修复,而不关闭系统。如果没有明确的计划,公司可能会做出反应性决策,使情况恶化。

|

||||

|

||||

|

||||

**清晰沟通至关重要**

|

||||

|

||||

网络攻击准备中最被忽视的方面之一是沟通。当事件发生时,错误信息和恐慌可能会在公司内部以及客户和利益相关者中迅速蔓延。准备充分的组织应有一个有效的危机沟通计划,确保准确信息在适当时间传达给适当的人。

|

||||

|

||||

组织应该有指定的发言人准备处理外部沟通,无论是通知客户数据泄露,还是向投资者更新情况。在内部,员工需要明确的指导,包括避免可疑电子邮件、处理可能的媒体询问或遵循特定安全协议。

|

||||

|

||||

面对网络事件时的一个常见挑战是业务高管与网络安全团队之间的潜在脱节。如果高管优先考虑运营效率和收入,而网络安全专业人员关注风险缓解和技术防御,这种脱节会加剧。这种不一致可能导致安全措施投资不足或对威胁的响应延迟。将复杂的网络安全概念转化为清晰、与业务相关的语言,并展示它们对运营的影响,可以帮助高管理解必要安全措施的紧迫性。这可以通过协调和调整业务影响分析、

|

||||

业务连续性计划

|

||||

、灾难恢复计划和事件响应计划来实现。

|

||||

|

||||

|

||||

**培训与演练必不可少**

|

||||

|

||||

进行网络安全演习和模拟攻击场景可确保员工和高管知道如何在压力下做出响应。这些演习能暴露响应策略中的弱点,让团队在真实攻击发生前完善其方法。

|

||||

|

||||

|

||||

**构建网络弹性**

|

||||

|

||||

除了应对攻击外,安全牛认为,关注长期网络安全弹性至关重要。这意味着实施强大的

|

||||

数据备份

|

||||

解决方案,并定期测试以确保在需要时能正常工作。这也意味着在关键系统中建立冗余,以便在业务的一部分受到攻击时,其他区域仍能继续运行。

|

||||

|

||||

弹性的一个关键组成部分是实时威胁检测。许多网络攻击在数周甚至数月内都未被发现,在任何人意识到发生了什么之前就已造成广泛损害。为了应对这一点,能够监控网络活动直至数据包级别的平台发挥着至关重要的作用。与依赖预定义规则的传统安全工具不同,网络安全工具可以建立网络活动基线并进行行为分析,以检测和标记需要调查的异常情况。通过持续监控可疑活动,企业可以在威胁升级为重大事件前发现并消除它们。

|

||||

|

||||

|

||||

在当今数字化时代,网络攻击已不再是"如果发生"而是"何时发生"的问题。面对网络威胁,冷静的头脑和科学的方法远胜于本能的反应。真正的网络安全韧性不在于紧急断电的快速反应,而在于精心设计的防御策略、周密的应急计划和经过实战演练的响应团队。通过隔离而非关闭、分析而非恐慌、准备而非仓促,组织能够在数字风暴中保持稳定。

|

||||

|

||||

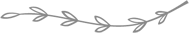

# Bitpixie漏洞攻击路径曝光,5分钟即可绕过BitLocker加密

|

||||

|

||||

安全研究人员近日展示了一种纯软件技术,可在无需物理工具(如螺丝刀、焊枪)或硬件破解的情况下,成功绕过微软BitLocker加密防护。

|

||||

|

||||

|

||||

通过利用名为Bitpixie(CVE-2023-21563)的漏洞,红队成员与攻防安全专家能够从内存中提取BitLocker卷主密钥(VMK),在5分钟内完整解密受保护的Windows设备。

|

||||

|

||||

|

||||

Compass Security研究员在红队评估报告中指出:"该漏洞利用过程具有非侵入性,既不需要永久性设备改造,也无需获取完整磁盘映像"。

|

||||

|

||||

### Part01

|

||||

### 两种主要攻击路径

|

||||

|

||||

|

||||

报告详细描述了两种基于软件的攻击路径:一种基于Linux系统,另一种基于Windows PE环境——二者均利用了存在缺陷的启动路径,以及BitLocker在缺乏预启动认证时对TPM(可信平台模块)的依赖机制。

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**Linux环境攻击(Bitpixie Linux版)**

|

||||

|

||||

1. 通过Shift+重启组合键进入Windows恢复环境

|

||||

|

||||

1. 通过PXE网络启动存在漏洞的Windows启动管理器

|

||||

|

||||

1. 修改启动配置数据(BCD)强制PXE软重启

|

||||

|

||||

1. 加载已签名的Linux引导程序(shimx64.efi)

|

||||

|

||||

1. 链式加载GRUB引导器、Linux内核及初始化内存盘

|

||||

|

||||

1. 使用内核模块扫描物理内存获取VMK

|

||||

|

||||

1. 通过dislocker工具挂载含提取密钥的加密卷

|

||||

|

||||

报告特别指出:"只要设备启动时不要求输入PIN码或插入USB密钥,该攻击就能完全绕过BitLocker保护,在约5分钟内实现入侵,并可灵活融入社会工程攻击场景。"

|

||||

|

||||

|

||||

**Windows PE环境攻击(Bitpixie WinPE版)**

|

||||

|

||||

|

||||

针对阻止第三方签名组件的系统(如联想安全核心PC),攻击者可切换至Windows原生攻击路径:

|

||||

|

||||

1. 通过修改BCD再次PXE启动Windows启动管理器

|

||||

|

||||

1. 加载包含winload.efi、ntoskrnl.exe等微软签名组件的WinPE镜像

|

||||

|

||||

1. 运行定制版WinPmem工具扫描内存获取VMK

|

||||

|

||||

1. 利用VMK解密BitLocker元数据并提取可读恢复密钥

|

||||

|

||||

研究人员解释:"该攻击流仅使用微软签名的核心组件...只要设备信任微软Windows Production PCA 2011证书,所有受影响设备均可能遭入侵。"

|

||||

|

||||

### Part02

|

||||

### 安全建议

|

||||

|

||||

|

||||

报告强调,虽然仅启用TPM保护的BitLocker配置为用户提供了便利,但这种设置使系统暴露于纯软件攻击之下。研究人员建议:"启用预启动认证(PIN码、USB密钥或密钥文件)可有效缓解Bitpixie漏洞及各类软硬件攻击。"安全团队应立即审计所有使用BitLocker的设备,并强制启用预启动认证机制。

|

||||

|

||||

|

||||

|

||||

|

||||

声明:除发布的文章无法追溯到作者并获得授权外,我们均会注明作者和文章来源。如涉及版权问题请及时联系我们,我们会在第一时间删改,谢谢!文章来源:

|

||||

安全牛、FreeBuf、**参考来源:**

|

||||

|

||||

**BitLocker Encryption Bypassed in Minutes via Bitpixie (CVE-2023-21563) – PoC Reveals High-Risk Attack Path**

|

||||

|

||||

https://securityonline.info/bitlocker-encryption-bypassed-in-minutes-via-bitpixie-cve-2023-21563-poc-reveals-high-risk-attack-path/

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

173

doc/2025-05/多功能BurpSuite漏洞探测插件—TsojanScan.md

Normal file

173

doc/2025-05/多功能BurpSuite漏洞探测插件—TsojanScan.md

Normal file

@ -0,0 +1,173 @@

|

||||

# 多功能BurpSuite漏洞探测插件—TsojanScan

|

||||

黑伞安全 2025-05-16 09:00

|

||||

|

||||

#

|

||||

#

|

||||

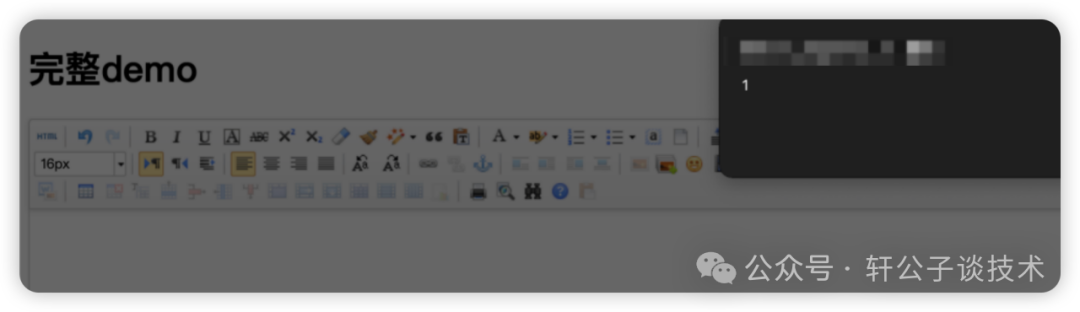

# TsojanScan

|

||||

|

||||

一个集成的BurpSuite漏洞探测插件

|

||||

## First

|

||||

|

||||

本着市面上各大漏洞探测插件的功能比较单一,因此与

|

||||

TsojanSecTeam

|

||||

成员决定在已有框架的基础上修改并增加常用的漏洞探测POC,它会以最少的数据包请求来准确检测各漏洞存在与否,你只需要这一个足矣。

|

||||

#

|

||||

### Usage

|

||||

#### 1、加载插件

|

||||

|

||||

********

|

||||

####

|

||||

#### 2、功能介绍

|

||||

#### (1)面板

|

||||

####

|

||||

|

||||

自定义黑名单,插件不扫描黑名单的url列表,进行Reg匹配优先级第一。

|

||||

****

|

||||

####

|

||||

#### (2)主动探测

|

||||

####

|

||||

|

||||

**比如探测非根目录/,目录下面需要加/**

|

||||

****

|

||||

|

||||

****

|

||||

####

|

||||

#### 3、fastjson >=1.2.80探测

|

||||

#### (1)本地环境

|

||||

####

|

||||

#### 2)预查询DNSlog接口

|

||||

####

|

||||

|

||||

****

|

||||

####

|

||||

#### (3)扫描

|

||||

####

|

||||

|

||||

****####

|

||||

#### (4)判断准确版本

|

||||

|

||||

1.2.80版本探测如果收到了两个dns请求,则证明使用了1.2.83版本,如果收到了一个 dns 请求,则证明使用了1.2.80版本。****

|

||||

####

|

||||

#### 4、DNSLog查询漏报

|

||||

####

|

||||

|

||||

****

|

||||

|

||||

****

|

||||

|

||||

****

|

||||

|

||||

**注意⚠️:扫描结束后才会在BurpSuite的Target、Dashboard模块显示高危漏洞,进程扫描中无法进行同步,但可以在插件中查看(涉及到DoPassive方法问题)。**

|

||||

|

||||

****###

|

||||

###

|

||||

### Update

|

||||

#### 更新说明 - v1.4.1

|

||||

1. 修复dnslog平台,更换api接口。

|

||||

|

||||

1. 版本号未修改,下次更新上传。

|

||||

|

||||

#### 更新说明 - v1.4

|

||||

1. 增加 laravel 漏洞扫描、增加 laravel 主动扫描。

|

||||

|

||||

1. Issue 首字母大写(强迫症福音)。

|

||||

|

||||

1. 增加自定义每个请求之间延时的功能。

|

||||

|

||||

1. 增加SQL注入扫描、增加SQL注入主动扫描(MySQL报错,时间盲注SQL全系列)。

|

||||

|

||||

1. 修复Text4shell某些头部不扫描的问题。

|

||||

|

||||

1. 修复主动扫描时已存在的漏洞不会重复添加的问题。

|

||||

|

||||

1. 修复dnslog平台,更换api接口为dnslog.rest。

|

||||

|

||||

#### 更新说明 - v1.3

|

||||

1. 增加thinkphp多语言rce漏洞扫描。

|

||||

|

||||

1. 优化thinkphp多语言rce探测数据包,减少发包数量。

|

||||

|

||||

#### 更新说明 - v1.2

|

||||

1. 增加Fastjson参数扫描,并增加Fastjson主动扫描。

|

||||

|

||||

1. 修改引入的fastjson库版本为1.2.83,防止被反制。

|

||||

|

||||

1. 删除自己添加的bp api,改为maven库导入模式。

|

||||

|

||||

1. 增加axis服务接口扫描。

|

||||

|

||||

#### 更新说明 - v1.1

|

||||

1. 增加Domain黑名单设置,可手动添加域名让插件对该域名进行判断是否为黑名单,从而不对其进行漏洞探测,来减少多余的探测进程影响渗透过程。。

|

||||

|

||||

1. 黑名单模式添加方式:google.com或者google,127.0.0.1或者127.0.0.1:8080;之前的扫描进程不会中断,下一个域名或者ip开始进行判断。

|

||||

|

||||

1. Reset表示恢复默认黑名单状态,也就是当前初始化状态。

|

||||

|

||||

1. apply表示当你启用BlackList功能时,需要apply加载。

|

||||

|

||||

#### 更新说明 - v1.0

|

||||

1. 增加druid未授权扫描。

|

||||

|

||||

1. 修复log4j只扫描 已有头部与容易出现问题头部取交集 的问题。

|

||||

|

||||

1. 修复SpringBoot Env、swagger、druid在同一文件中导致的发现druid则不再探测其他漏洞的问题。

|

||||

|

||||

1. 修改dnslog请求次数,改为仅在插件开启时请求一次,方便查询dnslog结果。

|

||||

|

||||

1. 不扫描dnslog平台(某个家伙Yyy连dnslog都自己扫了)。

|

||||

|

||||

1. 增加了spring cloud gateway扫描,但没加漏洞检测。

|

||||

|

||||

1. 修复了spring cloud SPEL漏洞不报的问题,增加/functionRouter接口扫描。

|

||||

|

||||

1. 修复只取host不取port导致同一域名不同端口会跳过扫描的问题。

|

||||

|

||||

1. 修复fastjson扫描无法通过dnslog获取结果的问题。

|

||||

|

||||

1. 修复匹配URL后缀时使用包含的方式,改为以xx后缀结尾。

|

||||

|

||||

1. 修改log4j和text4shell为不扫描.asp/.php/.aspx等后缀。

|

||||

|

||||

1. 增加ThinkPHP主动自定义目录扫描

|

||||

|

||||

|

||||

|

||||

○ 比如:想扫描/Think5/目录的话,Repeater请使用GET /Think5/ HTTP/1.1;

|

||||

|

||||

|

||||

|

||||

○ 缺点:如果想主动扫描根目录或public目录的话,Repeater请使用根目录GET / HTTP/1.1。

|

||||

|

||||

1. 修改结果窗口的请求和响应分割线,将其保持在中间的位置。

|

||||

|

||||

1. 增加Weblogic主动扫描(这个也有类似ThinkPHP的自定义目录扫描)。

|

||||

|

||||

#### 更新说明 - v0.1

|

||||

1. 修改dnslog部分,将ceye删除,创建了testmail.buzz(已修复)。

|

||||

|

||||

1. 增加Text4shell漏洞探测。

|

||||

|

||||

1. 增加springboot信息泄露扫描记录,防止扫描重复路径。

|

||||

|

||||

1. 增加配置窗口,替代config.json文件。

|

||||

|

||||

### ToDo

|

||||

<table><colgroup><col width="72" style="width:54.00pt;"/><col width="622" style="width:466.50pt;"/></colgroup><tbody><tr height="20" style="height:15.00pt;"><td height="15" width="12" x:str="" style="word-break: break-all;">√</td><td width="519" x:str="" style="">增加swagger-resource的扫描与匹配规则。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">修复路径中包含.js即跳过扫描的问题。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加druid的扫描配置。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加springboot扫描绕过部分(后跟.json后缀、增加/绕过方式)。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加log4j扫描的头部字段。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加spring漏洞扫描(core没加)。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加log4j的404路径扫描,未测试,没找到测试环境。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加fastjson扫描规则。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加ThinkPHP Scan。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">修改sql注入扫描<span style="mso-spacerun:yes;"> </span>-<span style="mso-spacerun:yes;"> </span>后续慢慢来,工程量太大。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加weblogic检测poc。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">删除Level Make功能。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">修改scannedURL,改为每个POC都有自己的scannedURL并单独检测。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">增加fastjson检测(参数中的)。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="word-break: break-all;" width="12"><br/></td><td width="519" x:str="" style="">增加shiro扫描key - 比较占用时间,决定不加。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="word-break: break-all;" width="12"><br/></td><td width="519" x:str="" style="">增加log4j、Text4shell、fastjson的延迟检测 - 决定不加,手动探测吧。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">修改bp的interface,改为2022的interface,目前issue无法同步到dashboard那里。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">设置ThinkPHP扫描每个目标仅扫一次。</td></tr><tr height="20" style="height:15.00pt;"><td height="15" x:str="" style="" width="12">√</td><td width="519" x:str="" style="">设置weblogic扫描每个目标仅扫描一次。</td></tr></tbody></table>-

|

||||

### Thanks

|

||||

|

||||

部分代码参考来源:

|

||||

|

||||

https://github.com/pmiaowu/BurpShiroPassiveScan

|

||||

|

||||

https://github.com/pmiaowu/BurpFastJsonScan

|

||||

|

||||

https://github.com/l1ubai/GyScan

|

||||

|

||||

https://github.com/whwlsfb/Log4j2Scan

|

||||

### END

|

||||

|

||||

欢迎各位师傅提Issue。。。

|

||||

###

|

||||

|

||||

****###

|

||||

|

||||

137

doc/2025-05/我在马路边,捡到两年前的RCE了.md

Normal file

137

doc/2025-05/我在马路边,捡到两年前的RCE了.md

Normal file

@ -0,0 +1,137 @@

|

||||

# 我在马路边,捡到两年前的RCE了

|

||||

原创 private null 轩公子谈技术 2025-05-16 07:42

|

||||

|

||||

春日午后,我沿着杨柳大道悠闲溜达。暖融融的阳光穿过新抽嫩芽的柳枝,在柏油路上折射出细碎的金斑。道旁绿化带里,嫩绿的草叶间零星点缀着淡紫色野花,春风拂过,柳絮如雪般轻盈飘落。不经意间,一抹黑色闯入视野 —— 绿化带边缘的枯叶堆里,半支黑色 U 盘闪着金属冷光,在阳光下折射出奇异的反光,像是在无声地召唤。我弯腰拨开杂草捡起它,发现 U 盘外壳上斑驳的标签写着 “RCE 备份”,边缘还残留着些许泥土,谁能想到这个被遗落在春意里的小小物件,竟藏着两年前的远程命令执行漏洞代码。

|

||||

|

||||

风掀起桌上的 A4 纸,我望着窗外随风摇曳的柳枝,忽然觉得这场景像极了此刻攥在掌心的 U 盘 —— 有些秘密,总藏在最意想不到的角落,等着被阳光照亮的瞬间,抖落满身尘埃。

|

||||

|

||||

唰~,我从梦里醒来,看着 手机上亮眼的 9.05,我知道,那是我快迟到了。

|

||||

|

||||

看着年年都一样的资产,甚至难堪,漏洞越挖越少,安全等级越来越高,但还是要进行季度测试

|

||||

|

||||

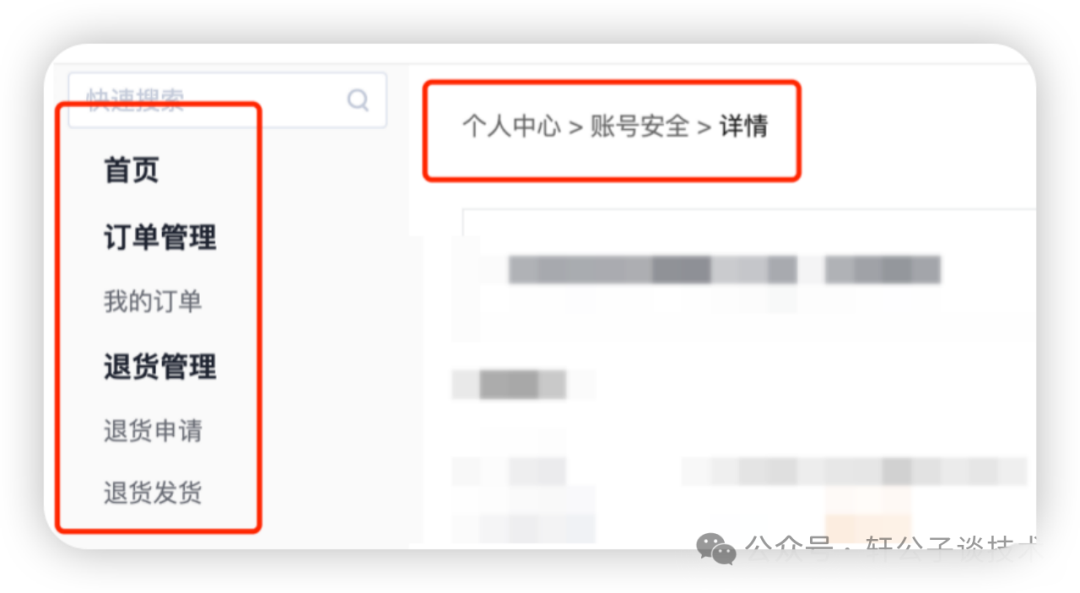

打开资产表,随机选中一个,映入眼前的,则是普通的登录页面,只是颜色过于单调

|

||||

|

||||

|

||||

|

||||

|

||||

首先脑海里浮现很多知识,突然有人开口说先测弱口令,另一个则说 测个毛线弱口令,我天天看他挖漏洞,一个弱口令都没挖到。

|

||||

|

||||

. . . . . .

|

||||

|

||||

stop,你俩安静点,思路都被你们扰乱了。

|

||||

|

||||

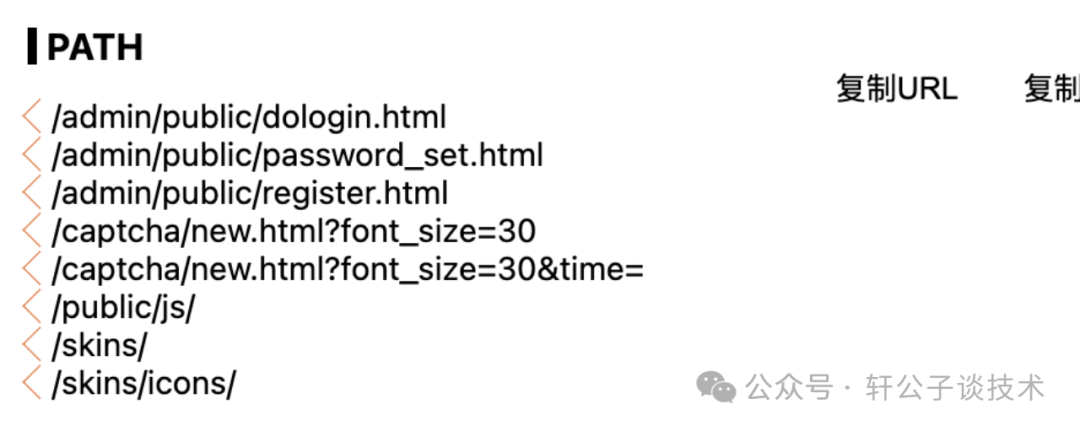

随后,按照登陆框测试思路,我先打开谷歌插件,查看 js 路径,就这么几条,还挖个屁

|

||||

|

||||

但是看到路径,有似曾相识的赶紧,原来是 thinkphp 老前辈

|

||||

|

||||

|

||||

|

||||

|

||||

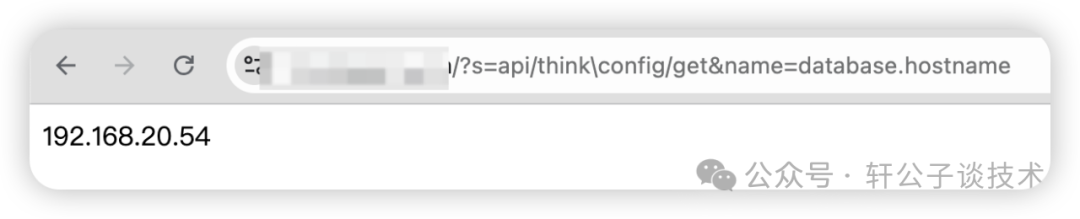

为了验证结果,我在域名后面输入 aaaaa,然后报错信息中确定了 thinkphp,并且版本是 5.0.9

|

||||

|

||||

|

||||

|

||||

|

||||

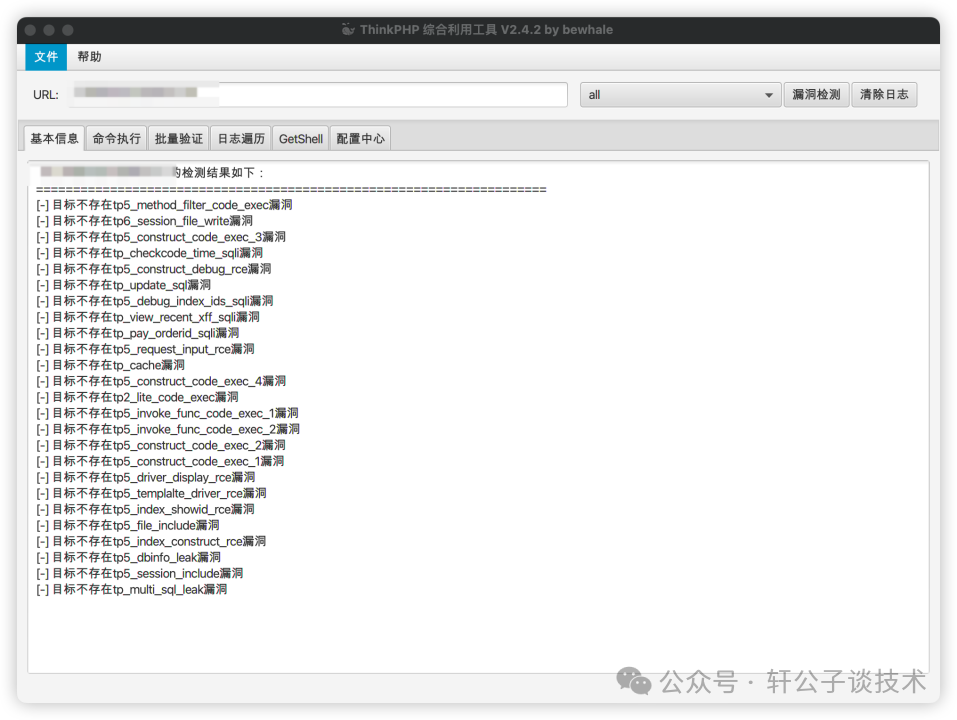

于是掏出祖传扫描工具,开始进行探测

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

为什么要这么对我,我到底哪里做错了,为什么一个 poc 都没成功,哦 不 !!!!

|

||||

|

||||

忽然我看到了一抹曙光,那是注册按钮

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

发送成功,但是手机却没收到验证码,又一次伤了我的心

|

||||

|

||||

于是针对特定版本搜索 poc

|

||||

```

|

||||

```

|

||||

|

||||

五一例外,全是 error

|

||||

|

||||

|

||||

|

||||

## 信息泄露

|

||||

|

||||

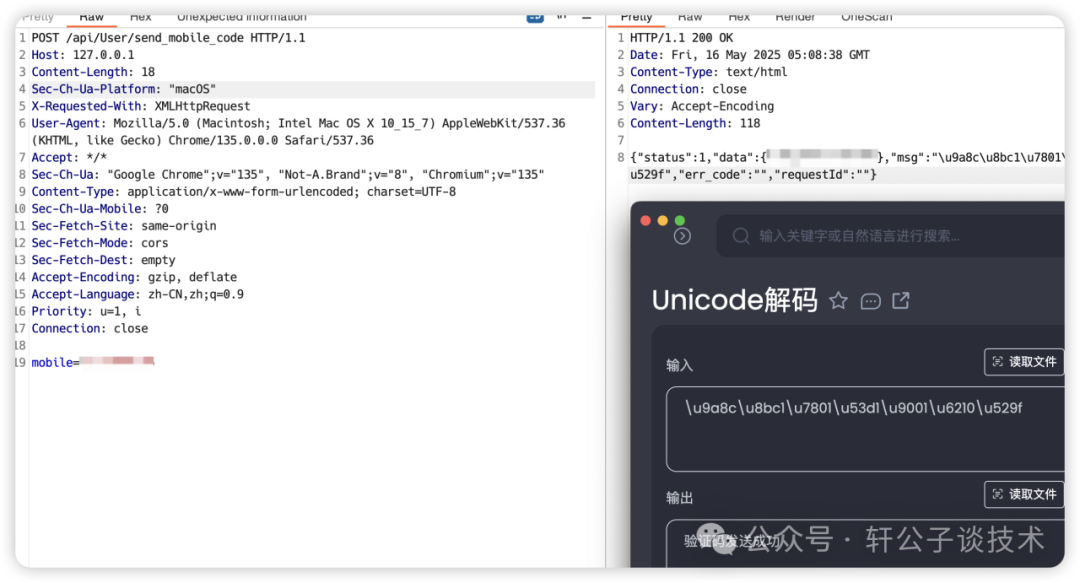

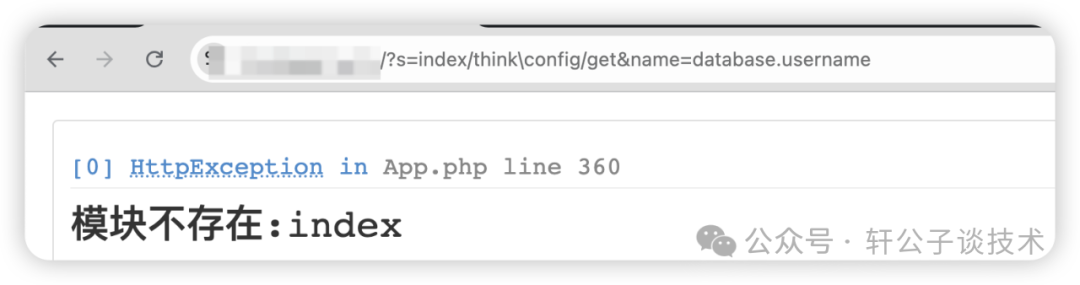

就在我百思不得其解时,我灵光一闪,index 模块不存在,要么删除了要么改名字了

|

||||

|

||||

结合刚刚手机号注册的接口,api 会不会就是 index?

|

||||

|

||||

|

||||

|

||||

|

||||

|

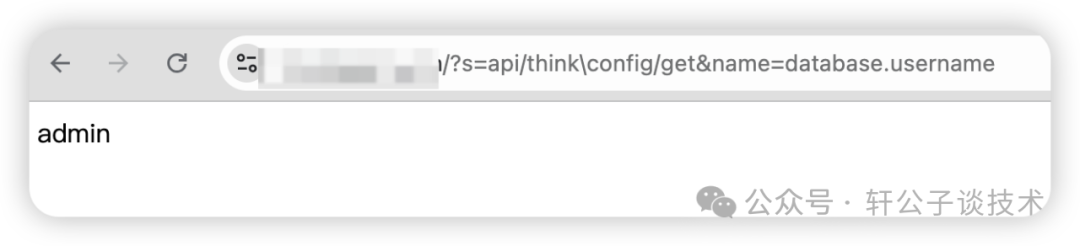

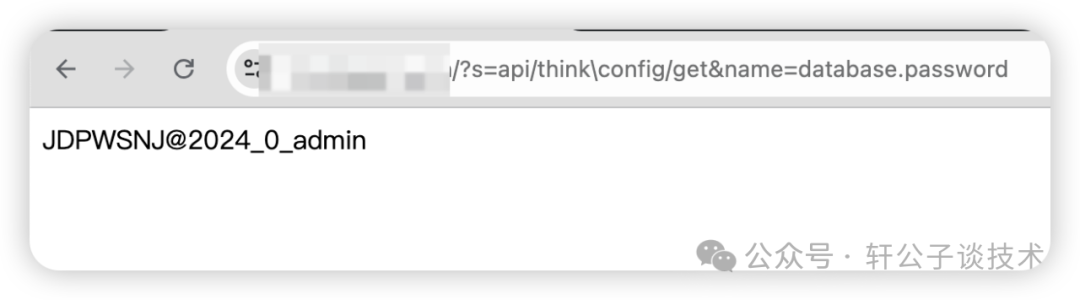

||||

果然,成功了,怪不得扫不出来,工具里的 poc 都是 index 开头

|

||||

|

||||

|

||||

|

||||

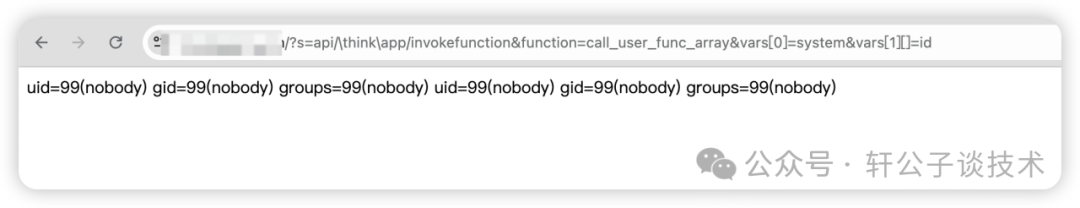

既然显示出数据库的信息了,那岂不是可以连接了

|