mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

VMware ESXi & vCenter 执行任意命令漏洞、一个高性能的目录扫描工具,专门检测和验证 Web 中的路径遍历漏洞,通过异步并发扫描和智能 WAF 绕过技术,快速发现漏洞、AboutSSRF一款基于Burpsuite MontoyaAPI的黑盒SSRF漏洞自动化检测插件、【漏洞预警】VMware VCenter Server 命令执行漏洞(CVE-2025-41225)、【渗透实战系列】|54-小程序渗透记录 通过细节挖掘漏洞的艺术、漏洞挖掘—利用查询功能获取敏感信息(2)、发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE)、黑客在柏林 Pwn2Own 漏洞竞赛中凭借 28 个零日漏洞赢得 1,078,750 美元、vLLM 曝高危远程代码漏洞,AI 服务器面临攻击风险、【漏洞处置SOP】飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269)、车载网络通信“CAN总线”的安全与漏洞、

This commit is contained in:

parent

f341b02923

commit

a2d7385181

13

data.json

13

data.json

@ -14331,5 +14331,16 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484855&idx=1&sn=fbd0408fe1e921d65adf6f736435cfa6": "安钥®「漏洞防治标准作业程序(SOP)」征文启示 [2025年第20期,总第38期]",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523082&idx=1&sn=1ddbeb4f3e454706eafa9900777eed09": "VMware 紧急修复多个漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUzOTE2OTM5Mg==&mid=2247490397&idx=1&sn=d297b27606dab7d510399b202924f348": "【AI风险通告】vLLM存在远程代码执行漏洞(CVE-2025-47277)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwOTE5MDY5NA==&mid=2247506411&idx=1&sn=f203edbcf801302cc15cf12841f0ab3b": "我的第一个漏洞赏金计划:我如何赚到 1,000 美元"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwOTE5MDY5NA==&mid=2247506411&idx=1&sn=f203edbcf801302cc15cf12841f0ab3b": "我的第一个漏洞赏金计划:我如何赚到 1,000 美元",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0NzE4ODk1Mw==&mid=2652096252&idx=1&sn=2f0f81d26d721040020ceab8d5bdf46e": "VMware ESXi & vCenter 执行任意命令漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5NzUyNTI1Nw==&mid=2247497345&idx=1&sn=ce91a7ca3849f39847a2580b90e00d1d": "一个高性能的目录扫描工具,专门检测和验证 Web 中的路径遍历漏洞,通过异步并发扫描和智能 WAF 绕过技术,快速发现漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247491604&idx=1&sn=5c9fdbe2381fa02b0b113c2d4d1946e8": "AboutSSRF一款基于Burpsuite MontoyaAPI的黑盒SSRF漏洞自动化检测插件",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486690&idx=1&sn=1edf88a3285d6b7f9ce75f4029eadb8e": "【漏洞预警】VMware VCenter Server 命令执行漏洞(CVE-2025-41225)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247544884&idx=1&sn=82fe2afa774e253e020af6d28ecf0d9e": "【渗透实战系列】|54-小程序渗透记录 通过细节挖掘漏洞的艺术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNjczNzgzMA==&mid=2247484547&idx=1&sn=6e16e54e1a96a10f763626e990d0c081": "漏洞挖掘—利用查询功能获取敏感信息(2)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247529982&idx=3&sn=cd0ae68d9599ac5c66a1868fa35a2305": "发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODY0NTczMA==&mid=2247492979&idx=1&sn=9a26d330e98f20f99a943d09bff5dbe7": "黑客在柏林 Pwn2Own 漏洞竞赛中凭借 28 个零日漏洞赢得 1,078,750 美元",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651321451&idx=3&sn=821456f16440650fb03a4c3b61a55746": "vLLM 曝高危远程代码漏洞,AI 服务器面临攻击风险",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484855&idx=2&sn=8e23287c2d5da0a9ea4574bc7fb17b8f": "【漏洞处置SOP】飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzOTc2OTAxMg==&mid=2247554991&idx=1&sn=349b4d22b12fcd3a515d02f35327005e": "车载网络通信“CAN总线”的安全与漏洞"

|

||||

}

|

||||

163

doc/2025-05/AboutSSRF一款基于Burpsuite MontoyaAPI的黑盒SSRF漏洞自动化检测插件.md

Normal file

163

doc/2025-05/AboutSSRF一款基于Burpsuite MontoyaAPI的黑盒SSRF漏洞自动化检测插件.md

Normal file

@ -0,0 +1,163 @@

|

||||

# AboutSSRF一款基于Burpsuite MontoyaAPI的黑盒SSRF漏洞自动化检测插件

|

||||

hnking-star 渗透安全HackTwo 2025-05-21 16:01

|

||||

|

||||

0x01 工具介绍SSRF_Detector是一款基于Burpsuite MontoyaAPI的黑盒SSRF漏洞自动化检测工具,用于检测无回显&全回显SSRF漏洞,提供了多种功能供用户自定义,包括但不限于关键字配置,Payload配置以及检测字符串配置。注意:现在只对常读和星标的公众号才展示大图推送,建议大家把渗透安全HackTwo"设为星标⭐️"否则可能就看不到了啦!#渗透安全HackTwo

|

||||

**下载地址在末尾**

|

||||

0x02 功能简介### 插件功能配置

|

||||

###

|

||||

### 扫描流量配置

|

||||

|

||||

**(1) 被动扫描:**

|

||||

|

||||

不建议开启此功能,Burpsuite

|

||||

自带扫描器会触发企业SRC内部告警导致IP被封禁

|

||||

|

||||

**(2) HTTP history流量扫描:**

|

||||

|

||||

扫描Proxy

|

||||

中HTTP history

|

||||

模块中的流量,利用RequestResponseFilter

|

||||

过滤器筛选出存在关键参数的流量进行SSRF

|

||||

漏洞检测

|

||||

|

||||

**(3) Repeater流量扫描:**

|

||||

|

||||

扫描Repeater

|

||||

模块中发送过的数据包流量,利用RequestResponseFilter

|

||||

过滤器筛选出存在关键参数的流量进行SSRF

|

||||

漏洞检测

|

||||

#### 缓存文件配置

|

||||

#### 用户可以自定义缓存文件位置,扫描过的流量信息会自动存储在缓存文件中,避免对某一流量包进行重复无效扫描

|

||||

### 扫描参数配置

|

||||

###

|

||||

### 关键字配置

|

||||

### 用户可以自定义添加/删除流量检测关键字,以关键字url为例,若某一流量包如下所示:

|

||||

```

|

||||

GET /ssrf.php?url=/imgRes/user.pngHost: xxx.xx.xx.xxxCookie: PHPSESSID=xxxxxxxxxxxxReferer: xxx.xx.xx.xxx

|

||||

```

|

||||

### 则会匹配到url=/imgRes/user.png中的url参数,并对此流量请求包进行SSRF漏洞检测

|

||||

#### Payload 配置

|

||||

#### 插件默认提供两种无回显SSRF漏洞自动化检测方式

|

||||

|

||||

**(1) collaborator:**

|

||||

|

||||

利用Burpsuite

|

||||

内置的Collaborator

|

||||

模块进行无回显SSRF

|

||||

漏洞检测,但是很多厂商WAF

|

||||

会将Collaborator

|

||||

模块的Payload

|

||||

写进黑名单,导致漏检,于是提供了第二种检测方式 -> DNSLog

|

||||

|

||||

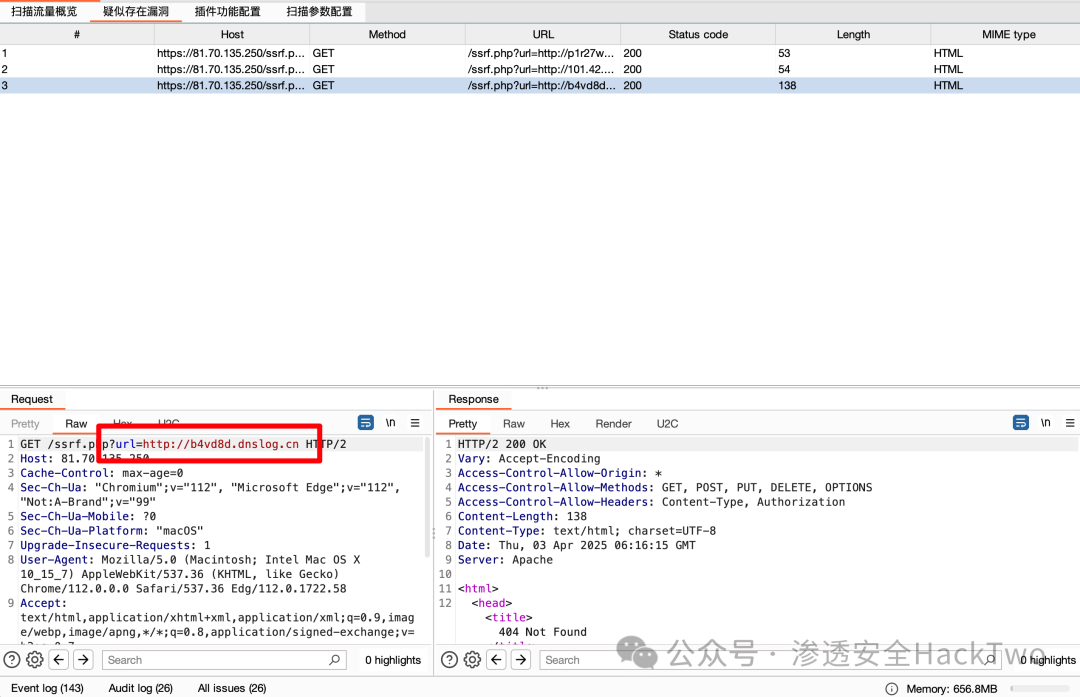

**(2) dnslog:**

|

||||

|

||||

利用广为人知dnslog

|

||||

平台(http://dnslog.cn

|

||||

)进行无回显SSRF

|

||||

漏洞检测,自动化获取dnslog

|

||||

的Payload

|

||||

和响应信息

|

||||

#### 检测字符串配置

|

||||

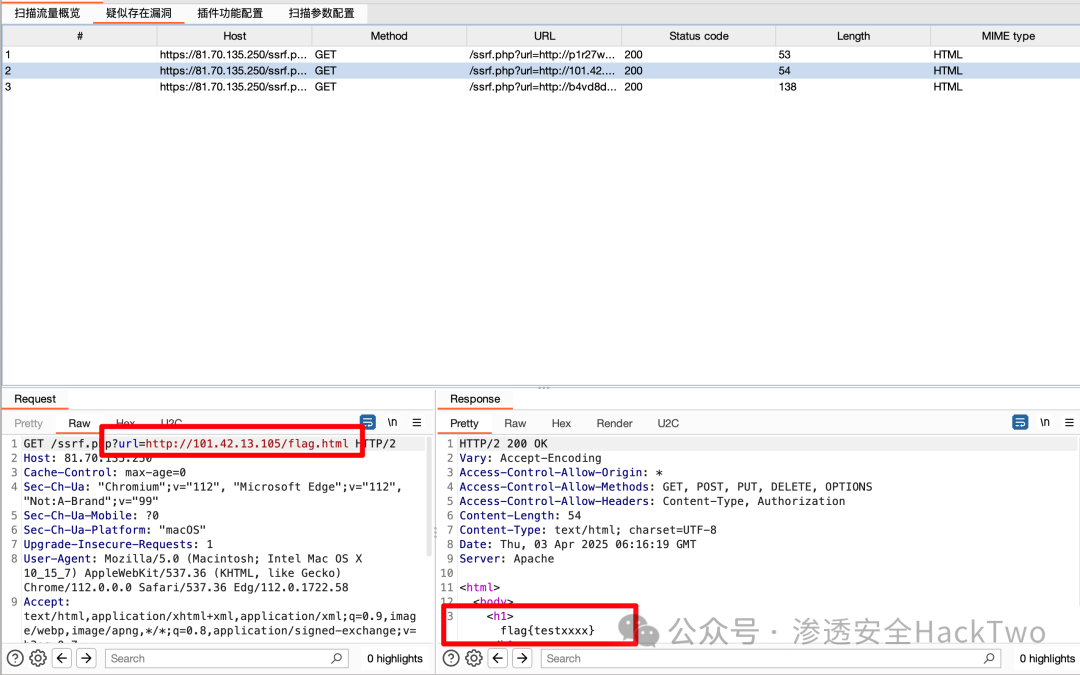

#### 用于证明全回显SSRF漏洞存在

|

||||

|

||||

用户在挖掘企业SRC进行黑盒测试时,企业通常会提供全回显SSRF

|

||||

测试靶机,靶机的回显通常为一个标志性字符串,如flag{tencent_ssrf_vuln}

|

||||

|

||||

二者起到对应关系

|

||||

```

|

||||

http://ssrf.tencent.com/flag.html ---> flag{tencent_ssrf_vuln}

|

||||

```

|

||||

|

||||

于是可以在Payload

|

||||

配置模块和检测字符串配置模块添加这种对应关系

|

||||

|

||||

|

||||

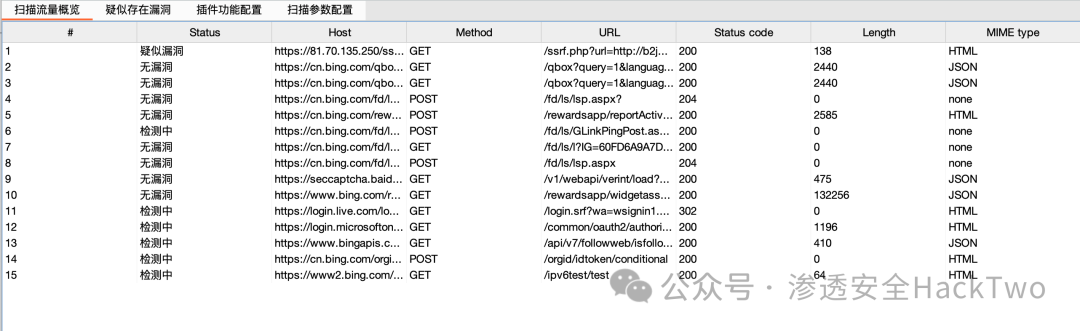

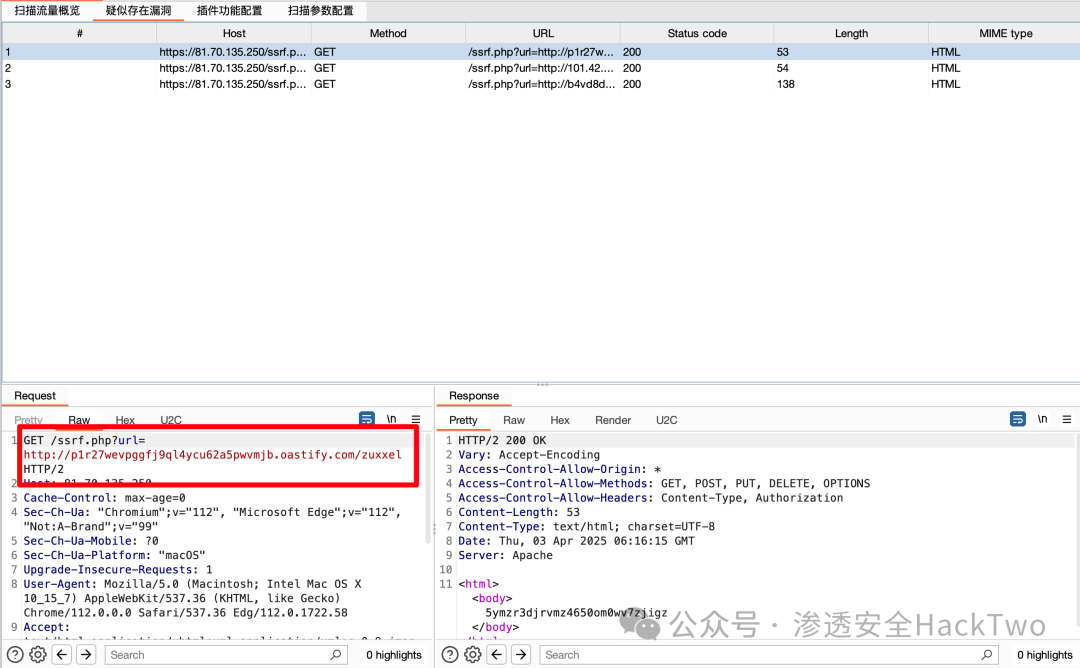

### 扫描流量概览

|

||||

### 这里会显示所有包含检测关键字的流量请求包

|

||||

|

||||

|

||||

### 疑似存在漏洞

|

||||

### 若配置的Payloads列表中有任意大于等于1个Payload探测存在SSRF漏洞成功,该流量数据包的状态(Status)就会自动更新为 "疑似漏洞",并在 "疑似存在漏洞" 列表中显示

|

||||

|

||||

每一个检测存在SSRF

|

||||

漏洞的Payload

|

||||

都会单独显示,如下所示

|

||||

|

||||

**(1) Collaborator payload检测存在SSRF漏洞:**

|

||||

|

||||

|

||||

|

||||

**(2) DNSLog payload检测存在SSRF漏洞:**

|

||||

|

||||

|

||||

|

||||

**(3) 企业SRC 全回显SSRF靶机回显flag字符串:**

|

||||

|

||||

|

||||

##

|

||||

0x03 更新说明```

|

||||

SSRF_Detector_v1.0.0为系列插件的第一个版本,提供以下功能:

|

||||

(1) 用户自定义检测关键字

|

||||

(2) 用户自定义检测payloads

|

||||

(3) 在 Collaborator模块的基础上额外提供 dnslog测试提高检测容错率

|

||||

(4) 提供自定义全回显SSRF验证字符串功能,以供在企业SRC黑盒测试中检测全回显SSRF漏洞

|

||||

(5) 缓存文件,避免重复无效检测

|

||||

```

|

||||

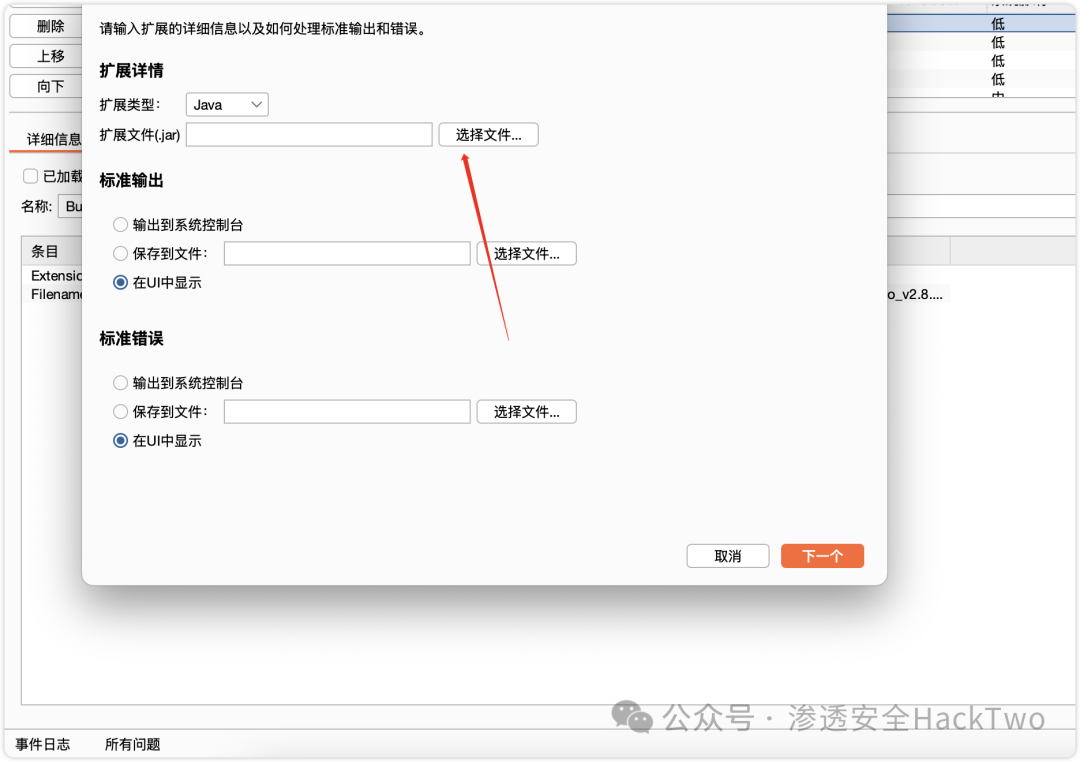

0x04 使用介绍## 📦jar下载后Burpsuite加载扩展即可使用

|

||||

|

||||

|

||||

##

|

||||

0x05 内部VIP星球介绍-V1.4(福利) 如果你想学习更多渗透测试技术/应急溯源/免杀/挖洞赚取漏洞赏金/红队打点欢迎加入我们内部星球可获得内部工具字典和享受内部资源和内部交流群,每1-2天更新1day/0day漏洞刷分上分(2025POC更新至3800+),包含网上一些付费工具及BurpSuite自动化漏洞探测插件,AI代审工具等等。shadon\Quake\Fofa高级会员,CTFshow等各种账号会员共享。详情直接点击下方链接进入了解,觉得价格高的师傅可后台回复" 星球 "有优惠券名额有限先到先得!全网资源最新最丰富!(🤙截止目前已有1700多位师傅选择加入❗️早加入早享受)

|

||||

**👉****点击了解加入-->>内部VIP知识星球福利介绍V1.4版本-1day/0day漏洞库及内部资源更新**

|

||||

|

||||

|

||||

结尾

|

||||

|

||||

# 免责声明

|

||||

|

||||

|

||||

# 获取方法

|

||||

|

||||

|

||||

**公众号回复20250522获取下载**

|

||||

|

||||

# 最后必看-免责声明

|

||||

|

||||

|

||||

|

||||

文章中的案例或工具仅面向合法授权的企业安全建设行为,如您需要测试内容的可用性,请自行搭建靶机环境,勿用于非法行为。如

|

||||

用于其他用途,由使用者承担全部法律及连带责任,与作者和本公众号无关。

|

||||

本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用。

|

||||

如您在使用本工具或阅读文章的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。本工具或文章或来源于网络,若有侵权请联系作者删除,请在24小时内删除,请勿用于商业行为,自行查验是否具有后门,切勿相信软件内的广告!

|

||||

|

||||

|

||||

|

||||

# 往期推荐

|

||||

|

||||

|

||||

**1.内部VIP知识星球福利介绍V1.4(AI自动化工具)**

|

||||

|

||||

**2.CS4.8-CobaltStrike4.8汉化+插件版**

|

||||

|

||||

**3.最新BurpSuite2025.2.1专业版(新增AI模块)**

|

||||

|

||||

**4. 最新xray1.9.11高级版下载Windows/Linux**

|

||||

|

||||

**5. 最新HCL AppScan Standard**

|

||||

|

||||

|

||||

渗透安全HackTwo

|

||||

|

||||

微信号:关注公众号获取

|

||||

|

||||

后台回复星球加入:

|

||||

知识星球

|

||||

|

||||

扫码关注 了解更多

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

一款快速识别网站指纹3W+的Google插件|「指纹猎手」

|

||||

|

||||

46

doc/2025-05/VMware ESXi & vCenter 执行任意命令漏洞.md

Normal file

46

doc/2025-05/VMware ESXi & vCenter 执行任意命令漏洞.md

Normal file

@ -0,0 +1,46 @@

|

||||

# VMware ESXi & vCenter 执行任意命令漏洞

|

||||

网安百色 2025-05-21 11:28

|

||||

|

||||

Broadcom 的 VMware 部门披露了其虚拟化产品中的关键安全漏洞,包括一个高严重性漏洞,该漏洞可能允许经过身份验证的用户在受影响的系统上执行任意命令。

|

||||

|

||||

今天的安全公告解决了影响多个 VMware 产品的四个不同漏洞,严重性等级从中等到重要不等。

|

||||

## 关键命令执行漏洞

|

||||

|

||||

最严重的漏洞 CVE-2025-41225 会影响 VMware vCenter Server,CVSS 评分为 8.8。此经过身份验证的命令执行漏洞允许具有权限的恶意行为者创建或修改警报,并运行脚本作以在 vCenter Server 上执行任意命令。

|

||||

|

||||

安全专家认为此漏洞特别危险,因为它为攻击者提供了破坏核心虚拟化管理基础设施的直接途径。

|

||||

|

||||

“这个漏洞对 vCenter Server 管理关键工作负载的企业环境构成了重大风险,”VMware 安全团队的一位发言人说。“组织应立即优先进行修补,以防止潜在的漏洞利用。”

|

||||

## 修补的其他漏洞

|

||||

|

||||

该公告还解决了其他三个安全漏洞:

|

||||

- **CVE-2025-41226:**

|

||||

漏洞执行客户机作时,ESXi 中存在拒绝服务漏洞(CVSS 评分为 6.8)。此漏洞允许具有客户机作权限的攻击者创建拒绝服务条件,从而影响运行 VMware Tools 的虚拟机。

|

||||

|

||||

- **CVE-2025-41227:**

|

||||

Workstation、Fusion 和 ESXi 中由于某些客户机选项而存在拒绝服务漏洞(CVSS 评分为 5.5)。来宾作系统中的非管理用户可以通过耗尽主机进程的内存资源来利用此问题。

|

||||

|

||||

- **漏洞 2025-41228:**

|

||||

ESXi 和 vCenter Server 登录页面中存在反射性的跨站点脚本漏洞(CVSS 评分为 4.3)。对特定 URL 路径具有网络访问权限的攻击者可以利用此问题窃取 Cookie 或将用户重定向到恶意网站。

|

||||

|

||||

这些漏洞影响了广泛的 VMware 产品,包括 ESXi 7.0 和 8.0、vCenter Server 7.0 和 8.0,以及 Workstation 17.x、Fusion 13.x、VMware Cloud Foundation、Telco Cloud Platform 和 Telco Cloud Infrastructure。

|

||||

|

||||

VMware 已发布更新来解决这些漏洞。对于 vCenter Server,用户应更新到版本 8.0 U3e 或 7.0 U3v,具体取决于其当前版本。

|

||||

|

||||

ESXi 客户应应用修补程序 ESXi80U3se-24659227(适用于版本 8.0)或 ESXi70U3sv-24723868(适用于版本 7.0)。VMware Workstation 和 Fusion 用户应分别更新到版本 17.6.3 和 13.6.3。

|

||||

|

||||

此公告发布之际,人们对 VMware 产品安全性的关注日益增加。本月早些时候,Broadcom 解决了 VMware Cloud Foundation 平台中的其他三个重要漏洞,这些漏洞允许攻击者未经授权访问敏感信息和内部服务。

|

||||

|

||||

3 月,Broadcom 发布了一份公告,解决了 VMware ESXi 中的三个关键漏洞,这些漏洞链接在一起后,允许攻击者通过运行虚拟机来访问虚拟机管理程序。

|

||||

|

||||

运行受影响的 VMware 产品的所有组织都应立即实施提供的补丁,因为没有针对这些漏洞的解决方法。

|

||||

|

||||

鉴于 VMware 在企业虚拟化领域的主导地位,这些漏洞对组织安全态势构成了重大风险。

|

||||

|

||||

**免责声明**

|

||||

:

|

||||

|

||||

本公众号所载文章为本公众号原创或根据网络搜索下载编辑整理,文章版权归原作者所有,仅供读者学习、参考,禁止用于商业用途。因转载众多,无法找到真正来源,如标错来源,或对于文中所使用的图片、文字、链接中所包含的软件/资料等,如有侵权,请跟我们联系删除,谢谢!

|

||||

|

||||

|

||||

|

||||

62

doc/2025-05/vLLM 曝高危远程代码漏洞,AI 服务器面临攻击风险.md

Normal file

62

doc/2025-05/vLLM 曝高危远程代码漏洞,AI 服务器面临攻击风险.md

Normal file

@ -0,0 +1,62 @@

|

||||

# vLLM 曝高危远程代码漏洞,AI 服务器面临攻击风险

|

||||

FreeBuf 2025-05-21 10:04

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

研究人员近日披露了大型语言模型(LLM)高性能推理与服务引擎 vLLM 中存在的一个高危漏洞(编号 CVE-2025-47277)。该漏洞源于 PyNcclPipe 通信服务中存在的不安全反序列化缺陷,可导致远程代码执行(RCE),其 CVSS 评分为 9.8 分。

|

||||

|

||||

### Part01

|

||||

### 漏洞技术细节

|

||||

|

||||

|

||||

vLLM 最初由加州大学伯克利分校 Sky Computing 实验室开发,现已成为社区驱动的开源项目,为 LLM 推理和服务提供快速易用的库。该工具支持分布式部署和先进的 KV 缓存管理,并能与工业级 LLM 基础设施集成。

|

||||

|

||||

|

||||

漏洞存在于 PyNcclPipe 类中,该类通过点对点消息传递实现分布式节点间的 KV 缓存传输。其 CPU 端消息传递机制使用 Python 的 pickle 模块进行数据序列化和反序列化。

|

||||

|

||||

|

||||

安全公告指出:"PyNcclPipe 实现中存在严重安全缺陷,它直接使用 pickle.loads 处理客户端提供的数据,形成了可导致远程代码执行的不安全反序列化漏洞。"

|

||||

|

||||

|

||||

**Part02**

|

||||

### 攻击影响分析

|

||||

|

||||

|

||||

攻击者通过向运行的 PyNcclPipe 服务发送恶意构造的对象,即可利用该漏洞在主机上执行任意系统命令,从而完全控制服务器。

|

||||

|

||||

|

||||

该问题的根源还与 PyTorch 的 TCPStore 绑定行为有关:"PyTorch 的默认行为是 TCPStore 接口会监听所有网络接口,无论提供的是何种 IP 地址。"

|

||||

|

||||

|

||||

**Part03**

|

||||

### 修复建议

|

||||

|

||||

|

||||

vLLM 已实施临时解决方案,确保绑定到指定的私有接口以降低暴露风险。建议用户立即升级至 vLLM v0.8.5 版本。

|

||||

|

||||

|

||||

**参考来源:**

|

||||

|

||||

**Critical CVSS 9.8 RCE Flaw in vLLM Exposes AI Hosts to Remote Attacks**

|

||||

|

||||

https://securityonline.info/critical-cvss-9-8-rce-flaw-in-vllm-exposes-ai-hosts-to-remote-attacks/

|

||||

|

||||

|

||||

###

|

||||

###

|

||||

###

|

||||

### 推荐阅读

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320917&idx=3&sn=7dc05cb9d3ab151bf6da222ec282fb34&scene=21#wechat_redirect)

|

||||

|

||||

### 电台讨论

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

633

doc/2025-05/【渗透实战系列】54-小程序渗透记录 通过细节挖掘漏洞的艺术.md

Normal file

633

doc/2025-05/【渗透实战系列】54-小程序渗透记录 通过细节挖掘漏洞的艺术.md

Normal file

@ -0,0 +1,633 @@

|

||||

# 【渗透实战系列】|54-小程序渗透记录 通过细节挖掘漏洞的艺术

|

||||

一天要喝八杯水 Hacking黑白红 2025-05-21 08:29

|

||||

|

||||

```

|

||||

原文于:https://forum.butian.net/share/4229

|

||||

原文作者:一天要喝八杯水

|

||||

奇怪安信攻防社区

|

||||

如侵权请联系删除。

|

||||

```

|

||||

|

||||

|

||||

目录:

|

||||

```

|

||||

一、低价享受高价

|

||||

二、0元购思路

|

||||

三、输出点思考

|

||||

四、全站收货地址泄露

|

||||

简单的0元

|

||||

五、%模糊查询配合size 信息泄露

|

||||

六、论坛渗透

|

||||

七、帖子置顶0元购

|

||||

八、文件上传泄露阿里云sts

|

||||

九、越权让任意跑腿者主动接单

|

||||

总结

|

||||

```

|

||||

|

||||

近期挖掘的几个有意思的支付漏洞逻辑漏洞,记录一下。希望能对师傅们有一点点的思路帮助,欢迎指正及交流学习!

|

||||

|

||||

免责声明:本文仅用于网络安全相关知识分享,请严格遵守网络安全相关法律法规。 未经授权利用本文相关技术从事违法活动的,一切后果由违法人自行承担!作者不承担任何法律责任

|

||||

### 低价享受高价

|

||||

|

||||

锁定一个购票小程序.购买出行船票或车票时都区分为 二等座 一等座 包括舱位、上下卧铺价格也不同上,包括成人价格 儿童老年人优惠等,站点特征明显,厚码叠甲 选择一个目的地出行,然后下单记录数据包

|

||||

|

||||

|

||||

|

||||

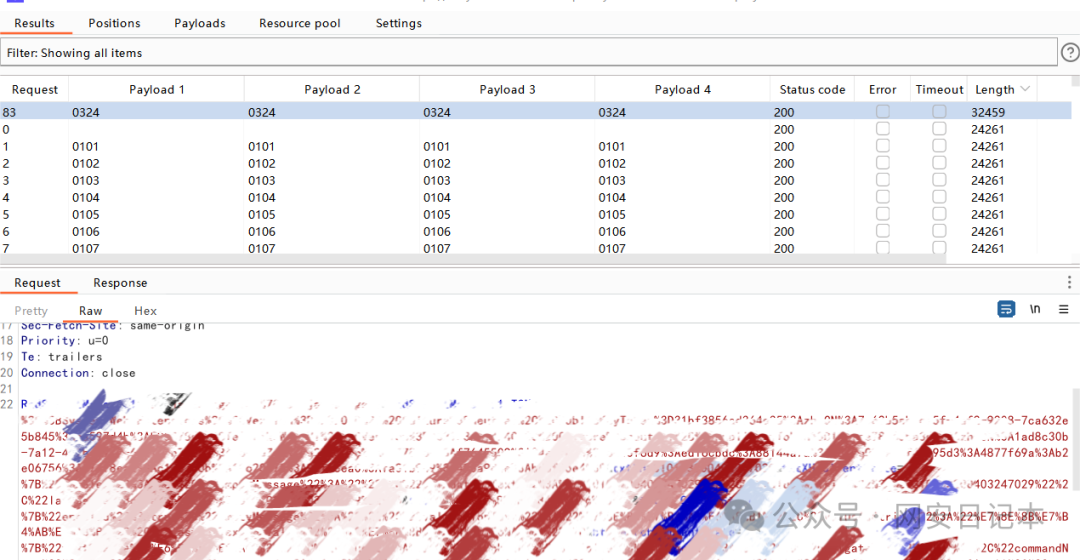

选择一个目的地BP记录到了创建订单的接口shipgateway/shipOrderApi/createOrder 创建订单观察到并没有sign

|

||||

校验字段,存在问题可能性较大。遂将这个接口发送到重发器进行修改测试

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

测试支付漏洞我喜欢搜索数据包price

|

||||

价格 每个字段都改变为最小的数字,再逐一发包创建新订单 但并未起效,订单也还是正常票价, 说明决定订单总价的字段并不是price

|

||||

而是订单其他参数,目的地、票价类型、乘客类型都有可能,;而后开始对每个存在字段的数字增增改改 观察到底是哪个字段可以影响订单的生成

|

||||

|

||||

|

||||

|

||||

修改到passengerType

|

||||

字段为2响应包显示 价格不匹配 ,根据字段意思推测这里决定用户的类型身份,正常情况的1为成人,2则是其他的类型得到响应包线索后,现在我需要知道其他passenger Type

|

||||

类型对应分别是哪些用户,业务提示很明显了,成人类型为1 那么ticketPrice

|

||||

票价为100

|

||||

业务推敲一下也就是对应下列

|

||||

|

||||

|

||||

|

||||

经过测试passengerType

|

||||

字段和ticketPrice

|

||||

价格字段挂购,二者需要一起修改,单独修改为固定的价格则会响应价格不匹配, 两个字段需要一起满足才能达到对应身份的票价

|

||||

```

|

||||

ticketPrice=票价 passengerType=成人类型成人: passengerType=1 && ticketPrice=100儿童: passengerType=2 && ticketPrice=50长者: passengerType=3 && ticketPrice=50

|

||||

```

|

||||

|

||||

那么改两个字段为其他儿童类型所对应的价格,成功以成人身份证生成低价学生票订单,并且身份证还是原本成人

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这个时候我想再提高一下危害, 既然订单的价格是由用户类型所关联的价格决定了,我是否可以自主的再次修改增值的业务参数呢?享受到最高的优惠, 船票分为上等中等, 利用普通订单价格享受高等舱位服务,通过对比普通舱订单和头等舱位订单定位到seatId

|

||||

字段决定了舱位等级

|

||||

```

|

||||

"seatId":1 # 普通舱"seatId":0 # 头等舱

|

||||

```

|

||||

|

||||

|

||||

|

||||

在中等舱数据包中,当我把三个字段都修改好后,订单虽然可以创建成功,但是舱位的类型还是中等舱,价格反而变成了头等舱的价格, 思考一下,既然在中等舱无法直接修改成高等舱,那我生成高等舱的订单,把它的用户类型、票价、舱位3个字段为最低的层面尝试绕过

|

||||

```

|

||||

"seatId":0// 头等舱 passengerType=2// 儿童类型ticketPrice=50// 儿童票价

|

||||

```

|

||||

|

||||

当这样修改后就可以成功创建高等舱位的低价订单,后端只是校验了 决定价格字段和类型字段间是否是一一对应,对当前舱位字段没有限制, 可以单独的去修改seatId

|

||||

字段控制舱位价格

|

||||

```

|

||||

"seatId":1// 中等舱passengerType=2// 儿童类型ticketPrice=50// 儿童票价

|

||||

```

|

||||

|

||||

|

||||

|

||||

成功生成正常可以支付的订单

|

||||

|

||||

|

||||

|

||||

|

||||

### 0元购思路

|

||||

|

||||

同样还是这个业务站点,有的船票是存在携童免费措施的,有的没有,那么将我的身份伪造为更低的是不是就可以0元上船呢

|

||||

|

||||

|

||||

|

||||

但是这里不能直接通过上面的手法修改类型、价格, 测试发现决定是否免费的关键是身份证的处理,身份证需要是儿童的出生年月,但是添加乘客接口是身份证大多是实名认证,我不清楚验证的原理是什么,按道理前端了身份证号对应的身份证,说明是后端查询到了, 但是我在BP里面拦截这个数据包又可以修改,说明并没有走后端,那么一开始的前端验证是什么逻辑呢,有懂的师傅可以解释一下,难道身份证认证的接口放到前端查询吗,可能是调用了身份证的接口

|

||||

|

||||

|

||||

|

||||

首先添加正常的乘客信息绕过验证,找到添加的数据包 修改身份证和日期为儿童的,往大了写就可以,这一步如果身份证有婴儿身份证的话可以不用,或者自己有牛逼的sgk

|

||||

|

||||

|

||||

|

||||

那么现在已经有了儿童的身份了,但是还需要在下单的时候把身份证修改回来,不然买的票身份证不是自己的买了也没用,找到一处可以携童免费的船票,选择上面添加的携带乘客信息,选择免费的票

|

||||

|

||||

|

||||

|

||||

儿童免费票不能独立购买需要携带一名成人,正常添加一名成人乘客,然后正常下单记录接口

|

||||

|

||||

|

||||

|

||||

抓取到创建订单接口发送重发器,上方为添加的成人,下面则是免费的儿童身份儿童身份证,出生年月为自己修改的2022年身份证

|

||||

|

||||

|

||||

|

||||

朴实无华的将出生年月及其身份证号修改为自己本人的身份发包,成功创建订单

|

||||

|

||||

|

||||

|

||||

一份钱买两个成人的票 0元上船,但是无奈这个点后续虽然可以支付订单 但是会自动退票,或者会有人工客服打电话来,审核回应SRC

|

||||

排查过这个点

|

||||

|

||||

|

||||

### 输出点思考

|

||||

|

||||

生成订单后出现的订单号,查询订单的接口会回显当前订单的乘客信息三要素,经过大小号替换订单号测试,是可以越权查询到他人的订单信息要素的,但是此订单号无法遍历,在网站其他功能点都没有找到可以出现订单号的地方,评论区 投诉 都没有

|

||||

|

||||

|

||||

|

||||

虽然无法利用,但是这个接口引发了另一种思考,订单号查询正常只返回订单对应乘客信息,但是这里却返回了用户的凭证字段

|

||||

```

|

||||

"openId" : "xxxxx","unionId" : "xxxxx"

|

||||

```

|

||||

|

||||

这两个字段都是鉴权字段,有了此字段的就可以跟替换Cookie一样替换别人的身份其他人的,操作此小程序所有增删改查功能点,当前虽然开着Hae但并没有相关的规则字段正则所以匹配不到,真的是细心才能发现,如果这个订单接口可以继续利用遍历的话,再结合返回的这两个字段,整个小程序用户信息全部会被接管,所有乘客三要素包括小程序所有功能点

|

||||

|

||||

|

||||

|

||||

**总结**

|

||||

|

||||

虽然这个订单接口无法遍历继续的去利用,但却有了新的思考,不经意的响应包可能会带出其他的信息,发在攻防社区另一篇文章,

|

||||

https://forum.butian.net/share/4163

|

||||

介绍了这个情况,借鉴了L@2uR1te师傅的文章《如何寻找参数的蛛丝马迹》

|

||||

[https://mp.weixin.qq.com/s/kSxl_VM2dQbkBQEE_DQrPQ](https://mp.weixin.qq.com/s?__biz=MzkzNTUwNTg2Ng==&mid=2247483882&idx=1&sn=7bec8923088f61f371bcd425f3067956&scene=21#wechat_redirect)

|

||||

|

||||

讲的很清楚,输出的参数拿到输入点去使用会有不一样的惊喜,只要一个点可以越权查看到别人的某些东西,把他人信息的铭感的参数收集下来替换到其他输出点使用,尝试是否能看到对应的信息,鉴权字段往往不是每一个功能都固定的,它可以接收某些其他参数发送请求, 在我看到输出订单号可以返回铭感信息后,第一时间就是找其他输出其他用户信息的功能,评论区 投诉这些,和这个思路是相同的

|

||||

### 全站收货地址泄露

|

||||

|

||||

日常逛资产,挑选到功能点相对多的小程序,业务是购买商品,有很多的支付漏洞包括逻辑漏洞可以测试

|

||||

|

||||

|

||||

|

||||

测试到地址管理功能点下列是查看我自己的地址list

|

||||

出现了地址的id号 13313 13314

|

||||

不等,小程序功能点大多使用JWT

|

||||

鉴权,对JWT

|

||||

尝试了常见攻击手段均无法绕过,

|

||||

```

|

||||

/buyer/address/list/

|

||||

```

|

||||

|

||||

|

||||

|

||||

测试小程序购买商品功能 正常选择收货地址,然后正常下单记录数据包

|

||||

|

||||

|

||||

|

||||

buyer/product/retail/submitOrderPa接口记录的参数是商品的价格还有斤数,都是明文的信息 直接一手0元购测试没有效果都和后端做了校验

|

||||

|

||||

|

||||

|

||||

但是注意看这里的addrId

|

||||

不就是对应了收货地址的id

|

||||

嘛,都是可以遍历的收货id

|

||||

将它修改为其他地址的id

|

||||

那么再生成订单是不是可以成功看到别人的地址呢,修改为12000

|

||||

,然后生成订单回到小程序看订单收货地址

|

||||

|

||||

|

||||

|

||||

成功的拿到他人收货地址包括手机号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

手机号是脱敏的手机号,提上去肯定是危害没那么大的, 不过一般都是前端脱敏的,可以强开F12看看源代码,因为在这个站测的比较久业务点也明白,利用一个查询订单号的接口就可以得到脱敏的信息,得到了别人的信息就可以利用其他的功能点扩展,这也是上文我也说的思路

|

||||

|

||||

通过这两个创建订单接口和查询订单接口拿下全站收货地址包括二要素信息

|

||||

|

||||

|

||||

|

||||

|

||||

### 简单的0元

|

||||

|

||||

经典日常补天找项目打猎(捡垃圾),公司名直接微小程序,名称对大多不会搜错(这里翻车),功能点文创商品可以购买

|

||||

|

||||

|

||||

|

||||

选择一个最贵的商品选择下单支付 停留在待支付页面打开我们的BP

|

||||

捕获后面的数据包

|

||||

|

||||

|

||||

|

||||

在支付界面打开BP

|

||||

拦截,拦截每一步请求找到决定价格的数据包

|

||||

|

||||

|

||||

|

||||

看到totalFee

|

||||

费用 直接修改totalFee

|

||||

字段总费用为10

|

||||

也就是1分钱,放掉所有包直到出现扫码二维码

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

扫码支付成功0元

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

难掩激活火速通知好基友 今晚摆两桌,这种改价格的洞被我捡到了

|

||||

|

||||

|

||||

|

||||

老实了 厂商限定了测试的域名当时没注意看,因为很多域名想着应该不会歪, 结果去资产列表CTRL+F

|

||||

完全对不上host

|

||||

,反应了前期信息收集的重要性,撤回摆两桌 只能恰两个馒头了

|

||||

|

||||

|

||||

### %模糊查询配合size 信息泄露

|

||||

|

||||

经典小程序开局注册并登录.打开BP记录所有功能点数据包

|

||||

|

||||

|

||||

|

||||

输入一个符号*模糊查询 匹配到所有公司 BURP抓到了记录铭感信息的数据包

|

||||

|

||||

|

||||

|

||||

把这个包发送到发器 数据很少 只有十几条数据

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

修改这个请求的size字段=9999 让显示的公司字节数据变多,使其显示更多的铭感信息

|

||||

|

||||

|

||||

|

||||

拿下推荐岗位功能所有公司联系人的二要素信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

其他功能点均存在此问题,大部分都是页面只能看到企业联系人姓名,打电话联系也是虚拟号码,但是在响应体中确会显示所有的手机号码和姓名,小程序业务也是求职里面包含大量的公司企业,通过响应包缺陷+模糊查询*+size字节+Hae神器匹配整站企业联系人二要素全部泄露,并未全部列出但目测2w+条

|

||||

|

||||

培训模块

|

||||

|

||||

|

||||

|

||||

大龄工作

|

||||

|

||||

|

||||

|

||||

社会招聘

|

||||

|

||||

|

||||

|

||||

见习岗位

|

||||

|

||||

|

||||

|

||||

..........

|

||||

### 论坛渗透

|

||||

|

||||

经授权对一个社区论坛测试,不得不说 除了SRC外 互联网站点大多比较脆弱,如果有技术并且又不老实的 犯罪成本太低了,网络安全任重而道远,基本全是简单的鉴权问题,有的是压根没鉴权,有的鉴权字段写了但是并没有生效,简单记录几个有代表性的问题

|

||||

|

||||

|

||||

#### 帖子置顶0元购

|

||||

|

||||

BURP渗透抓包工具抓取小程序的数据包 在主页点击发帖功能 ,下面有一个功能是花钱对帖子置顶

|

||||

|

||||

|

||||

|

||||

随意输入帖子的文案 然后点击发布后置顶[/api/client/topics/pay_configs] 接口显示出了对应的价格字段还有所持续的时间

|

||||

|

||||

|

||||

|

||||

正常走发布帖子的流程,记录所有接口 这个接口数据包回显了对应的价格字段 并且没有对应的sing或者加密一类的东西和后端做校验,等于是前端校验价格还有置顶的时间,然后后端就返回了生成订单,那么我们篡改价格并且拉成时间就造成了漏洞问题了 /api/client/topic_top_orders

|

||||

|

||||

|

||||

|

||||

修改对应的价格还有时间 会生成新的订单号,完全前端校验

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

发布帖子置顶付款的业务流程是这样的三个接口

|

||||

```

|

||||

/api/client/topics 帖子内容文字和标签/api/client/topic_top_orders 置顶的价格生成订单号 这里进行篡改payment/wechat/preorder/topictop/tp2025021408581339 请求后端付款

|

||||

```

|

||||

|

||||

第三步接口利用第二步生成的订单号去跟后端请求,后端反馈加密还有付款的信息,但是这里加密完全没有作用,哪怕是一个空订单后端都会返回支付参数,加密完全是摆设,订单号也没有做比对

|

||||

|

||||

|

||||

|

||||

知晓了业务流程后续就是BP抓取生成订单的数据包 api/client/topic_top_orders 进行拦截篡改操作 价格改小就可以完成0元购,点击付费 就会拦截数据包修改价格然后一直放行就行了出现付款的选择 选择二维码支付 扫描付款就行了

|

||||

|

||||

|

||||

#### 文件上传泄露阿里云sts

|

||||

|

||||

在每一个上传图片的功能点 头像 帖子 图片 上传会后端会返回阿里云的sts临时凭证 ak sk 还有存储桶的信息

|

||||

|

||||

|

||||

|

||||

有了这些信息最大是危害是利用凭证登录这个阿里云桶从而接管整个小程序里面存储的图片信息,或者是利用脚本来进行覆盖小程序内所有的图片

|

||||

```

|

||||

api/common/ali_oss/temp_sign?scenc=1

|

||||

```

|

||||

|

||||

|

||||

#### 越权让任意跑腿者主动接单

|

||||

|

||||

小程序存在跑腿赚钱功能,用可以接单的骑手号去接一个没有被接单的订单, 记录接单的请求

|

||||

|

||||

|

||||

|

||||

操作这个接口,替换订单号为任意的,跑腿者身份为别人的,可以任意指定谁去接谁的单,经过测试替换别人身份是可行的,订单号以及跑腿者的身份利用其他功能点的输出就可以得到

|

||||

```

|

||||

errand_order_no 当前订单是什么errander_id 跑腿者的身份

|

||||

```

|

||||

|

||||

|

||||

|

||||

最终也是打包报告并且辅助开发修复,美美结束

|

||||

|

||||

|

||||

### 总结

|

||||

|

||||

很喜欢师傅们口口相传的一句话,"你越安静 你听到的就越多",学习网络安全以来漏洞挖掘从0到1,从无到有,从一点也不会到勉强能测试,一直忽略直到可以时不时挖掘有效漏洞....,其中的历程磕磕绊绊但也饶有趣味,见过许多天才选手,CTF国内外各种赛事前几,大学生SRC年入几十,多场HW最佳攻击手,安全研究各种最新CVE,审计0day漏洞的.......,这些人让我望而却步但又无比渴望,心中只有一个疑问始终是他们为什么可以这么强,很想认识这样的人,很想成为这样的人,时间会诠释所有,学习任何技术知识都是孤独的,唯一慰藉的是做的是自己喜欢的事情以及许许多多志同道合的师傅在共同探讨,每当遇到问题网络上的师傅现实中的朋友都会给予指导,实战中前辈开发的工具插件,分享的安全公开笔记、漏洞挖掘思路都让我受益良多,从始至终都认为安全圈的学习氛围是非常好的,前人会把所学记录下来,后人站在前辈肩膀上又创造新的思路,天下万般绝学唯有恒心 希望我能在有限的时间内好好的提升自己,在未来为安全圈也能做出一些微不足道的贡献。

|

||||

|

||||

|

||||

|

||||

|

||||

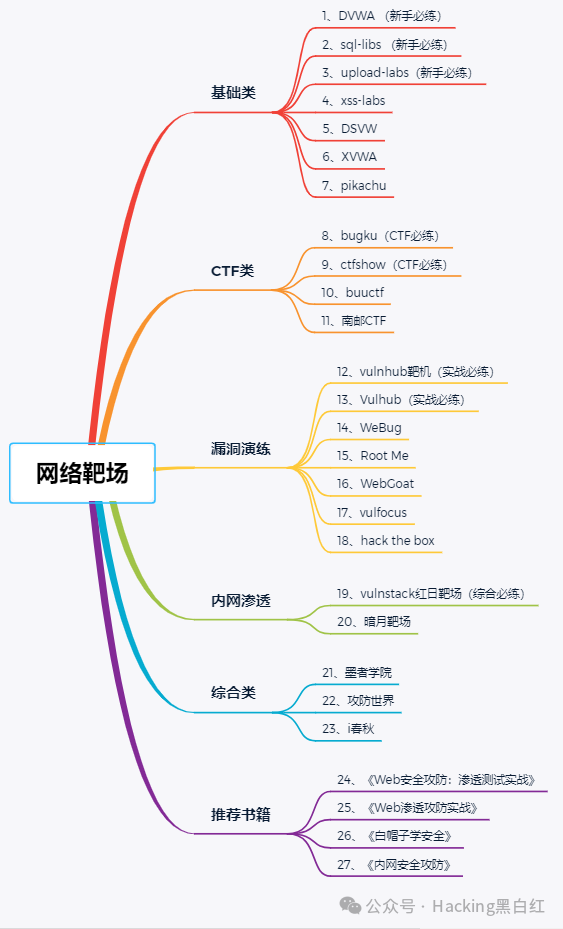

**网络靶场思维导图**

|

||||

|

||||

|

||||

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

【Hacking藏经阁】知识星球致力于分享**技术**

|

||||

和**认知**

|

||||

。

|

||||

|

||||

**1、技术方面。**

|

||||

主攻渗透测试(web和内网)、CTF比赛、逆向、护网行动等;

|

||||

|

||||

400G渗透教学视频、80多本安全类电子书、50个渗透靶场(资料主要来自本人总结、以及学习过程中购买的课程)

|

||||

|

||||

**2、认知方面。**

|

||||

副业经营、人设IP打造,具体点公众号运营、抖*yin等自媒体运营(目前主要在运营两个平台4个号)。

|

||||

|

||||

|

||||

如果你也想像我一样,不想35岁以后被动的去面试,那么加入星球我们一起成长。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

欢迎加入99米/年,平均每天

|

||||

2毛7分

|

||||

钱,学习网络安全一整年。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

渗透实战系列

|

||||

|

||||

|

||||

|

||||

[▶](https://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247525667&idx=1&sn=5f79f7dedb2b96197cedf34b90136e0a&chksm=ce64cfbaf91346ac008d096dfc97eecf8cec0fa2e7d2f9f11783bc889fa99f4dc07ec581e323&token=1146059525&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

[【渗透实战系列】|53-记一次3万多赏金的XSS漏洞挖掘经历](https://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247544816&idx=1&sn=c0939d84fa90e622b43783f1d9b403a6&scene=21#wechat_redirect)

|

||||

# ▶【渗透实战系列】|52-记一次"91"站点渗透

|

||||

# ▶【渗透实战系列】51|- 一次BC站点的GetShell过程

|

||||

|

||||

[▶](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247521495&idx=1&sn=caac7e98e96267c6e24e740f1bcefd79&chksm=ce643e4ef913b7586a9525fe0ed4fa5e5b3114bc2d0fbc2b278387e860b1e55ca4c656adf70b&scene=21#wechat_redirect)

|

||||

|

||||

[【渗透实战系列】50|- Log4j打点后与管理员斗智斗勇](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247521495&idx=1&sn=caac7e98e96267c6e24e740f1bcefd79&chksm=ce643e4ef913b7586a9525fe0ed4fa5e5b3114bc2d0fbc2b278387e860b1e55ca4c656adf70b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[▶](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247514122&idx=1&sn=43f49b48546886e346132edd28f0fffc&chksm=ce641293f9139b85847fd204bd522c0b3b9326136e355646c0916cd3f6d9fc3bc99aff0438ae&scene=21#wechat_redirect)

|

||||

|

||||

[【渗透实战系列】49|-实战某高校的一次挖矿病毒的应急处置](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247521254&idx=1&sn=608c7a604f2eb334aad40dd95c809950&chksm=ce64397ff913b069b5797aadd2933a14e79cb697a62924f0e5c0504a598d9926981f67702252&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[▶](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247514122&idx=1&sn=43f49b48546886e346132edd28f0fffc&chksm=ce641293f9139b85847fd204bd522c0b3b9326136e355646c0916cd3f6d9fc3bc99aff0438ae&scene=21#wechat_redirect)

|

||||

|

||||

[【渗透实战系列】|48-一次内网渗透](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247519585&idx=1&sn=8e735123122be046abb6913394dd1ced&chksm=ce6427f8f913aeee76227bebd93b269fb060788b78251b46380329146e015b43526f919b7fb6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[▶](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247514122&idx=1&sn=43f49b48546886e346132edd28f0fffc&chksm=ce641293f9139b85847fd204bd522c0b3b9326136e355646c0916cd3f6d9fc3bc99aff0438ae&scene=21#wechat_redirect)

|

||||

|

||||

[【](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247516996&idx=1&sn=8dcfdef2ead8421b959a76786ef16f46&chksm=ce6429ddf913a0cb7cb0f2b5a86adb47c4fd57e66891e72bf6d7fdd3e0e9783597707420df99&scene=21#wechat_redirect)

|

||||

|

||||

[渗透实战系列】|47-记一次对某鱼骗子卖家的溯源](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247516996&idx=1&sn=8dcfdef2ead8421b959a76786ef16f46&chksm=ce6429ddf913a0cb7cb0f2b5a86adb47c4fd57e66891e72bf6d7fdd3e0e9783597707420df99&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[▶](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247514122&idx=1&sn=43f49b48546886e346132edd28f0fffc&chksm=ce641293f9139b85847fd204bd522c0b3b9326136e355646c0916cd3f6d9fc3bc99aff0438ae&scene=21#wechat_redirect)

|

||||

|

||||

[【渗透实战系列】|46-渗透测试:从Web到内网](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247514122&idx=1&sn=43f49b48546886e346132edd28f0fffc&chksm=ce641293f9139b85847fd204bd522c0b3b9326136e355646c0916cd3f6d9fc3bc99aff0438ae&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[▶](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247514122&idx=1&sn=43f49b48546886e346132edd28f0fffc&chksm=ce641293f9139b85847fd204bd522c0b3b9326136e355646c0916cd3f6d9fc3bc99aff0438ae&scene=21#wechat_redirect)

|

||||

[【渗透实战系列】|45-记一次渗透实战-代码审计到getshell](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247513971&idx=1&sn=44217ebfc753e30f582f2da6fccb5fb3&chksm=ce641deaf91394fc238288ccdc3e21c6ff68e0b47c6516c41c66540af284e0469d263f7270dc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|44-记一次授权渗透实战(过程曲折,Java getshell)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247513739&idx=1&sn=25095394da2aa3621f3c30227139514c&chksm=ce641c12f91395042bda813b5e7ac491c81daa97d51b8988b3d1bc192b52976135b99de45a6e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|43-某次通用型漏洞挖掘思路分享](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247512229&idx=1&sn=de5f7a7fe64b77b8843a48049a7775a8&chksm=ce641a3cf913932a21032b326c654300d5b7a5eff960c6a2e27398e35456aa05833bb5439a90&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|42-防范诈骗,记一次帮助粉丝渗透黑入某盘诈骗的实战](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247510964&idx=1&sn=4b857ff3d26e56b291d18493232d0638&chksm=ce64012df913883b73fcf343810440eb9c19f523880337af0c9b622e61d67fcddce8f0a272f6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|41-记一次色*情app渗透测试](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247509187&idx=1&sn=34722c6498eb7bbe372f2201bf908c1b&chksm=ce640e5af913874c23a060281b6d0d30a8cab97beeb4e1a03be251a4e08da9041a0720dcec0c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|40-APP渗透测试步骤(环境、代理、抓包挖洞)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247507650&idx=2&sn=76005600d8c42ecb604536089fc4444e&chksm=ce64745bf913fd4d49a2055f9b1184967eaff3b6be6a07ea92022665331df84dbec2ed142833&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[▶【渗透实战系列】|39-BC渗透的常见切入点(总结)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247506967&idx=1&sn=571938dac191539a98b76c02203a8394&chksm=ce64768ef913ff980ea03760984c375b5103a649595b4794a8cc31514cec5669543241296bef&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|38-对某色情直播渗透](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247506696&idx=1&sn=f6217101c0940b1e74c1d8715c1f3f0e&chksm=ce647191f913f887951f379c0aa305f818764b78f81edcd0a5517fe946c2bebacab7add3af70&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|37-6年级小学生把学校的网站给搞了!](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247506002&idx=1&sn=f6ba883a729ec9238ddac2354e3b0227&chksm=ce6472cbf913fbdd4dd1810297e06414fd1b1f5aaed37a662453a3a63202fad356f502652bfb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|36-一次bc推广渗透实战](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247502971&idx=1&sn=9f0793a2dd495d31d4c7f3888f408d93&chksm=ce6466e2f913eff421f3808538ee1e227c4797051a71509caa8d216e6ed6b56f51c3948e87f1&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|35-旁站信息泄露的dedecms站点渗透](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247502760&idx=2&sn=32c3aac95cc15c84c42b071425d19f91&chksm=ce646131f913e8279797a39aa8f513d7907d0e7c06ed0e4352b7603cb2d014a4a17eeac548ce&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|34-如何用渗透思路分析网贷诈骗链](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247502166&idx=1&sn=3fe78999b5b43a059e66975dd185b3cc&chksm=ce6463cff913ead9c3a448d7466b7c38ed593a709918265283387ad4bb787292bdd2979e7d64&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|33-App渗透 ,由sql注入、绕过人脸识别、成功登录APP](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247501582&idx=1&sn=6c1f7e2d823e1534dfcd419bbd6269eb&chksm=ce646d97f913e481224810cb34eac51cfcbf4c898bf1a2c309295d24d06231f9984c743ae8d4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|32-FOFA寻找漏洞,绕过杀软拿下目标站](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247500037&idx=1&sn=d59534ffc13b5dcbc64e93997ab3b485&chksm=ce646b9cf913e28a1c35e0f9919d48089bbb2e6b74ddb51ba27928c5cca0b361c4c80b0d03ea&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|31-记一次对学校的渗透测试](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247497185&idx=1&sn=10025ea64a53bd4cce9ac791f3dd5e20&chksm=ce645f78f913d66e4c3851afdb2a25a655f2d80a817cf417b8f3be0d498135eff98a16c9cf86&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|30-从SQL注入渗透内网(渗透的本质就是信息搜集)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247492600&idx=1&sn=96ffe18e7d13485dce4fce75863a3a3e&chksm=ce644961f913c077544775c87a3f6f5aa32c43424756a09806e715075e3f0479e1451b6ed114&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|29-实战|对某勒索APP的Getshell](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247491951&idx=1&sn=38abc3e92e234e6cf9734c4f73537561&chksm=ce644bf6f913c2e0dea91966fc01a004ce9cff0e596ddfc5b64d5e9f44ab5f2649bb4b5060a3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|28-我是如何拿下BC站的服务器](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247491584&idx=1&sn=d7be0c7c6b7bce795fbf15d3ad781329&chksm=ce644a99f913c38f205db6560c11b32ad240c4e45795aa670b9edbd05f48c54069e04dbde329&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|27-对钓鱼诈骗网站的渗透测试(成功获取管理员真实IP)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247491135&idx=1&sn=1fc02f90c8f4fc93a70600da5e6b74bd&chksm=ce67b4a6f9103db0b0dbe9aebb44b910bc5b9bcebebb53f2d71216de2772f434730f825d0aae&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|26一记某cms审计过程(步骤详细)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247490747&idx=1&sn=70a1e5cf68fd3c4f03737be331f93fd3&chksm=ce67b622f9103f34c2a4f150c2ea47aea01fc5ec3da10e45b36bc817ff54ffc0b013126f5f56&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|25一次从 APP 逆向到 Getshell 的过程](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247490236&idx=2&sn=2eddaa77b0e7910c67285a855efb1a05&chksm=ce67b025f9103933121b6df068aed6fd99feaac7a04183e0a773086633a7bd7f85339c5bd82e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|24-针对CMS的SQL注入漏洞的代码审计思路和方法](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247488259&idx=2&sn=273a82e72fb6444bb146341005d1c08f&chksm=ce67b99af910308cc49e786e2da5fead40de6f0fb5eaf0a0204452603b3366c2bb5a78bb3410&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|23-某菠菜网站渗透实战](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247487961&idx=2&sn=2f514d32e56179711d31a63954994cad&chksm=ce67bb40f9103256d21e10cfc1bcc5c2e8833303aa8fc48b750e3d90269100f91d6bbb05d5e3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|22-渗透系列之打击彩票站](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247487003&idx=1&sn=5c85b34ce6ffb400fdf858737e34df3d&chksm=ce67a482f9102d9405e838f34479dc8d1c6b793d3b6d4f40d9b3cec9cc87f14555d865cb3ddc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|21一次理财杀猪盘渗透测试案例](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486970&idx=1&sn=c03c523e8962b6a6487328d7581163fa&chksm=ce67a763f9102e751021376f0dd566b50094925852d5aefb7196c96456e16886ecc4e695860e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|20-渗透直播网站](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486897&idx=1&sn=4489b16f5ec0f25f7390d635e89d414e&chksm=ce67a728f9102e3e2469c23c3b4004dfd76d68f8f1f03b3d2ef948480a1d422ad16b67a8a7f6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|19-杀猪盘渗透测试](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486570&idx=1&sn=0c20fbbf4adbeb5b555164438b3197f7&chksm=ce67a6f3f9102fe51b76482cd7d6bb644631ae469d8c1802956034077137ecd49ea56c8d2b1f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|18-手动拿学校站点 得到上万人的信息(漏洞已提交)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486527&idx=1&sn=c1d4f51269e16d5dfdf110c91a8f19e4&chksm=ce67a6a6f9102fb07ad71789894824f553bd1207a3637da8a79b42868a9a9db900fb6d8aa358&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|17-巧用fofa对目标网站进行getshell](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486499&idx=1&sn=7b8c8acc40e1281f1e388f799e7d2229&chksm=ce67a6baf9102facdd7d574719c51e33521308d9b76f53e5462c59674c9d38f18f213e8b1920&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|16-裸聊APP渗透测试](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486466&idx=1&sn=121b62ef2740e8474119c3914d363e4c&chksm=ce67a69bf9102f8deac87602cbb4504f9a59336fb0113f728164c65048d0962f92dd2dd66113&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|15-博彩网站(APP)渗透的常见切入点](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486411&idx=1&sn=e5227a9f252f797bf170353d18222d6a&chksm=ce67a152f9102844551cf537356b85a6920abb084d5c6a26f7f8aea6870f51208782ac246ee2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|14-对诈骗(杀猪盘)网站的渗透测试](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486388&idx=1&sn=cfc74ce3900b5ae89478bab819ede626&chksm=ce67a12df910283b8bc136f46ebd1d8ea59fcce80bce216bdf075481578c479fefa58973d7cb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|13-waf绕过拿下赌博网站](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486335&idx=1&sn=4cb172171dafd261c287f5bb90c35249&chksm=ce67a1e6f91028f08de759e1f8df8721f6c5a1e84d8c5f0948187c0c5b749fa2acdd4228b8e7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|12 -渗透实战, 被骗4000花呗背后的骗局](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486245&idx=1&sn=ebfcf540266643c0d618e5cd47396474&chksm=ce67a1bcf91028aa09435781e951926067dcf41532dacf9f6d3b522ca2df1be8a3c8551c1672&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|11 - 赌博站人人得而诛之](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486232&idx=1&sn=301810a7ba60add83cdcb99498de8125&chksm=ce67a181f9102897905ffd677dafeb90087d996cd2e7965300094bd29cba8f68d69f675829be&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|10 - 记某色X商城支付逻辑漏洞的白嫖(修改价格提交订单)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486060&idx=1&sn=a4b977e9e3bbfe7b2c9ec479942e615c&chksm=ce67a0f5f91029e30c854eb2f71173efe925a38294fd39017708abcf4deea5c2b25dee518ebf&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|9-对境外网站开展的一次web渗透测试(非常详细,适合打战练手)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486042&idx=1&sn=4022c7f001ca99dc6837d51b759d5104&chksm=ce67a0c3f91029d5f1ac9dc24d23cb390630db1cc3f8e76398cf097a50e29e0b98e9afcb600a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|8-记一次渗透测试从XSS到Getshell过程(详细到无语)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247486005&idx=3&sn=55aad92a300e5a6410aa194b521e11b2&chksm=ce67a0acf91029ba5cd51fbe7c5682fd3eab8a257cf1f6bae44fdaa871bbac7edd51440e4cf8&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|7-记一次理财杀猪盘渗透测试案例](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247485901&idx=1&sn=84b5dac005c838c1b6d22fc4207c81c1&chksm=ce67a354f9102a42260468d305734ed7ea437715ee508f2b3eeb8afa0727b7f4ae652909ff44&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|6- BC杀猪盘渗透一条龙](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247485861&idx=1&sn=39318b76da490ed2a8746134f685d454&chksm=ce67a33cf9102a2aa3793cafbd701c77f851ca9dac3f827524b5cfe093cbecb14892ee131400&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶

|

||||

[【渗透实战系列】|5-记一次内衣网站渗透测试](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247485826&idx=2&sn=8f11b7cc12f6c5dfb5eeeb316f14f460&chksm=ce67a31bf9102a0d704877584dc3c49141a376cc1b35c0659f3ae72baa7e77e6de7e0f916db5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶[【渗透实战系列】|4-看我如何拿下BC站的服务器](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247485789&idx=2&sn=a1a3c9fc97eeab0b5e5bd3d311e3fae6&chksm=ce67a3c4f9102ad21ce5c895d364b4d094391d2369edfc3afce63ed0b155f8db1c86fa6924f1&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶[【渗透实战系列】|3-一次简单的渗透](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247485778&idx=2&sn=997ecdc137f7ae88737e827b29db4e45&chksm=ce67a3cbf9102add52833faf5ad7346affc93589fc8babf72468997c2dbd88c25e8f06d8a7e0&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶[【渗透实战系列】|2-记一次后门爆破到提权实战案例](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247485647&idx=2&sn=28a227ff21a6a99e323f6e27130a5ad5&chksm=ce67a256f9102b4030db2fc636ff1d454d46178fc2003368305cdc06ae2a4c81dd011dfcb361&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

▶[【渗透实战系列】|1一次对跨境赌博类APP的渗透实战(getshell并获得全部数据)](http://mp.weixin.qq.com/s?__biz=Mzg2NDYwMDA1NA==&mid=2247485589&idx=1&sn=f4f64ea923675c425f1de9e4e287fb07&chksm=ce67a20cf9102b1a1a171041745bd7c243156eaee575b444acc62d325e2cd2d9f72b2779cf01&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**长按-识别-关注**

|

||||

|

||||

|

||||

|

||||

**Hacking黑白红**

|

||||

|

||||

一个专注信息安全技术的学习平台

|

||||

|

||||

|

||||

|

||||

点分享

|

||||

|

||||

|

||||

|

||||

点收藏

|

||||

|

||||

|

||||

|

||||

点点赞

|

||||

|

||||

|

||||

|

||||

点在看

|

||||

|

||||

186

doc/2025-05/【漏洞处置SOP】飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269).md

Normal file

186

doc/2025-05/【漏洞处置SOP】飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269).md

Normal file

@ -0,0 +1,186 @@

|

||||

# 【漏洞处置SOP】飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269)

|

||||

原创 just4fun 方桥安全漏洞防治中心 2025-05-21 10:02

|

||||

|

||||

|

||||

# 01 SOP基本信息

|

||||

- **SOP名称:飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269)处置标准作业程序(SOP)**

|

||||

|

||||

- **版本:**

|

||||

1.0

|

||||

|

||||

- **发布日期:**

|

||||

2025-04-09

|

||||

|

||||

- **作者:just4fun**

|

||||

|

||||

- **审核人:**

|

||||

T小组

|

||||

|

||||

- **修订记录:**

|

||||

|

||||

- **初始版本:**

|

||||

创建SOP

|

||||

|

||||

# 02 SOP的用途

|

||||

|

||||

本SOP旨在指导系统管理员安全、高效地处置飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269),确保在规定时间内完成漏洞修复并提交给安全部门验证,保障系统安全。

|

||||

|

||||

# 03 SOP的目标用户技能要求

|

||||

|

||||

- 熟悉飞致云DataEase程序的安装配置和管理

|

||||

|

||||

- 了解基本的系统管理和更新操作

|

||||

|

||||

- 具备基本的网络安全知识

|

||||

|

||||

# 04 漏洞详细信息

|

||||

|

||||

- 漏洞名称:

|

||||

飞致云DataEase未授权访问控制不当漏洞(CVE-2024-30269)

|

||||

|

||||

- CVE编号:

|

||||

CVE-2024-30269

|

||||

|

||||

- 漏洞类型:

|

||||

未授权访问控制不当

|

||||

|

||||

- 风险等级:

|

||||

中危

|

||||

|

||||

- CVSS评分:

|

||||

5.3

|

||||

|

||||

- 漏洞描述:

|

||||

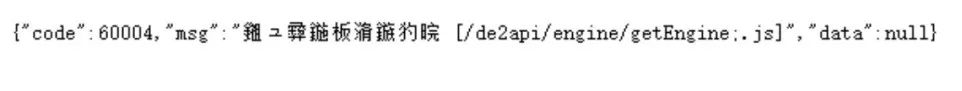

DataEase是一个开源数据可视化和分析工具,在2.5.0版本之前存在数据库配置信息暴露漏洞。访问/de2api/engine/getEngine;.js通过浏览器的路径显示返回了平台的数据库配置,该漏洞已在v2.5.0中修复。

|

||||

|

||||

- 影响范围:

|

||||

DataEase < 2.5.0

|

||||

|

||||

**05**

|

||||

**漏洞处置方案**

|

||||

|

||||

升级至当前最新安全稳定版本

|

||||

DataEase 2.10.6

|

||||

(

|

||||

2025年3月发布)。

|

||||

# 【注意事项】

|

||||

- 在应用补丁或升级版本之前,请确保进行充分的备份。

|

||||

|

||||

- 遵循官方提供的安装和配置指南进行操作。

|

||||

|

||||

- 在生产环境中升级前,最好在测试环境中先进行测试。

|

||||

|

||||

- 修复漏洞前进行充分测试,以确保系统稳定性和安全性。

|

||||

|

||||

- 不同版本系列尽量升级到本系列版本无漏洞的版本,尽量不要版本跨度太大,避免出现一些不兼容情况。

|

||||

|

||||

# 06 漏洞修补详细步骤

|

||||

## 1. 识别漏洞:确认当前版本和配置存在漏洞(使用POC辅助验证)

|

||||

|

||||

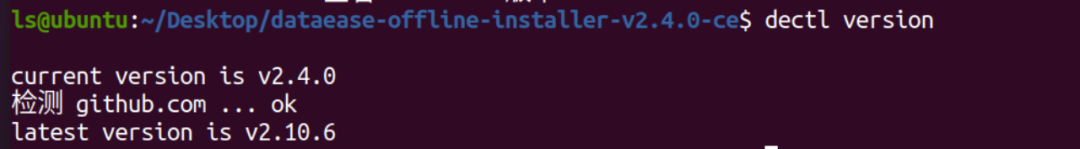

以Ubuntu 20.04为例,IP地址为192.168.128.144,安装的DataEase 版本为2.4.0。

|

||||

|

||||

首先检查是否安装了漏洞版本。打开命令行,输入以下命令可显示版本号。

|

||||

```

|

||||

dectl version

|

||||

dectl version

|

||||

```

|

||||

|

||||

|

||||

|

||||

结果显示当前环境安装版本是2.4.0,为漏洞版本。

|

||||

|

||||

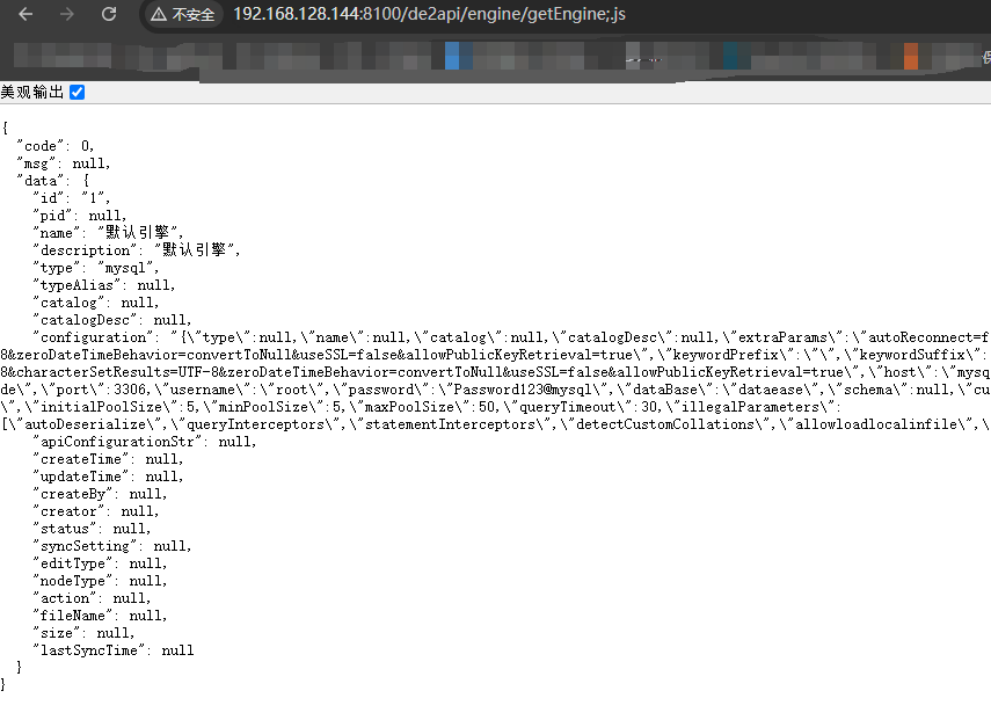

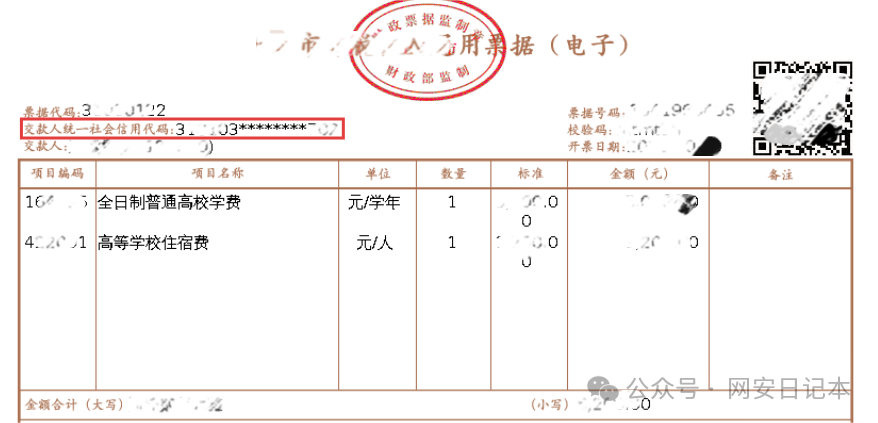

接下来使用POC进行辅助漏洞验证,使用浏览器访问

|

||||

http://192.168.128.144:8100/de2api/engine/getEngine;.js

|

||||

,页面返回了配置敏感信息(例如username、password等),验证漏洞存在。

|

||||

|

||||

|

||||

## 2. 实施修复:目标是安装DataEase 的 安全版本2.10.6。

|

||||

|

||||

首先进行备份数据,Shell中执行以下命令。

|

||||

```

|

||||

sudo dectl stop # 停止服务# 打包安装目录,默认 /opt/dataease2.0cd /opt sudo tar -cf dataease2.0.bak.tar dataease2.0/

|

||||

sudo dectl stop # 停止服务

|

||||

# 打包安装目录,默认 /opt/dataease2.0

|

||||

cd /opt

|

||||

sudo tar -cf dataease2.0.bak.tar dataease2.0/

|

||||

```

|

||||

|

||||

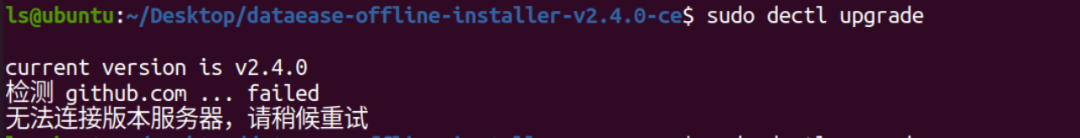

**方式1:在线升级(需要具备互联网)。**

|

||||

|

||||

打开命令行,切换到老版本安装目录,输入以下命令进行在线升级。

|

||||

```

|

||||

sudo dectl upgrade

|

||||

sudo dectl upgrade

|

||||

```

|

||||

|

||||

|

||||

|

||||

注:由于网络原因,无法访问github.com的情况下会升级失败,选择离线升级的方式。

|

||||

|

||||

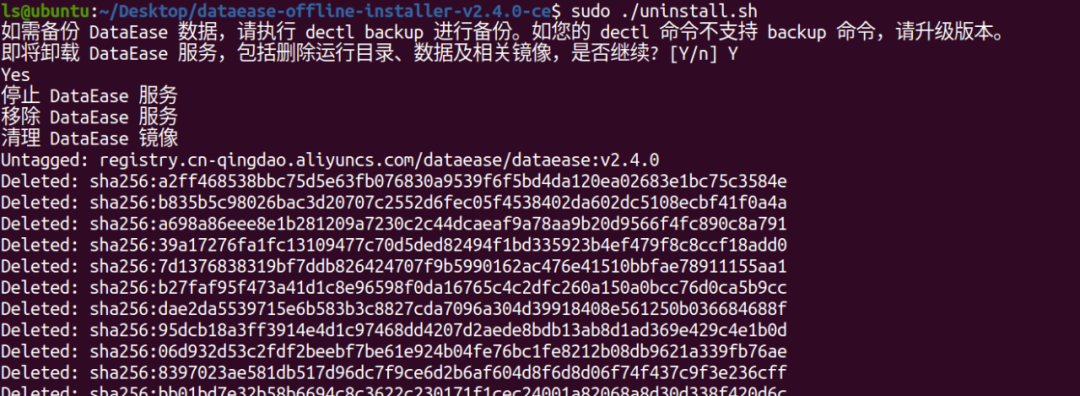

**方式2:离线升级。**

|

||||

|

||||

首先卸载旧版本。打开命令行,切换到老版本安装目录,输入以下命令进行卸载。

|

||||

```

|

||||

sudo ./uninstall.sh

|

||||

sudo ./uninstall.sh

|

||||

```

|

||||

|

||||

|

||||

|

||||

以社区版为例,到官网下载当前最新的版本2.10.6的安装包(https://community.fit2cloud.com/#/products/dataease/downloads),下载之后的文件为dataease-offline-installer-v2.10.6-ce.tar.gz,将其放置到待修复的环境中。

|

||||

|

||||

|

||||

|

||||

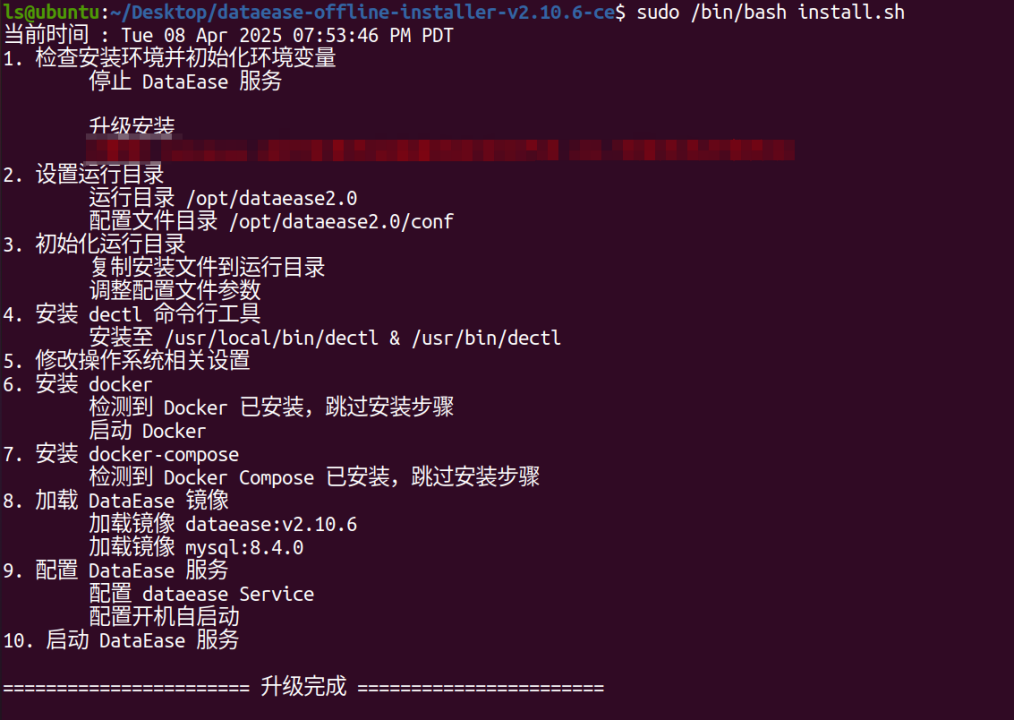

执行如下命令进行解压缩与安装:

|

||||

```

|

||||

tar zxvf dataease-offline-installer-v2.10.6-ce.tar.gz sudo /bin/bash install.sh

|

||||

tar zxvf dataease-offline-installer-v2.10.6-ce.tar.gz

|

||||

sudo /bin/bash install.sh

|

||||

```

|

||||

|

||||

|

||||

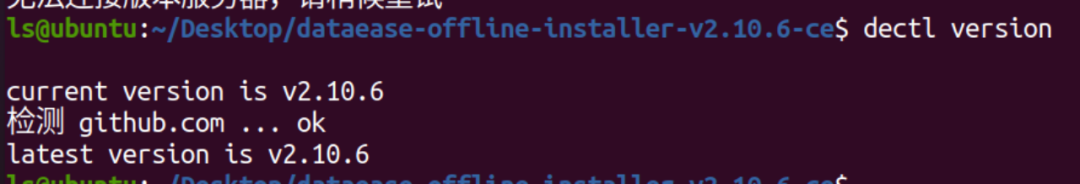

## 3. 验证修复:查看当前版本是否为安全版本

|

||||

|

||||

打开命令行,输入以下命令可显示版本号。

|

||||

```

|

||||

dectl version

|

||||

dectl version

|

||||

```

|

||||

|

||||

|

||||

|

||||

结果显示当前环境安装版本是2.10.6,为安全版本。

|

||||

|

||||

接下来使用POC进行辅助漏洞验证,使用浏览器访问

|

||||

http://192.168.128.144:8100/de2api/engine/getEngine;.js

|

||||

,页面未返回敏感信息,证明漏洞已修复。

|

||||

|

||||

|

||||

## 4.参考链接:

|

||||

|

||||

[1]

|

||||

https://dataease.io/docs/v2/installation/offline_INSTL_and_UPG/#41

|

||||

|

||||

[2]

|

||||

https://nvd.nist.gov/vuln/detail/CVE-2024-30269

|

||||

|

||||

##

|

||||

|

||||

- End -

|

||||

|

||||

|

||||

|

||||

|

||||

欢迎投稿或扫码添加运营助手获取附件

|

||||

|

||||

▽

|

||||

|

||||

|

||||

|

||||

|

||||

欢迎关注公众号

|

||||

|

||||

▽

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,159 @@

|

||||

# 【漏洞预警】VMware VCenter Server 命令执行漏洞(CVE-2025-41225)

|

||||

原创 聚焦网络安全情报 安全聚 2025-05-21 12:44

|

||||

|

||||

|

||||

|

||||

|

||||

**高**

|

||||

|

||||

**危**

|

||||

|

||||

**公**

|

||||

|

||||

**告**

|

||||

|

||||

|

||||

|

||||

近日,安全聚实验室监测到 VMware VCenter Server 存在命令执行漏洞 ,编号为:

|

||||

CVE-2025-41225,CVSS:8.8 具有创建或修改警报权限的攻击者通过构造恶意警报并绑定脚本动作,可在 vCenter Server 的管理平面中注入未授权指令,触发远程命令执行。

|

||||

|

||||

|

||||

**01 漏洞描述**

|

||||

|

||||

|

||||

|

||||

**VULNERABILITY DESC.**

|

||||

|

||||

|

||||

|

||||

|

||||

VMware vCenter Server是一款领先的虚拟化管理平台,为企业提供了集中管理和自动化虚拟化环境的功能。作为VMware vSphere虚拟化平台的核心组件,vCenter Server可以实现对虚拟机、存储、网络和其他虚拟化资源的全面管理和监控。它提供了高级的虚拟机管理功能、灵活的资源调度和性能优化工具,同时支持自动化任务和虚拟化环境的安全性管理。该漏洞在于权限校验不充分的情况下,允许具有创建或修改警报权限的认证用户通过脚本操作执行任意命令。

|

||||

|

||||

|

||||

**02 影响范围**

|

||||

|

||||

|

||||

|

||||

**IMPACT SCOPE**

|

||||

|

||||

|

||||

|

||||

|

||||

7.0 <= VMware vCenter Server < 7.0U3v

|

||||

|

||||

8.0 <= VMware vCenter Server < 8.0U3e

|

||||

|

||||

5.x <= VMware Cloud Foundation (vCenter) < 8.0U3e

|

||||

|

||||

4.5.x <= VMware Cloud Foundation (vCenter) < 7.0U3v

|

||||

|

||||

5.x/4.x/3.x/2.x <= VMware Telco Cloud Platform (vCenter) < 8.0 U3e

|

||||

|

||||

3.x <= VMware Telco Cloud Infrastructure (vCenter) < 8.0 U3e

|

||||

|

||||

2.x <= VMware Telco Cloud Infrastructure (vCenter) < 7.0 U3v

|

||||

|

||||

|

||||

**03 安全措施**

|

||||

|

||||

|

||||

|

||||

**SECURITY MEASURES**

|

||||

|

||||

|

||||

|

||||

|

||||

目前厂商已发布可更新版本,建议用户尽快更新至

|

||||

VMware 产品的修复版本或更高的版本:

|

||||

|

||||

|

||||

VMware vCenter Server >= 7.0U3v

|

||||

|

||||

VMware vCenter Server >= 8.0U3e

|

||||

|

||||

VMware Telco Cloud Platform (vCenter) 5.x/4.x/3.x/2.x >= 8.0 U3e

|

||||

|

||||

VMware Telco Cloud Infrastructure (vCenter) 3.x >= 8.0 U3e

|

||||

|

||||

VMware Telco Cloud Infrastructure (vCenter) 2.x >= 7.0 U3v

|

||||

|

||||

下载链接:

|

||||

|

||||

https://support.broadcom.com/web/ecx/solutiondetails?patchId=5826

|

||||

|

||||

https://support.broadcom.com/web/ecx/solutiondetails?patchId=5849

|

||||

|

||||

|

||||

**04 参考链接**

|

||||

|

||||

|

||||

|

||||

**REFERENCE LINK**

|

||||

|

||||

|

||||

|

||||

|

||||

1.

|

||||

https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/25717

|

||||

|

||||

|

||||

**05 技术支持**

|

||||

|

||||

|

||||

|

||||

**TECHNICAL SUPPORT**

|

||||

|

||||

|

||||

|

||||

|

||||

长按识别二维码,关注 **"安全聚"**

|

||||

公众号!如有任何问题或需要帮助,随时联系我们的技术支持团队。

|

||||

|

||||

|

||||

|

||||

|

||||

**联系我们**

|

||||

|

||||

微信号:SecGat

|

||||

|

||||

关注安全聚,获取更多精彩文章。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

**HISTORY**

|

||||

|

||||

/

|

||||

|

||||

**往期推荐**

|

||||

|

||||

[【漏洞库支撑单位】成为CNNVD漏洞库支撑单位,助力网络安全!申请全流程解读,专业团队助您高效通过](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486661&idx=1&sn=bde83cb31639f48a4db14ef0d3d49291&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】Vite 任意文件读取漏洞(CVE-2025-31486)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486667&idx=1&sn=0aa6e0b666110b7eb82210b769e8e216&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】Windows TCP/IP 远程执行代码漏洞(CVE-2024-38063)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486614&idx=1&sn=dc1e21747d876cf3bf58ade5a6b64cab&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】FOGPROJECT 文件名命令注入漏洞(CVE-2024-39914)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486405&idx=1&sn=dfa7ce2bc783c81365d21815a76f39c7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【漏洞预警 | 已复现】Next.js Middleware权限绕过漏洞(CVE-2025-29927)](https://mp.weixin.qq.com/s?__biz=MzkyNzQzNDI5OQ==&mid=2247486651&idx=1&sn=debd2daa82821a0e5c0217ad2d5bfee2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,91 @@

|

||||

# 一个高性能的目录扫描工具,专门检测和验证 Web 中的路径遍历漏洞,通过异步并发扫描和智能 WAF 绕过技术,快速发现漏洞

|

||||

kingjly 无影安全实验室 2025-05-21 10:03

|

||||

|

||||

免责声明:

|

||||

本篇文章仅用于技术交流,

|

||||

请勿利用文章内的相关技术从事非法测试

|

||||

,

|

||||

由于传播、利用本公众号无影安全

|

||||

实验室所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号无影安全实验室及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

|

||||

|

||||

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把"**无影安全实验室**

|

||||

"设为星标,这样更新文章也能第一时间推送!

|

||||

|

||||

|

||||

|

||||

|

||||

安全工具

|

||||

|

||||

|

||||

|

||||

## 0x01 工具介绍

|

||||

|

||||

Directory Traversal Scanner 是一个高性能的目录遍历漏洞扫描工具,专门用于检测和验证 Web 应用程序中的路径遍历漏洞。通过异步并发扫描和智能 WAF 绕过技术,帮助安全研究人员快速发现潜在的安全隐患。## 0x02 工具特点

|

||||

- 🚄 异步并发扫描,支持大规模目标检测

|

||||

|

||||

- 🛡️ 内置 WAF 绕过技术

|

||||

|

||||

- 🎯 智能参数识别和目标提取

|

||||

|

||||

- 📊 实时扫描进度展示

|

||||

|

||||

- 📝 自动生成详细扫描报告

|

||||

|

||||

- 🔄 支持自定义 payload

|

||||

|

||||

- 🌈 美观的命令行界面

|

||||

|

||||

## 0x03 工具使用

|

||||

### 先决条件

|

||||

- Python 3.8 或更高版本

|

||||

|

||||

- pip 包管理器

|

||||

|

||||

### 📦 安装

|

||||

```

|

||||

# 克隆仓库git clone https://github.com/yourusername/directory-traversal-scanner.git# 进入项目目录cd directory-traversal-scanner# 安装依赖pip install -r requirements.txt

|

||||

```

|

||||

### 🎮 基本使用

|

||||

```

|

||||

# 扫描单个 URLpython scanner.py -u "http://example.com/page.php?file=test.txt"# 扫描多个 URL,启用 WAF 绕过python scanner.py -u "http://example1.com" "http://example2.com" --waf# 自定义并发数和超时时间python scanner.py -u "http://example.com" -c 200 -t 10

|

||||

```

|

||||

|

||||

|

||||

## 0x04 命令行参数

|

||||

```

|

||||

-u, --urls 目标 URL(必需,支持多个)-d, --depth 最大遍历深度(默认:4)--waf 启用 WAF 绕过技术-c, --concurrency 最大并发请求数(默认:20)-t, --timeout 请求超时时间(默认:5秒)-o, --output 输出报告文件名(默认:scan_report.json)

|

||||

```

|

||||

## 0x05 扫描报告

|

||||

|

||||

|

||||

扫描完成后会在 results

|

||||

目录下生成详细的扫描报告,包含:

|

||||

- 扫描配置信息

|

||||

|

||||

- 目标 URL 列表

|

||||

|

||||

- 扫描统计数据

|

||||

|

||||

- 发现的漏洞详情

|

||||

|

||||

- 完整的扫描命令

|

||||

|

||||

|

||||

## 0x06 工具下载

|

||||

|

||||

**点****击关注**

|

||||

**下方名片****进入公众号**

|

||||

|

||||

**回复关键字【250521****】获取**

|

||||

**下载链接**

|

||||

|

||||

|

||||

|

||||

最后推荐一下内部

|

||||

小

|

||||

密圈,干货满满,物超所值,**内部圈子每增加100人,价格将上涨20元,越早进越优惠!!!**

|

||||

|

||||

****

|

||||

236

doc/2025-05/发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE).md

Normal file

236

doc/2025-05/发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE).md

Normal file

@ -0,0 +1,236 @@

|

||||

# 发现与 IXON VPN 客户端相关的三个新漏洞,可导致本地权限提升 (LPE)

|

||||

Ots安全 2025-05-21 11:19

|

||||

|

||||

|

||||

|

||||

本文将介绍在 IXON VPN 客户端中发现的三个新漏洞 CVE-2025-ZZZ-01、CVE-2025-ZZZ-02 和 CVE-2025-ZZZ-03。这些漏洞会导致 Windows 和 Linux 系统上的本地权限提升,此外还有一个相当有趣的 [已编辑]。

|

||||

|

||||

已为这些漏洞申请 CVE ID,但由于资金有限且 MITRE 工作积压,目前尚未分配。CVE ID 分配完成后,本文将立即更新。

|

||||

|

||||

请继续关注以获取完整披露信息。

|

||||

|

||||

背景

|

||||

|

||||

欢迎光临,祝您咖啡温暖,当地天气宜人等等。在最近的一次安全评估中,Shelltrail 通过云 VPN 提供商 IXON 获得了访问环境的权限。IXON 是一家荷兰公司,专门从事工业系统设备和远程访问。

|

||||

|

||||

要使用 IXON VPN,用户必须购买物理远程访问设备,并通过以太网将其连接到网络。IXON 设备通过以太网或移动数据提供的互联网连接到云环境。安装和设置完成后,用户可以访问云门户建立 VPN 连接,从而安全地访问部署设备的本地网络。

|

||||

|

||||

至少对于渗透测试人员来说,现在需要解答许多问题,然后才能安然入睡。

|

||||

|

||||

引擎盖下

|

||||

|

||||

因此,为了连接到 IXON VPN 设备,必须安装其专有的 VPN 客户端。此客户端的下载地址与https://ixon.cloud用户启动 VPN 连接的位置相同。此云门户要求用户提供用户名和密码(以及额外的 MFA),并且必须邀请用户访问特定的 IXON VPN 设备。

|

||||

|

||||

https://ixon.cloud 所以我们现在知道网页和本地安装的 VPN 客户端之间必须发生某种交互。

|

||||

|

||||

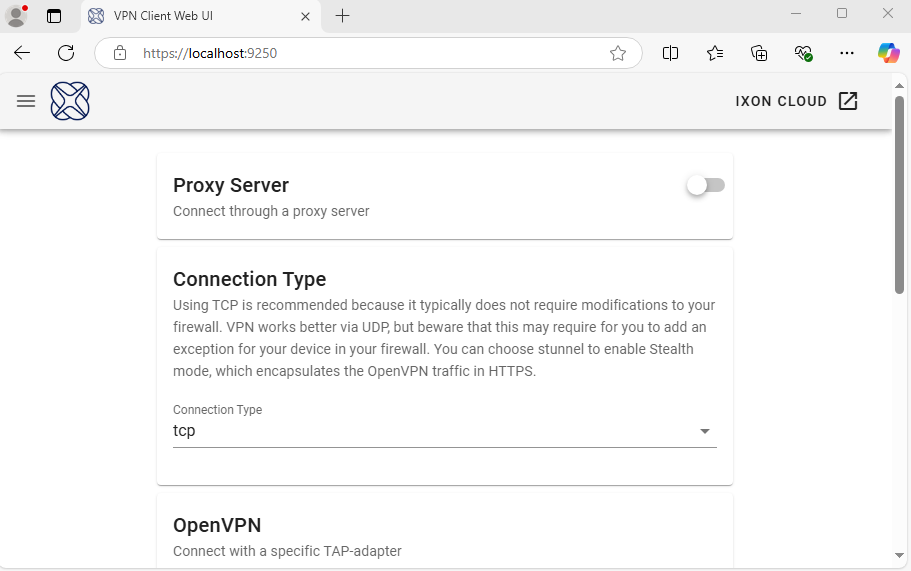

通过枚举已安装的VPN客户端,我们发现一个本地Web服务器正在运行https://localhost:9250。我们发现这是一个自定义编译的C二进制文件,它为VPN客户端启用了本地用户配置选项。

|

||||

|

||||

```

|

||||

$ file /etc/ixon/vpn_client/vpn_client/etc/ixon/vpn_client/vpn_client: ELF 64-bit LSB pie executable, x86-64, version1 (GNU/Linux), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for GNU/Linux 3.2.0, BuildID[sha1]=032477110a2d9103328159ac17cbf0bdf18f9b91, stripped

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这vpn_client至少在 Linux 上作为 systemd 服务运行:

|

||||

|

||||

```

|

||||

$ systemctl status ixon_vpn_client.service? ixon_vpn_client.service - VPN Client (IXON Remote Service) Loaded: loaded (/etc/systemd/system/ixon_vpn_client.service; enabled; preset: disabled) Active: active (running) since Tue 2025-01-2810:17:54 CET; 3 weeks 0 days agoInvocation:5ccedc9d3ed4485983755fcba25deae0 Main PID:113045 (vpn_client) Tasks:8 (limit:16628) Memory:10.8M (peak:13.6M) CPU:645ms CGroup: /system.slice/ixon_vpn_client.service ??113045 /etc/ixon/vpn_client/vpn_client

|

||||

```

|

||||

|

||||

|

||||

并且它以 root 身份运行:

|

||||

```

|

||||

$ ps auxww | grep vpn_clientroot 113045 0.0 0.174784416976 ? Ssl 00:22 0:00 /etc/ixon/vpn_client/vpn_client

|

||||

```

|

||||

|

||||

|

||||

例如,此 Web UI 允许本地用户设置代理服务器、指定 VPN 连接类型、修改 OpenVPN TAP 适配器设置或更改 Web 服务器应使用的证书。

|

||||

|

||||

这很好地说明了如何

|

||||

https://ixon.cloud与本地安装的 VPN 客户端进行交互,以及我们将 OpenVPN 作为我们的底层 VPN 软件。

|

||||

|

||||

建立连接

|

||||

|

||||

因此,单击connectVPN 设备后,

|

||||

https://ixon.cloud JavaScript 会从用户浏览器向 Web 服务发送 XHR 请求

|

||||

https://localhost:9250:

|

||||

|

||||

```

|

||||

POST/connect HTTP/1.1Host: localhost:9250Api-Access-Token: a[..REDACTED_ACCESS_TOKEN..]bApi-Version: 2Vpn-Client-Controller-Identifier: a[..REDACTED..]bUser-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36Content-Type: application/jsonOrigin: https://portal.ixon.cloudReferer: https://portal.ixon.cloud/{ "companyId":"a[..REDACTED..]b", "agentId":"a[..REDACTED..]b"}

|

||||

```

|

||||

|

||||

|

||||

这个请求包含三个重要的条目:

|

||||

Api-Access-Token、

|

||||

companyId 和

|

||||

agentId。这三部分构成了是否允许连接的身份验证和授权。

|

||||

|

||||

Api-Access-Token与 中使用的身份验证承载相同, 并且

|

||||

https://ixon.cloud指

|

||||

agentId的是应建立连接的 IXON VPN 设备。

|

||||

|

||||

当本地 Web 服务器收到此请求时,它会将其转发到

|

||||

https://ixon.cloud 本地 VPN 客户端并附加其配置详细信息:

|

||||

|

||||

```

|

||||

POST/api/users/me/vpn-configs?fields=agent(publicId,name,activeVpnSession(rscServer.name,vpnAddress),config(routerLan(network,netMask),routerAdditionalSubnets(networkAddress,networkMask))),company(publicId,name) HTTP/2Host: portal.ixon.cloudAuthorization: Bearer a[..REDACTED_ACCESS_TOKEN]bApi-Company: a[.:REDACTED..]Accept: application/jsonApi-Version: 2User-Agent: VPN Client/1.4.2 (Linux x86_64 (Kernel 6.11.2-amd64)){ "type":"openvpn" "networkLayer":"tap" "transportProtocol":"tcp" "agent":{"publicId":"[..REDACTED..]"} "addRoutes":"true" "rsaPubKey":"-----BEGIN RSA PUBLIC KEY-----\n[..REDACTED..]\n-----END RSA PUBLIC KEY-----\n"}

|

||||

```

|

||||

|

||||

|

||||

该请求的响应是 OpenVPN 配置(.ovpn),IXON 提供的本地 OpenVPN 二进制文件使用它作为连接。

|

||||

|

||||

CVE-2025-ZZZ-01 - [已编辑]

|

||||

|

||||

我们已决定在公开修复程序发布之前不会披露此漏洞。IXON 已意识到此问题;然而,修复此漏洞可能需要进行一些可能影响深远的配置更改。该攻击类型较为特殊,虽然 IXON 已接受此漏洞可能被披露,但 Shelltrail 认为,在目前尚未得到适当修复的情况下公开此漏洞是不负责任的。

|

||||

|

||||

CVE-2025-ZZZ-02 - IXON VPN 客户端本地权限提升 Linux

|

||||

|

||||

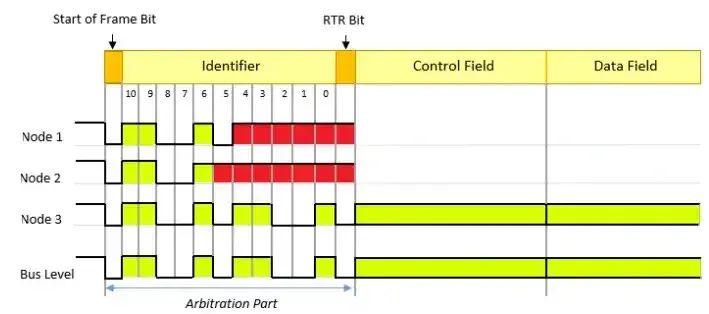

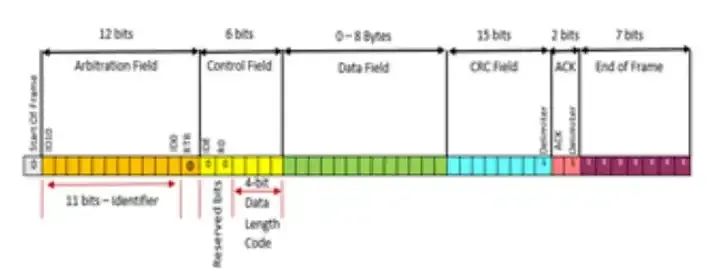

好的。现在我们对 IXON VPN 客户端的内部工作原理有了相当深入的了解。如果你还记得的话,当 VPN 连接即将建立时,本地二进制文件会收到一个 OpenVPN 配置。回顾这次交接时,我们注意到 OpenVPN 配置会临时存储在磁盘上。

|

||||

|

||||

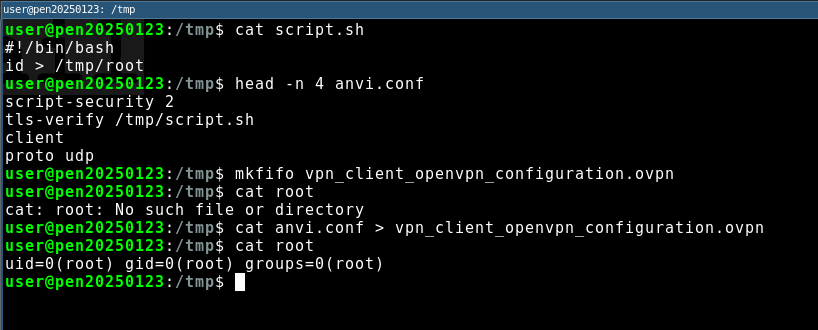

通过观察文件写入

|

||||

vpn_client情况,发现 OpenVPN conf 存储在/tmp目录中,并且名称可预测:

|

||||

/tmp/vpn_client_openvpn_configuration.ovpn。渗透测试人员的大脑开始全速运转。

|

||||

|

||||

此外,一旦建立 VPN 连接,临时的 OpenVPN conf 就会被删除。

|

||||

|

||||

OpenVPN 以能够在连接过程中执行 shell 脚本而闻名(如果用户提供)

|

||||

up,

|

||||

pre或者

|

||||

tls-verify在配置中附带

|

||||

script-security级别 2。

|

||||

|

||||

```

|

||||

script−security 2tls−verify /tmp/script.sh[...]

|

||||

```

|

||||

|

||||

|

||||

因此,如果我们成功将

|

||||

tls-verify和

|

||||

script-security参数偷运到 OpenVPN conf,我们将以 root 身份执行代码。

|

||||

|

||||

最初的想法是使用代理功能

|

||||

vpn_client来替换传输过程中的 OpenVPN conf,但是由于 TLS 传输中的证书验证,这是不可能的。

|

||||

|

||||

第二个想法是预先配置一个 OpenVPN 配置文件,

|

||||

/tmp/vpn_client_openvpn_configuration.ovpn 并使其不可更改,chattr +i <file>这样就vpn_client无法覆盖它。这个方法行不通,因为vpn_client如果配置文件没有正确的文件权限,进程就会停滞。

|

||||

|

||||

chown所有类型的符号链接和针对文件位置的特技都会出现同样的问题。

|

||||

|

||||

几天过去了,这个看似教科书式的权限提升问题仍未得到解决。

|

||||

|

||||

直到……我们想到了管道!

|

||||

> mkfifo 命令用于在 Linux 中创建命名管道 (FIFO)。FIFO(先进先出)是一种特殊类型的文件,允许进程间通信 (IPC),其中一个进程将数据写入管道,另一个进程从中读取数据。

|

||||

|

||||

|

||||

如果该位置存在预先创建的 FIFO 命名管道

|

||||

/tmp/vpn_client_openvpn_configuration.ovpn 并且激活了 VPN 连接,则该连接

|

||||

vpn_client将会暂停,直到将 OpenVPN 写入管道。

|

||||

|

||||

下图显示了以下步骤:

|

||||

1. 打印/tmp/script.sh 的内容

|

||||

|

||||

1. 打印正在运行的 OpenVPN 配置的前 4 行

|

||||

|

||||

1. 在临时存储的 VPN 配置的已知位置创建 FIFO 命名管道

|

||||

|

||||

1. 显示文件 /tmp/root 不存在

|

||||

|

||||

1. (现在用户登录portal.ixon.cloud并连接到VPN设备)

|

||||

|

||||

1. 二进制文件vpn_client暂停并等待 OpenVPN 配置

|

||||

|

||||

1. 恶意的 OpenVPN 配置被写入命名管道,并以 root 身份执行提供的脚本,并将证据打印到名为

|

||||

/tmp/root 的文件中

|

||||

|

||||

|

||||

|

||||

这里需要强调的是,OpenVPN conf 需要成功连接才能

|

||||

tls-verify执行脚本。同样的要求也适用于

|

||||

up。为了

|

||||

down执行 ,首先需要建立连接,然后关闭连接。

|

||||

|

||||

运行预连接脚本早在 12 年前就被讨论过,但由于存在安全风险而被拒绝(https://community.openvpn.net/openvpn/ticket/284)。

|

||||

|

||||

这项提议之前已经提出过,但由于此方法存在安全问题,我拒绝了它。

|

||||

|

||||

如果有人有绕过连接建立警告的想法,请随时给我们留言。

|

||||

|

||||

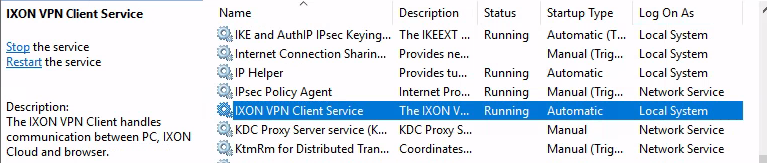

CVE-2025-ZZZ-03 - IXON VPN 客户端本地权限提升 Windows

|

||||

|

||||

哦——很高兴你问这个问题。当然有Windows客户端可以看看。

|

||||

|

||||

建立 VPN 连接的过程与 Linux 相同。

|

||||

|

||||

作为服务运行

|

||||

vpn_client的内容如下

|

||||

NT Authority\SYSTEM:

|

||||

|

||||

|

||||

|

||||

当与 IXON VPN 客户端连接时,OpenVPN conf 会临时存储在

|

||||

C:\Windows\Temp。啊,就像一位老同事说的那样,%TEMP% 的故事真幸福。

|

||||

|

||||

以下是我们关于 %TEMP% 的 5 个有趣事实,您可以在无聊的晚宴上讨论:

|

||||

1. NT Authroity\SYSTEM的环境变量 %TEMP% 指的是

|

||||

C:\Windows\Temp

|

||||

|

||||

1. 标准用户,

|

||||

%TEMP% 指向

|

||||

C:\Users\<username>\AppData\Local\Temp

|

||||

|

||||

1. 标准用户无法列出内容