mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

漏洞预警 西部数据 NAS chk_vv_sharename.php 命令执行漏洞、【漏洞通告】Tornado日志解析器拒绝服务漏洞安全风险通告、【漏洞通告】FortiOS TACACS+身份认证绕过漏洞安全风险通告、全球政府邮件系统沦陷:黑客利用XSS漏洞发起大规模间谍活动、【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞、漏洞预警 | Apache IoTDB远程代码执行漏洞、漏洞预警 | 金和OA XXE漏洞、漏洞预警 | Tornado日志解析器拒绝服务漏洞、Src捡钱6,为什么大佬总能挖到你挖不到的漏洞(可自定义参数版jsonp、cors)、谷歌修复了可能导致账户完全被劫持的Chrome漏洞、

This commit is contained in:

parent

70f6479a0b

commit

c9aebae6ac

12

data.json

12

data.json

@ -14193,5 +14193,15 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247490438&idx=1&sn=68526a59f2dd824a09143399bb9644d5": "记一次某OA渗透测试有意思的文件上传漏洞挖掘经历以及分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487931&idx=1&sn=619675b41f1728c3b4c80174458886fc": "英特尔CPU再曝高危漏洞!新型内存泄漏与Spectre v2攻击卷土重来,全球数亿设备陷风险",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795139&idx=3&sn=b778c50dbe57ec7066741e4845436a97": "英特尔新漏洞:Spectre 和 Meltdown 问题以新面貌重现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMDM4NDM5Ng==&mid=2247492334&idx=1&sn=c5ffc39a73e459eb12fe56edc031abd0": "一个漏洞挖掘小工具 - SeeMore"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMDM4NDM5Ng==&mid=2247492334&idx=1&sn=c5ffc39a73e459eb12fe56edc031abd0": "一个漏洞挖掘小工具 - SeeMore",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMTMwNjU1Mg==&mid=2247492284&idx=1&sn=875e75a2f1e03dc7730882f221ffbe21": "漏洞预警 西部数据 NAS chk_vv_sharename.php 命令执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU4NjY4MDAyNQ==&mid=2247497482&idx=1&sn=9edef1806d3d5a33f39a791c117051b1": "【漏洞通告】Tornado日志解析器拒绝服务漏洞安全风险通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU4NjY4MDAyNQ==&mid=2247497482&idx=2&sn=c4323bf9b8cda0593c734ced7ac81e19": "【漏洞通告】FortiOS TACACS+身份认证绕过漏洞安全风险通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwNzAwOTQxMg==&mid=2652251875&idx=1&sn=9a043be40ff683ba496f06b8b7751a0d": "全球政府邮件系统沦陷:黑客利用XSS漏洞发起大规模间谍活动",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487486&idx=6&sn=ca5cfa1a13553a7ca1e6275272df5480": "【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493151&idx=1&sn=c7bbbfb0fef994b47cac641836483e73": "漏洞预警 | Apache IoTDB远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493151&idx=2&sn=6c55c91bfdbdbe5d7acda8f94b544575": "漏洞预警 | 金和OA XXE漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493151&idx=3&sn=10037ca1fbd8c7838d112015fa3f790a": "漏洞预警 | Tornado日志解析器拒绝服务漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3OTYxNDY1NA==&mid=2247485450&idx=1&sn=dd0751e325f02ecd7aada09b208840e7": "Src捡钱6,为什么大佬总能挖到你挖不到的漏洞(可自定义参数版jsonp、cors)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247493865&idx=1&sn=ab72cfaaef6a0440b47f2283c17311d7": "谷歌修复了可能导致账户完全被劫持的Chrome漏洞"

|

||||

}

|

||||

60

doc/2025-05/Src捡钱6,为什么大佬总能挖到你挖不到的漏洞(可自定义参数版jsonp、cors).md

Normal file

60

doc/2025-05/Src捡钱6,为什么大佬总能挖到你挖不到的漏洞(可自定义参数版jsonp、cors).md

Normal file

@ -0,0 +1,60 @@

|

||||

# Src捡钱6,为什么大佬总能挖到你挖不到的漏洞(可自定义参数版jsonp、cors)

|

||||

原创 山河 不止Security 2025-05-19 03:38

|

||||

|

||||

**免责声明**

|

||||

|

||||

本公众号不止Security旨在分享网络安全领域的相关知识和工具,仅限于学习和研究之用。由于传播、利用本公众号不止Security所提供的信息而造成的任何直接或者间接的后果及损失,由使用者承担全部法律及连带责任,公众号不止Security及作者不为此承担任何责任。如有侵权烦请告知,我们会立即删除并致歉,谢谢。**工具****安全性自测**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**PART**

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**工具概述**

|

||||

|

||||

|

||||

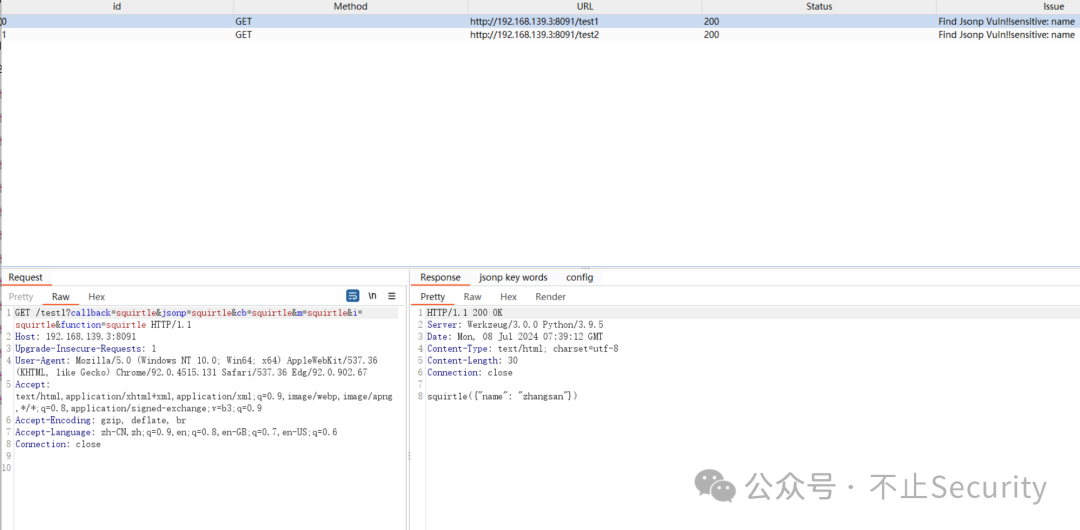

本篇文章介绍的插件是基于之前的两个插件的整合版,将jsonp+cors插件合二为一,可以少使用一个插件,插件越多bp越卡,此外jsonp还可以自定义参数,使用自己的字典,挖到别人挖不到的jsonp xss漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

自定义参数(

|

||||

关注回复250519,可获取一份jsonp精品参数字典

|

||||

)

|

||||

|

||||

|

||||

|

||||

|

||||

**PART**

|

||||

|

||||

|

||||

**02**

|

||||

|

||||

**工具下载**

|

||||

|

||||

|

||||

**关注名片进入公众号**

|

||||

|

||||

**回复关键字【250519】获取下载链接**

|

||||

|

||||

**PART**

|

||||

|

||||

|

||||

**03**

|

||||

|

||||

**往期精彩**

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzU3OTYxNDY1NA==&mid=2247485444&idx=1&sn=e6d45eb650449f7254786ddacd965242&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzU3OTYxNDY1NA==&mid=2247484600&idx=1&sn=90910a4676ed1ed1c0161d5ca5658254&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzU3OTYxNDY1NA==&mid=2247484552&idx=1&sn=0ef775e88726f07247d8a1beeec085d9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞

|

||||

原创 菜狗 富贵安全 2025-05-17 00:00

|

||||

原创 菜狗 富贵安全 2025-05-19 00:45

|

||||

|

||||

# 前言

|

||||

|

||||

|

||||

138

doc/2025-05/【漏洞通告】FortiOS TACACS+身份认证绕过漏洞安全风险通告.md

Normal file

138

doc/2025-05/【漏洞通告】FortiOS TACACS+身份认证绕过漏洞安全风险通告.md

Normal file

@ -0,0 +1,138 @@

|

||||

# 【漏洞通告】FortiOS TACACS+身份认证绕过漏洞安全风险通告

|

||||

嘉诚安全 2025-05-19 02:03

|

||||

|

||||

**漏洞背景**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

近日,嘉诚安全

|

||||

监测到

|

||||

FortiOS TACACS+身份认证绕过漏洞,漏洞编号为:

|

||||

CVE-2025-22252

|

||||

。

|

||||

|

||||

|

||||

FortiOS是Fortinet提供的操作系统,用于其安全设备(如防火墙)。FortiProxy是FortiOS的一个组件,主要用于代理服务,提供反向代理、Web应用防火墙等功能,帮助企业保护其 Web 应用免受攻击并优化网络流量。

|

||||

|

||||

|

||||

鉴于漏洞危害较大,嘉诚安全提醒相关用户尽快更新至安全版本,避免引发漏洞相关的网络安全事件。

|

||||

|

||||

**漏洞详情**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

经研判,该漏洞为

|

||||

**高危**

|

||||

漏洞,

|

||||

当TACACS+配置为使用远程TACACS+服务器进行身份验证,且该服务器使用ASCII认证时,攻击者可以绕过正常的认证机制,伪装成有效管理员,获得设备的管理员权限。该漏洞可能导致未经授权的访问,进而让攻击者完全控制设备。

|

||||

|

||||

**危害影响**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

影响版本:

|

||||

|

||||

FortiOS 7.6版本影响范围 7.6.0

|

||||

|

||||

FortiOS 7.4版本影响范围 7.4.4 ≤ FortiOS ≤ 7.4.6

|

||||

|

||||

FortiProxy 7.6版本影响范围 7.6.0 ≤ FortiProxy ≤ 7.6.1

|

||||

|

||||

FortiSwitchManager 7.2版本影响范围7.2.5

|

||||

|

||||

**处置建议**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

1.升级版本

|

||||

|

||||

官方已发布安全更新,建议受影响用户尽快升级。

|

||||

|

||||

FortiOS 7.6版本升级至7.6.1或更高版本

|

||||

|

||||

FortiOS 7.4版本升级至7.4.7或更高版本

|

||||

|

||||

FortiProxy 7.6版本升级至7.6.2或更高版本

|

||||

|

||||

FortiSwitchManager 7.2版本升级至7.2.6或更高版本

|

||||

|

||||

下载链接:

|

||||

|

||||

https://docs.fortinet.com/upgrade-tool/

|

||||

|

||||

2.临时措施

|

||||

|

||||

使用其他认证方式

|

||||

|

||||

config user tacacs+

|

||||

|

||||

edit "TACACS-SERVER"

|

||||

|

||||

set server

|

||||

|

||||

set key

|

||||

|

||||

set authen-type [pap, mschap, chap]

|

||||

|

||||

set source-ip

|

||||

|

||||

next

|

||||

|

||||

End

|

||||

|

||||

或者

|

||||

|

||||

config user tacacs+

|

||||

|

||||

edit "TACACS-SERVER"

|

||||

|

||||

set server

|

||||

|

||||

set key

|

||||

|

||||

unset authen-type

|

||||

|

||||

set source-ip

|

||||

|

||||

nextend

|

||||

|

||||

3.通用建议

|

||||

|

||||

定期更新系统补丁,减少系统漏洞,提升服务器的安全性。

|

||||

|

||||

加强系统和网络的访问控制,修改防火墙策略,关闭非必要的应用端口或服务,减少将危险服务(如SSH、RDP等)暴露到公网,减少攻击面。

|

||||

|

||||

使用企业级安全产品,提升企业的网络安全性能。加强系统用户和权限管理,启用多因素认证机制和最小权限原则,用户和软件权限应保持在最低限度。

|

||||

|

||||

启用强密码策略并设置为定期修改。

|

||||

|

||||

4.参考链接

|

||||

|

||||

https://www.fortiguard.com/psirt/FG-IR-24-472

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

94

doc/2025-05/【漏洞通告】Tornado日志解析器拒绝服务漏洞安全风险通告.md

Normal file

94

doc/2025-05/【漏洞通告】Tornado日志解析器拒绝服务漏洞安全风险通告.md

Normal file

@ -0,0 +1,94 @@

|

||||

# 【漏洞通告】Tornado日志解析器拒绝服务漏洞安全风险通告

|

||||

嘉诚安全 2025-05-19 02:03

|

||||

|

||||

**漏洞背景**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

近日,嘉诚安全

|

||||

监测到

|

||||

Tornado日志解析器拒绝服务漏洞,漏洞编号为:

|

||||

CVE-2025-47287

|

||||

。

|

||||

|

||||

|

||||

Tornado是一个高性能的Web框架和异步网络库,专为处理大规模并发连接设计。它支持非阻塞I/O,能够处理成千上万的连接,适用于实时Web应用程序。Tornado提供了一个简单易用的Web服务器,并支持WebSockets、长轮询等协议,广泛用于构建高效的实时通信系统。它适用于需要高吞吐量和低延迟的场景,如聊天应用、推送通知等。

|

||||

|

||||

|

||||

鉴于漏洞危害较大,嘉诚安全提醒相关用户尽快更新至安全版本,避免引发漏洞相关的网络安全事件。

|

||||

|

||||

**漏洞详情**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

经研判,该漏洞为

|

||||

**高危**

|

||||

漏洞,

|

||||

Tornado的multipart/form-data解析器在默认启用的情况下,当遇到特定错误时,会记录警告信息并继续解析后续数据。这种处理方式使攻击者能够发送恶意请求,生成大量警告日志,从而消耗系统资源并导致拒绝服务(DoS)攻击。由于Tornado的日志子系统是同步的,漏洞的影响进一步加剧,导致日志处理延迟,进而影响系统性能。

|

||||

|

||||

**危害影响**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

影响版本:

|

||||

|

||||

Tornado <= 6.4.2

|

||||

|

||||

**处置建议**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

1.升级版本

|

||||

|

||||

官方已发布安全更新,建议受影响用户尽快升级到Tornado 6.5.0版本。

|

||||

|

||||

下载链接:

|

||||

|

||||

https://github.com/tornadoweb/tornado/tags/

|

||||

|

||||

2.通用建议

|

||||

|

||||

定期更新系统补丁,减少系统漏洞,提升服务器的安全性。

|

||||

|

||||

加强系统和网络的访问控制,修改防火墙策略,关闭非必要的应用端口或服务,减少将危险服务(如SSH、RDP等)暴露到公网,减少攻击面。

|

||||

|

||||

使用企业级安全产品,提升企业的网络安全性能。

|

||||

|

||||

加强系统用户和权限管理,启用多因素认证机制和最小权限原则,用户和软件权限应保持在最低限度。

|

||||

|

||||

启用强密码策略并设置为定期修改。

|

||||

|

||||

3.参考链接

|

||||

|

||||

https://github.com/tornadoweb/tornado/tags

|

||||

|

||||

https://github.com/tornadoweb/tornado/security/advisories/GHSA-7cx3-6m66-7c5m

|

||||

|

||||

https://nvd.nist.gov/vuln/detail/CVE-2025-47287

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

132

doc/2025-05/全球政府邮件系统沦陷:黑客利用XSS漏洞发起大规模间谍活动.md

Normal file

132

doc/2025-05/全球政府邮件系统沦陷:黑客利用XSS漏洞发起大规模间谍活动.md

Normal file

@ -0,0 +1,132 @@

|

||||

# 全球政府邮件系统沦陷:黑客利用XSS漏洞发起大规模间谍活动

|

||||

汇能云安全 2025-05-19 02:12

|

||||

|

||||

|

||||

|

||||

**5****月****19****日,星期一****,您好!中科汇能与您分享信息安全快讯:**

|

||||

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

|

||||

|

||||

**恶意NPM包利用Google日历作为C2中间人实施隐蔽攻击**

|

||||

|

||||

|

||||

Veracode威胁研究团队近日发现恶意NPM包"os-info-checker-es6",巧妙利用Google日历平台作为命令与控制(C2)服务器连接的中间人,同时采用Unicode隐写术在不可见字符中隐藏恶意代码。

|

||||

|

||||

该恶意包于2025年3月19日首次发布,最初仅执行打印操作系统详情等基本功能。截至5月15日,该包每周下载量约566次,同时作为四个其他包(skip-tot、vue-dev-serverr、vue-dummy和vue-bit)的依赖项,这些包被认为是同一攻击活动的组成部分。

|

||||

|

||||

**利用Google日历作为初始执行和恶意C2连接之间的中介,攻击者能够利用Google日历的合法性绕过安全工具并掩盖包的恶意性质。Veracode已向NPM安全团队报告了该包,但截至5月15日,该包仍在NPM存储库中可用。**

|

||||

|

||||

**02**

|

||||

|

||||

**Interlock勒索软件组织瞄准国防承包商及其供应链发动攻击**

|

||||

|

||||

|

||||

危险的勒索软件组织Interlock正加大对美国国防承包商及其供应链的攻击力度,威胁敏感军事物流、知识产权和国家安全。该组织自2024年9月首次被发现以来,采用"大型猎物狩猎"策略,针对高价值组织实施双重勒索,即在加密系统前先窃取数据。

|

||||

|

||||

**近期受害者包括美国致命弹药制造商AMTEC及其母公司National Defense Corporation(NDC)。Resecurity分析师确认,Interlock的数据泄露网站"Worldwide Secrets Blog"现已托管涉及美国国防部(DoD)、Raytheon和Thales等合同的机密文件。**

|

||||

|

||||

Interlock的初始访问通常源于伪装成物流合作伙伴的钓鱼活动或被入侵的第三方供应商。一旦进入系统,攻击者部署自定义PowerShell脚本禁用安全工具,然后使用Mimikatz从lsass.exe中提取凭证,实现横向移动。攻击者创建名为"WindowsUpdateSync"的计划任务以维持持久性,执行连接到Interlock命令与控制(C2)服务器的Base64编码负载。该组织还利用企业虚拟专用网络和Microsoft Exchange服务器中的未修补漏洞。

|

||||

|

||||

**03**

|

||||

|

||||

**全球政府邮件系统沦陷:黑客利用XSS漏洞发起大规模间谍活动**

|

||||

|

||||

|

||||

**安全研究机构ESET近期披露了一项名为"RoundPress"的全球网络间谍活动,黑客利用多个零日和N日漏洞入侵政府机构的网络邮件服务器,窃取高价值情报。该活动疑由黑客组织APT28(又称"Fancy Bear"或"Sednit")实施。**

|

||||

|

||||

攻击通常以鱼叉式钓鱼邮件开始,内容引用时事新闻或政治事件,增加可信度。恶意JavaScript载荷嵌入在邮件HTML正文中,当受害者仅仅打开邮件查看时,就会触发网络邮件浏览器页面中的跨站脚本(XSS)漏洞,无需任何其他交互。该恶意脚本创建隐形输入字段,诱使浏览器或密码管理器自动填充受害者邮箱账户的存储凭证。此外,它还能读取DOM或发送HTTP请求,收集邮件内容、联系人、网络邮件设置、登录历史、双因素认证和密码等信息,然后通过HTTP POST请求将数据发送至硬编码的命令控制(C2)地址。

|

||||

|

||||

**04**

|

||||

|

||||

**警惕:无文件Remcos RAT攻击通过PowerShell实现"隐形入侵"**

|

||||

|

||||

|

||||

**Qualys威胁研究部门(TRU)近期发现一种复杂的网络攻击,攻击者利用PowerShell脚本在内存中直接运行恶意代码,偷偷安装Remcos远程访问木马(RAT),成功规避了传统杀毒软件的检测。**

|

||||

|

||||

攻击始于用户打开ZIP压缩包"new-tax311.ZIP"中的快捷方式文件"new-tax311.lnk"。该文件通过Windows工具"mshta.exe"执行混淆的PowerShell脚本,随后尝试削弱Windows Defender防护,修改PowerShell安全设置,并通过Windows注册表确保Remcos RAT开机自启动。一旦感染,Remcos能执行键盘记录、剪贴板监控、屏幕截图、麦克风和网络摄像头录制等多种恶意操作,并窃取用户信息。

|

||||

|

||||

Fortinet的FortiGuard Labs安全研究员总结,Remcos背后的攻击者正在改变策略,从利用CVE-2017-0199漏洞转向使用伪装成PDF图标的欺骗性LNK文件,诱使受害者执行恶意HTA文件。

|

||||

|

||||

**05**

|

||||

|

||||

**Coinbase遭遇重大数据泄露,公司损失或达4亿美元**

|

||||

|

||||

|

||||

**加密货币交易巨头Coinbase近日确认其系统遭到入侵,客户数据包括政府颁发的身份证件在内的敏感信息被盗。根据Coinbase向美国监管机构提交的法定文件,一名黑客本周告知Coinbase已获取客户账户信息,并要求支付赎金以换取不公开被盗数据。**

|

||||

|

||||

被盗数据包括客户姓名、邮寄和电子邮件地址、电话号码、社会安全号码的最后四位数字、掩码银行账号和部分银行标识符,以及驾照和护照等政府颁发的身份证件。此外,账户余额数据、交易历史记录和一些公司内部文档也在此次泄露中被窃取。

|

||||

|

||||

Coinbase表示,受影响的客户数量不到其970万月活用户的1%。该公司预计将花费约1.8亿至4亿美元用于事件修复和客户赔偿。为加强安全防御,Coinbase宣布将在美国境内设立新的支持中心,并强化其安全防御措施。

|

||||

|

||||

**06**

|

||||

|

||||

**Proofpoint将斥资10亿美元收购Hornetsecurity**

|

||||

|

||||

|

||||

**全球网络安全与合规领导者Proofpoint, Inc.日前宣布达成最终协议,将收购欧洲领先的AI驱动Microsoft 365(M365)安全、合规和数据保护服务提供商Hornetsecurity Group。据业内消息,此项交易价值约10亿美元。**

|

||||

|

||||

这一战略性收购是Proofpoint推进其以人为中心的安全解决方案使命的重要一步,特别是通过为中小型企业服务的托管服务提供商(MSP)渠道。此次并购将Proofpoint受到85%财富100强企业信赖的企业级安全专业知识,与Hornetsecurity强大的MSP生态系统相结合,后者支持欧洲地区超过1.2万个渠道合作伙伴和12.5万家中小企业。

|

||||

|

||||

交易预计将在2025年下半年完成。收购后,Proofpoint计划向全球MSP提供Hornetsecurity平台,Hornetsecurity将作为MSP和SMB客户的中心枢纽。

|

||||

|

||||

**07**

|

||||

|

||||

**Pwn2Own柏林首日战报:Windows 11和Red Hat Linux等多系统遭零日漏洞攻破**

|

||||

|

||||

|

||||

**计划在5月15日至17日举办的Pwn2Own柏林2025黑客竞赛首日,安全研究人员成功演示了针对Windows 11、Red Hat Linux和Oracle VirtualBox的零日漏洞利用,共获得26万美元奖金。**

|

||||

|

||||

Red Hat Enterprise Linux for Workstations首先在本地权限提升类别中被攻破,DEVCORE研究团队的Pumpkin利用整数溢出漏洞获得2万美元奖金。Hyunwoo Kim和Wongi Lee也通过链接use-after-free和信息泄露漏洞获得了Red Hat Linux设备的root权限,但由于其中一个漏洞是N-day漏洞,导致了漏洞冲突。

|

||||

|

||||

Pwn2Own柏林2025黑客竞赛聚焦企业技术并首次引入AI类别。参赛者将针对AI、网页浏览器、虚拟化等多个类别的完全修补产品进行攻击,有机会赢取超过100万美元的现金和奖品。

|

||||

|

||||

|

||||

**08**

|

||||

|

||||

**黑客勾结员工窃取数据 上市加密货币交易所预估最高损失4亿美元**

|

||||

|

||||

|

||||

Coinbase Global周四(5月15日)宣布,拒绝向网络犯罪分子支付2000万美元的赎金要求。这些犯罪分子通过贿赂Coinbase海外客服代理窃取了用户敏感数据。据公司提交的监管文件估算,此事件可能导致1.8亿至4亿美元的损失,包括修复问题和赔偿客户的费用。

|

||||

|

||||

**受此消息影响,Coinbase股价周四上午下跌超7%。此次数据泄露对以安全性著称的Coinbase构成重大打击。作为美国领先的加密货币交易所,Coinbase此前成功避免了困扰许多海外交易所的攻击和盗窃事件。**

|

||||

|

||||

Coinbase表示,周日收到一封来自不明身份的电子邮件,声称获取了部分客户账户信息。调查显示,攻击者通过贿赂在美国以外地区从事支持工作的多个承包商或员工获得数据。泄露信息包括用户姓名、地址、电话号码、电子邮件地址、部分掩码的社保和银行账户号码、政府颁发的身份证件(如驾驶执照和护照)以及账户余额快照和交易历史等,但客户资金未被直接访问。

|

||||

|

||||

**09**

|

||||

|

||||

**美国FBI警报:AI语音深度伪造成为针对美国高官的新型网络威胁**

|

||||

|

||||

|

||||

美国联邦调查局(FBI)近日发布公共服务公告,警告网络犯罪分子正利用AI生成的语音深度伪造技术(audio deepfakes)针对美国官员发起语音钓鱼攻击,这类攻击自2025年4月开始出现。

|

||||

|

||||

**"自2025年4月以来,恶意行为者冒充美国高级官员,针对包括现任或前任美国联邦或州政府高级官员及其联系人在内的个人发起攻击。如果您收到声称来自美国高级官员的信息,请勿假定其真实性。"FBI警告称。**

|

||||

|

||||

攻击者通过发送短信和AI生成的语音信息(分别称为smishing和vishing技术)冒充美国高级官员,试图在获取个人账户访问权限前建立融洽关系。他们通常发送伪装成邀请切换至其他消息平台的恶意链接,一旦成功入侵官员账户,就能获取其他政府官员的联系信息,进而通过社会工程学手段冒充被入侵的官员,窃取敏感信息或诱骗目标转账。

|

||||

|

||||

此次警告是FBI持续关注深度伪造技术威胁的最新动态。早在2021年3月,FBI就曾警告深度伪造技术将被广泛应用于"网络和外国影响力行动"。2024年4月,美国卫生与公众服务部(HHS)也警告网络犯罪分子利用AI语音克隆技术针对IT服务台发起社会工程学攻击。

|

||||

|

||||

|

||||

10

|

||||

|

||||

**区块链安全标准委员会发布首批四项安全标准**

|

||||

|

||||

|

||||

**区块链安全标准委员会(BSSC)近日通过其官方网站发布了首批四项安全标准,标志着区块链生态系统向更安全、更可信方向迈出重要一步。这些标准旨在解决区块链安全的关键方面,提升数字资产的信任度和区块链网络的可靠性。**

|

||||

|

||||

此次发布的四项标准包括:节点操作标准(NOS)、代币集成标准(TIS)、密钥管理标准(KMS)和通用安全与隐私标准(GSP)。节点操作标准定义了安全操作区块链节点的要求,重点关注节点在区块链网络中的完整性、弹性和安全参与;代币集成标准确保数字资产安全地集成到区块链生态系统中,涵盖资产治理和数字资产在区块链网络中可靠运行所需的技术配置;密钥管理标准提供了区块链环境中加密密钥安全处理和使用的最佳实践,包括区块提议、验证和钱包托管;通用安全与隐私标准则定义了区块链参与者应满足的基线风险管理、安全和隐私要求。

|

||||

|

||||

随着区块链技术获得广泛应用,健全的安全措施变得越来越关键。这些标准的发布对于提升区块链生态系统的整体安全性具有重要意义,有望在减少安全漏洞和增强用户信任方面发挥关键作用。

|

||||

|

||||

|

||||

|

||||

信息来源:人民网 国家计算机网络应急技术处理协调中心 国家信息安全漏洞库 今日头条 360威胁情报中心 中科汇能GT攻防实验室 安全牛 E安全 安全客 NOSEC安全讯息平台 火绒安全 亚信安全 奇安信威胁情报中心 MACFEESy mantec白帽汇安全研究院 安全帮 卡巴斯基 安全内参 安全学习那些事 安全圈 黑客新闻 蚁景网安实验室 IT之家IT资讯 黑客新闻国外 天际友盟

|

||||

|

||||

|

||||

|

||||

本文版权归原作者所有,如有侵权请联系我们及时删除

|

||||

|

||||

|

||||

46

doc/2025-05/漏洞预警 Apache IoTDB远程代码执行漏洞.md

Normal file

46

doc/2025-05/漏洞预警 Apache IoTDB远程代码执行漏洞.md

Normal file

@ -0,0 +1,46 @@

|

||||

# 漏洞预警 | Apache IoTDB远程代码执行漏洞

|

||||

浅安 浅安安全 2025-05-19 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # CVE-2024-24780

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

Apache IoTDB是一个专为物联网数据存储和处理设计的高效时序数据库。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**CVE-2024-24780**

|

||||

|

||||

**漏洞类型:**

|

||||

代码执行

|

||||

|

||||

**影响:**

|

||||

执行任意代码

|

||||

|

||||

|

||||

|

||||

**简述:**

|

||||

Apache IoTDB存在远程代码执行漏洞,攻击者可以通过不可信的URI注册恶意的用户定义函数,进而执行任意代码。

|

||||

|

||||

**0x04 影响版本**

|

||||

- 1.0.0 <= Apache IoTDB < 1.3.4

|

||||

|

||||

**0x05****POC状态**

|

||||

- 未公开

|

||||

|

||||

****

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://iotdb.apache.org/

|

||||

|

||||

|

||||

|

||||

43

doc/2025-05/漏洞预警 Tornado日志解析器拒绝服务漏洞.md

Normal file

43

doc/2025-05/漏洞预警 Tornado日志解析器拒绝服务漏洞.md

Normal file

@ -0,0 +1,43 @@

|

||||

# 漏洞预警 | Tornado日志解析器拒绝服务漏洞

|

||||

浅安 浅安安全 2025-05-19 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # CVE-2025-47287

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

Tornado是一个高性能的Web框架和异步网络库,专为处理大规模并发连接设计。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**CVE-2025-47287**

|

||||

|

||||

**漏洞类型:**

|

||||

拒绝服务

|

||||

|

||||

**影响:**

|

||||

资源耗尽

|

||||

|

||||

**简述:**

|

||||

Tornado的multipart/form-data解析器存在日志拒绝服务漏洞,该解析器在默认启用的情况下,当遇到特定错误时,会记录警告信息并继续解析后续数据。这种处理方式使攻击者能够发送恶意请求,生成大量警告日志,从而消耗系统资源并导致拒绝服务攻击。

|

||||

|

||||

**0x04 影响版本**

|

||||

- Tornado <= 6.4.2

|

||||

|

||||

**0x05 POC状态**

|

||||

- **未公开**

|

||||

|

||||

**0x06 修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.tornadoweb.org/

|

||||

|

||||

|

||||

|

||||

44

doc/2025-05/漏洞预警 金和OA XXE漏洞.md

Normal file

44

doc/2025-05/漏洞预警 金和OA XXE漏洞.md

Normal file

@ -0,0 +1,44 @@

|

||||

# 漏洞预警 | 金和OA XXE漏洞

|

||||

浅安 浅安安全 2025-05-19 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

金和网络是专业信息化服务商,为城市监管部门提供了互联网+监管解决方案,为企事业单位提供组织协同OA系统开发平台,电子政务一体化平台,智慧电商平台等服务。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**漏洞类型:**

|

||||

XXE

|

||||

|

||||

**影响:**

|

||||

获取敏感信息

|

||||

|

||||

****

|

||||

|

||||

**简述:**

|

||||

金和OA协同办公管理系统的

|

||||

/jc6/servlet/ActionDataSet接口存在XXE漏洞,未经身份认证的攻击者可以利用此漏洞读取系统内部敏感文件,获取敏感信息,使系统处于极不安全的状态。

|

||||

|

||||

**0x04 影响版本**

|

||||

- 金和OA

|

||||

|

||||

**0x05****POC状态**

|

||||

- 已公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

http://www.jinher.com/

|

||||

|

||||

|

||||

|

||||

66

doc/2025-05/漏洞预警 西部数据 NAS chk_vv_sharename.php 命令执行漏洞.md

Normal file

66

doc/2025-05/漏洞预警 西部数据 NAS chk_vv_sharename.php 命令执行漏洞.md

Normal file

@ -0,0 +1,66 @@

|

||||

# 漏洞预警 西部数据 NAS chk_vv_sharename.php 命令执行漏洞

|

||||

by 融云安全-cas 融云攻防实验室 2025-05-19 01:49

|

||||

|

||||

**0x01 阅读须知**

|

||||

|

||||

**融云安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!**

|

||||

|

||||

**0x02 漏洞描述**

|

||||

|

||||

Western Digital My Cloud NAS是一款应用广泛的网络连接云存储设备,可用于托管文件,并自动备份和同步该文件与各种云和基于Web的服务。此外,该设备不仅可让用户共享家庭网络中的文件,而且私有云功能还允许用户随时随地访问该文件数据

|

||||

,影响11w资产

|

||||

。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞复现**

|

||||

|

||||

**f****o****fa:icon_hash="-1074357885"**

|

||||

|

||||

1.执行poc 进行命令执行得到结果

|

||||

|

||||

|

||||

|

||||

**2.代码审计过程发布在知识星球(AI时代,不会审计比原来更难拿到高薪。这位是七八年的审计经验大哥的代码审计星球。加入星球一起学习,全年POC 0 day、代码审计技巧服务)**

|

||||

|

||||

|

||||

|

||||

**高质量漏洞利用研究,代码审计圈子等。**

|

||||

|

||||

**【圈子权益】**

|

||||

|

||||

**1,一年至少200+漏洞Poc及对应漏洞批量利用工具**

|

||||

|

||||

**2,各种漏洞利用工具及后续更新,渗透工具、文档资源分享**

|

||||

|

||||

**星球目前在推广期价格为79元,优惠30元,后面恢复原价。**

|

||||

|

||||

|

||||

|

||||

**0x05 公司简介**

|

||||

|

||||

江西渝融云安全科技有限公司,2017年发展至今,已成为了一家集云安全、物联网安全、数据安全、等保建设、风险评估、信息技术应用创新及网络安全人才培训为一体的本地化高科技公司,是江西省信息安全产业链企业和江西省政府部门重点行业网络安全事件应急响应队伍成员。

|

||||

|

||||

公司现已获得信息安全集成三级、信息系统安全运维三级、风险评估三级等多项资质认证,拥有软件著作权十八项;荣获2020年全国工控安全深度行安全攻防对抗赛三等奖;庆祝建党100周年活动信息安全应急保障优秀案例等荣誉......

|

||||

****

|

||||

|

||||

|

||||

**编制:sm**

|

||||

|

||||

**审核:fjh**

|

||||

|

||||

**审核:Dog**

|

||||

|

||||

****

|

||||

**1个1朵********5毛钱**

|

||||

|

||||

**天天搬砖的小M**

|

||||

|

||||

**能不能吃顿好的**

|

||||

|

||||

**就看你们的啦**

|

||||

|

||||

****

|

||||

|

||||

16

doc/2025-05/谷歌修复了可能导致账户完全被劫持的Chrome漏洞.md

Normal file

16

doc/2025-05/谷歌修复了可能导致账户完全被劫持的Chrome漏洞.md

Normal file

@ -0,0 +1,16 @@

|

||||

# 谷歌修复了可能导致账户完全被劫持的Chrome漏洞

|

||||

鹏鹏同学 黑猫安全 2025-05-19 01:40

|

||||

|

||||

|

||||

|

||||

谷歌发布紧急安全更新修复可导致账户完全被劫持的Chrome漏洞(编号CVE-2025-4664)。该漏洞由安全研究员Vsevolod Kokorin(@slonser_)发现,源于Chrome 136.0.7103.113之前版本中Loader组件的策略执行缺陷。攻击者可通过特制HTML页面触发漏洞,实现跨源数据泄露。

|

||||

|

||||

查询参数可能包含敏感数据——例如在OAuth流程中,这可能导致账户接管。开发者很少考虑通过第三方资源图片窃取查询参数的可能性,使得这种攻击手法有时出奇有效。(2025年5月5日@slonser_推文)

|

||||

|

||||

谷歌警告该高危漏洞的公开利用代码已出现。"谷歌已获悉CVE-2025-4664漏洞的野外利用报告",官方公告称。目前Windows/Linux版Chrome 136.0.7103.113和macOS版136.0.7103.114已修复该漏洞。

|

||||

|

||||

2025年3月,谷歌曾紧急修复Windows版Chrome另一个高危漏洞(CVE-2025-2783),该漏洞被用于针对俄罗斯机构的攻击。漏洞源于Windows系统Mojo组件在特定情况下提供错误句柄,由卡巴斯基研究员Boris Larin(@oct0xor)和Igor Kuznetsov(@2igosha)于2025年3月20日报告。

|

||||

|

||||

Mojo是Chromium浏览器的进程间通信库,负责管理沙箱进程的安全通信。虽然它在Windows上增强了Chrome安全性,但历史漏洞曾导致沙箱逃逸和权限提升。谷歌未透露攻击细节或幕后黑手身份,仅确认"野外存在CVE-2025-2783漏洞利用",并通过Windows版134.0.6998.177/.178更新进行修复。

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user