mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

黑客利用Cisco路由器漏洞建立大规模Honeypot网络,全球感染5300多台设备、

This commit is contained in:

parent

f80be558ab

commit

cfe98559e3

@ -14410,5 +14410,6 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491565&idx=1&sn=b56914958f73bce32eb0443897986322": "杭州九麒科技 BigAnt-Admin uploadMultipleFile.html 任意文件上传漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5OTYwMTY5MA==&mid=2247522496&idx=1&sn=03908f5716152bca098c167b96452dd1": "翻倍回归,实物好礼。端午挖洞,漏洞必“粽”!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwOTE5MDY5NA==&mid=2247506454&idx=1&sn=b4531761caf101bef0abf29b9897baca": "Grafana CVE-2025-4123:SSRF 和账户接管漏洞完整解读",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487813&idx=1&sn=c8f2fc003c6b314c308c9b2c966f62db": "全网首发!CVE-2025-24813 Tomcat 最新 RCE 分析复现"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487813&idx=1&sn=c8f2fc003c6b314c308c9b2c966f62db": "全网首发!CVE-2025-24813 Tomcat 最新 RCE 分析复现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzNDU5NTI4OQ==&mid=2247489320&idx=1&sn=f7ef174c29d419e8e8eb311fe56b09b3": "黑客利用Cisco路由器漏洞建立大规模Honeypot网络,全球感染5300多台设备"

|

||||

}

|

||||

125

doc/2025-05/黑客利用Cisco路由器漏洞建立大规模Honeypot网络,全球感染5300多台设备.md

Normal file

125

doc/2025-05/黑客利用Cisco路由器漏洞建立大规模Honeypot网络,全球感染5300多台设备.md

Normal file

@ -0,0 +1,125 @@

|

||||

# 黑客利用Cisco路由器漏洞建立大规模Honeypot网络,全球感染5300多台设备

|

||||

知机安全 知机安全 2025-05-24 10:03

|

||||

|

||||

### 1. ViciousTrap黑客组织利用Cisco路由器漏洞建立大规模 honeypot网络

|

||||

|

||||

|

||||

|

||||

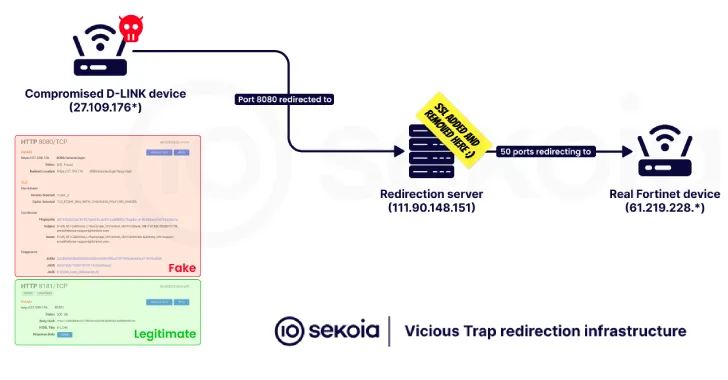

网络安全研究人员披露,一个名为ViciousTrap的威胁行动者已经通过利用Cisco Small Business Routers的严重安全漏洞,感染了5300多台网络边缘设备,遍布84个国家,将其转化为一个大规模的蜜罐网络。这些设备主要集中在Macau,有850台被感染。攻击链包括执行一个名为NetGhost的脚本,将特定端口的流量重定向至攻击者控制下的蜜罐设施,以便拦截网络流量。尽管目前没有证据表明这两个活动有直接关联,但该组织可能正在通过多种互联网设备,如SOHO路由器、SSL VPNs和BMC控制器,建立一个 honeypot基础设施,包括Araknis Networks、ASUS、D-Link等50多个品牌的设备。

|

||||

|

||||

【标签】#

|

||||

Cisco

|

||||

#

|

||||

Cybersecurity

|

||||

#

|

||||

Exploitation

|

||||

#

|

||||

Honeypot

|

||||

#

|

||||

ViciousTrap

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/vicioustrap-uses-cisco-flaw-to-build.html

|

||||

### 2. Operation Endgame:全球打击300服务器,冻结650域名,逮捕20嫌疑人

|

||||

|

||||

|

||||

|

||||

作为'终结行动'的一部分,欧洲执法机构成功打击了300个全球服务器,关闭650个域名,并对20名嫌疑人发出了逮捕令。这个持续的行动针对的是为或直接提供初始或整合访问服务的勒索软件服务。

|

||||

|

||||

【标签】#

|

||||

ransomware

|

||||

#

|

||||

domain seizures

|

||||

#

|

||||

Operation Endgame

|

||||

#

|

||||

law enforcement

|

||||

#

|

||||

arrests

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/300-servers-and-35m-seized-as-europol.html

|

||||

### 3. SafeLine WAF:一款自托管Web应用防火墙的全面指南

|

||||

|

||||

|

||||

|

||||

SafeLine,GitHub上最受欢迎的开源Web应用防火墙,拥有超过16.4K星,用户遍布全球。本文介绍了它的功能、工作原理以及为何它逐渐成为替代云基础WAF的首选。

|

||||

|

||||

【标签】#

|

||||

Web Application Firewall (WAF)

|

||||

#

|

||||

Bot Protection

|

||||

#

|

||||

SafeLine

|

||||

#

|

||||

Zero-Day Detection

|

||||

#

|

||||

Data Sovereignty

|

||||

#

|

||||

Self-Hosted

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/safeline-waf-open-source-web.html

|

||||

### 4. 美国司法部捣毁DanaBot网络,16名嫌疑人因涉嫌参与该恶意软件计划被捕

|

||||

|

||||

|

||||

|

||||

美国司法部(DoJ)近日宣布,成功干扰了名为DanaBot(DanaTools)的网络基础设施,并对16名嫌疑人提起诉讼,指控他们参与该俄罗斯黑客犯罪组织控制的恶意软件活动。该 malware 已感染全球30余万台计算机,涉及网络欺诈和勒索软件,造成至少5000万美元损失。嫌疑人中,两名来自俄罗斯的嫌疑人目前在逃,一人可能面临72年监禁,另一人将面临5年。此次行动名为'Operation Endgame',并导致了DanaBot的C2服务器被截获,包括在美国的多个虚拟服务器。DanaBot使用多种方法传播,包括恶意邮件和钓鱼链接,能够窃取数据,远程控制受害者电脑,并支持其他恶意软件的分发。

|

||||

|

||||

【标签】#

|

||||

cybercrime

|

||||

#

|

||||

DanaBot

|

||||

#

|

||||

malware

|

||||

#

|

||||

Operation Endgame

|

||||

#

|

||||

law enforcement

|

||||

#

|

||||

Russia

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/us-dismantles-danabot-malware-network.html

|

||||

### 5. 美国CISA通报Comvault云应用遭黑客威胁活动

|

||||

|

||||

|

||||

|

||||

美国CISA通知,黑客可能获取了Comvault用于Microsoft 365云备份软件SaaS的客户端秘密,这为他们提供了对客户环境的未经授权访问。CISA认为,这可能属于针对多个SaaS提供商云基础设施的广泛攻击,利用了默认配置和高权限。此前,Comvault曾报告微软在Azure环境中发现未经授权的活动。此次事件与CVE-2025-3928漏洞有关,攻击者可能试图获取客户M365环境的访问权限。Comvault已采取措施,如变更应用凭证,并建议用户和管理员采取安全措施,如监控审计日志和限制访问。CISA正在与合作伙伴调查此事。

|

||||

|

||||

【标签】#

|

||||

SaaS attacks

|

||||

#

|

||||

Cybersecurity

|

||||

#

|

||||

Microsoft Azure

|

||||

#

|

||||

CISA

|

||||

#

|

||||

Commvault

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/cisa-warns-of-suspected-broader-saas.html

|

||||

### 6. GitLab Duo AI助手漏洞:代码注入和隐私泄露

|

||||

|

||||

|

||||

|

||||

GitLab的AI助手Duo存在一个间接提示注入漏洞,攻击者可能窃取源代码,注入恶意HTML,甚至泄露未公开的零日漏洞,威胁用户安全。这一漏洞利用了AI系统中的提示注入特性,隐藏在文档或网页中,绕过常规输入验证。经过安全研究人员披露后,GitLab已在2025年2月12日修复了这些问题。

|

||||

|

||||

【标签】#

|

||||

GitLab

|

||||

#

|

||||

AI

|

||||

#

|

||||

Privacy

|

||||

#

|

||||

Prompt Injection

|

||||

#

|

||||

Vulnerability

|

||||

#

|

||||

Duo

|

||||

#

|

||||

Source Code

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/gitlab-duo-vulnerability-enabled.html

|

||||

|

||||

**关注我们**

|

||||

|

||||

欢迎来到我们的公众号!我们专注于全球网络安全和精选资讯,为您带来最新的资讯和深入的分析。在这里,您可以了解世界各地的网络安全事件,同时通过我们的新闻,获取更多的行业知识。感谢您选择关注我们,我们将继续努力,为您带来有价值的内容。

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user